Предпосылки создания изобретения

В прошлом при необходимости совершения платежей использовалось платежное устройство, такое как кредитная карта или дебетовая карта. Платежное устройство привязано к номеру счета, который считывается продавцом и проверяется доверенной стороной, такой как эмитент карты. Тем не менее, становится все сложнее обеспечивать безопасность платежных устройств, в особенности, из-за роста числа транзакций, совершаемых по всему миру, и неспособности продавца физически проверять карты и личность держателя с целью обнаружения мошенничества. Кроме того, мошенники становятся все более грамотными с технической точки зрения.

Помимо этого, с ростом использования сетей снижается способность контролировать данные об их пользователях. Веб-сайты сетей ведут сбор соответствующих данных о пользователях и используют эти данные для адресной передачи сообщений пользователям, не возмещая пользователям разрешение использовать их данные. Наконец, некоторые пользователи могут разрешать использование своих данных одним веб-сайтам и не разрешать этого другим веб-сайтам, при этом на решение о разрешении использовать свои данные может влиять сумма, которую готов заплатить кто-либо за получение данных.

Краткое изложение сущности изобретения

В изобретении предложены новые система и способ контроля данных какого-либо объекта. В объекте в защищенной вычислительной среде могут храниться уязвимые и персональные данные различных уровней. Объект может создавать правила доступа, разрешающие или не разрешающие совместное использование данных в зависимости от обстоятельств и ситуации. В течение своей жизни объект, такой как человек, может контактировать с множеством электронных устройств, которые действуют подобно датчикам, таких как сети беспроводной связи, сети фотонных устройств, сети устройств, выполненных по технологии Bluetooth, устройства звукозаписи, устройства записи запаха, устройства видеозаписи и т.д. Объект может предоставлять маркер, который может разрешать датчику или оператору датчика получать доступ к уязвимым данным различных уровней, хранящимся в защищенной вычислительной среде.

Краткое описание чертежей

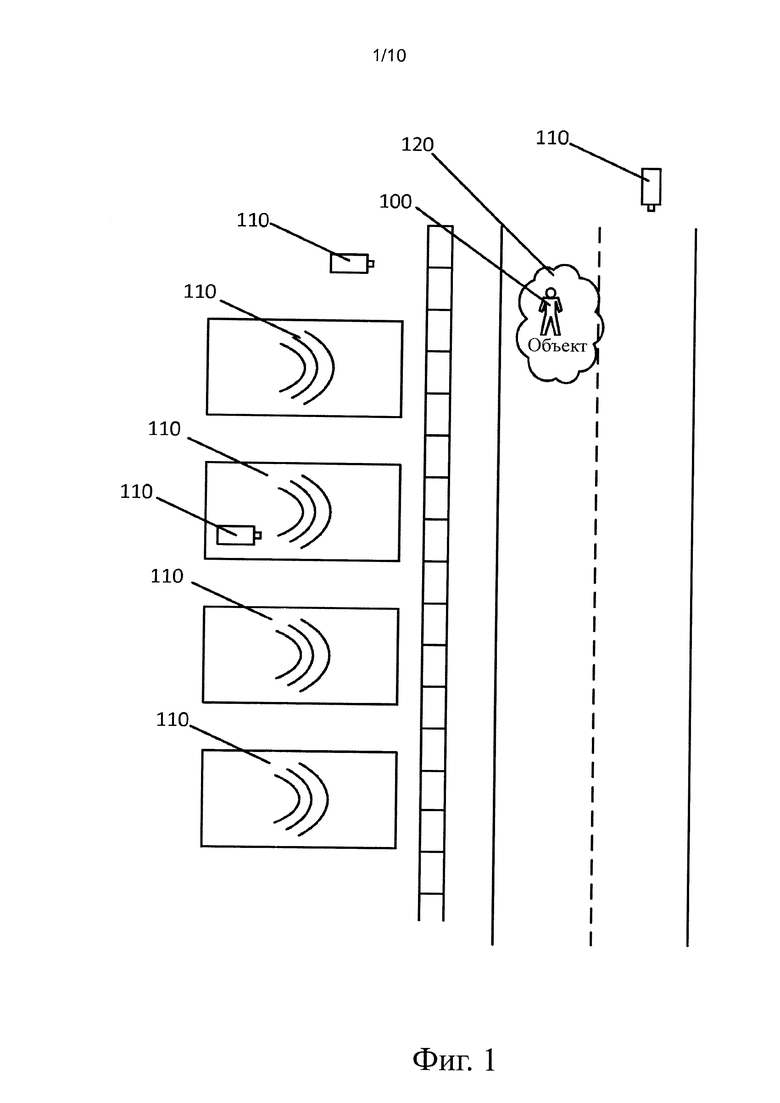

На фиг. 1 проиллюстрирован пример датчиков, с которыми может сталкиваться объект;

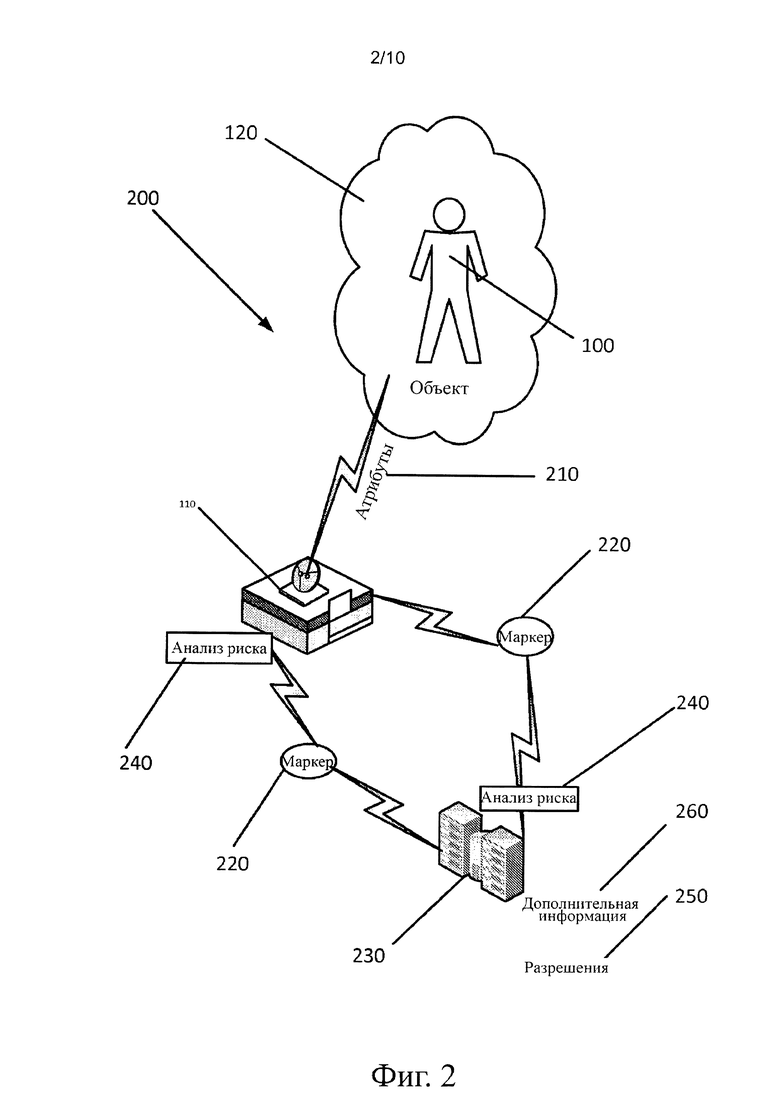

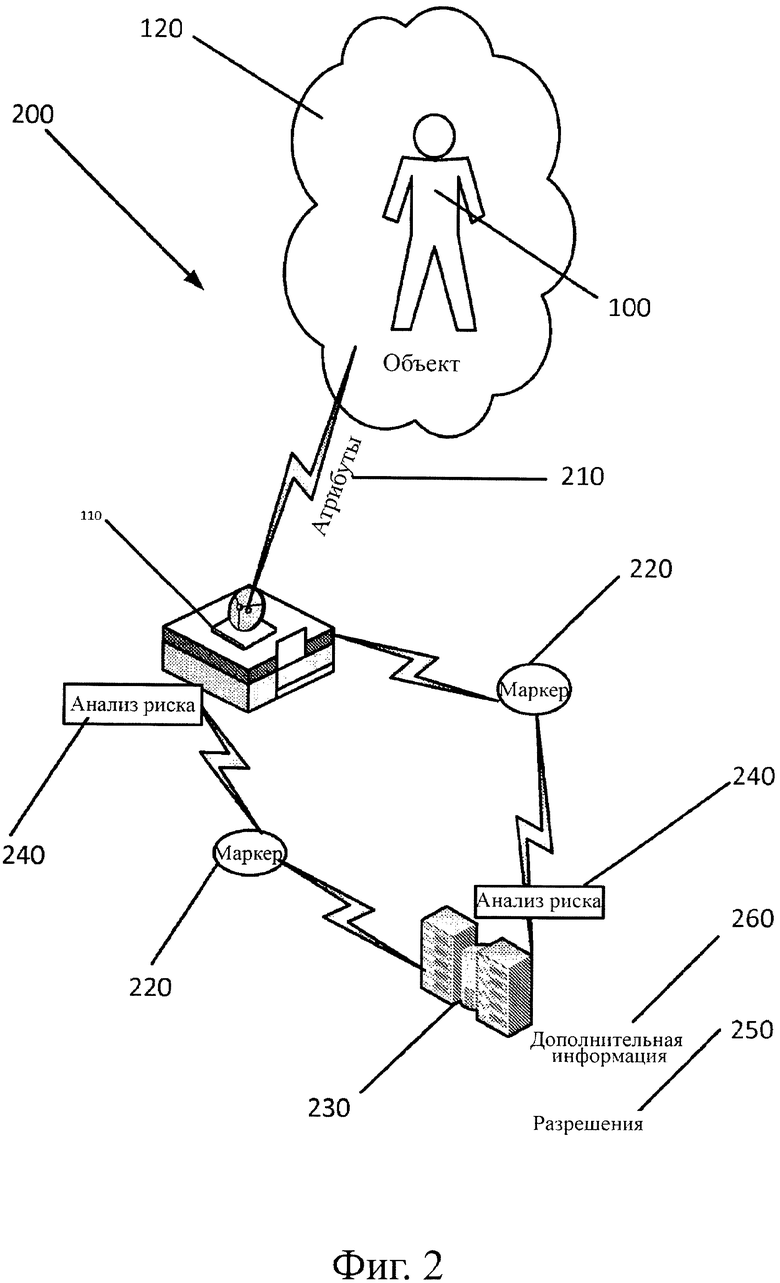

на фиг. 2 проиллюстрирован объект при взаимодействии персональной вычислительной сети с датчиками;

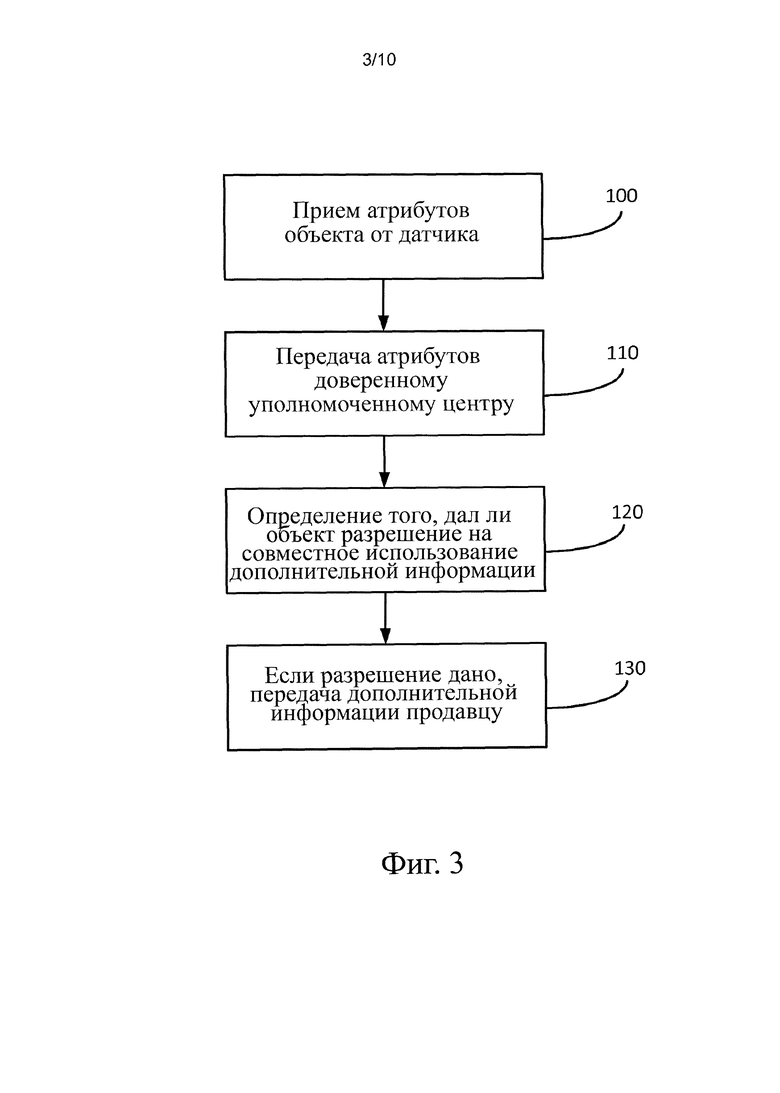

на фиг. 3 проиллюстрирован способ управления доступом к данным об объекте;

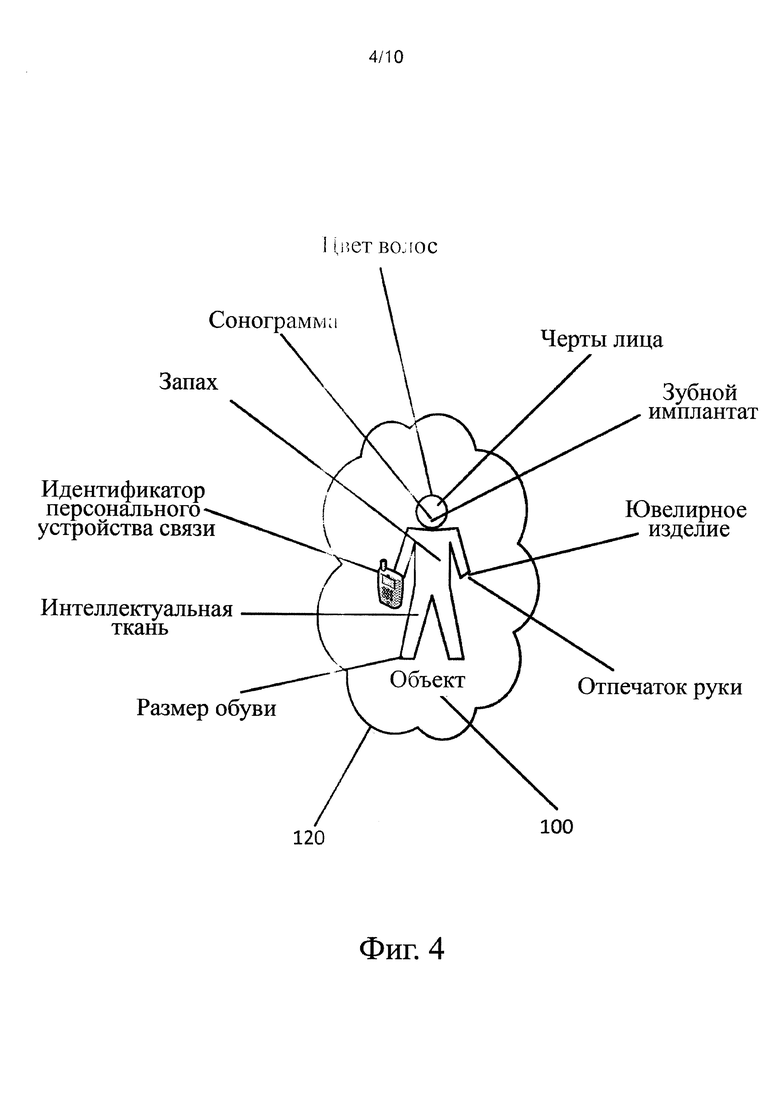

на фиг. 4 проиллюстрированы некоторые примеры атрибутов объекта;

на фиг. 5а проиллюстрирован дисплей для ввода персональных данных в доверенную вычислительную систему;

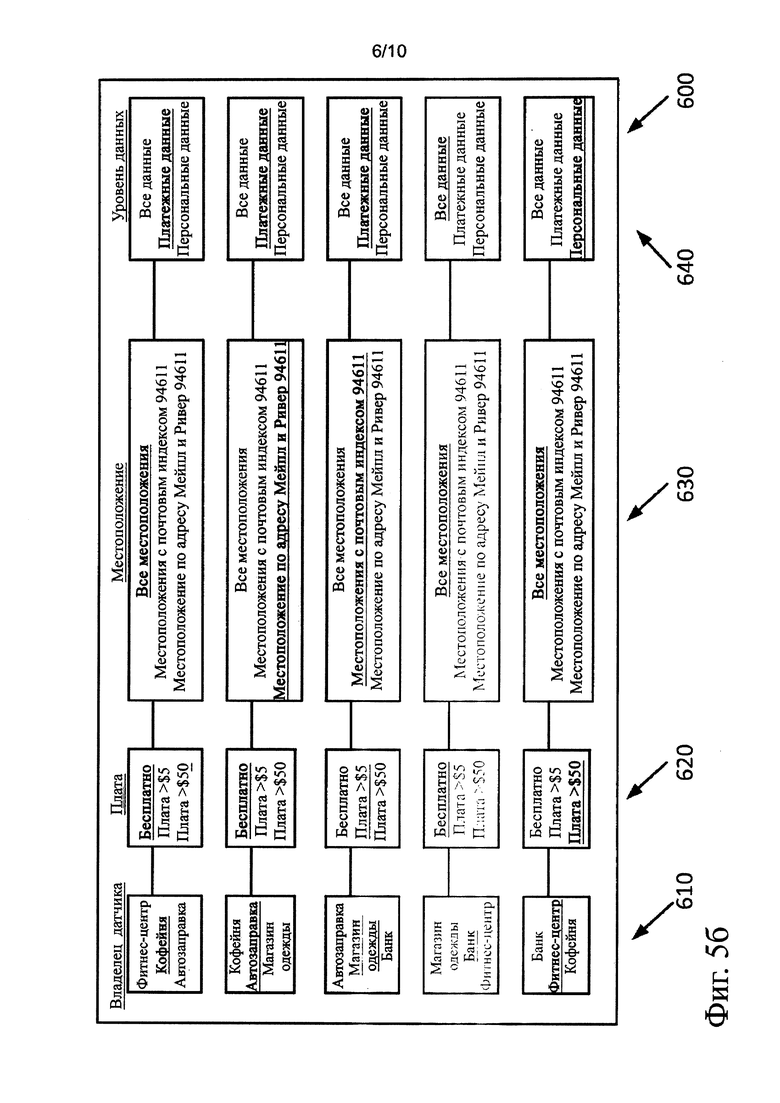

на фиг. 5b проиллюстрирован дисплей для создания разрешений на доступ для множества объектов;

на фиг. 6 проиллюстрирован пример персональной сетевой облачной среды, взаимодействующей с платежной системой;

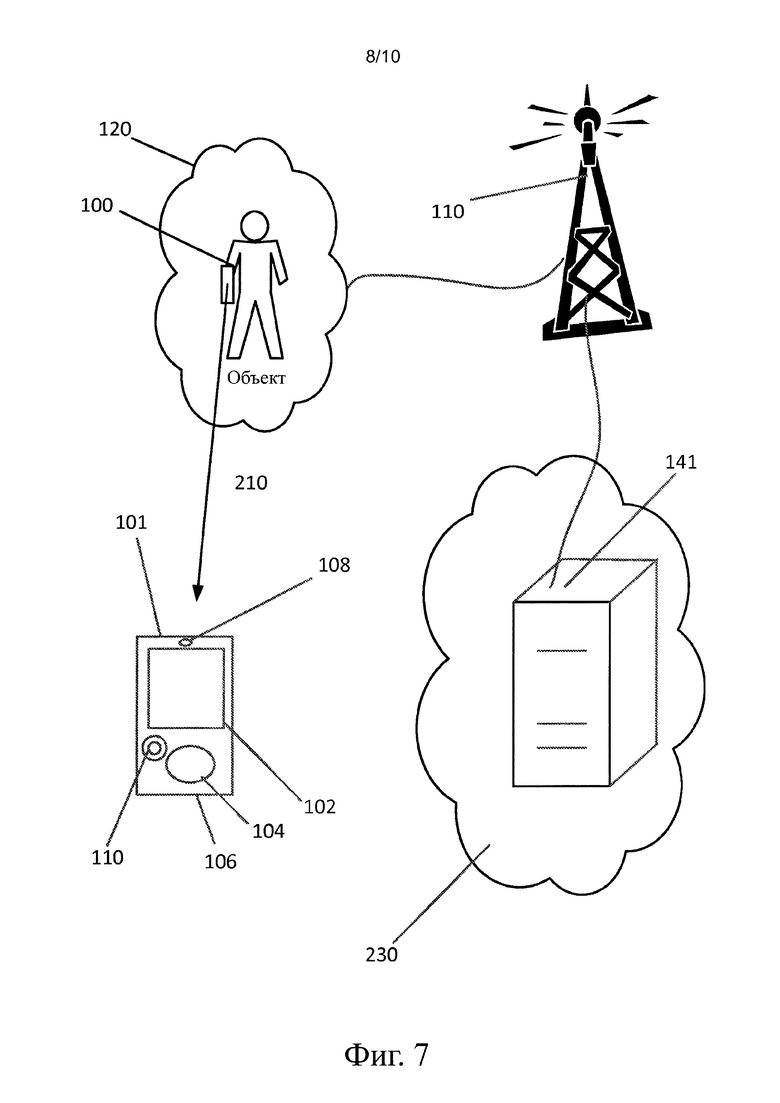

на фиг. 7 проиллюстрирован объект с портативным вычислительным устройством, сопряженным с вычислительным устройством серверного типа;

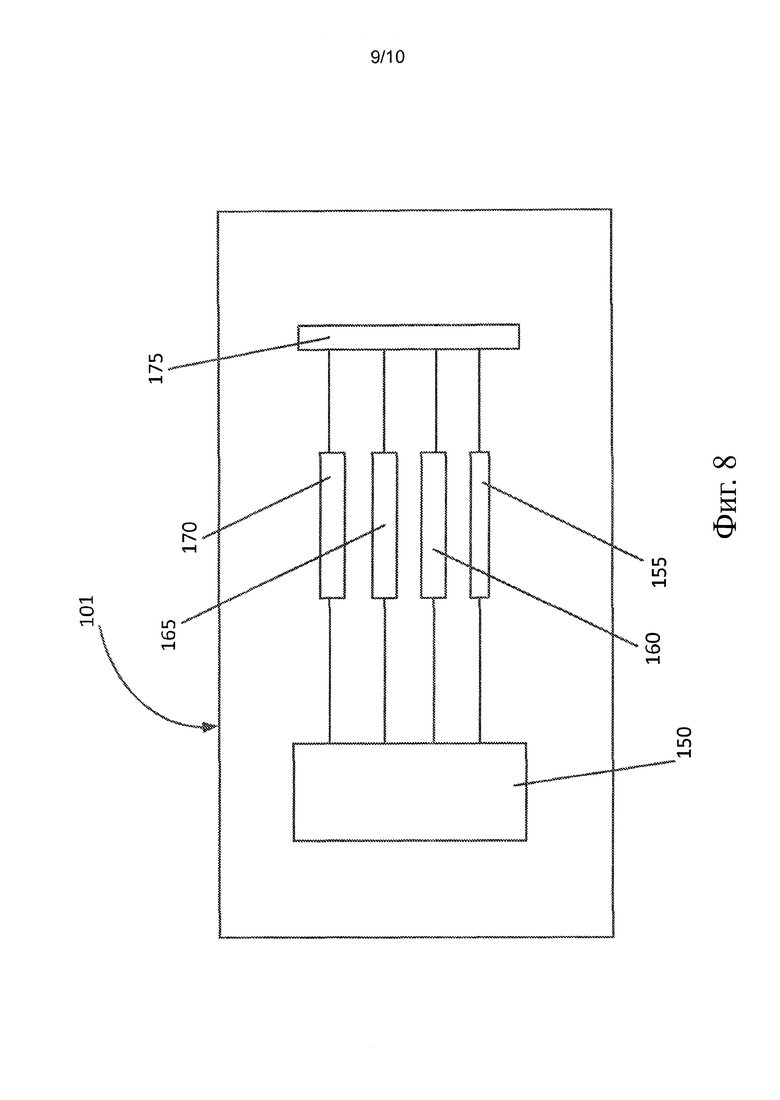

на фиг. 8 проиллюстрировано портативное вычислительное устройство; и

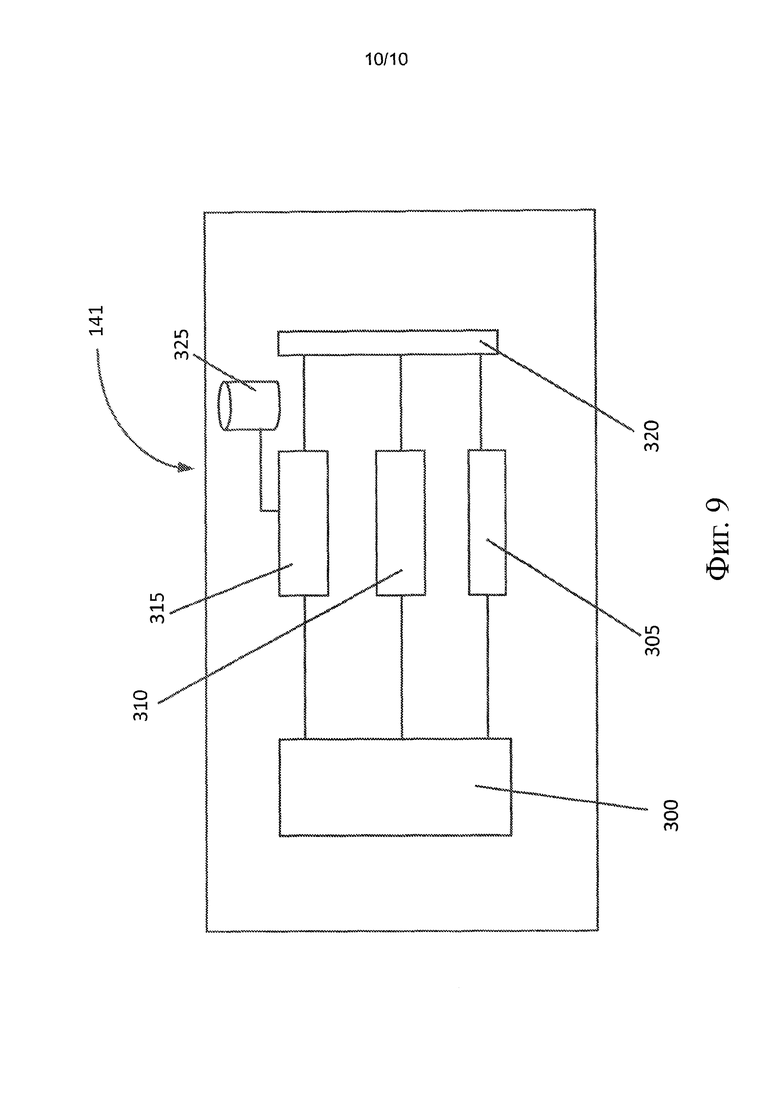

на фиг. 9 проиллюстрировано вычислительное устройство серверного типа.

Описание

В изобретении описаны новые высокоуровневые система и способ контроля данных объекта. Как показано на фиг. 1, в течение своей жизни объект 100, такой как человек, может контактировать с множеством электронных устройств, которые действуют подобно датчикам 110, таких как сети беспроводной связи, сети фотонных устройств, сети устройств, выполненных по технологии Bluetooth, устройства звукозаписи, устройства записи запахов, устройства видеозаписи и т.д. Кроме того, каждый из этих датчиков 110 собирает данные и пытается согласовать их с дополнительными данными об объекте 100 с целью создания профиля объекта 100, который может использоваться для маркетинга во всех случаях без прямого разрешения со стороны объекта 100.

Персональная сеть

Персональная сеть 120 пытается решить задачу управления доступом к уязвимым данным об объекте 100. Объект 100 может создавать список датчиков 110, сетей или операторов, которым объект 100 желает сообщать дополнительную информацию. Кроме того, объект 100 также может устанавливать пороги для приема поступающих от датчиков 110 предложений об обмене информацией. Как показано на фиг.1, в течение своей жизни объект 100 может сталкиваться с множеством датчиков 110 от инфракрасных камер до сетей устройств, выполненных по технологии Bluetooth, и сетей беспроводной связи типа сетей стандарта IEEE 802.11. В случае сетей, которым объект 100 разрешил доступ, доверенному источнику от объекта 100 может передаваться маркер, и сети может сообщаться желаемая информация также в форме маркера. Маркер может содержать достаточно данных для обеспечения операции покупки.

На фиг. 2 показано высокоуровневое представление одного из вариантов осуществления предложенной системы 200. Объект 100 может перемещаться в диапазоне действия датчика 110, в котором может осуществляться сбор атрибутов 210 объекта. Атрибуты 210 могут передаваться от объекта датчикам 110 в форме маркеров 220. В других вариантах осуществления принимаемые атрибуты 210 могут преобразовываться в маркер 220. Затем маркер 220 может передаваться центральной вычислительной системе 230, которая может считаться доверенной вычислительной системой. Приложение 240 для анализа риска мошенничества может проверять маркер 220 на предмет мошенничества или наличия других нежелательных характеристик. Если маркер 220 не является мошенническим, центральная вычислительная система 230 может проверять маркер 220, чтобы определять, дал ли объект 100 разрешение 250 датчику 110 (или оператору датчика 110) на получение дополнительной информации 260 об объекте 100. Если разрешение 250 не было предоставлено, центральная вычислительная система 230 может не отвечать или передать отвергнутое сообщение.

Более точно, на фиг. 3 проиллюстрированы компьютерные способ и система управления доступом к данным об объекте 100. На шаге 100 датчик 110 может обнаруживать поступившие от объекта 100 данные атрибута 210.

Датчики

Может существовать множество разнообразных датчиков 110. Некоторые их не исчерпывающие и не ограничивающие примеры могут включать устройства беспроводной связи стандарта IEEE 802.11, устройства беспроводной связи в различных диапазонах частот, такой как связь в инфракрасном диапазоне или на частоте 60 МГц, фотоаппараты, видеокамеры, фотонные датчики, устройства связи по технологии Bluetooth, датчики звука (микрофоны), датчики запаха, датчики тепла или любой другой датчик 110, который может являться неагрессивным, но способен собирать данные об объекте 100. Датчики 110 могут быть сконструированы или предназначены для иной цели, но могут быть приспособлены для поддержания связи с системой 200. Например, камера наблюдения может быть изначально установлена в целях безопасности, но может быть приспособлена к роли датчика 110 в описанной системе 200.

Следует отметить, что беспроводные устройства, такие как маршрутизаторы стандарта Wi-Fi, часто не считаются датчиками 110. Тем не менее, поскольку связь с беспроводными устройствами часто является двухсторонней, от объекта 100 может требоваться предоставление информации для связи с беспроводным устройством даже в том случае, когда речь идет всего лишь об определении имени беспроводного устройства или установлении подлинности вычислительного устройства, поддерживающего связь с беспроводным устройством. Имени устройства, такого как МАС-адрес, может быть достаточно для идентификации сетью объекта 100 и начала передачи целевых рекламных сообщений даже в том случае, когда объект 100 поддерживает связь с новой, неизвестной сетью, поскольку МАС-адрес может быть сопоставлен с результатами предыдущих поисков, которые могут использоваться для направления целевых рекламных сообщений. Таким образом, путем управления данными, совместно используемыми со средствами беспроводной связи, объект 100 может осуществлять управления своими данными 260 и гарантировать их совместное использование только по своему желанию.

Естественно, что в течение дня объект 100 может сталкиваться с множеством разнообразных датчиков 110, каждый из которых может пожелать установить связь с центральной вычислительной системой 230, чтобы узнать, доступна ли дополнительная информация 260 об объекте 100.

Атрибуты 210 объекта изменяются при изменении его местоположения и в зависимости от различных датчиков 110 в соответствующем диапазоне действия. Например, объект 100 может находиться в автомобиле, проезжающем через автомат для сбора платы, и может устанавливать множество соединений в сети связи по технологии Bluetooth и в сети беспроводной связи. Автомобиль может обеспечивать уникальные атрибуты, поскольку он имеет номерной знак, отличительный внешний вид и может широковещательно передавать уникальный идентификатор. Кроме того, при нахождении в автомобиле на объекте 100 может не быть пиджака, поскольку воздух в салоне автомобиля может кондиционироваться. Позднее в течение дня объект 100 может выйти из автомобиля и надеть пиджак. Эти атрибуты 210 автомобиля (номерной знак, цвет, идентификатор) могут быть больше недоступными. Тем не менее, теперь могут быть добавлены атрибуты 210 пиджака. Кроме того, атрибуты 210 могут изменяться в течение года и в течение жизни объекта 100.

Данные атрибутов

Атрибуты 210 могут определяться с целью облегчения идентификации объектов 100 или установления различий между объектами 100. Атрибуты 210 значительно разнятся и изменяются, и могут представлять собой практически любой предмет или характеристику, которая может восприниматься датчиком 110 и использоваться для установления различий между объектами 100. Очевидными примерами атрибутов 210 могут служить лицо объекта 100, МАС-адрес портативного вычислительного устройства, закрепленного за объектом 100, или радиочастотный идентификатор домашнего животного. Тем не менее, атрибуты 210 могут являться менее очевидными и заметными, поскольку пользователям может быть нежелательно создание персональной сети 120 атрибутов 210. Например, атрибутом 210 может являться рука, ювелирное изделие, ткань, запах, звук и т.д. Некоторые атрибуты 210 могут являться активными, как смартфон, сообщающий МАС-адрес, конфигурацию браузера, размер памяти, установленные в устройстве приложения и т.д., а другие атрибуты 210 могут являться пассивными, например, оптические характеристики лица или руки.

Дополнительные атрибуты 210 могут являться результатом специализированного воздействия. Например, ткань может реагировать заданным образом на воздействие определенной радиочастоты. В качестве другого примера, ювелирное изделие может реагировать известным образом на воздействие радиоволн на заданной частоте. В качестве еще одного примера, зубная пломба может содержать устройство, которое может реагировать известным образом на воздействие радиоволн на известной частоте. На фиг. 4 проиллюстрированы некоторые примеры атрибутов 120 объекта 100.

Поскольку атрибуты 210, относящиеся к изображениям, могут содержать разнообразные измерения, их распознавание может осуществляться разнообразными способами. Первым измерением может являться отображения расстояниям между чертами лица. С целью дополнительного определения глубины черт лица может устанавливаться второе измерение. Путем использования множества датчиков или одного сложного датчика может устанавливаться третье измерение. Использование множества измерений может дополнительно облегчать распознавание объектов с более высокой точностью.

Естественно, что датчики 110 могут поддерживать связь с компьютерной сетью, и изображение может передаваться уполномоченной центральной вычислительной системе 230 для его проверки. Как упомянуто ранее, данные распознанного атрибута 210 могут сообщаться уполномоченной центральной вычислительной системе 230. В некоторых вариантах осуществления данные атрибута 210 могут преобразовываться в сжатую форму. В некоторых вариантах осуществления данные в сжатой форме могут преобразовываться в маркер 220, который сообщается уполномоченной центральной вычислительной системе 230. В некоторых вариантах осуществления преобразование осуществляется в датчике 110. В других вариантах осуществления преобразование осуществляется при передаче атрибута 210 уполномоченной центральной вычислительной системе 230.

Преобразование в маркер 220 может осуществляться разнообразными способами. Высокоуровневое преобразование в маркер может осуществляться таким образом, чтобы скрыть источник сообщения и сообщение, например, путем шифрования, но с возможностью расшифровки сообщения и источника только доверенной центральной вычислительной системой 230. Кроме того, маркер 220 может проверяться программными средствами защиты данных или приложениями 240 для анализа риска мошенничества, чтобы гарантировать отсутствие вредоносного содержания, доставляемого центральной вычислительной системе 230.

Объекты

Объектом 100 может являться любое лицо, организация или предмет, информация 260 о котором может считаться уязвимыми или персональными данными. Естественно, что объектом 100 может считаться человек. Кроме того, объектом 100 может считаться корпорация или любое другое юридическое лицо, уязвимые данные 260 о котором могут быть доступны. Помимо этого, объектом 100 также могут считаться свободно организованные группы. Например, объектом 100 может считаться группа друзей, которая собирается каждую неделю для игры в покер. Естественно, что более крупный объект 100 может состоять из группы объектов 100. В еще меньшем масштабе объектом 100 может считаться каждое вычислительное устройство, которое может содержать информацию, которая может считаться уязвимыми данными. Например, у пользователя может иметься один смартфон, используемый исключительно для работы, который может являться первым объектом 100, и другой телефон для личного пользования, который может содержать совершенно иные уязвимые данные 260 и может считаться отдельным объектом 100.

Уязвимые данные

Что является уязвимыми данными 260, которые следует защищать, может зависеть от объекта 100. Некоторые данные 260, такие как имя и номер счета, могут быть необходимы для совершения мошеннических транзакций. В то же время, некоторые объекты 100 могут считать уязвимыми и требующими защиты данными 260 даже еще больше информации. Например, уязвимыми данными 260 могут считаться адрес или номер телефона известного актера, а другие объекты 100, такие как продавец, могут активно поощрять распространение телефонных номеров и адресов. Так, телефон известного актера может помечать адрес и номер телефона как уязвимые данные 260, которые могут сообщаться только по указанию владельца. В противоположном случае продавец может использовать свой номер телефона и адрес совместно с максимально возможным числом людей. Может использоваться пользовательский интерфейс, чтобы позволять объекту 100 указывать, что некоторые данные являются уязвимыми данными 260, и их следует совместно использовать только с разрешения, тогда как другие данные могут совместно использоваться практически без ограничения.

На фиг. 5а проиллюстрирован дисплей для ввода уязвимых данных 260. Объекты 100 могут иметь возможность ввести столько информации, сколько они пожелают. Например, продавец может пожелать ввести большое количество информации, которая может использоваться совместно с покупателями, а известный актер, желающий сохранить конфиденциальность, может ввести достаточный минимум информации, необходимый для обеспечения эффективной работы в условиях современной жизни.

Доверенная вычислительная система

На фиг. 7 проиллюстрирована вычислительная система 230, в которую может входить доверенная вычислительная система, поддерживающая связь с разнообразными датчиками 110. Доверенная вычислительная система 230 также может обеспечивать анализ маркеров 220 во избежание любого беспокойства по поводу мошенничества. Доверенная вычислительная система 230 может считаться привратником для данных 260 об объекте, и без разрешения со стороны объекта 100 на предоставление данных 260 датчику 110 (или владельцу датчика) датчик 110 имеет лишь информацию, которую он способен получить самостоятельно. Вычислительная система 230 может иметь единое местоположение или может быть распределена среди множества местоположений. Система 230 может выглядеть как единый компьютер для пользователей, но система 230 может быть распределена среди множества систем 230, которые могут быть распределены по всему миру по типу системы облачных вычислений.

На фиг. 7 показано высокоуровневое представление некоторых из элементов примера вычислительной системы 230, которая может быть физически сконфигурирована на выполнение различных вариантов осуществления способа. Вычислительной системой 230 может являться выделенное вычислительное устройство 141, выделенное портативное вычислительное устройство 101, приложение в вычислительном устройстве 141, приложение в портативном вычислительном устройстве 101 или какое-либо сочетание всего перечисленного. На фиг. 8 показано высокоуровневое представление портативного вычислительного устройства 101, посредством датчика 110 поддерживающего связь с дистанционным вычислительным устройством 141, но приложение может храниться, и доступ к нему может осуществляться разнообразными способами. Кроме того, приложение может быть получено разнообразными способами, такими как из хранилища приложений, с веб-сайта, из хранилища системы Wi-Fi и т.д. Могут существовать различные версии приложения для выгодного использования преимущества различных вычислительных устройств, различных компьютерных языков и различных платформ API.

В одном из вариантов осуществления портативным вычислительным устройством 101 может являться устройство, которое работает от портативного источника 155 питания, такого как аккумуляторная батарея (фиг. 8). Как показано на фиг. 7, портативное вычислительное устройство 101 также может иметь дисплей 102, которым необязательно может являться сенсорный дисплей. Более точно, дисплей 102 может иметь емкостный датчик, например, который может использоваться для предоставления входных данных портативному вычислительному устройству 101. В других вариантах осуществления для предоставления входных данных портативному вычислительному устройству 101 может использоваться панель 104 ввода данных, такая как стрелки, колесико прокрутки, клавиатуры и т.д. Кроме того, портативное вычислительное устройство 101 может иметь микрофон 106, который может принимать и сохранять речевые данные, камеру 108 для приема изображений и громкоговоритель 110 для передачи звуков.

Портативное вычислительное устройство 101 может быть способным поддерживать связь с вычислительным устройством 141 или множеством вычислительных устройств 141, которые образуют облако вычислительных устройств 111. Портативное вычислительное устройство 101 может быть способным поддерживать связь разнообразными способами. В некоторых вариантах осуществления связь может являться проводной, такой как связь по кабелю сети Ethernet, USB-кабелю или кабелю с разъемом RJ6. В других вариантах осуществления, связь может являться беспроводной, такой как связь посредством устройств стандарта Wi-Fi (802.11), устройств, выполненных по технологии Bluetooth, устройств сотовой связи или связи в ближнем поле. Связь может осуществляться напрямую с вычислительным устройством 141 или посредством устройства связи или сети устройств, такой как сеть сотовой связи, по сети Интернет, по частной сети, по сети устройств, выполненных по технологии Bluetooth, по сети связи в ближнем поле и т.д. На фиг. 8 показана упрощенная иллюстрация физических элементов, которые образуют портативное вычислительное устройство 101, а на фиг. 9 показана упрощенная иллюстрация физических элементов, которые образуют вычислительное устройство 141 серверного типа.

Как показано на фиг. 8, портативное вычислительное устройство 101 может быть физически сконфигурировано определенным способом, чтобы являться частью системы. Портативное вычислительное устройство 101 может иметь процессор 150, который физически сконфигурирован согласно выполняемым компьютером командам. Оно может иметь портативный источник 155 питания, такой как аккумуляторная батарея, которая может являться перезаряжаемой. Оно также может иметь аудио- и видеомодуль 160, который помогает отображать видео и звук, и может выключаться, когда он не используется, с целью сохранения энергии и ресурса батареи. Портативное вычислительное устройство 101 также может иметь энергозависимую память 165 и энергонезависимую память 170. Также может быть предусмотрена шина 175 ввода-вывода, которая перемещает данные между различными пользовательскими устройствами ввода, такими как микрофон 106, камера 108, другие устройства 102 ввода и т.д. Она также может управлять связь с сетями посредством беспроводных или проводных устройств. Разумеется, что это лишь один из вариантов осуществления портативного вычислительного устройства 101, число и типы которых ограничены лишь воображением. Портативное вычислительное устройство 101 может действовать как дисплей 102 или может являться частью дисплея 102.

На фиг. 9 дополнительно проиллюстрированы физические элементы, которые образуют дистанционное вычислительное устройство 141. Высокоуровневое вычислительное устройство 141 может содержать цифровое запоминающее устройство, такое как магнитный диск, оптический диск, флэш-память, энергонезависимое запоминающее устройство и т.д. В цифровом запоминающем устройстве, таком как база данных, могут храниться структурированные данные. Вычислительное устройство 141 серверного типа может иметь процессор 300, который физически сконфигурирован согласно выполняемым компьютером командам. Он также может иметь аудио- и видеомодуль 305, который помогает отображать видео и звук, и может выключаться, когда он не используется, с целью сохранения энергии и ресурса батареи. Вычислительное устройство 141 серверного типа может иметь энергозависимую память 310 и энергонезависимую память 315.

База 325 данных может храниться в памяти 310 или 315 или может являться отдельной. База 325 данных также может являться частью облака вычислительного устройства 141 и может быть распределена среди множества вычислительных устройств 141. Также может быть предусмотрена шина 320 ввода-вывода, которая перемещает данные между различными пользовательскими устройствами ввода, такими как микрофон 106, камера 108, другие устройства 102 ввода и т.д. Шина 320 ввода-вывода также может управлять связь с сетями посредством беспроводных или проводных устройств. В некоторых вариантах осуществления приложение может быть установлено в локальном вычислительном устройстве 101, а в других вариантах осуществления приложение может являться дистанционным приложением. Разумеется, что это лишь один из вариантов осуществления вычислительного устройства 141 серверного типа, число и типы которых ограничены лишь воображением.

Как показано на фиг. 3, на шаге 110 данные атрибута 210 могут по компьютерной сети сообщаться доверенной вычислительной системе 230, чтобы проверить, соответствуют ли данные атрибута 210 правилам 250 доступа, созданным пользователем с целью разрешения на сообщение дополнительных данных 260. Как упоминалось ранее, данные атрибута 210 могут преобразовываться в маркер 220, который может передаваться по сети. Преобразование может давать объектам 100 уверенность в том, что их персональные данные 260 не могут быть сообщены таким образом, чтобы их легко распознали мошенники, которые могут попытаться внедриться в компьютерную сеть. Преобразование может осуществляться посредством схемы шифрования или иным способом с тем, чтобы дополнительные данные 260 могли быть поняты доверенной вычислительной системой 230, но не кем-либо еще, кто может иметь доступ к компьютерной сети.

Анализ мошенничества

Кроме того, как вкратце упоминалось, маркеры 220, которые сообщаются по компьютерной сети, могут проверяться в целях обеспечения безопасности. Этим способом могут сводиться к минимуму попытки вторжения в защищенную вычислительную систему 230. Например, данные атрибута 210 могут анализироваться на предмет признаков мошенничества. Кроме того, объекты 100, которые используют систему 230, могут ощущать большую уверенность, зная, что сообщения в сети проверяются на предмет безопасности.

Анализ 240 риска мошенничества может осуществляться путем проверки транзакции на предмет риска мошенничества. Маркеры 220 и данные, представленные маркером 220, могут анализироваться, чтобы определить, существует ли вероятность того, что данные являются мошенническими. Кроме того, в ходе анализе 240 риска мошенничества может использоваться нейронная сеть или искусственный интеллект, чтобы постоянно совершенствовать анализ. Например, с течением времени путем анализа может определяться, что один пользователь не может одновременно находиться в двух различных местах. Аналогичным образом, очень маловероятно, чтобы кто-либо с аллергией на глютен, стал покупать содержащие глютен продукты, что и может быть установлено с течением времени путем анализа.

Может изучаться множество атрибутов 210, чтобы определить, является ли маркер 220 мошенническим. Например, первый датчик 110 может наблюдать за первым атрибутом 210 объекта 100, а второй датчик 110 может наблюдать за вторым атрибутом 210 объекта 100. Оба атрибута 210, наблюдаемого объекта 100 могут проверяться на взаимное соответствие, чтобы гарантировать надлежащую и надежную идентификацию объекта 100. В качестве примера, а не ограничения, если определено, что первый атрибут 210 (черты лица) принадлежит первому объекту 100, но второй атрибут 210 (МАС-адрес телефона) принадлежит второму объекту 100, может быть решено, что, вероятно, имеет место мошенничество. Аналогичным образом, если определено, что первый атрибут 210 (цвет волос) принадлежит второму объекту 100, а второй атрибут 210 (кольцевая подпись для радиочастотной идентификации) принадлежит первому объекту 100, может быть решено, что мошенничество, вероятно, отсутствует. Естественно, что с течением времени может происходить накопление данных атрибута 210 объекта 100, и атрибуты 210, наблюдаемые в непосредственной близости по времени друг к другу, могут сравниваться, чтобы удостовериться в том, что наблюдается один и тот же объект 100.

Служба 240 анализа риска мошенничества может накапливать соответствующие данные наблюдаемого атрибута 210 и может выполнять один или несколько алгоритмов анализа, чтобы определять, существует ли вероятность мошенничества. Служба 240 анализа риска мошенничества может являться частью доверенного центрального вычислительного устройства 230, но также может изучать обмен информацией, такой как маркеры 220, которая происходит по сети. Путем проверки обмена информацией до того, как она достигает доверенной сети, можно выявлять и обнаруживать вредоносную информацию даже до того, как она достигает доверенного сервера 230.

Служба 240 анализа риска мошенничества может быть реализована в разнообразных физических формах. В одном из вариантов осуществления вычислительная система физически сконфигурирована на то, чтобы действовать как служба 240 анализа риска мошенничества. Могут быть физически сконфигурированы и установлены вычислительные микросхемы, являющиеся частью службы 240 анализа риска мошенничества. В еще одном из вариантов осуществления вычислительные микросхемы могут быть физически сконфигурированы согласно выполняемым компьютером командам, которые могут меняться или обновляться с течением времени. В результате, вычислительные микросхемы, такие как процессор или память, могут изменять свою физическую структуру под управлением выполняемых компьютером обновленных команд.

В еще одном из вариантов осуществления служба 240 анализа риска мошенничества может быть распределена по сети. Например, если датчик 110 желает передать данные атрибута 210 центральной вычислительной системе 230, сначала данные атрибута 210 должны быть проанализированы службой 240 анализа риска мошенничества, которая может быть постоянно размещена в вычислительном устройстве 230 в местоположении или вблизи местоположения датчика 110. Тем самым можно останавливать передачу мошеннической или вредоносной информации до того, как она проникла в сеть.

Разрешения

Как показано на фиг.3, на шаге 120, выполняемом в центральном вычислительном устройстве 230, атрибуты 210 могут анализироваться, чтобы определить, дал ли объект 100 разрешения на сообщение дополнительных данных о себе. Объект 100 может использовать приложение с пользовательским интерфейсом, чтобы определять, как и когда сообщать дополнительные данные, касающиеся объекта 100, другим пользователям сети. Разрешения 250 могут даваться разнообразными способами. В одном из примеров разрешения 250 могут зависеть от датчика 110. Например, если объект постоянно бывает в кофейне "Кофе Хауз" на углу Мейпл-авеню и Ривер-роуд в городе "Н" в США, объект 100 может разрешить совместное использование дополнительной информации, такой как платежная информация, видеокамере (датчику) 110 и сопутствующему вычислительному оборудованию для управления платежной системой в кофейне.

В еще одном из вариантов осуществления разрешение может являться более широким и зависеть от местоположения. Всем датчикам 110 в кофейне "Кофе Хауз" на углу Мейпл-авеню и Ривер-роуд, которую в этом случае используется в качестве примера, таким как система Wi-Fi, видеокамеры, фотоаппараты, датчики запаха и т.д., может быть предоставлено разрешение на получение дополнительной информации 260 об объекте 100, такой как платежная информация.

В другом варианте осуществления разрешение 250 может зависеть от владельца датчика 110. Объект 100 может доверять всем кофейням Кофе Хауз в США и может пожелать разрешить совместное использование дополнительной информации всем кофейням Кофе Хауз в США. Соответственно, дополнительная информация об объекте 100, включая платежную информацию, может быть получена при нахождении объекта 100 в любой кофейне Кофе Хауз в США.

В еще одном варианте осуществления объект 100 может разрешить всем пользователям сети кофеен получать дополнительную информацию о себе. В этом случае объект 100 может разрешить сообщение данных любой кофейне и может быть обслужен в любой из них.

Создание разрешения

На фиг. 6 проиллюстрирован пример дисплея 600 создания разрешений 250. Дисплей 600 разрешений 250 может быть создан в любом вычислительном устройстве, которое имеет доступ к сети и способно отображать и принимать входную информацию, включая портативные вычислительные устройства. Может быть предусмотрено множество областей ввода данных, таких как имя 610 владельца датчика, плата 620, требуемая за получение дополнительных данных, местоположение 630, в котором предоставляются данные, и уровень 640 разрешений, который может начинаться с высокого уровня и позволять объекту 100 давать все более ограниченные разрешения 250. Кроме того, также могут указываться и изменяться разрешения 250, которые были созданы при нахождении в местоположениях продавца/датчика 110.

Аналогичным образом, объект 100 может давать разрешения 250, находясь в пути. Например, если пользователь находится в аэропорте, он может дать разрешение 250 на обмен информацией с водителями лимузинов, но не с водителями такси. В качестве другого примера, если пользователь предпочитает китайскую кухню, он может дать разрешение 250 на обмен информацией с ресторанами китайской кухни, но не с пиццериями.

Предложение цены

В еще одном из вариантов осуществления правилами предоставления разрешений 250 может быть установлена минимальная денежная стоимость, и, если владелец датчика 110 желает уплатить эту минимальную денежную стоимость, ему может предоставляться маркер 220 дополнительных данных 260. Тем самым объекту 100 может возмещаться разрешение на совместное использование дополнительных данных 260. Естественно, что правила предоставления разрешений 250 могут создаваться множеством различных способов с учетом разнообразных ограничений.

Например, объект 100 может получать предложения о скидках от продавцов в обмен на распространение определенной персональной информации 260. Объектом 100 также может быть установлен процент скидки, и информация 260 может совместно использоваться только с продавцами, желающими предложить более высокий процент скидки. В качестве еще одного примера, объект 100 получать выгоду (скидку, возмещение, специальные предложения) в обмен лишь на получение рекламных сообщений (организацию оплаты) от одного продавца или группы продавцов в течение определенного периода времени. Если предложение от продавца не соответствует порогу, оно может быть отклонено, и данные 260 об объекте 100 могут продолжать оставаться конфиденциальными.

Дополнительные данные

Как показано на фиг. 3, если разрешение предоставлено, на шаге 130 может быть сообщена информация 260. Дополнительные данные 260 могут иметь разнообразные формы или уровни, при этом форма и уровень могут быть установлены объектом 100. Как упоминалось ранее, от объекта 100 может зависеть, что он считает конфиденциальными или уязвимыми данными 260, и эти факторы могут отражаться в разрешениях 250 и в данных 260, которые разрешено совместно использовать. Кроме того, одни объекты 100 могут иметь больше дополнительных данных 260 для предоставления, чем другие объекты 100.

Например, дополнительные данные 260 могут включать данные, касающиеся уровня дохода объекта 100, который продавец может иметь возможность использовать, чтобы определять, насколько вероятно, что объект 100 является покупателем. В качестве другого примера, дополнительные данные 260 могут включать платежную информацию, такую как, имеет ли объект 100 действующий счет или есть на счету средства для оплаты дополнительных покупок. Объект 100 может заранее устанавливать уровень дополнительных данных. Например, объект 100 может установить, что продавцу, готовому заплатить 5 долларов, разрешено видеть почтовый индекс объекта 100, а продавцу, готовому заплатить 50 долларов, разрешено видеть информацию об уровне дохода объекта 100.

В некоторых вариантах осуществления уровень информации 260 может быть установлен объектом 100 при нахождении в местоположении продавца. Например, объект 100 может зайти в новый магазин, для которого он не установил уровень разрешений, и объект 100 может пожелать совершить в нем покупку. Объект 100 может посмотреть в камеру наблюдения (датчик 110), которая может передать его изображение в качестве данных для его аутентификации в центральном сервере 230. Может устанавливаться, что данные для аутентификации, которые могут включать изображение и данные, полученные по сети Wi-Fi, не являются мошенническими. Объект 100 посредством одного из датчиков 110, может дать указание уполномоченной центральной вычислительной системе 230 о том, что объект 100 предоставляет разрешение 250 на передачу продавцу данных о покупке.

Объект 100 может давать указание разнообразными способами, которые могут быть заранее заданы объектом 100. Например, объект 100 может предварительно установить, что поднятый вверх большой палец может означать предоставление разрешения на передачу продавцу платежных данных 260. В качестве другого примера, пользователь может произнести заранее заданную фразу в камеру 110, которая также может быть способна воспринимать звук, затем звук и изображение проверяются в качестве атрибутов 210, и платежные данные 260 могут быть переданы продавцу. В качестве еще одного примера, объект 100 может использовать портативное вычислительное устройство, такое как смартфон, чтобы сообщить уполномоченной центральной вычислительной системе 230 о том, что платежные данные могут быть переданы конкретному продавцу.

Обмен информацией/маркеры

Как упоминалось ранее, обмен данными может осуществляться с доверенным доменом. Обмен данными может осуществляться путем передачи маркеров 220. В некоторых вариантах осуществления маркеры 220 передаются от объекта 100 датчику 110 и затем доверенной уполномоченной вычислительной системе 230.

В еще одном из вариантов осуществления маркер 220 передается в форме "имя объекта.домен", где доменом может являться имя провайдера услуг доверенной сети. В еще одном из вариантов осуществления маркер 220 передается в форме "маркер.домен", где доменом может являться имя провайдера услуг доверенной сети. В некоторых версиях межсетевого протокола сам маркер 220 может входить в состав адреса и являться динамическим.

Если маркер 220 принят, и предоставлено разрешение на передачу дополнительной информации, последующий обмен информацией может происходить в зашифрованной форме или иной безопасной и эффективной форме. Сообщение от центральной вычислительной системы 230 с результатами определения того, предоставлено ли разрешение, может передаваться датчику 110 в форме маркера 220. Маркер 220 может указывать уровень данных, который объект 100 разрешил видеть продавцу или владельцу датчика 110. Если разрешение предоставлено, маркер 220 также может содержать некоторую предварительную информацию об объекте 100, после чего продавец/владелец датчика 110 может решить, будут ли полезны дополнительные данные 260. В случаях, когда для получения дополнительной информации требуется предложение цены или оплата, в составе маркера 220 может передаваться соответствующая стоимость информации 260 или текущее предложение цены.

В некоторых вариантах осуществления весь обмен информацией происходит с использованием маркеров 220. С целью снижения риска мошенничества предусмотрено, что различные маркеры 220 могут являться динамическими. Например, объект 100 может передавать первый маркер 220 первому датчику 110 и передавать другой маркер 220 другому датчику 110. За счет этого продавец не может использовать предыдущий маркер 220 в попытке установить связь с объектом 100. Маркер 220 может меняться или являться динамическим при условии, что он может быть понят доверенной вычислительной системой 230. Например, маркер 220 может меняться согласно тактовому генератору, синхронизирующему центральную вычислительную систему 230 и датчики 110. Кроме того, как упоминалось ранее, вся информация, передаваемая доверенной вычислительной системе 230, может проверяться системой 240 анализа риска мошенничества на предмет мошенничества или неверности.

В еще одном варианте осуществления, проиллюстрированном на фиг. 6, маркеры 220 могут давать возможность совершать транзакцию по традиционной платежной сети. Объект 100 может установить доверительные отношения с датчиком 110 или продавцом. Если объект 100 предоставил доступ к платежной информации 260, платежная информация 260, хранящаяся в памяти доверенной вычислительной системы 230, может передаваться по традиционной платежной сети, например, через торговый банк 700, процессору 710 эмитента, а затем эмитенту 720. В еще одном из вариантов осуществления может оставаться в памяти доверенной вычислительной системы 230, а маркер 220, отображающий платежную информацию, может передаваться посредством традиционной платежной системы 700-720, в которой он может распознаваться и использоваться для доступа к соответствующей платежной информации 260. В этом варианте осуществления платежная информация 260 может храниться в защищенной системе, за счет чего снижается риск.

Обмен маркерами 220 может осуществляться в разнообразных целях. В одном из примеров маркер 220 может разрешать совершение транзакции. В другом примере маркер 220 может разрешать доставку дополнительной информации. В еще одном из вариантов осуществления маркер 220 может отклонять дополнительную информацию 260. Кроме того, маркер 220 может указывать, что может иметь место мошенничество, и что настоящий запрос, вероятно, является мошенническим.

Распределение оплаты

Согласно еще одной особенности первый продавец/владелец датчика 110 может инициировать привлечение объектов 100 в конкретное географическое местоположение. Например, магазин по продаже мороженого может инициировать привлечение множества покупателей в жаркое время года. После покупки мороженого эти покупатели также могут заходить в магазины других продавцов 110. Первому продавцу 110 может причитаться доля от продаж в магазинах других продавцов 110. Для перевода средств также может использоваться доверенная вычислительная система 230, поскольку продавцы/владельцы датчиков 110 также могут являться участниками доверенной вычислительной системы 230. В некоторых вариантах осуществления стороны могут договариваться о доле отчислений. В другом варианте осуществления доля может автоматически увеличиваться пропорционально росту продаж в магазинах других продавцов.

В другом варианте осуществления владельцем датчика 110 может являться первый владелец 110 датчика, который в случае совершения транзакции может получать возмещение от вторых владельцев 110 датчиков в непосредственной близости от первого владельца 110 датчика. Датчики 110 различных продавцов 110 могут отслеживать перемещения покупателей и, если покупатель был привлечен в местоположение первого продавца/владельца датчика, а затем совершил покупку в других магазинах, другие магазины могут делить часть выручки с первым продавцом.

Проверка транзакций

Система также может для объектов 100 обеспечивать дополнительные возможности оспаривать мошеннические начисления. По мере того, как объект 100, вероятно, сталкивается с множеством датчиков 110 до совершения транзакции, в центральную вычислительную систему может поступать множество запросов о том, согласился ли объект 100 на предоставление дополнительной информации. Если совершена покупка, и дополнительных запросов не поступало, вероятность того, что имело место мошенничество, является более высокой. Аналогичным образом, если мошенничество все же имело место, вероятно, что совершившее его лицо было обнаружено множеством датчиков 110 в сети. Принимаемые атрибуты 210 виновного в мошенничестве лица могут использоваться для розыска мошенника. Кроме того, принимаемые данные могут использоваться, чтобы показать, что объект 110 мог иметь другое местоположение при совершении покупки. Поскольку персональное облако 120 имеет множество уникальных атрибутов, их особенно сложно воспроизвести. Аналогичным образом, если мошенник пытается повторить атрибуты 210 персональной сети 120, могут быть определены некоторые из атрибутов 210 мошенника, которые могут использоваться для его отслеживания.

Связь по доверенной сети (электронной почте)

Согласно другой особенности объект 100 может использовать сеть не только для совершения покупок. Объект 100 может предоставлять разрешения 250 с тем, чтобы объект 100 мог быть распознан и мог получать доступ к дополнительным функциональным возможностям сети. Например, объект 100 может давать разрешение некоторым продавцам на получение доступа к персональным данным 260. После проверки объекта 100 он может использовать датчик 110 как своего рода устройство ввода, обеспечивающее выполнение вычислительной системой 230 задач подобно любой вычислительной системе. Объект 100 может посмотреть в камеру 110 наблюдения и запросить передачу своему помощнику электронного сообщения о том, что его поезд опаздывает. Аналогичным образом, объект 100 может использовать камеру или другой датчик 110 в качестве устройства ввода данных в вычислительное устройство с устройство ввода с возможностью доступа практически ко всем опциям, доступным с использованием компьютера.

Согласно еще одной особенности объект 100 может использовать датчик 110, такой как камера в портативном вычислительном устройстве 101, чтобы создавать задачу, которая может выполняться когда-либо в будущем при наличии соответствующего доступа к компьютерной сети. Например, объект 100 может находиться в общественном транспорте и может пожелать создать разрешения нового уровня для какого-либо магазина. Пользователь может создать и сохранить в портативном вычислительном устройстве 101 сообщение с использованием датчика 108 изображений, и после того, как пользователь покинет общественный транспорт и окажется в зоне удовлетворительного доступа к вычислительной сети, сообщение может быть отправлено.

В качестве еще одного примера, продавец может организовать точку связи, аналогичную телефонной будке. В точке связи объект 100, такой как покупателю, может обеспечиваться конфиденциальность и возможность доступа к закрытой информации после его распознавания системой. Например, объект 100 может распознаваться по соответствующим атрибутам 210 и может получать доступ к своей электронной почте в точке связи. Аналогичным образом, объект 100 может запросить маршрут до другого магазина, который может быть отображен в точке связи. Кроме того, маршрут (или другой компьютерный объект) может быть загружен в другое вычислительное устройство, связанное с объектом 100, такое как портативное вычислительное устройство 101. В качестве другого примера, объект может посмотреть в камеру и запросить изменение доступа для конкретного рассматриваемого продавца, например, чтобы разрешить продавцу доступ к платежным данным.

Доверенной сетью может являться сеть общего пользования, такая как сеть Интернет с достаточными защитными мерами, или частная сеть или сочетание сети общего пользования и частной сети с применением соответствующих защитных мер. Если сеть является частной, такой как сеть обработки платежей, объекты могут быть более уверены в безопасном хранении и ведении их персональных и уязвимых данных, в результате чего объекты с большей вероятностью воспользуются преимуществами других особенностей системы.

Вывод

Описанные сеть, способ и система могут позволять объектам 100 лучше управлять доступом к уязвимым данным 260 об объекте 100. Вместо множества сторон, собирающих данные 260 и использующих их на свое усмотрение, управление такими данными осуществляет объект 100. Затем объект 100 может использовать данные 260 на свое усмотрение от авторизации платежей до принятия предложений цены на дополнительную информацию и отклонения доступа к такой информации 260.

В соответствии с положениями патентного законодательства и юриспруденции описанные выше примеры конфигураций считаются представляющими предпочтительный вариант осуществления изобретения. Тем не менее, следует отметить, что изобретение может быть осуществлено на практике в пределах его существа или объема иначе, чем это конкретно проиллюстрировано и описано.

| название | год | авторы | номер документа |

|---|---|---|---|

| СЕТЕВЫЕ КОММЕРЧЕСКИЕ ТРАНЗАКЦИИ | 2006 |

|

RU2402814C2 |

| ШЛЮЗОВОЙ УРОВЕНЬ АБСТРАКЦИИ | 2011 |

|

RU2732585C2 |

| ШЛЮЗОВОЙ УРОВЕНЬ АБСТРАКЦИИ | 2011 |

|

RU2597507C2 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ МОШЕННИЧЕСКИХ ОНЛАЙН-ТРАНЗАКЦИЙ | 2014 |

|

RU2571721C2 |

| ПЛАТФОРМА ОБЕСПЕЧЕНИЯ ДЛЯ МЕЖМАШИННЫХ УСТРОЙСТВ | 2015 |

|

RU2707939C2 |

| Система и способ выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами | 2016 |

|

RU2635275C1 |

| ПРОВЕРКА ТРАНЗАКЦИИ, ОСУЩЕСТВЛЯЕМАЯ НЕСКОЛЬКИМИ УСТРОЙСТВАМИ | 2016 |

|

RU2711464C2 |

| УНИВЕРСАЛЬНЫЙ ДОСТУП К ЭЛЕКТРОННОМУ БУМАЖНИКУ | 2017 |

|

RU2724351C2 |

| Способ и система для доверенного доведения информации до пользователя | 2016 |

|

RU2634179C1 |

| СПОСОБ ОБНАРУЖЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ И ОПОВЕЩЕНИЯ О НЕМ | 2015 |

|

RU2705019C2 |

Изобретение относится к области вычислительной техники. Технический результат заключается в обеспечении обмена информации в безопасной и эффективной форме. Компьютерная система содержит: обнаружение данных о признаках, которые отличают одного человека от другого человека, путем считывания физических признаков, связанных с человеком, в физической среде с помощью сенсорного устройства, при этом сенсорное устройство связано с владельцем сенсорного элемента, отличающимся от указанного человека; передачу данных о признаках с сенсорного устройства по компьютерной сети доверенной службе проверки на центральном компьютере для проверки того, что данные о признаках удовлетворяют правилам допуска, созданным человеком, для разрешения передачи дополнительных данных; генерирование на центральном компьютере маркера в ответ на проверку данных о признаках, при этом маркер содержит разрешение для сенсорного устройства на получение дополнительной информации; и в ответ на проверку данных о признаках предоставление маркера с центрального компьютера по компьютерной сети на сенсорное устройство; и извлечение из маркера на сенсорном устройстве по меньшей мере части дополнительной информации о человеке, для которого было предоставлено разрешение. 2 н. и 15 з.п. ф-лы, 9 ил.

1. Компьютерная система для управления доступом к данным о человеке, включающая:

обнаружение данных о признаках, которые отличают одного человека от другого человека, путем считывания физических признаков, связанных с человеком, в физической среде с помощью сенсорного устройства, при этом сенсорное устройство связано с владельцем сенсорного элемента, отличающимся от указанного человека;

передачу данных о признаках с сенсорного устройства по компьютерной сети доверенной службе проверки на центральном компьютере для проверки того, что данные о признаках удовлетворяют правилам допуска, созданным человеком, для разрешения передачи дополнительных данных;

генерирование на центральном компьютере маркера в ответ на проверку данных о признаках, при этом маркер содержит разрешение для сенсорного устройства на получение дополнительной информации; и

в ответ на проверку данных о признаках предоставление маркера с центрального компьютера по компьютерной сети на сенсорное устройство; и

извлечение из маркера на сенсорном устройстве по меньшей мере части дополнительной информации о человеке, для которого было предоставлено разрешение.

2. Система по п. 1, отличающаяся тем, что данные о признаках анализируют на наличие характеристик, связанных с мошенничеством.

3. Система по п. 1, отличающаяся тем, что данные о признаках содержат по меньшей мере одно, выбранное из группы, содержащей данные, относящиеся к мобильному вычислительному устройству, данные об умном материале, данные о лице, данные о кисти, данные о ювелирных украшениях, изображение сканирования радужной оболочки глаза и сигнал сердца.

4. Система по п. 1, отличающаяся тем, что сенсорное устройство считывает по меньшей мере одно из группы, содержащей признаки беспроводных сигналов, оптические признаки, звуковые признаки, признаки запахов и фотонные признаки.

5. Система по п. 4, отличающаяся тем, что оптические признаки находятся в одном измерении, двух измерениях или трех измерениях.

6. Система по п. 5, отличающаяся тем, что оптические признаки предусматривают считывание данных с ткани, выполненной с возможностью излучения сигнала, который может быть обнаружен сенсорным элементом.

7. Система по п. 1, отличающаяся тем, что правила допуска являются зависимыми от сети.

8. Система по п. 7, отличающаяся тем, что правила допуска устанавливают в зависимости от владельца.

9. Система по п. 1, отличающаяся тем, что в правилах допуска установлена минимальная величина в денежном выражении и, если владелец желает заплатить минимальную величину в денежном выражении, предоставляется маркер для дополнительных данных.

10. Система по п. 1, отличающаяся тем, что человек имеет связь с множеством сенсорных элементов и перемещается через множество сенсорных элементов.

11. Система по п. 1, отличающаяся тем, что связь осуществляется с доверенным доменом.

12. Система по п. 1, отличающаяся тем, что связь включает по меньшей мере один маркер и маркер проверяется на мошенничество или аномалии.

13. Система по п. 1, отличающаяся тем, что одобренные транзакции проходят по традиционной платежной сети.

14. Система по п. 1, отличающаяся тем, что передача маркеров делает возможной транзакцию при оплате величины.

15. Система по п. 1, отличающаяся тем, что субъект передает одобренное субъектом сообщение посредством сенсорных элементов.

16. Способ работы сенсорного элемента, включающий:

назначение отдельных уровней защиты для личной информации о субъекте для множества владельцев сенсорных элементов, при этом личную информацию хранят в центральной вычислительной системе;

прием данных о признаках, относящихся к субъекту, на сенсорном элементе, при этом сенсорный элемент выполнен с возможностью создания маркера, связанного с субъектом;

отправку маркера и идентификатора владельца сенсорного элемента с сенсорного элемента в центральную вычислительную систему;

прием на сенсорном элементе ответного маркера с центральной вычислительной системы, при этом ответный маркер содержит по меньшей мере часть личной информации, соответствующей уровню защиты, назначенному для владельца сенсорного элемента; и

взаимодействие с субъектом согласно по меньшей мере части личной информации, принятой на сенсорном элементе.

17. Система по п. 1, отличающаяся тем, что сенсорное устройство представляет собой видеокамеру.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| RU 2012144647 A, 10.05.2014. | |||

Авторы

Даты

2019-06-14—Публикация

2015-05-29—Подача