ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к связанным в сеть системам транзакций и способам проведения онлайновых транзакций.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Рост числа связанных в сеть вычислительных систем открыл новые возможности по отношению к тому, как корпорации и отдельные лица ведут торгово-промышленную деятельность. Например, конечные пользователи, соединенные с сетью (например, Интернет), через сетевое устройство, такое как компьютер, персональный цифровой ассистент (ПЦА, PDA), телефон сотовой связи и т.д., могут проводить коммерческие транзакции по сети, чтобы покупать услуги и/или товары, вести финансовые операции, или иным образом вести торгово-промышленную деятельность или выполнять персональные транзакции по сети. Проблемой, присущей онлайновым транзакциям, является безопасность, особенно когда в состав транзакции включается перевод сумм денег, средств и/или передача финансовой, персональной или другой конфиденциальной информации.

Многие традиционные онлайновые транзакции проводятся в соответствии с одной из двух отличающихся, но взаимосвязанных моделей. Обе модели используют браузер (программа просмотра Web) в качестве интерфейса для обработки передачи информации между сторонами, участвующими в транзакции. В первой модели продавец предлагает товары или услуги в режиме «онлайн» (интерактивно) с помощью браузера. Термин "продавец" относится при этом обобщенно к любому объекту, предлагающему товары и/или услуги для покупки. Термин «продавец» не используется, чтобы описывать какой-либо конкретный коммерческий статус или описывать лицензированного продавца, если не указано конкретно. Предпочтительнее термин описывает обобщенно некоторого продавца или объект, предлагающий товар и/или услуги для покупки или продажи. Термин «поставщик услуг» используется при этом взаимозаменяемо с термином «продавец» и, если не указано иное, имеет тот же смысл.

В традиционной онлайновой транзакции продавец может иметь web-сайт, который описывает, отображает или иным образом предлагает товары и/или услуги для продажи. Конечный пользователь указывает желание купить одну или несколько единиц товаров или услуг обычно путем выбора соответствующего изделию пункта с помощью интерфейса браузера. Браузер затем отображает страницу транзакции, которая позволяет конечному пользователю выбирать один или несколько типов платежа и вводить информацию, требуемую, чтобы совершить транзакцию. Например, связанная с транзакцией страница, отображенная посредством браузера, может разрешать конечному пользователю выбирать тип платежа, такой как по кредитной карте (например, VISA, MasterCard, American Express и т.д.), и вводить связанную с транзакцией информацию, такую как номер кредитной карты, дата истечения срока действия карты и т.д. Связанная с транзакцией страница также может запросить конечного пользователя о персональной информации, такой как имя, адрес выставления счета, адрес отгрузки и т.д. Конечный пользователь затем представляет на рассмотрение информацию, и продавец обрабатывает представленную информацию.

В этой первой модели продавец обычно "владеет" web-сайтом. То есть продавец поддерживает web-сайт, отвечает за содержимое и принимает и обрабатывает связанную с транзакцией информацию, предоставленную конечным пользователем. Продавец может устанавливать учетную запись для конечного пользователя перед проведением первой транзакции, и конечный пользователь может затем осуществлять доступ к этой учетной записи с помощью установленных пользователем регистрационного имени и пароля, каждый раз, когда конечный пользователь проводит транзакцию с продавцом. То есть конечный пользователь обычно выбирает регистрационное имя и пароль, подлежащие использованию в последующих сеансах или транзакциях. После того как конечный пользователь представил информацию, запрошенную с помощью связанной с транзакцией страницы(ами), продавец обрабатывает информацию, чтобы удостовериться, что информация является достаточной, чтобы совершить транзакцию. Например, продавец может убедиться, что номер кредитной карты является действительным и имеет достаточные средства, чтобы покрыть стоимость товаров и/или услуг.

Вторая модель обычно включает в состав стороннего поставщика транзакций («третью сторону»), который обрабатывает платежную порцию транзакции. Третья сторона образует отношения и с конечным пользователем, и с продавцом. В частности, конечный пользователь может устанавливать для третьей стороны учетную запись, к которой можно осуществлять доступ с помощью регистрационного имени и пароля, как обсуждено выше. Чтобы установить учетную запись, конечный пользователь может предоставлять третьей стороне персональную и платежную информацию (то есть конечный пользователь может предоставлять идентифицирующую пользователя персональную информацию и платежную информацию, такую как один или несколько номеров кредитных карт, одну или несколько дат истечения срока действия и т.д.). Конечный пользователь может также устанавливать счет системы электронного перевода платежей посредством предоставления денежных средств стороннему поставщику транзакций, остаток на котором может использоваться для покупки товаров и/или услуг в режиме «онлайн». Третья сторона помещает в архив предоставленную конечным пользователем информацию о счете и/или поддерживает платежный баланс конечного пользователя.

Третья сторона также устанавливает отношения с продавцом, причем третья сторона ведет обработку платежа относительно транзакции. В частности, третья сторона соглашается выполнять платежи продавцу, когда конечный пользователь с наличием учетной записи (счета) запрашивает перевод средств, чтобы выполнить покупку. Продавец может обеспечивать возможность использования третьей стороны путем сигнализации о доступности такого возможного варианта на своем web-сайте, где продаются товары и услуги. Например, когда пользователь посещает web-сайт продавца и решает выполнить покупку, пользователю затем может быть представлен возможный вариант оплаты покупки с использованием стороннего поставщика транзакции.

Когда конечный пользователь выбирает возможный вариант, чтобы оплатить покупку с использованием стороннего поставщика транзакций, браузер конечного пользователя переадресовывается на web-сайт, принадлежащий стороннему поставщику транзакций. Конечный пользователь затем регистрируется в своей учетной записи с помощью комбинации регистрационного имени/пароля и выбирает тип платежа (например, кредитная карта), чтобы использовать в транзакции, или запрашивает перевод средств со счета финансовых средств пользователя на счет продавца. Как только продавец определяет, что платеж был надлежащим образом переведен поставщиком транзакций, продавец может переходить к отправке купленного товара или предоставлению купленной услуги конечному пользователю. Во второй модели третья сторона является ответственной за поддержание персональной и финансовой информации конечного пользователя и за обработку транзакции.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

На чертежах каждый одинаковый или по существу одинаковый компонент, который иллюстрируется на различных чертежах, представлен посредством одинаковой ссылочной позиции. Для ясности не все компоненты могут быть обозначены на каждом чертеже. На чертежах представлено следующее:

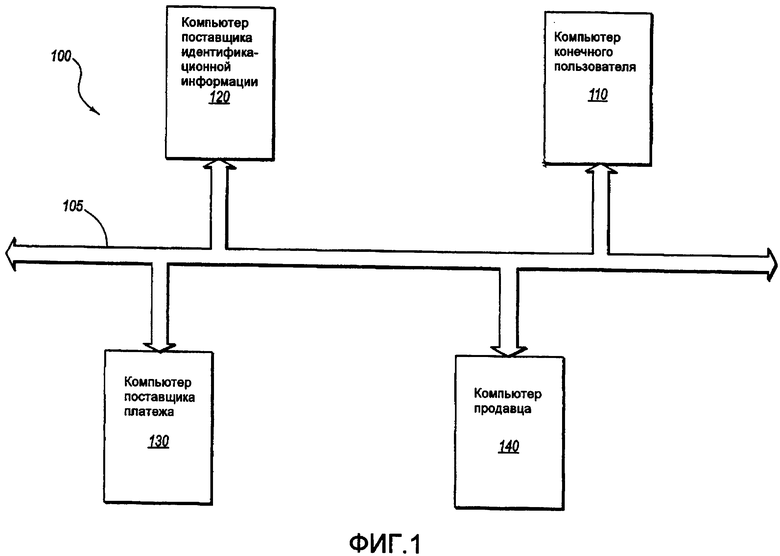

Фиг. 1 - иллюстрация в соответствии с одним вариантом осуществления изобретения блок-схемы связанной в сеть вычислительной системы для выполнения онлайновых транзакций;

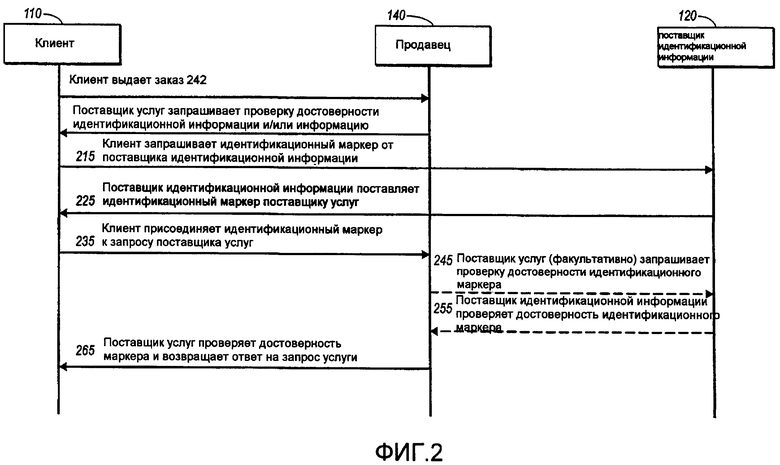

Фиг. 2 - иллюстрация схемы системы и способа, предназначенных для инициирования и выполнения верификации идентификационной информации (набора персональных атрибутов объекта в сети) в онлайновой транзакции, в соответствии с одним вариантом осуществления изобретения;

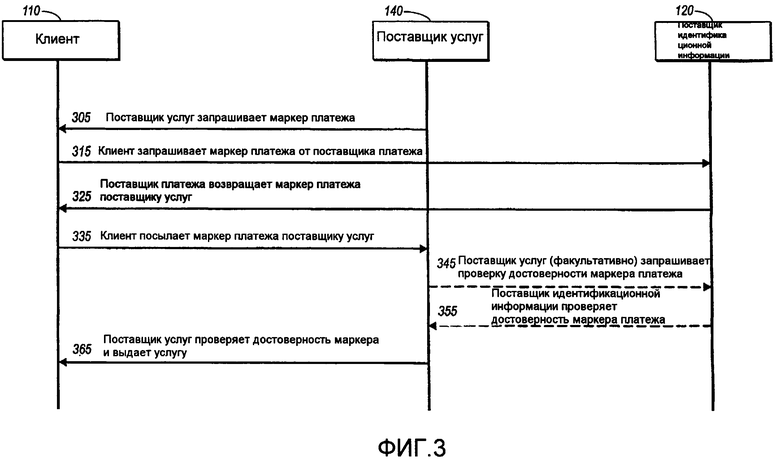

Фиг. 3 - иллюстрация схемы системы и способа, предназначенных для выполнения согласования условий платежа, верификации и/или сертификации в онлайновой транзакции, в соответствии с одним вариантом осуществления изобретения;

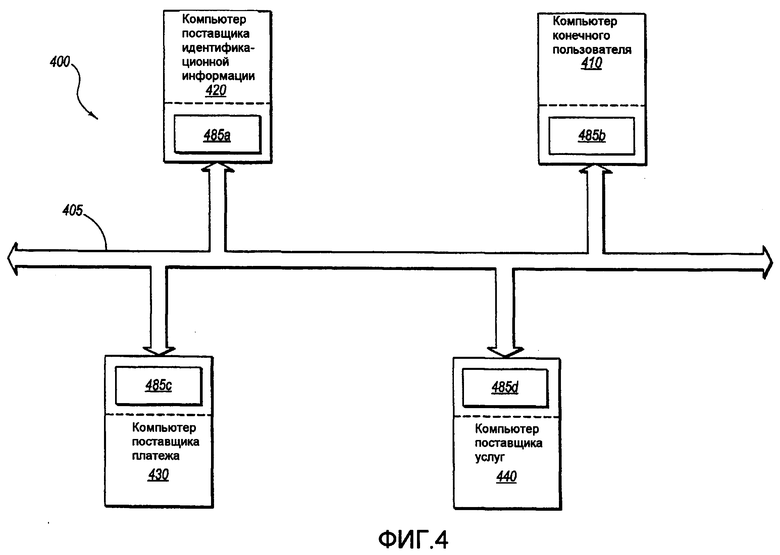

Фиг. 4 - иллюстрация в соответствии с одним вариантом осуществления настоящего изобретения сетевой вычислительной системы для проведения онлайновых транзакций, причем транзакции обрабатываются, по меньшей мере, частично, посредством программного обеспечения транзакций, установленного на соединенных с сетью компьютерах;

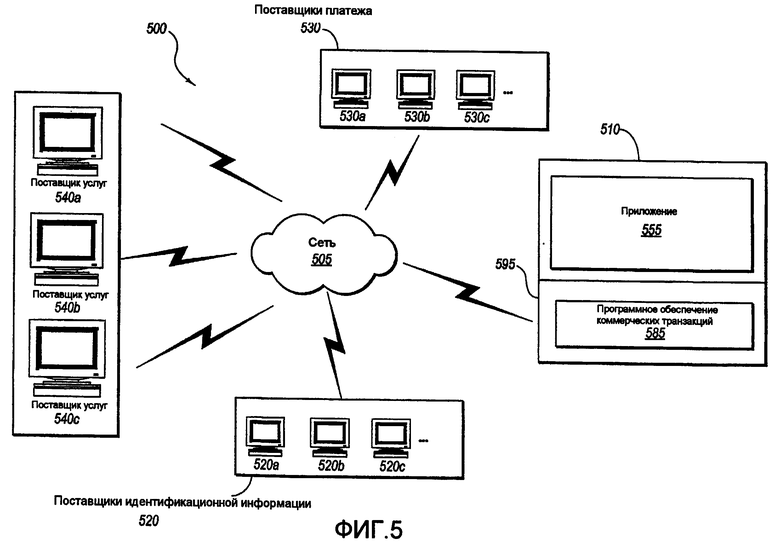

Фиг. 5 - в соответствии с другим вариантом осуществления настоящего изобретения иллюстрация связанной в сеть вычислительной системы для проведения онлайновых транзакций, причем транзакции обрабатываются, по меньшей мере, частично, посредством программного обеспечения транзакций, установленного на соединенных с сетью компьютерах;

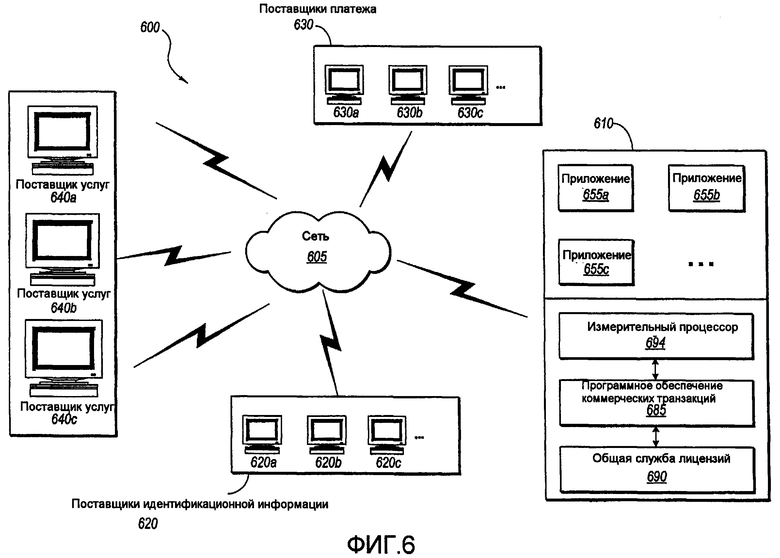

Фиг. 6 - в соответствии с одним вариантом осуществления настоящего изобретения иллюстрация связанной в сеть вычислительной системы для проведения лицензирования приложений, установленных на компьютере конечного пользователя, причем лицензию получают с помощью сетевой транзакции;

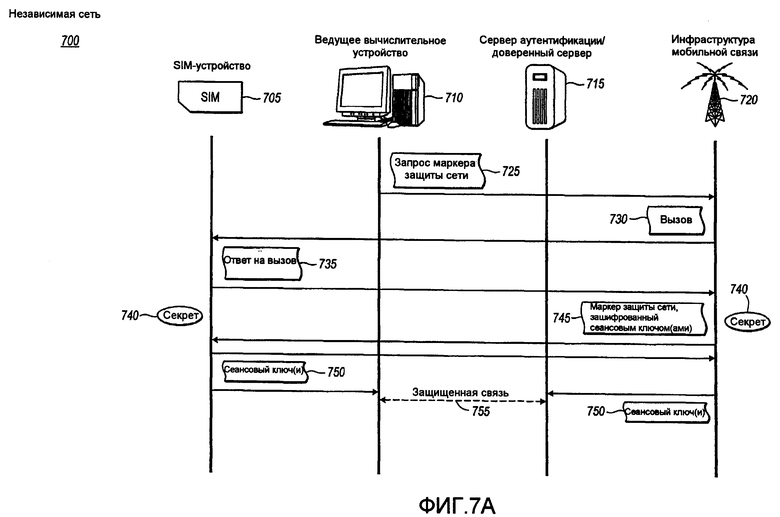

Фиг. 7A - иллюстрация системы, используемой для аутентификации модуля мобильной связи по отношению к сети для установления защищенной связи с ней, в соответствии с примерными вариантами осуществления;

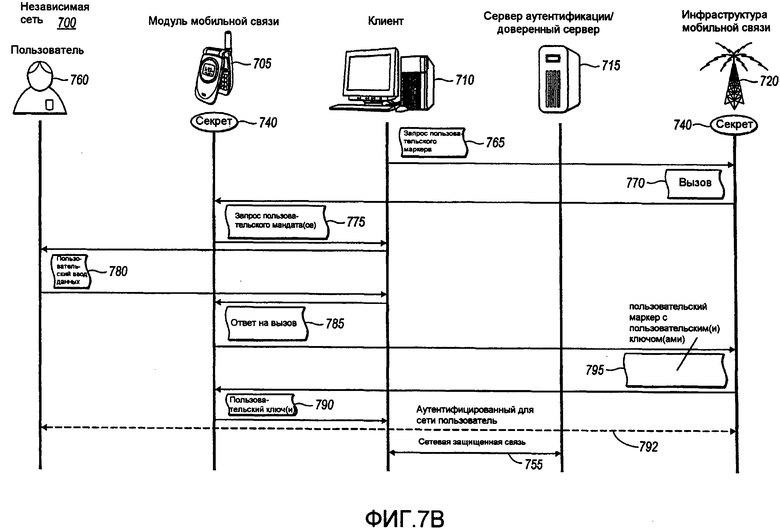

Фиг. 7B - иллюстрация системы, используемой для аутентификации пользователя по отношению к сети с использованием модуля мобильной связи при установлении канала защищенной связи в соответствии с примерными вариантами осуществления;

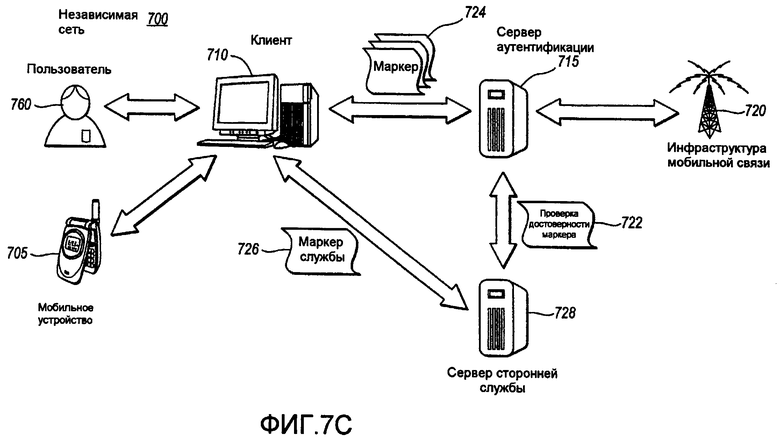

Фиг. 7C - иллюстрация системы, выполненной с возможностью одиночной или многоуровневой верификации многих различных услуг с использованием модуля мобильной связи, в соответствии с примерными вариантами осуществления;

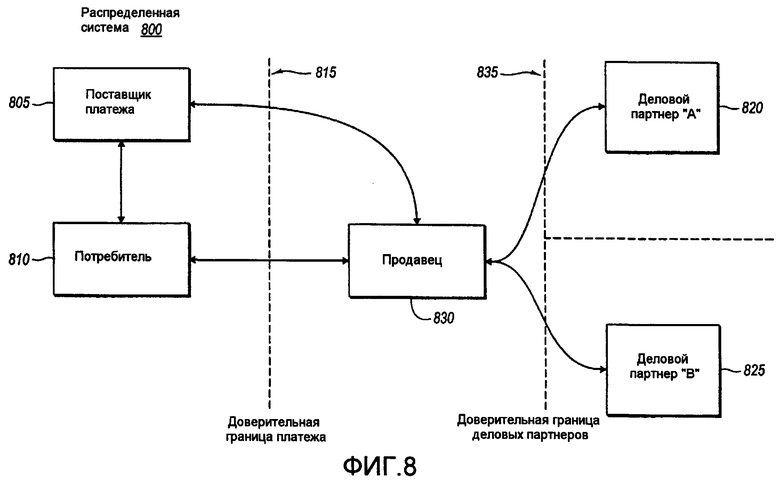

Фиг. 8 - иллюстрация трехстороннего защищенного обмена платежной информацией и федерации (или интеграции при наличии слабосвязанных объектов) платежей в соответствии с примерными вариантами осуществления;

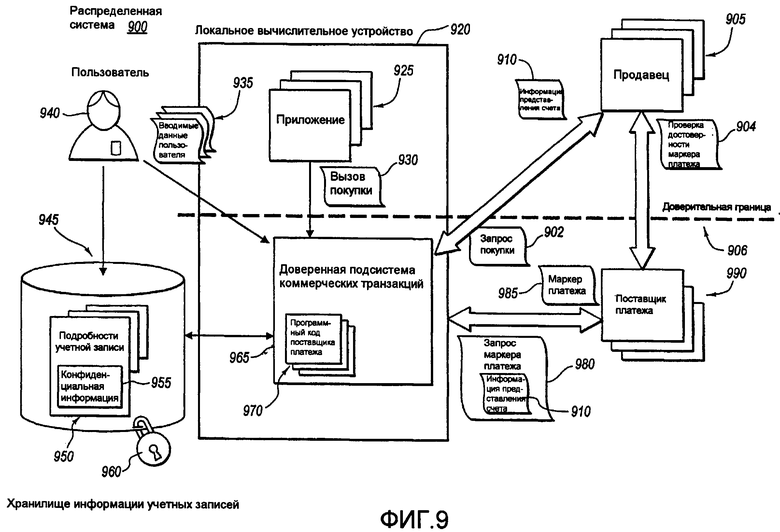

Фиг. 9 - иллюстрация различных применений подсистемы коммерческих транзакций и представления счета в соответствии с примерными вариантами осуществления;

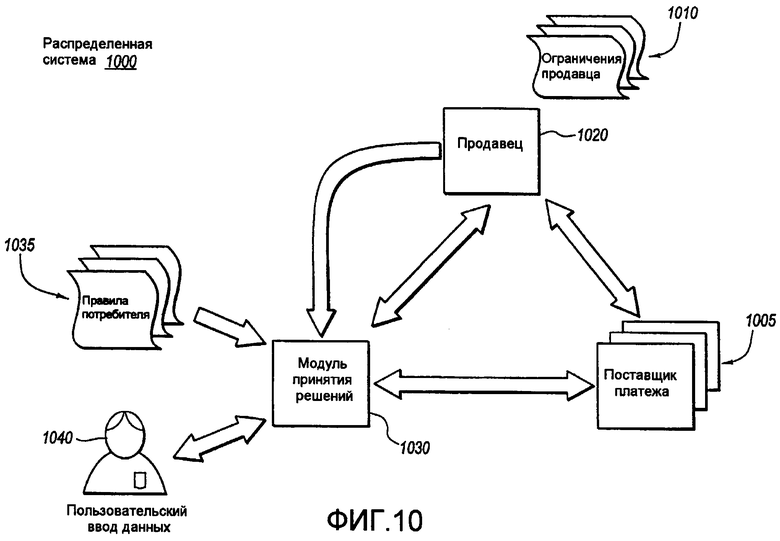

Фиг. 10 - иллюстрация использования возможных вариантов платежа и правил для определения, какой поставщик платежа должен использоваться для коммерческой транзакции, в соответствии с примерными вариантами осуществления; и

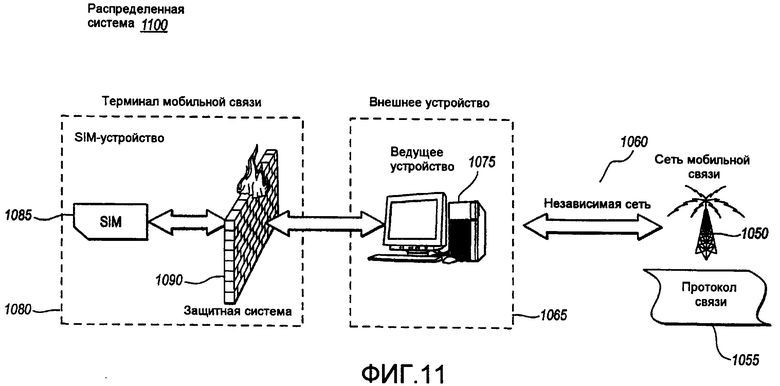

Фиг. 11 - иллюстрация устройства модуля (SIM) идентификации абонента, выполненного с наличием защитной системы (брандмауэра), чтобы соответствовать установленным протоколам сети радиосвязи, если используется для коммерческих транзакций в соответствии с примерными вариантами осуществления.

КРАТКОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Традиционные онлайновые транзакции, например покупка товаров и/или услуг по сети, являются уязвимыми к нарушениям защиты, имея следствием потерю персональной, финансовой и/или другой конфиденциальной информации. Кроме того, в недоверительной сети (например, Интернет) и продавцы, и покупатели рискуют войти в транзакцию с плохим агентом, так что одна сторона договора о покупке не удовлетворяется. Традиционные модели онлайновой транзакции также могут требовать, чтобы продавец создавал архивы конфиденциальной информации покупателя, и могут требовать, чтобы они обрабатывали платежные аспекты транзакции. Кроме того, традиционные модели онлайновой транзакции являются неудобными для покупателя и представляют в целом неинтуитивную практику работы с транзакцией. Например, традиционные онлайновые транзакции проводятся с помощью браузера с использованием парадигмы регистрационного имени/пароля, что вводит в заблуждение и трудно для управления.

Заявитель установил, что передача, по меньшей мере, некоторого числа относящихся к транзакции обязательств, обрабатываемых в традиционных моделях покупателем и браузером, на системы более низкого уровня (и отличные от браузера и конечного пользователя) могут способствовать более простой и более защищенной структуре онлайновой коммерческой транзакции. Например, одна или несколько относящихся к транзакциям задач могут обрабатываться посредством операционной системы на стороне либо конечного пользователя, либо продавца, либо на обеих, где информация может быть более надежно защищена. Путем встраивания одной или нескольких задач в операционную систему пользователи могут быть освобождены от некоторой обязанности передачи относящейся к транзакциям информации, что делает практику работы более интуитивной и повышает защищенность. Кроме того, продавец может быть освобожден от поддержания информации покупателя, обработки платежной информации и/или обработки транзакции.

Заявитель также установил, что трудности, связанные с проверкой достоверности идентификационной информации покупателя, могут быть уменьшены путем использования технологий, более защищенных и удобных, чем модель регистрационного имени/пароля. В одном варианте осуществления идентификационная информация о покупателе обеспечивается посредством карты модуля (SIM) идентификации абонента, хранящей идентификационную информацию о конечном пользователе, которая может выдаваться программно, создавая менее запутывающую и более прямую практику осуществления покупки. Кроме того, варианты осуществления в документе предусматривают протоколы, способы, вычислительные системы и другие механизмы, выполненные с возможностью одиночной или многоуровневой аутентификации с использованием SIM-устройства иным образом недоверительной или незащищенной сети (например, Интернет).

Заявитель также установил, что обеспечение различных относящихся к транзакции элементов онлайновых коммерческих транзакций с использованием в целом незаинтересованных третьих сторон уменьшает риски, касающиеся и покупателя, и продавца. В одном аспекте изобретения обеспечивается система коммерческих транзакций, в которой первый объект в сети обеспечивает верификацию идентификационной информации покупателя, а другой объект в сети обеспечивает верификацию способности пользователя оплатить покупку, так что и продавец, и покупатель, которые являются посторонними друг для друга, могут проводить транзакцию в относительной безопасности.

Кроме того, другие варианты осуществления допускают трехстороннюю защищенную коммерческую транзакцию между продавцом, потребителем и (поставщиком) платежом таким образом, что конфиденциальная информация платежного счета является непрозрачной для продавца или третьих сторон. В таком варианте осуществления маркеры платежа передаются через потребителя между поставщиком платежа и продавцом. Такие маркеры платежа зашифровываются или подписываются (цифровой подписью) таким образом, что продавец и остальные не контролируют или не получают какую-либо конфиденциальную информацию счета потребителя. Тем не менее, продавец все же может доверительно проверять достоверность маркера платежа, указывающего платежеспособность потребителя для оплаты предоставленных услуг и/или товаров.

В другом варианте осуществления информация электронного представления счета используется для авторизации платежа, аудита и других целей. В этом варианте осуществления различные объекты в сети (например, потребитель, продавец, поставщик платежа и т.д.) снабжаются машиночитаемым электронным представлением счета, которое используется, чтобы в онлайновой коммерческой транзакции автоматически запрашивать и проверять достоверность платежа, создавать предысторию транзакции, представлять более точное описание оплаченного за услуги/товары и для других целей. Эта информация представления счета также может использоваться для федерации платежей единовременного платежа от потребителя по отношению к различным деловым партнерам продавца. Например, продавец может иметь договорные отношения с различными деловыми партнерами, которые предоставляют услуги и/или товары в коммерческой транзакции. Информация электронного представления счета может включать в состав такие порции платежей, которые должны быть распределены между различными партнерами так, что федерация платежей может происходить автоматически без какой-либо необходимости взаимодействия c пользователем или отдельных механизмов ведения контроля и платежа.

Обеспечиваются при этом также механизмы для автоматизированного принятия решений коммерческой транзакции с использованием правил или ограничений, заданных любым количеством объектов в сети, включая потребителя, продавца, поставщика платежа и т.д. Например, возможные варианты платежа, принятые продавцом, могут сравниваться с доступными потребителю возможными вариантами платежа. На основании такого сравнения потребителю могут быть представлены только те возможные варианты, которые совпадают. В качестве альтернативы возможный вариант платежа может автоматически выбираться на основании такого сравнения и/или на основании дополнительных правил или ограничений. Например, потребитель может ограничивать тип платежей на основании установленного доверия с продавцом. Конечно, могут быть многие другие типы правил и/или ограничений, которые определяют различные действия, которые могут происходить в коммерческой транзакции.

ПОДРОБНОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Традиционные модели для сетевых коммерческих транзакций основываются на браузере в качестве интерфейса для осуществления запроса и подачи персональной и финансовой информации между конечным пользователем-покупателем и продавцом, или поставщиком услуг, будет ли это происходить непосредственно через продавца или через стороннего поставщика транзакций. В первом случае продавец обязан создавать и поддерживать инфраструктуру, способную запрашивать, получать, вести и обрабатывать персональную и финансовую информацию, обычно с наличием некоторого минимального уровня защиты. Кроме того, продавец может быть ответственным за поддержание информации об учетных записях и счете для каждого из его покупателей (которая обычно включает в состав и конфиденциальную персональную, и финансовую информацию).

Покупатель должен предоставить персональную информацию (например, имя, адрес, номер телефона и т.д.) и финансовую информацию (например, номера дебетовых (платежных) и кредитных карт и даты истечения срока действия, номера банковских счетов и т.д.), чтобы совершить транзакцию. На некотором уровне покупатель должен доверять, что продавец является честным посредником и будет действовать с честными намерениями, используя информацию только санкционированно. Подобным образом продавец должен доверять, что покупатель является тем, кого он представляет, и что предоставленная платежная информация является действительно связанной с конечным пользователем, выполняющим покупку. Для продавца может не быть никакого надежного способа проверить достоверность идентификационной информации покупателя и/или достоверность платежной информации. В распределенной сетевой среде покупатели могут быть вынуждены полагаться на репутацию продавца, что может ограничивать источники, из которых покупатель желает вести транзакции. Продавец может быть вынужден действовать даже с меньшей убежденностью, что покупатель является добросовестным, гарантированным от нечестности покупателем. В недоверительной сети эта модель может представлять неуместные риски на одной или обеих сторонах.

Даже когда установленное и заслуженное доверие было создано между покупателем и продавцом, поддерживаемые продавцом базы данных, хранящие информацию о покупателе, могут быть чувствительными к взлому, воровству информации и даже плохим агентам в рамках в ином отношении честной и заслуживающей доверия коммерческой деятельности. Сторонние поставщики транзакций также являются чувствительными к электронному воровству, нарушениям защиты и т.д. Более изощренные "шпионящие" программы позволяют программистам-злоумышленникам записывать нажатия клавиш и получать моментальные снимки экранов компьютеров, которые были несанкционированно раскрыты, делая основанные на браузере транзакции особенно уязвимыми к электронному воровству. Соответственно, покупатели, проводящие онлайновые коммерческие транзакции в соответствии с традиционными способами и моделями, могут быть уязвимы к распространению и неправомочному использованию их конфиденциальной персональной и финансовой информации.

Традиционные модели коммерческих транзакций обычно требуют, чтобы покупатель устанавливал учетную запись с каждым продавцом, с которым покупатель желает проводить коммерческую транзакцию. В целом учетная запись является защищенной и доступ к ней осуществляется с помощью регистрационного имени и пароля, требуя, чтобы покупатель управлял многими регистрационными именами и паролями и поддерживал, какая комбинация регистрационного имени/пароля какой учетной записи соответствует. Некоторые покупатели могут прибегнуть к хранению своих комбинаций регистрационного имени/пароля локально на своем компьютере, или использованию одинаковой комбинации регистрационного имени/пароля для всех учетных записей. Обе попытки управлять многими учетными записями являются уязвимыми по отношению к воровству, взлому и/или другим нарушениям защиты.

Например, покупатель рискует нарушением всех его учетных записей, если путем электронного воровства будет получена единственная комбинация регистрационного имени/пароля. В дополнение к собственным рискам защиты, связанным с традиционными парадигмами регистрационного имени/пароля, покупатели могут считать процедуру регистрационного имени учетной записи неудобной практикой работы с транзакцией. В частности, необходимость регистрироваться по отношению к учетной записи, когда желательна покупка, делает транзакцию менее удобной, поскольку покупатель должен, так или иначе, сформировать эту информацию прежде, чем транзакция может быть совершена. Кроме того, с помощью сторонних поставщиков транзакций покупателя переадресуют с web-сайта продавца на web-сайт стороннего поставщика транзакции. Этот этап не является интуитивным и в лучшем случае для покупателя является громоздким и запутывающим.

Заявитель установил, что передача, по меньшей мере, некоторого числа относящихся к транзакции обязанностей, обрабатываемых покупателем и браузером в традиционных моделях, на системы более низкого уровня (и отличные от браузера и конечного пользователя) может способствовать более простой и более защищенной структуре онлайновой коммерческой транзакции. В одном варианте осуществления одна или несколько относящихся к транзакциям задач обрабатываются посредством операционной системы на стороне либо конечного пользователя, либо продавца, либо на обеих, где информация может быть более надежно защищена. Путем встраивания одной или нескольких задач в операционную систему пользователи могут быть освобождены от некоторой обязанности передачи относящейся к транзакциям информации, делая практику работы более интуитивной и повышая безопасность. Кроме того, продавец может быть освобожден от поддержания информации покупателя, ведения платежной информации и/или обработки транзакции.

Заявитель дополнительно оценил, что трудности, связанные с проверкой достоверности идентификационной информации пользователя, могут быть уменьшены путем использования технологий, более защищенных и удобных, чем модель регистрационного имени/пароля. В одном варианте осуществления идентификационная информация о покупателе обеспечивается посредством карты (SIM) модуля идентификации абонента, хранящей идентификационную информацию конечного пользователя, которая может выдаваться программно. В другом варианте осуществления идентификационная информация обеспечивается посредством микропроцессорной карточки (смарт-карты), встроенной или иным образом соединенной с сетевым устройством, с которого покупатель проводит онлайновую коммерческую транзакцию. Использование любого идентификационного средства на основе различных микросхем или карт позволяет покупателю связывать свою идентификационную информацию с конкретным устройством, таким как телефон сотовой связи или сетевой компьютер.

Термин "программируемо" и/или "автоматически" относится к действиям, выполняемым по существу без привлечения ручного действия или действия оператора. В частности, «программируемое» или «автоматическое» относится к действиям, инициированным и/или выполняемым посредством одной или нескольких компьютерных программ. Например, обеспечение идентификационной информации посредством запроса пользователя (например, покупателя) предоставить информацию регистрационного имени и/или пароля не будет считаться программируемым, поскольку существо действия выполняется пользователем. Однако действие, в котором идентификационную информацию (например, номер SIM, сетевой адрес, идентификатор (ID) аппаратного обеспечения и т.д.) программа выдает без запроса, чтобы пользователь вводил информацию, будет считаться программируемым. Следует отметить, что такие автоматические операции могут быть осуществлены посредством либо программных, либо аппаратных компонентов.

Заявитель дополнительно оценил, что распределение по различным сетевым устройствам различных, относящихся к транзакции элементов онлайновых коммерческих транзакций содействует более защищенным коммерческим транзакциям по недоверительной сети. В одном варианте осуществления поставщик идентификационной информации и поставщик платежа, оба являющиеся объектами в сети и отдельными, и отличными от конечного пользователя, продавца и друг от друга, обеспечивают поддержку верификации в течение коммерческой транзакции. Термин "объект в сети" относится при этом к присутствию в сети и может быть одиночным или комбинацией «конечный пользователь/покупатель», «поставщик идентификационной информации», «поставщик платежа», «продавец», и т.д. Объект в сети может присутствовать в сети с помощью одного или нескольких сетевых узлов. Например, несколько сетевых устройств могут работать под покровительством одиночного объекта в сети, такого как использующий многие серверы для проведения онлайновой коммерческой деятельности поставщик идентификационной информации или конечный пользователь, соединенный с сетью через сотовый телефон и персональный компьютер. Объект в сети может быть предприятием, таким как банк или розничный продавец, или отдельным лицом, таким как конечный пользователь.

В одном варианте осуществления различные элементы онлайновой транзакции распределены по отдельным и независимым объектам в сети. Например, поставщик идентификационной информации может обеспечивать проверку достоверности идентификационной информации в форме идентификационного маркера (знака), который продавец может использовать, чтобы верифицировать идентификационную информацию покупателя. Идентификационный маркер может включать в состав один или несколько идентификационных мандатов (подтверждение права доступа) конечного пользователя. Идентификационный маркер может быть выдан на основании предоставленной конечным пользователем/покупателем идентификационной информации, например абонентского номера из SIM-карты, сетевого адреса (например, идентификация сетевой интерфейсной платы (СИП, NIC), глобальное имя (WWN) и т.д.), информации регистрационного имени и т.д. Подобным образом, поставщик платежа может обеспечивать верификацию платежеспособности конечного пользователя в форме маркера платежа. Кроме того, поставщик платежа может вести транзакции платежа от имени покупателя в уплату покупки товаров и/или услуг от продавца. Вышеописанная структура позволяет, между прочим, покупателю и продавцу, которые являются третьими сторонами, проводить онлайновую коммерческую транзакцию в недоверительной сетевой среде в относительной секретности, как обсуждается с дополнительной подробностью в различных примерных вариантах осуществления, предоставленных ниже.

Например, один вариант осуществления обеспечивает трехстороннюю защищенную связь между продавцом, потребителем и поставщиком платежа в течение коммерческой транзакции для осуществления покупки услуг и/или товаров либо в среде онлайновой, либо розничной торговли. Как будет обсуждено более подробно ниже, маркеры платежа передаются от поставщика платежа к продавцу через потребителя. Такие маркеры платежа предоставляют доказательство платежеспособности потребителя за услуги и/или товары, допуская, чтобы продавец проверял достоверность маркера непосредственно с поставщиком платежа. Хотя такие маркеры платежа уникально идентифицируют авторизацию платежа за услуги и/или товары, конфиденциальная информация о платежном счете потребителя либо не включается в состав маркера, либо в противном случае шифрована, чтобы быть невидимой для продавца. Соответственно, конфиденциальная информация потребителя является непрозрачной для продавца, таким образом, позволяя потребителю доверительно покупать изделия от продавца, даже когда между ними не имеется доверенного отношения.

Дополнительно, поскольку продавец может проверять достоверность маркера платежа непосредственно с поставщиком платежа, продавец может поставлять изделия с доверием относительно платежеспособности потребителя оплатить такие услуги и/или товары без поддерживания финансовой информации о потребителе (например, информации о номерах кредитных карт, счете и т.д.). В дополнение, поскольку поставщик платежа может проверять подлинность маркера платежа по поступлению от потребителя, поставщик платежа может доверительно переводить средства продавцу; таким образом, завершая трехстороннюю защищенную коммерческую транзакцию.

Как предварительно упомянуто, другие варианты осуществления раскрытой структуры перемещают части транзакции на более защищенные подсистемы вычислительного устройства (например, операционную систему). Это эффективно допускает многочисленные возможности, включая в них: модель абстракции, чтобы давать возможность существующим приложениям обеспечивать внутреннюю практику работы с сетевой коммерческой транзакцией; дополнительные виды защиты от мошенничества; запись и представление платежного документа для ведения контроля, федерации платежей и других целей платежа или аутентификации; исполнение (программного) кода поставщика услуг для дополнительной защиты и специфических для продавца функциональных средств; многоуровневую аутентификацию и другие признаки. Например, такая модель абстракции позволяет существующим и другим приложениям обеспечивать пользователя возможностями онлайновой покупки и платежа, как если бы такая транзакция происходила непосредственно в рамках приложения, хотя части коммерческой транзакции являются выполняемыми внешне. Примеры включают покупку по каталогам (например, Amazon, Sears и т.д.), прямую покупку мультимедийного содержимого из мультимедийного приложения, загрузку по сети программного обеспечения/игр в пробном режиме и автоматическую разблокировку их с помощью внутренней модели платежа, предоставление возможности платежа за предоставляемые на основе абонирования услуги, такие как простая служба обмена сообщениями через электронную почту и т.д.

Дополнительно, в другом варианте осуществления, ниже будет описана более подробно структура, которая записывает и представляет электронные платежные документы в вышеуказанных трехсторонних защищенных (и других) коммерческих транзакциях, в качестве механизма для дополнительной аутентификации, ведения контроля, федерации платежей и других целей. Кроме того, согласно перемещению коммерческой транзакции в более защищенные части подсистемы другие варианты осуществления дают возможность продавцу исполнять на вычислительной машине конкретный код (например, дополнительной аутентификации пользователя, правил/механизмов платежа, практики работы пользователя, и т.д.) с уверенностью, что такой код не будет взломан или иным образом нарушен. Конечно, как описано более подробно ниже, Заявитель дополнительно реализовал другие выгодные признаки с помощью использования представленной в документе модели абстракции.

В другом варианте осуществления Заявитель также предусматривает общую систему и протокол, который использует модуль мобильной связи для защищенной связи и аутентификации возможностей идентификации и платежа для разнообразия различных услуг. Например, модуль (SIM) идентификации абонента (или другой подобный модуль мобильной связи) может использоваться для аутентификации пользователя и/или устройства по отношению к службе или серверу в среде многоуровневой проверки достоверности. В таком варианте осуществления модуль мобильной связи (и возможно даже пользователь) являются аутентифицируемыми по сети, независимой от инфраструктуры сети мобильной связи для модуля мобильной связи. Таким образом, система проверяет достоверность владения модулем мобильной связи посредством аутентификации активного платежного счета с инфраструктурой мобильной связи. Это устанавливает защищенную связь с вычислительным устройством, соединенным с модулем мобильной связи и службой (например, web-службой (WS)) с использованием имеющихся протоколов защищенной связи (например, WS-Authentication (WS-аутентификация), WS-Security (WS-безопасность) и других подобных протоколов). Такая защищенная связь также может использоваться для аутентификации пользователя посредством других протоколов и обменов данными между модулем мобильной связи и инфраструктурой мобильной связи, как описано более подробно ниже. Дополнительно другие варианты осуществления предусматривают протокол и конечный автомат, которые абстрагируют вычислительное устройство (используемое в связи по независимой сети) от инфраструктуры мобильной связи. Соответственно, сам модуль мобильной связи становится терминалом мобильной связи, и вычислительное устройство становится периферийным устройством, действуя, таким образом, по правилам текущих стандартов беспроводной связи, таких как 3GPP (проект партнерства систем связи 3-го поколения).

На Фиг. 1 иллюстрируется блок-схема системы 100 коммерческих транзакций, содержащей множество сетевых узлов, включая компьютер 110 конечного пользователя (покупателя), компьютер 140 продавца, компьютер 120 поставщика идентификационной информации и компьютер 130 поставщика платежа. Каждый из вышеуказанных узлов может включать в состав одно или несколько вычислительных устройств, взаимосвязанных посредством сети 105. Понятно, что компьютер конечного пользователя, продавца 140, поставщика 120 идентификационной информации и поставщика 130 осуществления платежа могут быть связаны с объектом в сети, таким как отдельное лицо, компания или предприятие. Например, компьютер 110 конечного пользователя обычно связан с отдельным лицом, использующим компьютер, чтобы осуществлять доступ к ресурсам в сети, и компьютер 140 продавца может быть связан с корпорацией или предприятием, предлагающим товары и/или услуги для продажи. Одно или несколько вычислительных устройств, которые образуют каждый упомянутый компонент в системе 100 коммерческих транзакций, могут действовать в качестве точки входа, вычислительной платформы и/или средства передачи, посредством которого связанные объекты в сети взаимодействуют по сети.

Следует отметить, что, хотя представленные в документе варианты осуществления могут быть описаны в среде онлайновых покупок, варианты осуществления также могут использоваться в прямой транзакции розничной торговли. Например, вышеуказанное и нижеследующее описания коммерческой транзакции может применять(ся) для потребителя закупку товаров в магазине розничной торговли, причем используются платеж, идентификационная информация, авторизация и другие варианты осуществления. Соответственно, использование онлайновой практики работы для описания вариантов осуществления при этом предназначено только для иллюстративных целей и не предполагает ограничить или иным образом сузить объем вариантов осуществления, если явным образом не указано иное.

Также следует отметить, что сеть 105 может быть сетью любого типа в конфигурации любого типа, которая связывает узлы и позволяет взаимодействовать соединенным с сетью узлам. Узлы или устройства могут быть соединены с сетью посредством медного (например, кабельной системы категории 5) кабеля, оптических соединений, радиосвязи или любой их комбинации. Информация может передаваться с использованием любого протокола низкого уровня, такого как Ethernet и/или любого информационного протокола, такого как TCP/IP. Сеть 105 может иметь любое количество соединенных с ней устройств и может быть доверительной (например, учрежденческой сетью) или недоверительной сетью (например, локальная вычислительная сеть/глобальная вычислительная сеть (ЛВС/ГВС, LAN/WAN), Интернет, и т.д.), или комбинацией обеих. Компьютеры, соединенные с сетью, могут быть устройствами любого типа, включая в них, но, не ограничиваясь таковыми, одно устройство или любую комбинацию устройств из телефона мобильной связи, настольного компьютера, планшетного персонального компьютера, сервера, рабочей станции и т.д.

На Фиг. 2 в соответствии с одним вариантом осуществления изобретения иллюстрируется схема системы и способа для инициирования и выполнения верификации идентификационной информации в онлайновой транзакции, и на Фиг. 3 в соответствии с одним вариантом осуществления изобретения иллюстрируется схема системы и способа для выполнения согласования условий платежа, верификации и/или сертификации в онлайновой транзакции. Способы могут использоваться отдельно или в комбинации, чтобы выполнять онлайновую транзакцию между конечным пользователем/покупателем и продавцом. В нижеследующем описании, если не указано конкретно, не делается различия между объектом в сети и связанными с ним сетевыми устройствами. Например, "поставщик идентификационной информации" используется обобщенно, чтобы описывать поставщика идентификационной информации в виде объекта (например, банка, правительственного учреждения, ведомства, и т.д.) и в виде вычислительного устройства, который объект использует для выполнения различных сетевых функций, таких как обеспечение верификации идентификационной информации для конечного пользователя, или иным образом действуя от имени объекта. Компьютер 110 конечного пользователя может размещать заказ 242 продавцу 140. Заказ 242 может быть любым указанием, что конечный пользователь хотел бы купить одну или несколько единиц товаров и/или услуг от продавца 140. Например, заказ 242 может быть результатом выбора конечным пользователем товара или услуги с помощью web-браузера, отображающего страницы, постоянно находящиеся на web-сайте продавца, или может быть результатом выбора возможного варианта из исполняющегося локально приложения, как описано с дополнительными подробностями ниже. В качестве примера первого случая продавец 140 может обеспечивать web-сайт, чтобы отображать или иным образом предлагать для продажи товары и/или услуги, которые он предоставляет, или может предоставлять онлайновый каталог товаров. Заказ 242 может быть любого типа с указанием, что конечный пользователь хотел бы купить одну или несколько единиц товаров и/или услуг от продавца 140.

В качестве примера второго случая и в качестве альтернативы выбору одной или нескольких единиц товаров и услуг из web-сайта продавца заказ 242 может исходить от приложения или другой программы, локальной для компьютера 110 конечного пользователя. Например, конечный пользователь может создавать, формировать или редактировать документ посредством приложения для обработки текстов, проектировать демонстрацию слайдов, используя приложение для презентаций, и/или управлять изображениями или графикой для плаката или брошюры, используя приложение для изображений. Приложение может включать в состав возможный вариант под пунктом набора команд для печати, который позволяет, чтобы документ был напечатан третьей стороной, например, чтобы воспользоваться преимуществом средств печати, которые не могут быть доступны локально, или иным образом применять услуги профессиональной печати. Когда возможный вариант выбран, приложение может посылать по сети продавцу 140 заказ 242. Понятно, что заказ 242 может быть любым указанием для покупки любого товара и/или услуги, поскольку аспекты изобретения не ограничиваются в этом отношении.

В ответ на заказ 242 продавец 140 может запросить, чтобы конечный пользователь 110 предоставил указание идентификационной информации конечного пользователя и/или верификацию, что конечный пользователь является действительно тем, кого он должен означать (этап 205). Например, продавец 140 может не знать что-либо об источнике заказа 242 и ему может быть желательна идентификационная информация конечного пользователя и/или гарантии, что конечный пользователь не имитирует обманным путем свою идентификационную информацию. В качестве альтернативы, продавец 140 может посылать уведомление или указание, что требуется платеж за услугу, и потребовать, чтобы был обеспечен маркер платежа. Чтобы получить маркер платежа, сначала может быть необходимым установить идентификационную информацию с помощью идентификационного маркера, как описано с дополнительными подробностями ниже. В любом случае конечный пользователь 110 может отвечать на запрос продавца 140 путем привлечения к участию услуг поставщика 120 идентификационной информации (этап 215).

Для получения идентификационного маркера конечный пользователь 140 поставляет идентификационную информацию поставщику 120 идентификационной информации. Идентификационная информация может включать в состав любую информацию, которая позволяет поставщику 120 идентификационной информации устанавливать различие между конечным пользователем, использующим компьютер 110 конечного пользователя, и многими другими конечными пользователями, которым поставщик идентификационной информации может поставлять услуги. Например, идентификационная информация может включать в состав уникальный идентификатор, связанный с аппаратными средствами компьютера 110 конечного пользователя. В одном варианте осуществления идентификационная информация обеспечивается посредством карты SIM, выдающей идентификатор, уникальный для абонента. Идентификационная информация может включать в состав обеспечение уникального номера аппаратного обеспечения для сетевой интерфейсной платы (NIC) компьютера 110 конечного пользователя, глобального имени (WWN) или другого сетевого адреса компьютера 110 конечного пользователя или любого другого средства, посредством которого может быть идентифицирован компьютер 110 конечного пользователя, включая (в некоторых вариантах осуществления) установленную комбинацию регистрационного имени/пароля.

Поставщик 120 идентификационной информации использует идентификационную информацию, чтобы определить местоположение идентификационных мандатов, связанных с конечным пользователем. Например, поставщик 120 идентификационной информации может включать в состав базу данных, которая хранит идентификационную информацию и мандаты относительно ряда конечных пользователей. Идентификационная информация может использоваться для (организации) индекса в базу данных, чтобы получать корректные идентификационные мандаты. Поставщик 120 идентификационной информации может быть объектом любого типа. Например, поставщик 120 идентификационной информации может быть компанией обслуживания телефонов сотовой связи, которая использует номер абонента, обеспечиваемый SIM-картой конечного пользователя, чтобы определить местоположение соответствующей идентификационной информации. В одном варианте осуществления номер абонента используется, чтобы определять местоположение и получать информацию, предоставляемую конечным пользователем во время абонентской подписки на телефон сотовой связи или другое устройство, применяющее технологию SIM. Поставщик 120 идентификационной информации может быть банком, правительственным ведомством (таким как реестр транспортных средств (RMV)), или любым другим средством, которое поддерживает идентификационную информацию или мандаты, связанные с конечными пользователями.

В ответ на идентификационную информацию, предоставленную конечным пользователем, поставщик 120 идентификационной информации поставляет идентификационный маркер на компьютер 110 конечного пользователя, который обеспечивает аутентификацию идентификационной информации и/или идентификационные мандаты относительно конечного пользователя (этап 225). Идентификационный маркер может быть любым типом электронного сообщения, которое другое сетевое устройство может использовать для аутентификации, верификации и/или определения идентификационной информации конечного пользователя. Например, идентификационный маркер может включать в состав идентификационные мандаты конечного пользователя. Идентификационные мандаты могут включать в состав, но не ограничиваются таковыми, любой один или комбинацию атрибутов из имени, даты рождения, адреса, номера телефона, адреса электронной почты и т.д.

Идентификационный маркер может включать в состав электронную подпись от поставщика 120 идентификационной информации, удостоверяющую, что идентификационные мандаты являются корректными. Таким образом, продавец и/или поставщик платежа могут доверять незаинтересованной третьей стороне (то есть поставщику идентификационной информации) предпочтительнее, чем заявлениям произвольного конечного пользователя. Идентификационный маркер может шифроваться перед передачей по сети и расшифровываться, когда принят посредством требуемого сетевого устройства (например, продавца, поставщика платежа и т.д., как обсуждается с дополнительными подробностями ниже), чтобы защищать от перехватчиков сообщений в сети. В других вариантах осуществления маркером платежа является просто подтверждение подлинности идентификационной информации конечного пользователя без сопроводительной идентификационной информации.

Поставщик 120 идентификационной информации может передавать идентификационный маркер на компьютер 110 конечного пользователя для пересылки продавцу 140 (этап 235), и/или поставщик 120 идентификационной информации может передавать идентификационный маркер непосредственно продавцу 140. Продавец 140 затем может обрабатывать идентификационный маркер, чтобы идентифицировать конечного пользователя и/или верифицировать, что конечный пользователь является тем, кого он должен означать. Идентификационный маркер может использоваться для аутентификации некоторой информации о конечном пользователе, которая может влиять на транзакцию. Например, продавец 140 может поставлять услугу, которая требует, чтобы конечный пользователь имел некоторый определенный возраст. Идентификационные мандаты, переданные с помощью идентификационного маркера, могут использоваться, чтобы гарантировать, что конечный пользователь имеет надлежащий возраст и удовлетворяет этому требованию. Продавец 140 может иметь скидки для конкретных конечных пользователей, которые являются частыми покупателями, или приняли купон, стимулирующее предложение, и т.д. Продавец 140 может индексировать базу данных конечных пользователей, чтобы определять, отвечает ли требованиям конечный пользователь или должен быть иным образом особо обработан на основании предоставленных идентификационных мандатов.

Факультативно продавец 140 может запрашивать проверку достоверности идентификационного маркера посредством посылки запроса поставщику 120 идентификационной информации (этап 245). Запрос проверки достоверности идентификационного маркера может включать в состав пересылку идентификационного маркера от продавца 140 поставщику 120 идентификационной информации. Приняв запрос на проверку достоверности идентификационного маркера, поставщик 120 идентификационной информации может проверить достоверность идентификационного маркера и таким образом определить, является ли идентификационный маркер подлинным. Поставщик 120 идентификационной информации затем может переслать указание достоверности идентификационного маркера продавцу 140 (этап 255). В качестве альтернативы, продавец 140 может просто непосредственно подтвердить достоверность идентификационного маркера (этап 265) (например, полагая, что идентификационный маркер является действительным, или иным образом обрабатывая маркер). Ответ может быть возвращен от продавца 140 на компьютер 110 конечного пользователя, причем ответ может включать в состав сообщение о том, является ли идентификационный маркер действительным, о какой-либо применимой скидке или стимулирующих предложениях, и/или любой другой тип сообщения, поскольку изобретение не является ограниченным в этом отношении (этап 265).

После того как продавец 140 обработал идентификационный маркер и/или принял подтверждение достоверности идентификационного маркера от поставщика 120 идентификационной информации, продавец 140 может запросить, чтобы конечный пользователь обеспечил верификацию или проверку достоверности платежеспособности и/или обеспечил указание, каким образом конечный пользователь хотел бы оплатить товары или услуги. Продавец 140 может выполнить запрос посредством запроса маркера платежа (этап 305 на Фиг. 3). В ответ на запрос маркера платежа компьютер 110 конечного пользователя может привлечь услуги поставщика 130 платежа. Поставщик 130 платежа может быть связан с третьей стороной, которая поддерживает финансовую и платежную информацию о различных конечных пользователях, такой как финансовое учреждение, или сторонний посредник, который ведет финансовые операции и процедуры осуществления платежей.

Компьютер 110 конечного пользователя может затребовать маркер платежа от поставщика 130 платежа (этап 315) путем передачи идентификационного маркера поставщику 130 платежа. В качестве альтернативы конечный пользователь может запрашивать маркер платежа путем регистрации на поставщике 130 платежа способом, подобным обсужденному в связи с поставщиком 120 идентификационной информации (то есть обеспечивая идентификатор, такой как номер абонента SIM, адрес NIC, и/или используя комбинацию регистрационного имени/пароля). Понятно, что конечный пользователь может запрашивать маркер платежа другими способами, поскольку изобретение не является ограниченным в этом отношении. Кроме того, конечный пользователь может посылать информацию о покупке, такую как цена и характеристика покупки, с тем, чтобы поставщик платежа мог проверить, что конечный пользователь платежеспособен. Однако обеспечение информации о покупке не требуется, поскольку она может не быть необходимой, или она может быть обработана на последующих этапах транзакции.

Поставщик 130 платежа обрабатывает идентификационный маркер (или другой предоставленный идентификатор), чтобы определить местоположение информации о конечном пользователе. Например, поставщик 130 платежа может осуществлять доступ к базе данных платежной информации на основании идентификационных мандатов, переданных с маркером идентификационной информации. Поставщик 130 платежа может определить, какие возможности оплаты и возможные варианты идентифицированный конечный пользователь имеет в наличии. Поставщик 130 платежа затем может проверить, что конечный пользователь платежеспособен, и в ответ формирует и передает маркер платежа на компьютер 110 конечного пользователя (этап 325). Маркер платежа может указывать платежеспособность конечного пользователя и/или подтверждение, что поставщик 130 платежа желает обрабатывать транзакцию от имени конечного пользователя. Компьютер 110 конечного пользователя затем может переслать маркер платежа продавцу 140 (этап 335).

Продавец 140 обрабатывает маркер платежа с тем, чтобы продавец 140 был удовлетворен, что конечный пользователь способен оплатить товары или услуги (этап 365). Например, продавец 140 может запросить поставщика 130 платежа проверить достоверность маркера платежа (этапы 345, 355) или может просто проверить (подтвердить) его достоверность сам (этап 365) (например, полагая, что маркер платежа действителен или иным образом обрабатывая маркер). Продавец 140 может затем начинать процесс поставки товаров и/или услуг конечному пользователю. Поскольку поставщиком 130 платежа может быть незаинтересованная третья сторона, продавец 140 может рассматривать маркер платежа по существу в качестве платежа и не обязан ждать, пока транзакция не будет полностью обработана.

Когда продавец имеет дело непосредственно с конечным пользователем в традиционных моделях транзакций, продавец должен обеспечить, что платежная информация, предоставленная конечным пользователем, является корректной и достаточной. Например, продавцу может потребоваться пропускать предоставленный номер кредитной карты через систему кредитных карт, чтобы запросить, является ли номер действительным, карта является действительной, имеются ли достаточные средства, и/или является карта корректно связанной с идентификационной информацией, предоставленной конечным пользователем. Если что-либо не подтверждается, транзакция должна быть отменена, завершена или ликвидирована. Кроме того, завершение транзакции может происходить после того, как конечный пользователь воспринимает завершение транзакции и более не осуществляет доступ к сети и/или более не осуществляет доступ к web-сайту продавца и т.д.

Продавец возможно затем должен уведомить конечного пользователя, что возникла проблема с транзакцией, и конечный пользователь будет должен пройти транзакцию снова, чтобы исправить проблему (например, путем корректного ввода платежной информации, указания другой карты с наличием достаточных средств и т.д.). В некоторых случаях конечный пользователь может не уведомляться, и коммерческая транзакция никогда не будет совершена.

В различных вариантах осуществления, обсуждаемых в документе, поскольку маркер платежа не будет выдаваться до тех пор, пока не будут корректной платежная информация конечного пользователя, не будут иметься в распоряжении достаточные средства, и/или поставщик платежа иным образом не удостоверит, что он осуществит платеж от имени конечного пользователя, продавец может продолжать транзакцию немедленно. Какие-либо неточности в транзакции могут быть идентифицированы в реальном масштабе времени и решены так, чтобы все стороны могли быть относительно уверены, что их ожидания удовлетворяются по отношению к совершению транзакции.

Кроме того, поскольку поставщик платежа может обрабатывать финансовую операцию (например, обрабатывая кредитную карту, переводя средства и т.д.), продавец может быть освобожден от установления и поддержания инфраструктуры, необходимой, например, для обработки номеров кредитных карт, или иной обработки процедуры осуществления платежей и перевода средств. В некоторых случаях маркер платежа действует в качестве гарантии, что поставщик платежа передаст обозначенные средства, например переводом денег по телеграфу или предписывая электронный перевод средств продавцу. Маркер платежа также может быть заверением, что платеж будет выполнен с помощью неэлектронного средства, такого как обещание выдать продавцу чек или другой оборотный кредитно-денежный документ.

С точки зрения продавца, коммерческая транзакция является по существу безрисковой, если идентификационная информация конечного пользователя и верификация платежа обрабатываются посредством третьих сторон, и поэтому является менее восприимчивой к мошенничеству, обманной имитации и даже простым ошибкам в предоставлении персональной и финансовой информации. Следовательно, продавцы будут в большей степени склонны к проведению онлайновых коммерческих транзакций с неизвестными конечными пользователями по недоверительной сети. С точки зрения конечного пользователя, персональная и финансовая информация постоянно находится вместе с объектами, или уже поддерживающими информацию и/или с конечными пользователями, с которыми уже установлены отношения. Конфиденциальная персональная и финансовая информация конечного пользователя не требует предоставления продавцу, уменьшая уязвимость наличия некорректно используемой или незаконно присвоенной конфиденциальной информации. В результате конечные пользователи будут в большей степени склонны к проведению коммерческих транзакций с неизвестными продавцами, не беспокоясь о том, является ли продавец заслуживающим доверия или нет.

В некоторых традиционных моделях коммерческих транзакций идентификационная информация и платежная информация вводится пользователем и обрабатывается или третьей стороной, или продавцом. Как обсуждено выше, для пользователя эти модели являются неудобными, неэффективными и отнимающими много времени. Кроме того, традиционные модели представляют многочисленные вопросы относительно защиты конфиденциальной информации конечного пользователя, а также делают продавца уязвимым к мошенничеству и/или чувствительным к неуспеху платежа конечным пользователем. Заявитель установил, что программное обеспечение коммерческих транзакций, установленное на каждом из компьютеров, используемых в различных коммерческих транзакциях, может уменьшить или устранить риск, связанный с безопасностью и мошенничеством. В дополнение, многие из действий, обрабатываемых конечным пользователем и продавцом в традиционных моделях, могут быть выполнены посредством программного обеспечения коммерческих транзакций, делая транзакцию более простой и более интуитивной для конечного пользователя.

На Фиг. 8 иллюстрируется пример использования некоторых признаков, описанных выше для трехсторонней защищенной связи и различных доверительных границ, которые могут быть установлены в течение коммерческой транзакции. Как будет описано более подробно ниже, эта модель учитывает единовременные или абонентские платежи, а также федерацию платежей, так что служба или продавец могут соединять в одно целое платежи, предназначенные для более мелких компаний; таким образом, предоставляя возможность клиенту оплачивать единовременный платежный документ. Как показано, распределенная система 800 выполнена с возможностью содействовать коммерческой транзакции между потребителем 810, продавцом 830 и поставщиком 805 платежа. Доверительная граница 815 платежа отделяет продавца 830 от потребителя 810/поставщика 805 платежа, так что доверительные отношения существуют между поставщиком 805 платежа и потребителем 810 или вычислительным устройством покупателя (то есть потребитель надлежащим образом идентифицировал или аутентифицировал себя для поставщика платежа, используя любой из имеющихся в наличии механизмов, как описано в документе). Соответственно, потребитель 810 может использовать это доверительное отношение, чтобы авторизовать платеж продавцу 830 для различных типов платежей и различных типов услуг.

Например, допустим, что продавец 830 требует резервной оплаты продукта (например, специализированное изделие, которое требует предварительного платежа, подобно автомобилю, компьютеру и т.д.), который потребитель 810 желает купить. Однако перед запросом авторизации платежа пользователь вычислительного устройства потребителя 810 может потребовать надлежащей аутентификации, как описано в документе. Как только пользователь осуществляет аутентификацию, вычислительное устройство потребителя 810 может соответственно запрашивать платеж от поставщика 805 платежа посредством любых различных механизмов, как также описано в документе. Например, потребитель 810 может снабжать поставщика платежа платежно-расчетной или другой информацией запроса, которая подписана или иным образом зашифрована посредством вычислительной системы потребителя 810. Это аутентифицирует запрос проверки достоверности надлежащей платежеспособности владельца (то есть потребителя) счета (то есть пользователь имеет заранее оплаченный счет, кредитовый счет, или другой платежный счет, такой как абонирование мобильной связи, как описано ниже). Если проверка успешна, выдается маркер платежа и затем резервируются средства, чтобы гарантировать платеж. Такой маркер платежа обычно затем подписывается и/или иным образом шифруется поставщиком платежа (например, web-сервером мобильной связи, как описано в документе) и передается на клиентскую часть потребителя 810. Потребитель 810 передает обратно маркер платежа продавцу 830, который проверяет достоверность маркера по отношению к поставщику платежей, и если успешно, совершает заказ.

Как только изделие готово к доставке (например, специализированное изделие было создано), продавец 830 может использовать маркер резервного платежа, чтобы запросить платеж от поставщика 805 платежей. Следует отметить, что сумма запроса об оплате может быть отличной от резервированной суммы. Тем не менее, поставщик 805 платежа проверяет достоверность и возвращает ответ на запрос платежа продавцу 830 и/или потребителю 810. Если одобрено, продавец 830 может отправить (или обеспечить поставку иным образом) заказ потребителю 810 и получить за него оплату. С другой стороны, если платеж отклонен, или требуется дополнительное взаимодействие с пользователем, продавец 830, поставщик 805 платежа, и/или потребитель 810 могут выбирать, какую процедуру действия предпринять. Например, если запрошенная продавцом 830 сумма не соответствует резервированным средствам, поставщик 805 платежа и/или продавец 830 могут запрашивать авторизацию от потребителя 810 для новой суммы. В качестве альтернативы, поставщик 805 платежа может требовать пользовательского ввода данных, авторизующего перевод средств независимо от какого-либо изменения в резервированных и запрошенных суммах платежа. Конечно, другие действия и процедуры для совершения коммерческой транзакции также рассматриваются при этом.

Следует отметить, что хотя вышеуказанный механизм трехстороннего защищенного платежа использовался для покупки резервного изделия, единовременный платеж также можно применять для других услуг и/или товаров. Например, механизм единовременного платежа можно применять для программы, которая готова для немедленной загрузки по сети. В качестве альтернативы или вместе единовременный платеж может разблокировать различные уровни программы, которая была загружена (например, студенческую версию, профессиональную версию или другую отдельную функциональность). Фактически, понятно, что вышеуказанный единовременный платеж может использоваться для разнообразных типов покупок, некоторых в слегка измененной форме платежа.

Например, пусть подразумевается, что потребитель 810 желает установить с продавцом 830 абонирование длительной услуги (например, абонентская подписка на газету или журнал, абонентская подписка на кинофильм, игровое приложение, или другие товары и/или услуги, предоставляемые по схеме pay-as-you-go («с оплатой счетов в срок»)). Соответственно, продавец 830 запросит потребителя 810 о маркере платежа, и таким образом клиент потребителя 810 может взаимодействовать с пользователем, запрашивая авторизацию, чтобы продолжать действие, как описано в документе. Подобно вышеописанному, потребитель 810 снабжает цифровой подписью или иным образом шифрует запрос платежа (например, используя информацию электронного представления счета, как описано в документе ниже) и посылает такой запрос поставщику 805 платежа (например, оператору мобильной связи, компании, продающей товары по кредитным картам, сторонней службе с предварительной оплатой или другого типа и т.д.). Он аутентифицирует запрос и проверяет достоверность, что владелец счета (то есть потребитель или покупатель) имеет достаточные начальные средства. Если успешно, выдается маркер платежа, снабжается подписью и/или иным образом шифруется, и возвращается на клиент потребителя 810, который передает обратно маркер платежа продавцу 830 абонентской подписки. Продавец 830 затем верифицирует аутентификацию маркера и завершает установку абонентской подписки.

Следует отметить, что обычно маркер платежа хранится у продавца 830 и периодически используется при запросе абонентского платежа от поставщика 805 платежа. Соответственно при обработке абонентского платежа продавец 830 извлекает маркер платежа и посылает его поставщику 805 платежа для расчета платежа. Поставщик 805 платежа осуществляет верификацию и возвращает ответ на запрос платежа продавцу 830 и/или потребителю 810. Если возвращается одобренный ответ, продавец 830 абонентской подписки примет платеж в течение следующего цикла платежа по счету поставщика 805 платежа. Если запрос платежа отклонен, несмотря на это поставщик 805 платежа и/или продавец 830 могут отвечать надлежащим образом. Например, продавец 830 (или поставщик 805 платежа) может связываться (например, посредством электронной почты) с пользователем или потребителем 810, информируя их о неоплаченном платеже. Потребитель 810 затем может выполнить единовременный платеж, как описано выше, или установить другой абонентский платеж через того же, либо другого поставщика 805 платежа. Конечно, продавец 830, поставщик 805 платежа и/или потребитель 810 могут иметь другие правила или требования для обработки этих и других авторизаций платежа, как будет описано более подробно ниже.

Как указано выше, другие варианты осуществления предусматривают федерацию единовременного платежа потребителя 810 для ряда деловых партнеров или филиалов с наличием договорного соглашения. Зачастую деловые отношения являются сложными и требуют распределения платежей за различные услуги и/или товары, предоставленные в рамках конкретной деловой модели. Например, при покупке поездки от туристического агента 830 потребитель 810 может быть снабжен пакетным соглашением, включающим в состав схемы рейсов, размещения в гостинице, транспортные услуги и т.д. Продавец 830, который обычно заключает контракт со многими из (поставщиков) таких услуг и/или товаров, должен затем вести подробный бухгалтерский учет такой коммерческой транзакции, чтобы выполнять надлежащие платежи его деловым партнерам. Чтобы уменьшить сложность такого учета и других задач, варианты осуществления в документе предусматривают автоматическую федерацию платежей для деловых партнеров в рамках конкретного типа отношений на основе «за каждую транзакцию».

Например, служба проката автомобилей (например, деловой партнер "А" 820) может потребовать платеж от продавца 830 в качестве части праздничной пакетной продажи. Страховая компания (например, деловой партнер "B" 825) может взимать с продавца 830 комиссионные, начисляемые за каждую операцию по текущему счету. На основании доверительной границы 835 деловых партнеров платежи являются автоматически интегрированными для каждого делового партнера (например, "А" 820 и "B" 825), когда выполняется единовременный платеж продавцу 830. Другими словами, потребитель 810 или поставщик 805 платежа выполняет единовременный платеж продавцу 830; однако могут быть надлежащим образом оплачены все филиалы с деловыми отношениями в соответствии с доверительной границей для деловой модели 835. Следует отметить, что такой платеж будет обычно связываться с отчетом о состоянии электронного счета, как описано более подробно ниже. Более конкретно, различная часть электронного счета для ввода и записи, предъявления и других целей может соответствовать тому, какую часть платежа следует интегрировать для каждого делового партнера. Дополнительно, каждая из этих частей может быть подписана и/или зашифрована так, что конкретная информация об оплате является непрозрачной для потребителя 810, поставщика 805 платежа или между различными деловыми партнерами 820, 825, как определено посредством различных доверительных границ 815, 825.

Следует отметить, что хотя вышеуказанная модель федерации платежей была описана относительно практики работы туристического агента, существуют также другие деловые отношения, которые могут использовать этот вариант осуществления. Например, компании, которые создают изделия с наличием многих компонентов, поставляемых от различных продавцов, поставщики изделий, которые покупают материалы для этого изделия и выполняют платежи на основании «за каждое изделие», платежи за мультимедийные продукты, по которым выплачивают авторский гонорар на основании каждой продажи, или любой другой тип деловой модели, которая предоставляет в комплекте или иначе может вычислять и выполнять платежи деловым партнерам на основании «по каждому изделию», также могут использовать варианты осуществления, описанные в документе. Как таковое вышеуказанное использование туристического агента для описания различных вариантов осуществления при этом предназначено только для иллюстративных целей и не предназначено, чтобы ограничивать или иным образом сужать варианты осуществления, описанные в документе.

На Фиг. 4 иллюстрируется сетевая вычислительная система для обработки коммерческих транзакций в соответствии с одним вариантом осуществления настоящего изобретения. Сетевая вычислительная система 400 может быть подобна вычислительной системе 100, проиллюстрированной на Фиг. 1. Однако, на Фиг. 4, каждый из компьютеров в системе 400 включает в состав локальные установки программного обеспечения 485 коммерческих транзакций. В частности, компьютер 410 конечного пользователя или потребителя, поставщика 420 идентификационной информации, поставщика 430 платежа и продавца 440 включает в состав программное обеспечение 485a-485d коммерческих транзакций, соответственно. Программное обеспечение коммерческих транзакций, локально установленное в каждом из компьютеров в системе, может быть одинаковым, или может быть настроено для конкретного компьютера, принимая во внимание какую роль(и) играет компьютер в транзакции (то есть действует ли компьютер в качестве узла конечного пользователя, узла продавца, узла поставщика идентификационной информации, узла поставщика платежа и т.д., или некоторой комбинация вышеуказанных). В любом случае каждая установка выполнена с возможностью осуществлять связь с установками на других сетевых компьютерах, чтобы выполнять онлайновые транзакции. Например, каждая установка может быть выполнена с возможностью осуществлять связь с установками на сетевых компьютерах, чтобы выполнять способы, проиллюстрированные на Фиг. 2 и/или Фиг. 3.

В одном варианте осуществления локальная установка программного обеспечения 485a коммерческих транзакций на компьютере поставщика 420 идентификационной информации может создавать идентификационный маркер, идентифицирующий конечного пользователя, использующего компьютер 410 конечного пользователя. Кроме того, программное обеспечение 485a коммерческих транзакций на компьютере поставщика 420 идентификационной информации может пересылать идентификационный маркер на компьютер 410 конечного пользователя, поставщика 430 платежа, продавца 440, и/или любой другой компьютер, поскольку изобретение не ограничено в этом отношении. Локальная установка программного обеспечения 485b коммерческих транзакций на компьютере 410 конечного пользователя может выдавать идентификационную информацию (с тем, чтобы идентифицировать конечного пользователя) в ответ на указание провести онлайновую транзакцию между конечным пользователем и продавцом. Локальная установка программного обеспечения 485c коммерческих транзакций, установленная на компьютере поставщика 430 платежа, может принимать идентификационный маркер и формировать маркер платежа, верифицируя платежеспособность конечного пользователя (например, маркер платежа) для онлайновой транзакции. Локальная установка программного обеспечения 485d коммерческих транзакций, установленная на компьютере продавца 440, может принимать результат верификации платежеспособности конечного пользователя перед продолжением онлайновой транзакции.

В одном варианте осуществления каждый из компьютеров в системе 400 действует с использованием локальной установки одинаковой или сходной операционной системы 495. Например, каждый из компьютеров в системе 400 может действовать с использованием операционной системы Microsoft Windows® корпорации Майкрософт. Программным обеспечением 485 коммерческих транзакций может быть подсистема операционной системы. Таким образом, различные компьютеры, используемые в коммерческой транзакции, осуществляют связь согласованным и известным образом. Поскольку программное обеспечение коммерческих транзакций поддерживает связь непосредственно по сети и обрабатывает проверку достоверности, верификацию и защиту, конечному пользователю и продавцу требуется знать что-либо друг о друге, и более важно, им не требуется устанавливать какое-либо доверительное отношение. Кроме того, поскольку некоторые части транзакций обрабатываются посредством операционной системы, почти вся транзакция может быть выполнена по существу невидимой для пользователя, не требуя путанного и неудобного участия конечного пользователя.

При наличии на каждом компьютере программного обеспечения коммерческих транзакций могут использоваться различные способы шифрования в течение передачи информации от одного компьютера на другой. Кроме того, в состав могут быть включены дополнительные признаки защиты, такие как маркеры идентификационной информации и/или маркеры платежа, которые являются действительными в течение ограниченного промежутка времени. Например, идентификационный маркер может включать в состав составляющую времени, которая задает время, после которого любой компонент, принимающий и обрабатывающий маркер, должен считать его недействительным и не рассматривать маркер в качестве подтверждения идентификационной информации и/или платежа. Компоненты программного обеспечения коммерческих транзакций могут программным образом обрабатывать любые временные ограничения, связанные с маркером. Это может предотвращать от ненадлежащего использования позже маркеров, полученных посредством "выуживания".

Понятно, что программное обеспечение коммерческих транзакций не обязательно должно являться частью операционной системы, а может быть любой программой или группой программ, локальных для участвующих в коммерческой транзакции компьютеров, которые могут взаимодействовать друг с другом по сети. Например, программное обеспечение коммерческих транзакций может представлять собой приложение, разработанное третьей стороной, которое может быть установлено на компьютерах, чтобы действовать в установленной на компьютере операционной системе или независимо от нее. Приложение может быть настроено для работы с одной любой операционной системой или с их комбинацией с тем, чтобы быть доступным для компьютеров или устройств с широким диапазоном возможностей и конфигураций, и не ограничивается какой-либо конкретной операционной системой, процессором, системой команд и т.д.

На Фиг. 5 иллюстрируется коммерческая транзакция, инициированная конечным пользователем, выбирающим один или несколько желательных товаров и/или услуг, причем относящиеся к транзакции компоненты покупки обрабатываются, по меньшей мере, частично, подсистемой программного обеспечения транзакций, распределенной в качестве части операционной системы различных компьютеров, участвующих в одной или нескольких транзакциях. Конечный пользователь, соединенный с сетью 505 через компьютер 510 конечного пользователя, может исполнять приложение 555. Приложение 555 может быть браузером, отображающим web-сайт предприятия, которое предлагает для продажи товары или услуги. Приложение 555 может быть приложением, предоставляющим факультативную возможность для принятия участия в онлайновой транзакции, таким как программа редактирования изображения, которая позволяет пользователям управлять изображениями.

Конечный пользователь с помощью приложения 555 может выбирать один или несколько товаров или услуг для покупки. Например, конечный пользователь может пожелать иметь отредактированное изображение, профессионально напечатанное на бумаге фотографического качества. Приложение 555 может включать в состав такой возможный вариант под набором команд для печати. В результате выбора, команда печати может формировать прямоугольную область или диалоговое окно, отображающее перечень всех доступных возможных вариантов печати, включая в них доступные по сети услуги. Например, команда печати может отображать перечень поставщиков 540a, 540b и 540c услуг в качестве возможных вариантов для обеспечения услуги печати. Когда пользователь выбирает одного из поставщиков услуг, может быть инициирована онлайновая коммерческая транзакция, как описано выше. В частности, поставщик услуг может запрашивать, чтобы конечный пользователь предоставил идентификационный маркер. В ответ приложение 555 (или приложение, встроенное в программное обеспечение 585 коммерческих транзакций) может сформировать диалоговое окно или интерфейс, отображающий перечень доступных поставщиков идентификационной информации. Например, как описано более подробно ниже, диалоговое окно может отображать перечень поставщиков 520a, 520b и 520c идентификационной информации, соответственно, в качестве возможных поставщиков идентификационной информации, которых пользователь может выбирать, чтобы вести верификацию идентификации.

На Фиг. 9 иллюстрируется использование доверенной коммерческой подсистемы и других возможностей в распределенной системе и в соответствии с примерными вариантами осуществления. Как показано, локальное вычислительное устройство 920 в распределенной системе 900 выполнено с возможностью обеспечивать онлайновую или локальную транзакцию розничной торговли в соответствии с вариантами осуществления, описанными в документе. Следует отметить, что хотя доверенная подсистема 965 коммерческих транзакций показывается только в виде части локального вычислительного устройства 920, подобные подсистемы также могут постоянно находиться на других объектах в сети. Дополнительно следует отметить, что хотя различные компоненты или модули могут быть описаны в виде постоянно находящихся на любом конкретном объекте в сети, такие компоненты или модули могут быть распределены по всей вычислительной системе и могут постоянно находиться на любом количестве объектов в сети (то есть части могут присутствовать на одном или нескольких объектах в сети). Соответственно, конкретная «эстетическая» схема размещения и использование конкретного модуля посредством сетевого устройства или объекта используются в документе только для иллюстративных целей и при этом не предназначены ограничивать или иным образом сужать объем вариантов осуществления.

Независимо от распределения и «эстетической» схемы размещения вычислительной системы 900, как описано предварительно, имеется доверительная граница 906, разделяющая доверительные отношения между различными компонентами. Хотя отношения могут быть разделены различным образом, в настоящем примере доверительные отношения имеются между поставщиком 990 платежа и доверенной подсистемой 965 коммерческих транзакций. Это преимущественно допускает многие возможности, которые существующие коммерческие системы не могут обеспечивать. Например, доверительная граница 906 абстрагирует приложения 925 от коммерческой транзакции с продавцом. Соответственно, существующие и другие приложения 925 могут обеспечивать для конечного пользователя 940 внутреннюю практику работы, хотя почти вся функциональность выглядит внешней. Например, в вышеуказанном примере для предоставления возможности профессиональной печати изображения на бумаге фотографического качества выбор в «выпадающем» наборе команд, проверка достоверности идентификационной информации, возможные варианты платежа и другие компоненты для помощи пользователю в покупке такой услуги выглядят как часть приложения 925. Соответственно, приложение 925 при приеме входных данных для осуществления покупки услуг и/или товаров может создавать вызов 930 покупки в доверенную подсистему 965 коммерческих транзакций, которая затем используется, чтобы формировать диалоговые окна, принимать вводимые данные 935 пользователя 940 и иным образом автоматически взаимодействовать с продавцом 905 и/или поставщиком 990 платежа, как описано в документе.