ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Эта заявка не является предварительной и притязает на приоритет даты подачи предварительной заявки на патент США № 62/134177, поданной 17 марта 2015 года, которая включена в данный документ с помощью ссылки во всей своей полноте для всех целей.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[0002] Электронные транзакции доступа подвержены мошенничеству. Например, кредитная карта может быть украдена или подделана и использована в мошеннической транзакции с наличием карты у продавца, даже если настоящий владелец карты не находится у продавца. В другом примере пропуск человека может быть украден, и неуполномоченное лицо может попытаться зайти в местоположение, куда в ином случае ему не было бы разрешено зайти.

[0003] Что касается мошеннических платежных транзакций, сообщается, что продавцы теряют более $190 миллиардов долларов в год из-за мошенничества с кредитными картами. Кроме того, возможность получения неуполномоченными пользователями доступа к местоположениям или данным, который им не разрешено осуществлять, может представлять риски нарушения надежности и безопасности.

[0004] Повышенная безопасность может быть обеспечена простым исполнением все большего и большего количества процедур аутентификации. Однако это нежелательно, поскольку исполнение слишком большого количества процедур аутентификации может сдерживать законных пользователей от проведения законных транзакций. Например, необходимость для пользователя помнить несколько паролей для проведения одной транзакции может быть настолько раздражающей для пользователя, что он может вовсе не захотеть проводить эту транзакцию.

[0005] Варианты осуществления настоящего изобретения устраняют эти и другие недостатки по отдельности и вместе.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0006] Варианты осуществления настоящего изобретения относятся к системам и способам, результатом действия которых является то, что транзакции проводят уполномоченные пользователи.

[0007] Один вариант осуществления настоящего изобретения относится к способу. Способ включает прием серверным компьютером информации об устройстве и идентификатора поставщика ресурсов с портативного устройства связи пользователя, при этом идентификатор поставщика ресурсов был принят портативным устройством связи с базовой станции, находящейся у поставщика ресурсов, идентифицированного идентификатором поставщика ресурсов; прием серверным компьютером и с устройства доступа при транзакции сообщения с запросом авторизации, содержащего удостоверяющие данные или маркер, после предоставления портативным устройством транзакций удостоверяющих данных или маркера на устройство доступа; и анализирование серверным компьютером сообщения с запросом авторизации для определения того, что пользователь портативного устройства связи также использует портативное устройство для транзакций для проведения транзакции на устройстве доступа.

[0008] Другой вариант осуществления настоящего изобретения относится к способу, включающему: прием серверным компьютером информации об устройстве и идентификатора поставщика ресурсов с портативного устройства связи пользователя, при этом идентификатор поставщика ресурсов был принят портативным устройством связи с базовой станции, находящейся у поставщика ресурсов, идентифицированного идентификатором поставщика ресурсов; определение удостоверяющих данных или маркера на основе информации об устройстве; и передачу удостоверяющих данных или маркера и первого биометрического шаблона на портативное устройство связи, при этом портативное устройство связи передает биометрический шаблон на базовую станцию, при этом базовая станция принимает второй биометрический шаблон от устройства сбора биометрических данных, которое генерирует второй биометрический шаблон после приема биометрических данных от пользователя, и сравнивает первый и второй биометрические шаблоны для определения, является ли пользователь подлинным.

[0009] Другие варианты осуществления настоящего изобретения относятся к серверным компьютерам, каждый из которых содержит процессор и машиночитаемый носитель, содержащий код, исполняемый процессором, для осуществления описанных выше способов.

[0010] Эти и другие варианты осуществления настоящего изобретения более подробно описаны ниже.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

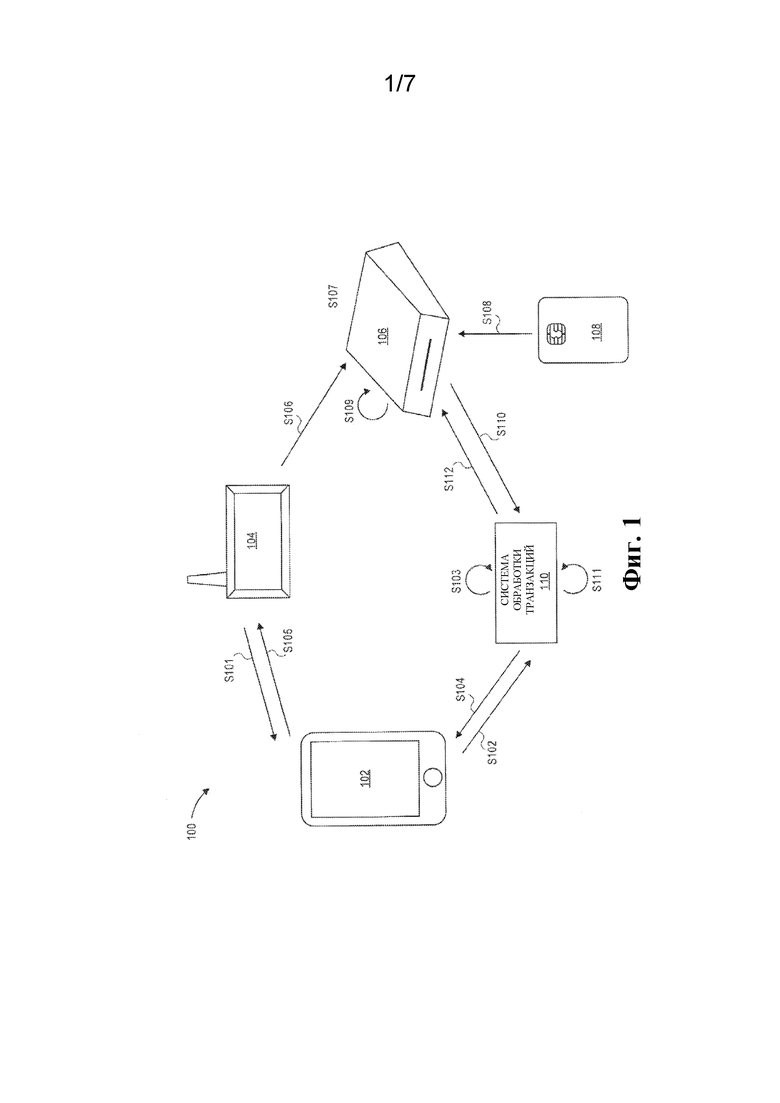

[0011] Фиг. 1 представляет собой схему системы и последовательность операций согласно вариантам осуществления настоящего изобретения.

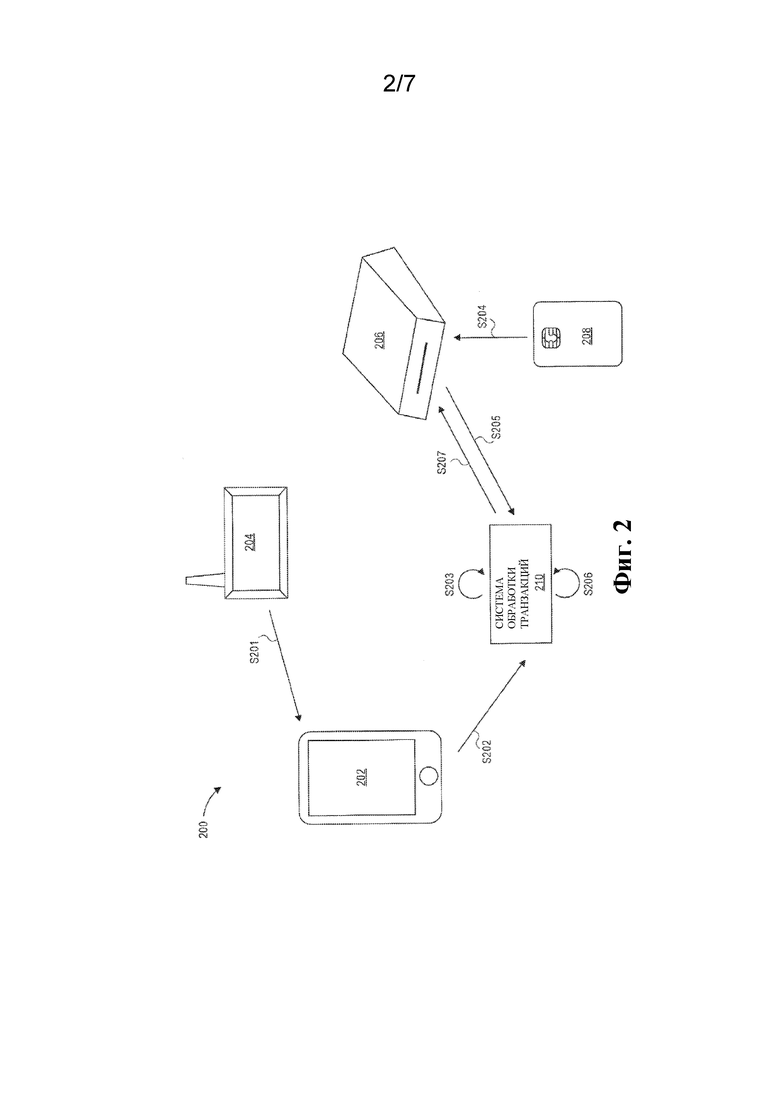

[0012] Фиг. 2 представляет собой схему системы и последовательность операций согласно другим вариантам осуществления настоящего изобретения. В системе по фиг. 2 базовая станция функционирует только как маяк и не принимает информацию от портативных устройств связи.

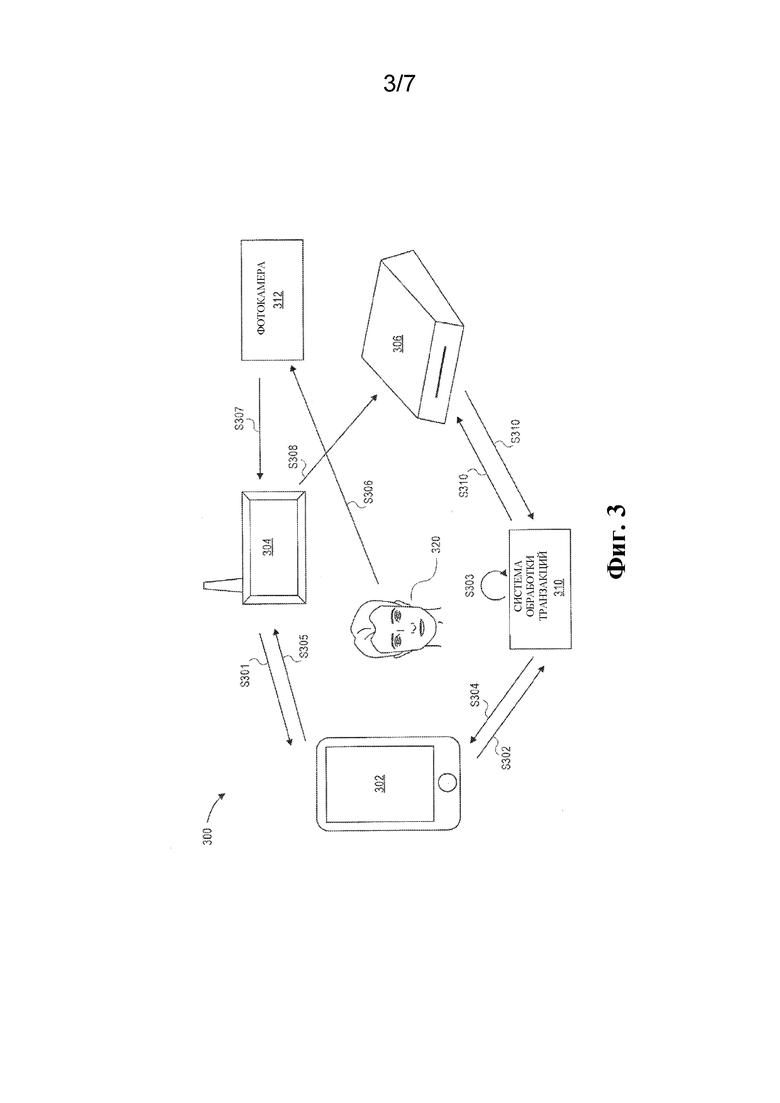

[0013] Фиг. 3 представляет собой схему системы и последовательность операций согласно еще одним вариантам осуществления настоящего изобретения. Система по фиг. 3 предназначена для получения биометрического образца от пользователя в некотором местоположении.

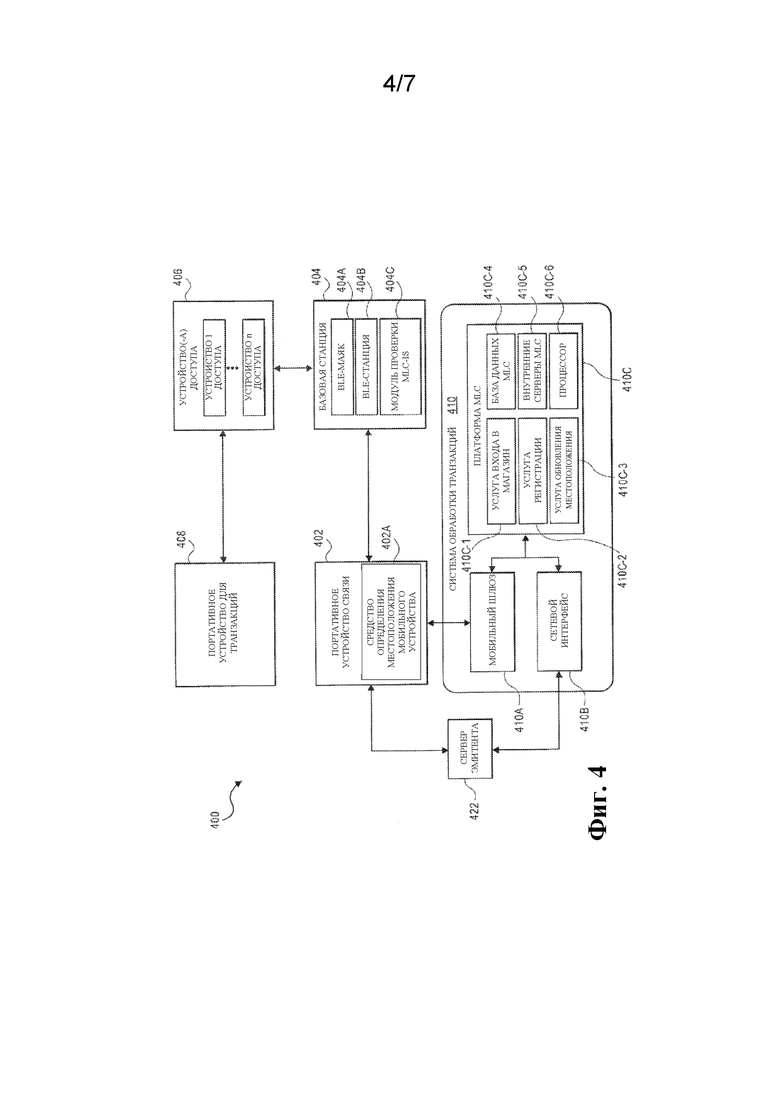

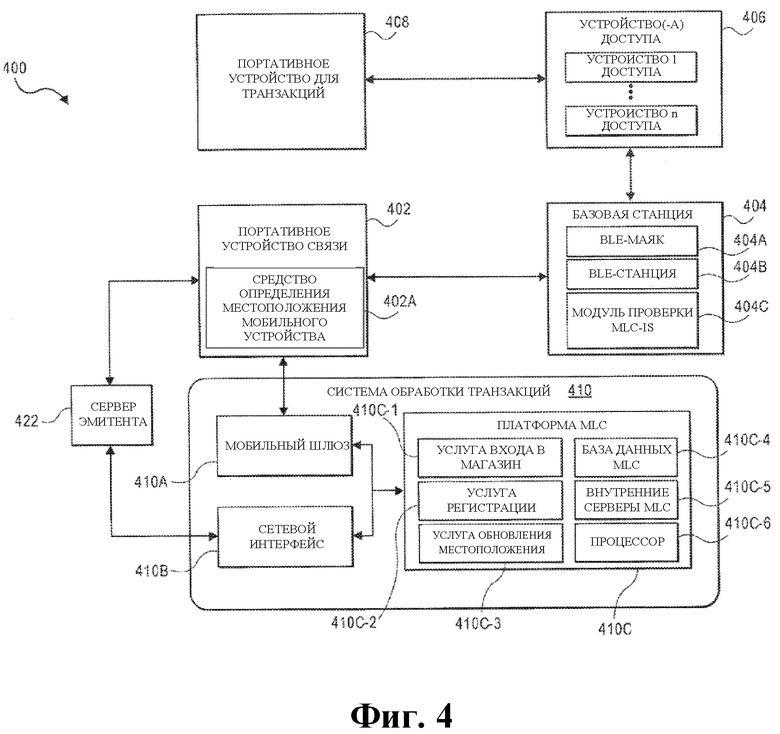

[0014] Фиг. 4 представляет собой структурную схему системы согласно некоторым вариантам осуществления настоящего изобретения.

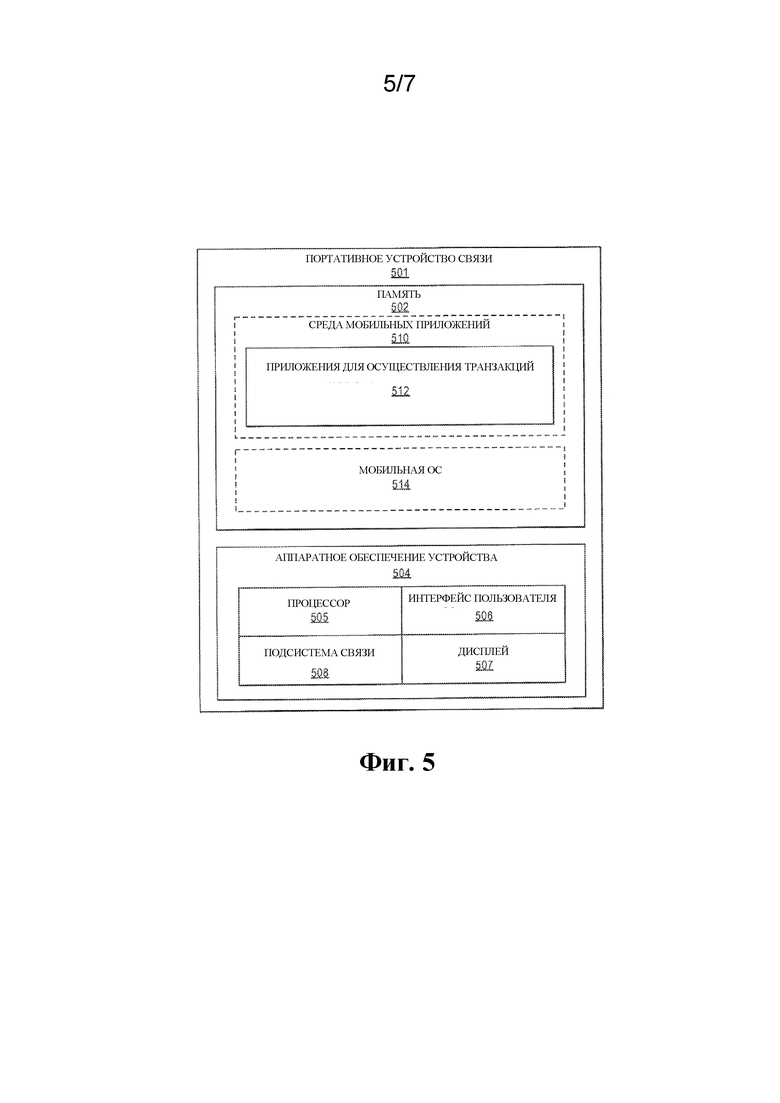

[0015] Фиг. 5 представляет собой структурную схему портативного устройства связи согласно одному варианту осуществления настоящего изобретения.

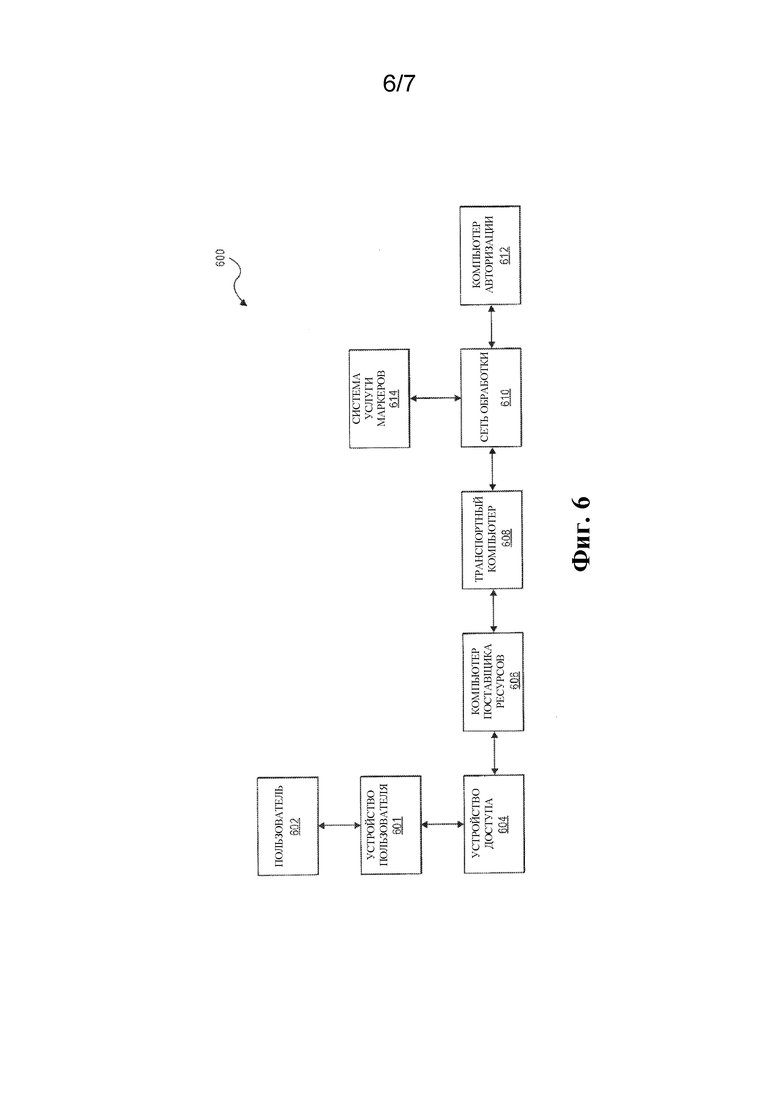

[0016] Фиг. 6 представляет собой структурную схему иллюстративной системы обработки транзакций согласно одному варианту осуществления настоящего изобретения.

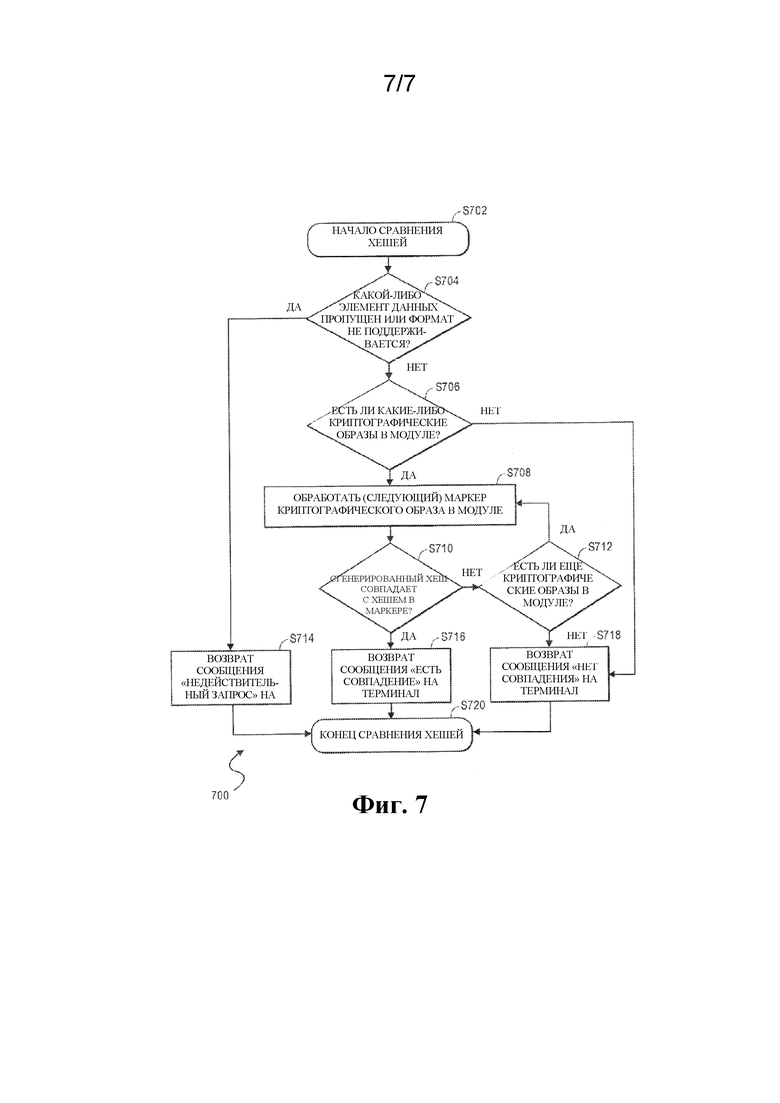

[0017] Фиг. 7 представляет собой блок-схему процесса сравнения хешей согласно одному варианту осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0018] Варианты осуществления настоящего изобретения предусматривают способы проверки транзакции на основе наличия портативного устройства связи пользователя в некотором местоположении, таком как местоположение продавца. В качестве иллюстрации, в вариантах осуществления настоящего изобретения, когда пользователь входит в магазин продавца с портативным устройством связи, портативное устройство связи предоставляет указание системе обработки транзакций о том, что в настоящее время портативное устройство связи находится в местоположении продавца. Позже, когда пользователь проводит транзакцию с помощью портативного устройства для транзакций (которое может быть отдельным и отличаться от портативного устройства связи), факт того, что портативное устройство связи пользователя недавно было выявлено в магазине продавца, принимается во внимание как положительный признак того, что транзакция не является мошеннической. Согласно вариантам осуществления настоящего изобретения можно проверить, что как портативное устройство связи, так и портативное устройство для транзакций находятся у продавца перед тем, как транзакции могут быть авторизованы, таким образом снижая риск того, что могут быть проведены мошеннические транзакции.

[0019] Согласно некоторым вариантам осуществления способ проверки транзакции может включать прием информации об устройстве с портативного устройства связи и прием сообщения с запросом авторизации с устройства доступа для проведения транзакции. Сообщение с запросом авторизации может содержать удостоверяющие данные счета, считанные с портативного устройства для транзакций, и идентификатор продавца, связанный с продавцом. Способ может определять, находится ли портативное устройство связи у того же продавца, что и портативное устройство для транзакций, и может включать проверку транзакции.

[0020] Другие варианты осуществления настоящего изобретения относятся к использованию биометрических шаблонов в аутентификации транзакций доступа, таких как платежные транзакции.

[0021] Несмотря на то, что многие из конкретных примеров, описанных ниже, относятся платежам, в вариантах осуществления настоящего изобретения можно применять другие типы транзакций, включая транзакции доступа к физическому местоположению (например, транзакция, в которой пользователь может захотеть зайти на площадку, такую как железнодорожный терминал) и транзакции доступа к запросу данных (например, транзакция, в которой пользователь может захотеть получить доступ к информации о своем полете на самолете в киоске в аэропорту).

[0022] Перед обсуждением деталей некоторых вариантов осуществления настоящего изобретения для понимания различных вариантов осуществления может быть полезным описание некоторых терминов.

[0023] «Портативное устройство связи» может представлять собой портативное устройство, которое может переносить и эксплуатировать пользователь и которое может содержать один или более электронных компонентов (например, интегральную микросхему и т. д.). Портативное устройство связи согласно одному варианту осуществления настоящего изобретения может быть выполнено в любой подходящей форме, включая без ограничения мобильный телефон (например, смартфон, сотовый телефон и т. д.), планшетный компьютер, портативный медиа-проигрыватель, устройство персональных цифровых помощников (PDA), носимое вычислительное устройство (например, часы, браслет, очки и т. д.), электронное устройство считывания, портативный переносной компьютер, нетбук, ультрабук и т. д. Портативное устройство связи может также быть выполнено в форме транспортного средства (например, автомобиля), обеспеченного функциональными возможностями связи.

[0024] Портативные устройства связи согласно вариантам осуществления настоящего изобретения могут быть выполнены с возможностью осуществления связи с внешними субъектами, такими как шлюзы удаленной связи, посредством технологий и протоколов связи на дальнем расстоянии. Они могут также быть выполнены с возможностью осуществления связи с внешними субъектами, такими как устройства доступа, с помощью любой подходящей технологии связи на близком или среднем расстоянии, включая Bluetooth (классический и BLE - технология Bluetooth с низким энергопотреблением), NFC (ближняя бесконтактная связь), ИК-(инфракрасное) соединение, Wi-Fi и т. д.

[0025] «Портативное устройство для транзакций» может представлять собой портативное устройство, которое может использоваться для проведения транзакции. Портативное устройство для транзакций может включать технологию хранения данных (например, иметь электронную память, магнитную полосу и т. д.) для хранения удостоверяющих данных или маркеров, связанных со счетом пользователя. Портативное устройство для транзакций может быть выполнено в любой из форм, описанных выше по отношению к портативному устройству связи, или в форме карты (например, карты с интегральной микросхемой, карты с магнитной полосой) или брелока и т. д. В некоторых вариантах осуществления портативное устройство для транзакций и портативное устройство связи могут представлять собой одно и то же устройство, и нет необходимости в выполнении их как отдельных устройств. Конкретные примеры портативных устройств для транзакций могут включать носимые устройства, платежные карты, такие как кредитные, дебетовые и предоплаченные карты, транспортные средства с функциональными возможностями удаленной связи и т. д.

[0026] «Серверный компьютер» может включать мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой крупный универсальный компьютер, кластер мини-компьютеров или группу серверов, функционирующих как один элемент. В одном примере серверный компьютер может представлять собой сервер баз данных, подключенный к веб-серверу. Серверный компьютер может содержать одно или более вычислительных устройств и может использовать любую из множества вычислительных структур, компоновок и компиляций для обслуживания запросов от одного или более клиентских компьютеров.

[0027] «Устройство доступа» может представлять собой любое подходящее устройство для предоставления доступа к внешней компьютерной системе. Устройство доступа может быть выполнено в любой подходящей форме. Некоторые примеры устройств доступа включают устройства в точках продаж (POS), сотовые телефоны, устройства PDA, персональные компьютеры (PC), планшетные персональные компьютеры, специализированные ручные устройства считывания, приставки, электронные кассовые аппараты (ECR), автоматические кассовые машины (ATM), виртуальные кассовые аппараты (VCR), киоски, системы безопасности, системы доступа, веб-сайты и т. п. Устройство доступа может использовать любой подходящий контактный или бесконтактный режим работы для отправки или приема данных от портативного устройства связи или связанных с ним данных. В некоторых вариантах осуществления, в которых устройство доступа может содержать POS-терминал, может быть использован любой подходящий POS-терминал, и он может содержать устройство считывания, процессор и машиночитаемый носитель. Устройство считывания может иметь любой подходящий контактный или бесконтактный режим работы. Например, для взаимодействия с портативным устройством связи иллюстративные устройства считывания карт могут содержать радиочастотные (RF) антенны, оптические сканеры, устройства считывания штрих-кодов или устройства считывания магнитных полос.

[0028] «Сообщение с запросом авторизации» может представлять собой электронное сообщение, отправляемое для запроса авторизации для транзакции. Сообщение с запросом авторизации может быть отправлено в сеть обработки платежей и/или эмитенту платежной карты. Сообщение с запросом авторизации согласно некоторым вариантам осуществления может соответствовать ISO 8583, который является стандартом для систем, которые обмениваются информацией электронных транзакций, связанной с платежом, сделанным пользователем с помощью платежного устройства или расчетного счета. Сообщение с запросом авторизации может содержать информацию, которая может быть использована для идентификации счета. Сообщение с запросом авторизации может также содержать дополнительные элементы данных, такие как одно или более из кода услуги, даты завершения срока действия и т. д. Сообщение с запросом авторизации также может содержать информацию транзакции, такую как любая информация, связанная с текущей транзакцией, такая как сумма транзакции, идентификатор продавца, местоположение продавца и т. д., а также любую другую информацию, которая может быть использована при определении, следует ли идентифицировать и/или авторизовать транзакцию. Сообщение с запросом авторизации также может содержать другую информацию, такую как информация, которая идентифицирует устройство доступа, которое сгенерировало сообщение с запросом авторизации, информация о местоположении устройства доступа и т. д.

[0029] «Сообщение с ответом авторизации» может представлять собой ответ электронным сообщением на сообщение с запросом авторизации. Сообщение с ответом авторизации может быть сгенерировано финансовой организацией-эмитентом или сетью обработки платежей. Сообщение с ответом авторизации может содержать, только в качестве примера, один или более из следующих указателей состояния: «одобрение» -транзакция была одобрена; «отклонение» -транзакция не была одобрена; или «вызов центра» -ответ, требующий больше информации, при этом продавец должен позвонить по бесплатному телефонному номеру для авторизации. Сообщение с ответом авторизации также может содержать код авторизации, который может представлять собой код, который выдавший кредитную карту банк возвращает в ответ на сообщение с запросом авторизации в электронном сообщении (или прямо, или через сеть обработки платежей) на компьютер продавца, который обозначает одобрение транзакции. Код может служить подтверждением авторизации.

[0030] «Удостоверяющие данные» могут представлять собой любую подходящую информацию, которая служит в качестве надежного подтверждения ценности, собственности, личности или полномочий. Удостоверяющие данные могут представлять собой строку из цифр, букв или любых других подходящих символов, а также любой объект или документ, который может служить подтверждением. Примеры удостоверяющих данных включают удостоверяющие данные ценности, идентификационные карты, сертифицированные документы, карты доступа, коды доступа и другую информацию для входа и т. д.

[0031] «Удостоверяющие данные ценности» могут представлять собой информацию, связанную с ценностью. Примеры удостоверяющих данных ценности включают платежные удостоверяющие данные, идентификаторы купонов, информацию, необходимую для получения рекламного предложения и т. д.

[0032] «Платежные удостоверяющие данные» могут включать любые подходящие удостоверяющие данные, которые могут использоваться для проведения платежной транзакции. Такая информация может непосредственно относиться к счету или может быть получена из информации, относящейся к счету. Примеры информации о счете могут включать PAN (номер основного счета или «номер счета»), имя пользователя, дату завершения срока действия, CVV (проверочный параметр карты), dCVV (динамический проверочный параметр карты), CVV2 (2 проверочный параметр карты), проверочные параметры карты CVC3 и т. д.

[0033] «Приложение» может представлять собой компьютерный код или другие данные, хранящиеся на машиночитаемом носителе (например, элементе памяти или элементе безопасности), которые могут быть исполнены процессором для выполнения некоторой задачи.

[0034] «Маркер» может представлять собой заменяющее значение для удостоверяющих данных. Маркер может представлять собой строку цифр, букв или любых других подходящих символов. Примеры маркеров включают платежные маркеры, маркеры доступа, маркеры идентификации личности и т. д.

[0035] «Платежный маркер» может включать идентификатор для расчетного счета, который является заменой идентификатора счета, такого как номер основного счета (PAN) и/или дата завершения срока действия. Например, маркер может включать ряд цифро-буквенных символов, который может быть использован в качестве замены оригинального идентификатора счета. Например, маркер «4900 0000 0000 0001» может быть использован вместо PAN «4147 0900 0000 1234». В некоторых вариантах осуществления маркер может быть «сохраняющим формат» и может иметь численный формат, который соответствует идентификаторам счетов, используемым в существующих сетях обработки платежей (например, формат сообщения финансовой транзакции ISO 8583). В некоторых вариантах осуществления маркер может быть использован вместо PAN для инициирования, авторизации, проведения или завершения платежной транзакции или представления оригинальных удостоверяющих данных в других системах, в которых обычно были бы предоставлены оригинальные удостоверяющие данные. В некоторых вариантах осуществления значение маркера может быть сгенерировано так, что восстановление оригинального PAN или другого идентификатора счета по значению маркера не может быть произведено вычислительным путем. Кроме того, в некоторых вариантах осуществления формат маркера может иметь такую конфигурацию, чтобы позволять субъекту, принимающему маркер, идентифицировать его как маркер и распознавать субъект, который выдал маркер.

[0036]«Преобразование в маркер» - это способ, которым данные заменяют заменяющими данными. Например, идентификатор расчетного счета (например, номер основного счета (PAN)) может быть преобразован в маркер путем замены идентификатора основного счета заменяющим номером (например, маркером), который может быть связан с идентификатором расчетного счета.

[0037] «Поставщик маркера» или «система услуги маркеров» может включать систему, которая обслуживает платежные маркеры. В некоторых вариантах осуществления система услуги маркеров может облегчать выполнение запроса, определения (например, генерирования) и/или эмитирования маркеров, а также поддержки установленного соответствия маркеров номерам основных счетов (номерам PAN) в репозитории (например, хранилище маркеров). В некоторых вариантах осуществления система услуги маркеров может устанавливать уровень гарантии маркера для данного маркера, чтобы указывать доверительный уровень маркера к связыванию с PAN. Система услуги маркеров может включать или иметь связь с хранилищем маркеров, в котором хранят сгенерированные маркеры. Система услуги маркеров может поддерживать обработку маркеров платежных транзакций, поданных с применением маркеров, путем обратного преобразования маркера для получения фактического PAN. В некоторых вариантах осуществления система услуги маркеров может содержать компьютер преобразования в маркер один или в сочетании с другими компьютерами, такими как компьютер сети обработки транзакций. Различные субъекты среды преобразования в маркер могут предполагать роли поставщика услуги маркеров. Например, платежные сети и эмитенты или их агенты могут стать поставщиками услуги маркеров путем реализации услуги маркеров согласно вариантам осуществления настоящего изобретения.

[0038] «Область действия маркера» может указывать сферу и/или обстоятельства, в которых может быть использован маркер. Примеры области действия маркера могут включать, но без ограничения, каналы платежей (например, электронная торговля, физическая точка продажи и т. п.), режимы ввода в точке продажи (например, бесконтактный, c применением магнитной полосы и т. п.) и идентификаторы продавца для указания уникальным образом того, где может быть использован маркер. Набор параметров (например, параметров ограничения области действия маркера) может быть установлен как часть процесса выпуска маркера поставщиком услуги маркеров, что может позволить реализовать надлежащее применение маркера в платежных транзакциях. Например, параметры ограничения области действия маркера могут ограничивать использование маркера конкретными заявленными режимами, такими как заявленные режимы использования бесконтактным способом или в электронной торговле. В некоторых вариантах осуществления параметры ограничения области действия маркера могут ограничивать использование маркера конкретным продавцом, который может быть идентифицирован уникальным образом. Некоторые приведенные для примера параметры ограничения области действия маркера могут требовать проверки наличия криптограммы маркера, которая является уникальной для данной транзакции. В некоторых вариантах осуществления область действия маркера может быть связана с запросчиком маркера.

[0039] «Дата завершения срока действия маркера» может относиться к дате/времени завершения срока действия маркера. Дата завершения срока действия маркера может быть передана между субъектами среды преобразования в маркер во время обработки транзакции для обеспечения совместимости. Дата завершения срока действия маркера может представлять собой числовое значение (например, числовое значение из 4 цифр). В некоторых вариантах осуществления дата завершения срока действия маркера может быть выражена как длительность во времени, измеренная со времени выдачи.

[0040] «Сообщение с запросом маркера» может представлять собой электронное сообщение для отправки запроса на маркер. Сообщение с запросом маркера может содержать информацию, используемую для идентификации расчетного счета или цифрового кошелька, и/или информацию для генерирования платежного маркера. Например, сообщение с запросом маркера может содержать платежные удостоверяющие данные, идентификационную информацию мобильного устройства (например, телефонный номер или MSISDN), идентификатор цифрового кошелька, информацию, идентифицирующую поставщика услуги преобразования в маркер, идентификатор продавца, криптограмму и/или любую другую подходящую информацию. Информация, содержащаяся в сообщении с запросом маркера, может быть зашифрована (например, с помощью ключа, зависящего от эмитента).

[0041] «Сообщение с ответом в отношении маркера» может представлять собой сообщение, которое отвечает на запрос маркера. Сообщение с ответом в отношении маркера может содержать указание на то, что запрос маркера был одобрен или отклонен. Сообщение с ответом в отношении маркера может также содержать платежный маркер, идентификационную информацию мобильного устройства (например, телефонный номер или MSISDN), идентификатор цифрового кошелька, информацию, идентифицирующую поставщика услуги преобразования в маркер, идентификатор продавца, криптограмму и/или любую другую подходящую информацию. Информация, содержащаяся в сообщении с ответом в отношении маркера, может быть зашифрована (например, с помощью ключа, зависящего от эмитента).

[0042] «Поставщик ресурсов» может быть субъектом, который может предоставлять ресурс, такой как товары, услуги, информация и/или доступ. Примеры поставщиков ресурсов включают продавцов, поставщиков данных, таких как государственные учреждения, учреждения по оказанию транспортных услуг и т. д. «Продавец», как правило, может представлять собой субъект, который вовлечен в транзакции и может продавать товары или услуги или предоставлять доступ к товарам или услугам.

[0043] «Эквайер» может, как правило, представлять собой субъект предпринимательства (например, коммерческий банк), который имеет коммерческую связь с конкретным продавцом или другим субъектом. Некоторые субъекты могут выполнять функции как эмитента, так и эквайера. Некоторые варианты осуществления могут охватывать такие единые субъекты эмитентов-эквайеров. Эквайер может управлять компьютером эквайера, который также обобщенно может быть назван «транспортным компьютером».

[0044] «Субъект авторизации» может представлять собой субъект, который авторизует запрос. Примерами субъекта авторизации могут быть эмитент, правительственный орган, хранилище документов, администратор доступа и т. п. Субъект авторизации может управлять компьютером авторизации. «Эмитент» может относиться к субъекту предпринимательства (например, банку), который выдает и необязательно поддерживает счет для пользователя. Эмитент может также выдавать потребителю платежные удостоверяющие данные, сохраняемые на устройстве пользователя, таком как сотовый телефон, смарт-карта, планшет или портативный переносной компьютер.

[0045] «Идентификатор счета» может представлять собой идентификатор для счета. «Идентификатор счета» может включать оригинальный идентификатор счета, связанный с расчетным счетом. Например, реальный идентификатор счета может представлять собой номер основного счета (PAN), выданный эмитентом для карточного счета (например, кредитной карты, дебетовой карты и т. д.). К примеру, в некоторых вариантах осуществления реальный идентификатор счета может содержать численное значение из шестнадцати знаков, такое как «4147 0900 0000 1234». Первые шесть знаков реального идентификатора счета (например, «414709») могут представлять реальный идентификатор эмитента (BIN), который может идентифицировать эмитента, связанного с реальным идентификатором счета.

[0046] «Ключ» может относиться к элементу информации, применяемому в криптографическом алгоритме для преобразования входных данных в другое представление. Криптографический алгоритм может представлять собой алгоритм шифрования, который преобразовывает оригинальные данные в альтернативное представление, или алгоритм дешифрования, который преобразовывает зашифрованную информацию обратно в оригинальные данные. Примеры криптографических алгоритмов могут включать тройной стандарт шифрования данных (TDES), стандарт шифрования данных (DES), улучшенный стандарт шифрования (AES) и т. д.

[0047] «Криптографический образ» может включать криптографически защищенные данные. Примеры криптографических образов могут включать криптографические хеши, зашифрованные данные и т. д.

[0048] «Идентификатор поставщика ресурсов» может включать любой подходящий тип информации, которая может идентифицировать поставщика ресурсов или местоположение поставщика ресурсов. Примеры идентификаторов поставщиков ресурсов могут включать ID продавца, ID магазина, ID устройства в местоположении поставщика ресурсов, основное значение (например, основное значение магазина), дополнительное значение (например, дополнительное значение магазина) и т. д.

[0049] Фиг. 1 представляет собой схему системы 100 согласно варианту осуществления настоящего изобретения. Система 100 может использоваться для аутентификации пользователя, который пытается использовать портативное устройство для транзакций для проведения транзакции в местоположении поставщика ресурсов.

[0050] Система 100 содержит портативное устройство 102 связи (например, мобильный телефон), базовую станцию 104 (например, базовую станцию с технологией Bluetooth с низким энергопотреблением (BLE) или контроллер в магазине), устройство 106 доступа (например, POS-терминал в магазине), портативное устройство 108 для транзакций (например, карту) и систему 110 обработки транзакций.

[0051] Система 110 обработки транзакций может находиться в связи с портативным устройством 102 связи и устройством 106 доступа. Базовая станция 104 может находиться в связи с портативным устройством 102 связи и устройством 106 доступа.

[0052] Пользователь (не показан) может управлять портативным устройством 102 связи и портативным устройством 108 для транзакций. Если пользователь является подлинным пользователем, то все из портативного устройства 102 связи, портативного устройства 108 для транзакций, устройства 106 доступа и базовой станции 104 находятся в одном и том же местоположении (например, у одного продавца, том же входе на площадку и т. д.).

[0053] Связь между портативным устройством 102 связи и системой 110 обработки транзакций может быть выполнена с использованием протокола защищенной связи, такого как протокол безопасности транспортного уровня, протокол уровня защищенных сокетов, или других подходящих протоколов защищенной связи.

[0054] Устройство 106 доступа и базовая станция 104 могут быть соединены вместе или осуществлять связь любым подходящим образом. Например, устройство доступа и базовая станция 104 могут быть соединены посредством физического провода или могут быть соединены с помощью беспроводного соединения ближнего действия (например, как описано ниже по отношению к базовой станции 104).

[0055] В некоторых вариантах осуществления технология BLE (Bluetooth с низким энергопотреблением) используется в качестве протокола или технологии связи ближнего действия. Bluetooth с низким энергопотреблением представляет собой технологию беспроводной персональной сети, используемой для передачи данных на короткие расстояния. Она разработана для низкого энергопотребления и стоимости, поддерживая при этом диапазон связи, подобный диапазону классической технологии Bluetooth. BLE-cвязь состоит в основном из «извещений», или небольших пакетов данных, пересылаемых с равными интервалами времени маяками (которые могут находится в базовой станции или быть ею) или другими устройствами с функцией BLE посредством радиоволн.

[0056] BLE-извещение представляет собой способ односторонней связи. Маяки, которые хотят быть «обнаруженными», могут пересылать или «рекламировать» независимые пакеты данных с установленными интервалами времени. Предусмотрено, что эти пакеты собирают устройства наподобие смартфонов, при этом они могут быть использованы для различных приложений смартфона для инициирования вещей наподобие push-сообщений, действий приложений и запросов. Оптимальный интервал вещания может составлять 100 мс. Более частое вещание использует большее количество заряда батареи, но обеспечивает более быстрое обнаружение смартфонами и другими прослушивающими устройствами. Стандартная технология BLE обладает диапазоном вещания вплоть до 100 метров.

[0057] BLE-станции могут также находиться в базовых станциях согласно вариантам осуществления настоящего изобретения. BLE-станции могут обеспечивать двухстороннюю связь с мобильным устройством связи.

[0058] Система 110 обработки транзакций, которая может быть реализована как облачная система или как система серверного компьютера, может быть расположена удаленно по отношению к портативному устройству 102 связи, портативному устройству 108 для транзакций, устройству 106 доступа и базовой станции 104.

[0059] Субъекты, представленные на фиг. 1 и других фигурах, могут осуществлять связь с помощью любых подходящих сетей связи. Подходящие сети связи могут представлять собой любую из и/или сочетание следующего: прямое соединение; Интернет; локальную вычислительную сеть (LAN); городскую вычислительную сеть (MAN); рабочие миссии и узлы в Интернет (OMNI); ячеистые сети, безопасное обычное соединение; региональную вычислительную сеть (WAN); беспроводную сеть (например, применяющую без ограничения такие протоколы, как протокол для беспроводной передачи данных (WAP), I-mode и/или т. п.) и/или т. п.

[0060] Перед проведением транзакции пользователь может регистрировать портативное устройство 102 связи для услуги транзакций посредством скачивания приложения для транзакций (например, платежное приложение, приложение мобильного кошелька и т. д.) на портативное устройство 102 связи. Затем пользователь связывает портативное устройство 102 связи с одним или более портативными устройствами для транзакций (например, портативным устройством 108 для транзакций). Информация, относящаяся к портативному устройству 102 связи и пользователю, может быть сохранена в системе 110 обработки транзакций.

[0061] После регистрации пользователя пользователь идет в магазин продавца как с портативным устройством 108 для транзакций, так и с портативным устройством 102 связи, на котором установлено приложение для транзакций. Магазин продавца может также содержать устройство 106 доступа и базовую станцию 104.

[0062] На этапе S101 базовая станция 104 в магазине продавца выявляет зарегистрированное портативное устройство 102 связи и отправляет беспроводную передачу (например, сигнал маяка) на портативное устройство 102 связи. Беспроводная передача может включать идентификатор продавца (MID) и ID магазина (SID). Она может необязательно включать информацию о дате/времени, такую как текущие дата и/или время (например, метка времени). В некоторых вариантах осуществления беспроводная передача может включать ID базовой станции, и портативное устройство 102 связи может извлекать MID и SID из облачного или удаленного сервера, который имеет отображение ID базовых станций для конкретного продавца и магазина, где находится базовая станция 104.

[0063] Альтернативно или дополнительно беспроводная передача может включать основное значение, такое как основное значение магазина, дополнительное значение, такое как дополнительное значение магазина, и UUID. UUID может представлять собой 16-байтовую строку, которая используется для установления различия в большой группе связанных базовых станций. Основное значение может представлять собой двухбайтовую строку, используемую для различения меньшего подмножества базовых станций внутри большей группы. Дополнительное значение может представлять собой двухбайтовую строку, которая используется для идентификации отдельных базовых станций. Вместе UUID, основное значение и дополнительное значение могут использоваться для определения конкретного физического местоположения, такого как магазин продавца.

[0064] На этапе S102 портативное устройство 102 связи может отправлять запрос криптографического образа в систему 110 обработки транзакций для запроса криптографического образа у системы 110 обработки транзакций. Запрос криптографического образа может содержать информацию об устройстве, такую как ID устройства, идентифицирующий портативное устройство 102 связи, и/или отпечаток устройства портативного устройства 102 связи, а также любые или все данные, полученные с базовой станции 104 (например, MID, SID, UUID, основное значение и дополнительное значение), и информацию о времени (например, дату и/или время), а также случайное число для предотвращения повторов. Примеры идентификаторов устройств могут включать IMEI номера, MSISDN номера, UDID (универсальный ID устройства) номера, номера SIM-карт и т. д. Примеры отпечатков устройств могут включать уникальные серийные номера, назначенные уникальному аппаратному обеспечению, отпечатки веб-браузеров и т. д. Информация об устройстве может также включать идентификаторы или маркеры счета, специально связанные с портативным устройством 102 связи. Информация об устройстве в этом примере не содержит реальные удостоверяющие данные пользователя, такие как реальный PAN. Однако в других вариантах осуществления, вместо отправки ID устройства и/или отпечатка устройства, портативным устройством 102 связи в систему 110 обработки транзакций могут быть отправлены реальные удостоверяющие данные (или маркер).

[0065] На этапе S103, когда система 110 обработки транзакций принимает запрос криптографического образа, система 110 обработки транзакций проверяет достоверность ID устройства и отпечатка устройства в отношении предыдущей информации, предоставленной с портативного устройства 102 связи во время регистрации, для подтверждения того, что портативное устройство 102 связи является зарегистрированным устройством, и того, что портативное устройство 102 связи не было взломано (например, разлочено) или иным образом не было поражено вредоносной программой или вирусами. Затем система 110 обработки транзакций ищет идентификатор счета (например, PAN) и дату завершения срока действия (или маркер), связанные с портативным устройством 102 связи, с помощью ID устройства и/или отпечатка устройства (предполагая, что PAN не был передан портативным устройством 102 связи). Это может быть выполнено путем электронного поиска в базе данных удостоверяющих данных или маркера.

[0066] После получения идентификатора счета и даты завершения срока действия система 110 обработки транзакций генерирует криптографический образ (например, образ PAN). Криптографический образ может быть основан на идентификаторе счета, дате завершения срока действия идентификатора счета и информации базовой станции, такой как один или более из MID, SID, UUID, основного значения магазина, дополнительного значения магазина, а также текущей дате. В некоторых вариантах осуществления к криптографическому образу может быть добавлен объект nonce для предотвращения атак с повторным воспроизведением. В некоторых вариантах осуществления криптографический образ может быть результатом хеширования этих элементов данных и взятия наперед заданного количества байтов хешированных элементов данных. Наперед заданное количество байтов может представлять собой четыре старших байта результата хеширования. В некоторых вариантах осуществления система 110 обработки транзакций может подписывать криптографический образ с помощью закрытого ключа пары открытого/закрытого ключей. Система 110 обработки транзакций может также записывать в журнал время запроса криптографического образа.

[0067] На этапе S104 система 110 обработки транзакций отвечает на запрос криптографического образа путем отправки сгенерированного криптографического образа на портативное устройство 102 связи.

[0068] На этапе S105, после приема портативным устройством 102 связи криптографического образа, портативное устройство 102 связи передает криптографический образ на базовую станцию 104.

[0069] На этапе S106, после приема базовой станцией 104 криптографического образа, базовая станция 104 отправляет криптографический образ на устройство 106 доступа. В вариантах осуществления, в которых криптографический образ подписан системой 110 обработки транзакций, либо базовая станция 104, либо устройство 106 доступа могут быть обеспечены соответствующим открытым ключом пары закрытого/открытого ключей для проверки достоверности подписи.

[0070] На этапе S107, после приема криптографического образа, устройство 106 доступа сохраняет криптографический образ (например, в таблице).

[0071] На этапе S108 пользователь проводит транзакцию путем обеспечения взаимодействия портативного устройства 108 для транзакций с устройством 106 доступа. Портативное устройство 108 для транзакций может взаимодействовать с устройством 106 доступа любым подходящим контактным способом (например, с помощью магнитной полосы или электрических контактов) или бесконтактным способом (например, с помощью NFC, Bluetooth, Wi-Fi и т. д.).

[0072] На этапе S109 устройство 106 доступа считывает удостоверяющие данные счета (например, идентификатор счета, такой как PAN, дату завершения срока действия и т. д.), сохраненные на портативном устройстве 108 для транзакций, и определяет его собственный криптографический образ. Например, устройство 106 доступа может определить криптографический образ путем хеширования идентификатора счета и даты завершения срока действия, считанных с портативного устройства 108 для транзакций, MID и SID, которые знает устройство 106 доступа, и текущей даты, и взятия четырех старших байтов результата хеширования. Устройство 106 доступа затем сравнивает локально сгенерированный криптографический образ со списком криптографических образов, принятых с базовой станции 104, и принимает локальное решение, относящееся к вариантам обработки для данной транзакции. Совпадающий криптографический образ может быть использован как способ проверки держателя карты (например, пользователя) (CVM), указывающий эмитенту (или другому субъекту авторизации) о наличии портативного устройства 102 связи. Например, если локально сгенерированный криптографический образ совпадает с ранее принятым криптографическим образом, устройство 106 доступа может пропустить операцию ввода PIN или постановки подписи пользователем для улучшения впечатлений пользователя, поскольку совпадающий криптографический образ подтверждает наличие портативного устройства 102 связи. Также, поскольку наличие портативного устройства 102 связи подтвердилось, нет необходимости выполнять дополнительные способы проверки пользователя (такие как запросы PIN или подписей).

[0073] Устройство 106 доступа может затем генерировать сообщение с запросом авторизации с использованием результата проверки транзакции (TVR). В некоторых вариантах осуществления результат проверки транзакции может представлять собой пример данных проверки и может быть выполнен в любой подходящей форме, а также может представлять собой бит, установленный для указания наличия портативного устройства 102 связи и портативного устройства 108 для транзакций пользователя в магазине продавца.

[0074] На этапе S110 устройство 108 доступа отправляет сообщение с запросом авторизации, содержащее одно или более из удостоверяющих данных счета, криптограммы транзакции и бита TVR, в систему 110 обработки транзакций.

[0075] На этапе S111 система 110 обработки транзакций (или серверный компьютер в ней) может анализировать сообщение с запросом авторизации для определения того, что пользователь портативного устройства 102 связи также проводит транзакцию на устройстве 206 доступа. В некоторых вариантах осуществления это можно выполнить путем определения наличия TVR в сообщении с запросом авторизации и определения того, указывает ли TVR на то, что устройство 106 доступа ранее и успешно выполнило процесс сравнения криптографических образов. Если бит TVR в сообщении с запросом авторизации указывает на наличие портативного устройства 102 связи пользователя, система 110 обработки транзакций может проверить, был ли недавно принят запрос криптографического образа в пределах допустимого временного окна для конкретного идентификатора счета. Допустимое временное окно может зависеть от условий конкретного местоположения. Например, если транзакция представляет собой транзакцию по оказанию транспортных услуг, то допустимый временной интервал может представлять собой обычное время прибытия и ожидания для поездки на конкретном транспортном средстве в конкретное место назначения. Если транзакция осуществляется в универсальном магазине, то временное окно может составлять пару часов или менее. Если транзакция осуществляется магазине быстрого питания, то время транзакции может составлять 30 минут или менее.

[0076] Система 110 обработки транзакций может также определить, авторизована или нет транзакция на основе других факторов, включая наличие достаточных средств или кредита на счете, который используется для проведения транзакции. В других вариантах осуществления система 110 обработки транзакций может передавать запрос авторизации на компьютер авторизации далее по ходу (не показан), и компьютер авторизации может определять, авторизована транзакция или нет. Если компьютер авторизации принимает решение в отношении авторизации, он передает сообщение с ответом авторизации обратно в систему 110 обработки транзакций с результатом авторизации.

[0077] На этапе S112 система 110 обработки транзакций отправляет на устройство 106 доступа сообщение с ответом авторизации, указывающее, одобрена транзакция или отклонена.

[0078] В конце дня или в какой-либо другой период времени могут осуществляться процессы клиринга и расчетов.

[0079] Для данного сценария система 110 обработки транзакций использует этап S111 для проверки подлинности запросов авторизации в сравнении с записью запросов криптографических образов. В ином случае мошенники могут теоретически зайти в магазин с украденными карточками и отправить свои собственные, тщательно определенные криптографические образы на базовую станцию 104, и таким образом обойти другие CVM при осуществлении оплаты украденными карточками. Этот тип мошенничества может быть обнаружен путем проверки для каждой транзакции с таким установочным параметром того, что система 110 обработки транзакций ранее (и в пределах подходящего временного окна) приняла соответствующий запрос криптографического образа.

[0080] Можно избежать необходимости проверки каждого запроса авторизации таким образом, если гарантировать, что поддельные криптографические образы не вводятся в устройство 106 доступа или базовую станцию 104 продавца. Один из таких механизмов может заключаться в том, что система 110 обработки транзакций подписывает криптографический образ. Продавец может верить тому, что любой криптографический образ, который он видит, исходит от системы 110 обработки транзакций, а не от мошенника с украденными карточками, поскольку мошенник не имеет надлежащего ключа для подписи криптографического образа. Базовая станция 104 или устройство 106 доступа могут иметь открытый ключ, с помощью которого проверяют подлинность подписи. В этом случае подпись может содержать объект nonce (например, значение счетчика или случайное число), чтобы избежать повторного воспроизведения. Связь между базовой станцией 104 и устройством 106 доступа может осуществляться по защищенному соединению для предотвращения ввода мошенником фальшивых криптографических образов по указанному соединению. В некоторых вариантах осуществления система 110 обработки транзакций может также выполнять проверки достоверности или выборочные проверки для проверки принятых запросов авторизации с недавними запросами криптографических образов для подтверждения того, что продавец-мошенник не вводит свои собственные фальшивые криптографические образы или просто не устанавливает соответствующий бит независимо от наличия любого портативного устройства связи.

[0081] Несколько мер может быть предпринято для избежания кражи в магазинах, где вор затем ожидает внутри магазина, пока жертва не покинет магазин (и не знает, что ее портативное устройство 108 для транзакций было украдено). Например, во время проведения транзакции базовая станция 104 может снова проверять связь с портативным устройством 102 связи. В этом случае беспроводная связь среднего диапазона действия, такая как BLE, хорошо подходит для оценки расстояния до портативного устройства 102 связи, таким образом базовая станция 104 может выявить, как далеко портативное устройство 102 связи находится от устройства 106 доступа. Время ожидания для криптографических образов может также быть реализовано для принудительного обновления или восстановления при передаче. Различные временные окна могут быть использованы в зависимости от типа магазина (магазин быстрого питания или мебельный магазин, например).

[0082] Фиг. 2 представляет собой схему системы 200, в которой может использоваться базовая станция, которая работает только как маяк. Система 200 содержит компоненты, подобные тем, что описаны со ссылкой на фиг. 1. Элементы 202, 204, 206, 208 и 210, представленные на фиг. 2, могут быть подобны элементам 102, 104, 106, 108 и 110, представленным на фиг. 1, соответственно. Поток транзакций, показанный на фиг. 2, может называться потоком с использованием «только маяка», поскольку базовая станция 204 в магазине продавца не требует выявления наличия портативного устройства 202 связи, а просто обеспечивает маяк односторонней связи, который информирует портативные устройства связи в магазине о ID продавца и ID магазина (или UUID, основном значении и/или дополнительном значении) для указанного магазина. Портативное устройство 202 связи может быть записано в реестр и зарегистрировано системой 210 обработки транзакций. Портативное устройство 202 связи может затем использовать информацию из базовой станции 204 и может передавать ее в систему 210 обработки транзакций месте с информацией из портативного устройства 202 связи. Это позволяет системе 210 обработки транзакций видеть транзакцию от зарегистрированного портативного устройства 208 для транзакций и проверять, приняла ли система 210 обработки транзакций информацию о том, что соответствующее портативное устройство 202 связи находится в указанном магазине. Это может использоваться системой 210 обработки транзакций для принятия заменяющего решения об одобрении/отклонении или передачи данной информации эмитенту для той же цели. В этой схеме продавец не будет знать, сопровождается ли портативное устройство 208 для транзакций портативным устройством 202 связи, до передачи сообщения с запросом авторизации. Эта схема не требует дополнительной логики на устройстве 206 доступа и, следовательно, снижает необходимость изменения существующего оборудования поставщика ресурсов.

[0083] На этапе S201 базовая станция 204 в магазине продавца генерирует беспроводную передачу (например, сигнал маяка) с помощью ID маяка. В других вариантах осуществления информация базовой станции 204, такая как UUID, основное значение магазина и дополнительное значение магазина, может быть передана при беспроводной передаче.

[0084] На этапе S202 портативное устройство 202 связи, принимающее ID маяка (или другую идентификационную информацию базовой станции), может отправлять ID устройства, идентифицирующий портативное устройство 202 связи, отпечаток устройства портативного устройства 202 связи, принятый ID маяка и информацию о дате/времени (например, дату и/или время) в систему 210 обработки транзакций. Как в варианте осуществления по фиг. 1, портативное устройство 202 связи может альтернативно передавать удостоверяющие данные или маркер вместо ID устройства и/или отпечатка устройства. Связь между портативным устройством 202 связи и системой 210 обработки транзакций может быть выполнена с использованием протокола защищенной связи, такого как протокол безопасности транспортного уровня, протокол уровня защищенных сокетов, или других подходящих протоколов защищенной связи.

[0085] На этапе S203, когда система 210 обработки транзакций принимает информацию с портативного устройства 202 связи, система 210 обработки транзакций проверяет подлинность ID устройства и отпечатка устройства в отношении предыдущей информации, предоставленной с портативного устройства 202 связи во время регистрации, для подтверждения того, что портативное устройство 202 связи является зарегистрированным устройством, и того, что портативное устройство 202 связи не было взломано (например, разлочено) или иным образом не было поражено вредоносной программой или вирусами. Затем система 210 обработки транзакций ищет идентификатор счета (например, PAN) и дату завершения срока действия, связанные с портативным устройством 202 связи, связывает идентификатор счета с ID маяка и сохраняет всю эту информацию, указывающую на то, что пользователь портативного устройства 202 связи в текущий момент находится в магазине продавца, идентифицированном ID маяка, в базе данных. ID маяка может также сохраняться в базе данных вместе с дополнительным идентификатором поставщика ресурсов, таким как ID продавца и/или ID устройства доступа (например, ID терминала). Как упомянуто выше, PAN или маркер PAN могли быть отправлены в систему 210 обработки транзакций портативным устройством 202 связи вместо ID устройства и/или отпечатка устройства. Система 110 обработки транзакций может также записывать в журнал дату и/или время принятия запроса.

[0086] На этапе S204 пользователь проводит транзакцию путем обеспечения взаимодействия портативного устройства 208 для транзакций с устройством 206 доступа в более позднее время. Портативное устройство 208 для транзакций может взаимодействовать с устройством 206 доступа любым подходящим контактным способом (например, с помощью магнитной полосы или электрических контактов) или бесконтактным способом (например, с помощью NFC, Bluetooth, Wi-Fi и т. д.). Устройство 206 доступа считывает удостоверяющие данные счета (например, идентификатор счета, такой как PAN, дату завершения срока действия и т. д.), сохраненные на портативном устройстве 208 для транзакций, и генерирует сообщение с запросом авторизации. Сообщение с запросом авторизации может содержать по меньшей мере сумму транзакции, удостоверяющие данные из портативного устройства 208 для транзакций, ID терминала и/или ID продавца.

[0087] На этапе 205 устройство 206 доступа отправляет сообщение с запросом авторизации в систему 210 обработки транзакций. На этапе S206, после приема сообщения с запросом авторизации, система 110 обработки транзакций (или серверный компьютер в ней) может анализировать сообщение с запросом авторизации для определения того, что пользователь портативного устройства 102 связи также проводит транзакцию на устройстве 206 доступа. Система обработки транзакций может использовать удостоверяющие данные счета (например, идентификатор счета) из принятого сообщения с запросом авторизации для поиска любого связанного ID маяка. Затем система 210 обработки транзакций использует ID маяка для определения, совпадает ли какой-либо ID продавца или ID терминала, зарегистрированный для ID маяка, с MID или ID терминала из принятого сообщения с запросом авторизации. Если обнаружено совпадение, то система 210 обработки транзакций может проверить, что в действительности подлинный пользователь в действительности присутствует в установленном местоположении.

[0088] На этапе 207 система 210 обработки транзакций может затем отправлять сообщение с ответом авторизации на устройство 206 доступа, указывающее на то, присутствовал ли зарегистрированный пользователь, на основе наличия совпадения. Как в вариантах осуществления, описанных в отношении фиг. 1, система 210 обработки транзакций может выполнять принятие решения в отношении авторизации, или компьютер авторизации ниже по потоку может решать, авторизовать ли транзакцию.

[0089] В конце дня или в какой-либо другой период времени могут осуществляться процессы клиринга и расчетов.

[0090] В сценарии с использованием только маяка система 210 обработки транзакций связывает информацию (например, ID маяка), предоставленную базовой станцией 204 посредством портативного устройства 202 связи, с ID продавца и ID терминала, принятыми в сообщении с запросом авторизации.

[0091] В некоторых случаях базовая станция 204 может представлять собой устройство, которое не связано с каким-либо конкретным продавцом. Каждая базовая станция может быть парно связана с тестовым устройством для транзакций тестовым банковским идентификационным номером (BIN) так, что тестовое устройство для транзакций не может быть использовано для настоящих покупок. Каждое тестовое устройство для транзакций может быть обеспечено уникальным тестовым идентификатором счета. Кроме того, ID маяка, предоставленный базовой станцией, связан с уникальным тестовым идентификатором счета тестового устройства для транзакций. Каждая базовая станция имеет уникальный ID маяка, который система 210 обработки транзакций может связывать с уникальным тестовым идентификатором счета на тестовом устройстве для транзакций.

[0092] Продавец (или другой поставщик ресурсов) может устанавливать такую базовую станцию в магазине, использовать тестовое устройство для транзакций, которое прилагается к ней, и выполнять транзакцию в каждом из своих устройств доступа. Когда система 210 обработки транзакций принимает сообщения с запросом авторизации для транзакции, система 210 обработки транзакций может распознавать тестовые идентификаторы счета в сообщениях с запросом авторизации. Сообщения с запросом авторизации могут также содержать ID продавцов, ID устройств доступа и другую информацию. Система 210 обработки транзакций может затем определять, что транзакции проводились с помощью конкретного тестового устройства для транзакций, используемого в сочетании с установкой базовых станций. В этот момент система 210 обработки транзакций использует тестовый идентификатор счета для поиска ID маяка, парно связанного с конкретным тестовым устройством для транзакций. Затем система 210 обработки транзакций создает связь от указанного ID маяка с ID продавца и ID терминала из сообщения с запросом авторизации для транзакции. Таким образом система 210 обработки транзакций связывает MID и ID терминалов с указанным ID маяка. Когда пользователь с зарегистрированным портативным устройством связи входит в магазин, в котором есть уже установленная базовая станция, это портативное устройство связи может передавать ID маяка в систему 210 обработки транзакций вместе со своим ID устройства и отпечатком устройства, фактически сообщая системе 210 обработки транзакций о том, что пользователь находится в указанном конкретном магазине.

[0093] Следует отметить, что хотя устройство доступа было проиллюстрировано как POS-терминал, как интерактивный сценарий, так и сценарий с использованием только маяка также могут быть использованы на устройстве доступа, таком как банкомат, для получения эмитентом уверенности в том, что снятие денег со счета является законным. Несмотря на отличие форм-фактора банкомата от форм-фактора POS-терминала, операции будут схожи с описанными выше операциями.

[0094] Следует также отметить, что хотя портативное устройство связи проиллюстрировано как мобильный телефон, а портативное устройство для транзакций проиллюстрировано как карта, в некоторых вариантах осуществления могут быть использованы другие пары устройств. Например, портативное устройство связи может представлять собой носимое устройство, такое как часы, и часы могут использоваться с мобильным телефоном или картой, действующими как портативное устройство для транзакций, для выполнения потоков транзакций, описанных в настоящем документе. В качестве другого примера, портативное устройство связи может представлять собой транспортное средство, оснащенное функциональными возможностями связи, которыми управляет пользователь в системе совершения заказов без выхода из машины, и транспортное средство может использоваться с мобильным телефоном, носимым устройством или картой, действующими как портативное устройство для транзакций, для выполнения потоков транзакций, описанных в данном документе.

[0095] Кроме того, хотя базовая станция проиллюстрирована как осуществляющая связь с портативным устройством связи с помощью протокола Bluetooth с низким энергопотреблением (BLE), могут использоваться другие типы протоколов беспроводной связи ближнего/среднего действия, такие как Bluetooth или WiFi. Протокол BLE может быть более подходящим, чем другие протоколы, вследствие своего низкого потребления энергии, возможности оценивания расстояния до портативного устройства связи и возможности автоматического соединения с портативным устройством связи, оснащенным функцией BLE.

[0096] Способы, описанные в данном документе, могут также отличаться от проверки местоположения на основе GPS тем, что согласно некоторым вариантам осуществления продавцу может быть предоставлено указание о наличии портативного устройства связи у продавца перед проведением пользователем транзакции, чтобы предоставить продавцу возможность выполнить свою собственную оценку риска транзакции (например, принять решение, следует ли не запрашивать пользователя вводить PIN или ставить подпись на кассовом терминале).

[0097] Фиг. 3 представляет собой схему системы 300, которая может выполнять процесс биометрического распознавания. Система 300 содержит компоненты, подобные тем, что описаны со ссылкой на фиг. 1 и 2. Элементы 302, 304, 306 и 310 могут быть подобны элементам 102 и 202, 104 и 204, 106 и 206, и 110 и 210, представленным на фиг. 1 и 2, соответственно. На фиг. 3 также представлена фотокамера 312 (пример устройства сбора биометрических данных), которая может делать снимок лица пользователя. Хотя фотокамера описана как устройство сбора биометрических данных, могут применяться другие типы устройств сбора биометрических данных и другие типы биометрических образцов. Например, отпечатки пальцев, образцы голоса, изображения сканирования радужной оболочки глаза и другие типы биометрических образцов могут собираться подходящими устройствами сбора биометрических данных и преобразовываться в соответствующие биометрические шаблоны (которые могут представлять собой биометрические образцы с отображением даты, такие как фотографии).

[0098] В случае использования технологии BLE в магазине (в противоположность использования на банкомате), распознание лица может помочь устранить проблему неоднозначности клиентов на кассовом аппарате или возле него. Сценарий заключается в том, что в магазине обнаружено наличие мобильного устройства потребителя при его вхождении в магазин. Как описано выше, обратно в систему обработки транзакций или эмитенту пользователя передается информация, которая идентифицирует пользователя (например, держателя платежной карты), а также магазин, в котором он находится. Когда пользователь находится на кассе или рядом с ней, фотокамера в магазине может теперь захватывать снимки лица пользователя и использовать эти снимки для идентификации пользователя. Идентификация может быть выполнена несколькими разными способами.

[0099] Один способ заключается в том, что во время приема системой 310 обработки транзакций информации о нахождении портативного устройства 302 связи пользователя в магазине система 310 обработки транзакций может передавать эталонное изображение лица пользователя в магазин с целью использования для идентификации вместе с платежным маркером. Магазин использует эталонное изображение для выполнения идентификации, и после успешного проведения идентификации может использовать платежный маркер для платежа. Идентификация будет осуществимой на практике, поскольку магазин будет иметь ограниченное количество снимков для сравнения, ограниченное числом зарегистрированных в настоящее время потребителей в указанном конкретном магазине.

[0100] Другой способ может заключаться в том, что магазин наоборот передает снимки обратно в систему 310 обработки транзакций, и система 310 обработки транзакций выполняет идентификацию. В данном случае идентификация будет возможна благодаря ограниченному количеству людей в любом конкретном магазине в любое конкретное время.

[0101] В обоих случаях платеж может быть инициирован после подтверждения личности пользователя на кассе вместе с записью в той или иной форме согласия данного пользователя заплатить указанную сумму. Эта запись также может выполняться фотографическим способом и предоставляться по требованию продавцом в систему 310 обработки транзакций. Пользователь 320 может иметь, но необязательно, портативное устройство для транзакций.

[0102] Со ссылкой на фиг. 3, на этапе S301 пользователь 320, имеющий портативное устройство 302 связи, может входить в магазин с базовой станцией 304. Базовая станция 304 выявляет зарегистрированное портативное устройство 302 связи и передает ID продавца, ID магазина и дату на портативное устройство 302 связи. Как и в предыдущих вариантах осуществления, базовая станция 304 может также или альтернативно передавать UUID, основное значение магазина и дополнительное значение магазина на портативное устройство 302 связи.

[0103] На этапе S302 портативное устройство 302 связи передает ID устройства, отпечаток устройства, ID продавца, ID магазина, а также дату и время в систему 310 обработки транзакций.

[0104] На этапе S303, после приема системой 310 обработки транзакций данных с портативного устройства 302 для транзакций, система 310 обработки транзакций проверяет подлинность сеанса и отпечатка устройства по ID устройства. Если отпечаток устройства и ID устройства действительны, система 310 обработки транзакций может определять удостоверяющие данные счета или маркер по принятой информации об устройстве. В некоторых вариантах осуществления система 310 обработки транзакций может искать номер основного счета, связанный с отпечатком устройства и/или ID устройства. С использованием номера основного счета система 310 обработки транзакций может искать эталонное фото и платежный маркер, связанные с номером основного счета. Эталонное фото могло быть предварительно предоставлено в систему 310 обработки транзакций пользователем, и данные, представляющие эталонное фото, могут быть в любой подходящей форме (например, файл растрового изображения, файл JPEG, файл GIF и т. д.).

[0105] На этапе S304 первый биометрический шаблон, такой как данные, представляющие эталонное фото («данные эталонного фото»), и платежный маркер передаются системой 310 обработки транзакций на портативное устройство 302 связи.

[0106] На этапе S305 первый биометрический шаблон и платежный маркер передаются с портативного устройства 302 связи на базовую станцию 304.

[0107] На этапе S306, после приема данных первого биометрического шаблона и платежного маркера с портативного устройства 302 для транзакций, базовая станция 304 может отправить сигнал на фотокамеру 312, приводящий к получению последней снимка лица 320 пользователя.

[0108] На этапе S307, после создания снимка, второй биометрический шаблон, такой как данные, представляющие снимок лица пользователя, может быть предоставлен фотокамерой 312 на базовую станцию 304. В этот момент базовая станция 304 может сравнить первый и второй биометрические шаблоны (например, сравнить данные, представляющие снимок лица пользователя, с данными эталонного фото, принятыми с портативного устройства 302 связи). При совпадении принятых данных, как показано на этапе S308, платежный маркер может быть передан на устройство 306 доступа. Хотя этот пример описывает базовую станцию 304, выполняющую сравнение захваченных фото пользователя и данных эталонного фото, понятно, что это сравнение может быть выполнено любым подходящим устройством или даже персоналом магазина.

[0109] На этапе S309, после приема устройством 306 доступа платежного маркера, устройство 306 доступа может генерировать, а затем передавать сообщение с запросом авторизации в систему 310 обработки транзакций. Сообщение с запросом авторизации может содержать платежный маркер, дату завершения срока действия, сумму транзакции, ID продавца, ID терминала и другую информацию. В этот момент система 310 обработки транзакций может определять номер основного счета на основе маркера и может авторизовать или не авторизовать транзакцию. В других вариантах осуществления настоящего изобретения система 310 обработки транзакций может передавать сообщение с запросом авторизации с номером основного счета на компьютер авторизации (не показан на фиг. 3) для авторизации, и компьютер авторизации может определять, авторизовать транзакцию или нет.

[0110] На этапе S310 система 310 обработки транзакций может передавать сообщение с ответом авторизации на устройство 306 доступа. Если сообщение с запросом авторизации было ранее передано на компьютер авторизации, то система 310 обработки транзакций может сначала принимать сообщение с ответом авторизации с компьютера авторизации. Как упомянуто выше, в дальнейшем может быть выполнен процесс клиринга и расчетов.

[0111] Система и способ, описанные выше по отношению к фиг. 3, имеют ряд преимуществ. Например, как проиллюстрировано выше, пользователю не нужно иметь отдельное портативное устройство для транзакций. Пользователь может просто войти в местоположение, и поставщик ресурсов или устройство, управляемое поставщиком ресурсов, может с уверенностью обеспечить выполнение транзакции просто путем проверки подлинности биометрического образца пользователя.

[0112] Фиг. 4 представляет собой структурную схему системы 400 согласно одному варианту осуществления настоящего изобретения. Система содержит портативное устройство 408 для транзакций, один или более терминалов 406, базовую станцию 404, портативное устройство 402 связи, сервер 422 эмитента и систему 410 обработки транзакций.

[0113] Устройства 406 доступа могут включать обработку проверки для запроса модуля проверки MLC-IS определить физическое присутствие пользователя в магазине. Биты результата проверки терминала (TVR) могут указывать на то, что была выполнена аутентификация. С помощью этого набора битов терминалы могут принимать во внимание результаты обработки при выполнении транзакций. В других вариантах осуществления результат проверки может содержаться в других полях данных в сообщении с запросом авторизации.

[0114] Система 410 обработки транзакций содержит мобильный шлюз 410A, сетевой интерфейс 410B и платформу 41°C MLC (подтверждение местоположения мобильного устройства), находящиеся в связи друг с другом. Платформа MLC может также содержать услугу 410C-1 входа в магазин, услугу 410C-2 регистрации, услугу 410C-3 обновления местоположения, базу 410C-4 данных MLC, внутренние серверы 410C-5 MLC и один или более процессоров 410C-6 данных.

[0115] В некоторых вариантах осуществления система 410 обработки транзакций может содержать подсистемы, сети и операции обработки данных, применяемые для поддержки и доставки услуг авторизации, услуг стоп-листов, услуг оценки транзакций и услуг клиринга и расчетов. Примером системы обработки транзакций может служить VisaNet™. Системы обработки транзакций, такие как VisaNet™, могут обрабатывать транзакции кредитных карт, транзакции дебетовых карт и другие типы коммерческих транзакций. VisaNet™, в частности, может содержать систему VIP (систему комплексных платежей Visa), которая обрабатывает запросы авторизации, и систему Base II, которая выполняет услуги клиринга и расчетов.

[0116] В некоторых вариантах осуществления услуга 410C-1 входа в магазин (работающая в сочетании с процессором 410C-6) может декодировать строки base64 UUID, основного значения и дополнительного значения в бинарные строки с использованием способа декодирования данных base64. Если декодирование терпит неудачу, услуга 410C-1 входа в магазин может возвращать предопределенный код статуса и соответствующее сообщение в качестве ответа API. В ином случае услуга 410C-1 входа в магазин ищет номер(-а) основного счета (PAN) и дату завершения срока действия PAN, которые связаны с ID устройства. Если номер(-а) PAN и дата(-ы) завершения срока действия PAN найдены, услуга 410C-1 входа в магазин может выполнять для каждой пары PAN и даты завершения срока действия PAN следующие действия.

Форматирует PAN и дату завершения срока действия PAN в сжатый цифровой формат. Элементы данных в сжатом цифровом формате состоят из двух цифровых символов (со значением в шестнадцатеричном диапазоне «0»-«9») на байт. Эти элементы данных могут быть выровнены по левому разряду и дополнены замыкающими шестнадцатеричными «F».

Генерирует новое случайное число и сохраняет значение для дальнейшего использования.

Объединяет слева направо PAN, дату завершения срока действия PAN, UUID, основное значение и дополнительное значение, которые все представлены в двоичном формате, и сгенерированное случайное число.

Хеширует результат объединения с помощью алгоритма хеширования SHA-256 для получения 32-байтового результата хеширования.

Преобразует двоичную строку значения хеша в строку Base64 с помощью кодирования данных Base64.

Услуга 410C-1 входа в магазин может возвращать кодированный вариант (например, Base64) строки значения(-ий) хеша и случайного числа(-ел), сгенерированный для каждой найденной пары PAN и даты завершения срока действия PAN, и может также возвращать код статуса и соответствующее сообщение в качестве ответа API. Если PAN и дата завершения срока действия PAN не найдены, услуга 410C-1 входа в магазин может возвращать код статуса и соответствующее сообщение в качестве ответа API.

[0117] Портативное устройство 402 связи может содержать средство 402A определения местоположения мобильного устройства. Средство 402A определения местоположения мобильного устройства может быть запрограммировано на обеспечение функциональной возможности обнаружения маяка - эта функциональная возможность требуется для пробуждения или уведомления средства 402A определения местоположения мобильного устройства, когда держатель карты/владелец мобильного устройства входит в магазин продавца, отслеживаемый маяком. Оно также может обеспечивать управление BLE-соединением - средство 402A определения местоположения мобильного устройства может использоваться для установления и управления BLE-соединением с базовой станцией для отправки информации о входе в магазин на BLE-контроллер магазина.

[0118] Базовая станция 404 может быть представлена в любой подходящей форме (например, одно устройство с одним корпусом, несколько устройств с несколькими корпусами, любое подходящее сочетание программного обеспечения и/или аппаратного обеспечения и т. д.) и содержит BLE-маяк 404A, BLE-станцию 404B и модуль 404C проверки MLC. BLE-маяк 404A представляет собой устройство, которое постоянно отправляет извещения предопределенным BLE-пакетом данных. Он может быть использован для уведомления портативного устройства связи пользователя, когда пользователь входит в магазин поставщика ресурсов (например, магазин продавца). BLE-станция 404A может представлять собой устройство, которое обменивается информацией с портативным устройством 402 связи по BLE-каналу. Она используется для приема криптографических образов с портативного устройства 402 связи. Модуль 404C проверки может использоваться для сохранения криптографических образов, приема запроса на сравнение хешей от устройства доступа, выполнения сравнения хешей и возврата результатов сравнения хешей обратно на устройство доступа. Хотя модуль 404C проверки проиллюстрирован в базовой станции 404, он может находиться в других устройствах (например, устройстве доступа) в других вариантах осуществления настоящего изобретения.

[0119] Фиг. 5 представляет собой структурную схему портативного устройства 501 связи согласно некоторым вариантам осуществления. Портативное устройство 501 связи может содержать аппаратное обеспечение 504 устройства, соединенное с памятью 502. Аппаратное обеспечение 504 устройства может содержать процессор 505, подсистему 508 связи, интерфейс 506 пользователя и дисплей 507 (который может быть частью интерфейса 506 пользователя). Процессор 505 может быть реализован в виде одной или более интегральных схем (например, одного или более микропроцессоров и/или микроконтроллеров с одним ядром или несколькими ядрами) и применяется для управления работой портативного устройства 501 связи. Процессор 505 может исполнять множество программ в ответ на программный код или машиночитаемый код, хранимый в памяти 502, и может поддерживать несколько параллельно исполняющихся программ или процессов. Подсистема 509 связи может содержать один или более РЧ приемопередатчиков и/или коннекторов, которые могут быть использованы портативным устройством 501 связи для осуществления связи с другими устройствами и/или подключения к внешним сетям. Интерфейс 506 пользователя может содержать любое сочетание элементов ввода и вывода для предоставления пользователю возможности взаимодействовать с портативным устройством 501 связи и применять его функциональные возможности. В некоторых вариантах осуществления дисплей 507 может быть частью интерфейса 506 пользователя.

[0120] Память 502 может быть реализована с использованием любого сочетания любого числа энергонезависимых устройств памяти (например, флеш-памяти) и энергозависимых устройств памяти (например, ДОЗУ, СОЗУ) или любого другого постоянного запоминающего носителя или сочетания указанных носителей. Память 502 может хранить мобильную ОС 514 и среду 510 мобильных приложений, где находится одно или более мобильных приложений 512 (например, платежное приложение, такое как приложение мобильного кошелька, приложение продавца, приложение определения местоположения мобильного устройства и т. д.), которые должны быть исполнены процессором 505.

[0121] Фиг. 6 представляет собой схему системы 600 обработки транзакций, которая может включать любую описанную ранее систему. Система 601 обработки транзакций содержит устройство 601 пользователя, которым управляет пользователь 602. Устройство пользователя может взаимодействовать с устройством 604 доступа и может представлять собой описанное ранее портативное устройство для транзакций. Устройство 604 доступа находится в связи с компьютером 612 авторизации через компьютер 606 поставщика ресурсов, транспортный компьютер 608 и сеть 610 обработки. Система 614 услуги маркеров может быть связана с сетью 610 обработки (или может быть включена в нее). Сеть 610 обработки может содержать описанную ранее систему обработки транзакций.

[0122] В транзакции, проводимой с помощью системы 600, пользователь может использовать устройство 601 пользователя для взаимодействия с устройством 604 доступа. Затем устройство доступа может генерировать и передавать сообщение с запросом авторизации в сеть 610 обработки через компьютер 606 поставщика ресурсов и транспортный компьютер 608. Если сообщение с запросом авторизации содержит маркер, такой как платежный маркер, сеть 610 обработки может извлекать реальные удостоверяющие данные, связанные с маркером, из системы 614 услуги маркеров и может заменять маркер реальными удостоверяющими данными в сообщении с запросом авторизации. Затем сообщение с запросом авторизации может быть передано на компьютер 612 авторизации для принятия решения в отношении авторизации.

[0123] После принятия компьютером 612 авторизации решения в отношении авторизации он возвращает ответ авторизации обратно на устройство 604 доступа через сеть 610 обработки, транспортный компьютер 608 и компьютер 606 поставщика ресурсов. При необходимости сеть 610 обработки может заменять реальные удостоверяющие данные в сообщении с ответом авторизации ранее предоставленным маркером. Как упомянуто выше, в дальнейшем может быть выполнен процесс клиринга и расчетов.

[0124] Фиг. 7 представляет собой блок-схему, иллюстрирующую процесс сравнения хешей согласно одному варианту осуществления настоящего изобретения. Процесс сравнения хешей может быть выполнен базовой станцией, устройством доступа и/или системой обработки транзакций, описанными выше по фиг. 1 и 2.

[0125] На этапе S702 может начинаться процесс сравнения хешей.

[0126] На этапе S704 устройство принимает решение в отношении того, пропущены ли какие-либо элементы данных и/или не поддерживается ли формат. На этапе S714, если есть пропущенные элементы данных и/или если не поддерживается формат, устройство генерирует индикатор недействительного запроса.

[0127] На этапе S706 устройство принимает решение в отношении того, используются ли в устройстве какие-либо криптографические образы.

[0128] На этапе S708, если в устройстве есть криптографические образы, принятый криптографический образ обрабатывается устройством.

[0129] На этапе S710 устройство выполняет определение в отношении того, совпадает ли сгенерированный криптографический образ с сохраненным криптографическим образом.

[0130] На этапе S716, если есть совпадение, устройство может генерировать индикатор успеха.