Изобретение относится к области криптографии, а именно к формированию ключа шифрования / дешифрования (КлШД) и может быть использовано в качестве отдельного элемента при построении симметричных криптографических систем, предназначенных для передачи шифрованных речевых, звуковых, телевизионных и др. сообщений.

Предлагаемый способ формирования КлШД может использоваться в криптографических системах в случае отсутствия или потери криптосвязности1(1Криптосвязность - наличие у законных сторон одинакового КлШД.) между законными сторонами направления связи2 (2Законные стороны НС - т.е. санкционированные участники обмена информации.) (НС) или установления криптосвязности между новыми законными сторонами НС (ЗСНС) при ведении нарушителем перехвата, модификации и подмены информации, передаваемой по открытым каналам связи.

Известен способ формирования КлШД, описанный в книге У. Диффи «Первые десять лет криптографии с открытым ключом », ТИИЭР, 1988, т. 76, №5, с. 57-58. Известный способ заключается в предварительном распределении между законными сторонами направления связи чисел α и β, где α - простое число и 1≤β≤α-1. Передающая сторона НС (ПерСНС) и приемная сторона НС (ПрСНС), независимо друг от друга, выбирают случайные числа XA и XB соответственно, которые хранят в секрете и затем формируют числа на основе XA, α, β на ПерСНС и XB, α, β на ПрСНС. ЗСНС обмениваются полученными числами по каналам связи без ошибок. После получения чисел корреспондентов законные стороны преобразовывают полученные числа с использованием своих секретных чисел в единый КлШД. Способ позволяет шифровать информацию во время каждого сеанса связи на новых КлШД (т.е. исключает хранение ключевой информации на носителях) и сравнительно быстро формировать КлШД при использовании одного незащищенного канала связи.

Однако известный способ обладает низкой стойкостью КлШД к компрометации3(3Стойкость КлШД к компрометации - способность криптографической системы противостоять попыткам нарушителя получить КлШД, который сформирован и используется законными сторонами НС, при использовании нарушителем информации о КлШД, полученной в результате перехвата, хищения и утраты носителей, разглашения, анализа и т.д.), время действия КлШД ограничено продолжительностью одного сеанса связи или его части, некорректное распределение чисел α и β приводит к невозможности формирования КлШД.

Известен также способ формирования КлШД при использовании квантового канала связи [Патент RU №2507690 H04L 9/08 от 13.11.12], который позволяет автоматически сформировать КлШД без дополнительных мер по рассылке (доставке) предварительной последовательности. Известный способ заключается в использовании принципа неопределенности квантовой физики и формирует КлШД, посредством передачи фотонов по квантовому каналу. Способ обеспечивает получение КлШД с высокой стойкостью к компрометации, осуществляет гарантированный контроль наличия и степени перехвата КлШД.

Однако реализация известного способа требует высокоточной аппаратуры, что обуславливает высокую стоимость его реализации. Кроме этого, КлШД по данному способу может быть сформирован при использовании волоконно-оптических линий связи ограниченной длины, что существенно ограничивает область применения его на практике.

Известен также способ формирования КлШД на основе информационного различия [Патент РФ №2183051 H04L 9/00 от 27.05.02], который заключается в формировании исходной последовательности (ИП), кодировании ее, выделении из кодированной исходной последовательности блока проверочных символов, передаче его по каналу связи без ошибок и формировании декодированной последовательности, а из исходной и декодированной последовательностей формируют ключ шифрования / дешифрования.

Недостатком данного способа является большое время формирования КлШД и сложностью реализации, что приводит к высокой вероятности навязывания нарушителем ложных сообщений и вероятности утечки информации.

Наиболее близким по технической сущности к заявляемому способу формирования КлШД является способ формирования КлШД на основе случайной и декодированной последовательностей [Патент РФ №2295199 H04L 9/14 от 23.08.05].

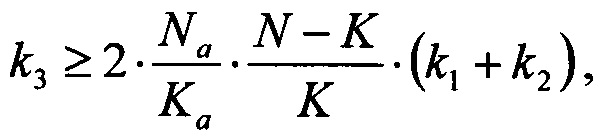

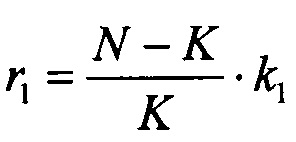

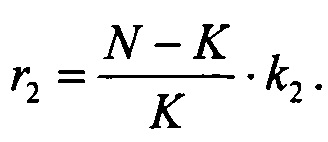

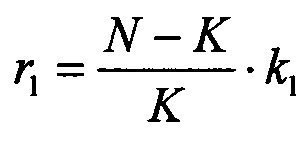

Способ-прототип заключается в том, что формируют случайную последовательность на передающей стороне направления связи, передают ее по каналу связи с ошибками на приемную сторону направления связи, формируют блок проверочных символов для сформированной случайной последовательности, передают его по каналу связи без ошибок на приемную сторону направления связи, где формируют декодированную последовательность, а из случайной и декодированной последовательностей формируют ключ шифрования / дешифрования. Случайную последовательность на передающей стороне направления связи формируют в виде трех блоков Х1, Х2, Х3 с длинами k1, k2, k3 соответственно. Причем k1>l, k1=k2,  где l - длина формируемого ключа шифрования / дешифрования, (N, K) и (Na, Ka) - предварительно заданные на передающей и приемной сторонах направления связи линейные блоковые систематические двоичные помехоустойчивые коды, порождающие матрицы которых имеют соответственно размерности K×N и Ka×Na, причем N>K и Na>Ka. Передают по каналу связи с ошибками три блока X1, Х2, Х3, которые принимают на приемной стороне направления связи в виде блоков Y1, Y2, Y3. Формируют на передающей стороне направления связи для первого Х1 и второго Х2 блоков блоки проверочных символов С1 и С2 с длинами r1 и r2 соответственно, где

где l - длина формируемого ключа шифрования / дешифрования, (N, K) и (Na, Ka) - предварительно заданные на передающей и приемной сторонах направления связи линейные блоковые систематические двоичные помехоустойчивые коды, порождающие матрицы которых имеют соответственно размерности K×N и Ka×Na, причем N>K и Na>Ka. Передают по каналу связи с ошибками три блока X1, Х2, Х3, которые принимают на приемной стороне направления связи в виде блоков Y1, Y2, Y3. Формируют на передающей стороне направления связи для первого Х1 и второго Х2 блоков блоки проверочных символов С1 и С2 с длинами r1 и r2 соответственно, где  и

и  Затем формируют сообщение

Затем формируют сообщение  длиной (r1+r2) путем конкатенации блоков проверочных символов С1 и С2. После чего формируют аутентификатор w для сообщения

длиной (r1+r2) путем конкатенации блоков проверочных символов С1 и С2. После чего формируют аутентификатор w для сообщения  . Передают сообщение

. Передают сообщение  и его аутентификатор w по каналу связи без ошибок на приемную сторону направления связи. На приемной стороне направления связи формируют аутентификатор w' для принятого сообщения. А также формируют вектор V путем суммирования по модулю два принятого w и сформированного w' аутентификаторов. Вычисляют вес w(V) вектора V путем подсчета его не нулевых элементов и сравнивают полученный вес w(V) с предварительно заданным пороговым значением веса w(V)пор. При w(V)>w(V)пор процесс формирования ключа шифрования / дешифрования прерывают, а при w(V)<w(V)пор на приемной стороне направления связи из принятого сообщения

и его аутентификатор w по каналу связи без ошибок на приемную сторону направления связи. На приемной стороне направления связи формируют аутентификатор w' для принятого сообщения. А также формируют вектор V путем суммирования по модулю два принятого w и сформированного w' аутентификаторов. Вычисляют вес w(V) вектора V путем подсчета его не нулевых элементов и сравнивают полученный вес w(V) с предварительно заданным пороговым значением веса w(V)пор. При w(V)>w(V)пор процесс формирования ключа шифрования / дешифрования прерывают, а при w(V)<w(V)пор на приемной стороне направления связи из принятого сообщения  выделяют блоки проверочных символов С1 и С2, путем разбиения принятого сообщения

выделяют блоки проверочных символов С1 и С2, путем разбиения принятого сообщения  на две равные части. На приемной стороне направления связи из ранее принятых по каналу связи с ошибками блоков Y1, Y2 и блоков проверочных символов С1 и С2 формируют декодированные блоки

на две равные части. На приемной стороне направления связи из ранее принятых по каналу связи с ошибками блоков Y1, Y2 и блоков проверочных символов С1 и С2 формируют декодированные блоки  После чего формируют ключи шифрования / дешифрования на приемной и передающей сторонах направления связи путем хэширования блока Х1 на передающей стороне направления связи и декодированного блока

После чего формируют ключи шифрования / дешифрования на приемной и передающей сторонах направления связи путем хэширования блока Х1 на передающей стороне направления связи и декодированного блока  на приемной стороне направления связи.

на приемной стороне направления связи.

Для формирования блока проверочных символов С1 длиной r1 для блока Х1, кодируют блок Х1 линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом. Для чего разделяют блок Х1 на Т1=k1/K подблоков по K символов в каждом. Формируют из каждого i-го подблока, где i=1,2,…, Т1, i-ый кодовый подблок длиной N символов, перемножением i-го подблока на порождающую матрицу размерности K×N линейного блокового систематического двоичного помехоустойчивого (N, K) кода. Затем выделяют из i-го кодового подблока i-ый подблок проверочных символов длиной (N-K) символов. Совокупность из Т1 подблоков проверочных символов образует блок проверочных символов С1 для блока Х1.

Для формирования блока проверочных символов С2 длиной r2 для блока Х2, кодируют блок Х2 линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом. Для чего разделяют блок Х2 на Т2=k2/K подблоков по K символов в каждом. Формируют из каждого i-го подблока, где i=1,2,…, Т2, i-ый кодовый подблок длиной N символов, перемножением i-го подблока на порождающую матрицу размерности K×N линейного блокового систематического двоичного помехоустойчивого (N, K) кода. Затем выделяют из i-го кодового подблока i-ый подблок проверочных символов длиной (N-K) символов. Совокупность из Т2 подблоков проверочных символов образует блок проверочных символов С2 для блока X2.

Для формирования на передающей стороне аутентификатора w сообщения  , кодируют сообщение

, кодируют сообщение  линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом. Для чего разделяют сообщение

линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом. Для чего разделяют сообщение  на Ta=(r1+r2)/Ka блоков по Ka символов в каждом. Формируют из каждого j-го блока, где j=1,2,…, Ta, j-ый кодовый блок длиной Na символов, перемножением j-го блока на порождающую матрицу размерности Ka×Na линейного блокового систематического двоичного помехоустойчивого (Na, Ka) кода. Формируют кодовое слово для сообщения

на Ta=(r1+r2)/Ka блоков по Ka символов в каждом. Формируют из каждого j-го блока, где j=1,2,…, Ta, j-ый кодовый блок длиной Na символов, перемножением j-го блока на порождающую матрицу размерности Ka×Na линейного блокового систематического двоичного помехоустойчивого (Na, Ka) кода. Формируют кодовое слово для сообщения  , в виде последовательности состоящей из Ta кодовых блоков. Затем преобразуют кодовое слово для сообщения

, в виде последовательности состоящей из Ta кодовых блоков. Затем преобразуют кодовое слово для сообщения  путем замены в нем символов «0» на «01», а символов «1» на «10». Присваивают каждому символу преобразованного кодового слова и соответствующему символу блока Х3 порядковые номера s, где s=1,2…, 2NaTa. Запоминают s-ый символ блока Х3, если в преобразованном кодовом слове s-ый символ равен 1. Последовательность запомненных символов блока Х3 образует аутентификатор w.

путем замены в нем символов «0» на «01», а символов «1» на «10». Присваивают каждому символу преобразованного кодового слова и соответствующему символу блока Х3 порядковые номера s, где s=1,2…, 2NaTa. Запоминают s-ый символ блока Х3, если в преобразованном кодовом слове s-ый символ равен 1. Последовательность запомненных символов блока Х3 образует аутентификатор w.

Для формирования на приемной стороне направления связи декодированного блока  из принятого блока Y1 и блока проверочных символов С1 декодируют принятый блок Y1 линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом. Для чего разделяют принятый блок Y1 и блок проверочных символов С1 на Т1 соответствующих пар декодируемых и проверочных подблоков, где Т1=k1/K. Длины декодируемых подблоков и проверочных подблоков выбирают равными соответственно K и (N-K) двоичных символов. Формируют Т1 принятых кодовых подблоков длиной N двоичных символов путем конкатенации справа к t-му декодируемому подблоку t-го проверочного подблока, где t=1, 2, 3,…, Т1. Вычисляют последовательно, начиная с 1-го до Т1-го, t-й синдром S длины (N-K) двоичных символов перемножением t-го принятого кодового подблока на транспонированную проверочную матрицу. Исправляют по полученному t-му синдрому S ошибки в t-ом декодируемом подблоке. Запоминают t-й декодируемый подблок в качестве t-го подблока декодированного блока

из принятого блока Y1 и блока проверочных символов С1 декодируют принятый блок Y1 линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом. Для чего разделяют принятый блок Y1 и блок проверочных символов С1 на Т1 соответствующих пар декодируемых и проверочных подблоков, где Т1=k1/K. Длины декодируемых подблоков и проверочных подблоков выбирают равными соответственно K и (N-K) двоичных символов. Формируют Т1 принятых кодовых подблоков длиной N двоичных символов путем конкатенации справа к t-му декодируемому подблоку t-го проверочного подблока, где t=1, 2, 3,…, Т1. Вычисляют последовательно, начиная с 1-го до Т1-го, t-й синдром S длины (N-K) двоичных символов перемножением t-го принятого кодового подблока на транспонированную проверочную матрицу. Исправляют по полученному t-му синдрому S ошибки в t-ом декодируемом подблоке. Запоминают t-й декодируемый подблок в качестве t-го подблока декодированного блока

Для формирования ключа шифрования / дешифрования путем хеширования на передающей стороне направления связи перемножают блоки Х1 и Х2. На приемной стороне перемножают декодированные блоки  и

и  После чего из полученных после перемножения последовательностей выделяют l младших разрядов.

После чего из полученных после перемножения последовательностей выделяют l младших разрядов.

Недостатком прототипа является относительно высокая вероятность компрометации сформированного КлШД, что объясняется передачей в открытом виде сообщения содержащего блоки случайной последовательности для формирования КлШД. Это дает возможность нарушителю сформировать такой же ключ шифрования/дешифрования.

Целью заявленного способа является разработка способа формирования КлШД, обеспечивающего повышение стойкости сформированного КлШД к компрометации со стороны нарушителя за счет существенного затруднения возможности перехвата случайной последовательности. Повышение стойкости к компрометации формируемых КлШД достигается за счет того что, сам сигнал не содержит информации о случайной последовательности в отличии от способа прототипа. Это достигается путем формирования случайной последовательности с помощью параметра фазовой диаграммы направленности (ФДН) фазированной антенной решетки, который изменяется по случайному закону.

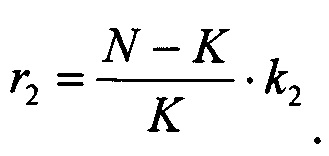

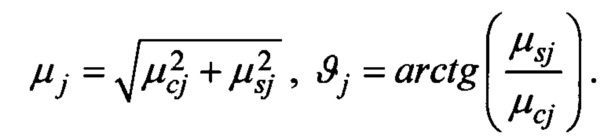

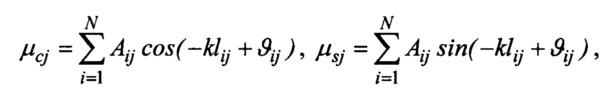

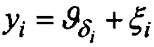

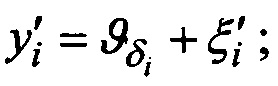

Поставленная цель достигается тем, что в известном способе формирования КлШД заключающемся в том, что на передающей стороне направления связи формируют сигнал s(t)=sin(ωt+ϑ), где где ω - частота передачи, ϑ - начальная фаза, 0≤t≤Т/2, j=l,2,…,N, в виде гармонического колебания. Сигнал с выхода передатчика передают в фазированную антенную решетку со случайной фазовой диаграммой направленности, передают ее по каналу связи с ошибками на приемную сторону направления связи. На приемной стороне направления связи, используя всенаправленную антенну, принимают сигнал yj(t)=μcjcos(ωt+ϕj), где 0≤t≤T/2, j=l,2,…,N, μj-огибающая сигнала, ϕj - фаза, и вычисляют величину ϕj в фазовом детекторе (ФД), используя сигнал опорного генератора, фаза которого синфазна фазе генератора на передаче. Подают на решающее устройство величину разности фаз ϑδ=ϑj-ϑj-1, где j - номер посылки, является числовым параметром - отчетом, который подается на решающее устройство. В связи с тем, что при величине разности фаз близким по значению к нулю высока вероятность ошибки в выборе правильного символа как на передающей так и на принимающей сторонах, предварительно задают пороговые значения фазы Δ, -Δ. Затем сравнивают сигнал у' в решающем устройстве с этими значениями (Δ, -Δ) и принимают решение о приеме символа b по правилу: запоминают «1», если величина разности фаз 0≤f<Δ, Δ<ƒ≤360°; запоминают «0», если величина разности фаз -Δ<ƒ≤180°, 180°≤ƒ<-Δ; посылают по служебному каналу сообщение корреспонденту А о том, что этот номер в последовательности стерт, если величина разности фаз -Δ≤ƒ≤Δ. Затем на приемной стороне направления связи формируют такой же сигнал в виде гармонического колебания s(t)=sin(ωt+ϑ) где ω - частота передачи, ϑ - начальная фаза, 0≤t≤Т/2, j=1,2,…,N, и передают его по каналу связи, используя всенаправленную антенну на передающую сторону направления связи. На передающей стороне направления связи принимают сигнал у'(t) и принимают решение о значении символа b' по тому же правилу, как и на приемной стороне связи. Затем запоминают двоичный символ xj∈0,1.

После формирования первого символа, на каждом последующем интервале на передающей стороне направления связи перестраивают ФАР по ФДН случайным образом и передают такой же сигнал s(t)=sin(ωt+ϑ) на приемную сторону направления связи. В итоге на приемной и передающей сторонах направления связи формируют случайные последовательности Х=х1,x2,…,xN и Y=y1,y2,…,yN соответственно.

Разбивают на приемной и передающей сторонах случайные последовательности X и Y, на три блока X1, Х2, Х3 и Y1, Y2, Y3 соответственно с длинами k1, k2, k3. Формируют на передающей стороне направления связи для первого X1 и второго Х2 блоков блоки проверочных символов C1 и С2 с длинами r1 и r2 соответственно, где  и

и  Затем формируют сообщение

Затем формируют сообщение  длиной (r1+r2) путем конкатенации блоков проверочных символов С1 и С2. После чего формируют аутентификатор w для сообщения

длиной (r1+r2) путем конкатенации блоков проверочных символов С1 и С2. После чего формируют аутентификатор w для сообщения  . Передают сообщение

. Передают сообщение  и его аутентификатор w по каналу связи без ошибок на приемную сторону направления связи. На приемной стороне направления связи формируют аутентификатор w' для принятого сообщения. А также формируют вектор V путем суммирования по модулю два принятого w и сформированного w' аутентификаторов. Вычисляют вес w(V) вектора V путем подсчета его не нулевых элементов и сравнивают полученный вес w(V) с предварительно заданным пороговым значением веса w(V)пор. При w(V)>w(V)пор процесс формирования ключа шифрования / дешифрования прерывают, а при w(V)<w(V)пор сообщение считается подлинным. После чего из случайных последовательностей X и Y на приемной и передающей сторонах направления связи формируют ключи шифрования / дешифрования.

и его аутентификатор w по каналу связи без ошибок на приемную сторону направления связи. На приемной стороне направления связи формируют аутентификатор w' для принятого сообщения. А также формируют вектор V путем суммирования по модулю два принятого w и сформированного w' аутентификаторов. Вычисляют вес w(V) вектора V путем подсчета его не нулевых элементов и сравнивают полученный вес w(V) с предварительно заданным пороговым значением веса w(V)пор. При w(V)>w(V)пор процесс формирования ключа шифрования / дешифрования прерывают, а при w(V)<w(V)пор сообщение считается подлинным. После чего из случайных последовательностей X и Y на приемной и передающей сторонах направления связи формируют ключи шифрования / дешифрования.

Для формирования блока проверочных символов С1 длиной r1 для блока Х1, кодируют блок Х1 линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом. Для чего разделяют блок Х1 на Т1=k1/K подблоков по K символов в каждом. Формируют из каждого i-го подблока, где i=1,2,…, Т1, i-ый кодовый подблок длиной N символов, перемножением i-го подблока на порождающую матрицу размерности K×N линейного блокового систематического двоичного помехоустойчивого (N, K) кода. Затем выделяют из i-го кодового подблока i-ый подблок проверочных символов длиной (N-K) символов. Совокупность из Т1 подблоков проверочных символов образует блок проверочных символов С1 для блока X1.

Для формирования блока проверочных символов С2 длиной r2 для блока Х2, кодируют блок Х2 линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом. Для чего разделяют блок Х2 на Т2=k2/K подблоков по K символов в каждом. Формируют из каждого i-го подблока, где i=1,2,…, Т2, i-ый кодовый подблок длиной N символов, перемножением i-го подблока на порождающую матрицу размерности K×N линейного блокового систематического двоичного помехоустойчивого (N, K) кода. Затем выделяют из i-го кодового подблока i-ый подблок проверочных символов длиной (N-K) символов. Совокупность из Т2 подблоков проверочных символов образует блок проверочных символов С2 для блока Х2.

Для формирования на передающей стороне аутентификатора w сообщения  , кодируют сообщение

, кодируют сообщение  линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом. Для чего разделяют сообщение

линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом. Для чего разделяют сообщение  на Ta=(r1+r2)/Ka блоков по Ka символов в каждом. Формируют из каждого j-го блока, где j=1,2,…, Ta, j-ый кодовый блок длиной Na символов, перемножением j-го блока на порождающую матрицу размерности Ka×Na линейного блокового систематического двоичного помехоустойчивого (Na, Ka) кода. Формируют кодовое слово для сообщения

на Ta=(r1+r2)/Ka блоков по Ka символов в каждом. Формируют из каждого j-го блока, где j=1,2,…, Ta, j-ый кодовый блок длиной Na символов, перемножением j-го блока на порождающую матрицу размерности Ka×Na линейного блокового систематического двоичного помехоустойчивого (Na, Ka) кода. Формируют кодовое слово для сообщения  , в виде последовательности состоящей из Ta кодовых блоков. Затем преобразуют кодовое слово для сообщения

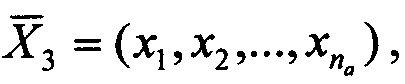

, в виде последовательности состоящей из Ta кодовых блоков. Затем преобразуют кодовое слово для сообщения  путем замены в нем символов «0» на «01», а символов «1» на «10». Присваивают каждому символу преобразованного кодового слова и соответствующему символу блока Х3, порядковые номера s, где s=1,2…, 2NaTa. Запоминают s-ый символ блока Х3, если в преобразованном кодовом слове s-ый символ равен 1. Последовательность запомненных символов блока X3 образует аутентификатор w.

путем замены в нем символов «0» на «01», а символов «1» на «10». Присваивают каждому символу преобразованного кодового слова и соответствующему символу блока Х3, порядковые номера s, где s=1,2…, 2NaTa. Запоминают s-ый символ блока Х3, если в преобразованном кодовом слове s-ый символ равен 1. Последовательность запомненных символов блока X3 образует аутентификатор w.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественные всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

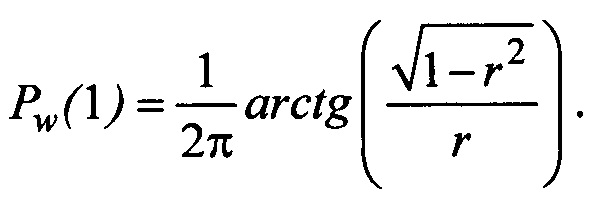

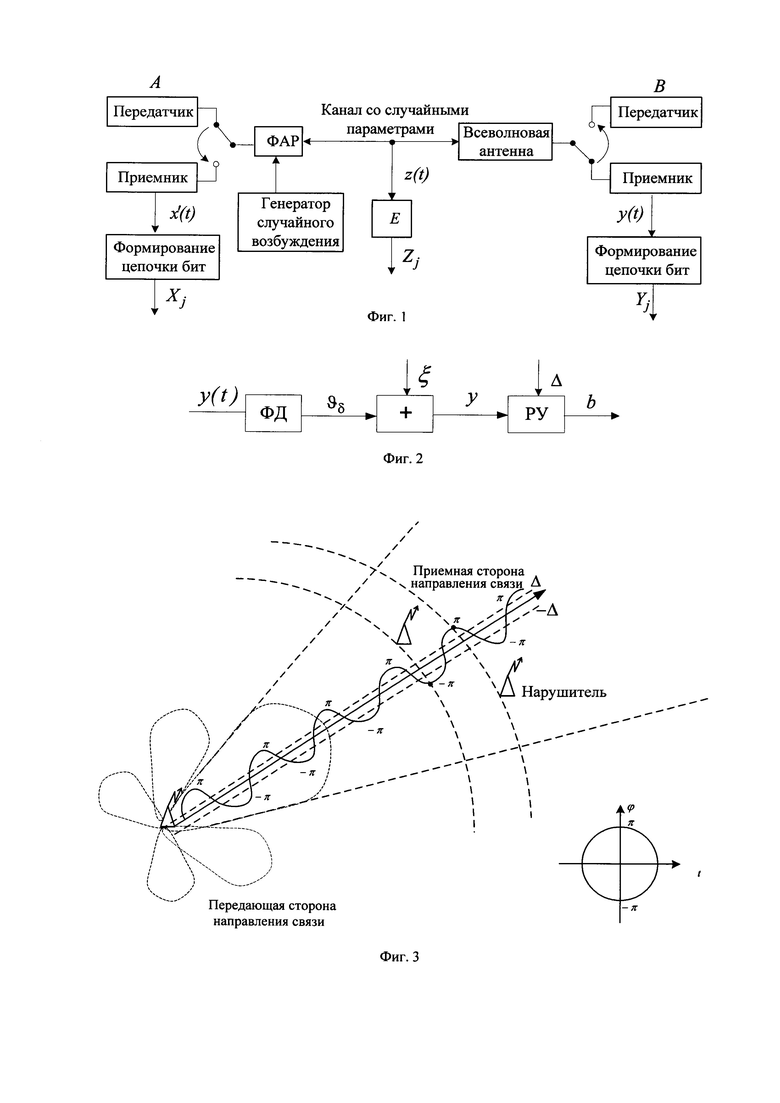

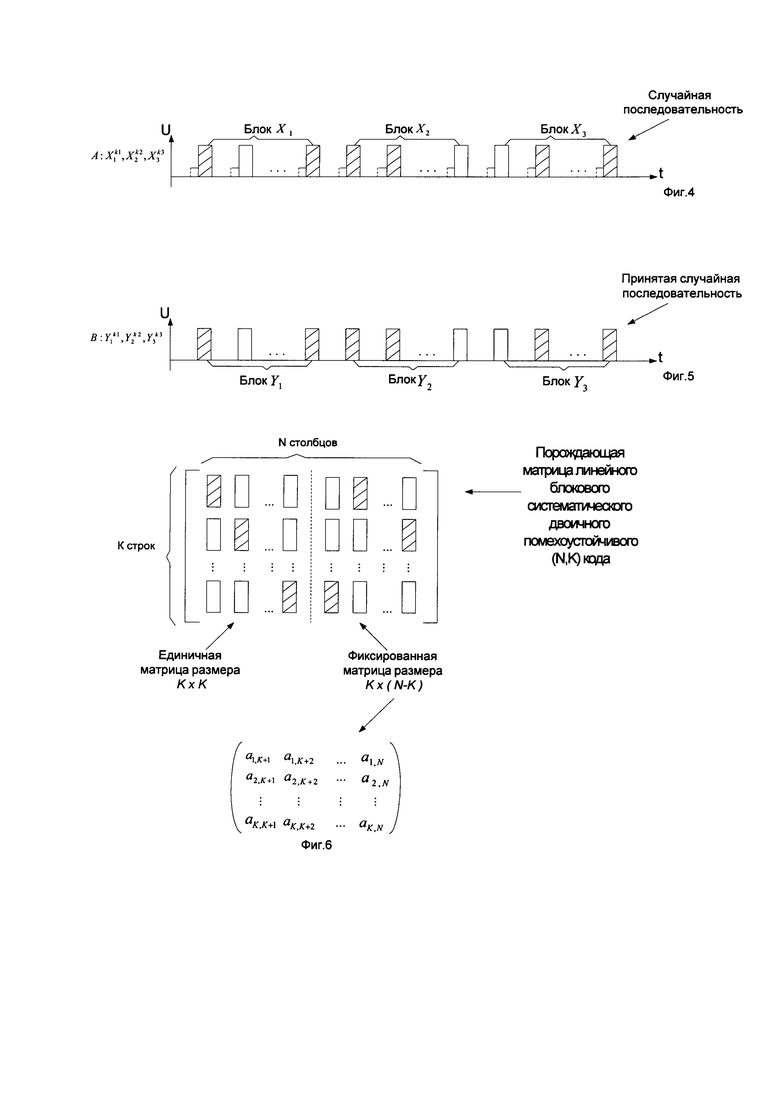

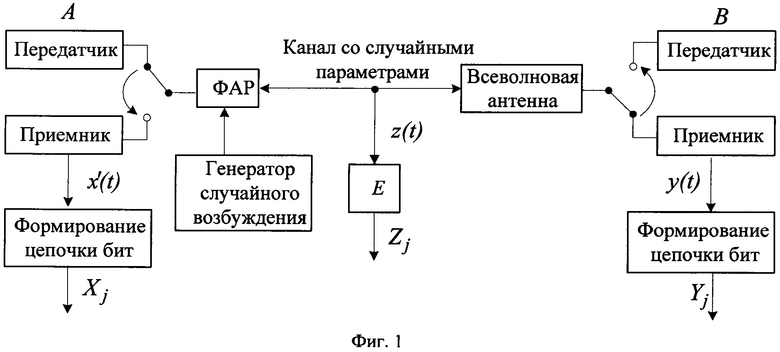

Заявленный способ поясняется фигурами, на которых показаны:

• на фигуре 1 - формирование цепочек бит с использованием антенны со случайным возбуждением;

• на фигуре 2 - схема оценивания параметра принятого сигнала корреспондентом;

• на фигуре 3 - принцип формирования логических значений «единиц» и «нулей»;

• на фигуре 4 - временная диаграмма сформированной случайной последовательности после разбиения на ПерСНС в виде блоков Х1, Х2, Х3;

• на фигуре 5 - временная диаграмма сформированной случайной последовательности после разбиения на ПрмСНС в виде блоков Y1, Y2, Y3;

• на фигуре 6 - вид порождающей матрицы линейного блокового систематического двоичного помехоустойчивого (N, K) кода;

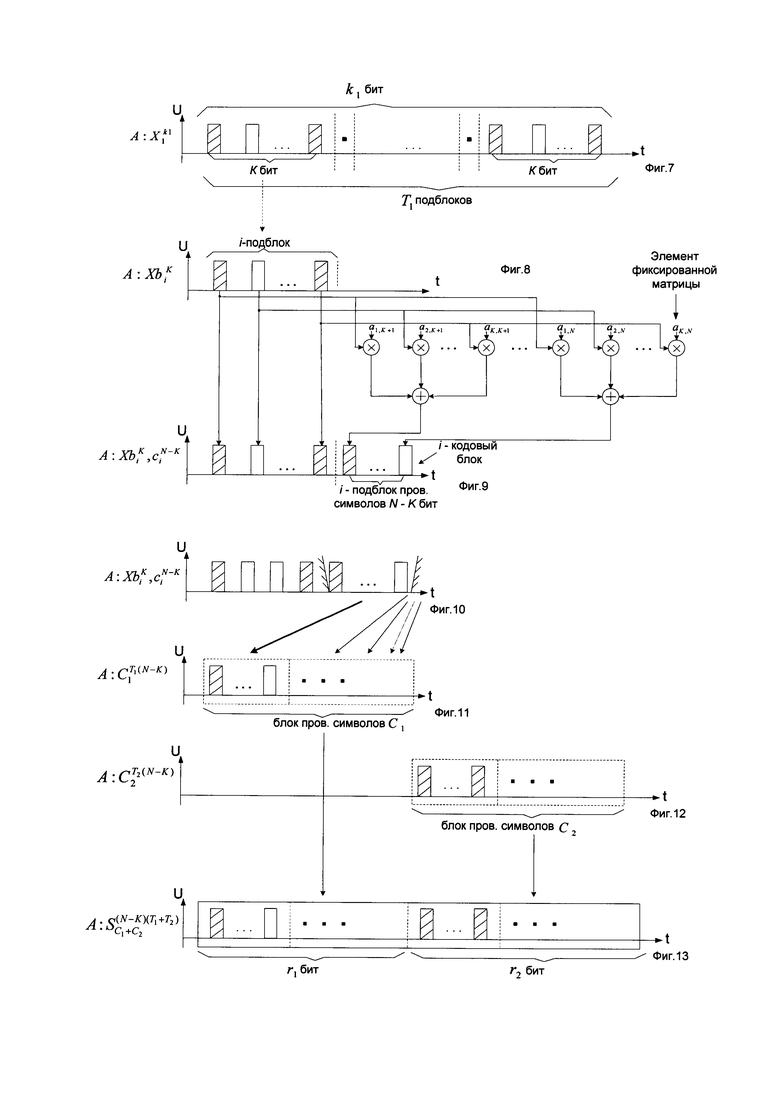

• на фигуре 7 - временная диаграмма сформированного блока X1, разделенного на Т1 подблоков по K символов;

• на фигуре 8 - временная диаграмма выделенного i-го подблока блока X1;

• на фигуре 9 - временная диаграмма формирования i-го кодового подблока длиной N двоичных символов;

• на фигуре 10 - временная диаграмма выделения i-го подблока проверочных символов длиной N-K двоичных символов;

• на фигуре 11 - временная диаграмма формирования блока проверочных символов С1;

• на фигуре 12 - временная диаграмма сформированного блока проверочных символов С2;

• на фигуре 13 - временная диаграмма формирования сообщения  ;

;

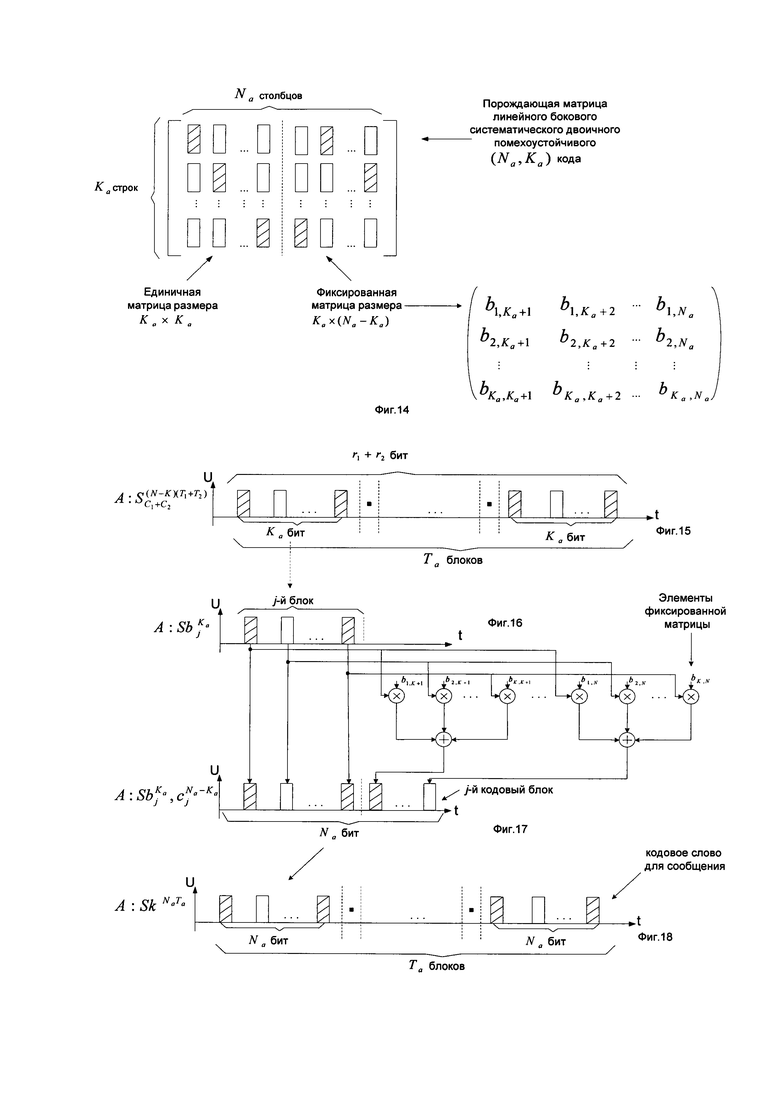

• на фигуре 14 - вид порождающей матрицы линейного блокового систематического двоичного помехоустойчивого (Na, Ka) кода;

• на фигуре 15 - временная диаграмма сформированного сообщения  , разделенного на Та блоков по Ka символов;

, разделенного на Та блоков по Ka символов;

• на фигуре 16 - временная диаграмма выделенного j-го блока сообщения  ;

;

• на фигуре 17 - временная диаграмма формирования j-го кодового блока длиной Na двоичных символов;

• на фигуре 18 - временная диаграмма сформированного кодового слова для сообщения  , разделенного на Та блоков по Na символов;

, разделенного на Та блоков по Na символов;

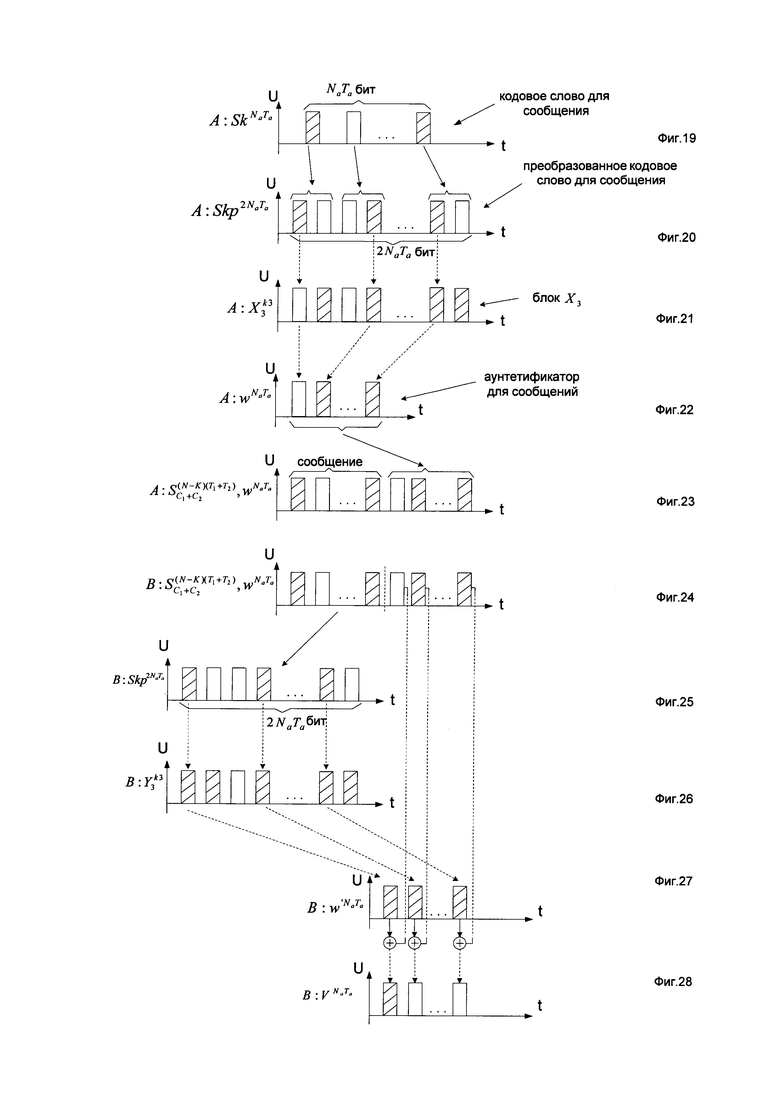

• на фигуре 19 - временная диаграмма сформированного кодового слова для сообщения;

• на фигуре 20 - временная диаграмма формирования преобразованного кодового слова;

• на фигуре 21 - временная диаграмма сформированного блока Х3,

• на фигуре 22 - временная диаграмма формирования аутентификатора w;

• на фигуре 23 - временная диаграмма конкатенации справа аутентификатора w к сообщению  ;

;

• на фигуре 24 - временная диаграмма принятого на ПрСНС сообщения  и его аутентификатора w;

и его аутентификатора w;

• на фигуре 25 - временная диаграмма сформированного кодового слова для сообщения;

• на фигуре 26 - временная диаграмма принятого блока Y3,

• на фигуре 27 - временная диаграмма формирования аутентификатора w';

• на фигуре 28 - временная диаграмма формирования вектора V;

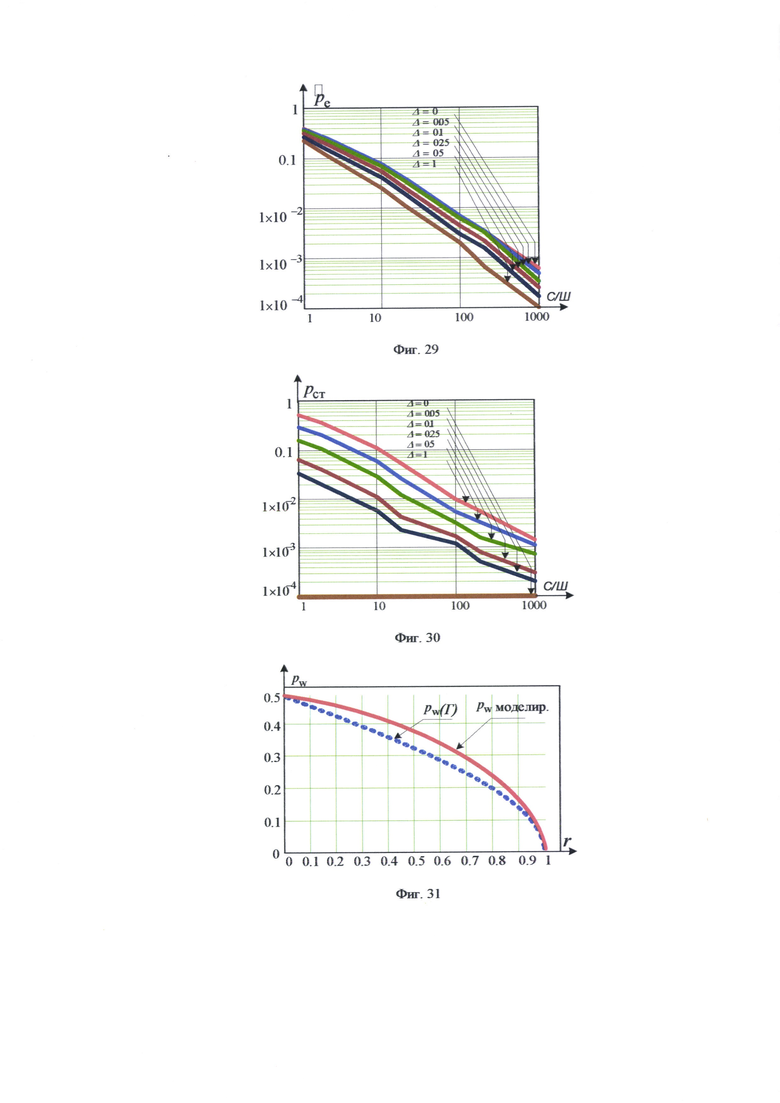

• на фигуре 29 - зависимость вероятности несовпадения цепочек бит у легальных корреспондентов от отношения С/Ш;

• на фигуре 30 - зависимость вероятности стирания в цепочках бит у легальных корреспондентов от отношения С/Ш;

• на фигуре 31 - вероятность несовпадения битовых цепочек у легального корреспондента и нарушителя в зависимости от коэффициента корреляции отсчетов сигнала.

На представленных фигурах буквой «А» обозначены действия, происходящие на передающей стороне НС, буквой «B» - на приемной стороне НС. На фигурах заштрихованный импульс представляет собой двоичный символ «1», а не заштрихованный - двоичный символ «0». Знаки «+» и «×» обозначают соответственно сложение и умножение в поле Галуа GF(2). Верхние буквенные индексы обозначают длину последовательности (блока), нижние буквенные индексы обозначают номер элемента в последовательности (блоке).

Реализация заявленного способа заключается в следующем. Современные криптосистемы построены по принципу Керкхоффа, описанного, например, в книге Д. Месси, «Введение в современную криптологию», ТИИЭР т. 76, №5, май 1988, с. 24, согласно которому полное знание нарушителя включает, кроме, информации, полученной с помощью перехвата, полную информацию об алгоритме взаимодействия законных сторон НС и процессе формирования КлШД. Формирование общего КлШД можно разделить на три основных этапа. На первом этапе легальные корреспонденты А и В формируют цепочки случайных бит X1,X2,…,XN и Y1,Y2,…,YN соответственно. Для этого используется обмен сигналами по каналу с искусственно изменяемыми параметрами при применении у одного из корреспондентов фазированной антенной решетки (ФАР) со случайным возбуждением. Поскольку цепочки у легальных пользователей в силу ряда причин могут отличаться друг от друга, то на втором этапе осуществляется их согласование путем коррекции несовпадающих бит. С этой целью могут быть использованы различные способы: стирание наименее надежных или наоборот выбор наиболее надежных символов отсчетов принимаемого параметра, и применение помехоустойчивых кодов с передачей проверочных символов по дополнительному (служебному) каналу. Наконец, на третьем этапе из «очищенных» от ошибок цепочек бит на основе методов усиления секретности формируются ключи. Нарушитель Е перехватывает сигналы, которыми обмениваются легальные корреспонденты, и формирует цепочку бит Z1,Z2,…,ZN, которая в силу случайности параметров канала будет отличаться от цепочек бит у легальных корреспондентов. Мы также предполагаем, что нарушитель Е может полностью контролировать дополнительный канал, осуществлять в нем перехват данных или осуществлять имитовоздействие. Однако, нарушитель Е, принимая сигнал и выполняя оценку параметра с, формирует символ zj∈0,1. А, поскольку, параметры в силу различия местоположения корреспондентов В и Е и многолучевости распространения сигнала отличаются, то и формируемые биты xi и zj также будут отличаться. Степень этого отличия определяется коррелированностью коэффициентов передачи и коррелированностью фазовых сдвигов сигналов по разным направлениям излучения антенны. Очевидно, что величина рассогласования бит, формируемых нарушителем и законным корреспондентом, обуславливает степень безопасности формирования ключа.

В заявленном способе формирования ключа шифрования / дешифрования для обеспечения повышенной стойкости сформированного КлШД к компрометации реализуется следующая последовательность действий.

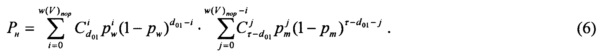

Корреспондент А формирует последовательность сигналов (радиоимпульсов) вида (см. фиг. 1):

Сигнал с выхода передатчика поступает в кольцевую ФАР, управление диаграммой направленности, которой осуществляется дискретным по времени случайным процессом. На каждом интервале передачи сигнала параметры антенны не изменяются, однако при передаче сигнала на очередном интервале они изменяются случайным образом.

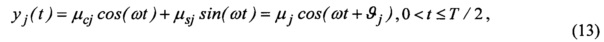

Корреспондент В, используя всенаправленную антенну, принимает сигнал:

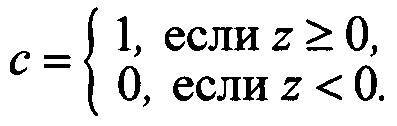

где υij - коэффициент передачи антенны в i-м луче на j-м интервале передачи; μi - коэффициент передачи канала в i-м луче; ϑij - фазовый сдвиг в i-м луче на j-том интервале; k - количество лучей. Далее корреспондент В вычисляет величину ϑij в фазовом детекторе (ФД) (см. фиг. 2). Для вычисления значения фаз принятого колебания используют сигнал опорного генератора, фаза которого синфазна фазе генератора на передаче. В связи с тем, что при величине разности фаз близким по значению к нулю высока вероятность ошибки в выборе правильного символа как на передающей так и на принимающей сторонах, предварительно задают пороговые значения фазы Δ, -Δ. Сравнивают сигнал у' в решающем устройстве с предварительно заданными значениями (Δ, -Δ) и принимают решение о приеме символа b по правилу (см. фиг. 3):

После приема сигнала на каждом интервале корреспондент В сразу же посылает корреспонденту А точно такой же сигнал s(t)=sin(ωt+ϑ), Т/2<t≤Т, j=l,2,…,N. В силу принципа взаимности (поскольку ДН ФАР пока не изменилась) корреспондент А принимает сигнал xj(t)≈yi(t), находит оценку параметра с по тому же правилу, что и корреспондент В. В итоге он формирует двоичный символ xj∈0,1. После формирования первого символа, ФАР перестраивается случайным образом и на следующем интервале такой же сигнал с новым значением начальной фазы передается корреспонденту В и т.д.

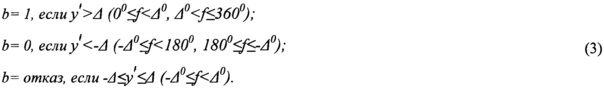

В итоге корреспонденты А и В формируют случайные последовательности X=x1,x2,…,xN и Y=y1,y2,…,yN соответственно.

Нарушитель может подменять или имитировать сообщения, передаваемые в канале связи, с целью формирования КлШД общего с одним или обоими корреспондентами. Поэтому информация, передаваемая корреспондентами по каналу связи, должна быть аутентифицирована. Для достижения этой цели корреспонденты А и В разбивают случайные последовательности X и Y, на три блока Х1, Х2, Х3 (см. фиг. 4) и Y1, Y2, Y3 (см. фиг. 5) соответственно, с длинами k1, k2, k3. Кодируют блок Х1 на ПерСНС, для чего предварительно блок Х1 разделяют на Т1 подблоков длиной K двоичных символов, где Т1=k1/K, как показано на фиг. 7. Известные способы разбиения последовательности на блоки фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Последовательно, начиная с 1-го до T1-го, каждый i-й подблок блока Х1, где i=l,2,3,…,T1, кодируют линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом (см. фиг. 8). Порождающая матрица кода (см. фиг. 6) имеет размерность K×N, причем N>K. Размеры K и N порождающей матрицы линейного блочного систематического двоичного помехоустойчивого (N, K) кода выбирают K=2m-1-m и N=2m-1, где m≥3, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 71. Для кодирования блока Х1 каждый i-й подблок длиной K двоичных символов перемножают на порождающую матрицу кода и получают i-й кодовый блок длиной N двоичных символов, как показано на фиг. 9. Известные способы помехоустойчивого кодирования блоков символов описаны, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 63. Из i-го кодового блока выделяют i-й подблок проверочных символов длиной N-K двоичных символов (см. фиг. 10). Известные способы выделения блоков фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Запоминают i-й подблок проверочных символов в качестве i-го подблока блока проверочных символов кодированного блока X1. Временная диаграмма формирования блока проверочных символов С1 кодированного блока X1 показана на фиг. 11. Известные способы хранения последовательности бит описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский, «Основы цифровой техники», М., Радио и связь, 1986, стр. 38. Аналогичным образом кодируют линейным блоковым систематическим двоичным помехоустойчивым (N,K) кодом блок Х2 на ПерСНС, разделяя его на на Т2 подблоков длиной K двоичных символов, где Т2=k2/K. Известные способы разбиения последовательности на блоки фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Временная диаграмма сформированного блока проверочных символов С2 кодированного блока Х2 показана на фиг. 12. На ПерСНС формируют сообщение  путем конкатенации блоков проверочных символов С1 и С2 (см. фиг. 13). Затем разделяют сформированное сообщение

путем конкатенации блоков проверочных символов С1 и С2 (см. фиг. 13). Затем разделяют сформированное сообщение  на Та блоков длиной по Ka символов (см. фиг. 15), где

на Та блоков длиной по Ka символов (см. фиг. 15), где

Каждый блок длиной Ka символов кодируют линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом, где Ka - длина блока информационных символов кода и Na - длина кодового блока (см. фиг. 16). Сформированные кодовые блоки (см. фиг. 17) образуют кодовое слово для сообщения  (см. фиг. 18).

(см. фиг. 18).

Кодирование сообщения  на ПерСНС заключается в следующем. Предварительно сообщение

на ПерСНС заключается в следующем. Предварительно сообщение  разделяют на Та блоков длиной Ka двоичных символов, где Та=(N-K)(T1+Т2)/Ka, как показано на фиг. 15. Известные способы разбиения последовательности на блоки фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Последовательно, начиная с 1-го до Ta-го, каждый j-й блок сообщения

разделяют на Та блоков длиной Ka двоичных символов, где Та=(N-K)(T1+Т2)/Ka, как показано на фиг. 15. Известные способы разбиения последовательности на блоки фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Последовательно, начиная с 1-го до Ta-го, каждый j-й блок сообщения  , где j=1, 2, 3, …, Та, кодируют линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом (см. фиг. 16). Порождающая матрица кода имеет размерность Ka×Na, причем Na>Ka. Размеры Ka и Na порождающей матрицы линейного блочного систематического двоичного помехоустойчивого (Na, Ka) кода выбирают Ka=2m-1-m и Na=2m-1, где m≥3, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 71. Для кодирования сообщения

, где j=1, 2, 3, …, Та, кодируют линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом (см. фиг. 16). Порождающая матрица кода имеет размерность Ka×Na, причем Na>Ka. Размеры Ka и Na порождающей матрицы линейного блочного систематического двоичного помехоустойчивого (Na, Ka) кода выбирают Ka=2m-1-m и Na=2m-1, где m≥3, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 71. Для кодирования сообщения  , каждый j-й блок длиной Ka двоичных символов перемножают на порождающую матрицу кода и получают j-й кодовый блок длиной Na двоичных символов, как показано на фиг. 17. Известные способы помехоустойчивого кодирования блоков символов описаны, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 63. Запоминают j-й кодовый блок в качестве j-го блока кодового слова для сообщения

, каждый j-й блок длиной Ka двоичных символов перемножают на порождающую матрицу кода и получают j-й кодовый блок длиной Na двоичных символов, как показано на фиг. 17. Известные способы помехоустойчивого кодирования блоков символов описаны, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 63. Запоминают j-й кодовый блок в качестве j-го блока кодового слова для сообщения  . Временная диаграмма формирования кодового слова для сообщения

. Временная диаграмма формирования кодового слова для сообщения  показана на фиг. 18. Известные способы хранения последовательности бит описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский, «Основы цифровой техники», М., Радио и связь, 1986, стр. 38. Затем преобразуют сформированное кодовое слово для сообщения

показана на фиг. 18. Известные способы хранения последовательности бит описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский, «Основы цифровой техники», М., Радио и связь, 1986, стр. 38. Затем преобразуют сформированное кодовое слово для сообщения  путем замены в нем символов «0» на «01», а символов «1» на «10» (см. фиг. 20). Каждому символу преобразованного кодового слова присваивают порядковый номер s, где s=1,2…, 2NaTa. Аналогичным образом каждому символу блока Х3 присваивают порядковый номер s, где s=1,2…, 2NaTa. Запоминают s-ый символ блока X3, если в преобразованном кодовом слове на s-ом месте стоит символ «1». Аутентификатор w образуют как последовательность сохраненных символов блока Х3 (см. фиг. 22). Далее сообщение

путем замены в нем символов «0» на «01», а символов «1» на «10» (см. фиг. 20). Каждому символу преобразованного кодового слова присваивают порядковый номер s, где s=1,2…, 2NaTa. Аналогичным образом каждому символу блока Х3 присваивают порядковый номер s, где s=1,2…, 2NaTa. Запоминают s-ый символ блока X3, если в преобразованном кодовом слове на s-ом месте стоит символ «1». Аутентификатор w образуют как последовательность сохраненных символов блока Х3 (см. фиг. 22). Далее сообщение  и его аутентификатор w передают по открытому каналу связи без ошибок на ПрСНС (см. фиг. 23).

и его аутентификатор w передают по открытому каналу связи без ошибок на ПрСНС (см. фиг. 23).

Например, преобразованное кодовое слово для сообщения представим в виде вектора  где υi∈(0,1), а блок Х3 в виде вектора

где υi∈(0,1), а блок Х3 в виде вектора  где xi∈(0,1). Тогда аутентификатор

где xi∈(0,1). Тогда аутентификатор  в котором для всех j<na, wij=xj, если υij=1, в противном случае wij не формируется.

в котором для всех j<na, wij=xj, если υij=1, в противном случае wij не формируется.

На ПрСНС, получив сообщение  и его аутентификатор w (см. фиг. 24), формируют аутентификатор w'. Для чего формируют кодовое слово для принятого сообщения

и его аутентификатор w (см. фиг. 24), формируют аутентификатор w'. Для чего формируют кодовое слово для принятого сообщения  , используя линейный блоковый систематический двоичный помехоустойчивый (Na, Ka) код. Преобразуют сформированное кодовое слово для сообщения

, используя линейный блоковый систематический двоичный помехоустойчивый (Na, Ka) код. Преобразуют сформированное кодовое слово для сообщения  путем замены в нем символов «0» на «01», а символов «1» на «10».

путем замены в нем символов «0» на «01», а символов «1» на «10».

Каждому символу преобразованного кодового слова присваивают порядковый номер s, где s=1,2…, 2NaTa. Аналогичным образом каждому символу блока Y3 присваивают порядковый номер s, где s=1,2…, 2NaTa. Запоминают s-ый символ блока Y3, если в преобразованном кодовом слове на s-ом месте стоит символ «1». Аутентификатор w' образуют как последовательность сохраненных символов блока Y3 (см. фиг. 27).

Для проверки подлинности принятого сообщения, на ПрСНС формируют вектор V путем суммирования по модулю два (как описано например в книге У. Питерсон, Э. Уэлдон, «Коды, исправляющие ошибки», М.: Мир, 1976. 34 с.) принятого w и сформированного w' аутентификаторов (см. фиг. 28). Вычисляют вес w(V) сформированного вектора V как, например, описано в книге Мак-Вильямс Ф., Слоэн Н., «Теория кодов, исправляющих ошибки», М., Связь, 1979, 19 с. Затем сравнивают полученное значение веса w(V) с предварительно заданным пороговым значением w(V)пор. Если веса w(V) равен или меньше порогового значения w(V)пор, то сообщение  считается подлинным, если больше, сообщение

считается подлинным, если больше, сообщение  отвергается как ложное. При подлинности сообщения

отвергается как ложное. При подлинности сообщения  на ПрдСНС и ПрмСНС формируют КлШД.

на ПрдСНС и ПрмСНС формируют КлШД.

Описанная процедура аутентификации впервые была предложена в работе Maurer U., «Information-theoretically secure secret-key agreement by NOT authenticated public discussion», Advances in Cryptology - EUROCRYPT 97, Berlin, Germany: Springer-Verlag, 1997, vol. 1233, pp. 209-225, и получила название аутентифицирующих помехоустойчивых кодов (АП-код).

Основными характеристиками АП-кода являются:

Рло - вероятность ложного отклонения переданного сообщения, когда нарушитель не вмешивался в процесс передачи.

Рн - вероятность успешного навязывания ложного сообщения.

Устойчивость к навязыванию ложных сообщений зависит от так называемого асимметричного кодового расстояния d01, которое определяется числом переходов из 0 в 1 между кодовыми словами, соответствующими истинному  и ложному

и ложному  сообщениям.

сообщениям.

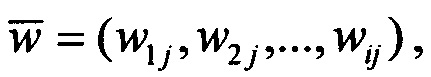

Если (na, ka) - код имеет постоянный вес τ и асимметричное кодовое расстояние d01, то характеристики АП-кода определяются соотношениями (см. работу Korjik V., Bakin М. «Information theoretically secure keyless authentication», IEEE on Information Theory Symposium 2000, Sorrento, Italy, July.):

В описанном выше способе построения АП-кода (кодирование сообщения линейным блоковым систематическим двоичным помехоустойчивым (Na, Ka) кодом и замены в нем символов «0» на «01», а символов «1» на «10») асимметричное кодовое расстояние d01 совпадает с минимальным расстоянием кода d. Которое может быть найдено, например, с помощью границы Варшамова-Гильберта как описано в книге Мак-Вильямс Ф., Слоэн Н. «Теория кодов, исправляющих ошибки», М.: Связь, 1979, 539 с.

где g(p)=-p*log(p)-(1-p)*log(1-p) - энтропийная функция.

Вес τ всех преобразованных кодовых слов постоянен и равен длине кодового слова для сообщения  .

.

Нарушитель, также, принимает сигнал  где

где  - параметры аналогичные параметрам сигнала yj(t), выполняет оценку параметра с и формирует символ zj∈0,1. Поскольку параметры υij и

- параметры аналогичные параметрам сигнала yj(t), выполняет оценку параметра с и формирует символ zj∈0,1. Поскольку параметры υij и  μi и

μi и  ϑij и

ϑij и  в силу различия местоположения корреспондентов В и Е и многолучевости распространения сигнала будут отличаются, то и формируемые биты xi и zi также будут отличаться. Степень этого отличия определяется коррелированностью коэффициентов передачи υij и

в силу различия местоположения корреспондентов В и Е и многолучевости распространения сигнала будут отличаются, то и формируемые биты xi и zi также будут отличаться. Степень этого отличия определяется коррелированностью коэффициентов передачи υij и  и коррелированностью фазовых сдвигов ϑij и

и коррелированностью фазовых сдвигов ϑij и  сигналов по разным направлениям излучения антенны. Очевидно, что величина рассогласования бит, формируемых нарушителем и законным корреспондентом, обуславливает степень безопасности формирования ключа.

сигналов по разным направлениям излучения антенны. Очевидно, что величина рассогласования бит, формируемых нарушителем и законным корреспондентом, обуславливает степень безопасности формирования ключа.

Дадим полную характеристику системы формирования ключа, приведем оценки безопасности и достоверности распределения ключей.

Введем следующие показатели качества формируемого ключа:

1. Вероятность несовпадения ключей КA и КB у корреспондентов Р(KA≠KB)=ре.

2. Количество информации по Шеннону о ключе I(KA;U), которое получает нарушитель в результате анализа всей имеющейся у него информации U, включающей последовательность Zk и сообщений, переданных по служебному каналу.

3. Случайность, формируемого ключа, оцениваемая его энтропией - N(Kl).

4. Длина ключа (l) - количество двоичных символов в ключе КA (КB).

5. Скорость формирования ключа (Rk) - отношение длины ключа l к длине последовательности XN, YN, необходимой для его формирования

К формируемому ключу целесообразно предъявить такие требования

где  δ - допустимые значения параметров, lтреб - требуемая длина ключа.

δ - допустимые значения параметров, lтреб - требуемая длина ключа.

Эффективность формирования ключа будем оценивать скоростью его формирования (8) при выполнении всех других требований (9-12).

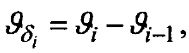

Под достоверностью цепочек бит, формируемых корреспондентами А и В будем подразумевать их совпадение. Вероятность совпадения будем оценивать вероятностью P(Xj=Yj), j=1,2,…,N. Эта величина непосредственно определяет вероятность совпадения ключей у корреспондентов. Рассмотрим более подробно схему оценивания параметра сигнала корреспондентом В (см. фиг. 2). В качестве параметра будем рассматривать разность фаз смежных сигналов.

Сигнал y(t), поступающий на вход приемника корреспондента В на j-ом тактовом интервале можно представить через его квадратурную и синфазную компоненты

где огибающая сигнала μj и фаза ϑj находятся из соотношений:

где Aij и ϑi,j - амплитуда и фаза сигнала в i-том луче.

Вычисление величины ϑj осуществляется в фазовом детекторе (ФД). Для вычисления значения фаз принятого колебания используется сигнал опорного генератора, фаза которого синфазна фазе генератора на передаче. (Обеспечение синфазности опорных частот обычно осуществляется за счет передачи пилот-сигналов).

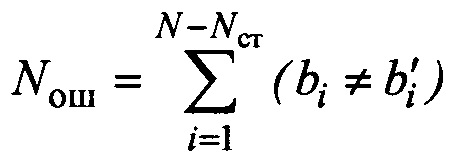

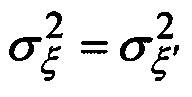

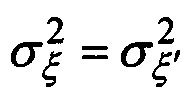

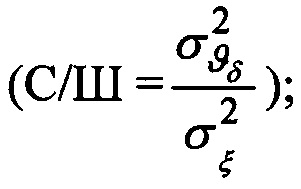

Величина разности фаз ϑδ=ϑj-ϑj-1, где j - номер посылки, является числовым параметром - отчетом, который подается на решающее устройство. Для учета шумов, действующих в канале передачи, будем полагать, что на вход решающей схемы поступает сигнал у=ϑδ+ξ, где ξ шумовой сигнал - гауссовский процесс с нулевым матожиданием и дисперсией  (Такой способ введения шума, конечно не совсем точно описывает реальную ситуацию, однако он позволяет существенно облегчить дальнейшие исследования).

(Такой способ введения шума, конечно не совсем точно описывает реальную ситуацию, однако он позволяет существенно облегчить дальнейшие исследования).

В решающем устройстве сигнал у сравнивается с порогом Δ и принимается решение о приеме символа b по правилу

где Δ - порог принятия решения.

При стирании символа, корреспондент В посылает по служебному каналу сообщение корреспонденту А о том, что этот номер в последовательности стерт.

Пользователь А получает сигнал y'(t) вида (13) и принимает решение о значении символа b' на основе величины разности фаз соседних посылок, аналогично корреспонденту В.

Найдем оценку вероятности совпадения формируемых двоичных символов цепочек бит корреспондентами А и В.

Обозначим pe=р(b'≠b) - вероятность несовпадения двоичных символов в формируемых цепочках бит; рст - вероятность стирания бита одним пользователем; рпр=1-рст - вероятность приема бита пользователем.

Для вероятности стирания справедливо соотношение

Поскольку у-ξ=ϑδ, то, делая замену переменной в интеграле, запишем

При одинаковых порогах и дисперсиях шумов ξ, ξ' вероятности стираний у каждого корреспондента будут равными, тогда общая вероятность стирания (хотя бы одним корреспондентом) оценивается соотношением

pст общ≤2рст,

Для оценки pe будем считать, что в силу теоремы взаимности приемо-передающего тракта выполняется условие  Ошибка (несовпадение символов b и b') имеет место, либо когда b=1, b'=0 либо, когда b=0, b'=1.

Ошибка (несовпадение символов b и b') имеет место, либо когда b=1, b'=0 либо, когда b=0, b'=1.

Рассмотрим первый случай

b=1, если у>Δ, то есть ϑδ+ξ>Δ,

b'=0, если у'<-Δ, то есть ϑδ+ξ'<-Δ.

Эти соотношения можно переписать следующим образом

b=1, если ϑδ>Δ-ξ', b'=0,если ϑδ<-Δ-ξ'.

Тогда вероятность ошибки будет определятся соотношением

Множитель 2 в (16) обусловлен вторым вариантом возникновения ошибки. При известной плотности распределения СВ ϑδ-w(ϑ) (и учитывая то, что СВ ξ и ξ' имеют гауссовское распределение), можно из (15) и (16) найти вероятности ре и рст. Причем, как видно из этих соотношений, возможен обмен ре на pст и наоборот.

Вычисления по формулам (15) и (16) требуют знания плотности распределения СВ ϑδ, которая не всегда известна, поэтому найдем оценки ре и pст на основе моделирования.

Обозначим через N - общее количество сигналов, переданных от А к В и обратно и пусть

- общее количество символов стертых либо корреспондентом А, либо корреспондентом В, либо обоими вместе;

- общее количество символов стертых либо корреспондентом А, либо корреспондентом В, либо обоими вместе;

- количество несовпадающих символов у корреспондентов А и В среди принятых символов.

- количество несовпадающих символов у корреспондентов А и В среди принятых символов.

Тогда оценки вероятностей стирания и несовпадения символов имеют вид

Для количественной оценки рст и ре используем трехлучевую модель канала передачи сигналов s(t) с помощью ФАР, образуемую прямым лучом между корреспондентами, находящимися на расстояние 25 м и двумя лучами от отражающих поверхностей, расположенных на расстоянии 3 м от линии распространения прямого луча.

Получение статистического материала для данной модели выполняем по следующему алгоритму:

1. Моделируем передачу 2N сигналов s(t) по трехлучевому каналу и находим N значений разности фаз  i=1,…,N соседних сигналов. Находим дисперсию

i=1,…,N соседних сигналов. Находим дисперсию  СВ ϑδ;

СВ ϑδ;

2. Генерируем отчеты, соответствующие двум независимым нормальным шумовым процессам ξi и  с дисперсиями

с дисперсиями  и нулевым математическим ожиданием (Эти отчеты соответствуют шумовым сигналам на входе решающих устройств пользователей А и В соответственно). Значения

и нулевым математическим ожиданием (Эти отчеты соответствуют шумовым сигналам на входе решающих устройств пользователей А и В соответственно). Значения  устанавливаем таким образом, чтобы выполнялось требуемое отношение Сигнал/Шум

устанавливаем таким образом, чтобы выполнялось требуемое отношение Сигнал/Шум

3. Находим последовательности СВ вида:  и

и

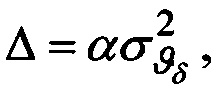

4. Задаем величину порога решающего устройства Δ пропорционально мощности сигнала на входе решающего устройства  α - коэффициент пропорциональности;

α - коэффициент пропорциональности;

5. Сравнивая у и у' с порогом Δ, получаем согласно (14) последовательности СВ b и b';

6. В полученных последовательностях подсчитываем количество стертых и правильно принятых символов и согласно (17) находим оценки рст и ре.

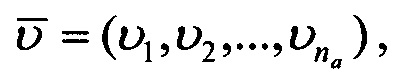

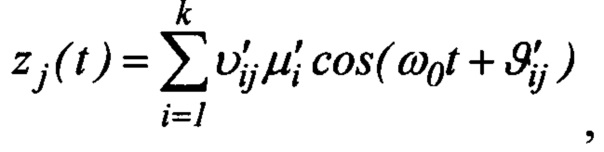

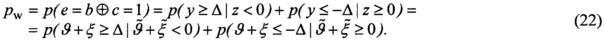

На фигурах 29 и 30 показаны зависимости ре и рст от отношения сигнал/шум на входе решающего устройства при различных значениях порога принятия решения А.

Видно, что, как и следовало ожидать, с увеличением отношения С/Ш вероятность ошибки уменьшается, причем чем больше величина порога Δ, тем вероятность ошибки меньше. Вероятность стирания уменьшается с увеличением отношения С/Ш и возрастает с увеличением значения порога.

Полученные зависимости показывают, что при заданном отношении С/Ш, выбирая определенную величину порога Δ, можно уменьшить величину ошибки в формируемых последовательностях битовых цепочек.

Однако при этом возрастает вероятность стирания, что приводит к уменьшению длины цепочки бит и, следовательно, к уменьшению скорости формирования ключа. При необходимости величина ошибки может быть уменьшена до достаточного малого уровня применением помехоустойчивого кодирования. Выбор помехоустойчивого кода, а также величины порога решающего устройства представляют самостоятельную задачу оптимизации параметров системы распределения ключей.

Важнейшим параметром, характеризующим процедуру усиления секретности, является количество информации о ключе, которое может получить нарушитель. Для оценки количества этой информации будем использовать следующую теорему.

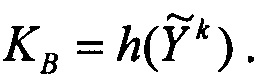

Теорема. Пусть Xk последовательность длиной k бит, распределенная между А и В, пусть Zk эта же последовательность, полученная нарушителем Е по ДСК с вероятностью ошибки pw. Пусть t - информация Реньи, содержащаяся в Zk об Xk. Пусть Н - известный пользователям U2-класс хэш-функций, отображающих {0,1}k→{0,1}l, h - хэш-функция, выбранная корреспондентом А из H случайным образом и переданная В по каналу обсуждения. Используя h, корреспонденты А и В вычисляют ключи KA=h(Xk),

Тогда количество информации о ключе, которое получает Е, имеет оценку сверху

Для ДСК с вероятностью ошибки pw информация Реньи, находится из соотношения:

Если нарушитель Е, помимо информации, содержащейся в Zk, получает дополнительно информацию о последовательности Xk, например, в виде блока Cr проверочных символов кода длиной r, передаваемого от А к В по служебному каналу, то:

которое выполняется с вероятностью:

Таким образом, для оценки количества информации о ключе длиной l бит, получаемой легальным корреспондентом из цепочки бит длиной k при помощи процедуры усиления секретности, необходимо найти оценку информации Реньи, для чего необходимо иметь оценку вероятности pw различия последовательностей Xk=Х1,Х2,…,Xk и Zk=Z1,Z2,…,Zk.

Будем полагать, что нарушитель принимает решение о переданном символе по правилу:

Тогда вероятность ошибки pw это вероятность события, при котором символы в цепочках yi и zi будут отличаться. При этом мы предполагаем, что символы yi удовлетворяют условиям их приема, т.е. не содержат символов стирания.

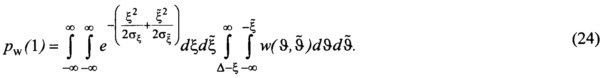

Для первого слагаемого можно записать

где w(ξ) - плотность распределения СВ ξ (шумового сигнала в РУ легального пользователя);  - плотность распределения СВ

- плотность распределения СВ  (шумового сигнала в РУ нарушителя);

(шумового сигнала в РУ нарушителя);  - двумерная плотность распределения параметров ϑ и

- двумерная плотность распределения параметров ϑ и  сигналов, принимаемых законным пользователем В и нарушителем Е.

сигналов, принимаемых законным пользователем В и нарушителем Е.

Шумы ξ и  можно полагать независимыми, гауссовскими процессами с нулевым математическим ожиданием и дисперсиями

можно полагать независимыми, гауссовскими процессами с нулевым математическим ожиданием и дисперсиями  тогда (23) можно записать в виде.

тогда (23) можно записать в виде.

Для оценки вероятности ошибки по (24) необходимо знать распределение  Если оцениваемым параметром, на основе которого принимается решение о принятом бите, является разность фаз, т.е. ϑ=ϑi-ϑi+1, то плотность w(ϑ) имеет треугольное распределение. Это распределение весьма близко к нормальному.

Если оцениваемым параметром, на основе которого принимается решение о принятом бите, является разность фаз, т.е. ϑ=ϑi-ϑi+1, то плотность w(ϑ) имеет треугольное распределение. Это распределение весьма близко к нормальному.

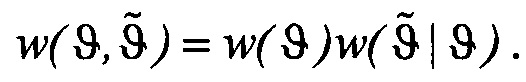

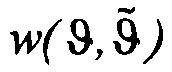

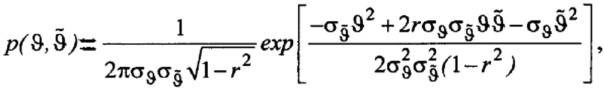

Поэтому сделаем первое допущение, что  - плотность двумерного гауссовского распределения:

- плотность двумерного гауссовского распределения:

где r - коэффициент корреляции СВ ϑ,

Второе допущение сделаем относительно шумов в приемнике легального пользователя и нарушителя. Сначала предположим, что выделение параметра сигнала проходит в отсутствии шумов и отличие параметров ϑ и  (у легального пользователя и нарушителя) друг от друга определяется только случайным возбуждением ФАР и многолучевым распространением радиоволн. При таком допущении мы решаем задачу распределения ключей в заведомо лучших условиях для легального пользователя.

(у легального пользователя и нарушителя) друг от друга определяется только случайным возбуждением ФАР и многолучевым распространением радиоволн. При таком допущении мы решаем задачу распределения ключей в заведомо лучших условиях для легального пользователя.

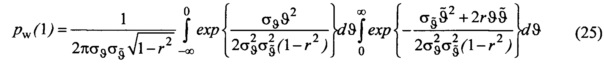

В этом случае соотношение для вероятности pw(1) может быть записано в следующем виде

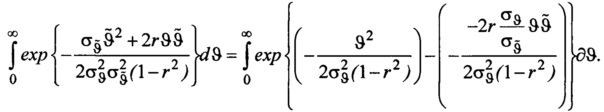

Рассмотрим 2-й интеграл.

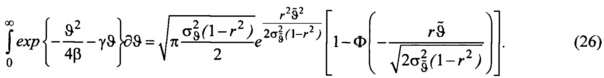

Используя к интегралу формулу из книги Градштейна И.С. и Рыжика И.М. «Таблицы интегралов, сумм, рядов и произведений», запишем

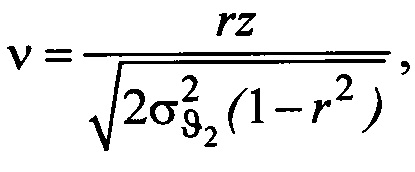

Подставляя (26) в (25) и произведя замену переменной  получаем

получаем

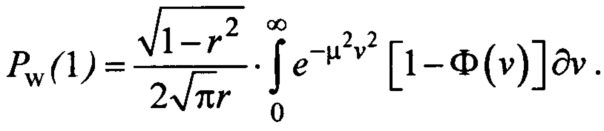

Наконец, применяя к интегралу формулу из книги Градштейна И.С. и Рыжика И.М. «Таблицы интегралов, сумм, рядов и произведений», получаем

Полная вероятность ошибки согласно (22) в силу симметрии соотношения  равна:

равна:

Из данного соотношения следует, что вероятность ошибки не зависит от дисперсий сигналов, а определяется только коэффициентом корреляции.

На фиг. 31 показана зависимость вероятности ошибки pw от коэффициента корреляции СВ ϑ и  представляющих собой значения оцениваемого параметра, у легального пользователя и нарушителя согласно (27).

представляющих собой значения оцениваемого параметра, у легального пользователя и нарушителя согласно (27).

На этом же графике (фиг. 31) показана зависимость вероятности ошибки от r, полученная на основе моделирования отсчетов сигнала, представляющих разности фаз соседних посылок, которые имеют треугольное распределение плотности вероятности. Видим, что полученные зависимости имеют достаточно хорошее совпадение. Более того, при одном и том же коэффициенте корреляции вероятность ошибки для треугольного распределения оказывается даже больше. То есть гауссовская аппроксимация с точки зрения обеспечения безопасности формируемого ключа представляется наименее благоприятной.

Тем самым мы показали, что задача распределения ключей по радиоканалам может быть решена не за счет того, что канал нелегального пользователя хуже, чем канал легального пользователя (р<pw), как предполагалось в прототипе, а за счет того, что перехватываемые нелегальным корреспондентом сигналы частично некоррелированы с сигналами легального корреспондента и причем уровень корреляции может быть достаточно большим (r≤0.9).

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2018 |

|

RU2684492C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2005 |

|

RU2295199C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2012 |

|

RU2480923C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ / ДЕШИФРОВАНИЯ | 2021 |

|

RU2766319C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ / ДЕШИФРОВАНИЯ | 2021 |

|

RU2774103C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧЕЙ ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2023 |

|

RU2796051C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2016 |

|

RU2613845C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2171012C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2019 |

|

RU2713694C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2183051C2 |

Изобретение относится к области формирования ключа шифрования/дешифрования. Техническим результатом является разработка способа формирования ключа шифрования/дешифрования, обеспечивающего повышение стойкости сформированного ключа шифрования/дешифрования к компрометации со стороны нарушителя. В способе формируют случайную последовательность на передающей стороне направления связи, передают ее по каналу связи с ошибками на приемную сторону направления связи, формируют блок проверочных символов для сформированной случайной последовательности, передают его по каналу связи без ошибок на приемную сторону направления связи, где формируют декодированную последовательность, а из случайных последовательностей формируют ключ шифрования/дешифрования. При этом случайную последовательность на передающей стороне направления связи формируют за счет излучения гармонического сигнала посредством фазированной антенной решетки, диаграмма направленности которой формируется случайным образом, а канал связи с ошибками на приемной стороне направления связи формируют за счет учета многолучевости распространения радиоволн. 2 з.п. ф-лы, 31 ил.

1. Способ формирования ключа шифрования/дешифрования, заключающийся в том, что формируют случайную последовательность на передающей стороне направления связи, передают ее по каналу связи с ошибками на приемную сторону направления связи, формируют блок проверочных символов для сформированной случайной последовательности, передают его по каналу связи без ошибок на приемную сторону направления связи, где формируют декодированную последовательность, а из случайных последовательностей формируют ключ шифрования/дешифрования, отличающийся тем, что случайную последовательность на передающей стороне направления связи формируют за счет излучения гармонического сигнала посредством фазированной антенной решетки, диаграмма направленности которой формируется случайным образом, а канал связи с ошибками на приемной стороне направления связи формируют за счет учета многолучевости распространения радиоволн.

2. Способ по п. 1, отличающийся тем, что случайную последовательность длины N на передающей стороне направления связи формируют на тактовых интервалах длины T, причем в первой половине тактового интервала на передающей стороне направления связи формируют тест-сигнал s(t) в виде гармонического колебания, который с выхода передатчика поступает в фазированную антенную решетку со случайной диаграммой направленности (фиг. 1), а на приемной стороне направления связи, используя всенаправленную антенну, принимают сигнал y(t), находят оценку некоторого параметра b, сравнивают ее с предварительно заданными значениями (Δ, -Δ) по правилу (3) и принимают решение о выделении 1 или 0.

3. Способ по п. 1, отличающийся тем, что после приема сигнала на второй половине тактового интервала на приемной стороне направления связи сразу же посылают на передающую сторону точно такой же сигнал s(t); в силу принципа взаимности (поскольку ДН антенны пока не изменилась) на передающей стороне принимают сигнал x(t)≈y(t), находят оценку параметра b по тому же правилу (3), что и на приемной стороне, и формируют двоичный символ xj∈0,1; после формирования первого символа на каждом последующем интервале антенну перестраивают случайным образом и передают такой же сигнал; в итоге на приемной и передающей сторонах формируют случайные последовательности X=x1, x2, …, xN и Y=y1, y2, …, yN соответственно.

Авторы

Даты

2019-07-18—Публикация

2018-07-23—Подача