Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях, в частности, в сети передачи данных типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP {Transmission Control Protocol / Internet Protocol) и описанных в книге Олифер В., Олифер Н. Компьютерные Сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. - 992 с: ил.

Известен «Способ защиты вычислительной сети» по патенту РФ №2422892, класс G06F 21/20 (2006.01), заявл. 13.04.2010. Известный способ включает следующую последовательность действий. Устанавливают в каналах связи защищаемой вычислительной сети шлюз-компьютер с межсетевым экраном. Формируют базу параметров легитимных пакетов и блокируют поступающие из открытой сети пакеты на период установления легитимности. Запоминают адрес получателя, анализируют поступающие из открытой сети пакеты, для чего сравнивают их параметры с заранее сформированной базой параметров легитимных пакетов. После завершения анализа формируют ICMP квитанцию, в которой адрес отправителя заменяют на ранее запомненный адрес получателя. Отправляют ее нелегитимному отправителю.

Недостатком данного способа является относительно низкая защищенность от несанкционированных воздействий, признаками наличия которых являются несанкционированные информационные потоки (ИП). Это обусловлено тем, что при определении факта наличия несанкционированного ИП в вычислительных сетях блокируется передача пакета сообщений, что является недостаточным для защиты вычислительных сетей от несанкционированных воздействий. Реализация указанного подхода к защите вынуждает нарушителя далее воздействовать на вычислительные сети и (или) менять стратегию воздействия.

Известен «Способ (варианты) защиты вычислительных сетей» по патенту РФ №2307392, класс G06F 21/00, опубл. 27.09.2007. Известный способ включает следующую последовательность действий. Предварительно задают N>l опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами

санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП, задают Р≥1 ложных адресов абонентов вычислительной сети и время задержки отправки пакетов сообщений tзад- В случае совпадения адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП сравнивают адрес получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП. При несовпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП дополнительно сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. В случае несовпадения адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов блокируют передачу пакета сообщений. А при несовпадении адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети формируют ответный пакет сообщений, а затем, через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений. Передают его отправителю, после чего принимают из канала связи очередной пакет сообщений. Для идентификации протокола взаимодействия выделяют идентификатор типа протокола взаимодействия и сравнивают его с эталонами идентификаторов типа протокола взаимодействия. Для снижения скорости передачи сформированного пакета сообщений фрагментируют пакет сообщений, передают пакет сообщений через заданное время задержки отправки пакетов сообщений tзад.

Недостатками данного способа являются относительно низкая результативность защиты вычислительных сетей и узкая область применения способа защиты. Низкая результативность защиты обусловлена тем, что в прототипе увеличение интенсивности несанкционированных информационных потоков и сохранение заданного времени задержки отправки ответных пакетов сообщений отправителю приведет к перегрузке вычислительной сети. Узкая область применения обусловлена тем, что для реализации способа защиты скорость информационного обмена с отправителем несанкционированных информационных потоков снижают только со стороны вычислительной сети, то есть в одностороннем порядке, и не учитывают возможность отправителя разорвать соединение.

Наиболее близким по своей технической сущности к заявленному, является способ защиты вычислительных сетей, описанный, например, в книге Grimes, R.A. Honeypots for Windows // Apress. 2005. 424 p. на стр. 191-192. Известный способ включает следующую последовательность действий. Подключают сетевые устройства к вычислительной сети. После приема ARР-запросов (от англ. Address Resolution Protocol - протокол определения адреса) к i-ому неиспользуемому IР-адресу сетевого устройства вычислительной сети формируют ответный пакет сообщений и записывают в поле «размер окна» TСР-заголовка ответного пакета сообщений значение Wнач равное десяти байтам, после чего принимают очередной пакет сообщений. Затем формируют ответный пакет сообщений и устанавливают в поле «размер окна» TСР-заголовка ответного пакета сообщений значение Wуз равное нулю байт. После этого направляют отправителю сформированные ответные пакеты сообщений, а для блокирования попыток разорвать соединение со стороны отправителя пакетов сообщений игнорируют все входящие пакеты сообщений до истечения тайм-аута соединения.

Известный способ-прототип обеспечивает более высокую защищенность вычислительных сетей от несанкционированных воздействий по сравнению с аналогами за счет введения в заблуждение нарушителя относительно структуры вычислительных сетей путем имитации доступности всего массива IР-адресов вычислительной сети, обеспечивая тем самым максимальную вероятность перенаправления нарушителя на ресурс-ловушку, и за счет удержания в двухстороннем порядке соединения с отправителем пакетов сообщений, обеспечивая тем самым увеличение дискомфорта у нарушителя и выигрыш по времени, необходимый для реализации ответных мер.

Недостатком способа-прототипа является относительно низкая результативность защиты, обусловленная высокой вероятностью обнаружения нарушителем факта использования средств защиты вычислительной сети и идентификации их характеристик. Это связано с тем, что в прототипе, при обращении к любому IР-адресу из диапазона IР-адресов вычислительной сети, нарушитель всегда получает ответ о доступности любого IР-адреса из всей их совокупности, что демаскирует наличие и возможности средств защиты. Кроме того, при ответах на ARP-запросы к i-ому неиспользуемому IР-адресу сетевого устройства вычислительной сети в прототипе используют значение служебного поля «размер окна» заголовка ответного TCP-пакета сообщений равное нулю, что позволяет злоумышленнику идентифицировать средство защиты вычислительной сети путем изучения параметров сетевого обмена.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей, обеспечивающего повышение результативности защиты за счет снижения вероятности обнаружения нарушителем факта использования средств защиты и идентификации их характеристик, достигаемой путем разделения адресного пространства вычислительной сети на области, обеспечивающие реалистичность функционирования защищаемой вычислительной сети, имитации канала связи с плохим качеством, удержания в двухстороннем порядке соединения с отправителем пакетов сообщений, а также блокирования попыток отправителя разорвать соединение.

Поставленная цель достигается тем, что в известном способе защиты вычислительных сетей подключают сетевые устройства к вычислительной сети и после приема ARP-заиросов к i-ому неиспользуемому IР-адресу сетевого устройства вычислительной сети формируют ответный пакет сообщений. Затем записывают в поле «размер окна» TСР-заголовка ответного пакета сообщений значение Wнач равное десяти байтам. После этого принимают очередной пакет сообщений и формируют ответный пакет сообщений. Далее устанавливают в поле «размер окна» TСР-заголовка ответного пакета сообщений значение Wуд равное нулю байт и направляют отправителю сформированные ответные пакеты сообщений. Для блокирования попыток разорвать соединение со стороны отправителя пакетов сообщений игнорируют все входящие пакеты сообщений до истечения тайм-аута соединения. В предварительно заданные исходные данные дополнительно задают множество {MIP} всех i IР-адресов сетевых устройств вычислительной сети, где i=1, 2, n, а n - максимально допустимое значение диапазона IР-адресов для вычислительной сети. Затем предварительно задают множество {AIP} разрешенных для использования в вычислительной сети IР-адресов сетевых устройств, где {АIP} ∈ {МIP} и множество {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, где {DIP}={MIP \AIP}={DIP ∈ МIР ∧ DIP ∉ АIР}.

После чего дополнительно задают множество {UIP} разрешенных и временно неподключенных IР-адресов сетевых устройств в вычислительной сети из множества {AIP} и множество {RIP} разрешенных и подключенных IР-адресов сетевых устройств в вычислительной сети из множества {AIP}, где {UIP)= {AIP \ RIP]={UIP ∈ АIP ∧ UIP ∉ RIP} и {RIP}={АIP \ UIP}={RIP ∈ АIP ∧ RIP ∉ UIP}. Затем предварительно задают массив памяти Sp для хранения к фрагментов, принятых от отправителя TСР-пакетов сообщений, где k=1, 2, F, a F -общее количество принятых фрагментов TСР-пакета сообщений. Также предварительно задают массив памяти GP для хранения m сформированных ответных фрагментов TСР-пакета сообщений, где m=1, 2, М, а М - общее количество сформированных ответных фрагментов TСР-пакета сообщений и массив памяти AG для хранения матрицы соответствия k-му принятому фрагменту TСР-пакета сообщений из массива Sp т-го сформированного фрагмента TСР-пакета сообщений из массива памяти Gp. После этого предварительно задают интервал времени tзад, в течение которого отправителю TСР-пакетов сообщений будут направлены три дубликата подтверждения АСК. После подключения сетевых устройств к вычислительной сети запоминают IР-адреса временно неподключенных сетевых устройств в множество {UIP}, после чего принимают ARP-запрос к любому i-му IР-адресу сетевого устройства из множества {МIP} и сравнивают IР-адрес получателя ARP-запроса с IР-адресами сетевых устройств из множества {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств. По результатам сравнения, в случае совпадения IР-адреса получателя ARP-запроса с IР-адресами из множества {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, игнорируют ARP-запрос. В противном случае, то есть при несовпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {DIP}, сравнивают IР-адрес получателя ARP-запроса с IР-адресами сетевых устройств из множества {RIP} разрешенных и подключенных IР-адресов сетевых устройств. По результатам сравнения в случае совпадения IР-адреса получателя ARP-запроса с IР-адресами из множества {RIP} разрешенных и подключенных IР-адресов формируют сообщение о доступности узла получателя пакетов сообщений, а в противном случае, то есть при несовпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {RIP}, сравнивают IР-адрес получателя; ARP-запроса с IР-адресами сетевых устройств из множества {UIP} временно неподключенных IР-адресов. Затем по результатам сравнения в случае несовпадения IР-адреса получателя ARP-запроса с IР-адресами из множества {UIP} временно неподключенных IР-адресов формируют сообщение о доступности узла получателя пакетов сообщений. В противном случае, то есть при совпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {UIP}, устанавливают TCP соединение с отправителем пакетов сообщений, для чего принимают фрагмент-запрос на установление соединения с установленным флагом SYN, записывают в поле «размер окна» ответного фрагмента заданное случайным образом значение Wнач и направляют отправителю TСР-пакетов сообщений ответный фрагмент с установленными флагами SYN АСК и установленным значением поля «размер окна» Wнач. После этого принимают от отправителя TСР-пакет сообщений из F фрагментов, запоминают F принятых от отправителя фрагментов TСР-пакета сообщений в массиве памяти Sp и формируют М ответных фрагментов TСР-пакета сообщений. Далее запоминают М сформированных ответных фрагментов TСР-пакета сообщений в массиве памяти Gp и запоминают в массиве памяти AG соответствие k-му принятому фрагменту TСР-пакета сообщений из массива Sp т-го сформированного ответного фрагмента TСР-пакета сообщений из массива памяти Gp. После этого устанавливают значение счетчика l количества сформированных ответных фрагментов TСР-пакета сообщений хранящихся в массиве памяти Gp равным М и направляют отправителю TСР-пакетов сообщений подтверждение о приеме первого фрагмента из F принятых фрагментов TСР-пакета сообщений. Затем удаляют первый из F принятых TСР-сегментов от отправителя TСР-пакетов сообщений из массива памяти Sp и удаляют первый из М сформированных ответных фрагментов TСР-пакета сообщений из массива памяти Gp. Далее уменьшают на единицу значение счетчика l количества сформированных М ответных фрагментов TСР-пакета сообщений и направляют отправителю TСР-пакетов сообщений три дубликата подтверждения АСК, говорящих о получении очередного из F полученных фрагментов TСР-пакета сообщений с нарушением порядка доставки в течение tзад. После этого принимают повторно от отправителя сообщений очередной (k+1)-й из ранее принятых F фрагментов TСР-пакета сообщений. Направляют отправителю сообщений подтверждение об успешном получении очередного (k+1)-го из F ранее принятых фрагментов TСР-пакета сообщений и удаляют очередной (k+1)-й из F принятых фрагментов TСР-пакета сообщений от отправителя TСР-пакетов сообщений из массива памяти Sp. Затем удаляют очередной (m+1)-й из М сформированных TСР-сегментов из массива памяти Gp и уменьшают на единицу значение счетчика l количества М сформированных ответных фрагментов TСР-пакета сообщений и так до тех пор, пока отправителем TСР-пакетов сообщений не будет повторно передан предпоследний (F-i)-ft из принятых F фрагментов TСР-пакета сообщений, т.е. до тех пор, пока значение счетчика l количества М сформированных ответных фрагментов TСР-пакета сообщений не станет равным единице 1=1. После повторного приема предпоследнего (F-l)-ro из F фрагментов TСР-пакета сообщений устанавливают поле «размер окна» ответного фрагмента Wуд=0 и формируют ответный фрагмент TСР-пакета сообщений с Wуд=0. Затем направляют отправителю TСР-пакетов сообщений ответный фрагмент с Wуд-0, а для блокирования попыток разорвать соединение со стороны отправителя TСР-пакетов пакетов сообщений игнорируют все входящие фрагменты, до тех пор, пока не истечет тайм-аут соединения.

Запоминание в массиве памяти AG соответствия k-му принятому фрагменту ГСР-пакета сообщений из массива Sp т-го сформированного ответного фрагмента ГСР-пакета сообщений из массива памяти осуществляют путем записи в ячейку \k, m\ массива памяти AG логической единицы.

Значение Wнач служебного поля «размер окна» для формирования ответного фрагмента ГСР-пакета сообщений выбирают в пределах от 11 до 30 байт.

Значение tзад интервала времени, в течение которого отправителю ГСР-пакетов сообщений будут направлены три дубликата подтверждения АСК, выбирают в пределах от 5 до 9 секунд.

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается повышение результативности защиты за счет снижения вероятности обнаружения нарушителем факта использования средств защиты и идентификации их характеристик, достигаемой путем разделения адресного пространства вычислительной сети на области, обеспечивающие реалистичность функционирования защищаемой вычислительной сети, имитации канала связи с плохим качеством, удержания в двухстороннем порядке соединения с отправителем пакетов сообщений, а также блокирования попыток отправителя разорвать соединение.

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

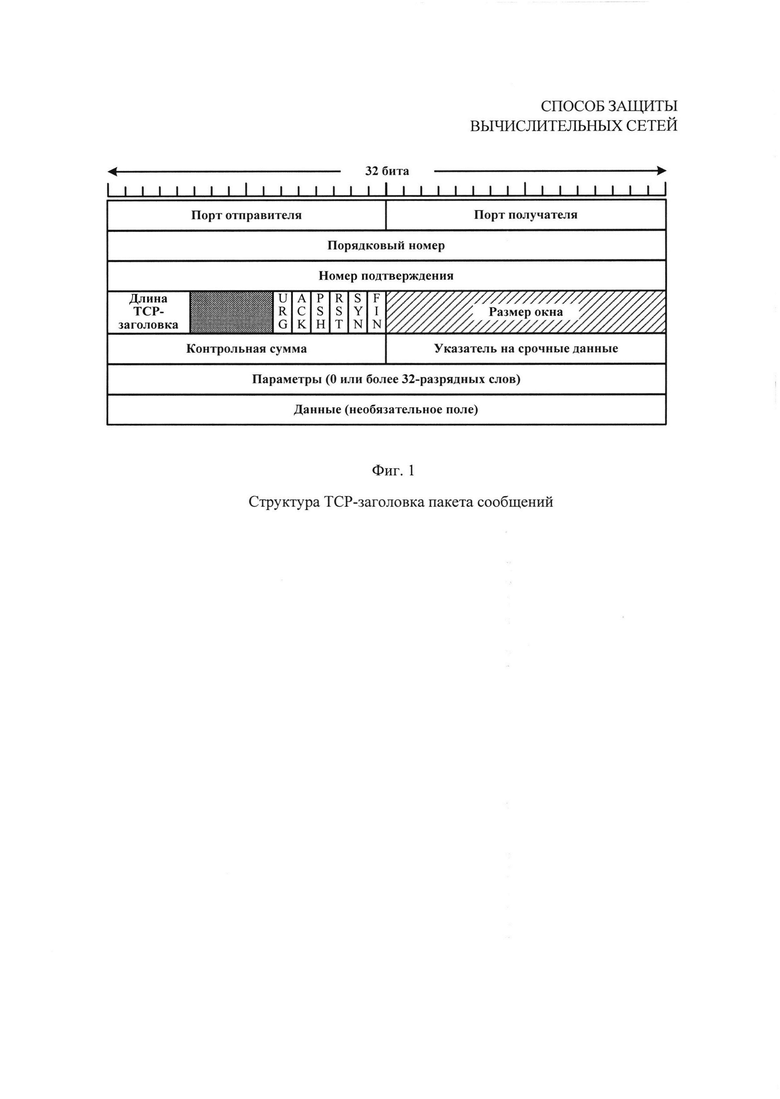

фиг. 1 - структура ГСР-заголовка пакета сообщений;

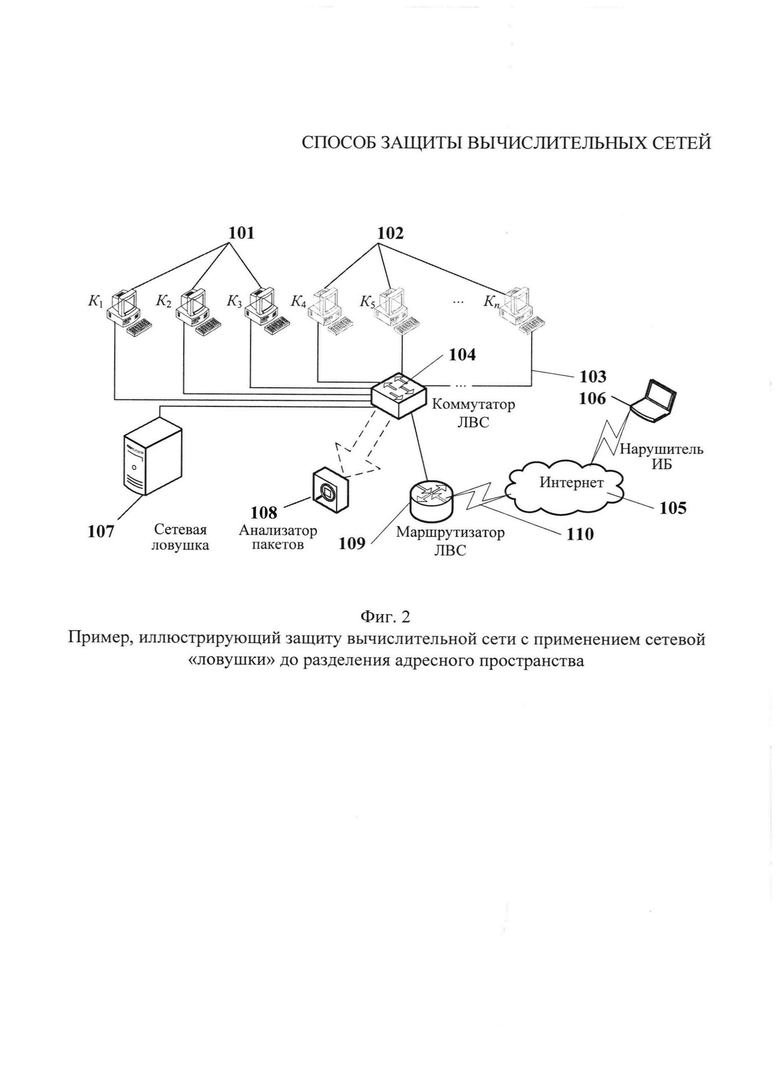

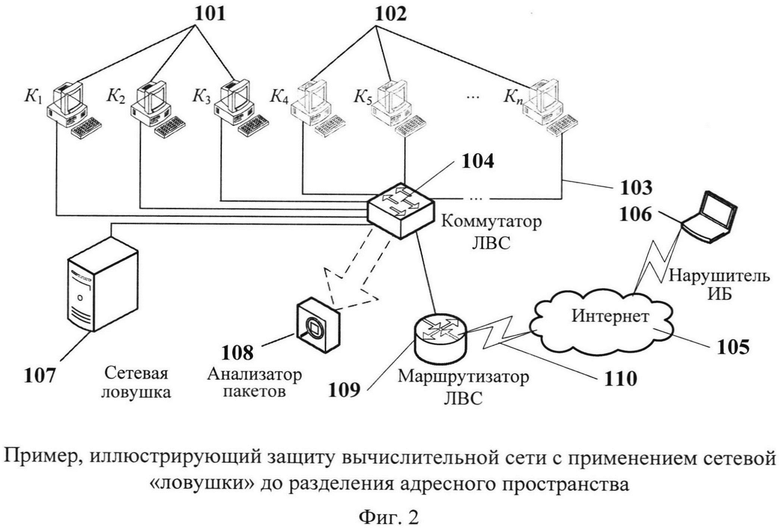

фиг. 2 - пример, иллюстрирующий защиту вычислительной сети с применением сетевой «ловушки» до разделения адресного пространства;

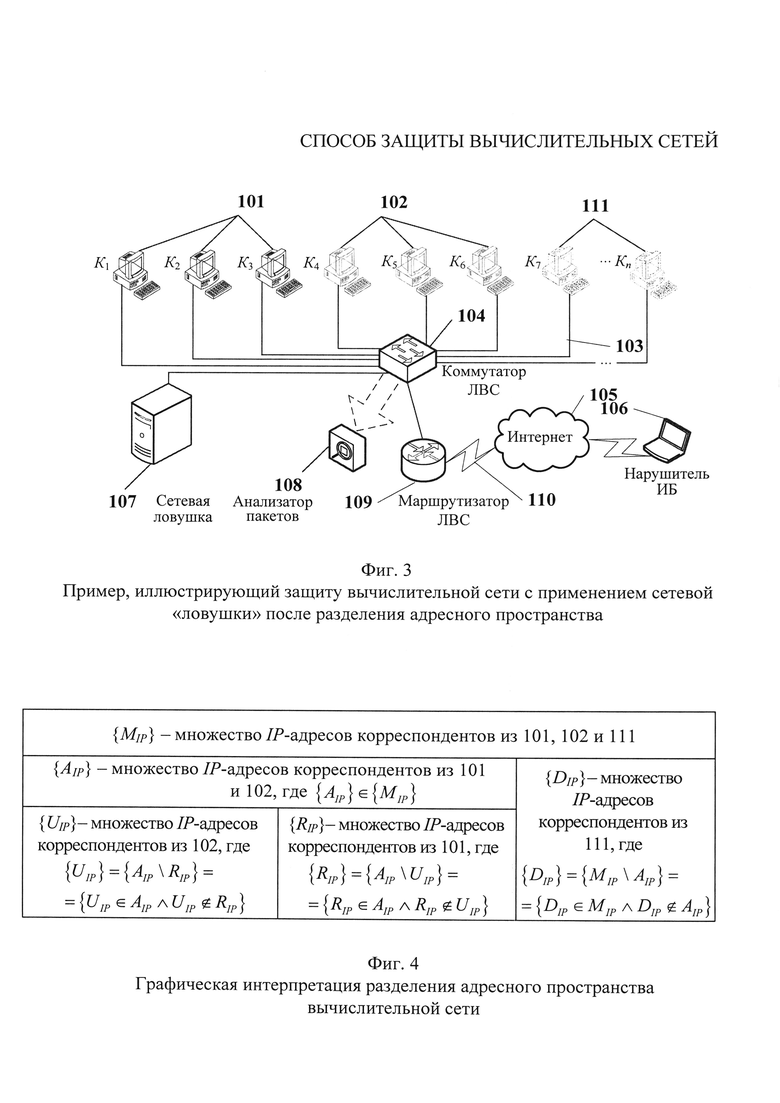

фиг. 3 - пример, иллюстрирующий защиту вычислительной сети с применением сетевой «ловушки» после разделения адресного пространства;

фиг. 4 - графическая интерпретация разделения адресного пространства вычислительной сети;

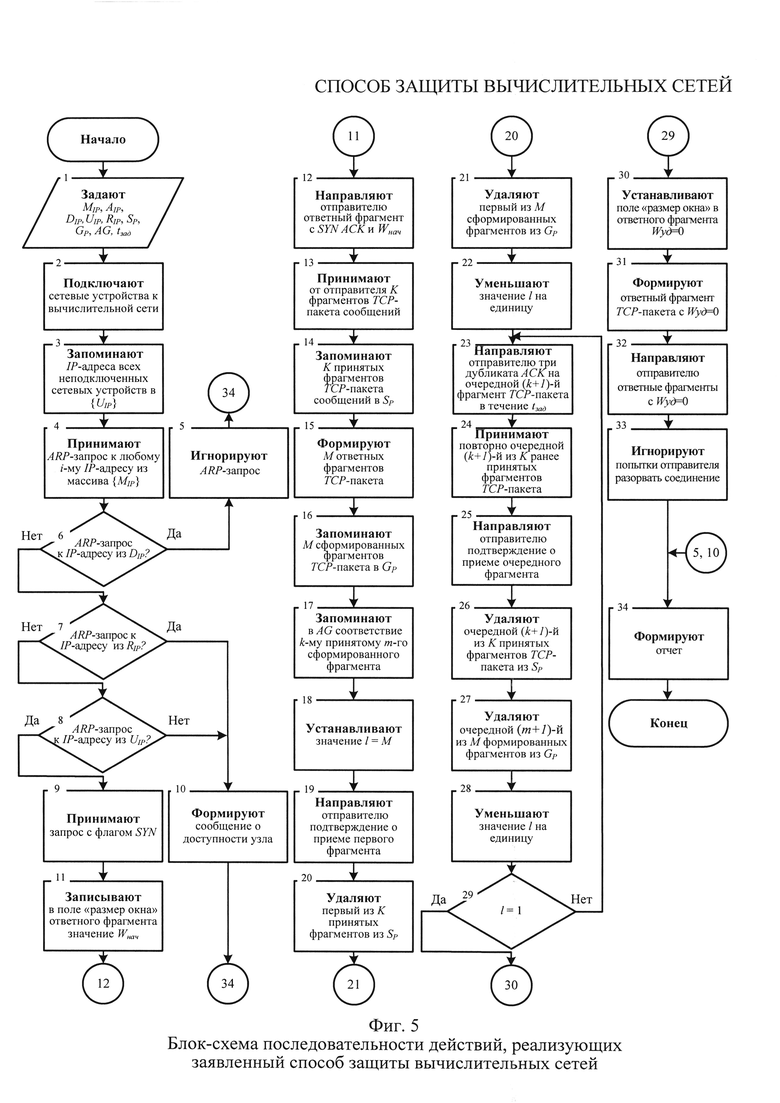

фиг. 5 - блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

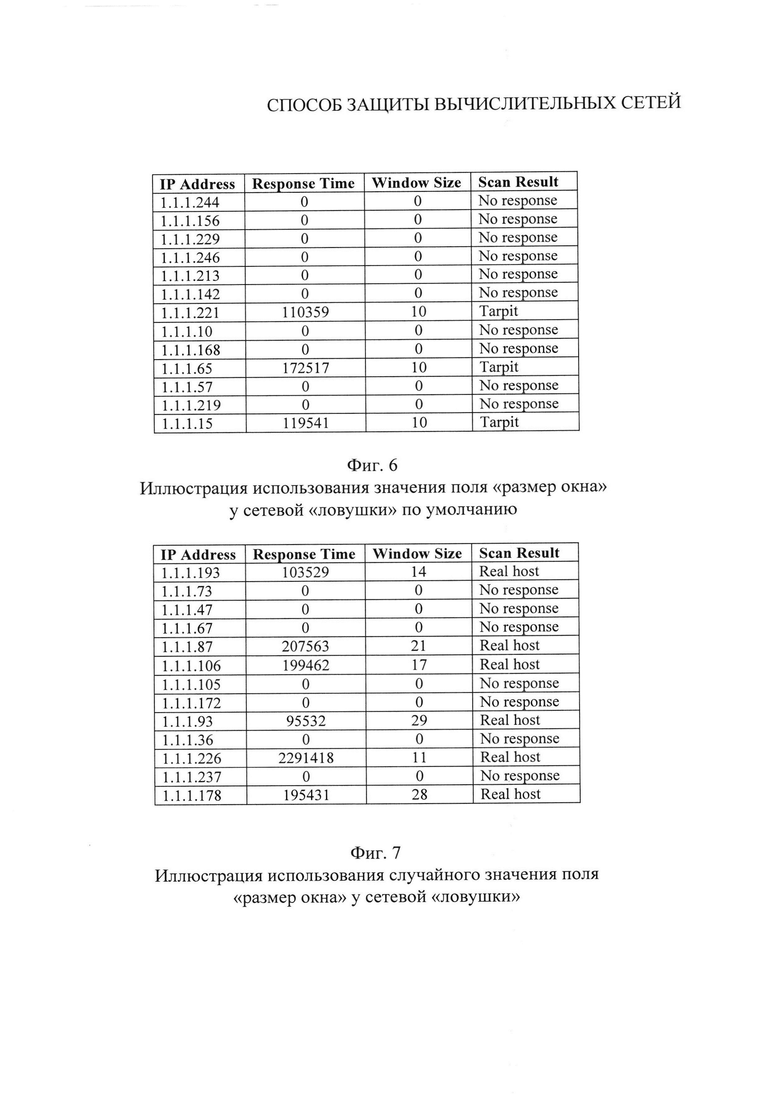

фиг.6 - иллюстрация использования значения поля «размер окна» у сетевой «ловушки» по умолчанию;

фиг. 7 - иллюстрация использования случайного значения поля «размер окна» у сетевой «ловушки»;

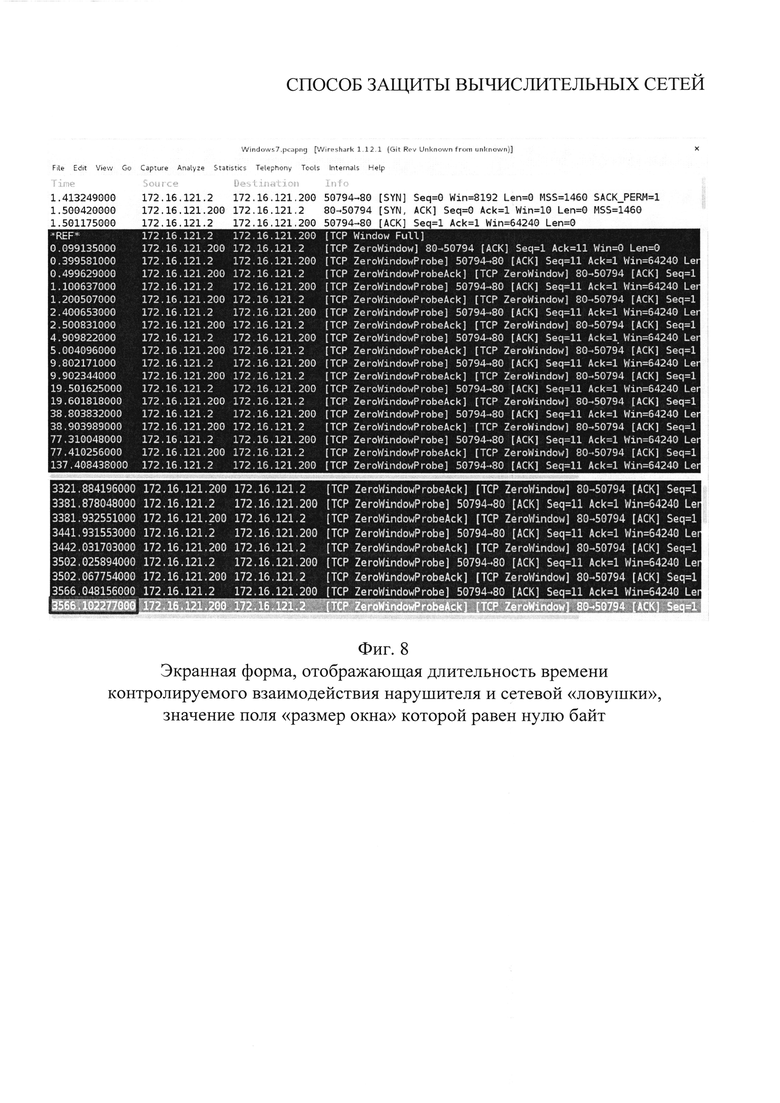

фиг. 8 - экранная форма, отображающая длительность времени контролируемого взаимодействия нарушителя и сетевой «ловушки», значение поля «размер окна» которой равен нулю байт;

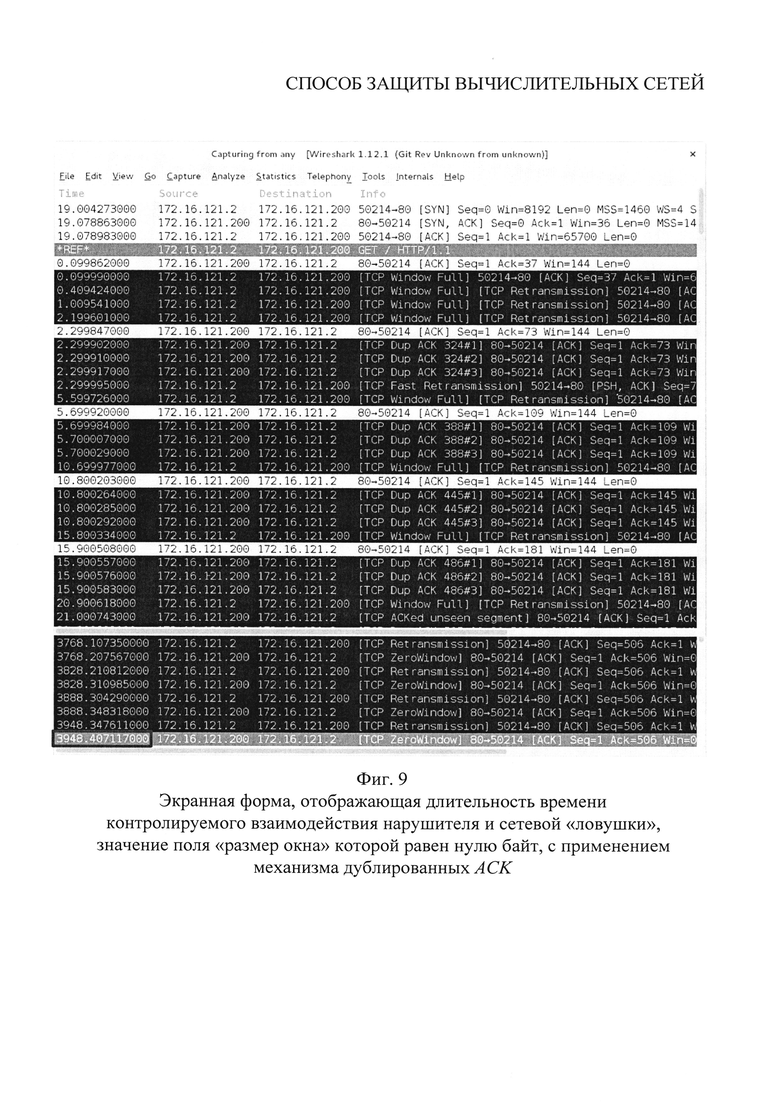

фиг. 9 - экранная форма, отображающая длительность времени контролируемого взаимодействия нарушителя и сетевой «ловушки», значение поля «размер окна» которой равен нулю байт, с применением механизма дублированных АСК;

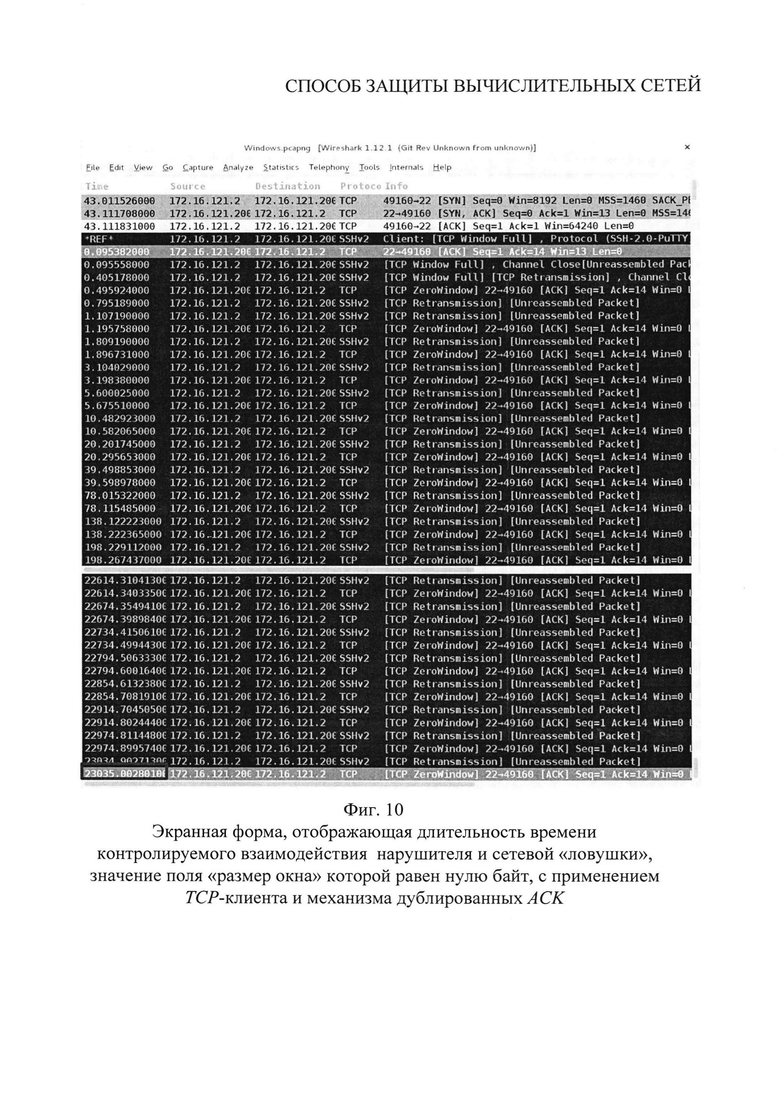

фиг. 10 - экранная форма, отображающая длительность времени контролируемого взаимодействия нарушителя и сетевой «ловушки», значение поля «размер окна» которой равен нулю байт, с применением ГСР-клиента и механизма дублированных АСК.

Реализация заявленного способа объясняется следующим образом. Известно, что в настоящее время достаточно большое количество компьютерных атак носит разведывательный характер с целью получения информации о топологии вычислительной сети, являющейся объектом атаки, а также об используемых средствах защиты вычислительной сети. Одними из средств сетевой защиты, функционирующих с применением обманных сетевых стратегий, направленных на создание у нарушителя иллюзий уязвимых целей или способствующих видимости более сложной инфраструктуры, чем существует на самом деле, являются сетевые «приманки» (honeypots), описанные, например, в книге Provos, N., Holz, Т, Virtual Honeypots'. From Botnet Tracking to Intrusion Detection // Addison Wesley, 2007. 480 p. Более совершенные способы сетевого обмана включают в себя не только предоставление противнику правдоподобной цели, но и так называемые проактивные меры защиты, такие как, например, удержание в двухстороннем порядке соединения с отправителем пакетов сообщений, что вызывает «истощение» ресурсов у отправителя пакетов сообщений для поддержания состояния соединения, замедляет процесс автоматического сканирования атакуемой вычислительной сети и, как результат, накладывает ограничение на используемый нарушителем вычислительный ресурс, что приводит к невозможности осуществлять нарушителю сетевой информационный обмен. Рассмотренные способы проактивной защиты реализованы в виде инструментальных средств сетевого обмана, так называемых сетевых «ловушек» (network tarpits), которые описаны, например, в книге Andres, S., Кепуоп, В. Birkolz, Е. Security Sage's Guide to Hardening the Network Infrastructure II Sungress Publishing, 2004. 608 p., на стр. 414-416.

В свою очередь, нарушителями информационной безопасности также активно разрабатываются и совершенствуются средства снижения результативности сетевых «ловушек», реализующие следующие способы их компрометации: детектирование уникальных идентификаторов (демаскирующих признаков) сетевых «ловушек»; детальный анализ сетевого трафика поступающего с сетевых «ловушек». Такими демаскирующими признаками сетевой «ловушки», реализованной в способе-прототипе, являются активность любого IР-адреса из всего диапазона IР-адресов вычислительной сети, а также использование значения служебного поля «размер окна» ГСР-пакетов сообщений по умолчанию устанавливаемого равным десяти байтам.

Протокол TCP обеспечивает механизмы для управления потоком данных и описан, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc793). Управление потоком позволяет поддерживать надежность передачи по протоколу TCP путем регулировки скорости потока данных между отправителем и получателем ГСР-пакетов сообщений в течение определенного сеанса. Управление потоком осуществляется путем ограничения количества сегментов данных, передаваемых за один раз, а также запроса подтверждений получения до отправки следующих сегментов.

Для управления потоком протокол TCP в первую очередь определяет количество сегментов данных, которое может принять получатель TСР-пакетов сообщений. Заголовок TCP представлен на фиг. 1 и включает в себя 16-битное поле, которое называется «размер окна». Это количество байтов, которое получатель TСР-пакетов сообщений способен принять и обработать единовременно. Исходное значение поля «размер окна» согласовывается во время процесса установления соединения между отправителем и получателем TСР-пакетов сообщений. После согласования отправитель TСР-пакетов сообщений должен ограничить количество сегментов данных, отправленных получателю пакетов сообщений, в соответствии со значением поля «размер окна». Только после того как отправитель TСР-пакетов сообщений получит подтверждение того, что сегменты данных получены, он может продолжить отправку остальных данных в этом сеансе.

Во время задержки в получении подтверждения отправитель TСР-пакетов сообщений не отправляет дополнительных сегментов. В те периоды времени, когда сеть или ресурсы получателя TСР-пакетов сообщений перегружены, длительность задержки может увеличиться. По мере увеличения длительности задержки эффективная скорость передачи данных для этого сеанса снижается. Замедление передачи данных при каждом сеансе помогает уменьшить конфликт ресурсов отправителя и получателя TСР-пакетов сообщений в случае запуска нескольких сеансов связи. Таким образом значением поля «размер окна» управляют скоростью передачи данных в соответствии с максимальным значением потока, которое поддерживается сетью и получателем пакетов сообщений, одновременно с этим уменьшая потери данных и количество их повторных пересылок.

В качестве средств компрометации сетевых «ловушек», в части обнаружения факта использования всей совокупности IР-адресов, нарушителем могут применяться различные утилиты (птар, ethereal, arping и др.), предназначенные для анализа сетевого трафика и топологии вычислительной сети, описанные, например, в книге Андрончик А.Н., Богданов В.В., Домуховский Н.А., Коллеров А.С, Синадский Н.И., Хорьков Д. А., Щербаков М.Ю. Защита информации в компьютерных сетях. Практический курс: учебное пособие / А.Н. Андрончик, В.В. Богданов, Н.А. Домуховский и др.; под редакцией Н.И. Синадского. - Екатеринбург: УГТУ-УПИ, 2008. - 248 с.

В качестве средств компрометации сетевых «ловушек», использующих малое значение служебного поля «размер окна» TСР-пакетов сообщений, по умолчанию устанавливаемого равным десяти байтам и менее, нарушители используют специализированное программное обеспечение компрометации средств проактивной защиты вычислительных сетей Degreaser (см., например, https://github.com/lancealt/degreaser).

Таким образом, возникает противоречие между результативностью защиты вычислительных сетей, обеспечиваемой средствами проактивной защиты, и возможностями нарушителей по определению структуры вычислительных сетей, идентификации характеристик средств защиты, имеющих демаскирующие признаки, и их компрометации. На устранение указанного противоречия направлен заявленный способ.

Заявленный способ реализуют следующим образом. В типовом случае (фиг. 2) вычислительная сеть представляет собой совокупность корреспондентов 101 и 102, являющихся источниками и получателями сетевого трафика, периферийного и коммуникационного оборудования 104, 109, ретранслирующего сетевой трафик корреспондентов, объединенного физическими линиями (каналами) связи 103, 110, соединяющими n узлов вычислительной сети в единую инфраструктуру, в том числе с использованием сети передачи данных типа «Internet» 105. При этом пространство IР-адресов вычислительной сети занято корреспондентами вычислительной сети не полностью: корреспонденты K1, K2, K3, выделенные на фиг. 2 в совокупность 101, подключены к вычислительной сети. Тогда как корреспонденты K4, K5,...Kn, выделенные на фиг. 2 в совокупность 102 (иконки ПЭВМ на фиг. 2 изображены пунктиром), не подключены к вычислительной сети, то есть IР-адреса корреспондентами K4, K5,…Kn не заняты (не используются).

Для защиты вычислительной сети и введения в заблуждение нарушителя 106 относительно структуры вычислительной сети, на одном из выделенных компьютеров 107 вычислительной сети устанавливают сетевую «ловушку», осуществляющую перехват ARP-запросов к i-ому неиспользуемому IР-адресу сетевого устройства из совокупности 102 вычислительной сети, посредством анализатора пакетов 108. После перехвата ARP-запросов осуществляют удержание с отправителем TСР-пакетов сообщений соединения в двухстороннем порядке.

На фиг.3 представлена вычислительная сеть с разделением адресного пространства на области, обеспечивающие реалистичность функционирования защищаемой вычислительной сети. Так, для снижения вероятности обнаружения нарушителем факта использования и идентификации характеристик средств защиты, предварительно разделяют адресное пространство вычислительной сети (фиг. 3) на множества 101 -разрешенных и подключенных IР-адресов сетевых устройств, 102 -разрешенных и временно неподключенных IР-адресов сетевых устройств, 111 - запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, принадлежащих корреспондентам K7,…Kn (иконки ПЭВМ на фиг. 3 изображены тонкой линией).

Графическая интерпретация разделения адресного пространства вычислительной сети представлена на фиг. 4 с использованием математических выражений, принятых в теории множеств. Так, на фиг. 4 приняты следующие обозначения:

{MIP} - множество всех i IР-адресов сетевых устройств вычислительной сети, принадлежащих корреспондентам из совокупностей 101, 102 и 111, где i=1, 2, n, а n - максимально допустимое значение диапазона /Р-адресов для вычислительной сети;

{AIP} - множество разрешенных для использования в вычислительной сети IР-адресов сетевых устройств, принадлежащих корреспондентам из

совокупностей 101 и 102, где {AIP}∈{MIP};

{DIP} - множество запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, принадлежащих корреспондентам из совокупности 111, где DIP}=MIP/AIP}={DIP ∈ МIР ∧ DIP ∉ АIР};

{UIP} - множество разрешенных и временно неподключенных IP-адресов сетевых устройств в вычислительной сети, принадлежащих корреспондентам из совокупности 102 множества AIP, где {UIP}={AIP \ RIP}={RIP ∈ AIР ∧ UIP ∉ RIР}.

{RIP} - множество разрешенных и подключенных/Р-адресов сетевых устройств в вычислительной сети, принадлежащих корреспондентам из

совокупности 101 множества AfP, где={А>р ^uip}={RIP ∈ AIР ∧ RIP ∉ UIР}.

Разностью {R} множеств {А} и {U} называется операция, результатом которой является множество, состоящее из тех элементов, которые принадлежат {А} и не принадлежат {U} одновременно, то есть {RIP}={AIP \UIP}={RIP е АIP л RIP £ UIP} ^ 4TQ и показано на фиг 4j аналогичные выражения записаны для {DIP} и {UIP}.

На фиг. 5 представлена блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей, в которой дополнительно к вышеперечисленным приняты следующие обозначения:

Sp - массив памяти Sp для хранения к фрагментов, принятых от отправителя TСР-пакетов сообщений, где k=1, 2, F, a F - общее количество принятых фрагментов TСР-пакета сообщений;

Gp - массив памяти для хранения т сформированных ответных фрагментов TСР-пакета сообщений, где т=1, 2, М, а М - общее количество сформированных ответных фрагментов TСР-пакета сообщений;

AG - массив памяти для хранения матрицы соответствия k-му принятому фрагменту TСР-пакета сообщений из массива Sp т-го сформированного фрагмента TСР-пакета сообщений из массива памяти Gp;

tзад - интервал времени, в течение которого отправителю TСР-пакетов сообщений будут направлены три дубликата подтверждения АСК.

Для разделения адресного пространства на области предварительно задают (см. блок 1 на фиг. 5) множество {MIP}={K1, K2,…Kn} всех / IP-адресов сетевых устройств вычислительной сети, где i=1, 2, n, а n - максимально допустимое значение диапазона IР-адресов для вычислительной сети.

В множестве {MIP} задают множество {AIP}={K1, K2, K3, K4, K5, K6} разрешенных для использования в вычислительной сети IР-адресов сетевых устройств, где [АIР] е{МIР}.

Затем в множестве {MIP} задают множество {DIP}={Kj,…K„} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, где {DIP}=[MIP \ AIP]={DIP ∈ М1Р ∧ D1P ∉ АIР}.

После этого в множестве {MIP} задают множество {UIP}={K4, K5, K6} разрешенных и временно неподключенных IР-адресов сетевых устройств в вычислительной сети из множества где

{UIP}={AIP \RIP}={U1P ∈ А,Р ∧ UIP ∉ RIP}.

Также предварительно задают множество {RIP}={K1, K2, K3} разрешенных и подключенных /Р-адресов сетевых устройств в вычислительной сети из множества {AIP}, где

{R1P}={АIР \UIP}={RIP ∈ АIР ∧ RIP ∉ UIP}.

Разделением таким образом адресного пространства вычислительной сети достигается реалистичность функционирования защищаемой вычислительной сети, что позволяет снизить вероятность обнаружения нарушителем факта использования средств защиты и с высокой степенью вероятности идентифицировать факт ведения сетевой разведки нарушителем, заключающийся в его обращении к IP-адресам временно неподключенных сетевых устройств {UIP}, а также снизить информативность демаскирующего признака сетевой «ловушки», заключающегося в активности всего диапазона IР-адресов вычислительной сети.

Для снижения вероятности идентификации характеристик средств защиты в заявленном способе обеспечивают уменьшение информативности демаскирующего признака сетевой «ловушки», заключающегося в использовании значения служебного поля «размер окна» TСР-пакетов сообщений, по умолчанию устанавливаемого равным десяти байтам. Для этого применяют случайные значения служебного поля «размер окна».

Применение случайных значений служебного поля «размер окна» достигают тем, что задают (см. блок 1 на фиг. 5) массив памяти Sp для хранения к фрагментов, принятых от отправителя TСР-пакетов сообщений, где k=1, 2, F, a F - общее количество принятых фрагментов TСР-пакета сообщений и массив памяти Gp для хранения т сформированных ответных фрагментов TСР-пакета сообщений, где m=1, 2, М, а М - общее количество сформированных ответных фрагментов TСР-пакета сообщений. Также предварительно задают массив памяти AG для хранения матрицы соответствия k-му принятому фрагменту TСР-пакета сообщений из массива Sp т-го сформированного фрагмента TСР-пакета сообщений из массива памяти Gp и интервал времени t3ad, в течение которого отправителю TСР-пакетов сообщений будут направлены три дубликата подтверждения АСК.

Использование интервала времени tзад, в течение которого отправителю TСР-пакетов сообщений будут направлены три дубликата подтверждения АСК на каждый из полученных фрагментов TСР-пакета сообщений применяется для увеличения общего времени удержания соединения с нарушителем.

Направление трех дубликатов подтверждения АСК отправителю TСР-пакетов сообщений в заявленном способе защиты применяется при однозначной идентификации факта ведения сетевой разведки нарушителем при его обращении к ZP-адресам временно неподключенных сетевых устройств {UIP} и представляет собой использование в целях защиты стандартного алгоритма контроля насыщения - алгоритма быстрого повтора (Fast Retransmit) для протокола TCP (см., например, https://tools.ietf.org/html/rfc5681) для формирования у нарушителя ложного представления о плохом качестве канала связи.

Алгоритм быстрого повтора для протокола TCP основан на том, что получателю TСР-пакетов сообщений следует незамедлительно передавать дубликат АСК при получении сегмента с нарушением порядка доставки. Это делается для того, чтобы с помощью пакета АСК информировать отправителя TСР-пакетов сообщений о том, что сегмент был получен с нарушением порядка и указать порядковый номер ожидаемого сегмента. С точки зрения отправителя TСР-пакетов сообщений дубликат АСК может быть вызван различными проблемами в сети. Во-первых, причиной может служить отбрасывание сегментов. В этом случае все сегменты после отброшенного будут порождать дубликаты АСК. Во-вторых, дубликаты АСК могут быть обусловлены нарушением порядка доставки сегментов (например, при доставке по разным путям). Наконец, причиной появления дубликатов АСК может быть репликация пакетов АСК или сегментов данных в сети. В дополнение к сказанному получателю TСР-пакетов сообщений следует незамедлительно передавать подтверждение АСК при получении сегмента, который полностью или частично заполняет пропуски в порядковых номерах. Это позволит предоставить своевременную информацию отправителю ГСР-пакетов сообщений, выполняющему восстановление после потери с использованием тайм-аута повторной передачи (retransmission timeout), быстрого повтора (fast retransmit) или улучшенного алгоритма восстановления (loss recovery).

Отправителю TСР-пакетов сообщений следует использовать алгоритм быстрого повтора для детектирования потери и исправления ошибки с использованием входящих дубликатов АСК. Алгоритм быстрого повтора использует прибытие трех дубликатов АСК, без каких-либо промежуточных сегментов АСК, как индикацию потери сегмента. После получения трех дубликатов АСК протокол TCP выполняет повторную передачу сегмента, который считается потерянным, без ожидания завершения отсчета таймера повтора передачи, предусмотренного спецификацией протокола TCP (см., например, https://tools.ietf.org/html/rfc793).

После подключения сетевых устройств к вычислительной сети (см. блок 2 на фиг. 5), запоминают IР-адреса временно неподключенных сетевых устройств в множество {UIP} (см. блок 3 на фиг. 5).

Далее принимают (см. блок 4 на фиг. 5) ЛРР-запрос к любому г-му IР-адресу сетевого устройства из множества {MIP} и сравнивают (см. блок 6 на фиг. 5) IР-адрес получателя ^4ЛР-запроса с IР-адресами сетевых устройств из множества {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств. По результатам сравнения, в случае совпадения IР-адреса получателя ARP-запроса. с IР-адресами из множества {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, игнорируют ЛЛР-запрос (см. блок 5 на фиг. 5).

В противном случае, то есть при несовпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {DIP}, сравнивают (см. блок 7 на фиг. 5) / Р-адрес получателя ARP-запроса с IР-адресами сетевых устройств из множества {RIP} разрешенных и подключенных IР-адресов сетевых устройств, и по результатам сравнения в случае совпадения IР-адреса получателя ARP-запроса с IР-адресами из множества {RIP} разрешенных и подключенных IР-адресов формируют (см. блок 10 на фиг. 5) сообщение о доступности узла получателя пакетов сообщений, что соответствует обращению легитимного абонента к сетевому устройству вычислительной сети.

В противном случае, то есть при несовпадении IР-адреса получателя ARP-зтроса с IР-адресами из множества {RIP}, сравнивают (см. блок 8 на фиг. 5) IР-адрес получателя ARP-запроса с IР-адресами сетевых устройств из множества {UIP} временно неподключенных IР-адресов, и по результатам сравнения в случае несовпадения IР-адреса получателя ARP-запроса. с IР-адресами из множества {UIP} временно неподключенных IР-адресов формируют (см. блок 10 на фиг. 5) сообщение о доступности узла получателя пакетов сообщений.

В противном случае, то есть при совпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {UIP}, устанавливают TCP соединение с отправителем пакетов сообщений, для чего принимают (см. блок 9 на фиг. 5) фрагмент-запрос на установление соединения с установленным флагом SYN.

Установление значения поля «размер окна» в ГСР-заголовке реализуют следующим образом. Порядок установления TСР-соединения между отправителем и получателем пакетов сообщений известен и описан, например, в книге Олифер В., Олифер Н. Компьютерные Сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. - 992 с: ил. Соединение осуществляют по инициативе отправителя пакетов сообщений. При необходимости выполнить обмен данными с получателем пакетов сообщений приложение-клиент обращается к нижележащему протоколу TCP, который отправляет запрос на соединение, устанавливая флаг SYNb значение SYN=l.

Принимают (см. блок 9 на фиг. 5) фрагмент-запрос на установление соединения с установленным флагом SYN. Далее получатель пакетов сообщений выделяет системные ресурсы для информационного обмена и извещает отправителя о готовности принимать данные ограниченными блоками (фрагментами). Для этого получатель пакетов сообщений и устанавливает начальное значение WHm поля «размер окна» при формировании tСР-заголовка ответного пакета сообщений, объявляя отправителю пакетов сообщений о своей готовности получить небольшой, но достаточный для осуществления последующего информационного обмена объем данных, а также другие переменные соединения. Переменные соединения, например, описаны в RFC-793, Transmission Control Protocol, September 1981, например, такие как максимальный размер сегмента (MSS, Maximum Segment Size) или заполнение заголовка TCP (Padding).

После этого записывают (см. блок 11 на фиг. 5) в поле «размер окна» ответного фрагмента заданное случайным образом значение WHm и направляют (см. блок 12 на фиг.5) отправителю TСР-пакетов сообщений ответный фрагмент с установленными флагами SYN АСК и установленным значением поля «размер окна» WHa4. В ответ отправитель пакетов сообщений посылает сегмент с флагом АСК и переходит в состояние установленного логического соединения.

Принимают (см. блок 13 на фиг. 5) от отправителя ГСР-пакет сообщений, состоящий из F фрагментов. Количество фрагментов F зависит от значения поля «размер окна» WHa4, т.е. пакет данных, который необходимо передать отправителю ГСР-пакетов сообщений будет приниматься получателем TСР-пакетов сообщений фрагментами не более, чем значение WHa4- Далее запоминают (см. блок 14 на фиг. 5) F принятых от отправителя фрагментов TСР-пакета сообщений в массиве памяти Sp и формируют (см. блок 15 на фиг. 5) М ответных фрагментов TСР-пакета сообщений. Затем запоминают (см. блок 16 на фиг. 5) М сформированных ответных фрагментов TСР-пакета сообщений в массиве памяти Gp, а также запоминают (см. блок 17 на фиг. 5) в массиве памяти AG соответствие k-му принятому фрагменту TСР-пакета сообщений из массива Sp т-го сформированного ответного фрагмента TСР-пакета сообщений из массива памяти Gp.

После этого устанавливают (см. блок 18 на фиг.5) значение счетчика / количества сформированных ответных фрагментов TСР-пакета сообщений, хранящихся в массиве памяти Gp равным М и направляют (см. блок 19 на фиг.5) отправителю TСР-пакетов сообщений подтверждение о приеме первого фрагмента из F принятых фрагментов TСР-пакета сообщений. Первый пакет принимают сразу в целях маскирования сетевой «ловушки», в случае применения для ее поиска в сети специальных программных средств например, таких как Degreaser по нулевому или малому значению параметра «размер окна» заголовка TСР-пакета сообщений.

Далее удаляют (см. блок 20 на фиг. 5) первый из F принятых TСР-сегментов от отправителя TСР-пакетов сообщений из массива памяти Sp и удаляют (см. блок 21 на фиг.5) первый из М сформированных ответных фрагментов TСР-пакета сообщений из массива памяти Gp.После этого уменьшают на единицу значение счетчика / количества сформированных М ответных фрагментов TСР-пакета сообщений.

В целях имитации потери отправленных фрагментов TСР-пакета сообщений, либо же нарушения порядка доставки фрагментов или репликации пакетов АСК или фрагментов данных в сети (см., например, https://tools.ietf.org/html/rfc5681) направляют (см. блок 23 на фиг. 5) отправителю TСР-пакетов сообщений три дубликата подтверждения АСК, говорящих о получении очередного из К полученных фрагментов TСР-пакета сообщений, например, с нарушением порядка доставки в течение tзад- После этого принимают (см. блок 24 на фиг. 5) повторно от отправителя сообщений очередной (k+1)-й из ранее принятых F фрагментов ГСР-пакета сообщений и направляют (см. блок 25 на фиг. 5) отправителю сообщений подтверждение об успешном получении очередного (k+1)-го из F ранее принятых фрагментов TСР-пакета сообщений. Затем удаляют (см. блок 26 на фиг. 5) очередной (k+1)-й из F принятых фрагментов TСР-пакета сообщений от отправителя TСР-пакетов сообщений из массива памяти Sp и удаляют (см. блок 27 на фиг. 5) очередной (m+1)-и из М сформированных TСР-сегментов из массива памяти Gp.

После этого уменьшают (см. блок 28 на фиг. 5) на единицу значение счетчика / количества М сформированных ответных фрагментов TСР-пакета сообщений, и так до тех пор, пока отправителем TСР-пакетов сообщений не будет повторно передан предпоследний (F-l)-ft из принятых F фрагментов TСР-пакета сообщений, т.е. до тех пор, пока значение счетчика / количества

М сформированных ответных фрагментов TСР-пакета сообщений (см. блок 29 на фиг. 5) не станет равным единице 1=1.

Это говорит о том, что в массиве памяти остался только один необработанный фрагмент и в случае его обработки, отправитель TСР-пакета сообщений может просто завершить соединение. И для того, чтобы этого избежать, т.е. реализовать максимальное время контролируемого взаимодействия с нарушителем после повторного приема предпоследнего (F-l)-ro из F фрагментов TСР-пакета сообщений устанавливают (см. блок 30 на фиг. 5) поле «размер окна» ответного фрагмента Wзд=0 и формируют (см. блок 31 на фиг. 5) ответный фрагмент TСР-пакета сообщений с Wзд=0, направляют (см. блок 32 на фиг. 5) отправителю TСР-пакетов сообщений ответный фрагмент с Wзд=0. Получив пакет сообщений с Wзд=0, в соответствии со спецификацией протокола TCP (см. RFC-793), отправитель пакетов сообщений будет периодически посылать пробные однобайтовые сегменты «zero window ргоЬе», запрашивая у получателя пакетов сообщений повтор информацию о значении поля «размер окна», чтобы определить, когда он сможет возобновить отправку данных. Получатель пакетов сообщений, реализуя механизм удержания в двухстороннем порядке соединения с отправителем пакетов сообщений, не увеличивает окно, оставляя его равным нулю, тем самым удерживая отправителя пакетов сообщений заблокированным в продолжительном соединении на время, пока не истечет время тайм-аута (FIN-WAIT-V), определяемое предустановками операционной системы отправителя пакетов сообщений.

Если отправитель пакетов сообщений предпримет попытки разорвать удерживаемое соединение (отправкой пакета сообщений с флагом FIN=\ в TСР-заголовке) или выслать срочные данные (отправка пакета сообщений с флагом URG=\ в TСР-заголовке), то для блокирования попыток разорвать соединение со стороны отправителя TСР-пакетов пакетов сообщений игнорируют (см. блок 33 на фиг.5) все входящие фрагменты до тех пор, пока не истечет тайм-аут соединения.

В процессе удержания соединения ресурсы отправителя пакетов сообщений расходуются для поддержания состояния соединения, что накладывает ограничение на используемый нарушителем вычислительный ресурс. В большинстве практических случаев «истощение» ресурсов у отправителя приводит к невозможности осуществлять отправителем пакетов сообщений сетевой информационный обмен.

В то же время получатель пакетов сообщений не поддерживает состояние соединения со своей стороны и свой вычислительный ресурс не расходует, что дает ему выигрыш во времени для адаптации системы защиты, заключающейся в перестройке ее параметров и (или) структуры, дает возможность продолжать обрабатывать пакеты сообщений, без переполнения буфера обмена и снижения качества обслуживания.

Запоминание в массиве памяти AG соответствия k-му принятому фрагменту TСР-пакета сообщений из массива Sp т-го сформированного ответного фрагмента TСР-пакета сообщений из массива памяти Gp осуществляют путем записи в ячейку \к, т\ массива памяти AG логической единицы. Двумерный массив памяти в результате содержит простую матрицу, содержащую нули и единицы. Единица в ячейке матрицы означает соответствие г-го IР-адреса сетевого устройства у-му М4 С-адресу.

Значение служебного поля «размер окна» для формирования ответного фрагмента TСР-пакета сообщений выбирают в пределах от 11 до 30 байт.

Значение t3ad интервала времени, в течение которого отправителю TСР-пакетов сообщений будут направлены три дубликата подтверждения АСК, выбирают в пределах от 5 до 9 секунд.

Результативность сформулированного технического результата была проверена путем программной реализации заявленного способа и проведении натурного эксперимента. Суть эксперимента - сравнение результативности обнаружения сетевой «ловушки», реализованной в способе-прототипе, с результативностью обнаружения сетевой «ловушки» при программной реализации заявленного способа. Для идентификации характеристик средств защиты в процессе эксперимента применено специализированное программное средство Degreaser.

На фиг. 6 представлены результаты первого этапа эксперимента. Основополагающим критерием для детектирования сетевых «ловушек» является анализ потока ГСР-пакетов сообщений. Устанавливаемое значение поля «размер окна» (см. столбец Window Size на фиг. 6) у сетевой «ловушки» по умолчанию составляет десять байт. Обнаружение данного значения позволяет специализированному программному средству Degreaser однозначно идентифицировать факт использования в качестве средства защиты вычислительной сети сетевую «ловушку» (Tarpit) (см. столбец Scan Result на фиг. 6).

На втором этапе эксперимента использовалась программная реализация заявленного способа. Для устранения демаскирующего признака сетевой «ловушки» было использовано случайно сгенерированное значение поля «размер окна» в пределах от 11 до 30 байт (см. см. столбец Window Size на фиг. 7). Использование такого значения позволило полностью устранить демаскирующий признак сетевой «ловушки» и скрыть таким образом факт использования для защиты вычислительной сети сетевой «ловушки» (см. значение Real host столбца Scan Result, соответствующее сгенерированному значению поля «размер окна» столбца Window Size на фиг. 7).

На фиг. 8 представлены результаты третьего этапа эксперимента. Суть данного этапа - сравнение длительности времени контролируемого взаимодействия нарушителя и сетевой «ловушки», реализованной в способе-прототипе, с длительностью времени контролируемого взаимодействия нарушителя и сетевой «ловушки» при программной реализации заявленного способа. Для оценки возможностей средств защиты в процессе эксперимента применен перехват из сетевого трафика ответов на запросы с использованием анализатора пакетов Wireshark описанного, например в (Abbhinav, Singh. Instant Wireshark Starter. Pakt Publishing, UK. 69 p.ISBN 978-1-84969-564-0). На фиг. 8 представлена экранная форма, отображающая длительность времени контролируемого взаимодействия нарушителя и сетевой «ловушки», значение поля «размер окна» которой равен нулю байт. Экранная форма отображает столбцы: Time, содержащего фиксированные значения интервалов времени контролируемого взаимодействия нарушителя и сетевой «ловушки» приведенные в нарастающем порядке; Sourse и Destination содержащих IР-адреса нарушителя и сетевой «ловушки»; Info содержащего параметры сетевого обмена. Имитация попытки соединения нарушителя с сетевой «ловушкой» осуществлялась с применением интернет-браузера Chrome и для анализируемой операционной системы Windows 7 продолжительность времени контролируемого взаимодействия составила 3566 секунд (последняя строка столбца Time экранной формы).

На четвертом этапе эксперимента использовалась программная реализация заявленного способа в тех же условиях фиг. 9. Для анализируемой операционной системы Windows 7 продолжительность времени контролируемого взаимодействия нарушителя и сетевой «ловушки», значение поля «размер окна» которой равен нулю байт и применены дубликаты подтверждения АСК, составила 3948 секунд (последняя строка столбца Time экранной формы). Это говорит о повышении результативности программно реализованного средства проактивной защиты вычислительных сетей в заявленном способе по сравнению с прототипом на 10% при прочих равных условиях.

На пятом этапе эксперимента также использовалась программная реализация заявленного способа, только имитация попытки соединения нарушителя с сетевой «ловушкой» осуществлялась по протоколу SSH с применением TСР-клиентов putty и iperf показавших одинаковые результаты. На фиг.10 представлена экранная форма, отображающая длительность времени контролируемого взаимодействия нарушителя и сетевой «ловушки» значение поля «размер окна» которой равен нулю байт, с применением TСР-клиента и механизма дублированных АСК. Для анализируемой операционной системы Windows 1 продолжительность времени контролируемого взаимодействия сетевой «ловушки» и нарушителя при указанных условиях составила 23035 секунд последняя строка столбца Time экранной формы), после чего эксперимент был прекращен, т.к. полученные результаты на этом этапе эксперимента позволяют сделать вывод о неограниченном времени контролируемого взаимодействия сетевой «ловушки» и нарушителя при вышеуказанных условиях за счет отсутствия у TСР-клиента механизма тайм-аута соединения.

В результате проведенного эксперимента наряду с имитацией снижения качества канала связи за счет применения дубликатов подтверждения АСК помимо увеличения продолжительности времени удержания в двухстороннем порядке соединения с отправителем пакетов сообщений был устранен демаскирующий признак в виде значения служебного поля «размер окна» заголовка ответного TСР-пакета сообщений равного нулю байт, присущий сетевой «ловушке», реализованной в способе-прототипе. Кроме того, полученные значения длительности времени контролируемого взаимодействия нарушителя и сетевой «ловушки» позволяют их использовать для определения типа операционной системы нарушителя.

Таким образом, в заявленном способе обеспечивается достижение сформулированной цели, заключающейся в повышении результативности защиты за счет снижения вероятности обнаружения нарушителем факта использования средств защиты и идентификации их характеристик, достигаемой путем разделения адресного пространства вычислительной сети на области, обеспечивающие реалистичность функционирования защищаемой вычислительной сети, имитации канала связи с плохим качеством, удержания в двухстороннем порядке соединения с отправителем пакетов сообщений, а также блокирования попыток отправителя разорвать соединение.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2686023C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2690749C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2682432C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2726900C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2013 |

|

RU2531878C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2022 |

|

RU2793104C1 |

| Способ защиты вычислительных сетей | 2024 |

|

RU2831807C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2022 |

|

RU2789810C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении результативности защиты и введении в заблуждение нарушителя относительно структуры вычислительной сети за счет снижения вероятности обнаружения нарушителем факта использования средств защиты и идентификации их характеристик. Способ защиты вычислительных сетей заключается в том, что предварительно разделяют адресное пространство защищаемой сети на области, что позволяет выявлять несанкционированные воздействия на вычислительную сеть на начальном этапе и блокировать их. Для снижения вероятности идентификации характеристик средств защиты на начальном этапе установления соединения с отправителем пакетов сообщений, в случае его обращения к временно неактивным адресам абонентов вычислительной сети, применяют случайные значения служебного поля «размер окна» и имитируют потерю или нарушение порядка получения принятых пакетов сообщений, уменьшают скорость передачи подтверждений о повторном получении пакетов сообщений, чем создают у нарушителя представление о канале связи с плохим качеством, после чего удерживают в двухстороннем порядке длительное соединение с отправителем пакетов сообщений. 3 з.п. ф-лы, 10 ил.

1. Способ защиты вычислительных сетей, заключающийся в том, что подключают сетевые устройства к вычислительной сети и после приема ARP-запросов к i-му неиспользуемому IР-адресу сетевого устройства вычислительной сети формируют ответный пакет сообщений, записывают в поле «размер окна» TCP-заголовка ответного пакета сообщений значение Wнач равное десяти байтам, принимают очередной пакет сообщений, формируют ответный пакет сообщений, устанавливают в поле «размер окна» TCP-заголовка ответного пакета сообщений значение Wуд равное нулю байт, направляют отправителю сформированные ответные пакеты сообщений, а для блокирования попыток разорвать соединение со стороны отправителя пакетов сообщений игнорируют все входящие пакеты сообщений до истечения тайм-аута соединения, отличающийся тем, что предварительно задают множество {MIP} всех i IР-адресов сетевых устройств вычислительной сети, где i=1, 2,…, n, а n - максимально допустимое значение диапазона IР-адресов для вычислительной сети, множество {AIP} разрешенных для использования в вычислительной сети IР-адресов сетевых устройств, где {AIP} ∈ {МIP}, множество {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, где {DIP)={МIP / AIP)={DIP ∈ MIP ∧ DIP ∉ AIP}, множество {UIP} разрешенных и временно неподключенных IР-адресов сетевых устройств в вычислительной сети из множества {AIP} и множество {RIP} разрешенных и подключенных IР-адресов сетевых устройств в вычислительной сети из множества {AIP}, где {UIP}={AIP / RIP}={UIP ∈ АIР ∧ UIP ∉ RIP} и {RIP}={AIP / UIP}={RIP ∈ АIP ∧ RIP ∉ UIP}, массив памяти SP для хранения k фрагментов, принятых от отправителя TCP-пакетов сообщений, где k=1, 2, …, F, а F - общее количество принятых фрагментов TCP-пакета сообщений, массив памяти Gp для хранения m сформированных ответных фрагментов TCP-пакета сообщений, где m=1, 2, …, М, а М - общее количество сформированных ответных фрагментов TCP-пакета сообщений, массив памяти AG для хранения матрицы соответствия k-му принятому фрагменту TCP-пакета сообщений из массива SP m-го сформированного фрагмента TCP-пакета сообщений из массива памяти GP, интервал времени tзад, в течение которого отправителю TCP-пакетов сообщений будут направлены три дубликата подтверждения АСК, и после подключения сетевых устройств к вычислительной сети запоминают IР-адреса временно неподключенных сетевых устройств в множество {UIP}, после чего принимают ARP-запрос к любому i-му IР-адресу сетевого устройства из множества {MIP} и сравнивают IР-адрес получателя ARP-запроса с IР-адресами сетевых устройств из множества {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств, а по результатам сравнения в случае совпадения IР-адреса получателя ARP-запроса с IР-адресами из множества {DIP} запрещенных для использования в вычислительной сети IР-адресов сетевых устройств игнорируют ARP-запрос, а в противном случае, то есть при несовпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {DIP}, сравнивают IР-адрес получателя ARP-запроса с IР-адресами сетевых устройств из множества {RIP} разрешенных и подключенных IР-адресов сетевых устройств, и по результатам сравнения в случае совпадения IP-адреса получателя ARP-запроса с IР-адресами из множества {RIP} разрешенных и подключенных IР-адресов формируют сообщение о доступности узла получателя пакетов сообщений, а в противном случае, то есть при несовпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {RIP}, сравнивают IР-адрес получателя ARP-запроса с IР-адресами сетевых устройств из множества {UIP} временно неподключенных IР-адресов, и по результатам сравнения в случае несовпадения IР-адреса получателя ARP-запроса с IР-адресами из множества {UIP} временно неподключенных IР-адресов формируют сообщение о доступности узла получателя пакетов сообщений, а в противном случае, то есть при совпадении IР-адреса получателя ARP-запроса с IР-адресами из множества {UIP}, устанавливают TCP соединение с отправителем пакетов сообщений, для чего принимают фрагмент-запрос на установление соединения с установленным флагом SYN, записывают в поле «размер окна» ответного фрагмента заданное случайным образом значение Wнач, направляют отправителю ТСР-пакетов сообщений ответный фрагмент с установленными флагами SYN АСК и установленным значением поля «размер окна» Wнач, принимают от отправителя TCP-пакет сообщений из F фрагментов, запоминают F принятых от отправителя фрагментов ТСР-пакета сообщений в массиве памяти SP, формируют М ответных фрагментов ТСР-пакета сообщений, запоминают М сформированных ответных фрагментов ТСР-пакета сообщений в массиве памяти GP, запоминают в массиве памяти AG соответствие k-му принятому фрагменту TCP-пакета сообщений из массива SP m-го сформированного ответного фрагмента TCP-пакета сообщений из массива памяти GP, устанавливают значение счетчика l количества сформированных ответных фрагментов ТСР-пакета сообщений хранящихся в массиве памяти GP равным М, направляют отправителю ТСР-пакетов сообщений подтверждение о приеме первого фрагмента из F принятых фрагментов ТСР-пакета сообщений, удаляют первый из F принятых ТСР-сегментов от отправителя ТСР-пакетов сообщений из массива памяти SP, удаляют первый из М сформированных ответных фрагментов ТСР-пакета сообщений из массива памяти GP, уменьшают на единицу значение счетчика l количества сформированных М ответных фрагментов ТСР-пакета сообщений, направляют отправителю ТСР-пакетов сообщений три дубликата подтверждения АСК, говорящих о получении очередного из К полученных фрагментов ТСР-пакета сообщений с нарушением порядка доставки в течение tзад, после чего принимают повторно от отправителя сообщений очередной (k+1)-й из ранее принятых F фрагментов ТСР-пакета сообщений, направляют отправителю сообщений подтверждение об успешном получении очередного (k+1)-го из F ранее принятых фрагментов ТСР-пакета сообщений, удаляют очередной (k+1)-й из F принятых фрагментов ТСР-пакета сообщений от отправителя ТСР-пакетов сообщений из массива памяти SP, удаляют очередной (m+1)-й из М сформированных ТСР-сегментов из массива памяти GP, уменьшают на единицу значение счетчика l количества М сформированных ответных фрагментов ТСР-пакета сообщений, и так до тех пор, пока отправителем ТСР-пакетов сообщений не будет повторно передан предпоследний (F-1)-й из принятых F фрагментов ТСР-пакета сообщений, т.е. до тех пор, пока значение счетчика l количества М сформированных ответных фрагментов ТСР-пакета сообщений не станет равным единице l=1, после повторного приема предпоследнего (F-l)-гo из F фрагментов ТСР-пакета сообщений устанавливают поле «размер окна» ответного фрагмента Wуд=0, формируют ответный фрагмент ТСР-пакета сообщений с Wуд=0, направляют отправителю ТСР-пакетов сообщений ответный фрагмент с Wуд=0, для блокирования попыток разорвать соединение со стороны отправителя ТСР-пакетов пакетов сообщений игнорируют все входящие фрагменты, до тех пор, пока не истечет тайм-аут соединения.

2. Способ по п. 1, отличающийся тем, что запоминание в массиве памяти AG соответствия k-му принятому фрагменту TCP-пакета сообщений из массива SP m-го сформированного ответного фрагмента TCP-пакета сообщений из массива памяти GP осуществляют путем записи в ячейку ⎜k, m⎜ массива памяти AG логической единицы.

3. Способ по п. 1, отличающийся тем, что значение Wнач служебного поля «размер окна» для формирования ответного фрагмента ТСР-пакета сообщений выбирают в пределах от 11 до 30 байт.

4. Способ по п. 1, отличающийся тем, что значение tзад интервала времени, в течение которого отправителю ТСР-пакетов сообщений будут направлены три дубликата подтверждения АСК, выбирают в пределах от 5 до 9 секунд.

| СПОСОБ И УСТРОЙСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ | 2012 |

|

RU2509425C1 |

| СПОСОБ, УСТРОЙСТВО И МАШИНОЧИТАЕМЫЙ НОСИТЕЛЬ ДАННЫХ ДЛЯ ЗАВИСЯЩЕЙ ОТ ПРИЛОЖЕНИЯ ФИЛЬТРАЦИИ ПАКЕТОВ ПРОТОКОЛА ПЕРЕДАЧИ ФАЙЛОВ | 2014 |

|

RU2641233C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ КАНАЛА СВЯЗИ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2012 |

|

RU2490703C1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2019-08-01—Публикация

2018-07-31—Подача