Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях, в частности, в сетях передачи данных типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol).

Известен способ защиты вычислительных сетей, описанный в статье Antonatos S., Р., Markatos Е., Anagnostakis K. Defending Hitlist Worms using Network Address Space Randomization 2005 ACM Workshop on Rapid Malcode, Fairfax, VA USA, на стр. 30-40. Известный способ включает следующую последовательность действий. Подключают сетевые устройства к вычислительной сети. DHCP-сервером задают для сетевых устройств вычислительной сети, от которых поступили запросы, параметры синхронизации установленного часового пояса, времени продолжительности аренды tap и IP-адреса. После этого устанавливают сетевые соединения между сетевыми устройствами сети. По окончании времени продолжительности аренды IP-адресов tap формируют на DHCP-сервере в случайном порядке новые IP-адреса в текущей подсети и другие сетевые параметры для каждого из сетевых устройств вычислительной сети. Для сетевых устройств, между которыми не установлено критическое соединение задают новые IP-адреса, на которые они переходят по истечении времени аренды tap, а для сетевых устройств, между которыми установлено критическое соединение продлевают аренду IP-адресов на такое же время до конца активности соединения, после чего сетевые устройства переходят на новые IP-адреса в текущей подсети. Очередной переход на новые IP-адреса осуществляется по истечении времени tap.

Недостатком данного способа является его относительно узкая область применения, относительно низкая результативность и относительно высокая ресурсоемкость защиты. Узкая область применения обусловлена тем, что изменение IP-адресов узлов защищаемой вычислительной сети происходит в рамках одной подсети, что накладывает ограничение на используемый диапазон перестройки параметров защищаемой вычислительной сети, состоящей из относительно большого количества IР-адресов узлов. Это может привести к возможности вычисления нарушителем алгоритма перестройки IP-адресов узлов защищаемой вычислительной сети и принятию им мер по обходу системы защиты. Относительно низкая результативность связана с изменением IP-адресов узлов защищаемой вычислительной сети через фиксированный промежуток времени tap вне зависимости от условий функционирования и действий нарушителя. Это может привести к несвоевременному переводу вычислительной сети в заранее определенную конфигурацию, влекущему за собой пропуск несанкционированного воздействия или ложное срабатывание системы защиты. Относительно высокая ресурсоемкость способа связана с возможностью его ложного срабатывания, что может привести к необоснованному увеличению вычислительного ресурса на изменение конфигурации параметров вычислительной сети.

Известен «Способ защиты вычислительных сетей» по патенту РФ № 2716220 МПК G06F 21/60, H04L 29/06 опубл. 06.03.2020 г. Известный способ включает следующую последовательность действий. Подключают сетевые устройства к вычислительной сети. Формируют DHCP-сервером для сетевых устройств вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные IP-адреса и время их аренды, номер подсети. Затем устанавливают сетевые соединения между сетевыми устройствами вычислительной сети. После приема из канала связи пакета сообщения, выделяют из заголовка принятого пакета сообщения идентификатор информационного потока. В случае, если идентификатор информационного потока и IP-адрес отправителя пакета сообщения является несанкционированным, формируют и направляют сетевым устройствам от DHCP-сервера ответные сообщения, содержащие новый номер подсети, IP-адреса для новой подсети, их время продолжительности аренды для новой подсети, следующий номер подсети, IP-адрес DHCP-сервера, параметры синхронизации установленного часового пояса и времени.

Недостатком данного способа является его относительно низкая результативность защиты, обусловленная высокими возможностями нарушителя по обнаружению факта использования средств защиты вычислительной сети и идентификации их характеристик. Это обусловлено тем, что после синхронного изменения сетевых параметров устройств исходной подсети на сетевые параметры в новой подсети, в исходной подсети, где ранее был организован сетевой информационный обмен, таковой будет отсутствовать и не останется активных IP-адресов сетевых устройств. Данное обстоятельство может привести к компрометации используемых средств защиты и идентификации их характеристик в случае перехвата сетевого трафика или сетевого сканирования вычислительной сети нарушителем, а также к изменению нарушителем стратегии вредоносного воздействия.

Наиболее близким по своей технической сущности к заявленному, способом-прототипом является «Способ защиты вычислительных сетей» по патенту РФ № 2789810 МПК G06F 21/60, N04L, 9/40 опубл. 10.02.2023 г. Известный способ-прототип включает следующую последовательность действий. В течение заданного времени считывают параметры сетевого трафика в защищаемой подсети и вычисляют его показатель самоподобия. В случае обнаружения несанкционированных информационных потоков завершают аренду ранее назначенных сетевых параметров сетевых устройств в исходной подсети. После чего задают в исходной подсети сетевое устройство для формирования и направления ложного сетевого трафика. Затем формируют и назначают новые сетевые параметры в новой подсети всем сетевым устройствам, кроме заданного сетевого устройства для формирования и направления ложного сетевого трафика. Затем сравнивают вычисленный показатель самоподобия сетевого трафика с множеством требуемых его значений. В случае их несоответствия формируют и направляют в исходную подсеть ложный трафик с полностью случайными параметрами. В ином случае формируют для каждого из параметров сетевого трафика математические модели, в соответствии с которыми формируют и направляют в течение заданного времени в исходную подсеть информационные потоки самоподобного сетевого трафика. По истечении заданного времени направления в исходную подсеть ложного сетевого трафика назначают заданному для этого сетевому устройству новые сетевые параметры в новой подсети.

Недостатком способа-прототипа является его относительно низкая результативность защиты, обусловленная высокими возможностями нарушителя по обнаружению факта использования средств защиты вычислительной сети и идентификации их характеристик. Это обусловлено тем, что формирование ложного сетевого трафика в случае несоответствия вычисленного показателя самоподобия сетевого трафика с множеством требуемых его значений осуществляется с полностью случайными параметрами, либо в противном случае в соответствии с математическими моделями самоподобного сетевого трафика. Данное обстоятельство при формировании ложного сетевого трафика в соответствии с математическими моделями самоподобного сетевого трафика приводит к наличию значительной автокорреляционной связи между моментами времени направления пакетов ложного сетевого трафика, что может привести к компрометации используемых средств защиты и идентификации их характеристик в случае перехвата и анализа динамических характеристик сетевого трафика нарушителем, а также к изменению нарушителем стратегии вредоносного воздействия.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей, обеспечивающего повышение результативности защиты за счет снижения возможностей нарушителя по компрометации средств защиты и его введения в заблуждение.

Это достигается формированием ложного сетевого трафика в исходной подсети после изменения текущих параметров сетевых устройств на новые параметры в новой подсети с динамическими характеристиками.

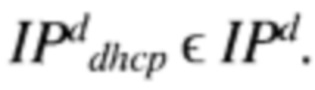

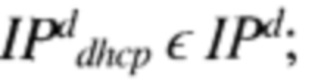

Поставленная цель достигается тем, что в известном способе защиты вычислительных сетей предварительно задают IP={IP1, IP2,…,IPn} множество IP-адресов сетевых устройств вычислительной сети, являющихся DHCP-клиентами DHCP-сервера, где n - максимальное допустимое значение количества IP-адресов сетевых устройств вычислительной сети. Далее задают подмножества d во множестве IP-адресов сетевых устройств вычислительной сети IPd={IPd1, IPd2,…, IPdn}, где d - номер подсети DHCP-сервера, d=1, 2… z, где z - максимальное количество подсетей, для каждого подмножества После этого задают IP-адреса DHCP-серверов IPd dhcp, где IPd dhcp - IP-адрес DHCP-сервера, . Затем предварительно задают массив памяти D=[l, 2,…, z] для хранения номеров подсетей DHCP-сервера и td max- максимальное значение времени аренды всех IP-адресов подсети с номером Далее задают C={CIP1, CIP2,…, CIPm} множество соединений между сетевыми устройствами вычислительной сети, где CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети, который содержит в себе IP-адрес отправителя с, и получателя тип протокола взаимодействия, порты взаимодействия, где m - максимальное допустимое количество соединений между сетевыми устройствами вычислительной сети. Далее предварительно задают массив памяти Ci=[CIP1, CIP2,…, CIPm] для хранения идентификаторов CIPm и множество идентификаторов санкционированных информационных потоков TS≥1. После этого предварительно задают MAC-{MAC1, МАС2,…, MAC1} множество МАС-адресов сетевых устройств вычислительной сети, где l - максимальное количество сетевых устройств в вычислительной сети. Далее задают массив памяти NA для хранения матрицы соответствия n- му IP-адресу сетевого устройства из множества IP-адресов l-го МАС-адреса из массива памяти MAC После этого задают FIPd={FIPd1, FIPd2,…, FIPdf -множество IP-адресов ложных абонентов подсети d, где f - максимальное допустимое количество IP-адресов сетевых устройств подсети d. Далее задают время td направления ложного сетевого трафика в подсеть. Затем подключают сетевые устройства к вычислительной сети. После чего направляют с сетевых устройств вычислительной сети сообщения DHCP-серверу для получения параметров синхронизации установленного часового пояса и времени, номера подсети d, IP-адресов IPd и времени их аренды, IP-адреса DHCP-сервера IPd dhcp. Далее принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети. Затем формируют для сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPd dhcp.После чего направляют сформированные сообщения сетевым устройствам вычислительной сети. Затем принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера. Далее направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие его выбор. Затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие его выбор. После чего задают сетевым устройством вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, для DHCP-сервера IP-адрес IPd dhcp.Далее устанавливают соответствие MAC- и IP-адресов. Затем запоминают соответствие MAC- и IP-адресов в массиве памяти После чего удаляют из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор. Затем устанавливают соединения между сетевыми устройствами вычислительной сети. Далее назначают установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm. Затем запоминают идентификаторы CIPm в массиве памяти С После чего принимают из канала связи пакет сообщения. Далее выделяют из заголовка принятого пакета сообщения идентификатор информационного потока. Затем сравнивают его с идентификаторами санкционированных информационных потоков TS и при совпадении выделенного идентификатора информационного потока с идентификаторами санкционированных информационных потоков TS, передают пакет сообщений получателю, после этого принимают из канала связи следующий пакет сообщения. В случае несовпадения выделенного идентификатора с идентификаторами санкционированных информационных потоков сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети FIP. При несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, игнорируют пакет сообщений. При совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd. В случае их совпадения исключают MAC-адрес сетевого устройства из массива NA DHCP-сервера. В случае их несовпадения считывают DHCP-сервером из массива D следующий d=d+1 номер подсети. После этого формируют для сетевых устройств сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, DHCP-серверу IP-адрес IP(d+1)dhcp.Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d/=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. Далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. Затем задают в подсети d сетевое устройство для формирования и направления информационных потоков ложного сетевого трафика в этой подсети. После этого задают сетевым устройствам подсети d, кроме сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика, параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. Затем задают IP-адрес IP(d+1) dhcp для DHCP-сервера. После чего вновь формируют массив памяти для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети. Затем задают сетевому устройству с которого осуществлялось формирование и направление ложного сетевого трафика в подсеть d новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адрес IP(d+1) и время его аренды t(d+1)max, IP-адрес выбранного DZZCP-сервера IP(d+1)dhcp.После чего вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств в подсети d=d+1 с учетом появившегося из подсети d сетевого устройства, с которого осуществлялось формирование и направление ложного сетевого трафика. Далее дополнительно задают t - счетчик времени, содержащий значение текущего времени. Затем дополнительно задают tst- счетчик времени, содержащий значение времени подключения сетевых устройств к подсети. После чего дополнительно задают ttrain- - промежуток времени, после которого необходимо провести перенастройку параметров математической модели. Затем дополнительно задают bst - счетчик количества перенастроек параметров математической модели. После чего дополнительно задают V - длину считываемого временного ряда Tdel задержек τdel между пакетами сетевого трафика вычислительной сети d, где Tdel={τdel1, τdel2,…, τdelV} - временной ряд задержек между пакетами сетевого трафика длиной V вычислительной сети d. Далее дополнительно задают Mz=[τdel1, τdel2,…,. τdelV] - массив памяти для хранения временного ряда Tdel задержек tdel между пакетами сетевого трафика длиной V вычислительной сети Затем дополнительно задают W-количество генерируемых в вычислительной сети d пакетов ложного сетевого трафика. После чего дополнительно задают Mk=[τgen1, τgen2,…, τgenW] массив памяти для хранения вычисленных значений временного ряда Tgen задержек τgen длиной W между моментами времени генерации ложного сетевого трафика вычислительной сети d, где Tgen-{τgen1, τgen2,…, τgenW}, временной ряд задержек τgen между моментами времени генерации ложного сетевого трафика длиной W вычислительной сети d. Далее дополнительно задают I - порядок интегрирования математической модели. После чего дополнительно задают Mint-[Δτdel(I)1, Δτdel(I)2,…, Δτdel(I)V-I] - массив памяти для хранения проинтегрированного временного ряда ΔITdel порядка I задержек между пакетами сетевого трафика длиной V вычислительной сети d, где ΔITdel={Δτdel(I)1, Δτdel(I)2,…, Δτdel(I)V-I} - проинтегрированный временной ряд порядка I задержек между пакетами сетевого трафика длиной V-7 вычислительной сети Далее дополнительно задают Mgen int=[Agen(I)1, Agen(I)2,...,Agen(I)W-I]-массив памяти для хранения вычисленных значений проинтегрированного временного ряда ΔITgen порядка I задержек между пакетами ложного сетевого трафика длиной W-I вычислительной сети d, где ΔITgen={Δτgen(I)1, Δτgen(I)2,…, Δτgen(I)W-I} -проинтегрированный временной ряд порядка I задержек между пакетами ложного сетевого трафика длиной W-I вычислительной сети d. После чего дополнительно задают Rmax - максимальное значение порядка авторегрессии математической модели, определяющее мощность допустимого множества Pmod параметров авторегрессии математической модели, где Pmod={p1,…,pRmax}- допустимое множество параметров авторегрессии математической модели. Далее дополнительно задают Jmax - максимальное значение порядка скользящего среднего математической модели, определяющее мощность допустимого множества Qmod параметров скользящего среднего математической модели, где Qmod={q1,…, qjmax}-допустимое множество параметров скользящего среднего математической модели. Затем дополнительно задают αst - уровень значимости для выбора критического значения критерия K*st стационарности временного ряда. Далее дополнительно задают - критическое значение критерия Kst, стационарности временного ряда для уровня значимости αst,. После чего дополнительно задают MA=[IС1,IС2,…,ICVk]- массив памяти для хранения вычисленных значений критерия IС выбора порядка математической модели для различных комбинаций значений порядка модели R и J, где максимальное количество комбинаций Vk параметров порядка модели определяется как Vk=Rmax, Jmax. После чего дополнительно задают Mp=[[p*1, р*2,…, p*R*], [d1, d2,…, d*j*]] -массив памяти для хранения оптимальных значений параметров авторегрессии и скользящего среднего математической модели, где R*, J*-оптимальные значения порядка авторегрессии и скользящего среднего математической модели, соответствующие минимальному значению критерия выбора порядка математической модели IC для различных комбинаций значений порядка модели R и J. Далее после запоминания идентификаторов CIPm в массиве памяти С, считывают временной ряд Tdel задержек τdel' между пакетами сетевого трафика длиной V вычислительной сети d. Затем запоминают временной ряд Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d в массиве памяти Mz. После чего вычисляют значение критерия стационарности временного ряда задержек между пакетами сетевого трафика вычислительной сети d. Затем сравнивают значение критерия стационарности Kst, с его критическим значением K*st,. В случае если условие Kst>K* st, выполняется, что соответствует сетевому трафику, не обладающему свойством стационарности, то увеличивают значение порядка интегрирования 7 математической модели на единицу, вычисляют проинтегрированный временной ряд ΔITdel порядка 7 задержек между пакетами сетевого трафика длиной V. Затем запоминают проинтегрированный временной ряд ΔITdel порядка I в массиве памяти Mint. После чего вычисляют значение критерия стационарности Kst, проинтегрированного временного ряда ΔITdel порядка I. В случае если условие Kst>K*st не выполняется, что соответствует сетевому трафику, обладающему свойством стационарности, то вычисляют значения критерия IC выбора порядка математической модели для всех комбинаций параметров порядка модели R, J. Затем запоминают вычисленные значения критерия IC в массиве памяти MA. После чего вычисляют значения оптимальных параметров математической модели Р*моd и Q*mod, где Р*mod={р*1,…,р*R*}-множество оптимальных параметров авторегрессии математической модели, Q*mod={q*1,…,q*j*}-множество оптимальных параметров скользящего среднего математической модели. Затем запоминают вычисленные значения параметров математической модели Р*mod и Q*mod в массиве памяти Mp. После чего сравнивают значение счетчика порядка интегрирования I с нулем. В случае если условие I>0 не выполняется, то вычисляют значения интервалов задержек τgen временного ряда Tgen между пакетами ложного сетевого трафика между сетевыми устройствами вычислительной сети с номером d. В случае если условие I>0 выполняется, то вычисляют проинтегрированный временной ряд ΔITgen порядка I. Затем запоминают вычисленный проинтегрированный временной ряд ΔITgen порядка I в массиве памяти Mgen int. Далее вычисляют из проинтегрированного временного ряда ΔITgen порядка I значения интервалов задержек τgen временного ряда Tgen между пакетами ложного сетевого трафика между сетевыми устройствами вычислительной сети с номером d. Затем запоминают вычисленные значения интервалов задержек τgen временного ряда Tgen между пакетами сетевого трафика вычислительной сети с номером d в массиве памяти Mk Далее после формирования массива памяти NA для хранения матрицы соответствия MАС- и IP-адресов сетевых устройств вычислительной сети направляют сформированный ложный сетевой трафик с интервалами задержки τgen из временного ряда Tgen между пакетами в исходную подсеть d. Затем в случае если условие t-tst>(bst+1)⋅ttrain выполняется, что соответствует истечению промежутка времени перенастройки параметров математической модели, то увеличивают значение счетчика количества перенастроек параметров математической модели на единицу, считывают временной ряд Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d. Далее в случае если условие t-tst>(bst+1)⋅ttrain не выполняется, что свидетельствует об отсутствии необходимости перенастройки параметров математической модели, то сравнивают промежуток времени t - tst с момента времени tst до текущего момента времени t с временем td генерации ложного сетевого трафика вычислительной сети. После чего в случае если условие t - tst,>td не выполняется, то направляют сформированный ложный сетевой трафик с интервалами задержки τgen из временного ряда Tgen между пакетами в исходную подсеть d. В случае если условие t - tst>td выполняется, то уменьшают значение порядка интегрирования 7 временного ряда до нуля. Затем уменьшают значение счетчика bst количества перенастроек параметров математической модели до нуля. После чего завершают направление ложного сетевого трафика в исходную подсеть d.

Затем предварительно задают массив памяти D=[l, 2,…, z] для хранения номеров подсетей DHCP-сервера и td max- максимальное значение времени аренды всех IP-адресов подсети с номером Далее задают C={CIP1, CIP2,…, CIPm} множество соединений между сетевыми устройствами вычислительной сети, где CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети, который содержит в себе IP-адрес отправителя с, и получателя тип протокола взаимодействия, порты взаимодействия, где m - максимальное допустимое количество соединений между сетевыми устройствами вычислительной сети. Далее предварительно задают массив памяти Ci=[CIP1, CIP2,…, CIPm] для хранения идентификаторов CIPm и множество идентификаторов санкционированных информационных потоков TS≥1. После этого предварительно задают MAC-{MAC1, МАС2,…, MAC1} множество МАС-адресов сетевых устройств вычислительной сети, где l - максимальное количество сетевых устройств в вычислительной сети. Далее задают массив памяти NA для хранения матрицы соответствия n- му IP-адресу сетевого устройства из множества IP-адресов l-го МАС-адреса из массива памяти MAC После этого задают FIPd={FIPd1, FIPd2,…, FIPdf -множество IP-адресов ложных абонентов подсети d, где f - максимальное допустимое количество IP-адресов сетевых устройств подсети d. Далее задают время td направления ложного сетевого трафика в подсеть. Затем подключают сетевые устройства к вычислительной сети. После чего направляют с сетевых устройств вычислительной сети сообщения DHCP-серверу для получения параметров синхронизации установленного часового пояса и времени, номера подсети d, IP-адресов IPd и времени их аренды, IP-адреса DHCP-сервера IPd dhcp. Далее принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети. Затем формируют для сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPd dhcp.После чего направляют сформированные сообщения сетевым устройствам вычислительной сети. Затем принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера. Далее направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие его выбор. Затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие его выбор. После чего задают сетевым устройством вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, для DHCP-сервера IP-адрес IPd dhcp.Далее устанавливают соответствие MAC- и IP-адресов. Затем запоминают соответствие MAC- и IP-адресов в массиве памяти После чего удаляют из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор. Затем устанавливают соединения между сетевыми устройствами вычислительной сети. Далее назначают установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm. Затем запоминают идентификаторы CIPm в массиве памяти С После чего принимают из канала связи пакет сообщения. Далее выделяют из заголовка принятого пакета сообщения идентификатор информационного потока. Затем сравнивают его с идентификаторами санкционированных информационных потоков TS и при совпадении выделенного идентификатора информационного потока с идентификаторами санкционированных информационных потоков TS, передают пакет сообщений получателю, после этого принимают из канала связи следующий пакет сообщения. В случае несовпадения выделенного идентификатора с идентификаторами санкционированных информационных потоков сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети FIP. При несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, игнорируют пакет сообщений. При совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd. В случае их совпадения исключают MAC-адрес сетевого устройства из массива NA DHCP-сервера. В случае их несовпадения считывают DHCP-сервером из массива D следующий d=d+1 номер подсети. После этого формируют для сетевых устройств сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, DHCP-серверу IP-адрес IP(d+1)dhcp.Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d/=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. Далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. Затем задают в подсети d сетевое устройство для формирования и направления информационных потоков ложного сетевого трафика в этой подсети. После этого задают сетевым устройствам подсети d, кроме сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика, параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. Затем задают IP-адрес IP(d+1) dhcp для DHCP-сервера. После чего вновь формируют массив памяти для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети. Затем задают сетевому устройству с которого осуществлялось формирование и направление ложного сетевого трафика в подсеть d новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адрес IP(d+1) и время его аренды t(d+1)max, IP-адрес выбранного DZZCP-сервера IP(d+1)dhcp.После чего вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств в подсети d=d+1 с учетом появившегося из подсети d сетевого устройства, с которого осуществлялось формирование и направление ложного сетевого трафика. Далее дополнительно задают t - счетчик времени, содержащий значение текущего времени. Затем дополнительно задают tst- счетчик времени, содержащий значение времени подключения сетевых устройств к подсети. После чего дополнительно задают ttrain- - промежуток времени, после которого необходимо провести перенастройку параметров математической модели. Затем дополнительно задают bst - счетчик количества перенастроек параметров математической модели. После чего дополнительно задают V - длину считываемого временного ряда Tdel задержек τdel между пакетами сетевого трафика вычислительной сети d, где Tdel={τdel1, τdel2,…, τdelV} - временной ряд задержек между пакетами сетевого трафика длиной V вычислительной сети d. Далее дополнительно задают Mz=[τdel1, τdel2,…,. τdelV] - массив памяти для хранения временного ряда Tdel задержек tdel между пакетами сетевого трафика длиной V вычислительной сети Затем дополнительно задают W-количество генерируемых в вычислительной сети d пакетов ложного сетевого трафика. После чего дополнительно задают Mk=[τgen1, τgen2,…, τgenW] массив памяти для хранения вычисленных значений временного ряда Tgen задержек τgen длиной W между моментами времени генерации ложного сетевого трафика вычислительной сети d, где Tgen-{τgen1, τgen2,…, τgenW}, временной ряд задержек τgen между моментами времени генерации ложного сетевого трафика длиной W вычислительной сети d. Далее дополнительно задают I - порядок интегрирования математической модели. После чего дополнительно задают Mint-[Δτdel(I)1, Δτdel(I)2,…, Δτdel(I)V-I] - массив памяти для хранения проинтегрированного временного ряда ΔITdel порядка I задержек между пакетами сетевого трафика длиной V вычислительной сети d, где ΔITdel={Δτdel(I)1, Δτdel(I)2,…, Δτdel(I)V-I} - проинтегрированный временной ряд порядка I задержек между пакетами сетевого трафика длиной V-7 вычислительной сети Далее дополнительно задают Mgen int=[Agen(I)1, Agen(I)2,...,Agen(I)W-I]-массив памяти для хранения вычисленных значений проинтегрированного временного ряда ΔITgen порядка I задержек между пакетами ложного сетевого трафика длиной W-I вычислительной сети d, где ΔITgen={Δτgen(I)1, Δτgen(I)2,…, Δτgen(I)W-I} -проинтегрированный временной ряд порядка I задержек между пакетами ложного сетевого трафика длиной W-I вычислительной сети d. После чего дополнительно задают Rmax - максимальное значение порядка авторегрессии математической модели, определяющее мощность допустимого множества Pmod параметров авторегрессии математической модели, где Pmod={p1,…,pRmax}- допустимое множество параметров авторегрессии математической модели. Далее дополнительно задают Jmax - максимальное значение порядка скользящего среднего математической модели, определяющее мощность допустимого множества Qmod параметров скользящего среднего математической модели, где Qmod={q1,…, qjmax}-допустимое множество параметров скользящего среднего математической модели. Затем дополнительно задают αst - уровень значимости для выбора критического значения критерия K*st стационарности временного ряда. Далее дополнительно задают - критическое значение критерия Kst, стационарности временного ряда для уровня значимости αst,. После чего дополнительно задают MA=[IС1,IС2,…,ICVk]- массив памяти для хранения вычисленных значений критерия IС выбора порядка математической модели для различных комбинаций значений порядка модели R и J, где максимальное количество комбинаций Vk параметров порядка модели определяется как Vk=Rmax, Jmax. После чего дополнительно задают Mp=[[p*1, р*2,…, p*R*], [d1, d2,…, d*j*]] -массив памяти для хранения оптимальных значений параметров авторегрессии и скользящего среднего математической модели, где R*, J*-оптимальные значения порядка авторегрессии и скользящего среднего математической модели, соответствующие минимальному значению критерия выбора порядка математической модели IC для различных комбинаций значений порядка модели R и J. Далее после запоминания идентификаторов CIPm в массиве памяти С, считывают временной ряд Tdel задержек τdel' между пакетами сетевого трафика длиной V вычислительной сети d. Затем запоминают временной ряд Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d в массиве памяти Mz. После чего вычисляют значение критерия стационарности временного ряда задержек между пакетами сетевого трафика вычислительной сети d. Затем сравнивают значение критерия стационарности Kst, с его критическим значением K*st,. В случае если условие Kst>K* st, выполняется, что соответствует сетевому трафику, не обладающему свойством стационарности, то увеличивают значение порядка интегрирования 7 математической модели на единицу, вычисляют проинтегрированный временной ряд ΔITdel порядка 7 задержек между пакетами сетевого трафика длиной V. Затем запоминают проинтегрированный временной ряд ΔITdel порядка I в массиве памяти Mint. После чего вычисляют значение критерия стационарности Kst, проинтегрированного временного ряда ΔITdel порядка I. В случае если условие Kst>K*st не выполняется, что соответствует сетевому трафику, обладающему свойством стационарности, то вычисляют значения критерия IC выбора порядка математической модели для всех комбинаций параметров порядка модели R, J. Затем запоминают вычисленные значения критерия IC в массиве памяти MA. После чего вычисляют значения оптимальных параметров математической модели Р*моd и Q*mod, где Р*mod={р*1,…,р*R*}-множество оптимальных параметров авторегрессии математической модели, Q*mod={q*1,…,q*j*}-множество оптимальных параметров скользящего среднего математической модели. Затем запоминают вычисленные значения параметров математической модели Р*mod и Q*mod в массиве памяти Mp. После чего сравнивают значение счетчика порядка интегрирования I с нулем. В случае если условие I>0 не выполняется, то вычисляют значения интервалов задержек τgen временного ряда Tgen между пакетами ложного сетевого трафика между сетевыми устройствами вычислительной сети с номером d. В случае если условие I>0 выполняется, то вычисляют проинтегрированный временной ряд ΔITgen порядка I. Затем запоминают вычисленный проинтегрированный временной ряд ΔITgen порядка I в массиве памяти Mgen int. Далее вычисляют из проинтегрированного временного ряда ΔITgen порядка I значения интервалов задержек τgen временного ряда Tgen между пакетами ложного сетевого трафика между сетевыми устройствами вычислительной сети с номером d. Затем запоминают вычисленные значения интервалов задержек τgen временного ряда Tgen между пакетами сетевого трафика вычислительной сети с номером d в массиве памяти Mk Далее после формирования массива памяти NA для хранения матрицы соответствия MАС- и IP-адресов сетевых устройств вычислительной сети направляют сформированный ложный сетевой трафик с интервалами задержки τgen из временного ряда Tgen между пакетами в исходную подсеть d. Затем в случае если условие t-tst>(bst+1)⋅ttrain выполняется, что соответствует истечению промежутка времени перенастройки параметров математической модели, то увеличивают значение счетчика количества перенастроек параметров математической модели на единицу, считывают временной ряд Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d. Далее в случае если условие t-tst>(bst+1)⋅ttrain не выполняется, что свидетельствует об отсутствии необходимости перенастройки параметров математической модели, то сравнивают промежуток времени t - tst с момента времени tst до текущего момента времени t с временем td генерации ложного сетевого трафика вычислительной сети. После чего в случае если условие t - tst,>td не выполняется, то направляют сформированный ложный сетевой трафик с интервалами задержки τgen из временного ряда Tgen между пакетами в исходную подсеть d. В случае если условие t - tst>td выполняется, то уменьшают значение порядка интегрирования 7 временного ряда до нуля. Затем уменьшают значение счетчика bst количества перенастроек параметров математической модели до нуля. После чего завершают направление ложного сетевого трафика в исходную подсеть d.

В качестве критерия Kst проверки стационарности временного ряда выбирают расширенный тест Дики-Фуллера.

Значение уровня значимости αst при определении критического значения критерия K*st проверки стационарности выбирают равным 0,05.

В качестве критерия IC выбора порядка авторегрессии и скользящего среднего математической модели выбирают информационный критерий Акаике.

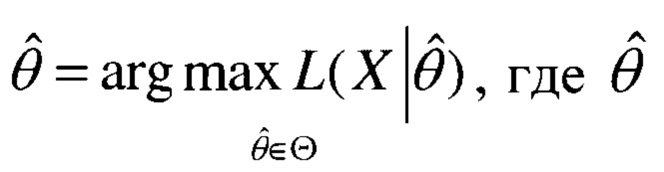

В качестве метода вычисления значений оптимальных параметров Р*mod и Q*mod математической модели выбирают метод максимального правдоподобия.

В качестве метода вычисления проинтегрированного временного ряда ΔITdel выбирают взятие конечных разностей между соседними значениями временного ряда Tdel, то есть Δτdel(I)t=del(I)t+1-τdel(I)t.

Максимальное значение порядка авторегрессии Rmax математической модели задают равным 5.

Максимальное значение порядка скользящего среднего Jmax математической модели задают равным 5.

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается повышение результативности защиты за счет снижения возможностей нарушителя по компрометации средств защиты и его введения в заблуждение. Это достигается формированием в соответствии с математической моделью авторегрессии скользящего среднего (от англ. Autoregressive Integrated Moving Average - ARIMA) и направлением ложного сетевого трафика в исходной подсети с динамическими характеристиками, свойственными реальному сетевому трафику, после изменения текущих параметров сетевых устройств на новые параметры в новой подсети.

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

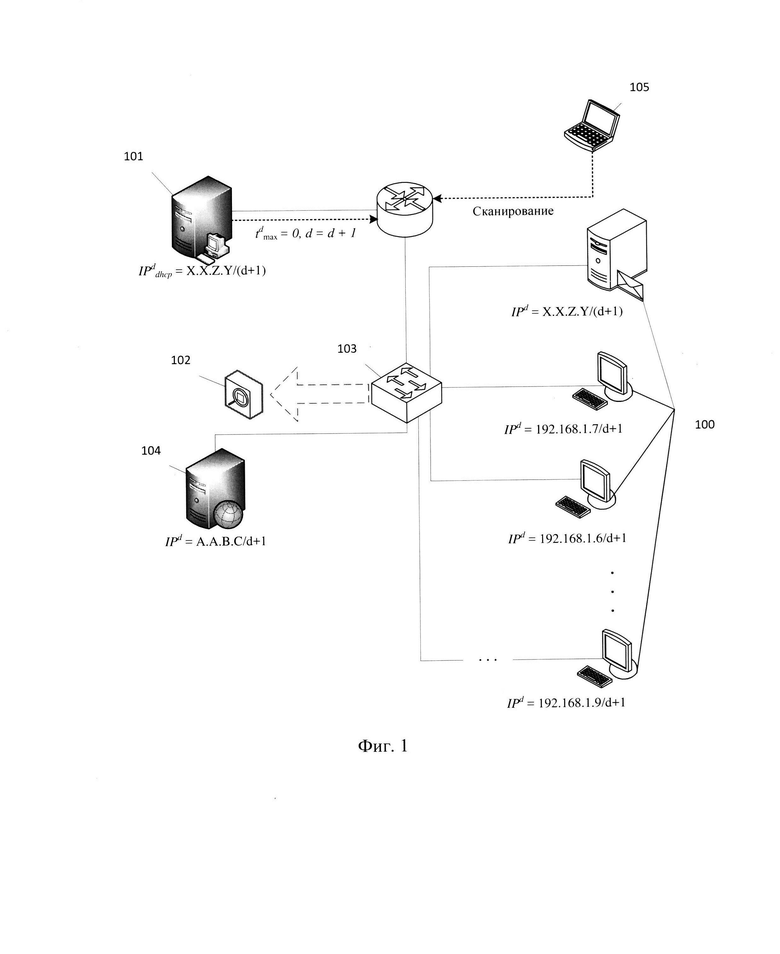

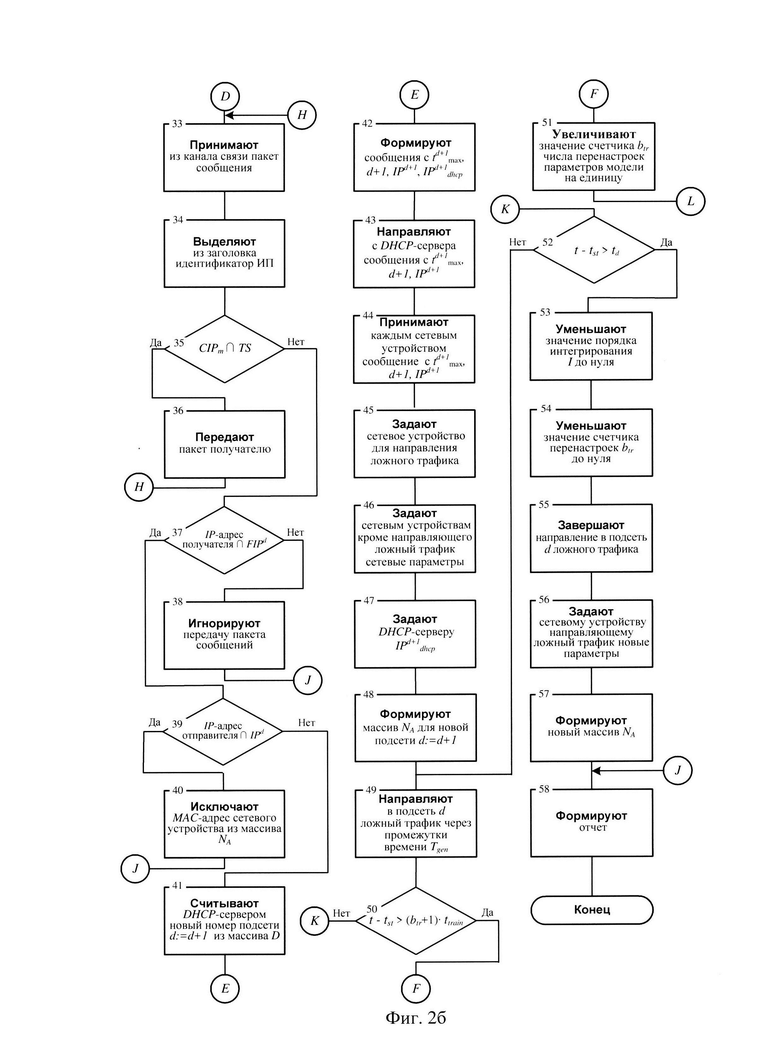

фиг. 1 - Схема защищаемой вычислительной сети с использованием устройства для формирования и направления в сеть ложного сетевого трафика;

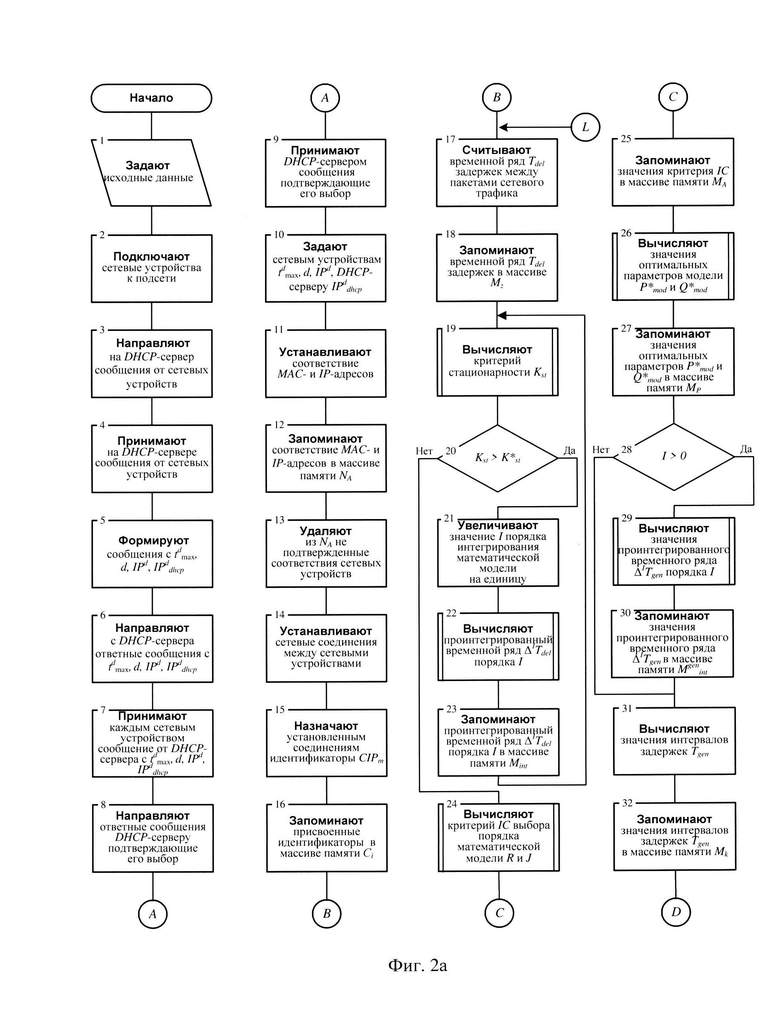

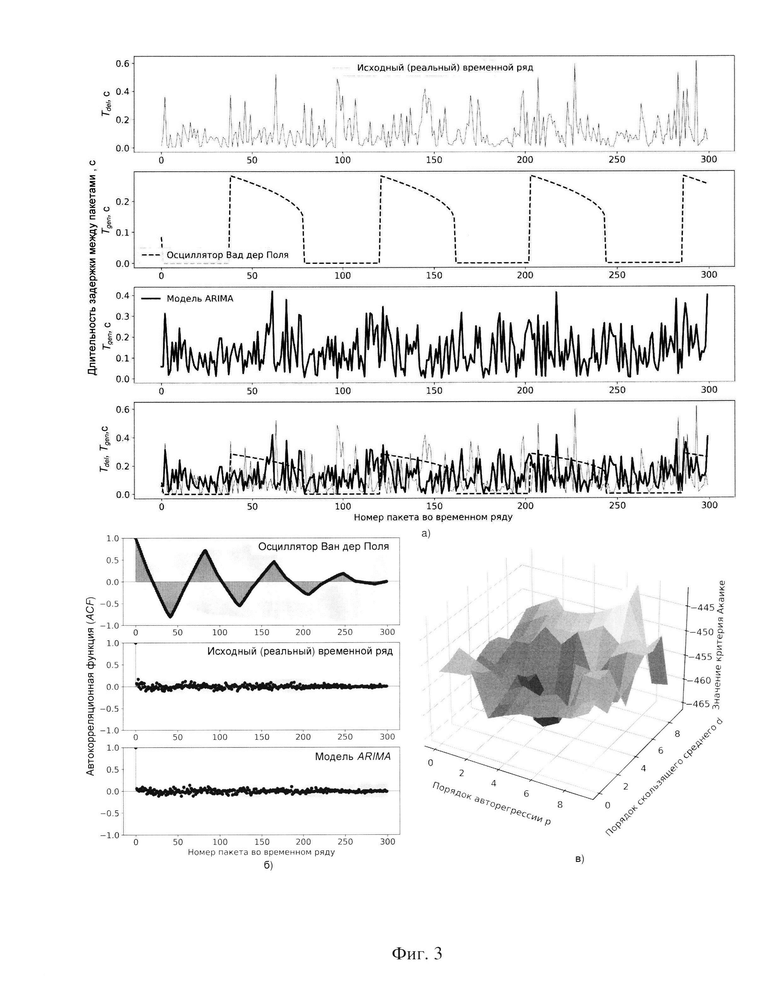

фиг. 2а - Блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

фиг. 2б - Блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей.

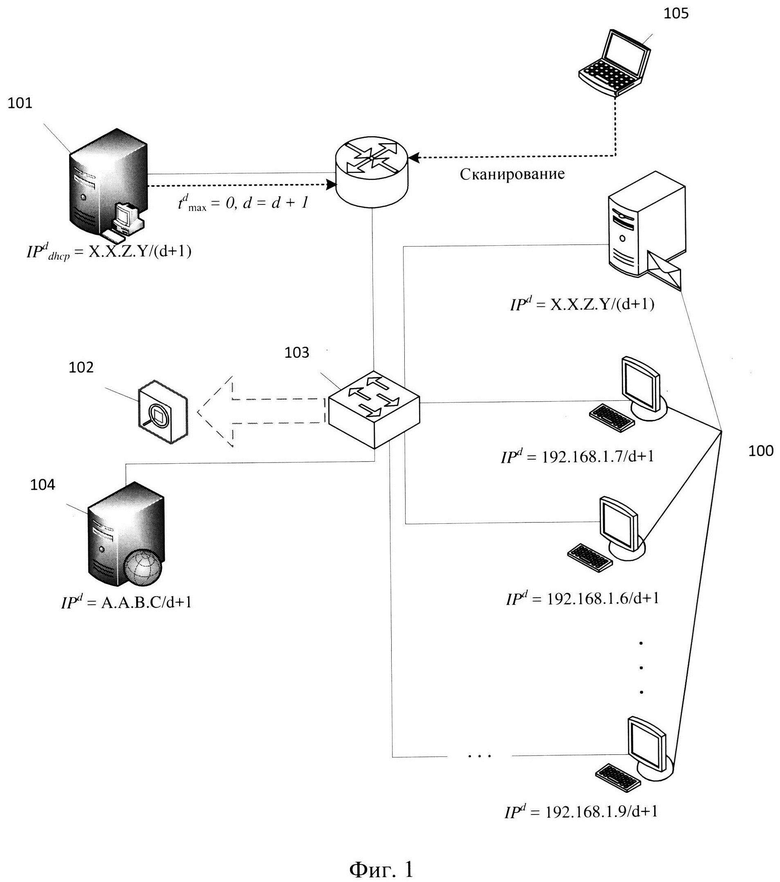

фиг. 3 - Идентификация математической модели ARIMA и нелинейного осциллятора Ван Дер Поля, сравнение качества имитации динамических характеристик реального сетевого трафика при генерации ложного сетевого трафика с использованием осциллятора Ван дер Поля и модели ARIMA, где: а) временные ряды промежутков времени между пакетами реального сетевого трафика Tdel, а также между пакетами ложного сетевого трафика Tgen при генерации временных рядов с использованием осциллятора Ван Дер Поля и модели АRIMA; б) автокорреляционные функции временных рядов Tdel и Tgen; в) иллюстрация структурной идентификации модели ARIMA по информационному критерию Акаике с фиксированным порядком интегрирования (I=0).

Реализация заявленного способа объясняется следующим образом. В настоящее время в состав мер защиты информации в государственных информационных системах включены: сокрытие архитектуры и конфигурации информационных систем; создание (эмуляция) ложных информационных систем или их компонентов; перевод информационной (автоматизированной) системы в безопасное состояние при возникновении отказов (сбоев), что приведено, например, в Приказе ФСТЭК России от 25 декабря 2017 г. «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации (в ред. приказов ФСТЭК России от 9 августа 2018 г. № 138, от 26 марта 2019 г. № 60, от 20 февраля 2020 г. № 35)» на стр. 35.

Это обусловлено тем, что наряду с угрозами безопасности информации, связанными с осуществлением несанкционированного воздействия на информационные системы, компонентами которых являются вычислительные сети, достаточно большое количество компьютерных атак носит разведывательный характер с целью получения информации о составе, структуре и алгоритмах функционирования, местоположении и принадлежности информационных систем. В частности, на реконструкцию структурно-функциональных характеристик информационных систем нацелена угроза определения топологии вычислительных сетей, реализуемая средствами сетевой разведки нарушителя посредством сетевого сканирования и анализа сетевого трафика. Задачи сетевой разведки включают в себя идентификацию топологии вычислительных сетей, определение относительной важности их узлов, что может быть использовано нарушителем для реализации спланированных APT-атак (от англ. advanced persistent threat -«развитая устойчивая угроза», целевая компьютерная атака), которые известны и описаны, например, в статье Левцов В., Демидов, Н. Анатомиятаргетированной атаки, часть 1, Информационная безопасность, 2016, № 2, на стр. 36-39.

Одним из методов реализации перечисленных выше мер защиты информационных систем от сетевой разведки является формирование ложного сетевого трафика, под которым понимают совокупность ложных (маскирующих) пакетов сообщений, формируемых с целью создания у нарушителя устойчивых ложных стереотипов о составе, структуре и алгоритмах функционирования информационных систем, что известно и описано, например, в статье Соколовский С.П., Теленьга А.П. Методика формирования ложного сетевого трафика информационных систем для защиты от сетевой разведки, Вестник компьютерных и информационных технологий, 2022, т. 19, № 2, на стр. 40-47.

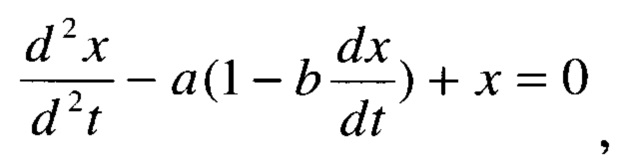

Генерация ложного сетевого трафика осуществляется на основе характеристик реального сетевого трафика, которая выполняется специально назначенным узлом вычислительной сети. Для обеспечения правдоподобия ложного сетевого трафика его статистические свойства аппроксимируются математической моделью, для синтеза которой применяют метод, который известен и описан, например, в книге Давыдов А.Е. Защита и безопасность ведомственных интегрированных инфокоммуникационных систем, Москва: Воентелеком, 2015, 520 с. В соответствии с этим методом для каждого из выбранных параметров сетевого трафика подбирают коэффициенты a и b уравнения нелинейного осциллятора Ван дер Поля  описанного, например, в статье J. He, J. Cai Design of a New Chaotic System Baced on Van Der Pol Oscillator and Its Encryption Application, Mathematics, 2079, 7, 743 таким образом, чтобы показатель Херста Hs синтезированного временного ряда совпадал с заданной точностью с показателем Херста Hc реального сетевого трафика. Тем не менее, генерирование ложного сетевого трафика с использованием уравнения нелинейного осциллятора Ван дер Поля может быть скомпрометировано средствами анализа аномалий сетевого трафика, так как полученный на основе осциллятора временной ряд имеет регулярный периодический характер с выраженной автокорреляционной зависимостью между значениями элементов временного ряда (см. фиг. 3 а, б).

описанного, например, в статье J. He, J. Cai Design of a New Chaotic System Baced on Van Der Pol Oscillator and Its Encryption Application, Mathematics, 2079, 7, 743 таким образом, чтобы показатель Херста Hs синтезированного временного ряда совпадал с заданной точностью с показателем Херста Hc реального сетевого трафика. Тем не менее, генерирование ложного сетевого трафика с использованием уравнения нелинейного осциллятора Ван дер Поля может быть скомпрометировано средствами анализа аномалий сетевого трафика, так как полученный на основе осциллятора временной ряд имеет регулярный периодический характер с выраженной автокорреляционной зависимостью между значениями элементов временного ряда (см. фиг. 3 а, б).

Заявленный способ реализуют следующим образом. В общем случае (см. фиг. 1) подсеть представляет собой совокупность корреспондентов 100, DHCP-сервера 101, являющихся источниками и получателями сетевого трафика, анализатора пакетов 102 для составления отчетов, периферийного и коммуникационного оборудования 103, устройства для формирования и направления в подсеть ложного сетевого трафика 104.

Для защиты вычислительной сети и введения в заблуждение нарушителя 105 относительно структуры вычислительной сети, осуществляют периодическую смену IP-адресов и других сетевых параметров ее сетевых устройств в рамках нескольких подсетей, а для введения в заблуждение нарушителя относительно применения средств защиты осуществляют формирование и направление в исходную подсеть ложного сетевого трафика.

На фиг. 2а, 26 представлена блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей, в которой приняты следующие обозначения:

IPd={IPd1, IPd2,…, IPdn,;} - подмножества во множестве IР-адресов сетевых устройств вычислительной сети;

IP-{IP1, IP2,…, IPn} - множество IP-адресов сетевых устройств вычислительной сети, являющихся клиентами DHCP-сервера;

n - максимальное допустимое значение количества IP-адресов сетевых устройств вычислительной сети;

d- номер подсети DHCP-сервера, d=1,2,…, z;

z - максимальное количество подсетей;

IPd dhcp- IP-адрес DHCP-сервера,

td max - максимальное значение времени аренды всех IP-адресов подсети с номером d;

CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети, который содержит в себе IP-адрес отправителя - с, получателя - тип протокола взаимодействия, порты взаимодействия;

m - максимальное допустимое количество соединений между сетевыми устройствами вычислительной сети;

Ci=[CIP1, CIP2,…, CIPm] - массив памяти для хранения идентификаторов CIPm;

TS - множество идентификаторов санкционированных информационных потоков;

NA=[[IP1, IP2,…, IPn], [MAC1, MAC2,…, MACl]] - массив памяти для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов l-го MAC-адреса из массива памяти MAC;

FIPd=fFIPd1, FIPd2,…, FIPdf} - множество IР-адресов ложных абонентов вычислительной сети d;

ƒ - максимальное допустимое количество IР-адресов сетевых устройств подсети d;

t - счетчик времени, содержащий значение текущего времени;

tst - счетчик времени, содержащий значение времени подключения сетевых устройств к подсети;

ttrain - промежуток времени после которого необходимо провести перенастройку параметров математической модели ARIMA;

td- время направления ложного сетевого трафика в подсеть d;

bst- счетчик количества перенастроек параметров математической модели АRIMА, bst-0 - начальное значение счетчика количества перенастроек параметров математической модели ARIMA;

Tdel={τdel1, τdel2,…, τdelV} - временной ряд задержек между пакетами сетевого трафика длиной V вычислительной сети d;

V- длина считываемого временного ряда Tdel задержек τdel между пакетами сетевого трафика вычислительной сети d;

Mz=[τdel1, τdel2,… τdelV] - массив памяти для хранения временного ряда Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d;

Tgen-{τgen1, τgen2,…, τgenW} - временной ряд задержек гgen между моментами времени генерации ложного сетевого трафика длиной W вычислительной сети d;

Mk=[τgen1, τgen2,…,τgenW}, - массив памяти для хранения вычисленных

значений временного ряда Tgen задержек τgen длиной W между моментами времени генерации ложного сетевого трафика вычислительной сети d;

W - количество генерируемых в вычислительной сети d пакетов ложного сетевого трафика;

I - порядок интегрирования математической модели ARIMA, где I=0 - начальное значение порядка интегрирования математической модели ARIMA;

Mint={Δτdel(I)1, Δτdel(I)2,…, Δτdel(I)V-1] - массив памяти для хранения проинтегрированного временного ряда ΔτITdel порядка I задержек между пакетами сетевого трафика длиной V-I вычислительной сети d;

ΔITdel={Δτdel(I)1, Δτdel(I)2,…,Δτdel(I)V-I} - проинтегрированный временной ряд порядка I задержек между пакетами сетевого трафика длиной V-I вычислительной сети d;

Mgenint=[Δτgen(I)1, Agen(I)2,…, Δτgen(I)W-1} - массив памяти для хранения вычисленных значений проинтегрированного временного ряда ΔITgen порядка I задержек между пакетами ложного сетевого трафика длиной W-I вычислительной сети d;

ΔITgen={Δτgen(I) 1, Δτgen(I)2,…, Δτgen (I)W-I} - проинтегрированный временной ряд порядка I задержек между пакетами ложного сетевого трафика длиной W-I вычислительной сети d;

R - значение порядка авторегрессии математической модели ARIMA;

J - значение порядка скользящего среднего математической модели ARIMA;

Kst - критерий стационарности временного ряда;

K*st - критическое значение критерия Kst стационарности временного ряда для уровня значимости ca αst;

αst - уровень значимости для выбора критического значения критерия K*st стационарности временного ряда;

IC - критерий выбора порядка математической модели ARIMA;

MA=[IC1,IC2,…,ICVk] - массив памяти для хранения вычисленных значений критерия IС выбора порядка математической модели для различных комбинаций значений порядка модели R и J;

Vk=Rmax⋅Jmax- - максимальное количество комбинаций Vk параметров порядка модели ARIMA;

Rmax - максимальное значение порядка авторегрессии математической модели ARIMA, определяющее мощность допустимого множества Pmod параметров авторегрессии математической модели ARIMA;

Pmod={p1,p2,…,pRmax} - допустимое множество параметров авторегрессии математической модели ARIMA;

р*mod={p*1.,p*2…, р*R*} - множество оптимальных параметров авторегрессии математической модели АRIMА;

Jmax - максимальное значение порядка скользящего среднего математической модели ARIMA, определяющее мощность допустимого множества параметров скользящего среднего математической модели ARIMA;

Qmod={q1q2,…,. qjmax}- допустимое множество параметров скользящего среднего математической модели ARIMA;

Q*mod={q*1, q*2,…, q*j*}- множество оптимальных параметров скользящего среднего математической модели ARIMA;

Mp-[[p*1, р*2,…, р*R*], [q*1,q*2,…, q*j*]] - массив памяти для хранения оптимальных значений параметров математической модели ARIMA;

R* - оптимальное значение порядка авторегрессии математической модели ARIMA;

J* - оптимальное значение порядка скользящего среднего математической модели ARIMA.

Для повышения результативности защиты, за счет снижения возможностей нарушителя по компрометации средств защиты и введения нарушителя в заблуждение, в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) значение счетчика текущего времени t, необходимого для реализации цикла перенастройки параметров устройства для формирования и направления в подсеть ложного сетевого трафика 104.

Затем в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) значение счетчика времени tst подключения сетевых устройств к подсети, необходимого для своевременной перенастройки параметров устройства для формирования и направления в подсеть ложного сетевого трафика 104 и завершения направления в подсеть ложного трафика.

После этого в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) значение промежутка времени ttrain, после которого необходимо провести перенастройку параметров математической модели ARIMA с целью адаптивного изменения свойств ложного сетевого трафика.

Далее в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) значение счетчика bst количества перенастроек параметров математической модели ARIMA, необходимого для завершения направления в подсеть ложного трафика.

После чего в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) длину V считываемого временного ряда Tdel задержек τdel между пакетами сетевого трафика вычислительной сети d, необходимых для идентификации математической модели ARIMA.

Затем в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти Mz для хранения временного ряда Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d, необходимого для идентификации математической модели ARIMA.

Далее в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) количество W генерируемых в вычислительной сети d пакетов ложного сетевого трафика, необходимого для определения режима формирования ложного сетевого трафика устройством 104.

После чего в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти Mk для хранения вычисленных значений временного ряда Tgen задержек длиной W между моментами времени генерации ложного сетевого трафика вычислительной сети d, необходимого для определения режима формирования ложного сетевого трафика устройством 104.

Затем в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) порядок интегрирования I математической модели, необходимого для структурной идентификации математической модели ARIMA.

Далее в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти Mint для хранения проинтегрированного временного ряда ΔITdel порядка I задержек между пакетами сетевого трафика длиной V вычислительной сети d, необходимого для идентификации математической модели ARIMA в условиях нестационарного временного ряда Tdel.

После чего в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти Mgenint для хранения вычисленных значений проинтегрированного временного ряда ΔITgen порядка 7 задержек между пакетами ложного сетевого трафика длиной вычислительной сети d, необходимого для формирования ложного сетевого трафика устройством 104.

Затем в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) максимальное значение Rmax порядка авторегрессии математической модели ARIMA, необходимое для структурной идентификации математической модели ARIMA.

Далее в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) максимальное значение Jmax порядка скользящего среднего математической модели, необходимое для структурной идентификации математической модели ARIMA.

После чего в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) уровень значимости для выбора критического значения критерия K*, стационарности временного ряда с целью определения стационарности временного ряда и структурной идентификации математической модели ARIMA.

Затем в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) критическое значение K*st, критерия стационарности временного ряда для уровня значимости αst с целью определения стационарности временного ряда и структурной идентификации математической модели ARIMA.

Далее в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти MA для хранения вычисленных значений критерия IC выбора порядка математической модели для различных комбинаций значений порядка модели R и J, необходимого для структурной идентификации математической модели ARIMA.

После чего в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти MP для хранения оптимальных значений параметров авторегрессии и скользящего среднего математической модели, необходимого для параметрической идентификации математической модели ARIMA.

Затем подключают (см. блок 2 на фиг. 2а) сетевые устройства к вычислительной сети и после их инициализации направляют (см. блок 3 на фиг. 2а) с сетевых устройств вычислительной сети сообщения DHCP-серверу для получения параметров синхронизации установленного часового пояса и времени, номера подсети d, IP-адресов IPd и времени их аренды, IP-адреса DHCP-сервера IPddhcp.Схема протокольного обмена сообщениями между сетевыми устройствами и DHCP-сервером известна и описана, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc2131).

После этого принимают (см. блок 4 на фиг. 2а) DHCP-сервером с IP-адресом IPddhcp сообщения от сетевых устройств вычислительной сети.

Затем формируют (см. блок 5 на фиг. 2а) для сетевых устройств сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp.Необходимость синхронизации установленного часового пояса и времени возникает в случае, когда время сервера и сетевых устройств вычислительной сети различается, при этом сервер может счесть аренду завершившейся раньше, чем это сделает сетевое устройство. Синхронизация осуществляется путем установки общего часового пояса и времени DHCP-сервера и сетевых устройств вычислительной сети.

Далее направляют (см. блок 6 на фиг. 2а) DHCP-сервером ответные сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp, для обратившихся с запросом сетевых устройств вычислительной сети.

Принимают (см. блок 7 на фиг. 2а) каждым сетевым устройством вычислительной сети сообщения с DHCP-сервера и направляют (см. блок 8 на фиг. 2а) ответные сообщения DHCP-серверу, подтверждающие их выбор этого DHCP-сервера.

После этого принимают (см. блок 9 на фиг. 2а) DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие их выбор и задают (см. блок 10 на фиг. 2а) устройствам вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, для DHCP-сервера IP-адрес IPd dhcp.

Затем устанавливают (см. блок 11 на фиг. 2а) соответствие MAC- и IP-адресов и запоминают (см. блок 12 на фиг. 2а) это соответствие MAC- и IP-адресов в массиве памяти NA.

Далее удаляют (см. блок 13 на фиг. 2а) из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор, тем самым исключают выдачу IР-адресов неактивным сетевым устройствам.

После этого устанавливают соединения между сетевыми устройствами вычислительной сети (см. блок 14 на фиг. 2а) и назначают (см. блок 15 на фиг. 2а) установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm.

Далее установленные идентификаторы CIPm запоминают (см. блок 16 на фиг. 2а) в массиве памяти С,.

Затем считывают (см. блок 17 на фиг. 2а) временной ряд Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d. Исследование свойств временного ряда Tdel задержек между пакетами сетевого трафика позволяет синтезировать временные ряды для формирования ложного сетевого трафика с динамическими свойствами близкими к реальному сетевому трафику.

После этого запоминают (см. блок 18 на фиг. 2а) временной ряд Tdel задержек τdel между пакетами сетевого трафика длиной V вычислительной сети d в массиве памяти Mz.

Далее вычисляют (см. блок 19 на фиг. 2а) значение критерия стационарности Kst временного ряда задержек между пакетами сетевого трафика вычислительной сети d Для адекватного моделирования динамических свойств сетевого трафика классическими статистическими моделями временных рядов, в частности моделью ARIMA, необходимо, чтобы моделируемый временной ряд обладал свойством стационарности в узком смысле. Вычисляя критерий стационарности Kst осуществляется проверка гипотезы о стационарности временного ряда.

Затем сравнивают (см. блок 20 на фиг. 2а) значение критерия стационарности Kst, с его критическим значением K*st, при заданном уровне значимости αst. В случае если условие Kst>K*st выполняется, что соответствует сетевому трафику, не обладающему свойством стационарности, то увеличивают (см. блок 21 на фиг. 2а) значение порядка интегрирования I математической модели на единицу.

После чего вычисляют (см. блок 22 на фиг. 2а) проинтегрированный временной ряд ΔITdel порядка I задержек между пакетами сетевого трафика длиной V с целью преобразования временного ряда к стационарному виду.

Затем запоминают (см. блок 23 на фиг. 2а) проинтегрированный временной ряд порядка I в массиве памяти Mint

Далее вновь вычисляют (см. блок 19 на фиг. 2а) значение критерия стационарности Kst, проинтегрированного временного ряда порядка I с целью проверки его стационарности.

В случае если условие не выполняется, что соответствует сетевому трафику, обладающему свойством стационарности, то вычисляют (см. блок 24 на фиг. 2а) значения критерия IC выбора порядка математической модели для всех комбинаций параметров порядка модели, с целью проведения структурной идентификации математической модели ARIMA (выбор оптимального порядка авторегрессии R* и скользящего среднего J*).

Затем запоминают (см. блок 25 на фиг. 2а) вычисленные значения критерия IC в массиве памяти MA.

После чего вычисляют (см. блок 26 на фиг. 2а) значения оптимальных параметров Р*mod и Q*mod с целью параметрической идентификации математической модели ARIMA.

Далее запоминают (см. блок 27 на фиг. 2а) вычисленные значения параметров Р*mod и Q*mod математической модели ARIMA в массиве памяти MP.

Затем сравнивают (см. блок 28 на фиг. 2а) значение счетчика порядка интегрирования I с нулем и в случае если условие I>0 не выполняется, то вычисляют (см. блок 31 на фиг. 2а) значения интервалов задержек τgen временного ряда Tgen между пакетами ложного сетевого трафика между сетевыми устройствами вычислительной сети с номером d

В случае если условие I>0 выполняется, то вычисляют (см. блок 29 на фиг. 2а) проинтегрированный временной ряд ΔITgen порядка I

Далее запоминают (см. блок 30 на фиг. 2а) вычисленный проинтегрированный временной ряд ΔITgen порядка I в массиве памяти Mgen int и вычисляют (см. блок 31 на фиг. 2а) из проинтегрированного временного ряда ΔITgen порядка I значения интервалов задержек τgen временного ряда Tgen между пакетами ложного сетевого трафика между сетевыми устройствами вычислительной сети с номером d.

После чего запоминают (см. блок 32 на фиг. 2а) вычисленные значения интервалов задержек τgen временного ряда Tgen между пакетами сетевого трафика вычислительной сети с номером d в массиве памяти Mk.

Затем принимают (см. блок 33 на фиг. 2б) из канала связи пакет сообщения и выделяют (см. блок 34 на фиг. 2б) из заголовка принятого пакета сообщения идентификатор информационного потока CIPm.

После этого сравнивают (см. блок 35 на фиг. 2б) его с идентификаторами санкционированных информационных потоков TS для определения возможности дальнейшей передачи пакета адресату.

При совпадении выделенного идентификатора информационного потока CIPm с идентификатором санкционированных информационных потоков TS передают (см. блок 36 на фиг. 2б) пакет сообщений получателю, а затем принимают (см. блок 33 на фиг. 2б) из канала связи следующий пакет сообщения.

В случае несовпадения выделенного идентификатора CIPm с идентификаторами санкционированных информационных потоков TS, сравнивают (см. блок 37 на фиг. 2б) IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IР-адресами абонентов вычислительной сети FIPd.

При несовпадении IР-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IР-адресами абонентов FIPd, игнорируют (см. блок 38 на фиг. 2б) пакет сообщений.

В ином случае, при совпадении IР-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IР-адресами абонентов FIPd определяют, является ли отправитель пакета сообщений санкционированным абонентом или нарушителем, для этого сравнивают (см. блок 39 на фиг. 2б) IР-адрес отправителя пакетов сообщений с каждым IР-адресом сетевого устройства вычислительной сети из множества IPd.

В случае их совпадения блокируют IP-адрес отправителя пакетов сообщений, считая его потенциальным нарушителем, для чего исключают (см. блок 40 на фиг. 2б) MAC-адрес данного сетевого устройства из массива памяти NA DZHCP-сервера, тем самым изолируют нарушителя от дальнейшего информационного обмена в вычислительной сети при последующей реконфигурации сетевых параметров устройств и коммуникационного оборудования вычислительной сети.

В случае же их несовпадения, то есть когда отправитель пакетов сообщений имеет нелегитимный IP-адрес, осуществляют реконфигурацию структурно-функциональных характеристик сетевых устройств вычислительных сети. Для этого считывают (см. блок 41 на фиг. 2б) DHCP-сервером из массива D очередной d=d+1 номер подсети для формирования параметров сетевых устройств в новой подсети, путем увеличения текущего номера сети d на единицу.

Затем формируют (см. блок 42 на фиг. 2б) ответные сообщения DHCP-сервера, содержащие параметры установленного часового пояса и времени, а также новые IP-адреса IP(d+1), значения t(d+1) max, следующий номер подсети d=d+1 и IP-адрес выбранного DHCP-сервера IP(d+1) dhcp для каждого из сетевых устройств вычислительной сети. Формирование нового значения времени аренды IР-адресов сетевых устройств вычислительной сети t(d+1)max осуществляют для исключения возможности нарушителя вычислить алгоритм перестройки IP-адресов.

Далее направляют (см. блок 43 на фиг. 2б) сформированные сообщения сетевым устройствам вычислительной сети содержащие параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max.

Затем принимают (см. блок 44 на фиг. 2б) каждым сетевым устройством вычислительной сети сообщения, содержащие параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, /Р-адреса IP(d+1) и время их аренды t(d+1) max

Далее, для сокрытия факта использования средств защиты и введения нарушителя в заблуждение, задают (см. блок 45 на фиг. 2б) в подсети d сетевое устройство для формирования и направления информационных потоков ложного сетевого трафика в этой подсети.

После этого задают (см. блок 46 на фиг. 2б) сетевым устройствам подсети d, кроме сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика, параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1) max

Затем задают (см. блок 47 на фиг. 2б) IP-адрес IP(d+1) dhcp DHCP-серверу.

Далее, так как сетевые параметры устройств вычислительной сети изменились, вновь формируют (см. блок 48 на фиг.2б) массив памяти NA для новой подсети d=d+1.

Затем направляют (см. блок 49 на фиг. 2б сформированный ложный сетевой трафик через вычисленные промежутки времени задержки τgen из временного ряда Tgen между пакетами в исходную подсеть d.

В случае, если условие t-tst>(bst+1)⋅ttrain выполняется (см. блок 50 на фиг. 2б), что соответствует истечению промежутка времени перенастройки параметров математической модели, то увеличивают (см. блок 51 на фиг. 2б) значение счетчика количества перенастроек параметров математической модели на единицу.

Затем вновь считывают (см. блок 17 на фиг. 2а) временной ряд Tdel задержек между пакетами сетевого трафика длиной V вычислительной сети d с целью обеспечения адекватности динамических свойств формируемого ложного трафика в подсети.

В случае если условие t-tst>(bst+l)⋅ttrain не выполняется (см. блок 50 на фиг. 2б), что свидетельствует об отсутствии необходимости перенастройки параметров математической модели, то сравнивают (см. блок 52 на фиг. 2б) промежуток времени t-tst с момента времени tst, до текущего момента времени t с временем td генерации ложного сетевого трафика вычислительной сети.

В случае если условие t -tst>td не выполняется (см. блок 52 на фиг. 2б), что свидетельствует о том, что время формирования и направления ложного сетевого трафика td не истекло, то снова направляют (см. блок 49 на фиг. 2б) сформированный ложный сетевой трафик с интервалами задержки τgen из временного ряда Tgen между пакетами в исходную подсеть d.

В случае если условие t - tst>td выполняется, то уменьшают (см. блок 53 на фиг. 2б) значение порядка интегрирования I временного ряда и счетчика bst (см. блок 54 на фиг. 26) количества перенастроек параметров математической модели ARIMA до нуля и завершают (см. блок 55 на фиг. 26) направление в подсеть d ложного трафика.

После этого задают сетевому устройству (см. блок 56 на фиг. 2б), с которого осуществлялось формирование и направление ложного сетевого трафика в подсеть d новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адрес IP(d+1) и время его аренды t(d+1)max, IР-адрес выбранного DHCP-сервера IP(d+1)dhcp.

Далее вновь формируют (см. блок 57 на фиг. 2б) массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств в подсети d=d+1 с учетом появившегося из подсети d сетевого устройства, с которого осуществлялось формирование и направление ложного сетевого трафика.

В качестве критерия Kst для проверки стационарности временного ряда выбирают расширенный тест Дики-Фуллера (ADF-тест) для уравнения временного ряда второго типа (без тренда и с ненулевым средним значением) Δzt=α0+θzt-1+α1zt-1+α2zt-2+…+αpΔzt-p+αt, расчет значения статистики осуществляется как отношение оценки коэффициента уравнения 0 временного ряда к ее стандартной ошибке s. Критические статистики распределения Дики-Фуллера для различных уровней значимости приведены, к примеру, в статье Yin-Wong Cheung, Kon S. Lai.. Lag Order and Critical Values of the Augmented Dickey- Fuller Test, Journal of Business and Economis Statistics, 1995, Vol 13, No. 3, на стр. 278.

Значение уровня значимости αst, при определении критического значения критерия K*st, то есть критического значения статистики ADF расширенного теста Дики-Фуллера, выбирают равным 0,05.

В качестве критерия IС выбора порядка авторегрессии и скользящего среднего математической модели АRIMA выбирают информационный критерий Акаике, который позволяет провести структурную идентификацию модели (см. фиг. 3 в), то есть выбор оптимального порядка авторегрессии R* и скользящего среднего J* для заданных исходных данных с точки зрения максимального правдоподобия и количества параметров, входящих в модель. Значение критерия рассчитывается как AIC=2k-LogL, приведенного в статье Akaike, H. A new look at the statistical model identification, IEEE Transactions on Automatic Control, 1974, Vol.19, No. 6 на стр. 716, где k - это число параметров модели, L - максимизированное значение функции правдоподобия модели.

В качестве метода оценки оптимальных значений параметров Р*mod и математической модели АRIMA выбирают метод наибольшего (максимального) правдоподобия, оценка параметров модели осуществляется при решении задачи скалярной оптимизации с ограничениями, вида  - вектор параметров модели ARIMA, включающий

- вектор параметров модели ARIMA, включающий

в себя  - допустимое множество значений параметров,

- допустимое множество значений параметров,

входящих в  - функция (функционал) правдоподобия, для временных рядов, описываемых с использованием моделей типа ARIMA может быть представлена в форме, приведенной в статье А.I. McLeod and Y. Zhang (2008), Faster АРМА maximum likelihood estimation, Computational Statistics & Data Analysis, 52-4, 2766-2176. doi: 10.1016//.csda.2007.07.020. на стр. 2169.

- функция (функционал) правдоподобия, для временных рядов, описываемых с использованием моделей типа ARIMA может быть представлена в форме, приведенной в статье А.I. McLeod and Y. Zhang (2008), Faster АРМА maximum likelihood estimation, Computational Statistics & Data Analysis, 52-4, 2766-2176. doi: 10.1016//.csda.2007.07.020. на стр. 2169.

В качестве метода вычисления проинтегрированного временного ряда ΔITdel выбирают взятие конечных разностей между соседними значениями временного ряда Tdel, то есть Δτdel(I)t=τdel(I) t+1- τdel(I)t.

Максимальное значение порядка авторегрессии Rmax и порядка скользящего среднего Jmax математической модели задают равным 5, как например, принято в статье Ricardo S. Ehlers, Stephen Р. Brooks, Select Statistics Bayesian Analysis of Order Uncertainty in ARIMA Models, 2006 на стр. 7. Данные параметры определяют сложность модели посредством изменения размерности допустимого множества параметров Θ.

В качестве устройства для формирования и направления в подсеть ложного сетевого трафика выбирают компьютер с установленным программным обеспечением для формирования сетевого трафика, например, PacketSender (http:packetsender.com).

Таким образом, в заявленном способе обеспечивается повышение результативности защиты за счет снижения возможностей нарушителя по компрометации средств защиты и его введения в заблуждение. Это достигается формированием в соответствии с математической моделью ARIMA и направлением ложного сетевого трафика в исходной подсети с динамическими характеристиками, свойственными реальному сетевому трафику, после изменения текущих параметров сетевых устройств на новые параметры в новой подсети.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ защиты вычислительных сетей | 2024 |

|

RU2837233C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2023 |

|

RU2805354C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2022 |

|

RU2789810C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2023 |

|

RU2810193C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2716220C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2726900C1 |

| Система и способ управления доступом к сети | 2022 |

|

RU2788673C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2023 |

|

RU2794532C1 |

| ДИНАМИЧЕСКОЕ КОНФИГУРИРОВАНИЕ ПОРТА СЕТЕВОГО ОБОРУДОВАНИЯ | 2002 |

|

RU2305906C2 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2021 |

|

RU2759152C1 |

Изобретение относится к области информационной безопасности. Техническим результатом является повышение результативности защиты за счет снижения возможностей нарушителя по компрометации средств защиты и его введения в заблуждение. Для достижения технического результата последовательно считывают заданное количество промежутков времени между пакетами сетевого трафика в защищаемой подсети и проводят структурную и параметрическую идентификацию математической модели, необходимой для формирования и направления ложного сетевого трафика с динамическими свойствами, близкими к реальному сетевому трафику. В случае обнаружения несанкционированных информационных потоков завершают аренду ранее назначенных сетевых параметров сетевых устройств в исходной подсети. После чего задают в исходной подсети сетевое устройство для формирования и направления ложного сетевого трафика. Затем формируют и назначают новые сетевые параметры в новой подсети всем сетевым устройствам, кроме заданного сетевого устройства, для формирования и направления ложного сетевого трафика. Затем формируют и направляют в исходную подсеть ложный трафик через промежутки времени, сформированные в соответствии с математической моделью с целью адаптивного формирования параметров ложного трафика. 7 з.п. ф-лы, 4 ил.