Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях, в частности, в сети передачи данных типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol).

Известен «Способ и устройство для анонимного обмена данными с использованием сети с динамически изменяемым адресным пространством» по патенту США № US 20120117376 A1, класс H04L 29/06 (2006.01), опубл. 04.05.2012. Известный способ включает следующую последовательность действий. На сетевых устройствах вычислительной сети устанавливают специальное программное обеспечение, принимают входящие пакеты сообщений, считывают значения служебных полей протокола, затем формируют свой собственный специальный протокол. Принцип работы сформированного специального протокола основан на изменении сетевого адреса и полей протокола через заданные интервалы времени. После формирования специального протокола, параметры доставки пакетов сообщений, например, такие как IP-адрес, сопоставляют с конечными узлами в сети. Конечные узлы представляют собой сетевые устройства получатель/отправитель пакетов, расположенные в сети. Узлы, участвующие в процессе, имеют средства для синхронизации изменений изменяемых параметров, доставки их по сети и способны полностью обмениваться данными друг с другом. Периодическое изменение параметров доставки с течением времени в итоге приводит к запутыванию информации об активных сетевых узлах или сетевых службах вычислительной сети. Таким образом, злоумышленник, сканирующий вычислительную сеть, сталкивается с множеством динамических параметров, которые понятны только участвующим в информационном обмене сетевым узлам. Конфигурирование специального программного обеспечения может быть реализовано одним из трех типов управления: по времени (синхронная), по факту сканирования, постоянная на всех без исключения пакетах/кадрах.

Недостатком данного способа является относительно низкая результативность защиты вычислительных сетей. Низкая результативность защиты обусловлена тем, что в аналоге не задают диапазоны подсетей для централизованного управления конфигурацией вычислительной сети при ее защите, а изменение структурно-функциональных характеристик производят без учета критически важных соединений.

Известен «Способ защиты вычислительных сетей» по патенту РФ №2686023 МПК G06F 21/55, H04L 29/06 опубл. 23.04.2019 г Способ заключается в выполнении следующих действий: в предварительно заданные исходные данные дополнительно задают множество всех IP-адресов сетевых устройств вычислительной сети, множество разрешенных и множество запрещенных для использования IP-адресов сетевых устройств. Далее предварительно задают множество разрешенных, множество запрещенных и множество ложных номеров портов IP-адресов сетевых устройств вычислительной сети для использования программным обеспечением. После подключения сетевых устройств к вычислительной сети формируют ложные номера портов для каждого IP-адреса и принимают ARP-запрос к любому из IP-адресов. Затем сравнивают IP-адрес получателя ARP-запроса с IP-адресами сетевых устройств запрещенными для использования и в случае их совпадения игнорируют ARP-запрос. В ином случае, сравнивают IP-адрес получателя ARP-запроса с IP-адресами из множества разрешенных и подключенных IP-адресов сетевых устройств, где по результатам сравнения формируют сообщение о доступности узла получателя пакетов сообщений. Затем сравнивают IP-адрес получателя ARP-запроса с IP-адресами сетевых устройств из множества временно неподключенных IP-адресов, и по результатам сравнения в случае их несовпадения формируют сообщение о доступности узла получателя пакетов сообщений. При совпадении IP-адреса получателя ARP-запроса с IP-адресами из множества разрешенных и временно неподключенных IP-адресов, после формирования ответного пакета сообщений, записывают в заголовок ответного пакета сообщений получателя ARP-запроса ложные номера портов. Далее после записывания в поле «размер окна» TCP-заголовка ответного пакета сообщений значения Wнач равное 10 байт, принимают очередной пакет сообщений и формируют ответный пакет сообщений, в котором устанавливают в поле «размер окна» TCP-заголовка ответного пакета сообщений значение Wуд равное 0 байт и направляют отправителю сформированные ответные пакеты сообщений. Для блокирования попыток разорвать соединение со стороны отправителя пакетов сообщений игнорируют все входящие пакеты сообщений до истечения тайм-аута соединения.

Недостатком данного способа является относительно низкая результативность защиты вычислительных сетей. Низкая результативность защиты обусловлена тем, что в аналоге разделение пространства IP-адресов и сетевых портов на области осуществляется однократно на все время функционирования вычислительной сети, вне зависимости от количества итераций несанкционированных подключений или сканирований, что позволяет злоумышленнику в конечном итоге идентифицировать ложные и реальные массивы IP-адресов и сетевых портов.

Наиболее близким по своей технической сущности к заявленному, является способ защиты вычислительных сетей, описанный в статье Antonatos S., Akritidis P., Markatos E., Anagnostakis K. Defending against Hitlist Worms using Network Address Space Randomization 2005 ACM Workshop on Rapid Malcode, Fairfax, VA, USA, 2005, на стр. 30-40. Известный способ включает следующую последовательность действий. Подключают сетевые устройства к вычислительной сети. DHCP-сервером задают для каждого из сетевых устройств вычислительной сети, от которых поступили запросы, параметры синхронизации установленного часового пояса и текущее время, значения IP-адресов в текущей подсети и время продолжительности их аренды tap. После этого устанавливают сетевые соединения между сетевыми устройствами сети. По окончании времени продолжительности аренды IP-адресов tap формируют на DHCP-сервере в случайном порядке новые значения IP-адресов в текущей подсети, такое же время продолжительности их аренды tap и другие сетевые параметры для каждого из сетевых устройств вычислительной сети. Для сетевых устройств, между которыми не установлены критически важные соединения, не подлежащие разрыву, задают новые значения IP-адреса в текущей подсети, на которых они будут функционировать по истечении времени аренды tap, а для сетевых устройств, между которыми установлены критически важные соединения продлевают аренду ранее заданных IP-адресов на такое же время tap, до конца активности соединений, после чего сетевые устройства изменяют ранее заданные значения IP-адресов на новые значения в текущей подсети. Очередное изменение значений IP-адресов сетевых устройств на новые осуществляется по истечении времени tap.

Известный способ-прототип обеспечивает более высокую результативность защиты вычислительных сетей от несанкционированных воздействий по сравнению с аналогами за счет постоянного изменения IP-адресов вычислительной сети через равные предварительно заданные интервалы времени.

Недостатком способа-прототипа, является его относительно узкая область применения, относительно низкая результативность и относительно высокая ресурсоемкость защиты. Узкая область применения обусловлена тем, что изменение IP-адресов узлов защищаемой вычислительной сети происходит в рамках одной подсети. Это накладывает ограничение на используемый диапазон перестройки параметров защищаемой вычислительной сети и может привести к возможности вычисления злоумышленником алгоритма изменения значений IP-адресов узлов защищаемой вычислительной сети и принятию им мер по обходу системы защиты. Относительно низкая результативность защиты связана с изменением значений IP-адресов узлов защищаемой вычислительной сети через предварительно заданные и равные значения времени аренды IP-адресов tap вне зависимости от условий функционирования вычислительной сети и действий злоумышленника. Это может привести к несвоевременному переводу вычислительной сети в заранее определенную конфигурацию, обеспечивающую защиту информации, влекущему за собой пропуск несанкционированного воздействия или ложное срабатывание системы защиты. Относительно высокая ресурсоемкость способа-прототипа связана с увеличением затрачиваемого вычислительного ресурса на регулярное, в частности необоснованное, изменение структурно-функциональных характеристик вычислительной сети.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей, обеспечивающего расширение области применения, повышение результативности и снижение ресурсоемкости защиты. Расширение области применения зашиты обеспечивается за счет того, что изменение IP-адресов сетевых устройств защищаемой вычислительной сети производят в рамках задаваемого диапазона подсетей без разрыва критически важных соединений. Изменение номеров портов взаимодействия сетевых устройств защищаемой вычислительной сети производится в рамках диапазона динамических портов, что в совокупности с изменением IP-адресов значительно усложняет процедуру вычисления злоумышленником алгоритма функционирования системы защиты и затрудняет вскрытие структуры защищаемой вычислительной сети. Повышение результативности защиты обеспечивается за счет изменения IP-адресов и портов взаимодействия сетевых устройств защищаемой вычислительной сети через выбранные случайным образом интервалы времени, изменяемые адаптивно в зависимости от условий функционирования вычислительной сети и действий злоумышленника. Снижение ресурсоемкости защиты обеспечивается за счет отсутствия необоснованных изменений структурно-функциональных характеристик компонентов вычислительных сетей.

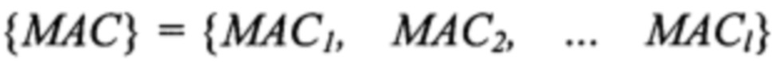

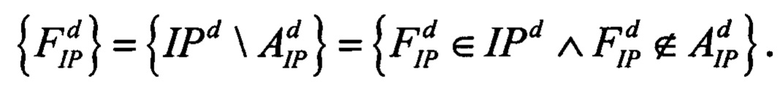

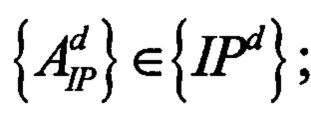

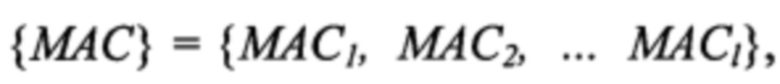

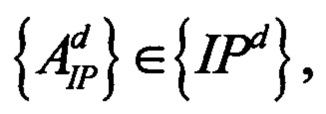

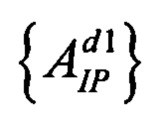

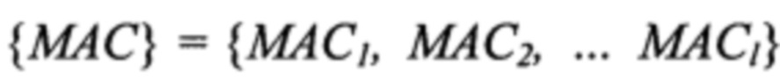

Поставленная цель достигается тем, что в известном способе защиты вычислительных сетей предварительно задают {IP}={IP1, IP2, … IPn} множество IP-адресов сетевых устройств вычислительной сети, являющихся DHCP-клиентами DHCP-сервера, где n - максимальное допустимое значение количества IP-адресов сетевых устройств вычислительной сети. Затем задают {С}=(CIP1, CIP2, … CIPm} множество соединений между сетевыми устройствами вычислительной сети, где CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети, который содержит в себе IP-адрес отправителя с и получателя b, тип протокола взаимодействия, порты взаимодействия, m - максимальное допустимое количество соединений между сетевыми устройствами вычислительной сети. Далее задают u - этапы реконфигурации структурно-функциональных характеристик вычислительной сети, u=1, 2 … ν, где ν - максимальное количество этапов реконфигурации структурно-функциональных характеристик вычислительной сети. После этого задают {CIPcm}≥1 множество идентификаторов критически важных соединений между абонентами вычислительной сети. Затем задают СС=[CIPc1, CIPc2, … CIPcm] массив памяти для хранения идентификаторов критически важных соединений между сетевыми устройствами вычислительной сети, которые не подлежат разрыву. Далее задают  множество MAC-адресов сетевых устройств вычислительной сети, где

множество MAC-адресов сетевых устройств вычислительной сети, где  - максимальное количество сетевых устройств в вычислительной сети. Затем задают массив памяти NA для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов

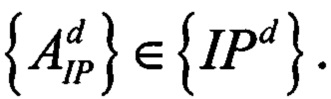

- максимальное количество сетевых устройств в вычислительной сети. Затем задают массив памяти NA для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов  MAC-адреса из массива памяти MAC. После этого подключают сетевые устройства к вычислительной сети и затем принимают DHCP-сервером запрос выбора DHCP-сервера от каждого сетевого устройства вычислительной сети. Далее формируют DHCP-сервером для каждого из обратившихся с запросом сетевых устройств вычислительной сети ответные сообщения, содержащие параметры синхронизации установленного часового пояса и текущего времени, назначенные IP-адреса, IP-адрес выбранного DHCP-сервера. После этого устанавливают на DHCP-сервере соответствие MAC- и IP-адресов и запоминают соответствие MAC- и IP-адресов в массиве памяти NA. Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные ответные сообщения. После этого принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера и направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие их выбор. Далее принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие их выбор. Затем задают сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и текущего времени, назначенные IP-адреса и время продолжительности аренды tap. После этого устанавливают соединения между сетевыми устройствами вычислительной сети и назначают установленным сетевым соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm. Далее принимают из канала связи пакет сообщений и формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети. После этого формируют DHCP-сервером ответные сообщения, содержащие параметры синхронизации установленного часового пояса и текущего времени, новые IP-адреса и время продолжительности их аренды tap. Далее направляют с DHCP-сервера сетевым устройствам вычислительной сети ответные сообщения, содержащие параметры синхронизации установленного часового пояса и текущего времени, новые IP-адреса и время продолжительности их аренды tap. После этого принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые IP-адреса, параметры синхронизации установленного часового пояса, текущего времени и время продолжительности аренды IP-адресов tap. После этого задают каждому сетевому устройству вычислительной сети параметры синхронизации установленного часового пояса и текущего времени, новые IP-адреса и значение времени продолжительности аренды IP-адресов tap. В предварительно заданные исходные данные во множестве IP-адресов сетевых устройств вычислительной сети {IP} дополнительно задают подмножества d сетевых устройств вычислительной сети {IPd}={IPd1, IPd2, … IPdn}, где d -номер вычислительной сети DHCP-сервера, d=1, 2, … z, где z - максимальное количество номеров вычислительной сети. Затем предварительно задают IPA=[IP1, IP2, …, IPn] - массив памяти для хранения IP-адресов сетевых устройств вычислительной сети. Далее для каждого подмножества d предварительно задают IP-адреса DHCP-серверов IPdDHCP, где IPdDHCP - IP-адрес DHCP-сервера для подмножества d, IPdDHCP ∈ IPd. После этого задают массив памяти D=[1, 2, … z] для хранения номера вычислительной сети DHCP-сервера, а также td - значение времени аренды всех IP-адресов вычислительной сети с номером d. Далее задают ТМ=[td1, td2, … T] - массив памяти для хранения времени аренды всех IP-адресов вычислительной сети с номером du, где Т- значение времени аренды на ν-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем задают множество идентификаторов санкционированных информационных потоков {TS}≥1. После этого задают {IP}-множество IP-адресов сетевых устройств, разрешенных для использования в вычислительной сети d, где

MAC-адреса из массива памяти MAC. После этого подключают сетевые устройства к вычислительной сети и затем принимают DHCP-сервером запрос выбора DHCP-сервера от каждого сетевого устройства вычислительной сети. Далее формируют DHCP-сервером для каждого из обратившихся с запросом сетевых устройств вычислительной сети ответные сообщения, содержащие параметры синхронизации установленного часового пояса и текущего времени, назначенные IP-адреса, IP-адрес выбранного DHCP-сервера. После этого устанавливают на DHCP-сервере соответствие MAC- и IP-адресов и запоминают соответствие MAC- и IP-адресов в массиве памяти NA. Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные ответные сообщения. После этого принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера и направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие их выбор. Далее принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие их выбор. Затем задают сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и текущего времени, назначенные IP-адреса и время продолжительности аренды tap. После этого устанавливают соединения между сетевыми устройствами вычислительной сети и назначают установленным сетевым соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm. Далее принимают из канала связи пакет сообщений и формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети. После этого формируют DHCP-сервером ответные сообщения, содержащие параметры синхронизации установленного часового пояса и текущего времени, новые IP-адреса и время продолжительности их аренды tap. Далее направляют с DHCP-сервера сетевым устройствам вычислительной сети ответные сообщения, содержащие параметры синхронизации установленного часового пояса и текущего времени, новые IP-адреса и время продолжительности их аренды tap. После этого принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые IP-адреса, параметры синхронизации установленного часового пояса, текущего времени и время продолжительности аренды IP-адресов tap. После этого задают каждому сетевому устройству вычислительной сети параметры синхронизации установленного часового пояса и текущего времени, новые IP-адреса и значение времени продолжительности аренды IP-адресов tap. В предварительно заданные исходные данные во множестве IP-адресов сетевых устройств вычислительной сети {IP} дополнительно задают подмножества d сетевых устройств вычислительной сети {IPd}={IPd1, IPd2, … IPdn}, где d -номер вычислительной сети DHCP-сервера, d=1, 2, … z, где z - максимальное количество номеров вычислительной сети. Затем предварительно задают IPA=[IP1, IP2, …, IPn] - массив памяти для хранения IP-адресов сетевых устройств вычислительной сети. Далее для каждого подмножества d предварительно задают IP-адреса DHCP-серверов IPdDHCP, где IPdDHCP - IP-адрес DHCP-сервера для подмножества d, IPdDHCP ∈ IPd. После этого задают массив памяти D=[1, 2, … z] для хранения номера вычислительной сети DHCP-сервера, а также td - значение времени аренды всех IP-адресов вычислительной сети с номером d. Далее задают ТМ=[td1, td2, … T] - массив памяти для хранения времени аренды всех IP-адресов вычислительной сети с номером du, где Т- значение времени аренды на ν-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем задают множество идентификаторов санкционированных информационных потоков {TS}≥1. После этого задают {IP}-множество IP-адресов сетевых устройств, разрешенных для использования в вычислительной сети d, где  Далее задают

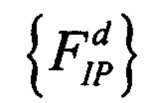

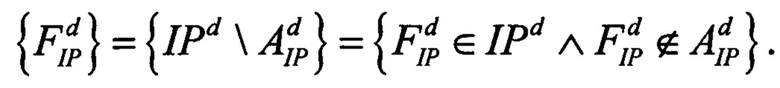

Далее задают  - множество IP-адресов ложных абонентов вычислительной сети d, где

- множество IP-адресов ложных абонентов вычислительной сети d, где  После этого задают множество портов взаимодействия сетевых устройств вычислительной сети {P}={P1, Р2, … Py, Py+1, Py+2, … Py+k}, где y - максимальное количество стандартных портов взаимодействия сетевых устройств вычислительной сети, k - максимальное количество динамических портов взаимодействия. Затем задают PD - массив памяти для хранения номеров динамических портов взаимодействия xk сетевых устройств, которые будут использоваться на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети, где PD=[x1, x2, … Х], где Х - максимальное значение номера динамического порта. Далее предварительно задают массив памяти С=[CIP1, CIP2, … CIPm] для хранения идентификаторов CIPm. Затем в каждом идентификаторе соединения CIPm между сетевыми устройствами вычислительной сети дополнительно задают маркер активности соединения Am. После этого предварительно задают массив памяти Pn для хранения матрицы соответствия стандартных портов взаимодействия динамическим портам взаимодействия на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем предварительно задают Fn(u) - функцию выбора IP-адресов сетевых устройств на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети, Fd(u) - функцию выбора номера вычислительной сети DHCP-сервера на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Далее, после подключения сетевых устройств к вычислительной сети, направляют с сетевых устройств вычислительной сети на DHCP-сервер сообщения с IP-адресом IPd1DHCP. Затем, после приема DHCP-сервером сообщений от сетевых устройств вычислительной сети и формирования DHCP-сервером ответных сообщений, содержащих параметры синхронизации установленного часового пояса и текущего времени, формируют значение времени продолжительности аренды td1 IP-адресов сетевых устройств вычислительной сети. Далее формируют IP-адреса сетевых устройств вычислительной сети, номер d1 сети DHCP-сервера. Затем формируют номера динамических портов, через которые будут взаимодействовать сетевые устройства вычислительной сети на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. После этого запоминают сформированные номера динамических портов в массиве памяти Pn. Далее, после установления на DHCP-сервере соответствия MAC- и IP-адресов и запоминания в массиве памяти NA DHCP-сервера соответствия MAC- и IP-адресов для обратившихся к нему с запросом сетевых устройств вычислительной сети, а также после направления с DHCP-сервера сформированных ответных сообщений сетевым устройствам вычислительной сети, приема каждым сетевым устройством вычислительной сети сообщения от DHCP-сервера и направления от сетевых устройств вычислительной сети ответных сообщений DHCP-серверу, подтверждающих их выбор и после приема DHCP-сервером сообщений от сетевых устройств вычислительной сети, подтверждающих их выбор, задают сетевым устройствам вычислительной сети IP-адреса IPd1 и время продолжительности их аренды td1, номер сети DHCP-сервера d1 и IP-адрес выбранного DHCP-сервера IPd1DHCP, значения номеров динамических портов из массива памяти Pn, через которые будут взаимодействовать сетевые устройства на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем удаляют из массива памяти NA те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор. Далее формируют значения

После этого задают множество портов взаимодействия сетевых устройств вычислительной сети {P}={P1, Р2, … Py, Py+1, Py+2, … Py+k}, где y - максимальное количество стандартных портов взаимодействия сетевых устройств вычислительной сети, k - максимальное количество динамических портов взаимодействия. Затем задают PD - массив памяти для хранения номеров динамических портов взаимодействия xk сетевых устройств, которые будут использоваться на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети, где PD=[x1, x2, … Х], где Х - максимальное значение номера динамического порта. Далее предварительно задают массив памяти С=[CIP1, CIP2, … CIPm] для хранения идентификаторов CIPm. Затем в каждом идентификаторе соединения CIPm между сетевыми устройствами вычислительной сети дополнительно задают маркер активности соединения Am. После этого предварительно задают массив памяти Pn для хранения матрицы соответствия стандартных портов взаимодействия динамическим портам взаимодействия на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем предварительно задают Fn(u) - функцию выбора IP-адресов сетевых устройств на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети, Fd(u) - функцию выбора номера вычислительной сети DHCP-сервера на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Далее, после подключения сетевых устройств к вычислительной сети, направляют с сетевых устройств вычислительной сети на DHCP-сервер сообщения с IP-адресом IPd1DHCP. Затем, после приема DHCP-сервером сообщений от сетевых устройств вычислительной сети и формирования DHCP-сервером ответных сообщений, содержащих параметры синхронизации установленного часового пояса и текущего времени, формируют значение времени продолжительности аренды td1 IP-адресов сетевых устройств вычислительной сети. Далее формируют IP-адреса сетевых устройств вычислительной сети, номер d1 сети DHCP-сервера. Затем формируют номера динамических портов, через которые будут взаимодействовать сетевые устройства вычислительной сети на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. После этого запоминают сформированные номера динамических портов в массиве памяти Pn. Далее, после установления на DHCP-сервере соответствия MAC- и IP-адресов и запоминания в массиве памяти NA DHCP-сервера соответствия MAC- и IP-адресов для обратившихся к нему с запросом сетевых устройств вычислительной сети, а также после направления с DHCP-сервера сформированных ответных сообщений сетевым устройствам вычислительной сети, приема каждым сетевым устройством вычислительной сети сообщения от DHCP-сервера и направления от сетевых устройств вычислительной сети ответных сообщений DHCP-серверу, подтверждающих их выбор и после приема DHCP-сервером сообщений от сетевых устройств вычислительной сети, подтверждающих их выбор, задают сетевым устройствам вычислительной сети IP-адреса IPd1 и время продолжительности их аренды td1, номер сети DHCP-сервера d1 и IP-адрес выбранного DHCP-сервера IPd1DHCP, значения номеров динамических портов из массива памяти Pn, через которые будут взаимодействовать сетевые устройства на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем удаляют из массива памяти NA те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор. Далее формируют значения  разрешенных для использования в вычислительной сети IP-адресов сетевых устройств и значения

разрешенных для использования в вычислительной сети IP-адресов сетевых устройств и значения  IP-адресов ложных абонентов вычислительной сети d1. Затем после установления соединения между сетевыми устройствами вычислительной сети, назначения установленным сетевым соединениям между сетевыми устройствами вычислительной сети идентификаторов CIPm, запоминания этих идентификаторов CIPm в массиве памяти С и приема из канала связи пакета сообщений, выделяют из заголовка принятого пакета сообщений идентификатор информационного потока CIPm. После этого сравнивают его с идентификаторами санкционированных информационных потоков TS. Далее при совпадении выделенного идентификатора информационного потока CIPm с идентификаторами санкционированных информационных потоков TS, передают пакет сообщений получателю и принимают из канала связи следующий пакет сообщений. При несовпадении выделенного идентификатора с идентификаторами санкционированных информационных потоков TS, сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети. В случае несовпадения IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, игнорируют пакет сообщений. В ином случае, то есть при совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd. В случае их совпадения блокируют IP-адрес отправителя пакетов сообщений, для чего устанавливают сетевому узлу значение td1 равное 0 и исключают его MAC-адрес из массива NA DHCP-сервера. В случае их несовпадения, то есть когда IP-адрес отправителя пакетов сообщений не принадлежит множеству IPd1, формируют DHCP-сервером новый номер вычислительной сети d2 для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Затем записывают новый номер вычислительной сети d2 для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив D. После этого формируют новые IP-адреса сетевых устройств, включающие IP-адрес DHCP-сервера, для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Далее записывают новые IP-адреса сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив памяти IPA. Затем вновь формируют множество

IP-адресов ложных абонентов вычислительной сети d1. Затем после установления соединения между сетевыми устройствами вычислительной сети, назначения установленным сетевым соединениям между сетевыми устройствами вычислительной сети идентификаторов CIPm, запоминания этих идентификаторов CIPm в массиве памяти С и приема из канала связи пакета сообщений, выделяют из заголовка принятого пакета сообщений идентификатор информационного потока CIPm. После этого сравнивают его с идентификаторами санкционированных информационных потоков TS. Далее при совпадении выделенного идентификатора информационного потока CIPm с идентификаторами санкционированных информационных потоков TS, передают пакет сообщений получателю и принимают из канала связи следующий пакет сообщений. При несовпадении выделенного идентификатора с идентификаторами санкционированных информационных потоков TS, сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети. В случае несовпадения IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, игнорируют пакет сообщений. В ином случае, то есть при совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd. В случае их совпадения блокируют IP-адрес отправителя пакетов сообщений, для чего устанавливают сетевому узлу значение td1 равное 0 и исключают его MAC-адрес из массива NA DHCP-сервера. В случае их несовпадения, то есть когда IP-адрес отправителя пакетов сообщений не принадлежит множеству IPd1, формируют DHCP-сервером новый номер вычислительной сети d2 для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Затем записывают новый номер вычислительной сети d2 для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив D. После этого формируют новые IP-адреса сетевых устройств, включающие IP-адрес DHCP-сервера, для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Далее записывают новые IP-адреса сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив памяти IPA. Затем вновь формируют множество  IP-адресов ложных абонентов и множество

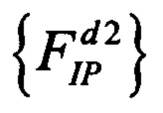

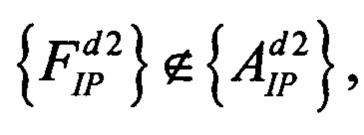

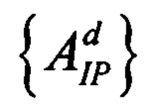

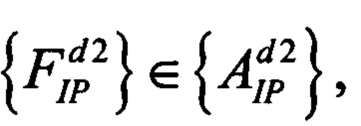

IP-адресов ложных абонентов и множество  разрешенных для использования адресов в вычислительной сети d2. Далее сравнивают, принадлежат ли сформированные IP-адреса ложных абонентов вычислительной сети d2 из множества

разрешенных для использования адресов в вычислительной сети d2. Далее сравнивают, принадлежат ли сформированные IP-адреса ложных абонентов вычислительной сети d2 из множества  множеству

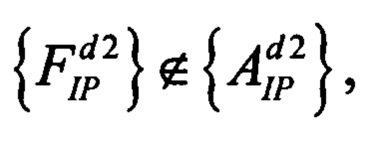

множеству  В случае если

В случае если  то вновь формируют множество

то вновь формируют множество  IP-адресов ложных абонентов вычислительной сети d2. В ином случае, если

IP-адресов ложных абонентов вычислительной сети d2. В ином случае, если  то формируют DHCP-сервером новые значения td2 времени аренды IP-адресов сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. После этого записывают новые значения td2 времени аренды IP-адресов сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив памяти ТМ. Затем формируют новые значения номеров портов взаимодействия сетевых устройств из множества динамических портов взаимодействия для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Далее записывают новые значения номеров портов взаимодействия сетевых устройств из множества динамических портов взаимодействия для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив памяти PD. После этого вновь формируют массив памяти Pn для хранения матрицы соответствия динамических портов взаимодействия на (u+1)-м этапе реконфигурации динамическим портам взаимодействия на следующем этапе реконфигурации. Затем считывают DHCP-сервером из массива D значение номера вычислительной сети d2, а также из массива IPA значения IPd2n и из массива ТМ значение td2. После этого вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети. Далее формируют DHCP-сервером ответные сообщения, содержащие параметры синхронизации установленного часового пояса, текущего времени и значение времени продолжительности аренды td2 IP-адресов. Затем формируют DHCP-сервером ответные сообщения, содержащие новые номера IP-адресов сетевых устройств вычислительной сети, новый номер вычислительной сети d2 и новый IP-адрес выбранного DHCP-сервера IPd2DHCP для каждого из сетевых устройств вычислительной сети. Далее считывают номера динамических портов взаимодействия отправителя и получателя сообщений на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети из массива памяти PD. После этого формируют для сетевых устройств вычислительной сети матрицу соответствия динамических портов взаимодействия на (u+1)-м этапе реконфигурации динамическим портам взаимодействия на следующем этапе реконфигурации. Затем запоминают сформированную матрицу соответствия этих портов взаимодействия в массиве памяти Pn. Далее направляют каждому сетевому устройству вычислительной сети сообщения, с правилами изменения ими стандартных портов взаимодействия на динамические порты взаимодействия для (u+1)-го этапа реконфигурации. После этого принимают сетевыми устройствами сообщения. Далее каждому сетевому устройству вычислительной сети задают массив соответствия портов взаимодействия сетевых устройств согласно новой матрицы из массива памяти Pn. Затем считывают каждым сетевым устройством вычислительной сети из Pn номера динамических портов взаимодействия отправителя и получателя сообщений, на которые необходимо перейти на следующем (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. После этого задают каждому сетевому устройству вычислительной сети номера динамических портов взаимодействия на следующем этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети ответные сообщения, содержащие параметры синхронизации установленного часового пояса, текущего времени и значение времени продолжительности аренды После этого направляют с DHCP-сервера сетевым устройствам вычислительной сети, ответные сообщения, содержащие новые IP-адреса, номер вычислительной сети d2 и IP-адрес выбранного DHCP-сервера IPd2DHCP для каждого из сетевых устройств вычислительной сети. Далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие параметры синхронизации установленного часового пояса, текущего времени и новые IP-адреса, а также время продолжительности их аренды td2, номер вычислительной сети d2 и IP-адрес выбранного DHCP-сервера IPd2DHCP для каждого из сетевых устройств вычислительной сети. После этого сравнивают принадлежит ли идентификатор соединения между сетевыми устройствами вычислительной сети CIPm множеству идентификаторов критически важных соединений из массива СС. В случае если идентификатор соединения CIPm не принадлежит множеству идентификаторов критически важных соединений СС, то устанавливают значение td2 равным нулю и направляют с DHCP-сервера сообщение сетевым устройствам вычислительной сети о прекращении аренды текущего IP-адреса. В ином случае, то есть если идентификатор соединения CIPm принадлежит множеству идентификаторов критически важных соединений СС, считывают маркеры активности соединений Am идентификаторов CIPm из множества СС. Далее сравнивают, является ли критически важное соединение активным. В случае если критически важное соединение активно, то есть Am≠0, то вновь считывают маркеры активности соединений Am идентификаторов CIPm из множества СС. В ином случае, если критически важное соединение не активно, то есть Am=0, то задают для каждого сетевого устройства вычислительной сети новые параметры синхронизации установленного часового пояса, текущего времени, новые IP-адреса и значение времени продолжительности их аренды td2, номер вычислительной сети d2 и IP-адрес выбранного DHCP-сервера IPd2DHCP.

то формируют DHCP-сервером новые значения td2 времени аренды IP-адресов сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. После этого записывают новые значения td2 времени аренды IP-адресов сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив памяти ТМ. Затем формируют новые значения номеров портов взаимодействия сетевых устройств из множества динамических портов взаимодействия для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Далее записывают новые значения номеров портов взаимодействия сетевых устройств из множества динамических портов взаимодействия для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив памяти PD. После этого вновь формируют массив памяти Pn для хранения матрицы соответствия динамических портов взаимодействия на (u+1)-м этапе реконфигурации динамическим портам взаимодействия на следующем этапе реконфигурации. Затем считывают DHCP-сервером из массива D значение номера вычислительной сети d2, а также из массива IPA значения IPd2n и из массива ТМ значение td2. После этого вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети. Далее формируют DHCP-сервером ответные сообщения, содержащие параметры синхронизации установленного часового пояса, текущего времени и значение времени продолжительности аренды td2 IP-адресов. Затем формируют DHCP-сервером ответные сообщения, содержащие новые номера IP-адресов сетевых устройств вычислительной сети, новый номер вычислительной сети d2 и новый IP-адрес выбранного DHCP-сервера IPd2DHCP для каждого из сетевых устройств вычислительной сети. Далее считывают номера динамических портов взаимодействия отправителя и получателя сообщений на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети из массива памяти PD. После этого формируют для сетевых устройств вычислительной сети матрицу соответствия динамических портов взаимодействия на (u+1)-м этапе реконфигурации динамическим портам взаимодействия на следующем этапе реконфигурации. Затем запоминают сформированную матрицу соответствия этих портов взаимодействия в массиве памяти Pn. Далее направляют каждому сетевому устройству вычислительной сети сообщения, с правилами изменения ими стандартных портов взаимодействия на динамические порты взаимодействия для (u+1)-го этапа реконфигурации. После этого принимают сетевыми устройствами сообщения. Далее каждому сетевому устройству вычислительной сети задают массив соответствия портов взаимодействия сетевых устройств согласно новой матрицы из массива памяти Pn. Затем считывают каждым сетевым устройством вычислительной сети из Pn номера динамических портов взаимодействия отправителя и получателя сообщений, на которые необходимо перейти на следующем (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. После этого задают каждому сетевому устройству вычислительной сети номера динамических портов взаимодействия на следующем этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети ответные сообщения, содержащие параметры синхронизации установленного часового пояса, текущего времени и значение времени продолжительности аренды После этого направляют с DHCP-сервера сетевым устройствам вычислительной сети, ответные сообщения, содержащие новые IP-адреса, номер вычислительной сети d2 и IP-адрес выбранного DHCP-сервера IPd2DHCP для каждого из сетевых устройств вычислительной сети. Далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие параметры синхронизации установленного часового пояса, текущего времени и новые IP-адреса, а также время продолжительности их аренды td2, номер вычислительной сети d2 и IP-адрес выбранного DHCP-сервера IPd2DHCP для каждого из сетевых устройств вычислительной сети. После этого сравнивают принадлежит ли идентификатор соединения между сетевыми устройствами вычислительной сети CIPm множеству идентификаторов критически важных соединений из массива СС. В случае если идентификатор соединения CIPm не принадлежит множеству идентификаторов критически важных соединений СС, то устанавливают значение td2 равным нулю и направляют с DHCP-сервера сообщение сетевым устройствам вычислительной сети о прекращении аренды текущего IP-адреса. В ином случае, то есть если идентификатор соединения CIPm принадлежит множеству идентификаторов критически важных соединений СС, считывают маркеры активности соединений Am идентификаторов CIPm из множества СС. Далее сравнивают, является ли критически важное соединение активным. В случае если критически важное соединение активно, то есть Am≠0, то вновь считывают маркеры активности соединений Am идентификаторов CIPm из множества СС. В ином случае, если критически важное соединение не активно, то есть Am=0, то задают для каждого сетевого устройства вычислительной сети новые параметры синхронизации установленного часового пояса, текущего времени, новые IP-адреса и значение времени продолжительности их аренды td2, номер вычислительной сети d2 и IP-адрес выбранного DHCP-сервера IPd2DHCP.

В качестве Fd(u) функции выбора значения номера вычислительной сети DHCP-сервера d для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети используют последовательность чисел Фибоначчи.

Значение времени продолжительности аренды IP-адресов сетевых устройств вычислительной сети для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети задают в случайном порядке в пределах от 700 до 2592000 секунд.

В качестве Fn(u) функции выбора значения IP-адреса сетевого устройства вычислительной сети для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети используют последовательность чисел Люка.

Значения номеров динамических портов взаимодействия сетевых устройств вычислительной сети для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети выбирают в случайном порядке в пределах от 49152 до 65535.

Для считывания номеров динамических портов взаимодействия отправителя и получателя сообщений на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети из массива памяти PD, формирования для сетевых устройств вычислительной сети матрицы соответствия динамических портов взаимодействия на (u+1)-м этапе реконфигурации динамическим портам взаимодействия на следующем этапе реконфигурации и запоминания новой матрицы соответствия этих портов взаимодействия используют массив памяти Pn на одном из выделенных сетевых устройств вычислительной сети.

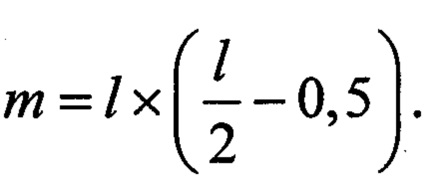

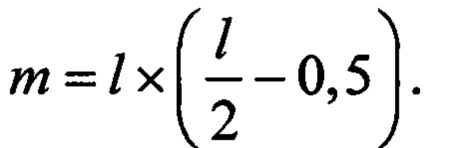

Допустимое количество соединений между сетевыми устройствами вычислительной сети m вычисляют по формуле

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается расширение области применения, повышение результативности и снижение ресурсоемкости защиты. Расширение области применения обеспечивается за счет того, что изменение IP-адресов сетевых устройств защищаемой вычислительной сети производят в рамках задаваемого диапазона подсетей без разрыва критически важных соединений. Изменение номеров портов взаимодействия сетевых устройств защищаемой вычислительной сети производится в рамках диапазона динамических портов, что в совокупности с изменением IP-адресов значительно усложняет процедуру вычисления злоумышленником алгоритма функционирования системы защиты и затрудняет вскрытие структуры защищаемой вычислительной сети. Повышение результативности защиты обеспечивается за счет изменения IP-адресов и портов взаимодействия сетевых устройств защищаемой вычислительной сети через выбранные случайным образом интервалы времени, изменяемые адаптивно в зависимости от условий функционирования вычислительной сети и действий злоумышленника. Снижение ресурсоемкости зашиты обеспечивается за счет отсутствия необоснованных изменений структурно-функциональных характеристик компонентов вычислительных сетей.

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

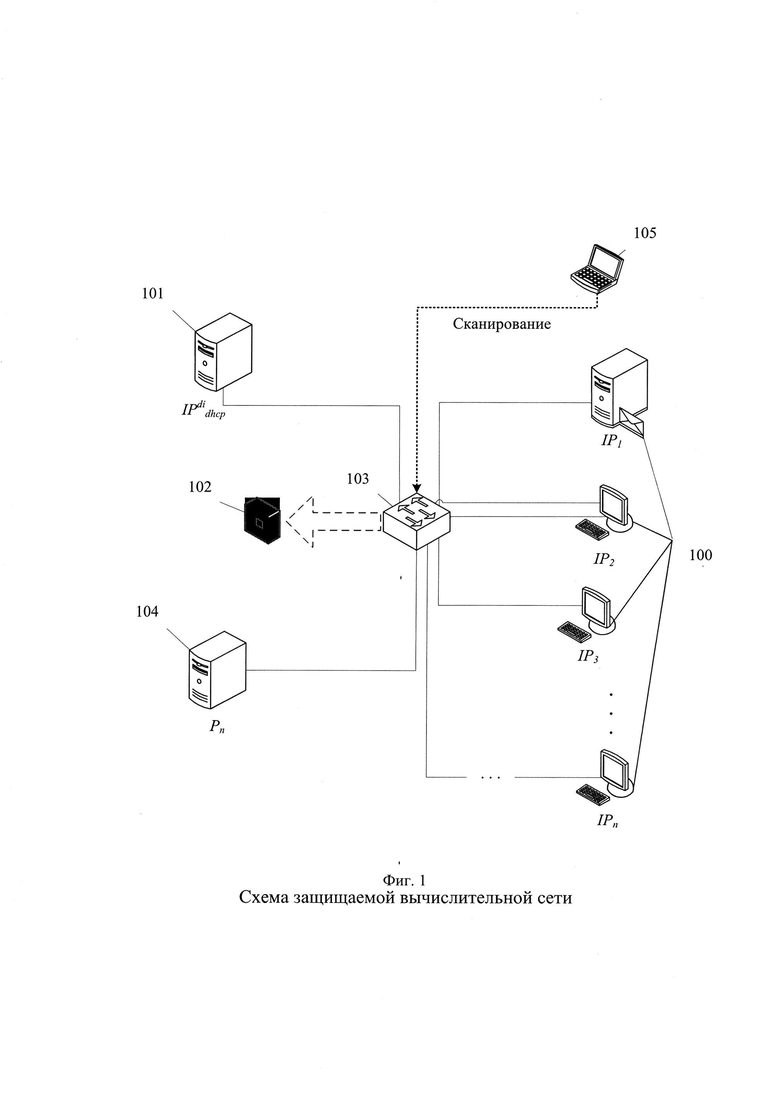

фиг. 1 - Схема защищаемой вычислительной сети;

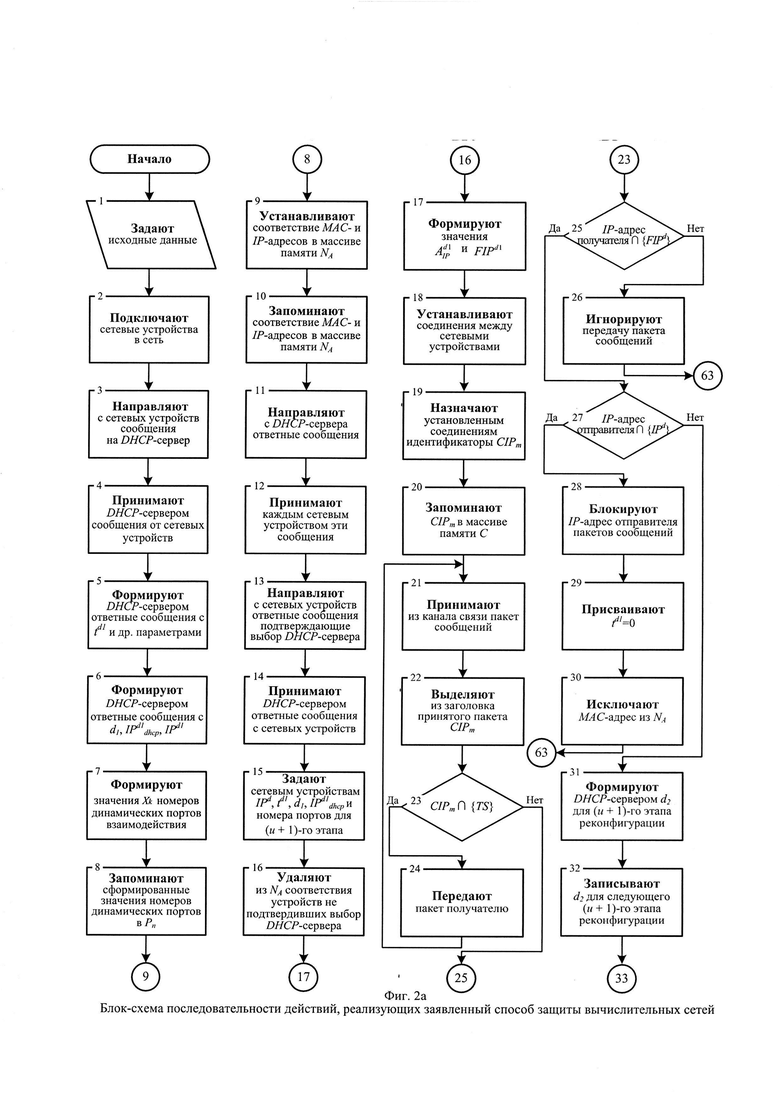

фиг. 2а - Блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

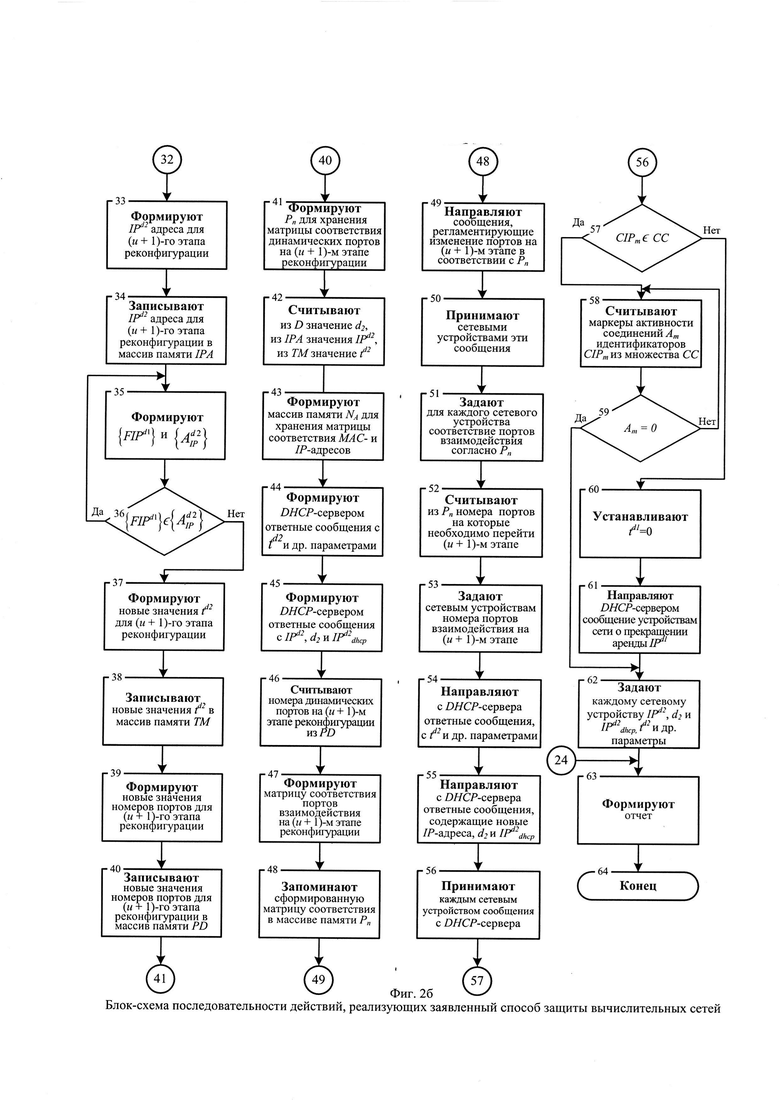

фиг. 2б - Блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

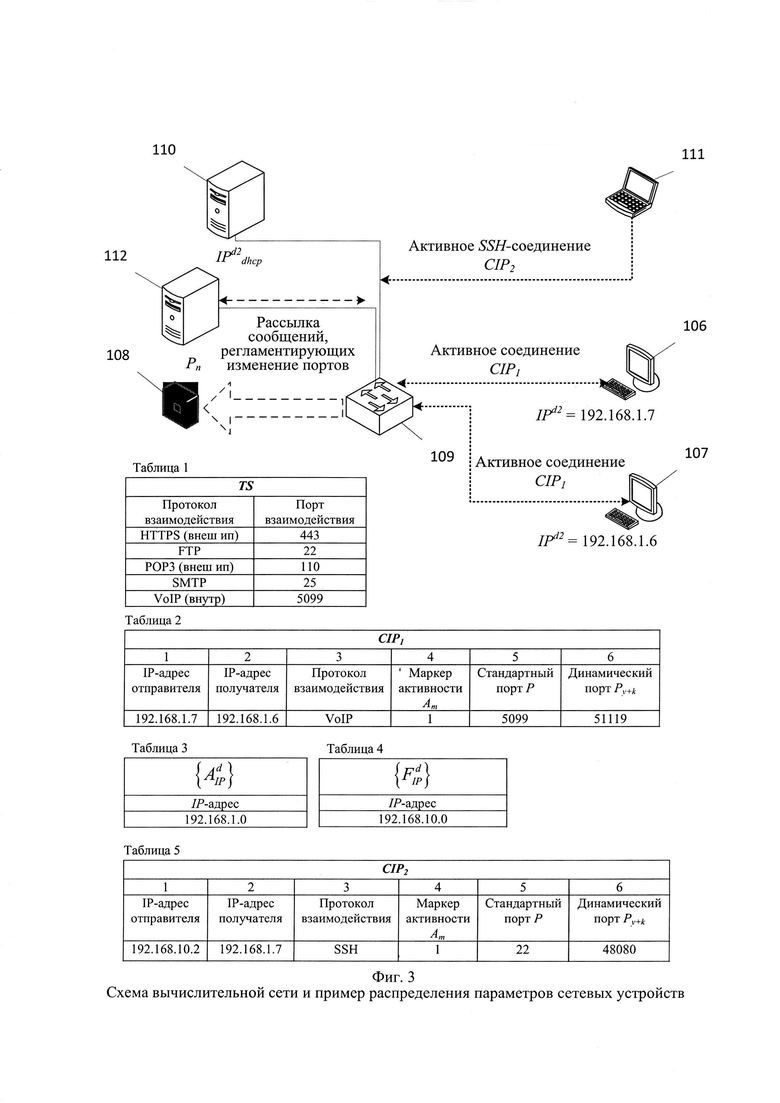

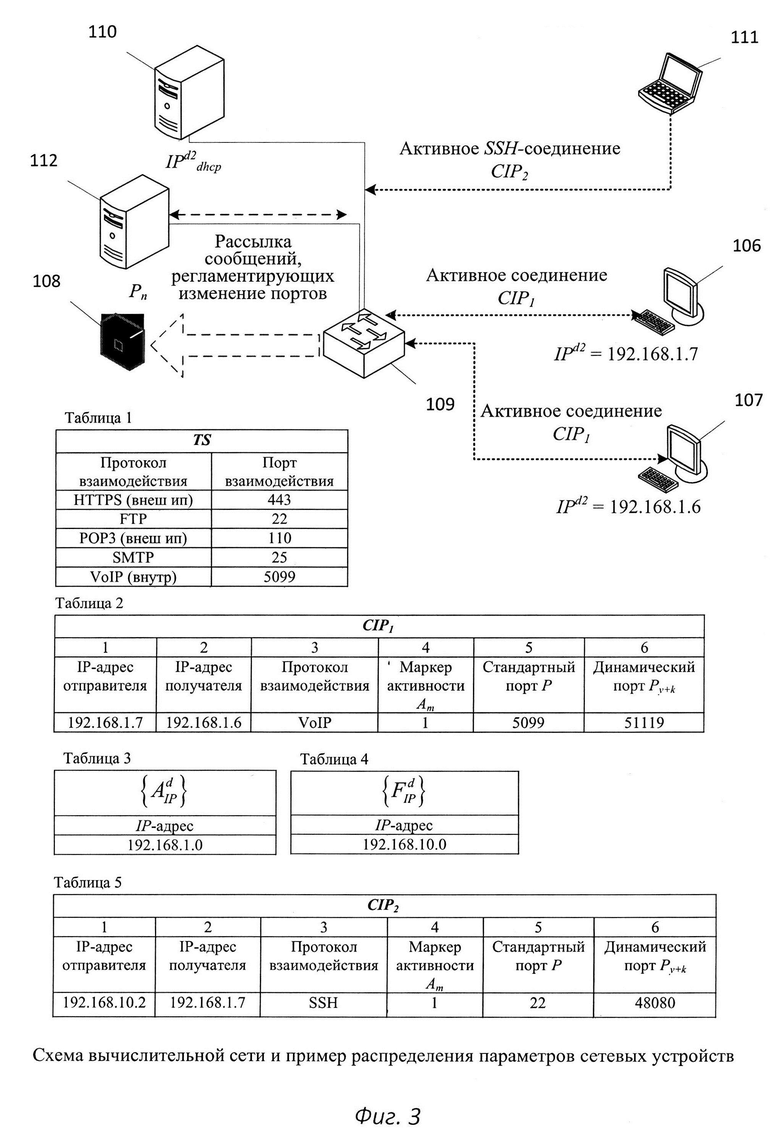

фиг. 3 - Схема вычислительной сети и пример распределения параметров сетевых устройств;

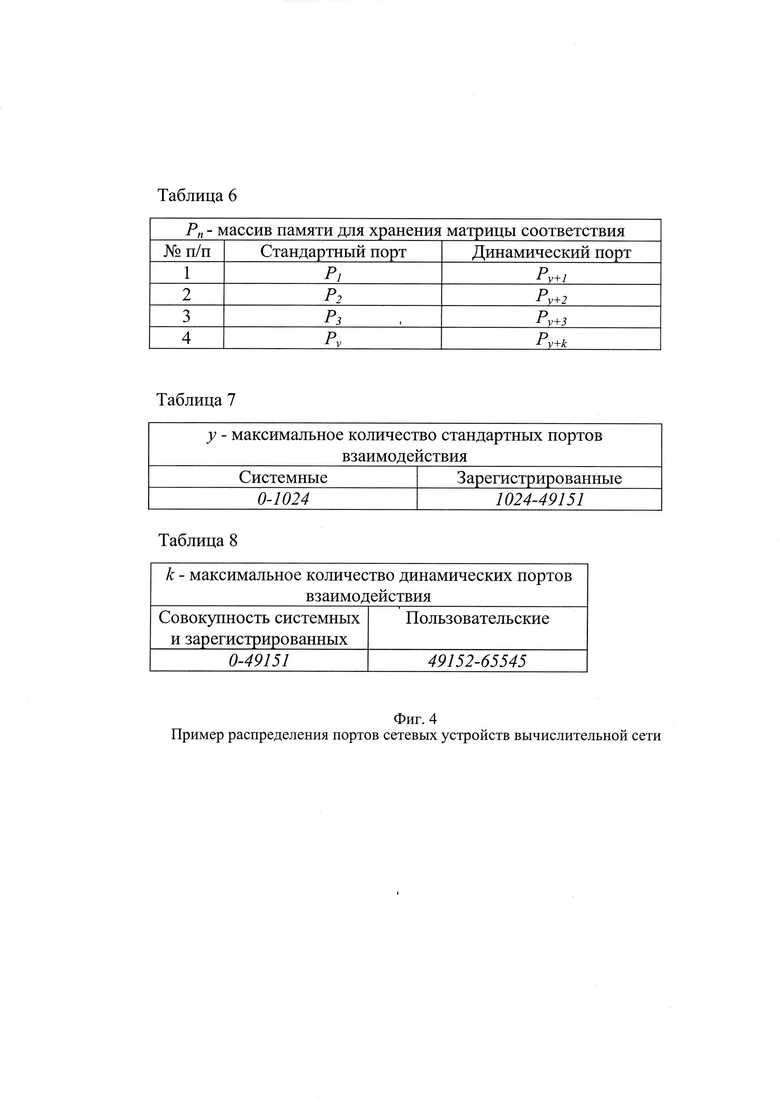

фиг. 4 - Пример распределения портов сетевых устройств вычислительной сети;

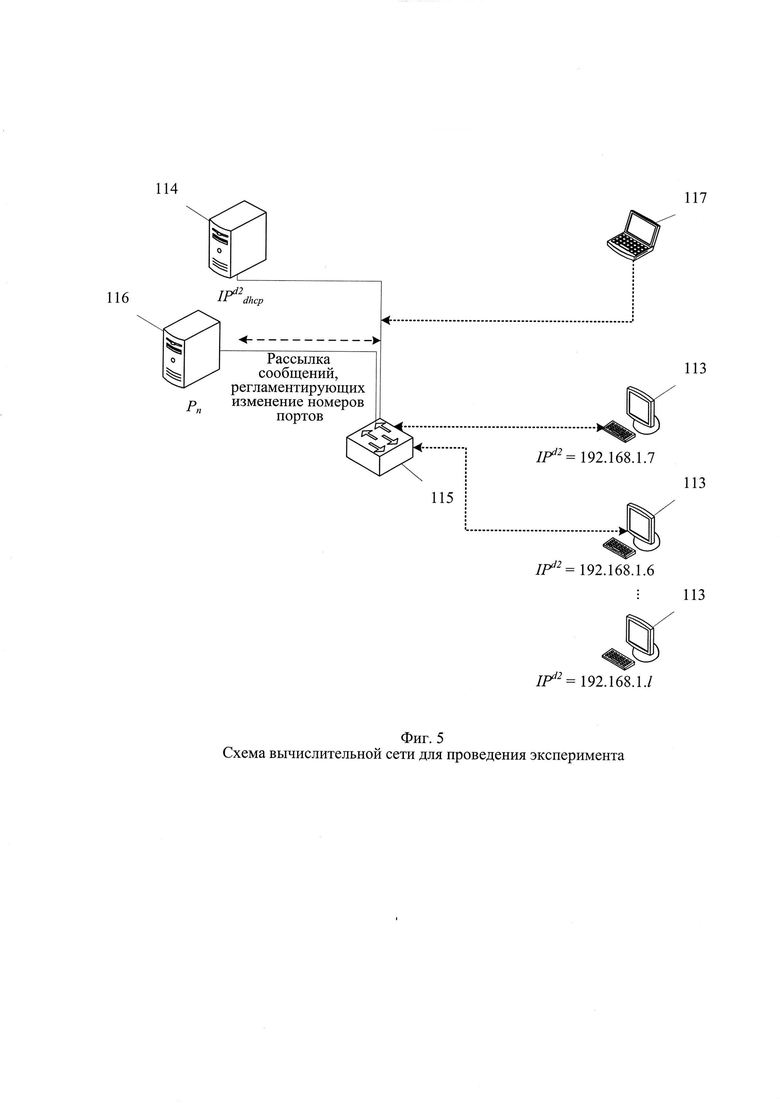

фиг. 5 - Схема вычислительной сети для проведения эксперимента;

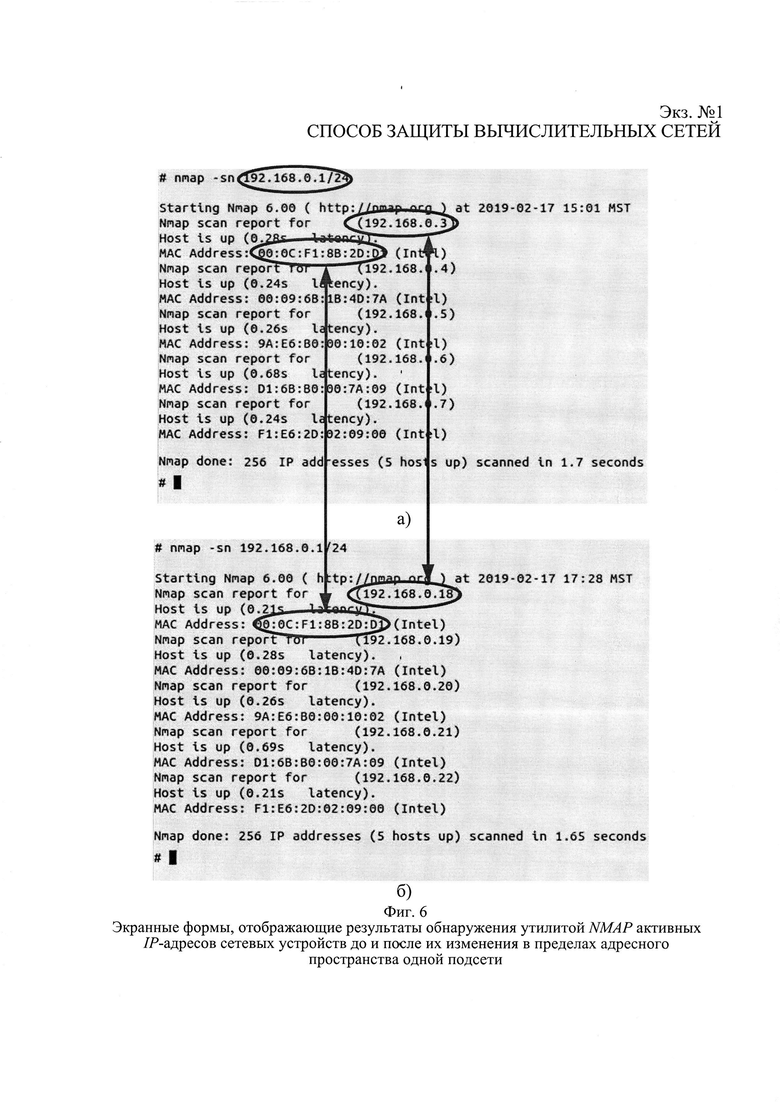

фиг. 6 - Экранные формы, отображающие результаты обнаружения утилитой NMAP активных IP-адресов сетевых устройств до и после их изменения в пределах адресного пространства одной подсети;

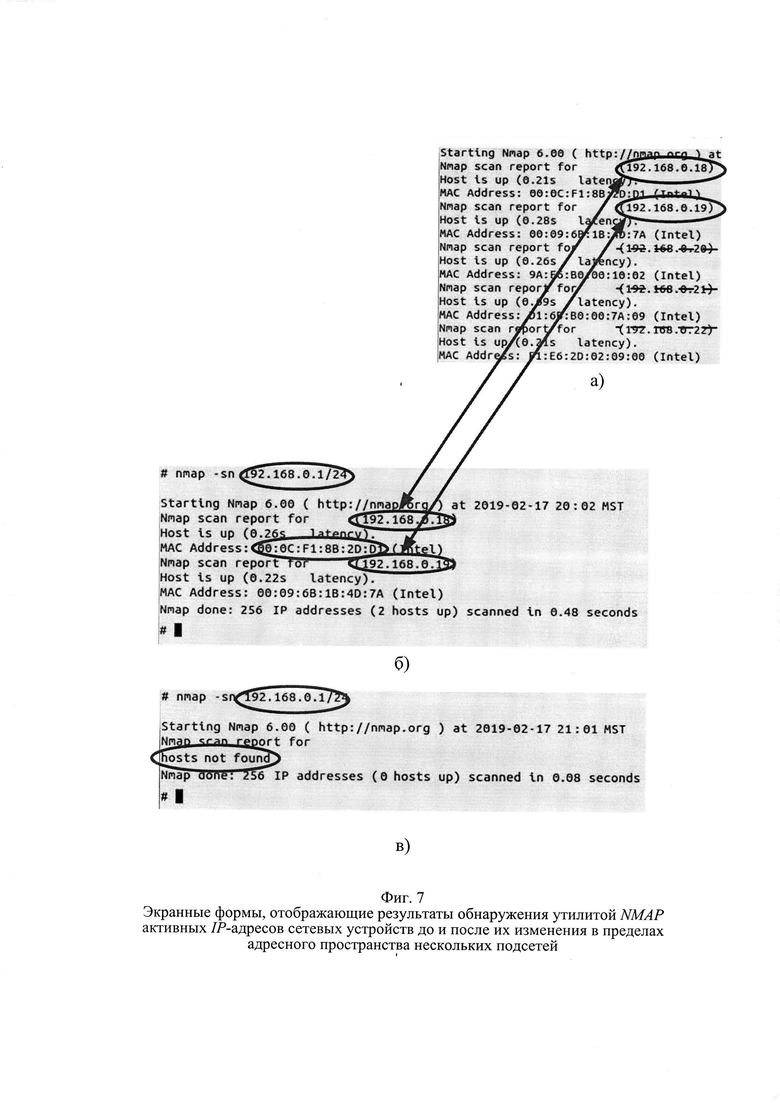

фиг.7 - Экранные формы, отображающие результаты обнаружения утилитой NMAP активных IP-адресов сетевых устройств до и после их изменения в пределах адресного пространства нескольких подсетей;

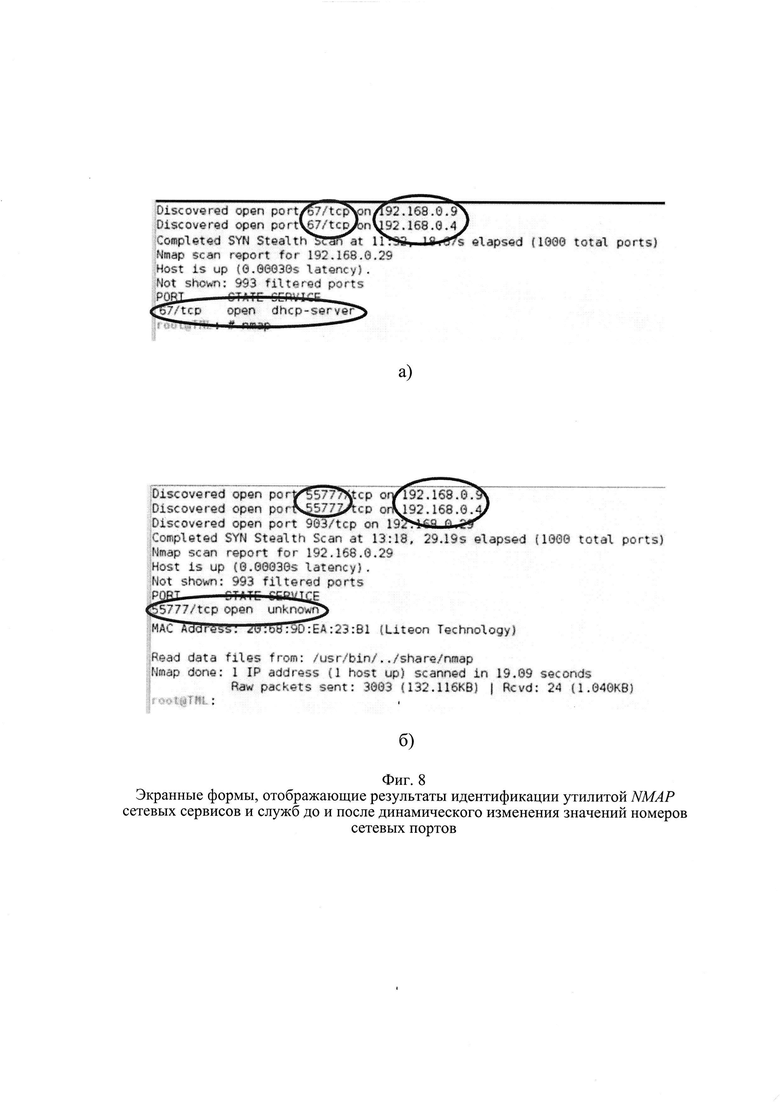

фиг. 8 - Экранные формы, отображающие результаты идентификации утилитой NMAP сетевых сервисов и служб до и после динамического изменения значений номеров сетевых портов.

Реализация заявленного способа объясняется следующим образом. Известно, что современные технологии сетевой безопасности концентрируются на защите вычислительных сетей, основанной на надежной защите периметра. Так, межсетевые экраны, прокси-серверы, шлюзы прикладного уровня и даже системы обнаружения вторжений, описанные, например, в книге Андрончик А.Н., Богданов В.В., Домуховский Н.А., Коллеров А.С., Синадский Н.И., Хорьков Д.А., Щербаков М.Ю. Защита информации в компьютерных сетях. Практический курс: учебное пособие / А.Н. Андрончик, В.В. Богданов, Н.А. Домуховский и др.; под редакцией Н.И. Синадского. - Екатеринбург: УГТУ-УПИ, 2008. - 248 с., предназначены для предотвращения, запрета и/или обнаружения доступа злоумышленника к защищаемым информационным ресурсам. Однако применение этих средств защиты для защиты структуры вычислительных сетей от сетевой разведки в целях упреждения деструктивных действий злоумышленника не позволяет обеспечить требуемый уровень защищенности вычислительных сетей. Это обусловлено тем, что структура большинства современных вычислительных сетей является неизменной на протяжении всего времени их функционирования, что обеспечивает достоверность полученной о них злоумышленником информации по результатам ведения сетевой разведки в течение длительного интервала времени и предоставляет злоумышленнику возможность планирования (выбора времени и инструментария) для начала компьютерной атаки без угрозы компрометации своих действий. Свойства детерминированности и статичности вычислительных сетей позволяют злоумышленнику, в удобное для него время, неоднократно выполнять обнаружение и анализ уязвимостей, с тщательным последующим их тестированием на проникновение для конкретной цели, пока не будет достигнут конечный результат. Свойство однородности вычислительных сетей наделяет злоумышленника преимуществом при использовании вычислительного ресурса для осуществления компьютерной атаки. Это обусловлено тем, что однородность сетевых конфигураций, их аппаратного и программного обеспечения, позволяет злоумышленникам легко и с небольшими вычислительными затратами проводить крупномасштабную атаку на десятки, сотни и тысячи узлов после успешного проведения мелкомасштабной атаки лишь на один из узлов этой однородной вычислительной сети. В свою очередь службы безопасности должны своевременно обнаруживать и устранять все потенциальные уязвимости, а также нейтрализовывать или снижать эффективность средств сетевой разведки и реализации компьютерных атак.

Таким образом, возникает противоречие между результативностью защиты вычислительных сетей и возможностями нарушителей по вскрытию структуры вычислительных сетей, обусловленными ее статичностью, однородностью и детерминированностью. На устранение указанного противоречия направлен заявленный способ.

Одной из перспективных технологий защиты вычислительных сетей, позволяющей скрывать истинные структурно-функциональные характеристики вычислительных сетей или их элементов и формировать о них ложное представление у злоумышленника является технология Moving Target Defense (MTD), описанная, например, в статье Carvalho М., Ford R. Moving target defense for computer networks, IEEE Security & Privacy, vol. 12, no. 2, 2014, на стр. 73-76. Технология MTD направлена на динамическое изменение компонентов вычислительных сетей в целях ограничения эффективности ведения сетевой разведки и реализации последующих деструктивных воздействий злоумышленником. Одно из направлений технологии MTD подразумевает динамическое изменение параметров сети, таких как используемые протоколы (включая протоколы маршрутизации), IP-адреса и порты взаимодействия, МАС-адреса, алгоритмы шифрования, используемые для идентификации узла источника и пункта назначения, а также маршруты передачи трафика (информационные направления). В основу заявленного способа будут заложены принципы, реализующие направления динамического изменения параметров вычислительной сети, описанные, например, в статье Okhravi Н., Hobson Т., Bigelow D., Streilein W. Finding focus in the blur of moving target techniques. Security & Privacy, IEEE, 12(2), 2014, на стр. 2-12.

Заявленный способ реализуют следующим образом. В общем случае (см. фиг. 1) вычислительная сеть представляет собой совокупность корреспондентов 100, DHCP-сервера 101, являющихся источниками и получателями сетевого трафика, анализатора пакетов (102) для составления отчетов, периферийного и коммуникационного оборудования 103, 104, ретранслирующего сетевой трафик корреспондентов, объединенного физическими линиями (каналами) связи, соединяющих  узлов вычислительной сети в единую инфраструктуру, в том числе с использованием узлов сети связи общего пользования 105.

узлов вычислительной сети в единую инфраструктуру, в том числе с использованием узлов сети связи общего пользования 105.

Для защиты вычислительной сети и введения в заблуждение злоумышленника 105 относительно структуры вычислительной сети, осуществляют периодическое изменение IP-адресов ее сетевых устройств и номеров портов их взаимодействия.

На фиг. 2а, 2б представлена блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей, в которой приняты следующие обозначения:

{IPd} - множество всех IP-адресов сетевых устройств вычислительной сети, являющихся клиентами DHCP-сервера, {IPd}={IPd1, IPd2, … IPdn}, где d - номер вычислительной сети DHCP-сервера, d=1, 2 … z, a z - максимальное количество номеров вычислительной сети, где n - максимальное допустимое значение количества IP-адресов сетевых устройств вычислительной сети;

IPddhcp - IP-адрес DHCP-сервера;

IPA - массив памяти для хранения IP-адресов сетевых устройств вычислительной сети, IPA=[IP1, IP2, …, IPn];

- множество разрешенных для использования в вычислительной сети IP-адресов сетевых устройств,

- множество разрешенных для использования в вычислительной сети IP-адресов сетевых устройств,

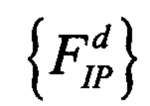

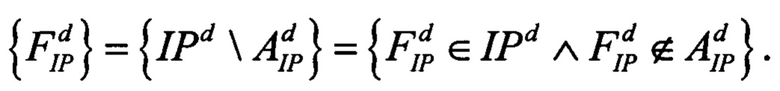

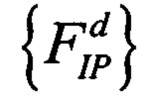

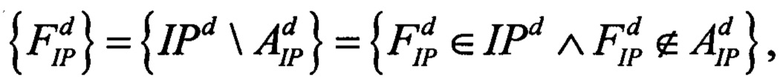

- множество IP-адресов ложных абонентов вычислительной сети d,

- множество IP-адресов ложных абонентов вычислительной сети d,

D - массив памяти для хранения номера вычислительной сети DHCP-сервера, D=[1, 2, … z];

u - этапы реконфигурации структурно-функциональных характеристик вычислительной сети, u=1, 2 … ν, где ν - максимальное количество этапов реконфигурации структурно-функциональных характеристик вычислительной сети;

td - значение времени аренды всех IP-адресов вычислительной сети с номером d;

ТМ - массив памяти для хранения времени аренды всех IP-адресов вычислительной сети d, ТМ=[td1, td2, … T], где T - значение времени аренды на ν-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети;

{Р} - множество портов взаимодействия сетевых устройств вычислительной сети, {Р}={Pi, Р2, … Py, Py+1, Py+2, … Py+k}, где y - максимальное количество стандартных портов взаимодействия сетевых устройств вычислительной сети, где k - максимальное количество динамических портов взаимодействия;

PD - массив памяти для хранения номеров динамических портов взаимодействия сетевых устройств, PD=[x1, x2, … Х], где xk - номер динамического порта, где Х - максимальное значение номера динамического порта;

{С} - множество соединений между сетевыми устройствами вычислительной сети, {C}={CIP1, CIP2, … CIPm};

С - массив памяти для хранения идентификаторов соединений между сетевыми устройствами вычислительной сети, C=[CIP1, CIP2, … CIPm], где CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети, где m - максимально допустимое количество соединений между сетевыми устройствами вычислительной сети;

{CIPcm} -множество идентификаторов критических соединений между абонентами вычислительной сети;

СС - массив памяти для хранения идентификаторов критически важных соединений между сетевыми устройствами вычислительной сети, которые не подлежат разрыву, СС=[CIPc1, CIPc2, … CIPcm];

Am - маркер активности соединения идентификатора соединения между сетевыми устройствами вычислительной сети;

{TS} - множество идентификаторов санкционированных информационных потоков;

{MAC} - множество MAC-адресов сетевых устройств вычислительной сети,  где

где  - максимальное количество сетевых устройств в вычислительной сети;

- максимальное количество сетевых устройств в вычислительной сети;

NA - массив памяти для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов  -го MAC-адреса из массива памяти MAC;

-го MAC-адреса из массива памяти MAC;

Fn(u) - функция выбора IP-адресов сетевых устройств на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети;

Fd(u) - функция выбора номера вычислительной сети DHCP-сервера на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети;

Pn - массив памяти для хранения матрицы соответствия стандартных портов взаимодействия динамическим портам взаимодействия на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети.

Для расширения области применения способа защиты и снижения возможностей злоумышленника по вскрытию истинных значений структурно-функциональных характеристик компонентов вычислительной сети, их изменение осуществляют в рамках нескольких подсетей. Для этого в предварительно заданные исходные данные во множестве IP-адресов сетевых устройств вычислительной сети {IP} дополнительно задают (см. блок 1 на фиг. 2а) подмножества d во множестве IP-адресов сетевых устройств вычислительной сети {IPd}={IPd1, IPd2 … IPdn}, где d - номер вычислительной сети DHCP-сервера, d=1, 2 … z, где z - максимальное количество номеров вычислительной сети. Затем предварительно задают IPA=[IP1, IP2, …, IPn] - массив памяти для хранения IP-адресов сетевых устройств вычислительной сети.

Далее, для повышения результативности защиты, в целях исключения возможности для злоумышленника реализовать компьютерную атаку на DHCP-сервер, описанную, например, в книге Бирюков А.А. Информационная безопасность: защита и нападение. - М.: ДМК Пресс, 2016, на стр. 51-53, в предварительно заданные исходные данные, для каждого подмножества d, задают (см. блок 1 на фиг. 2а) IP-адреса доверенных DHCP-серверов IFddhcp, где IPddhcp - IP-адрес DHCP-сервера для подмножества d, IPddhcp ∈ IPd, чем обеспечивают защиту от использования ложного DHCP-сервера злоумышленником. После этого задают (см. блок 1 на фиг. 2а) массив памяти D=[1, 2, … z] для хранения номера вычислительной сети DHCP-сервера.

Затем предварительно задают (см. блок 1 на фиг. 2а) td - значение времени аренды всех IP-адресов вычислительной сети с номером d, которое изначально задают максимальным. Для предоставления максимального (бесконечного) времени аренды IP-адресов сетевым устройствам вычислительной сети td устанавливают равным 0׃ƒƒƒƒƒƒƒ. Параметр указывается 32-битовым беззнаковым словом в секундах, позволяющим задать интервал от 0 приблизительно до 100 лет, что достаточно для работы DHCP-сервера и описано, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc2131).

Далее задают (см. блок 1 на фиг. 2a) ТМ=[td1, td2, … T] - массив памяти для хранения значения времени аренды всех IP-адресов устройств вычислительной сети с номером du, где T - значение времени аренды на ν-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Этап реконфигурации структурно-функциональных характеристик в заявленном способе защиты начинается с момента изменения сетевых параметров абонентов вычислительной сети при обнаружении несанкционированной активности злоумышленника. К измененяемым структурно-функциональным характеристикам вычислительной сети в заявленном способе защиты относятся IP-адреса сетевых устройств, время продолжительности их аренды, IP-адрес DHCP-сервера сети, номер вычислительной сети, а так же значения номеров портов взаимодействия сетевых устройств вычислительной сети.

Затем, после того как будут заданы (см. блок 1 на фиг. 2а) множество {MAC} и массив памяти NA, что обусловлено порядком выдачи DHCP-сервером IP-адреса каждому сетевому устройству, в предварительно заданные исходные данные, для обеспечения возможности проверки на легитимность адресов отправителя и получателя пакетов сообщений у корреспондирующих абонентов, задают (см. блок 1 на фиг. 2а) множество идентификаторов санкционированных информационных потоков {TS}≥1. В качестве идентификаторов принимают идентификационные признаки соединений, содержащие адреса отправителя и получателя пакетов сообщений, типы протоколов взаимодействия. Сравнение идентификаторов соединений позволяет проводить анализ информационных потоков и идентифицировать IP-адреса нелегитимных отправителей пакетов сообщений из внешней сети и предотвращать попытки несанкционированных воздействий со стороны злоумышленника еще на начальном этапе.

Применение разделения адресного пространства вычислительной сети на области разрешенных  и ложных

и ложных  IP-адресов позволяет с высокой степенью вероятности идентифицировать факт ведения сетевой разведки как внутренним, так и внешним нарушителем, за счет обнаружения несанкционированных запросов или попыток установления соединения с заранее заданным множеством

IP-адресов позволяет с высокой степенью вероятности идентифицировать факт ведения сетевой разведки как внутренним, так и внешним нарушителем, за счет обнаружения несанкционированных запросов или попыток установления соединения с заранее заданным множеством  ложных IP-адресов вычислительной сети. Под сетевой разведкой в заявленном способе защиты понимается процесс, направленный на добывание информации о составе, структуре и алгоритмах функционирования, местоположении и принадлежности вычислительной сети; данных, хранимых, обрабатываемых и передаваемых в вычислительной сети и осуществляемый путем диалогового (процедурного) взаимодействия с элементами вычислительной сети, которым присущи недекларированные возможности, уязвимости и открытость архитектуры (см. Максимов Р.В., Давыдов А.Е., Савицкий О.К. Защита и безопасность ведомственных интегрированных инфокоммуникационных систем / Р.В. Максимов, А.Е. Давыдов, О.К. Савицкий. - Москва: ОАО «Воентелеком», 2015. - 520 с., на стр. 261). Для этого в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а)

ложных IP-адресов вычислительной сети. Под сетевой разведкой в заявленном способе защиты понимается процесс, направленный на добывание информации о составе, структуре и алгоритмах функционирования, местоположении и принадлежности вычислительной сети; данных, хранимых, обрабатываемых и передаваемых в вычислительной сети и осуществляемый путем диалогового (процедурного) взаимодействия с элементами вычислительной сети, которым присущи недекларированные возможности, уязвимости и открытость архитектуры (см. Максимов Р.В., Давыдов А.Е., Савицкий О.К. Защита и безопасность ведомственных интегрированных инфокоммуникационных систем / Р.В. Максимов, А.Е. Давыдов, О.К. Савицкий. - Москва: ОАО «Воентелеком», 2015. - 520 с., на стр. 261). Для этого в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а)  - множество IP-адресов сетевых устройств, разрешенных для использования в вычислительной сети d, где

- множество IP-адресов сетевых устройств, разрешенных для использования в вычислительной сети d, где  а также задают

а также задают  - множество IP-адресов ложных абонентов вычислительной сети d, где

- множество IP-адресов ложных абонентов вычислительной сети d, где

Для расширения области применения способа защиты и снижения возможностей злоумышленника по вскрытию значений структурно-функциональных характеристик компонентов вычислительной сети за счет использования сетевых сканеров, программ-анализаторов сетевого трафика с фильтрацией пакетов сообщений по типам используемых протоколов и другого специального программного обеспечения, которые известны и описаны, например, в книге Максимов Р.В., Давыдов А.Е., Савицкий O.K. Защита и безопасность ведомственных интегрированных инфокоммуникационных систем / Р.В. Максимов, А.Е. Давыдов, O.K. Савицкий. - Москва: ОАО «Воентелеком», 2015. - 520 с., на стр. 308-314, в заявленном способе защиты применяют изменение значений номеров портов взаимодействия абонентов сети на каждом очередном этапе реконфигурации. Это позволяет скрыть значения стандартных номеров портов взаимодействия, лежащих в диапазоне от 0 до 49151, на которых функционируют сетевые сервисы и службы, заменив их значениями номеров динамических портов из диапазона от 49152 до 65545, которые известны и описаны, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc1180). Стандартные значения номеров сетевых портов взаимодействия используются сетевыми устройствами вычислительной сети до того момента, когда впервые будет зафиксирована несанкционированная активность нарушителя. Данное состояние вычислительной сети в заявленном способе называют начальным этапом u:=u+1 этап, на котором вычислительная сеть функционирует в первично заданной конфигурации. Таким образом, достигают того, что злоумышленник при перехвате пакетов сообщений не сможет по номеру порта определить тип используемого протокола, и соответственно, используемого абонентами вычислительной сети сетевого сервиса или службы.

Далее, на каждом следующем (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети, значения номеров портов взаимодействия сетевых устройств вычислительной сети изменяют на новые, лежащие в диапазоне динамических портов, в случайном порядке. Для этого задают (см. блок 1 на фиг. 2а) множество портов взаимодействия сетевых устройств вычислительной сети {Р}={P1, Р2, … Py, Py+1, Py+2, … Py+k}, где y - максимальное количество стандартных портов взаимодействия сетевых устройств вычислительной сети, k - максимальное количество динамических портов взаимодействия.

Затем задают (см. блок 1 на фиг. 2а) PD - массив памяти для хранения номеров динамических портов взаимодействия xk сетевых устройств, которые будут использоваться на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети, где PD=[x1, х2, … X], где Х - максимальное значение номера динамического порта.

Далее, для идентификации санкционированных и несанкционированных информационных потоков между абонентами вычислительной сети, после задания (см. блок 1 на фиг. 2а) {С}={CIP1, CIP2, … CIPm} множества

соединений между сетевыми устройствами вычислительной сети, множества идентификаторов критических соединений между абонентами вычислительной сети CIPcm≥1 и массива памяти для хранения идентификаторов критически важных соединений между сетевыми устройствами вычислительной сети, которые не подлежат разрыву CC=[CIPc1, CIPc2, … CIPcm], предварительно задают (см. блок 1 на фиг. 2а) массив памяти С=[CIP1, CIP2, … CIPm] для хранения идентификаторов CIPm, где m - максимальное допустимое количество соединений между сетевыми устройствами вычислительной сети. Необходимость установления максимально допустимого количества соединений между сетевыми устройствами вычислительной сети m, обусловлена необходимостью контроля количества соединений, так как вычислительная сеть за единицу времени способна обработать ограниченное количество пакетов сообщений без переполнения буфера обмена или же снижения качества обслуживания заявок. К тому же увеличение интенсивности поступающих несанкционированных информационных потоков с одного IP-адреса или множества IP-адресов, может привести к реализации атаки типа «отказ в обслуживании» (Denial of Service, DoS) или же распределенной атаки типа «отказ в обслуживании» (Distributed Denial of Service, DDoS) соответственно. Данные типы атак описаны, например, в книге Олифер В., Олифер Н. Компьютерные Сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. - 992 с.: ил.

После этого в каждом идентификаторе соединения CIPm между сетевыми устройствами вычислительной сети в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) маркер активности соединения Am. Использование маркера активности соединения Am обусловлено необходимостью проверки активности установленных между сетевыми устройствами вычислительной сети критически важных соединений, прерывание которых недопустимо. Применение совокупности значений маркера активности соединения Am и идентификатора критически важных соединений CIPm используется для мониторинга активности критически важных соединений.

Далее предварительно задают (см. блок 1 на фиг. 2а) массив памяти Pn для хранения матрицы соответствия стандартных портов взаимодействия динамическим портам взаимодействия на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети.

В целях усложнения процедуры вычисления нарушителем IP-адресов сетевых устройств на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети предварительно задают (см. блок 1 на фиг. 2а) Fn(u) - функцию выбора IP-адресов сетевых устройств на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Также предварительно задают (см. блок 1 на фиг. 2а) Fd(u) - функцию выбора номера вычислительной сети DHCP-сервера на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. Заданием Fn(u) в совокупности с Fd(u) достигается устранение такого недостатка способа-прототипа как узкая область применения, это позволяет снять ограничение на используемый диапазон перестройки IP-адресов сетевых устройств вычислительной сети и исключить, либо значительно снизить возможность вычисления нарушителем алгоритма изменения IP-адресов сетевых устройств вычислительной сети и принятию им мер по обходу системы защиты.

Далее после подключения (см. блок 2 на фиг. 2а) сетевых устройств к вычислительной сети направляют (см. блок 3 на фиг. 2а) с сетевых устройств вычислительной сети сообщения на DHCP-сервер с IP-адресом IPd1dhcp для получения параметров синхронизации установленного часового пояса и текущего времени, IP-адресов и времени продолжительности их аренды td1. Схема протокольного обмена сообщениями между сетевыми устройствами (клиентами) 106, 107 и DHCP-сервером 110 показана на фиг. 3 и описана, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc2131).

После приема (см. блок 4 на фиг. 2а) DHCP-сервером с IP-адресом IPd1dhcp сообщений от сетевых устройств вычислительной сети и формирования DHCP-сервером ответных сообщений, содержащих параметры синхронизации установленного часового пояса и текущего времени, формируют (см. блок 5 на фиг. 2а) значение времени продолжительности аренды td1 IP-адресов сетевых устройств вычислительной сети. Далее формируют (см. блок 6 на фиг. 2а) DHCP-сервером ответные сообщения, содержащие значения IP-адресов сетевых устройств, номер d1 сети DHCP-сервера и IP-адрес IPd1dhcp DHCP-сервера. Необходимость синхронизации установленного часового пояса и текущего времени возникает в случае, когда время сервера и сетевых устройств вычислительной сети различается. Синхронизация позволяет исключить возможность DHCP-сервера счесть аренду IP-адреса сетевого устройства завершившейся раньше, чем это сделает сетевое устройство. Синхронизация осуществляется путем установки общего часового пояса и времени DHCP-сервера и сетевых устройств вычислительной сети.

Затем формируют (см. блок 7 на фиг. 2а) номера динамических портов, на которых будут взаимодействовать сетевые устройства вычислительной сети на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети. После этого запоминают (см. блок 8 на фиг. 2а) сформированные номера динамических портов в массиве памяти Pn.

Затем, после установления на DHCP-сервере соответствия MAC- и IP-адресов (см. блок 9 на фиг. 2а) и запоминания (см. блок 10 на фиг. 2а) в массиве памяти NA DHCP-сервера соответствия MAC- и IP-адресов для обратившихся к нему с запросом сетевых устройств вычислительной сети, а также после направления (см. блок 11 на фиг. 2а) с DHCP-сервера сформированных ответных сообщений сетевым устройствам вычислительной сети, последующего приема (см. блок 12 на фиг. 2а) каждым сетевым устройством вычислительной сети сообщения от DHCP-сервера и направления (см. блок 13 на фиг. 2а) от сетевых устройств вычислительной сети ответных сообщений DHCP-серверу, подтверждающих их выбор, а также приема (см. блок 14 на фиг. 2а) DHCP-сервером сообщений от сетевых устройств вычислительной сети, подтверждающих их выбор, задают (см. блок 15 на фиг. 2а) сетевым устройствам вычислительной сети IP-адреса IPd1 и время продолжительности их аренды td1, номер сети DHCP-сервера d1 и IP-адрес выбранного DHCP-сервера IPd1dhcp, а также значения номеров динамических портов из массива памяти Pn, через которые будут взаимодействовать сетевые устройства на (u+1)-м этапе реконфигурации структурно-функциональных характеристик вычислительной сети.

Взаимодействие устройств вычислительной сети вычислительной сети и DHCP-сервера осуществляется по известной схеме и описано, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc2131).

Затем удаляют (см. блок 16 на фиг. 2а) из массива памяти NA те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор, тем самым исключают выдачу IP-адресов неактивным сетевым устройствам.

Затем формируют (см. блок 17 на фиг. 2а) значения  разрешенных для использования в вычислительной сети IP-адресов сетевых устройств и значения

разрешенных для использования в вычислительной сети IP-адресов сетевых устройств и значения  IP-адресов ложных абонентов вычислительной сети d1.

IP-адресов ложных абонентов вычислительной сети d1.

После установления соединений между сетевыми устройствами вычислительной сети (см. блок 18 на фиг. 2а), назначения (см. блок 19 на фиг. 2а) установленным соединениям между сетевыми устройствами вычислительной сети идентификаторов CIPm, последующего запоминания этих идентификаторов (см. блок 20 на фиг. 2а) в массиве памяти С и после приема (см. блок 21 на фиг. 2а) из канала связи пакет сообщения от отправителя 106 получателю 107 (см. фиг. 3) при помощи анализатора пакетов 108 (см. фиг. 3) выделяют (см. блок 22 на фиг. 2а) из заголовка принятого пакета сообщения идентификатор информационного потока CIPm.

После этого сравнивают (см. блок 23 на фиг. 2а) идентификатор информационного потока CIPm с идентификаторами санкционированных информационных потоков TS (см. табл. 1 на фиг. 3) для определения возможности дальнейшей передачи пакета адресату. В таблице 1 в столбце слева представлены санкционированные протоколы взаимодействия, в столбце справа представлены соответствующие им порты взаимодействия санкционированных для использования в вычислительной сети протоколов. В таблицах 2 и 5, представленных на фиг. 3 в первом столбце представлен IP-адрес отправителя, во втором столбце IP-адрес получателя, в третьем протокол взаимодействия, в четвертом маркер активности соединения, в пятом стандартный порт протокола взаимодействия, в шестом - динамический порт взаимодействия.

При совпадении протокола взаимодействия выделенного идентификатора информационного потока CIP1 (см. столбец 3 табл. 2 на фиг. 3) с идентификатором санкционированных информационных потоков TS (см. табл.1 на фиг.3), передают пакет сообщений получателю (см. блок 24 на фиг. 2а) и принимают (см. блок 21 на фиг. 2а) из канала связи следующий пакет сообщений.

В случае несовпадения протокола взаимодействия выделенного идентификатора CIP2 (см. столбец 3 табл. 5 на фиг. 3) с идентификаторами санкционированных информационных потоков TS, сравнивают (см. блок 25 на фиг. 2а) IP-адрес получателя в принятом пакете сообщений (см. столбец 2 табл. 5 на фиг. 3) с предварительно заданными ложными IP-адресами абонентов вычислительной сети (см. табл. 4 на фиг. 3).

При несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, игнорируют (см. блок 26 на фиг. 2а) пакет сообщений. Это свидетельствует о том, что санкционированный абонент обращается к несуществующему адресу в вычислительной сети.

При совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, что однозначно позволяет идентифицировать факт ведения сетевой разведки нарушителем, сравнивают (см. блок 27 на фиг. 2а) IP-адрес отправителя пакетов сообщений (см. столбец 1 табл. 5 на фиг. 3) с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd1.

В случае их совпадения блокируют (см. блок 28 на фиг. 2а) IP-адрес отправителя пакетов сообщений, считая его потенциальным нарушителем, для чего присваивают (см. блок 29 на фиг. 2а) td1 сетевому узлу значение равное 0 и исключают (см. блок 30 на фиг. 2а) MAC-адрес данного сетевого устройства из массива памяти NA DHCP-сервера 110 (см. фиг. 3). Таким образом, изолируют злоумышленника от дальнейшего информационного обмена в вычислительной сети при последующем изменении IP-адресов сетевых устройств и коммуникационного оборудования 106, 107 (см. фиг. 3).

В случае же их несовпадения, когда IP-адрес отправителя пакетов сообщений (см. столбец 1 табл. 5 на фиг. 3) принадлежит множеству сетевых устройств вычислительной сети IPd1, то есть отправитель пакетов сообщений не является клиентом DHCP-сервера с IPd1dhcp и в совокупности с предшествующими проверками идентификаторов соединений на легитимность и IP-адреса получателя на принадлежность к  означает, что обнаружено новое сетевое устройство, функционирующее по несанкционированному для использования в вычислительной сети протоколу. Что является попыткой несанкционированного доступа или фактом ведения сетевой разведки и моментом начала (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительных сети.

означает, что обнаружено новое сетевое устройство, функционирующее по несанкционированному для использования в вычислительной сети протоколу. Что является попыткой несанкционированного доступа или фактом ведения сетевой разведки и моментом начала (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительных сети.

После этого формируют (см. блок 31 на фиг. 2а) DHCP-сервером новый номер вычислительной сети d2 для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети

Затем записывают (см. блок 31 на фиг. 2а) новый номер вычислительной сети d2 для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив D.

После чего формируют (см. блок 33 на фиг. 2а) новые IP-адреса сетевых устройств, включающие IP-адрес DHCP-сервера, для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Далее записывают (см. блок 34 на фиг. 2а) новые IP-адреса сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети в массив памяти IPA.

Далее, вновь формируют (см. блок 35 на фиг.2а) множество  IP-адресов ложных абонентов и множество

IP-адресов ложных абонентов и множество  разрешенных для использования адресов в вычислительной сети d2.

разрешенных для использования адресов в вычислительной сети d2.

Далее для исключения совпадения вновь сформированных IP-адресов сетевых устройств, разделенных на множества  в вычислительной сети IPd2, сравнивают (см. блок 36 на фиг. 2а) принадлежат ли сформированные IP-адреса ложных абонентов вычислительной сети d2 из множества

в вычислительной сети IPd2, сравнивают (см. блок 36 на фиг. 2а) принадлежат ли сформированные IP-адреса ложных абонентов вычислительной сети d2 из множества  множеству

множеству

В случае если  то вновь формируют (см. блок 36 на фиг. 2а) множество

то вновь формируют (см. блок 36 на фиг. 2а) множество  IP-адресов ложных абонентов вычислительной сети d2.

IP-адресов ложных абонентов вычислительной сети d2.

В ином случае, то есть если  формируют (см. блок 37 на фиг. 2а) DHCP-сервером новые значения td2 времени аренды IP-адресов сетевых устройств для (u+1)-го этапа реконфигурации структурно-функциональных характеристик вычислительной сети. Формирование нового значения времени аренды IP-адресов сетевых устройств вычислительной сети td2 осуществляют для исключения возможности вычисления нарушителем длительности временных интервалов, через которые будут изменяться IP-адреса на последующих этапах реконфигурации структурно-функциональных характеристик вычислительной сети.