Область техники, к которой относится изобретение

Представленные здесь варианты осуществления относятся к способам и к сетевым узлам в сети беспроводной связи, например, сети телекоммуникаций, для управления защитой целостности блока пакетных данных (Packet Data Unit, PDU) управления логическим каналом (Logical Link Control, LLC).

Уровень техники

Устройства связи, такие как беспроводные устройства связи, которые могут называться просто беспроводными устройствами, могут также быть известны, например, как оборудование пользователя (User Equipment, UE), мобильные терминалы, беспроводные терминалы и/или мобильные станции (Mobile Station, MS). Беспроводное устройство способно осуществлять связь беспроводным способом в сети беспроводной связи, обычно являющейся сетью сотовой связи, которая может также упоминаться как система беспроводной связи или система радиосвязи, иногда также упоминаемая как сотовая радиосистема, сотовая сеть или система сотовой связи. Связь может осуществляться, например, между двумя беспроводными устройствами, между беспроводным устройством и стационарным телефоном и/или между беспроводным устройством и сервером через сеть радиодоступа (Radio Access Network, RAN) и, возможно, между одной или более базовыми сетями (Core Network, CN), имеющимися внутри сети беспроводной связи. Беспроводное устройство может дополнительно упоминаться как мобильный телефон, сотовый телефон, ноутбук, персональный цифровой помощник (Personal Digital Assistant, PDA), планшетный компьютер, просто если упомянуть некоторые дополнительные примеры. Беспроводные устройства могут также называться устройствами типа "машина-машина" (Machine to Machine, M2M) или устройствами связи машинного типа (Machine Type of Communication, MTC), то есть, устройством, которое не обязательно связано с обычным пользователем, таким как человек, непосредственно использующий устройство.

Беспроводное устройство может быть, например, портативным, карманным, ручным, содержащимся в компьютере или мобильным устройством, установленным на транспортном средстве, позволяющими осуществлять голосовую связь или передачу данных через RAN с другим объектом, таким как другое беспроводное устройство или сервер.

Сеть сотовой связи охватывает географическую область, которая делится на сотовые ячейки, причем каждая сотовая ячейка обслуживается по меньшей мере одной базовой станцией (Base Station, BS), например, базовой радиостанцией (Radio Base Station, RBS), которая иногда может упоминаться, например, как "eNB", "eNodeB", "NodeB", "B node" или BTS (Base Transceiver Station, базовая приемопередающая станция). Базовые станции могут быть различного класса, такими как, например, макро-eNodeB, домашняя eNodeB или пико-базовая станция, разделяясь по мощности передачи и, таким образом, по размеру ячейки. Ячейка обычно идентифицируется одним или более признаками ячейки. Базовая станция в месте расположения базовой станции обеспечивает радиопокрытие одной или более ячеек. Ячейка, таким образом, связывается с географической областью, где радиопокрытие для этой ячейки обеспечивается базовой станцией, находящейся в месте расположения базовой станции. Ячейки могут перекрываться, так что несколько ячеек охватывают одну и ту же географическую область. Когда базовая станция обеспечивает или обслуживает ячейку, это означает, что базовая станция обеспечивает радиопокрытие, так что одно или более беспроводных устройств, расположенных в географической области, где обеспечивается радиопокрытие, могут обслуживаться определенной базовой станцией в упомянутой ячейке. Когда беспроводное устройство упоминается как обслуживаемое в ячейке или обслуживаемое ячейкой, это подразумевает, что беспроводное устройство обслуживается базовой станцией, обспечивающей радиопокрытие ячейки. Одна базовая станция может обслуживать одну или несколько ячеек. Дополнительно, каждая базовая станция может поддерживать одну или несколько технологий связи. Базовые станции осуществляют связь через радиоинтерфейс, работающий на радиочастотах, с беспроводным устройством в пределах дальности действия базовых станций.

В некоторых RAN несколько базовых станций могут соединяться, например, посредством наземных линий или микроволновой связи, с контроллером радиосети, например, с контроллером радиосети (Radio Network Controller, RNC) в универсальной сети мобильной связи (Universal Mobile Telecommunication System, UMTS) и/или друг с другом. Контроллер радиосети, также иногда упоминаемый как контроллер базовой станции (Base Station Controller, BSC), например, в системе GSM, может контролировать и координировать различные виды деятельности множества подключенных к нему базовых станций. GSM является сокращением Global System for Mobile Communication (глобальная система связи с мобильными объектами)(первоначально: Groupe Spécial Mobile).

В системе долгосрочной эволюции (Long Term Evolution, LTE) Проекта партнерства 3-го поколения (3rd Generation Partnership Project, 3GPP) базовые станции, которые могут упоминаться как eNodeB или eNB, могут напрямую соединяться с другими базовыми станциями и могут напрямую соединяться с одной или более базовыми сетями.

UMTS является системой мобильной связи третьего поколения, которая может упоминаться как 3-е поколение или 3G и которая эволюционировала из GSM и обеспечивает улучшенные услуги мобильной связи, основываясь на технологии широкополосного мультидоступа с кодовым разделением каналов (Wideband Code Division Multiple Access, WCDMA). Наземная сеть радиодоступа UMTS (UMTS Terrestrial Radio Access Network, UTRAN), по существу, является сетью радиодоступа, использующей широкополосный мультидоступ с кодовым разделением каналов для беспроводных устройств.

Связь по протоколу пакетной радиосвязи общего назначения (General Packet Radio Service, GPRS) является пакетно ориентированным сервисом мобильной передачи данных в глобальной системе мобильной связи (global system for mobile communications, GSM) для систем сотовой связи 2-ого и 3-его поколений.

Улучшенная передача данных (Enhanced Data) для GSM Evolution (EDGE), также известная как Enhanced GPRS (EGPRS), или IMT Single Carrier (IMT-SC) или Enhanced Data устанавливает для Global Evolution цифровую технологию мобильной телефонной связи, позволяющую более высокие скорости передачи данных, в качестве обратно совместимого расширения GSM.

High Speed Packet Access (HSPA) является слиянием двух протоколов мобильной телефонии, High Speed Downlink Packet Access (HSDPA) и High Speed Uplink Packet Access (HSUPA), определенных в 3GPP, который расширяет и улучшает характеристики существующих сетей мобильной связи 3-его поколения, использующих WCDMA. Такие сети могут называться WCDMA/HSPA.

Проект 3GPP был предпринят, чтобы продолжить дальнейшее развитие UTRAN и GSM, основываясь на технологиях сетей радиодоступа, например, переходя к развитой UTRAN (E-UTRAN), используемой в LTE.

Выражение "нисходящий канал", сокращенно DL, используется для пути передачи данных от базовой станции к беспроводному устройству. Выражение "восходящий канал", сокращенно UL, используется для пути передачи данных в противоположном направлении, то есть, от беспроводного устройства к базовой станции.

Связь машинного типа (Machine Type of Communication, MTC) в последние годы, особенно в контексте Интернета вещей (Internet of Things, IoT), продемонстрировала растущий сегмент рынка для сотовых технологий, особенно, для GSM/EDGE с их более или менее глобальным покрытием, повсеместной связанностью и конкурентноспособными по цене устройствами. Реализация выгод IoT от использования сотовых технологий и технологии GSM представляет, вероятно, наибольший интерес для использования, по меньшей мере, на первоначальном этапе. В целом, желательно иметь возможность использования (повторного использования) существующих систем беспроводной связи и сотовых технологий для устройств нового типа, таких как устройства MTC. Устройство MTC обычно является беспроводным устройством, которое является само- и/или автоматически управляемой, не требующей присмотра машиной и которое обычно не связано с активным человеческим использователем, чтобы формировать трафик данных. Устройство MTC обычно является гораздо более простым и связано с более конкретным приложением или назначением, чем традиционный мобильный телефон или смартфон. MTC содержит связь с устройствами MTC, связь которых обычно имеет совсем другой характер и совсем другие требования, чем для связи, используемой, например, мобильными телефонами и смартфонами. В контексте роста IoT, очевидно, что трафик MTC будет расти и, таким образом, должен все больше поддерживаться в системах беспроводной связи.

Проблема, связанная с использованием (повторным использованием) существующих технологий и систем, состоит, например, в том, что требования для устройств нового типа обычно отличаются от традиционных требований, например, в отношении типа и объема трафика, характеристик и прочего. Существующие системы были разработаны без учета этих новых требований. Кроме того, трафик, сформированный устройствами нового типа, обычно будет добавляться к традиционному трафику, уже поддерживаемому существующей системой, в которой существующий трафик обычно необходимо продолжать поддерживать системой и в системе, предпочтительно, без каких-либо существенных нарушений и/или ухудшений уже предоставляемых услуг и характеристик.

Любая потребность в модификации существующих систем и технологии должна быть, конечно, экономически эффективной, например, модификацией малой сложности, и, предпочтительно, позволяющей существующим устройствам, уже находящимся в эксплуатации, продолжать использоваться и быть совместимыми с новым типом устройств в одной и той же системе беспроводной связи.

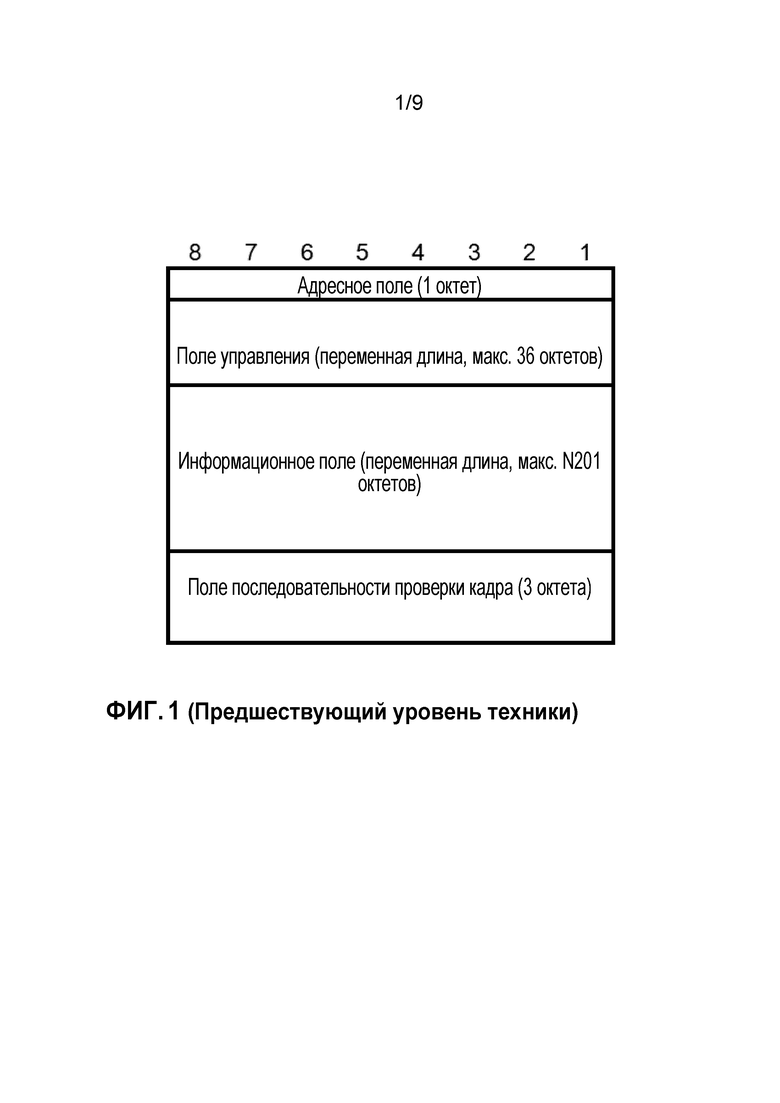

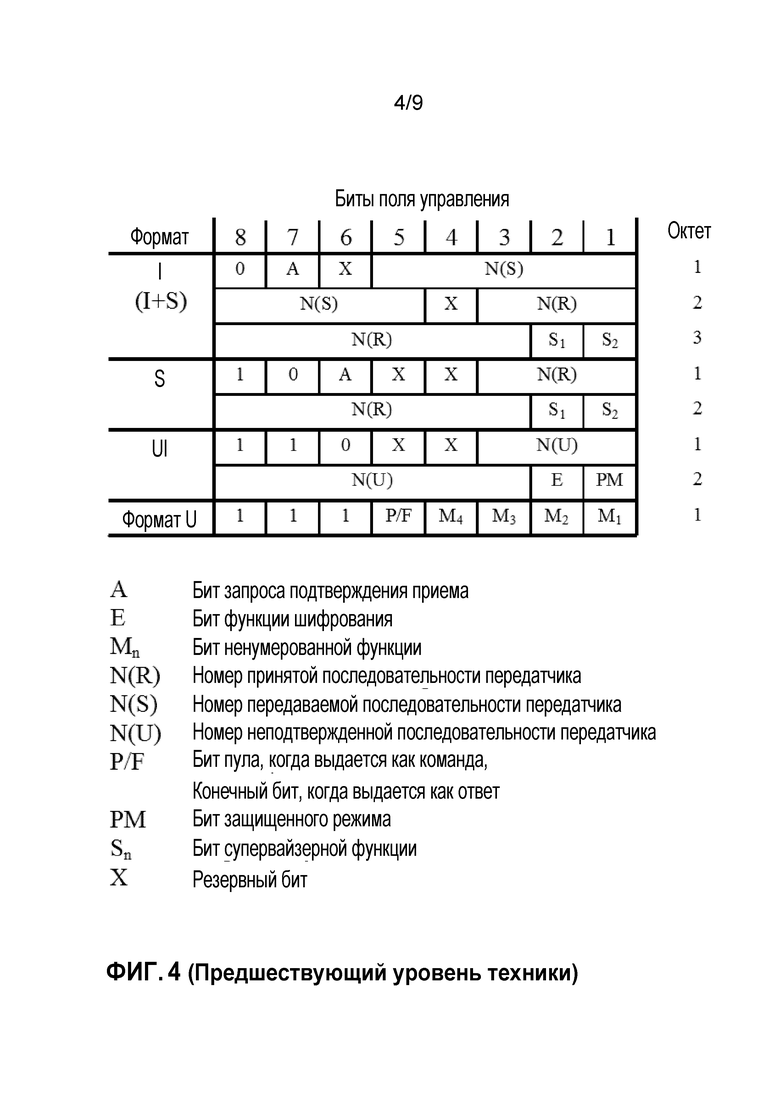

Протокол уровня управления логическим каналом (Logical Link Control, LLC), который должен использоваться в сетях GSM для пакетной передачи данных между мобильной станцией (Mobile Station, MS) и сервисным узлом поддержки GPRS (Serving GPRS Support Node (SGSN), определяется в документе 3GPP TS 44.064 версия 12.0.0. Уровень протокола LLC поддерживает передачу блоков пакетных данных (Packet Data Unit, PDU) LLC, которые могут шифроваться в зависимости от того, были ли разрешено процедурами сигнализации страты отсутствие доступа (Non-Access Stratum, NAS) использование шифрования и были ли объекты LLC на MS и на SGSN соответственно конфигурированы. Когда на уровне LLC шифрование было конфигурировано, объекты протоколов на MS и на SGSN, которые используют уровень LLC, могут передавать свои сервисные примитивы, которые содержат плоскость PDU пользователя и индикацию, шифровать ли блок PDU в плоскости пользователя. Участок поля управления заголовка PDU LLC содержит информацию, "бит режима шифрования", смотрите, например, 3GPP TS 44.064, версия 12.0.0, глава 6.3.5.5, где указано, что если поля информации и последовательности проверки кадров (Frame Check Sequence, FCS) этого PDU LLC, смотрите фиг. 1, были зашифрованы посредством передачи объекта LLC, позволяя, тем самым, установление равенства, то есть, прием объекта LLC, чтобы определить, может ли возникнуть необходимость дешифрования PDU LLC, прежде чем далее обрабатывать этот PDU LLC.

Желательно повысить защищенность, предлагаемую уровнем LLC, особенно, для случая, в котором не конфигурировано никакое или конфигурировано лишь очень слабое шифрование.

Сущность изобретения

Существует задача смягчить или, по меньшей мере, облегчить одну или более из указанных выше проблем. Следовательно, задача может заключаться в обеспечении одного или более улучшений в отношении защищенности, предлагаемой уровнем LLC, действующим в сети беспроводной связи, такой как телекоммуникационная сеть, в частности, когда сеть беспроводной связи является сетью GSM или сетью связи, основанной на GSM.

В соответствии с первым подходом, здесь в вариантах осуществления задача решается первым способом, выполняемым первым узлом, управляя защитой целостности блока пакетных данных (Packet Data Unit, PDU) управления логическим каналом (Logical Link Control, LLC). Первый узел выполнен с возможностью осуществления связи в сети беспроводной связи. Первый узел снабжает блок PDU LLC индикатором, указывающим, что, по меньшей мере, к части блока PDU LLC была применена защита целостности. Первый узел затем передает блок PDU LLC с индикацией другому, второму узлу.

В соответствии со вторым подходом, здесь в вариантах осуществления задача решается компьютерной программой, содержащей команды, которая, когда исполняется, заставляет первый узел выполнять первый способ, соответствующий первому подходу.

В соответствии с третьим подходом, здесь в вариантах осуществления задача решается считываемым компьютером носителем, содержащим компьютерную программу, соответствующую второму подходу.

В соответствии с четвертым подходом, здесь в вариантах осуществления задача решается вторым способом, выполняемым вторым узлом, управляющим защитой целостности блока PDU LLC. Второй узел выполнен с возможностью осуществления связи в сети беспроводной связи. Второй узел принимает от первого узла блок PDU LLC с индикатором, указывающим, что, по меньшей мере, к части блока PDU LLC была применена защита целостности. Второй узел затем на основе индикации идентифицирует, что принятый блок PDU LLC применяет защиту целостности.

В соответствии с пятым подходом, здесь в вариантах осуществления задача решается компьютерной программой, содержащей команды, которая, когда исполняется, заставляет второй узел выполнять второй способ в соответствии с четвертым подходом.

В соответствии с шестым подходом, здесь в вариантах осуществления задача решается считываемым компьютером носителем, содержащим компьютерную программу, соответствующую пятому подходу.

В соответствии с седьмым подходом, здесь в вариантах осуществления задача решается первым узлом для управления защитой целостности блока PDU LLC. Первый узел выполнен с возможностью осуществления связи в сети беспроводной связи и дополнительно выполнен с возможностью обеспечения блока PDU LLC индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части PDU LLC. Первый узел дополнительно выполнен с возможностью передачи блока PDU LLC с индикацией другому, второму узлу.

В соответствии с восьмым подходом, здесь в вариантах осуществления задача решается вторым узлом для управления защитой целостности PDU LLC. Второй узел выполнен с возможностью осуществления связи в сети беспроводной связи и приема от первого узла блока PDU LLC с индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC. Второй узел дополнительно выполнен с возможностью идентификации на основе индикации, что принятый блок PDU LLC применяет защиту целостности.

Для некоторых или всех представленных выше подходов индикатор может указывать, что поле кода аутентификации сообщения (Message Authentication Code, MAC) содержится в блоке PDU LLC, причем поле MAC связано с упомянутой защитой целостности.

Описанные здесь варианты осуществления позволяют добавить дополнительную защиту к уровню протокола LLC сети беспроводной связи, предпочтительно, сети GSM, позволяя, в то же самое время, относительно простую реализацию без какого-либо или, по меньшей мере, с незначительным влиянием на используемый узел радиосети, например, BSS в GSM. Например, индикатор и введение поля MAC в блок PDU LLC позволяют реализацию посредством относительно малых изменений процедур сигнализации NAS для введения информации, необходимой для разрешения использования защиты целостности на объектах LLC, например, одновременно на беспроводном устройстве и узле базовой сети, такой как в GSM, на MS и SGSN одновременно, таким образом, что не будет никакого или будет, по меньшей мере, незначительное влияние на узел радиосети, участвующий в сигнализации, например, BSS в GSM.

Краткое описание чертежей

Раскрытые здесь различные подходы вариантов осуществления, в том числе, их конкретные признаки и преимущества, станут легко понятны из последующего подробного описания и схематичных сопроводительных чертежей.

Фиг. 1 - пример блока PDU LLC на предшествующем уровне техники.

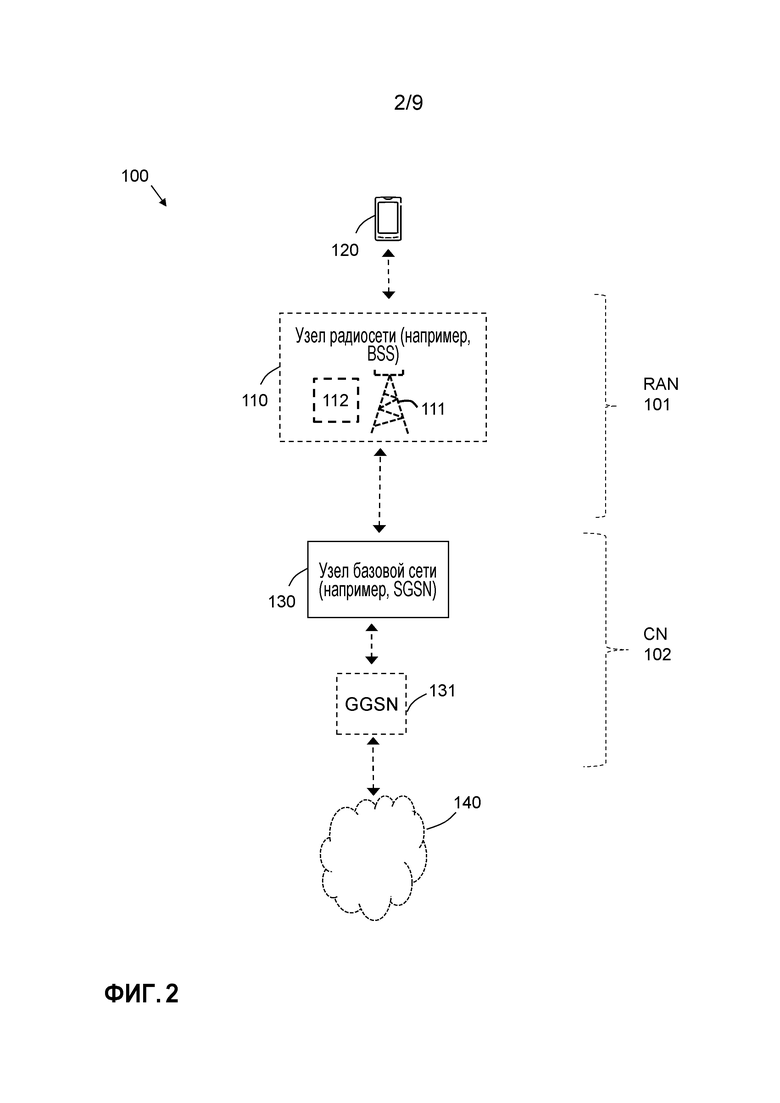

Фиг. 2 - блок-схема, схематично показывающая пример сети беспроводной связи, в которой могут быть реализованы описанные здесь варианты осуществления.

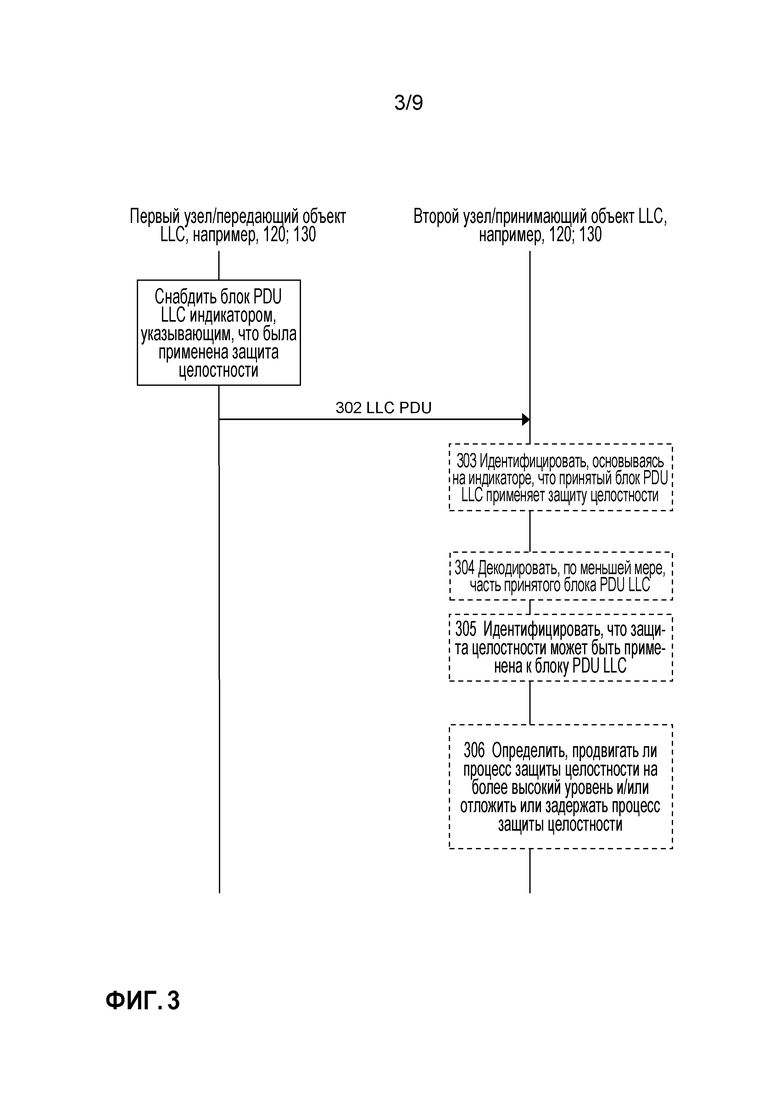

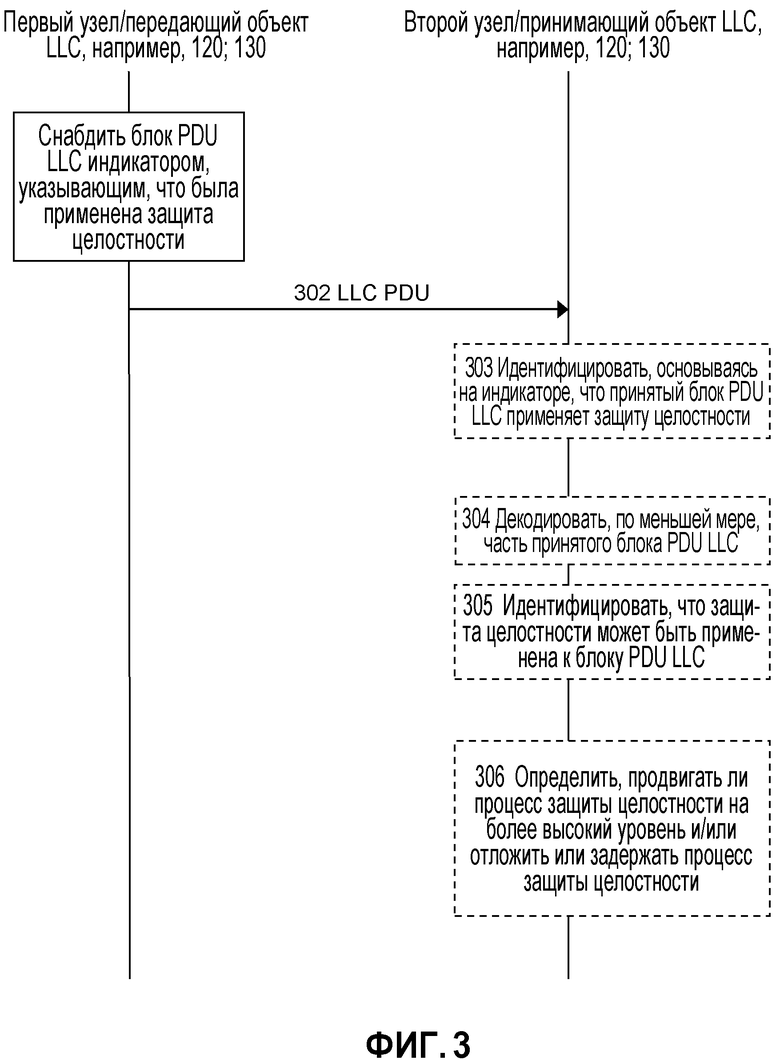

Фиг. 3 - объединенные диаграмма прохождения сигналов и блок-схема последовательности выполнения операций, представляющие некоторые из описанных здесь вариантов осуществления.

Фиг.4 - формат поля управления заголовка блока PDU LLC, соответствующий предшествующему уровню.

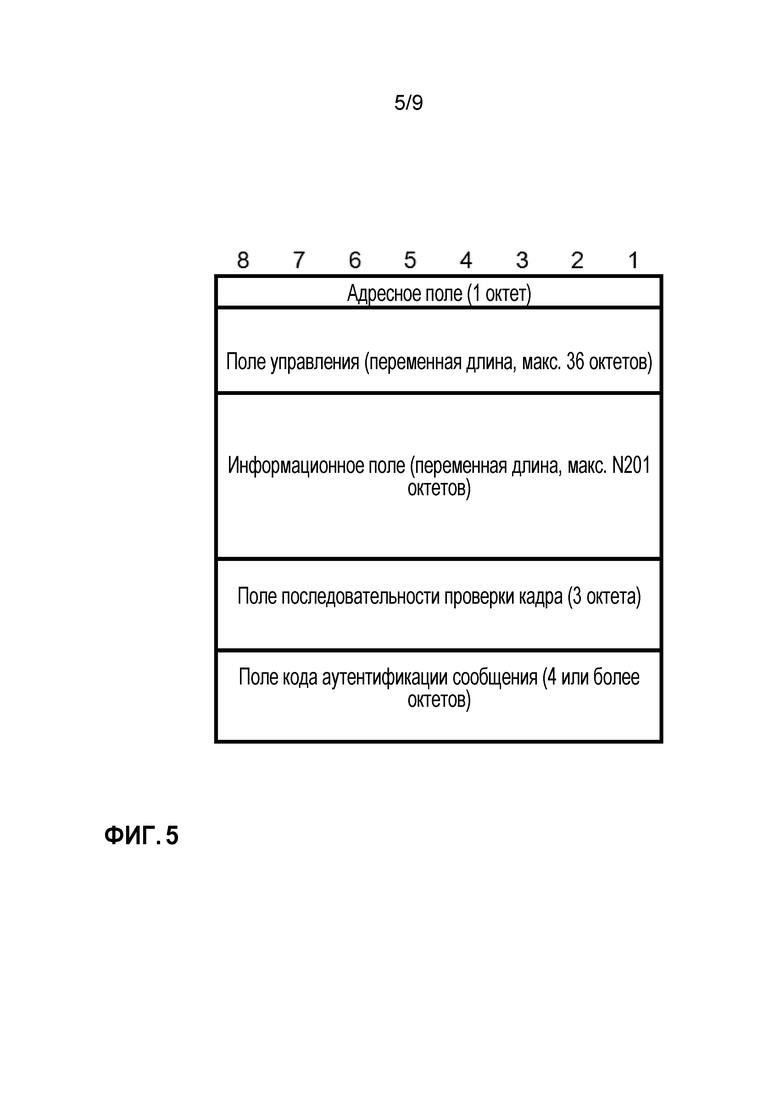

Фиг. 5 - пример улучшенного формата кадра LLC, соответствующий некоторым описанным здесь вариантам осуществления, с полем MAC.

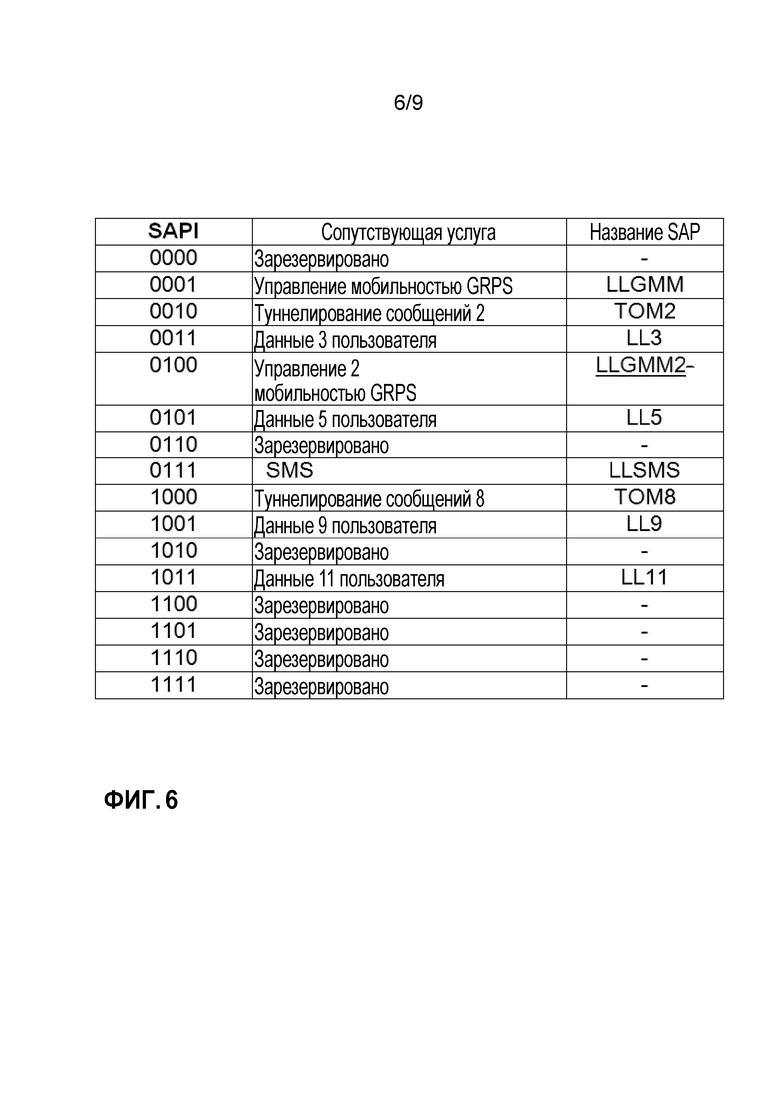

Фиг. 6 - пример улучшенного распределения значений SAPI по сравнению с распределением на предшествующем уровне техники.

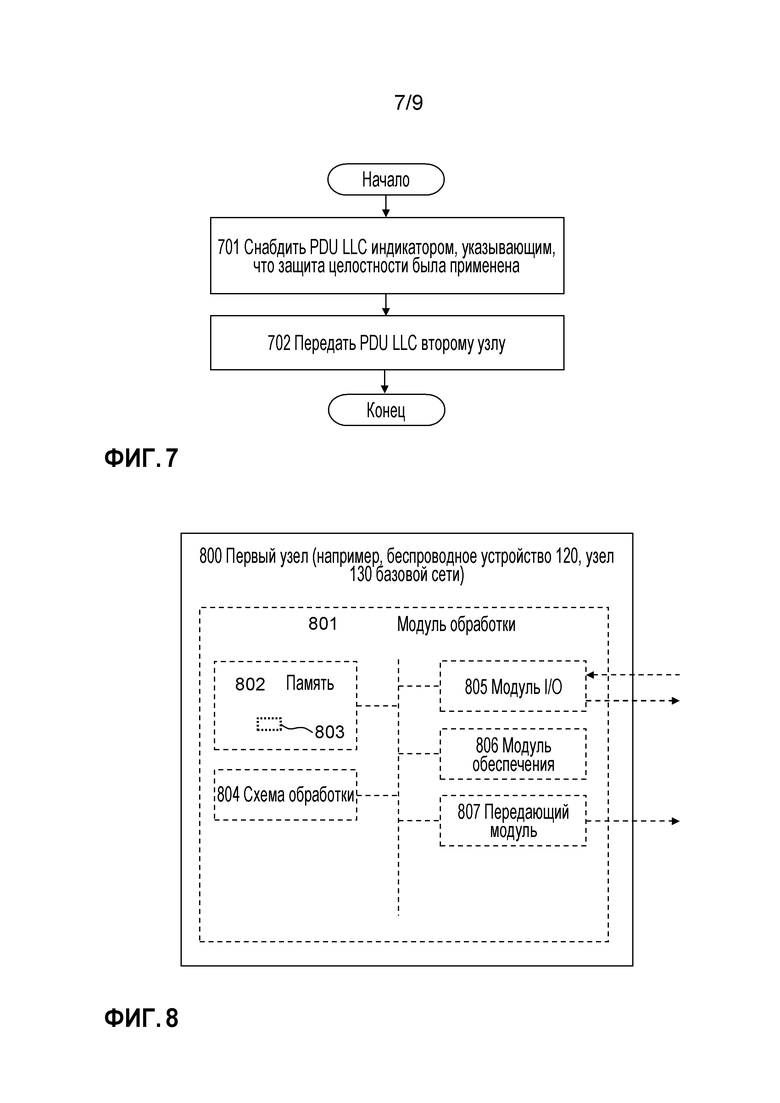

Фиг. 7 - схематичная блок-схема последовательности выполнения операций вариантов осуществления первого способа, соответствующего представленным здесь вариантам осуществления.

Фиг. 8 - функциональная блок-схема вариантов осуществления первого узла в соответствии с представленными здесь вариантами осуществления и как можно ее выполнить для осуществления первого способа.

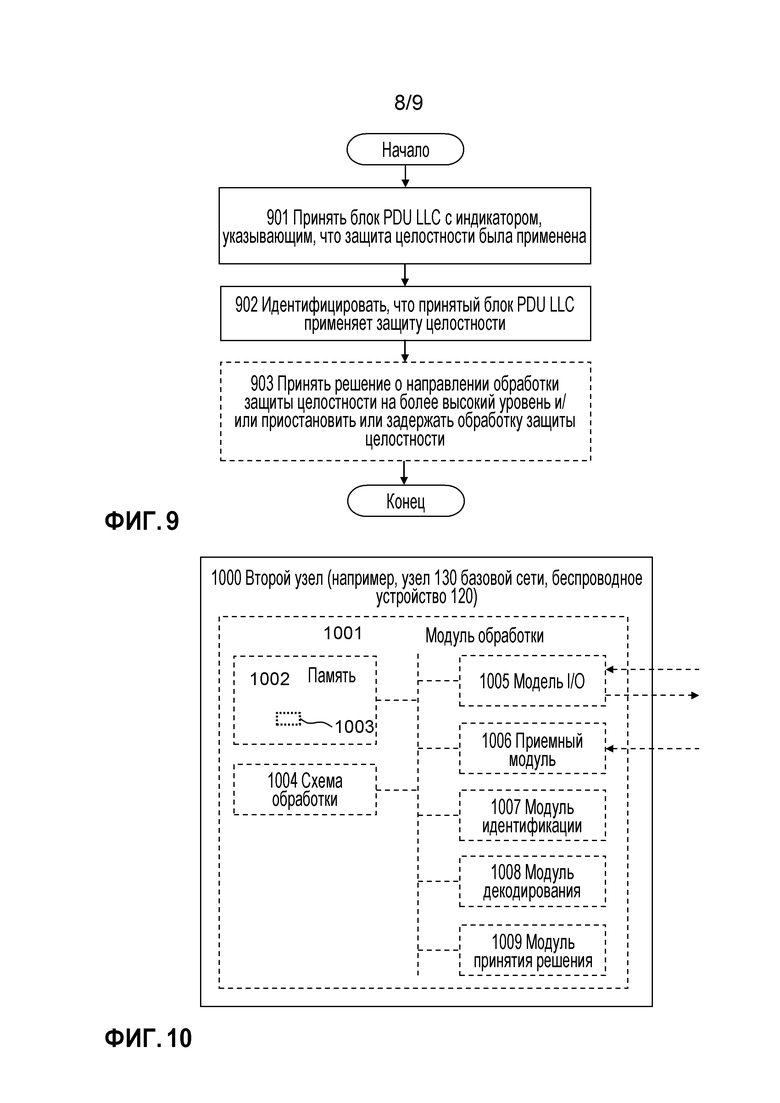

Фиг. 9 - схематичная блок-схема последовательности выполнения операций вариантов осуществления второго способа в соответствии с представленными здесь вариантами осуществления.

Фиг. 10 - функциональная блок-схема вариантов осуществления второго узла в соответствии с представленными здесь вариантами осуществления и как можно ее выполнить для осуществления второго способа.

Фиг. 11a-c - схематичные чертежи вариантов осуществления, относящихся к компьютерным программам и к считываемому компьютером носителю, предназначенным заставить первый узел и/или второй узел выполнять первый способ и/или второй способ, соответственно.

Подробное описание

Во всем последующем описании схожие ссылочные позиции были использованы для обозначения схожих элементов, блоков, модулей, схем, узлов, деталей, позиций или признаков в случае мере применимости. На чертежах те признаки, которые появляются в некоторых вариантах осуществления обычно указываются пунктирными линиями.

Здесь далее описываемые варианты осуществления иллюстрируются примерными вариантами осуществления. Следует заметить, что эти варианты осуществления не являются взаимно исключающими. Компоненты из одного варианта осуществления могут автоматически считаться присутствующими в другом варианте осуществления и специалисту в данной области техники должно быть очевидно, как эти компоненты могут использоваться в других примерных вариантах осуществления.

Как часть развития в направлении описанных здесь вариантов осуществления, далее сначала будет обсуждаться проблема, указанная в разделе "Уровень техники", а также общее решение, лежащее в основе описанных здесь вариантов осуществления.

Для повышения защищенности, предлагаемой уровнем LLC, особенно в случае, когда не действует никакое или действует лишь слабое шифрование, может добавляться признак, известный как защита целостности, посредством которого код аутентификации сообщения (Message Authentication Code, MAC) может использоваться для аутентификации каждого блока PDU LLC. Другими словами, MAC может формироваться для каждого блока PDU LLC, чтобы обеспечить блоку PDU гарантии целостности и аутентичности. Такая защита целостности позволяет обнаруживать случайные, то есть, непреднамеренные, а также преднамеренные изменения сообщения, тогда как аутентичность позволяет подтвердить происхождение сообщения. Выгода от добавления защиты целостности на уровне LLC layer состоит в том, что как сигнализация, так и данные в плоскости пользователя, переносимые в блоках PDU LLC, будут защищены в отношении целостности. В настоящее время не существует средств введения кода MAC на уровне LLC.

Алгоритм MAC, иногда называемый ключевым, то есть, криптографической хэш-функцией, принимает в качестве входного сигнала секретный ключ и сообщение произвольной длины, которое должно быть аутентифицировано, и выводит значение MAC, иногда упоминаемое как тег. Заметим, что криптографическая хэш-функция является лишь одним из возможных способов формирования MAC. Значение MAC может использоваться для защиты как целостности данных сообщения, так и его аутентичности, путем разрешения проверяющим, владеющим секретным ключом, обнаруживать любые изменения в содержании сообщения.

На фиг. 2 схематично представлена блок-схема примера сети 100 беспроводной связи, в которой могут быть реализованы описанные здесь варианты осуществления. Сеть 100 беспроводной связи обычно является сетью или системой связи, такой как сотовая сеть связи, которой обычно является сеть GSM, или сеть связи, основанная на GSM. Она может содержать часть RAN 101 и часть базовой сети (core network, CN) 102.

Узел 110 радиосети показан как присутствующий в сети 100 беспроводной связи и в RAN 101. Узел 110 радиосети может находиться или присутствовать в подсистеме базовой станции (Base Station Subsystem, BSS), например, такой, которая поддерживает GSM/EDGE, когда, например, сеть 100 беспроводной связи является сетью GSM или сетью связи, основанной на GSM. Узел 110 радиосети может быть базовой станцией 111 или содержать базовую станцию 111, например, базовую приемопередающую станцию (Base Transceiver Station, BTS) на упомянутой BSS. Узел 110 радиосети может дополнительно содержать управляющий узел 112 базовой станции, который может управлять одной или более базовыми станциями, в том числе, например, базовой станцией 111, и может быть контроллером базовой станции (Base Station Controller, BSC) на упомянутой BSS.

Радиосеть 110 может обслуживать и/или контролировать и/или управлять одним или более беспроводными устройствами, например, MS, такими как беспроводное устройство 120, показанное на чертеже, которые поддерживаются и/или действуют в сети 100 беспроводной связи. Беспроводное устройство может быть любого типа из числа здесь описанных.

Дополнительно, узел 130 базовой сети показан как присутствующий в сети 100 беспроводной связи и в CN 102. Узел 130 беспроводной сети обычно является узлом SGSN, когда сеть 100 беспроводной связи является сетью GSM или сетью связи, основанной на GSM.

Беспроводное устройство 120 может осуществлять связь с узлом базовой сети через узел 110 радиосети. CN 102 может обеспечивать доступ для беспроводного устройства к внешней сети 140, например, к Интернету. Беспроводное устройство 120 может таким образом осуществлять связь через RAN 101 и CN 102 с внешней сетью 140. Когда сеть 100 беспроводной связи является сетью GSM или сетью связи, основанной на GSM, доступ к внешней сети осуществляется через шлюзовой узел поддержки системы GPRS (Gateway GPRS Support Node, GGSN), такой как узел GGSN 131, показанный на чертеже.

Обратите внимание, что фиг. 2 является лишь схематичным и предназначенным для цели демонстрации примером и ничто из показанного на чертеже не может требоваться для всех представленных здесь вариантов осуществления, как это должно быть очевидно специалистам в данной области техники. Кроме того, сеть или сети беспроводной связи, в реальности соответствующие сети 100 беспроводной связи, обычно будут содержать несколько дополнительных сетевых узлов, таких как базовые станции и т. д., как должно быть понятно специалистам в данной области техники, но для упрощения они здесь не показаны.

На фиг. 3 показаны объединенные схема сигнализации и блок-схема последовательности выполнения операций, которые будут здесь использованы для обсуждения вариантов осуществления. На чертеже существует первый узел, который может быть передающим объектом LLC и может, например, соответствовать беспроводному устройству 120, то есть, может быть MS, или может, например, соответствовать узлу 130 базовой сети в сети 100 беспроводной связи, то есть, может быть SGSN. На чертеже также присутствует второй узел, который может быть приемным объектом LLC и может, например, соответствовать узлу 130 базовой сети в сети 100 беспроводной связи, то есть, может быть узлом SGSN или может, например, соответствовать беспроводному устройству 120, то есть, может быть MS. В показанных здесь вариантах осуществления и примерах, когда первый узел является беспроводным устройством 120, второй узел является обычно узлом 130 базовой сети и наоборот. На практике, узел, например, беспроводное устройство 120 или узел 130 базовой сети, обычно содержит как передающий объект LLC, так и приемный объект LLC, то есть, содержит обе функциональные возможности передачи и приема LLC, поэтому оно может как передавать, так и принимать на уровне LLC. Другими словами, на практике беспроводное устройство, например, беспроводное устройство 120, может реализовывать варианты осуществления как первого, так и второго узла, и узел базовой сети, например, узел 130 базовой сети, может реализовывать варианты осуществления как первого, так и второго узлов.

Способы и этапы их выполнения, обсуждаемые в дальнейшем, относятся к управления защитой целостности блоков PDU LLC. Первый узел выполнен с возможностью осуществления связи в сети беспроводной связи, например, в сети 100 беспроводной связи. Кроме того, второй узел выполнен с возможностью осуществления связи в сети беспроводной связи, например, в сети 100 беспроводной связи.

Представленные ниже этапы могут осуществляться в любом приемлемом порядке и/или выполняться полностью или частично перекрываясь во времени, когда это возможно и приемлемо.

Этап 301

Первый узел обеспечивает блок PDU LLC индикацией, которая указывает, что защита целостности применена, по меньшей мере, к части блока PDU LLC. Индикация может указывать, что поле кода аутентификации сообщения (Message Authentication Code, MAC) содержится в блоке PDU LLC, причем поле MAC относится к защите целостности. Индикация предпочтительно содержится в поле управления блока PDU LLC и, предпочтительно, в заголовке блока PDU LLC. Индикация может альтернативно, например, содержаться в адресном поле блока PDU LLC. Индикация может осуществляться посредством одного или более специальных битов, например, резервных битов традиционного поля управления или адресного поля, в которых для осуществления индикации может устанавливаться определенное значение. Индикация может быть в форме индикатора или идентификатора. В последнем случае идентификатор может обеспечивать идентификацию более конкретно, чем одна только индикация.

Поле MAC может помещаться непосредственно перед или сразу после поля последовательности проверки кадра (Frame Check Sequence, FCS) PDU LLC и может вводиться или исключаться из любого зашифрованного участка блока PDU LLC. При исключении поле MAC может предпочтительно располагаться сразу после поля FCS, позволяя, тем самым, более простую реализацию. Поле MAC может полностью или частично содержаться в поле FCS, уменьшая, тем самым, общее количество битов блока PDU LLC.

Примененная защита целостности может относиться к одному или более полям, содержащимся в блоке PDU LLC, где одно или более полей могут, таким образом, быть использованы для формирования защиты целостности. Упомянутые одно или более полей могут быть одним или более из следующих: адресное поле, поле управления, информационное поле или поле FCS.

Этап 302

Первый узел передает блок PDU LLC с индикацией на второй узел, который принимает его.

Поле MAC предпочтительно имеет заданную или заранее определенную длину, например, фиксированную длину, так что его длина может быть известна второму узлу, когда он принял блок PDU LLC и, например, должен декодировать, по меньшей мере, часть блока PDU LLC. Это может позволить второму узлу декодировать поле переменной длины, например, информационное поле блока PDU LLC, что, в свою очередь, может позволить второму узлу обработать информацию, например, в информационном поле, без необходимости поддержки защиты целостности, например, без возможности выполнения обработки, например, такой как действие или процесс, для поля MAC. Информационное поле может, например, содержать сообщение NAS.

В некоторых вариантах осуществления блок PDU LLC содержит идентификатор, определяющий, что первый узел, например, передатчик PDU LLC, способен применить защиту целостности, то есть, такую защиту целостности, как описано здесь. Идентификатор может быть определенного типа и/или быть связан с определенным значением, связанным с заданным содержанием, что первый узел способен применить или уже применил защиту целостности. Идентификатор может быть, например, идентификатором точки доступа к сервису (Service Access Point Identifier, SAPI), который может содержаться в поле SAPI блока PDU LLC, и может быть связан с определенным значением или кодовой точкой.

Упомянутые один или более специальные биты, например, в поле управления или в адресном поле, могут не только указывать, что защита целостности применена, но также и то, что определенный ключ шифрования, обычно, ключ шифрования в плоскости пользователя, применяется к защите целостности. Например, указывать, что в блоке PDU LLC присутствует поле MAC, а также, что шифровальный ключ, такой как упомянуто, может применяться к этому полю MAC.

Дополнительно, другие один или более битов, то есть, которые могут отличаться от упомянутых одного или более битов, способных осуществлять индикацию, что была применена защита целостности, могут указывать, что поле MAC присутствует в блоке PDU LLC и/или что к этому полю MAC может быть применен шифровальный ключ. Упомянутые другие один или более конкретные биты также могут аналогичным образом присутствовать в поле управления или в адресном поле.

Альтернативно или дополнительно, поле SAPI, такое как поле SAPI, упомянутое выше, может использоваться для индикации, применим ли к полю MAC ключ шифрования в плоскости пользователя, например, такой, как упомянуто выше, или ключ шифрования в плоскости управления. Например, использование первого SAPI LLGMM может указывать, что ключ шифрования в плоскости пользователя применим к полю MAC, а использование другого, второго SAPI LLGMM может указывать, что к полю MAC может быть применим ключ шифрования в плоскости управления.

Этап 303

Второй узел, основываясь на индикации, может идентифицировать, что принятый блок PDU LLC применяет защиту целостности. Например, второй узел может идентифицировать упомянутые один или более битов, которые указывают, что первый узел применяет защиту целостности к принятому блоку PDU LLC. Второй узел может, таким образом, обладать возможностью выполнить проверку защиты целостности, то есть, верификацию, прежде чем далее продолжить обработку блока PDU LLC или его частей, например, упомянутой, по меньшей мере, части, к которой применена защита целостности.

Этап 304

Второй узел может декодировать, по меньшей мере, часть принятого блока PDU LLC, например, по меньшей мере, его информационное поле, такое как информационное поле, обсуждавшееся выше. Этот этап может выполняться, когда второй узел не поддерживает защиту целостности, например, когда второй узел, по меньшей мере, в данный момент, не в состоянии управлять, например, обрабатывать или воздействовать на поле MAC, и/или не в состоянии идентифицировать на основе индикации, что принятый блок PDU LLC применяет защиту целостности. Например, представленный этап может выполняться, когда второй узел не распознает индикацию.

Этап 305

Второй узел может идентифицировать, основываясь, например, по меньшей мере, на декодированной части, что защита целостности может быть применена к блоку PDU LLC. Идентификация может содержать идентификацию вторым узлом, что блок PDU LLC содержит упомянутый идентификатор, указывающий, что первый узел, то есть, отправитель блока PDU LLC, способен применить защиту целостности.

Этап 306

Дополнительно, второй узел, основываясь на идентификации, может принять решение направить процесс защиты целостности, например, поля MAC, на более высокий уровень, например, на уровень NAS, и/или отложить или задержать процесс защиты целостности до более позднего момента во времени. Принятие решения на текущем этапе может дополнительно быть ответом на то, что второй узел не поддерживает защиту целостности, например, что второй узел не в состоянии управлять, например, обрабатывать или воздействовать на поле MAC.

В направлении на более высокий уровень может присутствовать содержание упомянутого информационного поля.

Более поздним моментом во времени может быть момент, когда второй узел выполнен с возможностью поддержки защиты целостности, например, когда второй узел стал способен управлять полем MAC, например, обрабатывать или воздействовать на него.

Далее будут обсуждаться подробности и примеры, касающиеся описанных выше вариантов осуществления, а также другие варианты осуществления и то, как они могут быть реализованы.

Первая группа вариантов осуществления основана на том, что процедуры сигнализации NAS могут модифицироваться и использоваться, чтобы содержать информацию, позволяющую использование защиты целостности на объектах LLC как на MS, так и на SGSN, например, на обоих таких устройствах, как беспроводное устройство 120 и узел 130 базовой сети. Первая группа вариантов осуществления может полностью или частично относиться к обсуждавшимся выше этапам 301-303. Когда такая сигнализация NAS завершена и объекты LLC на MS и SGSN соответственно конфигурированы, протокольные объекты на MS и SGSN, использующие уровень LLC, могут пропускать свои сервисные примитивы, которые могут содержать PDU плоскости пользователя и/или управления и индикацию того, применять или не применять защиту целостности к этому блоку PDU плоскости пользователя и/или плоскости управления.

Участок поля управления традиционного заголовка PDU LLC содержит резервные биты, смотрите, например, фиг. 4, где показан традиционный формат поля управления и биты, маркированные отметкой "X". Резервные биты могут использоваться для указания, когда передающим объектом LLC была применена защита целостности, то есть, одно или более из адресного поля (Address), поля управления (Control), информационного поля (Information) и поля FCS этого блока PDU LLC могут быть использованы для формирования поля кода аутентичности сообщения (Message Authentication Code). Улучшенный формат кадра LLC с полем MAC показан на фиг. 5. Таким образом, равноправность, то есть, прием объекта LLC разрешается, чтобы определить, нужно ли выполнять проверку защиты целостности, прежде чем сможет производиться дальнейшая обработка этого блока PDU LLC.

Если бит в поле управления (Control Field) указывает, что защита целостности была применена, то тогда объект, принимающий LLC, знает, что поле кода аутентификации сообщения (Message Authentication Code), такое как показано на фиг. 5, присутствует внутри принятого блока PDU LLC. В противном случае, может предполагаться, что объект, принимающий LLC, принял блок PDU LLC, форматированный, как показано на фиг. 1. Заметим, что существуют также резервные биты, доступные в адресном поле (Address) и один из них может альтернативно использоваться для индикации, была ли применена защита целостности, например, для индикации, присутствует ли поле MAC.

Поле кода аутентификации сообщения (Message Authentication Code), показанное на фиг. 5, располагается после поля последовательности проверки кадра (Frame Check Sequence), но альтернативно может располагаться непосредственно перед полем последовательности проверки кадра (Frame Check Sequence). В любом случае, предполагая, что шифрование разрешено, поле кода аутентификации сообщения (Message Authentication Code) может быть либо введено как часть зашифрованного участка PDU LLC, либо исключено из него. При исключении из зашифрованного участка блока PDU LLC поле кода аутентификации сообщения (Message Authentication Code) должно быть сразу после поля последовательности проверки кадра (Frame Check Sequence) для немного более простой реализации процедуры шифрования.

Код аутентификации сообщения (Message Authentication Code), показанный на фиг. 5, может альтернативно, в интересах уменьшения количества битов, которые должны передаваться через радиоинтерфейс, использовать полностью или частично 3-хбайтное поле FCS. Например, при 4-хбайтном поле MAC могут использоваться 3 байта поля FCS, требуя, таким образом, только один дополнительный байт, чтобы заполнить 4-хбайтное поле MAC. В другом примере, 2 байта поля FCS используются для кода MAC, требуя, таким образом, 2 дополнительных байта для заполнения поля MAC.

Заметим, что блок PDU LLC может переноситься в качестве информационного элемента внутри UL-UNITDATA или DL-UNITDATA PDU, смотрите, например, документ 3GPP TS 48.018, версия 12.4.0, который содержит индикатор длины для блока PDU LLC, позволяя, тем самым, принимающему объекту LLC точно определить, где в данном случае каждое поле начинается и заканчивается. Поскольку оба поля, адресное поле Address и поле последовательности проверки кадра Frame Check Sequence, обладают фиксированной длиной и длина поля управления Control определяется так, как она интерпретируется, принимающий объект LLC будет способен определить, какова длина информационного поля, когда ему известна длина блока PDU LLC. Когда присутствует поле кода аутентификации Message Authentication Code с фиксированной длиной, такое, как показано на фиг. 5, принимающий объект LLC будет аналогичным образом способен определить длину информационного поля Information.

Во второй группе вариантов осуществления, которая полностью или частично связана с этапами 301, 302, 304-307, обсуждавшимися выше, могут существовать случаи, когда передающий объект LLC способен применять защиту целостности, например, поскольку он был выполнен с возможностью это делать, но принимающий объект LLC еще не был выполнен с возможностью верификации целостности защищенных блоков PDU LLC. Если такое происходит, то тогда принимаемый блок PDU LLC все еще может обрабатывать информационное поле Information блока PDU LLC, например, содержащее сообщение уровня NAS, но не действует на MAC. Вместо этого принимающий объект LLC может задержать обработку поля MAC до более позднего времени или даже до передачи его на более высокий уровень, например, на уровень NAS, для дальнейшей обработки вместе с содержанием информационного поля Information. Например, это может случиться при одном или более из следующих примерных сценариев:

• Сигнализация NAS продолжается, причем передатчик сообщения уровня NAS имеет ключ, необходимый, чтобы позволить уровню LLC применить защиту целостности к блоку PDU LLC, используемому для переноса этого сообщения уровня NAS, в то время, как приемнику этого блока PDU LLC потребуется обработать переносимое в нем сообщение уровня NAS, прежде чем он сможет определить ключ, применимый для выполнения верификации защиты целостности. В этом случае передающий объект LLC применяет защиту целостности к блоку PDU LLC, используемому для переноса сообщения уровня NAS, где бит в поле управления блока PDU LLC может указывать, что поле уровня MAC присутствует, и сам по себе принимающий объект LLC может затем реализовать применение защиты целостности к этому блоку PDU LLC, несмотря на то, что он знает, что он еще не конфигурирован для применения защиты целостности.

• Принимающий объект LLC передает полезную нагрузку информационного поля блока PDU LLC, такую как сообщение уровня NAS, на уровень NAS для дальнейшей обработки, но задерживает обработку поля MAC. Когда сообщение уровня NAS было обработано, ключ, применяемый к защите целостности, будет известен и уровень LLC принимающего объекта LLC затем может быть конфигурирован, чтобы разрешить функцию защиты целостности. Поле MAC, для которого обработка задержана, может теперь быть верифицировано принимающим объектом LLC.

• Принимающий объект LLC после определения, что процесс, связанный с защитой целостности необходимо задержать, может принять решение передать как сообщение уровня NAS, переносимое в информационном поле Information, так и поле MAC на уровень NAS, с тем, чтобы уровень NAS сам мог выполнять проверку защиты целостности, когда он имеет доступ к применяемому ключу.

• Альтернативно, принимающий объект LLC может только передать сообщение сигнализации NAS на уровень NAS, ожидать конфигурации с помощью ключа, пригодного для выполнения процедуры проверки целостности, и затем, после конфигурации, он может верифицировать истинность поля MAC, для которого процесс был отложен.

• Новое поле SAPI LLC может быть определено, например, кодовая точка 0100 для этого конкретного случая, где передаваемое LLC способно применить защиту целостности, но принимающий объект LLC еще не способен применить защиту целостности. Смотрите, например, фиг. 6 в качестве примера улучшенного распределения значений SAPI по сравнению с распределением на предшествующем уровне техники. После приема блока PDU LLC, содержащего это новое поле SAPI LLC, принимающий объект LLC будет знать, что может понадобиться отложенная обработка поля уровня MAC.

Специальный бит в поле управления или в адресном поле может указывать не только то, что поле MAC присутствует в блоке PDU LLC, но также то, что к полю MAC может быть применен ключ шифрования в плоскости пользователя. Другой бит в поле управления или в адресном поле может не только указывать, что поле MAC присутствует в блоке PDU LLC, но также то, что ключ шифрования в плоскости управления может быть применен к этому полю MAC. Альтернативно, поле SAPI, упомянутое выше, может использоваться для индикации, применим ли к этому полю MAC ключ шифрования в плоскости пользователя или в плоскости управления. Например, использование существующего LLGMM SAPI, такого, как показано на фиг. 6, может указывать, что к этому полю MAC может применяться ключ шифрования в плоскости пользователя, а использование другого поля LLGMM SAPI, такого как LLGMM2 SAPI, показанного на фиг. 6, может указывать, что к этому полю MAC может применяться ключ шшифрования в плоскости управления.

Представленные здесь варианты осуществления и их преимущества относятся, например, к следующему:

Вводя поле кода аутентификации сообщения Message Authentication Code (MAC) в блок PDU LLC, к уровню протокола LLC может быть добавлена дополнительная защита, где поле может иметь N октетов и N может быть равно 4 или более. Запасной бит в поле управления Control заголовка блока PDU LLC или запасные биты в адресном поле Address могут использоваться для индикации, что поле MAC в нем присутствует.

Альтернативно, дополнительная защищенность может быть добавлена к уровню протокола LLC, используя полностью или частично поле FCS, чтобы достигнуть зщищенности, даваемой полем MAC. Запасной бит в поле управления Control заголовка блока PDU LLC или запасные биты в адресном поле Address могут использоваться для указания, что в нем присутствует поле MAC.

Дополнительно, представленные здесь варианты осуществления, такие, как описано выше, не оказывают или, по меньшей мере, не оказывают значительного влияния на присутствующий узел радиосети, например, узел 110 радиосети, такой как BSS, если, например, процедуры сигнализации NAS модифицируются, чтобы ввести информацию, требующуюся для разрешения использования защиты целостности в таких объектах LLC, как беспроводное устройство 120 и узел 130 базовой сети, например, MS и SGSN.

На фиг. 7 схематично приведена блок-схема последовательность выполнения операций вариантов осуществления первого способа, осуществляемых первым узлом для управления целостностью блока PDU LLC.

Первый способ содержит нижеследующие этапы, которые могут предприниматься в любом приемлемом порядке и/или выполняться с полным или частичным наложением во времени, когда это возможно и применимо.

Этап 701

Первый узел снабжает блок PDU LLC индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC.

В некоторых вариантах осуществления индикатор указывает, что поле MAC содержится в блоке PDU LLC, в котором поле MAC относится к упомянутой защите целостности. Поле MAC может располагаться непосредственно перед полем FCS блока PDU LLC. Поле MAC предпочтительно имеет заданную длину. В некоторых вариантах осуществления поле MAC содержится в зашифрованном участке блока PDU LLC.

В некоторых вариантах осуществления индикатор содержится в поле управления и/или в заголовке блока PDU LLC. Индикатор может быть реализован с помощью одного или более специальных битов поля управления.

Этот этап может полностью или частично соответствовать описанному выше этапу 301.

Этап 702

Первый узел передает блок PDU LLC с индикацией другому, второму узлу.

В некоторых вариантах осуществления первый узел является беспроводным устройством, например, беспроводным устройством 120, а второй узел является узлом базовой сети, например, узлом 130 базовой сети, выполненным с возможностью действия в базовой сети, например, базовой сети 102, являющейся частью сети беспроводной связи, например, сети 100 беспроводной связи. В некоторых вариантах осуществления второй узел служит вместо беспроводного устройства, например, беспроводного устройства 120, а первый узел служит вместо узла базовой сети, например, узла 130 базовой сети, выполненного с возможностью действия в базовой сети, например, в базовой сети 102, являющейся частью сети беспроводной связи, например, сети 100 беспроводной связи.

Этот этап может полностью или частично соответствовать описанному выше этапу 302.

На фиг. 8 схематично показана блок-схема вариантов осуществления того, как первый узел 800, такой как первый узел, обсуждавшийся выше, например, беспроводное устройство 120 или узел 130 базовой сети, может быть конфигурирован для выполнения первого способа и этапов, обсуждавшихся выше в связи с фиг. 3 и 7 и/или с одним или более описанными здесь этапами.

Первый узел 800 может содержать одно или более из следующего:

Модуль 801 обработки, такой как средство в виде одного или более аппаратных модулей, содержащих, например, один или более процессоров и/или один или более программных модулей для выполнения упомянутых способов и/или этапов.

Память 802, которая может содержать, например, содержать или хранить, компьютерную программу 803. Компьютерная программа 803 содержит "команды" или "код", исполняемые прямо или косвенно первым узлом 800, так чтобы он выполнял упомянутые способы и/или этапы. Память 802 может содержать один или более блоков памяти и может быть дополнительно организована для хранения данных, таких как используемые конфигурации и/или приложения, или для выполнения функций и этапов представленных здесь вариантов осуществления.

Схема 804 обработки показана как пример аппаратного модуля 804 и может содержать или представлять собой один или более процессоров. В некоторых вариантах осуществления модуль 801 обработки может содержать, например, "содержать в форме" или "осуществляться" схемой 804 обработки. В этих вариантах осуществления память 802 может содержать компьютерную программу 803, исполняемую схемой 804 обработки, с помощью которой первый узел 800 действует или конфигурируется для выполнения упомянутого способа и/или этапов.

Модуль 805 ввода-вывода (Input/Output, I/O), выполненный с возможностью использования, например, при осуществлении любой связи с другими блоками и/или узлами, такой как передача и/или прием информации с другими внешними узлами или устройствами. Модуль 805 I/O может быть приведен в качестве примера получающего, например, приемного модуля и/или передающего модуля, когда это применимо.

Первый узел 800 может также содержать другие примерные аппаратные и/или программные модули, которые могут полностью или частично быть реализованы схемой 804 обработки и которые могут действовать или быть выполнены с возможностью осуществления этапов, как здесь обсуждалось. Например, первый узел 800 может содержать один или более модулей 806 обеспечения и передающих модулей 807.

Первый узел 800 и/или модуль 801 обработки и/или схема обработки и/или модуль 806 обеспечения могут действовать или быть выполнены с возможностью снабжения блока PDU LLC индикатором, указывающим, что упомянутая защита целостности была применена, по меньшей мере, к части блока PDU LLC.

Первый узел 800 и/или модуль 801 обработки и/или схема 804 обработки и/или модуль 805 I/O и/или передающий модуль 807 могут действовать и/или быть выполнены с возможностью передачи блока PDU LLC с индикацией упомянутому другому, второму узлу.

На фиг. 9 схематично представлена блок-схема последовательности выполнения вариантов осуществления второго способа, выполняемого вторым узлом, для управления защитой целостности блока PDU LLC.

Первый способ содержит нижеследующие этапы, причем эти этапы могут предприниматься в любом приемлемом порядке и/или выполняться, полностью или частично перекрываясь во времени, когда это возможно и приемлемо.

Этап 901

Второй узел принимает от первого узла блок PDU LLC с индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC.

В некоторых вариантах осуществления первый узел является беспроводным устройством, например, беспроводным устройством 120, а второй узел является узлом базовой сети, например, узлом 130 базовой сети, выполненным с возможностью действия в базовой сети, например, в базовой сети 102, являющейся частью сети беспроводной связи, например, сети 100 беспроводной связи. В некоторых вариантах осуществления второй узел устанавливается вместо беспроводного устройства, например, беспроводного устройства 120, а первый узел устанавливается вместо узла базовой сети, например, узла 130 базовой сети, выполненного с возможностью действия в базовой сети, например, в базовой сети 102, являющейся частью сети беспроводной связи, например, сети 100 беспроводной связи.

В некоторых вариантах осуществления индикатор указывает, что поле MAC содержатся в блоке PDU LLC, причем поле MAC связано с упомянутой защитой целостности. Поле MAC может располагаться непосредственно перед полем FCS блока PDU LLC. Поле MAC предпочтительно обладает заданной длиной. В некоторых вариантах осуществления поле MAC содержится в зашифрованном участке блока PDU LLC.

В некоторых вариантах осуществления индикатор содержится в поле управления и/или в заголовке блока PDU LLC. Индикатор может быть выполнен в виде одного или более специальных битов поля управления.

Этот этап может полностью или частично соответствовать описанному выше этапу 302.

Этап 902

Второй узел, основываясь на индикации, идентифицирует, что принятый PDU LLC применяет защиту целостности.

Этот этап может полностью или частично соответствовать описанному выше этапу 303.

Этап 903

Второй узел может, основываясь на идентификации, принять решение направить процесс защиты целостности на более высокий уровень и/или отложить или задержать процесс защиты целостности до более позднего момента времени.

Этот этап может полностью или частично соответствовать описанному выше этапу 306.

На фиг. 10 схематично показана блок-схема вариантов осуществления того, как второй узел 1000, такой как описанный выше второй узел, например, узел 130 базовой сети или беспроводное устройство 120, может быть выполнен для осуществления второго способа и этапов, описанных выше в связи с фиг. 3 и 9, и/или одного или более других описанных здесь этапов.

Второй узел 1000 может содержать одно или более из следующего:

Модуль 1001 обработки, такой как средство в виде одного или более аппаратных модулей, содержащих один или более процессоров, и/или один или более программных модулей для выполнения упомянутых способов и/или этапов.

Память 1002, которая может иметь, например, содержать или хранить, компьютерную программу 1003. Компьютерная программа 1003 содержит "команды" или "код", прямо или косвенно исполняемые вторым узлом 1000, с тем, чтобы он выполнял упомянутые способы и/или этапы. Память 1002 может содержать один или более блоков памяти и дополнительно может быть организована для хранения данных, таких как данные конфигурации и приложения, используемые при или для выполнения функций и этапов представленных здесь вариантов осуществления.

Схема 1004 обработки, примером которой является аппаратный модуль, может содержать или соответствовать одному или более процессорам. В некоторых вариантах осуществления модуль 1001 обработки может содержать, например, "быть осуществлен в форме" или "быть реализован" схемой 1004 обработки. В этих вариантах осуществления память 1003 может содержать компьютерную программу 1003, исполняемую схемой 1004, посредством которой содержащийся в ней второй узел 1000 действует или формируется, чтобы выполнить упомянутый способ и/или этапы.

Модуль 1005 ввода-вывода (Input/Output, I/O), выполненный с возможностью использования, например, при осуществлении любой связи с другими блоками и/или узлами, такой как передача и/или прием информации при работе с другими внешними узлами или устройствами. Модуль 1005 I/O может быть приведен в качестве примера получающего, например, приемного модуля и/или передающего модуля, когда это применимо.

Второй узел 1000 может также содержать другие примерные аппаратные и/или программные модули, которые могут быть полностью или частично быть реализованы схемой 1004 обработки и которые могут действовать или быть выполнены с возможностью осуществления этапов, как здесь обсуждалось. Например, второй узел 1000 может содержать один или более таких модулей, как приемный модуль 1006, модуль 1007 идентификации, модуль 1008 декодирования и модуль 1008 определения.

Второй узел 1000 и/или модуль 1001 обработки и/или схема 1004 обработки и/или модуль 1005 I/O и/или приемный модуль 1006 могут действовать или быть выполнены с возможностью приема от упомянутого первого узла 800 блока PDU LLC с упомянутым индикатором, указывающим, что упомянутая защита целостности была применена, по меньшей мере, к части блока PDU LLC.

Второй узел 1000 и/или модуль 1001 обработки и/или схема 1004 обработки и/или модуль 1007 идентификации могут действовать или быть выполнены с возможностью идентификации, основываясь на индикации, что принятый блок PDU LLC применяет защиту целостности.

Дополнительно, второй узел 1000 и/или модуль 1001 обработки и/или схема 1004 обработки и/или модуль 1008 определения могут действовать или быть выполнены с возможностью принятия решения, основываясь на идентификации, о продвижении процесса защиты целостности на упомянутый более высокий уровень или об отсрочке или задержке процесса защиты целостности до упомянутого более позднего момента во времени.

На фиг. 11a-c схематично показаны варианты осуществления, относящиеся к компьютерной программе, которая может быть любой из компьютерных программ 803 и 1103 и которая содержит команды, которые, когда исполняются соответствующей схемой 804, 1004 обработки, заставляет содержащий ее узел выполнять соответствующий описанный выше способ.

В некоторых вариантах осуществления обеспечивается компьютерный программный продукт, то есть, переносчик данных, содержащий считываемый компьютером носитель и компьютерную программу, хранящуюся на считываемом компьютером носителе. С помощью считываемого компьютером носителя может быть исключен переходный, распространяющийся сигнал и считываемый компьютером носитель может, соответственно, называться непереносным считываемым компьютером носителем. Примерами считываемого компьютером носителя, не создающими ограничений, являются карта памяти 1101, показанная на фиг. 11a, диск 1102 носителя для хранения данных, такой как компакт диск CD или диск DVD, как показано на фиг. 11b, запоминающее устройство 1103 большой емкости, показанное на фиг. 11c. Запоминающее устройство 1103 большой емкости обычно основано на жестком диске(-ах) или на твердотельном диске (Solid State Drive, SSD). Запоминающее устройство 1103 большой емкости может быть таким, которое используется для хранения данных, доступных через компьютерную сеть 1105, например, Интернет или локальная сеть (Local Area Network, LAN).

Компьютерная программа может дополнительно предоставляться как чисто компьютерная программа или содержаться в файле или файлах. Файл или файлы могут храниться на считываемом компьютером носителе и, например, доступном посредством загрузки, например, через компьютерную сеть 1105, например, от запоминающего устройства 1103 большой мощности через сервер. Сервер может быть, например, веб-сервером или сервером по протоколу передачи файлов (File Transfer Protocol, FTP). Файл или файлы могут быть, например, исполняемыми файлами для прямой или косвенной выгрузки и исполнения на сетевом узле для выполнения способа, например, схемой обработки, или могут быть предназначены для промежуточной загрузки и компиляции, чтобы сделать их исполнимыми перед тем, как далее выгружать и исполнять, заставляя сетевые узлы выполнять соответствующий способ, как описано выше.

Заметим, что любой модуль(-и) обработки, упомянутый выше, может быть реализован как программный и/или аппаратный модуль, например, в существующем аппаратном обеспечении и/или как специализированная прикладная интегральная схема (Application Specific integrated Circuit, ASIC), программируемая логическая интегральная схема (field-programmable gate array, FPGA) и т. п. Кроме того, заметим, что любой аппаратный модуль(-и) и/или схема(-ы), упомянутые выше, могут, например, быть введены в единую ASIC или FPGA или распределяться среди нескольких отдельных аппаратных компонент, независимо от того, индивидуально упакованных или собранных в систему на чипе (System-on-a-Chip, SoC).

Специалисты в данной области техники должны также понимать, что модули и схемотехника, обсуждаемые здесь, могут относиться к сочетанию аппаратных модулей, программных модулей, аналоговых и цифровых схем и/или одного или более процессоров, конфигурированных с помощью программного обеспечения и/или встроенного программного обеспечения, например, хранящегося в памяти, которое, когда выполняется одним или более процессорами, конфигурирует первый узел и второй узел и/или делает их способными соответственно выполнять описанные выше способы.

Идентификация посредством используемого здесь идентификатора может быть неявной или явной. Идентификация может быть уникальной в сети 100 беспроводной связи или, по меньшей мере, в части или в ее некоторой области.

Термин "сетевой узел", как он используется здесь, может, по существу, относиться к любому типу узла радиосети (описанному ниже) или к любому сетевому узлу, способному осуществлять связь, по меньшей мере с узлом радиосвязи. Примерами таких сетевых узлов являются любой узел радиосети, о котором говорилось выше, узел базовой сети, системы эксплуатации и технического обслуживания (Operations & Maintenance, O&M), системы поддержки эксплуатации (Operations Support Systems, OSS), узел сети самоорганизации (Self-Organizing Network, SON), узел позиционирования и т. д.

Термин "узел радиосети", как он используется здесь, может, по существу, относиться к любому типу сетевого узла, обслуживающего беспроводное устройство, например, UE, и/или которое соединяется с другим сетевым узлом(-ами) или сетевым элементом(-ами) или с любым радиоузлом, от которого беспроводное устройство принимает сигналы. Примерами узлов радиосети являются узел В (Node B), базовая станция (Base Station, BS), мультистандартный радиоузел (Multi-Standard Radio (MSR) node), такой как MSR BS, eNB, eNodeB, сетевой контроллер (RNC), контроллер базовой станции (Base Station Controller, BSC), реле, донорский узел, управляющий реле, базовая приемопередающая станция (Base Transceiver Station, BTS), точка доступа (Access Point, AP), точки передачи, передающие узлы, узлы в распределенной антенной системе (distributed antenna system, DAS) и т. д.

Термин "беспроводное устройство", как он используется здесь, может, по существу, относиться к любому типу беспроводного устройства, выполненному с возможностью осуществления связи с узлом радиосети в системе беспроводной, сотовой и/или мобильной связи, такой как сеть 100 беспроводной связи, и может, таким образом, упоминаться как устройство беспроводной связи. Примерами являются: целевые устройства, UE типа "устройство-устройство", устройство связи машинного типа (Machine Type of Communication, MTC), UE машинного типа или UE, способное осуществлять связь типа "машина-машина" (M2M), персональный цифровой помощник (Personal Digital Assistant, PDA), iPAD, планшет, мобильные терминалы, смартфон, оборудование со встроенным ноутбуком (Laptop Embedded Equipment, LEE), оборудование с вмонтированным ноутбуком (Laptop Mounted Equipment, LME), защитная заглушка универсальной последовательной шины (Universal Serial Bus, USB) и прочее. Хотя упомянутые здесь термины часто используются здесь для удобства или в контексте примеров, содержащих другую номенклатуру 3GPP, следует понимать, что термин, как таковой, не создает ограничений и заложенные в ним принципы применяются, по существу, к любому типу беспроводного устройства.

Термин "узел", как он используется здесь, относится к любому типу сетевого узла или беспроводного устройства, такого, как описано выше.

Заметим, что в отношении нисходящего канала термин "передатчик" может здесь использоваться для ссылки на узел радиосети, например, базовую станцию, а термин "приемник" может относиться к беспроводному устройству.

Заметим, что хотя используемая здесь терминология может, в частности, быть связана или являться примером определенных сотовых систем связи и т. д., в зависимости от используемой терминологии, такой как "сети беспроводной связи", основанной на 3GPP, это, по существу, не должно рассматриваться как ограничение объема содержащихся здесь вариантов осуществления, только упомянутыми определенными системами, сетями и т. д.

Термин "память", как он используется здесь, может относиться к жесткому диску, магнитному носителю памяти, портативной компьютерной дискете или диску, флэш-памяти, оперативной памяти (random access memory, RAM) и т. п. Дополнительно, память может быть внутренней регистровой памятью процессора.

Также заметим, что помеченная номерами терминология, такая как первый сетевой узел, второй сетевой узел, первая базовая станция, вторая базовая станция и т. д., по существу, должна рассматриваться как не создающая ограничений и, по существу, не должна подразумевать какую-либо иерархическую связь. При отсутствии какой-либо информации о противоположном, именование посредством нумерации должно рассматриваться просто как способ использования различных названий.

Изобретение относится к области беспроводной связи. Технический результат – повышение защищенности уровня управления логическим каналом, действующим в сети беспроводной связи. Первый узел для управления защитой целостности блока пакетных данных (PDU) управления логического канала (LLC) выполнен с возможностью осуществления связи в сети беспроводной связи, причем первый узел снабжает блок PDU LLC индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC, индикатор может указывать, что поле кода аутентификации сообщения (MAC) содержится в блоке PDU LLC, относящем к упомянутой защите целостности, первый узел передает блок PDU LLC с индикацией другому, второму узлу, который затем может идентифицировать, основываясь на индикации, что принятый блок PDU LLC применяет защиту целостности. 6 н. и 26 з.п. ф-лы, 13 ил.

1. Способ, выполняемый первым узлом (800; 120; 130), для управления защитой целостности блока пакетных данных (Packet Data Unit, PDU" управления логическим каналом (Logical Link Control, LLC", причем первый узел (120; 130) выполнен с возможностью осуществления связи в сети (100) беспроводной связи, где упомянутый способ содержит этапы, на которых:

- снабжают (301; 701) блок PDU LLC индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC, при этом индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) расположено непосредственно перед полем последовательности проверки кадра (Frame Check Sequence, FCS) блока PDU LLC; и

- передают (302; 702) блок PDU LLC с индикацией другому, второму узлу (1000; 130; 120).

2. Способ по п. 1, в котором первый узел (800; 120; 130) является беспроводным устройством (120), а второй узел (1000; 130; 120) является узлом (130) базовой сети, выполненным с возможностью действия в базовой сети (102), являющейся частью сети (100) беспроводной связи, или в котором второй узел (1000; 130; 120) является беспроводным устройством (120), а первый узел (800; 120; 130) является узлом (130) базовой сети, выполненным с возможностью действия в базовой сети (102), являющейся частью сети (100) беспроводной связи.

3. Способ по любому из пп. 1, 2, в котором индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) содержится в блоке PDU LLC, где поле MAC относится к упомянутой защите целостности.

4. Способ по п. 3, в котором поле MAC обладает заданной длиной.

5. Способ по п. 3, в котором поле MAC введено в зашифрованный участок блока PDU LLC.

6. Способ по п. 1, в котором индикатор содержится в поле управления и/или в заголовке блока PDU LLC.

7. Способ по п. 6, в котором индикатор реализуется посредством одного или более специальных битов поля управления.

8. Считываемый компьютером носитель (1101; 1102; 1103), содержащий компьютерную программу (803), содержащую команды, которые, когда исполняются схемой (804) обработки первого узла (800; 120; 130), заставляют первый узел (800; 120; 130) выполнять способ по любому из пп. 1-7.

9. Способ, выполняемый вторым узлом (1000; 130; 120) для управления защитой целостности блока пакетных данных (Packet Data Unit, PDU) управления логическим каналом (Logical Link Control, LLC), причем второй узел (1000; 130; 120) выполнен с возможностью осуществления связи в сети (100) беспроводной связи, где упомянутый способ содержит этапы, на которых:

принимают (302; 901) от первого узла (800; 120; 130) блок PDU LLC с индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC, причем индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) расположено непосредственно перед полем последовательности проверки кадра (Frame Check Sequence, FCS) блока PDU LLC; и

идентифицируют (303; 902), основываясь на индикации, что принятый блок PDU LLC применяет зашиту целостности.

10. Способ по п. 9, в котором первый узел (800; 120; 130) является беспроводным устройством (120), а второй узел (1000; 130; 120) является узлом (130) базовой сети, выполненным с возможностью действия в базовой сети (102), являющейся частью сети (100) беспроводной связи (100), или в котором второй узел (1000; 130; 120) является беспроводным устройством (120), а первый узел (800; 120; 130) является узлом (130) базовой сети, выполненным с возможностью действия в базовой сети (102), являющейся частью сети (100) беспроводной связи.

11. Способ по любому из пп. 9, 10, в котором индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) содержится в блоке PDU LLC, причем поле MAC относится к упомянутой защите целостности.

12. Способ по п. 11, в котором поле MAC обладает заданной длиной.

13. Способ по п. 11, в котором поле MAC содержится в зашифрованном участке блока PDU LLC.

14. Способ по п. 9, в котором индикатор содержится в поле управления и/или в заголовке блока PDU LLC.

15. Способ по п. 14, в котором индикатор реализуется посредством одного или более специальных битов поля управления.

16. Способ по п. 15, содержащий также этап, на котором:

- принимают решение (306; 903), основываясь на идентификации, направить обработку защиты целостности на более высокий уровень и/или отложить или задержать обработку защиты целостности до более позднего момента во времени.

17. Считываемый компьютером носитель (1101; 1102; 1103), содержащий компьютерную программу (1003), содержащую команды, которые, когда исполняются схемой (1004) обработки второго узла (1000; 130; 120), заставляют второй узел (1000; 130; 120) выполнять способ в соответствии с любым из пп. 9-16.

18. Первый узел (800; 120; 130) для управления защитой целостности блока пакетных данных (Packet Data Unit, PDU) управления логическим каналом (Logical Link Control, LLC), причем первый узел (120; 130) выполнен с возможностью осуществления связи в сети (100) беспроводной связи, где первый узел (120; 130) выполнен с возможностью:

снабжения (301; 701) блока PDU LLC индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC, причем индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) расположено непосредственно перед полем последовательности проверки кадра (Frame Check Sequence, FCS) блока PDU LLC; и

передачи (302; 702) блока PDU LLC с индикацией другому, второму узлу (1000; 130; 120).

19. Первый узел (800; 120; 130) по п. 18, в котором первый узел (800; 120; 130) является беспроводным устройством (120) и второй узел (1000; 130; 120) является узлом (130) базовой сети, выполненным с возможностью действия в сети (102) базовой связи, являющейся частью сети (100) беспроводной связи, или в котором второй узел (1000; 130; 120) является беспроводным устройством (120), а первый узел является узлом (130) базовой сети, выполненным с возможностью действия в базовой сети (102), являющейся частью сети (100) беспроводной связи.

20. Первый узел (800; 120; 130) по любому из пп. 18, 19, в котором индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) содержится в блоке PDU LLC, причем поле MAC относится к упомянутой защите целостности.

21. Первый узел (800; 120; 130) по п. 20, в котором поле MAC обладает заданной длиной.

22. Первый узел (800; 120; 130) по п. 20, в котором поле MAC содержится в зашифрованном участке блока PDU LLC.

23. Первый узел (800; 120; 130) по п. 18, в котором индикатор содержится в поле управления и/или в заголовке блока PDU LLC.

24. Первый узел (800; 120; 130) по п. 23, в котором индикатор реализуется посредством одного или более специальных битов поля управления.

25. Второй узел (1000; 130; 120) для управления защитой целостности блока пакетных данных (Packet Data Unit, PDU) управления логического канала (Logical Link Control, LLC), причем второй узел (1000; 130; 120) выполнен с возможностью осуществления связи в сети (100) беспроводной связи, где второй узел (1000; 130; 120) выполнен с возможностью:

приема (901) от первого узла (800; 120; 130) блока PDU LLC с индикатором, указывающим, что защита целостности была применена, по меньшей мере, к части блока PDU LLC, причем индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) расположено непосредственно перед полем последовательности проверки кадра (Frame Check Sequence, FCS) блока PDU LLC; и

идентификации (802), основываясь на индикации, что принятый блок PDU LLC применяет защиту целостности.

26. Второй узел (1000; 130; 120) по п. 25, в котором первый узел (800; 120; 130) является беспроводным устройством (120), а второй узел (1000; 130; 120) является узлом (130) базовой сети, выполненным с возможностью действия в базовой сети (102), являющейся частью сети (100) беспроводной связи, или в котором второй узел (1000; 130; 120) является беспроводным устройством (120) и первый узел (800; 120; 130) является узлом (130) базовой сети, выполненным с возможностью действия в базовой сети (102), являющейся частью сети (100) беспроводной связи.

27. Второй узел (1000; 130; 120) по любому из пп. 25, 26, в котором индикатор указывает, что поле кода аутентификации сообщения (Message Authentication Code, MAC) содержится в блоке PDU LLC, где поле MAC относится к упомянутой защите целостности.

28. Второй узел (1000; 130; 120) по п. 27, где поле MAC обладает заданной длиной.

29. Второй узел (1000; 130; 120) по п. 27, в котором поле MAC содержится в зашифрованном участке блока PDU LLC.

30. Второй узел (1000; 130; 120) по п. 25, в котором индикатор содержится в поле управления и/или в заголовке блока PDU LLC.

31. Второй узел (1000; 130; 120) по п. 30, в котором индикатор реализуется посредством одного или более специальных битов поля управления.

32. Второй узел (1000; 130; 120) по п. 25, в котором второй узел (1000; 130; 120) дополнительно выполнен с возможностью:

принятия решения (905), основываясь на идентификации, направить обработку защиты целостности на более высокий уровень и/или отложить или задержать обработку защиты целостности до более позднего момента во времени.

| "Minimal Security Enhancements for GSM/GPRS to support secure delivery of MTC data", 3GPP TSG GERAN#63, GP-140615, Ljubljana, Slovenia, 25th- 29th August, 2014 | |||

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| ИНДИКАТОР НОВОГО ПАКЕТА ДЛЯ ПРОТОКОЛА RLC | 2010 |

|

RU2546562C2 |

| СПОСОБ БЕСПРОВОДНОЙ СВЯЗИ С ИСПОЛЬЗОВАНИЕМ ПАКЕТНЫХ ДАННЫХ МАС | 2010 |

|

RU2552378C2 |

Авторы

Даты

2019-08-21—Публикация

2016-10-26—Подача