ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая заявка не является предварительной и заявляет приоритет предварительной заявки США 62/044172, поданной 29 августа 2014 (номер дела патентного поверенного 79900-914352-1068US01). Все содержание вышеуказанной заявки настоящим включено с помощью ссылки для всех целей во всей полноте.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[0002] Поскольку популярность пользовательских устройств, таких как мобильные телефоны с возможностью применения технологии «ближней бесконтактной связи» (NFC) и бесконтактные карты, продолжает расти, обеспечение безопасности платежей и других транзакций остается вопросом, требующим внимания. Например, для проведения платежной транзакции, как правило, необходимо аутентифицировать пользовательское устройство. Один способ аутентификации пользовательского устройства состоит в использовании криптограммы, сгенерированной устройством. Криптограмма может представлять собой зашифрованный элемент данных, подлинность которого может быть подтверждена доверенным субъектом, таким как платежная сеть или другой субъект, который авторизует транзакцию (например, доступ к документу или зданию). Однако взломщик может попытаться подслушать транзакцию (например, путем выполнения атаки через посредника). Таким образом, взломщик может попытаться перехватить криптограмму, передаваемую пользователем. При определении криптограмма может быть использована с преступными целями.

[0003] Дело дополнительно усложняет безопасность самого пользовательского устройства. В некоторых случаях безопасность пользовательского устройства может быть нарушена или оно может быть ненадежно по иной причине, так что хранить на устройстве постоянные удостоверяющие данные безопасности, такие как статический ключ для генерировании криптограммы, было бы нежелательно. Выполнение безопасной транзакции при таких обстоятельствах может представлять собой сложную задачу.

[0004] Варианты осуществления настоящего изобретения устраняют эти недостатки и другие недостатки по отдельности и вместе.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Варианты осуществления изобретения относятся к системам и способам безопасного генерирования криптограммы. В некоторых вариантах осуществления реализация способов генерирования криптограмм, описанные в данном документе, может быть уникальной или ограничена рамками устройств без элементов безопасности или специализированной аппаратной защиты для секретных ключей. Для данной защищенной ценности устройства, которые выполнены идентично, и устройства, которые не имеют защиты секретных ключей на аппаратном уровне, подвержены более высокому риску. В некоторых вариантах осуществления пользовательское устройство может быть выполнено с возможностью определения пары кратковременных ключей, содержащей кратковременный открытый ключ и кратковременный закрытый ключ, генерирования первого совместно используемого секретного ключа с помощью кратковременного закрытого ключа и статического открытого ключа компьютера сервера, шифрования данных запроса с помощью первого совместно используемого секретного ключа для получения зашифрованных данных запроса, и отправки сообщения с запросом предоставления, содержащего зашифрованные данные запроса и кратковременный открытый ключ, на компьютер сервера.

[0006] Компьютер сервера может быть выполнен с возможностью принятия сообщения с запросом предоставления, содержащего зашифрованные данные запроса и кратковременный открытый ключ, от пользовательского устройства, генерирования первого совместно используемого секретного ключа с помощью кратковременного открытого ключа и статического закрытого ключа компьютера сервера, расшифровки зашифрованных данных запроса с помощью первого совместно используемого секретного ключа для получения данных запроса, генерирования второго совместно используемого секретного ключа с помощью заблокированного статического закрытого ключа компьютера сервера и кратковременного открытого ключа, зашифровки удостоверяющие данные с помощью второго совместно используемого секретного ключа для определения зашифрованных данных ответа и отправки сообщения с ответом предоставления на пользовательское устройство, при этом сообщение с ответом предоставления содержит зашифрованные данные ответа и заблокированный статический открытый ключ компьютера сервера. В некоторых вариантах осуществления статический закрытый ключ компьютера сервера не блокируют. Вместо этого второй совместно используемый секретный ключ может быть сгенерирован с помощью статического закрытого ключа компьютера сервера и заблокированного кратковременного открытого ключа.

[0007] Пользовательское устройство может быть выполнено с возможностью принятия сообщения с ответом предоставления, содержащего удостоверяющие данные и заблокированный статический открытый ключ компьютера сервера, от компьютера сервера, определения второго совместно используемого секретного ключа с помощью кратковременного закрытого ключа и заблокированного статического открытого ключа компьютера сервера, и расшифровки зашифрованных удостоверяющих данных с помощью второго совместного используемого секретного ключа для определения удостоверяющих данных. В некоторых вариантах осуществления удостоверяющие данные могут быть зашифрованы или расшифрованы с помощью второго ключа сеанса, сформированного из второго совместно используемого секретного ключа.

[0008] Полезные данные или удостоверяющие данные могут содержать параметры формирования ключа, которые могут или не могут содержать ключ ограниченного использования (LUK). Параметры формирования ключа (которые могут или не могут содержать LUK) могут быть использованы для формирования криптограммного ключа, который может быть использован для генерирования криптограммы для проведения транзакции.

[0009] Полезные данные или удостоверяющие данные могут также содержать параметры обновления, которые могут быть использованы пользовательским устройством для генерирования обновленного совместно используемого секретного ключа на основе предыдущего совместно используемого секретного ключа. В некоторых вариантах осуществления параметры формирования ключа могут быть по существу такими же, что и параметры обновления. В некоторых других вариантах осуществления параметры формирования ключа могут отличаться от параметров обновления. Параметры формирования ключа и/или параметры обновления могут быть уникальными для пользовательского устройства или для группы пользовательских устройств для того, чтобы предотвращать массовые офлайновые атаки.

[0010] Полезные данные или удостоверяющие данные также могут содержать параметры формирования криптограммы, которые определяют, как формировать криптограммы (например, с помощью криптограммных ключей).

[0011] Параметры формирования ключа, параметры формирования криптограммы и/или параметры обновления могут содержать LUK, указание, какие параметры транзакции из данной транзакции использовать, код для выполнения формирования (или идентификатор процедуры формирования, которую надо использовать) и/или другую информацию, связанную с этими параметрами. Код может реализовывать персонализированный способ формирования, в том смысле, что он является уникальным для устройства или группы устройств, и может быть назначен случайным образом. Код может быть подписан сервером или другим поставщиком, так что пользовательское устройство может аутентифицировать код.

[0012] Удостоверяющие данные также могут содержать один или несколько дополнительных совместно используемых секретных ключей и/или ключей (таких как ключ ограниченного использования (LUK)), совместно используемых с компьютерами сервера (например, сервером предоставления и/или проверяющим подлинность сервером). Такие совместно используемые секретные ключи и/или ключи предпочтительно являются уникальными для конкретного пользовательского устройства или группы пользовательских устройств.

[0013] Для некоторых вариантов осуществления раскрывается способ, включающий определение обновленного совместно используемого секретного ключа с помощью предыдущего совместно используемого секретного ключа, формирование криптограммного ключа с помощью обновленного совместно используемого секретного ключа, шифрование данных транзакции для генерирования криптограммы транзакции и отправку криптограммы транзакции на компьютер сервера.

[0014] Другие варианты осуществления относятся к системам, портативным потребительским устройствам и машиночитаемым носителям, связанным со способами, описанными в данном документе.

[0015] Лучшее понимание природы и преимуществ вариантов осуществления настоящего изобретения может быть получено со ссылкой на следующее подробное описание и сопутствующие графические материалы.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

[0016] На фиг. 1 показана приведенная в качестве примера платежная система согласно некоторым вариантам осуществления.

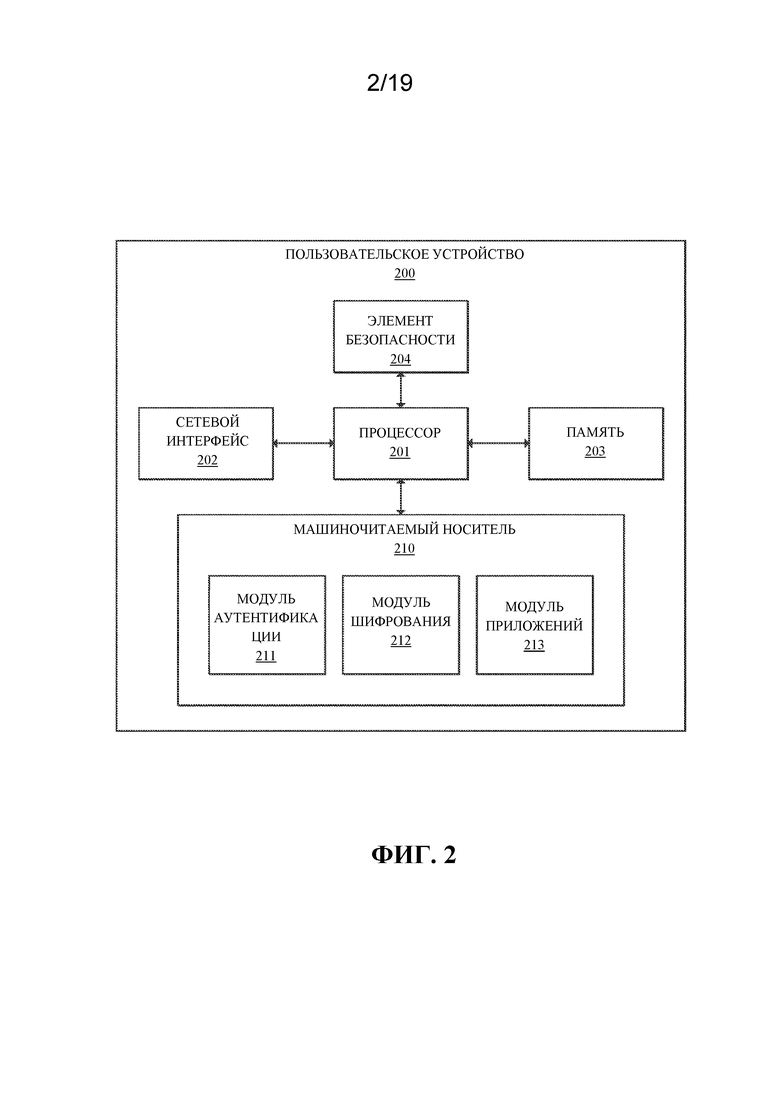

[0017] На фиг. 2 показано приведенное в качестве примера пользовательское устройство согласно некоторым вариантам осуществления.

[0018] На фиг. 3 показан приведенный в качестве примера компьютер сервера согласно некоторым вариантам осуществления.

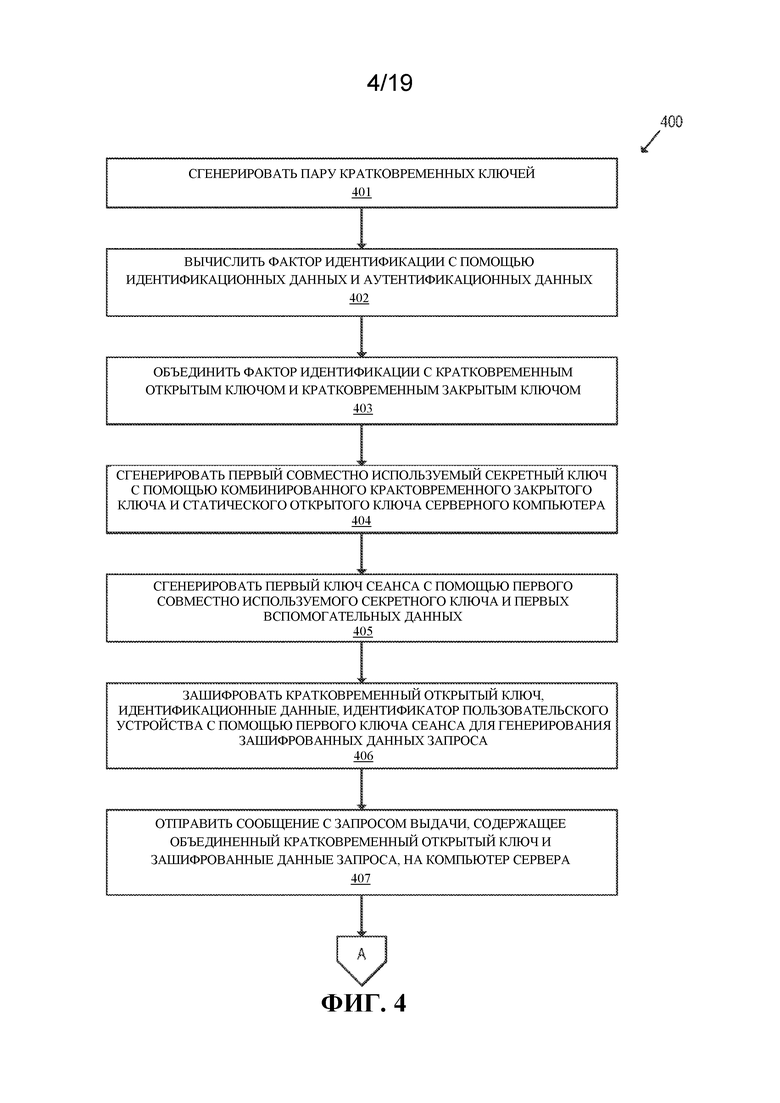

[0019] На фиг. 4-5 показан приведенный в качестве примера процесс или способ безопасной аутентификации через и/или получения ответных данных от компьютера сервера согласно некоторым вариантам осуществления.

[0020] На фиг. 6-7 показан приведенный в качестве примера процесс или способ безопасной обработки сообщения с запросом предоставления от пользовательского устройства и предоставления сообщения с ответом предоставления на пользовательское устройство согласно некоторым вариантам осуществления.

[0021] На фиг. 8 показан приведенный в качестве примера процесс или способ внесения в реестр для предоставления пользовательскому устройству ключа ограниченного использования, сгенерированного компьютером сервера, согласно некоторым вариантам осуществления.

[0022] На фиг. 9 показан приведенный в качестве примера процесс или способ внесения в реестр для предоставления пользовательскому устройству ключа ограниченного использования, сгенерированного компьютером сервера, согласно некоторым вариантам осуществления.

[0023] На фиг. 10 показана схема информационных потоков приведенного в качестве примера процесса внесения в реестр согласно некоторым вариантам осуществления.

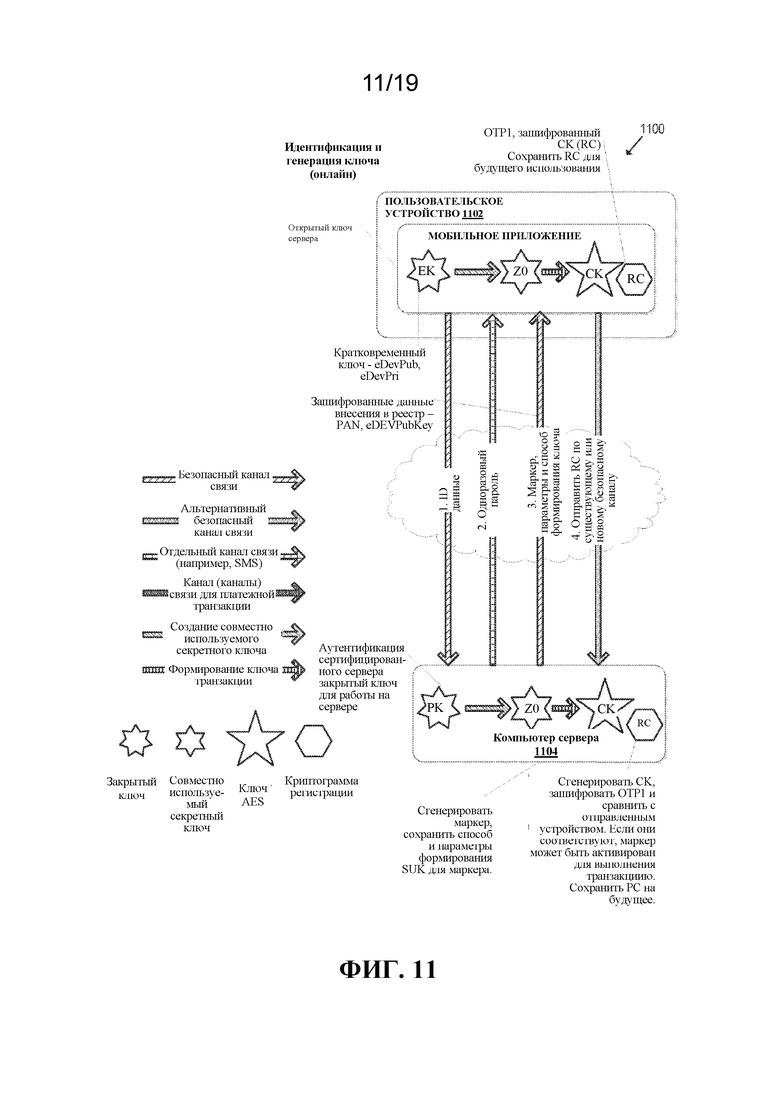

[0024] На фиг. 11 показана блок-схема приведенного в качестве примера процесса внесения в реестр согласно некоторым вариантам осуществления.

[0025] На фиг. 12 показан приведенный в качестве примера процесс или способ транзакции для проведения транзакции согласно некоторым вариантам осуществления.

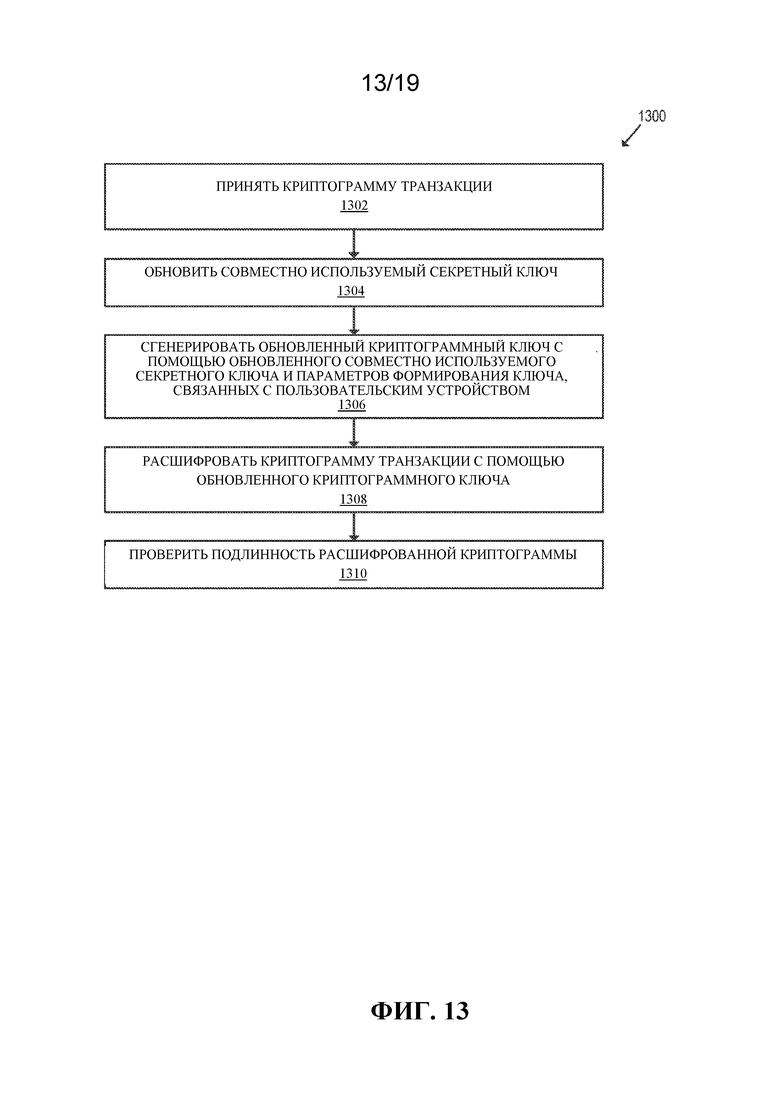

[0026] На фиг. 13 показан приведенный в качестве примера процесс или способ транзакции для проведения транзакции согласно некоторым вариантам осуществления.

[0027] На фиг. 14 показана схема информационных потоков процесса транзакции согласно некоторым вариантам осуществления.

[0028] На фиг. 15 показана блок-схема процесса транзакции согласно некоторым вариантам осуществления.

[0029] На фиг. 16 показан приведенный в качестве примера процесс или способ обновления для обновления пользовательского устройства в реестре с помощью компьютера сервера согласно некоторым вариантам осуществления.

[0030] На фиг. 17 показан приведенный в качестве примера процесс или способ обновления для обновления пользовательского устройства в реестре с помощью компьютера сервера согласно некоторым вариантам осуществления.

[0031] На фиг. 18 показана блок-схема процесса обновления ключа согласно некоторым вариантам осуществления.

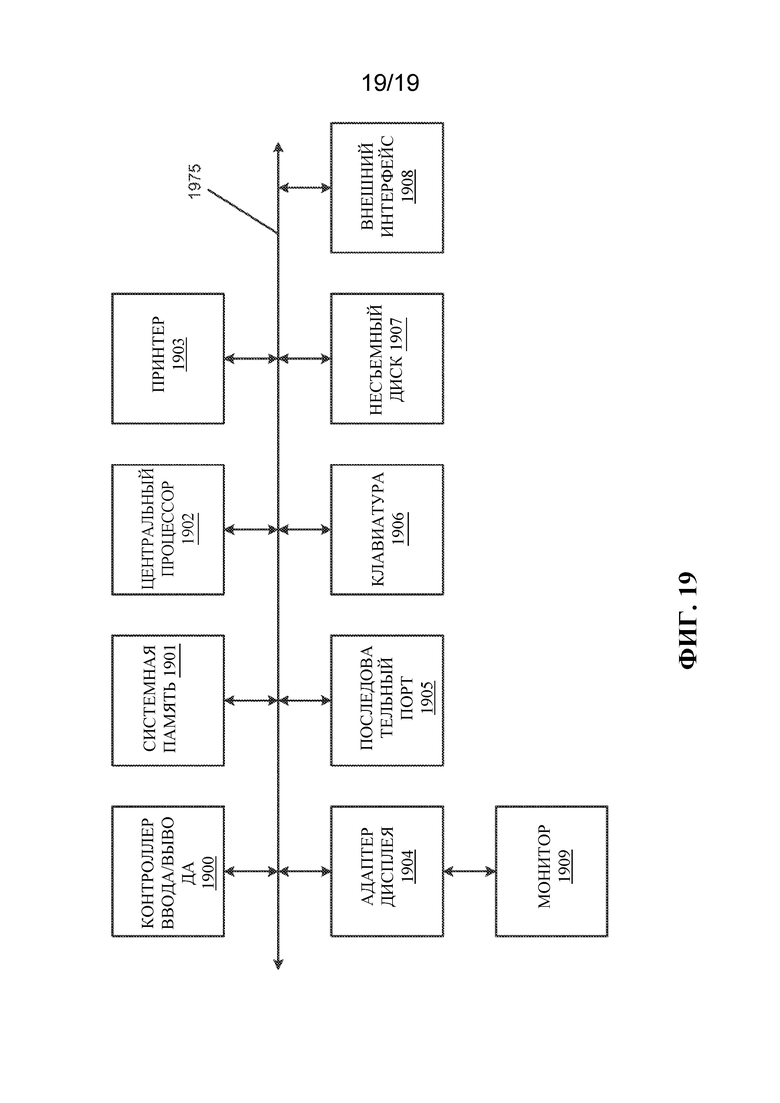

[0032] На фиг. 19 показана блок-схема высокого уровня компьютерной системы, которая может быть использована для осуществления любого из субъектов или компонентов, описанных выше.

ТЕРМИНЫ

[0033] Перед обсуждением вариантов осуществления изобретения для понимания вариантов осуществления настоящего изобретения может быть полезным описание некоторых терминов.

[0034] Термин «компьютер сервера» может включать компьютер или кластер вычислительных устройств. Например, компьютер сервера может представлять собой крупный универсальный компьютер, кластер миникомпьютеров или группу серверов, функционирующих как один элемент. В одном примере компьютер сервера может представлять собой сервер баз данных, подключенный к веб-серверу. Компьютер сервера может быть подключен к базе данных и может содержать любое аппаратное обеспечение, программное обеспечение, другую логическую часть или сочетание предыдущего для обслуживания запросов от одного или нескольких клиентских компьютеров (например, пользовательских устройств). Компьютер сервера может содержать одно или несколько вычислительных устройств и может использовать любую из множества вычислительных структур, компоновок и компиляций для обслуживания запросов от одного или нескольких клиентских компьютеров.

[0035] Термин «пара открытого/закрытого ключей» может включать пару связанных криптографических ключей, сгенерированных субъектом. Открытый ключ может быть использован для открытых функций, таких как шифрование сообщения для отправки субъекту или для проверки цифровой подписи, которая предположительно была создана субъектом. Закрытый ключ, с другой стороны, может быть использован для закрытых функций, таких как расшифровка принятого сообщения или наложение цифровой подписи. Открытый ключ обычно авторизует орган, известный как Орган сертификации (CA), который хранит открытый ключ в базе данных и распределяет его любому другому субъекту, который запрашивает его. Закрытый ключ, как правило, хранится на безопасном носителе данных и обычно известен только субъекту. Однако, криптографические системы, описанные в данном документе, могут обладать механизмами восстановления ключа для восстановления потерянных ключей и избегания потери данных. Открытые и закрытые ключи могут иметь любой подходящий формат, включая формат, основанный на криптографическом алгоритме с открытым ключом (RSA) или криптографии на основе эллиптических кривых (ECC).

[0036] «Цифровая подпись» может относиться к результату использования алгоритма на основе пары открытого/закрытого ключей, что позволяет подписывающей стороне заявлять, а проверяющей стороне проверять подлинность и целостность документа. Подписывающая сторона действует с помощью закрытого ключа, а проверяющая сторона действует с помощью открытого ключа. Этот процесс удостоверяет подлинность отправителя, целостность подписанного документа и так называемый принцип невозможности отказа, который не позволяет отклонить то, что было подписано. Сертификат или другие данные, которые содержат цифровую подпись подписывающей стороны, называют «подписанным» подписывающей стороной.

[0037] «Сертификат» или «цифровой сертификат» может содержать электронный документ или файл данных, который использует цифровую подпись для связывания открытого ключа с данными, связанными с субъектом. Сертификат может иметь одно или несколько полей данных, таких как официальное имя субъекта, серийный номер сертификата, дату начала и завершения действия сертификата, связанные с сертификатом разрешения и т. п. Сертификат может содержать дату начала действия, указывающую первую дату, в которую действителен сертификат, и дату завершения действия, указывающую последнюю дату, в которую действителен сертификат. Сертификат также может содержать хеш данных в сертификате, включая поля данных. Если не указано иное, каждый сертификат подписан органом сертификации.

[0038] «Орган сертификации» (ОС) может иметь один или несколько компьютеров сервера, функционально связанных для выдачи сертификатов субъектам. ОС может доказать свою подлинность с помощью сертификата ОС, который содержит открытый ключ ОС. Сертификат ОС может быть подписан закрытым ключом другого ОС или может быть подписан закрытым ключом того же ОС. Последний известен как самоподписываемый сертификат. ОС может содержать базу данных всех сертификатов, изданных ОС, а также может содержать список отозванных сертификатов.

[0039] При обычном процессе орган сертификации принимает неподписанный сертификат от субъекта, подлинность которого известна. Неподписанный сертификат содержит открытый ключ, одно или несколько полей данных и хеш данных в сертификате. ОС подписывает сертификат закрытым ключом, соответствующим открытому ключу, включенному в сертификат ОС. Затем ОС может сохранить подписанный сертификат в базе данных и выдать подписанный сертификат субъекту.

[0040] «Криптографический объект nonce» может включать любое число, строку, последовательность битов или другое значение данных, предназначенное для использования совместно с одним сеансом связи. В некоторых случаях криптографический объект nonce может быть сгенерирован случайным или псевдослучайным образом. Например, криптографический объект nonce может представлять собой случайное число. Как правило, криптографический объект nonce имеет достаточную длину, чтобы сделать незначительной вероятность независимого генерирования одинакового значения объекта nonce несколько раз.

[0041] «Заблокированный ключ», например, «заблокированный открытый ключ», может включать ключ, который был искажен или иным образом изменен в сравнении с его изначальным значением путем сочетания с другим элементом данных, таким как криптографический объект nonce. Например, в криптографии на основе эллиптических кривых, для генерирования «заблокированного открытого ключа» открытый ключ может быть умножен на объект nonce. Аналогично, для генерирования «заблокированного закрытого ключа» закрытый ключ может быть умножен на объект nonce.

[0042] «Пара кратковременных ключей» может включать открытый ключ (т. е. «кратковременный открытый ключ») и закрытый ключ (т. е. «кратковременный закрытый ключ»), сгенерированные для использования с одной транзакцией или другим сеансом связи. Пара кратковременных ключей может иметь любой подходящий формат, такой как ECC или RSA. Как правило, пара кратковременных ключей может быть удалена сразу по завершении транзакции или сеанса связи.

[0043] «Пара статических ключей» может включать открытый ключ (т. е. «статический открытый ключ») и закрытый ключ (т. е. «статический закрытый ключ»), сохраняемые в течение периода времени. Как правило, хотя и не обязательно, статический закрытый ключ может быть сохранен безопасным образом, например, в аппаратном модуле безопасности (HSM) или элементе безопасности (SE). Как правило, хотя и не обязательно, статический открытый ключ может быть связан с субъектом с помощью цифрового сертификата. «Пара статических ключей» может иметь любой подходящий формат, такой как ECC или RSA.

[0044] «Совместно используемый секретный ключ» может включать любое значение данных или другую информацию, известную только уполномоченным сторонам в защищенной связи. Совместно используемый секретный ключ может быть сгенерирован любым подходящим способом, из любых подходящих данных. Например, алгоритм на основе метода Диффи-Хеллмана, такой как метод Диффи-Хеллмана на эллиптических кривых (ECDH), может быть использован для генерирования совместно используемого секретного ключа из закрытого ключа и открытого ключа. В некоторых случаях совместно используемый секретный ключ может быть использован для генерирования ключа сеанса.

[0045] Термин «идентификационные данные» может включать любые данные или информацию, связанную с пользователем или устройством. Примеры идентификационных данных могут включать имя пользователя, связанное с устройством, организацию, связанную с устройством, платежную информацию, такую как номер основного счета (PAN) или маркер, связанный с устройством, дату завершения срока действия PAN или маркера, сертификат, связанный с устройством, международный идентификационный номер устройства (IMEI) или серийный номер устройства, и т. п.

[0046] Термин «аутентификационные данные» может включать любые данные или информацию, подходящую для аутентификации пользователя или устройства. Примеры аутентификационных данных могут включать пароль или фразу доступа, криптографический ключ (например, закрытый ключ), сертификат, биометрические данные, связанные с пользователем (например, отпечаток пальца, голос, изображение лица, изображение сканирования радужной оболочки/сетчатки глаза), и т. п.

[0047] «Фактор идентификации» может включать любые данные или информацию, определенную из идентификационных данных и/или аутентификационных данных. Как правило, хотя и не обязательно, фактор идентификации может быть сгенерирован путем хеширования сочетания идентификационных данных и аутентификационных данных.

[0048] «Ключ шифрования» может включать любое значение данных или другую информацию, подходящую для криптографического шифрования данных. «Ключ расшифровки» может включать любое значение данных или другую информацию, подходящую для расшифровки зашифрованных данных. В некоторых случаях тот же ключ, который используют для шифрования данных, может быть использован для расшифровки данных. Такой ключ может быть известен как симметричный ключ шифрования.

[0049] «Ключ сеанса» может включать любой ключ, используемый для шифрования или расшифровки данных, подлежащих безопасной передаче. В некоторых случаях ключ сеанса может быть сгенерирован из совместно используемого секретного ключа, известного как отправляющему субъекту, так и принимающему субъекту. Например, ключ сеанса может быть сформирован с помощью функции формирования ключа и совместно используемого секретного ключа. Ключ сеанса может быть использован для защиты данных, включенных в сообщение с запросом или ответом. В таких случаях ключ сеанса также можно назвать ключом защиты сообщения.

[0050] «Ключ ограниченного использования» (LUK) может включать любой ключ шифрования или другие данные, которые могут быть использованы ограниченное число раз. LUK может быть использован с любой подходящей целью. Например, в некоторых вариантах осуществления LUK может быть использован для генерирования криптограммы для транзакции.

[0051] «Ключ разового использования» (SUK) представляет собой LUK, который может быть использован лишь раз. Например, SUK может быть использован для шифрования и/или расшифровки данных, относящихся к единственной транзакции. В некоторых вариантах осуществления SUK может быть сформирован из LUK.

[0052] «Криптограмма» может включать любой элемент данных или другую информацию, используемую для аутентификации субъекта, такого как устройство или пользователь. Например, криптограмма может содержать статические (т. е. предопределенные) данные, динамические данные или сочетание этих двух, которые зашифрованы с помощью ключа шифрования (например, LUK). Криптограмма может быть использована в любом подходящем контексте. Например, «криптограмма регистрации» может включать криптограмму, которую используют для подтверждения регистрации субъекта. «Криптограмма транзакции» может включать криптограмму, которую используют для аутентификации субъекта, проводящей транзакцию.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0053] В вариантах осуществления изобретения предложены эффективные способы безопасного генерирования криптограммы пользовательским устройством и проверки подлинности криптограммы компьютером сервера. В некоторых вариантах осуществления транзакция может быть проведена таким образом, что пользовательское устройство предоставляет криптограмму, не требуя от пользовательского устройства постоянного хранения ключа шифрования или других закрытых данных, используемых для генерирования криптограммы. Например, пользовательское устройство и компьютер сервера могут взаимно производить аутентифицикацию и создавать совместно используемый секретный ключ. С помощью совместно используемого секретного ключа компьютер сервера может формировать ключ сеанса и передавать параметры формирования ключа, зашифрованные с помощью ключа сеанса, на пользовательское устройство. Пользовательское устройство также может формировать ключ сеанса с помощью совместно используемого секретного ключа, расшифровывать зашифрованные параметры формирования ключа и сохранять параметры формирования ключа.

[0054] Во время транзакции пользовательское устройство может использовать параметры формирования ключа и совместно используемый секретный ключ для генерирования криптограммного ключа одноразового использования. Криптограммный ключ может быть использован для генерирования криптограммы. Криптограмма может быть использована для проведения транзакции. Например, криптограмма может быть включена в сообщение с запросом авторизации для транзакции. После генерирования криптограммы может быть определен обновленный совместно используемый секретный ключ, и совместно используемый секретный ключ и криптограммный ключ, использованные для генерирования криптограммы, могут быть удалены. Таким образом, в некоторых вариантах осуществления после проведения транзакции криптограмму сформировать нельзя.

[0055] В маловероятном случае, когда пользовательское устройство подвержено опасности или считается ненадежным по иной причине, может быть выполнен процесс обновления ключа. Процесс обновления ключа может включать второй процесс взаимной аутентификации. Например, пользовательское устройство может предоставить данные, зашифрованные с помощью криптограммного ключа, и/или дополнительные аутентификационные данные, такие как имя пользователя, пароль, одноразовый пароль и т. п. Когда пользовательское устройство было аутентифицировано повторно, между пользовательским устройством и компьютером сервера может быть установлен новый совместно используемый секретный ключ. Кроме того, компьютер сервера может предоставить пользовательскому устройству новые параметры формирования ключа. В некоторых вариантах осуществления пользовательское устройство может подтвердить регистрацию путем предоставления на компьютер сервера криптограммы (например, криптограммы регистрации), сгенерированной с помощью совместно используемого секретного ключа.

[0056] Варианты осуществления изобретения могут обеспечивать возможность использования криптограммного ключа одноразового использования, используемого для генерирования криптограммы. Использование криптограммного ключа одноразового использования согласно вариантам осуществления может обеспечить несколько преимуществ. Например, варианты осуществления могут уменьшить риск нарушения безопасности криптограммного ключа. Если каждый криптограммный ключ представляет собой ключ разового использования, вторую криптограмму, сгенерированную с помощью криптограммного ключа, можно легко определить как недействительную. Таким образом, даже если хакеру удалось украсть криптограммный ключ, хакер будет способен использовать ключ по большей мере в одной транзакции.

[0057] Варианты осуществления изобретения могут предоставить дополнительное преимущество связывания параметров формирования ключей с пользовательскими устройствами. Это может обеспечить дополнительный слой безопасности, так что даже если для одного устройства совместно используемый секретный ключ был раскрыт, соответствующий криптограммный ключ не может быть выработан на компьютере сервера без тех же параметров формирования ключа. Кроме того, поскольку разные устройства могут иметь разные параметры формирования ключа, даже если взломщик проведет обратную разработку алгоритма формирования ключа на пользовательском устройстве, это знание не может быть полезным для нарушения безопасности компьютера сервера.

[0058] Приведенные выше примеры освещают только несколько преимуществ, обеспечиваемых вариантами осуществления изобретения.

СИСТЕМЫ

[0059] Варианты осуществления применимы с разными системами авторизации, например, платежными системами, системой доступа к документам, системой доступа к зданию и т. п. Хотя описаны примеры платежных систем, варианты осуществления равно применимы для других систем авторизации.

Платежная система

[0060] На фиг. 1 показана приведенная в качестве примера платежная система 100 согласно некоторым вариантам осуществления. Система содержит пользователя (не показан), который может управлять пользовательским устройством 101. Пользователь может использовать пользовательское устройство 101 для проведения платежных транзакций в связи с устройством 102 доступа. Как используется в данном документе, «пользовательское устройство» может включать настольный компьютер, портативный переносной компьютер, мобильный телефон, планшет, кредитную карту, дебетовую карту или любое подходящее вычислительное устройство. Как используется в данном документе, «устройство доступа» может включать любое вычислительное устройство, такое как торговый (POS) терминал или веб-сервер, подходящий для осуществления связи с пользовательским устройством. В некоторых вариантах осуществления устройство 102 доступа может прямо осуществлять связь с пользовательским устройством 101. В других вариантах осуществления устройство 102 доступа может осуществлять связь с пользовательским устройством 101 через интерфейсное устройство, такое как умные часы, умные очки или любое другое подходящее устройство. Устройство 102 доступа может быть подключено к компьютеру 103 продавца, который может быть подключен к компьютеру 104 эквайера. Компьютер 104 эквайера может быть подключен к компьютеру 106 эмитента через сеть 105 обработки платежей. Пользовательское устройство 101 может необязательно осуществлять связь с запоминающим устройством 107, которое может быть функционально соединено с пользовательским устройством 101. Запоминающее устройство 107 может содержать любой подходящий локальный или удаленный сервер хранения данных, систему или сервис, предоставляемый поставщиком услуг хранения данных, или содержаться в них. Поставщик услуг хранения данных может не быть тем же субъектом, который предоставляет устройства 101-106. Например, запоминающее устройство 107 может быть частью услуг по хранению данных на облаке, предоставляемых внешним поставщиком услуг хранения данных на облаке. Любые или все устройства 101-107 могут быть реализованы с помощью одного или нескольких вычислительных устройств, таких как компьютеры сервера.

[0061] Как использовано в данном документе, «эмитент» может, как правило, относиться к субъекту предпринимательства (например, банку), который содержит финансовые счета для пользователя и часто эмитирует или выдает пользователю пользовательское устройство 101, такое как кредитная или дебетовая карта, или мобильное устройство. «Продавец», как правило, представляет собой субъект, который вовлечен в транзакции и может продавать товары или услуги. «Эквайер», как правило, представляет собой субъект предпринимательства (например, коммерческий банк), который имеет коммерческую связь с конкретным продавцом или другим субъектом. Некоторые субъекты могут выполнять функции как эмитента, так и эквайера. Некоторые варианты осуществления могут охватывать такие заключенные в одном субъекте эмитенты и эквайеры. Каждый из субъектов может иметь одно или несколько вычислительных устройств (например, устройство 102 доступа, компьютер 103 продавца, компьютер 104 эквайера, сеть 105 обработки платежей и компьютер 106 эмитента), чтобы обеспечивать возможность осуществления связи или выполнять одну или несколько функций, описанных в данном документе.

[0062] Сеть 105 обработки платежей может содержать подсистемы, сети и операции обработки данных, используемые для поддержки и предоставления услуг органов сертификации, услуг авторизации, услуг файлов стоп-листов, услуг оценки транзакций и услуг клиринга и расчетов. Примером сети обработки платежей может служить VisaNet™. Сети обработки платежей, такие как VisaNet™, могут обрабатывать транзакции кредитных карт, транзакции дебетовых карт и другие типы коммерческих транзакций. VisaNet™, в частности, содержит систему VIP (визовые совместные платежи), которая обрабатывает запросы авторизации, и систему Base II, которая выполняет услуги клиринга и расчетов.

[0063] Сеть 105 обработки платежей может содержать один или несколько компьютеров сервера. Как правило, компьютер сервера представляет собой мощный компьютер или кластер компьютеров. Например, компьютер сервера может представлять собой крупный универсальный компьютер, кластер миникомпьютеров или группу серверов, функционирующих как один элемент. В одном примере компьютер сервера может представлять собой сервер баз данных, подключенный к веб-серверу. Сеть 105 обработки платежей может использовать любую подходящую проводную или беспроводную сеть, включая Интернет.

[0064] В некоторых платежных транзакциях пользователь приобретает товар или услугу у продавца с помощью пользовательского устройства 101. Пользовательское устройство 101 может взаимодействовать с устройством 102 доступа у продавца, связанного с компьютером 103 продавца. Например, пользователь может провести пользовательским устройством 101 по устройству считывания NFC в устройстве 102 доступа. Альтернативно, пользователь может указать платежные реквизиты продавцу по компьютерной сети, как, например, в онлайн-транзакции или транзакции электронной коммерции.

[0065] Сообщение с запросом авторизации для транзакции может быть сгенерировано устройством 102 доступа или компьютером 103 продавца и затем направлено на компьютер 104 эквайера. После приема сообщения с запросом авторизации компьютер 104 эквайера отправляет сообщение с запросом авторизации в сеть 105 обработки платежей. Сеть 105 обработки платежей затем направляет сообщение с запросом авторизации на соответствующий компьютер 106 эмитента, связанный с эмитентом, связанным с пользователем или пользовательским устройством 101.

[0066] «Сообщение с запросом авторизации» может представлять собой электронное сообщение, которое отправляют в сеть обработки платежей и/или эмитенту с целью запроса авторизации для транзакции. Сообщение с запросом авторизации согласно некоторым вариантам осуществления может соответствовать ISO 8583, который является стандартом для систем, которые обмениваются информацией электронных транзакций, связанной с платежом, сделанным пользователем с помощью платежного устройства или расчетного счета. Сообщение с запросом авторизации может содержать идентификатор счета эмитента, который может быть связан с платежным устройством или расчетным счетом. Сообщение с запросом авторизации также может содержать дополнительные элементы данных, соответствующие «идентификационной информации», включая, только в качестве примера: служебный код, CVV (код проверки карты), dCVV (динамический код проверки карты), дату завершения срока действия и т. п. Сообщение с запросом авторизации также может содержать «информацию транзакции», такую как любая информация, связанная с текущей транзакцией, такую как сумма транзакции, идентификатор продавца, местоположение продавца, и т. п., а также любую другую информацию, которая может быть использована при определении, следует ли идентифицировать и/или авторизовать транзакцию. Сообщение с запросом авторизации также может содержать другую информацию, такую как информация, которая идентифицирует устройство доступа, которое сгенерировало сообщение с запросом авторизации, информация о местоположении устройства доступа и т. п.

[0067] После того как компьютер 106 эмитента принимает сообщение с запросом авторизации, компьютер 106 эмитента отправляет сообщение с ответом авторизации обратно в сеть 105 обработки платежей, чтобы указать, авторизована (или не авторизована) текущая транзакция. Сеть 105 обработки платежей затем направляет сообщение с ответом авторизации обратно на компьютер 104 эквайера. В некоторых вариантах осуществления сеть 105 обработки платежей может отклонить транзакцию, даже если компьютер 106 эмитента авторизовал транзакцию, например, в зависимости от величины оценки риска потерь от мошенничества. Компьютер 104 эквайера затем отправляет сообщение с ответом обратно на компьютер 103 продавца.

[0068] «Сообщение с ответом авторизации» может представлять собой ответ в электронном сообщении на сообщение с запросом авторизации, сгенерированное компьютером 106 эмитента и/или сетью 105 обработки платежей. Сообщение с ответом авторизации может содержать, только в качестве примера, один или несколько из следующих индикаторов состояния: «одобрение» -транзакция была одобрена; «отклонение» -транзакция не была одобрена; или «вызов центра» -ответ, требующий больше информации, при этом продавец должен позвонить по бесплатному телефонному номеру для авторизации. Сообщение с ответом авторизации также может содержать код авторизации, который может представлять собой код, который эмитент возвращает в ответ на сообщение с запросом авторизации в электронном сообщении (или прямо, или через сеть 105 обработки платежей) на компьютер 103 продавца, которое обозначает подтверждение транзакции. Код может служить подтверждением авторизации. Как указано выше, в некоторых вариантах осуществления сеть 105 обработки платежей может генерировать или направлять сообщение с ответом авторизации продавцу, как правило, через компьютер 104 эквайера.

[0069] После того как компьютер 103 продавца принимает сообщение с ответом авторизации, компьютер 103 продавца затем может предоставить сообщение с ответом авторизации пользователю. Сообщение с ответом может быть отображено устройством 102 доступа или может быть напечатано на физической квитанции. Альтернативно, если транзакция представляет собой онлайн-транзакцию, продавец может предоставить веб-страницу или иное указание сообщения с ответом авторизации в качестве виртуальной квитанции. Квитанции могут содержать данные транзакции для транзакции.

[0070] В конце дня обычный процесс клиринга и расчетов может быть проведен сетью 105 обработки платежей. Процесс клиринга представляет собой процесс обмена детальной финансовой информацией между эквайером и эмитентом для облегчения проводок по расчетному счету потребителя и сверки положения расчетов пользователя.

Пользовательское устройство

[0071] На фиг. 2 показано приведенное в качестве примера пользовательское устройство 200 согласно некоторым вариантам осуществления. Например, пользовательское устройство 200 может содержать пользовательское устройство 101, представленное на фиг. 1, или содержаться в нем. Примеры пользовательских устройств 200 могут включать мобильные телефоны, планшеты, настольные и портативные переносные компьютеры, носимые устройства (например, умные часы, фитнес-браслеты, браслеты на лодыжку, кольца, серьги и т. п.) или любые другие вычислительные устройства, выполненные с возможностью приема, хранения и передачи данных. Пользовательское устройство 200 может быть выполнено с возможностью осуществления связи прямо или косвенно с компьютером 300 сервера для осуществления способов, описанных в данном документе. Пользовательское устройство 200 может содержать процессор 201, с возможностью связи подключенный к сетевому интерфейсу 202, память 203, машиночитаемый носитель 210 и необязательно элемент 204 безопасности.

[0072] Процессор 201 может содержать один или несколько центральных процессоров (ЦП), каждый из которых может содержать по меньшей мере одно процессорное ядро, функционирующее для выполнения программных компонентов для выполнения запросов, генерируемых пользователем и/или системой. ЦП может представлять собой микропроцессор, такой как Athlon, Duron и/или Opteron от AMD; PowerPC от IBM и/или Motorola; процессор архитектуры Cell от IBM и Sony; Celeron, Itanium, Pentium, Xeon и/или XScale от Intel; и/или подобный процессор (процессоры). ЦП взаимодействует с памятью посредством прохождения сигналов через проводящие каналы для выполнения хранимого программного кода сигналов согласно обычным способам обработки данных. В некоторых случаях процессор 201 может содержать несколько ЦП, соединенных по сети, как, например, в распределенной или кластерной вычислительной системе.

[0073] Сетевой интерфейс 202 может быть выполнен с возможностью обеспечения вычислительному устройству 200 возможности осуществления связи с другими субъектами, такими как устройства 101-107, другими вычислительными устройствами, и т. п., с помощью одной или нескольких сетей связи. Сетевые интерфейсы могут принимать, осуществлять связь и/или подключаться к сети связи. Сетевые интерфейсы могут применять такие протоколы подключения как, но без ограничения, прямое соединение, Ethernet (толстый кабель, тонкий кабель, витая пара 10/100/1000 Base T и/или т. п.), кольцевая сеть с передачей маркера (Token Ring), беспроводное соединение, такое как IEEE 802.11a-x, и/или т. п. Сеть связи может представлять собой любую из и/или сочетание следующего: прямое соединение; Интернет; локальная вычислительная сеть (LAN); городская вычислительная сеть (MAN); безопасное обычное соединение; региональная вычислительная сеть (WAN); беспроводная сеть (например, применяющая, но без ограничения, такие протоколы, как протокол для беспроводной передачи данных (WAP), I-mode и/или т. п.); и/или т. п.

[0074] Память 203 может быть использована для хранения данных и кода. Память 203 может быть подключена к процессору 201 внутренним или внешним образом (например, облачное хранилище данных) и может содержать любое сочетание энергозависимой и/или энергонезависимой памяти, такой как ОЗУ, динамическое ОЗУ, ПЗУ, флеш или любое другое подходящее запоминающее устройство.

[0075] Элемент 204 безопасности может содержать защищенный от несанкционированного вмешательства модуль, выполненный с возможностью безопасного размещения закрытых приложений и/или данных. Такие приложения и/или данные могут быть связаны с платежными приложениями, аутентификацией/авторизацией, управлением криптографическими ключами и т. п. Например, некоторые или все части удостоверяющих данных, криптографических ключей или материалов ключей, криптограмм, совместно используемых секретных ключей, информации учетных записей и т. п. могут быть предоставлены на элемент 204 безопасности пользовательского устройства 200 для защиты от неуполномоченного доступа. В некоторых вариантах осуществления элемент 204 безопасности также может содержать любое сочетание программных (таких как хост-эмуляция карты, или HCE) и/или аппаратных (таких как аппаратный модуль безопасности, или HSM, смарт-карта или чип-карта) модулей безопасности, или содержаться в нем.

[0076] Машиночитаемый носитель 210 может иметь форму памяти (например, флеш, ПЗУ, и т. п.) и может содержать код, выполняемый процессором 201 для осуществления способов, описанных в данном документе. Машиночитаемый носитель 210 может содержать модуль 211 аутентификации, модуль 212 шифрования и модуль 213 приложений. В разных вариантах осуществления такие модули могут быть выполнены с возможностью выполнения вместе или по отдельности некоторых или всех из способов 400, 800, 1100, 1200, 1500, 1600, 1800, представленных на фиг. 4-5, 8, 11, 12, 15 и 18, соответственно.

[0077] Модуль 211 аутентификации может содержать любую программу, программное обеспечение или другой код, подходящий для аутентификации вычислительного устройства 200 для другого вычислительного устройства, или аутентификации другого вычислительного устройства на вычислительном устройстве 200. Например, модуль 211 аутентификации может быть выполнен с возможностью генерирования и отправки сообщения с запросом аутентификации на другое вычислительное устройство, и приема и обработки сообщения с ответом аутентификации от других вычислительных устройств. Аналогично, модуль 211 аутентификации может быть выполнен с возможностью приема и обработки сообщения с запросом аутентификации от другого вычислительного устройства, и генерирования и отправки сообщения с ответом аутентификации на другое вычислительное устройство.

[0078] Модуль 212 шифрования может содержать любую программу, программное обеспечение или другой код, подходящий для выполнения операций, связанных с шифрованием и/или расшифровкой. Например, модуль шифрования может быть выполнен с возможностью генерирования совместно используемого секретного ключа, например, с помощью протокола согласования ключей, такого как протокол Диффи-Хеллмана. Модуль 212 шифрования может быть дополнительно выполнен с возможностью формирования ключа сеанса из совместно используемого секретного ключа, например, с помощью функции формирования ключа (KDF). В некоторых вариантах осуществления модуль 212 шифрования может быть выполнен с возможностью хранения одного или нескольких статических ключей, таких как статический закрытый ключ пользовательского устройства или статический закрытый ключ компьютера сервера. В некоторых вариантах осуществления модуль 212 шифрования может быть реализован с помощью любого сочетания программного (такого как хост-эмуляция карты, или HCE) и аппаратного (такого как аппаратный модуль безопасности, или HSM) обеспечения.

[0079] Модуль 213 приложений может содержать любую программу, программное обеспечение или другой код, подходящий для запуска одного или нескольких приложений. Например, модуль 213 приложений может содержать платежное приложение, применяемое для проведения платежной транзакции. В некоторых вариантах осуществления платежное приложение может быть выполнено с возможностью обеспечения пользователю возможности выбора товаров и услуг для приобретения, получения удостоверяющих данных безопасности (например, криптограммный ключ) от эмитента расчетного счета и/или инициировать или проведения платежной транзакции (например, с помощью удостоверяющих данных безопасности).

[0080] Понятно, что компоненты, описанные в данном документе, представлены лишь с целью иллюстрации и не предназначены для ограничения. В разных вариантах осуществления может быть предусмотрено больше или меньше компонентов, чем перечислено в данном документе. Например, в одном варианте осуществления пользовательское устройство 200 может не содержать элемент 204 безопасности. В таком варианте осуществления закрытые или конфиденциальные данные (например, криптографические ключи) могут быть сохранены (например, в зашифрованной форме) в запоминающее устройство 107, которое функционально соединено с пользовательским устройством 200, и/или извлечены из него. В некоторых вариантах осуществления пользовательское устройство 200 может не содержать модуль 213 приложений.

Компьютер сервера

[0081] На фиг. 3 показан приведенный в качестве примера компьютер 300 сервера согласно некоторым вариантам осуществления. Например, компьютер 300 сервера может содержать любое из устройств 102-106, представленных на фиг. 1, или содержаться в нем. Примеры компьютеров 300 сервера могут включать мобильные телефоны, планшеты, настольные и портативные переносные компьютеры, крупные универсальные компьютеры или любое другое вычислительное устройство, подходящее для приема, хранения и передачи данных. Компьютер 300 сервера может быть выполнен с возможностью осуществления связи прямо или косвенно с пользовательским устройством 200 для осуществления способов, описанных в данном документе. Компьютер 300 сервера может содержать процессор 301, с возможностью связи подключенный к сетевому интерфейсу 302, память 303, машиночитаемый носитель 310 и необязательно элемент 304 безопасности.

[0082] Процессор 301, сетевой интерфейс 302, память 303 могут быть подобны процессору 201, сетевому интерфейсу 202 и памяти 203 пользовательского устройства 200. Машиночитаемый носитель 310 может иметь форму памяти (например, флеш, ПЗУ, и т. п.) и может содержать код, выполняемый процессором 301 для осуществления способов, описанных в данном документе. Машиночитаемый носитель 310 может содержать модуль 311 аутентификации, модуль 312 шифрования и модуль 313 приложений. В разных вариантах осуществления такие модули могут быть выполнены с возможностью выполнения вместе или по отдельности некоторых или всех из способов 600, 900, 1100, 1300, 1500, 1700, 1800, представленных на фиг. 6-7, 9, 11, 13, 15, 17 и 18, соответственно.

[0083] Модуль 311 аутентификации может содержать любую программу, программное обеспечение или другой код, подходящий для аутентификации вычислительного устройства 300 для другого вычислительного устройства, или аутентификации другого вычислительного устройства на вычислительном устройстве 300. Например, модуль 311 аутентификации может быть выполнен с возможностью генерирования и отправки сообщения с запросом аутентификации на другое вычислительное устройство, и приема и обработки сообщения с ответом аутентификации от других вычислительных устройств. Аналогично, модуль 311 аутентификации может быть выполнен с возможностью приема и обработки сообщения с запросом аутентификации от другого вычислительного устройства, и генерирования и отправки сообщения с ответом аутентификации на другое вычислительное устройство.

[0084] Модуль 312 шифрования может содержать любую программу, программное обеспечение или другой код, подходящий для выполнения операций, связанных с шифрованием и/или расшифровкой. Например, модуль шифрования может быть выполнен с возможностью генерирования совместно используемого секретного ключа, например, с помощью протокола согласования ключей, такого как протокол Диффи-Хеллмана. Модуль 312 шифрования может быть дополнительно выполнен с возможностью формирования ключа сеанса из совместно используемого секретного ключа, например, с помощью функции формирования ключа (KDF). В некоторых вариантах осуществления модуль 312 шифрования может быть выполнен с возможностью хранения одного или нескольких статических ключей, таких как статический закрытый ключ пользовательского устройства или статический закрытый ключ компьютера сервера. В некоторых вариантах осуществления модуль 312 шифрования может быть реализован с помощью любого сочетания программного (такого как хост-эмуляция карты, или HCE) и аппаратного (такого как аппаратный модуль безопасности, или HSM) обеспечения.

[0085] Модуль 313 приложений может содержать сервис платежных приложений, применяемый для обслуживания платежных приложений на одном или нескольких вычислительных устройствах. В некоторых вариантах осуществления сервис платежных приложений может быть выполнен с возможностью обеспечения пользователю возможности выбора для приобретения товаров и услуг. Модуль 313 приложений также может содержать сервисы для регистрации или перерегистрации пользовательских устройств и/или проведения транзакций с пользовательскими устройствами.

[0086] Понятно, что компоненты, описанные в данном документе, представлены лишь с целью иллюстрации и не предназначены для ограничения. В разных вариантах осуществления может быть предусмотрено больше или меньше компонентов, чем перечислено в данном документе. Например, в одном варианте осуществления компьютер 300 сервера может не содержать элемент 304 безопасности и/или модуль 313 приложений.

[0087] Хотя использован общий термин «компьютер сервера», в некоторых вариантах осуществления может быть предусмотрено осуществление разными компьютерами сервера разных признаков изобретения. Например, сервер предоставления может быть выполнен с возможностью создания совместно используемого секретного ключа (ключей) посредством пользовательского устройства и предоставления удостоверяющих данных, включая маркер, параметры формирования ключа, параметры обновления, параметры формирования криптограммы, параметры транзакции и любые другие соответствующие данные на пользовательское устройство. Сервер регистрации может быть выполнен с возможностью предоставления регистрационных данных на пользовательское устройство, принятия криптограммы регистрации от пользовательского устройства и проверки подлинности криптограммы регистрации с помощью регистрационных данных, предоставленных пользовательским устройством. Проверяющий подлинность сервер может быть выполнен с возможностью проверки подлинности криптограмм транзакции, предоставленных пользовательским устройством, с помощью обновленного совместно используемого секретного ключа, который определяют на основе предыдущего совместно используемого секретного ключа. Сервер обновления может быть выполнен с возможностью создания нового совместно используемого секретного ключа, который может быть установлен между пользователем и компьютером сервера. Кроме того, сервер обновления может быть выполнен с возможностью предоставления новых параметров (например, новых параметров формирования ключа, новых параметров формирования криптограммы и/или новых параметров обновления), которые могут быть поданы на пользовательское устройство для использования для генерирования криптограмм и/или криптограммных ключей.

[0088] В разных вариантах осуществления сервер предоставления, сервер регистрации и проверяющий подлинность сервер могут быть реализованы отдельными компьютерами сервера или одним компьютером сервера. Например, проверяющий подлинность сервер может быть реализован сервером транзакций, выполненным с возможностью обработки платежных запросов, который является отдельным от сервера предоставления и/или сервера регистрации. Сервер предоставления и сервер регистрации могут быть одним и тем же сервером или отдельными серверами. Сервер регистрации и сервер обновления могут быть одним и тем же или отдельными серверами. При реализации отдельными компьютерами сервера сервер предоставления, сервер регистрации, сервер обновления и/или проверяющий подлинность подлинность сервер могут осуществлять связь друг с другом, так чтобы осуществлять доступ к информации, требующейся для расшифровки и/или проверки данных (например, закрытых ключей сервера, совместно используемых секретных ключей, параметров формирования ключей, параметров формирования криптограмм, параметров обновления, криптограмм, данных запросов и т. п.).

СПОСОБЫ ПРЕДОСТАВЛЕНИЯ УДОСТОВЕРЯЮЩИХ ДАННЫХ

[0089] В вариантах осуществления могут использоваться системы и устройства, описанные выше, для предоставления данных, таких как удостоверяющие данные, с компьютера сервера на пользовательское устройство. На фиг. 4-7 показаны некоторые примеры таких способов. В некоторых вариантах осуществления пользовательское устройство может включать пользовательское устройство 101 или 200, представленное на фиг. 1 и 2, соответственно. Компьютер сервера может включать устройство 102, 103, 104, 105, 106 или 300, представленное на фиг. 1 и 3, соответственно. В некоторых вариантах осуществления компьютер сервера может включать компьютер сервера предоставления.

[0090] Пользовательское устройство может передавать на компьютер сервера сообщение с запросом, сгенерированное с помощью идентификационных данных. Как правило, идентификационные данные зашифрованы или защищены иным образом. В некоторых вариантах осуществления сообщение с запросом может проходить через ненадежную сеть. Компьютер сервера может обрабатывать сообщение с запросом для получения и проверки идентификационных данных. Компьютер сервера затем может шифровать полезные данные и передавать зашифрованные полезные данные на пользовательское устройство в сообщении с ответом. Пользовательское устройство затем может обрабатывать сообщение с ответом для получения полезных данных. Полезные данные могут включать удостоверяющие данные платежа, такие как PAN, криптографические ключи (например, ключи шифрования, LUK, заблокированные открытые ключи), параметры формирования ключа, информацию цепочки сертификатов и т. п.

[0091] Компьютер сервера может хранить пару статических ключей компьютера сервера, включающую статический открытый ключ компьютера сервера и статический закрытый ключ компьютера сервера. Аналогично, пользовательское устройство может хранить пару статических ключей пользовательского устройства, включающую статический открытый ключ пользовательского устройства и статический закрытый ключ пользовательского устройства. Кроме того, пользовательское устройство и/или компьютер сервера могут генерировать пару кратковременных ключей (т. е. пару кратковременных ключей пользовательского устройства или пару кратковременных ключей компьютера сервера, соответственно). Один или несколько этих ключей могут быть использованы для шифрования или расшифровки сообщения с запросом и/или сообщения с ответом.

[0092] В разных вариантах осуществления любой или оба из первого компьютера и компьютера сервера могут быть частью любого из устройств, сетей или компьютеров 101-106. Например, в некоторых вариантах осуществления пользовательское устройство может представлять собой пользовательское устройство 101, а компьютер сервера может представлять собой устройство 102 доступа, компьютер 103 продавца, компьютер 104 эквайера, компьютер 105 сети обработки платежей, компьютер 106 эмитента или любое другое подходящее устройство. В таких вариантах осуществления, когда пользователь проводит транзакцию, пользовательское устройство осуществляет связь с компьютером сервера.

A. Пользовательское устройство

[0093] На фиг. 4-5 показан приведенный в качестве примера процесс или способ 400 безопасного предоставления (например, удостоверяющих данных) с компьютера сервера согласно некоторым вариантам осуществления. Аспекты процесса 400 могут быть выполнены пользовательским устройством, таким как пользовательское устройство 101 или 200. Альтернативно или дополнительно, аспекты процесса 400 могут быть выполнены любыми другими подходящими субъектами. Некоторые или все аспекты процесса 400 (или любых других процессов, описанных в данном документе, или их вариантов и/или сочетаний) могут быть выполнены под управлением одного или нескольких компьютеров/систем управления, снабженных выполняемыми командами, и могут быть реализованы в виде кода (например, выполняемых команд, одной или нескольких компьютерных программ или одного или нескольких приложений), выполняемого вместе на одном или нескольких процессорах, аппаратным обеспечением или их сочетанием. Код может храниться в машиночитаемом носителе данных, например, в форме компьютерной программы, содержащей множество команд, выполняемых одним или несколькими процессорами. Машиночитаемый носитель данных может быть постоянным. Порядок, в котором описаны операции, не предназначен для рассмотрения в качестве ограничения, и для осуществления процессов любое количество описанных операций можно сочетать в любом порядке и/или параллельно.

[0094] На этапе 401 определяют пару кратковременных ключей. «Пара кратковременных ключей» может включать открытый ключ (т. е. «кратковременный открытый ключ») и закрытый ключ (т. е. «кратковременный закрытый ключ»), сгенерированные для использования с одной транзакцией или другим сеансом связи. Пара кратковременных ключей может иметь любой подходящий формат, такой как ECC или RSA. Как правило, пара кратковременных ключей может быть удалена сразу после завершения сеанса связи, использующего кратковременный ключ, или когда с помощью пары кратковременных ключей были сгенерированы один или несколько совместно используемых секретных ключей. Такое удаление пар кратковременных ключей может уменьшить риски нарушения безопасности.

[0095] На этапе 402 с помощью идентификационных данных и аутентификационных данных вычисляют фактор идентификации. Идентификационные данные могут содержать любые данные или информацию, связанные с пользователем или пользовательским устройством. Примеры идентификационных данных могут включать имя пользователя, связанное с пользовательским устройством, организацию, связанную с пользовательским устройством, платежную информацию, такую как номер основного счета (PAN) или маркер, связанный с пользовательским устройством, дату завершения срока действия, связанную с PAN или маркером, сертификат, связанный с пользовательским устройством, IMEI или серийный номер пользовательского устройства, и т. п. Аутентификационные данные могут содержать любые данные или информацию, подходящие для аутентификации пользователя или пользовательского устройства. Примеры аутентификационных данных могут включать пароль или фразу доступа, секретный ключ (например, закрытый ключ) и т. п. Фактор идентификации может содержать любые данные или информацию, определенные из идентификационных данных и/или аутентификационных данных. Например, в некоторых вариантах осуществления фактор идентификации может быть сгенерирован путем хеширования сочетания идентификационных данных и аутентификационных данных.

[0096] На этапе 403 фактор идентификации объединяют с кратковременным открытым ключом и кратковременным закрытым ключом. В результате могут быть определены комбинированный кратковременный открытый ключ и комбинированный кратковременный закрытый ключ. Комбинированный ключ может включать ключ, который был искажен или иным образом изменен в сравнении с его изначальным значением путем сочетания с другим элементом данных или значением. Например, комбинированный кратковременный открытый ключ может представлять собой сочетание кратковременного открытого ключа и фактора идентификации. Аналогично, комбинированный кратковременный закрытый ключ может представлять собой сочетание кратковременного закрытого ключа и фактора идентификации. В некоторых вариантах осуществления сочетание ключа с элементом данных может включать выполнение точечного умножения ключа и элемента данных. В некоторых вариантах осуществления этап 403 является необязательным.

[0097] На этапе 404 с помощью комбинированного кратковременного закрытого ключа и статического открытого ключа компьютера сервера генерируют первый совместно используемый секретный ключ. Первый совместно используемый секретный ключ также можно назвать совместно используемым секретным ключом запроса, поскольку он используется для защиты (например, шифрования и/или расшифровки) сообщения с запросом, как обсуждается ниже. Статический открытый ключ компьютера сервера может включать статический открытый ключ, хранимый компьютером сервера, например, в элементе безопасности. В некоторых вариантах осуществления статический открытый ключ компьютера сервера может быть определен из цифрового сертификата компьютера сервера, который мог быть ранее получен пользовательским устройством и который может быть подписан доверенным органом сертификации.

[0098] Совместно используемый секретный ключ может быть сгенерирован из комбинированного кратковременного закрытого ключа и статического открытого ключа компьютера сервера с помощью любого подходящего способа. Например, в вариантах осуществления, в которых используется криптография на основе эллиптических кривых, совместно используемый секретный ключ может быть определен с помощью протокола Диффи-Хеллмана на эллиптических кривых (ECDH).

[0099] На этапе 405 с помощью первого совместно используемого секретного ключа и первых вспомогательных данных генерируют первый ключ сеанса. Первые вспомогательные данные могут содержать любые другие данные, используемые для генерирования первого ключа сеанса. Примеры первых вспомогательных данных могут включать идентификатор компьютера сервера и/или усеченный кратковременный открытый ключ.

[0100] Ключ сеанса может иметь любой подходящий формат (например, AES, DES, Blowfish и т. п.) любую подходящую длину и быть сгенерирован с помощью любой подходящей функции формирования ключа (KDF). Например, в одном варианте осуществления ключ сеанса может быть сгенерирован с помощью алгоритма функции формирования ключа на основе пароля 2 (PBKDF2). В некоторых вариантах осуществления в качестве дополнительных входных данных для функции формирования ключа могут быть использованы другие данные, такие как идентификатор пользовательского устройства.

[0101] На этапе 406 кратковременный открытый ключ, идентификационные данные и идентификатор пользовательского устройства шифруют с помощью первого ключа сеанса для генерирования зашифрованных данных запроса. Первый ключ сеанса также можно назвать ключом защиты сообщения. «Идентификатор пользовательского устройства» может включать любой идентификатор, подходящий для идентификации пользовательского устройства.

[0102] В некоторых вариантах осуществления данные запроса могут содержать идентификатор устройства или пользователя и/или информацию аутентификатора (например, идентификатор аутентификатора). Данные запроса также могут содержать информацию о конфигурации клиента и/или указания для службы. В некоторых примерах такая информация может быть предоставлена пользовательскими устройствами, которые изначально не имеют средств для строгой аутентификации.

[0103] На этапе 407 сообщение с запросом предоставления, содержащее комбинированный кратковременный открытый ключ и зашифрованные данные запроса, отправляют на компьютер сервера. В некоторых вариантах осуществления сообщение с запросом предоставления, прежде чем дойдет до компьютера сервера, может проходить через одного или нескольких посредников (например, ненадежную сеть). Сообщение с запросом предоставления может содержать кратковременный открытый ключ и не содержать зашифрованных данных запроса.

[0104] Переходя к этапу 408, представленному на фиг. 5, с компьютера сервера принимают сообщение с ответом предоставления, содержащее заблокированный статический открытый ключ компьютера сервера и зашифрованные данные ответа. Как правило, заблокированный статический открытый ключ компьютера сервера может представлять собой заблокированную форму статического открытого ключа компьютера сервера, используемого на этапе 404 для генерирования первого совместно используемого секретного ключа. В таких вариантах осуществления первый совместно используемый секретный ключ отличается от второго совместно используемого секретного ключа, который обсуждается ниже. В некоторых других вариантах осуществления статический открытый ключ компьютера сервера, принятый от компьютера сервера, может быть не заблокирован. В таких вариантах осуществления второй совместно используемый секретный ключ по существу является таким же, что и первый совместно используемый секретный ключ. Когда статический открытый ключ компьютера сервера не заблокирован, криптографический объект nonce может быть предоставлен как часть данных ответа и использован для вычисления криптограмм. Например, криптографический объект nonce из сервера (энтропия) может быть использован или сохранен для дальнейшего формирования, или второй криптографический объект nonce может быть предоставлен как часть параметров формирования. Важно, что энтропия с сервера используется при вычислении криптограмм (например, криптограмм платежных транзакций).

[0105] На этапе 409 с помощью кратковременного закрытого ключа и статического открытого ключа сервера определяют второй совместно используемый секретный ключ. В некоторых случаях второй совместно используемый секретный ключ может быть назван совместно используемым секретным ключом ответа, поскольку его используют для (например, шифрования и/или расшифровки) сообщения с ответом, как обсуждается ниже. В некоторых вариантах осуществления заблокированный статический открытый ключ компьютера сервера принимают от компьютера сервера на этапе 408. В некоторых других вариантах осуществления заблокированный ключ формируют из статического открытого ключа сервера на пользовательском устройстве. Заблокированный ключ может быть сформирован с помощью криптографического объекта nonce, который может быть предоставлен как часть сообщения с ответом предоставления. Криптографический объект nonce может представлять собой случайное число. Криптографический объект nonce также может быть использован для проверки сертификата компьютера сервера, как обсуждается в другом месте.

[0106] В некоторых вариантах осуществления второй совместно используемый секретный ключ может быть сгенерирован из кратковременного закрытого ключа и заблокированного статического открытого ключа компьютера сервера с помощью любого подходящего способа, такого как ECDH. В других вариантах осуществления второй совместно используемый секретный ключ может быть определен без заблокированного ключа. В таких вариантах осуществления сообщение с ответом предоставления (например, удостоверяющие данные) может содержать криптографический объект nonce, который может быть использован для формирования криптограммного ключа.

[0107] На этапе 410 с помощью второго совместно используемого секретного ключа и вторых вспомогательных данных генерируют второй ключ сеанса. Вторые вспомогательные данные могут содержать любые другие данные, используемые для генерирования второго ключа сеанса. Примеры вторых вспомогательных данных могут включать идентификатор компьютера сервера, идентификатор пользовательского устройства и/или усеченный кратковременный открытый ключ. Второй ключ сеанса может быть сгенерирован с помощью любой подходящей KDF.

[0108] На этапе 411 зашифрованные данные ответа расшифровывают с помощью второго ключа сеанса для получения криптографического объекта nonce, цепочки сертификатов компьютера сервера и полезных данных. Цепочка сертификатов компьютера сервера может включать цепочку из одного или нескольких подписанных сертификатов от корневого сертификата ОС до сертификата компьютера сервера, благодаря чему цепочка устанавливает подлинность сертификата компьютера сервера. Полезные данные могут содержать любые подходящие данные. Например, полезные данные могут содержать неудостоверяющую информацию, такую как подтверждение транзакции, баланс счета пользователя и т. п., и удостоверяющие данные, такие как удостоверяющие данные платежа. Полезные данные или удостоверяющие данные платежа могут содержать одно или несколько из: PAN или маркер (например, заменитель PAN), ключ ограниченного использования (LUK), который может быть использован для проведения будущих транзакций, и другие параметры формирования ключа, которые могут быть использованы для формирования криптограммных ключей, параметры обновления, параметры транзакции и т. п. Некоторые или все части данных ответа могут быть зашифрованы с помощью одного или нескольких ключей шифрования.

[0109] Полезные данные или удостоверяющие данные могут содержать параметры формирования ключа, которые могут или не могут содержать ключ ограниченного использования (LUK). Параметры формирования ключа (которые могут или не могут содержать LUK) могут быть использованы для генерирования одной или нескольких криптограмм для проведения транзакций. Например, LUK может быть использован для прямого формирования криптограммы или использован для формирования криптограммного ключа, который затем используют для генерирования криптограммы.

[0110] Полезные данные или удостоверяющие данные могут также содержать параметры обновления, которые могут быть использованы пользовательским устройством для генерирования обновленного совместно используемого секретного ключа на основе предыдущего совместно используемого секретного ключа. В некоторых вариантах осуществления параметры формирования ключа могут быть по существу такими же, что и параметры обновления. В некоторых других вариантах осуществления параметры формирования ключа могут отличаться от параметров обновления. Параметры формирования ключа и/или параметры обновления могут быть уникальными для пользовательского устройства или для группы пользовательских устройств для того, чтобы предотвращать массовые офлайновые атаки.

[0111] Полезные данные или удостоверяющие данные могут содержать параметры формирования криптограммы, которые могут быть использованы для формирования криптограмм.

[0112] Параметры формирования ключа, параметры формирования криптограммы и/или параметры обновления могут содержать LUK, указание, какие параметры транзакции из данной транзакции использовать, код для выполнения формирования (или идентификатор процедуры, которую надо использовать) и/или другую информацию, связанную с этими параметрами. В некоторых вариантах осуществления параметры формирования ключа, параметры формирования криптограммы и/или параметры обновления могут содержать «фиктивные» или неверные параметры с целью искажения. Код может представлять собой код персонализированного способа формирования, в том смысле, что он является уникальным для устройства или группы устройств, и может быть назначен случайным образом. Код может быть подписан сервером или другим поставщиком, так что пользовательское устройство может аутентифицировать код. В некоторых вариантах осуществления код перед подписыванием искажают, таким образом затрудняя взломщику понимание, обход и/или обратную разработку кода.

[0113] На этапе 412 проверяется подлинность цепочки сертификатов компьютера сервера. Цепочка сертификатов компьютера сервера может быть проверена на подлинность с помощью любого подходящего онлайн или офлайн способа. Например, для каждого из одного или нескольких сертификатов в цепочке цифровая подпись сертификата может быть проверена на подлинность с помощью известного доверенного открытого ключа (например, открытого ключа органа сертификации, или открытого ключа субъекта, соответствующим образом авторизованного ОС). Например, в некоторых вариантах осуществления для проверки подлинности сертификата может быть использован алгоритм цифровой подписи, такой как алгоритм цифровой подписи на эллиптических кривых (ECDSA). В некоторых вариантах осуществления сертификат компьютера сервера может быть проверен с помощью криптографического объекта nonce, который предоставлен как часть сообщения с ответом предоставления (например, как часть удостоверяющих данных).

[0114] На этапе 413 заблокированный статический открытый ключ компьютера сервера проверяют с помощью сертификата компьютера сервера и криптографического объекта nonce. Проверка заблокированного статического открытого ключа компьютера сервера может включать получение подтверждения, что заблокированный статический открытый ключ компьютера сервера соответствует ожидаемому значению. Например, в некоторых случаях второй заблокированный статический открытый ключ компьютера сервера может быть сгенерирован с помощью статического открытого ключа компьютера сервера, включенного в сертификат компьютера сервера, и криптографического объекта nonce, расшифрованного на этапе 411. Второй заблокированный статический открытый ключ компьютера сервера затем может быть сравнен с заблокированным статическим открытым ключом компьютера сервера, принятым на этапе 408, чтобы убедиться, что ключи соответствуют. Альтернативно, в некоторых случаях заблокированный статический открытый ключ компьютера сервера, принятый на этапе 408, может быть проверен путем его сравнения с хранящимся заблокированным статическим открытым ключом компьютера сервера. Если ключи соответствуют, компьютер сервера может быть аутентифицирован. Иначе, аутентификация может потерпеть неудачу.

[0115] Следует отметить, что этот способ аутентификации (т. е. проверка заблокированного статического открытого ключа) может обеспечить преимущество, заключающееся в том, что статический открытый ключ компьютера сервера, который можно считать закрытым (поскольку он может раскрыть субъект компьютера сервера), не требует передачи в открытом тексте. Таким образом, аутентификация компьютера сервера может быть выполнена с одновременной защитой субъекта компьютера сервера от подслушивателя, который перехватывает сообщение с запросом предоставления.

[0116] На этапе 414 транзакцию проводят с помощью полезных данных. В некоторых вариантах осуществления полезные данные могут содержать удостоверяющие данные (например, маркер, параметры формирования ключа, параметры обновления, параметры формирования криптограммы). В таких вариантах осуществления транзакция может быть проведена с помощью удостоверяющих данных. Например, криптограммный ключ может быть сгенерирован из второго (ответного) совместно используемого секретного ключа с помощью предоставленных параметров формирования ключа. Криптограммный ключ может быть также сформирован с помощью криптографического объекта nonce, который может быть предоставлен как часть полезных данных. Криптограммный ключ может быть применим для генерирования криптограммы. Криптограмма также может быть сгенерирована с помощью параметров формирования криптограммы, предоставленных как часть полезных данных. Криптограмма может быть использована в защищенной связи с компьютером проверяющего подлинность сервера. Криптограмма может быть включена в сообщение с запросом авторизации и проверена компьютером проверяющего подлинность сервера.

[0117] В некоторых вариантах осуществления второй (ответный) совместно используемый секретный ключ может быть обновлен для определения обновленного совместно используемого секретного ключа с помощью параметров обновления, при этом удостоверяющие данные содержат параметры обновления. Второй криптограммный ключ может быть определен с помощью обновленного совместно используемого секретного ключа и параметров формирования ключа. С помощью второго криптограммного ключа может быть сгенерирована вторая криптограмма. С помощью второй криптограммы может быть осуществлена вторая защищенная связь с компьютером проверяющего подлинность сервера.

[0118] В некоторых вариантах осуществления вторая защищенная связь может представлять собой транзакцию авторизации, в которой вторая криптограмма аутентифицирует по меньшей мере один элемент транзакции авторизации.

[0119] В некоторых вариантах осуществления новые совместно используемые секретные ключи могут быть сгенерированы для каждой из множества новых защищенных связей, при этом каждый новый совместно используемый секретный ключ генерируют с помощью предыдущего совместно используемого секретного ключа и параметров обновления. Новые криптограммные ключи могут быть сформированы с помощью новых совместно используемых секретных ключей и параметров формирования ключей. С помощью нового криптограммного ключа могут быть сгенерированы новые криптограммы. С помощью новых криптограмм могут быть осуществлены новые защищенные связи с компьютером проверяющего подлинность сервера.

[0120] В некоторых вариантах осуществления пользовательское устройство может быть выполнено с возможностью сохранения только ответного (второго) совместно используемого секретного ключа, не сохраняя первый (запросный) совместно используемый секретный ключ, чтобы уменьшить риск раскрытия. В некоторых случаях первый совместно используемый секретный ключ после отправки запроса больше не нужен. Ответный совместно используемый секретный ключ может быть сохранен для генерирования обновленного совместно используемого секретного ключа для последующих транзакций. В некоторых вариантах осуществления пользовательское устройство может быть выполнено с возможностью сохранения только самого последнего или нескольких совместно используемых секретных ключей (например, последнего совместно используемого секретного ключа или последних нескольких совместно используемых секретных ключей), чтобы уменьшить потери от потенциального нарушения безопасности. Также могут быть сохранены и другие данные из данных ответа, такие как параметры формирования ключа, параметры обновления, параметры формирования криптограммы, криптографический объект nonce и т. п.

B. Компьютер сервера

[0121] На фиг. 6-7 показан приведенный в качестве примера процесс или способ 600 безопасного предоставления данных (например, удостоверяющих данных) на пользовательское устройство согласно некоторым вариантам осуществления. Аспекты процесса 600 могут быть выполнены компьютером сервера, таким как серверное устройство или компьютер 102, 103, 104, 105, 106 или 300. Например, процесс 600 может быть выполнен сервером предоставления. Альтернативно или дополнительно, аспекты процесса 600 могут быть выполнены любыми другими подходящими субъектами.

[0122] Как правило, до выполнения способа 600, компьютер сервера имеет пару статических ключей компьютера сервера. Пара статических ключей компьютера сервера может содержать открытый ключ (т. е. «статический открытый ключ компьютера сервера») и закрытый ключ (т. е. «статический закрытый ключ компьютера сервера»). Компьютер сервера также может содержать «сертификат компьютера сервера», содержащий статический открытый ключ компьютера сервера. Сертификат компьютера сервера может быть подписан органом сертификации, таким как сеть 105 обработки платежей или компьютер 106 эмитента.