ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая заявка является международной заявкой на патент, которая притязает на приоритет даты подачи заявки №15/171982 на патент США, поданной 2 июня 2016 г., которая притязает на приоритет предварительной заявки №62/317450 на патент США, поданной 1 апреля 2016 г., которая включена в настоящий документ с помощью ссылки во всей своей полноте для всех целей.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[0002] Смарт-карты хранят данные о счете пользователя на интегральных схемах, а не на магнитных полосах. Они могут представлять собой контактные карты, которые физически вставляют (или «вводят») в устройство считывания (например, терминал). Транзакции, выполняемые с помощью смарт-карт, повышают защиту от мошенничества в сравнении с транзакциями, выполняемыми с помощью карт с магнитной полосой. Однако транзакции, выполняемые с помощью смарт-карт, традиционно дольше обрабатываются на устройстве считывания, чем транзакции, выполняемые с помощью традиционных карт с магнитной полосой, когда пользователь после первоначального проведения картой может просто положить карту обратно в свой карман, не ожидая завершения транзакции. Это может вызвать раздражение со стороны пользователя, поскольку он может быть недоволен тем, что необходимо ждать завершения транзакции, выполняемой с помощью смарт-карты, прежде чем забрать карту.

[0003] Во время обычной транзакции, выполняемой с помощью смарт-карты, пользователю может быть необходимо ждать от восьми до двенадцати секунд, прежде чем ему будет позволено извлечь смарт-карту из устройства доступа. Иногда смарт-карты должны оставаться вставленными в течение более 20 секунд, прежде чем пользователь сможет извлечь смарт-карту.

[0004] В дополнение к фактическому увеличению времени, пользователю может показаться, что это занимает еще большее количество времени. Пользователю может быть привычен процесс проведения, который может казаться моментальным, поскольку карта может никогда не покидать руки пользователя, и пользователь может сразу же положить карту обратно в свой карман. Соответственно, любое количество времени, когда пользователь отпускает карту и должен ждать, прежде чем забрать ее, может показаться более долгим, чем фактическое время.

[0005] Более долгое время обработки транзакций, выполняемых с помощью смарт-карт, может также привести к тому, что смарт-карты будут забыты. Например, время обработки может быть достаточно долгим, чтобы пользователь забыл о смарт-карте и оставил ее после завершения транзакции. Кроме того, пользователь может случайно забрать смарт-карту до того, как это можно. Это может прервать транзакцию, так что может понадобиться повторный запуск транзакции.

[0006] Варианты осуществления настоящего изобретения устраняют эти и другие недостатки по отдельности и вместе.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0007] Один вариант осуществления настоящего изобретения относится к способу. Способ включает обеспечение физического контакта устройства доступа с устройством пользователя. Способ также включает прием удостоверяющих данных с устройства пользователя для транзакции и сохранение удостоверяющих данных. Способ дополнительно включает обеспечение возможности извлечения устройства пользователя из устройства доступа прежде, чем сообщение с ответом авторизации для транзакции будет принято с компьютера субъекта авторизации. Способ также включает генерирование сообщения с запросом авторизации для транзакции и передачу сообщения с запросом авторизации на компьютер субъекта авторизации. Способ дополнительно включает прием сообщения с ответом авторизации для транзакции с компьютера субъекта авторизации. Сообщение с ответом авторизации принимают тогда, когда устройство пользователя физически отделено от устройства доступа.

[0008] Другой вариант осуществления настоящего изобретения относится к устройству доступа, предназначенному для выполнения вышеописанного способа.

[0009] Дополнительные подробности, относящиеся к вариантам осуществления настоящего изобретения, можно найти в разделах подробного описания и описания графических материалов.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

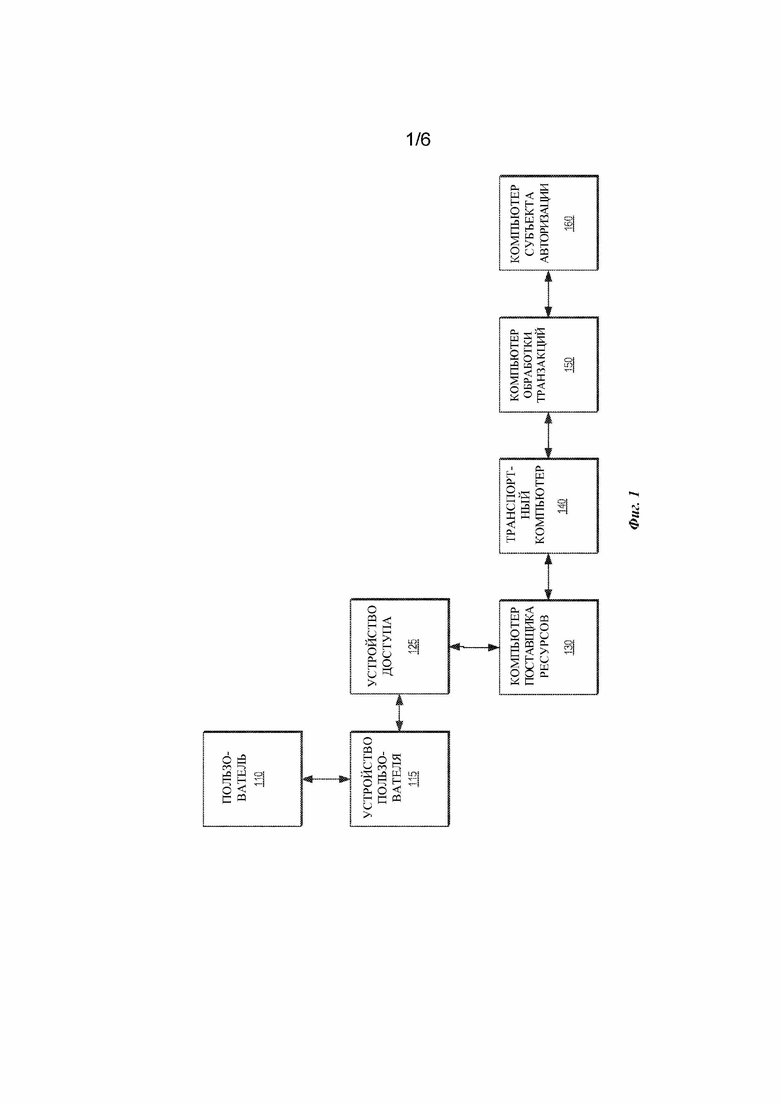

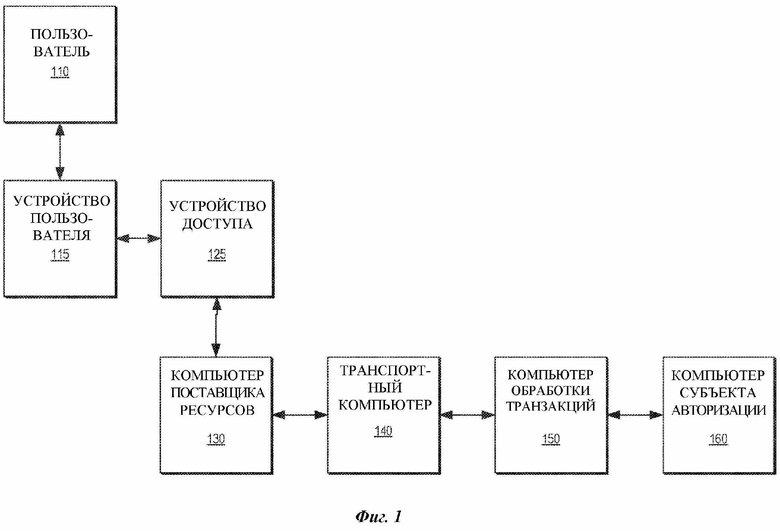

[0010] На фиг. 1 показана структурная схема системы согласно одному варианту осуществления настоящего изобретения.

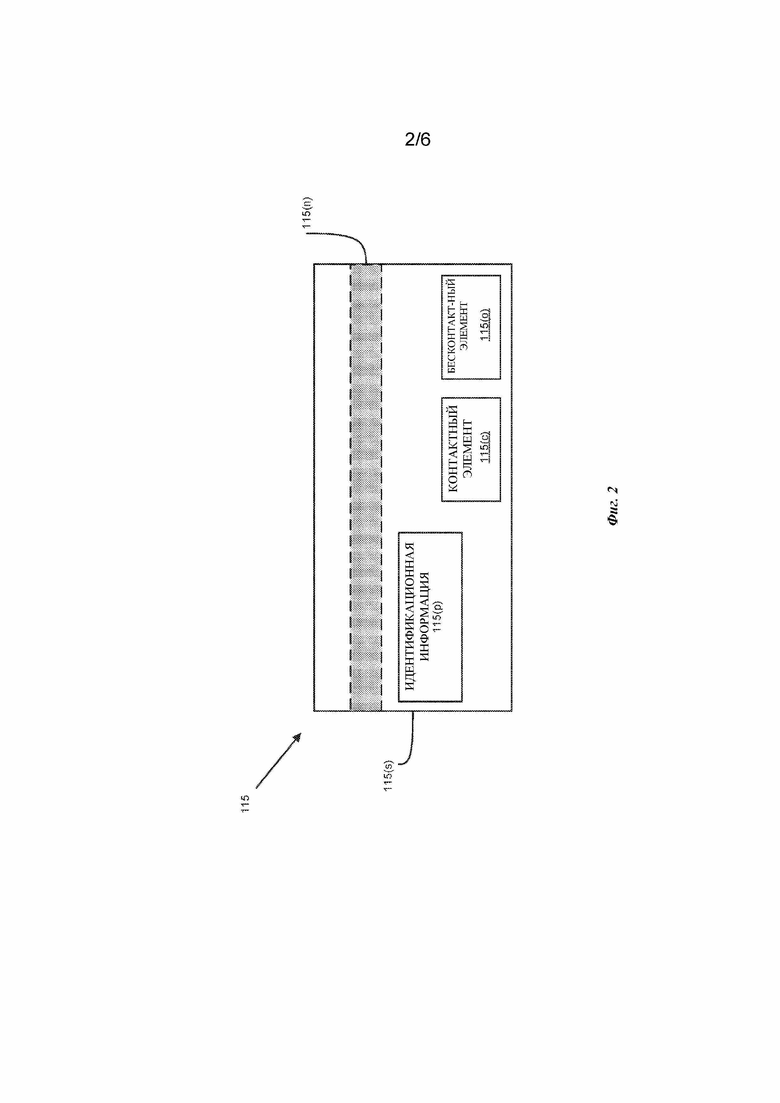

[0011] На фиг. 2 показана структурная схема примерного устройства пользователя согласно одному варианту осуществления настоящего изобретения.

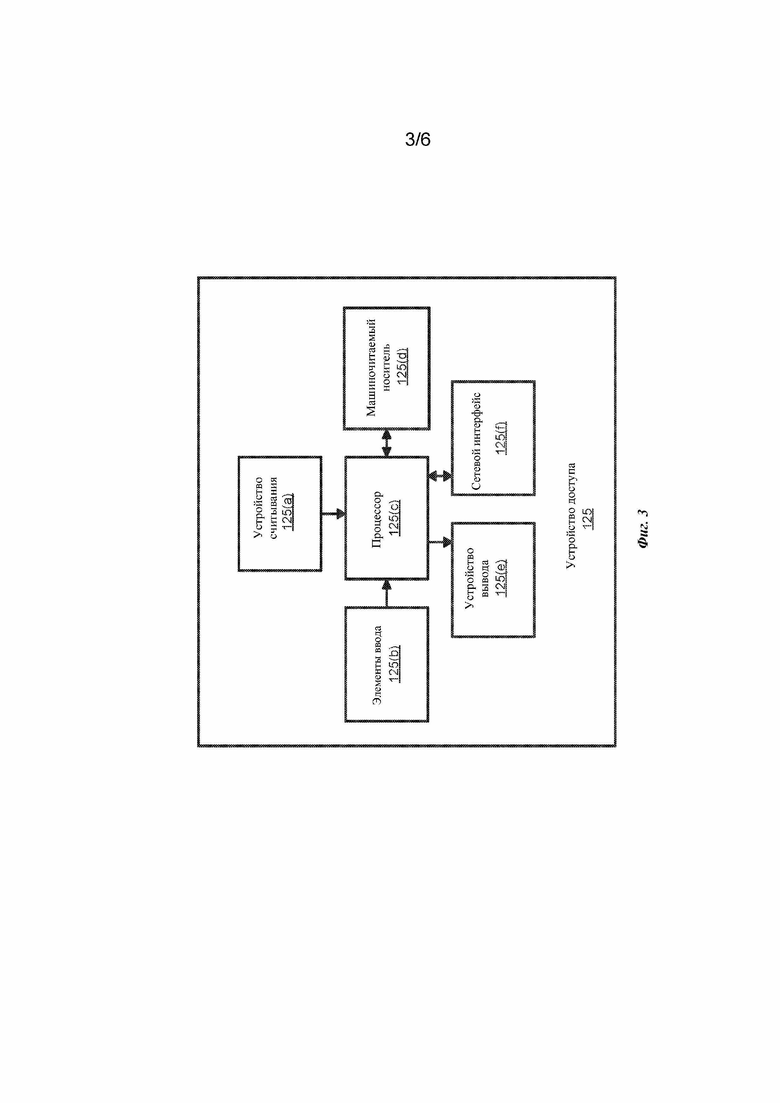

[0012] На фиг. 3 показана структурная схема примерного устройства доступа согласно одному варианту осуществления настоящего изобретения.

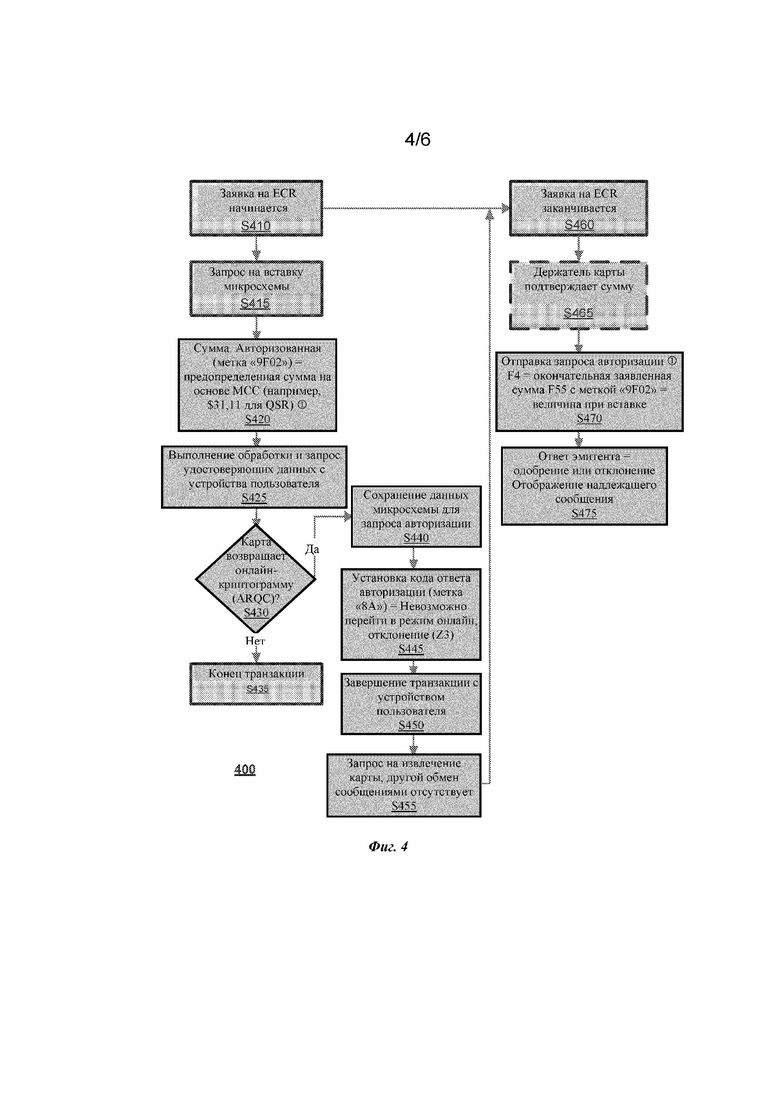

[0013] На фиг. 4 показана блок-схема, на которой проиллюстрирован первый способ обработки транзакции согласно вариантам осуществления настоящего изобретения.

[0014] На фиг. 5 показана блок-схема, на которой проиллюстрирован второй способ обработки транзакции согласно вариантам осуществления настоящего изобретения.

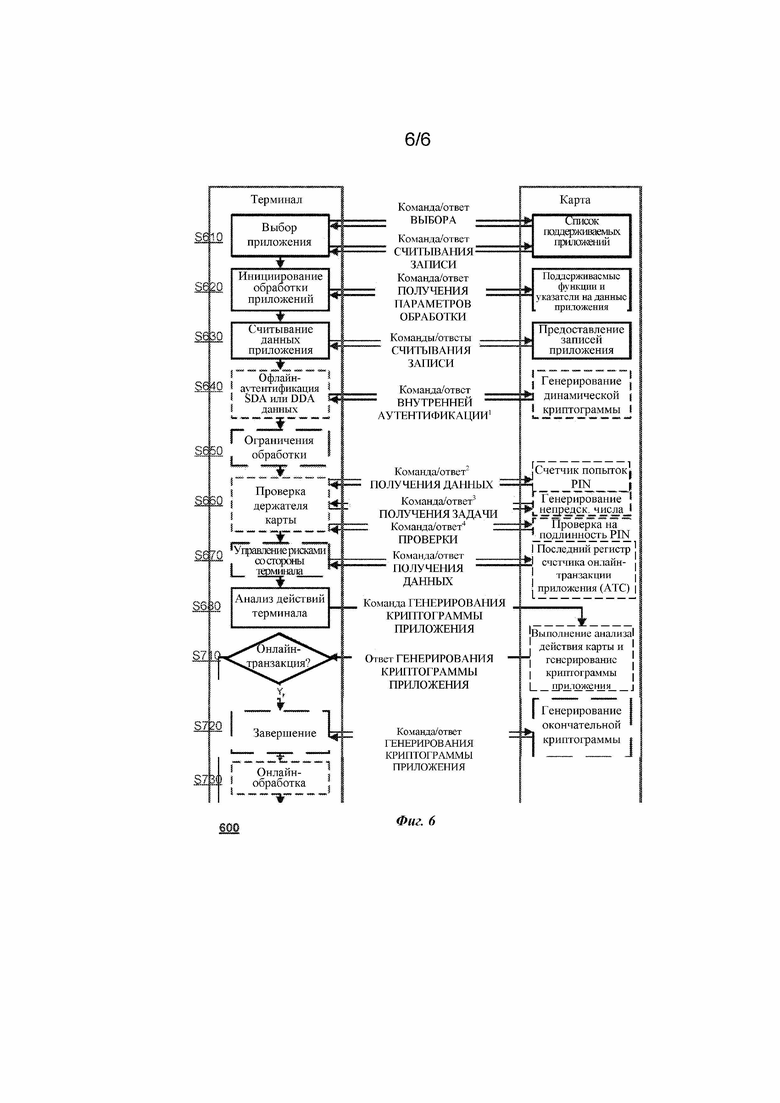

[0015] На фиг. 6 показана схема последовательности операций, на которой представлен обмен данными при обработке транзакции между устройством пользователя и устройством доступа.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0016] Варианты осуществления настоящего изобретения относятся к системам и способам сокращения времени обработки для транзакций на основе интеллектуальных устройств пользователя (например, контактной чип-карты), чтобы улучшить впечатления пользователя. Годами потребители проводили своими картами с магнитной полосой по устройству доступа и прятали их обратно в свой кошелек, не ожидания завершения транзакции. Варианты осуществления, описанные в настоящем документе, обеспечивают осуществление такой же быстрой и простой обработки транзакций во время транзакций, выполняемых с помощью интеллектуальных устройств пользователя. Более быстрая обработка транзакций может быть достигнута посредством одного или более из следующих изменений в обычной обработке транзакций.

[0017] В вариантах осуществления настоящего изобретения устройство пользователя может быть извлечено из устройства доступа до завершения транзакции. Например, устройство доступа может информировать устройство пользователя о том, что транзакция завершена или отменена (например, посредством запроса второй криптограммы), даже если транзакция фактически все еще ожидает обработки. Устройство пользователя может затем завершать свою обработку для текущей транзакции, возвращаться к настройке по умолчанию и тем самым быть готово к извлечению из устройства доступа. В результате устройство пользователя может быть извлечено из устройства доступа прежде, чем сообщение с запросом авторизации будет принято от субъекта авторизации.

[0018] В некоторых вариантах осуществления устройство доступа может сохранять информацию об устройстве пользователя, обеспечивая тем самым возможность извлечения устройства пользователя еще раньше (например, прежде чем будет отправлено сообщение с запросом авторизации). Вместо сбора информации об устройстве пользователя непосредственно с устройства пользователя при генерировании сообщения с запросом авторизации, для сообщения с запросом авторизации может быть использована сохраненная информация. Таким образом, сразу после приема информации об устройстве пользователя на устройстве пользователя, информация может быть сохранена на устройстве доступа, и устройство пользователя может быть извлечено. Например, устройство доступа может завершать сеанс связи с устройством пользователя (например, информируя устройство пользователя о том, что онлайн-обработка невозможна, и запрашивая криптограмму) сразу после приема и сохранения информации об устройстве пользователя.

[0019] В некоторых вариантах осуществления устройство доступа может предоставлять оценочную или предварительно установленную сумму транзакции на устройство пользователя. Устройство пользователя может иметь возможность использовать оценочную сумму транзакции при генерировании криптограммы для транзакции. В результате устройству пользователя может быть не нужно дожидаться определения окончательной суммы транзакции, прежде чем сгенерировать криптограмму. Вместо этого устройство пользователя может предоставлять удостоверяющие данные на устройство доступа параллельно со сканированием покупаемых предметов и расчетом суммы транзакции. Соответственно, устройство пользователя может сразу предоставлять удостоверяющие данные на устройство доступа, так что обмен данными между устройством пользователя и устройством доступа может быть завершена без какой-либо задержки, и затем устройство пользователя может быть извлечено. Затем может быть отправлено сообщение с запросом авторизации, которое содержит как оценочную сумму, так и окончательную сумму, так что субъект авторизации может проверить криптограмму, а также авторизовать фактическую сумму.

[0020] Варианты осуществления настоящего изобретения позволяют сократить время вставки устройства пользователя до двух секунд или меньше. Таким образом, варианты осуществления обеспечивают среднее сокращение на шесть-десять секунд (75% - 83%) по сравнению с текущим средним временем вставки, составляющим от восьми до двенадцати секунд, а также потенциальное сокращение времени на восемнадцать секунд или больше (90% или больше) по сравнению с текущим возможным временем вставки, составляющим двадцать или больше секунд. Для транзакции, при которой устройство пользователя вставляют прежде, чем будет известна окончательная сумма транзакции (например, для транзакции в бакалейном магазине), время вставки устройства пользователя может быть дополнительно сокращено на время, необходимое служащему для сканирования всех предметов (например, потенциально минут, в зависимости от количества предметов).

[0021] В дополнение, варианты осуществления, описанные в настоящем документе, могут не требовать изменений современных систем устройств доступа. Современные системы могут только принимать установочный файл программного обеспечения, чтобы соответствовать вариантам осуществления, описанным в настоящем документе. Могут не требоваться никакие изменения стандартной обработки транзакций (например, обработки EMV или Europay, MasterCard и Visa) или самого устройства пользователя, и могут не требоваться никакие дополнительные тестирование или сертификация. Кроме того, может отсутствовать влияние на маршрутизацию, банки продавцов, сеть платежей или эмитента карты.

[0022] Варианты осуществления настоящего изобретения могут применяться к любой форме транзакции с помощью устройства пользователя. Например, любая транзакция, включающая применение контактной карты и устройства доступа, может использовать эти способы для сокращения времени вставки устройства. В качестве примеров, варианты осуществления могут быть использованы для платежных транзакций (например, оплаты с помощью кредитной смарт-карты, дебетовой смарт-карты или предоплаченной смарт-карты на POS-терминале продавца), транзакций доступа (например, получения доступа к области с ограниченным доступом с помощью смарт-пропуска) или транзакции любого другого подходящего типа.

[0023] Перед обсуждением конкретных вариантов осуществления настоящего изобретения могут быть подробно описаны некоторые термины.

[0024] «Устройство пользователя» может включать в себя любое подходящее устройство, связанное с пользователем. Устройство пользователя может содержать основу, такую как бумажная или пластиковая карта, и информацию, которая напечатана, вытиснена, закодирована или иным образом включена в поверхность объекта или возле нее. Устройство пользователя может содержать схему, например, с постоянными величинами напряжения, для хранения информации. Подходящие устройства пользователя могут быть ручными и компактными, так что они могут помещаться в кошельке и/или кармане пользователя (например, они могут быть карманного формата). Устройство пользователя может работать по меньшей мере в контактном режиме. В качестве примера, устройство пользователя может включать смарт-карту. В некоторых вариантах осуществления смарт-карта может служить в качестве платежной карты, карты-пропуска, карты доступа или карты любого другого подходящего типа. Если устройство пользователя имеет форму дебетовой карты, кредитной карты или смарт-карты, устройство пользователя также необязательно может иметь такие признаки как магнитные полосы. В некоторых вариантах осуществления устройство пользователя может быть использовано для проведения финансовой транзакции. Такое устройство пользователя может называться «платежным устройством». Например, устройство пользователя может быть связано с величиной, такой как денежное выражение, скидка или кредит в магазине, и устройство пользователя может быть связано с субъектом, таким как банк, продавец, сеть обработки платежей или человек.

[0025] «Удостоверяющие данные» могут включать любую подходящую информацию, которая служит в качестве надежного подтверждения ценности, собственности, личности или полномочий. Удостоверяющие данные могут представлять собой строку из цифр, букв или любых других подходящих символов, которые могут присутствовать или содержаться в любом объекте или документе, который может служить подтверждением. Примеры удостоверяющих данных включают платежные удостоверяющие данные, криптограммы, удостоверяющие данные доступа и удостоверяющие данные любого другого подходящего типа.

[0026] «Платежные удостоверяющие данные» могут включать любую подходящую информацию, связанную со счетом (например, расчетным счетом и/или платежным устройством, связанным со счетом). Такая информация может непосредственно относиться к счету или может быть получена из информации, относящейся к счету. Примеры платежных удостоверяющих данных могут включать PAN (номер основного счета или «номер счета»), имя пользователя, дату завершения срока действия и коды проверки, такие как CVV (проверочный параметр карты), dCVV (динамический проверочный параметр карты), CVV2 (2 проверочный параметр карты), проверочные параметры карты CVC3 и т.д. Примером PAN является 16-значное число, такое как «4147 0900 0000 1234». В некоторых вариантах осуществления платежные удостоверяющие данные могут включать дополнительную информацию, которая может быть использована для авторизации транзакции. Например, платежные удостоверяющие данные могут включать криптограмму, связанную с транзакцией.

[0027] «Ключ шифрования» может включать любое значение данных или другую информацию, подходящую для криптографического шифрования данных. «Ключ расшифровки» может включать любое значение данных или другую информацию, подходящую для расшифровки зашифрованных данных. В некоторых случаях ключ шифрования и ключ расшифровки могут быть одним и тем же ключом (т. е. «симметричным ключом»).

[0028] «Криптограмма» может включать зашифрованную информацию. Например, криптограмма может представлять собой набор текстовых данных, зашифрованных с помощью ключа шифрования.

[0029] «Устройство доступа» может представлять собой любое подходящее устройство, которое предоставляет доступ к удаленной системе. Устройство доступа также может быть использовано для осуществления связи с компьютером продавца, компьютером обработки транзакций, компьютером аутентификации или любой другой подходящей системой. Устройство доступа может в целом быть расположено в любом подходящем месте, таком как местоположение продавца. Устройство доступа может быть выполнено в любой подходящей форме. Некоторые примеры устройств доступа включают POS-устройства, или устройства в точке продажи (например, POS-терминалы), сотовые телефоны, личные цифровые помощники, персональные компьютеры (PC), планшетные компьютеры, специализированные ручные устройства считывания, приставки, электронные кассовые аппараты (ECR), автоматические кассовые машины (ATM), виртуальные кассовые аппараты (VCR), киоски, системы безопасности, системы доступа и т.п. Устройство доступа может использовать любой подходящий контактный или бесконтактный режим работы для отправки или приема данных с устройства пользователя или связанных с ним данных. В некоторых вариантах осуществления, в которых устройство доступа может включать POS-терминал, может быть использован любой подходящий POS-терминал, и он может содержать устройство считывания, процессор и машиночитаемый носитель. Устройство считывания может иметь любой подходящий контактный или бесконтактный режим работы. Например, для взаимодействия с устройством пользователя примерные устройства считывания карт могут содержать радиочастотные (RF) антенны, оптические сканеры, устройства считывания штрих-кодов или устройства считывания магнитных полос. В некоторых вариантах осуществления сотовый телефон, планшет или другое специализированное беспроводное устройство, используемое в качестве POS-терминала, может быть названо терминалом мобильной точки продажи или «mPOS».

[0030] «Сообщение с запросом авторизации» может представлять собой электронное сообщение, которое запрашивает авторизацию для транзакции. В некоторых вариантах осуществления его отправляют на компьютер обработки транзакций и/или эмитенту платежной карты для запроса авторизации для транзакции. Сообщение с запросом авторизации согласно некоторым вариантам осуществления может соответствовать ISO8583, который является стандартом для систем, которые обмениваются информацией электронных транзакций, связанной с платежом, сделанным пользователем с помощью платежного устройства или расчетного счета. Сообщение с запросом авторизации может содержать идентификатор счета эмитента, который может быть связан с платежным устройством или расчетным счетом. Сообщение с запросом авторизации также может содержать дополнительные элементы данных, соответствующие «идентификационной информации», включающей, только в качестве примера: служебный код, CVV (проверочный параметр карты), dCVV (динамический проверочный параметр карты), PAN (номер основного счета или «номер счета»), платежный маркер, имя пользователя, дату завершения срока действия и т.д. Сообщение с запросом авторизации также может содержать «информацию транзакции», такую как любая информация, связанная с текущей транзакцией, такую как сумма транзакции, идентификатор продавца, местоположение продавца, идентификационный номер банка эквайера (BIN), ID акцептанта карты, информацию, идентифицирующую покупаемые товарные позиции, и т.п., а также любую другую информацию, которая может быть использована при определении того, следует ли идентифицировать и/или авторизовать транзакцию.

[0031] «Сообщение с ответом авторизации» может представлять собой сообщение, которое отвечает на запрос авторизации. В некоторых случаях оно может представлять собой ответ в электронном сообщении на сообщение с запросом авторизации, сгенерированный финансовой организацией-эмитентом или компьютером обработки транзакций. Сообщение с ответом авторизации может содержать, только в качестве примера, один или более из следующих указателей состояния: «одобрение» - транзакция была одобрена; «отклонение» - транзакция не была одобрена; или «вызов центра» - ответ, требующий больше информации, при этом продавец должен позвонить по бесплатному телефонному номеру для авторизации. Сообщение с ответом авторизации также может включать код авторизации, который может представлять собой код, который выдавший кредитную карту банк возвращает в ответ на сообщение с запросом авторизации в электронном сообщении (либо непосредственным образом, либо через компьютер обработки транзакций) на устройство доступа продавца (например, POS-оборудование), который обозначает одобрение транзакции. Код может служить подтверждением авторизации. Как указано выше, в некоторых вариантах осуществления компьютер обработки транзакций может генерировать или направлять сообщение с ответом авторизации продавцу.

[0032] «Серверный компьютер» может включать мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой крупный универсальный компьютер, кластер мини-компьютеров или группу серверов, функционирующих как один элемент. В одном примере серверный компьютер может представлять собой сервер баз данных, соединенный с веб-сервером. Серверный компьютер может быть подключен к базе данных и может содержать любое аппаратное обеспечение, программное обеспечение, другую логическую часть или сочетание предыдущего для обслуживания запросов от одного или более клиентских компьютеров.

[0033] На фиг. 1 показана система 100, содержащая ряд компонентов. Система 100 содержит устройство 115 пользователя, управляемое пользователем 110. Система 100 дополнительно содержит компьютер 130 поставщика ресурсов, транспортный компьютер 140, компьютер 150 обработки транзакций и компьютер 160 субъекта авторизации, каждый из которых может быть реализован в виде одного или более компьютеров. Устройство 115 пользователя может быть соединено и/или осуществлять связь с устройством 125 доступа, которое может в свою очередь осуществлять связь с компьютером 130 поставщика ресурсов. Кроме того, компьютер 130 поставщика ресурсов, транспортный компьютер 140, компьютер 150 обработки транзакций и компьютер 160 субъекта авторизации все могут быть функционально связаны друг с другом по любым подходящим каналу связи или сети связи. Подходящие сети связи могут представлять собой любое из и/или сочетание следующего: прямое соединение; сеть Интернет; локальная вычислительная сеть (LAN); городская вычислительная сеть (MAN); рабочие миссии и узлы в сети Интернет (OMNI); безопасное обычное соединение; глобальная вычислительная сеть (WAN); беспроводная сеть (например, применяющая, но без ограничения, такие протоколы, как протокол для беспроводной передачи данных (WAP), I-mode и/или т. п.); и/или т.п.

[0034] Сообщения между компьютерами, сетями и устройствами могут быть переданы с помощью протоколов защищенной связи, таких как, но без ограничения, протокол передачи файлов (FTP); протокол передачи гипертекста (HTTP); безопасный протокол передачи гипертекста (HTTPS), уровень защищенных сокетов (SSL), ISO (например, ISO 8583) и/или т.п.

[0035] Пример устройства 115 пользователя согласно некоторым вариантам осуществления настоящего изобретения показан на фиг. 2. Как показано, в некоторых вариантах осуществления устройство 115 пользователя может принимать форму карты, содержащей пластмассовую основу 115(s). В некоторых вариантах осуществления устройство 115 пользователя может содержать контактный элемент 115(c), который присутствует на пластмассовой основе 115(s) или встроен в нее. Контактный элемент 115(c) может содержать микропроцессор и/или память (например, микросхемы памяти с данными пользователя, хранящимися в них). Контактный элемент 115(c) может предоставлять устройству 115 пользователя возможность взаимодействовать и осуществлять связь с устройством 125 доступа. В некоторых вариантах осуществления бесконтактный элемент 115(o) для взаимодействия с устройством доступа может быть также представлен на пластмассовой основе 115(s) или быть встроен в нее. На пластмассовой основе 115(s) также может быть магнитная полоса 115(n). Идентификационная информация 115(p) может быть напечатана или вытиснена на карте. Идентификационная информация может содержать, например, номер счета, дату завершения срока действия и/или имя пользователя.

[0036] Пользователь 110 может иметь возможность использовать устройство 115 пользователя для проведения транзакций с поставщиком ресурсов, связанным с компьютером 130 поставщика ресурсов. Устройство 115 пользователя может хранить информацию, связанную с пользователем 110 и/или счетом (например, на контактном элементе 115(c)). Например, устройство 115 пользователя может представлять собой платежную смарт-карту, и контактный элемент 115(c) может хранить платежные удостоверяющие данные, а также личную информацию, такую как имя, адрес, адрес электронной почты, телефонный номер или любая другая подходящая идентификационная информация 115(p). Контактный элемент 115(c) может иметь возможность предоставлять эту информацию на устройство 125 доступа во время транзакции. Устройство 115 пользователя может быть закреплено за пользователем 110 субъектом авторизации, таким как банк-эмитент.

[0037] Ссылаясь снова на фиг. 1, компьютер 130 поставщика ресурсов может быть связан с поставщиком ресурсов, который может быть субъектом, который может предоставлять ресурс, такой как товары, услуги, информация и/или доступ. Примеры поставщика ресурсов включают продавцов, устройства доступа, защищенные точки доступа к данным и т.д. Продавец, как правило, может представлять собой субъект, который вовлечен в транзакции и может продавать товары или услуги или предоставлять доступ к товарам или услугам.

[0038] Поставщик ресурсов может принимать различные формы платежей (например, устройство 115 пользователя) и может использовать различные средства для проведения разных типов транзакций. Например, поставщик ресурсов может управлять физическим магазином и использовать устройство 125 доступа для транзакций при личном присутствии. Поставщик ресурсов может также продавать товары и/или услуги через веб-сайт и может принимать платежи по Интернет.

[0039] Пример устройства 125 доступа согласно некоторым вариантам осуществления настоящего изобретения показан на фиг. 3. Устройство 125 доступа может содержать процессор 125(c), функционально связанный с машиночитаемым носителем 125(d) (например, одной или более микросхемами памяти и т. д.), элементы 125(b) ввода, такие как клавиши или т. п., одно или более устройств 125(a) считывания (например, устройство контактного считывания чипов, устройство бесконтактного считывания, устройство считывания магнитных полос и т.д.), устройство 125(e) вывода (например, дисплей, динамик и т.д.) и сетевой интерфейс 125(f). Один или более из этих компонентов могут быть расположены в корпусе.

[0040] Машиночитаемый носитель 125(d) может содержать команды или код, исполняемые процессором. Команды могут включать команды для отправки команды на устройство 115 пользователя при осуществлении контакта с этим устройством и команды для осуществления связи с устройством 115 пользователя для получения удостоверяющих данных и иной обработки транзакции. Машиночитаемый носитель 125(d) может также содержать команды для запроса авторизации транзакции компьютером 160 субъекта авторизации и команды для любой другой подходящей функции, как описано в настоящем документе.

[0041] Ссылаясь снова на фиг. 1, транспортный компьютер 140 может быть связан с эквайером, который может, как правило, представлять собой субъект предпринимательства (например, коммерческий банк), который имеет коммерческую связь с конкретным продавцом или другим субъектом. Некоторые субъекты могут выполнять функции как эмитента, так и эквайера. Некоторые варианты осуществления могут охватывать такие единые субъекты эмитентов-эквайеров. Транспортный компьютер 140 может более конкретно называться компьютер эквайера.

[0042] Компьютер 150 обработки транзакций может быть расположен между транспортным компьютером 140 и компьютером 160 субъекта авторизации. Компьютер 150 обработки транзакций может содержать подсистемы, сети и операции обработки данных, применяемые для поддержки и доставки услуг авторизации, услуг стоп-листов и услуг клиринга и расчетов. Например, компьютер 150 обработки транзакций может содержать сервер, подключенный к сетевому интерфейсу (например, внешним интерфейсом связи), и базы данных с информацией. Компьютер 150 обработки транзакций может быть типичным для сети обработки транзакций. Примером сети обработки транзакций может служить VisaNet™. Сети обработки транзакций, такие как VisaNet™, могут обрабатывать транзакции кредитных карт, транзакции дебетовых карт и другие типы коммерческих транзакций. VisaNet™, в частности, содержит систему VIP (систему комплексных платежей Visa), которая обрабатывает запросы авторизации, и систему Base II, которая выполняет услуги клиринга и расчетов. Компьютер 150 обработки транзакций может использовать любую подходящую проводную или беспроводную сеть, включая Интернет.

[0043] Компьютер 160 субъекта авторизации может быть связан с субъектом авторизации, который может представлять собой субъект, который авторизует запрос. Примером субъекта авторизации может быть эмитент, который может, как правило, относиться к субъекту предпринимательства (например, банку), который поддерживает счет для пользователя. Эмитент может также открывать расчетный счет, связанный с устройством 115 пользователя, и управлять им.

[0044] Компьютер 150 обработки транзакций, транспортный компьютер 140 и компьютер 160 субъекта авторизации могут применять подходящие таблицы маршрутизации для маршрутизации сообщений с запросом авторизации и/или сообщений с ответом авторизации с применением платежных удостоверяющих данных, идентификаторов продавцов или других идентификаторов счетов.

[0045] Способ 400 согласно вариантам осуществления настоящего изобретения может быть описан со ссылкой на фиг. 4. Также приведены ссылки на некоторые элементы, представленные на других фигурах.

[0046] Этапы, представленные в способе 400, а также этапы, показанные на фиг. 5-6, могут быть выполнены последовательно или в любом подходящем порядке в вариантах осуществления настоящего изобретения. В некоторых вариантах осуществления один или более этапов могут быть необязательными.

[0047] Различные сообщения, описанные ниже, а также сообщения, описанные со ссылкой на фиг. 5-6, могут использовать любую подходящую форму связи. В некоторых вариантах осуществления запрос или ответ могут иметь формат электронного сообщения, такой как сообщение электронной почты, сообщение службы коротких сообщений (SMS), сообщение службы мультимедийных сообщений (MMS), сообщение с запросом протокола передачи гипертекста (HTTP), пакет протокола управления передачей (TCP), передача из веб-формы. Запрос или ответ может быть направлен в любое подходящее местоположение, такое как адрес электронной почты, телефонный номер, адрес Интернет-протокола (IP) или унифицированный указатель ресурса (URL). В некоторых вариантах осуществления запрос или ответ может содержать сочетание сообщений разных типов, такое как сообщения как электронной почты, так и службы коротких сообщений.

[0048] Способ 400 обеспечивает более быстрый обмен данными между устройством 115 пользователя и устройством 125 доступа во время транзакции. Как упомянуто выше, этот способ может использоваться для транзакции любого подходящего типа, такого как платежная транзакция, транзакция доступа, транзакция аутентификации и т.д., и транзакция может включать значение любого подходящего типа, такое как сумма средств, удостоверяющие личность данные, криптограмма, значение данных и т.д. Однако с целью объяснения ниже описана платежная транзакция для авторизации суммы средств.

[0049] На этапе S410 транзакция может начинаться. Например, пользователь 110 может подойти к устройству 125 доступа в местоположении поставщика ресурсов, чтобы купить один или более товаров и/или услуг. Устройство 125 доступа может начать прием информации о покупаемых предметах и суммирование цен каждого из предметов (например, во время процесса «заявки на электронном кассовом аппарате, или ECR»).

[0050] На этапе S415 устройство 125 доступа может запрашивать у пользователя 110 предоставить устройство 115 пользователя. Пользователь 110 может тогда предоставлять устройство 115 пользователя на устройство 125 доступа. Например, устройство 115 пользователя может быть вставлено в устройство 125 доступа или иным образом физически соединено с устройством 125 доступа. Контактный интерфейс (например, чипованная плата) на устройстве 115 пользователя может входить в непосредственный контакт со вторым контактным интерфейсом на устройстве 125 доступа. В результате устройство 125 доступа может иметь возможность осуществлять связь с устройством 115 пользователя для обработки транзакции.

[0051] В некоторых вариантах осуществления общая сумма транзакции может не быть полностью рассчитана при первоначальной вставке устройства 115 пользователя. Например, транзакция может происходить в бакалейном магазине, и пользователь 110 может вставить устройство 115 пользователя прежде, чем все предметы будут внесены в устройство 125 доступа продавцом магазина.

[0052] Дополнительно в некоторых вариантах осуществления устройство 115 пользователя может генерировать и предоставлять криптограмму для транзакции, и криптограмма может быть основана на сумме транзакции. Соответственно устройство 115 пользователя может ожидать до тех пор, пока сумма транзакции не будет принята с устройства 125 доступа, прежде чем сгенерировать криптограмму.

[0053] На этапе S420 устройство 125 доступа может генерировать или идентифицировать предварительно установленную или оценочную сумму, которая может быть использована до определения фактической суммы транзакции. Устройство 125 доступа может иметь возможность предоставлять эту оценочную сумму на устройство 115 пользователя, так что устройство 115 пользователя может генерировать криптограмму с оценочной суммой. В результате обработка транзакции может продолжаться сразу же без ожидания сканирования всех предметов. Это может обеспечивать более быстрое завершение обмена данными между устройством 125 доступа и устройством 115 пользователя и тем самым позволять пользователю 110 раньше извлекать устройство 115 пользователя из устройства 125 доступа.

[0054] Оценочная сумма может быть определена на основе поставщика ресурсов, классификации категории продавца (MCC)), типа транзакции, медианной суммы транзакции для поставщика ресурсов или любых других подходящих аспектов. Например, если транзакции у поставщика ресурсов, как правило, находятся в диапазоне от $30 до $35, оценочная сумма может быть установлена как $31,11 (например, средняя сумма). В некоторых вариантах осуществления использование оценочной суммы, которая находится в обычном диапазоне (например, суммы, которая находится в диапазоне от $30 до $35 для примера выше), может служить для аутентификации запроса авторизации у эмитента (например, поскольку эмитент может знать обычный диапазон суммы транзакции для поставщика ресурсов).

[0055] В некоторых вариантах осуществления оценочная сумма может быть предварительно установлена как случайное число или любое другое подходящее число. Дополнительно в некоторых вариантах осуществления оценочная сумма может быть одинаковой для каждой транзакции или может периодически меняться (например, для каждой транзакции или раз в день).

[0056] На этапе S425 устройство 125 доступа может осуществлять обмен данными для обработки транзакции с устройством 115 пользователя. Например, устройство 125 доступа может предоставлять оценочную сумму на устройство 115 пользователя и может запрашивать удостоверяющие данные (например, платежные удостоверяющие данные, криптограмму и т. д.) для транзакции с устройства 115 пользователя. Устройство 115 пользователя может предоставлять удостоверяющие данные на устройство 125 доступа, и удостоверяющие данные могут включать криптограмму, такую как криптограмма запроса авторизации (ARQC), сертификат транзакции (TC) или криптограмма аутентификации приложения (AAC). Подробный пример взаимодействий между устройством 125 доступа и устройством 115 пользователя на этапе S425 дополнительно описан ниже со ссылкой на фиг. 6.

[0057] На этапе S430 устройство 125 доступа может определять, предоставило ли устройство 115 пользователя криптограмму для обработки онлайн-транзакции (например, ARQC). Например, устройство 115 пользователя могло предоставить криптограмму, но криптограмма может представлять собой ARQC, TC или AAC. Если устройство 115 пользователя предоставило ARQC, устройство 125 доступа может иметь возможность провести онлайн-авторизацию и может переходить к этапу S440. Криптограмма может быть основана на по меньшей мере оценочной сумме транзакции, ID устройства доступа и любой другой подходящей информации.

[0058] На этапе S435, если устройство 125 доступа не приняло ARQC с устройства 115 пользователя, устройство 125 доступа может заканчивать (например, отменять) транзакцию. Например, устройство 125 доступа могло принять AAC, которая может указывать на то, что устройство 115 пользователя отклонило транзакцию. В некоторых вариантах осуществления устройство 125 доступа может не переходить к этапу S440, а может переходить к альтернативному процессу. Например, устройство 125 доступа может переходить к обработке онлайн-транзакции, но может не освобождать устройство 115 пользователя до тех пор, пока не будет принята авторизация эмитента. Альтернативно устройство 125 доступа может проводить офлайн-авторизацию.

[0059] На этапе S440 устройство 125 доступа может сохранять информацию, принятую с устройства 115 пользователя (например, если ARQC была принята на этапе S430). Например, устройство 125 доступа может временно сохранять платежные удостоверяющие данные, криптограмму транзакции и любую другую подходящую информацию, принятую с устройства 115 пользователя. Информация может быть сохранена таким образом, что устройство 125 доступа может по-прежнему использовать информацию в сообщении с запросом авторизации после извлечения устройства 115 пользователя. Это может позволять извлекать устройство 115 пользователя прежде, чем будет сгенерировано или отправлено сообщение с запросом авторизации.

[0060] На этапах S445-S455 устройство 125 доступа может позволять извлекать устройство 115 пользователя. Устройство 125 доступа могло принять информацию, необходимую для обработки транзакции, так что устройство 115 пользователя может больше не быть необходимо.

[0061] В некоторых вариантах осуществления устройство 125 доступа может позволять извлекать устройство 115 пользователя посредством завершения обмена данными транзакции между устройством 125 доступа и устройством 115 пользователя. Завершение обмена данными транзакции с устройством 115 пользователя может приводить к сбросу устройства 115 пользователя до настроек по умолчанию, так, чтобы устройство 115 пользователя имело чистое состояние и было готово для другой последующей транзакции.

[0062] В некоторых вариантах осуществления, чтобы завершить транзакцию с устройством 115 пользователя, устройство 125 доступа может запрашивать вторую криптограмму с устройства 115 пользователя. При запросе второй криптограммы устройство 125 доступа может информировать устройство 115 пользователя о том, что онлайн-авторизация была невозможна (например, из-за плохого соединения), что онлайн-авторизация была успешна или что в авторизации было отказано.

[0063] В качестве примера, на этапе S445 устройство 125 доступа может информировать устройство 115 пользователя о том, что онлайн-соединение недоступно, что означает, что авторизация не может быть завершена онлайн и транзакция должна быть отклонена или авторизация отложена. Например, код ответа авторизации может быть установлен так, чтобы указывать на то, что онлайн-соединение недоступно. Тогда на этапе S450 устройство 115 пользователя может возвращать вторую криптограмму (например, AAC), указывающую, что транзакция отклонена или авторизация может быть отложена. Прием второй криптограммы может указывать на завершение обмена данными транзакции между устройством 125 доступа и устройством 115 пользователя. Соответственно устройство 115 пользователя может быть безопасно извлечено в этот момент.

[0064] На этапе S455 пользователь 110 может извлекать устройство 115 пользователя из устройства 125 доступа. Например, устройство 125 доступа может запрашивать у пользователя 110 извлечь устройство 115 пользователя. Может быть представлено визуальное отображение, может быть воспроизведен слышимый звук, продавец магазина может проинформировать пользователя 110, или любой другой способ может быть использован, чтобы информировать пользователя 110 о том, что устройство 115 пользователя можно извлечь.

[0065] Таким образом, устройство 115 пользователя может быть извлечено спустя небольшое количество времени пребывания в устройстве 125 доступа. Пользователь 110 может не иметь необходимости ждать расчета полной суммы транзакции или приема сообщения с ответом авторизации. Вместо этого могут быть сохранены данные устройства 115 пользователя, и устройство 115 пользователя может быть освобождено даже прежде, чем будет отправлено сообщение с запросом авторизации. В результате устройство 115 пользователя может быть извлечено в течение двух секунд нахождения в контакте с устройством 125 доступа. Это может сократить время контакта более чем на восемнадцать секунд (90%) по сравнению с текущим возможным временем вставки, составляющим двадцать или более секунд.

[0066] Дополнительно, несмотря на извлечение раньше обычного, устройство 115 пользователя все равно может быть извлечено в чистом состоянии посредством запроса второй криптограммы раньше обычного (например, прежде чем будет принято сообщение с ответом авторизации). В действительности устройство 125 доступа может фактически иметь онлайн-соединение, и устройство 125 доступа могло еще не принять сообщение с ответом авторизации. Однако устройство 125 доступа может по существу предоставлять ложную информацию на устройство 115 пользователя так, чтобы устройство 115 пользователя могло завершить свой процесс транзакции и быть извлечено раньше обычного.

[0067] Как упомянуто выше, информация, принятая с устройства 115 пользователя на этапе S425, может быть сохранена, и обработка транзакции может продолжаться несмотря на то, что устройство 115 пользователя извлечено. Хотя устройство 125 доступа и может принимать AAC, устройство доступа может не отклонять транзакцию, а вместо этого может продолжать обрабатывать транзакцию в обычном режиме. Например, устройство 125 доступа может продолжать обновлять общую сумму транзакции по мере внесения новых предметов, и в итоге устройство 125 доступа может отправлять сообщение с запросом авторизации для транзакции.

[0068] На этапе S460 устройство 125 доступа могло принять информацию о всех покупаемых предметах. Например, продавец магазина может закончить сканирование каждого из предметов. В результате окончательная сумма транзакции может быть определена, и процесс заявки на ECR может быть завершен.

[0069] На этапе S465 сразу после определения полной суммы транзакции пользователь 110 может подтверждать фактическую сумму для транзакции. Например, устройство 125 доступа может отображать общую сумму, и пользователь 110 может указывать согласие (например, нажимая кнопку на устройстве для введения пин-кода или предоставляя подпись). Фактическая сумма для транзакции может вероятно отличаться от предварительно установленной или оценочной суммы.

[0070] На этапе S470 устройство 125 доступа (или компьютер 130 поставщика ресурсов) может генерировать и отправлять сообщение с запросом авторизации для транзакции. Сообщение с запросом авторизации может содержать фактическую сумму транзакции, оценочную или предварительно установленную сумму, удостоверяющие данные устройства 115 пользователя (например, платежные удостоверяющие данные, ARQC и т.д.) и любую другую подходящую информацию.

[0071] В некоторых вариантах осуществления сообщение с запросом авторизации может быть сгенерировано ранее в процессе, и сообщение с запросом авторизации может быть изменено таким образом, чтобы содержать фактическую сумму, когда она известна. В некоторых вариантах осуществления фактическая сумма может быть включена в виде данных в дополнительном или фактическом поле данных в сообщении с запросом авторизации.

[0072] Сообщение с запросом авторизации может быть отправлено на транспортный компьютер 140, который может направлять его на компьютер 150 обработки транзакций, который может в свою очередь направлять его на компьютер 160 субъекта авторизации. Компьютер 160 субъекта авторизации может определять, следует ли авторизовать транзакцию. Например, компьютер 160 субъекта авторизации может подтверждать подлинность криптограммы (например, ARQC), проверять, достаточно ли средств на счете пользователя, выполнять анализ риска и выполнять любые другие этапы, чтобы определять, следует ли авторизовать транзакцию. Компьютер 160 субъекта авторизации может затем отправлять сообщение с ответом авторизации, указывающее на успешную авторизацию, обратно на устройство 125 доступа (например, через компьютер 150 обработки транзакций, транспортный компьютер 140 и/или компьютер 130 поставщика ресурсов).

[0073] На этапе S475 устройство 125 доступа может принимать сообщение с ответом авторизации с компьютера 160 субъекта авторизации, указывающее, что транзакция одобрена или отклонена. Устройство 125 доступа может отображать надлежащее сообщение пользователю 110 и/или продавцу магазина, и поставщик ресурсов может отпускать купленные товары и/или услуги пользователю 110.

[0074] В некоторый момент времени между транспортным компьютером 140, компьютером 150 обработки транзакций и компьютером 160 субъекта авторизации может быть произведен процесс клиринга и расчетов.

[0075] Поскольку устройство 115 пользователя больше не соединено с устройством 125 доступа во время приема сообщения с ответом авторизации, устройство 115 пользователя не может принимать информацию с компьютера 160 субъекта авторизации. Например, устройство 115 пользователя не может принимать или аутентифицировать криптограмму ответа авторизации (ARPC) от субъекта авторизации, устройство 115 пользователя не может принимать командные файлы эмитента, и устройство 115 пользователя не может принимать обновленный счетчик (например, счетчик офлайн-транзакций). Однако все эти данные могут быть полезны только в сценариях офлайн-транзакций, и не могут обеспечивать никакой полезной функции в областях, где транзакции проводятся онлайн. В результате устройство 115 пользователя все равно остается полезным, несмотря на то, что ему может не хватать этой информации.

[0076] Как описано выше, за счет того, что используют оценочную сумму и начинают транзакцию с этой суммой (например, для поля «разрешенная сумма» при осуществлении связи с устройством 115 пользователя), сводится к минимуму количество времени, в течение которого устройство пользователя должно быть вставлено в устройство доступа. Это происходит потому, что обмен данными между устройством пользователя и устройством доступа может быть завершен без ожидания расчета фактической суммы транзакции.

[0077] Дополнительно устройство 125 доступа может информировать устройство 115 пользователя о том, что авторизация отклонена (например, из-за отсутствия онлайн-соединения), так что устройство 115 пользователя может вернуться в чистое состояние, а затем быть извлечено. Данные устройства 115 пользователя могут быть сохранены для окончательной обработки, когда будет определена окончательная сумма транзакции. Таким образом, время вставки может быть дополнительно сокращено, поскольку устройство 115 пользователя может быть извлечено прежде, чем будет отправлено сообщение с запросом авторизации, и прежде, чем будет принято сообщение с ответом авторизации.

[0078] Дополнительно в некоторых вариантах осуществления получение подписи может быть отложено (например так, что устройство 115 пользователя можно извлечь до получения подписи). В некоторых вариантах осуществления, если окончательная сумма меньше платежного лимита, то получение подписи может не требоваться. С другой стороны, если окончательная сумма превышает платежный лимит, то подпись пользователя может быть получена после одобрения транзакции.

[0079] В некоторых вариантах осуществления реализация этого способа не требует изменений стандартных процедур обработки транзакций, связанного аппаратного обеспечения или устройства пользователя. Этот способ обеспечения меньшего времени вставки устройства пользователя может быть осуществлен с минимальными программными обновлениями процедур обмена данными устройства 125 доступа. Дополнительно изменения, выполняемые для осуществления этого способа, не вызывают никакого снижения безопасности. Прочность криптограммы и общая безопасность транзакции могут быть сохранены, и онлайн-авторизация по-прежнему может происходить таким же безопасным образом.

[0080] В некоторых вариантах осуществления общая сумма транзакции может быть определена и известная прежде, чем пользователь 110 предоставит устройство 115 пользователя на устройство 125 доступа. Например, в ресторане платеж может быть предоставлен после получения товаров и услуг, и пользователь 110 может предоставить платеж после того, как сумма транзакции была рассчитана. Соответственно в некоторых вариантах осуществления транзакция может быть обработана без оценочной суммы. Способ 500 проведения такой транзакции согласно вариантам осуществления настоящего изобретения может быть описан со ссылкой на фиг. 5.

[0081] На этапе S510 транзакция может начинаться. Например, пользователь 110 может подойти к устройству 125 доступа в местоположении поставщика ресурсов, чтобы купить один или более товаров и/или услуг. В некоторых вариантах осуществления окончательная сумма транзакции может быть известна или определена в этот момент. Например, предметы пользователя могут быть уже отсканированы на устройстве 125 доступа, пользователь 110 может купить только один предмет, который быстро сканируют на устройстве 125 доступа, или пользователь 110 может предоставить платеж за уже полученные товары или услуги (например, еду в ресторане). В некоторых вариантах осуществления процесс заявки на ECR может заканчиваться, когда известна окончательная сумма транзакции (например, поскольку все предметы могли быть отсканированы и сумма окончательно определена на устройстве 125 доступа).

[0082] На этапе S515 устройство 125 доступа может запрашивать у пользователя 110 предоставить устройство 115 пользователя. Например, устройство 125 доступа может запрашивать у пользователя 110 устройство 115 пользователя сразу после окончания процесса заявки на ECR. Пользователь 110 может тогда предоставлять устройство 115 пользователя на устройство 125 доступа. Например, устройство 115 пользователя может быть вставлено в устройство 125 доступа или иным образом физически соединено с устройством 125 доступа. Контактный интерфейс (например, чипованная плата) на устройстве 115 пользователя может входить в непосредственный контакт со вторым контактным интерфейсом на устройстве 125 доступа. В результате устройство 125 доступа может иметь возможность осуществлять связь с устройством 115 пользователя для обработки транзакции.

[0083] На этапе S520 пользователь 110 может подтверждать сумму для транзакции. Например, устройство 125 доступа может отображать общую сумму, и пользователь 110 может указывать согласие (например, нажимая кнопку на устройстве для введения пин-кода или предоставляя подпись). В некоторых вариантах осуществления пользователь 110 может подтвердить сумму перед предоставлением устройства 115 пользователя, пока устройство 115 пользователя вставлено, после извлечения устройства 115 пользователя или в любой другой подходящий момент в последовательности операций.

[0084] На этапе S525 устройство 125 доступа может осуществлять обмен данными для обработки транзакции с устройством 115 пользователя. Например, устройство 125 доступа может предоставлять сумму транзакции на устройство 115 пользователя и может запрашивать удостоверяющие данные (например, платежные удостоверяющие данные, криптограмму и т. д.) для транзакции с устройства 115 пользователя. Устройство 115 пользователя может предоставлять удостоверяющие данные на устройство 125 доступа, и удостоверяющие данные могут включать криптограмму (например, ARQC, TC или AAC). Подробный пример взаимодействий между устройством 125 доступа и устройством 115 пользователя на этапе S525 дополнительно описан ниже со ссылкой на фиг. 6.

[0085] На этапе S530 устройство 125 доступа может определять, предоставило ли устройство 115 пользователя криптограмму для обработки онлайн-транзакции (например, ARQC). Например, устройство 115 пользователя могло предоставить криптограмму, но криптограмма может представлять собой ARQC, TC или AAC. Если устройство 115 пользователя предоставило ARQC, устройство 125 доступа может иметь возможность провести онлайн-авторизацию и может переходить к этапу S540. Криптограмма может быть основана на по меньшей мере окончательной сумме транзакции, ID устройства доступа и любой другой подходящей информации.

[0086] На этапе S535, если устройство 125 доступа не приняло ARQC с устройства 115 пользователя, устройство 125 доступа может завершить (например, отменить) транзакцию. Например, устройство 125 доступа могло принять AAC, которая может указывать на то, что устройство 115 пользователя отклонило транзакцию. В некоторых вариантах осуществления устройство 125 доступа может не переходить к этапу S440, а может переходить к альтернативному процессу. Например, устройство 125 доступа может переходить к обработке онлайн-транзакции, но может не освобождать устройство 115 пользователя до тех пор, пока не будет принята авторизация эмитента. Альтернативно устройство 125 доступа может проводить офлайн-авторизацию.

[0087] На этапе S540 устройство 125 доступа может сохранять информацию, принятую с устройства 115 пользователя (например, если ARQC была принята на этапе S430). Например, устройство 125 доступа может временно сохранять платежные удостоверяющие данные, криптограмму и любую другую подходящую информацию, принятую с устройства 115 пользователя. Информация может быть сохранена таким образом, что устройство 125 доступа может по-прежнему использовать информацию в сообщении с запросом авторизации после извлечения устройства 115 пользователя. Это может позволять извлекать устройство 115 пользователя прежде, чем будет сгенерировано или отправлено сообщение с запросом авторизации.

[0088] На этапах S545-S555 устройство 125 доступа может позволять извлекать устройство 115 пользователя. Устройство 125 доступа могло принять информацию, необходимую для обработки транзакции, так что устройство 115 пользователя может больше не быть необходимо.

[0089] В некоторых вариантах осуществления устройство 125 доступа может позволять извлекать устройство 115 пользователя посредством завершения обмена данными транзакции между устройством 125 доступа и устройством 115 пользователя. Завершение обмена данными транзакции с устройством 115 пользователя может приводить к сбросу устройства 115 пользователя до настроек по умолчанию и/или состояния бездействия, так что устройство 115 пользователя имеет чистое состояние и готово для другой последующей транзакции.

[0090] В некоторых вариантах осуществления, чтобы завершить транзакцию с устройством 115 пользователя, устройство 125 доступа может запрашивать вторую криптограмму с устройства 115 пользователя. При запросе второй криптограммы устройство 125 доступа может информировать устройство 115 пользователя о том, что онлайн-авторизация была невозможна (например, из-за плохого соединения), что онлайн-авторизация была успешна или что в авторизации было отказано.

[0091] В качестве примера, на этапе S545 устройство 125 доступа может информировать устройство 115 пользователя о том, что онлайн-соединение недоступно, что означает, что авторизация не может быть завершена онлайн и транзакция должна быть отклонена или авторизация отложена. Например, код ответа авторизации может быть установлен так, чтобы указывать на то, что онлайн-соединение недоступно. Тогда на этапе S550 устройство 115 пользователя может возвращать вторую криптограмму (например, AAC), указывающую, что транзакция отклонена или авторизация может быть отложена. Прием второй криптограммы может указывать на завершение обмена данными транзакции между устройством 125 доступа и устройством 115 пользователя. Соответственно устройство 115 пользователя может быть безопасно извлечено в этот момент.

[0092] На этапе S555 пользователь 110 может извлекать устройство 115 пользователя из устройства 125 доступа. Например, устройство 125 доступа может запрашивать у пользователя 110 извлечь устройство 115 пользователя. Может быть представлено визуальное отображение, может быть воспроизведен слышимый звук, продавец магазина может проинформировать пользователя 110, или любой другой способ может быть использован, чтобы информировать пользователя 110 о том, что устройство 115 пользователя можно извлечь.

[0093] Таким образом, устройство 115 пользователя может быть извлечено спустя небольшое количество времени пребывания в устройстве 125 доступа. Пользователь 110 может не иметь необходимости ждать приема сообщения с ответом авторизации. Вместо этого могут быть сохранены данные устройства 115 пользователя, и устройство 115 пользователя может быть освобождено даже прежде, чем будет отправлено сообщение с запросом авторизации. В результате устройство 115 пользователя может быть извлечено в течение двух секунд нахождения в контакте с устройством 125 доступа. Это может сократить время контакта более чем на восемнадцать секунд (90%) по сравнению с текущим возможным временем вставки, составляющим двадцать или более секунд.

[0094] Дополнительно, несмотря на извлечение раньше обычного, устройство 115 пользователя все равно может быть извлечено в чистом состоянии и/или состоянии бездействия посредством запроса второй криптограммы раньше обычного (например, прежде чем будет принято сообщение с ответом авторизации). В действительности устройство 125 доступа может фактически иметь онлайн-соединение, и устройство 125 доступа могло еще не принять сообщение с ответом авторизации. Однако устройство 125 доступа может по существу предоставлять ложную информацию на устройство 115 пользователя так, чтобы устройство 115 пользователя могло завершить свой процесс транзакции и быть извлечено раньше обычного.

[0095] Как упомянуто выше, информация, принятая с устройства 115 пользователя на этапе S525, может быть сохранена, и обработка транзакции может продолжаться несмотря на то, что устройство 115 пользователя извлечено. Хотя устройство 125 доступа и может принимать AAC, устройство доступа может не отклонять транзакцию, а вместо этого может продолжать обрабатывать транзакцию в обычном режиме. Например, устройство 125 доступа может отправлять сообщение с запросом авторизации для транзакции.

[0096] На этапе S560 устройство 125 доступа (или компьютер 130 поставщика ресурсов) может генерировать и отправлять сообщение с запросом авторизации для транзакции. Сообщение с запросом авторизации может содержать сумму транзакции, удостоверяющие данные устройства 115 пользователя (например, платежные удостоверяющие данные, ARQC и т. д.) и любую другую подходящую информацию.

[0097] В некоторых вариантах осуществления устройство 115 пользователя может быть все еще соединено с устройством 125 доступа во время отправки сообщения с запросом авторизации. Например, сообщение с запросом авторизации может быть сгенерировано и отправлено быстро, так, что сообщение отправляется прежде, чем пользователь 110 извлечет устройство 115 пользователя.

[0098] Сообщение с запросом авторизации может быть отправлено на транспортный компьютер 140, который может направлять его на компьютер 150 обработки транзакций, который может в свою очередь направлять его на компьютер 160 субъекта авторизации. Компьютер 160 субъекта авторизации может определять, следует ли авторизовать транзакцию. Например, компьютер 160 субъекта авторизации может подтверждать подлинность криптограммы (например, ARQC), проверять, достаточно ли средств на счете пользователя, выполнять анализ рисков и выполнять любые другие этапы, чтобы определять, следует ли авторизовать транзакцию. Компьютер 160 субъекта авторизации может затем отправлять сообщение с ответом авторизации, указывающее на успешную авторизацию, обратно на устройство 125 доступа (например, через компьютер 150 обработки транзакций, транспортный компьютер 140 и/или компьютер 130 поставщика ресурсов).

[0099] На этапе S565 устройство 125 доступа может принимать сообщение с ответом авторизации с компьютера 160 субъекта авторизации, указывающее, что транзакция одобрена или отклонена. Устройство 125 доступа может отображать надлежащее сообщение пользователю 110 и/или продавцу магазина, и поставщик ресурсов может отпускать купленные товары и/или услуги пользователю 110.

[0100] В некоторый момент времени между транспортным компьютером 140, компьютером 150 обработки транзакций и компьютером 160 субъекта авторизации может быть произведен процесс клиринга и расчетов.

[0101] Поскольку устройство 115 пользователя может больше не быть соединено с устройством 125 доступа во время приема сообщения с ответом авторизации, устройство 115 пользователя может не принимать информацию с компьютера 160 субъекта авторизации. Например, устройство 115 пользователя не может принимать или аутентифицировать криптограмму ответа авторизации (ARPC) от субъекта авторизации, устройство 115 пользователя не может принимать командные файлы эмитента, и устройство 115 пользователя не может принимать обновленный счетчик (например, счетчик офлайн-транзакций). Однако все эти данные могут быть полезны только в сценариях офлайн-транзакций, и не могут обеспечивать никакой полезной функции в областях, где транзакции проводятся онлайн. В результате может отсутствовать потеря функциональности устройством 115 пользователя при отсутствии этой информации.

[0102] Как описано выше, в некоторых вариантах осуществления сумма транзакции может быть известна до или незадолго после вставки устройства 115 пользователя в устройство 125 доступа. Соответственно устройство 115 пользователя может сразу принимать сумму транзакции, а затем генерировать криптограмму на основе суммы транзакции. В результате обмен данными устройства 115 пользователя и устройства 125 доступа могут быть завершены вскоре после вставки устройства 115 пользователя.

[0103] В некоторых вариантах осуществления устройство 115 пользователя может быть извлечено вскоре после его вставки в устройство 125 доступа. Устройство 125 доступа может информировать устройство 115 пользователя о том, что авторизация отклонена (например, из-за отсутствия онлайн-соединения), так что устройство 115 пользователя может вернуться в чистое состояние и/или состояние бездействия, а затем быть извлечено. Данные устройства 115 пользователя могут быть сохранены для обработки авторизации после извлечения устройства 115 пользователя. Таким образом, время вставки может быть сокращено, поскольку устройство 115 пользователя может быть извлечено без ожидания ответа авторизации и какой-либо последующей обработки.

[0104] Дополнительно получение подписи может быть отложено (например так, что устройство 115 пользователя можно извлечь до получения подписи). В некоторых вариантах осуществления, если окончательная сумма меньше платежного лимита, то получение подписи может не требоваться. С другой стороны, если окончательная сумма превышает платежный лимит, то подпись пользователя может быть получена после одобрения транзакции.

[0105] В некоторых вариантах осуществления реализация этого способа может не требовать изменений стандартных процедур обработки транзакций, связанного аппаратного обеспечения или устройства пользователя. Этот способ обеспечения меньшего времени вставки устройства пользователя может быть осуществлен с минимальными программными обновлениями процедур обмена данными устройства 125 доступа. Дополнительно изменения, выполняемые для осуществления этого способа, могут не вызывать никакого снижения безопасности. Прочность криптограммы и общая безопасность транзакции могут быть сохранены, и онлайн-авторизация по-прежнему может происходить таким же безопасным образом.

[0106] Варианты осуществления настоящего изобретения могут включать ряд обменов данными между устройством 115 пользователя и устройством 125 доступа. Например, может осуществляться обмен несколькими сообщениями во время этапа S425 в способе 400 и этапа S525 в способе 500, чтобы обрабатывать транзакцию и получать информацию с устройства 115 пользователя. Пример последовательности 600 операций этих обменов данными показан на фиг. 6.

[0107] Когда устройство 115 пользователя входит в контакт с устройством 125 доступа, то устройство 115 пользователя и устройство 125 доступа могут осуществлять связь друг с другом. Могут происходить несколько этапов обработки, чтобы идентифицировать и подготовить данные для передачи на устройство 125 доступа для транзакции. В некоторых вариантах осуществления может осуществляться обмен сообщениями протокольного блока данных прикладного уровня (APDU) между устройством 115 пользователя и устройством 125 доступа. Сообщения могут иметь форму команд APDU, отправляемых с устройства 125 доступа на устройство 115 пользователя, и ответов APDU, отправляемых с устройства 115 пользователя на устройство 125 доступа. Однако следует понимать, что другие сообщения, протоколы обмена сообщениями или форматы могут быть использованы для обмена соответствующей информацией с целью проведения транзакции.

[0108] На этапе S610 устройство 125 доступа может выполнять выбор приложения. Например, устройство 125 доступа может определять, какие приложения поддерживаются как устройством 115 пользователя, так и устройством 125 доступа. В некоторых вариантах осуществления, когда устройство 125 доступа обнаруживает наличие устройства 115 пользователя, устройство 125 доступа может отправлять запрос доступных приложений на устройство 115 пользователя, чтобы запрашивать информацию о том, какие платежные приложения (например, список AID) могут быть доступны на устройстве 115 пользователя. В некоторых вариантах осуществления запрос доступных приложений может иметь форму команды выбора.

[0109] Устройство 115 пользователя может отвечать путем отправки ответа о доступных приложениях обратно на устройство 125 доступа. Ответ о доступных приложениях может включать список доступных AID. В некоторых вариантах осуществления ответ о доступных приложениях может иметь форму ответа выбора.

[0110] Затем устройство 125 доступа может выбирать подходящее приложение из списка приложений, принятого в ответе о доступных приложениях (например, путем выбора AID из доступных AID). Например, устройство 125 доступа может выбирать платежное приложение (например, приложение с наивысшим приоритетом), которое поддерживается как устройством 125 доступа, так и устройством 115 пользователя. В некоторых вариантах осуществления устройство 125 доступа может отображать взаимно поддерживаемые приложения и предоставлять пользователю 110 возможность выбирать приложение, которое должно быть использовано для транзакции.

[0111] Устройство 125 доступа может также отправлять сообщение о выборе приложения с выбранным AID на устройство 115 пользователя. В некоторых вариантах осуществления выбор приложения может иметь форму команды считывания записи или команды выбора AID (или ADF).

[0112] Затем устройство 115 пользователя может отправлять запрос на данные транзакции на устройство 125 доступа, что может быть необходимо для выполнения транзакции с применением выбранного приложения/AID. В некоторых вариантах осуществления запрос может иметь форму ответа считывания записи или ответа на выбор AID (или ADF). Запрос может содержать список идентификаторов данных транзакции, и список может иметь форму списка объектов данных параметров обработки (PDOL). Запрошенные данные транзакции могут содержать определители транзакции на стороне терминала (TTQ), разрешенную сумму, другую сумму, код страны терминала, результаты проверки терминала, код валюты транзакции, данные транзакции, тип транзакции и/или непредсказуемый номер.

[0113] На этапе S620 устройство 125 доступа может инициировать обработку приложения. Например, устройство 125 доступа может запрашивать, чтобы устройство 115 пользователя указало данные (например, список файлов, содержащих данные), которые должны быть использованы для выбранного приложения и поддерживаемых функций. В некоторых вариантах осуществления устройство 125 доступа может отправлять команду получения параметров обработки (GPO). Устройство 125 доступа может также предоставлять информацию транзакции на устройство 115 пользователя (например, посредством команды GPO). Например, устройство 125 доступа может предоставлять данные транзакции, запрашиваемые устройством 115 пользователя, посредством списка объектов данных параметров обработки (PDOL). Предоставляемые данные транзакции могут включать сумму транзакции, такую как окончательная сумма транзакции или оценочная сумма транзакции (например, если окончательная сумма транзакции еще не известна).

[0114] Затем устройство 115 пользователя может генерировать динамическую информацию обработки транзакции с использованием по меньшей мере некоторых принятых данных транзакции со стороны терминала и отправлять набор информации обработки транзакции на устройство 125 доступа. В некоторых вариантах осуществления информация обработки транзакции может быть отправлена в форме ответа GPO. В некоторых вариантах осуществления информация обработки транзакции может содержать один или более указателей файла приложения (AFL), которые могут быть использованы в качестве адресов файлов устройством 125 доступа для считывания данных о счете, хранящихся на устройстве 115 пользователя.

[0115] На этапе S630 устройство 125 доступа может считывать данные приложения. Например, устройство 125 доступа может отправлять запрос данных о счете на устройство 115 пользователя для считывания данных о счете, хранящихся на устройстве 115 пользователя. В некоторых вариантах осуществления запрос данных о счете может иметь форму команды считывания записи и может содержать указатель файла приложения (AFL), указывающий местонахождение данных о счете.

[0116] Затем устройство 115 пользователя может отправлять данные о счете на устройство 125 доступа. В некоторых вариантах осуществления данные о счете могут быть отправлены в форме ответа считывания записи. Данные о счете могут содержать, например, данные, эквивалентные содержащимся во 2 дорожке (например, платежные удостоверяющие данные), и имя держателя карты и/или другие данные, связанные со счетом, которые доступны в местонахождении согласно AFL.

[0117] Один или более этапов аутентификации и верификации могут быть выполнены для подтверждения того, что транзакция может продолжаться. Например, этапы S640-S680 предоставляют различные процессы аутентификации. В некоторых вариантах осуществления один или более из этих этапов могут быть пропущены, поскольку онлайн-аутентификация и/или авторизация могут представлять собой достаточную альтернативу.

[0118] На этапе S640 устройство 125 доступа может определять, следует ли ему аутентифицировать устройство 115 пользователя офлайн. Определение может быть выполнено на основе того, поддерживает ли устройство 115 пользователя офлайн-аутентификацию. В некоторых вариантах осуществления могут происходить один или более типов офлайн-аутентификации, например, статическая аутентификация данных (SDA) или динамическая аутентификация данных (DDA).

[0119] На этапе S650 устройство 125 доступа может проверять ограничения обработки. Например, устройство 125 доступа может определять, следует ли разрешить продолжение транзакции, на основе даты завершения срока действия устройства пользователя, даты введения в действие устройства пользователя, совпадения приложений между устройством 115 пользователя и устройством 125 доступа, ограничений использования (например, ограничения международных покупок или услуг возврата части потраченных средств) и любых других подходящих ограничений.

[0120] На этапе S660 устройство 125 доступа может выполнять проверку держателя карты. Например, пользователь 110 может быть подтвержден как правомерный пользователь устройства 115 пользователя, а не мошенник. Могут быть использованы один или более способов проверки карты (CVM). Например, пользователю 110 может быть предложено предоставить PIN (например, проверяемый онлайн субъектом авторизации или офлайн устройством 115 пользователя), подпись или любой другой подходящий способ аутентификации.

[0121] На этапе S670 устройство 125 доступа может осуществлять управление рисками со стороны терминала. Например, устройство 125 доступа может выполнять проверку скорости оборота, определять, превышает ли транзакция пороговый лимит продавца, проверять, отмечен ли для отклонения номер счета, определять, был ли превышен лимит последовательных транзакций, и/или проверять на наличие любых других подходящих указателей мошенничества.

[0122] На этапе S680 устройство 125 доступа может выполнять анализ действий терминала. Например, устройство доступа может определять, следует ли одобрять транзакцию офлайн, отправлять ее онлайн для авторизации или отклонять ее офлайн. Это определение может быть основано на одном или более из вышеописанных этапов аутентификации и анализа риска (например, этапов S640-S670). Как упомянуто выше, в некоторых вариантах осуществления все транзакции могут быть авторизованы онлайн. Соответственно устройство 125 доступа может автоматически переходить к процессу онлайн-авторизации.

[0123] Затем устройство 125 доступа может запрашивать криптограмму с устройства 115 пользователя (например, посредством команды генерирования криптограммы приложения). Устройство 125 доступа может конкретно запрашивать криптограмму запроса авторизации (ARQC), сертификат транзакции (TC) или криптограмму аутентификации приложения (AAC). В некоторых вариантах осуществления ARQC может быть запрошена для онлайн-авторизации, TC может быть запрошен для офлайн-авторизации (например, уже одобренной офлайн), и AAC может быть запрошена, чтобы отклонить транзакцию или отложить авторизацию.

[0124] Затем устройство 115 пользователя может определять, какой тип криптограммы следует предоставить на устройство доступа. Например, устройство 115 пользователя может предоставлять ARQC для перехода к онлайн-авторизации. Альтернативно устройство 115 пользователя может определять, что транзакцию следует отклонить, и может возвращать AAC.

[0125] В некоторых вариантах осуществления ARQC может быть сгенерирована на основе характерной для транзакции информации. Например, сумма транзакции, принятая с устройства 125 доступа (например, на этапе S620), ID транзакции, идентификатор продавца и любая другая подходящая связанная с транзакцией информация могут быть использованы в качестве входных данных для алгоритма, генерирующего ARQC. Любая другая подходящая информация может быть также использована в качестве входных данных, например, случайное число, счетчик транзакций и т.д. ARQC может быть сгенерирована с использованием ключа субъекта авторизации, который хранится на устройстве 115 пользователя и известен на компьютере 160 субъекта авторизации. Соответственно компьютер 160 субъекта авторизации может аутентифицировать ARQC, когда ее принимают с сообщением с запросом авторизации.

[0126] В некоторых вариантах осуществления сразу после отправки устройством 115 пользователя криптограммы на устройство 125 доступа обмен данными между устройством 115 пользователя и устройством 125 доступа может достичь своих первичных целей (например, предоставления удостоверяющих данных на устройство 125 доступа для транзакции). Соответственно этапы S610-S680 могут охватывать обработку, упомянутую на этапе S425 в способе 400 и на этапе S525 в способе 500.

[0127] Способ 600 переходит к дополнительным этапам для аккуратного завершения обмена данными между устройством 125 доступа и устройством 115 пользователя, извлечения устройства 115 пользователя и авторизации транзакции. Эти этапы совпадают с этапами, уже описанными со ссылкой на фиг. 4-5. (например, этапами S430-S475 в способе 400 и этапами S630-S565 в способе 500).

[0128] На этапе S710 устройство 125 доступа может принимать криптограмму с устройства 115 пользователя и определять, следует ли авторизовать транзакцию онлайн. Например, аналогично этапам S430 и S530, устройство 125 доступа может определять, представляет ли криптограмма собой ARQC. В некоторых вариантах осуществления, если принимают ARQC, устройство 125 доступа может переходить к процессу онлайн-авторизации.

[0129] Устройство 125 доступа может сохранять информацию устройства 115 пользователя (например, удостоверяющие данные счета, криптограмму и т.д.) для последующей обработки (например, как упомянуто на этапах S440 и S540). Например, окончательная сумма транзакции может быть еще не известна, так что устройство 125 доступа может сохранять информацию устройства 115 пользователя до тех пор, пока не сможет быть завершена авторизация.

[0130] Сразу после приема и сохранения необходимой информации устройства 115 пользователя (например, удостоверяющих данных счета, криптограммы и т. д.) устройство 115 пользователя может больше не быть необходимо на устройстве 125 доступа. Соответственно, обмен данными между устройством 125 доступа и устройством 115 пользователя может быть завершен и устройство 115 пользователя извлечено раньше (например, как упомянуто на этапах S445-S455 и S545-S555). Например, устройство 115 пользователя может быть извлечено прежде, чем будет рассчитана окончательная сумма транзакции, прежде, чем будет отправлено сообщение с ответом авторизации, и прежде, чем будет принято сообщение с ответом авторизации.

[0131] На этапе S720 устройство 125 доступа может завершать обмен данными транзакции с устройством 115 пользователя онлайн (например, как упомянуто со ссылкой на этапы S455 и S550). Например, устройство 125 доступа может запрашивать вторую криптограмму с устройства 115 пользователя, поскольку устройство 115 пользователя может возвращаться к настройке по умолчанию после предоставления второй криптограммы.

[0132] Устройство 125 доступа может использовать вторую команду генерирования криптограммы приложения, чтобы запрашивать вторую криптограмму. В некоторых вариантах осуществления устройство 125 доступа может запрашивать AAC, указывающую на то, что транзакция должна быть отклонена или отложена, поскольку авторизация не может пройти онлайн (например, как упомянуто со ссылкой на этапы S445 и S545). Хотя в действительности авторизация может пройти онлайн (и попытка ее проведения могла не быть еще даже предпринята), эта команда может быть использована просто для завершения обмена данными с устройством 115 пользователя. Ложная информация об отклонении или отсрочке транзакции может не иметь влияния на фактическую транзакцию или какого-либо отрицательного воздействия на устройство 115 пользователя.

[0133] В некоторых вариантах осуществления устройство 125 доступа может альтернативно указывать, что транзакция была успешно авторизована (несмотря на то, что авторизация еще не была осуществлена), и запрашивать TC.

[0134] Затем устройство 115 пользователя может отвечать ответом генерирования криптограммы приложения, который содержит AAC. Затем устройство 115 пользователя может завершать свою внутреннюю обработку, возвращаться к чистым настройкам, настройке по умолчанию и/или настройкам бездействия и тем самым быть готово к извлечению из устройства 125 доступа.

[0135] Сразу после приема устройством 125 доступа второй криптограммы с устройства 115 пользователя, устройство 125 доступа может запрашивать у пользователя 110 извлечь устройство 115 пользователя из устройства 125 доступа (например, как упомянуто со ссылкой на этапы S455 и S555).

[0136] Таким образом, устройство 115 пользователя может быть извлечено после одного непрерывного потока обмена данными с устройством 125 доступа. Задержки в обмене данными из-за расчета суммы транзакции или получения онлайн-авторизации могут отсутствовать. Вместо этого, информация может быть получена с устройства 115 пользователя за меньшее количество времени, устройство 125 пользователя может быть извлечено, и устройство 125 доступа может продолжить обработку транзакции без соединенного с ним устройства 115 пользователя.