ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Эта заявка притязает на приоритет предварительной заявки на патент США № 62/116276, поданной 13 февраля 2015 года, которая включена в данный документ с помощью ссылки во всей своей полноте.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[0002] Существуют ситуации, когда исходная сторона может иметь желание предоставить удостоверяющие данные подчиненной стороне, так чтобы подчиненная сторона могла выполнить транзакцию. Например, пользователь-родитель может иметь желание разрешить своему ребенку провести платеж самостоятельно без присутствия родителя. В другом примере родитель может иметь желание предоставить своему ребенку права доступа к определенному месту. Когда удостоверяющие данные передают от родителя ребенку для проведения транзакции, имеется опасность того, что эти удостоверяющие данные может получить неуполномоченное лицо. Тогда это неуполномоченное лицо может провести транзакцию. Необходимы безопасные способы и системы, предоставляющие используемые удостоверяющие данные подчиненным пользователям надежным и безопасным образом.

[0003] Варианты осуществления настоящего изобретения устраняют эти и другие недостатки по отдельности и вместе.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] Согласно одному варианту осуществления настоящего изобретения первые удостоверяющие данные, соответствующие первому элементу данных, генерируют для первого пользователя. Вторые удостоверяющие данные, соответствующие второму элементу данных, генерируют для второго пользователя. Первый пользователь может быть родителем, а второй пользователь может быть ребенком. Вторые удостоверяющие данные связаны с первыми удостоверяющими данными. Вторые удостоверяющие данные отправляют второму пользователю по каналу доставки, такому как канал доставки текстовых сообщений. Впоследствии вторые удостоверяющие данные и идентификатор канала доставки, связанные со вторым пользователем, принимают с запросом от второго пользователя. Запрос выполняют согласно второму элементу данных.

[0005] Некоторые варианты осуществления настоящего изобретения относятся к системам и способам генерирования и использования субмаркеров из маркеров, выданных пользователю, которые могут позволять получателям использовать установленные суммы со счета пользователя, при этом по-прежнему обеспечивая безопасность для закрытых данных пользователя. Эти системы и способы могут позволять пользователям авторизовать определенных людей в платежном круге. Соответственно, получатели могут использовать субмаркеры путем предоставления надлежащих аутентификационных удостоверяющих данных во время покупки.

[0006] Согласно одному варианту осуществления настоящего изобретения первый маркер, соответствующий первой сумме, генерируют для пользователя. Затем генерируют второй маркер, соответствующий второй сумме, причем второй маркер может быть связан с первым маркером. Второй маркер может быть отправлен получателю по каналу доставки. Впоследствии второй маркер и идентификатор канала доставки, связанные с получателем, могут быть приняты во время транзакции, проводимой получателем. Транзакция может быть завершена после снятия второй суммы со счета пользователя.

[0007] Согласно одному варианту осуществления настоящего изобретения для пользователя генерируют первый идентификатор счета, соответствующий первой сумме. Затем генерируют второй идентификатор счета, соответствующий второй сумме, причем второй идентификатор счета может быть связан с первым идентификатором счета. Второй идентификатор счета может быть отправлен получателю по каналу доставки. Впоследствии второй идентификатор счета и идентификатор канала доставки, связанные с получателем, могут быть приняты во время транзакции, проводимой получателем. Транзакция может быть завершена после снятия второй суммы со счета пользователя. Согласно одному варианту осуществления настоящего изобретения второй идентификатор счета может представлять собой номер предоплаченной карты.

[0008] Варианты осуществления настоящего изобретения дополнительно относятся к серверному компьютеру, содержащему процессор и элемент памяти. Элемент памяти может содержать код, исполняемый процессором, для осуществления вышеописанного способа.

[0009] Эти и другие варианты осуществления настоящего изобретения более подробно описаны ниже.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

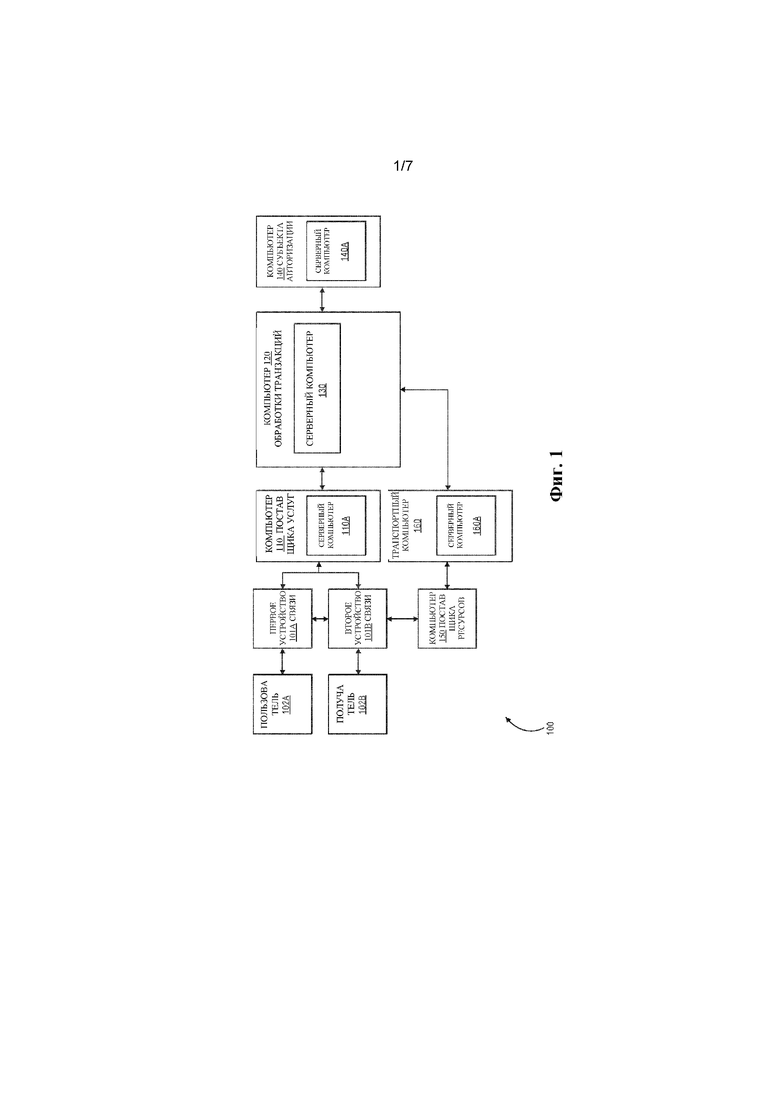

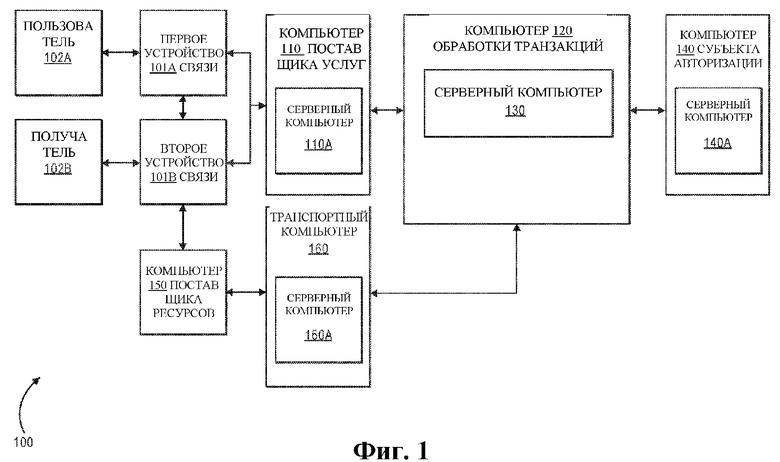

[0010] Фиг. 1 представляет собой структурную схему системы согласно вариантам осуществления настоящего изобретения.

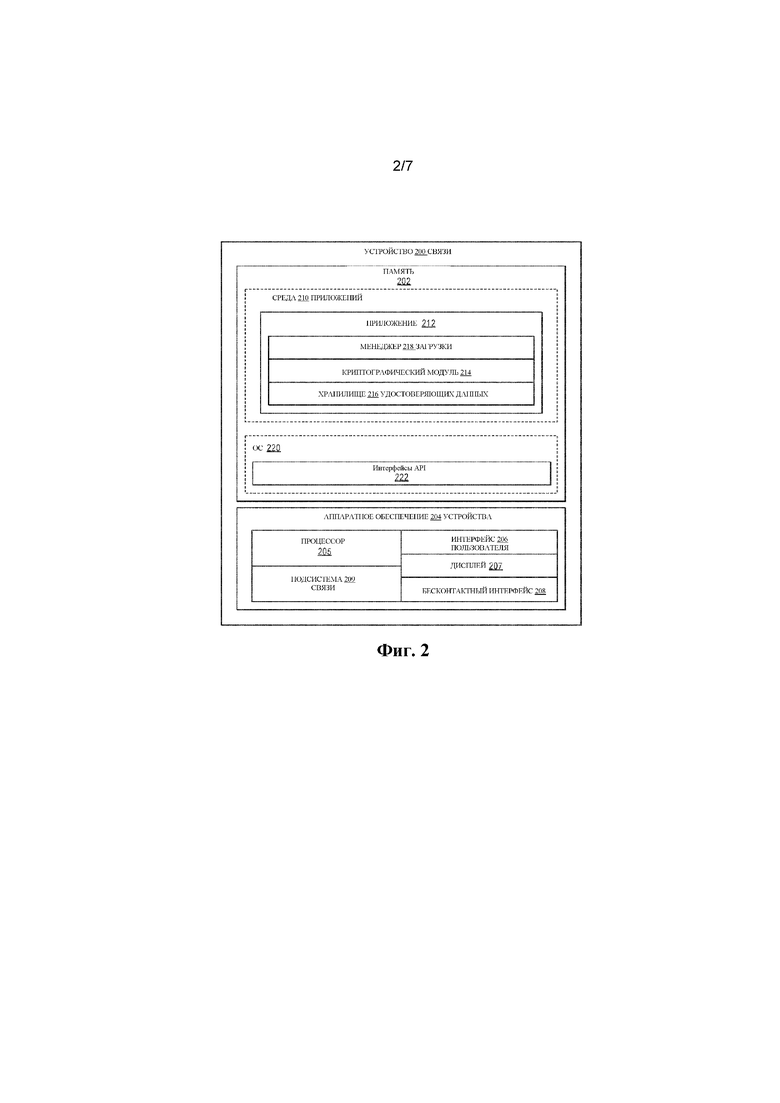

[0011] Фиг. 2 представляет собой структурную схему устройства связи согласно вариантам осуществления настоящего изобретения.

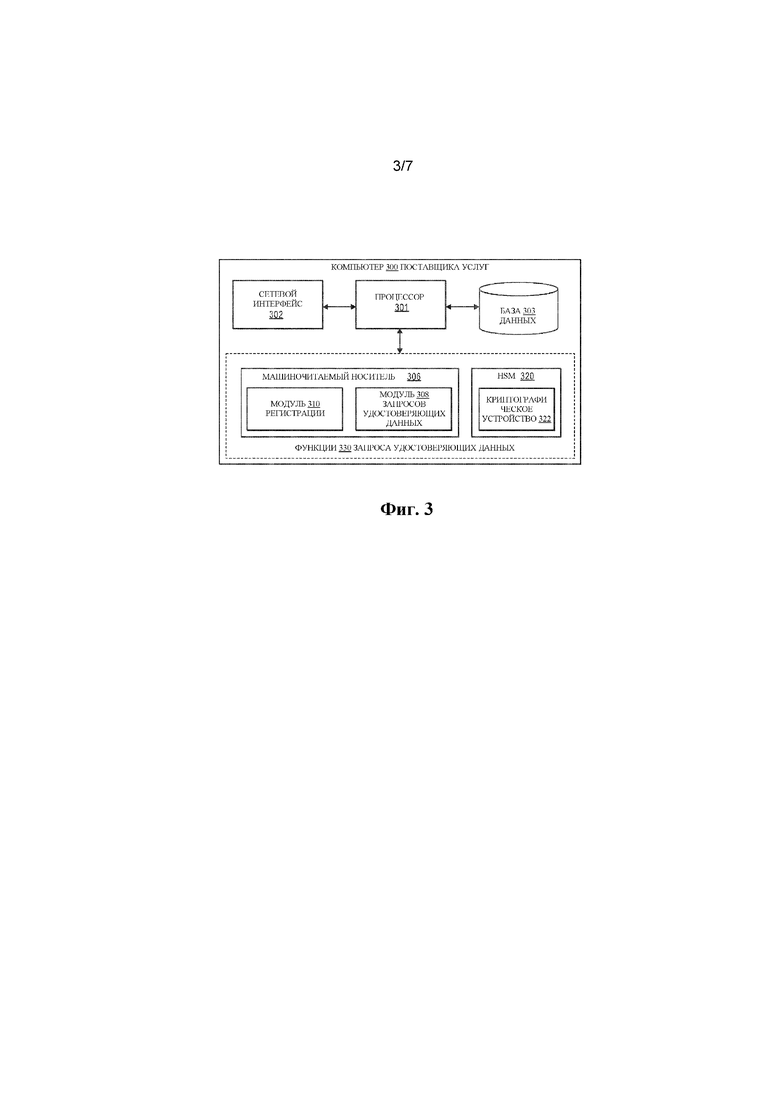

[0012] Фиг. 3 представляет собой структурную схему компьютера поставщика услуг согласно вариантам осуществления настоящего изобретения.

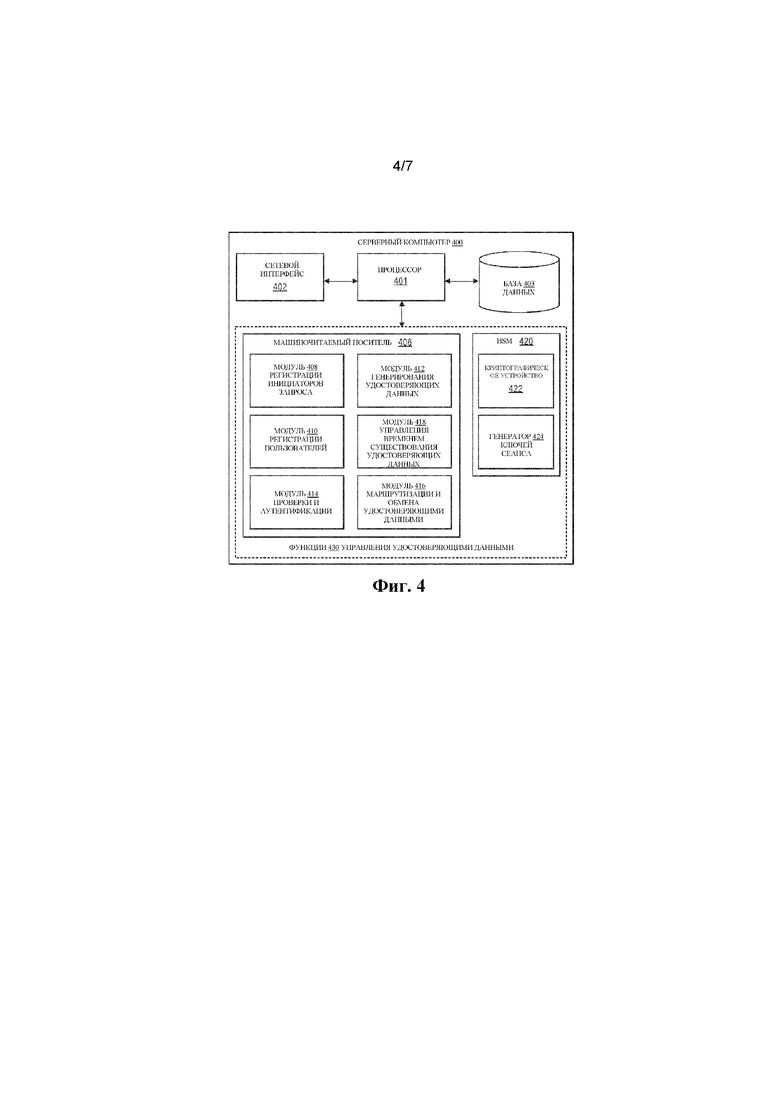

[0013] Фиг. 4 представляет собой структурную схему серверного компьютера согласно вариантам осуществления настоящего изобретения.

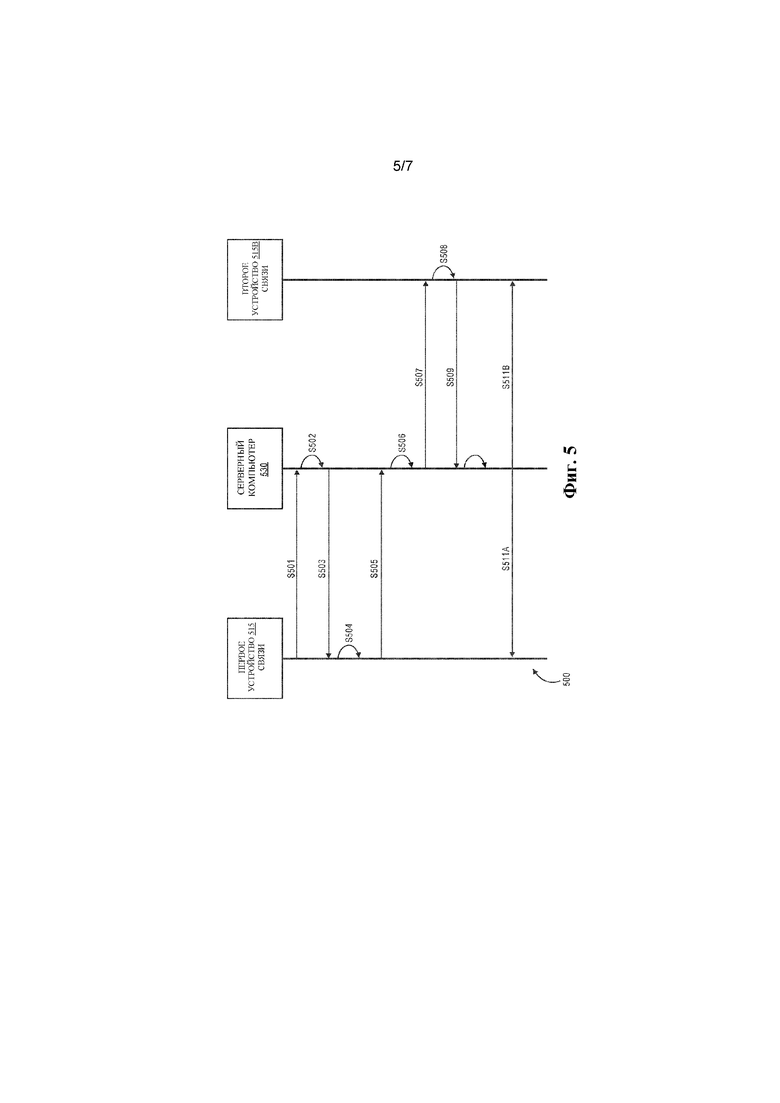

[0014] Фиг. 5 представляет собой функциональную схему способа обработки запроса c заранее предоставленными удостоверяющими данными согласно вариантам осуществления настоящего изобретения.

[0015] Фиг. 6 представляет собой функциональную схему способа обработки транзакции с заранее предоставленным субмаркером согласно вариантам осуществления настоящего изобретения.

[0016] Фиг. 7 представляет собой структурную схему системы доступа к зданию согласно вариантам осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0017] Варианты осуществления настоящего изобретения относятся к способам, которые могут включать генерирование вторых удостоверяющих данных для подчиненного пользователя из первых удостоверяющих данных от главного пользователя, например, родителя. Вторые удостоверяющие данные могут быть связаны с первыми удостоверяющими данными. Например, первые удостоверяющие данные могут включать номер основного счета, используемый родителем для совершения покупок, тогда как вторые удостоверяющие данные могут представлять собой номер вторичного счета, используемый для совершения покупок ребенком. Номер вторичного счета может быть связан с номером основного счета таким образом, что номер вторичного счета может быть получен из номера основного счета и/или быть привязан к нему. После создания вторые удостоверяющие данные могут быть доставлены по одному из многих потенциальных каналов доставки (например, голосом, электронным письмом, текстовым сообщением, мгновенным сообщением и т. п.). Для использования вторых удостоверяющих данных получателю необходимо предоставить информацию о канале доставки, в дополнение ко вторым удостоверяющим данным, для того чтобы использовать вторые удостоверяющие данные для проведения транзакции.

[0018] Конкретные варианты осуществления настоящего изобретения относятся к системам и способам генерирования и использования заранее предоставленных субмаркеров, которые позволяют авторизованным получателям в платежном круге производить транзакции на определенные суммы со счетом пользователя. Субмаркер может представлять собой некоторый тип маркера, генерируемого из маркеров, выданных пользователю, и может быть связан со счетом пользователя. Получателю и продавцу, связанному с транзакцией, проводимой посредством субмаркера, не раскрывается никакая закрытая информация о пользователе. После того, как субмаркер сгенерирован из зарегистрированного маркера пользователя, он может быть отправлен получателю по каналу доставки (например, электронным письмом). Получатель может использовать субмаркер путем предоставления во время покупки надлежащих аутентификационных удостоверяющих данных (например, адреса электронной почты).

[0019] Перед обсуждением конкретных вариантов осуществления и примеров ниже приведены некоторые описания терминов, используемых в данном документе.

[0020] «Устройство доступа» может представлять собой любое подходящее устройство, которое предоставляет доступ к удаленной системе. Устройство доступа также может быть использовано для осуществления связи с компьютером продавца, компьютером обработки транзакций, компьютером аутентификации или любой другой подходящей системой. Устройство доступа может в целом быть расположено в любом подходящем месте, таком как местоположение продавца. Устройство доступа может иметь любую подходящую форму. Некоторые примеры устройств доступа включают POS-устройства, или устройства в точке продажи (например, POS-терминалы), сотовые телефоны, карманные персональные компьютеры, персональные компьютеры (PC), планшетные компьютеры, специализированные ручные устройства считывания, приставки, электронные кассовые аппараты (ECR), автоматические кассовые машины (ATM), виртуальные кассовые аппараты (VCR), киоски, системы безопасности, системы доступа и т. п. Устройство доступа может использовать любой подходящий контактный или бесконтактный режим работы для отправки или приема данных от мобильного устройства пользователя или связанных с ним данных. В некоторых вариантах осуществления, в которых устройство доступа может содержать POS-терминал, может быть использован любой подходящий POS-терминал, и он может содержать устройство считывания, процессор и машиночитаемый носитель. Устройство считывания может иметь любой подходящий контактный или бесконтактный режим работы. Например, для взаимодействия с платежным устройством и/или мобильным устройством иллюстративные устройства считывания карт могут содержать радиочастотные (RF) антенны, оптические сканеры, устройства считывания штрих-кодов или устройства считывания магнитных полос. Кроме того, «устройство доступа» может быть примером или частью «компьютера поставщика ресурсов», если устройством доступа управляет поставщик ресурсов.

[0021] «Идентификатор счета» может представлять собой идентификатор для счета. Идентификатор счета может включать маркер (включая оригинальный маркер или субмаркер) или реальный идентификатор счета (например, реальный PAN).

[0022] «Эквайер» может, как правило, представлять собой субъект предпринимательства (например, коммерческий банк), который имеет коммерческую связь с конкретным продавцом или другим субъектом. Некоторые субъекты могут выполнять функции как эмитента, так и эквайера. Некоторые варианты осуществления могут охватывать такие единые субъекты эмитентов-эквайеров. Эквайер может управлять компьютером эквайера, который также обобщенно может быть назван «транспортным компьютером».

[0023] «Сообщение с запросом авторизации» может представлять собой электронное сообщение, которое отправляют на сеть обработки платежей и/или эмитенту платежной карты с целью запроса разрешения на транзакцию. Сообщение с запросом авторизации согласно некоторым вариантам осуществления может соответствовать ISO 8583 (Международная организация стандартизации), который является стандартом для систем, которые обмениваются информацией электронных транзакций, связанной с платежом, сделанным покупателем с помощью платежного устройства или расчетного счета. Сообщение с запросом авторизации может содержать идентификатор счета эмитента, который может быть связан с платежным устройством или расчетным счетом. Сообщение с запросом авторизации также может содержать дополнительные элементы данных, соответствующие «идентификационной информации», включая, только в качестве примера: служебный код, CVV (проверочный параметр карты), dCVV (динамический проверочный параметр карты), дату завершения срока действия и т. п. Сообщение с запросом авторизации также может содержать «информацию транзакции», такую как любая информация, связанная с текущей транзакцией, такая как сумма транзакции, идентификатор продавца, местоположение продавца, и т. п., а также любую другую информацию, которая может быть использована при определении, следует ли идентифицировать и/или авторизовать транзакцию.

[0024] «Сообщение с ответом авторизации» может представлять собой ответ в электронном сообщении на сообщение с запросом авторизации, сгенерированное финансовой организацией-эмитентом или сетью обработки платежей. Сообщение с ответом авторизации может содержать, только в качестве примера, один или более из следующих индикаторов состояния: «одобрение» -транзакция была одобрена; «отклонение» -транзакция не была одобрена; или «вызов центра» -ответ, требующий больше информации, при этом продавец должен позвонить по бесплатному телефонному номеру для авторизации. Сообщение с ответом авторизации также может включать код авторизации, который может представлять собой код, который выдавший кредитную карту банк возвращает в ответ на сообщение с запросом авторизации в электронном сообщении (или прямо, или через сеть обработки платежей) на устройство доступа продавца (например, POS-оборудование), который обозначает подтверждение транзакции. Код может служить подтверждением авторизации. Как указано выше, в некоторых вариантах осуществления сеть обработки платежей может генерировать или направлять сообщение с ответом авторизации продавцу.

[0025] «Субъект авторизации» может представлять собой субъект, который авторизует запрос. Примерами субъекта авторизации могут быть эмитент, правительственный орган, хранилище документов, администратор доступа и т. п.

[0026] «Устройство связи» может включать любое подходящее электронное устройство, которым может управлять пользователь, которое также может предоставлять возможности удаленной связи с сетью. Примеры возможностей удаленной связи включают использование (беспроводной) сети мобильной связи, беспроводной сети передачи данных (например, 3G, 4G или подобных сетей), Wi-Fi, Wi-Max или любой другой среды связи, которая может предоставлять доступ к сети, такой как Интернет или частная сеть. Примеры устройств связи включают мобильные телефоны (например, сотовые телефоны), персональные цифровые секретари, планшетные компьютеры, нетбуки, портативные переносные компьютеры, персональные музыкальные проигрыватели, специализированные ручные устройства считывания, часы, фитнес-ленты, электронные браслеты, кольца, серьги и т. п., а также автомобили с возможностями удаленной связи. Устройство связи может включать любое подходящее аппаратное и программное обеспечение для выполнения таких функций, и также может содержать несколько устройств или компонентов (например, когда устройство имеет возможность удаленного доступа к сети путем тетеринга с другим устройством, т. е. с применением другого устройства в качестве модема, оба устройства, взятые вместе, можно рассматривать как единое устройство связи).

[0027] «Удостоверяющие данные» могут включать любое подтверждение полномочий, прав или разрешения на получение привилегий. Например, удостоверяющие данные доступа могут включать разрешения на доступ к определенным материальным или нематериальным ресурсам, таким как здание или файл. В другом примере «платежные удостоверяющие данные» могут включать любую подходящую информацию, связанную со счетом и/или идентифицирующую его (например, расчетным счетом и/или платежным устройством, связанным со счетом). Такая информация может непосредственно относиться к счету или может быть получена из информации, относящейся к счету. Примеры информации о счете могут включать «идентификатор счета», такой как PAN (номер основного счета или «номер счета»), маркер, субмаркер, номер или код подарочной карты, номер или код предоплаченной карты, имя пользователя, дату завершения срока действия, CVV (проверочный параметр карты), dCVV (динамический проверочный параметр карты), CVV2 (2 проверочный параметр карты), проверочный параметры карты CVC3 и т. п. Примером PAN является 16-значное число, такое как ʺ4147 0900 0000 1234ʺ. В некоторых вариантах осуществления удостоверяющие данные могут считаться закрытой информацией.

[0028] «Элемент данных» может включать любую единицу данных или информации. Например, в контексте транзакции элемент данных может включать сумму денег, тип транзакции, конкретного продавца, тип продавца и т. п. В контексте доступа элемент данных может включать уровни доступа или разрешения.

[0029] «Канал доставки» может включать любые идентифицируемые средства для передачи материальных или нематериальных ресурсов. Примеры каналов доставки включают электронную почту, протокол передачи файлов (FTP), протокол передачи гипертекста (HTTP), телефон, почту, курьера, текстовое сообщение (например, SMS) и т. п. Примеры идентификаторов канала доставки включают адреса электронной почты, адреса веб-сайтов, IP-адреса, идентификаторы устройств связи, номера телефонов, физические адреса и т. п.

[0030] «Цифровой кошелек» может включать электронное приложение или устройство, которое позволяет человеку проводить транзакции электронной торговли. Цифровой кошелек может хранить информацию профиля пользователя, платежные удостоверяющие данные, информацию о банковском счете, один или более идентификаторов цифрового кошелька и/или т. п., и может быть использован в разнообразных транзакциях, таких как, но без ограничения, транзакции электронной торговли, социальных сетей, перевода денег/личных платежей, мобильной торговли, платежей на близком расстоянии, игровой индустрии и/или т. п. для покупателей в торговых сетях, покупателей электронных товаров, коммунальных платежей, приобретения игр или игровых кредитов на игровых веб-сайтах или системах, перевода средств между пользователями и/или т. п. Цифровой кошелек может быть выполнен с возможностью ускорения процесса покупки и оплаты. Цифровой кошелек может предоставлять пользователю возможность загружать на цифровой кошелек одну или более платежных карт, так чтобы осуществлять платеж без необходимости ввода номера счета или предоставления физической карты. Цифровой кошелек также может сохранять записи о транзакциях (например, электронные квитанции).

[0031] «Эмитент» может, как правило, относиться к субъекту предпринимательства (например, банку), который поддерживает счет для пользователя. Эмитент также может издавать платежные удостоверяющие данные, сохраняемые на устройствах связи.

[0032] «Поставщик ресурсов» может быть субъектом, который может предоставлять ресурс, такой как товары, услуги, информация и/или доступ. Примеры поставщика ресурсов включают продавцов, устройства доступа, защищенные точки доступа к данным и т. п. «Продавец», как правило, может представлять собой субъект, который вовлечен в транзакции и может продавать товары или услуги или предоставлять доступ к товарам или услугам.

[0033] «Серверный компьютер» может включать мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой крупный универсальный компьютер, кластер мини-компьютеров или группу серверов, функционирующих как один элемент. В одном примере серверный компьютер может представлять собой сервер баз данных, подключенный к веб-серверу. Серверный компьютер может быть подключен к базе данных и может содержать любое аппаратное обеспечение, программное обеспечение, другую логическую часть или сочетание предыдущего для обслуживания запросов от одного или более клиентских компьютеров. Серверный компьютер может содержать одно или более вычислительных устройств и может использовать любую из множества вычислительных структур, компоновок и компиляций для обслуживания запросов от одного или более клиентских компьютеров.

[0034] «Поставщик услуг» может быть субъектом, который может предоставлять услугу или приложение. Примером поставщика услуг является поставщик цифрового кошелька.

[0035] «Маркер» может включать заменяющий идентификатор для некоторой информации. Например, платежный маркер может включать идентификатор для расчетного счета, который является заменой идентификатора счета, такого как номер основного счета (PAN). Например, маркер может включать ряд цифробуквенных символов, который может быть использован в качестве замены оригинального идентификатора счета. Например, маркер «4900 0000 0000 0001» может быть использован вместо PAN «4147 0900 0000 1234». В некоторых вариантах осуществления маркер может быть «сохраняющим формат» и может иметь численный формат, который соответствует идентификаторам счетов, используемым в существующих сетях обработки платежей (например, формат сообщения финансовой транзакции ISO 8583). В некоторых вариантах осуществления маркер может быть использован вместо PAN для инициирования, авторизации, проведения или принятия платежной транзакции. Маркер также может быть использован для представления оригинальных удостоверяющих данных в других системах, где обычно были бы предоставлены оригинальные удостоверяющие данные. В некоторых вариантах осуществления значение маркера может быть сгенерировано так, что восстановление оригинального PAN или другого идентификатора счета по значению маркера не может быть произведено вычислительным путем. Кроме того, в некоторых вариантах осуществления формат маркера может иметь такую конфигурацию, чтобы позволять субъекту, принимающему маркер, идентифицировать его как маркер и распознавать субъект, который выдал маркер.

[0036] «Субмаркер» может включать заменяющий идентификатор для маркера или другого субмаркера. Он может иметь такую же или другую форму по сравнению с маркером или субмаркером, из которого он происходит. Субмаркер, например, может иметь длину 16 знаков, как и маркер, с которым он связан, а также как и реальный номер счета, связанный с маркером. В некоторых вариантах осуществления субмаркер может не иметь своего собственного основного счета, но значение субмаркера может быть выведено из реального счета, который основан на промежуточном маркере.

I. СИСТЕМЫ

[0037] Фиг. 1 представляет собой структурную схему системы 100 согласно вариантам осуществления настоящего изобретения. Система 100 содержит первое устройство 101A связи, второе устройство 101B связи, компьютер 110 поставщика услуг, компьютер 120 обработки транзакций, компьютер 140 субъекта авторизации, компьютер 150 поставщика ресурсов и транспортный компьютер 160. Каждая из этих систем и каждый из компьютеров могут быть функционально связаны друг с другом. В некоторых вариантах осуществления первым устройством 101A связи может управлять пользователь 102A, а вторым устройством 101B связи может управлять получатель 102B.

[0038] Для простоты представления на фиг. 1 представлено определенное число компонентов. Однако следует понимать, что варианты осуществления настоящего изобретения могут содержать более одного каждого компонента. Кроме того, некоторые варианты осуществления настоящего изобретения могут содержать меньше или больше по сравнению со всеми компонентами, представленными на фиг. 1. Кроме того, компоненты, представленные на фиг. 1, могут осуществлять связь посредством любой подходящей среды связи (включая Интернет) с применением любого подходящего протокола связи.

[0039] Пользователь 102A может управлять первым устройством 101A связи и может разрешать получателю 102B, управляющему вторым устройством 101B связи, использовать субмаркер, связанный со счетом пользователя 102A. Как правило, пользователь 102A может авторизовать получателя 102B как члена их платежного круга (например, членов семьи, друзей и т. п.). В одном варианте осуществления получатель 102B может использовать идентификатор канала доставки (например, их адрес электронной почты, идентификатор устройства связи, телефонный номер и т. п.) в качестве кода авторизации или подписи при проведении покупки посредством субмаркера, связанного с пользователем 102A.

[0040] Каждое из устройств 101A и 101B связи может представлять собой любое устройство, подходящее для выполнения финансовой транзакции или любых других дополнительных связанных действий. Каждое устройство 101A и 101B связи может содержать память, которая может хранить приложение мобильного кошелька или платежное приложение. Приложение может быть снабжено информацией о счете, чтобы позволять каждому мобильному устройству проводить транзакции. Каждое устройство 101A и 101B связи также может содержать элемент безопасности, который может быть реализован в аппаратном и/или программном обеспечении и который может хранить закрытую информацию о счете или персональную информацию. Устройство 101A и 101B связи может осуществлять связь по сети связи с одним или более субъектами, включая компьютер 120 обработки транзакций.

[0041] Компьютер 110 поставщика услуг может содержать серверный компьютер 110A для облегчения процесса выдачи. Серверный компьютер 110A может содержать процессор и машиночитаемый носитель, соединенный с процессором, при этом машиночитаемый носитель содержит код, исполняемый процессором.

[0042] Компьютер 110 поставщика услуг может находиться под управлением или быть связан с поставщиком приложений. Поставщик приложений может быть субъектом, который предоставляет приложение на мобильное устройство для использования пользователем. В некоторых вариантах осуществления поставщик приложений может быть поставщиком цифрового кошелька, который предоставляет на мобильное устройство цифровой кошелек или платежное приложение. Компьютер 110 поставщика услуг может поддерживать один или более цифровых кошельков для каждого пользователя, и каждый цифровой кошелек может быть связан с платежными данными для одного или более расчетных счетов. Примеры цифровых кошельков могут включать Visa Checkout™ или Google™ Wallet и т. п. Серверный компьютер 110A может отправлять беспроводные (OTA) сообщения на приложение цифрового кошелька, хранящееся на устройстве 101A или 101B связи, или принимать их от него. Серверный компьютер 110A поставщика услуг может содержать процессор и машиночитаемый носитель, связанный с процессором, при этом машиночитаемый носитель содержит код, исполняемый процессором для реализации функциональных возможностей, более подробно описанных ниже.

[0043] Компьютер 150 поставщика ресурсов может быть выполнен с возможностью принятия данных транзакции с устройства доступа. Компьютер 150 поставщика ресурсов может предоставлять возможность поставщику ресурсов, такому как продавец, участвовать в транзакциях, продавать товары или услуги, или предоставлять доступ к товарам или услугам потребителю. Компьютер 150 поставщика ресурсов может принимать различные формы платежей и может использовать различные средства для проведения разных типов транзакций. Например, компьютер 150 поставщика ресурсов может осуществлять связь с устройством доступа, содержать его или быть им в физическом магазине, управляемом продавцом, для транзакций при личном присутствии. Компьютер 150 поставщика ресурсов может также предоставлять возможность продавцу продавать товары и/или услуги через веб-сайт и может принимать платежи по Интернет.

[0044] Компьютер 120 обработки транзакций может содержать серверный компьютер 130. Серверный компьютер 130 может содержать процессор и машиночитаемый носитель, соединенный с процессором, при этом машиночитаемый носитель содержит код, исполняемый процессором.

[0045] Компьютер 120 обработки транзакций может быть связан с одним или более поставщиками платежных услуг. Компьютер 120 обработки транзакций может включать субъект, который предоставляет услуги выдачи или персонификации. Например, компьютер 120 обработки транзакций может поддерживать базу данных персонификации с информацией о пользователях, и компьютер 120 обработки транзакций может быть выполнен с возможностью осуществления связи с одним или более компьютерами 140 субъектов авторизации для определения персонифицированных платежных данных для пользователей. Компьютер 120 обработки транзакций посредством модуля услуг выдачи может предоставлять услуги выдачи для компьютера 110 поставщика услуг, в которых компьютер 110 поставщика услуг может использовать программный интерфейс приложений (API) для осуществления связи с серверным компьютером 130 компьютера обработки транзакций.

[0046] В некоторых вариантах осуществления компьютер 120 обработки транзакций может содержать модули, которые предоставляют дополнительные услуги, включая, но без ограничения, модуль генератора маркеров, который может генерировать и/или предоставлять «платежный маркер», который связан с закрытыми данными (например, информацией о счете). Например, модуль генератора маркеров может генерировать платежный маркер, который может быть использован в качестве замены для реального идентификатора счета (например, номера основного счета (PAN) счета), и поддерживать сохраненную связь (например, отображение) между платежным маркером и PAN, таким образом, модуль обмена маркера имеет возможность «перевести» платежный маркер обратно в оригинальный PAN. В некоторых вариантах осуществления платежный маркер получают из оригинального PAN математически. В других вариантах осуществления платежный маркер в отношении оригинального PAN генерируют случайным образом и просто привязывают к нему в таблице данных. Независимо от того, как платежный маркер генерируют из PAN и наоборот, использование платежного маркера вместо реального идентификатора счета во время транзакции может обеспечить повышенную безопасность. В некоторых вариантах осуществления платежный маркер и/или информация, относящаяся к платежному маркеру, могут быть сохранены в хранилище маркеров.

[0047] В некоторых вариантах осуществления модуль генератора маркеров может генерировать субмаркеры на основе существующих маркеров. Субмаркер может быть связан с тем же пользователем, что и его исходный маркер. Первоначальный пользователь может запросить генерирование субмаркера путем указания для субмаркера суммы и адреса электронной почты получателя. Информация может быть отправлена на компьютер 120 обработки транзакций, который может генерировать субмаркер в своем модуле генератора маркеров. В некоторых вариантах осуществления пользователь может также устанавливать период времени для осуществления покупки с использованием субмаркера, таким образом, срок действия субмаркера будет истекать согласно начальной метке времени, установленной на субмаркере. В некоторых вариантах осуществления субмаркер получают из оригинального маркера математически. В других вариантах осуществления субмаркер в отношении оригинального маркера генерируют случайным образом и просто привязывают к нему в таблице данных.

[0048] Транспортный компьютер 160 может содержать серверный компьютер 160A. Серверный компьютер 160A может содержать процессор и машиночитаемый носитель, соединенный с процессором, при этом машиночитаемый носитель содержит код, исполняемый процессором. Транспортный компьютер 160, как правило, представляет собой систему для субъекта (например, банка), который имеет коммерческую связь с конкретным продавцом или другим субъектом. Транспортный компьютер 160 может переправлять запрос авторизации для транзакции на компьютер 140 субъекта авторизации через компьютер 120 обработки транзакций.

[0049] Компьютер 140 субъекта авторизации может содержать серверный компьютер 140A. Серверный компьютер 140A может содержать процессор и машиночитаемый носитель, соединенный с процессором, при этом машиночитаемый носитель содержит код, исполняемый процессором. В некоторых вариантах осуществления компьютер 140 субъекта авторизации может осуществлять связь с компьютером 120 обработки транзакций для проведения транзакций.

[0050] Компьютер 140 субъекта авторизации, как правило, находится под управлением субъекта предпринимательства (например, банка), который мог выдать платежную (кредитную/дебетовую) карту, номера счетов или платежные маркеры, используемые для транзакций. Некоторые системы могут выполнять функции как компьютера 140 субъекта авторизации, так и транспортного компьютера 160. Когда транзакция включает расчетный счет, связанный с компьютером 140 субъекта авторизации, компьютер 140 субъекта авторизации может проверять счет и отвечать на транспортный компьютер 160 сообщением с ответом авторизации, которое при необходимости может быть направлено на соответствующее устройство доступа и устройство потребителя.

[0051] Позднее (например, в конце дня), между транспортным компьютером 160, компьютером 120 обработки транзакций и компьютером 140 субъекта авторизации может быть произведен процесс клиринга и расчетов.

[0052] Фиг. 2 представляет собой структурную схему устройства 200 связи согласно вариантам осуществления настоящего изобретения. Устройство 200 связи может быть использовано, например, для реализации первого устройства 101A связи и/или второго устройства 101B связи, представленных на фиг. 1. Устройство 200 связи может содержать аппаратное обеспечение 204 устройства, соединенное с памятью 202. Аппаратное обеспечение 204 устройства может содержать процессор 205, подсистему 209 связи и интерфейс 206 пользователя. В некоторых вариантах осуществления аппаратное обеспечение 204 устройства может содержать дисплей 207 (который может быть частью интерфейса 206 пользователя). Аппаратное обеспечение 204 устройства также может содержать бесконтактный интерфейс 208, например, в некоторых вариантах осуществления, в которых устройство 200 связи представляет собой портативное устройство связи. Процессор 205 может быть реализован в виде одной или более интегральных схем (например, одного или более микропроцессоров и/или микроконтроллеров с одним ядром или несколькими ядрами) и применяется для управления работой устройства 200 связи. Процессор 205 может исполнять множество программ в ответ на программный код или машиночитаемый код, хранимый в памяти 202, и может поддерживать несколько параллельно исполняющихся программ или процессов. Подсистема 209 связи может содержать один или более РЧ приемопередатчиков и/или коннекторов, которые могут быть использованы портативным устройством 200 связи для осуществления связи с другими устройствами и/или подключения к внешним сетям. Интерфейс 206 пользователя может содержать любое сочетание элементов ввода и вывода для предоставления пользователю возможности взаимодействовать с устройством 200 связи и применять его функциональные возможности. В некоторых вариантах осуществления интерфейс 206 пользователя может содержать компонент, такой как дисплей 207, который может быть использован для функций как ввода, так и вывода.

[0053] Бесконтактный интерфейс 208 может содержать один или более специализированных РЧ приемопередатчиков (например, приемопередатчики ближней бесконтактной связи (NFC)) для взаимодействия с бесконтактным устройством считывания устройства доступа для проведения транзакции (например, платежной транзакции, транзакции доступа, обмена информацией и т. п.). В вариантах осуществления на основе элемента безопасности к бесконтактному интерфейсу 208 может иметь доступ только элемент безопасности (не показан). В некоторых вариантах осуществления к бесконтактному интерфейсу 208 может осуществлять доступ мобильная ОС 220 с использованием специализированных API 222 эмуляции карты, не требуя использования элемента безопасности. В некоторых вариантах осуществления дисплей 207 также может быть частью бесконтактного интерфейса 208 и используется, например, для выполнения транзакций с использованием QR-кодов, штрих-кодов и т. п.

[0054] Память 202 может быть реализована с использованием любого сочетания любого числа энергонезависимых устройств памяти (например, флеш-памяти) и энергозависимых устройств памяти (например, ДОЗУ, СОЗУ) или любого другого постоянного запоминающего носителя или сочетания указанных носителей. Память 202 может хранить операционную систему (ОС) 220 и среду 210 приложений, в которой находятся одно или более приложений, включая приложение 212, подлежащее выполнению процессором 205. В некоторых вариантах осуществления ОС 220 может реализовывать набор API 222 эмуляции карты, которые могут быть вызваны приложением 212 для осуществления доступа к бесконтактному интерфейсу 208 для взаимодействия с устройством доступа.

[0055] Приложение 212 может включать приложение, которое использует, осуществляет доступ и/или хранит закрытую информацию, маркеры или субмаркеры. Например, приложение 212 может включать приложение цифрового кошелька или платежное приложение, которое использует удостоверяющие данные (например, маркер, субмаркер и/или платежные удостоверяющие данные) для проведения транзакций посредством устройства 200 связи. В некоторых вариантах осуществления доступ к приложению 212 со стороны пользователя может быть защищен аутентификационными данными пользователя, такими как пароль, код доступа, PIN и т. п. Например, когда пользователь осуществляет попытку запустить или выполнить приложение 212, у пользователя можно запросить ввести действительные аутентификационные данные пользователя, прежде чем пользователь сможет осуществить доступ к приложению 212. Приложение 212 может содержать менеджер 218 загрузки, криптографический модуль 214 и хранилище 216 удостоверяющих данных (например, маркеров, субмаркеров и/или платежных удостоверяющих данных). В некоторых вариантах осуществления один или более этих компонентов могут быть предоставлены другим приложением или компонентом, который не является частью приложения 212.

[0056] Менеджер 218 загрузки может быть запрограммирован для обеспечения функциональных возможностей связи с поставщиком приложений, связанным с приложением 212, чтобы загружать информацию посредством поставщика приложений. Менеджер 218 загрузки, работая совместно с процессором 205, может запрашивать или иным образом управлять получением и/или хранением удостоверяющих данных. Например, менеджер 218 загрузки, работая совместно с процессором 205, может запрашивать и получать удостоверяющие данные посредством поставщика приложений, связанного с приложением 212, и сохранять удостоверяющие данные в хранилище 216 удостоверяющих данных. В некоторых вариантах осуществления удостоверяющие данные, предоставленные поставщиком приложений, могут быть приняты в зашифрованной форме. Например, удостоверяющие данные могут быть зашифрованы ключом сеанса, сгенерированным серверным компьютером. Менеджер 218 загрузки, работая совместно с процессором 205, может также принимать от поставщика приложений ключ сеанса в зашифрованной форме и сохранять зашифрованный ключ сеанса в хранилище 216 удостоверяющих данных.

[0057] Криптографический модуль 214, работая совместно с процессором 205, может предоставлять приложению 212 криптографические функциональные возможности. Например, криптографический модуль 214 может реализовывать и выполнять операции шифрования/расшифровки для приложения 212 с использованием алгоритмов шифрования, таких как DES, AES, TDES или т. п., и/или хеш-функций, таких как SHA, или т. п. Например, когда приложение 212 осуществляет доступ к хранилищу 216 удостоверяющих данных для извлечения и использования хранимых в нем удостоверяющих данных (например, для проведения транзакции), приложение 212 может вызывать криптографический модуль 214 для расшифровки ключа сеанса, используемого для шифрования сохраненных удостоверяющих данных, и затем расшифровывать удостоверяющие данные с использованием расшифрованного ключа сеанса. Расшифрованные удостоверяющие данные могут затем быть использованы приложением 212.

[0058] Фиг. 3 представляет собой структурную схему компьютера 300 поставщика услуг согласно вариантам осуществления настоящего изобретения. Компьютер поставщика услуг может быть реализован как, например, компьютер 110 поставщика услуг, представленный на фиг. 1. Компьютер 300 поставщика услуг может быть связан с поставщиком приложений согласно некоторым вариантам осуществления. Например, компьютер 300 поставщика услуг может предоставлять программное приложение или услуги, связанные с приложением, для устройства связи. Компьютер 300 поставщика услуг может содержать процессор 301, соединенный с сетевым интерфейсом 302, и машиночитаемый носитель 306. В некоторых вариантах осуществления компьютер 300 поставщика услуг может также содержать аппаратный модуль 320 безопасности (HSM). Компьютер 300 поставщика услуг может также содержать или иным образом иметь доступ к базе 303 данных пользователей, которая может быть внутренней или внешней по отношению к компьютеру 300 поставщика услуг.

[0059] Процессор 301 может содержать один или более микропроцессоров для исполнения программных компонентов для выполнения функций 330 запроса удостоверяющих данных компьютера 300 поставщика услуг. Сетевой интерфейс 302 может быть выполнен с возможностью подключения к одной или более сетям связи, чтобы предоставлять возможность компьютеру 300 поставщика услуг осуществлять связь с другими субъектами, такими как устройство связи, управляемое пользователем, серверный компьютер и т. п. Машиночитаемый носитель 306 может содержать любое сочетание одного или более энергозависимых и/или энергонезависимых устройств памяти, например, ОЗУ, ДОЗУ, СОЗУ, ПЗУ, флеш-память, или любых других подходящих компонентов памяти. Машиночитаемый носитель 306 может хранить код, исполняемый процессором 301 для реализации некоторых или всех функций 330 запроса удостоверяющих данных компьютера 300 поставщика услуг. Например, машиночитаемый носитель 306 может содержать код, реализующий модуль 310 регистрации и модуль 308 запросов удостоверяющих данных. В некоторых вариантах осуществления компьютер 300 поставщика услуг может также содержать аппаратный модуль 320 безопасности (HSM) для реализации криптографического устройства 322.

[0060] Модуль 310 регистрации может работать совместно с процессором 301 для регистрации пользователей на компьютере 300 поставщика услуг. Например, пользователь может быть зарегистрирован у поставщика приложений путем предоставления модулю 310 регистрации идентификационной информации пользователя, чтобы идентифицировать пользователя, информации об устройстве, такой как идентификатор устройства, связанный с устройством связи пользователя, на котором установлено приложение, связанное с поставщиком приложений, информации о счете, такой как идентификатор счета, связанный со счетом пользователя, и т. п. В некоторых вариантах осуществления пользователь может установить аутентификационные данные пользователя (например, пароль, код доступа, PIN и т. п.), используя модуль 310 регистрации и процессор 301. Аутентификационные данные пользователя могут быть использованы компьютером 300 поставщика услуг для аутентификации пользователя, когда приложение на устройстве связи пользователя осуществляет связь с компьютером 300 поставщика услуг. Модуль 310 регистрации может работать совместно с процессором 301 также для обеспечения пользователю возможности изменения или обновления аутентификационных данных пользователя. Регистрационная информация может быть сохранена в базе 303 данных пользователей. В некоторых вариантах осуществления процесс регистрации может быть проведен, когда пользователь впервые загружает приложение для установки на устройстве связи пользователя или когда пользователь впервые запускает и выполняет приложение.

[0061] Модуль 308 запросов удостоверяющих данных запрограммирован обрабатывать запросы на удостоверяющие данные (например, платежные удостоверяющие данные, маркеры, субмаркеры и т. п.), принимаемые с приложения, установленного на устройстве связи пользователя. В некоторых вариантах осуществления при приеме запроса с приложения на устройстве связи пользователя модуль 308 запросов удостоверяющих данных совместно с процессором 301 может аутентифицировать пользователя и/или устройство связи путем сверки аутентификационных данных пользователя и идентификатора устройства связи с ранее зарегистрированной информацией, сохраненной в базе 303 данных пользователей. Модуль 308 запросов удостоверяющих данных, работая совместно с процессором 301, может затем запрашивать удостоверяющие данные с серверного компьютера (например, сервера удостоверяющих данных) для использования на устройстве связи. Когда модуль 308 запросов удостоверяющих данных принимает удостоверяющие данные с серверного компьютера, модуль 308 запросов удостоверяющих данных, работая совместно с процессором 301, может отправлять элемент удостоверяющих данных на приложение, работающее на устройстве связи. В некоторых вариантах осуществления модуль 308 запросов удостоверяющих данных, работая совместно с процессором 301, может также отслеживать, какой элемент удостоверяющих данных предоставлен на конкретное устройство связи, путем сохранения этой информации в базе 303 данных пользователей. Таким образом, база 303 данных пользователей может содержать отображение между устройством связи и удостоверяющими данными, выданными на это устройство связи.

[0062] Криптографическое устройство 322 (которое может работать с отдельным процессором данных в HSM 320) может предоставлять криптографические функциональные возможности для компьютера 300 поставщика услуг. В некоторых вариантах осуществления криптографическое устройство 322 может быть реализовано в HSM 320, который представляет собой специализированный аппаратный компонент, применяемый для выполнения криптографических операций и управления криптографическими ключами. Криптографическое устройство 322 может быть запрограммировано осуществлять и выполнять операции шифрования/расшифровки для компьютера 300 поставщика услуг с использованием алгоритмов шифрования, таких как AES, DES, TDES, или других подходящих алгоритмов шифрования с использованием криптографических ключей любой длины (например, 56-битных, 128-битных, 169-битных, 192-битных, 256-битных, и т. п.). В некоторых вариантах осуществления криптографическое устройство 322 также может быть запрограммировано выполнять хеш-вычисления с использованием хеш-функций, таких как алгоритм безопасного хеширования (SHA), или т. п. Например, когда компьютер 300 поставщика услуг принимает ключ сеанса, используемый для шифрования удостоверяющих данных, с серверного компьютера, компьютер 300 поставщика услуг может вызывать криптографическое устройство 322 для шифрования ключа сеанса, таким образом ключ сеанса может быть предоставлен приложению на устройстве связи в зашифрованной форме. В некоторых вариантах осуществления ключ сеанса может быть зашифрован с использованием хеш-значения, которое вычисляют на аутентификационных данных пользователя, связанных с пользователем, запрашивающим элемент удостоверяющих данных.

[0063] Фиг. 4 представляет собой структурную схему серверного компьютера 400 согласно вариантам осуществления настоящего изобретения. Серверный компьютер 400 может быть использован, например, для реализации серверного компьютера 130, представленного на фиг. 1, и может представлять собой серверный компьютер удостоверяющих данных (например, серверный компьютер маркеров). Серверный компьютер 400 может содержать процессор 401, соединенный с сетевым интерфейсом 402 и машиночитаемым носителем 406. В некоторых вариантах осуществления серверный компьютер 400 может также содержать аппаратный модуль 420 безопасности (HSM). Серверный компьютер 400 может также содержать реестр удостоверяющих данных, который может быть внутренним или внешним относительно серверного компьютера 400.

[0064] Процессор 401 может содержать один или более микропроцессоров для исполнения программных компонентов для выполнения функций 430 управления удостоверяющими данными серверного компьютера 400. Сетевой интерфейс 402 может быть выполнен с возможностью подключения к одной или более сетям связи, чтобы предоставлять возможность серверному компьютеру 400 осуществлять связь с другими субъектами, такими как устройство связи, управляемое пользователем, компьютер поставщика услуг или компьютер запросов удостоверяющих данных, компьютер поставщика ресурсов (например, компьютер продавца), транспортный компьютер (например, компьютер эквайера), компьютер обработки транзакций, компьютер субъекта авторизации (например, компьютер эмитента), и т. п. Машиночитаемый носитель 406 может содержать любое сочетание одного или более энергозависимых и/или энергонезависимых устройств памяти, например, ОЗУ, ДОЗУ, СОЗУ, ПЗУ, флеш-память, или любых других подходящих компонентов памяти. Машиночитаемый носитель 406 может хранить код, исполняемый процессором 401 для реализации некоторых или всех функций 430 управления удостоверяющими данными серверного компьютера 400, описанных в данном документе. Например, машиночитаемый носитель 406 может содержать модуль 408 регистрации инициаторов запроса, модуль 410 регистрации пользователей, модуль 412 генерирования удостоверяющих данных, модуль 414 проверки и аутентификации, модуль 416 маршрутизации и обмена удостоверяющими данными и модуль 418 управления временем существования удостоверяющих данных.

[0065] Модуль 408 регистрации инициаторов запроса может совместно с процессором 401 регистрировать запрашивающий регистрационные данные субъект (например, поставщика приложений) в реестре 404 удостоверяющих данных и генерировать идентификатор (ID) инициатора запроса удостоверяющих данных для зарегистрированного субъекта. Каждый зарегистрированный субъект может использовать свой соответствующий ID инициатора запроса регистрационных данных в качестве части запроса услуг маркеров для облегчения идентификации и подтверждения подлинности субъекта. В некоторых вариантах осуществления запрашивающий удостоверяющие данные субъект может предоставлять информацию об инициаторе запроса маркера на модуль 408 регистрации инициаторов запроса, такую как имя субъекта, контактная информация, тип субъекта (например, продавец, поставщик кошелька, поставщик платежных услуг, эмитент, платежный посредник, эквайер и т. п.). В некоторых вариантах осуществления, в которых удостоверяющие данные зависимы от транзакции, информация об инициаторе запроса удостоверяющих данных может также включать заявленные режимы использования удостоверяющих данных (например, сканирование, бесконтактный, электронная торговля и т. п.), тип удостоверяющих данных (например, маркер, субмаркер, идентификатор платежа, статический/динамический, платежный/неплатежный), параметры интеграции и возможности подключения и подписанные услуги (например, запрос удостоверяющих данных, аутентификация и проверка, управление временем существования и т. п.) и любую другую уместную информацию для процесса работы с новыми пользователями.

[0066] Модуль 410 регистрации пользователей может совместно с процессором 401 выполнять регистрацию пользователей и счетов пользователей. В некоторых вариантах осуществления серверный компьютер 400 может позволять уполномоченным субъектам регистрировать счета потребителей (например, расчетные или финансовые счета) в сетевой системе удостоверяющих данных от имени пользователей. Например, зарегистрированный инициатор запроса удостоверяющих данных может предоставить ID инициатора запроса удостоверяющих данных (например, принятый во время регистрации из модуля 408 регистрации инициаторов запроса), идентификатор счета или другую закрытую информацию или идентификатор закрытой информации, для которых может быть заменой элемент удостоверяющих данных, имя потребителя и контактную информацию, идентификатор устройства связи потребителя, тип удостоверяющих данных и любую другую уместную информацию для отдельной регистрации счета или групповой регистрации счетов. В некоторых вариантах осуществления модуль 410 регистрации пользователей, работая совместно с процессором 401, может сохранять детали счета и закрытую информацию в реестре 404 удостоверяющих данных для всех успешных запросов активации и регистрации. В некоторых вариантах осуществления уполномоченный субъект может также снимать с регистрации пользователей и счета путем предоставления необходимой информации на серверный компьютер 400.

[0067] Модуль 412 генерирования удостоверяющих данных может быть запрограммирован генерировать элемент удостоверяющих данных или извлекать закрытую информацию в ответ на обработку запроса на элемент удостоверяющих данных или закрытую информацию от инициатора запроса удостоверяющих данных (например, поставщика приложений). В некоторых вариантах осуществления модуль 412 генерирования удостоверяющих данных может быть запрограммирован принимать ID инициатора запроса удостоверяющих данных и идентификатор счета или идентификатор закрытой информации. В некоторых вариантах осуществления модуль 412 генерирования удостоверяющих данных также может быть запрограммирован принимать необязательную информацию, такую как имя пользователя, адрес и почтовый индекс пользователя, тип запрашиваемых удостоверяющих данных и закрытой информации (например, статические, динамические, неплатежные и т. п.), идентификатор устройства и/или подходящую информацию. В некоторых вариантах осуществления модуль 412 генерирования удостоверяющих данных может быть запрограммирован генерировать ответ с запрошенными удостоверяющими данными или запрошенной закрытой информацией, дату завершения срока действия удостоверяющих данных, связанную с элементом удостоверяющих данных, и/или уровень гарантии удостоверяющих данных, связанный с элементом удостоверяющих данных. В некоторых вариантах осуществления модуль 412 генерирования удостоверяющих данных может быть запрограммирован проверять подлинность ID инициатора запроса удостоверяющих данных и поддерживать взаимосвязь между элементом удостоверяющих данных, закрытой информацией или идентификатором счета, заменяемыми элементом удостоверяющих данных, и связанным инициатором запроса удостоверяющих данных. В некоторых вариантах осуществления модуль 412 генерирования удостоверяющих данных может быть запрограммирован определять, существует ли уже в реестре удостоверяющих данных элемент удостоверяющих данных для запроса удостоверяющих данных перед генерированием нового элемента удостоверяющих данных. В некоторых вариантах осуществления, если элемент удостоверяющих данных не может быть выдан, ответ в отношении элемента удостоверяющих данных может содержать соответствующий код причины. В некоторых вариантах осуществления модуль 412 генерирования удостоверяющих данных также может быть запрограммирован предоставлять интерфейс для инициаторов запроса удостоверяющих данных для подачи файла на запрос группы удостоверяющих данных.

[0068] В некоторых вариантах осуществления элемент удостоверяющих данных может быть немедленно сгенерирован с использованием вызовов API. Например, при приеме запроса на преобразование в маркер идентификатора счета или другой закрытой информации модуль 412 генерирования удостоверяющих данных может определять диапазон удостоверяющих данных для назначения элемента удостоверяющих данных. Диапазон удостоверяющих данных может быть назначен на основе того, выдает ли элемент удостоверяющих данных эмитент (например, диапазон удостоверяющих данных, назначенный эмитентом) или же удостоверяющие данные выдает сеть обработки транзакций от имени эмитента (например, диапазон удостоверяющих данных, назначенный сетью обработки транзакций). К примеру, если назначенный сетью обработки транзакций диапазон удостоверяющих данных включает «442400000-442400250», то «4424000000005382» может быть назначено в качестве значения удостоверяющих данных. База 403 данных может хранить взаимосвязь диапазона удостоверяющих данных с идентификатором счета, и может быть сделана запись о добавлении элемента удостоверяющих данных. В некоторых вариантах осуществления модуль 412 генерирования удостоверяющих данных перед назначением элемента удостоверяющих данных может рассматривать список диапазонов удостоверяющих данных, связанный с диапазоном идентификаторов счетов.

[0069] Модуль 414 проверки и аутентификации может совместно с процессором 401 выполнять процесс проверки и аутентификации потребителя и определять уровень гарантии удостоверяющих данных на основе исхода процесса проверки и аутентификации. Например, модуль 414 проверки и аутентификации, работая совместно с процессором 401, может производить проверку и аутентификацию потребителя по установленной схеме аутентификации. В некоторых вариантах осуществления схема аутентификации может включать проверку идентификатора счета, проверочных параметров, даты завершения срока действия и/или идентификатора канала доставки на основе информации о потребителе, хранимой в базе данных, связанной с сетью обработки транзакций. В некоторых вариантах осуществления схема аутентификации может включать прямую проверку потребителя эмитентом с использованием удостоверяющих данных потребителя для своей системы онлайн-банкинга.

[0070] В некоторых вариантах осуществления регистрация пользователя, генерирование удостоверяющих данных и проверка и аутентификация могут быть выполнены как часть обработки единого процесса запроса удостоверяющих данных. В некоторых вариантах осуществления для групповых запросов регистрация пользователя и генерирование удостоверяющих данных могут быть выполнены путем обработки группового файла, полученного от инициатора запроса удостоверяющих данных. В таких вариантах осуществления проверка и аутентификация потребителя могут быть выполнены на отдельном этапе. В некоторых вариантах осуществления инициатор запроса удостоверяющих данных может запрашивать, чтобы процесс аутентификации и проверки был выполнен независимо множество раз для конкретного счета, чтобы отразить любые изменения в уровнях гарантии для маркера с течением времени.

[0071] Модуль 416 маршрутизации и обмена удостоверяющими данными может совместно с процессором 401 обрабатывать запросы на любую исходную закрытую информацию (например, номер счета), связанную с указанным элементом удостоверяющих данных. Например, сеть обработки транзакций, эквайер, эмитент и т. п. могут выдавать запрос на обмен удостоверяющими данными во время обработки транзакции. Модуль 416 маршрутизации и обмена удостоверяющих данных может совместно с процессором 401 подтверждать, что запрашивающий субъект уполномочен осуществлять запрос на обмен удостоверяющими данными. В некоторых вариантах осуществления модуль 416 маршрутизации и обмена удостоверяющими данными может совместно с процессором 401 проверять идентификатор счета (или другую закрытую информацию) на соответствие отображению и заявленному режиму использования удостоверяющих данных на основании метки времени транзакции и метки времени завершения срока действия удостоверяющих данных. Модуль 416 маршрутизации и обмена удостоверяющими данными может совместно с процессором 401 извлекать идентификатор счета (или другую закрытую информацию) из реестра 404 удостоверяющих данных и предоставлять его наряду с уровнем гарантии запрашивающему субъекту. В некоторых вариантах осуществления, если идентификатор счета (или другая закрытая информация) согласно отображению удостоверяющих данных является недействительным для метки времени транзакции и заявленного режима, может быть предоставлено сообщение об ошибке.

[0072] Модуль 418 управления временем существования удостоверяющих данных может совместно с процессором 401 выполнять операции, связанные со временем существования, на удостоверяющих данных, управляемых серверным компьютером 400. Операции, связанные со временем существования, могут включать отмену элемента удостоверяющих данных, активацию или деактивацию элемента удостоверяющих данных, обновление атрибутов элемента удостоверяющих данных, продление элемента удостоверяющих данных на новую дату завершения срока действия и т. п. В некоторых вариантах осуществления запрашивающий удостоверяющие данные субъект может предоставлять ID инициатора запроса удостоверяющих данных, номер удостоверяющих данных, идентификатор операции, связанной со временем существования, и один или более атрибутов удостоверяющих данных на серверный компьютер 400 для выполнения запрашиваемой операции, связанной со временем существования, на указанном элементе удостоверяющих данных. Модуль 418 управления временем существования удостоверяющих данных может проверять ID инициатора запроса удостоверяющих данных и связь удостоверяющих данных на основе информации, содержащейся в базе 403 данных. Модуль 418 управления временем существования удостоверяющих данных может совместно с процессором 401 выполнять запрашиваемую операцию, связанную со временем существования, на указанном элементе удостоверяющих данных и обновлять соответствующие связи в базе 403 данных. Примеры операции, связанной со временем существования, могут включать операцию активации элемента удостоверяющих данных для активации неактивного, приостановленного или временно заблокированного элемента удостоверяющих данных и его связей; операцию деактивации элемента удостоверяющих данных для временного блокирования или приостановки элемента удостоверяющих данных; операцию отмены элемента удостоверяющих данных, чтобы навсегда отмечать элемент удостоверяющих данных и его связи как удаленные для предотвращения любых транзакций в будущем и т. д. В некоторых вариантах осуществления удаленный элемент удостоверяющих данных может быть использован во время возвратов/возмещения, если один и тот же элемент удостоверяющих данных был использован для отправки соответствующих оригинальных транзакций.

[0073] Согласно некоторым вариантам осуществления серверный компьютер 400 может содержать HSM 420 для выполнения функций безопасности, таких как операции шифрования и расшифровки и генерирование криптографических ключей, используемых для операций шифрования и расшифровки. Например, HSM 420 может содержать криптографическое устройство 422 для выполнения алгоритмов шифрования, таких как AES, DES, TDES, или других подходящих алгоритмов шифрования с использованием криптографических ключей любой длины (например, 56-битных, 128-битных, 169-битных, 192-битных, 256-битных и т. д.). HSM 420 может также реализовывать генератор 424 ключей сеанса для генерирования ключа сеанса для каждого запроса удостоверяющих данных, обрабатываемого серверным компьютером 400. Сгенерированный ключ сеанса может быть использован для шифрования элемента удостоверяющих данных, сгенерированного или полученного для запроса, и элемент удостоверяющих данных может быть предоставлен инициатору запроса удостоверяющих данных в зашифрованной форме. Например, для каждого запроса, принимаемого и обрабатываемого серверным компьютером 400, генератор 424 ключей сеанса может генерировать ключ сеанса, который может быть уникальным для каждого запроса, принятого от конкретного инициатора запроса удостоверяющих данных, или уникальным для каждого запроса, связанного с конкретным пользователем или счетом. В некоторых вариантах осуществления ключ сеанса может быть таким же или отличаться от ключа шифрования, используемого для установления защищенного канала связи (например, TLS, SSL и т. п.) между инициатором запроса удостоверяющих данных и серверным компьютером 400. Модуль 412 генерирования удостоверяющих данных может совместно с процессором 401 генерировать или иным образом извлекать элемент удостоверяющих данных для выполнения запроса. Ключ сеанса может быть использован криптографическим устройством 422 и процессором 401 для шифрования этих удостоверяющих данных с использованием алгоритма шифрования, и зашифрованные удостоверяющие данные могут быть предоставлены инициатору запроса удостоверяющих данных. В некоторых вариантах осуществления сгенерированный ключ сеанса также предоставляют инициатору запроса удостоверяющих данных с зашифрованными удостоверяющими данными.

[0074] Хотя серверный компьютер 400 и компьютер 300 поставщика услуг были описаны с HSM, реализующим только некоторые их функции, следует понимать, что другие функциональные возможности соответствующих компьютеров (например, генерирование удостоверяющих данных) также может быть реализовано внутри HSM. Кроме того, некоторые или все соответствующие функциональные возможности HSM также могут быть реализованы вне HSM.

II. СПОСОБЫ

[0075] Способ согласно вариантам осуществления настоящего изобретения может быть описан со ссылкой на фиг. 5, которая представляет собой функциональную схему 500 способа обработки запроса с заранее предоставленным элементом удостоверяющих данных согласно вариантам осуществления настоящего изобретения. На фиг. 5 представлены первое устройство 515A связи, серверный компьютер 530 и второе устройство 515B связи. В некоторых вариантах осуществления первое устройство 515A связи может соответствовать первому устройству 101A связи, представленному на фиг. 1; серверный компьютер 530 может соответствовать серверному компьютеру 130, представленному на фиг. 1; и/или второе устройство 515B связи может соответствовать второму устройству 101B связи.

[0076] На этапе S501 первое устройство 515A связи выполняет процесс внесения в реестр на компьютере поставщика услуг. Компьютер поставщика услуг может осуществлять связь с серверным компьютером 530 по сети связи. Процесс внесения в реестр может быть выполнен перед запросом (например, запросом транзакции или доступа) со стороны получателя. Процесс внесения в реестр может предоставлять возможность выдачи элемента удостоверяющих данных на первое устройство 515A связи согласно первому элементу данных (например, сумме, уровню доступа и т. п.).

[0077] На этапе S502 серверный компьютер 530 генерирует оригинальный элемент удостоверяющих данных с использованием информации реестра. На этапе S503 серверный компьютер 530 отправляет сгенерированный оригинальный элемент удостоверяющих данных на первое устройство 515A связи. Элемент удостоверяющих данных может быть использован для осуществления покупок, для осуществления доступа к зданиям или данным и т. п.

[0078] Дополнительно, варианты осуществления могут предоставлять возможность первому устройству 515A связи запрашивать генерирование второго элемента удостоверяющих данных, связанного с оригинальным элементом удостоверяющих данных. Второй элемент удостоверяющих данных может быть использован членом уполномоченного круга пользователей. Для того, чтобы запросить генерирование второго элемента удостоверяющих данных, связанного с оригинальным элементом удостоверяющих данных, с помощью первого устройства 515A связи может быть введена информация, ограничивающая второй элемент удостоверяющих данных.

[0079] Информация, ограничивающая второй элемент удостоверяющих данных, может относиться к степени использования второго элемента удостоверяющих данных, к тому, кто может использовать второй элемент удостоверяющих данных, и/или к тому, как второй элемент удостоверяющих данных доставляют его получателю. Например, если второй элемент удостоверяющих данных представляет собой второй платежный маркер, который связан с первым платежным маркером, то пользователем, связанным с первым платежным маркером, могут быть установлены ограничения, такие как лимит затрат, дата и/или время завершения срока действия, определенные местоположения продавца, в которых может быть использован второй платежный маркер, и т. п. Пользователь может также определять получателя второго платежного маркера и также определенный канал доставки, который будет использован для доставки второго платежного маркера получателю. Если второй элемент удостоверяющих данных представляет собой второй маркер доступа, связанный с первым маркером доступа, то могут быть определены ограничения, такие как места использования, уровень доступа в конкретном месте, а также длительность доступа. Пользователь может также определять получателя второго маркера доступа и также определенный канал доставки, который будет использован для доставки второго маркера доступа получателю.

[0080] На этапе S504 второй элемент данных (например, сумма, уровень доступа и т. п.) и идентификатор канала доставки (например, адрес электронной почты), связанные с получателем, могут быть введены в первое устройство 515A связи, а также любая другая информация, ограничивающая второй элемент удостоверяющих данных. Информация может быть введена через интерфейс пользователя на первом устройстве 515A связи. При вводе идентификатора канала доставки может быть проверено, является ли получатель членом уполномоченного круга пользователей. В некоторых вариантах осуществления также может быть введен период времени, в течение которого может быть активным второй элемент удостоверяющих данных. Если второй элемент удостоверяющих данных не используют в течение периода времени, то второй элемент удостоверяющих данных может быть сделан недействительным.

[0081] На этапе S505 введенную информацию подтверждают, и с первого устройства 515A связи отправляют запрос на генерирование второго элемента удостоверяющих данных. Запрос может содержать оригинальный элемент удостоверяющих данных, данные, относящиеся к использованию любого элемента (-ов) удостоверяющих данных, которые необходимо сгенерировать, а также данные, относящиеся к каналу доставки, который должен быть использован для отправки второго элемента удостоверяющих данных получателю.

[0082] На этапе S506 серверный компьютер 530 принимает запрос и генерирует второй элемент удостоверяющих данных. Второй элемент удостоверяющих данных может быть связан с ранее введенным вторым элементом данных (например, суммой, уровнем доступа и т. п.) и идентификатором канала доставки (например, адресом электронной почты). В некоторых вариантах осуществления второй элемент удостоверяющих данных может быть чувствительным ко времени. Например, в одном варианте осуществления, в котором период времени, в течение которого второй элемент удостоверяющих данных может оставаться активными, задается пользователем первого устройства 515A связи или назначается серверным компьютером 530, второй элемент удостоверяющих данных может хранить начальную метку времени и не может быть использован получателем после завершения периода времени, следующего за начальной меткой времени. После этого запрос с использованием второго элемента удостоверяющих данных выполнен быть не может. В некоторых случаях второй элемент удостоверяющих данных может быть сохранен вместе с соответствующими данными о канале доставки и оригинальным элементом удостоверяющих данных, из которого был получен второй элемент удостоверяющих данных.

[0083] На этапе S507 серверный компьютер 530 отправляет второй элемент удостоверяющих данных получателю по каналу доставки (например, по электронной почте), связанному с идентификатором канала доставки (например, адресом электронной почты), введенным ранее. Канал доставки может представлять собой любой подходящий канал, который может надежно доставить второй элемент удостоверяющих данных получателю без раскрытия второго элемента удостоверяющих данных другим субъектам. Идентификатор канала доставки может представлять собой уникальный идентификатор, привязанный к получателю и связанный с каналом доставки.

[0084] На этапе S508 получатель, управляющий вторым устройством 515B связи, принимает второй элемент удостоверяющих данных. Получатель может принимать второй элемент удостоверяющих данных по каналу доставки и может осуществлять доступ ко второму элементу удостоверяющих данных путем осуществления доступа к учетной записи, связанной с идентификатором канала доставки, ранее введенным на первом устройстве 515A связи. Например, получатель может осуществлять доступ ко второму элементу удостоверяющих данных путем открытия своей учетной записи электронной почты, связанной с адресом электронной почты получателя, введенным на первом устройстве 515A связи. В некоторых вариантах осуществления второе устройство 515B связи может принимать уведомление, уведомляющее получателя о том, что он получил второй элемент удостоверяющих данных.

[0085] На этапе S509 получатель, связанный со вторым устройством 515B связи, предоставляет принятый второй элемент удостоверяющих данных и идентификатор канала доставки одновременно в качестве запроса (например, транзакции, доступа, покупки и т. п.). Получатель может также предоставить свой идентификатор канала доставки во время транзакции в качестве подписи, подтверждающей его личность. В некоторых вариантах осуществления получатель 102B может иметь возможность использовать второй элемент удостоверяющих данных в течение определенного указанного периода времени. Если получатель 102B пытается использовать второй элемент удостоверяющих данных для запроса после завершения периода времени, ошибка может предотвращать выполнение запроса.

[0086] В приведенном выше примере идентификатор канала доставки может иметь форму открытого текста. В других вариантах осуществления информация о канале доставки может быть зашифрована, хеширована или закрыта иным образом. Еще в одних вариантах осуществления идентификатор канала доставки или его производное могут быть использованы для подписывания данных транзакции или доступа. В таких случаях серверный компьютер 530 будет иметь средства, необходимые для определения информации о канале доставки.

[0087] На этапе S510 запрос выполняют (например, обрабатывают транзакцию или открывают доступ) с использованием второго элемента удостоверяющих данных и согласно второму элементу данных. На этапах S511A и S511B, после выполнения запроса, сообщения с подтверждением могут быть отправлены на первое устройство 515A связи и второе устройство 515B связи. Сообщения с подтверждением могут быть отправлены по каналу доставки, использованному для отправки второго элемента удостоверяющих данных, или по любому другому подходящему каналу связи.

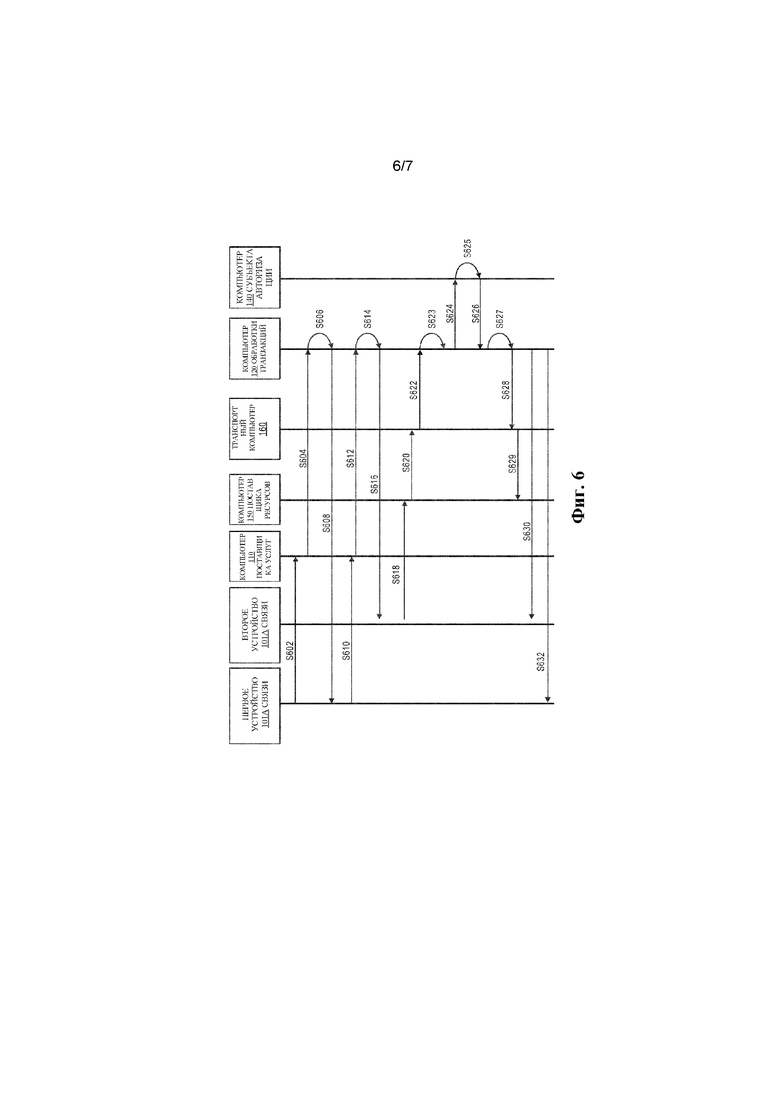

[0088] Фиг. 6 представляет собой функциональную схему способа обработки транзакции с заранее предоставленным субмаркером согласно вариантам осуществления настоящего изобретения. На фиг. 6 представлены первое устройство 101A связи, управляемое пользователем 102A, второе устройство 101B связи, управляемое получателем 102B, компьютер 110 поставщика услуг, компьютер 150 поставщика ресурсов, транспортный компьютер 160, компьютер 120 обработки транзакций и компьютер 140 субъекта авторизации. Фиг. 6 может быть описана со ссылкой на фиг. 1.

[0089] На этапе S602 пользователь 102A проводит процесс внесения в реестр на компьютере 110 поставщика услуг (например, поставщика приложения цифрового кошелька) на первом устройстве 101A связи, чтобы внести в реестр счет и запросить маркер, связанный со счетом, который необходимо использовать для транзакций. Процесс внесения в реестр может быть выполнен перед транзакцией, осуществляемой получателем 102B. Пользователь 102A может ввести закрытую информацию (например, информацию о счете, такую как PAN, дату завершения срока действия, CVV, CVV2 и т. п.) для того, чтобы предоставить возможность использования первого устройства 101A связи для проведения транзакций. Пользователь 102A может дополнительно обозначить платежный круг (например, членов семьи, друзей и т. д.), уполномоченных для выполнения транзакций с субмаркерами, сгенерированными из маркеров, связанных со счетом пользователя 102A. В некоторых вариантах осуществления члены платежного круга могут быть идентифицированы по идентификатору канала доставки.

[0090] На этапе S604 компьютер 110 поставщика услуг отправляет запрос на первый маркер, связанный со счетом пользователя 102A, на компьютер 120 обработки транзакций.

[0091] На этапе S606 компьютер 120 обработки транзакций генерирует маркер с использованием информации реестра, предоставленной пользователем 102A. Модуль генерирования удостоверяющих данных компьютера 120 обработки транзакций может генерировать платежный маркер, который может быть использован в качестве замены реального идентификатора счета (например, PAN) и поддерживает сохраненную связь между платежным маркером и PAN. Модуль обмена удостоверяющими данными может иметь возможность «переводить» платежный маркер обратно в оригинальный PAN для использования во время транзакции. Маркер может иметь связанный элемент данных (например, сумму, разрешенную для использования пользователем 102A).

[0092] На этапе S608 компьютер 120 обработки транзакций отправляет сгенерированный маркер на первое устройство 101A связи. Пользователь 102A, управляющий первым устройством 101A связи, может использовать маркер для осуществления покупок.

[0093] На этапе S610 пользователь 102A запрашивает генерирование субмаркера, связанного с маркером, посредством первого устройства 101A связи с компьютера 110 поставщика услуг. Субмаркер может быть использован членом уполномоченного платежного круга (например, получателем 102B), которым управляет пользователь 102A. Для того, чтобы запросить генерирование субмаркера, связанного с маркером, пользователь 102A может предоставить маркер и может ввести информацию, ограничивающую субмаркер, используя первое устройство 101A связи. Например, пользователь 102A может ввести в первое устройство 101A связи элемент данных (например, сумму) и идентификатор канала доставки (например, адрес электронной почты), связанный с получателем 102B. Информация может быть введена через интерфейс пользователя, который может быть связан с приложением цифрового кошелька на первом устройстве 101A связи. При вводе идентификатора канала доставки пользователь 102A может проверять, что получатель является уполномоченным членом платежного круга. Введенный элемент данных может представлять собой сумму или значение, которое пользователь 102A разрешает получателю 102B использовать со счета пользователя 102A во время транзакции. В некоторых вариантах осуществления пользователь 102A может также вводить период времени, в течение которого может быть активен субмаркер. Если субмаркер не используют в течение периода времени, то субмаркер может быть сделан недействительным. В одном примере пользователь 102A может подтверждать введенную информацию путем активации программной кнопки в приложении цифрового кошелька. В некоторых вариантах осуществления кнопка может быть реализована аппаратно или активирована другими средствами (например, лицом, голосом, биометрической информацией и т. п.).

[0094] В некоторых вариантах осуществления сгенерированный субмаркер может иметь ту же форму, что и маркер, из которого он был сгенерирован. Например, маркер может быть 16-значным, и субмаркер также может быть 16-значным. В других вариантах осуществления маркер может содержать 16-значное число и порядковый номер (например, 1). Субмаркер может представлять собой то же 16-значное число с другим порядковым номером (например, 2).

[0095] На этапе S612 компьютер 110 поставщика услуг отправляет запрос на субмаркер на компьютер 120 обработки транзакций.

[0096] На этапе S614 компьютер 120 обработки транзакций принимает запрос и генерирует субмаркер. Субмаркер может быть связан с элементом данных (например, суммой) и идентификатором канала доставки (например, адресом электронной почты), введенными пользователем 102A. В некоторых вариантах осуществления субмаркер может быть чувствительным ко времени. Например, если пользователь 102A указывает период времени, в течение которого субмаркер может оставаться активным, субмаркер может хранить начальную метку времени и не может быть использован получателем 102B после завершения периода времени, следующего за начальной меткой времени. После этого транзакция с использованием субмаркера не может быть выполнена, поэтому со счета пользователя 102A никакая величина не снимается. В некоторых вариантах осуществления период времени может определять другой субъект, такой как компьютер 120 обработки транзакций. В некоторых случаях субмаркер может быть сохранен вместе с его соответствующими данными о канале доставки и маркером, из которого был получен субмаркер.