Область техники, к которой относится настоящее изобретение

Предметом настоящего изобретения является способ, с помощью которого оператор связи может неинтрузивным образом принимать, перенаправлять, доставлять и сертифицировать электронные сообщения, снабженные признанной электронной подписью любого отправляющего клиента-пользователя оператора, для одного или нескольких получателей, не являющихся клиентами оператора, учитывая электронные подписи первоначальных сообщений во избежание нарушения цепи обеспечения сохранности при их поэтапной передаче, пересылая их в неповрежденном состоянии с оригинальными подписями в адаптированном под стандарт DMARC (идентификация сообщений, создание отчетов и определение соответствия по доменному имени) виде, и генерируя подтверждение всех рабочих транзакций с тем, чтобы в итоге снабдить их цифровой подписью в качестве оператора связи и в качестве доверительной третьей стороны доставить отправляющим клиентам-пользователям электронный сертификат, содержащий подробные данные отправителя; дату передачи; полный переданный текст; исходное сообщение, электронно подписанное пользователем с учетом оригинальной подписи; дату и время доставки; и конечные обстоятельства, помешавшие доставке или задержавшие доставку сообщения получателю, который не является клиентом оператора.

Предшествующий уровень техники настоящего изобретения

Известно, что в настоящее время электронные средства связи становятся основными и незаменимыми инструментами при осуществлении любых операций, как разрешенных, так и неразрешенных. Средства связи используются для пересылки данных всех типов, генерирования звонков, сообщений и т.п.и их передачи от источника адресату.

Операторы связи выступают в качестве посредников, предоставляющих инфраструктуру, которая обеспечивает управление, направление и сохранение большой части этого трафика. Деятельность этих операторов связи подлежит регулированию, помимо прочего, в части использования ими ограниченного диапазона радиочастот или использования ресурсов телефонной сети, которые также небезграничны.

Более того, операторы связи регистрируют выполняемые пользователями операции с целью, помимо прочего, тарификации или постановки на учет соотносимых с ними номеров в качестве биллинговых данных, а также с целью фиксации любых иных транзакций, используемых для выставления счетов пользователю. Эти регистры сохраняются для последующей верификации начислений и/или мониторинга трафика со стороны пользователя.

Время от времени судебные органы запрашивают у операторов связи зарегистрированные данные о проведенных электронных транзакциях, так как они рассматривают этих операторов в качестве доверительных третьих сторон, располагающих этими данными, а также любые иные данные, которые могли бы помочь выявить физическое или юридическое лицо, которое провело операцию, вызвавшее интерес.

После обнаружения данных, запрошенных судебным органом, оператор выдает сертификат, в котором четко обозначены запрашиваемые данные по транзакциям, частота их совершения, адресаты и прочая информация, запрошенная соответствующим судебным органом.

Данные, запрашиваемые по этой методологии у оператора связи любой стороной и представляемые в качестве доказательств, недавно даже были признаны допустимыми в качестве доказательства нашим судом высшей инстанции (ATS 2501/2013, Верховный суд Испании, судебная коллегия по гражданским делам).

На современном уровне развития техники известны различные способы и системы передачи сертифицированного электронного сообщения, некоторые из которых основаны на передаче определенной ссылки со стороны клиента в веб-среду, управляемую доверительной третьей стороной, в которую загружается сертифицируемый контент; причем они характеризуются основным недостатком, состоящим в том, что для загрузки указанного контента требуется согласие уведомляемой стороны с тем, чтобы можно было сгенерировать соответствующий сертификат, а также другие способы и системы, в которых к контенту добавляются цифровые ключи, и которые имитируют отправителя, пересылая сообщение адресату. Последние способы и системы страдают тремя серьезными недостатками:

a) При пересылке от имени пользователя признанная электронная подпись взламывается, так как полностью изменяются исходные параметры, что нарушает цепь обеспечения сохранности и вызывает недоверие.

b) Добавление цифровых ключей для последующей проверки сертификации электронного сообщения опять-таки приводит к взлому первоначально признанной электронной подписи и нарушению цепи обеспечения сохранности.

с) При пересылке от имени пользователя с имитацией отправителя сертифицированное электронное сообщение вступает в противоречие со стандартом DMARC, который вводится повсеместно в качестве общемирового стандарта, что препятствует эффективной доставке сертифицированного электронного сообщения.

Заявленное изобретение, которое является предметом настоящей заявки, предлагает устранение указанных недостатков, не требуя последующей загрузки контента, подлежащего сертификации, как с учетом признанной исходной электронной подписи пользователя, сохраняя неразрывность цепи обеспечения сохранности, так и с сохранением полной функциональности сервиса по стандарту DMARC; причем по окончании процесса оператором связи выдается сертификат, содержащий исходное сообщение без нарушения признанных оригинальных подписей, который свидетельствует о том, что оператор переслал содержимое электронного сообщения адресату в определенное время определенной даты, и что оно было в итоге доставлено или не доставлено его официальному электронному агенту; при этом указанный сертификат также включает в себя реквизиты передачи, передаваемые данные, приложения, единый регистрационный номер и прочие сведения, относящиеся к транзакции.

Краткое раскрытие настоящего изобретения

Согласно вышесказанному предметом настоящего изобретения является способ пересылки электронного сообщения с признанной электронной подписью, сертифицируемого оператором связи таким образом, что адресат получает две копии -оригинал от клиента и одну копию от оператора связи, который не маскируется под клиента - с учетом признанных электронных подписей и без нарушения цепи обеспечения сохранности. Сообразно данным того лица, которое передало исходное электронное сообщение, клиент оператора или отправитель получает сертификат, включающий в себя исходное сообщение, видимый контент, дату и время с возможностью отслеживания этих параметров, единый номер транзакции и, наконец, дату, время и обстоятельства доставки, если таковая возможна.

Способ создания электронного сообщения, сертифицируемого оператором связи, который является предметом настоящего изобретения, отличается тем, что он предусматривает выполнение перечисленных ниже стадий, а также тем, что он включает в себя, по меньшей мере, один внешний почтовый сервер клиента оператора, сервер-адресат сертифицированного электронного сообщения, сервер входящей почты оператора, сервер БД (базы данных) для копий и фрагментированных элементов, сервер исходящей почты оператора, сервер временных отметок (TSA-сервер), сервер БД пересылаемых элементов и блок обработки данных, выступающий в качестве сервера сертификации; причем все эти устройства взаимосвязаны друг с другом.

- Передача электронного сообщения клиентом оператора связи установленному адресату с использованием любой платформы через своего интернет-провайдера с копированием почтового адреса сервера оператора связи, например, coireo@certificado.lleida.net.

- Получение классического электронного сообщения адресатом с помощью его уполномоченного цифрового агента.

- Получение сервером входящей почты оператора копии сообщения, переданного клиентом-пользователем оператора связи.

- Проверка того, авторизирован ли пользователь, имеет ли он разрешение на сертификацию сообщений и переход к вставке и регистрации в базе данных принятого текста и компонентов.

- Создание блоком обработки данных оператора связи электронного сообщения, которое будет передано с адреса noreply@mailcert.lleida.net сервера оператора связи, с инкапсулированием передаваемого клиентом оператора контента с учетом оригинальных цифровых подписей и вставкой в тему электронного сообщения названия CERTIFIED ELECTRONIC MAIL.

- Передача инкапсулированного сообщения сервером исходящей электронной

почты.

- Принятие или отклонение инкапсулированного электронного сообщения уполномоченным цифровым агентом адресата, не являющегося клиентом оператора.

- Генерирование оператором связи окончательного сертификата, который содержит исходное сообщение с учетом признанной электронной подписи, переданные и полученные реквизиты, даты и время передачи и получения, и наложение признанной цифровой подписи и временной метки оператором связи.

- Пересылка сертификата отправителю через почтовый сервер.

Согласно вышесказанному способ, являющийся предметом настоящего изобретения, также обеспечивает преимущество, состоящее в отсутствии манипуляций с исходным сообщением, сохранении неразрывности цепи обеспечения сохранности и возможности использования цифровых форматов, распознаваемых пользователем; при этом он также совместим со стандартом DMARC, так как инкапсулированная копия сообщения не пересылается на имя пользователя, а на имя оператора связи. И, наконец, генерируется документ, подтверждающий передачу, получение и приемку контента со стороны оператора связи.

Краткое описание фигур

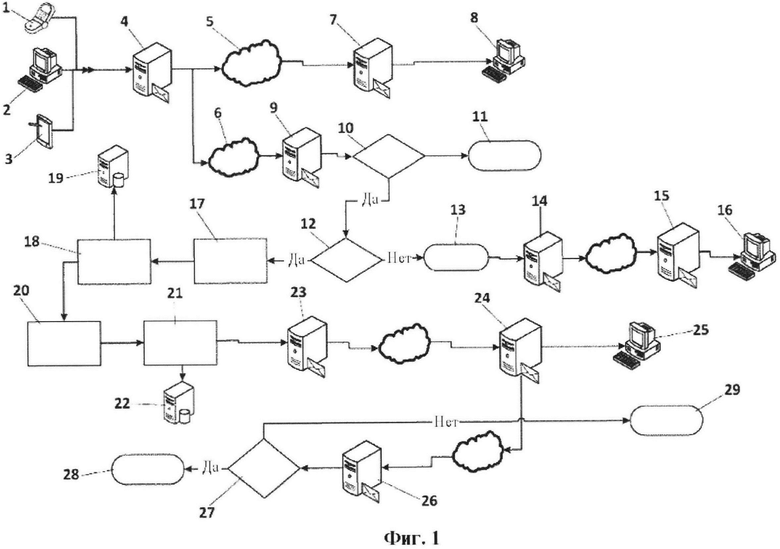

В дополнение к представленному описанию и с целью обеспечения лучшего понимания настоящего изобретения на примере одного из предпочтительных вариантов его практического осуществления прилагается ряд чертежей, являющихся неотъемлемой частью указанного описания, которые носят исключительно иллюстративный, а не ограничительный характер, и где:

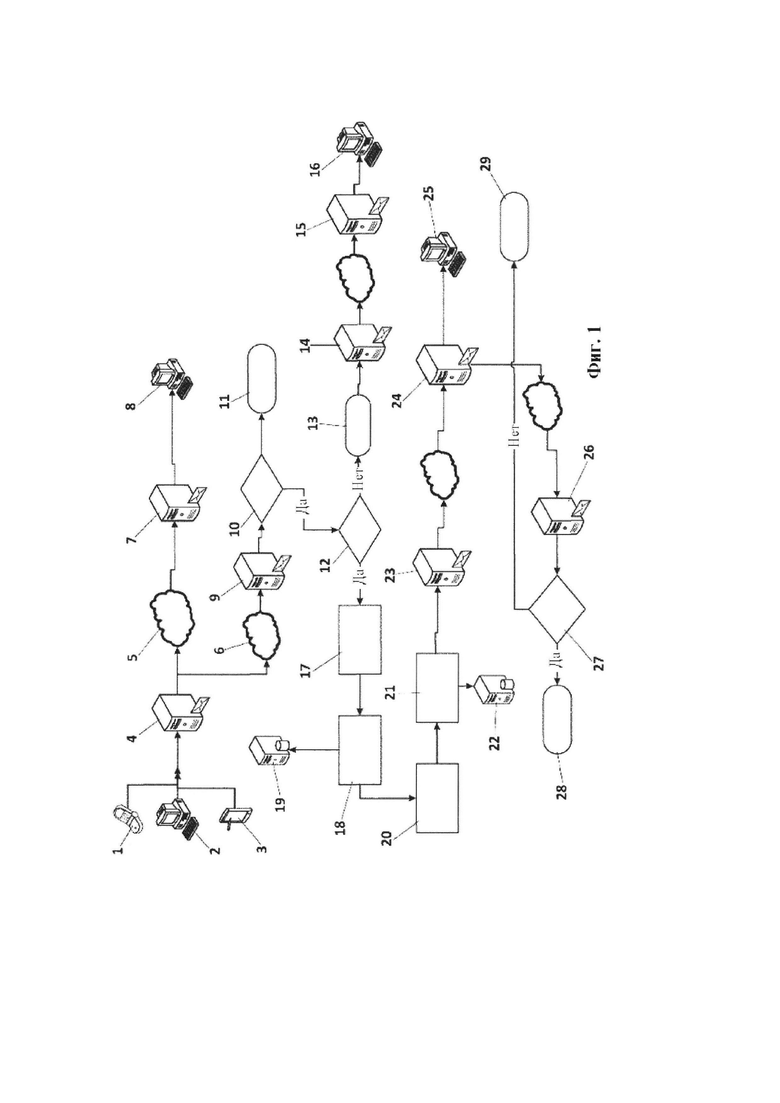

На фиг. 1 представлена блок-схема одного из примеров осуществления способа, являющегося предметом настоящего изобретения, где проиллюстрировано начало создания сертифицированного электронного сообщения и доставка или недоставка инкапсулированной копии.

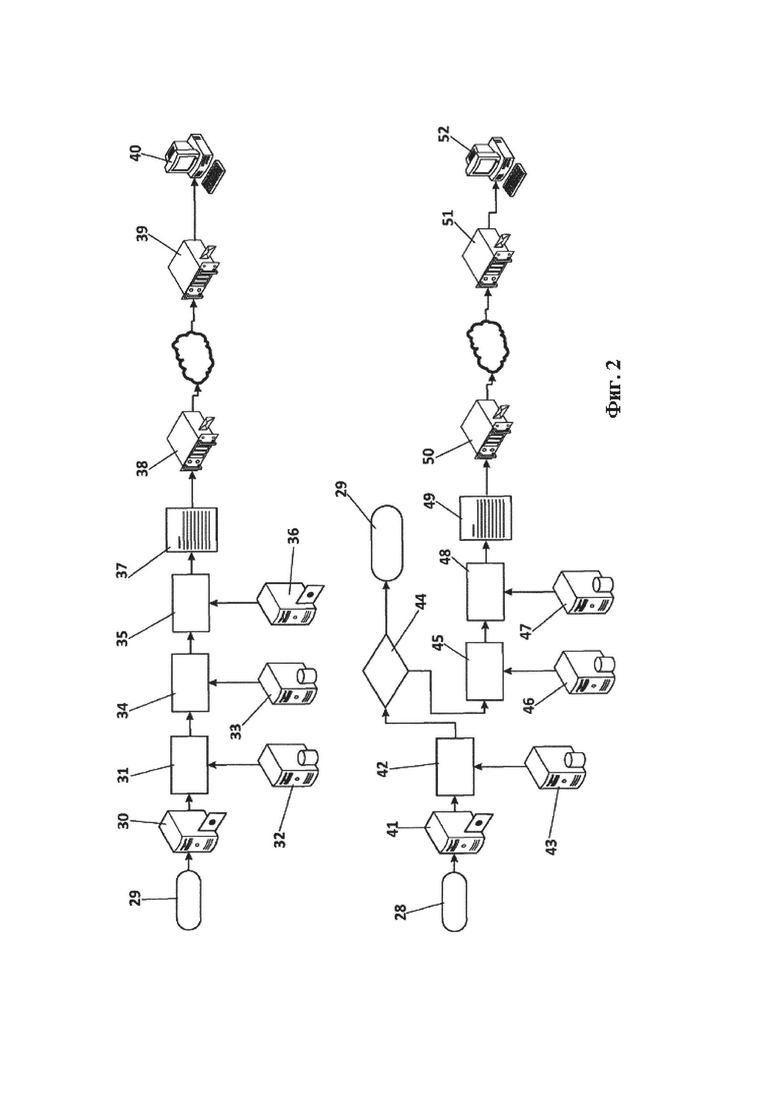

На фиг. 2 представлена блок-схема одного из примеров осуществления способа, являющегося предметом настоящего изобретения, где проиллюстрировано составление и пересылка конечного сертификата в случаях доставки или недоставки инкапсулированного электронного сообщения.

Подробное раскрытие предпочтительного варианта осуществления настоящего изобретения

Как показано на фиг. 1 и 2, на которых представлен ряд схем, отображающих способ, являющийся предметом настоящего изобретения, этот способ, предназначенный для сертификации оператором связи электронных сообщений, содержащих признанную электронную подпись, включает в себя несколько стадий, начиная с пересылки электронного сообщения отправителем (1, 2 и 3), который является абонентом оператора связи, до получения сертификата, подтверждающего, что пересылка была осуществлена, т.е. сообщение было доставлено, и включающего в себя содержание электронного сообщения и реквизиты передачи, причем все вышеуказанное снабжено признанной электронной подписью оператора и временной меткой третьей стороны.

Отправляющий клиент-пользователь оператора связи, желающий отослать сертифицированное электронное сообщение, пересылает его через любую платформу, ПК (персональный компьютер), планшет или мобильный телефон с копированием почтового адреса сервера входящей почты оператора связи, такого как, например, correo@certificado.lleida.net. Для этого со стороны отправителя (1, 2 и 3), который является абонентом оператора связи, генерируется, по меньшей мере, одно электронное сообщение с тем, чтобы обеспечить поступление электронного сообщения на клиентский почтовый сервер (4 и 15) оператора связи. Например, электронное сообщение пересылается на клиентский почтовый сервер Lleida.net, который может принадлежать любому Интернет-провайдеру, и доставляется на сервер-адресат, который с юридической точки зрения служит уполномоченным электронным агентом. Иначе говоря, обеспечивается поступление сообщения на почтовый сервер-адресат (7 и 24) через Интернет (5) с тем, чтобы обеспечить его доставку адресату (8 и 25) сертифицированного сообщения, так как именно на уровне Интернета может быть обеспечена доставка сообщений заданному адресату. Аналогичным образом на сервер (9) входящей почты оператора, в качестве которого в данном случае выступает сервер Lleida.net, доставляется копия этого сообщения.

Сервер (9) входящей почты оператора передает электронное сообщение на сервер (Mailcert) обработки данных для сертификации, который входит в состав инфраструктуры оператора связи и проверяет, находится ли пользователь в «белом списке», т.е. зарегистрирован ли он в системе как имеющий право на передачу сертифицированных электронных сообщений. Если не зарегистрирован, то это сообщение игнорируется, а если зарегистрирован, то осуществляется переход к стадии верификации того, пользуется ли пользователь доверием, а это предусматривает проверку (10) того, пользуется ли пользователь (1, 2 и 3) привилегиями сертификации, путем сравнения со списком пользователей/привилегий; при этом указанная проверка осуществляется методом пересылки электронного сообщения на сервер обработки данных для сертификации.

Если рассматриваемый пользователь не пользуется доверием, генерируется электронное сообщение с указанием на этот факт, которое передается на сервер (23, 26, 38 и 50) исходящей почты оператора, с которого оно в итоге доставляется абоненту (1, 2 и 3), являющемуся клиентом-пользователем оператора связи.

Если пользователь не пользуется доверием, то осуществляется переход к стадии сертификации (17) электронного сообщения, причем указанная сертификация, в свою очередь, включает в себя генерирование копии (18) электронного сообщения и разбиение электронного сообщения на составные части, причем указанные составные части содержат: реквизиты передачи, реквизиты получения и контент сообщения для его последующей обработки, причем указанные реквизиты предпочтительно сохраняются в первой базе (19, 32 и 43) данных вместе с копией (18).

После инкапсулирования (20) копии (18) электронного сообщения в хранилище и генерирования сертифицированного сообщения (21), содержащего инкапсулированную копию (18) электронного сообщения, обеспечивается его поступление на сервер (23 и 26) исходящей почты оператора с целью обеспечения поступления сертифицированного сообщения (21) на почтовый сервер-адресат (7 и 24) с сервера (23, 26, 38 и 50) исходящей почты оператора и последующей доставки сертифицированного сообщения (21) с почтового сервера-адресата (7 и 24): адресату (8 и 25) сертифицированного сообщения и на сервер (23, 26, 38 и 50) исходящей почты оператора.

Сертифицированное сообщение (21) генерируется с адреса электронной почты с источником на сервере обработки данных для сертификации, который является неотъемлемой частью инфраструктуры оператора связи, например,  , с темой сообщения CERTIFIED ELECTRONIC MAIL с добавлением первоначального названия темы и текста, объем которого не лимитируется. Факт пересылки электронного сообщения оператором связи через сервер сертификации с адресом

, с темой сообщения CERTIFIED ELECTRONIC MAIL с добавлением первоначального названия темы и текста, объем которого не лимитируется. Факт пересылки электронного сообщения оператором связи через сервер сертификации с адресом  и не размещения исходного адреса электронной почты клиента в качестве источника обеспечивает совместимость этого сервиса со стандартом DMARC, так как он не заменяет собой клиента, несмотря на предоставление нам права доставки электронного сообщения от имени клиента.

и не размещения исходного адреса электронной почты клиента в качестве источника обеспечивает совместимость этого сервиса со стандартом DMARC, так как он не заменяет собой клиента, несмотря на предоставление нам права доставки электронного сообщения от имени клиента.

В текст сертифицированного сообщения (21) включается баннер, а также индикаторы, подтверждающие факт того, что это сертифицированное сообщение, и что оно окончательно инкапсулировано (20). Иначе говоря, все исходное сообщение включается целиком с целью учета оригинальных признанных электронных подписей во избежание каких-либо манипуляций с содержимым, что может привести к взлому признанной подписи и появлению подозрений в отношении достоверности сообщения. Инкапсулированная копия (18) электронного сообщения сохраняется во второй базе (22, 33 и 46) данных и доставляется на сервер (23, 26, 38 и 50) исходящей почты оператора для ее пересылки.

Сервер (23, 26, 38 и 50) исходящей почты оператора доставит инкапсулированную копию (18) электронного сообщения для последующей пересылки, но даже в этом случае придется подождать от 10 минут до одного часа до фактического отклонения. Иначе говоря, сервер электронной почты принимает все по умолчанию на узле адресата перед последующим отклонением, что является характерной особенностью системы, которая таким образом осуществляет автоматическую самонастройку.

Если в итоге оказывается, что сертифицированное электронное сообщение может быть доставлено, описываемый способ предусматривает переход к процессу подтверждения (OK), который проиллюстрирован на фиг. 2; а если оказывается, что сертифицированное электронное сообщение не может быть доставлено, то осуществляется переход к процессу NOOK («не ОК»), который также представлен на фиг. 2.

Сервер (23, 26, 38 и 50) исходящей почты оператора доставит инкапсулированное электронное сообщение его уполномоченному цифровому агенту для последующей пересылки, но даже в этом случае придется подождать от 10 минут до одного часа до фактического отклонения. Иначе говоря, изначально почтовый сервер-адресат (7 и 24) принимает все по умолчанию перед последующим отклонением, что является характерной особенностью способа, описанного в настоящем документе, который таким образом осуществляет автоматическую самонастройку.

На узле-адресате (8 и 25) сертифицированного сообщения выполняется проверка (27) доставки сертифицированного сообщения (21). Если в итоге оказывается, что сертифицированное сообщение (21) может быть доставлено, то описываемый способ предусматривает переход к процессу подтверждения (ОК), который проиллюстрирован на фиг. 2; а если оказывается, что сертифицированное электронное сообщение не может быть доставлено, то осуществляется переход к процессу NOOK, который также представлен на фиг. 2.

После доставки сертифицированного сообщения (21) описываемый способ предусматривает переход к процессу генерирования сертификата (37 и 49) самого оператора. Иначе говоря, обеспечивается поступление сертифицированного сообщения (21) с почтового сервера-адресата (7 и 24) на узел-адресат (8 и 25) сертифицированного сообщения и на сервер (23, 26, 38 и 50) исходящей почты оператора при условии, что во время выполнения проверки (27) доставки сертифицированного сообщения (21) на узле-адресате (8 и 25) сертифицированного сообщения эта доставка была подтверждена (ОК). После этого генерируется сертификат (37 и 49) с помощью сервера (30 и 41) сертификации оператора связи, причем указанный сертификат (37 и 49) включает в себя первую часть (31 и 42), которая - в свою очередь - содержит реквизиты передачи, реквизиты получения и контент сообщения; и вторую часть (34 и 45), которая - в свою очередь - содержит подробные данные о поступлении сертификата (21) на сервер (23 и 26) исходящей почты оператора, а также цифровую подпись и временную метку (35 и 48) оператора связи.

Для этого контент и оригинальные электронные сообщения извлекаются из первой базы (19, 32 и 43) данных с исходной копией, составляющей первую часть сертификата (37 и 49). После этого устанавливается, входит ли почтовый сервер-адресат (7 и 24) в число исключенных/входящих в черный список серверов, что осуществляется посредством верификации (44), выполняемой после генерирования первой части (31 и 42); при этом указанная верификация (44) предусматривает проверку того, входит ли сервер-адресат (8 и 25) сертифицированного электронного сообщения в число исключенных/входящих в черный список серверов, которые по умолчанию принимают все сообщения, а затем отклоняют их, если адресат (8 и 25) соответствующего сертифицированного сообщения не существует. Иначе говоря, устанавливается (44), входит ли он или нет в список серверов, которые по умолчанию принимают все сообщения, а затем отклоняют их, если данного конкретного пользователя не существует, для чего проверяется, поступило ли последующее сообщение об отклонении с почтового сервера-адресата (7 и 24). Если последующее сообщение об отклонении поступило, то описываемый способ предусматривает переход к процессу NOOK.

Если в результате верификации (44) выявляется, что сервер-адресат (8 и 25) сертифицированного сообщения находится среди серверов, внесенных в черный список/исключенных серверов, осуществляется переход к внесению в сертификат (37 и 49) реквизитов, относящихся к отсутствию адресата на конечном сервере (8 и 25) сертифицированного сообщения. Если в результате верификации (44) выявляется, что почтовый сервер-адресат (7 и 24) не входит в число серверов, внесенных в черный список, или в число исключенных серверов, составляется вторая часть сертификата со всеми транзакционными реквизитами, добавляется временная метка (35 и 48) третьей стороны и сертификат (37 и 49) подписывается признанной электронной подписью оператора связи, как было указано выше при описании содержания второй части (34 и 45) сертификата (37 и 49).

По окончании составления сертификата (37 и 49) генерируется электронное сообщение, к которому прилагается этот сгенерированный сертификат (37 и 49), и которое пересылается на сервер (23 и 26) исходящей почты оператора связи, который в итоге доставляет это сообщение электронному агенту, уполномоченному осуществить его доставку клиенту.

Процесс NOOK представляет собой процесс, который используется тогда, когда по каким-либо причинам оказалось невозможным доставить сертифицированное сообщение (21) адресату (8 и 25) сертифицированного сообщения; при этом следует подчеркнуть, что в процессе передачи достоверных уведомлений факт доставки обладает такой же значимостью, что и факт недоставки с учетом того, что цель состоит в том, чтобы открыто продемонстрировать явно выраженное намерение переслать контент, даже если имеются обстоятельства, препятствующие этому, преобразующие достоверное уведомление в настойчиво повторяемое. Иначе говоря, для успешного осуществления доставки делается все, что технически возможно.

Если сертифицированное сообщение (21) не подтверждается и выявляется, что должен быть осуществлен переход к процессу NOOK, сертификат (37 и 49) составляется повторно с идентификацией адресата и включением подробных сведений о последнем в сертификат (37 и 49) вместе с указанием всех тех сложностей, которые помешали эффективной доставке сообщения его уполномоченному электронному агенту. Например, можно снабдить сертификат (37 и 49) реквизитами, относящимися к недоставке, такими как время попытки доставки, адрес доставки, идентификационный номер адресата и пр. По завершении составления сертификата (37 и 49) он подписывается признанной электронно-цифровой подписью оператора связи и снабжается временной меткой третьей стороны.

После подписания документа генерируется электронное сообщение, к которому прилагается этот документ в формате PDF, и которое пересылается электронной почтой отправителю (1, 2 и 3), являющемуся абонентом оператора связи.

При наличии окончательно сгенерированных сертификатов (37 и 49) отправитель (1, 2 и 3), являющийся абонентом оператора связи, может достоверно подтвердить, что он передал сертифицированное сообщение (21) определенному адресату (8 и 25) сертифицированного сообщения с использованием своей собственной признанной электронной подписи, не внося изменений в электронное сообщение при выполнении каких бы то ни было транзакций или препятствуя его доставке из-за новых стандартов, реализованных в сети Интернет.

Изобретение относится к сертификации электронных сообщений с признанной электронной подписью. Технический результат – эффективность доставки сертифицированного электронного сообщения. Для этого оператор связи подтверждает пересылку сертифицированного электронного сообщения со стороны клиента-пользователя указанного оператора другому пользователю, который не является клиентом оператора связи, обязательно учитывая признанные электронные подписи и сохраняя неразрывность цепи обеспечения сохранности сообщений при их пересылке и сертификации, в обязательном порядке генерируя подтверждение транзакции таким образом, что оно может быть использовано в качестве подкрепленного доказательства в любом суде или в качестве надежного показателя проведения данной транзакции. 4 з.п. ф-лы, 2 ил.

1. Способ сертификации электронного сообщения с цифровой подписью, которое передается через оператора связи, причем этот способ включает в себя:

i. генерирование отправителем (1, 2 и 3), который является абонентом оператора связи, по меньшей мере, одного электронного сообщения;

ii. обеспечение поступления электронного сообщения на клиентский почтовый сервер (4 и 15) оператора связи;

iii. пересылку электронного сообщения на:

- почтовый сервер-адресат (7 и 24) через Интернет (5) для обеспечения его доставки адресату (8 и 25) сертифицированного сообщения; и

- сервер (9) входящей почты оператора;

iv. сертификацию (17) электронного сообщения, причем указанная сертификация, в свою очередь, включает в себя генерирование копии (18) электронного сообщения и разбиение электронного сообщения на составные части, причем указанные составные части содержат: реквизиты передачи, реквизиты получения и контент сообщения;

при этом способ сертификации электронного сообщения с электронно-цифровой подписью характеризуется тем, что он включает в себя:

i. выгрузку копии (18) электронного сообщения и его составных частей после разбиения копии (18) на составные части в первую (19, 32 и 43) базу данных;

ii. выгрузку сертифицированного сообщения (21) во вторую (22, 33 и 46) базу данных, которая содержит элементы, поступившие на сервер (23, 26, 38 и 50) исходящей почты оператора;

iii. инкапсуляцию (20) копии (18) электронного сообщения в хранилище;

iv. генерирование сертифицированного сообщения (21), которое содержит инкапсулированную копию (18) электронного сообщения, и обеспечение его поступления на сервер (23 и 26) исходящей почты оператора;

v. обеспечение поступления сертифицированного сообщения (21) на почтовый сервер-адресат (7 и 24) с сервера (23, 26, 38 и 50) исходящей почты оператора;

vi. обеспечение доставки сертифицированного сообщения (21) с почтового сервера-адресата (7 и 24):

a. адресату (8 и 25) сертифицированного сообщения; и

b. на сервер (23, 26, 38 и 50) исходящей почты оператора;

vii. выполнение проверки (27) доставки сертифицированного сообщения (21) на узле (8 и 25) адресата сертифицированного сообщения;

viii. генерирование сертификата (37 и 49) посредством сервера (30 и 41) сертификации оператора связи, причем указанный сертификат содержит:

a. первую часть (31 и 42), которая, в свою очередь, содержит: реквизиты передачи, реквизиты получения и контент сообщения; и

b. вторую часть (34 и 45), которая, в свою очередь, содержит подробные данные о поступлении сертификата (21) на сервер (23 и 26) исходящей почты оператора; и

c. цифровую подпись и временную метку (35 и 48) оператора связи; и

ix. обеспечение поступления сертификата (37 и 49) отправителю (1, 2 и 3).

2. Способ по п. 1, характеризующийся тем, что он дополнительно включает в себя проверку (10) того, пользуется ли отправитель (1, 2 и 3) привилегиями сертификации путем сравнения со списком пользователей/привилегий; при этом указанная проверка осуществляется методом пересылки электронного сообщения на сервер обработки данных для сертификации.

3. Способ по любому из предшествующих пунктов, в котором проверка (27) доставки на стадии vii выявляет в результате недоставку сертифицированного сообщения (21) адресату (8 и 25) сертифицированного сообщения; при этом описываемый способ характеризуется тем, что он дополнительно включает в себя внесение в сертификат (37 и 49) реквизитов, относящихся к недоставке, причем указанные реквизиты содержат: время попытки доставки и адрес доставки.

4. Способ по любому из предшествующих пунктов, в котором проверка (27) доставки на стадии ix выявляет в результате доставку сертифицированного сообщения (21) адресату (8 и 25) сертифицированного сообщения; при этом описываемый способ отличается тем, что он дополнительно включает в себя верификацию (44), выполняемую после генерирования первой части (31 и 42) на стадии viii.a, причем указанная верификация (44) включает в себя проверку на предмет того, находится ли сервер-адресат (8 и 25) сертифицированного сообщения среди серверов, внесенных в черный список/исключенных серверов, которые по умолчанию принимают все сообщения, а затем отклоняют их, если соответствующий адресат (8 и 25) сертифицированного сообщения не существует.

5. Способ по п. 4, в котором верификация (44) выявляет в результате, что сервер-адресат (8 и 25) сертифицированного сообщения находится среди серверов, внесенных в черный список/исключенных серверов; при этом описываемый способ характеризуется тем, что он дополнительно включает в себя внесение в сертификат (37 и 49) реквизитов, относящихся к отсутствию адресата на конечном сервере (8 и 25) сертифицированного сообщения.

| US 20130218989 A1, 22.08.2013 | |||

| US 20150046996 A1, 12.02.2015 | |||

| ЭЛЕКТРОННАЯ СЕРТИФИКАЦИЯ, ИНДЕНТИФИКАЦИЯ И ПЕРЕДАЧА ИНФОРМАЦИИ С ИСПОЛЬЗОВАНИЕМ КОДИРОВАННЫХ ГРАФИЧЕСКИХ ИЗОБРАЖЕНИЙ | 2008 |

|

RU2494455C2 |

| СПОСОБ СВЯЗИ, СИСТЕМА СВЯЗИ И ПРОДУКТЫ ДЛЯ СВЯЗИ | 2008 |

|

RU2488970C2 |

| АУТЕНТИФИКАЦИЯ ПРИЛОЖЕНИЯ | 2007 |

|

RU2414086C2 |

Авторы

Даты

2020-03-16—Публикация

2016-12-22—Подача