Область техники

Изобретение относится к области защиты передаваемых данных, в которой секретные ключи используются для шифрования/дешифрования данных и, возможно, к цифровому подписыванию данных, которые передаются по каналу связи и нуждаются в защите.

Уровень техники

В Массачусетском технологическом институте был разработан сетевой протокол аутентификации, известный под названием "Kerberos". Kerberos доступен как программное обеспечение с открытым исходником, однако также как коммерческий программный продукт. Kerberos использует криптографию на основе секретного ключа. Сервер Kerberos распространяет "билеты" на блоки связи после того, как эти блоки связи авторизовались на сервере Kerberos.

Другой известный подход к секретной связи предусматривает использование услуг виртуальной смарт-карты (Virtual Smartcard Services) (VSS). VSS заменяет физическую смарт-карту в полномасштабном решении PKI (PKI = Инфраструктура открытого ключа).

Сущность изобретения

Рынок испытывает необходимость в обеспечении высокого уровня безопасности связи без необходимости ожидать полномасштабной реализации PKI, для чего может понадобиться еще 10-15 лет, при реализации центральной государственной организацией.

С этой целью изобретение предусматривает некоторые способы и устройства, указанные в прилагаемой формуле изобретения.

Изобретение позволяет обмениваться данными в безопасном режиме, например, через Интернет. Изобретение позволяет делать это с использованием цифровых сертификатов без обычного обременения выдачей и управлением цифровыми сертификатами, которое делает другие реализации, в которых используются личный и открытый ключи, такими дорогими.

Изобретение обеспечивает надежный метод аутентификации и, следовательно, защиту соединения между двумя клиентами или между клиентом и сервером с использованием централизованно управляемого средства применения политик.

Краткое описание чертежей

Изобретение будет объяснено ниже со ссылкой на некоторые чертежи, которые призваны лишь иллюстрировать изобретение, но никоим образом не ограничивать изобретение. Объем изобретения определяется прилагаемой формулой изобретения и ее техническими эквивалентами.

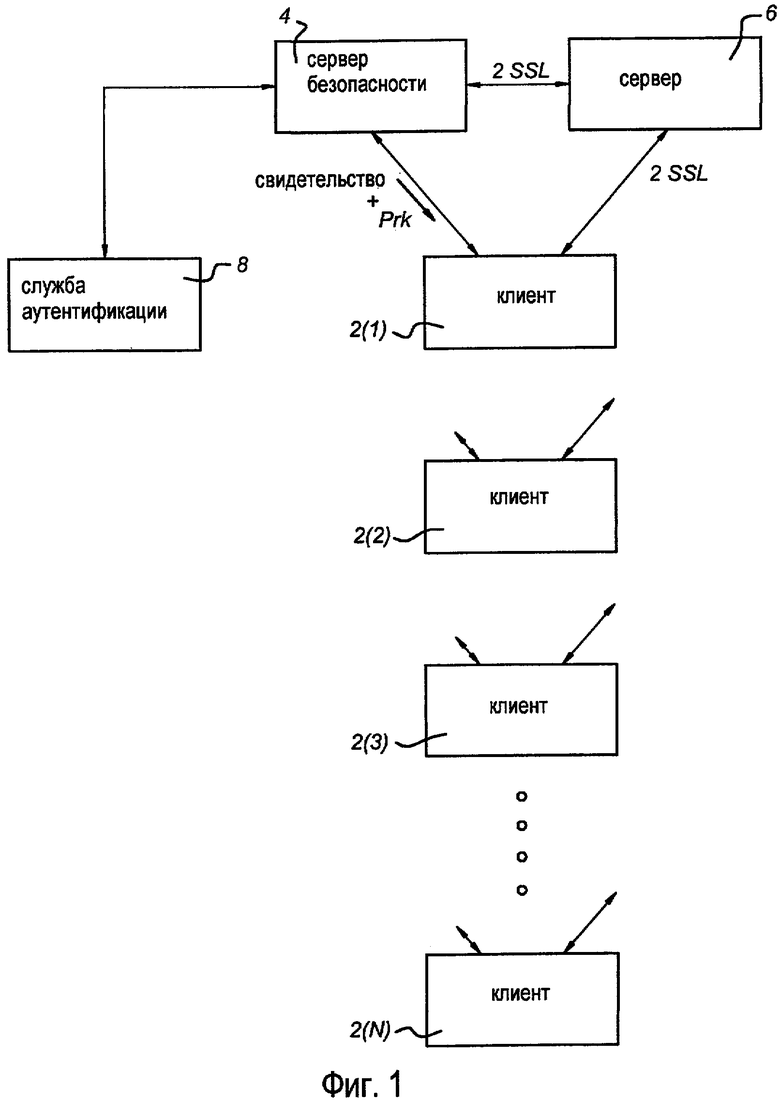

Фиг.1 - схема сетевой компоновки, используемой в настоящем изобретении;

Фиг.2 - схема компьютерного устройства;

Фиг.3 - схема сетевой компоновки, пригодной для безопасной отправки и получения электронной почты.

Подробное описание вариантов осуществления

1. Введение

Подавляющее большинство услуг, предоставляемых через Интернет, является приложениями, базирующимися на Интернет-технологии. Эти приложения опираются на безопасную и надежную связь. Интернет использует TCP-IP в качестве своего лингва-франка. Достоинство IP заключается в его способности легко и гибко маршрутизировать пакеты. Эти же пакеты являются его недостатком. Способ, которым IP маршрутизирует эти пакеты, делает IP-сети подверженными угрозам безопасности. В этом документе раскрыто решение, преодолевающее данный недостаток.

Растущая потребность в безопасности

За последние десятилетия многие традиционные службы трансформировались в цифровые службы и службы электронного бизнеса. Сегодня миллионы людей заказывают продукты и услуги в онлайновом режиме, не вступая в персональный контакт с поставщиками. Интернет-магазины, электронные билеты, платежи, track & trace, конфигурация продукта и многие другие услуги полностью переведены на цифровую основу. По мере роста объема денежных средств, вовлеченных в онлайновый бизнес, преступные организации проявляют все больший интерес к использованию Интернета в своих целях. Эта ситуация обуславливает потребность в защищенной связи и/или сильной аутентификации. Иными словами: с кем мы говорим, и как удостовериться, что никто другой не подслушивает разговор и не манипулирует им.

Решения

Решения этой проблемы существуют. Двумя методами, используемыми для этой цели, являются подписывание и шифрование. В этом мы видим основу цифровых сертификатов, которые содержат пары ключей с открытым ключом и личным ключом, каковые цифровые сертификаты предназначены для подписывания и шифрования. Цифровые сертификаты очень хорошо служат своей цели, если и только если они используются правильно. Это подразумевает правильное администрирование, пользовательскую дисциплину и отсутствие катастроф. В противном случае приходится начинать все сначала. Это также подразумевает крупные инвестиции в инфраструктуру и образование. Невзирая на время, усилия и стоимость поддержания этой так называемой Инфраструктуры открытого ключа (PKI).

PKI перспективна, но также пригодна при реализации в большом централизованном масштабе. Кроме того, все мы имеем паспорт или другое средство идентификации, которому можно доверять, поскольку он выпущен государством. Но эти решения PKI не будут реализованы в большом централизованном масштабе в течение еще пяти-десяти лет. Поэтому, пока это время не настало, необходима альтернатива. Настоящее изобретение обеспечивает такую альтернативу в форме использования сервера безопасности в сетевом окружении, которая обеспечивает цифровые сертификаты с ограниченным сроком действия, как будет объяснено ниже.

Сервер безопасности

В настоящем изобретении используется сервер 4 безопасности, который, например, показан на фиг.1. В этом документе объясняется, как сервер 4 безопасности позволяет без труда использовать преимущества цифровых сертификатов, вопрос затрат и возможность перехода к полнофункциональной инфраструктуре PKI в будущем остаются открытыми. В первой главе приведен широкий обзор общего принципа сервера 4 безопасности. В следующих главах в большей степени рассматриваются технические аспекты отдельных компонентов и пути решения вопросов, связанных с защитой связи с помощью цифровых сертификатов.

Для лучшего понимания настоящего изобретения сначала представлено краткое описание цифровых сертификатов. Объяснение приведено ниже и скопировано из Computer Desktop Encyclopedia, 1981-2005, The Computer Language Company Inc., вер. 18.4. 4-й квартал 2005 г.:

Цифровой сертификат

Цифровой эквивалент ID-карты, используемый совместно с системой шифрования на основе открытого ключа. Также именуемые "цифровыми ID", цифровые сертификаты выдаются доверенной третьей стороной, известной как "сертифицирующая организация" (CA), например, VeriSign (www.verisign.com) и Thawte (www.thawte.com). CA удостоверяется в том, что открытый ключ принадлежит конкретной компании или физическому лицу ("субъекту"), и процесс проверки достоверности, который она проводит для определения, является ли субъект тем, кем он себя объявляет, зависит от уровня сертификации и самой CA.

Создание сертификата

По завершения процесса проверки достоверности, CA создает сертификат по стандарту X.509, который содержит информацию о CA и субъекте, включающую в себя открытый ключ субъекта (подробности ниже). CA подписывает сертификат, создавая дайджест (хэш) всех полей сертификата и шифруя значение хэша своим личным ключом. Зашифрованный дайджест называется "цифровой подписью", и, если он помещен в сертификат X. 509, сертификат является "подписанным".

CA хранит свой личный ключ очень надежно, поскольку если он станет известен, можно будет создавать фальшивые сертификаты. См. HSM.

Проверка сертификата

Процесс проверки "подписанного сертификата" осуществляется программным обеспечением получателя, которое обычно представляет собой веб-браузер. Браузер поддерживает внутренний список популярных CA и их открытых ключей и использует соответствующий открытый ключ для дешифрования подписи обратно в дайджест. Затем он повторно вычисляет свой собственный дайджест из обычного текста в сертификате и сравнивает два дайджеста. Если оба дайджеста совпадают, целостность сертификата удостоверяется (в том, что он не был фальсифицирован), и открытый ключ в сертификате признается действительным открытым ключом субъекта.

Затем что…

В этот момент идентичность субъекта и целостность сертификата (отсутствие фальсификации) удостоверена. Сертификат обычно объединяется с подписанным сообщением или подписанным выполнимым файлом, и открытый ключ используется для проверки подписей (….). Открытый ключ субъекта также можно использовать для обеспечения обмена ключа безопасности для того, чтобы иметь сеанс двусторонней шифрованной связи (..)…

Основные элементы данных в сертификате X.509:

номер версии формата сертификата

серийный номер (уникальный номер от CA)

алгоритм подписывания сертификата

издатель (имя CA)

даты начала/окончания срока действия

субъект (имя сертифицированной компании или физического лица)

открытый ключ и алгоритм субъекта

цифровая подпись, созданная личным ключом CA

Подписывание и проверки цифрового сертификата

Подписанный сертификат используется для проверки идентичности лица или организации.

Благодаря использованию открытого ключа и личного ключа, можно применять асимметричное шифрование для связи: одна сторона использует открытый ключ для шифрования сообщения, адресованного третьей стороне, и третья сторона, которая владеет личным ключом, связанным с этим открытым ключом, использует этот личный ключ для дешифрования зашифрованного сообщения. Дешифрование невозможно произвести самим открытым ключом.

Кроме того, открытый ключ и личный ключ можно использовать в процессе создания цифровой подписи следующим образом: одна сторона подписывает сообщение цифровой подписью, которая вычисляется из самого контента сообщения с использованием личного ключа. Цифровая подпись имеет уникальную связь с контентом сообщения. Третья сторона, которая владеет соответствующим открытым ключом, проверяет связь между цифровой подписью и контентом принятого сообщения. При наличии совпадения третья сторона знает, что контент сообщения не фальсифицирован.

Продукты и услуги

Основная концепция

В одном варианте осуществления, показанном на фиг.1, архитектура согласно изобретению содержит три стороны, взаимодействующие для создания защищенного канала между цифровой службой и клиентом: т.е. цифровая служба, поддерживаемая сервером 6, например, веб-сервером, клиентом 2(n) (n=1, 2,…, N) и сервером 4 безопасности. Здесь клиент определяется как компьютерное устройство, играющее роль клиента. Клиент может представлять собой терминал любого типа, например, персональный компьютер, портативный компьютер, КПК (карманный персональный компьютер), смартфон и т.д., но альтернативно может представлять собой маршрутизатор.

На фиг.1 показаны эти объекты, подключенные друг к другу в сетевом окружении. На фиг.1 показано несколько клиентов 2(1)… 2(N), сервер 4 безопасности, сервер 6, способный выполнять услугу, которая поддерживает стандарт X.509, или совместимый с ним, например сервер банка или веб-сервер. Клиенты 2(n) и сервер 6 снабжены соответствующим программным обеспечением, и, таким образом, способны осуществлять защищенную связь через сеть, например, с использованием цифрового сертификата SSL или другого протокола безопасной сетевой связи. Кроме того, сервер 4 безопасности снабжен соответствующим программным обеспечением, благодаря чему сервер 4 безопасности может безопасно осуществлять связь с сервером 6, например, с использованием цифрового сертификата SSL или другого протокола безопасной сетевой связи. Очевидно, что клиент может представлять собой персональный компьютер частного лица, находящийся в его жилище. В настоящее время большинство людей имеют, по меньшей мере, один такой персональный компьютер, снабженный таким соответствующим программным обеспечением, полученным через программное обеспечение от банка, например, загруженным на персональном компьютере с CD-ROM или DVD, для обеспечения услуги "private banking" с сервером банка через интернет.

Для аутентификации пользователей клиентов 2(n) сервер 4 безопасности снабжен модулем аутентификации для осуществления аутентификации, который может быть реализован в виде прикладной программы на подходящем процессоре. Альтернативно сервер 4 безопасности может быть подключен к внешней службе аутентификации 8, действующей на подходящем сервере, который обеспечивает желаемую аутентификацию по запросу от сервера 4 безопасности.

На фиг.2 показана общая схема компьютерного устройства. Такое компьютерное устройство можно использовать в качестве клиента 2(n), но также сервер 4 безопасности и сервер 6 могут иметь большинство компонентов компьютерного устройства, показанного на фиг.2. Каждый из клиентов 2(n), сервер 4 безопасности и сервер 6 будет иметь, по меньшей мере, процессор или некоторую разновидность памяти, в которой хранятся данные и инструкции, позволяющие процессору выполнять заранее определенную программу для осуществления функциональных возможностей согласно изобретению.

Компьютерное устройство, показанное на фиг.2, содержит процессор 1 для выполнения арифметических операций. Процессор 1 подключен к совокупности компонентов памяти, включающих в себя жесткий диск 5, постоянную память (ПЗУ/ROM) 7, электрически стираемую программируемую постоянную память (ЭСППЗУ/EEPROM) 9 и оперативную память (ОЗУ/RAM) 11. Не все из этих типов памяти необходимо обеспечивать. Кроме того, эти компоненты памяти не обязаны располагаться физически близко к процессору 1, но могут располагаться на удалении от процессора 1.

Процессор 1 также подключен к средству для ввода инструкций, данных и т.д. пользователем, например, клавиатуре 13 и мыши 15. Специалисты в данной области техники могут предложить другие средства ввода, например сенсорный экран, шаровой манипулятор и/или голосовой преобразователь.

Предусмотрен блок чтения 17, подключенный к процессору 1. Блок чтения 17 способен считывать данные с и, возможно, записывать данные на носитель данных, например, флоппи-диск 19 или CDROM 21. Другие носители данных могут представлять собой ленты, DVD и т.д., известные специалистам в данной области техники.

Процессор 1 также подключен к принтеру 23 для печати выходных данных на бумаге, а также к дисплею 3, например, монитору или ЖКД (жидкокристаллическому дисплею), или дисплею любого другого типа, известному специалистам в данной области техники.

Процессор 1 может быть подключен к сети связи 27, например, коммутируемой сети общего пользования (PSTN), локальной сети (LAN), глобальной сети (WAN), Интернету, и т.д. посредством средства ввода/вывода 25. Процессор 1 способен осуществлять связь с другими устройствами связи через сеть 27.

Носитель данных 19, 21 может содержать компьютерный программный продукт в форме данных и инструкций, способный обеспечивать процессору возможностью осуществлять способ согласно изобретению. Однако такой компьютерный программный продукт может альтернативно загружаться через сеть связи 27.

Процессор 1 может быть реализован в виде автономной системы или в виде совокупности параллельно работающих процессоров, каждый из которых способен выполнять подзадачи более крупной компьютерной программы или в виде одного или нескольких главных процессоров с несколькими вспомогательными процессорами. Часть функциональных возможностей изобретения может выполняться даже удаленными процессорами, связывающимися с процессором 1 через сеть 27.

Признаки различных объектов, показанных на фиг.1, могут быть следующими:

Цифровое обслуживание сервером 6:

Любой сервер 6, способный выполнять услугу, которая поддерживает стандарт X.509, или эквивалентный, который требует защищенного соединения с клиентом 2(n), можно использовать совместно с сервером 4 безопасности.

Клиент 2(n):

Конечный пользователь клиента 2(n) может инсталлировать соответствующее программное обеспечение с сервера 4 безопасности. С этой целью можно использовать любой известный способ, например использование кодового подписывания или использование традиционной технологии X509, для загрузки программного обеспечения с сервера на клиент.

Когда установлено, программное обеспечение на клиенте 2(n) управляет пользовательским интерфейсом и содержит логику для установления защищенных каналов с сервером 4 безопасности.

Программное обеспечение на клиенте 2(n) может использовать мандат, извлеченный с сервера безопасности, для установления защищенных каналов с цифровыми службами, с использованием открытой и стандартизованной технологии, например двусторонней SSL/TLS.

Сервер 4 безопасности:

Центральный сервер 4 безопасности обрабатывает входящие запросы от клиентов 2(n). В зависимости от активированных модулей и выбранных уровней безопасности и эскалации, сервер 4 безопасности имеет дело с каждым входящим запросом на основании настроек, выбранных для соответствующей цифровой службы на сервере 6. В случае атаки на службу, уровень безопасности можно изменить до более высокого уровня, во избежание повреждений.

2. Концепции

Защита линий связи

В настоящее время цифровые сертификаты используются на регулярной основе. Когда человек заходит на 'защищенный' веб-сайт в Интернете, например при бронировании авиационных билетов в режиме онлайн, на стороне сервера 6 используется цифровой сертификат. Этот цифровой сертификат используется в двух целях. Он используется для шифрования соединения и он говорит веб-браузеру клиента 2(n), что веб-сайт, к которому подключается браузер, действительно является веб-сайтом, к которому был намерен браузер подключиться. В этом смысле цифровой сертификат, используемый сервером 6, предназначен для аутентификации сервера 6, аналогично тому, как паспорт можно использовать для аутентификации владельца этого паспорта. Браузер клиента 2(n) проверяет аутентичность каждого фрагмента информации, поступающего от сервера 6 в течение всего сеанса.

Однако, если посмотреть на информацию, поступающую с браузера на сервер 6, очевидно, что ситуация в итоге не полностью безопасна. Хотя информация, поступающая от сервера 6, проходит проверку на достоверность в течение всего сеанса, аутентичность информации, поступающей от клиента 2 (n), проверяется только один раз: т.е. когда пользователь заходит в систему. После этого сервер 6 не имеет возможности сообщить, приходит ли следующий фрагмент информации от того же клиента 2(n) и не сфальсифицирован ли он. Для непрерывной проверки клиента 2(n) в течение всего сеанса связи клиенту 2(n) нужен цифровой сертификат, который также может проверяться сервером 6. Если сервер 6 и клиент 2(n) имеют и используют действительный цифровой сертификат, связь защищена в обоих направлениях.

Тот же принцип пригоден для передачи электронной почты. Цифровые сертификаты нужно использовать на обоих сторонах для шифрования и/или подписывания сообщений. При наличии подписи получатель электронной почты может проверить аутентичность сообщения и при наличии шифрования, никто, кроме получателя, не может прочитать его при условии, что получатель имеет ключ дешифрования.

Управление цифровыми сертификатами

Для серверов 6 управление цифровыми сертификатами не является большой проблемой. Количество серверов 6 мало, цифровые сертификаты можно размещать и устанавливать по мере необходимости и обрабатывать инциденты на узкоспециализированной основе. Можно легко поддерживать знание администраторов и других задействованных людей.

Для клиентов 2(n) ситуация отличается. ПК и другие клиенты 2(n) конечного пользователя более подвержены нарушениям защиты, вирусам и другим инцидентам, из-за которых цифровой сертификат утрачивает свою ценность. Его даже можно скопировать. В этом случае нужно разместить и установить новый цифровой сертификат. При этом старый цифровой сертификат необходимо занести в 'черный список' на сервере 6. Сам по себе скомпрометированный цифровой сертификат может быть действителен в течение еще года или даже больше. Проблема также состоит в том, как научить каждого конечного пользователя обращаться с цифровыми сертификатами и справляться с инцидентами?

Согласно изобретению сервер 4 безопасности заботится о части цифрового сертификата на стороне конечного пользователя. Сервер 4 безопасности аутентифицирует клиента 2(n) в соответствии с заранее определенным уровнем надежности, и в случае успеха обеспечивает клиента 2(n) средством использования цифрового сертификата, как будет объяснено ниже. Для обеспечения разных уровней надежности можно выбирать разные способы аутентификации.

Использование концепции изобретения позволяет полностью защитить связь между клиентом 2(n) и сервером 6, при этом конечному пользователю не требуется обладать каким-либо техническим образованием.

Как будет более подробно объяснено ниже, выдача цифрового сертификата клиенту 2(n), инсталляция цифрового сертификата и управление сроком действия цифрового сертификата и т.д. осуществляется под управлением сервера 4 безопасности всякий раз, когда это необходимо.

Эскалация

В системе безопасности уровень безопасности в значительной мере зависит от соотношения инвестиций (затрат) для предотвращения злоупотреблений и повреждений (расходов) вследствие злоупотребления. Это также имеет место в среде ICT. Кто-то может удивиться: "Неужели каждый сотрудник организации понимает, что значит повреждение?" Для финансовой организации вторжение может означать (временную) потерю денег, которую можно контролировать с использованием ограничений по транзакциям. Однако потеря имиджа может приводить к задержке внедрения новых услуг, что означает потерю дохода и прибыли в краткосрочной и долгосрочной перспективе. Согласно концепции настоящего изобретения можно предусмотреть разные необходимые уровни безопасности и организации, использующие эту платформу, могут повышать свой уровень безопасности при повышении ставок или возникновении необходимости. Этот уровень безопасности связан с процессом аутентификации, осуществляемым сервером 4 безопасности для аутентификации клиента 2(n).

Для понимания концепции эскалации сначала приведем некоторое общее объяснение возможных уровней безопасности в среде клиент-сервер.

На уровне аутентификации (когда человек заходит на веб-сайт) доступно несколько вариантов, каждый из которых относится к отдельному уровню безопасности:

- использование пароля

- использование одноразового пароля (т.е. при каждом заходе используется новый пароль)

- использование протокола запроса-ответа (клиент 2(n) принимает от сервера запрос, который может понять только клиент 2(n))

- использование аппаратного жетона (например, USB);

- использование смарт-карты (например, GemPlus, Schlumberger);

- использование биометрического признака (например, распознавание отпечатков пальцев, рисунка радужной оболочки).

В целом: чем больше безопасность, тем выше стоимость.

Используемый уровень безопасности зависит от ценности услуг, предоставляемых сервером 6, а также существующих угроз. Оба параметра могут изменяться со временем. Повышение уровня безопасности называется эскалацией.

Ту же концепцию аутентификации можно использовать, когда клиент 2(n) должен войти на сервер 4 безопасности. С помощью сервера 4 безопасности администратор может совершать ряд эскалаций, не беспокоя конечных пользователей. Некоторые другие меры по повышению безопасности требуют действий на стороне пользователя (например, обновлений системы безопасности Microsoft, инсталляции программного обеспечения клиента, необходимого для изобретения или, быть может, использования аппаратного жетона). Изобретение обеспечивает платформу, но вовсе не инструмент, и поэтому позволяет интегрировать всевозможные меры защиты, не влияя на основные функциональные возможности. Например, можно изменять способ аутентификации (пароль, запрос-ответ, аппаратный жетон), тогда как все остальные реализованные модули и функциональные возможности продолжают работать, как раньше. Это будет подробно описано ниже.

3. Платформа

Изобретение было сделано исходя из того, что продукт должен удовлетворять не только сегодняшним потребностям в безопасности, но и аналогичным потребностям в будущем. В результате оно было построено как платформа со встраиваемыми модулями. Платформа распоряжается общими функциональными возможностями, необходимыми для всех служб. Модули распоряжаются специализированными функциональными возможностями, например, поддержкой аутентификации и электронной почты. Это оставляет место для обновления функциональных возможностей, в то же время оставляя платформу без изменения. Новые услуги можно легко интегрировать, не мешая другим услугам.

Гладкая интеграция, выбор платформ

Подтверждается важность того факта, что компоненты сервера должны гладко интегрироваться в существующие среды ICT. Центральная среда изобретения может быть реализована на выборе платформ, в диапазоне от Linux до сред специального назначения, например, платформы HP NonStop.

Связь и интеграция с существующими системами ICT, например базами данных и инфраструктурами аутентификации, легко осуществляются с использованием открытой и стандартизованной технологии.

ПК, КПК и устройства будущего

Преимущества не ограничиваются только ПК, но могут быть распространены на мобильные устройства, например, КПК и смартфоны. Использование открытой и стандартизованной технологии гарантирует, что устройства будущего также будут поддерживать описанную здесь технологию.

Архитектура платформы

Согласно варианту осуществления архитектура аутентификации состоит из трех сторон, взаимодействующих для создания защищенного соединения между клиентом и веб-сервером.

Прикладное программное обеспечение клиента

Клиент 2(n), после аутентификации пользователя, принимает прикладное программное обеспечение клиента от сервера 4 безопасности. Можно использовать любую известную методику для безопасной загрузки такого программного обеспечения с сервера 4 безопасности. Вместо этого программное обеспечение можно загружать с подходящего CD-ROM и пр. Прикладное программное обеспечение представляет собой облегченное прикладное программное обеспечение, которое отвечает за извлечение действительного временного цифрового сертификата, например, цифрового сертификата X.509, с сервера 4 безопасности. Прикладное программное обеспечение клиента обеспечивает пользовательский интерфейс к решению, отвечающему настоящему изобретению. Он представляет пользователя клиента 2(n) с помощью необходимых диалоговых окон и содержит логику для создания защищенного соединения с сервером 4 безопасности. Защищенное соединение может базироваться на протоколе Диффи-Хеллмана. Оно реализует шифрованную связь между сервером 4 безопасности и клиентом 2(n).

Основной процесс

Основной процесс объяснен применительно к случаю, когда клиент 2(n) желает установить защищенное соединение с сервером 6, который является сервером банка, который поддерживает защищенную связь с использованием своего собственного цифрового сертификата сервера банка, включающего в себя открытый ключ банка BPuK и соответствующий личный ключ сервера банка BPrK, которые безопасно хранятся в его памяти. Предполагается, что клиент 2(n) хранит соответствующее программное обеспечение в своей памяти для связи с сервером 4 безопасности, как объяснено в предыдущем разделе. Затем существуют две отдельные стадии установления защищенного соединения. Эти две стадии осуществляются последовательно и независимо друг от друга:

ПЕРВАЯ СТАДИЯ

На первой стадии клиент 2(n) принимает цифровой сертификат и личный ключ после аутентификации, следующим образом.

Для этого клиент 2(n) устанавливает соединение с сервером 4 безопасности. В ходе установления соединения происходит обмен некоторыми данными между клиентом 2(n) и сервером 4 безопасности. Клиент 2(n) передает данные, чтобы сервер 4 безопасности мог аутентифицировать его с использованием одного из вышеописанных способов. Аутентификация может базироваться на службе аутентификации, управляемой самим сервером 4 безопасности, или внешней службе 8 аутентификации. После успешной аутентификации, сервер 4 безопасности передает временный цифровой сертификат клиенту 2(n), а также личный ключ, связанный с открытым ключом во временном цифровом сертификате. Личный ключ, связанный с открытым ключом, можно передавать с сервера 4 безопасности на клиент 2(n) с использованием программного обеспечения на клиенте 2(n), которое может поддерживать защищенное соединение, например, на основе протокола Диффи-Хеллмана, между ними. Цифровой сертификат и личный ключ можно, например, безопасно передавать в так называемом пакете PCKS #12. Однако изобретение этим не ограничивается.

ВТОРАЯ СТАДИЯ

На второй стадии клиент 2(n) осуществляет сеанс защищенной связи с сервером 6 банка. Теперь эта связь может быть защищена с обеих сторон, поскольку, на этот раз, клиент 2(n) и сервер 6 банка имеют свои собственные цифровые сертификаты и свои собственные личные ключи. Поэтому они могут устанавливать так называемое двусторонне соединение SSL (SSL = Secure Sockets Layer). Это осуществляется под управлением прикладного программного обеспечения и пары ключей, загруженных с сервера 4 безопасности на первой стадии. Вторая стадия не управляется сервером 4 безопасности.

Согласно изобретению сертификат, передаваемый сервером 4 безопасности на клиент 2(n), имеет только заранее определенный ограниченный срок действия. Такой заранее определенный срок действия можно выразить в форме периода времени, например, количества часов, например, максимум 24 часа или 1 час, количества минут меньше 60 минут или количества секунд меньше 60 секунд. Альтернативно длительность можно определить в связи с заранее определенным количеством сеансов связи с третьей стороной, например, 1 сеансом. В порядке дополнительной альтернативы срок действия можно определить в связи с заранее определенным количеством действий, например, извлечения одного или нескольких сообщений с веб-сервера или почтового сервера, что будет объяснено ниже. В порядке дополнительной альтернативы ограниченный срок действия можно определить как заранее определенное максимальное количество использований, например 1 или меньшее 10. Ограниченный срок действия включен в один из атрибутов временного цифрового сертификата. Например, если срок действия выражается в единицах времени, можно использовать атрибут начала/окончания срока действия. Альтернативно можно использовать дополнительный атрибут для указания ограниченного срока действия. Программное обеспечение, установленное на клиенте 2(n), способно распознавать этот атрибут и использовать его для удаления цифрового сертификата по истечении срока действия.

Онлайновая услуга

Одно из основных преимуществ архитектуры состоит в том, что онлайновую услугу обычно можно сделать доступной без модификации. Пока защита осуществляется с использованием стандартных цифровых сертификатов (что справедливо для большинства онлайновых услуг), решение, отвечающее изобретению интегрируется с онлайновой услугой без необходимости в модификации услуги. Конечно, в случае нестандартной онлайновой услуги можно разработать специализированный модуль, обеспечивающий безопасность и для этой услуги.

Услуги и платформа

Сервер 4 безопасности обрабатывает входящие запросы от клиентов 2(n), которые управляются прикладным программным обеспечением клиента, установленным на клиенте 2(n). Сервер 4 безопасности управляет протоколом, который необходим для генерации требуемых пар ключей по запросу. В необязательном порядке сервер 4 безопасности также может управлять базой данных, где хранятся учетные записи, доступные пары ключей и действительные цифровые сертификаты, обрабатывать запросы к базе данных от других демонов (программа, работающая в фоновом режиме) и управлять запасом доступных ключей шифрования. Когда количество доступных ключей падает ниже определенного нижнего порога, сервер 4 безопасности может генерировать новые ключи, пока не будет достигнут верхний порог.

4. Возможности платформы

Центр цифровой сертификации

Платформа используется для распространения и управления цифровыми сертификатами. Эти цифровые сертификаты сначала нужно сгенерировать. Это делается с использованием так называемого центра цифровой сертификации. Это, в основном, сам цифровой сертификат, и ключ, который используется для генерации и подписывания новых цифровых сертификатов. Большинство компаний не имеет собственных центров цифровой сертификации (CA). Поэтому сервер 4 безопасности имеет возможность использовать внутренний CA для генерации цифровых сертификатов. Но некоторые компании имеют собственные CA (например, из Балтимора). Поэтому сервер 4 безопасности также имеет возможность использовать цифровые сертификаты, генерируемые таким CA третьей стороны.

Аутентификация

Аутентификацию пользователя можно разделить на две группы:

a) Аутентификация пользователя с использованием внутреннего механизма аутентификации. Этот внутренний механизм аутентификации может базироваться на любом из вышеописанном механизме аутентификации.

b) Аутентификация пользователя с использованием существующей внешней системы аутентификации, например, посредством службы 8 аутентификации, и с использованием результатов внешней аутентификация в процессе генерации симметричного ключа (например, Vasco Digipass с одноразовым паролем). Для этого сервер 4 безопасности подключается к процессору аутентификации, связанному с сервером 6 банка, который осуществляет фактическую аутентификацию после того, как пользователь клиента 2(n) передал свой мандат. В этом случае существующую администрацию пользователя можно использовать и интегрировать в платформу.

Генерация ключа

При использовании внутреннего центра цифровой сертификации, ключи, которые генерируются для использования в цифровых сертификатах, можно заранее генерировать и сохранять в базе данных, управляемой сервером 4 безопасности. Это можно делать тогда, когда сервер 4 безопасности не перерабатывает большой объем трафика. Позже, когда сервер 4 безопасности занят, никакой мощности обработки не требуется для генерации ключа, поскольку ключ можно извлечь из базы данных.

Другая возможность заключается в получении ключа в тот момент, когда это необходимо. Если загрузка с сервера безопасности не составляет проблемы, это дает простейшую реализацию. Можно также извлекать цифровой сертификат из внешнего источника в нужный момент. В этом случае генерация ключа также не требует мощности обработки.

5. Дополнительные варианты осуществления

Теперь рассмотрим некоторые дополнительные варианты осуществления настоящего изобретения.

a. Модуль электронной почты

Концепция

Электронная почта представляет собой одну из наиболее востребованных функциональных возможностей, предоставляемых Интернетом. Хотя использование является прямым и широко распространенным, это также является одним из наименее защищенных способов связи. Это справедливо, если не используются шифрование и подписи для защиты передачи электронной почты. Так же, как и при работе с интернет-сайтами, эта защита может осуществляться с использованием цифровых сертификатов, выдаваемых сервером 4 безопасности.

С этой целью согласно варианту осуществления клиенты 2(n) снабжаются особым защищенным модулем электронной почты.

Согласно варианту осуществления пара ключей, включающая в себя открытый ключ PuK(i) и соответствующий личный ключ PrK(i), которые, совместно, связаны с выданным цифровым сертификатом, сохраненным в базе данных сервера 4 безопасности. Это делается для того, чтобы отправленная и/или принятая электронная почта, защищенная этим цифровым сертификатом, не становилась нечитаемой вследствие того, что цифровой сертификат утратил силу. Если цифровой сертификат утратил силу, на основании этой сохраненной пары ключей PuK(i), PrK(i), сервер 4 безопасности может сгенерировать новый временный цифровой сертификат, который можно использовать для чтения соответствующей электронной почты. Дополнительное преимущество состоит в том, что защищенную электронную почту можно передавать из любой системы, снабженной этим защищенным модулем электронной почты.

Функциональные возможности

Защищенный модуль электронной почты будет объяснен со ссылкой на фиг.3. Компоненты, обозначенные так же, как на фиг.1 и 2, являются теми же самыми компонентами. На фиг.3 показан почтовый сервер 10, подключенный к клиентам 2(n) и 2(n') (n≠n'). Предположим, пользователь клиента 2(n) желает отправить сообщение электронной почты на клиент 2(n') в защищенном режиме. Затем пользователь запускает приложение электронной почты (например, Windows Outlook). Таким же образом, как объяснено выше, он получает с сервера 4 безопасности временный цифровой сертификат, включающий в себя открытый ключ PuK(1). Кроме того, как объяснено выше, он получает с сервера 4 безопасности соответствующий личный ключ PrK(1).

Таким же образом, клиент 2(n') забирает временный цифровой сертификат с сервера 4 безопасности. Тогда клиент 2(n') имеет открытый ключ PuK(2) и личный ключ PrK(2).

Теперь можно осуществлять безопасный обмен электронной почтой между клиентами 2(n) и 2(n'). Например, клиент 2(n) может пожелать снабдить электронной подписью электронную почту, подлежащую отправке на клиент 2(n'). Затем клиент 2(n) подписывает электронную почту с использованием своего личного ключа PrK(1). Клиент 2(n) передает свой открытый ключ PuK(1) клиенту 2(n'), который использует этот открытый ключ PuK(1) для удостоверения того, что контент электронной почты не сфальсифицирован.

Если клиент 2(n) желает отправить зашифрованную электронную почту на клиент 2(n'), он запрашивает клиент 2(n') отправить ему свой открытый ключ PuK(2). Получив этот открытый ключ PuK(2), он шифрует электронную почту открытым ключом PuK(2) и затем передает электронную почту на почтовый сервер 10. Клиент 2(n') читает электронную почту с почтового сервера 10 и дешифрует электронную почту своим личным ключом PrK(2).

Цифровой сертификат, используемый клиентом 2(n), может быть действительным только в течение заранее определенного короткого периода времени, как объяснено выше. Альтернативно цифровой сертификат действителен только для одного сообщения электронной почты. В порядке дополнительной альтернативы цифровой сертификат может быть действительным, пока активно программное обеспечение клиента электронной почты. Затем, как только пользователь закрывает программное обеспечение клиента электронной почты, цифровой сертификат удаляется с клиента 2(n). Действительность цифрового сертификата клиента 2(n') также ограничивается во времени, например, этот цифровой сертификат действителен только для одного электронного письма и/или в течение одного часа.

Опять же, характер ограничения по времени действительности цифрового сертификата определяется атрибутом в самом цифровом сертификате. Программное обеспечение, установленное на клиентах 2(n), 2(n'), способно распознавать этот атрибут и использовать его для удаления цифрового сертификата по истечении срока действия.

b. Модуль подписывания

Концепция

Так же, как в модуле электронной почты, клиент 2(n) может быть снабжен модулем создания цифровой подписи, используемым для цифрового подписания цифровых документов.

Функциональные возможности

Таким же образом, как объяснено со ссылкой на модуль электронной почты, клиент 2(n) получает временный цифровой сертификат, включающий в себя открытый ключ PuK(1), от сервера 4 безопасности. Кроме того, как объяснено выше, он получает соответствующий личный ключ PrK(1) от сервера 4 безопасности.

Затем клиент 2(n) подписывает документ с использованием своего личного ключа PrK(1). Клиент 2(n) может сохранять подписанный документ в своей собственной памяти. Альтернативно клиент 2(n) может передавать подписанный документ на другой клиент 2(n'). В этом случае, клиент 2(n) передает свой открытый ключ PuK(1) клиенту 2(n'), который использует этот открытый ключ PuK(1) для проверки того, что контент электронной почты не сфальсифицирован.

В порядке дополнительной альтернативы клиент 2(n) передает подписанный документ на центральную базу данных, где он сохраняется в административных или юридических целях. Затем клиент 2(n') любой третьей стороны может извлечь этот документ из центральной базы данных и проверить его контент с использованием открытого ключа PuK(1).

Опять же цифровой сертификат, используемый клиентом 2(n), может быть действительным только в течение заранее определенного короткого периода времени, как объяснено выше. Альтернативно цифровой сертификат действителен только для подписывания заранее определенного ограниченного количества документов, например, 1 документа.

Опять же, характер ограничения по времени действительности цифрового сертификата определяется атрибутом в самом цифровом сертификате. Программное обеспечение, установленное на клиенте 2(n), способно распознавать этот атрибут и использовать его для удаления цифрового сертификата по истечении срока действия. Благодаря использованию критериев на одном или нескольких из атрибутов цифрового сертификата, цифровой сертификат также можно использовать для нестандартного применения, например для действительности в будущем.

c. Модуль фишинга/фарминга

Концепция

Использование Интернета для финансовых и коммерческих транзакций растет день ото дня. С ростом объема денежных средств, вовлеченных в онлайновые транзакции, организованная преступность также проявляет к ним все больший интерес. В результате компьютерные преступления становятся все более изощренными. Для фишинговых атак используются 'спуфинговые' электронные письма, направляющие потребителей мошеннические веб-сайты, предназначенные для того, чтобы обманным путем узнавать у получателей финансовые данные, например, номера кредитных карт, пользовательские имена учетных записей и пароли доступа и номера карт социального страхования. Прикрываясь именами известных банков, электронных торговых компаний и компаний, обслуживающих платежи по кредитным картам, фишеры часто убеждают получателей ответить.

Аналогичные проблемы безопасности возникают в случае "фарминга", когда кто-то имитирует существующий веб-сайт.

Настоящее изобретение, посредством модуля фишинга/фарминга, может препятствовать доверчивым потребителям в сообщении своих ценных персональных данных преступникам. Модуль фишинга/фарминга может блокировать доступ к фишинговым и/или фарминговым веб-сайтам, как будет объяснено ниже.

При установлении соединения между клиентом 2(n) и сервером 4 безопасности для получения временного цифрового сертификата осуществляется обмен данными между ними. На этой фазе сервер 4 безопасности передает клиенту 2(n) данные, касающиеся потенциальных фишинговых и фарминговых атак. Клиент 2(n) может использовать эти данные для предотвращения таких фишинговых и/или фарминговых атак.

Функциональные возможности

Фишинговые схемы направляют доверчивые жертвы на фальшивый веб-сайт, выдающий себя за сайт известной компании. Фарминговые схемы направляют пользователи на схожие веб-сайты. Модуль фишинга/фарминга, установленный на клиенте 2(n), препятствует этому следующим образом.

Модуль фишинга/фарминга способен подключать клиент 2(n) к серверу 4 безопасности. Время установления этого соединения может автоматически устанавливаться модулем фишинга/фарминга. Это, например, может быть момент, когда клиент 2(n) запускает веб-браузер, о чем узнает модуль фишинга/фарминга. После обнаружения запуска веб-браузера модуль фишинга/фарминга автоматически извлекает из сервера 4 безопасности фактические данные, касающиеся фактическим фишинговым и/или фарминговым угрозам. Эти данные содержат данные о сайтах, связанных с потенциальными фишинговыми и/или фарминговыми угрозами. Модуль фишинга/фарминга информирует веб-браузер об этих сайтах с потенциальными фишинговыми/фарминговыми угрозами. Веб-браузер использует эту информацию, например, для блокирования доступа к этим сайтам или для отправки предупреждения пользователю клиента 2(n).

d. Центральное хранилище цифрового сертификата и личного ключа

Согласно вышеописанным вариантам осуществления было объяснено, что временный цифровой сертификат и соответствующий личный ключ передаются сервером 4 безопасности на клиент 2(n) и сохраняются в памяти клиента 2(n). Однако для повышения безопасности в альтернативном варианте осуществления цифровой сертификат и соответствующий личный ключ, однажды сгенерированные или идентифицированные как связанные с клиентом 2(n), могут храниться в центральной базе данных, отслеживаемой и, возможно, управляемой сервером 4 безопасности. Такая база данных может располагаться на сервере 4 безопасности или удаленно от него. В этом случае, такие централизованно хранящиеся цифровой сертификат и соответствующий личный ключ можно использовать в операции цифрового подписывания, осуществляемой на сервере 6 третьей стороны, например сервере государственной организации. Этот сервер третьей стороны может устанавливать защищенное соединение с сервером 4 безопасности для доступа к централизованно хранящемуся сертификату и соответствующему личному ключу. Затем сервер третьей стороны использует полученный личный ключ для подписания сообщения, адресованного клиенту 2(n), и передает подписанное сообщение на клиент 2(n). Он также передает открытый ключ, присутствующий в цифровом сертификате, на клиент 2(n), который он использует для проверки контента подписанного сообщения.

В своем альтернативном варианте осуществления клиент 2(n) использует временный сертификат, связанный с открытым ключом, и соответствующий личный ключ, которые оба централизованно хранятся под управлением сервера 4 безопасности. В этом случае личный ключ и открытый ключ, связанный с сертификатом, являются копиями соответствующих ключей из пары ключей, которая продолжает централизованно храниться и впоследствии может быть доступной серверу 4 безопасности. Такой временный сертификат поступает от сервера 4 безопасности, таким образом, как объяснено выше. Затем личный ключ, связанный с временным сертификатом, используется клиентом 2(n) для подписания официального документа, направляемого, например, в официальную организацию, например налоговые органы. Открытый ключ, связанный с временным сертификатом, также передается органам и используется ими для проверки контента полученного документа. Согласно предпочтительному варианту осуществления объект сети, например налоговые органы, требует использования централизованно хранящихся ключей. Кроме того, налоговые органы могут проверять с помощью сервера 4 безопасности, принадлежит ли использованный открытый ключ централизованно хранящемуся набору ключей.

e. Использование пар ключей более одного раза

В дополнительных вариантах осуществления сервер 4 безопасности сохраняет один или несколько наборов пар ключей, включающих в себя открытый ключ и соответствующий личный ключ, и каждый раз, когда клиент запрашивает передачу временного сертификата, передает такой сертификат копией одного из этих наборов ключей. Поэтому в этом варианте осуществления наборы ключей можно использовать более одного раза. Заметим, что сертификат изменяется каждый раз для одного и того же набора ключей, поскольку сертификат содержит больше данных, чем просто набор ключей.

6. Пользовательские вопросы

Решение, отвечающее изобретению, технически безупречно и дружественно к пользователю, что будет сейчас объяснено. В этом разделе описано, как изобретение влияет на пользователей услуг, которые используют вышеописанную технологию.

Инсталляция

Действия по инсталляции на стороне потребителя сокращаются до абсолютного минимума. Инсталляцию необходимых функциональных возможностей на стороне клиента можно осуществлять с использованием технологии, отвечающей уровню техники, и, в общем случае, без необходимости установки оборудования.

Дружественность к пользователю

Механизм аутентификации, как объяснено выше, очень легко использовать. Будучи инсталлировано на клиенте 2(n), программное обеспечение аутентификации на клиенте 2(n) устанавливает защищенное соединение без какого-либо участия клиента помимо ввода мандата, например, ID пользователя и пароля, в зависимости от выбранного способа аутентификации. Кроме того, поскольку программное обеспечение клиента носит общий характер, оно может распространяться через Интернет.

Дисциплина конечного пользователя

Процесс аутентификации полностью прозрачен и невидим конечному пользователю и не требует никакого вмешательства конечного пользователя. Аутентификация облегчает жизнь не только (пользователю) клиенту 2(n), возлагая на клиент 2(n) ответственность за аутентификацию, но и поставщику услуг веб-сайта, поскольку веб-сервер, поддерживающий веб-сайт, может надежно идентифицировать клиента 2(n) и может опираться на тот факт, что никто не может обмануть клиента 2(n).

Реализация

В общем случае, внедрение платформы защищенной связи требует существенного периода и бюджета реализации, поскольку ключи необходимо распространять на все клиенты 2(n). В ряде случаев может потребоваться особое оборудование. В случае изобретения единственным требованием является малый общий программный клиент, который можно загружать через Интернет или распространять на CD-ROM. Техническое влияние описанной платформы также минимально. Сервер 4 безопасности может располагаться внутри либо вне среды поставщика услуг веб-сайта.

Организационное влияние

При использовании PKI, поставщик услуг должен не только администрировать, какие цифровые сертификаты были выданы, но также какие цифровые сертификаты должны быть отозваны. Для этого требуется большое и эффективное администрирование. Еще одним организационным влиянием является обучение. При внедрении новой технологии в компании, персонал необходимо обучать. Если проект PKI использует смарт-карту, то службу технической поддержки также необходимо обучать, как отвечать на вопросы, касающиеся устройств такого рода. Необходимо организовывать обслуживание, необходимо отслеживать запасы и необходимо поддерживать своевременное обновление продукта.

В отличие от полномасштабных решений PKI реализация изобретения не требует реализации сложных процессов и обширного обучения в организациях.

Операции

Решение можно легко администрировать и поддерживать в централизованном режиме: оно поддерживает оперативное централизованное управление всеми привилегиями удаленного доступа клиента, защиту связи и управление цифровыми сертификатами. Администратор может динамически реагировать на изменения условий безопасности, добавлять новых пользователей или услуги и удалять старые.

Финансовые вопросы

С финансовой точки зрения изобретение отличается от других решений в отношении соотношения цена-производительность. Полные начальные затраты в расчет на одного пользователя низки, поскольку клиент не требует никакого особого оборудования. Периодические затраты, которые часто бывают очень высокими, обычно обусловлены всесторонней поддержкой потребителя. Аутентификация, как объяснено выше, требует минимального участия конечного пользователя, поскольку его клиент 2(n) выполняет необходимую работу. После инсталляции программного обеспечения клиента на клиенте 2(n), вмешательство конечного пользователя больше не требуется. Влияние на организацию также незначительно. Новые подразделения создавать не нужно.

Катастрофы

При использовании PKI вся инфраструктура опирается на целостность центральных компонентов, например, центра цифровой сертификации (CA). В случае, когда целостность одного из важных компонентов или процедур уже нельзя гарантировать, все выданные цифровые сертификаты нужно отозвать и заменить новыми цифровыми сертификатами. Влияние такого события существенно, в особенности, когда для хранения цифрового сертификата используются защитные USB-жетоны, смарт-карты или любые другие аппаратные жетоны. Все жетоны подлежат замене. На современных рынках страхования недостаток исторических данных значительно затрудняет страхование подобных рисков.

В случае компрометации сервера 4 безопасности переустановка сервера 4 безопасности будет восстанавливать целостность всей системы. Переустановка сервера 4 безопасности не оказывает влияния на пользователей услуг, которые используют описанную технологию.

Данная группа изобретений относится к области защиты передаваемых данных. Технический результат заключается в обеспечении защиты соединения между двумя клиентами или между клиентом и сервером с использованием централизованно управляемого средства применения политик. Он достигается тем, что аутентифицируют пользователя клиента посредством сервера безопасности через сеанс связи; делают доступной пару ключей посредством сервера безопасности, причем пара ключей включает в себя открытый ключ и личный ключ; осуществляют защищенную передачу данных между клиентом и компьютерным устройством третьей стороны с использованием пары ключей; причем пара ключей имеет ограниченный срок действия, определяемый заранее определенной продолжительностью времени, или заранее определенным количеством сеансов связи, или заранее определенным количеством действий. 6 н. и 20 з.п. ф-лы, 3 ил.

1. Способ защищенной передачи данных в сеансе связи между клиентом (2(n)) и компьютерным устройством (2(n'); 6) третьей стороны, содержащий этапы, на которых:

a) устанавливают начальный сеанс защищенной шифрованной связи между клиентом (2(n)) и сервером (4) безопасности через общественную сеть связи, которая соединяет клиента (2(n)) и сервер (4) безопасности во время использования прикладного программного обеспечения клиента, установленного на клиенте (2(n)),

b) в начальном сеансе защищенной шифрованной связи аутентифицируют пользователя клиента (2(n)) в процессе аутентификации под управлением сервера (4) безопасности с использованием протокола аутентификации с заранее определенным уровнем безопасности,

c) в начальном сеансе защищенной шифрованной связи передают клиенту (2(n)) личный ключ (PrK(i)) и цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, причем личный ключ (PrK(i)) ассоциирован с открытым ключом (PuK(i)), причем цифровой сертификат и личный ключ ассоциированы с клиентом (2(n)),

d) в начальном сеансе защищенной шифрованной связи автоматически устанавливают цифровой сертификат и личный ключ на клиенте (2(n)),

е) осуществляют защищенную передачу данных в сеансе связи между клиентом (2(n)) и компьютерным устройством (2(n'); 6)

третьей стороны с использованием открытого ключа (PuK(i)) и личного ключа (PrK(i)),

причем цифровой сертификат имеет ограниченный срок действия, задаваемый, по меньшей мере, одним атрибутом, причем, по меньшей мере, один атрибут задает, по меньшей мере, одно из:

заранее определенной продолжительности времени;

заранее определенного количества сеансов связи;

заранее определенного количества действий.

2. Способ по п.1, в котором начальный сеанс защищенной шифрованной связи использует протокол Диффи-Хеллмана.

3. Способ по п.1, в котором цифровой сертификат и личный ключ передают с сервера (4) безопасности клиенту (2(n)) в пакете PCKS #12.

4. Способ по п.1, в котором цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, и личный ключ (PrK(i)), ассоциированный с открытым ключом (PuK(i)), после того, как они сделаны доступными, посылаются клиенту (2(n)) и сохраняются клиентом (2(n)).

5. Способ по п.1, в котором цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, и личный ключ (PrK(i)), ассоциированный с открытым ключом (PuK(i)), после того, как они сделаны доступными, сохраняются сервером (4) безопасности.

6. Способ по п.1, в котором действие аутентификации основано на, по меньшей мере, одном из:

использовании пароля,

использовании одноразового пароля,

использовании протокола запроса-ответа,

использовании аппаратного жетона,

использовании смарт-карты,

и использовании биометрического признака.

7. Способ по п.1, в котором компьютерное устройство третьей стороны является, по меньшей мере, одним из другого клиента (2(n')) и сервера (6), выполняющего услугу, которая поддерживает стандарт Х.509.

8. Способ по п.1, в котором защищенная передача данных основана на одном из шифрования данных открытым ключом (PuK(i)) или цифрового подписывания данных личным ключом (PuK(i)).

9. Способ по п.1, в котором, по меньшей мере, один атрибут задает срок действия, меньший 24 ч.

10. Способ по п.9, в котором срок действия меньше 1 ч.

11. Способ по п.1, в котором количество сеансов связи равно одному.

12. Способ по п.1, в котором количество действий равно одному.

13. Способ по п.12, в котором действие определяют как один активный период веб-браузера, выполняющегося на клиенте (2(n)).

14. Способ по п.1, в котором действие аутентификации осуществляют посредством, по меньшей мере, одной из службы аутентификации, внутренней по отношению к серверу (4) безопасности, и службы (8) аутентификации, внешней по отношению к серверу (4) безопасности.

15. Способ по п.1, в котором открытый ключ (PuK(i)) и личный ключ (PrK(i)) являются копиями ключей централизованно хранящегося набора ключей, который продолжает храниться после того, как открытый ключ (PuK(i)) и личный ключ (PrK(i)) сделаны доступными.

16. Способ по п.15, в котором копии ключей делают доступными только один раз.

17. Система для защищенной передачи данных, содержащая клиента (2(n)), сервер (4) безопасности и компьютерное устройство (2(n'); 6) третьей стороны, в которой:

a) клиент (2(n)) и сервер безопасности выполнены с возможностью устанавливать начальный сеанс защищенной шифрованной связи между собой через общественную сеть связи, которая соединяет клиента (2(n)) и сервер (4) безопасности во время использования прикладного программного обеспечения клиента, установленного на клиенте (2(n)),

b) сервер (4) безопасности выполнен с возможностью управлять в начальном сеансе защищенной шифрованной связи аутентификацией пользователя клиента (2(n)) при использовании протокола аутентификации с заранее определенным уровнем безопасности,

c) сервер (4) безопасности выполнен с возможностью передавать в начальном сеансе защищенной шифрованной связи клиенту (2(n)) личный ключ (PrK(i)) и цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, причем личный ключ (PrK(i)) ассоциирован с открытым ключом (PuK(i)), причем цифровой сертификат и личный ключ ассоциированы с клиентом (2(n)),

d) клиент (2(n)) выполнен с возможностью автоматически устанавливать, в начальном сеансе защищенной шифрованной связи, цифровой сертификат и личный ключ,

e) клиент (2(n)) и компьютерное устройство (2(n'); 6) третьей стороны выполнены с возможностью осуществлять защищенную передачу данных в сеансе связи между собой с использованием открытого ключа (PuK(i)) и личного ключа (PrK(i)),

причем упомянутая система содержит процессор для идентификации того, что цифровой сертификат имеет ограниченный срок действия, задаваемый, по меньшей мере, одним атрибутом, и удаления цифрового сертификата по истечении срока действия, причем, по меньшей мере, один атрибут задает, по меньшей мере, одно из:

заранее определенной продолжительности времени,

заранее определенного количества сеансов связи,

заранее определенного количества действий.

18. Система по п.17, в которой клиент (2(n)) выполнен с возможностью сохранять цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, и сохранять личный ключ (PrK(i)), ассоциированный с открытым ключом (PuK(i)).

19. Система по п.17, в которой сервер (4) безопасности выполнен с возможностью сохранять цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, и сохранять личный ключ (PrK(i)), ассоциированный с открытым ключом (PuK(i)).

20. Система по п.17, в которой компьютерное устройство третьей стороны является, по меньшей мере, одним из другого клиента (2(n')) и сервера, способного выполнять услугу, которая поддерживает стандарт Х.509.

21. Система по п.17, в которой открытый ключ (PuK(i)) и личный ключ (PrK(i)) являются копиями ключей централизованно хранящегося набора ключей, который продолжает храниться после того, как открытый ключ (PuK(i)) и личный ключ (PrK(i)) сделаны доступными.

22. Система по п.21, в которой копии ключей делают доступными только один раз.

23. Сервер безопасности, содержащий процессор и память, причем в памяти хранятся данные и инструкции, позволяющие процессору выполнять заранее определенную компьютерную программу, причем программа позволяет серверу безопасности:

a) устанавливать начальный сеанс защищенной шифрованной связи с клиентом (2(n)) через общественную сеть связи, которая соединяет клиента (2(n)) и сервер (4) безопасности во время использования прикладного программного обеспечения клиента, установленного на клиенте (2(n)),

b) в начальном сеансе защищенной шифрованной связи аутентифицировать пользователя клиента (2(n)) с использованием протокола аутентификации с заранее определенным уровнем безопасности,

с) в начальном сеансе защищенной шифрованной связи передавать клиенту (2(n)) личный ключ (PrK(i)) и цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, причем личный ключ (PrK(i)) ассоциирован с открытым ключом (PuK(i)), причем цифровой сертификат и личный ключ ассоциированы с клиентом (2(n)),

при этом цифровой сертификат имеет ограниченный срок действия, задаваемый, по меньшей мере, одним атрибутом, причем, по меньшей мере, один атрибут задает, по меньшей мере, одно из:

заранее определенной продолжительности времени,

заранее определенного количества сеансов связи,

заранее определенного количества действий.

24. Клиент (2(n)), содержащий процессор и память, причем в памяти хранятся данные и инструкции, позволяющие процессору выполнять заранее определенную компьютерную программу, причем программа позволяет клиенту (2(n)):

a) устанавливать начальный сеанс защищенной шифрованной связи с сервером (4) безопасности через общественную сеть связи, которая соединяет клиента (2(n)) и сервер (4) безопасности во время использования прикладного программного обеспечения клиента, установленного на клиенте (2(n)),

b) после аутентификации с заранее определенным уровнем безопасности получать в начальном сеансе защищенной шифрованной связи цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, и получать личный ключ (PrK(i)), ассоциированный с открытым ключом (PuK(i)),

c) автоматически устанавливать в начальном сеансе защищенной шифрованной связи цифровой сертификат и личный ключ,

d) осуществлять защищенную передачу данных в сеансе связи между клиентом (2(n)) и компьютерным устройством (2(n'); 6) третьей стороны с использованием открытого ключа (PuK(i)) и личного ключа (PrK(i)),

причем упомянутый клиент (2(n)) содержит процессор для идентификации того, что цифровой сертификат имеет ограниченный срок действия, задаваемый, по меньшей мере, одним атрибутом, и удаления цифрового сертификата по истечении срока действия, причем, по меньшей мере, один атрибут задает, по меньшей мере, одно из:

заранее определенной продолжительности времени,

заранее определенного количества сеансов связи,

заранее определенного количества действий.

25. Способ осуществления защищенной передачи данных в сеансе связи между клиентом (2(n)) и компьютерным устройством (2(n'); 6) третьей стороны, на клиенте (2(n)), содержащий этапы, на которых:

a) устанавливают начальный сеанс защищенной шифрованной связи с сервером (4) безопасности через общественную сеть связи, которая соединяет клиента (2(n)) и сервер (4) безопасности во время использования прикладного программного обеспечения клиента, установленного на клиенте (2(n)),

b) после аутентификации с заранее определенным уровнем безопасности получают в начальном сеансе защищенной шифрованной связи цифровой сертификат, содержащий открытый ключ (PuK(i)) и один или более атрибутов, и получают личный ключ (PrK(i)), ассоциированный с открытым ключом (PuK(i)),

c) автоматически устанавливают в начальном сеансе защищенной шифрованной связи цифровой сертификат и личный ключ,

d) осуществляют защищенную передачу данных в сеансе связи между клиентом (2(n)) и компьютерным устройством (2(n'); 6) третьей стороны с использованием открытого ключа (PuK(i)) и личного ключа (PrK(i)),

e) идентифицируют то, что цифровой сертификат имеет ограниченный срок действия, задаваемый, по меньшей мере, одним атрибутом, и удаляют цифровой сертификат по истечении срока действия, причем, по меньшей мере, один атрибут задает, по меньшей мере, одно из:

заранее определенной продолжительности времени,

заранее определенного количества сеансов связи,

заранее определенного количества действий.

26. Носитель данных, содержащий компьютерный программный продукт, выполненный с возможностью быть загруженным клиентом (2(n)), причем упомянутый клиент (2(n)) содержит процессор, при этом носитель данных хранит данные и инструкции, позволяющие процессору выполнять компьютерный программный продукт, причем упомянутый компьютерный программный продукт позволяет упомянутому клиенту (2(n)) осуществлять способ по п.25.

| WO 0223798 A1, 21.03.2002 | |||

| СПОСОБ СЕКРЕТНОГО ИСПОЛЬЗОВАНИЯ ЦИФРОВЫХ ПОДПИСЕЙ В КОММЕРЧЕСКОЙ КРИПТОГРАФИЧЕСКОЙ СИСТЕМЕ | 1995 |

|

RU2144269C1 |

| US 6401204 B1, 04.06.2002 | |||

| US 7021534 В1, 04.04.2000 | |||

| СПОСОБ КОМПЛЕКСНОЙ ЗАЩИТЫ ПРОЦЕССА ОБРАБОТКИ ИНФОРМАЦИИ В ЭВМ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА, ПРОГРАММНЫХ ЗАКЛАДОК И ВИРУСОВ | 1998 |

|

RU2137185C1 |

Авторы

Даты

2012-04-20—Публикация

2006-07-13—Подача