Изобретение относится к области электросвязи и может быть использовано в вычислительных сетях для повышения их безопасности при передаче сообщений электронной почты через глобальную информационную сеть.

Известен способ, который облегчает извлечение данных в связи с обработкой несанкционированно рассылаемых электронных писем, по заявке на изобретение №2004116904 «Перечни и признаки источников/адресатов для предотвращения нежелательных почтовых сообщений», МПК G06F 12/00, заявл. 2004.06.03. Способ заключается в том, что принимают сообщение; извлекают набор признаков, ассоциированных с источником сообщения, или их часть и/или информацию, которая дает возможность намеченному получателю осуществлять контакт, выдавать ответ или осуществлять прием в связи с сообщением, и используют поднабор извлеченных признаков в связи с созданием фильтра.

Недостатком данного способа является низкий уровень защиты локальной вычислительной сети.

Известен также способ защиты электронной почты по патенту РФ №2223540 «Способ передачи и приема защищенных электронных писем и система для осуществления способа», МПК G06F 17/60, заявл. 2001.04.26.

Известный способ включает следующую последовательность действий. Предварительно формируют множество условий обработки электронных писем, сохраняют сформированное множество условий в базе данных клиентской части системы отправителя.

Определяют адрес и ключ дешифрования промежуточного почтового ящика отправителя, сохраняют их в базе данных серверной части системы. Формируют исходное электронное письмо, пересылают в клиентскую часть системы. Сравнивают адрес почтового ящика получателя исходного письма с шаблонами адресов почтовых ящиков получателей из множества условий обработки, определяют адрес и ключ электронного промежуточного почтового ящика отправителя. Помещают исходное сообщение в исходный файл, шифруют исходный файл с получением нового файла. Формируют новое электронное письмо, пересылают его на промежуточный электронный почтовый ящик отправителя через провайдера услуг сети Интернет. Принимают с помощью серверной части системы электронное письмо на промежуточном электронном почтовом ящике отправителя. Дешифруют файл, формируют исходное электронное письмо и отсылают на адрес электронного почтового ящика получателя. Принимают отправленные электронные письма с помощью клиентской почтовой программы.

Недостатком данного способа является относительно низкий уровень защищенности вычислительной сети, что обусловлено сохранением в заголовках сообщений, передаваемых между промежуточными электронными почтовыми ящиками через глобальную информационную систему идентификационной информации вычислительной сети, ее элементов и алгоритмов функционирования.

Наиболее близким по своей технической сущности к заявленному является «Способ защиты информационных ресурсов локальной вычислительной сети, соединенной с глобальной информационной сетью, от несанкционированного доступа пользователей глобальной информационной сети в локальную вычислительную сеть при обмене сигналами сообщений электронной почты» по патенту РФ №2168757, МПК G06F 15/163, G06F 12/14, заявл. 2000.06.08.

Способ-прототип заключается в том, что формируют сообщение электронной почты в локальной вычислительной сети, передают сообщение, принимают сообщение на сервере локальной вычислительной сети, записывают его в память сервера, считывают сообщение из памяти сервера локальной вычислительной сети и записывают его в память средства промежуточной записи, удаляют сообщение из памяти сервера локальной вычислительной сети, считывают сообщение из памяти средства промежуточной записи и записывают его в память сервера глобальной информационной сети, передают сообщение пользователю глобальной информационной сети.

По сравнению с аналогами способ-прототип проще в реализации, т.к. не требует использования промежуточных электронных почтовых ящиков.

Недостатком прототипа является относительно низкая безопасность локальной вычислительной сети при передаче сообщений электронной почты посредством глобальной информационной сети, обусловленная возможностью анализа заголовков сообщений электронной почты, на основе которого можно вскрыть характеристики локальной вычислительной сети, ее пользователей и осуществить преднамеренное деструктивное воздействие.

Целью заявленного технического решения является разработка способа защиты локальной вычислительной сети при передаче сообщений электронной почты посредством глобальной информационной сети, обеспечивающего повышение безопасности локальной вычислительной сети за счет маскирования характеристик вычислительной сети при передаче сообщений электронной почты посредством глобальной информационной сети.

Поставленная цель достигается тем, что в известном способе защиты локальной вычислительной сети при передаче сообщений электронной почты посредством глобальной информационной сети, заключающемся в том, что формируют сообщение электронной почты в локальной вычислительной сети, передают его на сервер локальной вычислительной сети, где его запоминают, кроме того, записанное сообщение электронной почты считывают и запоминают в память средства промежуточной записи, после чего удаляют сообщение электронной почты из памяти сервера локальной вычислительной сети, считывают сообщение из памяти средства промежуточной записи и передают его на сервер глобальной информационной сети, после чего повторяют действия по формированию и передаче сообщения электронной почты в локальной вычислительной сети, предварительно задают совокупность идентификаторов отправителей контролируемых сообщений. Задают также контролируемые поля заголовков сообщений, множество допустимых значений полей и правило выбора значений полей из множества допустимых. После удаления сообщения из памяти сервера локальной вычислительной сети дополнительно в средстве промежуточной записи выделяют идентификатор запомненного сообщения и сравнивают его с предварительно заданной совокупностью идентификаторов отправителей контролируемых сообщений электронной почты. В случае совпадения контролируемые поля заголовка сообщения электронной почты модифицируют. (Модификация сообщений - это необнаруживаемое изменение содержимого передачи, которое приводит к некоторому неполномочному результату [Государственная техническая комиссия России. Информационная безопасность и защита информации. Сборник терминов и определений].) Для этого выделяют из сообщения заголовок и контролируемые поля, выбирают по предварительно заданному правилу значения полей заголовков из множества допустимых и заменяют ими значения контролируемых полей заголовка. При несовпадении идентификаторов отправителя сообщения электронной почты с предварительно заданным множеством идентификаторов отправителей сообщение передается без изменений на сервер глобальной информационной сети. Выбор новых значений контролируемых полей заголовка сообщения электронной почты выполняют по случайному закону.

Благодаря новой совокупности существенных признаков в заявленном способе за счет модификации истинных значений некоторых полей заголовка сообщения достигается скрытие от злоумышленников характеристик локальной вычислительной сети и ее пользователей при передаче сообщений электронной почты посредством глобальной информационной сети, что существенно затрудняет вскрытие параметров и характеристик локальной вычислительной сети и, следовательно, усложняет преднамеренные деструктивные воздействия на локальную вычислительную сеть. Таким образом, обеспечивается возможность достижения сформулированного технического результата: повышение безопасности локальной вычислительной сети за счет маскирования характеристик вычислительной сети при передаче сообщений электронной почты посредством глобальной информационной сети.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют в известных источниках информации, что указывает на соответствие заявленного устройства условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленный способ поясняется чертежами, на которых показаны:

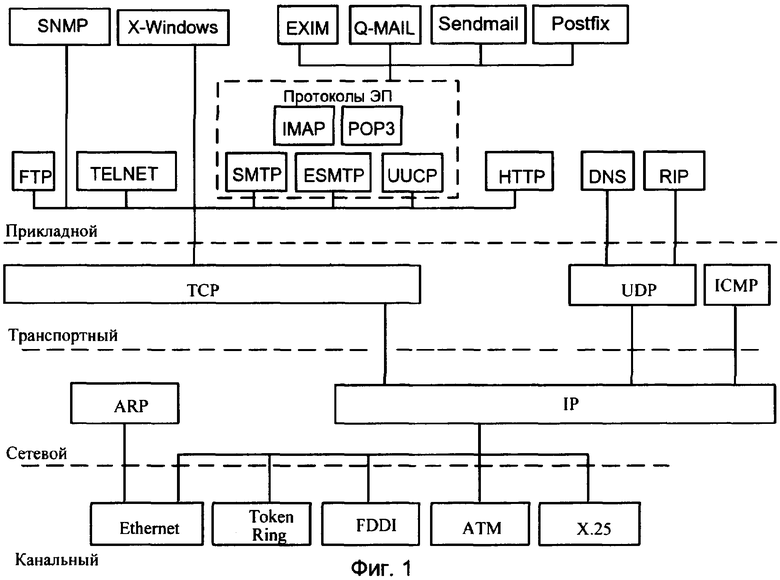

фиг.1 - иерархия протоколов TCP/IP;

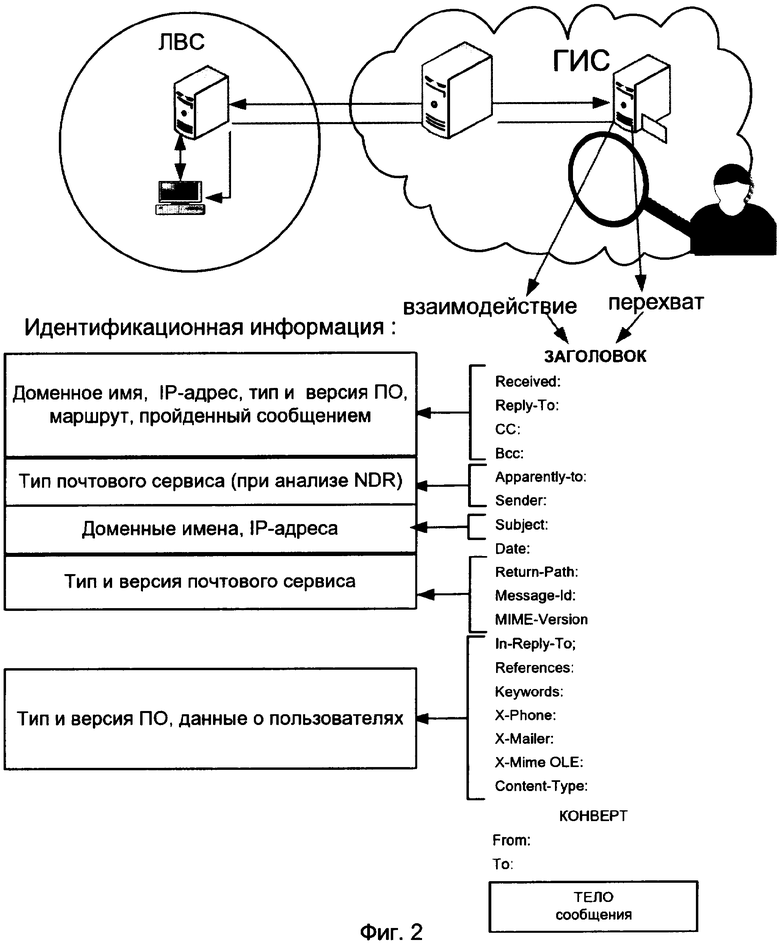

фиг.2 - рисунок, поясняющий способы получения идентификационной информации;

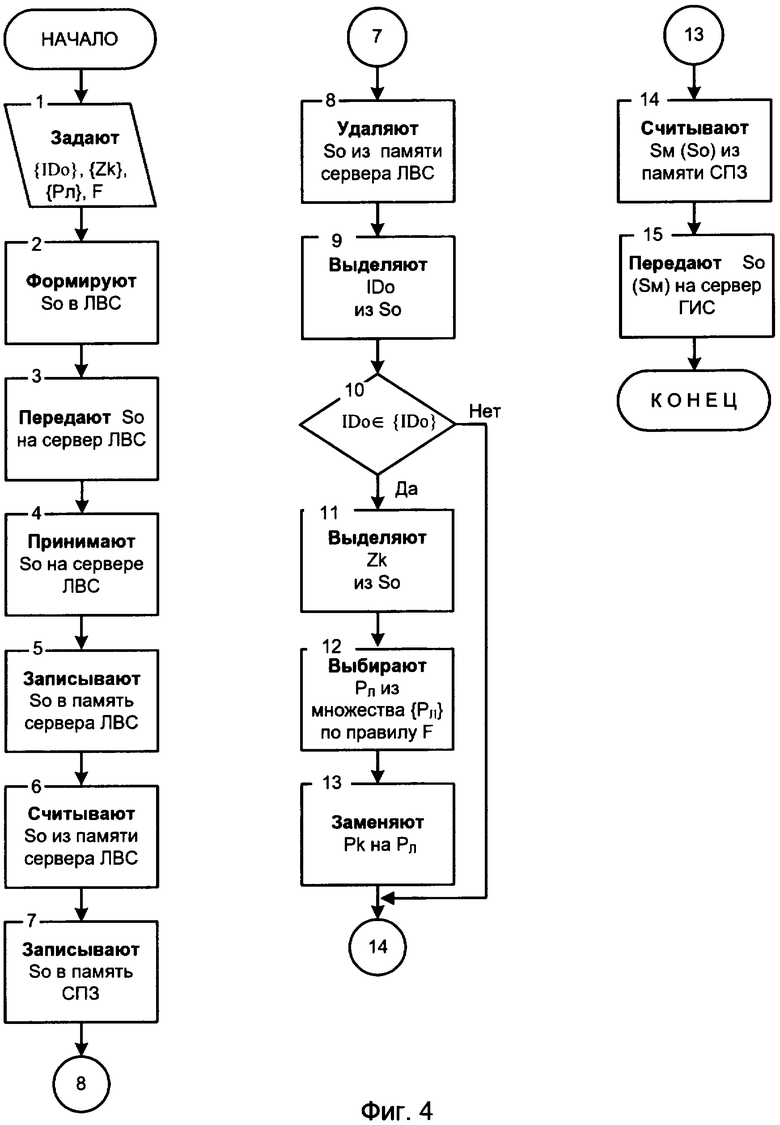

фиг.3 - структура вычислительной сети, реализующей заявленный способ;

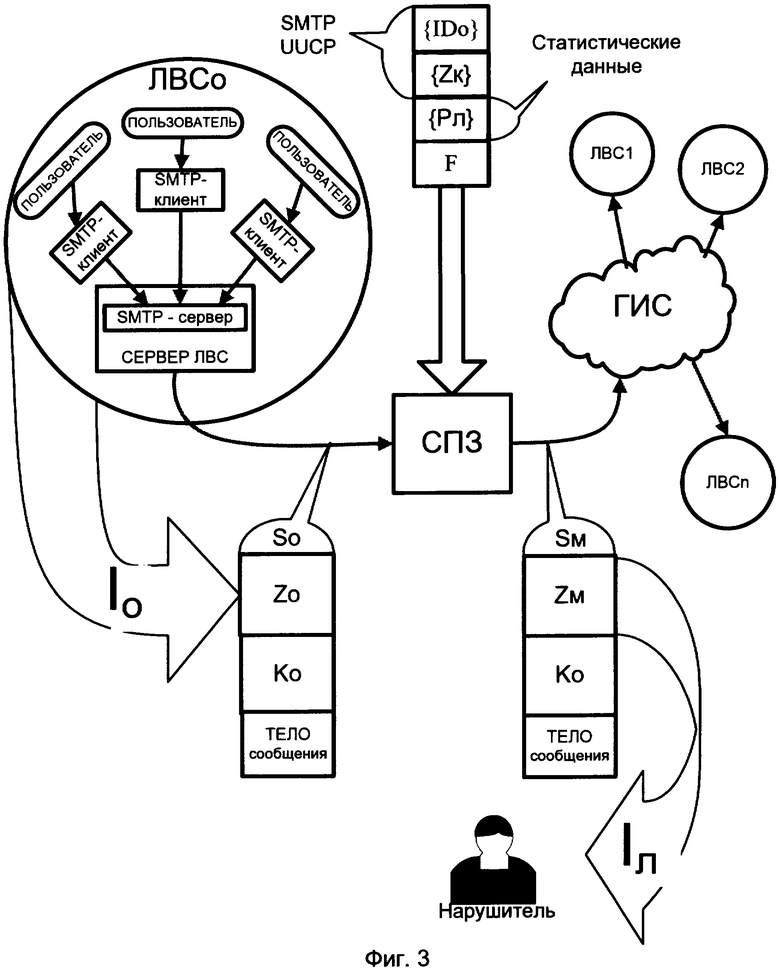

фиг.4 - блок-схема алгоритма, реализующего способ.

Для подготовки и осуществления преднамеренного деструктивного воздействия на вычислительные сети необходим этап предварительного сбора идентификационной информации о локальной вычислительной сети. При этом используют различные методы, в том числе анализ информации, содержащейся в заголовках сообщений электронной почты, которые передают с использованием известных протоколов, представленных на фиг.1.

Существует множество реализаций службы электронной почты, практически для всех версий операционных систем (Q-MAIL, EXIM, Postfix, Sendmail и др.). Служба электронной почты реализует протоколы прикладного уровня. Пользователь электронной почты общается с пользовательским агентом (Почтовым клиентом). Пользовательский агент представляет собой почтовую службу для конкретной вычислительной сети (РОР3 (RFC-1460), IMAP (RFC-2060), Sendmail (Unix), Pine, Elm, Mush, MH, Berkeley Mail и т.д.). Он работает, как «почтовое отделение связи», которое принимает почтовые сообщения, определяет по адресу вариант доставки и передает транспортному агенту (Mail Transfer Agent). Транспортный агент реализует известный протокол SMTP, UUCP (или другой протокол доставки сообщений электронной почты).

Протокол SMTP наиболее распространен, он допускает использование различных транспортных сред и может доставлять сообщения даже в сети, не поддерживающей протоколы ТСР/IP. Протокол SMTP обеспечивает транспортировку сообщений одному получателю и размножение копий сообщений для доставки по разным адресам. Один из протоколов SMTP (RFC-822) определяет формат сообщения электронной почты, второй (RFC-821) управляет их пересылкой. RFC (Request for SentInternet) - документ, имеющий статус международного стандарта и признанный таковым Службой инженерных задач Интернет (Engineering Task Force) [http://elib.org.ua/www.ietf.org/default.htm]. Протокол SMTP имеет механизмы промежуточного хранения почты (spooling) и механизмы повышения надежности доставки. Адреса электронной почты уникальны и однозначно определяют адресата, обладая даже некоторой избыточностью [Семенов Ю.А. (ГНТЦ ИТЭФ), book.itep.ru].

Заголовки сообщений электронной почты могут содержать сервисную информацию о локальной вычислительной сети, которая не требуется для достоверной и своевременной доставки сообщений адресату.

С целью получения идентификационной информации и подготовки преднамеренного деструктивного воздействия нарушитель может анализировать не только сообщения пользователей, но и сообщения-отклики почтового сервера на определенные команды, поступающие из глобальной информационной сети. Разработаны и применяются специализированные программы, которые позволяют с использованием заранее подготовленных статистических данных выделить эту информацию (UST.IEviaOLE [ustinfo.ru]). При этом возможны «легальное» взаимодействие с пользователем локальной вычислительной сети или несанкционированный перехват сообщения, передаваемого посредством глобальной информационной сети (фиг.2). При «легальном» взаимодействии с пользователем локальной вычислительной сети нарушитель отсылает и получает сообщения из интересующей его сети, затем анализирует содержание и заголовки полученных сообщений.

В поле «Received» (см. фиг.2) каждым транспортным агентом на протяжении маршрута добавляется строка с доменным именем и IP-адресом почтового сервера, который ретранслирует сообщение. Также в этом поле указывают версию программного обеспечения, реализующего службу электронной почты.

Поле «Reply-To» (см. фиг.2) содержит адрес, на который надо присылать ответ, если он отличается от адреса отправителя сообщения.

В поле «СС» (см. фиг.2) указываются адреса дополнительных получателей, если сообщение многоадресное. Бывает, что информация о дополнительных получателях данного сообщения является конфиденциальной.

«Всс» - поле, в котором указывают адреса слепой копии. Возможны ситуации, при которых получатели сообщений могут непреднамеренно разглашать информацию о получателях скрытых копий сообщения.

«Apparently-to» - поле, в котором сервер электронной почты указывает возможного адресата, если отправителем указан неправильный или некорректный адрес получателя.

В поле «Sender» (см. фиг.2) указывают адрес отправителя, если он отличается от адреса, на который требуется отправлять ответ по данному электронному сообщению (Reply-To).

Поле «Return-Path» может быть использовано для идентификации обратного пути к отправителю. Его используют при поиске и отладке неисправностей в работе службы электронной почты.

В поле «Message-Id» (см. фиг.2) указывается уникальный номер для последующей ссылки на это сообщение.

Поле «MIME-Version» (см. фиг.2) идентифицирует версию почтового протокола.

Следующие поля заголовка сообщения определяются пользователем-отправителем. В них указывают данные о пользователе и любую информацию о компании, сайте, провайдере, используемом программном обеспечении и другие данные: X-Phone, X-Mailer, X-Mime OLE. В поле заголовка X-Originating-IP указывается IP-адрес пользователя. Поле «Subject» - тема сообщения, может содержать конфиденциальную информацию, указанную отправителем.

При нелегальном взаимодействии нарушитель может организовать взаимодействие с почтовым сервером по протоколу telnet и проанализировать отклики сервера на корректные и некорректные команды EXPN, VRFY и др. Отклики на данные команды могут содержать полные доменные имена и IP-адреса всех пользователей электронной почты, зарегистрированных данным почтовым сервером. С помощью других команд можно определить версию используемого почтового сервиса.

Кроме того, нарушитель может использовать несанкционированный перехват сообщений электронной почты, передаваемых посредством глобальной информационной сети.

На фиг.3 представлена схема вычислительной сети, реализующей заявленный способ.

В заявленном способе для достижения технического результата модифицируют поля заголовков сообщений электронной почты, содержащие сервисную информацию (Io), которая идентифицирует параметры и характеристики локальной вычислительной сети (ЛВСо) (фиг.3).

Модификация может заключаться в удалении поля заголовка, замене его на постоянное значение, замене его на одно из заранее подготовленных ложных значений полей заголовков. После модификации заголовок сообщения будет нести ложную идентификационную информацию (Iл) о локальной вычислительной сети (ЛВСо). Тем самым потенциального нарушителя вводят в заблуждение относительно параметров локальной вычислительной сети, что затрудняет преднамеренное деструктивное воздействие на сеть.

На фиг.4 представлена блок-схема алгоритма, реализующего заявленный способ защиты, в которой приняты следующие обозначения:

IDo - идентификатор отправителя сообщения электронной почты;

{IDo} - совокупность идентификаторов отправителей контролируемых сообщений электронной почты;

Zк - контролируемое поле заголовка сообщения;

{Zк} - множество контролируемых полей заголовка сообщения;

Рк- значение поля заголовка;

{Рл} - множество допустимых значения полей заголовка сообщения;

F - правило выбора значений полей заголовков сообщения из множества допустимых;

СЭП - сообщение электронной почты;

ЛВС - локальная вычислительная сеть;

СПЗ - средство промежуточной записи;

ГИС - глобальная информационная сеть.

Заявленный способ реализуют следующим образом.

Предварительно задают следующие исходные данные:

{IDo} - совокупность идентификаторов отправителей контролируемых сообщений электронной почты (например, значения полей заголовка From, Sender, Received, Subject);

{Zк} - множество контролируемых полей заголовка сообщения (поля, которые в общем случае содержат идентификационную информацию, например Received; Reply-To; СС; Всс; Apparently-to; Sender; Subject; Return-Path; Message-Id; MIME-Version In-Reply-To; References; Keywords; X-Phone; X-Mailer; X-Mime OLE; Content-Type и др.). При изменениях в протоколах электронной почты, появлении новых полей в заголовке список контролируемых полей можно дополнять;

{Рл} - множество допустимых значений для каждого из полей контролируемых заголовков сообщений электронной почты. Множество формируется на основе статистических данных по различным версиям программного обеспечения;

F - правило выбора значений полей заголовков из множества допустимых значений (блок 1 на схеме).

Исходные данные хранят в базе данных СПЗ (фиг.3.), которая может пополняться и корректироваться.

Формируют сообщение электронной почты (So) в локальной вычислительной сети с конвертом (Ко) и заголовком (Zo). Сообщение может быть сформировано как пользователем ЛВС, так и почтовым сервером ЛВС в ответ на запрос (команду) от другого сервера или при невозможности доставки входящего сообщения адресату (NDR-рапорт о недоставке сообщения). В заголовке сообщения (Zo) содержится сервисная информация (Io), идентифицирующая параметры локальной вычислительной сети (ЛВСо).

Передают сообщение электронной почты на сервер ЛВС. При этом формируют сигналы в соответствии со стеком протоколов TCP/IP (блок 3 алгоритма).

Принимают сообщение электронной почты на сервере ЛВС и записывают его в память сервера (блок 4, 5 алгоритма).

Считывают сообщение электронной почты из памяти сервера локальной вычислительной сети и записывают сообщение электронной почты в память средства промежуточной записи (блоки 6, 7).

Удаляют сообщение электронной почты из памяти сервера локальной вычислительной сети (блок 8).

Из сообщения электронной почты выделяют идентификатор отправителя IDo и сравнивают идентификатор отправителя сообщения с предварительно заданным множеством идентификаторов отправителей контролируемых сообщений электронной почты {IDo} (проверка условия IDo∈{IDo}). Таким образом, отфильтровывают контролируемые сообщения электронной почты от других сообщений и информационных сигналов (блоки 9, 10 алгоритма).

Модифицируют, при совпадении идентификаторов, поля контролируемых заголовков сообщения электронной почты, для чего:

выделяют из сообщения электронной почты контролируемые поля заголовка Zк (блок 11);

выбирают по предварительно заданному правилу из множества допустимых значений полей заголовков новые значения Рл (блок 12);

заменяют значения полей контролируемых заголовков Рк новыми значениями (блок 13). Конверт сообщения Ко не изменяется.

Считывают модифицированное сообщение электронной почты (Sм) с заголовком Zм из памяти средства промежуточной записи (блок 14) и передают сообщение электронной почты на сервер глобальной информационной сети (блок 15). После модификации сообщение Sм содержит заголовок Zм и значения полей Рл, которые несут идентификационную информацию, несвойственную ЛВСо.

При невыполнении условия IDo∈{IDo} сообщение электронной почты без изменений (So) считывается из средства промежуточной записи и передается на сервер глобальной информационной сети.

Далее повторяют действия с формирования сообщения (So) в локальной вычислительной сети.

Средство промежуточной записи может быть реализовано в качестве шлюза прикладного уровня на любом из промежуточных серверов глобальной информационной сети. Причем для достижения результата не требуется ответная часть такого же средства на приемной стороне, чем определяется более широкая область применения способа по сравнению с аналогами и относительная простота в реализации.

Возможность реализации сформулированного технического результата была проверена путем создания макета программного комплекса и проведения натурного эксперимента. В процессе эксперимента модификации подвергались следующие поля заголовка сообщения: Message-ID; MIME-Version; Subject; X-Pfone; X-Mailer; X-Originating-IP; From; Received; Reply-To. В результате эксперимента было выявлено существенное затруднение распознавания характеристик локальной вычислительной сети и ее пользователей по идентификационной информации в заголовках сообщений электронной почты.

Из представленных результатов следуют выводы: заявленный способ обеспечивает повышение безопасности локальной вычислительной сети за счет маскирования характеристик вычислительной сети при передаче сообщений электронной почты посредством глобальной информационной сети и затрудняет преднамеренные деструктивные воздействия.

Дополнительными положительными свойствами заявленного способа являются возможность регистрации признаков несанкционированного сбора информации о вычислительной сети нарушителем посредством сервиса электронной почты и его предупреждения. Например, фиксирование отладочных команд EXPN и VRFY. Указанные команды можно отслеживать по откликам на них почтового сервера ЛВС, если предварительно задать идентификаторы этих откликов. Большое количество рапортов о недоставке сообщений адресатам может служить сигналом о NDR-атаке, в этом случае необходимо задание порога срабатывания сигнализации, по количеству NDR.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПЕРЕДАЧА СООБЩЕНИЙ МЕЖДУ ИНТЕРНАЦИОНАЛИЗИРОВАННЫМИ И НЕИНТЕРНАЦИОНАЛИЗИРОВАННЫМИ СИСТЕМАМИ ЭЛЕКТРОННОЙ ПОЧТЫ | 2012 |

|

RU2602334C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2020 |

|

RU2747638C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2020 |

|

RU2745004C1 |

| СИСТЕМА И СПОСОБ ПЕРЕДАЧИ ДОКУМЕНТОВ И УПРАВЛЕНИЯ ДОКУМЕНТООБОРОТОМ | 2006 |

|

RU2419137C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| ПЕРЕВОД СООБЩЕНИЙ, ПЕРЕДАВАЕМЫХ В ЭЛЕКТРОННОЙ ФОРМЕ | 2003 |

|

RU2332709C2 |

| СПОСОБ (ВАРИАНТЫ) И УСТРОЙСТВО (ВАРИАНТЫ) ЗАЩИТЫ КАНАЛА СВЯЗИ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2006 |

|

RU2306599C1 |

Изобретение относится к области электросвязи и может быть использовано в локальных вычислительных сетях (ЛВС) для повышения их безопасности при передаче сообщений электронной почты через глобальную информационную сеть (ГИС). Техническим результатом является повышение безопасности ЛВС за счет маскирования ее характеристик при передаче сообщений электронной почты посредством ГИС. Для этого способ включает формирование сообщений электронной почты в ЛВС, где его запоминают. Затем эти сообщения считывают и запоминают в память средства промежуточной записи. Удаляют указанные сообщения из памяти сервера ЛВС, считывают из памяти средства промежуточной записи и передают на сервер глобальной информационной сети. Дополнительно задают совокупность идентификаторов отправителей контролируемых сообщений, поля их заголовков, их допустимые значения и правило выбора. При совпадении идентификаторов сообщений электронной почты с заданными индикаторами модифицируют поля контролируемых сообщений путем их замены. Перечисленные действия усложняют возможность деструктивных воздействий на ЛВС, что повышает безопасность ее работы. 1 з.п. ф-лы, 4 ил.

Авторы

Даты

2008-02-27—Публикация

2006-09-20—Подача