ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится к беспилотным летательным аппаратам (БПЛА) и более конкретно к системе для проверки целостности БПЛА и управления полетом БПЛА.

УРОВЕНЬ ТЕХНИКИ

[0002] Ожидается, что беспилотные летательные аппараты (БПЛА) получат в ближайшие годы широкое распространение в обществе для выполнения функций, таких доставка посылок, дистанционный сбор данных и помощь в других видах деятельности в ежедневной коммерческой, промышленной и потребительской жизни. Предполагается, что, в отличие от пилотируемого летательного аппарата, БПЛА будут действовать намного ближе к людям, животным, имуществу, строительным конструкциям и оборудованию. Кроме того, предполагается, что БПЛА выполняют свои функции автоматизированным способом и все чаще и чаще вне прямой видимости оператора или доверенного ответственного индивидуума.

[0003] Поскольку БПЛА действуют в воздушном пространстве рядом с другим пилотируемым воздушным летательным аппаратом, часто перевозящим пассажиров, а также среди и вблизи других объектов и людей, они могут поставить под угрозу жизнь и имущество, если ими управляют с использованием несертифицированного или несовместимого, или не прошедших испытания программного или аппаратного обеспечения, и, кроме того, БПЛА могут создать дополнительную угрозу, если они взломаны или захвачены неуполномоченной личностью, преследующей злонамеренные цели. Пилотируемый воздушный летательный аппарат также может создавать подобную угрозу, однако пилотируемый воздушный летательный аппарат и пилотируемые полеты воздушного летательного аппарата находятся под управлением уполномоченной личности - пилота. Уполномоченная личность выполняет функции, гарантирующие безопасность полета, в результате чего воздушный летательный аппарат находится под его контролем и управляется безопасным способом.

[0004] Как правило, для воздушных летательных аппаратов, которые используют национальное воздушное пространство, требуются планы полета. Управление воздушным сообщением является важным для безопасности пассажиров и/или пилотов воздушных летательных аппаратов, а также людей, имущества и животных, расположенных на земле, над которой пролетают воздушные летательные аппараты. С первых дней авиасообщения в США действует система, которая принимает от пилотов и распространяет среди пилотов информацию о полетах. Пилот обычно обязан предоставлять или регистрировать план полета, в котором указано намеченное направление местоположений, куда он намерен лететь. План полета обычно должен содержать идентификацию воздушного летательного аппарата, специальное оборудование, точки отправления и прибытия, а также маршрут полета. Обслуживание, часто называемое авиадиспетчерским обслуживанием, предлагается пилоту и обеспечивается коммерческой организацией или правительством (или коммерческой организацией, которая находится в контрактных отношениях с правительством). Авиадиспетчерская служба предназначена для предоставления информации пилотам при подаче плана полета, а также обновленных уведомлений о действиях или событиях, которые потенциально могут влиять на намеченный план полета. Полетами воздушных летательных аппаратов управляют с целью предоставления нескольким воздушным летательным аппаратам возможности близкого расположения относительно друг друга в одном и том же общем воздушном пространстве с одновременным соблюдением достаточного расстояния друг от друга, чтобы не мешать друг другу и не создавать угрозу безопасности друг друга.

[0005] С ростом использования БПЛА как с коммерческими, так и развлекательными целями, воздушное пространством, когда-то используемое исключительно обычными самолетами, теперь совместно используется множеством БПЛА. В дополнение к видам деятельности и предупреждениям, о которых пилоты уже знают, также следует иметь в виду другой фактор, а именно потенциальное присутствие БПЛА. Авиадиспетчерская служба, которая предупреждает пилотов о неблагоприятных условиях, таких как, например, закрытая взлетно-посадочная полоса или опасная погода, также может собирать и предоставлять информацию о соседних воздушных летательных аппаратах, а также соседних БПЛА. Таким образом, увеличились требования к операторам БПЛА не только в отношении регистрации их воздушных летательных аппаратов, но также и в большей части случаев в отношении необходимости предоставления информации о намеченных действиях их БПЛА, такой как план полета. Цель состоит в уменьшении взаимных помех и обеспечении возможности совместного использования летательными аппаратами, такими как БПЛА, одного и того же воздушного пространства наряду с воздушными летательными аппаратами другого типа. Потребность состоит в уменьшении или устранении потенциальных конфликтов в воздушном пространстве между БПЛА и другим воздушным летательным аппаратом. Например, система, которую пилоты воздушного летательного аппарата используют для получения информации и предупреждений относительно их предстоящего полета, которая обычно известна как Авиадиспетчерская служба, обновлена и включает категории предупреждений, которые относятся к БПЛА, (и иногда называется беспилотными воздушными системами или UAS). Таким образом, пилоты воздушного летательного аппарата могут быть обеспечены информацией, которая идентифицирует потенциальное присутствие БПЛА рядом с их воздушным летательным аппаратом на основании плана полета воздушного летательного аппарата и информации, предоставленной оператором БПЛА. Например, оператор БПЛА или дрона может зарегистрировать и предоставить подробности, такие как имя оператора и его контактная информация, идентификация БПЛА, день и время полета, максимальная высота и местоположения границ полета, например, радиус действия, указанный на основании координат геолокации.

[0006] Важность совмещения работы БПЛА с традиционным использованием воздушного пространства воздушными летательными аппаратами приводит к признанию преимуществ использования БПЛА, а также к необходимости повышения безопасности за счет снижения рисков нежелательных событий, таких как конфликты.

[0007] Однако, как и в отношении любого устройства, даже изобилие мер предосторожности не может устранить все потенциальные опасности. Несмотря на предпринимаемые меры предосторожности и осознание потенциального риска, все-таки остается возможность нанесения повреждений людям и имуществу, включая пассажиров соседнего воздушного летательного аппарата, а также людей, животных и строений, находящихся на земле. Существует потенциальная опасность вмешательства в работу БПЛА, включая, например, попытки захвата управления аппаратом БПЛА и его перенаправления или использования в целях, несовместимых с целями его настоящего оператора.

[0008] Поскольку беспилотные летательные аппараты и БПЛА, действующие вне прямой видимости, могут действовать полностью в автономном режиме без прямого взаимодействия с оператором, необходима система, гарантирующая защиту от вмешательства в системы управления полетом, программное обеспечение и аппаратные средства БПЛА таким образом, чтобы БПЛА мог быть проверен на право действовать в воздушном пространстве.

РАСКРЫТИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

[0009] Предложена система для управления БПЛА и более конкретно для регулирования работы одного или более БПЛА путем обеспечения проверки целостности БПЛА. Согласно предпочтительным вариантам реализации система обеспечивает проверку БПЛА через механизм установления подлинности. Согласно предпочтительным вариантам реализации механизм установления подлинности обеспечен в соединении с одним или более компонентов БПЛА (например, аппаратных компонентов), программным обеспечением или их сочетанием. Также обеспечен способ проверки одиночного БПЛА и множества БПЛА, оборудованных проверочной системой.

[0010] Согласно предпочтительным вариантам реализации система осуществляет функцию защиты для обеспечения надлежащего управления аппаратом БПЛА. Механизм сертификации реализован для обеспечения подтверждения состояния подлинности БПЛА. Установление состояния подлинности БПЛА предпочтительно основано на одном или более способов взаимодействия с аппаратными средствами БПЛА, программным обеспечением или сочетаниями аппаратных средств и программного обеспечения. Согласно предпочтительному варианту реализации подтверждение состояния подлинности реализовано посредством криптографической системы, в которой используются ее криптографические ключи и/или криптографические алгоритмы для подтверждения состояния подлинности БПЛА. Состояние БПЛА предпочтительно определяется на основании одного или более уникальных свойств, которые идентифицируют этот конкретный БПЛА. Предпочтительные варианты реализации обеспечивают криптографическое хэш-значение для принципиально важного аппаратного компонента (такого как, например, серийный номер и/или модель приводного или управляющего двигателя, и/или дата установки) или принципиально важного программного обеспечения (такого как, например, навигационное программное обеспечение), или того и другого вместе (объединенный хэш идентификации аппаратного компонента и программного обеспечения). Аппаратный компонент идентифицирован на основании его уникальных знаков идентификации, например, серийного номера аппаратных средств, номера модели, даты установки, или любого другого идентификатора (или предпочтительно идентифицирован на основании их сочетания), тогда как программное обеспечение идентифицировано уникальным характеристиками (хэш-значением, хэшем контрольной суммы или тому подобным).

[0011] Согласно предпочтительным вариантам реализации БПЛА аутентифицируется, и ему назначают состояние сертификации. Таким образом, БПЛА принимает сертификацию, в результате чего генерируется состояние аутентификации или аутентификационное хэш-значение, которое предпочтительно сохраняется для этого конкретного БПЛА.

[0012] Согласно некоторым предпочтительным вариантам реализации сертификация БПЛА выполняется даже без извещения собственника или оператора БПЛА о процедурах проверки, например, если эти процедуры проверки не подлежат разглашению третьим сторонам, за исключением сторон, имеющих непосредственное отношение к проверочному аппаратному обеспечению (такому как компьютер, назначенный для идентификации БПЛА и его сертификации), или организации, имеющей сведения о том, какие свойства или характеристики проверяются. Согласно одному варианту реализации БПЛА снабжен сертификационной инструкцией или чипом, который обеспечивает проверку. Таким образом, запрос на проверку и ответ на этот запрос передаются в БПЛА или принимаются из БПЛА для хранения и сохраняются для справки и также для последующего использования сертификационными органами.

[0013] Согласно некоторым вариантам реализации проверку выполняют с использованием одного или более электронных компонентов или программного обеспечения БПЛА, или сочетаний вышеперечисленного, которые предназначены для обеспечения сведений о состоянии БПЛА и идентифицируют отклонения от этого состояния. Например, если конкретные аппаратные средства или программное обеспечение используются в соединении с отклонением от проверочного хэша, после проведения проверки получают идентичность отклонений этих конкретных частей аппаратных средств или программного обеспечения, или того и другого вместе.

[0014] Согласно одному варианту реализации сертификацию осуществляет сертифицирующая организация. Сертифицирующая организация устанавливает свой собственный набор параметров для осуществления сертификации БПЛА. Согласно некоторым предпочтительным вариантам реализации сертифицирующей организации предоставляется возможностью управления допусками и авторизациями БПЛА путем сертификации БПЛА и проверки БПЛА перед тем, как БПЛА предпримет какую-либо активность или выполнит какую-либо операцию. Сертифицирующая организация взаимодействует с БПЛА с использованием защищенной связи, которая включает передачу шифрованных данных или передачу шифрованных проверочных данных, или передачу других криптографических данных. Согласно некоторым вариантам реализации система содержит одно или более оперативных средств управления сертификацией, которые реализованы в форме аппаратных средств, таких как компьютер, и аппаратных средств связи для проведения сертификации БПЛА, и осуществляет проверку БПЛА до его полета или даже во время его полета.

[0015] Система выполнена с возможностью размещения в БПЛА и взаимодействия с системой связи БПЛА, а также программным обеспечением и аппаратными средствами БПЛА. Согласно одному варианту реализации БПЛА выполнен с возможностью исполнения команд встроенного программного обеспечения, которое обеспечивает получение серийного номера или уникального идентификатора аппаратных средств и программного обеспечения БПЛА, создает сочетание хэш-кода этих уникальных идентификаторов, шифрует данный хэш-код, передает шифрованный хэш-код по проводной или беспроводной системе связи другому компьютеру, который поддерживает таблицу сертифицированных кодов для каждого БПЛА, в результате чего указанный компьютер подтверждает (или не подтверждает) подлинность данного конкретного БПЛА. Система также определяет, произошла ли замена аппаратных средств или программного обеспечения конкретного БПЛА с момента последней сертификации БПЛА.

[0016] Признаки, описанные в настоящей заявке в связи с одним конкретным вариантом реализации, могут быть использованы в других вариантах реализации, а также могут быть объединены вместе таким образом, что варианты реализации могут быть использованы с одним, двумя или сочетаниями нескольких признаков.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

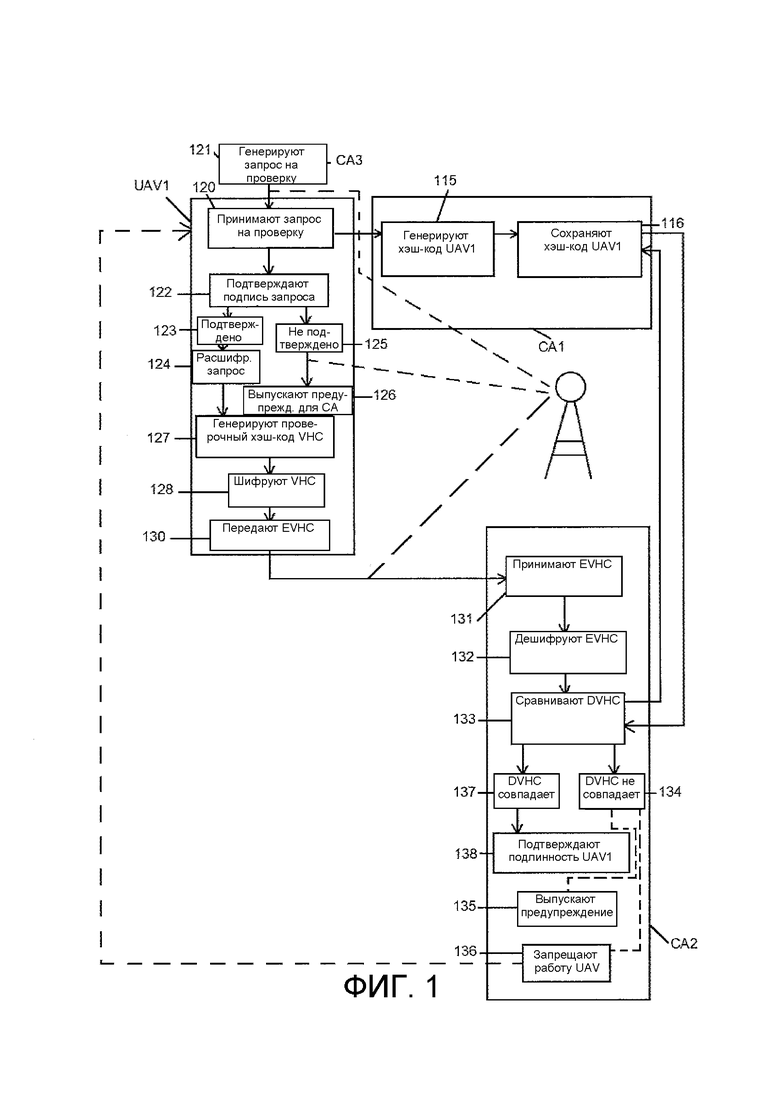

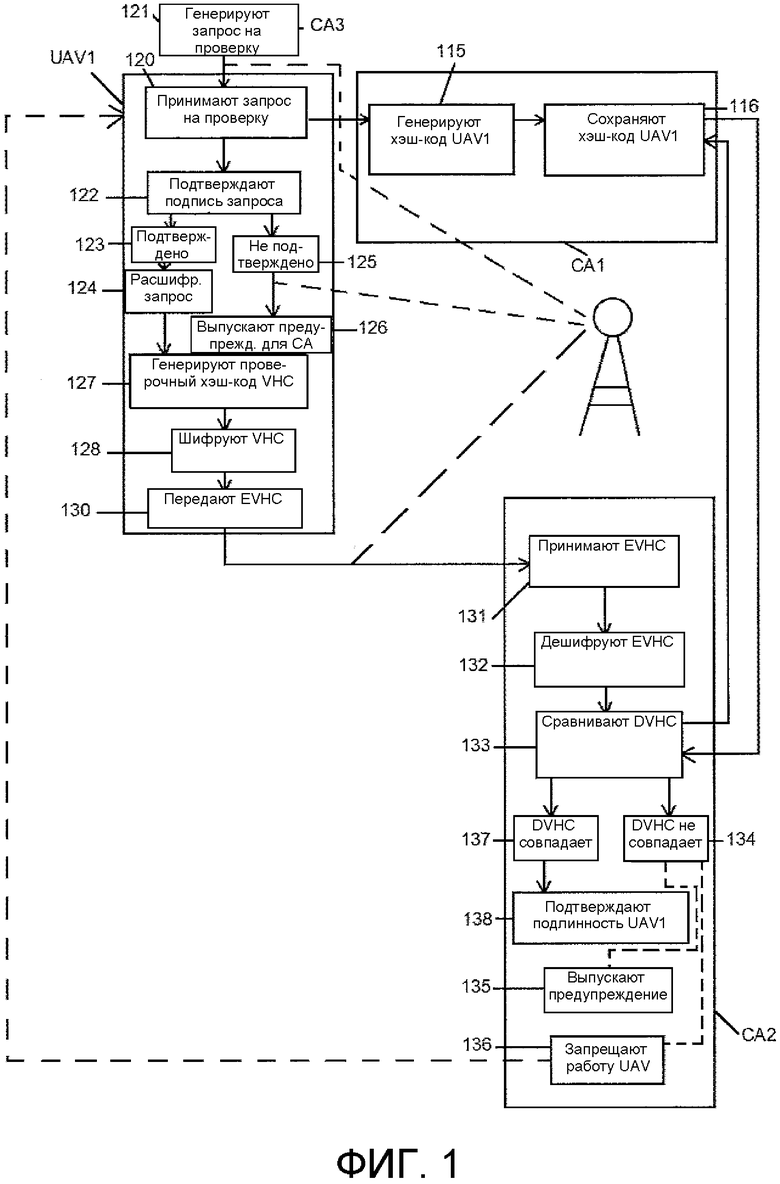

[0017] На ФИГ. 1 представлена блок-схема программы, показывающая приведенный в качестве примера вариант реализации системы и этапы процесса согласно одному варианту реализации способа аутентификации БПЛА.

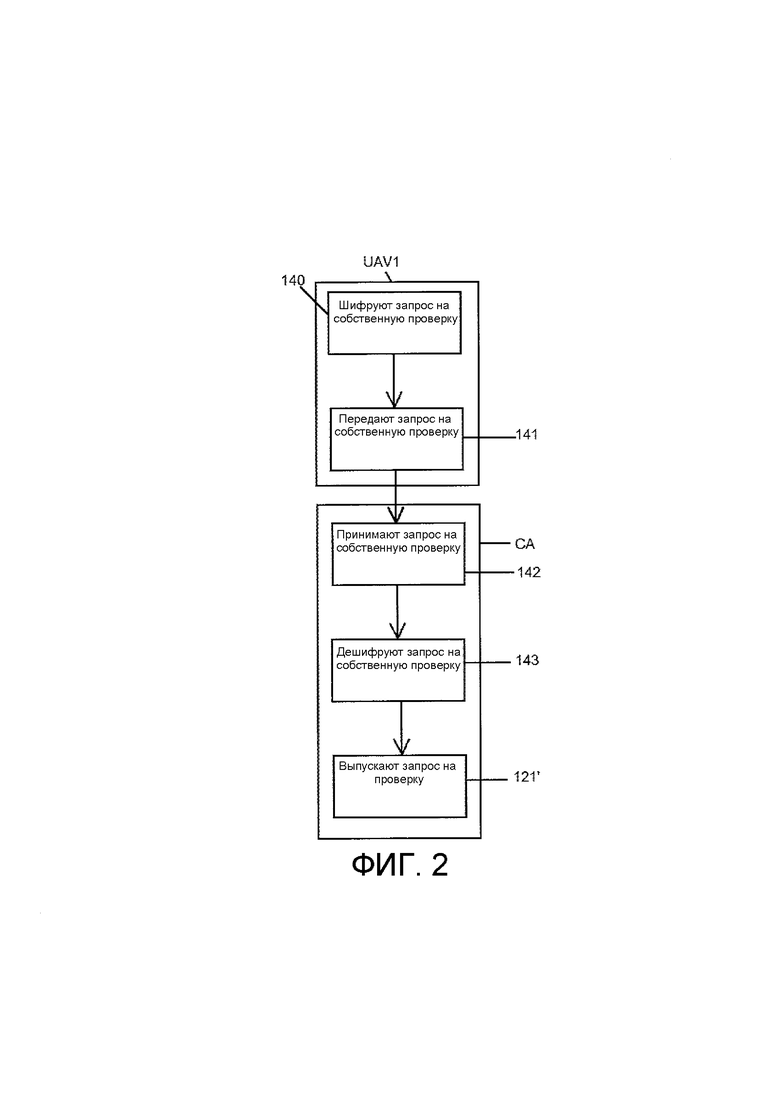

[0018] На ФИГ. 2 представлена блок-схема программы, показывающая еще один вариант реализации системы, иллюстрирующий БПЛА, запрашивающий собственную проверку.

[0019] На ФИГ. 3 показан перспективный вид приведенного в качестве примера одного варианта реализации беспилотного летательного аппарата (БПЛА), реализующего систему согласно настоящему изобретению.

[0020] На ФИГ. 4 показан вид спереди еще одного приведенного в качестве примера варианта реализации беспилотного летательного аппарата (БПЛА), реализующего систему согласно настоящему изобретению.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0021] Система может быть осуществлена путем обеспечения БПЛА чипом или программой, которые содержат инструкции для генерирования проверочного хэша и обеспечения хэш-кода.

[0022] Например, согласно некоторым вариантам реализации настоящее изобретение может обеспечить криптографическую систему в качестве части схемы устройства БПЛА, которая может содержать компонент хранения, микросхему, микроконтроллер или процессор, вместе с инструкциями для генерирования и/или хранения ключа. Например, согласно одному варианту реализации обеспечен встроенный компонент схемы, содержащий запоминающее устройство для внутреннего хранения открытого ключа сертификационной организации для использования при шифровании уникального проверочного кода состояния, генерируемого в БПЛА (например, аппаратной компонентой, программой или сочетаниями вышеперечисленного), и/или дешифровании цифровой подписи, полученной от сертификационной организации. Эти открытый ключ и/или закрытый ключ могут быть осуществлены как дополнительный способ обеспечения безопасности путем шифрования уникального хэш-кода (такого как, например, проверочный код, запрашиваемый у БПЛА компьютером сертификационной организации). Варианты реализации открытого или закрытого ключа также могут содержать элемент времени или элемент местоположения для дополнительного шифрования хэш-кода.

[0023] Согласно различным вариантам реализации система обеспечивает проверку БПЛА для удостоверения в том, что аппаратные средства и/или программное обеспечение БПЛА не изменены. Если система идентифицирует изменение аппаратных средств или программного обеспечения, согласно некоторым предпочтительным вариантам реализации система идентифицирует измененные компонент или компоненты (элементы аппаратных средств или программного обеспечения). Кроме того, сертификационная организация может осуществлять протоколы для повторной сертификации, такой как, например, после замены двигателя или обновления, например, навигационного компонента или навигационного программного обеспечения. Повторная сертификация может быть выполнена таким образом, чтобы любые произведенные изменения были утверждены, разрешены и/или отвечали любым регулятивным требованиям и были распознаваемы идентификационным или сертификационным хэш-значением.

[0024] Согласно некоторым предпочтительным вариантам реализации система может быть выполнена с возможностью обеспечения работы беспилотного летательного аппарата (БПЛА). БПЛА предпочтительно содержит множество аппаратных компонентов и программное обеспечение. Генерируется аутентификационный хэш-код, соответствующий данному БПЛА. Предпочтительно это выполняется получением уникального идентификатора по меньшей мере от одного из компонентов аппаратных средств БПЛА или программного обеспечения БПЛА и, согласно предпочтительным вариантам реализации, получением двух уникальных идентификаторов, таких как серийный номер или контрольная сумма соответствующих аппаратных средств и программного обеспечения. Аутентификационный хэш-код создается для идентификаторов аппаратных средств или программного обеспечения, или для сочетания идентификаторов аппаратных средств и программного обеспечения. Система предпочтительно используется в соединении с удаленным вычислительным компонентом, который расположен на расстоянии от БПЛА и выполнен с возможностью обмена данными с БПЛА по сети. БПЛА предпочтительно содержит вычислительный компонент, который может быть обеспечен отдельно или как часть схемы БПЛА. Аутентификационный хэш-код БПЛА предпочтительно сохраняется (например, после сертификации БПЛА) и доступен для удаленного вычислительного компонента через доступную базу данных, таблицу или другие средства доступа. Для проверки БПЛА удаленный вычислительный компонент принимает шифрованный проверочный код от БПЛА и затем расшифровывает проверочный код и сравнивает его с аутентификационным кодом этого БПЛА. Если обнаружено соответствие, подлинность БПЛА подтверждают, и если соответствие не обнаруживается, подлинность БПЛА не подтверждают.

[0025] Согласно некоторым вариантам реализации БПЛА может послать запрос к сертификационной организации путем вхождения в контакт с сертификационным компьютером через сеть. Согласно некоторым вариантам реализации сертификационная организация или компьютер (например, удаленный вычислительный компонент) может направить запрос к БПЛА о предоставлении проверочной информации о БПЛА. БПЛА может принять запрос и может генерировать проверочный код, такой как хэш-значение. Согласно некоторым вариантам реализации БПЛА выполнен с инструкциями, которые обеспечивают протокол для генерирования проверочного хэш-значения из компонентов БПЛА. Указанные инструкции и протокол согласно некоторым вариантам реализации могут быть осуществлены в форме чипа или системы доверенного платформенного модуля (ТРМ), или доверенного платформенного модуля на основе встроенного программного обеспечения (fTРМ). Согласно различным вариантам реализации системы БПЛА может быть выполнен с протоколом, который является протоколом доказательства с нулевым разглашением знаний, причем в этом случае проверка параметров аутентификации БПЛА может оставаться неизвестной для БПЛА (даже при том, что БПЛА содержит информацию о компонентах аппаратных средств и программного обеспечения, на основании которых генерируется проверочный хэш). Например, согласно некоторым вариантам реализации БПЛА также может быть выполнен с возможностью генерирования проверочного хэша, не будучи обеспечен знанием. Согласно еще одним вариантам реализации обмены сообщениями между БПЛА и сертификационным аттестационным компьютером могут быть обеспечены ключами, а также путем реализации протокола доказательства с нулевым разглашением знания.

[0026] После генерирования проверочного кода на основании существующей информации об аппаратных средствах и программном обеспечении БПЛА, указанный проверочный код передают сертификационному компьютеру, который согласно некоторым вариантам реализации удален от БПЛА. Проверочный код предпочтительно шифруется при передаче и дешифруется сертификационным компьютером. Согласно некоторым вариантам реализации БПЛА может подключаться к сертификационному компьютеру через проводное соединение, и согласно еще одним вариантам реализации он может подключаться посредством беспроводного соединения.

[0027] Проверка БПЛА, например, может обеспечить указание о том, внесены ли какие-либо изменения в программное обеспечение (включая любые факты неавторизованного изменения программного обеспечения), имеют ли место изменения аппаратных средств, или то и другое вместе.

[0028] Согласно предпочтительным вариантам реализации обеспечена база данных, хранящая множество аутентификационных хэш-кодов, которые соответствуют соответствующему множеству БПЛА, в результате чего каждый конкретный БПЛА может быть аутентифицирован с использованием соответствующего ему аутентификационного хэш-кода. Например, удаленный вычислительный компонент может поддерживать или иметь доступ к таблице сертифицированных кодов для множества БПЛА. Сертифицированные коды (например, аутентификационные хэш-коды) могут храниться в шифрованной форме.

[0029] Настоящее изобретение также может обеспечить криптографическое устройство в качестве встроенного компонента схемы, расположенного в БПЛА, которое может содержать элемент хранения для внутреннего хранения открытого ключа регулятивного органа (такого как сертификационная организация) для использования при дешифровании цифровой подписи от регулятивного органа и таким образом удостоверяться, что любая директива, принятая в БПЛА (например, для генерирования и/или обеспечения проверочного кода), санкционирована регулятивным органом.

[0030] Настоящее изобретение также может обеспечить криптографическое устройство в качестве встроенного компонента схемы с возможностью внутреннего генерирования уникальной пары "открытый/закрытый ключ" для возможного использования при выполнении операций шифрования/дешифрования, надежно содержащего и использующего пару "открытый/закрытый ключ" в криптографическом устройстве для фактического предотвращения обнаружения указанной пары ключей путем обратного проектирования, а также может обеспечить изменяемое криптографическое устройство в качестве уникального встроенного компонента схемы, которое может удаленно выполнять гарантируемую санкционированную модификацию.

[0031] Согласно приведенному в качестве примера предпочтительному варианту реализации системы каждый БПЛА, которому должен быть разрешен полет в определенных воздушных пространствах на основании инструкций или других юридических ограничений, в первую очередь получает сертификацию. Сертификация предпочтительно осуществляется сертификационными или регулирующими властями. Сертификация предпочтительно включает сертификацию аппаратных средств и/или программного обеспечения БПЛА и согласно предпочтительным вариантам реализации предпочтительно включает сертификацию основной системы управления полетом и навигационной системы БПЛА (которые предпочтительно могут содержать аппаратные и программные компоненты). Согласно предпочтительным вариантам реализации сертификация выполняется испытательными или сертификационными органами, которые могут обеспечить последующую проверку БПЛА.

[0032] Предпочтительно БПЛА могут быть осмотрены, или может быть иным способом определено, что они имеют надлежащие аппаратные средства, программное обеспечение и предпочтительно то и другое. Например, в сертифицированном БПЛА конкретные программное обеспечение и аппаратные средства, которые сертифицированы как полетопригодные для конкретного БПЛА, соединяются с аппаратными средствами или с программным обеспечением, или объединенной системой аппаратных средств/программного обеспечения, которая вычисляет хэш-код, представляющий состояние аппаратных средств и программного обеспечения в некоторой заданной части командной, управляющей и навигационной систем БПЛА. Согласно некоторым предпочтительным вариантам реализации хэш-код может быть создан на основании сочетания считываемых электронным способом серийного номера, номера модели, даты установки аппаратных средств (таких как, например, компьютер или приводной двигатель) и контрольной суммы или хэш-кода каждой части важного программного обеспечения в вычислительных системах БПЛА. Количество элементов аппаратных средств и программного обеспечения может быть определено инструкциями или установившейся практикой помимо прочего. Хэш создается во время сертификации и является сертификационным или аутентификационным хэшем. Затем сертификационный или аутентификационный хэш предпочтительно сохраняют в безопасном месте, связанном с компьютером, который проверяет хэш-коды летательных аппаратов БПЛА, когда возникает необходимость использования национального воздушного пространства для полета (или другой регламентированной работы).

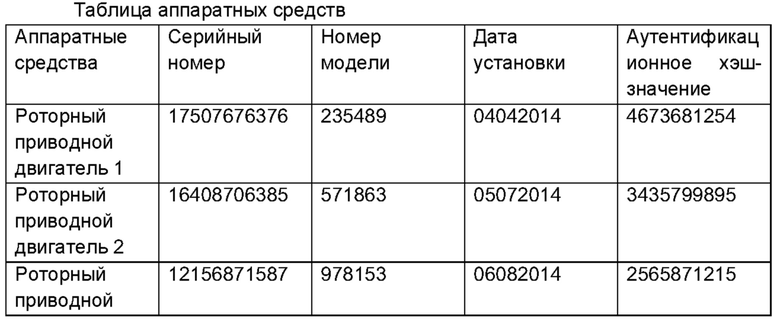

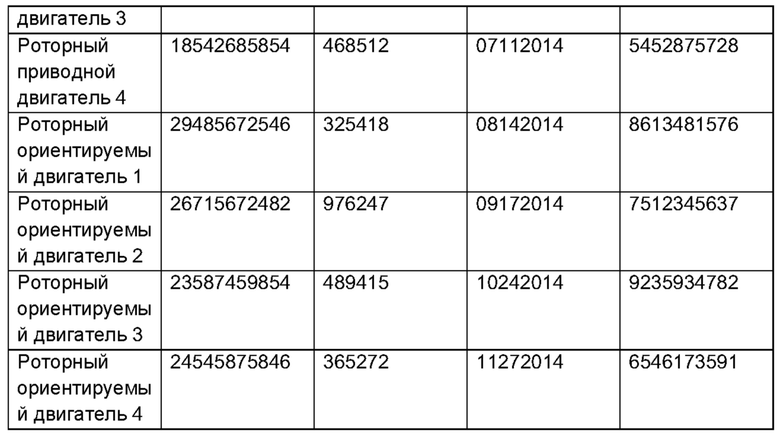

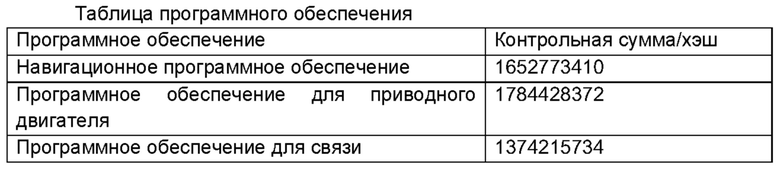

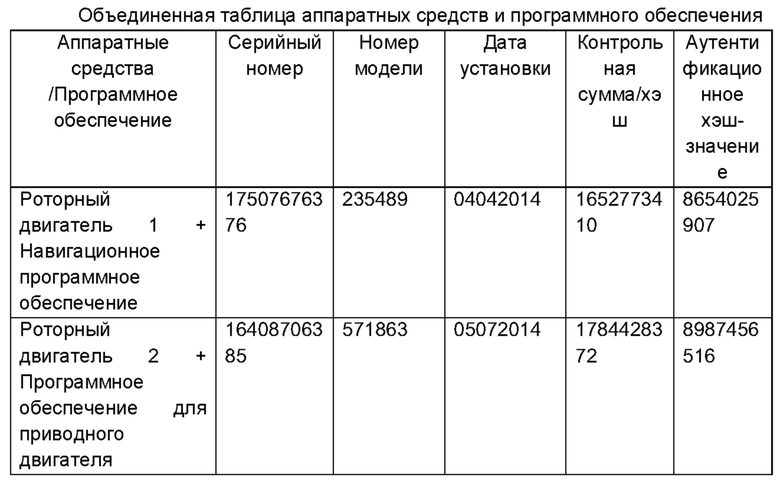

[0033] Примеры аутентификационных хэш-кодов, которые могут быть осуществлены для сертификации БПЛА, показаны в приведенных в качестве примера таблицах ниже. Таблицы иллюстрируют идентификацию компонента аппаратных средств и аутентификационное хэш-значение, связанное с каждым из соответствующих приведенных в качестве примера перечисленных аппаратных компонентов (несмотря на то, что могут иметься дополнительные компоненты аппаратных средств БПЛА помимо перечисленных в настоящей заявке, которые также могут быть использованы для определения аутентификационного значения). Также показана таблица, предусмотренная для программного обеспечения БПЛА, в которой перечислены некоторые примеры существенного операционного программного обеспечения. Пример сочетания аппаратных средств и программного обеспечения показан в таблице, иллюстрирующей хэш-значение для сочетания аппаратных средств и программного обеспечения. В показанной таблице хэш-значения сгенерированы на основании объединенных данных изготовителя указанных аппаратных средств (например, серийного номера, номера модели и даты установки) и программного обеспечения. Кроме того, согласно еще одним некоторым вариантам реализации значения могут быть объединены вместе (строка значения аппаратных средств/строка значения программного обеспечения) и вычислено хэш-значение. Согласно еще одним вариантам реализации указанные значения могут быть сертифицированы для каждого компонента аппаратных средств и для каждого компонента программного обеспечения, так что если БПЛА не пройдет проверку, конкретный компонент аппаратных средств или программного обеспечения может быть идентифицирован как причина ошибки. Таблицы ниже показывают приведенные в качестве примера сертификационные или аутентификационные значения:

[0034] На ФИГ. 1 представлена схема, показывающая приведенный в качестве примера вариант реализации системы, с которой связан беспилотный летательный аппарат, обозначенный на этом чертеже как UAV1. Летательный аппарат UAV1 предпочтительно подвергается сертификации, которая на чертеже выполняется компьютером СА1 сертифицирующей организации. На этапе 115 генерируется хэш-код сертификации (или аутентификационный хэш-код), который на этапе 116 сохраняется для последующего использования, когда летательный аппарат UAV1 будет проверяться сертифицирующей организацией, т.е. командной управляющей ЭВМ (СА, например, СА1, СА2, СА3). На этапе 120 летательный аппарат UAV1 принимает запрос, сгенерированный на этапе 121 запрашивающим компонентом, которым может быть компьютер, находящийся в распоряжении командного управляющего органа, который сертифицировал данный БПЛА. На ФИГ. 1 позиции СА1, СА2, СА3 могут обозначать одиночный компьютер сертифицирующей организации или один или более отдельных компьютеров. Согласно еще одному варианту реализации настоящего изобретения запрос, принятый летательным аппаратом UAV1 на этапе 120, может быть сгенерирован вредоносным компонентом, таким как несанкционированный компьютер, компьютер хакера, или этот запрос может быть сгенерирован другими вредоносными источниками. Запрос, принятый на этапе 121, предпочтительно снабжен сертификатом или подписью и защищен криптографически. Летательный аппарат UAV1 на этапе 120 принимает запрос и на этапе 122 определяет, отвечает ли данный запрос требованиям санкционированной подписи, сертификату или другому средству защиты. Если запрос определен как поступивший от доверенного сертифицирующего органа (СА1), летательный аппарат UAV1 на этапе 123 подтверждает запрос и на этапе 124 осуществляет его обработку путем расшифровывания. Если запрос не определен как поступивший от доверенного сертифицирующего органа, и на этапе 125 отклоняется, он не обрабатывается, или согласно еще одному варианту реализации настоящего изобретения или в дополнение к данному варианту реализации генерируется предупреждение, которое на этапе 126 передается, например, сертификационному компьютеру. Если на этапе 123 запрос подтвержден, летательный аппарат UAV1 на этапе 124 расшифровывает запрос и на этапе 127 генерирует проверочный хэш-код (VHC). Затем на этапе 128 указанный хэш-код VHC шифруется, и на этапе 130 шифрованный проверочный хэш-код (EVHC) передается сертификационному компьютеру, обозначенному на ФИГ. 1 как СА2.

[0035] Сертификационный компьютер СА2 на этапе 131 принимает шифрованный хэш-код EVHC от летательного аппарата UAV1, расшифровывает этот хэш-код EVHC на этапе 132 и на этапе 133 сравнивает дешифрованный проверочный хэш-код (DVHC) с сохраненным на этапе 116 хэш-кодом летательного аппарата UAV1. Если сравнение дает отрицательный результат (этап 134), на этапе 135 может быть направлено предупреждение компоненту или человеку посредством устройства, такого как компьютер, планшет или другое устройство, предназначенное для уведомления. Согласно еще одному варианту реализации изобретения при отрицательном результате проверки летательного аппарата UAV1 авторизация летательного аппарата UAV1 может быть прекращена, или могут быть выполнены конкретные операции. Летательный аппарат UAV1 может быть лишен разрешения на вход в защищенное воздушное пространство или зону. Согласно некоторым вариантам реализации сертификационный компьютер СА2 на этапе 136 в этом примере может направить команду, которая не допускает к работе летательный аппарат UAV1 в целом или запрещает действие одной или более функций летательного аппарата UAV1.

[0036] Если на этапе 133 сравнения определено, что дешифрованный хэш-код DVHC соответствует сохраненному на этапе 116 хэш-значению летательного аппарата UAV1, проверка летательного аппарата UAV1 на этапе 137 считается допустимой, и на этапе 138 подтверждают подлинность летательного аппарата UAV1. Согласно некоторым альтернативным вариантам реализации летательный аппарат UAV1 направляет запрос удаленному компьютеру, такому как, например, компьютер сертифицирующей организации (например, компьютер СА1, СА2, СА3), на проверку аппарата UAV1. Необходимость такой проверки может возникнуть, когда летательному аппарату UAV1 требуется подтверждение допустимости его некоторых действий, таких как, например, вход в назначенное воздушное пространство или воздушное пространство с диспетчерским обслуживанием, съемка камерой или доставка груза.

[0037] БПЛА может инициировать запрос к сертифицирующей организации на собственную проверку. Этот запрос может быть направлен летательным аппаратом БПЛА к компьютеру сертифицирующей организации. Компьютер сертифицирующей организации может принять и обработать указанный запрос и выполнить проверку данного БПЛА. Например, БПЛА может направить запрос на проверку перед входом в воздушное пространство с диспетчерским обслуживанием с целью выполнения конкретного плана полета или следования по заданному пути для выполнения работы, такой как захват изображения, доставка груза, или другой функции. На ФИГ. 2 согласно одному варианту реализации показана приведенная в качестве примера блок-схема способа подачи летательным аппаратом БПЛА, в частности, аппаратом UAV1, запроса к компьютеру СА сертифицирующей организации. Блок-схема, показанная на ФИГ. 2, может быть дополнением или альтернативой способу работы сертификационного компьютера СА1, показанному на ФИГ. 1, при издании запроса на проверку (на этапе 121, показанном на ФИГ. 1). Как показано на ФИГ. 2, летательный аппарат UAV1 на этапе 140 генерирует запрос, предпочтительно шифрованный запрос, и затем на этапе 141 передает этот запрос компьютеру сертифицирующей организации (например, такой как компьютер или компьютеры СА1, СА2, СА3 и СА, показанные на ФИГ. 1 и 2). Компьютер СА сертифицирующей организации, показанный на ФИГ. 2, (который может быть любым одним или более из компьютеров СА1, СА2, СА3 сертифицирующей организации, показанных на ФИГ. 1) на этапе 142 принимает запрос на собственную проверку от летательного аппарата UAV1. Запрос (показанный, например, на этапах 141 и 142) может быть передан и принят по сети (проводной или беспроводной). Компьютер сертифицирующей организации на этапе 143 дешифрует запрос. После того, как запрос дешифрован и принят как достоверный запрос от летательного аппарата UAV1, выполняется проверка летательного аппарата UAV1 согласно запросу. Проверка может быть выполнена как описано в настоящей заявке, включая способ, показанный в качестве репрезентативного примера на ФИГ. 1. Компьютер сертифицирующей организации направляет летательному аппарату UAV1 запрос на генерирование проверочного хэш-значения. Это представлено этапом 121' на ФИГ. 2, после чего управление способом по существу может перейти, как показано на ФИГ. 1, к этапу 121.

[0038] Согласно различным вариантам реализации настоящего изобретения система управления трафиком (UTM) летательного аппарата БПЛА предназначена для облегчения управления летательными аппаратами БПЛА, которые могут действовать в конкретном воздушном пространстве. Система UTM предпочтительно может контролировать воздушное пространство, проверяя каждый БПЛА, который появляется в данном воздушном пространстве или пытается войти в указанное пространство.

[0039] После этого БПЛА может сгенерировать и передать запрос на собственную проверку. Согласно еще одному варианту реализации настоящего изобретения запрос может быть сгенерирован автономно в связи с предпринимаемой летательным аппаратом БПЛА конкретной активностью, направлением полета, планом или схемой полета. Например, если план полета БПЛА включает прохождение через зону воздушного пространства с диспетчерским обслуживанием, летательному аппарату БПЛА может быть назначена проверка. После нее сертифицированный БПЛА может перейти к действиям, утвержденным системой сертификации в соответствии с функциями управления. Например, система может быть выполнена таким образом, что когда БПЛА направляет запрос системе (UTM) управления трафиком БПЛА, такой как запрос на регистрацию плана полета или на разрешение полета в воздушном пространстве с диспетчерским обслуживанием, система UTM использует любые доступные способы шифрованной связи, чтобы запросить у БПЛА его конкретный хэш-код, который генерируется при запросе путем совместного шифрования с кодом ключа или времени, предоставленным системой UTM, которая требует, чтобы система БПЛА фактически создала новый хэш-код вместо простой передачи отдельно сохраненного хэш-кода, который, возможно, не отражает фактическое состояние аппаратных средств и программного обеспечения БПЛА на момент запроса.

[0040] Затем проверочный хэш-код передается компьютерной проверочной системе UTM, которая затем расшифровывает сообщение, принятое от БПЛА в ответ на запрос, и определяет, соответствует ли он тому же хэш-коду, сохраненному после сертификации, (т.е. сертификационному или аутентификационному хэшу). Если он соответствует, БПЛА считается подлинным, и в противном случае он не считается подлинным, после чего могут быть предприняты надлежащие меры в зависимости от характера системы UTM, характера БПЛА, инструкций и других факторов. Например, согласно некоторым вариантам реализации, если БПЛА не аутентифицирован, его эксплуатация может быть запрещена, и он может получить команду приземлиться в конкретном месте, или может вернуться к ручному управлению (или управление летательным аппаратом БПЛА переходит к системе UTM, если система UTM может самостоятельно или в соединении с другой системой управлять полетом БПЛА). В дополнение к данному или согласно альтернативному варианту реализации настоящего изобретения, если БПЛА не аутентифицирован, система также может направить предупреждение соответствующей инстанции, системе или другому компоненту. Согласно еще одному варианту реализации настоящего изобретения отказ в аутентификации может признать недействующими некоторые, но не все функции БПЛА (например, такие как возможность освободить груз или полезную нагрузку).

[0041] Хэш-код в БПЛА может быть сгенерирован с использованием расположенных в БПЛА аппаратных средств или программного обеспечения, или сочетаниями вышеперечисленного. Хэш-код в БПЛА может быть создан аппаратными средствами, такими как выделенный чип ТРМ, программным обеспечением, таким как подобное fTРМ или содержащее fTРМ, или некоторыми сочетаниями вышеперечисленного.

[0042] Согласно предпочтительным вариантам реализации хэш-код может быть сгенерирован на основании одной или более политик, которые соответствуют состоянию аппаратных средств БПЛА, программного обеспечения БПЛА, того и другого вместе или сочетаний вышеперечисленного. Система может быть выполнена с возможностью выполнения проверки на основании конкретного компонента или компонентов БПЛА, или программного обеспечения БПЛА, такого как, например, хэш-значение, контрольная сумма или то и другое вместе.

[0043] Согласно некоторым предпочтительным вариантам реализации БПЛА может быть выполнен с выделенным чипом доверенного платформенного модуля (ТРМ) или программным обеспечением, таким как подобное fTРМ или содержащее fTРМ, или с одним или более сочетаний вышеуказанных средств. Например, может быть использован традиционный ТРМ, такой как аппаратное устройство или "чип", который согласно некоторым вариантам реализации может содержать собственный защищенный криптопроцессор. Чип или программное обеспечение ТРМ могут быть обеспечены как часть схемы БПЛА или в соединении со схемой БПЛА. Чип или программное обеспечение ТРМ могут в защищенном режиме генерировать криптографические ключи, а также ограничения их использования. Чип ТРМ также может содержать средство, такое как аппаратный генератор псевдослучайных чисел. Система предпочтительно выполнена с возможностью генерирования хэш-значения на основании конкретных конфигураций аппаратных средств и/или программного обеспечения БПЛА и, таким образом, обеспечения возможности удаленной аттестации БПЛА в связи с сертификацией. Например, если в программном обеспечении БПЛА произведены неавторизованные изменения, например, заменены операции или удалены определенные функции, хэш-значение, такое как, хэш-значение, сгенерированное чипом ТРМ, поможет идентифицировать и обнаружить изменение в БПЛА. Предпочтительные варианты реализации могут предоставить сертификационной организации (такой как регулирующие власти) возможность идентифицировать неавторизованные изменения (например, в программном обеспечении или аппаратных компонентах БПЛА), включая возможное вмешательство в программное обеспечение БПЛА (например, с целью выполнения нежелательных или даже незаконных действий). Согласно предпочтительным вариантам реализации хэш-значение предпочтительно получают генерированием сертификата, который идентифицирует программное обеспечение, действующее в настоящий момент, аппаратный профиль одного или более аппаратных компонентов БПЛА или их сочетания. Например, для генерирования сертификационного или аутентификационного хэша для БПЛА могут быть использованы серийный номер аппаратного компонента, такого как приводной двигатель, номер его модели и дата установки, а также опознавательный или серийный номер навигационного чипа. Система сертификации может быть использована путем идентификации сертификационной организацией хэш-значения и сравнения этого значения с ожидаемым известным приемлемым или доверенным значением. Согласно некоторым вариантам реализации сертификационная организация может генерировать сертификационный хэш (или аутентификационный хэш), который связан с БПЛА, и хранить его для использования при последующей проверке. Доверенным значением, например, может быть хэш-значение, которое указывает надлежащую инсталляцию, работу и/или другую характеристику программного обеспечения и аппаратных средств БПЛА. БПЛА предпочтительно выполнен с инструкциями, которые, например, могут быть сохранены в компоненте ТРМ (таком как чип) или компоненте fTРМ, или чипе fTРМ, и которые используют параметры существующих компонентов аппаратных средств и программного обеспечения предпочтительно во время запроса на проверку подлинности для изготовления хэш-значения, которое передается сертификационным органам для проверки БПЛА.

[0044] Согласно предпочтительным вариантам реализации система предпочтительно выполнена с возможностью функционирования с множеством БПЛА, и согласно предпочтительным вариантам реализации, специально выполненные БПЛА могут быть предусмотрены для использования в соединении с системой сертификации. Например, предпочтительно БПЛА выполнен таким образом, что сертификационная организация может удаленно связываться с БПЛА и обмениваться сообщениями, которые предпочтительно содержат сертификат или хеш-верификацию. Связью предпочтительно является защищенная связь, которая предпочтительно является шифрованной. Удаленно расположенный вычислительный компонент предпочтительно выполнен с возможностью связи с БПЛА. Согласно предпочтительному варианту реализации системы вычислительный компонент выполнен с программным обеспечением, содержащим инструкции для определения состояния подлинности БПЛА и проверки БПЛА. Согласно некоторым вариантам реализации вычислительный компонент может принимать запросы от БПЛА на сертификацию. Согласно некоторым вариантам реализации вычислительный компонент также может направлять запросы к БПЛА и проводить сертификацию БПЛА, даже если БПЛА не запрашивал сертификацию. Проверка предпочтительно может быть проведена в рамках эксплуатационных требований. Например, согласно некоторым вариантам реализации к БПЛА может быть предъявлено требование пройти проверку на исполнение одной или более функций, таких как, например, способность к полету или допуск в воздушное пространство с диспетчерским обслуживанием, или способность выполнять одну или более функций по управлению трафиком (например, доставку полезного груза, управление камерой, передачу видеофильма и т.п.).

[0045] Настоящая система предпочтительно может быть выполнена с возможностью защиты связи между БПЛА и удаленным компонентом, таким как компьютер сертификационной организации, путем шифрования информации, передаваемой между БПЛА и удаленным вычислительным компонентом. Например, удаленная аттестация предпочтительно может быть объединена с шифрованием с открытым ключом для предотвращения потенциального использования данной информации, если она перехвачена (например, перехватчиком).

[0046] Согласно некоторым альтернативным вариантам реализации система выполнена с возможностью осуществления защиты прямой анонимной аттестации (DAA). Система подписи DAA может быть осуществлена в соединении с чипом или системой ТРМ для обеспечения защищенного обмена сообщениями между БПЛА и сертификационными органами.

[0047] Согласно некоторым предпочтительным вариантам реализации сертификационная организация может управлять чипом ТРМ или программным обеспечением fTРМ. Например, уникальный и секретный ключ RSA чипа ТРМ может обеспечить другой уровень аутентификации путем проверки того, что компьютер регулирующего органа, запрашивающий БПЛА (например, запрашивающий вычисленное хэш-значение БПЛА), представляет подлинную сертификационную организацию, которая уполномочена требовать данную информацию.

[0048] Согласно некоторым вариантам реализации схема БПЛА может быть выполнена с дискретным аппаратным чипом ТРМ, встроенным в схему или системную панель аппаратных компонентов БПЛА, таких как, например, вычислительные компоненты или система БПЛА. Например, согласно некоторым вариантам реализации БПЛА может быть выполнен с подходящим взаимным соединением или другим подходящим аппаратным компонентом, который выполнен с возможностью поддержки ТРМ.

[0049] Настоящая система предпочтительно обеспечивает меры безопасности для минимизации или предотвращения потенциальных проникновений в аппаратные и программные операционные системы БПЛА. Система выполнена с возможностью обеспечения подходящей защиты и обороны целостности от потенциальных вредоносных изменений аппаратных средств и программного обеспечения БПЛА.

[0050] Согласно некоторым предпочтительным вариантам реализации "доверенный платформенный модуль на основе встроенного программного обеспечения" или "fТРМ" может быть осуществлен в соединении с системой для обеспечения сертификации и проверки БПЛА. "доверенный платформенный модуль на основе встроенного программного обеспечения" или fTРМ предпочтительно может быть осуществлен для обеспечения интерфейса программного обеспечения для функциональных средств расширения безопасности, интегрированных в процессоры, в качестве альтернативы требованию наличия аппаратного модуля ТРМ. FTPM может быть использован для обеспечения доверенного вычисления в соединении с системой сертификации. Например, fTРМ может быть осуществлен в БПЛА, например, в схеме БПЛА, для обеспечения доверенной среды исполнения. Согласно некоторым предпочтительным вариантам реализации БПЛА может быть изменен с использованием программного обеспечения fTРМ и снабжен инструкциями для генерирования сертификационного или аутентификационного хэша в соединении с системой сертификации.

[0051] Согласно некоторым вариантам реализации в БПЛА для выполнения операций сертификации может быть использован отдельно обеспеченный процессор, или согласно еще одному варианту реализации настоящего изобретения для выполнения операций сертификации может быть использовано программное обеспечение, расположенное в защищенном запоминающем устройстве БПЛА (таком как запоминающее устройство, которое не читается и не изменяется не заслуживающими доверия компонентами).

[0052] На ФИГ. 3 и 4 показаны примеры БПЛА 110, 210, которые могут действовать в соединении с вышеописанной системой. БПЛА 110 выполнен в форме дрона (беспилотного самолета), и БПЛА 210 выполнен в форме квадрокоптера (четырехвинтового вертолета). БПЛА 110, 210 предпочтительно выполнены с источником питания и аппаратными средствами связи. БПЛА 110, 210 предпочтительно содержат компьютер, который содержит один или более процессоров, которые согласно некоторым вариантам реализации могут содержать микросхему, микроконтроллер или микропроцессор. БПЛА или его компьютер предпочтительно также содержат компонент хранения (который может быть частью схемы или обрабатывающего компонента, или может быть обеспечен отдельно). Предпочтительно в схеме БПЛА или вычислительных компонентах резидентно размещено программное обеспечение, которое содержит инструкции для отслеживания входов, таких как управляющие сигналы, а также характеристик полета (например, ускорения, курса, тангажа и рыскания). Программное обеспечение также может содержать инструкции для управления работой несущих винтов и может содержать алгоритм стабилизации для стабилизации намеченного полета (сглаживания управления и полетных характеристик летательного аппарата при выполнении инструкций и осуществлении летательным аппаратом инструкций, получаемых от средств управления, программы или из другого источника). БПЛА также могут быть выполнены с навигационными компонентами или схемой, которые, например, могут содержать приемник GPS и компас, которые могут быть размещены только в чипе, схеме или то и другое вместе, и в некоторых случаях с одним или более другими компонентами (например, инерциальным измерительным блоком (IMU)). БПЛА может быть выполнен с электронной системой для контроля скорости, которая может быть встроена в программное обеспечение, аппаратные средства, схему летательного аппарата, или может быть реализована в форме сочетаний вышеперечисленного. Предпочтительно может быть обеспечен механизм регулировки скорости, который управляет работой двигателей, которые приводят в действие роторы, а также изменяют ориентацию роторов (например, изменением направления вала двигателя), и который может функционировать, принимая удаленные сигналы, или действовать в соединении с программированием курса полета, направления и другими операциями летательного аппарата. Согласно некоторым вариантам реализации компьютеру сертификационной организации, такому как удаленный компьютер, который функционирует в качестве командной и управляющей ЭВМ, для проверки БПЛА может быть предоставлена возможность управления одной или более операций или функций БПЛА. Согласно некоторым вариантам реализации БПЛА 110, 210 предпочтительно содержат чип или систему ТРМ, или могут содержать встроенное программное обеспечение fTРМ для управления операциями проверки БПЛА.

[0053] Несмотря на то, что выше описаны приведенные в качестве примера варианты реализации БПЛА, система может быть использована в соединении с другими беспилотными летательными аппаратами. Один или более признаков, описанных в связи с одним или более вариантов реализации, могут быть обеспечены отдельно или согласно еще одним вариантам реализации в сочетании с одним или более других признаков летательных аппаратов и/или системы. Кроме того, система описана в соединении с летательными аппаратами 110, 210, но альтернативно система может быть развернута на известном БПЛА и может быть обеспечена в форме блока, который является встраиваемым, или может быть электронным способом связана с вычислительными и электронными компонентами БПЛА для обеспечения сертификации и последующей проверки БПЛА. Кроме того, компьютерные ссылки, обозначенные как СА1, СА2, СА3 и СА, могут все вместе представлять одиночный компьютер, выполненный с возможностью осуществления описанных функций, или согласно еще одному варианту реализации настоящего изобретения могут представлять два или три компьютера. В дополнение к показанным на чертежах компьютеру или компьютерам (например, СА, СА1, СА2, СА3), другие количества компьютеров, включая сеть компьютеров, могут быть обеспечены для выполнения командных и управляющих операций. Эти и другие преимущества могут быть обеспечены настоящим изобретением. Например, несмотря на то, что могут быть использованы чип ТРМ и встроенное программное обеспечение fTРМ, также могут быть использованы альтернативные варианты реализации, которые могут быть осуществлены или обеспечены организацией, составляющей стандарты, такой как, например, Группа доверенных вычислений, для обеспечения криптографически защищенных связи или обмена сообщениями, таких как, например, встроенные средства безопасности, реализованные в определенных чипах (например, чипах связи).

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО МОБИЛЬНОЙ СВЯЗИ И СПОСОБ РАБОТЫ С НИМ | 2014 |

|

RU2672712C2 |

| СПОСОБ ПРОВЕРКИ ДЕЙСТВИТЕЛЬНОСТИ ЦИФРОВЫХ ОТМЕТОК О ФРАНКИРОВАНИИ | 2002 |

|

RU2292591C2 |

| СПОСОБ АВТОРИЗАЦИИ ОПЕРАЦИИ, ПРЕДНАЗНАЧЕННОЙ ДЛЯ ВЫПОЛНЕНИЯ НА ЗАДАННОМ ВЫЧИСЛИТЕЛЬНОМ УСТРОЙСТВЕ | 2014 |

|

RU2675902C2 |

| СПОСОБ И СИСТЕМА АВТОРИЗАЦИИ ВЕБ-САЙТА В ВЕБ-БРАУЗЕРЕ | 2018 |

|

RU2718480C2 |

| УСТРОЙСТВО МОБИЛЬНОЙ СВЯЗИ И СПОСОБ РАБОТЫ С НИМ | 2014 |

|

RU2673969C2 |

| СИСТЕМА И РЕАЛИЗУЕМЫЙ КОМПЬЮТЕРОМ СПОСОБ МЕЖМАШИННОЙ АУТЕНТИФИКАЦИИ УСТРОЙСТВА | 2018 |

|

RU2763779C2 |

| СИСТЕМА ПРОВЕРКИ ЛЕТАТЕЛЬНОГО АППАРАТА С ВИЗУАЛИЗАЦИЕЙ И ЗАПИСЬЮ | 2018 |

|

RU2760755C2 |

| ПАРАМЕТРИЗУЕМАЯ СИСТЕМА ДЛЯ ЦЕНТРАЛИЗОВАННОГО ТЕХНИЧЕСКОГО ОБСЛУЖИВАНИЯ, ПРЕДНАЗНАЧЕННАЯ ДЛЯ ЛЕТАТЕЛЬНОГО АППАРАТА | 2013 |

|

RU2633015C2 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ ОСНОВАННОЙ НА ТОКЕНАХ ПРИВЯЗКИ ФИЗИЧЕСКИХ ОБЪЕКТОВ В СРЕДЕ РАСПРЕДЕЛЕННОГО РЕЕСТРА | 2020 |

|

RU2809976C2 |

| ПРОВАЙДЕР ДОСТУПА К БАЗОВОЙ СЕТИ | 2018 |

|

RU2765567C2 |

Изобретение относится к области вычислительной техники. Технический результат заключается в повышении уровня защиты аппаратных средств или программного обеспечения беспилотного летательного аппарата от стороннего вмешательства. Технический результат достигается за счет получения серийного номера или уникального идентификатора аппаратных средств и программного обеспечения в БПЛА, создания сочетания хэш-кода таких уникальных идентификаторов, далее шифрования хэш-кода, передачи шифрованного хэш-кода посредством проводной или беспроводной системы связи другому компьютеру, который поддерживает таблицу сертифицированных кодов для каждого БПЛА, в результате чего указанный компьютер проверяет (или не проверяет) подлинность конкретного БПЛА, и указанный компьютер затем определяет, произошла ли замена аппаратных средств или программного обеспечения конкретного БПЛА после последней сертификации БПЛА. 3 н. и 32 з.п. ф-лы, 4 ил., 3 табл.

1. Система, расположенная в беспилотном летательном аппарате (БПЛА) и взаимодействующая с системой связи БПЛА, а также с программными и аппаратными ресурсами БПЛА, которая выполнена с возможностью исполнения встроенного программного обеспечения, которое:

a. получает серийный номер или уникальный идентификатор аппаратных средств и программного обеспечения в БПЛА,

b. создает сочетание хэш-кода таких уникальных идентификаторов,

c. далее шифрует хэш-код,

d. передает шифрованный хэш-код посредством проводной или беспроводной системы связи другому компьютеру, который поддерживает таблицу сертифицированных кодов для каждого БПЛА, в результате чего указанный компьютер проверяет (или не проверяет) подлинность конкретного БПЛА, и

e. указанный компьютер затем определяет, произошла ли замена аппаратных средств или программного обеспечения конкретного БПЛА после последней сертификации БПЛА.

2. Система по п. 1, в которой чип/система, совместимые со стандартами доверенного платформенного модуля (ТРМ), обеспечены в БПЛА для проверки целостности аппаратных средств БПЛА.

3. Система по п. 1, в которой БПЛА содержит программное обеспечение или встроенное программное обеспечение, содержащее систему доверенного платформенного модуля на основе встроенного программного обеспечения (fTРМ).

4. Система по п. 2, в которой проверка с использованием чипа ТРМ также используется для шифрования связи между БПЛА и центральной командной и управляющей системой.

5. Система по п. 4, в которой указанная центральная командная и управляющая система является автоматизированной.

6. Система по п. 4, в которой указанной центральной командной и управляющей системой управляет человек.

7. Система по п. 3, в которой функция fTРМ реализована в существующем компьютере в БПЛА для выполнения функций, сформулированных в параграфах a-d.

8. Система по п. 1, содержащая систему с открытым ключом или систему с закрытым ключом, выполненную с возможностью дальнейшего шифрования хэш-кода, созданного в параграфе b.

9. Система по п. 8, в которой система с открытым или закрытым ключом содержит один или оба из элемента времени или элемента местоположения для дальнейшего шифрования хэш-кода.

10. Способ защиты работы беспилотного летательного аппарата (БПЛА), содержащего множество аппаратных компонентов и компонентов программного обеспечения, включающий:

генерирование аутентификационного хэш-кода, соответствующего по меньшей мере одному БПЛА, и хранение указанного аутентификационного хэш-кода;

обеспечение по меньшей мере одного вычислительного компонента, связанного с электронным способом с одним или более из указанного множества аппаратных компонентов или компонентов программного обеспечения БПЛА;

получение уникального идентификатора по меньшей мере одного: (i) аппаратного компонента из указанного множества аппаратных компонентов; или (ii) компонента указанного программного обеспечения;

создание из указанного уникального идентификатора проверочного хэш-кода для указанного по меньшей мере одного аппаратного компонента или компонента программного обеспечения;

шифрование указанного проверочного хэш-кода;

передачу указанного шифрованного проверочного хэш-кода посредством сети связи удаленно расположенному вычислительному компоненту,

дешифрование указанного шифрованного проверочного хэш-кода;

сравнение указанного проверочного хэш-кода с указанным сохраненным аутентификационным хэш-кодом;

подтверждение подлинности БПЛА, если указанный проверочный хэш-код соответствует указанному сохраненному аутентификационному хэш-коду.

11. Способ по п. 10, согласно которому указанный сохраненный аутентификационный хэш-код хранится в базе данных.

12. Способ по п. 11, включающий обеспечение базы данных, в которой хранятся множество аутентификационных хэш-кодов, согласно которому каждое указанное сохраненное множество аутентификационных хэш-кодов соответствует конкретному БПЛА.

13. Способ по п. 10, включающий определение, произошла ли замена указанных аппаратных средств или программного обеспечения указанного БПЛА.

14. Способ по п. 10, согласно которому сертификация указанного БПЛА включает генерирование указанного аутентификационного хэш-кода, соответствующего указанному БПЛА, и хранение указанного аутентификационного хэш-кода.

15. Способ по п. 14, согласно которому указанный удаленно расположенный вычислительный компонент поддерживает таблицу сертифицированных кодов множества БПЛА, причем указанный вычислительный компонент выполнен с программным обеспечением, содержащим инструкции для генерирования указанного проверочного хэш-кода, сравнения указанного сгенерированного проверочного хэш-кода с сертифицированными кодами в указанной таблице и подтверждения подлинности указанного БПЛА, если указанный хэш-код аутентификации БПЛА соответствует указанному проверочному хэш-коду.

16. Способ по п. 14, согласно которому указанный удаленно расположенный вычислительный компонент поддерживает таблицу сертифицированных кодов множества БПЛА, причем указанный вычислительный компонент выполнен с программным обеспечением, содержащим инструкции для генерирования указанного проверочного хэш-кода, сравнения указанного сгенерированного проверочного хэш-кода с сертифицированными кодами в указанной таблице и определение, произошла ли замена одного из аппаратных компонентов указанного БПЛА или компонентов программного обеспечения указанного БПЛА с момента последней сертификации БПЛА.

17. Способ по п. 10, согласно которому указанный уникальный идентификатор содержит серийный номер.

18. Способ по п. 10, согласно которому получение уникального идентификатора выполняют по меньшей мере для одного аппаратного компонента из указанного множества аппаратных компонентов и для указанного программного обеспечения; и причем указанный проверочный хэш-код создан из сочетания указанных по меньшей мере одного аппаратного уникального идентификатора, полученного для указанных аппаратных средств, и указанного уникального идентификатора, полученного для указанного программного обеспечения.

19. Способ по п. 18, согласно которому указанный удаленно расположенный вычислительный компонент поддерживает таблицу сертифицированных кодов множества БПЛА, причем указанный вычислительный компонент выполнен с программным обеспечением, содержащим инструкции для генерирования указанного проверочного хэш-кода, сравнения указанного сгенерированного проверочного хэш-кода с сертифицированными кодами в указанной таблице и подтверждения подлинности указанного БПЛА, если указанный хэш-код аутентификации БПЛА соответствует указанному проверочному хэш-коду.

20. Способ по п. 19, включающий управление указанным БПЛА, если указанный БПЛА аутентифицирован указанным хэш-кодом проверки БПЛА.

21. Способ по п. 10, согласно которому передачу указанного шифрованного проверочного хэш-кода осуществляют по беспроводной сети связи.

22. Способ по п. 10, согласно которому передачу указанного шифрованного проверочного хэш-кода осуществляют по проводной сети связи.

23. Способ по п. 10, согласно которому указанные чип/система, совместимые со стандартами ТРМ, обеспечены в БПЛА для: генерирования аутентификационного хэш-кода; получения уникального идентификатора по меньшей мере одного: (i) аппаратного компонента из указанного множества аппаратных компонентов; или (ii) компонента указанного программного обеспечения; и создания из указанного уникального идентификатора проверочного хэш-кода для указанного по меньшей мере одного аппаратного компонента или компонента программного обеспечения.

24. Способ по п. 23, согласно которому БПЛА содержит программное обеспечение или встроенное программное обеспечение, содержащее систему fTРМ.

25. Способ по п. 23, согласно которому чип/система, совместимые со стандартами ТРМ, шифруют связь между БПЛА и удаленно расположенным вычислительным компонентом.

26. Способ по п. 10, согласно которому указанный удаленно расположенный вычислительный компонент содержит центральную командную и управляющую систему.

27. Способ по п. 10, согласно которому функция fTРМ реализована в указанном по меньшей мере одном вычислительном компоненте, электронным способом связанном с одним или более из указанного множества аппаратных компонентов или указанного программного обеспечения указанного БПЛА, для генерирования аутентификационного хэш-кода, получения уникального идентификатора по меньшей мере одного: (i) аппаратного компонента из указанного множества аппаратных компонентов; или (ii) указанного программного обеспечения, и создания из указанного уникального идентификатора проверочного хэш-код для указанного по меньшей мере одного аппаратного компонента или программного обеспечения.

28. Способ по п. 10, согласно которому шифрование указанного проверочного хэш-кода включает осуществление системы с открытым ключом или системы с закрытым ключом.

29. Способ по п. 18, согласно которому система с открытым или закрытым ключом содержит один или оба из элемента времени или элемента местоположения для дальнейшего шифрования хэш-кода.

30. Беспилотный летательный аппарат, содержащий:

множество аппаратных компонентов, содержащих по меньшей мере один обрабатывающий компонент, по меньшей мере один компонент хранения, по меньшей мере один ротор и относящийся к нему приводной компонент, соединенный с ротором для приведения в действие ротора;

указанное программное обеспечение, хранящееся в указанном компоненте хранения;

источник питания;

механизм управления для управления скоростью и направлением летательного аппарата;

аппаратные средства связи для приема и передачи сообщений;

систему, взаимодействующую с указанными аппаратными средствами связи БПЛА, указанным программным обеспечением БПЛА и по меньшей мере одним из указанного множества аппаратных компонентов;

причем указанный БПЛА выполнен с возможностью исполнения программного обеспечения, которое:

генерирует аутентификационный хэш-код, соответствующий указанному БПЛА;

получает уникальный идентификатор по меньшей мере одного: (i) аппаратного компонента из указанного множества аппаратных компонентов; или (ii) указанного программного обеспечения;

создает из указанного уникального идентификатора проверочный хэш-код для указанного по меньшей мере одного аппаратного компонента или программного обеспечения;

шифрует указанный проверочный хэш-код; и

передает указанный шифрованный проверочный хэш-код через указанные аппаратные средства связи по сети связи удаленно расположенному вычислительному компоненту.

31. Летательный аппарат по п. 30, в котором указанный БПЛА выполнен с возможностью связи через указанные аппаратные средства связи с удаленным вычислительным компонентом, который имеет доступ к указанному аутентификационному хэш-коду и который выполнен с возможностью дешифрования указанного шифрованного проверочного хэш-кода для сравнения указанного проверочного хэш-кода с указанным сохраненным аутентификационным хэш-кодом и подтверждения подлинности БПЛА, если указанный проверочный хэш-код соответствует сохраненному аутентификационному хэш-коду БПЛА.

32. Летательный аппарат по п. 31, в котором указанный летательный аппарат выполнен с возможностью приема рабочего кода после проверки.

33. Летательный аппарат по п. 31, в котором указанный БПЛА выполнен с возможностью исполнения программного обеспечения, содержащего инструкции, обеспеченные в качестве части чипа/системы, совместимых со стандартами ТРМ.

34. Летательный аппарат по п. 33, в котором функция fTPM (встроенного программного обеспечения ТРМ) реализована по меньшей мере в одном из указанного множества аппаратных компонентов, и причем указанное fTPM содержит инструкции для:

генерирования аутентификационного хэш-кода, соответствующего указанному БПЛА;

получения уникального идентификатора по меньшей мере одного: (i) аппаратного компонента из указанного множества аппаратных компонентов; или (ii) указанного программного обеспечения;

создания из указанного уникального идентификатора проверочного хэш-кода для указанного по меньшей мере одного аппаратного компонента или программного обеспечения; и

шифрования указанного проверочного хэш-кода.

35. Летательный аппарат по п. 34, в котором указанное fTPM содержит инструкции для:

передачи указанного шифрованного проверочного хэш-кода через указанные аппаратные средства связи по сети связи удаленно расположенному вычислительному компоненту.

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Устройство для определения скорости и направления ветра | 1939 |

|

SU56662A1 |

Авторы

Даты

2020-05-18—Публикация

2017-06-07—Подача