ОБЛАСТЬ ТЕХНИКИ

[001] Данное изобретение относится к системе и способу управления доступом устройств обработки данных к сетям. В частности, данное изобретение относится к системам и способам управления доступом устройств обработки данных к сетям посредством распределенного реестра, объединяющего адресный протокол и атрибуты идентификатора пользователей.

УРОВЕНЬ ТЕХНИКИ

[002] В современном мире вычислительные устройства, подключенные к сети посредством постоянных или полупостоянных соединений, выходят далеко за пределы обычных компьютеров и ноутбуков прошлых лет, и охватывают такие персональные терминалы связи, как смартфоны, промышленные и бытовые приборы, персональные транспортные средства и многие другие устройства, включая даже игрушки, все вместе обычно называемые как «вещи» в выражении «Интернет вещей», причем их суммарное количество увеличилось за сравнительно короткий промежуток времени, за двадцать-тридцать лет, от десятков-сотен тысяч по меньшей мере до нескольких десятков миллионов, параллельно с использованием почти повсеместной возможности сетевого подключения.

[003] Темп такого развития постоянно растет, в зависимости от общего числа вычислительных устройств, используемых в сети, в любой момент времени, в скором времени или уже сейчас, легко превышая численность людей, одновременно использующих их.

[004] В результате данной ситуации возникает две задачи, которые по своей природе связаны друг с другом. Во-первых, необходимо установить в соответствующий момент времени и поддерживать в течение определенного периода времени на любом конкретном узле сети уровень доверия относительно идентификатора пользователя, связанного с удаленным узлом, например, компьютером, подключенным к Интернету, холодильником, также подключенным к Интернету, смартфоном, подключенным к сотовой сети связи, или отдельным сеансом программного обеспечения как услуги на любой платформе. Во-вторых, необходимо учитывать постоянно растущее число сетевых узлов, связанных с каким-либо конкретным человеком, которое увеличивает этот уровень доверия во множестве сетей, работающих с использованием различных протоколов и имеющих изменяющиеся в широком диапазоне требования к аутентификации и пропускные способности.

[005] Недавние попытки найти выход из вышеуказанного затруднительного положения основывались на технологиях, основанных на цепочках блоков, для которых, как известно, требуются нетривиальные объемы вычислительной мощности компьютера для целей верификации и которые имеют ограниченную гибкость для адаптации к различным контекстам приложения. Кроме того, по существу анонимный дизайн Интернета приводит к беспристрастной нейтральности технологии в случае решений, ориентированных на узлы: в протоколе TCP/IP отправитель данных является потенциально анонимным, а интеллектуальные функции осуществляются в узлах, а не в сети, в целях устойчивости к ошибкам, удобства и эффективности. Такая конструктивная структура предотвращает аутентификацию в масштабе всей сети, вместо этого требуется аутентификация для конкретного сеанса, например, с использованием протокола безопасности транспортного уровня.

[006] Исследования для технологических решений вышеуказанных проблем обычно проводятся вне административного контекста контроля подлинности и соображений личной или национальной безопасности. Такое несоответствие между цифровой сферой и административными структурами, такими как границы, национальности и другие юрисдикционные правила, приводит к появлению нетривиальных государственных ресурсов, предназначенных для аудита и наблюдения за сетевыми данными в целях безопасности, поскольку все еще крайне непрактично обеспечивать соблюдение отслеживаемости пользователей и границ в цифровых сетях.

[007] Аутентификация, отслеживаемость и контроль соблюдения установленных требований являются необходимыми условиями для создания стабильной, предсказуемой и безопасной среды. Ввиду вышеизложенного, таким образом, требуется масштабируемая сетевая архитектура, выполненная с возможностью аутентификации и контроля пользователя, устройства и/или идентичности структуры данных, а не отсрочки задачи дискретных сущностей специально для конкретной цели.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[008] Данное изобретение относится к архитектуре сети, включающей реестры и системы для информации, связи, целостности транзакций и безопасности, которая реализуется с помощью алгоритма, реализуемого одним или более провайдеров доступа к базовой сети (CNAP, core network access providers), взаимодействующих со всеми уровнями, включая нижние уровни инфраструктуры в сети связи для управления доступом пользователей к реестрам и системам и взаимодействию, при этом один из реестров интегрирует распределенный реестр идентификаторов узлов, систем и адресов связи с адресным протоколом и атрибутами идентификатора пользователя или узла. Данное изобретение относится к архитектуре и операционной системе, позволяющим проектировать системы, сети и реестры с правами и применением политик для обеспечения целостности информации, связи, транзакций, идентификатора и доступа, а также безопасности с использованием различных уровней инфраструктуры в сети связи и подключенных системах, сетях и реестрах для управления использованием систем, сетей и реестров. Данный способ осуществляется посредством систем провайдера доступа к базовой сети (CNAP), используемых для разрешенного доступа к доверенным системам, все из которых могут взаимодействовать с другими платформами, приложениями, реестрами и сетями.

[009] В соответствии с аспектом данного изобретения, с учетом вышесказанного предложен реализованный на компьютере способ предоставления каждому узлу сети доступа к сети (и сетевой системе или системам, которые работают или подключены к сети, и/или к любым другим узлам, подключенным к сети), причем сеть содержит по меньшей мере один стек протоколов, содержащий множество уровней, причем способ включает этапы: управление доступом в реальном масштабе времени и активностью в сети каждого уровня стека протоколов посредством по меньшей мере одного провайдера доступа к базовой сети, причем провайдер доступа к базовой сети содержит по меньшей мере один цифровой и/или физический объект; последовательное присвоение сетевого коммуникационного адреса одному или каждому запрашивающему доступ узлу у провайдера доступа к базовой сети; кодирование присвоенного сетевого коммуникационного адреса у провайдера доступа к базовой сети доступа с уникальным параметром узла и уникальным параметром пользователя узла в реестре идентификатора целостности; распределение реестра идентификатора целостности в реальном масштабе времени к каждому узлу, подключенному к сети; прием распределенного реестра идентификатора и его обработка в каждом узле, подключенном к сети, или в одном или более сертифицированных узлах для проверки его целостности, связанной со всеми соответствующими аспектами; идентификация записи в реестре, вызывающей потерю целостности, при определении потери целостности в реестре, и широковещательная передача оповещения, содержащего идентифицированную запись реестра, к каждому узлу, подключенному к сети, или одному или более сертифицированным узлам; отмена или управление доступом к сети и подключенным к ней узлам и системам для узла, имеющего идентификатор, соответствующий идентифицированной записи в реестре или узлу, который получил коммуникационный адрес, либо при идентификации записи в реестре, вызывающей потерю целостности, либо при приеме оповещения у провайдера доступа к базовой сети. Целостность, относящаяся ко всем соответствующим аспектам, может включать ее последовательность, коэффициент идентичности и целостность процесса. В одном варианте реализации изобретения она может быть контролируемой или любой из других функциональных возможностей в CNAP или другими характерными системными возможностями. В одном варианте реализации изобретения провайдер доступа к базовой сети выполнен с возможностью приема компьютерных программ и информации, содержащей условия, управляющих доступом к различным системам, и интеллектуальные функции в зависимости от эксплуатационных требований и использования этих возможностей CNAP. В одном варианте реализации изобретения распределение реестра идентификатора целостности в реальном масштабе времени к каждому узлу, подключенному к сети, осуществляется с помощью CNAP с сертификацией, группы пользователей/узлов, предварительно настроенных посредством системной спецификации (например, группа банков), или каждым узлом, подключенным к сети. В одном варианте реализации изобретения проверка целостности дополнительно включает возможность немедленно выявлять изменения или нарушения в атрибутах идентификации пользователя (например, идентификатор/IP-адрес/машинный код) и реагировать в соответствии с предварительно настроенной системой узла (такой как блокировка CNAP скомпрометированного пользователя или блокировка доступа к базе данных или ограничение прав доступа пользователя). В одном варианте реализации изобретения могут быть оповещены один или более сертифицированных узлов, если узел идентифицирован как не имеющий целостности.

[0010] Способ по изобретению преимущественно сочетает и объединяет технологию прозрачного распределенного реестра, коммуникационный уровень и идентифицируемые атрибуты, присущие сети связи и подключенным к ней устройствам и системам, для безопасной идентификации и внесения любых изменений в статус, мгновенно обнаруживаемый узлами, являющимися составной частью реестра. Реестром управляют и осуществляют доступ в глобальном масштабе посредством одного или более провайдеров доступа к базовой сети и которым могут полностью или частично управлять с помощью общих платформ, управляемых множеством участников или одной организацией.

[0011] Используя алгоритм изобретения, провайдеры доступа к базовой сети имеют или могут получить полный контроль над узлами в пределах физической и виртуальной сети, а также над ее характеристиками и функциями. Системы и реестры, в которых доступом управляет провайдер доступа к базовой сети, могут быть указаны и применены во всех участвующих сетях по всей глобальной вычислительной сети, такой как Интернет, поскольку предоставляется система контроля доступа к реестру или системе, реализованная каждым провайдером доступа к базовой сети. Каждый провайдер доступа к базовой сети используется в качестве центральной точки аутентификации доступа, поскольку он выполнен с возможностью управления физическими и виртуальными функциями сети и ее использованием, посредством чего, даже несмотря на то, что провайдеры доступа к базовой сети не могут контролировать всю глобальную вычислительную сеть, такую как Интернет, они могут контролировать использование своих систем. Они также могут контролировать своих пользователей и условия, на которых пользователю может быть предоставлен доступ к сети, системам и реестрам или их частям. Благодаря этому доступ пользователя ко всей глобальной вычислительной сети может контролироваться из CNAP пользователя. Поскольку все больше и больше CNAP согласуются с различными системами, параметрами сетей и реестров, интеграция и использование различных систем распространяются на все большее число пользователей и расширяющуюся географическую область.

[0012] Таким образом, способ по данному изобретению преимущественно устанавливает стандарт в сети в пределах более широкой сети, в которой аутентификация может быть принудительной, а уведомление о компрометировании зашифрованного криптографического ключа установленным для надлежащей отслеживаемости и целостности во всех коммуникационных линиях. Основополагающая сетевая архитектура и возможности основного провайдера доступа к сети, технология доступа к реестрам и системам, а также основные свойства реестра по данному изобретению обуславливают сетевую архитектуру, которая обеспечивает простоту масштабирования и реализации, повышенную гибкость и совместимость между различными системами и реестрами. Реестр и CNAP проверяют целостность последовательности и целостность всех зарегистрированных атрибутов идентификатора (криптологических, физических, цифровых или других атрибутов и т.д.). Это сделает невозможным изменение статуса реестра и идентификатора без того, чтобы это стало очевидным для узлов, имеющих доступ к реестру. Эта коммуникационная линия, связанная с распределением реестра и оповещением о компрометировании идентификатора, может использовать выделенные системы и/или сети с коммутацией каналов, в которых используется шифрование и в которых обеспечивается гарантированная доставка сообщений.

[0013] В варианте реализации способа этап последовательного присвоения сетевого коммуникационного адреса предпочтительно дополнительно включает сопоставление по меньшей мере одного уникального параметра структуры или устройства данных/аппаратного средства и/или по меньшей мере одного уникального параметра пользователя устройства обработки данных с одним или более заданными параметрами доступа. Один или каждый заданный параметр доступа может преимущественно выбираться из группы, включающей: координаты глобальной системы определения место положения (GPS, global positioning system), географические координаты точек сопряжения сети, IP-адреса или номера автономных систем, выданные региональными интернет-регистраторами (RIR, regional internet registries), сеансовые ключи или токены авторизации, предоставленные провайдерами прикладного программного обеспечения (ASP, application service providers).

[0014] Предпочтительно, базовые условия, например, МАС-адрес, IP-адрес и другие статические или полустатические технологические идентификаторы, криптографически выводятся, синтезируются, хэшируются и/или присоединяются к виртуальному идентификатору, так что возможное изменение в физическом сетевом протоколе, адресе сокета, номере порта или другой структуре данных, соответствующей такой релевантной информации, должно быть заметным в реестре. Соответственно, в варианте реализации способа этап кодирования предпочтительно дополнительно включает хэширование кодированного сетевого коммуникационного адреса, уникального параметра узла и уникального параметра пользователя узла, и в котором реестр идентификатора целостности является структурой данных цепочки блоков. В альтернативном варианте реализации способа этап кодирования может вместо этого, или также, включать дополнительный этап преобразования присвоенного сетевого коммуникационного адреса в цифровую подпись или цифровой ключ. В альтернативном варианте реализации способа хэш-значение криптографически присоединяют к базовому физическому адресу коммуникационной линии и/или другим атрибутам идентификатора, при этом изменение в базовых условиях разрушит хэш-значение и реестр будет оповещен об этом.

[0015] Предпочтительно, провайдер доступа к базовой сети должен быть сертифицирован для работы, и, таким образом, предоставление или предотвращение доступа к сети или ее системам, если это соответствует конкретным технологическим и административным условиям для использования систем, подключенных к сети, применимо как для провайдера доступа к базовой сети, так и для узлов сети. Для разных систем могут потребоваться разные условия для принятия провайдером доступа к базовой сети. Такие условия могут относиться к одной или более отдельным функциям одной или всех возможностей провайдера доступа к базовой сети, доступным для управления его сетью и ее использования ее узлами. Некоторые системы могут потребовать от провайдера доступа к базовой сети использовать все его ресурсы для управления, улучшения или прекращения выполняемых функций и действий в сети.

[0016] Соответственно, вариант реализации способа может включать дополнительный этап сертификации по меньшей мере одного подключенного к сети узла в качестве второго провайдера доступа к базовой сети, в соответствии со списком заданных атрибутов провайдера доступа к базовой сети, выбранных из атрибутов аппаратных средств, атрибутов программного обеспечения, атрибутов связи и набора правил.

[0017] Некоторые системы могут также, или в качестве альтернативы, реализовывать или переносить задачу сертификации на множество уже сертифицированных провайдеров доступа к базовой сети в качестве критерия для голосования, при котором это множество должно проголосовать, чтобы одобрить, и тем самым сертифицировать, нового провайдера доступа к базовой сети. Использование целостности узлов и систем в сети и ее подразделениях эффективно повышается, так как увеличивается количество сертифицированных провайдеров доступа к базовой сети, соответствующих совокупным условиям различных сетевых систем.

[0018] Соответственно, в варианте реализации способа, включающем дополнительный этап сертификации, в сети, содержащей множество провайдеров доступа к базовой сети, этап сертификации подключенного к сети узла в качестве дополнительного провайдера доступа к базовой сети предпочтительно дополнительно включает этап голосования для сертификации узла в каждом из множества провайдеров доступа к базовой сети. В одном варианте реализации изобретения система голосования между несколькими узлами или CNAP включает голосование, при котором новый CNAP должен быть утвержден некоторым количеством или всеми существующими CNAP.

[0019] Вариант реализации способа, включающий дополнительный этап сертификации, может включать дополнительный этап определения географического местоположения каждого провайдера доступа к базовой сети.

[0020] Вариант реализации способа, включающий дополнительный этап сертификации, может включать дополнительный этап, на котором аннулируется сертификация провайдера доступа к базовой сети, когда он не в состоянии поддерживать один или более атрибутов списка заданных атрибутов систем, сетей и реестров провайдера доступа к базовой сети, которым должен соответствовать CNAP. В одном варианте реализации изобретения этот дополнительный этап может включать отмену доступа для CNAP и его узлов/пользователей с помощью автоматического технологического процесса, связанного с компьютерной программой, которая является составной частью реестра или системы и которая работает во всех CNAP, которые сертифицированы для системы или реестра.

[0021] В соответствии с другим аспектом данного изобретения также предложена система, содержащая: по меньшей мере один стек протоколов, содержащий множество уровней; по меньшей мере одного провайдера доступа к базовой сети, функционально взаимодействующего с каждым уровнем стека протоколов и выполненного с возможностью приема информации в системах, подсетях и реестрах, подключенных к сети, и для управления в реальном масштабе времени доступом узлов к сети и их активностью в сети, причем провайдер доступа к базовой сети содержит по меньшей мере один цифровой и/или физический объект; один или более узлов, подключенных к сети, причем при запросе доступа к сети провайдером доступа к базовой сети одному или каждому из узлов последовательно присваивается сетевой коммуникационный адрес; и реестр идентификатора целостности, содержащий для каждого узла присвоенный сетевой коммуникационный адрес, закодированный в нем с уникальным параметром узла и уникальным параметром пользователя узла, причем реестр идентификатора целостности распределяется к каждому узлу, подключенному к сети, в реальном масштабе времени; причем один или каждый провайдер доступа к базовой сети и каждый узел дополнительно выполнены с возможностью обработки принятого реестра для проверки его целостности, идентификации записи в реестре, вызывающей потерю целостности, широковещательной передачи оповещения, содержащего идентифицированную запись реестра в пределах сети; и причем один или каждый провайдер доступа к базовой сети дополнительно выполнен с возможностью отмены или управления доступом к сети или конкретным системам или другим узлам для узла, потерявшего свою целостность, например, с помощью сетевого коммуникационного адреса, соответствующего идентифицированной записи реестра. В варианте реализации изобретения по меньшей мере один провайдер доступа к базовой сети, взаимодействующий с каждым уровнем стека протоколов, выполнен с возможностью управления в реальном масштабе времени доступом узлов в сеть и управления возможными действиями узлов в сети. В варианте реализации изобретения, если имеется несоответствие с идентификатором нижележащих узлов, в реестр отправляется оповещение. Изменение идентификатора может быть обнаружено с помощью CNAP или непосредственно в реестре.

[0022] В варианте реализации системы один или каждый провайдер доступа к базовой сети может быть дополнительно выполнен с возможностью проверки точности одного или более уникального(ых) параметра(ов) каждого пользователя узла, причем максимальное количество сетевых коммуникационных адресов, присваиваемое одним или каждым провайдером сетевого доступа, в сети равно количеству проверенных в ней идентификаторов.

[0023] В другом варианте реализации системы один или каждый провайдер доступа к базовой сети может быть дополнительно выполнен с возможностью преобразования каждого сетевого коммуникационного адреса, присвоенного узлу, в цифровую подпись или цифровой ключ.

[0024] В любом из вариантов реализации способа и системы, описанных в данной заявке, один или каждый уникальный параметр узла предпочтительно выбирают из группы, включающей: адрес управления доступом к среде (MAC, media access control), код международного идентификатора мобильного оборудования (IMEI, international mobile equipment identity), код идентификатора мобильного оборудования (MEID, mobile equipment identifier), электронный порядковый номер устройства (ESN, electronic serial number), идентификатор Android в виде шестнадцатеричной строки или идентификатор другого типа, позволяющий аппаратным средствам связываться по сети.

[0025] В любом из вариантов реализации способа и системы, описанных в данной заявке, один или каждый уникальный параметр пользователя узла предпочтительно выбирают из группы, включающей: координаты глобальной системы определения местоположения (GPS), биометрические данные, персональный идентификационный номер (PIN, personal identification number), пароль, серийный номер паспорта, универсальный уникальный идентификатор (UUID, universally unique identifier) или идентификатор любого другого типа, который может идентифицировать пользователя.

[0026] В соответствии с другим аспектом данного изобретения также предложена структура данных, содержащая: по меньшей мере один сетевой коммуникационный адрес, по меньшей мере один уникальный параметр сетевого узла и по меньшей мере один уникальный параметр пользователя сетевого узла, для использования с алгоритмом, описанным в данной заявке, и в сетевой архитектуре, описанной в данной заявке (а) CNAP, (b) его база данных/сервер (300) связи, регистрации и обработки, (с) все возможности CNAP, (d) внешние системы, сети, базы данных, реестры и другие подключенные системы и узлы, (е) реестр идентификации пользователей. Это обеспечивает основу для проектирования систем, сетей и реестров, которые могут быть зарегистрированы и реализованы в CNAP для всех этих компонентов и подключенных систем для работы в соответствии с проектом системы. База данных приема и обработки в CNAP (300), выполненная с возможностью внешней связи, может регистрировать, хранить, обновлять и запускать компьютерные программы, которые взаимодействуют со всеми вышеупомянутыми возможностями и внешними системами и реестрами. Базы данных (300) содержат операционную систему, которая позволяет программам/системам данных использовать все внутренние и внешние возможности. Операционная система содержит конфигурацию связи, регистрацию программы/системы, реализацию и обновление программы/системы, блок обработки информации и интерфейс со всеми возможностями и системами для выполнения (например, состояний доступа и блокировки) зарегистрированной программы/системы. CNAP 300 содержит интеллектуальный концентратор, который может легко развертывать и обновлять системы, выполняющие функции в сетях, системах и реестрах и с помощью различных уровней технических средств. Проект системы/программы (требования и условия) реализуется посредством программы данных в CNAP (300) для использования возможностей CNAP для обеспечения поддержки системы, которая требуется и проектируется, владельцем системы (например, правительствами, компаниями, организациями, физическими лицами, консорциумами и т.д.). Для обеспечения унифицированных технических характеристик и совместимости с программами в сетях, связанных с системами, сетями и реестрами, выполненными с возможностью работы в операционной системе CNAP 300, операционная система и/или программы, работающие на ней, могут быть выполнены полностью или частично с открытым исходным кодом, чтобы все изменения распределялись на все сертифицированные узлы. Модуль CNAP 300 также можно сделать полностью или частично прозрачным, чтобы другие сертифицированные CNAP могли контролировать фактическую работу и связь между различными системами в реальном масштабе времени. Программа также может быть выполнена с возможностью функционирования только по назначению или самоуничтожения при ее взломе. Третья сторона, группа узлов или другая независимая система также могут управлять программой для CNAP. Сертифицированный CNAP и его пользователи должны быть постоянно совместимыми с программой/системой, чтобы иметь доступ. Программа может быть выполнена таким образом, чтобы заранее спроектированная система применялась автоматически, чтобы ни CNAP, ни пользователи не могли нарушать условия системы без автоматической потери доступа. CNAP регистрирует и применяет системы/программы посредством своих возможностей и интерфейса с внешними блоками для совместимости с различными программами/системами и различными пользователями. Система идентификатора реестра может функционировать так, чтобы CNAP не мог присваивать адреса для связи без регистрации пользователя в реестре. Процесс и все атрибуты, связанные с реестром и его базовой информацией, можно сделать прозрачными для всех сертифицированных узлов. Любое нарушение распространяется на реестр по мере его появления. Узлы с доступом к информации о реестре могут быть регламентированы в системе/программе (например, только сертифицированные CNAP, группы узлов и баз данных, все подключенные узлы, включая всех пользователей). CNAP является контроллером шлюза, промежуточным по отношению к нескольким сетям, системам и реестрам с различным доступом и условиями эксплуатации, обеспечивающим интеллектуальные функции для функций и связи систем, сетей и реестров. Потенциальный проект программ/систем, которые могут быть реализованы в CNAP 300, увеличивается по мере расширения CNAP, его возможностей и подключенных систем. Эти системы взаимодействуют через реестр идентификации и операционную систему CNAP 300. CNAP обеспечивает целостность аутентификации и доступа между системами, сетями, пользователями с обеих сторон. Это позволяет расширить возможности проектирования системы и сети, в которых могут использоваться возможности CNAP. Сети, системы и реестры внутри сети (WAN, within the network) могут быть спроектированы для разных пользователей. Сети, системы и реестры могут взаимодействовать через CNAP, реестр идентификаторов и подключенные извне системы. Таким образом, реестр идентификатора и CNAP обеспечивают платформу для взаимодействия между системами, реестрами, приложениями и подсетями, подключенными к сети. Данное изобретение, таким образом, обеспечивает интерфейс для приема и хранения программ и систем с требованиями и параметрами для использования и доступа в сети и связанных с ней системах, подсетях и реестрах. В соответствии с аспектом данного изобретения, с учетом вышесказанного, предложен реализованный на компьютере способ предоставления каждому узлу сети доступа к сети (и сетевой системе или системам, которые работают в сети или подключены к ней), содержащий следующие этапы: управление доступом к сети на всех уровнях ее стека протоколов по меньшей мере с одним провайдером доступа к базовой сети в масштабе реального времени; последовательное присвоение сетевого коммуникационного адреса одному или каждому запрашивающему доступ узлу у провайдера доступа к базовой сети; кодирование присвоенного сетевого коммуникационного адреса у провайдера доступа к базовой сети с уникальным параметром узла и уникальным параметром пользователя узла в реестре последовательных идентификаторов; распределение реестра последовательных идентификаторов в реальном масштабе времени к каждому узлу, подключенному к сети; прием распределенного реестра идентификаторов и его обработка на каждом подключенном к сети узле для проверки его последовательной целостности; идентификация записи реестра, вызывающей потерю, при определении потери последовательной целостности, и широковещательная передача оповещения, содержащего идентифицированную запись реестра, к каждому узлу, подключенному к сети; и отмена доступа к сети для узла, имеющего сетевой коммуникационный адрес, соответствующий идентифицированной записи в реестре, или узла, которому присвоен IP-адрес, либо при идентификации записи в реестре, вызывающей потерю последовательной целостности, либо при приеме оповещения у провайдера доступа к базовой сети. В соответствии с другим аспектом данного изобретения также предложена сетевая архитектура, содержащая: по меньшей мере один стек протоколов; по меньшей мере одного провайдера доступа к базовой сети, взаимодействующего с каждым уровнем стека протоколов и выполненного с возможностью управления в реальном масштабе времени доступом узлов к сети; один или более узлов, подключенных к сети, причем при запросе доступа к сети провайдером доступа к базовой сети одному или каждому из узлов последовательно присваивается сетевой коммуникационный адрес; и реестр последовательных идентификаторов, содержащий для каждого узла присвоенный сетевой коммуникационный адрес, закодированный в нем с уникальным параметром узла и уникальным параметром пользователя узла, причем реестр последовательных идентификаторов распределяется к каждому узлу, подключенному к сети, в реальном масштабе времени; причем один или каждый провайдер доступа к базовой сети и каждый узел дополнительно выполнены с возможностью обработки принятого реестра для проверки его последовательной целостности, идентификации записи в реестре, вызывающей потерю последовательной целостности, широковещательной передачи оповещения, содержащего идентифицированную запись реестра в пределах сети; и причем один или каждый провайдер доступа к базовой сети дополнительно выполнен с возможностью отмены доступа к сети для узла, имеющего сетевой коммуникационный адрес, соответствующий идентифицированной записи реестра.

[0027] Другие аспекты данного изобретения указаны в прилагаемой формуле изобретения.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

[0028] Изобретение будет легче понять из следующего описания его варианта реализации, приведенного исключительно в качестве примера, со ссылкой на прилагаемые чертежи, на которых.

[0029] На фиг. 1 проиллюстрировано логическое представление сетевой архитектуры в соответствии с вариантом реализации изобретения, содержащей множество узлов, подключенных к провайдеру доступа к базовой сети.

[0030] На фиг. 2 проиллюстрировано логическое представление сети, проиллюстрированной на фиг.1, развернутой в глобальной вычислительной сети.

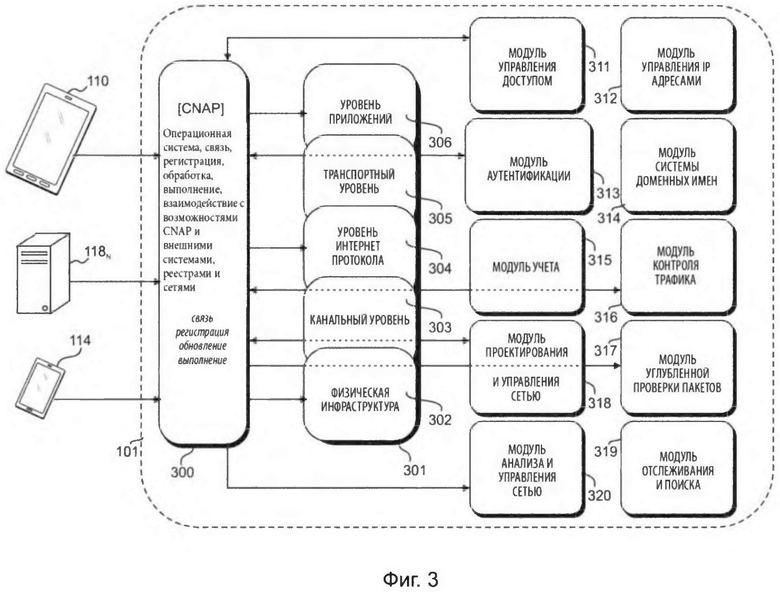

[0031] На фиг. 3 проиллюстрировано общее представление приведенных в качестве примера возможностей провайдера доступа к базовой сети, реализованных в стеке протоколов сети, проиллюстрированной на фиг. 1 и 2, применительно к каждому запрашивающему доступ узлу.

[0032] На фиг. 4 проиллюстрирован пример реестра идентификатора целостности в соответствии с изобретением, поддерживаемого провайдером доступа к базовой сети и узлами, подключенными к сети, в сети, проиллюстрированной на фиг. 1-3.

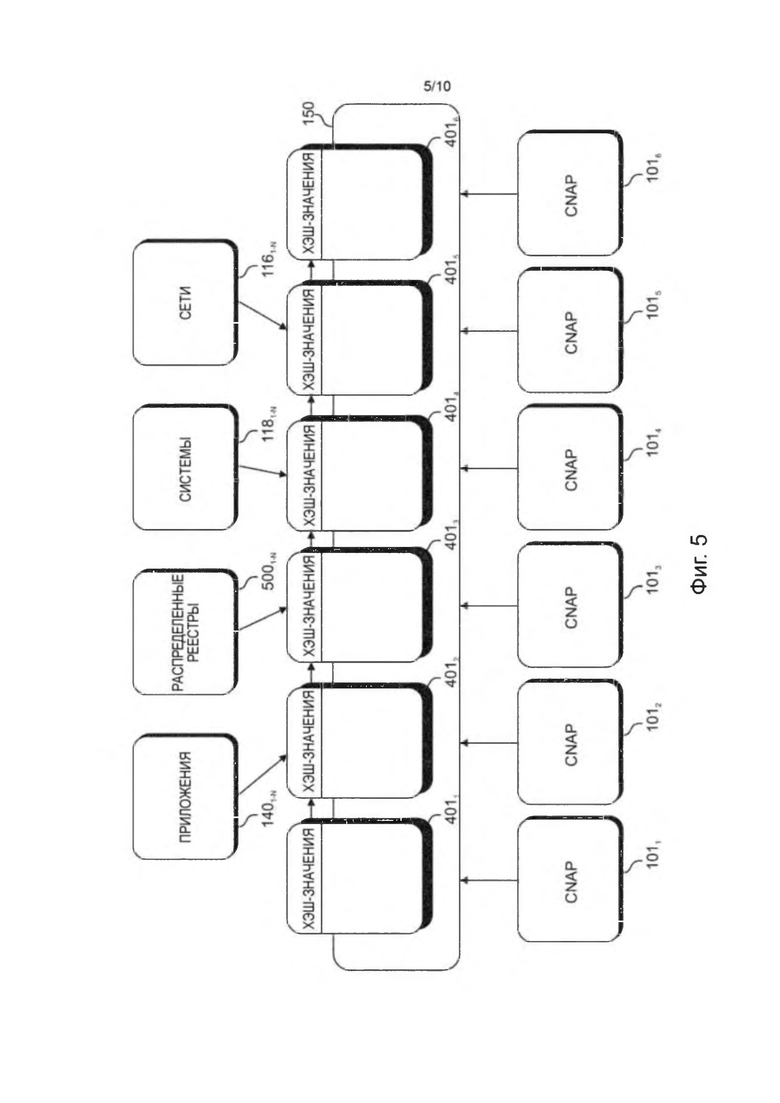

[0033] На фиг. 5 проиллюстрировано масштабирование архитектуры сети и ее реестра идентификатора целостности для множества провайдеров доступа к базовой сети и его интерфейса с другими системами, сетями, реестрами и приложениями.

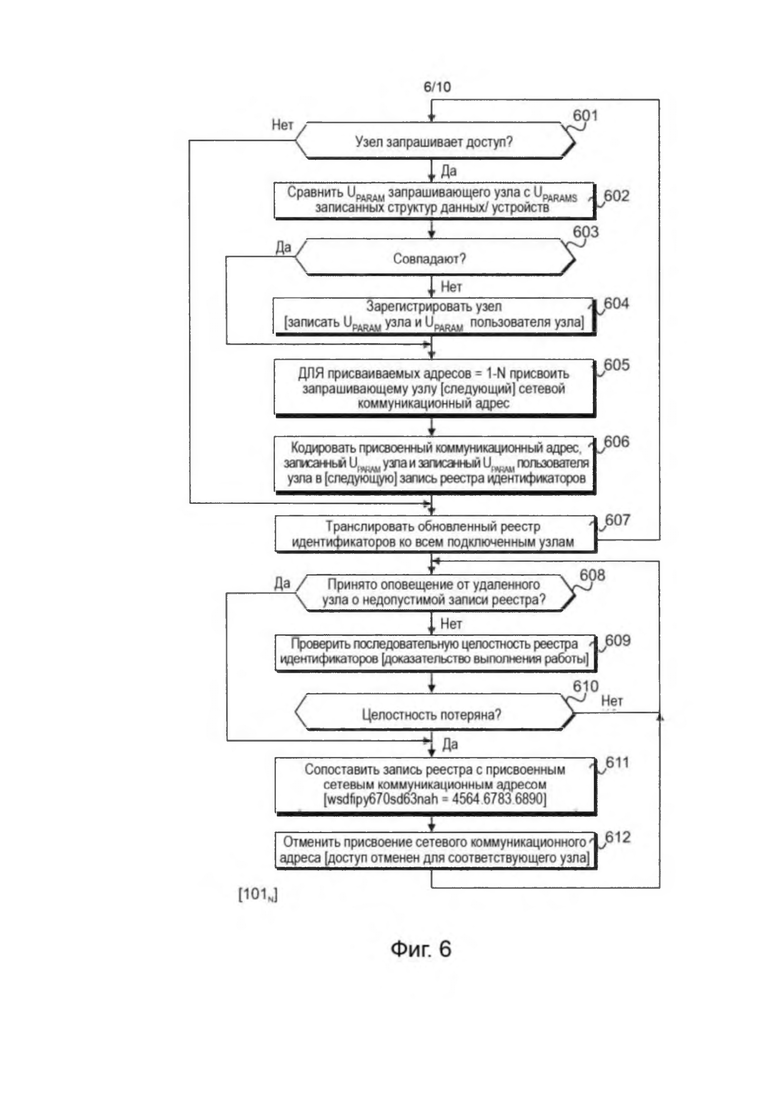

[0034] На фиг. 6 проиллюстрирована блок-схема варианта реализации алгоритма, реализующего сетевую архитектуру изобретения, выполненную у провайдера доступа к базовой сети.

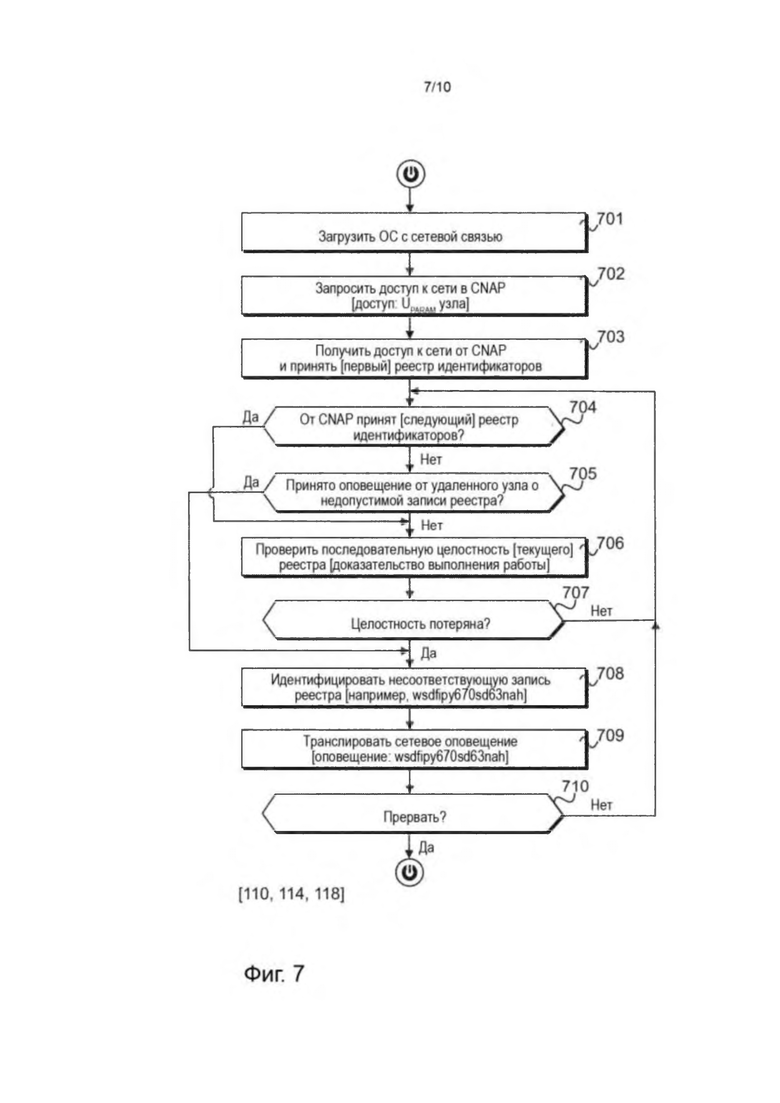

[0035] На фиг. 7 проиллюстрирована блок-схема варианта реализации алгоритма, реализующего сетевую архитектуру изобретения, выполненную на каждом узле в сети.

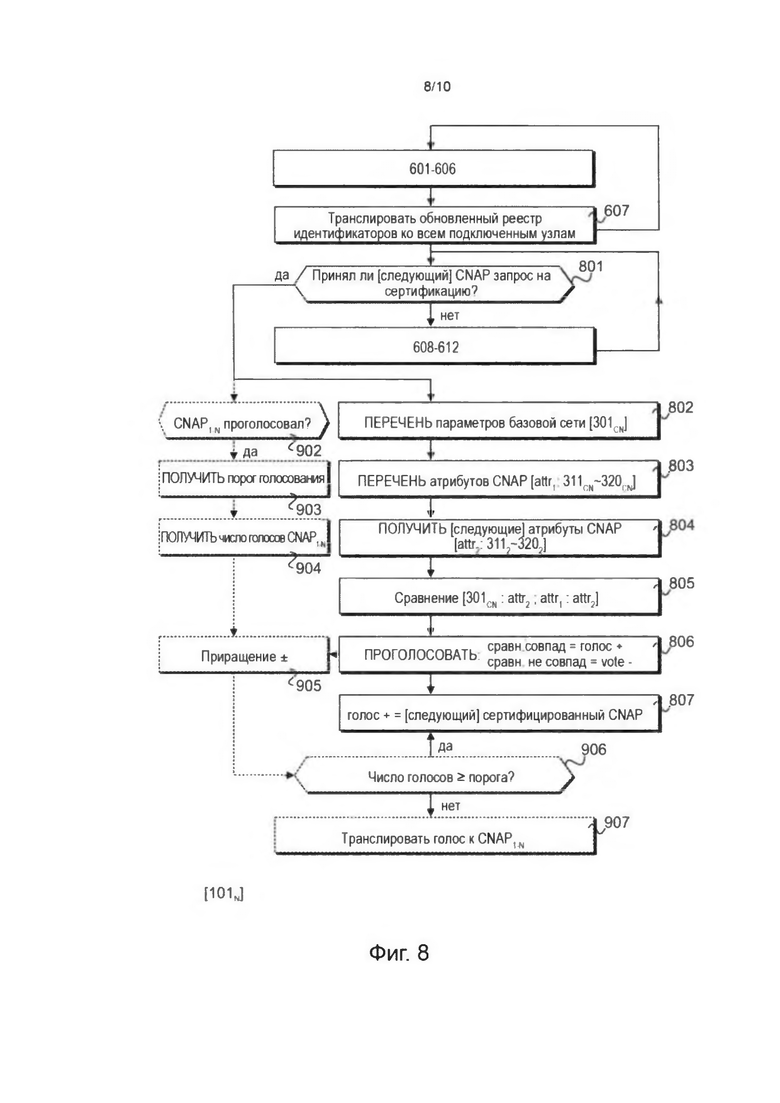

[0036] На фиг. 8 проиллюстрирована блок-схема двух альтернативных вариантов реализации алгоритма, реализующего сетевую архитектуру изобретения, выполненную в сети у множества провайдеров доступа к базовой сети.

[0037] На фиг. 9 проиллюстрирован первый алгоритм определения географического местоположения для каждого из множества провайдеров доступа к базовой сети.

[0038] На фиг. 10 проиллюстрирован второй алгоритм определения географического местоположения для каждого из множества провайдеров доступа к базовой сети.

ПОДРОБНОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

[0039] В последующем описании в целях пояснения изложены конкретные подробности для облегчения понимания сущности изобретения. Для специалиста в данной области техники будет несложно понять, что принципы изобретения, описанные в данной заявке, могут быть применены на практике без включения этих конкретных подробностей, и что варианты реализации данного изобретения могут быть по-разному реализованы как процесс, установка, система, устройство или способ на материальном машиночитаемом носителе.

[0040] Компоненты и/или модули, показанные на схемах, иллюстрируют приведенные в качестве примера варианты реализации изобретения, а также показаны и описаны для облегчения понимания принципов изобретения, описанных в данной заявке. Для специалиста в данной области техники будет несложно понять, что такие компоненты и/или модули могут быть реализованы в виде отдельных компонентов или интегрированы в меньшей или большей степени, в том числе в пределах одной системы или компонента; такие компоненты и/или модули могут быть реализованы в виде программного обеспечения, аппаратного средства или их комбинации; и что функции или операции, описанные в данной заявке, могут быть реализованы в виде компонентов.

[0041] Ссылки в описании на соединения между компонентами, модулями, системами или устройствами на чертежах не предназначены для ограничения прямыми соединениями, но могут распространяться на непрямые соединения через одно или более промежуточных устройств, беспроводных соединений, при этом могут использоваться большее или меньшее количество соединений. Ссылки в описании на сообщения, блоки и данные относятся к группе битов, предназначенных для передачи по сети. Данные термины не должны интерпретироваться как ограничивающие варианты реализации данного изобретения какой-либо конкретной конфигурацией и могут взаимозаменяемо использоваться или заменяться такими терминами, как трафик данных, информация и любыми другими терминами, относящимися к группе битов. Ссылки в описании на вариант реализации изобретения означают, что конкретный признак, структура, характеристика или функция, описанные в связи с этим вариантом реализации изобретения, могут быть представлены более чем в одном варианте реализации изобретения.

[0042] Ссылки в описании на «пользователей» могут означать людей, организации, предприятия, группы, домашние хозяйства, системы, реестры, приложения, базы данных, серверы, сетевые устройства и другие идентифицируемые вещи или группы со средствами связи по сети связи. Ссылки в описании на «цепочку блоков» могут означать запись определенного количества цифровых активов, цифровых подписей, идентификаторов и передач между идентификаторами, которые зарегистрированы и хэшированы в непрерывную цепочку блоков, которая публикуется для всех участвующих идентификаторов, более того, в которой удвоение потребления вычислительных ресурсов предотвращаются путем проверки последовательности транзакций с помощью вычислительной мощности большинства компьютеров в сети, посредством которой проверяют самую длинную цепочку транзакций. Ссылки в описании на «распределенный реестр» могут означать реестр пользователей и цифровых активов, опубликованный для всех участвующих узлов. Ссылки в описании на «воздушный зазор» могут означать физический, виртуальный, математический или криптографический или определяемый системой барьер, который не может быть преодолен путем подключения к сети связи для передачи электронных данных.

[0043] Ссылки в описании на «провайдера доступа к базовой сети» (в данной заявке «CNAP») могут означать по меньшей мере один цифровой и/или физический объект, обеспечивающий доступ к сети для новых узлов и их пользователей и контролирующий поддержание этого доступа к подключенным узлам посредством возможностей, способных повлиять на функциональные возможности сети для подключенного узла. Ссылки в описании на «возможности» CNAP распространяются по меньшей мере на доступ, учет, биллинг, аутентификацию, управление, контроль физической инфраструктуры и кабелей, канальный уровень, IP-уровень, сохранение и осуществление заранее заданных путей обмена данными посредством физических кабелей, схемы IP-маршрутизации, управление канальным уровнем, наблюдение, углубленная проверка пакетов, блокировка систем доменных имен, аналитические инструменты потоков данных и поведения, дешифрование и любые другие функциональные возможности, способные повлиять на возможности и функциональные возможности сети или ее частей.

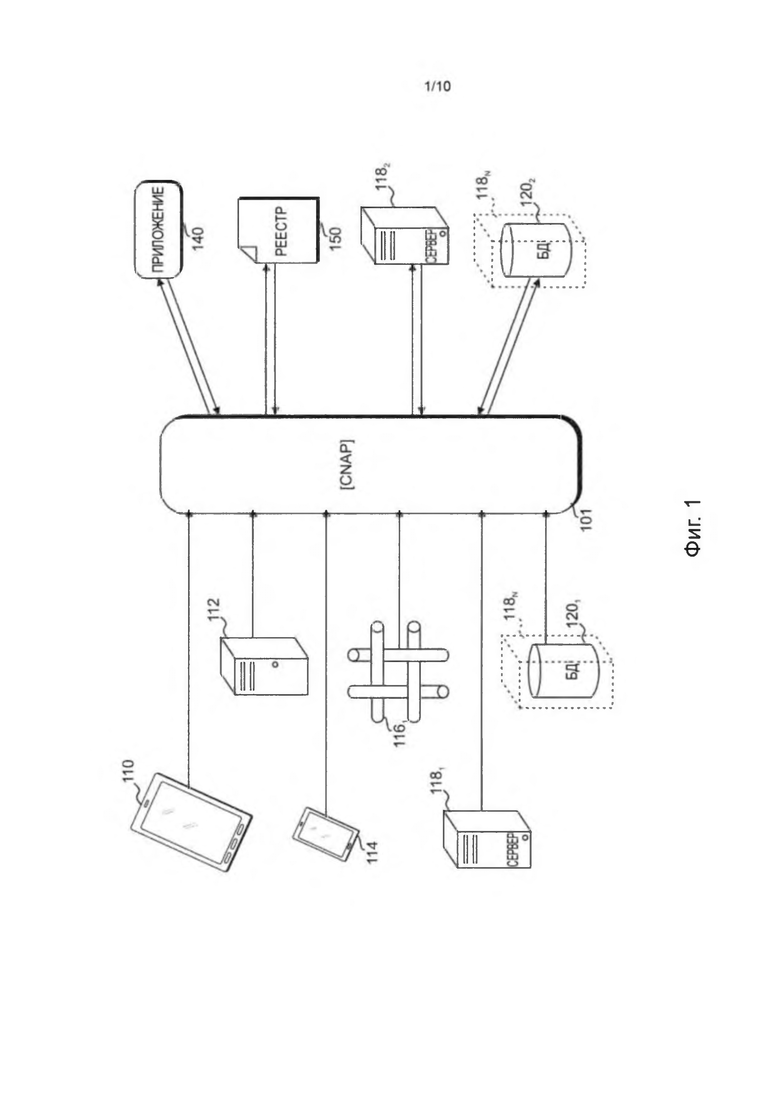

[0044] Со ссылкой на графические материалы и первоначально на фиг. 1 и 2, проиллюстрировано логическое представление сетевой архитектуры в соответствии с вариантом реализации изобретения, содержащей множество узлов, подключенных к провайдеру 101 доступа к базовой сети (CNAP).

[0045] На фиг. 1 с точки зрения функциональности проиллюстрирована функция сетевого управления CNAP 101 для множества узлов, требующих доступа, которые по-разному представлены в виде планшетного компьютера 110, настольного компьютера 112, смартфона 114, сети 116, первого сервера 1181 и первой базы 1201 данных, хранящейся на дополнительном терминале 118N с левой стороны, чтобы предоставить доступ к различным удаленным системам и реестрам, по-разному представленным с правой стороны как подключенное приложение 140, второй сервер 1182, вторая база данных 1202 хранящаяся на втором сервере 1182 и включая реестр 150 идентификаторов.

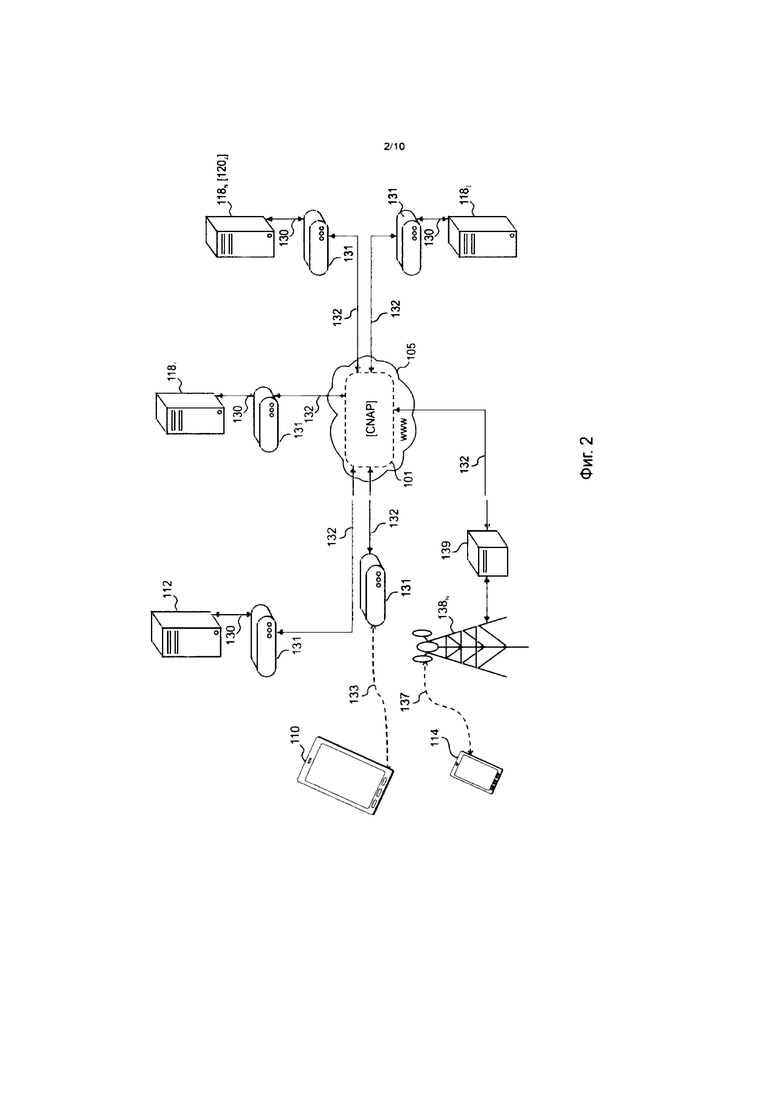

[0046] На фиг. 2 проиллюстрирована та же сеть, что и на фиг. 1, развернутая как части более широкой глобальной вычислительной сети, например, Интернет 105, и, соответственно, подключенная к ней с помощью различных сетевых протоколов, в которой возможность сетевого соединения и совместимые сетевые протоколы каждого терминала позволяют терминалам соединяться друг с другом и передавать данные друг другу и принимать данные друг от друга в соответствии с алгоритмом, описанным в данной заявке.

[0047] В WAN 105 сетевая архитектура может содержать любое количество подсетей 132, функционально связанных с CNAP 101. В сетевой архитектуре CNAP 101 выполнен с возможностью аутентификации каждого запрашивающего доступ узла 110, 112, 114, 118N, подключенного к базовой сети, причем каждый из CNAP 101 и каждый аутентифицированный узел 110, 112, 114, 118N, которому предоставлен доступ, адаптируется для контроля постоянного аутентифицированного состояния каждого подключенного узла.

[0048] Тип терминала 110 обработки данных в сетевой архитектуре может быть терминалом мобильного персонального компьютера, которым управляет пользователь, которым в данном примере является планшетный компьютер 110. Планшетный компьютер 110 передает и принимает данные, закодированные в виде цифрового сигнала, посредством беспроводной линии 133 передачи данных, соответствующей стандарту IEEE 802.11 («Wi-Fi™»), причем сигнал передается соответственно на планшетный компьютер или с него посредством устройства 131 локального маршрутизатора, которое обеспечивает взаимодействие планшетного компьютера 110 с сетью 105 связи WAN. Планшетный компьютер 110 дополнительно содержит сетевой интерфейс радиочастотной идентификации (RFID, Radio Frequency Identification), реализующий протоколы взаимодействия и обмена данными ближнего радиуса действия (NFC, Near Field Communication), для упрощения беспроводной передачи данных на короткое расстояние с соответствующими устройствами, такими как мобильный телефон 110 и/или устройство пользователя с поддержкой NFC, например, электронная платежная карта. Планшетным компьютером 110 может быть, например, iPad™, изготовленный Apple, Inc., Куппертино, Калифорния, США, или Surface™, производства Microsoft, Inc., Редмонд, Вашингтон, США.

[0049] Другим типом терминала 114 обработки данных в сетевой архитектуре может быть мобильное персональное устройство связи, которым управляет тот же пользователь мобильного персонального устройства 110 связи, или, в качестве альтернативного варианта, другим, которым управляет пользователь. Терминал 114 передает и принимает данные, включая голосовые и/или буквенно-цифровые данные, закодированные в виде цифрового сигнала, посредством беспроводной линии 137 передачи данных, причем сигнал ретранслируется соответственно на устройство 114 или от него с помощью ближайшего географически расположенного ретранслятора 138 линии радиосвязи из их множества. Множество ретрансляторов 138N линии радиосвязи позволяют направлять цифровые сигналы между мобильными устройствами, такими как пользовательский терминал 114, и их предполагаемым получателем посредством удаленного шлюза 139. Шлюз 139 является, например, коммутатором сети связи, который связывает трафик цифрового сигнала между беспроводными телекоммуникационными сетями, такими как сеть, в которой присутствуют беспроводные линии 137 передачи данных, и WAN 105. Шлюз 139 дополнительно обеспечивает преобразование протокола, если требуется, например, если терминал 114 для передачи данных использует прикладной протокол беспроводной связи («WAP, Wireless Application Protocol») или защищенный протокол передачи гипертекста («HTTPS, Secure Hypertext Transfer Protocol»).

[0050] Другими видами терминалов обработки данных в сетевой архитектуре могут быть настольные персональные устройства 112 связи и серверы 118N, используемые соответствующими пользователями для личных или административных целей. Все такие терминалы передают и принимают данные, включая голосовые и/или буквенно-цифровые данные, закодированные в виде цифровых сигналов по проводным (132) или беспроводным (137) линиям передачи данных, причем сигналы ретранслируются соответственно на или из каждого терминала посредством устройства 131 локального маршрутизатора, которое обеспечивает взаимодействие компьютера 112, 118N с сетью 105 связи WAN.

[001] Еще одним типом терминалов обработки данных в сетевой архитектуре могут быть подключаемые к сети специализированные устройства, обычно называемые «вещами», включающие различные бытовые приборы и интерфейсы домашней автоматики, для применения в домашних условиях, камеры наблюдения и интерфейсы управления доступом к местоположению, интерфейсы промышленной автоматизации и многое другое. В зависимости как от их назначения, так и от конфигурации и совместимости сетевых протоколов, такое устройство может быть подключено к сети посредством проводного или беспроводного соединения с глобальной вычислительной сетью 105 или с локальной вычислительной сетью 116N, взаимодействующей с глобальной вычислительной сетью 105, в любом случае с помощью CNAP 101.

[0051] Базовая сеть обслуживается посредством CNAP 101, который в данном примере реализован на компьютерном терминале, например, на сервере 118N. CNAP передает и принимает данные, закодированные в виде цифрового сигнала, по проводной линии 130 передачи данных, причем указанный сигнал ретранслируется соответственно на сервер или с сервера посредством устройства 131 локального маршрутизатора, реализующего проводную локальную сеть, работающую в соответствии с протоколом передачи данных Gigabit Ethernet IEEE 802.3-2008. Маршрутизатор 131 сам подключен к WAN 105 посредством обычного оптоволоконного соединения по проводной телекоммуникационной сети 132.

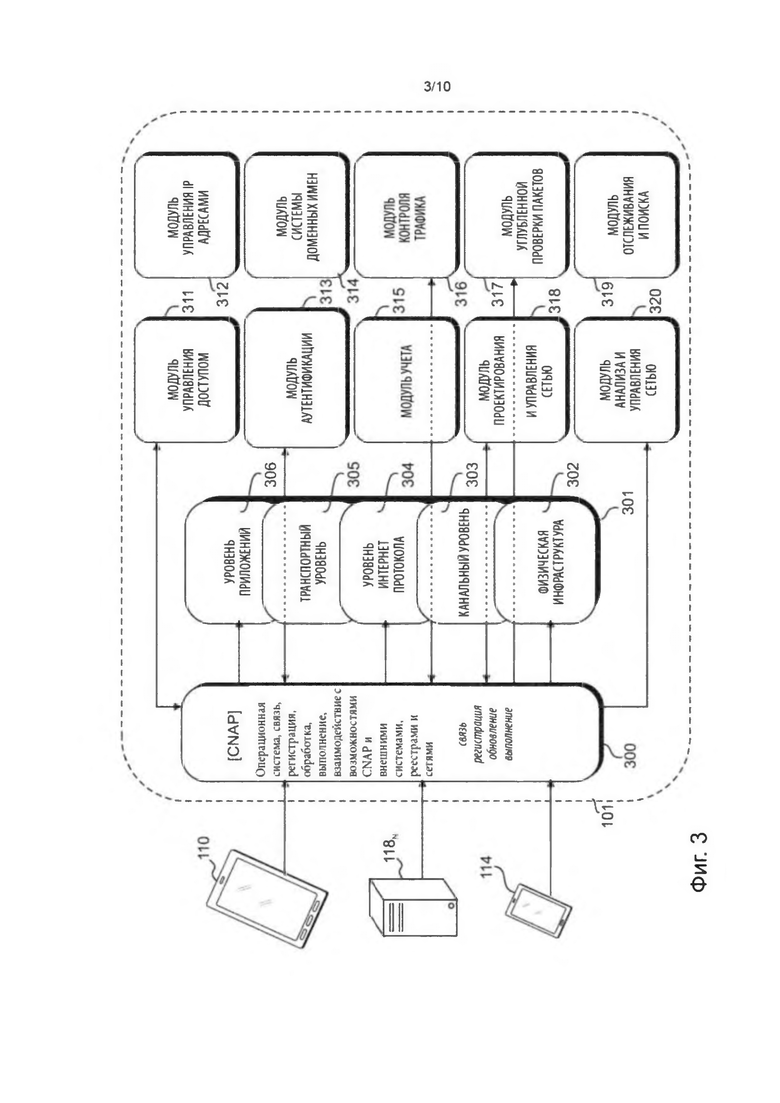

[0052] На фиг. 3 проиллюстрирован обзор примерных возможностей провайдера 101 доступа к базовой сети, приемника и хранилища компьютерных программ для проектирования сетей и систем в сети или подключенных к ней, реализуемых в пределах стека 301 протоколов сети, показанной на фиг. 1 и 2, применительно к каждому запрашивающему доступ узлу 11ON, 114N, 116N, 118N, 140N. Основополагающим аспектом данного изобретения, который является неотъемлемой частью сетевой архитектуры, является протокол идентификации и распределенный реестр 150, а также CNAP, который выполнен с возможностью осуществления контроля и управления сетью. Таким образом, CNAP можно рассматривать как контроллер шлюза доступа к системе и реестру. Данное изобретение также относится к проектированию систем, в которых используются его возможности для воздействия на сеть и ее использование, и, таким образом, для обеспечения возможности проектирования систем и реестров, которые управляются CNAP. Это обеспечивается путем объединения определенного распределенного реестра 150, описанного в данной заявке, с сетевым протоколом 301 глобальной вычислительной сети на основе коммуникационных адресов/адресов сокетов, таких как, например, в контексте TCP/IP, и использованием CNAP 101, который обеспечивает доступ к сети связи посредством аппаратных средств и программного обеспечения в качестве опорного узла, который предоставляет и защищает доступ к реестрам и системам, развернутых на них, в соответствии с заранее заданным проектом различных систем.

[0053] CNAP 300 выполнен с возможностью внешней связи для приема и взаимодействия с программами и реестрами данных. Он выполнен с возможностью регистрации и реализации программ и операционных систем, которые взаимодействуют по меньшей мере с системой доступа и одной или более функциональными возможностями сети. CNAP 101 должен соответствующим образом функционально взаимодействовать с каждым уровнем стека 301 сетевых протоколов: базовым уровнем 302 физической «аппаратной» инфраструктуры, канальным уровнем 303 взаимодействия контента цифровой сигнализации с базовым слоем 302, уровнем 304 интернет протокола «IP», определяющим формат данных передаваемых через сеть (Интернет), транспортным уровнем 305 (протокол управления передачей (TCP, Transmission Control Protocol), обеспечивающим службы связи между хостами для приложений 140, и уровнем 306 приложений, обеспечивающим коммуникационные линии «процесс-процесс» служб связи для приложений 140. Данный стек сетевых протоколов и уровневая структура описаны в качестве примера, и в изобретении могут использоваться другие схемы сети.

[0054] Также CNAP 101 должен соответственно содержать один или более из следующих атрибутов и их соответствующих функциональных возможностей, реализующих возможности управления сетью: модуль 311 управления доступом для обработки и предоставления или отклонения запросов доступа к сети удаленных узлов и управления их доступом после предоставления доступа; модуль 312 управления IP-адресами для управления пулом сетевых адресов и назначения сетевого адреса любому запрашивающему доступ узлу, прошедшему проверку подлинности, при опросе модулем 311 управления доступом; модуль 313 аутентификации для управления регистрацией уникальных параметров UPARAM узлов и пользователей и для проверки параметров доступа любого запрашивающего доступ узла при опросе модулем 311 управления доступом; модуль 314 системы доменных имен, связанный с модулем 319 отслеживания и поиска для определения местоположения и идентификации узлов в базовой сети на основе присвоенных им сетевых адресов, и управляемый модулем 311 управления доступом для управления и, в зависимости от обстоятельств, блокировки связи с узлами; необязательный модуль 315 учета для управления подписками и обработки электронных платежей зарегистрированными пользователями; модуль 316 контроля трафика, связанный с модулем 317 углубленной проверки пакетов, для обнаружения контента сетевых соединений и, в частности, идентификации вредоносных программ, вирусов, спама или аналогичной вредоносной сетевой активности; модуль 318 проектирования и управления сетью для контроля и обновления или иного изменения подлежащих проверке атрибутов провайдера доступа к базовой сети, включающих заданный набор атрибутов аппаратных средств, атрибутов программного обеспечения, атрибутов связи и один или более наборов правил, ориентированных на условие обслуживания (CoS, Condition of Service), совместно реализующих условия для получения доступа к базовой сети и зарегистрированным системам в CNAP 300, таким как реестр идентификатора или специально спроектированная сеть или база данных доступа; и необязательный модуль 320 анализа и управления сетью для контроля и обновления или иного изменения атрибутов базовой сети, включающих заданный набор атрибутов аппаратных средств, атрибутов программного обеспечения, атрибутов связи и один или более ориентированных на качество обслуживания (QoS, Quality of Service) набор правил, совместно определяющих оптимальную полосу пропускания и ее использование в базовой сети.

[0055] Каждый доступ и использование систем в базовой сети должно всегда соответствовать заранее установленным критериям: CNAP 101 может использовать все свои возможные инструментальные программные средства 311-320, чтобы маркировать, отслеживать, блокировать и делать что-либо еще с пользовательским терминалом, сетевым соединением, подключенной базой данных или другой сетевой активностью. Базовая сеть и/или реестр 150 идентификаторов (или любая другая система, для которой CNAP сертифицирован для предоставления доступа) могут быть спроектированы с любыми подходящими условиями доступа для организаций и пользователей любого типа, которые разработчик системы сочтет подходящими. Например, работать вместе с CNAP 101 и предоставлять доступ пользователю через CNAP 101 может третья сторона, например, банк, предоставляющий клиенту доступ к реестру платежей.

[0056] CNAP 101 может препятствовать пользователю в получении доступа к открытой сети, требуя аутентификации и/или соответствия определенным заранее заданным сетевым, реестровым или системным политикам и условиям, реализованным модулями CNAP 311-320, в соответствии с условиями распределенной системы или реестра, условиями конкретной сетевой системы или реестра, который выполнен в виде программы данных или операционной системы, связанной с и установленной в CNAP (300). Например, регулятивный орган или правительство может принять решение запретить пользователям доступ к неконтролируемым и анонимным финансовым реестрам цепочек блоков (криптографическая валюта на основе цепочки блоков), которые могут использоваться для финансирования терроризма, наркотиков, торговли людьми или другой незаконной деятельности, при этом модуль 318 проектирования и управления сетью определяет такие неконтролируемые и анонимные финансовые реестры цепочек данных в соответствующем наборе правил блокировки, выполняемом любым из них, или комбинацию возможностей изменения сети (таких как, например, аппаратное средство сети с коммутацией каналов, модуль мониторинга трафика совместно с DPI, блокировка конкретных систем, источников, каналов и коммуникационных линий, разрешение для связи только в соответствии с белым списком (положительно определенных)), при этом модуль 316 контроля трафика совместно с модулем 317 углубленной проверки пакетов проверяет активность узлов для выявления пакетов данных, соответствующих заблокированным реестрам цепочек данных.

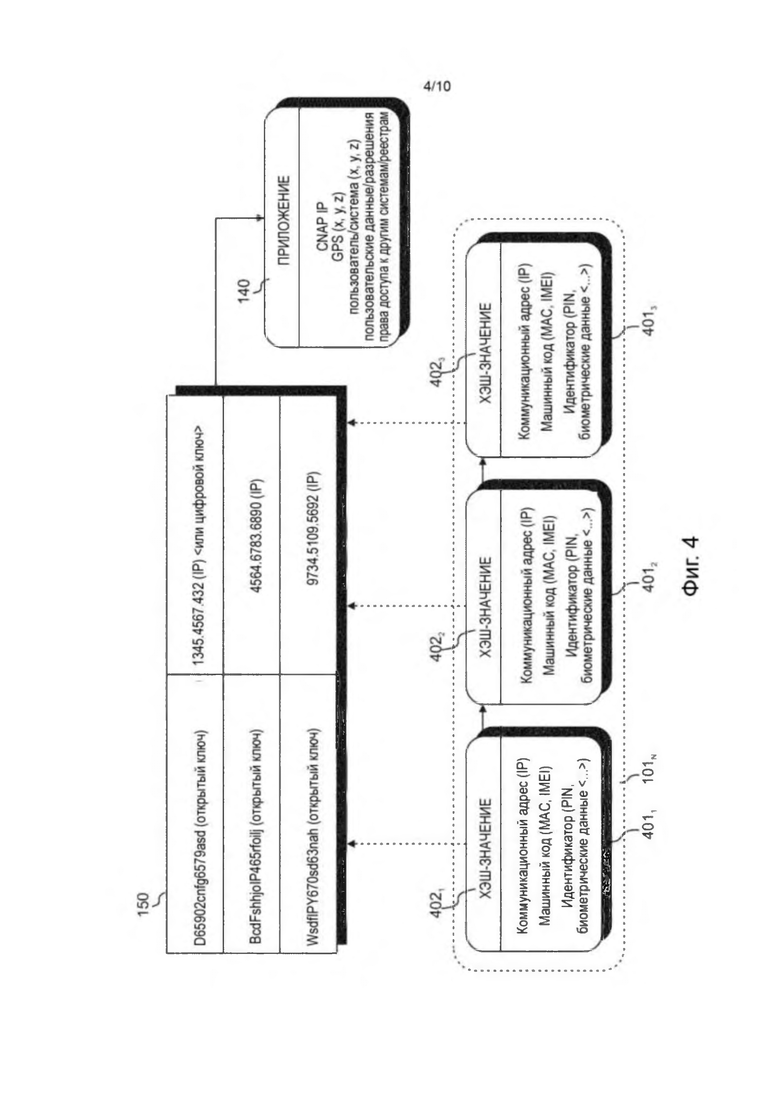

[0057] На фиг. 4 проиллюстрирован пример реестра идентификатора целостности в соответствии с изобретением, обслуживаемого модулями 311-320 провайдера доступа к базовой сети совместно с подключенными к сети узлами 110N, 114N, 116N, 118N, 140N в сети, проиллюстрированной на фиг. 1-3.

[0058] Реестр 150 идентификаторов целостности является распределенным реестром, используемым каждым подключенным к сети узлом 110N, 114N, 116N, 118N, 140N в сети, как единым цифровым идентификатором, который может быть использован во всех средах обработки данных, доступных посредством базовой сети, где требуется идентификация для пользователя узла, примеры которых включают, например, права доступа к базе данных, процедуры электронных платежей, процедуры электронного голосования, электронное подписание контракта и защиту узлов.

[0059] В конкретном примере, проиллюстрированном на фиг. 4, узел 140 приложения, подключенного к сети, является, например, заявлением на получение туристической визы правительственного учреждения, требующей идентификации пользователя любого подключенного пользовательского устройства 110N, 114N, 116N, 118N, подающего заявление на визу в электронном виде. Идентификация может отображаться для тщательного рассмотрения заявлений пользователей, аутентификация которых осуществляется посредством реестра идентификатора целостности 150. Целостность компонентов, последовательности и обработки уникальных записей 401N реестра должны быть проверены, чтобы быть подтвержденными, и каждая из них должна быть закодирована в виде открытого ключа на основе базового физического IP-адреса в CNAP 101 путем получения цифровой подписи или криптографического числа для каждого адреса базовой сети или другого идентификатора, присвоенного узлу.

[0060] В соответствии с алгоритмом, описанным в данной заявке, кодирование уникальных параметров UPARAM каждого сетевого узла 110N, 114N, 116N, 118N, 140N в качестве соответствующей узлу записи реестра, или записи 401N в реестре 150 идентификаторов посредством CNAP 101, последовательно с записями, которые соответствуют непосредственно предыдущему узлу 110N-1, 114N-1, 116N-1, 118N-1, 140N-1 для получения доступа к базовой сети, зарегистрированными как собственная уникальная запись реестра или запись 401N-1 предыдущего узла, является неотъемлемой частью процедуры предоставления доступа к базовой сети, выполняемой CNAP 101. Базовое условие, например, MAC, IP адреса и/или другой технологический идентификатор узла криптографически выводится, синтезируется, хэшируется и/или присоединяется к идентификатору, так что возможное изменение в физическом сетевом протоколе, адресе сокета, номере порта или другой базовой информации узла будет видимым в реестре 150 идентификаторов. В альтернативном варианте реализации изобретения возможности CNAP могут обнаруживать любые изменения в базовой физической среде, которые не соответствуют реестру, и оповещать реестр и связанные с ним CNAP, а также осуществлять соответствующие действия в собственных системах. Данный процесс и действия могут выполняться автоматически при обнаружении нарушения.

[0061] Идентификатор и его коммуникационный адрес не должны изменяться, поэтому существует ограниченное число транзакций для записи в реестре 150 идентификаторов и соответственно ограниченная возможность сигнализации в сети, связанная с распределением реестра 150 идентификаторов. Изменения происходят, когда новые идентификаторы регистрируются с новыми коммуникационными адресами, когда коммуникационный адрес меняет идентификатор, когда пользователь нарушает базовые физические характеристики, которые приводят к нарушению идентификатора (например, выход из системы или взлом другим объектом), когда узел пересекает границу сети что приводит к изменению CNAP, предоставляющего доступ, и сетевого адреса, или если пользователь меняет свой CNAP и получает новый IP, или если адреса изменяются (например, проксируются), чтобы скрыть идентификацию и/или местоположение отдельных лиц или организаций, или когда идентификация взломана, а IP-адрес получен неавторизованным пользователем.

[0062] Для вариантов реализации реестра 150 идентификаторов, основанного на технологии цепочки блоков, также проиллюстрированной на фиг.4, с добавлением хэш-значения 402N закодированных уникальных параметров UPARAM каждого узла, существует также ограниченное потребление ресурсов на обработку, связанное с доказательством выполнения работы проверки цепочки блоков из-за конечного числа адресов базовой сети, присваиваемых CNAP 101, которое в одном из высших значений равно точному количеству идентификаторов в реестре 150 (идентификатор может иметь множество IP-адресов). Кроме того, поскольку фактическое изменение идентификатора или IP-адреса относится к CNAP или другим узлам, присоединенным к реестру, доказательство выполнения работы не так уж важно для функции немедленного нарушения ключа, поскольку цель состоит в том, чтобы обнаружить «любые расходы», а не просто «удвоенные расходы».

[0063] Поскольку присвоенный сетевой адрес и идентификационные данные приводятся в соответствие с системой во время записи в реестр 150 идентификаторов посредством CNAP 101, целостность реестра является необратимой, из-за того, что является распределенной; данные, полученные из базовых физических факторов, хэшируются в цепочке и поэтому не могут быть скомпрометированы, без того, чтобы это не стало очевидным для всех узлов, присоединенных к реестру. Все узлы и блоки обработки в базовой сети могут обрабатывать доказательство выполнения работы независимо от других и не нуждаются в консенсусе, потому что любое изменение или изменение в кодированном идентификаторе пользователя или в кодированном физическом факторе узла (например, MAC, IMEI), неизменно уничтожает ключ записи реестра, например, если коммуникационный адрес смещается, если базовое физическое значение коммуникационного адреса, машинного адреса или другого идентификатора становится неточным по сравнению с хэшированным с информацией, заблокированной посредством CNAP 101, в распределенном реестре 150. Теми, у кого есть доступ к реестру, могут быть только сертифицированные CNAP, или также все подключенные узлы, или подключенные базы данных доступа и другие системы, которые должны быть немедленно оповещены о потенциальном компрометировании ключа. Следует отметить, что нет необходимости рассчитывать на самую длинную цепочку доказательства выполнения работы. Прежде всего, CNAP или другие подключенные узлы должны иметь возможность получать информацию о любом нарушении и автоматически реагировать в соответствии с заранее установленными действиями, которые необходимо предпринять при нарушении ключа (например, запретить доступ для пользователя в базу данных доступа, разорвать сетевое соединение для идентификатора и IP-адреса в сети и т.д.).

[0064] Эти аспекты данного изобретения способствуют улучшению масштабируемости архитектуры базовой сети и обеспечивают оптимальный баланс между конфиденциальностью и отслеживаемостью.

[0065] В реестрах цепочек блоков транзакции имеют временную метку и хэшируются в блок, который проверен на точность информации. Требование к доказательству выполнения работы не может быть изменено, если оно не изменено во всех последующих блоках с меткой времени после и на всех подключенных узлах, которые имеют копию цепочки блоков. Для предотвращения двойных расходов и удовлетворения потребностей доверенных третьих сторон последовательность транзакций проверяется совокупной и наилучшей вычислительной мощностью компьютеров сети, способной создать наиболее длинную цепочку, что принимается в качестве доказательства выполнения работы, когда пользователь возвращается в сеть. Если недружелюбные субъекты управляют большей частью вычислительной мощности сети и способны как изменить доказательство выполнения работы, так и достичь и превзойти допустимую вычислительную мощность сети, в таком случае цепочка, ее последовательность и зарегистрированные значения могут оказаться некорректными.

[0066] С помощью реестра 150 идентификаторов в соответствии с данным изобретением подключенные сетевые узлы могут постоянно осуществлять наблюдение за всеми действиями по доступу и записи в реестр и, таким образом, нет никакой необходимости возвращаться к цепочке. Несомненно, вариант реализации изобретения учитывает альтернативу отсутствию блока, но только последовательность событий, которая содержит непрерывные метки времени и регистрируется в реестре. Более того, двойные расходы и точная последовательность транзакций коммуникационного адреса между пользователями также не являются критическими, поскольку первое изменение в записи 401 представляет наибольший интерес для подключенных узлов. В связи с этим следует понимать, что все изменения могут иметь отношение к контролю над пользователями и идентификаторами, но важнейшей частью защиты базы данных или сети является незамедлительная реакция на первое изменение.

[0067] Таким образом, данный подход реализует уникальную идентичность и повторяющуюся трассируемость и отслеживаемость для каждого подключенного к сети узла по всей базовой сети, причем любые изменения в такой уникальной записи реестра или записи 401N с течением времени в процессе сетевого сеанса узла непосредственно противоречат целостности реестра при обновлении посредством CNAP, сразу же обнаруживаются с помощью встроенной проверки целостности реестра 150 и автоматически приводят к тому, что CNAP 101 завершает сетевой сеанс и/или блокирует трафик для узла, связанного с измененной записью 401 реестра, или даже другими действиями такими как, например, наблюдение за IP-адресом или идентификацией в сети с помощью соответствующего CNAP, или другая активность от подключенного узла (например, аналогично прекращению доступа для пользователя к базе данных доступа).

[0068] На фиг. 5 проиллюстрировано, как сетевая архитектура и реестр 150 идентификаторов целостности соответственно масштабируется по множеству провайдеров доступа к базовой сети 1011-6, причем приложения 1401-N, распределенные реестры 5001-N, распределенные системы 1181-N, подсети 1161-N могут все использовать реестр 150 идентификаторов и сеть соединенных CNAP 1011-6 в качестве посредника для взаимодействия множества систем и узлов.

[0069] В варианте реализации изобретения, проиллюстрированном на фиг. 5, множество CNAP 1011-6 функционирует как унифицированный контроллер шлюза для управления доступом от пользователей и вещей 110-112-114, систем 116-118, баз данных 120, приложений 140 и других подключенных реестров 500 в качестве узлов, для других аналогичных пользователей и вещей 110-112-114, систем 116-118, баз данных 120, приложений 140, а также других подключенных реестров 500.

[0070] Каждый CNAP индивидуально контролирует доступ к базовой сети для своих зарегистрированных пользователей и их соответствующих узлов и записывает свои соответствующие разрешения на доступ к сети в реестр 150 идентификаторов. Права доступа, присоединенные к пользователю с помощью CNAP 1011, могут следовать за пользователем по отдельным областям и узлам базовой сети, будучи прозрачными для других CNAP 1012-6 посредством кодирования в общем реестре 150 идентификаторов, но при этом доступ к базовой сети для любого аналогично может быть прекращен любым CNAP 1011-6.

[0071] Некоторые реестры на основе блоков цепочек или другие распределенные реестры 500, системы 118, приложения 140 и отдельные области 116 сети могут быть сделаны недоступными с помощью каждого или всех CNAP 1011-6 посредством соответствующих зарегистрированных наборов правил, реализованных и проверенных в CNAP 300 и обработанных их соответствующими модулями 301-320, в то же время, поддерживая их общую задачу принудительной идентификации и записи в реестре 150 идентификаторов целостности для предоставления и поддержки прав доступа к сети или прав для других систем, которые зарегистрированы и реализованы в CNAP 300.

[0072] На фиг. 6 проиллюстрирована блок-схема варианта реализации алгоритма, реализующего сетевую архитектуру изобретения, выполненную у провайдера доступа к базовой сети.

[0073] На этапе 601 CNAP 101 определяет, ожидается ли запрос доступа к сети от удаленного узла, например, 110, который кодирует множество данных узла, включая по меньшей мере один параметр UPARAM, представляющий уникальный идентификатор устройства, например МАС-адрес или IMEI код. В случае утвердительного ответа на этапе 602 CNAP 101 обрабатывает запрос доступа к сети, чтобы декодировать его, и затем сравнивает уникальный параметр UPARAM с сохраненными уникальными параметрами UPARAM узлов, зарегистрированных в CNPA 101.

[0074] На этапе 603 CNAP 101 рассматривает, было ли получено совпадение в результате сравнения. В случае отрицательного ответа на этапе 604 CNAP 101 обрабатывает запрос доступа к сети как первый запрос незарегистрированного узла и переходит к регистрации запрашивающего узла для хранения как его уникального параметра UPARAM так и уникального параметра пользователя UPARAM, чтобы связать его с ним. Этап 604 предпочтительно включает процедуру регистрации, требующую, чтобы пользователь запрашивающего узла 110 представил подтверждение идентификации, которое, или его часть, ссылка или аспект, может быть затем записано как уникальный параметр пользователя UPARAM.

[0075] После этого, или в качестве альтернативы, когда совпадение было подтверждено на этапе 603, который идентифицирует запрашивающий узел 110 как зарегистрированный узел, CNPA 101 назначает следующий доступный сетевой адрес в конечном пуле присваиваемых адресов базовой сети запрашивающему узлу 110 на этапе 605. На этапе 606 CNAP 101 кодирует коммуникационный адрес, соответственно назначенный узлу 110, и его соответствующие параметры аутентификации, включая его зарегистрированный уникальный параметр UPARAM и зарегистрированный уникальный параметр пользователя UPARAM в реестре 150 идентификаторов, в качестве последовательной следующей записи в нем. Затем после регистрации CNAP 101 автоматически осуществляет широковещательную передачу реестра 150 идентификаторов, содержащего обновленную запись, ко всем узлам 110N, 114N, 116N, 118N, 140N, подключенным к базовой сети, включая любые другие также подключенные к нему CNAP 101N. После этого управление возвращается к вопросу на этапе 601, чтобы обработать следующий запрос доступа следующего узла 110N, 114N, 116N, 118N. Следует отметить, что реестр может распределяться ко всем пользователям, но необязательно. Он может распределяться только к сертифицированным CNAP. Он также может распределяться к другим подключенным системам и базам данных, которым необходимо иметь информацию о целостности идентификатора в реальном масштабе времени. Важно, чтобы различные реестры и системы могли проектировать разрешенный доступ к своим системам. Они могут задавать условия для пользователей, а также задавать условия для тех, кто получит доступ к информации из реестра (например, CNAP может иметь возможность предоставить разрешенный доступ своим пользователям на определенных условиях, установленных системой посредством реализованной в CNAP 300 программы данных, и система также может иметь разрешенный доступ к информации реестра).

[0076] Параллельно с функциональной возможностью управления доступом к сети и присущей ей аутентификацией узла, описанной со ссылкой на этапы 601-607, в качестве самого узла базовой сети, CNAP 101 также проверяет целостность реестра 150 идентификаторов, чтобы идентифицировать недопустимые записи реестра, соответствующие узлам с параметрами аутентификации, ставшими недействительными с момента кодирования на этапе 606, и, в качестве узла контроллера шлюза базовой сети, чтобы обеспечить целостность путем отмены доступа к сети для любого идентифицированного указанным образом узла.

[0077] Соответственно, второй поток обработки CNAP 101 работает одновременно с функциональными возможностями управления доступом к сети на этапах 601-607, причем на этапе 608 выполняется проверка, было ли получено оповещение от удаленного узла, содержащего недопустимую запись в реестре. Если ответ отрицательный, то на этапе 609 CNAP 101 осуществляет проверку целостности реестра идентификаторов, например, путем обработки кодированной записи реестра с помощью известного алгоритма доказательства выполнения работы. Преимущественно, из-за конечного числа присваиваемых адресов базовой сети потребление ресурсов для обработки, связанное с этапом 609, остается относительно небольшим по сравнению с реестрами целостности, независимо от типа цепочки блоков или иного, количество записей для которых не ограничено или ограничено и, как известно, существенно нетривиально возрастает численно, например, в конкретной области валютных транзакций. Затем на этапе 610 выполняется проверка, появилась ли на этапе проверки недопустимая запись реестра. Если ответ отрицательный, тогда управление возвращается к этапу 608, причем поток проверки продолжает непрерывно проверять целостность реестра 150 идентификаторов до тех пор, пока не будет получено удаленное оповещение. Следует понимать, что отправляемое оповещение о любом изменении и CNAP имеет заранее заданные и автоматические действия в отношении информации, основанной на том, к какому пользователю она относится и какой системе соответствует этот пользователь (эти действия и процедуры зарегистрированы и реализованы в CNAP 300).

[0078] Если было принято удаленное оповещение и ответ на вопрос на этапе 608 является положительным или, альтернативно, если CNAP 101 локально идентифицировал недопустимую запись реестра на этапе 609 и ответ на вопрос на этапе 610 является положительным, то на этапе 611 CNAP 101 идентифицирует узел 110N, 114N, 116N, 118N, 140N, соответствующий недопустимой записи реестра и сопоставляет ее с адресом базовой сети, который последний раз присваивался этому узлу. Если оповещение получено вследствие нарушения ключа и изменения в реестре (которое может быть вызвано физическим изменением базового состояния), CNAP может быть запрограммирован на немедленное принятие соответствующих действий, связанных с идентификаторами и адресами, связанными с изменением в реестре. CNAP 101 может, например, извлекать и декодировать кодированный адрес базовой сети, сопоставлять декодированный адрес базовой сети с зарегистрированным уникальным параметром UPARAM узла и уникальным параметром пользователя UPARAM и сравнивать зарегистрированные параметры аутентификации с закодированными в записи реестра, которая считаются недопустимой, чтобы проверить ее недопустимый символ. На этапе 612 CNAP 101 отменяет присвоение адреса базовой сети, начиная от узла 110, отделяя присвоенный ранее адрес базовой сети от зарегистрированного уникального параметра UPARAM этого узла и уникального параметра пользователя UPARAM, причем подключение этого узла к базовой сети автоматически разъединяется, при этом отмененный присвоенный адрес возвращается в пул присваиваемых сетевых адресов и становится доступным для следующего запрашивающего узла на этапе 601. Затем управление возвращается к вопросу на этапе 608.

[0079] На фиг. 7 проиллюстрирована блок-схема варианта реализации алгоритма, реализующего сетевую архитектуру изобретения, выполненную на каждом узле 110N, 114N, 116N, 118N в сети. Для каждого узла изначально требуется включение питания и, обычно на этапе 701, конфигурирование с помощью операционной системы, содержащей команды для управления обработкой базовых данных, взаимозависимостью и совместимостью ее аппаратных компонентов, в том числе подпрограммы передачи данных для конфигурирования узла для двусторонний связи по сети через один или более соответствующих интерфейсов, в конечном счете, соединенных с маршрутизатором 131N или базовой станцией 138N. На этапе 702, узел запрашивает доступ к базовой сети или доступ к системе в CNAP 101 и содержит в запросе по меньшей мере уникальный параметр UPARAM его узла. Принимая во внимание этапы 601-607, описанные в данной заявке, на этапе 703 узел получает доступ к базовой сети после присвоения ему адреса базовой сети посредством CNAP 101, и получает копию реестра 150 идентификаторов от CNAP.

[0080] До тех пор, пока узел остается подключенным к базовой сети, следующая подпрограмма одновременно обновляет узел в отношении последующих удаленных узлов, подключающихся к базовой сети, и содействует совместному с CNPA 101 решению задачи поддержания целостности реестра 150 идентификаторов, посредством обработки реестра идентификаторов для проверки его целостности, например, путем обработки кодированного реестра с помощью аналогичного известного алгоритма доказательства выполнения работы как и в CNAP 101.

[0081] Соответственно, на этапе 704 выполняется определение, принял ли узел следующую версию реестра 150 идентификаторов аналогично версии, ранее принятой на этапе 703. Если ответ отрицательный, на этапе 705 выполняется следующее определение, было ли получено оповещение от удаленного узла, содержащего недопустимую запись реестра. В случае если ответ на вопрос этапа 705 отрицательный или, в качестве альтернативы, если на вопрос предыдущего этапа 704 дан положительный ответ и получена следующая версия реестра 150 идентификаторов, узел проверяет реестр идентификаторов на последовательную целостность на этапе 706, например, путем обработки кодированного реестра с помощью аналогичного известного алгоритма доказательства выполнения работы как и в CNAP на этапе 609. Затем на этапе 707 выполняется проверка, появилась ли на этапе проверки недопустимая запись реестра. Если ответ отрицательный, то управление возвращается к этапу 704 для проверки обновленного реестра 150 идентификаторов, причем поток проверки продолжает непрерывно проверять целостность реестра 150 идентификаторов до тех пор, пока не будет получено удаленное оповещение и не будет приняты последующие версии реестра 150 идентификаторов.

[0082] В случае если ответ на вопрос этапа 707 положительный или, в качестве альтернативы, если на вопрос предыдущего этапа 705 дан положительный ответ и получено оповещение, узел идентифицирует несоответствующую запись реестра из реестра идентификаторов на этапе 708, которая, принимая во внимание целостность символа, последовательности и процесса кодирования параметров узла в реестре, может в одном варианте реализации изобретения состоять из выбранной записи, имеющей несоответствующий присвоенный сетевой адрес (или цифровой ключ, представляющий его) относительно ее более ранней итерации или по сравнению с фактическим состоянием в базовой сети постоянно отслеживается и определяется CNAP в предыдущей итерации реестра. На этапе 709 узел осуществляет широкополосную передачу оповещения, содержащего несоответствующую запись реестра, в качестве недопустимой записи реестра, всем узлам, подключенным к базовой сети, включая, таким образом, CNAP 101, который должен обрабатывать его в соответствии с этапами 608-612.

[0083] Затем на этапе 710 выполняется определение, ввел ли пользователь узла команду прерывания, чтобы прервать работу узла, либо в режиме подключения к базовой сети или полностью. В случае отрицательного ответа на вопрос этапа 707 управление автоматически возвращается к вопросу этапа 704, осуществляя проверку следующей версии реестра 150 идентификаторов. В качестве альтернативы, в случае положительного ответа на вопрос этапа 707 пользователь может в конечном итоге отключить вычислительное устройство, реализующее узел.

С помощью данного способа, выполняемого на каждом подключенном узле, преимущественно узлы в базовой сети могут доверять своим собственным доказательствам выполнения работы, и для целей обнаружения нарушения идентификации каждый узел может доверять своей собственной оценке истории, последовательности и идентификаторам реестра 150 идентификаторов и не нуждается в том, чтобы доверять тому, что проверено удаленным узлом с наилучшей вычислительной мощностью, а также тому, согласны ли другие узлы на изменение в реестре или нет, но просто передает проверку в CNAP 101, имея свой результат децентрализованного обнаружения изменений в узле.

[0084] На фиг. 8 проиллюстрирована блок-схема двух альтернативных вариантов реализации алгоритма, реализующего сетевую архитектуру изобретения, описанная со ссылкой на фиг. 6, выполненную в сети у множества провайдеров доступа к базовой сети, причем одинаковые ссылочные номера относятся к одинаковым этапам обработки данных. Оба варианта реализации изобретения представляют собой дополнительные потоки обработки, выполняющиеся одновременно с функциональной возможностью управления доступом к сети и присущей ей аутентификацией узла, описанной со ссылкой на этапы 601-607, причем отмена присвоения идентификатора и адреса базовой сети недопустимых записей реестра описаны со ссылкой на этапы 608-612.

[0085] В первом альтернативном варианте реализации изобретения на этапе 801 после каждой широкополосной передачи следующей версии реестра 150 идентификаторов этапа 607 выполняется определение, принял ли CNAP 101 запрос на сертификацию от удаленного узла 110N, 114N, 116N, 118N в сети. В случае отрицательного ответа на вопрос этапа 801 управление возвращается к определению запроса доступа узла на этапе 601. В качестве альтернативы, в случае положительного ответа на вопрос этапа 801, удаленный узел выбирается, чтобы быть сертифицированным как CNAP 101N+1 и является CNAP-кандидатом, запрашивающим сертификационное голосование посредством принимающего запрос голосующего CNAP 101.

[0086] На этапе 802 голосующий CNAP 101 осуществляет поиск подлежащих проверке параметров базовой сети в примерных характеристиках 301CN стека протоколов базовой сети, с которыми, как ожидается, CNAP-кандидат будет полностью взаимодействовать.

[0087] На этапе 803 голосующий CNAP 101 осуществляет поиск подлежащих проверке атрибутов провайдера доступа к базовой сети attr1, в примерном заданном наборе атрибутов аппаратных средств, атрибутов программного обеспечения, атрибутов связи и одного или более наборов правил, как описано со ссылкой на функциональные модули 311CN-320CN CNAP 101, и который, как ожидается, полностью реализует и дублирует CNAP-кандидат для выполнения роли CNAP в качестве контроллера шлюза в сети. Процедура проверки обеспечения соответствия CNAP условиям и функциональным возможностям системы/реестра, заданным программой данных, которая устанавливается в CNAP 300, может быть с открытым исходным кодом, чтобы обеспечить прозрачность для совместимости. Также может быть выполнено тестирование в реальном масштабе времени автоматизированных процедур для обеспечения доступа пользователей и реагирования на нарушения идентификации.

[0088] На этапе 804 голосующий CNAP 101 получает атрибуты узла attr2 от CNAP-кандидата, в качестве примера, конкретные атрибуты аппаратных средств, атрибуты программного обеспечения, атрибуты связи и один или более наборов 3112-3202 правил CNAP-кандидата и, на следующем этапе 805 сравнивает их с перечисленными параметрами 301CN базовой сети и перечисленными атрибутами CNAP attr1 как для совместимости, так и для функциональной идентичности. В другом варианте реализации изобретения процесс проверки основан на производительности и осуществляется посредством тестирования нового CNAP и надлежащего функционирования его систем.

[0089] Голосующий CNAP 101 формирует свой голос на этапе 806 в виде функции выходных данных этапа 805 сравнения, причем голос не выводится (посредством отрицательного голосования), когда один или более атрибутов attr2 CNAP-кандидата не совпадают с подлежащими проверке параметрами 301CN базовой сети и подлежащими проверке атрибутами аил провайдера доступа к базовой сети и, наоборот, выводится положительное голосование, когда атрибуты attr2 CNAP-кандидата полностью соответствуют подлежащим проверке параметрам 301CN соответствующей базовой сети и подлежащим проверке атрибутам провайдера доступа к базовой сети attr1. Альтернативные варианты реализации изобретения могут предусматривать вывод положительного голоса на этапе 805, на котором выводится только частичное совпадение, например, на основе сопоставления только приоритетных или весомых атрибутов относительно необязательных или менее весомых атрибутов.