Область техники, к которой относится изобретение

[0001] Настоящее изобретение относится к области технологий обработки информации и, в частности, к способу, оборудованию и системе для обработки двумерных штрих-кодов.

Уровень техники

[0002] В настоящее время существует несколько сценариев применения проверки учетных данных в повседневной жизни и работе, например, удостоверение личности, банковская карта, билет на автобус, билет на концерт и карта контроля доступа. В некоторых сценариях применения проверка учетных данных должна выполняться только с использованием определенных объектов, например, билета на автобус, билета на концерт и карты контроля доступа. Для некоторых сценариев проверки учетных данных с относительно высокими требованиями к безопасности, конкретный объект и частная информация должны использоваться вместе для завершения проверки, например, банковская карта и доступ к дому/компании по отпечаткам пальцев.

[0003] На практике, в сценарии применения с проверкой учетных данных, который должен быть завершен только с использованием конкретного объекта, проверка учетных данных может быть завершена путем получения соответствующего конкретного объекта. Например, пользователь может купить бумажный билет на автобус или бумажный билет на концерт в билетном окне и может попасть на автобус или пойти на концерт после завершения проверки на турникете. Этот режим проверки зависит от конкретного объекта (билет на автобус или билет на концерт) и требует от пользователя носить конкретный объект. Однако, если конкретный объект будет потерян или поврежден, процесс отмены регистрации или последующей регистрации конкретного объекта является сложным.

[0004] Для сценария применения с требованием относительно высокой безопасности, безопасность может быть обеспечена с помощью дополнительного вспомогательного устройства аутентификации безопасности, например, защищенной клавиатуры или устройства распознавания отпечатков пальцев. Таким образом, стоимость использования увеличивается. Хотя этот способ может предотвратить утечку частной информации, угроза утечки частной информации по-прежнему существует.

[0005] В обоих предыдущих двух сценариях применения, существует проблема, что проверка учетных данных является менее удобной при относительно низкой безопасности, а стоимость стороны публикации учетных данных является относительно высокой. Для того, чтобы облегчать предыдущую задачу, пользователь в существующей технологии может купить электронные учетные данные онлайн. Строка случайных кодов записывается в электронные учетные данные и во время проверки учетных данных, проверка может быть выполнена путем проверки случайного кода в электронных учетных данных, тем самым повышая удобство и безопасность проверки учетных данных и снижения затраты на публикацию учетных данных. Тем не менее, в электронных учетных данных используется статический случайный код, и если электронные учетные данные копируются или украдены через фотографирование, безопасность электронных учетных данных не может быть обеспечена.

Сущность изобретения

[0006] В связи с этим, настоящее изобретение обеспечивает способ, оборудование и систему для обработки двумерных штрих-кодов и предназначено в основном для облегчения проблемы существующей технологии, что электронные учетные данные формируются на основе статического случайного кода, и когда электронные учетные данные однажды копируются или крадутся путем фотографирования, безопасность электронных учетных данных не может быть обеспечена.

[0007] В соответствии с первым аспектом настоящего изобретения, настоящее изобретение предоставляет способ обработки двумерных штрих-кодов, включающий в себя следующее: прием, с помощью сервера, запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, где запрос на получение электронных учетных данных включает идентификатор пользователя; получение электронных учетных данных, которые соответствуют идентификатору пользователя, и подписание электронных учетных данных и общедоступного ключа пользователя клиентского программного обеспечения с использованием секретного ключа сервера для получения информации подписи сервера; и отправка информации подписи сервера и электронных учетных данных клиентскому программному обеспечению, так что клиентское программное обеспечение проверяет информацию подписи сервера и формирует двумерный штрих-код на основе электронных учетных данных, таким образом, что оконечное устройство проверки учетных данных проверяет электронные учетные данные, включенные в двумерный штрих-код, причем оконечное устройство проверки учетных данных сконфигурировано, чтобы формировать электронные учетные данные на основе идентификатора пользователя.

[0008] В соответствии со вторым аспектом настоящего изобретения, настоящее изобретение предоставляет способ обработки двумерных штрих-кодов, включающий в себя следующее: прием, с помощью клиентского программного обеспечения, информации подписи сервера и электронных учетных данных, которые отправляются сервером, где информация подписи сервера получается сервером путем подписания электронных учетных данных и общедоступного ключа пользователя клиентского программного обеспечения с помощью секретного ключа сервера; проверка информации подписи сервера, чтобы получать электронные учетные данные; получение ключа пользователя, который соответствует общедоступному ключу пользователя и подписание электронных учетных данных с помощью ключа пользователя для получения информации подписи клиентского программного обеспечения; и формирование двухмерного штрих-кода на основе заранее определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя, так что оконечное устройство проверки учетных данных проверяет электронные учетные данные, включенные в двумерный штрих-код на основе предварительно определенной информации безопасности и общедоступного ключа пользователя, причем предварительно определенная информация безопасности имеет продолжительность действия и оконечное устройство проверки учетных данных сконфигурировано, чтобы формировать электронные учетные данные на основе идентификатора пользователя.

[0009] В соответствии с третьим аспектом настоящего изобретения, настоящее изобретение предоставляет способ обработки двумерных штрих-кодов, включающий в себя следующее: получение оконечным устройством проверки учетных данных двумерного штрих-кода в клиентском программном обеспечении, в котором двумерный штрих-код формируется клиентским программным обеспечением на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя, информация подписи клиентского программного обеспечения получается с помощью клиентского программного обеспечения путем подписания электронных учетных данных, и информация подписи сервера получается сервером путем подписания электронных учетных данных и общедоступного ключа пользователя; проверка срока действия предварительно определенной информации безопасности, проверка информации подписи клиентского программного обеспечения и информации подписи сервера; если проверка каждой из предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения и информации подписи сервера прошла успешно, получение срока действия услуги, включенной в электронные учетные данные для проверки; и если проверка срока действия услуги, включенной в электронные учетные данные, прошла успешно, определение того, что проверка электронных учетных данных прошла успешно.

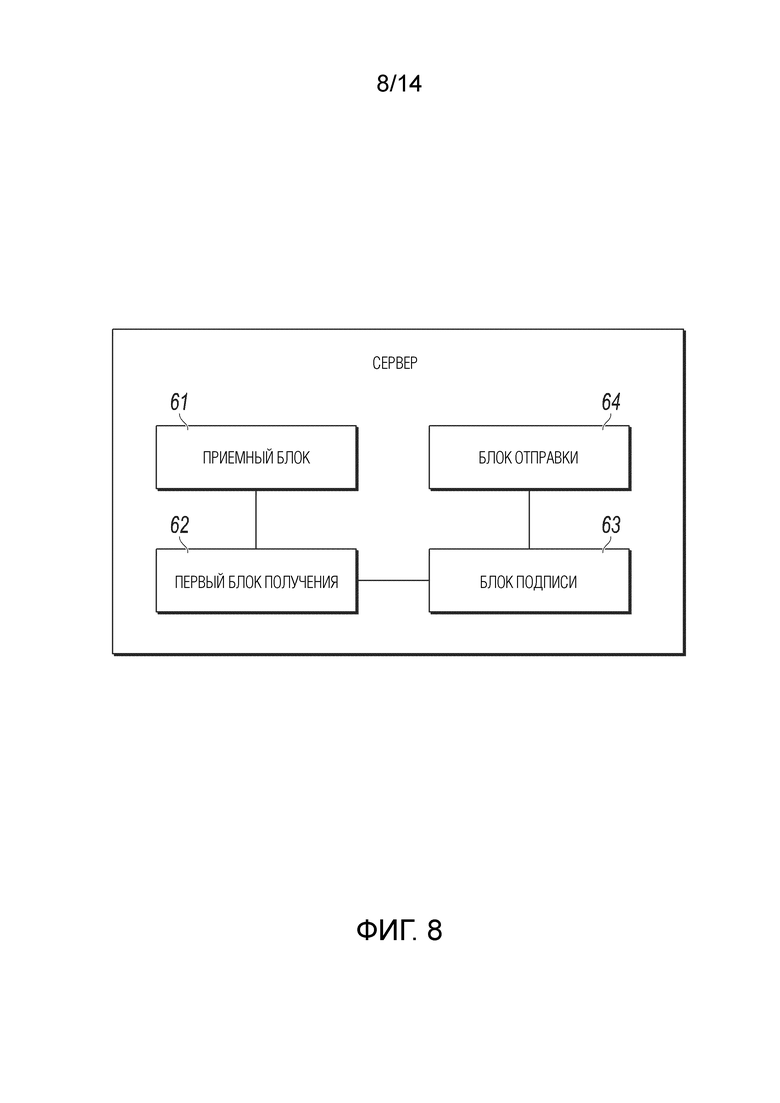

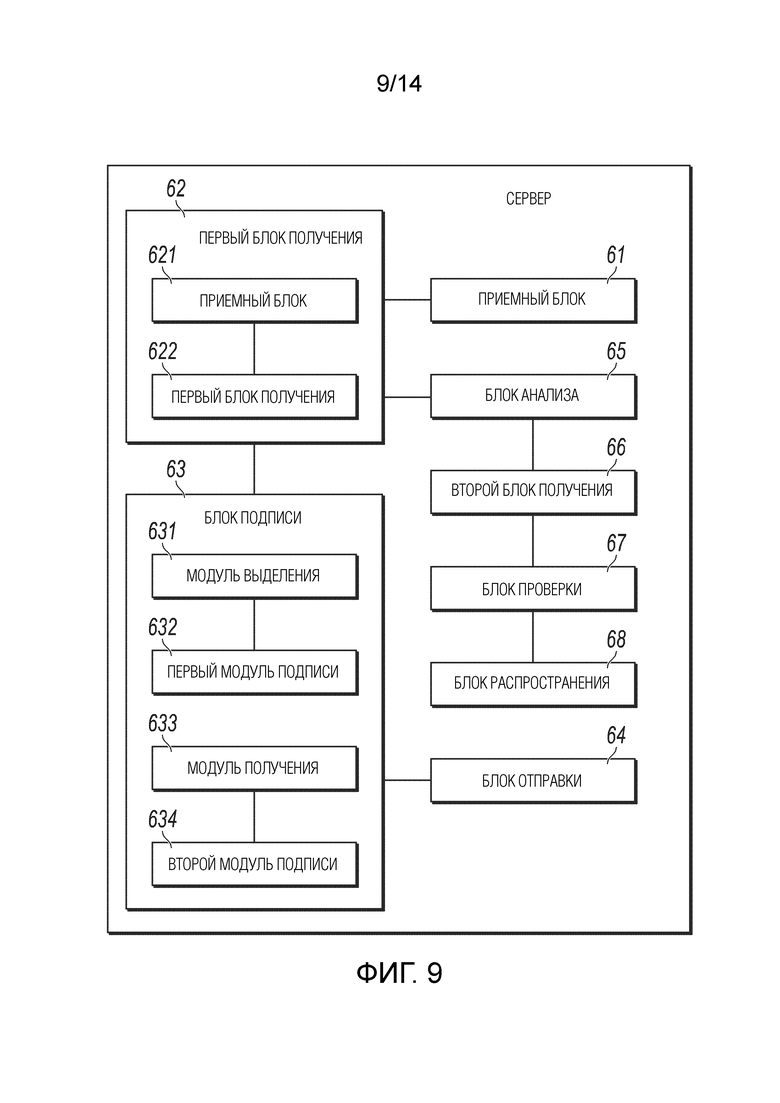

[0010] В соответствии с четвертым аспектом настоящего изобретения, настоящее изобретение предоставляет сервер, включающий в себя следующее: приемный блок, сконфигурированный, чтобы принимать запрос на получение электронных учетных данных, отправленный клиентским программным обеспечением, причем запрос на получение электронных учетных данных включает в себя идентификатор пользователя; первый блок получения, сконфигурированный для получения электронных учетных данных, которые соответствуют идентификатору пользователя, принятому приемным блоком; блок подписи, сконфигурированный для подписи электронных учетных данных и общедоступного ключа пользователя клиентского программного обеспечения с помощью секретного ключа сервера для получения информации подписи сервера; и блок отправки, сконфигурированный, чтобы отправлять информацию подписи сервера, полученную с помощью блока подписи, и электронные учетные данные, полученные первым блоком получения, клиентскому программному обеспечению, так что клиентское программное обеспечение проверяет информацию подписи сервера в течение срока действия ключа пользователя и формирует двумерный штрих-код на основе электронных учетных данных, таким образом, чтобы оконечное устройство проверки учетных данных проверяло электронные учетные данные, включенные в двумерный штрих-код, причем оконечное устройство проверки учетных данных сконфигурировано для формирования электронных учетных данных на основе идентификатора пользователя.

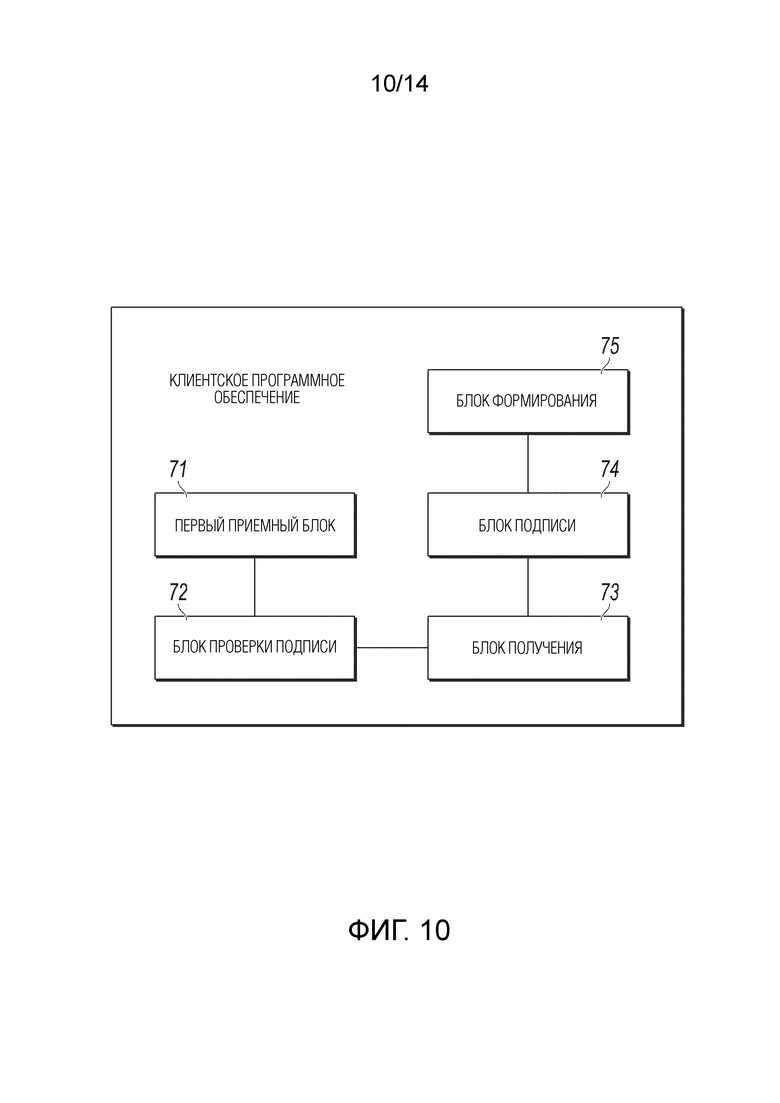

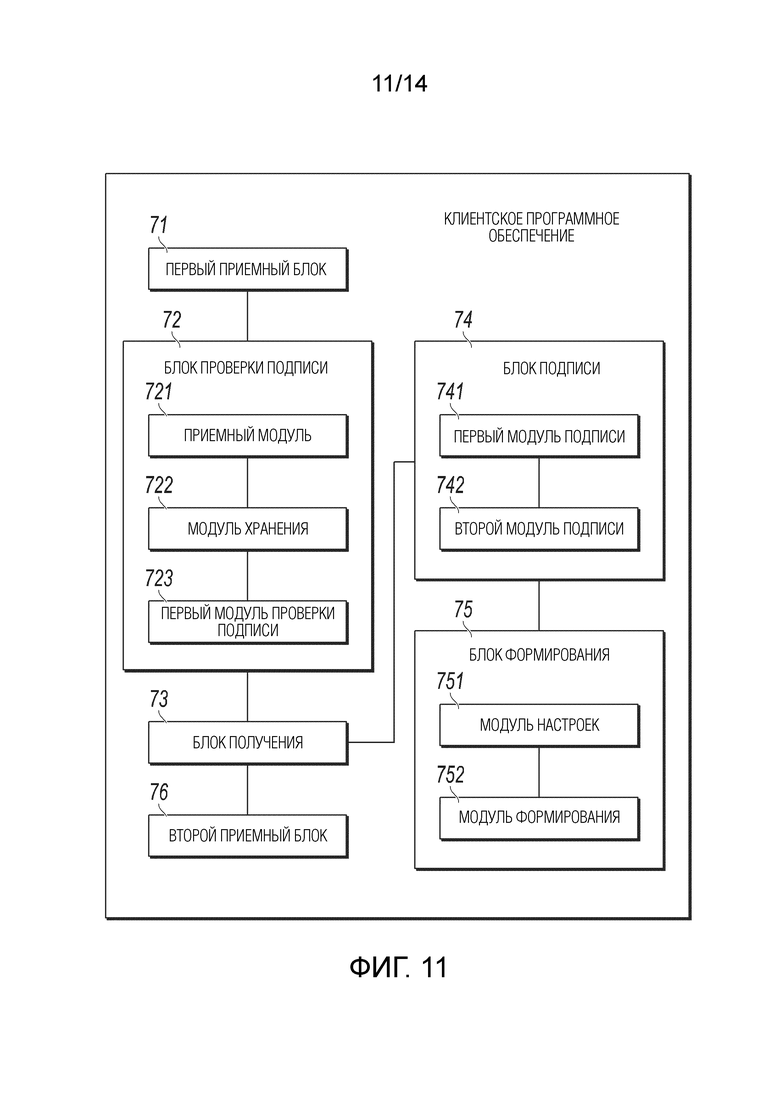

[0011] В соответствии с пятым аспектом настоящего изобретения, настоящее изобретение предоставляет клиентское программное обеспечение, включающее в себя следующее: первый приемный блок, сконфигурированный для приема информации подписи сервера и электронных учетных данных, которые отправляются сервером, где информация подписи сервера получается сервером путем подписания электронных учетных данных и общедоступного ключа пользователя клиентского программного обеспечения с помощью секретного ключа сервера; блок проверки подписи, сконфигурированный для проверки информации подписи сервера, чтобы получать электронные учетные данные; блок получения, сконфигурированный для получения ключа пользователя, который соответствует общедоступному ключу пользователя; блок подписи, сконфигурированный для подписания электронных учетных данных с помощью ключа пользователя, полученного блоком получения для получения информации подписи клиентского программного обеспечения; и блок формирования, сконфигурированный для формирования двумерного штрих-кода на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя, так что оконечное устройство проверки учетных данных проверяет электронные учетные данные, включенные в двумерный штрих-код, на основе предварительно определенной информации безопасности и общедоступного ключа пользователя, причем предварительно определенная информация безопасности имеет срок действия, и оконечное устройство проверки учетных данных сконфигурировано для формирования электронных учетных данных на основе идентификатора пользователя.

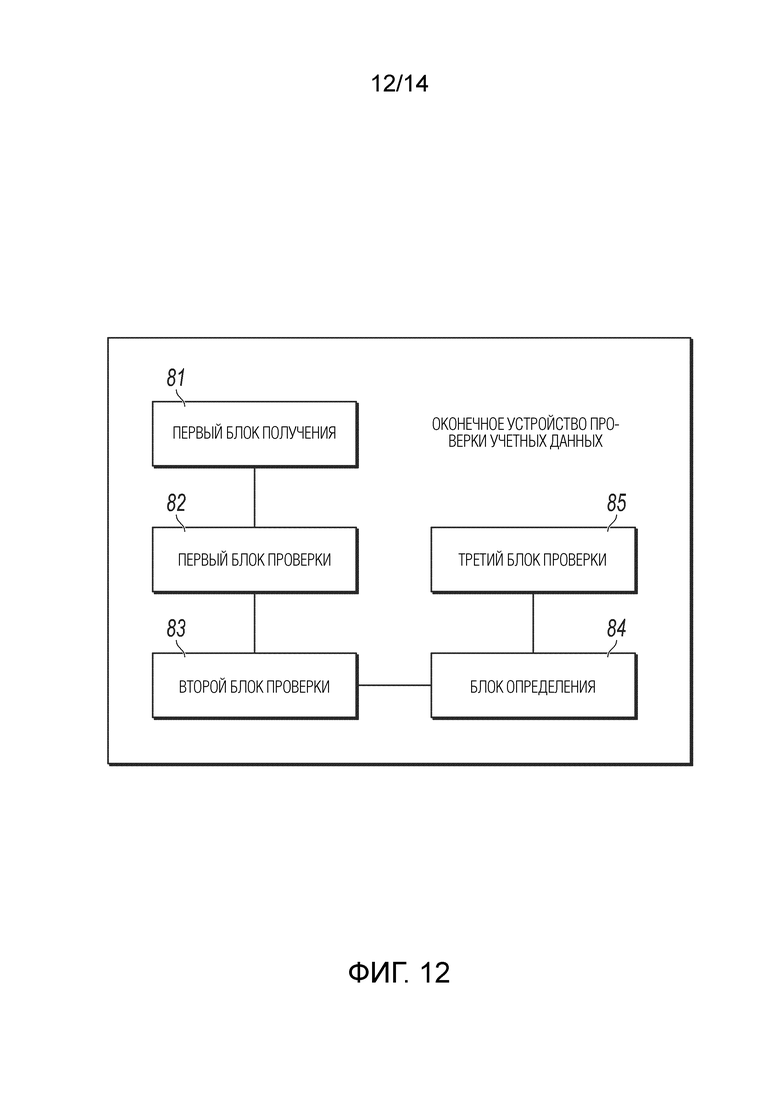

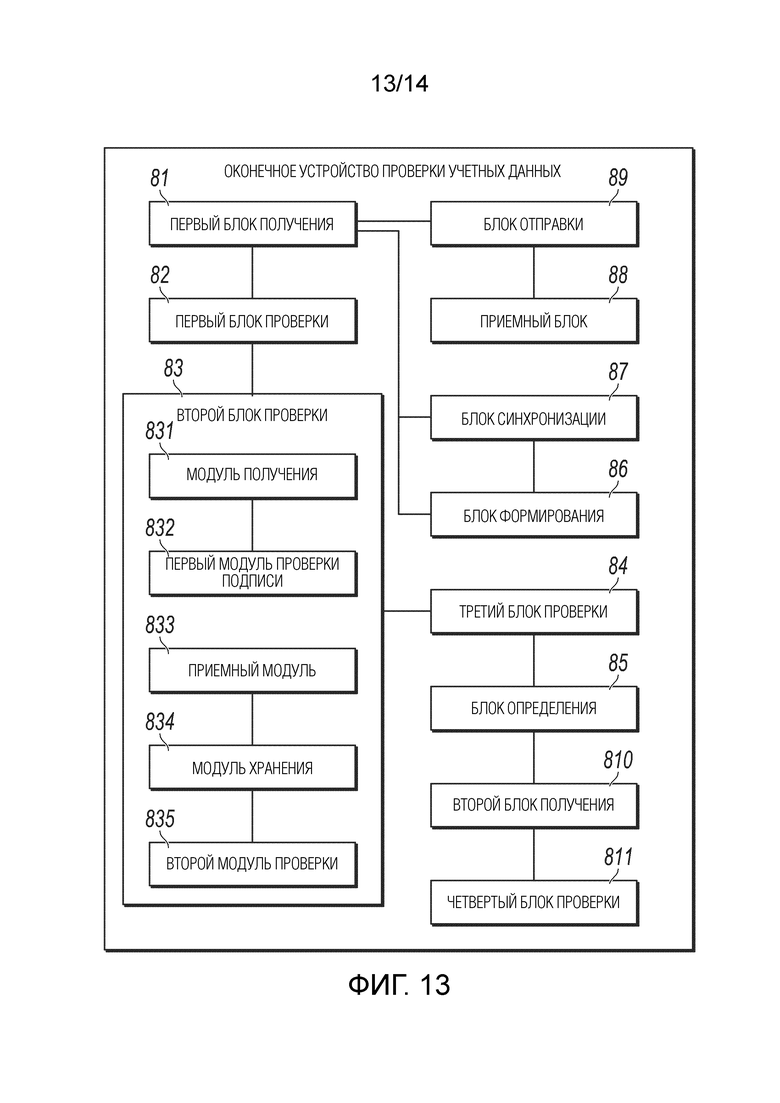

[0012] В соответствии с шестым аспектом настоящего изобретения, настоящее изобретение предоставляет оконечное устройство проверки учетных данных, включающее в себя следующее: первый блок получения, сконфигурированный для получения двумерного штрих-кода в клиентском программном обеспечении, где двумерный штрих-код формируется клиентским программным обеспечением на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя, информация подписи клиентского программного обеспечения получается с помощью клиентского программного обеспечения путем подписания электронных учетных данных, и информация подписи сервера получается сервером путем подписания электронных учетных данных и общедоступного ключа пользователя; первый блок проверки, сконфигурированный для проверки срока действия предварительно определенной информации безопасности, полученной первым блоком получения; второй блок проверки, сконфигурированный для проверки информации подписи клиентского программного обеспечения и информации подписи сервера; третий блок проверки, сконфигурированный для получения срока действия услуги, включенной в электронные учетные данные для проверки, когда проверка первого блока проверки по предварительно определенной информации безопасности прошла успешно, проверка второго блока проверки по каждой информации подписи клиентского программного обеспечения и информации подписи сервере прошла успешно; и блок определения, сконфигурированный для определения того, что проверка электронных ученых данных завершается успешно, когда проверка третьего блока проверки на срок действия услуги, включенный в электронные учетные данные, прошла успешно.

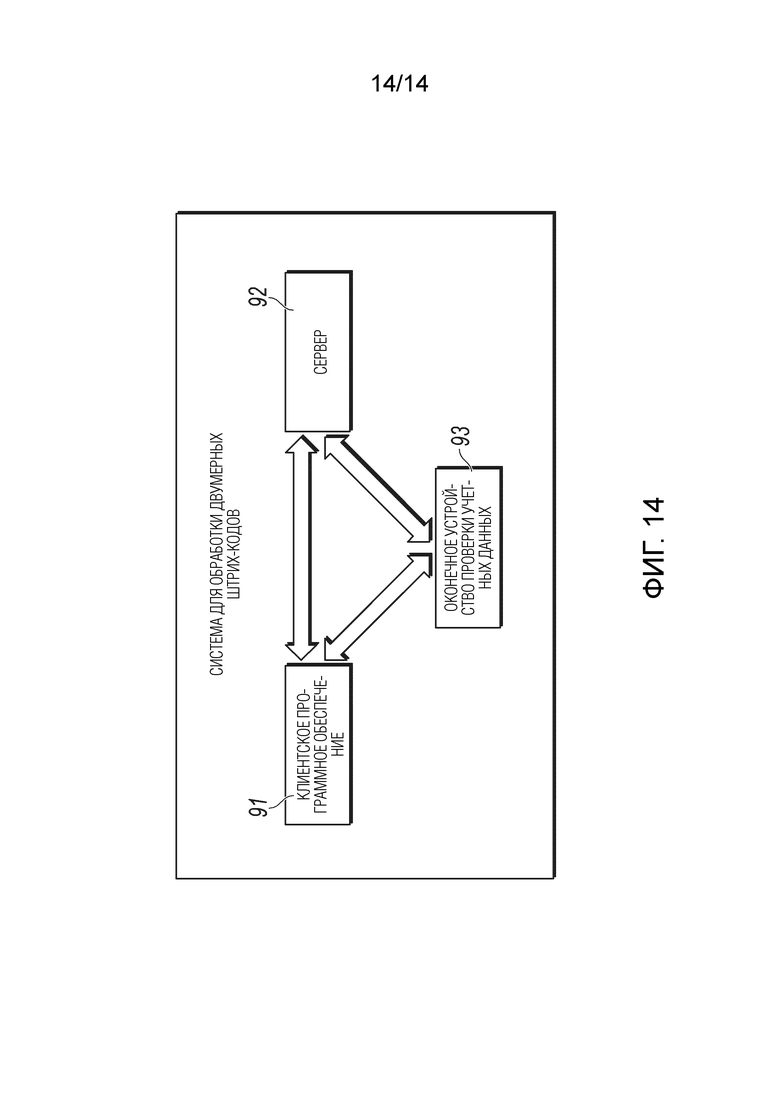

[0013] В соответствии с седьмым аспектом настоящего изобретения, настоящее изобретение предоставляет систему для обработки двумерного штрих-кода и система включает в себя следующее: клиентское программное обеспечение, сконфигурированное для отправки запроса на получение электронных учетных данных на сервер, где запрос на получение электронных учетных данных включает в себя идентификатор пользователя; сервер, сконфигурированный для приема запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, и получения электронных учетных данных от оконечного устройства проверки учетных данных на основе идентификатора пользователя; и оконечное устройство проверки учетных данных, сконфигурированное для приема и ответа на запрос информации для получения электронных учетных данных, отправленного сервером, и отправки электронных учетных данных на сервер, причем сервер дополнительно сконфигурирован для приема электронных учетных данных, отправленных оконечным устройством проверки учетных данных, подписи электронных учетных данных и общедоступного ключа пользователя клиентского программного обеспечения, чтобы получать информацию подписи сервера, и отправки информации подписи сервера и электронных учетных данных клиентскому программному обеспечению; клиентское программное обеспечение, сконфигурированное для получения информации подписи сервера и электронных учетных данных, отправляемых сервером, проверки информации подписи сервера, для получения электронных учетных данных, получения ключа пользователя, который соответствует общедоступному ключу пользователя, подписи электронных учетных данных с помощью ключа пользователя, чтобы получать информацию подписи клиентского программного обеспечения, и формирования двумерного штрих-кода на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя; и оконечное устройство проверки учетных данных, сконфигурированное для получения двумерного штрих-кода в клиентском программном обеспечении, проверки срока действия предварительно определенной информации безопасности и проверки информации подписи клиентского программного обеспечения и информации подписи сервера; и если проверка по каждой из предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения и информации подписи сервера прошла успешно, получения срока действия услуги, включенного в электронные учетные данные для проверки и, если проверка на срок действия услуги, включенный в электронные учетные данные, прошла успешно, определения того, что проверка по электронным учетным данным прошла успешно.

[0014] В соответствии с предыдущими техническими решениями и в соответствии со способом, оборудованием и системой для обработки двумерных штрих-кодов, предусмотренных в настоящем изобретении, после приема запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, сервер подписывает электронные учетные данные и общедоступный ключ пользователя клиентского программного обеспечения с помощью секретного ключа сервера, чтобы получать информацию подписи сервера, и передает информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению. Клиентское программное обеспечение принимает информацию подписи сервера и электронные учетные данные, которые отправляются сервером, проверяет информацию подписи сервера, после того как проверка информации подписи прошла успешно, подписывает электронные учетные данные и формирует двумерный штрих-код на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя. После получения двумерного штрих-кода, оконечное устройство проверки учетных данных может проверять информацию подписи сервера, информацию подписи клиентского программного обеспечения и предварительно определенную информацию безопасности в двумерном штрих-коде, чтобы определять, были ли подделаны электронные учетные данные в процессе передачи, чтобы обеспечить безопасность электронных учетных данных в процессе использования.

[0015] Описание является лишь обзором технических решений настоящего изобретения. Чтобы более четко понимать технические средства настоящего изобретения для реализации содержимого спецификации и сделать более понятными предыдущие и другие цели, признаки и преимущества настоящего изобретения, ниже перечислены конкретные варианты реализации настоящего изобретения.

Краткое описание чертежей

[0016] Читая подробное описание следующих предпочтительных реализаций, специалист в данной области техники понимает различные другие преимущества и выгоды. Сопровождающие чертежи просто используются для того, чтобы показать цели предпочтительных реализаций, но не рассматриваются как ограничение настоящего изобретения. Кроме того, одна и та же ссылочная позиция используется для обозначения одной и той же части на всех прилагаемых чертежах. На прилагаемых чертежах:

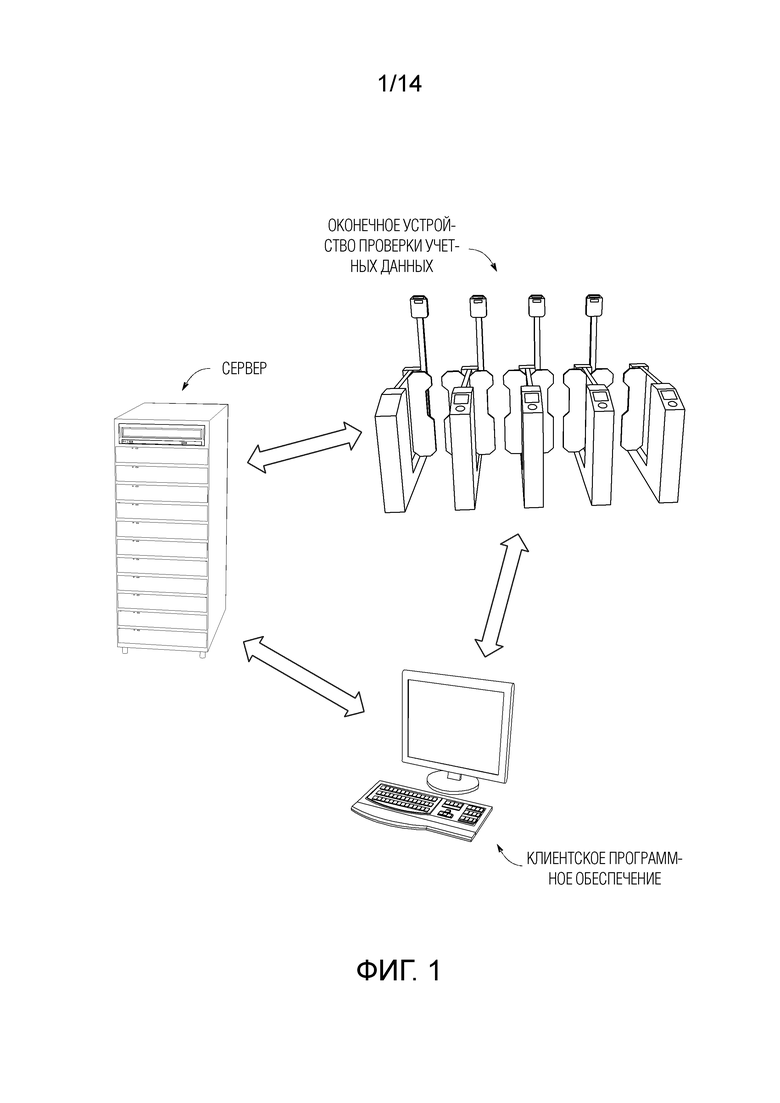

[0017] Фиг. 1 представляет собой основную схему, иллюстрирующую взаимодействие между клиентским программным обеспечением, сервером и оконечным устройством проверки учетных данных, в соответствии с осуществлением настоящего изобретения;

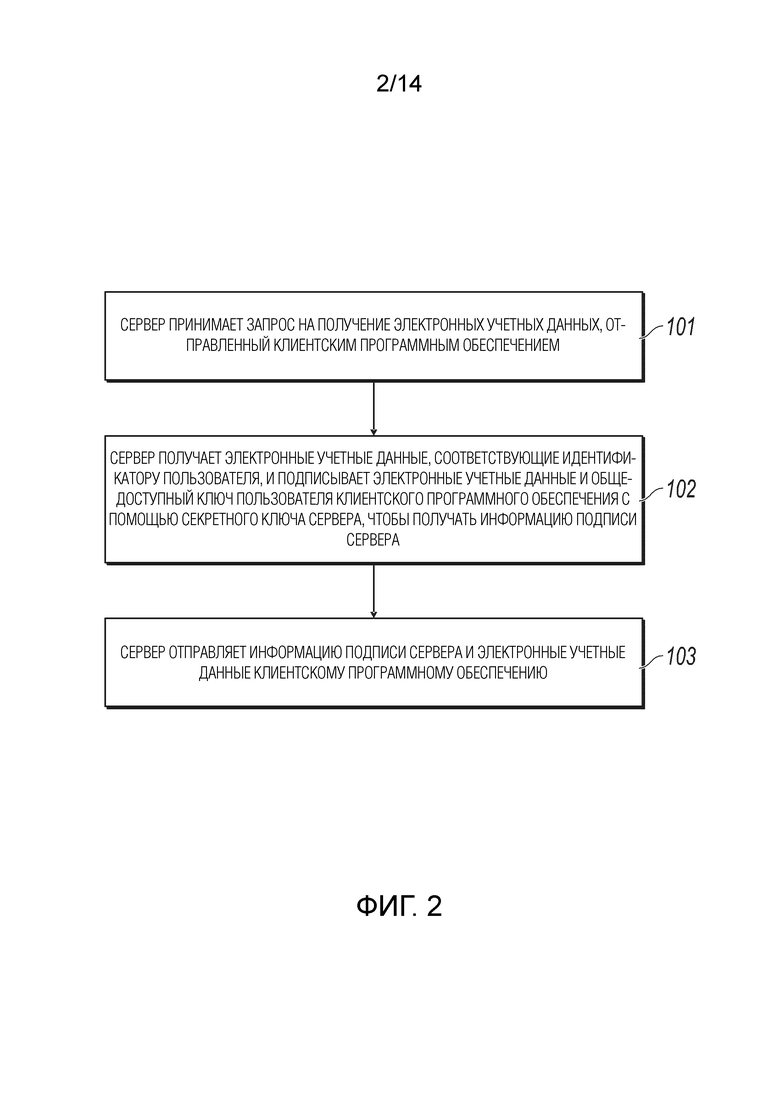

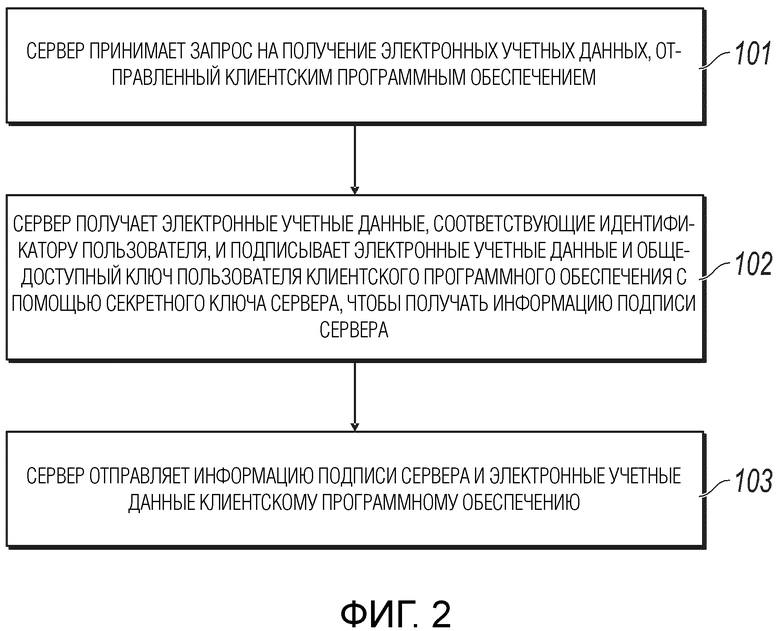

[0018] На фиг. 2 представляет собой блок-схему последовательности операций способа, иллюстрирующую первый способ для обработки двумерных штрих-кодов, в соответствии с осуществлением настоящего изобретения;

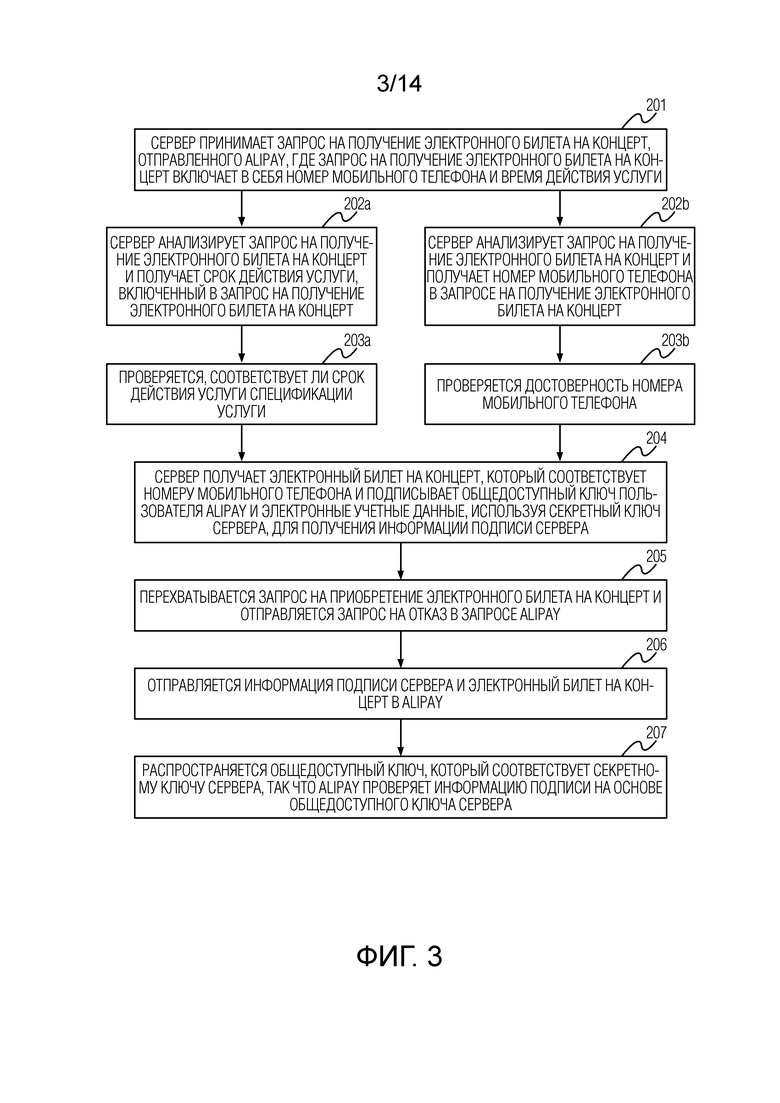

[0019] Фиг. 3 представляет собой блок-схему последовательности операций способа, иллюстрирующую второй способ для обработки двумерных штрих-кодов, в соответствии с осуществлением настоящего изобретения;

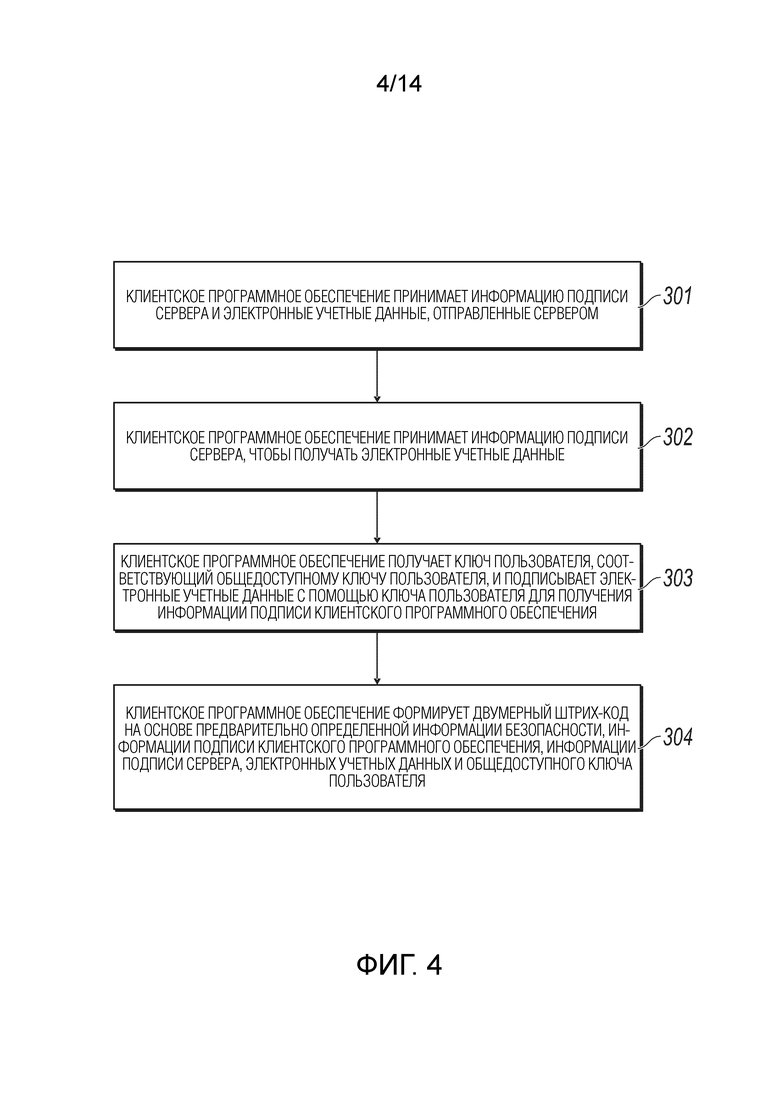

[0020] Фиг. 4 представляет собой блок-схему последовательности операций способа, иллюстрирующую третий способ для обработки двумерных штрих-кодов, в соответствии с осуществлением настоящего изобретения;

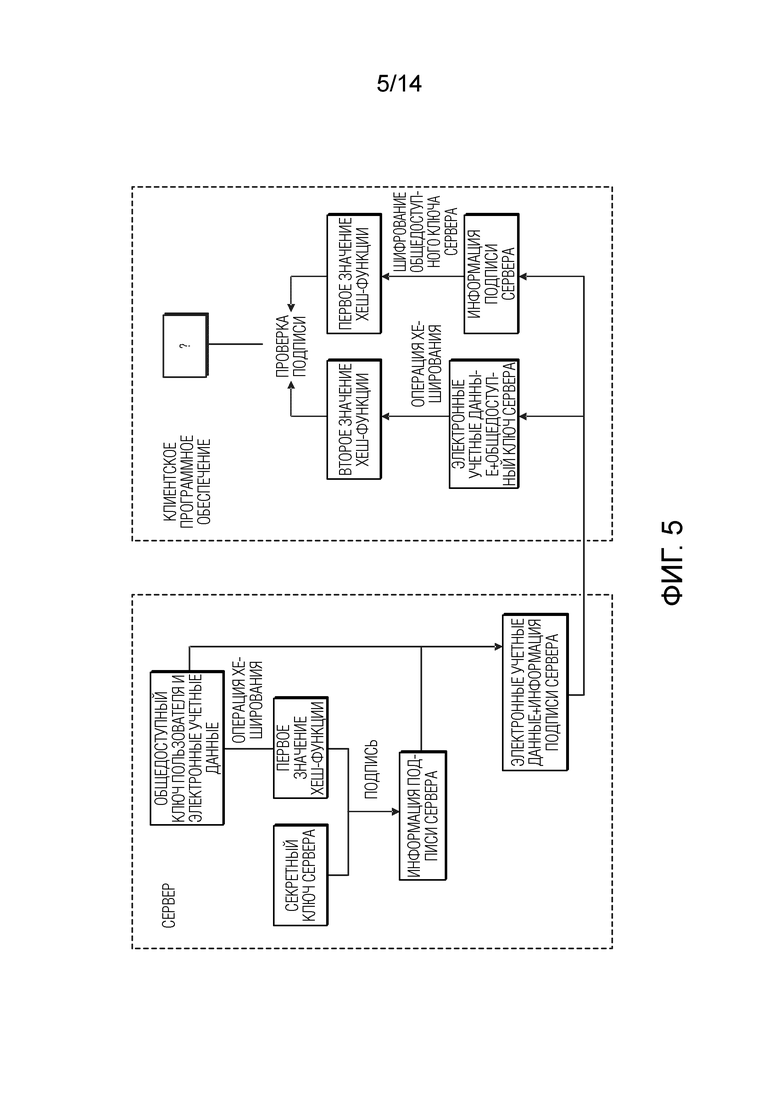

[0021] Фиг. 5 представляет собой схематичную диаграмму, иллюстрирующую подписание и проверку подписи, в соответствии с осуществлением настоящего изобретения;

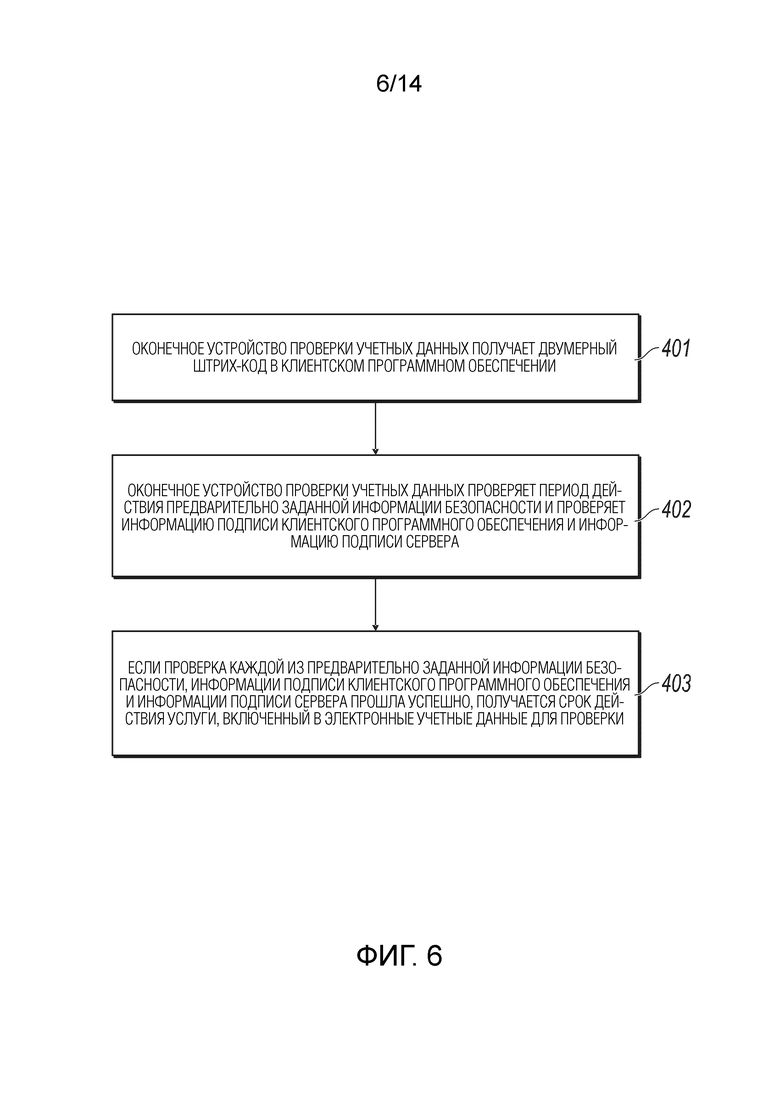

[0022] Фиг. 6 представляет собой блок-схему последовательности операций способа, иллюстрирующую четвертый способ для обработки двумерных штрих-кодов, в соответствии с осуществлением настоящего изобретения;

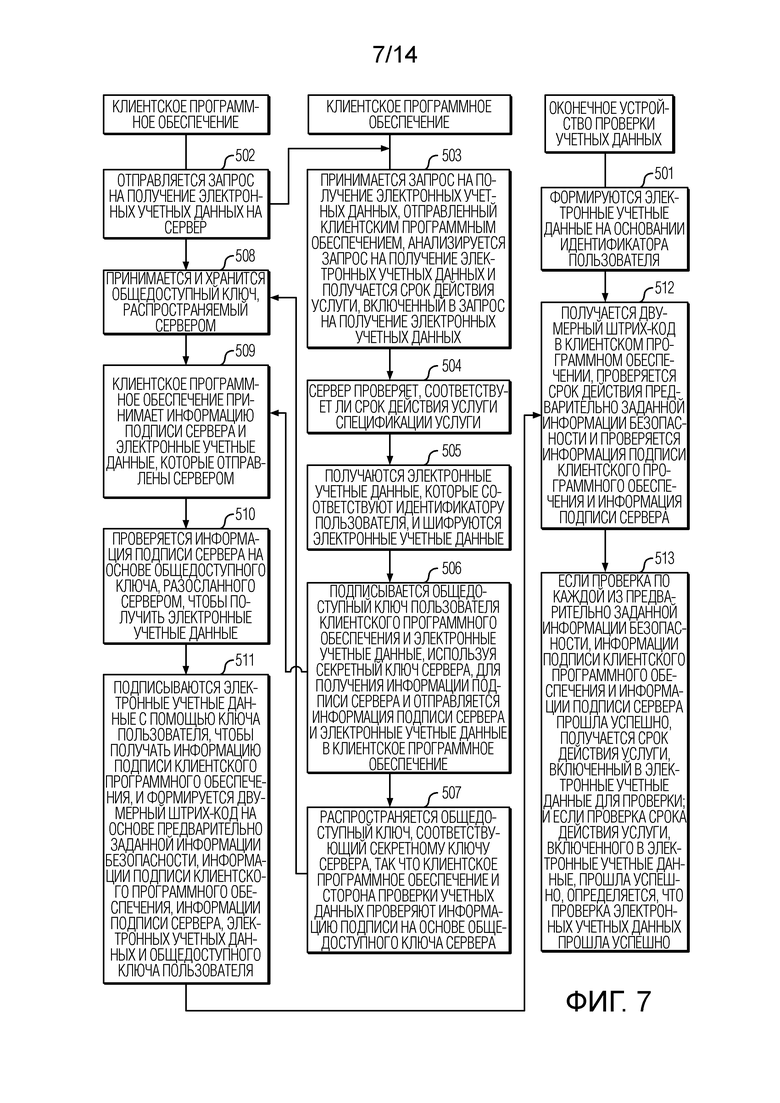

[0023] Фиг. 7 представляет собой блок-схему последовательности операций способа, иллюстрирующую пятый способ для обработки двумерных штрих-кодов, в соответствии с осуществлением настоящего изобретения;

[0024] Фиг. 8 представляет собой принципиальную схему, иллюстрирующую сервер, в соответствии с осуществлением настоящего изобретения;

[0025] Фиг. 9 представляет собой принципиальную схему, иллюстрирующую другой сервер, в соответствии с осуществлением настоящего изобретения;

[0026] Фиг. 10 представляет собой принципиальную схему, иллюстрирующую клиентское программное обеспечение, в соответствии с осуществлением настоящего изобретения;

[0027] Фиг. 11 представляет собой принципиальную схему, иллюстрирующую другое клиентское программное обеспечение, в соответствии с осуществлением настоящего изобретения;

[0028] Фиг. 12 представляет собой принципиальную схему, иллюстрирующую оконечное устройство проверки учетных данных, в соответствии с осуществлением настоящего изобретения;

[0029] Фиг. 13 представляет собой принципиальную схему, иллюстрирующую другое оконечное устройство проверки учетных данных, в соответствии с осуществлением настоящего изобретения; а также

[0030] Фиг. 14 представляет собой принципиальную схему, иллюстрирующую систему для обработки двумерных штрих-кодов, в соответствии с осуществлением настоящего изобретения.

Описание реализаций

[0031] Последующее описывает примерные реализации настоящего изобретения более подробно со ссылкой на сопровождающие чертежи. Хотя прилагаемые чертежи показывают примерные реализации настоящего раскрытия, следует понимать, что настоящее раскрытие может быть реализовано в различных формах и не должно ограничиваться описанными здесь реализациями. Вместо этого эти реализации предоставлены для того, чтобы специалист в данной области техники глубже понимал настоящее раскрытие и объем настоящего раскрытия.

[0032] Чтобы разрешить проблему существующей технологии, при которой электронные учетные данные в двумерном штрих-коде могут быть легко утеряны, варианты реализации настоящего изобретения обеспечивают способ обработки двухмерных штрих-кодов. Способ реализован на основе совместной работы сервера, клиентского программного обеспечения и оконечного устройства проверки учетных данных. Оконечное устройство проверки учетных данных может, по меньшей мере, формировать и передавать данные, чтобы передавать сформированные электронные учетные данные на сервер, и может получать данные и проверять данные, чтобы получать электронные учетные данные из двумерного штриха-кода в клиентском программном обеспечении, и проверять, являются ли электронные учетные данные верными. Сервер может, по меньшей мере, передавать и принимать данные, чтобы принимать электронные учетные данные, отправленные оконечным устройством проверки учетных данных, и отправлять электронные учетные данные на клиентское программное обеспечение, чтобы осуществлять передачу данных. Клиентское программное обеспечение может, по меньшей мере, обмениваться данными с сервером, чтобы принимать электронные учетные данные, отправленные сервером, и может формировать изображение, чтобы формировать двумерный штрих-код и т.д. на основе электронных учетных данных.

[0033] Перед тем как способ в реализации будет описан, для простоты понимания сначала представлена основная схема, иллюстрирующая взаимодействие между клиентским программным обеспечением, сервером и оконечным устройством проверки учетных данных, в соответствии с осуществлением настоящего изобретения, как это показано на фиг. 1. При осуществлении настоящего изобретения, после формирования электронных учетных данных на основе идентификатора пользователя (например, номера идентификационный карты, номера мобильного телефона или адреса электронной почты), оконечное устройство проверки учетных данных отправляет электронные учетные данные на сервер, и сервер имеет разрешение на доступ к электронным учетным данным, сформированным оконечным устройством проверки учетных данных. После приема запроса на получение электронных учетных данных от клиентского программного обеспечения, сервер отправляет электронные учетные данные в клиентское программное обеспечение, так что клиентское программное обеспечение формирует двумерный штрих-код на основе электронных учетных данных для проверки на оконечном устройстве проверки учетных данных.

[0034] Стоит отметить, что в этом варианте осуществления настоящего изобретения, описание производится с использованием в качестве примера того, что электронные учетные данные переносятся в двумерный штрих-код. Тем не менее, теоретически, электронные учетные данные могут также зависеть от другого носителя, например, клиентского программного обеспечения, которое имеет возможность NFC, такую как возможность SE или возможность HCE. При осуществлении настоящего изобретения, описание производится с использованием в качестве примера того, что электронные учетные данные переносятся в двумерный штрих-код, поскольку для пользователя электронных учетных данных и оконечного устройства проверки учетных данных двумерный штрих-код имеет относительно низкие требования к используемым аппаратным устройствам, и аппаратные устройства являются относительно универсальными. Тем не менее, должно быть ясно, что такой способ описания не предназначен, чтобы накладывать ограничение в том, что электронные учетные данные могут существовать только при помощи двумерного штрих-кода.

[0035] Ниже первым представлен способ обработки двухмерных штрих-кодов, реализованный на стороне сервера, на основе принципиальной схемы, показанной на фиг. 1. Как показано на фиг. 2, способ включает в себя следующие этапы.

[0036] 101. Сервер принимает запрос на получение электронных учетных данных, отправленный клиентским программным обеспечением.

[0037] После успешного входа на сервер, клиентское программное обеспечение отправляет запрос на получение электронных учетных данных на сервер, где запрос на получение электронных учетных данных включает в себя идентификатор пользователя, так что сервер выполняет поиск соответствующих электронных учетных данных на основе идентификатора пользователя. В конкретном процессе реализации, электронные учетные данные могут включать в себя, но не ограничиваются следующим содержимым: электронные учетные данные, соответствующие авиабилету, билету на автобус, билету на поезд, билету на концерт, банковской карте, карте контроля доступа, входному билету в парк, удостоверению личности, купону на скидку, членскому билету, водительским правам, карте контроля доступа водительских прав или автобусной карте.

[0038] В конкретном процессе реализации, клиентское программное обеспечение является приложением (АРР), установленным в электронном устройстве или на веб-сайте. Перед тем как клиентское программное обеспечение взаимодействует с сервером, клиентское программное обеспечение может зарегистрироваться на сервере на основе идентификатора пользователя, и идентификатор пользователя может включать в себя, но не ограничиваться, удостоверение личности пользователя, настоящее имя в соответствии с удостоверением личности, номер мобильного телефона, адрес электронной почты, имя учетной записи и т.д. В процессе регистрации может быть задан пароль для входа на сервер, а после регистрации и успешного входа клиентское программное обеспечение может быть подключено и взаимодействовать с сервером.

[0039] 102. Сервер получает электронные учетные данные, соответствующие идентификатору пользователя, и подписывает электронные учетные данные и общедоступный ключ пользователя клиентского программного обеспечения с помощью секретного ключа сервера, чтобы получать информацию подписи сервера.

[0040] Сервер, описанный в этом варианте осуществления настоящего изобретения, не формирует электронные учетные данные. После приема запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, сервер получает электронные учетные данные, которые соответствуют идентификатору пользователя, от оконечного устройства проверки учетных данных, которое формирует электронные учетные данные. Сервер действует в качестве моста между стороной, использующей электронные учетные данные (клиентское программное обеспечение), и оконечным устройством проверки электронных учетных данных (оконечное устройство проверки учетных данных), и несет ответственность за перенаправление электронных учетных данных, формируемых оконечным устройством проверки учетных данных, стороне, использующей электронные учетные данные. Стоит отметить, что при условии, что сервер, описанный в этой реализации настоящего изобретения, удовлетворяет национальным нормативным требованиям, сервер должен быть авторизован оконечным устройством проверки учетных данных для доступа к оконечному устройству проверки учетных данных.

[0041] Для того, чтобы предотвратить подделку электронных учетных данных в процессе передачи между сервером и клиентским программным обеспечением, до того, как сервер отвечает на запрос на получение электронных учетных данных, отправленный клиентским программным обеспечением, сервер должен подписывать общедоступный ключ пользователя клиентского программного обеспечения, используя секретный ключ сервера, для получения информации подписи сервера. В этой реализации настоящего изобретения общедоступный ключ пользователя клиентского программного обеспечения подписан так, что клиентское программное обеспечение и сервер могут проверять идентичности друг друга, выполнять безопасную аутентификацию по идентификационной информации и гарантировать, что информация в процессе передачи данных не подделана. Сервер подписывает электронные учетные данные, используя секретный ключ сервера, чтобы можно было определить целостность исходных электронных учетных данных.

[0042] Кроме того, при подписании общедоступного ключа пользователя и электронных учетных данных сервер может дополнительно использовать информацию подписи сервера, полученную, когда сервер подписывает электронные учетные данные, и общедоступный ключ пользователя в качестве атрибута информации сформированного двумерного штрих-кода, когда клиентское программное обеспечение впоследствии формирует двумерный штрих-код, чтобы гарантировать, что электронные учетные данные, передаваемые клиентским программным обеспечением, отправляются сервером, проверяются клиентским программным обеспечением и являются авторизованными и надежными. Таким образом, электронные учетные данные не могут быть подделаны или аннулированы.

[0043] 103. Сервер отправляет информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению.

[0044] Таким образом, клиентское программное обеспечение проверяет подписанные электронные учетные данные и формирует двумерный штрих-код на основе электронных учетных данных, так что оконечное устройство проверки учетных данных проверяет электронные учетные данные, включенные в двумерный штрих-код. Оконечное устройство проверки учетных данных сконфигурировано для формирования электронных учетных данных на основе идентификатора пользователя.

[0045] Согласно способу обработки двумерных штрих-кодов, представленному в этом варианте осуществления настоящего изобретения, после приема запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, сервер подписывает электронные учетные данные и общедоступный ключ пользователя клиентского программного обеспечения с помощью секретного ключа сервера, чтобы получать информацию подписи сервера, и передает информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению. Клиентское программное обеспечение принимает информацию подписи сервера и электронные учетные данные, которые отправляются сервером, проверяет информацию подписи сервера, после того как проверка информации подписи прошла успешно, подписывает электронные учетные данные и формирует двумерный штрих-код на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя. После получения двумерного штрих-кода, оконечное устройство проверки учетных данных может проверять информацию подписи сервера, информацию подписи клиентского программного обеспечения и предварительно определенную информацию безопасности в двумерном штрих-коде, чтобы определять, были ли подделаны электронные учетные данные в процессе передачи, чтобы обеспечить безопасность электронных учетных данных в процессе использования.

[0046] В качестве дополнительного описания способа, показанного на фиг. 1, для обеспечения достоверности идентификатора пользователя клиентского программного обеспечения и обеспечения того, чтобы идентификатор пользователя клиентского программного обеспечения не был подделан в процессе передачи содержимого, на этапе 102 электронные учетные данные и общедоступный ключ пользователя клиентского программного обеспечения могут быть подписаны с использованием секретного ключа сервера следующими способами. Например:

[0047] Способ 1: Сервер выделяет ключ подписи пользователя электронным учетным данным и подписывает электронные учетные данные и первый общедоступный ключ пользователя с помощью секретного ключа сервера, причем выделенный ключ подписи пользователя включает в себя первый общедоступный ключ пользователя.

[0048] Когда сервер принимает запрос на получение электронных учетных данных, отправленный клиентским программным обеспечением, если нет общедоступного ключа пользователя клиентского программного обеспечения, полученного из запроса на получение электронных учетных данных, сервер временно выделяет пары ключей подписи пользователя электронным учетным данным, чтобы аутентифицировать идентификатор пользователя клиентского программного обеспечения и, следовательно, гарантировать, что электронные учетные данные не были подделаны, причем выделенные ключи подписи пользователя включают в себя один первый общедоступный ключ пользователя и один первый секретный ключ пользователя; и подписывает первый секретный ключ пользователя, используя секретный ключ сервера, чтобы выполнять безопасную аутентификацию по информации подписи сервера после приема информации подписи сервера.

[0049] Поскольку ключи подписи пользователя временно выделяются сервером для электронных учетных данных, если ключи подписи пользователя не получены клиентским программным обеспечением, информация подписи сервера на сервере не может быть проверена. Чтобы облегчать предыдущую проблему, если сервер подписывает электронные учетные данные и первый общедоступный ключ пользователя клиентского программного обеспечения с использованием способа 1, то когда сервер отправляет информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению, сервер должен синхронно отправлять ключи подписи пользователя, выделенные электронным учетным данным, клиентскому программному обеспечению, чтобы клиентское программное обеспечение могло проверять информацию подписи сервера на основе ключей подписи пользователя.

[0050] В конкретном процессе реализации, после приема ключей подписи пользователя, временно выделенных сервером электронным учетным данным, и проверки информации подписи сервера на основе ключей подписи пользователя, клиентское программное обеспечение может напрямую отказаться от ключей подписи пользователя или может использовать ключи подписи пользователя как общие ключи пользователя и общедоступные ключи пользователя клиентского программного обеспечения. Реализации не ограничены в этом осуществлении настоящего изобретения.

[0051] Способ 2: Сервер получает второй общедоступный ключ пользователя, отправленный клиентским программным обеспечением, и подписывает второй общедоступный ключ пользователя и электронные учетные данные с помощью секретного ключа сервера.

[0052] В этой реализации, чтобы идентифицировать идентификатор клиентского программного обеспечения, при отправке запроса на получение электронных учетных данных на сервер клиентское программное обеспечение синхронно отправляет второй общедоступный ключ пользователя клиентского программного обеспечения на сервер, так что сервер выполняет аутентификацию идентификации по клиентскому программному обеспечению, и сервер подписывает второй общедоступный ключ пользователя и электронные учетные данные клиентского программного обеспечения, используя секретный ключ сервера. После приема подписанного второго общедоступного ключа пользователя и подписанных электронных учетных данных клиентское программное обеспечение может получать информацию электронных учетных данных только после успешной проверки подписи, чтобы гарантировать, что электронные учетные данные не были подделаны.

[0053] Стоит отметить, что первый общедоступный ключ пользователя и второй общедоступный ключ пользователя, описанные в этой реализации настоящего изобретения, используются для различения различных общедоступных ключей пользователя клиентского программного обеспечения. "Первый" и "второй" не имеют других значений и не предназначены для ограничения числа, приоритета и т.д. общедоступных ключей пользователя. Способ именования общедоступного ключа пользователя в клиентском программном обеспечении не ограничен в этой реализации настоящего изобретения.

[0054] Для простоты описания, в последующем описании в осуществлении настоящего изобретения, описание производится с использованием, например, того, что общедоступный ключ пользователя и секретный ключ пользователя являются асимметричными ключами. Однако должно быть ясно, что общедоступный ключ пользователя и секретный ключ пользователя не ограничиваются асимметричными ключами, и могут быть симметричными ключами. Реализации не ограничены в этом осуществлении настоящего изобретения.

[0055] Для облегчения понимания процесса подписи сервера, далее для описания используется пример, что сервер подписывает общедоступный ключ пользователя и электронные учетные данные. Конкретный процесс включает в себя следующее: После получения общедоступного ключа пользователя и электронных учетных данных, сервер может выполнять операцию хеширования общедоступного ключа пользователя и электронных учетных данных с использованием алгоритма хеширования для получения значения хеш-функции, а затем подписывать значение хеш-функции, используя секретный ключ сервера для получения информации подписи сервера. Алгоритм (например, операция хеширования), используемый в процессе подписи, не ограничивается в этом варианте осуществления настоящего изобретения.

[0056] После подписания электронных учетных данных и общедоступного ключа пользователя сервер отправляет электронные учетные данные, подписанный общедоступный ключ пользователя и подписанные электронные учетные данные клиентскому программному обеспечению, чтобы клиентское программное обеспечение проверило информацию подписи сервера и гарантировало, что электронные учетные данные не подделаны в злоумышленником в процессе передачи данных. Кроме того, серверу дополнительно необходимо распространить общедоступный ключ, соответствующий секретному ключу сервера, который используется, когда сервер получает информацию подписи, чтобы клиентское программное обеспечение и оконечное устройство проверки учетных данных приняли общедоступный ключ, распространенный сервером, и использовали общедоступный ключ сервера для проверки информации подписи.

[0057] Дополнительно сервер, описанный в этом варианте осуществления настоящего изобретения, служит мостом, который связывает клиентское программное обеспечение и сторону проверки учетных данных. Сервер отвечает за аутентификацию достоверности пользователя и, кроме того, сервер может дополнительно проверять достоверность использования электронных учетных данных. В конкретных процессах использования электронные учетные данные соответствуют различным типам услуг, а различные типы услуг ограничены использованием различных спецификаций услуг. Например, когда электронные учетные данные являются авиабилетом, услуга авиабилета включает в себя время отправления самолета (этот сценарий применения может быть только сценарием с самолетом, который вылетает вовремя, без задержки). В качестве альтернативы, когда электронные учетные данные являются билетом на концерт, услуга билета также включает в себя время начала, время входа и т.д. концерта. Следовательно, в этой реализации настоящего изобретения перед получением соответствующих электронных учетных данных на основе идентификатора пользователя серверу необходимо проанализировать запрос на получение электронных учетных данных, получать время действия услуг, включенное в запрос на получение электронных учетных данных, и проверять, соответствует ли время действия услуг спецификации услуг. Когда время действия услуги соответствует спецификации услуги, сервер получает электронные учетные данные, которые соответствуют идентификатору пользователя. Когда срок действия услуги не соответствует спецификации услуги, сервер возвращает клиентскому программному обеспечению оперативную информацию, указывающую, что соответствующие электронные учетные данные недоступны.

[0058] Для лучшего понимания ниже приведено описание срока действия услуги и спецификации услуг с примерами. Например, предположим, что электронные учетные данные являются услугой автобусных билетов, для оконечного устройства проверки учетных данных время предварительной продажи автобусных билетов определено 7 дней, а текущая дата 1 ноября 2016. Пользователь отправляет запрос на получение электронных учетных данных на сервер с помощью клиентского программного обеспечения 1 ноября 2016 года, время действия услуги, включенное в запрос, 20 ноября 2016 года, и максимальное время действия электронных учетных данных, формируемых оконечным устройством проверки учетных данных - до 8 ноября 2016 года. Таким образом, сервер может определять, что время действия услуги не соответствует в спецификации услуги. Предшествующее описание является лишь примером. Эта реализация настоящего изобретения не накладывает никаких ограничений на тип услуги электронных учетных данных, на время действия услуги, на спецификации услуги и т.д.

[0059] Дополнительно на этапе 102 электронные учетные данные, которые соответствуют идентификатору пользователя, могут быть получены следующими способами, но не ограничиваются этими способами. Например:

[0060] Способ 1: После того, как оконечное устройство проверки учетных данных формирует электронные учетные данные на основе идентификатора пользователя, учетные данные, синхронизированные оконечным устройством проверки учетных данных, принимаются.

[0061] В этой реализации после формирования электронных учетных данных оконечное устройство проверки учетных данных активно отправляет сформированные электронные учетные данные на сервер. В конкретном процессе реализации, чтобы облегчать управление множеством электронных учетных данных, сервер может формировать локально предварительно определенный список, причем предварительно определенный список используется для записи сопоставления между идентификатором пользователя и электронными учетными данными. После приема электронных учетных данных, синхронизированных оконечным устройством проверки учетных данных, сервер записывает недавно принятое сопоставление между электронными учетными данными и идентификатором пользователя в предварительно определенный список. После отправки электронных учетных данных клиентскому программному обеспечению, сервер может удалять электронные учетные данные, которые были успешно отправлены из предварительно определенного списка, чтобы сокращать ресурсы, занимаемые сервером.

[0062] Способ 2: Запрос информации для получения электронных учетных данных отправляется на оконечное устройство проверки учетных данных на основе идентификатора пользователя, чтобы получать электронные учетные данные.

[0063] В этой реализации сервер используется для пересылки. Сервер запрашивает электронные учетные данные от оконечного устройства проверки учетных данных на основе идентификатора пользователя в запросе на получение электронных учетных данных только в случае приема запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, а затем пересылает полученные электронные учетные данные в клиентское программное обеспечение. Способ получения электронных учетных данных сервером не ограничивается в этом варианте осуществления настоящего изобретения.

[0064] Дополнительно, как далее описано и в продолжении предыдущего способа, реализация настоящего изобретения дополнительно предоставляет способ обработки двумерных штрих-кодов. В способе, для простоты описания, описание в основном производится с использованием в качестве примера того, что клиентским программным обеспечением является ALIPAY и электронные учетные данные являются электронным билетом на концерт. Должно быть понятно, что такие способы описания не предназначены, чтобы накладывать ограничение на то, что клиентское программное обеспечение, описанное в этом варианте осуществления настоящего изобретения, может быть только ALIPAY. Как показано на фиг. 3, способ включает в себя следующие этапы.

[0065] 201. Сервер принимает запрос на получение электронного билета на концерт, отправленного ALIPAY, где запрос на получение электронного билета на концерт включает в себя номер мобильного телефона и срок действия услуги.

[0066] На практике сроком действия услуги может быть время бронирования электронного билета на концерт, или может быть время начала электронного билета на концерт, или может быть любое время, не связанное с электронным билетом на концерт. Срок действия услуги не ограничен в этой реализации настоящего изобретения.

[0067] 202а. Сервер анализирует запрос на получение электронного билета на концерт и получает срок действия услуги, включенный в запрос на получение электронного билета на концерт.

[0068] Например, срок действия услуги в запросе - это время начала концерта: 16:00 20 сентября 2016 года, а текущая дата - 1 сентября 2016 года.

[0069] 203а. Проверяется, соответствует ли срок действия услуги спецификации услуги.

[0070] Если срок действия услуги соответствует спецификации услуги, выполняется этап 204. Если срок действия услуги не соответствует спецификации услуги, выполняется этап 205.

[0071] В этом варианте осуществления настоящего изобретения, электронный билет на концерт получается по следующему сценарию: Когда бумажный билет на концерт потерян или поврежден, вход на концерт может быть выполнен путем проверки электронного билета на концерт, без пост-регистрации бумажного билета на концерт. Это сокращает утомительный процесс пост-регистрации билета. В этом примере можно указать, что спецификацией услуги является то, что электронный билет на концерт можно получить в течение 30 дней до открытия концерта или электронный билет на концерт можно получить в течение получаса после открытия концерта. Этап 202b может быть выполнен при условии, что срок действия услуги соответствует спецификации услуги. Срок действия, описанный на этапе 201, является временем начала концерта 20 сентября 2016 года, которое соответствует спецификации услуги, поэтому выполняется этап 202b.

[0072] 202b. Сервер анализирует запрос на получение электронного билета на концерт и получает номер мобильного телефона в запросе на получение электронного билета на концерт.

[0073] 203b. Проверяется достоверность номера мобильного телефона.

[0074] Если номер мобильного телефона достоверен, выполняется этап 204. Если номер мобильного телефона недостоверен, выполняется этап 205.

[0075] На данном этапе проверяется, соответствует ли номер мобильного телефона в запросе номеру мобильного телефона на сервере.

[0076] Стоит отметить, что, когда этап 202a и этап 202b выполняются, между этими двумя этапами нет последовательности. Кроме того, последующие шаги продолжают выполняться только после того, как проверка по сроку действия услуги и проверка по идентификатору пользователя (номеру мобильного телефона) прошли успешно.

[0077] 204. Сервер получает электронный билет на концерт, который соответствует номеру мобильного телефона и подписывает общедоступный ключ пользователя из ALIPAY и электронные учетные данные, используя секретный ключ сервера, для получения информации подписи сервера.

[0078] Основанные на различных типах услуг, электронные учетные данные имеют соответствующие детали. Электронный билет на концерт используется в качестве примера. Электронный билет на концерт включает в себя место концерта, трибуну, конкретный номер места, название концерта, цену и т.д. Реализации не ограничены в этом осуществлении настоящего изобретения.

[0079] 205. Перехватывается запрос на приобретение электронного билета на концерт и отправляется подсказка на отказ в запросе в ALIPAY.

[0080] 206. Отправка информации подписи сервера и электронного билета на концерт в ALIPAY.

[0081] 207. Распространение общедоступного ключа, который соответствует секретному ключу сервера, так что ALIPAY проверяет информацию подписи на основе общедоступного ключа сервера.

[0082] Как расширение к способу, показанному на фиг. 3, после того, как электронное устройство (например, мобильный телефон), с установленным ALIPAY, потеряно, пользователь может переключить мобильный телефон и, после успешного входа в ALIPAY, продолжать использовать электронные учетные данные, избегая отмены регистрации, пост-регистрации и т.д. после того, как бумажные учетные данные потеряны. Такой сценарий применения может применяться только после того, как ALIPAY выполнил успешную проверку подписи с помощью секретного ключа пользователя, общедоступного ключа сервера и электронных учетных данных. Если ALIPAY не проверяет информацию подписи сервера, ALIPAY необходимо проверять информацию подписи сервера на основе общедоступного ключа сервера и получать электронные учетные данные после того, как проверка прошла успешно. В необязательном осуществлении настоящего изобретения, для дополнительного определения, что электронные учетные данные не утеряны, после того как сервер отправляет информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению, может быть установлен период действия проверки для общедоступного ключа сервера. Таким образом, клиентское программное обеспечение должно завершить проверку информации подписи сервера в течение указанного срока. Если период действия проверки для общедоступного ключа сервера истекает, информация подписи сервера не может быть проверена.

[0083] Дополнительно реализация настоящего изобретения дополнительно предоставляет способ обработки двумерных штрих-кодов. Способ применяется к стороне клиентского программного обеспечения, показанной на фиг. 1. Как показано на фиг. 4, способ включает в себя следующие этапы.

[0084] 301. Клиентское программное обеспечение принимает информацию подписи сервера и электронные учетные данные, которые отправляются сервером.

[0085] После того, как клиентское программное обеспечение успешно входит на сервер, используя имя учетной записи пользователя и пароль входа в систему, клиентское программное обеспечение отправляет запрос на получение электронных учетных данных на сервер. Сервер отвечает на запрос на получение электронных учетных данных. Для того, чтобы предотвратить подделку электронных учетных данных в процессе передачи, сервер отправляет информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению, для проверки достоверности идентификации клиентского программного обеспечения. Информация подписи сервера получается сервером путем подписания электронных учетных данных и общедоступного ключа пользователя клиентского программного обеспечения, используя секретный ключ сервера. Для связанных описаний получения информации подписи сервера могут быть сделаны ссылки на подробные описания в предыдущей реализации. Подробности опущены для простоты в этом осуществлении настоящего изобретения.

[0086] 302. Клиентское программное обеспечение проверяет информацию подписи сервера, чтобы получать электронные учетные данные.

[0087] Например, информация подписи сервера, полученная путем подписания общедоступного ключа пользователя и электронных учетных данных сервером, и проверка информации подписи сервера, выполняемая с помощью клиентского программного обеспечения, используются как пример для подробного описания. Фиг. 5 представляет собой схематичную диаграмму, иллюстрирующую подписание и проверку подписи, в соответствии с осуществлением настоящего изобретения. После получения общедоступного ключа пользователя и электронных учетных данных, сервер выполняет операцию хеширования общедоступного ключа пользователя и электронных учетных данных с использованием алгоритма хеширования для получения первого значения хеш-функции и шифрует первое значение хеш-функции с помощью секретного ключа сервера, чтобы получать информацию подписи сервера. Сервер отправляет информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению. После приема информации подписи сервера и электронной учетных данных клиентское программное обеспечение извлекает электронные учетные данные и выполняет операцию хеширования электронных учетных данных, чтобы получать второе значение хеш-функции. Кроме того, клиентское программное обеспечение использует общедоступный ключ сервера для расшифровки информации подписи сервера, чтобы получать первое значение хеш-функции, и сравнивает первое значение хеш-функции, полученное путем дешифрования, со вторым значением хеш-функции, полученное расчетным путем. Если первое значение хеш-функции совпадает со вторым значением хеш-функции, это указывает на то, что электронные учетные данные не были подделаны в процессе передачи, и электронные учетные данные могут использоваться непосредственно после получения электронных учетных данных. Если первое значение хеш-функции отличается от второго значения хеш-функции, это указывает на то, что электронные учетные данные были подделаны в процессе передачи данных, и может быть риск утечки информации. Стоит отметить, что фиг. 5 является только примером, и конкретное содержимое информации подписи сервера не ограничено.

[0088] 303. Клиентское программное обеспечение получает ключ пользователя, соответствующий общедоступному ключу пользователя, и подписывает электронные учетные данные с помощью ключа пользователя для получения информации подписи клиентского программного обеспечения.

[0089] Клиентское программное обеспечение формирует электронные учетные данные, которые приводятся в двумерный штрих-код. Для того, чтобы предотвратить незаконную подделку электронных учетных данных и предотвратить утечку информации электронных учетных данных, клиентское программное обеспечение должно подписывать электронные учетные данные, используя секретный ключ пользователя, чтобы получать информацию подписи клиентского программного обеспечения. Когда клиентское программное обеспечение использует информацию подписи клиентского программного обеспечения в качестве информации атрибута сформированного двумерного штрих-кода, оконечное устройство проверки учетных данных может проверять информацию подписи клиентского программного обеспечения и дополнительно аутентифицирует достоверность клиентского программного обеспечения.

[0090] Для конкретной реализации способа подписи, ссылки могут быть сделаны к подробному описанию на фиг. 5. Подробности опущены для простоты в этом осуществлении настоящего изобретения.

[0091] 304. Клиентское программное обеспечение формирует двумерный штрих-код на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя.

[0092] Когда клиентское программное обеспечение и сторона проверки учетных данных выполняют передачу данных (электронные учетные данные) на короткие расстояния, чтобы обеспечивать безопасность передачи электронных учетных данных, информация аутентификации может быть добавлена к сформированному двумерному штрих-коду, и информация аутентификации может включать в себя, но не ограничивается этим, информацию подписи клиентского программного обеспечения, информацию подписи сервера и предварительно определенную информацию безопасности. Оконечное устройство проверки учетных данных может проверять информацию подписи клиентского программного обеспечения, чтобы определять, что электронные учетные данные, которые необходимо проверять, отправлены клиентским программным обеспечением. Кроме того, оконечное устройство проверки учетных данных может проверять информацию подписи сервера, чтобы определять, что электронные учетные данные в двумерном штрих-коде отправлены сервером, чтобы гарантировать, что электронные учетные данные не были подделаны.

[0093] В этой реализации настоящего изобретения предварительно заданная информация безопасности используется в качестве динамической реализации двумерного штрих-кода и используется в качестве учетных данных для установления "достоверной" передачи данных между клиентским программным обеспечением и оконечным устройством проверки учетных данных. Перед приемом двумерного штрих-кода, отправленного клиентским программным обеспечением, оконечное устройство проверки учетных данных проверяет достоверность и безопасность предварительно заданной информации безопасности, чтобы обеспечить безопасность электронных учетных данных, отправленных клиентским программным обеспечением. Предварительно заданная информация безопасности может включать в себя, но не ограничивается следующим содержимым: информацию динамического пароля, информацию времени, информацию произвольного кода и т.д. Реализации не ограничены в этом осуществлении настоящего изобретения.

[0094] Например, как описано здесь, текущее системное время используется для предварительно заданной информации безопасности. Если клиентское программное обеспечение формирует двумерный штрих-код в 08:00, может быть определено, что предварительно заданная информация безопасности представляет собой 08/00. Если клиентское программное обеспечение формирует двумерный штрих-код в 10:21, может быть определено, что предварительно заданная информация безопасности представляет собой 10/21. Предыдущий пример описывается с использованием предварительно заданной информации безопасности в качестве текущего системного времени. Тем не менее, должно быть ясно, что такие способы описания не предназначены для того, чтобы накладывать ограничение, что предварительно заданной информацией безопасности, описанной в этом варианте осуществления настоящего изобретения, может быть только текущее системное временем клиентского программного обеспечения.

[0095] Стоит отметить, что когда формируется двумерный штрих-код, общедоступный ключ пользователя клиентского программного обеспечения не распространяется, и вместо этого общедоступный ключ пользователя непосредственно используется в качестве информации атрибута сформированного двумерного штрих-кода. Это может эффективно уменьшить дополнительные накладные расходы и стоимость клиентского программного обеспечения.

[0096] Согласно способу обработки двумерных штрих-кодов, представленному в этом варианте осуществления настоящего изобретения, после приема запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, сервер подписывает электронные учетные данные и общедоступный ключ пользователя клиентского программного обеспечения с помощью секретного ключа сервера, чтобы получать информацию подписи сервера, и передает информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению. Клиентское программное обеспечение принимает информацию подписи сервера и электронные учетные данные, которые отправляются сервером, проверяет информацию подписи сервера, после того как проверка информации подписи прошла успешно, подписывает электронные учетные данные и формирует двумерный штрих-код на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя. После получения двумерного штрих-кода, оконечное устройство проверки учетных данных может проверять информацию подписи сервера, информацию подписи клиентского программного обеспечения и предварительно определенную информацию безопасности в двумерном штрих-коде, чтобы определять, были ли подделаны электронные учетные данные в процессе передачи, чтобы обеспечить безопасность электронных учетных данных в процессе использования.

[0097] В реализации настоящего изобретения, при получении ключа пользователя, который соответствует общедоступному ключу пользователя, клиентское программное обеспечение принимает ключ подписи пользователя, который отправлен сервером и который выделен для электронных учетных данных, причем ключ подписи пользователя включает в себя первый общедоступный ключ пользователя и первый ключ пользователя, ключ пользователя и общедоступный ключ пользователя являются асимметричными ключами, и клиентское программное обеспечение получает первый ключ пользователя в ключе подписи пользователя, выделенном сервером для электронных учетных данных. В другом варианте осуществления настоящего изобретения, при получении ключа пользователя, который соответствует общедоступному ключу пользователя, клиентское программное обеспечение может получать второй ключ пользователя, который формируется с помощью клиентского программного обеспечения и который соответствует общедоступному ключу пользователя. Способ для клиентского программного обеспечения для получения ключа пользователя не ограничен в этой реализации настоящего изобретения.

[0098] Дополнительно при проверке информации подписи сервера, способ включает в себя следующее: прием и хранение общедоступного ключа сервера, распространенного сервером, и проверка информации подписи сервера на основе общедоступного ключа сервера и электронных учетных данных.

[0099] При определении того, что сервер подписывает второй общедоступный ключ пользователя, сформированный клиентским программным обеспечением, клиентское программное обеспечение проверяет информацию подписи сервера на основе общедоступного ключа сервера, электронных учетных данных и первого общедоступного ключа пользователя.

[0100] При определении того, что сервер подписывает первый общедоступный ключ пользователя, выделенный сервером для электронных учетных данных, клиентское программное обеспечение проверяет информацию подписи сервера на основе общедоступного ключа сервера, электронных учетных данных и второго общедоступного ключа пользователя. Для процесса, в котором клиентское программное обеспечение проверяет информацию подписи сервера, ссылки могут быть сделаны к подробному описанию на фиг. 5. Реализации не ограничены в этом осуществлении настоящего изобретения.

[0101] Стоит отметить, что, при отправке электронных учетных данных клиентскому программному обеспечению, сервер должен подписывать электронные учетные данные и общедоступный ключ пользователя, чтобы получать информацию подписи сервера, чтобы при последующем формировании клиентским программным обеспечением двумерного штрих-кода информация подписи сервера могла использоваться как информация атрибута сформированного двумерного штрих-кода. Пользователь использует секретный ключ пользователя, чтобы подписывать информацию, отправляемую на сервер, чтобы гарантировать правильность исходной информации электронных учетных данных и гарантировать, что общедоступный ключ пользователя является действительным и надежным, как проверенный, и не может быть подделан или отвергнут.

[0102] Дополнительно может быть множество ключей подписи пользователя (в том числе первый ключ пользователя, сформированный клиентским программным обеспечением, и второй ключ пользователя, выделенный сервером для электронных учетных данных) в клиентском программном обеспечении. Следовательно, клиентское программное обеспечение может подписывать электронные учетные данные с помощью любого секретного ключа пользователя, который соответствует клиентскому программному обеспечению. Например, клиентское программное обеспечение может подписывать электронные учетные данные с помощью первого ключа пользователя или может подписывать электронные учетные данные с помощью второго ключа пользователя. Реализации не ограничены в этом осуществлении настоящего изобретения.

[0103] Для дополнительного обеспечения безопасности электронных учетных данных, когда клиентское программное обеспечение формирует двумерный штрих-код, клиентское программное обеспечение также использует информацию подписи клиентского программного обеспечения в процессе. Таким образом, оконечное устройство проверки учетных данных проверяет информацию подписи клиентского программного обеспечения, чтобы гарантировать, что электронные учетные данные сформированы клиентским программным обеспечением, и клиентское программное обеспечение авторизовано и надежно для использования электронных учетных данных, а электронные учетные данные не могут быть подделаны или аннулированы. Двумерный штрих-код может быть сформирован на основе предварительно заданной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя следующим способом: установка периода действия предварительно заданной информации безопасности и формирование двумерного штрих-кода на основе предварительно заданной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных, общедоступного ключа пользователя, периода действия предварительно заданной информации безопасности и идентификатора пользователя.

[0104] Стоит отметить, что в этой реализации настоящего изобретения при формировании двумерного штрих-кода клиентскому программному обеспечению необходимо использовать идентификатор пользователя в качестве информации атрибута сформированного двумерного штрих-кода. Это может быть применено к сценарию применения с оконечным устройством проверки учетных данных, требующим систему реального имени пользователя. Например, когда электронные учетные данные являются учетными данными, которые соответствуют авиабилету, билету на автобус, билету на поезд, банковской карте и т.д., когда оконечное устройство проверки учетных данных проверяет такие электронные учетные данные, удостоверение личности пользователя может использоваться для проверки состояния системы реального имени, чтобы помогать в завершении проверки, чтобы удовлетворять требованию в некоторых сценариях приложений, требующих систему реального имени.

[0105] В дополнительном решении в этом варианте осуществления настоящего изобретения, в некоторых сценариях с высоким уровнем безопасности, когда двумерный штрих-код формируется, чтобы предотвращать использование злоумышленником двумерного штрих-кода, когда мобильный телефон или планшетный компьютер теряются, или в течение короткого периода времени, когда двумерный штрих-код взломан, биометрический признак человека, использующего электронные учетные данные, может быть добавлен к двумерному штрих-коду. Например, биометрический признак, такой, как отпечаток пальца человека, использующего электронные учетные данные, включен в двумерный штрих-код. Когда оконечное устройство проверки учетных данных проверяет двумерный штрих-код, необходима проверка биометрического признака человека для дополнительного обеспечения безопасности электронных учетных данных.

[0106] Дополнительно в предыдущей реализации подробно описаны конкретные функции и конкретные реализации сервера и клиентского программного обеспечения для обработки двумерного штрих-кода. Оконечное устройство проверки учетных данных, показанное на фиг. 1, должно выполнять проверку сформированных электронных учетных данных, которые зависят от двумерного штрих-кода. Ниже приводится способ обработки двумерных штрих-кодов. Способ применяется к оконечному устройству проверки учетных данных. Как показано на фиг. 6, способ включает в себя следующие этапы.

[0107] 401. Оконечное устройство проверки учетных данных получает двумерный штрих-код в клиентском программном обеспечении.

[0108] Двумерный штрих-код формируется клиентским программным обеспечением на основе предварительно заданной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя, информация подписи клиентского программного обеспечения получается с помощью клиентского программного обеспечения путем подписания электронных учетных данных и информация подписи сервера получается с помощью сервера путем подписания электронных учетных данных и общедоступного ключа пользователя.

[0109] Оконечное устройство проверки учетных данных может получать двумерный штрих-код в клиентском программном обеспечении следующим способом и т.д. Например, двумерный штрих-код, полученный при использовании предварительно заданной инструкции получения данных. Способы, связанные с предварительно заданной инструкцией получения данных включают в себя способ сканирования, способ передачи данных при встряхивании, способ инициирования по ключу, способ голосового запуска и способ скольжения вдоль дорожки.

[0110] В способе предварительно заданной инструкции получения данных в этой реализации настоящего изобретения, способы предварительно заданной инструкции получения данных, отличные от способа сканирования, должны быть заданы перед передачей данных. Например, способ передачи данных при встряхивании настраивается следующим образом: встряхивают дважды в одном направлении, встряхивают дважды влево и вправо и встряхивают трижды вверх и вниз. Способ инициирования по ключу включает в себя следующее: оконечное устройство проверки учетных данных отслеживает состояние инициирования по предварительно заданному ключу, и предварительно заданный ключ может быть физическим ключом или может быть виртуальным ключом. Когда клиентское программное обеспечение инициирует предварительно заданный ключ, оконечное устройство проверки учетных данных может получать двумерный штрих-код, отображаемый в клиентском программном обеспечении. Если клиентское программное обеспечение является клиентским программным обеспечением с сенсорным экраном, то после того, как оконечное устройство проверки учетных данных предварительно задает способ скольжения вдоль дорожки, оконечное устройство проверки учетных данных контролирует состояние скольжения сенсорного экрана в клиентском программном обеспечении, и когда пользователь клиентского программного обеспечения инициирует операцию скольжения на экране, получается двумерный штрих-код. Предварительно заданная инструкция получения данных описана выше, и тип предварительно заданной инструкции получения данных на практике не ограничен этой реализацией настоящего изобретения.

[0111] 402. Оконечное устройство проверки учетных данных проверяет период действия предварительно заданной информации безопасности и проверяет информацию подписи клиентского программного обеспечения и информацию подписи сервера.

[0112] Оконечное устройство проверки учетных данных анализирует полученный двумерный штрих-код, получает предварительно заданную информацию безопасности и электронные учетные данные, которые включены в двумерный штрих-код, и проверяет период действия предварительно заданной информации безопасности и достоверность срока действия услуги в электронных учетных данных. Например, предположим, что предварительно заданная информация безопасности является текущим системным временем клиентского программного обеспечения, предварительно заданная информация безопасности составляет 10/21, а период действия предварительно заданной информации безопасности составляет 60 с. Оконечное устройство проверки учетных данных получает разницу во времени между текущим системным временем и предварительно заданной информацией безопасности и определяет, превышает ли период действия 60 с. Если определено, что период действия больше 60 с, оконечное устройство проверки учетных данных определяет, что двумерный штрих-код является недействительным. Предшествующее описание является примером. Кроме того, период действия предварительно заданной информации безопасности может быть установлен на две минуты и т.д. Период действия предварительно заданной информации безопасности не ограничен в этой реализации настоящего изобретения.

[0113] Для реализаций оконечного устройства проверки учетных данных, чтобы проверять информацию подписи клиентского программного обеспечения и информацию подписи сервера, ссылки могут быть сделаны к способу, показанному на фиг. 5. Подробности опущены для простоты в этом осуществлении настоящего изобретения.

[0114] 403. Если проверки каждой из предварительно заданной информации безопасности, информации подписи клиентского программного обеспечения и информации подписи сервера прошли успешно, получается срок действия услуги, включенной в электронные учетные данные для проверки.

[0115] Для проверки срока действия услуги могут быть сделаны ссылки на соответствующие описания в предыдущих реализациях. Подробности опущены для простоты в этом осуществлении настоящего изобретения.

[0116] 404. Если проверка срока действия услуги, включенного в электронные учетные данные, прошла успешно, определяется, что проверка электронных учетных данных прошла успешно.

[0117] Согласно способу обработки двумерных штрих-кодов, представленному в этом варианте осуществления настоящего изобретения, после приема запроса на получение электронных учетных данных, отправленного клиентским программным обеспечением, сервер подписывает электронные учетные данные и общедоступный ключ пользователя клиентского программного обеспечения с помощью секретного ключа сервера, чтобы получать информацию подписи сервера, и передает информацию подписи сервера и электронные учетные данные клиентскому программному обеспечению. Клиентское программное обеспечение принимает информацию подписи сервера и электронные учетные данные, которые отправляются сервером, проверяет информацию подписи сервера, после того как проверка информации подписи прошла успешно, подписывает электронные учетные данные и формирует двумерный штрих-код на основе предварительно определенной информации безопасности, информации подписи клиентского программного обеспечения, информации подписи сервера, электронных учетных данных и общедоступного ключа пользователя. После получения двумерного штрих-кода, оконечное устройство проверки учетных данных может проверять информацию подписи сервера, информацию подписи клиентского программного обеспечения и предварительно определенную информацию безопасности в двумерном штрих-коде, чтобы определять, были ли подделаны электронные учетные данные в процессе передачи, чтобы обеспечить безопасность электронных учетных данных в процессе использования.

[0118] Кроме того, в качестве расширения способа, показанного на фиг. 6, в этой реализации настоящего изобретения все этапы способов выполняются на основе электронных учетных данных, формируемых оконечным устройством проверки учетных данных. Следовательно, в этой реализации настоящего изобретения до получения двумерного штрих-кода в клиентском программном обеспечении оконечное устройство проверки учетных данных формирует электронные учетные данные на основе идентификатора пользователя, и возможность формирования электронных учетных данных может включать в себя, но не ограничиваться, следующее содержимое. Например, после того, как пользователь покупает билет в билетном окне, билетная система формирует информацию электронных учетных данных в дополнении к формированию бумажных учетных данных и передает обратно информацию электронных учетных данных на сервер. Таким образом, сервер может отправлять электронные учетные данные клиентскому программному обеспечению. С другой стороны, после того, как пользователь покупает электронный билет на билетном сайте, электронные учетные данные, которые соответствуют электронному билету, формируются и затем отправляются на сервер. В этом варианте осуществления настоящего изобретения, не существует ограничений в отношении того, предоставляет ли оконечное устройство проверки учетных данных бумажный билет после формирования электронных учетных данных. В этом варианте осуществления настоящего изобретения электронные учетные данные предназначены для предотвращения сложных пост-регистрационных операций для бумажных учетных данных после того, как бумажные учетные данные потеряны или повреждены. Кроме того, безопасность электронных учетных данных может быть обеспечена, если оконечное устройство проверки учетных данных получает электронные учетные данные, которые внесены в динамический двумерный штрих-код.

[0119] После того как оконечное устройство проверки учетных данных сформирует электронные учетные данные, соответствующие электронные учетные данные могут быть синхронизированы с сервером на основе идентификационной информации пользователя, так что клиентское программное обеспечение может получать электронные учетные данные с сервера. В другом варианте осуществления настоящего изобретения, после приема информации запроса на получение электронных учетных данных, отправленного сервером, оконечного устройство проверки учетных данных отправляет электронные учетные данные на сервер, причем информация запроса на получение электронных учетных данных включает в себя идентификатор пользователя.

[0120] Кроме того, оконечное устройство проверки учетных данных может проверять информацию подписи клиентского программного обеспечения и информацию подписи сервера следующим способом и т.д. Например, оконечное устройство проверки учетных данных получает общедоступный ключ пользователя, включенный в двумерный штрих-код, и проверяет информацию подписи клиентского программного обеспечения на основе общедоступного ключа пользователя и электронных учетных данных. Оконечное устройство проверки учетных данных принимает и хранит общедоступный ключ сервера, соответствующий секретному ключу сервера, и распространяемый сервером; и проверяет информацию подписи сервера на основе общедоступного ключа сервера и электронных учетных данных.

[0121] Кроме того, в некоторых сценариях применения с относительно высокими требованиями к безопасности клиентское программное обеспечение использует информацию идентификатора пользователя в качестве информации атрибута сформированного двумерного штрих-кода, так что оконечное устройство проверки учетных данных аутентифицирует информацию идентификации пользователя. Например, клиентское программное обеспечение использует удостоверение личности пользователя в качестве информации атрибута сформированного двумерного штрих-кода. Оконечное устройство проверки учетных данных анализирует двумерный штрих-код, получает идентификатор пользователя, включенный в оконечное устройство проверки учетных данных, и проверяет идентификатор пользователя. Если оконечное устройство проверки учетных данных определяет, что проверка по идентификатору пользователя прошла успешно, то оконечное устройство проверки учетных данных определяет, что проверка по электронным учетным данным прошла успешно. Например, когда электронные учетные данные в двумерном штрих-коде являются билетом на поезд, когда пользователь использует электронный билет на поезд для прохождения через турникет станции, то удостоверение личности пользователя может быть проверено в то же самое время, чтобы завершать проверку электронных учетных данных.