РОДСТВЕННАЯ ЗАЯВКА

[0001] Эта заявка испрашивает приоритет предварительной заявки на патент США №62/136340, поданной 20 марта 2015 г., и предварительной заявки на патент США №62/136385, поданной 20 марта 2015 г. Все принципы вышеуказанных заявок включены в данный документ посредством ссылки. ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее изобретение в общем относится к области кибербезопасности. В частности, настоящее изобретение относится к устройствам обеспечения безопасности посредством проверки состояния и/или целостности устройств для выполнения транзакций по компьютерной сети.

уровень техники

[0003] Появление децентрализованных систем транзакций, таких как Bitcoin, обеспечило Интернет достоверно безопасным протоколом для регистрации собственности над цифровой ценностью, известным как цепочка блоков. Система основана на закрытых ключах, которые позволяют людям использовать эту цифровую ценность. Однако когда эти ключи хранят в цифровом виде, и особенно когда они применяются в транзакциях, они уязвимы для кражи, что может привести к значительным потерям. В течение многих лет отрасль испытывает потребность в высоконадежных операциях на конечных устройствах. Уже развернутые аппаратные средства защиты могут быть использованы для улучшения безопасности и приватности для взаимодействий между людьми и цепочкой блоков.

[0004] Цепочка блоков, лежащая в основе Bitcoin, общая книга учета, построенная на основе тысяч одноранговых серверов, разработана непонятной с математической точки зрения. Пока большая часть участвующих одноранговых узлов действует в поддержку сообщества, никто не может задействовать достаточно вычислительной мощности для изменения записей произошедшего и, следовательно, похитить ценность. При условии, что такое большое сообщество поддерживает свою сохранность, полагают, что только уязвимость в криптографии на основе эллиптических кривых могла бы нарушить безопасность цепочки блоков. Однако, хотя сама цепочка блоков является хорошо защищенной, то, как отдельное лицо осуществляет транзакции с ней, или является очень сложным, или подвержено ряду хорошо известных атак с применением вредоносных программ. В результате качество команд для цепочки блоков является критически важным, чтобы гарантировать качество защищенной книги учета транзакций.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Большинство транзакций, фиксируемых в цепочке блоков Bitcoin, записывают передачу ценности от одного человека другому. Открытые ключи представляют вовлеченные стороны. Соответствующие закрытые ключи позволяют участнику запрашивать результат. Поскольку другого способа надзора или контроля не существует, очевидно, что закрытый ключ должен быть защищен. Цепочка блоков является неосязаемой структурой. Люди могут взаимодействовать с ней только посредством своего контроля над подключенным к сети устройством. В общих чертах имеется три способа осуществления этого. A) Человек управляет машиной, которая сама является одноранговым узлом и осуществляет запись непосредственно в цепочку блоков. B) Человек использует веб-сайт или мобильное приложение для передачи команд на сервер, действующий от его имени, или C) человек использует веб-сайт или приложение для распространения транзакции, которая сформирована локально.

[0006] Как правило, для подписи запроса применяется закрытый ключ. Среда выполнения несет ответственность за точность запроса и защиту закрытого ключа. Аттестация состояния и происхождения среды выполнения определяет ее надежность.

[0007] Существует ряд широко распространенных средств, которые могут применяться для улучшения безопасности среды выполнения. Они варьируются от идентификатора устройства на аппаратной основе до сред выполнения с полным доверием. Сеть потребителей является наиболее широко распространенной платформой обслуживания, которая основана не на идентификации устройств, а на способах идентификации пользователей. В отличие, например, от мобильной телефонии или кабельного телевидения, где аутентификация услуги производится разрешающим устройством, сеть требует, чтобы конечные пользователи выполняли протокол идентификации, т.е. вводили имя пользователя и пароль. Хотя имеются преимущества, связанные с переносимостью этого способа, на практике он является опасно уязвимым. Пользователи очень плохо запоминают сложные пароли и раздражаются из-за постоянных запросов. В результате появляются такие пароли как «ВпередДинамо» и ключи сеанса, существование которых обеспечено долгим. С другой стороны устройство благополучно будет проходить криптографическую аутентификацию, намного превышающую возможности любого человека с любыми из тысяч удостоверяющих данных, хранимых на его аппаратном обеспечении. И оно будет делать это снова и снова без остановки.

[0008] За исключением чрезвычайных обстоятельств переносимость в форме имя пользователя/пароль играет важную роль. Но в большинстве случаев пользователи работают с одними и теми же устройствами для выполнения одних и тех же взаимодействий. Посредством применения устройств, которыми они владеют, для проведения простейшей аутентификации это постоянство может быть вознаграждено немедленным доступом для пользователей и повышенной уверенностью для поставщиков услуг.

[0009] Доступ в Интернет широко осуществляется многоцелевыми устройствами. Персональные компьютеры, планшетные компьютеры и телефоны могут содержать сотни приложений, и активный рынок для новых приложений создает очень открытую среду. Она является очень дружественной для пользователя, пока одно из этих приложений не скроет злое намерение и на начнет портить другие приложения на устройстве или осуществлять с них кражи. В дополнение к знанию о том, что устройство является тем же, что было ранее, поставщику услуг следует запросить у него, находится ли оно в том же состоянии, что и раньше. Если имеются сведения о том, что произошли существенные изменения, это может указывать на потенциальную угрозу. Знание об этом позволяет поставщикам услуг предпринимать корректирующие действия или по меньшей мере запрашивать дополнительное подтверждение от оператора устройства относительно того, что аппарат все еще находится в безопасности.

[0010] Пользователь часто не знает, нарушена ли безопасность его устройства, но если можно обнаружить, например, изменения в BIOS, то услуга может предпринять меры предосторожности.

[0011] Подразумевается, что установка и выполнение приложений должны быть очень простыми. Однако имеется класс приложений, которые могут получить значительную выгоду от надежного подтверждения их происхождения и нечеткого освобождения от выполнения других приложений. Он может представлять собой, например, доверенную среду выполнения (TEE). В отличие от приложения, работающего на основной операционной системе (OS) и в стеке памяти, приложение, работающее в TEE, может обладать доступом к криптографическим примитивам, которые могут быть выполнены без отслеживания со стороны OS. В идеальных обстоятельствах оно также может иметь прямой доступ к пользовательскому вводу и отображению, чтобы гарантировать закрытое взаимодействие с оператором устройства.

[0012] В цепочку снабжения проложили себе путь решения по поддержке безопасности устройств основанные как на закрытом коде, так и на стандартах. К примеру, модуль доверенной платформы (TPM), представляет собой микросхему безопасности, встроенную в материнскую плату большинства современных персональных компьютеров. Технология определяется группой доверенных вычислений (TCG), неприбыльным объединением десятков основных поставщиков. Она была разработана в значительной мере для поддержки безопасности сетей масштаба предприятия, но может играть большую роль в упрощении сети потребителей. TPM отпускается в течение полудюжины лет и теперь является значительно преобладающим в современных персональных компьютерах. Совместимость с логотипом Майкрософт, которая имеет место с 2015 г., будет дополнительно гарантировать, что никакая машина не поставляется без TPM.

[0013] TPM является относительно простым. Он служит для трех основных целей: PKI, сохранности BIOS и шифрования. Хотя технологию развивают уже более десяти лет, устройства с поддержкой TEE стали доступны лишь недавно. Intel начала поставки коммерческих решений в 2011 г., и Trustonic начала свою деятельность в 2013 г. Платформы и связанные инструменты достигают уровня зрелости, требуемого для потребительского использования. Разворачивание приложения в TEE похоже на поставку специализированного аппаратного устройства. Выполнение и данные криптографически изолированы от любой другой функции вмещающего устройства.

[0014] Микросхема не имеет своего собственного идентификатора, но у нее можно запросить сгенерировать пары ключей. Ключи аттестации идентификатора (AIK) могут быть обозначены как «непереносимые», таким образом закрытая половина пары ключей никогда не будет видима вне аппаратного обеспечения. Это предоставляет возможность установить идентификатор устройства, для которого нельзя создать абсолютную копию. Поставляемый в настоящее время TPM версии 1.2 ограничен RSA и SHA-1. Выходящая вскоре версия 2.0 будет намного более гибкой. TPM также реализует ключ подтверждения (EK). EK устанавливается во время производства и может быть использован для подтверждения того, что TPM действительно является реальным TPM. Система, поддерживающая TPM, загружает регистры конфигурации платформы (PCR) во время своей последовательности загрузки. Начиная с программно-аппаратного обеспечения, каждый этап в процессе загрузки измеряет свое состояние и состояние следующего процесса и записывает PCR-значение. Поскольку регистры PCR фиксируются в устойчивом ко взлому TPM, в последствии можно запросить надежный «снимок» сохранности системы BIOS. PCR не фиксирует того, что фактически произошло, а лишь посредством последовательности хешей фиксирует, что ничего не изменилось. Это особенно важно для защиты от наиболее серьезных и другим способом необнаруживаемых атак, при которых взломщик нарушает безопасность устройства BIOS или устанавливает тайный гипервизор. В сочетании с подтверждающей подписью от антивирусного программного обеспечения можно установить надежное состояние машины. TPM также обеспечивают услуги шифрования в больших объемах. Ключи шифрования генерируются в TPM, но не хранятся там. Вместо этого они шифруются с использованием связанного с TPM корневого ключа хранилища и возвращаются в запрашивающий процесс. Процесс, который желает зашифровать или расшифровать двоичный объект данных, сначала устанавливает желаемый ключ. Затем ключ расшифровывается в аппаратном обеспечении и делается доступным для шифрования. Как и большинство ключей TPM, ключи шифрования могут быть дополнительно защищены паролем, если необходимо.

[0015] Trustonic (http://www.trustonic.com) - это совместное предприятие ARM, G+D и Gemalto. Trustonic предоставляет доверенные среды выполнения для широкого ряда умных устройств. Цель состоит в обеспечении безопасного выполнения особо важных программных услуг. Trustonic представляет собой реализацию стандарта Global Platform для доверенных сред выполнения. Приложения, написанные для выполнения в Trustonic TEE, подписывают и измеряют. Устройства, поддерживающие «Trustonic», предоставляют изолированное ядро выполнения, так что загруженное приложение нельзя отследить никаким другим процессом, работающим на устройстве, включая операции отладки на устройстве с правами администратора. Trustonic была сформирована в 2012 г. и в настоящее время осуществляет поставки с полудюжиной производителей и поддерживает пару дюжин поставщиков услуг. С поддержкой Trustonic уже поставлено более 200 миллионов устройств.

[0016] Intel vPro представляет собой собрание технологий, встроенных в современный набор интегральных схем «Intel». Новые машины со знаком «vPro» поддерживают технологию доверенного выполнения Intel (TXT). Intel предлагает среду безопасной обработки в машине управления (ME), которая обеспечивает защищенное выполнение многочисленных криптографических функций. Одним вариантом применения этой функциональной возможности является разворачивание функций TPM 2.0, реализованных в виде приложения в ME. Машина управления также поддерживает функции безопасного отображения для проведения полностью изолированных сеансов связи с пользователем. Таким образом приложение, выполняющееся в ME, может получать указания от пользователя с существенно меньшим риском нарушения безопасности.

[0017] Технология ARM TrustZone предоставляет кремниевую основу, которая доступна на всех процессорах ARM. Примитивы изолируют защищенную среду выполнения от общего пространства выполнения. ARM предоставляет схемы, которые затем встраивают в ряд стандартных процессоров. Для использования преимуществ TrustZone приложения могут или быть развернуты в качестве части системного аппаратно-программного обеспечения производителем, или могут быть предоставлены после этого посредством инструментов третьих сторон, таких как микроядро с открытым исходным кодом Trustonic, Linaro или Nvidia.

[0018] Некоторые варианты настоящего изобретения применяют эти технологии в наборе услуг для усовершенствования среды транзакций, которая связывает людей и цепочку блоков.

[0019] Концепция двухфакторной аутентификации является хорошо разработанной, хотя и имеющей ограниченное применение. Вероятно, наиболее значительно она используется сайтами для работы с Bitcoin, где раскрытие имени пользователя может привести к немедленной и невосстановимой краже средств. Большинство людей знакомы со вторым фактором в форме подтверждения по SMS или брелока. Вы вводите свое имя пользователя и пароль и затем вводите код, переданный в сообщении на ваш зарегистрированный телефон. Двухфакторная аутентификация является важным этапом для безопасности входа в систему, однако она нагружает пользователя дополнительной работой. Даже если мы понимаем, почему это важно, человек по своей природе ленив. Многие сайты предлагают пользователям отказаться от повторяющихся подтверждений, и многие пользователи с готовностью соглашаются на это сберегающее время ухудшение безопасности. Дополнительный иллюстративный способ может заключаться в первоначальном подтверждении подлинности устройства, с которого отправлен запрос аутентификации. Используя TPM или любой другой безопасный источник наборов криптографических ключей, веб-сервис может попросить устройство доказать, что оно является тем же устройством, что было раньше. Этот запрос может быть прозрачным для пользователя (или дополнительно защищен посредством PIN) и обеспечивает уровень подтверждения, при помощи которого часто можно обойтись без надоедливых запросов к пользователю на проверку личности и аутентификацию.

[0020] Сгенерированное машиной криптографическое свидетельство, как правило, является намного более надежным, чем короткое имя пользователя и пароль из восьми символов, которые оба, вероятно, основаны на запоминающихся фактах, связанных с пользователем. Пользователь лучше относится к задаче по защите устройства. Десять тысяч лет эволюции научили людей защищать ценные вещи. И все же нам сложно запомнить даже телефонный номер, состоящий из десяти цифр. С другой стороны, устройства специально созданы для выполнения невероятно быстрых математических операций. Если пользователь обнаруживает себя без регулярно используемого устройства, то услуга может обращаться к процедурам идентификации пользователя. В случае необычного варианта использования пользователь будет склонен принять более обременительные процедуры идентификации.

[0021] Согласно одному иллюстративному варианту осуществления настоящего изобретения первый этап выполнения идентификации устройства представляет собой регистрацию. В одном предпочтительном варианте осуществления регистрация устройства может быть осуществлена под надзором некоторого другого доверенного субъекта. Например, регистрация телефона может происходить в точке продажи, где привязка между конечным пользователем и идентификатором устройства может быть установлена посредством физического присутствия. Однако во многих случаях применения этот уровень связи человека с устройством не является ни необходимым, ни желательным. Идентификатор устройства и признаки, которые можно было бы рассматривать как личную идентификационную информацию (PII), не следует тесно связывать. Простейший идентификатор устройства является полностью анонимным. Для надежной регистрации устройства необходимо лишь две вещи: A) возможность сгенерировать пару ключей, которая привязана к устройству, и B) подтверждение происхождения и качества среды устройства, которая предоставляет эту услугу. Последнее обеспечивается либо социальной инженерией, либо криптографией цепочки снабжения. Хотя ничего нельзя исключать, но устройство, зарегистрированное в присутствии имеющего уважение поставщика, с большой вероятностью будет настоящим устройством. Это является важным для долгосрочной репутации этого поставщика. Доверие к устройству, которое снабжено ключом на сборочной площадке и может быть подтверждено уполномоченным субъектом с сертификатом изготовителя комплектного оборудования, также основано на репутации этого производителя.

[0022] Согласно некоторым вариантам осуществления регистрация включает установление уникальности, которую можно запросить, но не сымитировать. Для этого может быть использован TPM (или подобный аппаратный корень доверия). Микросхема TPM генерирует пару ключей и возвращает открытую часть ключа клиенту, который в свою очередь размещает ее на сервере. Генерируется случайный id, и вместе пара передается в Namecoin (или подобную цепочку блоков, или метод цепочки блоков, предназначенные для записи именованных данных). После размещения в цепочке блоков запись об устройстве может быть расширена и модифицирована такими атрибутами, как снимки PCR, связанные счета Bitcoin, или другими данными. Ожидается, что ссылки на большие объекты данных в цепочке блоков будут производиться не прямо, а посредством хэша и URL. Агент регистрации совместно с устройством контролирует счет Namecoin, который может обновлять эту запись. Однако можно представить сценарий для устройств, проводящих самостоятельную регистрацию, когда устройство также является и агентом регистрации. После регистрации сервис может осуществлять доступ к открытым ключам устройства для подтверждения подлинности и шифрования сообщений и криптографического подтверждения того, что связанные атрибуты происходят от устройства.

[0023] В доверенной среде выполнения предоставляются признаки идентификатора устройства с дополнительным расширением возможности выполнения кода изолированно от остальной части системы. В вариантах осуществления настоящего изобретения предусмотрен компонент услуг Bitcoin, который упакован для разворачивания в различных средах TEE. Это приводит к ряду важных усовершенствований при выполнении транзакции: (1) Код подписывается и аутентифицируется диспетчером доверенных приложений от третьей стороны, так что его невозможно исказить. (2) Код выполняется вне рабочей хост-среды и таким образом защищен от вредоносного программного обеспечения. (3) Данные приложения, за исключением одних ключей, никогда не демонстрируются за пределами TEE.

[0024] Зарегистрированное устройство может создавать запись атрибутов, которые позволяют поставщикам услуг проверять его состояние и контекст. Для того чтобы быть полезными, атрибутам устройства не нужно содержать никакую PII. Например, недавнее сообщение, указывающее на чистую последовательность загрузки, может придать поставщику услуг некоторую уверенность в том, что безопасность машины не нарушена. Атрибуты, которые предоставляют единственное утверждение о факте, также могут быть полезными без разглашения большого объема PII, например, оператор машины был подтвержден как имеющий возраст более 21 года, или как гражданин Франции, или член клуба по интересам. В большинстве случаев взаимодействие с устройством представляет возможность для получения сообщения о сохранности его загрузки. Это ничто более как собрание хэшей, которые могут быть сравнены с сообщением о последней загрузке. Машина, которая загрузилась предсказуемым образом, очевидно является более надежной, чем та, на которой поменялись BIOS или OS. В дополнение к снимкам PCR принимающее участие в процессе антивирусное программное обеспечение может предоставить сообщение о том, что на момент последнего сканирования машина была чистой.

[0025] В некоторых вариантах осуществления интеграция принципов доверенного сетевого соединения (TNC) позволяет производить полное подтверждение подлинности неизвестного клиентского устройства до одобрения транзакции. Нахождение клиентского устройства в известном хорошем состоянии или положении перед одобрением транзакции основано на сообщении третьей стороны о том, что устройство сконфигурировано правильно. Такой тип проверки относится к широкому ряду средств кибербезопасности, которые могут предпочтительно требоваться в качестве части любой системы обработки транзакций.

[0026] Один иллюстративный вариант осуществления представляет собой реализуемый на компьютере способ проверки сохранности устройства пользователя в коммуникационной сети цепочки блоков, включающий при подготовке к доставке электронной транзакции в сети цепочки блоков реализацию процесса проверки сохранности устройства в качестве части транзакции, включающую выполнение внутреннего подтверждения сохранности среды выполнения устройства из корня доверия в устройстве пользователя и затребование электронной подписи, таким образом проверку сохранности подписи применяют к транзакции цепочки блоков; причем проверка сохранности подписи основана на определении того, находится ли среда выполнения устройства в известном хорошем состоянии, при этом на основе сохранности подписи обеспечивают разрешение на продолжение транзакции или запрос у восстановительного уполномоченного субъекта на проверку того, что электронную транзакцию, предусмотренную пользователем, разрешено продолжать, даже при определении того, что среда выполнения устройства не находится в известном хорошем состоянии. В некоторых вариантах осуществления проверка сохранности подписи включает передачу команды корня доверия в сеть цепочки блоков для обработки, таким образом по меньшей мере часть сети цепочки блоков отвечает затребованием нескольких электронных подписей с целью приема электронной транзакции, включающую создание в пределах среды выполнения устройства команды от корня доверия в устройстве пользователя; затребование первой электронной подписи, которая соответствует команде корня доверия, таким образом проверку сохранности подписи применяют к транзакции цепочки блоков; и реагирование на первую электронную подпись посредством проверки сохранности подписи на основе определения того, находится ли среда выполнения устройства в известном хорошем состоянии, включающей сравнение подписи с ранее записанным опорным значением; если подпись соответствует ранее записанному опорному значению - предоставление разрешения на продолжение транзакции; и если подпись не соответствует ранее записанному опорному значению - запрос внешнего процесса третьей стороны на проверку того, что электронную транзакцию, предусмотренную пользователем, разрешено продолжать, даже при определении того, что среда выполнения устройства не находится в известном хорошем состоянии. В некоторых вариантах осуществления проверка сохранности подписи включает предоставление устройством электронной подписи на основе определения того, находится ли среда выполнения устройства в известном хорошем состоянии; предоставление разрешения на продолжение транзакции, если устройство предоставляет электронную подпись; предоставление разрешения на продолжение транзакции, предусмотренной пользователем, даже при определении того, что среда выполнения устройства не находится в известном хорошем состоянии, если восстановительный уполномоченный субъект предоставляет подпись. Дополнительно внешний процесс может также включать применение функции N или M криптографических ключей для подтверждения по меньшей мере одного из следующего: намерение пользователя соответствует предопределенным требованиям, или сохранность устройства соответствует предопределенным требованиям, или дополнительный процесс соответствует предопределенным требованиям. Опорное значение может быть сгенерировано во время процесса регистрации, выполняемого владельцем платформы устройства. Опорное значение может быть сгенерировано на основе сертификата выпуска, приписанного устройству, причем сертификат выпуска генерируется производителем или создателем устройства, производителем или создателем среды выполнения устройства и/или производителем или создателем приложения, находящегося на устройстве. Опорное значение может содержать подпись по меньшей мере одного производителя или создателя устройства, производителя или создателя среды выполнения устройства и/или производителя или создателя приложения, находящегося на устройстве. Внешний процесс третьей стороны может возвращать маркер в ответ на запрос подтверждения транзакции. В некоторых вариантах осуществления может быть предоставлено разрешение на выполнение электронной транзакции в течение определенного периода времени, если подпись не соответствует ранее записанному опорному значению.

В некоторых вариантах осуществления может быть осуществлена проверка того, что задуманную электронную транзакцию разрешено продолжать, даже при определении того, что среда выполнения устройства не находится в известном хорошем состоянии, на основе периода времени между регистрацией опорного значения и транзакции и/или суммы транзакции. Транзакции выше пороговой суммы могут разрешать выполнять, если период времени соответствует предопределенным требованиям. Разрешение транзакции выше определенной суммы может быть основано на минимальном количестве ранее разрешенных транзакций. Некоторые варианты осуществления могут дополнительно включать применение устройства отображения, указывающего пользователю на соответствие сохранности устройства минимальным предопределенным требованиям, и дополнительные действия, которые необходимо предпринять. Другие варианты осуществления могут дополнительно включать уведомление третьей стороне о транзакции, причем в ответ на уведомление третья сторона записывает транзакцию и состояние устройства. Третья сторона может записывать значения измерения, связанные с сохранностью устройства, для будущего анализа транзакции. В дополнение гарантирование приватности записи может включать криптографическое запутывание записи таким образом, что запись делается доступной только для авторизованных третьих сторон. Другой иллюстративный вариант осуществления представляет собой реализуемую на компьютере систему проверки сохранности устройства пользователя в коммуникационной сети цепочки блоков, содержащую коммуникационную сеть цепочки блоков; устройство пользователя в сети цепочки блоков; электронную транзакцию в сети цепочки блоков; процесс проверки устройства, реализованный в качестве части транзакции при подготовке к доставке электронной транзакции в сети цепочки блоков, при этом реализация дополнительно включает внутреннее подтверждение сохранности среды выполнения устройства, выполненное из корня доверия в устройстве; электронную подпись, таким образом проверку сохранности подписи применяют к транзакции цепочки блоков; причем проверка сохранности подписи основана на определении того, находится ли среда выполнения устройства в известном хорошем состоянии, при этом: на основе сохранности подписи обеспечивают разрешение на продолжение транзакции или запрос восстановительному уполномоченному субъекту на проверку того, что электронную транзакцию, предусмотренную пользователем, разрешено продолжать, даже при определении того, что среда выполнения устройства не находится в известном хорошем состоянии.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

[0027] Вышеописанное будет очевидно из следующего более конкретного описания иллюстративных вариантов осуществления настоящего изобретения, которые представлены на сопутствующих графических материалах, на которых подобные символы ссылок относятся к одинаковым частям на всех разных видах. Графические материалы не обязательно даны в масштабе, вместо этого акцент сделан на представление вариантов осуществления настоящего изобретения.

[0028] Фиг. 1A представляет собой пример цифровой среды обработки, в которой могут быть реализованы варианты осуществления настоящего изобретения.

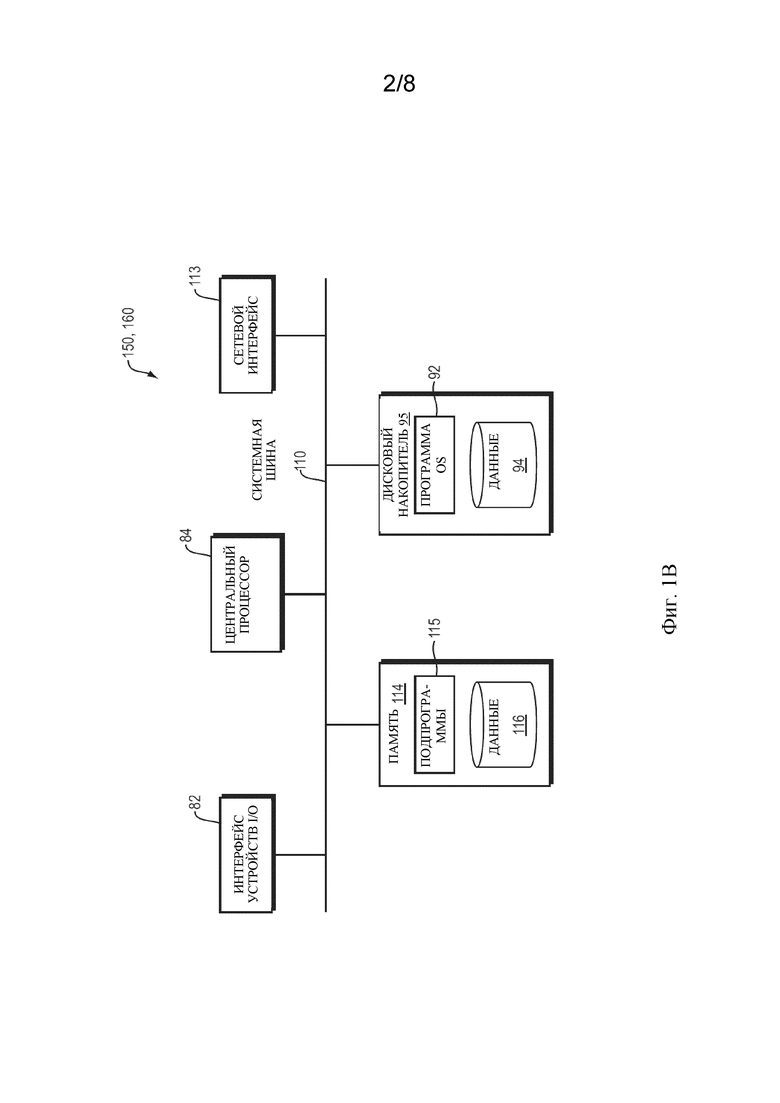

[0029] Фиг. 1B представляет собой структурную схему любой внутренней структуры компьютера/компьютерного узла.

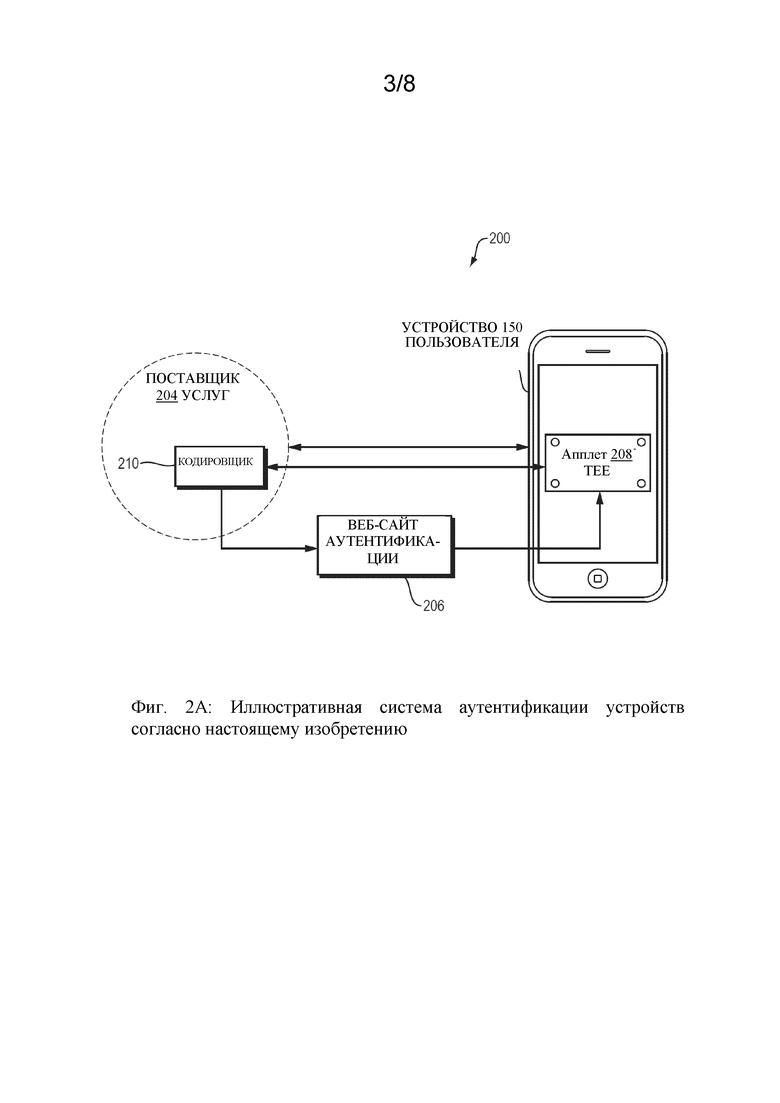

[0030] Фиг. 2A представляет собой структурную схему, демонстрирующую один пример системы аутентификации устройств согласно настоящему изобретению.

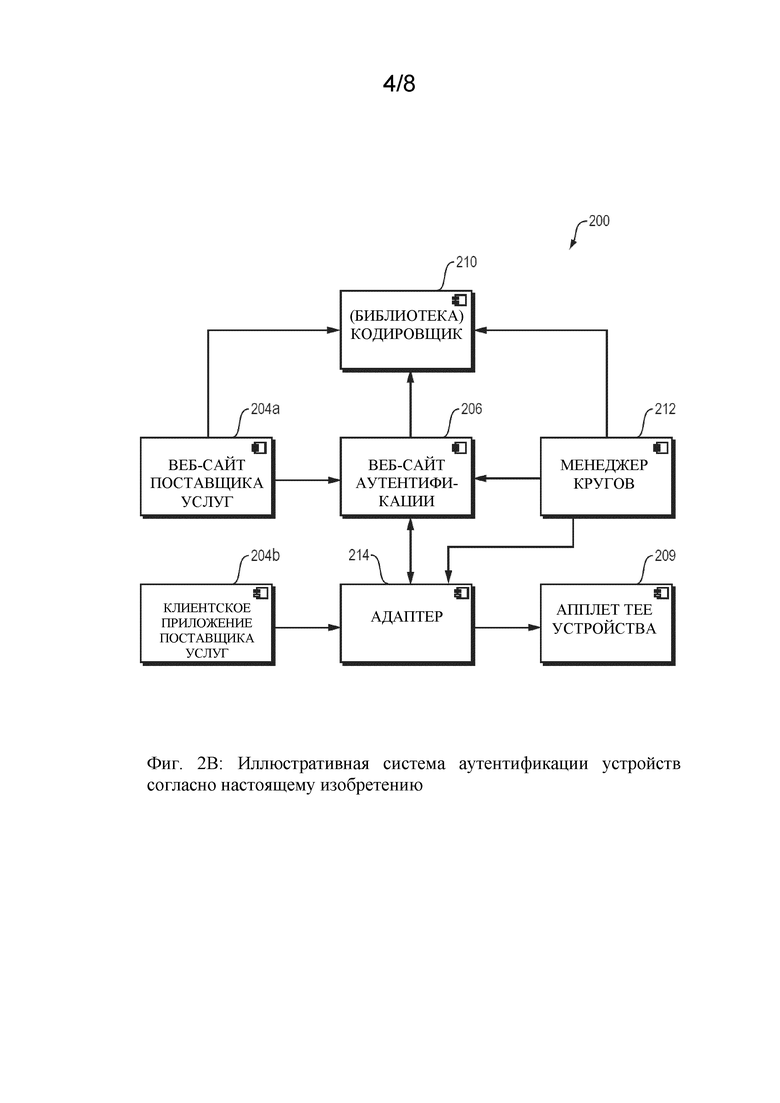

[0031] Фиг. 2B представляет собой схему, демонстрирующую один пример системы аутентификации устройств согласно настоящему изобретению.

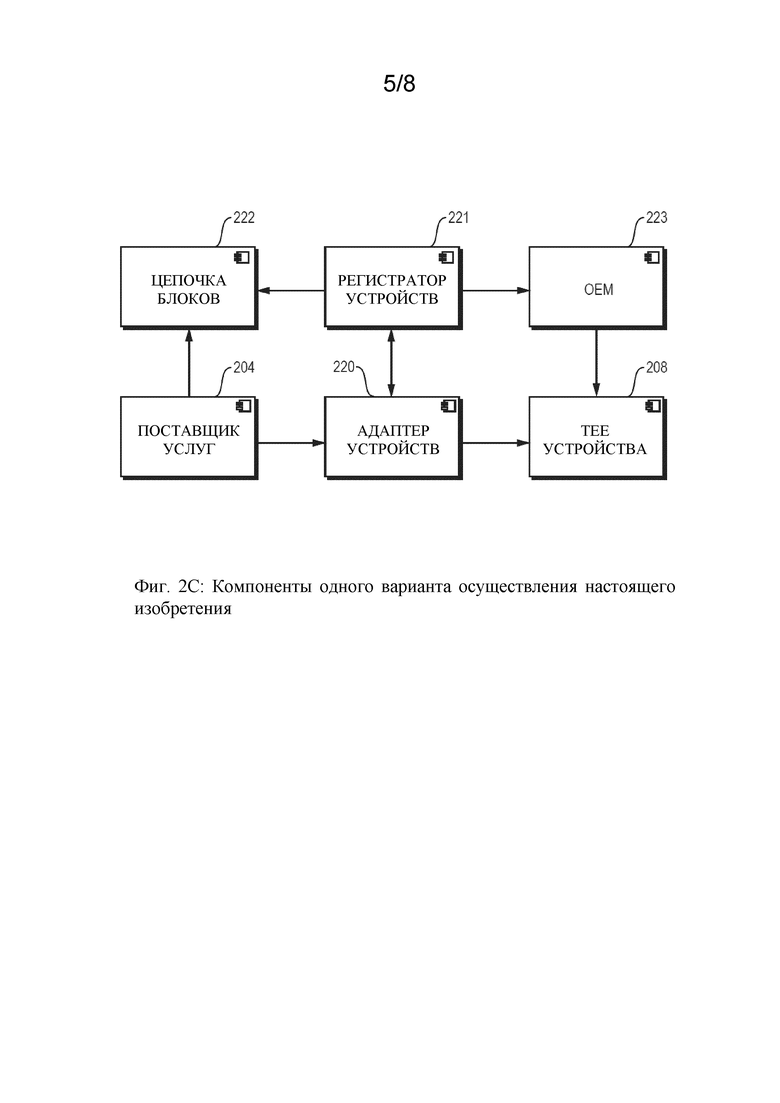

[0032] Фиг. 2C представляет собой схему компонентов одного варианта осуществления настоящего изобретения.

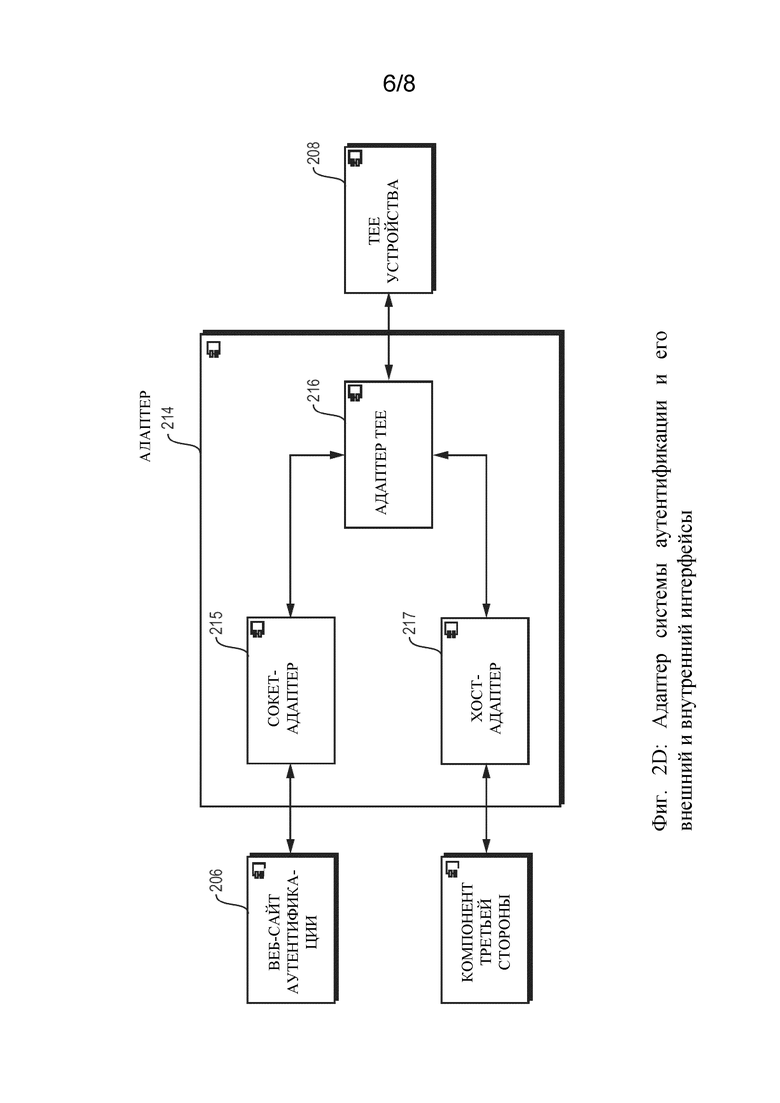

[0033] Фиг. 2D представляет собой схему адаптера системы аутентификации и его внешних и внутренних интерфейсов.

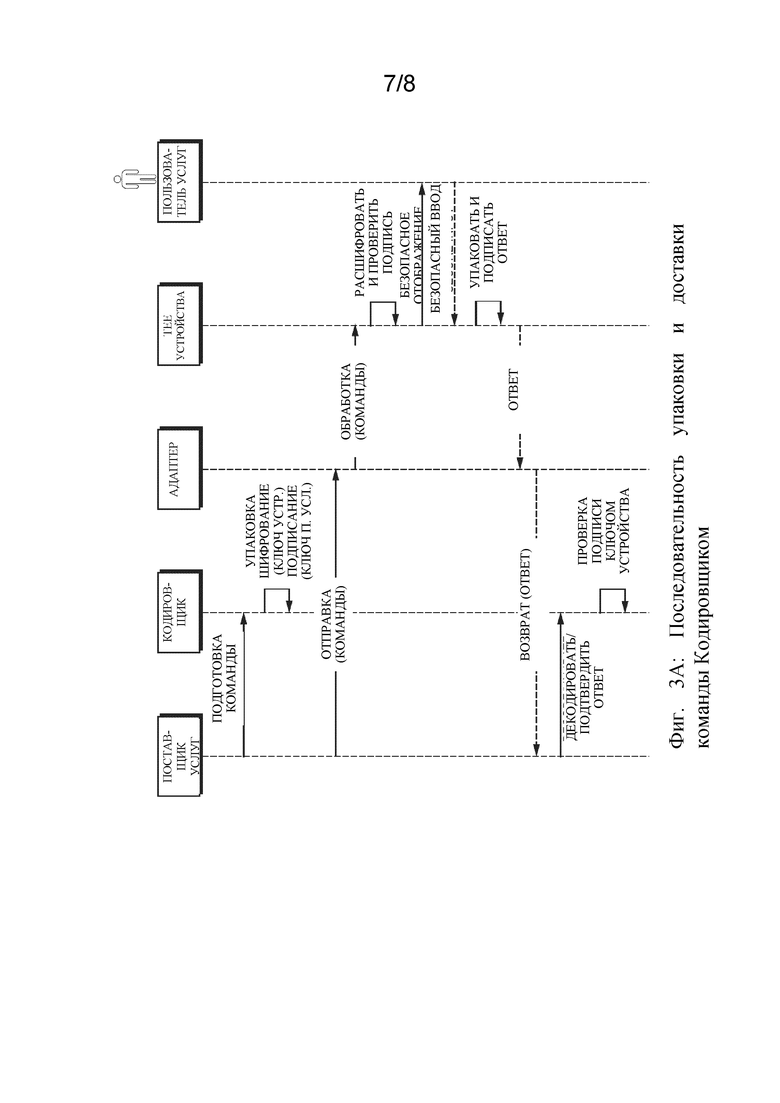

[0034] Фиг. 3A представляет собой схему последовательности упаковки и доставки команды кодировщиком.

[0035] Фиг. 3B представляет собой схему процесса регистрации устройств согласно одному варианту осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

[0036] Далее следует описание иллюстративных вариантов осуществления настоящего изобретения.

[0037] Варианты осуществления настоящего изобретения представляют собой системы и способы аттестации состояния устройства перед задействованием в электронных транзакциях.

[0038] Транзакции цепочки блоков не имеют средств проверки или кибербезопасности на неизвестном устройстве, выполняющем транзакции. Следовательно, полное подтверждение подлинности неизвестного клиентского устройства перед одобрением транзакции цепочки блоков обеспечило бы для транзакций цепочки блоков дополнительную безопасность.

[0039] Иллюстративные варианты осуществления могут быть основаны на принципах стандартов доверенного сетевого соединения (TNC), согласно которым сохранность устройства может быть проверена перед фактическим разрешением подключения к коммутатору сети. В соответствии с TNC устройство выполняет ряд измерений, которые безопасно сохраняют на устройстве. Измерения, как правило, включают подтверждение подлинности образа BIOS, операционной системы (OS) и любых приложений, которые необходимо проверить на то, что они не были изменены. После подключения к сети коммутатор выполняет процесс подтверждения подлинности, проверяя, что данные измерений соответствуют опорному значению, которое было вычислено, когда устройство или было подключено ранее, или было в текущем известном хорошем состоянии или положении. Доверенная среда выполнения (TEE) также имеет возможность выполнения процессов самоизмерения и удаленной аттестации состояния устройства. В некоторых предпочтительных вариантах осуществления система TNC основана на стандартах группы доверенных вычислений (TCG) и, как правило, интегрирует микросхему модуля доверенной платформы (TPM).

[0040] В некоторых вариантах осуществления автоматизация полной проверки сохранности устройства предусмотрена в качестве части транзакции цепочки блоков. Для обеспечения подтверждения сохранности устройства устройство, которое выполняет команду цепочки блоков, выполняет внутреннее подтверждение сохранности среды выполнения из корня доверия в устройстве при инициализации транзакции цепочки блоков. С помощью ввода со стороны человека или без такового устройство создает команду внутри измеряемой среды. Эта команда затем отправляется в сеть цепочки блоков на обработку. Сеть цепочки блоков для приема транзакции потребует несколько подписей. Первая подпись представляет собой саму созданную корневую команду, которая имеет подтверждение подписи, примененной к транзакции. Затем сеть проверяет подпись о сохранности среды выполнения посредством сравнения ее с ранее записанным опорным значением. Если подпись соответствует опорному значению, то предоставляют разрешение на продолжение транзакции. Если подпись и опорное значение не соответствуют, то система требует выполнения внешнего процесса третьей стороны, который проверяет, что задуманную транзакцию разрешено продолжать, даже если среда выполнения не находится в известном хорошем состоянии. Поскольку транзакции цепочки блоков не имеют никаких средств проверки или кибербезопасности на неизвестном устройстве, выполняющем транзакцию, варианты осуществления настоящего изобретения предоставляют возможность полного подтверждения нахождения неизвестного клиентского устройства в известном хорошем состоянии согласно сообщению третьей стороны о том, что устройство сконфигурировано правильно, перед одобрением транзакции. Следовательно, некоторые варианты осуществления настоящего изобретения могут относиться к широкому ряду средств кибербезопасности, которые могут предпочтительно требоваться в качестве части любой системы обработки транзакций цепочки блоков.

[0041] Цифровая среда обработки

[0042] Один иллюстративный вариант реализации системы согласно настоящему изобретению для аттестации состояния устройства перед задействованием в транзакциях 100 может быть реализован в программной, аппаратно-программной или аппаратной среде. Фиг. 1A представляет собой один пример такой цифровой среды обработки, в которой могут быть реализованы варианты осуществления настоящего изобретения. Клиентские компьютеры/устройства 150 и серверные компьютеры/устройства 160 (или облачная сеть 170) предоставляют устройства обработки, хранения и ввода/вывода, выполняющие прикладные программы, и т.п.

[0043] Клиентские компьютеры/устройства 150 могут быть связаны прямо или посредством коммуникационной сети 170 с другими вычислительными устройствами, включая другие клиентские компьютеры/устройства 150 и серверные компьютеры/устройства 160. Коммуникационная сеть 170 может быть частью беспроводной или проводной сети, сети удаленного доступа, глобальной сети (т.е. Интернет), объединения компьютеров по всему миру, локальной или региональной сетей, шлюзов, маршрутизаторов и коммутаторов, которые для осуществления связи друг с другом в настоящее время используют разнообразные протоколы (например, TCP/IP, Bluetooth®, RTM и т.п.). Коммуникационная сеть 170 может также представлять собой виртуальную частную сеть (VPN) или выделенную сеть, или обе. Коммуникационная сеть 170 может иметь различные формы, включая, но без ограничения, сеть передачи данных, сеть передачи голоса (например, наземную линию, мобильную и т.п.), сеть передачи аудио, сеть передачи видео, спутниковую сеть, радио сеть и пейджерную сеть. Также применимы и другие архитектуры электронных устройств/компьютерных сетей.

[0044] Серверные компьютеры 160 могут быть сконфигурированы для предоставления системы 100 аутентификации устройств пользователя, которая осуществляет связь с субъектами аутентификации для подтверждения подлинности запросчика перед тем, как позволить запросчику осуществить доступ к ресурсам, защищенным системой аутентификации. Серверные компьютеры могут быть не отдельными серверными компьютерами, а частью облачной сети 170.

[0045] Фиг. 1B представляет собой структурную схему любой внутренней структуры компьютера/компьютерного узла (например, клиентского процессора/устройства 150 или серверных компьютеров 160) в среде обработки, представленной на фиг. 1A, которая может быть использована для облегчения отображения информации, связанной с аудио, изображениями, видео или сигналами данных. Каждый компьютер 150, 160, представленный на фиг. 1B, содержит системную шину 110, причем шина представляет собой набор реальных или виртуальных аппаратных линий, применяемых для передачи данных между компонентами компьютера или системы обработки. Системная шина 110 по существу представляет собой распределенный провод, который соединяет разные элементы компьютерной системы (например, процессор, дисковый накопитель, память, порты ввода/вывода и т.п.), что позволяет передавать данные между элементами.

[0046] К системной шине 110 подключен интерфейс 111 устройств ввода/вывода (I/O) для соединения различных устройств ввода и вывода (например, клавиатуры, манипулятора мышь, интерфейса сенсорного экрана, дисплеев, принтеров, динамиков, устройств ввода и вывода звука, гнезд микрофона и т.п.) с компьютером 150, 160. Сетевой интерфейс 113 позволяет компьютеру подключаться к различным другим устройствам, соединенным с сетью (например, сетью, представленной ссылкой 170 на фиг. 1A). Память 114 предоставляет энергонезависимое хранилище для компьютерных программных команд 115 и данных 116, используемых для осуществления программных реализаций компонентов аттестации сохранности устройств и аутентификации согласно некоторым вариантам осуществления настоящего изобретения. Такие программные компоненты 115, 116 аттестации сохранности устройств и аутентификации системы 100 аутентификации пользователей (например, кодировщик 210, апплет 208 доверенной среды выполнения (TEE), сайт 206 аутентификации, представленные на фиг. 2A), описанные в данном документе, могут быть выполнены с использованием любого языка программирования, включая любой объектно-ориентированный язык программирования высокого уровня, например, Python.

[0047] В одной иллюстративной мобильной реализации может быть предусмотрено осуществление настоящего изобретения в форме мобильного агента. Клиент-серверная среда может быть использована для обеспечения услуг мобильной безопасности с использованием сервера 190. Он может использовать, например, протокол XMPP для привязки механизма/агента 115 аутентификации устройств на устройстве 150 к серверу 160. Сервер 160 может затем по запросу отдавать команды на мобильный телефон. Инфраструктура мобильного интерфейса пользователя для доступа к определенным компонентам системы 100 может быть основана на XHP, Javelin и WURFL. В другой иллюстративной мобильной реализации для операционных систем OS X и iOS и их соответствующих API, Cocoa и Cocoa Touch, для реализации компонентов 115 на стороне клиента может быть использован Objective-C или любой другой язык программирования высокого уровня, который добавляет к языку программирования C передачу сообщений в стиле Smalltalk.

[0048] Система также может содержать экземпляры серверных процессов на серверных компьютерах 160, которые могут содержать механизм 240 (фиг. 2) аутентификации (или аттестации), который предоставляет возможность регистрации пользователя, выбора субъектов аутентификации/аттестации для подтверждения того, что запросчик является зарегистрированным пользователем, осуществления связи с субъектами аутентификации относительно подтверждения подлинности запросчика и выполнения алгоритмов, таких как статистические алгоритмы для вычисления степеней уверенности, чтобы разрешать или запрещать запросчику осуществлять доступ к ресурсам, защищенным системой.

[0049] Дисковый накопитель 117 предоставляет энергонезависимый накопитель для компьютерных программных команд 115 (эквивалентно «программа ОС») и данных 116, используемых для реализации вариантов осуществления системы 100. Система может содержать дисковый накопитель, доступный для серверного компьютера 160. Серверный компьютер может поддерживать безопасный доступ к записям, связанным с аутентификацией пользователей, зарегистрированных в системе 100. Центральный процессор 112 также соединен с системной шиной 110 и обеспечивает выполнение компьютерных команд.

[0050] В одном иллюстративном варианте осуществления процессорные подпрограммы 115 и данные 116 представляют собой компьютерные программные продукты. Например, если аспекты системы 100 аутентификации могут включать компоненты как на стороне сервера, так и на стороне клиента.

[0051] В одном иллюстративном варианте осуществления с субъектами аутентификации/аттестации можно связаться посредством приложений мгновенной передачи сообщений, систем для видеоконференций, VOIP-систем, систем электронной почты и т.п., которые все могут быть реализованы, по меньшей мере частично, в программном обеспечении 115, 116. В другом иллюстративном варианте осуществления механизм/агент аутентификации может быть реализован как программный интерфейс приложения (API), исполняемый программный компонент или интегрированный компонент OS, выполненный с возможностью аутентификации пользователей на модуле доверенной платформы (TPM), выполняющемся на вычислительном устройстве 150.

[0052] Программные реализации 115, 116 могут быть реализованы как машиночитаемый носитель, выполненный с возможностью хранения на устройстве 117 для хранения, который предоставляет по меньшей мере часть программных команд для системы 100 аутентификации пользователей. Исполнение экземпляров соответствующих программных компонентов системы 100 аутентификации пользователей, например, экземпляров механизма аутентификации, может быть реализовано в виде компьютерных программных продуктов 115, и они могут быть установлены любой подходящей процедурой установки программного обеспечения, как хорошо известно в данной области техники. В другом варианте осуществления по меньшей мере часть программных команд 115 системы может быть загружена по кабельному, коммуникационному и/или беспроводному соединению посредством, например, SSL сессии браузера или через приложение (выполняемое или с мобильного устройства, или с другого вычислительного устройства). В других вариантах осуществления программные компоненты 115 системы 100 могут быть реализованы как распространяемый сигналом компьютерный программный продукт, осуществленный в распространяемом сигнале в среде распространения (например, в радио волне, инфракрасной волне, лазерной волне, звуковой волне или электрической волне, распространяемой по глобальной сети, такой как Интернет, или другим сетям). Такие несущие среда или сигнал предоставляют по меньшей мере часть программных команд для настоящей системы 100 аутентификации устройств пользователя, представленной на фиг. 2A.

[0053] Определенные иллюстративные варианты осуществления настоящего изобретения основаны на том допущении, что можно значительно улучшить онлайн-услуги, когда устройству можно доверять относительно того, что оно является тем, кем себя указывает, и можно выполнять команды в точности так, как запрашивается. Поставщик услуг, как правило, имеет уверенность в своих серверах, поскольку они находятся под административным управлением и обычно защищены физически. Однако почти все услуги поставщика услуг доставляются пользователям посредством устройств, о которых поставщик услуг знает очень мало и над которыми он редко имеет какой-либо контроль.

[0054] Посредством применения технологии доверенного выполнения определенные новаторские варианты осуществления имеют возможность предоставлять поставщику услуг оазис доверия в неизведанном мире потребительских устройств. Основные функциональные возможности, такие как «подписать это» или «расшифровать это», выполняются за пределами сумрачного мира главной OS. Ключи могут быть сгенерированы и применены даже без раскрытия в памяти, и в них можно удостовериться посредством цепочки подтверждений, берущих начало от производителя устройства.

[0055] Определенные аспекты настоящего изобретения привносят доверие к устройствам. Некоторые варианты осуществления опираются на фундаментальное допущение, состоящее в том, что надежная взаимосвязь с устройством может способствовать более безопасной, легкой и сильной взаимосвязи с конечным пользователем. Достижение этого требует знания с уверенностью того, что устройство, вовлеченное в текущую транзакцию, является тем же устройством, которым оно было в предыдущих транзакциях. Это также требует подтверждения того, что устройство не допустит утечки защищенной информации, если получит запрос на выполнение закрытых операций, таких как расшифровка или установка подписи.

[0056] Один иллюстративный предпочтительный вариант осуществления содержит код устройства, выполняемый в доверенной среде выполнения (TEE). TEE предпочтительно представляет собой аппаратную среду, которая запускает малые апплеты за пределами основной OS. Это защищает закрытые код и данные от вредоносного программного обеспечения или отслеживания посредством специально созданного аппаратного обеспечения, управляемого взаимосвязанной системой подтверждений, начиная с производителя устройства.

[0057] Аттестация сохранности устройства/аутентификация - некоторые иллюстративные варианты осуществления

[0058] Фиг. 2A представляет собой структурную схему, демонстрирующую один пример системы аутентификации устройств согласно настоящему изобретению с компонентами 200. С помощью этих системных компонентов 200 веб-разработчики и разработчики приложений могут применять усиленное шифрование и ключи идентификации в конечных устройствах 205 пользователя посредством программного интерфейса приложений (API). Кроме того, могут быть предоставлены дополнительные услуги, построенные на этих системных компонентах 200 для управления устройством, резервирования, аттестации и т.п. Для поддержки этой системы производится управление регистрацией ключей идентификации и набором услуг управления устройствами для аттестации, резервирования и группировки устройств.

[0059] В предпочтительном иллюстративном варианте осуществления целью системы будет не сохранение особо важных данных, как в традиционных подходах, а скорее предоставление платформы для бесперебойных и при этом очень надежных соединений между поставщиками 204 услуг и устройствами 205 пользователя. На одном конце системы находится кодировщик 210, который подготавливает команду для устройства 205 пользователя, а на другом конце - ривет устройства, который представляет собой апплет 208 доверенной среды выполнения (TEE), который может действовать по этой команде. Протокол согласно одному варианту осуществления настоящего изобретения определяет формирование этих команд и ответов.

[0060] Ривет устройства или апплет 208 TEE предпочтительно реализует новаторскую связь между физическими и цифровыми работами. Ривет устройства или апплет 208 TEE закрывает свойства идентификации, транзакции и аттестации в аппаратном обеспечении устройства 205.

[0061] Система 200 согласно одному варианту осуществления настоящего изобретения, показанному на фиг. 2B, может использовать защищенный сокет для поддержания устойчивого соединения со всеми устройствами. Этот канал используется для сопряжения и других административных функций. Код 209 библиотеки может быть предоставлен поставщикам услуг для упрощения формирования и подписания команды. Эта библиотека 209, например, может быть реализована на языке программирования, таком как объектно-ориентированный язык программирования высокого уровня с динамической семантикой, например, как Python.

[0062] В одном иллюстративном предпочтительном варианте осуществления TEE может быть реализована в форме аппаратной отдельной среды выполнения с микросхемой безопасности для мобильного телефона, которая работает вместе с операционной системой с широкими функциональными возможностями (Rich) и предоставляет услуги безопасности для этой среды с широкими функциональными возможностями. TEE предлагает пространство выполнения, которое обеспечивает более высокий уровень безопасности, чем Rich OS. В другом иллюстративном варианте осуществления TEE может быть реализована в форме виртуальной машины. Хотя и не настолько защищенная, как элемент безопасности (SE) (также известный как SIM), безопасность, обеспечиваемая TEE, является достаточной для некоторых/многих приложений. Таким образом, TEE может предоставить баланс, обеспечивающий большую безопасность, чем среда Rich OS, со значительно более низкими затратами, чем SE.

[0063] Менеджер 212 кругов может быть реализован как услуга, предоставляемая конечным пользователям для управления собраниями (или кругами) устройств 205 пользователя. Устройства 205 могут быть сгруппированы в один идентификатор и использованы для резервирования и подтверждения друг друга. Круги могут быть связаны с другими кругами для создания сети устройств. В некоторых предпочтительных вариантах осуществления круги представляют собой собрание открытых ключей отдельных устройств (в противоположность новому ключу). Если в среде немного совместных устройств, предпочтительно список устройств предпочтительно может быть коротким по причине вероятности повышенного расходования вычислительных и полосных ресурсов и внесения временных затрат при шифровании сообщения со всеми открытыми ключами, имеющимися в списке устройства.

[0064] В непредпочтительном иллюстративном варианте осуществления круг может быть реализован как совместно используемый открытый ключ наряду с уникальным закрытым ключом устройства 205. Однако следует отметить, что совместное использование «закрытого ключа» не является типичной практикой, а также нежелательно и наличие совместно используемого симметричного ключа с длительным сроком существования.

[0065] Один аспект системы согласно одному варианту осуществления настоящего изобретения регистрирует устройство и снабжает его ключами поставщика услуг. Новаторские API предоставляют возможность безопасного выполнения ряда закрытых транзакций на стороне устройства, включая: получение надежного и анонимного id устройства - по запросу один вариант осуществления настоящего изобретения генерирует ключ подписи для устройства. Открытый ключ хешируют в строку, которая может быть использована для идентификации устройства и осуществления связи с ним. Закрытый ключ остается закрытым в аппаратном обеспечении и может быть применен только от имени услуги, которая запросила ID; выполнение устройством подписания чего-либо - закрытый ключ идентификатора устройства может быть использован для подписания вещей, доказывая участие этого конкретного устройства. Процедура подписания выполняется в защищенном аппаратном обеспечении, таким образом ключ никогда не раскрывается в обычной среде обработки устройства; выполнение устройством шифрования чего-либо - ключ шифрования может быть сгенерирован по запросу и применен к любому двоичному объекту данных. Шифрование и расшифровка запускаются локально и происходят в пределах безопасной среды выполнения, чтобы защитить ключ; создание счета Bitcoin - на устройство может быть подан запрос на создание нового счета Bitcoin с использованием генератора случайных чисел (RNG), встроенного в TEE; подписание транзакции Bitcoin - устройство может применить свой закрытый ключ счета Bitcoin для подписания транзакции и затем возвратить его поставщику услуг; защита подтверждения - более новые среды TEE поддерживают доверенные отображение и ввод в дополнение к доверенному выполнению. Доверенное отображение предоставляет возможность выдачи конечному пользователю простого сообщения с подтверждением, такого как «подтвердите сумму транзакции»; объединение устройств для совместного использования и резервирования идентификаторов - большинство пользователей имеют несколько устройств. Определенные варианты осуществления настоящего изобретения позволяют связывать несколько устройств в круг, таким образом они могут взаимозаменяемо представлять себя поставщику услуг от имени пользователя.

[0066] Поставщик услуг вызывает агента/процесс третьей стороны для создания аппаратных ключей в устройстве. Доступны разные типы ключей, в зависимости от цели, например, для криптовалют или шифрования данных. Аппаратные ключи управляются простыми правилами использования, установленными при создании. Например, ключ может требовать, чтобы запросы на использование были подписаны поставщиком услуг, создавшим ключ, или чтобы пользователь подтвердил доступ посредством доверенного интерфейса пользователя (TUI).

[0067] Ривет 208 устройства будет отвечать только на команды от поставщика 204 услуг, который был «сопряжен» с устройством 205. Веб-сайт 206 аутентификации выполняет процедуру сопряжения, когда имеет возможность подтвердить сохранность и идентификатор как устройства, так и поставщика услуг. При сопряжении устройство 205 получает открытый ключ поставщика 204 услуг, тогда как поставщик услуг получает уникальным образом сгенерированные идентификатор и открытый ключ для устройства 205.

[0068] Хотя агент/процесс третьей стороны поддерживает локальные вызовы, в идеале все команды подписываются поставщиком 204 услуг. Это защищает ключ устройства от применения несанкционированным приложением. Кодировщик 210 предусмотрен для помощи в подготовке и подписывании команд устройства на сервере приложений.

[0069] Имеется класс приложений, которые получают значительную выгоду от надежного подтверждения их происхождения и непрозрачного освобождения от выполнения других приложений. Он известен как доверенная среда выполнения (TEE). В отличие от приложения, работающего на основной OS и в стеке памяти, приложение, работающее в TEE, обладает доступом к криптографическим примитивам, которые могут быть выполнены без отслеживания со стороны OS. На определенных платформах приложение также имеет прямой доступ к пользовательскому вводу и отображению, чтобы гарантировать закрытое взаимодействие с оператором устройства. Хотя технологию развивают уже более десяти лет, устройства с поддержкой TEE стали доступны лишь недавно. Например, Intel начала поставку коммерческих решений в 2011 г., а Trustonic, совместное предприятие с участием ARM, было основано в 2013 г..

[0070] Разворачивание апплета в TEE похоже на поставку специализированного аппаратного устройства. Выполнение и данные криптографически изолированы от любой другой функции вмещающего устройства. Хотя большинство приложений технологии доверенного выполнения были связаны с корпоративной безопасностью или DRM, один вариант осуществления настоящего изобретения вместо этого предусматривает апплет, который нацелен на потребности обычных веб-сервисов. Криптовалюты, такие как Bitcoin, показали необходимость в безопасности потребительских ключей.

[0071] Один вариант осуществления настоящего изобретения предусматривает собственный API, который переводит вызовы в защищенную среду. Хотя разные среды TEE следуют очень разным типам архитектуры, API согласно одному варианту осуществления настоящего изобретения выполнен с возможностью предоставления единообразного интерфейса для приложения.

Как и в случае всех апплетов TEE, апплеты TEE согласно вариантам осуществления настоящего изобретения не могут быть установлены и инициализированы без диспетчера доверенных приложений (TAM). TAM играет роль, подобную уполномоченному субъекту сертификации (CA). TAM обеспечивает безопасность взаимосвязи с производителем устройства, а также подписывает все апплеты, которые могут быть загружены на устройство. Таким образом, TAM выдает подтверждение о происхождении и сохранности как апплета, так и TEE.

[0072] Аттестация сохранности устройства

[0073] Варианты осуществления настоящего изобретения предусматривают аттестацию сохранности устройства посредством автоматизации подтверждения сохранности устройства в сравнении с известным состоянием как подписанта в транзакции цепочки блоков. Система, реализованная одним вариантом осуществления настоящего изобретения, состоит из нескольких компонентов, представленных на фиг. 2C. Адаптер 220 устройств представляет собой программную службу, работающую на конечном устройстве, которая предоставляет интерфейс для приложения поставщика 204 услуг и интегрируется с TEE 208 устройства. Доверенная среда выполнения (TEE, иногда TrEE) представляет собой аппаратную отдельную среду выполнения с микросхемой безопасности для мобильного телефона, которая работает вместе с Rich OS и предоставляет услуги безопасности для этой среды с широкими функциональными возможностями. TEE предоставляет пространство выполнения, которое обеспечивает более высокий уровень безопасности, чем Rich ОS; хотя и не настолько защищенная, как элемент безопасности (SE) (известный также как SIM), безопасность, предоставляемая TEE, является достаточной для некоторых/многих приложений. Таким образом, TEE предоставляет баланс, обеспечивающий большую безопасность, чем среда Rich ОS, со значительно более низкими затратами, чем SE. Другой компонент, TEE 208 устройства, представляет собой прикладную программу, которая выполняется в аппаратно защищенной TEE. TEE 208 устройства специально предназначена для выполнения криптографических функций без возможности нарушения безопасности со стороны вредоносного программного обеспечения или даже оператора устройства. Другой компонент, регистратор 221 устройств, представляет собой службу, которая регистрирует устройство в цепочке 222 блоков. Цепочка 222 блоков применяется как для хранения параметров регистрации и атрибутов устройства, так и для выполнения транзакций. Цепочки блоков могут быть разными. Другим вспомогательным компонентом является поставщик 204 услуг, который представляет собой приложение, предпринимающее попытку проведения транзакции с устройством. Оригинальный производитель 223 оборудования (OEM) является субъектом, создавшим устройство и/или диспетчер доверенных приложений (TAM), авторизованный криптографическим способом выдавать подтверждение о происхождении устройства.

[0074] Согласно одному варианту осуществления настоящего изобретения, когда адаптер 221 устройств, представленный на фиг. 2C, программно выполняется в первый раз, он подает запрос на TEE 208 устройства сгенерировать пару открытого/закрытого ключей. Открытый ключ подписывается ключом подтверждения, установленным во время производства устройства. Этот подписанный открытый ключ отправляют на регистратор 221 устройств и подтверждают его подлинность посредством OEM 223. Регистрация может включать подтверждение со стороны оператора устройства. Регистрация может включать подтверждение в точке продажи в присутствии служащего. Регистратор может запрашивать у устройства запись значений измерения устройства, содержащую одно или более из следующего: составное значение регистров конфигурации платформы (PCR), сгенерированное посредством процесса загрузки, версию BIOS, версию OS, определенное посредством GPS местоположение. Эти данные подписывают закрытым ключом устройства. Их дополнительно подписывает регистратор. Получающийся в результате набор данных становится эталонным образцом или опорным значением для будущих проверок сохранности. Подтверждение со стороны оператора устройства может потребоваться при составлении эталонного образца или опорного значения. Этот набор данных помещают в открытую криптографическую книгу учета. Открытая запись устанавливает криптографическое свидетельство времени регистрации вместе с подтверждением регистратора. Регистрация может дополнительно включать атрибутивные данные, такие как местоположение или название компании, или сборка/модель устройства. Регистрация может ссылаться на подписанный документ, который указывает условия политики регистратора на момент регистрации. Регистратор 221 устройств или другой доверенный сервер сохранности создает ключ счета цепочки блоков (пару открытого/закрытого ключей), на который можно ссылаться как на подписанта в транзакции с несколькими подписями в цепочке блоков. Подписанное значение, представленное в транзакции цепочки блоков, не может быть использовано или передано, если только не подписано совместно с регистратором.

[0075] Для подписания транзакции сервер сохранности ожидает получения последнего значения измерения с устройства. Это значение измерения может быть запрошено прямо у адаптера устройств или извлечено сервером посредством устойчивого сокет-соединения с устройством. Текущее значение измерения сравнивают с эталонным значением измерения или опорным значением в цепочке блоков. Если значения измерения соответствуют, транзакцию подписывают. Если значения измерения соответствуют, но последнее значение измерения старше, чем заданное временное окно, то запрос отклоняют. Если значения измерения не соответствуют, запрос отклоняют. В случае отклонения транзакция может быть подготовлена с помощью другого ручного подписанта, которому может быть отправлен запрос на преодоление отклонения. Если значения измерения не соответствуют, устройство может быть подвергнуто обновлению регистрации, во время которого собирают новые значения измерения. Каждый раз, когда значения измерения соответствуют, запись о регистрации устройства может быть обновлена счетчиком успеха. Сервер сохранности может быть снабжен правилами политики, которые принимают не соответствующее значение измерения, если проблема не считается серьезной в свете других соответствующих значений измерений или атрибутов.

[0076] Система согласно одному варианту осуществления настоящего изобретения может быть реализована с собранием доверенных устройств, вместо того, чтобы сервер сохранности выполнял работу по сопоставлению значений измерения и подписанию транзакции. Система может сопоставлять значения измерения сохранности прямо во время обработки транзакции с использованием признаков, встроенных в умную систему цепочки блоков, такую как сейчас разрабатывается на платформе Ethereum.

[0077] Аттестация сохранности устройства - веб-сайт аутентификации

[0078] В одном иллюстративном варианте осуществления веб-сайт 206 аутентификации может представлять собой JSON API, написанный на Python, использующий закрытый ключ агента/процесса третьей стороны для регистрации ключей идентификации устройств 205 и поставщиков 204 услуг. Во время регистрации открытый ключ устройства 205 пользователя или поставщика 204 услуг записывается апплетом 208 TEE. Регистрация позволяет апплету 208 TEE сопрягать устройство 205 с поставщиком 204 услуг. Результатом сопряжения является то, что устройство 205 пользователя имеет открытый ключ услуг, подтвержденный агентом/процессом третьей стороны, и, следовательно, может отвечать на команды поставщика 204 услуг.

[0079] Протокол согласно одному варианту осуществления настоящего изобретения определяет структуру команды и подписание/шифрование, которые должны быть применены, чтобы устройство 205 приняло команду. Сама команда может, к примеру, быть подготовлена как структура C, содержащая код команды, данные о версии и полезные данные. Вся структура предпочтительно подписывается ключом поставщика услуг и доставляется на апплет 208 TEE устройства посредством вызова локальной команды устройства.

[0080] Предпочтительно каждое устройство 205 пользователя должно предоставлять уникальные удостоверяющие данные идентификации. Устройства могут объединяться в круг, так чтобы действовать как один субъект. В одном варианте осуществления устройство 205 может поддерживать групповые ID, которые хранятся локально списком, но открыто переводятся в кросс-платформенную аутентификацию. Адаптер 216 TEE может быть выполнен в форме интерфейса между риветом устройства/апплетом 208 TEE, встроенным в TEE, и внешним миром партнерских приложений и онлайн-служб. При реализации он может выражаться в одной или более различных формах, которые по меньшей мере частично будут определяться основными функциональными возможностями устройств, поддержкой аппаратного обеспечения и архитектурой OS.

[0081] Аттестация сохранности устройства - адаптер системы аутентификации

Адаптер 214 системы аутентификации состоит из внешних и внутренних интерфейсов, как представлено на фиг. 2D. Внутренний интерфейс, адаптер 216 TEE, отвечает за осуществление внутренней связи с риветом 208 устройства. Хост-адаптер 217 предусмотрен для предоставления услуг приложениям третьих сторон. Хост-адаптер 217 представляет интерфейс адаптера 214 системы аутентификации посредством разных локальных контекстов, таких как браузеры или системные службы. Предполагаются множественные реализации для разнообразных контекстов, хотя изначально это может быть служба Android и com-процесс Windows. Сокет-адаптер 215 подключает веб-сайт 206 аутентификации клиентской среды. Компонент адаптера 216 TEE представляет собой внутренний связующий элемент, который передает команды на ривет 208 устройства. В реализации на Android адаптер 214 системы аутентификации может быть представлен в виде служебного приложения Android NDK и может быть настроен запускаться при загрузке. Адаптер 214 системы аутентификации подготавливает буферы сообщений, которые направляются на ривет 208 устройства, и затем синхронно ожидает уведомления об ответном событии. Хост-адаптер 217 в первую очередь предназначен для изоляции адаптера 216 TEE от хост-среды. Хост-адаптер 217 работает в потенциально враждебной среде. Следовательно, как правило, будет ограниченная уверенность в том, что безопасность клиента не была нарушена. Следовательно, роль хост-адаптера в первую очередь заключается в том, чтобы способствовать легкому доступу к ривету 208 устройства. Команды от поставщика 204 услуг, предназначенные для ривета 208 устройства, будут подписаны поставщиком 204 услуг и затем пропущены на адаптер 216 TEE и ривет 208 устройства.

[0082] Первый поставщик услуг, зарегистрированный на устройстве

[0083] Согласно одному иллюстративному варианту осуществления веб-сайт 206 аутентификации является первым поставщиком услуг, зарегистрированным на устройстве 205. Веб-сайт 206 аутентификации имеет особую функциональную возможность выполнять сопряжение дополнительных поставщиков услуг с этим устройством 205. Связь с веб-сайтом 206 аутентификации может быть реализована посредством веб- API и должна быть аутентифицирована. В одном примере это реализовано с помощью ключа API. В одном предпочтительном иллюстративном варианте осуществления это реализовано с использованием обмена ключами по SSL. В некоторых вариантах осуществления все запросы будут подписаны.

[0084] Взаимосвязь с устройствами может зависеть от наличия возможности подписания команд закрытым ключом. Такой закрытый ключ является крайне важным и защищенным. Предпочтительно закрытый ключ заключен в HSM (аппаратном модуле защиты).

[0085] В некоторых вариантах осуществления применяют несколько ключей, таким образом, в случае нарушения безопасности одного из них система целиком не будет потеряна. Это, например, должно затруднить для взломщика получения знаний о том, какие устройства связаны с ключом, безопасность которого была нарушена. Кроме того, система 200 предпочтительно находится в почти постоянном контакте со всеми устройствами 205 посредством сокет-адаптера 215, представленного на фиг. 2C, что может способствовать частому обращению ключей.

Веб-сайт 206 аутентификации может содержать несколько подкомпонентов. ID устройства представляет собой уникальный идентификатор, в UUID, назначенный для устройства веб-сайтом 206 аутентификации или другим агентом регистрации. Кратковременный указатель, указатель устройства, может быть предоставлен для устройства 150 и может быть запрошен любым локальным приложением. Указатель устройства может идентифицировать текущую сессию сокета с веб-сайтом 206 аутентификации и, следовательно, может быть использован для установления канала связи устройства и поиска постоянного идентификатора, ID устройства. Корень регистрации устройства содержит уникальный анонимный идентификатор, дату регистрации, открытый ключ, связанный парой с закрытым ключом, содержащимся в аппаратном обеспечении устройства, и подтверждающую подпись от агента регистрации. Эту информацию записывают в записи о регистрации устройства. Апплет 208 TEE осуществляет связывание между физическими и цифровыми работами. Ривет 209 устройства закрывает признаки идентификации, транзакции и аттестации в аппаратном обеспечении.

[0086] Протокол для обработки команд

[0087] Контрагентом ривета 209 устройства является кодировщик 210. Кодировщик 210 подготавливает команду, которую необходимо выполнить определенным устройством, которая подписывается и/или шифруется поставщиком 204 услуг. Открытые ключи поставщика услуг предварительно загружены на устройство во время процесса сопряжения, выполненного веб-сайтом 206 аутентификации. Это позволяет ривету 209 устройства подтверждать происхождение запроса и при необходимости расшифровывать содержимое команды.

Последовательность упаковки и доставки команды представлена на фиг. 3A. Поставщик 204 услуг генерирует запись команды с помощью библиотек кодировщика 210. Команда включает тип, целевое устройство и полезные данные. Команда может быть закодирована ключом устройства и должна быть подписана ключом поставщика услуг. Ключ устройства извлекается из веб-сайта 206 аутентификации или непосредственно из цепочки блоков посредством поиска записи о регистрации устройства.

[0088] Протокол для регистрации устройства

[0089] Регистрация устройства или создание сертификата выпуска для устройства в цепочке блоков является обязательным для иллюстративных вариантов осуществления настоящего изобретения. Процесс регистрации, представленный на фиг. 3B, должен быть простым в применении или даже очевидным для пользователя. В идеале полностью заслуживающий доверия ID устройства включает персонализацию взаимоотношения между устройством и пользователем посредством PIN или другого испытания памяти; а также легальное связывание между пользователем и устройством, например, посредством регистрации устройства в присутствии продавца. Он производит поиск ключей подтверждения OEM, который изготовил устройство, чтобы убедиться в происхождении. Он также может включать специальную подготовку мощности и анонимности регистрации устройства. Начать можно просто с понятного создания ID. По причине этой переменчивости в контексте регистрации агенту регистрации следует записывать контекст регистрации, чтобы гарантировать, что соответствие критериями безопасности выполняется там, где следует. Например, проверка ключа подтверждения OEM дает значительно больше гарантий того, что ривет устройства работает в надлежащей TEE.

[0090] В одном иллюстративном варианте осуществления, представленном на фиг. 2C, когда программное обеспечение адаптера 220 устройства запускается впервые, оно запрашивает у TEE 208 устройства генерирование пары открытого/закрытого ключей. Открытый ключ подписывается ключом подтверждения, установленным во время производства устройства. Этот подписанный открытый ключ отправляют на регистратор 221 устройств и подтверждают его подлинность посредством OEM 223. Регистрация может включать подтверждение от оператора устройства, или регистрация может включать подтверждение в точке продажи в присутствии служащего. Регистратор 221 запрашивает у устройства запись значений измерения устройства, которая содержит одно или более из следующего: составное значение регистров конфигурации платформы (PCR), созданное процессом загрузки, версию BIOS, версию OS, определенное посредством GPS местоположение, идентификатор BIOS, идентификатор сетевого интерфейса, атрибуты устройства, такие как количество файлов, размер файлов, директорий, индексов и структур деревьев данных/поиска, определяющий процессор номер устройства или другую подобную информацию. Эти данные подписывают закрытым ключом устройства, и они могут быть дополнительно подписаны регистратором 221. Получающийся в результате набор данных становится эталонным образцом для будущих проверок сохранности. Подтверждение со стороны оператора устройства может потребоваться при составлении эталонного образца. Этот набор данных помещают в открытую криптографическую книгу учета, такую как Namecoin. Открытая запись устанавливает криптографическое свидетельство времени регистрации вместе с подтверждением регистратора. Регистрация может дополнительно включать другие атрибутивные данные, такие как местоположение или наименование компании, или сборка/модель устройства. Регистрация может ссылаться на подписанный документ, который указывает условия политики регистратора на момент регистрации. Регистратор 221 устройств или другой доверенный сервер сохранности создает ключ счета цепочки блоков (пару открытого/закрытого ключей), на который можно ссылаться как на подписанта в транзакции с несколькими подписями в цепочке блоков. Подписанное значение, представленное в транзакции цепочки блоков, не может быть использовано/передано, если только не подписано совместно с регистратором 221. Для подписания транзакции сервер сохранности ожидает получения последнего значения измерения с устройства. Это значение измерения может быть запрошено прямо у адаптера устройств или извлечено сервером посредством устойчивого сокет-соединения с устройством. Текущее значение измерения сравнивают с эталонным значением измерения в цепочке блоков. Если значения измерения соответствуют, транзакцию подписывают, если измерения соответствуют, но последнее значение измерения старше, чем заданное временное окно, то запрос отклоняют. Если значения измерения не соответствуют, запрос отклоняют. В случае отклонения транзакция может быть подготовлена с помощью другого ручного подписанта, которому может быть отправлен запрос на преодоление отклонения. Если значения измерения не соответствуют, устройство может быть подвергнуто обновлению регистрации, во время которого собирают новые значения измерения. Каждый раз, когда значения измерения соответствуют, запись о регистрации устройства может быть обновлена счетчиком успеха. Сервер сохранности может быть снабжен правилами политики, которые принимают не соответствующее значение измерения, если проблема не считается серьезной в свете других соответствующих значений измерений или атрибутов. Эта система может быть реализована с собранием доверенных устройств, вместо того, чтобы сервер сохранности выполнял работу по сопоставлению значений измерения и подписанию транзакции. Эта система может сопоставлять значения измерения сохранности прямо во время обработки транзакции с использованием признаков, встроенных в умную систему цепочки блоков, такую как сейчас разрабатывается на платформе Ethereum.

[0091] Сертификат выпуска для устройства в цепочке блоков

[0092] Один вариант осуществления может представлять собой способ создания сертификата выпуска для устройства пользователя в коммуникационной сети цепочки блоков, включающий: установление идентификатора устройства для устройства пользователя посредством генерирования пары открытого/закрытого ключей, которая привязана к устройству пользователя; подписание открытого ключа устройства ключом подтверждения, установленным во время изготовления или создания устройства, изготовления или создания среды выполнения устройства и/или изготовления или создания приложения на устройстве; и регистрацию устройства доверенной третьей стороной, включающую: запрос и получение сгенерированного открытого ключа с устройства; запрос и получение записи значений измерения устройства, содержащей атрибуты, связанные с регистрами конфигурации платформы (PCR) устройства, BIOS, OS и/или GPS; подтверждение записи значений измерения устройства третьей стороной и устройством и регистрацию устройства в цепочке блоков, включающую размещение подтвержденной записи измерения устройства в открытой криптографической книге учета и создание пары ключей счета цепочки блоков, на которую можно ссылаться как на подписанта в транзакции с несколькими подписями в цепочке блоков. В некоторых вариантах осуществления способ может включать проведение регистрации устройства третьей стороной по запросу первого поставщика услуг, который предпринимает попытку сопряжения с устройством. В некоторых вариантах осуществления регистрация устройства может быть предоставлена как услуга. Подтверждение записи значений измерения устройства устройством может включать подписание записи закрытым ключом устройства. Подтверждение записи значений измерения устройства третьей стороной может быть предоставлено как услуга. Регистрация может дополнительно включать подписание документа, который указывает условия политики поставщика регистрации на момент регистрации. Открытая криптографическая книга учета может представлять собой Namecoin. Подтвержденная запись значений измерения устройства может устанавливать опорное значение для транзакций между поставщиком услуг и устройством. Дополнительно подтверждение от оператора устройства требуется для получения записи значений измерения устройства, состоящей из атрибутов устройства, с устройства. Атрибуты устройства могут дополнительно включать местоположение, название компании и/или сборку/модель устройства. Кроме того, транзакция между поставщиком услуг и устройством может требовать от устройства генерирования и предоставления записи значений измерения устройства, которую сравнивают с установленным опорным значением для устройства. В других вариантах осуществления транзакцию разрешают, если результаты сравнения соответствуют, или транзакцию отклоняют, если результаты сравнения не соответствуют, или транзакцию отклоняют, если результаты сравнения соответствуют, и запись, предоставленная устройством, старше, чем заданное временное окно, или от устройства требуется повторное создание его сертификата выпуска, если результаты сравнения не соответствуют. Дополнительно регистрация устройства в цепочке блоков может также включать создание записи о регистрации устройства, которую обновляют счетчиком успеха, если результаты сравнения соответствуют. Сравнение может быть реализовано посредством собрания доверенных устройств. Субъект, выполняющий сравнение, может быть независим от субъекта, выполняющего регистрацию.

[0093] Другой вариант осуществления может представлять собой систему, содержащую коммуникационную сеть цепочки блоков; устройство пользователя в сети цепочки блоков; доверенную третью сторону и систему для создания сертификата выпуска для устройства пользователя, причем указанная система выполнена с возможностью установления идентификатора устройства для устройства пользователя посредством генерирования пары открытого/закрытого ключей, которая привязана к устройству пользователя; подписания открытого ключа устройства с использованием ключа подтверждения, установленного во время изготовления или создания устройства, изготовления или создания среды выполнения устройства и/или изготовления или создания приложения на устройстве; и регистрации устройства доверенной третьей стороной посредством: запроса и получения сгенерированного открытого ключа с устройства; запроса и получения записи значений измерения устройства, содержащей атрибуты, связанные с регистрами конфигурации платформы (PCR) устройства, BIOS, OS и/или GPS; подтверждения записи значений измерения устройства третьей стороной и устройством; и регистрации устройства в цепочке блоков посредством размещения подтвержденной записи измерения устройства в открытую криптографическую книгу учета; и создания пары ключей счета цепочки блоков, на которую можно ссылаться как на подписанта в транзакции с несколькими подписями в цепочке блоков.

[0094] Применение транзакций в цепочке блоков для аккумулирования прав владения

[0095] Кошелек Bitcoin функционирует подобно банковскому счету и может быть использован для получения и хранения монет Bitcoin, а также передачи их другим в виде электронной транзакции в цепочке блоков Bitcoin. Адрес Bitcoin представляет собой уникальный идентификатор, который позволяет пользователю получать монеты Bitcoin. Монеты Bitcoin передают путем отправки их на адрес Bitcoin. Транзакции в цепочке блоков Bitcoin обычно являются бесплатными. Однако с транзакций, которые отправляют и получают монеты Bitcoin с использованием большого количества адресов, обычно снимают плату за транзакцию. Кошелек хранит закрытые ключи таким образом, что пользователь может осуществлять доступ к адресам Bitcoin.

[0096] Могут быть предусмотрены системы и способы, посредством которых транзакция на цепочке блоков аккумулирует или приобретает право владения.