Область техники, к которой относится изобретение

Настоящее раскрытие сущности относится к способу и аппаратуре для вторичной аутентификации в сети.

Уровень техники

Партнерский проект третьего поколения (3GPP) в данный момент разрабатывает стандарты для 5G, также известные как системы следующего поколения (NG). Предполагается, что 5G должен поддерживать множество новых сценариев и вариантов использования и должен представлять собой механизм реализации для Интернета вещей (IoT). Предполагается, что NG-системы будут предоставлять возможности подключения к широкому диапазону новых устройств, таких как датчики, интеллектуальные носимые приборы, транспортные средства, машины и т.д. Гибкость, таким образом, представляет собой ключевое свойство в NG-системах. Это отражается в требованиях по обеспечению безопасности для сетевого доступа, которые предписывают поддержку альтернативных способов аутентификации и различных типов учетных данных, по сравнению с обычными учетными данными для аутентификации и согласования ключей (AKA), предварительно инициализированными посредством оператора и защищенно сохраненными в карте с универсальной интегральной микросхемой (UICC). Это должно позволять владельцам предприятий или организациям использовать собственные системы управления идентификационными и учетными данными для аутентификации и безопасности сетей доступа.

В числе новых признаков в NG-системах предусмотрен принцип нарезки сети. Сетевой срез (NS) представляет собой по существу экземпляр базовой сети, выделяемый для того, чтобы предоставлять конкретную услугу. Это позволит операторам обрабатывать широкий спектр новых вариантов использования, каждый из которых имеет различные требования по обслуживанию с точки зрения качества обслуживания (QoS). Например, оператор может выполнять NS для обычных услуг по стандарту широкополосной связи для мобильных устройств (MBB), параллельно с NS для решения критически важных задач для услуг общественной безопасности (таких как переключение между приемом и передачей для решения критически важных задач (MCPTT)), требующих очень низкой задержки, дополнительно параллельно с NS IoT для электросчетчиков с очень низкой полосой пропускания.

В числе тем, изучаемых относительно нарезки сети, предусмотрено разделение процедур аутентификации и авторизации для осуществления доступа к различным NS.

Сущность изобретения

Задача вариантов осуществления, представленных в данном документе, заключается в том, чтобы обеспечивать разделение аутентификации в системах следующего поколения.

Согласно первому аспекту, представляется способ для вторичной аутентификации в сети. Способ осуществляется посредством пользовательского оборудования (UE) и содержит установление сеанса или соединения пользовательской плоскости (UP) с UP-функцией (UPF), прием запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) из UPF и отправку ответа по аутентификации на основе EAP в UPF.

Способ дополнительно может содержать установление первичной аутентификации с функцией привязки безопасности (SEAF).

Способ дополнительно может содержать прием результата аутентификации на основе EAP из UPF.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно второму аспекту представляется способ для вторичной аутентификации в сети. Способ выполняется посредством функции пользовательской плоскости (UP) (UPF) и содержит установление сеанса или соединения пользовательской плоскости (UP) с пользовательским оборудованием (UE), отправку запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) в UE и прием ответа по аутентификации на основе EAP из UE.

Способ дополнительно может содержать отправку запроса на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA) и прием ответа по верификации из AAA-сервера.

Способ дополнительно может содержать отправку результата аутентификации в UE, при этом аутентификация основана на ответе по верификации из AAA-сервера.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно третьему аспекту представляется пользовательское оборудование (UE) для работы в сети. UE содержит процессор и компьютерный программный продукт. Компьютерный программный продукт сохраняет инструкции, которые, при выполнении посредством процессора, инструктируют UE устанавливать сеанс или соединение пользовательской плоскости (UP) с UP-функцией (UPF), принимать запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) из UPF и отправлять ответ по аутентификации на основе EAP в UPF.

UE может дополнительно инструктироваться устанавливать первичную аутентификацию с функцией привязки безопасности (SEAF).

UE может дополнительно инструктироваться принимать результат аутентификации на основе EAP из UPF.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно четвертому аспекту представляется функция пользовательской плоскости (UP) (UPF), работающая в сети. UPF содержит процессор и компьютерный программный продукт. Компьютерный программный продукт сохраняет инструкции, которые, при выполнении посредством процессора, инструктируют UPF устанавливать сеанс или соединение пользовательской плоскости (UP) с пользовательским оборудованием (UE), отправлять запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в UE и принимать ответ по аутентификации на основе EAP из UE.

UPF может дополнительно инструктироваться отправлять запрос на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA) и принимать ответ по верификации из AAA-сервера.

UPF может дополнительно инструктироваться отправлять результат аутентификации в UE, при этом аутентификация основана на ответе по верификации из AAA-сервера.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно пятому аспекту представляется пользовательское оборудование (UE) для работы в сети. UE содержит средство для установления сеанса или соединения пользовательской плоскости (UP) с UP-функцией (UPF), средство, принимающее запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) из UPF, и средство для отправки ответа по аутентификации на основе EAP в UPF.

UE дополнительно может содержать средство для установления первичной аутентификации с функцией привязки безопасности (SEAF).

UE дополнительно может содержать средство для приема результата аутентификации на основе EAP из UPF.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно шестому аспекту представляется функция пользовательской плоскости (UP) (UPF), работающая в сети. UPF содержит средство для установления сеанса или соединения пользовательской плоскости (UP) с пользовательским оборудованием (UE), средство для отправки запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) в UE и средство для приема ответа по аутентификации на основе EAP из UE.

UPF дополнительно может содержать средство для отправки запроса на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA); и средство для приема ответа по верификации из AAA-сервера.

UPF дополнительно может содержать средство для отправки результата аутентификации в UE, при этом аутентификация основана на ответе по верификации из AAA-сервера.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно седьмому аспекту представляется компьютерная программа для вторичной аутентификации в сети. Компьютерная программа содержит компьютерный программный код, который, при выполнении в пользовательском оборудовании (UE), инструктирует UE устанавливать сеанс или соединение пользовательской плоскости (UP) с UP-функцией (UPF), принимать запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) из UPF и отправлять ответ по аутентификации на основе EAP в UPF.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно восьмому аспекту представляется компьютерная программа для вторичной аутентификации в сети. Компьютерная программа содержит компьютерный программный код, который при выполнении в функции пользовательской плоскости (UP) (UPF), инструктирует UPF устанавливать сеанс или соединение пользовательской плоскости (UP) с пользовательским оборудованием (UE), отправлять запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в UE и принимать ответ по аутентификации на основе EAP из UE.

UE дополнительно может представлять собой UE следующего поколения (NG). UPF дополнительно может представлять собой NG UPF.

Согласно девятому аспекту представляется компьютерный программный продукт. Компьютерный программный продукт содержит компьютерную программу и машиночитаемое средство хранения данных, на котором сохраняется компьютерная программа. Обычно, все термины, используемые в формуле изобретения, должны интерпретироваться согласно их обычному значению в области техники, если явно не задано иное в данном документе. Все ссылки на " элемент, устройство, компонент, средство, этап и т.д." должны интерпретироваться открыто как означающие по меньшей мере один экземпляр элемента, устройства, компонента, средства, этапа и т.д., если в явной форме не указано иное. Этапы любого способа, раскрытого в данном документе, не должны обязательно выполняться в точном раскрытом порядке, если не указано в явной форме.

Краткое описание чертежей

Далее описывается идея изобретения в виде примера со ссылкой на прилагаемые чертежи, на которых:

Фиг. 1 является принципиальной схемой, иллюстрирующей окружение, в котором могут применяться варианты осуществления, представленные в данном документе;

Фиг. 2 схематично показывает последовательность операций для вторичной аутентификации в LTE;

Фиг. 3 схематично показывает последовательность операций для вторичной аутентификации на основе EAP в системах следующего поколения;

Фиг. 4-5 схематично показывает архитектуры протоколов для вторичной аутентификации на основе EAP для вариантов осуществления, представленных в данном документе;

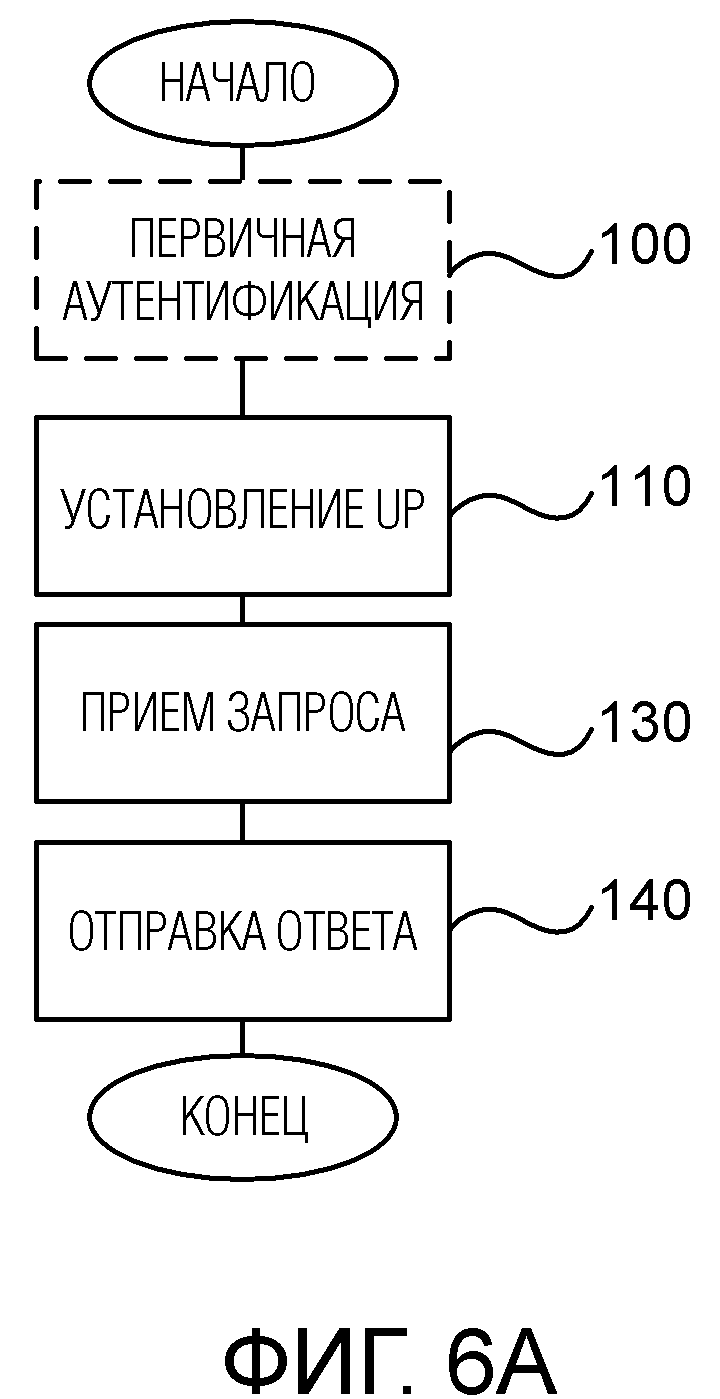

Фиг. 6A-6B являются блок-схемами последовательности операций, иллюстрирующими способы для вариантов осуществления, представленных в данном документе;

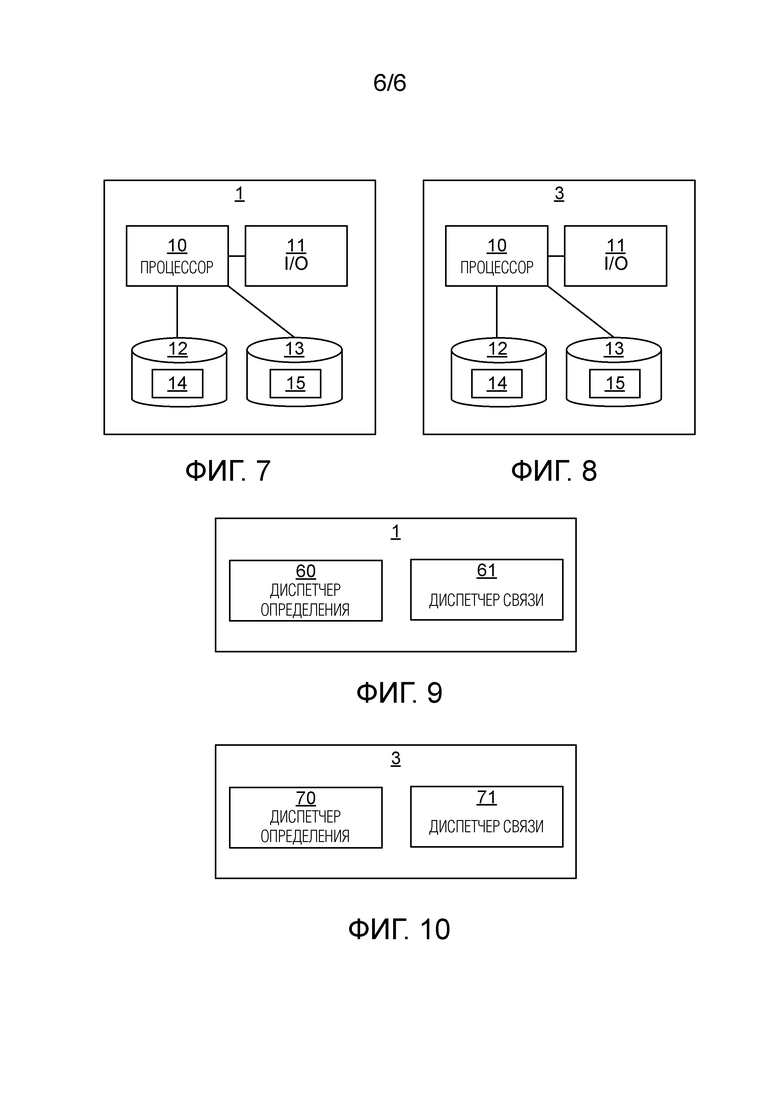

Фиг. 7-8 являются принципиальными схемами, иллюстрирующими некоторые компоненты устройств, представленных в данном документе; и

Фиг. 9-10 являются принципиальными схемами, показывающими функциональные модули устройств, представленных в данном документе.

Подробное описание изобретения

Далее подробнее описывается идея изобретения со ссылкой на прилагаемые чертежи, на которых показаны некоторые варианты осуществления идеи изобретения. Однако, эта идея изобретения может быть осуществлена во множестве различных форм и не должна рассматриваться как ограниченная примерными вариантами осуществления, изложенными в данном документе; наоборот, эти варианты осуществления предоставляются в качестве примера, так что это раскрытие сущности является полным и всеобъемлющим и полностью передает объем идеи изобретения специалистам в данной области техники. Аналогичные номера ссылаются на аналогичные элементы во всем описании.

Один возможный сценарий для разделения процедур аутентификации и авторизации для осуществления доступа к различным сетевым срезам (NS) представляет собой следующее. Для осуществления доступа, посредством NG-пользовательского оборудования (UE), к конкретному NS, оператор должен сначала выполнять первичную (обычную) аутентификацию для начального сетевого доступа, а далее вторичную конкретную для NS аутентификацию. Вторичная конкретная для NS аутентификация может управляться третьей стороной. Это предполагает доверие между сторонним поставщиком услуг и оператором мобильной сети (MNO), который, например, предлагает услуги доступа и транспортировки для этой третьей стороны в выделенном NS-экземпляре.

В стандарте долгосрочного развития (LTE) предусмотрен механизм, который может быть релевантным для описанного сценария. Этот механизм описывается в разделе 5.3.2 из TS 23.401. Он основан на так называемом запросе на зашифрованные параметры и использует информационный элемент, называемый конфигурационными параметрами протокола (PCO).

PCO представляет собой один из информационных элементов в сообщениях не связанного с предоставлением доступа уровня (NAS). PCO может использоваться в нескольких типах сообщений, таких как запрос на подключение по сети пакетной передачи данных (PDN), чтобы отправлять информацию прозрачно через объект управления мобильностью (MME) и обслуживающий шлюз (S-GW) в PDN GW. Например, PCO может включать в себя предпочтение выделения адресов, указывающее то, что UE предпочитает получать адрес по Интернет-протоколу версии 4 (IPv4) только после активации однонаправленных каналов по умолчанию посредством протокола динамического конфигурирования хоста версии четыре (DHCPv4).

Один вариант использования PCO представляет собой передачу имен пользователей и паролей по протоколу аутентификации по паролю (PAP) и по протоколу аутентификации по квитированию вызова (CHAP) в PDN GW, который затем пропускает их через сервер аутентификации, авторизации и учета (AAA) для авторизации доступа. AAA-сервер может быть расположен во внешней области. Поскольку имена пользователей и пароли являются чувствительными и должны защищаться, если UE намеревается отправлять PCO, которые требуют шифрования (например, PAP/CHAP-имена пользователей и пароли), UE должно задавать флаг передачи зашифрованных параметров в сообщении с запросом на присоединение и отправлять PCO только после того, как завершены аутентификация и установление обеспечения NAS-безопасности.

Фиг. 2 показывает последовательность сообщений, требуемую для выполнения такой дополнительной (т.е. вторичной) процедуры аутентификации через PDN GW в LTE. Далее предоставляется более подробное описание этапов.

UE находится в пределах UE-области. MME, S-GW, сервер собственных абонентов (HSS) и PDN GW находятся в пределах MNO-области. AAA-сервер находится в пределах сторонней области.

На этапе 1 UE отправляет сообщение с запросом на присоединение с флагом передачи зашифрованных параметров, заданным для MME.

На этапе 2 процедура аутентификации и согласования ключей (AKA) выполняется между UE и HSS. При успешной аутентификации, следующие этапы исполняются.

На этапе 3 обеспечение NAS-безопасности устанавливается, с использованием команды защищенного режима (SMC). После того, как обеспечение NAS-безопасности установлено, все NAS-сообщения защищаются на предмет конфиденциальности и целостности.

На этапе 4 MME отправляет сообщение запроса на зашифрованные параметры в UE для извлечения PCO.

На этапе 5 UE отвечает с сообщением ответа по зашифрованным параметрам, включающим в себя PAP/CHAP-имя пользователя и пароль в информационном PCO-элементе. В случае если UE имеет подписки на несколько PDN, то UE также включает имя точки доступа (APN) в сообщение.

На этапе 6 MME расшифровывает принимаемые данные, использует возможную предоставленную APN для того, чтобы идентифицировать PDN GW, и перенаправляет PCO через S-GW в целевой PDN GW в сообщении с запросом на создание сеанса.

На этапе 7 PDN GW отправляет принимаемую PAP/CHAP-информацию в сообщении с запросом на доступ по протоколу диаметр/радиус (Diameter/Radius) во внешний AAA-сервер. При успешности, процедура создания сеанса продолжается как обычно.

Вышеуказанные этапы 4-7 таким образом представляют вторичную аутентификацию, выполняемую после того, как завершена первая аутентификация на этапе 2. Однако, использование этого механизма или расширения в NG-системах предоставляет некоторые недостатки.

Во-первых, механизм очень ограничен с точки зрения возможных способов аутентификации. В данный момент имеется только поддержка для PAP и CHAP. Но, поскольку PAP сегодня является устаревшей с точки зрения безопасности, по сути, возможно использовать только CHAP.

Во-вторых, чтобы поддерживать другие способы и использовать информационный PCO-элемент для транспортировки аутентификационной информации, требуется механизм для того, чтобы указывать специальные сообщения между MME и S-GW и S-GW и PDN GW, выделяемым для этой цели. Иными словами, для того чтобы обрабатывать способы аутентификации, которые требуют более чем всего лишь одного полного обхода.

Кроме того, затруднительно видеть, как этот механизм должен вписываться в NG-архитектуру, которая должна еще больше разбиваться. Фактически, с учетом новых архитектурных признаков (TR 23.799), вероятно, должно быть предусмотрено больше перескоков в тракте между UE и PDN GW, например, относительно текущей работы по разбиению MME на функцию управления мобильностью (MMF) и функцию управления сеансами (SMF) (TR 23.799) и работу по разделению плоскости управления и пользовательской плоскости (CUPS) на разбиение плоскости управления и пользовательской плоскости (TR 23.714). Это подразумевает большую перегрузку и объем передачи служебных сигналов в базовой сети (CN).

В завершение, этот механизм представляет собой обходной путь, поскольку отсутствует прямой протокол между UE и PDN GW. Обеспечение его достаточной общности для того, чтобы поддерживать другие способы аутентификации, является технически сложным, тем более, что многие способы имеют строгие рекомендации и требования по транспортному уровню.

Представляется выполнение вторичной аутентификации на пользовательской плоскости (UP), как только она устанавливается. Ограниченный UP-сеанс может выполняться для процедуры вторичной аутентификации, вместо предоставления полного доступа к PDN. После того, как вторичная аутентификация завершается, ограниченный UP-сеанс может обновляться на сеанс, имеющий полный доступ к сети передачи данных. Также представляется использование расширяемого протокола аутентификации (EAP), заданного в RFC3748. EAP используется для аутентификации между UE и потенциально внешним AAA-сервером, при этом NG-UP-функция (UPF), имеющая роль, аналогичную роли PDN GW в LTE, подтверждает роль EAP-аутентификатора. Рабочие EAP-данные должны переноситься посредством протокола для переноса аутентификации для сетевого доступа (PANA), заданного в RFC5191, причем этот протокол основан на IP. Другая альтернатива представляет собой то, что NG UPF подтверждает роль EAP-сервера.

Представленное решение использует EAP, который широко используется и предоставляет поддержку для множества способов аутентификации, таких как EAP-протокол безопасности транспортного уровня (TLS), EAP-аутентификация и согласование ключей (AKA), EAP-туннелированный TLS (TTLS) и EAP-защищенный расширяемый протокол аутентификации (PEAP). Представленное решение основано на IP и в силу этого является независимым от типа сети доступа (AN). Дополнительно, поскольку она основана на UP, вторичная аутентификация может выполняться независимо на конкретной для NS основе даже для сценариев, в которых NG UE поддерживает множественные возможно одновременные NS-подключения. Посредством использования EAP, решение также поддерживает различные типы учетных данных и способов аутентификации. EAP-обмен может извлекать выгоду из защиты по радиоинтерфейсу.

Вторичная аутентификация, таким образом, выполняется на однонаправленных UP-каналах, как только для NG UE выделяется IP-адрес. EAP затем используется для аутентификации между NG UE и (потенциально внешним) AAA-сервером, при этом NG UPF подтверждает роль EAP-аутентификатора.

Вариант осуществления, в котором NG UPF выступает в качестве EAP-аутентификатора, представляется со ссылкой на фиг. 3.

Фиг. 3 показывает последовательность операций, в которой вторичная аутентификация на основе UP выполняется с внешним AAA-сервером. NG UE находится в UE-области. NG-функция управления мобильностью (MMF), NG-функция управления сеансами (SMF), NG-функция привязки безопасности (SEAF) и NG UPF находятся в MNO-области. NG UPF представляет собой UPF, соответствующую PDN GW в LTE. AAA-сервер находится в сторонней области. Требования для NG UPF заключаются в том, чтобы включать в себя поддержку PANA и EAP, возможно в дополнение к поддержке всех необходимых UP-признаков PDN GW в LTE, к примеру, поддержку SGi-интерфейса. В общем, NG-префикс используется для системной NG-функции, соответствующей LTE-принципам.

На этапе 1 NG UE отправляет запрос на присоединение, инициирующий процедуру присоединения. Решение, представленное в данном документе, не зависит от того, как поддерживается нарезка сети, например, от того, как выбираются NS-экземпляры, и как NG UE направляется в надлежащие экземпляры.

На этапе 2 NG UE выполняет первичную аутентификацию с NG SEAF. NG SEAF дополнительно может соединяться с NG-функцией сервера аутентификации (AUSF). Последующая вторичная аутентификация не зависит от того, как развертываются NG SEAF и NG MMF (т.е. совместно размещаются или разбиваются), ни от местоположения NG SEAF (в собственной или гостевой наземной сети мобильной связи общего пользования (PLMN)).

На этапе 3 безопасность плоскости управления устанавливается между NG UE и конечной точкой NG NAS. Конечная точка NG NAS, например, может представлять собой NG MMF или NG SMF.

На этапе 4 сеанс на основе протокольных единиц данных (PDU) после этого устанавливается для транспортировки UP-данных между NG UE и сетью передачи данных через NG UPF. Этап 4 может представлять собой ограниченный сеанс, разрешающий только выполнение процедуры вторичной аутентификации. Последующая вторичная аутентификация зависит от установления UP, поскольку она устанавливает возможность подключения по IP между NG UE и NG UPF.

На этапе 5 вторичная аутентификация на основе EAP выполняется между NG UE и NG UPF, здесь с подтверждением роли EAP-аутентификатора и базированием на внутреннем интерфейсном внешнем AAA-сервере. NG UE после этого предоставляется разрешение на доступ в сети передачи данных на основе результата этой процедуры аутентификации.

Это представленное решение является независимым от того, как должен интегрироваться не-3GPP-доступ, и того, выполняются этапы 1-3 точно так, как проиллюстрировано здесь, или по-другому. Пока возможность подключения по IP установлена между NG UE и NG UPF, которая достигается на этапе 4, аутентификация на основе EAP может выполняться на этапе 5. В случае если безопасность сети радиодоступа (RAN) установлена перед этапом 5, то EAP-обмен должен защищаться также по радиоинтерфейсу.

Фиг. 4 показывает архитектуру протоколов для вторичной аутентификации на основе EAP, между NG UPF и NG UE с NG UPF в качестве EAP-аутентификатора, как описано со ссылкой на фиг. 3. Архитектура, показанная на фиг. 4, является аналогичной архитектуре LTE относительно транспортировки UP-трафика между UE и PDN GW. Выделенные серым поля демонстрируют требуемые дополнительные протокольные уровни, чтобы предоставлять вышеописанную вторичную аутентификацию на основе EAP.

Вариант осуществления с архитектурой протоколов для вторичной аутентификации на основе EAP с NG UPF в качестве EAP-сервера представляется со ссылкой на фиг. 5.

В этом варианте осуществления NG UPF завершает EAP-обмен и подтверждает роль полного EAP-сервера. Последовательность сообщений для этого варианта осуществления таким образом является аналогичной последовательности сообщений по фиг. 3, за исключением того, что на этапе 5 не контактируют с внешним AAA-сервером.

Представлен механизм для дополнительной или вторичной аутентификации в NG-системах между NG UE и NG UPF, завершающей UP-трафик в базовой сети и возможно взаимодействующей с внешним AAA-сервером. NG UPF соответствует PDN GW в LTE. Механизм основан на EAP по IP по UP-трафику таким образом, что NG UPF подтверждает роль EAP-аутентификатора или роль EAP-сервера.

Сеть 4 связи, в которой могут реализовываться варианты осуществления, описанные в данном документе, представляется на фиг. 1. Пользовательское оборудование 1 (UE) может соединяться в беспроводном режиме с базовой станцией 2 (BS). BS 2 соединяется с базовой сетью 3 (CN).

Способ, согласно варианту осуществления, для вторичной аутентификации в сети представляется со ссылкой на фиг. 6A. Способ выполняется посредством пользовательского оборудования (UE) следующего поколения (NG) и содержит установление 110 сеанса или соединение пользовательской плоскости (UP) с NG-UP-функцией (UPF), прием 130 запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) из NG UPF и отправку 140 ответа по аутентификации на основе EAP в NG UPF.

Способ дополнительно может содержать установление 100 первичной аутентификации с NG SEAF.

Способ дополнительно может содержать прием результата аутентификации на основе EAP из UPF.

Способ, согласно варианту осуществления, для вторичной аутентификации в базовой сети представляется со ссылкой на фиг. 6B. Способ выполняется посредством функции пользовательской плоскости (UP) (UPF) следующего поколения (NG) и содержит установление 110 сеанса или соединения пользовательской плоскости (UP) с пользовательским NG-оборудованием (UE), отправку 120 запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) в NG UE и прием 150 ответа по аутентификации на основе EAP из NG UE.

Способ дополнительно может содержать отправку 160 запроса на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA) и прием 170 ответа по верификации из AAA-сервера.

Способ дополнительно может содержать отправку результата аутентификации в UE, при этом аутентификация основана на ответе по верификации из AAA-сервера.

NG UE, согласно варианту осуществления, для работы в сети представляется со ссылкой на фиг. 7. NG UE 1 содержит процессор 10 и компьютерный программный продукт 12, 13. Компьютерный программный продукт сохраняет инструкции, которые, при исполнении посредством процессора, инструктируют NG UE устанавливать 110 UP-сеанс или соединение с NG UPF, принимать 130 запрос на аутентификацию на основе EAP из NG UPF и отправлять 140 ответ по аутентификации на основе EAP в NG UPF.

NG UPF согласно варианту осуществления, работающая в базовой сети, представляется со ссылкой на фиг. 8. NG UPF содержит процессор 10 и компьютерный программный продукт 12, 13, сохраняющий инструкции, которые, при исполнении посредством процессора, инструктируют NG UPF устанавливать 110 UP-сеанс или соединение с NG UE, отправлять 120 запрос на аутентификацию на основе EAP в NG UE и принимать 150 ответ по аутентификации на основе EAP из NG UE.

NG UE, согласно варианту осуществления, для работы в сети, представляется со ссылкой на фиг. 9. NG UE содержит диспетчер 61 связи для установления 110 UP-сеанса или соединения с NG UPF, приема 130 запроса на аутентификацию на основе EAP из NG UPF и для отправки 140 ответа по аутентификации на основе EAP в NG UPF.

NG UPF, согласно варианту осуществления, работающая в сети, представляется со ссылкой на фиг. 10. NG UPF содержит диспетчер 71 связи для установления 110 UP-сеанса или соединения с NG UE, отправки 120 запроса на аутентификацию на основе EAP в NG UE и для приема 150 ответ по аутентификации на основе EAP из NG UE.

Представляется компьютерная программа 14, 15, согласно варианту осуществления, для вторичной аутентификации в сети. Компьютерная программа содержит компьютерный программный код, который, при выполнении в NG UE, инструктирует NG UE устанавливать 110 UP-сеанс или соединение с NG UPF, принимать 130 запрос на аутентификацию на основе EAP из NG UPF и отправлять 140 ответ по аутентификации на основе EAP в NG UPF.

Представляется компьютерная программа 14, 15, согласно варианту осуществления, для вторичной аутентификации в сети. Компьютерная программа содержит компьютерный программный код, который, при выполнении в NG UPF, инструктирует NG UPF устанавливать 110 UP-сеанс или соединение с NG UE, отправлять 120 запрос на аутентификацию на основе EAP в NG UE и принимать 150 ответ по аутентификации на основе EAP из NG UE.

Представляется компьютерный программный продукт 12, 13, согласно варианту осуществления. Компьютерный программный продукт содержит компьютерную программу 14, 15, как представлено выше, и машиночитаемое средство хранения данных, на котором сохраняется компьютерная программа 14, 15.

Фиг. 7 является принципиальной схемой, показывающей некоторые компоненты NG UE 1. Процессор 10 может предоставляться с использованием любой комбинации одного или более из подходящего центрального процессора (CPU), многопроцессорного устройства, микроконтроллера, цифрового процессора сигналов (DSP), специализированной интегральной схемы и т.д., допускающих исполнение программных инструкций компьютерной программы 14, сохраненной в запоминающем устройстве. Запоминающее устройство в силу этого может считаться или составлять часть компьютерного программного продукта 12. Процессор 10 может быть выполнен с возможностью осуществлять способы, описанные в данном документе со ссылкой на фиг. 12 и 13.

Запоминающее устройство может представлять собой любую комбинацию запоминающего устройства со считыванием и записью и постоянного запоминающего устройства (ROM). Запоминающее устройство также может содержать постоянное хранилище, которое, например, может представлять собой любое одно или комбинацию магнитного запоминающего устройства, оптического запоминающего устройства, полупроводникового запоминающего устройства или даже удаленно смонтированного запоминающего устройства.

Второй компьютерный программный продукт 13 в форме запоминающего устройства данных также может предоставляться, например, для считывания и/или сохранения данных во время исполнения программных инструкций в процессоре 10. Запоминающее устройство данных может представлять собой любую комбинацию запоминающего устройства со считыванием и записью и постоянного запоминающего устройства (ROM) и также может содержать устройство постоянного хранения данных, которое, например, представлять собой любое одно или комбинацию магнитного запоминающего устройства, оптического запоминающего устройства, полупроводникового запоминающего устройства или даже удаленно смонтированного запоминающего устройства. Запоминающее устройство данных, например, может хранить другие программные инструкции 15, чтобы улучшать функциональность для NG UE 1.

NG UE 1 дополнительно может содержать интерфейс 11 ввода-вывода, включающий в себя, например, пользовательский интерфейс. NG UE 1 дополнительно может содержать приемное устройство, выполненное с возможностью принимать служебные сигналы из других узлов, и передающее устройство, выполненное с возможностью передавать служебные сигналы в другие узлы (не проиллюстрированы). Другие компоненты NG UE 1 опускаются, чтобы не затруднять понимание принципов, представленных в данном документе.

Фиг. 9 является принципиальной схемой, показывающей функциональные блоки NG UE 1. Модули могут реализовываться только как программные инструкции, к примеру, как компьютерная программа, выполняющаяся на сервере кэширования, либо только как аппаратные средства, к примеру, как специализированные интегральные схемы, программируемые пользователем вентильные матрицы, дискретные логические компоненты, приемо-передающие устройства и т.д., либо как комбинация вышеупомянутого. В альтернативном варианте осуществления, некоторые функциональные блоки могут реализовываться посредством программного обеспечения, а другие посредством аппаратных средств. Модули соответствуют этапам в способе, проиллюстрированном на фиг. 6A, содержащем блок 61 диспетчера связи и блок 60 модуля определения. В вариантах осуществления, в которых один или более модулей реализуются посредством компьютерной программы, следует понимать, что эти модули не обязательно соответствуют модулям обработки, но могут записываться в качестве инструкций согласно языку программирования, на котором они должны реализовываться, поскольку некоторые языки программирования типично не содержат модули обработки.

Диспетчер 61 связи предназначен для работы в сети. Этот модуль соответствует этапу 110 установления UP, этапу 130 приема запроса и этапу 140 отправки ответа по фиг. 6A. Этот модуль, например, может реализовываться посредством процессора 10 по фиг. 7, при выполнении компьютерной программы.

Диспетчер 60 определения предназначен для работы в сети. Этот модуль соответствует этапу 100 первичной аутентификации по фиг. 6A. Этот модуль, например, может реализовываться посредством процессора 10 по фиг. 7, при выполнении компьютерной программы.

Фиг. 8 является принципиальной схемой, показывающей некоторые компоненты NG-UPF 3. Процессор 10 может предоставляться с использованием любой комбинации одного или более из подходящего центрального процессора (CPU), многопроцессора, микроконтроллера, процессора цифровых сигналов (DSP), специализированной интегральной схемы и т.д., допускающих выполнение программных инструкций компьютерной программы 14, сохраненной в запоминающем устройстве. Запоминающее устройство в силу этого может считаться или составлять часть компьютерного программного продукта 12. Процессор 10 может быть выполнен с возможностью осуществлять способы, описанные в данном документе со ссылкой на фиг. 6B.

Запоминающее устройство может представлять собой любую комбинацию запоминающего устройства со считыванием и записью (RAM) и постоянного запоминающего устройства (ROM). Запоминающее устройство также может содержать постоянное хранилище, которое, например, может представлять собой любое одно или комбинацию магнитного запоминающего устройства, оптического запоминающего устройства, полупроводникового запоминающего устройства или даже удаленно смонтированного запоминающего устройства.

Второй компьютерный программный продукт 13 в форме запоминающего устройства данных также может предоставляться, например, для считывания и/или сохранения данных во время выполнения программных инструкций в процессоре 10. Запоминающее устройство данных может представлять собой любую комбинацию запоминающего устройства со считыванием и записью (RAM) и постоянного запоминающего устройства (ROM) и также может содержать устройство постоянного хранения данных, которое, например, представлять собой любое одно или комбинацию магнитного запоминающего устройства, оптического запоминающего устройства, полупроводникового запоминающего устройства или даже удаленно смонтированного запоминающего устройства. Запоминающее устройство данных, например, может хранить другие программные инструкции 15, чтобы улучшать функциональность для NG UPF 3.

NG UPF 3 дополнительно может содержать интерфейс 11 ввода-вывода, включающий в себя, например, пользовательский интерфейс. NG UPF 3 дополнительно может содержать приемное устройство, выполненное с возможностью принимать служебные сигналы из других узлов, и передающее устройство, выполненное с возможностью передавать служебные сигналы в другие узлы (не проиллюстрированы). Другие компоненты NG UPF 3 опускаются, чтобы не затруднять понимание принципов, представленных в данном документе.

Фиг. 10 является принципиальной схемой, показывающей функциональные блоки NG UPF 3. Модули могут реализовываться только как программные инструкции, к примеру, как компьютерная программа, выполняющаяся на сервере кэширования, либо только как аппаратные средства, к примеру, как специализированные интегральные схемы, программируемые пользователем вентильные матрицы, дискретные логические компоненты, приемо-передающие устройства и т.д., либо как комбинация вышеупомянутого. В альтернативном варианте осуществления, некоторые функциональные блоки могут реализовываться посредством программного обеспечения, а другие посредством аппаратных средств. Модули соответствуют этапам в способах, проиллюстрированных на фиг. 6B, содержащих блок 71 диспетчера связи и блок 70 диспетчера определения. В вариантах осуществления, в которых один или более модулей реализуются посредством компьютерной программы, следует понимать, что эти модули не обязательно соответствуют модулям обработки, но могут записываться в качестве инструкций согласно языку программирования, на котором они должны реализовываться, поскольку некоторые языки программирования типично не содержат модули обработки.

Диспетчер 71 связи предназначен для работы в базовой сети. Этот модуль соответствует этапу 110 установления UP, этапу 120 отправки запроса и этапу 150 приема ответа по фиг. 6B. Этот модуль, например, может реализовываться посредством процессора 10 по фиг. 8, при выполнении компьютерной программы.

Блок 70 диспетчера определения предназначен для работы в базовой сети. Этот модуль соответствует этапу 160 запроса на верификацию и этапу 170 ответа по верификации по фиг. 6B. Этот модуль, например, может реализовываться посредством процессора 10 по фиг. 8, при выполнении компьютерной программы.

Идея изобретения описана выше главным образом со ссылкой на несколько вариантов осуществления. Однако, специалисты в данной области техники должны принимать во внимание, что варианты осуществления, отличные от раскрытых выше вариантов осуществления, в равной степени возможны в пределах объема идеи изобретения, заданного посредством прилагаемой формулы изобретения.

Далее приводятся некоторые перечисляемые варианты осуществления, дополнительно иллюстрирующие различные аспекты раскрытого предмета изобретения.

1. Способ для вторичной аутентификации в сети, выполняемой посредством пользовательского оборудования (UE) следующего поколения (NG), при этом способ содержит:

- установление (110) сеанса или соединения пользовательской плоскости (UP) с NG-UP-функцией (UPF);

- прием (130) запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) из NG UPF UP; и

- отправку (140) ответа по аутентификации на основе EAP в NG UPF UP.

2. Способ по п. 1, дополнительно содержащий:

- установление (100) первичной аутентификации с NG-функцией привязки безопасности (SEAF).

3. Способ для вторичной аутентификации в сети, выполняемой посредством UP-функции (UPF) пользовательской плоскости следующего поколения (NG), при этом способ содержит:

- установление (110) UP-сеанса или соединения с пользовательским NG-оборудованием (UE);

- отправку (120) запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) в NG UE; и

- прием (150) ответа по аутентификации на основе EAP из NG UE.

4. Способ по п. 3, дополнительно содержащий:

- отправку (160) запроса на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA); и

- прием (170) ответа по верификации из AAA-сервера.

5. Пользовательское оборудование (UE) следующего поколения (NG) для работы в сети, причем NG UE содержит:

- процессор (10); и

- компьютерный программный продукт (12, 13), сохраняющий инструкции, которые, при исполнении посредством процессора, инструктируют NG UE:

- устанавливать (110) сеанс или соединение пользовательской плоскости (UP) с NG-UP-функцией (UPF);

- принимать (130) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) из NG UPF; и

- отправлять (140) ответ по аутентификации на основе EAP в NG UPF.

6. Пользовательское NG-оборудование (UE) по п. 5, при этом NG UE инструктируется:

- устанавливать (100) первичную аутентификацию с NG-функцией привязки безопасности (SEAF).

7. Функция пользовательской плоскости (UP) (UPF) следующего поколения (NG), работающая в сети, причем NG UPF содержит:

- процессор (10); и

- компьютерный программный продукт (12, 13), сохраняющий инструкции, которые, при исполнении посредством процессора, инструктируют NG UPF:

- устанавливать (110) UP-сеанс или соединение с пользовательским NG-оборудованием (UE);

- отправлять (120) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в NG UE; и

- принимать (150) ответ по аутентификации на основе EAP из NG UE.

8. Функция (UP) пользовательской NG-плоскости (UPF) по п. 7, причем NG UPF дополнительно инструктируется:

- отправлять (160) запрос на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA); и

- принимать (170) ответ по верификации из AAA-сервера.

9. Пользовательское оборудование (UE) следующего поколения (NG) для работы в сети, причем NG UE содержит:

- диспетчер (61) связи для установления (110) сеанса или соединения пользовательской плоскости (UP) с NG-UP-функцией (UPF), приема (130) запроса на аутентификацию на основе расширяемого протокола аутентификации (EAP) из NG UPF и отправки (140) ответа по аутентификации на основе EAP в NG UPF.

10. Функция пользовательской плоскости (UP) (UPF) следующего поколения (NG), работающая в сети, причем NG UPF содержит:

- диспетчер (71) связи для установления (110) сеанса или соединения пользовательской плоскости (UP) с пользовательским NG-оборудованием (UE), отправки (120) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в NG UE и приема (150) ответа по аутентификации на основе EAP из NG UE.

11. Компьютерная программа (14, 15) для вторичной аутентификации в сети, причем компьютерная программа содержит компьютерный программный код, который, при выполнении в пользовательском оборудовании (UE) следующего поколения (NG), инструктирует NG UE:

- устанавливать (110) сеанс или соединение пользовательской плоскости (UP) с NG-UP-функцией (UPF);

- принимать (130) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) из NG UPF; и

- отправлять (140) ответ по аутентификации на основе EAP в NG UPF.

12. Компьютерная программа (14, 15) для вторичной аутентификации в сети, причем компьютерная программа содержит компьютерный программный код, который при выполнении в функции пользовательской плоскости (UP) (UPF) следующего поколения (NG), инструктирует NG UPF:

- устанавливать (110) сеанс или соединение пользовательской плоскости (UP) с пользовательским NG-оборудованием (UE);

- отправлять (120) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в NG UE; и

- принимать (150) ответ по аутентификации на основе EAP из NG UE.

13. Компьютерный программный продукт (12, 13), содержащий компьютерную программу (14, 15) по любому из пп. 11-12 и машиночитаемое средство хранения данных, на котором сохраняется компьютерная программа (14, 15).

Изобретение относится к способу для вторичной аутентификации в сети, выполняемому посредством пользовательского оборудования (UE). Технический результат заключается в обеспечении разделения аутентификации в сети. Способ содержит этапы, на которых: устанавливают первичную аутентификацию с функциональным блоком привязки безопасности (SEAF); устанавливают сеанс или соединение пользовательской плоскости (UP) с или через функциональный блок UP (UPF); принимают запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) через UPF; отправляют ответ по аутентификации на основе EAP в UPF и принимают результат аутентификации на основе EAP через UPF, причем результат аутентификации на основе EAP основан на ответе по верификации из сервера аутентификации, авторизации и учета (AAA) в сторонней области. 6 н. и 10 з.п. ф-лы, 11 ил.

1. Способ для вторичной аутентификации в сети, выполняемый посредством пользовательского оборудования (UE), при этом способ содержит этапы, на которых:

- устанавливают (100) первичную аутентификацию с функциональным блоком привязки безопасности (SEAF);

- устанавливают (110) сеанс или соединение пользовательской плоскости (UP) с или через функциональный блок UP (UPF);

- принимают (130) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) через UPF;

- отправляют (140) ответ по аутентификации на основе EAP в UPF и

- принимают результат аутентификации на основе EAP через UPF, причем результат аутентификации на основе EAP основан на ответе по верификации из сервера аутентификации, авторизации и учета (AAA) в сторонней области.

2. Способ по п. 1, в котором пользовательское оборудование (UE) представляет собой UE следующего поколения (NG).

3. Способ по п. 1, в котором функциональный блок пользовательской плоскости (UPF) представляет собой UPF следующего поколения (NG).

4. Способ по п. 1, в котором SEAF дополнительно соединяется с функциональным блоком сервера аутентификации (AUSF).

5. Способ для вторичной аутентификации в сети, выполняемой посредством функционального блока пользовательской плоскости UP (UPF), при этом способ содержит этапы, на которых:

- устанавливают (110) UP-сеанс или соединение с пользовательским оборудованием (UE);

- отправляют (120) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в UE;

- принимают (150) ответ по аутентификации на основе EAP из UE;

- отправляют (160) запрос на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA) в сторонней области;

- принимают (170) ответ по верификации из AAA-сервера и

- отправляют результат аутентификации в UE, при этом аутентификация основана на ответе по верификации из AAA-сервера.

6. Способ по п. 5, в котором пользовательское оборудование (UE) представляет собой пользовательское оборудование (UE) следующего поколения (NG).

7. Способ по п. 5, в котором функциональный блок пользовательской плоскости (UPF) представляет собой UPF следующего поколения (NG).

8. Пользовательское оборудование (UE) для работы в сети, причем UE содержит:

- процессор (10) и

- компьютерный программный продукт (12, 12), сохраняющий инструкции, которые, при исполнении посредством процессора, инструктируют UE:

- устанавливать (100) первичную аутентификацию с функциональным блоком привязки безопасности (SEAF);

- устанавливать (110) сеанс или соединение пользовательской плоскости (UP) с или через функциональный блок UP (UPF);

- принимать (130) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) через UPF;

- отправлять (140) ответ по аутентификации на основе EAP в UPF и

- принимать результат аутентификации на основе EAP через UPF, причем результат аутентификации на основе EAP основан на ответе по верификации из сервера аутентификации, авторизации и учета (AAA) в сторонней области.

9. Пользовательское оборудование (UE) по п. 8, при этом UE представляет собой UE следующего поколения (NG).

10. Пользовательское оборудование (UE) по п. 8, при этом UPF представляет собой UPF следующего поколения (NG).

11. Пользовательское оборудование (UE) по п. 8, в котором SEAF дополнительно соединяется с функциональным блоком сервера аутентификации (AUSF).

12. Функциональный блок пользовательской плоскости (UP) (UPF), работающий в сети, причем UPF содержит:

- процессор (10) и

- компьютерный программный продукт (12, 13), сохраняющий инструкции, которые, при исполнении посредством процессора, инструктируют UPF:

- устанавливать (110) UP-сеанс или соединение с пользовательским оборудованием (UE);

- отправлять (120) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в UE;

- принимать (150) ответ по аутентификации на основе EAP из UE;

- отправлять (160) запрос на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA) в сторонней области;

- принимать (170) ответ по верификации из AAA-сервера и

- отправлять результат аутентификации в UE, при этом аутентификация основана на ответе по верификации из AAA-сервера.

13. Функциональный блок пользовательской плоскости (UP) (UPF) по п. 12, при этом UPF представляет собой UPF следующего поколения (NG).

14. Функциональный блок пользовательской плоскости (UP) (UPF) по п. 12, причем UE представляет собой UE следующего поколения (NG).

15. Машиночитаемое средство хранения данных, хранящее компьютерный программный код, который, при выполнении в пользовательском оборудовании (UE), инструктирует UE:

- устанавливать (100) первичную аутентификацию с функциональным блоком привязки безопасности (SEAF);

- устанавливать (110) сеанс или соединение пользовательской плоскости (UP) с или через функциональный блок UP (UPF);

- принимать (130) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) через UPF;

- отправлять (140) ответ по аутентификации на основе EAP в UPF и

- принимать результат аутентификации на основе EAP через UPF, причем результат аутентификации на основе EAP основан на ответе по верификации из сервера аутентификации, авторизации и учета (AAA) в сторонней области.

16. Машиночитаемое средство хранения данных, хранящее компьютерный программный код, который при выполнении в функциональном блоке пользовательской плоскости (UP) (UPF), инструктирует UPF:

- устанавливать (110) сеанс или соединение пользовательской плоскости (UP) с пользовательским оборудованием (UE);

- отправлять (120) запрос на аутентификацию на основе расширяемого протокола аутентификации (EAP) в UE;

- принимать (150) ответ по аутентификации на основе EAP из UE;

- отправлять (160) запрос на верификацию принимаемого ответа по аутентификации на основе EAP на сервер аутентификации, авторизации и учета (AAA) в сторонней области;

- принимать (170) ответ по верификации из AAA-сервера и

- отправлять результат аутентификации в UE, при этом аутентификация основана на ответе по верификации из AAA-сервера.

| Qualcomm Inc., et al, "Way forward on support of non-3GPP access and update to solution 8.6 for support of untrusted non-3GPP access", 3GPP, SA WG2 Meeting #117, S2-166283, 24.10.2016, [найдено 17.01.2020], найдено в Интернет по адресу URL: https://www.3gpp.org/ftp/tsg_sa/WG2_Arch/TSGS2_117_Kaohsiung_City/Docs/S2-166283.zip | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

Авторы

Даты

2020-07-21—Публикация

2017-10-25—Подача