ОБЛАСТЬ ТЕХНИКИ

[0001] Эта заявка относится к области технологий связи и в частности к способу связи и соответствующей аппаратуре.

УРОВЕНЬ ТЕХНИКИ

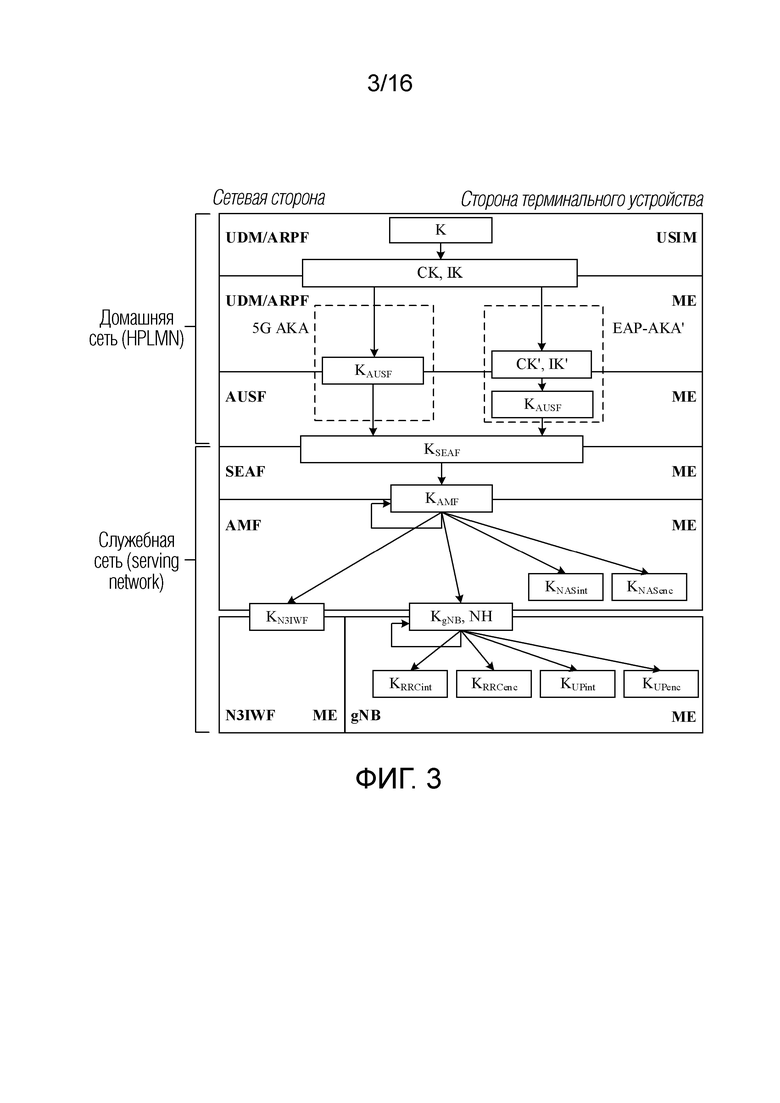

[0002] Поскольку сетевые технологии быстро развиваются, сетевая безопасность становится все более важной задачей. С развитием мобильной связи 5-го поколения (the 5th generation, 5G), двумя способами аутентификации, поддерживаемыми технологиями 5G, являются аутентификация 5G и согласование ключей (5G authentication and key agreement, 5G AKA согласование ключей) и улучшенный способ расширяемого протокола аутентификации для аутентификации и согласования ключей 3-го поколения (improved extensible authentication protocol method for 3rd generation authentication and key agreement, EAP-AKA'). В этих двух способах аутентификации сторона терминального устройства и сторона сетевого устройства отдельно генерируют промежуточный ключ Kausf, используя долгосрочный ключ K.

[0003] Кроме того, сторона терминального устройства и сторона сетевого устройства каждая должны использовать промежуточный ключ Kausf для генерации другого ключа или контекста безопасности (контекст безопасности включает в себя, помимо прочего, ключ, алгоритм, счетчик и другие материалы, используемые для функции безопасности). Дополнительно, при последующей отправке данных на сторону терминального устройства, стороне сетевого устройства также необходимо использовать промежуточный ключ Kausf для обеспечения безопасности данных. Следовательно, как на стороне терминального устройства, так и на стороне сетевого устройства необходимо хранить промежуточный ключ Kausf.

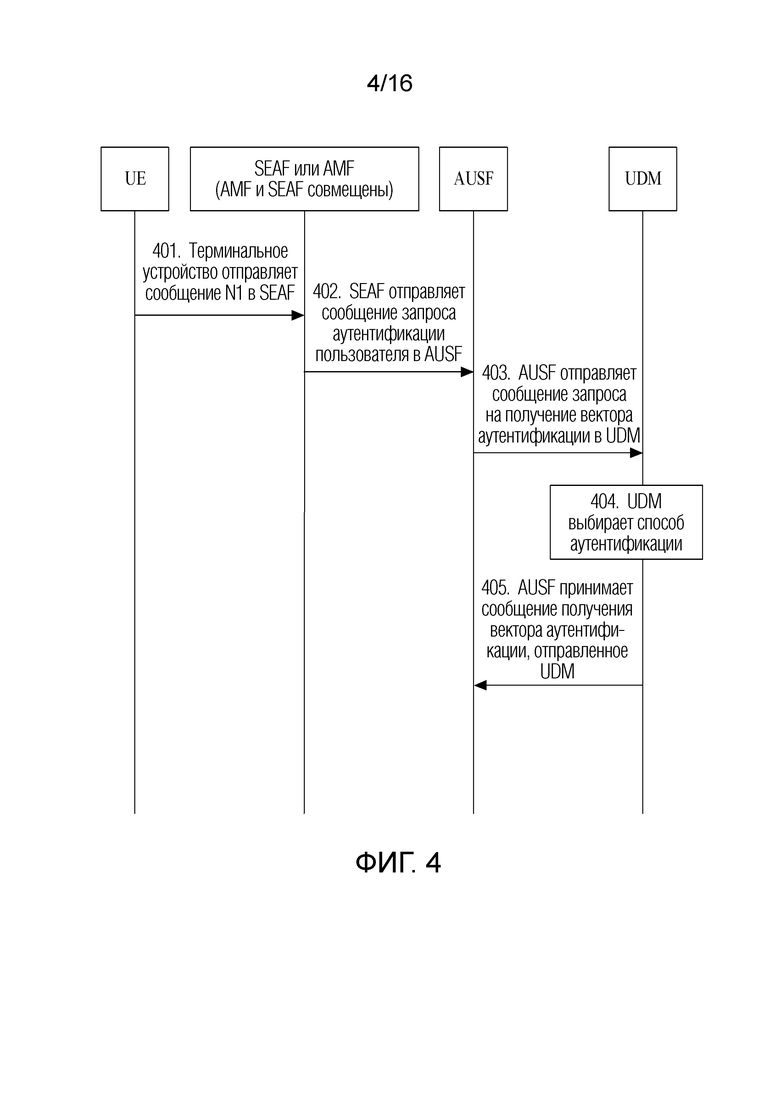

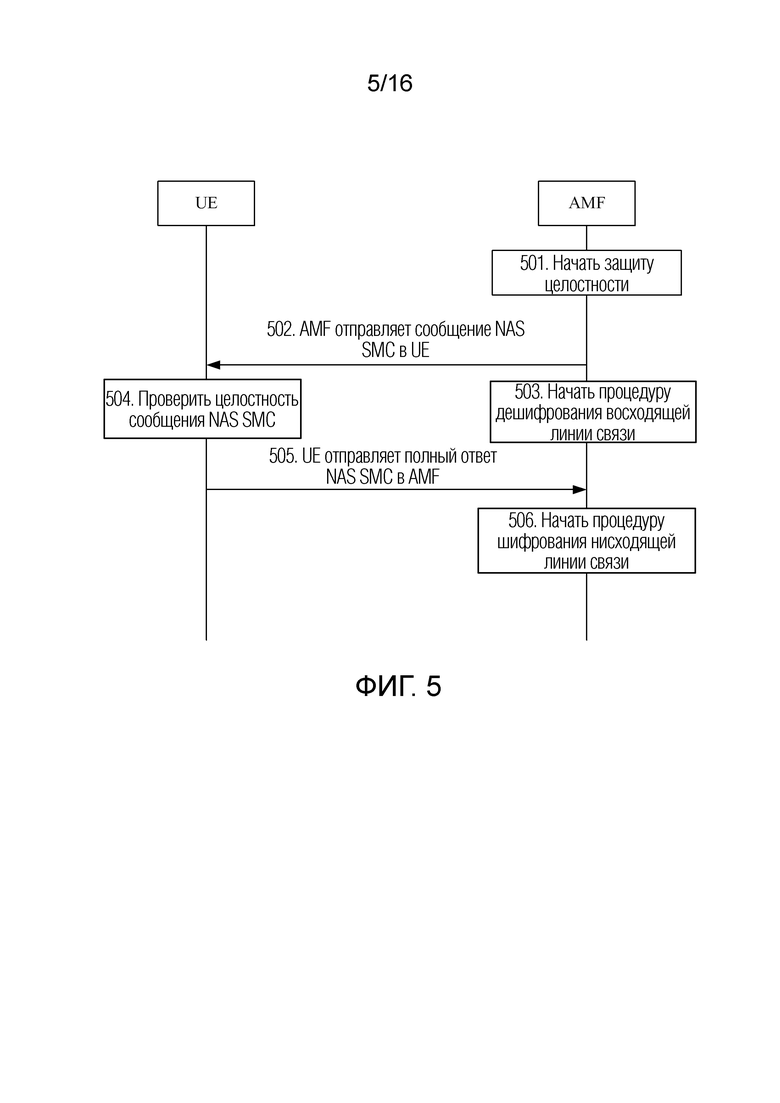

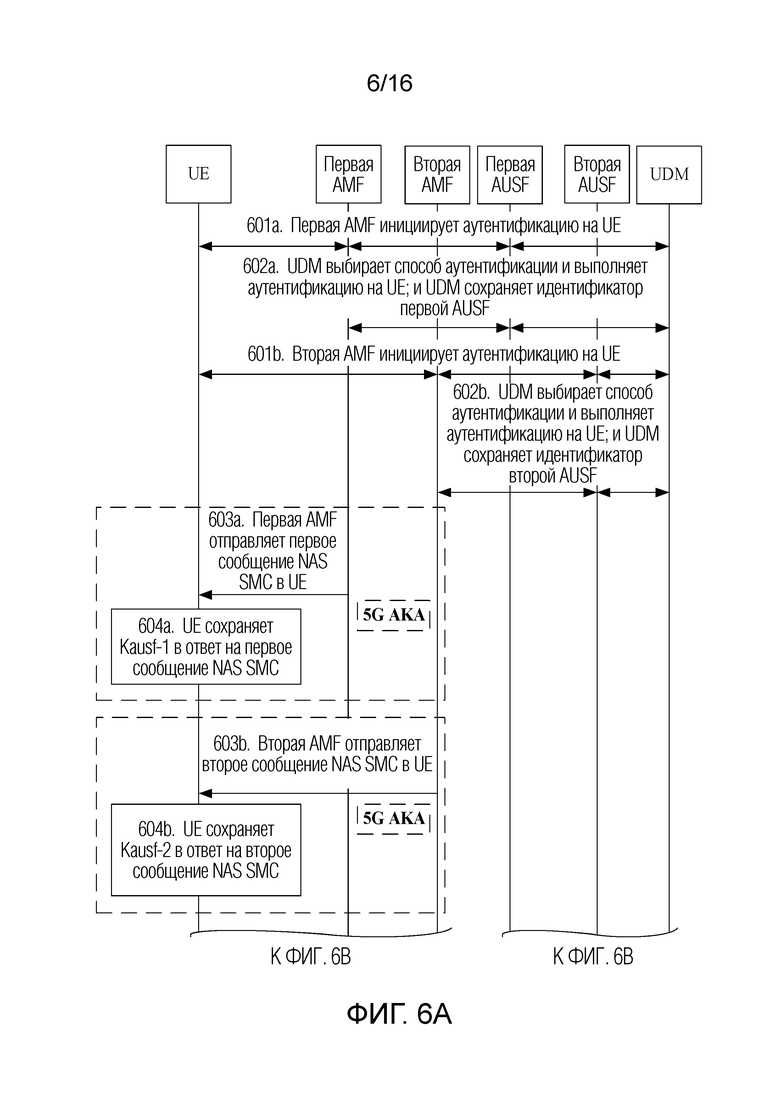

[0004] В настоящее время, как указано в 5G AKA, в процедуре регистрации терминального устройства после приема сообщения команды режима безопасности уровня без доступа (non-access stratum security mode command, NAS SMC), терминальное устройство сохраняет Kausf, соответствующий NAS SMC--сообщению. Как указано в EAP-AKA', после приема сообщения об успешном выполнении EAP расширяемого протокола аутентификации, терминальное устройство сохраняет Kausf, соответствующий сообщению об успешном выполнении EAP. На стороне сетевого устройства функция сервера аутентификации (authentication server function, AUSF), аналогичная терминальному устройству, также должна хранить Kausf.

[0005] В ходе исследования заявитель обнаружил, что в соответствии с существующим стандартом, когда терминальное устройство осуществляет доступ к двум или более наземным мобильным сетям общего пользования (public land mobile networks, PLMNs) одновременно, может возникнуть проблема, заключающаяся в том, что Kausf, хранимый на стороне сетевого устройства, отличается от Kausf, хранимого на стороне терминального устройства, которая также называется рассинхронизацией ключей.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0006] Согласно первому аспекту, вариант осуществления данной заявки обеспечивает способ связи. Способ включает в себя: Унифицированное администрирование данных принимает множество сообщений запроса на получение вектора аутентификации от одной или более функций сервера аутентификации для одного и того же терминального устройства, причем множество сообщений запроса на получение вектора аутентификации предназначены для получения векторов аутентификации, соответствующих терминальному устройству; и унифицированное администрирование данных последовательно обрабатывает множество сообщений запроса на получение вектора аутентификации.

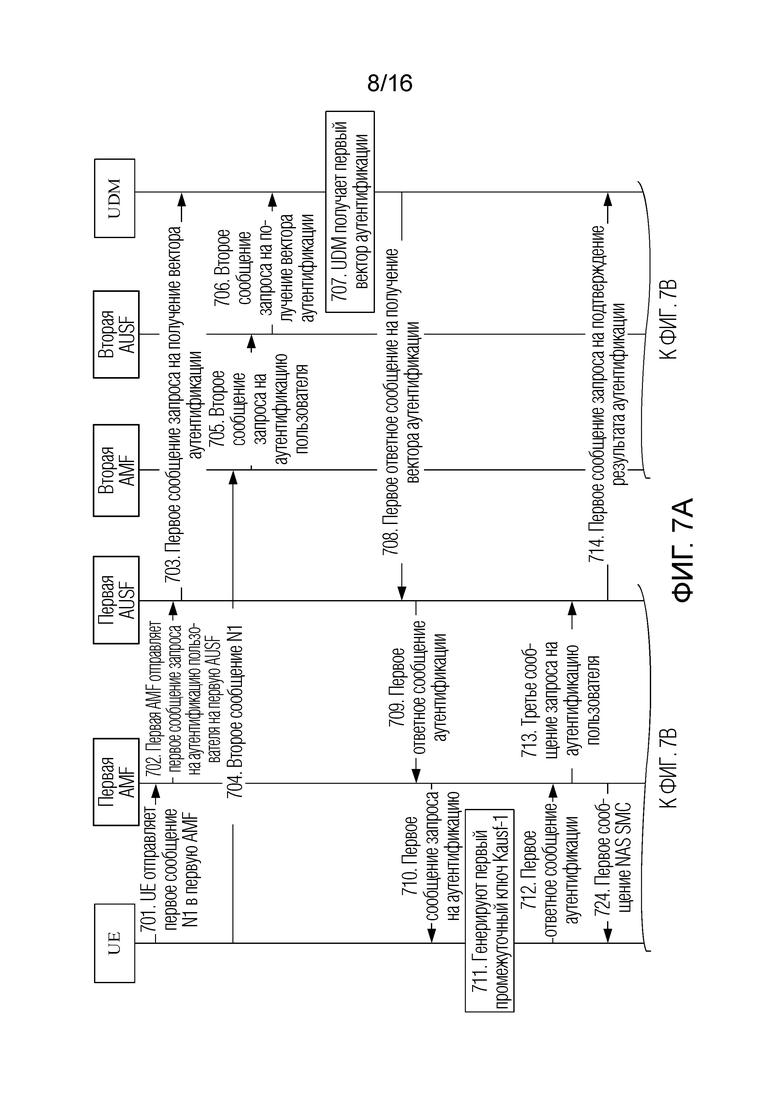

[0007] В этом варианте осуществления этой заявки унифицированное администрирование данных (unified data management, UDM) обрабатывает множество сообщений запроса на получение вектора аутентификации в последовательности приема множества сообщений запроса на получение вектора аутентификации. Множество сообщений запроса на получение вектора аутентификации обрабатываются последовательно, чтобы избежать проблемы, связанной с тем, что впоследствии промежуточный ключ Kausf, хранящийся на UE, и промежуточный ключ Kausf, хранящийся на стороне сетевого устройства, не синхронизированы, поскольку UE принимает множество запросов аутентификации, временная последовательность приема которых неуправляема. Вышеупомянутый способ может гарантировать, что промежуточный ключ (Kausf-2), хранящийся в UE, соответствует (согласуется с) промежуточному ключу (Kausf-2), хранящемуся на стороне сетевого устройства, избегая рассинхронизации ключей.

[0008] Что касается первого аспекта, то в возможной реализации первого аспекта то, что унифицированное администрирование данных последовательно обрабатывает множество сообщений запроса на получение вектора аутентификации, включает в себя: Унифицированное администрирование данных отправляет первый вектор аутентификации первой функции сервера аутентификации в ответ на первое сообщение запроса на получение вектора аутентификации; и прежде чем унифицированное администрирование данных примет первое сообщение запроса на подтверждение результата аутентификации для первого вектора аутентификации, унифицированное администрирование данных приостанавливает обработку второго сообщения запроса на получение вектора аутентификации, причем первое сообщение запроса на подтверждение результата аутентификации включает в себя идентификатор первой функции сервера аутентификации, и момент времени, в который унифицированное администрирование данных принимает первое сообщение запроса на получение вектора аутентификации, находится раньше, чем момент времени приема второго сообщения запроса на получение вектора аутентификации.

[0009] В этом варианте осуществления этой заявки, когда UDM принимает множество сообщений запроса на получение вектора аутентификации, UDM обрабатывает множество сообщений запроса на получение вектора аутентификации в последовательности приема множества сообщений запроса на получение вектора аутентификации. Перед приемом первого сообщения запроса на подтверждение результата аутентификации, соответствующего первому вектору аутентификации, UDM приостанавливает обработку второго сообщения запроса на получение вектора аутентификации. Множество сообщений запроса на получение вектора аутентификации для UE управляется на UDM, чтобы гарантировать, что процедура аутентификации первой сети связи, ассоциированной с первым сообщением запроса на получение вектора аутентификации, выполняется в первую очередь. В процедуре аутентификации между UE и первой сетью связи как UE, так и сторона сетевого устройства сохраняют первый промежуточный ключ Kausf-1, относящийся к первой сети связи. После приема первого сообщения запроса на подтверждение результата аутентификации для первого вектора аутентификации, UE возобновляет обработку второго сообщения запроса на получение вектора аутентификации, то есть возобновляет выполнение процедуры аутентификации второй сети связи. После завершения процедуры аутентификации промежуточные ключи, наконец, сохраненные на стороне UE и на стороне сетевого устройства, представляют собой второй промежуточный ключ Kausf-2, ассоциированный со второй сетью связи. Вышеупомянутый способ может гарантировать, что промежуточный ключ, хранящийся в UE, всегда соответствует промежуточному ключу, хранящемуся на стороне сетевого устройства, избегая рассинхронизации ключей.

[0010] Что касается первого аспекта, в возможной реализации первого аспекта, унифицированное администрирование данных принимает первое сообщение запроса на подтверждение результата аутентификации; и унифицированное администрирование данных сохраняет идентификатор первой функции сервера аутентификации в ответ на первое сообщение запроса на подтверждение результата аутентификации.

[0011] В частности, первая AUSF отправляет первое сообщение запроса на подтверждение результата аутентификации для первого вектора аутентификации в UDM. Первое сообщение запроса на подтверждение результата аутентификации может дополнительно нести одну или более из следующей информации: постоянный идентификатор абонента (subscriber permanent identifier, SUPI, SUPI), временную метку, результат аутентификации, тип аутентификации (authentication type), имя обслуживающей сети, и идентификатор первой AUSF. Необязательно информация о типе аутентификации указывает, что способ аутентификации - 5G AKA. Например, первое сообщение запроса на подтверждение результата аутентификации может быть сообщением «Nudm_UEAuthentication_ResultConfirmation Request».

[0012] Что касается первого аспекта, в возможной реализации первого аспекта унифицированное администрирование данных отправляет второй вектор аутентификации второй функции сервера аутентификации в ответ на второе сообщение запроса на получение вектора аутентификации; унифицированное администрирование данных принимает второе сообщение запроса на подтверждение результата аутентификации для второго вектора аутентификации, причем второе сообщение запроса на подтверждение результата аутентификации включает в себя идентификатор второй функции сервера аутентификации; и унифицированное администрирование данных сохраняет идентификатор второй функции сервера аутентификации в ответ на второе сообщение запроса на подтверждение результата аутентификации.

[0013] В частности, вторая AUSF отправляет в UDM второе сообщение запроса на подтверждение результата аутентификации, соответствующее второму вектору аутентификации. Второе сообщение запроса на подтверждение результата аутентификации несет в себе одну или более из следующей информации: SUPI, временную метку, результат аутентификации, тип аутентификации (authentication type), имя обслуживающей сети и идентификатор второй AUSF. Необязательно, информация о типе аутентификации указывает, что способ аутентификации - 5G AKA. Например, второе сообщение запроса на подтверждение результата аутентификации может быть сообщением «Nudm_UEAuthentication_ResultConfirmation Request».

[0014] Что касается первого аспекта, то в возможной реализации первого аспекта то, что унифицированное администрирование данных сохраняет идентификатор второй функции сервера аутентификации в ответ на второе сообщение запроса на подтверждение результата аутентификации, в частности: Унифицированное администрирование данных заменяет идентификатор первой функции сервера аутентификации идентификатором второй функции сервера аутентификации.

[0015] Необязательно, унифицированное администрирование данных может уведомить первую функцию сервера аутентификации об удалении первого промежуточного ключа Kausf-1. Таким образом, гарантируется, что сторона сетевого устройства хранит только второй промежуточный ключ Kausf-2, тем самым гарантируя, что промежуточный ключ, хранящийся на терминальном устройстве, соответствует промежуточному ключу, хранящемуся на стороне сетевого устройства.

[0016] Что касается первого аспекта, в возможной реализации первого аспекта то, что унифицированное администрирование данных последовательно обрабатывает множество сообщений запроса на получение вектора аутентификации, в частности: Унифицированное администрирование данных последовательно обрабатывает множество сообщений запроса на получение вектора аутентификации в ответ на то, что способом аутентификации терминального устройства является аутентификация 5G и согласование ключей (5G Authentication and Key Agreement, 5G AKA).

[0017] Что касается первого аспекта, в возможной реализации первого аспекта унифицированное администрирование данных определяет на основе информации о подписке терминального устройства, что способом аутентификации, соответствующим терминальному устройству, является 5G AKA. В частности, после приема первого сообщения запроса на получение вектора аутентификации, UDM определяет способ аутентификации UE на основе информации о подписке UE. В этом варианте осуществления UDM выбирает 5G AKA в качестве способа аутентификации UE в ответ на первое сообщение запроса на получение вектора аутентификации.

[0018] Согласно второму аспекту, вариант осуществления данной заявки обеспечивает способ связи. Способ включает в себя: Терминальное устройство принимает первое сообщение запроса на аутентификацию от первой функции администрирования доступа и мобильности (access and mobility management function, AMF) в первой сети связи и второе сообщение запроса на аутентификацию от объекта второй функции администрирования доступа и мобильности во второй связи сеть; и терминальное устройство последовательно обрабатывает первое сообщение запроса на аутентификацию и второе сообщение запроса на аутентификацию.

[0019] В этом варианте осуществления этой заявки, после того как терминальное устройство принимает множество сообщений запроса на аутентификацию (первое сообщение запроса на аутентификацию и второе сообщение запроса на аутентификацию), терминальному устройству необходимо последовательно обработать множество сообщений запроса на аутентификацию, чтобы избежать проблемы, что впоследствии промежуточный ключ Kausf, хранящийся на UE, и промежуточный ключ Kausf, хранящийся на стороне сетевого устройства, не синхронизированы, поскольку UE принимает множество сообщений NAS SMC или сообщений об успешном выполнении EAP, временная последовательность приема которых является неуправляемой. Вышеупомянутый способ может гарантировать, что промежуточный ключ (Kausf-2), хранящийся в UE, соответствует промежуточному ключу (Kausf-2), хранящемуся на стороне сетевого устройства, избегая рассинхронизации ключей.

[0020] Необязательно, первая AUSF и вторая AUSF являются одним и тем же объектом AUSF.

[0021] Что касается второго аспекта, то в возможной реализации второго аспекта то, что терминальное устройство последовательно обрабатывает первое сообщение запроса на аутентификацию, и второе сообщение запроса на аутентификацию включает в себя: в ответ на первое сообщение запроса на аутентификацию терминальное устройство выполняет проверку аутентификации в первой сети связи и генерирует первый промежуточный ключ Kausf-1; когда проверка аутентификации, выполненная терминальным устройством, завершается успешно, терминальное устройство отправляет объекту первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно; терминальное устройство принимает первое сообщение NAS SMC команды режима безопасности без доступа от первой функции администрирования доступа и мобильности, где первое сообщение NAS SMC ассоциировано с первым сообщением запроса на аутентификацию; терминальное устройство сохраняет первый промежуточный ключ Kausf-1 в ответ на первое сообщение NAS SMC и выполняет проверку аутентификации во второй сети связи на основе второго сообщения запроса на аутентификацию и генерирует второй промежуточный ключ Kausf-2; терминальное устройство принимает второе сообщение NAS SMC команды режима безопасности без доступа от второй функции администрирования доступа и мобильности, где второе сообщение NAS SMC ассоциировано со вторым сообщением запроса на аутентификацию; и терминальное устройство заменяет сохраненный первый промежуточный ключ Kausf-1 вторым промежуточным ключом Kausf-2 в ответ на второе сообщение NAS SMC.

[0022] Понятно, что терминальное устройство может принимать первое сообщение запроса на аутентификацию и второе сообщение запроса на аутентификацию одновременно или в смежные моменты.

[0023] Для понимания «одновременно» можно считать, что UE принимает два сообщения в один и тот же момент или в близкие моменты. В частности, если UE принимает первое сообщение запроса на аутентификацию и второе сообщение запроса на аутентификацию в один и тот же момент, UDM случайным образом выбирает одно из сообщений для обработки. В этой заявке предполагается, что UE выбирает первое сообщение запроса на аутентификацию для обработки. Если UE принимает первое сообщение запроса на аутентификацию и второе сообщение запроса на аутентификацию в близкие моменты, UE обрабатывает первое сообщение запроса на аутентификацию и второе сообщение запроса на аутентификацию в последовательности приема сообщений.

[0024] Конкретное понимание близкого момента таково: когда UE принимает первое сообщение запроса на аутентификацию, UE может только принять сообщение запроса и еще не обработало первое сообщение запроса на получение вектора аутентификации; может принять сообщение запроса и начать обработку, но не отправило ответное сообщение, соответствующее первому сообщению запроса на аутентификацию; или может обработать первое сообщение запроса на получение вектора аутентификации и отправить ответное сообщение, соответствующее первому сообщению запроса на аутентификацию, но не принять сообщение SMC NAS, соответствующее первому сообщению запроса на аутентификацию. Независимо от того, выбирает ли UE сообщение запроса на аутентификацию случайным образом или последовательно обрабатывает сообщения запроса на аутентификацию, можно понимать, что UE сначала обрабатывает одно из сообщений запроса на аутентификацию и приостанавливает другое сообщение запроса на аутентификацию.

[0025] В этом варианте осуществления этой заявки после того, как терминальное устройство принимает множество сообщений запроса на аутентификацию, терминальному устройству необходимо обработать следующее сообщение запроса на аутентификацию после приема сообщения NAS SMC, соответствующего предыдущему сообщению запроса на аутентификацию, чтобы избежать проблемы, того, что впоследствии промежуточный ключ Kausf, хранящийся на UE, и промежуточный ключ Kausf, хранящийся на стороне сетевого устройства, не синхронизированы, поскольку UE принимает множество сообщений NAS SMC или сообщений об успешном выполнении EAP, временная последовательность приема которых является неуправляемой. Вышеупомянутый способ может гарантировать, что промежуточный ключ (Kausf-2), хранящийся в UE, соответствует промежуточному ключу (Kausf-2), хранящемуся на стороне сетевого устройства, избегая рассинхронизации ключей.

[0026] Что касается второго аспекта, то в возможной реализации второго аспекта то, что терминальное устройство сохраняет первый промежуточный ключ Kausf-1 в ответ на первое сообщение SMC NAS, включает в себя: Терминальное устройство после приема первого сообщения SMC NAS определяет, ассоциировано ли первое сообщение SMC NAS с первым сообщением запроса на аутентификацию; и когда первое сообщение SMC NAS ассоциировано с первым сообщением запроса на аутентификацию, терминальное устройство сохраняет первый промежуточный ключ Kausf-1 из первого пространства хранения во второе пространство хранения.

[0027] В частности, UE определяет, на основе информации, переносимой в первом сообщении NAS SMC, из первой ли AMF первое сообщение NAS SMC. Сначала определяется, ассоциировано ли первое сообщение SMC NAS с первым сообщением запроса на аутентификацию (из первой AMF). Например, идет ли первое сообщение SMC NAS от первой AMF, определяется на основе информации, переносимой в первом сообщении SMC NAS. В качестве другого примера, идет ли первое сообщение SMC NAS из первой AMF, определяется на основе базового сообщения (например, сообщения RRC или сообщения AP Wi-Fi), которое несет первый SMC NAS. Способ определения не ограничен в этой заявке.

[0028] После того как UE определяет, что первое сообщение SMC NAS ассоциировано с первым сообщением AMF, UE сохраняет первый промежуточный ключ Kausf-1 в ответ на первое сообщение SMC NAS. Первый промежуточный ключ Kausf-1, сгенерированный UE в ответ на первое сообщение запроса на аутентификацию, сохраняется в буферной области. В этом варианте осуществления этой заявки буферная область, в которой терминальное устройство хранит промежуточный ключ Kausf, называется первым пространством хранения.

[0029] После ответа на второе сообщение NAS SMC, UE сохраняет в пространстве долговременного хранения второй промежуточный ключ Kausf-2, который хранится в первом пространстве хранения (буферной области). Поскольку первый промежуточный ключ Kausf-1 уже сохранен в пространстве долговременного хранения, UE заменяет первый промежуточный ключ Kausf-1 во втором пространстве хранения вторым промежуточным ключом Kausf-2 в первом пространстве хранения. UE выполняет аутентификацию и связь с использованием второго промежуточного ключа Kausf-2 во втором пространстве хранения (пространстве долговременного хранения).

[0030] Что касается второго аспекта, в возможной реализации второго аспекта, до того как терминальное устройство примет первое сообщение SMC NAS, способ дополнительно включает в себя: терминальное устройство приостанавливает обработку второго сообщения запроса на аутентификацию.

[0031] Что касается второго аспекта, в возможной реализации второго аспекта, прежде чем терминальное устройство приостановит обработку второго сообщения запроса на аутентификацию, способ дополнительно включает в себя: терминальное устройство определяет, что способ аутентификации, используемый терминальным устройством для выполнения проверки аутентификации в первой сети связи/второй сети связи, представляет собой аутентификацию 5G и согласование ключей 5G AKA.

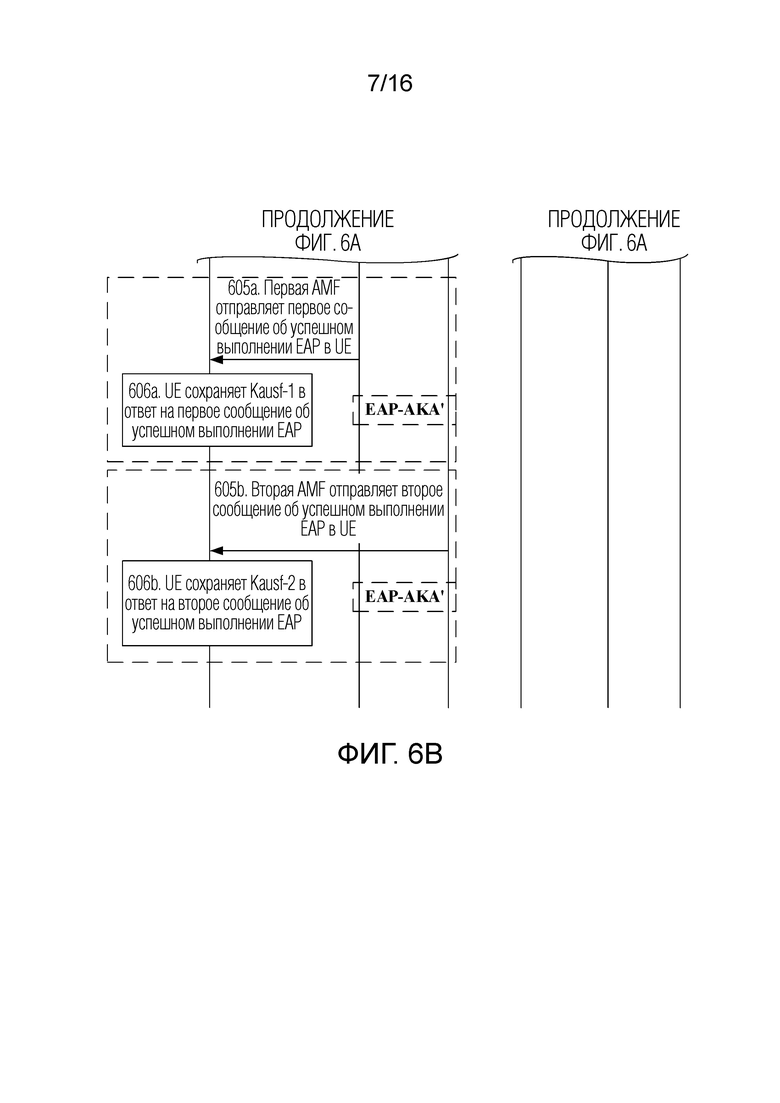

[0032] Что касается второго аспекта, то в возможной реализации второго аспекта то, что терминальное устройство последовательно обрабатывает первое сообщение запроса на аутентификацию и второе сообщение запроса на аутентификацию, включает в себя: в ответ на первое сообщение запроса на аутентификацию терминальное устройство выполняет проверку аутентификации в первой сети связи и генерирует первый промежуточный ключ Kausf-1; когда проверка аутентификации, выполненная терминальным устройством, завершается успешно, терминальное устройство отправляет объекту первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно; терминальное устройство принимает первое сообщение об успешном выполнении EAP (EAP-success) расширяемого протокола аутентификации от первой функции администрирования доступа и мобильности, где первое сообщение об успешном выполнении EAP ассоциировано с первым сообщением запроса на аутентификацию; терминальное устройство сохраняет первый промежуточный ключ Kausf-1 в ответ на первое сообщение об успешном выполнении EAP и выполняет проверку аутентификации во второй сети связи на основе второго сообщения запроса на аутентификацию и генерирует второй промежуточный ключ Kausf-2; терминальное устройство принимает второе сообщение об успешном выполнении EAP по расширяемому протоколу аутентификации от второй функции администрирования доступа и мобильности, причем второе сообщение об успешном выполнении EAP ассоциировано со вторым сообщением запроса на аутентификацию; и терминальное устройство заменяет сохраненный первый промежуточный ключ Kausf-1 вторым промежуточным ключом Kausf-2 в ответ на второе сообщение об успешном выполнении EAP.

[0033] В частности, UE определяет, на основе информации, переносимой в первом сообщении об успешном выполнении EAP, идет ли первое сообщение об успешном выполнении EAP от первой AMF. Сначала определяется, ассоциировано ли первое сообщение об успешном выполнении EAP с первым сообщением запроса на аутентификацию (от первой AMF). Например, то, идет ли первое сообщение об успешном выполнении EAP от первой AMF, определяется на основе информации, переносимой в первом сообщении об успешном выполнении EAP. В качестве другого примера, идет ли первое сообщение об успешном выполнении EAP от первой AMF, определяется на основе базового сообщения (например, сообщения RRC или сообщения AP Wi-Fi), которое несет первое сообщение об успешном выполнении EAP. Способ определения не ограничен в этой заявке.

[0034] Что касается второго аспекта, в возможной реализации второго аспекта то, что терминальное устройство сохраняет первый промежуточный ключ Kausf-1 в ответ на первое сообщение об успешном выполнении EAP, включает в себя: Терминальное устройство после приема первого сообщения об успешном выполнении EAP определяет, ассоциировано ли первое сообщение об успешном выполнении EAP с первым сообщением запроса на аутентификацию; и когда первое сообщение об успешном выполнении EAP ассоциировано с первым сообщением запроса на аутентификацию, терминальное устройство сохраняет первый промежуточный ключ Kausf-1 из первого пространства хранения во второе пространство хранения.

[0035] После того как UE определяет, что первое сообщение об успешном выполнении EAP ассоциировано с первым AMF, UE сохраняет первый промежуточный ключ Kausf-1 в ответ на первое сообщение об успешном выполнении EAP. Первый промежуточный ключ Kausf-1, сгенерированный UE в ответ на первое сообщение запроса на аутентификацию, сохраняется в буферной области. В этом варианте осуществления этой заявки буферная область, в которой терминальное устройство хранит промежуточный ключ Kausf, называется первым пространством хранения.

[0036] После ответа на второе сообщение об успешном выполнении EAP, UE сохраняет в пространстве долговременного хранения второй промежуточный ключ Kausf-2, который хранится в первом пространстве хранения (буферной области). Поскольку первый промежуточный ключ Kausf-1 уже сохранен в пространстве долговременного хранения, UE заменяет первый промежуточный ключ Kausf-1 во втором пространстве хранения вторым промежуточным ключом Kausf-2 в первом пространстве хранения. UE выполняет аутентификацию и связь с использованием второго промежуточного ключа Kausf-2 во втором пространстве хранения (пространстве долговременного хранения).

[0037] Что касается второго аспекта, в возможной реализации второго аспекта, прежде чем терминальное устройство примет первое сообщение об успешном выполнении EAP, способ дополнительно включает в себя: Терминальное устройство приостанавливает обработку второго сообщения запроса на аутентификацию.

[0038] Что касается второго аспекта, в возможной реализации второго аспекта, прежде чем терминальное устройство приостановит обработку второго сообщения запроса на аутентификацию, способ дополнительно включает в себя: Терминальное устройство определяет, что способ аутентификации, используемый терминальным устройством для выполнения проверки аутентификации в первой сети связи/второй сети связи, представляет собой улучшенный способ расширяемого протокола аутентификации для аутентификации 3-го поколения и соглашения о ключах EAP-AKA'.

[0039] Что касается второго аспекта, в возможной реализации второго аспекта, UE может определить, путем обнаружения информационного элемента, содержащегося в первом сообщении запроса на аутентификацию, является ли способ аутентификации, соответствующий первому сообщению запроса на аутентификацию, 5G AKA или EAP-АКА’.

[0040] Например, определение выполняется на основе информации указания, содержащейся в первом сообщении запроса на аутентификацию. Информация указания может быть информацией заголовка, и информация заголовка указывает способ аутентификации 5G AKA, способ аутентификации EAP-AKA’ или даже другой способ аутентификации KAP-AKA’. На основе информации указания в информации заголовка, UE определяет, является ли способ аутентификации, соответствующий первому сообщению запроса на аутентификацию, 5G AKA или EAP-AKA’. Информация указания также может быть самим сообщением. Например, если поле EAP отсутствует, используется способ аутентификации 5G AKA; если есть поле EAP, используется способ аутентификации EAP-AKA’. В качестве другого примера обнаруживается один или несколько из следующих информационных элементов (или информации): идентификатор набора ключей в 5G (Key Set Identifier in 5G, ngKSI) или местоположение, переносимое в параметре противодействия атакам на основе понижения уровня безопасности (bidding down) между архитектурами (anti-bidding down between architectures, ABBA). Например, если AV находится в сообщении EAP, используется KAP-AKA’; в противном случае UE определяет, что способом аутентификации, соответствующим первому сообщению запроса на аутентификацию, является 5G AKA.

[0041] Что касается второго аспекта, в возможной реализации второго аспекта терминальное устройство осуществляет доступ к первой системе связи с использованием первой технологии доступа, и терминальное устройство осуществляет доступ ко второй сети связи с использованием второй технологии доступа, где первая технология доступа представляет собой технологию доступа 3GPP, а вторая технология доступа является технологией доступа, отличной от 3GPP; или первая технология доступа является технологией доступа, отличной от 3GPP, а вторая технология доступа представляет собой технологию доступа 3GPP.

[0042] Что касается второго аспекта, то в возможной реализации второго аспекта то, что терминальное устройство последовательно обрабатывает первое сообщение запроса на аутентификацию, и второе сообщение запроса на аутентификацию включает в себя: терминальное устройство генерирует первую запись порядка приема, причем первая запись порядка приема указывает, что первое сообщение запроса на аутентификацию предшествует второму сообщению запроса на аутентификацию; в ответ на первое сообщение запроса на аутентификацию терминальное устройство выполняет проверку аутентификации в первой сети связи и генерирует первый промежуточный ключ Kausf-1; когда проверка аутентификации, выполненная терминальным устройством, завершается успешно, терминальное устройство отправляет первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно; в ответ на второе сообщение запроса на аутентификацию терминальное устройство выполняет проверку аутентификации во второй сети связи и генерирует второй промежуточный ключ Kausf-2; когда проверка аутентификации, выполненная терминальным устройством, завершается успешно, терминальное устройство отправляет второй функции администрирования доступа и мобильности второе ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно; терминальное устройство принимает сообщение NAS SMC команды режима безопасности уровня без доступа; и терминальное устройство обнаруживает источник сообщения SMC NAS на основе первой записи порядка приема; если источником сообщения NAS SMC является первая функция администрирования доступа и мобильности, терминальное устройство пропускает сохранение первого промежуточного ключа Kausf-1 в ответ на сообщение NAS SMC; и если источником сообщения NAS SMC является вторая функция администрирования доступа и мобильности, терминальное устройство сохраняет второй промежуточный ключ Kausf-2 в ответ на сообщение NAS SMC.

[0043] В этом варианте осуществления этой заявки после того, как терминальное устройство принимает множество сообщений запроса на аутентификацию, терминальному устройству необходимо сгенерировать первую запись порядка приема, где первая запись порядка приема указывает порядок приема множества сообщений запроса на аутентификацию, принятых терминальным устройством. После того как терминальное устройство принимает сообщение NAS SMC, терминальное устройство обнаруживает источник сообщения NAS SMC. Когда сообщение SMC NAS идет из второй AMF, поскольку это самое последнее (или самое последнее) сообщение запроса на аутентификацию в первой записи порядка приема идет от второй AMF, UE сохраняет второй промежуточный ключ Kausf-2 в ответ на сообщение SMC NAS. Вышеупомянутый способ может гарантировать, что промежуточный ключ (Kausf-2), хранящийся в UE, соответствует промежуточному ключу (Kausf-2), хранящемуся на стороне сетевого устройства, избегая рассинхронизации ключей.

[0044] Согласно третьему аспекту, вариант осуществления данной заявки обеспечивает способ связи. Способ включает в себя:

[0045] Терминальное устройство принимает первое сообщение запроса на аутентификацию от первой функции администрирования доступа и мобильности в первой сети связи и второе сообщение запроса на аутентификацию от второй функции администрирования доступа и мобильности во второй сети связи; в ответ на первое сообщение запроса на аутентификацию терминальное устройство выполняет проверку аутентификации в первой сети связи и генерирует первый промежуточный ключ Kausf-1; когда проверка аутентификации, выполненная терминальным устройством, завершается успешно, терминальное устройство отправляет первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно; в ответ на второе сообщение запроса на аутентификацию терминальное устройство выполняет проверку аутентификации во второй сети связи и генерирует второй промежуточный ключ Kausf-2; когда проверка аутентификации, выполненная терминальным устройством, завершается успешно, терминальное устройство отправляет второй функции администрирования доступа и мобильности второе ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно; терминальное устройство принимает сообщение NAS SMC команды режима безопасности уровня отсутствия доступа; и терминальное устройство сохраняет в ответ на сообщение NAS SMC первый промежуточный ключ Kausf-1 или второй промежуточный ключ Kausf-2, соответствующий сообщению NAS SMC; и терминальное устройство отправляет ответное сообщение для сообщения NAS SMC, где ответное сообщение для сообщения NAS SMC указывает терминальное устройство для хранения первого промежуточного ключа Kausf-1 или второго промежуточного ключа Kausf-2.

[0046] В этом варианте осуществления этой заявки после того, как терминальное устройство принимает сообщение NAS SMC, терминальное устройство сохраняет промежуточный ключ в ответ на сообщение NAS SMC. После того как терминальное устройство сохраняет промежуточный ключ, терминальное устройство уведомляет AMF, которая отправляет сообщение SMC NAS, о промежуточном ключе, хранящемся в терминальном устройстве. Кроме того, AMF уведомляет UDM о необходимости сохранить идентификатор AUSF, соответствующий промежуточному ключу. UDM указывает другой AUSF удалить промежуточный ключ. Вышеупомянутый способ может гарантировать, что промежуточный ключ (Kausf-2), хранящийся в UE, соответствует промежуточному ключу (Kausf-2), хранящемуся на стороне сетевого устройства, избегая рассинхронизации ключей.

[0047] Что касается третьего аспекта, в возможной реализации третьего аспекта первое сообщение запроса на аутентификацию предшествует второму сообщению запроса на аутентификацию. То, что терминальное устройство сохраняет в ответ на сообщение NAS SMC первый промежуточный ключ Kausf-1 или второй промежуточный ключ Kausf-2, соответствующий сообщению NAS SMC, включает в себя: терминальное устройство после приема сообщения SMC NAS определяет, ассоциировано ли сообщение SMC NAS со вторым сообщением запроса на аутентификацию; и когда сообщение SMC NAS ассоциировано со вторым сообщением запроса на аутентификацию, терминальное устройство сохраняет второй промежуточный ключ Kausf-2 из первого пространства хранения во второе пространство хранения, где второе пространство хранения является пространством долговременного хранения.

[0048] В частности, UE определяет на основе информации, переносимой в первом сообщении NAS SMC, идет ли первое сообщение NAS SMC от первой AMF. Сначала определяется, ассоциировано ли первое сообщение SMC NAS с первым сообщением запроса на аутентификацию (от первой AMF). Например, идет ли первое сообщение SMC NAS от первой AMF, определяется на основе информации, переносимой в первом сообщении SMC NAS. В качестве другого примера, идет ли первое сообщение SMC NAS от первой AMF, определяется на основе базового сообщения (например, сообщения RRC или сообщения AP Wi-Fi), которое несет первый SMC NAS. Способ определения не ограничен в этой заявке.

[0049] После того как UE определяет, что первое сообщение SMC NAS ассоциировано с первым сообщением AMF, UE сохраняет первый промежуточный ключ Kausf-1 в ответ на первое сообщение SMC NAS. Первый промежуточный ключ Kausf-1, сгенерированный UE в ответ на первое сообщение запроса на аутентификацию, сохраняется в буферной области. В этом варианте осуществления этой заявки буферная область, в которой терминальное устройство хранит промежуточный ключ Kausf, называется первым пространством хранения.

[0050] После ответа на второе сообщение NAS SMC, UE сохраняет в пространстве долговременного хранения второй промежуточный ключ Kausf-2, который хранится в первом пространстве хранения (буферной области). Поскольку первый промежуточный ключ Kausf-1 уже сохранен в пространстве долговременного хранения, UE заменяет первый промежуточный ключ Kausf-1 во втором пространстве хранения вторым промежуточным ключом Kausf-2 в первом пространстве хранения. UE выполняет аутентификацию и связь с использованием второго промежуточного ключа Kausf-2 во втором пространстве хранения (пространстве долговременного хранения).

[0051] Что касается третьего аспекта, в возможной реализации третьего аспекта то, что терминальное устройство сохраняет, в ответ на сообщение SMC NAS, первый промежуточный ключ Kausf-1 или второй промежуточный ключ Kausf-2, соответствующий сообщению NAS SMC, включает в себя: терминальное устройство сохраняет в ответ на сообщение SMC NAS первый промежуточный ключ или второй промежуточный ключ из первого пространства хранения во второе пространство хранения, где второе пространство хранения является пространством долговременного хранения.

[0052] В частности, UE сохраняет первый промежуточный ключ Kausf-1 или второй промежуточный ключ Kausf-2 в ответ на сообщение SMC NAS. Первый промежуточный ключ Kausf-1 или второй промежуточный ключ Kausf-2, сгенерированные UE в ответ на первое сообщение запроса на аутентификацию, сохраняются в буферной области. В этом варианте осуществления этой заявки буферная область, в которой терминальное устройство хранит промежуточный ключ Kausf, называется первым пространством хранения.

[0053] После ответа на сообщение SMC NAS, UE сохраняет в пространстве долговременного хранения первый промежуточный ключ Kausf-1 или второй промежуточный ключ Kausf-2, который хранится в первом пространстве хранения (буферной области). UE выполняет аутентификацию и связь с использованием промежуточного ключа (Kausf-1 или Kausf-2) во втором пространстве хранения (пространстве долговременного хранения).

[0054] Что касается третьего аспекта, в возможной реализации третьего аспекта терминальное устройство получает доступ к первой системе связи с использованием первой технологии доступа, и терминальное устройство получает доступ ко второй сети связи с использованием второй технологии доступа, где первая технология доступа представляет собой технологию доступа 3GPP, а вторая технология доступа является технологией доступа, отличной от 3GPP; или первая технология доступа является технологией доступа, отличной от 3GPP, а вторая технология доступа представляет собой технологию доступа 3GPP.

[0055] Согласно четвертому аспекту вариант осуществления этой заявки предоставляет аппаратуру связи, включающую в себя:

модуль приемопередатчика, сконфигурированный для приема множества сообщений запроса на получение вектора аутентификации от одной или более функций сервера аутентификации для одного и того же терминального устройства, где множество сообщений запроса на получение вектора аутентификации предназначены для получения векторов аутентификации, соответствующих терминальному устройству; и

модуль обработки, сконфигурированный для последовательной обработки множества сообщений запроса на получение вектора аутентификации.

[0056] В возможной реализации модуль приемопередатчика дополнительно выполнен с возможностью отправки первого вектора аутентификации первой функции сервера аутентификации в ответ на первое сообщение запроса на получение вектора аутентификации.

[0057] Модуль обработки дополнительно сконфигурирован для: до того, как принято первое сообщение запроса на подтверждение результата аутентификации для первого вектора аутентификации, приостанавливать обработку второго сообщения запроса на получение вектора аутентификации, где первое сообщение запроса на подтверждение результата аутентификации включает в себя идентификатор первой функции сервера аутентификации, и момент времени, в который унифицированное администрирование данных принимает первое сообщение запроса на получение вектора аутентификации, находится раньше, чем момент времени приема второго сообщения запроса на получение вектора аутентификации.

[0058] В возможной реализации модуль приемопередатчика дополнительно сконфигурирован для приема первого сообщения запроса на подтверждение результата аутентификации.

[0059] Модуль обработки дополнительно сконфигурирован для сохранения идентификатора первой функции сервера аутентификации в ответ на первое сообщение запроса на подтверждение результата аутентификации.

[0060] В возможной реализации

модуль приемопередатчика дополнительно сконфигурирован для отправки второго вектора аутентификации второй функции сервера аутентификации в ответ на второе сообщение запроса на получение вектора аутентификации.

[0061] Модуль приемопередатчика дополнительно сконфигурирован для приема второго сообщения запроса на подтверждение результата аутентификации для второго вектора аутентификации, причем второе сообщение запроса на подтверждение результата аутентификации включает в себя идентификатор второй функции сервера аутентификации.

[0062] Модуль обработки дополнительно сконфигурирован для сохранения идентификатора второй функции сервера аутентификации в ответ на второе сообщение запроса на подтверждение результата аутентификации.

[0063] В возможной реализации

модуль обработки конкретно сконфигурирован для замены идентификатора первой функции сервера аутентификации на идентификатор второй функции сервера аутентификации.

[0064] В возможной реализации

модуль обработки конкретно сконфигурирован для последовательной обработки множества сообщений запроса на получение вектора аутентификации в ответ на способ аутентификации терминального устройства, являющийся 5G AKA.

[0065] В возможной реализации

модуль обработки дополнительно сконфигурирован для определения на основе информации о подписке терминального устройства, что способом аутентификации, соответствующим терминальному устройству, является 5G AKA.

[0066] Согласно пятому аспекту вариант осуществления этой заявки предоставляет аппаратуру связи, включающую в себя:

модуль приемопередатчика, сконфигурированный для приема первого сообщения запроса на аутентификацию от объекта первой функции администрирования доступа и мобильности в первой сети связи и второго сообщения запроса на аутентификацию от объекта второй функции администрирования доступа и мобильности во второй сети связи; и

модуль обработки, сконфигурированный для последовательной обработки первого сообщения запроса на аутентификацию и второго сообщения запроса на аутентификацию.

[0067] В возможной реализации

модуль обработки конкретно сконфигурирован для: в ответ на первое сообщение запроса на аутентификацию выполнять проверку аутентификации в первой сети связи и генерировать первый промежуточный ключ Kausf-1.

[0068] Модуль приемопередатчика конкретно сконфигурирован для того, чтобы: при успешной проверке аутентификации, выполненной терминальным устройством, отправлять объекту первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно.

[0069] Модуль приемопередатчика конкретно сконфигурирован для приема первого сообщения NAS SMC команды режима безопасности без доступа от первой функции администрирования доступа и мобильности, где первое сообщение NAS SMC ассоциировано с первым сообщением запроса на аутентификацию.

[0070] Модуль обработки конкретно сконфигурирован для: сохранения первого промежуточного ключа Kausf-1 в ответ на первое сообщение NAS SMC, выполнения проверки аутентификации во второй сети связи на основе второго сообщения запроса на аутентификацию и генерации второго промежуточного ключа Kausf-2.

[0071] Модуль приемопередатчика конкретно сконфигурирован для приема второго сообщения NAS SMC команды режима безопасности без доступа от второй функции администрирования доступа и мобильности, где второе сообщение NAS SMC ассоциировано со вторым сообщением запроса на аутентификацию.

[0072] Модуль обработки конкретно сконфигурирован для замены сохраненного первого промежуточного ключа Kausf-1 вторым промежуточным ключом Kausf-2 в ответ на второе сообщение NAS SMC.

[0073] В возможной реализации

модуль обработки конкретно сконфигурирован для определения, после приема первого сообщения SMC NAS, ассоциировано ли первое сообщение SMC NAS с первым сообщением запроса на аутентификацию.

[0074] Модуль приемопередатчика конкретно сконфигурирован для: когда первое сообщение SMC NAS ассоциировано с первым сообщением запроса на аутентификацию, сохранять первый промежуточный ключ Kausf-1 из первого пространства хранения во второе пространство хранения.

[0075] В возможной реализации

модуль обработки дополнительно сконфигурирован для приостановки обработки второго сообщения запроса на аутентификацию.

[0076] В возможной реализации

модуль обработки дополнительно сконфигурирован для определения, что способом аутентификации, используемым терминальным устройством для выполнения проверки аутентификации в первой сети связи/второй сети связи, является аутентификация 5G и согласование ключей 5G AKA.

[0077] В возможной реализации

модуль приемопередатчика конкретно сконфигурирован для доступа к первой системе связи с использованием технологии первого доступа.

[0078] Модуль приемопередатчика конкретно сконфигурирован для доступа ко второй сети связи с использованием второй технологии доступа.

[0079] Первая технология доступа представляет собой технологию доступа 3GPP, а вторая технология доступа представляет собой технологию доступа, отличную от 3GPP; или первая технология доступа является технологией доступа, отличной от 3GPP, а вторая технология доступа представляет собой технологию доступа 3GPP.

[0080] Согласно шестому аспекту вариант осуществления этой заявки предоставляет аппаратуру связи, включающую в себя:

модуль приемопередатчика, сконфигурированный для приема первого сообщения запроса на аутентификацию от первой функции администрирования доступа и мобильности в первой сети связи и второго сообщения запроса на аутентификацию от второй функции администрирования доступа и мобильности во второй сети связи; и

модуль обработки, сконфигурированный для последовательной обработки первого сообщения запроса на аутентификацию и второго сообщения запроса на аутентификацию.

[0081] В возможной реализации модуль обработки сконфигурирован для генерации первой записи очереди приема, где первая запись очереди приема указывает, что первое сообщение запроса на аутентификацию предшествует второму сообщению запроса на аутентификацию.

[0082] Модуль обработки дополнительно выполнен с возможностью: в ответ на первое сообщение запроса на аутентификацию выполнять проверку аутентификации в первой сети связи и генерировать первый промежуточный ключ Kausf-1.

[0083] Модуль приемопередатчика дополнительно выполнен с возможностью: при успешной проверке аутентификации отправлять первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно.

[0084] Модуль обработки дополнительно выполнен с возможностью: в ответ на второе сообщение запроса на аутентификацию выполнять проверку аутентификации во второй сети связи и генерировать второй промежуточный ключ Kausf-2.

[0085] Модуль приемопередатчика дополнительно выполнен с возможностью: при успешной проверке аутентификации отправлять с помощью терминального устройства второй функции администрирования доступа и мобильности второе ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно.

[0086] Модуль приемопередатчика дополнительно сконфигурирован для приема сообщения NAS SMC команды режима уровня безопасности без доступа.

[0087] Модуль обработки дополнительно сконфигурирован для: обнаружения источника сообщения SMC NAS на основе первой записи очереди приема;

если источником сообщения NAS SMC является первая функция администрирования доступа и мобильности, пропустить сохранение первого промежуточного ключа Kausf-1 в ответ на сообщение NAS SMC; и

если источником сообщения SMC NAS является вторая функция администрирования доступа и мобильности, сохранить терминальным устройством второй промежуточный ключ Kausf-2 в ответ на сообщение SMC NAS.

[0088] В возможной реализации то, что терминальное устройство сохраняет второй промежуточный ключ Kausf-2 в ответ на сообщение NAS SMC, включает в себя:

модуль приемопередатчика дополнительно сконфигурирован для определения, после приема сообщения SMC NAS, ассоциировано ли сообщение SMC NAS со вторым сообщением запроса на аутентификацию.

[0089] Модуль обработки дополнительно сконфигурирован для: когда сообщение SMC NAS ассоциировано со вторым сообщением запроса на аутентификацию, сохранять второй промежуточный ключ Kausf-2 из первого пространства хранения во второе пространство хранения, где второе пространство хранения является пространством долговременного хранения.

[0090] В возможной реализации модуль обработки конкретно сконфигурирован для того, чтобы: в ответ на первое сообщение запроса на аутентификацию выполнять проверку аутентификации в первой сети связи и генерировать первый промежуточный ключ Kausf-1.

[0091] Модуль приемопередатчика конкретно сконфигурирован, чтобы: когда проверка аутентификации, выполненная терминальным устройством, завершается успешно, отправлять объекту первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно.

[0092] Модуль приемопередатчика конкретно сконфигурирован для приема первого сообщения об успешном выполнении EAP расширяемого протокола аутентификации от первой функции администрирования доступа и мобильности, где первое сообщение об успешном выполнении EAP ассоциировано с первым сообщением запроса на аутентификацию.

[0093] Модуль обработки конкретно сконфигурирован для: сохранения первого промежуточного ключа Kausf-1 в ответ на первое сообщение об успешном выполнении EAP, выполнения проверки аутентификации во второй сети связи на основе второго сообщения запроса на аутентификацию и генерации второго промежуточного ключа Kausf- 2.

[0094] Модуль приемопередатчика конкретно сконфигурирован для приема второго сообщения об успешном выполнении EAP расширяемого протокола аутентификации от второй функции администрирования доступа и мобильности, причем второе сообщение об успешном выполнении EAP ассоциировано со вторым сообщением запроса на аутентификацию.

[0095] Модуль обработки конкретно сконфигурирован для замены сохраненного первого промежуточного ключа Kausf-1 вторым промежуточным ключом Kausf-2 в ответ на второе сообщение об успешном выполнении EAP.

[0096] В возможной реализации модуль обработки конкретно сконфигурирован для определения, после приема первого сообщения об успешном выполнении EAP, ассоциировано ли первое сообщение об успешном выполнении EAP с первым сообщением запроса на аутентификацию.

[0097] Модуль приемопередатчика конкретно сконфигурирован для того, чтобы: когда первое сообщение об успешном выполнении EAP ассоциировано с первым сообщением запроса на аутентификацию, сохранять первый промежуточный ключ Kausf-1 из первого пространства хранения во второе пространство хранения.

[0098] В возможной реализации модуль обработки дополнительно сконфигурирован для приостановки обработки второго сообщения запроса на аутентификацию.

[0099] В возможной реализации модуль обработки дополнительно сконфигурирован для определения, что способ аутентификации, используемый терминальным устройством для выполнения проверки аутентификации в первой сети связи/второй сети связи, является улучшенным способом расширяемого протокола аутентификации для аутентификации 3-го поколения и согласования ключей EAP-AKA'.

[00100] В возможной реализации

модуль приемопередатчика дополнительно сконфигурирован для: доступа к первой системе связи с использованием первой технологии доступа и доступа ко второй сети связи с использованием второй технологии доступа.

[00101] Первая технология доступа представляет собой технологию доступа 3GPP, а вторая технология доступа представляет собой технологию доступа, отличную от 3GPP; или первая технология доступа является технологией доступа, отличной от 3GPP, а вторая технология доступа представляет собой технологию доступа 3GPP.

[00102] Согласно седьмому аспекту, вариант осуществления этой заявки предоставляет аппаратуру связи, включающую в себя:

модуль приемопередатчика, сконфигурированный для приема первого сообщения запроса на аутентификацию от первой функции администрирования доступа и мобильности в первой сети связи и второго сообщения запроса на аутентификацию от второй функции администрирования доступа и мобильности во второй сети связи; и

модуль обработки, выполненный с возможностью: в ответ на первое сообщение запроса на аутентификацию выполнять проверку аутентификации в первой сети связи и генерировать первый промежуточный ключ Kausf-1.

[00103] Модуль приемопередатчика дополнительно выполнен с возможностью: при успешной проверке аутентификации, отправлять первой функции администрирования доступа и мобильности первое ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно.

[00104] Модуль обработки дополнительно выполнен с возможностью: в ответ на второе сообщение запроса на аутентификацию выполнять проверку аутентификации во второй сети связи и генерировать второй промежуточный ключ Kausf-2.

[00105] Модуль приемопередатчика дополнительно выполнен с возможностью: при успешной проверке аутентификации отправлять второй функции администрирования доступа и мобильности второе ответное сообщение аутентификации, указывающее, что проверка аутентификации прошла успешно.

[00106] Модуль приемопередатчика дополнительно сконфигурирован для приема сообщения NAS SMC команды режима уровня безопасности без доступа.

[00107] Модуль обработки дополнительно сконфигурирован для сохранения, в ответ на сообщение SMC NAS, первого промежуточного ключа Kausf-1 или второго промежуточного ключа Kausf-2, соответствующего сообщению SMC NAS.

[00108] Модуль приемопередатчика дополнительно сконфигурирован для отправки ответного сообщения для NAS SMC-сообщения, где ответное сообщение для NAS SMC-сообщения указывает терминальное устройство для хранения первого промежуточного ключа Kausf-1 или второго промежуточного ключа Kausf-2.

[00109] В возможной реализации

модуль приемопередатчика дополнительно сконфигурирован для определения, после приема сообщения SMC NAS, ассоциировано ли сообщение SMC NAS со вторым сообщением запроса на аутентификацию.

[00110] Модуль обработки дополнительно сконфигурирован, чтобы: когда сообщение SMC NAS ассоциировано со вторым сообщением запроса на аутентификацию, сохранять второй промежуточный ключ Kausf-2 из первого пространства хранения во второе пространство хранения, где второе пространство хранения является пространством долговременного хранения.

[00111] В возможной реализации

модуль обработки дополнительно сконфигурирован, чтобы сохранять, в ответ на сообщение NAS SMC терминального устройства, первый промежуточный ключ или второй промежуточный ключ Kausf-2 из первого пространства хранения во второе пространство хранения, где вторая область хранения является пространством долговременного хранения.

[00112] В возможной реализации терминальное устройство осуществляет доступ к первой системе связи с использованием технологии доступа 3GPP, и терминальное устройство осуществляет доступ ко второй сети связи с использованием технологии доступа, отличной от 3GPP.

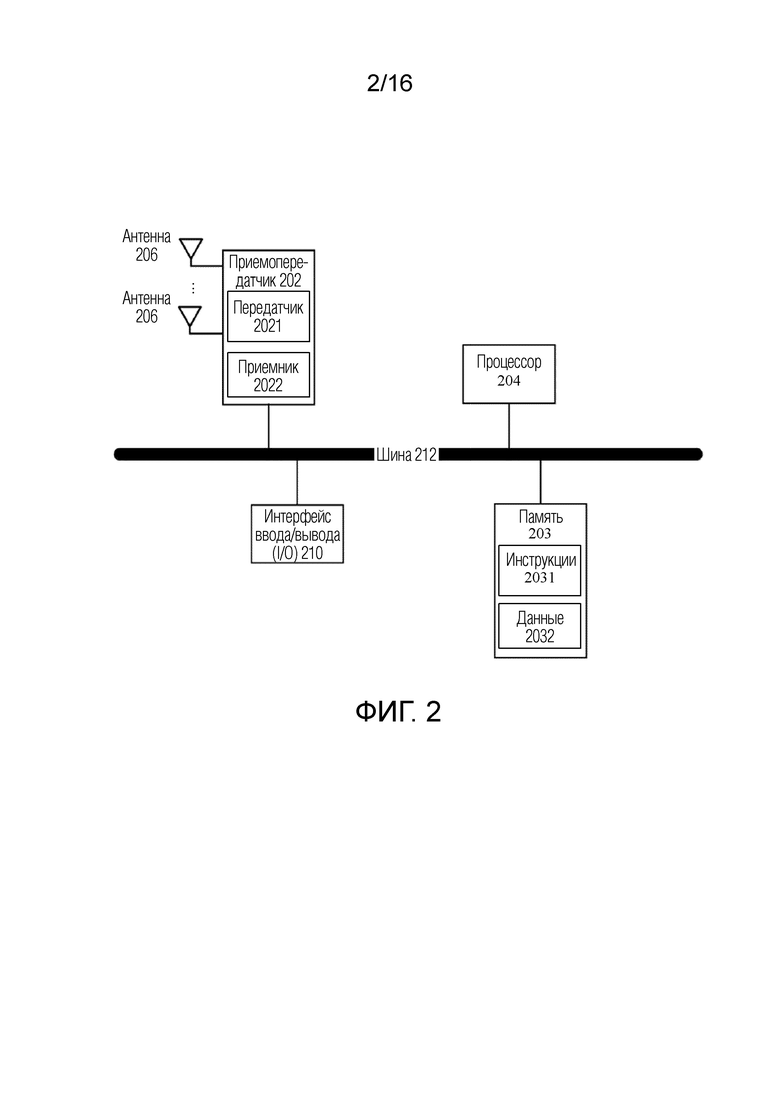

[00113] Согласно восьмому аспекту, вариант осуществления этой заявки предоставляет аппаратуру связи. Аппаратура связи может реализовывать функции, выполняемые терминальным устройством и сетевым устройством в способах в первом аспекте и втором аспекте. Аппаратура связи включает в себя процессор, память, приемник, соединенный с процессором, и передатчик, соединенный с процессором. Память сконфигурирована для хранения программного кода и передачи программного кода в процессор. Процессор сконфигурирован для управления, на основе инструкций в программном коде, приемником и передатчиком для выполнения способов в первом аспекте, втором аспекте и третьем аспекте. Приемник и передатчик по отдельности подключаются к процессору для выполнения операций, выполняемых терминальным устройством и сетевым устройством в способах в предшествующих аспектах. В частности, передатчик может выполнять операцию отправки, а приемник может выполнять операцию приема. Необязательно, приемник и передатчик могут быть радиочастотными схемами, а радиочастотные схемы принимают и отправляют сообщения с помощью антенн. Альтернативно, приемник и передатчик могут быть интерфейсами связи, процессор соединен с интерфейсами связи с помощью шины, а процессор принимает или отправляет сообщения с помощью интерфейсов связи.

[00114] Согласно девятому аспекту, вариант осуществления этой заявки предоставляет аппаратуру связи. аппаратура связи может включать в себя такой объект, как сетевое устройство или микросхема (чип), или аппаратура связи может включать в себя такой объект, как терминальное устройство или микросхема. Аппаратура связи включает в себя процессор и память. Память сконфигурирована для хранения инструкций. Процессор сконфигурирован для выполнения инструкций в памяти, так что аппаратура связи выполняет способ согласно любому из первого аспекта, второго аспекта или третьего аспекта.

[00115] Согласно десятому аспекту, вариант осуществления этой заявки предоставляет машиночитаемый носитель данных, хранящий одну или более машиноисполняемых инструкций. Когда машиноисполняемые инструкции исполняются процессором, процессор выполняет любую из возможных реализаций первого аспекта, второго аспекта или третьего аспекта.

[00116] Согласно одиннадцатому аспекту, вариант осуществления этой заявки предоставляет компьютерный программный продукт (или называемый компьютерной программой), который хранит одну или несколько исполняемых компьютером инструкций. Когда исполняемые компьютером инструкции выполняются процессором, процессор выполняет любую из возможных реализаций первого аспекта, второго аспекта или третьего аспекта.

[00117] Согласно двенадцатому аспекту, эта заявка обеспечивает систему микросхем. Система микросхем включает в себя процессор, сконфигурированный для поддержки компьютерного устройства в реализации функций в вышеупомянутых аспектах. В возможной реализации система микросхем дополнительно включает в себя память. Память предназначена для хранения программных инструкций и данных, которые необходимы компьютерному устройству. Система на микросхеме может включать в себя микросхему или может включать в себя микросхему и другой дискретный компонент.

[00118] Согласно тринадцатому аспекту эта заявка обеспечивает систему связи. Система связи включает в себя аппаратуру связи согласно четвертому аспекту, пятому аспекту, шестому аспекту или седьмому аспекту.

Краткое описание чертежей

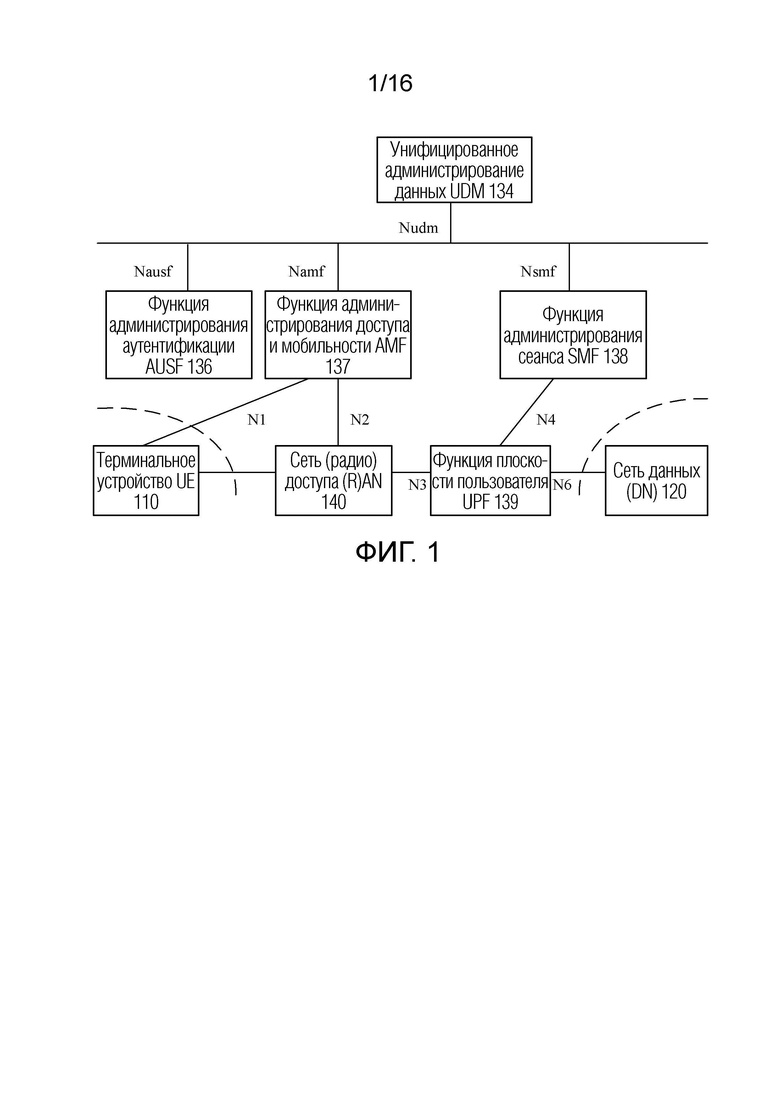

[00119] Фиг. 1 представляет собой принципиальную схему сетевой архитектуры системы связи;

[00120] Фиг. 2 представляет собой принципиальную схему аппаратной структуры аппаратуры связи согласно варианту осуществления этой заявки;

[00121] Фиг. 3 представляет собой схематическое представление ключевой архитектуры согласно варианту осуществления этой заявки;

[00122] Фиг. 4 представляет собой схематическое изображение процедуры аутентификации;

[00123] Фиг. 5 представляет собой схематическую диаграмму процедуры SMC NAS согласно варианту осуществления настоящей заявки;

[00124] Фиг. 6А и Фиг. 6B представляет собой схематическое представление процедуры аутентификации терминального устройства в сценарии множественного доступа;

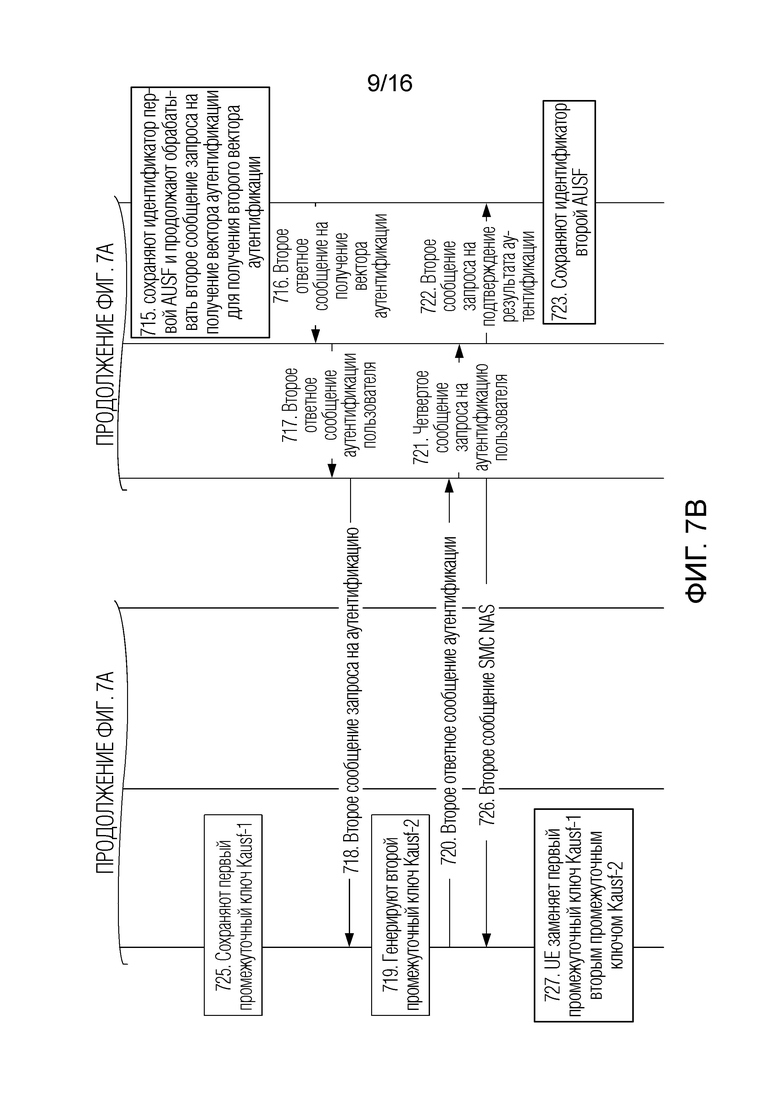

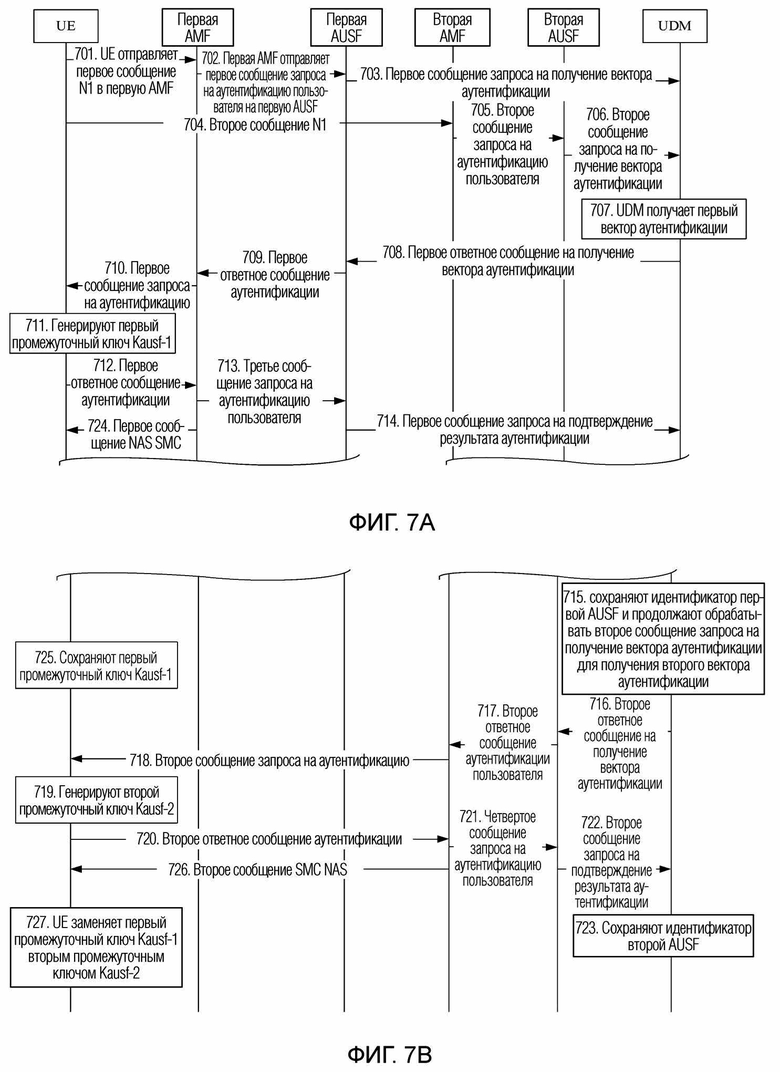

[00125] Фиг. 7А и Фиг. 7B представляет собой схематическое представление варианта осуществления способа связи согласно варианту осуществления этой заявки;

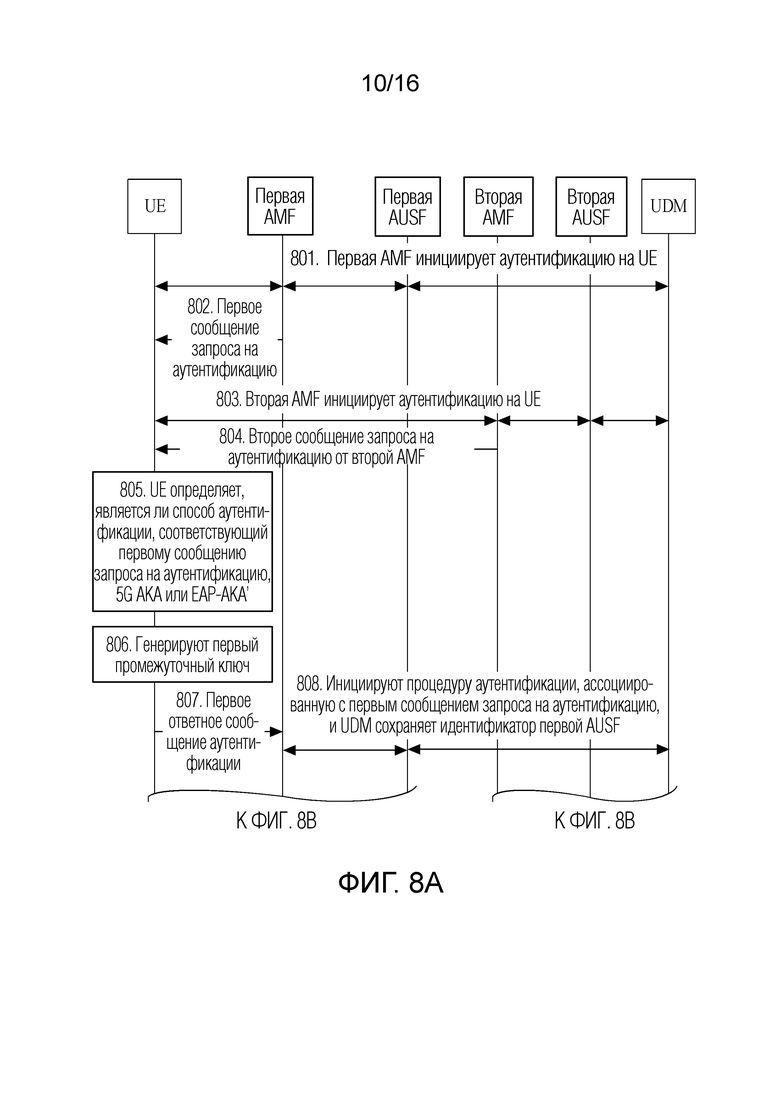

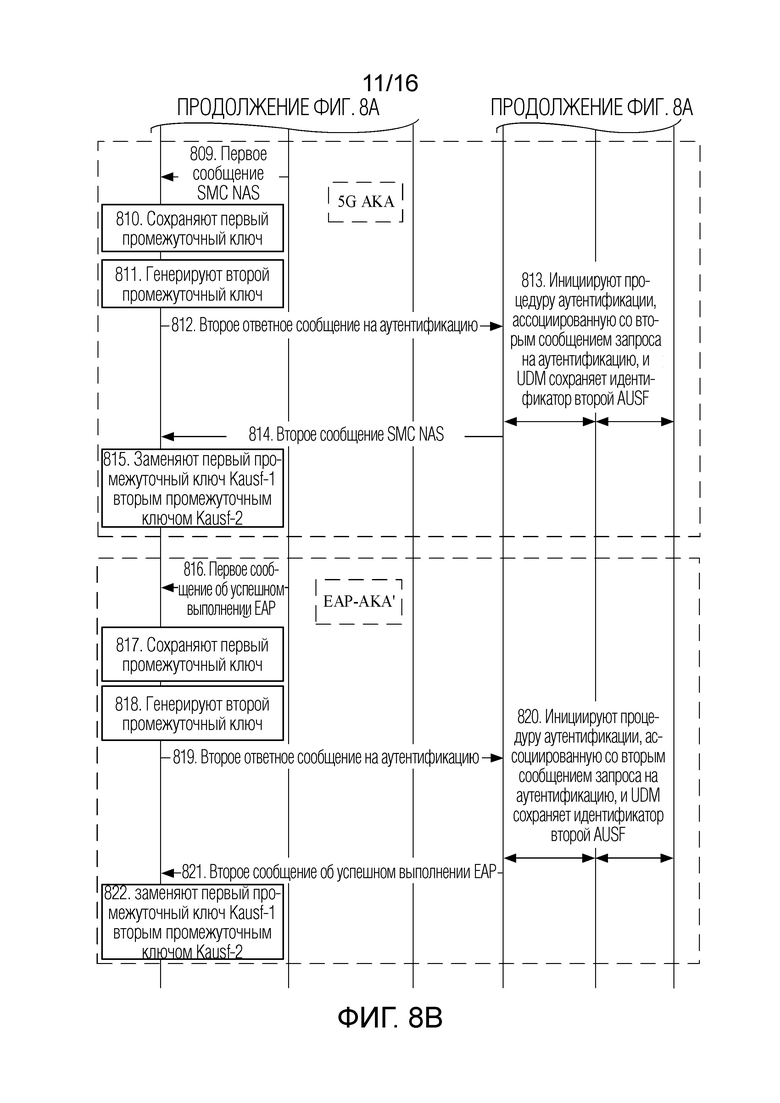

[00126] Фиг. 8А и Фиг. 8B представляет собой схематическое представление варианта осуществления способа связи согласно варианту осуществления этой заявки;

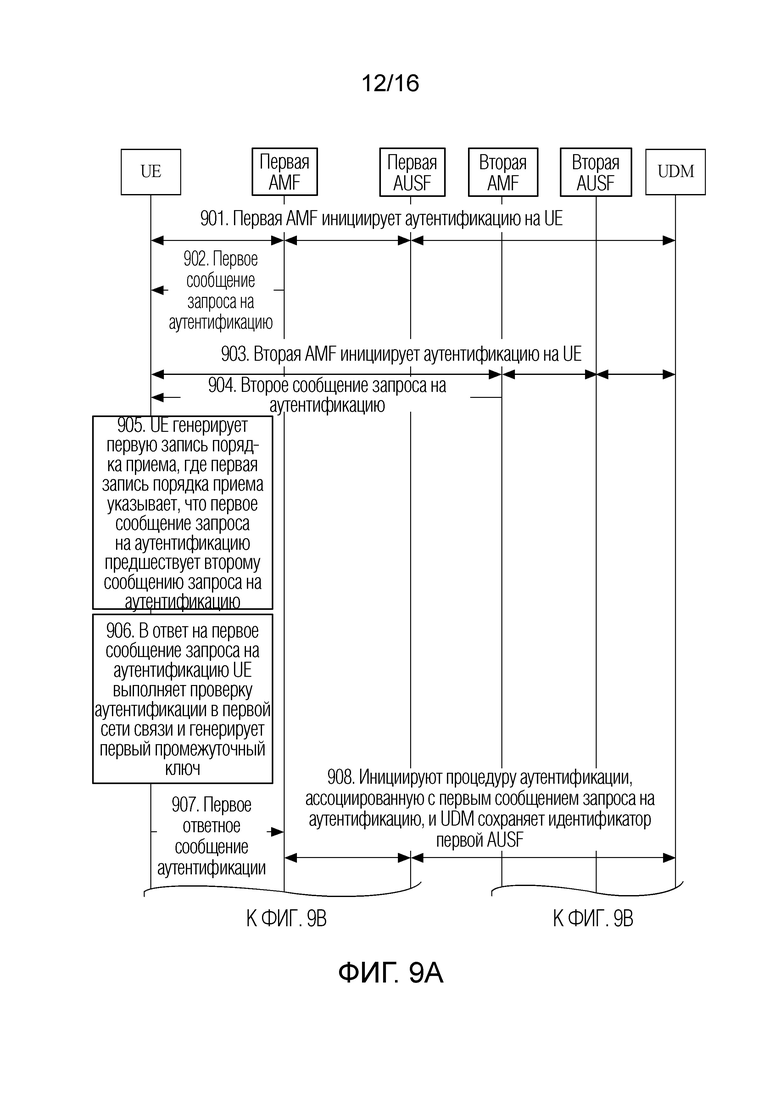

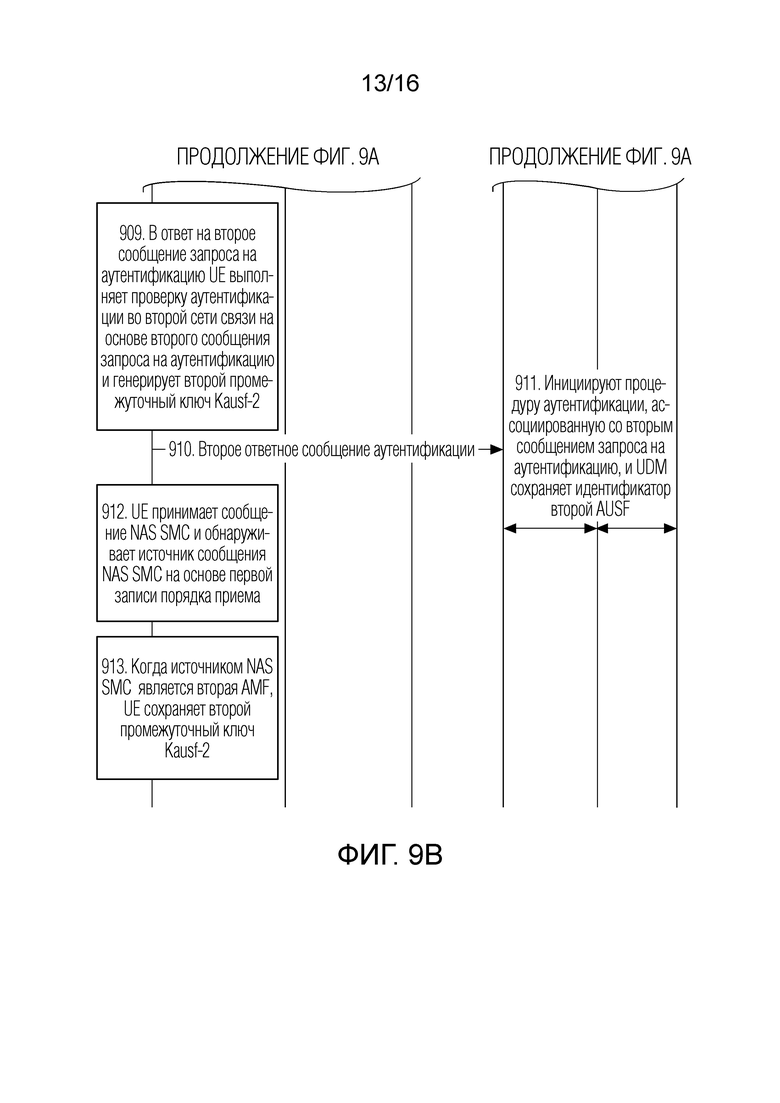

[00127] Фиг. 9А и Фиг. 9B представляет собой схематическое представление варианта осуществления способа связи согласно варианту осуществления этой заявки;

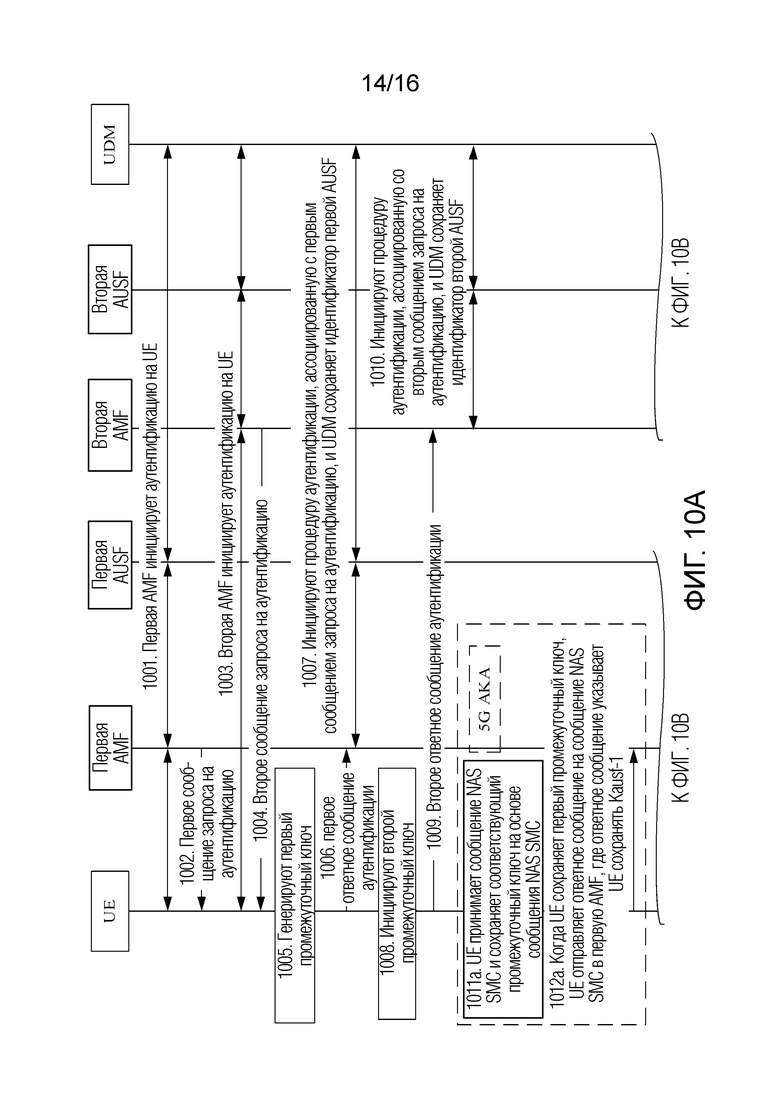

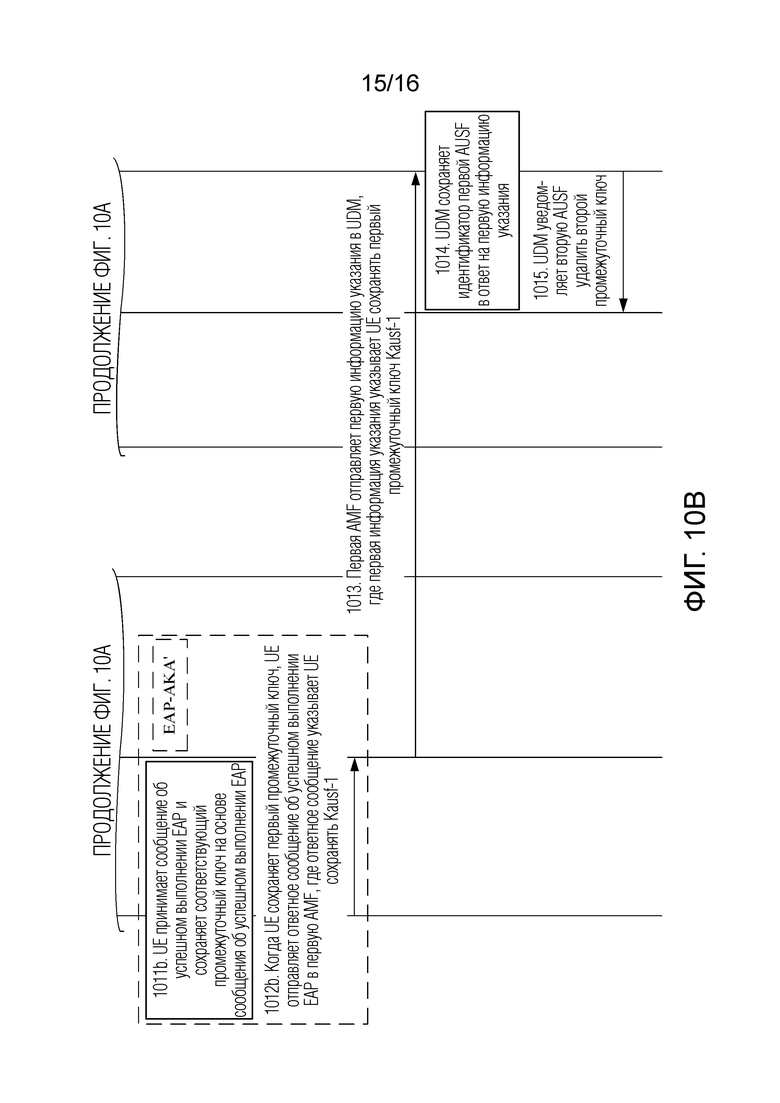

[00128] Фиг. 10А и Фиг. 10B представляет собой схематическое представление варианта осуществления способа связи согласно варианту осуществления этой заявки; и

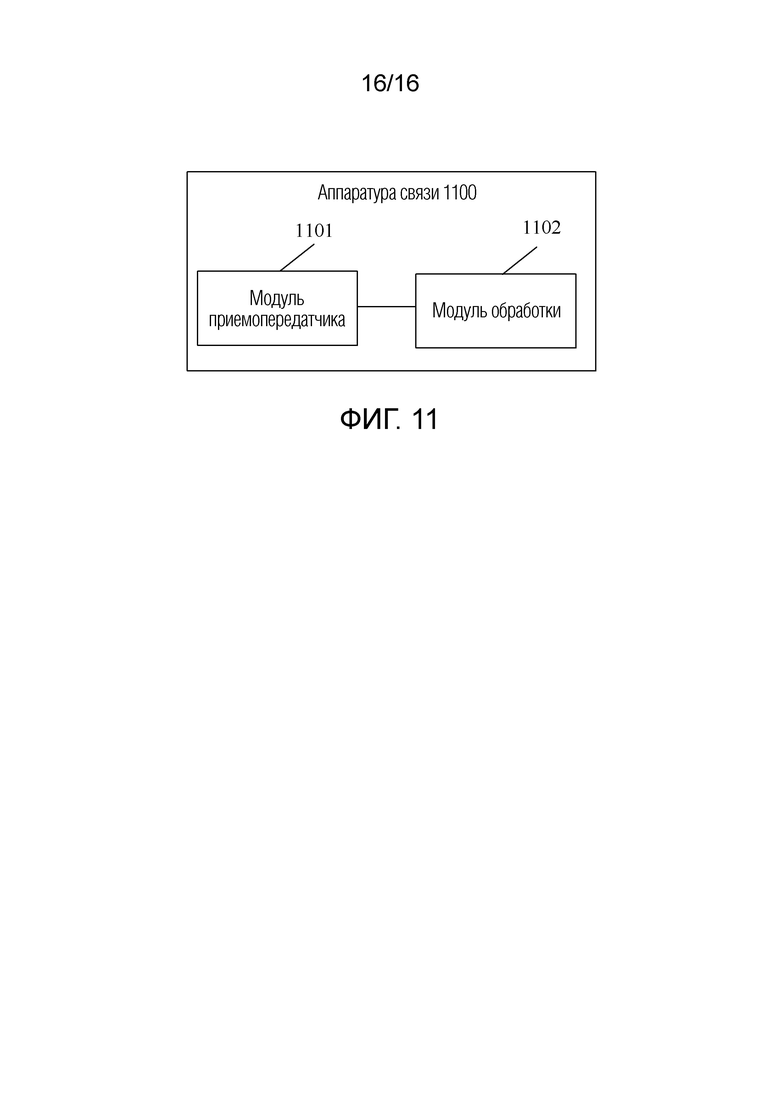

[00129] Фиг. 11 представляет собой принципиальную схему варианта осуществления аппаратуры связи согласно варианту осуществления этой заявки.

Описание вариантов осуществления

[00130] Нижеследующее ясно и полностью описывает технические решения согласно вариантам осуществления этой заявки со ссылкой на прилагаемые чертежи согласно вариантам осуществления настоящей заявки. Понятно, что описанные варианты осуществления представляют собой лишь некоторые, но не все варианты осуществления данной заявки. В описании, формуле изобретения и сопроводительных чертежах настоящей заявки термины «первый», «второй», соответствующие номера терминов и т.п.предназначены для различения подобных объектов, но не обязательно указывают конкретный порядок или последовательность. Следует понимать, что термины, используемые таким образом, являются взаимозаменяемыми в соответствующих обстоятельствах, что является просто способом распознавания, который используется, когда в вариантах осуществления настоящей заявки описываются объекты, имеющие одинаковый атрибут.Кроме того, термины «включать в себя», «содержать» и любые другие варианты означают неисключительное включение, так что процесс, способ, система, продукт или устройство, включающее в себя ряд блоков, не обязательно ограничивается этими блоками, но могут включать и другие блоки, явно не перечисленные или не присущие такому процессу, способу, системе, продукту или устройству.

[00131] В описаниях этой заявки «/» означает «или», если не указано иное. Например, A/B может обозначать A или B. В этой заявке «и/или» описывает только отношение ассоциации для описания связанных объектов и указывает, что могут существовать три отношения. Например, A и/или B могут обозначать следующие три случая: существует только A, существуют как A, так и B, и существует только B. Кроме того, в описаниях настоящей заявки «по меньшей мере один предмет» означает один или несколько предметов, а «множество предметов» означает два или более предметов. «По меньшей мере, один предмет (часть) из следующего» или подобное выражение означает любую комбинацию этих предметов, в том числе отдельный предмет (часть) или любую комбинацию множественных предметов (частей). Например, по меньшей мере, один элемент (кусок) a, b или c может обозначать a, b, c, a и b, a и c, b и c или a, b и c, где a, b, и c может быть в форме единственного числа или множественного числа.

[00132] Технические решения в вариантах осуществления этой заявки могут быть применены к различным системам связи, например, системе долговременного развития (Long Term Evolution, LTE), системе дуплекса с частотным разделением каналов LTE (frequency division duplex, FDD), системе дуплекса с временным разделением каналов LTE (time division duplex, TDD), универсальная система мобильной связи (universal mobile telecommunications system, UMTS), системе связи всемирной совместимости для микроволнового доступа (worldwide interoperability for microwave access, WiMAX), системе связи 5-го поколения (5th generation, 5G), NR, будущей системе связи 6-го поколения.

[00133] Некоторые из различных систем связи, управляемых оператором, могут называться сетью оператора. Сеть оператора также может называться наземной мобильной сетью общего пользования (public land mobile network, PLMN). Это сеть, созданная и управляемая правительством или утвержденным правительством оператором с целью предоставления услуг наземной мобильной связи для населения, и в основном представляет собой общедоступную сеть, в которой оператор мобильной сети (mobile network operator, MNO) предоставляет пользователю услугу мобильного широкополосного доступа. Сеть оператора или сеть PLMN, описанная в вариантах осуществления этой заявки, может быть сетью, которая соответствует требованию стандарта проекта партнерства 3-го поколения (3rd generation partnership project, 3GPP), который называется сетью 3GPP. Как правило, сеть 3GPP управляется оператором и включает в себя, помимо прочего, сеть мобильной связи 5-го поколения (5th generation, 5G) (сокращенно сеть 5G), мобильную связь 4-го поколения (4th-generation, 4G). сеть (сокращенно сеть 4G) или сеть технологий мобильной связи 3-го поколения (сокращенно сеть 3G). Сеть 3GPP также включает в себя будущую сеть 6G. Для простоты описания в качестве примера для описания в вариантах осуществления данной заявки используется сеть оператора (например, сеть оператора мобильной сети (mobile network operator, MNO)).

[00134] Чтобы облегчить понимание вариантов осуществления этой заявки, архитектура сети 5G, показанная на фиг. 1 используется в качестве примера для описания сценария применения, используемого в этой заявке. Понятно, что архитектура другой сети связи аналогична архитектуре сети 5G, и поэтому подробности не описываются. См. фиг. 1. ФИГ. 1 представляет собой схематическое представление сетевой архитектуры системы связи. Сетевая архитектура может включать в себя терминальное устройство (также называемое частью пользовательского оборудования, частью операторской сети и частью сети передачи данных (data network, DN)).

[00135] Часть терминального устройства включает в себя терминальное устройство 110, и терминальное устройство 110 также может упоминаться как пользовательское оборудование (user equipment, UE). Терминальное устройство 110 в вариантах осуществления этой заявки представляет собой устройство, имеющее функцию беспроводного приемопередатчика, и может осуществлять связь с одной или более базовыми сетями (core networks, CN) посредством использования устройства сети доступа, которое находится в сети (радио)доступа ((radio) access network, (R)AN) 140. Терминальное устройство 110 также может называться терминалом доступа, терминалом, абонентским устройством, абонентской станцией, мобильной станцией, мобильной консолью, удаленной станцией, удаленным терминалом, мобильным устройством, пользовательским терминалом, беспроводным сетевым устройством, пользовательским агентом, пользовательским устройством и т.п.Терминальное устройство 110 может быть развернуто на суше, включая в себя внутреннее устройство, наружное устройство, портативное устройство или устройство, установленное на транспортном средстве; или может быть развернуто на воде (например, на корабле); или может быть развернуто в воздухе (например, самолет, воздушный шар или спутник). Терминальное устройство 110 может представлять собой сотовый телефон (cellular phone), беспроводной телефон, телефон с протоколом инициации сеанса (session initiation protocol, SIP), смартфон (smartphone), мобильный телефон (mobile phone), беспроводную локальную линию (wireless local loop, WLL), или персональный цифровой помощник (personal digital assistant, PDA), или может быть портативным устройством с функцией беспроводной связи, вычислительным устройством или другим устройством, подключенным к беспроводному модему, устройством, установленным на транспортном средстве, носимым устройством, устройством-дроном, терминалом в Интернете вещей или Интернете транспортных средств, терминалом в сети мобильной связи пятого поколения (fifth generation, 5G), терминалом в любой форме в сети будущего, ретрансляционным пользовательским устройством, терминалом в будущей развитой наземной мобильной сети общего пользования (public land mobile network, PLMN) или тому подобным. Ретрансляционным пользовательским устройством может быть, например, резидентный шлюз 5G (residential gateway, RG). Например, терминальное устройство 110 может быть терминалом виртуальной реальности (virtual reality, VR), терминалом дополненной реальности (augmented reality, AR), беспроводным терминалом в промышленном управлении (industrial control), беспроводным терминалом в режиме самостоятельного вождения (self driving), беспроводным терминалом в дистанционной медицинской помощи (remote medical), беспроводным терминалом в интеллектуальной сети (smart grid), беспроводным терминалом в транспортной безопасности (transportation safety), беспроводным терминалом в умном городе (smart city), беспроводным терминалом в умном доме (smart home) или тому подобное. Это не ограничивается вариантами осуществления настоящей заявки. Для простоты описания в вариантах осуществления данной заявки для описания используется пример, в котором терминальное устройство 110 включает в себя беспилотный летательный аппарат и пульт дистанционного управления беспилотным летательным аппаратом.

[00136] Следует отметить, что беспилотный летательный аппарат в вариантах реализации настоящей заявки может дополнительно включать в себя транспортное средство (vehicle), которое может передвигаться автономно, или транспортное средство, которое может перемещаться в соответствии с командами управления дистанционного контроллера, судно (shipping), которое может путешествовать автономно, судно, которое может путешествовать согласно инструкциям управления дистанционного контроллера и т.п.

[00137] Сеть оператора может включать в себя унифицированное администрирование 134 данных (unified data management, UDM), функцию 136 сервера аутентификации (authentication server function, AUSF), функцию 137 администрирования доступа и мобильности (access and mobility management function, AMF), функцию 138 администрирования сеанса (session management function, SMF), функцию 139 плоскости пользователя (user plane function, UPF), (R)AN 140 и т.п.В сети оператора часть, отличная от части (R)AN 140, может называться частью базовой сети (core network, CN). Для простоты описания в вариантах осуществления данной заявки для описания используется пример, в котором (R)AN 140 представляет собой RAN.

[00138] Сеть данных DN 120 также может называться сетью передачи данных по протоколу (protocol data network, PDN) и обычно представляет собой сеть, расположенную вне сети оператора, например, сеть стороннего производителя. Сеть оператора может получить доступ к множеству сетей данных DN 120. Множество услуг может быть развернуто в сети данных DN 120, и сеть данных DN 120 может предоставлять такие услуги, как передача данных и/или голоса, для терминального устройства 110. Например, сеть данных DN 120 может быть частной сетью интеллектуального завода, датчиком, установленным в цехе интеллектуального завода, может быть терминальным устройством 110, сервером управления датчика, развернутым в сети данных DN 120, и сервер управления может предоставлять услугу датчику. Датчик может взаимодействовать с сервером управления, получать инструкции сервера управления, передавать собранные данные датчика на сервер управления в соответствии с инструкциями и так далее. В качестве другого примера сеть данных DN 120 может быть внутренней офисной сетью компании, мобильного телефона или компьютер сотрудника компании может быть терминальным устройством 110, а мобильный телефон или компьютер сотрудника может иметь доступ к информация, ресурсам данных и т.п.во внутренней офисной сети компании.

[00139] Терминальное устройство 110 может установить соединение с сетью оператора через интерфейс (например, N1), предоставляемый сетью оператора, и использовать такие услуги, как передача данных и/или голоса, предоставляемые сетью оператора. Терминальное устройство 110 может дополнительно получить доступ к сети данных DN 120 через сеть оператора и использовать услугу оператора, развернутую в сети данных DN 120, и/или услугу, предоставляемую третьей стороной. Третья сторона может быть поставщиком услуг, отличным от сети оператора и терминального устройства 110, и может предоставлять другую услугу, такую как передача данных и/или голоса, для терминального устройства 110. Конкретная форма представления третьей стороны, в частности, может быть определена на основе фактического сценария применения и в настоящем документе она не ограничена.

[00140] Ниже кратко описываются сетевые функции в сети оператора.

[00141] (R)AN 140 можно рассматривать как подсеть сети оператора, и представляет собой систему реализации между узлом обслуживания в сети оператора и терминальным устройством 110. Чтобы получить доступ к сети оператора, терминальное устройство 110 сначала проходит через (R)AN 140, а затем может быть подключено к узлу обслуживания в сети оператора с помощью (R)AN 140. Устройство сети доступа (RAN device) в вариантах осуществления этой заявки представляет собой устройство, которое обеспечивает функцию беспроводной связи для терминального устройства 110 и также может упоминаться как сетевое устройство. Устройство RAN включает в себя, помимо прочего, узловую базовую станцию следующего поколения (next generation node base station, gNB) в системе 5G, усовершенствованный NodeB (evolved NodeB, eNB) в долгосрочном развитии (long term evolution, LTE), контроллер радиосети (radio network controller, RNC), узел B (NodeB, NB), контроллер базовой станции (base station controller, BSC), базовая приемопередающая станция (base transceiver Station, BTS), домашняя базовая станция (например, домашний развитый NodeB, или домашний NodeB, HNB), блок основной полосы частот (baseband unit, BBU), точка передачи и приема (transmitting andception point, TRP), точка передачи (transmitting point, TP), пико (pico), центр коммутации мобильной связи или сетевое устройство в будущей сети. В системах, использующих разные технологии радиодоступа, устройства с функцией устройства сети доступа могут иметь разные названия. Для простоты описания во всех вариантах осуществления этой заявки вышеупомянутые устройства, которые обеспечивают функцию беспроводной связи для терминального устройства 110, вместе называются устройством сети доступа или для краткости называются RAN или AN. Следует понимать, что конкретный тип устройства сети доступа не ограничен в данном описании.

[00142] Функция 137 администрирования доступа и мобильности AMF (которая также может называться сетевым элементом AMF, сетевой функцией AMF или сетевым функциональным объектом AMF) представляет собой сетевую функцию плоскости управления, предоставляемую сетью оператора, и отвечает за доступ, контроль и управление мобильностью, когда терминальное устройство 110 осуществляет доступ к сети оператора, например, включая такие функции, как управление статусом мобильности, назначение временного идентификатора пользователя, а также аутентификация и авторизация пользователя.

[00143] Функция 138 управления сеансом SMF (которая также может называться сетевым элементом SMF, сетевой функцией SMF или сетевым функциональным объектом SMF) представляет собой сетевую функцию плоскости управления, предоставляемую сетью оператора, и отвечает за администрирование сеанса блока данных протокола (protocol data unit, PDU) терминального устройства 110. Сеанс PDU является каналом для передачи PDU, и терминальному устройству необходимо передать PDU в сеть данных DN 120 через сеанс PDU. Сетевая функция 138 SMF отвечает за установление, поддержание, удаление и т.п.сеанса PDU. Сетевая функция 138 SMF включает в себя функции, связанные с сеансом, такие как администрирование сеанса (например, установление, модификация и освобождение сеанса, в том числе обслуживание туннеля между функцией 139 UPF плоскости пользователя и (R)AN 140), выбор и управление сетевой функцией 139 UPF, выбор режима непрерывности обслуживания и сеанса (service and session continuity, SSC) и роуминг.

[00144] Функция UPF 139 плоскости пользователя (которая также может называться сетевым элементом UPF, сетевой функцией UPF или сетевым функциональным объектом UPF) представляет собой шлюз, предоставляемый оператором, и является шлюзом для связи между сетью оператора и сеть данных DN 120. Сетевая функция 139 UPF включает в себя функции, связанные с плоскостью пользователя, такие как маршрутизация и передача пакетов данных, обнаружение пакетов данных, отчет об использовании услуги, обработка качества обслуживания (quality of service, QoS), законный перехват, обнаружение пакетов данных восходящей линии связи и хранение пакетов данных нисходящей линии связи.

[00145] Элемент UDM 134 унифицированной сети администрирования данных (который также может называться сетевым элементом UDM, сетевой функцией UDM или объектом сетевой функции UDM) представляет собой функцию плоскости управления, предоставляемую оператором, и отвечает за хранение информации, такой как постоянный идентификатор абонента (subscriber permanent identifier, SUPI) в сети оператора, общего идентификатора общедоступной подписки (generic public subscription identifier, GPSI) и удостоверения (учетных данных). SUPI сначала шифруется во время передачи, и зашифрованный SUPI называется скрытым идентификатором подписки (subscription concealed identifier, SUCI). Информация, хранящаяся в UDM 134, может использоваться для аутентификации и авторизации терминального устройства 110 для доступа к сети оператора. Абонентом в сети оператора может быть, в частности, пользователь, использующий услугу, предоставляемую сетью оператора, например, пользователь, использующий SIM-карту China Telecom, или пользователь, использующий SIM-карту China Mobile. Учетные данные абонента могут представлять собой долговременный ключ, хранящийся на SIM-карте, или сохраненный небольшой файл, например, информацию, связанную с шифрованием SIM-карты, для аутентификации и/или авторизации. Следует отметить, что постоянный идентификатор, учетные данные, контекст безопасности, данные аутентификации (файл cookie), токен и другая информация, относящаяся к проверке/аутентификации и авторизации, не дифференцируются и не ограничиваются в вариантах осуществления этой заявки для простоты описания.

[00146] Функция 136 сервера аутентификации (authentication server function, AUSF) (которая также может называться сетевым элементом AUSF, сетевой функцией AUSF или объектом сетевой функции AUSF) представляет собой функцию плоскости управления, предоставляемую оператором, и обычно используется для первичной аутентификации, то есть аутентификации между терминальным устройством 110 (абонентом) и сетью оператора. После приема запроса на аутентификацию, инициированного абонентом, AUSF 136 может выполнить аутентификацию и/или авторизацию абонента, используя информацию аутентификации и/или информацию авторизации, хранящуюся в сетевой функции 134 UDM, или сгенерировать информацию аутентификации и/или авторизации абонента с помощью сетевой функции 134 UDM. Сетевая функция 136 AUSF может возвращать абоненту информацию аутентификации и/или информацию авторизации.

[00147] На Фиг. 1, Nausf, Nudm, Namf, Nsmf, N1, N2, N3, N4 и N6 - порядковые номера интерфейса. Значения этих порядковых номеров интерфейса см. в значениях, определенных в стандартном протоколе 3GPP. Подробности здесь не описаны. Следует отметить, что на фиг. 1, для описания используется только пример, в котором терминальным устройством 110 является UE. Имена интерфейсов между сетевыми функциями на фиг. 1 являются просто примерами. В конкретной реализации имена интерфейсов в архитектуре системы могут быть другими именами. В вариантах осуществления настоящей заявки конкретно это не ограничено.