Область техники, к которой относится изобретение

Предложенная технология, в общем, относится к проблемам безопасности в 5G–системе связи.

Уровень техники

Партнерский проект третьего поколения (3GPP) представляет собой совместную работу групп ассоциаций в области систем связи. Начальная цель 3GPP заключается в том, чтобы согласовывать глобально применимую спецификацию мобильных телефонных систем третьего поколения (3G). Объем впоследствии расширен таким образом, что он включает в себя разработку и поддержание дополнительных поколений мобильной связи, например, архитектуры универсальной системы мобильной связи (UMTS), иногда также называемой "3G", и архитектуры по стандарту долгосрочного развития (LTE), также называемой "четвертым поколением (4G)".

3GPP в данный момент разрабатывает стандарты для 5G, иначе называемого "следующим поколением (NG)". Это будущее поколение беспроводной связи, обычно называемое "следующим поколением (NextGen или NG)", "системой следующего поколения (NGS)" или "5G", разрабатывается во всем мире, хотя общий 5G–стандарт еще не задан.

Видение беспроводной связи следующего поколения заключается в предоставлении очень высоких скоростей передачи данных, чрезвычайно низкой задержке, многократном увеличении пропускной способности базовой станции и существенных улучшениях воспринимаемого пользователями качествами обслуживания (QoS), по сравнению с текущими 4G LTE–сетями.

Предполагается, что 5G должен поддерживать множество новых сценариев и вариантов использования и должен представлять собой механизм реализации для Интернета вещей (IoT). Предполагается, что NG–системы должны предоставлять возможности подключения к широкому диапазону новых устройств, таких как датчики, интеллектуальные носимые приборы, механизмы, машины и т.д. Гибкость в таком случае должна представлять собой ключевое свойство в NG–системах. Это отражается в требованиях по обеспечению безопасности для сетевого доступа, которые предписывают поддержку альтернативных способов аутентификации и различных типов учетных данных, по относительно обычных учетных данных для аутентификации и согласования ключей (AKA), предварительно инициализированных посредством оператора и защищенно сохраненных на карте с универсальной интегральной микросхемой (UICC). Это должно позволять владельцам предприятий или организациям использовать собственные системы управления идентификационными и учетными данными для аутентификации и безопасности сетей доступа.

В числе новых признаков обеспечения безопасности в NG–системах предусмотрено введение функции привязки безопасности (SEAF). Единственная цель SEAF состоит в том, чтобы удовлетворять требованиям по гибкости и динамике при развертывании функций базовой NG–сети. Фактически, NG–системы используют виртуализацию для того, чтобы достигать таких свойств. Как следствие, сценарий, в котором функция управления доступом и мобильностью (AMF) развертывается в домене, который является потенциально менее защищенным, чем, например, в помещениях оператора, является не только вероятным, но и должен предполагаться.

SEAF предположительно устанавливает и совместно использует ключ с пользовательским оборудованием (UE) (называемый Kseaf), который используется для извлечения любых других ключей, к примеру, для защиты плоскости управления (Kcn) и защиты радиоинтерфейса. Эти ключи должны соответствовать в 4G–системах ключам на не связанном с предоставлением доступа уровне (NAS) и KeNB. SEAF в таком случае предположительно должна постоянно размещаться в защищенном местоположении, и Kseaf никогда не должен выходить из SEAF. Одно главное преимущество этой настройки должно заключаться в том, чтобы не допускать повторной аутентификации каждый раз, когда UE переходит в бездействующий режим и затем становится активным снова. Фактически, аутентификация представляет собой дорогостоящую процедуру, в частности, когда UE находится в роуминге.

Во время архитектурного исследования NG–систем определено то, что SEAF и AMF совместно размещаются. Во–первых, это фактически противоречит целям такой дополнительной функции обеспечения безопасности. Имеется или нет по–прежнему потребность в SEAF, и если да, как она может реализовываться? Стоит заметить, что проектное решение по безопасности в унаследованных системах концептуально основано на таком допущении, что объект управления мобильностью (MME) всегда находится в защищенном местоположении в пределах CN оператора. Это допущение не применяется к AMF. В районах плотной застройки, AMF может развертываться ближе к краю сети, например, в торговом центре, и в силу этого потенциально в доступных местоположениях. Следовательно, во время изменения AMF возможно то, что AMF не расположены в одинаково защищенных доменах, и в силу этого, целевая или исходная AMF, возможно, должны экранировать себя друг от друга.

Многократное использование унаследованного механизма не является достаточным в таких новых настройках безопасности, как пояснено ниже. В усовершенствованных системах с пакетной коммутацией (EPS) эквивалент AMF представляет собой MME. Во время изменения MME новый MME осуществляет выборку контекста обеспечения безопасности UE из старого MME. Помимо этого, MME всегда имеет возможность инициировать новую аутентификацию.

При использовании унаследованных механизмов, прямая безопасность может достигаться через повторную аутентификацию, но отсутствует механизм для обратной безопасности. Более точно, на целевой стороне, новая AMF всегда имеет возможность инициировать новую аутентификацию, за счет этого сокращая возможности для старой AMF определять используемые ключи. Потребность в повторной аутентификации, например, может быть основана на политике оператора с учетом местоположения различных AMF.

Базирование только на процедуре аутентификации не является очень эффективным, поскольку с точки зрения производительности, она представляет собой одно из самых сложных процедур. Именно в этом случае независимая SEAF может играть главную роль посредством устранения необходимости повторной аутентификации, в частности, при роуминге.

Сущность изобретения

Цель заключается в том, чтобы предоставлять такую процедуру аутентификации после изменения AMF, которая является эффективной и предоставляет возможность прямой безопасности.

Эта и другие цели удовлетворяются посредством вариантов осуществления предложенной технологии.

Согласно первому аспекту, предусмотрен способ поддержки обработки изменения обслуживающей AMF для пользовательского оборудования. Способ содержит отправку запроса контекста в исходную AMF. Эта отправка выполняется из целевой AMF. В целевой AMF контекст принимается в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно второму аспекту, предусмотрен способ поддержки обработки изменения обслуживающей AMF для пользовательского оборудования. Способ содержит прием запроса контекста из целевой AMF. Прием выполняется в исходной AMF. Контекст отправляется из исходной AMF в ответ, в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно третьему аспекту, предусмотрен способ поддержки обработки изменения обслуживающей AMF для пользовательского оборудования. Способ содержит отправку запроса на регистрацию в целевую AMF. Отправка выполняется из пользовательского оборудования. Процедура установления безопасности на не связанном с предоставлением доступа уровне между упомянутой целевой AMF и упомянутым пользовательским оборудованием выполняется. Процедура установления безопасности на не связанном с предоставлением доступа уровне информирует пользовательское оборудование относительно стратегии аутентификации, определенной посредством целевой AMF. Процедуры на основе ключей применяются согласно стратегии аутентификации.

Согласно четвертому аспекту, предусмотрен способ поддержки обработки изменения обслуживающей AMF для пользовательского оборудования. Способ содержит прием запроса из целевой AMF на предмет нового ключа для пользовательского оборудования. Прием выполняется в SEAF AMF. В SEAF AMF, новый базовый сетевой ключ извлекается из ключа, который совместно используется с пользовательским оборудованием. Новый базовый сетевой ключ отправляется в целевую AMF.

Согласно пятому аспекту, предусмотрен сетевой узел, выполненный с возможностью поддерживать обработку изменения обслуживающей AMF для пользовательского оборудования. Сетевой узел содержит AMF, выполненную с возможностью отправлять запрос контекста в исходную AMF. AMF выполнена с возможностью принимать контекст в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно шестому аспекту, предусмотрен сетевой узел, выполненный с возможностью поддерживать обработку изменения обслуживающей AMF для пользовательского оборудования. Сетевой узел содержит AMF, выполненную с возможностью принимать запрос контекста из целевой AMF. AMF выполнена с возможностью отправлять контекст в ответ в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно седьмому аспекту, предусмотрено пользовательское оборудование для использования в сети связи. Пользовательское оборудование выполнено с возможностью отправки запроса на регистрацию в целевую AMF. Пользовательское оборудование дополнительно выполнено с возможностью выполнения процедуры установления безопасности на не связанном с предоставлением доступа уровне между целевой AMF и пользовательским оборудованием. Процедура установления безопасности на не связанном с предоставлением доступа уровне информирует пользовательское оборудование относительно стратегии аутентификации, определенной посредством целевой AMF. Пользовательское оборудование дополнительно выполнено с возможностью применения процедур на основе ключей согласно стратегии аутентификации.

Согласно восьмому аспекту, предусмотрен сетевой узел, выполненный с возможностью поддерживать обработку изменения обслуживающей AMF для пользовательского оборудования. Сетевой узел содержит AMF, выполненную с возможностью принимать запрос из целевой AMF на предмет нового ключа для пользовательского оборудования. AMF дополнительно выполнена с возможностью извлекать новый базовый сетевой ключ из ключа, который совместно используется с пользовательским оборудованием. AMF дополнительно выполнена с возможностью отправлять новый базовый сетевой ключ в целевую AMF.

Согласно девятому аспекту, предусмотрена компьютерная программа, содержащая инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора, инструктируют процессору(ам) отправлять, из целевой AMF, запрос контекста в исходную AMF. Компьютерная программа содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов), инструктируют процессору(ам) принимать, в целевой AMF, контекст в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно десятому аспекту, предусмотрена компьютерная программа, содержащая инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора, инструктируют процессору(ам) принимать, в исходной AMF, запрос контекста из целевой AMF. Компьютерная программа содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов), инструктируют процессору(ам) отправлять, из исходной AMF, контекст в ответ в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно одиннадцатому аспекту, предусмотрена компьютерная программа, содержащая инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора, инструктируют процессору(ам) отправлять запрос на регистрацию в целевую AMF. Компьютерная программа содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов), инструктируют процессору(ам) выполнять процедуру установления безопасности на не связанном с предоставлением доступа уровне между целевой AMF и пользовательским оборудованием. Процедура установления безопасности на не связанном с предоставлением доступа уровне информирует пользовательское оборудование относительно стратегии аутентификации, определенной посредством целевой AMF. Компьютерная программа содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов), инструктируют процессору(ам) применять процедуры на основе ключей согласно стратегии аутентификации.

Согласно двенадцатому аспекту, предусмотрена компьютерная программа, содержащая инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора, инструктируют процессору(ам) принимать, в SEAF AMF, запрос из целевой AMF на предмет нового ключа для пользовательского оборудования. Компьютерная программа содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов), инструктируют процессору(ам) извлекать, в SEAF AMF, новый базовый сетевой ключ из ключа, который совместно используется с пользовательским оборудованием. Компьютерная программа содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов), инструктируют процессору(ам) отправлять новый базовый сетевой ключ в целевую AMF.

Согласно тринадцатому аспекту, предусмотрен компьютерный программный продукт, содержащий машиночитаемый носитель, имеющий сохраненную компьютерную программу согласно любому из девятого–двенадцатого аспектов.

Согласно четырнадцатому аспекту, предусмотрена носитель, содержащий компьютерную программу согласно любому из девятого–двенадцатого аспектов, при этом носитель представляет собой электронный сигнал, оптический сигнал, электромагнитный сигнал, магнитный сигнал, электрический сигнал, радиосигнал, микроволновый сигнал или машиночитаемый носитель хранения данных.

Согласно пятнадцатому аспекту, предусмотрен сетевой узел для поддержки обработки изменения обслуживающей AMF для пользовательского оборудования. Сетевой узел содержит модуль передающего устройства для отправки, из целевой AMF, запроса контекста в исходную AMF. Сетевой узел дополнительно содержит модуль приемного устройства для приема, в целевой AMF, контекста в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно шестнадцатому аспекту, предусмотрен сетевой узел для поддержки обработки изменения обслуживающей AMF для пользовательского оборудования. Сетевой узел содержит модуль приемного устройства для приема, в исходной AMF, запроса контекста из целевой AMF. Сетевой узел дополнительно содержит передающее устройство для отправки, из исходной AMF, контекста в ответ в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с пользовательским оборудованием.

Согласно шестнадцатому аспекту, предусмотрено пользовательское оборудование для использования в сети связи. Пользовательское оборудование содержит передающее устройство для отправки запроса на регистрацию в целевую AMF. Пользовательское оборудование дополнительно содержит модуль обеспечения безопасности для выполнения процедуры установления безопасности на не связанном с предоставлением доступа уровне между целевой AMF и пользовательским оборудованием. Процедура установления безопасности на не связанном с предоставлением доступа уровне информирует пользовательское оборудование относительно стратегии аутентификации, определенной посредством целевой AMF. Пользовательское оборудование дополнительно содержит модуль обработки ключей для применения процедур на основе ключей согласно стратегии аутентификации.

Согласно семнадцатому аспекту, предусмотрен сетевой узел для поддержки обработки изменения обслуживающей AMF для пользовательского оборудования. Сетевой узел содержит приемное устройство для приема запроса из целевой AMF на предмет нового ключа для пользовательского оборудования. Сетевой узел дополнительно содержит модуль управления ключами для извлечения нового базового сетевого ключа из ключа, который совместно используется с пользовательским оборудованием. Сетевой узел дополнительно содержит передающее устройство для отправки нового базового сетевого ключа в целевую AMF.

Решение не требует независимой функции SEAF и снижает потребность в стандартизированных интерфейсах, сложность и дополнительную передачу служебных сигналов в базовой сети.

Решение разрешает проблемы безопасности, введенные посредством гибкости в развертывании AMF, за счет предоставления эффективной альтернативы аутентификации для прямой безопасности.

Другие преимущества должны приниматься во внимание при прочтении нижеприведенного описания.

Краткое описание чертежей

Варианты осуществления, вместе с дополнительными целями и преимуществами, можно лучше всего понять посредством обращения к нижеприведенному описанию, рассматриваемому вместе с прилагаемыми чертежами, на которых:

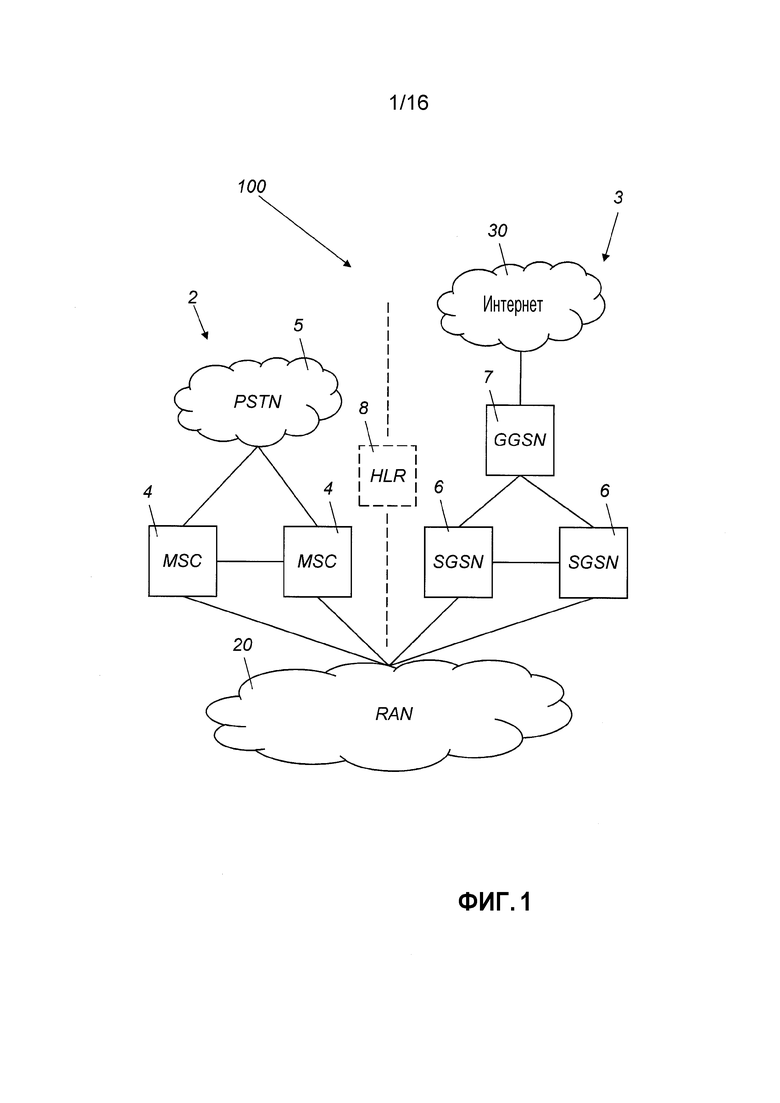

Фиг. 1 является принципиальной схемой, иллюстрирующей упрощенное общее представление базовой сети для UMTS;

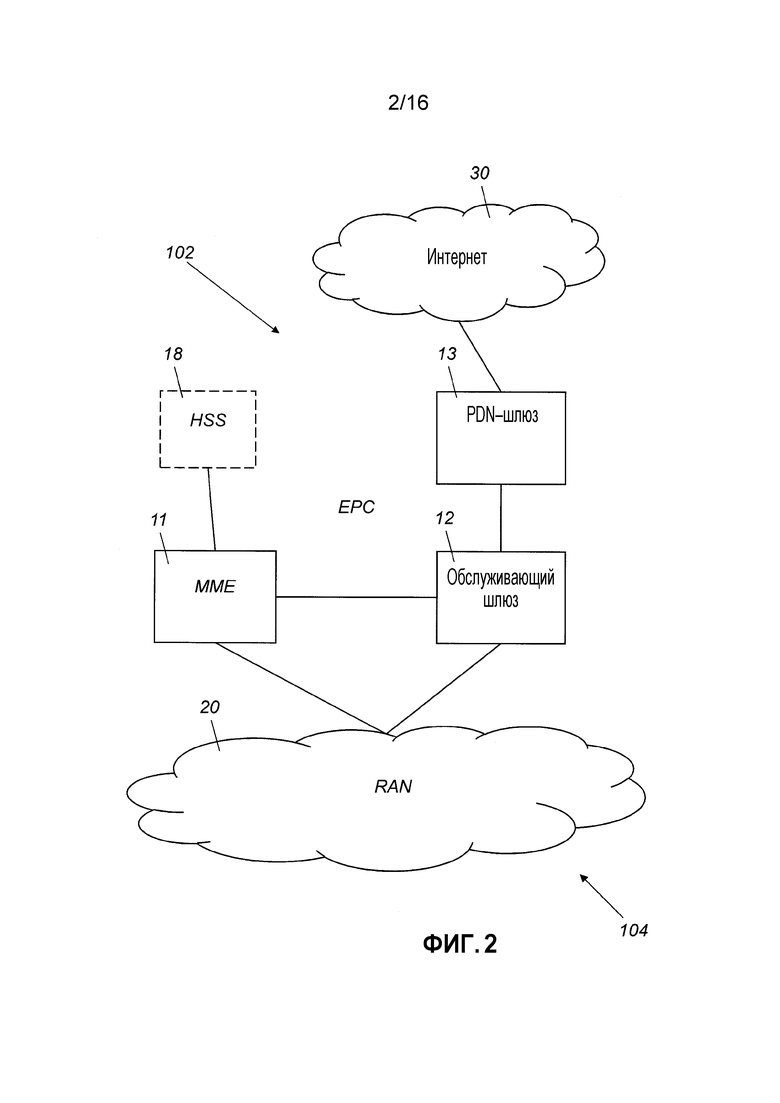

Фиг. 2 является принципиальной схемой, иллюстрирующей упрощенное общее представление EPC–архитектуры;

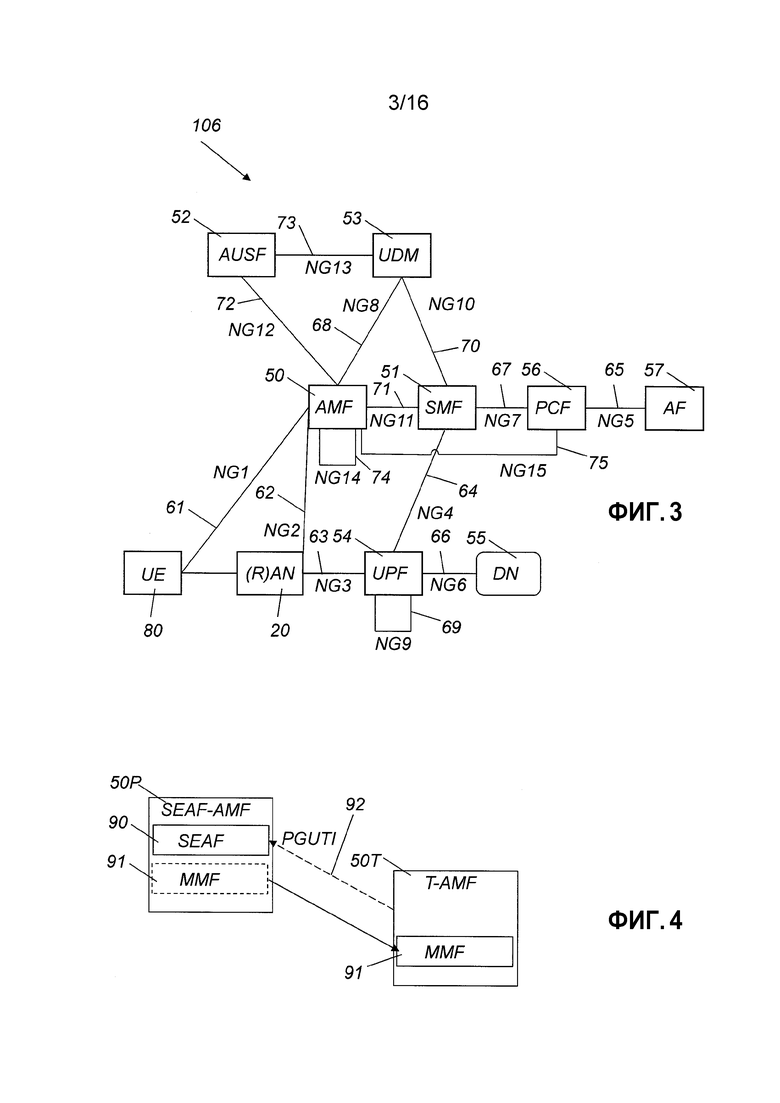

Фиг. 3 является схематичной иллюстрацией варианта осуществления архитектуры без роуминга 5G–системы;

Фиг. 4 является схематичной иллюстрацией взаимосвязи между целевой AMF и SEAF AMF;

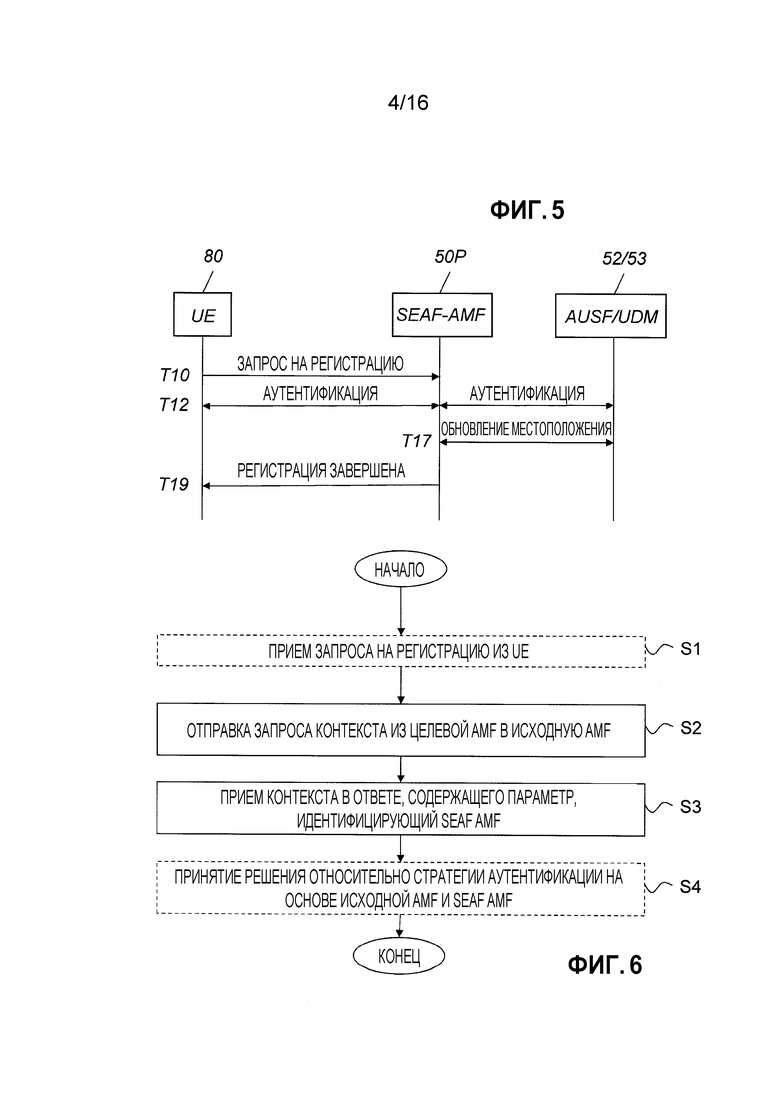

Фиг. 5 описывает передачу служебных сигналов варианта осуществления для аутентификации во время начальной регистрации;

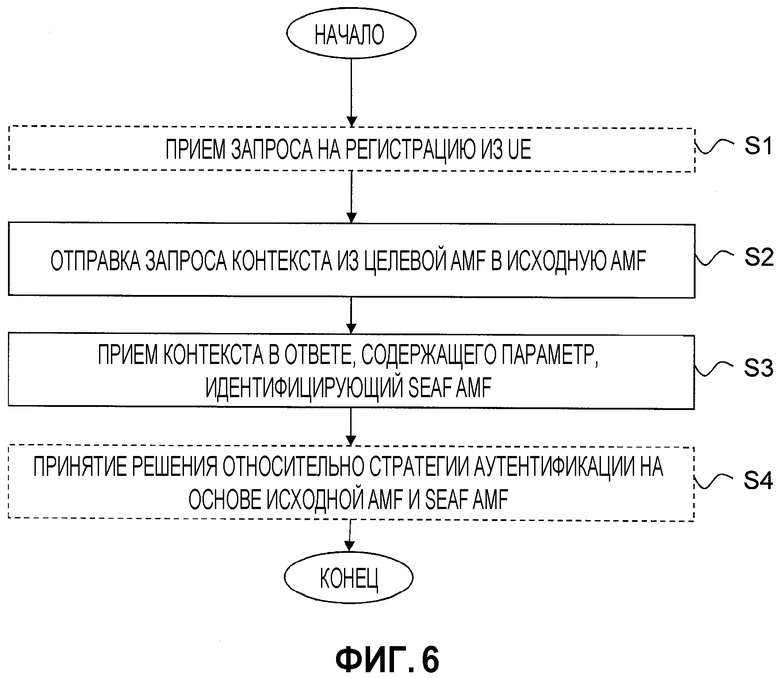

Фиг. 6 иллюстрирует блок–схему последовательности операций для этапов варианта осуществления способа обработки изменения обслуживающей AMF для UE в роли целевой AMF;

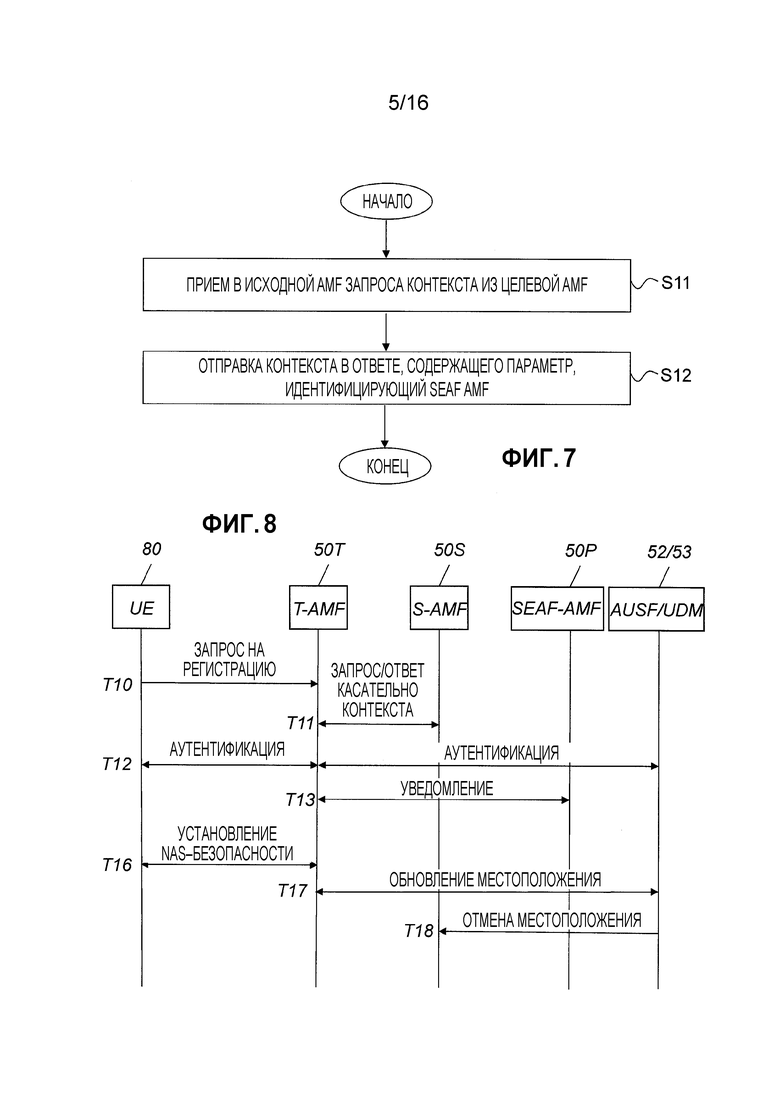

Фиг. 7 иллюстрирует блок–схему последовательности операций этапов другого варианта осуществления способа обработки изменения обслуживающей AMF для UE в роли исходной AMF;

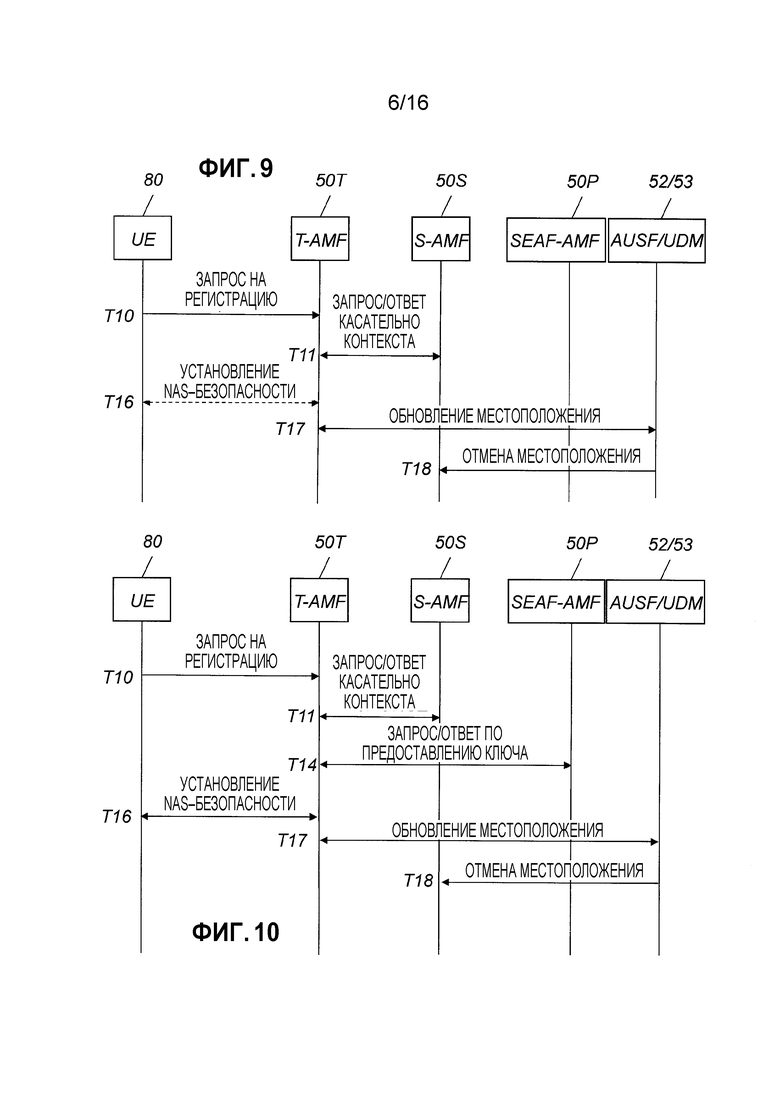

Фиг. 8 описывает передачу служебных сигналов варианта осуществления повторной аутентификации во время изменения AMF;

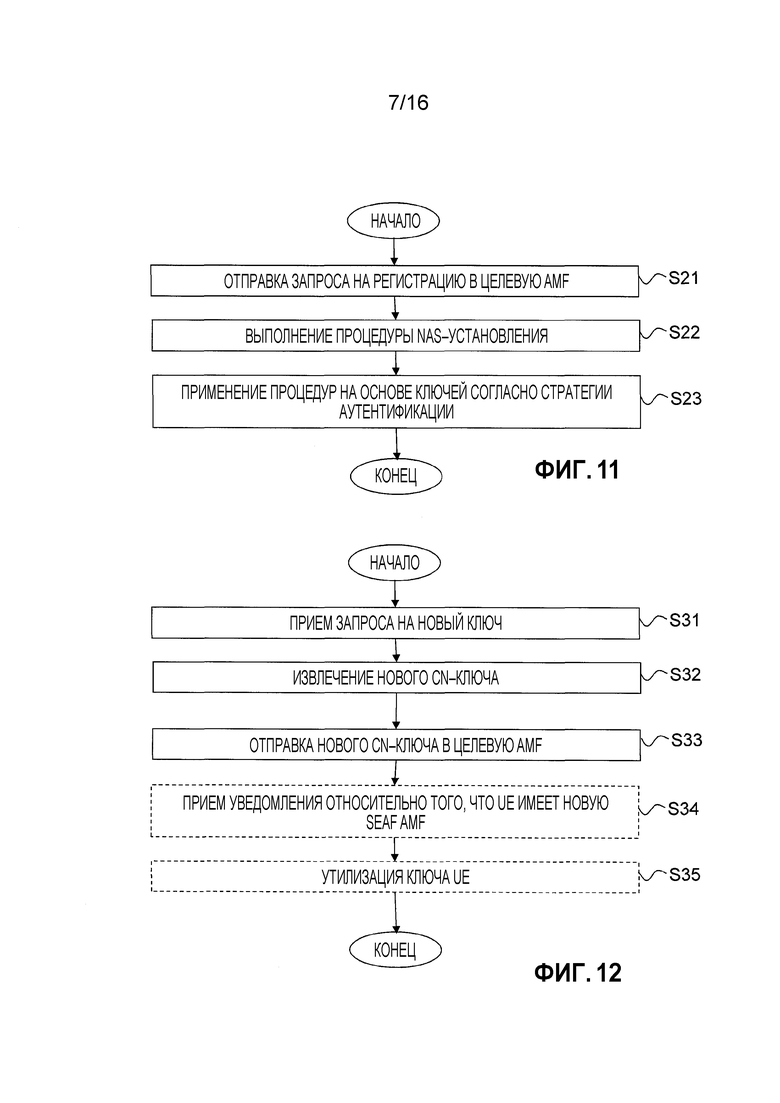

Фиг. 9 описывает передачу служебных сигналов варианта осуществления целевой AMF с продолжением с использованием ключей защиты, принимаемых из исходной AMF;

Фиг. 10 описывает передачу служебных сигналов варианта осуществления, содержащего извлечение нового ключа;

Фиг. 11 иллюстрирует блок–схему последовательности операций для этапов варианта осуществления способа обработки изменения обслуживающей AMF для UE в роли UE;

Фиг. 12 иллюстрирует блок–схему последовательности операций для этапов варианта осуществления способа обработки изменения обслуживающей AMF для UE в роли SEAF AMF;

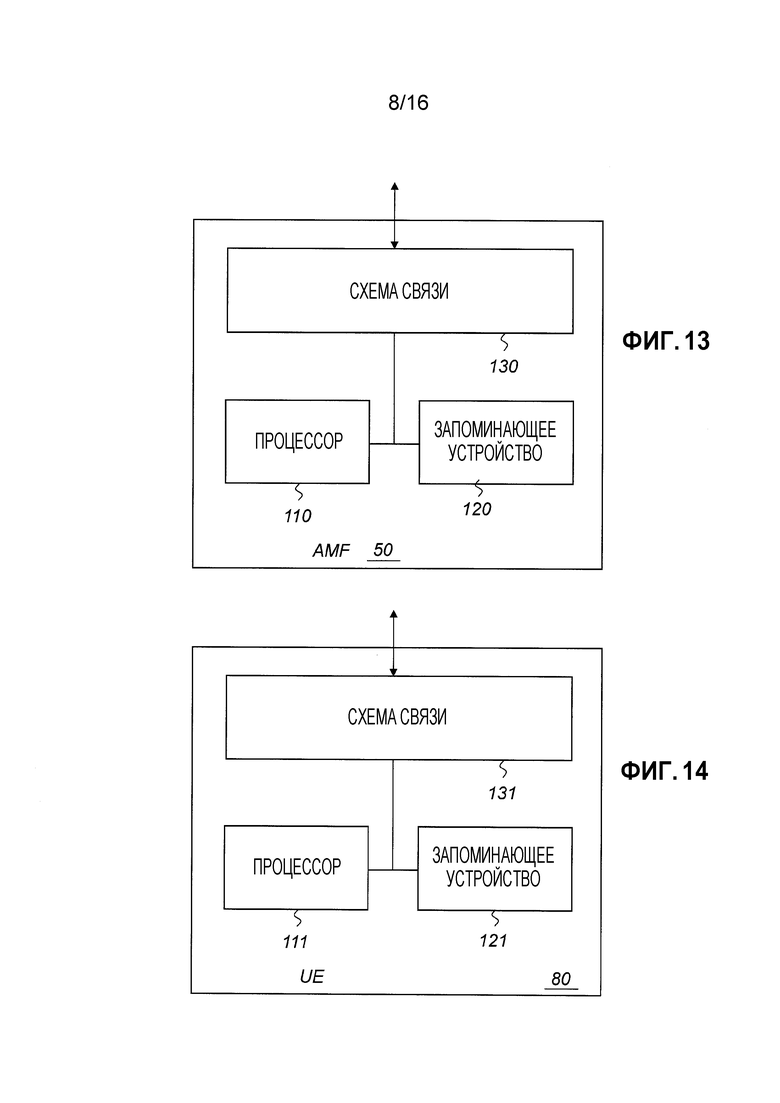

Фиг. 13 является принципиальной блок–схемой, иллюстрирующей пример AMF;

Фиг. 14 является принципиальной блок–схемой, иллюстрирующей пример UE;

Фиг. 15 является принципиальной блок–схемой, иллюстрирующей другой пример AMF на основе реализации аппаратных схем;

Фиг. 16 является принципиальной блок–схемой, иллюстрирующей другой пример UE на основе реализации аппаратных схем;

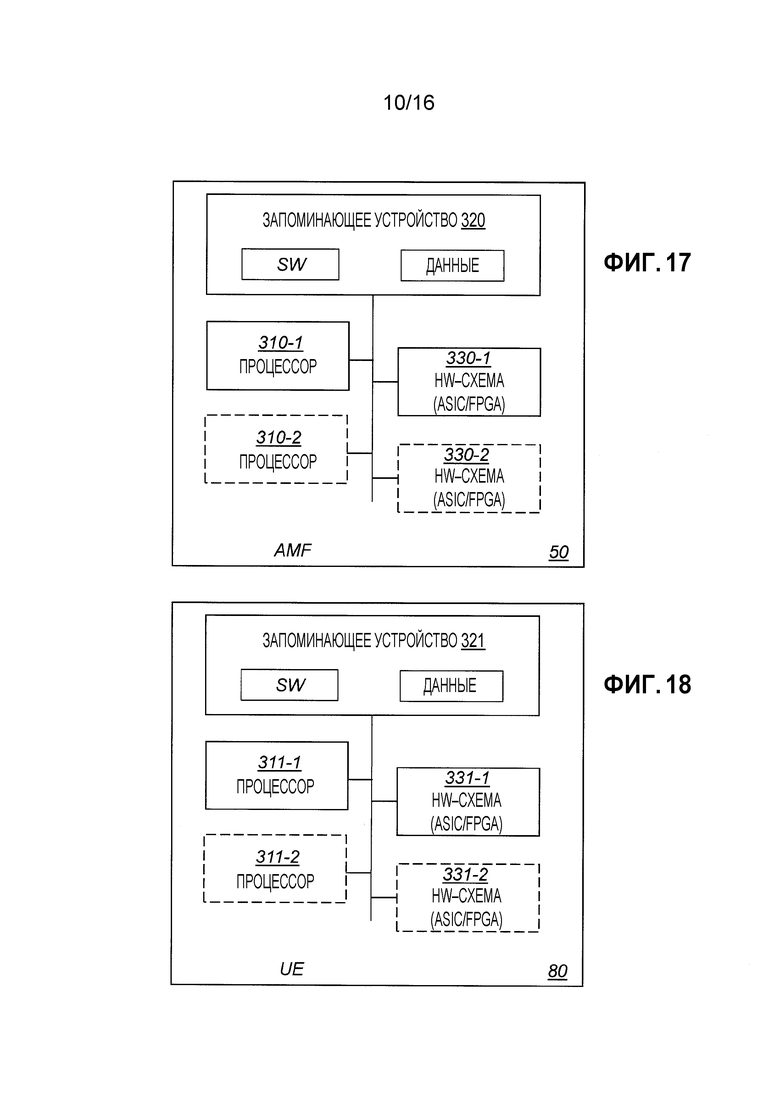

Фиг. 17 является принципиальной блок–схемой, иллюстрирующей еще один другой пример AMF на основе комбинации как процессоров, так и аппаратных схем;

Фиг. 18 является принципиальной блок–схемой, иллюстрирующей еще один другой пример UE на основе комбинации как процессоров, так и аппаратных схем;

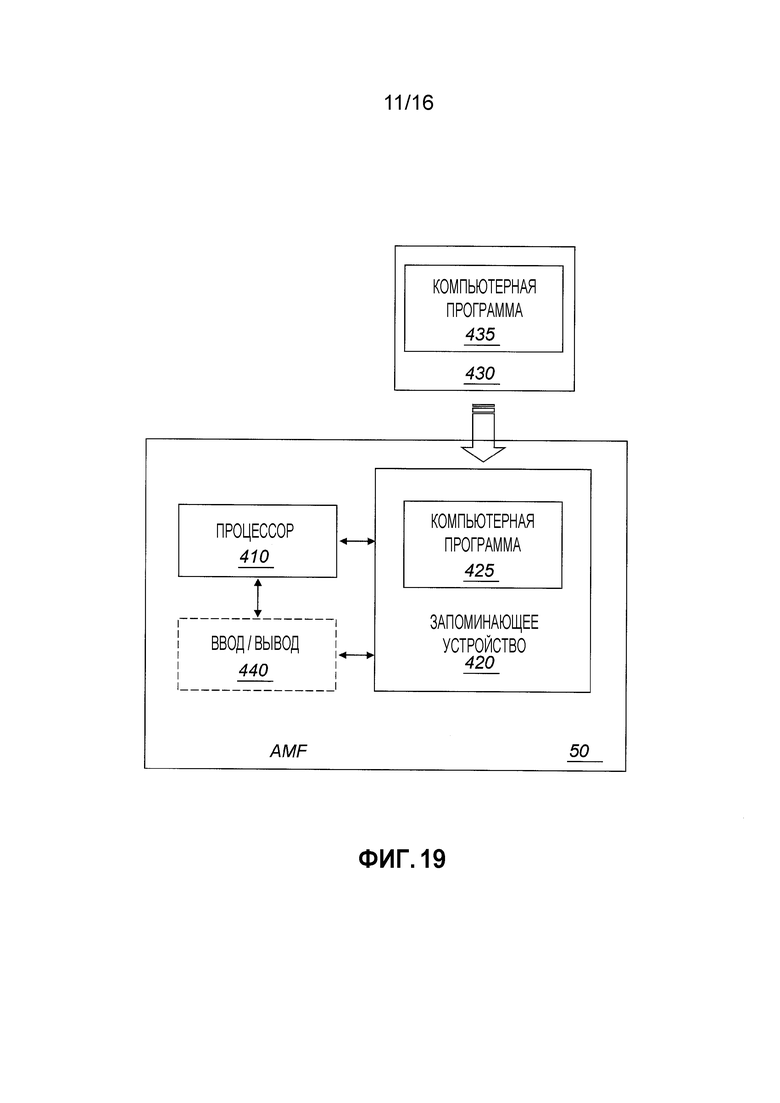

Фиг. 19 является принципиальной схемой, иллюстрирующей пример компьютерной реализации AMF согласно варианту осуществления;

Фиг. 20 является принципиальной схемой, иллюстрирующей пример компьютерной реализации UE согласно варианту осуществления;

Фиг. 21 является принципиальной блок–схемой, иллюстрирующей пример сетевого устройства, содержащего AMF;

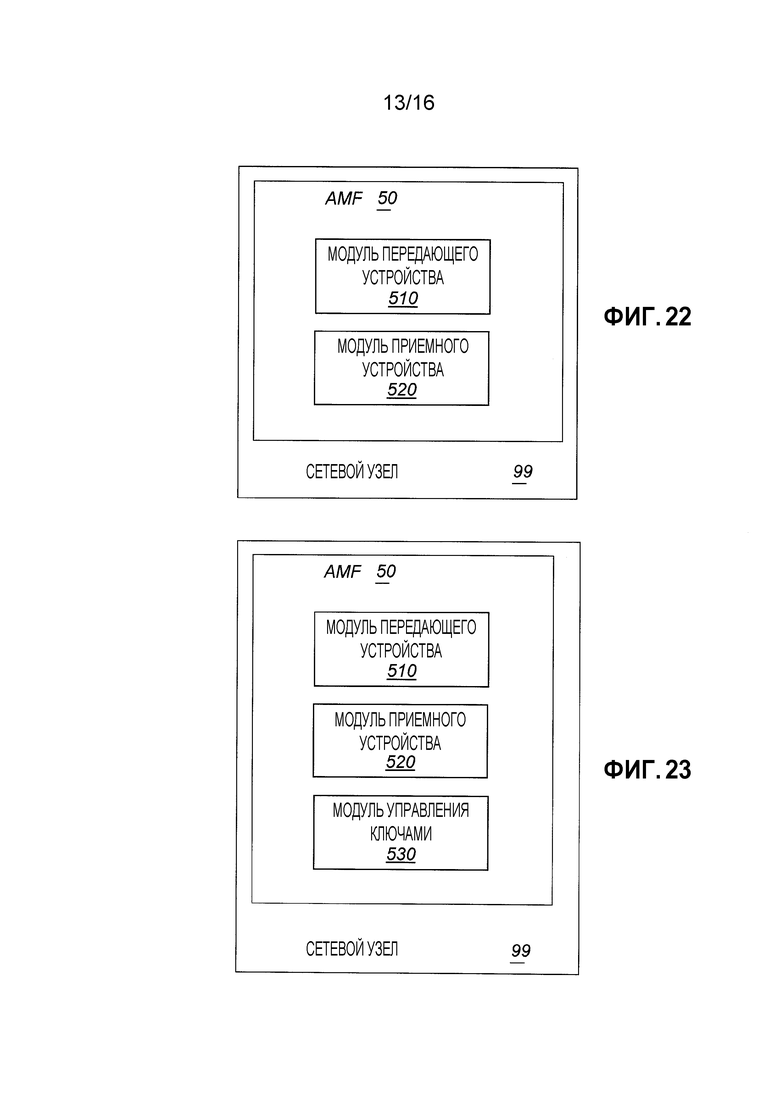

Фиг. 22 является принципиальной схемой, иллюстрирующей пример сетевого узла для обработки изменения обслуживающей AMF для UE;

Фиг. 23 является принципиальной схемой, иллюстрирующей другой пример сетевого узла для обработки изменения обслуживающей AMF для UE;

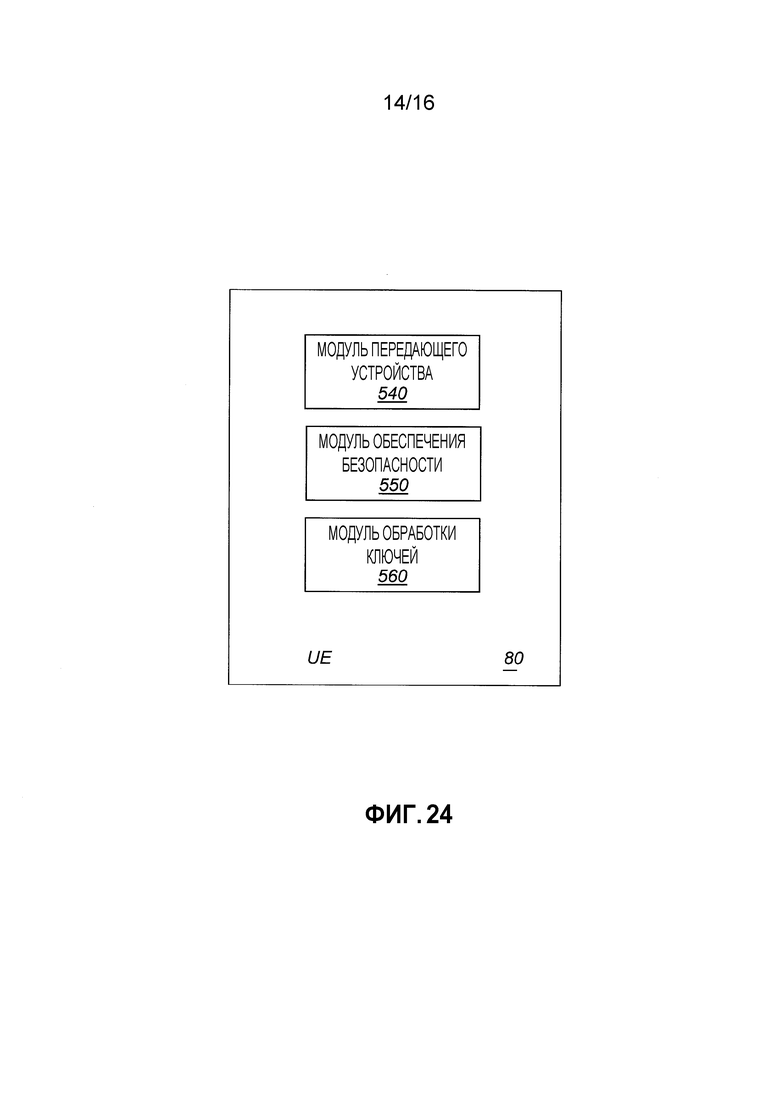

Фиг. 24 является принципиальной схемой, иллюстрирующей другой пример UE;

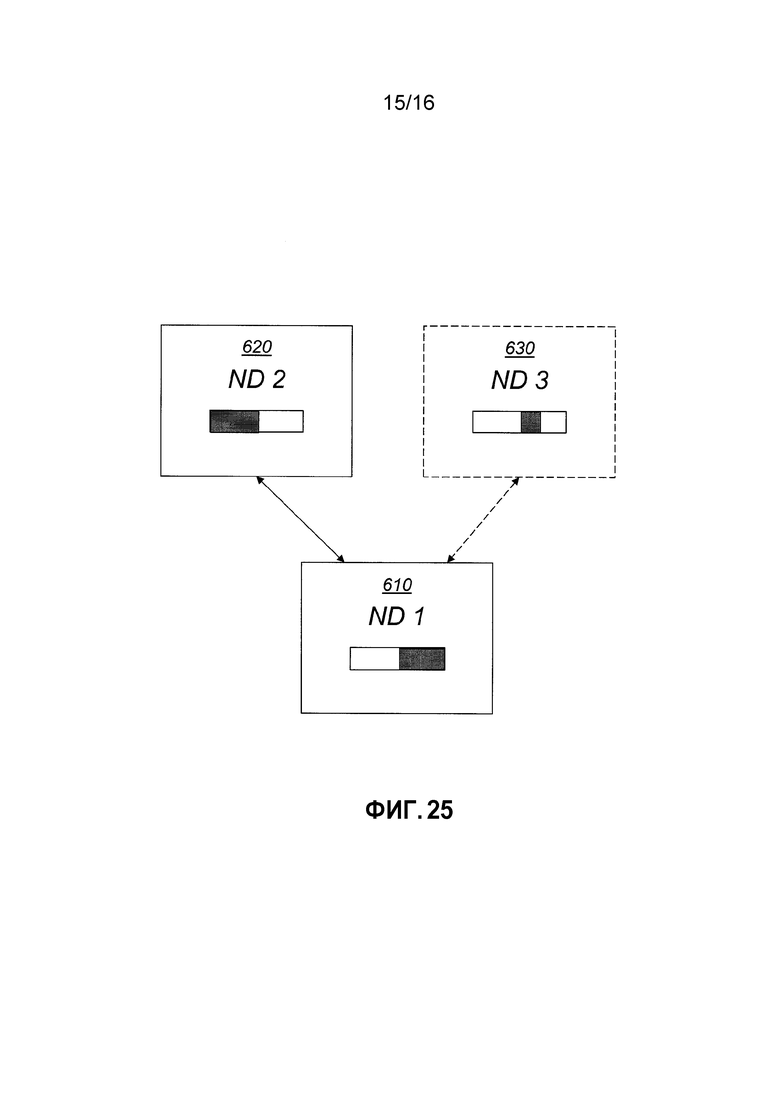

Фиг. 25 является принципиальной схемой, иллюстрирующей пример облачных реализаций; и

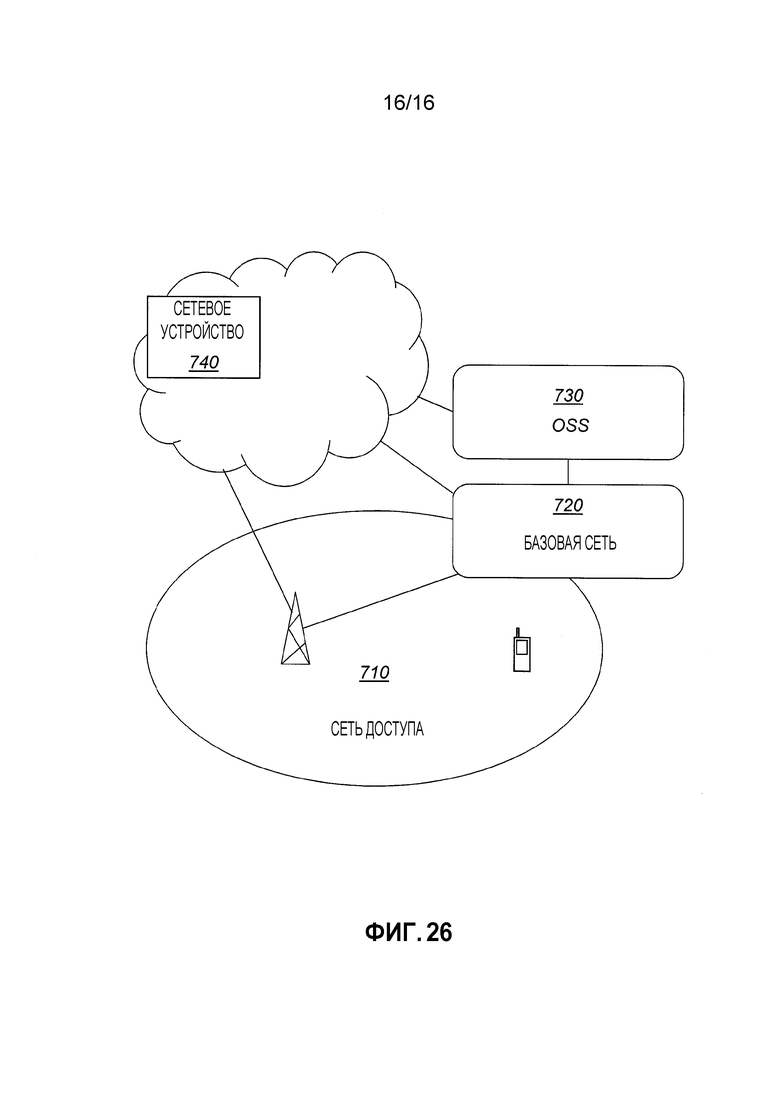

Фиг. 26 является принципиальной схемой, иллюстрирующей пример системы беспроводной связи.

Подробное описание изобретения

На всех чертежах идентичные ссылки с номерами используются для аналогичных или соответствующих элементов.

Может быть полезным начать с очень краткого обзора архитектуры универсальной системы мобильной связи (UMTS), иногда также называемой "3G", и архитектуры по стандарту долгосрочного развития (LTE), также называемой "4G".

Прежде всего, часть сети радиодоступа (RAN) архитектур отличается в том, что сеть универсального наземного радиодоступа (UTRAN) представляет собой 3G UMTS RAN, и усовершенствованная UTRAN (eUTRAN) представляет собой LTE RAN. UTRAN поддерживает услуги с коммутацией каналов и с коммутацией пакетов, тогда как eUTRAN поддерживает только услуги с коммутацией пакетов.

UTRAN–радиоинтерфейс представляет собой широкополосный множественный доступ с кодовым разделением каналов (WCDMA) на основе технологии модуляции с расширением спектра, в то время как eUTRAN использует схему модуляции с несколькими несущими, называемую "множественным доступом с ортогональным частотным разделением каналов (OFDMA)". Высокоскоростной пакетный доступ (HSPA) представляет собой набор протоколов, которые расширяют и повышают производительность существующих 3G UMTS–сетей с использованием WCDMA–протокола.

В 3G UMTS, RAN основана на двух типах узлов: узел доступа или базовая станция, называемая "узлом B", и контроллер радиосети (RNC). RNC представляет собой узел, управляющий RAN, и он также соединяет RAN с базовой сетью (CN).

Фиг. 1 является принципиальной схемой, иллюстрирующей упрощенное общее представление базовой сети для UMTS 100. Базовая сеть для UMTS/WCDMA включает в себя:

– домен 2 с коммутацией каналов (CS) с центром 4 коммутации мобильной связи (MSC) для соединения с коммутируемой телефонной сетью 5 общего пользования (PSTN);

– домен 3 с коммутацией пакетов (PS) с обслуживающим узлом 6 поддержки GPRS (SGSN) для соединения с RAN 20 и шлюзовым узлом 7 поддержки GPRS (GGSN) для соединения с внешними сетями, такими как Интернет 30.

Общим для двух доменов является реестр 8 собственных абонентов (HLR), база данных в сети собственного оператора, которая отслеживает абонентов оператора.

Ключевые принципы философии проектирования LTE RAN заключаются в том, чтобы использовать только один тип узла, усовершенствованный узел B, также называемый "усовершенствованным узлом B" или "eNB". Ключевой принцип LTE CN заключается в независимости от технологии радиодоступа в максимально возможной степени. LTE RAN–функции обычно предусматривают:

– кодирование, перемежение, модуляцию и другие типичные функции физического уровня;

– сжатие заголовков автоматического запроса на повторную передачу (ARQ) и другие типичные функции канального уровня;

– функции обеспечения безопасности пользовательской плоскости (UP), например, шифрование и безопасность передачи служебных RAN–сигналов, например, шифрование и защита целостности инициированной в RAN передачи служебных сигналов в UE; и

– управление радиоресурсами (RRM), передачу обслуживания и другие типичные функции управления радиоресурсами.

LTE CN–функции обычно предусматривают:

– функции обеспечения безопасности на не связанном с предоставлением доступа уровне (NAS), например, шифрование и защиту целостности передачи служебных сигналов CN в UE;

– управление абонентами;

– управление мобильностью;

– управление однонаправленными каналами и обработку качества обслуживания (QoS);

– управление политиками и потоки пользовательских данных;

– взаимное соединение с внешними сетями.

Развитие и стандартизация LTE CN называется "стандартом развития архитектуры системы (SAE)", и базовая сеть, заданная в SAE, радикально отличается от базовой сети более старого поколения и в силу этого называется "усовершенствованным ядром пакетной коммутации (EPC)".

Фиг. 2 является принципиальной схемой, иллюстрирующей упрощенное общее представление архитектуры EPC 102. Базовые узлы EPC 102 включают в себя:

– объект 11 управления мобильностью (MME), который представляет собой узел плоскости управления EPC 102;

– обслуживающий шлюз 12 (SG), который представляет собой узел пользовательской плоскости, соединяющий EPC 102 с LTE RAN 20; и

– шлюз 13 сети пакетной передачи данных (PDN), который представляет собой узел пользовательской плоскости, соединяющий EPC 102 с Интернетом 30.

MME нормально также соединяется с сервером 18 собственных абонентов (HSS), который представляет собой узел базы данных, соответствующий HLR.

Обслуживающий шлюз 12 и PDN–шлюз 13 могут быть сконфигурированы как один объект.

Иногда EPC 102 вместе с LTE RAN 20 обозначается как усовершенствованная система 104 с пакетной коммутацией (EPS).

Как подробнее упомянуто выше, предполагается, что 5G должно предоставлять возможности подключения к широкому диапазону новых устройств, таких как датчики, интеллектуальные носимые приборы, механизмы, машины и т.д. Гибкость в таком случае должна представлять собой ключевое свойство в NG–системах.

3GPP SA2 согласует архитектуру 106 без роуминга, проиллюстрированную на фиг. 3, в исследовании в TR 23.799.

Функция 50 управления доступом и мобильностью (AMF), иногда называемая и/или содержащая функцию управления мобильностью (MMF), управление мобильностью базовой сети (CN–MM) или просто управление мобильностью (MM), представляет собой базовый сетевой узел, который поддерживает управление мобильностью и в силу этого выполняет роль, аналогичную роли MME в EPC. AMF 50 имеет так называемый NG2–интерфейс 62 с RAN 20, который соответствует так называемому S1–интерфейсу между MME и RAN в EPC. AMF 50 имеет так называемый NG1–интерфейс 61 с UE 80. Кроме того, AMF 50 соединяется с функцией 51 управления сеансами (SMF) по NG11–интерфейсу 71.

Когда различные AMF 50 обмениваются данными между собой, это выполняется по NG14–интерфейсу 74.

Функция 52 сервера аутентификации (AUSF) регулирует процесс первичной аутентификации и обменивается данными с AMF 50 NG12–интерфейса 72. Управление 53 пользовательскими данными (UDM) обменивается данными с AUSF 52 через NG13–интерфейс 73, с AMF 50 через NG8–интерфейс 68 и с SMF 51 через NG10–интерфейс 70.

Предлагаемое решение реализует принцип SEAF посредством ассимиляции этой роли (состояния) в AMF 50, в которой UE 80 аутентифицируется сначала. Далее оно отслеживает SEAF AMF (также называемую "первичной AMF") через дополнительный параметр на основе глобального уникального временного идентификатора (GUTI), называемый "первичным GUTI (PGUTI)", в контексте обеспечения безопасности. Первичный GUTI затем должен пересылаться для любых других параметров безопасности между AMF 50 во время изменения AMF. Целевая AMF затем может использовать этот параметр для того, чтобы идентифицировать первичную AMF (выполняющую роль SEAF для этого конкретного UE 80), и выполняет запрос к ней на предмет новых CN–ключей в случае, если, например она не доверяет полностью исходной AMF 50.

Функция 54 пользовательской плоскости (UPF) дополнительно соединяется с RAN 20 посредством NG3–интерфейса 63, с SMF 51 посредством NG4–интерфейса 64 и с различными сетями 55 передачи данных (DN) посредством NG6–интерфейса 66.

Когда различные UPF 54 обмениваются данными между собой, это выполняется по NG9–интерфейсу 69.

Функция 65 управления политиками (PCF) соединяется с SMF 51 через NG7–интерфейс 67, с AMF 50 через NG15–интерфейс 75 и с функциями 57 приложений (AF) через NG5–интерфейс 65.

SEAF совместно использует ключ с UE, обозначаемый посредством Kseaf. Этот ключ представляет собой результат процедуры первичной аутентификации для сетевого доступа между UE и AUSF через SEAF/AMF. Kseaf представляет собой эквивалент Kasme в унаследованных системах и должен служить в качестве корневого ключа для извлечения CN– и AN–ключей. При доступности, Kseaf может использоваться для того, чтобы не допускать полной повторной аутентификации. В таком случае предлагается то, что Kseaf никогда не выходит из AMF, в которой UE аутентифицируется.

Если непривычно употреблять терминологию в определенной степени, термин "MMF" используется здесь для того, чтобы означать часть не–SEAF–роли AMF. Теперь с точки зрения UE, AMF может подтверждать роль SEAF, роль MMF либо и то, и другое. Со ссылкой на фиг. 4, когда UE аутентифицируется сначала в конкретной AMF 50P, эта AMF 50P подтверждает обе роли, т.е. SEAF 90 и MMF 91. Такая AMF далее называется "SEAF AMF" (для UE), здесь обозначаемая как P–AMF 50P. Когда UE позднее перемещается в другую целевую AMF, T–AMF 50T (например, в случае связанного с мобильностью события), целевая AMF 50T подтверждает только роль MMF 91, в то время как SEAF AMF 50P подтверждает роль SEAF 90. Если UE повторно аутентифицируется посредством функции, отличной от SEAF AMF, то новая AMF становится SEAF, и новый Kseaf принимается в использование.

SEAF AMF всегда обладает Kseaf до тех пор, пока UE не аутентифицируется где–то в другом месте. Обслуживающая AMF, т.е. первоначально SEAF AMF или целевая AMF после изменения, всегда имеет CN–ключ (ключ, используемый для извлечения протокольных NAS–ключей). Следовательно, для любого UE может иметь место то, что две различных AMF предусмотрены в поддержании и совместном использовании некоторой формы контекста обеспечения безопасности с идентичным UE. SEAF AMF 50P должна поддерживать контекст SEAF 90 на основе Kseaf, а обслуживающая AMF, например, целевая AMF 50T, – контекст обеспечения CN–безопасности на основе извлеченного ключа, называемого Kcn. UE поддерживает оба контекста. Следует отметить, что возможно то, что SEAF AMF также представляет собой обслуживающую AMF в том случае, если она поддерживает оба контекста. Для функционирования означенного некоторая форма дополнительного AMF–идентификатора должна быть включена в контекст обеспечения CN–безопасности, чтобы идентифицировать SEAF AMF, например, он может быть аналогичным дополнительному GUTI–параметру, который уникально идентифицирует AMF и UE. В остальном описании такой идентификатор 92 называется "первичным GUTI (PGUTI)".

Для обеспечения возможности обработки контекста обеспечения безопасности во время начальной регистрации начальная регистрация обрабатывается аналогично базовой линии и проиллюстрирована на фиг. 5. Запрос T10 на регистрацию отправляется из UE 80 в AMF, т.е. SEAF AMF 50P. P–AMF 50P определяет то, чтобы управлять аутентификацией T12, предусматривающей AUSF 52 и UE 80, что приводит к установлению Kseaf. Как следствие, AMF становится SEAF AMF 50P для этого UE 80. Как следствие, Kseaf' устанавливается. Соответствующий PGUTI, например, может выбираться в качестве первого GUTI, выделяемого посредством этой SEAF AMF 50P.

Единственное соображение относительно механизмов, предложенных здесь, состоит в том, что AMF, принимающая запрос начальной регистрации, в силу этого становится SEAF AMF 50P, поддерживающей SEAF–роль. Следовательно, после аутентификации на основе подписки, SEAF AMF 50P должна принимать и хранить Kseaf из AUSF 52 HPLMN.

После успешной аутентификации и доставки Kseaf (SEAF) AMF 50P должна выполнять обновление T17 местоположения, чтобы регистрировать себя в UDM 53 HPLMN и загружать профиль подписки аутентифицированного пользователя.

Процедура завершается посредством информирования T19, посредством SEAF AMF 50P, UE 80 в отношении того, что регистрация закончена.

Обработка контекста обеспечения безопасности во время изменения AMF требует учета дополнительных факторов. Изменение AMF типично может возникать во время связанных с мобильностью событий. В унаследованных системах, контекст обеспечения безопасности передается между MME. В NG–системах, всегда возникает некоторая передача контекста между целевой и исходной AMF. Тем не менее, для аспекта безопасности, несколько сценариев являются возможными, в зависимости от того, какие параметры безопасности передаются, и того, как они принимаются в использование. Во время операций системы, то, какое решение принимает новая AMF, также называемая "целевой AMF", может быть основано на политике безопасности, например, в зависимости от местоположения старой AMF, также называемой "исходной AMF", и SEAF AMF.

Фиг. 6 иллюстрирует блок–схему последовательности операций для этапов варианта осуществления способа поддержки обработки изменения обслуживающей AMF для UE. На этапе S2, запрос контекста отправляется из целевой AMF в исходную AMF. На этапе S3, контекст принимается в целевой AMF в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с UE.

В предпочтительном варианте осуществления этапу S2 предшествует этап S1, на котором запрос на регистрацию принимается из UE

В предпочтительном варианте осуществления, на этапе S4, стратегия аутентификации определяется на основе ситуации, по меньшей мере, одной из исходной AMF и SEAF AMF. Еще более предпочтительно, определение основано на политике безопасности в зависимости от местоположения исходной AMF и SEAF AMF.

Процедуры согласования выполняются в исходной AMF. Фиг. 7 иллюстрирует блок–схему последовательности операций для этапов варианта осуществления способа поддержки обработки изменения обслуживающей AMF для UE. На этапе S11, запрос контекста принимается в исходной AMF из целевой AMF. На этапе S12, контекст отправляется в ответ от исходной AMF в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF, причем эта SEAF AMF хранит ключ, который совместно используется с UE.

Следующие разделы показывают различные варианты для того, чтобы реализовывать обработку контекста обеспечения безопасности во время изменения AMF. Следует помнить, что исходная AMF на следующих чертежах может представлять собой SEAF AMF, либо она может быть отдельную функцию, как показано на чертежах, в результате процедуры активации мобильности на основе любой из показанных альтернатив.

Передача служебных сигналов, связанная с одной сценой варианта осуществления изменения обслуживающей AMF, проиллюстрирована на фиг. 8.

UE 80 отправляет запрос T10 на регистрацию в целевую AMF 50T. Регистрация UE должна включать в себя любую необходимую информацию из текущего контекста обеспечения NAS–безопасности для возможности для новой AMF, также называемой "целевой AMF 50T", идентифицировать старую обслуживающую AMF, т.е. исходную AMF 50S.

Целевая AMF 50T принимает T10 запрос на регистрацию из UE и отправляет запрос T11 контекста в исходную AMF 50S, которая отвечает надлежащим образом. Контекст включает в себя дополнительный PGUTI–параметр, который идентифицирует SEAF AMF, 50P.

В этой сцене варианта осуществления, целевая AMF 50T определяет то, чтобы выполнять новую аутентификацию T12, что приводит к установлению нового Kseaf. Решение предпочтительно основано на ситуации, например, ассоциирования местоположения исходной AMF 50S и SEAF AMF 50P с PGUTI–параметром. Как следствие, целевая AMF 50T становится также новой SEAF AMF для этого UE 80. Как следствие, новый Kseaf' устанавливается. Соответствующий PGUTI, например, может выбираться в качестве первого GUTI, выделяемого посредством этой целевой AMF. Поскольку PGUTI отправляется по радиоинтерфейсу и передается только между AMF, нет необходимости в выделенных процедурах повторного выделения.

Целевая AMF 50T необязательно может уведомлять T13 (предыдущую) SEAF AMF 50P таким образом, что она может безопасно утилизировать старый Kseaf и соответствующий контекст обеспечения безопасности. Во избежание такой дополнительной передачи служебных сигналов, может иметь место то, что контекст SEAF поддерживается только в течение определенного периода времени после того, как UE 80 выходит из SEAF AMF 50P. Таким образом, данные должны удаляться автоматически после того, как истекает заданный период.

Установление T16 NAS–безопасности выполняется. Новый CN–ключ извлекается и затем принимается в использование через SMC–процедуру между целевой AMF 50T и UE 80.

В завершение, целевая AMF 50T должна выполнять обновление T17 местоположения, чтобы регистрировать себя в UDM 53 HPLMN и загружать профиль подписки аутентифицированного пользователя. На основе этого, UDM 53 должна отправлять отмену T18 определения местоположения в исходную AMF 50S.

UE применяет процедуры на основе ключей согласно стратегии аутентификации.

В другой сцене варианта осуществления, целевая AMF продолжает использование ключей защиты, принимаемых из исходной AMF. Этот сценарий не требует взаимодействия с SEAF AMF и находится в конечных частях, аналогично унаследованному механизму. Как проиллюстрировано на фиг. 9, в передаче CN–ключей, UE 80 отправляет запрос T10 на регистрацию. Регистрация UE должна включать в себя любую необходимую информацию из текущего контекста обеспечения NAS–безопасности для возможности целевой AMF 50T идентифицировать старую обслуживающую AMF, т.е. исходную AMF 50S.

Целевая AMF 50T отправляет запрос T11 контекста в исходную AMF 50S, которая отвечает надлежащим образом. Контекст включает в себя дополнительный PGUTI–параметр, который идентифицирует SEAF AMF, 50P.

На основе PGUTI–параметра и знания идентификационных данных исходного узла, принимается решение касательно того, чтобы продолжать передачу CN–ключей. Необязательно и, например, в случае если изменение алгоритма требуется посредством целевой AMF 50T, то SMC–процедура T16 выполняется для того, чтобы принимать выбранные новые алгоритмы в использование.

В завершение, целевая AMF 50T должна выполнять обновление T17 местоположения, чтобы регистрировать себя в UDM 53 HPLMN и загружать профиль подписки аутентифицированного пользователя. На основе этого, UDM 53 должна отправлять отмену T18 определения местоположения в исходную AMF 50S.

UE применяет процедуры на основе ключей согласно стратегии аутентификации.

В другой сцене варианта осуществления, определяется извлечение нового ключа. Целевая AMF 50T выполняет запрос к SEAF AMF 50P на предмет того, чтобы получать новый CN–ключ, как проиллюстрировано на фиг. 10.

С этой целью, UE 80 отправляет запрос T10 на регистрацию. Регистрация UE должна включать в себя любую необходимую информацию из текущего контекста обеспечения NAS–безопасности для возможности целевой AMF 50T идентифицировать старую обслуживающую AMF, т.е. исходную AMF 50S.

Целевая AMF 50T отправляет запрос T11 контекста в исходную AMF 50S, которая отвечает надлежащим образом. Контекст включает в себя дополнительный PGUTI–параметр, который идентифицирует SEAF AMF, 50P.

Решение принимается на основе PGUTI–параметра и знания идентификационных данных исходной AMF 50S касательно того, чтобы продолжать запрос на предоставление ключа.

Целевая AMF 50T отправляет запрос T14 на предоставление ключа в SEAF AMF 50P, идентифицированную посредством PGUTI, и SEAF AMF 50P действует, соответственно, посредством извлечения нового Kcn из текущего Kseaf и включения его в ответ. Извлечение этого Kcn может быть основано на параметре новизны, который также включен в ответ. Ниже описываются дополнительные варианты осуществления, связанные с этими аспектами.

Новый CN–ключ принимается в использование через SMC–процедуру T16 между целевой AMF 50T и UE 80. Для знания посредством UE 80 того, что новый Kcn используется, должен быть предусмотрен индикатор в SMC–сообщении из целевой AMF 50T в UE 80. Ниже описываются дополнительные варианты осуществления, связанные с этими аспектами.

В завершение, целевая AMF 50T должна выполнять обновление T17 местоположения, чтобы регистрировать себя в UDM 53 HPLMN и загружать профиль подписки аутентифицированного пользователя. На основе этого, UDM 53 должна отправлять отмену T18 определения местоположения в исходную AMF 50S.

UE применяет процедуры на основе ключей согласно стратегии аутентификации.

В предпочтительном варианте осуществления, должно быть возможным выбирать все сцены, описанные на фиг. 8–10,.

С этой целью, в предпочтительном варианте осуществления способа, осуществляемого в целевой AMF, стратегия аутентификации на этапе S4 (фиг. 6) содержит одно из следующего:

– передача ключа между AMF,

– выполнение новой процедуры аутентификации, и

– запрос ключа из упомянутой SEAF AMF.

Со ссылкой на сцену по фиг. 8, в одном варианте осуществления способа, осуществляемого в целевой AMF, способ содержит дополнительный этап выполнения нового процесса аутентификации в ответ на определение стратегии аутентификации в качестве выполнения новой процедуры аутентификации. Процесс аутентификации в свою очередь содержит установление нового ключа посредством взаимодействия с AUSF. Кроме того, создается новый параметр, который идентифицирует SEAF AMF, идентифицирующий целевую AMF в качестве новой SEAF AMF.

Предпочтительно, способ также содержит дополнительный этап уведомления исходной SEAF AMF в отношении того, что целевая AMF представляет собой новую SEAF AMF для UE.

Со ссылкой на сцену по фиг. 9, в одном варианте осуществления способа, осуществляемого в целевой AMF, способ содержит дополнительный этап передачи CN–ключа между исходной AMF и целевой AMF в ответ на то, что стратегия аутентификации определяется в качестве передачи ключа между AMF.

Со ссылкой на сцену по фиг. 10, в одном варианте осуществления способа, осуществляемого в целевой AMF, способ содержит дополнительный этап запроса ключа в ответ на то, что стратегия аутентификации определяется в качестве запроса ключа из SEAF AMF. Запрос ключа в свою очередь содержит отправку запроса на ключ в SEAF AMF и прием ключа из SEAF AMF.

В предпочтительном варианте осуществления, параметр, который идентифицирует SEAF AMF, представляет собой GUTI, ассоциированный с SEAF AMF.

В предпочтительном варианте осуществления, ключ, который совместно используется с UE, используется для извлечения других ключей.

В предпочтительном варианте осуществления, способ содержит дополнительный этап выполнения процедуры NAS–установления между целевой AMF и UE. Процедура NAS–установления информирует UE относительно стратегии аутентификации, определенной посредством целевой AMF.

Соответствующие процедуры выполняются в исходной AMF при необходимости.

В предпочтительном варианте осуществления способа, осуществляемого в исходной AMF, когда стратегия аутентификации определяется в качестве передачи ключа между AMF (см. фиг. 9), способ содержит дополнительный этап передачи CN–ключа между исходной AMF и целевой AMF.

В предпочтительном варианте осуществления, способ, осуществляемый в исходной AMF, содержит дополнительный этап извлечения параметра, который идентифицирует SEAF AMF, из запоминающего устройства.

В предпочтительном варианте осуществления, параметр представляет собой GUTI, ассоциированный с SEAF AMF.

В предпочтительном варианте осуществления, ключ, который совместно используется с UE, используется для извлечения других ключей.

Процедуры, выполняемые в UE, могут быть проиллюстрированы посредством фиг. 11, на котором проиллюстрирована блок–схема последовательности операций для этапов варианта осуществления способа обработки изменения обслуживающей AMF для UE. На этапе S21, запрос на регистрацию отправляется из UE в целевую AMF. Предпочтительно, запрос на регистрацию содержит информацию, идентифицирующую текущую используемую AMF в качестве исходной AMF.

В результате процедур в целевой AMF, стратегия аутентификации определяется посредством целевой AMF. На этапе S22, процедура NAS–установления выполняется между целевой AMF и UE. Процедура NAS–установления информирует UE относительно стратегии аутентификации. На этапе S23, процедуры на основе ключей применяются согласно стратегии аутентификации.

Предпочтительно, стратегия аутентификации содержит одно из передачи ключа между AMF, выполнения новой процедуры аутентификации и запроса ключа из SEAF AMF.

В некоторых сценах, SEAF AMF способствует решению (см., например, фиг. 8 и 10). Фиг. 12, иллюстрирует блок–схему последовательности операций для этапов варианта осуществления способа обработки изменения обслуживающей AMF для UE, осуществляемого в SEAF AMF. На этапе S31, запрос на новый ключ для UE принимается в SEAF AMF из целевой AMF. На этапе S32, новый CN–ключ извлекается в SEAF AMF из ключа, который совместно используется с UE. На этапе S33, новый CN–ключ отправляется в целевую AMF.

В предпочтительном варианте осуществления, когда сцена по фиг. 8 возникает, дополнительные этапы выполняются в SEAF AMF. На этапе S34, уведомление из целевой AMF принимается. Уведомление информирует SEAF AMF в отношении того, что UE имеет новую SEAF AMF. На этапе S35, ключ, который совместно используется с UE, утилизируется.

Извлечение Kcn из Kseaf может быть основано на параметре новизны, совместно используемом UE и SEAF AMF. Этот параметр может представлять собой счетчик, одноразовый номер или временную метку.

В случае счетчика, далее он может сбрасываться или инициализироваться каждый раз, когда новый Kseaf устанавливается. Этот счетчик в таком случае должен представлять собой часть контекста обеспечения безопасности Kseaf. Если начальное значение согласовано заранее между UE и AMF, то может не возникать необходимости для передачи параметра счетчика вместе с ключом (в T14 по фиг. 10). UE должно принимать только некоторый тип "индикатора нового ключа" в SMC–сообщении (в T16 по фиг. 10). Он может представлять собой булев параметр. В зависимости от этого индикатора, UE затем должно постепенно увеличивать счетчик, извлекать новый Kcn из Kseaf и использовать его на этапе 4. Альтернативно, целое значение счетчика или некоторые LSB передаются вместе с ключом и дополнительно вниз в UE, чтобы не допускать сбоев синхронизации.

В случае одноразового номера или временной метки такие параметры должны передаваться для нового CN–ключа в целевую AMF и затем дополнительно вниз в UE.

При использовании в данном документе неограничивающие термины "пользовательское оборудование (UE)" "станция (STA)" и "беспроводное устройство связи" могут означать мобильный телефон, сотовый телефон, персональное цифровое устройство (PDA), оснащенное характеристиками радиосвязи, смартфон, переносной или персональный компьютер (PC), оснащенный внутренним или внешним мобильным широкополосным модемом, планшетный PC с характеристиками радиосвязи, целевое устройство, UE для связи между устройствами, машинное UE или UE, допускающее межмашинную связь, iPAD, пользовательское оборудование (CPE), встроенное в переносной компьютер устройство (LEE), установленное в переносном компьютере устройство (LME), аппаратный USB–ключ (по стандарту универсальной последовательной шины), портативное электронное устройство радиосвязи, сенсорное устройство, оснащенное характеристиками радиосвязи, и т.п. В частности, термин "UE", термин "станция" и термин "устройство беспроводной связи" должен интерпретироваться в качестве неограничивающих терминов, содержащих любой тип беспроводного устройства, обменивающегося данными с сетевым узлом в системе беспроводной связи и/или возможно обменивающегося данными непосредственно с другим устройством беспроводной связи. Другими словами, устройство беспроводной связи может представлять собой любое устройство оснащенное схемой для беспроводной связи согласно любому релевантному стандарту для связи.

При использовании в данном документе термин "проводное устройство" может означать любое устройство, сконфигурированное или подготовленное с возможностью проводного соединения с сетью. В частности, проводное устройство может представлять собой, по меньшей мере, некоторые вышеуказанные устройства, с/без характеристик радиосвязи, при конфигурировании с возможностью проводного соединения.

При использовании в данном документе неограничивающий термин "сетевой узел" может означать базовые станции, точки доступа, сетевые управляющие узлы, к примеру, сетевые контроллеры, контроллеры радиосети, контроллеры базовой станции, контроллеры доступа и т.п. В частности, термин "базовая станция" может охватывать различные типы базовых радиостанций, включающих в себя стандартизированные базовые станции, к примеру, узлы B или усовершенствованные узлы B (eNB), а также базовые макро–/микро–/пикорадиостанции, собственные базовые станции, также известные как базовые фемтостанции, ретрансляционные узлы, повторители, точки радиодоступа, базовые приемо–передающие станции (BTS) и даже управляющие радиоузлы, управляющие одним или более удаленных радиоблоков (RRU), и т.п.

Далее, общий неограничивающий термин "блок связи" включает в себя сетевые узлы и/или ассоциированные беспроводные устройства.

При использовании в данном документе, термин "сетевое устройство" может означать любое устройство, расположенное с соединением с сетью связи, в том числе, но не только, устройства в сетях доступа, базовых сетях и аналогичных сетевых структурах. Термин "сетевое устройство" также может охватывать облачные сетевые устройства.

Следует принимать во внимание, что способы и устройства, описанные в данном документе, могут комбинироваться и перекомпоновываться множеством способов.

Например, варианты осуществления могут реализовываться в аппаратных средствах или в программном обеспечении для выполнения посредством подходящей схемы обработки либо в комбинации вышеозначенного.

Этапы, функции, процедуры, модули и/или блоки, описанные в данном документе, могут реализовываться в аппаратных средствах с использованием любой традиционной технологии, такой как технология изготовления дискретных схем или интегральных схем, включающих в себя как электронную схему общего назначения, так и специализированную схему.

Альтернативно или в качестве дополнения, по меньшей мере, некоторые этапы, функции, процедуры, модули и/или блоки, описанные в данном документе, могут реализовываться в программном обеспечении, таком как компьютерная программа, для выполнения посредством подходящей схемы обработки, такой как один или более процессоров или блоков обработки.

Примеры схемы обработки включают в себя, но не только, один или более микропроцессоров, один или более процессоров цифровых сигналов (DSP), один или более центральных процессоров (CPU), видеоускорители и/или любую подходящую программируемую логическую схему, такую как одна или более программируемых пользователем вентильных матриц (FPGA) или один или более программируемых логических контроллеров (PLC).

Также следует понимать, что может быть возможным многократно использовать общие характеристики обработки любого традиционного устройства или блока, в котором реализуется предложенная технология. Также может быть возможным многократно использовать существующее программное обеспечение, например, посредством перепрограммирования существующего программного обеспечения или посредством добавления новых программных компонентов.

Согласно варианту осуществления аспекта предложенной технологии, предусмотрен сетевой узел, выполненный с возможностью поддерживать обработку изменения обслуживающей AMF для UE, содержит AMF, выполненную с возможностью отправлять запрос контекста в исходную AMF. AMF выполнена с возможностью принимать контекст в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF, причем эта SEAF AMF хранит ключ, который совместно используется с UE.

Согласно варианту осуществления аспекта предложенной технологии предусмотрен сетевой узел, выполненный с возможностью поддерживать обработку изменения обслуживающей AMF для UE, содержит AMF, выполненную с возможностью принимать запрос контекста из целевой AMF. Обслуживающая AMF выполнена с возможностью отправлять контекст в ответ в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF, причем эта SEAF AMF хранит ключ, который совместно используется с UE.

Согласно варианту осуществления аспекта предложенной технологии предусмотрен сетевой узел, выполненный с возможностью обрабатывать изменение обслуживающей AMF для UE, содержит AMF, выполненную с возможностью принимать запрос из целевой AMF на предмет нового ключа для UE. AMF дополнительно выполнена с возможностью извлекать новый CN–ключ из ключа, который совместно используется с UE. AMF дополнительно выполнена с возможностью отправлять новый CN–ключ в целевую AMF.

Фиг. 13 является принципиальной блок–схемой, иллюстрирующей пример AMF 50, на основе реализации "процессор/запоминающее устройство" согласно варианту осуществления. В этом конкретном примере, AMF 50 содержит процессор 110 и запоминающее устройство 120, причем запоминающее устройство 120 содержит инструкции, выполняемые посредством процессора 110.

В одном варианте осуществления, инструкции, при обработке в процессоре 110, предпочтительно обеспечивают возможность AMF 50 выбирать стратегию аутентификации на основе ситуации, по меньшей мере, одной из исходной AMF и SEAF AMF.

В дополнительном варианте осуществления определение основано на политике безопасности в зависимости от местоположения исходной AMF и SEAF AMF.

В одном варианте осуществления инструкции при обработке в процессоре 110 предпочтительно обеспечивают возможность AMF 50 извлекать новый CN–ключ из ключа, который совместно используется с UE.

AMF 50 также включает в себя схему 130 связи. Схема 130 связи может включать в себя функции для проводной и/или беспроводной связи с другими устройствами и/или сетевыми узлами в сети. В конкретном примере, схема 130 связи может быть основана на радиосхеме для связи с одним или более других узлов, включающей в себя передачу и/или прием информации. Схема 130 связи может взаимно соединяться с процессором 110 и/или запоминающим устройством 120. В качестве примера, схема 130 связи может включать в себя любое из следующего: приемное устройство, передающее устройство, приемо–передающее устройство, схема ввода–вывода, порт(ы) ввода и/или порт(ы) вывода.

В одном варианте осуществления схема 130 связи выполнена с возможностью выполнять отправку запроса контекста и прием контекста в ответ.

В одном варианте осуществления схема 130 связи выполнена с возможностью выполнять прием запроса контекста и отправку контекста в ответ.

В одном варианте осуществления схема 130 связи выполнена с возможностью принимать запрос из целевой AMF на предмет нового ключа для UE и отправлять новый базовый сетевой ключ в целевую AMF.

Согласно варианту осуществления аспекта предложенной технологии, предусмотрено UE для использования в сети связи. UE выполнено с возможностью отправки запроса на регистрацию в целевую AMF. UE дополнительно выполнено с возможностью выполнения процедуры NAS–установления между целевой AMF и UE. Процедура NAS–установления информирует UE относительно стратегии аутентификации, определенной посредством целевой AMF. UE дополнительно выполнено с возможностью применения процедур на основе ключей согласно стратегии аутентификации.

Фиг. 14 является принципиальной блок–схемой, иллюстрирующей пример UE 80, на основе реализации "процессор/запоминающее устройство" согласно варианту осуществления. В этом конкретном примере, UE 80 содержит процессор 111 и запоминающее устройство 121, причем запоминающее устройство 121 содержит инструкции, выполняемые посредством процессора 111.

В одном варианте осуществления инструкции при обработке в процессоре 110 предпочтительно обеспечивают возможность UE 80 выполнять процедуру NAS–установления между целевой AMF и UE и применять процедуры на основе ключей согласно стратегии аутентификации.

UE 80 также включает в себя схему 131 связи. Схема 131 связи может включать в себя функции для проводной и/или беспроводной связи с другими устройствами и/или сетевыми узлами в сети. В конкретном примере, схема 131 связи может быть основана на радиосхеме для связи с одним или более других узлов, включающей в себя передачу и/или прием информации. Схема 130 связи может взаимно соединяться с процессором 111 и/или запоминающим устройством 121. В качестве примера, схема 131 связи может включать в себя любое из следующего: приемное устройство, передающее устройство, приемо–передающее устройство, схема ввода–вывода, порт(ы) ввода и/или порт(ы) вывода.

В одном варианте осуществления, схема 131 связи выполнена с возможностью отправлять запрос на регистрацию в целевую AMF.

Фиг. 15 является принципиальной блок–схемой, иллюстрирующей другой пример AMF 50, на основе реализации аппаратных схем согласно варианту осуществления. Конкретные примеры подходящей аппаратной (HW) схемы включают в себя одну или более надлежащим образом сконфигурированных или возможно переконфигурируемых электронных схем, например, специализированных интегральных схем (ASIC), программируемых пользователем вентильных матриц (FPGA) либо любую другую аппаратную логику, такую как схемы на основе дискретных логических элементов и/или триггеров, взаимно соединенных с возможностью выполнять специализированные функции при соединении с подходящими регистрами (REG) и/или запоминающими блоками (MEM).

Фиг. 16 является принципиальной блок–схемой, иллюстрирующей другой пример UE 80, на основе реализации аппаратных схем согласно варианту осуществления. Конкретные примеры подходящей аппаратной (HW) схемы включают в себя одну или более надлежащим образом сконфигурированных или возможно переконфигурируемых электронных схем, например, специализированных интегральных схем (ASIC), программируемых пользователем вентильных матриц (FPGA) либо любую другую аппаратную логику, такую как схемы на основе дискретных логических элементов и/или триггеров, взаимно соединенных с возможностью выполнять специализированные функции при соединении с подходящими регистрами (REG) и/или запоминающими блоками (MEM).

Фиг. 17 является принципиальной блок–схемой, иллюстрирующей еще один другой пример AMF 50, на основе комбинации как процессора(ов) 310–1, 310–2, так и аппаратных схем 330–1, 330–2 при соединении с подходящим запоминающим блоком(ами) 320. AMF 50 содержит один или более процессоров 310–1, 310–2, запоминающее устройство 320, включающее в себя устройство хранения данных для программного обеспечения и данных, и один или более блоков аппаратных схем 330–1, 330–2, таких как ASIC и/или FPGA. Полная функциональность в силу этого сегментируется между программируемым программным обеспечением (SW) для выполнения на одном или более процессоров 310–1, 310–2 и одной или более предварительно конфигурируемых или возможно переконфигурируемых аппаратных схем 330–1, 330–2, таких как ASIC и/или FPGA. Фактическая сегментация аппаратного программного обеспечения может определяться посредством системного проектировщика на основе ряда факторов, включающих в себя скорость обработки, затраты на реализацию и другие требования.

Фиг. 18 является принципиальной блок–схемой, иллюстрирующей еще один другой пример UE 80, на основе комбинации как процессора(ов) 311–1, 311–2, так и аппаратных схем 331–1, 331–2 при соединении с подходящим запоминающим блоком(ами) 321. UE 80 содержит один или более процессоров 311–1, 311–2, запоминающее устройство 321, включающее в себя устройство хранения данных для программного обеспечения и данных, и один или более блоков аппаратных схем 331–1, 331–2, таких как ASIC и/или FPGA. Полная функциональность в силу этого сегментируется между программируемым программным обеспечением (SW) для выполнения на одном или более процессоров 311–1, 311–2 и одной или более предварительно конфигурируемых или возможно переконфигурируемых аппаратных схем 331–1, 331–2, таких как ASIC и/или FPGA. Фактическая сегментация аппаратного программного обеспечения может определяться посредством системного проектировщика на основе ряда факторов, включающих в себя скорость обработки, затраты на реализацию и другие требования.

Альтернативно или в качестве дополнения, по меньшей мере, некоторые этапы, функции, процедуры, модули и/или блоки, описанные в данном документе, могут реализовываться в программном обеспечении, таком как компьютерная программа, для выполнения посредством подходящей схемы обработки, такой как один или более процессоров или блоков обработки.

Блок–схема или блок–схемы последовательности операций способа, представленные в данном документе, в силу этого могут рассматриваться в качестве компьютерной блок–схемы или блок–схем последовательности операций способа при выполнении посредством одного или более процессоров. Соответствующее устройство может задаваться как группа функциональных модулей, причем каждый этап, выполняемый посредством процессора, соответствует функциональному модулю. В этом случае, функциональные модули реализуются как компьютерная программа, запущенная на процессоре.

Примеры схемы обработки включают в себя, но не только, один или более микропроцессоров, один или более процессоров цифровых сигналов (DSP), один или более центральных процессоров (CPU), видеоускорители и/или любую подходящую программируемую логическую схему, такую как одна или более программируемых пользователем вентильных матриц (FPGA) или один или более программируемых логических контроллеров (PLC).

Также следует понимать, что может быть возможным многократно использовать общие характеристики обработки любого традиционного устройства или блока, в котором реализуется предложенная технология. Также может быть возможным многократно использовать существующее программное обеспечение, например, посредством перепрограммирования существующего программного обеспечения или посредством добавления новых программных компонентов.

Фиг. 19 является принципиальной схемой, иллюстрирующей пример компьютерной реализации AMF 50 согласно варианту осуществления. В этом конкретном примере, по меньшей мере, некоторые этапы, функции, процедуры, модули и/или блоки, описанные в данном документе, реализуются в компьютерной программе 425, 435, которая загружается в запоминающее устройство 420 для выполнения посредством схемы обработки, включающей в себя один или более процессоров 410. Процессор(ы) 410 и запоминающее устройство 420 взаимно соединяются между собой, чтобы обеспечивать нормальное выполнение программного обеспечения. Необязательное устройство 440 ввода–вывода также может взаимно соединяться с процессором(ами) 410 и/или запоминающим устройством 420 с тем, чтоб обеспечивать ввод и/или вывод релевантных данных, таких как входной параметр(ы) и/или результирующий выходной параметр(ы).

Термин "процессор" должен интерпретироваться в общем смысле в качестве любой системы или устройства, допускающей выполнение программного кода или компьютерных программных инструкций, с тем чтобы осуществлять конкретную задачу обработки, определения или вычислений.

Схема обработки, включающая в себя один или более процессоров 410, в силу этого выполнена с возможностью осуществлять, при выполнении компьютерной программы 425, четко определенные задачи обработки, к примеру, задачи обработки, описанные в данном документе.

Схема обработки не должна обязательно быть выделенной выполнению только вышеописанных этапов, функций, процедур и/или блоков, и также может выполнять другие задачи.

В конкретном варианте осуществления компьютерная программа 425, 435 содержит инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора 410, инструктируют процессору(ам) 410 отправлять запрос контекста в исходную AMF и принимать контекст в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF. SEAF AMF хранит ключ, который совместно используется с UE.

В конкретном варианте осуществления, компьютерная программа 425, 435 содержит инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора 410, инструктируют процессору(ам) 410 принимать запрос контекста из целевой AMF и отправлять контекст в ответ в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF, причем эта SEAF AMF хранит ключ, который совместно используется с UE.

В конкретном варианте осуществления, компьютерная программа 425, 435 содержит инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора 410, инструктируют процессору(ам) 410 принимать запрос из целевой AMF на предмет нового ключа для UE. Компьютерная программа 425, 435 содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов) 410, инструктируют процессору(ам) 410 извлекать новый CN–ключ из ключа, который совместно используется с UE. Компьютерная программа 425, 435 содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов) 410, инструктируют процессору(ам) 410 отправлять новый CN–ключ в целевую AMF.

Фиг. 20 является принципиальной схемой, иллюстрирующей пример компьютерной реализации UE 80 согласно варианту осуществления. В этом конкретном примере, по меньшей мере, некоторые этапы, функции, процедуры, модули и/или блоки, описанные в данном документе, реализуются в компьютерной программе 426, 436, которая загружается в запоминающее устройство 421 для выполнения посредством схемы обработки, включающей в себя один или более процессоров 411. Процессор(ы) 411 и запоминающее устройство 421 взаимно соединяются между собой, чтобы обеспечивать нормальное выполнение программного обеспечения. Необязательное устройство 441 ввода–вывода также может взаимно соединяться с процессором(ами) 411 и/или запоминающим устройством 421 с тем, чтоб обеспечивать ввод и/или вывод релевантных данных, таких как входной параметр(ы) и/или результирующий выходной параметр(ы).

Термин "процессор" должен интерпретироваться в общем смысле в качестве любой системы или устройства, допускающей выполнение программного кода или компьютерных программных инструкций, с тем чтобы осуществлять конкретную задачу обработки, определения или вычислений.

Схема обработки, включающая в себя один или более процессоров 411, в силу этого выполнена с возможностью осуществлять, при выполнении компьютерной программы 426, четко определенные задачи обработки, к примеру, задачи обработки, описанные в данном документе.

Схема обработки не должна обязательно быть выделенной выполнению только вышеописанных этапов, функций, процедур и/или блоков, и также может выполнять другие задачи.

В конкретном варианте осуществления, компьютерная программа 426, 436 содержит инструкции, которые, при выполнении посредством, по меньшей мере, одного процессора 411, инструктируют процессору(ам) 411 отправлять запрос на регистрацию в целевую AMF. Компьютерная программа 425, 435 содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов) 411, инструктируют процессору(ам) 411 выполнять процедуру NAS–установления между целевой AMF и UE. Процедура NAS–установления информирует UE относительно стратегии аутентификации, определенной посредством целевой AMF. Компьютерная программа 425, 435 содержит дополнительные инструкции, которые, при выполнении посредством процессора(ов) 411, инструктируют процессору(ам) 411 применять процедуры на основе ключей согласно стратегии аутентификации.

Предложенная технология также предоставляет носитель, содержащий компьютерную программу, при этом носитель представляет собой одно из электронного сигнала, оптического сигнала, электромагнитного сигнала, магнитного сигнала, электрического сигнала, радиосигнала, микроволнового сигнала или машиночитаемого носителя хранения данных.

В качестве примера, программное обеспечение или компьютерная программа 425, 426, 435, 436 может реализовываться в качестве компьютерного программного продукта, который нормально переносится или сохраняется на машиночитаемом носителе 420, 421, 430, 431, в частности, на энергонезависимом носителе. Машиночитаемый носитель может включать в себя одно или более съемных или стационарных запоминающих устройств, включающих в себя, но не только, постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), компакт–диск (CD), универсальный цифровой диск (DVD), Blu–Ray–диск, запоминающее устройство по стандарту универсальной последовательной шины (USB), устройство хранения данных жесткого диска (HDD), флэш–память, магнитную ленту или любое другое традиционное запоминающее устройство. Компьютерная программа в силу этого может загружаться в оперативное запоминающее устройство компьютера или эквивалентного устройства обработки для выполнения посредством его схемы обработки.

Фиг. 21 является принципиальной блок–схемой, иллюстрирующей пример сетевого узла 99, содержащего AMF 50 согласно любому из вариантов осуществления.

Сетевое устройство может представлять собой любое подходящее сетевое устройство в системе беспроводной связи или сетевое устройство при соединении с системой беспроводной связи. В качестве примера, сетевое устройство может представлять собой подходящий сетевой узел, такой как базовая станция или точка доступа. Тем не менее, сетевое устройство альтернативно может представлять собой облачно–реализованное сетевое устройство.

Согласно другому аспекту, предусмотрен сетевой узел 99 в системе беспроводной связи, при этом сетевой узел содержит AMF 50, как описано в данном документе. Блок связи может представлять собой любой подходящий блок связи в системе беспроводной связи. В качестве примера, блок связи может представлять собой устройство беспроводной связи, такое как UE, STA или аналогичное конечное пользовательское устройство.

Блок–схема или блок–схемы последовательности операций способа, представленные в данном документе, могут рассматриваться в качестве компьютерной блок–схемы или блок–схем последовательности операций способа при выполнении посредством одного или более процессоров. Соответствующее устройство может задаваться как группа функциональных модулей, причем каждый этап, выполняемый посредством процессора, соответствует функциональному модулю. В этом случае, функциональные модули реализуются как компьютерная программа, запущенная на процессоре.

Компьютерная программа, постоянно размещающаяся в запоминающем устройстве, в силу этого может быть организована как надлежащие функциональные модули, выполненные с возможностью осуществлять, при выполнении посредством процессора, по меньшей мере, часть этапов и/или задач, описанных в данном документе.

Фиг. 22 является принципиальной схемой, иллюстрирующей пример сетевого узла 99, имеющего AMF 50 для поддержки обработки изменения обслуживающей AMF для UE.

В одном варианте осуществления, AMF 50 сетевого узла 99 содержит модуль 510 передающего устройства для отправки, из целевой AMF, запроса контекста в исходную AMF. Сетевой узел 99 дополнительно содержит модуль 520 приемного устройства для приема, в целевой AMF, контекст в ответ от исходной AMF. Контекст содержит параметр, который идентифицирует SEAF AMF, причем эта SEAF AMF хранит ключ, который совместно используется с UE.

В одном варианте осуществления, AMF 50 сетевого узла 99 содержит модуль 520 приемного устройства для приема, в исходной AMF, запроса контекста из целевой AMF. Сетевой узел 99 дополнительно содержит модуль 510 передающего устройства для отправки, из исходной AMF, контекста в ответ в целевую AMF. Контекст содержит параметр, который идентифицирует SEAF AMF, причем эта SEAF AMF хранит ключ, который совместно используется с UE.

Фиг. 23 является принципиальной схемой, иллюстрирующей другой пример сетевого узла 99, имеющего AMF 50 для поддержки обработки изменения обслуживающей AMF для UE.

В одном варианте осуществления, AMF 50 сетевого узла 99 содержит модуль 520 приемного устройства для приема запроса из целевой AMF на предмет нового ключа для UE. AMF 50 дополнительно содержит модуль 530 управления ключами для извлечения нового CN–ключа из ключа, который совместно используется с UE. AMF 50 дополнительно содержит модуль 510 передающего устройства для отправки нового CN–ключа в целевую AMF.

Фиг. 24 является принципиальной схемой, иллюстрирующей пример UE 80 для использования в сети связи. В одном варианте осуществления, UE 80 содержит модуль передающего устройства для отправки запроса на регистрацию в целевую AMF. UE 80 дополнительно содержит модуль обеспечения безопасности для выполнения процедуры NAS–установления между целевой AMF и UE. Процедура NAS–установления информирует UE относительно стратегии аутентификации, определенной посредством целевой AMF. UE 80 дополнительно содержит модуль обработки ключей для применения процедур на основе ключей согласно стратегии аутентификации.

Альтернативно можно реализовывать модуль(и) на фиг. 22–24 преимущественно посредством аппаратных модулей или альтернативно посредством аппаратных средств, с подходящими взаимными соединениями между релевантными модулями. Конкретные примеры включают в себя один или более надлежащим образом сконфигурированных процессоров цифровых сигналов и других известных электронных схем, например, дискретных логических элементов, соединенных с возможностью осуществлять специализированную функцию, и/или специализированных интегральных схем (ASIC), как упомянуто выше. Другие примеры применимых аппаратных средств включают в себя схему ввода–вывода и/или схему для приема и/или отправки сигналов. Охват программного обеспечения по сравнению с аппаратными средствами представляет собой просто выбор реализации.

Все большую популярность приобретает предоставление вычислительных услуг (аппаратных и/или программных) в сетевых устройствах, таких как сетевые узлы и/или серверы, в которых ресурсы доставляются в качестве услуги в удаленные местоположения по сети. В качестве примера, это означает то, что функциональность, как описано в данном документе, может распределяться или перебазироваться в один или более отдельных физических узлов или серверов. Функциональность может перебазироваться или распределяться в одну или более объединенно действующих физических и/или виртуальных машин, которые могут позиционироваться в отдельном физическом узле(ах), т.е. в так называемом облаке. Это иногда также называется "облачными вычислениями", которые представляют собой модель для обеспечения возможности повсеместного сетевого доступа по запросу к пулу конфигурируемых вычислительных ресурсов, таких как сети, серверы, устройства хранения данных, приложения и общие или настраиваемые услуги.

Предусмотрены различные формы виртуализации, которые могут быть полезными в этом контексте, включающие в себя одно или более из следующего:

– Консолидация сетевой функциональности в виртуализированное программное обеспечение, выполняющееся на настраиваемых или общих аппаратных средствах. Это иногда называется "виртуализацией сетевых функций".

– Совместное размещение одного или более стеков приложений, включающих в себя операционную систему, выполняющуюся на отдельных аппаратных средствах, в единой аппаратной платформе. Это иногда называется "виртуализацией систем" или "виртуализацией платформ".

– Совместное размещение аппаратных ресурсов и/или программных ресурсов с целью использования некоторой усовершенствованной технологии диспетчеризации и координации на уровне домена, чтобы получать повышенную эффективность использования системных ресурсов. Это иногда называется "виртуализацией ресурсов" или "централизованным и координированным объединением ресурсов в пул".

Хотя зачастую может быть желательным централизовать функциональность в так называемых общих центрах обработки и хранения данных, в других сценариях фактически может быть полезным распределять функциональность по различным частям сети.

Фиг. 25 является принципиальной схемой, иллюстрирующей пример того, как функциональность может распределяться или сегментироваться между различными сетевыми устройствами в общем случае. В этом примере, предусмотрено, по меньшей мере, два отдельных, но связанных сетевых устройства, ND1 и ND2, со ссылками с номерами 610 и 620, соответственно, которые могут иметь различные функциональности или части идентичной функциональности, сегментированной между сетевыми устройствами 610 и 620. Могут быть предусмотрены дополнительные сетевые устройства, такие как ND3, со ссылкой с номером 630, представляющие собой часть такой распределенной реализации. Сетевые устройства 610–630 могут представлять собой часть идентичной системы беспроводной связи, или одно или более сетевых устройств могут представлять собой так называемые облачные сетевые устройства, расположенные за пределами системы беспроводной связи.

Фиг. 26 является принципиальной схемой, иллюстрирующей пример системы беспроводной связи, включающей в себя сеть 710 доступа и/или базовую сеть 720, и/или систему 730 функциональной поддержки (OSS) совместно с одним или более облачных сетевых устройств 740. Функциональность, релевантная для сети 710 доступа и/или базовой сети 720, и/или OSS–системы 730, может, по меньшей мере, частично реализовываться для выполнения в облачном сетевом устройстве 740 с подходящей передачей информации между облачным сетевым устройством и релевантными сетевыми узлами и/или блоками связи в сети доступа и/или базовой сети, и/или OSS–системе.

Сетевое устройство (ND), в общем, может рассматриваться в качестве электронного устройства, функционально соединенного с другими электронными устройствами в сети.

В качестве примера, сетевое устройство может реализовываться в аппаратных средствах, программном обеспечении либо в комбинации вышеозначенного. Например, сетевое устройство может представлять собой сетевое устройство специального назначения или сетевое устройство общего назначения, или их гибрид.

Сетевое устройство специального назначения может использовать пользовательские схемы обработки и собственную операционную систему (ОС) для выполнения программного обеспечения, чтобы предоставлять один или более признаков или функций, раскрытых в данном документе.

Сетевое устройство общего назначения может использовать общие типовые (COTS) процессоры и стандартную ОС, для выполнения программного обеспечения, выполненного с возможностью предоставлять один или более признаков или функций, раскрытых в данном документе.

В качестве примера, сетевое устройство специального назначения может включать в себя аппаратные средства, содержащие ресурс(ы) обработки или вычислительный ресурс(ы), которые типично включают в себя набор из одного или более процессоров, и физические сетевые интерфейсы (NI), которые иногда называются "физическими портами", а также энергонезависимые машиночитаемые носители хранения данных, имеющие сохраненное программное обеспечение. Физический NI может рассматриваться в качестве аппаратных средств в сетевом устройстве, через которые выполняется сетевое соединение, например, в беспроводном режиме через беспроводной сетевой интерфейсный контроллер (WNIC) или посредством вставки кабеля в физический порт, соединенный с сетевым интерфейсным контроллером (NIC). В ходе работы, программное обеспечение может выполняться посредством аппаратных средств, чтобы создавать экземпляр набора из одного или более экземпляров программного обеспечения. Каждый экземпляр(ы) программного обеспечения и эта часть аппаратных средств, которые выполняют этот экземпляр программного обеспечения, могут формировать отдельный виртуальный сетевой элемент.