Область техники, к которой относится изобретение

Настоящее изобретение относится к медицинским системам для мониторирования и поддержания уровня гликемии пациента.

Уровень техники

Так называемые инсулиновые патч-помпы и глюкометры крепятся к поверхности тела пациента. Существующая тенденция состоит в максимальном уменьшении веса этих помп и глюкометров путем использования управляющего устройства, выполненного отдельно от части системы, крепящейся к пациенту. При установлении беспроводного соединения между частью, прикрепленной к пациенту, и управляющим устройством критически важным условием является обеспечение безопасности этого соединения и его невосприимчивости к хакерским атакам. Потеря управления инсулиновой помпой в результате хакерской атаки подвергает опасности здоровье пациента, носящего эту помпу.

Сущность изобретения

Изобретение относится к способу эксплуатации медицинской системы и к медицинской системе согласно независимым пунктам формулы изобретения. Различные варианты осуществления изобретения приведены в зависимых пунктах формулы изобретения.

Специалисту в данной области будет ясно, что настоящее изобретение может быть реализовано в виде устройства, способа или компьютерного программного продукта. Соответственно, формой осуществления объектов настоящего изобретения может быть полностью аппаратный вариант осуществления, полностью программный вариант осуществления (включая аппаратно-реализуемое программное обеспечение, резидентное программное обеспечение, микропрограммы и т.д.) либо вариант осуществления, в котором комбинируются программные и аппаратные средства, которые в настоящем описании могут совместно называться "схемой," "модулем" или "системой." Кроме того, формой осуществления объектов настоящего изобретения может быть компьютерный программный продукт, реализованный на одном или более машиночитаемых носителей, на которых записаны машиноисполняемые программы.

Может быть использована любая комбинация одного или более машиночитаемых носителей. Машиночитаемый носитель может представлять собой машиночитаемый сигнальный носитель или машиночитаемый запоминающий носитель. В контексте настоящего описания термин "машиночитаемый запоминающий носитель" охватывает любой материальный носитель информации, который может хранить команды, исполняемые процессором компьютерного устройства. Машиночитаемый запоминающий носитель может называться машиночитаемым энергонезависимым носителем. Машиночитаемый запоминающий носитель может также называться материальным машиночитаемым носителем. В некоторых вариантах осуществления изобретения машиночитаемый запоминающий носитель может также хранить данные, к которым может иметь доступ процессор компьютерного устройства. Примеры машиночитаемого запоминающего носителя включают, не ограничиваясь этим, гибкий диск, жесткий магнитный диск, твердотельный жесткий диск, флеш-память, флеш-накопитель USB, оперативное запоминающее устройство (ОЗУ), постоянное запоминающее устройство (ПЗУ), оптический диск, магнитооптический диск и регистровый файл процессора. Примеры оптических дисков включают компакт-диски (CD) и цифровые универсальные диски (DVD), например компакт-диски с записанными на них данными, доступными только для чтения (CD-ROM), компакт-диски с многократной перезаписью (CD-RW), компакт-диски с однократной перезаписью (CD-R), цифровые диски с данными только для чтения, с многократной и однократной перезаписью (соответственно DVD-ROM, DVD-RW и DVD-R). Термин "машиночитаемый запоминающий носитель" также относится к различным типам носителей информации, выполненных с возможностью доступа к ним компьютерного устройства через какую-либо сеть или линию связи. Например, данные могут быть извлечены через модем, интернет или локальную сеть. Машиноисполняемая программа, записанная на каком-либо машиночитаемом носителе, может быть передана посредством соответствующей среды, включая, но не ограничиваясь этим, беспроводные и проводные линии связи, волоконнооптический кабель, радиочастотную связь и т.д., а также любую подходящую комбинацию вышеперечисленного.

Машиночитаемый сигнальный носитель может включать в себя проходящий информационный сигнал с содержащейся в нем машиноисполняемой программой, например, получаемый посредством немодулированной передачи или как часть несущей волны. Такой проходящий сигнал может принимать любую из множества форм, включая, но не ограничиваясь этим, электромагнитный и оптический сигналы или любую их подходящую комбинацию. Машиночитаемый сигнальный носитель может представлять собой любой машиночитаемый носитель, который не является машиночитаемым запоминающим носителем, и который может пересылать, передавать или перемещать программу для использования какими-либо системами, аппаратными средствами или устройствами для исполнения команд или применительно к ним.

Одним из примеров машиночитаемого запоминающего носителя является оперативное запоминающее устройство (ОЗУ), или оперативная память. Оперативная память представляет собой любое запоминающее устройство с возможностью непосредственного доступа к нему процессора. Постоянное запоминающее устройство (ПЗУ), или постоянная память, является другим примером машиночитаемого запоминающего носителя. Любой энергонезависимый машиночитаемый запоминающий носитель представляет собой ПЗУ. В некоторых вариантах осуществления ПЗУ может представлять собой ОЗУ, и наоборот.

В контексте настоящего описания термин "процессор" охватывает электронный компонент, выполненный с возможностью выполнения программы или машиноисполняемой команды или машиноисполняемого программного кода. Упоминания компьютерного устройства, содержащего процессор, следует интерпретировать как возможное наличие в этом компьютерном устройстве более одного процессора или ядра процессора. Например, процессор может представлять собой многоядерный процессор. Термин "процессор" может также относиться к группе процессоров, предусмотренных в одной компьютерной системе или распределенных по нескольким компьютерным системам. Термин "компьютерное устройство" может также относиться к группе или сети компьютерных устройств, каждое из которых содержит процессор или процессоры. Машиноисполняемый программный код может выполняться несколькими процессорами, которые могут быть предусмотрены в одном и том же компьютерном устройстве или распределены по нескольким компьютерным устройствам.

Машиноисполняемый программный код может содержать машиноисполняемые команды или программу, инициирующую осуществление процессором какого-либо объекта настоящего изобретения. Машиноисполняемый программный код для выполнения операций, связанных с объектами настоящего изобретения, может быть записан на одном или более языков программирования (в любой комбинации), включая язык объектно-ориентированного программирования, такой как Java, Smalltalk, С++ или аналогичный им, и обычные языки процедурного программирования, такие как язык программирования "С" или аналогичные языки программирования, и скомпилирован в машиноисполняемые команды. В некоторых случаях машиноисполняемый программный код может иметь форму языка программирования высокого уровня или предкомпилированного кода и использоваться в сочетании с программой-интерпретатором, генерирующей машиноисполняемые команды в процессе своей работы.

Машиноисполняемый программный код может быть исполнен полностью на компьютере пользователя, частично на компьютере пользователя, в качестве отдельного пакета программного обеспечения, частично на компьютере пользователя и частично на удаленном компьютере или полностью на удаленном компьютере или сервере. В случае последнего сценария удаленный компьютер может быть соединен с компьютером пользователя посредством сети любого типа, включая локальную вычислительную сеть (LAN) или глобальную вычислительную сеть (WAN), либо соединение может быть осуществлено с внешним компьютером (например, через интернет с помощью интернет-провайдера).

Объекты настоящего изобретения описаны ниже со ссылкой на схемы последовательности операций и/или блок-схемы способов, аппаратных средств (систем) и компьютерных программных продуктов согласно вариантам осуществления изобретения. Ясно, что все блоки или части блоков, показанные на схемах последовательностей операций и/или блок-схемах, могут быть выполнены посредством команд компьютерной программы в форме машиноисполняемого программного кода (там, где это применимо). Ясно, далее, что существует возможность комбинирования блоков (если они взаимно не исключают друг друга) из разных схем последовательностей операций и/или блок-схем. Эти команды компьютерной программы могут быть предусмотрены для процессора компьютера общего назначения, компьютера специального назначения или другого программируемого устройства обработки данных с целью получения такой аппаратной платформы, в которой команды, исполняемые процессором компьютера или другого программируемого устройства обработки данных, способствуют получению средства выполнения функций/действий, представленных блоком или блоками схемы последовательности операций и/или блок-схемы.

Эти команды компьютерной программы могут быть также сохранены на машиночитаемом носителе, с которого они могут быть адресованы компьютеру, другому программируемому устройству обработки данных или прочим устройствам с целью обеспечения их работы таким специфическим образом, чтобы команды, сохраненные на машиночитаемом запоминающем носителе, способствовали получению программного продукта, включающего команды, инициирующие осуществление функций/действий, представленных блоком или блоками схемы последовательности операций и/или блок-схемы.

Команды компьютерной программы могут быть также загружены в компьютер, другое программируемое устройство обработки данных или прочие устройства с целью инициирования выполнения ряда рабочих шагов на компьютере, другом программируемом устройстве или прочих устройствах для осуществления компьютерно-реализуемого процесса таким образом, чтобы команды, исполняемые на компьютере или другом программируемом устройстве, обеспечивали выполнение процессов для осуществления функций/действий, представленных блоком или блоками схемы последовательности операций и/или блок-схемы.

В контексте настоящего описания термин "интерфейс пользователя" означает интерфейс, позволяющий пользователю, или оператору, взаимодействовать с компьютером или компьютерной системой. Интерфейс пользователя может также называться человеко-машинным интерфейсом. Через интерфейс пользователя может быть обеспечено поступление информации/данных к оператору и/или получение информации/данных от оператора. Интерфейс пользователя позволяет оператору ввести данные, которые должны быть получены компьютером, и получить данные, которые компьютер выводит для пользователя. Другими словами, интерфейс пользователя позволяет оператору управлять или манипулировать компьютером и позволяет компьютеру показать результаты этого управления или этих манипуляций оператора. Примером предоставления информации оператору является отображение данных, или информации, на дисплее или графическом интерфейсе пользователя. Примеры компонентов интерфейса пользователя, позволяющих оператору получать информацию/данные, включают клавиатуру, мышь, шаровое устройство ввода (трекбол), сенсорное устройство ввода (тачпад), сенсорный экран, тензометрический джойстик (трекпойнт), графический планшет, джойстик, игровой пульт (геймпад), веб-камеру, головную гарнитуру, рычаг переключения передач, рулевое колесо, педали, компьютерную игровую перчатку, танцевальный коврик, пульт дистанционного управления и акселерометр.

В контексте настоящего описания термин "аппаратный интерфейс" означает интерфейс, позволяющий процессору компьютерной системы взаимодействовать с внешними компьютерными устройствами и/или аппаратными средствами и/или управлять ими. Аппаратный интерфейс позволяет процессору посылать управляющие сигналы или команды во внешнее компьютерное устройство и/или аппаратное средство. Кроме того, аппаратный интерфейс позволяет процессору обмениваться данными с внешним компьютерным устройством и/или аппаратным средством. Примеры аппаратных интерфейсов включают, не ограничиваясь этим, универсальную последовательную шину, порт IEEE 1394, параллельный порт, порт IEEE 1284, последовательный порт, порт RS-232, порт IEEE-488, соединение посредством Bluetooth, соединение посредством беспроводной локальной сети, соединение посредством Ethernet, интерфейс с управляющим напряжением, интерфейс MIDI, интерфейс с аналоговым входом и интерфейс с цифровым входом.

В контексте настоящего описания термин "дисплей, или устройство отображения" относится к устройству вывода данных или пользовательскому интерфейсу, выполненному с возможностью отображения изображений или данных. Вывод данных на дисплей может осуществляться визуальным, звуковым или тактильным способом. Примеры дисплеев включают, не ограничиваясь этим, монитор компьютера, телевизионный экран, сенсорный экран, тактильный электронный дисплей, дисплей Брайля, электронно-лучевую трубку (ЭЛТ), запоминающую ЭЛТ, бистабильный дисплей, электронную бумагу, векторный дисплей, плоскопанельный дисплей, вакуумнолюминисцентный дисплей (ВЛД), дисплей на основе светоизлучающих диодов (СИД), электролюминсцентный дисплей (ЭЛД), плазменные дисплеи (ПД), жидкокристаллический дисплей (ЖКД), дисплеи на основе органических светоизлучающих диодов (ОСИД), проектор и нашлемный дисплей.

Одним объектом изобретения является способ эксплуатации медицинской системы. Медицинская система содержит медицинское устройство и управляющее устройство. Медицинское устройство питается электроэнергией от первого аккумулятора. Управляющее устройство питается электроэнергией от второго аккумулятора. Медицинское устройство содержит электронную часть и подкожную часть. Подкожная часть может включать такие компоненты как канюля, крепящаяся к помпе с целью введения жидкости в тело пациента. Подкожная часть может также включать сенсор, вводимый в тело пациента. Электронная часть содержит первый процессор и первое запоминающее устройство. Первое запоминающее устройство содержит одноразовый пароль.

Одноразовый пароль - это пароль, который может быть использован или предполагается к использованию только один раз. Одноразовый пароль, хранящийся в первом запоминающем устройстве, защищается от повторного использования путем сохранения в первом запоминающем устройстве ключа шифрования Bluetooth, поскольку в этом случае становится неактивным алгоритм согласования ключей на основе парольной аутентификации. Одноразовый пароль в данном контексте означает, что он может быть использован лишь однажды для сопряжения с медицинским устройством. Следовательно, термин "одноразовый" подразумевает описание того, как используется данный пароль. В контексте настоящего описания термин "одноразовый пароль" можно рассматривать как эквивалентный термину "пароль однократного использования" и/или термину "пароль".

Первое запоминающее устройство также содержит реализацию алгоритма согласования ключей на основе парольной аутентификации.

Алгоритм согласования ключей на основе парольной аутентификации может быть реализован в виде машиноисполняемых команд, предназначенных для исполнения первым процессором.

Управляющее устройство содержит второй процессор и второе запоминающее устройство. Управляющее устройство содержит интерфейс ввода данных. Второе запоминающее устройство содержит реализацию алгоритма согласования ключей на основе парольной аутентификации. Алгоритм согласования ключей на основе парольной аутентификации во втором запоминающем устройстве реализуется в машиноисполняемой форме для исполнения вторым процессором. Реализации алгоритма согласования ключей на основе парольной аутентификации, содержащиеся в первом и втором запоминающих устройствах, являются взаимодополняющими. Другими словами, реализация алгоритма согласования ключей на основе парольной аутентификации, содержащаяся в первом запоминающем устройстве, представляет собой первую часть алгоритма. Реализация алгоритма согласования ключей на основе парольной аутентификации, содержащаяся во втором запоминающем устройстве, представляет собой вторую часть алгоритма. Первая и вторая части алгоритма согласования ключей на основе парольной аутентификации совместно работают таким образом, что первый и второй процессоры исполняют этот алгоритм друг с другом.

Медицинское устройство содержит первый коммуникационный модуль Bluetooth. Кроме того, управляющее устройство содержит второй коммуникационный модуль Bluetooth. Первый и второй коммуникационные модули выполнены с возможностью образования беспроводного канала связи между медицинским устройством и управляющим устройством.

Способ включает шаг ввода одноразового пароля в интерфейсе ввода данных. Этот шаг может принимать разные формы. Например, если интерфейс ввода данных представляет собой клавишную панель, то пользователь может ввести одноразовый пароль в интерфейсе, просто набрав его на этой панели. В других примерах интерфейс ввода данных может относиться к одному из множества других типов интерфейсов или считывающих устройств для получения данных. Например, интерфейс ввода данных может содержать оптическую, акустическую или радиочастотную систему для получения одноразового пароля.

Способ также включает шаг генерирования ключа шифрования Bluetooth медицинским устройством и управляющим устройством с использованием одноразового пароля путем обмена данными через беспроводной канал связи посредством алгоритма согласования ключей на основе парольной аутентификации. Выполнение алгоритма согласования ключей на основе парольной аутентификации инициируется управляющим устройством. Одноразовый пароль используется алгоритмом согласования ключей на основе парольной аутентификации в качестве совместно используемого секретного ключа для генерирования ключа шифрования Bluetooth. Использование одноразового пароля в качестве совместно используемого секретного ключа препятствует проведению так называемых атак с применением технологии "Незаконный посредник", или "Человек посередине" (от англ. man-in-the-middle attacks).

Способ также включает шаг сохранения ключа шифрования Bluetooth в первом запоминающем устройстве. Способ, далее, включает шаг запрещения выполнения алгоритма согласования ключей на основе парольной аутентификации после сохранения ключа шифрования Bluetooth в первом запоминающем устройстве. Сразу после выполнения алгоритма согласования ключей на основе парольной аутентификации с целью генерирования ключа шифрования Bluetooth этот алгоритм уже не может более выполняться медицинской системой. Тем самым предотвращается сопряжение медицинского устройства с любым другим устройством кроме управляющего устройства. Способ также включает шаг сохранения ключа шифрования Bluetooth во втором запоминающем устройстве. Способ, далее, включает шаг создания шифрованного канала связи Bluetooth с использованием первого и второго коммуникационных модулей Bluetooth. Шифрование канала связи Bluetooth осуществляется с помощью ключа шифрования Bluetooth. Совместно используя одноразовый пароль в качестве общего секретного ключа, медицинское устройство и управляющее устройство могут применить алгоритм согласования ключей на основе парольной аутентификации для безопасного получения ключа шифрования Bluetooth. Совместно используемый секретный ключ распределяется за пределами беспроводного канала связи, созданного между коммуникационными модулями Bluetooth. Это может существенно повысить безопасность и снизить риск перехвата данных или управления медицинским устройством какими-либо устройствами, не являющимися его управляющим устройством.

Поскольку медицинское устройство деактивируется в случае повторного выполнения алгоритма согласования ключей на основе парольной аутентификации, сопряжение медицинского устройства с управляющим устройством может произойти только один раз. В случае потери соединения медицинского устройства с управляющим устройством его можно восстановить путем повторного использования ключа шифрования Bluetooth.

В другом варианте осуществления изобретения алгоритм согласования ключей на основе парольной аутентификации представляет собой протокол защищенного паролем обмена ключами с помощью "жонглирования" - J-PAKE (от англ. Password Authenticated Key Exchange by Juggling). В настоящем описании алгоритм J-PAKE может также называться алгоритмом согласования ключей на основе парольной аутентификации. Алгоритм, или протокол, J-PAKE представляет собой одну из разновидностей протокола согласования ключей на основе парольной аутентификации, позволяющего двум сторонам установить недоступное для других сторон и аутентифицированное соединение, основанное исключительно на их общем (низкоэнтропийном) пароле, без необходимости использования инфраструктуры сертификации открытых ключей. Использование алгоритма J-PAKE обеспечивает дополнительную безопасность и исключает возможность проведения атак с применением технологии "Незаконный посредник" даже без использования сложной инфраструктуры сертификации открытых ключей.

Некоторые варианты осуществления изобретения могут обеспечить повышенную надежность сопряжения медицинского устройства и управляющего устройства. В частности, сочетание использования алгоритма J-PAKE для сопряжения с последующим запрещением выполнения этого алгоритма, содержащегося в первом запоминающем устройстве, обеспечивает возможность лишь однократного использования одноразового пароля без обращения к внешнему серверу или внешней системе за управляющими ключами. Кроме того, использование алгоритма J-PAKE препятствует проведению атак с применением технологии "Незаконный посредник".

В другом варианте осуществления изобретения подкожная часть содержит сенсор 130 глюкозы. Медицинское устройство содержит систему 126, 130 непрерывного мониторирования уровня гликемии. Способ включает шаг регистрации измеряемых значений содержания глюкозы посредством этой системы непрерывного мониторирования уровня гликемии. Способ также включает шаг передачи измеренного значения содержания глюкозы в управляющее устройство с помощью шифрованного канала связи Bluetooth.

В другом варианте осуществления изобретения подкожная часть содержит по меньшей мере одну канюлю 124. Медицинское устройство содержит помповую систему 122. Помповая система содержит одно из следующего: инсулиновую помпу для подачи инсулина через по меньшей мере одну канюлю, глюкагоновую помпу для подачи глюкагона через по меньшей мере одну канюлю, а также их комбинации. Способ также включает шаг управления помповой системой управляющим устройством через шифрованный канал связи Bluetooth.

В другом варианте осуществления изобретения алгоритм согласования ключей на основе парольной аутентификации представляет собой алгоритм J-PAKE.

В другом варианте осуществления изобретения запрещение выполнения алгоритма согласования ключей на основе парольной аутентификации, содержащегося в первом запоминающем устройстве, включает предотвращение выполнения этого алгоритма первым процессором после сохранения ключа шифрования Bluetooth в первом запоминающем устройстве.

В некоторых вариантах осуществления изобретения может быть предусмотрено, что, например, первые машиноисполняемые команды в первом запоминающем устройстве включают команды, предотвращающие выполнение алгоритма согласования ключей на основе парольной аутентификации после сохранения ключа шифрования Bluetooth в первом запоминающем устройстве. Эти первые машиноисполняемые команды или даже собственно реализацию алгоритма согласования ключей на основе парольной аутентификации можно модифицировать таким образом, что алгоритм согласования ключей на основе парольной аутентификации в первом запоминающем устройстве будет удален или перезаписан полностью или частично. Это сделало бы невозможным инициирование повторного сопряжения медицинского устройства через канал связи Bluetooth даже в том случае, если бы это устройство подверглось хакерской атаке.

В другом варианте осуществления изобретения запрещение выполнения алгоритма J-PAKE, содержащегося в первом запоминающем устройстве, включает предотвращение выполнения этого алгоритма первым процессором после сохранения ключа шифрования Bluetooth в первом запоминающем устройстве.

В некоторых вариантах осуществления изобретения может быть предусмотрено, что, например, первые машиноисполняемые команды в первом запоминающем устройстве включают команды, предотвращающие выполнение алгоритма J-PAKE после сохранения ключа шифрования Bluetooth в первом запоминающем устройстве. Эти первые машиноисполняемые команды или даже собственно реализацию алгоритма J-PAKE можно модифицировать таким образом, что алгоритм J-PAKE в первом запоминающем устройстве будет удален или перезаписан полностью или частично. Это сделало бы невозможным инициирование повторного сопряжения медицинского устройства через канал связи Bluetooth даже в том случае, если бы это устройство подверглось хакерской атаке.

В другом варианте осуществления изобретения алгоритм согласования ключей на основе парольной аутентификации представляет собой алгоритм обмена зашифрованными ключами - EKE (от англ. Encrypted Key Exchange).

В другом варианте осуществления изобретения алгоритм согласования ключей на основе парольной аутентификации представляет собой алгоритм обмена ключами, защищенными паролем - PPK (от англ. Password Protected Key Exchange).

В другом варианте осуществления изобретения алгоритм согласования ключей на основе парольной аутентификации представляет собой алгоритм простого обмена экспоненциальными ключами, подтвержденного паролем - SPEKE (от англ. Simple Password Exponential Key Exchange).

В другом варианте осуществления изобретения алгоритм согласования ключей на основе парольной аутентификации представляет собой алгоритм Dragonfly.

В другом варианте осуществления изобретения алгоритм согласования ключей на основе парольной аутентификации соответствует стандарту IEEE 802.11-2012.

В другом варианте осуществления изобретения электронная система имеет наружную поверхность. Медицинское устройство может также именоваться в настоящем описании электронной системой. Наружная поверхность содержит этикетку с парольной информацией. Парольная информация представляет собой описание одноразового пароля. В некоторых примерах парольная информация может быть идентична самому одноразовому паролю. В других примерах парольная информация может содержать данные, которые могут быть преобразованы в одноразовый пароль. Например, если парольная информация проходит через хеш-функцию, то в результате хеширования может быть получен соответствующий пароль. Парольная информация может также представлять собой машиночитаемый код, который может быть преобразован в пароль. В другом примере парольная информация содержит также серийный номер медицинского устройства. В некоторых примерах в парольной информации содержатся одноразовый пароль и серийный номер. В некоторых примерах одноразовый пароль представляет собой или содержит серийный номер медицинского устройства.

В другом варианте осуществления изобретения интерфейс ввода данных содержит клавишную панель. Способ также включает шаг ввода одноразового пароля и/или парольной информации с помощью этой клавишной панели. Например, если управляющее устройство содержит сенсорный экран, то способ может включать отображение клавишной панели на этом сенсорном экране, что позволяет реализовать шаг ввода одноразового пароля с помощью сенсорного экрана.

В другом варианте осуществления изобретения медицинское устройство также содержит печатный материал, содержащий одноразовый пароль. Этот печатный материал может представлять собой, например, лист бумаги, прилагаемый к медицинскому устройству и содержащий такие данные как одноразовый пароль и/или серийный номер этого медицинского устройства.

В другом варианте осуществления изобретения этикетка является машиночитаемой. Интерфейс ввода данных представляет собой оптическое устройство для считывания информации с этикеток, выполненное с возможностью считывания парольной информации. Оптическое устройство для считывания информации с этикеток может иметь разное исполнение в зависимости от типа этикетки. В некоторых примерах оптическое устройство для считывания информации с этикеток представляет собой камеру. В других примерах может быть использовано такое устройство как лазерный сканер. Шаг ввода одноразового пароля в интерфейсе ввода данных включает считывание парольной информации оптическим устройством для считывания информации с этикеток. Шаг ввода одноразового пароля в интерфейсе ввода данных также включает преобразование парольной информации в одноразовый пароль. Если, например, этикетка содержит одноразовый пароль и серийный номер, то данный шаг может включать выделение одноразового пароля из информации, считываемой оптическим считывающим устройством.

В одном варианте осуществления изобретения парольная информация закодирована в виде штрихового кода, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания штрихового кода.

В другом варианте осуществления изобретения парольная информация закодирована в виде европейского товарного кода - EAN (от англ. European Article Number), а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания EAN-кода.

В другом варианте осуществления изобретения парольная информация закодирована в виде двумерного оптического кода, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания двумерного оптического кода.

В другом варианте осуществления изобретения парольная информация закодирована в виде кода быстрого отклика - QR (от англ. Quick Response), а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания QR-кода.

В другом варианте осуществления изобретения парольная информация закодирована в виде матричного кода Data Matrix, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания матричного кода Data Matrix.

В приведенных выше вариантах осуществления изобретения может быть предусмотрено, например, что устройство для считывания штрихового кода, устройство для считывания EAN-кода, устройство для считывания двумерного оптического кода и устройство для считывания QR-кода могут быть в ряде примеров выполнены в виде камеры с соответствующим программным обеспечением, предназначенным для анализа изображений, получаемых этой камерой.

В другом варианте осуществления изобретения оптическое устройство для считывания информации с этикеток представляет собой цифровую камеру.

В другом варианте осуществления изобретения электронная часть содержит оптический индикатор. В одном примере оптический индикатор может представлять собой индикаторную лампу или светоизлучающий диод с возможностью работы в режиме мигания. Интерфейс ввода данных содержит оптический детектор. Оптический детектор может представлять собой, например, цифровую камеру или любой другой детектор для регистрации сигналов, поступающих от оптического индикатора. В некоторых примерах оптический индикатор и оптический детектор могут быть выполнены с возможностью работы в инфракрасном или ультрафиолетовом диапазоне. Шаг ввода одноразового пароля в интерфейсе ввода данных включает передачу этого одноразового пароля с помощью оптического индикатора. Кроме того, шаг ввода одноразового пароля в интерфейсе ввода данных включает получение одноразового пароля с помощью оптического детектора.

В другом варианте осуществления изобретения электронная часть содержит генератор аудиосигналов. Генератор аудиосигналов может представлять собой, например, динамик, пьезопреобразователь или другой преобразователь, используемый для генерирования аудиосигналов. Интерфейс ввода данных содержит детектор аудиосигналов. Детектор аудиосигналов может представлять собой, например, микрофон. Шаг ввода одноразового пароля в интерфейсе ввода данных включает передачу этого одноразового пароля с помощью генератора аудиосигналов. Кроме того, шаг ввода одноразового пароля в интерфейсе ввода данных включает получение одноразового пароля с помощью детектора аудиосигналов.

Например, для передачи данных в генераторе аудиосигналов могут использоваться один или несколько звуков определенного тона. Может, например, использоваться единственная частота порядка 3 кГц. В этом случае может выполняться изменение амплитуды аудиосигнала. В случае использования двух или более частот одна из них может служить в качестве тактовой частоты. Это может способствовать ускорению передачи данных.

В другом варианте осуществления изобретения медицинское устройство содержит коммутационный элемент, запускающий передачу медицинским устройством одноразового пароля.

В другом варианте осуществления изобретения электронная часть содержит первый модуль радиочастотной идентификации - RFID (от англ. Radio Frequency IDentification). Интерфейс ввода данных содержит второй модуль RFID. Шаг ввода одноразового пароля в интерфейсе ввода данных включает обмен одноразовыми паролями посредством первого и второго модулей RFID. Использование модуля RFID может быть полезным, поскольку RFID имеет более короткий радиус действия, чем Bluetooth. Кроме того, использование двух разных коммуникационных протоколов может снизить вероятность кражи одноразового пароля и обхода защиты, обеспечиваемой данным способом.

В другом варианте осуществления изобретения первый модуль RFID управляется первым процессором.

В другом варианте осуществления изобретения первый модуль RFID представляет собой RFID-метку. Например, RFID-метка может быть установлена внутри или на наружной поверхности медицинского устройства. В некоторых случаях RFID-метка может совмещаться с машиночитаемой этикеткой. RFID-метка содержит запоминающее устройство, в котором содержится одноразовый пароль. В этом случае одноразовый пароль содержится как в первом запоминающем устройстве, так и в запоминающем устройстве RFID-метки. Использование RFID-метки, крепящейся к медицинскому устройству, может быть полезным, поскольку пользователь имеет возможность, например, удалить и/или разрушить эту метку после ее использования.

В другом варианте осуществления изобретения электронная часть содержит первый модуль ближней бесконтактной связи - NFC (от англ. Near Field Communication). Интерфейс ввода данных содержит второй модуль NFC. Шаг ввода одноразового пароля в интерфейсе ввода данных включает обмен одноразовыми паролями посредством первого и второго модулей NFC.

В другом варианте осуществления изобретения медицинское устройство содержит инсулиновую помпу.

В другом варианте осуществления изобретения медицинское устройство содержит глюкагоновую помпу.

В другом варианте осуществления изобретения медицинское устройство содержит систему непрерывного мониторирования уровня гликемии.

В другом варианте осуществления изобретения управляющее устройство представляет собой мобильное телефонное устройство или планшетный компьютер.

В другом варианте осуществления изобретения одноразовый пароль имеет более низкую энтропию, чем ключ шифрования Bluetooth.

В другом варианте осуществления изобретения шаг ввода одноразового пароля в интерфейсе ввода данных включает ввод в этом интерфейсе парольной информации, содержащей описание одноразового пароля, и преобразование парольной информации в одноразовый пароль.

Другим объектом настоящего изобретения является медицинская система. Медицинская система содержит медицинское устройство и управляющее устройство. Медицинское устройство питается электроэнергией от первого аккумулятора. Управляющее устройство питается электроэнергией от второго аккумулятора. Медицинское устройство содержит электронную часть и подкожную часть. Электронная часть содержит первый процессор и первое запоминающее устройство. Первое запоминающее устройство содержит одноразовый пароль. Первое запоминающее устройство также содержит реализацию алгоритма согласования ключей на основе парольной аутентификации. Кроме того, первое запоминающее устройство содержит первые машиноисполняемые команды. Управляющее устройство содержит второй процессор и второе запоминающее устройство. Управляющее устройство содержит интерфейс ввода данных.

Второе запоминающее устройство содержит реализацию алгоритма согласования ключей на основе парольной аутентификации. Второе запоминающее устройство также содержит вторые машиноисполняемые команды. Медицинское устройство содержит первый коммуникационный модуль Bluetooth. Кроме того, управляющее устройство содержит второй коммуникационный модуль Bluetooth. Первый и второй коммуникационные модули выполнены с возможностью образования беспроводного канала связи между медицинским устройством и управляющим устройством. Выполнение вторых машиноисполняемых команд инициирует получение вторым процессором одноразового пароля для ввода в интерфейсе ввода данных.

В некоторых примерах выполнение первых машиноисполняемых команд может инициировать передачу первым процессором одноразового пароля в интерфейс ввода данных. Например, если медицинское устройство передает одноразовый пароль посредством звука, света, изображения или радиоволн. Выполнение вторых и первых машиноисполняемых команд инициирует генерирование первым и вторым процессорами ключа шифрования Bluetooth в медицинском устройстве и управляющем устройстве с использованием одноразового пароля путем обмена данными через беспроводной канал связи посредством выполнения алгоритма согласования ключей на основе парольной аутентификации.

Управляющее устройство инициирует выполнение алгоритма согласования ключей на основе парольной аутентификации. Выполнение первых машиноисполняемых команд инициирует сохранение первым процессором ключа шифрования Bluetooth в первом запоминающем устройстве. Выполнение первых машиноисполняемых команд инициирует, далее, запрещение первым процессором выполнения алгоритма согласования ключей на основе парольной аутентификации, содержащегося в первом запоминающем устройстве, после сохранения в первом запоминающем запоминающем устройстве ключа шифрования Bluetooth. Выполнение вторых машиноисполняемых команд также инициирует сохранение вторым процессором ключа шифрования Bluetooth во втором запоминающем устройстве. Выполнение вторых машиноисполняемых команд и первых машиноисполняемых команд инициирует создание первым и вторым процессорами шифрованного канала связи Bluetooth с использованием первого и второго коммуникационных модулей Bluetooth. Шифрование канала связи Bluetooth осуществляется с помощью ключа шифрования Bluetooth.

Следует иметь в виду, что один или более вариантов изобретения, описанных выше, могут быть скомбинированы друг с другом при условии, что комбинируемые варианты осуществления изобретения взаимно не исключают друг друга.

Краткое описание чертежей

Варианты осуществления изобретения более подробно описаны ниже только в качестве примера и со ссылками на чертежи, на которых показано:

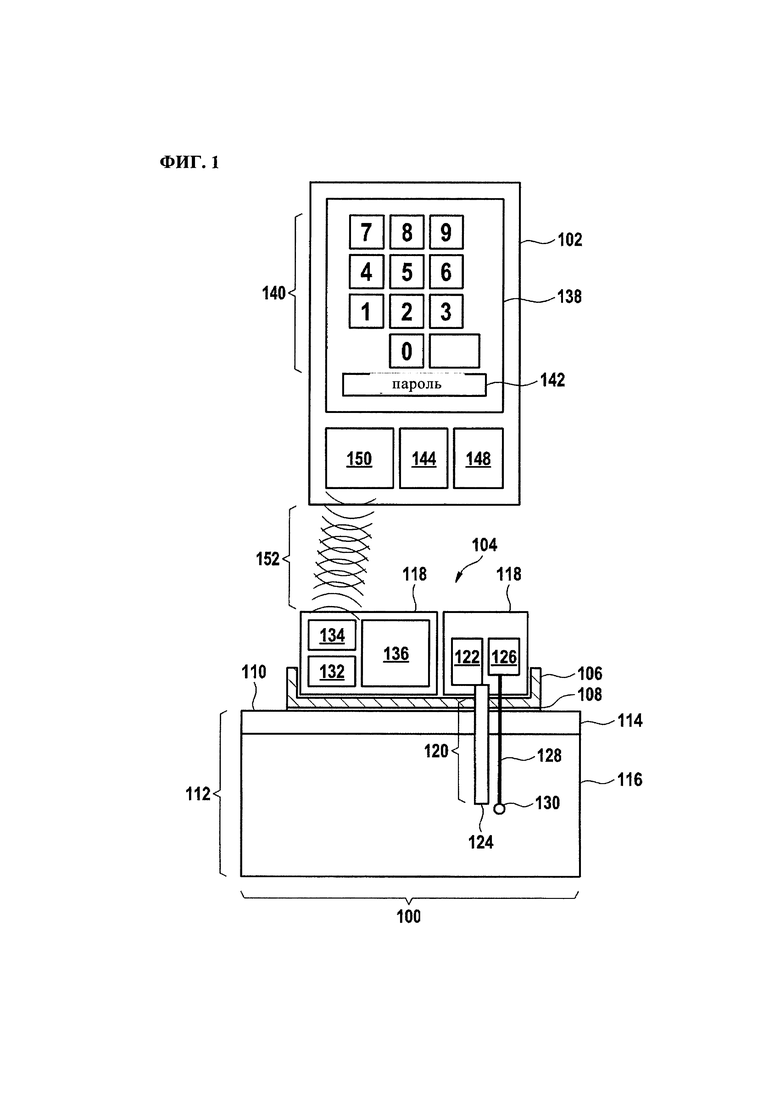

на фиг. 1 - иллюстрация примера медицинской системы,

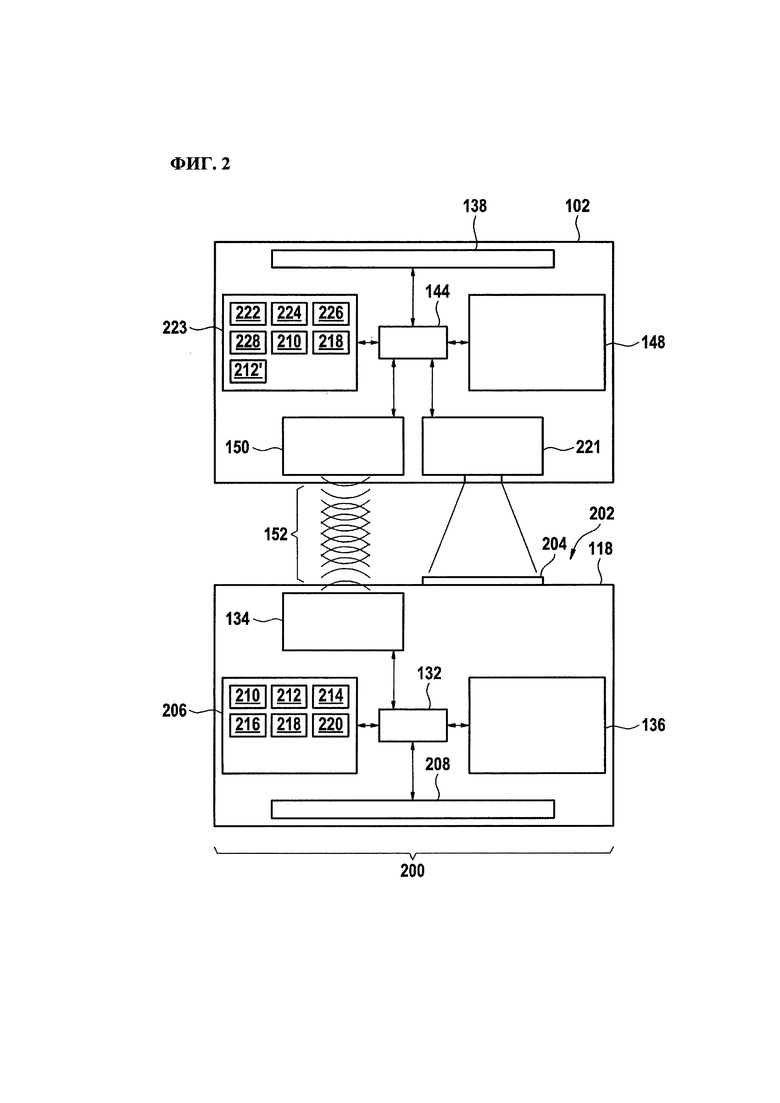

на фиг. 2 - иллюстрация другого примера медицинской системы,

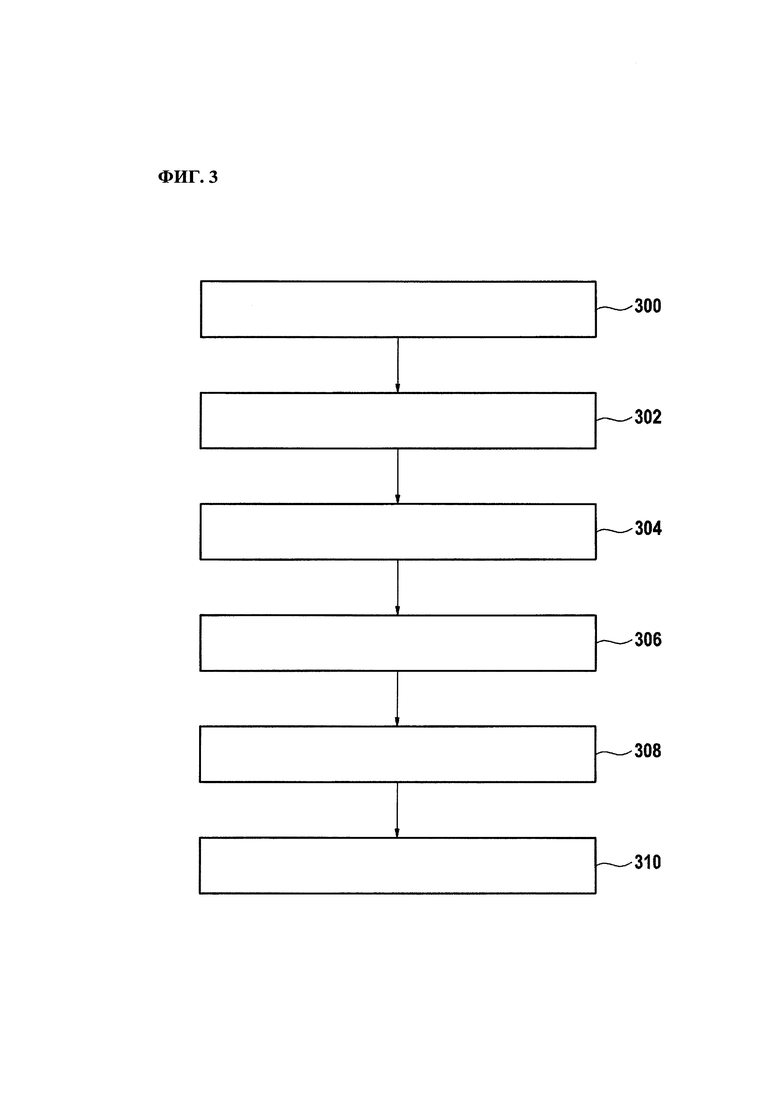

на фиг. 3 - схема последовательности операций, иллюстрирующая один из примеров осуществления способа эксплуатации медицинской системы,

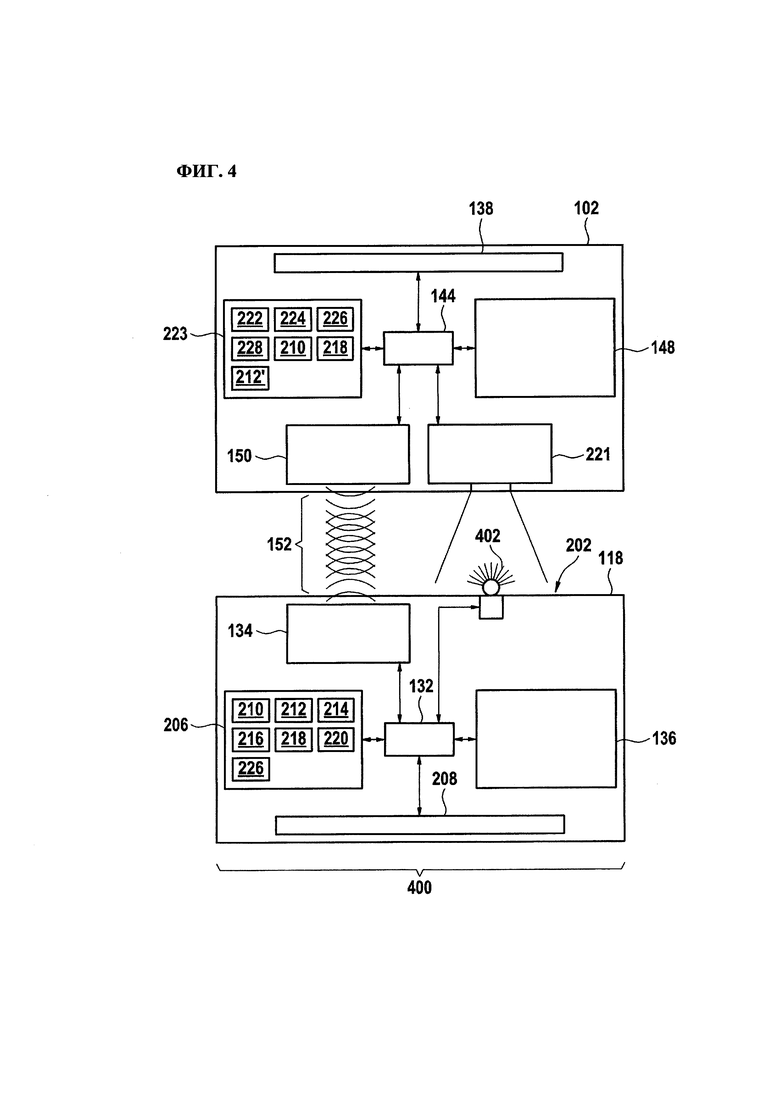

на фиг. 4 - иллюстрация другого примера медицинской системы,

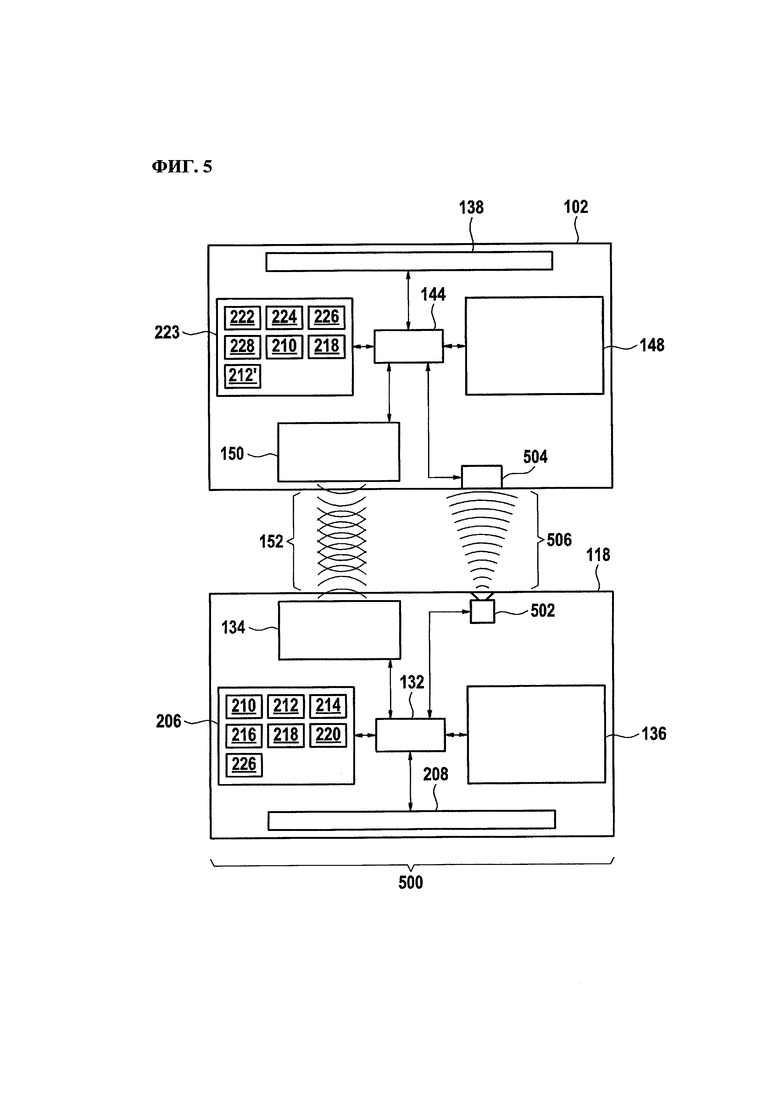

на фиг. 5 - иллюстрация другого примера медицинской системы,

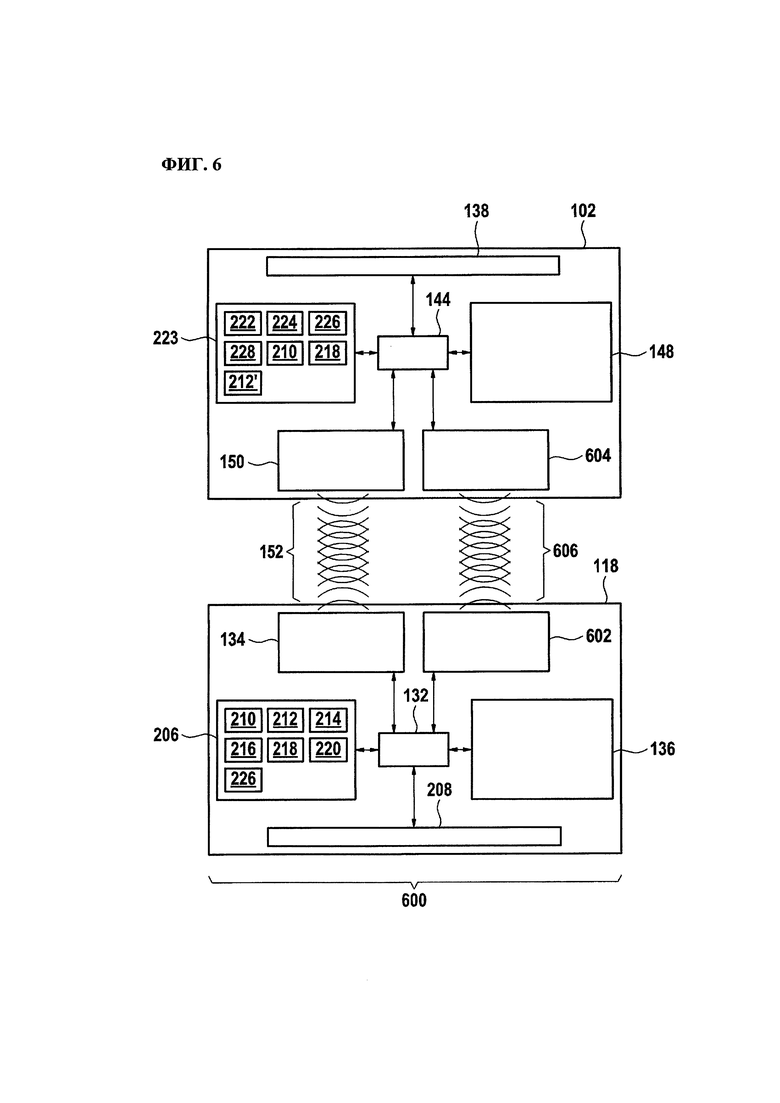

на фиг. 6 - иллюстрация другого примера медицинской системы,

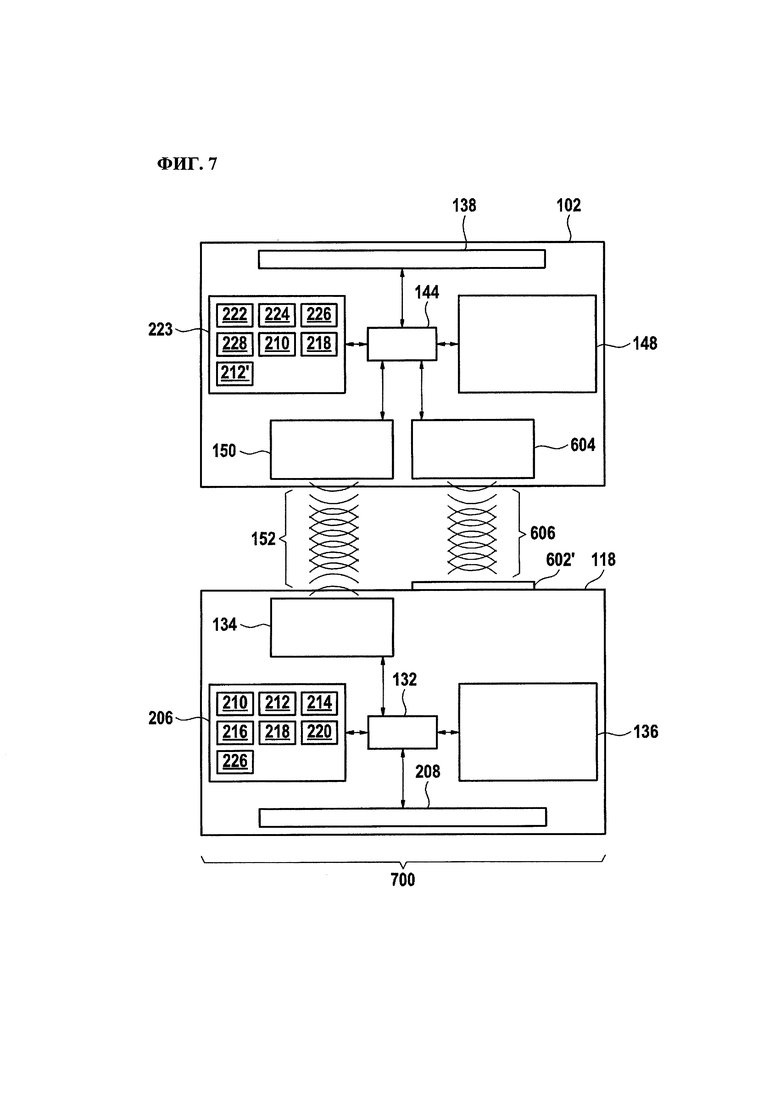

на фиг. 7 - иллюстрация другого примера медицинской системы,

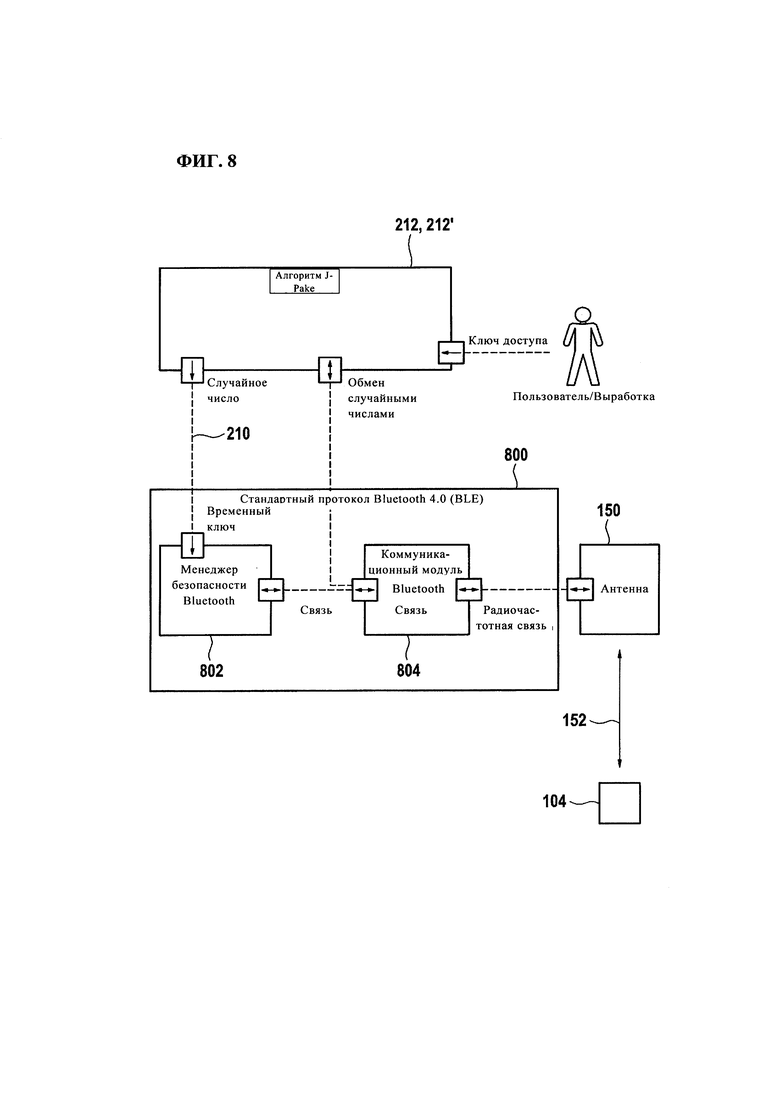

на фиг. 8 - иллюстрация функциональной взаимосвязи алгоритма J-PAKE и коммуникационной системы Bluetooth,

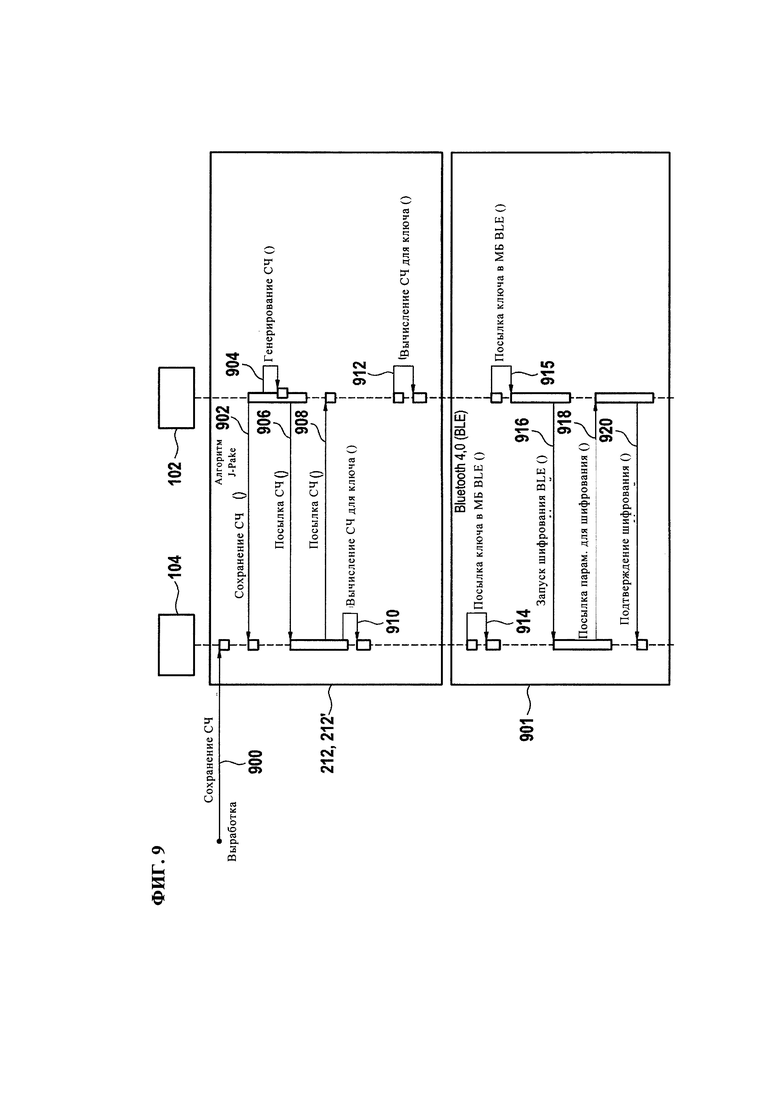

на фиг. 9 - схема последовательности операций, иллюстрирующая способ, в котором используется алгоритм J-PAKE для генерирования ключей безопасности Bluetooth.

Подробное описание вариантов осуществления изобретения

Элементы на данных чертежах, имеющие одинаковые численные обозначения, являются эквивалентными или выполняют одинаковые функции. Элементы, упоминавшиеся ранее в описании чертежей, не обязательно упоминаются применительно к следующим чертежам, если там они выполняют эквивалентные функции.

На фиг. 1 показан пример медицинской системы 100. Медицинская система содержит управляющее устройство 102 и медицинское устройство 104. Как показано на чертеже, медицинское устройство 104 помещено в держатель (кредл) 106 с липким слоем 108, обеспечивающим его крепление к наружному слою 110 тела 112 пациента. Участок тела 112 пациента показан в поперечном разрезе. Как показано на чертеже, наружный слой 110 находится в контакте с дермой, или собственно кожей, 114. Дерма находится в контакте с жировой тканью 116. Как показано на чертеже, медицинское устройство 104 содержит электронную часть 118 и подкожную часть 120. Подкожная часть содержит канюлю 124 и сенсор 130, прикрепленный к сенсорному выводу 128. В данном примере электронная часть 118 содержит помпу 122, соединенную с канюлей 124, которая простирается в жировую ткань 116. Помпа 122 может использоваться, например, для дозированного введения инсулина и/или глюкагона. В некоторых случаях возможно использование более одной помпы, чем обеспечивается введение и инсулина, и глюкагона. Как показано на чертеже, электронная часть 118 также содержит контрольно-измерительный прибор 126, соединенный с сенсорным выводом 128, простирающимся вглубь тела 112 пациента. Сенсор 130 может представлять собой, например, сенсор глюкозы, используемый в системе непрерывного мониторирования уровня гликемии.

Как показано на чертеже, электронная часть 118 также содержит первый процессор 132, первый коммуникационный модуль 134 Bluetooth и первый аккумулятор 136. На фиг. 1 показаны не все компоненты управляющего устройства 102 и медицинского устройства 104.

Как показано на чертеже, управляющее устройство 102 содержит сенсорный экран 138. На сенсорном экране 138 предусмотрено сенсорное устройство 140 ввода (тачпад). Например, тачпад 140 можно использовать для ввода одноразового пароля. Сенсорный экран 138 может также содержать другие элементы, такие как окно, или экранный элемент, 142 для отображения данных, набранных на клавиатуре. На этом чертеже показаны не все компоненты управляющего устройства 102. На чертеже также показано, что управляющее устройство 102 содержит второй процессор 144, который питается электроэнергией от второго аккумулятора 148. Кроме того, управляющее устройство 102 содержит второй модуль 150 Bluetooth, используемый для образования беспроводного канала 152 связи между управляющим устройством 102 и медицинским устройством 104. После образования беспроводного канала 152 связи управляющее устройство 102 получает возможность посылать и получать через этот канал данные для осуществления управления и/или наблюдения в отношении работы медицинского устройства 104.

На фиг. 2 показан другой пример медицинской системы 200. Медицинская система 200 имеет наружную поверхность 202, к которой прикреплена машиночитаемая этикетка 204. Машиночитаемая этикетка 204 может содержать зашифрованные данные о пароле, которые представляют собой описание одноразового пароля или могут быть использованы для его получения. В данном примере показано, что электронная часть 118 также содержит первое запоминающее устройство 206 и аппаратный интерфейс 208. Аппаратный интерфейс 208 позволяет процессору 132 управлять работой медицинского устройства и всеми его функциями. На фиг. 2 показаны не все компоненты.

Как показано на чертеже, в первом запоминающем устройстве 206 хранится одноразовый пароль 210. Показано, далее, что первое запоминающее устройство 206 содержит алгоритм 212 согласования ключей на основе парольной аутентификации. Кроме того, первое запоминающее устройство 206 содержит здесь программный модуль 214 управления, выдающий программный код, позволяющий процессору 132 управлять работой и всеми функциями медицинского устройства. Первое запоминающее устройство 206 также содержит журнал 216 регистрации данных. Журнал 216 регистрации данных содержит данные, которые могут быть генерированы или сохранены по мере выполнения процессором 132 программного модуля 214 управления. Например, в этом файле могут быть сохранены данные о помпе 122 или сенсоре 130. Как показано на чертеже, первое запоминающее устройство 206 также содержит ключ 218 шифрования Bluetooth, который был получен в ходе выполнения алгоритма 212 согласования ключей на основе парольной аутентификации. Первое запоминающее устройство 206 также содержит команды 220, поступающие из управляющего устройства через беспроводной канал 152 связи.

В этом частном примере показано, что управляющее устройство 102 также содержит камеру 221 и второе запоминающее устройство 223. Камера 221 расположена таким образом, что она может получать изображение машиночитаемой этикетки 204. Второе запоминающее устройство 223 содержит операционную систему 222, служащую в качестве операционной системы для управляющего устройства 102. Например, в качестве операционной системы 222 могут выступать операционные системы Android, iOS, LINUX и другие. Второе запоминающее устройство 223 также содержит управляющее приложение 224, позволяющее процессору 144 управлять медицинским устройством 104 через беспроводной канал 152 связи. Камера 221 может быть использована для получения изображения машиночитаемой этикетки 204. В данном случае второе запоминающее устройство 223 содержит изображение, идентифицируемое как парольная информация 226. Второе запоминающее устройство 223 также содержит модуль 228 преобразования пароля, позволяющий процессору 114 выполнить дешифровку парольной информации, или изображения, 226 и получить одноразовый пароль 210. Компьютерное запоминающее устройство 223 также содержит реализацию алгоритма 212' согласования ключей на основе парольной аутентификации. Машиноисполняемые команды 212 и 212' позволяют управляющему устройству 102 и медицинскому устройству 104 генерировать ключ 218 шифрования Bluetooth путем совместного использования одноразового пароля 210 в качестве общего секретного ключа. Существенные признаки изобретения, иллюстрируемые посредством фиг. 1 и фиг. 2, могут быть скомбинированы. В примере, показанном на фиг. 2, получение камерой 221 изображения машиночитаемой этикетки 204 может сразу инициировать выполнение алгоритма согласования ключей на основе парольной аутентификации.

На фиг. 3 показана схема последовательности операций, иллюстрирующая один из примеров осуществления способа эксплуатации медицинской системы. На первом шаге 300 производится ввод одноразового пароля 210 в интерфейсе 140 ввода данных. Этот шаг может быть также реализован посредством камеры 221 или в соответствии с примерами, показанными на чертежах, описываемых ниже. Далее на шаге 302 медицинское устройство 104 и управляющее устройство 102 генерируют ключ 218 шифрования Bluetooth путем обмена данными через беспроводной канал 152 связи. Это осуществляется путем выполнения алгоритма 212, 212' согласования ключей на основе парольной аутентификации, инициируемого управляющим устройством 102. Затем на шаге 304 ключ 218 шифрования Bluetooth сохраняется в первом запоминающем устройстве 206. Следующим шагом является шаг 306, на котором происходит запрещение выполнения алгоритма 212 согласования ключей на основе парольной аутентификации после сохранения ключа 218 шифрования Bluetooth в первом запоминающем устройстве 206. После этого на шаге 308 производится сохранение ключа 218 шифрования Bluetooth во втором запоминающем устройстве 223. Наконец, на шаге 310 создается шифрованный канал 152 связи Bluetooth посредством первого коммуникационного модуля 134 Bluetooth и второго коммуникационного модуля 150 Bluetooth. Канал связи Bluetooth представляет собой беспроводной канал 152 связи, зашифрованный с помощью ключа 218 шифрования Bluetooth.

Фиг. 4 иллюстрирует другой пример медицинской системы 400. В этом примере вместо этикетки 204 предусмотрен источник света - индикаторная лампа 402, выходящая на наружную поверхность 202 или видимая при рассматривании наружной поверхности 202. Первое запоминающее устройство 206 содержит парольную информацию 226. В этом случае парольная информация 226 представляет собой одноразовый пароль 210, кодируемый в виде импульсов индикаторной лампы 402. При этом процессор 132 управляет миганием индикаторной лампы 402 в соответствии с парольной информацией 226. Камера 221 фиксирует эти импульсы, регистрируя их как парольную информацию 226. Вместо камеры 221 могут быть использованы оптические детекторы 221 других типов.

Фиг. 5 иллюстрирует еще один пример медицинской системы 500. Пример на фиг. 5 аналогичен примеру на фиг. 4 за исключением того, что индикаторная лампа в данном случае заменена на преобразователь 502. Камера 221 заменена на микрофон 504. Преобразователь 502 выполнен с возможностью посылки звуковых волн 506 в микрофон 504. В этом примере парольная информация 226 кодируется в форме звука, который может распространяться в виде звуковых волн 506 от преобразователя 502 к микрофону 504, где он также регистрируется и сохраняется как звуковой файл или парольная информация 226. Записанная с микрофона 504 парольная информация 226 может запустить инициирование процессором 144 алгоритма 212' согласования ключей на основе парольной аутентификации.

Фиг. 6 иллюстрирует другой пример медицинской системы 600. В этом примере медицинское устройство 104 содержит первый модуль 602 RFID, а управляющее устройство 102 содержит второй модуль 604 RFID. Эти два модуля 602, 604 RFID выполнены с возможностью образования канала 606 связи RFID, используемого для непосредственного обмена через него парольной информацией 226 или даже одноразовым паролем 210.

Фиг. 7 иллюстрирует другой пример медицинской системы 700. Пример на фиг. 7 аналогичен примеру на фиг. 6 за исключением того, что вместо управляемого процессором 132 первого модуля 602 RFID предусмотрен первый модуль 602' RFID в виде RFID-метки. RFID-метка 602' имеет отдельное запоминающее устройство, в котором сохраняется одноразовый пароль или парольная информация 226 отдельно от первого запоминающего устройства 206. Второй модуль 604 RFID функционирует в качестве устройства RFID для считывания RFID-метки 602'.

Стандартизованные коммуникационные протоколы типа Bluetooth позволяют устройствам устанавливать связь друг с другом. Из соображений безопасности вытекает необходимость получения возможности идентификации конкретных устройств с целью контроля допустимости их соединения с данным устройством Bluetooth. Существующие протоколы Bluetooth, предназначенные для сопряжения, например безопасного простого сопряжения в версии Bluetooth 4.0, не обеспечивают, к сожалению, эффективной защиты от атак с применением технологии "Незаконный посредник" и, кроме того, требуют наличия у каждого устройства компонента для ввода данных, например дисплея и/или цифровых клавишных панелей. Эти обстоятельства представляют собой недостатки существующих стандартных протоколов Bluetooth, особенно в тех ситуациях, когда одно или оба устройства не имеют компонента для ввода данных, как в случае патч-помпы. Патч-помпа представляет собой инсулиновую помпу, крепящуюся к поверхности тела пациента.

В некоторых примерах может использоваться специальная комбинация, включающая алгоритм согласования ключей на основе парольной аутентификации, такой как J-PAKE, имеющий интерфейс со стандартизованным низкоэнергетическим протоколом Bluetooth, в котором сохраняется случайное число (СЧ), генерированное генератором с высокой криптостойкостью. Техническое решение состоит в алгоритме J-PAKE генерирования случайного числа для сопряжения двух устройств, основанного на случайных числах, генерируемых каждым устройством, и в пароле, в данном случае одноразовом. Пароль может быть, например, нанесен на медицинское устройство в виде, например, штрихового кода, двумерного кода или точечно-матричного кода и считываться, например, посредством камеры, встроенной в удаленный контрольно-измерительный прибор. Затем случайное число высокой криптостойкости вводится в стековое устройство передачи данных с низким энергопотреблением Bluetooth™ Low Energy (BLE), чем обеспечивается безопасное сопряжение между медицинскими устройствами. Наряду с J-PAKE могут быть использованы и другие стандартные протоколы. Алгоритм J-PAKE может быть реализован, например, с помощью эллиптических кривых.

На фиг. 8 показано, как можно скомбинировать стандартный алгоритм 212, 212' J-PAKE со стандартным модулем 800 Bluetooth. Алгоритм 212, 212' J-PAKE обеспечивает поступление случайного числа, или совместно используемого секретного ключа, 210 в менеджер 802 безопасности (МБ) Bluetooth. Коммуникационный модуль 804 Bluetooth использует его для создания начального соединения 152, обеспечивающего обмен случайными числами алгоритма 212, 212' J-PAKE с медицинским устройством 104.

На фиг. 9 показана схема последовательности операций, иллюстрирующая пример объединения алгоритма 212, 212' J-PAKE с протоколом 901 Bluetooth. Вначале на шаге 900 происходит сохранение случайного числа в медицинском устройстве. Затем на шаге 902 управляющее устройство запускает процесс шифрования, послав сообщение в медицинское устройство 104. На шаге 904 управляющее устройство 102 генерирует случайное число. После этого на шаге 906 управляющее устройство 102 посылает случайное число в медицинское устройство 104. На шаге 908 медицинское устройство посылает свои случайные числа в управляющее устройство 102. После этого медицинское устройство 104 вычисляет ключ шифрования Bluetooth (шаг 910). Управляющее устройство тоже вычисляет тот же ключ шифрования Bluetooth на шаге 912. Затем алгоритм 212, 212' согласования ключей на основе парольной аутентификации передает ключ шифрования Bluetooth в стандартный алгоритм Bluetooth. На шаге 914 медицинское устройство посылает ключ шифрования Bluetooth в менеджер безопасности. Кроме того, на шаге 914 управляющее устройство 102 посылает свое вычисленное значение для ключа шифрования Bluetooth в его менеджер безопасности Bluetooth. Далее, на шаге 916 управляющее устройство 102 инициирует шифрование Bluetooth. Затем на шаге 918 медицинское устройство 104 посылает параметр для шифрования. Наконец, на шаге 920 управляющее устройство 102 посылает сообщение с подтверждением шифрования медицинскому устройству 104. С этого момента создается шифрованный канал связи Bluetooth.

Ссылочные обозначения

100 Медицинская система

102 Управляющее устройство

104 Медицинское устройство

106 Держатель (кредл)

108 Липкий слой

110 Наружный слой

112 Тело пациента

114 Дерма

116 Жировая ткань

118 Электронная часть

120 Подкожная часть

122 Помпа

124 Канюля

126 Контрольно-измерительный прибор, соединенный с сенсором

128 Сенсорный вывод

130 Сенсор

132 Процессор

134 Первый коммуникационный модуль Bluetooth

136 Первый аккумулятор

138 Сенсорный экран

140 Сенсорное устройство ввода

142 Экранный элемент

144 Второй процессор

148 Второй аккумулятор

150 Второй коммуникационный модуль Bluetooth

152 Беспроводной канал связи

200 Медицинская система

202 Наружная поверхность

204 Машиночитаемая этикетка

206 Первое запоминающее устройство

208 Аппаратный интерфейс

210 Одноразовый пароль

212 Алгоритм согласования ключей на основе парольной аутентификации

212' Алгоритм согласования ключей на основе парольной аутентификации

214 Программный модуль управления

216 Журнал регистрации данных

218 Ключ шифрования Bluetooth

220 Команды, поступающие из управляющего устройства

221 Камера

222 Операционная система

223 Второе запоминающее устройство

224 Управляющее приложение

226 Парольная информация

228 Модуль преобразования пароля

300 Ввод одноразового пароля в интерфейсе ввода данных

302 Генерирование ключа шифрования Bluetooth медицинским устройством и управляющим устройством с использованием одноразового пароля путем обмена данными через беспроводной канал связи посредством алгоритма согласования ключей на основе парольной аутентификации

304 Сохранение ключа шифрования Bluetooth в первом запоминающем устройстве

306 Запрещение выполнения алгоритма согласования ключей на основе парольной аутентификации, содержащегося в первом запоминающем устройстве, после сохранения в первом запоминающем устройстве ключа шифрования Bluetooth

308 Сохранение ключа шифрования Bluetooth во втором запоминающем устройстве

310 Создание шифрованного канала связи Bluetooth посредством первого коммуникационного модуля Bluetooth и второго коммуникационного модуля Bluetooth

400 Медицинская система

402 Индикаторная лампа

500 Медицинская система

502 Преобразователь

504 Микрофон

506 Звуковые волны

600 Медицинская система

602 Первый модуль RFID

602' RFID-метка

604 Второй модуль RFID (устройство для считывания RFID-метки)

606 Канал связи RFID

700 Медицинская система

800 Алгоритм Bluetooth

802 Менеджер безопасности Bluetooth

804 Коммуникационный модуль Bluetooth

806 Антенна

900 Сохранение случайных чисел

901 Алгоритм Bluetooth

902 Запуск шифрования

904 Генерирование случайного числа (СЧ)

906 Посылка случайных чисел

908 Посылка случайных чисел

910 Вычисление случайного числа для ключа

912 Вычисление случайного числа для ключа

914 Посылка ключа в менеджер безопасности (МБ) BLE

915 Посылка ключа в менеджер безопасности BLE

916 Запуск шифрования BLE

918 Посылка параметра для шифрования

920 Подтверждение шифрования

Изобретение относится к медицине, а именно к эксплуатации медицинской системы. Предложено устройство для реализации способа, питающееся электроэнергией от аккумулятора, и управляющее устройство. Оба устройства содержат коммуникационные модули Bluetooth. Первое запоминающее устройство медицинского устройства содержит одноразовый пароль и реализуемый алгоритм согласования ключей на основе парольной аутентификации. Управляющее устройство содержит второе запоминающее устройство с реализуемым алгоритмом согласования ключей на основе парольной аутентификации. Способ включает ввод одноразового пароля в интерфейсе ввода данных управляющего устройства. Способ также включает генерирование ключа шифрования Bluetooth медицинским устройством и управляющим устройством при наличии одноразового пароля и путем обмена данными через беспроводной канал связи посредством выполнения алгоритма согласования ключей на основе парольной аутентификации. Способ, далее, включает сохранение ключа шифрования Bluetooth в первом запоминающем устройстве. Группа изобретений обеспечивает повышение эффективности эксплуатации медицинской системы. 2 н. и 19 з.п. ф-лы, 9 ил.

1. Способ эксплуатации медицинской системы (100, 200, 400, 500, 600, 700) для мониторирования уровня гликемии пациента и/или для введения в организм пациента инсулина и/или глюкагона, содержащей медицинское устройство (104) и управляющее устройство (102), причем медицинское устройство питается электроэнергией от первого аккумулятора (136), а управляющее устройство питается электроэнергией от второго аккумулятора (148), причем медицинское устройство содержит электронную часть (118) и подкожную часть (120), причем электронная часть содержит первый процессор (132) и первое запоминающее устройство (206), содержащее одноразовый пароль (210) и реализацию алгоритма (212, 800, 901) согласования ключей на основе парольной аутентификации,

причем управляющее устройство содержит второй процессор (144), второе запоминающее устройство (223) и интерфейс (140, 221, 504, 604) ввода данных, а второе запоминающее устройство содержит реализацию алгоритма (212') согласования ключей на основе парольной аутентификации,

причем медицинское устройство содержит первый коммуникационный модуль (134) Bluetooth,

причем управляющее устройство содержит второй коммуникационный модуль (150) Bluetooth, причем первый и второй коммуникационные модули Bluetooth выполнены с возможностью образования беспроводного канала (152) связи между медицинским устройством и управляющим устройством,

причем способ включает следующие шаги:

- ввод (300) одноразового пароля в интерфейсе ввода данных,

- генерирование (302) ключа (218) шифрования Bluetooth медицинским устройством и управляющим устройством с использованием одноразового пароля путем обмена данными через беспроводной канал связи посредством выполнения алгоритма согласования ключей на основе парольной аутентификации, причем выполнение алгоритма согласования ключей на основе парольной аутентификации инициируется управляющим устройством,

- сохранение (304) ключа шифрования Bluetooth в первом запоминающем устройстве,

- запрещение (306) выполнения алгоритма согласования ключей на основе парольной аутентификации, содержащегося в первом запоминающем устройстве, после сохранения в первом запоминающем устройстве ключа шифрования Bluetooth,

- сохранение (308) ключа шифрования Bluetooth во втором запоминающем устройстве и

- создание (310) шифрованного канала связи Bluetooth посредством первого коммуникационного модуля Bluetooth и второго коммуникационного модуля Bluetooth, причем шифрованный канал связи Bluetooth представляет собой беспроводной канал связи, зашифрованный с помощью ключа шифрования Bluetooth.

2. Способ по п. 1, в котором подкожная часть содержит сенсор (130) глюкозы, а медицинское устройство содержит систему (126, 130) непрерывного мониторирования уровня гликемии, причем способ включает шаг регистрации измеряемых значений содержания глюкозы посредством этой системы непрерывного мониторирования уровня гликемии и шаг передачи измеренного значения содержания глюкозы в управляющее устройство с помощью шифрованного канала связи Bluetooth.

3. Способ по п. 1 или 2, в котором подкожная часть содержит по меньшей мере одну канюлю (124), а медицинское устройство содержит помповую систему (122), включающую одно из следующего: инсулиновую помпу для подачи инсулина через по меньшей мере одну канюлю, глюкагоновую помпу для подачи глюкагона через по меньшей мере одну канюлю, а также их комбинации, причем способ также включает шаг управления помповой системой управляющим устройством через шифрованный канал связи Bluetooth.

4. Способ по п. 1, 2 или 3, в котором алгоритм согласования ключей на основе парольной аутентификации представляет собой одно из следующего: алгоритм (800, 901) J-PAKE, EKE, PAK, PPK, SPEKE, Dragonfly и алгоритм в соответствии со стандартом IEEE 802.11-2012.

5. Способ по п. 1, 2 или 3, в котором алгоритм согласования ключей на основе парольной аутентификации представляет собой алгоритм (800, 901) J-РАКЕ, причем запрещение выполнения алгоритма J-PAKE, содержащегося в первом запоминающем устройстве, осуществляется путем изменения этого алгоритма в первом процессоре, так что он не выполняется первым процессором после сохранения ключа шифрования Bluetooth в первом запоминающем устройстве.

6. Способ по одному из предыдущих пунктов, в котором медицинское устройство имеет наружную поверхность (202), которая содержит этикетку (204) с парольной информацией (226), представляющей собой описание одноразового пароля.

7. Способ по п. 6, в котором интерфейс ввода данных содержит клавишную панель (140), а способ также включает шаг ввода одноразового пароля и/или парольной информации с помощью этой клавишной панели.

8. Способ по п. 7, в котором медицинская система содержит печатный материал, содержащий одноразовый пароль.

9. Способ по п. 6, 7 или 8, в котором этикетка является машиночитаемой, а интерфейс ввода данных представляет собой оптическое устройство (221) для считывания информации с этикеток, выполненное с возможностью считывания парольной информации, причем шаг ввода одноразового пароля в интерфейсе ввода данных включает считывание парольной информации оптическим устройством для считывания информации с этикеток, а также включает преобразование парольной информации в одноразовый пароль.

10. Способ по п. 9, в котором предусмотрено одно из следующего: парольная информация закодирована в виде штрихового кода, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания штрихового кода, парольная информация закодирована в виде EAN-кода, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания EAN-кода, парольная информация закодирована в виде двумерного оптического кода, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания двумерного оптического кода, парольная информация закодирована в виде QR-кода, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания QR-кода, парольная информация закодирована в виде матричного кода Data Matrix, а оптическое устройство для считывания информации с этикеток представляет собой устройство для считывания матричного кода Data Matrix, оптическое устройство для считывания информации с этикеток представляет собой цифровую камеру, а также комбинации из вышеперечисленного.

11. Способ по одному из предыдущих пунктов, в котором электронная часть содержит оптический индикатор (402), а интерфейс ввода данных содержит оптический детектор (221), причем шаг ввода одноразового пароля в интерфейсе ввода данных включает передачу этого одноразового пароля с помощью оптического индикатора, а также включает получение одноразового пароля с помощью оптического детектора.

12. Способ по одному из предыдущих пунктов, в котором электронная часть содержит генератор (502) аудиосигналов, а интерфейс ввода данных содержит детектор (504) аудиосигналов, причем шаг ввода одноразового пароля в интерфейсе ввода данных включает передачу этого одноразового пароля с помощью генератора аудиосигналов, а также включает получение одноразового пароля с помощью детектора аудиосигналов.

13. Способ по одному из пп. 1-4, в котором электронная часть содержит первый модуль (602, 602') RFID, интерфейс ввода данных содержит второй модуль (604) RFID, а шаг ввода одноразового пароля в интерфейсе ввода данных включает обмен одноразовым паролем посредством первого и второго модулей RFID.

14. Способ по п. 13, в котором первый модуль RFID представляет собой RFID-метку (602'), причем эта RFID-метка содержит запоминающее устройство, в котором содержится одноразовый пароль.

15. Способ по одному из пп. 1-4, в котором электронная часть содержит первый модуль NFC, интерфейс ввода данных содержит второй модуль NFC, а шаг ввода парольной информации в интерфейсе ввода данных включает обмен парольной информацией посредством первого и второго модулей NFC.

16. Способ по одному из предыдущих пунктов, в котором одноразовый пароль имеет более низкую энтропию, чем ключ шифрования Bluetooth.

17. Способ по одному из предыдущих пунктов, в котором шаг ввода одноразового пароля в интерфейсе ввода данных включает:

- ввод в этом интерфейсе парольной информации, содержащей описание одноразового пароля, и

- преобразование парольной информации в одноразовый пароль.

18. Способ по одному из предыдущих пунктов, в котором одноразовый пароль передается в интерфейс ввода данных медицинским устройством.

19. Способ по одному из предыдущих пунктов, в котором медицинское устройство имеет серийный номер, а одноразовый пароль включает, по меньшей мере частично, этот серийный номер.

20. Медицинская система (100, 200, 400, 500, 600, 700) для мониторирования уровня гликемии пациента и/или для введения в организм пациента инсулина и/или глюкагона, содержащая медицинское устройство (104) и управляющее устройство (102), причем медицинское устройство питается электроэнергией от первого аккумулятора (136), а управляющее устройство питается электроэнергией от второго аккумулятора (148), причем медицинское устройство содержит электронную часть (118) и подкожную часть (120), причем электронная часть содержит первый процессор (132) и первое запоминающее устройство (206), содержащее одноразовый пароль (210), реализацию алгоритма (212, 800, 901) согласования ключей на основе парольной аутентификации и первые машиноисполняемые команды,

причем управляющее устройство содержит второй процессор (144), второе запоминающее устройство (223) и интерфейс (140, 221, 504, 604) ввода данных, а второе запоминающее устройство содержит реализацию алгоритма (212') согласования ключей на основе парольной аутентификации и вторые машиноисполняемые команды,

причем медицинское устройство содержит первый коммуникационный модуль (134) Bluetooth, а управляющее устройство содержит второй коммуникационный модуль (150) Bluetooth, причем первый и второй коммуникационные модули Bluetooth выполнены с возможностью образования беспроводного канала (152) связи между медицинским устройством и управляющим устройством,

причем выполнение вторых машиноисполняемых команд инициирует получение вторым процессором одноразового пароля для ввода (300) в интерфейсе ввода данных,

причем выполнение вторых и первых машиноисполняемых команд инициирует генерирование (302) первым и вторым процессорами ключа (218) шифрования Bluetooth в медицинском устройстве и управляющем устройстве с использованием одноразового пароля путем обмена данными через беспроводной канал связи посредством выполнения алгоритма согласования ключей на основе парольной аутентификации, причем выполнение алгоритма согласования ключей на основе парольной аутентификации инициируется управляющим устройством,

причем выполнение первых машиноисполняемых команд инициирует сохранение (304) первым процессором ключа шифрования Bluetooth в первом запоминающем устройстве,

причем выполнение первых машиноисполняемых команд инициирует запрещение (306) первым процессором выполнения алгоритма согласования ключей на основе парольной аутентификации, содержащегося в первом запоминающем устройстве, после сохранения в первом запоминающем устройстве ключа шифрования Bluetooth,

причем выполнение вторых машиноисполняемых команд инициирует сохранение (308) вторым процессором ключа шифрования Bluetooth во втором запоминающем устройстве,

причем выполнение вторых и первых машиноисполняемых команд инициирует создание (310) первым и вторым процессорами шифрованного канала связи Bluetooth посредством первого коммуникационного модуля Bluetooth и второго коммуникационного модуля Bluetooth, причем шифрованный канал связи Bluetooth представляет собой беспроводной канал связи, зашифрованный с помощью ключа шифрования Bluetooth.

21. Медицинская система по п. 20, в которой первый процессор запрещает выполнение алгоритма согласования ключей на основе парольной аутентификации, содержащегося в первом запоминающем устройстве, путем удаления или перезаписи по меньшей мере части этого алгоритма согласования ключей на основе парольной аутентификации в первом запоминающем устройстве.

| US 2010115279 A1, 06.05.2010 | |||

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| P.RAJKUMAR et al | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| СПОСОБ СЧИТЫВАНИЯ, ПО МЕНЬШЕЙ МЕРЕ, ОДНОГО ШТРИХ-КОДА И СИСТЕМА СЧИТЫВАНИЯ ШТРИХ-КОДА | 2007 |

|

RU2439701C2 |

| US 8768251 B2, 07.07.2014 | |||

| US 2007249286 | |||

Авторы

Даты

2020-08-07—Публикация

2015-12-07—Подача