ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее техническое решение, в общем, относится к области защиты информации, а более конкретно, к способу и системе безопасной передачи данных с потенциально зараженных вычислительных устройств на доверенные вычислительные устройства.

УРОВЕНЬ ТЕХНИКИ

[0002] В настоящее время многие организации дополнительно имеют защищенные закрытые сети передачи данных, состоящие из вычислительных устройств, которые обеспечивают безопасный обмен критическими данными внутри предприятия. Такие сети не имеют доступа к информационно-телекоммуникационной сети, такой как Интернет, а также изолированы от любых облачных сервисов во избежание заражения какого-либо вычислительного устройства, и, как следствие, всей изолированной сети предприятия. При этом, для обеспечения процессов работы организации, имеющей такие сети, сохраняется существенная потребность в передачи информации в безопасную сеть.

[0003] Так, в качестве способа передачи данных в изолированную сеть, широко стали применяться дисковые накопители данных, например, DVD диски. Указанный способ обеспечивает надежность передачи данных, однако, ввиду особенностей технической реализации и невозможности перезаписывания данных, данный способ оказался крайне неэффективным. В связи с этим широкое распространение получили съемные носители данных, такие как портативные накопители с универсальной последовательной шиной (USB). Съемные носители часто используются для перемещения информации или файлов в защищенные сети или из них.

[0004] Однако, такие носители более подвержены заражению вирусами, что открывает новый вектор для кибератак на защищенные системы. Подключение таких носителей к защищенной сети создает канал, через который вирусы и другие вредоносные программы могут попасть в защищенные сети. Поэтому организация безопасной передачи данных из одного вычислительного устройства, имеющего доступ к сети передачи данных, на другое, изолированное от сети передачи данных, является существенной и актуальной проблемой.

[0005] Из уровня техники известно решение, раскрытое в патенте РФ № RU 150868 U1 (Общество с ограниченной ответственностью "Альта-Виста"), опубл. 27.02.2015. Указанное решение раскрывает защищенный аппаратный носитель данных, содержащий средства криптографической защиты данных и средства аутентификации пользователя. Для обеспечения безопасной передачи данных с портативного устройства на вычислительное устройство, после прохождения процедуры аутентификации пользователем, данные в памяти устройства расшифровываются и передаются на вычислительное устройство.

[0006] Недостатками указанного решения является отсутствие защиты от вирусов, потенциально находящихся на съемном носителе данных, вычислительного устройства, что недопустимо для закрытой сети организации. Кроме того, такая технология не обеспечивает сохранность данных, находящихся на вычислительном устройстве, и, в случае, злонамеренного поведения пользователя, может привести к утечке критической информации. Также, указанное решение не предполагает возможность комплексного обеспечения безопасности на всех этапах передачи данных, что может привести к изменению и/или перехвату данных непосредственно в самом канале передачи данных.

[0007] Общими недостатками всех существующих решений в данной области техники являются отсутствие эффективного и безопасного способа передачи данных между вычислительным устройством, имеющем доступ в информационно-телекоммуникационную сеть, и вычислительным устройством, изолированным от такой сети, исключающим возможность заражения вычислительных устройств и компрометации данных. Кроме того, такое решение должно обеспечивать безопасное хранение данных в аппаратном съемном носителе данных и обеспечивать защищенный канал передачи данных между носителем и вычислительным устройством, к которому подключается указанный носитель. Также, такое решение должно обеспечивать возможность аутентификации не только пользователя, но и непосредственно вычислительного устройства, для соблюдения политик безопасности организации.

СУЩНОСТЬ ТЕХНИЧЕСКОГО РЕШЕНИЯ

[0008] Данное техническое решение направлено на устранение недостатков, присущих существующим решениям, известным из уровня техники.

[0009] Заявленное решение позволяет решить техническую проблему в части создания системы и способа безопасной однонаправленной передачи данных между вычислительными устройствами, одно из которых подключено к сети связи и потенциально заражено вредоносным программным обеспечением, исключающую передачу вирусов и гарантирующую защищенность данных на всех этапах передачи.

[0010] Основным техническим результатом является повышение защищенности передачи данных на вычислительные устройства, изолированные от информационно-телекоммуникационной сети, при передаче данных.

[0011] Дополнительным техническим результатом предлагаемого решения является повышение безопасности данных, хранящихся на вычислительных устройствах, изолированных от информационно-телекоммуникационной сети.

[0012] Заявленные технические результаты достигаются за счет системы однонаправленной передачи данных между вычислительными устройствами, включающей в себя:

- по меньшей мере одно первое вычислительное устройство, выполненное с возможностью подключения к информационно-телекоммуникационным сетям общего пользования, содержащее модуль связи для присоединения съемного машинного носителя информации (СМНИ) как USB-устройства, для записи и считывания данных;

- по меньшей мере одно второе вычислительное устройство, изолированное от общедоступных информационно-телекоммуникационных сетей и предназначенное для обработки защищаемой информации ограниченного распространения, содержащее модуль связи для присоединения съемного машинного носителя информации (СМНИ) как USB-устройства, для считывания данных;

- по меньшей мере один съемный машинный носитель информации (СМНИ) для хранения и переноса информации с первых вычислительных устройств, подключаемых к информационно-телекоммуникационным сетям общего пользования, на вторые вычислительные устройства, изолированные от общедоступных сетей и предназначенные для обработки защищаемой информации ограниченного распространения, содержащий микросхему памяти и два отдельных микроконтроллера, на основе которых созданы отдельные электрические внутренние контуры обработки информации, реализующие два режима обработки информации («чтение-запись» и «только чтение»), причем указанные микроконтроллеры реализуют непосредственно в памяти СМНИ криптографические преобразования последовательностей электромагнитных импульсов, подаваемых на вход соответствующего микроконтроллера; - программно-аппаратную платформу, выполненную с возможностью:

определять «открытый» контур обработки данных, состоящий из конечного множества СМНИ и первых вычислительных устройств и «закрытый» контур обработки данных, состоящий из конечного множества вторых вычислительных устройств, причем данные контуры определяются путем задания цифровых идентификаторов вычислительных устройств и СМНИ, имеющих упомянутые идентификаторы;

определять допустимость однонаправленного переноса информации между разными контурами обработки информации путем сравнения наборов цифровых идентификаторов вычислительных устройств каждого из контуров и цифровых идентификаторов СМНИ;

проводить аудит событий информационной безопасности и событий эксплуатации информационной системы с целью выявления фактов нарушения требований информационной безопасности системы и фактов нарушения условий ее эксплуатации;

разблокировать СМНИ, заблокированный в результате превышения количества следующих подряд неудачных попыток аутентификации пользователя на конкретном СМНИ;

устанавливать пароль пользователя СМНИ с опцией обязательной смены пароля после первой аутентификации пользователя на СМНИ;

причем, СМНИ выполнен с возможностью

работы в режиме «только чтение», в котором доступно только чтение информации из внутренней памяти СМНИ, с блокировкой возможности записи информации во внутреннюю память СМНИ;

режим «чтение-запись», в котором доступны чтение информации из внутренней памяти СМНИ и записи информации во внутреннюю память;

при этом,

в состав двух отдельных микроконтроллеров, содержащихся в СМНИ, входят также два устройства внешней сигнализации, причем второе устройство внешней сигнализации выполнено с возможностью при отключении питания СМНИ автоматически переводить СМНИ в режим «только чтение», при этом, первое устройство внешней сигнализации выполнено с возможностью сигнализации при подключении СМНИ к вычислительному устройству в режиме «чтение-запись», и второе устройство внешней сигнализации выполнено с возможность сигнализации при подключении СМНИ в режиме «только чтение» к вычислительному устройству;

при сбое или отклонении напряжения питания СМНИ от нормы более установленного заранее предела, СМНИ автоматически переходит в режим «только чтение», а при его подключении в таком режиме к вычислительному устройству запускается второе устройство внешней сигнализации;

перевод СМНИ в режим «чтение-запись» может быть произведен только при подключении его к первому вычислительному устройству, которое определено как допустимое для использования данного СМНИ, при этом на корпусе СМНИ активируется первое устройство внешней сигнализации;

защита от несанкционированной модификации информации в канале управления СМНИ, устанавливаемом между первым вычислительном устройством и СМНИ, осуществляется путем применения криптографических преобразований к последовательностям электромагнитных импульсов, передаваемых по каналу управления СМНИ;

причем, защита от несанкционированного использования СМНИ осуществляется путем выполнения следующих последовательностей действий, посредством программно-аппаратной платформы, на которых:

выполняют аутентификацию пользователя СМНИ на основе алфавитно-цифрового пароля регулируемой сложности, вводимого пользователем при каждом подключении СМНИ к любому первому вычислительному средству, с которого производится считывание информации, причем, аутентификации пользователя характеризуется следующими требованиями:

устанавливают длину пароля пользователя СМНИ, составляющую не менее 8 символов при мощности алфавита не менее 10 символов;

устанавливают количество следующих подряд неуспешных попыток аутентификации пользователя на СМНИ не превышающее 10;

осуществляют автоматическую идентификацию, со стороны подключаемого с целью считывания информации СМНИ, первого вычислительного средства, к которому подключается указанный СМНИ, путем сравнения в памяти СМНИ присвоенного ранее значения уникального идентификатора первого вычислительного средства, сформированного в ходе процесса регистрации данного первого вычислительного средства, хранящегося в памяти СМНИ, с идентификатором данного первого вычислительного средства, сформированным непосредственно при конкретном подключении СМНИ на основе набора определенных реквизитов аппаратной платформы первого вычислительного средства по заданному в рамках системы протоколу;

проверяют наличие разрешения пользователю конкретного СМНИ на выполнение операций чтения и записи данных, выданного зарегистрированным пользователем системы с ролью «Администратор», и авторизация действий пользователя СМНИ только по результатам выполнения такой проверки;

установка и изменение внутренних параметров СМНИ осуществляется непосредственно только при его подключении к защищенному вычислительному средству администратора системы и после прохождения процедуры аутентификации на СМНИ как вычислительного средства администратора (по установленному в рамках системы набору внутренних параметров устройства), так и самого администратора (логин-пароль или биометрия), после чего администратору предоставляется возможность чтения и записи данных в защищенные области памяти СМНИ;

причем,

программно-аппаратная платформа выполнена с возможностью регистрации и хранения записей о событиях безопасности и событиях процесса эксплуатации отдельных компонент и узлов, входящих в систему в следующий журналах:

в журнале событий эксплуатации фиксируются, как минимум, следующие данные:

количество подключений каждого СМНИ к средствам вычислительной техники терминалам, устройствам хранения данных;

информация о наработке каждого конкретного СМНИ, необходимая для предупреждения отказов и сбоев в работе;

в журнале событий безопасности фиксируются, как минимум, данные о следующих событиях безопасности:

все попытки аутентификации пользователя непосредственно на конкретном СМНИ;

включение на конкретном СМНИ режима записи; очистка журнала событий безопасности;

очистка журнала событий эксплуатации;

смена пароля пользователем СМНИ;

обезличивание СМНИ при смене владельца изделия;

при этом СМНИ выполнен с возможностью:

уничтожения всех данных предыдущего владельца СМНИ, включая закрытые ключи и данные в разделе, содержащем защищаемую информацию, без доступа к этим данным (операция обезличивания изделия), при смене владельца изделия;

защищенного обновления встроенного микропрограммного обеспечения СМНИ, посредством заранее заданного уровня надежности проверки подлинности и целостности микропрограммного обеспечения, загружаемого в СМНИ для обновления встроенного микропрограммного обеспечения (прошивки) устройства (например, криптографические механизмы не ниже заданного уровня стойкости); блокировки доступа на запись информации в раздел внутренней памяти СМНИ с доступом «для идентифицированных пользователей», если попытка записи производится на вычислительном средстве, не входящем в контур обработки информации;

загрузки операционной системы первого вычислительного средства, под управлением которой осуществляется обмен данными между СМНИ и первым вычислительным средством, непосредственно из памяти СМНИ.

[0013] В одном из частных вариантов реализации цифровые идентификаторы, представляют собой по меньшей мере: уникальный идентификационный номер устройства, однонаправленная хэш функция от уникального идентификационного номера устройства.

[0014] В еще одном частном варианте реализации данные, записываемые и хранимые во внутренней памяти аппаратного съемного носителя данных шифруются без прерывания процесса записи и расшифровываются во внутренней памяти без прерывания в процессе чтения.

[0015] В еще одном частном варианте реализации данные, записываемые и хранимые во внутренней памяти аппаратного съемного носителя данных, хэшируются без прерывания процесса записи, а также вычисляется электронная подпись под результатом хэширования отдельной порции данных записываемой во внутреннюю память СМНИ информации и проверяется правильность ранее вычисленной электронной подписи или цифрового кода аутентификации под результатом хэширования порции данных перед ее считыванием из внутренней памяти СМНИ.

[0016] В еще одном частном варианте реализации цифровая электронная подпись представляет собой по меньшей мере одно из: RSA, DSA, ECDSA, LANS.

[0017] В еще одном частном варианте реализации по меньшей мере одно первое и второе вычислительное устройство дополнительно содержат аппаратный модуль для установления непосредственного соединения с аппаратным съемным носителем информации.

[0018] В еще одном частном варианте реализации аппаратный модуль отделен на схемотехническом уровне от аппаратной части вычислительных устройств.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0019] Признаки и преимущества настоящего изобретения станут очевидными из приводимого ниже подробного описания изобретения и прилагаемых чертежей, на которых:

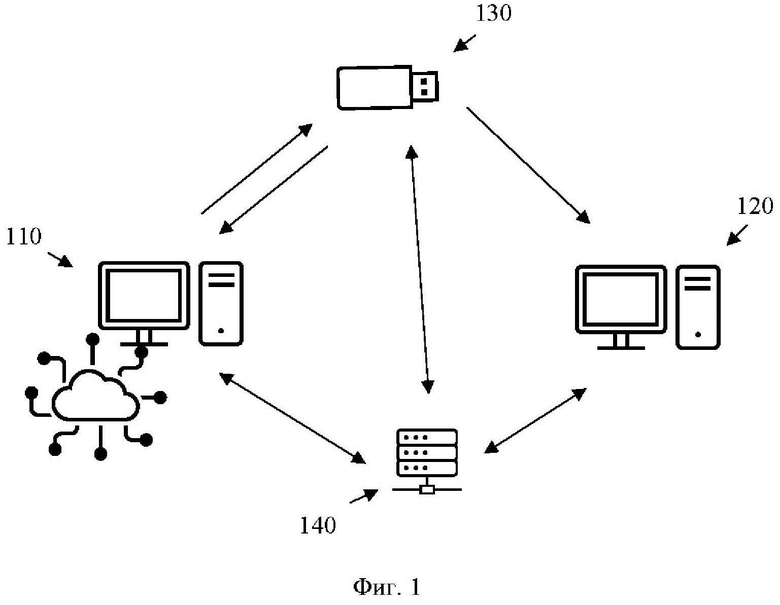

[0020] Фиг. 1 иллюстрирует общий вид системы однонаправленной передачи данных между вычислительными устройствами.

[0021] Фиг. 2 иллюстрирует блок схему способа передачи данных между вычислительными устройствами.

[0022] Фиг. 3 иллюстрирует общую схему вычислительного устройства.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0023] В нижеследующем описании с целью пояснения изложены многочисленные конкретные детали, чтобы обеспечить полное понимание различных вариантов осуществления заявленного технического решения. Однако специалисту в данной области техники будет очевидно, что различные варианты осуществления настоящего технического решения могут быть реализованы на практике без некоторых из этих конкретных деталей. Последующее описание предоставляет только примерные варианты осуществления и не предназначено для ограничения объема или применимости раскрытия. Также, следует принять во внимание, что элементы заявленного решения могут быть реализованы на практике множеством способов помимо конкретных деталей, изложенных в данном документе.

[0024] На Фиг. 1 представлен общий вид системы однонаправленной передачи данных между вычислительными устройствами 100. Указанная система содержит по меньшей мере одно первое вычислительное устройство 110, подключенное к информационно-телекоммуникационной сети общего пользования, по меньшей мере одно второе вычислительное устройство 120, изолированное от общедоступных информационно-телекоммуникационных сетей, аппаратный съемный машиночитаемый носитель данных 130, программно-аппаратную платформу 140.

[0025] Система 100 предназначена для обеспечения безопасного и надежного обмена данными между вычислительными устройствами, одно из которых не подключено к информационно-телекоммуникационной сети, за счет активации нескольких режимов работы съемного носителя данных, которые непосредственно зависят от конкретного вычислительного устройства, а также криптографической защиты данных внутри памяти носителя 130. Кроме того, использование нескольких режимов работы носителя обеспечивает защиту от вирусов для вычислительных устройств, имеющих критические данные. Также, для исключения злонамеренных действий пользователей, имеющих доступ к структурам, содержащим критические данные, заявленное техническое решение обеспечивает возможность аутентификации и проверки прав доступа как пользователя, так и вычислительного устройства, к которому выполняется подключение съемного носителя.

[0026] Под термином «вычислительное устройство» в данном решении следует понимать электронное устройство, способное выполнять заданную, четко определенную, изменяемую последовательность операций, оснащенное по меньшей мере оперативной памятью, внутренними шинами передачи данных и интерфейсами ввода-вывода данных с возможностью подключения внешних устройств. Так, вычислительным устройством 140 может являться персональный компьютер, ноутбук, планшет, сервер и т.д.

[0027] Первое вычислительное устройство 110 может представлять собой персональный компьютер, ноутбук, планшет, сервер и т.д., подключенное к информационно-телекоммуникационной сети общего пользования. Указанные первые вычислительные устройства выполнены с возможностью подключения к информационно-телекоммуникационным сетям общего пользования, например, посредством средства сетевого взаимодействия, раскрытого более подробно на фиг. 3. Кроме того, указанное устройство 110 также содержит модуль связи для присоединения съемного машинного носителя информации (СМНИ) как USB-устройства, для записи и считывания данных, например, средство В/В данных, которое также раскрыто более подробно на фиг. 3.

[0028] Второе вычислительное устройство 120 может представлять собой персональный компьютер, ноутбук, планшет, сервер и т.д., изолированные от общедоступных информационно-телекоммуникационных сетей. Следует отметить, что под указанным термином понимается именно изоляция от глобальной сети передачи данных, такой как Интернет. Устройство 120 также содержит модуль связи для присоединения съемного машинного носителя информации (СМНИ) как USB-устройства, для считывания данных, например, средством В/В данных, раскрытое на фиг. 3.

[0029] Общедоступная информационно-телекоммуникационная сеть может являться сетью передачи данных, такой как Интернет.

[0030] Аппаратный съемный машиночитаемый носитель данных 130 может являться, например, портативным запоминающим устройством с универсальной последовательной шиной (USB), таким как USB флеш-накопителем, внешним жестким диском и т.д. Обмен данными между носителем 130 и устройствами системы 100 может быть выполнен по интерфейсу связи. Так, интерфейсом, может являться, например, USB интерфейс (Universal Serial Bus - «универсальная последовательная шина») - последовательный интерфейс для подключения периферийных устройств к вычислительной технике, FireWire и т.д.

[0031] В одном частном варианте осуществления носитель 130 также содержит внутреннюю память и микроконтроллер общего назначения, выполненный с возможностью непосредственно в памяти носителя 130 осуществлять криптографические преобразования последовательностей электромагнитных импульсов, подаваемых на вход микроконтроллера общего назначения и кодирующих данные, подлежащие переносу на другие объекты (например, вычислительные устройства 110 и 120), к которым может быть подсоединен носитель 130. Также, указанный микроконтроллер обеспечивает криптографические преобразования последовательностей электромагнитных импульсов, подаваемых на вход микроконтроллера общего назначения и кодирующих данные, подлежащие криптографической защите для хранения во внутренней памяти носителя 130.

[0032] Микроконтроллер общего назначения предназначен для управления определенными операциями носителя 130, т.е. выполнения заданной, четко определенной последовательности вычислительных операций (действий, инструкций). Например, микроконтроллер может управлять интерфейсом (например, USB-интерфейсом), доступом к разделам памяти, а также управлять криптографическими преобразованиями. Микроконтроллер общего назначения может являться, например, микроконтроллером семейства NXP LPC1800 на основе архитектуры ARM Cortex-М3 или любым другим пригодным типом контроллера. В одном частном варианте осуществления микроконтроллер общего назначения может представлять собой два отдельных микроконтроллера, реализующие два режима обработки информации («чтение-запись» и «только чтение»), причем указанные микроконтроллеры также реализуют непосредственно в памяти СМНИ криптографические преобразования последовательностей электромагнитных импульсов, подаваемых на вход соответствующего микроконтроллера, как указано выше в отношении микроконтроллера общего назначения. Стоит отметить, что в одном частном варианте осуществления два микроконтроллера разделены на схематическом уровне, т.е. физически разделены на плате носителя 130. В таком варианте исполнения каждый контур, образованный микроконтроллером, содержит соответствующую память. В еще одном частном варианте осуществления два микроконтроллера могут быть реализованы посредством виртуальных контуров, созданных на основе общего микроконтроллера и/или процессора. Так, каждый контур обработки данных предназначен для обеспечения заявленного выше функционала носителя 130 в зависимости от активированного режима работы («только чтение», «чтение-запись»). Как более подробно раскрыто ниже, режим работы активируется в соответствии с определенными условиями, например, посредством определения идентификатора устройства 110 или 120.

[0033] Термин «инструкции», используемый в этой заявке, может относиться, в общем, к командам в программе, которые написаны для осуществления конкретной функции, такой как прием ввода, извлечение и запись данных на съемную память, обмен данными с вычислительным устройством, проведение проверки наличия разрешения и т.д. Инструкции могут быть осуществлены множеством способов, включающих в себя, например, объектно-ориентированные методы. Например, инструкции могут быть реализованы, посредством языка программирования С++, Java, различных библиотек (например, "MFC"; Microsoft Foundation Classes) и т.д. Инструкции, осуществляющие процессы, описанные в этом решении, могут передаваться как по проводным, например, по шине данных, так и по беспроводным линиям передачи.

[0034] Криптографические преобразования последовательностей электромагнитных импульсов, кодируют данные, подлежащие криптографической защите, подаваемых на вход микроконтроллера общего назначения/по меньшей мере одного из двух микроконтроллеров, непосредственно в его памяти/ в памяти соответствующего микроконтроллера. Указанные преобразования могут выполняться как в микроконтроллере общего назначения, так и в каждом из двух микроконтроллеров, образующих контуры обработки данных. В одном частном варианте осуществления, микроконтроллер общего назначения или два микроконтроллера могут содержать модуль/модули криптографических преобразований, который/которые может/могут представлять собой аппаратно-программный модуль, программный модуль на базе микроконтроллера и т.д. Так, указанные преобразования обеспечивают шифрование данных, поступающих в память носителя 130. Под криптографическими преобразованиями в данном решении понимаются такие операции как генерация ключевых пар, например, генерация ключевых пар в соответствии с ГОСТ Р 34.10-2001, формирование электронной подписи, например, по ГОСТ Р 34.10-2001,. Указанные криптографические преобразования выполняются непосредственно в памяти носителя 130, что повышает безопасность данных, хранящихся на носителе 130 и защищает их от несанкционированного доступа, а также обеспечивает неизменность данных при переносе между вычислительными устройствами.

[0035] Алгоритмами криптографических преобразований могут являться, например, симметричные алгоритмы шифрования, такие как DES, AES, ГОСТ 28147-89, ассиметричные алгоритмы шифрования, такие как RSA, DSA, алгоритмы хеширования, такие как SHA-256 и т.д. Более конкретно, преобразование последовательностей электромагнитных импульсов (сигналов) может представлять собой, например, процесс сжатия (хэширования) данных, подлежащих передачи на вычислительные устройства (по действующему стандарту РФ ГОСТ Р 34.11-94,); процесс создания набора электромагнитных импульсов, называемого электронной подписью (ЭП) конкретного устройства и/или пользователя под заданным блоком данных, получаемого как комбинация его персонального набора импульсов, называемого закрытым ключом создания ЭП, с электромагнитными импульсами, кодирующими подписываемый блок данных (по стандарту РФ ГОСТ Р 34.10-2001, или новому стандарту ГОСТ Р 34.10-2012). Процедуры преобразования последовательностей электромагнитных импульсов, соответствующие хэшированию подписываемых данных, созданию и проверке электронных подписей сторон.

[0036] Так в одном частном варианте осуществления, компоненты носителя 130, описанные выше, например, модуль криптографических преобразования, обеспечивают шифрование записываемой во внутреннюю память носителя 130 данных без прерывания процесса записи указанных данных и также без прерывания процесса чтения расшифровывать указанные данные непосредственно в памяти. Указанная особенность позволяет дополнительно повысить уровень защищенности информации, записываемой и хранимой во внутренней памяти носителя 130. В качестве алгоритма шифрования, может быть выбран, например, алгоритм шифрования по стандарту ГОСТ Р 34.12-2015. Непрерывность процесса шифрования/дешифрования может достигаться посредством разбиения данных на блоки и порционного шифрования указанных блоков. Кроме того, такое шифрование исключает компрометацию данных, переданных на носитель, но еще не поступивших в модуль криптографических преобразований в случае потенциального заражения носителя 130.

[0037] В еще одном частном варианте осуществления изобретения, носитель 130 выполнен с возможностью хэшировать (например, по стандарту ГОСТ Р 34.11-2012) записываемые во внутреннюю память данные без прерывания процесса записи, а также вычислять электронную подпись или иной цифровой код аутентификации данных (например, цифровую подпись, вычисляемую по любому из алгоритмов RSA, DSA, ECDSA, LANS), иной код аутентификации данных под результатом хэширования отдельной порции (сообщения, файла или блока данных) записываемых в указанную память и проверять правильность ранее вычисленной электронной подписи (иного цифрового кода) под результатом хэширования порции данных перед их считыванием из внутренней памяти. Так, в одном частном варианте осуществления, иной код аутентификации данных может представлять различные модификации цифровой подписи, которые не относятся к классу подписи, как таковой. Например, в РФ таковой считается только реализация стандартов ГОСТ Р 34.10-94, ГОСТ Р 34.10-2012, ГОСТ 34.10-201 и т.д.

[0038] В еще одном частном варианте осуществления, по меньшей мере одно первое вычислительное устройство и по меньшей мере одно второе вычислительное устройство могут дополнительно содержать аппаратный модуль для установления непосредственного соединения с аппаратным съемным носителем информации. С целью обеспечения возможности безопасного дистанционного управления изменением внутренней микропрограммной среды носителя 130 и обеспечения возможности удаленного управления указанным носителем 130, например, из единого центра управления, указанный носитель 130 не имеет непосредственного соединения с каналом коммуникации вычислительного устройства, а используется отдельный аппаратный модуль, подсоединяемый непосредственно к вычислительному устройству (например, по шине USB) или встроенный в единый конструктив с вычислительным устройством, но отделенный на схемотехническом уровне от аппаратной части самого вычислительного устройства, и предназначенный для реализации процесса обмена управляющими командами и ответными реакциями носителя 130, который включает в себя два отдельных электронных блока, выполненных на отдельных микросхемах, которые могут обмениваться между собой строго ограниченным набором пакетов данных (команд и ответов), задаваемых производителем аппаратного модуля. Электронный блок аппаратного модуля, осуществляющий непосредственное восприятие команд управляющего устройства (внутренний или локальный блок аппаратного модуля управления), физически не может воздействовать на последнее вне рамок строго ограниченного набора возможных ответов на передаваемые вычислительным устройством команды, преобразует полученные от вычислительного устройства команды в специфический набор собственных команд, предназначенных только для обмена данными с внешним (сетевым) электронным блоком модуля, а последний преобразует получаемые команды в стандартизованные пакеты данных принятого связного протокола, которые передаются по общедоступным коммуникационным каналам на сам носитель 130. Соответственно, внешний (сетевой) электронный блок модуля вычислительного устройства принимает реакцию носителя, преобразуя ее в соответствующие пакеты данных (возможные ответы сетевого блока) для обмена с внутренним электронным блоком, передает их последнему для преобразования в стандартизованные допустимые ответы внешнего аппаратного модуля вычислительному устройству, например, устройству 110 или 120. Указанная особенность, в частности позволят дополнительно защитить вычислительные устройства (устройство 110 и 120) от возможного нежелательного воздействия через используемые каналы коммуникаций.

[0039] Возвращаясь к съемному аппаратному носителю данных 130, указанный носитель 130 выполнен с возможностью работы в двух режимах, обеспечивающих высокую степень защиты при передаче данных с одного первого устройства 110 на второе устройство 120. Как упоминалось выше, каждый из режимов работы может быть обеспечен соответствующим микроконтроллером, образующим отдельный контур обработки данных. Кроме того, указанное разделение может быть реализовано и посредством логического разделения контуров обработки данных в микроконтроллере общего назначения.

[0040] Так, первым режимом работы носителя 130 является режим «только чтение», в котором доступно только чтение данных из внутренней памяти, но невозможна запись данных во внутреннюю память. Вторым режимом работы является режим «чтение-запись», в котором доступны чтение данных из внутренней памяти и запись данных в эту память. При этом, как следует из названия самих режимов, первый режим работы полностью исключает заражение вычислительного устройства и возможность кражи критических данных, находящихся на указанном устройстве, например, посредством обработки информации в первом микроконтроллере, который изолирован от второго микроконтроллера. Стоит отметить, что при таком режиме работы, данные, находящиеся в памяти носителя 130, представляются в определенном виде, например, определенном формате, таком как формат файлов PDF, что делает невозможным распространение вредоносного ПО, которое потенциально может находиться с данными в памяти 130, например, через сеть интернет.

[0041] Также, в одном частном варианте осуществления, носитель 130 (СМНИ) дополнительно содержит два устройства внешней сигнализации, связанные с микроконтроллерами, выполненные с возможностью оповещения о текущем режиме работы носителя 130. Так, первое и второе устройство внешней сигнализации могут представлять собой, по меньшей мере, световой индикатор на корпусе носителя 130, звуковой сигнал и т.д., не ограничиваясь.

[0042] Первое устройств о внешней сигнализации предназначено для оповещения о подключении носителя 130 к вычислительному устройству в режиме «чтение-запись», а второе устройство внешней сигнализации предназначено, соответственно, для оповещения о подключении носителя 130 к вычислительному устройству в режиме «только чтение». При этом, оповещение о подключении в режиме «чтение-запись» может представлять собой зеленый световой индикатор на корпусе носителя 130, а в режиме «только чтение» - красный световой индикатор. Кроме того, в одном частном варианте осуществления второе устройство внешней сигнализации выполнено с возможностью при отключении питания носителя 130 автоматически переводить носитель 130 (СМНИ) в режим «только чтение». Указанная возможность реализуется посредством отправки управляющего сигнала на микроконтроллер носителя 130, при потере питания носителем 130. Также, в носителе 130 предусмотрена возможность, при сбое или отклонении напряжения питания носителя 130 от нормы более установленного заранее предела, автоматически переходить в режим «только чтение». При этом, при подключении носителя к устройству в таком режиме запускается второе устройство внешней сигнализации.

[0043] Как будет очевидно, перевод носителя 130 в режим «чтение-запись» может быть произведен только при подключении его к первому вычислительному устройству, которое определено как допустимое для использования данного носителя 130, при этом на корпусе носителя 130 активируется первое устройство внешней сигнализации. Защита от несанкционированной модификации информации в канале управления носителя 130, устанавливаемом между первым вычислительном устройством 110 и носителем 130, осуществляется путем применения криптографических преобразований к последовательностям электромагнитных импульсов, передаваемых по каналу управления носителя 130.

[0044] Кроме того, для дополнительной защиты данных от компрометации как пользователями, так и другими сотрудниками предприятия, для каждого режима работы носителя 130 формируется набор вычислительных устройств 110 и 120, с которыми указанному носителю разрешено устанавливать соединение. Для этого, в памяти носителя 130 хранятся уникальные идентификаторы вычислительных устройств из указанного набора. Указанные идентификаторы могут представлять, например, ID элементов инфраструктуры, значения некоторой однонаправленной хэш функции от этих ID и т.д. Идентификаторы устройств могут быть определены в момент установки оборудования на предприятии и хранится в памяти платформы 140 или в памяти указанных вычислительных устройств. В одном частном варианте осуществления регистрация устройств выполняется в платформе 140. При этом, при первичном использовании носителя 130 в его память могут быть записаны (зарегистрированы) необходимые идентификаторы, например, с помощью платформы 140, для обеспечения возможности установления соединения между носителем 130 и одним из вычислительных устройств. Соответственно, в момент подключения носителя 130 к вычислительному устройству (устройству 110 или 120), осуществляется идентификация путем сравнения в памяти носителя 130 присвоенного ранее значения уникального идентификатора вычислительного устройства со сформированным в ходе процесса регистрации этого устройства в носителе 130 на основе определенных реквизитов аппаратной платформы вычислительных устройств. Соответственно, при несовпадении идентификаторов, микроконтроллер носителя 130 выполнен с возможностью блокирования коммуникационного канала.

[0045] Также, еще одним этапом, обеспечивающим сохранность данных, является возможность аутентификации пользователя носителем 130. Данный этап исключает использование носителя пользователями, имеющими доступ к вычислительным устройствам, зарегистрированным в указанном носителе, но при этом не обладающими легитимным доступом к данным такого носителя. Аутентификация пользователя может быть выполнена, например, на основе алфавитно-цифрового пароля управляемой сложности, вводимого пользователем. Так, в одном частном варианте осуществления, длина пароля должна быть не менее 6 символов при мощности алфавита не менее 10 символов.

[0046] Кроме того, СМНИ также выполнен с возможностью уничтожения всех данных предыдущего владельца СМНИ, включая закрытые ключи и данные в разделе, содержащем защищаемую информацию, без доступа к этим данным (операция обезличивания изделия), при смене владельца изделия. Так, указанная процедура может быть выполнена посредством получения команды от платформы 140 на уничтожение данных. После получения указанной команды, в одном частном варианте осуществления, носитель 130 может произвести форматирование всех разделов памяти при первом подключении к источнику питания, например, вычислительному устройству. При этом, стоит отметить, что в таком режиме носитель 130 не отобразится в указанном подключенном вычислительном устройстве. Также, носитель 130 выполнен с возможностью защищенного обновления встроенного микропрограммного обеспечения СМНИ. Так, указанное обновление может быть реализовано посредством заранее заданного уровня надежности проверки подлинности и целостности микропрограммного обеспечения, загружаемого в СМНИ для обновления встроенного микропрограммного обеспечения (прошивки) устройства (например, криптографические механизмы не ниже заданного уровня стойкости). Также, как упоминалось выше, носитель 130 реализует блокировку доступа на запись информации в раздел внутренней памяти СМНИ (носителя 130) с доступом «для идентифицированных пользователей», если попытка записи производится на вычислительном средстве, не входящем в контур обработки информации. Такая мера реализована для предотвращения утечки данных, как злонамеренной, так и непреднамеренной.

[0047] Кроме того, в еще одном частном варианте осуществления, носитель 130 выполнен с возможностью загрузки операционной системы первого вычислительного средства, под управлением которой осуществляется обмен данными между носителем 130 и первым вычислительным средством, непосредственно из памяти СМНИ. Так, для обеспечения дополнительной защиты данных, в памяти носителя 130 может храниться виртуальный образ доверенной ОС, который может быть запущен в момент подключения носителя 130 к вычислительному устройству. За счет обмена данными через доверенную ОС исключается возможность перехвата данных, передаваемых по каналу связи.

[0048] Программно аппаратная платформа 140 обеспечивает выполнение основных функций, связанных с контролем, управлением и защитой данных при передаче между вычислительными устройствами. Так, указанная платформа 140 обеспечивает возможность определять «открытый» контур обработки данных, состоящий из конечного множества СМНИ и первых вычислительных устройств и «закрытый» контур обработки данных, состоящий из конечного множества вторых вычислительных устройств, причем данные контуры определяются путем задания цифровых идентификаторов вычислительных устройств и СМНИ, имеющих упомянутые идентификаторы; определять допустимость однонаправленного переноса информации между разными контурами обработки информации путем сравнения наборов цифровых идентификаторов вычислительных устройств каждого из контуров и цифровых идентификаторов СМНИ; проводить аудит событий информационной безопасности и событий эксплуатации информационной системы с целью выявления фактов нарушения требований информационной безопасности системы и фактов нарушения условий ее эксплуатации; разблокировать СМНИ, заблокированный в результате превышения количества следующих подряд неудачных попыток аутентификации пользователя на конкретном СМНИ; устанавливать пароль пользователя СМНИ с опцией обязательной смены пароля после первой аутентификации пользователя на СМНИ.

[0049] В одном частном варианте осуществления платформа 140 может являться сервером, группой серверов и т.д. Для специалиста в данной области техники очевидно, что в качестве платформы 140 может применяться любое вычислительное устройство, способное взаимодействовать с остальными элементами системы 100 и выполнять предписанные им функции.

[0050] Платформа 140 выполнена с возможностью определять «открытый» контур обработки данных, т.е. набор вычислительных устройств, подключенных к информационно-телекоммуникационной сети общего пользователя и «закрытый» контур, который изолирован от указанной сети. Определение контуров может осуществляться, например, заданием наборов параметров, например, таких, как цифровые идентификаторы вычислительных устройств в носителе 130. Указанное действие может быть выполнено непосредственно при настройке носителя 130 на указанной платформе 140. Кроме того, платформа 140 также выполнена с возможностью определять допустимость однонаправленного переноса информации между разными контурами обработки данных путем сравнения наборов параметров контуров. Так, на основе установленных контуров обработки данных, при подключении носителя 130 к вычислительному устройству, не входящему в указанный контур, осуществляется блокировка доступа на запись данных в раздел внутренней памяти носителя 130 с доступом «для идентифицированных пользователей». Таким образом, указанная платформа 140 обеспечивает возможность гибкого управления и формирования контуров исходя из фактической сетевой инфраструктуры и требований безопасности на предприятии.

[0051] В еще одном частном варианте осуществления, платформа 140 также выполнена с возможностью мониторинга событий безопасности и событий эксплуатации системы 100 с целью выявления фактов нарушения требований информационной безопасности системы и фактов нарушения условий ее эксплуатации. Так, указанная платформа 140 может содержать журнал событий эксплуатации и журнал событий безопасности.

[0052] Указанные журналы предназначены для удаленного управления и отслеживания событий системы 100. Администрирование системы 100 на платформе 140 может осуществляться посредством графического интерфейса администратором системы 100. Доступ администратора к платформе осуществляется посредством механизмов аутентификации, таких как ввод пароля, аутентификации по USB токену, биометрическая аутентификация и т.д. В одном частном варианте осуществления управление (администрирование) может происходить посредством графического интерфейса через приложение, например, администратором системы 100. Связь платформы 140 с элементами системы 100 может осуществляться, например, с помощью локальной вычислительный сети предприятия и т.д.

[0053] В частном варианте осуществления платформа 140 выполнена с возможностью мониторинга следующих параметров: количество подключений аппаратного съемного носителя данных к вычислительным устройствам; информация о наработке аппаратного съемного носителя данных. Указанные параметры могут быть записаны в журнал событий эксплуатации. Также, в журнал событий безопасности могут быть записаны такие параметры, как: количество попыток аутентификации пользователя непосредственно на аппаратном съемном носителе данных; включение на аппаратном съемном носителе данных режима записи; очистка журнала событий безопасности; очистка журнала событий эксплуатации; смена пароля пользователем аппаратного съемного носителя данных; удаление пользовательской информации и информации о пользователях с аппаратного съемного носителя данных при смене владельца изделия.

[0054] За счет возможности удаленного управления (администрирования) платформой 140, администратор системы 100 с помощью платформы 140 может выполнять следующие действия: выполнять аутентификацию пользователя СМНИ на основе алфавитно-цифрового пароля регулируемой сложности, вводимого пользователем при каждом подключении СМНИ к любому первому вычислительному средству, с которого производится считывание информации, причем, аутентификации пользователя характеризуется следующими требованиями: длина пароля пользователя СМНИ, составляет не менее 8 символов при мощности алфавита не менее 10 символов; количество следующих подряд неуспешных попыток аутентификации пользователя на СМНИ не превышающее 10; осуществлять автоматическую идентификацию, со стороны подключаемого с целью считывания информации СМНИ, первого вычислительного средства, к которому подключается указанный СМНИ, путем сравнения в памяти СМНИ присвоенного ранее значения уникального идентификатора первого вычислительного средства, сформированного в ходе процесса регистрации данного первого вычислительного средства, хранящегося в памяти СМНИ, с идентификатором данного первого вычислительного средства, сформированным непосредственно при конкретном подключении СМНИ на основе набора определенных реквизитов аппаратной платформы первого вычислительного средства по заданному в рамках системы протоколу; проверять наличие разрешения пользователю конкретного СМНИ на выполнение операций чтения и записи данных, выданного зарегистрированным пользователем системы с ролью «Администратор», и авторизация действий пользователя СМНИ только по результатам выполнения такой проверки; устанавливать и изменять внутренние параметры СМНИ непосредственно только при его подключении к защищенному вычислительному средству администратора системы и после прохождения процедуры аутентификации на СМНИ как вычислительного средства администратора (по установленному в рамках системы набору внутренних параметров устройства), так и самого администратора (логин-пароль или биометрия), после чего администратору предоставляется возможность чтения и записи данных в защищенные области памяти СМНИ.

[0055] Кроме того, как упоминалось выше, платформа 140 выполнена с возможностью уничтожения всех данных предыдущего владельца носителя 130, включая закрытые ключи и данные в разделе, содержащем защищаемую информацию, без доступа к этим данным (операция обезличивания изделия), при смене владельца изделия. Как отмечалось ранее, платформа 140 выполнена с возможностью отправки команды на носитель 130, непосредственно в котором реализуется операция уничтожения всех данных при его подключении к источнику питания, такому как вычислительное устройство.

[0056] Таким образом описанные элементы системы 100 в совокупности обеспечивают защиту данных и надежный и безопасный способ передачи данных между вычислительным устройством, имеющем доступ в информационно-телекоммуникационную сеть, и вычислительным устройством, изолированным от такой сети, исключающим возможность заражения вредоносным ПО вычислительных устройств и компрометации данных.

[0057] Кроме того, описанные выше преимущества, также достигаются за счет реализации системы однонаправленной передачи данных между вычислительными устройствами, содержащей по меньшей мере одно первое вычислительное устройство, подключенное к информационно-телекоммуникационной сети общего пользования, второе вычислительное устройство, изолированное от общедоступных информационно-телекоммуникационных сетей, аппаратный съемный машиночитаемый носитель данных, программно-аппаратную платформу, причем:

• аппаратный съемный машиночитаемый носитель данных выполнен с возможностью:

хранения данных во внутренней памяти и переноса данных с по меньшей мере одного первого вычислительного устройства, на по меньшей мере одно второе вычислительное устройство;

хранения данных во внутренней памяти и переноса данных с по меньшей мере одного первого вычислительного устройства, на по меньшей мере одно второе вычислительное устройство;

выполнения во внутренней памяти криптографических преобразований последовательностей электромагнитных импульсов, подаваемых на вход, и кодирующих данные, подлежащие переносу на вычислительные устройства и/или подлежащих хранению во внутренней памяти;

выполнения во внутренней памяти криптографических преобразований последовательностей электромагнитных импульсов, подаваемых на вход, и кодирующих данные, подлежащие переносу на вычислительные устройства и/или подлежащих хранению во внутренней памяти;

работе в первом режиме, в котором доступно только чтение информации из внутренней памяти, но невозможна запись информации во внутреннюю память, или во втором режиме, в котором доступны чтение информации из внутренней памяти и запись информации в эту память;

работе в первом режиме, в котором доступно только чтение информации из внутренней памяти, но невозможна запись информации во внутреннюю память, или во втором режиме, в котором доступны чтение информации из внутренней памяти и запись информации в эту память;

сравнения во внутренней памяти аппаратного съемного носителя данных уникального идентификатора вычислительного устройства входящего в контур обработки данных со сформированным уникальным идентификатором вычислительного устройства в ходе процесса регистрации в упомянутом носителе;

сравнения во внутренней памяти аппаратного съемного носителя данных уникального идентификатора вычислительного устройства входящего в контур обработки данных со сформированным уникальным идентификатором вычислительного устройства в ходе процесса регистрации в упомянутом носителе;

• программно-аппаратная платформа, выполнена с возможностью:

регистрации по меньшей мере одного первого и второго вычислительного устройства в программно-аппаратной платформе и аппаратном съемном машиночитаемом носителе данных, на основе определенных параметров, связанных с вычислительными устройствами, и присвоения значений уникальных идентификаторов вычислительным устройствам, причем в процессе регистрации по меньшей мере одному первому и второму вычислительному устройству присваивают принадлежность к контуру обработки данных;

регистрации по меньшей мере одного первого и второго вычислительного устройства в программно-аппаратной платформе и аппаратном съемном машиночитаемом носителе данных, на основе определенных параметров, связанных с вычислительными устройствами, и присвоения значений уникальных идентификаторов вычислительным устройствам, причем в процессе регистрации по меньшей мере одному первому и второму вычислительному устройству присваивают принадлежность к контуру обработки данных;

определения допустимости однонаправленного переноса информации в контуре данных путем сравнения набора параметров вычислительных устройств контуров и активация режима работы аппаратного съемного носителя данных в соответствии с параметрами контура;

определения допустимости однонаправленного переноса информации в контуре данных путем сравнения набора параметров вычислительных устройств контуров и активация режима работы аппаратного съемного носителя данных в соответствии с параметрами контура;

блокировки доступа на запись информации в раздел внутренней памяти аппаратного съемного машиночитаемого носителя данных, при попытке записи на вычислительном устройстве, входящем в контур с однонаправленным переносом информации заявленным техническим решением.

блокировки доступа на запись информации в раздел внутренней памяти аппаратного съемного машиночитаемого носителя данных, при попытке записи на вычислительном устройстве, входящем в контур с однонаправленным переносом информации заявленным техническим решением.

[0058] В еще одном частном варианте осуществления заявлен способ однонаправленной передачи данных между вычислительными устройствами, выполняющийся системой однонаправленной передачи данных между вычислительными устройствами, содержащей этапы на которых:

a) выполняют регистрацию по меньшей мере одного первого и второго вычислительного устройства в программно-аппаратной платформе и аппаратном съемном машиночитаемом носителе данных, на основе определенных параметров, связанных с вычислительными устройствами и присвоения уникальных идентификаторов вычислительным устройствам, причем в процессе регистрации по меньшей мере одному первому и второму вычислительному устройству присваивают принадлежность к контуру обработки данных;

b) выполняют проверку наличия разрешения на выполнение операций в аппаратном съемном машиночитаемом носителе данных, выданных пользователю вычислительного устройства на основе аутентификации пользователя, при подключении аппаратного съемного машиночитаемого носителя данных к вычислительному устройству;

c) определяют допустимость однонаправленного переноса данных между разными контурами обработки информации, включающими по меньшей мере одно первое и второе вычислительные устройства, путем сравнения наборов параметров контуров, при подключении аппаратного съемного машиночитаемого носителя к по меньшей мере одному вычислительному устройству;

d) активируют, на основе данных, полученных на этапах b) и с), в аппаратном съемном носителе данных один из следующий режимов работы: первый режим, в котором доступно только чтение информации из внутренней памяти, но невозможна запись информации во внутреннюю память, или второй режим, в котором доступны чтение информации из внутренней памяти и запись информации в эту память;

e) осуществляют передачу данных между аппаратным съемным машиночитаемым носителе данных и по меньшей мере одним вычислительным устройством, в соответствии с выбранным на этапе d) режимом.

[0059] На Фиг. 2 приведена блок схема осуществления способа 200 однонаправленной передачи данных между вычислительными устройствами. Указанный способ выполняется системой 100.

[0060] Для реализации способа 200 на платформе 140 выполняется регистрация всех вычислительных устройств сети. Администратор системы 100 с помощью платформы 140 может присвоить уникальный регистрационный номер (ID) вычислительным устройствам сети в соответствии с их уникальным машиночитаемым серийным номером. После авторизации устройств на платформе 140, администратор может выполнить первичную настройку носителя 130. Первичной настройкой может являться, например, запись во внутреннюю память идентификаторов устройств, относящихся к открытому и закрытому контуру, настройку парольной политики на носителе 130, в частности: установление минимально допустимой длины пароля, предельного количества последовательных неудачных попыток предъявления пароля, интервала времени для разблокирования пароля, инициализация пользовательского пароля и т.д.

[0061] На этапе 210 выполняют регистрацию по меньшей мере одного первого и второго вычислительного устройства в программно-аппаратной платформе и аппаратном съемном машиночитаемом носителе данных, на основе определенных параметров, связанных с вычислительными устройствами и присвоения уникальных идентификаторов вычислительным устройствам, причем в процессе регистрации по меньшей мере одному первому и второму вычислительному устройству присваивают принадлежность к контуру обработки данных.

[0062] Как указывалось выше, администратор платформы 140 на основе зарегистрированных идентификаторов устройств определяет контуры обработки данных. Далее, указанные контуры записываются в память носителя 130. В одном частном варианте осуществления, на носитель 130 также устанавливается пароль.

[0063] На этапе 220 выполняют проверку наличия разрешения на выполнение операций в аппаратном съемном машиночитаемом носителе данных, выданных пользователю вычислительного устройства на основе аутентификации пользователя, при подключении аппаратного съемного машиночитаемого носителя данных к вычислительному устройству.

[0064] При осуществлении подключения носителя данных как к первому вычислительному устройству 110 так и ко второму 120, выполняется аутентификация пользователя, например, на основе пароля. Если аутентификация неуспешная, то микроконтроллер носителя 130 блокирует интерфейс передачи данных и доступ к указанному носителю.

[0065] На этапе 230 определяют допустимость однонаправленного переноса данных между разными контурами обработки информации, включающими по меньшей мере одно первое и второе вычислительные устройства, путем сравнения наборов параметров контуров, при подключении аппаратного съемного машиночитаемого носителя к по меньшей мере одному вычислительному устройству.

[0066] На указанном этапе 230, при подключении носителя 130 к устройству 110 или 120. Выполняется проверка допустимости переноса данных с носителя 130 на указанное устройство. Так, указанная проверка выполняется во внутренней памяти носителя 130 на основе данных, полученных в момент регистрации носителя на платформе 140. До момента передачи данных и предоставления доступа к внутреннему разделу памяти носителя 130, выполняется сравнение идентификатора устройства с идентификатором, хранящимся в носителе 130.

[0067] На этапе 240 определяют допустимость однонаправленного переноса данных между разными контурами обработки информации, включающими по меньшей мере одно первое и второе вычислительные устройства, путем сравнения наборов параметров контуров, при подключении аппаратного съемного машиночитаемого носителя к по меньшей мере одному вычислительному устройству.

[0068] Как указывалось выше, на основе идентификаторов устройств определяется к какому контуру обработки данных относится устройство, с которым установлен коммуникационный канал у носителя 130.

[0069] На этапе 250 активируют, на основе данных, полученных на этапах 230 и 240, в аппаратном съемном носителе данных один из следующий режимов работы: первый режим, в котором доступно только чтение информации из внутренней памяти, но невозможна запись информации во внутреннюю память, или второй режим, в котором доступны чтение информации из внутренней памяти и запись информации в эту память.

[0070] Соответственно, если идентификатор устройства относится к открытому контуру обработки данных (т.е. устройство подключено к информационно-телекоммуникационной сети общего пользования), то носитель 130 переходит во второй режим работы, где разрешена запись и чтение данных из внутренней памяти. Если идентификатор устройства относится к закрытому контуру, то носитель переходит в первый режим работы, где разрешено только чтение данных.

[0071] На этапе 260 осуществляют передачу данных между аппаратным съемным машиночитаемым носителе данных и по меньшей мере одним вычислительным устройством, в соответствии с выбранным на этапе d) режимом.

[0072] Таким образом, достигается возможность надежной и безопасной передачи данных, исключающая заражение вредоносным ПО вычислительного устройства, не подключенного к информационно-телекоммуникационной сети общего пользования.

[0073] На Фиг. 3 представлен общий вид вычислительного устройства 300, пригодного для полной или частичной реализации заявленного решения, в частности, при программном или программно-аппаратном воплощении платформы 140, носителя 130, вычислительных устройств 120 и 110. Устройство 300 может представлять собой, например, компьютерное устройство, сервер или иной тип вычислительного устройства, который может применяться для реализации заявленного технического решения. В том числе входить в состав облачной вычислительной платформы.

[0074] В общем случае вычислительное устройство 300 содержит объединенные общей шиной информационного обмена один или несколько процессоров 301, средства памяти, такие как ОЗУ 302 и ПЗУ 303, интерфейсы ввода/вывода 304, устройства ввода/вывода 305, и устройство для сетевого взаимодействия 306.

[0075] Процессор 301 (или несколько процессоров, многоядерный процессор) могут выбираться из ассортимента устройств, широко применяемых в текущее время, например, компаний Intel™, AMD™, Apple™, Samsung Exynos™, MediaTEK™, Qualcomm Snapdragon™ и т.п.В качестве процессора (301) может также применяться графический процессор, например, Nvidia, AMD, Graphcore и пр.

[0076] ОЗУ 302 представляет собой оперативную память и предназначено для хранения исполняемых процессором 301 машиночитаемых инструкций для выполнение необходимых операций по логической обработке данных. ОЗУ 302, как правило, содержит исполняемые инструкции операционной системы и соответствующих программных компонент (приложения, программные модули и т.п.).

[0077] ПЗУ 303 представляет собой одно или более устройств постоянного хранения данных, например, жесткий диск (HDD), твердотельный накопитель данных (SSD), флэш-память (EEPROM, NAND и т.п.), оптические носители информации (CD-R/RW, DVD-R/RW, BlueRay Disc, MD) и др.

[0078] Для организации работы компонентов устройства 300 и организации работы внешних подключаемых устройств применяются различные виды интерфейсов В/В 304. Выбор соответствующих интерфейсов зависит от конкретного исполнения вычислительного устройства, которые могут представлять собой, не ограничиваясь: PCI, AGP, PS/2, IrDa, FireWire, LPT, COM, SATA, IDE, Lightning, USB (2.0, 3.0, 3.1, micro, mini, type C), TRS/Audio jack (2.5, 3.5, 6.35), HDMI, DVI, VGA, Display Port, RJ45, RS232 и т.п.

[0079] Для обеспечения взаимодействия пользователя с вычислительным устройством применяются различные средства 305 В/В информации, например, клавиатура, дисплей (монитор), сенсорный дисплей, тач-пад, джойстик, манипулятор мышь, световое перо, стилус, сенсорная панель, трекбол, динамики, микрофон, средства дополненной реальности, оптические сенсоры, планшет, световые индикаторы, проектор, камера, средства биометрической идентификации (сканер сетчатки глаза, сканер отпечатков пальцев, модуль распознавания голоса) и т.п.

[0080] Средство сетевого взаимодействия 306 обеспечивает передачу данных устройством 300 посредством внутренней или внешней вычислительной сети, например, Интранет, Интернет, ЛВС и т.п. В качестве одного или более средств 306 может использоваться, но не ограничиваться: Ethernet карта, GSM модем, GPRS модем, LTE модем, 5G модем, модуль спутниковой связи, NFC модуль, Bluetooth и/или BLE модуль, Wi-Fi модуль и др.

[0081] Дополнительно могут применяться также средства спутниковой навигации в составе устройства 300, например, GPS, ГЛОНАСС, BeiDou, Galileo.

[0082] Представленные материалы заявки раскрывают предпочтительные примеры реализации технического решения и не должны трактоваться как ограничивающие иные, частные примеры его воплощения, не выходящие за пределы испрашиваемой правовой охраны, которые являются очевидными для специалистов соответствующей области техники.

[0083] Модификации и улучшения вышеописанных вариантов осуществления настоящего технического решения будут ясны специалистам в данной области техники. Предшествующее описание представлено только в качестве примера и не несет никаких ограничений для целей осуществления иных частных вариантов воплощения заявленного технического решения, не выходящего за рамки испрашиваемого объема правовой охраны. Конструктивные элементы, такие как микроконтроллеры, блоки, модули и т.д., описанные выше и используемые в данном техническом решении, могут быть реализованы с помощью электронных компонентов, используемых для создания цифровых интегральных схем.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И СИСТЕМА ДОВЕРЕННОЙ ЗАГРУЗКИ ОПЕРАЦИОННОЙ СИСТЕМЫ ВЫЧИСЛИТЕЛЬНОГО УСТРОЙСТВА | 2021 |

|

RU2773456C1 |

| Способ распознавания документов с доверенной загрузкой | 2023 |

|

RU2832434C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2014 |

|

RU2571372C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2443017C1 |

| СРЕДСТВО ДОВЕРЕННОЙ ЗАГРУЗКИ СО ВСТРОЕННЫМ БИНАРНЫМ ТРАНСЛЯТОРОМ ОПЕРАЦИОННОЙ СИСТЕМЫ И БЕСПРОВОДНЫМ КАНАЛОМ УПРАВЛЕНИЯ | 2023 |

|

RU2820971C1 |

Изобретение относится к области защиты информации и может быть использовано для безопасной передачи данных с потенциально зараженных вычислительных устройств на доверенные вычислительные устройства. Техническим результатом является повышение защищенности передачи данных на вычислительные устройства, изолированные от информационно-телекоммуникационной сети. Система содержит по меньшей мере одно первое вычислительное устройство, подключенное к информационно-телекоммуникационной сети общего пользования, по меньшей мере одно второе вычислительное устройство, изолированное от общедоступных информационно-телекоммуникационных сетей, аппаратный съемный машиночитаемый носитель данных, программно-аппаратную платформу. 6 з.п. ф-лы, 3 ил.

1. Система однонаправленной передачи информации между вычислительными устройствами, включающая в себя:

- по меньшей мере одно первое вычислительное устройство, выполненное с возможностью подключения к информационно-телекоммуникационным сетям общего пользования, содержащее модуль связи для присоединения съемного машинного носителя информации (СМНИ) как USB-устройства, для записи и считывания данных;

- по меньшей мере одно второе вычислительное устройство, изолированное от общедоступных информационно-телекоммуникационных сетей и предназначенное для обработки защищаемой информации ограниченного распространения, содержащее модуль связи для присоединения съемного машинного носителя информации (СМНИ) как USB-устройства, для считывания данных;

- по меньшей мере один съемный машинный носитель информации (СМНИ) для хранения и переноса информации с первых вычислительных устройств, подключаемых к информационно-телекоммуникационным сетям общего пользования, на вторые вычислительные устройства, изолированные от общедоступных сетей и предназначенные для обработки защищаемой информации ограниченного распространения, содержащий микросхему памяти и два отдельных микроконтроллера, на основе которых созданы отдельные электрические внутренние контуры обработки информации, реализующие два режима обработки информации («чтение-запись» и «только чтение»), причем указанные микроконтроллеры также реализуют непосредственно в памяти СМНИ криптографические преобразования последовательностей электромагнитных импульсов, подаваемых на вход соответствующего микроконтроллера;

- программно-аппаратную платформу, выполненную с возможностью:

определять «открытый» контур обработки данных, состоящий из конечного множества СМНИ и первых вычислительных устройств и «закрытый» контур обработки данных, состоящий из конечного множества вторых вычислительных устройств, причем данные контуры определяются путем задания цифровых идентификаторов вычислительных устройств и СМНИ, имеющих упомянутые идентификаторы;

определять допустимость однонаправленного переноса информации между разными контурами обработки информации путем сравнения наборов цифровых идентификаторов вычислительных устройств каждого из контуров и цифровых идентификаторов СМНИ;

проводить аудит событий информационной безопасности и событий эксплуатации информационной системы с целью выявления фактов нарушения требований информационной безопасности системы и фактов нарушения условий ее эксплуатации;

разблокировать СМНИ, заблокированный в результате превышения количества следующих подряд неудачных попыток аутентификации пользователя на конкретном СМНИ;

устанавливать пароль пользователя СМНИ с опцией обязательной смены пароля после первой аутентификации пользователя на СМНИ;

причем СМНИ выполнен с возможностью работы в режиме «только чтение», в котором доступно только чтение информации из внутренней памяти СМНИ, с блокировкой возможности записи информации во внутреннюю память СМНИ;

режим «чтение-запись», в котором доступны чтение информации из внутренней памяти СМНИ и записи информации во внутреннюю память;

при этом

СМНИ дополнительно содержит два устройства внешней сигнализации, связанные с микроконтроллерами, причем второе устройство внешней сигнализации выполнено с возможностью при отключении питания СМНИ автоматически переводить СМНИ в режим «только чтение», при этом первое устройство внешней сигнализации выполнено с возможностью сигнализации при подключении СМНИ к вычислительному устройству в режиме «чтение-запись», и второе устройство внешней сигнализации выполнено с возможностью сигнализации при подключении СМНИ в режиме «только чтение» к вычислительному устройству;

при сбое или отклонении напряжения питания СМНИ от нормы более установленного заранее предела СМНИ автоматически переходит в режим «только чтение», а при его подключении в таком режиме к вычислительному устройству запускается второе устройство внешней сигнализации;

перевод СМНИ в режим «чтение-запись» может быть произведен только при подключении его к первому вычислительному устройству, которое определено как допустимое для использования данного СМНИ, при этом на корпусе СМНИ активируется первое устройство внешней сигнализации;

защита от несанкционированной модификации информации в канале управления СМНИ, устанавливаемом между первым вычислительном устройством и СМНИ, осуществляется путем применения криптографических преобразований к последовательностям электромагнитных импульсов, передаваемых по каналу управления СМНИ;

причем защита от несанкционированного использования СМНИ осуществляется путем выполнения следующих последовательностей действий, посредством программно-аппаратной платформы, на которых:

выполняют аутентификацию пользователя СМНИ на основе алфавитно-цифрового пароля регулируемой сложности, вводимого пользователем при каждом подключении СМНИ к любому первому вычислительному средству, с которого производится считывание информации, причем аутентификация пользователя характеризуется следующими требованиями:

устанавливают длину пароля пользователя СМНИ, составляющую не менее 8 символов, при мощности алфавита не менее 10 символов;

устанавливают количество следующих подряд неуспешных попыток аутентификации пользователя на СМНИ, не превышающее 10;

осуществляют автоматическую идентификацию, со стороны подключаемого с целью считывания информации СМНИ, первого вычислительного средства, к которому подключается указанный СМНИ, путем сравнения в памяти СМНИ присвоенного ранее значения уникального идентификатора первого вычислительного средства, сформированного в ходе процесса регистрации данного первого вычислительного средства, хранящегося в памяти СМНИ, с идентификатором данного первого вычислительного средства, сформированным непосредственно при конкретном подключении СМНИ на основе набора определенных реквизитов аппаратной платформы первого вычислительного средства по заданному в рамках системы протоколу;

проверяют наличие разрешения пользователю конкретного СМНИ на выполнение операций чтения и записи данных, выданного зарегистрированным пользователем системы с ролью «Администратор», и авторизация действий пользователя СМНИ только по результатам выполнения такой проверки;

установка и изменение внутренних параметров СМНИ осуществляется непосредственно только при его подключении к защищенному вычислительному средству администратора системы и после прохождения процедуры аутентификации на СМНИ как вычислительного средства администратора (по установленному в рамках системы набору внутренних параметров устройства), так и самого администратора (логин-пароль или биометрия), после чего администратору предоставляется возможность чтения и записи данных в защищенные области памяти СМНИ;

причем

программно-аппаратная платформа выполнена с возможностью регистрации и хранения записей о событиях безопасности и событиях процесса эксплуатации отдельных компонент и узлов, входящих в систему в следующий журналах:

в журнале событий эксплуатации фиксируются как минимум следующие данные:

количество подключений каждого СМНИ к средствам вычислительной техники терминалам, устройствам хранения данных;

информация о наработке каждого конкретного СМНИ, необходимая для предупреждения отказов и сбоев в работе;

в журнале событий безопасности фиксируются как минимум данные о следующих событиях безопасности:

все попытки аутентификации пользователя непосредственно на конкретном СМНИ;

включение на конкретном СМНИ режима записи;

очистка журнала событий безопасности;

очистка журнала событий эксплуатации;

смена пароля пользователем СМНИ;

обезличивание СМНИ при смене владельца изделия;

при этом СМНИ выполнен с возможностью:

уничтожения всех данных предыдущего владельца СМНИ, включая закрытые ключи и данные в разделе, содержащем защищаемую информацию, без доступа к этим данным (операция обезличивания изделия), при смене владельца изделия;

защищенного обновления встроенного микропрограммного обеспечения СМНИ, посредством заранее заданного уровня надежности проверки подлинности и целостности микропрограммного обеспечения, загружаемого в СМНИ для обновления встроенного микропрограммного обеспечения (прошивки) устройства (например, криптографические механизмы не ниже заданного уровня стойкости); блокировки доступа на запись информации в раздел внутренней памяти СМНИ с доступом «для идентифицированных пользователей», если попытка записи производится на вычислительном средстве, не входящем в контур обработки информации;

загрузки операционной системы первого вычислительного средства, под управлением которой осуществляется обмен данными между СМНИ и первым вычислительным средством, непосредственно из памяти СМНИ.

2. Система по п. 1, характеризующаяся тем, что цифровые идентификаторы представляют собой по меньшей мере: уникальный идентификационный номер устройства, однонаправленная хэш-функция от уникального идентификационного номера устройства.

3. Система по п. 1, характеризующаяся тем, что данные, записываемые и хранимые во внутренней памяти аппаратного съемного носителя данных, шифруются без прерывания процесса записи и расшифровываются во внутренней памяти без прерывания в процессе чтения.

4. Система по п. 1, характеризующаяся тем, что данные, записываемые и хранимые во внутренней памяти аппаратного съемного носителя данных, хэшируются без прерывания процесса записи, а также вычисляется электронная подпись под результатом хэширования отдельной порции данных записываемой во внутреннюю память СМНИ информации и проверяется правильность ранее вычисленной электронной подписи или цифрового кода аутентификации под результатом хэширования порции данных перед ее считыванием из внутренней памяти СМНИ.

5. Система по п. 4, характеризующаяся тем, что цифровая электронная подпись представляет собой по меньшей мере одно из: RSA, DSA, ECDSA, LANS.

6. Система по п. 1, характеризующаяся тем, что по меньшей мере одно первое и второе вычислительные устройства дополнительно содержат аппаратный модуль для установления непосредственного соединения с аппаратным съемным носителем информации.

7. Система по п. 4, характеризующаяся тем, что аппаратный модуль отделен на схемотехническом уровне от аппаратной части вычислительных устройств.

| Фазовращатель мостового типа | 1961 |

|

SU150868A1 |

| СИСТЕМА И СПОСОБ ПРИМЕНЕНИЯ ПОЛИТИК БЕЗОПАСНОСТИ К НАКОПИТЕЛЮ В СЕТИ | 2014 |

|

RU2581559C2 |

| СПОСОБ И СИСТЕМА ДОВЕРЕННОЙ ЗАГРУЗКИ ОПЕРАЦИОННОЙ СИСТЕМЫ ВЫЧИСЛИТЕЛЬНОГО УСТРОЙСТВА | 2021 |

|

RU2773456C1 |

| US 20060288180 A1, 21.12.2006 | |||

| US 20150350206 A1, 03.12.2015 | |||

| US 20120272028 A1, 25.10.2012. | |||

Авторы

Даты

2024-04-16—Публикация

2023-03-03—Подача