Предшествующий уровень техники

Пользователи в оперативном режиме (режиме онлайн) в типичном варианте должны хранить набор учетных данных аутентификации (к примеру, имя пользователя и пароль) для каждого поставщика услуг, к которому они имеют право осуществлять доступ. Эти пользователи зачастую сталкиваются с дилеммой использования различных учетных данных аутентификации для каждого отдельного поставщика услуг, чтобы поддерживать высокий уровень безопасности, или использования одних и тех же учетных данных аутентификации для различных поставщиков услуг, что приводит к снижению уровня безопасности. Зачастую предпочитается второй вариант в сравнении с первым, поскольку трудно запоминать и хранить множество учетных данных аутентификации. Кроме того, помимо влияния на безопасность, необходимость от пользователей вводить учетные данные аутентификации каждый раз, когда необходим доступ к поставщику услуг, как правило, является неудобной и отнимающей время процедурой.

Различные традиционные технологии предложены для того, чтобы упростить или устранить необходимость хранить множество наборов учетных данных аутентификации, которые предоставляют доступ к различным онлайновым услугам. Одна такая технология использует централизованное управление учетными данными, которое предоставляет услуги аутентификации для участвующих поставщиков услуг. После того как пользователь первоначально устанавливает взаимосвязь и проходит аутентификацию с помощью централизованного управления учетными данными, централизованное управление учетными данными администрирует процесс аутентификации, когда пользователь в дальнейшем запрашивает доступ к любому из участвующих поставщиков услуг. Эта технология значительно снижает сложность необходимости запрашивать доступ к множеству поставщиков услуг. Централизованное управление учетными данными обрабатывает подробные сведения аутентификации у различных участвующих поставщиков услуг, при поддержании высокого уровня пользовательской безопасности.

Сегодняшние традиционные технологии централизованного управления учетными данными не подходят для всех онлайновых окружений. Одна традиционная технология централизованного управления учетными данными требует, чтобы пользователь аутентифицировался на сервере аутентификации. После аутентификации сервер аутентификации выдает мандат аутентификации пользователю. Мандат аутентификации используется пользователем для того, чтобы получить доступ к серверу, который выдает мандаты на доступ к услугам. Сервер выдает мандат на доступ к услугам пользователю, если мандат аутентификации действителен. Затем пользователь может использовать мандат на доступ к услугам для того, чтобы получить доступ к поставщику услуг.

Описанная традиционная технология централизованного управления учетными данными предоставляет функциональность защищенного доступа, если поставщики услуг обслуживаются централизованно. Тем не менее, защищенный доступ к поставщикам услуг компрометируется, если поставщики услуг являются частью сети, имеющей множество распределенных пользователей/объектов, таких как Интернет.

Другая традиционная технология аутентификации использует централизованную базу данных, которая содержит зарегистрированных пользователей и их ассоциированные учетные данные аутентификации. Каждый из зарегистрированных пользователей имеет уникальный 64-битовый идентификационный номер. Эта традиционная технология аутентификации также назначает каждому участвующему поставщику услуг уникальный идентификатор (ID). Эти уникальные идентификаторы также хранятся в централизованной базе данных. Участвующие поставщики услуг согласны реализовать серверный компонент, который обеспечивает защищенную связь с объектом, администрирующим централизованные базы данных. Когда зарегистрированный пользователь пытается аутентифицироваться у участвующего поставщика услуг, пользователь прозрачно перенаправляется в администрирующий объект, чтобы упростить аутентификацию. Реализованный защищенный канал связи между участвующим поставщиком услуг и администрирующим объектом помогает гарантировать то, что запрос на аутентификацию удовлетворяется.

Технология аутентификации, описанная выше, предоставляет защищенную аутентификацию на основе Web-интерфейса. Тем не менее, эта технология не применялась широко в Интернет-сообществе. Это главным образом обусловлено конструктивным признаком технологии в виде централизованной базы данных. Некоторые поставщики услуг не одобряют эту технологию, поскольку используются центральные базы данных. В частности, поставщик услуг может основываться на объекте, администрирующем централизованные базы данных, чтобы обеспечить успешную аутентификацию пользователя. Если объект испытывает технические трудности, аутентификация пользователя может быть нарушена. Эта вероятность нарушения, которая не контролируется поставщиком услуг, может являться риском, который поставщик не хочет брать на себя. Более того, использование централизованных баз данных делает технологию аутентификации особенно подверженной атакам хакеров и вредоносных программ.

Сущность изобретения

Реализации, описанные в данном документе, относятся к установлению аутентифицированной связи между клиентским вычислительным устройством и поставщиком услуг. Связь становится возможной без использования доверенного центра, который содержит секреты клиентского вычислительного устройства и поставщика услуг.

После процесса регистрации клиентское вычислительное устройство использует серверы аутентификации, чтобы запросить аутентифицированную связь с поставщиком услуг. Клиентское вычислительное устройство может использовать любой набор из множества серверов аутентификации, в которых оно зарегистрировано, при этом количество серверов в наборе больше или равно пороговому значению, чтобы запросить аутентифицированную связь с поставщиком услуг. Поставщик услуг также должен быть зарегистрирован на серверах аутентификации, которые клиентское вычислительное устройство может использовать для того, чтобы установить аутентифицированную связь.

Клиентское вычислительное устройство может отправить поставщику услуг запрос на аутентификацию, который включает в себя его уникальный идентификатор и зашифрованный маркер аутентификации, который включает в себя этот уникальный идентификатор, сетевой адрес, такой как IP-адрес устройства, и одноразовый номер. Зашифрованный маркер аутентификации принят в предшествующей связи с серверами аутентификации. Каждый сервер аутентификации использует разделенный ключ, полученный от поставщика услуг, с которым требуется аутентифицированная связь клиентскому вычислительному устройству, чтобы зашифровать и сформировать частичный маркер аутентификации. Поставщик услуг использует нераскрытый секретный ключ для того, чтобы расшифровать маркер аутентификации, тем самым раскрывая зашифрованную информацию аутентификации. Эта информация, наряду с отправленным уникальным идентификатором, используется поставщиком услуг для того, чтобы принять решение касаемо того, должна ли быть авторизована аутентифицированная связь.

Данное изложение сущности изобретения предусмотрено для того, чтобы в упрощенной форме представить набор идей, которые дополнительно описываются ниже в подробном описании. Это изложение сущности изобретения не предназначено для того, чтобы идентифицировать ключевые признаки или существенные признаки заявляемого изобретения, а также не предназначено для использования в качестве помощи при определении объема заявляемого изобретения.

Перечень чертежей

Неограничивающие и невсесторонние варианты осуществления описаны со ссылками на следующие чертежи, на которых одинаковые ссылочные номера ссылаются на одинаковые элементы в различных представлениях, если не указано иное.

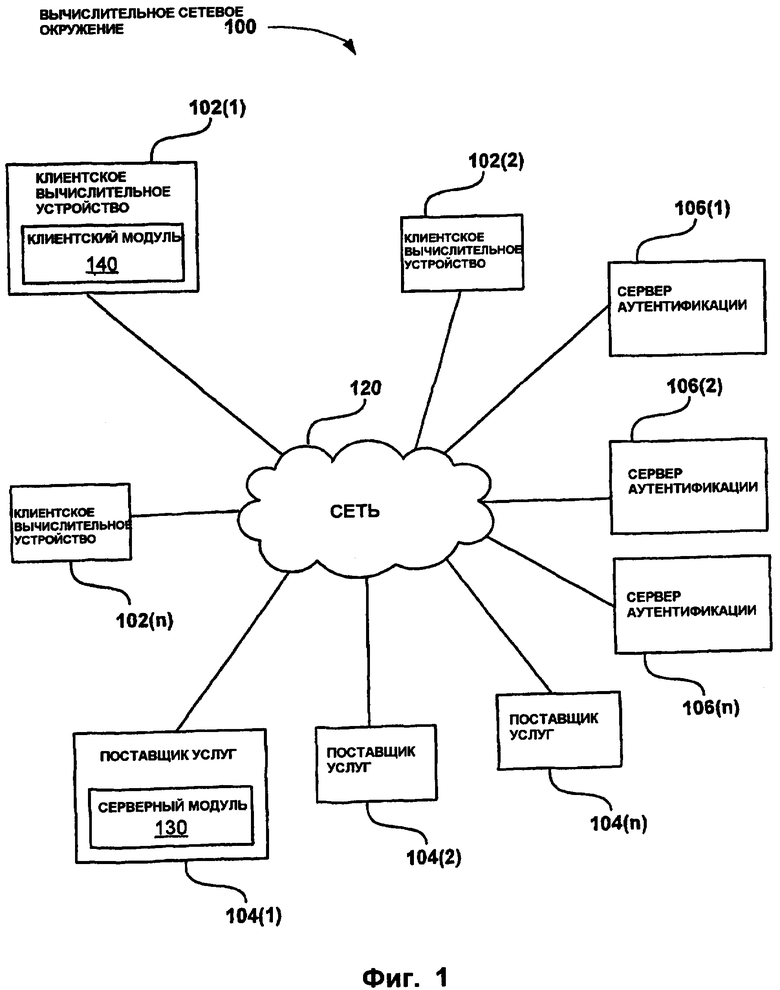

Фиг.1 иллюстрирует примерную реализацию компьютерного сетевого окружения, которое включает в себя несколько клиентских вычислительных устройств, которые могут обмениваться данными с одним или более поставщиками услуг.

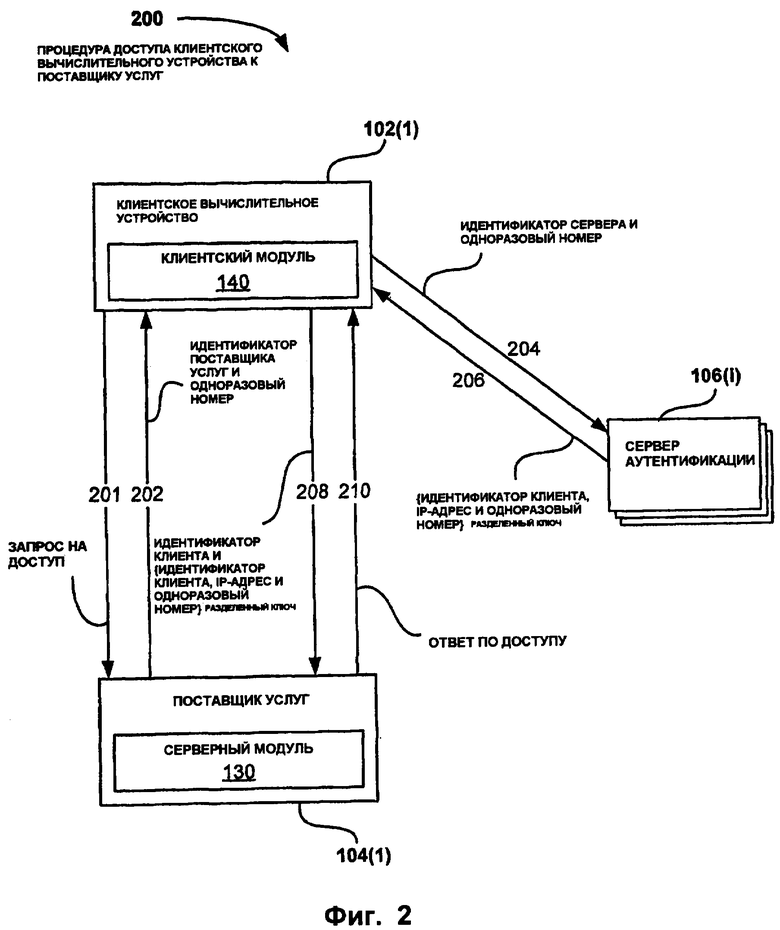

Фиг.2 иллюстрирует примерную реализацию, при которой клиентское устройство запрашивает аутентифицированную связь с поставщиком услуг с помощью процедуры доступа клиентского устройства к поставщику услуг.

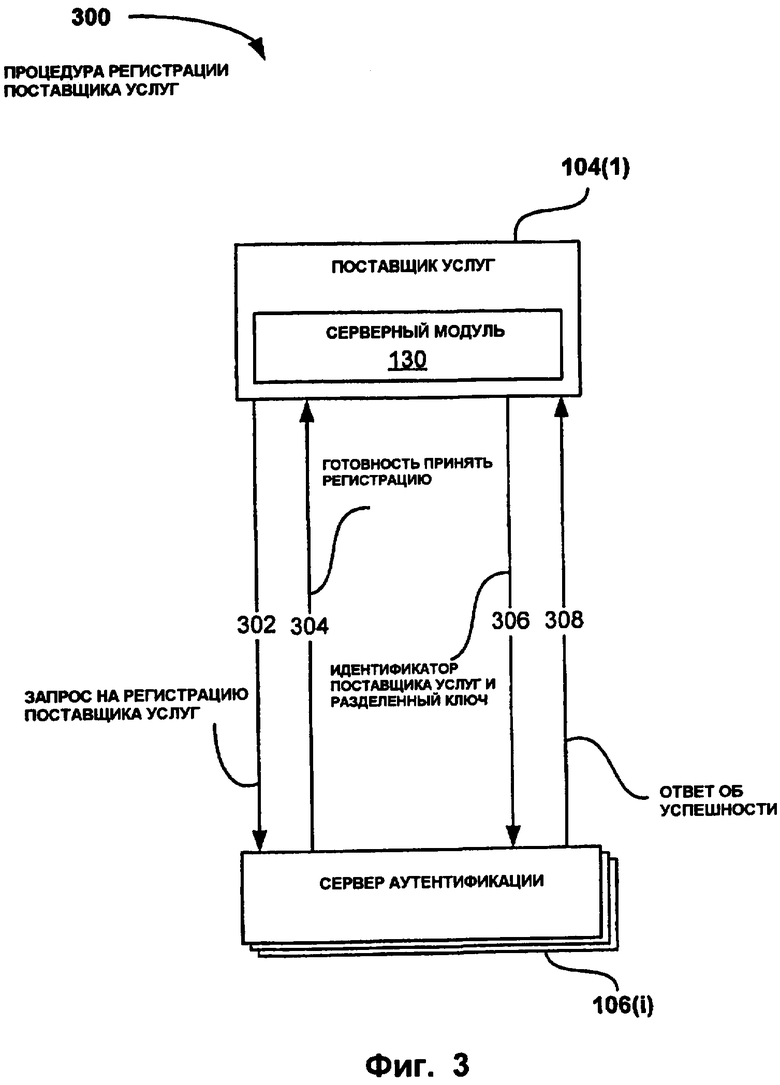

Фиг.3 иллюстрирует примерную реализацию, при которой поставщик услуг регистрируется на сервере аутентификации с помощью процедуры регистрации поставщика услуг.

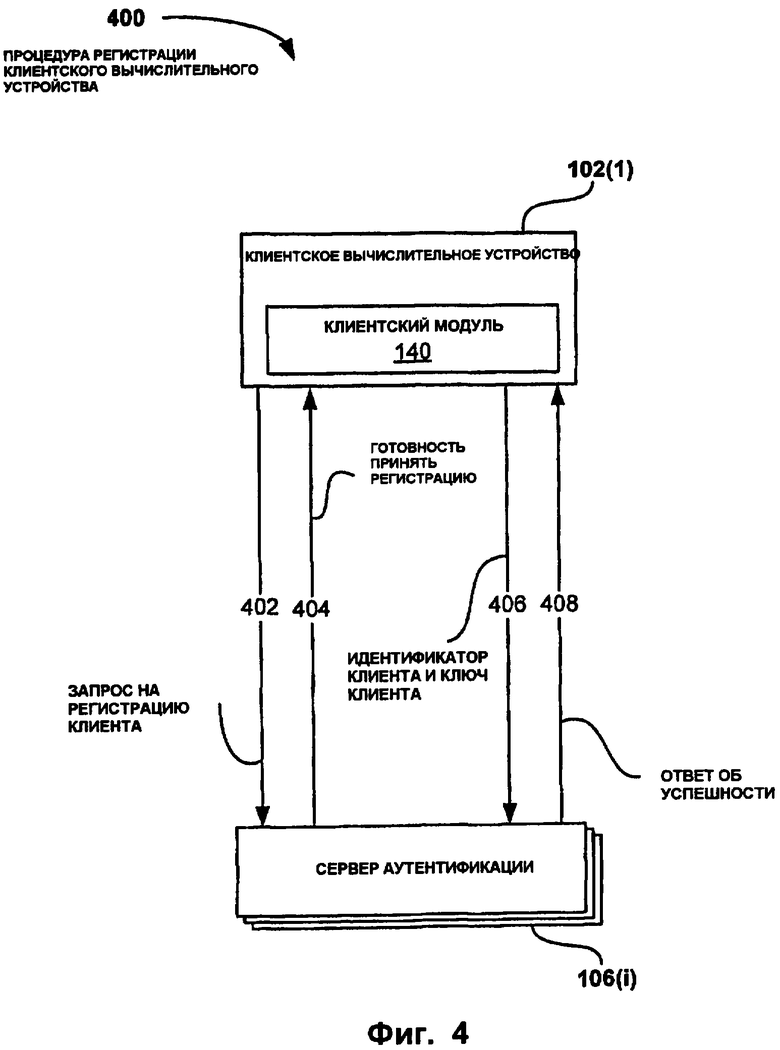

Фиг.4 иллюстрирует примерную реализацию, при которой клиентское вычислительное устройство регистрируется на сервере аутентификации с помощью процедуры регистрации клиентского устройства.

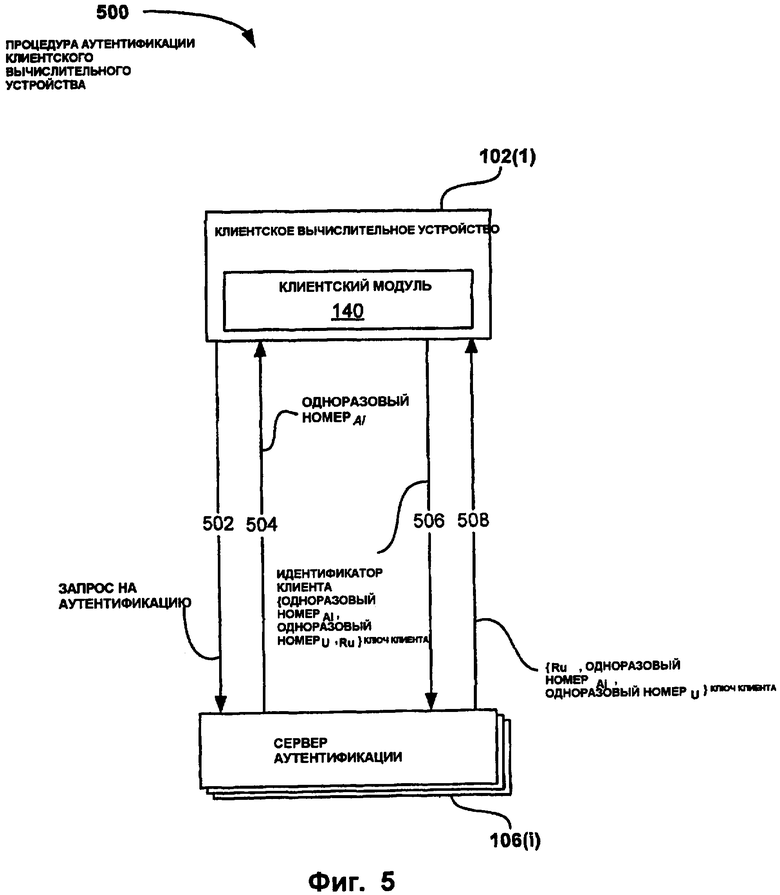

Фиг.5 иллюстрирует примерную реализацию, при которой клиентское вычислительное устройство аутентифицируется на сервере аутентификации с помощью процедуры регистрации клиентского вычислительного устройства.

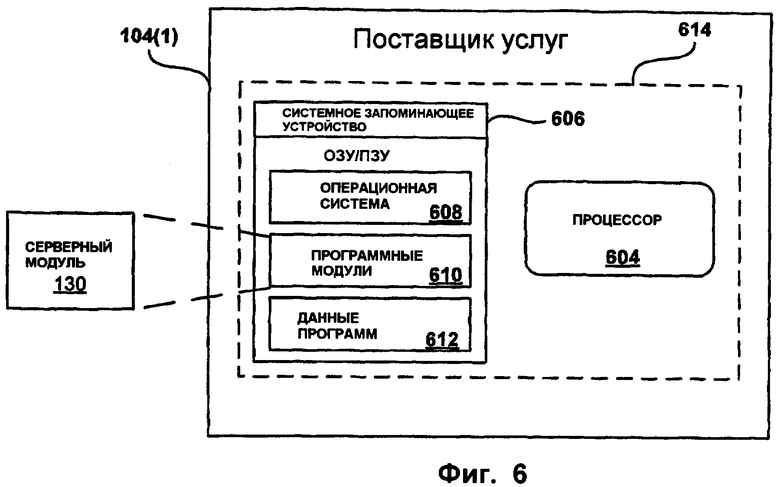

Фиг.6 - иллюстративное вычислительное устройство, которое может быть использовано для того, чтобы реализовать поставщика услуг.

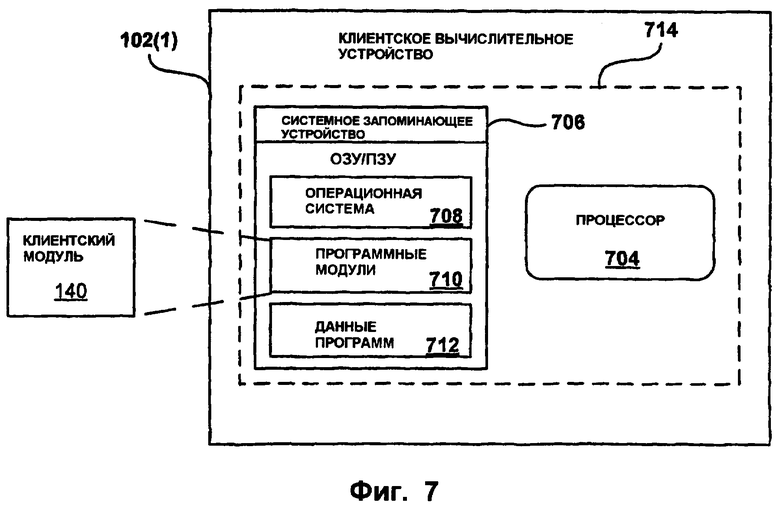

Фиг.7 - иллюстративное вычислительное устройство, которое может быть использовано для того, чтобы реализовать клиентское вычислительное устройство.

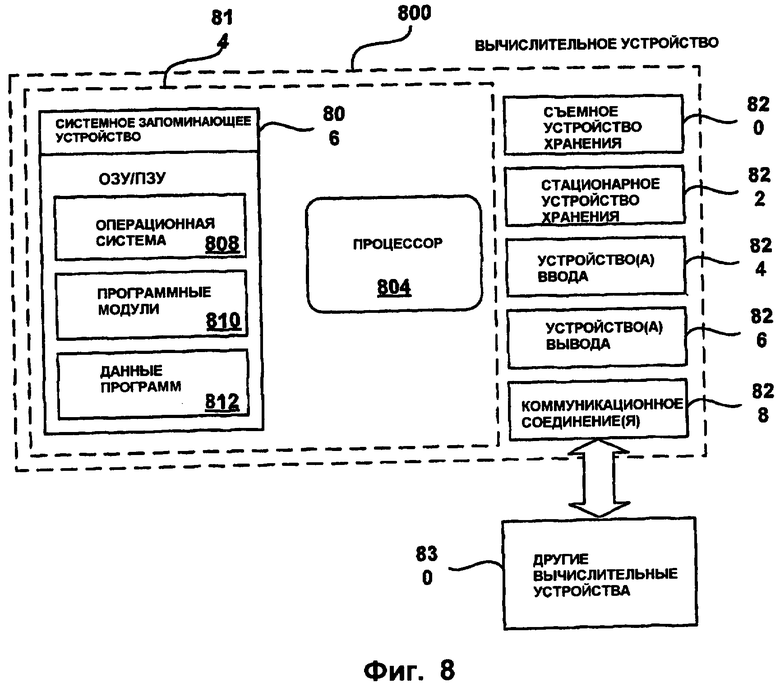

Фиг.8 - иллюстративное вычислительное устройство, которое может быть использовано для того, чтобы реализовать сервер аутентификации.

Подробное описание изобретения

Обзор

Описаны системы и способы аутентификации у поставщика услуг. Ниже предоставляется общее пояснение процедур, используемых между клиентом, поставщиком услуг и устройствами аутентификации для того, чтобы установить аутентифицированную связь между клиентским вычислительным устройством и устройством поставщика услуг. Это пояснение использует примерное окружение, проиллюстрированное на Фиг.1. Примерные реализации различных процедур, используемых между различными устройствами, затем описаны подробнее. В частности, подробное описание процедуры, используемой клиентским вычислительным устройством для того, чтобы получить аутентифицированный доступ к поставщику услуг, предоставляется в связи с Фиг.2; подробное описание процедуры регистрации поставщика услуг на сервере аутентификации предоставляется в связи с Фиг.3; подробное описание процедуры регистрации клиентского вычислительного устройства на сервере аутентификации предоставляется в связи с Фиг.4; и подробное описание процедуры аутентификации клиентского вычислительного устройства на сервере аутентификации предоставляется в связи с Фиг.5. В завершение примерные реализации поставщика услуг, клиентского вычислительного устройства и сервера аутентификации поясняются в связи с Фиг.6-8, соответственно.

Примерное окружение

Фиг.1 иллюстрирует примерную реализацию компьютерного сетевого окружения 100, которое включает в себя несколько клиентских вычислительных устройств 102(1)-102(n), которые могут обмениваться данными с одним или более поставщиками услуг 104(1)-104(n). Двунаправленная связь между клиентскими вычислительными устройствами 102(1)-102(n) и поставщиками услуг 104(1)-104(n) осуществляется с помощью сети 120 (к примеру, Интернета). Серверы 106(1)-106(n) аутентификации также взаимодействуют с сетью 120. Один или более серверов 106 аутентификации работают вместе, чтобы предоставлять услуги аутентификации клиентским вычислительным устройствам 102(1)-102(n) и поставщикам 104(1)-104(n) услуг. Каждый сервер аутентификации, в общем, имеет такую же функциональность, что и другой сервер аутентификации.

В любое заданное время одно из нескольких клиентских вычислительных устройств 102(1)-102(n), например клиентское вычислительное устройство 102(1), может затребовать услуги, предоставляемые посредством одного из поставщиков 104(1)-104(n) услуг, таких как поставщик 104(1) услуг. Поднабор серверов 106(1)-106(n) аутентификации предоставляет технологию, которая дает возможность клиентскому вычислительному устройству 102(1) корректно аутентифицироваться у поставщика 104(1) услуг. Поставщик 104(1) услуг, как правило, не предоставляет услуги ни одному из клиентских вычислительных устройств 102(1)-102(n) до тех пор, пока надлежащая аутентификация не достигнута.

Поставщик 104(1) услуг и клиентское вычислительное устройство 102(1) каждое устанавливают взаимосвязь с серверами 106(1)-106(n) аутентификации до запроса услуг аутентификации серверов 106(1)-106(n). После того как поставщик 104(1) услуг устанавливает первоначальный контакт с серверами 106(1)-106(n) аутентификации, серверный модуль 130 предоставляется поставщику 104(1) услуг. Этот серверный модуль 130 предоставляет рабочие параметры, которые потребуются поставщику 104(1) услуг в ходе фазы регистрации взаимосвязи. Серверный модуль 130 может быть сохранен непосредственно в запоминающем устройстве, энергозависимом или энергонезависимом, поставщика 104(1) услуг. Если поставщик 104(1) услуг содержит несколько серверов (к примеру, пул серверов), серверный модуль 130 может быть сохранен на надлежащем одном из этих нескольких серверов.

После получения серверного модуля 130 поставщик 104(1) услуг создает секретный ключ шифрования и соответствующий секретный ключ расшифровки. Секретный ключ шифрования разделяется так, чтобы создать дополнительные ключи. В одной реализации секретный ключ разделяется с помощью схемы пороговых значений. Тем не менее, также могут быть использованы другие схемы разделения. Разделенный ключ отправляется защищенно на каждый сервер аутентификации, такой как 106(1), с уникальным идентификатором, который идентифицирует поставщика 104(1) услуг. Сервер 106(1) аутентификации отправляет ответ об успешности поставщику 104(1) услуг после того, как разделенный ключ и уникальный идентификатор поставщика услуг приняты. Секретный ключ расшифровки остается у поставщика 104(1) услуг и никогда не становится доступным для любого другого объекта, такого как сервер 106(1) аутентификации. Серверный модуль 130 предоставляет процедуры для создания секретных ключей и разделения секретного ключа шифрования.

Клиентское вычислительное устройство 102(1) принимает клиентский модуль 140. Клиентским модулем 140 может быть подключаемый модуль Web-браузера, который интегрируется с Web-браузером клиентского вычислительного устройства 102(1). Клиентский модуль 140 предоставляет рабочие параметры, требуемые в ходе процедуры регистрации взаимосвязи, осуществляемой между клиентским вычислительным устройством 102(1) и каждым сервером 106(i) аутентификации. Клиентский модуль 140 может быть сохранен непосредственно в запоминающем устройстве, энергозависимом или энергонезависимом, клиентского вычислительного устройства 102(1).

После получения клиентского модуля 140 клиентское вычислительное устройство 102(1) может продолжить регистрироваться на каждом сервере аутентификации 106(i). Это должно быть сделано до того, как клиентский модуль 140 запрашивает услуги от одного или более поставщиков 104(1)-104(n) услуг. Процесс регистрации между клиентским модулем 140 и сервером 106(i) аутентификации влечет за собой использование клиентского модуля 140. Пользователь клиентского вычислительного устройства 102(1) использует клиентский модуль 140 посредством пользовательского интерфейса, такого как ассоциированный Web-браузер, чтобы ввести имя пользователя и пароль. Клиентский модуль 140 формирует уникальный клиентский идентификатор из уникального имени пользователя. Клиентский модуль 140 также формирует ключ аутентификации клиента для того, чтобы клиент аутентифицировался на сервере 106(i) аутентификации, из уникального имени пользователя, пароля и идентификатора сервера аутентификации, который принят от клиентского модуля 140. Хэш-функция может быть использована для того, чтобы создавать ключ аутентификации клиента. Клиентский модуль 140 отправляет ключ аутентификации клиента и идентификатор клиента защищенно на сервер 106(i) аутентификации. После приема и сохранения идентификатора клиента и ключа аутентификации клиента сервер 106(i) отправляет сообщение об успешности в клиентское вычислительное устройство 102(1).

После регистрации на каждом сервере 106(i) аутентификации клиентское вычислительное устройство 102(1) может использовать поднабор серверов 106(1)-106(n) аутентификации для того, чтобы установить аутентифицированную связь с одним или более поставщиками 104(1)-104(n) услуг, которые уже установили взаимосвязь с серверами 106(1)-106(n) аутентификации.

До запроса аутентифицированной связи с одним или более поставщиками 104(1)-104(n) услуг клиентское вычислительное устройство 102(1) должно аутентифицироваться на поднаборе серверов 106(1)-106(n) аутентификации, который должен предоставлять услуги аутентификации клиентскому вычислительному устройству. Эта процедура аутентификации устанавливает сеансовые ключи, используемые клиентским вычислительным устройством 102(1) и поднабором серверов 106(1)-106(n) аутентификации для последующей конфиденциальной связи.

Чтобы выполнить аутентификацию, пользователь клиентского вычислительного устройства 102(1) отправляет каждому серверу 106(i) аутентификации в упомянутом поднаборе запрос на аутентификацию. Выполнение запроса на аутентификацию и установление сеансового ключа обеспечивается с помощью клиентского модуля 140. Каждый сервер 106(i) аутентификации отвечает на запрос на аутентификацию посредством отправки в клиентское вычислительное устройство 102(1) одноразового номера. Клиентское вычислительное устройство 102(1) в ответ отправляет серверу 106(i) аутентификации идентификатор клиента и принятый одноразовый номер, зашифрованный с помощью ключа аутентификации клиента. Шифрование также включает в себя случайное число клиентского устройства и одноразовый номер клиентского устройства. Случайное число клиентского устройства и одноразовый номер клиентского устройства формируются посредством клиентского модуля 140. Идентификатор клиента и ключ аутентификации клиента создаются в ходе процесса регистрации, описанного выше.

Сервер 106(i) аутентификации использует идентификатор клиента для того, чтобы извлечь ключ аутентификации клиента, который создан в ходе процесса регистрации. Извлеченный ключ аутентификации клиента используется для того, чтобы расшифровать зашифрованный одноразовый номер сервера аутентификации, случайное число клиентского устройства и одноразовый номер клиентского устройства. Если расшифровка выполнена успешно и расшифрованный одноразовый номер сервера аутентификации совпадает с одноразовым номером, отправленным в клиент посредством сервера аутентификации в предшествующем процессе, сервер 106(i) аутентификации отправляет клиенту 102(1) шифрование, которое включает в себя случайное число сервера аутентификации, сформированное на сервере 106, одноразовый номер и одноразовый номер клиентского устройства. В этот момент и сервер 106, и клиент 102(1) обладают двумя случайными числами. Хэш-функция используется в отношении двух случайных чисел сервером 106(i) и клиентом 102(1), чтобы создать сеансовый ключ на обоих концах. Этот сеансовый ключ используется для того, чтобы установить защищенную линию связи между клиентским вычислительным устройством 102(1) и сервером 106(i) аутентификации, когда клиентское вычислительное устройство 102(1) использует сервер 106(i) аутентификации в поднаборе выбранных серверов аутентификации, чтобы установить аутентифицированную связь с одним или более поставщиками 104(1)-104(n) услуг.

После получения сеансового ключа от сервера 106(i) аутентификации клиентское устройство 102(1) готово запросить аутентифицированную связь с поставщиком услуг, уже зарегистрированным на серверах 106(1)-106(n) аутентификации (к примеру, поставщиком 104(1) услуг). Этот запрос начинается в момент, когда клиентское вычислительное устройство 102(1) отправляет поставщику 104(1) услуг запрос на доступ. Поставщик 104(1) услуг отвечает посредством отправки своего уникального идентификатора и контрольных данных (к примеру, одноразового номера поставщика услуг) в клиентское вычислительное устройство 102(1). В необязательном порядке поставщик 104(1) услуг может отправить перечень серверов аутентификации, на которых он уже зарегистрировался, в клиентское вычислительное устройство 102(1) с тем, чтобы клиент мог запросить услуги аутентификации от этих серверов. Если клиент не аутентифицировался на серверах аутентификации в этом списке, клиент аутентифицируется на серверах аутентификации в списке и устанавливает сеансовый ключ для последующей конфиденциальной связи с каждым из этих серверов аутентификации.

Клиентское вычислительное устройство 102(1) теперь готово обращаться к каждому из серверов аутентификации в поднаборе серверов аутентификации, например к серверу 106(i) аутентификации, чтобы установить аутентифицированную связь с поставщиком 104(1) услуг. Клиентское вычислительное устройство 102(1) отправляет каждому серверу 106(i) аутентификации уникальный идентификатор поставщика услуг и одноразовый номер поставщика услуг. В необязательном порядке, клиентское вычислительное устройство 102(1) также может отправить собственный идентификатор клиента поставщику 104(1) услуги аутентификации. Сервер 106(i) аутентификации также должен иметь идентификатор клиента для клиентского вычислительного устройства 102(1) и сеансовый ключ, сохраненный в запоминающем устройстве из предыдущих сеансов связи между двумя устройствами.

Сервер 106(i) аутентификации зашифровывает идентификатор клиента, сетевой адрес, такой как IP-адрес клиентского вычислительного устройства 102(1), и одноразовый номер поставщика услуг с помощью разделенного ключа, принятого ранее от поставщика 104(1) услуг. Этот процесс создает частичный маркер аутентификации, который передается в клиентское вычислительное устройство 102(1). Клиентское вычислительное устройство 102(1) создает маркер аутентификации из принятых частичных маркеров аутентификации и объединяет в пакет маркер аутентификации с собственным идентификатором клиента и отправляет пакет поставщику 104(1) услуг. Поставщик 104(1) услуг пытается расшифровать зашифрованный маркер аутентификации с помощью своего секретного ключа расшифровки. Если расшифровка успешна и расшифрованный одноразовый номер совпадает с одноразовым номером, отправленным клиенту в предыдущей аутентифицированной связи, аутентифицированная связь является успешной, и к услуге поставщика услуг предоставляется доступ. Поставщик услуг 104(1) оповещает клиентское вычислительное устройство 102(1) о том, предоставлена ли аутентифицированная связь.

Преимущества описанной процедуры аутентификации заключаются, по меньшей мере, в следующем. Секретные ключи поставщика услуг известны только поставщику. Разумеется, серверы аутентификации не знают секретные ключи, и получение секретного ключа поставщика услуг, в общем, возможно только в том случае, если произошел масштабный сговор между различными серверами аутентификации. На стороне клиентского вычислительного устройства пароль пользователя никогда не используется непосредственно в ходе процесса аутентификации. Фактически, каждый объект в процессе аутентификации, клиентские вычислительные устройства и поставщики услуг, управляет собственными секретами. Это делает процедуру аутентификации, описанную в данном документе, очень привлекательной, поскольку наличие доверенного центра не требуется. Доверенные центры используются во многих других технологиях шифрования/аутентификации (к примеру, PKI).

Процедура доступа клиентского устройства к поставщику услуг

Фиг. 2 иллюстрирует примерную реализацию, при которой клиентское устройство 102(1) запрашивает аутентифицированную связь с поставщиком 104(1) услуг с помощью процедуры 200 доступа клиентского устройства к поставщику услуг. Аутентифицированная связь обеспечивается с помощью поднабора серверов 106(1)-106(n). Таблица I предоставляет сведения, относящиеся к обозначениям, использующимся в нижеследующем тексте.

Таблица I

S - участвующий поставщик услуг.

U - участвующее клиентское устройство.

Ai - i-й сервер аутентификации.

UID - уникальный клиентский идентификатор для участвующего U.

SID - уникальный идентификатор поставщика услуг для участвующего поставщика услуг S.

AIDi - уникальный идентификатор для i-го сервера аутентификации Ai.

KS - секретный ключ шифрования, сформированный и известный только S.

KS -1 - секретный ключ дешифрования, соответствующий KS и известный только S.

Ki S - i-й частичный совместно используемый ресурс KS, сформированный посредством схемы пороговых значений.

Ki U - секретный клиентский ключ для U, чтобы аутентифицироваться на i-ом сервере аутентификации Ai.

p1, p2 - два надлежащим образом выбранных простых числа, p2> p1.

g - генератор в Z*p1, 2≤g≤pl-2.

SKU,Ai - сеансовый ключ между пользователем U и i-ым сервером аутентификации Ai.

<m>k - сообщение m, зашифрованное посредством симметричного шифра с ключом k.

<m>k,p - это означает mk mod p, где m Zp.

Zp.

nX - одноразовый номер, сформированный объектом X.

rX - случайное число, сформированное объектом X.

[x] x является необязательным в описании протокола. Квадратные скобки обозначают необязательные параметры в описании.

Процедура начинается, когда клиентское вычислительное устройство 102(1) отправляет поставщику услуг 104(1) запрос на доступ в сообщении 201. Поставщик услуг 104(1) отвечает в сообщении 202 с помощью SID, nS,  , [списка из t серверов аутентификации {Adf, 1 ≤ f ≤ t}], где t - это пороговое значение для количества серверов аутентификации, требующихся для того, чтобы предоставлять услуги аутентификации. После того как сообщение 202 принято, клиентское вычислительное устройство 102(1) отправляет SID, nS,

, [списка из t серверов аутентификации {Adf, 1 ≤ f ≤ t}], где t - это пороговое значение для количества серверов аутентификации, требующихся для того, чтобы предоставлять услуги аутентификации. После того как сообщение 202 принято, клиентское вычислительное устройство 102(1) отправляет SID, nS,  , [UID] в сервер 106 аутентификации в сообщении 204. Сервер 106 аутентификации отвечает посредством отправки <UID, U, nS,

, [UID] в сервер 106 аутентификации в сообщении 204. Сервер 106 аутентификации отвечает посредством отправки <UID, U, nS,  в сообщении 206, где U - это сетевой идентификатор клиентского вычислительного устройства 102(1), такой как IP-адрес клиента (IPAddress). Содержимое сообщения 206 задает частичный маркер аутентификации. Клиентское вычислительное устройство 102(1) использует частичные маркеры аутентификации, принятые в сообщении 206 с серверами аутентификации, чтобы создать маркер аутентификации <UID, U, nS,

в сообщении 206, где U - это сетевой идентификатор клиентского вычислительного устройства 102(1), такой как IP-адрес клиента (IPAddress). Содержимое сообщения 206 задает частичный маркер аутентификации. Клиентское вычислительное устройство 102(1) использует частичные маркеры аутентификации, принятые в сообщении 206 с серверами аутентификации, чтобы создать маркер аутентификации <UID, U, nS,  , который упаковывается вместе с UID и [< ns>k] и отправляется поставщику 104(1) услуг, где k=

, который упаковывается вместе с UID и [< ns>k] и отправляется поставщику 104(1) услуг, где k= . Поставщик 104(1) услуг использует свой секретный ключ расшифровки K-1 S для того, чтобы расшифровать зашифрованный маркер аутентификации, где:

. Поставщик 104(1) услуг использует свой секретный ключ расшифровки K-1 S для того, чтобы расшифровать зашифрованный маркер аутентификации, где:

((UID, U, nS, = (UID, U, nS,

= (UID, U, nS, mod p2.

mod p2.

На основе вышеприведенной расшифровки и дополнительной информации, принятой с маркером аутентификации, поставщик 104(1) услуг отправляет ответ на запрос доступа обратно в клиентское вычислительное устройство 102(1) в сообщении 210, указывающий, предоставлен ли аутентифицированный доступ. Необязательное использование генератора (g) в Z*p1 в ходе аутентифицированной связи предоставляет способ сформировать сеансовый ключ, который используется для последующей защищенной связи между клиентским вычислительным устройством 102(1) и поставщиком 104(1) услуг после того, как установлен аутентифицированный сеанс.

Сообщения 204 и 206 являются защищенными при помощи сеансового ключа, установленного между клиентским вычислительным устройством 102(1) и сервером 106(i) аутентификации. Клиентское вычислительное устройство 102(1) и сервер 106(i) аутентификации каждый обладают сеансовым ключом. Специфика создания этого сеансового ключа описана ниже.

Различные описанные сообщения обеспечиваются с помощью клиентского и серверного модулей 140 и 130. Тем не менее, различные сообщения и инструкции могут осуществляться посредством любого устройства, выполненного с возможностью осуществлять эти сообщения и инструкции, тем самым предоставляя описанный доступ клиентского устройства к процедуре/способу поставщика услуг.

Процедура регистрации поставщика услуг

Фиг.3 иллюстрирует примерную реализацию, при которой поставщик 104(1) услуг регистрируется на сервере 106(i) аутентификации с помощью процедуры 300 регистрации поставщика услуг. Процедура 300 регистрации поставщика услуг выполняется до того, как поставщик услуг может получить выгоду от услуг аутентификации, предлагаемых сервером аутентификации. Таблица I выше предоставляет сведения, относящиеся к обозначениям, использующимся в нижеследующем тексте.

До того как начинается процедура, поставщик 104(1) услуг загружает и устанавливает серверный модуль 130. Серверный модуль 130 в этой реализации предоставляет функциональность, которая позволяет поставщику 104(1) услуг обрабатывать связанные с аутентификацией запросы и сообщения к и от сервера 106(i) аутентификации. Процедура начинается, когда поставщик 104(1) услуг отправляет на сервер 106(i) аутентификации сообщения 302, запрашивающие регистрацию поставщика услуг. Сервер 106(i) аутентификации отвечает в сообщении 304, которое информирует поставщика 104(1) услуг о том, что он готов принять регистрацию.

Поставщик 104(1) услуг использует серверный модуль 130 для того, чтобы выполнить процедуру регистрации поставщика услуг, проиллюстрированную на Фиг. 3. Поставщик 104(1) услуг формирует секретный ключ Ks, 1≤Ks≤p2-2 и вычисляет Ks -1, так что Ks -1 Ks = Ks Ks -1 =1 mod (p2 - 1). Далее поставщик 104(1) услуг использует схему порога (t, n) для того, чтобы разделить Ks на n совместно используемых разделенных ключей Ki s, 1 ≤ i ≤ n. Один из этих разделенных ключей {Ki s} и SID отправляются в защищенном сообщении 306 в каждый сервер 106(i) аутентификации. Сервер 106(i) аутентификации сохраняет разделенный ключ Ki s и SID для использования в ходе процедуры 200 доступа клиентского устройства к поставщику услуг, описанной в связи с Фиг.2. После приема и сохранения разделенного ключа Ki s и SID сервер 106(i) аутентификации отправляет поставщику 104(1) услуг ответ об успешности в сообщении 308.

Различные описанные сообщения обеспечиваются с помощью серверного модуля 130. Тем не менее, различные сообщения и инструкции могут осуществляться посредством любого устройства, выполненного с возможностью осуществлять эти сообщения и инструкции, тем самым предоставляя описанную процедуру/способ регистрации поставщика услуг.

Процедура регистрации клиентского устройства

Фиг.4 иллюстрирует примерную реализацию, при которой клиентское вычислительное устройство 102(1) регистрируется на сервере 106(i) аутентификации с помощью процедуры 400 регистрации клиентского устройства. Процедура 400 регистрации клиентского устройства выполняется до того, как клиентское вычислительное устройство может получить выгоду от услуг аутентификации, предлагаемых сервером аутентификации. Таблица I выше предоставляет сведения, относящиеся к обозначениям, использующимся в нижеследующем тексте.

До того как начинается процедура, клиентское вычислительное устройство 102(1) загружает и устанавливает клиентский модуль 140. Клиентский модуль 140 в этой реализации предоставляет функциональность, которая позволяет клиентскому вычислительному устройству 102(1) обрабатывать сообщения к и от каждого сервера 106(i) аутентификации. Процедура начинается, когда клиентское вычислительное устройство 102(1) отправляет на сервер 106(i) аутентификации сообщение 402, запрашивающее регистрацию клиентского вычислительного устройства. Сервер 106(i) аутентификации отвечает в сообщении 404, которое информирует клиентское вычислительное устройство 102(1) о том, что он готов принять регистрацию.

Клиентское вычислительное устройство 102(1) использует клиентский модуль 140 для того, чтобы создать уникальный идентификатор клиента UID из имени пользователя, введенного пользователем клиентского вычислительного устройства 102(1). UID может быть создан посредством хэширования имени пользователя или хэширования части имени пользователя. Другой процесс, который создает уникальный идентификатор клиента UID из имени пользователя, также может быть использован. Клиентское вычислительное устройство 102(1) затем использует клиентский модуль 140 для того, чтобы создать ключ клиента Ki U = hash(UserName, Password, AIDi), 1 ≤ i ≤ n, который должен быть использован в процедуре 500 аутентификации клиентского вычислительного устройства на сервере 106(i) аутентификации, показанной на Фиг.5. Ключ клиента также может быть создан только с помощью имени пользователя. AIDi идентифицирует i-й сервер аутентификации, в данном случае сервер 106(i) аутентификации.

Клиентское вычислительное устройство 102(1) отправляет UID, Ki U, Ai, 1 ≤ i ≤ n, на сервер 106(i) аутентификации посредством защищенного сообщения 406. Сервер 106 аутентификации сохраняет уникальный идентификатор клиента UID и ключ клиента Ki U для последующего использования. В частности, сервер аутентификации использует уникальный идентификатор клиента UID и ключ клиента Ki U, когда клиентское вычислительное устройство 102(1) выполняет запрос на аутентифицированную связь с поставщиком услуг. Процесс аутентификации у поставщика услуг, в общем, требует защищенного обмена данными между клиентским вычислительным устройством 102(1) и сервером 106(f) аутентификации; уникальный идентификатор клиента UID и ключ клиента Ki U обеспечивают формирование сеансового ключа, используемого для этой цели.

Различные описанные сообщения обеспечиваются с помощью клиентского модуля 140. Тем не менее, различные сообщения и инструкции могут осуществляться посредством любого устройства, выполненного с возможностью осуществлять эти сообщения и инструкции, тем самым предоставляя описанную процедуру/способ регистрации клиентского вычислительного устройства.

Процедура аутентификации клиентского устройства

Фиг.5 иллюстрирует примерную реализацию, при которой клиентское вычислительное устройство 102(1) аутентифицируется на сервере 106(i) аутентификации с помощью процедуры 500 аутентификации клиентского вычислительного устройства. Процедура 500 аутентификации клиентского вычислительного устройства выполняется для того, чтобы аутентифицировать клиентское вычислительное устройство 102(1) на сервере аутентификации 106(i) и установить сеансовый ключ, который используется клиентским вычислительным устройством и сервером аутентификации в ходе того, когда клиентское устройство пытается установить защищенную связь с поставщиком услуг. Таблица I выше предоставляет сведения, относящиеся к обозначениям, использующимся в нижеследующем тексте.

Процедура начинается, когда клиентское вычислительное устройство 102(1) отправляет на сервер 106(i) аутентификации сообщение 502, запрашивающее аутентификацию. Сервер 106(i) аутентификации отвечает в сообщении 504, которое включает в себя одноразовый номер nAi. Клиентское вычислительное устройство 102(1) отвечает, используя клиентский модуль 140, в сообщении 506, которое включает в себя уникальный идентификатор клиента UID и шифрование < rU,nU, nAi > . Сервер 106(i) аутентификации должен использовать ключ клиента Ki U, принятый в предыдущем сообщении, чтобы попытаться расшифровать шифрование <rU, nU, nAi>

. Сервер 106(i) аутентификации должен использовать ключ клиента Ki U, принятый в предыдущем сообщении, чтобы попытаться расшифровать шифрование <rU, nU, nAi> . Если расшифровка успешна и расшифрованный одноразовый номер совпадает с одноразовым номером nAi, отправленным в клиент в предыдущем процессе, сервер 106(i) аутентификации отправляет клиентскому вычислительному устройству 102(1) сообщение 508, которое включает в себя < rAi, nAi, nU >

. Если расшифровка успешна и расшифрованный одноразовый номер совпадает с одноразовым номером nAi, отправленным в клиент в предыдущем процессе, сервер 106(i) аутентификации отправляет клиентскому вычислительному устройству 102(1) сообщение 508, которое включает в себя < rAi, nAi, nU > или сообщение сбоя.

или сообщение сбоя.

В этот момент и клиентское вычислительное устройство 102(1), и сервер 106 аутентификации имеют значения случайных чисел rU, rAi. Используя эти значения случайных чисел, и клиентское вычислительное устройство 102(1), и сервер 106(i) аутентификации вычисляют сеансовый ключ SKU,Ai = hash(rU, rAi). Этот сеансовый ключ используется, когда клиентское вычислительное устройство 102(1) обращается к серверу 106(i) аутентификации, чтобы запросить аутентифицированную связь с поставщиком услуг. Использование сеансового ключа в сочетании с установлением аутентифицированной связи с поставщиком услуг подробнее описано ранее в данном документе.

Различные описанные сообщения обеспечиваются с помощью клиентского модуля 140. Тем не менее, различные сообщения и инструкции могут осуществляться посредством любого устройства, выполненного с возможностью осуществлять эти обмены данными и инструкции, тем самым предоставляя описанную процедуру/способ аутентификации клиентского вычислительного устройства.

Примерные вычислительные устройства

Фиг.6-8 иллюстрируют примерные вычислительные устройства, которые могут быть использованы для того, чтобы реализовать описанные процедуры и способы. Фиг.6 иллюстрирует примерную реализацию поставщика 104(1) услуг; Фиг.7 иллюстрирует примерную реализацию клиентского вычислительного устройства 102(1); а Фиг.8 иллюстрирует примерную реализацию вычислительного устройства 800. Сервер аутентификации, такой как сервер 106(i) аутентификации, может использовать рабочие элементы, описанные в связи с вычислительным устройством 800. Это также истинно для клиентского вычислительного устройства и поставщиков услуг, описанных в данном документе.

Фиг.6 является иллюстративным вычислительным устройством, которое может быть использовано для реализации поставщика 104(1) услуг. В самой общей конфигурации вычислительное устройство включает в себя, по меньшей мере, один процессор 604 и системную память 606. В зависимости от точной конфигурации и типа вычислительного устройства 600, память 606 может быть энергозависимой (например, ОЗУ), энергонезависимой (такой как ПЗУ, флэш-память и т.д.) либо какой-либо комбинацией двух вышеозначенных вариантов. Системная память 606 в типичном варианте включает в себя операционную систему 608, один или более программных модулей 610 и может включать в себя данные 612 программ. По меньшей мере, один из программных модулей 610 включает в себя серверный модуль 130.

Вычислительное устройство может иметь дополнительные признаки или функциональность. Например, вычислительное устройство может также включать в себя дополнительные устройства хранения данных (съемные и/или стационарные), такие как, например, магнитные диски, оптические диски или лента. Компьютерные носители данных могут включать в себя как энергозависимые и энергонезависимые, так и съемные и несъемные носители, реализованные любым способом или технологией для хранения информации, такой как машиночитаемые инструкции, структуры данных, программные модули или другие данные. Системная память 606 является одним примером компьютерного носителя данных. Компьютерные носители данных включают в себя, но не в качестве ограничения, ОЗУ (оперативное запоминающее устройство, RAM), ПЗУ (постоянное запоминающее устройство, ROM), ЭСППЗУ (электрически стираемое и программируемое ПЗУ, EEPROM), флэш-память или память другой технологии, CD-ROM, цифровой многофункциональный диск (DVD) или другие оптические носители хранения, магнитные кассеты, магнитную ленту, магнитные запоминающие диски или другие магнитные запоминающие устройства, либо любой другой носитель, который может быть использован для хранения требуемой информации и к которому может быть осуществлен доступ вычислительным устройством. Любые такие компьютерные носители данных могут быть частью устройства. Вычислительное устройство также может иметь устройство(а) ввода, такие как клавиатура, мышь, перо, устройство речевого ввода, устройство сенсорного ввода и т.д. Устройство(а) вывода, такие как дисплей, громкоговорители, принтер и т.д., также может быть включено в состав. Эти устройства хорошо известны в технике и нет необходимости их долго обсуждать/иллюстрировать.

Вычислительное устройство также может содержать коммуникационные соединения, которые дают возможность устройству обмениваться данными с другими вычислительными устройствами, например, по сети. Такая сеть представлена как сеть 120 на Фиг.1. Коммуникационные соединения являются одним примером сред передачи данных. Среды передачи данных могут типично воплощать машиночитаемые инструкции, структуры данных, программные модули или другие данные в модулированном информационном сигнале, таком как несущее колебание или другой механизм распространения, и включают в себя любые среды доставки информации. Термин "модулированный информационный сигнал" означает сигнал, одна или несколько характеристик которого задаются или изменяются таким способом, чтобы обеспечить кодирование информации в этом сигнале. В качестве примера, но не ограничения, среды передачи данных включают в себя проводные среды, такие как проводная сеть или непосредственное проводное соединение, и беспроводные среды, такие как акустические, радиочастотные, инфракрасные и другие беспроводные среды. Машиночитаемый носитель может быть любым доступным носителем, к которому компьютер может осуществить доступ. В качестве примера, но не ограничения, машиночитаемые носители могут содержать "компьютерные носители данных" и "среды передачи данных".

Различные модули и методики могут быть описаны в данном документе в общем контексте машиноисполняемых инструкций, таких как программные модули, исполняемые одним или более компьютерами или другими устройствами. Как правило, программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и т.д. для выполнения конкретных задач или реализации конкретных абстрактных типов данных. Такие программные модули и подобные им могут исполняться как собственный код или могут быть загружены и исполнены, например, как в виртуальной машине или другом окружении исполнения с компиляцией "точно к нужному моменту". В типичном варианте функциональность программных модулей может быть объединена или распределена, как требуется в различных вариантах осуществления. Реализация таких модулей и технологий может быть сохранена или передана по некоторой форме машиночитаемых носителей.

Фиг.7 является иллюстративным вычислительным устройством, которое может быть использовано для реализации клиентского устройства 102(1). В самой общей конфигурации вычислительное устройство включает в себя, по меньшей мере, один процессор 704 и системную память 706. В зависимости от точной конфигурации и типа вычислительного устройства 700, память 706 может быть энергозависимой (например, ОЗУ), энергонезависимой (такой как, ПЗУ, флэш-память и т.д.) либо какой-либо комбинацией двух вышеозначенных вариантов. Системная память 706 в типичном варианте включает в себя операционную систему 708, один или более программных модулей 710, и может включать в себя данные 712 программ. По меньшей мере, один из программных модулей 710 включает в себя клиентский модуль 140.

Вычислительное устройство может иметь дополнительные признаки или функциональность. Например, вычислительное устройство может также включать в себя дополнительные устройства хранения данных (съемные и/или стационарные), такие как, например, магнитные диски, оптические диски или лента. Компьютерные носители данных могут включать в себя как энергозависимые и энергонезависимые, так и съемные и несъемные носители, реализованные любым способом или технологией для хранения информации, такой как машиночитаемые инструкции, структуры данных, программные модули или другие данные. Системная память 706 является одним примером компьютерного носителя данных. Компьютерные носители данных включают в себя, но не в качестве ограничения, ОЗУ (оперативное запоминающее устройство, RAM), ПЗУ (постоянное запоминающее устройство, ROM), ЭСППЗУ (электрически стираемое и программируемое ПЗУ, EEPROM), флэш-память или память другой технологии, CD-ROM, цифровой многофункциональный диск (DVD) или другие оптические носители хранения, магнитные кассеты, магнитную ленту, магнитные запоминающие диски или другие магнитные запоминающие устройства, либо любой другой носитель, который может быть использован для хранения требуемой информации и к которому может быть осуществлен доступ вычислительным устройством. Любые компьютерные носители данных могут быть частью устройства. Вычислительное устройство также может иметь устройство(а) ввода, такие как клавиатура, мышь, перо, устройство речевого ввода, устройство сенсорного ввода и т.д. Устройство(а) вывода, такие как дисплей, громкоговорители, принтер и т.д., также может быть включено в состав. Эти устройства хорошо известны в технике и нет необходимости их долго обсуждать/иллюстрировать.

Вычислительное устройство также может содержать коммуникационные соединения, которые дают возможность устройству обмениваться данными с другими вычислительными устройствами, например, по сети. Такая сеть представлена как сеть 120 на Фиг.1. Коммуникационные соединения являются одним примером сред передачи данных. Среды передачи данных могут типично воплощать машиночитаемые инструкции, структуры данных, программные модули или другие данные в модулированном информационном сигнале, таком как несущее колебание или другой механизм распространения, и включают в себя любые среды для доставки информации. Термин "модулированный информационный сигнал" означает сигнал, одна или несколько характеристик которого задаются или изменяются таким способом, чтобы обеспечить кодирование информации в этом сигнале. В качестве примера, но не ограничения, среды передачи данных включают в себя проводные среды, такие как проводная сеть или непосредственное проводное соединение, и беспроводные среды, такие как акустические, радиочастотные, инфракрасные и другие беспроводные среды. Машиночитаемый носитель может быть любым доступным носителем, к которому компьютер может осуществить доступ. В качестве примера, но не ограничения, машиночитаемые носители могут содержать "компьютерные носители данных" и "среды передачи данных".

Различные модули и методики могут быть описаны в данном документе в общем контексте машиноисполняемых инструкций, таких как программные модули, исполняемые одним или более компьютерами или другими устройствами. Как правило, программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и т.д. для выполнения конкретных задач или реализации конкретных абстрактных типов данных. Такие программные модули и подобные им могут исполняться как собственный код или могут быть загружены и исполнены, например, как в виртуальной машине или другом окружении исполнения с компиляцией "точно к нужному моменту". В типичном варианте функциональность программных модулей может быть объединена или распределена, как требуется в различных вариантах осуществления. Реализация таких модулей и технологий может быть сохранена или передана по некоторой форме машиночитаемых носителей.

Фиг.8 является иллюстративным вычислительным устройством 800, которое может быть использовано для реализации аутентификации или любого другого вычислительного устройства, описанного в данном документе. В самой общей конфигурации вычислительное устройство 800 включает в себя, по меньшей мере, один процессор 804 и системную память 806. В зависимости от точной конфигурации и типа вычислительного устройства 800, память 806 может быть энергозависимой (например, ОЗУ), энергонезависимой (такой как, ПЗУ, флэш-память и т.д.) либо какой-либо комбинацией двух вышеозначенных вариантов. Системная память 806 в типичном варианте включает в себя операционную систему 808, один или более программных модулей 810, и может включать в себя данные 812 программ.

Вычислительное устройство 800 может иметь дополнительные признаки или функциональность. Например, вычислительное устройство 800 может также включать в себя дополнительные устройства хранения данных (съемные и/или стационарные), такие как, например, магнитные диски, оптические диски или лента. Эти дополнительные устройства хранения проиллюстрированы на Фиг.8 съемным устройством 820 хранения и несъемным устройством 822 хранения. Компьютерные носители данных могут включать в себя энергозависимые и энергонезависимые, съемные и несъемные носители, реализованные любым способом или технологией хранения информации, такой как машиночитаемые инструкции, структуры данных, программные модули или другие данные. Системная память 806, съемное устройство 820 хранения и несъемное устройство 822 хранения являются всеми примерами носителей данных вычислительной машины. Так, компьютерные носители данных включают в себя, но не в качестве ограничения, RAM, ROM, EEPROM, флэш-память или память другой технологии, CD-ROM, цифровые многофункциональные диски (DVD) или другой оптический накопитель, магнитные кассеты, магнитную ленту, накопитель на магнитных дисках или другие устройства магнитных накопителей, или любой другой носитель, который может быть использован, чтобы хранить желаемую информацию, и к которому может получить доступ вычислительное устройство 800. Любые такие компьютерные носители данных могут быть частью устройства 800. Вычислительное устройство 800 может также иметь устройство(а) 824 ввода, такое как клавиатура, мышь, перо, устройство голосового ввода, сенсорное устройство ввода и т.д. Устройство(а) 826 вывода, такое как дисплей, динамики, принтер и т.д. может также быть включено в состав. Эти устройства хорошо известны в технике и нет необходимости их долго здесь обсуждать.

Вычислительное устройство 800 также может содержать коммуникационные соединения 828, которые дают возможность устройству обмениваться данными с другими вычислительными устройствами 830, например, по сети. Такая сеть представлена как сеть 120 на Фиг.1. Коммуникационные соединения 828 являются одним примером среды передачи данных. Среды передачи данных могут типично воплощать машиночитаемые инструкции, структуры данных, программные модули или другие данные в модулированном информационном сигнале, таком как несущее колебание или другой механизм распространения, и включают в себя любые среды доставки информации. Термин "модулированный информационный сигнал" означает сигнал, одна или несколько характеристик которого задаются или изменяются таким способом, чтобы обеспечить кодирование информации в этом сигнале. В качестве примера, но не ограничения, среды передачи данных включают в себя проводные среды, такие как проводная сеть или непосредственное проводное соединение, и беспроводные среды, такие как акустические, радиочастотные, инфракрасные и другие беспроводные среды. Машиночитаемый носитель может быть любым доступным носителем, к которому компьютер может осуществить доступ. В качестве примера, но не ограничения, машиночитаемые носители могут содержать "компьютерные носители данных" и "среды передачи данных".

Различные модули и методики могут быть описаны в данном документе в общем контексте машиноисполняемых инструкций, таких как программные модули, исполняемые одним или более компьютерами или другими устройствами. Как правило, программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и т.д. для выполнения конкретных задач или реализации конкретных абстрактных типов данных. Такие программные модули и подобные им могут исполняться как собственный код или могут быть загружены и исполнены, например, как в виртуальной машине или другом окружении исполнения с компиляцией "точно к нужному моменту". В типичном варианте функциональность программных модулей может быть объединена или распределена, как требуется в различных вариантах осуществления. Реализация таких модулей и технологий может быть сохранена или передана по некоторой форме машиночитаемых носителей.

Хотя проиллюстрированы и описаны примерные варианты осуществления, следует понимать, что изобретение не ограничено точной конфигурацией и ресурсами, описанными выше. Различные модификации, изменения и вариации, очевидные специалистам в данной области техники, могут быть выполнены в структуре, работе и деталях раскрытых вариантов осуществления в данном документе без отклонения от объема заявленного изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| ЗАЩИЩЕННАЯ ЗАГРУЗКА И КОНФИГУРИРОВАНИЕ ПОДСИСТЕМЫ С НЕЛОКАЛЬНОГО ЗАПОМИНАЮЩЕГО УСТРОЙСТВА | 2011 |

|

RU2542930C2 |

| ГЕНЕРИРОВАНИЕ КЛЮЧЕЙ В СИСТЕМЕ СВЯЗИ | 2003 |

|

RU2333607C2 |

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| ДОВЕРЕННЫЙ АДМИНИСТРАТОР ДОСТОВЕРНОСТИ (TIM) | 2010 |

|

RU2523304C2 |

| ФУНКЦИЯ ВЫРАБОТКИ КЛЮЧА НА ОСНОВЕ ИЗОБРАЖЕНИЯ | 2014 |

|

RU2676231C2 |

| СПОСОБЫ АУТЕНТИФИКАЦИИ, ШИФРОВАНИЯ И ДЕКОДИРОВАНИЯ ИДЕНТИФИКАТОРА КЛИЕНТСКОГО ТЕРМИНАЛА И УСТРОЙСТВА ДЛЯ ИХ РЕАЛИЗАЦИИ | 2007 |

|

RU2451398C2 |

| СПОСОБЫ И СИСТЕМЫ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЯ ДЛЯ ПОДОБЛАСТЕЙ ОБЛАСТИ СЕТИ | 2003 |

|

RU2348070C2 |

| БИОМЕТРИЧЕСКОЕ СРАВНЕНИЕ ДЛЯ ЗАЩИТЫ ПРИВАТНОСТИ С ПОМОЩЬЮ СЕРВЕРА | 2018 |

|

RU2776258C2 |

| АУТЕНТИФИКАЦИЯ У ПОСТАВЩИКА ИДЕНТИФИКАЦИОННОЙ ИНФОРМАЦИИ | 2010 |

|

RU2509446C2 |

Изобретение относятся к установлению аутентифицированной связи между клиентским вычислительным устройством и поставщиком услуг. Технический результат заключается в установлении аутентифицированной связи без использования доверительного центра. Такой результат достигается за счет того, что после завершения процедуры регистрации, несколько серверов аутентификации используются клиентским вычислительным устройством и поставщиком услуг, чтобы обеспечить установление сеанса аутентифицированной связи, при этом серверы аутентификации не обязательно являются доверенными центрами, т.е. секреты различных описанных устройств не раскрываются друг другу. 2 н. и 10 з.п. ф-лы, 8 ил.

1. Выполняемый на компьютерном устройстве способ предоставления услуг, по меньшей мере, одному другому компьютерному устройству, содержащий этапы, на которых:

принимают запрос на аутентификацию, который включает в себя, по меньшей мере, идентификатор клиента и зашифрованный маркер аутентификации, полученный из частичного маркера аутентификации, зашифрованного разделенным ключом, сгенерированным из секретного ключа, известного только упомянутому компьютерному устройству, причем частичный маркер аутентификации включает в себя идентификатор клиента, сетевой адрес и одноразовый номер;

предпринимают попытку расшифровать зашифрованный маркер аутентификации с помощью секретного ключа; и предоставляют аутентифицированную связь, если расшифровка с помощью секретного ключа возможна, и расшифрованное содержимое зашифрованного маркера аутентификации приемлемо.

2. Способ по п.1, в котором зашифрованный маркер аутентификации включает в себя идентификатор клиента и контрольные данные.

3. Способ по п.2, в котором идентификатор клиента идентифицирует клиентское устройство, требующее аутентифицированной связи с компьютерным устройством, которое должно предоставлять услуги, по меньшей мере, одному другому компьютерному устройству.

4. Способ по п.2, в котором контрольные данные предоставляются компьютерным устройством, которое должно предоставлять услуги, по меньшей мере, одному другому компьютерному устройству, пытающемуся расшифровать зашифрованный маркер аутентификации.

5. Способ по п.1, в котором зашифрованный маркер аутентификации дополнительно включает в себя сетевой адрес клиентского устройства.

6. Выполняемый сервером аутентификации способ предоставления услуг аутентификации, содержащий этапы, на которых:

устанавливают защищенный сеанс с помощью сеансового ключа, если этот защищенный сеанс не был установлен в предшествующей процедуре;

принимают идентификатор поставщика услуг, контрольные данные, предоставляемые поставщиком услуг, и уникальный идентификатор клиентского компьютерного устройства, пытающегося получить доступ к поставщику услуг; зашифровывают уникальный идентификатор клиентского компьютерного устройства, сетевой адрес клиентского компьютерного устройства и контрольные данные, предоставляемые поставщиком услуг, с помощью ключа шифрования, полученного разделением секретного ключа, не известного серверу аутентификации; и предоставляют шифрование клиентскому компьютерному устройству, причем это шифрование используется при попытке получить доступ к поставщику услуг.

7. Способ по п.6, в котором сеансовый ключ формируют из ключа аутентификации, причем этот ключ аутентификации получают из учетных данных регистрации клиентского компьютерного устройства, требующего аутентификации, и идентификатора сервера аутентификации.

8. Способ по п.7, в котором учетные данные регистрации включают в себя пароль и имя пользователя.

9. Способ по п.6, в котором уникальный идентификатор клиентского компьютерного устройства, требующего аутентификации, получают, по меньшей мере, из регистрационного имени объекта.

10. Способ по п.7, в котором ключ аутентификации и уникальный идентификатор клиентского компьютерного устройства, требующего аутентификации, формируют посредством модуля в клиентском компьютерном устройстве, требующем аутентификации, в ходе процедуры аутентификации, устанавливающей защищенный сеанс, при этом ключ аутентификации и уникальный идентификатор становятся известными и сохраняются при аутентификации в предыдущей процедуре.

11. Способ по п.6, в котором при шифровании дополнительно шифруют элемент или подпись элемента, причем этот элемент используется для того, чтобы сформировать еще один сеансовый ключ для последующей защищенной связи.

12. Способ по п.6, в котором при приеме дополнительно принимают элемент, причем этот элемент должен быть использован для того, чтобы сформировать еще один сеансовый ключ для последующей защищенной связи.

| US 5706349 А, 06.01.1998 | |||

| US 6816970 B2, 09.11.2004 | |||

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| ЗУБОШЛИФОВАЛЬНЬ[Й СТАНОК ДЛЯ ОБРАБОТКИ ЗУБЬЕВ ЦИЛИНДРИЧЕСКИХ КОЛЕС | 0 |

|

SU217913A1 |

| СПОСОБ ПОДТВЕРЖДЕНИЯ ПОЛНОМОЧИЙ ПОЛЬЗОВАТЕЛЯ НА ОБСЛУЖИВАНИЕ | 2001 |

|

RU2225679C2 |

Авторы

Даты

2011-04-27—Публикация

2006-08-16—Подача