Изобретение относится к системам определения компьютерных атак на сети связи, использующие ресурсы сети Интернет.

Bot – специальная программа, выполняющая автоматически и/или по заданному расписанию какие-либо действия через интерфейсы, предназначенные для взаимодействия с человеком ([Электронный ресурс] URL: https://www.kaspersky.ru/resource-center/threats/botnet-attacks).

Botnet – сеть зараженных компьютеров, удаленно управляемых злоумышленниками с целью проведения различных деструктивных воздействий ([Электронный ресурс] URL: https://www.kaspersky.ru/resource-center/threats/botnet-attacks).

Известны «Система и способ обнаружения направленных атак на корпоративную инфраструктуру» (патент РФ № 2587426, G06F 21/00 (2013.01), опубл. 20.06.2016 Бюл. № 17), заключающийся в том что, при помощи средства обнаружения подозрительных объектов получают информацию о, по меньшей мере, одном объекте на вычислительном устройстве; анализируют информацию об объекте при помощи средства обнаружения подозрительных объектов, при этом на основании набора эвристических правил, используемых средством обнаружения подозрительных объектов, определяют, является ли анализируемый объект подозрительным или нет; собирают при помощи средства обнаружения подозрительных объектов информацию об объекте, если он был признан подозрительным на этапе ранее; посылают запрос на передачу потенциально вредоносного объекта; при этом признание подозрительного объекта потенциально вредоносным в соответствии с эвристическими правилами осуществляется путем сопоставления информации об анализируемом объекте и информации об объектах, хранящейся в базе данных вредоносных объектов и базе данных безопасных объектов; получают запрос со стороны средства анализа объектов на передачу потенциально вредоносного объекта при помощи средства обнаружения подозрительных объектов; определяют при помощи средства соблюдения политик безопасности возможность передачи потенциально вредоносного объекта средству анализа объектов; при этом, если передача потенциально вредоносного объекта запрещена в соответствии с используемой политик безопасности, средство соблюдения политик безопасности запрещает передачу потенциально вредоносного объекта средству анализа объектов, в противном случае передача разрешена; анализируют полученный потенциально вредоносный объект при помощи средства анализа объектов, при этом выясняют, превосходит ли степень сходства потенциально вредоносного объекта с каким-либо объектом из базы данных вредоносных объектов заранее установленный порог, и если степень сходства потенциально вредоносного объекта с каким-либо объектом из базы данных вредоносных объектов превосходит заранее установленный порог, то признают упомянутый объект вредоносным.

Известны «Система и способ обнаружения признаков компьютерной атаки» патент РФ № 2661533, G06F 21/55 (2013.01), опубл. 17.07.2018 Бюл. № 20), заключающийся в том что, с использованием, по меньшей мере, одного средства защиты, расположенного в информационной системе, собирают информацию, по меньшей мере, об одном объекте на компьютере, включающее, в частности, информацию об упомянутом средстве защиты и собранную информацию об объекте, при этом средство обнаружения сохраняет полученное уведомление безопасности в базу данных объектов; находят, один объект, содержащийся в полученном уведомлении безопасности, в базе данных угроз; добавляют в базе данных объектов к упомянутому объекту метку, соответствующую упомянутому объекту в базе данных угроз; выполняют поиск признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности; при нахождении признака подозрительной активности добавляют в базе данных объектов, в частности, к уведомлению безопасности метку, содержащуюся в базе данных подозрительной активности; выполняют обнаружение признаков компьютерной атаки путем выявления, одной сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов; при нахождении признака подозрительной активности, дополнительно добавляют метку из базы данных подозрительной активности к средству защиты, содержащемуся в упомянутом уведомлении безопасности, а при выполнении обнаружения компьютерной атаки дополнительно основываются на сравнении выставленных меток к упомянутому средству защиты с сигнатурами компьютерных атак из базы данных направленных атак; при добавлении к уведомлению безопасности метки, указывающей на необходимость предоставления, одного объекта, содержащегося в уведомлении безопасности, или дополнительной информации об указанном объекте, с помощью средства обнаружения запрашивают объект или дополнительную информацию об указанном объекте, при этом после получения от средства защиты запрошенного объекта или дополнительной информации об указанном объекте; осуществляют поиск в базе данных объектов среди объектов, содержащихся, на двух компьютерах, вирусной сигнатуры из базы данных угроз и при совпадении вирусной сигнатуры с записями базы данных объекта, определяют объект как вредоносный и добавляют к упомянутому объекту в базе данных объектов метку, указывающую на то, что объект является вредоносным; формируют уведомление безопасности для обнаруженного вредоносного объекта, содержащее информацию об объекте и информацию, о средствах защиты, на компьютерах которых содержится объект.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному способу является «Способ использования вариантов противодействия сетевой и потоковой компьютерным разведкам, и сетевым атакам, и система его реализующая» патент РФ № 2682108, G06F 21/60 (2013.01), H04B 17/00 (2015.01), опубл. 14.03.2019 Бюл. № 8, заключающийся в том что, сравнивают значения выделенных параметров с эталонными признаками исходного алфавита классов состояний и по результатам сравнения определяют группу классов возможного состояния в условиях ведения сетевых атак, осуществляют контроль параметров сети связи, сетевых атак, с учетом динамики изменений выделенных контролируемых параметров осуществляют прогнозирование времени наступления критического (предотказного), состояния сети связи, измеряют параметры сетевых атак на однотипные функционирующие сети связи, сохраняют измеренные значения в блоке хранения данных, заносят измеренные значения в блок обработки данных, формируют модель распределенной системы мониторинга технического состояния сети связи, разрабатывают мероприятия по противодействию сетевым атакам, осуществляют развертывание и функционирование сети связи, во время функционирования сети связи проводят мониторинг параметров сетевых атак, на основании имеющихся статистических данных прогнозируют параметры сетевых атак, а так же параметры сети связи в условиях ведения сетевых атак, на основании данных полученных от распределенной системы мониторинга о параметрах сетевой атаки и прогнозируемых значений сети связи выполняют комплекс мероприятий по противодействию сетевым атакам, по окончанию воздействия сравнивают измеренные параметры сетевой атаки и значения параметров, полученные от независимых сторонних систем мониторинга, после выделения параметров, являющихся признаками технического состояния сети связи, ведения сетевой и потоковой компьютерной разведки и сетевых атак, формируют модели узла сети связи с системой защиты, учитывающей способы противодействия сетевым атакам, учитывая различное число абонентов, которым предоставляется различное количество услуг связи, моделируют сетевые атаки на узел сети связи с учетом системы защиты, результаты сохраняют, во время мониторинга параметров сетевых атак, измеряют и определяют изменения параметров узла сети связи, после фиксации фактов ведения сетевых атак на основании имеющихся признаков идентифицируют злоумышленника, на основании имеющихся статистических данных рассчитывают параметры сетевых атак, а так же параметры сети связи в условиях ведения сетевых атак, оценивают возможности противника, по окончании воздействия сравнивают фактические значения системы защиты с заданными, при превышении заданных значений вносят изменения в исходные данные.

Техническая проблема: большое время принятия решения о противодействии деструктивному воздействию на сеть связи со стороны Botnet, вызванная тем фактом, что решение о принятии мер на противодействие воздействию осуществляется после срабатывания системы обнаружения атак.

Технический результат: снижение времени принятия решения о противодействии деструктивному воздействию на сеть связи со стороны Botnet, за счет идентификации начала деструктивного воздействия на этапе подготовки Botnet к воздействию.

Техническая проблема решается за счет разработки способа раннего обнаружения деструктивных воздействий Botnet на сеть связи, в котором за счет анализа информационного потока, поступаемого на предварительно зараженный персональный компьютер, определяют вид и цель воздействий Botnet, на основании которого принимают меры по заблаговременной активации средств и способов противодействия деструктивному воздействию.

Техническая проблема решается тем, что в способе раннего обнаружения деструктивных воздействий Botnet на сеть связи выполняется следующая последовательность действий:

Формируют сеть мониторинга, включающую сетевые датчики (Система обнаружения атак «Форпост» [Электронный ресурс] URL: http://www.rnt.ru/ru/production/detail.php?ID=19), установленные в различных сегментах сети Internet, а также каналы связи соединенные с сервером управления системы защиты сети связи (https://infotecs.ru/product/vipnet-coordinator-hw-1000.html).

Осуществляют развертывание и функционирование сети связи.

Во время функционирования сети связи проводят мониторинг ведения деструктивного воздействия (ДВ) в отношении защищаемой сети (Система обнаружения атак «Форпост» [Электронный ресурс] URL: http://www.rnt.ru/ru/production/detail. php?ID=19).

Формируют базу данных о параметрах ДВ на однотипные узлы связи (гл. 5.4 стр. 133-146, гл. 7 стр. 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М Москва 2006. 352 с.).

Во время мониторинга ДВ, измеряют значения параметров ДВ на узел такие как: время, от получения команды до начала воздействия; длительность воздействия; количество Bot участвующих в ДВ (Система обнаружения атак «Форпост» [Электронный ресурс] URL: http://www.rnt.ru/ru/production/detail.php?ID=19); измеряют значения ослабляющих возможностей применяемых вариантов и способов противодействия ДВ (https://www.securitylab.ru/analytics/442099.php, патент РФ № 2636640 С2, Опубликован 27.11.2017 Бюл. № 33), полученные значения измерений сохраняют в базе данных (гл. 5.4 стр. 133-146, гл. 7 стр. 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М Москва 2006. 352 с.).

После фиксации факта деструктивного воздействия на основании имеющихся признаков идентифицируют злоумышленника (Абрамов О.В. Мониторинг и прогнозирование технического состояния систем ответственного назначения. Информатика и системы управления. Благовещенск: Амурский государственный университет. Электронный журнал 2011. № 2(28) С. 9).

На основании имеющихся статистических данных прогнозируют параметры ДВ (Гречишников Е.В., Добрышин М.М., Закалкин П.В. Предложение по оценке способности узла компьютерной сети функционировать в условиях информационно-технических воздействий / Вопросы кибербезопасности № 3 (17): ЗАО "НПО Эшелон" – Москва. –2018. – С.2-9.), а также параметры защищаемой сети, функционирующей в условиях ДВ.

Если целью деструктивного воздействия является узел не защищаемой сети, с помощью средств мониторинга измеряют возможности Botnet и дополняют базу данных характеризующую параметры ДВ.

Если целью деструктивного воздействия является узел защищаемой сети, то на основании имеющихся данных о параметрах ДВ Botnet прогнозируют возможный ущерб от воздействия.

На основании спрогнозированного ущерба от ДВ, определяют перечень вариантов и способов по противодействию ДВ (Гречишников Е.В., Добрышин М.М. Подход к моделированию узла компьютерной сети как объект разнородных компьютерных атак, проводимых одновременно / Сборник трудов IV Межвузовской научно-практической конференции «Проблемы технического обеспечения войск в современных условиях: Военная академия связи. – Санкт-Петербург. –2019. – С. 19-23), а также порядок их использования (возможно реализовать на базе данных Microsoft – SQL Server).

На основании анализа параметров ДВ фиксируют факт окончание деструктивного воздействия Botnet.

По окончании воздействия сравнивают рассчитанные значения параметров ущерба от ДВ и фактические значения параметров ДВ с имеющимися в базе данных, при превышении заданных значений вносят изменения в базу данных. Если значения параметров ДВ Botnet не соответствуют заданным значениям, то уточняют значения параметров. Если значения параметров ДВ соответствуют заданным, то оценивают эффективность применяемых вариантов и способов противодействия. Если значения параметров ущерба соответствуют имеющимся значениям в базе данных, продолжают мониторинг. Если значения ущерба не соответствуют имеющимся значениям в базе данных, то уточняют значения параметров.

Согласно изобретению, дополнено, на основании анализа инцидентов информационной безопасности, определяют и классифицируют существующие Botnet в сети Internet.

На основании статистических данных определяют вредоносные программы (Сканер безопасности RedCheck [Электронный ресурс] URL: https://www.redcheck.ru/), с помощью которых злоумышленник заражает персональные компьютеры и подаваемые центром управления Botnet команды зараженным персональным компьютерам.

Определяют причины заражения персональных компьютеров вредоносными программами Botnet, таких как наиболее часто посещаемые сайты, настройки средств защиты или их отсутствие, используемая операционная система, браузер.

Арендуют у оператора связи несколько цифровых каналов связи для использования ресурсов Internet (https://tech.ru/services/kanaly-i-trafik/).

Настраивают персональный компьютер таким образом, чтобы была велика вероятность заражения вредоносными программами Botnet, в том числе настраивают средства защиты или не устанавливают их; устанавливают требуемую операционную систему, браузер.

Устанавливают программное обеспечение способное идентифицировать команду от Botnet о начале воздействия, а также идентифицировать IP-адрес на который будет проводиться воздействие зараженного компьютера ("программный модуль статистического анализа данных на основе методов машинного обучения" свидетельство о государственной регистрации программ для ЭВМ № 2019618572 Козачок А.В., Спирин А.А.; Программное обеспечение дешифровки файлов Avast [Электронный ресурс] URL: https://blog.avast.com/ru/4-besplatnyh-deshifratora-dlya-fajlov-zarazhennyh-programmoj-vymogatelem).

На основании статистических данных определяют и запоминают пороговые значения параметров, характеризующих различные деструктивные воздействия, которые проводят заданные Botnet.

Сеть мониторинга дополнена ПК, который заражают вредоносным программным обеспечением Botnet и ПК, с помощью которого осуществляется сигнализация о возможном деструктивном воздействии на защищаемую сеть связи.

Подключают настроенный ПК к сети Internet и посещают сетевые ресурсы, на которых зафиксирована высокая вероятность заражения вредоносным программным обеспечением Botnet.

С помощью установленного программного обеспечения определяют заражение ПК вредоносным ПО Botnet (Сканер безопасности RedCheck [Электронный ресурс] URL: https://www.redcheck.ru/, программное обеспечение Kaspersky Total Security [Электронный ресурс] URL: https://www.kaspersky.ru/).

Если заражение не зафиксировано выбирают следующий сайт из списка сайтов с высокой вероятностью заражения вредоносным ПО Botnet, до тех пор, пока не произойдет заражение.

С помощью установленного программного обеспечения проводят анализ поступаемых сообщений и команд от Botnet ("программный модуль статистического анализа данных на основе методов машинного обучения" свидетельство о государственной регистрации программ для ЭВМ № 2019618572 Козачок А.В., Спирин А.А.; Программное обеспечение дешифровки файлов Avast [Электронный ресурс] URL: https://blog.avast.com/ru/4-besplatnyh-deshifratora-dlya-fajlov-zarazhennyh-programmoj-vymogatelem).

Принимают и обрабатывают входящий информационный поток (Система обнаружения атак «Форпост» [Электронный ресурс] URL: http://www.rnt.ru/ru/production/detail.php?ID=19;"программный модуль статистического анализа данных на основе методов машинного обучения" свидетельство о государственной регистрации программ для ЭВМ № 2019618572 Козачок А.В., Спирин А.А.; Программное обеспечение дешифровки файлов Avast [Электронный ресурс] URL: https://blog.avast.com/ru/4-besplatnyh-deshifratora-dlya-fajlov-zarazhennyh-programmoj-vymogatelem).

Конвертируют полученные данные в бинарный вид путем получения соответствующего значения позиции символа в таблице кодировки Unicode (кодировка Unicode [Электронный ресурс] URL: https://home.unicode.org/).

Формируют вектор статистических характеристик путем подсчета количества подпоследовательностей, встречающихся в полученных данных (Конышев М.Ю. Формирование распределений вероятностей двоичных векторов источника ошибок марковского дискретного канала связи с памятью с применением метода "группирования вероятностей" векторов ошибок. / М.Ю. Конышев, А.Ю. Барабашов, К.Е. Петров, А.А. Двилянский // Промышленные АСУ и контроллеры. 2018. № 3. С. 42-52; Козачок А.В., Спирин А.А. О статистических свойствах алгоритмов сжатия и шифрования// Сборник материалов научно-технической конференции "Актуальные проблемы инфотелекоммуникаций в науке и образовании", г. Санкт-Петербург, 2019 г.), после чего сравнивают вектор статистических характеристик, полученных данных с идентификационной моделью. Сравнение выполняется путем применения алгоритма машинного обучения – алгоритма построения дерева решений (Breiman L., Friedman J., Olshen R., Stone C. Classification and Regression Trees // Wadsworth, Belmont, CA. 1984. 368 p. ISBN: 9781351460491), выполняющего отбор признаков из вектора статистических характеристик по критерию максимального прироста информации (Breiman L., Friedman J., Olshen R., Stone C. Classification and Regression Trees // Wadsworth, Belmont, CA. 1984. 368 p. ISBN: 9781351460491), определяют наличие или отсутствие ПСП (Конышев М.Ю. Формирование распределений вероятностей двоичных векторов источника ошибок марковского дискретного канала связи с памятью с применением метода "группирования вероятностей" векторов ошибок. / М.Ю. Конышев, А.Ю. Барабашов, К.Е. Петров, А.А. Двилянский // Промышленные АСУ и контроллеры. 2018. № 3. С. 42-52; Козачок А.В., Спирин А.А. О статистических свойствах алгоритмов сжатия и шифрования// Сборник материалов научно-технической конференции "Актуальные проблемы инфотелекоммуникаций в науке и образовании", г. Санкт-Петербург, 2019 г.), сформированных криптоалгоритмами.

Если ПСП, сформированных криптоалгоритмами в анализируемых данных нет, то выполняет перенаправление анализируемых данных в центр очистки сообщений, где после очистки (уничтожения) данных, продолжается прием и обработка входящего информационного потока.

Если выявлены ПСП, сформированные криптоалгоритмами, то анализируемые данные перенаправляются в центр дешифровки сообщений.

Оценивают время функционирования системы, если условие выполнено, то заканчивают функционирование последовательности.

На основании анализа принятых сообщений принимают решение о поступлении команды от Botnet.

Если команды от Botnet не поступило на защищаемый узел, продолжают мониторинг.

Если команда от Botnet поступила, то анализируют полученную команду, определяют вид деструктивного воздействия и IP-адреса.

На основании анализа IP-адреса принимают решение о принадлежности цели деструктивного воздействия Botnet к защищаемой сети.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

Заявленный способ поясняется следующими чертежами, на которых показано:

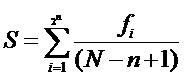

Фиг. 1 – последовательность функционирования способа раннего обнаружения деструктивных воздействий Botnet на сеть связи.

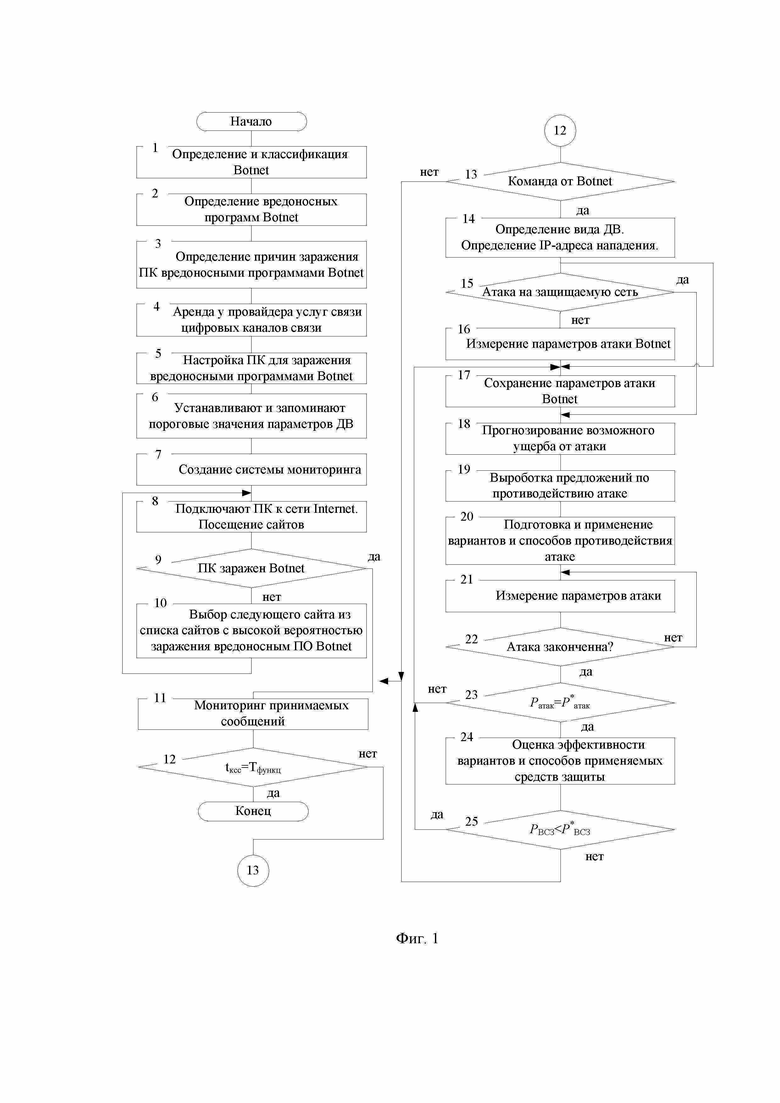

Фиг. 2 – последовательность функционирования блока мониторинга принимаемых сообщений.

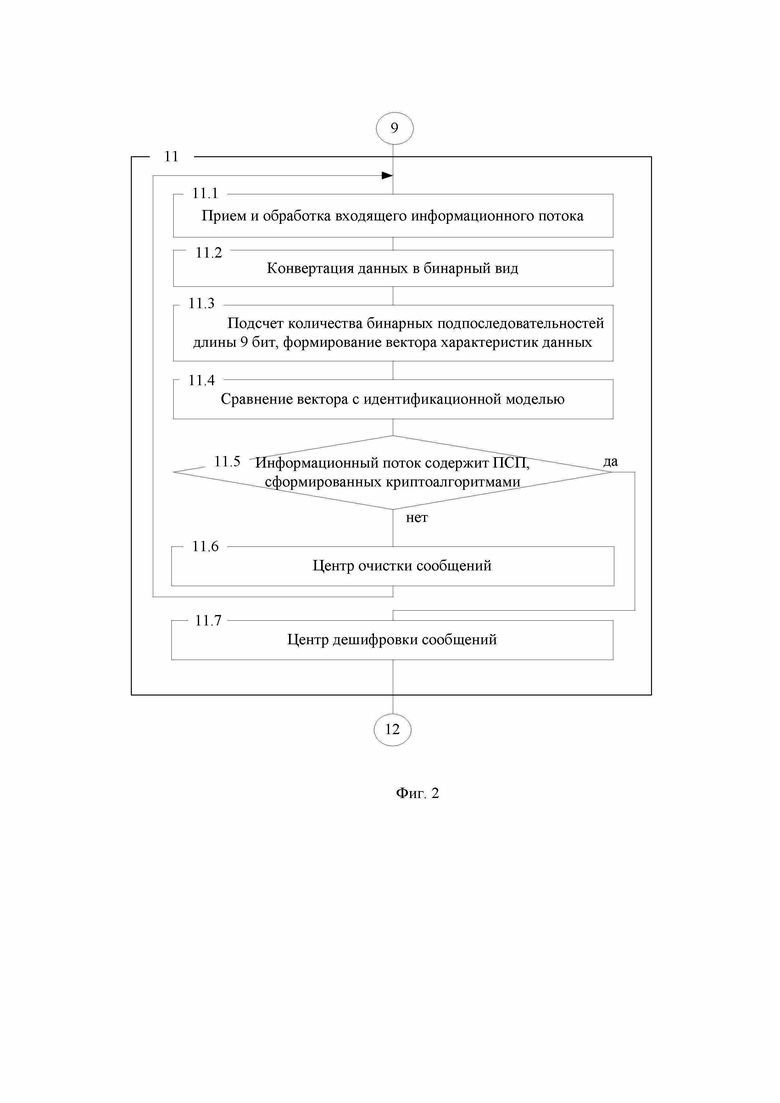

Фиг. 3 – результаты оценки эффективности заявленного способа.

Способ раннего обнаружения деструктивных воздействий Botnet на сеть связи, поясняется структурно-логической последовательностью действий (фиг. 1), где в блоке 1 на основании анализа инцидентов информационной безопасности, определяют и классифицируют существующие Botnet в сети Internet (Kaspersky anti-botnet feeds, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds).

В блоке 2 на основании статистических данных определяют вредоносные программы (потоки данных Kaspersky Botnet C&C Data Feeds и Kasrepsky Security Network, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds), с помощью которых злоумышленник заражает персональные компьютеры (ПК) и подаваемые центром управления Botnet команды зараженным ПК.

В блоке 3 определяют причины заражения ПК (наиболее часто посещаемые сайты; настройки средств защиты или их отсутствие; используемая операционная система, браузер и др. взломанные сайты, фишинговые атаки. [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds) вредоносными программами Botnet. Добавляют в базу данных метку, соответствующую вредоносной программе указанного Botnet.

В блоке 4 арендуют у оператора связи несколько цифровых каналов связи (Предоставление цифровых каналов связи в аренду [Электронный ресурс] URL: https://tech.ru/services/kanaly-i-trafik/), для использования ресурсов Internet.

В блоке 5 настраивают ПК таким образом, чтобы была велика вероятность заражения вредоносными программами Botnet (настраивают средства защиты или не устанавливают их; устанавливают требуемую операционную систему, браузер и др.). Настройка средства защиты включает в частности, информацию о поведение процессов; события в операционной системе; информация о межсетевом взаимодействии; контрольная сумма объекта или контрольная сумма его части; источник появления объекта; время появления объекта в рамках вычислительного устройства; данные, передаваемые по сети объектом, при этом средство обнаружения сохраняет полученное уведомление безопасности в базу данных объектов.

В блоке 6 на основании статистических данных определяют и запоминают пороговые значения параметров, характеризующих различные деструктивные воздействия которые проводят заданные Botnet (IP-адрес или доменное имя контролирующего центра ботнета; характеристики HTTP или IRC пакетов с определенными командами управления; размерность сетевых пакетов; временные интервалы сетевых взаимодействий; трафик злонамеренной активности, к примеру, сканирование, рассылка спама, загрузка бинарных файлов; информацию протоколов DNS, SMTP; используемый протокол обмена данными и порты транспортного уровня).

В блоке 7 создают сеть мониторинга состояния ПК, зараженных вредоносными программами Botnet (Kaspersky Network Security, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds). Физически сеть мониторинга с зараженными ПК не соединяется. Сеть мониторинга включает сетевые датчики, установленные в различных сегментах сети Internet, а также каналы связи соединенные с сервером управления системы защиты сети связи.

В блоке 8 подключают настроенный ПК к сети Internet и посещают сетевые ресурсы, на которых зафиксирована высокая вероятность заражения вредоносным программным обеспечением Botnet.

В блоке 9 с помощью средства обнаружения атак фиксируют факт заражение ПК вредоносным ПО Botnet. Если заражение не зафиксировано в блоке 10 выбирают следующий сайт из списка сайтов с высокой вероятностью заражения вредоносным ПО Botnet, до тех пор, пока не произойдет заражение.

В блоке 11 анализируют поступаемый информационный поток на предмет наличия команд от Botnet (фиг. 2). Где в блоке 11.1 происходит прием и обработка входящего информационного потока (ПО WireShark, [Электронный ресурс] URL: https://www.wireshark.org).

В блоке 11.2 осуществляется конвертация полученных данных в бинарный вид путем получения соответствующего значения позиции символа в таблице кодировки Unicode (в качестве примера, возможно, применять кодировку Unicode https://home.unicode.org/) и перевода данного целого числа в двоичное представление.

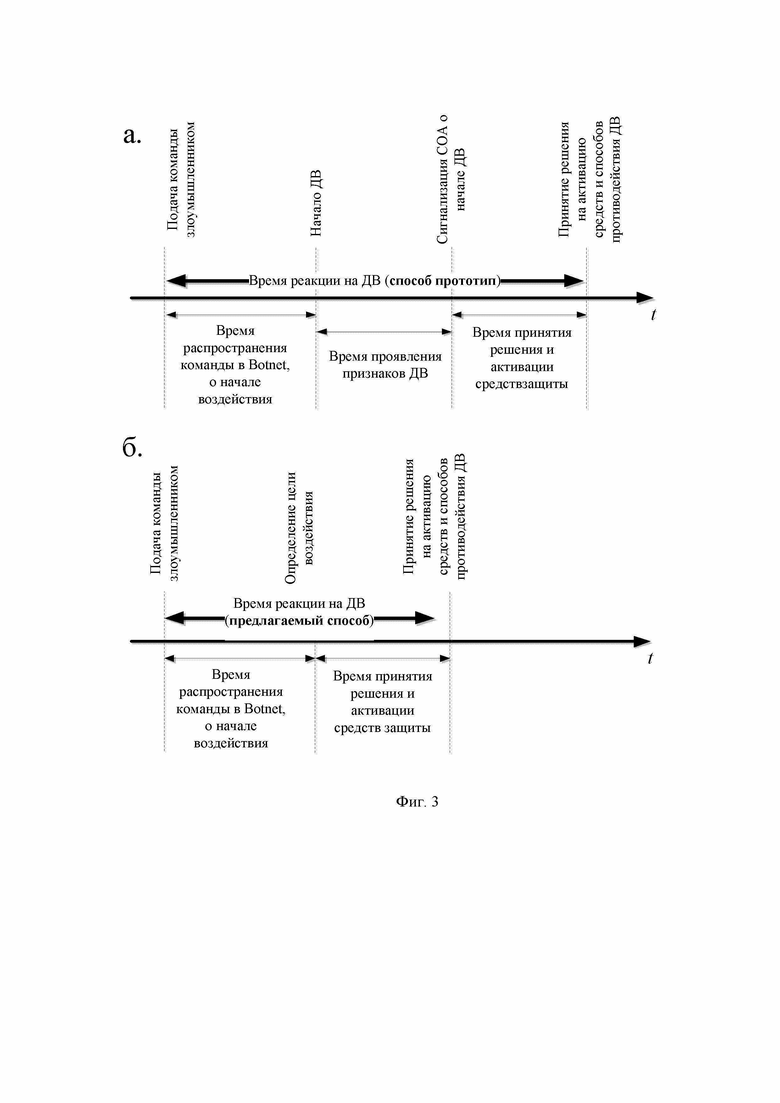

В блоке 11.3 осуществляется формирование вектора статистических характеристик путем подсчета количества подпоследовательностей длины 9 бит, встречающихся в полученных данных. Для формирования признакового пространства достаточно рассматривать половину всех возможных комбинаций подпоследовательностей (Конышев М.Ю. Формирование распределений вероятностей двоичных векторов источника ошибок марковского дискретного канала связи с памятью с применением метода "группирования вероятностей" векторов ошибок. / М.Ю. Конышев, А.Ю. Барабашов, К.Е. Петров, А.А. Двилянский // Промышленные АСУ и контроллеры. 2018. № 3. С. 42-52; Козачок А.В., Спирин А.А. О статистических свойствах алгоритмов сжатия и шифрования// Сборник материалов научно-технической конференции "Актуальные проблемы инфотелекоммуникаций в науке и образовании", г. Санкт-Петербург, 2019 г.). Подсчет количества подпоследовательностей осуществляется по формуле:

где  – частота i подпоследовательности длины n бит в анализируемых данных без учета полного перекрытия, N – длина анализируемых данных в битах.

– частота i подпоследовательности длины n бит в анализируемых данных без учета полного перекрытия, N – длина анализируемых данных в битах.

В блоке 11.4 осуществляется сравнение вектора статистических характеристик полученных данных с идентификационной моделью. Сравнение выполняется путем применения алгоритма машинного обучения – алгоритма построения дерева решений, выполняющего отбор признаков из вектора статистических характеристик по критерию максимального прироста информации (Breiman L., Friedman J., Olshen R., Stone C. Classification and Regression Trees // Wadsworth, Belmont, CA. 1984. 368 p. ISBN: 9781351460491).

Блок 11.5 определяют наличие или отсутствие ПСП, сформированных криптоалгоритмами (Козачок А.В., Спирин А.А. О статистических свойствах алгоритмов сжатия и шифрования// Сборник материалов научно-технической конференции "Актуальные проблемы инфотелекоммуникаций в науке и образовании", г. Санкт-Петербург, 2019 г.). Если ПСП сформированных криптоалгоритмами в анализируемых данных нет, то выполняет перенаправление анализируемых данных или в центр очистки сообщений (Блок 11.6), где после очистки (уничтожения) данных, продолжается прием и обработка входящего информационного потока (блок 11.1).

Если выявлена ПСП, сформированная криптоалгоритмом, то анализируемые данные перенаправляются в центр дешифровки сообщений (Блок 11.7).

В блоке 12 оценивают время функционирования системы (ГОСТ Р МЭК 61069-4-2012. Измерение и управление промышленным процессом. Определение свойств системы с целью ее оценки. Часть 4. Оценка производительности системы). Если условие выполнено, то заканчивают функционирование последовательности.

Если условие не выполнено в блоке 13 на основании поиска признаков и анализа принятых сообщений принимают решение о поступлении команды от Botnet (Kaspersky Anti-Botnet Data Feed, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds). Если команды не поступило, продолжают мониторинг в блоке 12.

Если команда от Botnet поступила, то в блоке 14 анализируют полученную команду (Kaspersky Anti-Botnet Data Feed, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds), определяют вид деструктивного воздействия, времени начала воздействия, последовательность его применения (тактику, технологию и процедуры применяемого воздействия), цель воздействия (IP-адрес).

В блоке 15 принимают решение о принадлежности цели деструктивного воздействия Botnet к защищаемой сети (сравнение IP-адресов цели атаки с IP-адресами защищаемой сети).

Если целью деструктивного воздействия является узел не защищаемой сети, в блоке 16 с помощью средств мониторинга измеряют возможности Botnet (Kaspersky Anti-Botnet Data Feed, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds) и дополняют базу данных (блок 17) характеризующую параметры ДВ Botnet в который входит зараженный ПК.

Если целью деструктивного воздействия является узел защищаемой сети, в блоке 18 на основании имеющихся данных о параметрах ДВ Botnet (блок 17) прогнозируют возможный ущерб от ДВ (Статистика Kaspersky, [Электронный ресурс] URL: https://cybermap.kaspersky.com/ru/stats).

На основании спрогнозированного ущерба от ДВ в блоке 19 определяют перечень вариантов и способов по противодействию ДВ (Kaspersky Anti-Botnet Data Feed, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds), а также порядок их использования.

В блоке 20 проводят необходимые мероприятия по подготовке вариантов и способов противодействия ДВ Botnet (Kaspersky Anti-Botnet Data Feed, [Электронный ресурс] URL: https://www.kaspersky.ru/botnet-monitoring-and-data-feeds).

В блоке 21 изменяют значения параметров ДВ на узел (время от получения команды до начала ДВ; длительность ДВ; количество Bot; мощность ДВ), измеряют значения ослабляющих возможностей применяемых вариантов и способов противодействия ДВ.

В блоке 22 на основании анализа принимаемых пакетов определяют окончание деструктивного воздействия Botnet (снижение сетевой активности, окончание активности сетевых протоколов и др.).

В блоке 23 сравнивают рассчитанные значения параметров ДВ заданного Botnet. Если значения параметров ДВ Botnet не соответствуют заданным значениям в блоке 17 уточняют значения параметров.

Если значения параметров ДВ соответствуют заданным, в блоке 24 оценивают эффективность применяемых вариантов и способов противодействия (блок 25).

Если значения эффективности соответствуют имеющимся значениям в базе данных, продолжают мониторинг в блоке 11.

Если значения эффективности не соответствуют имеющимся значениям в базе данных в блоке 17 уточняют значения параметров.

Расчёт эффективности заявленного способа проводился путем сравнения времени принятия решения для способа прототипа и заявленного способа. Графически процессы принятия решений представлены на фигуре 3. Для простоты сравнения этих двух процессов, примем, что «Время распространения команды в Botnet, о начале воздействия» и «Время принятия решения и активации средств защиты», для способа прототипа и предлагаемого способа равны. Тогда снижение времени принятия решения о противодействии деструктивному воздействию на сеть связи со стороны Botnet можно считать «Время проявления признаков деструктивного воздействия».

На основании этого, следует вывод, что заявленный способ, за счет разработки способа раннего обнаружения деструктивных воздействий Botnet на сеть связи, в котором на основе анализа информационного потока поступаемого на предварительно зараженный персональный компьютер, определяют вид и цель воздействий Botnet, с учетом которого принимают меры по заблаговременной активации средств и способов противодействия деструктивному воздействию, обеспечивает достижение заявленного технического результата.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА РАННЕГО ОБНАРУЖЕНИЯ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ НА УЗЛЫ КОМПЬЮТЕРНОЙ СЕТИ, ОСУЩЕСТВЛЯЕМЫХ С ПРИМЕНЕНИЕМ BOTNET | 2020 |

|

RU2792926C2 |

| Адаптивная система мониторинга информационно-технических воздействий | 2019 |

|

RU2728763C1 |

| СПОСОБ АНАЛИЗА И ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ ПРОМЕЖУТОЧНЫХ УЗЛОВ В СЕТИ | 2012 |

|

RU2495486C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРОВ УСЛУГ СЕТИ СВЯЗИ ОТ КОМПЬЮТЕРНЫХ АТАК | 2019 |

|

RU2718650C1 |

| Способ выявления вредоносных файлов с использованием графа связей | 2023 |

|

RU2823749C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Способ определения количества резервных линий связи, обеспечивающих устойчивое предоставление услуг электросвязи корпоративной сети связи | 2023 |

|

RU2824731C1 |

| СИСТЕМА ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК С АДАПТИВНЫМ ИЗМЕНЕНИЕМ КОМПЛЕКСНЫХ ПРАВИЛ | 2021 |

|

RU2782711C1 |

Изобретение относится к системам определения компьютерных атак на сети связи, использующие ресурсы сети Интернет. Техническим результатом является снижение времени принятия решения о противодействии деструктивному воздействию на сеть связи со стороны Botnet за счет идентификации начала деструктивного воздействия на этапе подготовки Botnet к воздействию. Техническая проблема решается за счет способа раннего обнаружения деструктивных воздействий Botnet на сеть связи, в котором за счет анализа информационного потока, поступающего на предварительно зараженный персональный компьютер, определяют вид и цель воздействий Botnet, на основании которого принимают меры по заблаговременной активации средств и способов противодействия деструктивному воздействию. 3 ил.

Способ раннего обнаружения деструктивных воздействий Botnet на сеть связи, заключающийся в том, что формируют сеть мониторинга, включающую сетевые датчики, установленные в различных сегментах сети Internet, а также каналы связи, соединенные с сервером управления системы защиты сети связи; осуществляют развертывание и функционирование сети связи; во время функционирования сети связи проводят мониторинг ведения деструктивного воздействия (ДВ) в отношении защищаемой сети; формируют базу данных о параметрах ДВ на однотипные узлы связи; во время мониторинга ДВ измеряют значения параметров ДВ на узел, такие как время от получения команды до начала ДВ, длительность ДВ, количество Bot участвующих в ДВ, измеряют значения ослабляющих возможностей применяемых вариантов и способов противодействия ДВ, полученные значения измерений сохраняют в базе данных; после фиксации факта деструктивного воздействия на основании имеющихся признаков идентифицируют злоумышленника; на основании имеющихся статистических данных прогнозируют параметры ДВ, а также параметры защищаемой сети, функционирующей в условиях ДВ; если целью деструктивного воздействия является узел не защищаемой сети, с помощью средств мониторинга измеряют возможности Botnet и дополняют базу данных характеризующую параметры ДВ; если целью деструктивного воздействия является узел защищаемой сети, то на основании имеющихся данных о параметрах ДВ Botnet прогнозируют возможный ущерб от воздействия; на основании спрогнозированного ущерба от ДВ, определяют перечень вариантов и способов по противодействию ДВ, а так же порядок их использования; на основании анализа параметров ДВ фиксируют факт окончание деструктивного воздействия Botnet; по окончании воздействия сравнивают рассчитанные значения параметров ущерба от ДВ и фактические значения параметров ДВ с имеющимися в базе данных, при превышении заданных значений вносят изменения в базу данных; если значения параметров ДВ Botnet не соответствуют заданным значениям, то уточняют значения параметров; если значения параметров ДВ соответствуют заданным, то оценивают эффективность применяемых вариантов и способов противодействия; если значения параметров ущерба соответствуют имеющимся значениям в базе данных, продолжают мониторинг; если значения ущерба не соответствуют имеющимся значениям в базе данных, то уточняют значения параметров, отличающийся тем, что на основании анализа инцидентов информационной безопасности, определяют и классифицируют существующие Botnet в сети Internet; на основании статистических данных определяют вредоносные программы, с помощью которых злоумышленник заражает персональные компьютеры и подаваемые центром управления Botnet команды зараженным персональным компьютерам; определяют причины заражения персональных компьютеров вредоносными программами Botnet, таких как наиболее часто посещаемые сайты, настройки средств защиты или их отсутствие, используемая операционная система, браузер; арендуют у оператора связи несколько цифровых каналов связи, для использования ресурсов Internet; настраивают персональный компьютер таким образом, что бы была велика вероятность заражения вредоносными программами Botnet, в том числе настраивают средства защиты или не устанавливают их; устанавливают требуемую операционную систему, браузер; устанавливают программное обеспечение способное идентифицировать команду от Botnet о начале воздействия, а также идентифицировать IP-адрес на который будет проводиться воздействие зараженного компьютера; на основании статистических данных определяют и запоминают пороговые значения параметров, характеризующих различные деструктивные воздействия которые проводят заданные Botnet; сеть мониторинга дополнена персональным компьютером, который, заражают вредоносным программным обеспечением Botnet и ПК, с помощью которого осуществляется сигнализация о возможном деструктивном воздействии на защищаемую сеть связи; подключают настроенный ПК к сети Internet и посещают сетевые ресурсы, на которых зафиксирована высокая вероятность заражения вредоносным программным обеспечением Botnet; с помощью установленного программного обеспечения определяют заражение персонального компьютера вредоносным вредоносным программным обеспечением Botnet; если заражение не зафиксировано выбирают следующий сайт из списка сайтов с высокой вероятностью заражения вредоносным программным обеспечением Botnet, до тех пор, пока не произойдет заражение; с помощью установленного программного обеспечения проводят анализ поступающих сообщений и команд от Botnet; принимают и обрабатывают входящий информационный поток; конвертируют полученные данных в бинарный вид путем получения соответствующего значения позиции символа в таблице кодировки Unicode; формируют вектор статистических характеристик путем подсчета количества подпоследовательностей, встречающихся в полученных данных, после чего сравнивают вектор статистических характеристик полученных данных с идентификационной моделью; сравнение выполняется путем применения алгоритма машинного обучения – алгоритма построения дерева решений, выполняющего отбор признаков из вектора статистических характеристик по критерию максимального прироста информации определяют наличие или отсутствие псевдослучайной последовательностей сформированных криптоалгоритмами; если псевдослучайной последовательностей сформированных криптоалгоритмами в анализируемых данных нет, то выполняет перенаправление анализируемых данных или в центр очистки сообщений, где после очистки (уничтожения) данных, продолжается прием и обработка входящего информационного потока; если выявлена псевдослучайная последовательность сформированная криптоалгоритмом, то анализируемые данные перенаправляются в центр дешифровки сообщений; оценивают время функционирования системы, если условие выполнено, то заканчивают функционирование последовательности; на основании анализа принятых сообщений принимают решение о поступлении команды от Botnet; если команды от Botnet не поступило на защищаемый узел, продолжают мониторинг; если команда от Botnet поступила, то анализируют полученную команду, определяют вид деструктивного воздействия и IP-адреса; на основании анализа IP-адреса принимают решение о принадлежности цели деструктивного воздействия Botnet к защищаемой сети.

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ ВРЕДОНОСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2010 |

|

RU2430411C1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| US 8402543 B1, 19.03.2013. | |||

Авторы

Даты

2020-09-03—Публикация

2019-11-06—Подача