Область техники

Настоящее изобретение относится к системам передачи данных. Кроме того, настоящее изобретение относится к способам передачи данных. Кроме того, настоящее изобретение относится к компьютерным программным продуктам, содержащим считываемый компьютером носитель данных, хранящий считываемые компьютером инструкции, при этом считываемые компьютером инструкции при выполнении их компьютерным устройством, содержащим аппаратные процессорные средства, приводят к выполнению указанных способов.

Предпосылки создания изобретения

Современные сети передачи данных для дома и офиса базируются на устройствах связи в физически открытой локальной сети, при этом данное устройство может общаться с другими устройствами и провайдерами услуг, находящимися вне этой открытой локальной сети. Передача данных между двумя физически связанными устройствами (а именно, передача данных от узла к узлу) обеспечивается канальным уровнем (OSI L2), который обеспечивает связь между двумя физически связанными устройствами. В этом отношении канальный уровень (OSI L2) определяет протокол для установления и окончания связи между двумя физически связанными устройствами.

Информационные службы, доступные через такие открытые локальные сети, часто подвергаются продолжительным атакам, подслушиванию и другим нежелательным преступным действиям. Типичный современный подход обязан защищать такие устройства с использованием брандмауэра и сканирования для обнаружения вирусов. Однако такой подход не способен обеспечит защиту от атак, идущих из открытой локальной сети.

Другой современный подход заключается в обеспечении шифрованного соединения для передачи данных между заданным пользовательским устройством и заданным сервером. Однако передаваемая информация шифруется только во время передачи и хранится в незашифрованном виде в обеих конечных точках, а именно: в заданном пользовательском устройстве и в заданном сервере. Как следствие, информация не защищена от возможных злоупотреблений.

Кроме того, современные службы генерируются информационными центрами провайдера услуг. Такая современная практика страдает от нескольких недостатков. Во-первых, известно, что современные информационные центры расходуют на охлаждение больше энергии, чем все авиалинии в мире вместе взятые, поскольку большую часть времени они простаивают. Во-вторых, современные информационные центры делают информацию, произведенную и используемую данным пользователем, доступной провайдерам услуг для различных целей, например, для нацеливания рекламы на основе профиля пользователя, а именно, путем продажи такой информации третьим лицам для коммерческого использования.

Кроме того, современные поисковые службы основывают свою работу на открытой и доступной информации, присутствующей в Интернете, и их службы составляют основу современного информационного общества. Эти поисковые службы обладают большими возможностями, и возможно, что информация, доступная для поисковой службы, будет неправильно использована для других целей, который не желательны с точки зрения безопасности отдельного пользователя и компаний или даже войдет в конфликт с законодательством разных стран.

В опубликованной заявке на патент США 2016/0065548 А1 описана программа, которая при ее выполнении по меньшей мере одним обрабатывающим устройством некоего устройства синхронизирует набор ключевых цепочек, хранящихся в устройстве, с набором других устройств. Устройство и набор других устройств связаны с возможностью обмена данными друг с другом посредством сети равноправных узлов (Р2Р). Программа принимает модификацию для ключевых цепочек в наборе ключевых цепочек, хранящихся в устройстве. Программа генерирует запрос на обновление для каждого устройства из набора других устройств для синхронизации набора ключевых цепочек, хранящихся в устройстве, с набором других устройств. Программа передает через сеть Р2Р набор запросов на обновление в набор других устройств через набор отдельных, защищенных каналов связи.

В другой опубликованной заявке на патент США 2013/0195272 А1 описано запоминающее устройство, хранящее симметричную таблицу ключей, в которой имеется множество видов симметричных ключей, полезных для связи между конечными устройствами. Устройство обработки кадра MAC (на уровне управления доступом к среде) принимает транслируемые пакеты из конечного устройства. Проверочный блок проверяет версию таблицы симметричных ключей, содержащей симметричный ключ, с помощью которого можно генерировать цифровую подпись, приложенную к принятому пакету. Детектор обнаруживает, является ли версия проверенной таблицы симметричных ключей более старой, чем версия таблицы симметричных ключей, хранящейся в запоминающем устройстве. Если на данный момент обнаруженный номер является заранее заданным номером или выше, устройство обработки кадра MAC генерирует пакет, который содержит таблицу симметричных ключей, хранящуюся в запоминающем устройстве. Затем устройство обработки кадра MAC транслирует сгенерированный пакет.

В еще одной опубликованной заявке на патент США 2010/0031063 А1 описан способ безопасной регистрации модуля для резервирования, при этом указанный модуль содержит по меньшей мере одну энергонезависимую память и процессор. Способ включает обеспечение наличия модуля, генерирование резервного ключа для модуля, шифрование резервного ключа с использованием экспортируемого ключа, передачу зашифрованного резервного ключа и другой информации в центр резервирования и хранение зашифрованного резервного ключа и другой информации в центре резервирования.

В еще одной опубликованной заявке на патент США 2009/0122984 А1 описаны система и способ для обеспечения сквозных зашифрованных телефонных звонков в реальном времени с использованием обычного мобильного телефона и без привлечения провайдера услуг. Система и способ не содержат никаких требований к мобильным телефонам, касающихся особенностей изготовления, чтобы включить функцию сквозного шифрования.

В патенте США 7096355 В1 описан подход встраивания дешифрования сообщения, при котором кодируемое сообщение передается пользователю в виде, который позволяет клиентскому устройству пользователя обработать кодируемое сообщение с использованием обычных инструментов клиента и получить незашифрованное сообщение. Это избавляет клиентское устройство пользователя от необходимости знать конкретный алгоритм кодирования, используемый для кодирования сообщения. Подход встраивания дешифрования сообщения включает: а) дешифрование на месте; b) удаленное дешифрование и с) загрузку данных. Кроме того, предложен подход для обмена информацией между узлами в сети с использованием наборов ассоциированных универсальных указателей ресурса (URL).

В опубликованной заявке на патент США 2017/0195318 А1 описана система, устройство и способ для безопасной конфигурации беспроводной сети IoT («Интернет вещей»). Хаб Интернета вещей (IoT) содержит локальный интерфейс беспроводной связи для установления локальных беспроводных соединений с одним или большим количеством устройств IoT и/или расширительными хабами IoT. Кроме того, хаб Интернета вещей (IoT) содержит также маршрутизатор сети для установления сетевого соединения в Интернете от имени устройств IoT и/или расширительных хабов IoT. Кроме того, хаб Интернета вещей (IoT) содержит опознавательный модуль для приема запросов на соединение из устройств IoT и/или расширительных хабов IoT и разрешения запросов на соединение, когда устройства IoT и/или расширительный хаб IoT используют правильную аутентификацию.

В опубликованной заявке на патент США 2012/0042390 А1 описаны технические решения для защищенной службы отмены определения местоположения, которые включают определение первого идентификатора для подписчика первой службы. Во время работы определяют клавишу доступа к местоположению, хранящуюся во второй службе и связанную со вторым идентификатором подписчика. Кроме того, по меньшей мере одно зашифрованное местоположение определяют на основе клавиши доступа к местоположению и по меньшей мере одному местоположению, ассоциированному с подписчиком. Другое техническое решение включает ассоциирование подписчика с клавишей доступа и идентификатором в первой службе для контактов.

В свете вышеизложенного имеется потребность в системе передачи данных, которая является более безопасной, экологичной и доступной по средствам по сравнению с обычными информационными центрами.

Сущность изобретения

Настоящее изобретение предлагает улучшенную систему передачи данных. Кроме того, настоящее изобретение предлагает улучшенный способ передачи данных.

Дальнейшая цель настоящего описания состоит в том, чтобы показать, как по меньшей мере частично, преодолеваются проблемы, присущие существующему уровню техники и описанные выше.

В своем первом аспекте варианты выполнения настоящего изобретения обеспечивают систему передачи данных для локальной сети, содержащую по меньшей мере один сетевой узел и множество сетевых устройств, ассоциированных с указанным по меньшей мере одним сетевым узлом и отличающуюся тем, что:

- указанный по меньшей мере один сетевой узел сконфигурирован для предоставления службы сетевого узла множеству клиентов или ботов, работающих на множестве сетевых устройств, при этом отдельные клиенты или боты из множества клиентов или ботов соединены с возможностью связи и только программно вокруг службы сетевого узла в программную звездообразную конфигурацию с формированием локальной сети, при этом служба сетевого узла сконфигурирована для валидации и аутентификации локальных служб, предоставляемых множеством клиентов или ботов в пределах локальной сети;

- при этом исходный клиент или бот сконфигурированы для передачи данных вместе с метаданными одному или большему количеству целевых клиентов или ботов в пределах локальной сети в режиме реального времени или почти реального времени путем передачи данных через службу сетевого узла; и

- при этом исходный клиент или бот сконфигурированы для шифрования информационного контента данных до передачи данных в указанный один или более целевых клиентов или ботов, при этом исходный клиент или бот сконфигурированы для использования хранилища ключей для шифрования указанного информационного контента данных, при этом хранилище ключей ассоциируется с пользователем исходного клиента или бота,

при этом метаданные содержат:

- информацию о шифровании, указывающую уникальный идентификатор (ID) хранилища ключей и индекс ключа, относящийся к ключевому материалу, который должен быть извлечен из хранилища ключей для последующего дешифрования зашифрованного информационного контента данных, и

- групповую информацию, указывающую на одного или более целевых клиентов или ботов, которым должны быть посланы данные, при этом исходный клиент или бот и один или более целевых клиентов или ботов вместе формируют группу.

Преимущество вариантов выполнения настоящего изобретения состоит в том, что система передачи данных позволяет пользователям производить службы для своего собственного использования путем использования клиентов или ботов, работающих на эффективно интегрированных локальных сетевых устройствах в локальных сетях, при этом защищая данные, произведенные службами по отношению к пользователям клиентов или ботов.

Во втором своем аспекте варианты выполнения настоящего изобретения относятся к способу передачи данных через систему передачи данных для локальной сети, при этом система передачи данных содержит по меньшей мере один сетевой узел и множество сетевых устройств, ассоциированных по меньшей мере с указанным одним сетевым узлом, при этом способ включает:

- предоставление, по меньшей мере через один сетевой узел, службы сетевого узла для множества клиентов или ботов, работающих на множестве сетевых устройств, при этом отдельные клиенты или боты из множества клиентов или ботов соединены с возможностью связи и только программно вокруг службы сетевого узла в программную звездообразную конфигурацию с формированием локальной сети, при этом служба сетевого узла сконфигурирована для валидации и аутентификации локальных служб, предоставляемых множеством клиентов или ботов в пределах локальной сети;

- передачу данных вместе с метаданными из исходного клиента или бота одному или большему количеству целевых клиентов или ботов в режиме реального времени или почти реального времени путем передачи данных через службу сетевого узла; и

- шифрование в исходном клиенте или боте информационного контента данных до передачи данных указанному одному или большему количеству целевых клиентов или ботов, при этом хранилище ключей используется для шифрования указанного информационного контента данных, при этом хранилище ключей ассоциируется с пользователем исходного клиента или бота,

при этом метаданные содержат:

- информацию о шифровании, указывающую уникальный идентификатор (Ш) хранилища ключей и индекс ключа, относящийся к ключевому материалу, который должен быть извлечен из хранилища ключей для последующего дешифрования зашифрованного информационного контента данных, и

- групповую информацию, указывающую на одного или более целевых клиентов или ботов, которым должны быть посланы данные, при этом исходный клиент или бот и один или более целевых клиентов или ботов вместе формируют группу.

В своем третьем аспекте варианты выполнения настоящего изобретения предлагают компьютерный программный продукт, включающий считываемый компьютером носитель данных, хранящий считываемые компьютером инструкции, при этом считываемые компьютером инструкции при выполнении их компьютерным устройством, включающим процессорные аппаратные средства, реализуют вышеуказанный способ согласно вышеизложенному второму аспекту.

Дополнительные аспекты, преимущества, особенности и цели настоящего изобретения станут очевидными из чертежей и подробного описания иллюстративных вариантов выполнения настоящего изобретения, изложенных вместе с пунктами формулы изобретения.

Очевидно, что признаки настоящего описания могут быть объединены в различные комбинации без отхода от объема настоящего изобретения, который определяется пунктами формулы изобретения.

Краткое описание чертежей

Краткое резюме, изложенное выше, а также последующее подробное описание иллюстративных вариантов выполнения настоящего изобретения станет понятнее при чтении совместно с сопровождающими чертежами. Для иллюстрации настоящего изобретения данные в качестве примера конструкции изобретения показаны на чертежах. Однако настоящее изобретение не ограничено конкретными способами и устройством, раскрытым здесь. Кроме того, специалистам очевидно, что чертежи выполнены не в масштабе. Везде, где возможно, сходные элементы обозначены одинаковыми позициями.

Ниже варианты выполнения настоящего изобретения описаны только в качестве примера со ссылками на сопровождающие чертежи, где:

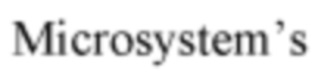

на фиг. 1 схематично показана система передачи данных согласно одному из вариантов выполнения настоящего изобретения;

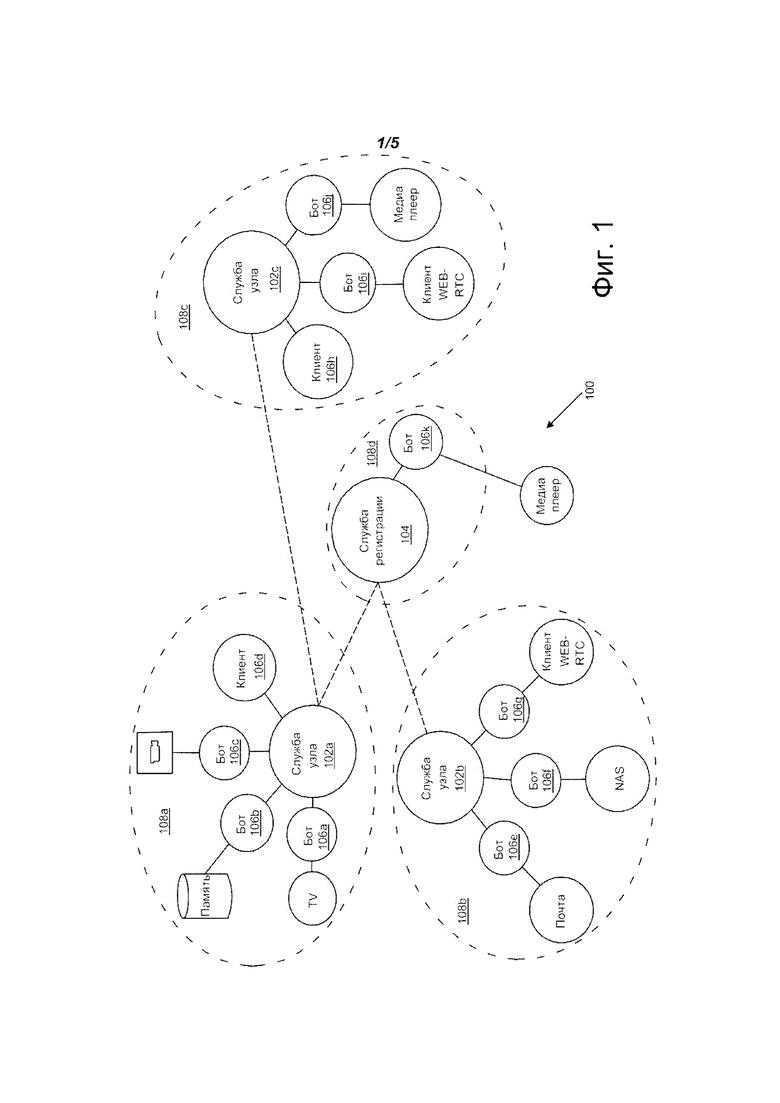

на фиг. 2 схематично показан пример локальной сети согласно варианту выполнения настоящего изобретения;

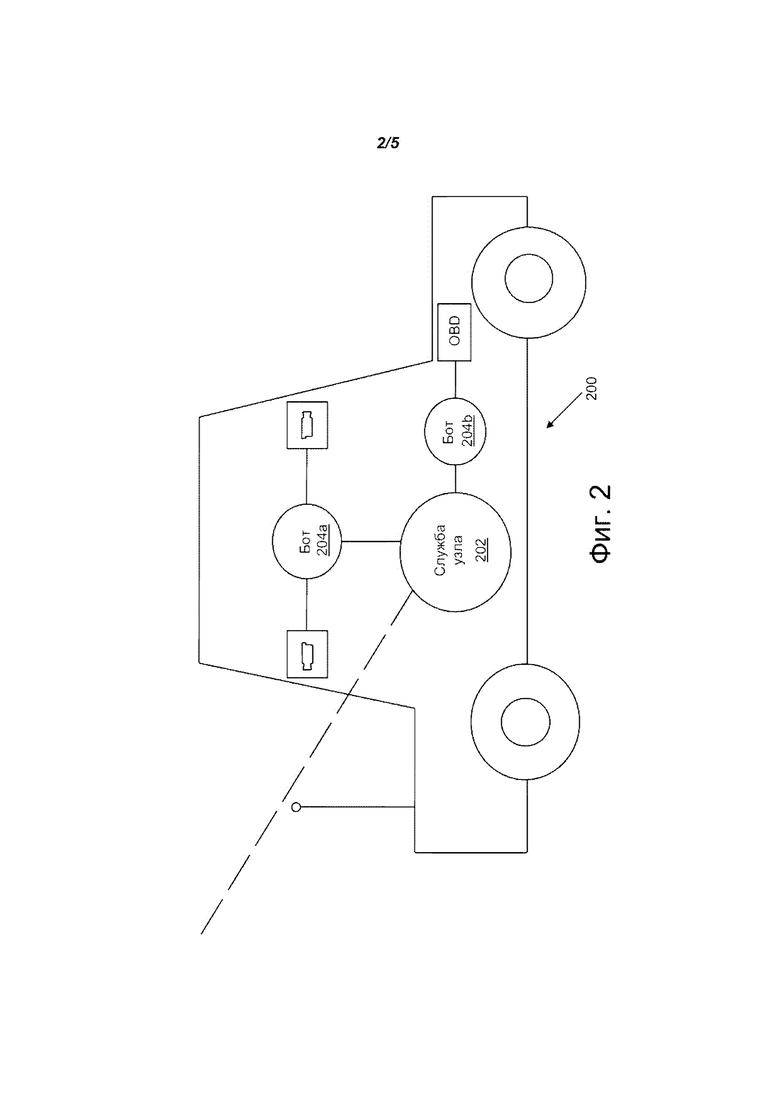

на фиг. 3 схематично показан другой пример локальной сети согласно варианту выполнения настоящего изобретения;

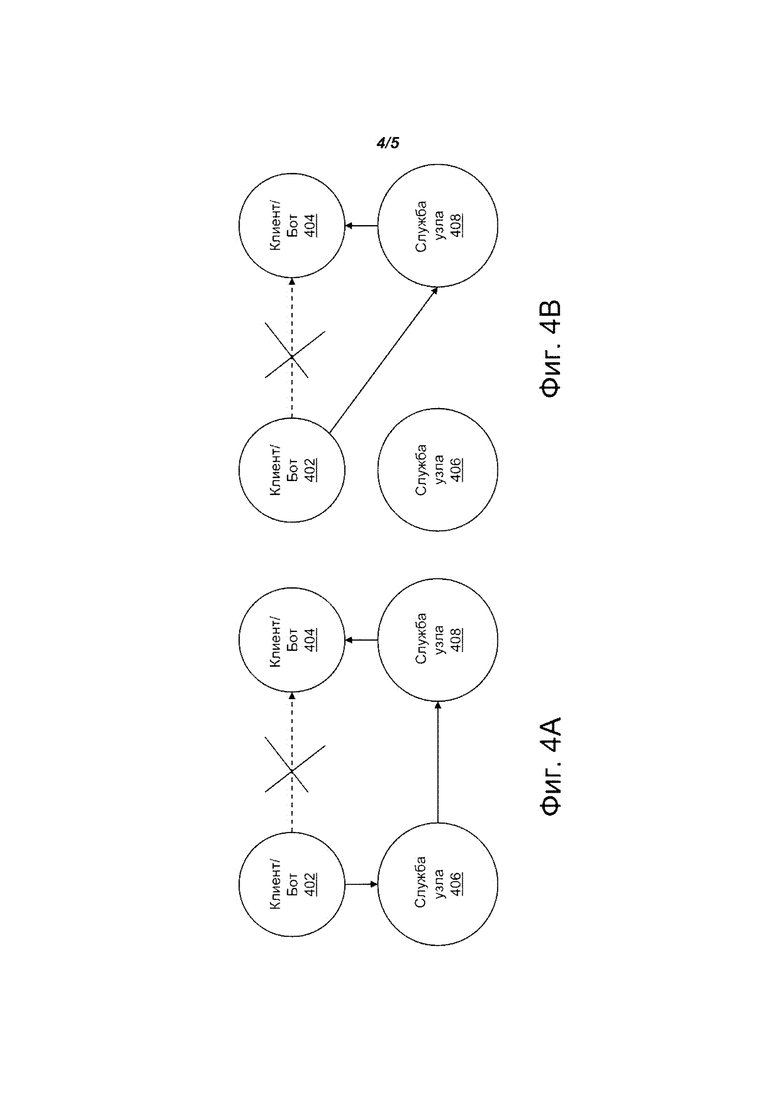

на фиг. 4А и 4В схематично показано, как клиент или бот могут осуществлять связь с другим клиентом или ботом другой локальной сети согласно варианту выполнения настоящего изобретения; и

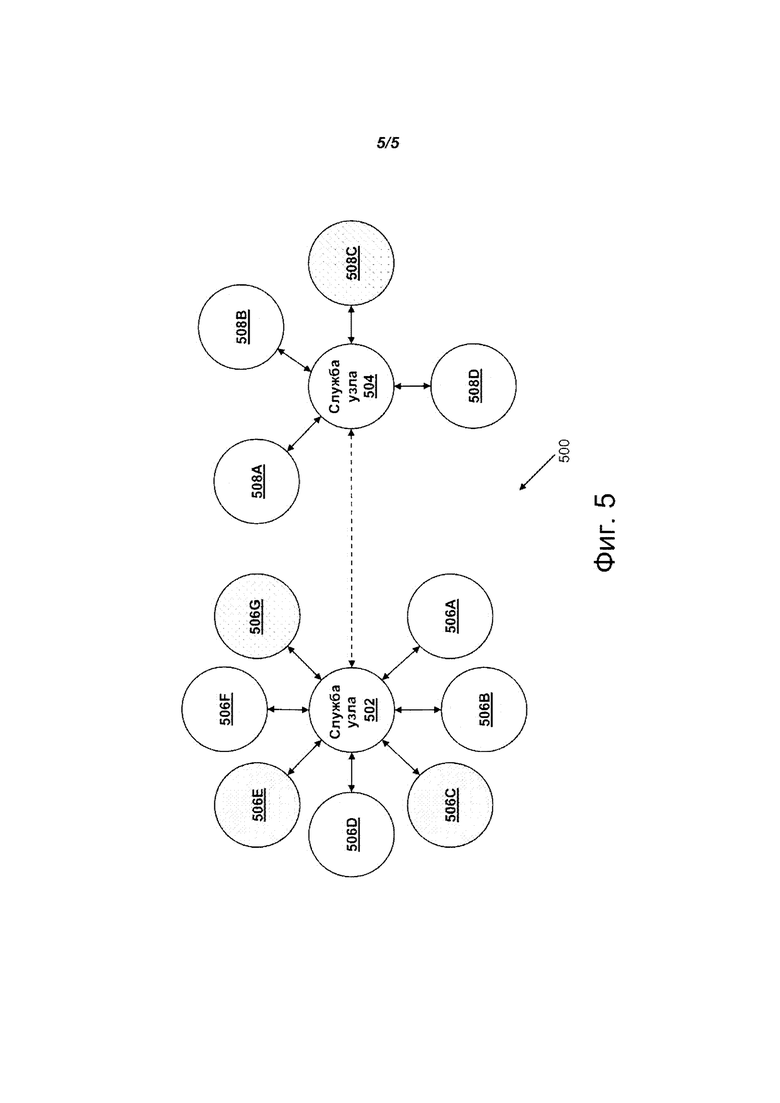

на фиг. 5 схематично показано множество групп, определенных в системе передачи данных согласно варианту выполнения настоящего изобретения.

На сопровождающих чертежах подчеркнутая позиция используется для обозначения элемента, над которым расположена подчеркнутая позиция, или элемента, рядом с которым расположена подчеркнутая позиция. Если позиция неподчеркнута и сопровождается ассоциированной стрелкой, неподчеркнутая позиция используется для указания общего элемента, на который указывает стрелка.

Подробное описание вариантов выполнения настоящего изобретения Ниже в подробном описании описаны иллюстративные варианты выполнения настоящего изобретения и способы их осуществления. Хотя описаны только некоторые режимы выполнения настоящего раскрытия, специалистам очевидно, что возможны и другие варианты выполнения и практического использования настоящего изобретения.

В своем первом аспекте варианты выполнения настоящего изобретения обеспечивают систему передачи данных для локальной сети, содержащую по меньшей мере один сетевой узел и множество сетевых устройств, ассоциированных по меньшей мере с указанным одним сетевым узлом и отличающуюся тем, что:

- указанный по меньшей мере один сетевой узел сконфигурирован для предоставления службы сетевого узла множеству клиентов или ботов, работающих на множестве сетевых устройств, при этом отдельные клиенты или боты из множества клиентов или ботов соединены с возможностью связи и только программно вокруг службы сетевого узла в программную звездообразную конфигурацию с формированием локальной сети, при этом служба сетевого узла сконфигурирована для валидации и аутентификации локальных служб, предоставляемых множеством клиентов или ботов в пределах локальной сети (108а, 200, 300);

- при этом исходный клиент или бот сконфигурированы для передачи данных вместе с метаданными одному или большему количеству целевых клиентов или ботов в пределах локальной сети в режиме реального времени или почти реального времени путем передачи данных через службу сетевого узла; и

- при этом исходный клиент или бот сконфигурированы для шифрования информационного контента данных до передачи данных в указанный один или более целевых клиентов или ботов, при этом исходный клиент или бот сконфигурированы для использования хранилища ключей для шифрования указанного информационного контента данных, при этом хранилище ключей ассоциируется с пользователем исходного клиента или бота,

при этом метаданные содержат:

- информацию о шифровании, указывающую уникальный идентификатор (ID) хранилища ключей и индекс ключа, относящийся к ключевому материалу, который должен быть извлечен из хранилища ключей для последующего дешифрования зашифрованного информационного контента данных, и

- групповую информацию, указывающую на одного или более целевых клиентов или ботов, которым должны быть посланы данные, при этом исходный клиент или бот и один или более целевых клиентов или ботов вместе формируют группу.

В качестве опции, указанный по меньшей мере один сетевой узел содержит по меньшей мере первый сетевой узел и второй сетевой узел, а множество сетевых устройств содержит первый набор сетевых устройств, ассоциированный с первым сетевым узлом, и второй набор сетевых устройств, ассоциированный со вторым сетевым узлом. В качестве опции, в этом случае первый сетевой узел сконфигурирован для предоставления службы первого сетевого узла первому набору клиентов или ботов, работающих на первом наборе сетевых устройств, в то время как второй сетевой узел сконфигурирован для предоставления службы второго сетевого узла второму набору клиентов или ботов, работающих на втором наборе сетевых устройств. В качестве опции, при этом отдельные клиенты или боты из первого набора клиентов или ботов связаны с возможностью обмена данными и только программно вокруг службы первого сетевого узла в программную звездообразную конфигурацию с формированием первой локальной сети, а отдельные клиенты или боты из второго набора клиентов или ботов связаны с возможностью обмена данными и только программно вокруг службы второго сетевого узла в программную звездообразную конфигурацию с формированием второй локальной сети, при этом службы первого и второго сетевых узлов сконфигурированы для валидации и аутентификации локальных услуг, предоставляемых первым и вторым наборами клиентов или ботов в пределах соответствующих локальных сетей.

В качестве опции, когда данный исходный клиент или бот сконфигурирован для передачи данных заданному целевому клиенту или боту в пределах той же самой локальной сети, передаваемые данные передаются в режиме реального времени или почти реального времени через ассоциированную с ними службу сетевого узла в пределах той же локальной сети.

В качестве опции, когда данный исходный клиент или бот сконфигурированы для передачи данных заданному целевому клиенту или боту из другой локальной сети, передаваемые данные передаются в режиме реального времени или почти реального времени через службу сетевого узла, ассоциированную с заданным исходным клиентом или ботом и через службу сетевого узла, ассоциированную с данным целевым клиентом или ботом. Например, когда исходный клиент или бот из первой локальной сети сконфигурирован для передачи данных целевому клиенту или боту из второй локальной сети, передаваемые данные передаются в режиме реального времени или почти реального времени через службу первого сетевого узла и службу второго сетевого узла.

Под «реальным временем или приблизительно реальным временем» подразумевается, что в вышеуказанной системе передачи данных клиенты или боты могут обмениваться информацией мгновенно или с незначительной задержкой. Такую задержку жизненно важно поддерживать минимальной в различных практических приложениях вышеуказанной системы передачи данных. Например, такое реальное время или приблизительно реальное время очень предпочтительно, когда вышеуказанная система передачи данных используется для самодвижущихся транспортных средств и/или для целей мониторинга транспортных средств, например, для обеспечения безопасности пассажирской в автономных самодвижущихся транспортных средствах.

Очевидно, что данное сетевое устройство может находиться в собственности, управляться или быть арендованным данным пользователем. В настоящем описании термин «пользователь» относится к объекту или группе объектов, которые используют одного или более клиентов или ботов в одном или большем количестве сетевых устройств, при этом указанное одно или более сетевых устройств может находиться в собственности, управляться или быть арендованным объектом или группой объектов. Термин «объект» охватывает как пользователя-человека, так и пользовательское устройство, ассоциированное с пользователем-человеком.

В настоящем описании термины «клиент» и «бот» относятся к программному модулю, который, при выполнении его в сетевом устройстве, создает локальные службы и для пользователя программного модуля.

Кроме того, в качестве опции, исходный клиент или бот сконфигурированы для использования по меньшей мере одного ключевого материала, который хранится в хранилище ключей, для шифрования информационного контента данных.

Очевидно, что может быть множество хранилищ ключей, ассоциированных с пользователем исходного клиента или бота, при этом множество хранилищ ключей, предназначено для различных провайдеров услуг; в таком случае уникальный идентификатор (ID) хранилища ключей указывает, какое хранилище ключей среди множества хранилищ ключей должно использоваться с целью шифрования/дешифрования.

В соответствии с вариантами выполнения настоящего изобретения исходный клиент или бот и один или более целевых клиентов или ботов снабжены идентичными или взаимно совместимыми копиями хранилища ключей. В качестве опции, хранилище ключей предоставляется любым из исходного клиента или бота или одного или большего количества целевых клиентов или ботов. Альтернативно, в качестве опции, хранилище ключей предоставляется доверенной третьей стороной. Очевидно, что никакой вред не возникнет, даже если к зашифрованному информационному контенту получат доступ неавторизованные стороны, потому что у неавторизованных сторон нет доступа к соответствующему хранилищу ключей и его ключевым материалам.

В качестве опции, хранилище ключей реализовано в виде контейнера ключей или генератора ключей, которые способны хранить ключевые материалы и/или генерировать ключевые материалы воспроизводимым образом на основе индексов ключей. Термин «воспроизводимым образом» означает, что тот же самый ключевой материал генерируется для данного индекса ключа воспроизводимым образом. Например, хранилище ключей может быть реализовано, как описано в патенте Великобритании GB 2538052. В качестве другого примера, хранилище ключей может быть реализовано, как описано в патенте Великобритании 1620553.6.

В качестве опции, множество групп определено в пределах системы передачи данных динамически, при этом заданная группа из множества групп содержит:

- по меньшей мере один клиент или бот из первой локальной сети и по меньшей мере один клиент или бот из второй локальной сети, или

- по меньшей мере два клиента или бота из той же самой локальной сети.

В качестве опции, каждой группе системы передачи данных назначен уникальный групповой признак. В качестве опции, в таком случае групповая информация о метаданных содержит групповой признак группы, содержащей исходный клиент или бот и один или более целевых клиентов или ботов.

Очевидно, что «динамическое» определение множества групп означает, что группы могут меняться в зависимости от индивидуальных обстоятельств и требований, и групповая структура может отличаться в различные моменты времени.

Кроме того, очевидно, что вышеуказанная информация о шифровании и вышеупомянутая групповая информация о метаданных позволяют системе передачи данных выполнить быструю и достоверную доставку данных целевым клиентам или ботам.

В качестве опции, метаданные передают посредством одного или большего количества потоков данных.

Согласно одному из вариантов выполнения настоящего изобретения, метаданные передают в незашифрованном виде. В таком случае служба данного сетевого узла доставляет (а именно, транслирует) зашифрованный информационный контент данных желаемым партиям, а именно, одному или большему количеству целевых клиентов или ботов, на основе метаданных без потребности в обработке зашифрованного информационного контента. Другими словами, зашифрован только информационный контент данных, который может содержать критичную информацию; служба данного сетевого узла не должна расшифровывать зашифрованный информационный контент и повторно зашифровывать его. В результате служба данного сетевого узла не ставит под угрозу критичную информацию для пользователя исходного клиента или бота. А именно, данный сетевой узел, предоставляющий службу данного сетевого узла, может быть реализован в любом окружении с использованием устройства любого типа, которое не обязано содержать никаких усиленных средств для защиты данных.

Согласно другому варианту выполнения настоящего изобретения, метаданные передают в зашифрованном виде. В таком случае требуется, чтобы служба сетевого узла была реализована так, чтобы иметь собственные хранилища ключей и соответствующие модули безопасности (а именно, клиенты или боты), ассоциированные с хранилищами ключей, для защиты хранилища ключей от несанкционированного доступа и использования, при этом модули безопасности (а именно, клиенты или боты) сконфигурированы для выполнения самого шифрования и операций по дешифрованию. Это требует, чтобы функции защиты были аппаратно изолированы от сетевых узлов, выполняющих службу сетевого узла. Очевидно, что передача метаданных в зашифрованном виде особенно предпочтительна, когда желательно скрыть информацию слежения, так чтобы для подслушивающего третьего лица было невозможно понять, какие потоки данных передаются и с кем происходит связь. Это потенциально повышает экономическую эффективность системы передачи данных.

Однако очевидно, что метаданные не обязательно должны быть зашифрованы, если нет никаких причин скрывать информацию слежения.

В данном описании термин «сетевой узел» относится к физическому сетевому узлу, который сконфигурирован для предоставления службы сетевого узла, так чтобы служба сетевого узла была программно централизована для обслуживания клиентов или ботов в сетевых устройствах в собственной локальной сети. Очевидно, что физическая реализация локальной сети не требует, чтобы ее сетевой узел и сетевые устройства были организованы с использованием звездообразной топологии. Другими словами, клиенты или боты только программно соединены вокруг службы сетевого узла в программную звездообразную конфигурацию. В данном описании термин «программная звездообразная конфигурация» относится к топологии программного обеспечения, сформированной службой сетевого узла и его ассоциированными клиентами или ботами.

Кроме того, сетевой узел может быть осуществлен либо посредством оборудования для передачи данных (например, такого как модем, хаб и т.п.) или посредством оборудования для терминала обработки данных (например, такого как маршрутизатор, хост-компьютер и т.п.). В качестве опции, данный сетевой узел может быть осуществлен посредством программируемого хаба или с программируемого маршрутизатора.

Дополнительно или альтернативно, в качестве опции, данный сетевой узел может быть реализован динамически посредством локального сетевого устройства, при этом это локальное сетевое устройство сконфигурировано для соединения и связи с другими локальными сетевыми устройствами с использованием программной звездообразной конфигурации.

Варианты выполнения настоящего изобретения могут быть использованы в широком диапазоне систем, при этом сетевые устройства могут, например, быть смартфонами, интеллектуальными часами, персональными компьютерами (PC), устройствами встроенной диагностики (OBD) для транспортных средств, аудиовизуальными устройствами, фотокамерами, телевизорами (TV), устройствами хранения данных, камерами наблюдения, оборудованием для проведения видеоконференций, почтовыми серверами, файловыми системами, медиа-плейерами, медицинскими устройствами, сейсмическими устройствами, устройствами для геодезической съемки, бортовыми регистраторами типа «черный ящик» или цифровыми музыкальными инструментами.

Очевидно, что данная служба сетевого узла может быть установлена в фиксированном физическом местоположении или на физически перемещающемся объекте. Примеры таких перемещающихся объектов включают, но этим не ограничены, дроны, транспортные средства, смартфоны, переносимые пользователями, интеллектуальные часы, переносимые пользователями, и другие мобильные или переносимые устройства.

Соответственно, термин «локальная сеть» охватывает как физические (а именно, статические) сети, так и мобильные сети. В настоящем описании термин «локальная сеть» относится к локальной сети связи, которая выполнена с использованием прикладного уровня (OSI L7), который взаимодействует непосредственно с локальными службами, предоставляемыми клиентами или ботами (например, приложениями, предоставляемыми клиентами или ботами), без необходимости использования какой-либо внешней сети связи. В частности, внешняя сеть связи, как правило, необходима для передачи данных между двумя или большим количеством локальных сетей связи.

В качестве опции, локальные сети системы передачи данных взаимно связаны через службы сетевого узла, работающие на их сетевых узлах для формирования ячеистой сети (см. https://en.wikipedia.org/wiki/Mesh_networking). Одна такая ячеистая сеть показана на фиг. 1. В качестве опции, ячеистая сеть сформирована для сетевых вычислений (см. https://en.wikipedia.org/wiki/Grid_computing). Очевидно, что различные клиенты или боты, работающие на сетевых устройствах системы передачи данных, используются только, когда требуются, и могут совместно использоваться с помощью взаимных связей, например, при сетевых вычислениях, для объединения огромного количества вычислительных ресурсов. Таким образом, система передачи данных способна предложить намного более защищенную, экологическую и более дешевую альтернативу обычным информационным центрам. Кроме того, данная локальная сеть системы передачи данных может быть осуществлена с использованием мобильных или переносных устройств, чтобы предоставить желательные службы через различные клиенты или боты на основе динамически подвижных решетчатых сетей.

Очевидно, что данное сетевое устройство сконфигурировано для выполнения данного клиента или бота с целью обеспечить желательную службу одному или большему количеству клиентов или ботов на одном или большем количестве других сетевых устройств. Очевидно, что фактическая передача данных между двумя заданными сетевыми устройствами выполняется клиентами (см. https://en.wikipedia.org/wiki/Client_(computing)), или ботами (см. https://en.wikipedia.org/wiki/Software_agent), работающими на двух заданных сетевых устройствах. В качестве опции, заданный клиент или бот по умолчанию постоянно связан со службой сетевого узла, предоставленной его ассоциированным сетевым узлом. Таким образом, имеется решение, позволяющее предоставлять локальную службу в локальной сети, состоящей из сетевых устройств, таким образом заменяя службы, предоставляемые сейчас обычными информационными центрами.

Очевидно, что заданный бот способен предоставлять защищенную службу из возможно незащищенного сетевого устройства и с помощью программного обеспечения, выполняемого на нем, пользователю данного бота и желательным третьим лицам. Другими словами, система передачи данных в соответствии с вариантами выполнения настоящего изобретения обеспечивает повышенную защиту, поскольку данные хранятся в зашифрованном виде в обеих конечных точках, а именно, в сетевом устройстве, на котором запущен исходный клиент или бот, и одном или большем количестве сетевых устройств, на которых запущен один или более целевых клиентов или ботов.

Согласно вариантам выполнения настоящего изобретения, службы предоставляются программно клиентами или ботами, которые связаны со службами сетевого узла, предоставляемыми соответствующими сетевыми узлами. Это позволяет выполнять такую службу на аппаратно независимых межплатформных программных продуктах. Другими словами, та же самая функция данной службы может быть выполнена в сетевых устройствах, имеющих различные целевые платформы (например, такие как x86/x64/AArch64 и т.д.).

В одном из вариантов выполнения настоящего изобретения данная служба сетевого узла сконфигурирована для обработки только совместимых соединений между двумя заданными клиентами или ботами. В качестве опции, при этом данная служба сетевого узла сконфигурирована для поддержки широкого диапазона взаимно различных приложений и служб локально и дистанционно, например, таких как:

- Облачные вычисления вида FaaS [Function as a Service = Функция как служба] для модели выполнения (см. https://en.wikipedia.org/wiki/Serverless_computing);

- Прикладная платформа вида PaaS [Platform as a service=Платформа как служба] для управления и запуска приложений без типичной инфраструктуры, ассоциированной с их разработкой и выполнением (см. https://en.wikipedia.org/wiki/Platform_as_a_service); и

- Модель выдачи программного обеспечения вида SaaS [Software as a service = Программное обеспечение как служба] с центральным хостингом (см. https://en.wikipedia.org/wiki/Software_as_a_service).

Для поддержки широкого диапазона взаимно различных приложений и служб, клиенты или боты сконфигурированы для выполнения определенных функций для пользователей системы передачи данных, имеются ли у пользователей интерфейсы или нет.

В качестве опции, при этом боты реализованы в виде средств программного обеспечения, которые сконфигурированы чтобы работать для пользователя, программы или службы, связанной с основной службой. В качестве опции, такие средства программного обеспечения определены как три типа ботов: бот протокола, бот клиента и бот сервера, которые определены для различных видов целей и предлагают эффективные интерфейсы прикладного программирования (API's) для разработки сторонним провайдерам и, в качестве опции, монетизировать их услуги, на основе системы передачи данных, выполненной согласно вариантам выполнения настоящего изобретения. Очевидно, что эти типы ботов обеспечивают интерфейс, который позволяет различным устройствам и службам частных или общедоступных сетей устанавливать защищенное соединение с сетевыми устройствами системы передачи данных. Под «защищенным соединением» понимается, что данные, произведенные устройствами и службами, защищены с использованием шифрования и транслируются через службу сетевого узла локальной сети. В результате данные защищены от традиционных форм атаки как извне, так и изнутри локальной сети. Кроме того, при традиционных формах атаки невозможно подслушать зашифрованный информационный контент данных.

В качестве опции, бот протокола сконфигурирован для передачи различных протоколов связи и управления в службы поддержки, обеспечиваемые сетевыми устройствами системы передачи данных. Например, заданный бот протокола может быть сконфигурирован для связи различных типы медиаплееров на различных целевых платформах для служб поддержки, предоставляемых сетевыми устройствами, которые производят аудиовизуальный контент (например, такими как камеры наблюдения, телевизионные устройства и устройства видео-воспроизведения, и т.д.). Другими словами, заданный бот протокола может быть сконфигурирован для адаптации информационного контента передаваемых данных и его заданного формата для целевого устройства. Такая адаптация может быть выполнена, например, как описано в патенте Великобритании GB 2514543. Службы, предоставляемые такими ботами, используются для адаптации информационного контента согласно заданной платформе целевого устройства независимо от встроенного экосистемного программного обеспечения целевого устройства.

В качестве опции, бот протокола представляет собой бот медиаплеера, который сконфигурирован для перевода аудиовизуальной информации в вид, пригодный для медиаплеера, ассоциированного с ним. Медиаплеер может быть реализован на локальном устройстве или дистанционно связанном устройстве, при этом бот медиаплеера связан с медиаплеером. В качестве опции, в этом случае бот медиаплеера сконфигурирован для адаптации видео и аудио данных в формат, который совместим с медиаплеером связанного устройства, до доставки видео и аудиоданных. Затем медиаплеер связанного устройства работает с видео и аудиоданными, принятыми из бота. В качестве опции, в этом случае бот медиаплеера сконфигурирован, чтобы распознать и понять технические требования медиаплеера связанного устройства, таким образом обеспечивая адаптацию видео и аудиоданных к формату, который совместим со связанным устройством, как с точки зрения протокола передачи, так и видеоформата и аудио-формата. Например, медиаплеер мобильного телефона пользователя может использовать службу, предоставляемую ботом медиаплеера, для получения доступа к телевизионным данным или данным видеокамеры в любое время и по всему миру.

В качестве опции, бот клиента сконфигурирован, чтобы действовать в качестве приложения для пользователей, предлагающее различные типы функций. Например, данный бот клиента может быть сконфигурирован для предложения функции видеозаписи и воспроизведения, при этом для выбора видеоконтента у данного пользователя имеется графический интерфейс пользователя (GUI). В качестве другого примера данный бот клиента может быть сконфигурирован для предложения функции медсестры или врача на основе искусственного интеллекта (AI) для возможной помощи пользователю.

В качестве опции, бот сервера сконфигурирован, чтобы действовать в качестве сервера для предоставления желательной службы. Например, заданный бот сервера может быть сконфигурирован для предоставления почтовой службы согласно личным требованиям данного пользователя. В качестве другого примера, заданный бот сервера может быть сконфигурирован для предоставления хостинга пользовательской базе данных для компании, чтобы поддерживать различные виды интерфейсов входа в систему на существующих информационных системах.

В качестве опции, бот сервера представляет собой почтовый бот, который сконфигурирован, чтобы действовать в качестве почтового сервера, который предоставляет почтовую службу согласно персональным требованиям пользователя. В качестве опции, почтовый бот сконфигурирован, чтобы обеспечить различные функции, например такие, как защищенная электронная почта и защита от спама.

Кроме того, очевидно, что данная служба сетевого узла и данный клиент или бот могут быть реализованы на том же самом физической устройстве или отдельных физических устройствах. Примеры целевых платформ программного обеспечения, которые технически подходят для реализации службы данного сетевого узла и данного клиента или бота, включают, но этим не ограничены, Unix®, Linux®, Windows®, OS X®, Android® и iOS®. Отметим, что выбранная экосистема на данной целевой платформе программного обеспечения определяет требования для эффективной реализации и требования на языки программирования и инструменты. Таким образом, система передачи данных согласно вариантам выполнения настоящего изобретения разработана предпочтительно для работы на экосистеме  Gurulogic Starwindow®, которая обеспечивает интерфейс прикладного программирования в рамках Starwindow®, поддерживающий высокоуровневую среду проектирования, которая позволяет использовать службы третьей стороны в системе передачи данных. Кроме того, экосистема Starwindow® построена на основе многослойной архитектуры, при этом все, кроме служб для данной целевой платформы, построено на основе программных решений, не зависящих от аппаратных средств.

Gurulogic Starwindow®, которая обеспечивает интерфейс прикладного программирования в рамках Starwindow®, поддерживающий высокоуровневую среду проектирования, которая позволяет использовать службы третьей стороны в системе передачи данных. Кроме того, экосистема Starwindow® построена на основе многослойной архитектуры, при этом все, кроме служб для данной целевой платформы, построено на основе программных решений, не зависящих от аппаратных средств.

В качестве опции, данный сетевой узел выполнен с помощью центрального процессора (CPU) малого энергопотребления с использованием технологии IOLoop. Это позволяет поставлять службы сетевого узла программно даже с использованием центрального процессора с малым энергопотреблением. При использовании технологии IOLoop данный сетевой узел сконфигурирован для передачи всех соединений службам в одном потоке. Это обеспечивает значительно более рентабельную связь по вводу/выводу (I/O) и технически более быструю реализацию по сравнению с обычными известными подходами, которые обеспечивают специализированный поток для каждого соединения и реализованы в одном или большем количестве ядер центрального процессора. Например, современные технологии связи для устройств мобильной связи разработаны для работы с минимальным потреблением энергии; поэтому использование технологии IOLoop для новой цели обеспечивает очень рентабельное решение, как описано на примере вариантов выполнения настоящего изобретения.

Кроме того, как сказано выше, служба данного сетевого узла сконфигурирована для валидации и аутентификации локальных служб, предоставляемых клиентами или ботами в пределах их собственной локальной сети. В качестве опции, при этом служба данного сетевого узла сконфигурирована для аутентификации локальных служб, предоставляемых этими клиентами или ботами с подтвержденными полномочиями, когда клиенты или боты подсоединяются к локальной сети.

Дополнительно или альтернативно, в качестве опции, служба регистрации осуществляет валидацию и аутентификацию запросов на аутентификацию. В качестве опции, при этом система передачи данных сконфигурирована, чтобы регистрировать - с помощью службы регистрации - службы, предоставляемые клиентами или ботами первой и второй локальных сетей.

В качестве опции, у каждого клиента или бота имеется собственное хранилище ключей, которое хранит полномочия пользователя, использующего этот клиент или бот). Полномочия используются для подключения к службе и аутентификации пользователя в зависимости от запроса на аутентификацию, который должен пройти валидацию. В качестве опции, полномочия пользователя (хранящиеся в хранилище ключей) используются для шифрования посылаемых данных и/или последующего дешифрования.

Например, аутентификация может быть осуществлена так, как описано в патенте Великобритании GB 2554082. В качестве другого примера, аутентификацию можно осуществить с использованием дайджест-аутентификации. Очевидно, что аутентификация осуществляется в соответствии с Общим регламентом по защите данных (GDPR).

Кроме того, в качестве опции, служба регистрации используется для регистрации адреса соединения для службы и ее клиентов или ботов.

В качестве опции, система передачи данных сконфигурирована, чтобы регистрировать - с помощью службы регистрации - данную службу, предоставляемую данным клиентом или ботом в качестве частной службы или общедоступной службы по отношению к пользователю данного клиента или бота. В качестве опции, данную локальную службу регистрируют в качестве частной службы или общедоступной службы для пользователя данного клиента или бота после того, как данная локальная служба прошла валидацию и аутентификацию.

Очевидно, что такая регистрация облегчает данному пользователю управление и конфигурирование всех служб, зарегистрированных для данного пользователя. Например, сторонний провайдер услуг может построить собственную службу и зарегистрировать эти службы с помощью службы регистрации; в таком случае сторонний провайдер услуг является пользователем этой службы и предоставляет эти службы различным удаленным пользователям. В качестве опции, службу регистрации конфигурируют так, чтобы предоставить данному пользователю пользовательский интерфейс, который позволяет данному пользователю, после успешного входа, просмотреть все службы, которые доступны в локальных сетях данного пользователя, и подключить или отключить определенные службы для использования.

В качестве опции, службу регистрации предоставляют как централизованную серверную службу «суперузел», определенную в системе передачи данных. В качестве опции, узел, предоставляющий службу регистрации, выбирают из первого сетевого узла и второго сетевого узла. Альтернативно, в качестве опции, суперузел предоставляется третьей стороной.

Следует отметить, что суперузел работает статически, тогда как сетевые узлы - динамические устройства.

В качестве опции, система передачи данных сконфигурирована для функционирования независимо от аппаратных средств, при этом защищенные службы работают в сетевых устройствах, принадлежащих, управляемых или сдаваемых в аренду данному пользователю. В качестве опции, при этом все данные, созданные этими службами, защищены по отношению к данному пользователю, а именно: с использованием хранилища ключей, ассоциированного с данным пользователем.

В качестве опции, в данном сетевом устройстве данная служба, предоставляемая клиентом или ботом, работающим на данном сетевом устройстве, объединена с хранилищем ключей, ассоциированным с пользователем клиента или бота, так что только службы, интегрированные с хранилищем ключей, позволяют получить доступ к хранилищу ключей и использовать ключевые материалы, хранящиеся или сгенерированные там. В качестве опции, после интеграции с хранилищем ключей, служба предоставляется клиентом или ботом, работающим на данном сетевом устройстве с защитой, обеспеченной ядром данного сетевого устройства.

В качестве опции, информационный контент данных шифруют с использованием одного или большего количества способов шифрования контента. В качестве опции, шифрование контента достигнуто с использованием некоторой формы алгоритма симметрического шифрования с применением блочного шифра (см. https://en.wikipedia.org/wiki/Block_cipher), например, такого как Усовершенствованный стандарт шифрования (AES). Альтернативно, в качестве опции, шифрование контента достигнуто с использованием алгоритма потокового шифра (см. https://en.wikipedia.org/wiki/Stream_cipher), например, такого как алгоритм ChaCha. Такое шифрование контента позволяет системе передачи данных функционировать надежно и обрабатывать создаваемые данные так, что эти данные, защищены по контенту для его законного владельца.

Очевидно, что в некоторых случаях пользователь может быть группой пользователей или устройств, для которых данные должны быть защищены. В таком случае даже если группой, как правило, управляет один элемент группы, другие члены группы также могут получить доступ к данным, произведенным группой, и произвести данные для группы в соответствии с заранее заданными групповыми правилами. В качестве опции, при этом группа определена для конкретной цели, при этом членам группы разрешено сохранять и получать доступ к не конкретизированным данным защищенным способом. Например, группа может быть телефонной группой, при этом члены группы могут хранить и получать доступ к данным, обмен которыми происходит между множеством телефонов, принадлежащих членам группы. В качестве другого примера группа может быть группой фотокамер, при этом члены группы могут хранить и получать доступ к графическим данным, захваченным множеством фотокамер. В качестве еще одного примера группа может быть переговорной группой, при этом члены группы могут вести переговоры друг с другом.

В качестве опции по меньшей мере одна из служб используется совместно, в соответствии с разрешением данного пользователя, с одним или большим количеством удаленных зарегистрированных пользователей. Очевидно, что система передачи данных позволяет данному пользователю производить собственные службы с использованием локальных ресурсов (а именно, сетевых устройств) и совместно использовать эту службу с удаленными пользователями, не ставя под угрозу безопасность.

Кроме того, в качестве опции, данный пользователь имеет пользовательский интерфейс, который позволяет этому пользователю управлять пределами, до которых данные, произведенные по меньшей мере одной из служб, доступны третьим лицам, и впоследствии могут быть использованы для различных целей (например, таких как маркетинг, целевая реклама и т.д.). В результате поисковые системы не могут, например, получить доступ к защищенным данным данного пользователя и использовать их без разрешения данного пользователя. Это позволяет создать более защищенное информационное сообщество.

Кроме того, в качестве опции, в системе передачи данных данная локальная сеть создается динамически. В качестве опции, при этом данная локальная сеть создается динамически в виде программируемой локальной сети путем применения прикладного уровня (OSI L7), взаимодействующего прямо с локальной службой, которая доступна через клиенты или боты, работающие в связанных сетевых устройствах. В этом отношении служба сетевого узла, предоставляемая сетевым узлом данной локальной сети, регистрирует все локальные службы, предоставляемые клиентами или ботами, запущенными в связанных сетевых устройствах данной локальной сети. В качестве дополнительной опции, службы, предоставляемые сетевыми устройствами, которые больше не связаны или не доступны, удаляются из данной локальной сети автоматически, в то время как новые службы, которые стали доступными благодаря новым связанным сетевым устройствам, автоматически добавляются к данной локальной сети. Другими словами, службы могут добавляться к данной локальной сети или удаляться из нее.

В качестве опции, клиенты или боты, работающие в сетевых устройствах, существуют в динамической сетевой среде, при этом клиенты или боты сконфигурированы для обнаружения службы центрального сетевого узла в локальной сети (LAN) без предварительной конфигурации с использованием одного или большего количества протоколов обнаружения. Примеры таких протоколов обнаружения включают, но этим не ограничены, Протокол обнаружения сервисов (SLP; см. https://en.wikipedia.org/wiki/Service_Location_Protocol), и Bonjour корпорации Apple Inc. (см. https://en.wikipedia.org/wiki/Bonjour_(software)).

Альтернативно, в качестве опции, данная локальная сеть создается статически. В качестве опции, при этом для соединения с данной службой сетевого узла клиенты или боты адресуются статически. Это особенно предпочтительно в ситуациях, когда службы созданы в статическом сетевом окружении, например, в том же самом сетевом устройстве или в управляемой корпоративной сети.

Кроме того, согласно вариантам выполнения настоящего изобретения, определен протокол связи, чтобы обеспечить передачу данных в системе передачи данных, и взаимно согласован между клиентами или ботами, работающими в сетевых устройствах системы передачи данных. В качестве опции, при этом данная служба сетевого узла сконфигурирована для создания локальной сети, имеющей программную звездообразную конфигурацию, и связанной по меньшей мере с одной другой службой сетевого узла другой локальной сети, имеющей программную звездообразную конфигурацию. Клиенты или боты осуществляют связь друг с другом путем ретрансляции данных через ассоциированные с ними службы сетевого узла. В результате система передачи данных оказывается выполненной в программной звездообразной конфигурации. В частности, подходящий способ шифрования контента предпочтительно объединен в протокол связи для обработки данных, созданных в пределах системы передачи данных, с обеспечением безопасности.

Согласно вариантам выполнения настоящего изобретения, клиент или бот первой локальной сети не соединен непосредственно с клиентом или ботом второй локальной сети, но передает данные через службы первого и второго сетевых узлов. Однако очевидно, что клиент или бот первой локальной сети может соединяться непосредственно со службой второго сетевого узла для передачи данных клиенту или боту второй локальной сети, если адрес соединительный службы второго сетевого узла известен и доступен для соединения. Это иллюстрируется на фиг. 4А и 4В.

В качестве опции, система передачи данных сконфигурирована для использования одной или большим количеством сетей передачи данных, существующих в первой и второй локальных сетях, с целью для передачи данных. Очевидно, что протокол связи определен так, что является практичным и эффективным для всех клиентов или ботов системы передачи данных, потому что протокол связи должен использовать физическую сеть (например, такую как проводная сеть Ethernet, беспроводное соединение Wi-Fi®, беспроводное соединение Li-Fi или беспроводное соединение Bluetooth®) для решения фактических задач по передаче данных на основе передачи пакетных данных. Физическая сеть использует один или более верхних уровней модели OSI. В качестве опции, при этом нужно создать физическую сеть путем использования транспортного уровня (OSI L4) в существующем сетевом уровне (OSI L3). Другими словами, физическая сеть использует интерфейс, базирующийся на уровне L4. Например, для работы дома, в офисе и на заводе эффективно использовать существующие проводные или беспроводные сети передачи данных. Такие сети передачи данных обычно используют протокол Internet® (IP).

Очевидно, что для поддержки прикладного уровня (OSI L7), необходимо поддерживать транспортный уровень (OSI L4), сеансовый уровень (OSI L5) и уровень представления (OSI L6).

Кроме того, в качестве опции, в системе передачи данных передачу данных осуществляют с использованием низкоэнергетических способов связи, например, таких как Bluetooth Low Energy (BLE), или с использованием некоторых специализированных технологий частотной связи. Это дает возможность сетевым устройствам, участвующим в такой низкоэнергетической передаче данных, иметь батарею с длительным сроком службы.

В качестве опции, протокол связи по умолчанию технически базируется на соответствующем протоколе пакетной передачи данных. Например, протокол связи может быть основан на Интернет-протоколе, например, таком как Протокол управления передачей/Интернет-протокол (TCP/IP). Предпочтительно использовать протокол связи, который широко используется в частных и общедоступных сетях, чтобы иметь возможность решить известные проблемы, связанные с брандмауэрными и антивирусными службами.

Очевидно, что передача данных, происходящая в пределах системы передачи данных, прозрачна по отношению к физической инфраструктуре сети. Другими словами, проводные или беспроводные технологии связи могут использоваться до тех пор, пока их можно адаптировать к взаимно согласованному протоколу связи. Например, TCP/IP может использоваться с Wi-Fi® и Bluetooth®.

Как сказано выше, данная служба сетевого узла пытается соединиться непосредственно со службой другого сетевого узла с использованием физически доступных протоколов связи. В качестве опции, при использовании Интернет-протокола (IP) непосредственные соединения используются на базе адресов соединения IPv4 или IPv6.

В качестве опции, когда непосредственная связь не может быть установлена, например в случае, когда служба другого сетевого узла существует удаленно в различных локальных сетях (LAN), службу данного сетевого узла конфигурируют для использования технологии «пробивания дыр» (hole punching), основанную на Утилитах прохождения сессий для NAT (SPUN; см. https://en.wikipedia.org/wiki/STUN) для прохождения через конечные точки, которые расположены по различным сетевым адресам. Однако некоторые корпоративные брандмауэры могут не допустить использования технологий на основе STUN, потому что запрещают использовать Протокол передачи дейтаграмм пользователя (UDP). В качестве опции, в этом случае службу данного сетевого узла конфигурируют для использования технологии, основанной на Прохождении и использованием трансляций в NAT (TURN; см. https://en.wikipedia.org/wiki/TURN). Это дает возможность соединения между службами сетевых узлов, но направляет все соединения через центральные доступные службы. Например, центральная доступная служба может быть осуществлена посредством вышеуказанной службы регистрации, предоставляемой суперузлом системы передачи данных.

В качестве опции, служба данного сетевого узла сконфигурирована для использования протокола Interactive Connectivity Establishment (ICE; см. https://en.wikipedia.org/wiki/Interactive_Connectivity_Establishment) для соединения со службой другого сетевого узла. Очевидно, что технология ICE объединяет такие технологии как STUN и TURN.

Дополнительно или альтернативно, в качестве опции, для поддержки непосредственной связи между службами сетевых узлов используется сетевой протокол Universal Plug-and-Play (UPnP; см. https://en.wikipedia.org/wiki/Universal_Plug_and_Play), обеспечивая автоматическое конфигурирование локальных сетевых устройств, например таких, как маршрутизаторы и брандмауэры, открывая доступ к непосредственной связи между службами сетевых узлов. Однако в таком случае, важно, чтобы аутентификация была проведена должным образом во избежание каких-либо проблем с безопасностью.

Согласно вариантам выполнения настоящего изобретения, система передачи данных обеспечивает более экономичное и отказоустойчивое решение для предоставления служб данному пользователю в сетевых устройствах локальной сети по сравнению с обычными системами передачи данных, в которых службы предоставляются через удаленные информационные центры. Другими словами, вычислительные задачи, ассоциированные со службами, перекладываются на локальную сеть, что экономит потребление энергии. Таким образом, служба предоставляется данному пользователю более полным и более экономичным способом, а именно более локально. В результате система передачи данных согласно вариантам выполнения настоящего изобретения способна не только выполнять сегодняшних потребности, но также и потребности будущего, когда пользователи смогут создавать службы для собственного потребления с использованием клиентов или ботов, работающих на эффективно интегрированных локальных сетевых устройствах в локальных сетях. Кроме того, данные, созданные службой, защищены по отношению к данному пользователю клиентов или ботов.

В отличие от обычных сетей передачи данных, которые основаны на соединенных устройствах в физически открытой локальной сети, система передачи данных согласно вариантам выполнения настоящего изобретения сконфигурирована для предоставления служб в локальной сети данному пользователю с добавлением функции защиты данных. Данные, созданные службой, защищены для данного пользователя с использованием встроенного модуля службы безопасности (а именно, клиента или бота), и доставляются путем ретрансляции через службу сетевого узла локальной сети. В результате данные защищены от традиционных форм атаки как внутри, так и снаружи локальной сети. Кроме того, для традиционных форм атаки невозможно подслушать зашифрованный информационный контент данных.

Кроме того, вышеуказанная система передачи данных позволяет пользователю зарегистрировать службы и как общедоступные, и как и частные службы и совместно использовать общедоступные службы с удаленными пользователями. Другими словами, система передачи данных позволяет пользователю решить, куда данные, созданные данным обслуживанием, можно доставить и с какой целью. В результате поисковые системы и другие третьи лица не могут получить доступ к защищенным данным пользователя и использовать их без разрешения пользователя. Это позволяет создать защищенное информационное сообщество.

Во втором аспекте варианты выполнения настоящего изобретения предлагают способ передачи данных через систему передачи данных для локальной сети, при этом система передачи данных содержит по меньшей мере один сетевой узел и множество сетевых устройств, ассоциированных по меньшей мере с одним сетевым узлом, при этом способ включает:

- предоставление, по меньшей мере через один сетевой узел, службы сетевого узла для множества клиентов или ботов, работающих на множестве сетевых устройств, при этом отдельные клиенты или боты из множества клиентов или ботов соединены с возможностью связи и только программно вокруг службы сетевого узла в программную звездообразную конфигурацию с формированием локальной сети, при этом служба сетевого узла сконфигурирована для валидации и аутентификации локальных служб, предоставляемых множеством клиентов или ботов в пределах локальной сети;

- передачу данных вместе с метаданными из исходного клиента или бота одному или большему количеству целевых клиентов или ботов в пределах этой локальной сети в режиме реального времени или почти реального времени путем передачи данных через службу сетевого узла; и

- шифрование в исходном клиенте или боте информационного контента данных до передачи данных указанному одному или большему количеству целевых клиентов или ботов, при этом хранилище ключей используется для шифрования указанного информационного контента данных, при этом хранилище ключей ассоциируется с пользователем исходного клиента или бота,

при этом метаданные содержат:

- информацию о шифровании, указывающую уникальный идентификатор (ID) хранилища ключей и индекс ключа, относящийся к ключевому материалу, который должен быть извлечен из хранилища ключей для последующего дешифрования зашифрованного информационного контента данных, и

- групповую информацию, указывающую одного или более целевых клиентов или ботов, которым должны быть посланы данные, при этом исходный клиент или бот и один или более целевых клиентов или ботов вместе формируют группу.

Различные варианты и разновидности выполнения настоящего изобретения, раскрытые выше, могут быть применены к способу с необходимыми изменениями.

В качестве опции, указанный по меньшей мере один сетевой узел содержит по меньшей мере первый сетевой узел и второй сетевой узел, а множество сетевых устройств содержит первый набор сетевых устройств, ассоциированный с первым сетевым узлом, и второй набор сетевых устройств, ассоциированный со вторым сетевым узлом. В качестве опции, в этом случае способ включает предоставление через первый сетевой узел службы первого сетевого узла для первого набора клиентов или ботов, работающих на первом наборе сетевых устройств, и предоставление через второй сетевой узел службы второго сетевого узла второму набору клиентов или ботов, работающих на втором наборе сетевых устройств. В качестве опции, при этом отдельные клиенты или боты из первого набора клиентов или ботов связаны с возможностью обмена данными и только программно вокруг службы первого сетевого узла в программную звездообразную конфигурацию с формированием первой локальной сети, в то время как отдельные клиенты или боты из второго набора клиентов или ботов связаны с возможностью обмена данными и только программно вокруг службы второго сетевого узла в программную звездообразную конфигурацию с формированием второй локальной сети, при этом службы первого и второго сетевых узлов сконфигурированы для валидации и аутентификации локальных услуг, предоставляемых первым и вторым наборами клиентов или ботов в пределах соответствующих локальных сетей.

В качестве опции, когда данный исходный клиент или бот и данный целевой клиент или бот находятся в пределах одной и той же локальной сети, способ включает ретрансляцию передаваемых данных в режиме реального времени или почти реального времени через их ассоциированную службу сетевого узла в пределах той же самой локальной сети.

В качестве опции, когда данный исходный клиент или бот и данный целевой клиент или бот принадлежат различным локальным сетям, способ включает ретрансляцию передаваемых данных в режиме реального времени или почти реального времени через службу сетевого узла, ассоциированную с данным целевым клиентом или ботом, и через службу сетевого узла, ассоциированную с данным целевым клиентом или ботом.

В качестве опции, метаданные передают в незашифрованном виде. Альтернативно, в качестве опции, метаданные передают в зашифрованном виде.

В качестве опции, способ дополнительно включает использование одного или большего количества сетей передачи данных, существующих в первой и второй локальных сетях для передачи данных.

В качестве опции, способ дополнительно включает регистрацию, с помощью службы регистрации, служб, предоставляемых клиентами или ботами первой и второй локальных сетей. В качестве опции, способ дополнительно включает регистрацию, с помощью службы регистрации, данной службы, предоставляемой данным клиентом или ботом как частной службы или общедоступной службы по отношению к пользователю данного клиента или бота, как описано выше.

В качестве опции, способ дополнительно включает динамическое создание данной локальной сети, например, как описано выше.

В своем третьем аспекте варианты выполнения настоящего изобретения предлагают компьютерный программный продукт, включающий считываемый компьютером носитель данных, хранящий считываемые компьютером инструкции, при этом считываемые компьютером инструкции при выполнении их компьютерным устройством, включающим процессорные аппаратные средства, реализуют вышеуказанный способ согласно вышеизложенному второму аспекту.

Ниже варианты выполнения настоящего изобретения будут описаны со ссылками на сопровождающие чертежи.

На фиг. 1 схематично показана система 100 передачи данных согласно варианту выполнения настоящего изобретения. Система 100 передачи данных содержит множество сетевых узлов 102а, 102b и 102с, суперузел 104 и множество сетевых устройств 106а, 106b, 106с, 106d, 106е, 106f, 106g, 106h, 106i, 106j и 106k (в дальнейшем для удобства все они вместе называются сетевыми устройствами 106). Сетевые узлы 102а, 102b и 102с сконфигурированы для предоставления служб сетевым узлам, в то время как суперузел 104 сконфигурирован для предоставления службы регистрации. Клиенты работают в сетевых устройствах 106d и 106h, в то время как боты работают в сетевых устройствах 106а, 106b, 106с, 106е, 106f, 106g, 106i, 106j и 106k. На фиг. 1 сетевые устройства 106 представляют собой множество устройств, например таких, как телевизор (TV), устройство хранения данных, камера наблюдения, почтовый сервер, файловая система, медиаплеер или любое другое дистанционно связанное устройство.

На фиг. 1 боты, работающие в сетевых устройствах 106а, 106b и 106с, и клиент, работающий в сетевом устройстве 106d, соединены с возможностью передачи данных вокруг службы сетевого узла, предоставленной сетевым узлом 102а, с формированием локальной сети 108а. Боты, работающие в сетевых устройствах 106е, 106f и 106 г соединены с возможностью передачи данных вокруг службы сетевого узла, предоставленной сетевым узлом 102b, с формированием локальной сети 108b. Клиент, работающий в сетевом устройстве 106h, и боты, работающие в сетевых устройствах 106i и 106j, соединены с возможностью передачи данных вокруг службы сетевого узла, предоставленной сетевым узлом 102с, с формированием локальной сети 108с. Бот, работающий в сетевом устройстве 106k, соединен с возможностью передачи данных со службой регистрации, предоставляемой супер узлом 104, с формированием локальной сети 108d.

На фиг. 1 служба сетевого узла, предоставляемая сетевым узлом 102а, связана со службой сетевого узла, предоставляемой сетевым узлом 102с и службой регистрации, предоставляемой суперузлом 104, в то время как служба сетевого узла, предоставляемая сетевым узлом 102b, связана со службой регистрации, предоставляемой суперузлом 104, таким образом формируя ячеистую сеть.

В качестве первого примера бот, работающий в сетевом устройстве 106а, является ботом протокола, который может быть сконфигурирован для соединения телевизора (TV) со службами, предоставляемыми сетевыми устройствами, которые предоставляют аудио-видео контент. Пример такой службы - Android TV API.

В качестве второго примера бот, работающий в сетевом устройстве 106b, является ботом памяти, который может быть сконфигурирован для хранения собранных статистических данных в устройстве для хранения данных, ассоциированном с ним. Такие статистические данные могут быть переданы или приняты из различных служб. Пример статистических данных - телевизионные изображения и фотоизображения.

В качестве третьего примера бот, работающий в сетевом устройстве 106с, является ботом протокола, который может быть сконфигурирован для соединения различных типов медиаплееров на различных целевых платформах со службами поддержки, предоставляемыми одной или большим количеством камер наблюдения.

В качестве четвертого примера бот, работающий в сетевом устройстве 106е, является ботом сервера, который может быть сконфигурирован для работы в качестве почтового сервера, предоставляющего почтовую службу согласно персональным требованиям пользователя. Такой бот может предоставлять различные функции, например такие, как защищенная электронная почта и защита от спама.

В качестве пятого примера бот, работающий в сетевом устройстве 106f, является ботом сервера, который может быть сконфигурирован для управления его файловой системой.

В качестве шестого примера боты, работающий в сетевых устройствах 106g и 106i, являются ботами протокола, которые могут быть сконфигурированы для преобразования информации согласно целевой платформе дистанционно связанного устройства.

В качестве седьмого примера боты, работающие в сетевых устройствах 106j и 106k, является ботами протокола, которые могут быть сконфигурированы для преобразования аудио-видео информации для ассоциированных с ними медиаплееров. Такие медиаплееры могут быть реализованы в локальном устройстве или дистанционно связанном устройстве.

На фиг. 1 бот, работающий в сетевом устройстве 106k, соединен с медиаплеером дистанционно связанного устройства. Бот сконфигурирован для адаптации видео и аудио данных к формату, который совместим с медиаплеером связанного устройства, до передачи видео и аудио данных. Медиаплеер связанного устройства затем выдает видео и аудио данные, принятое из бота. Другими словами, бот сконфигурирован для выявления и понимания технических требований медиаплеера, связанного устройства, таким образом обеспечивая адаптацию видео и аудио данных к формату, который совместим со связанным устройством как с точки зрения протокола передачи, так и видео формата и аудио формата. Например, медиаплеер мобильного телефона пользователя может получить доступ к телевизионным данным или данным с видео камеры в любое время и из любой точки мира.

На фиг. 1 показан просто пример, который не ограничивает объем изобретения. Специалисту в данной области техники очевидны многие вариации, альтернативы и изменения в вариантах выполнения настоящего изобретения.

На фиг. 2 показан пример локальной сети 200 согласно варианту выполнения настоящего изобретения.

На фиг. 2 локальная сеть 200 физически выполнена на транспортном средстве, а именно, в автомобиле. Локальная сеть 200 содержит службу 202 сетевого узла, которая установлена в транспортном средстве, и ассоциированные с ней боты 204а и 204b.

Бот 204а сконфигурирован для использования фотокамеры транспортного средства для предоставления различных служб пользователю, владеющему или управляющему транспортным средством. Например, изображения, захваченные из окружающего пространства, могут быть собраны и обработаны для обеспечения более безопасного управления дорожным движением. Другой пример: когда транспортное средство представляет собой, например, такси, фотокамеры могут также обеспечить функцию безопасности как для водителя, так и для пассажира такси.

Бот 204b сконфигурирован для использования системы бортовой диагностики (OBD, On-Board Diagnostics) транспортного средства для предоставления различных служб пользователю, владеющему или управляющему транспортным средством. Например, данные, собранные системой OBD, могут быть обработаны для различных целей, например, для обеспечения экстренных служб, для предотвращения хищений, для обнаружения и/или предотвращения аварии, и т.п.

Служба 202 сетевого узла связана по меньшей мере с одной другой службой сетевого узла через интерфейс беспроводной связи, который базируется, например, на технологиях Wi-Fi®, Bluetooth®, Li-Fi и т.п. Указанная по меньшей мере одна другая служба сетевого узла может быть частью локальной сети, которая физически доступна в здании дома или офиса пользователя. Это позволяет пользователю контролировать транспортное средство дистанционно, например, в случае, когда транспортное средство представляет собой автоматическое беспилотное транспортное средство или телеуправляемый самолет.

На фиг. 2 показан просто пример, который не призван ограничить объем изобретения. Специалисту в данной области техники очевидны многие вариации, альтернативы и изменения в вариантах выполнения настоящего изобретения.

На фиг. 3 изображен другой пример локальной сети 300 согласно варианту выполнения настоящего изобретения.

На фиг. 3 локальная сеть 300 выполнена посредством службы 302 сетевого узла, клиента 304а и бота 304b, работающих на сетевых устройствах, которые носятся или переносятся пользователем-человеком. Следует отметить, что эти сетевые устройства не зафиксированы или физически установлены на пользователе, а только носятся или переносятся этим пользователем. В качестве опции, служба 302 сетевого узла предоставляется устройством мобильной связи пользователя, например таким, как смартфон, интеллектуальные часы и т.п.

Клиент 304а сконфигурирован для предоставления различных служб пользователю, например, для проигрывания музыки в наушниках пользователя, отображения виртуальных изображений в шлеме виртуальной реальности пользователя и т.п.

В качестве опции, бот 304а сконфигурирован, чтобы использовать по меньшей мере один датчик для различных целей мониторинга, например, для мониторинга сердечного ритма пользователя, занятий спортом пользователя и т.п.

Служба 302 сетевого узла связана по меньшей мере с одной другой службой сетевого узла через беспроводной интерфейс, который основан, например, на технологиях Wi-Fi®, Bluetooth®, Li-Fi и т.п. Например, эта по меньшей мере одна другая служба сетевого узла может быть частью локальной сети, которая физически доступна в доме пользователя. Например, она могла бы позволить члену семьи дистанционно контролировать здоровье пользователя. В качестве другого примера, она могла бы обеспечить удаленный контроль для ухода за престарелым одиноким человеком.

На фиг. 3 показан просто пример, который не призван ограничить объем изобретения. Специалисту в данной области техники очевидны многие вариации, альтернативы и изменения в вариантах выполнения настоящего изобретения. Например, сетевое устройство может носиться или переноситься животным.

На фиг. 4А и 4В схематично показано, как клиент или бот 402 могут осуществлять связь с клиентом или ботом 404 в другой локальной сети согласно варианту выполнения настоящего изобретения.

На фиг. 4А клиент или бот 402 не соединен непосредственно с клиентом или ботом 404, но транслирует данные через службу 406 первого сетевого узла и службу 408 второго сетевого узла, которые ассоциированы с клиентом или ботом 402 и клиентом или ботом 404 соответственно.

На фиг. 4В клиент или бот 402 соединен непосредственно со службой 408 второго сетевого узла для передачи данных клиенту или боту 404, если адрес службы 408 второго сетевого узла известен и доступен для соединения.

На фиг. 5 схематично показано множество групп, определенных в системе 500 передачи данных согласно варианту выполнения настоящего изобретения.

Система 500 передачи данных содержит сетевые узлы 502 и 504, предоставляющие службы сетевого узла, первый набор сетевых устройств, включая сетевые устройства 506А, 506В, 506С, 506D, 506Е, 506F и 506G, в которых работают клиенты или боты, и второй набор сетевых устройств, включая сетевые устройства 508А, 508В, 508С и 508D, в которых работают клиенты или боты.

Клиенты или боты, работающие в сетевых устройствах 506А, 506В, 506С, 506D, 506Е, 506F и 506G соединены с возможностью обмена данными вокруг службы сетевого узла, предоставляемой сетевым узлом 502, в программную звездообразную конфигурацию с формированием первой локальной сети, в то время как клиенты или боты в сетевых устройствах 508А, 508В, 508С и 508D соединены с возможностью обмена данными вокруг службы сетевого узла, предоставляемой сетевым узлом 504, в программную звездообразную конфигурацию с формированием второй локальной сети. Очевидно, что первая и вторая локальные сети созданы и использованием прикладного уровня (OSI L7), который взаимодействует непосредственно с локальными службами, предоставляемыми клиентами или ботами.

На фиг. 5 в системе 500 передачи данных определены три различных группы, при этом клиенты или боты, работающие в сетевых устройствах 506А, 506В, 506D, 506F, 508А, 508В и 508D, формирует первую группу, клиенты или боты, работающие в сетевых устройствах 506G и 508С, формируют вторую группу, а клиенты или боты, работающие в сетевых устройствах 506С и 506Е, формируют третью группу. Отметим, что данная группа может включать клиенты или боты из одной и той же локальной сети или из различных локальных сетей.

На фиг. 4А-В и 5 показаны просто примеры, которые не призваны ограничить объем изобретения.

Возможны модификации вариантов выполнения настоящего изобретения, описанного выше, без отхода от объема настоящего изобретения, определяемого пунктами формулы изобретения. Такие выражения, как «включающий», «содержащий», «объединяющий», «состоящий из», «имеющий» используются для описания и утверждения, что настоящее изобретение следует рассматривать в не исключающем смысле, а именно, допуская, что пункты, компоненты или элементы, не описанные явно, также могут присутствовать. Использование единственного числа также должно рассматриваться, как допускающее множественное число, как например: выражение «по меньшей мере один из» указывает «один из» в одном примере и «множество» в другом примере; кроме того, так же следует трактовать выражение «один или более».