ОБЛАСТЬ ТЕХНИКИ

Конкретные варианты осуществления относятся к области безопасности передачи данных; и, в частности, к способам, устройствам и системам для улучшения безопасности передачи данных в процедуре произвольного доступа.

УРОВЕНЬ ТЕХНИКИ

В 3GPP в последнее время была проделана большая работа по подробному изложению технологий, для охвата связанных со связью типа Машина-с-Машиной (M2M) и/или Интернет Вещей (IoT) случаев использования. Самые последние работы в отношении 3GPP Редакции 13 и 14 включают улучшения для поддержки Связи Машинного Типа (MTC) с новыми категориями UE, как в Cat-M1, Cat-M2, поддерживающих сокращенную полосу пропускания вплоть до 6 и 24 физических блоков ресурсов (PRB), и UE Узкополосного IoT (NB-IoT), предоставляя новый радиоинтерфейс, с категориями UE Cat-NB1 и Cat-NB2.

Улучшения LTE, введенные в 3GPP Редакции 13, 14 и 15 для MTC, будут упоминаться как «eMTC», включая, но не ограничиваясь, поддержку ограниченных по полосе пропускания UE, Cat-M1/M2, и поддержку для расширений покрытия. Это для того, чтобы отделить обсуждения от NB-IoT, используемого для любой Редакции, несмотря на то, что поддерживаемые признаки являются подобными на общем уровне.

Как для eMTC, так и для NB-IoT, в Редакции 13 также были введены сокращения сигнализации оптимизация Плоскости Пользователя Сотового IoT EPS и оптимизации Плоскости Управления Сотового IoT EPS. Первое, упоминаемое в данном документе как UP-решение, позволяет UE возобновлять ранее сохраненное соединение RRC, таким образом также известное как Приостановка/Возобновление RRC. Последнее, упоминаемое в данном документе как CP-решение, обеспечивает передачу данных плоскости пользователя через уровень без доступа, т.е. DoNAS.

Применительно к 3GPP Редакции 15, новые рабочие вопросы (WI) для еще более улучшенной MTC для LTE (LTE_eMTC4) и Дальнейших улучшений NB-IoT (NB_IOTenh2) намечены в качестве улучшений eMTC и NB-IoT, соответственно. Новые WI применительно к LTE_eMTC4 упоминаются в данном документе как WI_eMTC, а новые WI применительно к NB_IOTenh2 упоминаются в данном документе как WI_NBIOT. Как в том, так и в другом случаях одной из задач WI является сокращение энергопотребления и времени ожидания UE посредством введения возможностей для отправки данных как можно раньше в течение процедуры Произвольного Доступа (RA).

WI_eMTC поддерживает раннюю передачу данных и оценивает энергопотребление, увеличение времени ожидания и указывает необходимую поддержку для передачи данных нисходящей линии связи (DL)/восходящей линии связи (UL) по выделенному ресурсу в течение процедуры RA, например, после передачи физического канала произвольного доступа (PRACH) и до того, как завершается настройка соединения RRC, по меньшей мере в случае Приостановки/Возобновления RRC.

WI_NBIOT оценивает энергопотребление, увеличение времени ожидания и указывает необходимую поддержку для передачи данных DL/UL по выделенному ресурсу в течение процедуры RA, после передачи NPRACH и до завершения настройки соединения RRC.

На последних заседаниях RAN2, таких как RAN2#99, RAN2#99bis и RAN2#100, обсуждались много статей в отношении ранней передачи данных (EDT). Ряд соглашений заключается в поддержке ранней передачи данных UL в Msg3 для UP-решения Редакции 13.

Ряд соглашений кратко излагается следующим образом: (1) Для выполнения планируется поддержка ранней передачи данных UL в Msg3 для оптимизации плоскости управления и плоскости пользователя Сотового IoT (CIoT) Развитой Системы Пакетной Передачи Данных (EPS); (2) Применительно к UP-решению, Радиоканал Сигнализации 0 (SRB0) используется для передачи сообщения RRC в Msg3; (3) Применительно к UP-решению, общий канал управления (CCCH) для сообщения RRC и выделенный канал трафика (DTCH) для данных UP мультиплексируются в управлении доступом к среде передачи (MAC) в Msg3; (4) Применительно к UP-решению, безопасность уровня доступа (AS) возобновляется до передачи Msg3, и данные, которые передаются в Msg3, защищаются посредством безопасности AS; (5) То, каким образом решать проблему заполнения в Msg3, требует дополнительного изучения; (6) resumeID, shortResumeMAC-I и resumeCause включаются в Msg3 для EDT; (7) Ни один из параметров, которые в настоящий момент предусмотрены в Msg5, не включаются в Msg3 для EDT; (8) UE находится в RRC_IDLE при передаче Msg3 для EDT, также как в унаследованном случае; (9) UE должно выполнять проверку запрета доступа перед инициированием EDT; (10) UE должно восстанавливать контекст UE, повторно активировать безопасность и повторно создавать или возобновлять все SRB/радиоканалы данных (DRB), при этом UE должно извлекать новые ключи на основании NCC, предоставленного в предыдущем соединении, и в отношении того, какое сообщение NCC предоставляется в предыдущем соединении, и обратной связи по SA3, может потребоваться дополнительное изучение; и (11) Унаследованное сообщение RRCConnectionResumeRequest используется в Msg3.

Существующие решения для реализации концепции ранней передачи данных были недавно представлены в некоторых ранее поданных заявках, как обладающие аспектами безопасности ранней передачи данных в UP-решении.

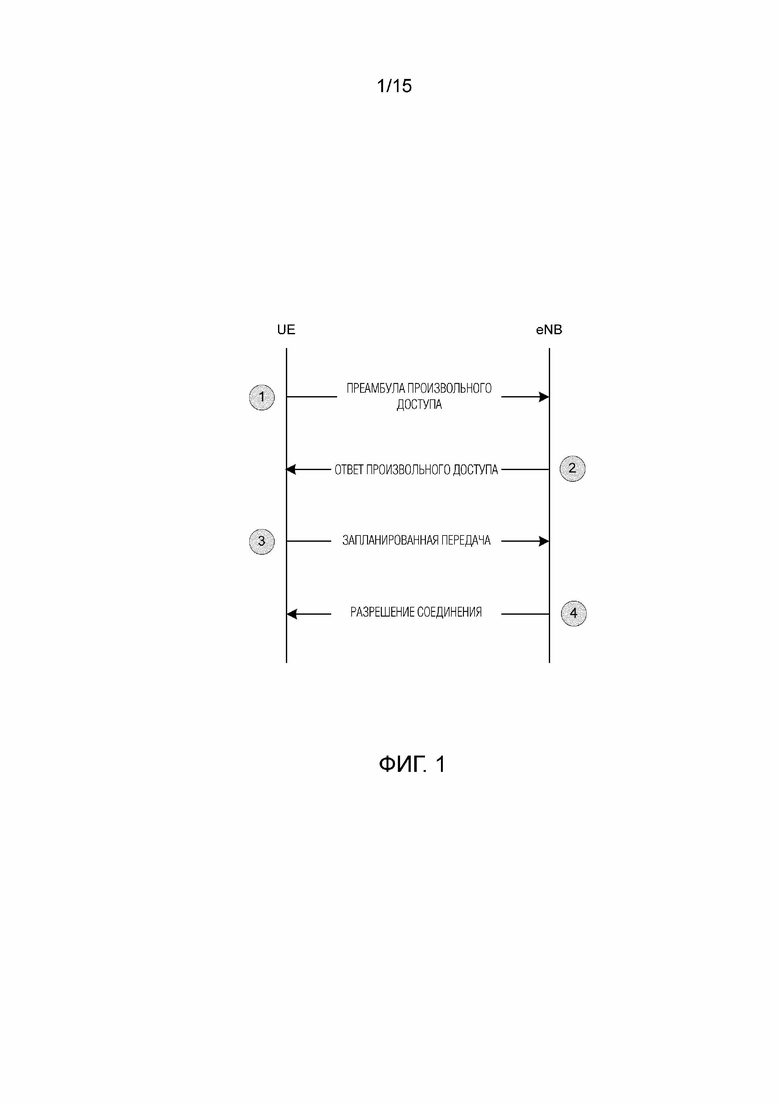

Фигура 1 иллюстрирует примерную основанную на конкуренции процедуру произвольного доступа (RA) из документа TS36.300. Сообщения в процедуре RA в общем упоминаются как сообщения с сообщения 1 (Msg1) по сообщение 4 (Msg4).

В унаследованном LTE, Msg3 является ранним сообщением и является как без зашиты конфиденциальности, так и целостности. В UP-решении Редакции 13, Msg3 включает в себя RRCConnectionResumeRequest (сокращенно ResumeRequest). Применительно к Редакции 14 и более ранним редакциям, ResumeRequest формируется на слое RRC с жетон безопасности, т.е. shortResumeMAC-I (sRMAC-I), который используется для подтверждения подлинности ResumeRequest. В дополнение, данные пользователя в UP-решении Редакции 13 передаются после завершения возобновления соединения RRC с безопасностью AS. Более конкретно, самые ранние по времени данные UL могут быть переданы в Msg5, т.е. данные восходящей линии связи (UL) мультиплексируются в RRCConnectionResumeComplete. Передача Msg5 считается от легального UE, если eNB успешно верифицирует сообщение RRCConnectionResumeComplete в Msg5 на основании 32-битного кода аутентификации сообщения для защиты целостности, например, MAC-I, который рассчитывается и проверяется на суб-слое протокола сходимости пакетных данных (PDCP). В случае успешной верификации, данные UL, принятые в Msg5, переадресовываются от eNB к обслуживающему шлюзу (S-GW).

В UP-решении ранней передачи данных (EDT), данные UL мультиплексируются с ResumeRequest на суб-слое MAC в Msg3. Передача данных UL осуществляется по выделенному каналу трафика (DTCH), который является логическим каналом, через радиоканал DRB, и таким образом они шифруются на суб-слое PDCP. Подобно UP-решению Редакции 12, ResumeRequest включает в себя sRMAC-I для подтверждения его подлинности, т.е. sRMAC-I предназначен для того, чтобы eNB проверял, является ли запрос от легального UE. Возможное различие между Редакцией 13 и Редакцией 15 состоит в длине sRMAC-I, т.е. увеличивается с 16 битов в Редакции 13 до 32 битов в Редакции 15.

В настоящий момент присутствует определенная проблема(ы). В решении Приостановки/Возобновления RRC Редакции 13, ResumeRequest не имеет поддержки PDCP, тем не менее он включает 16-битный sRMAC-I в качестве жетона безопасности для подтверждения подлинности запроса возобновления. Однако, когда дело доходит до ранних данных в Msg3, где данные UL мультиплексируются с ResumeRequest, такого 16-битного параметра sRMAC-I может быть недостаточно для подтверждения подлинности. Вследствие этого предлагается увеличить его длину до 32 битов.

Данный жетон безопасности sRMAC-I рассчитывается и верифицируется на слое RRC на основании набора переменных, включающих в себя целевой ID Соты, исходный физический ID Соты и C-RNTI, использованный в исходной соте. Таким образом, это позволяет eNB узнать, был ли он создан легальным UE, но не позволяет узнать, был ли он отправлен легальным UE. Атакующая сторона может копировать запрос возобновления и притворяться легальным UE, т.е. атака с повторением пакетов. eNB неспособен обнаружить воспроизведенное Msg3 путем верификации shortResumeMAC-I. Примером атаки с повторением пакетов является то, когда запрос возобновления отклоняется, и UE помещается в состояние бездействия или приостанавливается. Поскольку eNB предоставляет новый resumeID, например, в Msg4 в ответ на воспроизведенное Msg3, то, когда легальное UE предпринимает вновь попытку произвольного доступа, контекст UE более не существует, поскольку его resumeID устарел. Для того чтобы дополнительно улучшить подлинность запроса Возобновления, некоторые решения связывают sRMAC-I с параметром актуализации, ассоциированным с целевым eNB, таким как Временным C-RNTI. Поскольку Временный C-RNTI обновляется каждую попытку произвольного доступа, то, когда предпринимается попытка воспроизведения запроса Возобновления с устаревшим Временным C-RNTI, это может быть обнаружено eNB. В данном случае, eNB может избегать переадресации возможно фальсифицированных данных UL, принятых в Msg3, к S-GW.

Другим аспектом безопасности являются возможные модификации данных пользователя в Msg3, т.е. атака «человек посередине» (MiM). Атакующие стороны могут менять данные пользователя в Msg3, например, путем зеркального отображения битов данных. В, например, LTE и NB-IoT, передача данных пользователя через DRB шифруется, но без защиты целостности, на суб-слое PDCP. Обратите внимание на то, что атака MiM касательно Msg3 отличается от той, что касательно передач данных в унаследованном LTE. В унаследованном LTE, передачи данных имеют место только после того, как eNB верифицировал, что UE является легальным, посредством защиты целостности. Однако, поскольку Msg3 с данными UL является без защиты целостности, то как атака воспроизведения, так и атака MiM могут быть выполнены одной и той же атакующей стороной. Обратите внимание также на то, что включение параметра актуализации в других сценариях помогает только ограничить, а не предотвратить атаки воспроизведения. В результате, eNB может переадресовывать фальсифицированные данные S-GW. Чтобы улучшить безопасность данных UL в Msg3, некоторые решения предлагают включать данные UL в расчет sRMAC-I в качестве способа защиты целостности данных UL. Однако, когда UE возобновляет работу с другим eNB, верификация sRMAC-I требует переноса фактических данных через интерфейс X2. Это не эффективно с учетом служебной нагрузки на сигнализацию X2, как, впрочем, и переменного размера сообщения X2. В дополнение, предстоит решить то, каким образом обрабатывать включение данных в расчет sRMAC-I при построении Msg3 в разных сценариях.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Для решения вышеупомянутых проблем существующих решений, раскрываются способы, оборудование пользователя (UE) и сетевой узел, чтобы улучшать безопасность передачи данных для ранних данных восходящей линии связи в сообщении RRC, например, Msg3, чтобы поддерживать незамедлительную переадресацию данных пользователя UL, принятых в целевом сетевом узле в Msg3, в сторону шлюза с подходящим уровнем безопасности в отношении операций унаследованного LTE. Настоящее изобретение реализует решение для минимизации служебной нагрузки от сигнализации при выборке контекста UE между исходным сетевым узлом и целевым сетевым узлом путем включения хэш-значения фиксированного размера для представления данных восходящей линии связи в Msg3.

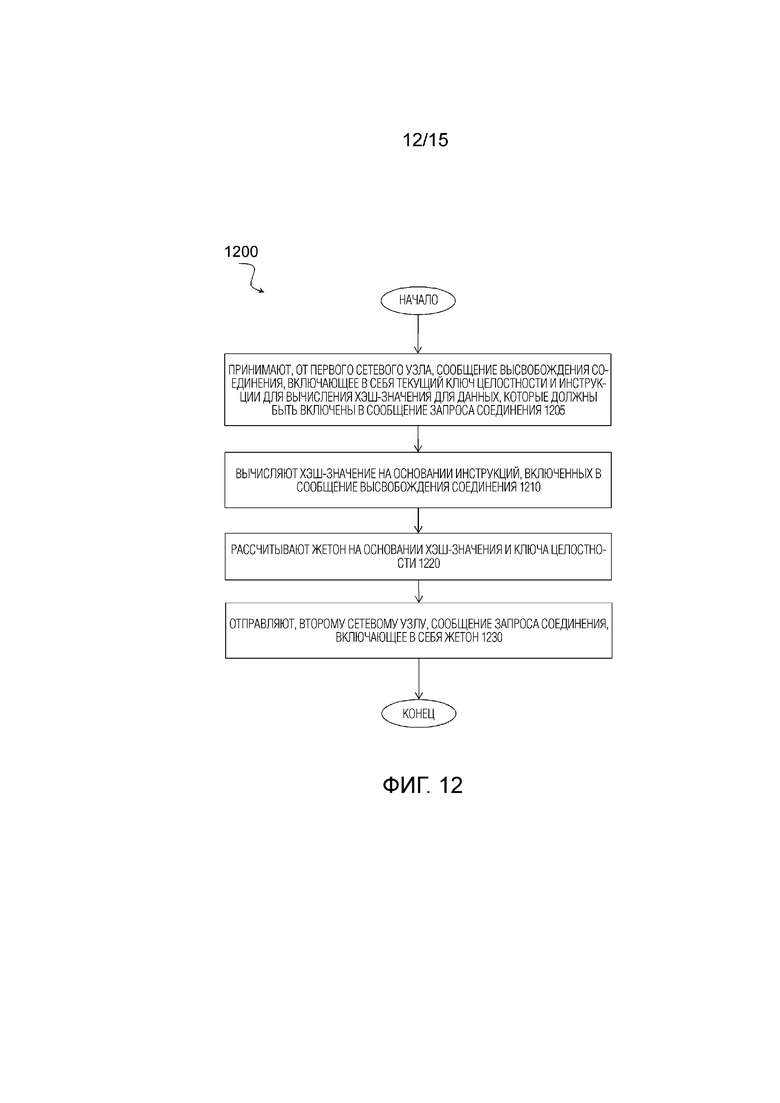

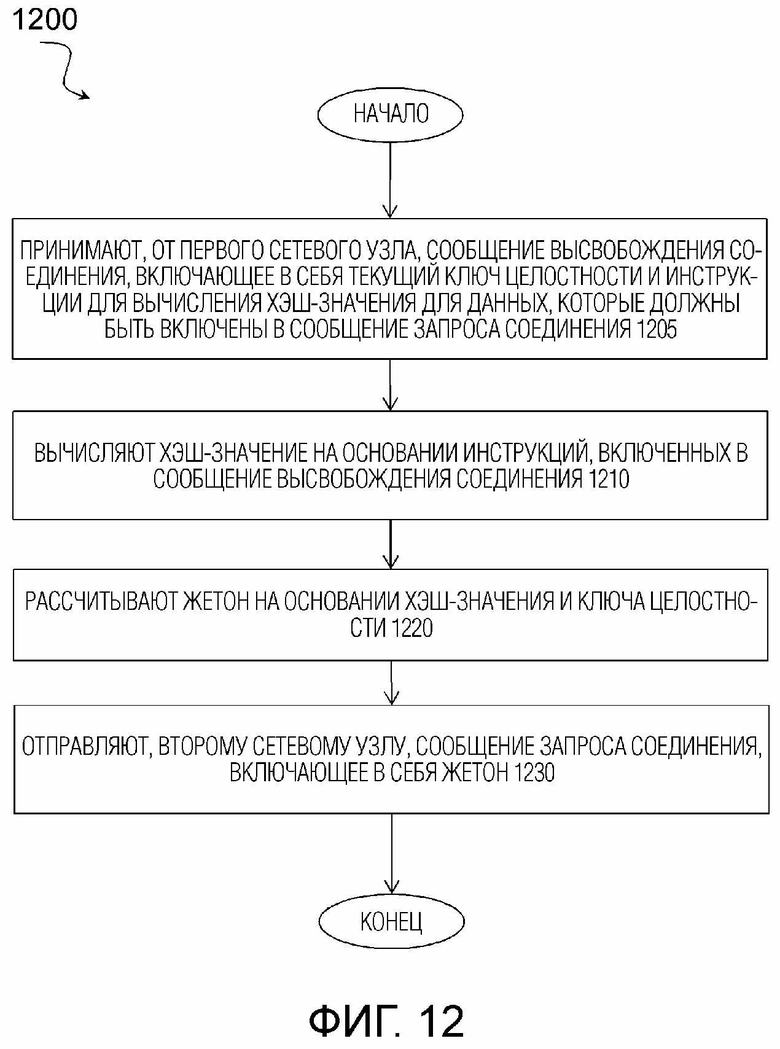

В данном изобретении продумано несколько вариантов осуществления. В соответствии с первым вариантом осуществления способа для улучшения безопасности передачи данных в оборудовании пользователя, способ содержит этап, на котором принимают, от первого сетевого узла, сообщение высвобождения соединения, включающее в себя текущий ключ целостности и инструкции для вычисления хэш-значения для данных, которые должны быть включены в сообщение запроса соединения. Способ дополнительно содержит этап, на котором вычисляют, в оборудовании пользователя, хэш-значение на основании инструкций, включенных в сообщение высвобождения соединения. Способ дополнительно содержит этап, на котором рассчитывают, в оборудовании пользователя, жетон на основании хэш-значения и ключа целостности. Способ еще дополнительно содержит этап, на котором отправляют, второму сетевому узлу, сообщение запроса соединения, включающее в себя жетон.

В одном варианте осуществления, ключ целостности, который используется для расчета жетона, является новым ключом целостности, извлеченным из текущего ключа целостности. В другом варианте осуществления, ключ целостности, который используется для расчета жетона, является текущим ключом целостности, который используется в предыдущем соединении с первым сетевым узлом.

В одном варианте осуществления, способ дополнительно содержит этап, на котором принимают инструкции для вычисления хэш-значения от второго сетевого узла.

В одном варианте осуществления хэш-значение вычисляется слоем управления радиоресурсами (RRC) и данные предоставляются нижним слоем слою RRC. В другом варианте осуществления, хэш-значение вычисляется нижним слоем и предоставляется слою RRC.

В соответствии со вторым вариантом осуществления способа для улучшения безопасности передачи данных в сетевом узле, способ содержит этап, на котором отправляют, от первого сетевого узла оборудованию пользователя, сообщение преамбулы после того, как оборудование пользователя высвобождается вторым сетевым узлом из предыдущего соединения. Способ дополнительно содержит этап, на котором принимают, от оборудования пользователя в первом сетевом узле, сообщение запроса соединения, включающее в себя жетон, рассчитанный на основании хэш-значения и ключа целостности, при этом хэш-значение представляет собой данные, включенные в сообщение запроса соединения. Способ дополнительно содержит этап, на котором верифицируют, в первом сетевом узле, жетон, включенный в сообщение запроса соединения, путем вычисления хэш-значения. Способ еще дополнительно содержит этап, на котором переадресовывают, от первого сетевого узла шлюзу, данные в ответ на верификацию жетона.

В одном варианте осуществления, ключ целостности является новый ключом целостности, извлеченным в оборудовании пользователя. В другом варианте осуществления, ключ целостности является текущим ключом целостности, который используется в предыдущем соединении со вторым сетевым узлом.

В одном варианте осуществления, этап, на котором верифицируют жетон, содержит этапы, на которых: определяют, в первом сетевом узле, что жетон использует текущий ключ целостности; переадресовывают, второму сетевому узлу, жетон для верификации жетона; и принимают, в первом сетевом узле, верифицированный жетон. В другом варианте осуществления, этап, на котором верифицируют жетон, содержит этапы, на которых: определяют, в первом сетевом узле, что хэш-значение вычисляется до того, как шифруются данные; переадресовывают, второму сетевому узлу, шифрованные данные для дешифрования; принимают, от второго сетевого узла в первом сетевом узле, дешифрованные данные; и верифицируют, в первом сетевом узле, жетон с помощью дешифрованных данных. В еще одном другом варианте осуществления, этап, на котором верифицируют жетон, содержит этапы, на которых: определяют, в первом сетевом узле, что хэш-значение вычисляется после того, как шифруются данные; переадресовывают, второму сетевому узлу, хэш-значение для верификации жетона; и принимают, от второго сетевого узла в первом сетевом узле, верифицированный жетон.

В одном варианте осуществления, хэш-значение вычисляется слоем управления радиоресурсами (RRC), и данные предоставляются нижним слоем слою RRC. В другом варианте осуществления, хэш-значение вычисляется нижним слоем и предоставляется слою RRC.

В соответствии с другим вариантом осуществления, оборудование пользователя для улучшения безопасности передачи данных содержит по меньшей мере одну схему обработки и по меньшей мере одно хранилище, которое хранит исполняемые процессором инструкции, которые, когда исполняются схемой обработки, предписывают оборудованию пользователя принимать, от первого сетевого узла, сообщение высвобождения соединения, включающее в себя текущий ключ целостности и инструкции для вычисления хэш-значения для данных, которые должны быть включены в сообщение запроса соединения; вычислять хэш-значение на основании инструкций, включенных в сообщение высвобождения соединения; рассчитать жетон на основании хэш-значения; и отправлять, второму сетевому узлу, сообщение запроса соединения, включающее в себя жетон.

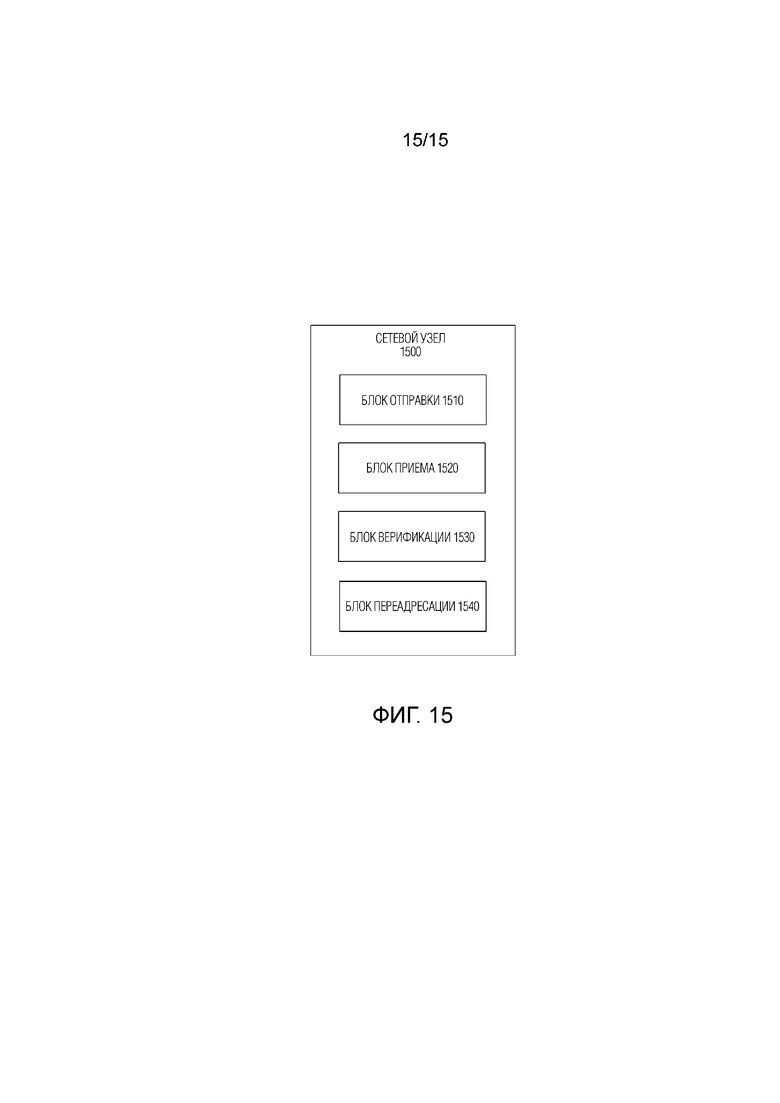

В соответствии с еще одним другим вариантом осуществления, сетевой узел для улучшения безопасности передачи данных содержит по меньшей мере одну схему обработки, и по меньшей мере одно хранилище, которое хранит исполняемые процессором инструкции, которые, когда исполняются схемой обработки, предписывают сетевому узлу отправлять, оборудованию пользователя, сообщение преамбулы после того, как оборудование пользователя высвобождается вторым сетевым узлом из предыдущего соединения; принимать, от оборудования пользователя, сообщение запроса соединения, включающее в себя жетон, рассчитанный на основании хэш-значения и ключа целостности, при этом хэш-значение представляет собой данные, включенные в сообщение запроса соединения; верифицировать жетон, включенный в сообщение запроса соединения, путем вычисления хэш-значения; переадресовать, шлюзу, данные в ответ на верификацию жетона.

Определенные аспекты настоящего изобретения и их варианты осуществления могут предоставлять решения этих и прочих проблем. В данном документе предложены различные варианты осуществления, которые решают одну или несколько из проблем, раскрытых в данном документе. Определенные варианты осуществления могут обеспечивать одно или несколько из следующих технических преимуществ. Способы, раскрытые в настоящем изобретении, могут обеспечивать безопасность эффективным образом для улучшения безопасности данных восходящей линии связи в Msg3 путем включения хэш-значения, представляющего собой данные восходящей линии связи, в расчет жетона для Msg3. Кроме того, использование хэш-значения фиксированного размера для представления данных восходящей линии связи, включенных в Msg3, может минимизировать служебную нагрузку от сигнализации для выборки контекста UE между исходным сетевым узлом и целевым сетевым узлом.

Настоящие варианты осуществления для улучшения безопасности сообщения RRC могут быть описаны в отношении LTE и NB-IoT, но могут быть применены также к другим системам и/или технологиям, таким как 5G/NR.

Различные другие признаки и преимущества станут очевидны специалисту в соответствующей области техники в свете следующего подробного описания и чертежей. Определенные варианты осуществления могут не обладать, обладать некоторыми или всеми перечисленными преимуществами.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Сопроводительные фигуры чертежей, включенные в и составляющие часть данного технического описания, иллюстрируют некоторые аспекты изобретения и вместе с описанием служат для объяснения принципов изобретения.

Фигура 1 иллюстрирует примерную основанную на конкуренции процедуру произвольного доступа;

Фигура 2 иллюстрирует примерную беспроводную сеть, в соответствии с определенными вариантами осуществления;

Фигура 3 иллюстрирует примерную процедуру произвольного доступа, включающую хэш-код данных восходящей линии связи в расчет жетона, в соответствии с определенными вариантами осуществления;

Фигура 4 иллюстрирует примерное оборудование пользователя, в соответствии с определенными вариантами осуществления;

Фигура 5 иллюстрирует пример среды виртуализации, в соответствии с определенными вариантами осуществления;

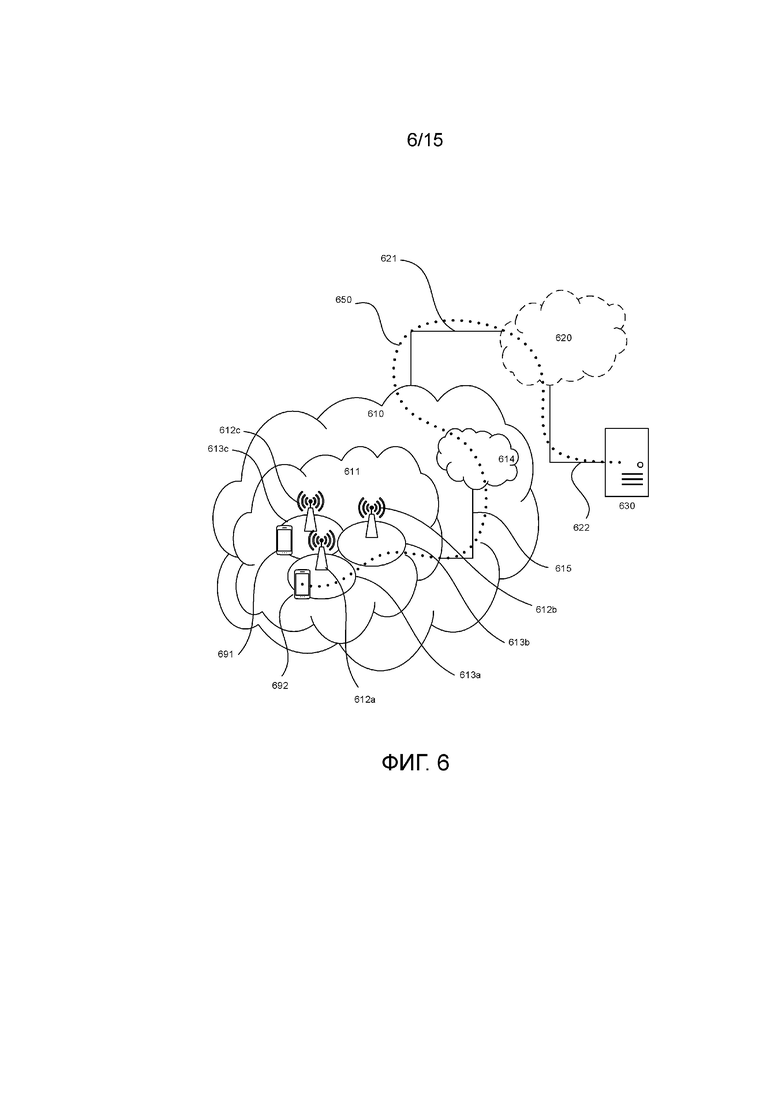

Фигура 6 иллюстрирует примерную телекоммуникационную сеть, соединенную через промежуточную сеть с хост-компьютером, в соответствии с определенными вариантами осуществления;

Фигура 7 иллюстрирует примерный хост-компьютер, осуществляющий связь через базовую станцию с оборудованием пользователя через частично беспроводное соединение, в соответствии с определенными вариантами осуществления;

Фигура 8 иллюстрирует примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и оборудование пользователя, в соответствии с определенными вариантами осуществления;

Фигура 9 иллюстрирует другой примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и оборудование пользователя, в соответствии с определенными вариантами осуществления;

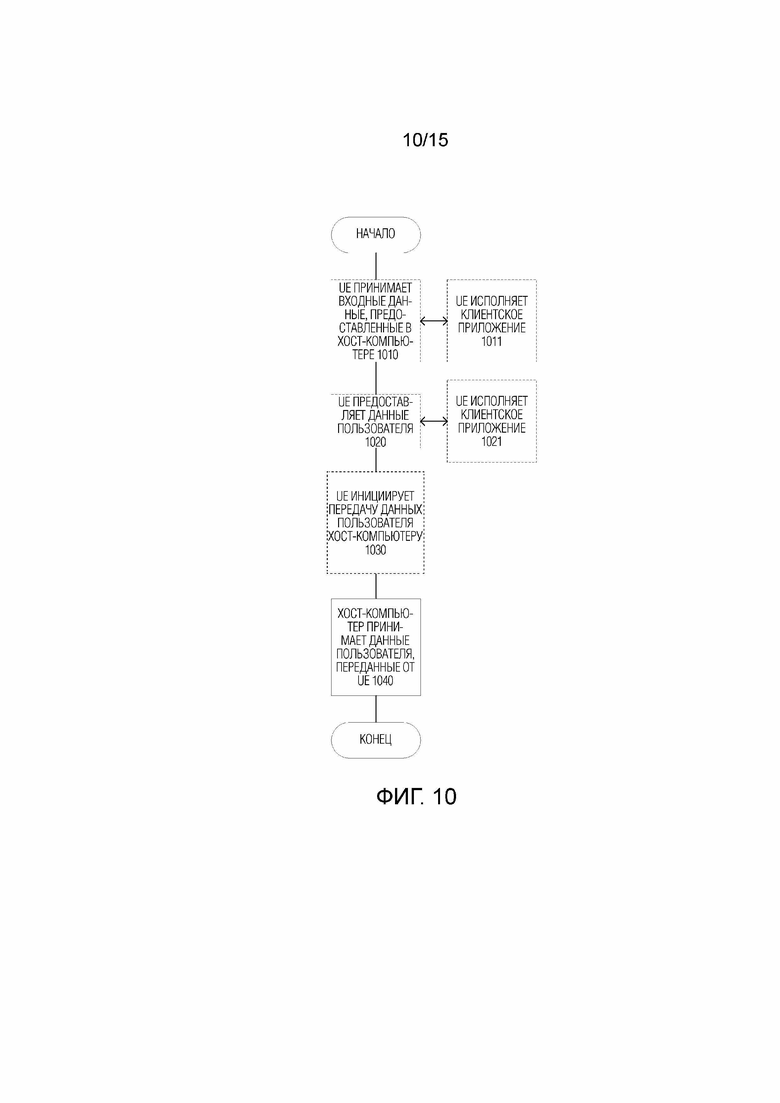

Фигура 10 иллюстрирует другой примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и оборудование пользователя, в соответствии с определенными вариантами осуществления;

Фигура 11 иллюстрирует еще один другой примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и оборудование пользователя, в соответствии с некоторыми вариантами осуществления;

Фигура 12 иллюстрирует блок-схему примерного способа, в соответствии с определенными вариантами осуществления;

Фигура 13 иллюстрирует блок-схему другого примерного способа, в соответствии с определенным вариантом осуществления;

Фигура 14 иллюстрирует структурную схему примерного оборудования пользователя, в соответствии с определенными вариантами осуществления; и

Фигура 15 иллюстрирует структурную схему примерного сетевого узла, в соответствии с определенными вариантами осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

В сетях радиодоступа 3GPP, когда оборудование пользователя освобождается исходным сетевым узлом и пытается соединиться с другим сетевым узлом в процедуре произвольного доступа, атака воспроизведения или атака «человека посередине» может модифицировать данные восходящей линии связи в Msg3, поскольку данные восходящей линии связи являются без защиты целостности. Конкретные варианты осуществления настоящего изобретения предлагают способ ввода хэш-кода данных восходящей линии связи, которые должны быть в сообщении запроса возобновления, например, Msg3, в расчет жетона, например, sRMAC-I, в RRCConnectionResumeRequest с тем, чтобы данные восходящей линии связи были с защитой целостности в дополнение к шифрованию, тем самым позволяя eNB обнаружить возможные атаки MiM для того, чтобы не допускать переадресацию плохих данных шлюзу, например, S-GW. Конкретные варианты осуществления настоящего изобретения дополнительно предлагают способ для вычисления хэш-значения для представления восходящей линии связи с тем, чтобы хэш-значение могло уменьшать служебную нагрузку от сигнализации, поскольку хэш-значение является фиксированного, ограниченного размера.

Подробнее, хэш-значение в конкретных вариантах осуществления помогает минимизировать служебную нагрузку от сигнализации X2, которая следует в результате выборки контекста UE между целевым eNB и исходным eNB для верификации sRMAC-I. Фиксированный размер хэш-значения также делает размер сообщения RRC через интерфейс X2 детерминированным, а не переменным, если используются фактические данные. Кроме того, хэширование данных восходящей линии связи также улучшает целостность переданных данных. Например, конкретные варианты осуществления в настоящем изобретении могут обеспечивать подходящие уровни защиты для данных восходящей линии связи в Msg3 при использовании концепции ранней передачи данных. Конкретные варианты осуществления позволяют целевому eNB незамедлительно переадресовывать данные восходящей линии связи, принятые в Msg3, к S-GW. Конкретные варианты осуществления полезны для эффективности сети, учитывая, что данные восходящей линии связи, которые должны быть включены в унаследованное Msg3, имеют переменный размер, и в, частности, в ситуациях, когда разрешение UL для Msg3 не является детерминированным. В дополнение, предложенное решение гарантирует обратную совместимость.

Некоторые из вариантов осуществления, которые рассматриваются в данном документе, теперь будут описаны более полно при обращении к сопроводительным чертежам. Однако, другие варианты осуществления, содержатся в рамках объема предмета изобретения, раскрытого в данном документе, причем раскрытый предмет изобретения не должен толковаться, как ограниченный только вариантами изобретения, изложенными в данном документе; наоборот, эти варианты осуществления предоставлены в качестве примера, чтобы передать объем предмета изобретения специалистам в соответствующей области техники.

Фигура 2 является примерной беспроводной сетью, в соответствии с определенными вариантами осуществления. Несмотря на то, что предмет изобретения, описанный в данном документе, может быть реализован в любом подходящем типе системы с использованием любых подходящих компонентов, варианты осуществления, раскрытые в данном документе, описываются в отношении беспроводной сети, такой как примерная беспроводная сеть, проиллюстрированная на Фигуре 2. Для простоты, беспроводная сеть на Фигуре 2 изображает только сеть 206, сетевые узлы 260 и 260b, и беспроводные устройства 210, 210b и 210c (WD). На практике, беспроводная сеть может дополнительно включать в себя любые дополнительные элементы, подходящие для обеспечения связи между беспроводными устройствами или между беспроводным устройством и другим устройством связи, таким как стационарный телефон, поставщик услуг или любой другой сетевой узел или конечное устройство. Из проиллюстрированных компонентов, сетевой узел 260 и беспроводное устройство 210 (WD) изображены с дополнительными подробностями. В определенных вариантах осуществления, сетевой узел 260 может быть исходным eNB или целевым eNB, изображенным на Фигуре 3. В определенных вариантах осуществления, сетевой узел может быть сетевым узлом, который дополнительно изображен на Фигуре 15. В некоторых вариантах осуществления, сетевой узел 260 может быть базовой станцией, такой как gNB. В определенных вариантах осуществления беспроводное устройство 210 может быть оборудованием пользователя, которое дополнительно проиллюстрировано на Фигуре 14. Беспроводная сеть может предоставлять связь и другие типы услуг одному или нескольким беспроводным устройствам, чтобы способствовать доступу беспроводных устройств к и/или использованию услуг, которые предоставляются посредством, или через, беспроводной сети.

Беспроводная сеть может содержать и/или взаимодействовать с любым типом сети связи, телекоммуникационной сети, сети передачи данных, сотовой сети и/или радиосети или другим аналогичным типом системы. В некоторых вариантах осуществления беспроводная сеть может быть выполнена с возможностью работы в соответствии с конкретными стандартами или другими типами предопределенных правил или процедур. Таким образом, конкретные варианты осуществления беспроводной сети могут реализовывать стандарты связи, такие как Глобальная Система Связи с Подвижными Объектами (GSM), Универсальная Система Мобильной Связи (UMTS), Долгосрочное Развитие (LTE) и/или другие подходящие стандарты 2G, 3G, 4G или 5G; стандарты беспроводной локальной сети (WLAN), такие как стандарты IEEE 802.11; и/или любые другие подходящие стандарты беспроводной связи, такие как стандарты Общемировой Совместимости Широкополосного Беспроводного Доступа (WiMax), Bluetooth, Z-Wave и/или ZigBee.

Сеть 206 может содержать одну или несколько сетей обратного транзита, базовые сети, IP сети, телефонные коммутируемые сети общего пользования (PSTN), сети пакетной передачи данных, оптические сети, глобальные сети (WAN), локальные сети (LAN), беспроводные локальные сети (WLAN), проводные сети, беспроводные сети, городские сети и другие сети для обеспечения связи между устройствами.

Сетевой узел 260 и WD 210 содержат различные компоненты, описанные более подробно ниже. Эти компоненты работают вместе для того, чтобы обеспечивать функциональные возможности сетевого узла и/или беспроводного устройства, такие как обеспечение беспроводных соединений в беспроводной сети. В разных вариантах осуществления беспроводная сеть может содержать любое количество проводных или беспроводных сетей, сетевых узлов, базовых станций, контроллеров, беспроводных устройств, станций-ретрансляторов и/или любых других компонентов или систем, которые могут способствовать или участвовать в связи для передачи данных и/или сигналов, будь то через проводные или беспроводные соединения.

Используемый в данном документе сетевой узел относится к оборудованию, выполненному с возможностью, сконфигурированному, организованному и/или работающему для осуществления связи непосредственно или опосредованно с беспроводным устройством и/или с другими сетевыми узлами или оборудованием в беспроводной сети, для обеспечения и/или предоставления беспроводного доступа беспроводному устройству и/или для выполнения других функций (например, администрирование) в беспроводной сети. Примеры сетевых узлов включают, но не ограничиваются, точки доступа (AP) (например, точки радиодоступа), базовые станции (BS) (например, базовые радиостанции, Узлы-B, развитые Узлы-B (eNB) и Узлы-B NR (gNB)). Базовые станции могут быть классифицированы на основании величины покрытия, которое они обеспечивают (или, говоря иначе, их уровня мощности передачи) и тогда также могут упоминаться как фемто базовые станции, пико базовые станции, микро базовые станции или макро базовые станции. Базовая станция может быть узлом-ретранслятором или донорским узлом-ретранслятором, осуществляющим управление ретрансляцией. Сетевой узел также может включать в себя одну или несколько (или все) частей распределенной базовой радиостанции, такие как централизованные цифровые блоки и/или выносные радиоблоки (RRU), иногда упоминаемые как Выносные Головные Радиоблоки (RRH). Такие выносные радиоблоки могут или могут не быть интегрированы с антенной в качестве радиостанции с интегрированной антенной. Части распределенной базовой радиостанции также могут упоминаться как узлы в распределенной антенной системе (DAS). Еще одни дополнительные примеры сетевых узлов включают оборудование многостандартного радио (MSR), такое как MSR BS, сетевые контроллеры, такие как контроллеры радиосети (RNC) или контроллеры базовой станции (BSC), базовые станции приемопередатчика (BTS), точки передачи, узлы передачи, объекты координации многосотовой/многоадресной передачи (MCE), узлы базовой сети (например, MSC, MME), узлы Q&M, узлы OSS, узлы SON, узлы позиционирования (например, E-SMLC) и/или MDT. В качестве другого примера сетевой узел может быть виртуальным сетевым узлом, как описано более подробно ниже. Однако, в целом, сетевые узлы могу представлять собой любое подходящее устройство (или группу устройств) выполненное с возможностью, сконфигурированное, организованное и/или работающее для обеспечения и/или предоставления беспроводному устройству доступа к беспроводной сети или для предоставления некоторой услуги беспроводному устройству, которое осуществило доступ к беспроводной сети.

На Фигуре 2 сетевой узел 260 включает в себя схему 270 обработки, читаемый-устройством носитель 280 информации, интерфейс 290, вспомогательное оборудование 284, источник питания 286, схему 287 питания и антенну 262. Несмотря на то, что сетевой узел 260, проиллюстрированный в примерной беспроводной сети на Фигуре 2, может представлять собой устройство, которое включает в себя проиллюстрированное сочетание компонентов аппаратного обеспечения, другие варианты осуществления могут содержать сетевые узлы с другими сочетаниями компонентов. Следует понимать, что сетевой узел содержит любое подходящее сочетание аппаратного обеспечения и/или программного обеспечения, которое требуется для выполнения задач, признаков, функций и способов, раскрытых в данном документе. Более того, при том, что компоненты сетевого узла 260 изображены в качестве одиночных прямоугольников, расположенных внутри большого прямоугольника, или вложенными в несколько прямоугольников, на практике, сетевой узел может содержать несколько разных физических компонентов, которые составляют единый проиллюстрированный компонент (например, читаемый-устройством носитель 280 информации может содержать несколько отдельный накопителей на жестком диске, как, впрочем, и несколько модулей RAM).

Аналогичным образом сетевой узел 260 может быть составлен из нескольких физически отдельных компонентов (например, компонента NodeB и компонента RNC, или компонента BTS и компонента BSC и т.д.), каждый из которых может иметь свои собственные соответствующие компоненты. В определенных сценариях, в которых сетевой узел 260 содержит множество отдельных компонентов (например, компоненты BTS и BSC), один или несколько из отдельных компонентов могут совместно использоваться несколькими сетевыми узлами. Например, один RNC может управлять несколькими NodeB. В таком сценарии, каждая уникальная пара NodeB и RNC может в некоторых случаях рассматриваться в качестве одного отдельного сетевого узла. В некоторых вариантах осуществления сетевой узел 260 может быть выполнен с возможностью поддержки нескольких технологий радиодоступа (RAT). В таких вариантах осуществления некоторые компоненты могут быть продублированы (например, отдельный читаемый-устройством носитель 280 информации для разных RAT) и некоторые компоненты могут быть повторно использованы (например, одна и та же антенна 262 может быть совместно использована несколькими RAT). Сетевой узел 260 также может включать в себя несколько наборов различных проиллюстрированных компонентов для разных беспроводных технологий, интегрированных в сетевом узле 260, как, например, беспроводные технологии GSM, WCDMA, LTE, NR, WiFi или Bluetooth. Эти беспроводные технологии могут быть интегрированы в одном и том же или разных чипах, или наборах чипов или других компонентов в сетевом узле 260.

Схема 270 обработки выполнена с возможностью выполнения любого определения, расчета или аналогичных операций (например, определенных операций получения), описанных в данном документе как обеспечиваемые сетевым узлом. Эти операции, которые выполняются схемой 270 обработки, могут включать в себя обработку информации, полученной схемой 270 обработки, путем, например, преобразования полученной информации в другую информацию, сравнения полученной информации или преобразованной информации с информацией, хранящейся в сетевом узле, и/или выполнения одной или нескольких операций на основании полученной информации или преобразованной информации, и, в результате упомянутой обработки, выполнения определения. В конкретных вариантах осуществления, схема 270 обработки сетевого узла 260 может выполнять способы, которые дополнительно проиллюстрированы на Фигуре 13.

Схема 270 обработки может содержать сочетание одного или нескольких из микропроцессора, контроллера, микроконтроллера, центрального блока обработки, цифрового сигнального процессора, проблемно-ориентированной интегральной микросхемы, программируемой вентильной матрицы или любого другого подходящего вычислительного устройства, ресурса или сочетания аппаратного обеспечения, программного обеспечения и/или кодированной логики, работающей для обеспечения, либо отдельно, либо в сочетании с другими компонентами сетевого узла 260, такими как читаемый-устройством носитель 280 информации, функциональных возможностей сетевого узла 260. Например, схема 270 обработки может исполнять инструкции, хранящиеся в читаемом-устройством носителе 280 информации или в памяти в схеме 270 обработки. Такие функциональные возможности могут включать в себя обеспечение любых из различных беспроводных признаков, функций или преимуществ, которые обсуждаются в данном документе. В некоторых вариантах осуществления схема 270 обработки может включать в себя систему на кристалле (SOC).

В некоторых вариантах осуществления схема 270 обработки может включать в себя одно или несколько из схемы 272 радиочастотного (RF) приемопередатчика и схемы 274 обработки основной полосы частот. В некоторых вариантах осуществления схема 272 радиочастотного (RF) приемопередатчика и схема 274 обработки основной полосы частот могут находиться на отдельных чипах (или наборах чипов), платах или блоках, таких как радиоблоки и цифровые блоки. В альтернативных вариантах осуществления часть или все из схемы 272 RF приемопередатчика и схемы 274 обработки основной полосы частот могут находиться на одном и том же чипе или наборе чипов, платах или блоках.

В определенных вариантах осуществления некоторые или все функциональные возможности, описанные в данном документе как обеспечиваемые сетевым узлом, базовой станцией, eNB или другим таким сетевым устройством, могут быть выполнены схемой 270 обработки, исполняющей инструкции, хранящиеся на читаемом-устройством носителе 280 информации или в памяти в схеме 270 обработки. В альтернативных вариантах осуществления, некоторые или все из функциональных возможностей могут быть обеспечены схемой 270 обработки без исполнения инструкций, хранящихся на отдельном или дискретном читаемом-устройством носителе информации, как, например, образом со схемной реализацией. В любых из этих вариантов осуществления, хранятся или нет исполняемые инструкции на читаемом-устройством запоминающем носителе информации, схема 270 обработки может быть выполнена с возможностью выполнения описанных функциональных возможностей. Преимущества, которые предоставляются такими функциональными возможностями, не ограничиваются одной схемой 270 обработки или другими компонентами сетевого узла 260, а используются сетевым узлом 260 в целом и/или конечными пользователями и беспроводной сетью в общем.

Читаемый-устройством носитель 280 информации может быть выполнен в любой форме энергозависимой или энергонезависимой машиночитаемой памяти, включая, без ограничения, постоянное хранилище, твердотельную память, удаленную смонтированную память, магнитные носители информации, оптические носители информации, память с произвольным доступом (RAM), постоянную память (ROM), массовые запоминающие носители информации (например, жесткий диск), съемные запоминающие носители информации (например, флэш-накопитель, Компакт Диск (CD) или Цифровой Видео Диск (DVD)) и/или любые другие энергозависимые или энергонезависимые, не временные читаемые-устройством и/или исполняемые компьютером устройства памяти, которые хранят информацию, данные и/или инструкции, которые могут быть использованы схемой 270 обработки. Читаемый-устройством носитель 280 информации может хранить любые подходящие инструкции, данные или информацию, включая компьютерную программу, программное обеспечение, приложение, включающее в себя одно или несколько из логики, правил, кода, таблиц и т.д., и/или другие инструкции, выполненные с возможностью исполнения схемой 270 обработки и, используемые сетевым узлом 260. Читаемый-устройством носитель 280 информации может быть использован для хранения любых расчетов, выполненных схемой 270 обработки, и/или любых данных, принятых через интерфейс 290. В некоторых вариантах осуществления схема 270 обработки и читаемый-устройством носитель 280 информации могут рассматриваться как интегрированные.

Интерфейс 290 используется в проводной или беспроводной связи передачи сигнализации и/или данных между сетевым узлом 260, сетью 206 и/или WD 210. Как проиллюстрировано, интерфейс 290 содержит порт(ы)/вывод(ы) 294 для отправки и приема данных, например, к и от сети 206, через проводное соединение. Интерфейс 290 также включает в себя схему 292 внешнего радиоинтерфейса, которая может быть связана с, или в определенных вариантах осуществления быть частью, антенны 262. Схема 292 внешнего радиоинтерфейса содержит фильтры 298 и усилители 296. Схема 292 внешнего радиоинтерфейса может быть соединена с антенной 262 и схемой 270 обработки. Схема внешнего радиоинтерфейса может быть выполнена с возможностью приведения в определенное состояние сигналов, сообщение которых осуществляется между антенной 262 и схемой 270 обработки. Схема 292 внешнего радиоинтерфейса может принимать цифровые данные, которые должны быть отправлены другим сетевым узлам или WD через беспроводное соединение. Схема 292 внешнего радиоинтерфейса может преобразовывать цифровые данные в радиосигнал с подходящими параметрами канала и полосы пропускания с использованием сочетания фильтров 298 и/или усилителей 296. Затем радиосигнал может быть передан через антенну 262. Аналогичным образом, при приеме данных, антенна 262 может собирать радиосигналы, которые затем преобразуются в цифровые данные посредством схемы 292 внешнего радиоинтерфейса. Цифровые данные могут быть переправлены в схему 270 обработки. В других вариантах осуществления интерфейс может содержать другие компоненты и/или другие сочетания компонентов.

В определенных альтернативных вариантах осуществления сетевой узел 260 может не включать в себя отдельную схему 292 внешнего радиоинтерфейса, вместо этого, схема 270 обработки может содержать схему внешнего радиоинтерфейса и может быть соединена с антенной 262 без отдельной схемы 292 внешнего радиоинтерфейса. Аналогичным образом в некоторых вариантах осуществления вся или некоторая часть схемы 272 RF приемопередатчика может рассматриваться как часть интерфейса 290. В еще одних других вариантах осуществления интерфейс 290 может включать в себя один или несколько портов, или выводов 294, схему 292 внешнего радиоинтерфейса и схему 272 RF приемопередатчика, как часть радиоблока (не показано), и интерфейс 290 может осуществлять связь со схемой 274 обработки основной полосы частот, которая является частью цифрового блока (не показано).

Антенна 262 может включать в себя одну или несколько антенн, или антенные решетки, выполненные с возможностью отправки и/или приема беспроводных сигналов. Антенна 262 может быть связана со схемой 290 внешнего радиоинтерфейса и может быть любым типом антенны, выполненным с возможностью передачи и приема данных и/или сигналов беспроводным образом. В некоторых вариантах осуществления антенна 262 может содержать одну или несколько всенаправленных, секторных или панельных антенн, выполненных с возможностью передачи/приема радиосигналов между, например, 2ГГц и 66ГГц. Всенаправленная антенна может быть использована для передачи/приема радиосигналов в любом направлении, секторная антенна может быть использована для передачи/приема радиосигналов от устройств в конкретной зоне, а панельная антенна может быть антенной прямой видимости, используемой для передачи/приема радиосигналов в относительно прямой видимости. В некоторых случаях использование более одной антенны может упоминаться как MIMO. В определенных вариантах осуществления антенна 262 может быть отделена от сетевого узла 260 и может быть соединяемой с сетевым узлом 260 через интерфейс или порт.

Антенна 262, интерфейс 290 и/или схема 270 обработки могут быть выполнены с возможностью выполнения любых операций приема и/или определенных операций получения, описанных в данном документе, как выполняемые сетевым узлом. Любая информация, данные и/или сигналы могут быть приняты об беспроводного устройства, другого сетевого узла и/или любого другого сетевого оборудования. Аналогичным образом, антенна 262, интерфейс 290 и/или схема 270 обработки могут быть выполнены с возможностью выполнения любых операций передачи, описанных в данном документе, как выполняемые сетевым узлом. Любая информация, данные и/или сигналы могут быть переданы беспроводному устройству, другому сетевому узлу и/или любому другому сетевому оборудованию.

Схема 287 питания может содержать, или быть связана с, схему управления питанием и выполнена с возможностью подачи компонентам сетевого узла 260 питания для выполнения функциональных возможностей, описанных в данном документе. Схема 287 питания может принимать питание от источника 286 питания. Источник 286 питания и/или схема 287 питания могут быть выполнены с возможностью предоставления питания различным компонентам сетевого узла 260 в форме, подходящей для соответствующих компонентов (например, с уровнем напряжения и тока, которые требуются для каждого соответствующего компонента). Источник 286 питания может либо быть включен в, либо быть внешним для, схему 287 питания и/или сетевой узел 260. Например, сетевой узел 260 может быть соединяемым с внешним источником питания (например, электрической розеткой) через схему или интерфейс ввода, как например, электрический кабель, посредством чего внешний источник питания подает питание к схеме 287 питания. В качестве дополнительного примера источник 286 питания может содержать источник питания в форме батареи или блока батарей, который соединяется с, или интегрирован в, схемой питания 287. Батарея может обеспечивать резервное питание при сбое внешнего источника питания. Также могут быть использованы другие типы источников питания, такие как фотогальванические устройства.

Альтернативные варианты осуществления сетевого узла 260 могут включать в себя дополнительные компоненты помимо тех, что показаны на Фигуре 2, которые могут отвечать за обеспечение определенных аспектов функциональных возможностей сетевого узла, включая любую из функциональных возможностей, описанных в данном документе и/или любые функциональные возможности, необходимые для поддержки описанного в данном документе предмета изобретения. Например, сетевой узел 260 может включать оборудование интерфейса пользователя для обеспечения ввода информации в сетевой узел 260 и для обеспечения вывода информации из сетевого узла 260. Это может позволять пользователю выполнять диагностику, обслуживание, ремонт и прочие административные функции для сетевого узла 260.

Используемое в данном документе беспроводное устройство (WD) относится к устройству, выполненному с возможность, сконфигурированному, организованному и/или работающему для осуществления связи беспроводным образом с сетевыми узлами и/или другими беспроводными устройствами. Если не указано иное, то понятие WD может быть использовано в данном документе взаимозаменяемым образом с оборудованием пользователя (UE). В определенных вариантах осуществления, беспроводное устройство 210 может быть оборудованием пользователя, которое дополнительно изображено на Фигуре 14. Осуществление связи беспроводным образом может включать передачу и/или прием беспроводных сигналов с использованием электромагнитных волн, радиоволн, инфракрасных волн и/или других типов сигналов, подходящих для переноса информации по воздуху. В некоторых вариантах осуществления WD может быть выполнено с возможностью передачи и/или приема информации без непосредственного взаимодействия с человеком. Например, WD может быть разработано для передачи информации в сеть по предварительно определенному расписанию, при инициировании внутренним или внешним событием, или в ответ на запросы от сети. Примеры WD включают в себя, но не ограничиваются, интеллектуальный телефон, мобильный телефон, сотовый телефон, телефон стандарта голос через IP (VoIP), телефон беспроводной абонентской линии, настольный компьютер, цифровой персональный помощник (PDA), беспроводные камеры, игровую консоль или устройство, устройство хранения музыки, прибор воспроизведения, носимое терминальное устройство, беспроводную конечную точку, мобильную станцию, планшет, лэптоп, оборудование со встраиваемым лэптопом (LEE), оборудование с монтируемым лэптопом (LME), интеллектуальное устройство, беспроводное оборудование, установленное у пользователя (CPE), смонтированное на транспортном средстве беспроводное терминальное устройство и т.д. WD может поддерживать связь типа устройство с устройством (D2D), например, путем реализации стандарта 3GPP для связи побочной линии связи, связи типа транспортное средство с транспортным средством (V2V), типа транспортное средство с инфраструктурой (V2I), типа транспортное средством со всем (V2X) и может в данном случае упоминаться как устройство связи D2D. В качестве еще одного другого особого примера, в сценарии Интернет Вещей (IoT), WD может представлять собой машину или другое устройство, которое осуществляет мониторинг и/или выполняет измерения, и передает результаты такого мониторинга и/или измерений другому WD и/или сетевому узлу. WD в данном случае может быть устройством связи типа машина с машиной (M2M), которое в контексте 3GPP может упоминаться как устройство MTC. В качестве одного конкретного примера WD может быть UE, реализующим стандарт узкополосный интернет вещей (NB-IoT) 3GPP. Конкретными примерами таких машин или устройств являются датчики, измерительные устройства, такие как измерители мощности, промышленное оборудование, или бытовые или персональные приборы (например, холодильники, телевизоры и т.д.), персональные носимые устройства (например, наручные часы, фитнес-трекеры и т.д.). В других сценариях WD может представлять собой транспортное средство или другое оборудование, которое выполнено с возможностью осуществления мониторинга и/или представления отчета о своем рабочем статусе или других функциях, ассоциированных с его работой. WD, как описано выше, может представлять собой конечную точку беспроводного соединения, и в этом случае устройство может упоминаться как беспроводной терминал. Кроме того, WD, как описано выше, может быть мобильным, и в этом случае оно также может упоминаться как мобильное устройство или мобильный терминал.

Как проиллюстрировано, беспроводное устройство 210 включает в себя антенну 211, интерфейс 214, схему 220 обработки, читаемый-устройством носитель 230 информации, оборудование 232 интерфейса пользователя, вспомогательное оборудование 234, источник 236 питания и схему 237 питания. WD 210 может включать в себя несколько наборов из одного или нескольких проиллюстрированных компонентов для разных беспроводных технологий, которые поддерживаются WD 210, таких как, например, беспроводные технологии GSM, WCDMA, LTE, NR, WiFi, WiMAX или Bluetooth, просто чтобы упомянуть несколько. Эти беспроводные технологии могут быть интегрированы в одном и том же или разных чипах, или наборах чипов в качестве других компонентов в WD 210.

Антенна 211 может включать в себя одну или несколько антенн, или антенные решетки, выполненные с возможностью отправки и/или приема беспроводных сигналов, и соединена с интерфейсом 214. В определенных альтернативных вариантах осуществления антенна 211 может быть отделена от WD 210 и может быть соединяемой с WD 210 через интерфейс или порт. Антенна 211, интерфейс 214 и/или схема 220 обработки могут быть выполнены с возможностью выполнения любых операций приема или передачи, описанных в данном документе, как выполняемые WD. Любая информация, данные и/или сигналы могут быть приняты от сетевого узла и/или другого WD. В некоторых вариантах осуществления схема внешнего радиоинтерфейса и/или антенна 211 могут рассматриваться в качестве интерфейса.

Как проиллюстрировано, интерфейс 214 содержит схему 212 внешнего радиоинтерфейса и антенну 211. Схема 212 внешнего радиоинтерфейса содержит один или несколько фильтров 218 и усилителей 216. Схема 214 внешнего радиоинтерфейса соединена с антенной 211 и схемой 220 обработки, и выполнена с возможностью приведения в определенное состояние сигналов, сообщение которых осуществляется между антенной 211 и схемой 220 обработки. Схема 212 внешнего радиоинтерфейса может быть связана с или быть частью антенны 211. В некоторых вариантах осуществления WD 110 может не включать в себя отдельную схему 212 внешнего радиоинтерфейса; наоборот, схема 220 обработки может содержать схему внешнего радиоинтерфейса и может быть соединена с антенной 211. Аналогичным образом в некоторых вариантах осуществления некоторые части или вся схема 222 RF приемопередатчика могут рассматриваться как часть интерфейса 214. Схема 212 внешнего радиоинтерфейса может принимать цифровые данные, которые должны быть отправлены другим сетевым узлам или WD через беспроводное соединение. Схема 212 внешнего радиоинтерфейса может преобразовывать цифровые данные в радиосигнал с подходящими параметрами канала и полосы пропускания с использованием сочетания фильтров 218 и/или усилителей 216. Затем радиосигнал может быть передан через антенну 211. Аналогичным образом, при приеме данных, антенна 211 может собирать радиосигналы, которые затем преобразуются в цифровые данные схемой 212 внешнего радиоинтерфейса. Цифровые данные могут быть переправлены схеме 220 обработки. В других вариантах осуществления интерфейс может содержать другие компоненты и/или другие сочетания компонентов.

Схема 220 обработки может содержать сочетание одного или нескольких из микропроцессора, контроллера, микроконтроллера, центрального блока обработки, цифрового сигнального процессора, проблемно-ориентированной интегральной микросхемы, программируемой вентильной матрицы или любого другого подходящего вычислительного устройства, ресурса или сочетания аппаратного обеспечения, программного обеспечения и/или кодированной логики, работающей для обеспечения, либо отдельно, либо в сочетании с другими компонентами WD 210, такими как читаемый-устройством носитель 230 информации, функциональных возможностей WD 210. Такие функциональные возможности могут включать в себя обеспечение любого из различных беспроводных признаков или преимуществ, которые обсуждаются в данном документе. Например, схема 220 обработки может исполнять инструкции, хранящиеся в читаемом-устройством носителе 230 информации или в памяти в схеме 220 обработки, чтобы обеспечивать функциональные возможности, которые раскрываются в данном документе. В конкретных вариантах осуществления, схема 220 обработки беспроводного устройства 210 может выполнять способ, который дополнительно проиллюстрирован на Фигуре 12.

Как проиллюстрировано, схема 220 обработки включает в себя одно или несколько из схемы 222 RF приемопередатчика, схемы 224 обработки основной полосы частоты и схемы 226 обработки приложения. В других вариантах осуществления схема обработки может содержать другие компоненты и/или другие сочетания компонентов. В определенных вариантах осуществления схема 220 обработки WD 210 может содержать SOC. В некоторых вариантах осуществления схема 222 RF приемопередатчика, схема 224 обработки основной полосы частот и схема 226 обработки приложения могут быть на отдельных чипах или наборах чипов. В альтернативных вариантах осуществления часть или все из схемы 224 обработки основной полосы частот и схемы 226 обработки приложения могут быть объединены в одном чипе или наборе чипов, а схема 222 RF приемопередатчика может быть на отдельном чипе иди наборе чипов. В еще одних альтернативных вариантах осуществления часть или все из схемы 222 RF приемопередатчика и схемы 224 обработки основной полосы частот могут быть на одном и том же чипе или наборе чипов, а схема 226 обработки приложения может быть на отдельном чипе или наборе чипов. В еще одних других альтернативных вариантах осуществления часть или все из схемы 222 RF приемопередатчика, схемы 224 обработки основной полосы частот и схемы 226 обработки приложения могут быть объединены в одном и том же чипе или наборе чипов. В некоторых вариантах осуществления схема 222 RF приемопередатчика может быть частью интерфейса 214. Схема 222 RF приемопередатчика может приводить в определенное состояние RF сигналы для схемы 220 обработки.

В определенных вариантах осуществления некоторые или все из функциональных возможностей, описанных в данном документе, как выполняемые WD, могут быть обеспечены схемой 220 обработки, исполняющей инструкции, хранящиеся в читаемом-устройством носителе 230 информации, который в определенных вариантах осуществления может быть машиночитаемый запоминающим носителем информации. В альтернативных вариантах осуществления некоторые или все из функциональных возможностей могут быть обеспечены схемой 220 обработки без исполнения инструкций, хранящихся на отдельном или дискретном читаемом-устройством запоминающем носителе информации, как, например, образом со схемной реализацией. В любых из этих конкретных вариантов осуществления, хранятся или нет исполняемые инструкции на читаемом-устройством запоминающем носителе информации, схема 220 обработки может быть выполнена с возможностью выполнения описанных функциональных возможностей. Преимущества, которые предоставляются такими функциональными возможностями, не ограничиваются одной схемой 220 обработки или другими компонентами WD 210, а используются WD 210 в целом и/или конечными пользователями и беспроводной сетью в общем.

Схема 220 обработки может быть выполнена с возможностью выполнения любого определения, расчета или аналогичных операций (например, определенных операций получения), описанных в данном документе, как выполняемые WD. Эти операции, как выполняемые схемой 220 обработки, могут включать в себя обработку информации, полученной схемой 220 обработки путем, например, преобразования полученной информации в другую информацию, сравнения полученной информации или преобразованной информации с информацией, сохраненной WD 210, и/или выполнения одной или нескольких операций на основании полученной информации или преобразованной информации, и в результате упомянутой обработки, выполнения определения.

Читаемый-устройством носитель 230 информации может быть выполнен с возможностью хранения компьютерной программы, программного обеспечения, приложения, включающего в себя одно или несколько из логики, правил, кода, таблиц и т.д., и/или других инструкций, выполненных с возможностью исполнения посредством схемы 220 обработки. Читаемый-устройством носитель 230 информации может включать в себя компьютерную память (например, Память с Произвольным Доступом (RAM) или Постоянную Память (ROM)), массовые запоминающие носители информации (например, жесткий диск), съемные запоминающие носители информации (например, Компакт Диск (CD) или Цифровой Видео Диск (DVD)) и/или любые другие энергозависимые или энергонезависимые, не временные читаемые-устройством и/или исполняемые компьютером устройства памяти, которые хранят информацию, данные и/или инструкции, которые могут быть использованы схемой 220 обработки. В некоторых вариантах осуществления схема 220 обработки и читаемый-устройством носитель 230 информации могут рассматриваться как интегрированные.

Оборудование 232 интерфейса пользователя может предоставлять компоненты, которые позволяют пользователю-человеку взаимодействовать с WD 210. Такое взаимодействие может быть во многих формах, таких как визуальной, звуковой, тактильной и т.д. Оборудование 232 интерфейса пользователя может быть выполнено с возможностью создания вывода для пользователя и обеспечения для пользователя предоставления ввода в WD 210. Тип взаимодействия может варьироваться в зависимости от типа оборудования 232 интерфейса пользователя, инсталлированного в WD 210. Например, если WD 210 является интеллектуальным телефоном, то взаимодействие может быть через сенсорный экран; если WD 210 является интеллектуальным измерителем, то взаимодействие может быть через экран, который обеспечивает использование (например, количество использованных галлонов), или громкоговоритель, который предоставляет звуковое предупреждение (например, если обнаруживается дым). Оборудование 232 интерфейса пользователя может включать в себя интерфейсы, устройства и схемы ввода, и интерфейсы, устройства и схемы вывода. Оборудование 232 интерфейса пользователя выполнено с возможностью обеспечения ввода информации в WD 210, и соединено со схемой 220 обработки, чтобы позволить схеме 220 обработки обрабатывать информацию ввода. Оборудование 232 интерфейса пользователя может включать в себя, например, микрофон, датчик близости или другой датчик, клавиши/кнопки, сенсорный дисплей, одну или несколько камер, USB-порт или другую схему ввода. Оборудование 232 интерфейса пользователя также выполнено с возможностью обеспечения вывода информации из WD 210, и чтобы позволить схеме 220 обработки выводить информацию из WD 210. Оборудование 232 интерфейса пользователя может включать в себя, например, громкоговоритель, дисплей, вибрационную схему, USB-порт, интерфейс головных телефонов или другую схему вывода. Используя одно или несколько из интерфейсов, устройств и схем ввода и вывода оборудования 232 интерфейса пользователя WD 210 может осуществлять связь с конечными пользователями и/или беспроводной сетью и позволять им получать выгоду от функциональных возможностей, описанных в данном документе.

Вспомогательное оборудование 234 выполнено с возможностью обеспечения более конкретных функциональных возможностей, которые обычно могут не выполняться WD. Оно может содержать специализированные датчики для выполнения измерений для различных целей, интерфейсы для дополнительных типов связи, такой как проводная связь, и т.д. Включение и тип компонентов вспомогательного оборудования 234 могут варьироваться в зависимости от варианта осуществления и/или сценария.

Источник 236 питания, в некоторых вариантах осуществления, может быть в форме батареи или блока батарей. Также могут быть использованы другие типы источников питания, такие как внешний источник питания (например, электрическая розетка), фотогальванические устройства или элементы электропитания. WD 210 может дополнительно содержать схему 237 питания для доставки питания от источника 236 питания к различным частям WD 210, которым требуется питание от источника 236 питания для обеспечения любых функциональных возможностей, описанных или указанных в данном документе. Схема 237 питания может в определенных вариантах осуществления содержать схему управления питанием. Схема 237 питания может дополнительно или в качестве альтернативы быть выполнена с возможностью приема питания от внешнего источника питания; и в этом случае WD 210 может быть соединяемым с внешним источником питания (таким как электрическая розетка) через схему или интерфейс ввода, такой как электрический кабель питания. Схема 237 питания также может в определенных вариантах осуществления быть выполнена с возможностью доставки питания от внешнего источника питания к источнику 236 питания. Это может быть, например, для зарядки источника 236 питания. Схема 237 питания может выполнять любое форматирование, преобразование или другую модификацию питания от источника 236 питания, чтобы сделать питание подходящим для соответствующих компонентов WD 210, к которым подается питание.

Фигура 3 иллюстрирует примерную процедуру произвольного доступа, включающую хэш-код данных восходящей линии связи в расчет жетона, в соответствии с определенным вариантом осуществления. В некоторых вариантах осуществления, sRMAC-I в RRCConnectionResumeRequest основан на хэш-коде данных восходящей линии связи, которые должны быть мультиплексированы на уровне MAC с RRCConnectionResumeRequest в Msg3. В некоторых вариантах осуществления, хэш-код может упоминаться как хэш-значение, свертки или хэши. В некоторых вариантах осуществления, хэш-код также может быть применен к любым других подходящим жетонам, таким как RMAC-I. Способ расчета sRMAC-I заключается в обеспечении защиты целостности данных восходящей линии связи, чтобы позволить eNB обнаруживать возможную модификацию части данных в Msg3 таким образом, чтобы переадресация данных восходящей линии связи, принятых в Msg3, от eNB к S-GW могла быть выполнена незамедлительно.

В одном варианте осуществления, включение хэш-кода данных восходящей линии связи в расчет sRMAC может быть выполнено независимо от того, выполняется ли верификация sRMAC-I, т.е. в исходном eNB или целевом eNB.

В одном варианте осуществления включение хэш-кода данных восходящей линии связи в расчет sRMAC может быть выполнено с использованием нового ключа целостности для расчета sRMAC-I. В другом варианте осуществления, включение хэш-кода данных восходящей линии связи в расчет sRMAC может быть выполнено с использованием текущего ключа целостности, т.е. текущего ключа целостности, который используется в предыдущем соединении. Если используется текущий ключ целостности, то может потребоваться выполнение верификации sRMAC-I в исходном eNB, поскольку старый ключ может быть недоступен в целевом eNB.

В одном варианте осуществления, решение в отношении подробностей для обеспечения функциональной возможности хэширования, таких как алгоритм хэширования или функция для создания, может приниматься посредством eNB и информироваться UE через особую для UE сигнализацию. В некоторых вариантах осуществления, подробности могут содержать хэш-код и длину хэш-кода, например, 16 битов.

В одном варианте осуществления хэш-код может быть вычислен до того, как шифруются данные восходящей линии связи, т.е. через данные открытого текста. Для верификации sRMAC-I, данные пользователя тогда дешифруются перед вычислением хэш-кода. Когда целевой eNB, который принимает Msg3, еще не имеет ключ шифрования, целевой eNB неспособен вычислить хэш-код незамедлительно, поскольку он не может дешифровать данные. Тогда требуется перенести зашифрованные данные восходящей линии связи исходному eNB вместе с подробностями в отношении хэш-кода, такими как хэш-функция, если они неизвестны исходному eNB, для вычисления хэш-кода. После того как хэш-код был дешифрован ранее, может быть верифицирован sRMAC-I. В некоторых вариантах осуществления, данные восходящей линии связи могут содержать данные пользователя.

В другом варианте осуществления, хэш-код может быть вычислен после того, как шифруются данные восходящей линии связи. В данном случае, когда целевой eNB принимает Msg3, он может вычислить хэш-код не требуя ключ шифрования для дешифрования данных. Если верификация sRMAC-I будет происходить в исходном eNB, то целевой eNB тогда переносит только хэш-код фиксированного размера к исходному eNB для верификации sRMAC-I. Таким образом, не нужно переносить ни все данные, ни подробности для хэш-функций в исходный eNB.

В некоторых вариантах осуществления межслойное взаимодействие между слоем RRC и нижними слоями требуется в процессе построения сообщения RRC в отношении расчета и верификации sRMAC-I. Это потому, что суб-слой RRC рассчитывает параметр, тогда как данные восходящей линии связи недоступны на данном суб-слое RRC. В одном варианте осуществления хэш-код может быть вычислен слоем RRC, и в этом случае нижние слои, например, PDCP, управления линей радиосвязи (RLC) или MAC, предоставляют слою RRC незашифрованные или шифрованные данные для вычисления хэш-кода, который должен быть включен в sRMAC-I. Незашифрованные или шифрованные данные могут быть предоставлены нижними слоями по запросу от RRC. В другом варианте осуществления хэш-код может быть вычислен нижними слоями, например, PDCP, RLC или MAC, и предоставлен слою RRC для расчета sRMAC-I. Хэш-код может быть предоставлен нижними слоями по запросу от RRC.

В случае последующих передач Msg3, т.е. попыток передать содержимое буфера Msg3, если требуется повторное создание части служебных данных (SDU) DTCH в Msg3, то также требуется повторный расчет sRMAC-I. В одном варианте осуществления слой RRC повторно рассчитывает sRMAC-I на основании нового DTCH SDU, который должен быть включен в Msg3, всякий раз, когда требуются соответствующие изменения в части данных. В одном варианте осуществления, RRC предоставляет новый или обновленный блок данных протокола (PDU) RRC с повторно рассчитанным sRMAC-I нижним слоям. В другом варианте осуществления, RRC предоставляет повторно рассчитанный sRMAC-I нижним слоям, например, слою MAC, которые вставляют новое значение и замещают старый sRMAC-I в соответствующем местоположении в PDU, например, MAC PDU, обновляя только соответствующие биты и/или раздел сообщения. В другом варианте осуществления слой MAC может повторно вычислять sRMAC-I и вставлять новое значение в его соответствующее местоположение в Msg3 MAC PDU, т.е. обновляя только соответствующие биты и/или раздел сообщения.

В некоторых вариантах осуществления, хэш-код может быть функцией одного или нескольких из блока данных, и информации, ассоциированной с блоком данных или блоком данных. Например, H=функция(данные) или H=функция(данные, информация). В одном варианте осуществления, информация, ассоциированная с блоком данных, может вместо того, чтобы вводиться в хэш-функцию, пропускаться наряду с хэш-кодом в качестве ввода для расчета sRMAC-I. Информация, ассоциированная с блоком данных, или блок данных могут содержать информацию управления, такую как подзаголовок MAC, идентификатор логического канала, идентификатор радиоканала и длина блока данных.

В некоторых вариантах осуществления блок данных, например, RLC PDU или MAC SDU, через который вычисляется хэш-код, содержит фрагмент данных восходящей линии связи, доступных для передачи, или фрагмент пакета данных пользователя, например, PDCP SDU или PDCP PDU или RLC SDU или IP-пакет.

Примерная хэш-функция [Хэш-Функция] описывается в Приложении I.2 документа TS 33.401 [TS33.401] следующим образом. Касательно хэш-функции в объекте администрирования мобильности (MME) и UE, HASHMME и HASHUE, когда MME и UE могут извлечь HASHMME и HASHUE, соответственно, с использованием следующих параметров в качестве вводных данных для KDF, указанной в документе TS 33.220 [8], таких как S=сообщение Незащищенного Запроса ПРИКРЕПЛЕНИЯ или Запроса обновления зоны отслеживания (TAU), и Ключ=256-битная строка из всех 0. Обратите внимание на то, что очередность упаковки входных данных, S, в алгоритм хэширования является точно такой же, как очередность упаковки сообщения уровня без доступа (NAS) восходящей линии связи. Также обратите внимание на то, что HASHMME или HASHUE являются 64 младшими значащими битами из 256 битов выходных данных функции извлечения ключа (KDF).

Фигура 4 иллюстрирует один вариант осуществления UE в соответствии с различными аспектами, описанными в данном документе. Используемое в данном документе оборудование пользователя или UE может не обязательно иметь пользователя в смысле пользователя-человека, который владеет и/или эксплуатирует соответствующее устройство. Вместо этого UE может представлять собой устройство, которое предназначено для продажи, или эксплуатации посредством, пользователю-человеку, но которое может не быть, или может не быть первоначально, ассоциировано с конкретным пользователем-человеком (например, интеллектуальный контроллер дождевальной машины). В качестве альтернативы UE может представлять устройство, которое не предназначено для продажи, или эксплуатации посредством, конечному пользователю, но которое может быть ассоциировано с или эксплуатироваться для получения выгоды пользователем (например, интеллектуальный измеритель мощности). UE 400 может быть любым UE, идентифицированным Проектом Партнерства 3-его Поколения (3GPP), включая NB-IoT UE, MTC UE и/или UE улучшенной MTC (eMTC). UE 400, как проиллюстрировано на Фигуре 4, является одним примером WD, выполненного с возможностью осуществления связи в соответствии с одним или несколькими стандартами связи, опубликованными Проектом Партнерства 3-его Поколения (3GPP), такими как стандарты 3GPP GSM, UMTS, LTE и/или 5G. В определенных вариантах осуществления, оборудование 400 пользователя может быть оборудованием пользователя, которое дополнительно изображено на Фигуре 14. Как упомянуто ранее, понятие WD и UE могут быть использованы взаимозаменяемым образом. Соответственно, несмотря на то, что Фигура 4 соответствует UE, компоненты, которые обсуждаются здесь, в равной степени применимы к WD, и наоборот.

На Фигуре 4 UE 400 включает в себя схему 401 обработки, которая оперативно связана с интерфейсом 405 ввода/вывода, радиочастотным (RF) интерфейсом 409, интерфейсом 411 сетевого соединения, памятью 415, включающей в себя память 417 с произвольным доступом (RAM), постоянную память 419 (ROM) и запоминающий носитель 421 информации, или аналогичное, подсистемой 431 связи, источником 433 питания и/или любым другим компонентом, или любым их сочетанием. Запоминающий носитель 421 информации включает в себя операционную систему 423, прикладную программу 425 и данные 427. В других вариантах осуществления запоминающий носитель 421 информации может включать в себя другие аналогичные типы информации. Определенные UE могут использовать все из компонентов, показанных на Фигуре 4, или только подмножество компонентов. Уровень интеграции между компонентами может варьироваться от одного UE к другому UE. Кроме того, определенные UE могут содержать несколько экземпляров компонента, как например, несколько процессоров, памятей, приемопередатчиков, передатчиков, приемников и т.д.

На Фигуре 4 схема 401 обработки может быть выполнена с возможностью обработки компьютерных инструкций и данных. Схема 401 обработки может быть выполнена с возможностью реализации любого последовательного конечного автомата, работающего для исполнения машинных инструкций, которые хранятся в качестве машиночитаемых компьютерных программ в памяти, таких как один или несколько реализованных в аппаратном обеспечении конечных автоматов (например, в дискретной логике, FPGA, ASIC и т.д.); программируемой логики вместе с подходящим встроенным программным обеспечением; одной или нескольких сохраненных программ, процессоров общего назначения, таких как микропроцессор или Цифровой Сигнальный Процессор (DSP), вместе с подходящим программным обеспечением; или любого сочетания из вышеприведенного. Например, схема 401 обработки может включать в себя два центральных блока обработки (CPU). Данные могут быть информацией в форме, подходящей для использования компьютером. В определенных вариантах осуществления схема 401 обработки может выполнять способ, который дополнительно проиллюстрирован на Фигуре 13.

В изображенном варианте осуществления интерфейс 405 ввода/вывода может быть выполнен с возможностью обеспечения интерфейса связи для устройства ввода, устройства вывода или устройства ввода и вывода. UE 400 может быть выполнено с возможностью использования устройства вывода через интерфейс 405 ввода/вывода. Устройство вывода может использовать тот же самый тип порта интерфейса, что и устройство ввода. Например, USB-порт может быть использован для обеспечения ввода в и вывода из UE 400. Устройство вывода может быть громкоговорителем, звуковой картой, видеокартой, дисплеем, монитором, принтером, исполнительным механизмом, излучателем, интеллектуальной картой, другим устройством вывода или любым их сочетанием. UE 400 может быть выполнено с возможностью использования устройства ввода через интерфейс 405 ввода/вывода, чтобы позволить пользователю захватывать информацию в UE 400. Устройство ввода может включать в себя реагирующий на касание или реагирующий на присутствие дисплей, камеру (например, цифровую камеру, цифровую видеокамеру, веб-камеру и т.д.), микрофон, датчик, мышь, шаровой манипулятор, панель направлений, сенсорную площадку, колесо прокрутки, интеллектуальную карту и аналогичное. Реагирующий на присутствие дисплей может включать в себя емкостной или резистивный датчик касания для регистрации ввода от пользователя. Датчик может быть, например, акселерометром, гироскопом, датчиком наклона, датчиком усилия, магнитометром, оптическим датчиком, датчиком близости, другим аналогичным датчиком или любым их сочетанием. Например, устройство ввода может быть акселерометром, магнитометром, цифровой камерой, микрофоном и оптическим датчиком.

На Фигуре 4 RF интерфейс 409 может быть выполнен с возможностью обеспечения интерфейса связи с RF компонентами, такими как передатчик, приемник и антенна. Интерфейс 411 сетевого соединения может быть выполнен с возможностью обеспечения интерфейса связи с сетью 443a. Сеть 443a может охватывать проводные и/или беспроводные сети, такие как локальная сеть (LAN), глобальная сеть (WAN), компьютерная сеть, беспроводная сеть, телекоммуникационная сеть, другая аналогичная сеть или любое их сочетание. Например, сеть 443a может содержать сеть Wi-Fi. Интерфейс 411 сетевого соединения может быть выполнен с возможностью включения интерфейса приемника и передатчика, используемого для осуществления связи с одним или несколькими другими устройствами через сеть связи в соответствии с одним или несколькими протоколами связи, такими как Ethernet, TCP/IP, SONET, ATM или аналогичный. Интерфейс 411 сетевого соединения может реализовывать функциональные возможности приемника и передатчика подходящие для линий связи сети связи (например, оптических, электрических и аналогичных). Функции передатчика и приемника могут совместно использовать компоненты схемы, программное обеспечение или встроенное программное обеспечение, или в качестве альтернативы могут быть реализованы раздельно.

RAM 417 может быть выполнена с возможностью взаимодействия через шину 402 со схемой обработки 401 для обеспечения сохранения или кэширования данных, или компьютерных инструкций во время исполнения программ программного обеспечения, таких как операционная система, прикладные программы и драйверы устройств. ROM 419 может быть выполнена с возможностью предоставления компьютерных инструкций или данных схеме 401 обработки. Например, ROM 419 может быть выполнена с возможностью сохранения инвариантного низкоуровневого системного кода или данных для базовых функций системы, таких как базовый ввод и вывод (I/O), запуск, или прием нажатий клавиш от клавиатуры, которые хранятся в энергонезависимой памяти. Запоминающий носитель 421 информации может быть выполнен с возможностью включения памяти, такой как RAM, ROM, программируемая постоянная память (PROM), стираемая программируемая постоянная память (EPROM), электрически стираемая программируемая постоянная память (EEPROM), магнитные диски, оптические диски, гибкие диски, жесткие диски, съемные картриджи или флэш-накопители. В одном примере запоминающий носитель 421 информации может быть выполнен с возможностью включения операционной системы 423, прикладных программ 425, таких как приложение веб-браузера, машины виджетов или гаджетов или другого приложения и файла 427 данных. Запоминающий носитель 421 информации может хранить для использования посредством UE 400 любую из многообразия различных операционных систем или сочетаний операционных систем.

Запоминающий носитель 421 информации может быть выполнен с возможностью включения некоторого количества физических блоков накопителя, таких как избыточный массив независимых дисков (RAID), накопитель на гибком диске, флэш-память, USB флэш-накопитель, внешний накопитель на жестком диске, флэш-накопитель, флэшка, миниатюрная флэшка, оптический дисковый накопитель на цифровом универсальном диске высокой плотности (HD-DVD), внутренний накопитель на жестком диске, оптический дисковый накопитель Blu-Ray, оптический дисковый накопитель на голографическом цифровом хранилище данных (HDDS), внешний мини модуль памяти с двухсторонним расположением микросхем (DIMM), синхронная динамическая память с произвольным доступом (SDRAM), внешняя микро-DIMM SDRAM, память интеллектуальной карты, такая как модуль идентификации абонента или съемный модуль идентификации абонента (SIM/RUIM), другая память или любое их сочетание. Запоминающий носитель 421 информации может обеспечивать UE 400 доступ к исполняемым компьютером инструкциям, прикладным программам или аналогичному, хранящемуся на временном или не временном средстве памяти, для выгрузки данных или для загрузки данных. Изделие, такое как использующее систему связи, может быть вещественным образом воплощено в запоминающем носителе 421 информации, который может содержать читаемый-устройством носитель информации.