ОБЛАСТЬ ТЕХНИКИ

Настоящая заявка в целом относится к сети беспроводной связи, а конкретнее относится к выбору экземпляра сетевой функции в сети беспроводной связи.

УРОВЕНЬ ТЕХНИКИ

Базовая сеть (CN) следующего поколения (5G) будет использовать архитектуру на основе услуг, которая выгодно использует взаимодействия на основе услуг между сетевыми функциями (NF) CN. В этой связи NF дают другим санкционированным NF доступ к их услугам. В качестве альтернативы или в дополнение к предопределенным интерфейсам, задаваемым между элементами сети, экземпляр NF, которому нужно получить услугу некоторого типа, просит у так называемой функции репозитория сети (NRF) обнаружить и связаться с экземпляром другой NF, которая предоставляет тот некоторый тип услуги.

В частности, NF могут выступать в роли поставщика в качестве поставщика услуги (NFp) и/или роли потребителя в качестве потребителя услуги (NFc). Экземпляр NFp запускается и регистрирует себя в NRF. Эта регистрация позволяет NRF знать о том, что существует экземпляр NFp. Позднее экземпляр NFc, которому нужно использовать определенную услугу, запускает процедуру с NRF, называемую обнаружением. Если у NRF есть зарегистрированный экземпляр NFp, который соответствует этому запросу обнаружения, то NRF снабжает экземпляр NFc информацией, необходимой для настройки связи с обнаруженным экземпляром NFp. Этой информацией может быть, например, IP-адрес и порт экземпляра NFp.

Архитектура на основе услуг преимущественно обеспечивает большую гибкость и скорость при разработке новых услуг CN, так как становится возможным подключаться к другим компонентам без введения новых интерфейсов. Также архитектура на основе услуг дает возможность использовать прикладные программные интерфейсы (API) на основе веб-технологии, что облегчает разработку, поскольку библиотеки и инструменты разработки для такой технологии уже широко доступны. Тем не менее, архитектура на основе услуг создает проблемы в обнаружении и выборе NF, особенно когда растет количество абонентов в сети.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления в этом документе включают в себя способ, выполняемый сетевым оборудованием в сети беспроводной связи. Способ содержит прием по меньшей мере части скрытого идентификатора подписки для абонента, где скрытый идентификатор подписки содержит скрытый постоянный идентификатор подписки для абонента. Принятая по меньшей мере часть скрытого идентификатора подписки указывает код поддомена. Код поддомена указывает некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. Способ также может включать в себя определение экземпляра сетевой функции поставщика для предоставления услуги, получаемой абонентом, на основе кода поддомена и среди нескольких экземпляров сетевой функции поставщика в домашней сети, распределенных соответственно для предоставления услуги, получаемой абонентами, приписанными к разным поддоменам.

В некоторых вариантах осуществления определение экземпляра сетевой функции поставщика для предоставления услуги, получаемой абонентом, также основывается на идентификаторе домашней сети.

В некоторых вариантах осуществления способ также содержит прием запроса обнаружения для обнаружения одного или нескольких экземпляров сетевой функции поставщика в домашней сети, чтобы предоставить услугу, получаемую абонентом, и ответ на запрос обнаружения выбранным экземпляром сетевой функции поставщика.

В некоторых вариантах осуществления сетевое оборудование реализует функцию репозитория сети, NRF.

В некоторых вариантах осуществления способ также может содержать прием информации, которая конфигурирует сетевое оборудование для связывания кода поддомена с одним или несколькими экземплярами сетевой функции поставщика, распределенными для предоставления услуги, получаемой абонентами, приписанными к некоторому поддомену. Например, в одном или нескольких таких вариантах осуществления информация включает в себя некоторый код поддомена и информацию маршрутизации для одного или нескольких экземпляров сетевой функции поставщика, так что информация конфигурирует сетевое оборудование для связывания кода поддомена с информацией маршрутизации. В этой связи в некоторых вариантах осуществления информация маршрутизации является адресом по Интернет-протоколу, IP, именем хоста, доменным именем или унифицированным идентификатором ресурса у выбранного экземпляра.

В некоторых вариантах осуществления разные поддомены домашней сети ассоциированы с разной информацией маршрутизации, и код поддомена является идентификатором, ассоциированным с информацией маршрутизации для некоторого поддомена.

В некоторых вариантах осуществления определение кода поддомена содержит определение кода поддомена из поля по меньшей мере в части скрытого идентификатора подписки, где то поле является полем кода поддомена, предназначенным для указания кода поддомена.

В некоторых вариантах осуществления сетевая функция поставщика является функцией единого управления данными, функцией раскрытия идентификатора подписки или функцией сервера аутентификации.

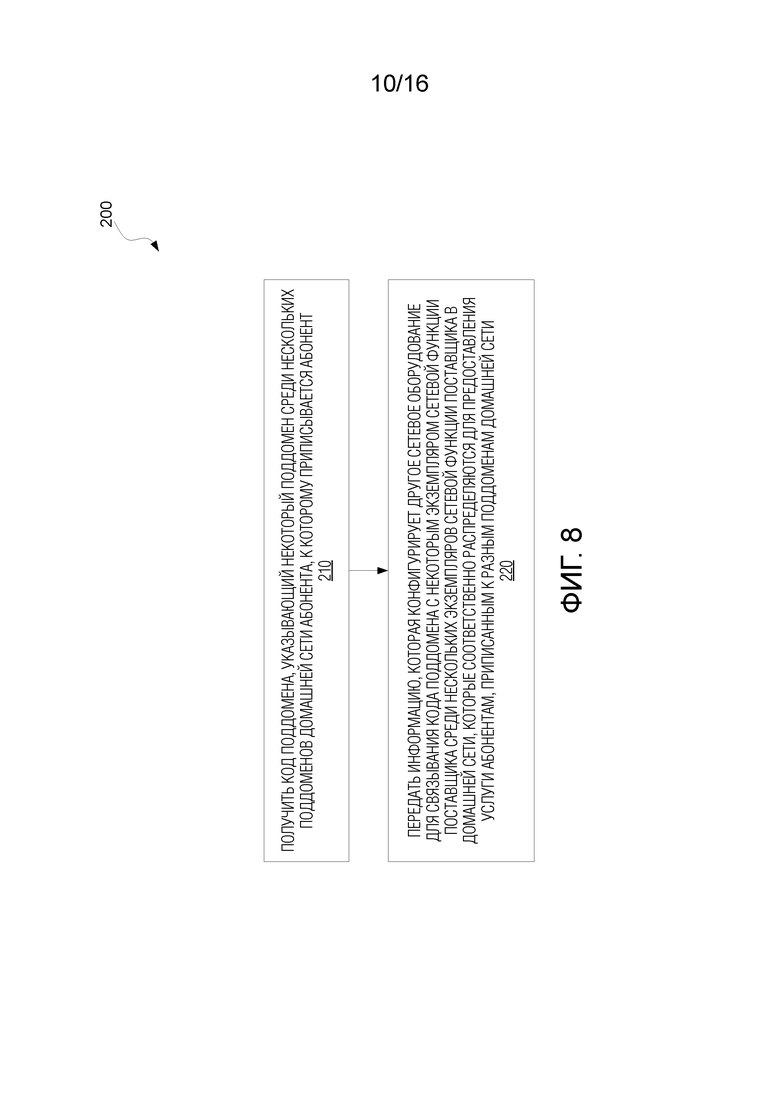

Варианты осуществления также включают в себя способ, выполняемый сетевым оборудованием в сети беспроводной связи в соответствии с другими вариантами осуществления. Способ включает в себя получение кода поддомена, указывающего некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. Способ также может включать в себя передачу информации, которая конфигурирует другое сетевое оборудование для связывания кода поддомена с некоторым экземпляром сетевой функции поставщика среди нескольких экземпляров сетевой функции поставщика в домашней сети, которые распределяются соответственно для предоставления услуги, получаемой абонентами, приписанными к разным поддоменам домашней сети.

В некоторых вариантах осуществления информация включает в себя код поддомена и информацию маршрутизации для некоторого экземпляра, так что эта информация конфигурирует другое сетевое оборудование для связывания кода поддомена с информацией маршрутизации. В одном или нескольких таких вариантах осуществления информация маршрутизации является адресом по Интернет-протоколу, IP, именем хоста, доменным именем или унифицированным идентификатором ресурса у некоторого экземпляра.

В некоторых вариантах осуществления сетевое оборудование реализует функцию управления и обслуживания, некоторый экземпляр сетевой функции поставщика или посредника для некоторого экземпляра сетевой функции поставщика.

В некоторых вариантах осуществления сетевая функция поставщика является функцией единого управления данными, функцией раскрытия идентификатора подписки или функцией сервера аутентификации.

В некоторых вариантах осуществления другое сетевое оборудование реализует функцию репозитория сети.

В некоторых вариантах осуществления разные поддомены домашней сети ассоциированы с разной информацией маршрутизации, и код поддомена является идентификатором, ассоциированным с информацией маршрутизации для некоторого поддомена.

В некоторых вариантах осуществления способ также содержит формирование поля, которое указывает код поддомена. В этом случае поле может быть полем кода поддомена, предназначенным для указания кода поддомена. В таком случае информация, которая конфигурирует другое сетевое оборудование, может включать в себя это поле.

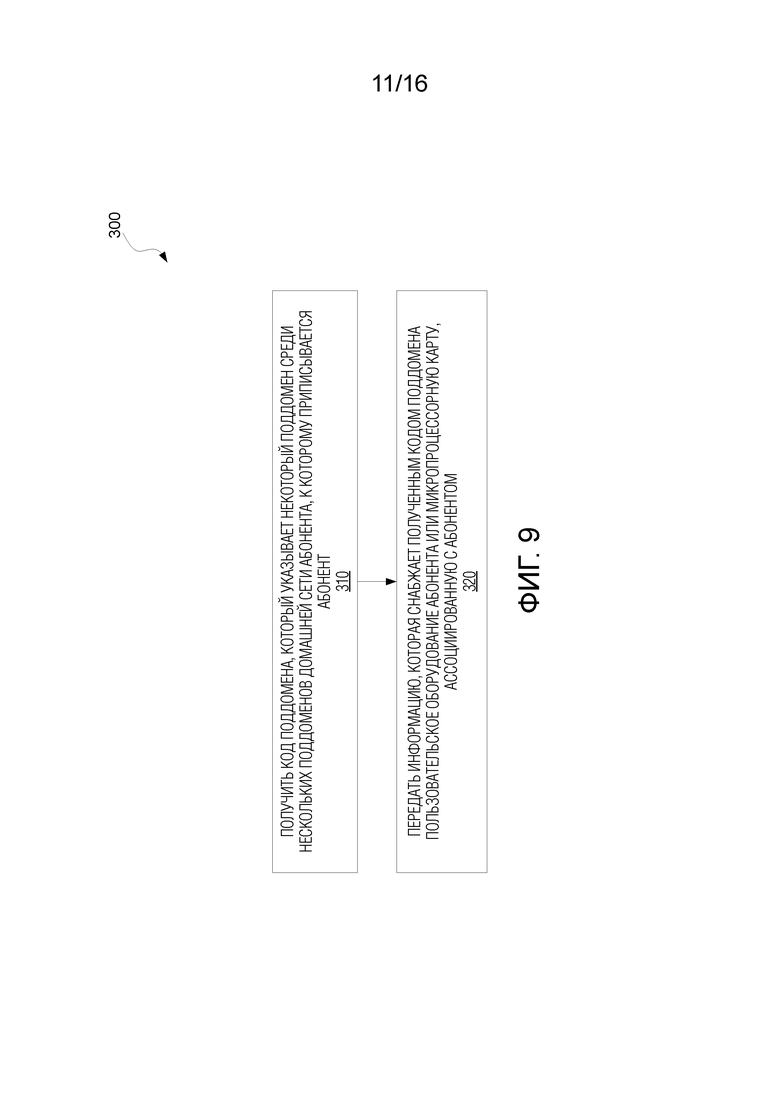

Варианты осуществления дополнительно включают в себя способ, выполняемый сетевым оборудованием в сети беспроводной связи в соответствии с еще одними вариантами осуществления. Способ включает в себя получение кода поддомена, указывающего некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. Способ также может включать в себя передачу информации, которая снабжает полученным кодом поддомена пользовательское оборудование абонента или микропроцессорную карту, ассоциированные с абонентом.

В некоторых вариантах осуществления сетевое оборудование реализует функцию управления и обслуживания, экземпляр сетевой функции поставщика в домашней сети, который должен предоставить либо допускает предоставление услуги, получаемой абонентом, или посредника для одного или нескольких экземпляров сетевой функции поставщика. Например, сетевая функция поставщика может быть функцией единого управления данными, функцией раскрытия идентификатора подписки или функцией сервера аутентификации.

В некоторых вариантах осуществления разные поддомены домашней сети ассоциированы с разной информацией маршрутизации, и код поддомена является идентификатором, ассоциированным с информацией маршрутизации для некоторого поддомена.

В некоторых вариантах осуществления способ также может включать в себя формирование поля, которое указывает код поддомена. В одном или нескольких вариантах осуществления поле является полем кода поддомена, предназначенным для указания кода поддомена. В этом случае передача информации может содержать передачу этого поля пользовательскому оборудованию или микропроцессорной карте.

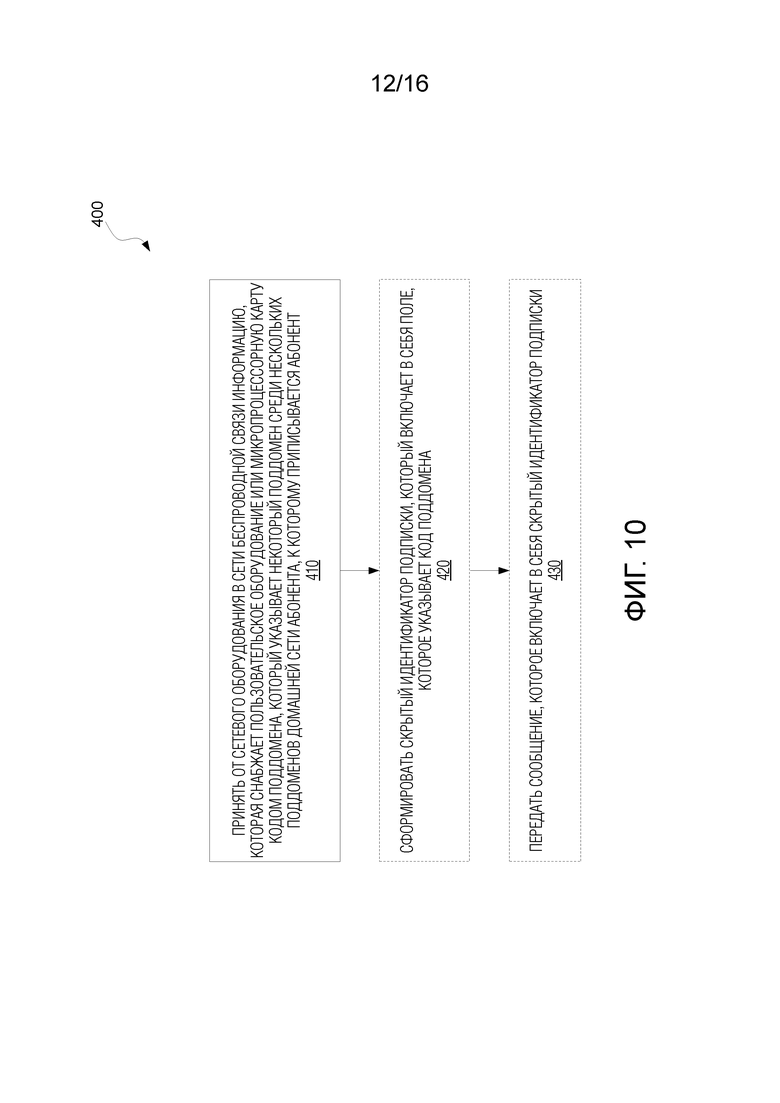

Варианты осуществления также включают в себя способ, выполняемый пользовательским оборудованием или микропроцессорной картой, ассоциированными с абонентом. Способ содержит прием от сетевого оборудования в сети беспроводной связи информации, которая снабжает пользовательское оборудование или микропроцессорную карту кодом поддомена, который указывает некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. В некоторых вариантах осуществления способ также может содержать передачу сообщения, которое включает в себя скрытый идентификатор подписки. В некоторых вариантах осуществления скрытый идентификатор подписки содержит скрытый постоянный идентификатор подписки для абонента и указывает код поддомена.

В некоторых вариантах осуществления сетевое оборудование реализует функцию управления и обслуживания, экземпляр сетевой функции поставщика в домашней сети, который должен предоставить либо допускает предоставление услуги, получаемой абонентом, или посредника для одного или нескольких экземпляров сетевой функции поставщика.

В некоторых вариантах осуществления сетевая функция поставщика является функцией единого управления данными, функцией раскрытия идентификатора подписки или функцией сервера аутентификации.

В некоторых вариантах осуществления разные поддомены домашней сети ассоциированы с разной информацией маршрутизации, и код поддомена является идентификатором, ассоциированным с информацией маршрутизации для некоторого поддомена.

В некоторых вариантах осуществления прием кода поддомена содержит прием поля, которое указывает код поддомена. В одном или нескольких вариантах осуществления поле является полем кода поддомена, предназначенным для указания кода поддомена.

В некоторых вариантах осуществления способ также может содержать формирование скрытого идентификатора подписки, который включает в себя поле, указывающее код поддомена.

Варианты осуществления также могут включать в себя соответствующее устройство, компьютерные программы и носители. Например, некоторые варианты осуществления в этом документе включают в себя сетевое оборудование, сконфигурированное для использования в сети беспроводной связи. Сетевое оборудование может конфигурироваться (например, посредством схем связи и схем обработки) для приема по меньшей мере части скрытого идентификатора подписки для абонента. Принятая по меньшей мере часть скрытого идентификатора подписки указывает код поддомена. Код поддомена указывает некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. Сетевое оборудование также может конфигурироваться для определения экземпляра сетевой функции поставщика для предоставления услуги, получаемой абонентом, на основе кода поддомена и среди нескольких экземпляров сетевой функции поставщика в домашней сети, распределенных соответственно для предоставления услуги, получаемой абонентами, приписанными к разным поддоменам.

Варианты осуществления дополнительно могут включать в себя сетевое оборудование в сети беспроводной связи в соответствии с другими вариантами осуществления. Сетевое оборудование может конфигурироваться (например, посредством схем связи и схем обработки) для получения кода поддомена, указывающего некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. Сетевое оборудование также может конфигурироваться для передачи информации, которая конфигурирует другое сетевое оборудование для связывания кода поддомена с некоторым экземпляром сетевой функции поставщика среди нескольких экземпляров сетевой функции поставщика в домашней сети, которые распределяются соответственно для предоставления услуги, получаемой абонентами, приписанными к разным поддоменам домашней сети.

Варианты осуществления также включают в себя сетевое оборудование в сети беспроводной связи в соответствии с еще одними вариантами осуществления. Сетевое оборудование может конфигурироваться (например, посредством схем связи и схем обработки) для получения кода поддомена, указывающего некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. Сетевое оборудование также может конфигурироваться для передачи информации, которая снабжает полученным кодом поддомена пользовательское оборудование абонента или микропроцессорную карту, ассоциированные с абонентом.

Варианты осуществления также включают в себя пользовательское оборудование или микропроцессорную карту, ассоциированные с абонентом. Пользовательское оборудование или микропроцессорная карта конфигурируется (например, посредством схем связи и схем обработки) для приема от сетевого оборудования в сети беспроводной связи информации, которая снабжает пользовательское оборудование или микропроцессорную карту кодом поддомена, который указывает некоторый поддомен среди нескольких поддоменов домашней сети абонента, к которому приписывается абонент. В некоторых вариантах осуществления пользовательское оборудование или микропроцессорная карта дополнительно конфигурируется для передачи сообщения, которое включает в себя скрытый идентификатор подписки. В некоторых вариантах осуществления скрытый идентификатор подписки содержит скрытый постоянный идентификатор подписки для абонента и указывает код поддомена.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

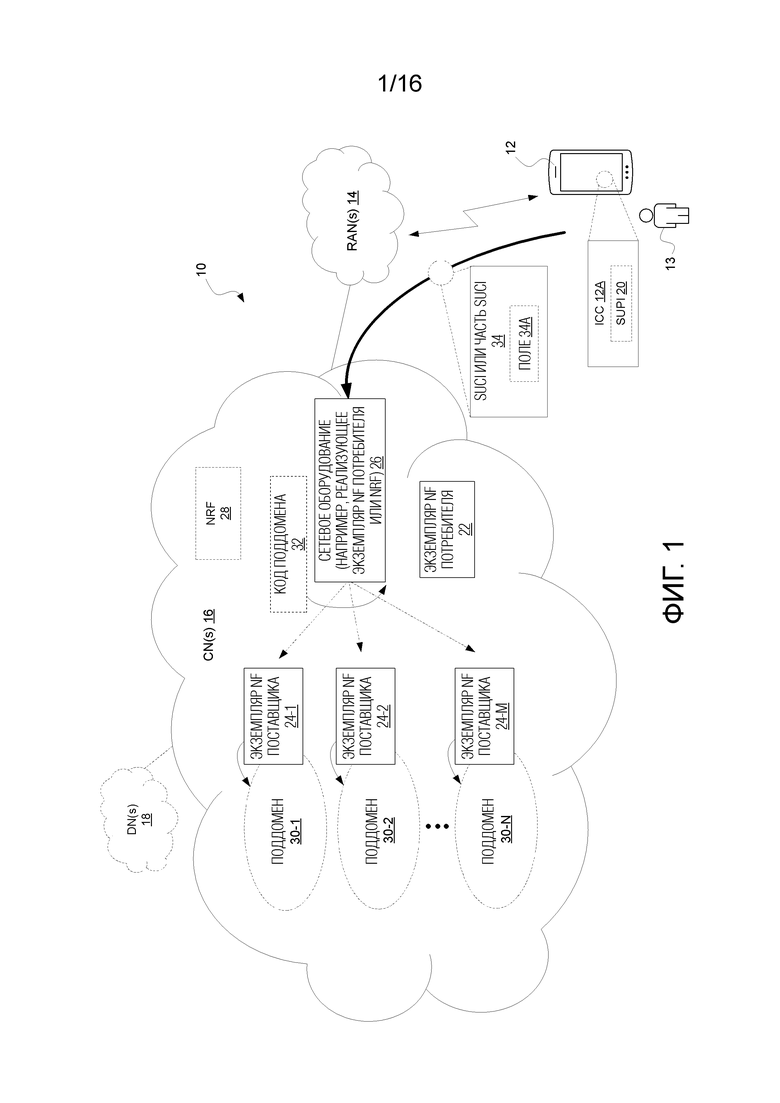

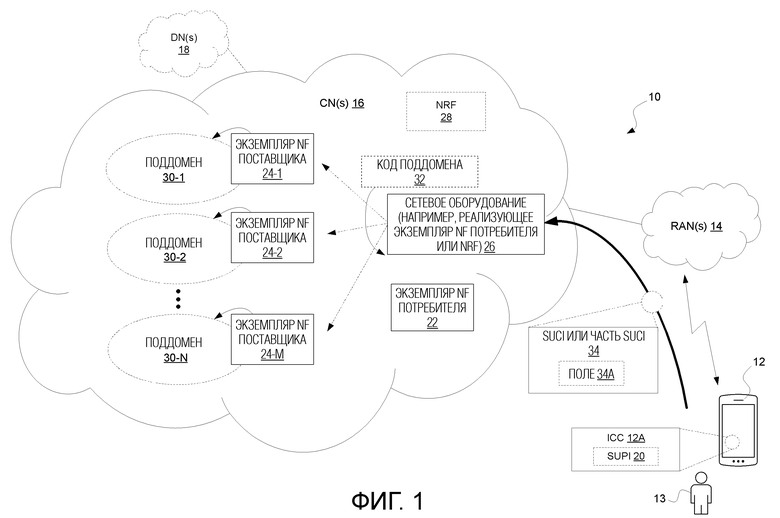

Фиг. 1 - блок-схема сети беспроводной связи в соответствии с некоторыми вариантами осуществления.

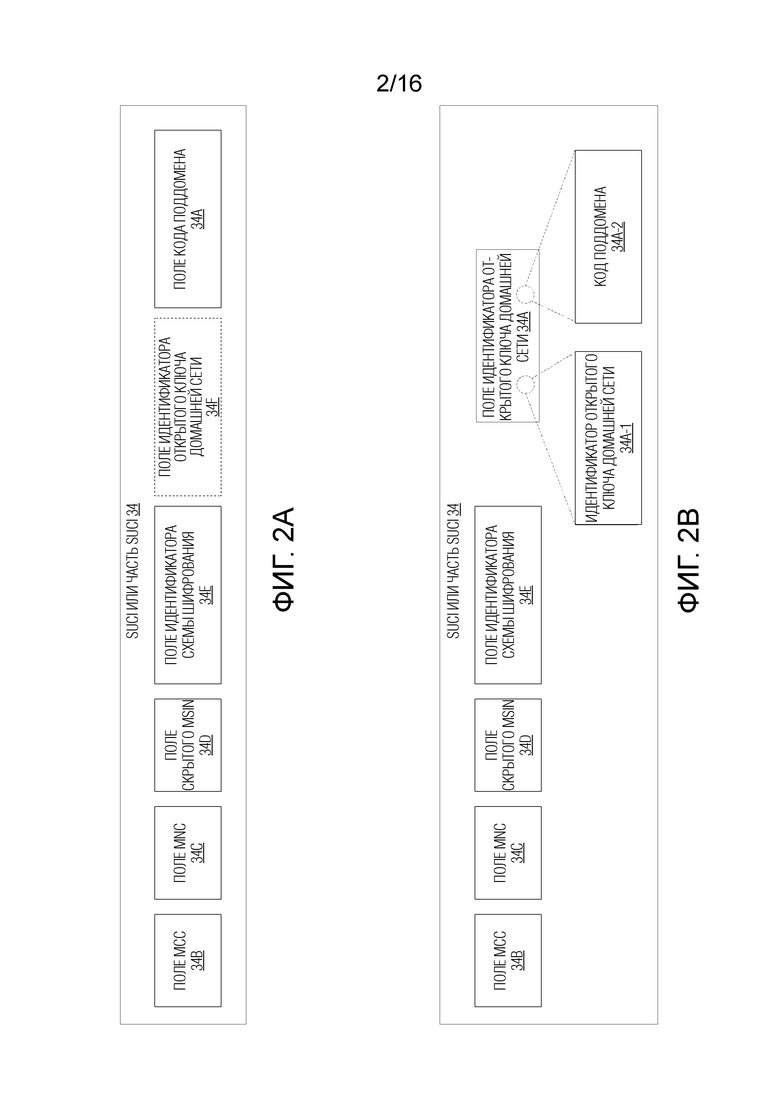

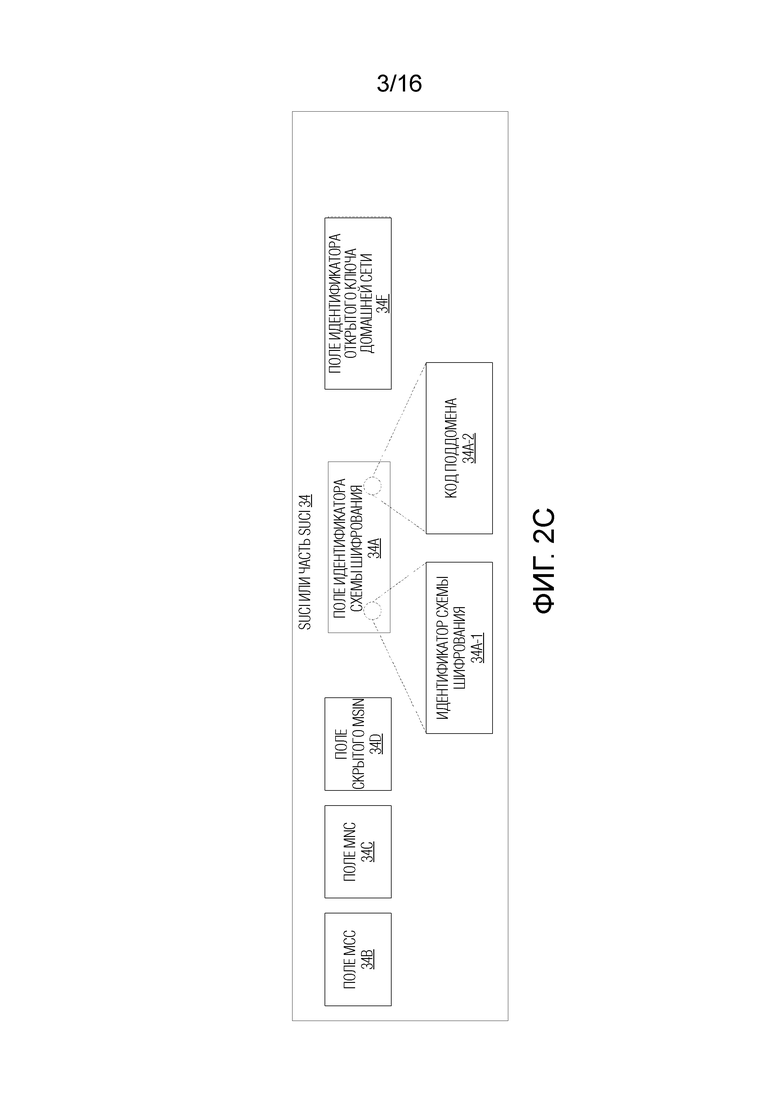

Фиг. 2A - блок-схема скрытого идентификатора подписки в соответствии с некоторыми вариантами осуществления.

Фиг. 2B - блок-схема скрытого идентификатора подписки в соответствии с другими вариантами осуществления.

Фиг. 2C - блок-схема скрытого идентификатора подписки в соответствии с еще одними вариантами осуществления.

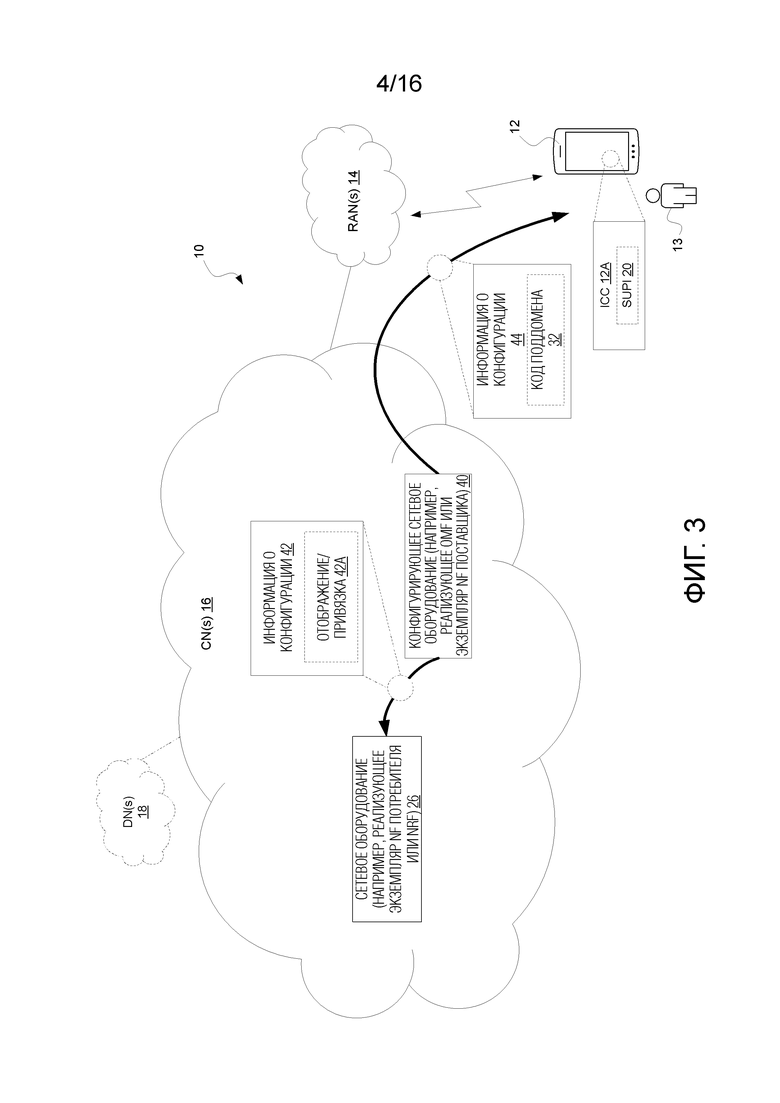

Фиг. 3 - блок-схема сети беспроводной связи в соответствии с некоторыми вариантами осуществления для конфигурирующего сетевого оборудования и/или пользовательского оборудования/ICC.

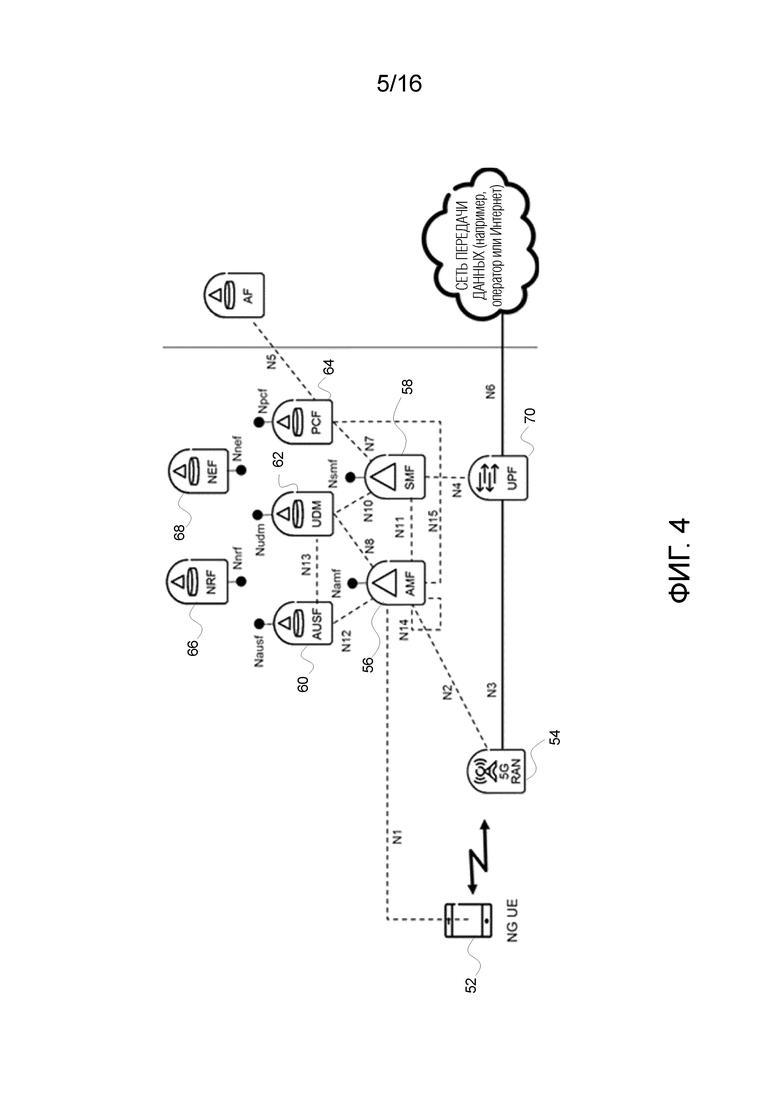

Фиг. 4 - блок-схема сети 5G в соответствии с некоторыми вариантами осуществления.

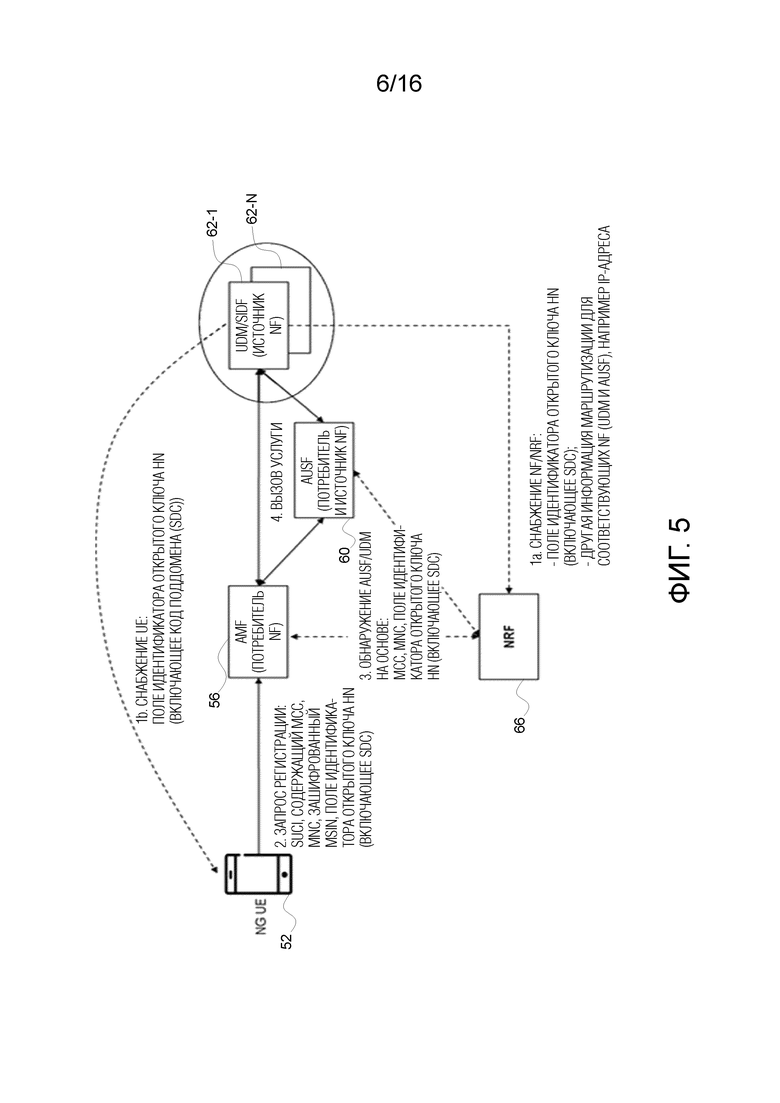

Фиг. 5 - схема прохождения вызова для обработки, выполняемой UE 5G и сетевыми функциями для выбора экземпляра сетевой функции поставщика в соответствии с некоторыми вариантами осуществления.

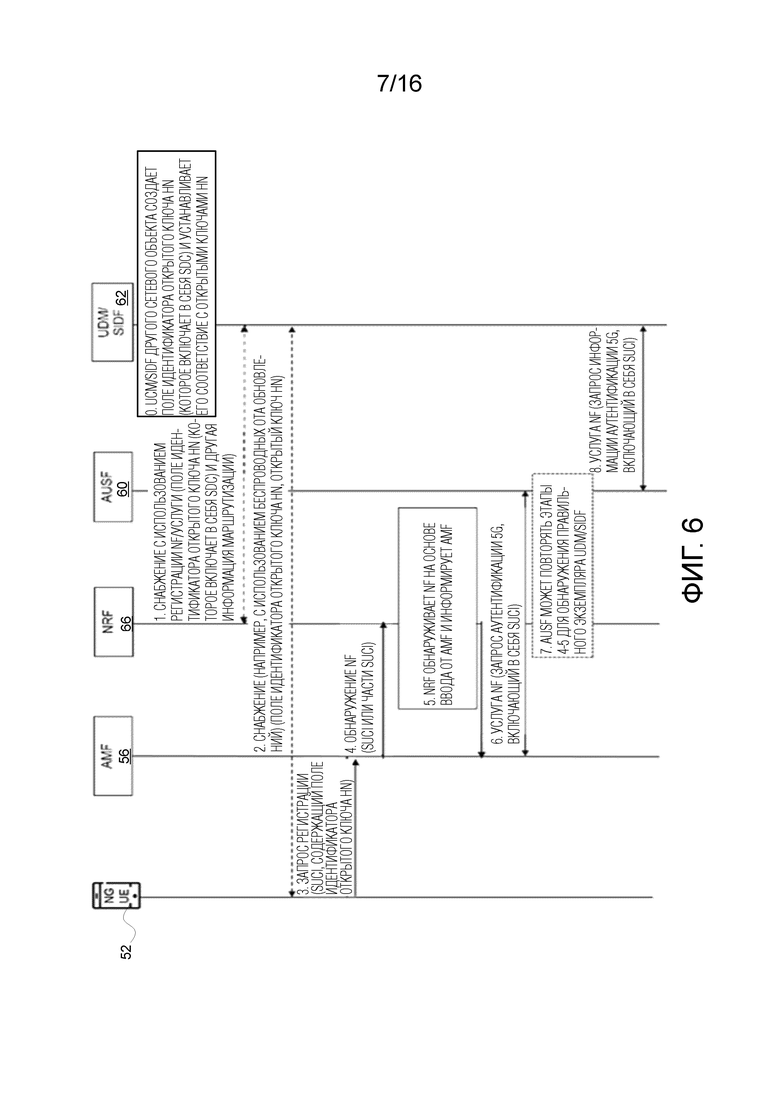

Фиг. 6 - схема прохождения вызова для обработки, выполняемой UE 5G и сетевыми функциями для выбора экземпляра сетевой функции поставщика в соответствии с другими вариантами осуществления.

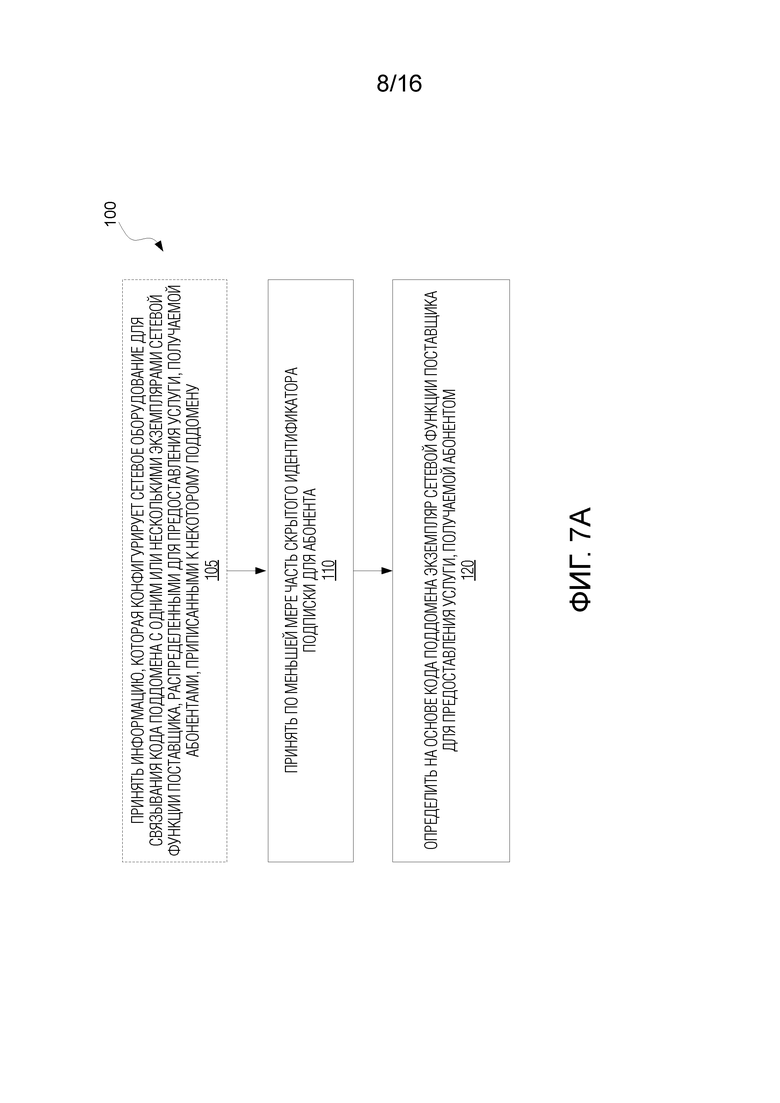

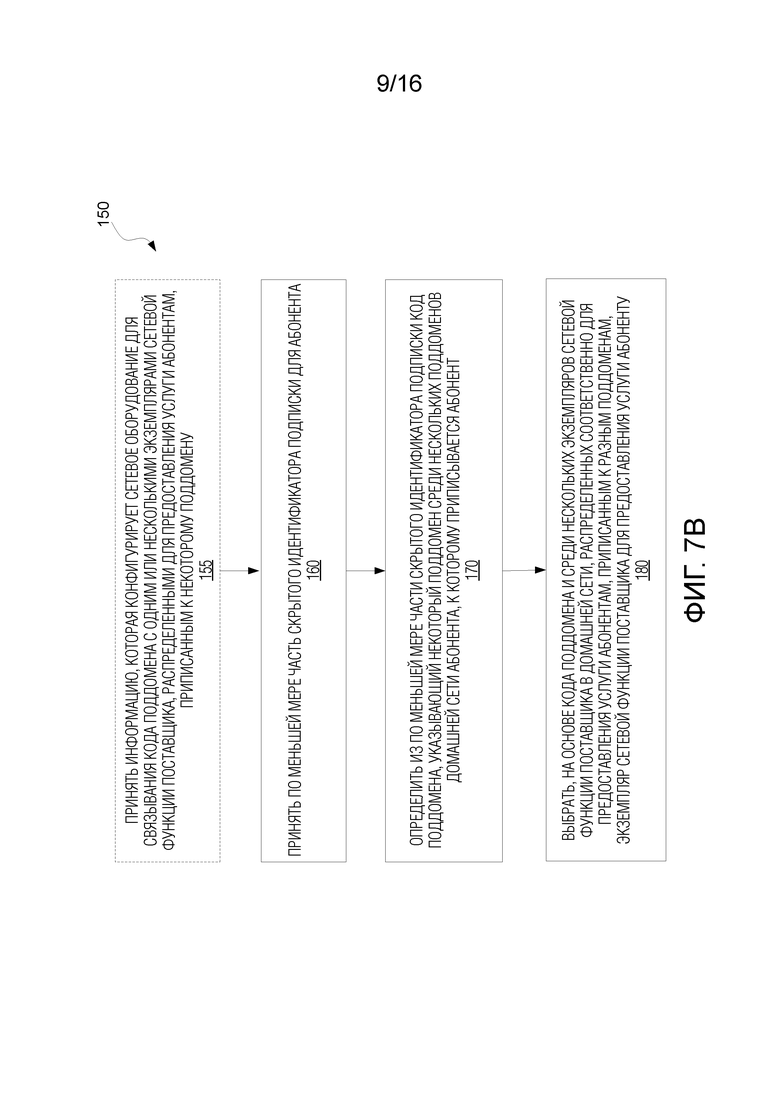

Фиг. 7A - логическая блок-схема способа, выполняемого сетевым оборудованием в соответствии с некоторыми вариантами осуществления.

Фиг. 7B - логическая блок-схема способа, выполняемого сетевым оборудованием в соответствии с другими вариантами осуществления.

Фиг. 8 - логическая блок-схема способа, выполняемого сетевым оборудованием в соответствии с другими вариантами осуществления.

Фиг. 9 - логическая блок-схема способа, выполняемого сетевым оборудованием в соответствии с еще одними вариантами осуществления.

Фиг. 10 - логическая блок-схема способа, выполняемого пользовательским оборудованием в соответствии с некоторыми вариантами осуществления.

Фиг. 11A - блок-схема сетевого оборудования в соответствии с некоторыми вариантами осуществления.

Фиг. 11B - блок-схема сетевого оборудования в соответствии с другими вариантами осуществления.

Фиг. 12A - блок-схема сетевого оборудования в соответствии с некоторыми вариантами осуществления.

Фиг. 12B - блок-схема сетевого оборудования в соответствии с другими вариантами осуществления.

Фиг. 13A - блок-схема сетевого оборудования в соответствии с некоторыми вариантами осуществления.

Фиг. 13B - блок-схема сетевого оборудования в соответствии с другими вариантами осуществления.

Фиг. 14A - блок-схема пользовательского оборудования в соответствии с некоторыми вариантами осуществления.

Фиг. 14B - блок-схема пользовательского оборудования в соответствии с другими вариантами осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Фиг. 1 показывает сеть 10 беспроводной связи в соответствии с некоторыми вариантами осуществления. Сеть 10 включает в себя одну или несколько сетей 14 радиодоступа (RAN), которые подключают пользовательское оборудование 12 по беспроводной связи к одной или нескольким базовым сетям 16 (CN), например, в одной или нескольких наземных сетях мобильной связи общего пользования (PLMN), включая домашнюю PLMN, ассоциированную с пользовательским оборудованием 12. В свою очередь, CN 16 подключают пользовательское оборудование 12 к одной или нескольким сетям 18 передачи данных, например Интернету, коммутируемой телефонной сети общего пользования (PSTN) и т. п.

Как показано, пользовательское оборудование 12 может включать в себя микропроцессорную карту 12A (ICC). ICC 12A может быть, например, универсальной микропроцессорной картой (UICC), которая исполняет приложение универсального модуля идентификации абонента (USIM). Тем не менее, пользовательское оборудование 12 и/или ICC 12A может ассоциироваться с некоторым абонентом 13. Пользовательское оборудование 12 и/или ICC 12A может, например, хранить, обращаться или иным образом использовать некоторый идентификатор подписки, который идентифицирует подписку некоторого абонента 13, например, в домашней сети, например домашней PLMN. Идентификатор подписки или его производное может использоваться для идентификации и аутентификации абонента 13 для сети 10 беспроводной связи. Там, где идентификатор подписки назначается абоненту 13 на долгосрочной или постоянной основе, идентификатор подписки может называться постоянным идентификатором 20 подписки (SUPI), который на фиг. 1 показан хранящимся в ICC 12A. В вариантах осуществления, в которых сеть 10 является сетью 5G, идентификатор подписки может быть глобально уникальным идентификатором 5G, который принимает вид либо международного идентификатора абонента мобильной связи (IMSI), либо идентификатора доступа к сети (NAI).

CN 16 в некоторых вариантах осуществления построены на архитектуре на основе услуг, которая выгодно использует взаимодействия на основе услуг между сетевыми функциями (NF) CN. NF можно реализовать с помощью сетевого оборудования либо в виде элемента сети на специальных аппаратных средствах, в виде программного экземпляра, работающего на специальных аппаратных средствах, либо в виде экземпляра виртуализованной функции, созданного на подходящей платформе, например, в облачной инфраструктуре. Там, где система 10 является системой 5G, например, NF в плоскости управления могут включать в себя функцию управления доступом и мобильностью (AMF), функцию управления сеансом (SMF), функцию управления политиками (PCF), функцию сервера аутентификации (AUSF), функцию единого управления данными (UDM), функцию раскрытия идентификатора абонента (SIDF) и т. п.

NF может предоставлять свои услуги другим санкционированным NF, которые получают те услуги для некоторого абонента. Посредством этого NF может выступать в роли поставщика в качестве поставщика услуги (то есть поставщика NF) и/или в роли потребителя в качестве потребителя услуги (то есть потребителя NF). Например, в сети 5G AUSF может выступать в роли поставщика для предоставления услуг аутентификации AMF (выступающей в роли потребителя) для аутентификации абонента. В любом случае NF, которой нужно получить некоторый тип услуги, инициирует или выполняет обнаружение экземпляра NF, который может предоставить тот некоторый тип услуги. При обнаружении NF поставщика NF потребителя может получить услугу от NF поставщика.

Однако некоторые контексты усложняют этот подход к архитектуре на основе услуг. Например, CN 16 домашней сети абонента может реализовать несколько экземпляров некоторой NF, например, чтобы уравновешивать потребности в ресурсах обработки, хранения или других между несколькими экземплярами NF и/или предоставлять услуги быстрее и/или эффективнее. Там, где некоторая NF служит в качестве NF поставщика при предоставлении услуги экземпляру NF потребителя, это означает, что несколько экземпляров NF поставщика в домашней сети абонента могут быть кандидатами на предоставление услуги экземпляру NF потребителя. При таком усложнении архитектуры на основе услуг некоторые варианты осуществления в этом документе рассматривают, как выбирать, какой из нескольких экземпляров NF поставщика должен предоставлять услугу экземпляру NF потребителя, который должен получить ту услугу для абонента 13.

В этой связи фиг. 1 показывает экземпляр 22 NF потребителя (например, экземпляр AMF или AUSF). Экземпляру 22 NF потребителя нужно получить некую услугу (например, некоторого типа) для абонента 13, ассоциированного с пользовательским оборудованием 12 и/или ICC 12A. Домашняя сеть абонента реализует несколько экземпляров 24-1, 24-2,… 24-M NF поставщика (например, несколько экземпляров функции UDM, SIDF, AUSF и т. п.), которые являются кандидатами на предоставление этой услуги (например, некоторого типа) экземпляру 22 NF потребителя, который должен получить эту услугу для абонента 13. Сетевое оборудование 26 конфигурируется для выбора экземпляра NF поставщика для предоставления услуги абоненту 13 среди этих нескольких экземпляров 24-1, 24-2,… 24-M NF поставщика; то есть для предоставления услуги, получаемой (экземпляром 22 NF потребителя) для абонента 13. Такой выбор в этом документе в целом относится к тому, что сетевое оборудование 26 определяет экземпляр NF поставщика для предоставления услуги, получаемой абонентом 13, путем выбора того экземпляра NF поставщика из нескольких экземпляров 24-1, 24-2,… 24-M NF поставщика, которые являются кандидатами на это.

В некоторых вариантах осуществления сетевое оборудование 26 реализует экземпляр 22 NF потребителя (то есть чтобы экземпляр 22 NF потребителя сам выполнял выбор) или посредника для экземпляра 22 NF потребителя. В том и другом случаях выбор сетевого оборудования формально может называться выбором NF или может выполняться как часть такого формального выбора NF. В других вариантах осуществления сетевое оборудование 26 реализует функцию 28 репозитория сети (NRF) (то есть, выбор выполняет функция 28 репозитория сети). В том и другом случаях выбор сетевого оборудования формально может называться обнаружением NF или может выполняться как часть такого формального обнаружения NF. В еще одних вариантах осуществления сетевое оборудование 26 реализует посредника для одного или нескольких экземпляров NF поставщика. Независимо от этого сетевое оборудование 26 в соответствии с некоторыми вариантами осуществления в этом документе выполняет преимущественно выбор на основе так называемого кода поддомена. То есть сетевое оборудование 26 в этом документе основывает свое определение, какому из экземпляров 24-1, 24-2,… 24-M NF поставщика нужно предоставить услугу, получаемую абонентом 13, на коде поддомена.

Конкретнее, домашняя сеть абонента, как показано на фиг. 1, разделяется на несколько поддоменов 30-1, 30-2,… 30-N. Абоненты домашней сети, включая абонента 13, ассоциированного с пользовательским оборудованием 12 и/или ICC 12A, приписаны к одному или нескольким поддоменам 30-1, 30-2,… 30-N. В свою очередь экземпляры 24-1, 24-2,… 24-M NF поставщика в домашней сети распределяются соответственно для предоставления услуги (например, некоторого типа) абонентам, приписанным к другим поддоменам. То есть разные экземпляры 24-1, 24-2,… 24-M NF поставщика могут предоставлять услугу абонентам в разных поддоменах 30-1, 30-2,… 30-N. Например, там, где M=N, каждый из экземпляров NF поставщика предоставляет услугу абонентам в другом поддомене. В отличие от этого, там, где M>N, некоторые из экземпляров NF поставщика могут предоставлять услугу абонентам в том же поддомене.

Чтобы выбрать экземпляр NF поставщика для предоставления услуги абоненту 13, ассоциированному с пользовательским оборудованием 12 и/или ICC 12A, сетевое оборудование 26 конфигурируется для выбора экземпляра NF поставщика, который распределяется для предоставления услуги абонентам, приписанным к тому же поддомену, что и абонент 13. В этой связи сетевое оборудование 26 идентифицирует или иным образом определяет код 32 поддомена, который указывает некоторый поддомен среди нескольких поддоменов 30-1, 30-2,… 30-N домашней сети абонента, к которому приписывается абонент 13. Код поддомена при использовании в данном документе является любой информацией, которая кодирует или иным образом указывает некоторый из поддоменов 30-1, 30-2,… 30-N для отличия от других поддоменов. После определения кода 32 поддомена, указывающего поддомен, к которому приписывается абонент 13, сетевое оборудование 26 основывает свой выбор из экземпляров 24-1, 24-2,… 24-M NF поставщика на том коде 32 поддомена. Сетевое оборудование 26 может, например, выполнять выбор в соответствии с заданным отображением или привязкой между кодами поддоменов и экземплярами 24-1, 24-2,… 24-M NF поставщика. Например, в некоторых вариантах осуществления сетевое оборудование 26 принимает информацию (например, от функции управления и обслуживания, OMF, или от другого сетевого оборудования), которая снабжает сетевое оборудование 26 этим заданным отображением или привязкой.

Базирование выбора сетевым оборудованием 26 экземпляра NF на коде поддомена заметно повышает устойчивость, эффективность и/или гибкость выбора экземпляра NF для абонента 13. Конечно, такой выбор экземпляра NF возможен даже в обстоятельствах, где пользовательское оборудование 12 и/или ICC 12A скрывает идентификатор подписки (например, SUPI 20) при беспроводной связи, чтобы скрыть идентификатор абонента 13 от сетевого оборудования 26, и/или даже где разные поддомены ассоциированы с разными диапазонами идентификаторов подписок. Например, пользовательское оборудование 12 и/или ICC 12A может формировать скрытый идентификатор подписки (SUCI), который скрывает идентификатор подписки, ассоциированный с абонентом 13, например, путем шифрования по меньшей мере части идентификатора подписки, например части, которая конкретно идентифицирует абонента 13. Тогда пользовательское оборудование 12 и/или ICC 12A может передавать по меньшей мере часть SUCI 34 вместо самого идентификатора подписки (например, вместо SUPI 20). Соответственно, сетевое оборудование 26 может принимать по меньшей мере часть SUCI 34, например, в сообщении от пользовательского оборудования 12, ICC 12A или другого сетевого оборудования в сети 10. Даже в том случае, где скрыт идентификатор подписки, сетевое оборудование 26 все же может определить код 32 поддомена (указывающий поддомен, к которому приписывается абонент 13) из принятого SUCI или части 34 SUCI, например, без необходимости расшифровывать или раскрывать идентификатор подписки.

Например, в некоторых вариантах осуществления принятый SUCI или часть 34 SUCI включает в себя поле 34A, которое указывает код 32 поддомена. Поле 34A может быть полем кода поддомена, предназначенным для указания кода поддомена, например, в том смысле, что поле 34A указывает исключительно код поддомена. В качестве альтернативы поле 34A может быть полем, которое конфигурируется или может конфигурироваться (например, одновременно) для указания кода поддомена и другой информации. Например, в некоторых вариантах осуществления поле 34A указывает код поддомена и информацию о шифровании, идентифицирующую параметр, на основе которого шифровался SUCI или нужно зашифровать SUCI. Например, в некоторых вариантах осуществления поле 34A конфигурируется для указания кода поддомена и информации о шифровании путем объединения кода поддомена и информации о шифровании. В качестве альтернативы или дополнительно поле 34A может конфигурироваться для указания кода поддомена и информации о шифровании путем указания кода поддомена и информации о шифровании в заданном порядке, без разделителей либо с несколькими разделителями между кодом поддомена и информацией о шифровании. Тогда в любом из этих примеров код поддомена может определяться из поля 34A путем извлечения кода поддомена из поля 34A, чтобы отделить код поддомена от информации о шифровании. Такое извлечение может включать разделение кода поддомена и информации о шифровании и/или применение регулярного выражения к полю 34A, что отделяет код поддомена от информации о шифровании (например, с использованием сопоставления по регулярному выражению на основе любого разделителя (разделителей) между ними). Фиг. 2A-2C иллюстрируют несколько примеров этих вариантов осуществления.

Как показано на фиг. 2A, SUCI или часть 34 SUCI включает в себя поле 34B кода страны в системе мобильной связи (MCC), поле 34C кода мобильной сети (MNC) и поле 34D скрытого идентификационного номера мобильной подписки (MSIN). SUCI или часть 34 SUCI также может включать в себя поле 34E идентификатора схемы шифрования и/или поле 34F идентификатора открытого (общедоступного) ключа домашней сети (HN). Поле 34B MCC совместно с полем 34C MNC однозначно идентифицируют оператора (службу) сети мобильной связи. Поле 34D скрытого MSIN, будучи раскрыто, однозначно идентифицирует абонента у оператора сети мобильной связи. Поле 34E идентификатора схемы шифрования идентифицирует схему шифрования, которую нужно использовать или которая использовалась для шифрования SUCI или части 34 SUCI (конкретнее, поля 34D скрытого MSIN). Поле 34F идентификатора открытого ключа домашней сети указывает открытый ключ домашней сети, который нужно использовать или который использовался для шифрования SUCI или части 34 SUCI (конкретнее, поля 34D скрытого MSIN). В дополнение и/или отдельно от этих полей SUCI или часть 34 SUCI в соответствии с некоторыми вариантами осуществления также включает в себя поле кода поддомена в виде поля 34A. Поле 34A кода поддомена предназначено для указания кода поддомена, как описано в этом документе.

Отметим, что хотя и не показано, код поддомена также можно добавить в SUPI 20 или предусмотреть отдельно в пользовательском оборудовании 12 и/или ICC 12A. Там, где код поддомена добавляется в SUPI 20, SUPI 20 может использовать формат NAI. Код поддомена может добавляться в область NAI, что не потребовало бы изменений формата NAI, описанного в RFC 4282 IETF или в спецификациях 3GPP. Примерами такого кодирования могут быть username@SDC.homerealm.example.net или SDC.homerealm.example.net!username@visitedrealm.example.net. Здесь "username" соответствует MSIN, а "realm" соответствует MCC+MNC. В синтаксисе NAI в SUCI username шифруется, и встраивается поле идентификатора открытого ключа HN и/или поле схемы шифрования.

В отличие от этого в других вариантах осуществления, показанных на фиг. 2B, SUCI или часть 34 SUCI не включает в себя поле, предназначенное для указания кода поддомена. Вместо этого поле идентификатора открытого ключа домашней сети служит в качестве поля 34A, то есть может конфигурироваться для указания кода 34A-2 поддомена, а также идентификатора 34A-1 открытого ключа домашней сети. Идентификатор открытого ключа домашней сети идентифицирует открытый ключ домашней сети, на основе которого нужно зашифровать или шифровался SUCI или часть 34 SUCI (конкретнее, поле 34D скрытого MSIN).

Например, некоторые варианты осуществления применяют два счетчика, один для идентификации открытого ключа HN (например, 0×01 в шестнадцатеричном виде), а другой для указания кода поддомена (например, 0×05 в шестнадцатеричном виде). Тогда поле 34A идентификатора открытого ключа HN равносильно сцеплению двух счетчиков, то есть 0×0105. Другие варианты осуществления используют регулярное выражение, которое отделяет друг от друга идентификатор открытого ключа HN и код поддомена. Например, можно использовать регулярное выражение "(\d)(\d)" без кавычек для разделения 2-разрядного числа, чтобы первый разряд был идентификатором открытого ключа HN, а второй разряд был кодом поддомена. С помощью этого регулярного выражения поле идентификатора открытого ключа HN со значением "15" без кавычек привело бы к 1 в качестве идентификатора открытого ключа HN и 5 в качестве второй группы, означающей код поддомена. Другим примером регулярного выражения, допускающего буквенно-цифровые символы, было бы "(\d+)-([a-z]+)" без кавычек. Это регулярное выражение может использоваться, чтобы поле идентификатора открытого ключа HN со значением "1-five" без кавычек привело бы к 1 в качестве первой группы, означающей идентификатор открытого ключа HN, и "five" (пять) в качестве второй группы, означающей код поддомена, с разделяющим дефисом. Еще один пример состоит в том, что поле идентификатора открытого ключа HN можно дешифровать с использованием симметричного алгоритма и секретного ключа, что приводит к нешифрованному идентификатору открытого ключа HN и SDC.

В еще одних вариантах осуществления, показанных на фиг. 2C, SUCI или часть 34 SUCI также не включает в себя поле, предназначенное для указания кода поддомена. Вместо этого поле идентификатора схемы шифрования служит в качестве поля 34A, то есть может конфигурироваться для указания кода 34A-2 поддомена, а также идентификатора 34A-1 схемы шифрования. Идентификатор 34A-1 схемы шифрования идентифицирует схему шифрования, на основе которой нужно зашифровать или шифровался SUCI либо часть 34 SUCI (конкретнее, поле 34D скрытого MSIN). Это можно реализовать с использованием сцепление или другого форматирования, как описано выше относительно поля идентификатора открытого ключа домашней сети.

Отметим, что в некоторых вариантах осуществления поле 34A, конфигурируемое для указания кода поддомена и другой информации (например, информации о шифровании), означает, что поле 34A разрешено гибко использовать для указания кода поддомена и другой информации, например, в соответствии с заданным форматом, понятным сетевому оборудованию 26 и/или пользовательскому оборудованию 12/ICC 12A. Поле 34A в некоторых вариантах осуществления также конфигурируется для указания лишь другой информации, а не кода поддомена, например, в соответствии с другим форматом, понятным сетевому оборудованию 26 и/или пользовательскому оборудованию 12/ICC 12A.

Тогда в некоторых вариантах осуществления использование поля 34A может оставаться зависимым от реализации, например, чтобы поле 34A можно было использовать для указания кода поддомена в сочетании с другой информацией, если или когда нужно сигнализировать такой код поддомена. Это устраняет любую зависимость пользовательского оборудования 12 и NF от поддержки различных форматов SUCI. Конечно, любым сетям, которые не реализуют несколько экземпляров NF, не нужно поддерживать или реализовывать формат SUCI, который указывает код поддомена. Кроме того, этот зависимый от реализации подход обеспечивает оператора сети гибкостью и контролем того, как скрывать топологию сети, например, с использованием специализированных регулярных выражений. Более того, этот подход позволяет оператору сети гибко выбирать, что реализовать: отдельную NF (например, SIDF) или объединенные NF (например, SIDF, совмещенную с UDM). Кроме того, зависимый от реализации подход преимущественно обеспечивает конфиденциальность абонента, предотвращая или по меньшей мере уменьшая возможность связать код поддомена с некоторым абонентом или группой абонентов.

Независимо от того, сообщается ли и как сообщается код поддомена с помощью SUCI или части 34 SUCI, указание поддоменов 30-1, 30-2,… 30-N с использованием кодов поддоменов в некоторых вариантах осуществления дает возможность задавать и/или указывать поддомены на основе любых критериев (например, на основе физического, логического, функционального или другого типа характеристик/ответственностей, ассоциированных с поддоменами). В качестве альтернативы в других вариантах осуществления указание поддоменов 30-1, 30-2,… 30-N с использованием кодов поддоменов дает возможность произвольно задавать и/или указывать поддомены (например, случайно или в соответствии с предпочтением оператора сети).

Например, в некоторых вариантах осуществления разные подмножества абонентов приписываются к разным поддоменам 30-1, 30-2,… 30-N, например, чтобы разные экземпляры NF поставщика распределялись для предоставления услуги разным подмножествам абонентов домашней сети. Там, где NF поставщика является UDM, сеть 10 может реализовать, например, несколько экземпляров UDM, при этом каждый хранит данные разного подмножества абонентов. Такое может иметь место там, например, где в домашней сети большое количество абонентов (например, несколько миллионов или даже миллиардов абонентов). Несмотря на приписывание некоторых абонентов к некоторым поддоменам сетевое оборудование 26 может определять код поддомена, указывающий, к какому поддомену приписывается абонент, независимо или без учета определения идентификатора подписки (например, SUPI), который идентифицирует того абонента. Фактически, в некоторых вариантах осуществления разные поддомены указываются разными, случайно сформированными и/или индивидуальными для конкретного оператора сети кодами поддоменов, например, коды поддоменов являются случайно сформированными числовыми значениями, такими как 12382, 88274, 93422145 и т. п. Тогда в этих и других вариантах осуществления сетевое оборудование 26 может определить код поддомена из SUCI или части 34 SUCI (например, считывая поле 34A), даже если идентификатор подписки скрыт в SUCI или части SUCI (например, в поле 34D скрытого MSIN).

Аналогичным образом в других вариантах осуществления разные поддомены домашней сети могут соответствовать разным географическим или логическим местоположениям, например, домашней сети. В этом случае код поддомена может быть идентификатором географического или логического местоположения, которому соответствует некоторый поддомен. В качестве альтернативы или дополнительно код поддомена может основываться на географическом местоположении или логическом местоположении/топологии сети, например, буквенно-цифровой строке, такой как "Stockholm-kista-2", "Gothenburg-5", "Lat:59,3293, Lon:18,0686" и т. п.

В еще одних вариантах осуществления разные поддомены домашней сети могут соответствовать разным сегментам или подсетям домашней сети. В этом случае код поддомена может быть идентификатором некоторого сегмента или подсети, которому соответствует некоторый поддомен, например, буквенно-цифровой строкой, такой как "slice-1", "network_7" и т. п. В качестве альтернативы или дополнительно код поддомена может основываться на любой другой информации о развертывании сети.

В еще одних вариантах осуществления разные поддомены домашней сети могут ассоциироваться с разной информацией маршрутизации (для экземпляров NF поставщика, распределенных разным поддоменам), например, разными IP-адресами. В этом случае код поддомена может быть идентификатором, ассоциированным с информацией маршрутизации для некоторого поддомена и/или для экземпляра NF поставщика, распределенного некоторому поддомену, например, буквенно-цифровой строкой "10.10.1.192", показывающей IP-адрес. В качестве альтернативы или дополнительно код поддомена может основываться на ссылке на информацию маршрутизации экземпляра NF поставщика, распределенного некоторому поддомену, например, буквенно-цифровой строке "AUSF-1", ссылающейся на IP-адрес некоторого экземпляра AUSF.

В других вариантах осуществления каждый поддомен домашней сети может ассоциироваться с одним или несколькими диапазонами идентификаторов подписок (например, одним или несколькими диапазонами SUPI). В этом случае код поддомена может быть идентификатором одного или нескольких диапазонов идентификаторов подписок, ассоциированных с некоторым поддоменом, например, значением кортежа {1000000-5000000}, и т. п. В качестве альтернативы или дополнительно код поддомена может основываться на информации об идентификаторе абонента.

В еще одних вариантах осуществления код поддомена может основываться на внутреннем идентификаторе открытого/секретного ключа домашней сети, например, внутреннем по отношению к домашней сети, например, числовом значении 2, 3, 4 и т. п. В качестве альтернативы или дополнительно код поддомена может основываться на схеме (схемах) шифрования, поддерживаемой разными экземплярами SIDF, например, буквенно-цифровой строке "ECIES-brainpool", "ECIES-secp256r1" и т. п.

Вне зависимости от конкретного вида кода поддомена сетевое оборудование 26 в некоторых вариантах осуществления конфигурируется другим сетевым оборудованием для связывания кода 32 поддомена с некоторым экземпляром NF поставщика, например, для выполнения выбора экземпляра NF поставщика, как описано выше. В качестве альтернативы или дополнительно то же или другое сетевое оборудование может снабжать пользовательское оборудование 12 и/или ICC 12A кодом 32 поддомена, например, для включения в SUCI или часть 34 SUCI. Фиг. 3 иллюстрирует один пример в соответствии с некоторыми вариантами осуществления.

Как показано на фиг. 3, сеть 10 включает в себя конфигурирующее сетевое оборудование 40. Конфигурирующее сетевое оборудование 40 в некоторых вариантах осуществления реализует функцию управления и обслуживания (OMF), тогда как в других вариантах осуществления сетевое оборудование 40 реализует некоторый экземпляр NF поставщика или посредника для экземпляра NF поставщика. Независимо от этого сетевое оборудование 40 конфигурирует сетевое оборудование 26 для выполнения выбора экземпляра NF и/или снабжения пользовательского оборудования 12 или ICC 12A кодом 32 поддомена.

В этой связи сетевое оборудование 40 конфигурируется для получения кода 32 поддомена, указывающего некоторый поддомен среди нескольких поддоменов 30-1, 30-2,… 30-N домашней сети, к которому приписывается абонент 13. Сетевое оборудование 40 дополнительно конфигурируется для передачи информации 42, которая конфигурирует сетевое оборудование 26 для связывания кода 32 поддомена с некоторым экземпляром NF поставщика среди экземпляров 24-1, 24-2,… 24-M NF поставщика, которые распределяются соответственно для предоставления услуги абонентам, приписанным к разным поддоменам 30-1, 30-2,… 30-N. Например, фиг. 3 показывает, что информация 42 включает в себя отображение или привязку 42A между кодом 32 поддомена и некоторым экземпляром NF поставщика. Это отображение или привязка 42A в некоторых вариантах осуществления также может указывать привязка между одним или несколькими другими кодами поддоменов (не показано) и одним или несколькими другими экземплярами NF поставщика. Тем не менее, информация 42 о конфигурации может включать в себя (например, как часть отображения или привязки 42A) код 32 поддомена и информацию маршрутизации для ассоциированного экземпляра NF поставщика, например, так что информация конфигурирует сетевое оборудование 26 для связывания кода 32 поддомена с той информацией маршрутизации. Информация маршрутизации может, например, иметь вид IP-адреса, имени хоста, доменного имени или унифицированного идентификатора ресурса у экземпляра NF поставщика. В любом случае информация 42 о конфигурации в некоторых вариантах осуществления включает в себя описанное выше поле 34A, которое указывает код 32 поддомена. То есть сетевое оборудование 40 формирует или иным образом получает поле 34A и передает поле 34A для указания кода 32 поддомена, например, как часть отображения или привязки 42A. В некоторых вариантах осуществления сетевое оборудование 40 извлекает код 32 поддомена из поля 34A для связывания кода 32 поддомена с некоторым экземпляром NF поставщика, тогда как в других вариантах осуществления (например, где поле 34A предназначено для указания кода поддомена) сетевое оборудование 40 может просто связывать поле 34A с некоторым экземпляром NF поставщика.

В качестве альтернативы или дополнительно сетевое оборудование 40 на фиг. 3 получает код 32 поддомена, указывающий некоторый поддомен среди нескольких поддоменов 30-1, 30-2,… 30-N домашней сети, к которому приписывается абонент 13, и передает информацию 44, которая снабжает пользовательское оборудование 12 или ICC 12A полученным кодом 32 поддомена. Например, сетевое оборудование 40 может формировать или иным образом получать поле 34A и передавать поле 34A для указания кода 32 поддомена. Соответственно, пользовательское оборудование 12 и/или ICC 12A может принимать информацию 44 (например, поле 34A), которая снабжает пользовательское оборудование 12 и/или ICC 12A кодом 32 поддомена.

После этого пользовательское оборудование и/или ICC 12A, снабженное кодом 32 поддомена, может формировать SUCI или часть 34 SUCI включающим в себя поле 34A, указывающее код 32 поддомена. Затем пользовательское оборудование 12 и/или ICC 12A может передать сообщение, которое включает в себя SUCI или часть 34 SUCI, например сообщение регистрации или сообщение с запросом прикрепления.

В некоторых вариантах осуществления, например, где использование поля 34A зависит от реализации (например, в соответствии с предпочтением оператора сети), пользовательскому оборудованию 12 и/или ICC 12A не нужно извлекать код 32 поддомена из принятого поля 34A до формирования SUCI или части 34 SUCI, включающего в себя поле 34A. Фактически, в некоторых вариантах осуществления, где поле 34A указывает код 32 поддомена и другую информацию (например, информацию о шифровании), пользовательскому оборудованию 12 и/или ICC 12A не нужно понимать или знать, что поле 34A фактически указывает код 32 поддомена и другую информацию. Вместо этого пользовательское оборудование 12 и/или ICC 12A может "вслепую" или "без осведомленности" формировать SUCI или часть SUCI 34 с принятым полем 34A без считывания или понимания поля 34A.

Отметим, что вышеописанные варианты осуществления могут применяться к любому типу NF потребителя и любому типу NF поставщика. Также отметим, что сетевое оборудование 26, выполняющее выбор экземпляра NF поставщика, может быть любым типом сетевого оборудования 26 в сети 10.

Отметим, что хотя некоторые варианты осуществления (например, проиллюстрированные на чертежах) описывались по отношению к экземпляру NF потребителя и экземплярам NF поставщика, некоторые аспекты вариантов осуществления можно реализовать с помощью посредника для экземпляра NF потребителя и/или одного или нескольких посредников для одного или нескольких экземпляров NF поставщика.

Также отметим, что SUCI в системе 5G все же может содержать незашифрованный SUPI в частном случае, когда используется так называемая нулевая схема. Нулевая схема не выполняет никакого шифрования над SUPI.

Сейчас некоторые варианты осуществления будут описываться со ссылкой на сеть 5G. 3GPP - главная организация по стандартизации для сетевых функций и протоколов в сотовых сетях. Она стандартизовала третье поколение (3G) и четвертое поколение (4G) сотовых сетей, а также отвечает за стандартизацию пятого поколения (5G) сотовых сетей. Техническое описание 3GPP, называемое TS 23.501 3GPP, задает архитектуру сети 5G, которая показана на фиг. 4. На верхнем уровне сеть 5G состоит из трех основных объектов, а именно пользовательского оборудования следующего поколения (UE NG), сети радиодоступа 5G (RAN 5G) и базовой сети 5G. На фиг. 4 показаны UE 52 NG и RAN 54 5G. Все остальное можно условно рассматривать как базовую сеть 5G. Абоненты 5G используют UE 52 NG для доступа к базовой сети 5G посредством беспроводной радиосвязи, обеспечиваемой RAN 54 5G. Ниже дано краткое описание функций базовой сети 5G (NF). Функция 56 управления доступом и мобильностью (AMF) поддерживает мобильность UE NG; функция 58 управления сеансом (SMF) занимается конфигурированием и сопровождением управления трафиком UE; функция 60 сервера аутентификации (AUSF) отвечает за аутентификацию подписки, используемой UE NG; единое управление 62 данными (UDM) выполняет хранение и управление данными подписок; функция 64 управления политиками (PCF) поддерживает инфраструктуру для регулирования поведения сети; функция 66 репозитория сетевых функций (NRF) поддерживает обнаружение различных услуг базовой сети; функция 68 раскрытия сети (NEF) предоставляет средство для надежного раскрытия услуг и возможностей NF; и функция 70 плоскости пользователя (UPF) обеспечивает межсоединение для сети передачи данных, маршрутизацию и перенаправление пакетов.

Пунктирные линии на фиг. 4 указывают интерфейсы, переносящие трафик плоскости управления, а сплошные линии на фиг. 4 указывают интерфейсы, переносящие трафик плоскости пользователя. Пометки от N1 до N15 возле линий представляют названия соответствующих интерфейсов. Короткие линии с закрашенными кружками на конце и пометки возле них обозначают часть SBA, которая объясняется далее.

3GPP спроектировал архитектуру базовой сети 5G для лучшего внедрения методик "облаков" и виртуализации путем введения так называемой архитектуры на основе услуг (SBA), где сетевые функции (NF), например AMF 56, AUSF 60 и так далее, могут динамически раскрывать, обнаруживать и вызывать друг друга и услуги друг друга, то есть NF/услугу. Обнаружение NF/услуги реализуется посредством логической функции, называемой функцией 66 репозитория сетевых функций (NRF), которая поддерживает следующие функциональные возможности в соответствии с TS 23.501 3GPP: поддерживает функцию обнаружения услуги, принимает запрос обнаружения NF от экземпляра NF и предоставляет экземпляру NF информацию об обнаруженных экземплярах NF (которые будут обнаружены), и ведет профиль NF (описанный позже) с доступными экземплярами NF и поддерживаемыми ими услугами.

Когда NF потребителя (то есть NF инициатора запроса, например AMF) связывается с NRF 66 для обнаружения NF источника (то есть запрошенной NF) некоторого типа (например, SMF), NRF 66 может обнаружить и предоставить NF потребителя (то есть AMF) несколько NF источника (например, несколько SMF). В таком случае NF потребителя выполняет так называемый выбор NF. Выбор NF состоит из выбора одного экземпляра NF источника среди экземпляров NF источника, обнаруженных во время обнаружения услуги NF. Выбор NF можно реализовать с помощью NF потребителя, например, выбор SMF поддерживается AMF 56. В качестве альтернативы выбор NF можно реализовать с помощью NRF 66 или посредника для NF потребителя.

Применительно к роумингу можно развернуть несколько NRF в разных сетях, включая NRF в гостевой PLMN (vNRF), снабженную информацией для гостевой PLMN, и NRF в домашней PLMN (hNRF), снабженную информацией для домашней PLMN, к которой обращаются с помощью vNRF по интерфейсу N27.

Обнаружение NF/услуги NF среди PLMN работает следующим образом (на основе TS 23.502 3GPP, пункт 4.17.5). NF потребителя (например, AMF 56) располагается в VPLMN, а NF источника (например, AUSF 60 или UDM 62) располагается в HPLMN. Сначала NF потребителя связывается с vNRF. Затем vNRF запускает обнаружение NF от лица потребителя NR с hNRF. Это в основном означает, что каждая PLMN размещает и ведет собственные данные NRF локально. Нужно стандартизировать только интерфейс (например, входные и выходные значения) для обнаружения услуги NF, хотя точный способ обнаружения может оставаться локальным для HPLMN.

Чтобы NRF должным образом вела информацию о доступных экземплярах NF и поддерживаемых ими услугах, каждый экземпляр NF сообщает NRF 66 информацию, содержащую список услуг NF, которые поддерживает экземпляр NF, среди другой информации об экземпляре NF, причем эта информация называется профилем NF. Типичная информация, включенная в профиль NF, согласно TS 23.501 3GPP может быть следующей: ID экземпляра NF, тип NF, идентификатор наземной сети мобильной связи общего пользования (ID PLMN), связанный с сегментом сети идентификатор (идентификаторы), например вспомогательная информация выбора одиночного сегмента сети (S-NSSAI) или идентификатор экземпляра сегмента сети (NSI ID), полностью определенное доменное имя (FQDN) или IP-адрес NF, информация о пропускной способности NF, информация об авторизации определенной услуги NF, названия поддерживаемых услуг, информация конечной точки об экземпляре (экземплярах) каждой поддерживаемой услуги, и/или другой параметр услуги, например название сети передачи данных (DNN), конечная точка уведомления для каждого типа уведомления, в приеме которого заинтересована услуга NF.

Базовая сеть 5G способна максимально использовать методики "облаков" и виртуализации, потому что спроектирована на основе понятия, называемого архитектурой на основе услуг (SBA). Преимущество SBA в том, что некоторые NF могут динамически раскрывать, обнаруживать и вызывать друг друга. В соответствии с вариантами осуществления в этом документе развертывание базовой сети 5G может содержать несколько экземпляров NF источника (также называемых в этом документе NF поставщика). Каждый экземпляр NF источника может, например, конфигурироваться для обслуживания или допускать обслуживание только подмножества абонентов, а не всего набора абонентов. В таких развертываниях, когда абонент выполняет некоторый вид запроса к NF потребителя, NF потребителя становится трудно обнаружить, выбрать или вызвать правильный экземпляр NF источника, который конфигурируется для обслуживания или допускает обслуживание того конкретного абонента. Такая же проблема справедлива для NRF 66, если NRF 66 отвечает за выбор среди нескольких экземпляров NF.

В силу этого варианты осуществления в этом документе предоставляют механизм для обнаружения и выбора сетевых функций, которые подходят для обслуживания некоторых абонентов. Механизм может быть эффективным в том смысле, что механизм выбирает правильный или подходящий экземпляр сетевой функции среди нескольких экземпляров сетевых функций (например, того же типа), который допускает обслуживание некоторого абонента (абонентов). Дополнительно или в качестве альтернативы механизм может быть эффективным в том смысле, что создает минимальную рабочую нагрузку и/или обеспечивает согласование с существующими сообщениями.

Конкретнее, у NF потребителя или NRF проблема в обнаружении, выборе или вызове правильного экземпляра NF источника (например, некоторого типа) среди нескольких экземпляров NF источника (например, того же типа). Ниже приведен пример такой проблемы. У крупного оператора, управляющего сотовой сетью, может быть несколько миллионов или даже миллиардов абонентов, например 650 миллионов. Оператор может предпочесть несколько экземпляров UDM 62, при этом каждый хранит данные областных абонентов. Например, имеется 10 экземпляров UDM, то есть от UDM-1 до UDM-10, и соответствующими областями являются REGION-1 - REGION-10. Теперь, когда случайный абонент из REGION-5 перемещается в REGION-10 и использует UE 52 NG для доступа к сети оператора, к AMF 56 отправляется запрос регистрации. Далее AMF 56 связывается с NRF 66 для обнаружения экземпляра NF с типом UDM. NRF 66 обнаруживает и возвращает AMF 56 10 экземпляров UDM. Теперь AMF 56 трудно выбрать среди 10 экземпляров UDM правильный, то есть допускающий обслуживание абонента, которым было бы UDM-5.

В вышеприведенном примере и следующем тексте AMF 56, которая является NF потребителя, использует NRF 66 для обнаружения экземпляра UDM, который является экземпляром NF источника. На практике NF потребителя в вариантах осуществления в этом документе не привязана только к AMF 56 или UDM 62; она могла быть другой функцией, например AUSF 60. Примеры приведены в качестве иллюстрации и никоим образом не являются ограничивающими. Фактически в большинстве вариантов использования, которые в настоящее время описаны в спецификациях 3GPP, AMF 56 обнаруживает AUSF 60. Аналогичным образом SUPI и IMSI используются взаимозаменяемо для обозначения долгосрочного или постоянного идентификатора, назначенного абоненту оператором домашней сети. Но IMSI (который задан в TS 23.003 3GPP) является лишь одним типом SUPI, и также существуют другие типы, например NAI (RFC 4282 IETF) для SUPI не на основе IMSI. Для простоты UE 52 NG и абоненты также используются взаимозаменяемо, даже если абонент может быть пользователем-человеком, который использует UE 52 NG для подключения к сети. Термин "UE 52 NG" также может использоваться как включающий в себя универсальный модуль идентификации абонента (USIM), универсальную микропроцессорную карту (UICC) и мобильное оборудование (ME).

С этими оговорками одним возможным решением проблемы было бы такое, в котором AMF 56 использует SUPI абонента. В вышеприведенном примере 650 миллионов абонентов означает 650 миллионов SUPI, которые были бы разделены на 10 диапазонов SUPI, при этом каждый диапазон принадлежит некой области, и распределены 10 UDM. Это означает, что каждое UDM 62 будет хранить данные 65 миллионов SUPI. Диапазоны SUPI и соответствующие UDM 72 предварительно конфигурировались бы в AMF 56. Поэтому, когда абонент из REGION-5 отправляет запрос регистрации с использованием своего UE 52 NG, AMF 56 изучила бы SUPI, заключенный в запросе регистрации, определила диапазон SUPI и смогла бы выбрать UDM-5.

Однако в некоторых обстоятельствах вышеупомянутого решения может быть недостаточно. Причина в том, что SUPI мог быть в скрытом виде, то есть AMF 56 не всегда может изучить SUPI. В отличие от систем 4G, система 5G дает UE 52 NG возможность скрывать SUPI с использованием методик шифрования на основе открытого ключа оператора домашней сети, при этом скрытый SUPI называется скрытым идентификатором подписки (SUCI). Поэтому AMF 56 могла бы получить SUCI вместо SUPI, и из-за шифрования AMF 56 не смогла бы определить диапазон SUPI. Причина в том, что AMF 56 потребовалось бы раскрыть SUCI в SUPI с использованием методик дешифрования, а AMF 56 не может этого. В 5G раскрытие SUCI в SUPI выполняется только NF, называемой функцией раскрытия идентификатора подписки (SIDF). SIDF можно развернуть в виде автономной NF или совместить с другими NF, например AUSF 60 или UDM 62. В настоящее время в 3GPP и также здесь предполагается, что SIDF будет совмещена с UDM 62, и поэтому в остальном тексте предполагается, что UDM 62 может раскрывать SUCI в SUPI.

Другим возможным решением было бы такое, когда AMF 56 проводит некоторую эвристику над SUCI и предполагает диапазон SUPI, например, путем изучения битовой комбинации зашифрованных битов в SUCI. Однако такое решение неосуществимо, если вообще возможно, потому что методика шифрования, используемая для сокрытия SUPI в SUPI, вероятностная, то есть каждое шифрование создает разный выход.

Другим возможным решением, которое справляется с вышеупомянутой проблемой с SUCI, было бы использование стольких открытых ключей оператора домашней сети (открытых ключей HN), сколько есть экземпляров UDM. Как упоминалось раньше, в системах 5G UE 52 NG могло бы скрывать SUPI в SUCI с использованием методик шифрования на основе открытого ключа HN. Хотя оператору домашней сети можно и разрешено использовать один открытый ключ HN для всех абонентов, это не обязательно. На практике у оператора домашней сети может быть 10 разных открытых ключей HN в вышеприведенном примере, при этом каждый предназначен для SUPI, сохраненных в одной из 10 областей или экземпляров UDM. Другими словами, используемый UE 52 NG открытый ключ HN в вышеприведенном примере был бы индивидуальным для UDM-5. Когда UE 52 NG отправляет запрос регистрации, UE 52 NG указало бы идентификатор для открытого ключа HN, который использовался для сокрытия SUPI в SUCI. Поэтому, даже если AMF 56 не смогла бы определить диапазон SUPI, AMF 56 может идентифицировать UDM-5 на основе идентификатора открытого ключа HN, отправленного UE 52 NG.

Хотя вышеупомянутое решение с использованием нескольких открытых ключей HN работает для некоторых вариантов использования, для других могут быть ограничения. Одна из причин в том, что несколько открытых ключей HN означало бы требование нескольких соответствующих секретных ключей HN. С несколькими парами открытых/секретных ключей HN возникнет дополнительная рабочая и защитная нагрузка, например, для формирования ключей, распределения ключей и аннулирований ключей.

В отношении вышеупомянутого примера некоторые варианты осуществления в этом документе дают AMF 56 возможность выбирать правильный экземпляр UDM 62, то есть UDM-5. Как правило, некоторые варианты осуществления в этом документе логически группируют экземпляры NF в разные поддомены, например, чтобы UE 52 NG могло отправлять сети указание поддомена, которому принадлежит абонент UE NG. Тогда сеть может выбирать правильный экземпляр UDM на основе указания поддомена, отправленного UE 52 NG. В вышеприведенном примере тем, кто выбирает UDM-5, может быть либо AMF 56, либо NRF 66.

10 экземплярам UDM, по возможности вместе с 10 AUSF или другими NF по мере необходимости, были бы назначены 10 кодов поддоменов. Все 10 экземпляров UDM могут использовать одну и ту же пару открытого/секретного ключа HN. Поэтому следует принять во внимание, что в некоторых вариантах осуществления, которые пользуются кодами поддоменов, не нужна индивидуальная для UDM пара открытого/секретного ключа HN.

В соответствии с некоторыми вариантами осуществления SUPI при использовании формата IMSI состоит из кода страны в системе мобильной связи (MCC), кода мобильной сети (MNC) и идентификационного номера мобильной подписки (MSIN). SUCI состоит по меньшей мере из MCC, MNC, зашифрованного MSIN и поля идентификатора открытого ключа HN, который использовался для шифрования MSIN. Синтаксис NAI у SUPI очень похож на IMSI: "username" соответствует MSIN, а "realm" соответствует MCC+MNC (например, username@homerealm.example.net или homerealm.example.net!username@visitedrealm.example.net). В синтаксисе NAI в SUCI username шифруется, и встраивается поле идентификатора открытого ключа HN.

Некоторые варианты осуществления пользуются SUCI для указания кода поддомена (SDC). Например, в некоторых вариантах осуществления код поддомена указывается полем идентификатора открытого ключа HN в дополнение к идентификации открытого ключа HN. В других вариантах осуществления для указания SDC используется отдельное поле, то есть либо SUPI расширяется и состоит из SDC в дополнение к MCC, MNC и MSIN, либо SDC будет предусмотрен отдельно в UE 52 NG. Соответственно, SUCI расширяется и состоит из SDC в дополнение по меньшей мере к MCC, MNC, зашифрованному MSIN и полю идентификатора открытого ключа HN.

Фиг. 5 иллюстрирует одну примерную реализацию предшествующего варианта осуществления, в которой поле идентификатора открытого ключа HN указывает SDC в дополнение к открытому ключу HN. На этапе 1 a/b на фиг. 5 некоторая функция или узел в сети оператора снабжает соответственно NRF 66 и UE 52 NG показанной информацией (например, полем идентификатора открытого ключа HN), как объяснялось раньше. Поле идентификатора открытого ключа HN создается таким, чтобы оно содержало идентификацию открытого ключа HN для использования при шифровании SUPI и SDC. Снабжение может выполнять любая функция или узел, а не только показанный на фиг. 5. Как правило, те NF, которые можно обнаружить позже, могут зарегистрировать свою поддержку обнаружения на основе SDC и любой другой необходимой информации маршрутизации. В примере это UDM 62, с которым совмещается SIDF.

На этапе 2 UE 52 NG отправляет в AMF 56 запрос регистрации. Запрос содержит по меньшей мере SUCI. В свою очередь, SUCI содержит по меньшей мере MCC, MNC, зашифрованный MSIN и поле идентификатора открытого ключа HN. Поле идентификатора открытого ключа HN, в свою очередь, содержит SDC.

На этапе 3 AMF 56 обнаруживает правильный экземпляр NF, с которым необходимо связаться дальше (например, AUSF 60, UDM/SIDF) с использованием NRF 66 и всей или части информации, принятой от UE 52 NG. (Отметим, что в самом общем варианте использования AMF 56 обнаруживает AUSF 60.) Как показано на фиг. 5, NRF 66 обнаруживает экземпляр 62-1 UDM среди нескольких возможных экземпляров 62-1… 62-N UDM путем определения экземпляра 62-1 UDM на основе SDC. NRS 66 в некоторых вариантах осуществления основывает это обнаружение на MCC, MNC и поле идентификатора открытого ключа HN (включающего SDC), как показано. На этапе 4 AMF 56 вызывает необходимые услуги в обнаруженном экземпляре NF.

Для некоторого дополнительного пояснения на фиг. 6 показана схема последовательности некоторых вариантов осуществления.

Напомним, что местоположение SIDF определяется оператором, поэтому оно может быть автономным, объединенным с AUSF 60, объединенным с UDM 62 и т. п. в разных частных операторских решениях развертывания. Здесь совмещение UDM/SIDF 62 приведено в качестве примера.

На этапе 0 UDM/SIDF 62 или другой сетевой объект (например, функция управления и обслуживания (O&M)) оператора создает поле идентификатора открытого ключа HN (которое включает в себя SDC для разных случаев развертывания SIDF) и устанавливает его соответствие с открытыми ключами HN.

Сам SDC может основываться на различных параметрах, например: (i) случайно формируемом и индивидуальном для оператора идентификаторе, например, числовом значении 12382, 88274, 93422145 и т. п.; (ii) внутреннем идентификаторе открытых/секретных ключей HN, например числовом значении 2, 3, 4 и т. п.; (iii) информации о развертывании сети, например информации о сегменте, идентификаторе сети или идентификаторе подсети, например буквенно-цифровой строке "slice-1", "network_7" и т. п.; (iv) географическом местоположении или логическом местоположении/топологии сети, например, буквенно-цифровой строке "stockholm-kista-2", "gothenburg-5", "lat:59,3293, lon:18,0686" и т. п.; (v) схеме (схемах) шифрования, поддерживаемой разными экземплярами SIDF, например буквенно-цифровой строке "ECIES-brainpool", "ECIES-secp256r1" и т. п.; (vi) ссылках на информацию маршрутизации в связанной информации о NF, например SIDF, UDM, AUSF, например, буквенно-цифровой строке "AUSF-1", ссылающейся на IP-адрес, и т. п.; (vii) информации маршрутизации в связанной информации о NF, например буквенно-цифровой строке "10.10.1.192", показывающей IP-адрес, и т. п.; и/или (viii) информации об идентификаторе абонента, например диапазоне SUPI, значении кортежа {1000000-500000} и т. п.

На этапе 1 UDM/SIDF предоставляет NRF 66 путем вызова процедуры регистрации NF/услуги с NRF 66. Сообщение к NRF 66 содержит профиль NF UDM/SIDF. Соответственно, NRF 66 принимает и сохраняет профиль NF. Отметим, что применительно к роумингу NRF 66 является hNRF.

Отметим, что в дополнение к обычной информации в профиле NF UDM/SIDF 62 также хранит поддерживаемое поле идентификатора открытого ключа HN (включающее SDC) и другую информацию маршрутизации (например, IP-адреса), как упоминалось раньше в профиле NF.

Затем на этапе 2 UDM/SIDF 62 или другой сетевой объект (например, функция управления и обслуживания (O&M)) оператора снабжает UE 52 NG полем идентификатора открытого ключа HN вместе с другой информацией, например, открытым ключом HN.

На этапе 3 UE 62 NG запускает процедуру регистрации с сетью путем отправки сообщения с запросом регистрации, которое включает в себя SUCI. Напомним, что когда IMSI используется в качестве SUPI (и существуют другие форматы SUPI, например NAI), SUCI в свою очередь содержит по меньшей мере следующее: (i) скрытый или зашифрованный MSIN по предоставленному открытому ключу HN; (ii) MCC и MNC; и (iii) поле идентификатора открытого ключа HN, идентифицирующее открытый ключ HN, используемый для шифрования. В примере это же поле идентифицирует также SDC.

На этапе 4 AMF 56 на основе локальной конфигурации или политики оператора может вызвать услугу обнаружения NF с NRF 66 для обнаружения и выбора правильного экземпляра AUSF для обработки аутентификации UE NG. (Отметим, что в некоторых вариантах использования, если сначала AMF 56 должна обнаружить UDM 62, то AMF 56 может обнаружить экземпляр UDM непосредственно на этом этапе). Отметим, что применительно к роумингу AMF 56 связывается с vNRF, а vNRF связывается с hNRF (не показано на фиг.). AMF 56 также может сама обнаружить AUSF 60, если есть локальная возможность выполнять обнаружение, которая есть у NRF 56 (как объяснено на этапе 5). AMF 56 в качестве ввода для выбора экземпляра NF использует принятый SUCI или некоторые части принятого SUCI, например, только поле идентификатора открытого ключа HN.

На этапе 5 NRF 66 использует ввод от AMF 56 для обнаружения правильного экземпляра AUSF. NRF 66 информирует AMF 56 об обнаруженной AUSF 60. Отметим, что применительно к роумингу участвуют vNRF и hNRF.

Например, NRF 66 может использовать полный принятый SUCI или части SUCI, например, принятое поле идентификатора открытого ключа HN или только SDC, включенный в поле идентификатора открытого ключа HN, для сопоставления атрибутов, сохраненных в профилях NF, и дальнейшей идентификации надлежащего экземпляра AUSF. Идентификация SDC, включенного в поле идентификатора открытого ключа HN, аналогична созданию поля идентификатора открытого ключа HN, как объяснялось раньше, например, разделение, если использовалось сцепление, выполнение сопоставления по регулярному выражению, если использовалось регулярное выражение, и дешифрование, если использовалось шифрование.

Затем AMF 56 выбирает экземпляр AUSF из вывода результата обнаружения NRF и на этапе 6 отправляет тому выбранному экземпляру AUSF запрос аутентификации вместе информацией SUCI.

На этапе 7 AUSF 60 на основе локальной конфигурации или политики оператора может вызвать услугу обнаружения NF с NRF 66 для поиска и выбора правильного экземпляра UDM/SIDF для обработки запроса аутентификации UE и раскрытия или дешифрования SUCI. AUSF/NRF может повторять аналогичные процедуры на этапе 4 и 5 для обнаружения правильного экземпляра UDM/SIDF.

Затем на этапе 8 AUSF 60 выбирает надлежащие экземпляры UDM/SIDF 62 из вывода результата обнаружения NRF и отправляет тому выбранному экземпляру NF запрос информации аутентификации вместе с информацией SUCI.

Как показывает этот пример, можно предоставлять полный SUCI для обнаружения и/или выбора экземпляра NF поставщика. Это может включать в себя идентификатор домашней сети (например, MNC и/или MCC) из SUCI, а также другие параметры, например схему защиты и идентификатор открытого ключа домашней сети. Эти параметры могут заранее предоставляться UE 52 и всегда включаться в SUCI. Отметим, что это не препятствует обнаружению или выбору NF; скорее, использование тех параметров или полей в SUCI обеспечивает чрезвычайно гибкий механизм, который мог бы отличаться у разных поставщиков.

В некоторых вариантах осуществления SIDF отвечает за раскрытие SUPI из SUCI. SIDF использует часть с секретным ключом из конфиденциальной пары открытого/секретного ключа домашней сети, которая надежно сохранена в домашней сети оператора. Раскрытие должно происходить в UDM 62. Права доступа к SIDF нужно задать так, что только элементу сети в домашней сети разрешено запрашивать SIDF.

В некоторых вариантах осуществления обнаружение и выбор сетевых функций (NF типа AUSF, SIDF/UDM) с использованием или без использования NRF 66 должно использовать SUCI в качестве входного параметра, когда SUCI предоставляется от UE 52. Сеть может использовать SUCI зависящим от реализации способом.

Развертывания сети могут содержать несколько экземпляров AUSF и/или UDM, обслуживающих разный диапазон SUPI. Однако диапазон идентификатора подписки не доступен для выбора AUSF или UDM, поскольку идентификатор подписки скрыт в SUCI. Для содействия выбору AUSF и UDM в правильном поддомене домашней сети SUCI в соответствии с некоторыми вариантами осуществления включает в себя параметр, связанный с поддоменом, к которому принадлежит пользователь. Обнаружение NF с помощью SUCI может локально конфигурироваться в NF потребителей или реализовываться в hNRF. Выбор AUSF и/или UDM на основе параметров, кодированных в SUCI, зависит от развертывания сети. В некоторых вариантах осуществления для обнаружения должен быть доступен полный SUCI. Это включает в себя идентификатор домашней сети (например, MNC и/или MCC) из SUCI, а также другие параметры, например схему защиты и идентификатор открытого ключа домашней сети. Эти параметры могут заранее предоставляться UE 52 и всегда включаться в SUCI.

Когда SEAF и AUSF 60 принимают SUCI, и используется NRF 66, полный SUCI используется в качестве входного параметра для обнаружения услуги AUSF и UDM. Если NRF 66 не используется, то SEAF и/или AUSF 60 может использовать кодированные в SUCI параметры для выбора AUSF и/или UDM соответственно.

Одним вариантом реализации выбора AUSF и/или обнаружения UDM является использование идентификатора открытого ключа домашней сети в качестве критериев выбора NF. Например, каждое UDM 62 может иметь свой открытый ключ домашней сети, и UDM 62 может выбираться на основе связанного идентификатора. Однако, когда новый открытый ключ домашней сети используется в UDM 62, новый идентификатор также нужно обновить в обнаружении NF.

В качестве альтернативы идентификатор открытого ключа домашней сети может обладать внутренней структурой с идентификацией поддомена и открытого ключа домашней сети. Например, можно было бы создать идентификатор, длина которого равна N разрядов, используя M-разрядный префикс, идентифицирующий открытый ключ домашней сети, и (N-M)-разрядный суффикс, идентифицирующий поддомен, и hNRF может использовать этот суффикс для обнаружения правильной NF. Внутренняя структура идентификатора известна только HPLMN и ориентирована на конфиденциальность.

Поэтому варианты осуществления в этом документе могут включать в себя способ, реализованный в некой функции в домашней сети (например, функции управления и обслуживания, UDM 62, или SIDF) для обеспечения обнаружения экземпляра NF, подходящего для обработки запроса абонента. Способ содержит создание кода поддомена. Код поддомена может идентифицировать поддомен, например, чтобы эффективно идентифицировать экземпляр NF (например, AUSF/SIDF/UDM), подходящий для обращения с абонентом. Способ также содержит предоставление UE кода поддомена. Способ также может содержать предоставление кода поддомена и соответствующей информации маршрутизации другой сетевой функции.

В некоторых вариантах осуществления код поддомена является полем идентификатора открытого ключа HN или указывается им, которое идентифицирует открытый ключ HN, используемый для шифрования SUPI. В качестве альтернативы или дополнительно поле идентификатора открытого ключа HN содержит идентификацию открытого ключа HN, используемого для шифрования SUPI, и сцепление или маскирование (например, регулярное выражение) кода поддомена. В некоторых вариантах осуществления информация маршрутизации является IP-адресом. В некоторых вариантах осуществления другой сетевой функцией является NRF 66. В других вариантах осуществления другой сетевой функцией является AMF 56 или AUSF 60.

Варианты осуществления в этом документе также включают в себя способ, реализованный в сетевой функции (например, AMF 56) в сети (например, гостевой или домашней сети), для выбора экземпляра сетевой функции для предоставления услуги (например, аутентификация, извлечение разрешенных NSSAI) UE. Способ может содержать определение, какой из множества экземпляров NF (например, AUSF/SIDF/UDM) нужно использовать для предоставления услуги, на основе кода поддомена (SDC), принятого от UE. В некоторых вариантах осуществления способ также может содержать осуществление связи с идентифицированным экземпляром NF.

В некоторых вариантах осуществления определение содержит отправку к NRF 66 по меньшей мере части информации, принятой от UE, и прием информации о NF (например, идентификации AUSF/SIDF/UDM) и информации маршрутизации. В других вариантах осуществления определение содержит использование локальной информации для идентификации NF (например, идентификации AUSF/SIDF/UDM) и информации маршрутизации.

В некоторых вариантах осуществления информацией, принятой от UE и используемой для обнаружения и/или выбора NF, является весь SUCI. В других вариантах осуществления информацией, принятой от UE и используемой для обнаружения и/или выбора NF, является часть SUCI, например поле идентификатора открытого ключа HN.

В некоторых вариантах осуществления поле идентификатора открытого ключа HN содержит SDC. В других вариантах осуществления SDC является отдельным полем в SUCI/SUPI.

В связи с вышеупомянутыми модификациями и изменениями фиг. 7A показывает другой способ 100, выполняемый сетевым оборудованием 26 в сети 10 беспроводной связи. Способ 100 содержит прием по меньшей мере части скрытого идентификатора подписки для абонента 13 (этап 110). Скрытый идентификатор подписки может содержать скрытый постоянный идентификатор подписки для абонента 13, например скрытый SUPI. Независимо от этого принятая по меньшей мере часть скрытого идентификатора подписки указывает код 32 поддомена. Код поддомена указывает некоторый поддомен среди нескольких поддоменов домашней сети абонента 13, к которому приписывается абонент 13. Способ 100 также может содержать определение экземпляра сетевой функции поставщика для предоставления услуги, получаемой абонентом 13, на основе кода 32 поддомена (этап 120). Например, в некоторых вариантах осуществления это определение выполняется среди нескольких экземпляров сетевой функции поставщика в домашней сети, распределенных соответственно для предоставления услуги, получаемой абонентами, приписанными к разным поддоменам. В одном или нескольких вариантах осуществления определение также основывается на идентификаторе домашней сети, который идентифицирует домашнюю сеть.

В некоторых вариантах осуществления способ 100 также может содержать прием информации, которая конфигурирует сетевое оборудование 26 для связывания кода 32 поддомена с одним или несколькими экземплярами сетевой функции поставщика, распределенными для предоставления услуги абонентам, приписанным к некоторому поддомену (этап 105).

Фиг. 7B показывает другой способ 150, выполняемый сетевым оборудованием 26 в сети 10 беспроводной связи. Способ 150 содержит прием по меньшей мере части скрытого идентификатора подписки для абонента 13 (этап 160). Скрытый идентификатор подписки может содержать скрытый идентификатор подписки для абонента 13. Способ 150 также может содержать определение кода 32 поддомена, указывающего некоторый поддомен среди нескольких поддоменов домашней сети абонента 13, к которому приписывается абонент 13, по меньшей мере из части скрытого идентификатора подписки (этап 170). Способ 150 также может содержать выбор экземпляра сетевой функции поставщика для предоставления услуги абоненту 13 на основе кода 32 поддомена и среди нескольких экземпляров сетевой функции поставщика в домашней сети, распределенных соответственно для предоставления услуги абонентам, приписанным к разным поддоменам (этап 180).

В некоторых вариантах осуществления способ 150 также может содержать прием информации, которая конфигурирует сетевое оборудование 26 для связывания кода 32 поддомена с одним или несколькими экземплярами сетевой функции поставщика, распределенными для предоставления услуги абонентам, приписанным к некоторому поддомену (этап 155).

В некоторых вариантах осуществления способ дополнительно содержит запрос или выполнение обнаружения нескольких экземпляров сетевой функции поставщика в домашней сети.