ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННУЮ ЗАЯВКУ

По данной заявке испрашивается приоритет согласно предварительной заявке на патент США №62/502,266, поданной 5 мая 2017 года и озаглавленной "Privacy Indicator for Controlling Authentication Requests" (индикатор конфиденциальности для управления запросами аутентификации), раскрытие которой полностью включено в это описание посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

Область техники, в целом, относится к системам связи, а более конкретно, но не исключительно, - к поддержанию безопасности в таких системах.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

В этом разделе рассматриваются аспекты, которые могут быть полезны для лучшего понимания сути настоящего изобретения. Соответственно, утверждения, содержащиеся в этом разделе, не следует рассматривать как допущения о том, что это относится или не относится к известному уровню техники.

Технология беспроводной мобильной связи четвертого поколения (4G), также известная как технология долгосрочного развития (LTE, Long Term Evolution), была разработана для поддержки мультимедийных средств мобильной связи с высокой пропускной способностью и с высокими скоростями передачи данных, в частности, с целью взаимодействия между пользователями. Технология следующего поколения, или пятого поколения (5G), предназначена для использования не только с целью взаимодействия пользователей, но также и для связи машинного типа в так называемых сетях "Интернета вещей" (IoT, Internet of Things).

В то время как средства сети 5G предназначены для реализации массовых услуг IoT (например, для поддержки очень большого количества устройств ограниченной мощности) и услуг IoT критической важности (например, требующих высокой надежности), усовершенствования традиционных услуг мобильной связи поддерживаются в виде услуг улучшенного мобильного широкополосного доступа (eMBB, enhanced Mobile Broadband), предназначенных для предоставления мобильным устройствам улучшенного беспроводного доступа к Интернету.

В примере системы связи пользовательское оборудование (UE 5G в сети 5G или, в более широком смысле, - UE (User Equipment)), такое как мобильный терминал (абонент), через радиоинтерфейс осуществляет связь с базовой станцией или точкой доступа, называемой gNB в сети 5G или eNB (evolved Node В, усовершенствованный узел В) в сети LTE. Точка доступа (например, gNB/eNB) является примером одного из компонентов сети доступа системы связи. Например, в сети 5G сеть доступа известна под названием система 5G и описывается в техническом описании (TS, Technical Specification) 5G 23.501, V0.4.0, озаглавленном "Technical Specification Group Services and System Aspects; System Architecture for the 5G System" (группа технических описаний - услуги и системные аспекты; архитектура системы 5G), который полностью включен в данную заявку посредством ссылки. В сети LTE сетью доступа является усовершенствованная универсальная сеть наземного радиодоступа (E-UTRAN, Evolved Universal Terrestrial Radio Access Network). В общем, точка доступа (например, gNB/eNB) обеспечивает доступ для UE к базовой сети (CN, Core Network), которая затем предоставляет доступ UE к другим UE и/или к сети передачи данных, такой как сеть передачи пакетных данных (например, Интернет).

Конфиденциальность является важным фактором, подлежащим рассмотрению в любой системе связи. Вопросы конфиденциальности широко обсуждаются в техническом отчете (TR, Technical Report) 5G 33.899, V1.1.0, озаглавленном "3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; Study on the security aspects of the next generation system (Release 14)" (проект совместной координации разработки систем третьего поколения; группа технических описаний - услуги и системные аспекты; исследование аспектов безопасности системы следующего поколения (издание 14)), который полностью включен в данную заявку посредством ссылки. В частности, в TR 33.899 конфиденциальность подписки (UE) идентифицируется как одна из наиболее важных областей безопасности, которая должна рассматриваться в сетях 5G.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В примерах осуществления настоящего изобретения предлагаются один или более индикаторов конфиденциальности для управления запросами аутентификации в системах связи.

Например, согласно одному из вариантов осуществления способ включает прием в элементе или функциональном блоке сети связи из пользовательского оборудования сети связи сообщения, содержащего один или более индикаторов конфиденциальности, и определение одного или более признаков конфиденциальности для обработки сообщения на основе одного или более индикаторов конфиденциальности.

Сообщение может содержать запрос подключения, включающий в свой состав идентификатор подписки для абонента сети связи, связанного с пользовательским оборудованием, при этом один или более индикатор конфиденциальности содержит флаг, указывающий, является ли идентификатор подписки в запросе подключения защищенным с точки зрения конфиденциальности. Защищенный с точки зрения конфиденциальности идентификатор подписки может содержать по меньшей мере часть постоянного идентификатора подписки абонента.

Согласно другому варианту осуществления способ включает определение в элементе или функциональном блоке сети связи одного или более признаков конфиденциальности, поддерживаемых сетью связи, генерацию в элементе или функциональном блоке сети связи сообщения, содержащего один или более индикаторов конфиденциальности, выбранных на основе определенных одного или более признаков конфиденциальности, и передачу из элемента или функционального блока сети связи в пользовательское оборудование сети связи сгенерированного сообщения, содержащего один или более индикаторов конфиденциальности.

Один или более признаков конфиденциальности могут определять возможность обработки элементом или функциональным блоком сети связи защищенных с точки зрения конфиденциальности идентификаторов подписки.

Согласно другому варианту осуществления способ включает определение в пользовательском оборудовании сети связи одного или более признаков конфиденциальности для обработки сообщения, добавление в сообщение одного или более индикаторов конфиденциальности на основе определенных одного или более признаков конфиденциальности и передачу из пользовательского оборудования в элемент или функциональный блок сети связи одного или более индикаторов конфиденциальности.

Сообщение может содержать запрос подключения, включающий в свой состав идентификатор подписки для абонента сети связи, связанного с пользовательским оборудованием, при этом один или более индикаторов конфиденциальности содержит флаг, указывающий, является ли идентификатор подписки в запросе подключения защищенным с точки зрения конфиденциальности.

Согласно другому варианту осуществления способ включает прием в пользовательском оборудовании сети связи из элемента или функционального блока сети связи сообщения, содержащего один или более индикаторов конфиденциальности, и определение одного или более признаков конфиденциальности, поддерживаемых сетью связи, с использованием одного или более индикаторов конфиденциальности.

Один или более индикаторов конфиденциальности могут содержать индикацию, указывающую, сконфигурирована ли сеть связи для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки. Способ может также содержать отказ от передачи запроса подключения в элемент или функциональный блок сети связи при обнаружении того, что один или более индикаторов конфиденциальности указывают на то, что сеть связи не сконфигурирована для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки.

Хотя эти и другие технологии, приводимые в данном описании, могут применяться к различным сетям связи, в частности, они подходят для сетей связи 5G и следующего поколения.

Эти и другие признаки и преимущества описываемых вариантов осуществления настоящего изобретения станут более понятными из прилагаемых чертежей и последующего подробного описания.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

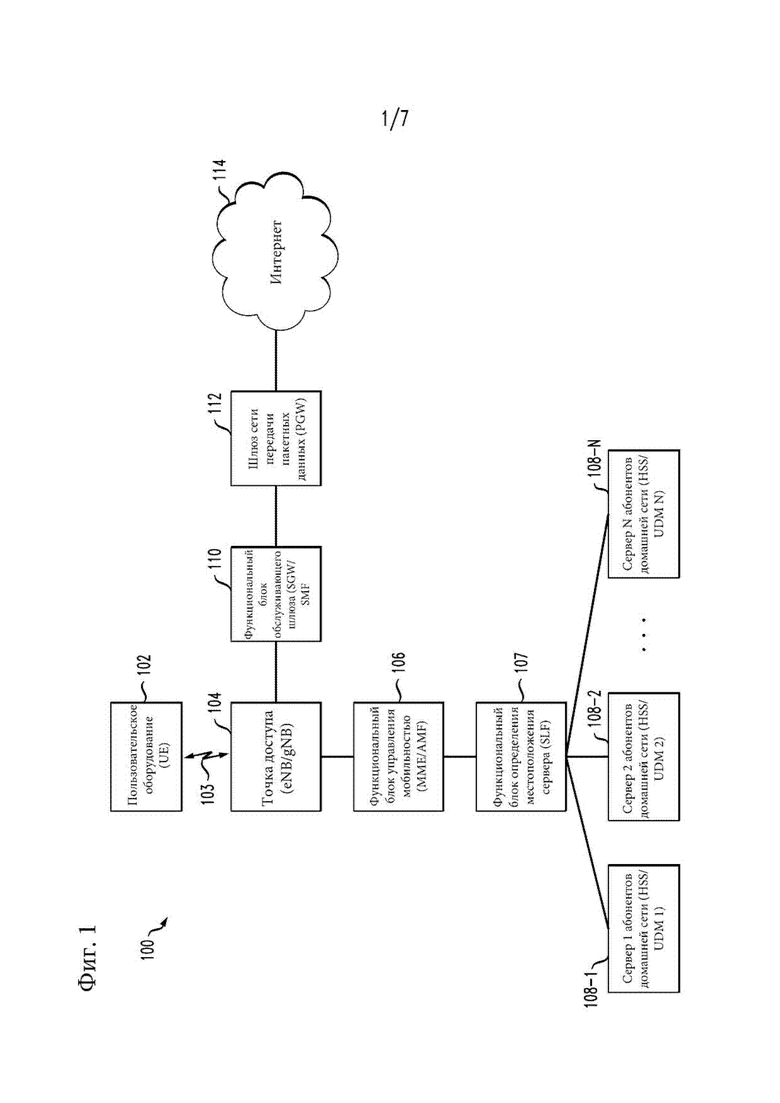

На фиг. 1 показана система связи согласно примеру осуществления настоящего изобретения.

На фиг. 2 более подробно показаны функциональный блок определения местоположения сервера и сервер абонентов домашней сети согласно примеру осуществления настоящего изобретения.

На фиг. 3 показан поток обмена сообщениями для процедуры аутентификации пользовательского оборудования в сети LTE согласно примеру осуществления настоящего изобретения.

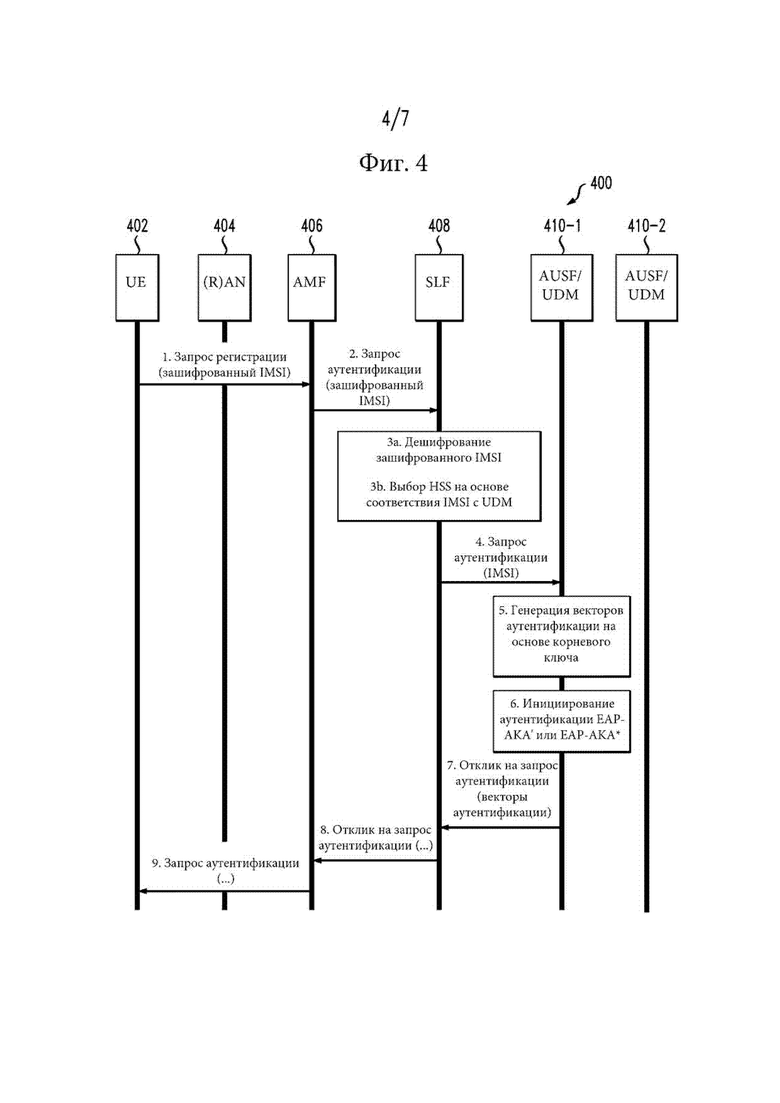

На фиг. 4 показан поток обмена сообщениями для процедуры аутентификации пользовательского оборудования в сети 5G согласно примеру осуществления настоящего изобретения.

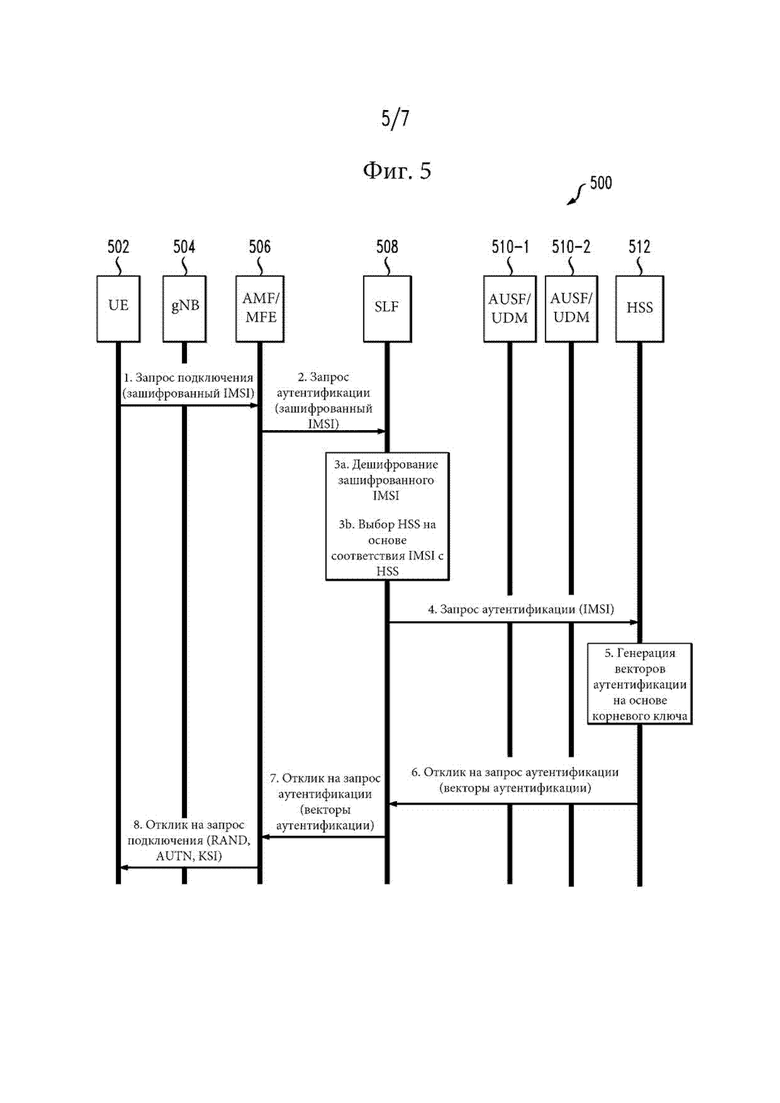

На фиг. 5 показан поток обмена сообщениями для процедуры аутентификации пользовательского оборудования в совместной сети LTE/5G согласно примеру осуществления настоящего изобретения.

На фиг. 6 показан поток обмена сообщениями для процедуры аутентификации пользовательского оборудования в сети 5G согласно другому примеру осуществления настоящего изобретения.

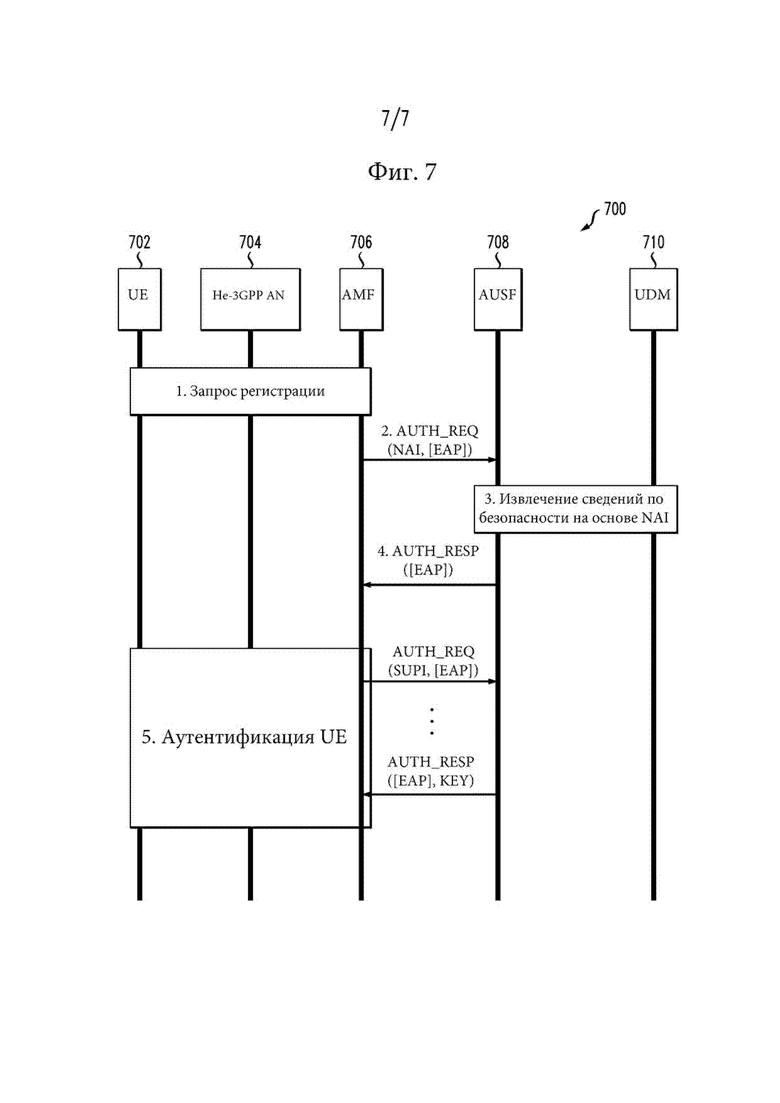

На фиг. 7 показан поток обмена сообщениями для пользовательского оборудования, осуществляющего доступ к сети 5G с использованием доступа и аутентификации, отличных от 3GPP, согласно примеру осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Варианты осуществления настоящего изобретения в данном описании иллюстрируются совместно с примерами систем связи и соответствующих технологий для управления запросами аутентификации, позволяющими обеспечить конфиденциальность пользовательской идентификационной информации о подписке. Однако следует понимать, что объем формулы изобретения не ограничен раскрываемыми системами связи и/или процессами конкретного типа. Варианты осуществления настоящего изобретения могут быть реализованы в широком спектре систем связи других типов, использующих альтернативные процессы и операции. Например, хотя примеры приводятся в контексте беспроводных сотовых систем, использующих элементы системы 3GPP, такие как усовершенствованное ядро пакетной сети LTE (ЕРС, Evolved Packet Core) и система следующего поколения 3GPP (5G), раскрываемые варианты осуществления могут простым образом адаптироваться для множества других типов систем связи, включая, без ограничения, системы WiMAX и Wi-Fi.

Как упоминалось выше, обеспечению конфиденциальности идентификаторов подписки при связи по радиоинтерфейсу между пользовательским оборудованием и точкой сетевого доступа в сетях 2G/3G/4G придавалось большое значение. Для решения этих важных вопросов прилагались значительные усилия и в сетях 5G. Даже если неизбежен тот факт, что атаки путем снижения уровня безопасности (например, когда злоумышленник имитирует пользовательское оборудование, чтобы согласовать с сетевой точкой доступа пониженные возможности обеспечения безопасности) могут привести к тому, что UE 5G подключится к сети предыдущего поколения, понятно, что необходимо учитывать подобного рода требования к конфиденциальности.

В указанном выше документе TR 33.899 описываются несколько решений для обеспечения конфиденциальности при работе по радиоинтерфейсу, которые в основном можно классифицировать в виде решений трех классов:

1) решения, основанные на использовании псевдонимов в симметричных криптографических системах, для которых требуется сервер/функциональный блок абонентов домашней сети UE для преобразования изменяющегося псевдонима в постоянный идентификатор подписки UE;

2) шифрование постоянного идентификатора подписки UE с использованием открытого ключа оператора домашней сети и

3) шифрование постоянного идентификатора подписки UE с использованием открытого ключа оператора обслуживающей сети.

Следует отметить, что в одном из примеров международный идентификатор мобильного абонента (FMSI, International Mobile Subscriber Identity) является постоянным идентификатором подписки (идентификатором абонента) UE. В одном из примеров длина FMSI фиксирована и составляет 15 цифр: 3 цифры - код страны для мобильной связи (МСС, Mobile Country Code), 3 цифры - код сети мобильной связи (MNC, Mobile Network Code) и 9 цифр идентификационный номер станции мобильной связи (MSIN, Mobile Station Identification Number).

Следует отметить, что в сети LTE сервер/функциональный блок абонентов домашней сети называется сервером абонентов домашней сети (HSS, Home Subscriber Server), а в сети 5G этот элемент называется блоком управления пользовательскими данными (UDM, User Data Management), который может также выполнять функцию аутентификации и обеспечения безопасности (AUSF, Authentication and Security Function) и функцию хранилища и обработки учетной информации аутентификации (ARPF, Authentication Credential Repository and Processing Function) в составе функции UDM.

В то время как некоторые примеры вариантов осуществления настоящего изобретения приводятся в этом описании с точки зрения второго класса решений (то есть решения на основе открытого ключа домашней сети), альтернативные варианты могут быть реализованы для других двух классов решений, см. документы SA2 TS 23.502 и SA3 TR 33.899, раскрытие которых полностью включено в это описание посредством ссылки.

В случае решения, основанного на открытом ключе домашней сети, оператор домашней сети предоставляет свой открытый ключ всем абонентам домашней сети. Они используют его для шифрования идентификатора абонента, являющегося, например, частью MSIN идентификатора FMSI. Шифровать требуется только часть MSIN, поскольку значение MNC+MCC требуется обслуживающей сетью для маршрутизации в корректную домашнюю сеть. Сообщение может расшифровать только HSS домашней сети, поскольку он обрабатывает личный ключ, соответствующий открытому ключу. После того как идентифицирован FMSI, HSS/AuC (где АиС - центр аутентификации (Authentication Center) HSS) создает векторы аутентификации (AV, Authentication Vector) на основе индивидуального совместно используемого корневого ключа К между пользователем (абонентом) и HSS/AuC. Таким же образом, в сети 5G UDM/ARPF создает запрашиваемые AV с использованием AUSF. AUSF и UDM могут размещаться совместно с целью оптимизации.

В собственной сети оператора может быть реализовано множество HSS, которые позволяют ему управлять индивидуальными наборами пользователей в различных HSS/UDM. Из-за наличия множества HSS функциональный блок определения местоположения сервера (SLF, Server Location Function) может быть реализован в виде интерфейсного блока для взаимодействия с набором HSS. Следует отметить, что SLF может также называться функциональным блоком определения местоположения абонента (Subscriber Location Function). SLF анализирует для пользователя запрос аутентификации, принятый из MME/AMF, и направляет его в корректный HSS.

Например, функционирование SLF описывается в документе 3GPP TS 29.272 (Раздел 8: "User identity to HSS resolution" (идентификация пользователя для разрешения HSS)), озаглавленном "3rd Generation Partnership Project; Technical Specification Group Core Network and Terminals; Evolved Packet System (EPS); Mobility Management Entity (MME) and Serving GPRS Support Node (SGSN) related interfaces based on Diameter protocol (Release 14)" (проект совместной координации разработки систем третьего поколения; группа технических описаний - базовая сеть и терминалы; усовершенствованная система передачи пакетных данных (EPS); объект управления мобильностью (ММЕ) и соответствующие интерфейсы обслуживающего узла поддержки GPRS (SGSN), основанные на протоколе Diameter (версия 14)), раскрытие которого полностью включено в данную заявку посредством ссылки. SLF обеспечивает разрешение типа "идентификатор пользователя (FMSI) - HSS" с помощью локально обслуживаемой базы данных абонентских профилей и направляет в выбранный HSS сообщения протокола Diameter, содержащие запросы аутентификации пользователей, в виде прокси-сообщений протокола Diameter. Следует отметить, что в 5G также должна запрашиваться аналогичная функция, если протоколы базовой сети 5G отличаются от протокола Diameter, например, с использованием http-прокси. В последующем описании предполагается, что SLF охватывает как решение, основанное на DRA (Diameter Routing Agent, агент маршрутизации протокола Diameter) для 4G, так и любое другое соответствующее решение, связанное с прокси-системой, в зависимости от протокольных решений для базовой сети 5G.

Из этого описания можно понять, что в том случае, если оператор домашней сети использует SLF для разделения своего набора абонентов, то SLF потребуется вначале проанализировать принятый идентификатор. Таким образом, в сети 5G с постоянным идентификатором абонента (например, FMSI), зашифрованным с помощью одного из способов, SLF потребуется предпринять дешифрование части MSFN идентификатора FMSI. Кроме того, SLF потребуется хранить базу данных всех абонентских профилей с информацией о маршрутизации, то есть профиль должен задавать соответствие постоянного идентификатора абонента (например, FMSI) одному из HSS в сети для пересылки запроса аутентификации после дешифрования принятого (зашифрованного) FMSI. Таким образом, предпочтительно выполнять дешифрование зашифрованного FMSI в SLF, а не в HSS. Следовательно, вместо сохранения личного ключа в HSS в этом случае потребуется хранить и использовать сетевой личный ключ в SLF. SLF располагается в домене оператора домашней сети и рассматривается как доверенный объект. В целом, можно допустить, что SLF находится в большой сети оператора. Использование SLF на современном этапе упрощает управление конфиденциальностью для HSS/UDM в сетях 5G, вплоть до того что HSS/UDM совсем не изменяется с целью защиты идентификаторов подписки при передаче по радиоинтерфейсу, но при этом SLF требуется выполнять дополнительные функции по дешифрованию зашифрованного FMSI, а затем выполнять разрешение типа FMSI-HSS.

Соответственно, в описываемых примерах осуществления настоящего изобретения исследуется проблема, каким образом HSS/UDM или SLF может эффективно обрабатывать вновь введенные признаки конфиденциальности, то есть, как выполнить первоначальное дешифрование принятого запроса подключения. Если не решить эту проблему, то HSS/UDM или SLF будут принимать запрос и пытаться обработать его, что приведет к непроизводительному расходу компьютерных ресурсов.

Конфиденциальность зависит от специфических для государства нормативных актов, вследствие чего HSS/UDM или SLF должны быть реализованы для обработки обоих случаев запроса векторов аутентификации, то есть для обработки или пересылки "обычного" запроса подключения, если в UE 5G не обеспечивается конфиденциальность, или для обработки "конфиденциального" запроса подключения.

Согласно первому примеру осуществления UE 5G, при необходимости обеспечить собственную конфиденциальность, добавляет идентификационный флаг конфиденциальности (то есть, индикатор конфиденциальности) для указания того, что MSIN предоставляется в зашифрованном виде.

Следует принимать во внимание, что индикатор конфиденциальности, помимо того что он является "явным" индикатором конфиденциальности, таким как флаг или поле, в альтернативном варианте может представлять собой "неявный" индикатор конфиденциальности. Под неявным индикатором конфиденциальности понимается тот факт, что признак конфиденциальности передается из UE в сетевой элемент/функциональный блок с помощью алгоритма, используемого для шифрования сообщения. Таким образом, сетевой элемент/функциональный блок, принимающий сообщение из UE, информируется о признаке конфиденциальности, поскольку сообщение зашифровано посредством конкретного алгоритма шифрования. Это также применимо к схеме с нулевым шифрованием (null-encryption). В схеме с нулевым шифрованием вход эквивалентен выходу, и SUPI (Subscription Permanent Identifier, постоянный идентификатор подписки) UE незашифрован, то есть это схема с сохранением формата. Это можно интерпретировать как тот факт, что SUPI (или FMSI) всегда зашифрован, но если поддержка конфиденциальности "не включена", то используется нулевое шифрование. Таким образом, индикатор конфиденциальности неявно присутствует в схеме используемого алгоритма (например, при нулевом шифровании или в алгоритме, фактически используемом для шифрования сообщения).

Можно было бы предложить, что HSS или SLF, даже без этого индикатора конфиденциальности, после первой попытки принимает решение обработать запрос и, если он зашифрован, предпринимает попытку дешифрования. Однако ключевая причина использования такой индикации заключается в экономии времени на обработку и меньший объем требуемых ресурсов. Таким образом, согласно этому первому примеру осуществления SLF может принять решение об обработке на основе просмотра этого флага. Если флаг не установлен, SLF предполагает, что предоставленный FMSI не зашифрован, выполняет разрешение типа FMSI-HSS и пересылает запрос в корректный HSS/UDM, то есть в этом случае поддерживается совместимость с операциями системы 4G. Если флаг установлен, SLF распознает, что FMSI зашифрован и использует сетевой личный ключ для дешифрования части MSFN с целью формирования фактического расшифрованного FMSI, выполняет разрешение типа FMSI-HSS, а затем пересылает запрос аутентификации в корректный HSS/UDM. Если SLF не используется, тот же принцип может применяться в HSS/UDM. То есть, HSS/UDM должен проверить, установило ли UE 5G флаг, а затем решить, требуется ли дешифрование.

Этот первый пример осуществления настоящего изобретения может применяться для UE 5G, подключающегося через 5G RAN (Radio Access Network, сеть радиодоступа) к базовой сети (CN, Core Network). Однако 3GPP идентифицирует, в качестве ближайшего сценария использования, подключение UE 5G через RAN 5G к CN 4G. Если UE устанавливает индикатор, CN 4G должна быть усовершенствована для того, чтобы распознать флаг индикатора конфиденциальности или другой индикатор конфиденциальности.

С точки зрения сетевой архитектуры при переходе от сети 4G к сети 5G оператору значительное время требуется поддерживать сеть доступа и базовую сеть как в системе 4G, так и в системе 5G. Это означает, что требуется поддерживать текущий HSS 4G и в то же время поддерживать новые функции HSS 5G, связанные с дешифрованием и шифрованием MSIN. В соответствии с вариантами осуществления настоящего изобретения, размещение SLF, способного идентифицировать зашифрованный MSIN и дешифровать его перед маршрутизацией запроса аутентификации в HSS, помогает одновременно поддерживать ядро 4G и 5G в сети оператора. Усовершенствование SLF для поддержки нового идентификационного признака конфиденциальности в 5G предоставляет больше преимуществ, чем усовершенствование HSS. При усовершенствовании HSS в больших сетях с множеством HSS требуется обновлять все HSS совместно с расширением возможностей по дешифрованию и шифрованию FMSI. Такая работа может быть более трудоемкой по сравнению с решением проблемы в одном центральном узле (например, SLF). Преимуществом при использовании первого примера осуществления настоящего изобретения является то, что атаки путем снижения уровня безопасности в 5G (до 4G) не будут столь выгодны, если та же функция реализована в 4G, поскольку для выполнения этой функции используется усовершенствованный SLF.

Согласно второму примеру осуществления настоящего изобретения предоставляется другой индикатор конфиденциальности, решение о добавлении которого, например, к сетевому главному блоку информации (МШ, Master Information Block) / блоку системной информации (SIB, System Information Block) при широковещательной передаче, может принять оператор для указания оборудованию UE 5G, что сеть способна обрабатывать защищенный с точки зрения конфиденциальности идентификатор, например, флаг, который указывает на то, что конфиденциальность ожидается, может быть обработана или желательна. Следует ли подключаться к сети, если этот индикатор не передан, зависит от реализованной/сконфигурированной политики UE 5G. Индикатор на стороне сети 4G/5G должен присутствовать, чтобы указывать нормативные акты для страны/региона, то есть активировать/деактивировать обеспечение конфиденциальности. Следует отметить, что в то время как UE находится в роуминге в пределах гостевой сети, даже если запрос аутентификации UE из гостевой сети пересылается в домашнюю сеть, для которой описывается идентификационный индикатор конфиденциальности (первый пример осуществления, описанный выше), существует также необходимость выполнения адаптаций в обслуживающей сети. MME/SEAF (Security Anchor Function, функциональный блок привязки безопасности) должен обрабатывать расширенное начальное сообщение подключения от UE, формировать сообщение с запросом аутентификации UE и направлять его в домашнюю сеть для запроса AV. Если идентификатор подписки зашифрован, размер поля сообщения для зашифрованного EVISI может отличаться от размера поля EVISI, используемого в 4G (в зависимости от выбранного класса решения).

Следует отметить, что гостевая сеть может также указывать на свою доступность и, если применимо, на отсутствие обеспечение конфиденциальности. Эта информация может передаваться в широковещательном режиме, например, в составе SIB или другого информационного блока, или передаваться в виде явного сообщения с запросом в каждое UE.

Согласно третьему примеру осуществления, UE конфигурируется для управления индикатором конфиденциальности, который может устанавливаться для защиты UE 5G от ответа на запрос пейджинга EVISI. Таким образом, если UE желает подключиться к сети и сеть запрашивает его фактический идентификатор, оборудование UE 5G, сконфигурированное для обеспечения конфиденциальности с использованием такого индикатора конфиденциальности, не ответит на запрос.

Для реализации описанных выше индикаторов конфиденциальности может применяться широкий набор различных сетевых конфигураций. На фиг. 1-7 показаны некоторые из этих сетевых конфигураций. Однако следует принимать во внимание, что варианты осуществления настоящего изобретения не ограничены сетевыми конфигурациями, изображенными на чертежах или описываемыми ниже. На фиг. 1 показана система 100 связи, в которой реализуются иллюстрируемые варианты осуществления. Следует принимать во внимание, что элементы, показанные в системе 100 связи, предназначены для выполнения основных функций, поддерживаемых в системе, например, функций доступа UE, функций управления мобильностью, функций обслуживающего шлюза и т.д. Таким образом, блоки, показанные на фиг. 1, указывают на конкретные элементы в сетях LTE и 5G, которые выполняют основные функции. Однако для реализации некоторых или всех представленных основных функций могут использоваться другие сетевые элементы. Кроме того, следует принимать во внимание, что не все функциональные блоки сети LTE или 5G изображены на фиг. 1. Вместо этого представлены функциональные блоки, упрощающие разъяснение примеров осуществления настоящего изобретения.

Соответственно, как показано на чертеже, система 100 связи включает в свой состав пользовательское оборудование (UE, User Equipment) 102, которое взаимодействует через радиоинтерфейс 103 с точкой доступа (eNB/gNB) 104. UE 102 может представлять собой мобильную станцию, и такая мобильная станция может содержать, например, мобильный телефон, компьютер или устройство связи любого другого типа. В реализации LTE-V2X один или более UE могут устанавливаться на определенном транспортном средстве. Таким образом, термин "пользовательское оборудование", используемый в этом описании, следует рассматривать в широком смысле, как охватывающий множество различных типов мобильных станций, абонентских станций или, в более общем смысле, - устройств связи, включая такие примеры как комбинация плат передачи данных, вставляемых в ноутбук или другое оборудование (например, транспортное средство). Такие устройства связи также включают устройства, обычно называемые терминалами доступа.

Согласно одному из вариантов осуществления, UE 102 состоит из универсальной карты с интегральной схемой (UICC, Universal Integrated Circuit Card) и оборудования мобильной связи (ME, Mobile Equipment). UICC является компонентом, зависящим от пользователя UE, и содержит по меньшей мере один универсальный модуль идентификации абонента (USFM, Universal Subscriber Identity Module) и соответствующее прикладное программное обеспечение. В USFM безопасно хранится номер международного идентификатора мобильного абонента (FMSI) и связанный с ним ключ, которые используются для идентификации и аутентификации абонентов в сетях доступа. ME является компонентом, не зависящим от пользователя UE, и содержит функциональные блоки оконечного оборудования (ТЕ, Terminal Equipment), а также различные функциональные блоки оконечного оборудования мобильной связи (МТ, Mobile Termination).

Точка 104 доступа является примером компонента сети доступа системы 100 связи. Такая сеть доступа может содержать, например, систему E-UTRAN или 5G (или смешанную систему), в состав которой входит множество базовых станций и один или более связанных с ними функциональных блоков управления сетью радиосвязи. Базовые станции и функциональные блоки управления сетью радиосвязи могут представлять собой логически разделенные объекты, однако в определенных вариантах осуществления они могут быть реализованы в виде одного физического сетевого элемента, такого, например, как маршрутизатор базовой станции или точка доступа фемтосоты.

Точка 104 доступа в этом примере осуществления в рабочем режиме связана с функциональным блоком 106 управления мобильностью. В сети LTE эта функция обычно реализуется элементом управления мобильностью (ММЕ, Mobility Management Element), в то время как в сети 5G эта функция реализуется функциональным блоком управления доступом и мобильностью (AMF, Access and Mobility Management Function). Хотя это явно не показано на чертеже, SEAF может быть реализован с использованием AMF, соединяющего UE с функциональным блоком управления мобильностью. В данном случае функциональный блок управления мобильностью используется как элемент или функциональный блок в компоненте CN системы связи и, помимо выполнения других сетевых операций, осуществляет доступ и аутентификацию с UE (через точку 104 доступа).

MME/AMF 106 в этом примере осуществления в рабочем режиме связан с SLF 107. Согласно примеру осуществления, SLF 107 сконфигурирован, как описано выше, для отклика на один или более индикаторов конфиденциальности, установленных в принимаемых сообщениях. Как описано выше, SLF 107 может дешифровать идентификатор абонента или просто переслать зашифрованную информацию в соответствующую домашнюю сеть UE 102, в зависимости от одного или более индикаторов конфиденциальности. Таким образом, как показано на чертеже, SLF 107 в рабочем режиме связан с множеством HSS/UDM 108-1, 108-2, … 108-N. Эти HSS/UDM представляют домашние сети тех UE, которые могут подключаться к системе 100 связи. SLF 107 сконфигурирован для предоставления информации о UE соответствующим HSS/UDM 108.

Точка 104 доступа также в рабочем режиме связана с функциональным блоком 110 обслуживающего шлюза (например, с обслуживающим шлюзом (SGW, Serving Gateway) в сети LTE и функциональным блоком управления сеансами (SMF, Session Management Function) в сети 5G), который в рабочем режиме связан со шлюзом (PGW) 112 сети передачи пакетных данных (PDN, Packet Data Network). PGW 112 в рабочем режиме связан с сетью передачи пакетных данных, например с Интернетом 114. MME/AMF 106 и SLF 107 могут рассматриваться как часть CN. MME/AMF 106 и SLF 107 также могут рассматриваться как часть обслуживающей сети. Кроме того, типовые операции и функции таких сетевых элементов здесь не приводятся, поскольку они не являются значимыми для примеров осуществления настоящего изобретения и их описание можно найти в соответствующей документации 3GPP LTE или 5G.

Следует принимать во внимание, что эта конкретная структура системных элементов приведена только в качестве примера, и в других вариантах осуществления для реализации системы связи могут использоваться другие типы и структуры дополнительных или альтернативных элементов. Например, в других вариантах осуществления система 100 может содержать элементы аутентификации, а также другие элементы, явно не указанные в данном описании.

Соответственно, структура, показанная на фиг. 1, является лишь одним из примеров конфигурации сотовой системы беспроводной связи, и могут использоваться различные альтернативные конфигурации системных элементов. Например, хотя в варианте осуществления, показанном на фиг. 1, элементы UE, eNB/gNB, MME/AMF, SLF, SGW/SMF и PGW изображены в единственном числе, это сделано только для простоты и ясности описания. В определенных альтернативных вариантах осуществления настоящего изобретения, безусловно, может использоваться большее количество таких системных элементов, а также дополнительные или альтернативные элементов типов, обычно связанных со стандартными реализациями системы.

Кроме того, следует отметить, что хотя на фиг. 1 системные элементы показаны как единые функциональные блоки, различные подсети, составляющие сеть 5G, разделены на так называемые сетевые слои (network slice). Сетевые слои (разделы сети) содержат ряд функциональных наборов (то есть, функциональных цепочек) для каждого соответствующего типа услуг, использующих виртуализацию сетевых функций (NFV, Network Function Virtualization) в общей физической инфраструктуре. Сетевые слои вводятся по мере необходимости для заданной услуги, например, услуги еМВВ, массовой услуги IoT (например, услуги V2X) и критически важной услуги IoT. Сетевой слой или функция вводится, таким образом, если создается экземпляр этого сетевого слоя или функции. Согласно некоторым вариантам осуществления настоящего изобретения с этой целью требуется установка или запуск сетевого слоя или функции на одном или более главных устройствах (хостах). UE 102 сконфигурировано для доступа к одной или более таких услуг через eNB/gNB 104.

На фиг. 2 более подробно показаны SLF 107 и один HSS/UDM 108 согласно примеру осуществления настоящего изобретения. Каждый HSS/UDM 108 (108-1, 108-2, … 108-N), показанный на фиг. 1, может быть сконфигурирован таким образом, как это показано на фиг. 2. SLF 107 содержит процессор 200, который соединяется с памятью 202 и интерфейсными схемами 204. Процессор 200 блока SLF 107 содержит модуль 210 обработки аутентификации, который может быть реализован, по меньшей мере частично, в виде программного обеспечения, выполняемого процессором 200. Модуль 210 обработки аутентификации выполняет операции аутентификации процессов, описываемых совместно с последующими чертежами, или иным образом. Память 202 SLF 107 содержит модуль 212 хранения данных аутентификации, в котором хранятся данные аутентификации и связанные с ними данные, сгенерированные или иным образом используемые при операциях аутентификации.

HSS/UDM 108 содержит процессор 220, который соединяется с памятью 222 и интерфейсной схемой 224. Процессор 220 блока HSS/UDM 108 содержит модуль 230 обработки аутентификации, который может быть реализован, по меньшей мере частично, в виде программного обеспечения, выполняемого процессором 220. Модуль 230 обработки аутентификации выполняет операции аутентификации процессов, описываемых здесь совместно с последующими чертежами или иным образом. Память 222 HSS/UDM 108 содержит модуль 232 хранения данных аутентификации, в котором хранятся данные аутентификации и связанные с ними данные, сгенерированные или иным образом используемые в операциях аутентификации.

Процессоры 200 и 220 соответствующих SLF 107 и HSS/UDM 108 могут содержать, например, микропроцессоры, специализированные интегральные схемы (ASIC, Application Specific Integrated Circuit), цифровые сигнальные процессоры (DSP, Digital Signal Processor) или устройства обработки других типов, а также компоненты или комбинации таких элементов.

Память 202 и 222 соответствующих SLF 107 и HSS/UDM 108 может использоваться для хранения одной или более программ, выполняемых соответствующими процессорами 200 и 220, для реализации по меньшей мере части описываемых функций. Например, операции аутентификации и другие функции, описываемые совместно с последующими чертежами или иным образом, могут быть непосредственно реализованы с использованием программного кода, выполняемого процессорами 200 и 220.

Указанную память 202 или 222 можно таким образом рассматривать в качестве примера элемента, который в целом в этом описании называется компьютерным программным изделием, или более конкретно - машиночитаемым носителем информации, на котором хранится исполняемый программный код, реализованный согласно данному описанию. Другие примеры машиночитаемого носителя информации могут включать диски или другие типы магнитных или оптических носителей в любой комбинации. Примеры осуществления могут включать изделия, содержащие такие компьютерные программы, или другие машиночитаемые носители.

Более конкретно, память 202 или 222 может включать электронную оперативную память (RAM, Random Access Memory), такую как статическая RAM (SRAM, Static RAM), динамическая RAM (Dynamic, DRAM), или другие типы энергозависимой или энергонезависимой памяти. Последняя, например, может включать в свой состав такую энергонезависимую память, как флэш-память, магнитная RAM (MRAM, Magnetic RAM), память на фазовых переходах (PC-RAM, Phase-Change RAM) или память на сегнетоэлектриках (FRAM, Ferroelectric RAM). Термин "память", используемый в этом описании, следует рассматривать в широком смысле, как охватывающий дополнительные или альтернативные элементы, например, постоянную память (ROM, Read-Only Memory), дисковую память или устройство памяти другого типа, а также компоненты или комбинации таких устройств.

Интерфейсные схемы 204 и 224 соответствующих SLF 107 и HSS/UDM 108 в примере содержат приемопередатчики или другое аппаратное или микропрограммное обеспечение для связи, позволяющее связанным системным элементам взаимодействовать друг с другом описанным выше образом.

Из фиг. 2 видно, что SLF 107 сконфигурирован для связи с HSS/UDM 108 и в обратном направлении через соответствующие интерфейсные схемы 204 и 224. При такой связи задействован SLF 107, передающий данные в HSS/UDM 108, и HSS/UDM 108, передающий данные в SLF 107. Однако в альтернативных вариантах осуществления другие сетевые элементы могут в рабочем режиме осуществлять связь между SLF и HSS/UDM. Термин "данные", используемый в этом описании, следует рассматривать в широком смысле, как охватывающий любой тип информации, которая может передаваться между пользовательским оборудованием и базовой сетью через элемент базовой станции, включая, без ограничения, идентификационные данные, аутентификационные данные, данные управления, аудио, видео, мультимедийную информацию и т.д.

Следует принимать во внимание, что конкретная структура компонентов, показанных на фиг. 2, представлена только в качестве примера, и в других вариантах осуществления могут использоваться многочисленные альтернативные конфигурации. Например, пользовательское оборудование и функциональный блок управления мобильностью могут быть сконфигурированы для встраивания дополнительных или альтернативных компонентов и для поддержки других протоколов связи.

Каждый из других системных элементов, например UE 102, eNB/gNB 104, MME/AMF 106, SGW/SMF ПО и PGW 112, также могут быть сконфигурированы для использования таких компонентов как процессор, память и сетевой интерфейс. Эти элементы не требуется реализовывать на отдельной автономной платформе обработки, напротив, они, например, могут представлять различные функциональные компоненты одной общей платформы обработки. Такая платформа обработки дополнительно может содержать по меньшей мере компоненты eNB/gNB и связанные с ними функциональные блоки управления сетью радиосвязи.

На фиг. 3-7 показаны потоки обмена сообщениями и сетевые конфигурации, в которых могут быть реализованы один или более описанных выше индикаторов конфиденциальности. Эти потоки обмена сообщениями и сетевые конфигурации должны рассматриваться в качестве примеров осуществления настоящего изобретения.

На фиг. 3 показана высокоуровневая процедура 300 аутентификации UE в LTE с использованием расшифрованного FMSI, SLF и множества HSS в соответствии с одним из примеров осуществления настоящего изобретения.

Более конкретно, на фиг. 3 показаны UE 302, RAN 304, ММЕ 306, SLF 308, HSS1 310-1 и HSS2 310-2. Хотя на чертеже изображены только два HSS, в соответствии с описываемыми вариантами осуществления настоящего изобретения может быть реализовано любое количество HSS. На шаге 1 алгоритма выполнения процедуры аутентификации UE, показанного на фиг. 3, UE 302 передает запрос подключения (FMSI) через RAN 304 в ММЕ 306. Затем на шаге 2 ММЕ 306 передает запрос аутентификации (FMSI) в SLF 308. На шаге 3 SLF 308 выбирает HSS на основе соответствия FMSI с HSS. На шаге 4 SLF 308 передает запрос аутентификации (FMSI) в выбранный HSS, которым, как показано на фиг. 3, является HSS1 310-1. На шаге 5 HSS1 310-1 генерирует векторы аутентификации (AV) на основе корневого ключа. На шаге 6 HSS1 310-1 передает отклик на запрос аутентификации (AV) в SLF 308, и на шаге 7 SLF 308 передает отклик на запрос аутентификации (AV) в ММЕ 306. Отклик на запрос аутентификации может содержать произвольный запрос (RAND, random challenge), маркер аутентификации (AUTN, authentication token) и идентификатор набора ключей (KSI, Key Set Identifier). На шаге 9 ММЕ 306 передает отклик на запрос подключения в UE 302 через RAN 304.

На фиг. 4 показана высокоуровневая процедура 400 аутентификации UE в 5G с использованием шифрованного FMSI, SLF и множества UDM. В соответствии с одним из примеров осуществления настоящего изобретения, выполнение дешифрования FMSI в SLF, а не в UDM позволяет не изменять функции аутентификации ядра. В этом описании акроним ЕАР означает Extensible Authentication Protocol (расширяемый протокол аутентификации), а акроним АКА - Authentication and Key Agreement (соглашение об аутентификации и ключах).

Более конкретно, на фиг. 4 показаны UE 402, (R)AN 404, AMF 406, SLF 408, AUSF/UDM 410-1 и AUSF/UDM 410-2. Хотя на чертеже изображены только два AUSF/UDM, в соответствии с описываемыми вариантами осуществления настоящего изобретения может быть реализовано любое количество AUSF/UDM. На шаге 1 алгоритма выполнения процедуры аутентификации UE, показанного на фиг. 4, UE 402 передает запрос регистрации (зашифрованный FMSI) через (R)AN 404 в AMF 406. Следует отметить, что под зашифрованным FMSI может пониматься обычно шифруемая часть FMSI, например MSIN, либо все или иные части FMSI. На шаге 2 AMF 406 передает запрос аутентификации (зашифрованный FMSI) в SLF 408. Шаг 3 состоит из промежуточных шагов За и ЗЬ. На шаге За SLF 408 дешифрует зашифрованный FMSI. Согласно одному из вариантов осуществления, SLF 408 дешифрует зашифрованный FMSI с использованием предоставляемого сертификата. На шаге 3b SLF 408 выбирает HSS на основе соответствия FMSI с UDM. На шаге 4 SLF 408 передает запрос аутентификации (FMSI) в выбранный UDM, которым, как показано на фиг. 4, является AUSF/UDM 410-1. На шаге 5 AUSF/UDM 410-1 генерирует векторы аутентификации (AV) на основе корневого ключа. На шаге 6 AUSF/UDM 410-1 инициирует аутентификацию ЕАР АКА' или аутентификацию ЕАР АКА* (АКА* означает АКА с улучшенным управлением домашней сетью). На шаге 7 AUSF/UDM 410-1 передает отклик на запрос аутентификации (AV) в SLF 408, и на шаге 8 SLF 408 передает отклик на запрос аутентификации (AV) в AMF 406. На шаге 9 AMF 406 передает запрос аутентификации в UE 402 через (R)AN 404.

На фиг. 5 показана процедура 500 для смешанной архитектуры UDM и HSS для поддержки сетей LTE 4G и 5G в соответствии с одним из примеров осуществления настоящего изобретения. Дешифрование FMSI в SLF помогает выполнять управление обоими ядрами.

Более конкретно, на фиг. 5 показаны UE 502, gNB 504, AMF/MME 506, SLF 508, AUSF/UDM 510-1 и 510-2 и HSS 512. Хотя на чертеже изображены только два AUSF/UDM, в соответствии с описываемыми вариантами осуществления настоящего изобретения может быть реализовано любое количество AUSF/UDM.

На шаге 1 процедуры, изображенной на фиг. 5, UE 502 передает запрос подключения (зашифрованный FMSI) через gNB 504 в AMF/MME 506. Следует отметить, что под зашифрованным FMSI может пониматься обычно шифруемая часть FMSI, например MSIN, либо все или иные части FMSI. Затем на шаге 2 AMF/MME 506 передает запрос аутентификации (зашифрованный FMSI) в SLF 508. Шаг 3 состоит из промежуточных шагов За и ЗЬ. На шаге За SLF 508 дешифрует зашифрованный FMSI. Согласно одному из вариантов осуществления SLF 508 дешифрует зашифрованный FMSI с использованием предоставляемого сертификата. На шаге 3b, SLF 508 выбирает HSS на основе соответствия FMSI с HSS. На шаге 4 SLF 508 передает запрос аутентификации (FMSI) в выбранный HSS 512 через AUSF/UDM 510-1 и 510-2. На шаге 5 HSS1 512 генерирует векторы аутентификации (AV) на основе корневого ключа. На шаге 6 HSS 512 передает отклик на запрос аутентификации (AV) в SLF 508 через AUSF/UDM 510-1 и 510-2, и на шаге 7 SLF 508 передает отклик на запрос аутентификации (AV) в AMF/MME 506. На шаге 8 AMF/MME 506 передает отклик на запрос подключения в UE 502 через gNB 504.

На фиг. 6 показана высокоуровневая процедура 600 аутентификации UE в 5G с использованием зашифрованного FMSI, SLF и множества UDM в соответствии с одним из примеров осуществления настоящего изобретения. Выполнение дешифрования FMSI в SLF, а не в UDM позволяет не изменять функции аутентификации в ядре.

Более конкретно, на фиг. 6 показаны UE 602, (R)AN 604, AMF 606, AUSF 608, SLF 610 и UDM 612-1 и 612-2. Хотя на чертеже изображены только два UDM, в соответствии с описываемыми вариантами осуществления настоящего изобретения может быть реализовано любое количество UDM. На шаге 1 алгоритма выполнения высокоуровневой процедуры аутентификации UE, показанного на фиг. 6, UE 602 передает запрос регистрации (зашифрованный FMSI) через (R)AN 604 в AMF 606. Следует отметить, что под зашифрованным FMSI может пониматься обычно шифруемая часть FMSI, например MSIN, либо все или иные части FMSI. Затем на шаге 2 AMF 606 передает запрос аутентификации (зашифрованный FMSI) в AUSF 608. На шаге 3 AUSF 608 передает запрос аутентификации (зашифрованный FMSI) в SLF 610. На шаге За SLF 610 дешифрует зашифрованный FMSI. Согласно одному из вариантов осуществления SLF 610 дешифрует зашифрованный EVISI с использованием предоставляемого сертификата. На шаге 3b SLF 610 выбирает HSS на основе соответствия IMSI с UDM. На шаге 4 SLF 610 передает запрос аутентификации (EVISI) в выбранный UDM, которым, как показано на фиг. 6, является UDM 612-1. На шаге 5 UDM 612-1 генерирует векторы аутентификации (AV) на основе корневого ключа. На шаге 6 UDM 6-1 передает отклик на запрос аутентификации (AV) в SLF 610, и на шаге 7 SLF 610 передает отклик на запрос аутентификации (AV) в AUSF 608. На шаге 8 AUSF 608 инициирует аутентификацию ЕАР АКА' или аутентификацию ЕАР АКА*. На шаге 9 AUSF 608 передает отклик на запрос аутентификации в AMF 606. На шаге 10 AMF 606 передает запрос аутентификации в UE 602 через (R)AN 604.

На фиг. 7 показана процедура 700 для UE, осуществляющего доступ к сети 5G с использованием доступа (WLAN) и аутентификации, отличных от 3GPP, согласно примеру осуществления настоящего изобретения. В этом описании акроним AN обозначает сеть доступа (Access Network), акроним NAI обозначает идентификатор сети доступа (Network Access Identifier), и акроним SUPI обозначает серийный уникальный идентификатор изделия (Serialized Unique Product Identifier) UE.

Более конкретно, на фиг. 7 показаны UE 702, AN 704, отличная от 3GPP, AMF 706, AUSF 708 и UDM 710. На шаге 1 процедуры, изображенной на фиг. 7, UE 702 передает запрос регистрации через AN 704, отличную от 3GPP, в AMF 706. На шаге 2 AMF 706 передает запрос аутентификации (NAI, [ЕАР]) в AUSF 708. AUSF 708 определяет тип аутентификации (например, аутентификация ЕАР АКА' или аутентификация ЕАР АКА*) и функционирует как сервер ЕАР и выполняет аутентификацию ЕАР АКА' или аутентификацию ЕАР АКА*. На шаге 3 сведения по безопасности извлекаются из UDM 710 на основе NAI. На шаге 4 AUSF 708 передает отклик на запрос аутентификации ([ЕАР]) в AMF 706, который на шаге 5 инициирует аутентификацию UE. Как показано на чертеже, в процессе аутентификации UE AMF 706 передает запрос аутентификации (SUPI, [ЕАР]) в AUSF 708. Может потребоваться несколько сообщений с запросом аутентификации, передаваемых между UE 702 и AUSF 708 (через AMF 706), в зависимости от выбранного способа аутентификации ЕАР. После успешной аутентификации UE AUSF 708 передает в AMF 706 отклик на запрос аутентификации ([ЕАР], ключ). Ключ представляет собой ключ защиты, который может использоваться AMF 706 для генерации специфических защитных ключей уровня, отличного от уровня доступа (NAS, Non-Access Stratum), плоскости управления (CP, Control Plane) и плоскости пользователя (UP, User Plane).

Посредством рассмотренных в этом описании технологий предлагаются один или более индикаторов конфиденциальности для запросов аутентификации в системах связи. Например, такие индикаторы конфиденциальности могут управляться (например, устанавливаться) с использованием одного или более битов в информационном элементе флага, передаваемого в элементы системы связи. Кроме того, предлагаемые способы и механизмы направлены на предоставление возможности эффективной обработки одного или более индикаторов конфиденциальности в домашней сети пользовательского оборудования и в других элементах/функциональных блоках базовой сети (например, в функциональном блоке определения местоположения сервера). Преимущество состоит в том, что один или более индикаторов конфиденциальности экономят вычислительные ресурсы в одной или более сетевых конфигурациях, в которых они реализованы.

Следует принимать во внимание, что наименования упомянутых в этом описании идентификаторов, например EVISI и т.д., приводятся только в качестве примера. То есть, в различных протоколах и стандартах для различных технологий сети связи названия идентификаторов UE могут различаться. Таким образом, ни одно из конкретных имен или акронимов, присвоенных этим идентификаторам в данном описании, не предназначены каким-либо образом для ограничения вариантов осуществления настоящего изобретения.

Как указано выше, варианты осуществления настоящего изобретения не ограничены контекстом LTE или 5G, и раскрытые способы могут адаптироваться непосредственным образом для широкого спектра других систем связи, включая, без ограничения, другие системы 3GPP и системы, отличные от 3GPP, в которых используются идентификаторы (например, EVISI или эквивалентный идентификатор) в процессе запроса идентификационной информации.

Процессор, память, контроллер и другие компоненты пользовательского оборудования или элемент базовой станции системы связи, раскрытые в данном описании, могут содержать хорошо известные схемы, подходящим образом модифицируемые для реализации по меньшей мере части описанных выше функций запроса идентификационной информации.

Как указано выше, варианты осуществления настоящего изобретения могут быть реализованы в виде изделий, каждое из которых содержит одну или более программ, выполняемых схемами обработки пользовательского оборудования, базовых станций или других элементов системы связи. Стандартные аспекты таких схем хорошо известны специалистам в этой области техники, и поэтому они подробно не описываются. Кроме того, варианты осуществления настоящего изобретения могут быть реализованы с помощью одной или более ASICS, FPGA или интегральных микросхем других типов в любой комбинации. Такие интегральные микросхемы, а также их компоненты или комбинации представляют собой примеры используемого в этом описания термина "схемы". При реализации примеров осуществления настоящего изобретения может использоваться широкий диапазон других аппаратных структур и связанного с ними программного или микропрограммного обеспечения.

Таким образом, снова следует подчеркнуть, что различные описанные варианты осуществления настоящего изобретения представлены только в качестве примера, и их не следует рассматривать как варианты, ограничивающие объем формулы изобретения. Например, в альтернативных вариантах осуществления могут использоваться конфигурации системы связи, конфигурации пользовательского оборудования, конфигурации базовой станции, процессы запроса идентификатора, протоколы передачи сообщений и форматы сообщений, отличные от описанных выше в контексте примеров осуществления настоящего изобретения. Эти и другие многочисленные альтернативные варианты осуществления в пределах объема прилагаемой формулы изобретения должны быть очевидны специалистам в данной области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| СКРЫТЫЙ ИДЕНТИФИКАТОР ПОДПИСКИ АБОНЕНТА | 2018 |

|

RU2722508C1 |

| УСОВЕРШЕНСТВОВАННАЯ ПРОЦЕДУРА РЕГИСТРАЦИИ В СИСТЕМЕ МОБИЛЬНОЙ СВЯЗИ, ПОДДЕРЖИВАЮЩЕЙ СЕТЕВОЕ СЕГМЕНТИРОВАНИЕ | 2017 |

|

RU2734693C1 |

| СПОСОБ, УСТРОЙСТВО И СИСТЕМА ДЛЯ ОБНОВЛЕНИЯ ПРИВЯЗОЧНОГО КЛЮЧА В СЕТИ СВЯЗИ ДЛЯ ЗАШИФРОВАННОЙ СВЯЗИ С ПРИЛОЖЕНИЯМИ ПРЕДОСТАВЛЕНИЯ УСЛУГ | 2020 |

|

RU2801267C1 |

| УПРАВЛЕНИЕ УНИФИЦИРОВАННЫМИ ИДЕНТИФИКАТОРАМИ ПОДПИСКИ В СИСТЕМАХ СВЯЗИ | 2019 |

|

RU2755196C1 |

| ВЫБОР ЭКЗЕМПЛЯРА СЕТЕВОЙ ФУНКЦИИ | 2019 |

|

RU2748160C1 |

| СПОСОБ ДЛЯ ВЫПОЛНЕНИЯ СВЯЗАННОЙ С РЕГИСТРАЦИЕЙ AMF ПРОЦЕДУРЫ ПОСРЕДСТВОМ UDM В СИСТЕМЕ БЕСПРОВОДНОЙ СВЯЗИ И УСТРОЙСТВО ДЛЯ ЭТОГО | 2018 |

|

RU2728538C1 |

| СПОСОБ СВЯЗИ И СООТВЕТСТВУЮЩАЯ АППАРАТУРА | 2022 |

|

RU2835941C2 |

| СПОСОБ, УСТРОЙСТВО И СИСТЕМА МЕЖСИСТЕМНОГО ХЭНДОВЕРА | 2017 |

|

RU2745387C2 |

| СИСТЕМЫ И СПОСОБ ЗАЩИТЫ БЕЗОПАСНОСТИ СООБЩЕНИЙ NAS | 2019 |

|

RU2772709C1 |

| СИСТЕМА СВЯЗИ, СПОСОБ И УСТРОЙСТВО | 2021 |

|

RU2831353C1 |

Изобретение относится к области систем связи. Техническим результатом является увеличение уровня безопасности систем связи. Технический результат заявляемого технического решения достигается тем, что предусмотрена возможность передавать сообщение с помощью пользовательского оборудования в элемент или функциональный блок сети связи, содержащее один или более индикаторов конфиденциальности, на основе которых определяются признаки конфиденциальности для обработки сообщения. Сообщение может содержать запрос подключения, включающий в свой состав идентификатор подписки для абонента, связанного с пользовательским оборудованием, совместно с индикаторами конфиденциальности, содержащими флаг, указывающий, является ли идентификатор подписки в запросе подключения защищенным с точки зрения конфиденциальности. 8 н. и 17 з.п. ф-лы, 7 ил.

1. Способ использования индикаторов конфиденциальности, включающий:

прием, в элементе или функциональном блоке сети связи от пользовательского оборудования сети связи, сообщения, содержащего один или более индикаторов конфиденциальности, и определение одного или более признаков конфиденциальности для обработки сообщения на основе одного или более индикаторов конфиденциальности, причем сообщение содержит запрос подключения, содержащий идентификатор подписки для абонента сети связи, связанного с пользовательским оборудованием, при этом один или более индикаторов конфиденциальности содержат флаг, указывающий, является ли идентификатор подписки в запросе подключения защищенным с точки зрения конфиденциальности.

2. Способ по п. 1, отличающийся тем, что защищенный с точки зрения конфиденциальности идентификатор подписки содержит по меньшей мере часть постоянного идентификатора подписки абонента.

3. Способ по п. 1, отличающийся тем, что определение одного или более признаков конфиденциальности для обработки сообщения на основе одного или более индикаторов конфиденциальности включает, в ответ на обнаружение флага, указывающего на то, что идентификатор подписки защищен с точки зрения обеспечения конфиденциальности, удаление защиты конфиденциальности из идентификатора подписки в запросе подключения.

4. Способ по п. 3, отличающийся тем, что упомянутый элемент или функциональный блок в сети связи содержит функциональный блок определения местоположения сервера (SLF), который использует идентификатор подписки для установления соответствия запроса подключения серверу абонента домашней сети (HSS) или функциональному блоку управления пользовательскими данными (UDM).

5. Способ по п. 1, отличающийся тем, что защищенный с точки зрения конфиденциальности идентификатор зашифрован с использованием открытого ключа оператора домашней сети абонента в сети связи.

6. Способ по п. 1, отличающийся тем, что один или более индикаторов конфиденциальности содержат двоичный флаг, указывающий, сконфигурирована ли упомянутая сеть связи для обработки упомянутых защищенных с точки зрения конфиденциальности идентификаторов подписки.

7. Способ по п. 1, отличающийся тем, что сетевой объект в сети связи содержит один из функционального блока определения местоположения сервера (SLF), сервера абонента домашней сети (HSS) и функционального блока управления пользовательскими данными (UDM).

8. Способ по п. 1, отличающийся тем, что один или более индикаторов конфиденциальности содержат неявный индикатор конфиденциальности, основанный по меньшей мере частично на алгоритме шифрования, используемом для шифрования сообщения.

9. Способ по п. 1, отличающийся тем, что запрос подключения содержит запрос для подключения пользовательского оборудования к базовой сети первого типа через сеть радиодоступа второго типа.

10. Способ по п. 9, отличающийся тем, что базовая сеть первого типа содержит базовую сеть 4G, а сеть радиодоступа второго типа содержит сеть радиодоступа 5G.

11. Способ по п. 1, отличающийся тем, что в экземпляре, в котором флаг установлен в 0, флаг указывает, что идентификатор подписки в запросе подключения не защищен с точки зрения конфиденциальности, и в экземпляре, в котором флаг установлен в 1, флаг указывает, что идентификатор подписки в запросе подключения защищен с точки зрения конфиденциальности.

12. Устройство для использования индикаторов конфиденциальности, содержащее процессор, который в рабочем режиме соединен с памятью и сконфигурирован для выполнения способа по п. 1.

13. Машиночитаемый носитель информации для использования индикаторов конфиденциальности, содержащий исполняемый программный код, который, при исполнении процессором, заставляет процессор выполнять способ по п. 1.

14. Способ использования индикаторов конфиденциальности, включающий: определение, в элементе или функциональном блоке сети связи, одного или более признаков конфиденциальности, поддерживаемых сетью связи; генерацию, в элементе или функциональном блоке сети связи, широковещательного сообщения, содержащего один или более индикаторов конфиденциальности, выбранных на основе определенных одного или более признаков конфиденциальности, и передачу, из элемента или функционального блока сети связи в пользовательское оборудование сети связи, сгенерированного широковещательного сообщения, содержащего один или более индикаторов конфиденциальности, при этом один или более признаков конфиденциальности определяют возможность обработки сетевым объектом сети связи защищенных с точки зрения конфиденциальности идентификаторов подписки, и один или более индикаторов конфиденциальности содержат двоичный флаг, указывающий, сконфигурирована ли упомянутая сеть связи для обработки упомянутых защищенных с точки зрения конфиденциальности идентификаторов подписки.

15. Способ по п. 14, отличающийся тем, что сгенерированное широковещательное сообщение содержит сообщение системной информации, включающее главный блок информации и один или более блоков системной информации, причем один или более индикаторов конфиденциальности добавлены к сообщению системной информации.

16. Способ по п. 14, отличающийся тем, что в экземпляре, в котором двоичный флаг установлен в 0, двоичный флаг указывает, что сеть связи не сконфигурирована для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки, и в экземпляре, в котором двоичный флаг установлен в 1, двоичный флаг указывает, что сеть связи сконфигурирована для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки.

17. Устройство для использования индикаторов конфиденциальности, содержащее процессор, который в рабочем режиме соединен с памятью и сконфигурирован для выполнения способа по п. 14.

18. Машиночитаемый носитель информации для использования индикаторов конфиденциальности, содержащий исполняемый программный код, который, при исполнении процессором, заставляет процессор выполнять способ по п. 14.

19. Способ использования индикаторов конфиденциальности, включающий:

определение, в пользовательском оборудовании сети связи, одного или более признаков конфиденциальности для обработки сообщения; добавление в сообщение одного или более индикаторов конфиденциальности на основе определенных одного или более признаков конфиденциальности для генерации обновленного сообщения; и передачу, из пользовательского оборудования в элемент или функциональный блок сети связи, обновленного сообщения с одним или более индикаторами конфиденциальности, причем обновленное сообщение содержит запрос подключения, содержащий идентификатор подписки для абонента сети связи, связанного с пользовательским оборудованием, при этом один или более признаков конфиденциальности содержат двоичный флаг, указывающий, защищено ли с точки зрения конфиденциальности пользовательское оборудование идентификатором подписки в запросе подключения.

20. Способ по п. 19, отличающийся тем, что в экземпляре, в котором двоичный флаг установлен в 0, двоичный флаг указывает, что пользовательское оборудование не защищено с точки зрения конфиденциальности идентификатором подписки в запросе подключения, и в экземпляре, в котором двоичный флаг установлен в 1, двоичный флаг указывает, что пользовательское оборудование защищено с точки зрения конфиденциальности идентификатором подписки в запросе подключения.

21. Способ использования индикаторов конфиденциальности, включающий:

прием, в пользовательском оборудовании сети связи из элемента или функционального блока сети связи, сообщения, содержащего один или более индикаторов конфиденциальности, причем упомянутые один или более индикаторов конфиденциальности содержат двоичный флаг, указывающий, сконфигурирован ли сетевой объект в сети связи для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки; и определение, на основе по меньшей мере одного или более индикаторов конфиденциальности в широковещательном сообщении, одного или более признаков конфиденциальности, поддерживаемых сетью связи, и одного или более нормативных актов конфиденциальности, связанных с регионом, в котором работает сеть связи, причем один или более признаков конфиденциальности определяют возможность обработки сетью связи защищенных с точки зрения конфиденциальности идентификаторов подписки.

22. Способ по п. 21, также содержащий: в экземпляре, в котором упомянутые один или более индикаторов конфиденциальности указывают, что сеть связи не сконфигурирована для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки, отказ от передачи запроса подключения, содержащего защищенные с точки зрения конфиденциальности идентификаторы подписки, в элемент или функциональный блок сети связи при обнаружении того, что один или более индикаторов конфиденциальности указывают на то, что сеть связи не сконфигурирована для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки.

23. Способ по п. 21, также содержащий: защиту пользовательского оборудования от ответа на запрос фактической идентификации абонента сети связи, связанного с пользовательским оборудованием, на основе одного или более индикаторов конфиденциальности.

24. Способ по п. 23, отличающийся тем, что запрос фактической идентификации абонента содержит запрос пейджинга международного идентификатора мобильного абонента (IMSI).

25. Способ по п. 21, отличающийся тем, что в экземпляре, в котором двоичный флаг установлен в 0, двоичный флаг указывает, что сеть связи не сконфигурирована для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки, и в экземпляре, в котором двоичный флаг установлен в 1, двоичный флаг указывает, что сеть связи сконфигурирована для обработки защищенных с точки зрения конфиденциальности идентификаторов подписки.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| СПОСОБ ПЕРЕДАЧИ СООБЩЕНИЙ С ОБЕСПЕЧЕНИЕМ КОНФИДЕНЦИАЛЬНОСТИ ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ ВЗАИМОДЕЙСТВУЮЩИХ ОБЪЕКТОВ В СЕТИ СВЯЗИ | 2003 |

|

RU2253948C1 |

| ERICSSON : "Alignment according to withdrawal of I-LAN feature", 3RD GENERATION PARTNERSHIP PROJECT (3GPP), 06.12.2016, [найдено: 09.06.2020] | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| СПОСОБ ОБМЕНА СООБЩЕНИЯМИ В ЦИФРОВЫХ СЕТЯХ ПОДВИЖНОЙ РАДИОСВЯЗИ С ПАКЕТНОЙ ПЕРЕДАЧЕЙ ИНФОРМАЦИИ | 2001 |

|

RU2185027C1 |

| Токарный резец | 1924 |

|

SU2016A1 |

Авторы

Даты

2020-11-27—Публикация

2018-04-30—Подача