Изобретение относится к области криптографии, а именно к формированию ключа шифрования / дешифрования (КлШД), в том числе и сеансового КлШД, и может быть использовано в качестве отдельного элемента симметричной криптографической системы, предназначенной для передачи шифрованных речевых, звуковых, телевизионных и др. сообщений.

Предлагаемый способ формирования КлШД может использоваться в криптографических системах в случаях отсутствия или потери криптосвязности1(1Криптосвязность - наличие у законных сторон одинакового КлШД.) между законными сторонами направления связи2(2Законные стороны НС - т.е. санкционированные участники обмена информации.) (НС) или установления криптосвязности между новыми законными сторонами НС (ЗСНС), в том числе на каждый необходимый новый сеанс шифрованной связи в условиях ведения нарушителем перехвата информации, передаваемой по открытым каналам связи.

Сеансовый КлШД - ключ шифрования / дешифрования действующий во временных рамках осуществления одного обмена сообщениями с информацией (сеанса), зашифрованной с помощью этого ключа шифрования /дешифрования, т.е. сеансовый КлШД - КлШД, который единственный раз используется ЗСНС при каждом новом установлении криптосвязности, как, например, описано в книге Зима В.М., Молдовян А.А., Молдовян Н.А. «Безопасность глобальных сетевых технологий». - 2-е изд. - СПб.: БХВ - Петербург, 2003, стр. 272.

Известен способ формирования КлШД, описанный в книге У. Диффи «Первые десять криптографии с открыты ключом», ТИИЭР, т. 76, №5, с. 57 - 58. Известный способ заключается в предварительном распределении между законными сторонами направления связи чисел α и β, где α - простое число и 1≤β≤α-1. Передающая сторона НС (ПерСНС) и приемная сторона НС (ПрСНС), независимо друг от друга, выбирают случайные соответствующие числа ХА и ХВ, которые хранят в секрете и затем формируют числа на основе Ха, α, β на ПерСНС и ХВ, α, β на ПрСНС. ЗСНС обмениваются полученными цифрами по каналам связи без ошибок. После получения чисел корреспондентов законные стороны преобразовывают полученные числа с использованием своих секретных чисел в единый КлШД. Способ позволяет шифровать информацию во время каждого сеанса связи на новых КлШД (т.е. исключает хранение ключевой информации на носителях) и сравнительно быстро сформировать КлШД при использовании одного незащищенного канала связи.

Однако известный способ обладает низкой стойкостью КлШД к компрометации3(3Стойкость КлШД к компрометации - способность криптографической системы противостоять попыткам нарушителя получить КлШД, который сформирован и используется законными сторонами НС, при использовании нарушителем информации о КлШД, полученной в результате перехвата, хищения, утраты, разглашения, анализа и т.д.), время действия КлШД ограничено продолжительностью одного сеанса связи или его части, некорректное распределение чисел α и β приводит к невозможности формирования КлШД.

Известен способ формирования КлШД при использовании квантового канала связи [Патент US №5515438 H04L 9/00 от 07.05.96], который позволяет автоматически сформировать КлШД без дополнительных мер по рассылке (доставке) предварительной последовательности (ПРП). Известный способ заключается в использовании принципа неопределенности квантовой физики и формирует КлШД, посредством передачи фотонов по квантовому каналу. Способ обеспечивает получение КлШД с высокой стойкостью к компрометации, осуществляет гарантированный контроль наличия и степени перехвата КлШД нарушителем.

Однако реализация известного способа требует высокоточной аппаратуры, что обуславливает высокую стоимость его реализации. Кроме этого, КлШД по данному способу может быть сформирован при использовании волоконно-оптических линий связи ограниченной длины, что существенно ограничивает область применения его на практике.

Известен также способ формирования КлШД на основе информационного различия [Патент ЕР №0511420 А1 МПК H04L 9/08 от 04.11.92].

Данный способ включает формирование исходной последовательности (ИП) на передающей стороне направления связи, кодировании ИП, выделении из кодированной ИП блока проверочных символов, передаче его по прямому каналу связи без ошибок на приемную сторону направления связи и формировании декодированной последовательности (ДП) на приемной стороне направления связи и формировании из ИП и ДП КлШД. Он позволяет сформировать КлШД между законными сторонами НС с сравнительно небольшими материальными затратами.

Недостатком этого способа является низкая стойкость сформированного КлШД к компрометации, что обусловлено формированием КлШД из частей КлШД, сформированных на основе последовательной обработки коротких последовательностей двоичных символов, выделенных из предварительно сформированных коррелированных последовательностей сторон НС (обработка короткой последовательности увеличивает вероятность достоверного знания нарушителем сформированной части КлШД, что облегчает криптоанализ сформированного КлШД, например, при использовании метода перебора4(4Метод перебора ключа основан на переборе нарушителем всевозможных ключей и попытке расшифровать перехваченную криптограмму пока из криптограммы не будет получено осмысленное сообщение.) КлШД) и необходимостью хранения предварительно сформированных коррелированных последовательностей сторон НС на носителях (как описано, например, в книге Ю. Романец, П. Тимофеев, В. Шаньгин, «Защита информации в компьютерных системах и сетях», М., Радио и связь, 1999, стр. 174). Кроме этого, каналы без ошибок используемые в этом способе не защищены методами аутентификации принимаемых сообщений5(5Аутентификация сообщений - процесс подтверждения подлинности (отсутствия фальсификации или искажения) произвольных сообщений принятых из канала связи.), что определяет высокую вероятность навязывания нарушителем ложных сообщений при формировании КлШД, т.е. также уменьшает его стойкость к компрометации со стороны нарушителя.

Наиболее близким по технической сущности к заявляемому способу формирования КлШД является способ формирования КлШД [Патент РФ №RU 2183051 С2 от 27.05.2002, H04L 9/14].

Способ - прототип включает формирование исходной последовательности на приемной стороне направления связи (ПрСНС) и предварительной последовательности на передающей стороне направления связи (ПерСНС), кодировании ИП, выделении из кодированной ИП блока проверочных символов, передаче его по обратному каналу связи без ошибок на ПерСНС, формировании ДП из предварительной последовательности и блока проверочных символов на приемной стороне направления связи, формировании функции хеширования последовательностей на ПерСНС, передаче ее по прямому каналу связи без ошибок на приемную сторону направления связи и формирования КлШД путем хеширования исходной и декодированной последовательностей по сформированной на передающей стороне направления связи функции хеширования последовательностей.

Формируют ИП на приемной стороне НС путем генерации случайного бита L раз на ПерСНС, где L> 104 - выбранная первичная длина исходной последовательности, формируют из него кодовое слово кода повторения повторением М раз, где М≥ 1, и передаче его по каналу связи с ошибками на приемную сторону направления связи, где из принятого слова формируют принятый бит путем присвоения принятому биту значения первого бита принятого слова и после чего формируют бит подтверждения F. Формирование бита подтверждения F заключается в том, что первый бит принятого слова сравнивают с последующими М битами принятого слова, после чего при наличии М совпадений первого бита принятого слова с последующими М битами принятого слова биту подтверждения F присваивают значение единица, а при наличии хотя бы одного несовпадения биту подтверждения F присваивают значение ноль. Передают бит подтверждения по обратному каналу без ошибок на передающую сторону направления связи, при бите подтверждения F равном нулю сгенерированный случайный бит и принятый бит стирают, а при бите подтверждения F равном единице сгенерированный случайный бит и принятый бит запоминают, соответственно, на передающей и приемной сторонах направления связи в качестве α-х элементов, где α=1, 2, 3, (L - u), предварительной и исходной последовательностей, где u - количество стертых символов при формировании предварительной и исходной последовательностей.

На ПрСНС кодируют ИП линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом, порождающая матрица которого имеет размерность (K×N), причем N>K, путем разделения исходной последовательности на Y подблоков длиной K двоичных символов, где Y=(L-u)/K, затем последовательно из каждого j - го подблока, где j=1, 2, 3, …, Y, формируют j - й кодовый блок длиной N двоичных символов перемножением j - то подблока на порождающую матрицу, причем размеры K и N порождающей матрицы линейного блокового систематического двоичного помехоустойчивого (N, K) кода выбирают K=2m-1-m и N=2m-1, где m≥3. Затем из j-го кодового блока выделяют j-й подблок проверочных символов длиной (N - K) двоичных символов, который запоминают в качестве j-го подблока блока проверочных символов кодированной исходной последовательности. Передают подблок проверочных символов кодированной ИП по обратному каналу связи без ошибок на передающую сторону НС.

Формируют ДП на передающей стороне НС следующим образом. На ПерСНС предварительную последовательность декодируют линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом, транспонированная проверочная матрица которого имеет размерность N× (N - K), причем N>K, для чего предварительную последовательность и блок проверочных символов кодированной исходной последовательности разделяют на Y соответствующих пар декодируемых подблоков и подблоков проверочных символов, причем длины декодируемых подблоков и подблоков проверочных символов выбирают равными, соответственно, K и (N - K) двоичных символов, затем формируют Y принятых блоков длиной N двоичных символов путем конкатенации справа к j-му декодируемому подблоку j-го подблока проверочных символов, где j = 1, 2, 3, …, Y, затем последовательно, начиная с 1-го до Y-го, вычисляют j-й синдром S длиной (N - K) двоичных символов перемножением j-го принятого блока на транспонированную проверочную матрицу, а по полученному j-му синдрому S исправляют ошибки в j-м декодируемом подблоке, который затем запоминают в качестве j-го подблока декодированной последовательности. Размеры K и N проверочной матрицы линейного блокового систематического двоичного помехоустойчивого (N, K) кода выбирают K=2m-1-m и N=2m-1, где m≥3.

Формируют функцию хеширования последовательностей на передающей стороне направления связи в виде случайной двоичной матрицы G размерности (L-u)×T, где T≥64 - длина формируемого ключа шифрования / дешифрования, причем каждый из элементов двоичной матрицы G генерируют случайным образом. Передают функцию хеширования последовательностей по прямому каналу связи без ошибок на ПрСНС, последовательно, начиная с 1-й по (L - u)-ю строки случайной двоичной матрицы G.

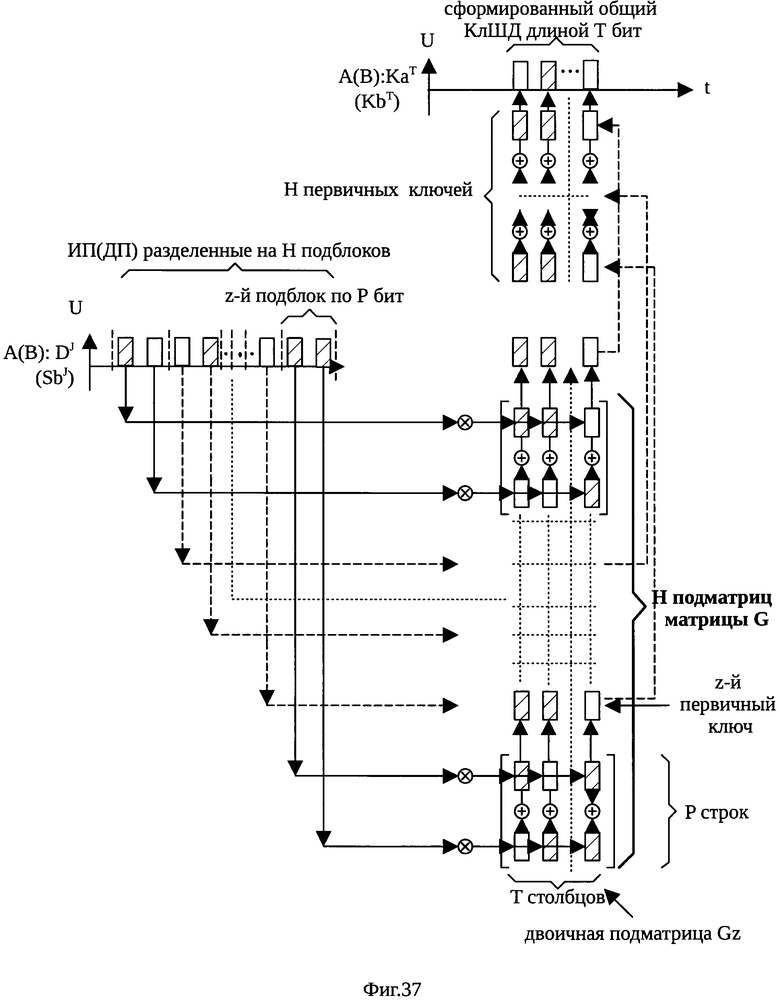

Формируют КлШД путем хеширования ИП и ДП для чего на передающей стороне направления связи двоичную матрицу G и ДП, а на приемной стороне направления связи, двоичную матрицу G и ИП разделяют на H соответствующих пар подматриц размерности Р×T, где Р=(L - u) / H, и подблоков декодированной и исходной последовательностей длиной Р двоичных символов, затем начиная с 1-го по H-й, вычисляют z-й первичный ключ длиной T двоичных символов, где z=1, 2, 3, …, H, перемножением z-го подблока ДП на z-ю подматрицу Gz на передающей стороне направления связи и z-го подблока ИП на z-ю подматрицу Gz на приемной стороне направления связи, после чего формируют ключ шифрования / дешифрования путем поразрядного суммирования по модулю два H первичных ключей на передающей и приемной сторонах направления связи.

Способ-прототип позволяет сформировать КлШД между законными сторонами НС при большом пространственном разнесении законных сторон НС.

Недостатком прототипа являются большие временные затраты на формирование КлШД, что обусловлено передачей по каналам связи длинных последовательностей двоичных символов, полученных вследствие использования примитивного кода с повторением для формирования исходной и предварительной последовательностей на ПрСНС и ПерСНС, соответственно.

Целью заявленного технического решения является разработка способа формирования КлШД, обеспечивающего уменьшение времени формирования КлШД.

Использование предлагаемого способа формирования КлШД в целях формирования сеансового КлШД позволяет уменьшить время установления новой криптосвязности между абонентами (ЗСНС) криптографических систем обмена шифрованными сообщениями. Одно из требований обеспечения безопасности функционирования криптографических систем, определяет строгую необходимость смены сеансовых КлШД при каждом новом установлении криптосвязности между абонентами криптографической системы передачи информации. Например, в криптографической системе, включающей 20 абонентов, для обеспечения критосвязности в направлениях связи «каждый с каждым» требуется 190 сеансовых КлШД, как это описано, например, в книге Молдовян А.А., Молдовян Н.А., Советов Б.Я. «Криптография». - СПб.: Издательство «Лань», 2000, стр. 42. Количество используемых сеансовых ключей каждым абонентом (ЗСНС) в течении одних суток может достигать числа до 40 штук и зависит от конкретных особенностей эксплуатации криптографической системы (числа абонентов (ЗСНС), объема передаваемой информации, особенностей алгоритма шифрования и т.д.), как это описано, например, в книге Молдовян А.А., Молдовян Н.А., Советов Б.Я. «Криптография». - СПб.: Издательство «Лань», 2000, стр. 45. Хранение (накопление) сеансовых КлШД у абонентов (ЗСНС) связано с большими организационно-техническими сложностям. Использование предлагаемого способа вместо способа прототипа позволит существенно уменьшить время формирования КлШД для обмена шифрованными сообщениями в криптографической системе, в том числе для обеспечения каждого нового сеанса шифрованной связи.

Поставленная цель достигается тем, что в предлагаемом способе формирования ключа шифрования/дешифрования заключающемся в том, что формируют исходную последовательность на приемной стороне направления связи и предварительную последовательность на передающей стороне направления связи, затем кодируют исходную последовательность, выделяют из кодированной исходной последовательности блок проверочных символов, передают его по обратному каналу связи без ошибок на передающую сторону направления связи, затем на передающей стороне направления связи из предварительной последовательности и блока проверочных символов формируют декодированную последовательность, формируют функцию хеширования на последовательностей на передающей стороне направления связи и передают ее по прямому каналу связи без ошибок на приемную сторону направления связи, формируют ключ шифрования / дешифрования путем хеширования исходной и декодированной последовательностей по сформированной на передающей стороне направления связи функции хеширования последовательностей.

На передающей стороне направления связи после формирования первичной исходной последовательности случайных двоичных символов длиной L, где L>104 - выбранная длина первичной исходной последовательности, разбивают первичную исходную последовательность на Z информационных подблоков длиной по h символов, причем Z=L/h. Затем последовательно из r-го информационного подблока, где r=1, 2, 3, …, Z, формируют кодовое слово длиной q двоичных символов и передают его по каналу связи с ошибками на приемную сторону направления связи.

На ПрСНС из соответствующего r-го принятого слова формируют принятый информационный подблок и бит подтверждения F.

Передают бит подтверждения по обратному каналу без ошибок на передающую сторону направления связи.

На ПрСНС и ПерСНС стирают соответствующие информационный подблок и принятый информационный подблок при бите подтверждения F равном нулю. При бите подтверждения F равном единице соответствующие информационный подблок и принятый информационный подблок запоминают в качестве р-х информационных подблоков исходной и предварительной последовательностей, соответственно, на приемной и передающей сторонах НС, где р=1, 2, 3, …, (Z - Q), где Q - количество стертых информационных подблоков при формировании исходной и декодированной последовательностей.

Формируют кодовое слово длиной q двоичных символов из информационного подблока длиной h двоичных символов, используя линейный блоковый систематический двоичный помехоустойчивый (q, h) код, порождающая матрица которого имеет размерность h×q, причем q>h. Для этого перемножают информационный подблок на порождающую матрицу (q, K) кода.

Формируют принятый информационный подблок длиной h двоичных символов путем последовательного присвоения i-му биту принятого информационного подблока значения i-го бита принятого слова длиной q двоичных символов, где i=1, 2, 3, …, h.

Формируют бит подтверждения F. Для чего принятое слово декодируют линейным блоковым систематическим двоичным помехоустойчивым (q, h) кодом, транспонированная проверочная матрица которого имеет размерность q× (q-h), причем q>h, для чего вычисляют синдром Sr длиной (q-h) двоичных символов перемножением принятого слова на транспонированную проверочную матрицу (q, h) кода. После этого последовательно сравнивают двоичный символ синдрома Sr,начиная с 1-го по (q-h)-й с символом «0» и при наличии

(q-h) совпадений биту подтверждения F присваивают значение единица, а при наличии хотя бы одного несовпадения, биту подтверждения F присваивают значение ноль.

Выбирают размеры h и q порождающей и проверочной матриц линейного блокового систематического двоичного помехоустойчивого (q, h) кода h=2v-1-v и q=2v-1, где v≥3.

Указанная новая совокупность существенных признаков позволит уменьшить время формирования КлШД за счет использования для формирования ИП на ПрСНС и предварительной последовательности на ПерСНС вместо примитивного (М+1, 1) кода с повторением (q, h) кода, с большей информационной скоростью кода определяемой как описано, например, в книге Мак-Вильямс Ф. Дж., Скоэн Н. Дж. Теория кодов, исправляющих ошибки: Пер. с англ. - М.: Связь, 1979, стр. 17,.

Заявленный способ поясняется чертежами, на которых показаны:

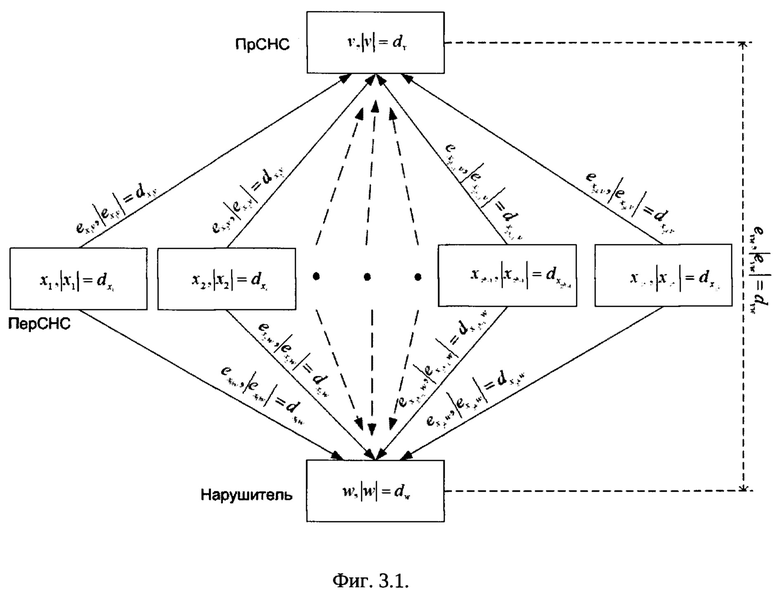

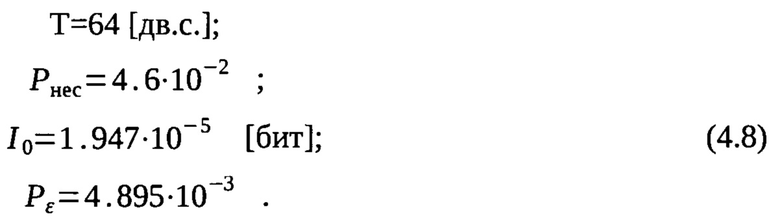

• на фиг. 1 - обобщенная структурная схема НС применяемого в заявленном способе;

• на фиг. 2 - временная диаграмма генерирования случайного двоичного символа и формирования первичной исходной последовательности;

• на фиг. 3 - временная диаграмма выделения информационного подблока из первичной исходной последовательности;

• на фиг. 4 - временная диаграмма выделенного информационного подблока;

• на фиг. 5 - временная диаграмма формирования кодового слова;

• на фиг. 6 - временная диаграмма вектора ошибок в канале связи с ошибками;

• на фиг. 7 - временная диаграмма принятого слова и выделения из него принятого информационного подблока;

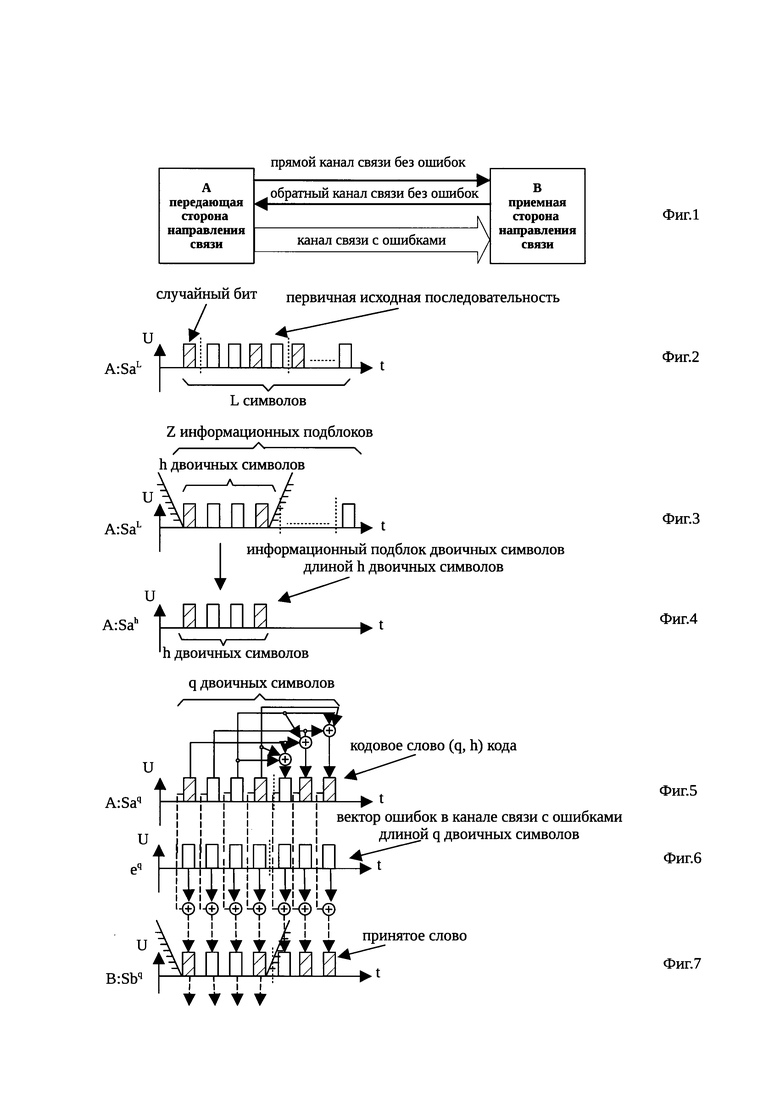

• на фиг. 8 - временная диаграмма принятого информационного подблока длиной h двоичных символов;

• на фиг. 9 - временная диаграмма формирования синдрома принятого слова;

• на фиг. 10 - временная диаграмма сформированного синдрома принятого слова длиной (q-h) двоичных символов;

на фигурах 11 - временная диаграмма сравнения двоичных символов синдрома принятого слова с двоичным символом «0»;

• на фиг. 12 - временная диаграмма формирования бита подтверждения на ПрСНС;

• на фиг. 13 - временная диаграмма бита подтверждения на ПерСНС;

• на фиг. 14 - временная диаграмма сохраненного р-го информационного подблока исходной последовательности;

• на фиг. 15 - временная диаграмма сохраненного р-го принятого информационного подблока предварительной последовательности;

• на фиг. 16 - временная диаграмма сохраненного р-го информационного подблока в составе исходной последовательности;

• на фиг. 17 - временная диаграмма сохраненного р-го принятого информационного подблока в составе предварительной последовательности;

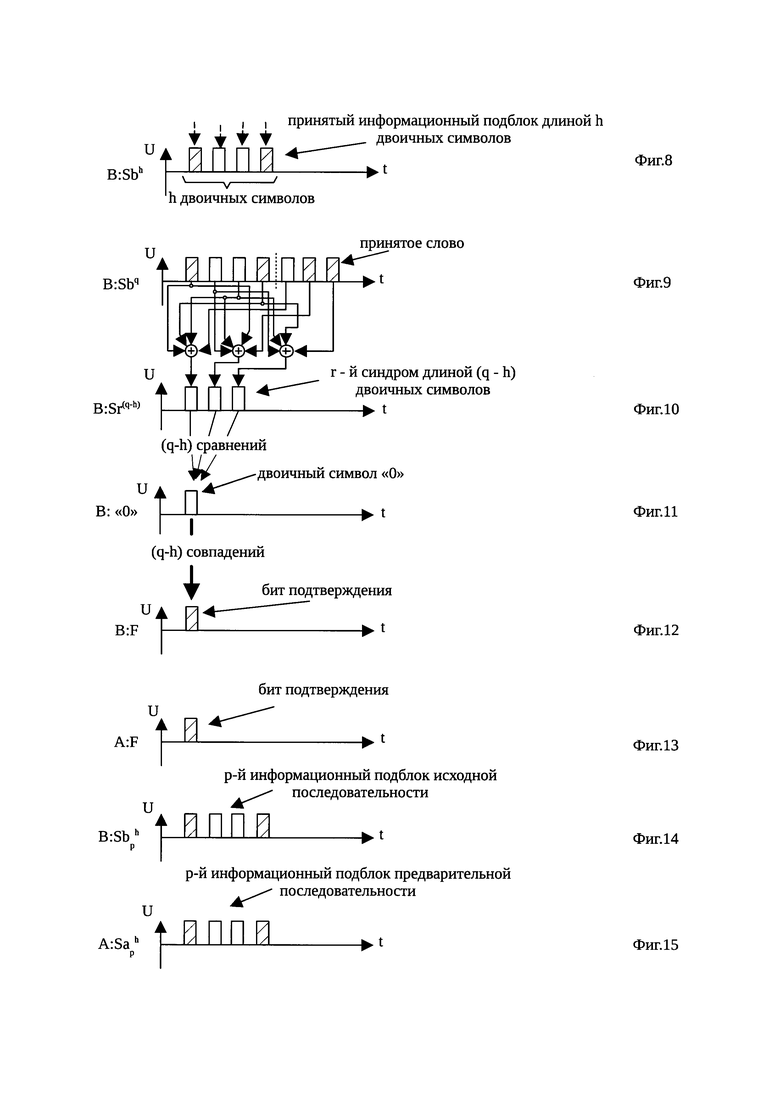

• на фиг. 18 - временная диаграмма сформированной предварительной последовательности;

• на фиг. 19 - временная диаграмма сформированной исходной последовательности, разделенной на Y подблоков информационных символов длиной по K двоичных символов;

• на фиг. 20 - временная диаграмма выделенного j-го подблока информационных символов ИП;

• на фиг. 21 - временная диаграмма формирования j-го кодового блока длиной N двоичных символов;

• на фиг. 22 - временная диаграмма выделения j-го подблока проверочных символов длиной (N-K) двоичных символов;

• на фиг. 23 - временная диаграмма формирования блока проверочных символов кодированной ИП из Y подблоков проверочных символов;

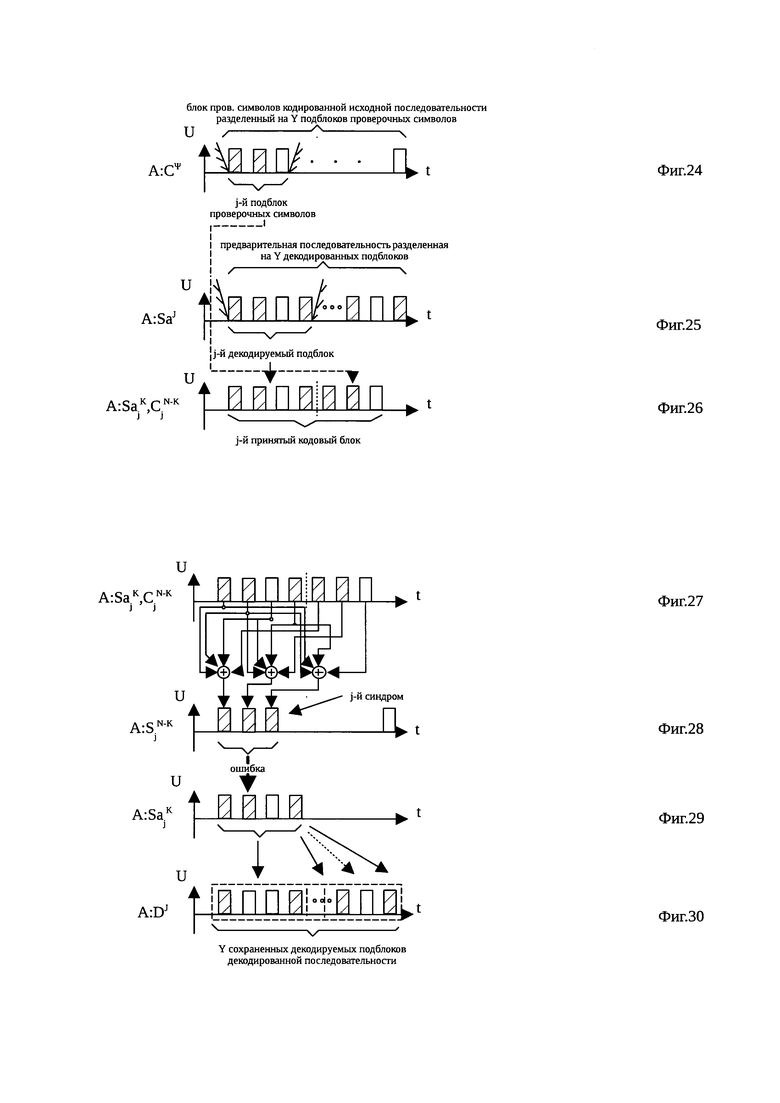

• на фиг. 24 - временная диаграмма блока проверочных символов кодированной ИП, разделенного на Y подблоков проверочных символов длиной (N-K) двоичных символов и выделения из блока проверочных символов кодированной ИП j-го подблока проверочных символов;

• на фиг. 25 - временная диаграмма предварительной последовательности, разделенной на Y декодируемых подблоков по K двоичных символов и выделение из нее j-го декодируемого подблока;

• на фиг. 26 - временная диаграмма конкатенации справа j-го декодируемого подблока и j-ro подблока проверочных символов и формирования j-го принятого кодового блока;

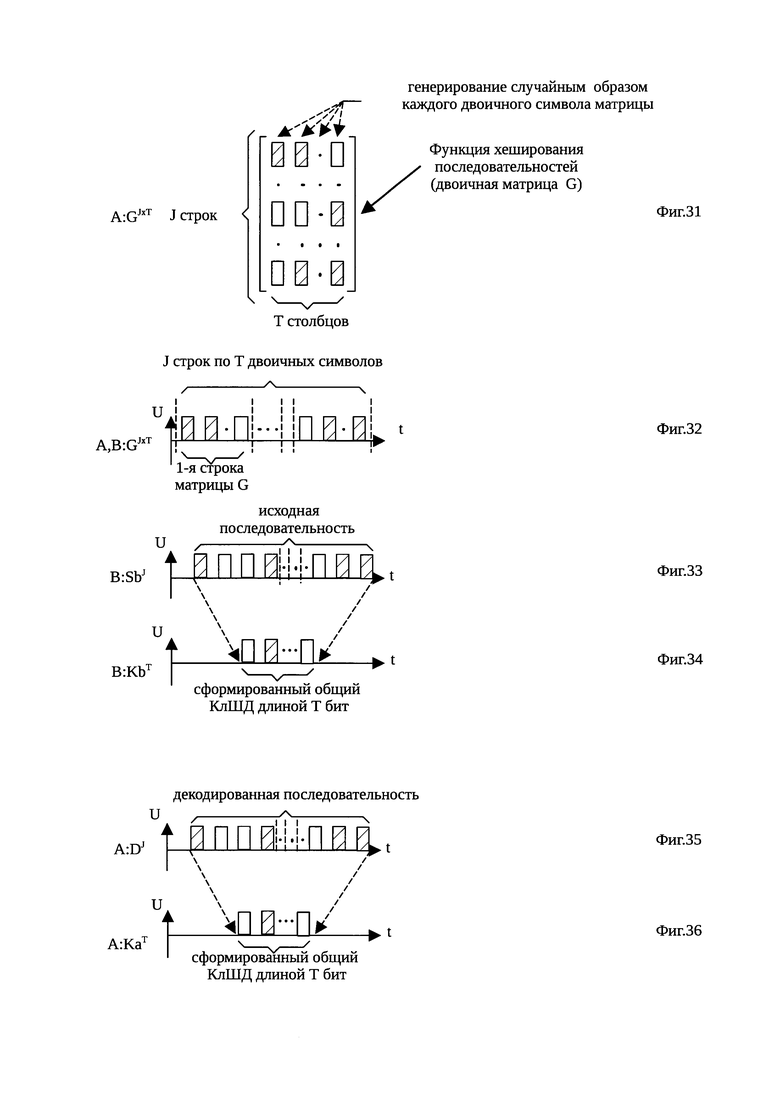

• на фиг. 27 - временная диаграмма вычисления j-го синдрома S длиной (N - K) двоичных символов;

• на фиг. 28 - временная диаграмма j-го синдрома S длиной (N-K) двоичных символов;

• на фиг. 29 - временная диаграмма исправления ошибки в j-м декодируемом подблоке по j-му синдрому S;

• на фиг. 30 - временная диаграмма формирования декодированной последовательности из Усохраненных декодируемых подблоков;

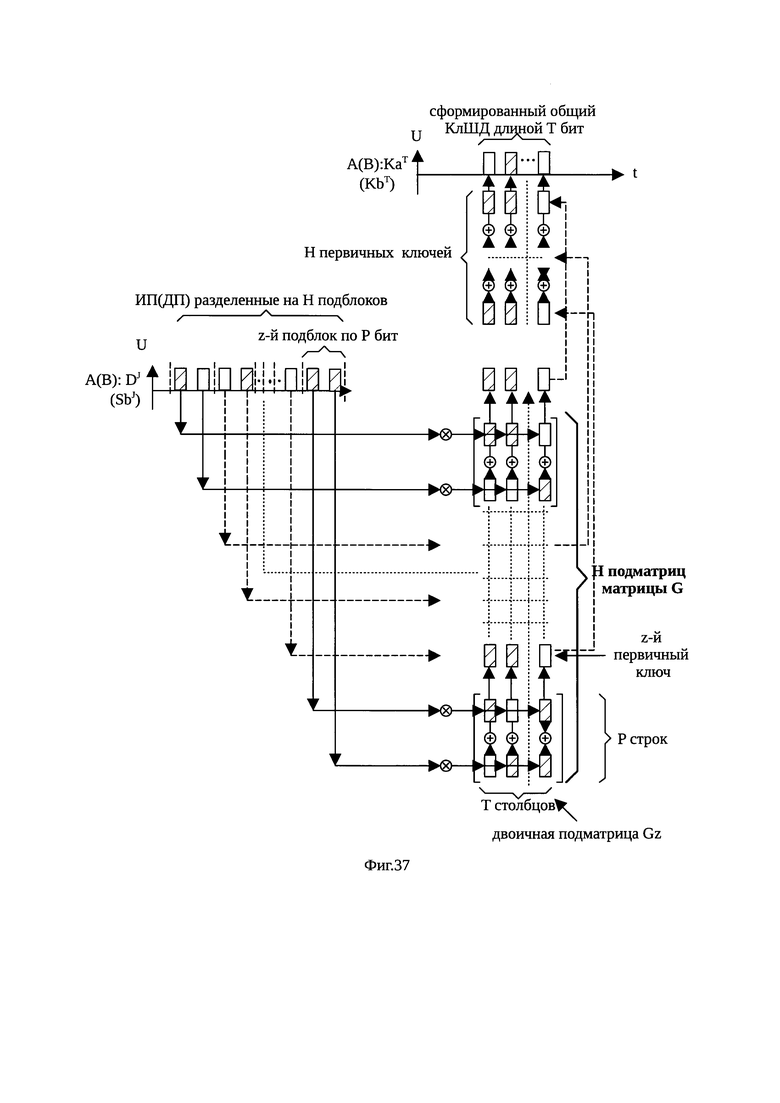

• на фиг. 31 - вид сформированной функции хеширования последовательностей;

• на фиг. 32 - временная диаграмма переданной функции хеширования последовательностей;

• на фиг. 33 - временная диаграмма сформированной ИП;

• на фиг. 34 - временная диаграмма сформированного КлШДКb;

• на фиг. 35 - временная диаграмма сформированной ДП;

• на фиг. 36 - временная диаграмма сформированного КлШДКа;

• на фиг. 37 - временная диаграмма формирования КлШД.

На представленных фигурах буквой «А» обозначены действия, происходящие на передающей стороне НС, буквой «В» - на приемной стороне НС. На фигурах заштрихованный импульс представляет собой двоичный символ «1», а не заштрихованный - двоичный символ «0». Знаки «+» и «х» обозначают соответственно сложение и умножение в поле Галуа GF(2). Верхние буквенные индексы обозначают длину последовательности (блока), нижние буквенные индексы обозначают номер элемента (символа) в последовательности (блоке). В описании изобретения совпадающие буквенные обозначения параметров по выбору буквы латинского алфавита, но записанные с прописной или строчной буквы обозначают различные параметры. Исключение составляют буквенные обозначения способа прототипа, которые определяются в обособленном порядке.

Реализация заявленного способа заключается в следующем. Современные криптосистемы построены по принципу Керкхоффа, описанного, например, в книге Д. Месси, «Введение в современную криптологию», ТИИЭР т. 76, №5, май 1988, с. 24, согласно которому полное знание нарушителя включает, кроме, информации полученной с помощью перехвата, полную информацию об алгоритме взаимодействия законных сторон НС и процессе формирования КлШД. Формирование общего КлШД можно разделить на три основных этапа. Первый этап - формирование коррелированных последовательностей двоичных символов у законных сторон НС, как исходного материала для формирования КлШД. Предполагается, что у нарушителя имеется своя сформированная коррелированная последовательность (СКП) коррелированная с СКП законных сторон НС. Цель первого этапа получение преимущества в согласовании сформированных коррелированных последовательностей ЗСНС по сравнению с согласованием СКП одной из ЗСНС с СКП нарушителя. Второй этап предназначен для обеспечения формирования КлШД с высокой надежностью. Формирование КлШД с высокой надежностью достигается устранением (исправлением) несовпадающих символов (ошибок) в СКП одной законной стороны НС (СКП на ПерСНС) относительно СКП другой законной стороны НС (СКП на ПрСНС), при использовании ЗСНС (на ПерСНС) дополнительной информации о СКП (СКП на ПрСНС), переданной по каналу связи без ошибок. Предполагается, что нарушитель использует дополнительную информацию для устранения несовпадений в СКП ЗСНС для устранения несовпадений в своей СКП с последовательностью одной из ЗСНС. Третий этап предназначен для обеспечения формирования КлШД с низким уровнем информации нарушителя о КлШД путем сжатия тождественных последовательностей, которые были получены ЗСНС после окончания второго этапа. Возможность формирования КлШД основывается на независимости ошибок в канале связи с ошибками законных сторон НС и в канале перехвата нарушителя, а также реализацией мер по защите каналов связи между ЗСНС на основе методов аутентификации принятых сообщений. Способы аутентификации сообщений не входят в область, которую рассматривает предлагаемый способ. Известные способы аутентификации сообщений описаны, например, в книге Д., Симмонс, «Обзор методов аутентификации информации», ТИИЭР, т. 76, №5, май 1988, стр. 106. Использование примитивного (М+1, 1) кода с М повторениями в ходе реализации первого этапа формирования КлШД для получения преимуществ в согласовании СКП ЗСНС по сравнению с согласованием СКП нарушителя и СКП одного из ЗСНС приводит к увеличению длин последовательностей двоичных символов, передаваемых между ЗСНС по каналу связи. Поэтому для формирования СКП ЗСНС необходимо использовать более сложный (q, h) код, обладающий большей информационной скоростью кода, как описано, например, в книге Мак-Вильямс Ф. Дж., Скоэн Н. Дж. Теория кодов, исправляющих ошибки: Пер. с англ. - М.: Связь, 1979, стр. 17, и обеспечивающий передачу по каналу связи последовательностей меньших длин, что определяет уменьшение времени формирования КлШД.

Нарушитель имеет свой канал перехвата, с помощью которого он получает информацию о переданной ИП, вход этого канала связи с ошибками совпадает с входом канала связи с ошибками одной из законных сторон НС (см. фиг. 1). В предлагаемом способе формирование КлШД с меньшим временем обеспечивается созданием условий, при которых качество передачи канала связи с ошибками законных сторон НС (основного канала) будет в большей степени превосходить качество передачи канала перехвата, чем соответствующее превосходство качества передачи в способе прототипе.

Качество канала перехвата становится хуже с увеличением энтропии (неопределенности) нарушителя [Скляр Б. Цифровая связь. Теоретические основы и практическое применение. Изд. 2-е, испр.: Пер. с англ. - М.: Издательский дом «Вильямс», 2004. - 1104 с.: Ил., стр. 916] о принятой на выходе канала перехвата информации относительно информации имевшей место на его входе. Использование ЗСНС в ходе выполнения задач первого этапа формирования КлШД (связанных с формированием коррелированных последовательностей двоичных символов (q, h) кода, где q>h) вместо примитивного (М+1, 1) кода с М повторениями увеличивает неопределенность нарушителя, путем определения для нарушителя необходимости выбора среди увеличенного числа возможных кодовых слов, которые могли быть на входе канала перехвата вместо двух кодовых слов (состоящих из (М+1) символов «0» и (М+1) символов «1») как это было в способе прототипе. В предлагаемом способе нарушителю необходимо делать выбор из 2h кодовых слов, что обеспечивается подбором (q, h) кода для которого h>1. Уменьшению времени формирования КлШД, кроме этого способствует увеличение информационной скорости кода [Мак-Вильямс Ф. Дж., Скоэн Н. Дж. Теория кодов, исправляющих ошибки: Пер. с англ. - М.: Связь, 1979, стр. 17] с значения 1/(М+1) до значения h/q, что особенно заметно при условии q=М+1 (равенства длин кодовых слов). Увеличение числа кодовых слов с 2 до 2h уменьшает в некоторой степени надежность формирования ЗСНС КлШД, однако использование ЗСНС прямого и обратного каналов связи без ошибок, как показано на фиг. 1, при условии невозможности использования подобных каналов связи нарушителем (обеспечивается использованием ЗСНС методов аутентификации принимаемых сообщений. Известные способы аутентификации сообщений описаны, например, в книге Д., Симмонс, «Обзор методов аутентификации информации», ТИИЭР, т. 76, №5, май 1988, стр. 106) и подбор (q, h) кода в зависимости от качества основного канала связи (канала связи с ошибками) между ЗСНС и качества канала перехвата нарушителя позволяет ЗСНС свести к минимальному эффект небольшого уменьшения надежности формирования КлШД.

Для создания выше описанных условий на ПерСНС формируют первичную ИП длиной L двоичных символов, где L>104, причем каждый из символов первичной исходной последовательности формируют случайным образом, затем разбивают полученную последовательность на Z информационных подблоков длиной по h двоичных символов. Каждый подблок кодируют линейным блоковым систематическим двоичным помехоустойчивым (q, h) кодом, где q - длина кодового слова и формируют кодовое слово (q, h) кода. Передают кодовое слово на ПрСНС по каналу связи с ошибками.

На выходе канала связи с ошибками на ПрСНС получают принятое слово, выделяют из него принятый информационный подблок, вычисляют синдром принятого слова. Если все элементы синдрома равны символу «0», тогда выносят решение о принятом информационном подблоке. В противном случае на ПрСНС стирают принятый информационный подблок. Решение о принятых (стертых) информационных подблоках передают по обратному каналу связи без ошибок на ПерСНС. ЗСНС сохраняют информационные подблоки, которые не были стерты, в составе последовательностей ИП на ПрСНС и ПРП на ПерСНС. Нарушитель, также, может удалять принятые им слова, которые соответствуют словам не сохраненным законными сторонами НС. Однако принятые слова, сохраняемые нарушителем, не достаточно надежны, потому, что ошибки возникающие в основном канале и в канале перехвата, являются независимыми ошибками.

Создание условий, при которых основной канал имеет преимущество над каналом перехвата, позволяющее уменьшить время формирования КлШД, реализуется в заявленном способе следующей последовательностью действий.

Формирование первичной исходной последовательности случайных двоичных символов на передающей стороне направления связи заключается в следующем. L раз, где L>104 - выбранная длина первичной исходной последовательности (ПИП), генерируют случайный двоичный символ (см. фиг. 2). Известные способы генерирования случайных чисел описаны, например, в книге Д. Кнут, «Искусство программирования для ЭВМ», М., Мир, 1977, т. 2, стр. 22.

Разбивают ПИП на Z информационных подблоков длиной по h двоичных символов (см. фиг. 3, 4), где Z=L/h. Известные способы разбиения последовательности на блоки фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208.

Формируют из каждого выделенного информационного подблока (фиг. 5) кодовое слово. Для формирования кодового слова каждый информационный подблок ПИП кодируют линейным блоковым систематическим двоичным помехоустойчивым (q, h) кодом, где q - длина кодового блока, причем q>h. Линейным двоичным кодом называется код, который построен на основе использования линейных операций в поле GF(2), как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 61. Под термином «блоковый код» понимают код, в котором действия производятся над блоками символов, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 13. Систематическим называется код, в котором кодовое слово начинается с информационных символов, оставшиеся символы кодового слова являются проверочными символами к информационным символам, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 66. В качестве помехоустойчивых кодов могут использоваться широкий класс кодов Боуза - Чоудхури - Хоквингема, коды Хемминга, Рида - Малера, Рида - Соломона и другие линейные блоковые коды, характеризующиеся своими параметрами. Подбор (q, h) кода определяется качеством канала связи с ошибками и качеством канала перехвата. При декодировании кодового слова ЗСНС используют обратный канал связи без ошибок (см. фиг. 1), что позволяет увеличить надежность принятых кодовых слов.

Кодирование каждого выделенного информационного подблока заключается в следующем. Последовательно каждый r- й информационный подблок, где r=1, 2, 3, …, Z, кодируют линейным блоковым систематическим двоичным помехоустойчивым (q, h) кодом (см. фиг. 5), порождающая матрица которого имеет размерность hxq, причем q>h. Для этого каждый r - й информационный подблок длиной h двоичных символов перемножают на порождающую матрицу (q, h) кода и получают r - е кодовое слово длиной q двоичных символов. Известные способы помехоустойчивого кодирования блоков символов описаны, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 63. Размеры h и q порождающей матрицы линейного блокового систематического двоичного помехоустойчивого (q, h) кода выбирают h=2v-1-v и q=2v-1, где v≥3, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 71.

Передают кодовое слово по каналу связи с ошибками на приемную сторону направления связи (см. фиг. 1). Известные способы передачи последовательностей по каналам связи описаны, например, в книге А. Зюко, Д. Кловский, М. Назаров, Л. Финк, «Теория передачи сигналов», М., Радио и связь, 1986, стр. 11. Временная диаграмма вектора ошибок в канале связи с ошибками показана на фиг. 6. Под термином «вектор ошибок» понимают поразрядную разность между переданным кодовыми и принятым словами, как описано, например, в книге А. Зюко, Д. Кловский, М. Назаров, Л. Финк, «Теория передачи сигналов», М., Радио и связь, 1986, стр. 93.

Принятое слово на ПрСНС показано на фиг. 7. На приемной стороне направления связи из принятого слова формируют принятый информационный подблок (см. фиг. 8), для чего последовательно каждому i-му символу принятого информационного подблока присваивают значение i-го символа принятого слова, где i=1, 2, …, h.

Затем на ПрСНС формируют бит подтверждения F путем декодирования принятого слова линейным блоковым систематическим двоичным помехоустойчивым (q, h) кодом. Проверочная матрица кода имеет размерность (q-h)xq, причем q>h. Выбирают размеры h и q проверочной матрицы линейного блокового систематического двоичного помехоустойчивого (q, h) кода h=2v-1-v и q=2v-1, где v≥3, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 71. Вычисляют синдром Sr длиной (q-h) двоичных символов перемножением принятого слова на транспонированную проверочную матрицу (q, h) кода размерностью qx(q-h) (см. фиг. 9). Известные способы синдромного декодирования блоков символов описаны, например, в книге Р. Блейхут, «Теория и практика кодов, контролирующих ошибки», М., Мир, 1986, стр. 70. Сформированный синдром представлен на фиг. 10. Двоичные символы синдрома Sr, начиная с первого по (q-h)-й сравнивают с двоичным символом «0» (см. фиг. 10 и 11). При наличии (q-h) совпадений символов синдрома Sr с символом «0» биту подтверждения F присваивают значение «1» (см. фиг. 12). При наличии хотя бы одного несовпадения символов синдрома Sr принятого слова с символом «0» биту подтверждения F присваивают значение «0». Известные способы сравнения бит описаны, например, в книге П. Хоровец, У. Хил, «Искусство схемотехники», М., Мир, т. 1, 1983, стр. 212.

Передают бит подтверждения по обратному каналу без ошибок на передающую сторону направления связи (см. фиг. 1 и 13). Известные способы передачи бита по каналу связи описаны, например, в книге А. Зюко, Д. Кловский, М. Назаров, Л. Финк, «Теория передачи сигналов», М., Радио и связь, 1986, стр. 156. После этого при равенстве бита подтверждения F единице (F=1) информационный подблок и принятый информационный подблок запоминают, соответственно, на передающей и приемной сторонах направления связи в качестве р-х элементов, где р=1, 2, 3 … (Z- Q), предварительной (см. фиг 15 и 17) и исходной (см. фиг 14 и 16) последовательностей, где Q - количество стертых информационных подблоков при формировании исходной и декодированной последовательностей. Известные способы хранения последовательности бит описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский, «Основы цифровой техники», М., Радио и связь, 1986, стр. 38. И формируют, таким образом, ИП на ПрСНС и ДП на ПерСНС.На фиг.16 показан сохраненный р-й информационный подблок исходной последовательности, а р-й сохраненный информационный подблок предварительной последовательности показан на фиг.17. При равенстве бита подтверждения F нулю (F=0) информационный подблок ПИП и принятый информационный подблок принятого слова стирают на ПерСНС и ПрСНС, соответственно. Известные способы стирания бит описаны, например, в книге У. Питерсон, Э. Уэлдон, «Коды исправляющие ошибки», М., Мир, 1976, стр. 17. Временная диаграмма сформированной на ПерСНС предварительной последовательности длиной J двоичных символов показана на фиг. 18, а вид сформированной на ПрСНС исходной последовательности длиной J двоичных символов, где J=h× (Z - Q) показан на фиг. 19.

После применения ЗСНС линейного систематического блокового помехоустойчивого (q, h) двоичного кода в ИП и ПРП остаются несовпадающие символы, что не позволяет ЗСНС приступить к непосредственному формированию КлШД. Оценка вероятности ошибки на двоичный символ в ПРП на ПерСНС приведена в Приложении 1. Устранение несовпадений может быть реализовано на основе использования помехоустойчивого кодирования. Однако известные помехоустойчивые коды позволяют кодировать последовательности значительно меньшей длины, чем длина сформированной ИП (ПРП) равная J двоичных символов. Для этого ЗСНС применяют последовательное кодирование, т.е. если длина ИП (ПРП) велика, например, 105-107 двоичных символов, ее на ПрСНС (ПерСНС) разделяют на Y подблоков длиной по K двоичных символов, где Y=J/K, где J - длина сформированной ИП (ПРП), K - длина подблока информационных символов. Затем каждый подблок длиной по K двоичных символов кодируется линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом, где N - длина кодового блока. Затем из каждого кодового блока выделяют блок проверочных символов длиной (N - K) двоичных символов. После этого формируемые блоки проверочных символов длиной (N - K) двоичных символов объединяют в единый блок проверочных символов кодированной ИП длиной Ψ двоичных символов, где Ψ=Y (N-K), и передают его по обратному каналу связи без ошибок на ПерСНС. На ПерСНС используют блок проверочных символов кодированной ИП для устранения несовпадений (ошибок) в ПРП по отношению к ИП и формируют ДП. Оценка вероятности ошибочного декодирования ПРП приведена в Приложении 2. В качестве помехоустойчивых кодов могут использоваться широкий класс кодов Боуза - Чоудхури -Хоквингема, коды Хемминга, Рида - Малера, Рида - Соломона и другие линейные блоковые коды, характеризующиеся своими параметрами.

В ходе применения ЗСНС помехоустойчивого кодирования, нарушитель получает дополнительную информацию о КлШД путем перехвата блока проверочных символов кодированной ИП, переданного по обратному каналу связи без ошибок. Используя его нарушитель, также, может исправлять часть несовпадений в своей версии перехваченной ПРП относительно ИП. Это обстоятельство ЗСНС учитывают при формировании КлШД из исходной и декодированной последовательностей.

Устранение несовпадений (ошибок) в ПРП на ПерСНС реализуется в заявленном способе следующей последовательностью действий. Кодирование исходной последовательности заключается в следующем. Предварительно исходную последовательность разделяют на Y подблоков (информационных символов) длиной K двоичных символов, где Y=J/K, как показано на фиг. 19. Последовательно, начиная с 1-го до Y-го, каждый j-й подблок, где j=1, 2, 3, …, Y, кодируют линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом. Порождающая матрица кода имеет размерность K×N, причем N>K. Размеры K и N порождающей матрицы линейного блочного систематического двоичного помехоустойчивого (N, K) кода выбирают K=2m-1-m и N=2m-1, где m≥3, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 71. Для кодирования ИП каждый j-й подблок длиной K двоичных символов (см. фиг. 20) перемножают на порождающую матрицу (N, K) кода и получают j-й кодовый блок длиной N двоичных символов, как показано на фиг. 20, 21. Известные способы помехоустойчивого кодирования блоков символов описаны, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 63. Из j-го кодового блока выделяют j-й подблок проверочных символов длиной (N - K) двоичных символов (см. фиг. 22). Известные способы выделения блоков фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Запоминают j-й подблок проверочных символов в качестве j-го подблока блока проверочных символов кодированной исходной последовательности. Временная диаграмма формирования блока проверочных символов кодированной ИП длиной Ψ двоичных символов, где Ψ=Y× (N - K), показана на фиг. 23. Известные способы хранения последовательности двоичных символов описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский, «Основы цифровой техники», М., Радио и связь, 1986, стр. 38.

Передают блок проверочных символов кодированной ИП по обратному каналу связи без ошибок на передающую сторону направления связи. Известные способы передачи последовательностей по каналам связи описаны, например, в книге А. Зюко, Д. Кловский, М. Назаров, Л. Финк, «Теория передачи сигналов», М., Радио и связь, 1986, стр. 11.

Формирование декодированной последовательности на передающей стороне направления связи заключается в следующем. Декодированную последовательность на передающей стороне направления связи формируют из предварительной последовательности. Предварительную последовательность и блок проверочных символов кодированной исходной последовательности разделяют на Y соответствующих пар, декодируемых подблоков (см. фиг. 25) и подблоков проверочных символов (см. фиг. 24), где Y=J/K. Длины декодируемых подблоков и подблоков проверочных символов выбирают равными соответственно K и (N - K) двоичных символов. Известные способы разбиения последовательности на блоки фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Формируют Y принятых кодовых блоков длиной N двоичных символов путем конкатенации справа к j -му декодируемому подблоку j-го подблока проверочных символов, где j=1, 2, 3, …, Y, как показано на фиг. 26. У принятых кодовых блоков декодируют линейным блоковым систематическим двоичным помехоустойчивым (N, K) кодом (см. фиг. 27). Проверочная матрица кода имеет размерность (N - K) ×N, причем N>K. Выбирают размеры K и N проверочной матрицы линейного блокового систематического двоичного помехоустойчивого (N, K) кода K=2m-1-m и N=2m-1, где m≥3, как описано, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 71. Последовательно, начиная с 1-го до Y-го, вычисляют j-й синдром S длины(N - K) двоичных символов перемножением j-го принятого кодового блока на транспонированную проверочную матрицу размерности N× (N - K). Временная диаграмма вычисления j-го синдрома S длиной (N - K) двоичных символов показана на фиг. 27, 28. По полученному j-му синдрому S (фиг. 28) исправляют ошибки в j-м декодируемом подблоке (см. фиг. 29). Известные способы синдромного декодирования блоков символов описаны, например, в книге Р. Блейхут, «Теория и практика кодов контролирующих ошибки», М., Мир, 1986, стр. 70.

Затем j-й декодируемый подблок запоминают в качестве j- го подблока декодированной последовательности, как показано на фиг. 30. Известные способы хранения последовательности бит описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский, «Основы цифровой техники», М., Радио и связь, 1986, стр. 38. И получают, таким образом, ДП на ПрСНС.

После формирования ЗСНС тождественных ИП на ПрСНС и ПРП на ПерСНС, ЗСНС должны сформировать КлШД с малым количеством информации нарушителя о КлШД. Для обеспечения малого количества информации нарушителя о КлШД в предлагаемом способе формирования КлШД используют метод "усиления секретности" последовательностей ИП и ДП, основанный на универсальном хешировании, как описано, например, в книге Bennett C., Brassard G., Crepeau С., Maurer U. «Generalized privacy amplification)), IEEETrans. onIT. vol. 41. no. 6. pp. 1915 - 1923, 1995, стр. 1920. Сущность метода «усиления секретности» заключается в следующем. На ПерСНС выбирают случайным образом функцию хеширования из универсального множества функций хеширования. Функцию хеширования передают по прямому каналу без ошибок на ПрСНС. Затем хешируют ИП на ПрСНС и ДП на ПерСНС. Результатом хеширования будет сформированный КлШД ЗСНС. С вероятностью близкой к единице и равной (1 - Рε) происходит событие, когда информация нарушителя о КлШД не превышает определенной (требуемой) малой величины I0 и, наоборот, с малой вероятностью сбоя Рε возможно событие, при котором информация нарушителя о КлШД будет более I0. При хешировании ДП длиной J двоичных символов отображается в последовательность Kа длиной T двоичных символов формируемого КлШД на ПерСНС, аналогично, ИП длиной J двоичных символов отображается в последовательность Kb длиной T двоичных символов формируемого КлШД на ПрСНС. Предполагается, что нарушитель имеет полную информацию о функции хеширования последовательностей ЗСНС. Функция хеширования последовательностей должна удовлетворять ряду требований, как описано, например, в книге Ю. Романец, П. Тимофеев, В. Шаньгин, «Защита информации в компьютерных системах и сетях», М., Радио и связь, 1999, с. 156:

* функция хеширования должна быть чувствительна к всевозможным изменениям в последовательности, таким как, вставки, выбросы, перестановки и т.п.;

* функция хеширования должна обладать свойством необратимости, т.е. задача подбора другой последовательности, которая обладала требуемым значением функции хеширования, должна быть вычислительно не разрешима;

* вероятность коллизии, т.е. вероятность события, при котором значения функции хеширования двух различных последовательностей совпадают, должна быть ничтожно мала.

Кроме этого, функция хеширования должна принадлежать универсальному множеству функций хеширования. Универсальное множество функций хеширования определяется следующим образом. Пусть n и с два положительных целых числа, причем n>с. Множество функций G2 отображающих множество двоичных последовательностей длиной nв множество двоичных последовательностей длиной с называется универсальным, если для любых различных последовательностей ƒ1 и ƒ2 из множества двоичных последовательностей длины n вероятность (коллизии) того, что значение функции хеширования от ƒ1 равно значению функции хеширования от ƒ2 (g(ƒ1)=g(ƒ2)), не превосходит 2-c, если функция хеширования д выбирается случайно, в соответствии с равновероятным распределением, из G2, как описано, например, в книге CarterJ., Wegman М. "Universal classes of hash functions", Journal of Computer and System Sciences, 1979, Vol. 18, pp. 143 - 154, стр. 145. Все линейные функции, отображающие множество двоичных последовательностей длиной nв множество двоичных последовательностей длиной с, принадлежат универсальному множеству, как описано, например, в книге CarterJ., Wegman М., "Universal classes of hash functions", Journal of Computer and System Sciences, 1979, Vol. 18, pp. 143 - 154, стр. 150. Линейные функции могут быть описаны двоичными матрицами размерности n×с. Хранение универсального множества G2 функций хеширования последовательностей для ИП и ДП (число функций хеширования последовательностей, принадлежащих универсальному множеству G2 велико и составляет величину равную 2T×J, причем для хранения каждая функция хеширования последовательностей требует T×J ячеек памяти) трудно реализуемо и нецелесообразно. Поэтому случайный равновероятный выбор функции хеширования последовательностей из универсального множества G2 функций хеширования последовательностей на ПерСНС заключается в генерировании случайным образом элементов двоичной матрицы размерности (J×T), которая описывает случайно выбранную функцию хеширования последовательностей из G2. Оценка информации нарушителя о сформированном КлШД приведена в Приложении 3.

Для обеспечения малой величины информации нарушителя о КлШД в предлагаемом способе формирования КлШД (с использованием метода "усиления секретности") реализуется следующая последовательность действий. Формирование из исходной и декодированной последовательностей КлШД заключается в следующем. Формируют на ПерСНС функцию хеширования последовательностей в виде двоичной матрицы G размерности J×T, где T≥64 - определенная (требуемая) длина формируемого КлШД. Каждый из элементов двоичной матрицы G генерируют случайным образом (см. фиг. 31). Известные способы генерирования случайных чисел описаны, например, в книге Д. Кнут, «Искусство программирования для ЭВМ», М., Мир, 1977, т. 2, стр. 22.

Функцию хеширования последовательностей передают по прямому каналу связи без ошибок на приемную сторону направления связи, последовательно, начиная с 1-й по J-ю строки двоичной матрицы G, как показано на фиг. 32. Известные способы передачи последовательностей по каналам связи описаны, например, в книге А. Зюко, Д. Кловский, М. Назаров, Л. Финк, «Теория передачи сигналов», М., Радио и связь, 1986, стр. 11.

КлШД на приемной стороне направления связи формируют путем хеширования ИП (см. фиг. 33) по сформированной на передающей стороне направления связи функции хеширования последовательностей, как показано на фиг. 34. КлШД на передающей стороне направления связи формируют путем хеширования ДП (см. фиг. 35) по сформированной на передающей стороне направления связи функции хеширования последовательностей, как показано на фиг. 36. При формировании КлШД, предварительно на приемной стороне направления связи двоичную матрицу G и исходную последовательность, а на передающей стороне направления связи двоичную матрицу G и декодированную последовательность разделяют на H соответствующих пар подматриц размерности Р×Т, где Р=J / H, и подблоков исходной и декодированной последовательностей длиной Р двоичных символов. Известные способы разбиения последовательности на блоки фиксированной длины описаны, например, в книге В. Васильев, В. Свириденко, «Системы связи», М., Высшая школа, 1987, стр. 208. Затем, последовательно, начиная с 1-го до H-й, вычисляют z-й первичный ключ длиной T двоичных символов, где z=l, 2, 3, …, H, перемножением z-го подблока исходной последовательности на z -ю подматрицу Gz на приемной стороне направления связи и z-го подблока декодированной последовательности на z-ю подматрицу Gz на передающей стороне направления связи. После чего формируют КлШД путем поразрядного суммирования по модулю два H первичных ключей соответственно на приемной и передающей сторонах направления связи, как показано на фиг. 37. Действия по передаче и приему последовательностей по каналу связи с ошибками, прямому и обратному каналам связи без ошибок засинхронизированы. Известные способы синхронизации описаны, например, в книге Е. Мартынов, «Синхронизация в системах передачи дискретных сообщений», М., Связь, 1972, стр. 186. Для подтверждения возможности достижения сформулированного технического результата проведено математическое моделирование, по результатам которого, можно сделать вывод о том, что время формирования КлШД посредством предлагаемого способа уменьшено по сравнению с временем формирования КлШД посредством способа-прототипа. Сравнительная оценка выигрыша по времени формирования КлШД приведена в Приложении 4.

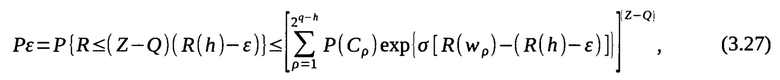

Приложение 1

Оценка вероятности ошибки на двоичный символ в ПРП на ПерСНС1 (1В Приложениях 1, 2, 3, 4 используются все уловные сокращения, которые использовались в описании изобретения.)

Создание условий, при которых качество передачи канала связи с ошибками законных сторон НС (т.е. основного канала) будет превосходить качество передачи канала перехвата (КП) нарушителя заключается в следующем.

Каждый из информационных подблоков длиной h двоичных символов первичной исходной последовательности, причем каждый символ первичной ИП предварительно случайно вырабатывается на ПерСНС, кодируют линейным блоковым систематическим двоичным помехоустойчивым (q, h) кодом, где q>h, и формируют кодовое слово длиной q двоичных символов, которое затем передают на ПрСНС по основному каналу (ОК).

На ПрСНС получают принятое слово, выделяют из него принятый информационный подблок длиной h двоичных символов. После этого на ПрСНС принятое слово декодируют линейным блоковым систематическим двоичным помехоустойчивым (q, h) кодом и вычисляют синдром Sr длиной (q-h) двоичных символов. Если все элементы синдрома Sr равны символу «0» выносят решение о сохранении (приеме) принятого информационного подблока, выделенного из принятого кодового слова (q, h) кода в качестве информационного подблока формируемой ИП на ПрСНС. В противном случае на ПрСНС стирают (не принимают) принятый информационный подблок. Решение о сохраненном (или стертом) принятом информационном подблоке передают по обратному каналу связи без ошибок на ПерСНС, где в соответствии с полученным решением сохраняют в качестве информационного подблока формируемой ПРП (или стирают соответствующий информационный подблок). В итоге ЗСНС сохраняют в последовательностях ИП и ПРП информационные подблоки, которые не были стерты.

Нарушитель, также, может сохранять полученные на выходе КП принятые блоки, которые были сохранены (приняты) законными сторонами НС. Однако соответствующие принятые блоки, сохраняемые нарушителем, не достаточно надежны, потому что ошибки, возникающие в основном канале и ошибки, возникающие в канале перехвата, являются независимыми ошибками.

Особенность действий ЗСНС по формированию ИП и ПРП заключается в том, что передача информационных подблоков осуществляется со стороны ПерСНС, а формирование ИП осуществляется на ПрСНС из сохраненных принятых информационных подблоков с одновременным формированием ПРП на ПерСНС из сохраненных информационных подблоков. С учетом этого определим вероятность ошибки на двоичный символ для сохраненных информационных символов ПРП на ПерСНС относительно соответствующих в составе ИП на ПрСНС. Вероятность сохранения (приема) принятого информационного подблока длиной h двоичных символов, в составе формируемой ИП на ПрСНС может быть определена из выражения:

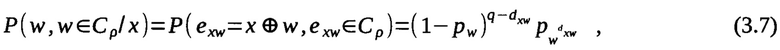

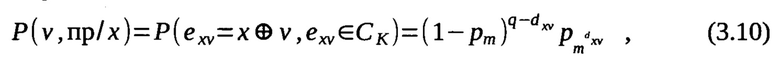

где Рно - вероятность необнаруженной ошибки (несовпадения) принятого кодового слова линейного блокового систематического двоичного помехоустойчивого (q, h) кода на ПрСНС:

где Аμ - число кодовых слов с весом Хемминга равным μ в (q, h) коде (вес Хемминга определяется числом не нулевых двоичных разрядов в блоке двоичных символов, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 19), pm - вероятность ошибки на двоичный символ в основном канале. Значения Аμ для некоторых кодов определяются из таблиц весовых спектров смежных классов линейных кодов, приведенных, например, в книге В.А. Яковлева «Защита информации на основе кодового зашумления. Часть 1. Теория кодового зашумления», СПб., Военная академия связи, 1993, стр. 215. Вероятность безошибочного приема (совпадения) кодового слова Рбо на ПрСНС может быть определена из выражения

Вероятность ошибочного приема информационного подблока длиной h символов на ПрСНС равна:

Вероятность несовпадения (ошибки) двоичного символа в ПРП на ПерСНС относительно соответствующего символа в ИП на ПрСНС может быть определена из выражения:

Приложение 2

Оценка вероятности ошибочного декодирования ПРП1(1В Приложениях 1, 2, 3, 4 используются все уловные сокращения, которые использовались в описании изобретения.)

Вероятность ошибочного декодирования ПРП может быть определена по формуле:

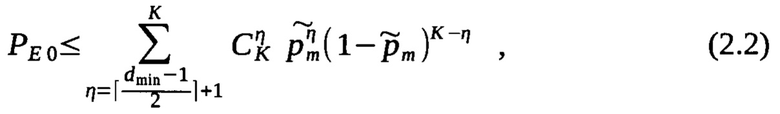

где РЕ0 - вероятность ошибочного декодирования подблока информационных символов длиной K двоичных символов линейного блокового систематического двоичного помехоустойчивого (N, K) кода определяемая, как, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 29,

где [a] - обозначение операции округления до целого числа b, не превышающего а: b≤a,  - вероятность несовпадения (ошибки) на двоичный символ в ПРП на ПерСНС полученная из выражения (1.5) Приложения 1, a dmin - минимальное кодовое расстояние (N, K) кода, которое определяется, как минимальное число несовпадающих соответствующих разрядов в двух любых кодовых словах (N, K) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 20.

- вероятность несовпадения (ошибки) на двоичный символ в ПРП на ПерСНС полученная из выражения (1.5) Приложения 1, a dmin - минимальное кодовое расстояние (N, K) кода, которое определяется, как минимальное число несовпадающих соответствующих разрядов в двух любых кодовых словах (N, K) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 20.

Приложение 3

Оценка информации нарушителя о сформированном КлШД1(1В Приложениях 1, 2, 3, 4 используются все уловные сокращения, которые использовались в описании изобретения.)

Создание условий, при которых качество передачи канала связи с ошибками законных сторон НС (т.е. основного канала) будет превосходить качество передачи канала перехвата (КП) нарушителя необходимо для обеспечения формирования КлШД. Вход КП нарушителя совпадает с входом основного канала (канала связи с ошибками на Фиг. 1). Особенность действий ЗСНС по формированию ИП и ПРП заключается в том, что передача информационных подблоков осуществляется со стороны ПерСНС, а формирование ИП осуществляется на ПрСНС из сохраненных принятых информационных подблоков с одновременным формированием ПРП на ПерСНС из сохраненных информационных подблоков. Затем на ПрСНС производится формирование дополнительной информации в виде блока проверочных символов кодированной ИП и передача ее по обратному каналу связи без ошибок на ПерСНС для исправления несовпадающих символов (ошибок) в ПРП и формирования ДП.

В ходе формирования ЗСНС ПРП на ПерСНС и ИП на ПрСНС происходит преобразование первоначального основного канала в расширенный «виртуальный» основной канал (ОК) с 2h-ичным входом на ПрСНС и 2h-ичным выходом на ПерСНС, а первоначального канала перехвата в расширенный «виртуальный» канал перехвата с 2h-ичным входом и 2q-ичным выходом, как это описано, например, в книге В.А. Яковлева «Защита информации на основе кодового зашумления. Часть 1. Теория кодового зашумления», СПб., Военная академия связи, 1993, стр. 51. Причем «виртуальный» канал перехвата представляет собой составной канал, в котором последовательно соединены «виртуальный» основной канал и первоначальный канал перехвата. В результате этого качество «виртуального» основного канала остается равным качеству первоначального основного канала, а качество «виртуального» канала перехвата ухудшается по отношению к качеству первоначального канала перехвата.

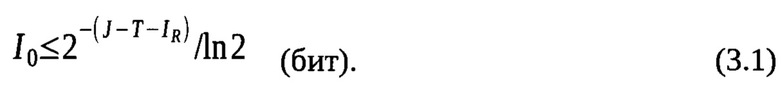

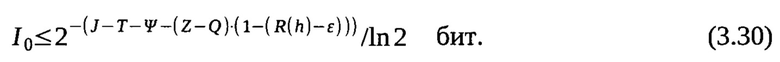

Количество информации Шеннона I0, получаемое нарушителем о КлШД после формирования ЗСНС КлШД путем хеширования ИП и ДП с информацией Реньи IR методом «Усиления секретности» по случайно выбранной из G2 функции хеширования последовательностей не больше, чем:

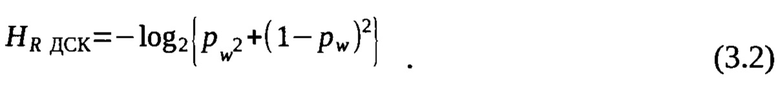

Информация Реньи IR определяется посредством выражения для оценки энтропии Реньи на символ HR в канале перехвата с вероятностью ошибки на двоичный символ pw, которая характеризует неопределенность нарушителя о КлШД, при знании нарушителем информации полученной с помощью канала перехвата, полной информации о алгоритме взаимодействия законных сторон НС и процессе формирования ключа, как описано, например, в книге Bennett С, Brassard G., Crepeau С, Maurer U. "Generalized privaci amplification", IEEE Trans, on IT. vol. 41. no. 6. pp. 1915 - 1923, 1995, стр. 1919, равна:

Информация Реньи IR, полученная нарушителем при наблюдении на выходе КП его версии ПРП длиной J символов, определяется из выражения:

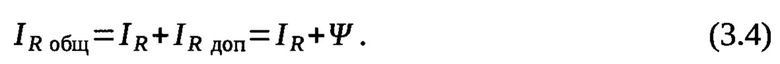

Нарушитель получает дополнительную информацию Реньи о КлШД при устранении ЗСНС несовпадений (ошибок) в ПРП на ПерСНС, когда со стороны ПрСНС передают по обратному каналу связи без ошибок на ПерСНС блок проверочных символов кодированной ИП длиной Ψ двоичных символов. Дополнительная информация Реньи IR доп, полученная нарушителем за счет кодирования ИП равна IR доп=Ψ, как доказано, например, в лемме 5 работы Maurer U. "Linking Information Reconciliation and Privacy Amplification", J. Cryptology, 1997, no. 10, pp. 97 - 110, стр. 105. Тогда общее количество информации Реньи, поступающее к нарушителю можно найти из выражения:

В этом случае (3.1), принимает вид:

где T - длина сформированного КлШД в двоичных символах.

Количество информации Шеннона, получаемое нарушителем о сформированном ЗСНС КлШД, при использовании метода «усиления секретности», больше ограничения (требования) I0 (определенного в (3.5)) с малой вероятностью сбоя Рε. Определение энтропии Реньи, вероятности Рε и общего выражения оценки I0, при использовании ЗСНС (q, h) кода, приведено ниже.

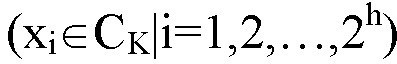

Обозначим через х кодовое слово кода (g, h) кода длиной q двоичных символов и весом Хемминга равным |x|=dx, которое было сформировано на ПерСНС (вес Хемминга определяется числом не нулевых двоичных разрядов в блоке двоичных символов, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 19). Кодовое слово  где CK - класс (g, h) кода (множество всех кодовых слов), который включает в себя все кодовые слова при разложении всех последовательностей длиной q двоичных символов на 2q-h смежных класса (q, h) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25.

где CK - класс (g, h) кода (множество всех кодовых слов), который включает в себя все кодовые слова при разложении всех последовательностей длиной q двоичных символов на 2q-h смежных класса (q, h) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25.

Кодовое слово х подается на входы ОК (и КП) и передается на ПрСНС (и нарушителю). Вероятность получения нарушителем блока с ошибками зависит от выбранного им правила приема. В целях независимости от этого факта выполним оценку информации Рении R(h) принятого нарушителем блока. Вероятность формирования на ПерСНС любого кодового слова х определяется из выражения:

Нарушитель наблюдает зашумленную последовательность блоков длиной по q двоичных символов. Обозначим w - полученный нарушителем блок и весом Хемминга равным |w|=dw и принадлежащий ρ-му смежному классу (q, h) кода (т.е.  ), где ρ=1, 2, 3…, 2(q-h), как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25. Выражение для оценки вероятности события состоящего, в том, что нарушитель принял блок w принадлежащий ρ-му смежному классу (q, h) кода с весом Хемминга |w|=dw, содержащий dxw ошибок при условии на ПерСНС передавали кодовое слово х:

), где ρ=1, 2, 3…, 2(q-h), как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25. Выражение для оценки вероятности события состоящего, в том, что нарушитель принял блок w принадлежащий ρ-му смежному классу (q, h) кода с весом Хемминга |w|=dw, содержащий dxw ошибок при условии на ПерСНС передавали кодовое слово х:

где exw - вектор ошибок в КП длиной q и весом Хемминга, равным |exw|dxw, причем 0≤dxw≤q;  - операция суммирование по модулю два.

- операция суммирование по модулю два.

Если блок w с весом Хемминга |w|=dw и содержащий dxw ошибок, принадлежит ρ-му смежному классу (q, h) кода (т.е.  ), где ρ=1, 2, 3…,2(q-h), тогда и также принадлежит ρ-му смежному классу (q, h) кода Сρ, (т.е.

), где ρ=1, 2, 3…,2(q-h), тогда и также принадлежит ρ-му смежному классу (q, h) кода Сρ, (т.е.  ), что обеспечивается спецификой построения и декомпозицией смежных классов (q, h) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25. С учетом (3.6) и (3.7) вероятность приема нарушителем блока w равна:

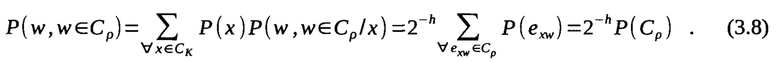

), что обеспечивается спецификой построения и декомпозицией смежных классов (q, h) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25. С учетом (3.6) и (3.7) вероятность приема нарушителем блока w равна:

где Р(Сρ) - вероятность смежного класса кода (сумма вероятностей двоичных векторов ошибок длиной q символов принадлежащих ρ-му смежному классу кода Сρ):

где Аμρ - число блоков длиной q двоичных символов с весом Хемминга равным μ и принадлежащих ρ-му смежному классу кода Сρ. Значения Аμρ для некоторых линейных кодов определяются из таблиц спектров смежных классов, приведенных, например, в книге В.А. Яковлева «Защита информации на основе кодового зашумления. Часть 1. Теория кодового зашумления», СПб., Военная академия связи, 1993, стр. 215.

«Виртуальный» КП представляет собой составной канал, в котором последовательно соединены «виртуальный» ОК и первоначальный КП. Необходимо рассмотреть условия приема (сохранения) информации в ОК. Различие условий приема информации на выходе ОК по сравнению с КП заключается в том, что на ПрСНС принимают (сохраняют) не любую последовательность длиной q двоичных символов, а только принятую последовательность представляющую собой кодовое слово (q, h) кода (сохраненный принятый информационный подблок в составе кодового слова). Вероятность приема (сохранения) кодового слова (принятого информационного подблока) может быть определена из выражения (1.1), вероятность приема кодового слова на ПрСНС, которое не совпадает с переданным кодовым словом от ПерСНС может быть определена из выражения (1.2), вероятность приема кодового слова, которое совпадает с переданным может быть определена из выражения (1.3) Приложения 1 предлагаемого способа. На ПрСНС принимают v - кодовое слово (q, h) кода длиной q двоичных символов с весом Хемминга равным |v|=dv. Выражение для оценки вероятности события состоящего, в том, что на ПрСНС принято (сохранено) кодовое слово v, содержащее dxv ошибок, при условии с ПерСНС передавали кодовое слово х:

где exv - вектор ошибок в ОК длиной q двоичных символов являющийся кодовым словом  и весом Хемминга, равным |exv|=dxv; pm - вероятность ошибки на двоичный символ в первоначальном основном канале. Если, кодовое слово v с весом Хемминга |v|=dv и содержащее dxv ошибок, принадлежит классу (q, h) кода CK (т.е.

и весом Хемминга, равным |exv|=dxv; pm - вероятность ошибки на двоичный символ в первоначальном основном канале. Если, кодовое слово v с весом Хемминга |v|=dv и содержащее dxv ошибок, принадлежит классу (q, h) кода CK (т.е.  ), тогда и exv также принадлежит классу кода CK (т.е.

), тогда и exv также принадлежит классу кода CK (т.е.  ), что обеспечивается спецификой построения и декомпозицией смежных классов (q, h) кода. С учетом (3.6) и (3.10) вероятность приема (сохранения) кодового слова v с весом равным |v|=dv на ПрСНС может быть определена из выражения:

), что обеспечивается спецификой построения и декомпозицией смежных классов (q, h) кода. С учетом (3.6) и (3.10) вероятность приема (сохранения) кодового слова v с весом равным |v|=dv на ПрСНС может быть определена из выражения:

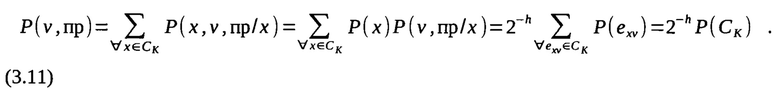

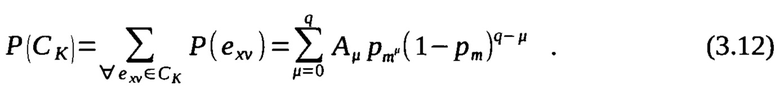

где Р (CK) - вероятность класса кода (сумма вероятностей векторов ошибок длиной q символов принадлежащих классу кода CK):

где Аμ - число кодовых слов с весом Хемминга равным μ в классе (q, h) кода CK. Значения для некоторых кодов определяются из таблиц спектров смежных классов линейных кодов, приведенных, например, в книге В.А. Яковлева «Защита информации на основе кодового зашумления. Часть 1. Теория кодового зашумления», СПб., Военная академия связи, 1993, стр. 215.

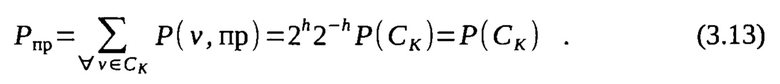

С учетом (3.11) и (3.12) вероятность приема (сохранения) любого кодового слова может быть определена из выражения:

Анализ показывает, что (3.13) эквивалентно выражению (1.1) Приложения 1 предлагаемого способа. Зафиксируем w и v. Графическое представление процесса передачи информации в «виртуальном» КП представлено на фиг. 3.1.

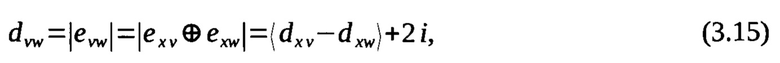

Определим вектор ошибок «виртуального» КП evw длиной q двоичных символов:

Вектор evw принадлежит ρ-му смежному классу (q, h) кода Сρ, (т.е.  ), что обеспечивается спецификой построения и декомпозицией смежных классов (q, h) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25. Знание весов векторов |exv|=dxv и позволяет определить вес Хемминга вектора |evw| = dvw как число соответствующих разрядов двоичных векторов w и v в которых они не совпадают из решения уравнения:

), что обеспечивается спецификой построения и декомпозицией смежных классов (q, h) кода, как описано, например, в книге Ф. Мак-Вильямс, Н. Слоэн, «Теория кодов исправляющих ошибки», М., Связь, 1979, стр. 25. Знание весов векторов |exv|=dxv и позволяет определить вес Хемминга вектора |evw| = dvw как число соответствующих разрядов двоичных векторов w и v в которых они не совпадают из решения уравнения:

где 〈а〉 - обозначает операцию определения модуля числа а, а переменная z может изменяться в пределах i=0,1,…,min(dxv,dxw,q-dxv,q-dxw), функция min(z,c,b,n) - определяет минимальное значение числа из множества чисел (z,c,b,n).

Уравнение (3.15) имеет min(dxv,dxw,q-dxv,q-dxw)+l решений. Из них выбирается только то решение веса  для вектора

для вектора  , которое принадлежит ρ-му смежному классу (q, h) кода Сρ (т.е.

, которое принадлежит ρ-му смежному классу (q, h) кода Сρ (т.е.  ). Весовые спектры смежных классов для некоторых линейных кодов приведены, например, в книге В.А. Яковлева «Защита информации на основе кодового зашумления. Часть 1. Теория кодового зашумления», СПб., Военная академия связи, 1993, стр. 215.

). Весовые спектры смежных классов для некоторых линейных кодов приведены, например, в книге В.А. Яковлева «Защита информации на основе кодового зашумления. Часть 1. Теория кодового зашумления», СПб., Военная академия связи, 1993, стр. 215.

Очевидно, что зная любые два вектора ошибок из трех в «виртуальном» КП по аналогии с (3.14) и (3.15) можно найти третий вектор и его вес. Так, например, если известны exv, evw и dxv, dvw можно найти exw и dxw в соответствии с выражениями:

где переменная; может изменяться в пределах i=0,1,…,min(dxv,dvw,q - dxv,q - dvw).

Нарушитель, наблюдая w на выходе первоначального КП, также знает решение ЗСНС о приеме-неприеме (сохранении-не сохранении) соответствующих х и v. Очевидно, что его интересуют только принятые (сохраненные) х и v. Найдем совместную вероятность P(w, np) получения w на выходе КП и принятии решения ЗСНС о приеме (сохранении) кодовых слов:

Выражение (3.18) получено в силу независимости первоначальных КП и ОК, также с учетом (3.8) и (3.13). С учетом (3.7), (3.10), (3.11), (3.16), (3.17) найдем совместную вероятность P(v, np, w) приема (сохранения) на ПрСНС v и получения нарушителем w:

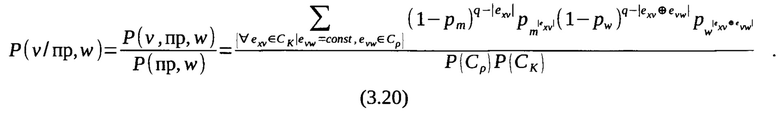

Используя теорему Байеса, как описано, например, в книге Феллер В., "Введение в теорию вероятности и ее приложения", М., Мир, 1967, 498 с., с учетом (3.18), (3.19), найдем вероятность P(v/np, w) получения на ПрСНС v при условии приема (сохранения) ЗСНС и получения нарушителем w:

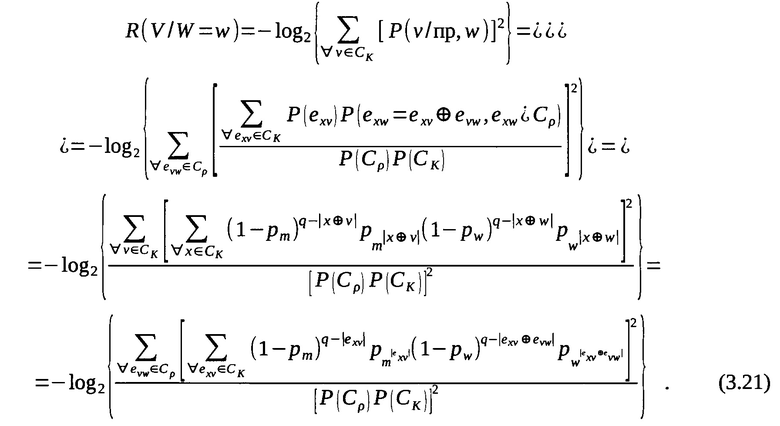

Энтропия Рении (ЭР) всех кодовых слов v принадлежащих ансамблю V (или CK), при известном блоке w принадлежащем ансамблю W (или Сρ) равна

Заметим, что ЭР R(V/W=w) будет одинаковой для всех блоков  С учетом (3.21), (3.8) можно записать выражение для общей ЭР R(V/W):

С учетом (3.21), (3.8) можно записать выражение для общей ЭР R(V/W):

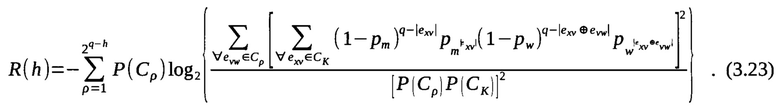

На основе (3.21) и (3.22) получаем:

Относительное знание нарушителем ИП длиной J двоичных символов представляется его знанием относительно весов Хемминга |w1|,|w2|,…,|w(Z-Q)| соответствующих блоков (q, h) кода w1,w2,…,w(Z-Q) длиной q символов, а это эквивалентно вероятностям переходов в «виртуальном» КП соответствующих весов векторов ошибок длиной q, которые зависят от весов кодовых слов на ПерСНС  и ПрСНС

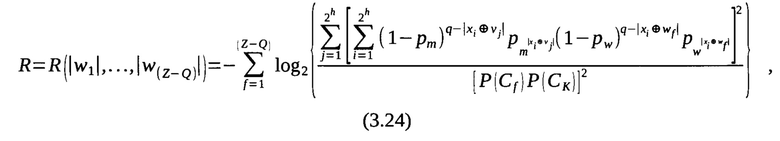

и ПрСНС  С учетом (3.21) для версии ПРП нарушителя энтропия Реньи R определенная через (Z-Q) значений оценок ЭР блоков длиной q символов равна:

С учетом (3.21) для версии ПРП нарушителя энтропия Реньи R определенная через (Z-Q) значений оценок ЭР блоков длиной q символов равна:

где Cƒ - случайно выбранный смежный класс (q, h) кода которому принадлежит соответствующий блок wƒ длиной q символов  причем выбор Cƒ из множества всех смежных классов (q, h) кода |Cρ|ρ=1,2,…,2(q-h)) определяется случайным вектором ошибок «виртуального» КП evw который формируется комбинацией случайных векторов ошибок первоначальных OK exv и КП exw.

причем выбор Cƒ из множества всех смежных классов (q, h) кода |Cρ|ρ=1,2,…,2(q-h)) определяется случайным вектором ошибок «виртуального» КП evw который формируется комбинацией случайных векторов ошибок первоначальных OK exv и КП exw.

Веса Хемминга |w1|,|w2|,…,|w(Z-Q)| соответствующих блоков (q, h) кода w1,w2,…,w(Z-Q) являются случайными величинами и энтропия Реньи, полученная нарушителем, также является случайной величиной. Оценим  - среднее значение ЭР версии ПРП нарушителя длиной J символов (причем J=(Z-Q)h) через среднее значение ЭР блоков длиной q символов (блоков длиной h символов после снятия кодирования) на выходе «виртуального» КП из (3.23) с помощью выражения:

- среднее значение ЭР версии ПРП нарушителя длиной J символов (причем J=(Z-Q)h) через среднее значение ЭР блоков длиной q символов (блоков длиной h символов после снятия кодирования) на выходе «виртуального» КП из (3.23) с помощью выражения:

Однако оценка R ЭР ПРП нарушителя (3.24) носит случайный характер и может произойти событие, при котором:

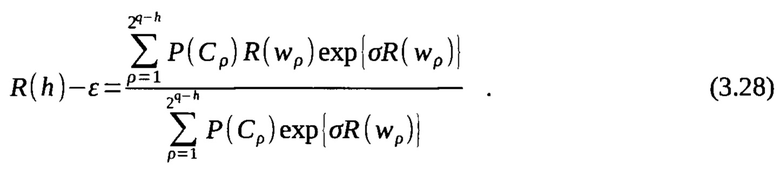

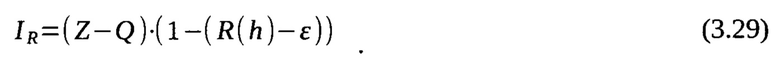

Оценим вероятность риска (3.26). Для этого оценим вероятность Рε - вероятность события при котором сумма случайных величин ЭР полученных блоков нарушителя в (3.24) будет меньше значения (R(h)-ε)(Z-Q), где ε - малая величина, определяющая значение  , где

, где  ), используя границу Чернова, как описано, например, в книге Коржик В.И., Финк Л.М., Щелкунов К.Н. "Расчет помехоустойчивости систем передачи дискретных сообщений" - М: Радио и связь, 1981, стр. 231, Рε определяется из выражения:

), используя границу Чернова, как описано, например, в книге Коржик В.И., Финк Л.М., Щелкунов К.Н. "Расчет помехоустойчивости систем передачи дискретных сообщений" - М: Радио и связь, 1981, стр. 231, Рε определяется из выражения:

где R(wρ) - ЭР на принятый нарушителем блок wρ принадлежащий ρ-му смежному классу (q, h) кода Сρ, который получен на выходе «виртуального» КП и определяется в соответствии с (3.21). Оптимальный параметр σ может быть найден из решения уравнения:

Учитывая (3.25) и риск (3.26) информация Реньи IR в выражении (3.5) при использовании ЗСНС (q, h) кода, может быть определена из выражения:

Тогда общее выражение для оценки информации нарушителя о сформированном КлШД может быть записано в виде:

Неравенство (3.30) не выполняется с вероятностью риска (3.27).

Приложение 4

Сравнительная оценка времени формирования ключа шифрования/дешифрования предлагаемым способом и способом-прототипом1(1В Приложениях 1, 2, 3, 4 используются все уловные сокращения, которые использовались в описании изобретения.)

Возможность формирования ключа шифрования/дешифрования для ЗСНС определена построением модели канальной связности, представленной на фиг. 1, особенностью которой является использование для формирования КлШД открытого канала связи с ошибками, который называется основным каналом (ОК). Вход канала перехвата (КП) нарушителя совпадает с входом ОК. События возникновения ошибок в ОК и КП являются независимыми, как описано, например, в книге И.Н. Бронштейна, К.А. Семендяева, «Справочник по математике для инженеров и учащихся втузов», М.: Наука. Главная редакция физико-математической литературы, 1981, стр. 580.

Особенность действий ЗСНС по формированию ИП и ПРП заключается в том, что передача информационных подблоков осуществляется со стороны ПерСНС, а формирование ИП осуществляется на ПрСНС из сохраненных принятых информационных подблоков с одновременным формированием ПРП на ПерСНС из сохраненных информационных подблоков. Затем на ПрСНС производится формирование дополнительной информации в виде блока проверочных символов кодированной ИП и передача ее по обратному каналу связи без ошибок на ПерСНС для исправления несовпадающих символов (ошибок) в ПРП и формирования ДП.

В ходе формирования ЗСНС ПРП на ПерСНС и ИП на ПрСНС происходит преобразование первоначального основного канала в расширенный «виртуальный» основной канал с 2h-ичным входом на ПрСНС и 2h-ичным выходом на ПерСНС, а первоначального канала перехвата в расширенный «виртуальный» канал перехвата с 2h-ичным входом и 2q-ичным выходом, как это описано, например, в книге В.А. Яковлева «Защита информации на основе кодового зашумления. Часть 1. Теория кодового зашумления», СПб., Военная академия связи, 1993, стр. 51. Причем «виртуальный» канал перехвата представляет собой составной канал, в котором последовательно соединены «виртуальный» основной канал и первоначальный канал перехвата. В результате этого качество «виртуального» основного канала остается равным качеству первоначального основного канала, а качество «виртуального» канала перехвата ухудшается по отношению к качеству первоначального канала перехвата.

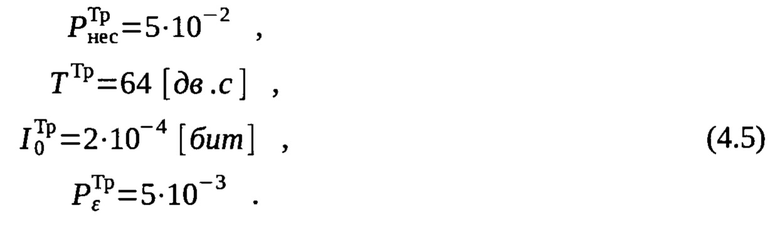

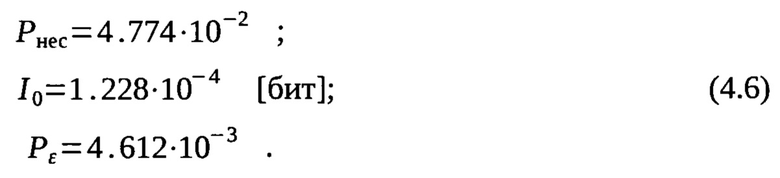

Сформированный КлШД должен отвечать ряду требований для обеспечения минимизации времени его формирования с учетом особенностей его формирования по открытым каналам связи с ошибками. Требование по достоверности формирования КлШД определяется вероятностью несовпадения сформированных ЗСНС КлШД -  . Требования по безопасности формирования КлШД определяются:

. Требования по безопасности формирования КлШД определяются:

а) требуемой (минимально допустимой) длиной формируемого КлШД - TTp [двоичных символов(дв.с)];

б) требуемым (максимально допустимым) количеством информации Шеннона, которое получает нарушитель о сформированном КлШД -  [бит];

[бит];

в)  - требуемой (максимально допустимой) вероятностью риска возникновения события, при котором информация Шеннона нарушителя о сформированном КлШД превысит

- требуемой (максимально допустимой) вероятностью риска возникновения события, при котором информация Шеннона нарушителя о сформированном КлШД превысит  .

.

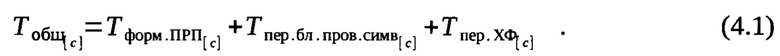

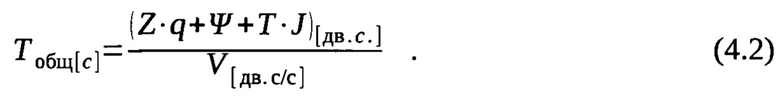

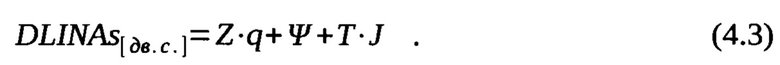

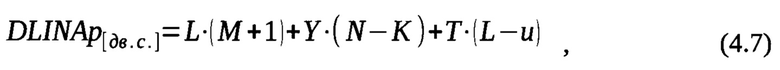

Время формирования КлШД Tобщ [с] определяется суммарным временем передачи всей необходимой информации о КлШД ЗСНС. При этом сделано предположение, что все задержки по времени, связанные с обработкой информации (генерирование, кодирование, декодирование, хеширование и др.) равны нулю, т.е. выполняются мгновенно. Тогда:

Перепишем (4.1) с учетом заданной технической скорости передачи  по каналам связи, причем считаем ее одинаковой в любом канале связи, показанном на фиг. 1, тогда с учетом обозначений принятых в описании изобретения перепишем (4.1):