Изобретение относится к обеспечению информационной безопасности компьютерной системы связи и локальных сетей использующих систему связи.

Известны способы защиты компьютерных систем связи, заключающиеся в том, что данные шифруют на передающей стороне системы связи, передают криптограмму по каналу связи и дешифруют на принимающей стороне системы связи [1, 2, 3, 4].

В известных способах защита от проникновения в систему связи шпионских и прочих вредоносных программ включает межсетевые экраны [7], различные методы идентификации и аутентификации [1 стр. 36-40], а также антивирусные и антишпионские программы Лаборатории Касперского, ESET NOD, Doctor Web и др.

Недостатком аналогов является то, что выполняя информационную защиту системы связи на этапе передачи данных по каналу связи, защита от проникновения вредоносных программ осуществляется только программными средствами. Не умаляя важности "антивирусов" отметим, что все они эффективны постфактум. При этом на выявление вредоносной программы и включение ее сигнатуры в базу могут уйти месяцы в случае вредоносной программы разработанной под эгидой правительственной организации потенциально возможного противника.

Известен также способ защиты локальной сети при работе (связи) с абонентами интернета, заключающийся в том, что принятые на компьютере - шлюзе данные из интернета передают на сервер локальной сети альтернативными вариантами:

1) переносят данные на двухвходовый накопитель цифровой информации, затем забирают их автоматически или при помощи оператора на устройство фильтрации трафика и преобразования формы представления данных, где они проходят соответствующую проверку и преобразование формы, после чего попадают на сервер;

2) переносят данные на накопитель информации, затем оператор вручную переносит накопитель на устройство фильтрации трафика и преобразования формы представления, где данные проходят проверку, после чего попадают на сервер;

3) переносят данные оператором на бумажный носитель (машинописные или распечатанные на принтере тексты), сканируют их и передают на устройство фильтрации трафика и преобразования формы представления, после чего данные попадают на сервер [5].

Недостатком способа в вариантах 1 и 2, как следует из описания способа, является то, что проверка и преобразование формы представления данных осуществляется программным путем компьютером (устройством фильтрации трафика и преобразования формы представления данных), следовательно, присутствует риск проникновения на сервер вредоносных программ.

Недостатком способа в варианте 3 является низкая скорость (оперативность) передачи информации на сервер защищаемой локальной сети и непродуктивный расход бумаги.

Известен способ защиты системы связи и система связи.

Способ заключается в том, что формируют ключ шифрования, данные шифруют на передающей стороне системы связи, передают криптограмму по каналу связи и дешифруют на принимающей стороне системы связи.

Система связи содержит средство шифрования/дешифрования и средство передачи/приема на одной стороне канала передачи, средство шифрования/дешифрования и средство передачи/приема на другой стороне канала передачи [6].

Данное техническое решение принято за прототип.

Недостатком прототипа являются то, что он выполняет информационную защиту системы связи только на этапе передачи данных по каналу связи.

Предлагаемым изобретением устраняются перечисленные недостатки прототипа и аналогов, решается задача защиты системы связи от проникновения вредоносных программ из интернета при высокой скорости передачи данных.

Для достижения этого технического результата в способе защиты системы связи формируют ключ шифрования/дешифрования, данные шифруют на передающей стороне системы связи, передают криптограмму по каналу связи, дешифруют на принимающей стороне системы связи.

В отличие от прототипа в способе составляют (m×n)-матрицу А, элементами которой являются пары чисел (ij), где i - номер строки, j - номер столбца матрицы размера (m×n) светоизлучающих пикселей в дисплее устройства преобразования файлов на принимающей стороне системы связи; путем хаотической перестановки элементов в матрице А создают матрицу В - ключ шифрования/дешифрования в системе связи; на передающей стороне системы связи из данных постранично формируют графические файлы с растровыми массивами из m - строк и n - значений пикселей в каждой строке, соблюдая взаимно однозначное соответствие пикселей с элементами (ij) матрицы А; выполняют шифрование растровых массивов, переставляя пиксели в растровом массиве каждого графического файла согласно положениям элементов (ij) в матрице В; на принимающей стороне графические файлы с зашифрованными растровыми массивами отправляют на устройство преобразования файлов, где их постранично отображают на дисплее, при этом синхронно фотографируют страницы, получая файлы фотографий с зашифрованными растровыми массивами; выполняют дешифрование: в растровом массиве каждого файла фотографий переставляют пиксели из положения соответствующего элементам (ij) матрицы В в положение элементов (ij) матрицы А.

Графические файлы с зашифрованными растровыми массивами постранично отображают на дисплее устройства преобразования файлов с частотой смены кадров без процесса регенерации кадра.

В системе связи создают набор несовпадающих матриц В - ключей шифрования/дешифрования, которые используют по заданному плану.

Ключ шифрования/дешифрования меняют после каждого сеанса связи.

Благодаря совокупности отличительных признаков способа выполняется информационная защита на этапе передачи данных по каналу связи и защита от проникновения вредоносных программ из интернета в средство шифрования/дешифрования системы связи, следовательно осуществляется и защита локальных сетей использующих систему связи.

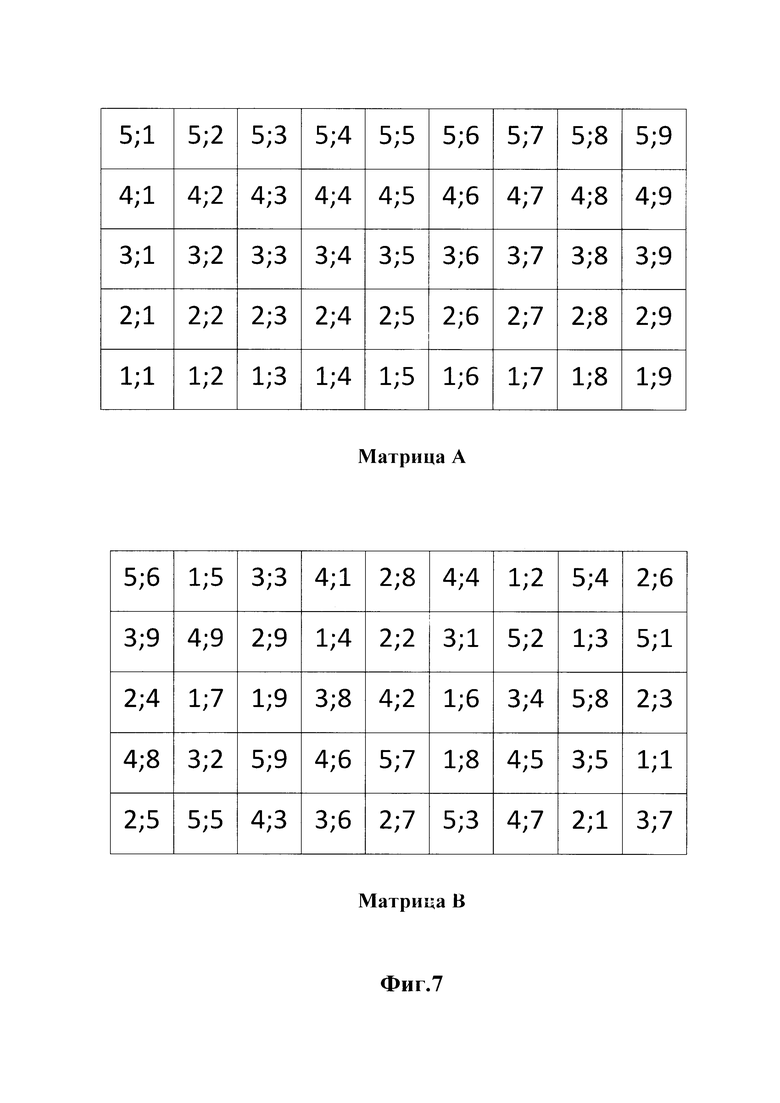

В самом деле, предположим, что на этапе передачи по каналу связи в сети интернет состоялся перехват сообщения и в структуру графического файла была внедрена вредоносная программа [1 стр. 32-33]. Каким образом был осуществлен перехват и в каких областях графического файла произведены изменения по большому счету нас недолжно волновать. Так как на этапе преобразования графического файла в фотографический файл на устройстве преобразования файлов (см. ниже) "срезается" область заголовка файла, заголовка растрового массива, таблицы цветов. А на этапе дешифрования растрового массива, рассеиванием пикселей при обратном преобразовании (дешифровании), уничтожается все, что не прошло шифрование на передающей стороне системы связи. Раскрыть же ключ шифрования/дешифрования способа методом криптоанализа можно только перебором различных перестановок элементов (m×n)-матрицы [1 стр. 34-35]. Число таких перестановок даже для скромных размеров матрицы, например (200×500) равно 100000! (факториал). Число настолько большое, что суперкомпьютеру понадобиться несколько веков для раскрытия ключа, даже если его производительность возрастет в миллионы и миллионы раз. Ключ шифрования/дешифрования формируют хаотической перестановкой элементов (ij) матрицы А в матрице В, используя генераторы случайных чисел в рандомизации строк и столбцов (m×n)-матрицы. Пример рандомизации для небольшой матрицы (5×10) показан на Фиг. 7.

Система связи содержит средство шифрования/дешифрования и средство передачи/приема на одной стороне канала связи, средство шифрования/дешифрования и средство передачи/приема на другой стороне канала связи.

В отличие от прототипа, в системе связи на обеих сторонах канала связи в качестве средства шифрования/дешифрования использован компьютер шифрования/дешифрования, а в качестве средства передачи/приема использован компьютер доступа в сеть, введены устройство преобразования файлов и устройство однонаправленной передачи данных, первый последовательный порт компьютера доступа в сеть соединен с входом устройства преобразования файлов, выход которого соединен с первым последовательным портом компьютера шифрования/дешифрования, второй последовательный порт компьютера шифрования/дешифрования соединен с входом устройства однонаправленной передачи данных, выход которого соединен со вторым последовательным портом компьютера доступа в сеть.

Устройство преобразования файлов состоит из системного блока компьютера, в котором размещены дисплей, цифровая фото/видео камера, блок синхронизации спуска затвора цифровой фото/видео камеры, видеоадаптер системного блока компьютера соединен видеоинтерфейсом с дисплеем и блоком синхронизации спуска затвора цифровой фото/видео камеры, выход блока синхронизации спуска затвора цифровой фото/видео камеры соединен с цифровой фото/видео камерой, матрица светоизлучающих пикселей дисплея имеет размер (m×n), матрица фоточуствительных пикселей цифровой фото/видео камеры имеет размер (m×n), матрицы дисплея и цифровой фото/видео камеры подобны и оптически сопряжены с соблюдением взаимно однозначного соответствия пикселей, внешний интерфейс цифровой фото/видео камеры является выходом устройства преобразования файлов, сетевой адаптер системного блока компьютера является входом устройства преобразования файлов.

Блок синхронизации спуска затвора цифровой фото/видео камеры включает последовательно соединенные буфер, элемент задержки, формирователь сигнала управления спуском и элемент управления спуском затвора цифровой фото/видео камеры.

Матрица дисплея оптически сопряжена с матрицей цифровой фото/видео камеры посредством объектива.

Матрицы дисплея и цифровой фото/видео камеры выполнены с идентичными габаритными размерами полей пикселей (активных областей), установлены вплотную друг к другу, при этом каждый пиксел матрицы дисплея расположен напротив соответствующего пиксела матрицы цифровой фото/видео камеры.

Матрицы дисплея и цифровой фото/видео камеры соединены между собой оптическим клеем.

Изобретение проиллюстрировано чертежами:

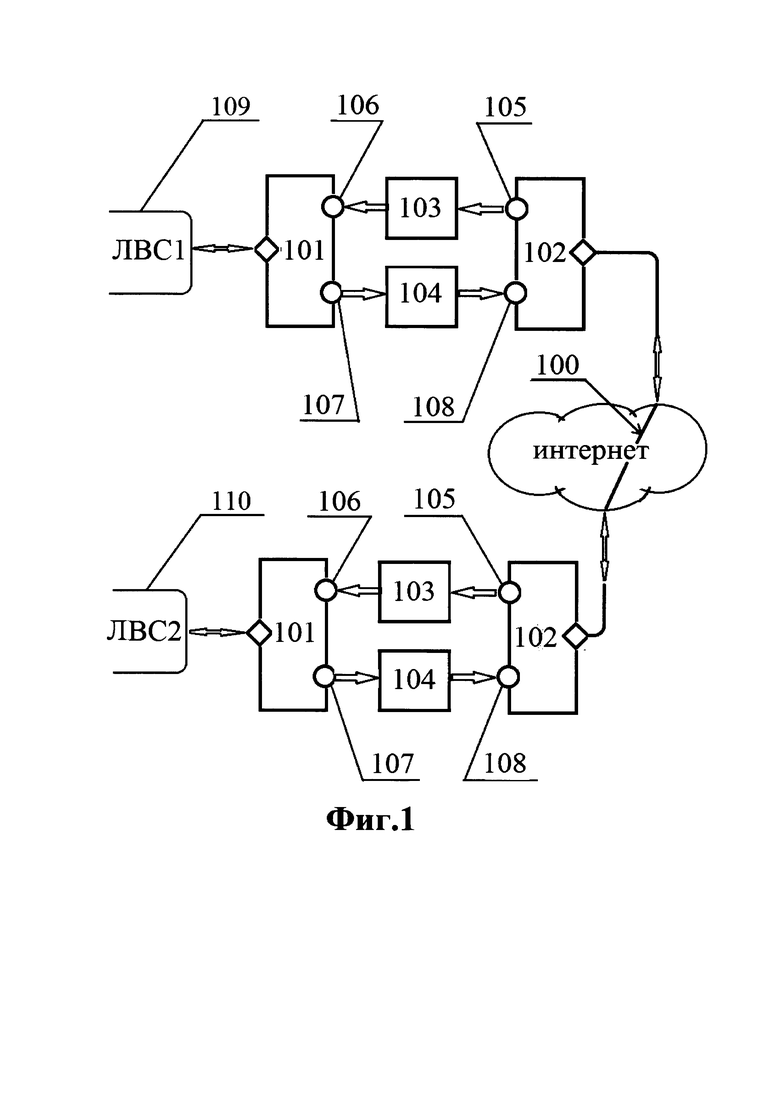

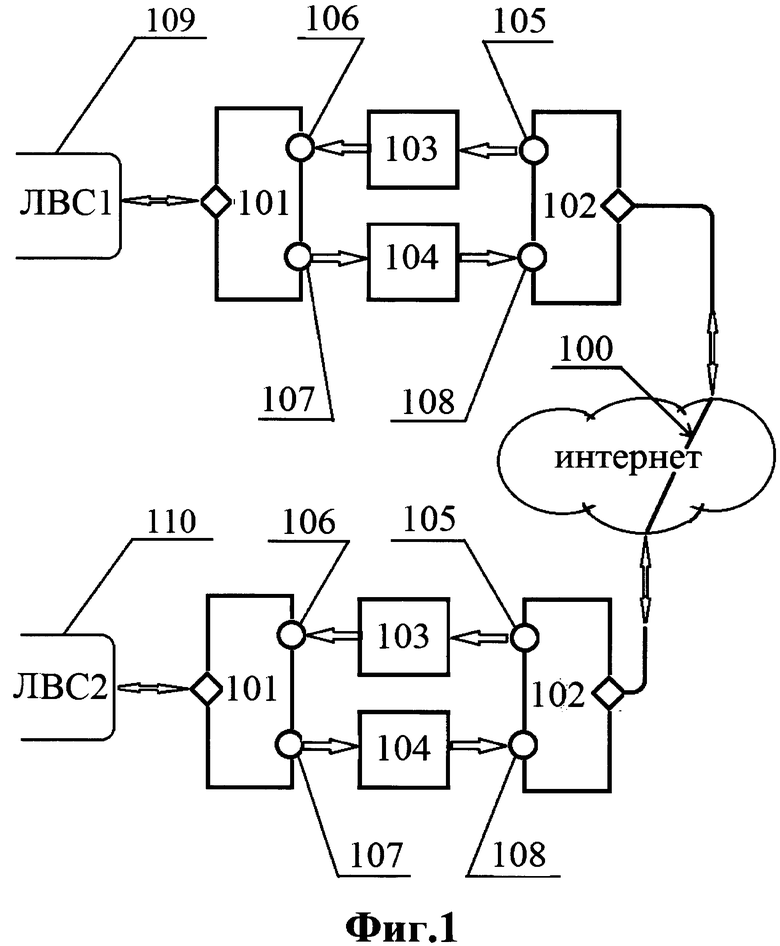

Фиг. 1 - схема системы связи, в которой реализован способ защиты от вредоносных программ.

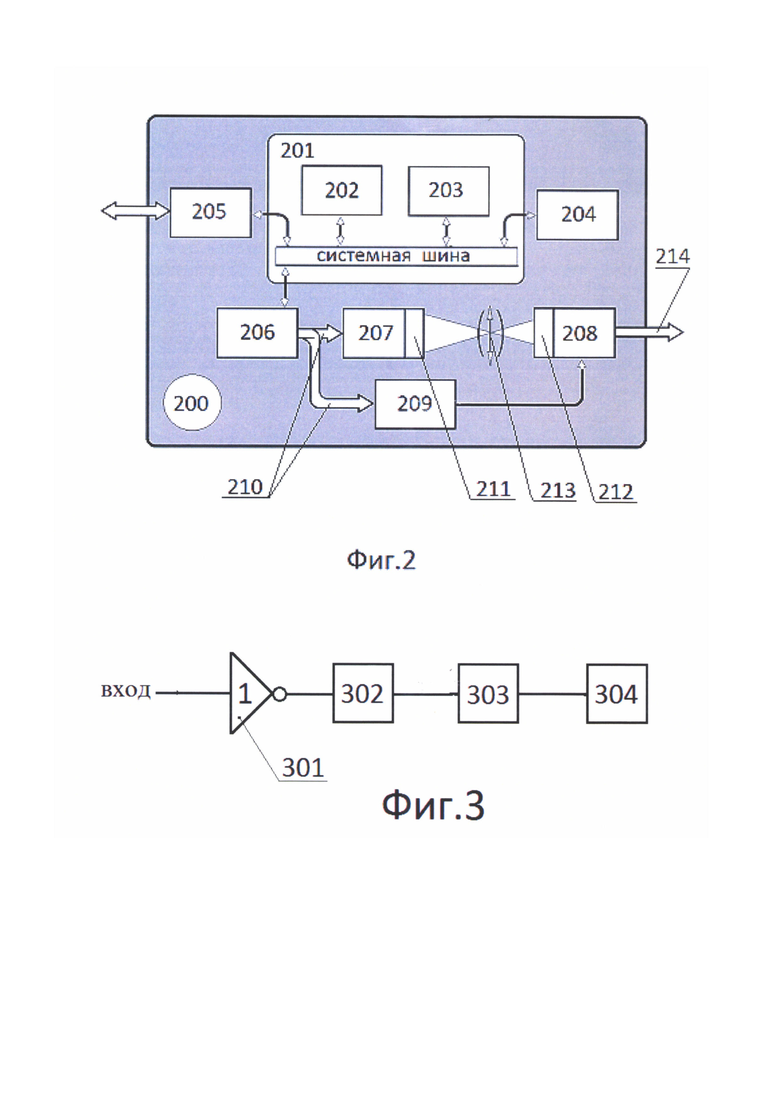

Фиг. 2 - блок-схема устройства преобразования файлов;

Фиг. 3 - структурная схема блока синхронизации спуска затвора цифровой фото/видео камеры;

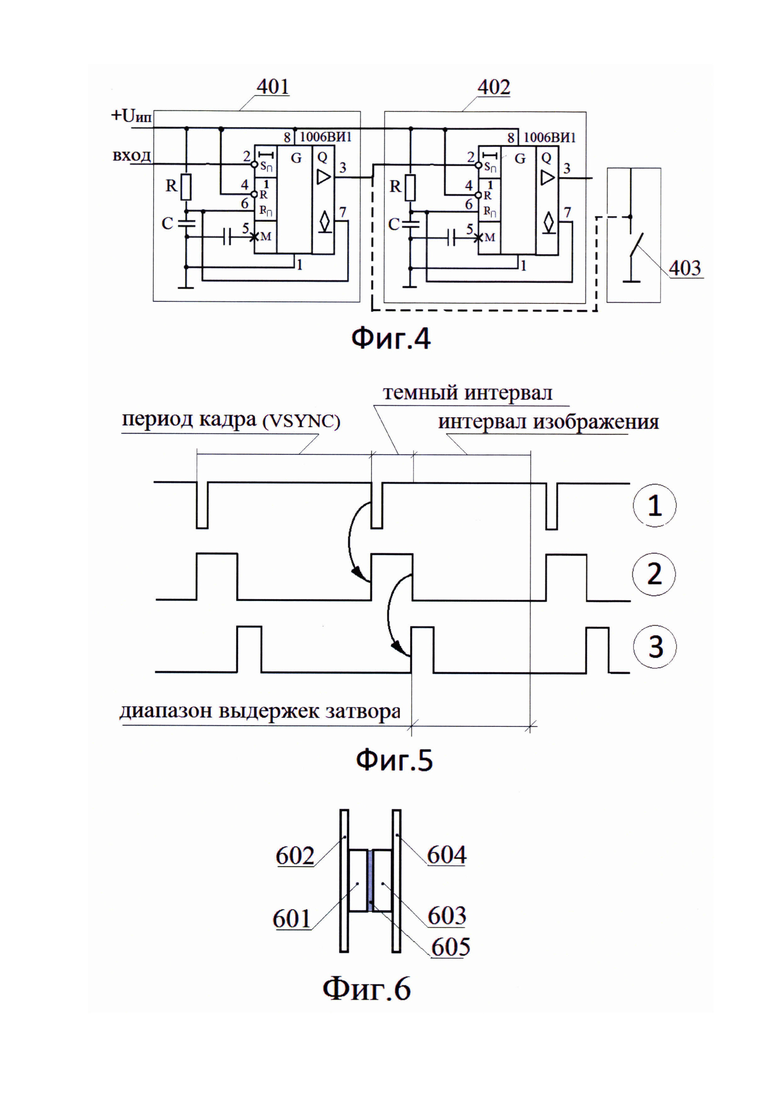

Фиг. 4 - пример принципиальной схемы блока синхронизации спуска затвора цифровой фото/видео камеры, реализованного на прецизионных таймерах;

Фиг. 5 - эпюры сигналов видеоинтерфейса и блока синхронизации спуска затвора цифровой фото/видео камеры;

Фиг. 6 - вариант узла оптического сопряжения матриц дисплея и цифровой фото/видео камеры;

Фиг. 7 - (m×n)-матрица А и сформированная из нее, путем хаотической перестановками элементов (ij), матрица В, на примере матрицы (5×10).

Система связи Фиг. 1 на каждой стороне канала связи 100 включает компьютер 101 шифрования/дешифрования с периферией (монитор, клавиатура, мышь), компьютер 102 доступа в сеть с периферией (монитор, клавиатура, мышь), устройство 103 преобразования файлов, устройство 104 однонаправленной передачи данных. Первый последовательный порт 105 компьютера 102 доступа в сеть соединен с входом устройства 103 преобразования файлов, выход которого соединен с первым последовательным портом 106 компьютера 101 шифрования/дешифрования, второй последовательный порт 107 компьютера 101 шифрования/дешифрования соединен с входом устройства 104 однонаправленной передачи данных, выход которого соединен с вторым последовательным портом 108 компьютера 102 доступа в сеть. Компьютер 101 шифрования/дешифрования одной стороны системы связи связан с локальной вычислительной сетью (ЛВС1) 109, а компьютер 101 шифрования/дешифрования другой стороны системы связи связан с локальной вычислительной сетью (ЛВС2) 110.

Устройство преобразования файлов (Фиг. 2) состоит из системного блока компьютера 200 в составе: материнской платы 201 с микропроцессором 202 и внутренней памятью (ПЗУ и ОЗУ) 203; внешней памяти (HDD) 204; сетевого адаптера 205; видеоадаптера 206. В корпусе системного блока 200 размещены дисплей 207, цифровая фото/видео камера 208, блок синхронизации 209 спуска затвора цифровой фото/видео камеры 208. Видеоадаптер 206 системного блока соединен видеоинтерфейсом 210 с дисплеем 207 и блоком синхронизации 209 спуска затвора цифровой фото/видео камеры, выход блока синхронизации 209 спуска затвора соединен с цифровой фото/видео камерой 208. Матрица 211 светоизлучающих пикселей дисплея 207 имеет размер (m×n), матрица 212 фоточуствительных пикселей цифровой фото/видео камеры 208 имеет размер (m×n). Матрица 211 дисплея 207 оптически сопряжена с матрицей 212 цифровой фото/видео камеры 208 посредством объектива 213, с соблюдением взаимно однозначного соответствия пикселей. Внешний интерфейс 214 цифровой фото/видео камеры предназначен для соединения с компьютером шифрования/дешифрования (101 на Фиг. 1). Сетевой адаптер 205 предназначен для связи с компьютером доступа в сеть интернет (102 на Фиг. 1).

Блок синхронизации спуска затвора цифровой фото/видео камеры Фиг. 3 включает последовательно соединенные буферный усилитель 301, элемент задержки 302, формирователь сигнала управления 303 и элемент управления 304 спуском затвора. В общем случае цифровой фото/видео камеры элемент управления 304 встроен в разрыв цепи спуска затвора (не показано). В частном случае исполнения цифровой фото/видео камеры в виде фотоаппарата элемент управления 304 шунтирует кнопку спуска фотоаппарата. В примере Фиг. 4 блок синхронизации построен на последовательно соединенных прецизионных таймерах 401 и 402 (ИС 1006ВИ1 [9 стр. 93-94]). Таймер 401 является элементом задержки (302 на Фиг. 3) Компаратор на входе ИС 1006 ВИ1 (вывод 2) таймера 401 одновременно выполняет функцию буфера (301 на Фиг. 3). Таймер 402 является формирователем сигнала управления (303 на Фиг. 3) и одновременно выполняет функцию элемента управления (304 на Фиг. 3) спуском затвора. Вывод 3 ИС 1006ВИ1 таймера 402 соединен с кнопкой спуска 403 фотоаппарата.

В варианте оптического сопряжения матриц дисплея и цифровой фото/видео камеры, на Фиг. 6, матрица 601 дисплея размещена на плате драйверов (управления) 602 и установлена вплотную к матрице 603 размещенной на плате управления 604 цифровой фото/видео камеры. Матрица дисплея 601 и матрица 603 цифровой фото/видео камеры выполнены с идентичными габаритными размерами полей пикселей (активных областей). Матрицы установлены вплотную друг к другу, при этом каждый пиксел матрицы 601 дисплея расположен напротив соответствующего пиксела матрицы 603 цифровой фото/видео камеры.

Матрицы 601 и 603 соединены между собой оптическим клеем с минимально возможным зазором 605. Оптический клей одновременно выполняет функцию иммерсионной среды, уменьшая в зазоре 605 расходимость пучка лучей излучаемых пикселем матрицы 601. Возможен также вариант сопряжения пикселей матриц 601 и 603 посредством волоконно-оптической шайбы (не показано).

Устройство 104 однонаправленной передачи данных (Фиг. 1) может иметь следующие варианты исполнения: однонаправленная буферизация сигнальных линий последовательного порта интегральным приемопередатчиком [9 стр. 55-56]; с гальванической развязкой оптронами в сигнальных линиях; наконец, допустимо применение двухвходового накопителя данных, как это выполнено (см. выше) в известном техническом решение [5].

Система связи Фиг. 1, реализующая способ защиты от вредоносных программ работает следующим образом. На передающей стороне системы связи оператор выполняет шифрование данных на компьютере 101 шифрования/дешифрования: из данных постранично формируются графические файлы формата без сжатия, например BMP, с растровыми массивами размера (m×n), затем шифруются растровые массивы графических файлов страниц согласно способа защиты. Графические файлы с зашифрованными растровыми массивами отправляются через устройство 104 однонаправленной передачи данных на компьютер 102 доступа в сеть. Компьютер 102 доступа в сеть передает по протоколу TCP/IP полученные графические файлы по каналу связи 100 в сети интернет на компьютер 102 доступа в сеть принимающей стороны системы связи. Оператор принимающей стороны отправляет принятые графические файлы с компьютера 102 на устройство 103 преобразования файлов, где графические файлы проходят преобразование в файлы фотографий. Устройство 103 преобразования файлов в автоматическом режиме отправляет файлы фотографий формата без сжатия (RAW) с зашифрованными растровыми массивами на компьютер 101 шифрования/дешифрования. Оператор выполняет дешифрование зашифрованных растровых массивов на компьютере 101 шифрования/дешифрования, где они преобразуются сначала в графические растровые файлы формата без сжатия, а затем зашифрованные растровые массивы файлов дешифруются согласно способа защиты.

Устройство 104 однонаправленной передачи данных устраняет возможность связи компьютера 102 доступа в сеть с компьютером 101 шифрования/дешифрования в обход устройства 103 преобразования файлов. Без устройства 104 такая возможность не исключена: в результате случайной ошибки оператора или сбоя программной защиты компьютера 102 доступа в сеть, который всегда находится под угрозой атаки из интернета.

Устройство 103 преобразования файлов (см. Фиг. 2) работает следующим образом. Файлы через сетевой адаптер 205 загружаются на внутреннюю память (ОЗУ) 203. Затем микропроцессор 202 обрабатывает файлы программой, хранящейся на внешней памяти 204: формирует страницы с масштабом, соответствующим полному заполнению габарита поля пикселей дисплея 207, отправляет страницы на видеоадаптер 206, пролистывая их автоматически с частотой смены кадров дисплея 207 (программа аналогична известным программам "читалкам" с функцией автоматического постраничного листания, например Cool Reader [8]). Дисплей 207 постранично отображает страницы с частотой смены кадров. Следовательно, регенерация кадра отсутствует (повтор кадра необходим для непрерывного восприятия движущихся объектов глазами и обусловлен физиологией зрения человека, а фотокамере он не нужен).

Объектив 213 строит изображение страницы с матрицы 211 дисплея 207 на матрицу 212 цифровой фото/видео камеры 208, вписывая ее в поле пикселей матрицы (не показано). Цифровая фото/видео камера 208 производит фотосъемку страницы синхронно с отображением страницы дисплеем 207 следующим образом. Сигнал кадровой синхронизации VSYNC (vertical synchronization) с видеоинтерфейса 210 адаптера 206 поступает на дисплей 207 и блок 209 синхронизации спуска затвора цифровой камеры 208.

В блоке 209 синхронизации спуска затвора (см. Фиг. 3) импульс кадровой синхронизации VSYNC инвертируется буфером 301. Инвертированный импульс задерживается элементом 302 до начала интервала отображения страницы на дисплее. Затем элемент 303 формирует импульс управления спуском затвора в пределах интервала отображения страницы, который управляет элементом 304.

На Фиг. 5 работа блока 209 синхронизации спуска затвора пояснена эпюрами сигналов в варианте исполнения блока на двух таймерах (см. Фиг. 4). Импульс кадровой синхронизации подается на вывод 2 ИС1006ВИ1 таймера 401. Таймер запускается по переднему фронту импульса (эпюра 1) и формирует положительный импульс (время задержки), длительность которого задает RC-цепочка на схеме таймера (эпюра 2). По заднему фронту этого импульса таймер 402 формирует импульс управления спуском затвора на выводе 3 ИС1006ВИ1 (эпюра 3). В случае использования в качестве цифровой фото/видео камеры фотоаппарата, для управления спуском достаточно одного таймера 401 (см. пунктирную цепь на схеме Фиг. 4). Спуск происходит по заднему фронту импульса (эпюра 2) низким уровнем сигнала, который шунтирует кнопку спуска 403 фотоаппарата.

Фотографические файлы страниц с зашифрованными растровыми массивами в формате RAW через внешний интерфейс 214 цифровой фото/видео камеры 208 отправляются в автоматическом режиме на компьютер 101 шифрования/дешифрования (см. Фиг. 1).

Отметим, что способ защиты системы связи и система связи могут быть использованы для построения защищенной виртуальной сети во внешней сети интернет. Множество абонентов интернета в этом случае попарно связываются выше описанной системой связи, образуя виртуальную сеть. В системе связи и виртуальной сети возможен обмен информацией без шифрования, а также получение информации с сайтов внешней сети интернет. Поскольку дешифрация на компьютере 101 шифрования/дешифрования в этом случае не применима, защита от проникновения вредоносных программ обеспечивается устройством 103 преобразования файлов и запретом на использование программ конвертов фотографических файлов в текстовые файлы. Наилучшим решением политики безопасности здесь будет отсутствие программ конверторов на рабочих станциях локальных сетей, в которых используется заявленная система связи. При этом операторы рабочих станций работают с текстовыми документами из интернета преобразованными в фотографические файлы.

Источники информации.

1. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях // Под ред. В.Ф. Шаньгина - М.: Радио и связь, 2001.

2. Патент РФ №2386216 H04L 9/00 "Способ передачи документа по открытому каналу общего доступа"

3. Патент РФ №2163727 "Система защиты виртуального канала корпоративной сети с мандатным принципом управления доступом к ресурсам, построенной на каналах связи и средствах коммутации сети связи общего пользования"

4. Патент РФ №2182355 "Способ защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью и система для его осуществления".

5. Патент РФ №2387086, публ. 20.04.2010, "Способ обеспечения информационной безопасности локальной вычислительной сети при работе с внешними сетями и система для его реализации"

6. Патент РФ №2410842 H04L 9/28 публ. 2009. "Система связи и способ связи" (прототип).

7. Максимов В. Межсетевые экраны. Способы организации защиты. КомпьютерПресс №3, 2003.

8. http://geek-nose.com/chitalka-knig-dlya-kompyutera/

9. Пухальский Г.И. Новосельцева Т.Я. Проектирование дискретных устройств на интегральных микросхемах: Справочник. - М.: Радио и связь. 1990.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ защиты локальной сети от вредоносных программ из интернета и устройство преобразования файлов | 2017 |

|

RU2681340C1 |

| Способ защиты локальной сети от вредоносных программ из интернета и устройство преобразования файлов | 2017 |

|

RU2681338C1 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ АУТЕНТИФИКАЦИИ КОМПОНЕНТОВ В ГРАФИЧЕСКОЙ СИСТЕМЕ | 2003 |

|

RU2310227C2 |

| СПОСОБ ОБРАБОТКИ ФАЙЛА, ХРАНЯЩЕГОСЯ ВО ВНЕШНЕЙ ПАМЯТИ | 2022 |

|

RU2809740C2 |

| СПОСОБ КОДИРОВАНИЯ И ДЕКОДИРОВАНИЯ ЦИФРОВОЙ ИНФОРМАЦИИ В ВИДЕ УЛЬТРАСЖАТОГО НАНОБАР-КОДА (ВАРИАНТЫ) | 2013 |

|

RU2656734C2 |

| МОБИЛЬНАЯ СТАНЦИЯ ВИДЕОМОНИТОРИНГА И СВЯЗИ | 2008 |

|

RU2398353C2 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ОХРАНЯЕМОГО СОДЕРЖИМОГО | 2002 |

|

RU2308077C2 |

| СИСТЕМЫ И СПОСОБЫ УМЕНЬШЕНИЯ ТРАНЗИТНЫХ УЧАСТКОВ, СВЯЗАННЫХ С НАШЛЕМНОЙ СИСТЕМОЙ | 2014 |

|

RU2628665C2 |

| СПОСОБ СИНХРОНИЗАЦИИ ДАННЫХ МЕЖДУ ПОСТАВЩИКАМИ КОНТЕНТА И ПОРТАТИВНЫМ УСТРОЙСТВОМ ЧЕРЕЗ СЕТЬ И СИСТЕМА ДЛЯ ЭТОГО | 2004 |

|

RU2335800C2 |

| ДИНАМИЧЕСКАЯ ЗАЩИЩЕННАЯ КОММУНИКАЦИОННАЯ СЕТЬ И ПРОТОКОЛ | 2016 |

|

RU2707715C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в защите системы связи от проникновения вредоносных программ из интернета. Способ защиты системы связи заключается в том, что на передающей стороне системы связи из данных формируют графический файл с растровым массивом из m строк и n значений пикселей в каждой строке; хаотической перестановкой пикселей в растровом массиве шифруют данные; на принимающей стороне графический файл отправляют на устройство преобразования файлов, где зашифрованную страницу отображают на дисплее с матрицей размера (m×n) и фотографируют фото/видео камерой с фоточувствительной матрицей того же размера (m×n); выполняют дешифрование, переставляя пиксели растрового массива файла фотографии в исходное положение. 3 н. и 7 з.п. ф-лы, 7 ил.

1. Способ защиты системы связи, заключающийся в том, что формируют ключ шифрования/дешифрования, данные шифруют на передающей стороне системы связи, передают криптограмму по каналу связи, дешифруют на принимающей стороне системы связи, отличающийся тем, что составляют (m×n) матрицу А, элементами которой являются пары чисел (ij), где i - номер строки, j - номер столбца матрицы размера (m×n) светоизлучающих пикселей в дисплее устройства преобразования файлов на принимающей стороне системы связи; путем хаотической перестановки элементов в матрице А создают матрицу В - ключ шифрования/дешифрования в системе связи; на передающей стороне системы связи из данных постранично формируют графические файлы с растровыми массивами из m строк и n значений пикселей в каждой строке, соблюдая взаимно однозначное соответствие пикселей с элементами (ij) матрицы А; выполняют шифрование растровых массивов, переставляя пиксели в растровом массиве каждого графического файла согласно положениям элементов (ij) в матрице В; на принимающей стороне графические файлы с зашифрованными растровыми массивами отправляют на устройство преобразования файлов, где их постранично отображают на дисплее, при этом синхронно фотографируют страницы, получая файлы фотографий с зашифрованными растровыми массивами; выполняют дешифрование: в растровом массиве каждого файла фотографий переставляют пиксели из положения, соответствующего элементам (ij) матрицы В, в положение элементов (ij) матрицы А.

2. Способ по п. 1, отличающийся тем, что графические файлы с зашифрованными растровыми массивами постранично отображают на дисплее устройства преобразования файлов с частотой смены кадров без процесса регенерации кадра.

3. Способ по п. 1, отличающийся тем, что в системе связи создают набор несовпадающих матриц В - ключей шифрования/дешифрования, которые используют по заданному плану.

4. Способ по п. 3, отличающийся тем, что ключ шифрования/дешифрования меняют после каждого сеанса связи.

5. Система связи, реализующая способ по п. 1, содержащая средство шифрования/дешифрования и средство передачи/приема на одной стороне канала связи, средство шифрования/дешифрования и средство передачи/приема на другой стороне канала связи, отличающаяся тем, что на обеих сторонах канала связи в качестве средства шифрования/дешифрования использован компьютер шифрования/дешифрования, а в качестве средства передачи/приема использован компьютер доступа в сеть, введены устройство преобразования файлов и устройство однонаправленной передачи данных, первый последовательный порт компьютера доступа в сеть соединен с входом устройства преобразования файлов, выход которого соединен с первым последовательным портом компьютера шифрования/дешифрования, второй последовательный порт компьютера шифрования/дешифрования соединен с входом устройства однонаправленной передачи данных, выход которого соединен со вторым последовательным портом компьютера доступа в сеть.

6. Устройство преобразования файлов, отличающееся тем, что состоит из системного блока компьютера, в котором размещены дисплей, цифровая фото/видеокамера, блок синхронизации спуска затвора цифровой фото/видеокамеры, видеоадаптер системного блока компьютера соединен видеоинтерфейсом с дисплеем и блоком синхронизации спуска затвора цифровой фото/видеокамеры, выход блока синхронизации спуска затвора цифровой фото/видеокамеры соединен с цифровой фото/видеокамерой, матрица светоизлучающих пикселей дисплея имеет размер (m×n), матрица фоточувствительных пикселей цифровой фото/видеокамеры имеет размер (m×n), матрицы дисплея и цифровой фото/видеокамеры подобны и оптически сопряжены с соблюдением взаимно однозначного соответствия пикселей, внешний интерфейс цифровой фото/видеокамеры является выходом устройства преобразования файлов, сетевой адаптер системного блока компьютера является входом устройства преобразования файлов.

7. Устройство по п. 6, отличающееся тем, что блок синхронизации спуска затвора цифровой фото/видеокамеры включает последовательно соединенные буфер, элемент задержки, формирователь сигнала управления спуском и элемент управления спуском затвора цифровой фото/видеокамеры.

8. Устройство по п. 6, отличающееся тем, что матрица дисплея оптически сопряжена с матрицей цифровой фото/видеокамеры посредством объектива.

9. Устройство по п. 6, отличающееся тем, что матрицы дисплея и цифровой фото/видеокамеры выполнены с идентичными габаритными размерами полей пикселей (активных областей), установлены вплотную друг к другу, при этом каждый пиксел матрицы дисплея расположен напротив соответствующего пиксела матрицы цифровой фото/видеокамеры.

10. Устройство по п. 9, отличающееся тем, что матрицы дисплея и цифровой фото/видеокамеры соединены между собой оптическим клеем.

| Токарный резец | 1924 |

|

SU2016A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Устройство для магнитно-импульсного прессования изделий из порошковых материалов | 1989 |

|

SU1678529A1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО СОКРЫТИЯ ИНФОРМАЦИИ | 2008 |

|

RU2374770C1 |

Авторы

Даты

2021-06-11—Публикация

2018-06-22—Подача