ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] По настоящей заявке испрашивается приоритет временной патентной заявки №62/286,437 Clandestine Machine Intelligence Retribution through Covert Operations in Cyberspace (MACINT) («Скрытное изъятие машинной информации посредством нелегальных операций в киберпространстве»), поданной 24.01.2016; временной патентной заявки №62/294,258 Logically Inferred Zero-database A-priori Realtime Defense (LIZARD) («Логическая защита и мгновенное реагирование в реальном времени без создания баз данных»), поданной 11.02.2016; временной патентной заявки №62/307,558 Critical Infractructure Protection & Retribution (CIPR) through Cloud & Tiered Information Security (CTIS) («Активная защита критической инфраструктуры посредством обеспечения многоуровневой защиты информации в облачной архитектуре»), поданной 13.03.2016; временной патентной заявки №62/323,657 Critical Thinking Memory & Perception (CTMP) («Память и восприятие, основанные на критическом мышлении») от 16.04.2016; временной патентной заявки №62/326,763 Linear Atomic Quantum Information Transfer (LAQIT) («Линейная атомно-квантовая передача информации»), поданной 23.04.2016; временной патентной заявки №62/341,310 Objective Debate Machine (ODM) («Машина для объективного спора»), поданной 25.05.2016; временной патентной заявки №62/439,409 Lexical Objectivity Mining (LOM) («Лексически объективный майнинг»), поданной 27.12.2016, и временной патентной заявки №62/449,313 Universal BCHAIN Everything Connections (UBEC) («Система универсальных BCHAIN-связей всего со всем»), поданной 23.01.2017, полные раскрытия которых содержатся в данном документе в виде ссылки. Родственные настоящей заявке патентные заявки включают патентную заявку сер. №15/145,800 METHOD AND DEVICE FOR MANAGING SECURITY IN A COMPUTER NETWORK («Способ и устройство для управления безопасностью в компьютерной сети»), поданную 04.05.2016, и патентную заявку сер. №15/264,744 SYSTEM OF PERPETUAL GIVING («Система постоянной отдачи»), поданную 14.09.2016, полные раскрытия которых содержатся в данном документе в виде ссылки.

ОБЛАСТЬ ИЗОБРЕТЕНИЯ

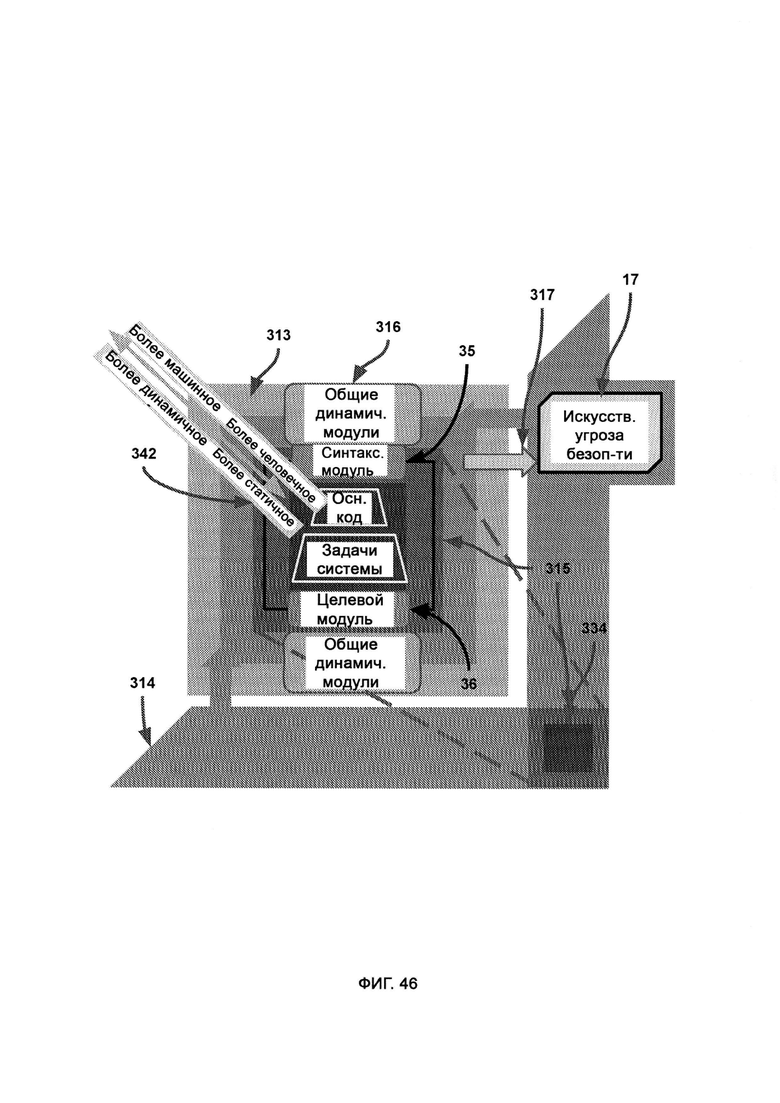

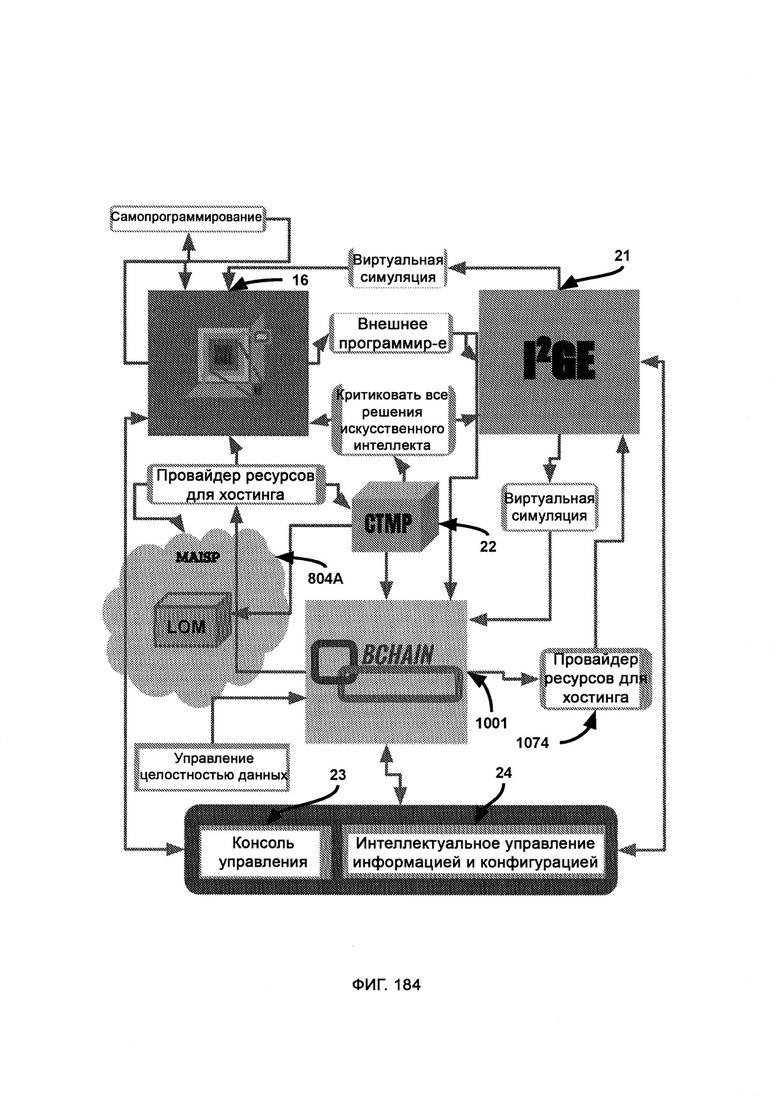

[0002] Настоящее изобретение относится к системе компьютерной безопасности на основе искусственного интеллекта. В состав изобретения входят такие подсистемы, как активная защита критической инфраструктуры посредством обеспечения многоуровневой защиты информации в облачной архитектуре (CIPR/CTIS), секретный машинный интеллект (MACINT) и отпор посредством скрытных операций в киберпространстве, логическая защита и мгновенное реагирование в реальном времени без создания баз данных (LIZARD), память и восприятие, основанные на критическом мышлении (СТМР), лексически объективный майнинг (LOM), линейная атомно-квантовая передача информации (LAQIT) и система универсальных BCHAIN-связей всего со всем (UBEC), а также гармонизация базовых подключений с присоединением встроенных узлов.

УРОВЕНЬ ТЕХНИКИ

[0003] При решении вопросов компьютерной безопасности в сложных случаях часто требуется вмешательство специалиста-человека. В связи с бурным развитием возможностей компьютерной техники и компьютерных сетей усилилась активность злонамеренных лиц, в том числе хакеров, что выходит за рамки традиционных методов обеспечения безопасности, требующим участия человека. Чтобы преодолеть данные ограничения, предлагаются стратегии с использованием искусственного интеллекта. Однако данные стратегии требуют в своей основе продвинутых моделей, способных достоверно имитировать мыслительный процесс человека и реализуемых компьютерной техникой.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] Система компьютерной безопасности, основанная на искусственном интеллекте, в которой система оснащена памятью, где хранятся запрограммированные инструкции, процессором, сопряженным с памятью, для выполнения запрограммированных инструкций, а также по меньшей мере одной базой данных, причем система также включает в себя компьютерную систему, обеспечивающую реализацию указанных функций.

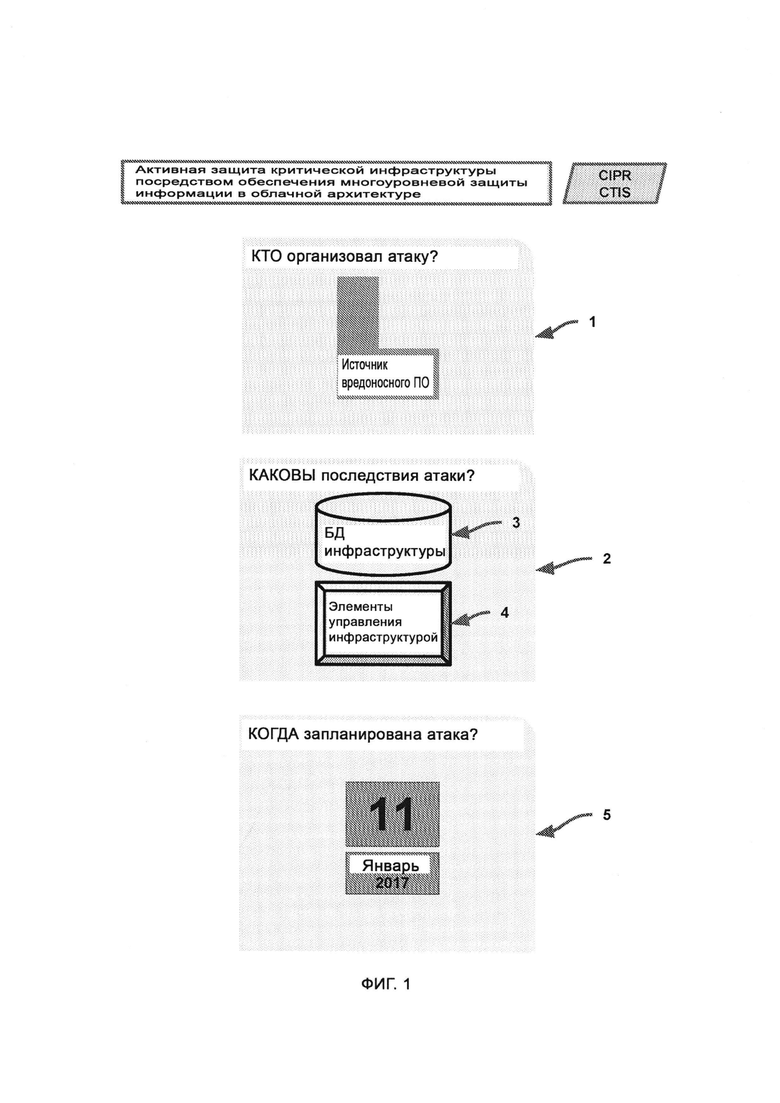

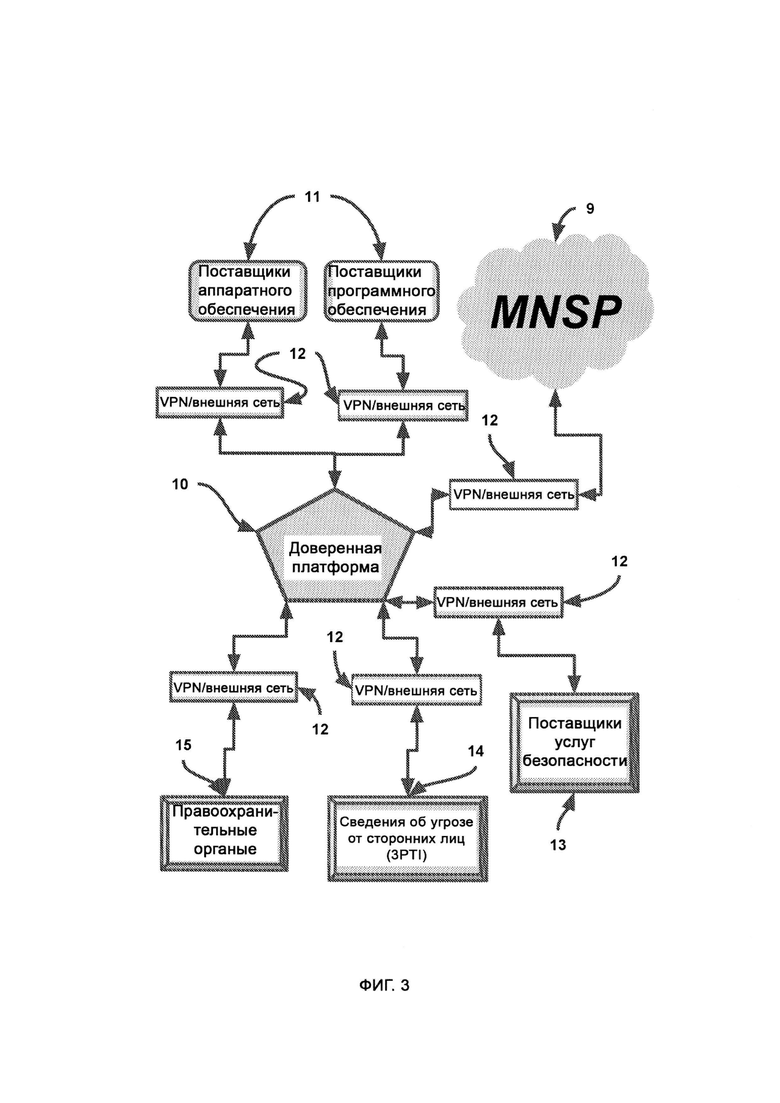

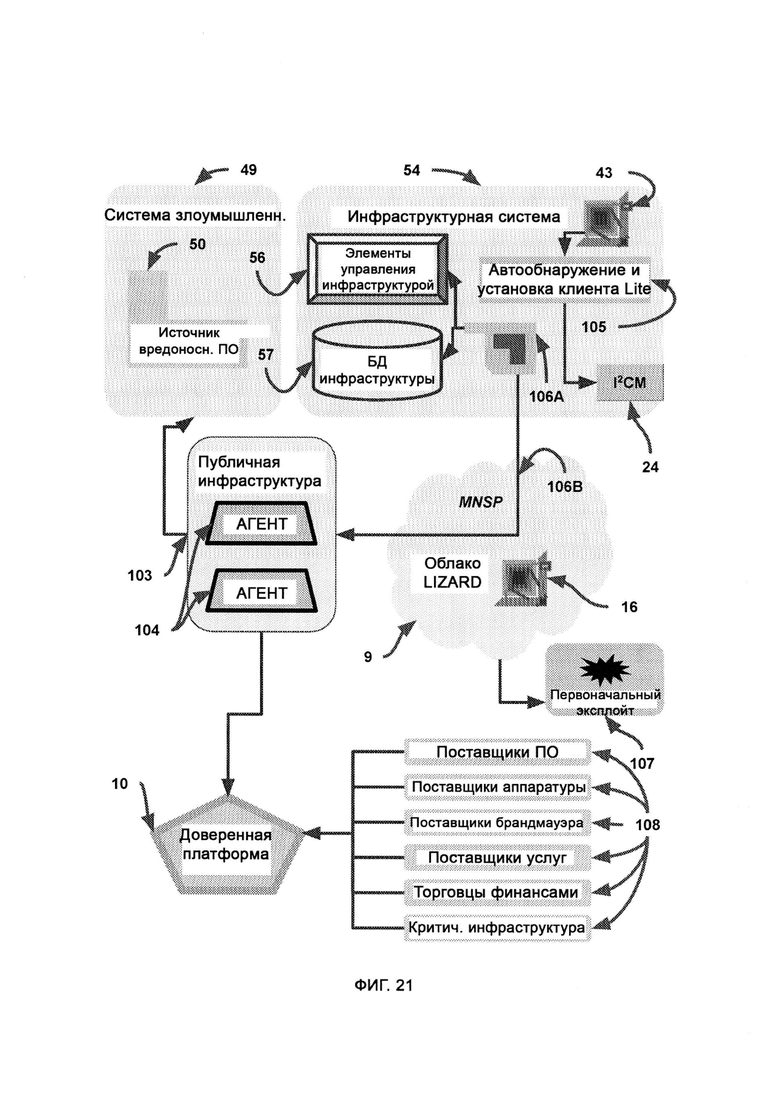

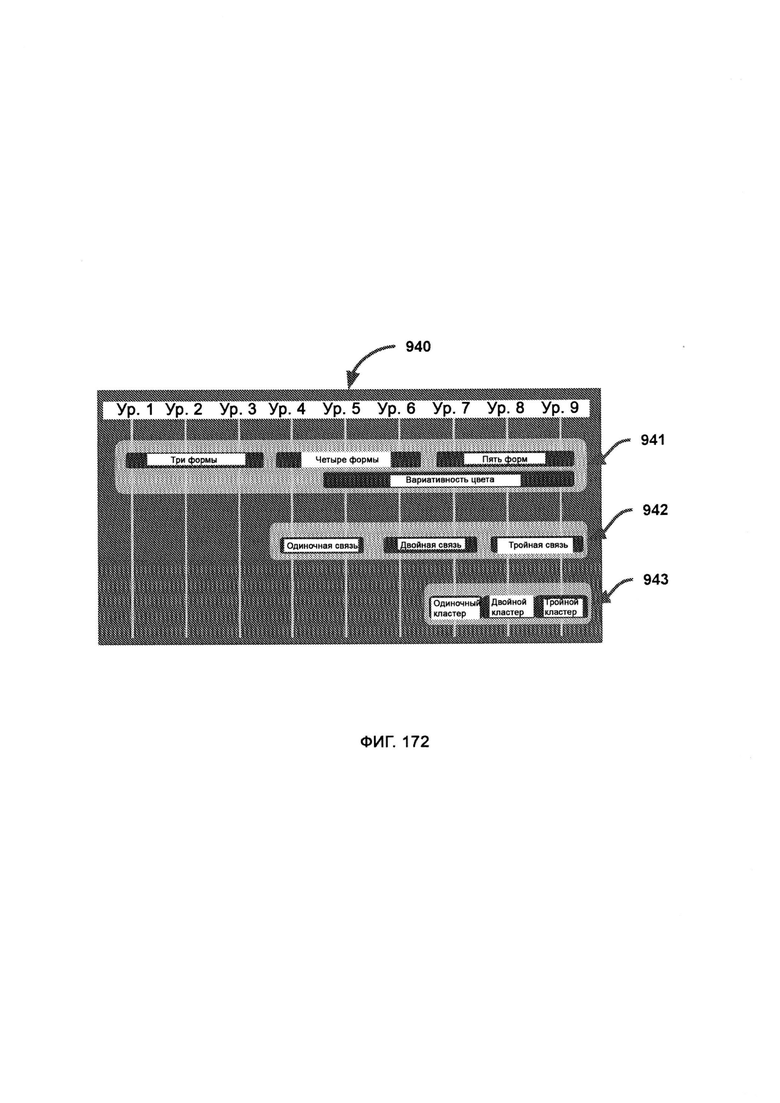

[0005] Компьютерная система представляет собой активную защиту критической инфраструктуры посредством обеспечения многоуровневой защиты информации в облачной архитектуре (CIPR/CTIS) и дополнительно включает в себя:

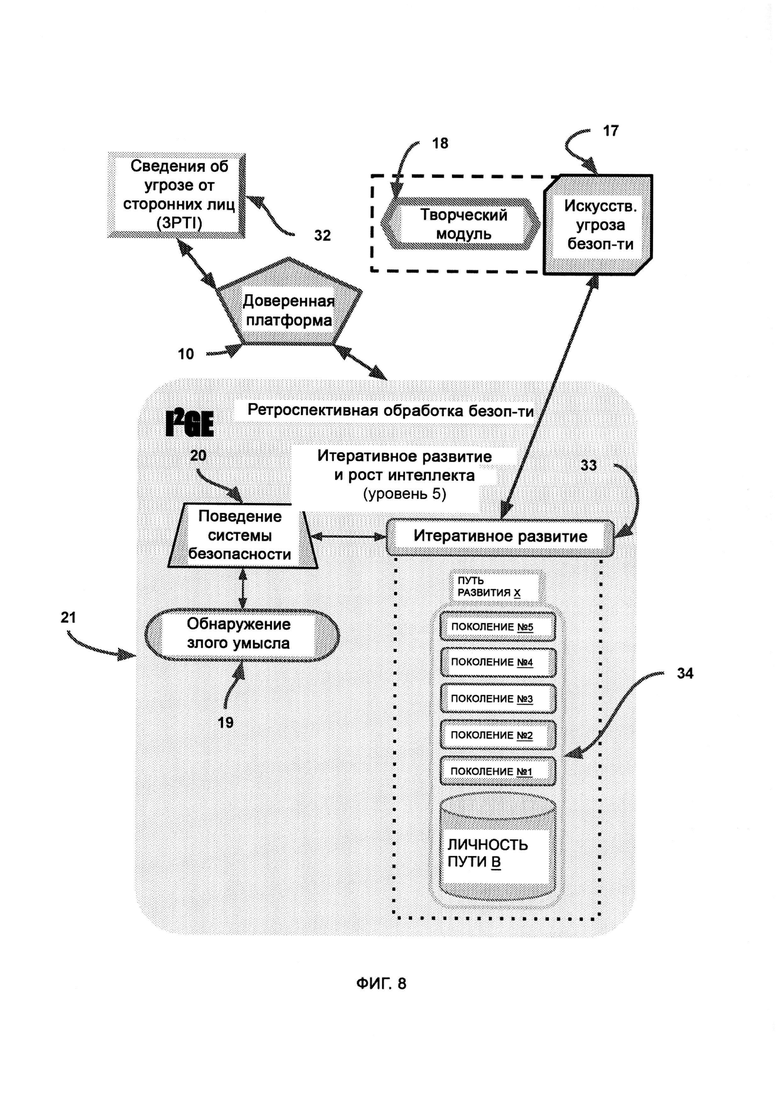

а) доверенную платформу, представляющую собой сеть агентов, сообщающих о деятельности хакеров;

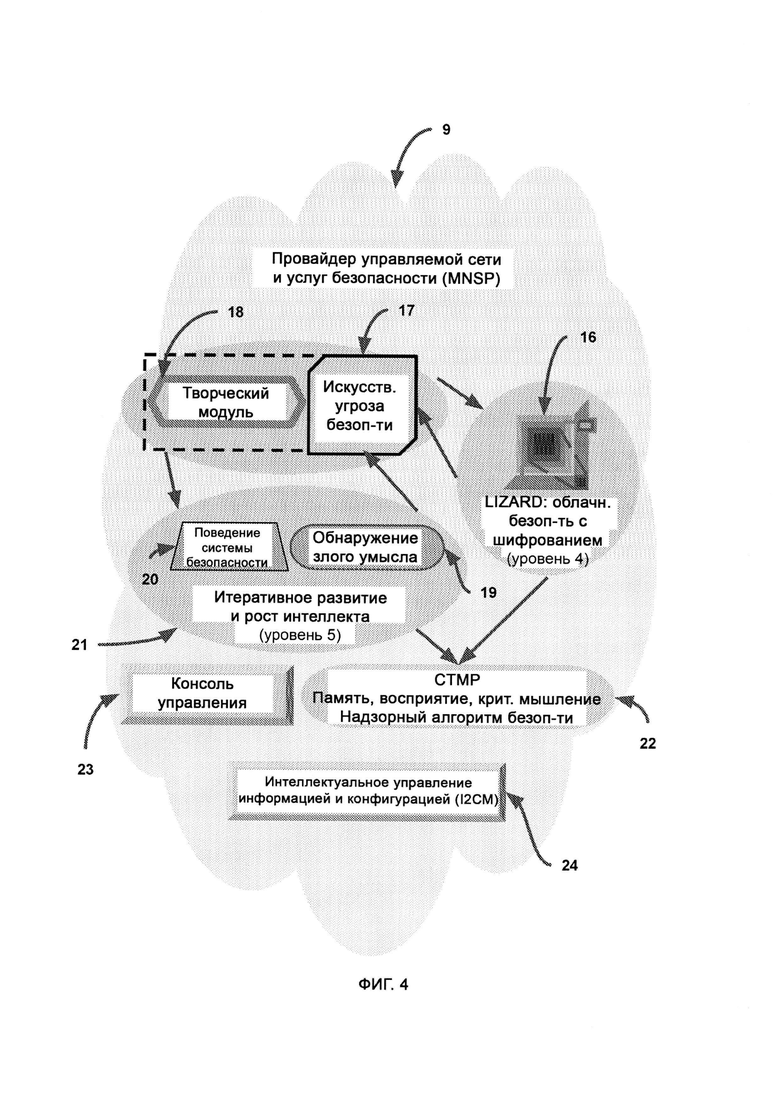

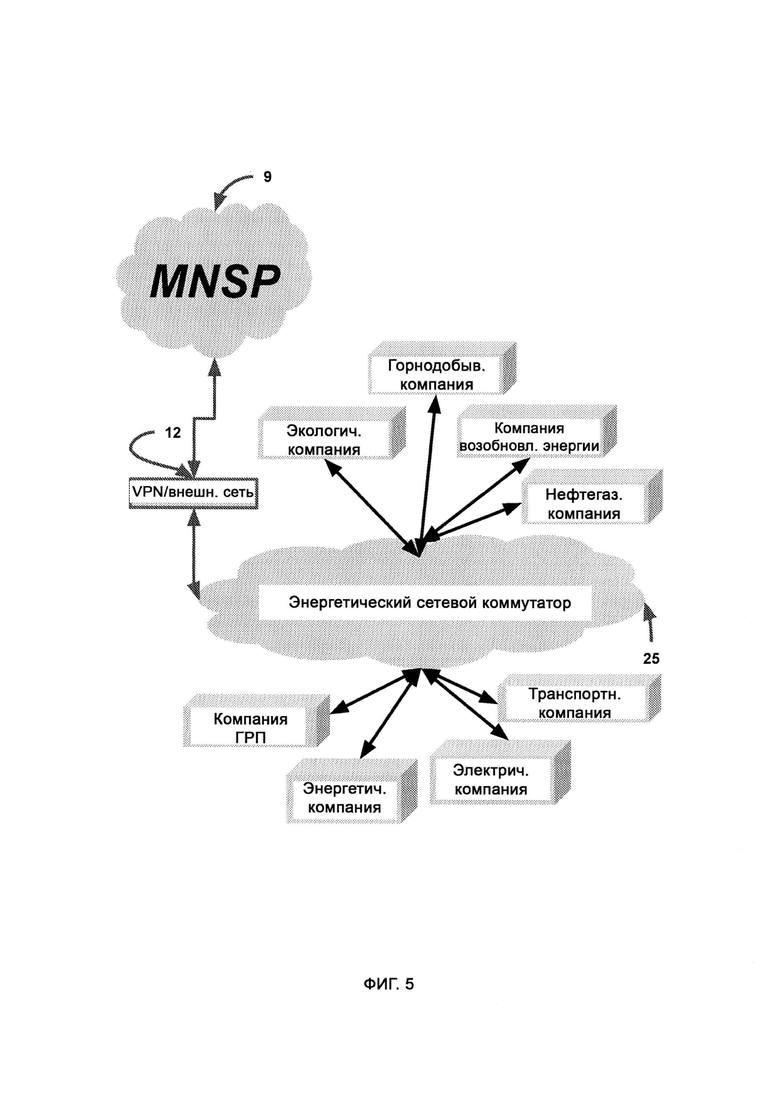

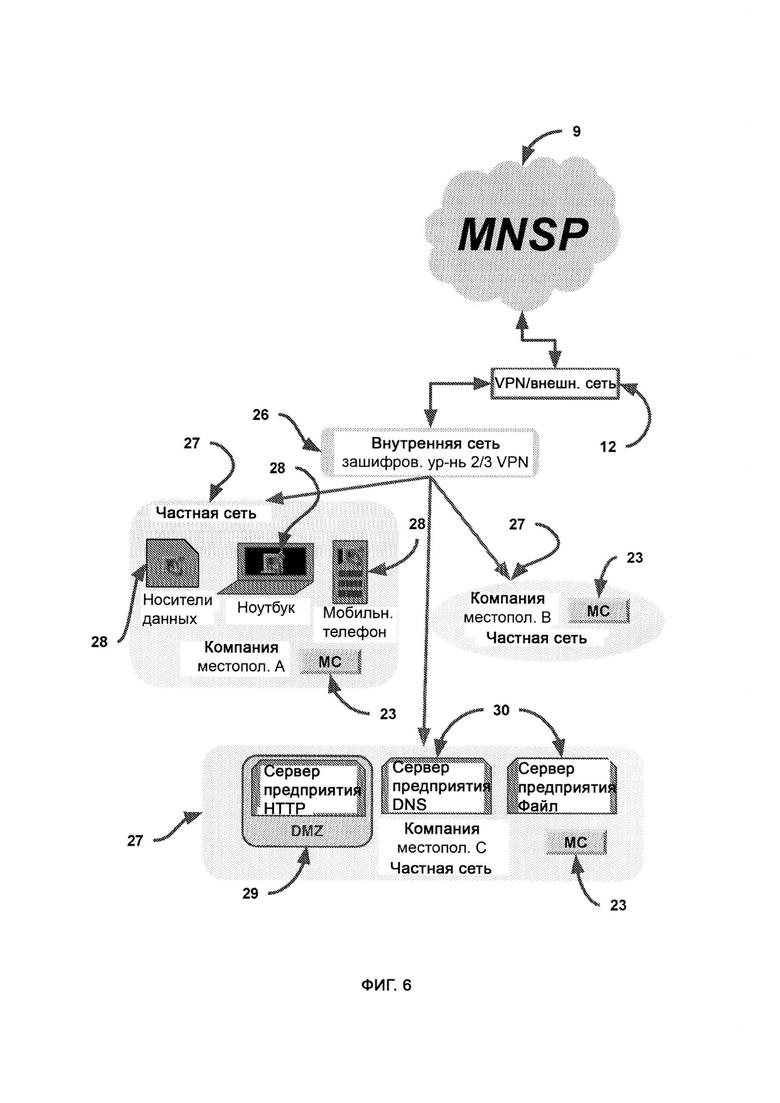

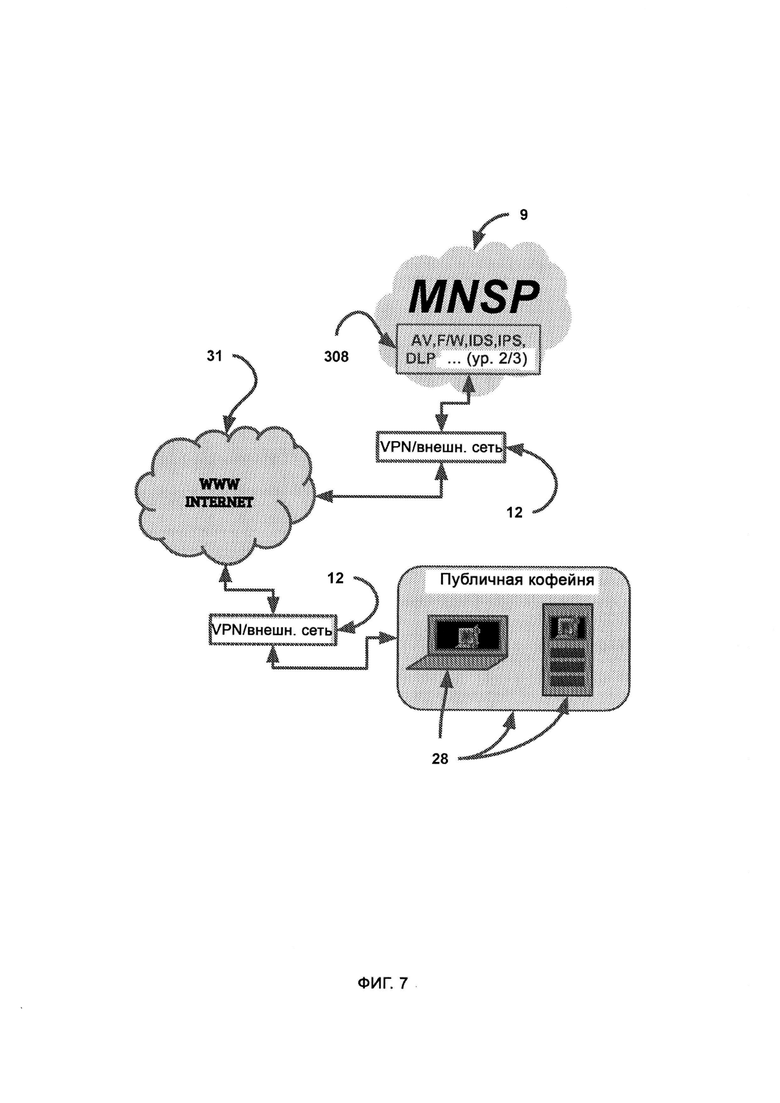

б) провайдера управляемой сети и услуг безопасности (Managed Network & Security Services Provider, MNSP), который обеспечивает услуги и решения по управляемому безопасному шифрованию, подключениям и совместимости;

где MNSP соединен с доверенной платформой посредством виртуальной частной сети (Virtual Private Network, VPN), которая предоставляет канал связи с доверенной платформой, a MNSP выполнен с возможностью анализировать весь трафик в сети предприятия, причем трафик направляют в MNSP.

[0006] MNSP включает в себя:

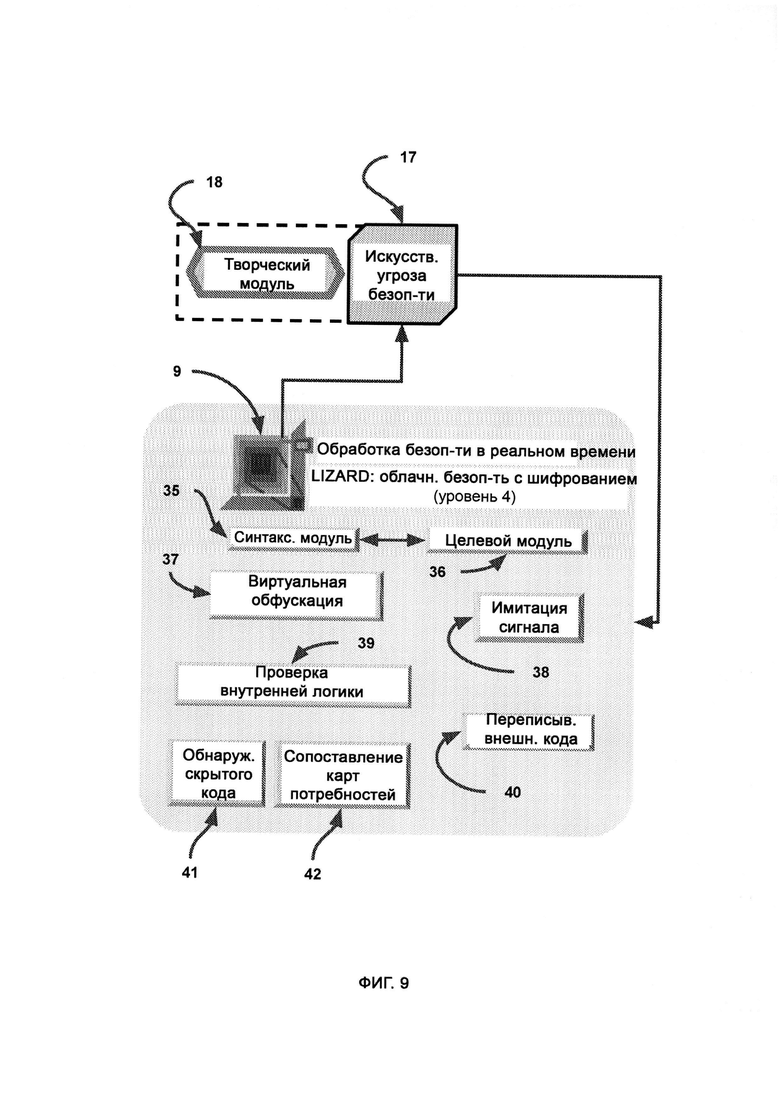

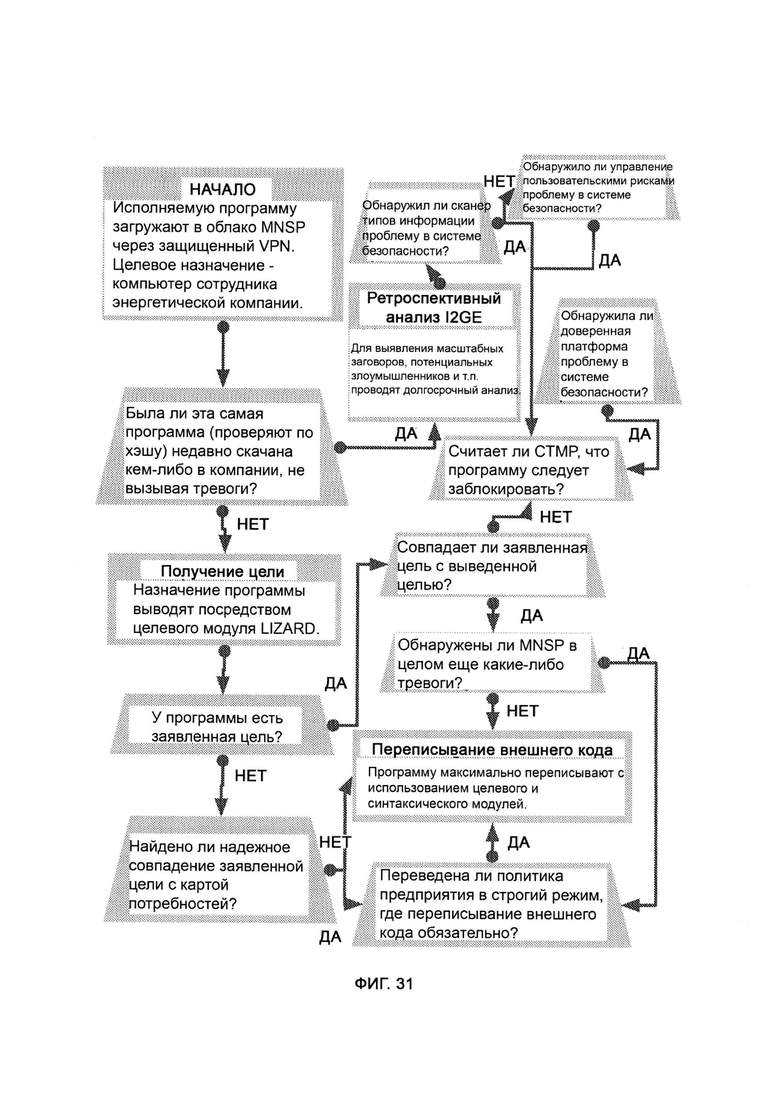

а) логическую защиту и мгновенное реагирование в реальном времени без создания баз данных (LIZARD), которая узнает назначение и функцию внешнего кода и блокирует его в случае наличия злого умысла либо отсутствия обоснованной цели, а также анализирует угрозы сами по себе без обращения к прошлым данным;

б) искусственные угрозы безопасности (Artificial Security Threat, AST), которые представляют собой гипотетический сценарий события в системе безопасности для проверки эффективности правил безопасности;

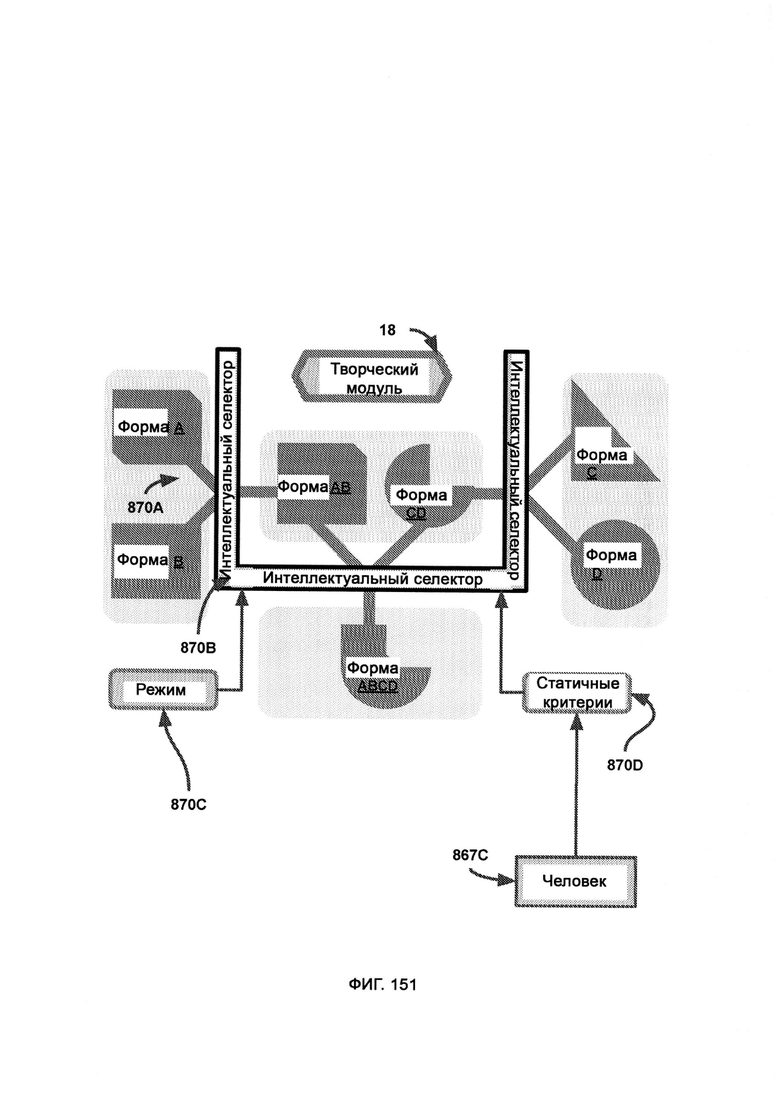

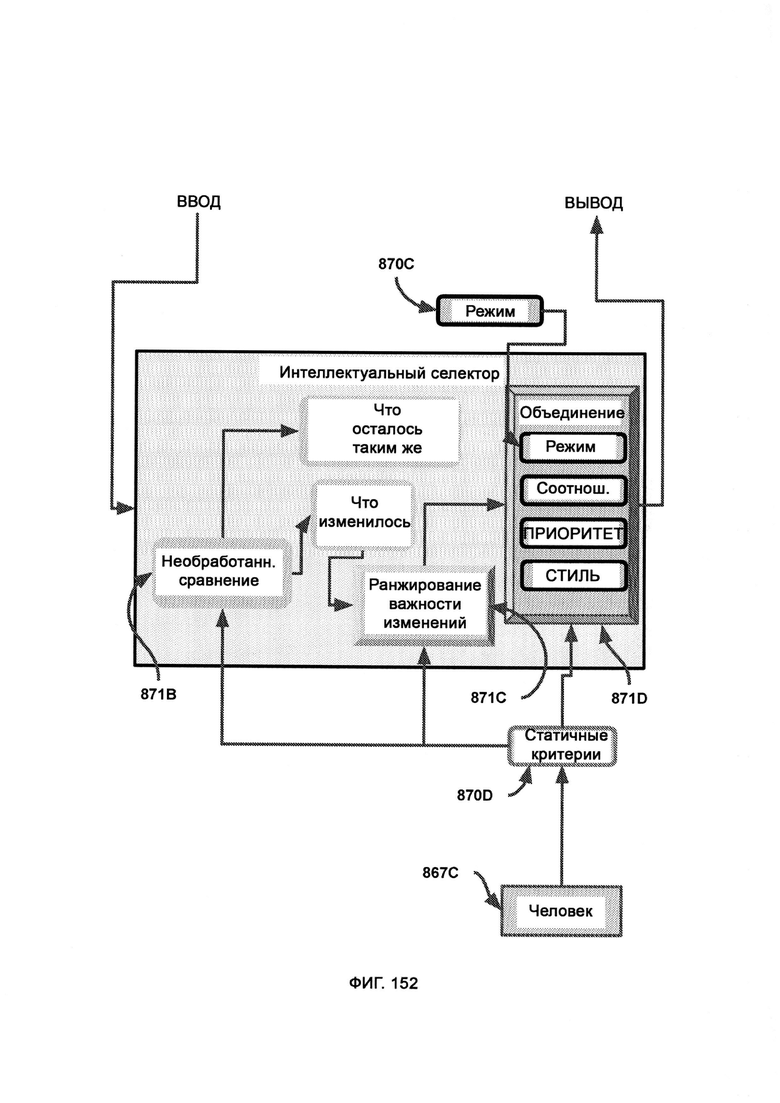

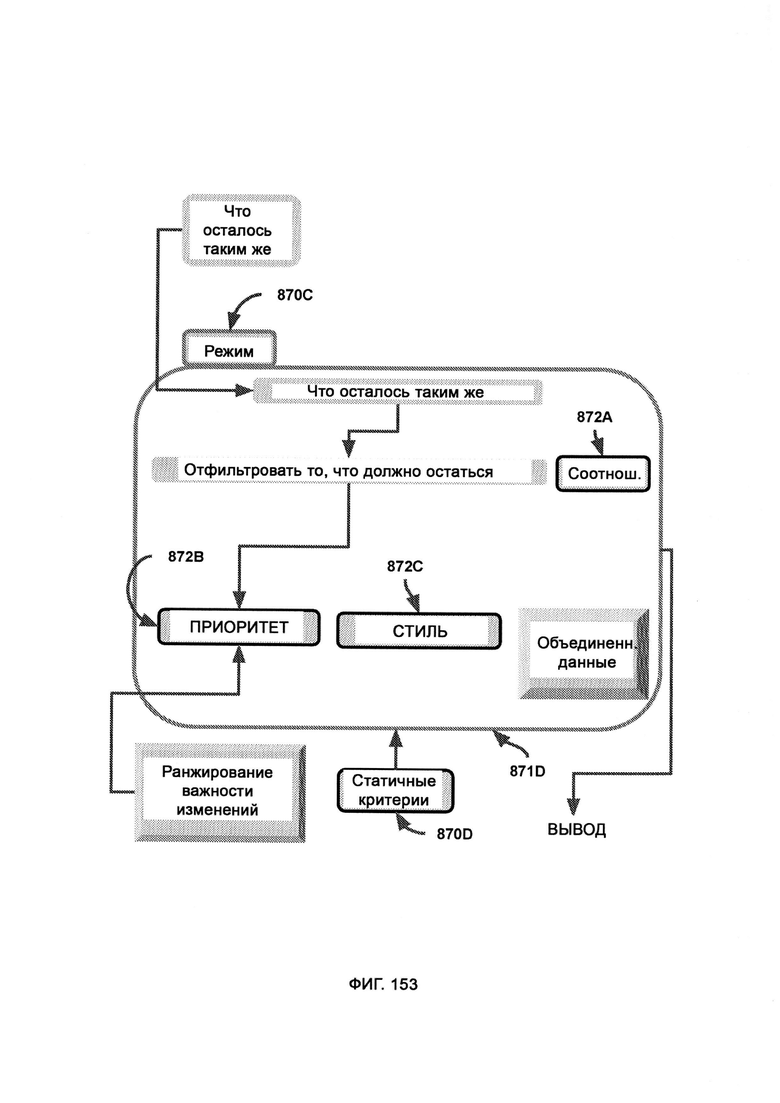

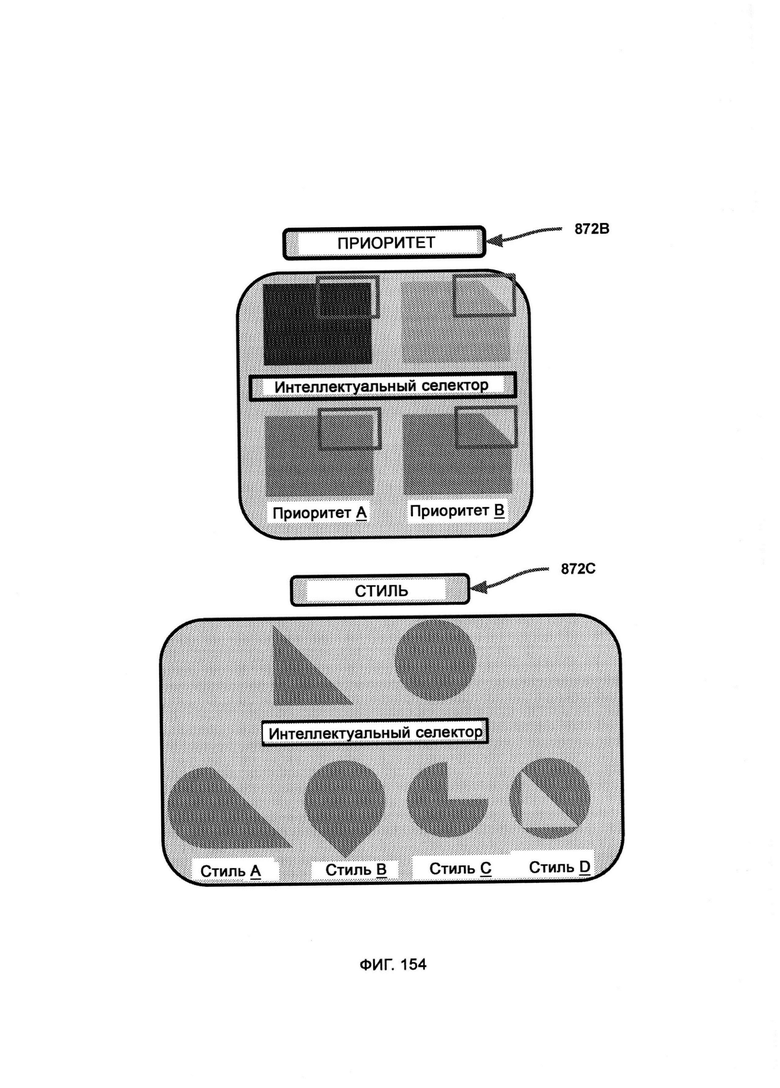

в) творческий модуль, осуществляющий процесс интеллектуального создания новых гибридных форм из существующих форм;

г) обнаружение злого умысла, посредством которого определяют взаимосвязь информации, выделяют образцы поведения, связанного с системой безопасности, проводят регулярные фоновые проверки нескольких подозрительных событий в системе безопасности, а также предпринимают попытки найти взаимосвязь между событиями, на первый взгляд не связанными между собой;

д) поведение системы безопасности, в котором хранятся и индексируются события в системе безопасности, их признаки и отклик на них, причем отклики представляют собой решения как по блокировке, так и по допуску;

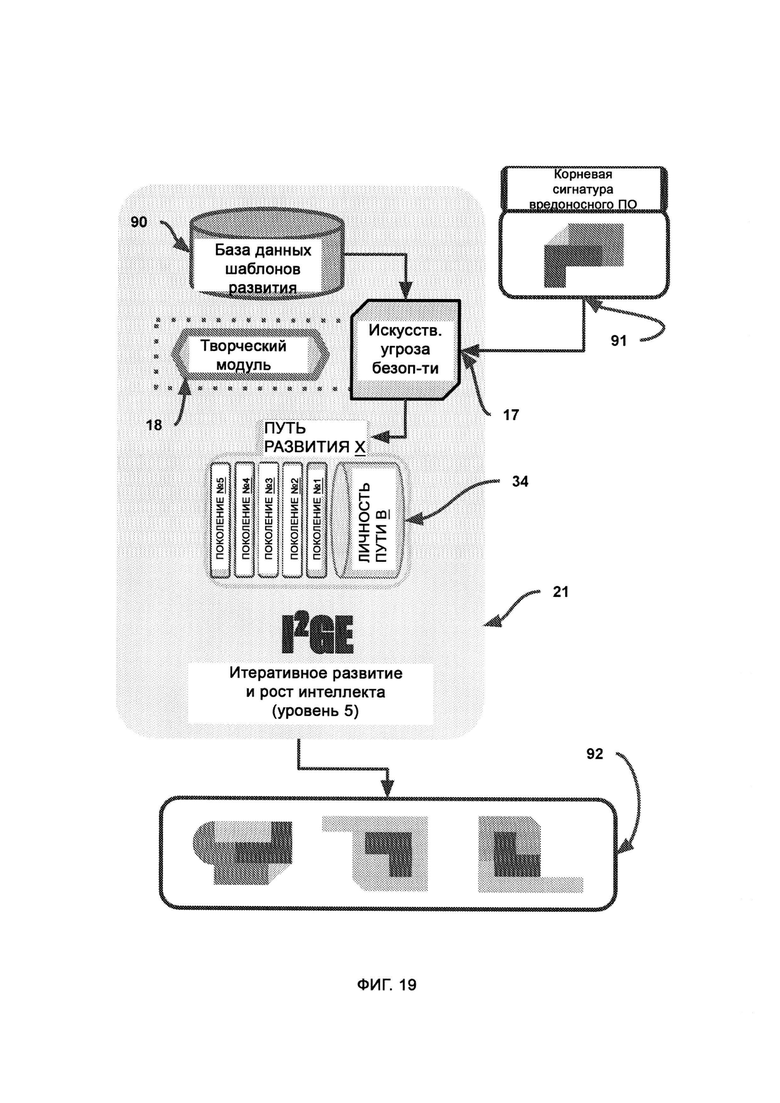

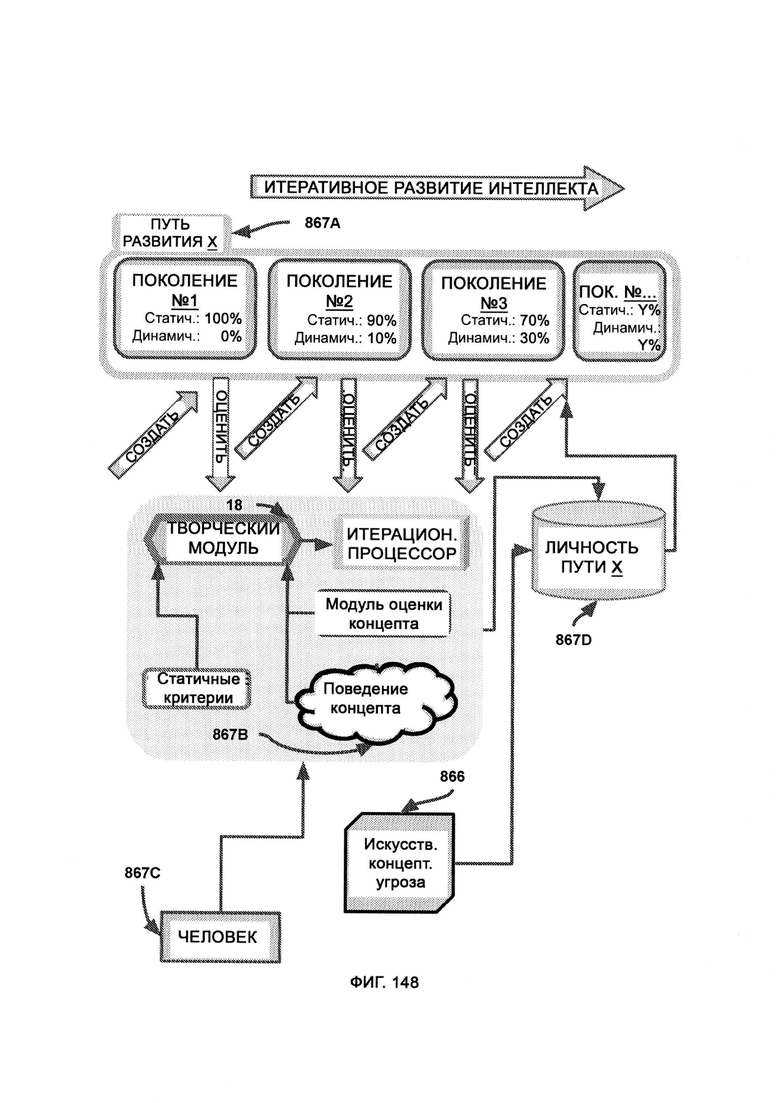

е) итеративный рост и развитие интеллекта (Iterative Intelligence Growth/Intelligence Evolution, I2GE), посредством которого изучают большие данные и распознают сигнатуры вредоносного ПО, а также симулируют потенциальные разновидности данного ПО путем совмещения AST с творческим модулем;

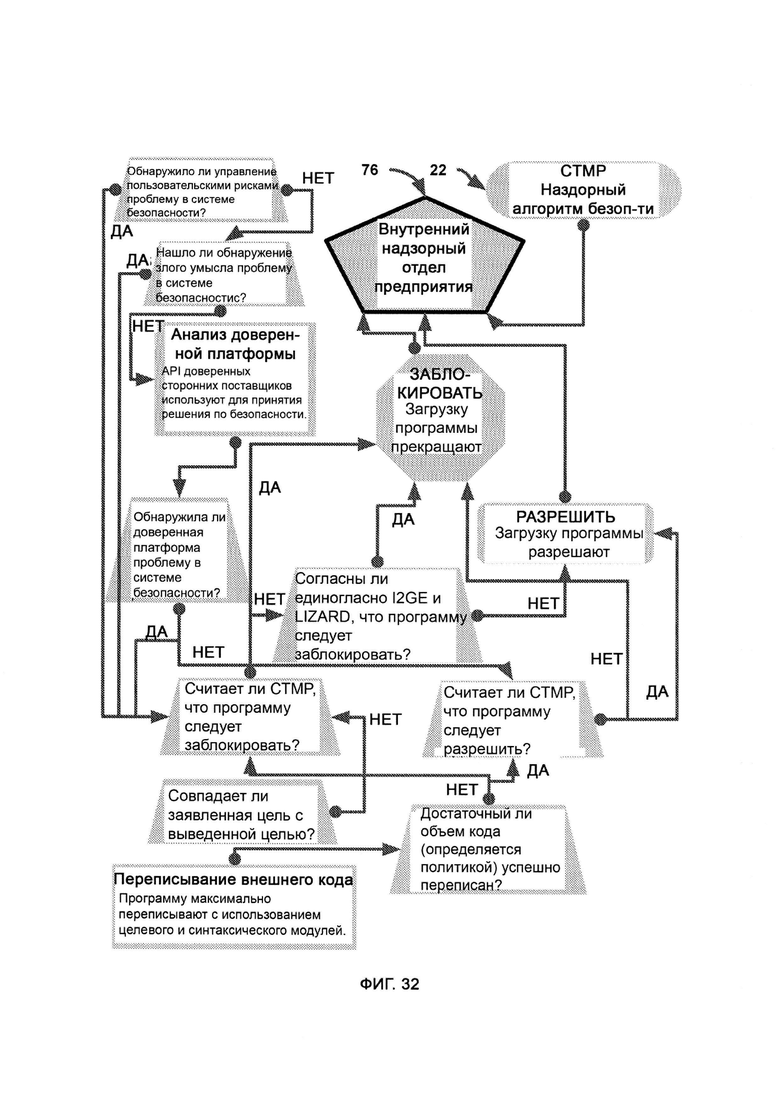

ж) память и восприятие, основанные на критическом мышлении (СТМР), посредством которых критически рассматривают решения по блокировке или допуску, а также обеспечивают дополнительный уровень безопасности путем изучения перекрестных данных, предоставляемых I2GE, LIZARD и доверенной платформой, причем СТМР оценивает собственный потенциал в формировании объективного решения по данному вопросу и не навязывает это решение, если оно малонадежно.

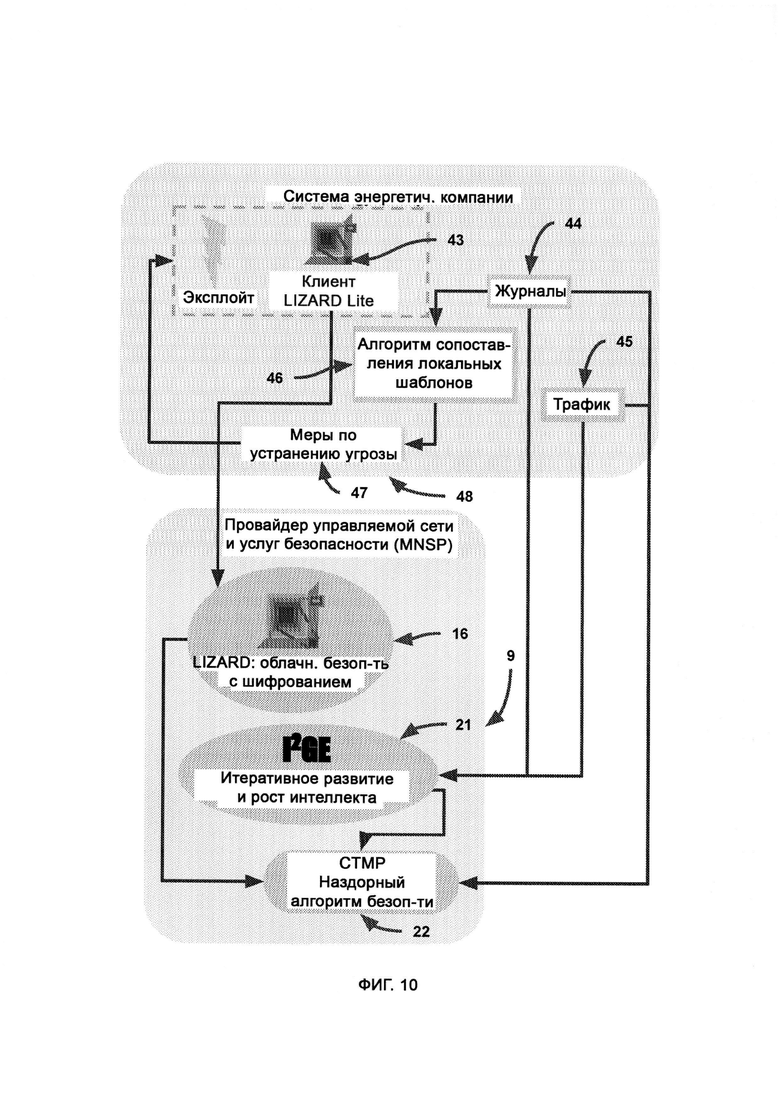

[0007] Для защищенного взаимодействия с LIZARD в MNSP используется клиент LIZARD Lite, выполненный с возможностью работать на устройстве, входящем в сеть предприятия.

[0008] Демилитаризованная зона (Demilitarized Zone, DMZ) представляет собой подсеть, содержащую HTTP-сервер с более высокой ответственностью перед системой безопасности, чем у обычного компьютера, снимающий такую ответственность с остальных устройств в сети предприятия.

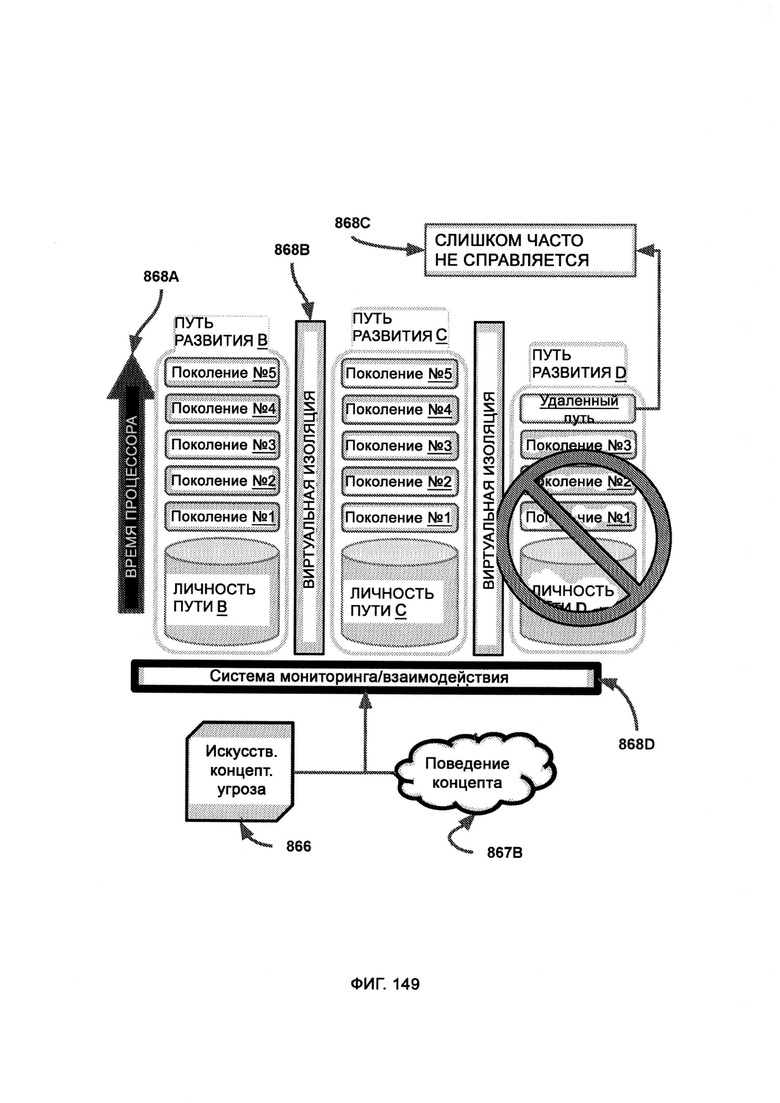

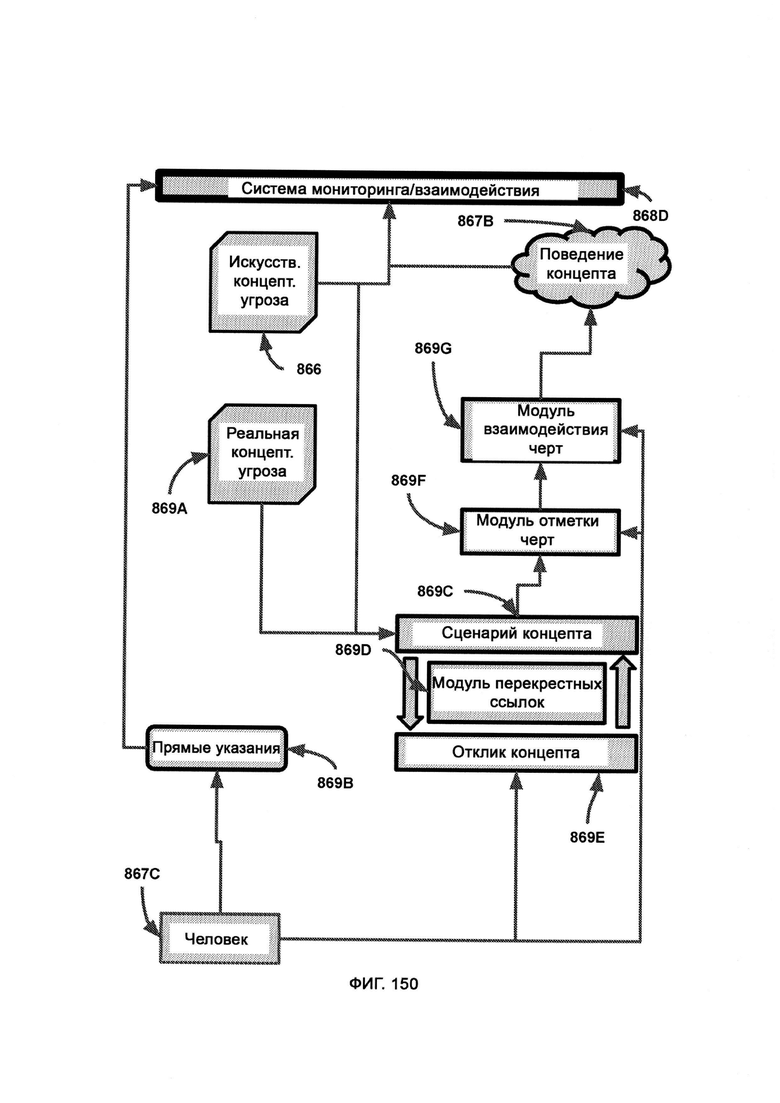

[0009] I2GE включает в себя итеративное развитие, в котором отбирают и исследуют параллельные пути развития, итеративные поколения которых адаптируются к одним и тем же искусственным угрозам безопасности, и путь с наиболее удачными личностными чертами лучше других противостоит угрозам безопасности.

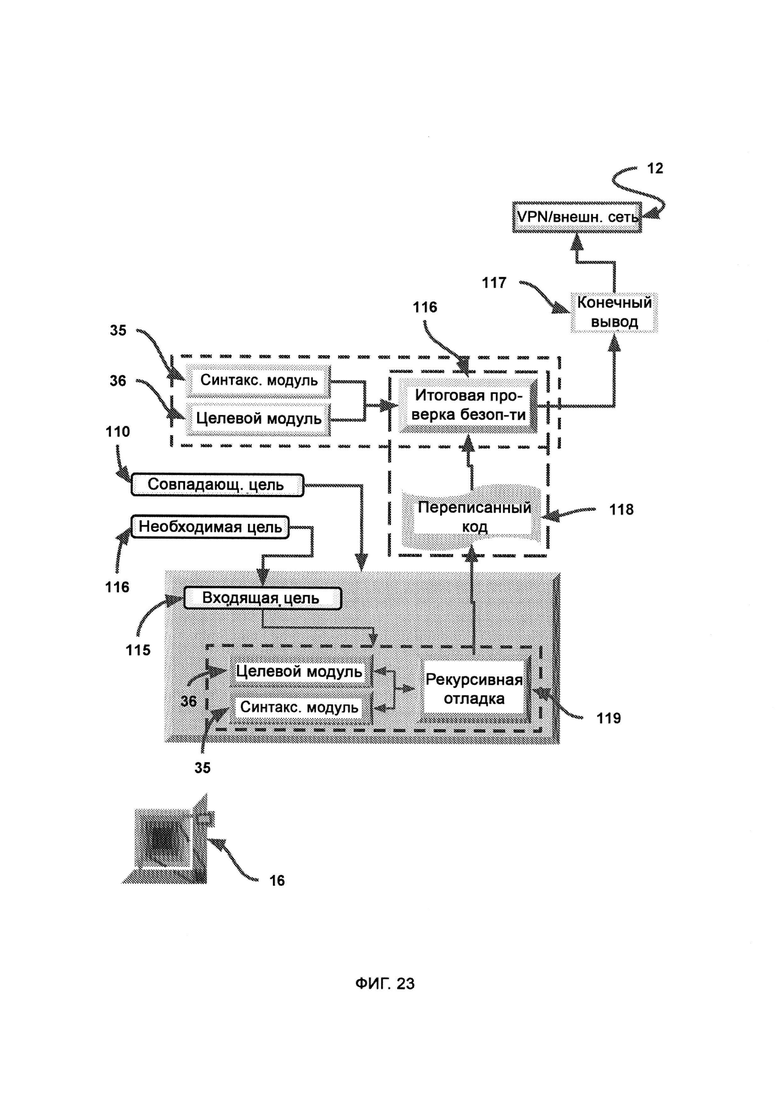

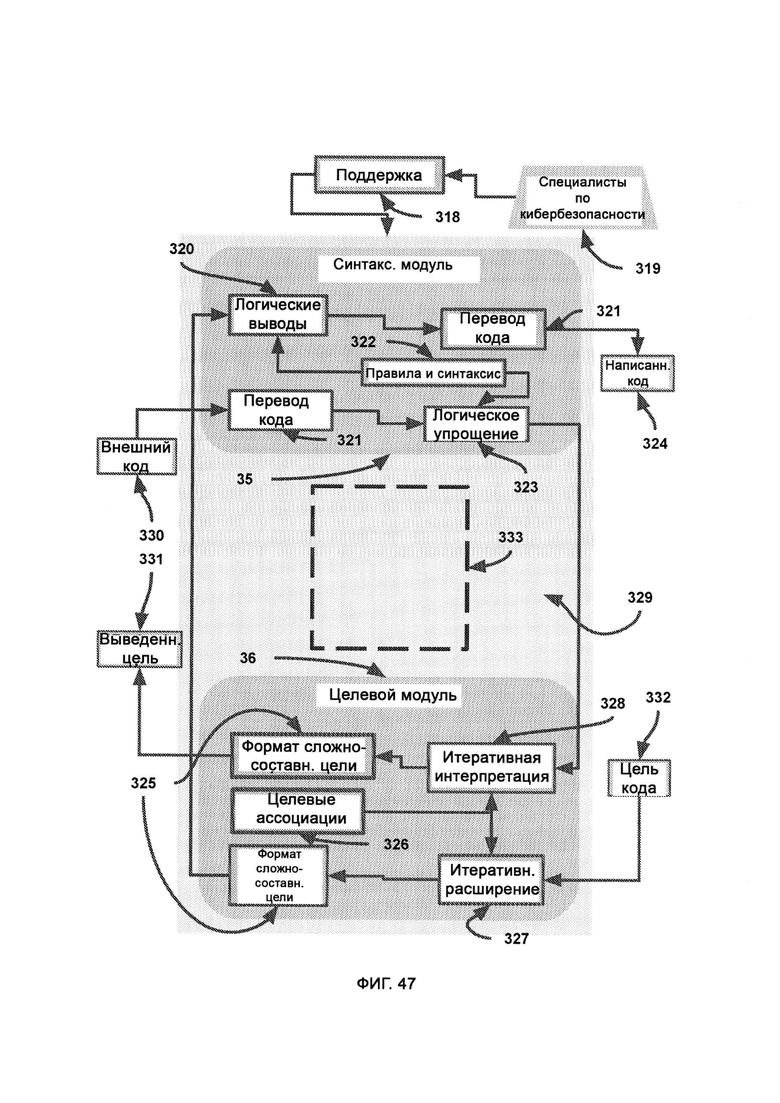

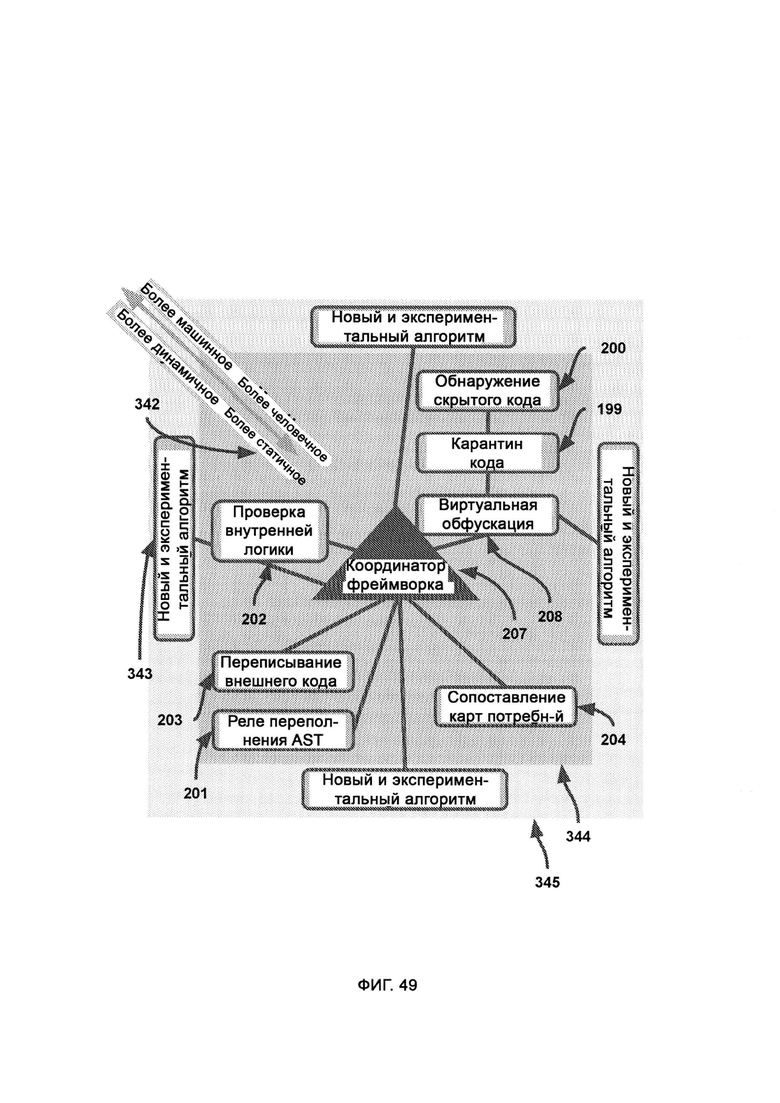

[0010] LIZARD включает в себя:

а) синтаксический модуль, который предоставляет фреймворк для написания и чтения компьютерного кода;

б) целевой модуль, который с помощью синтаксического модуля выделяет из кода цель, поле чего выдает ее в собственном формате сложносоставной цели;

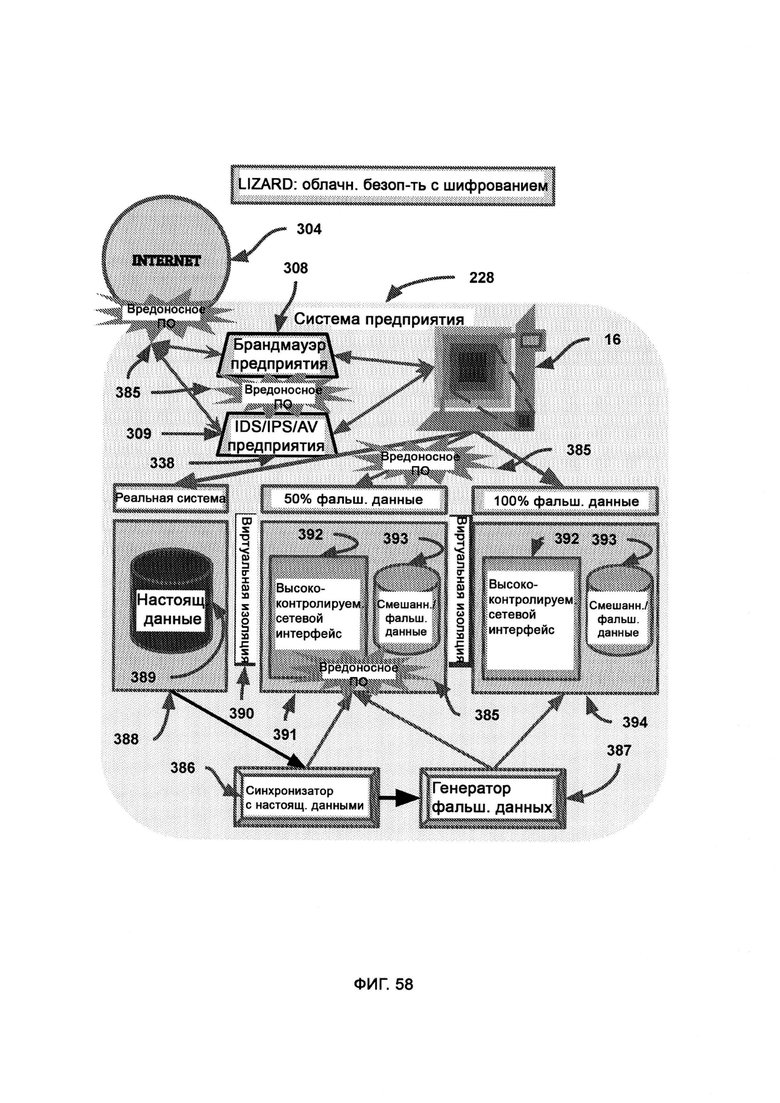

в) виртуальную обфускацию, в рамках которой сеть и базу данных предприятия копируют и переносят в виртуальную среду, где конфиденциальные сведения замещают фальшивыми данными, причем среда может динамически подстраиваться в реальном времени под поведение цели, включая в себя больше фальшивых данных либо больше настоящих данных самой системы;

г) имитацию сигнала, которая обеспечивает своего рода ответный удар при достижении аналитического завершения виртуальной обфускации;

д) проверку внутренней логики, в рамках которой проверяют, присутствует ли логика во всех внутренних функциях внешнего кода;

е) переписывание внешнего кода, в рамках которого посредством синтаксического и целевого модулей внешний код преобразуют в формат сложносоставной цели;

ж) обнаружение скрытого кода, в рамках которого обнаруживают код, скрытно помещенный в пакеты передачи данных;

з) сопоставление карт потребностей, т.е. карту иерархии потребностей и целей, на которую опираются, решая, соответствует ли внешний код общему назначению системы;

где для написания кода синтаксический модуль получает из целевого модуля код в формате сложносоставной цели, затем пишет код с произвольным синтаксисом, после чего вспомогательная функция переводит его в реальный исполняемый код; где для чтения синтаксический модуль направляет в целевой модуль синтаксическую интерпретацию кода с целью выявить назначение данного кода;

где имитация сигнала использует синтаксический модуль с целью понять синтаксис коммуникации вредоносного ПО с запустившими его хакерами, после чего контроль над коммуникацией перехватывают, чтобы создать ложное впечатление, что атака удалась и что конфиденциальные данные попали к хакерам, в то время как система LIZARD также направляет хакерам код ошибки от вредоносного ПО, маскируя его под реальный отклик от ПО;

где при переписывании внешнего кода с помощью выявленной цели достраивают кодовый набор, тем самым добиваясь того, чтобы внутри сети предприятия исполнялись только желаемые и понятные функции внешнего кода, а все остальные части кода не получали доступа в систему.

[0011] Для того, чтобы при переписывании внешнего кода был синтаксически воспроизведен внешний код с целью сглаживания потенциально незамеченных вредоносных эксплойтов, посредством комбинационного метода сравнивают и сопоставляют заявленную цель с выявленной целью, причем используют целевой модуль для манипуляции форматом сложносоставной цели, причем в отношении выявленной цели при сопоставлении карт потребностей сохраняют иерархическую структуру для сохранения юрисдикции всех нужд предприятия, с тем чтобы определить и обосновать назначение участка кода, в зависимости от пустот в юрисдикционно-ориентированной карте потребностей, причем входящую цель получают из процесса рекурсивной отладки.

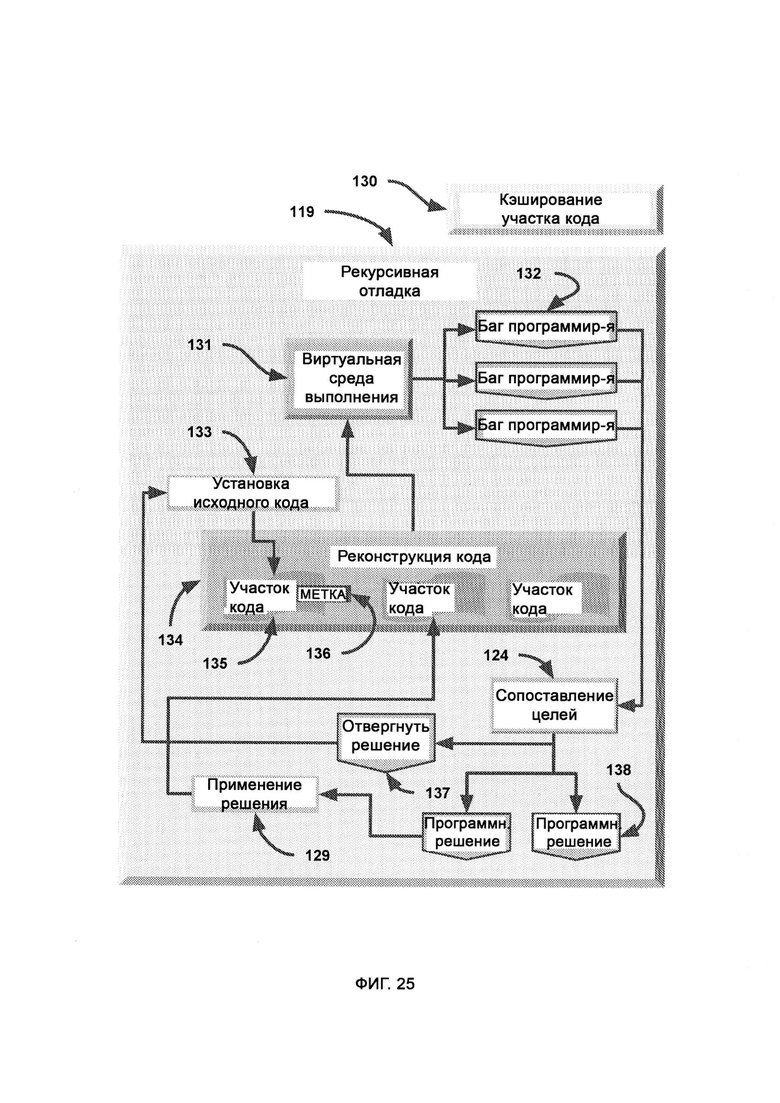

[0012] При рекурсивной отладке циклически проходят сегменты кода, проверяют их на наличие багов и исправляют их, причем если баг не устраняется, весь сегмент кода заменяют исходным сегментом внешнего кода, после чего данный исходный сегмент помечают с целью упрощения процесса виртуальной обфускации и поведенческого анализа, причем исходное состояние внешнего кода интерпретируется целевым модулем и синтаксическим модулем для переписывания кода, причем отладчик напрямую обращается к внешнему коду в случае, если в переписанной версии обнаружен неустранимый баг и весь сегмент необходимо заменить исходным сегментом внешнего кода, тогда как сегменты переписанного кода проверяют в виртуальной среде выполнения на предмет наличия багов программирования, где виртуальная среда выполнения запускает сегменты кода и проверяет на наличие ошибок выполнения, и при наличии багов программирования виртуальная среда выполнения выявляет тип и участок ошибок, после чего готовят потенциальное решение для бага программирования посредством совмещения цели и перевыражения кода из заявленной цели, причем участок бага программирования переписывают в ином формате с целью избежать бага, причем потенциальное решение выводят, а если решений не осталось, данный сегмент кода больше не переписывают, а в итоговом кодовом наборе вставляют на его место исходный сегмент кода напрямую из внешнего кода.

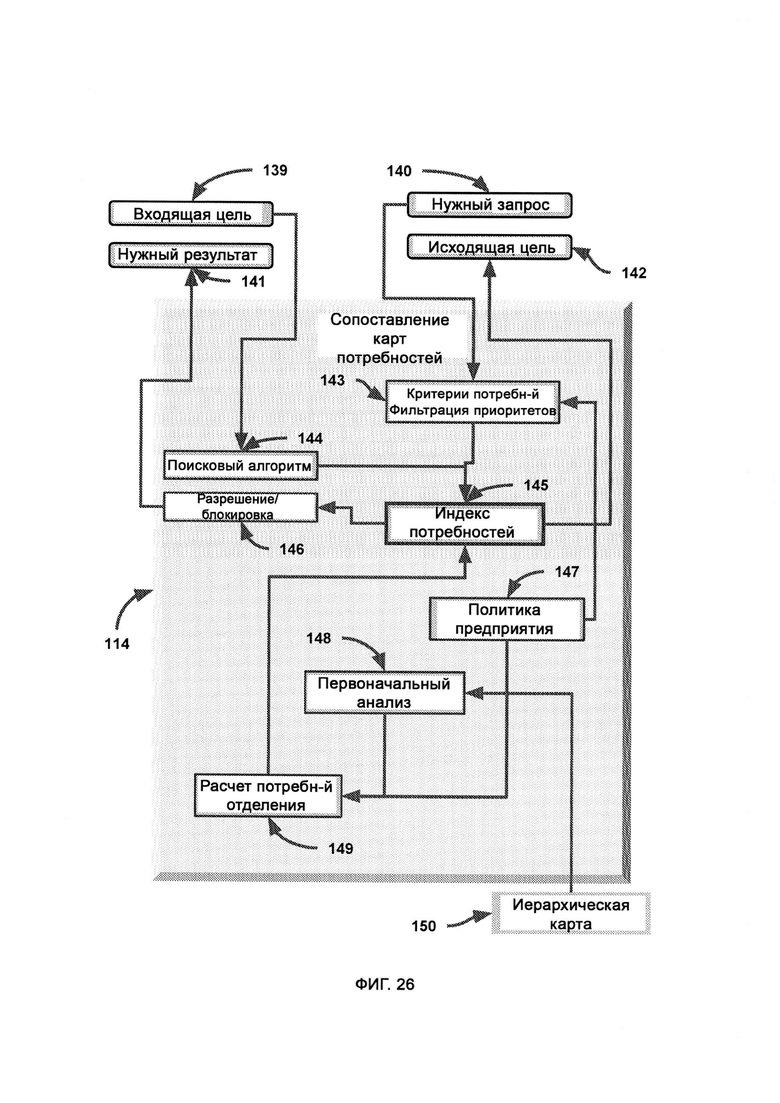

[0013] При сопоставлении карт потребностей облака LIZARD Cloud и LIZARD Lite обращаются к иерархической карте ветвей юрисдикции предприятия, причем вне зависимости от того, совпадает входящая цель с заявленной либо получена из целевого модуля, в ходе сопоставления карт потребностей подтверждают обоснование для выполнения кода/функции в системе предприятия, причем эталонный экземпляр иерархической карты хранят в облаке LIZARD Cloud в MNSP, а индекс потребностей в сопоставлении карт потребностей рассчитывают на основании данного эталонного экземпляра, причем предоптимизированный индекс потребностей распространяют по всем доступным конечным клиентам, а для сопоставления карт потребностей получают запрос потребностей в отношении наиболее подходящей потребности системы в целом, причем в качестве соответствующего вывода выступает формат сложносоставной цели, отражающий данную подходящую потребность.

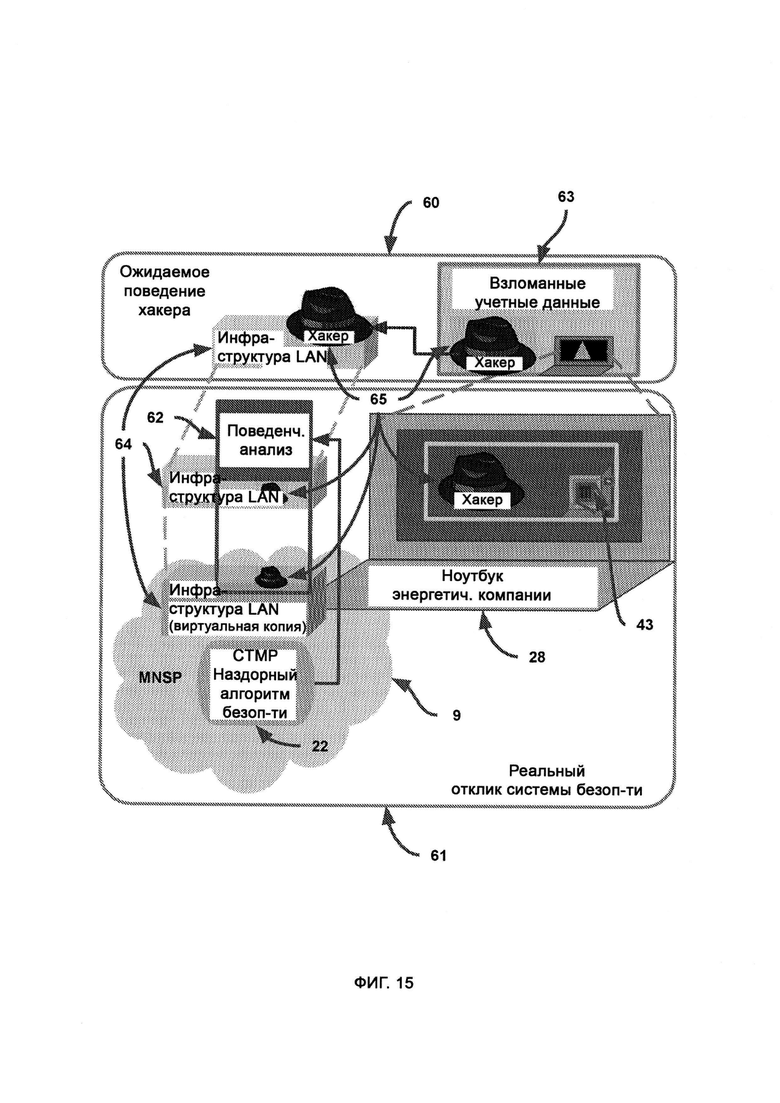

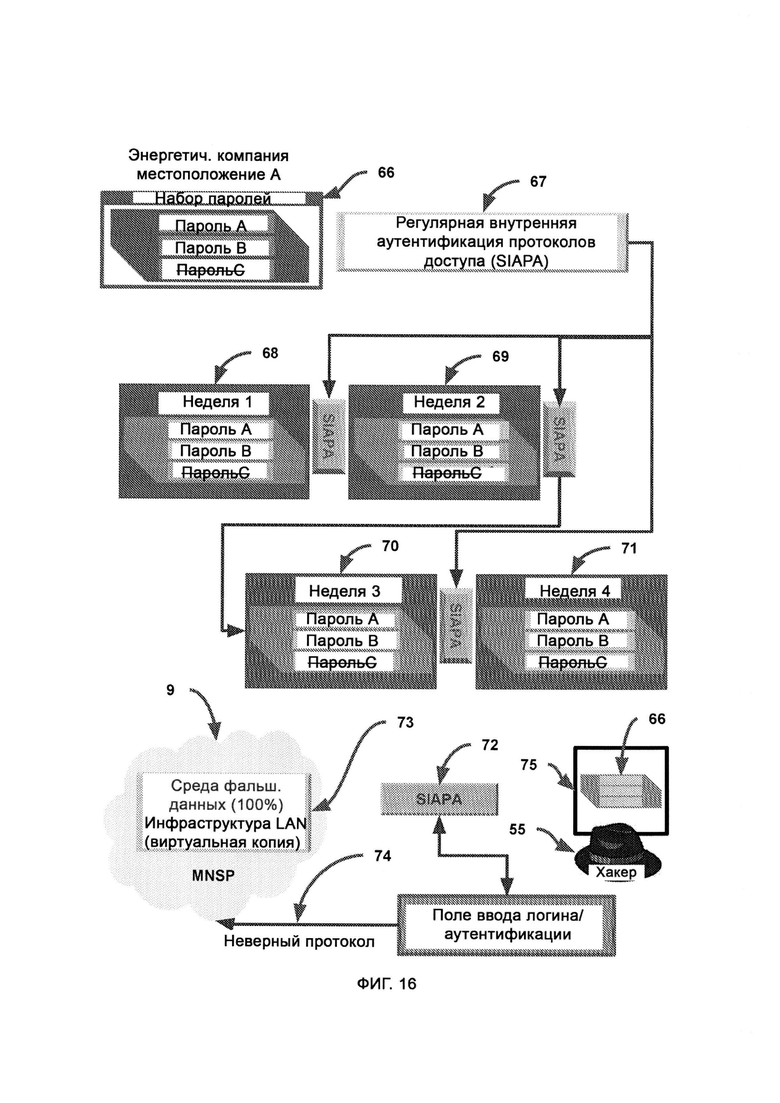

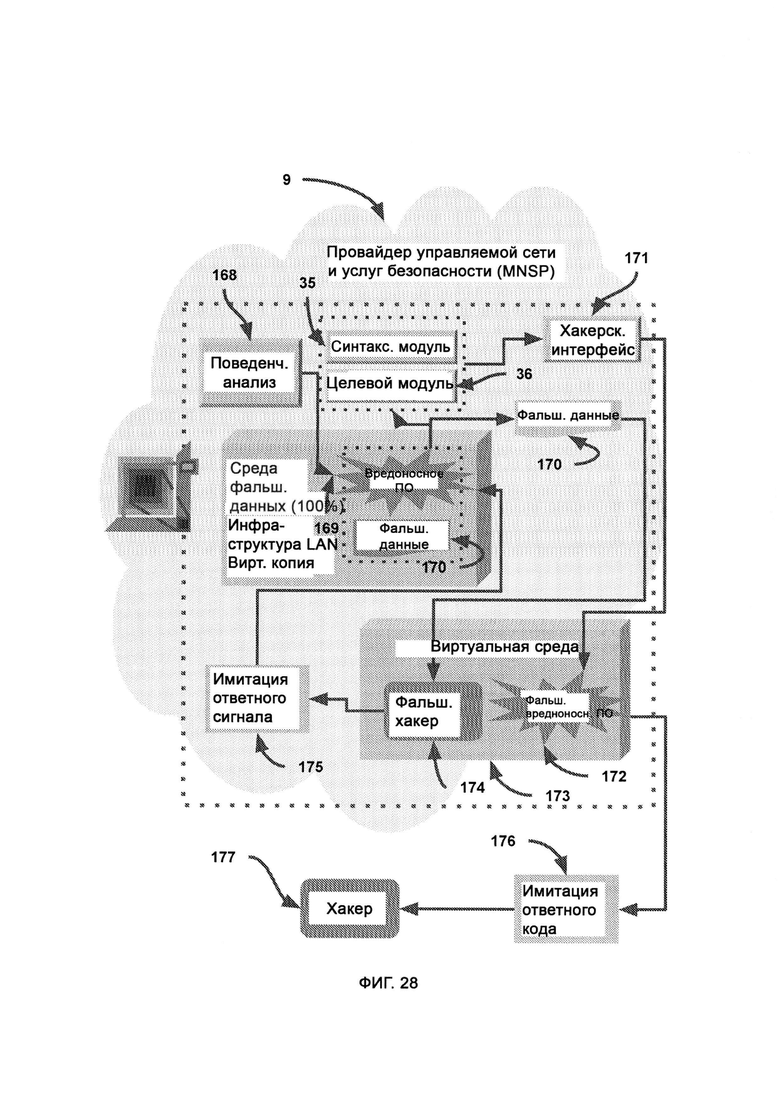

[0014] В MNSP виртуально воссоздают всю инфраструктуру локальной сети (LAN) предприятия, причем в процессе поведенческого анализа системой хакеры сталкиваются как с элементами реальной инфраструктуры локальной сети, так и с виртуальной копией, и в случае, если такой анализ выявляет риск, хакеру в большей степени предоставляют взаимодействовать с виртуальной копией с целью снизить риск взлома настоящих данных и/или устройств.

[0015] AST передают корневую сигнатуру вредоносного ПО, с тем чтобы сформировать итерации/вариации данной сигнатуры, причем полиморфические вариации вредоносного ПО получают на выходе из I2GE и передают на обнаружение вредоносного ПО.

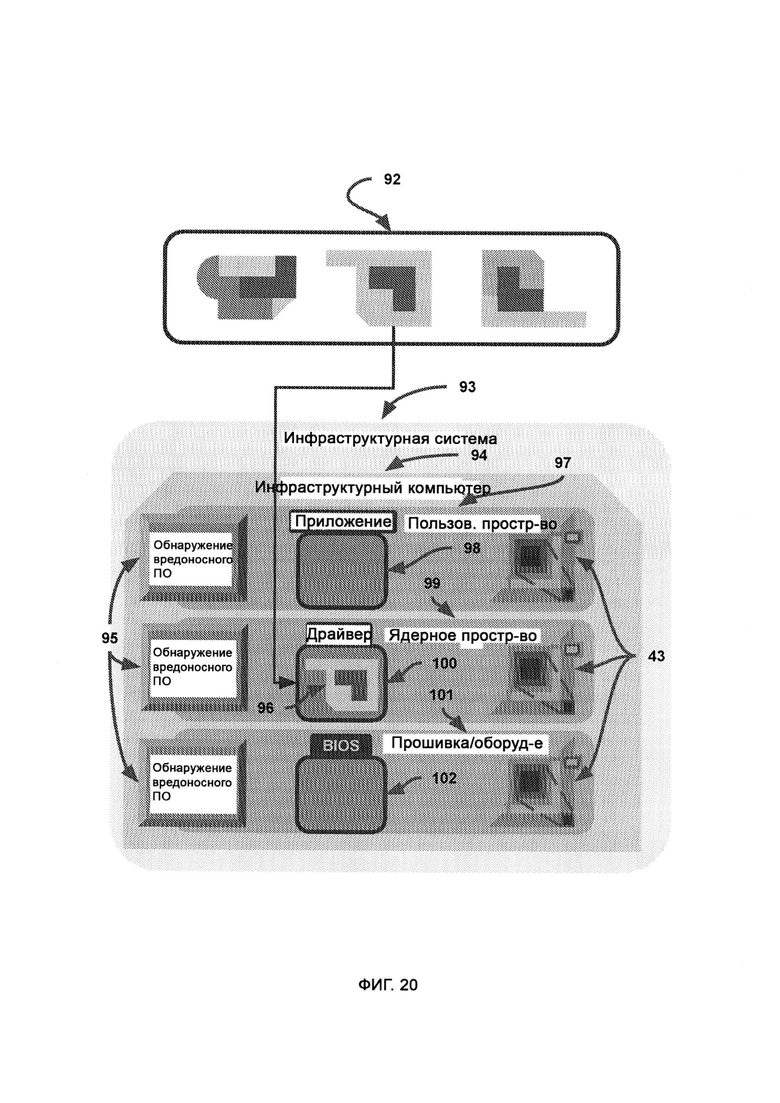

[0016] Обнаружение вредоносного ПО производят на всех трех уровнях устройства компьютера, а именно в пользовательском пространстве, пространстве ядра и пространстве прошивки/оборудования, причем все указанные пространства находятся под контролем агентов LIZARD Lite.

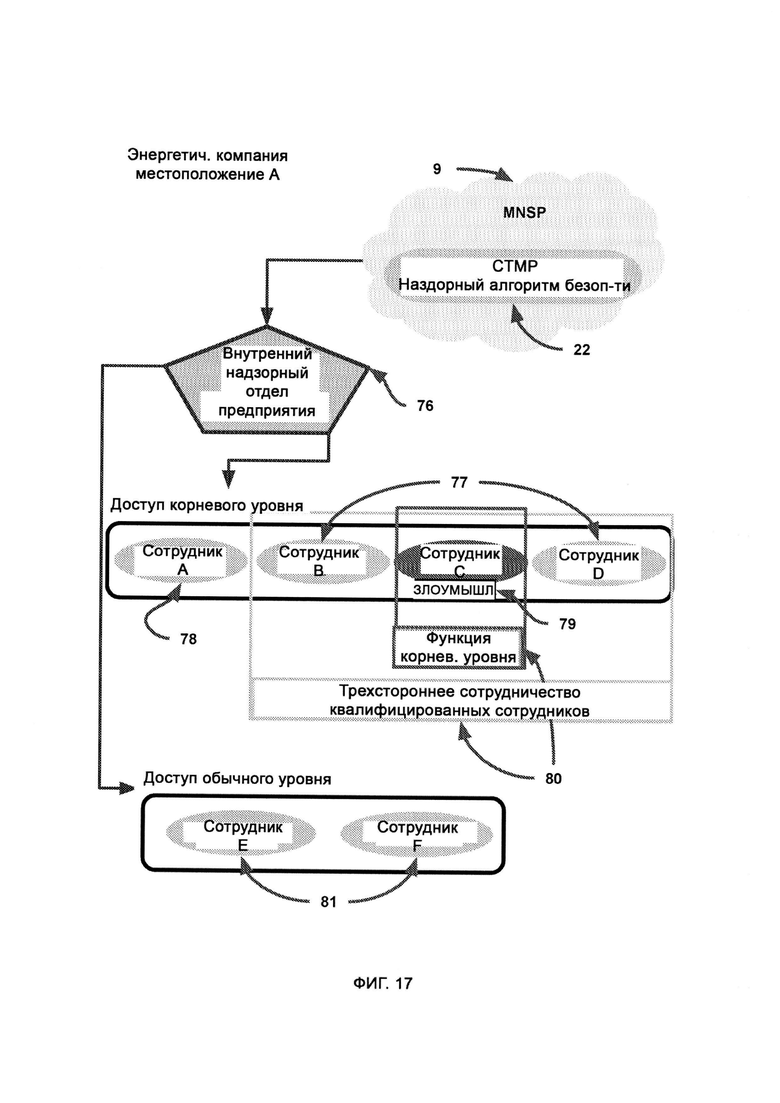

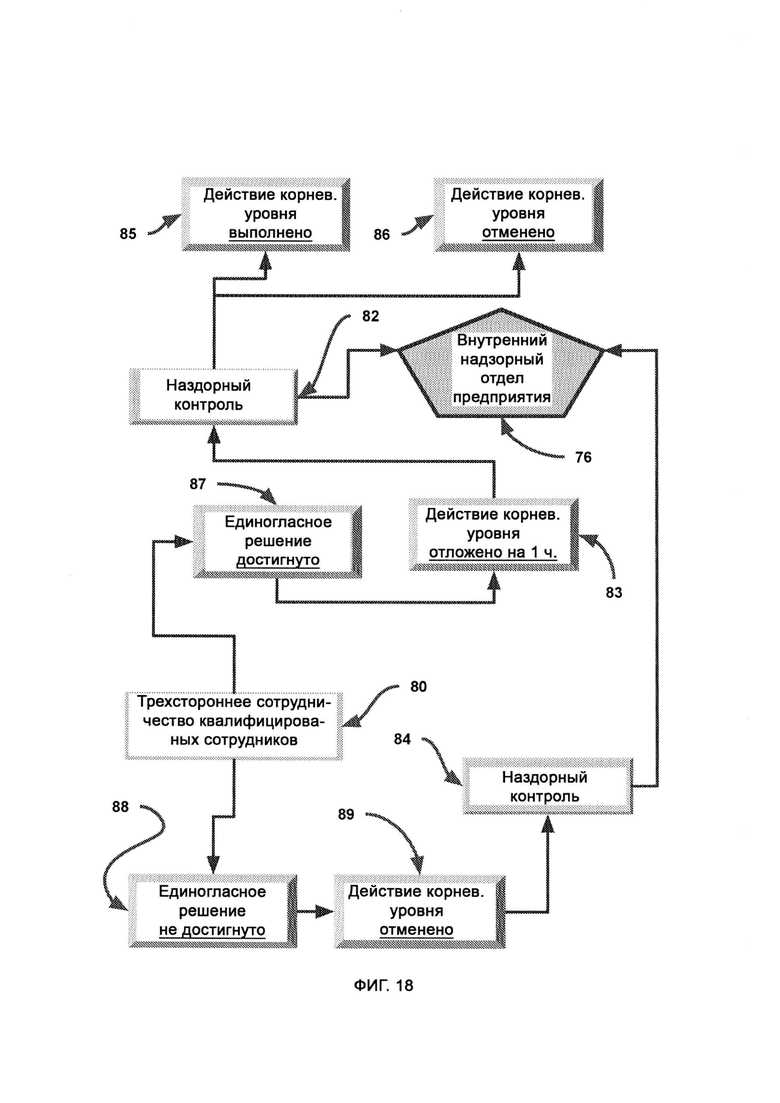

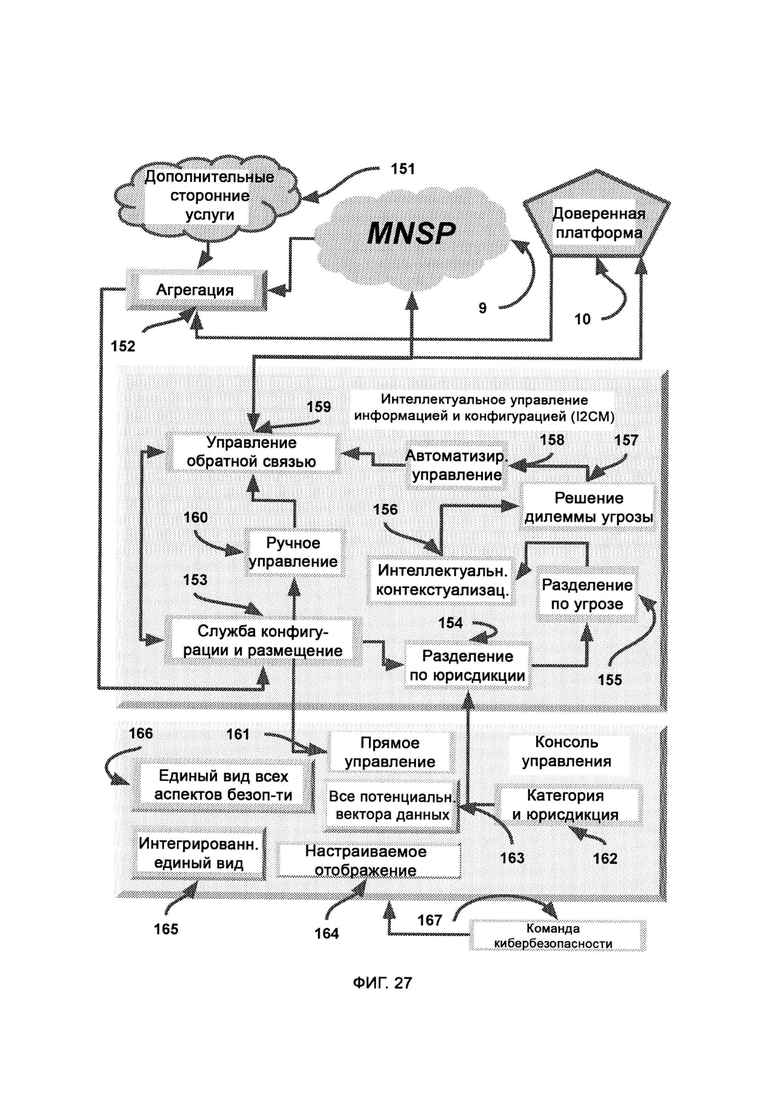

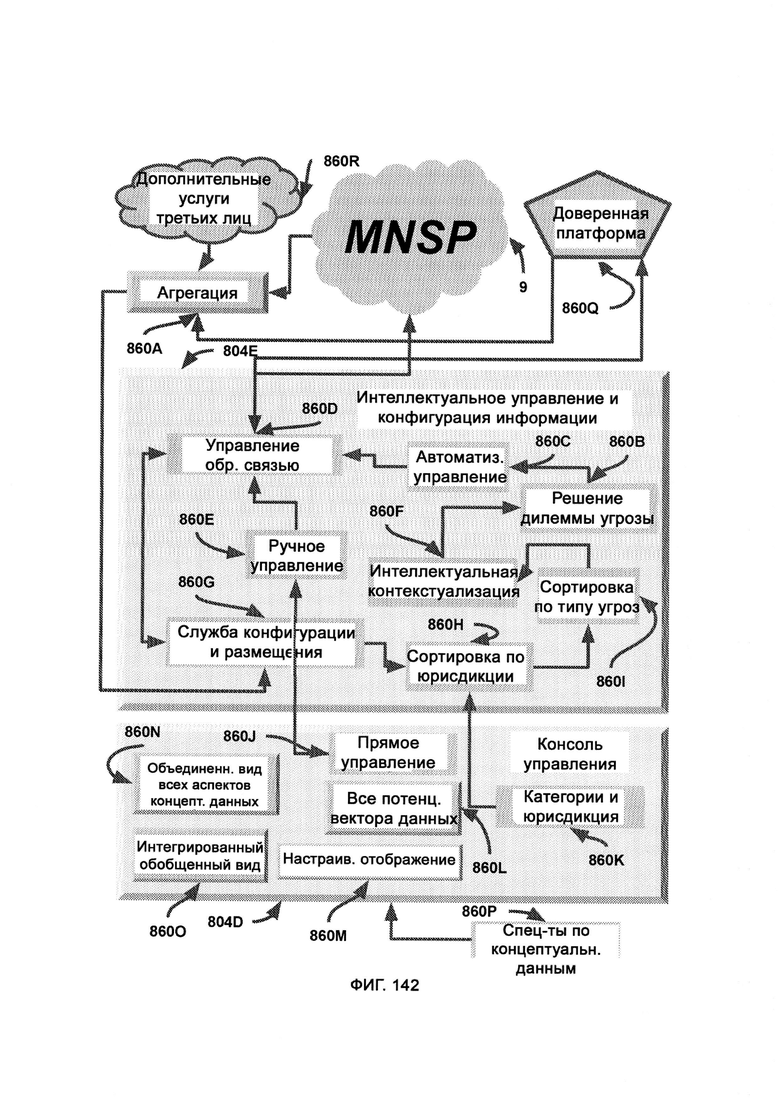

[0017] Компьютерная система представляет собой секретный машинный интеллект (MACINT) и отпор посредством скрытных операций в киберпространстве и дополнительно включает в себя:

а) интеллектуальное управление информацией и конфигурацией (Intelligent Information and Configuration Management, I2CM), обеспечивающее интеллектуальное управление, просмотр и контроль информации;

б) консоль управления (Management Console, МС), предоставляющую пользователям канал ввода/вывода;

причем I2СМ включает в себя:

i) сбор, при котором используют критерии общего уровня для отсеивания неважной и лишней информации, а также сливают и помечают потоки информации с множества платформ;

ii) службу конфигурации и размещения, которая включает в себя интерфейс для добавления новых устройств в сеть предприятия с заданными настройками безопасности и подключения, а также для управления учетными записями новых пользователей;

iii) разделение по юрисдикции, в рамках которого размеченный пул информации делят исключительно в соответствии с юрисдикцией конкретного пользователя консоли управления;

iv) разделение по угрозам, в рамках которого информацию организуют в соответствии с отдельными угрозами;

v) автоматизированные элементы управления для доступа в облако MNSP, на доверенную платформу или к дополнительным сторонним службам.

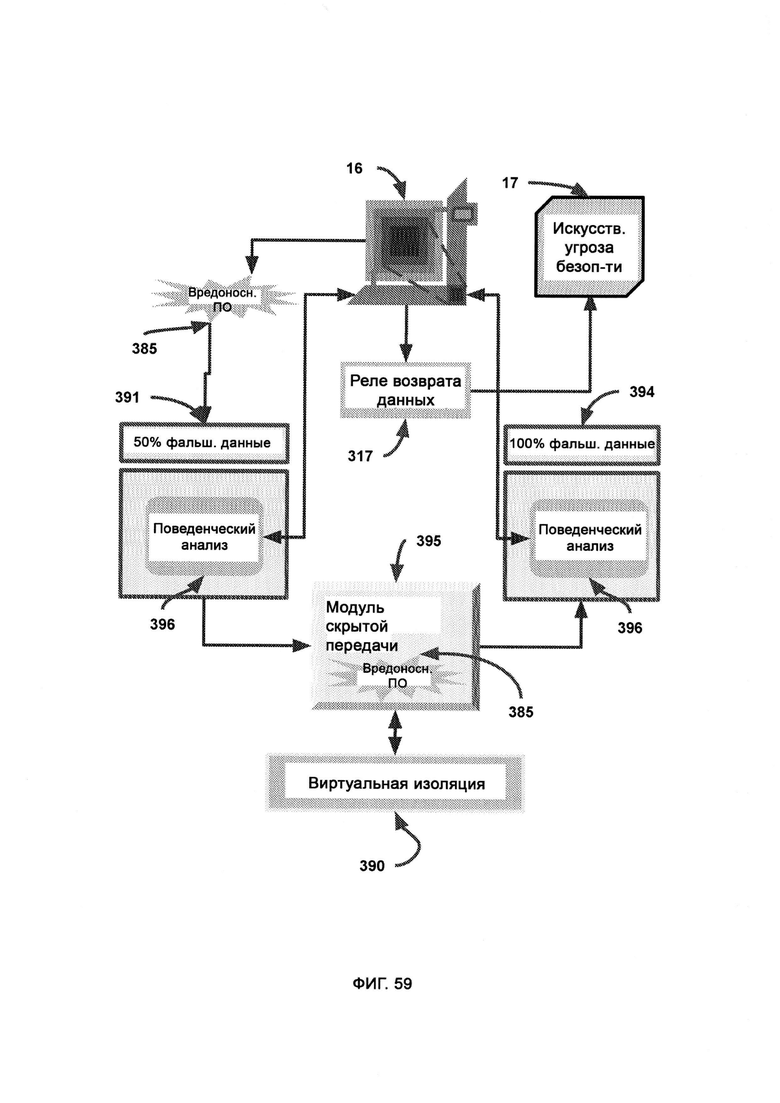

[0018] В облаке MNSP в ходе поведенческого анализа наблюдают состояние вредоносного ПО и действия, которые оно выполняет, находясь в среде фальшивых данных, причем если вредоносное ПО предпринимает попытку передать фальшивые данные хакеру, исходящий сигнал перенаправляют, так чтобы его получил фальшивый хакер, где хакерский интерфейс получает кодовую структуру вредоносного ПО и на ее основе восстанавливает внутреннюю структуру вредоносного ПО, из которой затем получают хакерский интерфейс, причем фальшивый хакер и фальшивое вредоносное ПО симулируют внутри виртуальной среды, где виртуальный фальшивый хакер посылает ответный сигнал настоящему вредоносному ПО для выявления дальнейшего поведения данного ПО, а реальный хакер получает фальшивый ответный код, не соответствующий поведению/состоянию настоящего вредоносного ПО.

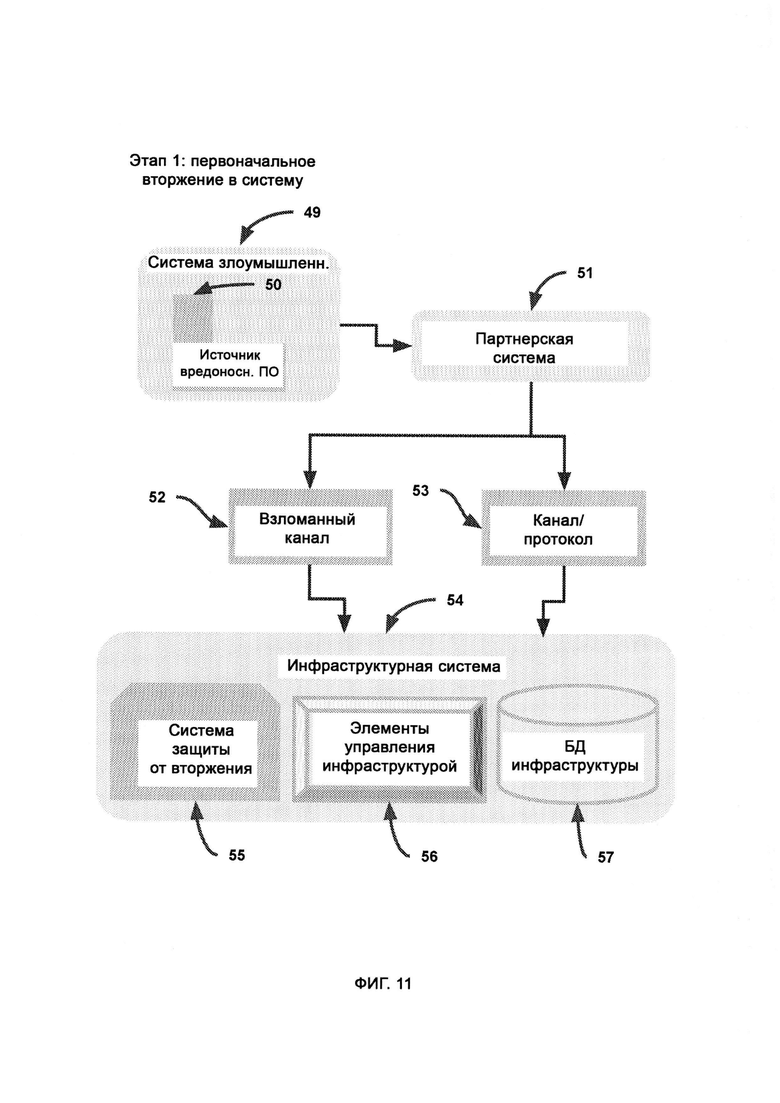

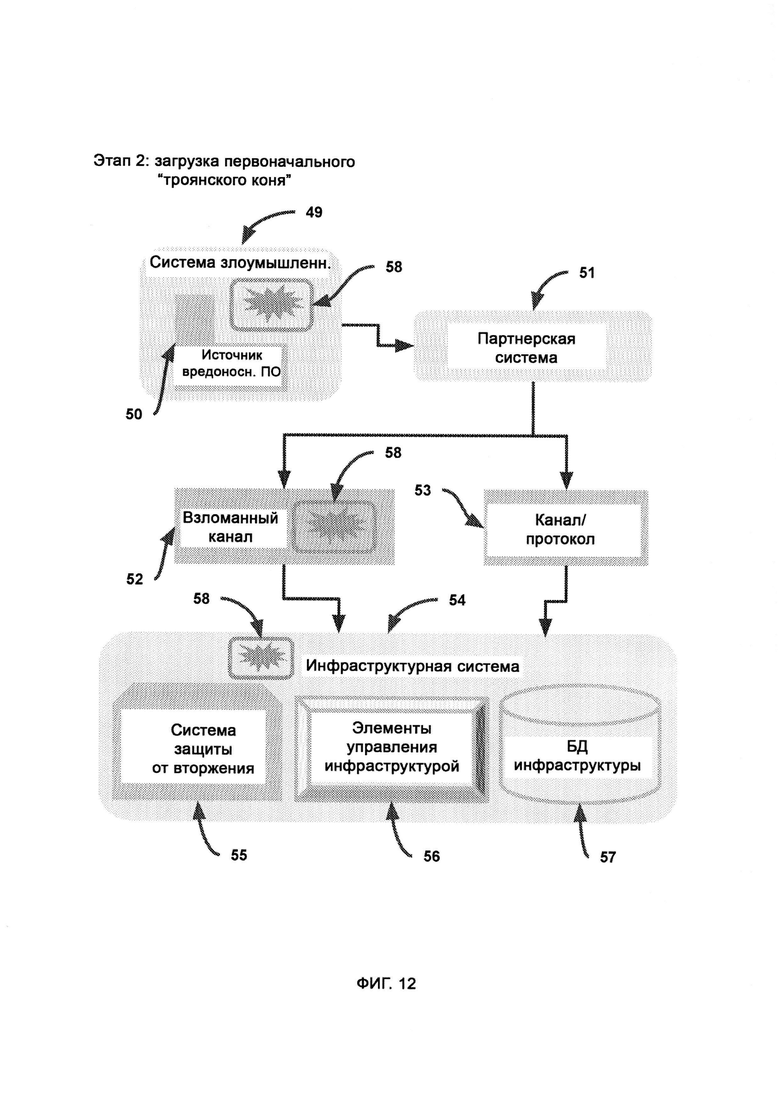

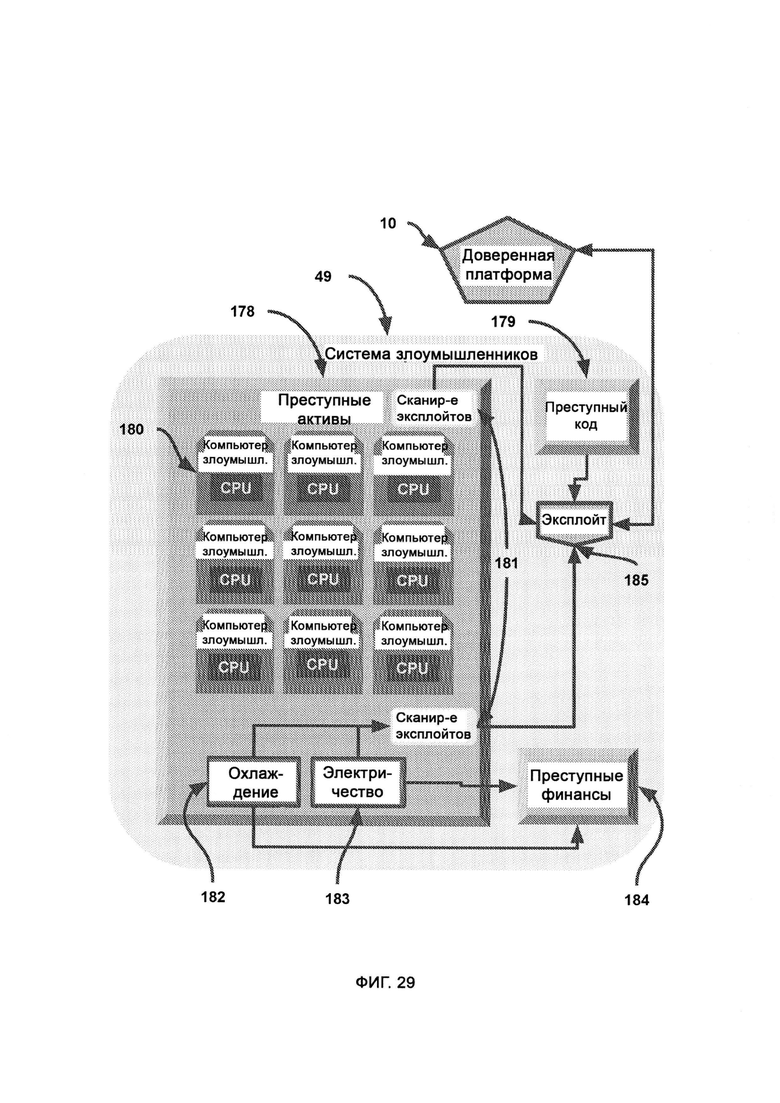

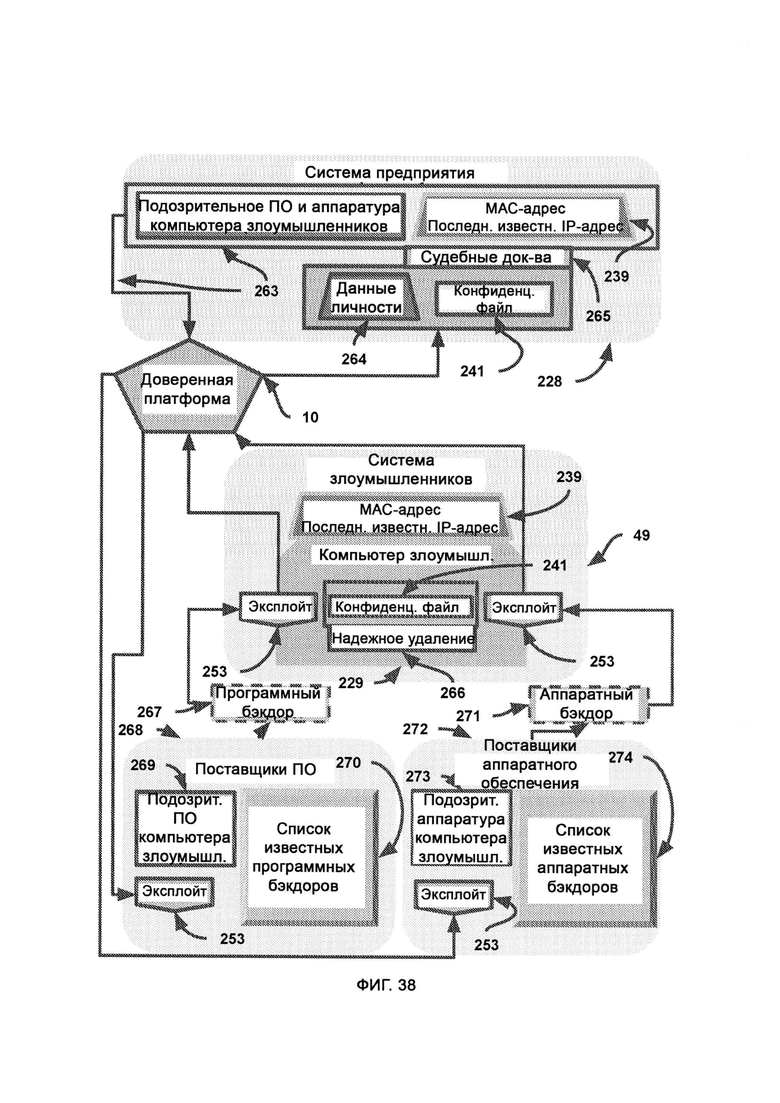

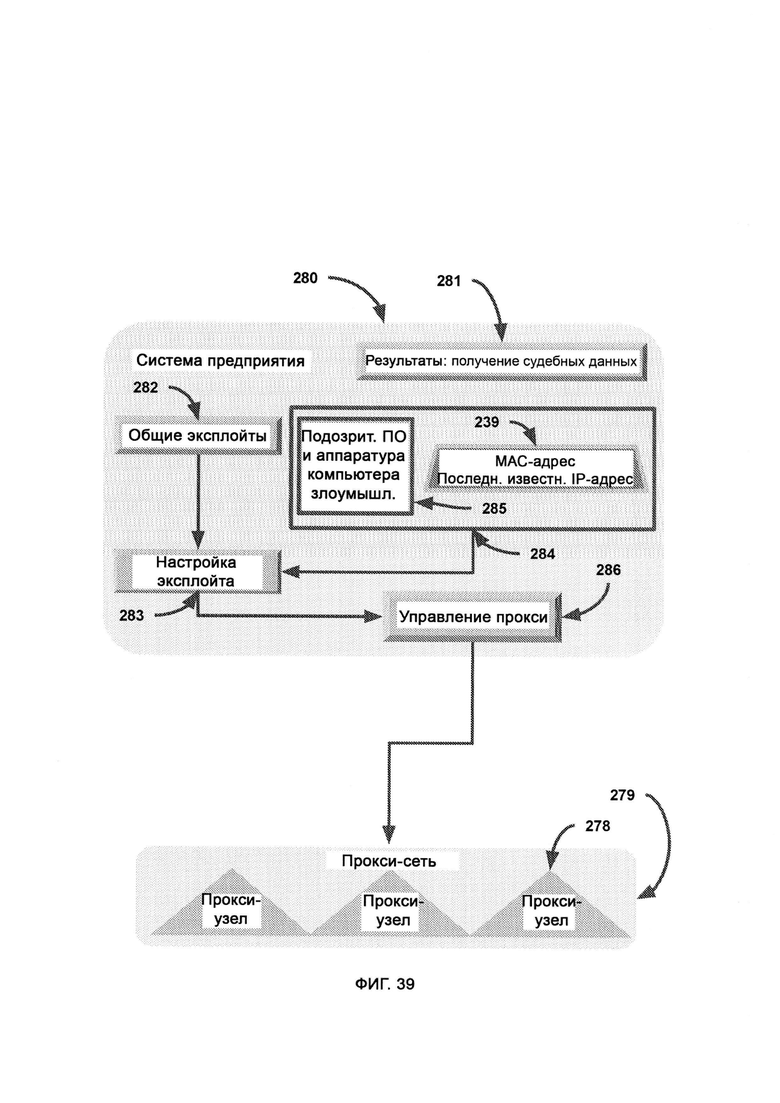

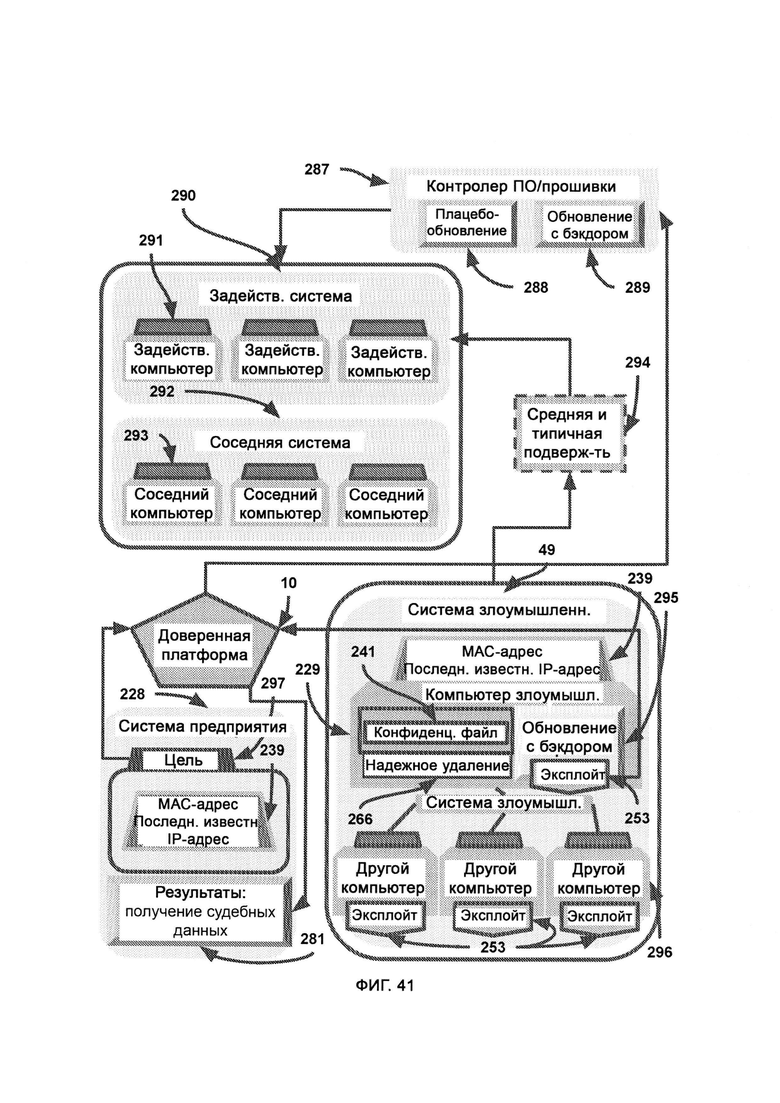

[0019] В ходе сканирования эксплойтов определяет возможности и характеристики преступного оборудования, и итоговые результаты сканирования применяются эксплойтом - программой, которая направляется доверенной платформой посредством базы данных ответных эксплойтов и поражает систему злоумышленников, причем в базе данных ответных эксплойтов содержатся средства нанесения отпора злоумышленникам, предоставленные поставщиками аппаратного обеспечения в виде готовых бэкдоров и известных уязвимостей, причем в единой базе данных судебных доказательств собраны судебные доказательства из множества источников, включающих множество предприятий.

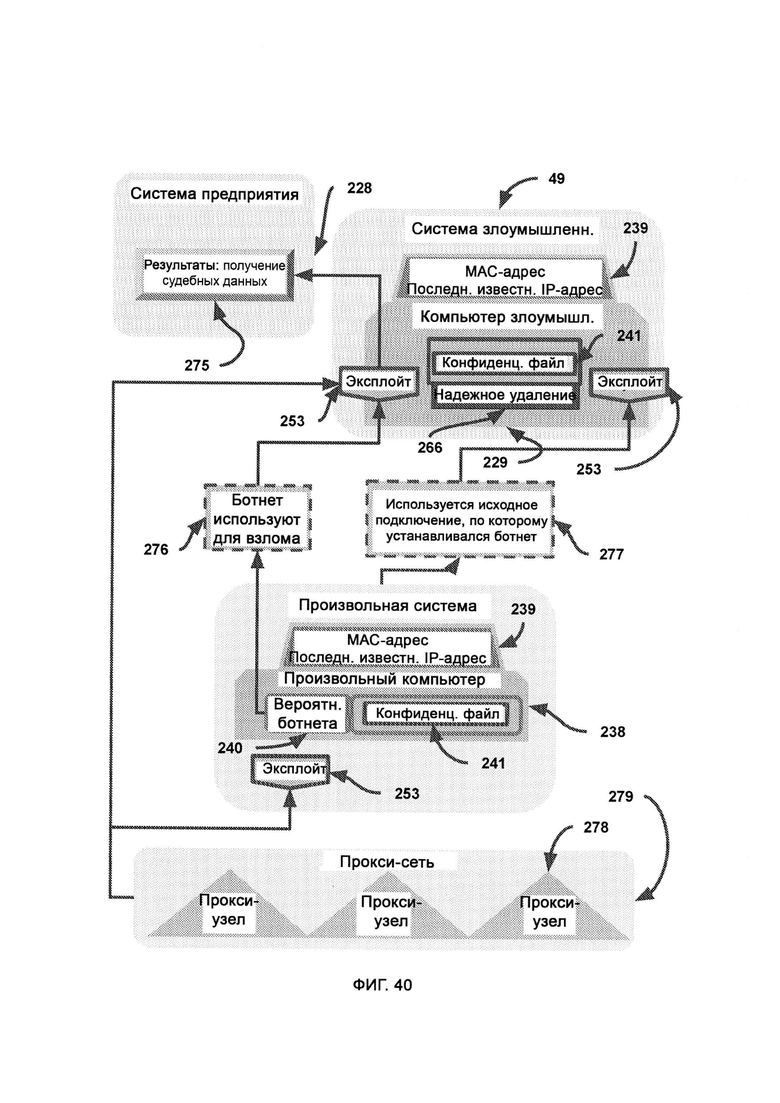

[0020] В случае, если законспирированный агент из преступной системы захватывает файл в сети предприятия, брандмауэр формирует отчет, который направляют в сбор отчетов, причем в ходе сбора отчетов данные категоризируют и разделяют для длительного/глубинного сканирования и оперативного/поверхностного сканирования.

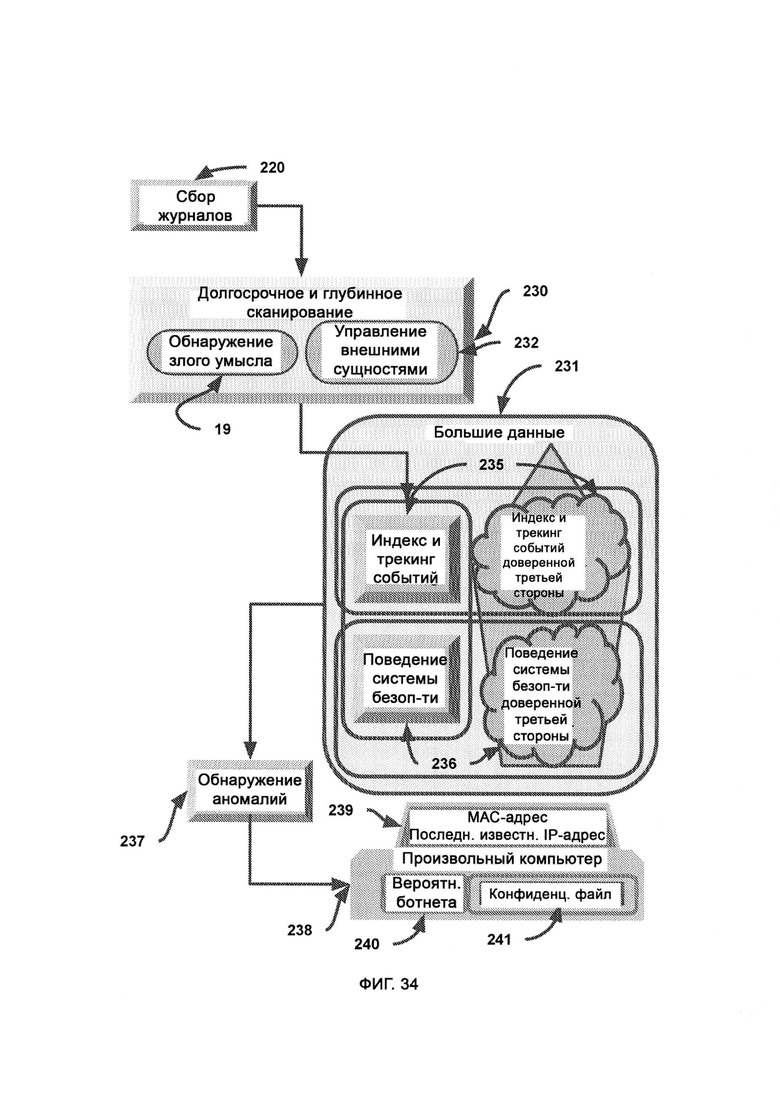

[0021] Глубинное сканирование взаимодействует с большими данными, при этом используя субалгоритм обнаружения злого умысла и субалгоритм управления внешними сущностями, причем стандартные отчеты с пунктов безопасности собирают в сборе отчетов и делают из них выборку посредством фильтров с низкими ограничениями, причем подробности событий сохраняют в индексе и трекинге событий, в ходе обнаружения аномалий используют индекс событий и поведение системы безопасности в соответствии с промежуточными данными, представленными модулем глубинного сканирования, для определения потенциальных рисков, причем в анализе событий участвуют субалгоритмы управления внешними сущностями и обнаружения злого умысла.

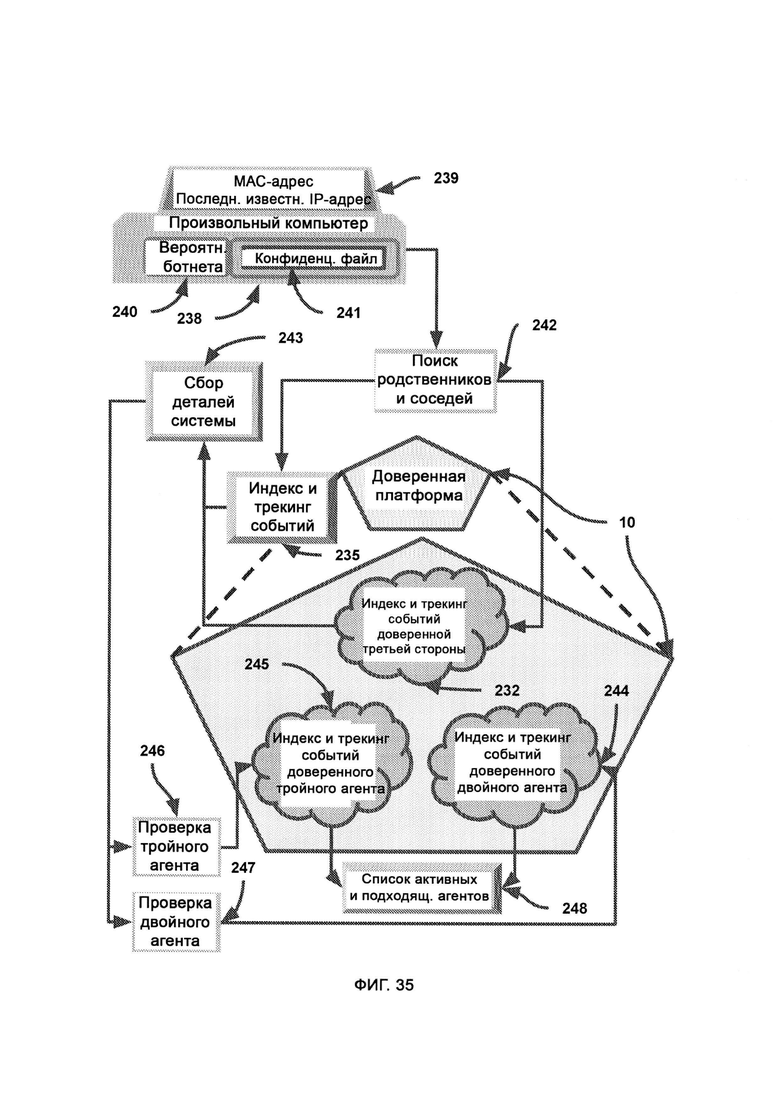

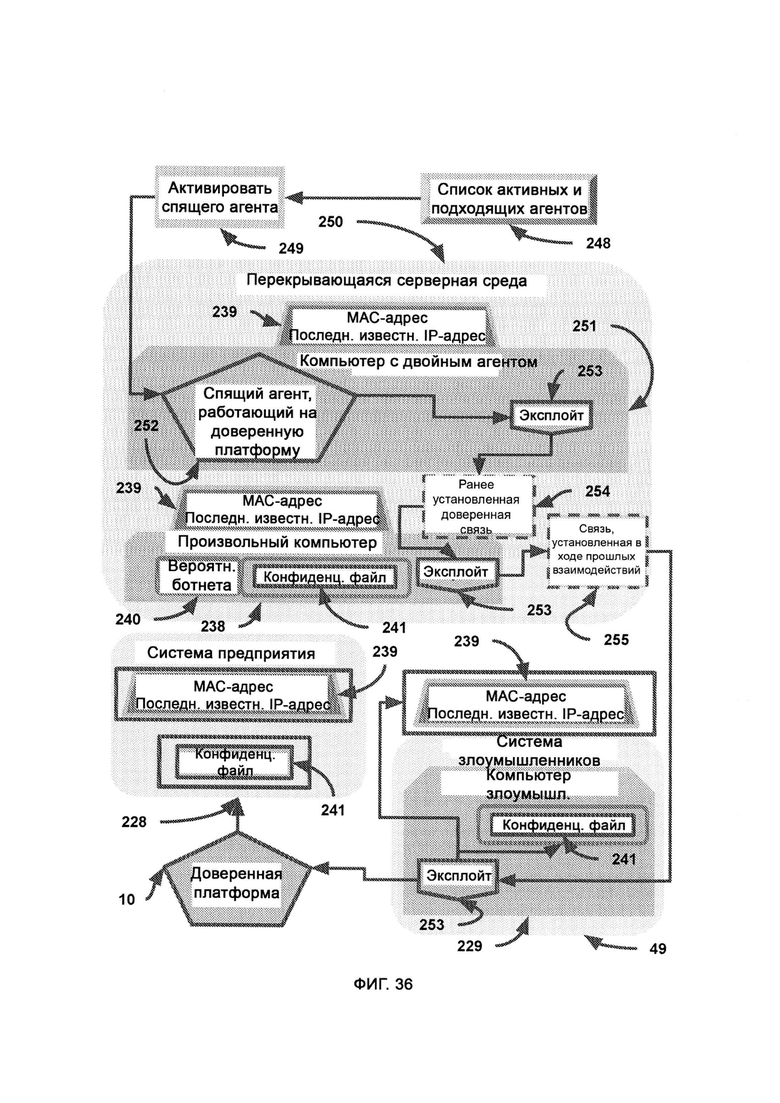

[0022] Доверенная платформа проверяет произвольный компьютер на предмет того, являются ли его серверные родственники/соседи (т.е. другие сервера, с которыми он соединен) ранее запущенными двойными или тройными агентами доверенной платформы, причем поиск агентов осуществляется в облаке индекса и трекинга доверенных двойных агентов и в облаке индекса и трекинга доверенных тройных агентов, где двойной агент, которому доверяет произвольный компьютер, проводит эксплойт по доверенному каналу, и эксплойт пытается найти конфиденциальный файл, отправляет его в карантин и передает его точное состояние доверенной платформе, после чего пытается гарантированно удалить его с компьютера злоумышленника.

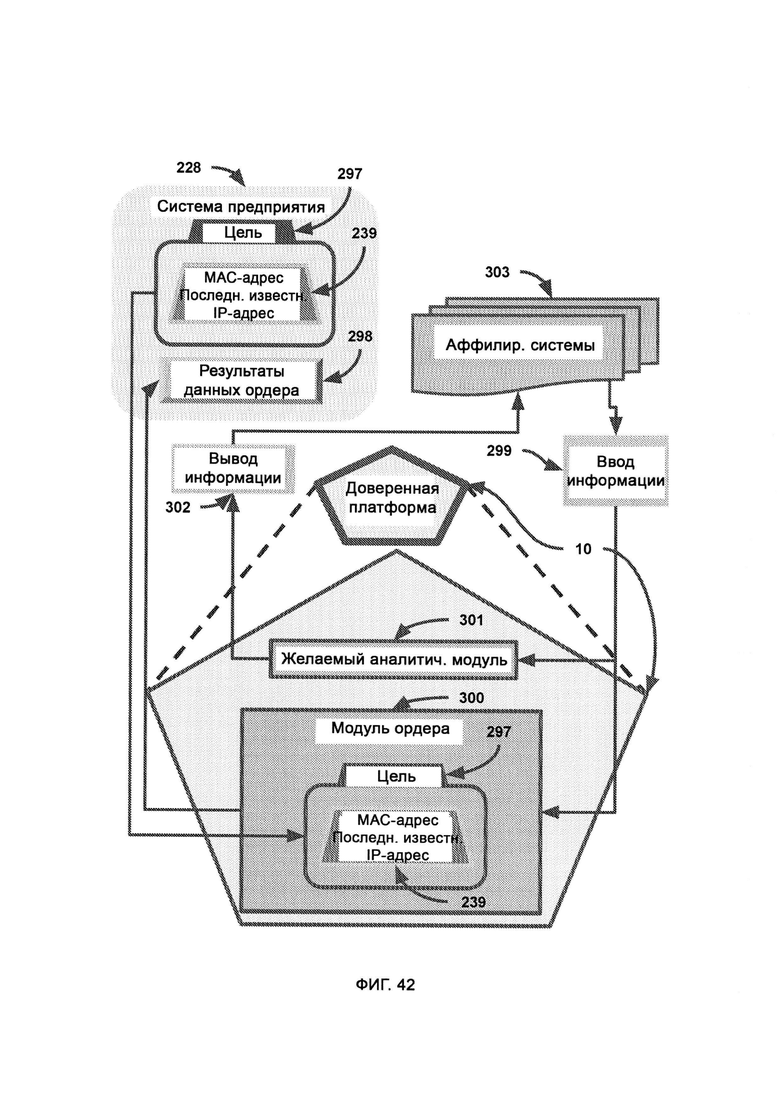

[0023] Запрос к API (Application Programming Interface, программный интерфейс приложения) провайдера составляется доверенной платформой для обнаружения в сетевых журналах сетевого надзора произвольной системы потенциальной передачи файлов на компьютер злоумышленника, причем метаданные используют для того, чтобы со значительной долей уверенности определить, на какой компьютер совершена передача, сетевой надзор выясняет параметры сети компьютера злоумышленника и перенаправляет сведения на доверенную платформу, причем доверенную платформу используют для обращения к API системы безопасности, предоставленному поставщиками программного и аппаратного обеспечения, для того чтобы применить готовые бэкдоры в целях судебного расследования.

[0024] Доверенная платформа принудительно отправляет на компьютер злоумышленника обновление программного обеспечения или прошивки для создания нового готового бэкдора, причем на соседние похожие машины для маскировки принудительно отправляют плацебо-обновление, идентификационные данные цели направляют на доверенную платформу, причем доверенная платформа указывает контролеру программного обеспечения/прошивки принудительно отправить плацебо-обновления и обновления, содержащие бэкдоры, на соответствующие компьютеры, где обновление, содержащее бэкдор, приводит к созданию нового бэкдора в системе компьютера злоумышленника путем использования существующей системы обновления программного обеспечения, установленного на данном компьютере, а плацебо-обновление бэкдоров не содержит, причем контролер переносит бэкдор как на цель, так и на компьютеры, контакт которых с целью выше среднего, причем при применении эксплойта посредством обновления, содержащего бэкдор, конфиденциальный файл отправляют в карантин и копируют с целью дальнейшего анализа истории использования его метаданных, а любые дополнительные судебные данные собирают и направляют в пункт связи экслойта на доверенной платформе.

[0025] На доверенную платформу принудительно отправляют флаг долгосрочного приоритета для наблюдения за системой злоумышленников на предмет любых изменений/обновлений, причем система предприятия передает в модуль ордера цель, и модуль ордера сканирует входящие данные всех аффилированных систем на предмет ассоциаций с заданной целью, где в случае совпадений информацию передают в систему предприятия, которая создала ордер и пытается проникнуть в цель, причем входящие данные передают в желаемый аналитический модуль, посредством которого синхронизируют взаимовыгодные сведения безопасности.

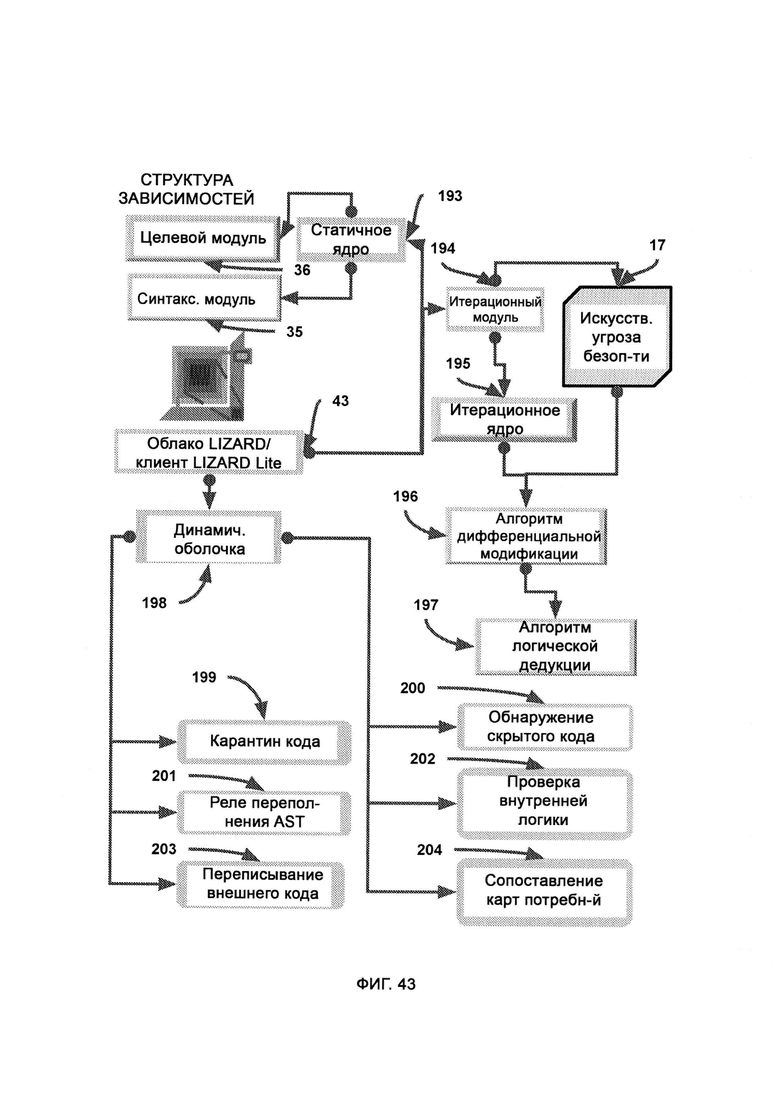

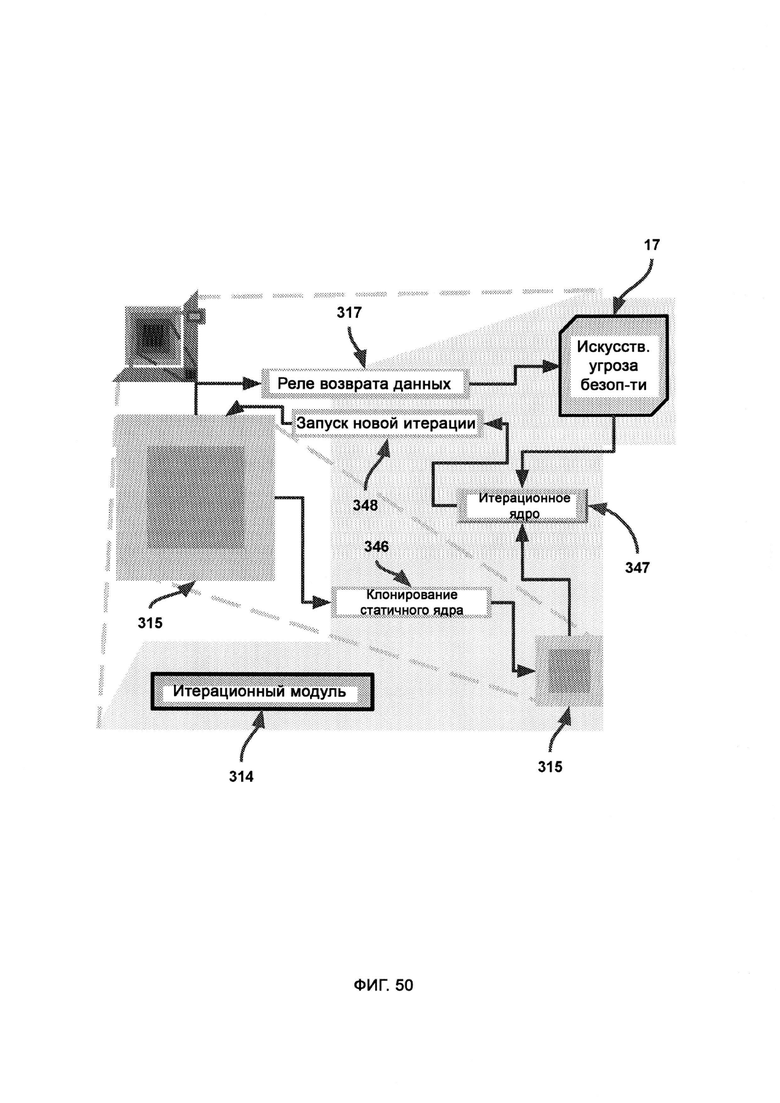

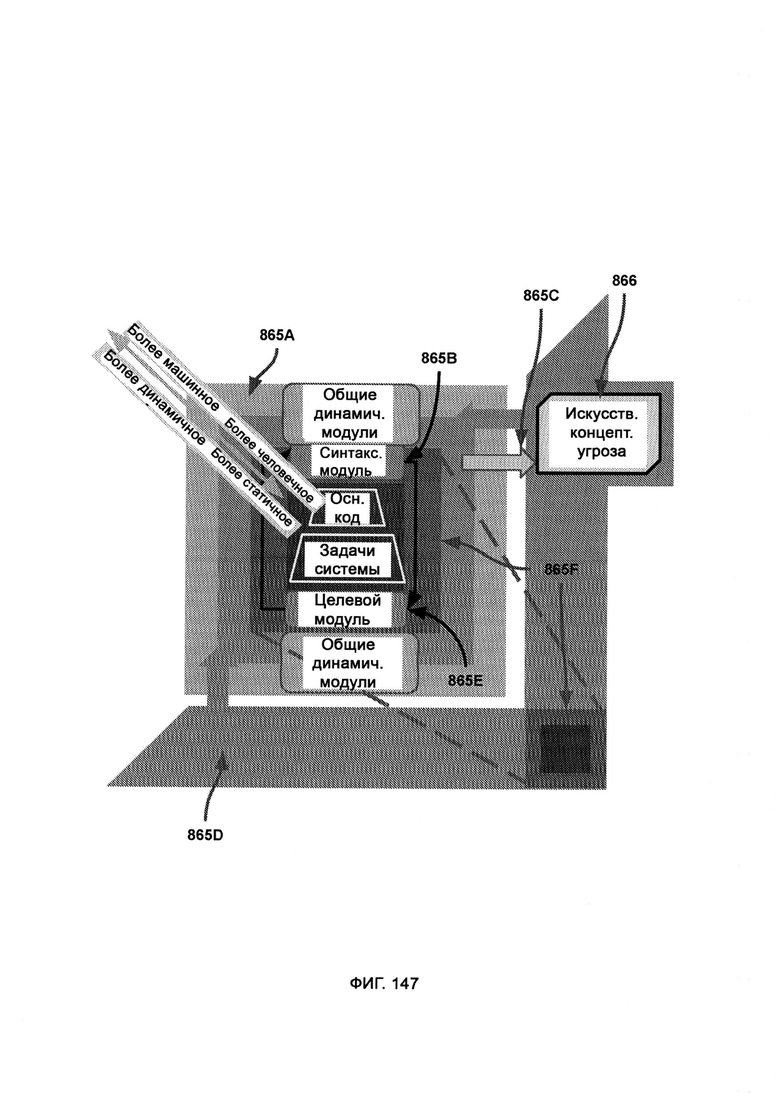

[0026] Компьютерная система представляет собой логическую защиту и мгновенное реагирование в реальном времени без создания баз данных (LIZARD) и дополнительно включает в себя:

а) статичное ядро (Static Core, SC), состоящее из в основном статичных программных модулей;

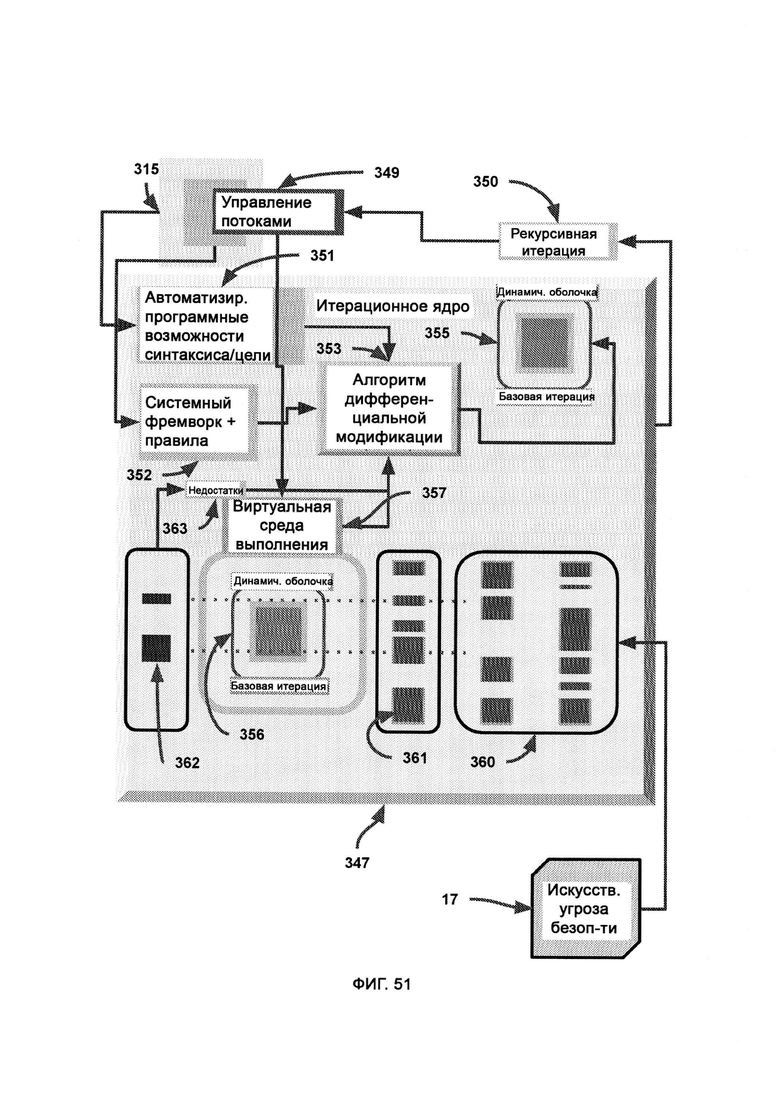

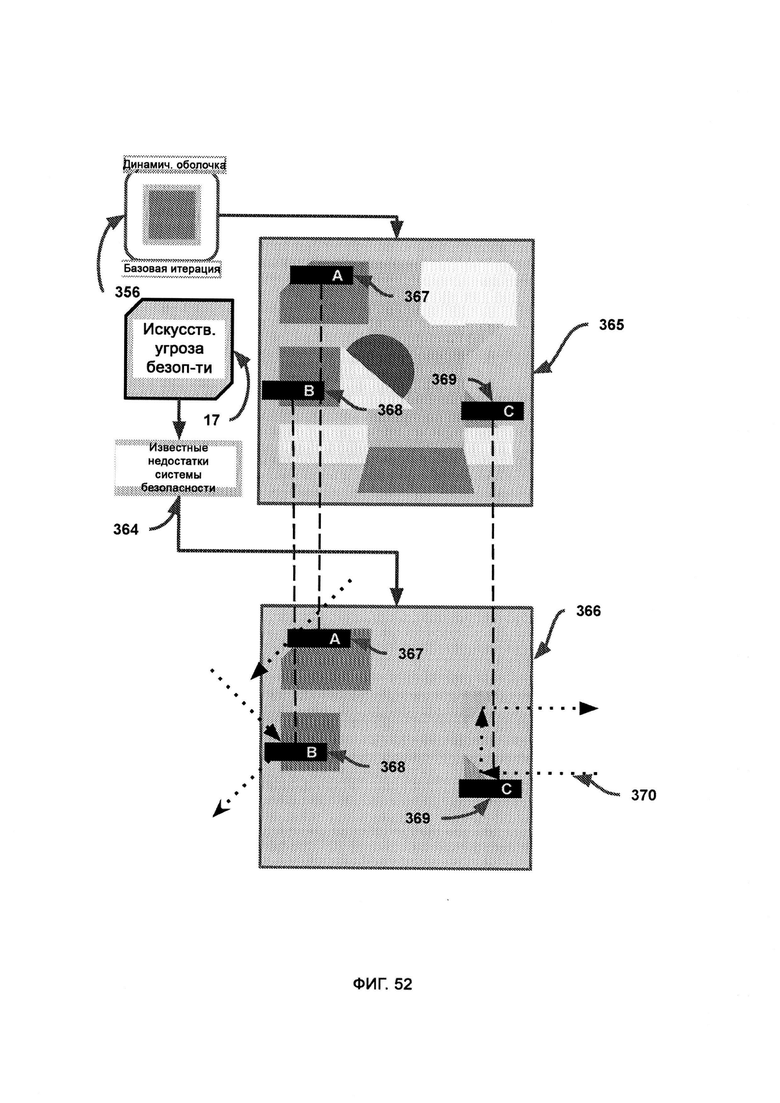

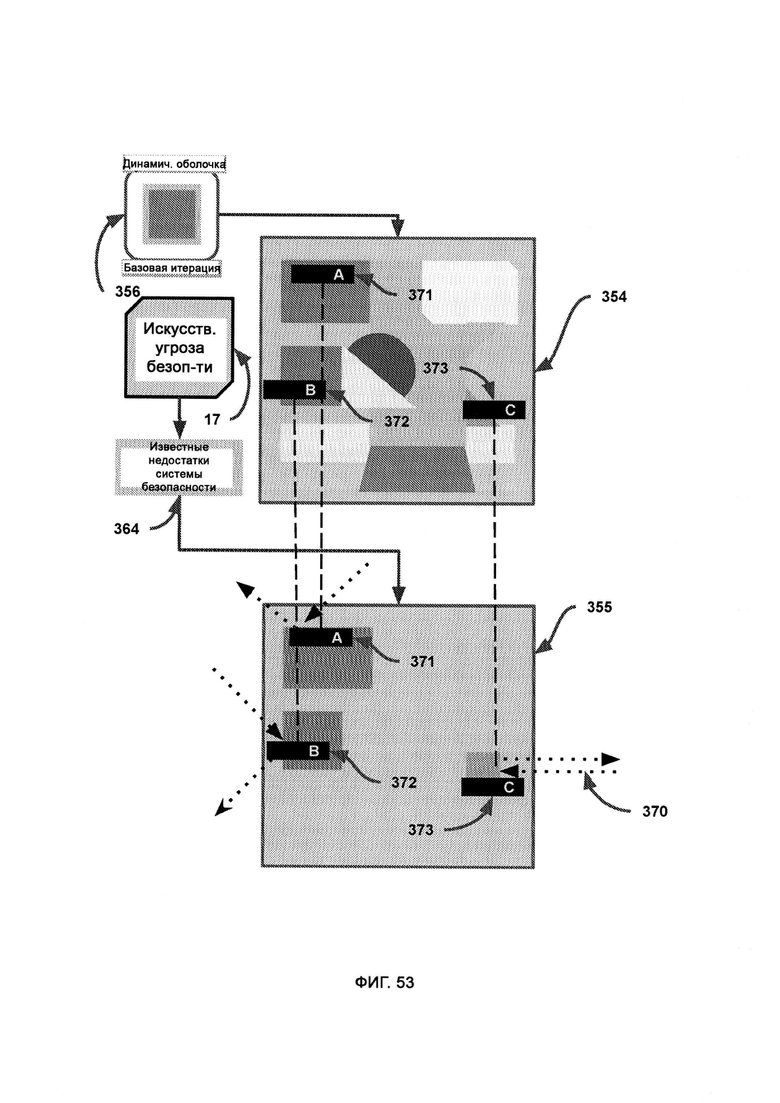

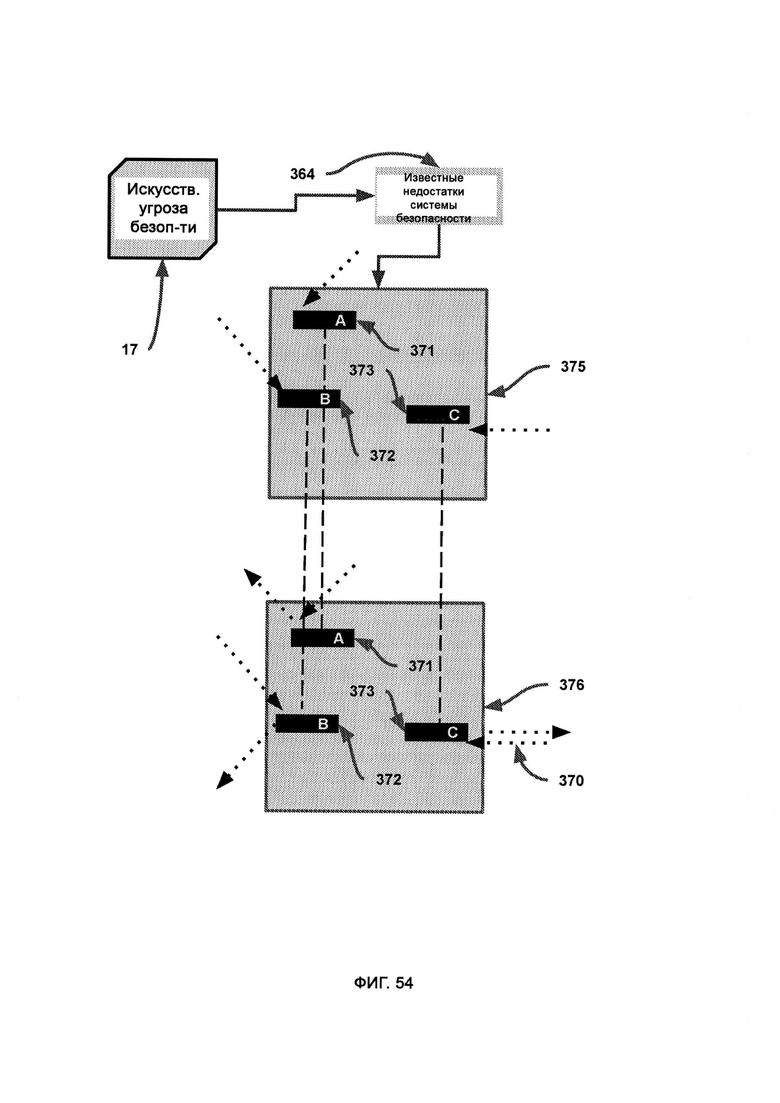

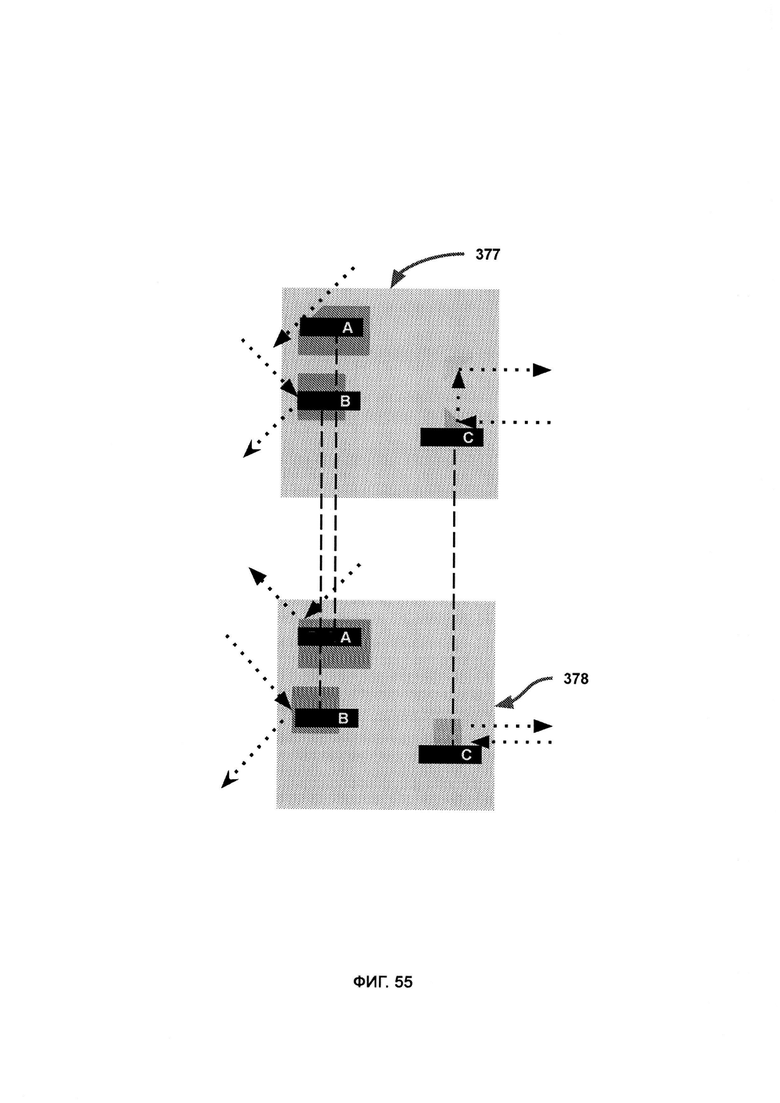

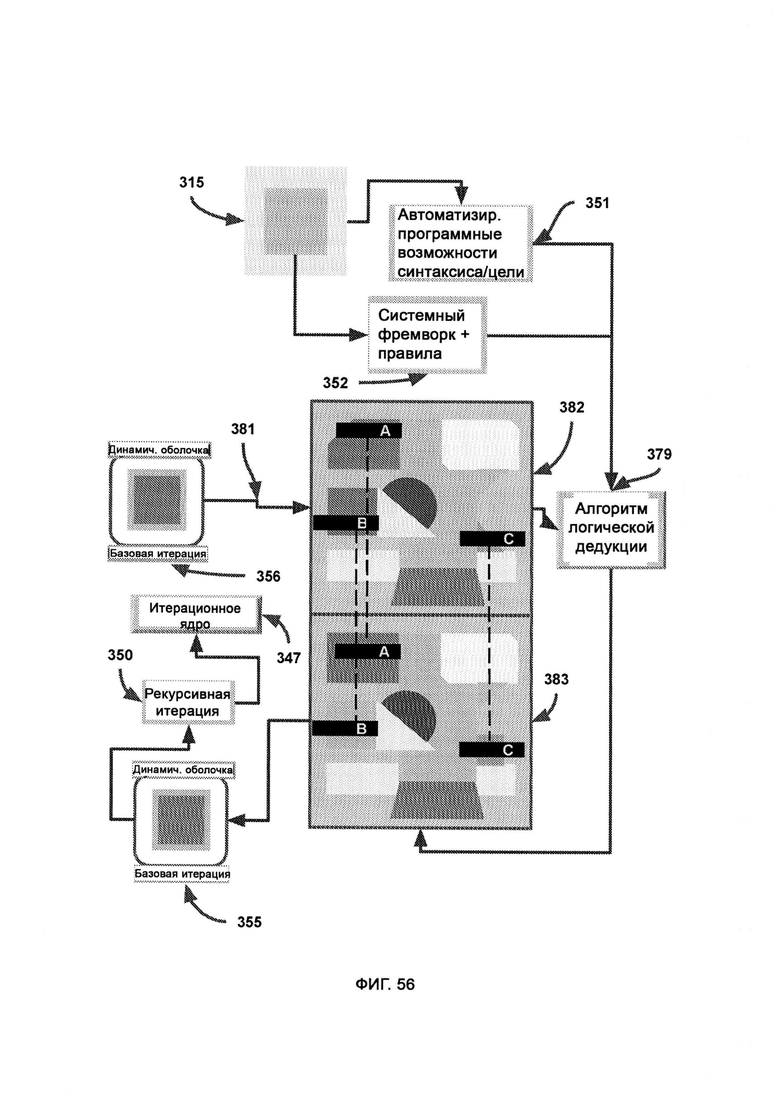

б) итерационный модуль, посредством которого изменяют, создают и уничтожают модули в динамической оболочке, причем итерационный модуль использует AST для оценки качества работы системы безопасности, а также итерационное ядро для осуществления автоматического написания кода;

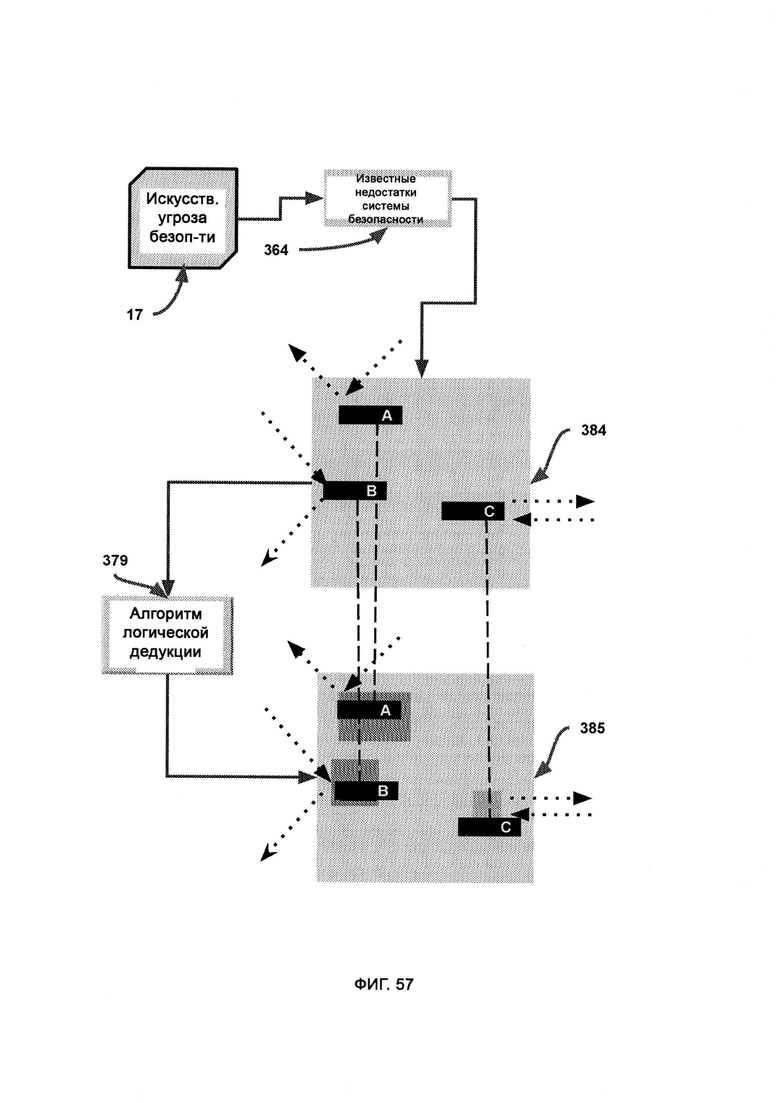

в) алгоритм дифференциальной модификации, посредством которого модифицируют базовую итерацию в соответствии с недостатками, обнаруженными с помощью AST, причем после применения дифференциальной логики предлагают новую итерацию и рекурсивно обращаются к итерационному ядру, которое затем заново подвергают той же самой проверке с использованием AST;

г) алгоритм логической дедукции, в который из AST поступают известные отклики системы безопасности итераций динамической оболочки, и посредством данного алгоритма вычисляют состав кодового набора, который поможет добиться известного верного отклика на сценарий события в системе безопасности;

д) динамическая оболочка (Dynamic Shell, DS), в которой содержатся преимущественно динамические программные модули, которые были автоматически запрограммированы итерационным модулем (Iteration Module, IM);

е) карантин кода, посредством которого внешний код изолируют в ограниченной виртуальной среде;

ж) обнаружение скрытого кода, в рамках которого обнаруживают код, скрытно помещенный в пакеты передачи данных;

з) переписывание внешнего кода, в рамках которого после выяснения назначения внешнего кода переписывают части кода или код целиком и которое допускает только переписывание;

причем все устройства на предприятии связаны через LIZARD, все прошивки и программное обеспечение, на которых работают данные устройства, запрограммированы так, чтобы любые скачивания/закачки данных происходили исключительно через LIZARD как постоянный прокси, причем LIZARD взаимодействует с тремя типами данных, включая данные в движении, используемые данные и неподвижные данные, а также взаимодействует с различными формами данных, в том числе с файлами, электронной почтой, сетевыми данными, мобильными данными, облачными данными и съемными данными.

[0027] Система дополнительно включает в себя:

а) реле переполнения AST, где данные передаются в AST для будущего улучшения итераций, когда система может принимать только малонадежные решения;

б) проверку внутренней логики, в рамках которой проверяют, присутствует ли логика во всех внутренних функциях участка внешнего кода;

в) зеркальный тест, посредством которого проверяют, совпадает ли динамика ввода/вывода переписанного кода с оригиналом, причем все скрытые эксплойты исходного кода отключены и не выполняются;

г) сопоставление карт потребностей, т.е. карту иерархии потребностей и целей, на которую опираются, решая, соответствует ли внешний код общему назначению системы;

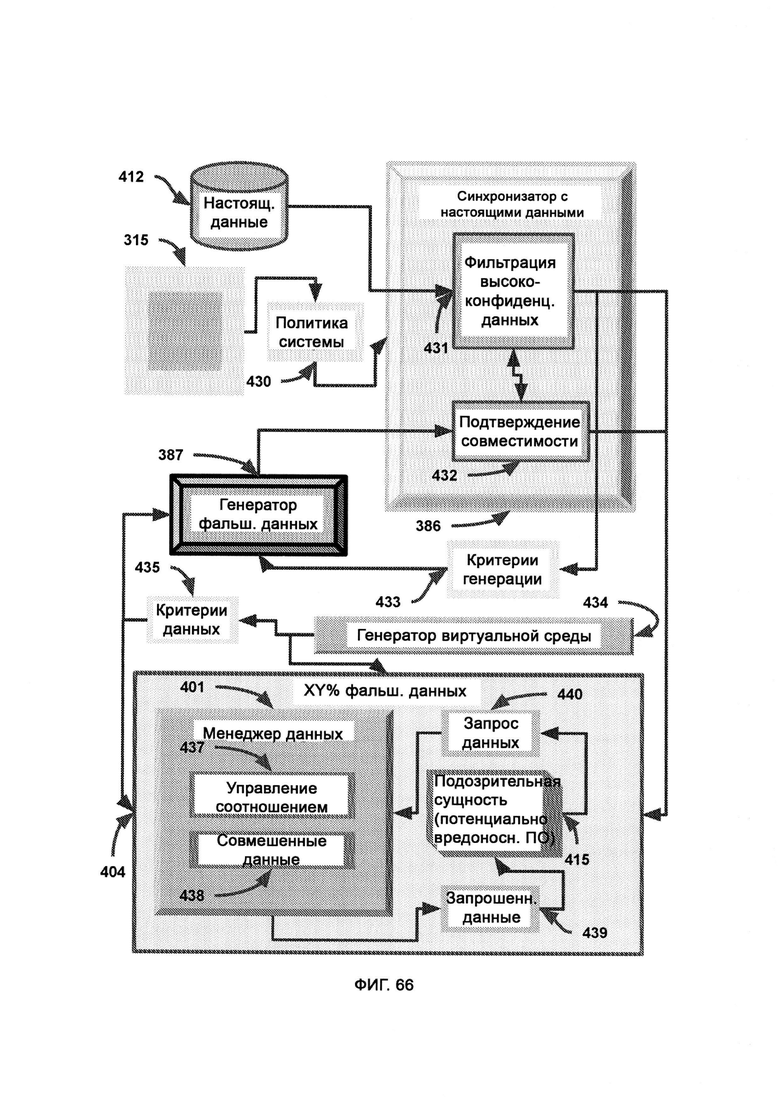

д) синхронизатор с настоящими данными, посредством которого отбирают данные, которые затем направят в смешанные среды, а также устанавливают приоритет запрещения доступа к конфиденциальной информации вредоносному ПО;

е) менеджер данных, выступающий в качестве интерфейса-посредника между сущностью и данными, приходящими извне виртуальной среды;

ж) виртуальная обфускация, посредством которой запутывают код и ограничивают к нему доступ путем постепенного и частичного его погружения в виртуальную фальшивую среду;

з) модуль скрытной транспортировки, посредством которого скрытно и незаметно происходит перенос вредоносного ПО в среду фальшивых данных;

и) трекинг отзыва данных, в котором отслеживается вся информация, загруженная с подозрительной сущности и отправленная туда.

[0028] Система дополнительно включает модуль сравнения целей, в котором производят сравнение четырех типов цели, для того чтобы убедиться в том, что поведение и структура сущности одобрены и понятны LIZARD и рассматриваются как содействующие назначению системы в целом.

[0029] Итерационный модуль использует SC, чтобы синтаксически модифицировать кодовую базу DS в соответствии с выявленной целью в «фиксированных целях» и данных из реле возврата данных (Data Return Relay, DRR), причем модифицированную версию LIZARD параллельно подвергают стресс-тестам AST с использованием множества разных сценариев событий в системе безопасности.

[0030] Внутри SC в рамках логического вывода из изначально более простых функций выводят логически необходимые функции, причем все дерево функциональных зависимостей строится из заявленной сложносоставной цели;

где в рамках перевода кода преобразуют произвольный обобщенный код, понимаемый напрямую функциями синтаксического модуля, в код на любом выбранном известном языке программирования, а также выполняют обратную операцию перевода кода на известном языке программирования в произвольный код;

где в рамках упрощения логики упрощают логику записанного кода для создания карты взаимосвязанных функций;

где формат сложносоставной цели представляет собой формат для хранения взаимосвязанных подцелей, в сумме составляющих общую цель;

где целевые ассоциации представляют собой запрограммированные сведения о том, какие функции и какие типы поведения связаны с какими целями;

где в рамках итеративного расширения добавляют подробности и сложность для развития простой цели в сложносоставную путем обращения к целевым ассоциациям;

где в рамках итеративной интерпретации циклически обрабатывают все взаимосвязанные функции и получают интерпретированную цель путем обращения к целевым ассоциациям;

где внешнее ядро сформировано целевым и синтаксическим модулями, которые работают сообща с целью выведения логической цели неизвестного внешнего кода и получения исполняемого кода из заявленной цели функционального кода;

где внешний код представляет собой код, неизвестный LIZARD, функционал и назначение которого неизвестны, причем внешний код служит вводом для внутреннего ядра, а выводом служит выявленная цель, причем выявленная цель - это намерение данного кода, согласно оценкам целевого модуля, и причем выявленную цель возвращают в формате сложносоставной цели.

[0031] IM использует AST для оценки качества работы системы безопасности, а также итерационное ядро для осуществления автоматического написания кода, причем, если LIZARD приходится принимать малонадежное решение, данные об атаках злоумышленников и самих злоумышленниках из DDR передают в AST; причем внутри итерационного ядра алгоритм дифференциальной модификации (Differential Modifier Algorithm, DMA) получает из внутреннего ядра программные возможности синтаксического и целевого модулей, а также сведения о назначении системы, после чего используется кодовый набор для модификации базовой итерации в соответствии с недостатками, обнаруженными с помощью AST, где итоговые недостатки системы безопасности представлены визуально, чтобы указать на угрозы безопасности, прошедшие сквозь базовую итерацию во время работы виртуальной среды исполнения.

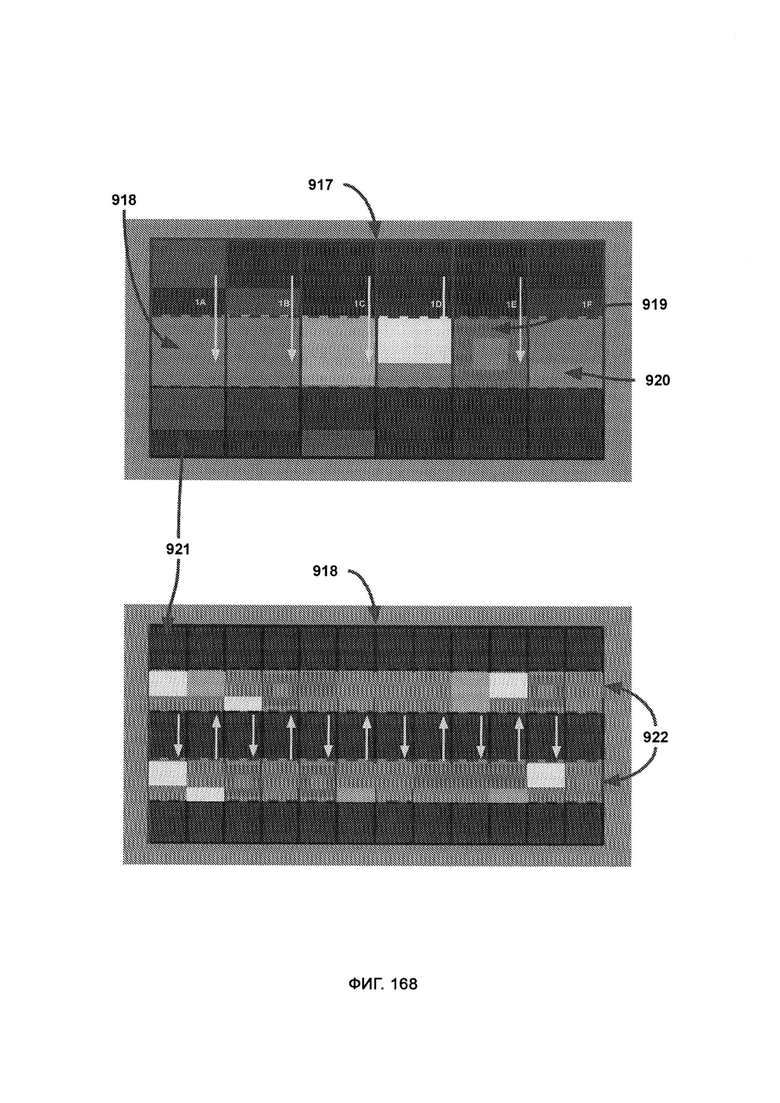

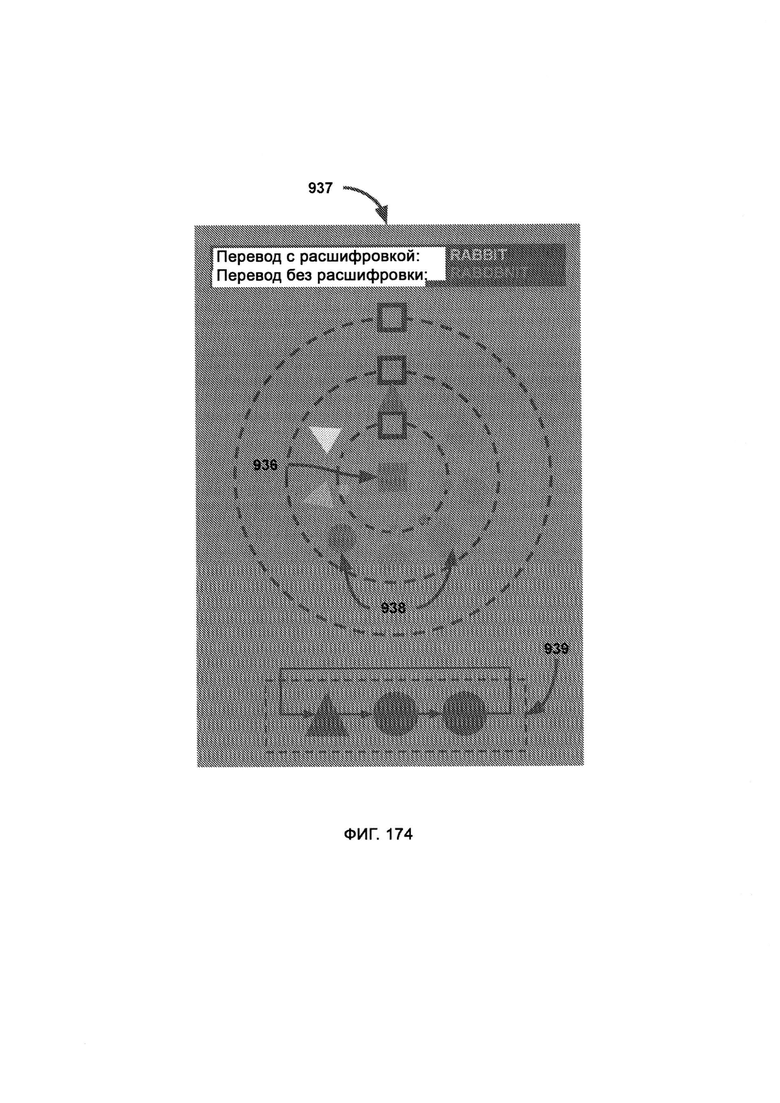

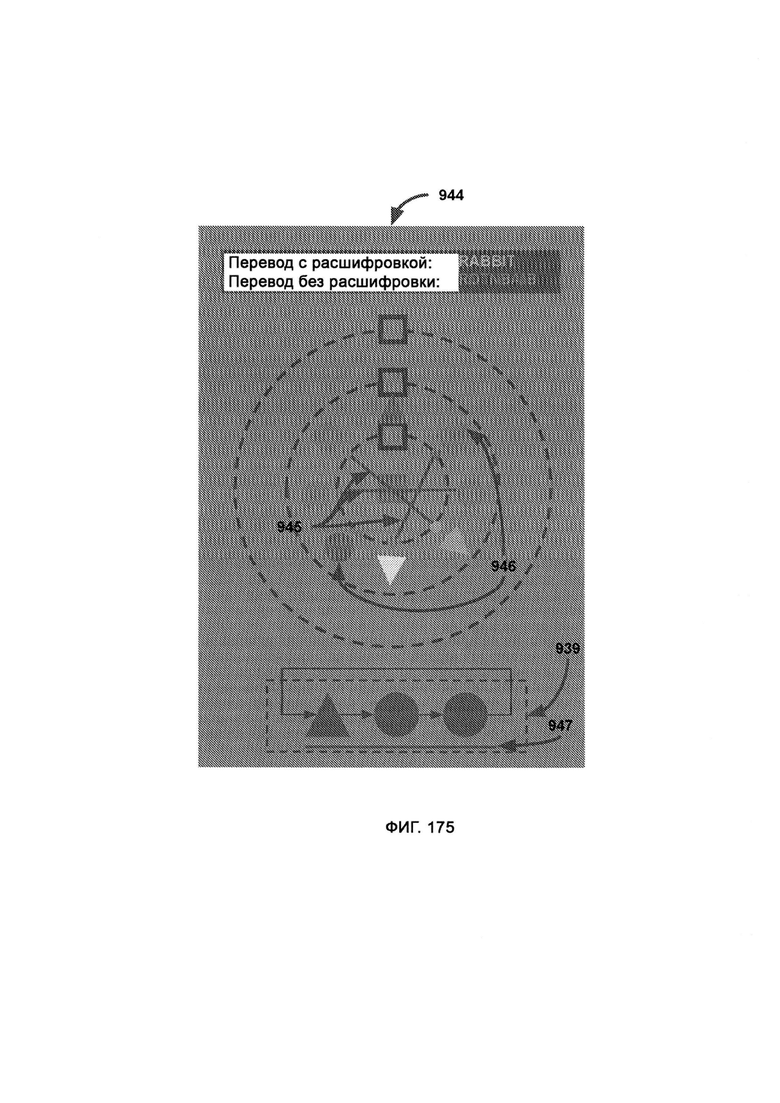

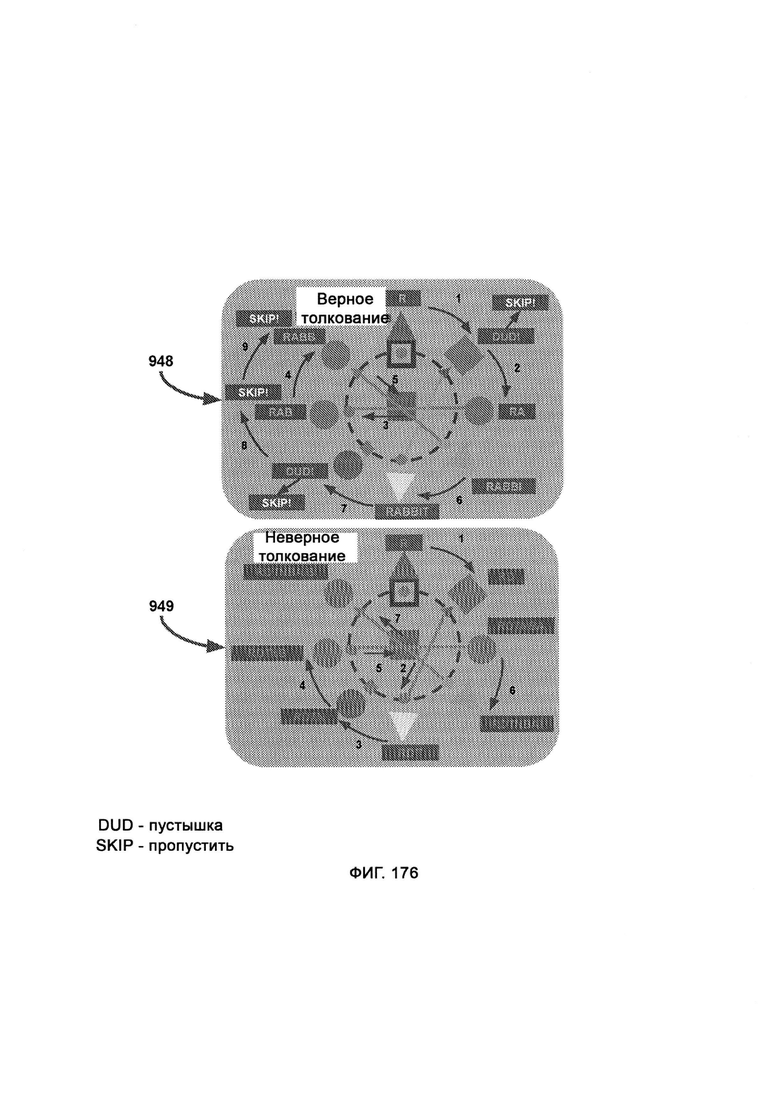

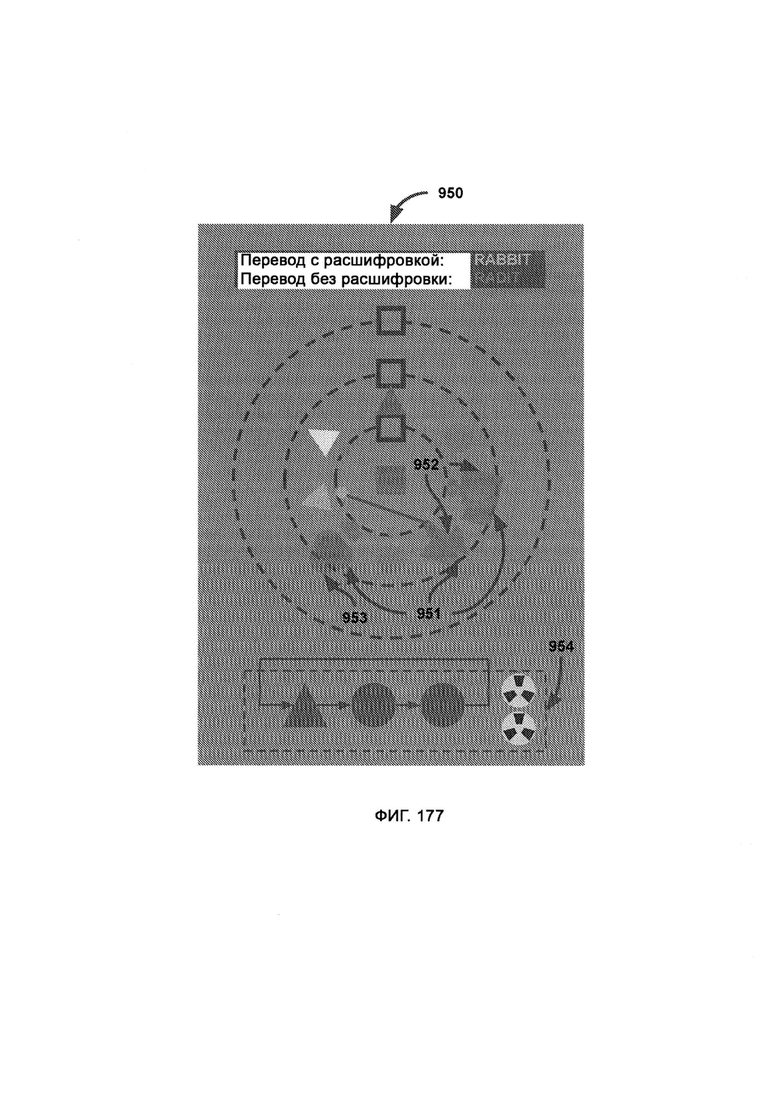

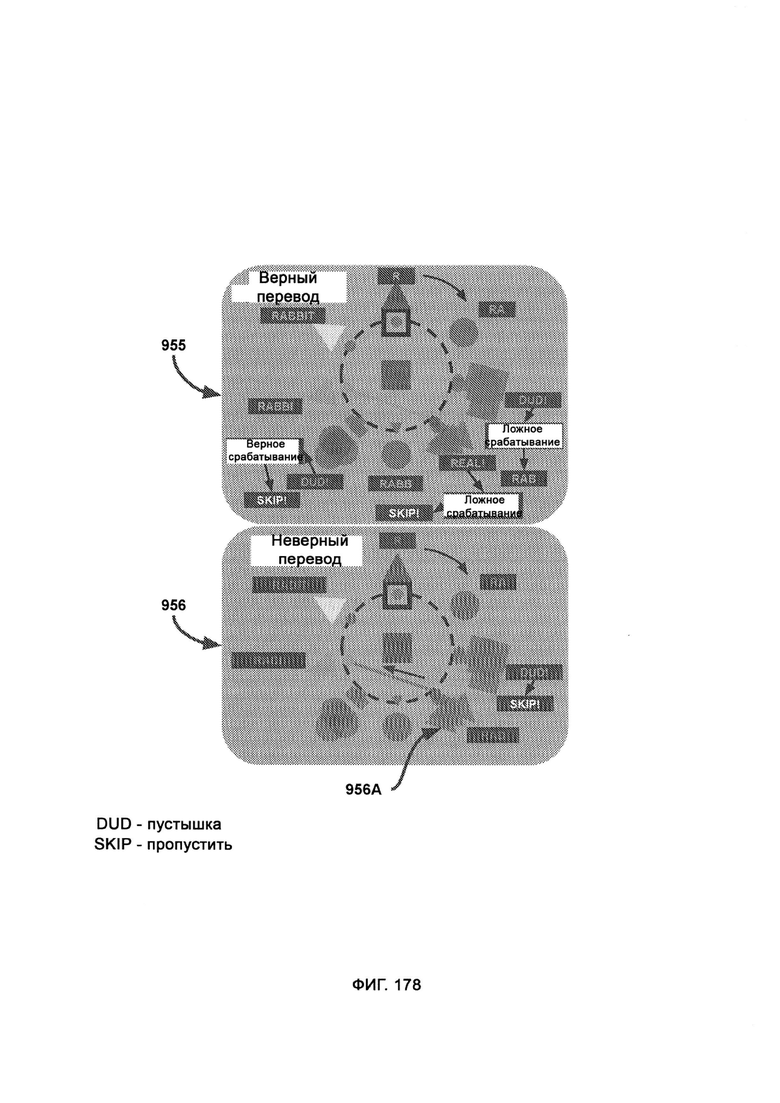

[0032] В рамках DMA текущее состояние отражает кодовый набор динамической оболочки с символически сопоставленными формами, размерами и положениями, причем разные конфигурации данных форм указывают на разные конфигурации интеллекта и реакции системы безопасности, причем AST передает потенциальные отклики текущего состояния, которые оказались неверными, а также верный отклик;

где вектор атаки выступает в качестве символического отображения угрозы кибербезопасности, причем направление, размер и цвет соответствуют гипотетическим свойствам вектора атаки, размеру и типу вредоносного ПО, причем вектор атаки символически отталкивается от кодового набора с целью выразить отклик системы безопасности на данный кодовый набор;

где верное состояние представляет собой окончательный результат работы DMA по получению желаемого отклика системы безопасности из участка кода динамической оболочки, причем различия между текущим состоянием и верным состоянием приводят к различным откликам вектора атаки;

где AST предоставляет известные недостатки системы безопасности, а также верный отклик системы безопасности, причем алгоритм логической дедукции использует ранние итерации DS с целью получить более совершенную и эффективную итерацию динамической оболочки, под которой понимается программа верного отклика системы безопасности.

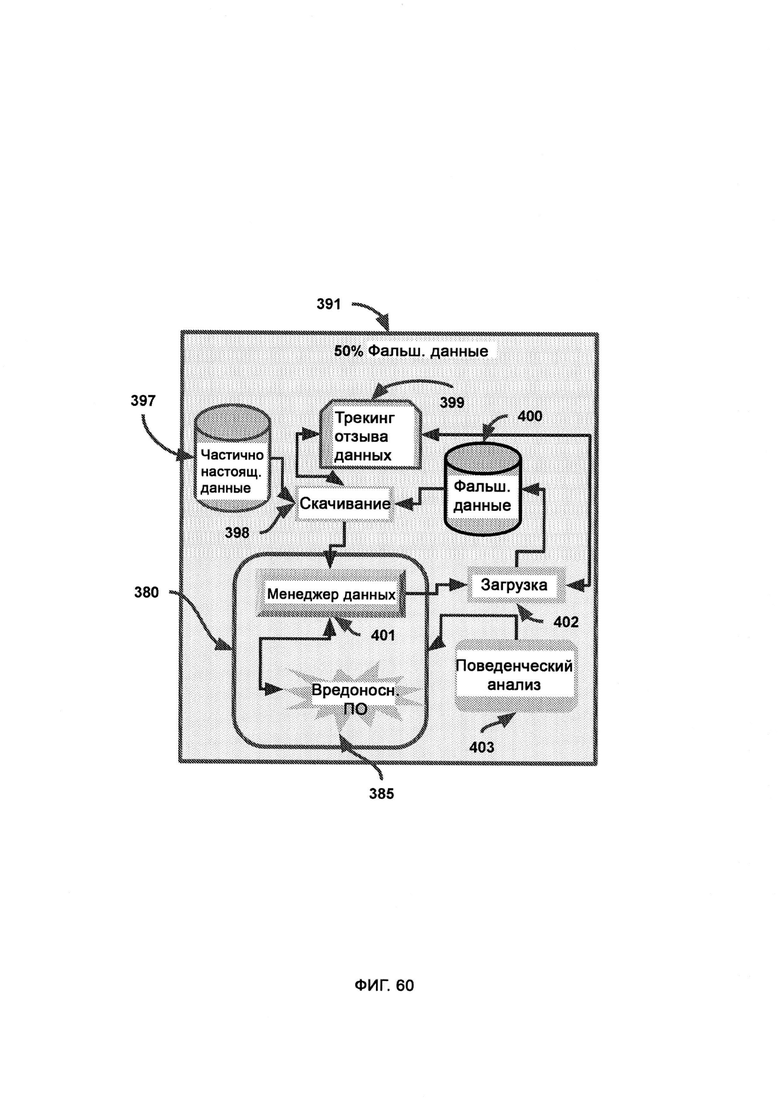

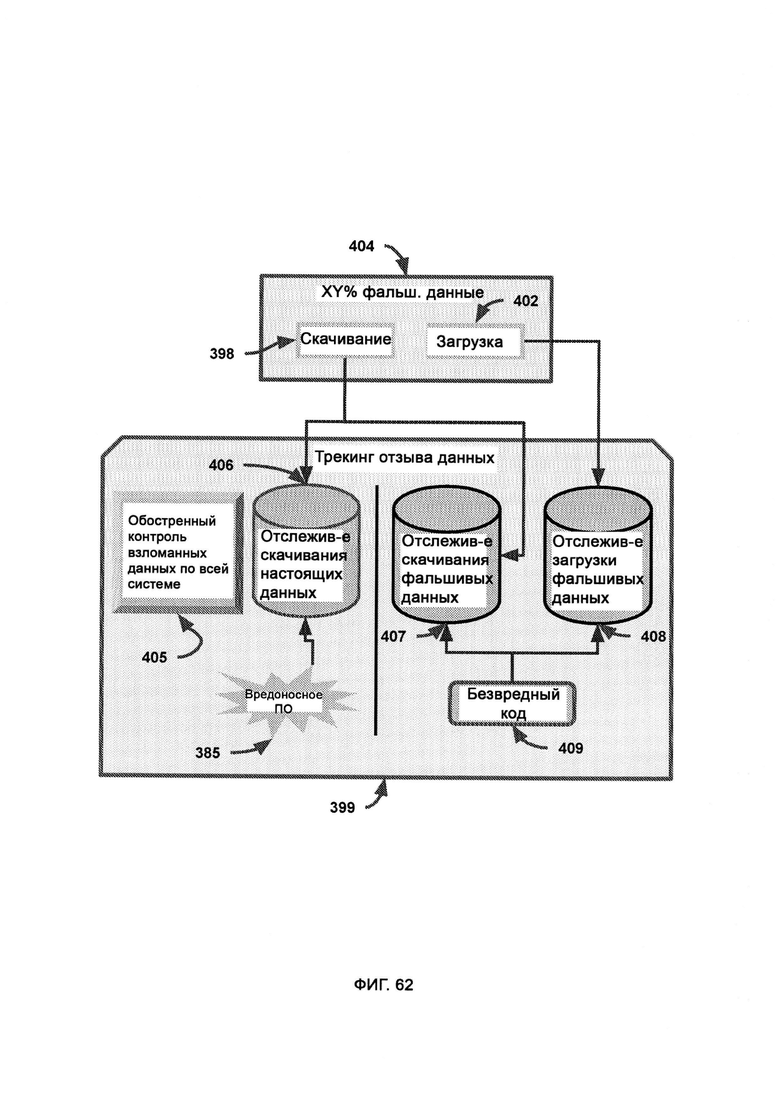

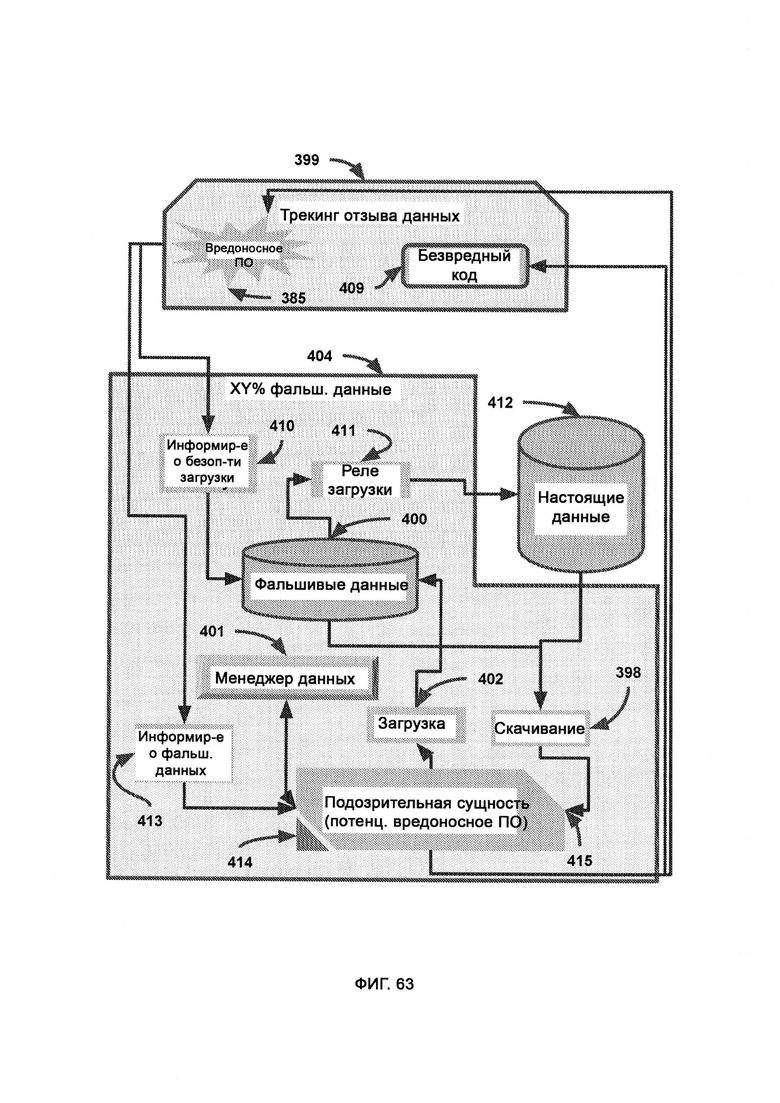

[0033] В рамках виртуальной обфускации подозрительный код скрытно перенаправляют в среду, в которой половину данных интеллектуальным образом смешивают с фальшивыми данными, причем субъекты, работающие в настоящей системе, можно с легкостью и скрытно перенести в среду фальшивых данных, полную либо частичную, благодаря виртуальной изоляции, где генератор фальшивых данных, используя в качестве образца синхронизатор с настоящими данными, создает фальшивые и бесполезные данные; где воспринимаемый риск уверенности в восприятии поступающего внешнего кода влияет на выбираемый LIZARD уровень обфускации; где высокая уверенность во вредоносности кода приводит к тому, что его помещают в среду с большим содержанием фальшивых данных, тогда как низкая уверенность во вредоносности кода приводит к тому, что его помещают либо в настоящую систему, либо в среду, содержащую 100% фальшивых данных.

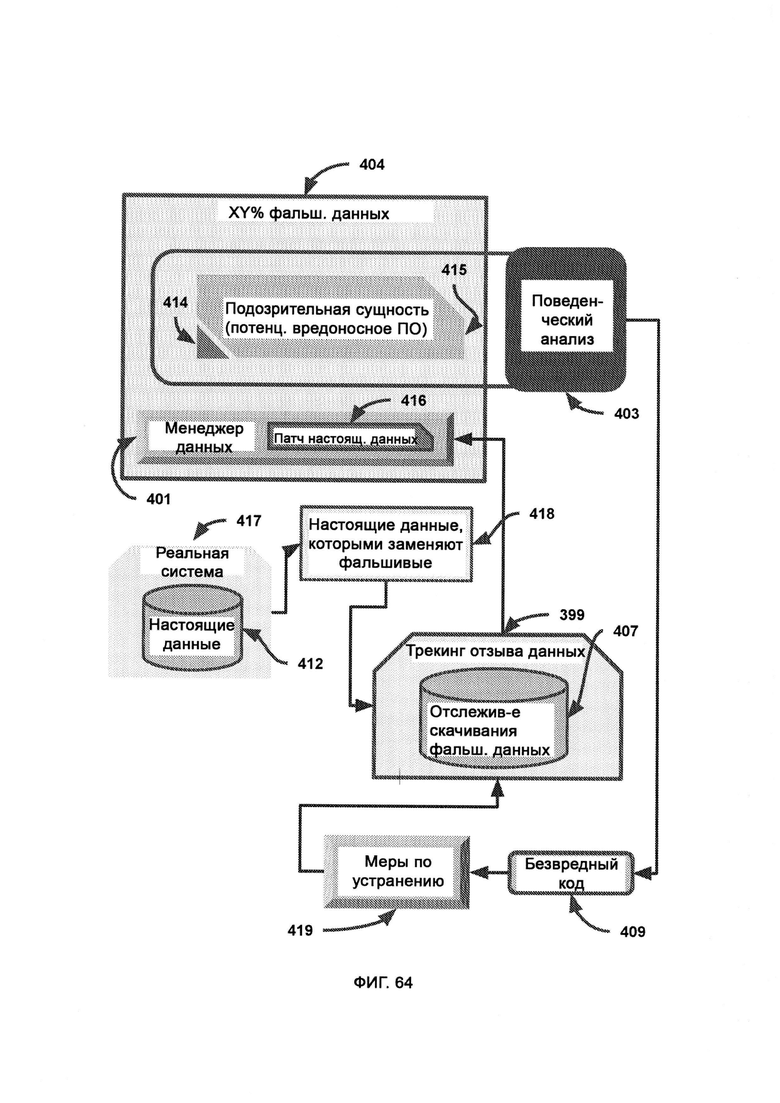

[0034] В трекинге отзыва данных отслеживается вся информация, загруженная с подозрительной сущности и отправленная туда, причем в случае, если фальшивые данные были отправлены легитимной сущности в сети предприятия, все эти фальшивые данные отзываются, и взамен их отправляют настоящие данные, причем триггер отзыва выполнен таким образом, чтобы легитимная сущность в сети предприятия не предпринимала действий на основании определенных данных, пока не получит подтверждения о том, что это настоящие, а не фальшивые данные.

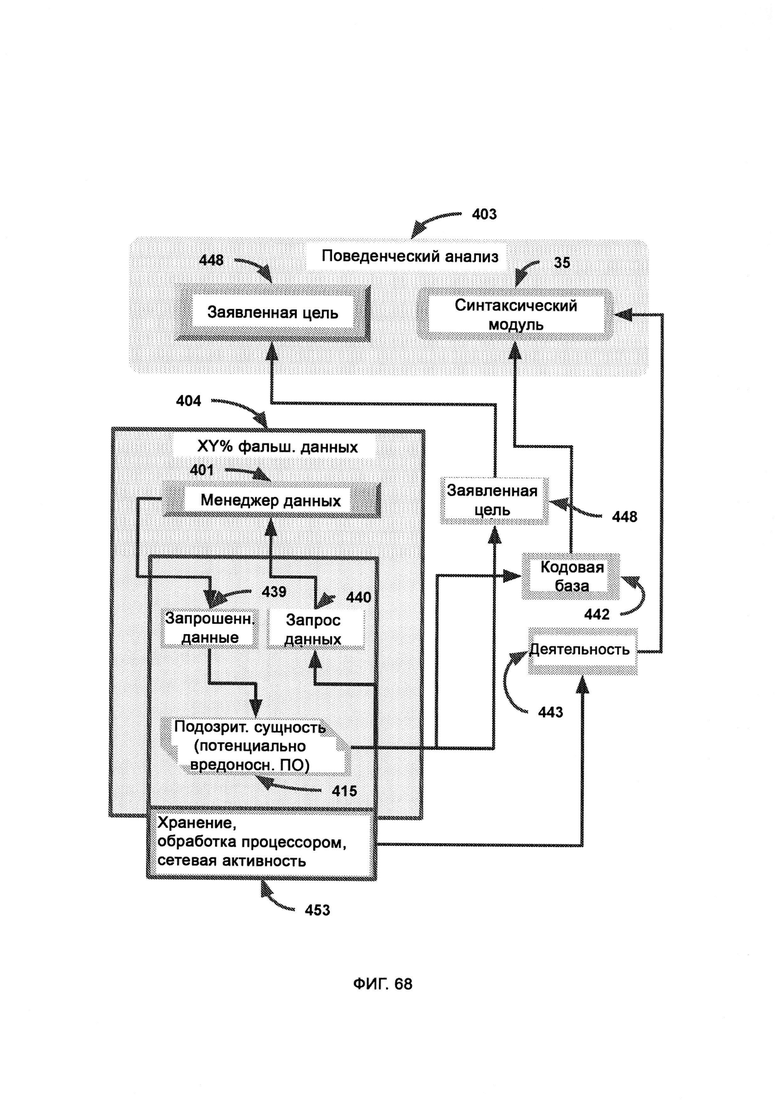

[0035] В ходе поведенческого анализа отслеживают поведение подозрительной сущности в плане скачивания и загрузки информации с целью определить потенциальные меры по устранению угрозы, причем реальная система содержит исходные настоящие данные, целиком существующие вне виртуальной среды, где настоящие данные, заменяющие собой фальшивые данные, поступают нефильтрованными в трекинг отзыва данных, где может быть сделан патч настоящих данных для замены фальшивых данных на настоящие данные в сущности, ранее классифицированной как подозрительная; причем менеджер данных, погруженный в виртуальную изолированную среду, получает патч настоящих данных из трекинга отзыва данных; причем если безвредный код в ходе поведенческого анализа был отмечен как вредоносный, принимаются меры по устранению угрозы для замены фальшивых данных в сущности, ранее классифицированной как подозрительная, на соответствующие настоящие данные; причем секретный токен - это строка безопасности, сформированная и назначенная LIZARD, которая позволяет реально безвредной сущности не выполнять свою функцию, причем если токен отсутствует, то это значит, что, вероятнее всего, данная легитимная сущность была случайно помещена в среду, частично состоящую из фальшивых данных, по подозрению в том, что она может являться вредоносным ПО, после чего активируют замедленную сессию с интерфейсом задержки, тогда как, если токен присутствует, это значит, что серверная среда настоящая, и, следовательно, все замедленные сессии деактивируются.

[0036] В рамках поведенческого анализа карта целей представляет собой иерархию задач системы, которая дает цель всей системе предприятия, причем заявленную цель, назначение деятельности и назначение кодовой базы сравнивают с присущей системе необходимости в том, что якобы делает подозрительная сущность; причем осуществляют наблюдение за деятельностью памяти, процессора и сетевой активностью подозрительной сущности, где синтаксический модуль интерпретирует такую деятельность с точки зрения желательной функции, причем такие функции затем переводят в назначение с помощью целевого модуля, где кодовая база - это исходный код/программная структура подозрительной сущности, которую передают в синтаксический модуль, где синтаксический модуль распознает программный синтаксис и сводит программный код и деятельность кода к промежуточной карте взаимосвязанных функций, причем целевой модуль выдает воспринимаемые намерения подозрительной сущности, выдавая также назначение кодовой базы и назначение деятельности, где назначение кодовой базы содержит известную цель, назначение, юрисдикцию и полномочия сущности, выявленные возможностями синтаксического модуля LIZARD, а назначение деятельности содержит известную цель, назначение, юрисдикцию и полномочия сущности, выявленные LIZARD благодаря пониманию деятельности памяти, процессора и сетевой активности; где под заявленной целью понимают цель, назначение, юрисдикцию и полномочия сущности, заявленные самой сущностью, а необходимая цель содержит ожидаемую цель, назначение, юрисдикцию и полномочия, требуемые системой предприятия; причем все цели сравнивают в модуле сравнения, а любые расхождения в целях приводят к выполнению сценария расхождения в целях и, как следствие, к мерам по устранению угрозы.

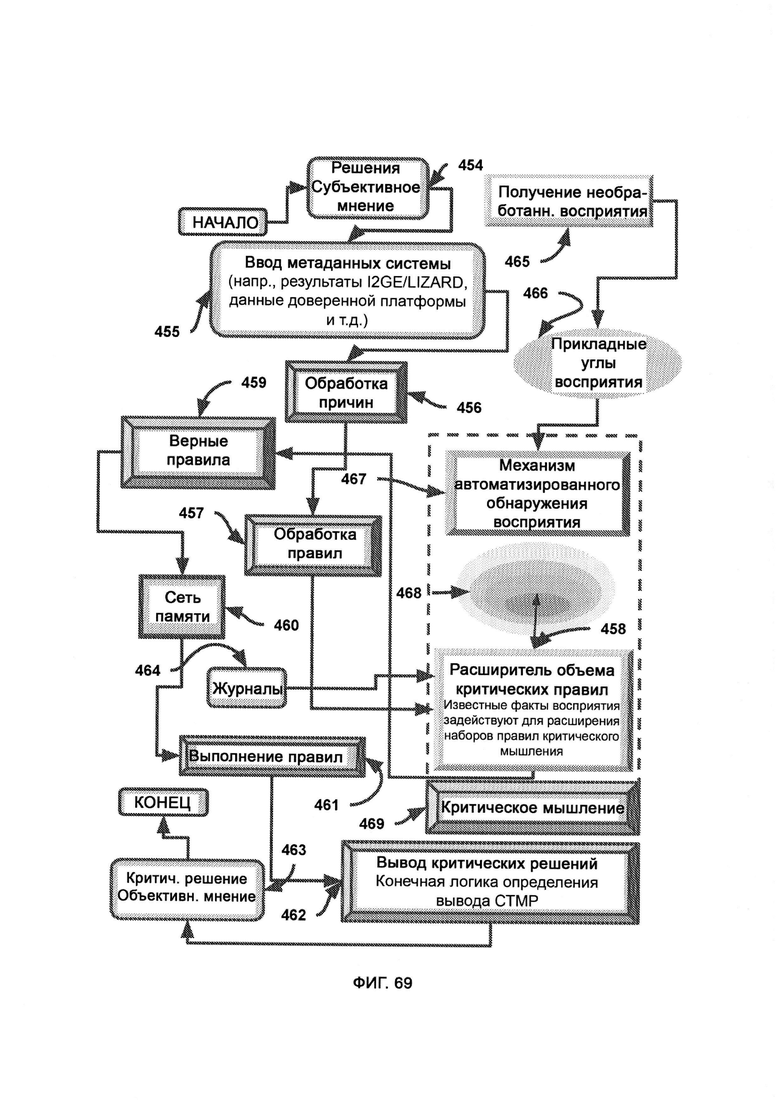

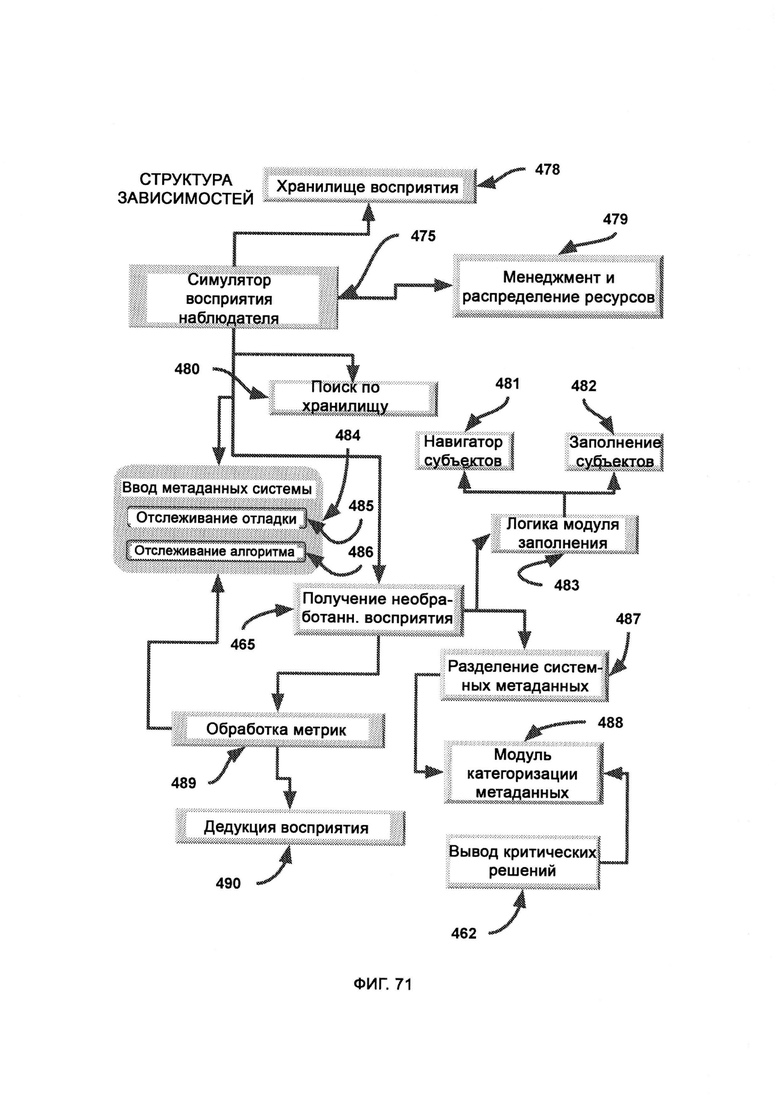

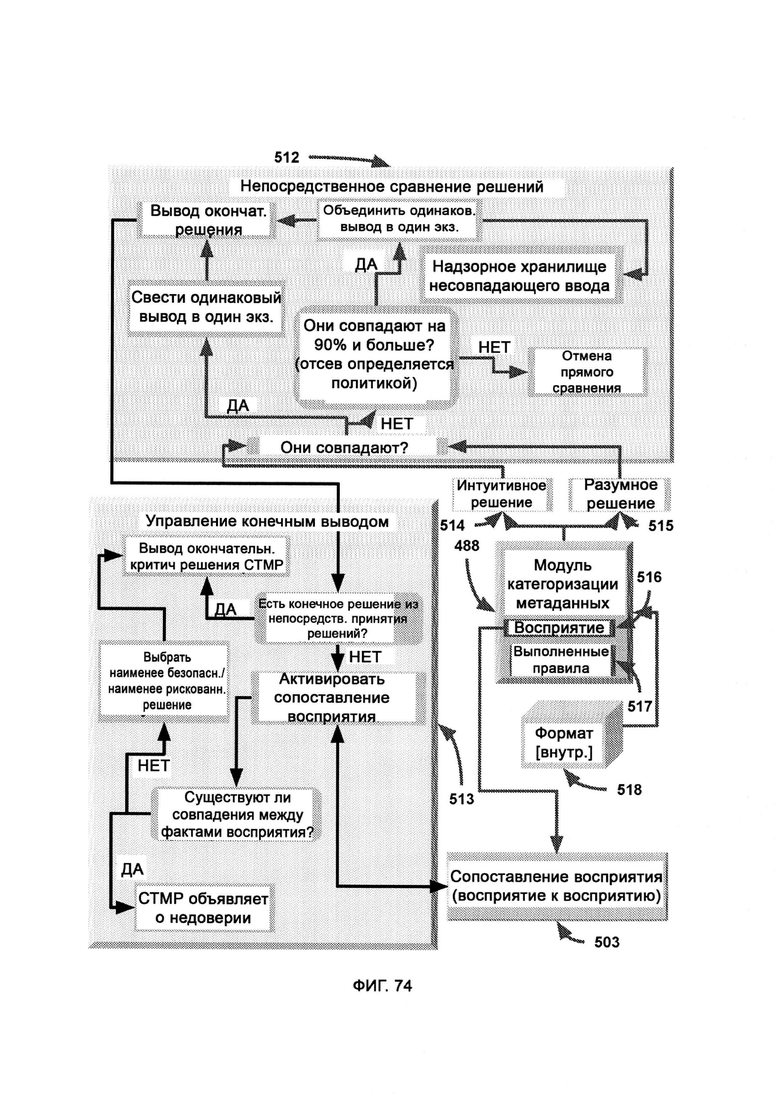

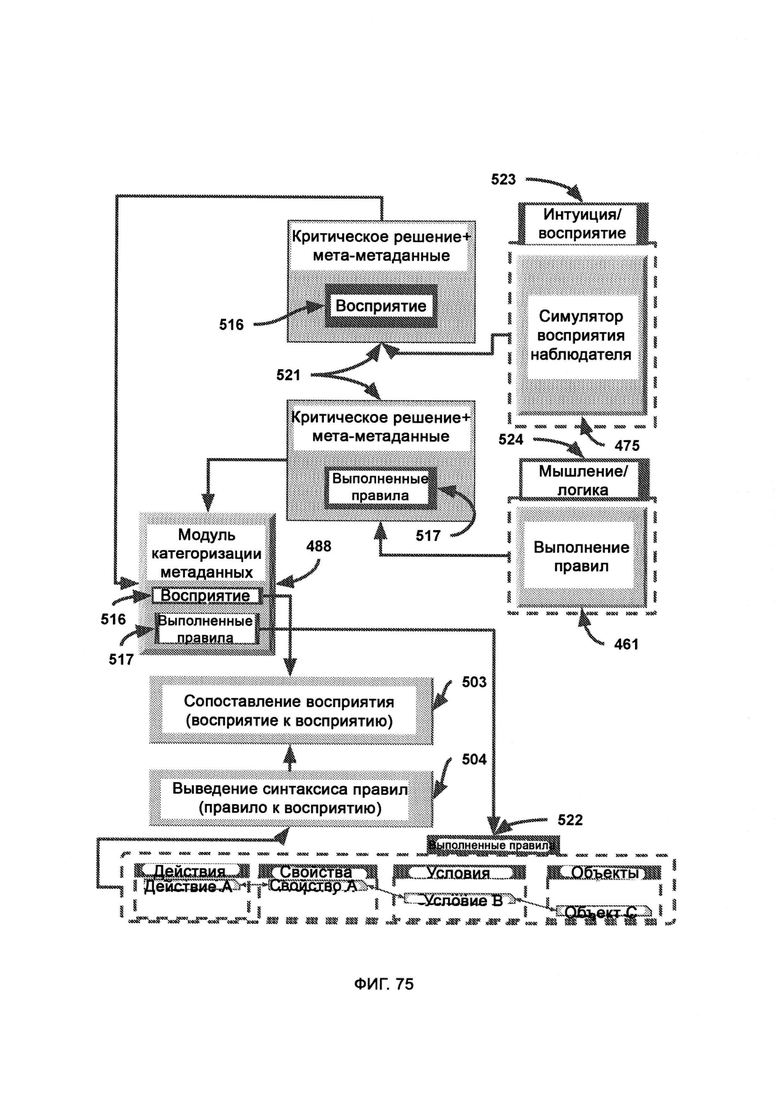

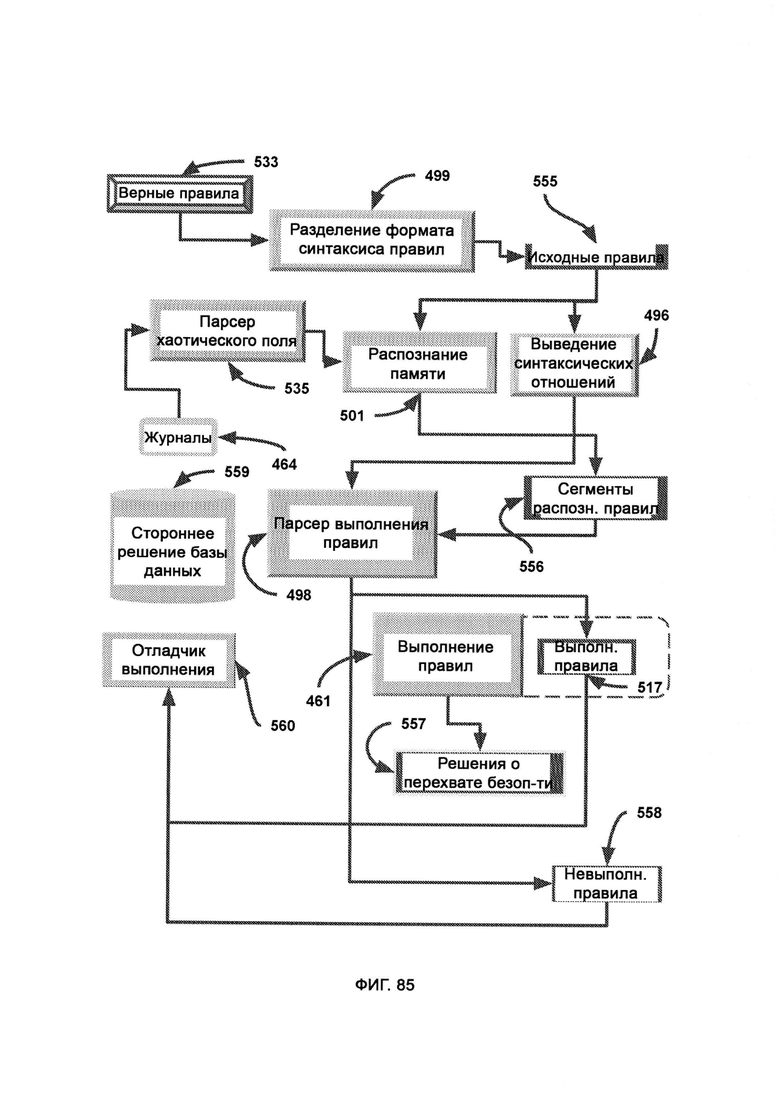

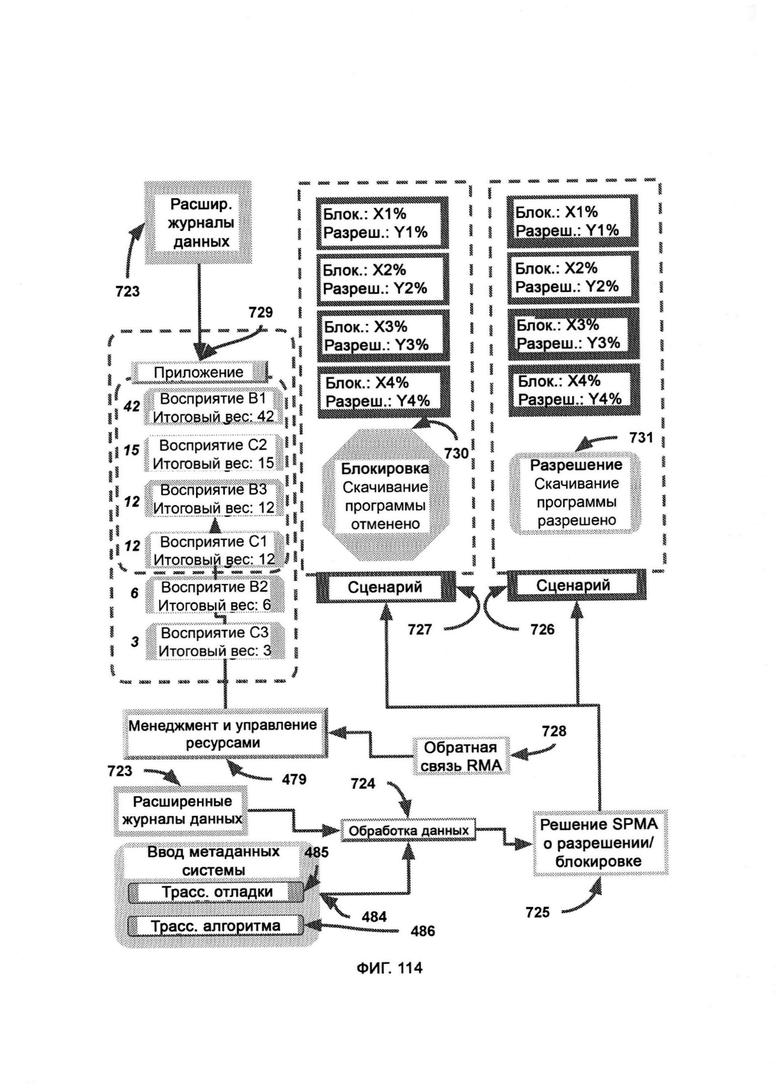

[0037] Компьютерная система представляет собой память и восприятие, основанные на критическом мышлении (СТМР). Система дополнительно включает в себя:

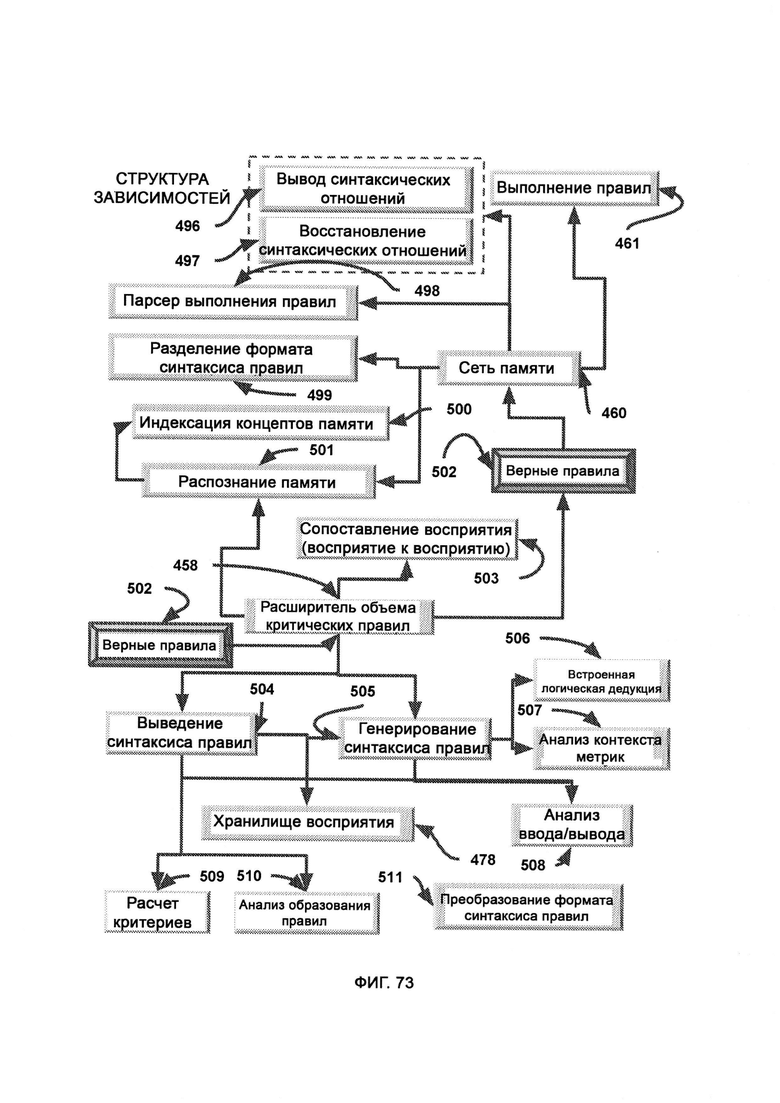

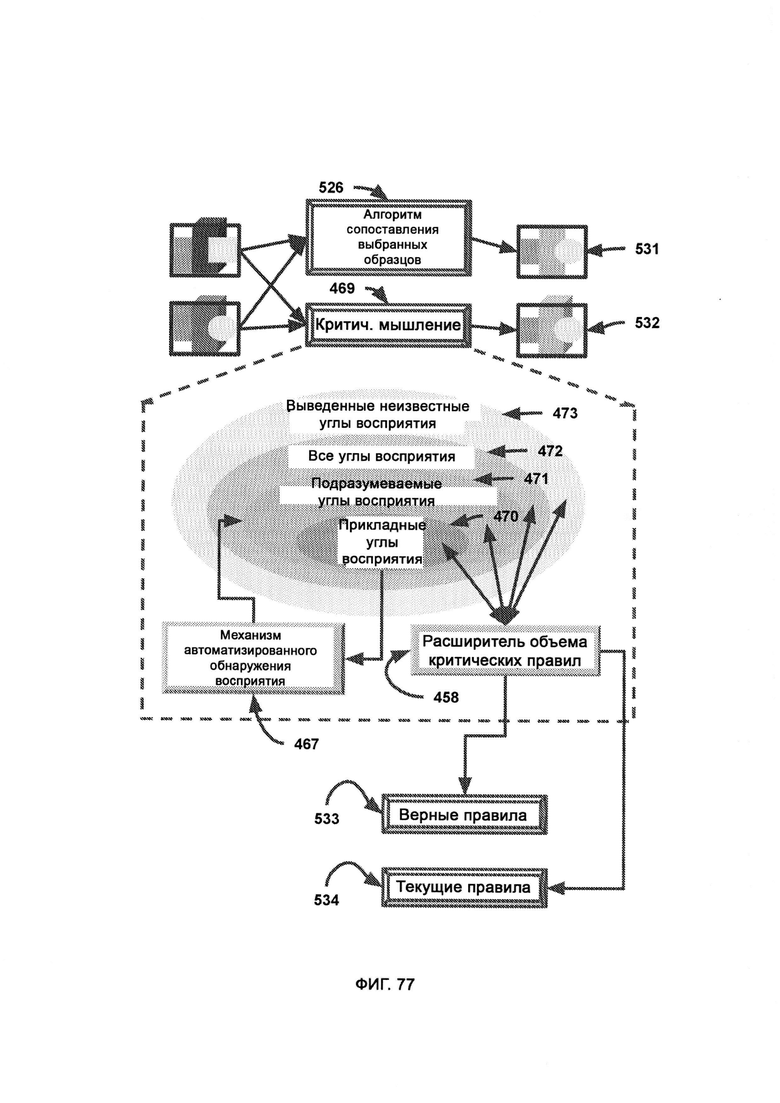

а) расширитель объема критических правил (Critical Rule Score Extender, CRSE), который берет известный объем восприятий и расширяет его, добавляя в него восприятие критического мышления;

б) верные правила, к которым относятся верные правила, полученные путем использования восприятия критического мышления;

в) выполнение правил (Rule Execution, RE), в рамках которого выполняются правила, существование и выполнение которых подтверждается сканированием памяти хаотического поля, с целью получения желаемых и подходящих решений, принятых с помощью критического мышления;

г) вывод критических решений, в рамках которого получают итоговую логику для определения общего итога работы СТМР путем сравнения выводов, достигнутых как симулятором восприятия наблюдателя (Perception Observer Emulator, РОЕ), так и RE;

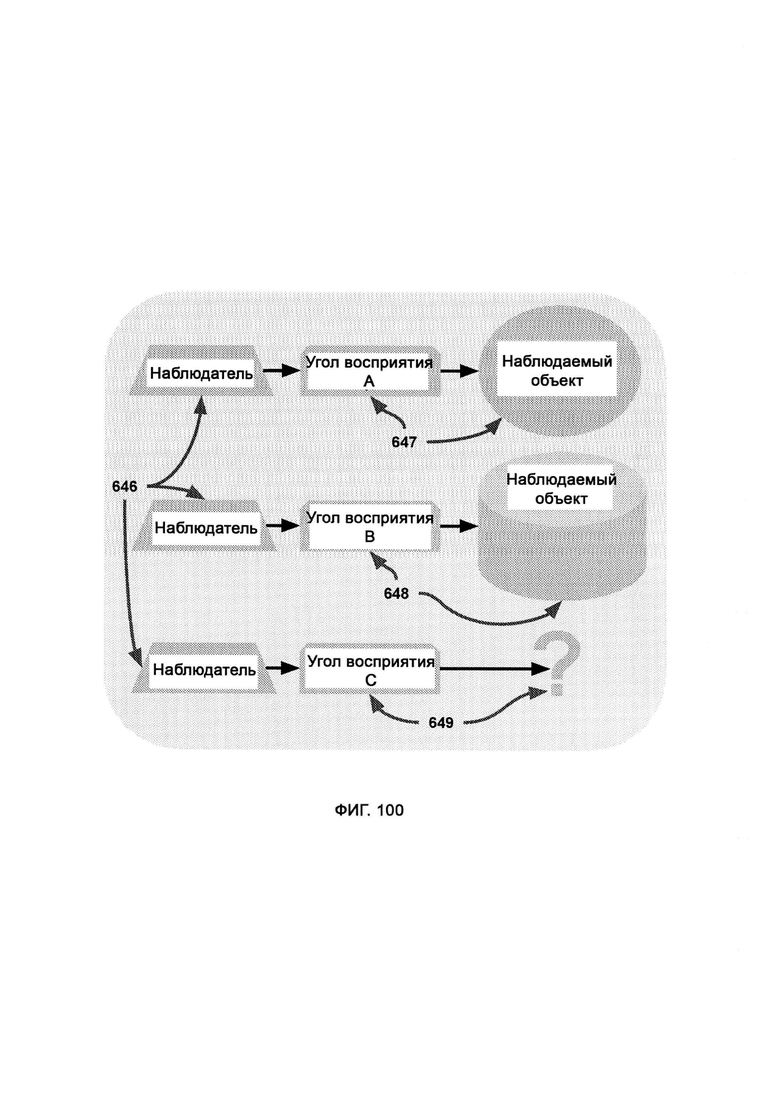

где РОЕ симулирует наблюдателя и проверяет/сравнивает все потенциальные факты восприятия, используя различные формы симуляции наблюдателя;

где RE включает шахматную плоскость, которую используют для отслеживания преобразования наборов правил, причем объекты на доске отражают сложность данной ситуации в системе безопасности, а перемещение данных объектов по «доске безопасности» отражает развитие ситуации, которое контролируется откликами правил безопасности.

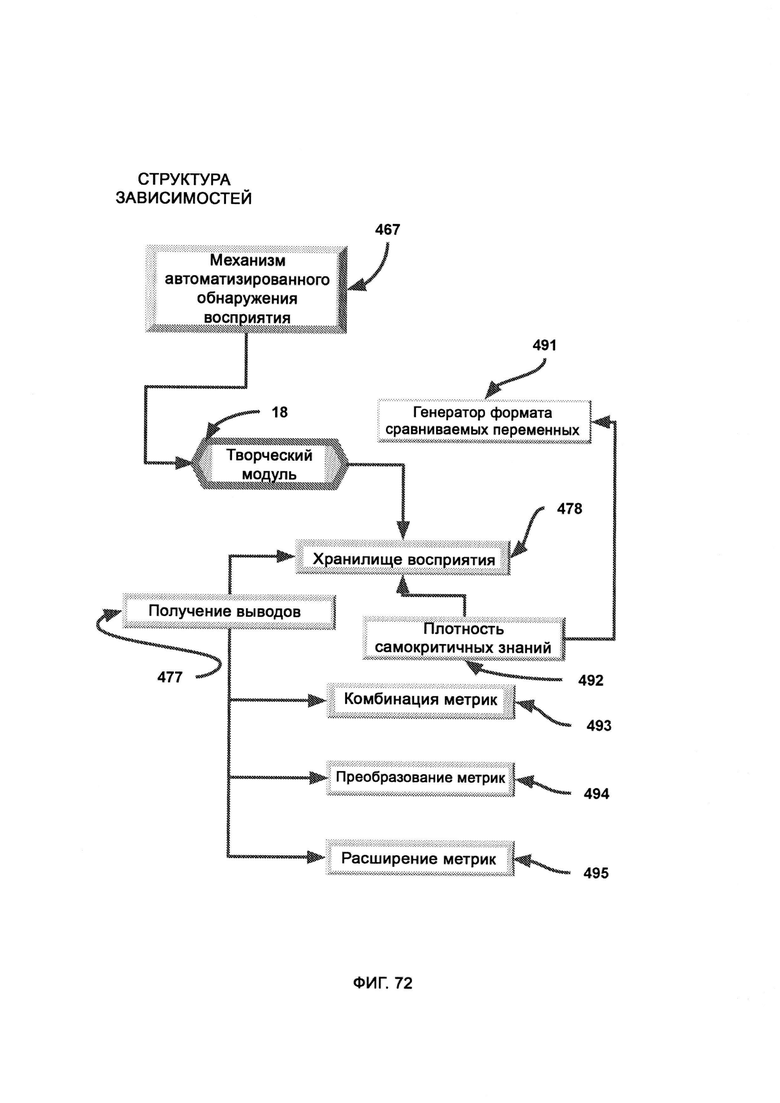

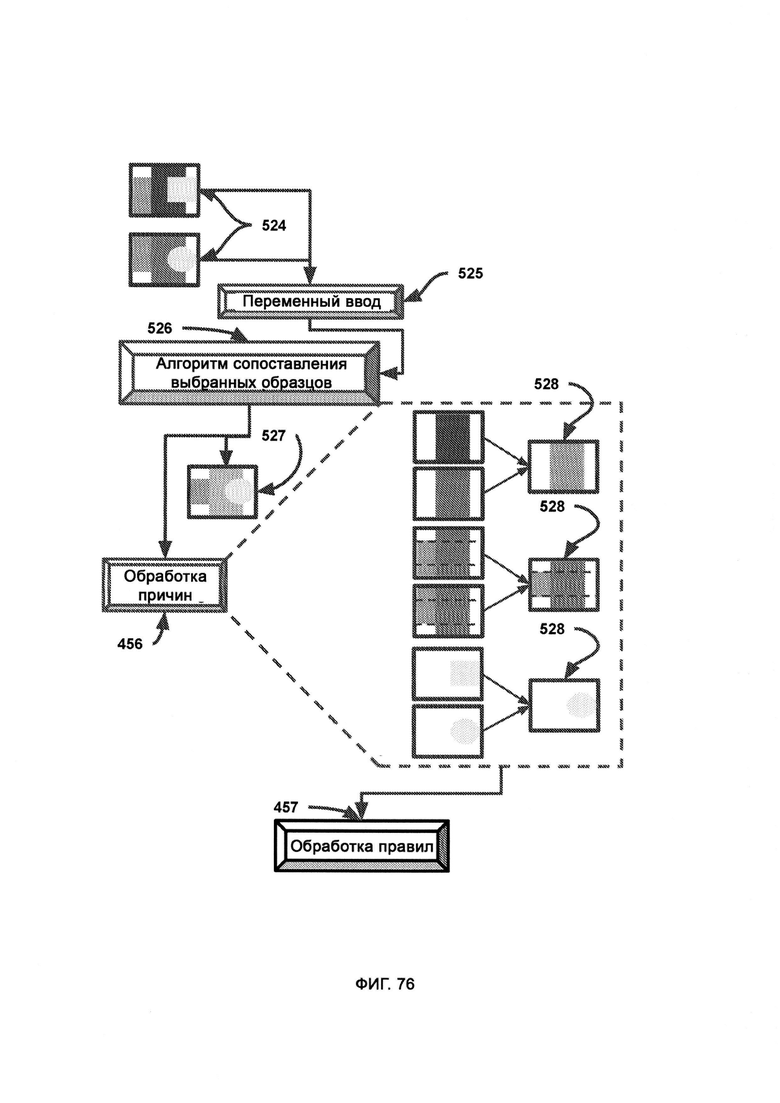

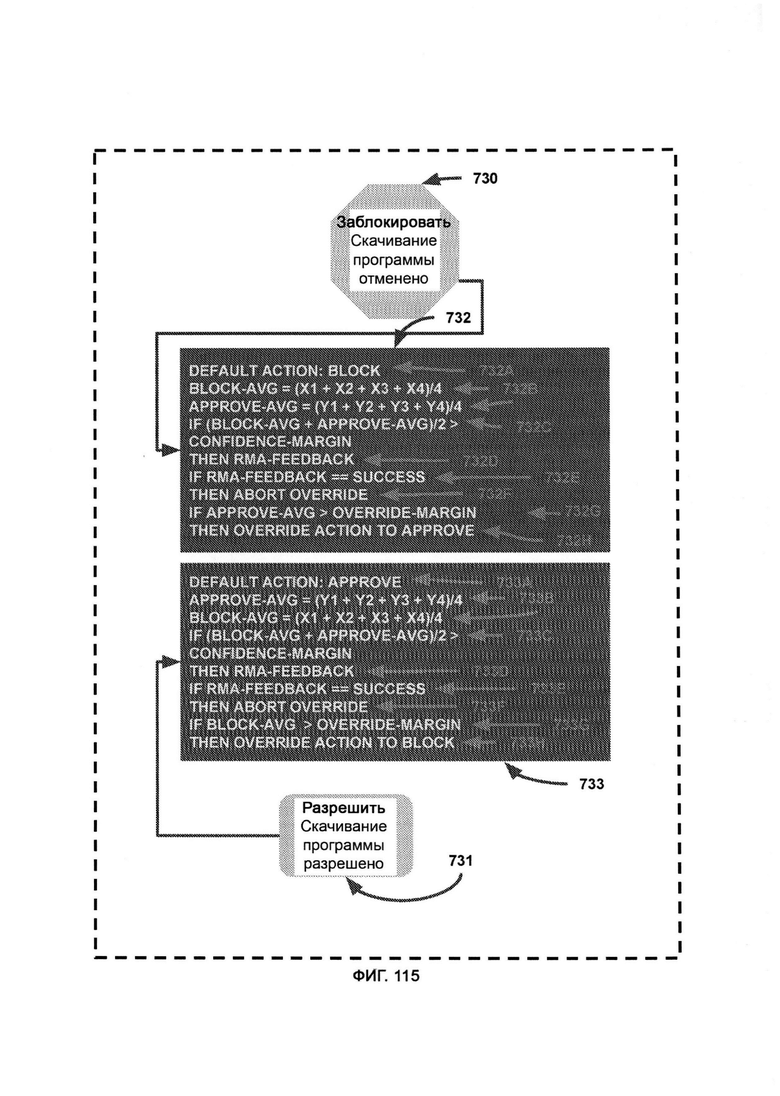

[0038] Система дополнительно включает в себя:

а) субъективные решения, предоставляемые алгоритмом сопоставления выбранных образцов (Selected Pattern Matching Algorithm, SPMA);

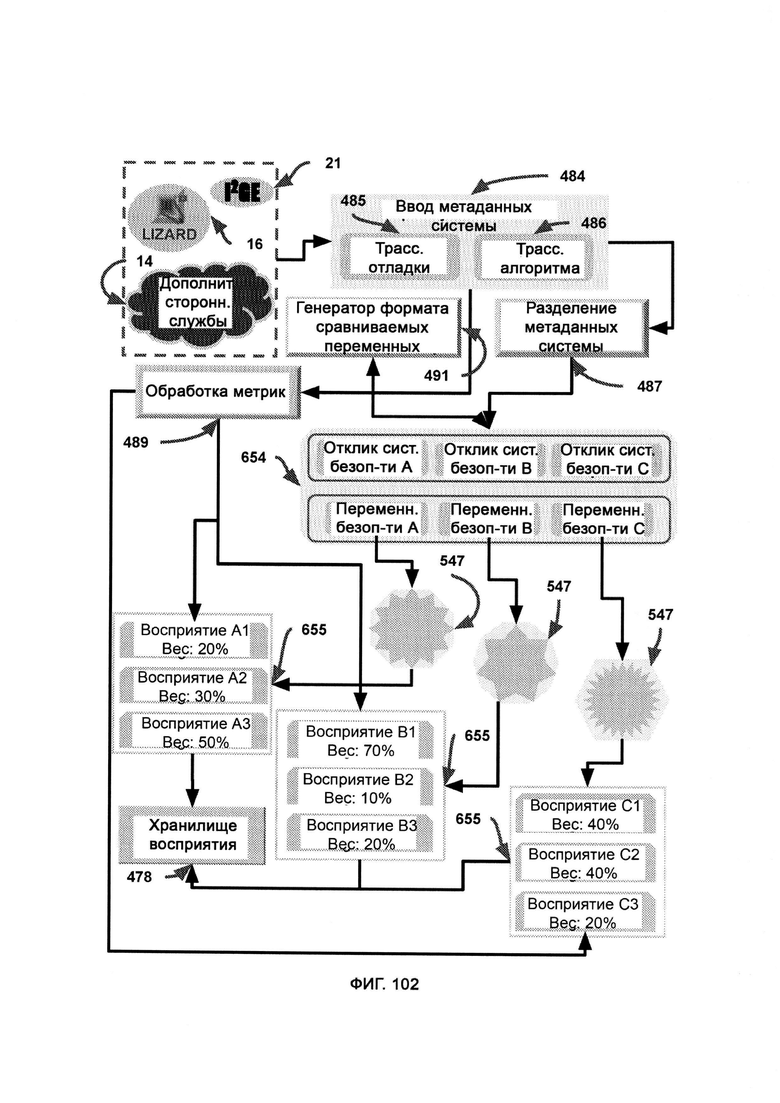

б) ввод метаданных системы, включающих необработанные метаданные из SPMA, описывающие механику работы алгоритма и процесс прихода к тому или иному решению;

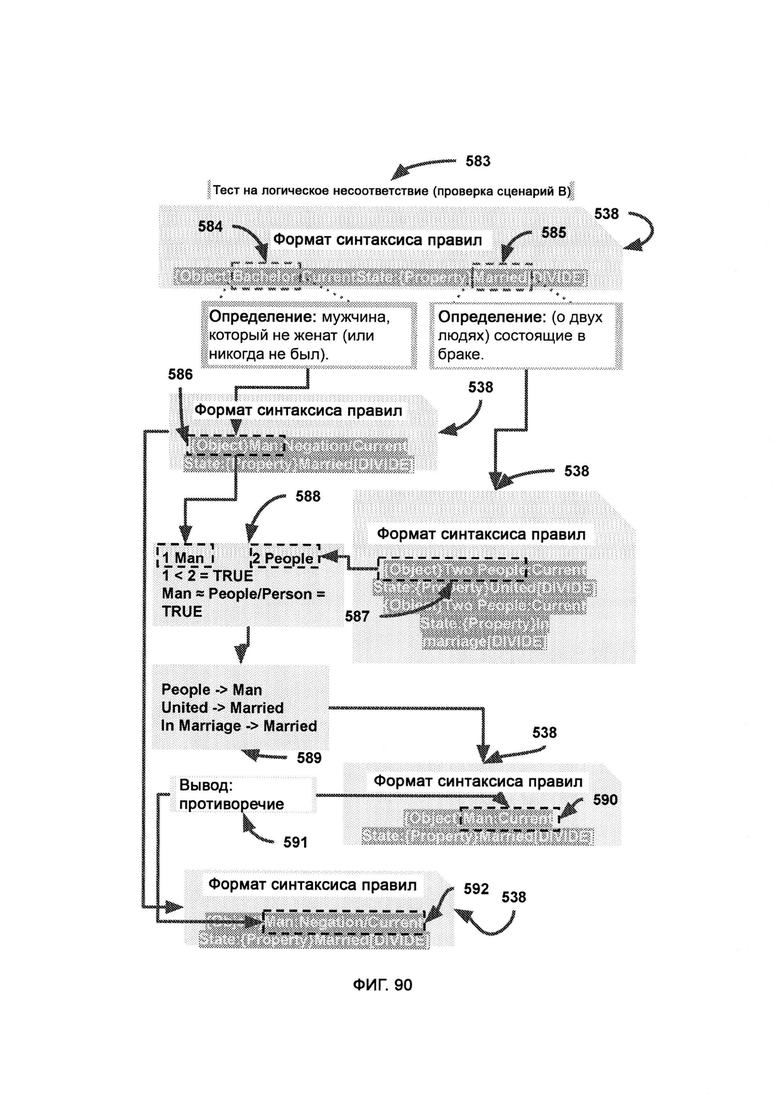

в) обработку причин, в рамках которой происходит логическое осмысление утверждений путем сравнения характеристик свойств;

г) обработку правил, в рамках которой выведенные правила используют в качестве позиции для сравнения с целью определить масштаб текущей проблемы;

д) сеть памяти, которая сканирует журналы рыночных переменных на предмет выполнимых правил;

е) получение необработанного восприятия, в рамках которого из SPMA получают журналы метаданных, причем журналы обрабатывают и формируют восприятие, которое отражает восприятие данного алгоритма, причем восприятие сохраняют в сложном формате восприятия (Perception Complex Format, PCF) и симулируют с помощью РОЕ; причем под прикладными углами восприятия понимают углы восприятия, которые уже были применены и использованы SPMA;

ж) механизм автоматизированного обнаружения восприятия (Automated Perception Discovery Mechanism, APDM), который задействует творческий модуль, производящий гибридизированное восприятие, формируемое в соответствии с входными данными прикладных углов восприятия, с тем чтобы объем восприятия можно было увеличивать;

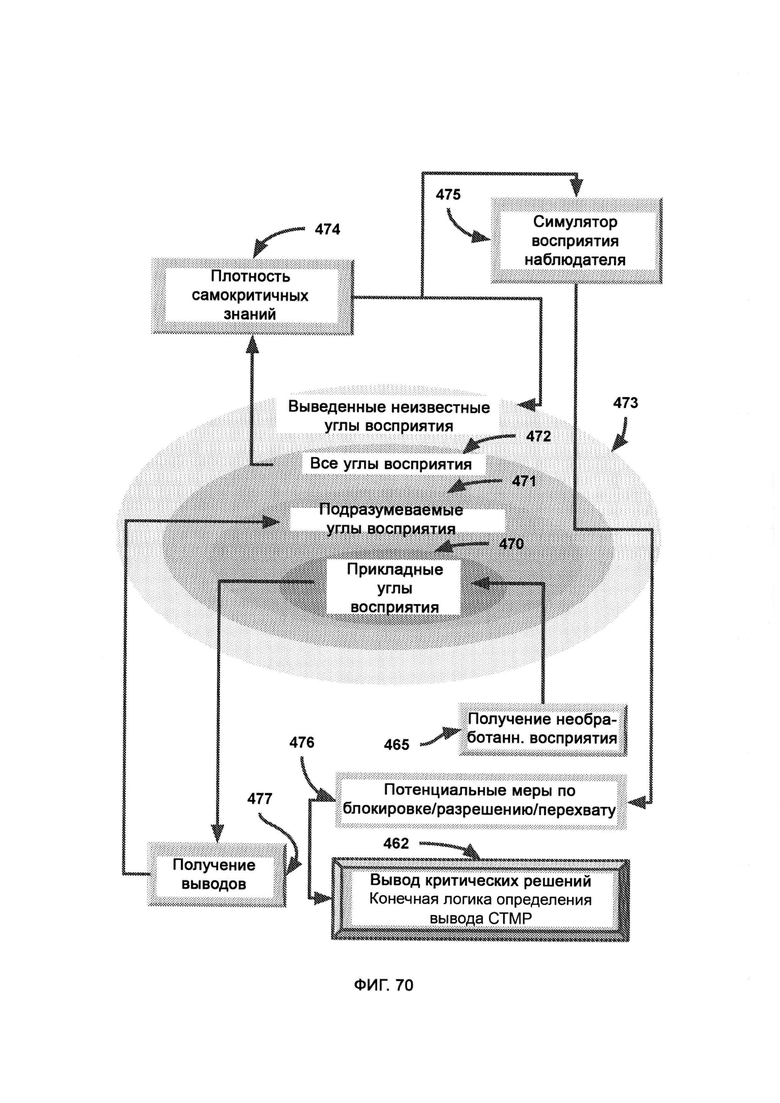

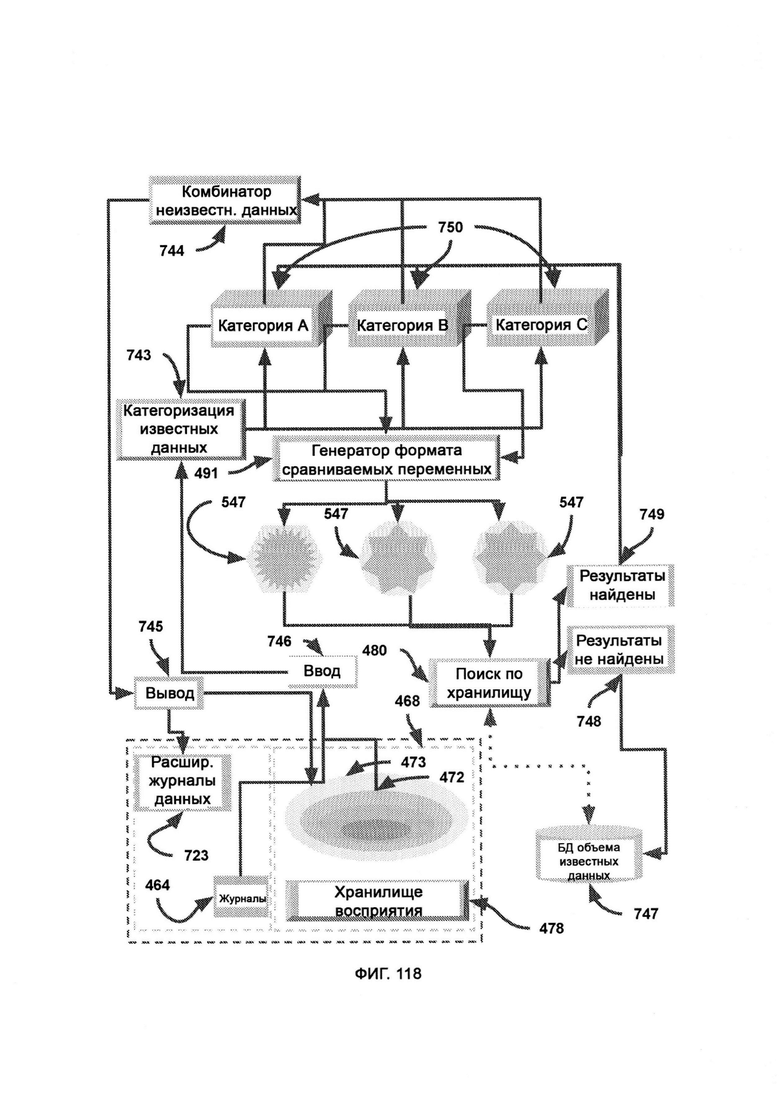

з) плотность самокритичных знаний (Self-Critical Knowledge Density, SKCD), где оценивается объем и тип потенциально неизвестных знаний, лежащих за пределами журналов и отчетов, причем последующие функции критического мышления в СТМР могут задействовать весь потенциальный объем имеющихся знаний; причем критическое мышление указывает на юрисдикцию внешней оболочки мышления, основанного на правилах;

и) получение выводов (Implication Derivation, ID), в рамках которого выводят углы восприятия данных из текущих прикладных углов восприятия,

причем SPMA противопоставляют критическому мышлению, выполненному посредством СТМР при использовании восприятия и правил.

[0039] Система дополнительно включает в себя:

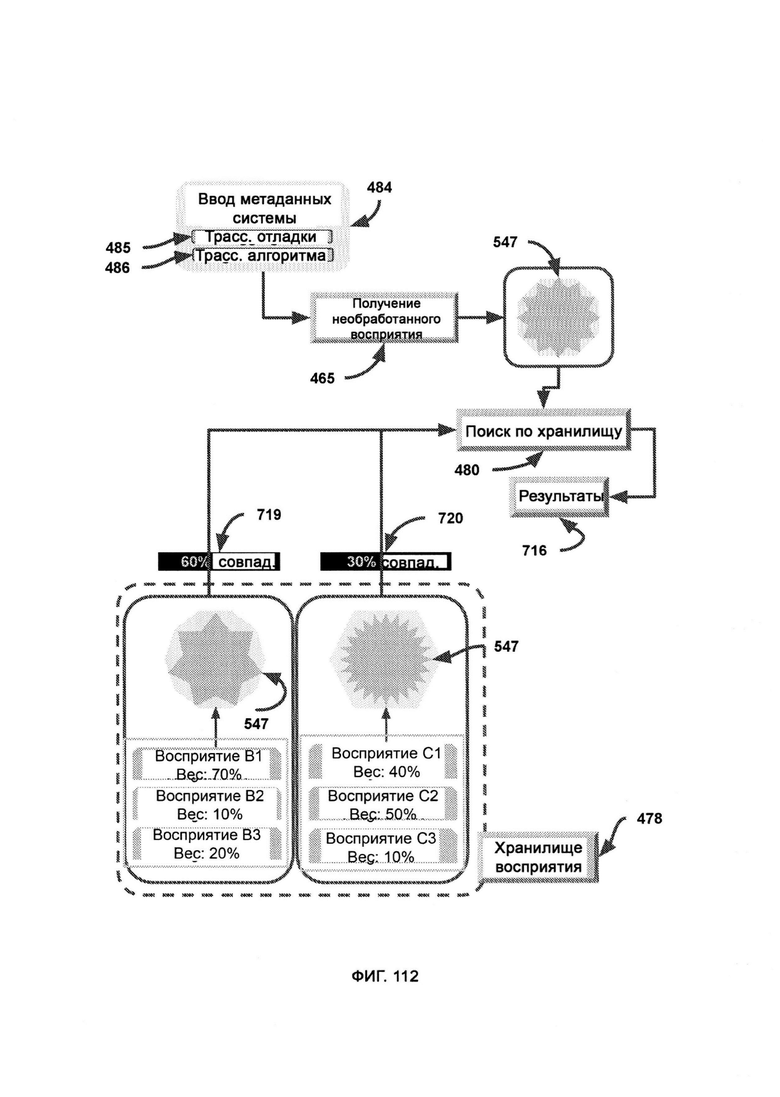

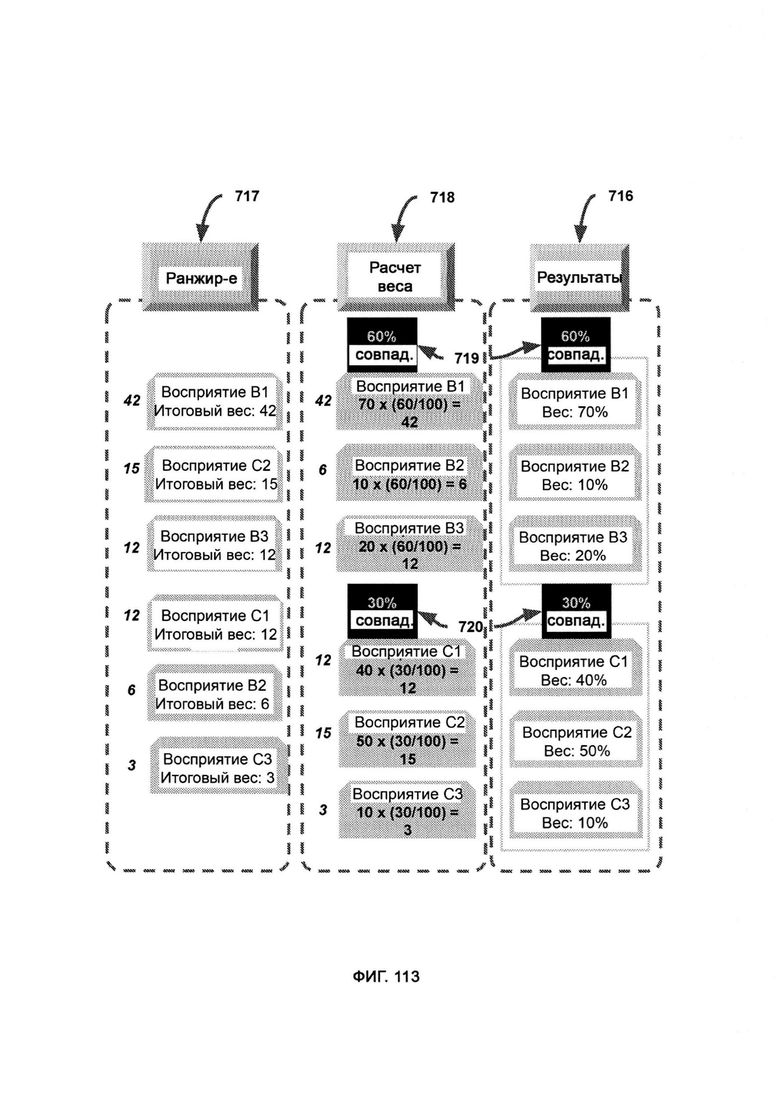

а) менеджмент и распределение ресурсов (Resource Management & Allocation, RMA), в рамках которых с помощью настраиваемой политики решают, сколько восприятия необходимо задействовать, чтобы симулировать наблюдателя, причем приоритет в отборе фактов восприятия выбирают исходя из их веса в порядке убывания, а с политика затем определяет способ отсекания: процентная доля, фиксированное число либо более сложный способ;

б) поиск по хранилищу (Storage Search, SS), в рамках которого используют CVF, полученный из обогащенных данными журналов, в качестве критерия поиска по базе данных в хранилище восприятия (Perception Storage, PS), причем в PS факты восприятия хранятся не только со своим значением веса, но и также с индексом в виде формата сравниваемых переменных (Comparable Variable Format, CVF);

в) обработку метрик, в ходе которой восстанавливают распределение переменных из SPMA;

г) дедукцию восприятия (Perception Deduction, PD), в рамках которой используют распределение откликов и соответствующих метаданных системы для воспроизведения исходного восприятия отклика распределения;

д) модуль категоризации метаданных (Metadata Categorization Module, МСМ), в котором отладку и отслеживание алгоритма разделяют на отдельные категории посредством категоризации информации на основе синтаксиса, причем данные категории используют для создания и получения конкретного распределения откликов с корреляцией по рискам и возможностям;

е) комбинацию метрик, в ходе которой углы восприятия разделяют на категории метрик;

ж) преобразование метрик, в ходе которого отдельные метрики преобразовывают обратно в полноценные углы восприятия;

з) расширение метрик (Metric Expansion, ME), в ходе которого метрики множества разных углов восприятия сохраняют по категориям в отдельных базах данных;

и) генератор формата сравниваемых переменных (Comparable Variable Format Generator, CVFG), который преобразует поток информации в формат CVF.

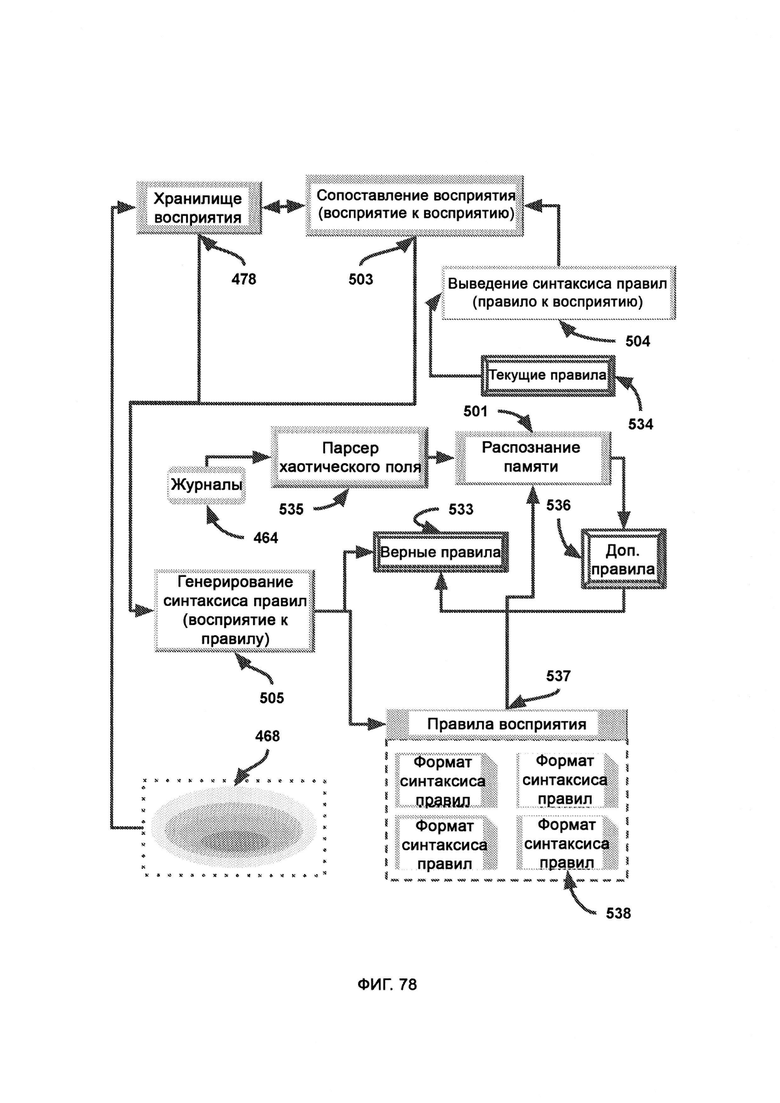

[0040] Система дополнительно включает в себя:

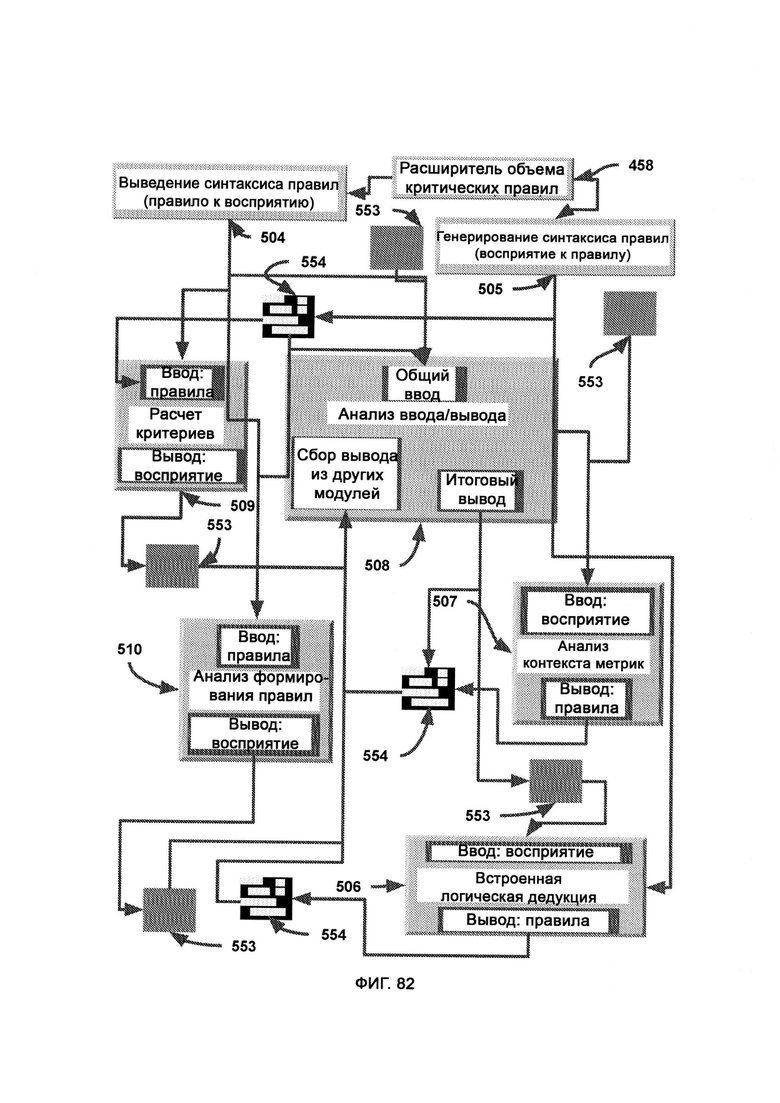

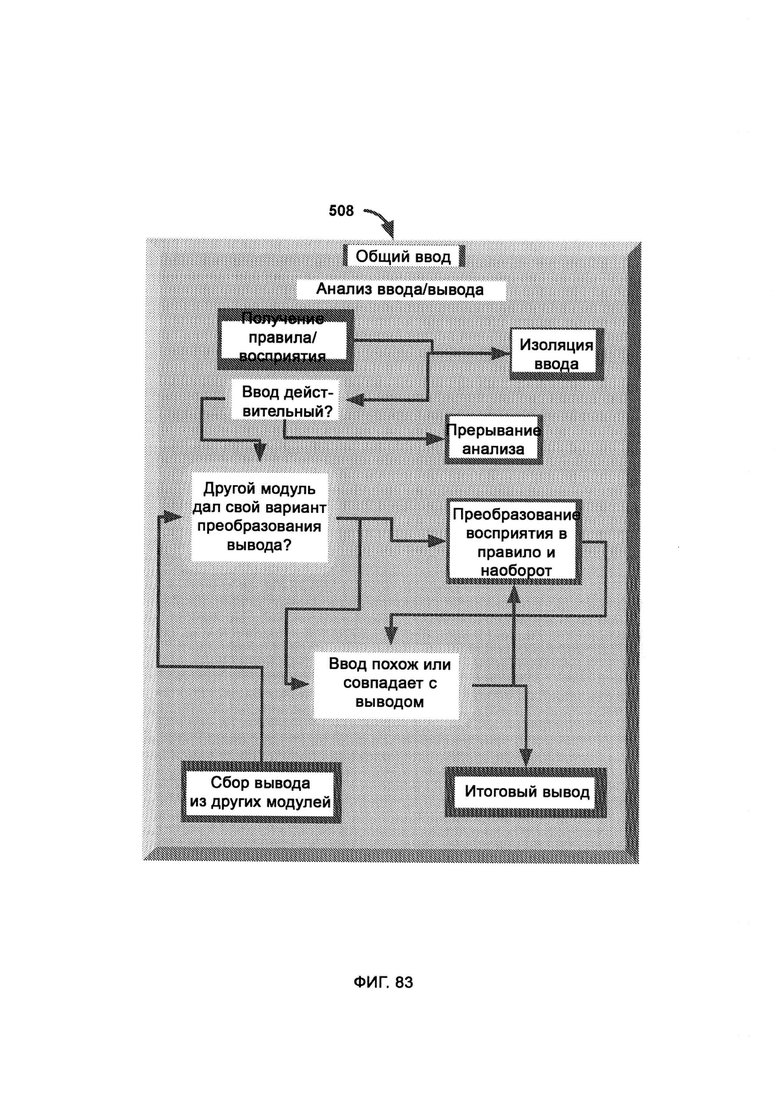

а) сопоставление восприятия, в рамках которого CVF генерируют из фактов восприятия, полученных из выведения синтаксиса правил (Rule Syntax Derivation, RSD), причем вновь сгенерированный CVF используют для поиска подходящих фактов восприятия в PS со схожими индексами, а потенциальные совпадения возвращают в генерирование синтаксиса правил (Rule Syntax Generation, RSG);

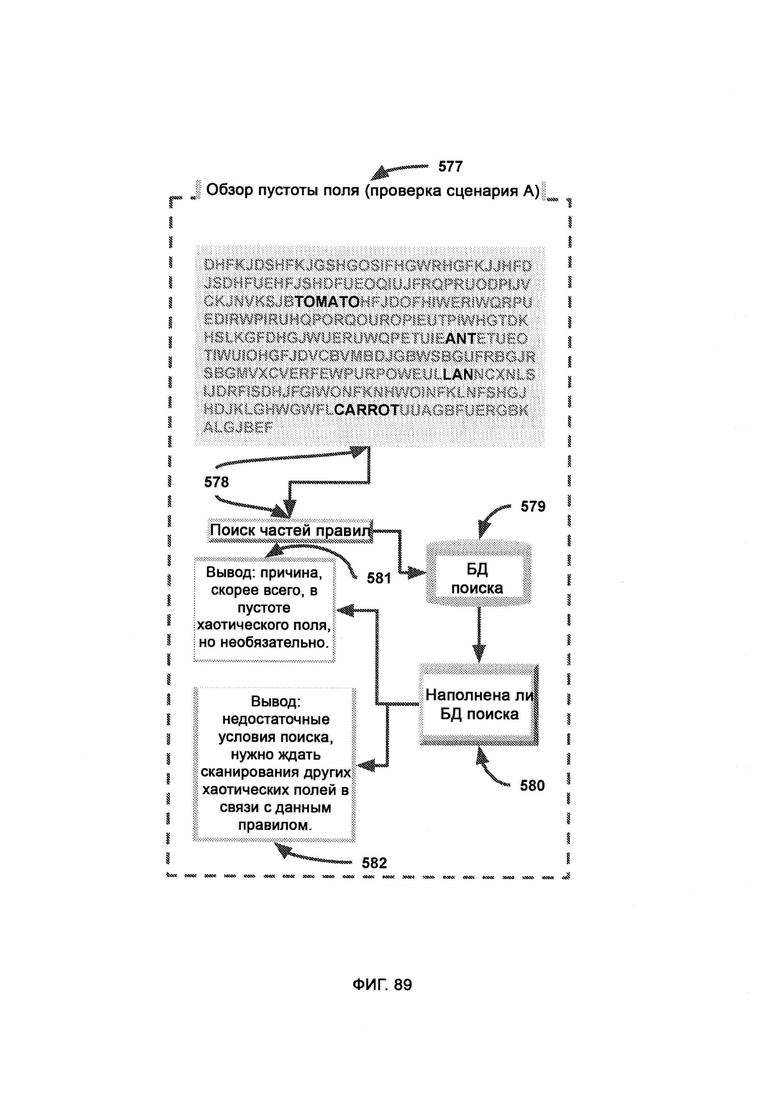

б) распознавание памяти (Memory Recognition, MR), в ходе которого из данных ввода формируют хаотическое поле;

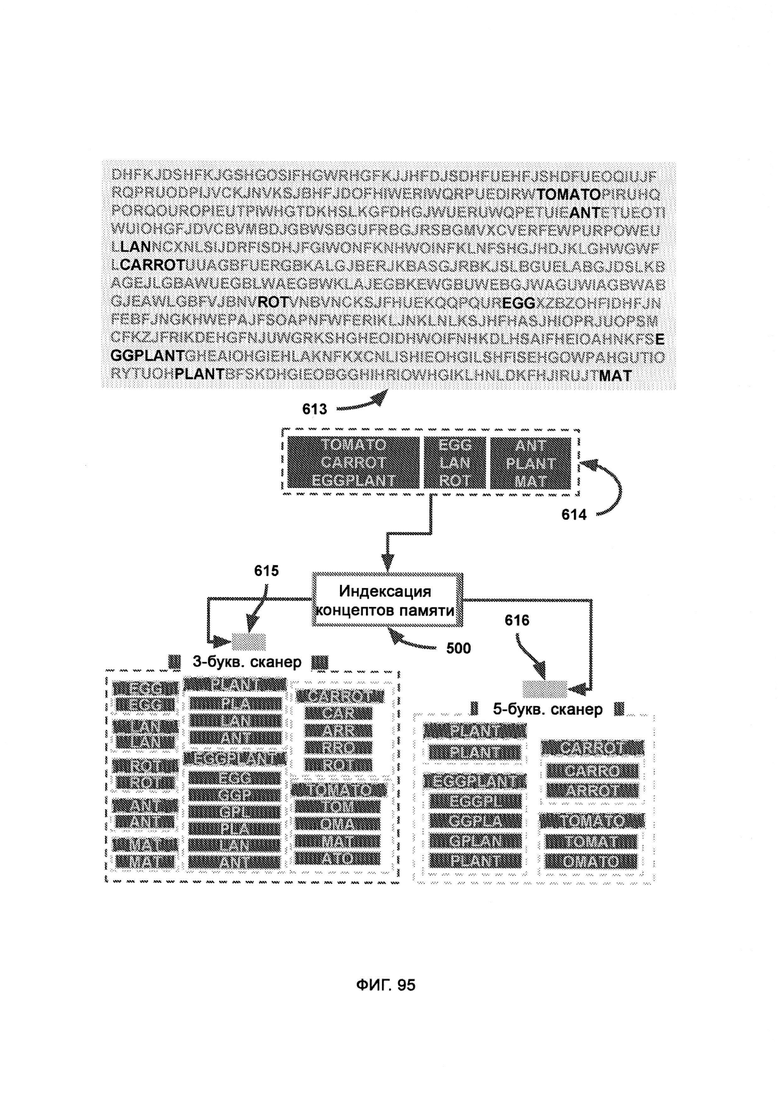

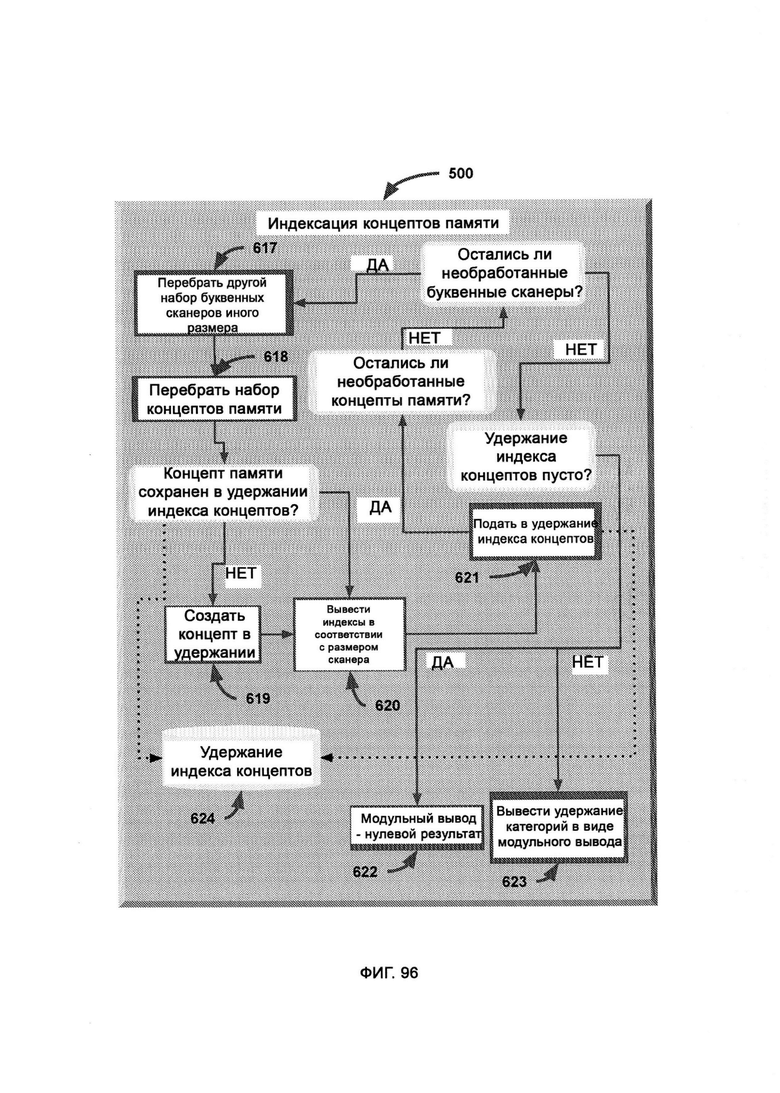

в) индексацию концептов памяти, в рамках которой целые концепты индивидуально оптимизируют в виде индексов, причем индексы используются буквенными сканерами для взаимодействия с хаотическим полем;

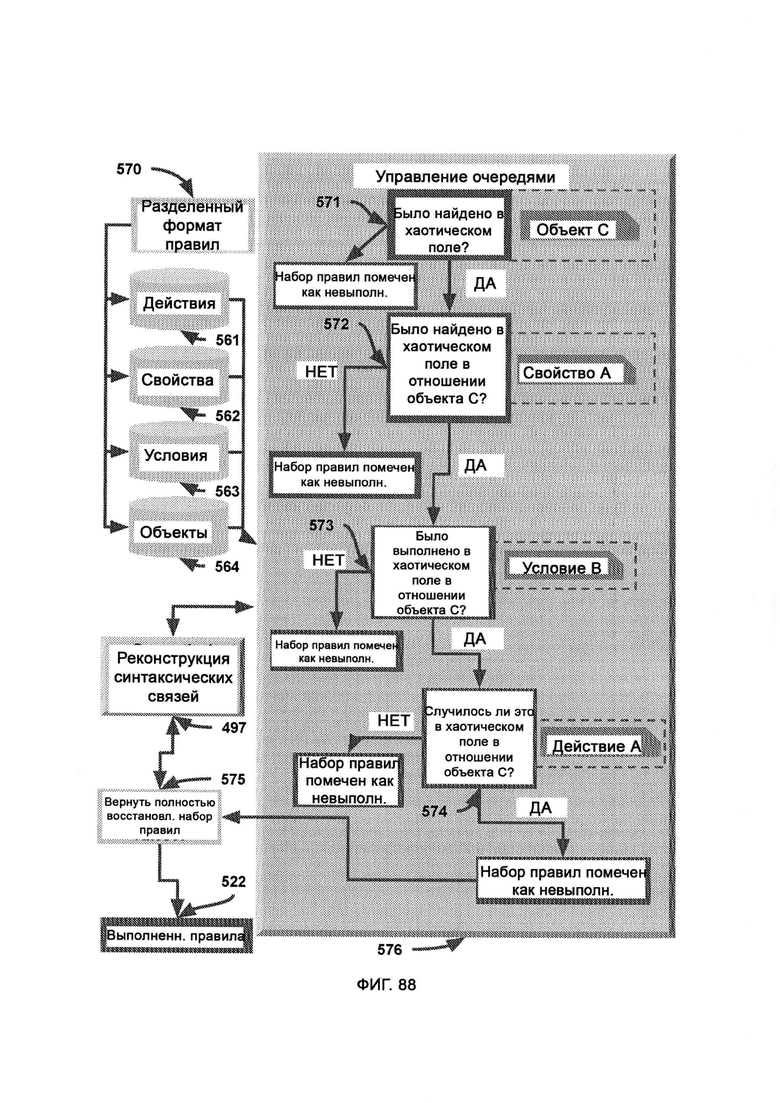

г) парсер выполнения правил (Rule Fulfillment Parser, RFP), которому передают отдельные части правил с метками распознавания, причем каждую часть помечают в соответствии с тем, была ли она найдена в хаотическом поле в ходе распознавания памяти; причем RFP логически решает, какие целые правила, выступающие как комбинация всех частей, были успешно распознаны в хаотическом поле и заслуживают выполнения;

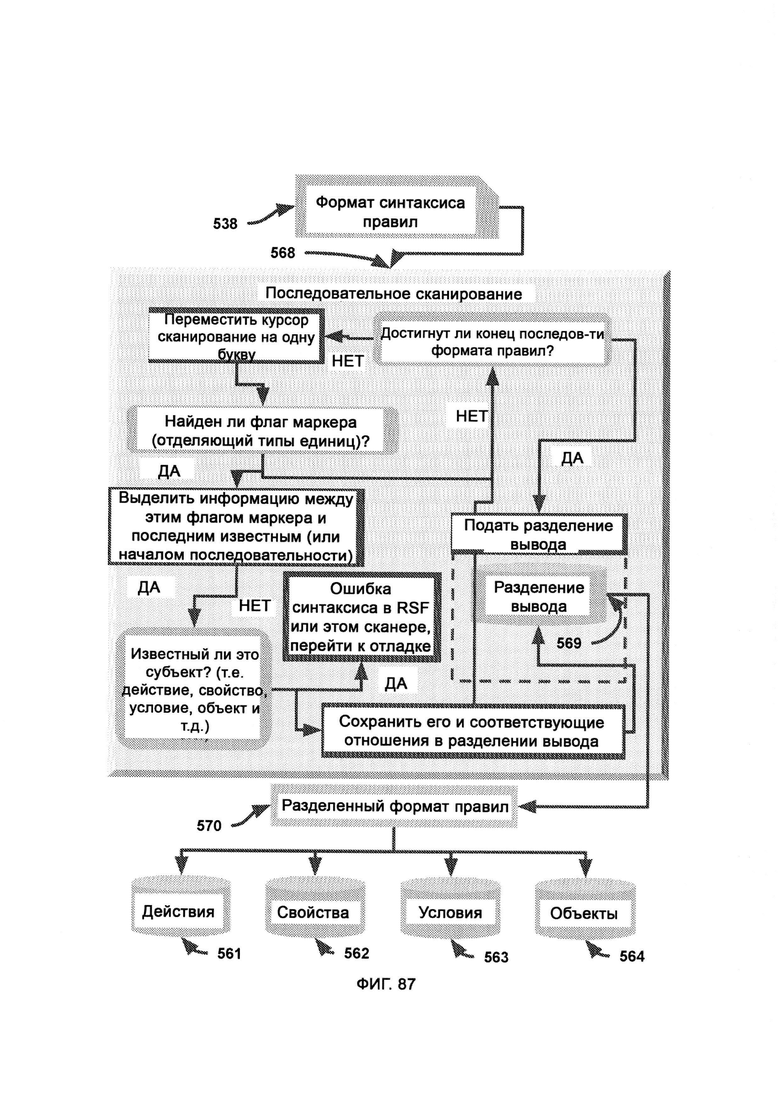

д) разделение формата синтаксиса правил (Rule Syntax Format Separation, RSFS), в рамках которого верные правила распределяют по типу, так чтобы все действия, свойства, условия и объекты хранились отдельно;

е) выведение синтаксиса правил, в ходе которого логические «черно-белые» правила преобразовывают в факты восприятия на основе метрик, причем сложные сочетания из нескольких правил преобразовывают в единое общее восприятие, выраженное через множество метрик с различными градиентами;

ж) генерирование синтаксиса правил (RSG), в ходе которого получают ранее подтвержденные факты восприятия, хранящиеся в формате восприятия, и взаимодействуют с внутренним составом метрик факта восприятия, причем такие измерения метрик на основании градиентов преобразуют в двоичные и логические наборы правил, симулирующие поток информации ввода/вывода исходного факта восприятия;

з) разделение формата синтаксиса правил (RSFS), в котором верные правила представляют собой точное отражение наборов правил, соответствующие реальности наблюдаемого объекта, причем верные правила распределяют по типу, так чтобы все действия, свойства, условия и объекты хранились отдельно, позволяя системе определять, какие элементы были найдены в хаотическом поле, а какие нет;

и) встроенную логическую дедукцию, в которой используются логические принципы, позволяющие избежать ошибок в определении того, какие правила точно отражают множество градиентов метрик внутри факта восприятия;

к) анализ контекста метрик, в рамках которого анализируют взаимные связи внутри восприятия метрик, причем определенные метрики могут зависеть от других с разной степенью силы, причем контекстуализацию используют в качестве дополнения к зеркальным взаимным связям, имеющимся у правил в «цифровом» формате набора правил;

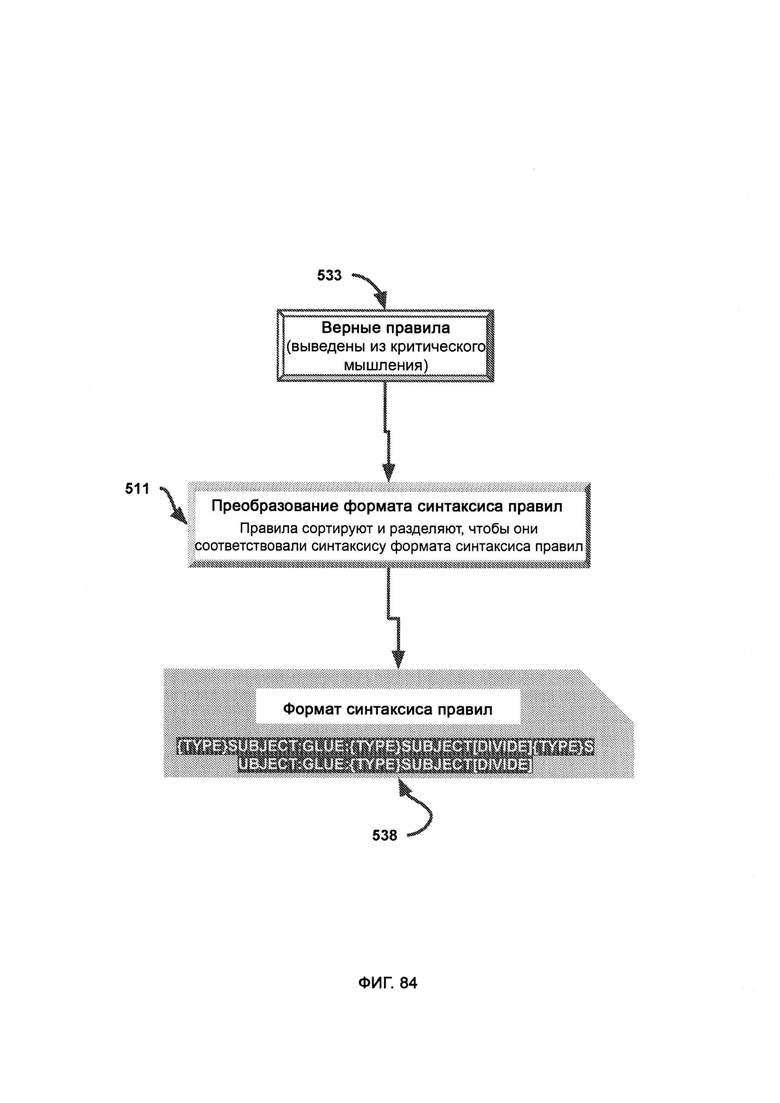

л) преобразование формата синтаксиса правил (Rule Syntax Format Conversion, RSRC), в ходе которого правила распределяют для соответствия формату синтаксиса правил (Rule Syntax Format, RSF);

где интуитивное решение участвует в критическом мышлении путем задействования фактов восприятия, а разумное решение участвует в критическом мышлении путем задействования правил, причем в качестве фактов восприятия используются данные, полученные из интуитивного решения в соответствии с синтаксисом формата, заданным во внутреннем формате, а выполненные правила - это данные, полученные из разумного решения, представляющего собой набор выполнимых наборов правил из RE, причем данные передаются в соответствии с синтаксисом формата, заданным во внутреннем формате;

где под действиями поднимают действие, которое, возможно, уже выполнялось, будет выполнено или рассматривается для активации, под свойствами понимают характеристики, похоже на свойства, описывающие что-то другое, будь то действие, состояние или объект, под состояниями понимают логическую операцию или оператор, а под объектами понимают цель, к которой применены характеристики;

где раздельный формат правил используют в качестве вывода из разделения формата синтаксиса правил (RSFS), выступающего в качестве этапа, предшествующего распознаванию памяти, а также в качестве вывода из распознавания памяти (Memory Recognition, MR), выступающего в качестве этапа, следующего за распознаванием памяти.

[0041] Система дополнительно включает в себя:

а) парсер хаотического поля (Chaotic Field Parsing, CFP), в котором формат журналов собирают в единое сканируемое хаотическое поле;

б) дополнительные правила, получаемые из распознавания памяти (MR) в дополнение к верным правилам;

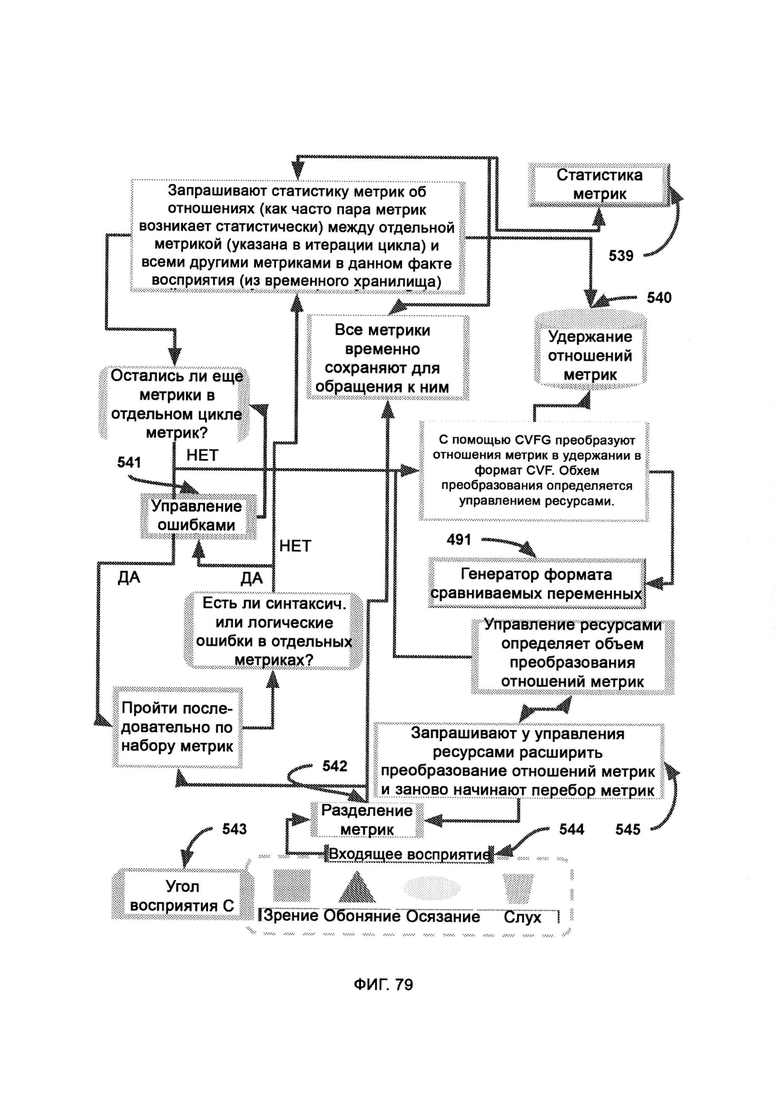

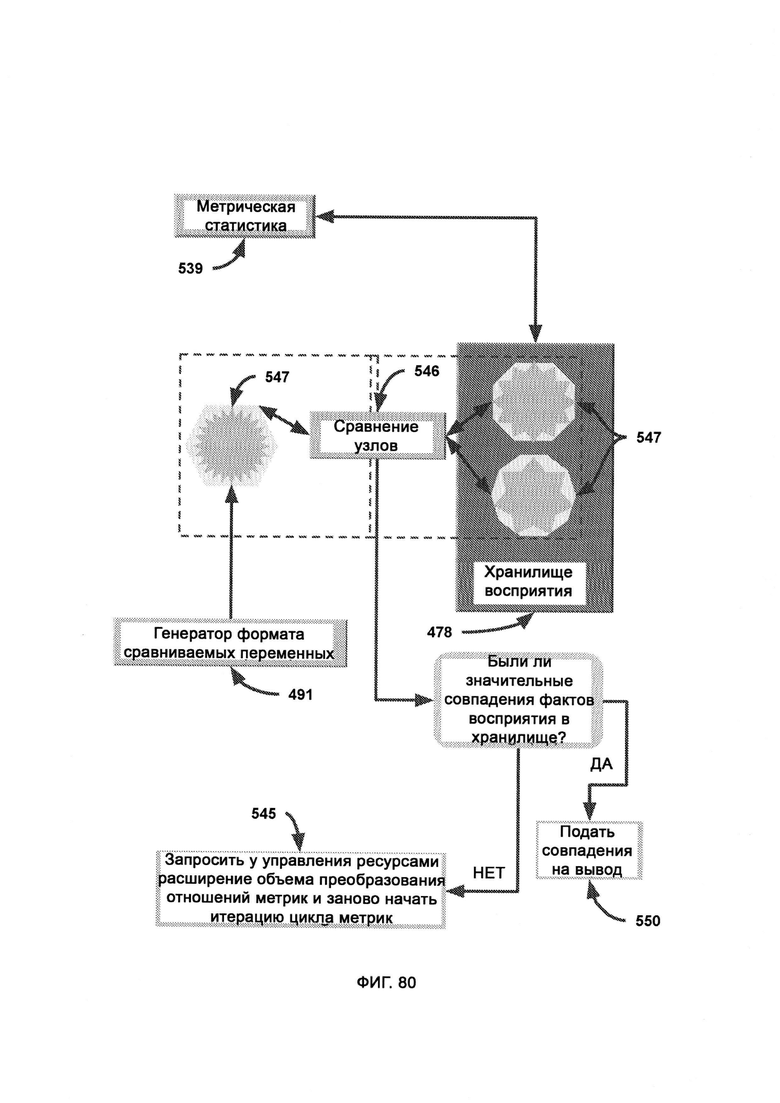

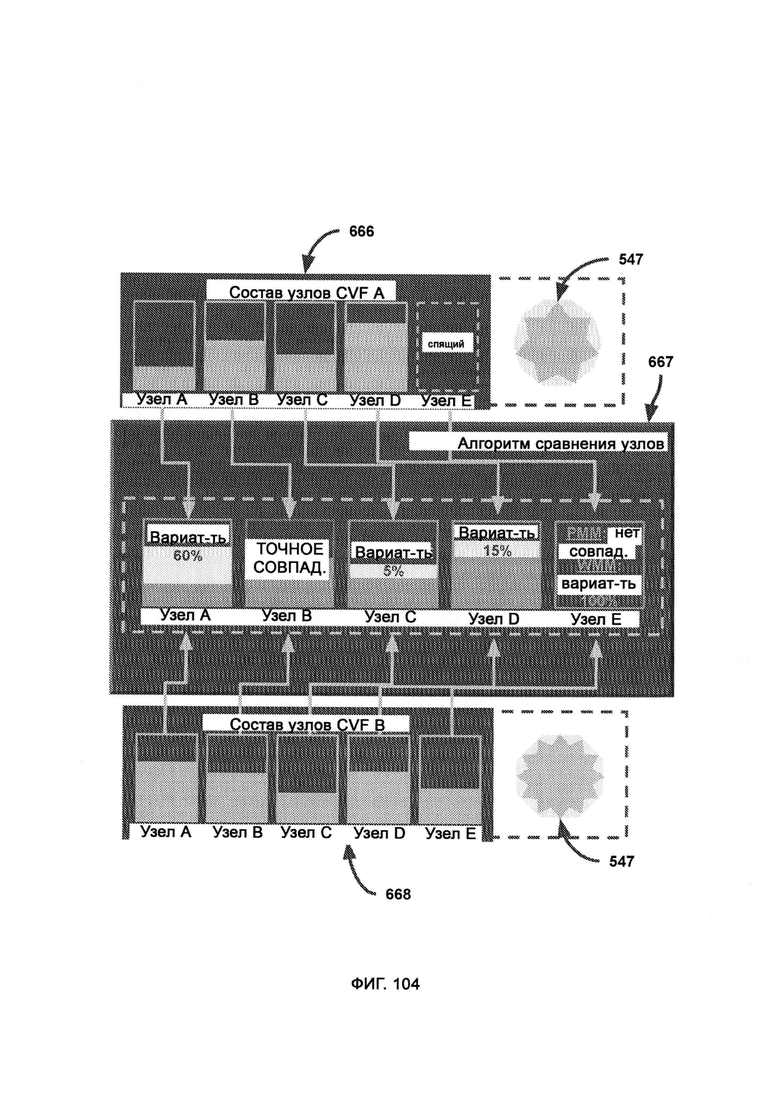

причем внутри сопоставления восприятия (Perception Matching, РМ) статистика метрик обеспечивает статистическую информацию из хранилища восприятия, в ходе управления ошибок обрабатывают синтаксис и/или логические ошибки, происходящие из тех или иных отдельных метрик, в ходе разделения метрик изолируют отдельные метрики, поскольку они раньше объединялись в единый блок - восприятие ввода; причем в алгоритм сравнения узлов (Node Comparison Algorithm, NCA) передают состав узлов в двух или более CVF, где каждый узел CVF представляет собой степень значимости свойства, где над каждым отдельным узлом выполняют сравнение по сходству и рассчитывают совокупную вариативность, и где меньшее значение вариативности указывает на более точное совпадение.

[0042] Заявленная система дополнительно включает в себя:

а) необработанное восприятие-интуитивное мышление (аналоговое), где обрабатывают факты восприятия в соответствии с «аналоговым» форматом, причем факты восприятия аналогового формата относятся к решениям, сохраненным в градиентах на гладкой кривой без перепадов;

б) необработанные правила-логическое мышление (цифровое), где обрабатывают правила в соответствии с цифровым форматом, причем необработанные правила цифрового формата относятся к решениям, которые хранятся в шагах с почти полным отсутствием «серой зоны»;

где под невыполненными правилами понимают наборы правил, недостаточно распознанные в хаотическом поле в соответствии с их логическими зависимостями, а под выполненными правилами понимают наборы правил, которые достаточно распознаны как существующие в хаотическом поле в соответствии с их логическими зависимостями; а также

где управление очередями (Queue Management, QM) задействует реконструкцию синтаксических связей (Syntactical Relationship Reconstruction, SRR) для анализа каждой отдельной части в наиболее логичном порядке и имеет доступ к результатам распознавания памяти (MR), и, таким образом, можно дать ответ на двоичные потоковым вопросам на да/нет и предпринять соответствующие действия, причем QM проверяет каждый сегмент правил пошагово, и если какой-либо сегмент отсутствует в хаотическом поле и не состоит в нужных отношениях с остальными сегментами, весь набор правил помечают как невыполненный.

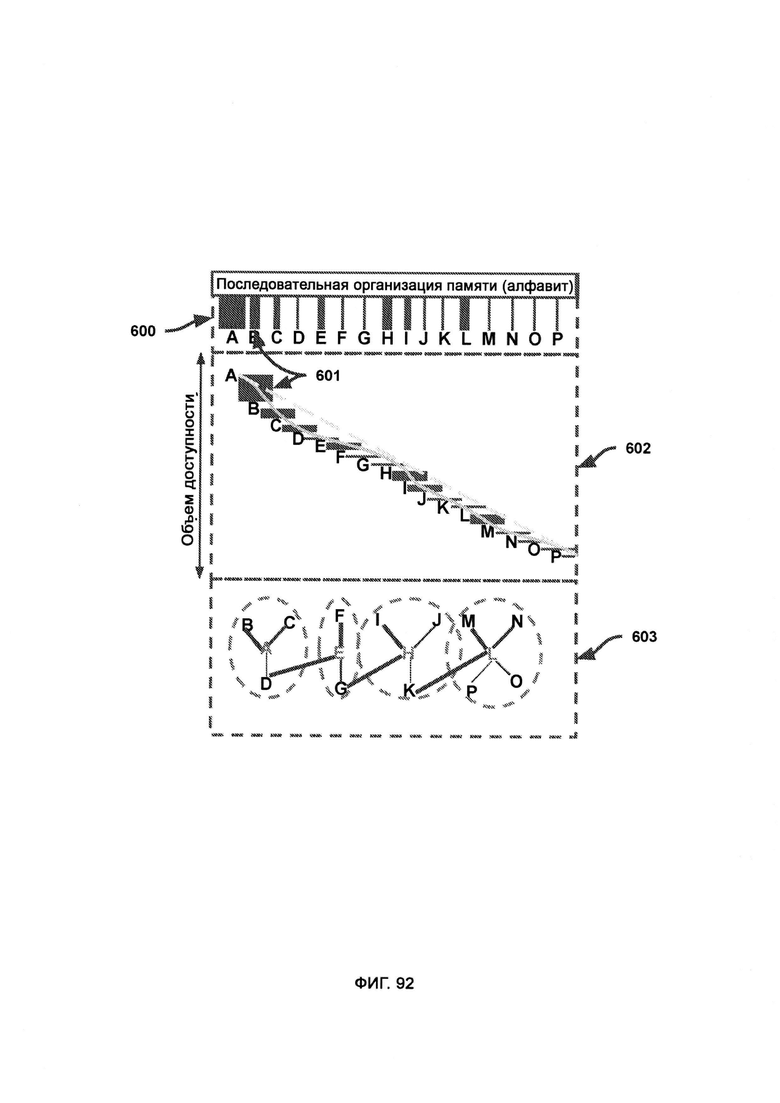

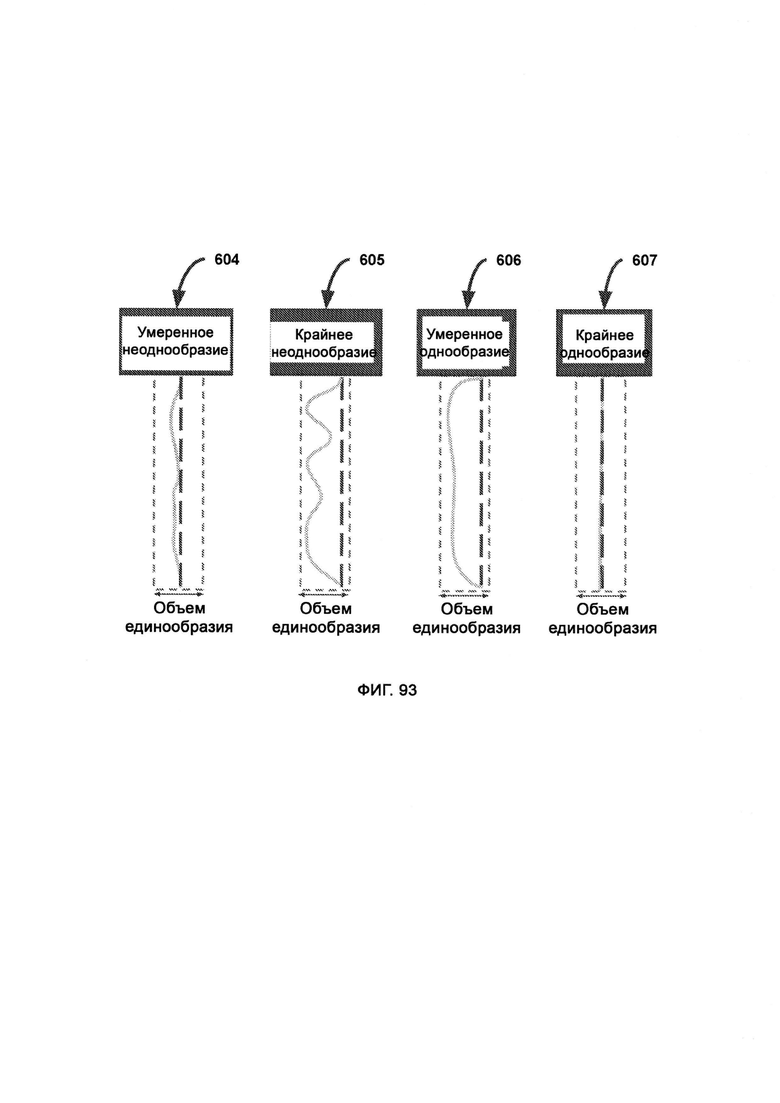

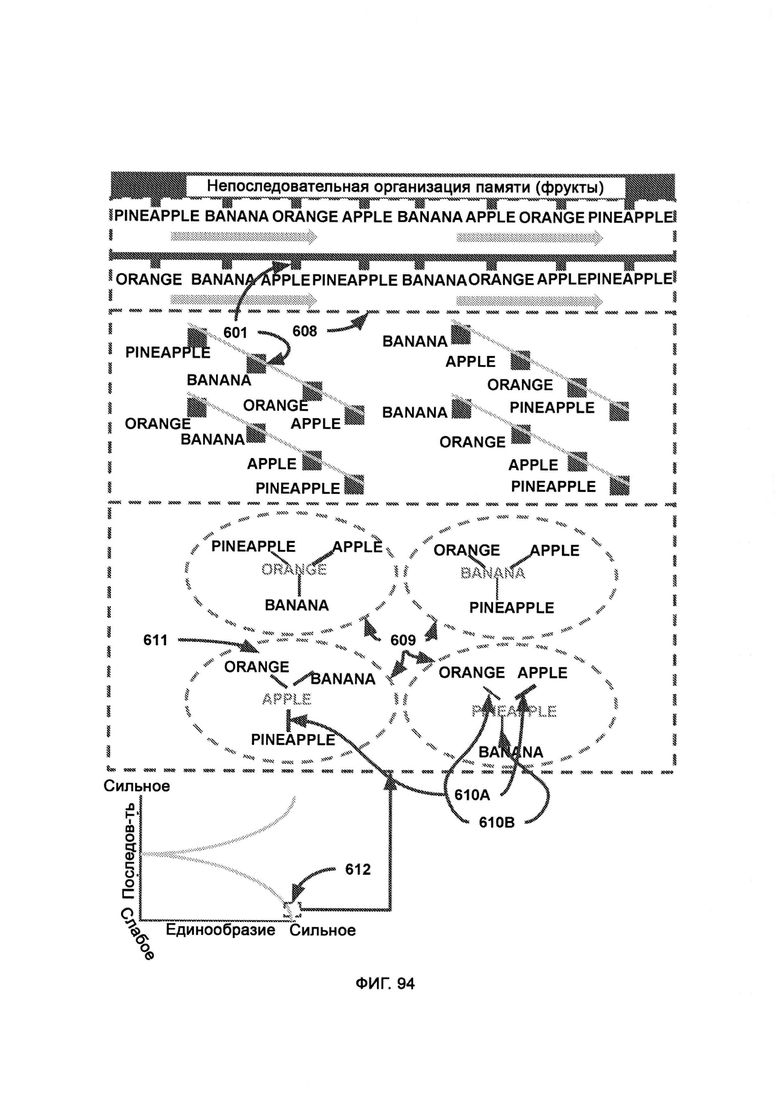

[0043] Последовательная организация памяти представляет собой оптимизированный способ хранения информации в «цепочках» упорядоченных сведений, причем в точках доступа к памяти ширина каждого узла (блока) отражает возможность прямого доступа наблюдателя к запомненному объекту (узлу), в объеме доступа каждая буква отражает конкретную точку прямого доступа наблюдателя к памяти, более широкий объем доступа указывает на то, что для каждого из последовательных узлов существует несколько точек доступа, причем чем больше к последовательности обращаются строго «по порядку», а не к случайно выбранному узлу, тем уже будет объем доступа (относительно размера последовательности), причем во вложенных слоях подпоследовательности последовательность, которая показывает высокое отсутствие единообразия, состоит из последовательности более коротких, связанных между собой, подпоследовательностей.

[0044] Непоследовательная организация памяти представляет собой хранение информации в виде непоследовательно расположенных связанных объектов, причем обратимость указывает на непоследовательное расположение и единый объем, где непоследовательные отношения отмечаются относительно широкой точкой доступа к каждому узлу, причем при перетасовке узлов сохраняется та же степень единообразия; причем в ядерной теме и ассоциациях повторяют одну и ту же последовательность узлов, но с разными ядрами (центральными объектами), где ядро представляет собой основную тему, по отношению к которой оставшиеся узлы выступают в качестве соседей по памяти, что позволяет обеспечить более простой доступ к ним, чем в случае, когда ядерная тема отсутствует.

[0045] В рамках распознавания памяти (MR) сканируют хаотическое поле для распознавания известных концептов, причем хаотическое поле представляет собой «поле» концептов, произвольно погруженных в «белый шум», при этом в хранилище концептов памяти сохраняют распознаваемые концепты, которые готовы к индексации и обращению к ним для полевого исследования, при этом трехбуквенный сканер сканирует хаотическое поле и проверяет трехбуквенные сегменты, соответствующие цели, пятибуквенный сканер сканирует хаотическое поле и проверяет пятибуквенные сегменты, которые соответствуют цели, но на этот раз сегмент, который проверяется при каждом продвижении по всему полю, представляет собой целое слово, причем хаотическое поле сегментируют для сканирования в разных пропорциях, где при уменьшении области сканирования точность увеличивается, а по мере увеличения буквенного сканера повышается эффективность распознавания за счет точности, причем индексация концептов памяти (Memory Concept Indexing, MCI) меняет размер сканера в ответ на оставшиеся необработанные концепты памяти, причем MCI начинает с самого большого доступного сканера и постепенно уменьшает его, в результате чего освобождается больше вычислительных ресурсов для проверки потенциального существования меньших по размеру целей концептов памяти.

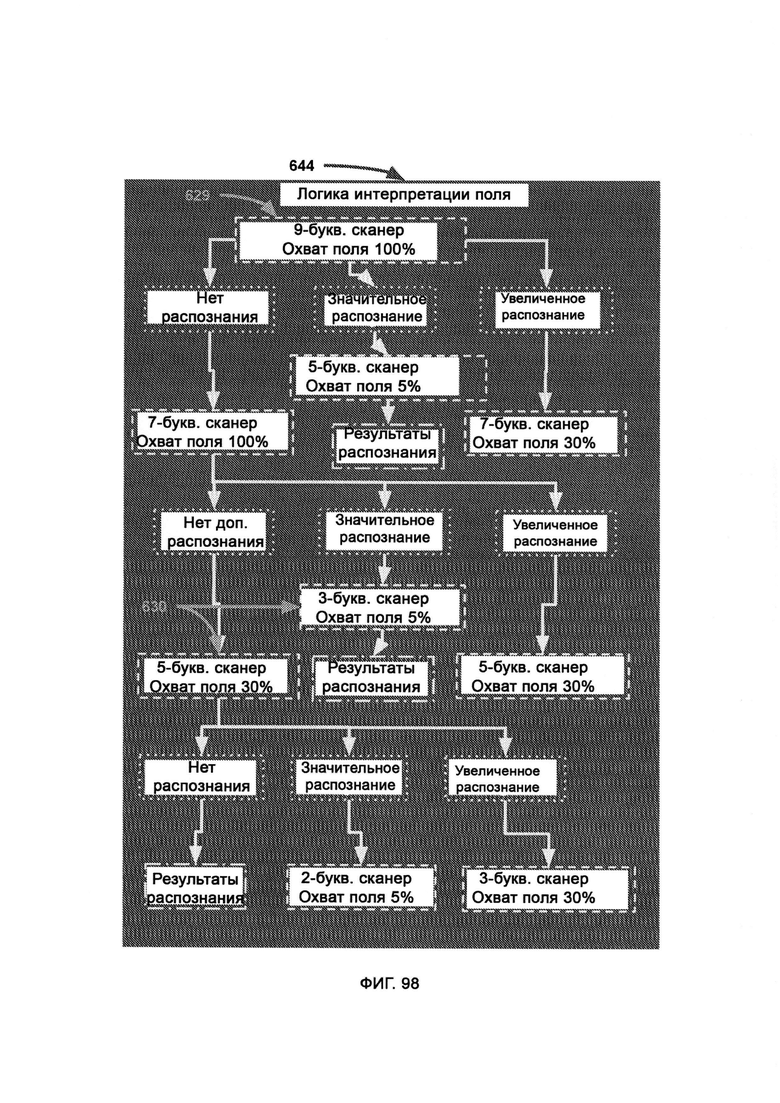

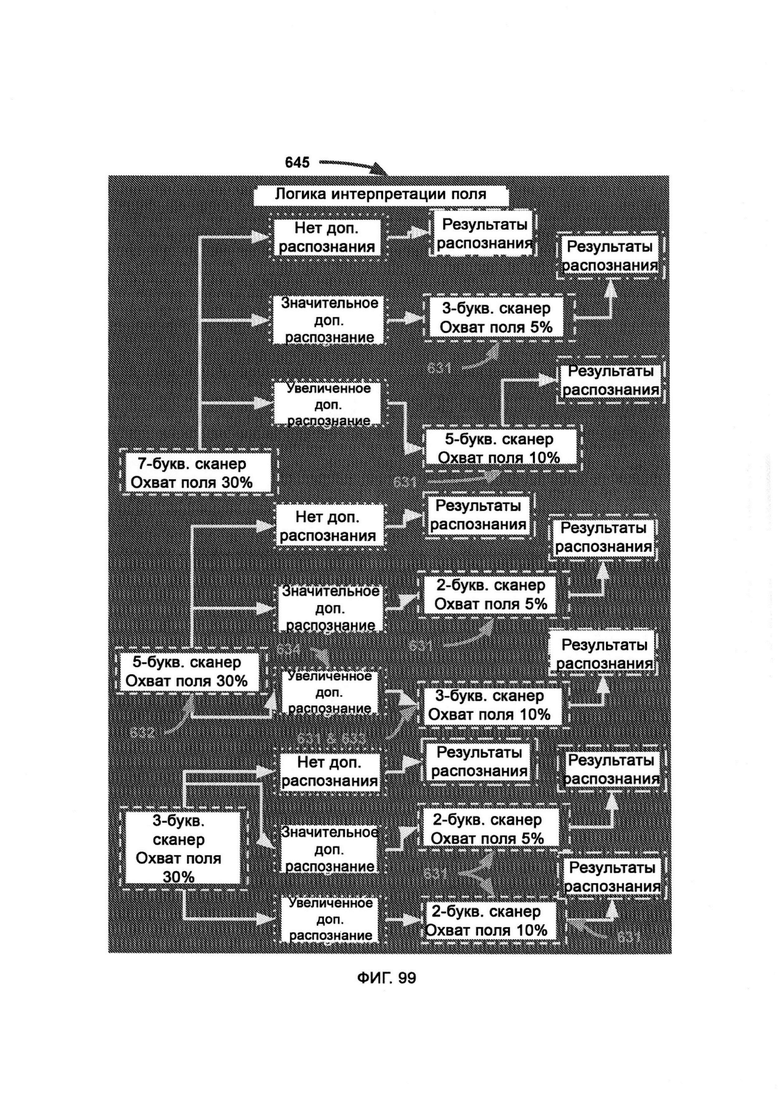

[0046] Логика интерпретации поля (Field Interpretation Logic, FIL) отвечает за логистику управления сканерами различной ширины, причем сканирование общей области начинается со сканирования крупных наборов букв и прорабатывает большую область поля с меньшими ресурсозатратами, но за счет мелкомасштабной точности, причем сканирование конкретной области используют, когда обнаружена значимая область, и ее необходимо «приблизить», тем самым гарантируя, что дорогое и точное сканирование не выполняют в лишней и безрезультатной области, а получение дополнительного распознавания концептов памяти в хаотическом поле указывает на то, что область поля плотно насыщена концептами памяти.

[0047] В механизме автоматизированного обнаружения восприятия (Automated Perception Discovery Mechanism, APDM) угол восприятия определяется в сочетании с несколькими метриками, включая область, тип, интенсивность и последовательность, определяющие множество аспектов восприятия, из которых состоит общее восприятие, причем творческий модуль создает сложные вариации восприятия, в которых вес восприятия определяет относительное влияние восприятия, симулируемого посредством РОЕ, причем вес обоих входящих фактов восприятия учитывают при определении веса новоитерированного восприятия, которое содержит гибридизированные метрики, опирающиеся на предыдущее поколение восприятий.

[0048] На вход CVFG подают пакет данных, который представляет собой произвольный набор данных, которые должны быть представлены составом узлов сгенерированного CVF, причем для каждого отдельного блока, заданного пакетом данных, производят последовательное продвижение, где блок данных преобразуют в формат узла, имеющий тот же информационный состав, на который ссылается конечный CVF, причем преобразованные узлы после проверки их существования временно сохраняют в удержании узлов, причем если узлы не найдены, то они создаются и обновляются статистической информацией, включая возникновение и использование, причем все узлы в загоне собирают и принудительно передают как модульный вывод в виде CVF.

[0049] Посредством алгоритма сравнения узлов сравнивают два состава узлов, которые были считаны из необработанного CVF, причем в рамках режима частичного соответствия (Partial Match Mode, РММ), если в одном CVF есть активный узел, а в кандидате для сравнения он не найден (узел неактивен), то сравнение не штрафуют, тогда как в рамках режима полного соответствия (Whole Match Mode, WMM), если в одном CVF есть активный узел, а в кандидате для сравнения он не найден (узел неактивен), то сравнение штрафуют.

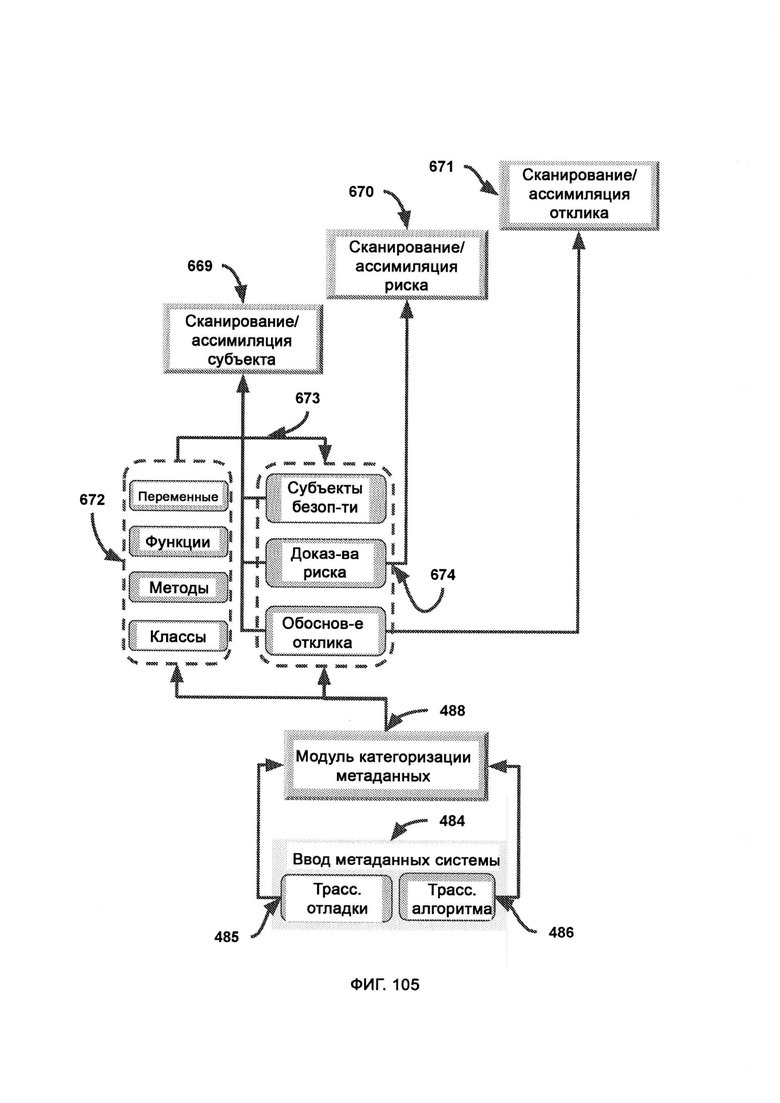

[0050] В рамках разделения системных метаданных (System Metadata Separation, SMS) разделяют входные системные метаданные на значимые причинно-следственные связи системы безопасности, где при сканировании/ассимиляции субъекта субъект/подозреваемый в ситуации в системе безопасности извлекается из метаданных системы посредством предварительно созданных контейнеров категорий и необработанного анализа из модуля категоризации, причем субъект используется в качестве основной контрольной точки для получения отклика системы безопасности/переменного отношения, где при сканировании/ассимиляции рисков факторы риска ситуации в системе безопасности извлекают из метаданных системы посредством предварительно созданных контейнеров категорий и необработанного анализа из модуля категоризации, причем риск связан с целевым субъектом, который демонстрирует или подвержен такому риску, где при сканировании/ассимиляции откликов отклик ситуации в системе безопасности извлекают из метаданных системы посредством предварительно созданных контейнеров категорий и необработанного анализа из модуля категоризации, причем отклик связан с субъектом безопасности, который якобы заслуживает такого отклика.

[0051] В МСМ в рамках разделения формата разделяют и классифицируют метаданные в соответствии с правилами и синтаксисом распознанного формата, причем правила и синтаксис локального формата содержат определения, которые позволяют модулю МСМ распознавать предварительно отформатированные потоки метаданных, где трассировка отладки представляет собой трассировку уровня кодирования, которая предоставляет используемые переменные, функции, методы и классы, а также соответствующий им контент/типы входных и выходных переменных, где трассировка алгоритма представляет собой трассировку программного уровня, которая обеспечивает данные системы безопасности в сочетании с анализом алгоритма, в котором итоговое решение системы безопасности (пропустить/заблокировать) предоставляется вместе со следом (обоснованием) того, как это решение было принято, а также с соответствующим весом каждого фактора, участвовавшего в принятии данного решения.

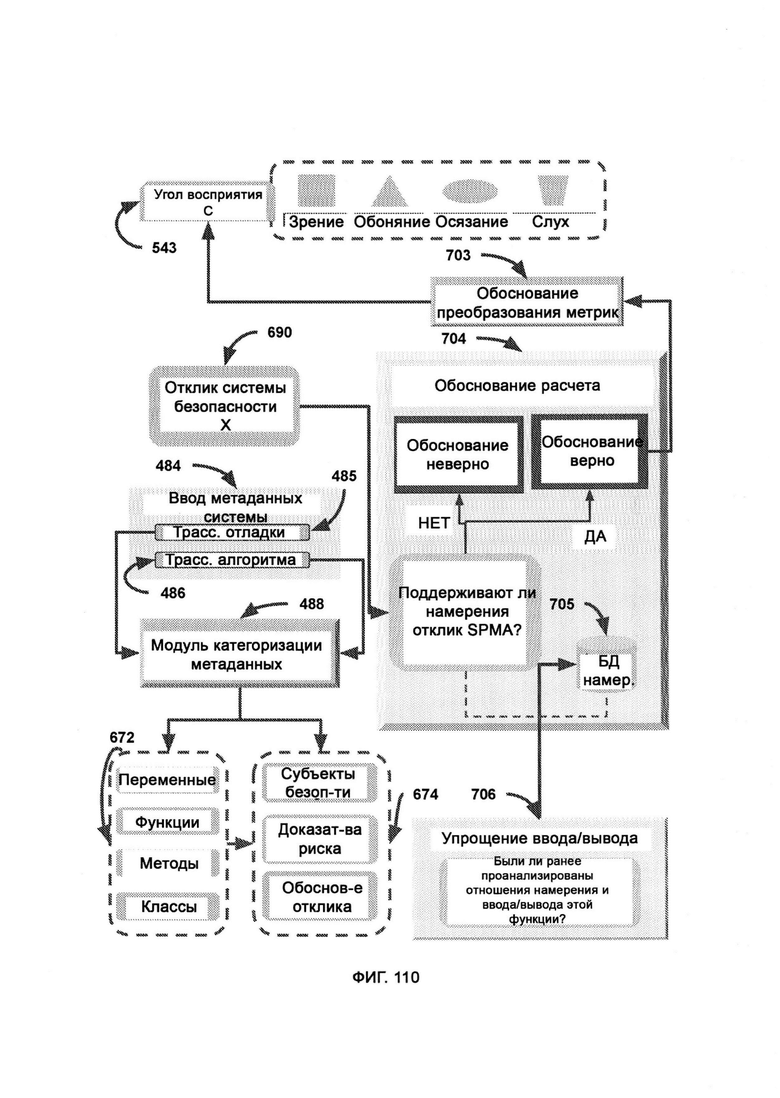

[0052] В обработке метрик (Metric Processing, MP) отклик системы безопасности X представляет собой последовательность факторов, которые вносят вклад в итоговый отклик системы безопасности, выбираемый SPMA, причем начальный вес определяют посредством SPMA, где дедукция восприятия (Perception Deduction, PD) использует часть отклика системы безопасности и соответствующие метаданные системы для воспроизведения исходного восприятия отклика системы безопасности, причем интерпретация восприятия размерной серии отображает, как PD будет принимать отклик системы безопасности SPMA и связывать соответствующий ввод метаданных системы для воссоздания всего объема интеллектуального «цифрового восприятия», первоначально использованного в SPMA, причем заполнение формы, количество стека и размеры являются цифровыми фактами восприятия, которые содержат в себе «точку зрения» интеллектуального алгоритма.

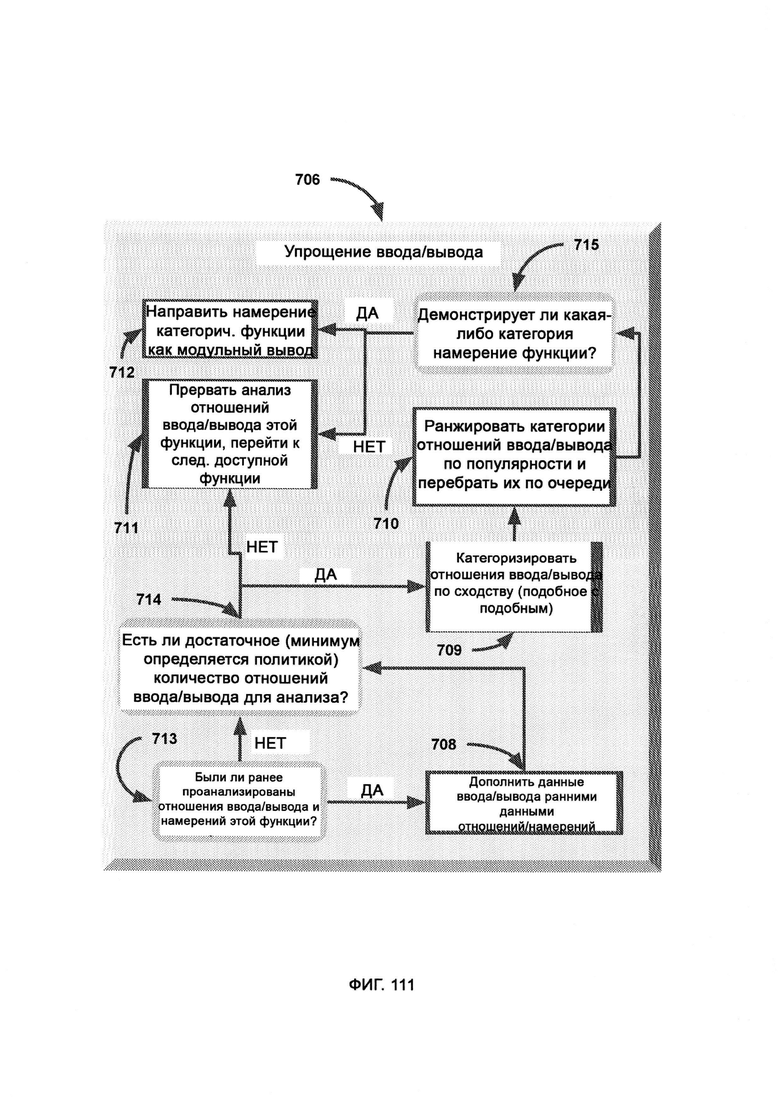

[0053] В PD отклик системы безопасности X передают в качестве входных данных в расчет обоснования, где определяют обоснование отклика системы безопасности SPMA путем задействования намеренной подачи модуля упрощения ввода/вывода (Input/Output Reduction, IOR), причем модуль IOR использует разделенный ввод и вывод различных вызовов функций, указанных в метаданных, где разделение метаданных выполняют посредством МСМ.

[0054] В РОЕ ввод метаданных системы представляет собой первоначальный ввод, используемый в получении необработанного восприятия (Raw Perception Production, RP2) для получения восприятия в формате CVF, причем в рамках поиска по хранилищу (Storage Search, SS) CVF, полученный из обогащенных данными журналов, используют в качестве критерия поиска по базе данных в хранилище восприятия (Perception Storage, PS), причем в ранжировании факты восприятия расположены в порядке их окончательного веса, а обогащенные данными журналы применяют к фактам восприятия для получения рекомендаций по блокировке/разрешению, где SCKD помечает журналы для определения ожидаемого верхнего значения неизвестных знаний, с помощью парсера данных выполняют базовую интерпретацию обогащенных данными журналов и ввода метаданных системы с целью получить исходное решение о блокировке или разрешении, принятое первоначальным SPMA, причем СТМР критикует решения в РОЕ в соответствии с восприятием, а в выполнении правил (RE) - в соответствии с логически определенными правилами.

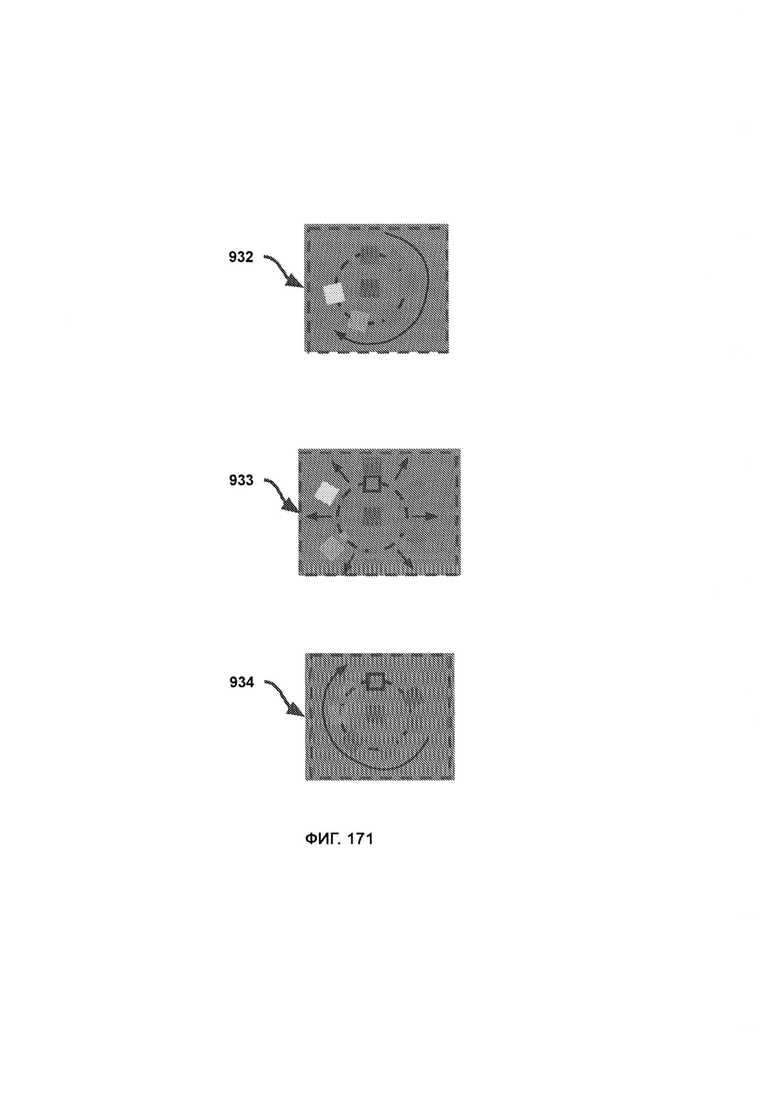

[0055] В рамках сложности метрик внешняя граница круга отражает верхнюю точку известных знаний в отношении отдельно взятой метрики, причем край круга отражает большую сложность метрики, тогда как центр круга отражает меньшую сложность метрики, причем светло-серая зона в центре отражает комбинацию метрик в текущей партии прикладных углов восприятия, а внешняя темно-серая зона отражает сложность метрики, хранящейся и известной системе в целом, причем задачей идентификации является увеличение сложности подходящих метрик, так чтобы приумножить число и сложность углов восприятия, причем темно-серая область поверхности отражает общий объем текущей партии прикладных углов восприятия, а также объем, оставшийся за пределами известной верхней границы, где после улучшения и увеличения сложности метрики возвращают в виде сложности метрик, которая используется в качестве ввода для преобразования метрик, в ходе которого отдельные метрики преобразовывают обратно в полноценные углы восприятия, и итоговый вывод собирают в подразумеваемые углы восприятия.

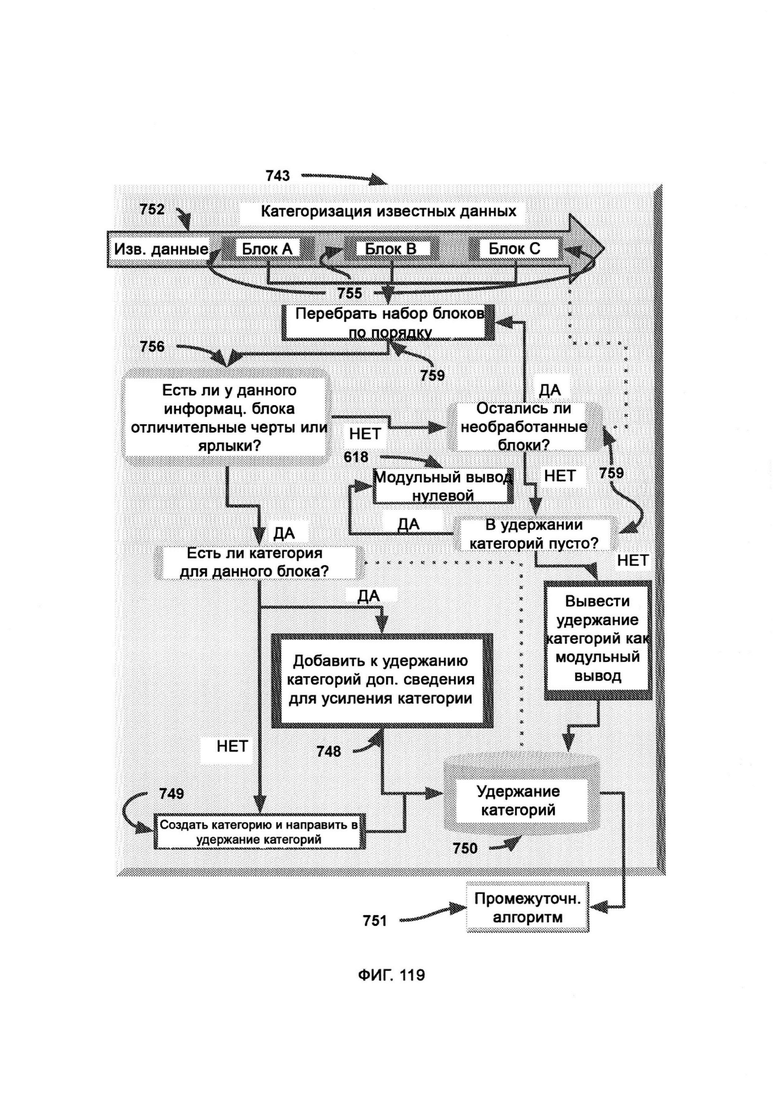

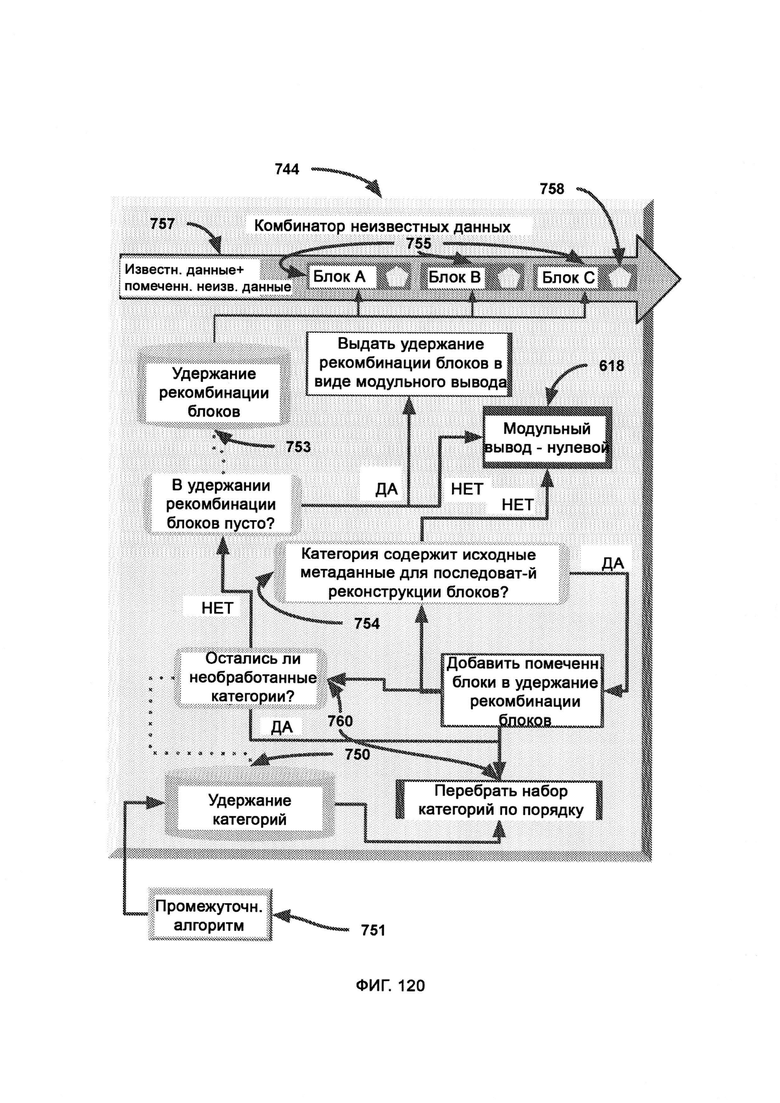

[0056] В SCKD в модуле категоризации известных данных (Known Data Categorization, KDC) категорически отделяют известную информацию от ввода, так чтобы можно было выполнить запрос аналогии с подходящей базой данных, а также разделяют информацию на категории, причем каждая отдельная категория обеспечивает ввод для CVFG, который выводит категориальную информацию в формате CVF, используемый в поиске по хранилищу (SS) для поиска совпадений в базе данных известного объема данных, причем каждую категорию помечают соответствующим объемом известных данных в соответствии с результатами SS, причем помеченные объемы неизвестной информации для каждой категории снова собирают в тот же поток исходного ввода в комбинаторе неизвестных данных (Unknown Data Combiner, UDC).

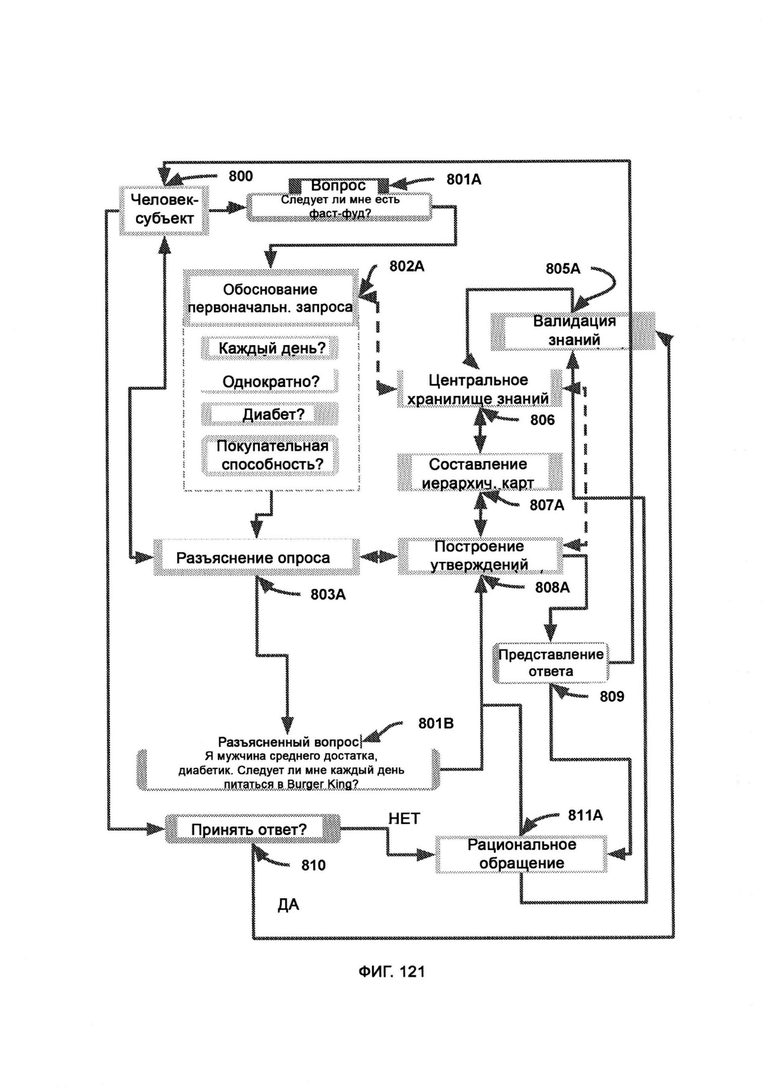

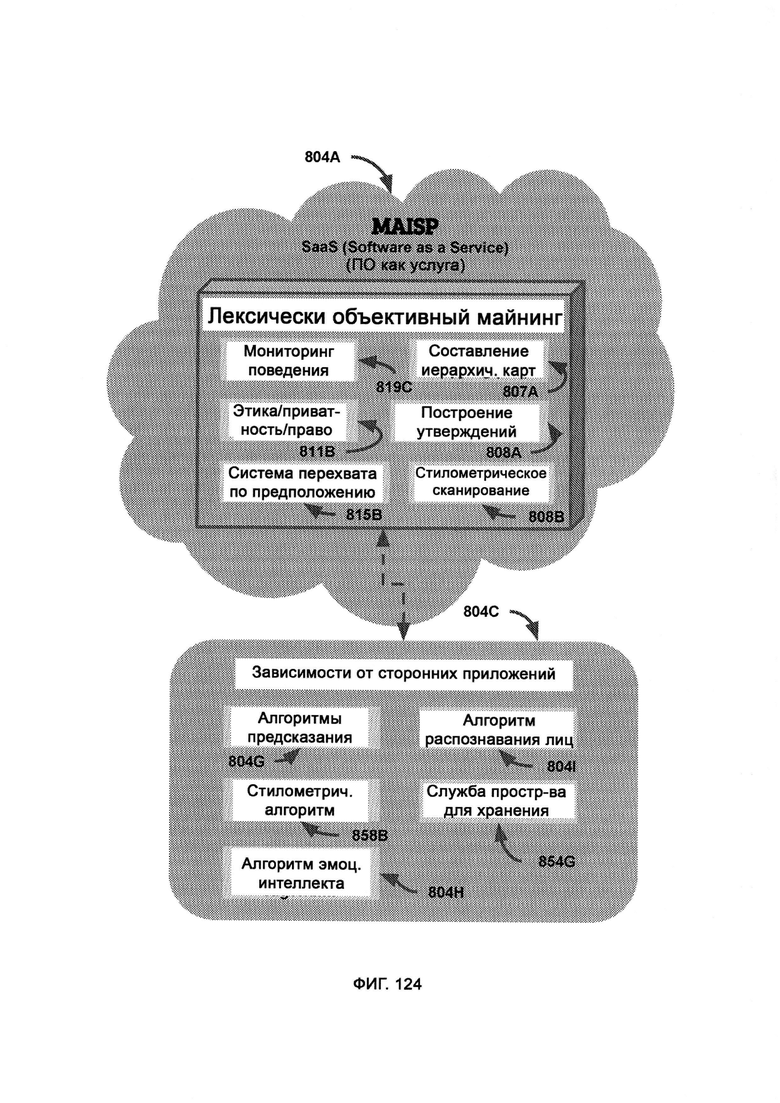

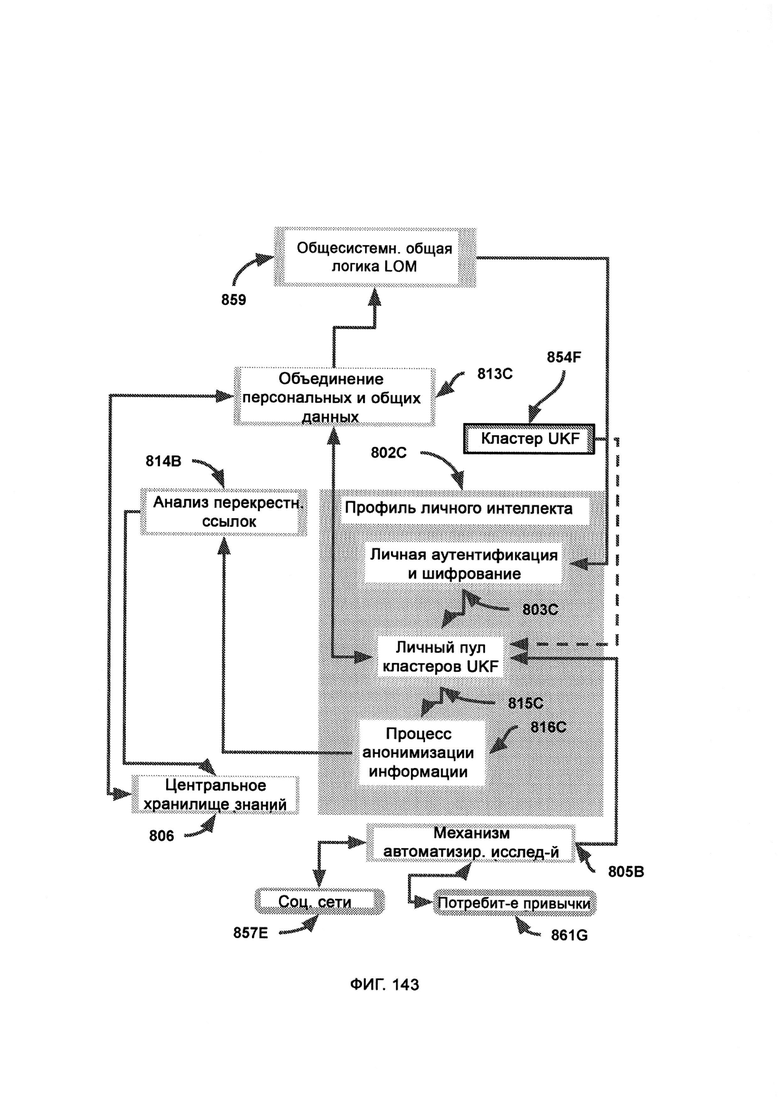

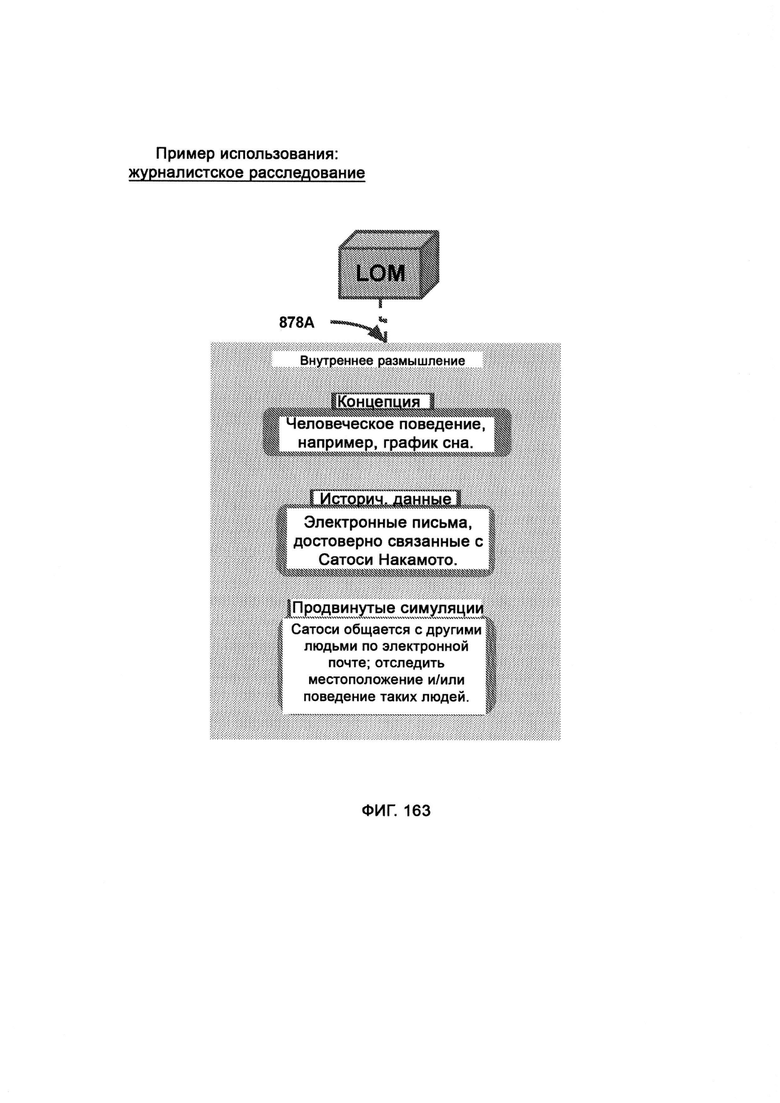

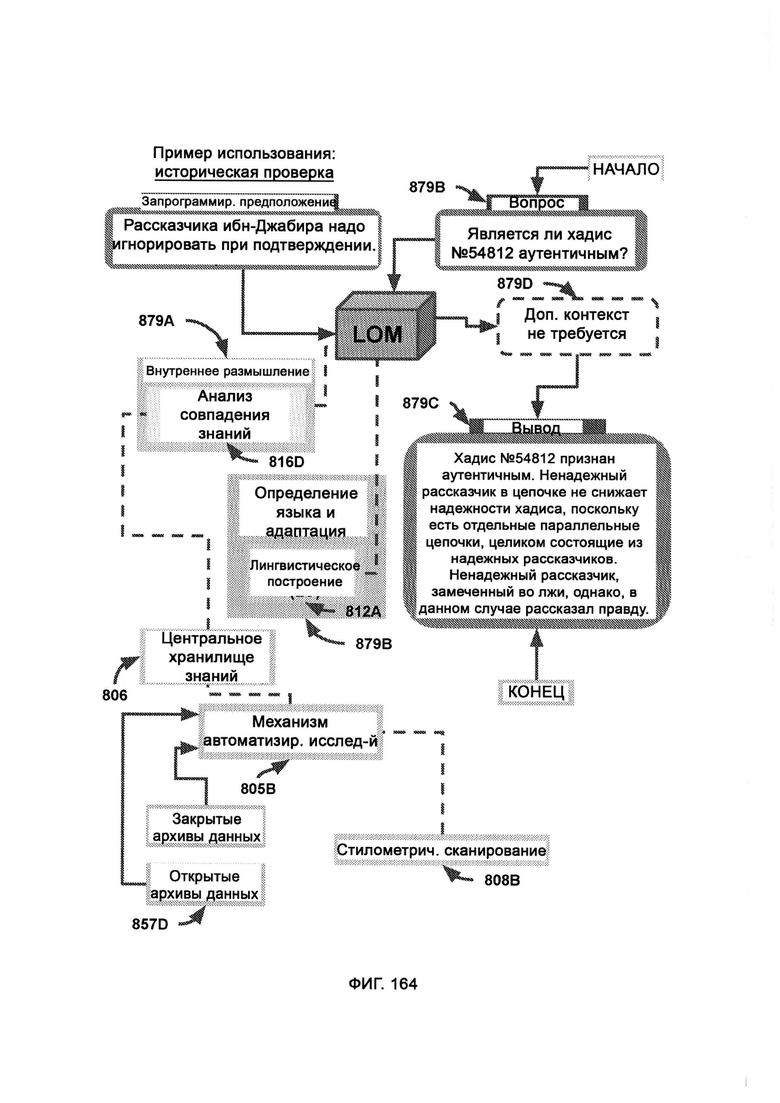

[0057] Компьютерная система представляет собой лексически объективный майнинг (LOM). Система дополнительно включает в себя:

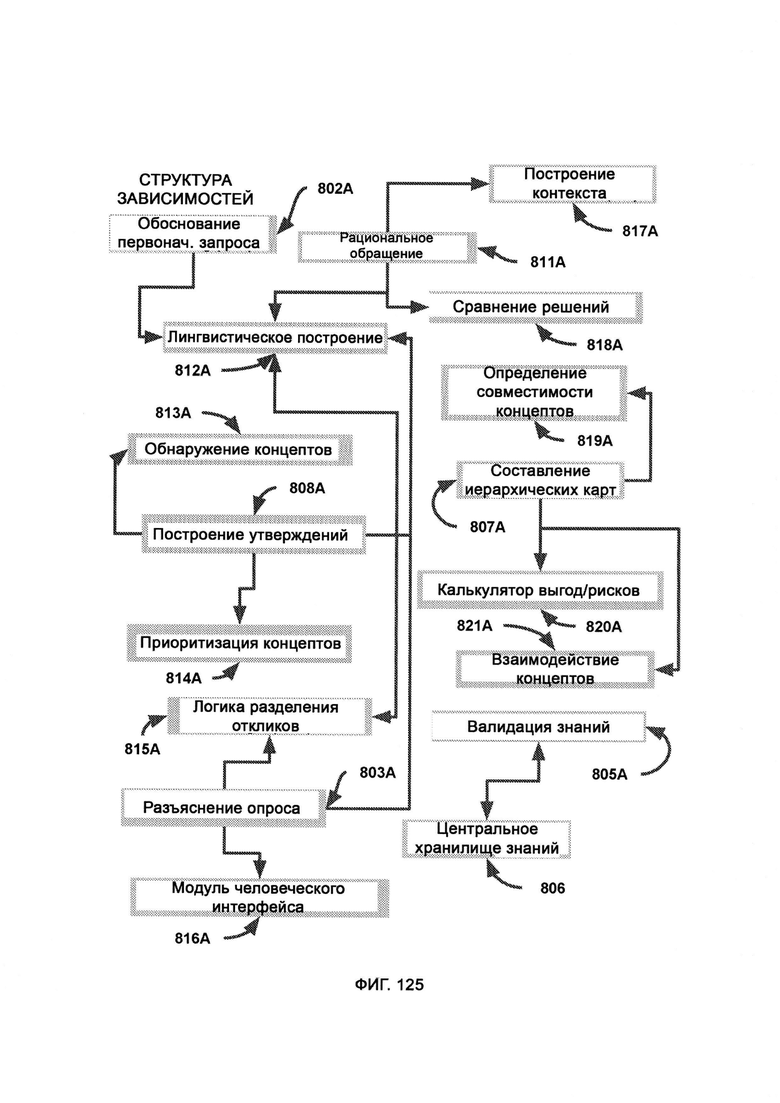

а) обоснование первоначального запроса (Initial Query Reasoning, IQR), куда передают вопрос и в рамках которого задействуют центральное хранилище знаний (Central Knowledge Retention, CKR) для расшифровки недостающих подробностей, необходимых для понимания вопроса и ответа на него;

б) разъяснение опроса (Survey Clarification, SC), куда передают вопрос и данные дополнительного запроса и в рамках которого получают ввод от человека-субъекта и и отправляют ему вывод, а также формируют разъясненный вопрос/утверждение;

в) построение утверждений (Assertion Construction, АС), в рамках которого получают предложение в форме утверждения или вопроса, а на выходе получают концепты, связанные с данным предложением;

г) представление ответа, представляющее собой интерфейс для представления выводов, полученных АС, как человеку-субъекту, так и рациональному обращению (Rational Appeal, RA);

д) составление иерархической карты (Hierarchical Mapping, НМ), в рамках которой составляют карту связанных концептов для поиска совпадений или конфликтов в логике вопросов/утверждений, а также рассчитывают выгоды и риски той или иной позиции по теме;

е) центральное хранилище знаний (CKR), представляющее собой основную базу данных, куда LOM обращается за знаниями;

ж) валидацию знаний (Knowledge Validation, KV), в рамках которой получают знание высокой достоверности до критики, которое необходимо логически разделить под возможности запросов и ассимиляцию в CKR;

з) принятие отклика, представляющее собой выбор, предоставляемый человеку-субъекту, в рамках которого он либо принимает отклик LOM, либо критикует его, причем если отклик принят, он затем обрабатывается в KV, чтобы быть сохраненным в CKR в качестве подтвержденного знания (высокой достоверности), а если человек-субъект не принимает отклик, его направляют в RA, где проверяют и критикуют доводы, предоставленные человеком;

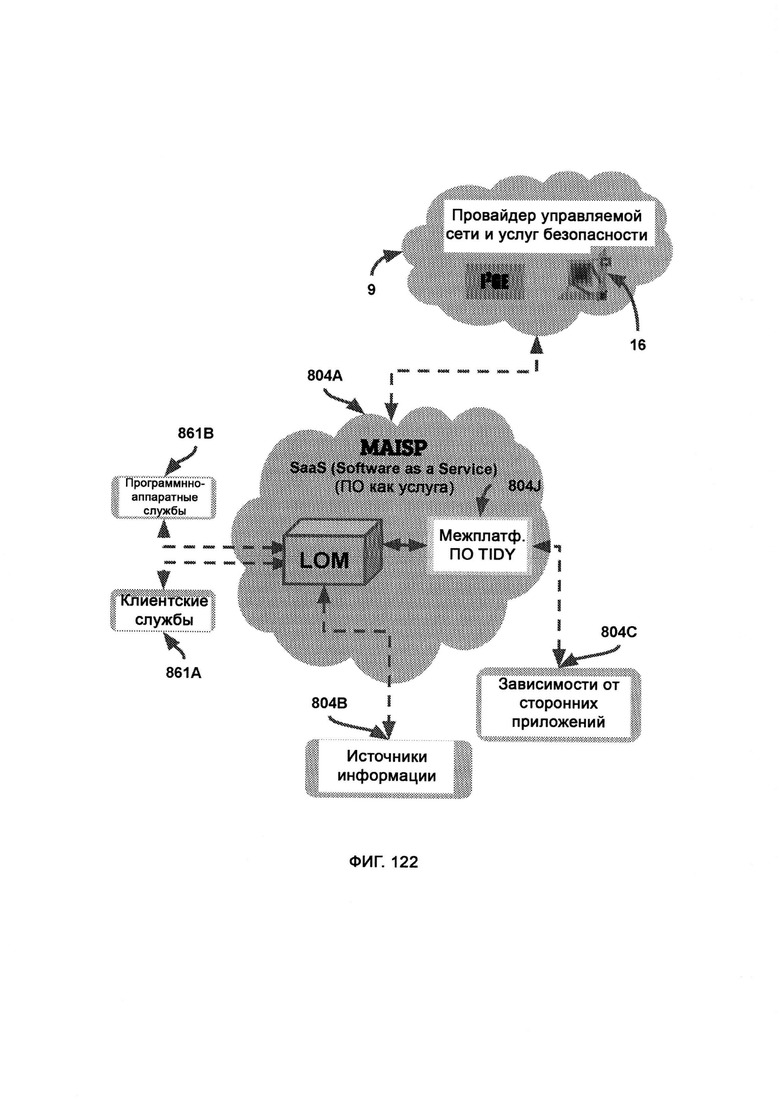

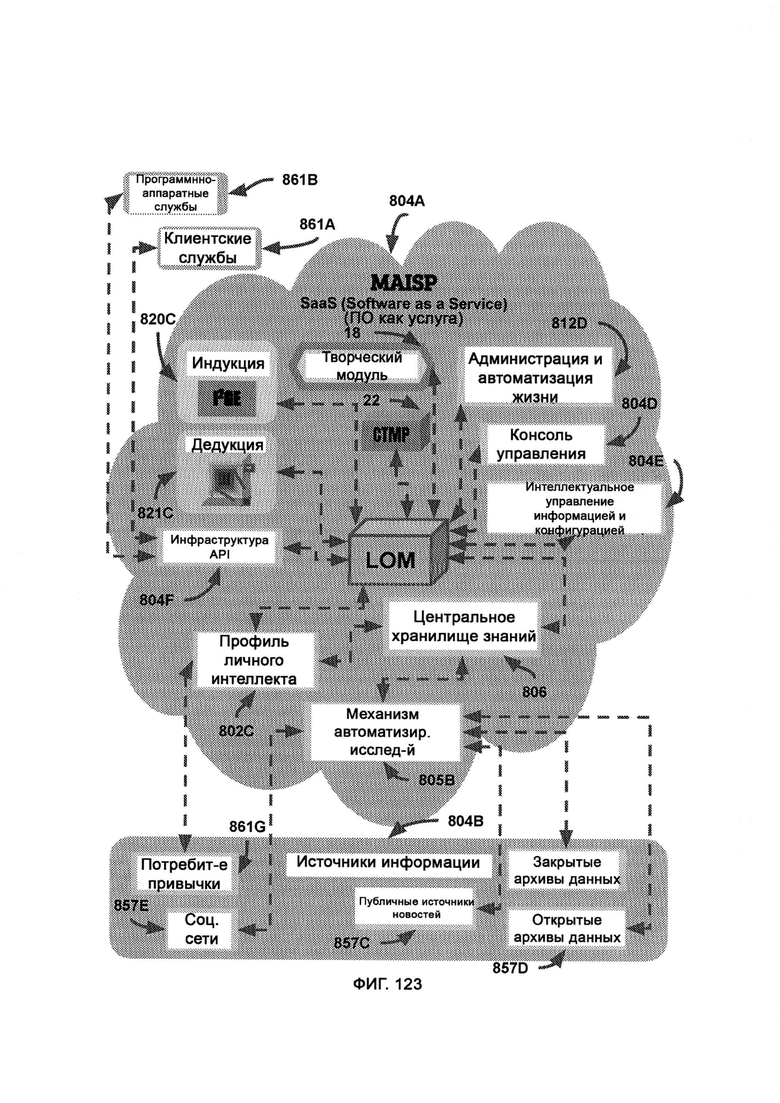

и) управляемый поставщик услуг на основе искусственного интеллекта (Managed Artificially Intelligent Services Provider, MAISP), который поддерживает запущенную в интернет-облаке копию LOM, где работает мастер-копия CKR, и подключает LOM к клиентским службам, программно-аппаратным службам, зависимостям сторонних приложений, источникам информации и облаку MNSP.

[0058] К клиентским службам относятся личные помощники с искусственным интеллектом, коммуникационные приложения и протоколы, автоматизация дома и медицинские приложения, к программно-аппаратным службам относятся онлайн-покупки, онлайн-транспорт, заказ медицинских рецептов, причем клиентские службы и программно-аппаратные службы взаимодействуют с LOM через документированную инфраструктуру API, что позволяет стандартизировать протоколы и передачу информации, причем LOM извлекает знания из внешних источников информации посредством механизма автоматизированных исследований (Automated Research Mechanism, ARM).

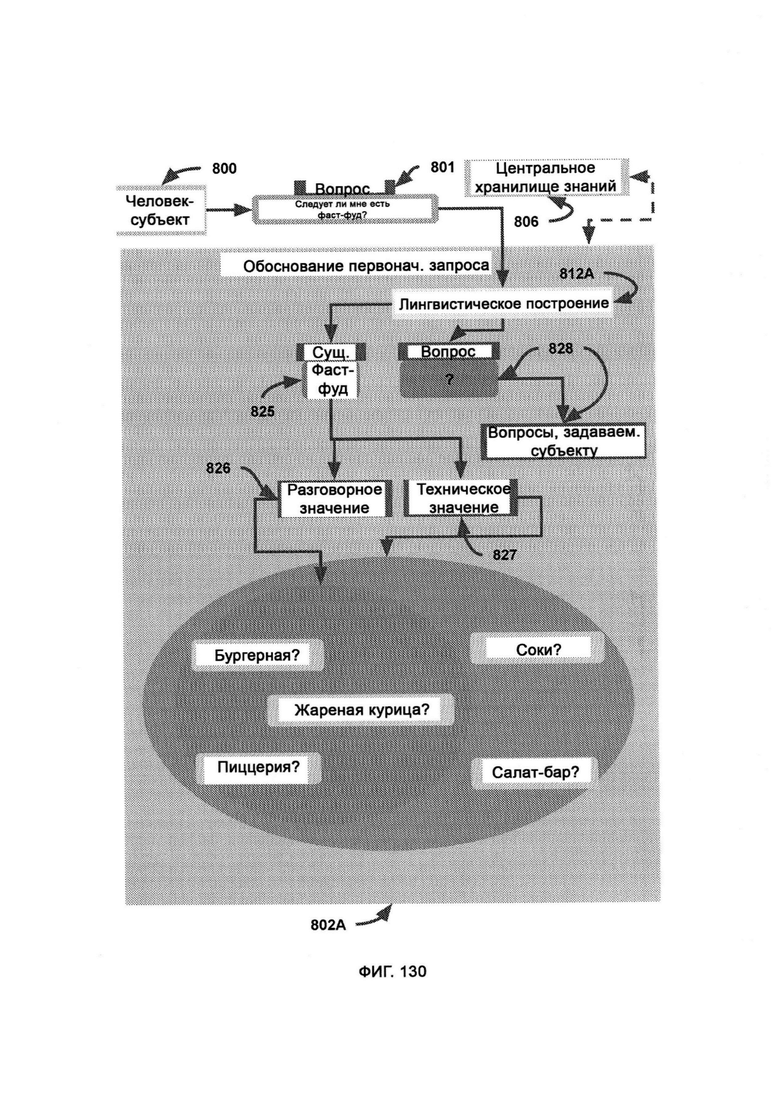

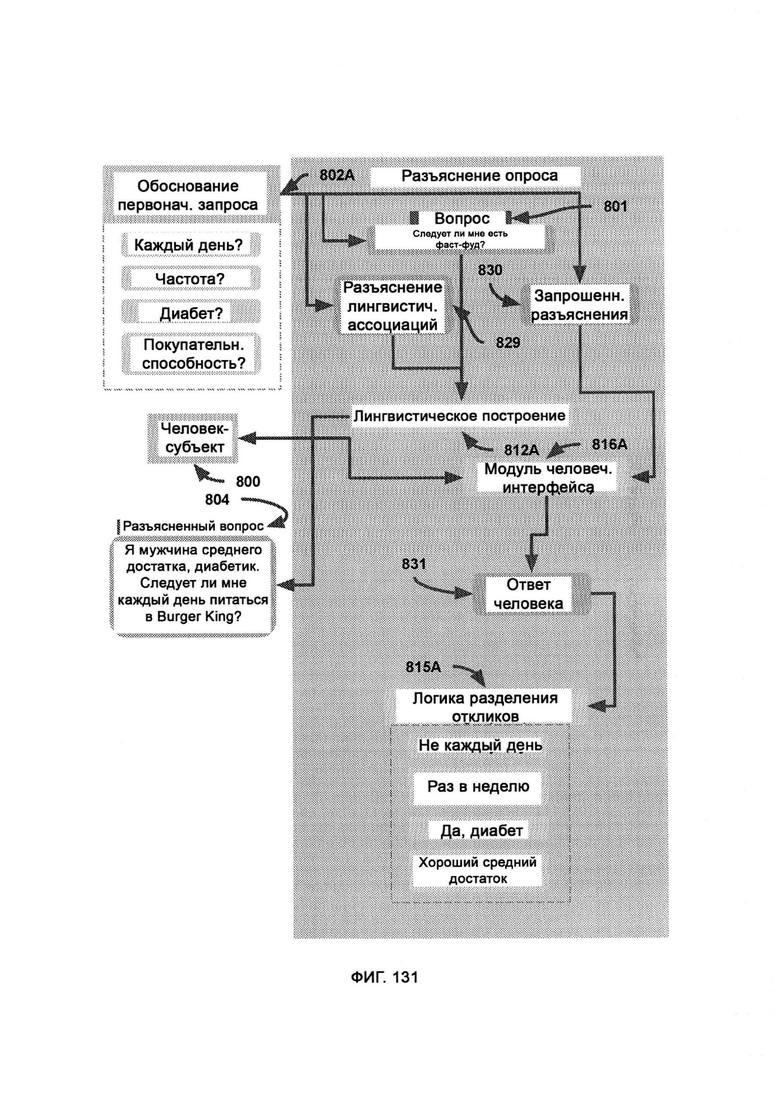

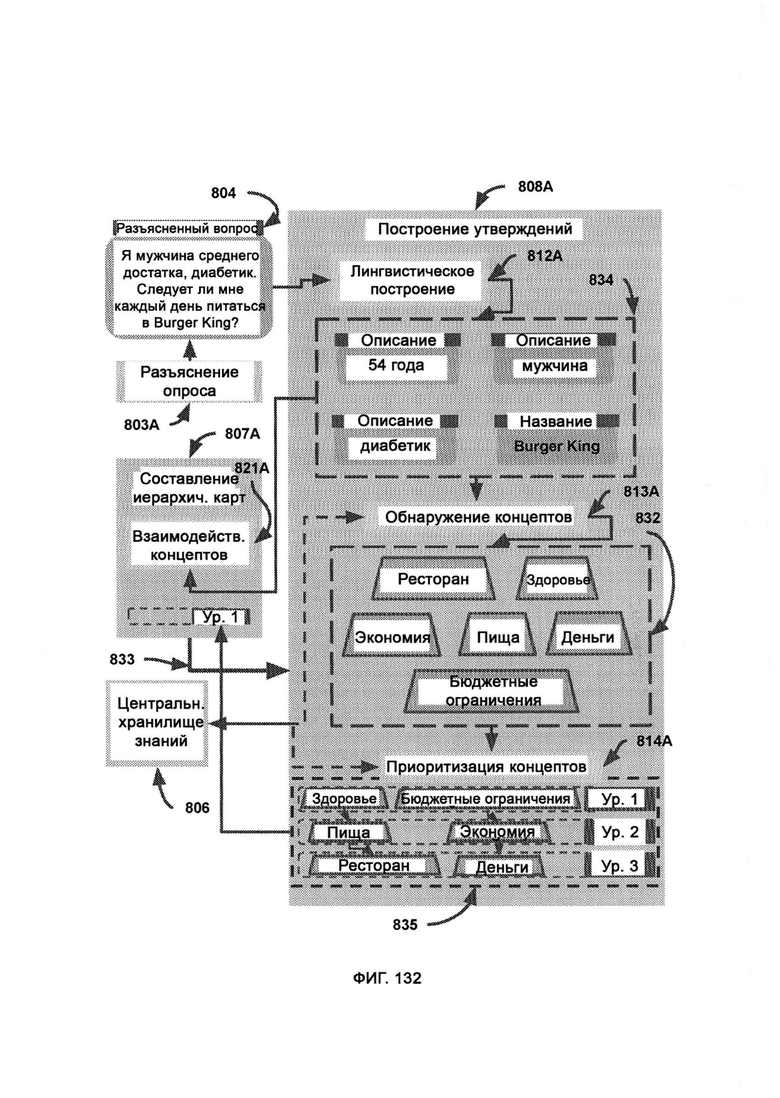

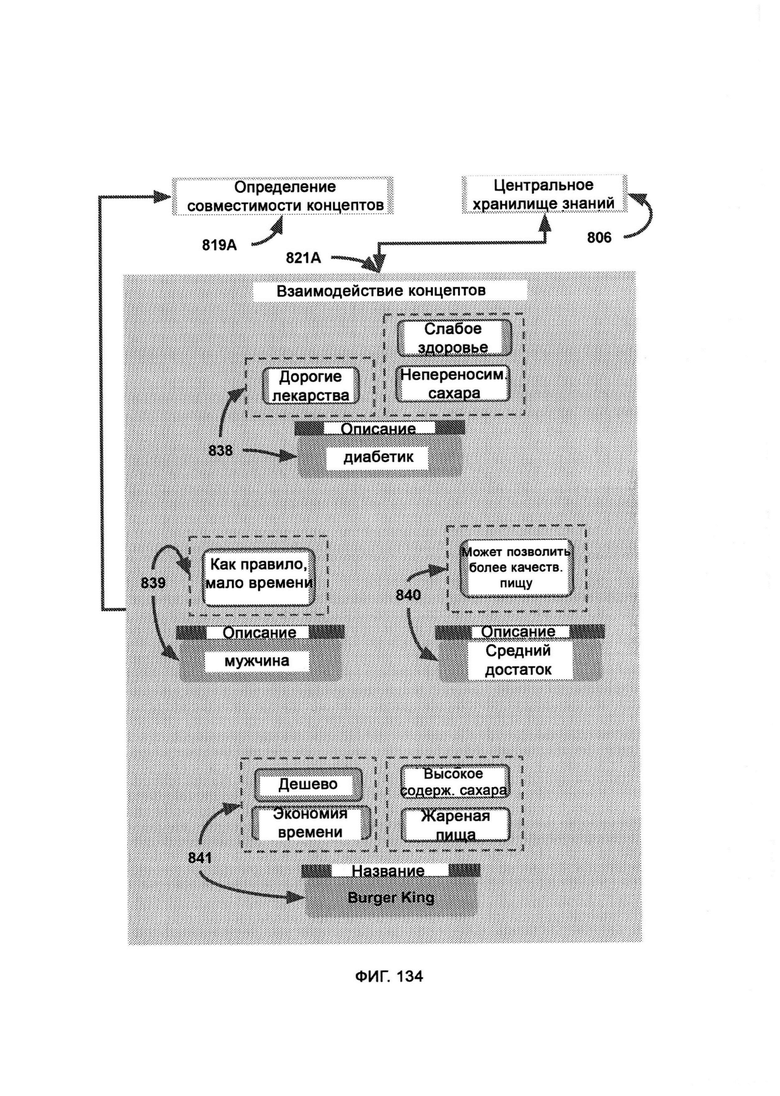

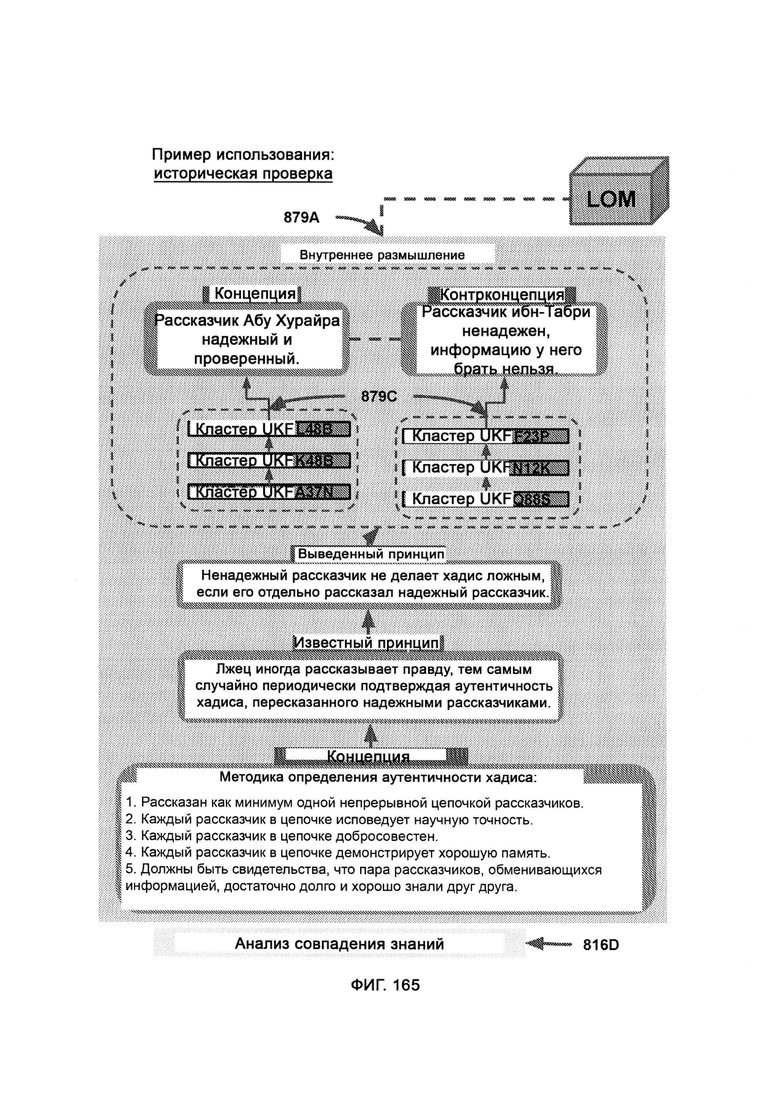

[0059] В рамках лингвистического построения (Linguistic Construction, LC) интерпретируют необработанные вопросы/утверждения, введенные человеком-субъектом и полученные от параллельных модулей для создания логического разделения лингвистического синтаксиса, причем в ходе обнаружения концептов (Concept Discovery, CD) получают точки интереса в рамках разъясненного вопроса/утверждения и выводят связанные концепты путем задействования CKR; причем в рамках приоритизации концептов (Concept Prioritization, CP) получают подходящие концепты и упорядочивают их по логическим уровням, отражающим конкретность и обобщенность; причем логика разделения откликов (Response Separation Logic, RSL) задействует LC для понимания человеческого отклика и связывания подходящего и работающего отклика с первоначальным запросом на разъяснение, тем самым выполняя задачу SC; причем LC затем повторно задействуют во время фазы вывода, чтобы внести поправки в исходный вопрос/утверждение с целью включить туда дополнительную информацию, полученную SC; причем в построении контекста (Context Construction, СС) используют метаданные из построения утверждений (АС) и доказательства от человека-субъекта для передачи необработанных фактов в СТМР для критического мышления; причем в ходе сравнения решений (Decision Comparison, DC) определяют совпадение решений до критики и после критики; причем в ходе определения совместимости концептов (Concept Compatibility Detection, CCD) сравнивают производные концептов от исходного вопроса/утверждения с целью подтвердить результат логической совместимости; причем калькулятор выгод/рисков (Benefit/Risk Calculator, BRC) получает результаты совместимости от CCD и взвешивает выгоды и риски с целью сформировать единое решение, которое охватывает градиенты переменных, входящих в состав концепта; причем в рамках взаимодействия концептов (Concept Interaction, CI) назначают характеристики, которые относятся к концептам АС и к частям информации, полученной от человека-субъекта посредством разъяснения опроса (Survey Clarification, SC).

[0060] Внутри IQR LC получает исходный вопрос/утверждение, где вопрос лингвистически разделен, и IQR обрабатывает каждое отдельное слово/фразу за раз, задействуя CKR; где, обращаясь к CKR, IQR рассматривает потенциально возможные варианты с учетом неоднозначности значений слов/фраз.

[0061] В рамках разъяснения опроса (SC) получают входные данные от IQR, причем входные данные содержат последовательность запрошенных разъяснений, на которые должен ответить человек-субъект для получения объективного ответа на исходный вопрос/утверждение, причем предоставленный ответ на разъяснения направляют в логику разделения откликов (RSL), где отклики коррелируют с запросами на разъяснение; при этом параллельно с обработкой запрошенных разъяснений LC предоставляют лингвистическую ассоциацию разъяснений, где данная ассоциация содержит внутренние отношения между запрашиваемыми разъяснениями и структурой языка, что позволяет RSL внести поправки в исходный вопрос/утверждение, в результате чего LC выводит разъясненный вопрос.

[0062] В рамках построения утверждений, получившего разъясненный вопрос/утверждение, LC разбивает вопрос на точки интереса, которые передают в обнаружение концептов, где извлекают ассоциированные концепты путем задействования CKR, причем в рамках приоритизации концептов (CP) концепты упорядочивают по логическим уровням, где верхнему уровню назначают самые обобщенные концепты, в то время как нижним уровням назначают более конкретные концепты, при этом верхний уровень переносят в составление иерархических карт (НМ) в качестве модульного ввода, где при параллельной передаче информации НМ получает точки интереса, которые обрабатываются его модулем зависимостей взаимодействия концептов (CI), где точкам интереса назначают характеристики путем обращения к индексированной информации в CKR, причем после того, как НМ завершает свой внутренний процесс, его окончательный вывод возвращают в АС после того, как производные концепты были проверены на совместимость, а также взвешены и возвращены выгоды/риски позиции.

[0063] В рамках НМ CI предоставляет входные данные в CCD, который определяет уровень совместимости/конфликта между двумя концептами, при этом данные о совместимости/конфликте пересылают в BRC, где совместимость и конфликты переводят в выгоды и риски, связанные с принятием целостной единообразной позиции по проблеме, при этом позиции вместе с факторами риска/выгоды пересылают в АС в качестве модульного вывода, причем система содержит циклы информационного потока, указывающие на то, что градиенты интеллекта постепенно дополняются, поскольку субъективная природа вопроса/утверждения представляет собой постепенно выстраиваемый объективный ответ; где CI получает точки интереса и интерпретирует каждую из них в соответствии с высшим уровнем приоритизированных концептов.

[0064] В рамках RA посредством ядерной логики обрабатывают преобразованный лингвистический текст и возвращают результат, в котором, если результат высокой степени достоверности, его передают в валидацию знаний (KV) для правильной ассимиляции в CKR, а если результат низкой степени достоверности, то его передают в АС для продолжения цикла самокритики, причем в ядерную логику поступают входные данные от LC в виде решения до критики без лингвистических элементов, причем решение переправляют в СТМР в качестве субъективного мнения, а также в построение контекста (СС), где используют метаданные от АС и потенциальные доказательства от человека-субъекта для передачи необработанных фактов в СТМР в качестве входного «объективного факта», при этом СТМР при получении двух обязательных входных видов данных обрабатывает их для получения наилучшего возможного варианта «объективного мнения», где мнение обрабатывают внутри RA в качестве решения после критики, причем решения как до критики, так и после критики переправляют в сравнение решений (DC), в рамках которого определяют степень совпадения данных решений, причем затем либо признают истинными аргументы апелляции, либо улучшают контраргумент, чтобы объяснить, почему апелляция недействительна, в случае же если исход сценария признания истины/улучшения неважен, результат высокой степени достоверности передают в KV, а результат низкой степени достоверности передают в АС для дальнейшего анализа.

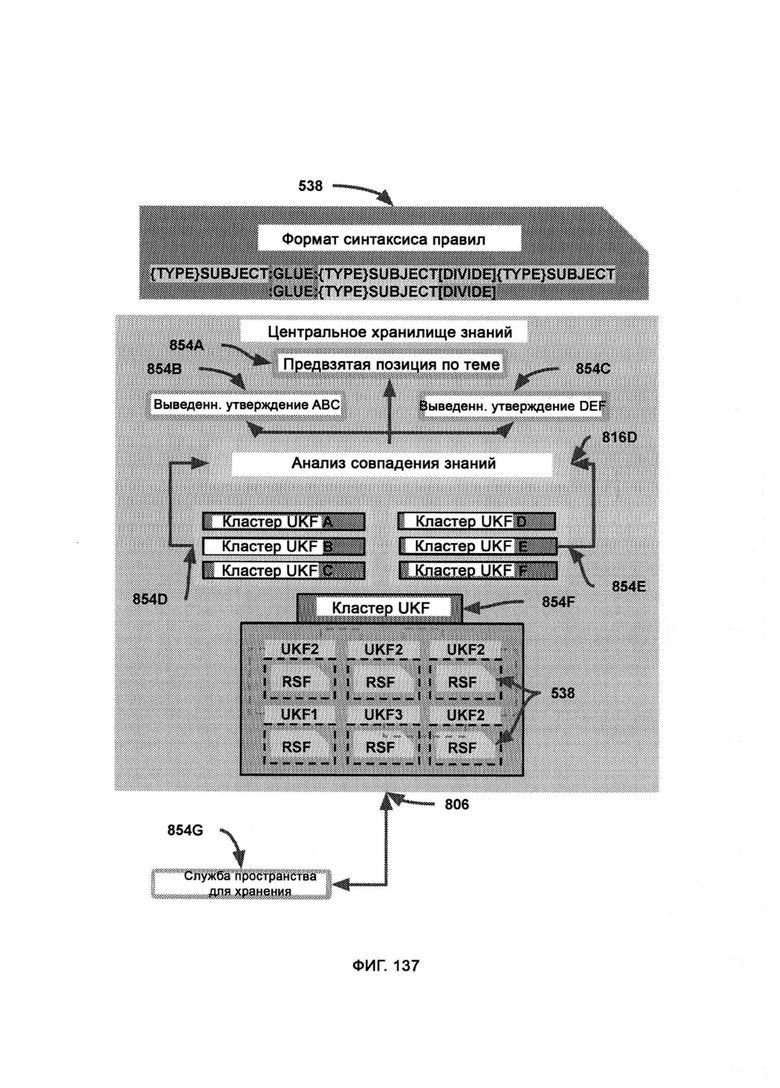

[0065] В рамках CKR единицы информации хранят в формате единиц знаний (Unit Knowledge Format, UKF), где формат синтаксиса правил (RSF) представляет собой набор синтаксических стандартов для отслеживания правил ссылок, причем одиночного объекта или действия в RSF может быть задействовано множество единиц правил; при этом привязка к источнику представляет собой набор сложных данных, посредством которых отслеживают заявленные источники информации, причем кластер UKF состоит из цепочки вариантов UKF, связанных между собой для определения юрисдикционно раздельной информации, причем UKF2 содержит основную целевую информацию, UKF1 содержит данные о метке времени и, следовательно, не содержит само поле метки времени для избежания бесконечного регресса, a UKF3 содержит информацию о привязке к источнику и, следовательно, не содержит само поле источника для избежания бесконечного регресса; причем каждый UKF2 должен сопровождаться по крайней мере одним UKF1 и одним UKF3, иначе кластер (последовательность) считается неполным, и информация в нем еще не может быть обработана общесистемной общей логикой LOM; причем между центральным UKF2 и соответствующими ему блоками UKF1 и UKF3 могут стоять блоки UKF2, выступающие в качестве цепного моста, при этом последовательность кластеров UKF будет обрабатываться KCA для формирования производного утверждения, причем в ходе анализа совпадения знаний (KCA) кластерную информацию UKF сравнивают для подтверждения доказательств о предвзятой позиции, при этом после того, как KCA завершает обработку, CKR может вывести окончательное мнение по теме.

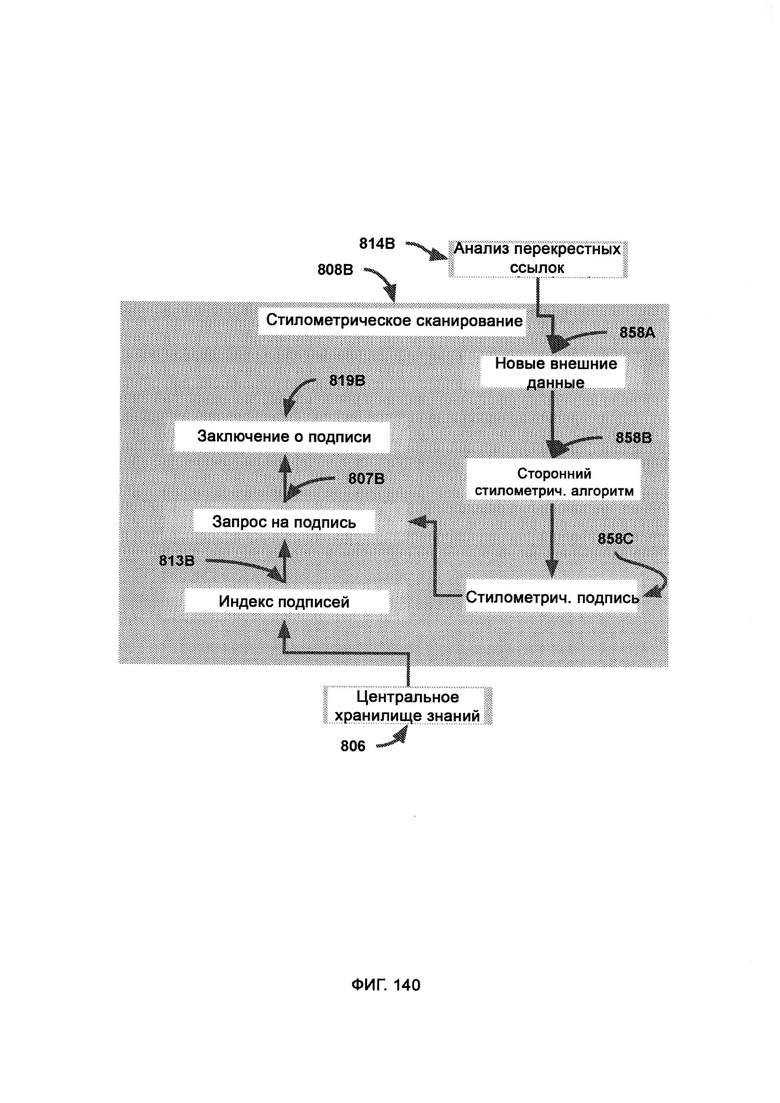

[0066] В рамках ARM, где, как показывает деятельность пользователя, по мере взаимодействия пользователя с концептами LOM, они прямо или косвенно приводятся в качестве релевантных для отклика на вопрос/утверждение, причем ожидается, что деятельность пользователя в конечном итоге предоставит концепты, для которых в CKR сведений мало или нет вообще, как указано в списке запрашиваемых, но недоступных концептов, при этом посредством сортировки и приоритизации концептов (Concept Sorting & Prioritization, CSP) принимают определения концептов из трех независимых источников и собирают вместе для определения приоритетов ресурсов информационного запроса, причем данные, предоставляемые источниками информации, получают и обрабатывают в агрегаторе информации (Information Aggregator, IA) в соответствии с тем, какое определение концепта запросило их и какие релевантные метаданные сохранены, причем информацию отправляют в анализ перекрестных ссылок (Cross-Reference Analysis, CRA), где полученную информацию сравнивают и строят с учетом ранее имевшихся знаний из CKR.

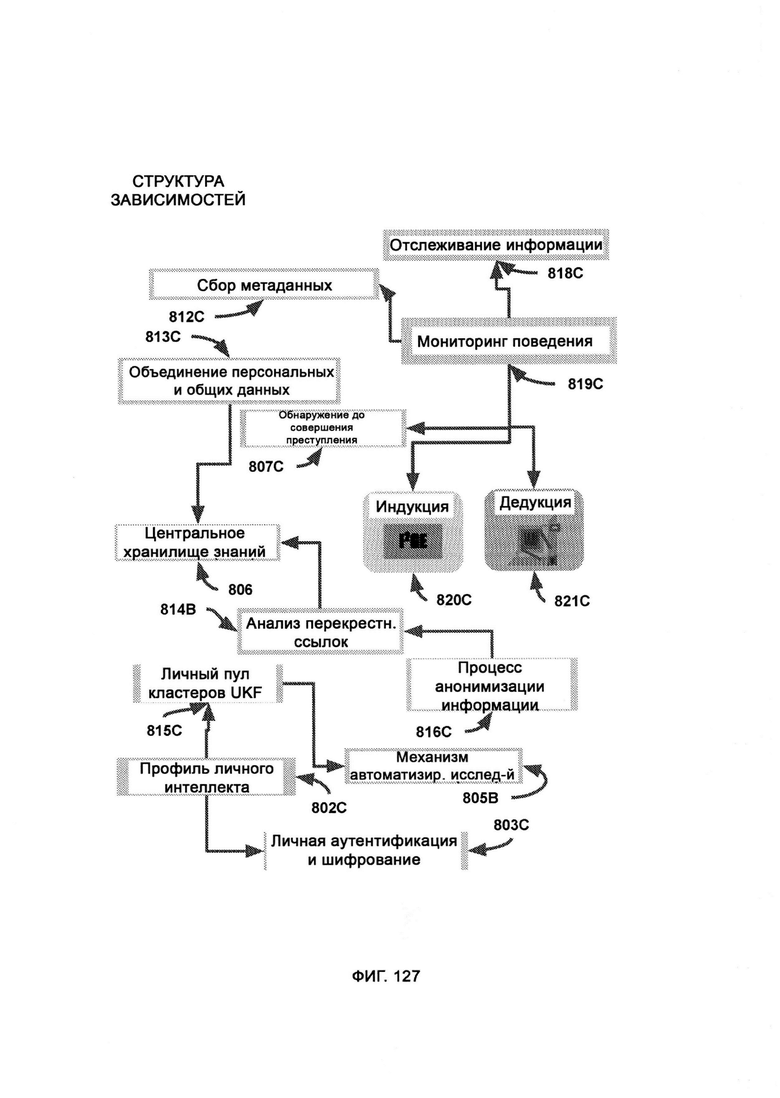

[0067] В профиле личного интеллекта (Personal Intelligence Profile, PIP) сохраняют личную информацию об индивидууме посредством множества потенциальных конечных точек и клиентов, причем их информация изолирована от CKR, однако доступна для общесистемной общей логики LOM, в которой личная информация, относящаяся к приложениям искусственного интеллекта, зашифрована и хранится в личном пуле кластеров UKF в формате UKF, причем данные процесса анонимизации информации (Information Anonymization Process, IAP) дополняют в CKR после удаления всех идентифицирующих личность данных, при этом полученные данные анализа перекрестных ссылок (Cross-Reference Analysis, CRA) сравнивают и строят с учетом ранее существовавших знаний из CKR.

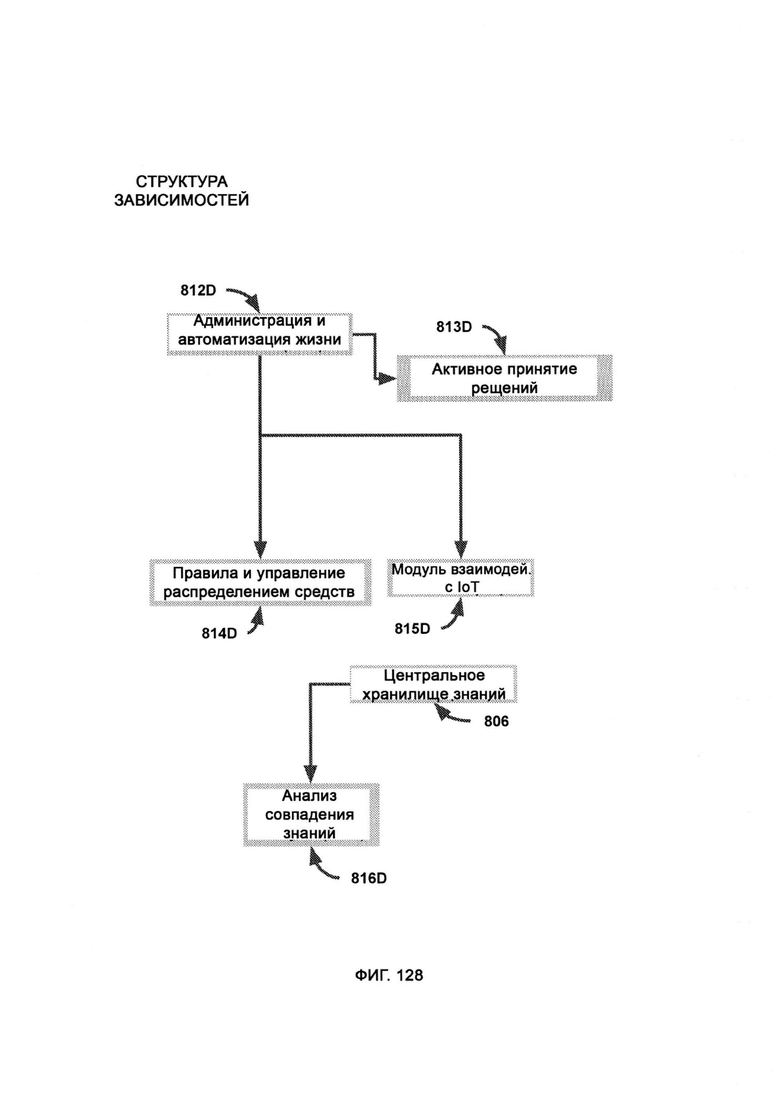

[0068] Администрация и автоматизация жизни (Life Administration & Automation, LAA) объединяет устройства с подключением к Интернету и сервисы на единой платформе, где при активном принятии решений (Active Decision Making, ADM) учитывают доступность и функционал клиентских служб, программно-аппаратных служб, IoT-устройств (Internet of Things, «Интернет вещей»), правил расходов и сумм, доступных в соответствии с правилами и управлением распределением средств (Fund Appropriations Rules & Management, FARM), где FARM получает от человека входные данные, задающие критерии, пределы и область действия модуля, чтобы информировать ADM, в чем состоит его юрисдикция, причем средства криптовалюты депонируют на цифровой кошелек, где модуль взаимодействия с IoT (IoT Interaction Module, ИМ) поддерживает базу данных о том, какие IoT-устройства доступны, причем потоки данных отражают, когда устройства с поддержкой IoT отправляют информацию в LAA.

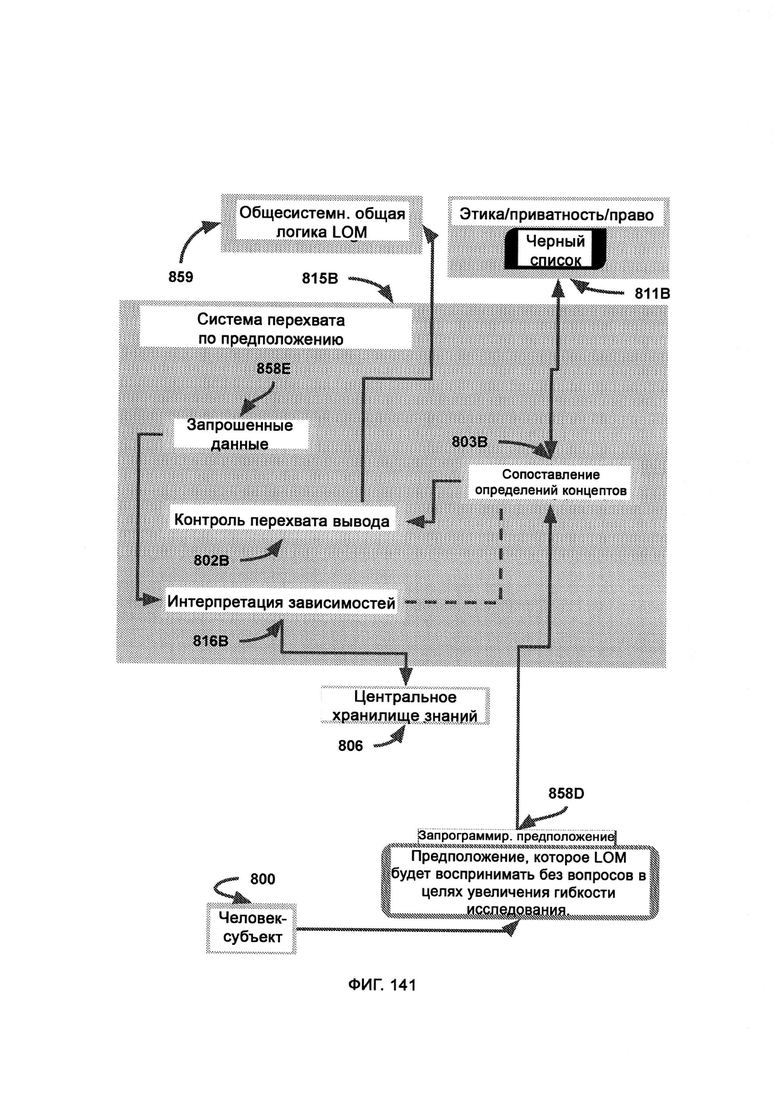

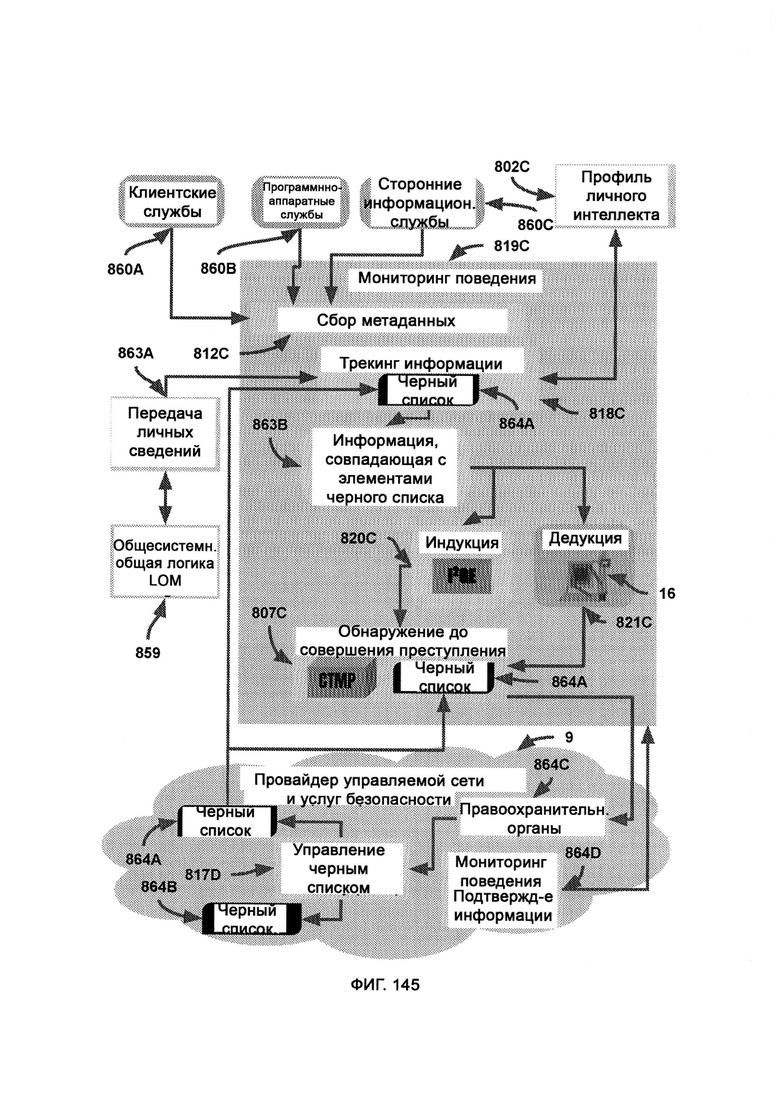

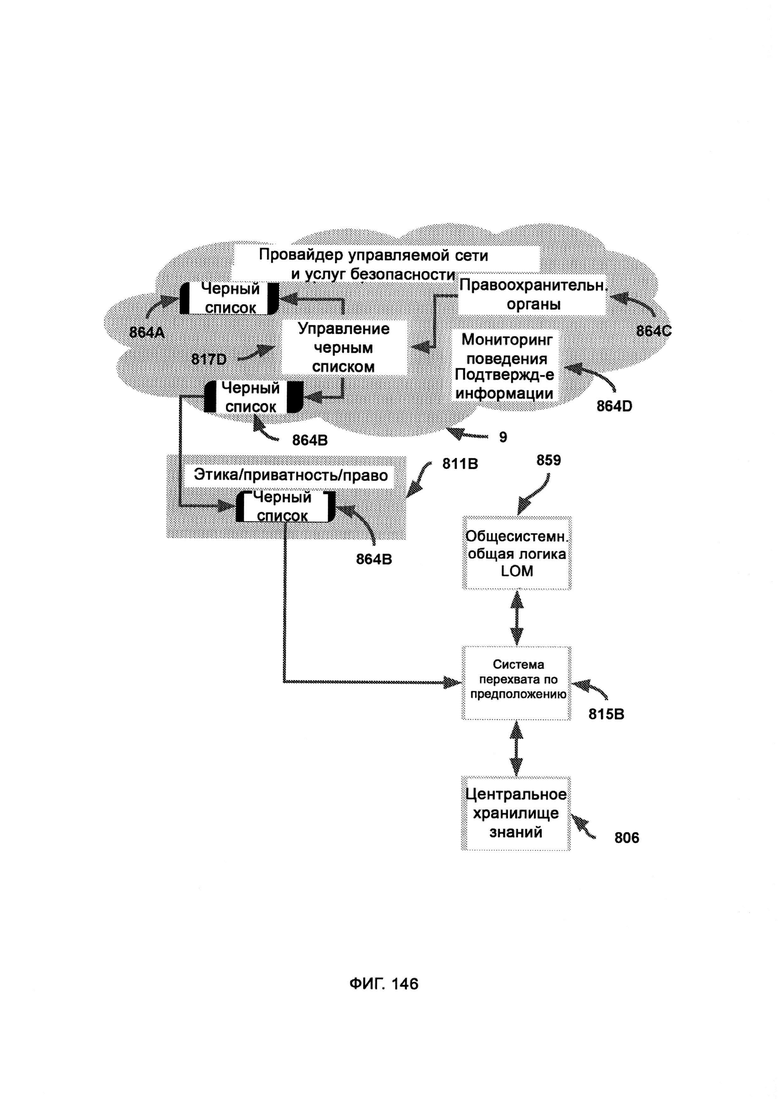

[0069] Система дополнительно включает мониторинг поведения (Behavior Monitoring, ВМ), в рамках которого отслеживают персональные идентифицируемые запросы данных от пользователей для проверки на наличие неэтичного и/или незаконного материала, при этом с помощью сбора метаданных (Metadata Aggregation, MDA) данные, относящиеся к пользователю, собирают из внешних служб с тем чтобы установить цифровую личность пользователя, причем такие данные передают в индукцию/дедукцию и, в конечном итоге, в PCD, где проводится сложный анализ с подтверждающими факторами из MNSP; причем вся информация от аутентифицированного пользователя, которая предназначена для PIP, проходит через отслеживание информации (Information Tracking, IT) и проверяется по «черному списку поведения», при этом в обнаружении до совершения преступления (Pre-Crime Detection, PCD) данные дедукции и индукции объединяют и анализируют с целью получения выводов до совершения преступления, причем PCD использует СТМР, который напрямую обращается к черному списку поведения для проверки позиций, сформированных индукцией и дедукцией, причем управление черным списком (ВМА) работает внутри фреймворка облачной службы MNSP.

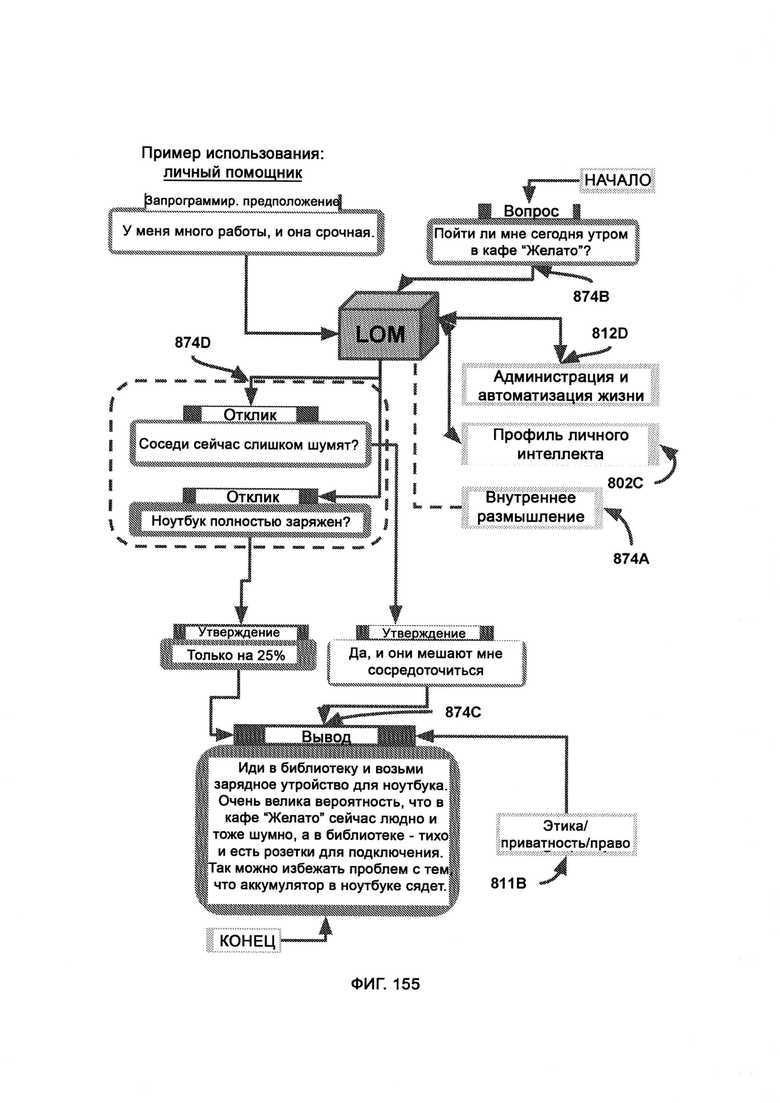

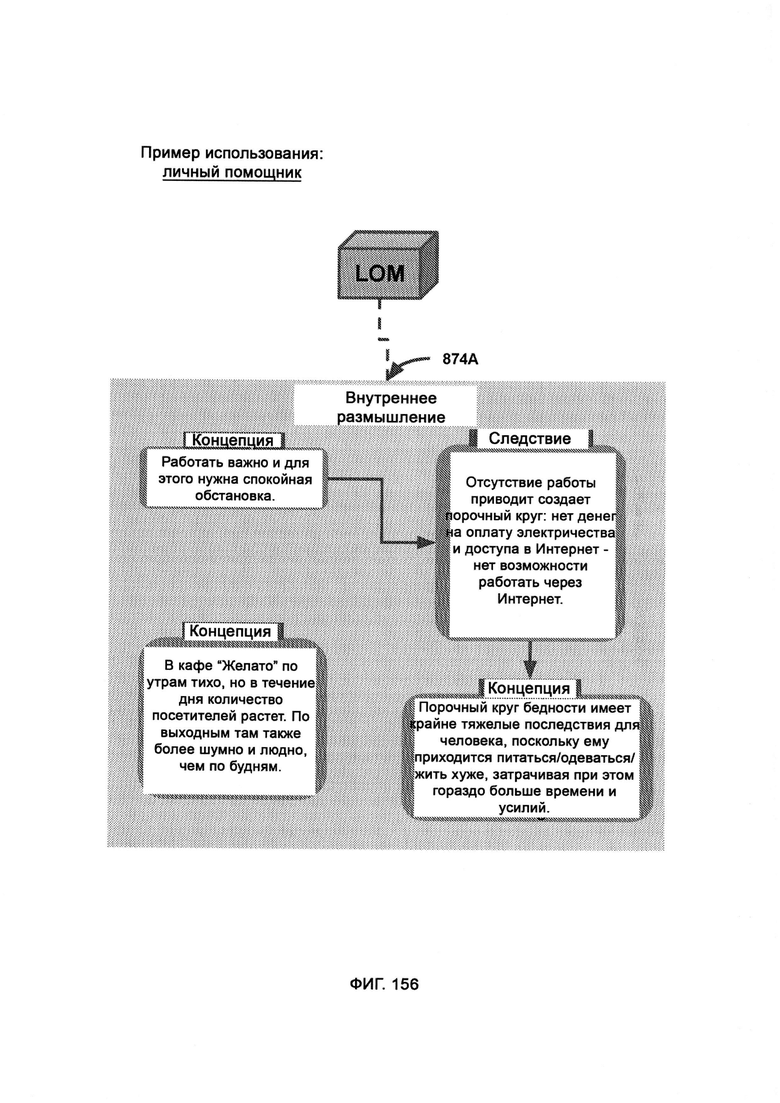

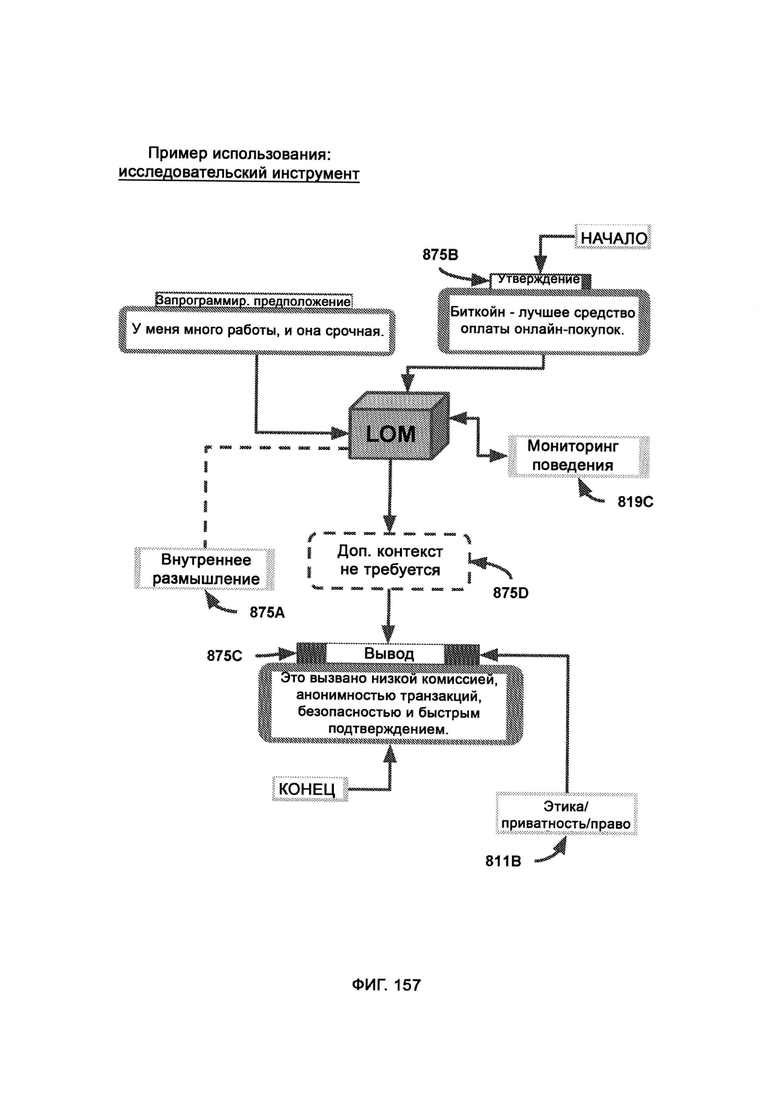

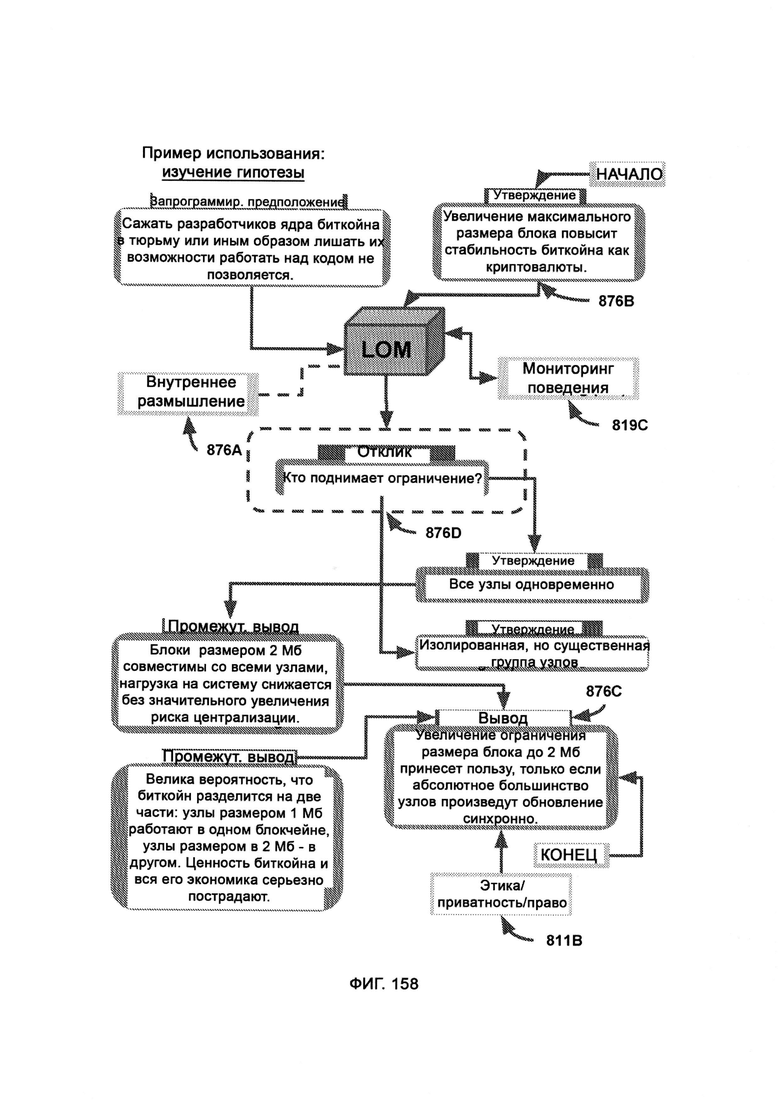

[0070] LOM выполнен с возможностью управлять персонализированным портфолио жизни индивидуума, где LOM получает начальный вопрос, который приводит к выводу через внутренний процесс умозаключений LOM, где LOM подключается к модулю LAA, который подключается к устройствам с доступом в Интернет, откуда LOM может получать данные и которыми может управлять, причем в рамках контекстуализации LOM выводит недостающие звенья при построении аргумента, причем LOM постигает с помощью своей логики, что для решения дилеммы, поставленной исходным утверждением, сначала необходимо знать или допускать определенные переменные о ситуации.

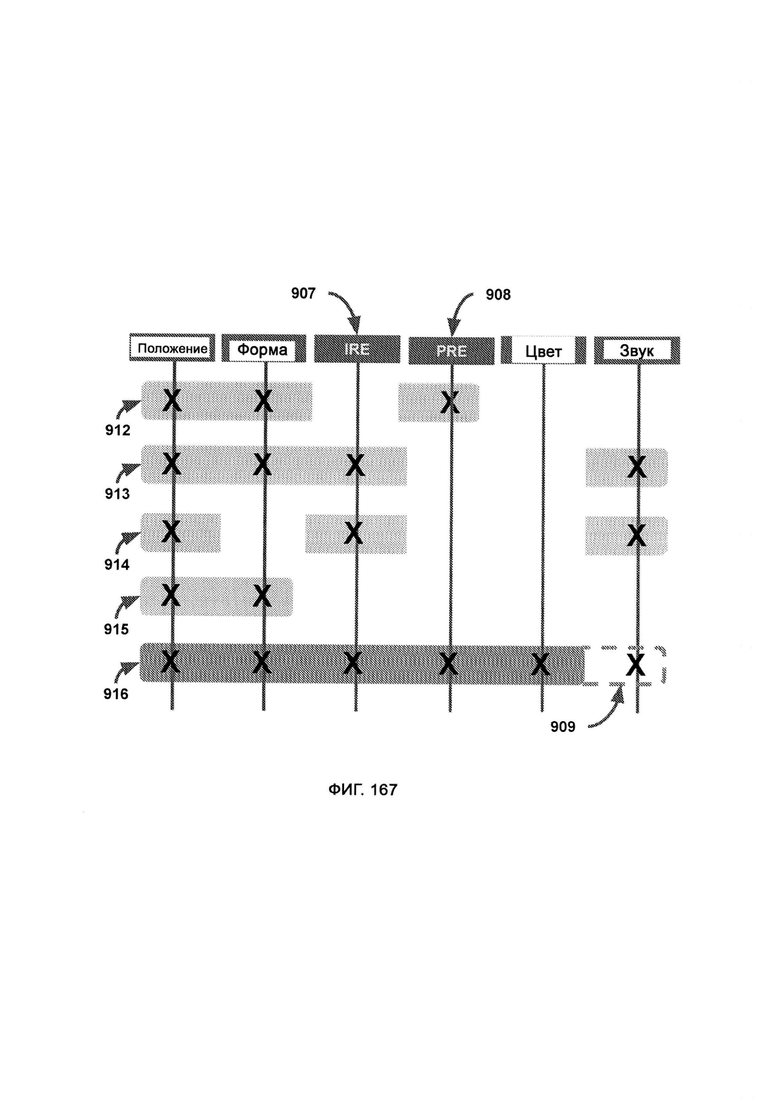

[0071] Компьютерная система представляет собой линейную атомно-квантовую передачу информации (LAQIT). Система включает в себя:

а) рекурсивное повторение той же постоянной последовательности цветов внутри логически структурированного синтаксиса;

б) рекурсивное использование данной последовательности для перевода с использованием английского алфавита;

где при стуктурировании «базового» слоя алфавита используют последовательность цветов с сокращенным и неравным весом цветового канала, а также с дополнительным пространством для синтаксических определений внутри цветового канала, зарезервированным под будущее использование и расширение;

где сложный алгоритм передает свой журнал событий и отчеты о состоянии LAQIT, причем отчеты о событиях/состоянии формируют автоматически, конвертируют в передаваемый синтаксис LAQIT на текстовой основе, синтаксически небезопасную информацию передают по цифровому каналу, передаваемый синтаксис LAQIT на текстовой основе конвертируют в высокочитаемый визуальный синтаксис LAQIT (линейный режим), где ключ оптимизирован под человеческое запоминание и основывается на относительно короткой последовательности форм;

где локально небезопасный текст вводится отправителем для отправки получателю, причем текст конвертируют в передаваемый зашифрованный синтаксис LAQIT на текстовой основе, синтаксически безопасную информацию передают по цифровому каналу, данные конвертируют в визуально зашифрованный синтаксис LAQIT;

где эффект ступенчатого распознавания (Incremental Recognition Effect, IRE) представляет собой канал передачи информации и распознает полную форму информационного блока до его полной доставки, причем данный эффект предсказательной индексации встраивается путем отображения переходов между словами, тогда как эффект приблизительного распознавания (Proximal Recognition Effect, PRE) представляет собой канал передачи информации и распознает полную форму информационного блока, даже если он испорчен, изменен или перепутан.

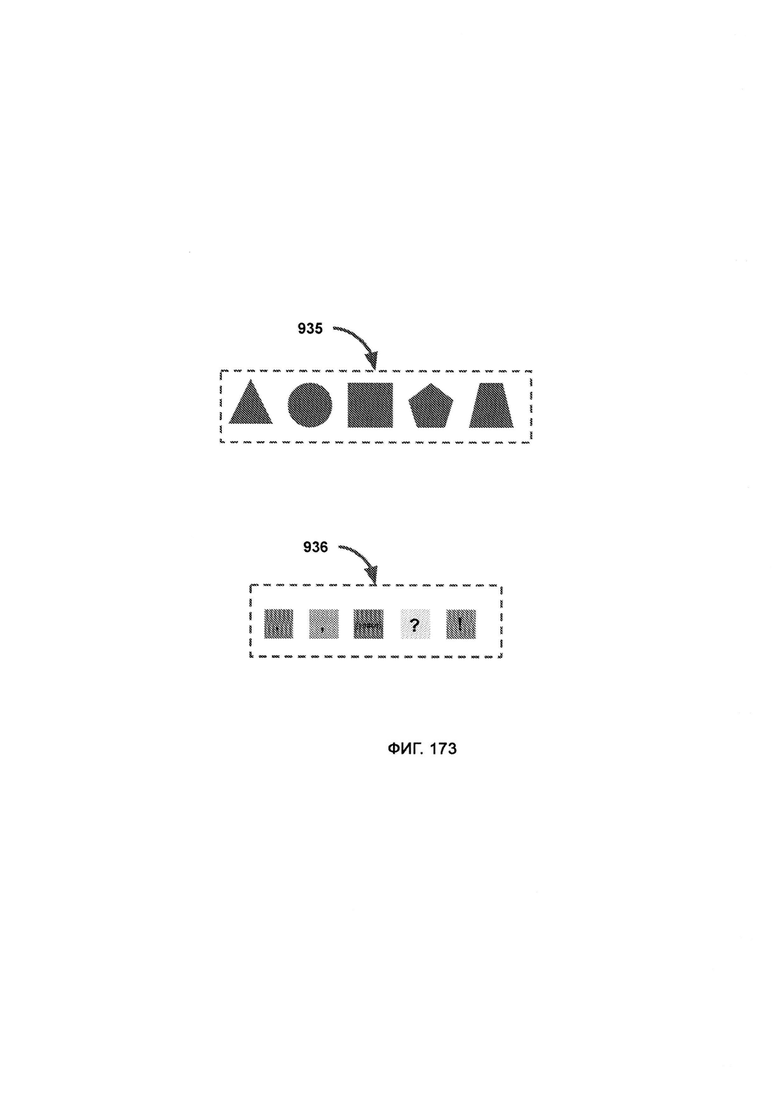

[0072] В линейном режиме LAQIT блок показывает версию линейного режима в «базовой визуализации», а точка отображает отсутствие шифрования, причем в разделителе слов цвет формы представляет собой символ, который следует за словом и выступает в качестве разделителя между ним и следующим словом, где зона одиночного просмотра включает в себя меньшую зону просмотра с буквами большего размера и, следовательно, меньшим количеством информации на пиксель, причем в зоне двойного просмотра больше активных букв на пиксель, в то время как затенение делает входящие и исходящие буквы тусклыми, так чтобы основной фокус наблюдателя находился на зоне просмотра.

[0073] В атомном режиме, который может работать с широким набором уровней шифрования, ссылка на основной символ базы будет конкретизировать общее значение определяемой буквы, где кикер имеет тот же цветовой диапазон, что и база, и точно определяет конкретный символ, где в направлении чтения чтение поступившей информации начинают с верхнего квадрата первого орбитального кольца, причем как только орбитальное кольцо пройдено, чтение продолжают с верхнего квадрата следующего по порядку орбитального кольца, где порталы входа/выхода являются точками создания/уничтожения символа (его базы), причем новый символ, принадлежащий к соответствующей орбите, выйдет из портала и сдвинется на свою позицию по часовой стрелке, а атомное ядро определяет символ, следующий за словом;

где в рамках навигации по словам каждый блок представляет собой целое слово (или несколько слов в молекулярном режиме) в левой части экрана, причем при отображении слова соответствующий блок перемещается наружу и вправо, а когда это слово завершено, блок отступает назад, причем цвет/форма навигационного блока имеет тот же цвет/форму, что и база первой буквы слова; где в рамках навигации по предложениям каждый блок представляет собой кластер слов, где кластер представляет собой максимальное количество слов, которое может уместиться на панели навигации по словам; где создание атомного состояния - это переход, который вызывает эффект ступенчатого распознавания (IRE), при котором переходные базы появляются из порталов входа/выхода со скрытыми кокерами и перемещаются по часовой стрелке на свои позиции; где расширение атомного состояния - это переход, который вызывает эффект приблизительного распознавания (PRE), при котором, после того как базы достигли своей позиции, они перемещаются наружу в «расширенной» последовательности представления информационного состояния, которая раскрывает кикеры, посредством чего можно представить конкретное определение состояния информации; где разрушение атомного состояния - это переход, который вызывает эффект ступенчатого распознавания (IRE), при котором базы сокращают (путем обращения последовательности расширения), чтобы снова скрыть кикеры, которые теперь смещаются по часовой стрелке, чтобы достичь портала входа/выхода.

[0074] При обфускации формы стандартные квадраты заменяют пятью визуально различными формами, причем вариативность форм в синтаксисе позволяет вставлять (поддельные) буквы-пустышки в стратегических точках атомного профиля, где буквы-пустышки скрывают истинный и предполагаемый смысл сообщения, причем расшифровка того, является ли буква настоящей или пустышкой, надежно и временно переданного ключа дешифрования;