Изобретение относится к вычислительной технике и сфере обеспечения информационной безопасности.

В настоящем описании далее будут использоваться следующие термины и определения.

Компьютерная атака – целенаправленное несанкционированное воздействие на информацию, на ресурс информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств.

Внешние источники данных о компьютерных атаках - ресурсы и сервисы, предоставляющие данные об уязвимостях, эксплоитах, обновлениях безопасности, результатах сканирования внешнего периметра инфраструктуры.

Внутренние источники данных - ресурсы и сервисы, предоставляющие данные от внутренних систем инфраструктуры, в частности, от систем кибербезопасности, ИТ-систем.

CVE (англ. Common Vulnerabilities and Exposures) - база данных общеизвестных уязвимостей информационной безопасности. Каждой уязвимости присваивается идентификационный номер вида CVE-год-номер.

Элементы инфраструктуры (ЭИ) – функциональные и логические ЭИ.

Функциональные ЭИ – ЭИ включающие в себя активы инфраструктуры (АИ), представляющие собой оконечное физическое или виртуальное оборудование предоставляющее услугу/сервис, выполняющие заданные функции внутри инфраструктуры, например: виртуальные машины, серверное оборудование, ПЭВМ, устройства самообслуживания (банкоматы, терминалы), и т.д.; а также сетевые элементы инфраструктуры – промежуточные устройства (фаерволы, балансировщики, маршрутизаторы и пр.), обеспечивающие сетевое взаимодействие между всеми функциональными элементами инфраструктуры.

Логические ЭИ – группа функциональных элементов и их логическое объединение, например: автоматизированные системы, функциональные подсистемы, сервисы.

Известна «Система интеллектуального управления киберугрозами» (Патент RU № 2702269 C1, G06F 21/50 (2013.01), G06F 16/22 (2019.01), G06F 7/24 (2006.01). Опубликовано: 07.10.2019 Бюл. № 28. Заявка: 2019117226, 04.06.2019) содержащая: по меньшей мере один процессор, обеспечивающий обработку информационных потоков между модулями системы; по меньшей мере одно средство хранения данных, содержащее машиночитаемые инструкции, исполняемые процессором; модуль получения данных, обеспечивающий сбор информации из внешних и внутренних источников данных, содержащих информацию о киберугрозах; фильтрацию полученных данных и преобразование полученной информации в единый формат представления; модуль обогащения данных, обеспечивающий дополнение данных об индикаторах компрометации киберугроз из внешних источников данных; выполнение поиска и сбора информации о вредоносном коде, связанном с известными киберугрозами; обновление информации о кибербезопасности, включающей по меньшей мере сведения: об уязвимости используемого программного обеспечения, о наличии вредоносного кода, связанного с по меньшей мере одной уязвимостью, и информацию об обновлении по меньшей мере одного программного обеспечения, обеспечивающего защиту от по меньшей мере одного типа уязвимости; выявление учетных записей пользователей, которые были задействованы при взаимодействии с ресурсами, связанными с индикаторами компрометации, информация по которым хранится в базе данных; базу данных, обеспечивающую хранение актуальной информации о киберугрозах, передаваемую от модулей получения данных и модуля обогащения данных; модуль интеграции, обеспечивающий передачу в унифицированном формате данных о киберугрозах во внутренние источники; модуль аналитики, обеспечивающий выполнение анализа уязвимостей ИТ-инфраструктуры в подключенных к модулю интеграции системах; выявление и отображение неявных связей между информационными сущностями, относящимися к по меньшей мере одному типу киберугрозы, с помощью анализа цепочек связей между упомянутыми сущностями и поиском общих узлов упомянутых сущностей.

Известна «Система компьютерной безопасности, основанная на искусственном интеллекте» (Патент RU № 2750554 C2, G06N 5/02 (2006.01), G06F 21/50 (2013.01), G06F 21/51 (2013.01), G06F 21/53 (2013.01), G06F 21/54 (2013.01), G06F 21/55 (2013.01), G06F 21/56 (2013.01), G06F 21/57 (2013.01). Опубликовано: 29.06.2021 Бюл. № 19. Заявка: 2018129947, 24.01.2017), характеризующаяся тем, что система компьютерной безопасности оснащена памятью и процессором, сопряженным с памятью, причем данная система компьютерной безопасности также включает в себя активную защиту критической инфраструктуры посредством обеспечения многоуровневой защиты информации в облачной архитектуре (CIPR/CTIS), которая дополнительно включает в себя: доверенную платформу, представляющую собой сеть агентов, сообщающих о деятельности хакеров; провайдера управляемой сети и услуг безопасности (MNSP), который обеспечивает услуги и решения по управляемому безопасному шифрованию, подключениям и совместимости; где MNSP соединен с доверенной платформой посредством виртуальной частной сети (VPN), которая предоставляет канал связи с доверенной платформой, a MNSP выполнен с возможностью анализировать весь трафик в сети предприятия, причем трафик направляют в MNSP, который дополнительно включает в себя: логическую защиту и мгновенное реагирование в реальном времени без создания баз данных (LIZARD), которая узнает назначение и функцию внешнего кода и блокирует его в случае наличия злого умысла либо отсутствия обоснованной цели, а также анализирует угрозы сами по себе без обращения к прошлым данным; искусственные угрозы безопасности (AST), которые представляют собой гипотетический сценарий события в системе безопасности для проверки эффективности правил безопасности; творческий модуль, осуществляющий процесс интеллектуального создания новых гибридных форм из существующих форм; обнаружение злого умысла, посредством которого определяют взаимосвязь информации, выделяют образцы поведения, связанного с системой безопасности, проводят регулярные фоновые проверки нескольких подозрительных событий в системе безопасности, а также предпринимают попытки найти взаимосвязь между событиями, на первый взгляд не связанными между собой; поведение системы безопасности, в котором хранятся и индексируются события в системе безопасности, их признаки и отклик на них, причем отклики представляют собой решения как по блокировке, так и по допуску; итеративный рост и развитие интеллекта (I2GE), посредством которого изучают большие данные и распознают сигнатуры вредоносного ПО, а также симулируют потенциальные разновидности данного ПО путем совмещения AST с творческим модулем; память и восприятие, основанные на критическом мышлении (СТМР), посредством которых критически рассматривают решения по блокировке или допуску, а также обеспечивают дополнительный уровень безопасности путем изучения перекрестных данных, предоставляемых I2GE, LIZARD и доверенной платформой, причем СТМР оценивает собственный потенциал в формировании объективного решения по данному вопросу и не навязывает это решение, если оно малонадежно.

Известен «Выявление факторов уязвимости безопасности в программных интерфейсах приложения» (Патент RU № 2755675 C2, G06F 11/30 (2006.01), G06F 21/57 (2013.01). Опубликовано: 20.09.2021 Бюл. № 26. Заявка: 2019128540, 12.12.2017) содержащий энергонезависимый машиночитаемый носитель данных, содержащий команды, которые при выполнении процессором приводят к выполнению стадий для автоматизации обнаружения уязвимостей безопасности программного интерфейса приложения (API), включающих: получение информации об API сторонней системы; прием одного или нескольких потоков проверки подлинности для API; генерирование спецификации API на основании полученной информации, причем в спецификации API описывается одна или несколько конечных точек API, причем описание конечной точки API содержит конкретное адресуемое расположение, которое предоставляет доступ к одной или нескольким услугам, связанным с API, условие способа указывает тип взаимодействия с конечной точкой API, и набор входных параметров, который включает в себя виды данных, принятых как входные конечной точкой API; для каждой из одной или нескольких конечных точек API, описанных в спецификации API: для каждого из одного или нескольких потоков проверки подлинности для API: определение на основании информации о потоках проверки подлинности для API и конечной точки API в спецификации API, одной или более уязвимостей безопасности конечной точки API; для каждой определенной одной или более уязвимостей безопасности выполнение задания на первый аудит для конечной точки API для определения указания на то, является ли конечная точка API уязвимой для потенциальной уязвимости безопасности, и выполнение задания на второй аудит для потока проверки подлинности, чтобы определить указание на то, является ли поток проверки подлинности уязвимым для потенциальной уязвимости безопасности, причем выполнение задания на второй аудит включает изменение потока проверки подлинности в зависимости от потенциальной уязвимости безопасности путем удаления одного или более блоков проверки подлинности и тестирования измененного потока проверки подлинности; и запись результатов выполненных первого и второго заданий на аудит; генерирование отчета о сканировании для API на основании записанных результатов; и отправку отчета о сканировании сторонней системе.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленной является «Система интеллектуального управления рисками и уязвимостями элементов инфраструктуры» (Патент RU № 2747476 C1, G06F 17/00 (2006.01), G06F 21/00 (2013.01). Опубликовано: 05.05.2021 Бюл. № 13. Заявка: 2020125916, 04.08.2020) содержащая: по меньшей мере один процессор; по меньшей мере одно запоминающее устройство; связанные с упомянутым процессором: модуль сбора данных с источников, выполненный с возможностью получения информации из источников данных, содержащих информацию об уязвимостях элементов инфраструктуры (ЭИ), включающих в себя функциональные и логические ЭИ, при этом функциональные ЭИ представляют собой активы инфраструктуры (АИ), содержащие оконечное физическое или виртуальное оборудование, предоставляющее услугу, и сетевые ЭИ, представляющие устройства, обеспечивающие сетевое взаимодействие между всеми функциональными ЭИ; логические ЭИ представляют собой объединения функциональных ЭИ и логических ЭИ, включающих сущности, взаимодействующие с сетевой инфраструктурой и выбираемые из группы: автоматизированные системы или функциональные подсистемы; модуль управления данными, выполненный с возможностью нормализации данных, собираемых модулем сбора данных, обеспечивая формирование унифицированного вида данных и формирование атрибутного состава в зависимости от типа ЭИ; формирование профиля ЭИ, содержащего атрибутный состав ЭИ; модуль обогащения профилей ЭИ, выполненный с возможностью получения данных сканирования от модуля сбора данных для дополнения атрибутного состава сформированных профилей ЭИ информацией, включающей в себя: информацию о возможности сетевого взаимодействия между АИ на основании данных правил безопасности (ACL), а также правил трансляции (NAT) и маршрутизации, определенных на сетевых ЭИ; найденные уязвимости на АИ; данные о критичности функционирования логических ЭИ; сведения о выявленных рисках, а также мероприятиях по их устранению; модуль аналитики, выполненный с возможностью учета, анализа и мониторинга внешнего периметра сетевой инфраструктуры; поиска по атрибутному составу профилей ЭИ; анализа необработанных данных, поступающих из источников данных; управления рисками по найденным уязвимостям; поиска и анализа сетевых маршрутов между АИ для определения возможных путей распространения угрозы; на основании данных обогащенных профилей ЭИ осуществлять расчёт критичности уязвимого АИ за счет определения влияния уязвимостей на сетевую инфраструктуру и ее функционирование; формирования списка уязвимых ЭИ и информации об устранениях выявленных уязвимостей с расчетом рейтинга и регистрацией риска выявленных уязвимостей; обработки поступающего потока данных от модуля управления данными и передачи списка ЭИ посредством модуля интеграции сканеру безопасности, осуществляющему сканирование и выявление ЭИ на основании упомянутого списка ЭИ; модуль интеграции, выполненный с возможностью управления режимом устранения выявленных уязвимостей, при котором во внешнюю систему управления обновлениями передаются данные об ЭИ на основании сформированного модулем аналитики списка уязвимых ЭИ для выполнения обновлений уязвимых ЭИ.

Техническая проблема: низкая обоснованность формирования политики безопасности корпоративной сети связи из-за отсутствия учета техник реализации компьютерных атак и взаимосвязи уязвимостей установленного на элементах инфраструктуры программного обеспечения.

Технический результат: повышение обоснованности формирования политики безопасности корпоративной сети связи за счет учета техник реализации компьютерных атак и взаимосвязи уязвимостей установленного на элементах инфраструктуры программного обеспечения.

Решение технической проблемы: за счет включения в состав системы контроля политики безопасности элементов корпоративной сети связи: модуля обработки неструктурированных данных, модуля сбора сведений об установленном программном обеспечения, модуль формирования структуры взаимодействия программного обеспечения между собой, модуля анализа поверхности защиты, модуль формирования поверхности атаки, а также расширении функциональных возможностей модуля сбора данных и модуля администрирования.

Техническая проблема решается за счет разработки системы контроля политики безопасности элементов корпоративной сети связи состоящей из: модуля сбора данных (1.1), позволяющего получать сведения от внешних источников данных (1.2) об известных уязвимостях элементов инфраструктуры и внутренних источников данных (1.3) об активах инфраструктуры сети связи; средства хранения информации (1.6), позволяющего формировать и хранить группу структурированных данных; модуля управления данными (1.7), позволяющего нормализации данных, собираемых модулем сбора данных, обеспечивая формирование унифицированного вида данных и формирование атрибутного состава в зависимости от типа ЭИ, а также формирование профиля ЭИ, содержащего атрибутный состав ЭИ; модуля обогащения профилей ЭИ (1.8), выполненный с возможностью дополнения атрибутного состава профиля ЭИ информацией, включающей в себя: информацию о возможности сетевого взаимодействия между АИ, на основании данных правил безопасности (ACL), а также правил трансляции (NAT) и маршрутизации, определенных на сетевых ЭИ; найденные уязвимости на АИ; данные о критичности функционирования логических ЭИ; сведения о выявленных рисках, а также мероприятиях по их устранению; модуля аналитики (1.9), позволяющего учитывать, анализировать и осуществлять мониторинг внешнего периметра сетевой инфраструктуры; поиска по атрибутному составу профилей активов; анализа необработанных данных, поступающих из источников данных управления рисками по найденным уязвимостям; поиска и анализа сетевых маршрутов между АИ для определения возможных путей распространения угрозы; расчета критичности уязвимого АИ за счет определения влияния уязвимостей на сетевую инфраструктуру и ее функционирование, а также режимом устранения уязвимостей, при котором выявляются активы инфраструктуры для устранения найденных на них уязвимостей; модуля визуализации (1.10), обеспечивающего графическое представление обрабатываемых данных, а также формирование виджетов и/или отчетов и/или информационных панелей; модуля администрирования (1.11), обеспечивающего управление политиками доступа, справочниками, настройками существующих модулей системы; модуля интеграции (1.12), обеспечивающего передачу в унифицированном формате данных о компьютерных атаках (КА) во внутреннюю инфраструктуру, и обеспечивает связь с внутренними источниками данных.

Согласно изобретению дополнительно: модуль сбора данных (1.1), дополнительно позволят получать сведения от внутренних источников данных (1.3) о составе и режимах работы средств защиты от КА, внешних источников неструктурированных данных (2.1) о ранее неописанных техниках реализации КА и внешних источников данных об известных техниках реализации КА (2.2); модуль обработки неструктурированных данных (2.3), позволяет за счет применения алгоритмов анализа текста выделять и формировать ранее неописанные техники реализации КА из неструктурированных данных расположенных на специализированных информационных ресурсах; модуль сбора сведений об установленном программном обеспечения (2.4), осуществляет инвентаризацию установленного программного обеспечения на каждом средстве обработки, хранения и передачи информации, включая: перечень ПО, версии ПО, версии полученного обновления ПО, общих занимаемых кластеров в долговременной и оперативной памяти, общих протоколов взаимодействия и общих файлов; модуль формирования структуры взаимодействия программного обеспечения между собой (2.5), позволяющего на основе определения общих занимаемых кластеров в долговременной и оперативной памяти, общих протоколов взаимодействия и общих файлов определить возможность взаимодействия между собой; модуль анализа поверхности защиты (2.6), позволяющий сопоставить известные уязвимости элементов инфраструктуры сети и применяемые средства защиты от КА; модуль формирования поверхности атаки (2.7), позволяющего на основе известных и сформированных техник реализации КА, определить возможные траектории реализации КА, сопоставить их с поверхностью защиты, определить возможность реализации каждой из известных КА; модуль администрирования (1.11), дополнительно осуществляет формирование предложений по изменению политики безопасности – дополнения применяемых средств защиты, обновления применяемого программного обеспечения и/или изменения его настроек и конфигурации.

Система может выполняться на базе одного или нескольких вычислительных устройств, с программной или программно-аппаратной реализацией модулей системы. Каждый модуль системы при этом может выполняться в виде ПЛИС, SoC (система на чипе), микроконтроллера, логических вентилей, программной логики и т.п. В общем случае необходимые процессы вычислительной логики в системе осуществляются с помощью одного или нескольких процессоров, которые обрабатывают команды, передаваемые по общей информационной шине, данных между модулями системы.

Перечисленная новая совокупность существенных признаков обеспечивает повышение обоснованности формирования политики безопасности корпоративной сети связи за счет учета техник реализации компьютерных атак и взаимосвязи уязвимостей установленного на элементах инфраструктуры программного обеспечения.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленной системы, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» разработанной системы обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленные объекты системы поясняются:

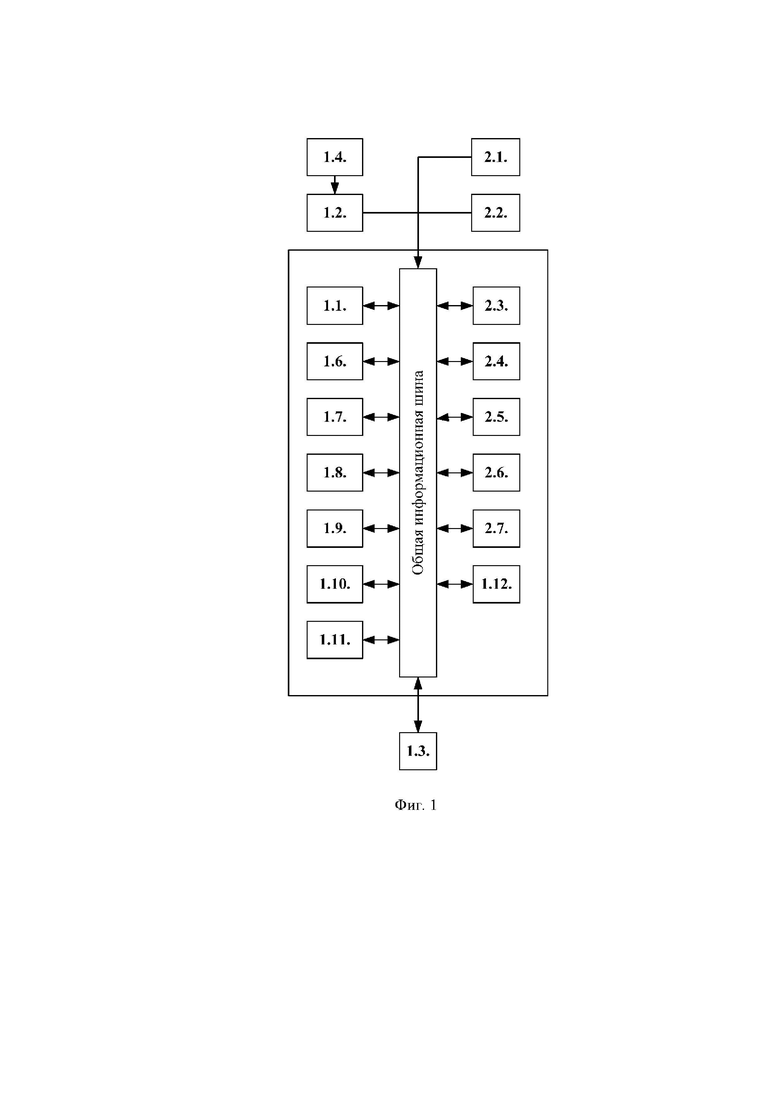

Фиг.1 – структурная схема системы контроля политики безопасности элементов корпоративной сети связи.

Система контроля политики безопасности элементов корпоративной сети связи (фиг. 1) состоит из:

модуля сбора данных (1.1), соединенного через общую информационную шину с внешними источниками данных (1.2) об известных уязвимостях элементов инфраструктуры (например, MaxPatrol, Tenable, Qualys, Rapid7 Nexpose, Nmap, Acunetix и др.), внутренними источниками данных (1.3) об активах инфраструктуры сети связи (SCCM, uCMDB, HPSM, EMM (Enterprise Mobility Management - AirWatch), AD (Active Directory)), локальные сенсоры и др, внешними источниками неструктурированных данных (2.1) и внешними источниками данных об известных техниках реализации КА (2.2), модулем сбора сведений об установленном программном обеспечения (2.4), а также с средством хранения информации (1.6).

Средство хранения информации (1.6) через модуль интеграции (1.12) и общую информационную шину предоставляет доступ модулю управления данными (1.7), модулю обогащения профилей ЭИ (1.8), модулю аналитики (1.9), модулю обработки неструктурированных данных (2.3), модулю формирования структуры взаимодействия программного обеспечения между собой (2.5), модулю анализа поверхности защиты (2.6), модулю формирования поверхности атаки (2.7).

Также средство хранения информации (1.6) соединенного через общую информационную шину с модулями визуализации (1.10) и администрирования (1.11) политики безопасности корпоративной сети связи.

Система контроля политики безопасности элементов корпоративной сети связи функционирует следующим образом:

по средствам передачи управляющих команд от модуля сбора данных с источников (1.1) на:

внутренние источники данных об активах корпоративной сети связи (1.3) с целью инвентаризации элементов инфраструктуры сети, которые включают в себя сведения о применяемых средствах обработки, хранения и передачи информации, их технических характеристиках, физических и логических соединений ЭИ между собой, значения используемых информационных потоков и пропускной способности линий связи;

модуль сбора сведений об установленном программном обеспечения (2.5) с целью получения сведений об установленном на каждом ЭИ программном обеспечении включая сведения о версиях ПО, версиях обновлений, общих занимаемых кластеров в долговременной и оперативной памяти, общих протоколов взаимодействия и общих файлов, а также составе и режимах работы средств защиты от КА установленных на каждом из элементов инфраструктуры;

внешние источники данных об уязвимостях (1.2), с целью получения атрибутов описывающих общеизвестные уязвимости информационной безопасности (CVE);

внешние источники данных о техниках реализации КА (2.2) с целью получения формализованных сведений о порядке действий нарушителя (например, MITRE ATT&CK);

внешние источники о неструктурированных данных о ранее неописанных техниках реализации КА (2.1), например специализированных информационных ресурсов (например SecurityLab.ru, ptsecurity.com, baksdao.com), с целью получения текстового описания реализации КА;

После получения тестового описания реализации КА в модуле обработки неструктурированных данных (2.3) с использованием специализированного программного обеспечения распознавания и анализа текстовых документов обрабатывается, сопоставляется и создается формализованное представление реализации КА в виде последовательности реализуемых уязвимостей.

После получения сведений, о составе установленного ПО на каждом ЭИ и порядке его взаимодействия между собой в модуле формирования структуры взаимодействия программного обеспечения (2.6) формируется граф, представляющий процесс преобразования информации на модели взаимодействия открытых систем (МВОС). Вершинами графа являются компоненты ПО на каждом из уровней МВОС, ребрами графа описывают возможные процессы взаимодействия между ПО. Сформированный граф записывается в соответствующую ячейку базы данных.

После получения сведений о составе ЭИ, физических и логических соединениях этих элементов, в модуле аналитики (1.9) формируется граф отражающий перемещение информации между ЭИ. Сформированный граф записывается в соответствующую ячейку базы данных.

После получения сведений о техниках реализации КА (от внешних источников данных о КА и модуля обработки неструктурированных данных) в модуле формирования поверхности атаки (2.7), каждая из техник сопоставляется эксплуатируемым уязвимостям, например:

После заполнения баз данных о составе ЭИ, структуре сети, известных уязвимостях, применяемых средств защиты от КА и техник реализации КА, в модуле анализа поверхности защиты (2.6), сформированные ранее графы дополняются и уточняются:

вершины графа сопоставляются с базой известных уязвимостей и переименовываются согласно классификации CVE (все вершины графа, которым не присвоена нумерация CVE исключаются из графа);

вес вершины определяется характеристиками применяемых средств защиты обеспечивающих защиту на определенном уровне МВОС заданного программного обеспечения от КА;

ребрами графа являются переходы между уязвимостями при реализации известных техник КА.

Далее в модуле аналитики (1.9) с использованием сформированного в модуле анализа поверхности защиты (2.6) графа рассчитывается вероятность реализации каждой из известных КА.

Если рассчитанные значения реализации КА превышают допустимые значения, в модуле аналитики (1.9) формируют предложения по применению дополнительных средств защиты от КА, обновлению применяемого ПО и/или изменению настроек и режимов работы ПО.

На основании собранных внутренними источниками данных об активах (1.3), модуль обогащения профилей ЭИ (1.8) определяет критичность каждого из ЭИ для функционирования ЛЭ и сети в целом.

На основании собранных внешними источниками неструктурированных данных (2.1), внешних источниках данных о техниках реализации КА (2.2) и модуля сбора сведений об установленном ПО (2.4) в модуле обогащения профилей (1.8) формируется базовые профили для каждого ЭИ.

Модуль управления данных (1.7) обеспечивает нормализацию данных и формирование профиля атрибутного состава ЭИ в зависимости от его типа.

Модуль интеграции (1.10) обеспечивает взаимодействие с источниками данных.

Модуль визуализации (1.11) обеспечивает представление обрабатываемых и сохраненных в базах данных в виде таблиц, графиков, виджетов и/или информационных панелей. Модуль визуализации (1.11) также обеспечивает формирование отчетов.

Модуль администрирования (1.12), обеспечивающий управление политиками доступа, справочниками, настройками существующих модулей системы и в частности, обеспечивает: управление информацией о пользователях; управление политиками доступа; выдачу токенов для доступа по API; управление словарями (учет подсетей периметра и принадлежность их к территориальному блоку и FW; Словарь программного обеспечения, который формируется по результатам сбора профилей активов и последующим наложением на поступающую трубу CVE).

В ходе эксплуатации системы, модуль сбора данных с источников (1.1) по средством передачи управляющих команд с заданной периодичностью на внутренние источники данных об активах сети (1.3) проводит повторную инвентаризацию сети с целью выявлений изменений в структуре сети, добавлению ЭИ и/или установки ПО на ЭИ. В модуле обогащения профиля (1.8) осуществляется сравнение базовых профилей ЭИ с профилями ЭИ подвергшихся изменениям, после чего принимается решение о повторных расчетах в модуле анализа поверхности защиты (2.6), с дальнейшими действиями в модуле аналитики (1.9).

В ходе эксплуатации системы, модуль сбора данных с источников (1.1) по средством передачи управляющих команд с заданной периодичностью на внешние источники данных об уязвимостях (1.2), внешних источниках неструктурированных данных (2.1) и внешние источники данных о техниках реализации КА (2.2) выявляют изменения в техниках реализации КА и уточняют в модуле формирования поверхности атаки (2.4) исходные данные. Уточненные данные обрабатываются в модуле анализа поверхности защиты (2.6) и передаются в модуль обогащения профиля (1.8) осуществляется сравнение базовых профилей ЭИ с профилями ЭИ подвергшихся изменениям, после чего принимается решение о повторных расчетах в модуле анализа поверхности защиты (2.7), с дальнейшими действиями в модуле аналитики (1.9).

Расчет эффективности заявленной системы проводился следующим образом:

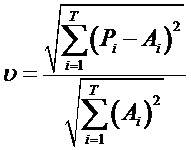

оценка обоснованности проводится путем сравнения коэффициентов Тэйла для системы прототипа и предлагаемой системы [Е.Ю. Пискунов «Модификация коэффициента Тэйла». Электронный журнал «Известия Иркутской государственной экономической академии» №5, 2012 г.]:

;

;

где Pi и Ai – соответственно предсказанное и фактическое (реализованное) изменение переменной. Коэффициент  , когда все Pi = Ai (случай совершенного прогнозирования);

, когда все Pi = Ai (случай совершенного прогнозирования);  , когда процесс прогнозирования приводит к той же среднеквадратической ошибке, что и экстраполяция неизменности приростов;

, когда процесс прогнозирования приводит к той же среднеквадратической ошибке, что и экстраполяция неизменности приростов;  , когда прогноз дает худшие результаты, чем предположение о неизменности исследуемого явления.

, когда прогноз дает худшие результаты, чем предположение о неизменности исследуемого явления.

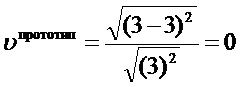

Система-прототип при формировании политики безопасности учитывает сведения об известных уязвимостях ЭИ, получаемые от внешних источников данных и конфигурации ЭИ и ЛЭ сети, получаемые от внутренних сканеров безопасности, т.е. Pi.=3, Ai=3. Таким образом, предсказанные значения будут соответствовать фактическим только в этом случае и значение коэффициента Тэйла будет меньше единицы и стремиться к нулю:

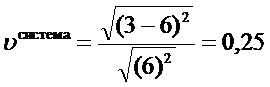

Предлагаемая система дополнительно обрабатывает и оценивает сведения о реализации КА полученные от внешних источников данных о реализации КА и неструктурированных данных, а также данные о взаимосвязи программного обеспечения установленного на каждом ЭИ, т.е. Pi.=3, Ai=6.

Исходя из этого коэффициента Тэйла примет следующее значение:

Далее производим сравнение рассчитанных коэффициентов Тэйла для прототипа и заявленной системы:

Из произведенного сравнения рассчитанных коэффициентов Тэйла для системы-прототипа и заявленной системы, следует вывод, что обоснованность формирования политики безопасности корпоративной сети связи заявленной системы выше, чем у прототипа, что подтверждает достижение заявленного технического результата.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности | 2023 |

|

RU2809929C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ РИСКАМИ И УЯЗВИМОСТЯМИ ЭЛЕМЕНТОВ ИНФРАСТРУКТУРЫ | 2020 |

|

RU2747476C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ КИБЕРУГРОЗАМИ | 2019 |

|

RU2702269C1 |

| Способ контроля поверхности защиты корпоративной сети связи | 2023 |

|

RU2824314C1 |

| СПОСОБ ОБНАРУЖЕНИЯ И ПРОТИВОДЕЙСТВИЯ РАСПРОСТРАНЕНИЮ ВРЕДОНОСНЫХ ПРОГРАММ В КОМПЬЮТЕРНОЙ СЕТИ | 2023 |

|

RU2818022C1 |

| Способ оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак | 2023 |

|

RU2830484C1 |

| Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи | 2023 |

|

RU2823575C1 |

| Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу | 2022 |

|

RU2789990C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| СПОСОБ И СИСТЕМА ПРЕДОТВРАЩЕНИЯ ПОЛУЧЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ОБЪЕКТАМ КОРПОРАТИВНОЙ СЕТИ | 2022 |

|

RU2799117C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении обоснованности формирования политики безопасности корпоративной сети связи. Указанный результат достигается за счет включения в состав системы контроля политики безопасности элементов корпоративной сети связи: модуля обработки неструктурированных данных, модуля сбора сведений об установленном программном обеспечении, модуля формирования структуры взаимодействия программного обеспечения между собой, модуля анализа поверхности защиты, модуля формирования поверхности атаки, а также расширения функциональных возможностей модуля сбора данных и модуля администрирования. 1 ил.

Система контроля политики безопасности элементов корпоративной сети связи, состоящая из: модуля сбора данных, позволяющего получать сведения от внешних источников данных об известных уязвимостях элементов инфраструктуры и внутренних источников данных об активах инфраструктуры сети связи; средства хранения информации, позволяющего формировать и хранить группу структурированных данных; модуля управления данных, позволяющего нормализовать данные, собираемые модулем сбора данных, обеспечивая формирование унифицированного вида данных и формирование атрибутного состава в зависимости от типа элемента инфраструктуры, а также формирование профиля элемента инфраструктуры, содержащего атрибутный состав элемента инфраструктуры; модуля обогащения профилей элементов инфраструктуры, выполненного с возможностью дополнения атрибутного состава профиля элемента инфраструктуры информацией, включающей в себя: информацию о возможности сетевого взаимодействия между активами инфраструктуры, на основании данных правил безопасности, а также правил трансляции и маршрутизации, определенных на сетевых элементах инфраструктуры; найденные уязвимости активов инфраструктуры; данные о критичности функционирования логических элементов инфраструктуры; сведения о выявленных рисках, а также мероприятиях по их устранению; модуля аналитики, позволяющего учитывать, анализировать и осуществлять мониторинг внешнего периметра сетевой инфраструктуры; поиска по атрибутному составу профилей активов; анализа необработанных данных, поступающих из источников данных управления рисками по найденным уязвимостям; поиска и анализа сетевых маршрутов между активами инфраструктуры для определения возможных путей распространения угрозы; расчета критичности уязвимого актива инфраструктуры за счет определения влияния уязвимостей на сетевую инфраструктуру и ее функционирование, а также режимом устранения уязвимостей, при котором выявляются активы инфраструктуры для устранения найденных на них уязвимостей; модуля визуализации, обеспечивающего графическое представление обрабатываемых данных, а также формирование виджетов и/или отчетов и/или информационных панелей; модуля администрирования, обеспечивающего управление политиками доступа, справочниками, настройками существующих модулей системы; модуля интеграции, обеспечивающего передачу в унифицированном формате данных о компьютерных атаках во внутреннюю инфраструктуру, и обеспечивает связь с внутренними источниками данных, отличающаяся тем, что: модуль сбора данных дополнительно позволит получать сведения от внутренних источников данных о составе и режимах работы средств защиты от компьютерных атак, внешних источников неструктурированных данных о ранее неописанных техниках реализации компьютерных атак и внешних источников данных об известных техниках реализации компьютерных атак; модуль обработки неструктурированных данных позволяет за счет применения алгоритмов анализа текста выделять и формировать ранее неописанные техники реализации компьютерных атак из неструктурированных данных, расположенных на специализированных информационных ресурсах; модуль сбора сведений об установленном программном обеспечении осуществляет инвентаризацию установленного программного обеспечения на каждом средстве обработки, хранения и передачи информации, включая: перечень программного обеспечения, версии программного обеспечения, версии полученного обновления программного обеспечения, общих занимаемых кластеров в долговременной и оперативной памяти, общих протоколов взаимодействия и общих файлов; модуль формирования структуры взаимодействия программного обеспечения между собой, позволяющего на основе определения общих занимаемых кластеров в долговременной и оперативной памяти, общих протоколов взаимодействия и общих файлов определить возможность взаимодействия между собой; модуль анализа поверхности защиты, позволяющий сопоставить известные уязвимости элементов инфраструктуры сети и применяемые средства защиты от компьютерных атак; модуль формирования поверхности атаки, позволяющий на основе известных и сформированных техник реализации компьютерных атак определить возможные траектории реализации компьютерных атак, сопоставить их с поверхностью защиты, определить возможность реализации каждой из известных атак; модуль администрирования дополнительно осуществляет формирование предложений по изменению политики безопасности, дополнения применяемых средств защиты, обновления применяемого программного обеспечения и/или изменения его настроек и конфигурации.

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| СИСТЕМА И СПОСОБ ДЛЯ КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОРПОРАТИВНОЙ СЕТИ ДЛЯ ПЕРСОНАЛЬНЫХ КОМПЬЮТЕРОВ | 2011 |

|

RU2460132C1 |

Авторы

Даты

2024-02-12—Публикация

2023-07-12—Подача