Область техники

Изобретение относится к области защиты информации, а именно к способам пополнения базы данных сообщений.

Уровень техники

В современном мире практически каждый человек пользуется электронной почтой. Электронная почта - удобный способ как корпоративного общения, так и общения между друзьями, родственниками. Кроме того, электронная почта, в частности адрес, также является популярным способом аутентификации пользователей в сети Интернет. Поэтому электронная почта - заманчивая цель для злоумышленников, которые могут использовать электронную почту жертв для отправки им сообщений, которые содержат ссылки на вредоносные файлы, зараженные сайты (сайты с вредоносным кодом), нежелательные рекламные материалы и т.п.

Для защиты пользователей от таких сообщений (будем называть их вредоносными сообщениями) применяются различные технологии, которые могут быть реализованы средствами защиты, например антивирусным программным обеспечением, и работать как на стороне клиента (компьютере пользователя), так и на стороне почтовых серверов. Какие бы способы не использовались - каждое средство защиты необходимо «обучить» для того, чтобы оно могло отличать безопасные сообщения электронной почты от вредоносных. Для обучения таких средств, как правило, используются обучающие выборки электронных сообщений. Такие выборки используются, например, для обучения с учителем систем классификации или же для

формирования других средств обнаружения вредоносных сообщений (например, сигнатур).

Своевременный доступ специалистов в области информационной безопасности к новым образцам вредоносных сообщений позволяет максимально эффективно конфигурировать (настраивать, обучать или создавать соответствующие сигнатуры) средства обнаружения вредоносных сообщений, чтобы защитить пользователей и их вычислительные устройства от самых «свежих» угроз в сети.

Например, в публикации US 8549642B2 описан подход к получению образцов вредоносных электронных сообщений при помощи почтовых адресов - «ловушек» (англ. honeypot), на которые приходят сообщения, которые и рассматриваются как образцы писем для последующего анализа. Однако использование таких почтовых ящиков не является достаточным источником большого числа образцов писем для конфигурирования средств обнаружения вредоносных сообщений.

Настоящее изобретение позволяет более эффективно осуществлять поиск и получение образцов электронных сообщений для дальнейшего конфигурирования средств обнаружения вредоносных писем.

Раскрытие изобретения

Настоящее изобретение предназначено для получения образцов электронных сообщений.

Технический результат настоящего изобретения заключается в реализации заявленного назначения.

Дополнительный технический результат заключается в увеличении количества электронных сообщений, которые можно получить при исполнении приложений путем определения очередности выбора приложений из базы данных приложений.

Способ пополнения базы данных сообщений, реализуемый при помощи компьютерной системы общего назначения, согласно которому: выбирают из базы данных приложений приложение для его исполнения; исполняют выбранное приложение при помощи среды исполнения, при этом во время исполнения приложения формируют журнал сетевой активности; выделяют из журнала сетевой активности электронные сообщения, связанные с исполняемым приложением; пополняют базу данных сообщений путем добавления туда выделенных на этапе ранее электронных сообщений.

В другом варианте реализации способа приложение выбирают из базы данных приложений, а при выборе учитывается приоритет выбора приложения.

В другом варианте реализации способа приоритет выбора приложения: тем выше, чем меньше времени прошло с момента появления приложения в базе данных приложений; тем выше, чем более популярно приложение, при этом популярность определяется количеством вычислительных устройств, на которых присутствует данное приложение; максимальный, если относительно приложения известно, что оно осуществляет обмен данными по сети.

В другом варианте реализации способа база данных приложений содержит по меньшей мере вредоносные приложения и недоверенные приложения.

В другом варианте реализации способа средой исполнения может являться: вычислительное устройство; гипервизор с запущенной виртуальной машиной; эмулятор.

В другом варианте реализации способа журнал сетевой активности содержит информацию о передаваемых и получаемых средой исполнения по сети данных.

В другом варианте реализации способа электронное сообщение связано с приложением, если для выделения сообщения использовались записи из журнала сетевой активности, помеченные номером порта протокола сетевого уровня, который используется приложением для обмена данными по сети.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

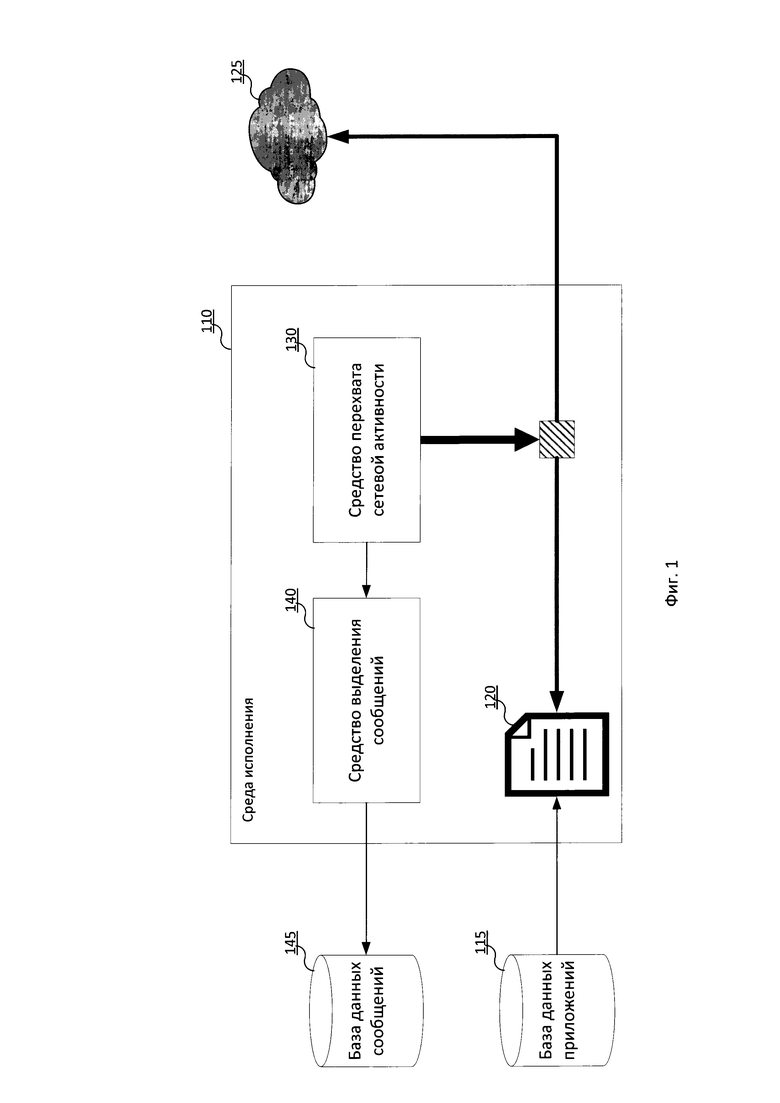

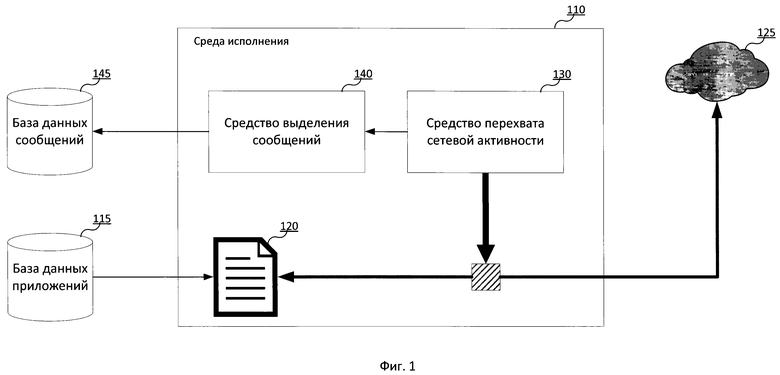

Фиг. 1 иллюстрирует примерную схему компонентов системы настоящего изобретения.

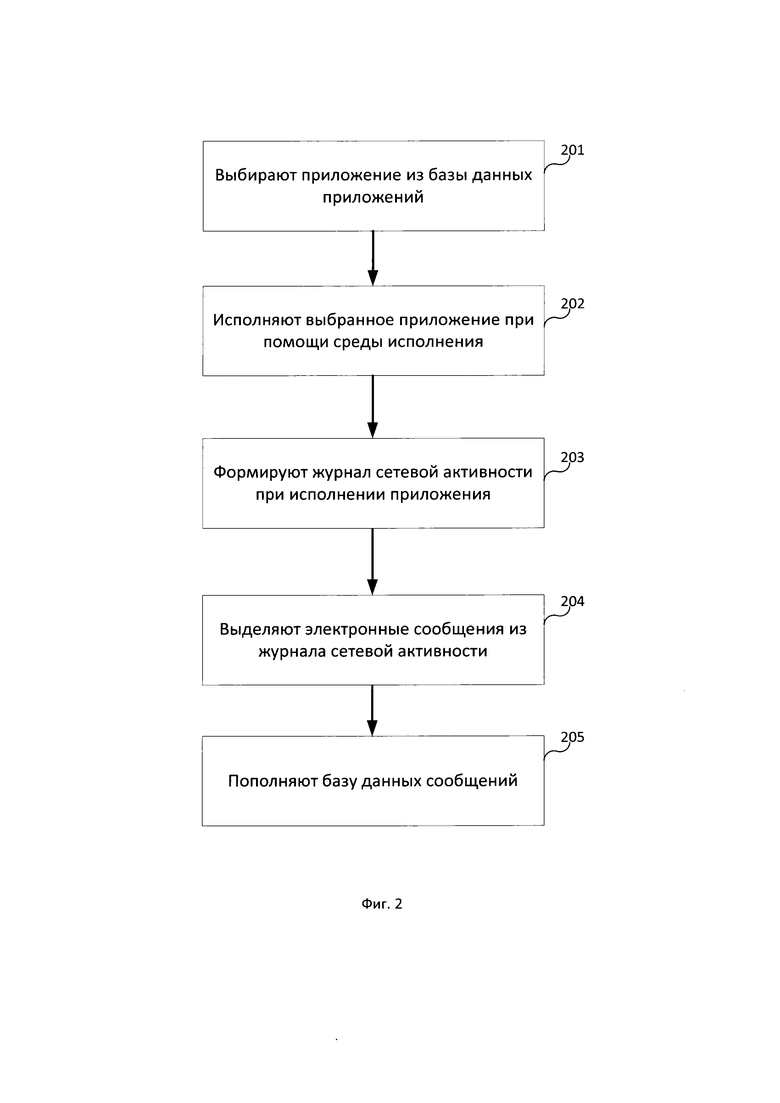

Фиг. 2 иллюстрирует примерный вариант реализации способа настоящего изобретения.

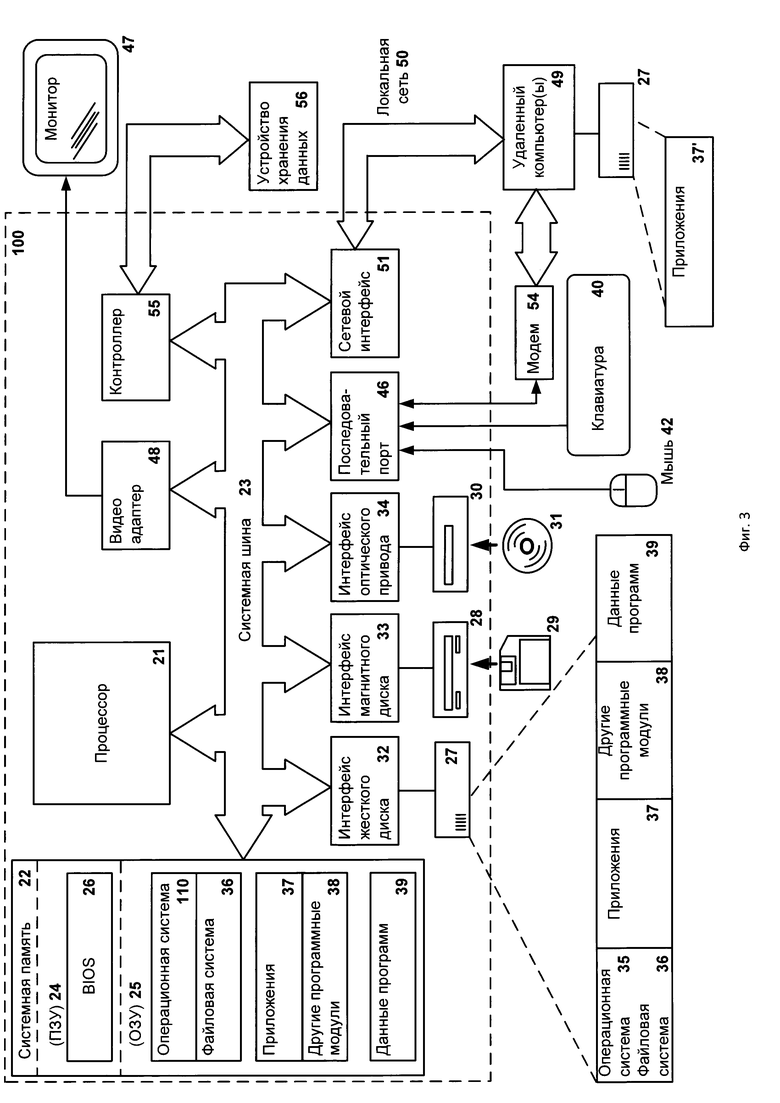

Фиг. 3 иллюстрирует вариант схемы компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является не чем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления изобретения.

Вредоносное приложение - приложение, способное нанести вред вычислительному устройству или данным пользователя вычислительного устройства (иными словами, компьютерной системы: персонального компьютера, сервера, мобильного телефона и т.п.), например: сетевой червь, клавиатурный шпион, компьютерный вирус. В качестве нанесенного вреда может выступать неправомерный доступ к ресурсам компьютера, в том числе к данным, хранящимся на компьютере, с целью хищения, а также неправомерное использование ресурсов, в том числе для хранения данных, проведения вычислений и т.п.

Доверенное приложение - приложение, которое не наносит вреда компьютеру или его пользователю. Доверенным приложением может считаться приложение, разработанное доверенным производителем ПО (программного обеспечения), загруженное из доверенного источника (например, сайт, занесенный в базу данных доверенных сайтов) или приложение, идентификатор (или другие данные, по которым можно однозначно определить приложение) которого (например, хеш-сумма файла приложения) хранится в базе данных доверенных приложений. Идентификатор производителя, например, цифровой сертификат, может также храниться в базе данных доверенных приложений.

Недоверенное приложение - приложение, которое не является доверенным, но также не признано вредоносным, например, при помощи антивирусного приложения. При этом не доверенное приложение может впоследствии быть признано вредоносным, например, при помощи антивирусной проверки.

Вредоносный файл - файл, являющийся компонентом вредоносного приложения и содержащий программный код (исполняемый или интерпретируемый код).

Недоверенный файл - файл, являющийся компонентом недоверенного приложения и содержащий программный код (исполняемый или интерпретируемый код).

Доверенный файл - файл, являющийся компонентом доверенного приложения.

Предопределенные категории приложений - по меньшей мере категория доверенных приложений, категория недоверенных приложений, категория вредоносных приложений.

Среда исполнения - совокупность программно-аппаратных средств, способная исполнять команды (программного кода), записанные в виде исполняемого или исходного кода. Среда исполнения характеризуется состоянием, которое определяется содержимым устройства хранения данных среды исполнения. Примитивной средой исполнения может являться машина Тьюринга. В рамках заявленного изобретения примерами среды исполнения являются:

• электронное вычислительное устройство;

• гипервизор с запущенной виртуальная машиной;

• эмулятор;

• иная известная из уровня техники среда виртуализации.

Журнал сетевой активности - совокупность записей, хранящих формализованную информацию о передаваемых и получаемых по сети данных. Такой информацией могут быть передаваемые и получаемые по сети данные, в том числе заголовки пакетов данных и данные из этих заголовков, а также содержимое пакетов данных.

Электронное сообщение - информация, переданная или полученная пользователем информационно-телекоммуникационной сети1. Примерами электронных сообщений могут быть сообщения электронной почты, сообщения служб мгновенного обмена сообщений (англ. instant messaging) или любая другая информация, передаваемая по сети, и содержащая кодированный некоторым образом текст.

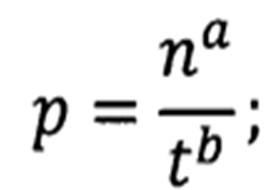

Приоритет выбора приложений - численная оценка приложения, которая: тем выше, чем меньше времени прошло с момента появления информации о приложении в базе данных приложений; тем выше, чем более популярно приложение, при этом популярность определяется количеством вычислительных устройств, на которых присутствует данное приложение. При этом приоритет выбора вредоносных приложений выше, чем приоритет выбора недоверенных приложений. В еще одном варианте реализации приоритет выбора приложений выше для приложений, для которых известно осуществление ими сетевой активности (данная информация может быть получена, например, специалистом в области информационных технологий или автоматически, путем любого известного из уровня техники способа). В одном из вариантов реализации изобретения приоритет выбора приложения назначается специалистом в области техники или программным обеспечением, которые имеют доступ к информации, необходимой для определения приоритета того или иного приложения. В одном из вариантов реализации изобретения приоритет выбора приложения вычисляется по следующей формуле:

где: р - приоритет приложения; п — количество вычислительных устройств, на которых присутствует приложение; t - время, прошедшее с момента появления информации о приложении в базе данных приложений (измеряемое, например в часах); а и b - степенные коэффициенты, при этом а > b > 0.

На Фиг. 1 изображена схема компонентов системы пополнения базы данных сообщений.

Система пополнения базы данных сообщений включает в себя следующие компоненты: средство выделения сообщений 140 и средство перехвата сетевой активности 130. Система так же содержит базу данных приложений 115 и базу данных сообщений 145. Средства выделения сообщений 140 и перехвата сетевой активности 130 функционируют в рамках среды исполнения 110. В одном из вариантов реализации изобретения базы данных 145 и 115 расположены за пределами среды исполнения 110, например, на вычислительном устройстве, с которым среда исполнения 110 может обмениваться данными: удаленный сервер или хостовая машина (хост машина - англ, host) (вычислительное устройство, в рамках которого запущено виртуальное устройство - эмулятор или гостевая виртуальная машина).

База данных приложений 115 предназначена для хранения приложений (в виде файлов), в частности предназначенных для исполнения средой

исполнения 110. В одном из вариантов реализации изобретений такими приложениями являются вредоносные приложения, в другом варианте реализации изобретения такими приложениями является недоверенные и вредоносные приложения. В еще одном варианте реализации такими приложениями являются приложения, осуществляющие сетевую активность (приложения, способные осуществлять обмен данными по сети 125). При этом для каждого приложения в базе данных приложений может храниться следующая информация:

• дата появления в базе данных;

• количество вычислительных устройств, на которых присутствует данное приложение,

• факт осуществления обмена данными по сети, например с использованием SMTP-портов,

• наименование семейства вредоносных приложений, к которым приложение отнесено, если известно, что приложение вредоносное.

При этом факт осуществления обмена данными с использованием SMTP-портов некоторым приложением может быть отмечен соответствующей меткой в базе 115. Наименование семейства вредоносных приложений, к которым приложение отнесено, например, специалистом в области информационных технологий или при помощи автоматизированных средств обнаружения вредоносных приложений (например, антивирусного ПО) также может быть отмечено соответствующей меткой в базе 115 (например, Trojan.SMTP).

Стоит отметить, что то, как данные, хранимые в базе 115, размечаются и помещаются туда, выходит за рамки настоящего изобретения. В частности, данные могут быть сохранены в базе данных 115 специалистом в области информационной безопасности или же специальным программным обеспечением для изменения данных в базе 115.

В рамках среды исполнения 110 также функционирует средство выбора приложений (не отображено на Фиг.). Средство выбора приложений предназначено для выбора приложения из базы данных приложений 115. При выборе приложений в одном из вариантов реализации изобретения учитывается приоритет выбора приложения: средство выбора приложений выбирает из базы данных приложений 115 приложение с наибольшим приоритетом среди приложений из базы данных 115.

В одном из вариантов реализации изобретения при вычислении приоритета выбора приложения в соответствии с вышеупомянутой формулой может также учитываться факт осуществления обмена данными с использованием SMTP-портов, а также наименование семейства вредоносных приложений, к которым приложение отнесено, если известно, что приложение вредоносное. Вышеупомянутая информация о приложении может использоваться для вычисления приоритета выбора приложения следующим образом:

• если приложение осуществляет обмен данными по сети, в частности с использованием SMTP-портов, то приоритет выбора такого приложения «максимальный»;

• если наименование семейства вредоносных приложений, к которому отнесено приложение содержит:

SMTP,

SMTP,

Mail,

Mail,

Backdoor,

Backdoor,

или иные упоминания возможности обмена данными по сети (каждый производитель антивирусного ПО, которое определяет наименование семейства вредоносных приложений, использует свои собственные правила наименований, поэтому упоминание возможности обмена данными по сети определяется с учетом этих правил наименования),

или иные упоминания возможности обмена данными по сети (каждый производитель антивирусного ПО, которое определяет наименование семейства вредоносных приложений, использует свои собственные правила наименований, поэтому упоминание возможности обмена данными по сети определяется с учетом этих правил наименования),

то приоритет выбора такого приложения «максимальный».

Стоит отметить, что «максимальный» приоритет оценивается числом, значительно большим, чем значение, которое может быть вычислено по вышеупомянутой формуле. При этом, если для двух приложений приоритет выбора «максимальный», то первым будет выбрано приложение, у которого приоритет выбора, вычисленный по вышеупомянутой формуле, наибольший.

Выбранное средством выбора приложений приложение 120 передается в среду исполнения 110 для последующего исполнения.

Полученное приложение 120 исполняется при помощи среды исполнения 110. При этом средство перехвата сетевой активности 130 формирует журнал сетевой активности приложения 120. В рамках формирования журнала средство перехвата сетевой активности 130 записывает (сохраняет, создает записи) в журнал сетевой активности информацию о передаваемых по сети данных во время исполнения приложения 120. Стоит отметить, что передаваемыми данными считаются данные, для передачи которых по сети используются соответствующие системные вызовы. Таким образом, в одном из вариантов реализации изобретения среда исполнения 110 не осуществляет непосредственной передачи данных по сети, однако средство перехвата сетевой активности 130 тем не менее добавляет соответствующие записи (информацию о передаваемых данных) в журнал сетевой активности.

Под формализованной информацией о передаваемых и получаемых данных понимают по меньшей мере бинарное представление упомянутых данных. В еще одном варианте реализации формализованная информация о данных, в частности, представляет собой содержимое пакетов сетевого уровня. В еще одном из вариантов реализации изобретения формализованная информация о данных представляет собой содержимое пакетов протокола прикладного уровня, например http или imap.В одном из вариантов реализации изобретения каждая запись в журнале сетевой активности помечается (например, средством 130) номером порта протокола транспортного уровня, который используется приложением 120 для обмена данными.

Сформированный журнал сетевой активности средство перехвата сетевой активности 130 передает средству выделения сообщений 140.

Средство выделения сообщений 140 предназначено для выделения из журнала сетевой активности, который формируется средством перехвата сетевой активности 130, электронных сообщений. В одном из вариантов реализации выделяемыми электронными сообщениями являются электронные сообщения, передаваемые (отправленные) приложением 120, которое исполняется в рамках среды исполнения 110. В еще одном варианте реализации выделяемыми электронными сообщениями являются электронные сообщения, полученные приложением 120, которое исполняется в рамках среды исполнения 110.

Для выделения электронных сообщений из журнала сетевой активности могут применяться любые известные из уровня техники методы для обнаружения электронных сообщений и иных текстовых сообщений из бинарных данных, в качестве которых выступают данные сформированного журнала сетевой активности (например, wireshark или любое другое средство DPI - deep packet inspection).

В частности, электронные сообщения могут быть извлечены средством выделения сообщений 140 из журнала сетевой активности путем поиска заголовка сообщения электронной почты и выделения этого сообщения из журнала сетевой активности.

Полученные (выделенные) вышеописанным способом средством 140 из журнала сетевой активности электронные сообщения используются средством 140 для пополнения базы данных сообщений 145 (путем сохранения сообщений в базе данных сообщений 145). Сообщения из базы данных сообщений 145 впоследствии могут быть использованы (например, специалистом в области информационных технологий или же некоторым средством обучения) для обучения различных известных из уровня техники систем принятия решений, в том числе и классификаторов, которые в частности, применяются для обнаружения спам-рассылок (англ. spam), а также и вредоносных приложений, осуществляющих спам-рассылки.

При осуществлении способа, выполняемого вышеописанной системой достигается технический результат, связанный пополнением базы данных электронных сообщений 145, которые могут быть впоследствии использованы для улучшения средств обнаружения спам-рассылок или вредоносного ПО. Дополнительный технический результат связан с решением следующей проблемы: программное обеспечение, используемое для спам-рассылок, как правило, способно выполнять свои задача в течение небольшого промежутка времени - около недели, иногда больше - месяца. Это связано с тем, что управляющие командные центры (англ. command centers) злоумышленников, часто меняются (появляются или перестают работать), поэтому вредоносные приложения, созданные для получения команд, содержащих, в частности, образцы электронных сообщений для последующих рассылок, способны получать эти команды только в течение времени, когда соответствующий командный центр активен, если же командный центр неактивен, то вредоносное приложение будет пытаться получить команды от нефункционирующего командного центра, соответственно такие команды вместе с образцами электронных сообщений не будут получены. При этом командный центр злоумышленника - комплекс программно-аппаратных средств, предназначенный для удаленного управления приложениями, например, путем передачи им команд по заданному протоколу. Соответственно, для того, чтобы получить электронные сообщения средством выделения сообщений 140 важно выбрать (при помощи средства выбора приложений) приложение 120 из базы данных приложений 115 таким образом, чтобы увеличить вероятность того, что из журнала сетевой активности, сформированного при исполнении приложения 120, можно будет выделить электронные сообщения. Осуществление выбора приложений из выделения электронных сообщений из журналов сетевой активности, которые формируются при исполнении этих приложений, позволяют достичь полезного технического эффекта - увеличения количества электронных сообщений, которые можно получить при исполнении приложений из базы данных приложений 115 при помощи среды исполнения 110.

Фиг. 2 отображает примерный вариант реализации способа пополнения базы данных сообщений.

На этапе 201 при помощи средства выбора приложений выбирают приложение 120 из базы данных приложений 115. При этом база данных приложений 115 содержит по меньшей мере вредоносные приложения и недоверенные приложения, а при выборе приложения 120 учитываются приоритеты приложений из базы данных 115, и выбирается приложение 120 с наибольшим приоритетом. Выбранное приложение 120 передается среде исполнения 110 для последующего исполнения на этапе 202. При этом во время исполнения, на этапе 203, средство перехвата сетевой активности 130 формирует журнал сетевой активности путем сохранения записей, содержащих информацию о передаваемых и получаемых средой исполнения по сети данных. В одном из вариантов реализации окончание процесса формирования журнала сетевой активности - завершение исполнения приложения 120, в другом варианте реализации формирование журнала оканчивается по истечении заданного промежутка времени, например 5 минут. После окончания процесса формирования журнала сетевой активности средством 130, на этапе 204, выделяют при помощи средства выделения сообщений 140 электронные сообщения, связанные с приложением 120, при этом электронное сообщение связано с приложением 120, если для выделения сообщения использовались записи из журнала сетевой активности, помеченные номером порта протокола сетевого уровня, который используется приложением для обмена данными по сети. После этого, на этапе 205, средством выделения сообщений 140 пополняет базу данных сообщений 145 путем добавления туда выделенных ранее электронных сообщений.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ АНТИВИРУСНОЙ ЗАПИСИ ПРИ ОБНАРУЖЕНИИ ВРЕДОНОСНОГО КОДА В ОПЕРАТИВНОЙ ПАМЯТИ | 2015 |

|

RU2592383C1 |

| СПОСОБ ОБНАРУЖЕНИЯ ВРЕДОНОСНОГО КОДА В ОПЕРАТИВНОЙ ПАМЯТИ | 2015 |

|

RU2589862C1 |

| Система и способ двухэтапной классификации файлов | 2018 |

|

RU2708356C1 |

| СПОСОБ КОНТРОЛЯ ПРИЛОЖЕНИЙ | 2015 |

|

RU2587424C1 |

| Система и способ категоризации .NET приложений | 2018 |

|

RU2756186C2 |

| СПОСОБ АВТОМАТИЧЕСКОЙ НАСТРОЙКИ СРЕДСТВА БЕЗОПАСНОСТИ | 2012 |

|

RU2514137C1 |

| Система и способ определения уровня доверия файла | 2019 |

|

RU2750628C2 |

| Способ обнаружения вредоносных файлов на основании фрагментов файлов | 2019 |

|

RU2747464C2 |

| СИСТЕМА И СПОСОБ ДЛЯ СНИЖЕНИЯ НАГРУЗКИ НА ОПЕРАЦИОННУЮ СИСТЕМУ ПРИ РАБОТЕ АНТИВИРУСНОГО ПРИЛОЖЕНИЯ | 2013 |

|

RU2571723C2 |

| Система и способ открытия файлов, созданных уязвимыми приложениями | 2015 |

|

RU2606883C2 |

Изобретение относится к области защиты информации, а именно к способам поиска образцов вредоносных сообщений. Технический результат настоящего изобретения заключается в улучшении средств обнаружения спам-рассылок или вредоносного ПО. Технический результат реализуется за счет способа пополнения базы данных сообщений, реализуемого при помощи компьютерной системы общего назначения, согласно которому: выбирают из базы данных приложений приложение для его исполнения; исполняют выбранное приложение при помощи среды исполнения, при этом во время исполнения приложения формируют журнал сетевой активности; выделяют из журнала сетевой активности электронные сообщения, связанные с исполняемым приложением, в частности с использованием методов обнаружения электронных сообщений и иных текстовых сообщений из бинарных данных, в качестве которых выступают данные сформированного журнала сетевой активности; пополняют базу данных сообщений путем добавления туда выделенных на этапе ранее электронных сообщений. 6 з.п. ф-лы, 3 ил.

1. Способ пополнения базы данных сообщений, реализуемый при помощи компьютерной системы общего назначения, согласно которому:

a. выбирают из базы данных приложений приложение для его исполнения;

b. исполняют выбранное приложение при помощи среды исполнения, при этом во время исполнения приложения формируют журнал сетевой активности;

c. выделяют из журнала сетевой активности электронные сообщения, связанные с исполняемым приложением, в частности с использованием методов обнаружения электронных сообщений и иных текстовых сообщений из бинарных данных, в качестве которых выступают данные сформированного журнала сетевой активности;

d. пополняют базу данных сообщений путем добавления туда выделенных на этапе ранее электронных сообщений.

2. Способ по п. 1, в котором приложение выбирают из базы данных приложений, а при выборе учитывается приоритет выбора приложения, и выбирают приложение с наибольшим приоритетом.

3. Способ по п. 2, в котором приоритет выбора приложения определяют, как:

- тем выше, чем меньше времени прошло с момента появления приложения в базе данных приложений;

- тем выше, чем более популярно приложение, при этом популярность определяется количеством вычислительных устройств, на которых присутствует данное приложение;

- приоритет выбора вредоносных приложений выше, чем приоритет выбора недоверенных приложений;

- максимальный, если наименование семейства вредоносных приложений, к которому отнесено приложение содержит: SMTP, Mail, Backdoor, иные упоминания возможности обмена данными по сети;

- максимальный, если относительно приложения известно, что оно осуществляет обмен данными по сети.

4. Способ по п. 1, в котором база данных приложений содержит по меньшей мере вредоносные приложения и недоверенные приложения.

5. Способ по п. 1, в котором средой исполнения может являться:

- вычислительное устройство;

- гипервизор с запущенной виртуальной машиной;

- эмулятор.

6. Способ по п. 1, в котором журнал сетевой активности содержит информацию о передаваемых и получаемых средой исполнения по сети данных.

7. Способ по п. 1, в котором электронное сообщение связано с приложением, если для выделения сообщения использовались записи из журнала сетевой активности, помеченные номером порта протокола сетевого уровня, который используется приложением для обмена данными по сети.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Способ расследования распределенных событий компьютерной безопасности | 2015 |

|

RU2610395C1 |

Авторы

Даты

2021-06-30—Публикация

2019-06-28—Подача