Область техники

[0001] Настоящее раскрытие относится к области технологий связи и, в частности, к способу передачи информации терминала и связанному продукту.

Уровень техники

[0002] В новых радиотехнологиях информация, относящаяся к выбору политики, передаваемая между сетевым устройством и терминалом, является открытым текстом (plain text) при первоначальной регистрации терминала на стороне сети, и такой механизм имеет риск раскрытия конфиденциальной информации терминала.

Сущность изобретения

[0003] Варианты осуществления настоящего раскрытия обеспечивают способ для передачи информации терминала и связанного продукта, которые повышают безопасность взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[0004] В первом аспекте вариант осуществления настоящего раскрытия предоставляет способ для передачи информации терминала, которая применяется в сетевом устройстве, которое включает в себя первый сетевой элемент. Способ включает в себя:

[0005] прием первым сетевым элементом первой информации от терминала, причем первая информация используется для указания политики терминала, хранимой в терминале, и включает в себя содержимое, которое не представлено в виде открытого текста.

[0006] Первый сетевой элемент запрашивает политику терминала на основе первой информации.

[0007] Во втором аспекте вариант осуществления настоящего раскрытия предоставляет способ для передачи информации терминала, которая применяется в терминале. Способ включает в себя:

[0008] принимают терминалом вторую информацию от первого сетевого элемента, причем вторая информация используется для указания политики терминала, хранимой терминалом, и включает в себя содержимое, которое не представлено в виде открытого текста.

[0009] Терминал запрашивает политику терминала на основе второй информации.

[0010] В третьем аспекте вариант осуществления настоящего раскрытия предоставляет сетевое устройство, которое имеет функции реализации действия первого сетевого устройства в схеме вышеупомянутых способов. Функции могут быть реализованы аппаратными средствами или соответствующим программным обеспечением, реализованными аппаратными средствами. Аппаратное или программное обеспечение включает в себя один или несколько модулей, соответствующих функциям, описанным выше. В возможной конструкции сетевое устройство включает в себя процессор, который сконфигурирован для поддержки сетевого устройства для выполнения соответствующих функций способами, описанными выше. Кроме того, сетевое устройство может дополнительно включать в себя приемопередатчик, который поддерживает связь между сетевым устройством и терминалом. Кроме того, сетевое устройство может дополнительно включать в себя память, которая связана с процессором и хранит инструкции и данные программы, необходимые для сетевого устройства.

[0011] В четвертом аспекте вариант осуществления настоящего раскрытия предоставляет терминал, который имеет функции реализации действия первого терминала в схеме вышеупомянутых способов. Функции могут быть реализованы аппаратными средствами или соответствующим программным обеспечением, реализованными аппаратными средствами. Аппаратное или программное обеспечение включает в себя один или несколько модулей, соответствующих функциям, описанным выше. В возможной конструкции терминал включает в себя процессор, который сконфигурирован для поддержки терминала для выполнения соответствующих функций способами, описанными выше. Кроме того, терминал может дополнительно включать в себя приемопередатчик, который поддерживает связь между терминалом и сетевым устройством. Кроме того, терминал может дополнительно включать в себя память, которая связана с процессором и хранит инструкции и данные программы, необходимые для терминала.

[0012] В пятом аспекте вариант осуществления настоящего раскрытия предоставляет сетевое устройство, включающее в себя процессор, память, приемопередатчик и одну или несколько программ. Одна или несколько программ хранятся в памяти и исполняются процессором, причем программы включают в себя инструкции для выполнения этапов в любом из способов в первом аспекте варианта осуществления настоящего раскрытия.

[0013] В шестом аспекте вариант осуществления настоящего раскрытия предоставляет терминал, включающий в себя процессор, память, приемопередатчик и одну или несколько программ. Одна или несколько программ хранятся в памяти и исполняются процессором, причем программы включают в себя инструкции для выполнения этапов в любом из способов во втором аспекте согласно вариантам осуществления настоящего раскрытия.

[0014] В седьмом аспекте вариант осуществления настоящего раскрытия предоставляет считываемый компьютером носитель данных, хранящий компьютерные программы для электронного обмена данными, при этом компьютерные программы предписывают компьютеру выполнять все или часть этапов, описанных в любом из способов в первом аспекте согласно вариантам осуществления настоящего раскрытия.

[0015] В восьмом аспекте вариант осуществления настоящего раскрытия предоставляет считываемый компьютером носитель данных, хранящий компьютерные программы для электронного обмена данными, при этом компьютерные программы предписывают компьютеру выполнять все или часть этапов, описанных в любом из способов во втором аспекте согласно вариантам осуществления настоящего раскрытия.

[0016] В девятом аспекте вариант осуществления настоящего раскрытия предоставляет компьютерный программный продукт, который включает в себя энергонезависимый считываемый компьютером носитель данных, хранящий компьютерные программы, способные предписывать компьютеру выполнять все или часть этапов, описанных в любом из способов в первом аспекте согласно вариантам осуществления настоящего раскрытия. Компьютерный программный продукт может быть установочным пакетом программного обеспечения.

[0017] В десятом аспекте вариант осуществления настоящего раскрытия предоставляет компьютерный программный продукт, который включает в себя энергонезависимый считываемый компьютером носитель данных, хранящий компьютерные программы, способные предписывать компьютеру выполнять все или часть этапов, описанных в любом из способов во втором аспекте варианта осуществления настоящего раскрытия. Компьютерный программный продукт может быть установочным пакетом программного обеспечения.

[0018] Можно видеть, что в вариантах осуществления настоящего раскрытия первый сетевой элемент сетевого устройства, во–первых, принимает первую информацию от терминала и, во–вторых, запрашивает политику терминала на основе первой информации. Поскольку первая информация представляет собой содержимое не-открытого текста (non-plain text content), могут быть предотвращены незаконная кража и непосредственное использование первой информации во время передачи первой информации между первым сетевым элементом и терминалом, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0019] Далее будут кратко описаны сопроводительные чертежи, которые должны использоваться в описании вариантов осуществления или предшествующего уровня техники.

[0020] Фиг. 1A является схемой сетевой архитектуры возможной системы связи согласно варианту осуществления настоящего раскрытия.

[0021] Фиг. 1B является схемой примера взаимосвязи между политикой терминала и параметром PSI согласно варианту осуществления настоящего раскрытия.

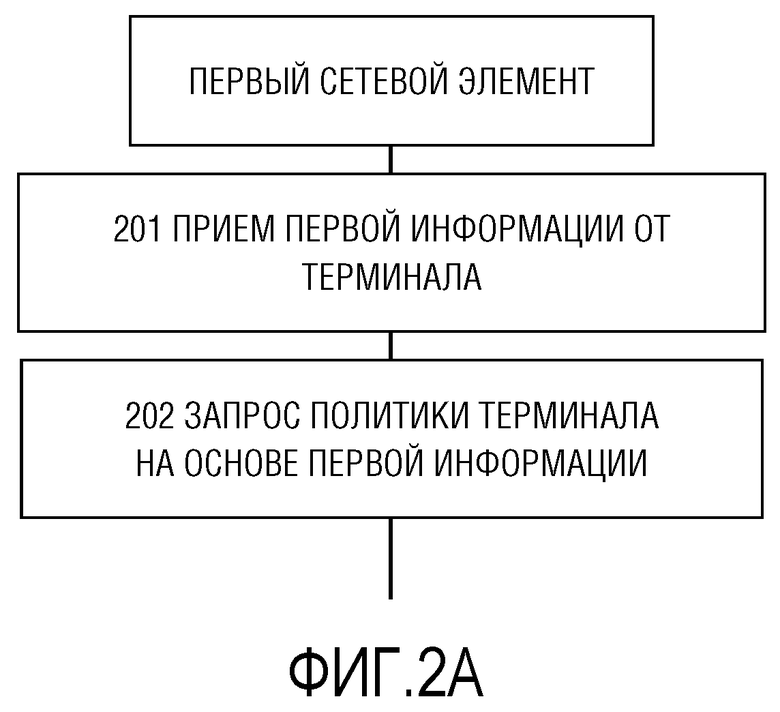

[0022] На фиг.2A является блок-схемой последовательности операций способа передачи информации терминала согласно варианту осуществления настоящего раскрытия.

[0023] Фиг. 2B показывает примерный формат для идентификации параметра PSI политики UE согласно варианту осуществления настоящего раскрытия.

[0024] Фиг. 2C является другим примерным форматом для идентификации параметра PSI политики UE согласно варианту осуществления настоящего раскрытия.

[0025] Фиг. 2D является другим примерным форматом для идентификации параметра PSI политики UE согласно варианту осуществления настоящего раскрытия.

[0026] Фиг. 2E является примерным форматом первой информации согласно варианту осуществления настоящего раскрытия.

[0027] Фиг. 2F является другим примерным форматом первой информации согласно варианту осуществления настоящего раскрытия.

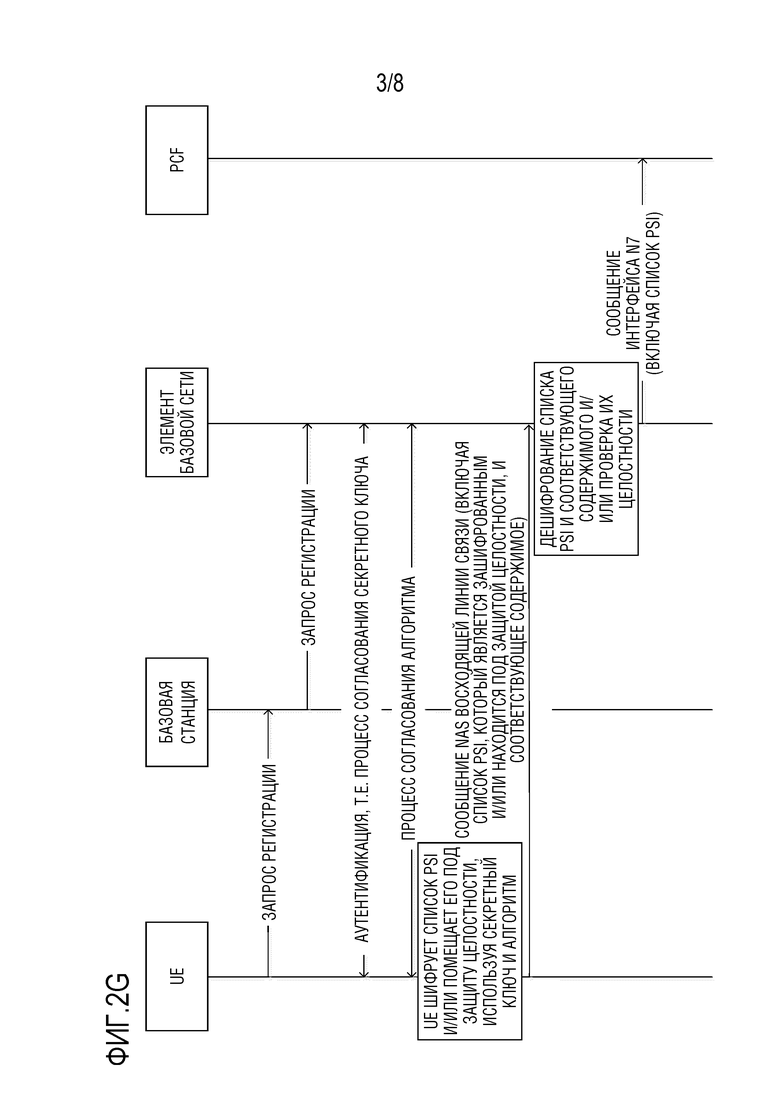

[0028] Фиг.2G является примерной схемой, иллюстрирующей обработку шифрования и передачи сообщения регистрации и запроса согласно варианту осуществления настоящего раскрытия.

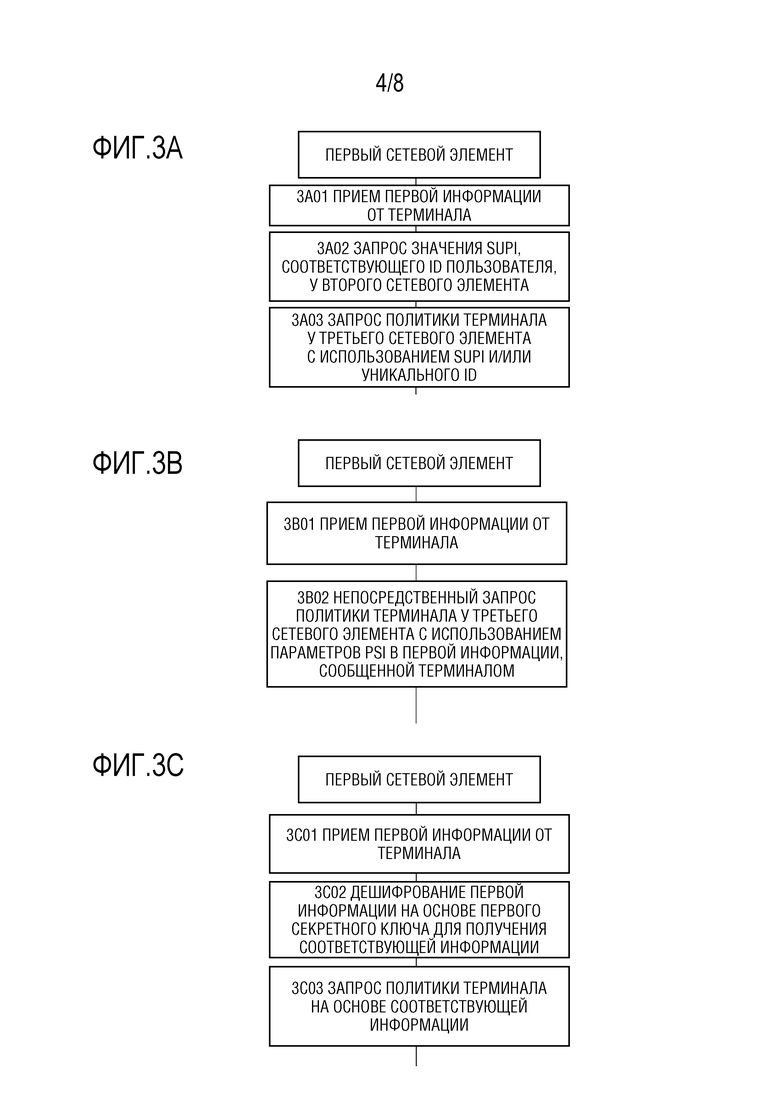

[0029] Фиг.3A является блок-схемой последовательности операций способа передачи информации терминала согласно варианту осуществления настоящего раскрытия.

[0030] Фиг. 3B является схематической блок–схемой последовательности операций способа передачи информации терминала согласно варианту осуществления настоящего раскрытия.

[0031] Фиг. 3C является блок-схемой последовательности операций способа передачи информации терминала согласно варианту осуществления настоящего раскрытия.

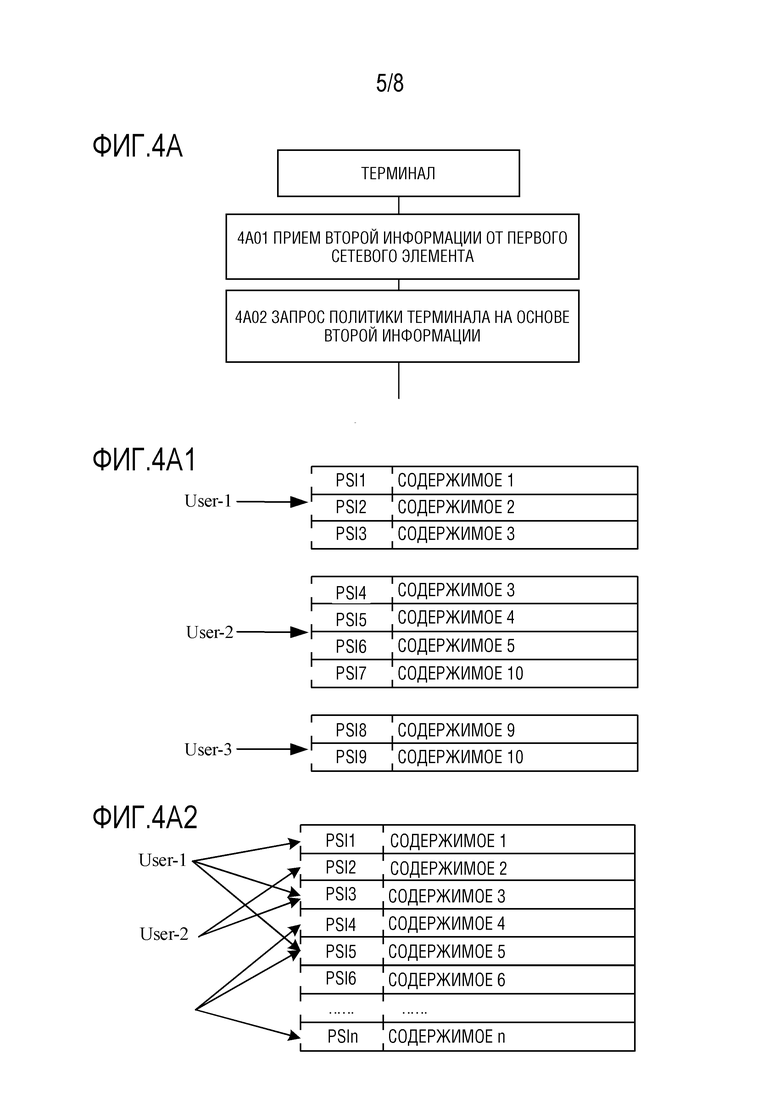

[0032] Фиг. 4A является схематической блок–схемой последовательности операций способа передачи информации терминала согласно варианту осуществления настоящего раскрытия.

[0033] Фиг. 4A1 является принципиальной схемой соответствия между идентификатором пользователя и параметром PSI согласно варианту осуществления настоящего раскрытия.

[0034] Фиг. 4A2 является принципиальной схемой другого соответствия между идентификатором пользователя и параметром PSI согласно варианту осуществления настоящего раскрытия.

[0035] Фиг. 4B является блок-схемой последовательности операций другого способа для передачи информации терминала согласно варианту осуществления настоящего раскрытия.

[0036] Фиг. 4C является блок-схемой последовательности операций другого способа для передачи информации терминала согласно варианту осуществления настоящего раскрытия.

[0037] Фиг. 4D является блок-схемой последовательности операций другого способа для передачи информации терминала согласно варианту осуществления настоящего раскрытия.

[0038] Фиг. 5 является структурной схемой сетевого устройства согласно варианту осуществления настоящего раскрытия.

[0039] Фиг. 6 является структурной схемой терминала согласно варианту осуществления настоящего раскрытия.

[0040] Фиг. 7 является структурной схемой сетевого устройства согласно варианту осуществления настоящего раскрытия.

[0041] Фиг. 8 является структурной схемой терминала согласно варианту осуществления настоящего раскрытия.

ПОДРОБНОЕ ОПИСАНИЕ

[0042] Технические решения в вариантах осуществления настоящего раскрытия будут описаны ниже со ссылкой на прилагаемые чертежи.

[0043] Фиг. 1A в качестве примера иллюстрирует систему беспроводной связи, включенную в настоящее раскрытие. Система 100 беспроводной связи работает в высокочастотном диапазоне. Система 100 беспроводной связи не ограничена системой долгосрочного развития (LTE) и также может быть системой будущего развития, такой как система мобильной связи 5-го поколения (5G), новая система радиосвязи (NR) или Система связи межмашинного взаимодействия (M2M). Система 100 беспроводной связи включает в себя одно или несколько сетевых устройств 101, один или несколько терминалов 103 и устройство 105 базовой сети. Сетевое устройство 101 может быть базовой станцией, которая используется для связи с одним или несколькими терминалами, или может использоваться для связи с одной или несколькими базовыми станциями, имеющими часть функций терминала (например, макро базовая станция и микро базовая станция). Базовая станция может быть базовой приемопередающей станцией (BTS) в системе множественного доступа с синхронным кодовым разделением каналов (TD–SCDMA) с временным разделением каналов, улучшенным узлом B (eNB) в системе LTE или базовой станцией в системе 5G и новая система радио (NR). Кроме того, базовая станция также может быть точкой доступа (AP), узлом Trans (TRP), центральным блоком (CU) или другими сетевыми объектами и может включать в себя все или часть функций вышеупомянутых сетевых объектов. Устройство 105 базовой сети включает в себя устройства на стороне базовой сети, такие как объекты функции управления доступом и мобильностью (AMF), объекты функции плоскости пользователя (UPF) и объекты функции управления сеансом (SMF). Терминал 103 распределен по всей системе 100 беспроводной связи либо стационарно, либо подвижно. В некоторых вариантах осуществления настоящего раскрытия терминал 103 может быть мобильным устройством (например, смартфоном), мобильной станцией, мобильным модулем, терминалом M2M, беспроводным модулем, удаленным модулем, пользовательским агентом, мобильным клиентом, и так далее.

[0044] Следует отметить, что система 100 беспроводной связи проиллюстрирована на фиг.1A для более четкого описания технических решений настоящего раскрытия, и она не накладывает каких–либо ограничений на настоящее раскрытие. Специалистам в данной области техники будет понятно, что технические решения настоящего раскрытия могут быть в равной степени применимы к аналогичным техническим проблемам по мере развития сетевых архитектур и появления новых сценариев обслуживания.

[0045] Связанные технологии настоящего раскрытия будут описаны ниже.

[0046] В настоящее время политика терминала называется политикой UE и включает в себя политику обнаружения и выбора сети доступа (ANDSP) и политику выбора маршрута UE (URSP). ANDSP – это политика, используемая для выбора идентификатора набора услуг (SSID) для доступа к беспроводной локальной сети (WLAN), а URSP – это политика, используемая для выбора другого сеанса блока данных протокола пакетов (сеанс PDU). В настоящее время для Политики UE был установлен параметр идентификатора раздела политики (PSI) для гибкого распознавания Политики UE. Примеры политики WLANSP и политики URSP в протоколе будут приведены ниже.

[0047] 1. Примеры WLANSP

[0048] Правило 1 Политики выбора беспроводной локальной сети (WLANSP):

[0049] Приоритет 1, Условия допустимости (PLMN 1), группа критериев выбора с приоритетом 1: PreferredSSIDList=Приоритет 1: myoperator1, Приоритет 2: myoperator2, MinimumBackhaulThreshold=2 Мбит/с в нисходящей линии связи, Группа критериев выбора с приоритетом 2, PreferredSSIDList=Приоритет 1: myoperator3;

[0050] Правило 2 WLANSP:

[0051] Приоритет 2, Условия допустимости (PLMN 1), Группа критериев выбора с приоритетом 1: PreferredRoamingPartnerList=Приоритет 1: partner1.com, Приоритет 2: partner2.com, MaximumBSSLoad=60.

[0052] 2. Примеры URSP

[0053] Правило 1 URSP:

[0054] Приоритет: 1, фильтр трафика: App=DummyApp, прямая разгрузка: Запрещено, информация о сегменте: S–NSSAI–a, Типы непрерывности: SSC Mode 3, DNN: интернет, Тип доступа: Доступ 3GPP;

[0055] Правило 2 URSP:

[0056] Приоритет: 2 Фильтр трафика: App=App1, App2, прямая разгрузка: Разрешено, информация о сегменте: S–NSSAI–a, Тип доступа: Доступ не 3GPP.

[0057] В настоящее время, как показано в таблицах 1 и 2, для URSP определено соответствующее содержимое.

[0058] Таблица 1: Правило политики выбора маршрута UE

[0059] Таблица 2: Дескрипторы выбора маршрута

(ПРИМЕЧАНИЕ 3)

ПРИМЕЧАНИЕ 2: По меньшей мере один из компонентов выбора маршрута должен присутствовать.

ПРИМЕЧАНИЕ 3: Если это указание присутствует в дескрипторе выбора маршрута, никакие другие компоненты не должны быть включены в Дескриптор выбора маршрута.

[0060] Например, как показано на фиг. 1B, правило USRP 1–N обозначает первую часть политики UE, которая соответствует ID политики: PSI1, и правило USRP 1–M обозначает вторую часть политики UE, которая соответствует ID политики: PSI2, и ANDSP обозначает третью часть политики UE, которая соответствует ID политики: PSI3. Таким образом, один SUPI обычно соответствует одному или несколько PSI на стороне сети. Для использования PSI идентификатор раздела политики PSI, хранимой в терминале, добавляется к первоначальному сообщению запроса регистрации, который будет передан сетевому элементу функции управления пакетами (PCF). Таким образом, сетевой элемент PCF может быть осведомлен о PSI, который в настоящее время хранится в терминале, и корректировать политику UE по мере необходимости. Поскольку PSI, добавленный в первоначальное сообщение запроса регистрации, является открытым текстом, он может быть легко перехвачен другой стороной, что может привести к проблеме безопасности: конфиденциальная информация терминала раскрывается и злоумышленник может использовать информацию для противоправных действий.

[0061] С учетом вышеупомянутого вопроса в настоящем раскрытии приводятся следующие варианты осуществления, которые будут подробно описаны ниже со ссылкой на сопроводительные чертежи.

[0062] Фиг. 2A показывает способ передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в сетевом устройстве в вышеупомянутой примерной системе связи, а сетевое устройство включает в себя первый сетевой элемент. Способ включает в себя следующие этапы:

[0063] В этапе 201 первый сетевой элемент принимает первую информацию от терминала.

[0064] Первым сетевым элементом может быть сетевой элемент функции управления политиками (PCF). Первая информация может быть прозрачно передана сетевому элементу PCF терминалом через устройство сети доступа (RAN) и сетевой элемент функции управления доступом и мобильностью (AMF).

[0065] Первая информация используется для указания политики терминала, хранимой в терминале, и включает содержимое не-открытого текста. Содержимое не-открытого текста конкретно указывает на то, что содержимое, включенное в первую информацию и ориентирующееся на идентификатор устройства (соответствующий ID пользователя) терминала, является идентификационной информацией не-открытого текста. Идентификационная информация не-открытого текста может быть зашифрованной информацией (которая зашифрована в виде SUCI или зашифрована другими секретными ключами, такими как первый секретный ключ, и/или находится под защитой целостности с использованием второго секретного ключа) или идентификационная информация в другом формате, который находится в непосредственной связи с политикой терминала напрямую не содержит ID пользователя (например, SUPI).

[0066] В этапе 202 первый сетевой элемент запрашивает политику терминала на основе первой информации.

[0067] Видно, что в варианте осуществления настоящего раскрытия первого сетевого элемента сетевого устройства, во–первых, принимает первую информацию от терминала, а во–вторых, запрашивает политику терминала на основе первой информации. Поскольку первая информация является содержимым не-открытого текста, могут быть предотвращены незаконная кража и непосредственное использование первой информации во время передачи первой информации между первым сетевым элементом и терминалом, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[0068] В возможном примере первая информация используется для указания политики терминала, которая хранится в терминале; после того, как первый сетевой элемент принимает первую информацию от терминала, способ дополнительно включает в себя:

[0069] запрос первым сетевым элементом политики терминала на основе первой информации.

[0070] В возможном примере первая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID.

[0071] Например, предполагается, что терминал должен включать в себя 4 политики UE, которые являются соответственно первой частью политики UE, второй частью политики UE, третьей частью политики UE и четвертой частью политики UE. Первая часть политики UE идентифицируется PSI1, а вторая часть политики UE идентифицируется PSI2, а третья часть политики UE идентифицируется PSI3, а четвертая часть политики UE идентифицируется PSI4. Как показано в таблице 3, первая информация может включать в себя список PSI, как показано в таблице 3.

[0072] Таблица 3

[0073] Как показано на фиг. 2B, примерный формат для идентификации параметра PSI политики UE включает в себя ID пользователя и уникальный ID. ID пользователя может быть SUPI или SUCI или MSISDN или доменным именем, а уникальный ID1 может быть серийным номером политики UE, например, уникальный ID, соответствующий первой части политики UE, равен 1, и уникальный ID соответствующей третьей части политики UE является 3.

[0074] Как показано на фиг. 2C, другой примерный формат для идентификации параметра PSI политики UE включает в себя сеть наземной мобильной связи общего пользования (PLMN) и уникальный ID. PLMN+уникальный ID уникально идентифицирует глобальную уникальность соответствующей политики UE. В уникальном ID будет много битов (порядка сотен миллионов), и один SUPI может нести несколько PSI ID, что оказывает большое влияние на сторону сети.

[0075] В возможном примере первая информация включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID.

[0076] Например, предполагается, что терминал должен включать в себя 4 политики UE, которые являются соответственно первой частью политики UE, второй частью политики UE, третьей частью политики UE и четвертой частью политики UE. Первая часть политики UE идентифицируется уникальным ID1, вторая часть политики UE идентифицируется уникальным ID2, третья часть политики UE идентифицируется уникальным ID3, а четвертая часть политики UE идентифицируется уникальным ID4. Как показано в таблице 4, первая информация может включать в себя список PSI, как показано в таблице 4.

Таблица 4

[0077] Уникальный ID представляет собой уникальный код, сформированный стороной сети (например, первым сетевым элементом). Уникальный код находится в однозначном соответствии с содержанием, соответствующим PSI. Сторона сети может индексировать содержимое, соответствующее PSI, на основе уникального кода.

[0078] Например, как показано на фиг. 2D, предполагается, что четыре параметра PSI терминала включают в себя PSI1, PSI2, PSI3 и PSI4. Сторона сети формирует уникальный код для каждого из параметров PSI, и эти уникальные коды включают в себя уникальный ID1, уникальный ID2, уникальный ID3 и уникальный ID4. Соответствие между четырьмя уникальными кодами и четырьмя параметрами PSI может заключаться в том, что PSI1 соответствует уникальному ID1, PSI2 соответствует уникальному ID2, PSI3 соответствует уникальному ID3, а PSI4 соответствует уникальному ID4.

[0079] В возможном примере первая информация включает в себя PLMN ID и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID.

[0080] Например, предполагается, что терминал должен включать в себя четыре политики UE, которые соответственно являются первой частью политики UE, второй частью политики UE, третьей частью политики UE и четвертой частью политики UE. Первая часть политики UE идентифицируется уникальным ID1, вторая часть политики UE идентифицируется уникальным ID2, третья часть политики UE идентифицируется уникальным ID3, а четвертая часть политики UE идентифицируется уникальным ID4. Как показано на фиг. 2E, первая информация может включать в себя PLMN ID и список PSI.

[0081] В возможном примере первая информация включает в себя список PSI, и каждый параметр PSI в списке PSI представлен PLMN ID и уникальным ID.

[0082] Например, предполагается, что терминал должен включать в себя четыре политики UE, которые соответственно являются первой частью политики UE, второй частью политики UE, третьей частью политики UE и четвертой частью политики UE. Первая часть политики UE идентифицируется PLMN ID+уникальный ID1, вторая часть политики UE идентифицируется PLMN ID+уникальный ID2, третья часть политики UE идентифицируется PLMN ID+уникальный ID3, и четвертая часть политики UE идентифицируется PLMN ID+уникальным ID4. Как показано на фиг. 2F, первая информация может включать в себя список PSI, как показано на фиг. 2F.

[0083] В возможном примере параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[0084] В возможном примере ID пользователя или параметр PSI включает в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN) и доменного имени.

[0085] Уникальный ID используется для указания любого из заранее заданного числа политик терминала в соответствии с ограничением ID пользователя. Когда ID пользователя является SUPI или SUCI, заранее заданное число меньше, чем заранее заданный порог, который может быть 10.

[0086] В возможном примере, когда ID пользователя не является SUPI, способ дополнительно включает в себя:

[0087] запрос первым сетевым элементом значения SUPI, соответствующего ID пользователя, у второго сетевого элемента.

[0088] В возможном примере второй сетевой элемент имеет функцию извлечения идентификатора пользователя (SIDF).

[0089] В возможном примере, запрос первым сетевым элементом политики терминала на основе первой информации включает в себя:

[0090] запрашивание первым сетевым элементом политики терминала у третьего сетевого элемента с использованием SUPI и/или уникального ID.

[0091] В возможном примере запрос первым сетевым элементом политики терминала на основе первой информации, включает в себя:

[0092] непосредственный запрос первым сетевым элементом политики терминала у третьего сетевого элемента с использованием параметра(ов) PSI в первой информации, сообщенной терминалом.

[0093] В возможном примере третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[0094] В возможном примере первая информация представляет собой данные, передаваемые терминалу в первый сетевой элемент, и часть или все данные шифруются первым секретным ключом и/или находятся под защитой целостности с использованием второго секретного ключа.

[0095] В возможном примере способ дополнительно включает в себя дешифрование и/или проверку целостности первым сетевым элементом на основе первой информации для получения первого содержимого.

[0096] В возможном примере способ дополнительно включает в себя запрос политики терминала первым сетевым элементом на основе первого содержимого.

[0097] В возможном примере первый секретный ключ или второй секретный ключ формируется третьим секретным ключом посредством заранее заданного алгоритма.

[0098] В возможном примере третий секретный ключ отправляется в терминал четвертым сетевым элементом.

[0099] В возможном примере четвертый сетевой элемент является сетевым элементом функции сервера аутентификации (AUSF) на стороне сети.

[00100] Процесс шифрования и передачи списка PSI в сообщении запроса регистрации будет иллюстративно описан ниже со ссылкой на фиг. 2G.

[00101] Пользовательское оборудование (UE) сначала отправляет сообщение начального запроса (например, сообщение запроса регистрации) на базовую станцию.

[00102] После приема сообщения начального запроса базовая станция пересылает его в элемент базовой сети.

[00103] После приема сообщения начального запроса элемент базовой сети завершает процесс согласования ключа и процесс согласования алгоритма в сотрудничестве с UE.

[00104] UE использует секретный ключ и алгоритм для шифрования и/или выполнения защиты целостности списка PSI и отправляет зашифрованный и/или целостно-защищенный список PSI и связанное содержимое в элемент базовой сети через сообщение восходящей лини доступа слоя без доступа (NAS) сообщение.

[00105] После приема сообщения NAS элемент базовой сети выполняет дешифрование и/или проверку целостности списка PSI и связанного содержимого и, наконец, отправляет дешифрованный список PSI и связанное содержимое в сетевой элемент PCF через конкретный интерфейс (например, интерфейс N7).

[00106] В возможном примере первый секретный ключ предварительно сконфигурирован на первом сетевом элементе и терминале.

[00107] Согласно варианту осуществления, показанным на фиг. 2A, на фиг. 3A показан другой способ передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в сетевом устройстве в вышеупомянутой примерной системе связи, и сетевое устройство включает в себя первый сетевой элемент. Способ включает в себя следующие этапы:

[00108] На этапе 3A01 первый сетевой элемент принимает первую информацию от терминала.

[00109] Первая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID. Первая информация альтернативно включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID. Параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00110] ID пользователя или параметр PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметра PSI.

[00111] ID пользователя не является SUPI.

[00112] На этапе 3A02 первый сетевой элемент запрашивает значение SUPI, соответствующее ID пользователя, у второго сетевого элемента.

[00113] Второй сетевой элемент имеет функцию извлечения идентификатора пользователя (SIDF). Например, второй сетевой элемент может быть сетевым элементом функции управления сеансом (SMF), и настоящее раскрытие не ограничено этим.

[00114] На этапе 3A03 первый сетевой элемент запрашивает политику терминала у третьего сетевого элемента, используя SUPI и/или уникальный ID.

[00115] Третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00116] Можно видеть, что в варианте осуществления настоящего раскрытия первый сетевой элемент сетевого устройства во-первых принимает первую информацию от терминала и, во–вторых, запрашивает значение SUPI, соответствующее ID пользователя в первой информации, у второго сетевого элемента и, наконец, использует SUPI и/или уникальный ID для запроса политики терминала у третьего сетевого элемента. Понятно, что, поскольку первая информация, передаваемая между первым сетевым элементом и терминалом, напрямую не включает в себя какой–либо SUPI для указания идентификатора терминала, могут быть предотвращены кража и непосредственное использование первой информации во время передачи первой информации, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00117] Согласно вариантам осуществления на фиг. 2A и 3A, фиг. 3B показывает способ для передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в сетевом устройстве в вышеупомянутой примерной системе связи, и сетевое устройство включает в себя первый сетевой элемент. Способ включает в себя следующие этапы:

[00118] На этапе 3B01 первый сетевой элемент принимает первую информацию от терминала.

[00119] Первая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID. Первая информация альтернативно включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID. Параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00120] ID пользователя или параметр PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметра PSI.

[00121] ID пользователя не является SUPI.

[00122] На этапе 3B02 первый сетевой элемент непосредственно запрашивает политику терминала у третьего сетевого элемента, используя параметр PSI в первой информации, сообщенной терминалом.

[00123] Третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00124] Можно видеть, что в варианте осуществления настоящего раскрытия первый сетевой элемент сетевого устройства, во–первых, принимает первую информацию от терминала и, во–вторых, использует параметр PSI в первой информации, сообщенной терминалом, для непосредственного запроса политики терминала у третьего сетевого элемента. Можно видеть, что, поскольку параметр PSI в первой информации напрямую не включает в себя никакой SUPI, могут быть предотвращены кража и непосредственное использование первой информации во время передачи первой информации, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00125] Согласно вариантам осуществления на фиг. 2A и 3A, фиг. 3C показывает способ для передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в сетевом устройстве в вышеупомянутой примерной системе связи, и сетевое устройство включает в себя первый сетевой элемент. Способ включает в себя следующие этапы:

[00126] На этапе 3C01 первый сетевой элемент принимает первую информацию от терминала.

[00127] Первая информация – это данные, передаваемые терминалу в первый сетевой элемент, а часть или все данные шифруются первым секретным ключом.

[00128] На этапе 3C02 первый сетевой элемент дешифрует и/или проверяет целостность на основе первой информации, чтобы получить первое содержимое.

[00129] Первое содержимое включает в себя информацию, относящуюся к PSI, или конкретное содержимое политики UE, и будет описан пример, в котором первое содержимое включает в себя информацию, относящуюся к PSI.

[00130] На этапе 3C03 первый сетевой элемент запрашивает политику терминала на основе первого содержимого.

[00131] Первый секретный ключ или второй секретный ключ формируется третьим секретным ключом посредством заранее заданного алгоритма. Третий секретный ключ отправляется в терминал четвертым сетевым элементом. Четвертый сетевой элемент – это сетевой элемент функции сервера аутентификации (AUSF) на стороне сети.

[00132] Первый секретный ключ предварительно сконфигурирован на первом сетевом элементе и терминале. Первый сетевой элемент альтернативно является сетевым элементом функции управления политиками (PCF).

[00133] Можно видеть, что в варианте осуществления настоящего раскрытия первый сетевой элемент сетевого устройства, во–первых, принимает первую информацию от терминала и, во–вторых, дешифрует ее на основе первого секретного ключа, чтобы получить соответствующую информацию, и, наконец, запрашивает Политика терминала на основе соответствующей информации. Можно видеть, что, поскольку первая информация зашифрована первым секретным ключом, могут быть предотвращены кража и непосредственное использование первой информации во время передачи первой информации, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00134] Согласно вариантам осуществления на фиг. 2A и 3A–3C, на фиг. 4A показан способ передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в терминале в вышеупомянутой примерной системе связи. Способ включает в себя следующие этапы:

[00135] На этапе 4A01 терминал принимает вторую информацию от первого сетевого элемента.

[00136] Первый сетевой элемент является сетевым элементом в сетевом устройстве.

[00137] Вторая информация используется для указания политики терминала, хранимой терминалом, и включает в себя содержимое не-открытого текста. Содержимое не-открытого текста, в частности, указывает, что содержимое, которое включено во вторую информацию и указывает идентификатор устройства (соответствующий ID пользователя) терминала, является идентификационной информацией не-открытого текста. Идентификационная информация не-открытого текста, в частности, может быть зашифрованной информацией (которая зашифрована в форме SUCI или зашифрована другими секретными ключами, такими как первый секретный ключ, и/или находится под защитой целостности с использованием второго секретного ключа) или идентификационной информацией в другом формат, который напрямую связан с политикой терминала напрямую не содержит ID пользователя (например, SUPI).

[00138] На этапе 4A02 терминал запрашивает политику терминала на основе второй информации.

[00139] Можно видеть, что в варианте осуществления настоящего раскрытия терминал, во–первых, принимает первую информацию от первого сетевого элемента сетевого устройства и, во–вторых, запрашивает политику терминала в соответствии со второй информацией. Поскольку вторая информация представляет собой содержимое не-открытого текста, могут быть предотвращены незаконная кража и непосредственное использование второй информации во время передачи второй информации между сетевым терминалом и терминалом, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00140] В возможном примере вторая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID.

[00141] В возможном примере вторая информация включает в себя список PSI, и каждый параметр PSI в списке PSI представлен PLMN ID и уникальным ID.

[00142] В возможном примере вторая информация включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID.

[00143] В этом возможном примере терминал сохраняет политику терминала в соответствии с соответствием между PLMN ID и PSI.

[00144] В сценарии роуминга, hPCF домашнего местоположения отправляет vPCF политику, в которую включены PLMN ID и соответствующий ему список PSI домашнего местоположения. Между тем, vPCF самостоятельно добавляет политику посещенного места и формирует PLMN ID и соответствующий ему список PSI посещенного места. Затем vPCF помещает две группы PLMN ID и соответствующие им списки PSI в одно сообщение и отправляет их на терминал.

[00145] В возможном примере параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00146] В возможном примере ID пользователя или параметр(ы) PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметра PSI.

[00147] В возможном примере, когда ID пользователя не является SUPI, способ дополнительно включает в себя: запрос терминалом значения SUPI, соответствующего ID пользователя, у второго сетевого элемента.

[00148] В возможном примере второй сетевой элемент имеет функцию извлечения идентификатора пользователя.

[00149] В возможном примере, запрос терминалом политики терминала на основе второй информации включает в себя:

[00150] запрос терминалом политики терминала у третьего сетевого элемента с использованием SUPI и/или уникального ID.

[00151] В возможном примере запрос терминалом политики терминала на основе второй информации, включает в себя: непосредственный запрос терминалом политики терминала у третьего сетевого элемента с использованием параметра PSI во второй информации, выданной первым сетевым элементом.

[00152] В возможном примере третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00153] В возможном примере вторая информация представляет собой данные, передаваемые на терминал первым сетевым элементом, и часть или все данные шифруются первым секретным ключом и/или находятся под защитой целостности с использованием второго секретного ключа.

[00154] В возможном примере способ дополнительно включает в себя дешифрование и/или проверку целостности терминалом на основе второй информации для получения второго содержимого.

[00155] В возможном примере способ дополнительно включает в себя запрос политики терминала терминалом на основе второго содержимого.

[00156] В возможном примере первый секретный ключ или второй секретный ключ формируется третьим секретным ключом посредством заранее заданного алгоритма.

[00157] В возможном примере третий секретный ключ отправляется в терминал четвертым сетевым элементом.

[00158] В возможном примере четвертый сетевой элемент является сетевым элементом функции сервера аутентификации (AUSF) на стороне сети.

[00159] В возможном примере первый секретный ключ предварительно сконфигурирован на первом сетевом элементе и терминале.

[00160] В возможном примере первый сетевой элемент является сетевым элементом функции управления политиками (PCF).

[00161] В возможном примере прием терминалом второй информации от первого сетевого элемента включает в себя прием терминалом второй информации, отправленной первым сетевым элементом, в соответствии с информацией об отношении отображения, которая включает в себя соответствие между идентификаторами пользователя и Параметрами PSI.

[00162] В возможном примере каждый из идентификаторов пользователя соответствует, по меньшей мере, одному из параметров PSI в информации об отношении отображения.

[00163] В возможном примере один параметр PSI просто соответствует одному идентификатору пользователя в информации об отношении отображения.

[00164] Например, как показано на фиг. 4A1, предполагается, что включены 3 идентификатора пользователя, которые включают соответственно параметры User–1, User–2 и User–3, и 10 параметров PSI, которые соответственно являются PSI1, PSI2, PSI3 PSI4, PSI5, PSI6, PSI7, PSI8 и PSI9. PSI1 используется для указания содержимого 1 политики UE, PSI2 используется для указания содержимого 2 политики UE, PSI3 используется для указания содержимого 3 политики UE, PSI4 используется для указания содержимого 3 политики UE, PSI5 представляет собой используется для указания содержимого 4 политики UE, PSI6 используется для указания содержимого 5 политики UE, PSI7 используется для указания содержимого 10 политики UE, PSI8 используется для указания содержимого 9 политики UE, а PSI9 используется для указания содержимого 10 политики UE. Отношение отображения между идентификатором пользователя и параметрами PSI может быть таким, что Пользователь–1 соответствует PSI1, PSI2 и PSI3, а Пользователь–2 соответствует PSI4, PSI5, PSI6 и PSI7, а Пользователь–3 соответствует PSI8 и PSI9.

[00165] Соответствие между идентификаторами пользователя и параметрами PSI может храниться на стороне сети.

[00166] В возможном примере один параметр PSI, по меньшей мере, соответствует одному идентификатору пользователя в информации об отношении отображения.

[00167] Например, как показано на фиг. 4A2, предполагается, что включены 3 идентификатора пользователя, которые соответственно являются параметрами User–1, User–2 и User–3, и включены n (n – положительное целое число) параметры PSI, которые соответственно PSI1, PSI2, PSI3… PSIn. PSI1 используется для указания содержимого 1 политики UE, PSI2 используется для указания содержимого 2 политики UE, PSI3 используется для указания содержимого 3 политики UE, а PSI4 используется для указания содержимого 3 политики UE, и так далее, и PSIn используется для указания содержимого n политики UE. Соответствие между идентификаторами пользователя и параметрами PSI может заключаться в том, что Пользователь–1 соответствует PSI1, PSI3 и PSI5, Пользователь–2 соответствует PSI2 и PSI3, а Пользователь–3 соответствует PSI4, PSI5 и PSIn.

[00168] Соответствие между идентификаторами пользователя и параметрами PSI может храниться на стороне сети.

[00169] Согласно вариантам осуществления на фиг. 2A, 3A–3C и 4A, на фиг. 4B показан способ передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в терминале в вышеупомянутой примерной системе связи и включает в себя следующие этапы:

[00170] На этапе 4B01 терминал принимает вторую информацию от первого сетевого элемента.

[00171] Вторая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID. Вторая информация альтернативно включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID. Параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00172] ID пользователя или параметры PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметров PSI.

[00173] ID пользователя не является SUPI.

[00174] На этапе 4B02 терминал запрашивает значение SUPI, соответствующее ID пользователя, у второго сетевого элемента.

[00175] Второй сетевой элемент имеет функцию извлечения идентификатора пользователя (SIDF). Например, второй сетевой элемент может быть сетевым элементом функции управления сеансом (SMF), и настоящее раскрытие не ограничено этим.

[00176] На этапе 4B03 терминал запрашивает политику терминала у третьего сетевого элемента, используя SUPI и/или уникальный ID.

[00177] Третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00178] Можно видеть, что в варианте осуществления настоящего раскрытия терминал, во–первых, принимает вторую информацию от сетевого устройства и, во–вторых, запрашивает значение SUPI, соответствующее ID пользователя во второй информации, у второго сетевого элемента и, наконец, использует SUPI и/или уникальный ID для запроса политики терминала у третьего сетевого элемента. Можно видеть, что поскольку вторая информация, передаваемая между терминалом и сетевым устройством, напрямую не включает в себя SUPI для указания идентификатора терминала, могут быть предотвращены кража и непосредственное использование второй информации во время передачи второй информации, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00179] Согласно вариантам осуществления на фиг. 2A, 3A–3C, 4A и 4B, на фиг. 4C показан способ передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в терминале в вышеупомянутой примерной системе связи и включает в себя следующие этапы:

[00180] На этапе 4C01 терминал принимает вторую информацию от первого сетевого элемента.

[00181] Первый сетевой элемент является сетевым элементом в сетевом устройстве.

[00182] Вторая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID. Вторая информация альтернативно включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID. Параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00183] ID пользователя или параметры PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметров PSI.

[00184] ID пользователя не является SUPI.

[00185] На этапе 4C02 терминал непосредственно запрашивает политику терминала у третьего сетевого элемента, используя параметр(ы) PSI во второй информации, выданной сетевым устройством.

[00186] Третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00187] Можно видеть, что в варианте осуществления настоящего раскрытия терминал, во–первых, принимает вторую информацию, выданную сетевым устройством, и, во–вторых, использует параметр(ы) PSI во второй информации, чтобы непосредственно запрашивать политику терминала у третьего сетевого элемента. Можно видеть, что, поскольку параметр(ы) PSI во второй информации непосредственно не включает в себя SUPI, могут быть предотвращены кража и непосредственное использование второй информации во время передачи второй информации, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00188] Согласно вариантам осуществления на фиг. 2A, 3A–3C и 4A–4C, на фиг. 4D показан способ передачи информации терминала согласно варианту осуществления настоящего раскрытия. Способ применяется в терминале в вышеупомянутой примерной системе связи и включает в себя:

[00189] На этапе 4D01 терминал принимает вторую информацию от сетевого устройства.

[00190] Вторая информация представляет собой данные, переданные терминалу в первый сетевой элемент, и часть или все данные зашифрованы первым секретным ключом.

[00191] Первый секретный ключ или второй секретный ключ формируется третьим секретным ключом посредством заранее заданного алгоритма. Третий секретный ключ отправляется в терминал четвертым сетевым элементом. Четвертый сетевой элемент – это сетевой элемент функции сервера аутентификации (AUSF) на стороне сети.

[00192] Первый секретный ключ предварительно сконфигурирован на первом сетевом элементе и терминале. Альтернативно, первый сетевой элемент является сетевым элементом функции управления политиками (PCF).

[00193] На этапе 4D02 терминал дешифрует и/или проверяет целостность на основе второй информации, чтобы получить второе содержимое.

[00194] Первое содержимое включает в себя информацию, относящуюся к PSI, или конкретное содержимое политики UE, и будет описан пример, в котором первое содержимое включает в себя информацию, относящуюся к PSI.

[00195] На этапе 4D03 терминал запрашивает политику терминала на основе второго содержимого.

[00196] Можно видеть, что в варианте осуществления настоящего раскрытия терминал, во–первых, принимает вторую информацию от сетевого устройства, а во–вторых, дешифрует и/или проверяет целостность на основе второй информации, чтобы получить второе содержимое, и, наконец, запрашивает стратегию терминала на основе второго содержимого. Поскольку дешифрование выполняется и/или целостность проверяется на основе второй информации для получения второго содержимого открытого текста, чтобы запрашивать политику терминала, могут быть предотвращены кража и непосредственное использование второй информации во время передачи второй информации, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00197] В соответствии с вышеописанными вариантами осуществления, на фиг. 5 показана структурная схема сетевого устройства согласно варианту осуществления настоящего раскрытия. Как показано на фигуре, сетевое устройство включает в себя процессор, память, интерфейс связи и одну или несколько программ. Одна или несколько программ хранятся в памяти и конфигурируются для выполнения процессором. Одна или несколько программ включают инструкции для выполнения следующих этапов.

[00198] Первая информация принимается от терминала; первая информация используется для указания политики терминала, хранимой в терминале, и представляет собой содержимое в форме не-открытого текста. Содержимое в форме не-открытого текста, в частности, указывает, что содержимое, которое включено в первую информацию и указывает идентификатор устройства (соответствующий ID пользователя) терминала, является идентификационной информацией не-открытого текста. Идентификационная информация не-открытого текста, в частности, может быть зашифрованной информацией (которая зашифрована в форме SUCI или зашифрована другими секретными ключами, такими как первый секретный ключ) или идентификационной информацией, которая непосредственно связана с политикой терминала и которая напрямую не содержит ID пользователя (например, SUPI).

[00199] Политика терминала запрашивается на основе первой информации.

[00200] Можно видеть, что в варианте осуществления настоящего раскрытия первый сетевой элемент сетевого устройства, во–первых, принимает первую информацию от терминала и, во–вторых, запрашивает политику терминала на основе первой информации. Поскольку первая информация представляет собой содержимое в форме не-открытого текста, могут быть предотвращены незаконная кража и непосредственное использование первой информации во время передачи первой информации между первым сетевым элементом и терминалом, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00201] В возможном примере первая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID.

[00202] В возможном примере первая информация включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID.

[00203] В возможном примере параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00204] В возможном примере ID пользователя или параметры PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметров PSI.

[00205] В возможном примере, когда ID пользователя не является SUPI, программы дополнительно включают в себя инструкции для выполнения операции запроса значения SUPI, соответствующего ID пользователя, у второго сетевого элемента.

[00206] В возможном примере второй сетевой элемент имеет функцию извлечения идентификатора пользователя (SIDF).

[00207] В возможном примере, когда первый сетевой элемент запрашивает политику терминала на основе первой информации, инструкции в программах в частности выполнены с возможностью выполнения операции использования SUPI и/или уникального ID для запроса политики терминала из третьего сетевой элемент.

[00208] В возможном примере, когда ID пользователя не является SUPI, и первый сетевой элемент запрашивает политику терминала на основе первой информации, инструкции в программах в частности выполнены с возможностью выполнения операции использования параметров PSI в первой информации, сообщенной терминалом непосредственно запрашивать политику терминала у третьего сетевого элемента.

[00209] В возможном примере третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00210] В возможном примере первая информация – это данные, передаваемые терминалу в первый сетевой элемент, а часть или все данные шифруются первым секретным ключом; когда политика терминала запрашивается на основе первой информации, инструкции в программах в частности выполнены с возможностью выполнения операции дешифрования первой информации на основе первого секретного ключа для получения соответствующей информации и запроса политики терминала для терминала на основе соответствующая информация.

[00211] В возможном примере первый секретный ключ формируется вторым секретным ключом посредством заранее заданного алгоритма.

[00212] В возможном примере второй секретный ключ предоставляется четвертым сетевым элементом и отправляется терминалу сетевым элементом функции управления доступом и мобильностью (AMF), а четвертый сетевой элемент является сетевым элементом функции сервера аутентификации (AUSF) на стороне сети.

[00213] В возможном примере первый секретный ключ предварительно сконфигурирован для терминала стороной сети.

[00214] В возможном примере первый сетевой элемент является сетевым элементом функции управления политиками (PCF).

[00215] В соответствии с вышеописанными вариантами осуществления, фиг. 6 является структурной схемой терминала согласно варианту осуществления настоящего раскрытия. Как показано на фигуре, терминал включает в себя процессор, память, интерфейс связи и одну или несколько программ. Одна или несколько программ хранятся в памяти, конфигурируются для выполнения процессором и включают в себя инструкции для выполнения следующих этапов:

[00216] Вторая информация принимается от сетевого устройства. Вторая информация также используется для указания политики терминала, хранимой в терминале, и вторая информация является содержимым в форме не-открытого текста. Содержимое в форме не-открытого текста конкретно указывает, что содержимое, которое включено во вторую информацию и указывает идентификатор устройства (соответствующий ID пользователя) терминала, является идентификационной информацией не-открытого текста. Идентификационная информация не-открытого текста, в частности, может быть зашифрованной информацией (которая зашифрована в форме SUCI или зашифрована другими секретными ключами, такими как первый секретный ключ, и/или находится под защитой целостности с использованием второго секретного ключа) или идентификационной информацией, которая является в прямой связи с политикой терминала, которая не содержит непосредственно ID пользователя (например, SUPI).

[00217] Политика терминала запрашивается на основе второй информации.

[00218] Можно видеть, что в варианте осуществления настоящего раскрытия терминал, во–первых, принимает вторую информацию от сетевого устройства, а во–вторых, запрашивает политику терминала на основе второй информации. Поскольку вторая информация представляет собой содержимое d в форме не-открытого текста, могут быть предотвращены незаконная кража и непосредственное использование второй информации во время передачи второй информации между первым сетевым элементом и терминалом, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00219] В возможном примере вторая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID.

[00220] В возможном примере вторая информация включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID.

[00221] В возможном примере параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00222] В возможном примере ID пользователя или параметры PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметров PSI.

[00223] В возможном примере, когда ID пользователя не является SUPI, программы дополнительно включают в себя инструкции для выполнения операции запроса значения SUPI, соответствующего ID пользователя, у второго сетевого элемента.

[00224] В возможном примере второй сетевой элемент имеет функцию извлечения идентификатора пользователя.

[00225] В возможном примере, когда политика терминала запрашивается на основе второй информации, инструкции в программах в частности выполнены с возможностью выполнения операции использования SUPI и/или уникального ID для запроса политики терминала у третьего сетевого элемента.

[00226] В возможном примере, когда политика терминала запрашивается на основе второй информации, инструкции в программах в частности выполнены с возможностью выполнения операции запроса политики терминала у третьего сетевого элемента с использованием параметров PSI во второй информации, выданной первый сетевой элемент.

[00227] В возможном примере третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00228] В возможном примере вторая информация представляет собой данные, передаваемые на терминал первым сетевым элементом, и часть или все данные шифруются первым секретным ключом и/или находятся под защитой целостности с использованием второго секретного ключа.

[00229] В возможном примере программы дополнительно включают в себя инструкции для выполнения операции дешифрования и/или проверки целостности на основе второй информации для получения второго содержимого.

[00230] В возможном примере программы дополнительно включают в себя инструкции для выполнения операции запроса политики терминала на основе второго содержимого.

[00231] В возможном примере первый секретный ключ или второй секретный ключ формируется третьим секретным ключом посредством заранее заданного алгоритма.

[00232] В возможном примере третий секретный ключ отправляется в терминал четвертым сетевым элементом.

[00233] В возможном примере четвертым сетевым элементом является сетевой элемент функции сервера аутентификации (AUSF) на стороне сети.

[00234] В возможном примере первый секретный ключ предварительно сконфигурирован на первом сетевом элементе и терминале.

[00235] В возможном примере первым сетевым элементом является сетевой элемент функции управления политиками (PCF).

[00236] Решения вариантов осуществления настоящего раскрытия описаны выше главным образом с точки зрения взаимодействия между соответствующими сетевыми элементами. Можно понять, что терминал и сетевое устройство включают соответствующие аппаратные структуры и/или программные модули для выполнения соответствующих функций для реализации вышеописанных функций. Специалисты в данной области техники с готовностью оценят, что, как видно из блоков и этапов алгоритмов различных примеров, описанных в вариантах осуществления, раскрытых здесь, настоящее раскрытие может осуществляться с помощью аппаратного или сочетание аппаратного и компьютерного программного обеспечения. Реализована ли функция аппаратным обеспечением или за счет управления аппаратным обеспечением с помощью компьютерного программного обеспечения, зависит от конкретных приложений и ограничений на проектирование технических решений. Для каждого конкретного приложения специалист в данной области техники может использовать различные способы для реализации описанных функций, но такие реализации не следует рассматривать как превышающие объем применения.

[00237] В вариантах осуществления настоящего раскрытия функциональные блоки терминала и сетевого устройства могут быть разделены в соответствии с примерами приведенных способов. Например, функциональные блоки могут быть разделены в зависимости от их функций, или две или более функций могут быть интегрированы в один блок обработки. Вышеуказанные интегрированные блоки могут быть реализованы аппаратным обеспечением или модулем программной программы. Следует отметить, что разделение подразделений в вариантах осуществления настоящего раскрытия является показательным, и это лишь своего рода логическое деление функций. На практике могут использоваться и другие способы разделения.

[00238] При использовании интегрированных блоков, фиг. 7 показывает блок диаграммы возможной структуры функциональных блоков сетевого устройства в вышеуказанных вариантах осуществления. Сетевое устройство 700 включает в себя блок 702 обработки и блок 703 связи. Блок 702 обработки используется для управления и управления действиями сетевого устройства. Например, блок 702 обработки используется для поддержки сетевого устройства для выполнения этапов 201 и 202 на фиг. 2A, этапы 3A01, 3A02 и 3A03 в фиг. 3A, этапы 3B01 и 3B02 на фиг. 3B, этапы 3C01 до 3C03 на фиг. 3C и/или другие процедуры описанных здесь технологий. Блок 703 связи используется для поддержки связи между сетевым устройством и другими устройствами, например, связи между сетевым устройством и терминалом, показанным на фиг. 3C. Кроме того, сетевое устройство может включать в себя блок 701 хранения, используемую для хранения программных кодов и данных сетевого устройства.

[00239] Блок 702 обработки может быть процессором или контроллером, например, Центральным процессором (CPU), процессором общего назначения, цифровым сигнальным процессором (DSP), специализированной интегральной схемой (ASIC), программируемая вентильная матрица (FPGA) или другими программируемыми логическими устройствами, транзисторными логическими устройствами, аппаратными компонентами или любой их комбинацией. Они могут реализовывать или осуществлять различные примерные логические блоки, модули и схемы, описанные со ссылкой на содержание, раскрытое настоящим раскрытием. Процессор также может быть комбинацией компонентов, которые реализуют вычислительные функции, например, сочетание одного или нескольких микропроцессоров, сочетание DSP и микропроцессора и тому подобное. Блок 703 связи может быть приемопередатчиком, схемой приемопередатчика или как и блок 701 хранения может быть памятью.

[00240] Блок 702 обработки выполнен с возможностью приема первой информации от терминала через блок 703 связи. Первая информация используется для указания политики терминала, хранимой терминалом, причем первая информация является содержимым – содержимого, которое находится в виде не-открытого текста. Содержимое в форме не-открытого текста, в частности, относится к тому содержимому, которое включено в первую информацию и указывает на то, что идентификатор устройства (соответствующий ID пользователя) терминала является идентификационной информацией не-открытого текста. Идентификационная информация не-открытого текста, в частности, может быть зашифрованной информацией (которая зашифрована в форме SUCI или зашифрована другими секретными ключами, такими как первый секретный ключ) или идентификационной информацией, которая находится в прямой связи с политикой терминала и которая не содержит ID пользователя (например, SUPI). Политика терминала запрашивается на основе первой информации.

[00241] Можно видеть, что в этом примере первый сетевой элемент сетевого устройства во-первых принимает первую информацию от терминала, а во-вторых запрашивает политику терминала на основе первой информации. Так как первая информация является содержимым в форме не-открытого текста, могут быть предотвращены незаконная кража и непосредственное использование первой информации во время передачи первой информации между первым сетевым элементом и терминалом, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00242] В возможном примере первая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID.

[00243] В возможном примере первая информация включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID.

[00244] В возможном примере параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00245] В возможном примере ID пользователя или параметры PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметров PSI.

[00246] В возможном примере, когда ID пользователя не является SUPI, блок 702 обработки дополнительно выполнен с возможностью запрашивать посредством блок 703 связи значение SUPI, соответствующее ID пользователя у второго сетевого элемента.

[00247] В возможном примере второй сетевой элемент имеет функцию извлечения идентификатора пользователя (SIDF).

[00248] В возможном примере, когда политика терминала запрашивается на основе второй информации, блок 702 обработки в частности выполнен с возможностью запроса политики терминала блоком 703 связи у третьего сетевого элемента с использованием SUPI и/или уникального ID.

[00249] В возможном примере, когда ID пользователя не является SUPI, и политика терминала запрашивается на основе первой информации, блок 702 обработки в частности выполнен с возможностью непосредственного запроса политики терминала у третьего сетевого элемента с использованием параметров PSI в первой информации, сообщенной терминалом.

[00250] В возможном примере третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00251] В возможном примере первая информация – это данные, передаваемые терминалу в первый сетевой элемент, а часть или все данные шифруются первым секретным ключом; и когда политика терминала запрашивается на основе первой информации, блок 702 обработки в частности выполнен с возможностью дешифрования первой информации в соответствии с первым секретным ключом для получения соответствующей информации и запроса политики терминала для терминала на основе соответствующей информации.

[00252] В возможном примере первый секретный ключ формируется вторым секретным ключом посредством заранее заданного алгоритма.

[00253] В возможном примере второй секретный ключ предоставляется четвертым сетевым элементом и отправляется терминалу сетевым элементом функции управления доступом и мобильностью (AMF), а четвертый сетевой элемент является сетевым элементом функции сервера аутентификации (AUSF) на сторона сети.

[00254] В возможном примере первый секретный ключ предварительно сконфигурирован для терминала стороной сети.

[00255] В возможном примере первый сетевой элемент является сетевым элементом функции управления политиками (PCF).

[00256] Когда блок 702 обработки является процессором, блок 703 связи является интерфейсом связи, а блок 701 хранения является памятью, сетевым устройством в вариантах осуществления настоящего раскрытия может быть сетевое устройство, показанное на фиг.5.

[00257] Когда используются интегрированные блоки, на фиг. 8 показана блок–схема возможной конструкции функциональных блоков терминала в вышеупомянутых вариантах осуществления. Терминал 800 включает в себя блок 802 обработки и блок 803 связи. Блок 802 обработки используется для контроля и управления действиями терминала. Например, блок 802 обработки используется для поддержки терминала для выполнения этапов 4A01 и 4A02 на фиг. 4A, этапов 4B01–4B03 на фиг. 4B, этапов 4C01 и 4C02 на фиг. 4C, этапов с 4D01 по 4D03 на фиг. 4D и/или другие процедуры технологий, описанные здесь. Блок 803 связи используется для поддержки связи между терминалом и другими устройствами, например связи между терминалом и сетевым устройством, показанным на фиг. 5. Терминал может дополнительно включать в себя блок 801 хранения, используемый для хранения программных кодов и данных терминала.

[00258] Блок 802 обработки может быть процессором или контроллером, например, центральным процессором (ЦП), процессором общего назначения, цифровым сигнальным процессором (DSP), специализированной интегральной схемой (ASIC), программируемой вентильной матрица (FPGA) или другими программируемыми логическими устройствами, транзисторными логическими устройствами, аппаратными компонентами или любой их комбинации. Они могут реализовывать или выполнять различные примерные логические блоки, модули и схемы, описанные со ссылкой на содержимое, раскрытое в настоящем раскрытии. Процессор также может представлять собой комбинацию компонентов, которые реализуют вычислительные функции, например комбинацию одного или нескольких микропроцессоров, комбинацию DSP и микропроцессора и тому подобное. Блок 803 связи может быть приемопередатчиком, схемой приемопередатчика или тому подобным, а блок 801 хранения может быть памятью.

[00259] Блок 802 обработки выполнен с возможностью второй информации от сетевого устройства через блок 803 связи. Вторая информация используется для указания политики терминала, хранимой терминалом, и представляет собой содержимое в форме не-открытого текста. Содержимое в форме не-открытого текста, в частности, относится к тому, что содержимое, которое включено во вторую информацию и указывает идентификатор устройства (соответствующий ID пользователя) терминала, является идентификационной информацией не-открытого текста. Идентификационная информация не-открытого текста, в частности, может быть зашифрованной информацией (которая зашифрована в форме SUCI или зашифрована другими секретными ключами, такими как первый секретный ключ, и/или находится под защитой целостности с использованием второго секретного ключа) или информацией идентификатора, которая является в прямой связи с политикой терминала, которая не содержит ID пользователя (например, SUPI). Политика терминала запрашивается блоком 803 связи на основе второй информации.

[00260] Можно видеть, что в этом примере терминал, во–первых, принимает вторую информацию от сетевого устройства, а во–вторых, запрашивает политику терминала на основе второй информации. Поскольку вторая информация представляет собой содержимое, которое не имеет форму открытого текста, могут быть предотвращены незаконная кража и непосредственное использование второй информации во время передачи второй информации между первым сетевым элементом и терминалом, что способствует повышению безопасности взаимодействия информации между стороной сети и терминалом при запросе политики терминала.

[00261] В возможном примере вторая информация включает в себя список идентификаторов разделов политики (PSI), и каждый параметр PSI в списке PSI представлен идентификатором (ID) пользователя и уникальным ID.

[00262] В возможном примере вторая информация включает в себя ID пользователя и список PSI, и каждый параметр PSI в списке PSI представлен уникальным ID.

[00263] В возможном примере параметр(ы) PSI в списке PSI является (являются) глобально уникальным(и); или параметр(ы) PSI в списке PSI является (являются) уникальным(и) в пределах PLMN.

[00264] В возможном примере ID пользователя или параметры PSI включают в себя любой из постоянного идентификатора абонента (SUPI), скрытого идентификатора абонента (SUCI), международного номера ISDN/PSTN мобильного абонента (MSISDN), доменного имени и серийного номера и/или символьную строку, сформированную первым сетевым элементом. Серийный номер и/или символьная строка находится в однозначном соответствии с ID пользователя или содержимым параметров PSI.

[00265] В возможном примере, когда ID пользователя не является SUPI, блок 802 обработки дополнительно выполнен с возможностью запроса, по блоку 803 связи, значения SUPI, соответствующего ID пользователя у второго сетевого элемента.

[00266] В возможном примере второй сетевой элемент имеет функцию извлечения идентификатора пользователя.

[00267] В возможном примере, когда политика терминала запрашивается на основе второй информации, блок 802 обработки в частности выполнен с возможностью запроса политики терминала блоком 803 связи у третьего сетевого элемента с использованием SUPI и/или уникального ID.

[00268] В возможном примере, когда политика терминала запрашивается на основе второй информации, блок 802 обработки в частности выполнен с возможностью непосредственного запроса, посредством блока 803 связи, политики терминала у третьего сетевого элемента с использованием параметров PSI во втором информации, выданной первым сетевым элементом.

[00269] В возможном примере третий сетевой элемент является сетевым элементом хранения данных базовой сети.

[00270] В возможном примере вторая информация – это данные, передаваемые на терминал первым сетевым элементом, а часть или все данные шифруются первым секретным ключом и/или находится под защитой целостности с помощью второго секретного ключа.

[00271] В возможном примере блок 802 обработки дополнительно выполнен с возможностью дешифровки и/или проверки целостности на основе второй информации для получения второго содержимого.

[00272] В возможном примере блок 802 обработки дополнительно выполнен с возможностью запроса политики терминала на основе второго содержимого.

[00273] В возможном примере первый секретный ключ или второй секретный ключ формируется третьим секретным ключом с помощью заранее заданного алгоритма.

[00274] В возможном примере третий секретный ключ отправляется в терминал четвертым сетевым элементом.

[00275] В возможном примере четвертым сетевым элементом является сетевой элемент функции сервера аутентификации (AUSF) на стороне сети.

[00276] В возможном примере первый секретный ключ предварительно сконфигурирован на первом сетевом элементе и терминале.

[00277] В возможном примере первым сетевым элементом является сетевой элемент функции управления политиками (PCF).

[00278] Когда блоком 802 обработки является процессор, блок 803 связи является интерфейсом связи, а блок 801 хранения– памятью, терминалом в вариантах осуществления настоящего раскрытия может быть терминал, показанный в фиг. 6.

[00279] Вариантом осуществления настоящего раскрытия дополнительно обеспечивает считываемый компьютером носитель данных, хранящий компьютерные программы для электронного обмена данными, которые предписывают компьютеру выполнять все или часть этапов, описанных с точки зрения терминала в вышеупомянутом варианте осуществления способа.

[00280] Вариантом осуществления настоящего раскрытия дополнительно обеспечивает считываемый компьютером носитель данных, хранящий компьютерные программы для электронного обмена данными, которые предписывают компьютеру выполнять все или часть этапов, описанных с точки зрения сетевого устройства в вышеупомянутом варианте осуществления способа.