Изобретение относится к области электросвязи и вычислительной техники, а конкретнее к области способов и устройств защиты информации в компьютерных системах и сетях, и может быть использовано в связных, вычислительных и информационных системах для обнаружения злонамеренных воздействий на компьютерные системы, соединенные компьютерными сетями, при обмене данными правительственными, правоохранительными, оборонными, банковскими и промышленными учреждениями посредством локальных и глобальных компьютерных сетей.

Известен способ организации локальной компьютерной сети и межсетевого экрана [Купреенко С.В., Заборовский B.C., Шеманин Ю.А. Вычислительная сеть с межсетевым экраном и межсетевой экран. Патент РФ № 2214623, кл. G06F 15/163, 15/173], заключающийся в том, что защита внутренней сети обеспечивается с помощью межсетевого экрана, представляющего собой комплекс аппаратных и программных средств, содержащий по меньшей мере два сетевых интерфейса для обмена двунаправленными потоками сетевых пакетов между сетевыми интерфейсами межсетевого экрана и осуществляющий фильтрацию транслируемых сетевых пакетов в соответствии с заданными правилами фильтрации. При этом межсетевой экран исключен из числа абонентов сети путем такой настройки программы управления межсетевого экрана, при которой эта программа использует для приема и передачи пакетов сетевые интерфейсы межсетевого экрана без назначения им логических адресов, скрывает информацию об их физических адресах, а задание правил фильтрации осуществляется с помощью отдельного интерфейса управления, не имеющего связи с сетевыми интерфейсами межсетевого экрана.

Однако способ имеет недостатки, заключающиеся в отсутствии механизмов контроля сетевых дейтаграмм внутри защищаемой сети, возможности посылки сетевых дейтаграмм с подложным адресом отправителя сетевой дейтаграммы, а также возможности беспрепятственного перехвата и модификации содержимого сетевых дейтаграмм.

Известен также другой способ межсетевого экранирования [Shrikhande N.V. Application specific distributed firewall. Патент США № 6721890, кл. H04L 009/00], сущность которого заключается в децентрализации средств межсетевого экранирования путем установки межсетевых экранов на все компьютеры защищаемой сети и синхронизации правил фильтрации сетевых дейтаграмм через единый выделенный сервер. При этом на защищаемых компьютерах дублируются правила и функции средств межсетевого экранирования, а синхронизация производится через сетевую службу удаленного управления единым реестром записей ОС Windows.

Недостатки данного способа связаны с высокой вычислительной нагрузкой на защищаемые компьютеры, необходимостью развертывания и эксплуатации выделенного сервера для синхронизации правил фильтрации сетевых дейтаграмм, малой эффективностью фильтрации в случае необходимости быстрого реагирования на угрозы возникновения компьютерных атак.

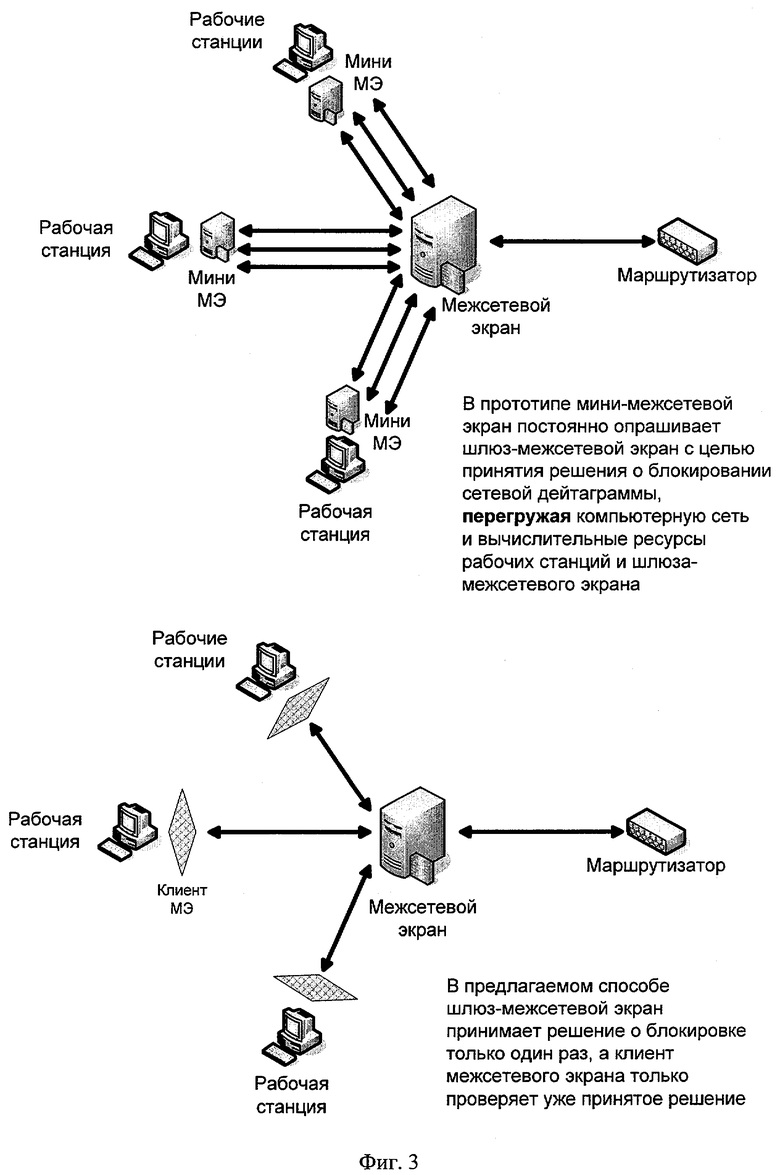

Наиболее близким по технической сущности к предлагаемому является способ обработки дейтаграмм сетевого трафика для разграничения доступа к информационно-вычислительным ресурсам компьютерных сетей [Балард Д, Рэтлифф Б. Microsoft Internet Security and Acceleration (ISA) Server 2000. Справочник администратора. М: Русская Редакция, 2004 г., 332 стр.], заключающийся в том, что для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, устанавливаемый на каналах связи защищаемой сети с другими сетями, а также клиентскую часть межсетевого экрана на защищаемых компьютерах, с помощью которых при обнаружении сетевой дейтаграммы P1 анализируют адреса отправителя S1 и получателя R1 дейтаграммы, а также номер инкапсулированного протокола T1. Данный способ принят за прототип. В прототипе на защищаемых компьютерах устанавливается дополнительный мини-экран, который перед каждой пересылкой сетевой дейтаграммы осуществляет запрос к шлюзу-межсетевому экрану на соответствие сетевой дейтаграммы принятой сетевой политике безопасности и при необходимости блокирует эту сетевую дейтаграмму. Для осуществления запроса используется специальный защищенный протокол взаимодействия, построенный на базе протокола TCP стека протоколов ТСР/IР.

Недостатками прототипа являются высокая вычислительная нагрузка на защищаемые компьютеры и уменьшение пропускной способности каналов передачи данных за счет организации запросов к шлюзу-межсетевому экрану, отсутствие защиты против подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм.

Техническим результатом, получаемым от внедрения данного изобретения, является устранение указанных выше недостатков, то есть блокирование действий злоумышленника по подлогу компьютерных адресов отправителя и получателя сетевых дейтаграмм при одновременном уменьшении вычислительных затрат на решение задачи разграничения доступа к информационно-вычислительным ресурсам.

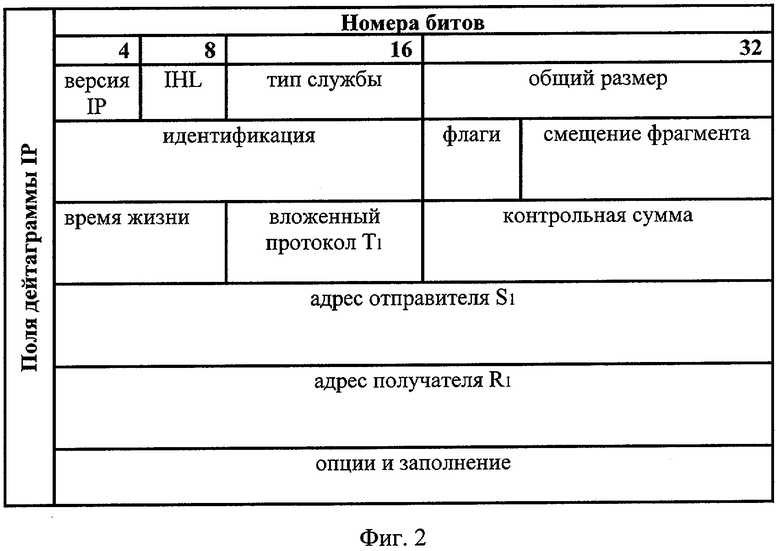

Данный технический результат достигается за счет того, что в известном способе обработки дейтаграмм сетевого трафика, заключающемся в том, что для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, устанавливаемый на каналах связи защищаемой сети с другими сетями, а также клиентскую часть межсетевого экрана на защищаемых компьютерах, с помощью которых при обнаружении сетевой дейтаграммы P1 анализируют адреса отправителя S1 и получателя R1 дейтаграммы, а также номер инкапсулированного протокола T1, после принятия решения межсетевым экраном о пропуске сетевой дейтаграммы внутрь защищаемой компьютерной сети в сетевую дейтаграмму записывается метка безопасности, обозначающая корректность сетевой дейтаграммы, а на стороне получателя внутри компьютерной сети осуществляется проверка корректности этой метки. При этом для формирования метки безопасности используется 64-битный криптографический ключ К, заданный пользователем и хранящийся на клиентской части межсетевого экрана и шлюзе-компьютере, а формирование метки производится путем вычисления хэш-функции MD4 над результатом конкатенации битовых значений адреса отправителя S1, адреса получателя R1, номера вложенного протокола T1 и криптографического ключа К, причем результат хеш-функции делится на четыре 32-битные части L1, L2 и B1, B2, а в качестве метки безопасности используется побитовая сумма значений L1, L2, B2, B2 (Y=L1⊕L2⊕B1⊕B2). Причем метку безопасности записывают в поле "опции и заполнение" структуры заголовка сетевой дейтаграммы протокола IP.

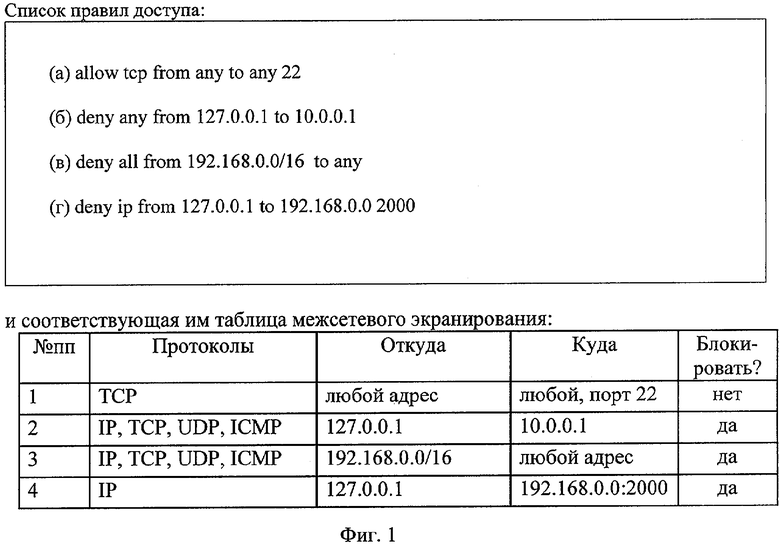

Изобретение поясняется чертежами. На фиг.1 представлены типовые правила описания таблицы межсетевого экранирования. На фиг.2 представлена структура заголовка дейтаграммы протокола IP. На фиг.3 представлена сравнительная схема работы прототипа и предложенного способа. На фиг.4 представлена блок-схема устройств, в совокупности реализующих данный способ. Обработка сетевых дейтаграмм производится в соответствии с протоколом IP стека сетевых протоколов TCP/IP.

Известно, что сетевые дейтаграммы, сформированные в соответствии с протоколом IP, представляют собой набор бинарных данных, содержащий маршрутную и управляющую информацию, связанную с доставкой дейтаграмм.

Поскольку каждая компьютерная сеть имеет конечное и ограниченное количество каналов связи с другими компьютерными сетями, для защиты внутренней сети в известных способах на каналах связи с другими сетями устанавливается шлюз-компьютер с межсетевым экраном - программным обеспечением, предназначенным для фильтрации и блокирования нежелательных и вредоносных сетевых дейтаграмм. Межсетевые экраны устанавливаются таким образом, чтобы иметь возможность обработки всех сетевых дейтаграмм, проходящих внутрь сети и из нее. Для проверки дейтаграмм используется таблица правил межсетевого экранирования, задающая соответствие "дейтаграмма→решение" на основе типа инкапсулированного протокола, адресов отправителя и получателя, номеров портов отправителя и получателя. Таблицы правил межсетевого экранирования задаются с помощью текстовых строк, содержащих описание проверяемых параметров и выполняемое действие. Таким образом проверяются все дейтаграммы, приходящие извне защищаемой компьютерной сети. Сетевое взаимодействие между рабочими станциями осуществляется без участия межсетевого экрана.

Например, в правиле (а) фиг.1 слово "allow" означает разрешение на ретрансляцию сетевых дейтаграмм, соответствующих протоколу TCP (слово "tcp"), следующих от любого отправителя (слова "from any") к любому получателю на сетевой порт номер 22 (слова "to any 22"). Правило (б) фиг.1 запрещает (слово "deny") ретрансляцию сетевых дейтаграмм любого протокола (слово "any") от отправителя с адресом 127.0.0.1 (слова "from 127.0.0.1") к получателю с адресом 10.0.0.1 (слова "to 10.0.0.1"). Правило (в) фиг.1 запрещает (слово "deny") ретрансляцию сетевых дейтаграмм любого протокола (слово "any") от отправителей из сети с адресами от 192.168.0.0 до 192.168.255.255 (слова "from 192.168.0.0/16" задают сетевую маску сети класса "В", см. [Аграновский А.В., Костечко Н.Н., Лазуренко И.П., Хади Р.А. Протоколы и алгоритмы защиты информации в информационно-вычислительных сетях. Ростов н/Д: Изд-во СКНЦ ВШ, 2004, 128 с.]) к любым получателям (слова "to any"). Правило (г) фиг.1 запрещает (слово "deny") ретрансляцию сетевых дейтаграмм, соответствующих протоколу IP (слово "any") от отправителя с адресом 127.0.0.1 (слова "127.0.0.1") к получателю 192.168.0.0 на сетевой порт 2000 (слова "to 192.168.0.0 2000").

В способе для защиты внутренней компьютерной сети от действий злоумышленника по подлогу компьютерных адресов отправителя и получателя сетевых дейтаграмм, несанкционированного сканирования и выведения из строя сетевых служб используется следующий способ обработки сетевых дейтаграмм на межсетевом экране.

Для защиты внутренней сети на каналах связи с другими сетями устанавливается шлюз-компьютер с межсетевым экраном, а на рабочих станциях и серверах внутри сети устанавливается клиент межсетевого экрана - программное обеспечение анализа и блокировки сетевых пакетов. Для каждого установленного экземпляра i (i=1, 2, 3...) клиента межсетевого экрана пользователем задается отдельный криптографический проверочный 64-битный ключ К. Ключи сохраняются локально на компьютерах защищаемой сети, а также записываются дополнительным полем в шестнадцатиричном виде в правила, описывающие таблицу межсетевого экранирования. Например, правило (в) фиг.1 описывается с ключом К=12345678abcdef00 следующим образом:

deny all from 192.168.0.0/16 to any 12345678abcdef00,

где последнее слово "12345678abcdef00" является шестнадцатиричной записью 64 бит ключа К.

Шлюз-компьютер с межсетевым экраном использует следующий способ обработки сетевых дейтаграмм. При обнаружении межсетевым экраном сетевой дейтаграммы P1, соответствующей протоколу IP, анализируются адреса отправителя S1 и получателя R1, номер вложенного протокола T1 (фиг.2).

По заданной таблице межсетевого экранирования определяется решение в виде значения переменной G (G=0, 1) - действие, которое необходимо совершить с данной дейтаграммой - принять дейтаграму к ретрансляции (переменной G присвается значение 1) или блокировать ее дальнейшую пересылку (переменной G присвается значение 0). Для этого в списке правил, описывающих таблицу межсетевого экранирования выбирается первое правило, которое корректно описывает данные обрабатываемой сетевой дейтаграммы (см., например, [Олифер В., Олифер Н. Новые технологии и оборудование IP-сетей. СПб: БХВ, 2000 - 512 с.; Медведовский И.Д., Семьянов Б.В., Леонов Д.Г., Лукацкий А.В. Атака из Internet. М.: Солон-Р, 2002. - 368 с.]). Значение переменной G принимается равным 1, если правило разрешает дейтаграмму к ретрансляции, и равным 0, в противном случае. При этом в качестве 64-битного ключа К используется значение, соответствующее найденному правилу. Если подходящего правила не найдено, переменной G присваивается значение 0, а все биты ключа К принимают значение нуля.

В случае если G равно нулю, сетевая дейтаграмма далее не обрабатывается, межсетевой экран приступает к обработке следующей сетевой дейтаграммы. Если значение G больше нуля, конкатенируется битовое значение значения адреса отправителя S1, битовое значение значения адреса получателя R1, номер вложенного протокола T1, криптографический ключ К, а результат записывается в битовую переменную V. После этого от переменной V вычисляется значение хэш-функции MD4 (см. описание в [Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си. СПб: Триумф, 2002 г. - 816 с.]), а полученное 128-битное бинарное значение хэш-функции разделяется на четыре 32-битные части L1, L2 и B1, B2, переменной Y присвается значение побитового сложения значений L1, L2, B1, B2 (то есть Y=L1⊕L2⊕Bl⊕B2). Значение переменной Y записывается в поле "опции и заполнение" заголовка сетевой дейтаграммы в виде метки безопасности (то есть записи, удостоверяющей корректность сетевой дейтаграммы и ее соответствие установленной политике безопасности - см. фиг.2).

Клиент межсетевого экрана использует следующий способ обработки сетевых дейтаграмм. Для каждого клиента межсетевого экрана пользователь заранее указывает криптографический ключ К. При получении сетевой дейтаграммы Р2, соответствующей протоколу IP, клиент конкатенирует битовое значение значения адреса отправителя S1 дейтаграммы P2, битовое значение значения адреса получателя R1 дейтаграммы Р2, номер вложенного протокола T1 дейтаграммы Р2, свой криптографический проверочный ключ К, а результат записывает в переменную V. После этого от переменной V вычисляется значение хэш-функции MD4, а полученное 128-битное бинарное значение хэш-функции разделяется на четыре 32-битные части L1, L2 и B1, B2, переменной Y присвается значение побитового сложения значений L1, L2, B1, B2 (то есть Y=L1⊕L2⊕B1⊕B2). Значение переменной Y сравнивается со значением в поле "опции и заполнение" заголовка сетевой дейтаграммы Р2 и, в случае несовпадения, блокируется и не передается программному обеспечению компьютера.

Таким образом, в случае модификации компьютерных адресов отправителя и получателя в сетевой дейтаграмме клиент межсетевого экрана получит значение переменной Y, отличное от записанного в поле "опции и заполнение", и испорченная злоумышленником сетевая дейтаграмма будет блокирована без дополнительного анализа межсетевым экраном [Аграновский А.В., Хади Р.А., Якубец М.Б. Статистические методы обнаружения аномального поведения в системах обнаружения атак // Информационные технологии №1, 2005 г. - стр.17-21], что существенно экономит вычислительные ресурсы при проведении сетевого взаимодействия (см. фиг.3).

На фиг.4. представлена блок-схема двух устройств для реализации способа в виде шлюза-межсетевого экрана с помощью ПЭВМ и клиента межсетевого экрана с помощью ПЭВМ.

Первое устройство в виде шлюза-межсетевого экрана для реализации способа состоит из блока 1 приема сетевых дейтаграмм с внешнего интерфейса; операционного блока 2, реализующего фильтрацию сетевых дейтаграмм; операционного блока 3 обработки сетевых дейтаграмм и записи в них меток; блока 4 ретрансляции сетевых дейтаграмм на внутренний сетевой интерфейс для пересылки данных в защищаемую компьютерную сеть.

Второе устройство в виде клиента межсетевого экрана для реализации способа состоит из блока 5 приема сетевых дейтаграмм, аналогичного блоку 1 первого устройства; операционного блока 6, реализующего проверку меток сетевых дейтаграмм; блока 7 передачи полученных сетевых данных операционной системе.

Согласно предлагаемому способу устройства работают следующим образом. Из многофункционального блока 1 (в IBM PC совместимых компьютерах им может быть, например, сетевая PCI-карта [Мюллер С. Модернизация и ремонт ПК. М: Вильямс, 2004 г. - 1344 стр.]) в первое устройство поступают сетевые дейтаграммы канального уровня (например, по протоколу Ethernet), переданные от других компьютеров и маршрутизационного оборудования.

Далее сетевые дейтаграммы поступают на вход блока 2 первого устройства, где из них извлекается служебная информация и сетевая дейтаграмма протокола IP. Его содержимое также обрабатывается в блоке 2. Для этого осуществляется проверка установленных значений сетевой дейтаграммы с помощью заранее заданной пользователем таблицы межсетевого экранирования. В случае если соответствующее сетевой дейтаграмме правило не найдено или соответствующее правило содержит решение блокировать дейтаграмму, дейтаграмма блокируется, а управление переходит к блоку 1. В противном случае дейтаграмма и ключ К, заданный правилом, поступают на вход блока 3.

В блоке 3 первого устройства из дейтаграммы извлекаются адреса отправителя S1 и получателя R1, номер вложенного протокола T1. Эти данные конкатенируются в буфер в памяти блока 3, к ним конкатенируется значение 64-битного бинарного ключа К. Затем в блоке 3 производится вычисление хэш-функции MD4 от полученного конкатенацией буфера. Результат хэш-функции MD4 логически разбивается на четыре части L1, L2 и B1, B2 по 32 бита. Затем эти четыре части побитово складываются, а результат записывается в поле "опции и заполнение" сетевой дейтаграммы, после чего сетевая дейтаграмма передается в блок 4.

Блок 4 ретрансляции сетевых дейтаграмм на внутренний интерфейс первого устройства формирует сетевую дейтаграмму канального уровня из поступившей сетевой дейтаграммы и отправляет ее в устройство доступа к физической среде.

Аналогично блоку 1 первого устройства в блок 5 второго устройства поступают сетевые дейтаграммы канального уровня, переданные от межсетевого экрана и других компьютеров. Далее сетевые дейтаграммы поступают на вход блока 6 второго устройства, где из них извлекается служебная информация и сетевая дейтаграмма протокола IP, а затем происходит проверка установленной в поле "опции и заполнение" метки. Для этого в блоке 6 выполняются действия по вычислению значения метки с использованием адреса отправителя S1 и получателя R1, номера вложенного протокола T1, ключа К второго устройства. Затем вычисленная метка сравнивается со значением поля "опции и заполнение" сетевой дейтаграммы. Если они совпадают, сетевая дейтаграмма передается в блок 7. Блок 7 второго устройства передает сетевую дейтаграмму при ее поступлении в драйвер операционной системы для получения прикладными программами.

Таким образом, в данном способе повышается уровень информационной защиты компьютерных сетей путем блокирования действий злоумышленника по подлогу компьютерных адресов отправителя и получателя сетевых дейтаграмм с одновременным уменьшением вычислительных затрат по обработке сетевых дейтаграмм, чем достигается поставленный технический результат.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ (ВАРИАНТЫ) | 2012 |

|

RU2472217C1 |

| СПОСОБ ОБРАБОТКИ СЕТЕВЫХ ПАКЕТОВ ДЛЯ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2304302C2 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2586840C1 |

| Способ защиты вычислительной сети от несанкционированного сканирования и блокирования сетевых служб | 2017 |

|

RU2648949C1 |

| СПОСОБ ЗАЩИТЫ КОМПЬЮТЕРНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННОГО СКАНИРОВАНИЯ И БЛОКИРОВАНИЯ СЕТЕВЫХ СЛУЖБ (ВАРИАНТЫ) | 2011 |

|

RU2469390C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2010 |

|

RU2422892C1 |

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2020 |

|

RU2763261C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2690749C1 |

Изобретение относится к области электросвязи и вычислительной техники, а конкретней к способу обеспечения защиты информации, и может быть использовано, когда возникает необходимость защиты вычислительных сетей от несанкционированного проникновения и доступа к конфиденциальной информации. Техническим результатом является создание механизма блокирования действий злоумышленника по подлогу компьютерных адресов отправителя и получателя сетевых дейтаграмм при одновременном уменьшении вычислительных затрат на решение задачи разграничения доступа к информационно-вычислительным ресурсам. Он достигается способом обработки дейтаграмм сетевого графика для разграничения доступа к информационно-вычислительным ресурсам компьютерных сетей, который основан на такой обработке сетевых пакетов, при которой межсетевой экран проверяет сетевые дейтаграммы в соответствии с заданным оператором списком правил доступа в компьютерную сеть, записывает в дейтаграммах пометки, соответствующие правилам доступа, затем осуществляет прозрачную ретрансляцию корректных дейтаграмм, а на стороне получателя пропускает или блокирует сетевые дейтаграммы в соответствии с указанными внутри пометками. 4 ил.

Способ обработки дейтаграмм сетевого трафика для разграничения доступа к информационно-вычислительным ресурсам компьютерных сетей, заключающийся в том, что для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, устанавливаемый на каналах связи защищаемой сети с другими сетями, а также клиентскую часть межсетевого экрана на защищаемых компьютерах, с помощью которых при обнаружении сетевой дейтаграммы P1 анализируют адреса отправителя S1 и получателя R1 дейтаграммы, а также номер инкапсулированного протокола T1, отличающийся тем, что после принятия решения межсетевым экраном о пропуске сетевой дейтаграммы внутрь защищаемой компьютерной сети в сетевую дейтаграмму записывается метка безопасности, обозначающая корректность сетевой дейтаграммы, а на стороне получателя внутри компьютерной сети осуществляется проверка корректности этой метки, для формирования метки безопасности используется 64-битный криптографический ключ К, заданный пользователем и хранящийся на клиентской части межсетевого экрана и шлюзе-компьютере, формирование метки производится путем вычисления хэш-функции MD4 над результатом конкатенации битовых значений адреса отправителя S1, адреса получателя R1, номера вложенного протокола T1 и криптографического ключа К, причем результат хеш-функции делится на четыре 32-битные части L1, L2 и B1, B2, а в качестве метки безопасности используется побитовая сумма значений L1, L2, B1, B2 (Y=L1⊕L2⊕B1⊕B2), метку безопасности записывают в поле "опции и заполнение" структуры заголовка сетевой дейтаграммы протокола IP.

| Балард Д., Рэтлифф Б., Microsoft Internet Security and Acceleration (ISA) Server 2000, В: "Справочник администратора, Москва: Русская Редакция, 2004" | |||

| РЕАЛИЗАЦИЯ ОПЛАТЫ ЗА ОБСЛУЖИВАНИЕ В ТЕЛЕКОММУНИКАЦИОННОЙ СИСТЕМЕ | 1997 |

|

RU2212057C2 |

| ШЛЮЗ ТРАНСЛЯЦИИ СЕТЕВЫХ АДРЕСОВ ДЛЯ ЛОКАЛЬНЫХ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ, ИСПОЛЬЗУЮЩИХ ЛОКАЛЬНЫЕ IP-АДРЕСА И НЕ ТРАНСЛИРУЕМЫЕ АДРЕСА ПОРТОВ | 2001 |

|

RU2241252C2 |

| СПОСОБ И УСТРОЙСТВО ДОСТУПА К РЕСУРСАМ КОМПЬЮТЕРА ЧЕРЕЗ БРАНДМАУЭР | 1997 |

|

RU2178583C2 |

| WO 2005071902 A, 04.08.2005. | |||

Авторы

Даты

2008-01-10—Публикация

2006-03-21—Подача