ОБЛАСТЬ ТЕХНИКИ

Настоящая группа изобретений относится к области компьютерной безопасности, в частности к защитному устройству внешнего терминала и к системе защиты.

УРОВЕНЬ ТЕХНИКИ

В последние годы компьютерные и информационные технологии стремительно развиваются, что значительно способствует популяризации сетей. В то время как люди пользуются преимуществами, которые обеспечиваются компьютером и информационными технологиями, технические средства также приносят новые угрозы безопасности данных компьютеров, применяемых людьми в производстве/жизни, такие как следующие общеизвестные угрозы: несанкционированный доступ, подмена зарегистрированного пользователя другим, разрушение целостности структуры данных, вмешательство в нормальную работу системы, использование сети для распространения вирусов, перехват сообщений взломщиком, подключившимся к каналу связи между контрагентами, и тому подобное.

Технические средства для решения проблемы безопасности интернета разнообразны, например, установка и использование продукта сетевой безопасности на хост-компьютере, такого как система ограниченного доступа, антивирус и система обнаружения вторжений и тому подобное. Однако даже если эти меры будут приняты, различные случаи по нарушению безопасности работы в компьютерных сетях все равно будут происходить часто. Согласно статистике, 70% компьютерных преступлений происходит из-за того, что штатный сотрудник незаконно использует ключевой ресурс, такой как хост-компьютер и тому подобное, а угрозы, действительно исходящие извне, составляют только 30%. Штатный сотрудник не имеет знаний и не обладает пониманием мер безопасности при использовании хоста. Поведение штатного сотрудника на оконечном участке системы ограниченного доступа, такое как непредусмотренный доступ к различным внешним устройствам, некорректное функционирование системы или преднамеренное повреждение, приведет к непоправимому воздействию или нанесет большой урон компаниям, предприятиям и учреждениям.

Кроме того, для некоторых специальных устройств, таких как базовый компьютер, оснащенный специальным программным управлением, и устройство на инженерной станции/обслуживаемой станции в некоторых промышленных областях, как правило, не имеют программного обеспечения для защиты безопасности, адаптированного к системе хост-компьютера/устройства, поскольку такое программное обеспечение не реализуется на рынке в связи с тем, что система является специальной, или в связи с тем, что установка программного продукта для обеспечения безопасности приведет к нарушению работы другого оригинального программного обеспечения хост-компьютера и влияет на его производительность. Кроме того, базовый компьютер инженерной станции/ обслуживаемой станции в основном не обновляет операционную систему после того, как он подключается к линии. Даже после установки программного продукта для обеспечения безопасности базовый компьютер, как правило, не обновляет версию программного обеспечения для защиты от вредоносного кода или вредоносной библиотеки вовремя и, таким образом, не может обеспечить функцию защиты общей безопасности.

РАСКРЫТИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

На основании разработанного статуса, настоящее изобретение обеспечивает защитное устройство внешнего терминала и систему защиты для решения вышеуказанной задачи. В настоящем изобретении используются различные интерфейсы защищенного базового компьютера, и использование USB-порта или устройства интерфейса последовательной передачи данных защищенного базового компьютера должно быть обеспечено через защитное устройство внешнего терминала, так что USB-порт или интерфейс последовательной передачи данных защищенного базового компьютера может быть защищен без установки программного обеспечения для защиты безопасности на защищенном базовом компьютере.

Первое изобретение группы обеспечивает защитное устройство внешнего терминала, включающее:

модуль управления интерфейсом, используемый для предоставления одного или нескольких внутренних интерфейсов и одного или нескольких внешних интерфейсов, внутренние интерфейсы соединены с соответствующими интерфейсами защищенного базового компьютера и внешних интерфейсов, сконфигурированных для получения доступа к одному или нескольким внешним устройствам; и

управляющий модуль системы, используемый для подключения модуля управления интерфейсом через шину и контроля проверки подлинности внешнего устройства при доступе к одному или нескольким внешним интерфейсам на модуле управления интерфейсом для того, чтобы определить, обладает ли внешнее устройство правом доступа.

В одном из вариантов изобретения, когда внешний интерфейс модуля управления интерфейсом имеет доступ к внешнему устройству, модуль управления интерфейсом уведомляет через шину управляющий модуль системы о том, что управляющий модуль системы сначала выполняет операцию проверки права безопасного доступа на внешнем устройстве.

В одном из вариантов осуществления изобретения, если внешнее устройство не проходит проверку на право безопасного доступа, то внешнее устройство обозначается как устройство, не имеющее доступа, и линия связи между внешним устройством и защищенным базовым компьютером поддерживается в отключенном состоянии; и/или

если внешнее устройство проходит проверку на право безопасного доступа, то внешнее устройство обозначается как устройство с правом доступа, и включается линия связи между внешним устройством и защищенным базовым компьютером.

В одном из вариантов осуществления изобретения модуль управления интерфейсом отслеживает в режиме реального времени состояние подключения внешнего интерфейса, имеющего доступ к внешнему устройству, и автоматически отключает подключенную линию связи, когда внешнее устройство, определенное как устройство с правом доступа, отключается от внешнего интерфейса.

В одном из вариантов осуществления изобретения при повторном доступе к внешнему устройству после отсоединения от внешнего интерфейса управляющий модуль системы повторно выполняет операцию проверки права безопасного доступа на внешнем устройстве.

В одном из вариантов осуществления изобретения модуль управления интерфейсом отслеживает в режиме реального времени состояние соединения внутреннего интерфейса, подключенного к соответствующему интерфейсу защищаемого базового компьютера;

при отклоняющемся от нормы состоянии соединения автоматически срабатывает отключение линии связи между модулем управления интерфейсом и защищенным базовым компьютером.

В одном из вариантов осуществления изобретения, когда состояние соединения является отклоняющимся от нормы, автоматическое срабатывание отключения линии связи между модулем управления интерфейсом и защищенным базовым компьютером дополнительно включает в себя:

получение текущих данных/изменения напряжения внутреннего интерфейса посредством схемы текущего контроля, определение того, что состояние соединения является отклоняющимся от нормы, и осуществления запуска сигнала о наличии аварийной ситуации.

В одном из вариантов осуществления изобретения после автоматического срабатывания отключения канала связи между модулем управления интерфейсом и защищенным базовым компьютером состояние соединения восстанавливается от отклоняющегося от нормы к приемлемому, а канал связи между модулем управления интерфейсом и защищенным базовым компьютером все еще поддерживают в отключенном состоянии.

В одном из вариантов осуществления изобретения управляющий модуль системы управляет на основе заранее заданной стратегии обеспечения безопасности, проверки безопасного доступа внешнего устройства, подсоединенного к одному или нескольким внешним интерфейсам на модуле управления интерфейсом.

В одном из вариантов осуществления изобретения защитное устройство внешнего терминала дополнительно включает в себя:

внутреннюю память, используемую для хранения данных, которыми обмениваются между интерфейсами.

В одном из вариантов осуществления изобретения модуль управления интерфейсом использует цепь с ограничением по току и напряжению, чтобы предотвратить повреждение защитного устройства внешнего терминала, когда внешний интерфейс подключен к высокоразрядному устройству.

В одном из вариантов осуществления изобретения один или несколько внутренних интерфейсов и внешних интерфейсов выполнены в виде USB-интерфейсов.

В одном из вариантов осуществления изобретения один или несколько внутренних интерфейсов и внешних интерфейсов являются последовательными интерфейсами.

Вторым изобретением группы является система защиты, включающая в себя:

одно или несколько внешних устройств,

защищенный базовый компьютер и

защитное устройство внешнего терминала, как описано выше,

причем защитное устройство внешнего терминала извне подключено к защищенному базовому компьютеру, так что одно или несколько внешних устройств используются в виде связного интерфейса с защищенным хостом посредством защитного устройства внешнего терминала.

Настоящее техническое решение, по меньшей мере, обеспечивает достижение следующих одного или нескольких технических эффектов: настоящее изобретение обеспечивает использование различных интерфейс передачи данных защищенного хоста для обеспечения передачи данных интерфейсов защищенного хоста полностью посредством внешнего устройства; настоящее изобретение может обеспечить безопасность функционирования хоста без установки специализированного программного обеспечения, при этом значительно повышается безопасность функционирования системы и устраняются возможные угрозы безопасности, которые могут быть обусловлены использованием интерфейсов.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

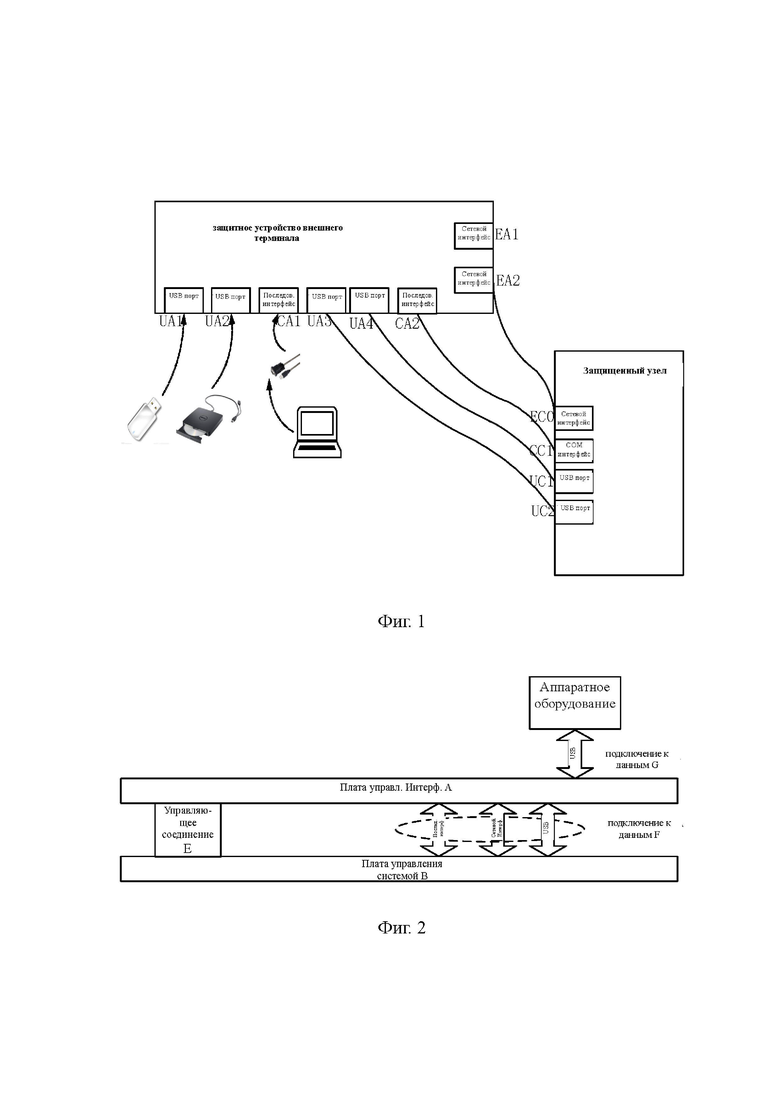

На фиг. 1 представлен схематический вид системы защиты на основе защитное устройства внешнего терминала в соответствии с первым вариантом осуществления настоящего изобретения;

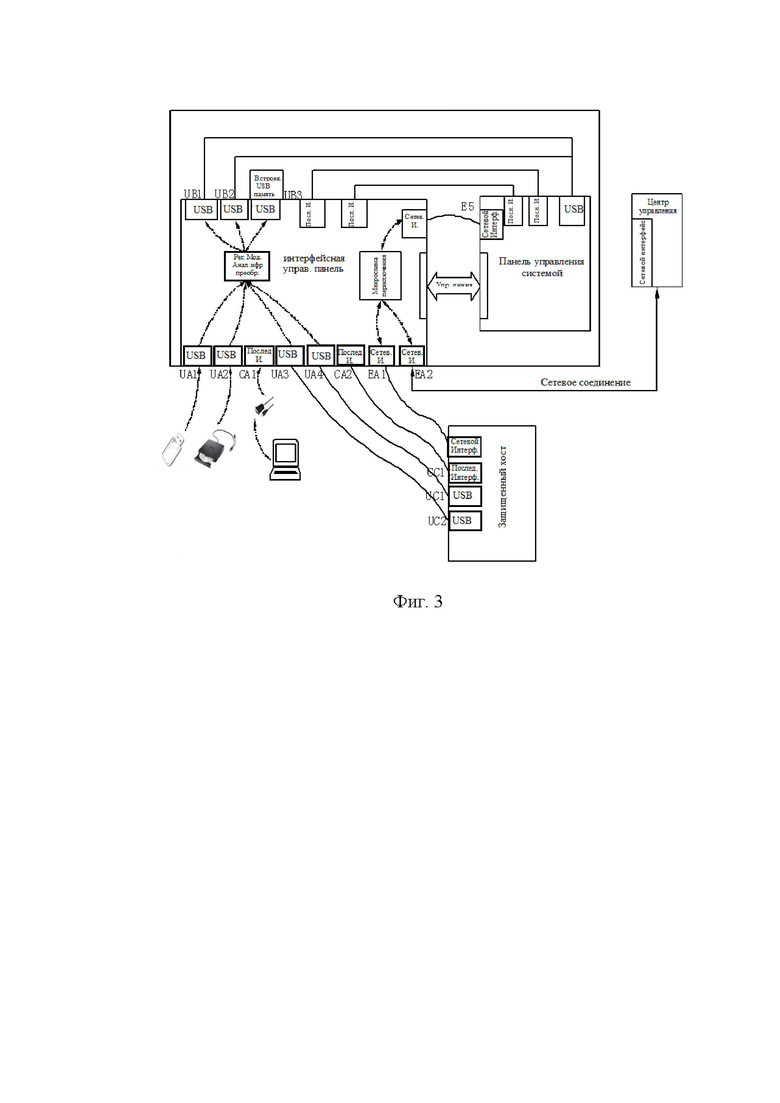

На фиг. 2 представлен схематический вид внутренней структуры защитного устройства внешнего терминала согласно первому варианту осуществления настоящего изобретения;

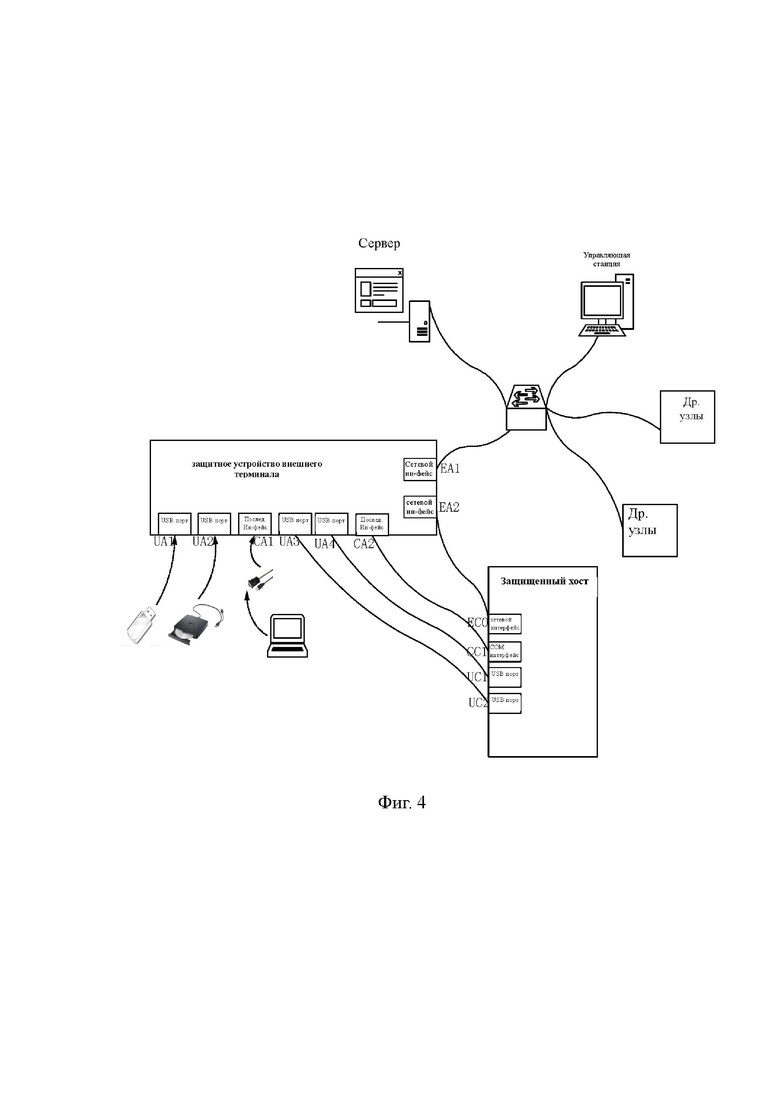

На фиг. 3 представлен вид подключения защитного устройства внешнего терминала согласно второму варианту осуществления настоящего изобретения; и

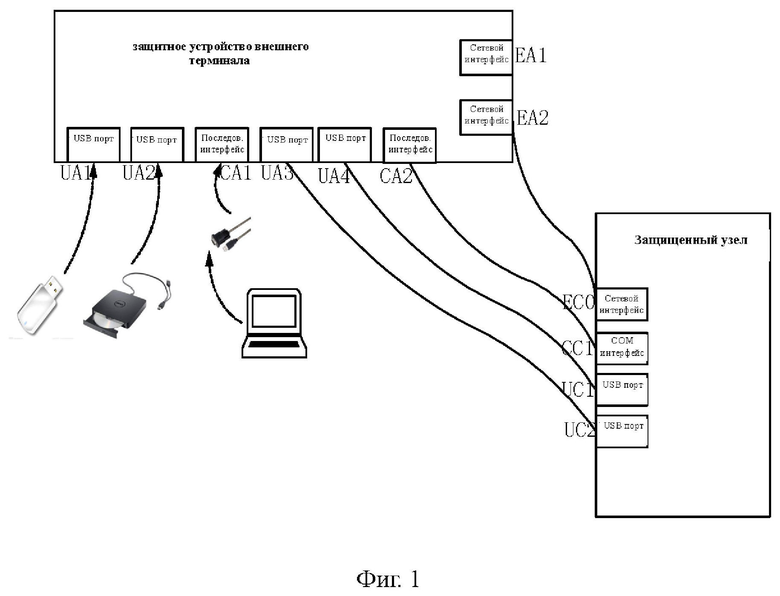

На фиг. 4 представлен вид развертывания сети системы защиты на основе устройства защиты внешнего терминала согласно третьему варианту осуществления настоящего изобретения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения будут подробно описаны ниже со ссылкой на иллюстрации. Хотя варианты осуществления настоящего изобретения поясняются иллюстрациями, следует учесть, что настоящее изобретение может быть реализовано в различных формах и не ограничиваться представленными в описании вариантами осуществления. Варианты осуществления изобретения охарактеризованы таким образом, что настоящее изобретение может быть более очевидно и сущность настоящего изобретения может быть полностью раскрыта специалисту в данной области.

Союзы "и/или" применяют только для характеристики наличия и расположения объектов и может обозначать три ситуации, например, "А и/или В" может обозначать только А, как А, так и В одновременно, и только В. Кроме того, символ "/" здесь обозначает, что предусматривается альтернативный выбор между первым и вторыми объектами с использованием союза "или".

Устройство защиты внешнего терминала, предусмотренное настоящим изобретением, включает в себя модуль управления интерфейсом и управляющий модуль системы.

Модуль управления интерфейсом, используемый для предоставления одного или несколько внутренних интерфейсов и один или несколько внешних интерфейсов, внутренние интерфейсы соединены с соответствующими интерфейсами защищенного базового компьютера и внешних интерфейсов, сконфигурированных для получения доступа к одному или нескольким внешним устройствам. Управляющий модуль системы используется для электрического подключения модуля управления интерфейсом и контроля безопасного права доступа внешнего устройства, подключенного к одному или нескольким внешним интерфейсам на модуле управления интерфейсом. Поэтому настоящее изобретение обеспечивает конструктивное выполнение защитного устройства терминала и безопасность защищаемого хоста без установки программного обеспечения для защиты безопасности на хосте, при этом значительно повышается безопасность системы и устраняются угрозы безопасности, которые могут быть связаны с интерфейсами.

Следует отметить, что термин "модуль" в настоящем изобретении представляет собой аппаратный модуль, состоящий из материальных электронных элементов, таких как схема, устройство обработки данных, память, буфер и тому подобное. В настоящем изобретении модуль управления интерфейсом и управляющий модуль системы могут быть конструктивной или функционально независимой комбинацией элементов, а также могут быть конструктивной или функционально интегрированной комбинацией выполненных за одно целое элементов. Например, в качестве варианта осуществления изобретения модуль управления интерфейсом состоит из платы управления интерфейсом, а управляющий модуль системы состоит из платы управления системой; плата управления интерфейсом и плата управления системой являются печатными платами, интегрированными с электронными элементами, и соединены через шину. В других вариантах осуществления изобретения модуль управления интерфейсом и управляющий модуль системы также могут быть интегрированы на одной печатной плате. Поэтому важным принципом настоящего изобретения является соотношение управления между модулем управления интерфейсом и управляющим модулем управления системы, но не ограничивается пространственным или конструктивным соединением типов комбинаций электронных элементов, образующих модули.

Согласно настоящему изобретению, когда внешний интерфейс модуля управления интерфейсом имеет доступ к внешнему устройству, модуль управления интерфейсом уведомляет управляющий модуль системы о том, что управляющий модуль системы выполняет операцию права безопасного доступа на внешнем устройстве. Если внешнее устройство не проходит проверку на право безопасного доступа, то внешнее устройство обозначается как устройство, не имеющее право доступа, а конструктивная связь между внешним устройством и защищенным базовым компьютером поддерживается в отключенном состоянии; и/или если внешнее устройство проходит проверку на право безопасного доступа, то внешнее устройство определяется как устройство, имеющее право доступа, и включается конструктивная линия связи между внешним устройством и защищенным базовым компьютером. Поэтому настоящее изобретение реализует конструктивную изолированную проверку на право безопасного подключения внешнего устройства, тем самым повышая показатели безопасности системы защиты.

В качестве конкретного варианта осуществления изобретения модуль управления интерфейсом контролирует в режиме реального времени состояние соединения внешнего интерфейса, имеющего доступ к внешнему устройству, и автоматически отключает конструктивно подключенное соединение, когда внешнее устройство, определенное как устройство, имеющее право безопасного доступа, отключается от внешнего интерфейса. Таким образом, настоящее изобретение может предотвратить доступ устройства, не имеющего права доступа, используя соединение устройства, которое обладает правом безопасного доступа.

Предпочтительно, когда к внешнему устройству повторно обращаются после отключения от внешнего интерфейса, управляющий модуль системы повторно выполняет операцию проверки безопасного доступа на внешнем устройстве. Таким образом, настоящее изобретение может предотвратить попытки нарушения защиты с использованием того же внешнего устройства.

Пример осуществления

На фиг. 1 отображен принцип применения системы защиты в соответствии с первым вариантом осуществления настоящего изобретения.

Как показано на фиг. 1, защитное устройство внешнего терминала извне подключено к защищаемому базовому компьютеру посредством интерфейсные соединительных линий; интерфейсы (USB-порты UC1, UC2, СОМ-интерфейс СС0, сетевой интерфейс ЕС0) на защищаемом базовом компьютере подключаются к внутренним интерфейсам устройства защиты внешнего терминала через различные типы соединительных линий, например, интерфейсы UC1 и UC2 защищаемого базового компьютера соответственно подключаются к внутренним USB-портам UA4 и UA3 устройства защиты внешнего терминала, последовательный интерфейс СС0 подключается к внутреннему последовательному интерфейсу СА2, а сетевой интерфейс ЕС0 подключается к внутреннему сетевому интерфейсу ЕА2. Различные внешние устройства (U-диск, драйвер оптического диска, устройство подключения последовательного интерфейса и т.п.) все получают доступ к защитному устройству внешнего терминала и могут передавать данные с защищенного базового компьютера только посредством защитного устройства внешнего терминала, например, U-диск получает доступ к внешнему интерфейсу UA1 защитного устройства внешнего терминала, драйвер оптического диска USB имеет доступ к внешнему интерфейсу UA2, а устройство подключения последовательного интерфейса имеет доступ к внешнему интерфейсу СА1. Внешние устройства, такие как U-диск, драйвер оптического диска USB и устройство подключения последовательного интерфейса, которые должны передавать данные с защищенного базового компьютера, не могут иметь непосредственный доступ к защищенному базовому компьютеру, но должны обладать доступом к соответствующим внешним интерфейсам защитного устройства внешнего терминала для выполнения передачи данных.

На фиг. 2 представлен схематический вид внутренней конструкции устройства защиты внешнего терминала согласно приведенному выше варианту осуществления настоящего изобретения.

В варианте осуществления настоящего изобретения устройство защиты внешнего терминала в основном состоит из платы управления интерфейсом А и платы управления системой В, причем плата управления системой В соединена с платой управления интерфейсом А посредством управляющей соединительной линии (например, шины) и используется для управления различными режимами работы интерфейсов на плате управления интерфейсом А, таком как USB-порт, последовательный интерфейс и сетевой интерфейс, с тем чтобы реализовать функцию выполнения контроля безопасности доступа различных внешних устройств. Плата управления системой А может управлять режимом работы каждого интерфейса; режим работы включает в себя: доступ, отсутствие доступа, фильтрацию содержимого протокола, зеркалирование, проведение аудита и тому подобное. Однако настоящее изобретение не ограничивается конкретными типами управления режимами работы. Плата управления системой В может быть подключена к плате управления интерфейсом А через интерфейс I2C или SPI. Однако настоящее изобретение не ограничивается конкретными принципами управления подключения интерфейсов.

Устройство защиты внешнего терминала дополнительно включает аппаратную память D, которая функционирует как встроенная память устройства защиты терминала и используется для хранения данных, обмениваемых между интерфейсами; кроме того, внутренняя память может дополнительно хранить заданную стратегию защиты; и плата управления системой В выполняет проверку безопасного доступа на различных типах интерфейсов или интерфейсах с различными серийными номерами на модуле управления интерфейсом путем считывания заданной стратегии защиты, хранящейся во встроенной памяти.

В данном варианте осуществления изобретения функции безопасности, реализуемые защитным устройством внешнего терминала, включают, но не ограничиваются ими: администратор предварительно устанавливает разрешение и стратегию защиты для устройства защиты внешнего терминала; стратегия защиты включает в себя, но не ограничивается ими: стратегию разрешения импорта данных (например, с помощью USB-порта), стратегию разрешения экспорта данных (например, USB-порта), стратегию ограничения доступа к устройствам USB (например, к USB-устройству на основе ИД производителя, а именно на идентификационном коде поставщика, и/или ИД продукта, а именно на идентификационном коде продукта), антивирусную стратегию импорта данных, стратегию управления черными и белыми списками экспорта данных, стратегию управления форматом экспорта данных, стратегию разрешения доступа к последовательному интерфейсу, стратегию защиты подключаемых к USB-портам устройств, стратегию регулирования безопасной передачи данных по сети, стратегию регулирования функции межсетевой защиты, стратегию для последовательного интерфейса по работе с черными и белыми списками и тому подобное.

В предпочтительном варианте осуществления изобретения политика безопасности включает в себя следующее: после того, как администратор устанавливает стратегию безопасности, соответствующая стратегия безопасности будет выполняться внешним устройством защиты терминала последовательно. В предпочтительном варианте осуществления изобретения стратегия безопасности включает в себя следующее: администратор дополнительно контролирует, входит ли устройство защиты внешнего терминала в режим мониторинга защиты, при этом режим соединения с защищенным хостом будет контролироваться, а в случае отклонения от нормальной работы будет подан сигнал тревоги.

В предпочтительном варианте осуществления изобретения стратегия безопасности включает в себя следующее: когда сигнал тревоги при отклонениях от нормальной работы или в случаях доступа к интерфейсу должны быть записаны для последующего запроса администратором, встроенная память D дополнительно используется для записи информации о сигнале тревоги или информации журнала регистрации доступа к интерфейсу.

В предпочтительном варианте осуществления изобретения защита интерфейса устройства защиты внешнего терминала может дополнительно включать защиту электрической безопасности и защиту в случаях отклонения от нормальной работы при использовании и включает, но не ограничивается этим: усиление принудительной блокировки устройства защиты внешнего терминала и усиление контроля на доступ к неразрешенному USB-устройству после использования разрешенного USB-устройства с прохождение проверки для подтверждения права на доступ.

В предпочтительном варианте осуществления изобретения защита электрической безопасности устройства защиты внешнего терминала относится к устройству защиты внешнего терминала, которое может эффективно предотвращать повреждение защищенного базового компьютера с помощью внешнего интерфейса, такого как USB, и может устранять разрушающую линию поведения защищенного базового компьютера с помощью сильнодействующего разрядного устройства, такого как USB-бомба.

Предпочтительным вариантом осуществления настоящего изобретения является определенный принцип выполнения для обеспечения электрической безопасности с применением двух аспектов:

1) интерфейс выбран с ограничением по силе тока и напряжению

В техническом решении электрическая безопасность защитного устройства терминала означает то, что устройство имеет аппаратную конструкцию для предотвращения повреждения от сильноразрядного устройства и обеспечивает цепью с ограничениями по силе тока и напряжению для предотвращения негативного воздействия от высокого напряжения и силы тока, при этом получают первую систему защиты;

2) средство подключения внешнего устройства, основано на переключении физического коммутатора

Защитное устройство внешнего терминала обеспечивает аппаратным переключателем в виде логического узла и дополнительно улучшает реализацию функции по защите электрической безопасности. Если взять в качестве примера внешнее USB-устройство, то при подключении U-дискового устройства или другого USB-устройства к защитному устройству терминала сначала должна быть выполнена необходимая проверка права безопасного доступа, и только устройство, имеющее право доступа, может выполнить определенную операцию; перед прохождением проверки на право безопасного доступа подключенное USB-устройство не может быть подключено к базовому компьютеру. Другими словами, до того, как подключенное внешнее устройство пройдет проверку на право безопасного доступа, между внешним устройством и защищенным базовым компьютером не будет обеспечена подключенная связь. Поэтому, даже если ограничения по силе тока и напряжению в первом защитном слое не выполняют необходимую защитную роль, скачки тока и напряжения, вызванные подключенным USB-устройством, не повлияют на безопасность защищаемого хоста.

В качестве дополнительного варианта осуществления изобретения защитное устройство внешнего терминала имеет используемую защитную функцию в ситуациях некорректного функционирования интерфейса; эта функция в основном предотвращает ситуации, когда злоумышленник отключает связь между защитным устройством внешнего терминала и защищенным базовым компьютером, пытается обойти устройство защиты внешнего терминала и получить непосредственный доступ к защищенному хосту или использует USB-устройство, имеющее право доступа, для прохождения проверки на право безопасного доступа, а затем заменяет устройство, имеющее право доступа, другим не имеющим права доступа USB-устройством.

Предпочтительным вариантом осуществления настоящего изобретения является наличие необходимых устройств для защиты в процессе эксплуатации:

1) блокировка интерфейсного соединения, например, блокировка USB - соединения

Обычный интерфейс в общих случаях блокируется механически, а именно через специальный интерфейс, например, специальный интерфейс с большой разрядностью U-диска или специальный сетевой интерфейс, используемый в секретных организациях, чтобы предотвратить некорректное использование или предотвратить подключение и отключение интерфейса другим лицом. Такие интерфейсы имеют дефект плохой общности, и интерфейс устройства должен быть перестроен для удовлетворения требования механического соединения. Такие интерфейсы, как правило, подходят только для необходимых устройств управления в специальных отраслях промышленности, они плохо вводятся в работу и легко приводят к разногласиям при обслуживании устройств.

Устройство защиты внешнего терминала, предусмотренное предпочтительным вариантом осуществления настоящего изобретения, имеет функцию блокировки интерфейса, которая реализуется посредством технологии дискретизации аналогового сигнала и аналого-цифрового преобразования сигнала; когда конкретный интерфейс устройства защиты внешнего терминала А соединен с конкретным интерфейсом защищаемого базового компьютера В, плата управления интерфейсом в защитном устройстве внешнего терминала контролирует в режиме реального времени состояние соединения внутреннего конкретного интерфейса, подключенного к защищаемому хосту В; и когда состояние соединения отклоняется от нормы, автоматически срабатывает отключение цепи между интерфейсной платой управления и защищенным хостом. Кроме того, изменение силы тока/напряжения внутреннего интерфейса фиксируется с помощью контролирующей схемы; и когда состояние соединения определяется как отклоняющееся от нормы, срабатывает сигнал аварийной сигнализации. Кроме того, после автоматического срабатывания отключения цепи между платой управления интерфейсом и защищенным хостом состояние соединения восстанавливается от отклоняющегося от нормы к нормальному, а соединение между платой управления интерфейсом и защищенным хостом все еще поддерживается в отключенном состоянии. Выбрав соединение USB-порта между двумя в качестве примера, защитное устройство внешнего терминала А отслеживает в режиме реального времени силу тока и напряжение интерфейса, подключенного к защищенному хосту В, чтобы получить соединение между устройством А и хостом В. когда злоумышленник отключает соединительную линию между устройством А и хостом В, схема мониторинга фиксирует во времени изменения силы тока и напряжения, запускает оптико-акустический оповещатель и запускает операцию отключения; даже если пользователь подключит соединительную линию снова, соединение между А и В не будет автоматически восстановлено, восстановление соединения требует ручной настройки пользователем с разрешением администратора.

2) Контроль подключения и отсоединения внешних устройств

Устройство защиты внешнего терминала, предусмотренное техническим решением настоящего изобретения, имеет функцию контроля подключения и отключения внешнего устройства; эта функция относится к тому, что плата управления интерфейсом контролирует в режиме реального времени состояние подключения внешнего интерфейса, имеющего доступ к внешнему устройству, и автоматически отключает конструктивно подключенную цепь, когда внешнее устройство, определенное как устройство с правом доступа, отключено от внешнего интерфейса; кроме того, при повторном доступе к внешнему устройству после отсоединения от внешнего интерфейса плата управления системой 2 повторно выполняет операцию проверки безопасного доступа на внешнем устройстве. В качестве варианта осуществления изобретения, когда пользователь уполномочен выполнять операции импорта и экспорта данных защитное устройство внешнего терминала А эффективно контролирует подключенное внешнее устройство (например: USB-устройство) путем мониторинга интерфейса и предотвращает ситуации, при которых пользователь использует устройство с правом доступа для осуществления проверки на право безопасного доступа, а затем отключает устройство с правом доступа и подключает устройство без права доступа. Как только пользователь отключит устройство, система автоматически восстановится к несанкционированному отключенному состоянию, чтобы максимально обеспечить безопасность подключения устройства.

Защитное устройство терминала, предусмотренное в решении, имеет функцию контроля подключено-отключено и аварийного отключения; эта функция реализуется посредством коммутации подключения под контролем конкретного устройства, но не программного обеспечения; схема конструктивного выполнения представлен на фиг. 3.

На фиг. 3 показан еще один вариант осуществления настоящего изобретения.

Защитное устройство внешнего терминала по варианту осуществления изобретения имеет функцию управления интерфейсом и принимает решение о том, что аппаратное средство подключается/отключается путем включения/выключения аппаратного изолирующего переключателя на основе программируемой логической интегральной схемы управления/ однокристального персонального компьютера, чтобы управлять переключением для доступа внешнего устройства.

Если взять в качестве примера функцию управления USB, то защитное устройство внешнего терминала в данном варианте осуществления изобретения включает в себя плату управления интерфейсом, плату управления системой на основе ARM/x86 и встроенное запоминающее устройство USB, причем плата управления интерфейсом включает в себя регистрирующий блок сопрягающего устройства и микросхему для переключения.

Интерфейсы платы управления интерфейсом соединены так, как показано на фиг. 3. UA1 и UB1, UA2 и UB2, UB3 и UA3, UA4 и UA2, UB1 и UB3 включаются и выключаются при помощи переключателей. Регистрирующий блок сопрягающего устройства определяет состояние каждого интерфейса, а микросхема для переключения сконфигурирована для передачи данных сетевого интерфейса между защищаемым хостом, защитным устройством внешнего терминала и центром дистанционного управления.

Аппаратное обеспечение поддерживает два режима управления, которые соответственно соответствуют двум функциям использования USB-устройства: импорт и экспорт данных USB и прямое подключение USB-устройства:

1) Логические схемы управления импортом и экспортом данных USB:

Для логической схемы управления импортом и экспортом данных устройства защиты внешнего терминала по варианту осуществления изобретения ситуация аппаратного подключения выглядит следующим образом: USB соединительное средство защищаемого хоста подключается к внутренним интерфейсам UA3 и UA4; UB1 и UB2 получают доступ к USB-интерфейсу платы управления системой; U-диск, подлежащий доступу, или носитель данных в виде мобильного устройства подключаются к внешнему интерфейсу UA1; устройство драйвера оптического диска USB подключается к UA2; и UB3 получает доступ к встроенному USB-накопителю. Таким образом, защитное устройство внешнего терминала осуществляет управление всеми интерфейсами передачи данных защищенного хоста, так что передача данных с использованием интерфейсов защищенного хоста завершается посредством защитного устройства внешнего терминала.

Предпочтительно, система защиты дополнительно включает в себя центр управления для удаленного управления защитным устройством внешнего терминала, при этом центр дистанционного управления соединен с сетевым интерфейсом ЕА2 защитным устройства внешнего терминала посредством сети и дистанционно управляет защитным устройством внешнего терминала, с тем чтобы решить задачу по обеспечению безопасности защищаемого базового компьютера без установки программного обеспечения защиты для обеспечения безопасности на защищаемом базовом компьютере.

2) Логическая схема управления прямым подключением USB-устройства:

Вариант осуществления изобретения относится к техническим решениям для некоторых не запоминающих USB-устройств, к которым необходим непосредственный доступ, к таким устройствам относится драйвер оптического диска USB, шифрование и т.п.; логическая схема управления прямым подключением устройства управляет посредством платы управления системой, аппаратной логической системой управления платы управления интерфейсом для обеспечения управления информационным потоком USB-устройства; ситуация аппаратного подключения выглядит следующим образом: внутренний USB-интерфейс UA4 платы управления интерфейсом в защитном устройстве терминала соединен с USB-интерфейсом UC1 защищенного хоста; интерфейс передачи UB2 имеет доступ к USB-порту платы управления системой; внешнее устройство (например, драйвер оптического диска USB), которое должно быть непосредственно подключено к защищенному хосту В, подключается к внешнему USB-порту UA2; а плата управления интерфейсом подключается к плате управления системой с помощью линию управления.

Предпочтительно, защитное устройство терминала использует следующий способ управления прямым подключением USB-устройства: когда внешнее устройство (например, драйвер оптического диска USB), подлежащее непосредственному подключению к защищенному базовому компьютеру В, подключается к внешнему USB-порту UA2 устройства защиты терминала, плата управления интерфейсом уведомляет плату управления системы с помощью линии управления, а плата управления системой управляет аппаратной логической схемой управления платы управления интерфейсом для включения основной линии связи между интерфейсом UA2 и интерфейсом передачи UB2, таким образом, драйвер оптического диска USB, подключенный к интерфейсу UA2, подключается к USB-порту платы управления системой. В то же время логическая схема управления аппаратного регулирования поддерживает основную линию связи между интерфейсом UA2 и внутренним интерфейсом UA4, подключенным к защищенному хосту в отключенном состоянии.

Плата управления системой выполняет проверку безопасного доступа на драйвере оптического диска USB на интерфейсе UA2 и определяет, является ли внешнее устройство, обладающим правом доступа; после того как драйвер оптического диска USB определен как устройство, обладающее правом доступа, аппаратная логическая система управления включает основную линию связи между внешним интерфейсом UA2 и внутренним интерфейсом UA4, чтобы подключить драйвер оптического диска USB, подключенный к интерфейсу UA2, к защищенному хосту.

Когда плата управления системой отслеживает изменение состояния соединения одного или нескольких интерфейсов, аппаратная логическая схема управления автоматически отключает основные линии связи между интерфейсами и другими интерфейсами. Например, когда внешнее устройство, подключенное к интерфейсу UA2, имеет доступ к интерфейсу UA4, плата управления системой отслеживает в режиме реального времени состояние подключения внешнего устройства, подключенного к интерфейсу UA2 платы управления интерфейсом, и автоматически отключает соединение, как только внешнее устройство распознано в состоянии отключенным от интерфейса.

На фиг. 4 представлен вариант осуществления изобретения в виде развертывания сети системы защиты на основе защитного устройства внешнего терминала. Система защиты включает в себя одно или несколько внешних устройств, защищенный базовый компьютер и защитное устройство внешнего терминала, причем защитное устройство внешнего терминала извне подключено к защищенному хосту, так что одно или несколько внешних устройств обеспечивают интерфейсную связь с защищенным хостом с помощью защитного устройства внешнего терминала. Здесь защитное устройство внешнего терминала соответствует описанному выше и не будет повторно охарактеризовано.

Кроме того, система защиты дополнительно включает в себя центр управления для удаленного управления защитным устройством внешнего терминала, причем центр управления состоит из сервера, рабочей станции для управления и других узлов и соединен с сетевым интерфейсом ЕА1 защитного устройства внешнего терминала с помощью узел коммутации сети.

В настоящем описании охарактеризовано большое количество конкретных частных случаев. Однако очевидно, что варианты осуществления настоящего изобретения могут быть реализованы и без конкретных частных случаев. В некоторых вариантах осуществления изобретения общеизвестные способы, структуры и технологии не раскрываются подробно, чтобы не исказить понимание сущности изобретения.

Аналогичным образом, следует понимать, что для упрощения понимания сущности настоящего изобретения специалистами в данной области техники по одному или нескольким частным случаям выполнения в приведенных выше вариантах осуществления настоящего изобретения признаки настоящего технического решения иногда вместе группируются в один вариант осуществления, иллюстрацию или их описание. Однако описанный способ не следует толковать следующим образом: заявленное изобретение содержит больше признаков, чем признаки, приведенные в каждом пункте формулы изобретения. Таким образом, пункты формулы изобретения характеризуют техническое решение определенной совокупностью признаков, причем каждый пункт формулы изобретения характеризует отдельное техническое решение с помощью совокупности признаков, содержащейся в нем.

Специалисты в данной области должны понимать, что модули в устройстве в варианте осуществления изобретения могут быть адаптивно изменены и установлены в одном или нескольких устройствах, отличных от настоящего варианта осуществления. Модули, или блоки, или компоненты в вариантах осуществления изобретения могут быть объединены в один модуль, или блок, или установку, кроме того, они могут быть разделены на множество подмодулей или отдельных блоков или элементов установки. За исключением того случая, когда по крайней мере некоторые из таких признаков и/или процессов или блоков являются несовместимыми, все признаки, раскрытые в настоящем описании (включая прилагаемую формулу изобретения, реферат и чертежи), а также все процессы, или части любого способа, или устройства, раскрытые таким образом, могут быть объединены в любую комбинацию. Если не указано иное, признаки, раскрытые в документах заявки (включая прилагаемую формулу изобретения, реферат и чертежи), могут быть заменены альтернативными признаками, обеспечивающими получение тех же или эквивалентных объектов техники.

Кроме того, специалисты в данной области должны понимать, что, хотя некоторые варианты осуществления изобретения, описанные в описании, включают определенные признаки, включенные в другие варианты осуществления, сочетания признаков различных вариантов осуществления изобретения используются в пределах области техники настоящего изобретения и образуют различные варианты. Например, в формуле изобретения любой из заявленных случаев выполнения технического решения может быть использован в виде любой комбинации.

Осуществление настоящего изобретения с применением отдельных элементов может быть реализовано в виде аппаратного или программного модуля, работающего на одном или нескольких процессорах, или их комбинации. Специалист в данной области должен понимать, что на практике микропроцессор или процессор для цифровой обработки сигналов (DSP) могут быть использованы для реализации некоторых или всех функций отдельных или всех компонентов аппаратуры для фотографирования и записи, вычислительного устройства и машиночитаемого носителя информации в соответствии с вариантами осуществления настоящего изобретения. Настоящее изобретение также может быть реализовано в виде устройства или аппаратной программы (например, компьютерной программы и программного продукта для ЭВМ) для выполнения части или всего способа, описанного в настоящем описании. Такая программа, реализующая настоящее изобретение, может храниться на машиночитаемом носителе или может быть в форме, имеющей один или несколько сигналов. Такие сигналы могут быть загружены с веб-сайта в Интернете, или предоставлены несущим сигналом, или обеспечены в любой другой форме.

Группа изобретений относится к области компьютерной безопасности, в частности к защитному устройству внешнего терминала и к системе защиты. Технический результат заключается в повышении безопасности хоста и устранении угроз безопасности, обусловленных использованием интерфейсов. Защитное устройство внешнего терминала включает: модуль управления интерфейсом, используемый для использования одного или нескольких внутренних интерфейсов и одного или нескольких внешних интерфейсов, при этом внутренние интерфейсы соединены с соответствующими интерфейсами защищенного базового компьютера, а также внешних интерфейсов, сконфигурированных для получения доступа к одному или нескольким внешним устройствам; и управляющий модуль системы, используемый для подключения модуля управления интерфейсом и контроля проверки подлинности внешнего устройства при доступе к одному или нескольким внешним интерфейсам на модуле управления интерфейсом. 2 н. и 10 з.п. ф-лы, 4 ил.

1. Защитное устройство внешнего терминала, включающее:

модуль управления интерфейсом, используемый для использования одного или нескольких внутренних интерфейсов и одного или нескольких внешних интерфейсов, при этом внутренние интерфейсы соединены с соответствующими интерфейсами защищенного базового компьютера, а также внешних интерфейсов, сконфигурированных для получения доступа к одному или нескольким внешним устройствам; и

управляющий модуль системы, используемый для подключения модуля управления интерфейсом и контроля проверки подлинности внешнего устройства при доступе к одному или нескольким внешним интерфейсам на модуле управления интерфейсом, кроме того,

модуль управления интерфейсом отслеживает в режиме реального времени состояние соединения внутреннего интерфейса, подключенного к соответствующему интерфейсу защищаемого базового компьютера, а при отклоняющемся от нормы состоянии соединения автоматически срабатывает отключение линии связи между модулем управления интерфейсом и защищенным базовым компьютером.

2. Защитное устройство внешнего терминала по п. 1, характеризующееся тем, что, когда внешний интерфейс модуля управления интерфейсом имеет доступ к внешнему устройству, модуль управления интерфейсом уведомляет управляющий модуль системы о том, что управляющий модуль системы выполняет операцию проверки права безопасного доступа на внешнем устройстве.

3. Защитное устройство внешнего терминала по п. 2, характеризующееся тем, что устройство защиты в дальнейшем используют для:

если внешнее устройство не проходит проверку на право безопасного доступа, то внешнее устройство обозначается как устройство, не имеющее доступа, и линия связи между внешним устройством и защищенным базовым компьютером поддерживается в отключенном состоянии; и/или

если внешнее устройство проходит проверку на право безопасного доступа, то внешнее устройство обозначается как устройство с правом доступа, и включается линия связи между внешним устройством и защищенным базовым компьютером.

4. Защитное устройство внешнего терминала по п. 3, характеризующееся тем, что модуль управления интерфейсом отслеживает в режиме реального времени состояние подключения внешнего интерфейса, имеющего доступ к внешнему устройству, и автоматически отключает подключенную линию связи, когда внешнее устройство, определенное как устройство с правом доступа, отключается от внешнего интерфейса.

5. Защитное устройство внешнего терминала по п. 4, характеризующееся тем, что при повторном доступе к внешнему устройству после отсоединения от внешнего интерфейса управляющий модуль системы повторно выполняет операцию проверки права безопасного доступа на внешнем устройстве.

6. Защитное устройство внешнего терминала по п. 1, характеризующееся тем, что, когда состояние соединения является отклоняющимся от нормы, автоматическое срабатывание отключения линии связи между модулем управления интерфейсом и защищенным базовым компьютером дополнительно включает в себя:

получение текущих данных/изменения напряжения внутреннего интерфейса посредством схемы текущего контроля, определение того, что состояние соединения является отклоняющимся от нормы, и осуществления запуска сигнала о наличии аварийной ситуации.

7. Защитное устройство внешнего терминала по п. 1, характеризующееся тем, что после автоматического срабатывания отключения канала связи между модулем управления интерфейсом и защищенным базовым компьютером состояние соединения восстанавливается от отклоняющегося от нормы к приемлемому, а канал связи между модулем управления интерфейсом и защищенным базовым компьютером все еще поддерживается в отключенном состоянии.

8. Защитное устройство внешнего терминала по п. 1, характеризующееся тем, что управляющий модуль системы управляет на основе заранее заданной стратегии обеспечения безопасности, проверки безопасного доступа внешнего устройства, подсоединенного к одному или нескольким внешним интерфейсам на модуле управления интерфейсом.

9. Защитное устройство внешнего терминала по п. 1, характеризующееся тем, что защитное устройство дополнительно включает в себя:

внутреннюю память, используемую для хранения данных, которыми обмениваются между интерфейсами.

10. Защитное устройство внешнего терминала по п. 1, характеризующееся тем, что модуль управления интерфейсом использует цепь с ограничением по току и напряжению, чтобы предотвратить повреждение защитного устройства внешнего терминала, когда внешний интерфейс подключен к высокоразрядному устройству.

11. Защитное устройство внешнего терминала по п. 1, характеризующееся тем, что один или несколько внутренних интерфейсов и внешних интерфейсов выполнены в виде USB-интерфейсов.

12. Система защиты, включающая в себя:

одно или несколько внешних устройств,

защищенный базовый компьютер и

защитное устройство внешнего терминала по любому из пп. 1-11,

причем защитное устройство внешнего терминала извне подключено к защищенному базовому компьютеру, так что одно или несколько внешних устройств используются в виде связного интерфейса с защищенным базовым компьютером посредством защитного устройства внешнего терминала.

| US 20020013911 A1, 31.01.2002 | |||

| CN 103532978 A, 22.01.2014 | |||

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| АДМИНИСТРИРОВАНИЕ ЗАЩИЩЕННЫМИ УСТРОЙСТВАМИ | 2010 |

|

RU2557756C2 |

| Abdulmalik Humayed, Cyber-Physical Systems Security - A Survey, 17.01.2017, <url: "https://arxiv.org/pdf/1701.04525.pdf>. | |||

Авторы

Даты

2022-01-17—Публикация

2019-01-16—Подача