Настоящее изобретение касается устройства и способа управления правами доступами к беспроводной сети.

В настоящее время сети связи и, более конкретно, Интернет играют все более важную роль в коммуникациях, будь то персональный уровень или уровень бизнеса. Пользователи хотят быть способными подключаться к такой сети, если возможно, постоянным образом или имеющим тенденцию к постоянству. В данном контексте одним из предпочтительных средств доступа является беспроводной доступ, который может осуществляться с мобильного терминала связи. В частности, доступ в соответствии со стандартом WiFi, стандартизованным IEEE (Институтом инженеров по электротехнике и радиоэлектронике - Institute of Electrical and Electronics Engineers) в семействе стандартов 802.11, имеет тенденцию к тому, чтобы стать основным. Такой доступ осуществляется путем размещения точек доступа WiFi, подключенных к информационной сети и позволяющих терминалам, как правило, портативным компьютерам, устанавливать подключение к данной точке доступа. Как только подключение устанавливается, трафик данных ретранслируется точкой доступа между терминалом и коммуникационной сетью.

Такие точки доступа размещаются многими субъектами хозяйственной деятельности. Можно упомянуть публичные точки доступа, управляемые местными властями в общественных местах, таких как библиотеки. Также может быть упомянут доступ, обеспечиваемый путешественникам в аэропортах, на железнодорожных станциях или в гостиницах. На предприятиях бизнеса также имеется тенденция к размещению точек доступа к своим компьютерным сетям и Интернету, в первую очередь для сотрудников, и, во-вторых, для посетителей.

Целью некоторых из этих доступов является неограниченная или неуправляемая открытость; как правило, таким является доступ к сети в общественных местах или, в некоторых случаях, доступ для сотрудников компании. С другой стороны, целью других доступов является ограниченный или управляемый доступ, либо в целях обеспечения безопасности клиентов бизнеса, либо в связи с тем, что предполагается взимать плату за доступ, например, в гостинице. Такие ограничения могут быть географическими, когда доступ посетителя ограничивается, например, комнатой для переговоров в компании. Такие ограничения могут быть временными, при этом, например, может использоваться система продажи кредитов на подключение в гостинице или на железнодорожной станции.

В настоящее время такие ограничения в большинстве случаев регулируются системой AAA (аутентификация, авторизация и учет -Authentication, Authorisation and Accounting) в форме аккаунтов пользователей, для которых устанавливаются ограничения. Такая система дорога в обслуживании, любая продажа услуги требует обновления в центральной системе и передачи связанных идентификаторов подключения пользователю.

Целью изобретения является решение вышеупомянутых проблем посредством использования устройств беспроводной связи, как правило, основанных на смарт-картах, которые обеспечивают беспроводную связь с сетью, будучи подключенными к терминалу. Такие устройства включают средства для управления временными и географическими параметрами доступа к сети и средства аутентификации. Такие устройства могут быть легко заранее запрограммированы лицом, управляющим сервисом, и затем распространены среди пользователей.

Изобретение касается устройства для доступа к беспроводной сети, включающего средства подключения к хост-устройству; средства подключения к точке доступа беспроводной сети; и средства открытия подключения к точке доступа беспроводной сети при приеме запроса активации подключения таким образом, чтобы обеспечить хост-машине, к которой устройство подключено, доступ к беспроводной сети, и средства управления правами доступа к беспроводной сети.

В соответствии с конкретным вариантом осуществления изобретения в смарт-карту включены по меньшей мере средства управления правами доступа к беспроводной сети.

В соответствии с конкретным вариантом осуществления изобретения средства управления правами доступа к беспроводной сети включают средства ограничения этого доступа по времени.

В соответствии с конкретным вариантом осуществления изобретения средства управления правами доступа к беспроводной сети включают сертификат, имеющий ограниченный период действия.

В соответствии с конкретным вариантом осуществления изобретения средства управления правами доступа, следовательно, включают средства вычитания времени подключения из заранее запрограммированного кредита.

В соответствии с конкретным вариантом осуществления изобретения средства управления правами доступа к беспроводной сети включают средства географического ограничения этого доступа.

В соответствии с конкретным вариантом осуществления изобретения средства управления правами доступа к беспроводной сети включают средства администрирования списков управления доступом для определения того, какие подключения являются авторизованными.

Изобретение также касается способа управления правами доступа к беспроводной сети, включающего шаг приема запроса на активацию подключения устройством беспроводного сетевого доступа, включающим средства подключения к хост-устройству, средства подключения к точке доступа беспроводной сети и средства открытия подключения к точке доступа беспроводной сети при приеме запроса на активацию подключения таким образом, чтобы обеспечить доступ к беспроводной сети хост-машине, к которой подключено устройство; шаг тестирования доступного времени; шаг тестирования доступности сети; шаг подключения, если эти два теста положительны; и шаг отклонения подключения, если один из этих тестов дает отрицательный результат.

Особенности изобретения, упомянутые выше, так же как и другие особенности, станут более ясными после прочтения следующего описания примера осуществления изобретения; упомянутое описание дается совместно с чертежами, на которых:

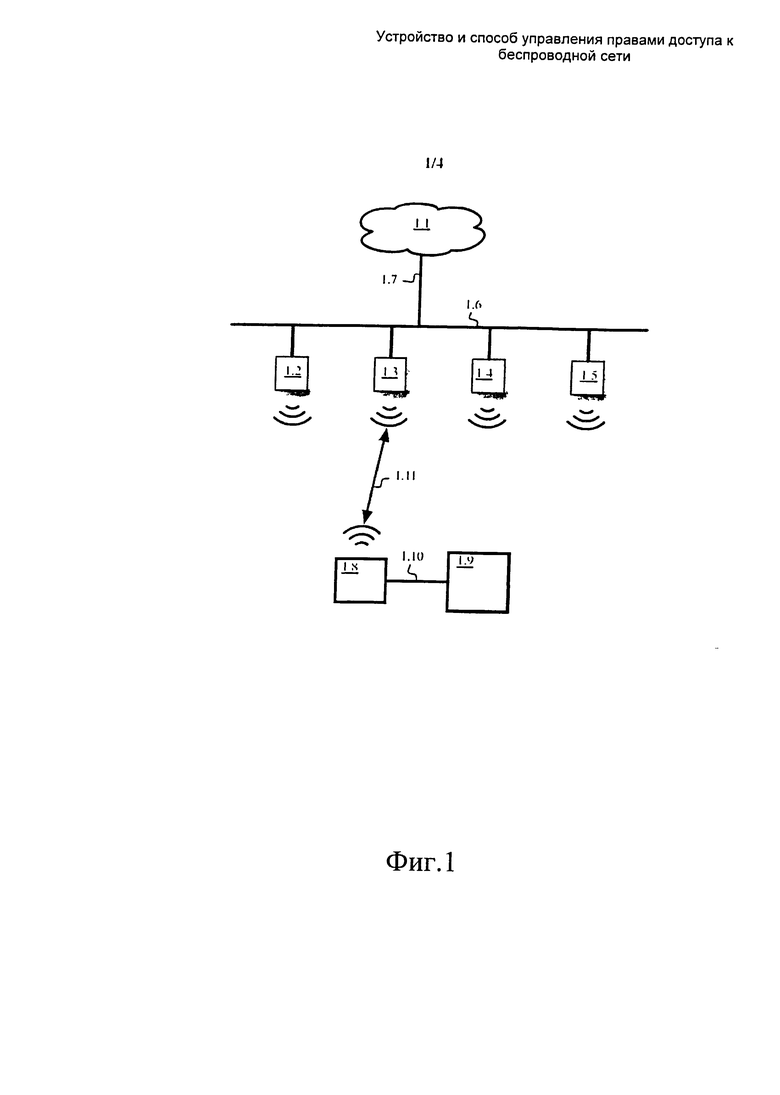

фиг.1 описывает общую архитектуру примера системы, использующей изобретение,

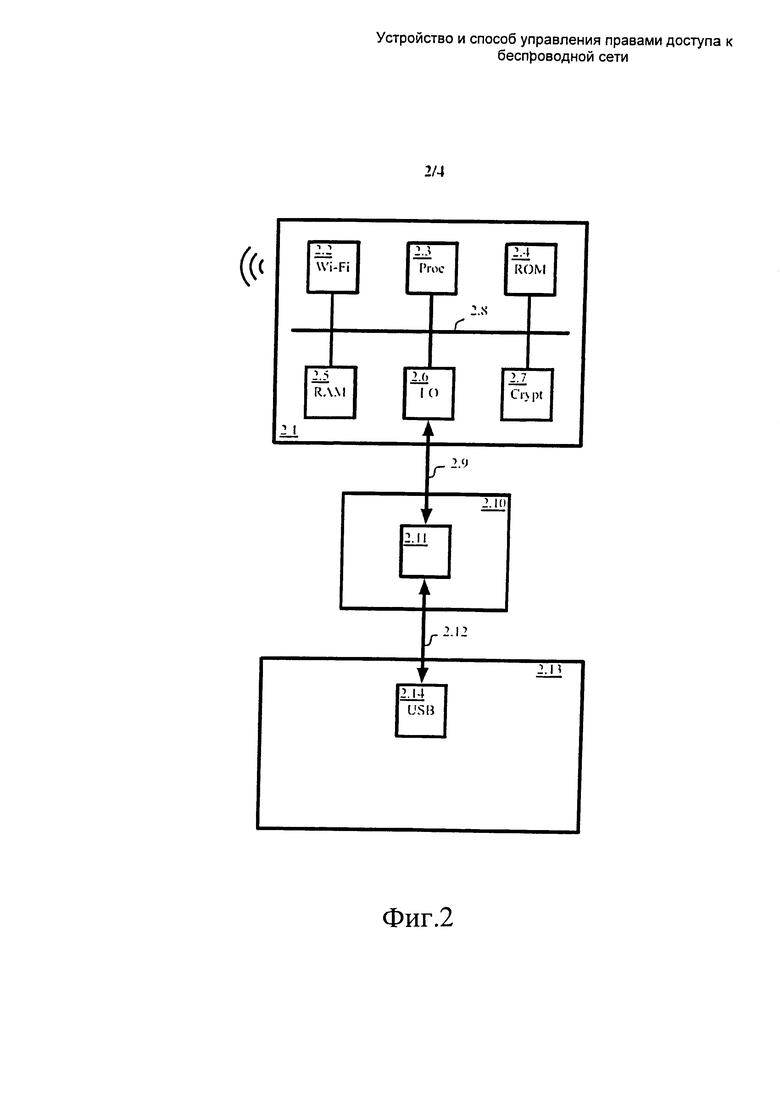

фиг.2 описывает аппаратную архитектуру приведенного в качестве примера варианта осуществления изобретения,

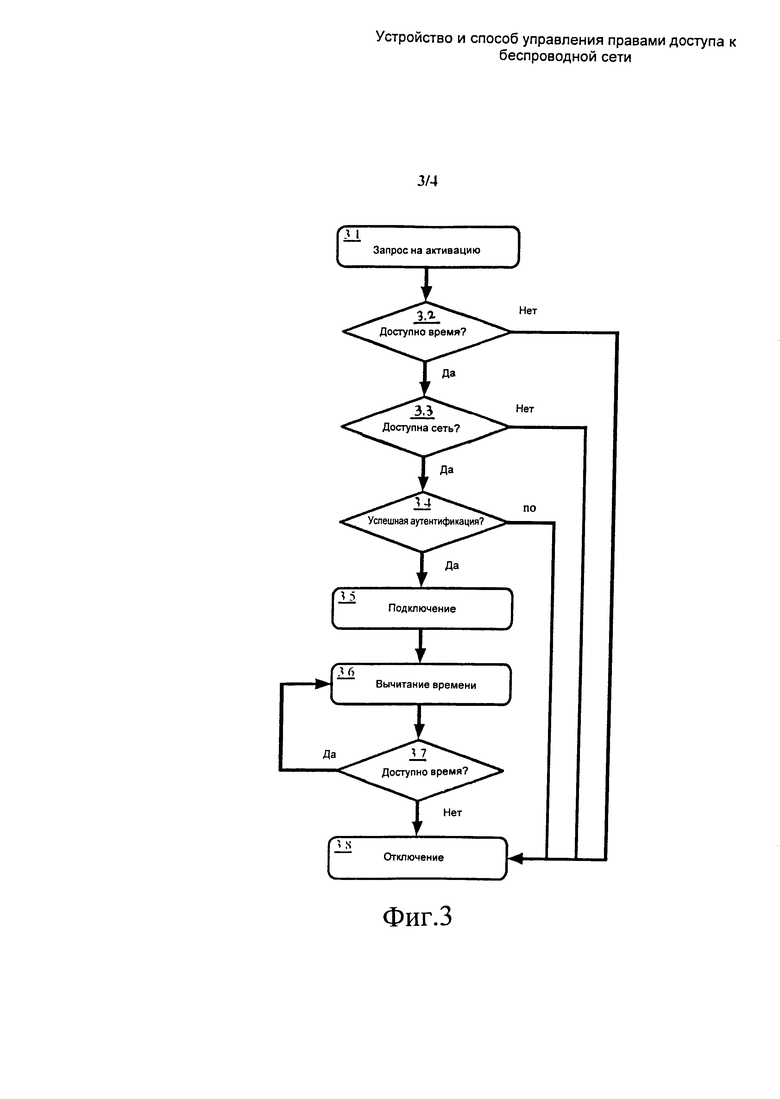

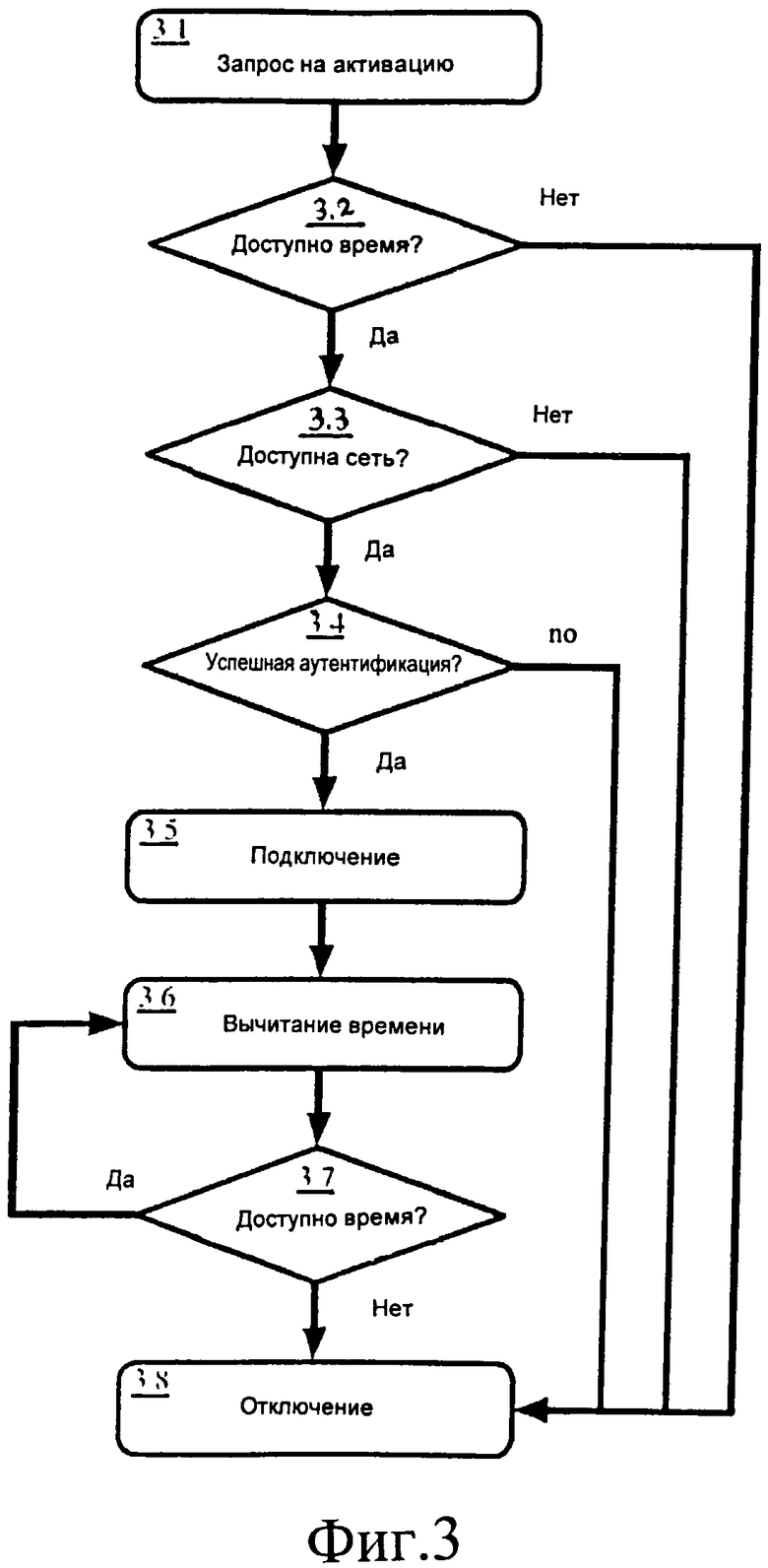

фиг.3 описывает первый пример способа подключения в соответствии с изобретением,

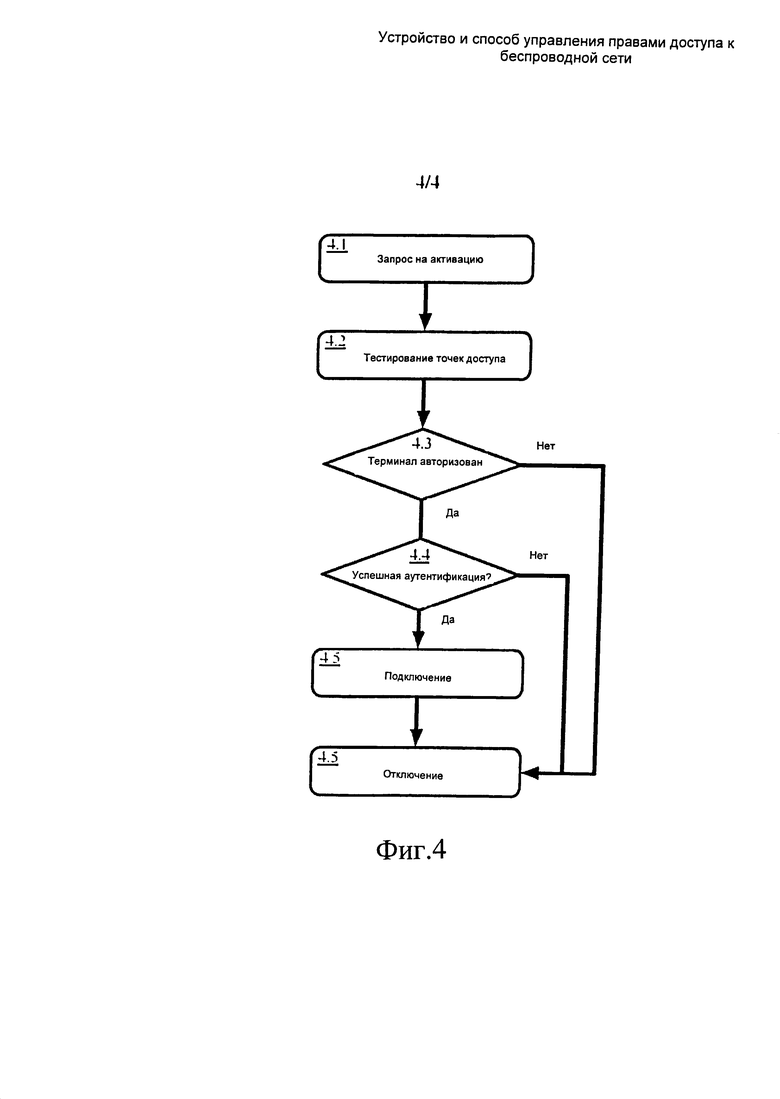

фиг.4 описывает второй пример способа подключения в соответствии с изобретением.

Общая архитектура использования изображена на фиг.1. На данной схеме можно видеть персональный терминал 1.9, например персональный компьютер, портативный компьютер, личный секретарь и т.п. Пользователь этого терминала 1.9 пытается получить доступ к сети 1.1 связи, как правило, Интернету. Доступ к этой сети может осуществляться в данной среде в форме одной или более точек 1.2-1.5 беспроводного доступа; эти точки доступа, как правило, являются терминалами WiFi-доступа. Эти терминалы, как правило, объединяются вместе в локальную сеть 1.6, которая в свою очередь подключается к сети 1.1 связи соединением 1.7. На сегодняшний день для терминалов является обычным наличие сетевого интерфейса WiFi, позволяющего им устанавливать подключение к одной из точек доступа с целью установления соединения с сетью связи или с локальной сетью, к которой подключены терминалы доступа.

Однако изобретение рассматривается в таком контексте, где орган, ответственный за управление локальной сетью и точками доступа, стремится управлять этим доступом. Причины для такого стремления управлять могут быть различными. Это могут быть причины, связанные с обеспечением безопасности, когда желательно контролировать, кто подключается и откуда, а также ресурсы сети, к которым пользователь может иметь доступ. В данном случае может быть желательным ограничить доступ к различным отдельным точкам доступа или ограничить такой доступ аккаунтами, авторизация к которым будет находиться под управлением, например, с целью ограничить доступ внутренней сетью. Также может быть стремление взимать плату за время подключения. В этом случае время доступа должно являться тем параметром, которое желательно проверять. Эти различные типы управления являются только примерами; можно использовать несколько из них или добавить другие без отклонения от сути изобретения.

В данном контексте изобретение основывается на распределении пользователям устройств доступа 1.8 посредством доступов, управляемых уполномоченным лицом. Эти устройства снабжаются, во-первых, средствами 1.10 подключения к хост-терминалу 1.9, как правило, в соответствии со стандартом USB (универсальная последовательная шина - Universal Serial Bus), однако могут использоваться и другие типы подключения, такие как Bluetooth, Ethernet или другие технологии подключения. Устройство 1.8 также снабжается средствами беспроводного подключения в соответствии с протоколом связи, который использует точки доступа, как правило, WiFi. Изобретение основывается на том факте, что устройство включает средства управления правами доступа к беспроводной сети. В этом случае устройство может проверять перед открытием соединения 1.11 с точкой доступа, что права подтверждены, и, следовательно, авторизовать пользователя для доступа к сети связи посредством его терминала. Устройство при этом предпочтительно рассматривается терминалом в качестве сетевого интерфейса. Точки доступа, как правило, конфигурированы таким образом, чтобы предотвратить доступ ко всем терминалам, кроме устройств, которые были распределены. В некоторых вариантах осуществления точки доступа могут предоставлять свободный доступ списку известных терминалов, как правило, компьютерам, которые используют сотрудники организации, тогда как неизвестные компьютеры, принадлежащие посетителям, могут подключаться только при помощи предоставленного им устройства в соответствии с изобретением.

На фиг.2 представлена аппаратная архитектура приведенного в качестве примера варианта осуществления устройства в соответствии с изобретением. Данный вариант осуществления основывается на использовании смарт-карты 2.1. Такая смарт-карта подключена к устройству 2.10 чтения смарт-карты USB-тта, которое в свою очередь подключается к терминалу 2.13 посредством USB-nopia 2.14. Смарт-карта может быть также интегрирована в устройство, которое имеет таким образом форму L/SB-ключа, включающего периферийное устройство WiFi и интегрированную смарт-карту. Хотя изобретение может использоваться в периферийном устройстве WiFi, подключаемом с помощью USB и обычно называемом "WiFi (B-ключ", путем простого добавления модуля управления правами, использование смарт-карты предлагает несколько преимуществ. Оно снижает затраты на изготовление устройства, так как производство смарт-карт на сегодняшний день является массовым. Также становится возможным использовать преимущество внутренних средств защиты, интегрированных во все смарт-карты. Мошенническое изменение таких карт становится трудновыполнимой задачей. Также становится возможным использование периферийного оборудования, доступного для программирования карт, и, следовательно, для простого создания устройств, программируемых конкретными правами в зависимости от использования. Также становится возможным повторное использование карты путем простого программирования прав с целью ее повторного распространения. Карта может также распространяться в форме жетона, также предоставляющего доступ к сети.

Смарт-карта 2.1 поставляется вместе с радиомодулем 2.2 подключения WiFi. Посредством радиомодуля карта способна устанавливать физические WiFi-подключения к точке доступа. В качестве альтернативы такой радиомодуль может быть реализован в устройстве для чтения карты и осуществлять подключение посредством него. Смарт-карта управляется микроконтроллером или процессором 2.3. На ней имеется модуль программного обеспечения, состоящий из операционной системы и набора приложений, размещенных в постоянном запоминающем устройстве, или ROM 2.4 (read only memory). Эти пакеты программного обеспечения используют оперативное запоминающее устройство 2.5 для исполнения программ. Для данного типа карт является обычным наличие криптографического сопроцессора 2.7, позволяющего ускорять операции шифрования, используемые как для аутентификации, так и для любого шифрования передаваемых данных. Наконец, на смарт-карте имеется модуль управления входами/выходами 2.6, управляющий доступами извне и, в данном случае, с помощью устройства 2.10 чтения карты. Все эти модули подключаются посредством шины 2.8.

Обмен данными с терминалом, к которому подключается данная смарт-карта, происходит в приведенном в качестве примера варианте осуществления изобретения через устройство 2.10 чтения карты, имеющее USB-подключение 2.12 к терминалу и управляющее входами/выходами смарт-карты 2.1 при помощи соединения 2.9, при этом адаптация осуществляется средствами модуля адаптации 2.11.

Когда устройство подключено к терминалу, то оно выступает в качестве его сетевого интерфейса. Для этого оно получает IP-адрес для осуществления связи с сетью, к которой оно подключено. При обеспечении TСР/IР-связи поверх USB-соединения выбор связан с использованием протокола RNDIS (спецификация интерфейса драйвера удаленной сети - Remote Network Driver Interface Specification), разработанного Microsoft. Данная спецификация для сетевых периферийных устройств функционирует на шине, такой как, например, USB. Такой выбор делает возможной совместимость без необходимости настройки параметров или добавления специального программного обеспечения с широким выбором операционных систем терминалов пользователя, таких как Windows Vista, Apple Mac OSX или Linux, которые при поставке по умолчанию включают управление RNDIS. В Windows ХР достаточно просто добавить файл ".inf” размером несколько килобайт. Данный выбор, таким образом, позволяет легко использовать устройство в соответствии с изобретением в большинстве пользовательских терминалов, доступных на рынке. Специалисты в данной области техники могут понять, что могут быть выбраны и другие технологии для решения данной задачи, особенно, если изобретение реализуется с использованием соединения между устройством и терминалом, отличного от USB.

Компонент смарт-карты устройства не обязан обрабатывать IP с целью ограничения использования в пространстве и времени. С другой стороны, если ограничения доступа к определенным местам, например, когда нежелательно авторизовать доступ к определенным IP-адресам, осуществляются не точкой доступа, а устройством, то компонент смарт-карты может обрабатывать IP и предотвращать любое подключение к запрещенным IP-адресам. Также могут настраиваться и другие ограничения: карта может обрабатывать другие протоколы и таким образом управлять ими, например, обработка DNS (служба доменных имен - Domain Name Server) делает возможным запрет доменных имен. Правами доступа управляют посредством компонента смарт-карты. Пользователь, использующий устройство, не имеет возможности управлять предоставленными правами доступа и не может изменять их.

Модуль управления правами доступа к беспроводной сети реализован на карте. Данный модуль, как правило, интегрирован в драйвер радиомодуля 2.2, который управляет WiFi-доступами. Когда пользователь терминала хочет активировать подключение к сети связи, он запрашивает активацию подключения устройства. Данный запрос активации может принимать различные формы в соответствии с вариантами осуществления изобретения. В соответствии с первым вариантом осуществления, когда устройство подключено к хост-компьютеру, запрос осуществляется посредством действия пользователя на этом хост-компьютере. Данное действие может осуществляться средствами программного обеспечения, предназначенными для управления устройством, или средствами утилит сетевого управления, интегрированных в операционную систему. Далее данное действие включает активацию устройства. В соответствии с другим вариантом осуществления, устройство имеет элемент управления, кнопку и т.п., позволяющие пользователю активировать подключение. В соответствии с еще одним вариантом осуществления, активация подключения осуществляется автоматически, когда устройство подключается к хост-машине. В данном случае пользователь осуществляет запрос на активацию подключения простым подключением устройства. Данный запрос на активацию подключения обрабатывается драйвером радиомодуля 2.2. Далее запрос управляется модулем управления правами доступа, который будет проверять, выполняется ли набор условий, связанных с данными правами доступа, с целью авторизации подключения или его запрета.

Данные права доступа, как правило, хранятся в защищенной памяти, иначе говоря в памяти смарт-карты, которая недоступна извне, кроме как средствами специального программного инструментария. Данные права включают идентификатор сети, с которой ассоциируется устройство, как правило, SSID (идентификатор набора услуг - Service Set Identifier) сети в случае WiFi. Права могут также включать порог силы сигнала, как возможный элемент управления географией. Они могут также включать ключ шифрования, к примеру, ключ WPA (защищенный доступ WiFi- WiFi Protected Access), WPA2, WPA-Enterprise (промышленный) или WPA2-Enterprise, используемый для шифрования беспроводного обмена данными между устройством и точкой доступа. Некоторые из этих ключей могут быть выполнены в форме сертификатов для ограничения использования этих ключей по времени. Права доступа также включают идентификаторы для подключения к сети, как правило, имя подключения (логин - login) и пароль, однако, могут использоваться любые другие виды идентификаторов. Может использоваться любой другой вид политики управления правами доступа вместе со связанными параметрами. Например, для случая ограничения по времени хранится остаток доступного времени или кредит времени, ассоциированный с картой. В случае географически ограничиваемого доступа хранятся идентификаторы точки доступа или точек доступа, которые были авторизованы, а также, если данный вариант подходит, требуемые пороги силы сигнала.

На фиг.3 представлен пример функционирования модуля управления правами доступа для случая ограничения доступа по времени. Во время шага 3.1 модуль принимает запросы активации на подключение. Затем во время шага 3.2 он тестирует, осталось ли доступное время, иначе говоря, остается ли кредит времени, предоставленный устройству. Модуль также тестирует во время шага 3.3, доступна ли сеть, с которой он ассоциирован, при этом порядок данных тестов не является существенным. Данный тест доступности может также включать любую проверку того, что сила сигнала больше, чем требуемая сила сигнала. Если хотя бы один из этих тестов дает отрицательный результат, на шаге 3.8 устройство отклоняет установление подключения. Если оба этих теста дают положительный результат, то на шаге 3.4 устройство аутентифицирует себя с точкой доступа и, как только данная аутентификация пройдет успешно, на шаге 3.5 устанавливает подключение к точке доступа. Все время, пока подключение остается установленным, модуль вычитает время на шаге 3.6. Для осуществления этого он периодически тестирует на шаге 3.7, осталось ли доступное время. Вычитание времени может осуществляться, например, средствами часов, являющихся внутренними для жетона. Оставшееся время вычитается до тех пор, пока жетон не перейдет в отключенное состояние. В случае использования сертификата, действительность данных проверяется путем опроса сервера времени, использующего NTP (протокол сетевого времени -Network Time Protocol) для определения точной текущей даты. После этого внутренние часы используются для определения текущего времени и удостоверения того, что время действия сертификата не вышло. Можно создать устройство, комбинирующее использование вычитания времени и сертификата (может быть проведена параллель с твердой телефонной ставкой на определенный временной промежуток (1 час), используемый на протяжении одного месяца). Для случая использования сертификата ограничение доступа является ограничением, представленным фиксированной датой, датой отмены сертификата, начиная с которой соединение более не является доступным. Ограничение является таким образом независимым от времени подключения. Текущее время периодически сравнивается с датой и временем отмены сертификата с целью проверки его действительности. NTP-сервер может быть реализован в локальной сети, однако возможно также использовать серверы, доступные в сети связи, к которой осуществлено подключение. Как правило, такие серверы доступны в Интернете. Когда выделенный кредит времени достигает нуля или когда истекает срок действия сертификата, на шаге 3.8 устройство обрывает подключение.

В качестве альтернативы точка доступа может быть запрограммирована на проверку действительности сертификата с целью определения того, осуществлять авторизацию подключения или нет. В данном варианте именно точка доступа отвечает за то, чтобы прекратить подключение как только действительность сертификата закончится.

На фиг.4 представлен другой пример функционирования устройства в соответствии с изобретением для случая управления правами доступа путем ограничения по географии. Здесь вновь можно видеть шаг 4.1 приема запроса на активацию подключения. В данном случае устройство имеет список, возможно единый, идентификаторов точек доступа, авторизованных для подключения со стороны этого устройства. Данные идентификаторы могут в частности содержать имя сети (ESSID), MAC-адрес точки доступа (SSID), IP-адрес точки доступа или даже требуемую силу сигнала. Использование требуемой силы сигнала делает возможным ограничение доступа географической областью вблизи от точки доступа. Такой список конфигурируется в устройстве, когда оно персонализируется. Затем модуль управления на шаге 4.2 тестирует доступность точек доступа, т.е. тех точек доступа, которые находятся в зоне радиовидимости. Он проверяет на шаге 4.3, является ли по меньшей мере одна из этих точек авторизованной точкой доступа. Этот тест включает любую проверку того, что сила сигнала по меньшей мере равна требуемой силе сигнала. Если этот тест дал отрицательный результат, то в подключении отказывают на шаге 4.6. Если же тест дал положительный результат, то на шаге 4.4 устройство аутентифицирует себя с точкой доступа. После успешной аутентификации на шаге 4.5 устанавливается подключение к обнаруженной авторизованной точке доступа.

Как правило, добавляется шаг аутентификации пользователя устройством. В некоторых случаях такие дополнительные меры безопасности могут оказаться полезными. Данный шаг может быть осуществлен несколькими способами. Наиболее надежным является снабжение устройства биометрическим сенсором, позволяющим осуществлять идентификацию, например, устройством распознавания отпечатков пальцев, выполненным в устройстве (Match On Card или МОС). Благодаря этому в терминале клиента не делается ни одной записи, связанной с аутентификацией, и, следовательно, такая запись не может быть перехвачена вредоносным программным обеспечением. В качестве альтернативы, может быть выполнена аутентификация посредством пароля. В этом случае пользователь открывает WEB-навигатор, например, на терминале и подключает устройство. Устройство имеет встроенный WЕВ-сервер, которые предоставляет страницу аутентификации. Необходимо отметить, что последнее решение требует реализации на компоненте карты протоколов IP, HTTP, TLS и TCP.

Права доступа могут также быть определены в форме списка управления доступом (Access Control List) ACL, конфигурируемого на стадии персонализации устройства. Данный список ACL определяет, какие подключения являются авторизованными, какие должны быть защищены устройством, а какие защищать не требуется. Далее возможно управление авторизациями относительно доступных удаленных сервисов, осуществление авторизации некоторых из них и запрет на использование остальных. Устройство таким образом исполняет роль брандмауэра, селективно фильтрующего трафик. Также возможно интегрировать шифрованную туннельную систему или VPN (виртуальная частная сеть -Virtual Private Network) и, следовательно, авторизовать только подключение к определенной удаленной сети посредством этого туннеля, делая остальную часть сети недоступной.

Персонализация устройства может быть выполнена, например, обычными средствами программирования защищенной смарт-карты. Такая персонализация требует авторизации, гарантирующей, что пользователь не сможет изменить права, запрограммированные в устройстве.

Такое устройство предлагает преимущество защиты важной информации, находящейся в устройстве, как правило, защищенной внутри смарт-карты. Устройство позволяет использовать беспроводные сети без модификации сети. Терминал может использовать такое устройство в качестве обычного сетевого периферийного оборудования.

| название | год | авторы | номер документа |

|---|---|---|---|

| БИОМЕТРИЧЕСКОЕ РЕШЕНИЕ, ОБЕСПЕЧИВАЮЩЕЕ ВОЗМОЖНОСТЬ ОПЛАТЫ ПРОЕЗДА И ДОСТУПА К СИСТЕМЕ В ВЫСОКОСКОРОСТНОМ РЕЖИМЕ | 2015 |

|

RU2695413C2 |

| АУТЕНТИФИКАЦИЯ В РАСПРЕДЕЛЕННОЙ СРЕДЕ | 2015 |

|

RU2702076C2 |

| СПОСОБ РЕГИСТРАЦИИ И АКТИВАЦИИ ФУНКЦИЙ PKI | 2002 |

|

RU2323530C2 |

| МЕХАНИЗМ, ПОЗВОЛЯЮЩИЙ ИСПОЛЬЗОВАТЬ ОДНОРАЗОВЫЕ КАРТЫ В СИСТЕМЕ, ПРЕДНАЗНАЧЕННОЙ ДЛЯ ПРИЕМА КАРТ СОГЛАСНО СТАНДАРТАМ МЕЖДУНАРОДНОЙ ИНДУСТРИИ ПЛАТЕЖЕЙ | 2013 |

|

RU2635233C2 |

| СПОСОБ ПРИЕМА КЛИЕНТА УПРАВЛЕНИЯ ДОСТУПОМ, СПОСОБ МОДИФИКАЦИИ ОПЕРАЦИОННОЙ СИСТЕМЫ УСТРОЙСТВА, БЕСПРОВОДНОЕ УСТРОЙСТВО И СЕТЕВОЕ УСТРОЙСТВО | 2011 |

|

RU2507710C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПОДКЛЮЧЕНИЯ К СЕТИ ВЫСОКОГО УРОВНЯ БЕЗОПАСНОСТИ | 2012 |

|

RU2602388C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ СИСТЕМА ДЛЯ ОСУЩЕСТВЛЕНИЯ В НЕЙ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ И УСТРОЙСТВО, СВЯЗАННОЕ С ЭТОЙ СИСТЕМОЙ | 2016 |

|

RU2722393C2 |

| ПОВЫШЕНИЕ УРОВНЯ АВТОМАТИЗАЦИИ ПРИ ИНИЦИАЛИЗАЦИИ КОМПЬЮТЕРНОЙ СИСТЕМЫ ДЛЯ ДОСТУПА К СЕТИ | 2003 |

|

RU2342700C2 |

| АППАРАТУРА И СПОСОБ ОСУЩЕСТВЛЕНИЯ ПЛАТЕЖА, ИНТЕГРИРОВАННОГО С ДОСТАВКОЙ ЭЛЕКТРОННЫХ ТОВАРОВ | 2006 |

|

RU2427915C2 |

| СПОСОБ И СИСТЕМА УПРАВЛЕНИЯ ДОСТУПОМ К СЕТИ | 2024 |

|

RU2839575C1 |

Изобретение относится к устройству и способу управления правами доступа к беспроводной сети. Технический результат заключается в обеспечении доступа к беспроводной сети посредством использования устройств беспроводной связи за счет проверки действительности прав доступа. Технический результат достигается за счет использования устройства для беспроводного подключения, которое обеспечивает беспроводное подключение к сети при подключении к терминалу. Устройство содержит средства управления правами доступа, предназначенные для того, чтобы при приеме запроса на активацию подключения от хост-устройства проверять действительность упомянутых прав доступа и, если права доступа действительны, управлять вторыми средствами подключения для открытия подключения к точке доступа беспроводной сети с использованием упомянутых прав доступа. 2 н. и 6 з.п. ф-лы, 4 ил.

1. Устройство для доступа к сети, позволяющее хост-устройству соединяться с беспроводной сетью через точку доступа этой сети, включающее:

- первые средства подключения для подключения к хост-устройству;

- вторые средства подключения для подключения упомянутого устройства для доступа к сети к упомянутой точке доступа;

- средства хранения прав доступа к сети упомянутого устройства для доступа к сети, причем права доступа содержат, по меньшей мере, идентификатор сети, с которой ассоциировано данное устройство для доступа к сети; и

- средства управления правами доступа, предназначенные для того, чтобы при приеме запроса на активацию подключения от упомянутого хост-устройства проверять действительность упомянутых прав доступа и, если права доступа действительны, управлять вторыми средствами подключения для открытия подключения к упомянутой точке доступа беспроводной сети с использованием упомянутых прав доступа, после чего упомянутое хост-устройство связывается с беспроводной сетью посредством упомянутого открытого подключения.

2. Устройство по п. 1, отличающееся тем, что, по меньшей мере, средства хранения прав доступа и средства управления правами доступа встроены в смарт-карту.

3. Устройство по п. 1, отличающееся тем, что средства управления правами доступа включают средства ограничения действительности упомянутых прав доступа по времени.

4. Устройство по п. 3, отличающееся тем, что права доступа являются сертификатами, имеющими ограниченный период действительности.

5. Устройство по п. 3, отличающееся тем, что средства управления правами доступа включают средства вычитания времени подключения из предварительно запрограммированного кредита.

6. Устройство по п. 1, отличающееся тем, что средства управления правами доступа к беспроводной сети включают средства географического ограничения действительности упомянутых прав доступа.

7. Устройство по п. 1, отличающееся тем, что средства управления правами доступа включают списки управления доступом для определения действительности упомянутых прав доступа для конкретного подключения.

8. Способ предоставления хост-устройству возможности соединяться с беспроводной сетью через точку доступа этой сети, выполняемый устройством для доступа к сети, включающим:

- первые средства подключения для подключения к хост-устройству;

- вторые средства подключения для подключения упомянутого устройства для доступа к сети к упомянутой точке доступа; и

- средства хранения прав доступа к сети упомянутого устройства для доступа к сети, причем права доступа содержат, по меньшей мере, идентификатор сети, с которой ассоциировано данное устройство для доступа к сети,

при этом упомянутый способ включает:

- прием запроса на активацию подключения от упомянутого хост-устройства,

- проверку действительности упомянутых прав доступа и, если права доступа действительны,

- управление вторыми средствами подключения для открытия подключения к упомянутой точке доступа беспроводной сети с использованием упомянутых прав доступа, так что упомянутое хост-устройство может связываться с беспроводной сетью посредством упомянутого открытого подключения.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ИНИЦИИРУЕМЫХ СЕТЬЮ УСЛУГ ОБМЕНА ДАННЫМИ | 2004 |

|

RU2347320C2 |

Авторы

Даты

2016-04-10—Публикация

2010-10-20—Подача