ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится к области обеспечения безопасности информации в рамках компьютерных и телекоммуникационных систем и, в частности, при обмене электронными данными между провайдерами и пользователями интернет-услуг (сервисов), за счет реализации способа и системы дистанционного управления удаленными электронными устройствами.

УРОВЕНЬ ТЕХНИКИ

[0002] Для обеспечения наиболее надежной и эффективной защиты передаваемых по каналам коммуникационной сети электронных данных, как правило, реализуются криптографические преобразования информации. Но в наиболее чувствительных аспектах обмена критически важными данными между удаленными электронными устройствами по каналам общедоступных коммуникационных сетей даже такие надежные методы защиты не считаются достаточными.

[0003] К таким аспектам относятся, в частности, наиболее важные и чувствительные вопросы дистанционного управления удаленными электронными устройствами, связанные с обновлением их внутреннего микропрограммного кода (прошивки), смены ключей шифрования и аутентификации в криптографических средствах и средствах цифровой аутентификации и т.п.

[0004] Так, согласно действующим регулирующим документам, компьютер, на котором реализовано автоматизированное рабочее место (АРМ) администратора информационной безопасности, с помощью которого производится установка и обновление криптографических ключей средств криптографической защиты информации (СКЗИ), не может быть непосредственно подключен к каналам коммуникационной системы общего пользования или имеющим выход в нее. Поэтому такое АРМ не может передавать управляющие команды и чувствительные данные на управляемые устройства по каналам общедоступных коммуникационных систем даже в защищенном криптографическими средствами виде.

[0005] Это создает серьезные проблемы при решении задач дистанционного управления многочисленными удаленными электронными устройствами из единого центра управления посредством передачи управляющих сигналов (команд) управляющего устройства и получения ответов (реакций) от управляемых устройств по каналам общедоступных информационных систем, в частности, через интернет.

[0006] Предложенные к настоящему времени конкретные технические решения для этого класса задач дистанционного управления удаленными электронными устройствами не позволяют получить удовлетворительных результатов.

[0007] Из патента RU 2633186 С1 известно персональное устройство аутентификации и защиты данных (токен), который включает центральный процессор (CPU), оперативную память (RAM), энергонезависимую память (NVM), соединенные общей шиной, имеющей интерфейс для соединения с коннектором, служащим для подключения токена к компьютеру, планшету или смартфону по физическому или электромагнитному каналу, модуль настройки туннелирования блоков данных и команд протокола прикладного уровня и/или блоков коммуникационного уровня. Модуль настройки туннелирования выполнен с возможностью инкапсулировать блоки данных таким образом, чтобы длина блока данных коммуникационного уровня, в который производится туннелирование, была кратной длине блоков данных прикладного и транспортного уровней, или таким образом, чтобы длина блоков данных прикладного и транспортного уровней была кратной длине блока данных коммуникационного уровня, в который производится туннелирование, а также выполнен с возможностью в зависимости от команды преобразования данных токеном выбора протокола коммуникационного уровня, в который производится туннелирование, таким образом, чтобы при реализации в токене преобразований данных, получаемых из компьютера, планшета или смартфона, путем многократного выполнения одной и той же команды проверять только конечный результат выполнения всей последовательности команд, составляющих преобразование, по ее завершении без контролирования отдельно результатов каждого выполнения этой команды.

[0008] Из патента RU 2558617 С2 известно устройство для хранения и управления связанными с конкретным пользователем файлами с личными и защищенными данными и документацией, содержащее: множество биометрических датчиков для считывания множества параметров персональной биологической биометрической идентификации пользователя, держащего это устройство, причем указанное множество биометрических датчиков интегрировано в указанное устройство; по меньшей мере один детектор жизненно важных параметров, интегрированный внутри указанного устройства, выполненный с возможностью измерения и записи по меньшей мере одного жизненно важного параметра пользователя; первое запоминающее устройство для хранения указанных файлов пользователя с данными и документацией; блок аутентификации, содержащий второе запоминающее устройство, выполненное с возможностью хранения предварительно зарегистрированного набора параметров персональной биологической биометрической идентификации, однозначно связанных с конкретным пользователем, причем блок аутентификации выполнен с возможностью сравнения множества параметров персональной биологической биометрической идентификации пользователя, держащего указанное устройство, с предварительно зарегистрированным набором параметров персональной биологической биометрической идентификации, сохраненным во втором запоминающем устройстве; процессор, выполненный с возможностью взаимодействия с множеством биометрических датчиков, первым запоминающим устройством и блоком аутентификации; причем доступ к файлам с личными данными и документацией, сохраненными в первом запоминающем устройстве, разрешен только после положительного сопоставления блоком аутентификации каждого из указанного множества параметров персональной биологической идентификации пользователя, держащего это устройство, с предварительно зарегистрированным набором параметров персональной биологической биометрической идентификации, сохраненным во втором запоминающем устройстве, причем аппарат выполнен таким образом, что всякий раз, когда какой-либо детектор из группы детекторов жизненно важных параметров обнаруживает критический уровень указанных измеряемых жизненно важных параметров пользователя, аппарат предотвращает доступ к файлам с личными данными и документацией пользователя, сохраненными в первом запоминающем устройстве.

[0009] Из патента UA 98032 известна флэш-память WORM типа с распределенными типами доступа. Флэш-память WORM типа относится к информационным технологиям и может быть использована в системах архивного хранения информации, медицинских информационных системах, системах делопроизводства, сбора и регистрации фискальной информации, где необходимо обеспечивать гарантированную подлинность данных. Для частичного воспроизведения информации, в зависимости от прав пользователя, используют многоуровневый доступ памяти. В предлагаемом изобретении память разбивается на две области: открытую и закрытую. Для реализации флэш-памяти WORM типа с распределенными уровнями доступа используется контроллер со специальным микропрограммным обеспечением. Контроллер разрешает доступ к разделам памяти в соответствии с разрешенным уровнем доступа пользователя и блокирует команды удаления или перезаписи ячеек памяти, при этом данные из закрытых разделов доступны только при использовании специального микропрограммного обеспечения. С помощью предлагаемого устройства реализуется защита записанной информации и многоуровневый доступ к информации, в соответствии с правами доступа конкретного пользователя.

[0010] Из наиболее близких решений может рассмотреть устройство известное из патента RU 83862 U1. В данном источнике информации раскрывается съемный носитель информации с безопасным управлением доступом, содержащий адаптер интерфейса, процессор и энергонезависимую память, расширенную внешней, по отношению к процессору, флэш-памятью данных файловой системы, отличающийся тем, что в нем адаптер интерфейса выполнен программируемым, обеспечивающим доступ к флэш-памяти данных файловой системы по кодам, вводимым через компьютер, к которому подключен носитель, извне, в том числе, без участия человека-пользователя. Эта модель предусматривает в отличие от обычного аппаратного токена дополнительную аутентификацию на токене того компьютера, к которому этот токен подключен. При этом предусматривается простой способ аутентификации компьютера путем предъявления кодов аутентификации, которые на этапе изготовления токенов заносятся в базу данных кодов аутентификации компьютеров, хранимую в памяти токена.

[0011] Известен также комплекс однонаправленной передачи СТРОМ-USB-2 (https://cansec.ru/products/strom-usb-2). Комплекс однонаправленной передачи СТРОМ-USB-2 предназначен для подключения к персональному компьютеру (ПК), обрабатывающему информацию, составляющую государственную тайну с грифом до «совершенно секретно» включительно, съемных USB-носителей информации в режиме чтения, без возможности записи данных на съемный носитель. Комплекс однонаправленной передачи (КОП) СТРОМ-USB-2 является функционально законченным устройством и решает следующие задачи: идентификация и конфигурирование подключаемого к компьютеру внешнего USB-устройства по классу Mass Storage Device; считывание информационных данных с подключенного внешнего USB-устройства класса Mass Storage Device и передача их в операционную систему компьютера; аппаратный запрет на запись данных из памяти компьютера на внешнее подключенное USB-устройство класса Mass Storage Device; модификация передаваемого в компьютер названия внешнего подключаемого USB-устройства.

[0012] Для реализации основных функций СТРОМ-USB-2 имеет два интерфейса взаимодействия: USB-интерфейс для подключения к компьютеру, выполненный в виде интегрированного в изделие кабеля с соединителем USB-A (розетка); USB-хост для подключения внешних USB накопителей, выполненный в виде встроенного в СТРОМ - USB-2 порта с установленным соединителем USB-A (вилка).

[0013] КОП СТРОМ-USB-2 поддерживает подключение внешних носителей информации по интерфейсу USB в соответствии со спецификацией USB 1.1 и USB 2.0, относящихся к классу устройств USB Mass Storage Device (MSD) таких как: USB-Flash накопители; USB-твердотельные накопители SSD (Solid State Drive); USB-накопители на жестких магнитных дисках HDD (Hard Disk Drive); USB CD/DVD/BR приводы; USB FDD приводы; USB-картридеры.

[0014] В случае подключения к КОП СТРОМ-USB-2 USB-устройства другого класса (модема, манипулятора, камеры, принтера, хаба, адаптера и других) инициализация подключенного устройства на компьютере не производится. С целью недопущения утечки информации при работе с USB-накопителями в изделии предусмотрена модификация идентификационной информации (Product Code и Serial Number) подключенного USB-устройства с последующей ее передачей в компьютер. К серийному номеру (Serial Number) и коду продукта (Product Code), подключенного к изделию USB-накопителя, добавляется префикс «UD», что впоследствии позволяет, при необходимости, производить считывание из операционной системы компьютера списка ранее подключенных к нему USB-устройств с выявлением случаев несанкционированного подключения USB-носителей к компьютеру напрямую без использования комплекса однонаправленной передачи CTPOM-USB-2.

[0015] Таким образом, на сегодняшний момент общим недостатком известных решений в данной области является недостаточная эффективность в части защиты данных при обмене ими по общедоступным каналам между микропроцессорными устройствами (компьютерами, ноутбуками, планшетами, смартфонами, токенами и т.п.) через централизованное управляющее устройство.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0016] Настоящее изобретение позволяет решить техническую проблему в части повышения эффективности и надежности дистанционного управления микропроцессорными (компьютерными) устройствами через обмен данными по общедоступным каналам связи.

[0017] Технически результатом является повышение безопасности обмена данными между компьютерными устройствами, за счет использования выделенного аппаратно-программного модуля управления, обрабатывающего данные в изолированном контуре для обмена между управляющими устройством и внешними управляемыми устройствами.

[0018] Заявленный технический результат достигается за счет предлагаемого способа дистанционного управления удаленными электронными устройствами посредством передачи последовательностей управляющих команд по каналу передачи данных, при котором по меньшей мере одно управляющее устройство соединено с внешним модулем управления и по меньшей мере одним управляемым устройством посредством канала передачи данных, при этом обмен данными и управляющими командами между управляющим устройством и по меньшей мере одним управляемым устройством осуществляется посредством внешнего модуля управления;

при этом внешний модуль управления содержит два блока: локальный и сетевой, выполненных с возможностью обмена между собой ограниченным набором данных, причем

локальный блок модуля управления:

обеспечивает получение и обработку команд управляющего устройства;

обеспечивает отправку команд из заданного ограниченного набора команд на управляющее устройство;

преобразовывает полученные от управляющего устройства команды в заданный набор собственных команд, предназначенных для организации обмена данными с сетевым блоком;

получает команды от сетевого блока для преобразования и передачи соответствующих команд в управляющее устройство;

сетевой блок модуля управления:

обеспечивает преобразование команд, получаемых от локального блока, в стандартизованные пакеты данных протокола передачи данных, которые передаются по каналу передачи данных на по меньшей мере одно управляемое устройство;

обеспечивает прием данных от управляемых устройств с их последующим преобразованием в собственный набор команд и их передачу локальному блоку модуля управления;

при этом команды, передаваемые в управляющее устройство от управляемых устройств, анализируются локальным блоком на их соответствие установленному набору команд, подлежащих передаче в управлявшее устройство.

[0019] В одном из частных примеров осуществления способа внешний модуль управления выполняется аппаратным, а локальный и сетевой блоки выполнены в виде микроконтроллеров.

[0020] В другом частном примере осуществления способа внутренний набор пакетов данных для представления управляющих сигналов на внешний модуль управления является библиотекой APDU команд управления локальным блоком по интерфейсу подключения, с помощью которого осуществляется подключение внешнего модуля управления, при этом локальный блок и сетевой блок осуществляют обмен строго ограниченным набором пакетов данных.

[0021] В другом частном примере осуществления способа интерфейс подключения внешнего модуля управления выбирается из группы: USB, USB-C, NFC, Bluetooth, BLE.

[0022] В другом частном примере осуществления способа обмен электрическим сигналами между локальным и сетевым блоками осуществляется при помощи гальванической развязки, для исключения возможности непосредственного физического воздействия на локальный блок электрического сигнала, передаваемого извне на сетевой блок.

[0023] В другом частном примере осуществления способа на каждом из каналов обмена информацией между микроконтроллерами, на которых реализованы локальный и сетевой блоки внешнего аппаратного модуля управления, используются оптопары, обеспечивающие однонаправленность передачи информации.

[0024] В другом частном примере осуществления способа сетевой блок обеспечивает защищенный обмен данными с управляемыми устройствами с помощью криптографических преобразований передаваемых данных.

[0025] В другом частном примере осуществления способа криптографическая защита данных включает в себя: заданный способ шифрования передаваемых блоков данных, способ цифровой аутентификации передаваемых блоков данных, способ генерации долговременных и сеансовых ключей для шифрования данных, а также способ генерации ключевых пар для создания и проверки электронных подписей под блоками данных.

[0026] В другом частном примере осуществления способа исходный долговременный закрытый ключ для строгой взаимной аутентификации сетевого блока и управляемого устройства генерируются и записываются в защищенную память внешнего аппаратного модуля управления и управляемого устройства.

[0027] В другом частном примере осуществления способа взаимная цифровая аутентификация управляющего устройства и хотя бы одного управляемого устройства осуществляется путем создания имитовставки или электронной подписи под каждым блоком данных.

[0028] В другом частном примере осуществления способа управляющее устройство является компьютером, ноутбуком, смартфоном или планшетом.

[0029] В другом частном примере осуществления способа внешний модуль управления представляет собой отдельный программный комплекс удаленного управления, работающий на компьютере, ноутбуке, смартфоне или планшете под управлением операционной системы, в котором локальный и сетевой блоки реализованы на программном уровне с обеспечением защищенного обмена данными между ними.

[0030] В другом частном примере осуществления способа защищенный обмен данными реализован с применением криптографической защиты.

[0031] В другом частном примере осуществления способа в качестве управляющего устройства выступает изолированный от информационной сети компьютер, в качестве внешнего управляющего модуля используется другой компьютер, передача команд управления на который производится только в одном направлении, и прикладной программный комплекс для передачи по сети команд удаленного управления, включающий программы, реализующие функции локального модуля, сетевого модуля и модуля защищенного обмена данными между ними в соответствии с принятым в конкретной системе управления протоколом обмена данными с их криптографической защитой или без таковой.

[0032] Заявленный результат также достигается за счет системы дистанционного управления удаленными электронными устройствами посредством передачи последовательностей управляющих команд по каналу передачи данных, при котором по меньшей мере одно управляющее устройство соединено с внешним модулем управления и по меньшей мере одним управляемым устройством посредством канала передачи данных, в которой:

обмен данными и управляющими командами между управляющим устройством и по меньшей мере одним управляемым устройством осуществляется посредством внешнего модуля управления;

при этом внешний модуль управления содержит два блока: локальный и сетевой, выполненных с возможностью обмена между собой ограниченным набором блоков данных, причем

локальный блок внешнего модуля управления:

обеспечивает получение и обработку команд управляющего устройства;

обеспечивает отправку команд из заданного ограниченного набора команд на управляющее устройство;

преобразует полученные от управляющего устройства команды в заданный набор собственных команд, предназначенных для обмена данными с сетевым блоком внешнего модуля управления;

получает команды от сетевого блока для передачи на управляющее устройство;

сетевой блок внешнего модуля управления:

обеспечивает преобразование команд, получаемых от локального блока, в стандартизованные пакеты данных протокола передачи данных, которые передаются по каналу передачи данных на по меньшей мере одно управляемое устройство;

обеспечивает прием данных от управляемых устройств с их последующим преобразованием в собственный набор команд и их передачу локальному блоку;

при этом команды, передаваемые на управляющее устройство от управляемых устройств, анализируются локальным блоком на их соответствие установленному набору команд, подлежащих передаче на управлявшее устройство.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

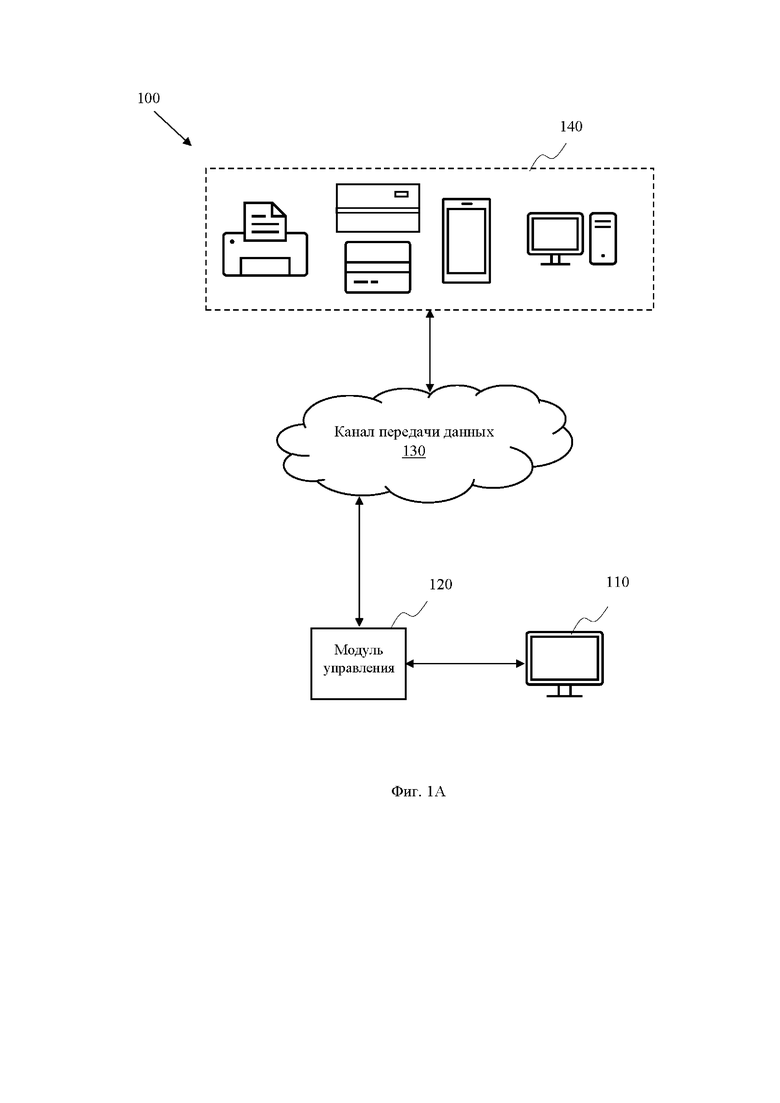

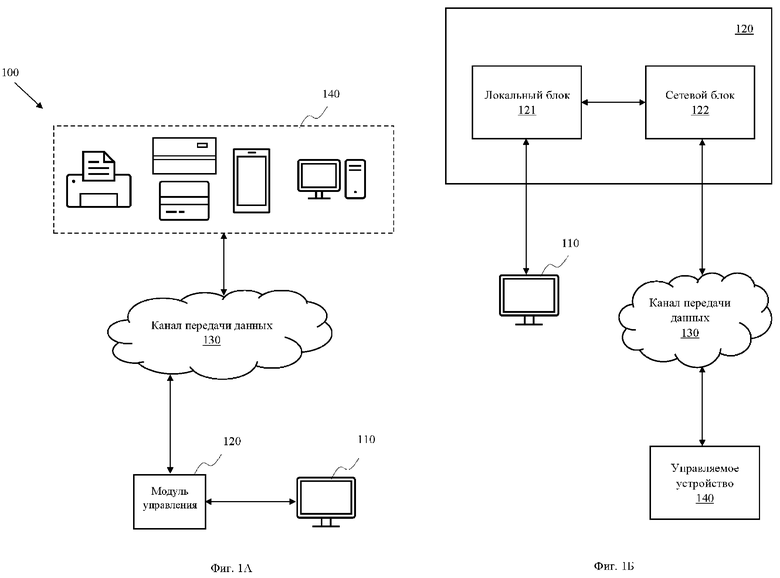

[0033] Фиг. 1А иллюстрирует общий вид заявленного решения.

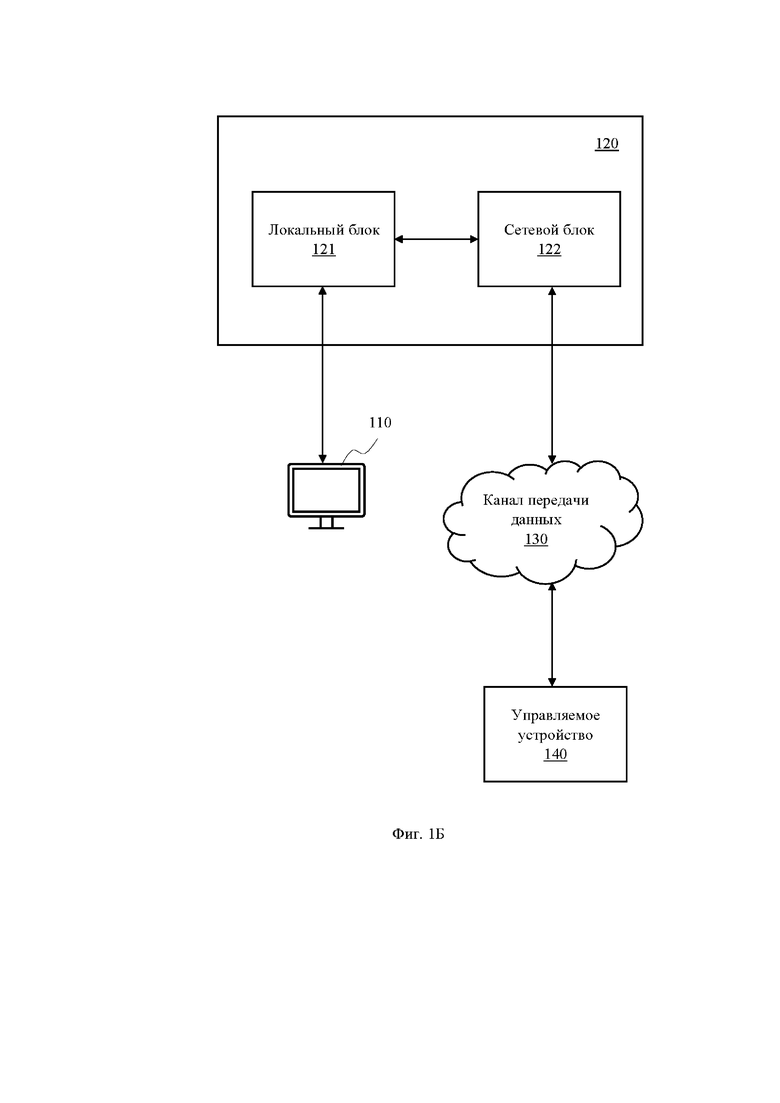

[0034] Фиг. 1Б иллюстрирует пример обмена данными между блоками внешнего модуля управления.

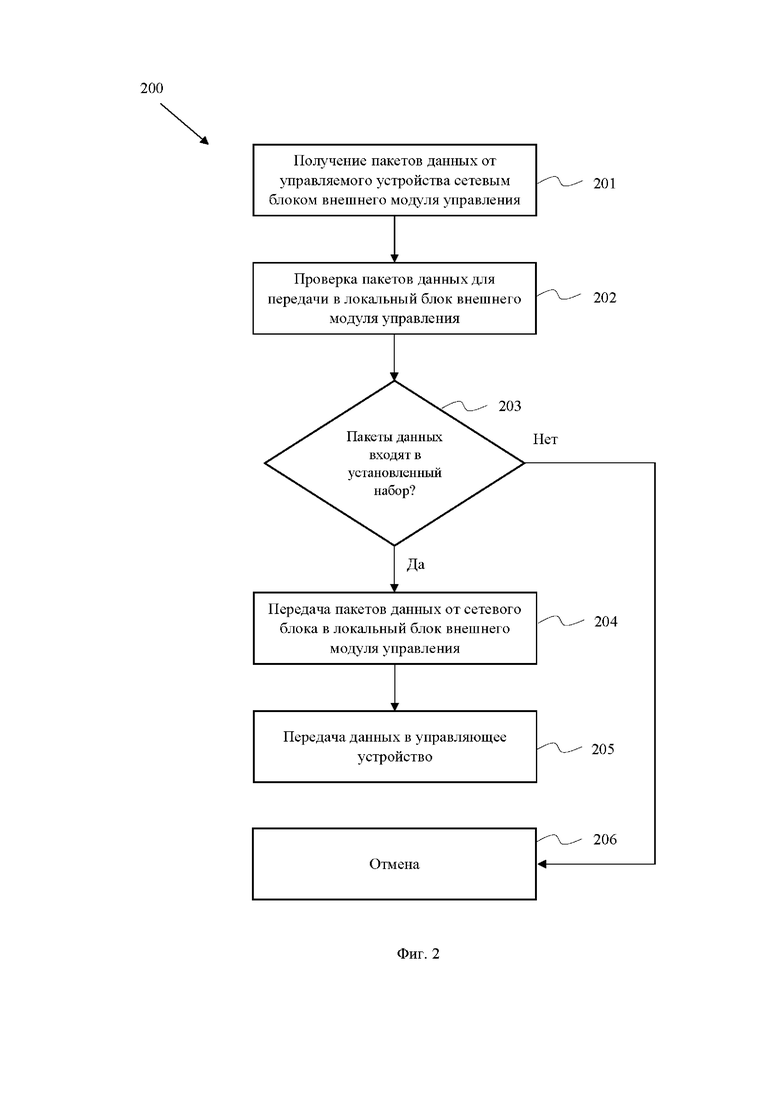

[0035] Фиг. 2 иллюстрирует блок-схему обработки пакетов данных с помощью внешнего модуля управления.

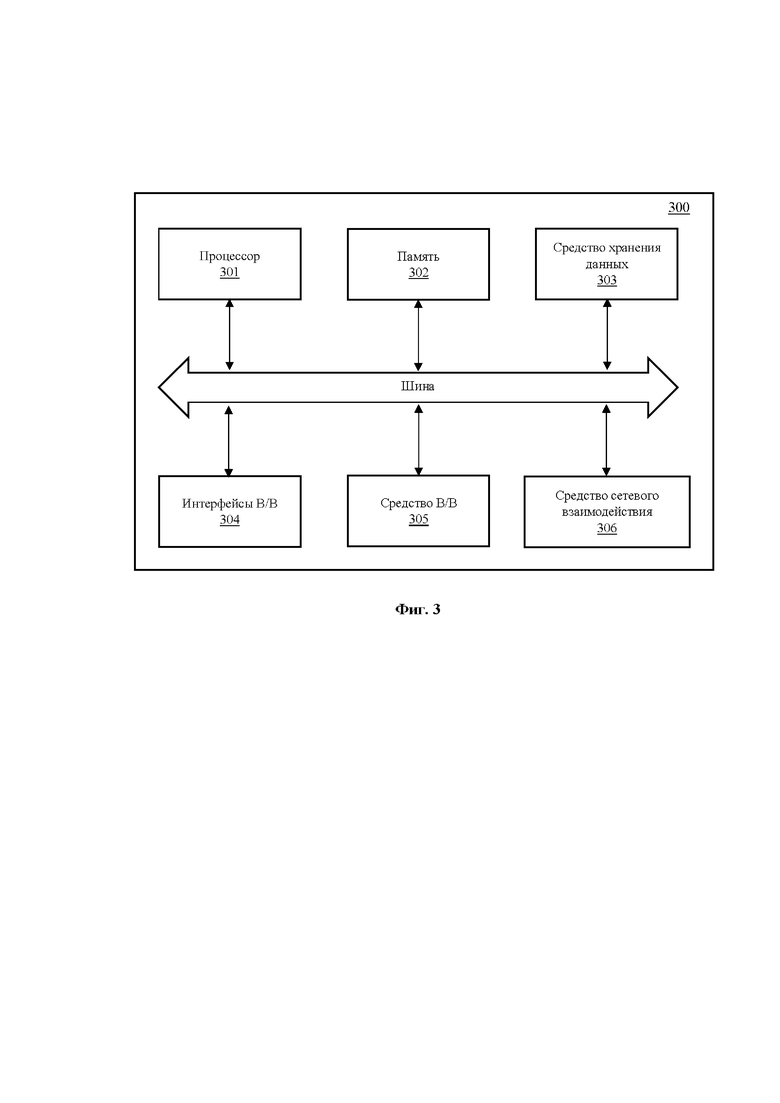

[0036] Фиг. 3 иллюстрирует общую схему вычислительного устройства.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0037] На Фиг. 1А представлена общий вид заявленного решения (100). В общем случае архитектура решения (100) включает в себя по меньшей мере одно управляющее устройство (110), модуль внешнего управления (120), связанный каналом передачи данных (130) с управляемыми устройствами (140).

[0038] В качестве управляющего устройства (110) может выступать, например, персональный компьютер, ноутбук, планшет, компьютерный терминал, смартфон и т.п. Управляющее устройство (110) является вычислительным устройством, которое взаимодействует с управляемыми устройствами (140) через внешний модуль управления (120). В качестве управляемых устройств (140) могут выступать, например, токены (подключаемые через USB порт компьютера), смарт карты (подключаемые через ридер), принтеры, компьютеры, сканеры, смартфоны, проекторы, контроллеры и устройства промышленной автоматики, исполнительные устройства, процессоры (через встроенное или управляющее ПО) и т.п. Пример управляющих устройств (140) не ограничивается приведенным наборам устройств и может представлять собой различные типы вычислительных устройств, управление которыми может осуществляться с помощью каналов передачи данных по информационной сети.

[0039] Канал передачи данных (130) может представлять собой один или несколько типов связи, обеспечивающих обмен данными между элементами решения (100). В частности, канал передачи данных (130) организован с помощью проводного и/или беспроводного типа передачи данных, выполняемого посредством одного или нескольких протоколов и/или стандартов, например, таких как: TCP/IP, LAN, WAN, PAN, IEEE 802.X, WLAN, GSM и т.п. В общем случае, под каналом передачи данных (130) может пониматься сеть интернет, или сеть типа «Интранет».

[0040] Внешний модуль управления (120) может выполняться на основе аппаратного решения, программного или программно-аппаратного решения. Принцип воплощения модуля (120) может основываться на существующих решениях, широко известных из уровня техники, например, модуль (120) может выполняться в виде ПЛИС, системы на чипе (SoC), программного приложения, виртуальной машины (VM) и т.п., или комбинации нескольких решений, обеспечивающих достижение требуемого функционала.

[0041] В случае выполнения модуля управления (120) в виде отдельного аппаратного или программно-аппаратного средства, его подключение к управляющему устройству (110) осуществляется через соответствующий интерфейс, например, через интерфейс USB, USB-С, Lightning, Bluetooth, BLE, NFC и т.п. При программном исполнении модуля управления (120) взаимодействие с управляющим устройством (110) может происходить, например, при запуске приложения, выполняющего функционал модуля (120) в доверенной среде непосредственно на управляющем устройстве (110), или на другом устройстве, связанном соответствующим каналом передачи данных с ним.

[0042] На Фиг. 1Б представлен пример внешнего модуля управления (120). Работа модуля (120) заключается в создании доверенной среды для обмена установленным набором команд, входящих в пакеты данных, которые обрабатываются локальным блоком (121) и сетевым блоком (122) модуля (120).

[0043] Локальный блок (121) обеспечивает получение и обработку команд, поступающих от управляющего устройства (110) и обработку ответов от управляемых устройств, обработанных сетевым блоком модуля управления (122). В частности, такими командами являются действия пользователя устройства (110) при взаимодействии с управляемыми внешними устройствами (140). Получаемые команды от управляющего устройства (ПО) преобразуются в набор собственных команд локального блока (121) для передачи их в сетевой блок (122), который обеспечивает обмен данными по каналу передачи данных (130) с управляемыми устройствами (140).

[0044] На Фиг. 2 представлена блок-схема способа (200) выполнения этапов при работе внешнего модуля управления (120) при обмене данными между управляющим устройством (110) и управляемыми устройствами (140).

[0045] На этапе (201) при получении отклика от управляемых устройств (140), в частности пакетов данных, они поступают на сетевой блок (122), который осуществляет на этапе (202) их проверку на соответствие типам команд, подлежащих последующей передаче в локальный блок (121) и управляющее устройство (110), соответственно. Проверка может осуществляться с помощью программной логики, заложенной в сетевой блок (122), обеспечивающей анализ поступающих данных, их разбор и анализ допустимости принимаемых команд. Локальный (121) и сетевой (122) блоки могут выполняться в виде микроконтроллеров или микропроцессоров, запрограммированных для выполнения определенных функций.

[0046] Команды, подлежащие передаче в управляющее устройство (110), также анализируются локальным блоком (121) на этапе (203) на предмет их допустимости для передачи по интерфейсу подключения в управляющее устройство (110). Это позволяет заранее предотвратить несанкционированный доступ к управляющему устройству (110) извне, а также предотвратить связь с удаленными устройствами (140) из неразрешенного периметра, тем самым формируя защищенный контур передачи данных с помощью дистанционного управления обменом информацией. Если проверка на этапе (203) завершается успешно, то команды передаются на этапе (204) от локального блока (121) в управляющее устройство. В противном случае поступающие команды игнорируются локальным блоком управляющего модуля (120) о чем передается сигнал в управляющее устройство (110).

[0047] Сетевой блок (122) обеспечивает связь с каналом передачи данных (130), например, общедоступным коммуникационным каналом, к которому подключены управляемые устройства (140). Сетевой блок (122) обеспечивает преобразование команд, получаемых от локального блока (121), в стандартизованные пакеты данных соответствующего протокола передачи данных (например, TCP/IP), которые передаются по каналу передачи данных (130) на одно или несколько управляемых устройств (140). Как было указано выше, при получении пакетов данных по соответствующему протоколу от управляемых устройств (140) сетевым блоком (122), поступающие данные преобразуются в собственный набор команд для их передачи в локальный блок (121).

[0048] В случае выполнения внешнего модуля управления (120) в аппаратном воплощении, внутренний набор пакетов данных для представления управляющих сигналов на внешний модуль управления может представлять собой библиотеку APDU команд управления локальным блоком (121) по заданному интерфейсу подключения, с помощью которого осуществляется подключение внешнего модуля управления (120).

[0049] В одном из частных вариантов воплощения заявленного решения обмен электрическим сигналами между локальным (121) и сетевым (122) блоками осуществляется при помощи гальванической развязки, для исключения возможности непосредственного физического воздействия на локальный блок (121) электрического сигнала, передаваемого извне на сетевой блок (122). Это позволяет дополнительно повысить защиту модуля управления (120) от стороннего воздействия и обеспечить защиту управляющего устройства (110). В случае реализации блоков (121, 122) в виде микроконтроллеров могут использоваться оптопары, обеспечивающие однонаправленность передачи информации.

[0050] Также, в одном из других частных примеров реализации заявленного решения, могут применяться средства и методы защищенного обмена данными с управляемыми устройствами (140) посредством сетевого блока (122), например, с помощью криптографических преобразований передаваемых данных. Такой метод может включать в себя: использование заданного способа шифрования передаваемых блоков данных, способ цифровой аутентификации передаваемых блоков данных, способ генерации долговременных и сеансовых ключей для шифрования данных, а также способ генерации ключевых пар для создания и проверки электронных подписей под блоками данных.

[0051] Формируемый исходный долговременный закрытый ключ для строгой взаимной аутентификации сетевого блока (122) и управляемого устройства (140) генерируется и записывается в защищенную память внешнего аппаратного модуля управления (120) и управляемого устройства (140), для обеспечения последующей взаимной аутентификации, что позволяет обеспечить дополнительный фактор проверки подключения между сбой доверенных устройств.

[0052] Метод цифровой аутентификации может быть реализован с помощью создания имитовставки или электронной подписи под блоком данных, передаваемым между модулем управления (120) и управляемыми устройствами (140).

[0053] В одном из других частных примеров реализации внешний модуль управления (120) представляет собой отдельный программный комплекс удаленного управления, работающий на вычислительном устройстве, например, компьютере, ноутбуке, смартфоне или планшете, под управлением операционной системы, в котором локальный (121) и сетевой (122) блоки реализованы на программном уровне с обеспечением защищенного обмена данными между ними. При этом указанные выше принципы криптографической защиты передаваемой информации также могут быть применимы в данном случае, поскольку из уровня техники широко известны принципы и конкретные способы программной криптографической защиты.

[0054] В одном из частных примеров осуществления заявленного решения в качестве управляющего устройства (110) может выступать изолированный от общедоступной информационной сети (например, сети Интернет) компьютер, а в качестве внешнего модуля управления (120) может использоваться другой компьютер, передача команд управления на который производится только в одном направлении.

[0055] При такой реализации также может применяться прикладной программный комплекс для передачи по сети команд удаленного управления, включающий программы, реализующие функции локального блока (121), сетевого блока (122), а также блока защищенного обмена данными между ними в соответствии с принятым в конкретной системе управления протоколом обмена данными с их криптографической защитой или без таковой. Блок защищенного обмена может представлять собой изолированную среду обмена данными между программными реализациями блоков (121, 122).

[0056] На Фиг. 3 представлен общий вид вычислительного устройства (300), пригодного для полной или частичной реализации заявленного решения, в частности, при программном или программно-аппаратном воплощении управляющего модуля (120). Устройство (300) может представлять собой, например, компьютерное устройство, сервер или иной тип вычислительного устройства, который может применяться для реализации заявленного технического решения. В том числе входить в состав облачной вычислительной платформы.

[0057] В общем случае вычислительное устройство (300) содержит объединенные общей шиной информационного обмена один или несколько процессоров (301), средства памяти, такие как ОЗУ (302) и ПЗУ (303), интерфейсы ввода/вывода (304), устройства ввода/вывода (305), и устройство для сетевого взаимодействия (306).

[0058] Процессор (301) (или несколько процессоров, многоядерный процессор) могут выбираться из ассортимента устройств, широко применяемых в текущее время, например, компаний Intel™, AMD™, Apple™, Samsung Exynos™, MediaTEK™, Qualcomm Snapdragon™ и т.п. В качестве процессора (301) может также применяться графический процессор, например, Nvidia, AMD, Graphcore и пр.

[0059] ОЗУ (302) представляет собой оперативную память и предназначено для хранения исполняемых процессором (301) машиночитаемых инструкций для выполнение необходимых операций по логической обработке данных. ОЗУ (302), как правило, содержит исполняемые инструкции операционной системы и соответствующих программных компонент (приложения, программные модули и т.п.).

[0060] ПЗУ (303) представляет собой одно или более устройств постоянного хранения данных, например, жесткий диск (HDD), твердотельный накопитель данных (SSD), флэш-память (EEPROM, NAND и т.п.), оптические носители информации (CD-R/RW, DVD-R/RW, BlueRay Disc, MD) и др.

[0061] Для организации работы компонентов устройства (300) и организации работы внешних подключаемых устройств применяются различные виды интерфейсов В/В (304). Выбор соответствующих интерфейсов зависит от конкретного исполнения вычислительного устройства, которые могут представлять собой, не ограничиваясь: PCI, AGP, PS/2, IrDa, Fire Wire, LPT, COM, SATA, IDE, Lightning, USB (2.0, 3.0, 3.1, micro, mini, type C), TRS/Audio jack (2.5, 3.5, 6.35), HDMI, DVI, VGA, Display Port, RJ45, RS232 и т.п.

[0062] Для обеспечения взаимодействия пользователя с вычислительным устройством (500) применяются различные средства (305) В/В информации, например, клавиатура, дисплей (монитор), сенсорный дисплей, тач-пад, джойстик, манипулятор мышь, световое перо, стилус, сенсорная панель, трекбол, динамики, микрофон, средства дополненной реальности, оптические сенсоры, планшет, световые индикаторы, проектор, камера, средства биометрической идентификации (сканер сетчатки глаза, сканер отпечатков пальцев, модуль распознавания голоса) и т.п.

[0063] Средство сетевого взаимодействия (306) обеспечивает передачу данных устройством (300) посредством внутренней или внешней вычислительной сети, например, Интранет, Интернет, ЛВС и т.п. В качестве одного или более средств (306) может использоваться, но не ограничиваться: Ethernet карта, GSM модем, GPRS модем, LTE модем, 5G модем, модуль спутниковой связи, NFC модуль, Bluetooth и/или BLE модуль, Wi-Fi модуль и др.

[0064] Дополнительно могут применяться также средства спутниковой навигации в составе устройства (300), например, GPS, ГЛОНАСС, BeiDou, Galileo.

[0065] Представленные материалы заявки раскрывают предпочтительные примеры реализации технического решения и не должны трактоваться как ограничивающие иные, частные примеры его воплощения, не выходящие за пределы испрашиваемой правовой охраны, которые являются очевидными для специалистов соответствующей области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И СИСТЕМА ОДНОНАПРАВЛЕННОЙ ПЕРЕДАЧИ ДАННЫХ МЕЖДУ ВЫЧИСЛИТЕЛЬНЫМИ УСТРОЙСТВАМИ | 2023 |

|

RU2817533C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ АУТЕНТИФИКАЦИИ КОМПОНЕНТОВ В ГРАФИЧЕСКОЙ СИСТЕМЕ | 2003 |

|

RU2310227C2 |

| ВЫЧИСЛЕНИЕ ИЗМЕРЕННОЙ ПЛАТЫ ЗА ИСПОЛЬЗОВАНИЕ | 2008 |

|

RU2456668C2 |

| СПОСОБ И СИСТЕМА ДОВЕРЕННОЙ ЗАГРУЗКИ ОПЕРАЦИОННОЙ СИСТЕМЫ ВЫЧИСЛИТЕЛЬНОГО УСТРОЙСТВА | 2021 |

|

RU2773456C1 |

| БЕЗОПАСНАЯ СВЯЗЬ С КЛАВИАТУРОЙ ИЛИ РОДСТВЕННЫМ УСТРОЙСТВОМ | 2004 |

|

RU2371756C2 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ОХРАНЯЕМОГО СОДЕРЖИМОГО | 2002 |

|

RU2308077C2 |

| СЕТЕВОЕ УПРАВЛЕНИЕ НАБОРАМИ ЗАЩИЩЕННЫХ ДАННЫХ | 2013 |

|

RU2640653C2 |

| УПРАВЛЕНИЕ ЗАЩИЩЕННОЙ ЛИНИЕЙ СВЯЗИ В ДИНАМИЧЕСКИХ СЕТЯХ | 2001 |

|

RU2297037C2 |

Настоящее изобретение относится к области обеспечения безопасности информации в рамках компьютерных и телекоммуникационных систем. Техническим результатом является повышение безопасности обмена данными между компьютерными устройствами за счет использования выделенного аппаратно-программного модуля управления, обрабатывающего данные в изолированном контуре для обмена между управляющим устройством и внешними управляемыми устройствами. Заявленный технический результат достигается за счет предлагаемого способа дистанционного управления удаленными электронными устройствами посредством передачи последовательностей управляющих команд по каналу передачи данных, при котором по меньшей мере одно управляющее устройство соединено с внешним модулем управления и по меньшей мере одним управляемым устройством посредством канала передачи данных, при этом обмен данными и управляющими командами между управляющим устройством и по меньшей мере одним управляемым устройством осуществляется посредством внешнего модуля управления, обеспечивающего обработку данных в изолированном контуре для обмена разрешенными командами, передающимися между модулем управления, управляющим устройством и внешними управляемыми устройствами. 2 н. и 13 з.п. ф-лы, 3 ил.

1. Способ дистанционного управления удаленными электронными устройствами посредством передачи последовательностей управляющих команд по каналу передачи данных, при котором по меньшей мере одно управляющее устройство (110) соединено с внешним модулем управления (120) и по меньшей мере с одним управляемым устройством (140) посредством канала передачи данных (130), отличающийся тем, что

обмен данными и управляющими командами между управляющим устройством (110) и по меньшей мере одним управляемым устройством (140) осуществляется посредством внешнего модуля управления (120);

при этом внешний модуль управления (120) содержит два блока: локальный (121) и сетевой (122), выполненных с возможностью обмена между собой ограниченным набором данных, причем

локальный блок модуля управления (121):

обеспечивает получение и обработку команд управляющего устройства (110);

обеспечивает отправку команд из заданного ограниченного набора команд на управляющее устройство (110);

преобразовывает полученные от управляющего устройства (110) команды в заданный набор собственных команд, предназначенных для организации обмена данными с сетевым блоком (122);

получает команды из заданного ограниченного набора команд от сетевого блока (122) для преобразования и передачи соответствующих команд на управляющее устройство (110);

сетевой блок модуля управления (122):

обеспечивает преобразование команд, получаемых от локального блока (121), в стандартизованные пакеты данных протокола передачи данных, которые передаются по каналу передачи данных на по меньшей мере одно управляемое устройство (140);

обеспечивает прием данных от управляемых устройств (140) с их последующим преобразованием в собственный набор команд и их передачу локальному блоку (121);

при этом команды, передаваемые на управляющее устройство (110) от управляемых устройств (140), анализируются локальным блоком (121) на их соответствие установленному набору команд, подлежащих передаче на управлявшее устройство (110).

2. Способ по п. 1, характеризующийся тем, что внешний модуль управления (120) выполняется аппаратным, а локальный (121) и сетевой (122) блоки выполнены в виде микроконтроллеров.

3. Способ по п. 2, характеризующийся тем, что внутренний набор пакетов данных для представления управляющих сигналов на внешний модуль управления является библиотекой APDU команд управления локальным блоком (121) по интерфейсу подключения, с помощью которого осуществляется подключение внешнего модуля управления (120), при этом локальный блок (121) и сетевой блок (122) осуществляют обмен строго ограниченным набором пакетов данных.

4. Способ по п. 3, характеризующийся тем, что интерфейс подключения внешнего модуля управления (120) выбирается из группы: USB, USB-C, NFC, Bluetooth, BLE.

5. Способ по п. 2, характеризующийся тем, что обмен электрическими сигналами между локальным (121) и сетевым (122) блоками осуществляется при помощи гальванической развязки, для исключения возможности непосредственного физического воздействия на локальный блок (121) электрического сигнала, передаваемого извне на сетевой блок (122).

6. Способ по п. 5, характеризующийся тем, что на каждом из каналов обмена информацией между микроконтроллерами, на которых реализованы локальный (121) и сетевой (122) блоки внешнего аппаратного модуля управления (120), используются оптопары, обеспечивающие однонаправленность передачи информации.

7. Способ по п. 2, характеризующийся тем, что сетевой блок (122) обеспечивает защищенный обмен данными с управляемыми устройствами (140) с помощью криптографических преобразований передаваемых данных.

8. Способ по п. 7, характеризующийся тем, что криптографическая защита данных включает в себя: заданный способ шифрования передаваемых блоков данных, способ цифровой аутентификации передаваемых блоков данных, способ генерации долговременных и сеансовых ключей для шифрования данных, а также способ генерации ключевых пар для создания и проверки электронных подписей под блоками данных.

9. Способ по п. 8, характеризующийся тем, что исходный долговременный закрытый ключ для строгой взаимной аутентификации сетевого блока (122) и управляемого устройства (140) генерируются и записываются в защищенную память внешнего аппаратного модуля управления (120) и управляемого устройства (140).

10. Способ по п. 8, характеризующийся тем, что способ цифровой аутентификации осуществляется путем создания имитовставки или электронной подписи под блоком данных.

11. Способ по п. 1, характеризующийся тем, что управляющее устройство (110) является компьютером, ноутбуком или планшетом.

12. Способ по п. 1, характеризующийся тем, что внешний модуль управления (120) представляет собой отдельный программный комплекс удаленного управления, работающий на компьютере, ноутбуке или планшете под управлением операционной системы, в котором локальный (121) и сетевой (122) блоки реализованы на программном уровне с обеспечением защищенного обмена данными между ними.

13. Способ по п. 12, характеризующийся тем, что защищенный обмен данными реализован с применением криптографической защиты.

14. Способ по п. 1, характеризующийся тем, что в качестве управляющего устройства (110) выступает изолированный от информационной сети компьютер, в качестве внешнего управляющего модуля (120) используется другой компьютер, передача команд управления на который производится только в одном направлении, и прикладной программный комплекс для передачи по сети команд удаленного управления, включающий программы, реализующие функции локального блока (121), сетевого блока (122) и блока защищенного обмена данными между ними в соответствии с принятым в конкретной системе управления протоколом обмена данными с их криптографической защитой или без таковой.

15. Система дистанционного управления удаленными электронными устройствами посредством передачи последовательностей управляющих команд по каналу передачи данных, при котором по меньшей мере одно управляющее устройство (110) соединено с внешним модулем управления (120) и по меньшей мере одним управляемым устройством (140) посредством канала передачи данных (130), отличающаяся тем, что

обмен данными и управляющими командами между управляющим устройством (110) и по меньшей мере одним управляемым устройством (140) осуществляется посредством внешнего модуля управления (120);

при этом внешний модуль управления (120) содержит два блока: локальный (121) и сетевой (122), выполненных с возможностью обмена между собой ограниченным набором данных, причем

локальный блок внешнего модуля управления (121):

обеспечивает получение и обработку команд управляющего устройства (110);

обеспечивает отправку команд из заданного ограниченного набора команд на управляющее устройство (110);

преобразует полученные от управляющего устройства (110) команды в заданный набор собственных команд, предназначенных для обмена данными с сетевым блоком внешнего модуля управления (122);

получает команды от сетевого блока (122) для передачи на управляющее устройство (110);

сетевой блок внешнего модуля управления (122):

обеспечивает преобразование команд, получаемых от локального блока (121), в стандартизованные пакеты данных протокола передачи данных, которые передаются по каналу передачи данных на по меньшей мере одно управляемое устройство (140);

обеспечивает прием данных от управляемых устройств (140) с их последующим преобразованием в собственный набор команд и их передачу локальному блоку (121);

при этом команды, передаваемые на управляющее устройство (110) от управляемых устройств (140), анализируются локальным блоком (121) на их соответствие установленному набору команд, подлежащих передаче на управлявшее устройство (110).

| Персональное устройство аутентификации и защиты данных | 2016 |

|

RU2633186C1 |

| СИСТЕМА ОБРАБОТКИ ЗАЩИЩЕННЫХ ЛИЧНЫХ ДАННЫХ И УПРАВЛЕНИЯ ИМИ | 2011 |

|

RU2558617C2 |

| 0 |

|

SU98032A1 | |

| Способ протяжки отверстий в металлических изделиях | 1949 |

|

SU83862A1 |

Авторы

Даты

2022-03-15—Публикация

2021-04-30—Подача