Изобретение относится к области вычислительной техники и предназначено для создания защищенных компьютерных сетей с удаленным управлением и администрированием автоматизированных рабочих мест (АРМ), серверов и другого компьютерного оборудования. Его использование позволит получить технический результат в виде повышения эффективности защиты АРМ и серверов от несанкционированных действий на всех этапах их работы и обеспечения защиты от несанкционированного доступа (НСД) к информации, обрабатываемой и хранимой в компьютерных информационно-вычислительных системах (ИВС), а также упрощение работы IT-персонала за счет централизации управления при обеспечении возможности удаленного управления и удаленного доступа к ресурсам ИВС с распределенной структурой.

В настоящее время разработан ряд технологий, являющихся стандартами в области встроенных систем управления и обслуживания серверов, которые базируются на использовании интеллектуального интерфейса управления платформой (IPMI - Intelligent Platform Management Interface), предназначенного для мониторинга и управления сервером. IPMI предназначен для автономного мониторинга и управления функциями, встроенными непосредственно в аппаратное и микропрограммное обеспечения серверных платформ, и позволяет осуществлять мониторинг, восстановление функций управления, журналирование, управление питанием, защиту паролем и другие функции управления платформой [1].

Аппаратной составляющей IPMI является встроенный в платформу автономный микроконтроллер, который носит название ВМС (Baseboard management controller) и работает независимо от центрального процессора, базовой системы для запуска персонального компьютера (BIOS - Basic Input/Output System) и операционной системы (ОС) компьютера, обеспечивая управление серверной платформой даже в тех случаях, когда сервер выключен (достаточно лишь подключения к источнику питания). Микроконтроллер ВМС имеет собственный процессор, память и сетевой интерфейс. Для удаленного управления сервером используется технология KVM-over-IP, обеспечивающая передачу видеоизображений и команд (событий) с клавиатуры и/или мыши через интернет. Подробное описание структуры и принципа функционирования IPMI, а также функций микроконтроллера ВМС на сервере, обеспечивающие контроль его состояния и управление, приведены в работе [2].

Практика показывает, что использование для критичных информационных технологий зарубежной компьютерной техники, комплектующих и программного обеспечения (ПО), производители которых не дают полной информации о своей продукции, не гарантирует отсутствие в ней недекларируемых возможностей, следовательно, не гарантирует требуемой степени защиты от НСД к критичным компонентам ИВС и ее информационным ресурсам. В частности, в IPMI-системах удаленного доступа проводится однофакторная аутентификация по паролю, в то время как при использовании отечественных устройств создания доверенной среды - аппаратно-программных модулей доверенной загрузки (АПМДЗ) при доступе к ИВС и ее компонентам применяется многофакторная аутентификация, при которой помимо пароля требуется предъявить специальный аутентифицирующий носитель пользователя (АНП). Кроме того, в информационных системах на базе АПМДЗ создается доверенная среда за счет интеграции модулем различных средств защиты информации, включая криптографические средства, в комплексную систему защиты ИВС.

Поэтому по требованиям отечественного регулятора серверы и АРМ ИВС, на которых обрабатывается информация с высоким уровнем конфиденциальности («секретно» и «совершенно секретно»), должны быть защищены устройствами создания доверенной среды - АПМДЗ.

Кроме того, как показали последние исследования [3, 4], интерфейс IPMI представляет потенциальную опасность, так как злоумышленник может получить над ним контроль с помощью специального серверного ПО и реализовать атаки на сервер (в т.ч. выключенный) через интернет. Этот факт подтверждает обоснованность требований отечественного регулятора в дополнительной защите серверов и АРМ ИВС с помощью АПМДЗ.

Однако применение существующих АПМДЗ в серверных платформах IPMI с ВМС невозможно при удаленном доступе и управлении, поскольку для доступа к защищенному объекту (серверу) необходимо защищающему его АПМДЗ предъявить АНП (например, смарт-карту, USB-носитель или идентификатор типа Touch Memory с набором данных для аутентификации) через соответствующий считыватель.

Следовательно, модуль доверенной загрузки сервера должен обеспечивать возможность удаленного предъявления АНП и проведения многофакторной взаимной аутентификации между АРМ и сервером, для чего АНП должен быть зарегистрирован на сервере при инициализации защищающего его АПМДЗ, а процесс аутентификации должен проводиться по защищенному каналу, исключающему возможность несанкционированного вмешательства. При этом защита канала должна быть «прозрачной» для соответствующего управляющего программного обеспечения (ПО) и протоколов IPMI, то есть должна быть обеспечена совместимость с различными платформами и устройствами, используемыми в существующих ИВС, и независимость от типа сетевого трафика.

Следует отметить, что протокол IPMI и его реализации используют криптографию, но она не соответствует российским стандартам. Следовательно, необходима дополнительная защита IPMI-трафика. А чтобы при этом обеспечить совместимость создаваемой дополнительной защиты с используемыми готовыми реализациями без необходимости их модификации требуется обеспечить для них прозрачность защищенного канала связи. Для этого необходима технология, позволяющая инкапсулировать в защищенный канал связи любые протоколы.

Следует также отметить, что сервер и АРМ в процессе работы могут обмениваться не только аутентифицирующей информацией и командами удаленного управления, но и различной секретной информацией, требующей при ее передаче надежных средств шифрования сетевого трафика. По требованиям регулятора в этом случае следует применять не программное, а аппаратное шифрование, исключающее возможность появления шифруемой информации одновременно как в открытом, так и зашифрованном виде.

Следовательно, в АПМДЗ с функциями удаленного управления должен быть встроен аппаратный шифратор. Однако это нецелесообразно, поскольку данное решение, во-первых, приведет к существенному увеличению стоимости и массогабаритных характеристик АПМДЗ, что создаст проблемы при встраивании его непосредственно на материнскую плату. Во-вторых, модуль выполняет функции создания доверенной среды, основными из которых являются проведение аутентификации, контроль целостности критичных компонентов при загрузке компьютера, контроль функционирования и интеграция средств защиты (как программных, так и аппаратных), но сам АПМДЗ не является компонентом компьютерной сети, то есть трафик обмена файловой информацией между сервером и АРМ через него не проходит. Поэтому реализация дополнительной функции шифрования модулем АПМДЗ требует принципиального изменения его функционала и существенного усложнения конструкции, фактически превращения АПМДЗ в сетевой шифратор.

В связи с вышесказанным, для обеспечения возможности передачи секретной информации целесообразно организовать дополнительный защищенный канал, реализуемый аппаратными сетевыми шифраторами, который бы работал совместно с основным каналом передачи аутентифицирующей информации и команд управления сервером и управлялся АПМДЗ, который в зависимости от уровня секретности передаваемых данных направлял их по соответствующему данному уровню защищенному каналу связи между сервером и АРМ.

Таким образом, для создания защищенной и универсальной системы удаленного управления серверами, использующими технологии удаленного управления на основе интерфейса IPMI, необходимо разработать АПМДЗ с набором дополнительных блоков, обеспечивающих удаленную взаимную многофакторную аутентификацию и удаленное управление с надежной защитой передаваемой по сети информации (аутентифицирующей информации, команд управления, видеоизображений, состояния клавиатуры/мыши и других устройств связи человека с компьютером) в сформированном доверенном канале связи, полностью совместимом с системами, использующими платформу IPMI. Кроме того, система удаленного управления должна обеспечивать защиту криптографически опасной и секретной информации, передаваемой по сети между сервером и АРМ, методами аппаратного шифрования.

В настоящее время на рынке существует большое количество различных устройств, обеспечивающих доверенную загрузку компьютера и позволяющих создать доверенную среду для выполнения программ на всех этапах работы компьютера.

Одним из первых наиболее полнофункциональных представителей устройств данного класса является устройство защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем, описанное в патенте RU №2321055, кл. G06F 12/14 от 12.05.2006 г., опубликованное 27.03.2008 г. [5], представляющее собой АПМДЗ, который помимо выполнения набора стандартных функций, характерных для устройств данного класса, реализует функции системообразующего модуля, обеспечивающего взаимосвязь и взаимодействие между компонентами системы комплексной защиты. Помимо выполнения наиболее критичных операций непосредственно в самом АПМДЗ, модуль взаимодействует с устройствами криптографической защиты информации (проводит загрузку в них алгоритмов шифрования и ключевой информации), системой разграничения доступа (СРД), устройствами блокировки, реализует надежные механизмы защиты от несанкционированного доступа в сеть при использовании технологии «тонкого клиента» (ТК), поддерживая взаимодействие с серверами ИВС по защищенному каналу связи.

Описанное устройство реализовано и серийно производится ООО Фирма «АНКАД» в виде продукта АПМДЗ «КРИПТОН-ЗАМОК».

Однако устройство обеспечивает в ИВС удаленное администрирование АРМ с помощью установленных на них АПМДЗ, но не позволяет управлять серверами. Кроме того, не обеспечивается создание среды с высокой степенью доверия, необходимой для обработки информации с высоким грифом секретности, поскольку не гарантируется целостность BIOS как при загрузке компьютера (АПМДЗ начинает функционировать после загрузки BIOS), так и в процессе его работы (возможность несанкционированной модификации кода BIOS со стороны недоверенной связующей микросхемы-чипсета, обеспечивающей взаимосвязь и управление работой устройств компьютера).

Недостатком описанного устройства является также возможность несанкционированного извлечения или отключения самого АПМДЗ.

Описанные недостатки устранены в устройстве создания доверенной среды для компьютеров информационно-вычислительных систем, описанном в патенте RU №2538329, МПК G06F 21/57, поданном 11.07.2013 г., опубликованном 10.01.2015 г. [6] и устройстве создания доверенной среды для компьютеров специального назначения, описанном в патенте RU №2569577, МПК G06F 21/30, поданном 06.08.2014 г., опубликованном 06.08.2015 г. [7]. Помимо решения проблемы защиты BIOS, в данных устройствах все критические компоненты, оказывающие влияние на реализацию защитных функций, перенесены в единый доверенный блок и реализуются в АПМДЗ без участия недоверенных компонентов компьютера. Причем питание самого устройства осуществляется от дежурного источника питания компьютера (stand-by), в связи с чем устройство начинает функционировать сразу после подключения ПК к сети питания до включения кнопки «POWER» компьютера, что позволяет контролировать критичные компоненты с момента включения компьютера и блокировать его работу в случае несанкционированных действий. При этом система защиты построена таким образом, что несанкционированное извлечение или отключение самого АПМДЗ приводит к потере работоспособности компьютера. Причем модуль может интегрироваться с материнской платой компьютера.

Описанное устройство реализовано и серийно производится ООО Фирма «АНКАД» в виде изделия АПМДЗ-И/М2. На его базе совместно с ЗАО «Крафтвэй корпорейшн ПЛС» разработаны и серийно выпускаются отечественные материнские платы для компьютеров специального назначения и компьютеры с доверенной средой, обеспечивающие защищенную обработку информации с высоким грифом секретности.

Наиболее близким техническим решением предлагаемой компьютерной системы с удаленным управлением сервером и устройством создания доверенной среды (прототипом) является «Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления» (заявка регистрационный №2016144763, поданная 16.11.2016 г., входящий №071845) [8].

В предложенной системе, включающей сервер с интеллектуальным интерфейсом управления платформой IPMI на базе автономного микроконтроллера и автоматизированное рабочее место администратора, связанные защищенным каналом передачи данных, введены следующие компоненты.

На сервер установлены устройство создания доверенной среды с модулем удаленного управления и модулем удаленной многофакторной взаимной аутентификации, а на рабочее место администратора - устройство создания доверенной среды с модулем удаленной многофакторной взаимной аутентификации и модулем удаленного администрирования, причем сервер и рабочее место администратора снабжены модулями доверенного соединения, формирующими между компьютером и сервером канал связи с прозрачным шифрованием сетевого трафика и включающими VPN-сервер и VPN-клиент, соответственно.

В устройство создания доверенной среды (АПМДЗ), содержащее управляющий микроконтроллер, работающий независимо от центрального процессора компьютера и включающий в свой состав программные функциональные модули, обеспечивающие идентификацию и аутентификацию пользователей, реализацию защитных функций устройства, управление питанием компьютера и взаимодействие с внешними средствами защиты; энергонезависимую память большой емкости с блоками хранения ПО доверенной среды, учетными данными пользователей, электронным журналом и блоком настроек; блок защиты BIOS с интерфейсом SPI, а также интерфейсы для связи управляющего контроллера с компьютером, блоком питания и внешними носителями и средствами защиты, введены модуль удаленной многофакторной взаимной аутентификации и модуль удаленного управления, осуществляющий аппаратную виртуализацию системных ресурсов (отображение всего адресного пространства в виртуальную машину) и включающий блок фильтрации сетевого трафика, блок передачи видеоизображений, блок эмуляции USB-устройств и блок передачи показаний датчиков состояния сервера.

В предложенной системе для дополнительной защиты IPMI-трафика и обеспечения при этом совместимости создаваемой дополнительной защиты с используемыми готовыми реализациями, то есть требования обеспечения для них «прозрачности» защищенного канала связи, используется технология виртуальных частных сетей (VPN - Virtual Private Network), позволяющая инкапсулировать в защищенный канал связи любые протоколы.

Передача при удаленном управлении с АРМ по сети событий от устройств связи человека с компьютером (клавиатуры, «мыши» и др.), а также видеоизображений, решается программным способом с помощью технологии виртуализации - замены реальных ресурсов с теми же функциями и внешними интерфейсами, что и у физических прототипов, с помощью диспетчера виртуальных машин (Virtual Machine Manager - VMM) или гипервизора. Гипервизор представляет собой программное обеспечение, позволяющее виртуализировать системные ресурсы и отобразить все адресное пространство в виртуальную машину, в которой продолжат исполняться работающие на компьютере системы запуска (BIOS или новая UEFI - Unified Extensible Firmware Interface - расширяемый интерфейс встроенного программного обеспечения).

Преимуществом виртуализации и эмуляции является возможность создания изолированной гостевой системы, управляемой гипервизором (небольшим программным кодом) напрямую. Данный вид виртуализации практически не снижает производительность системы, что способствует ее широкому практическому применению.

Однако, как уже отмечалось выше, для обработки и передачи данных с грифом «совершенно секретно» по требованию регулятора не допускается использование программных средств защиты, необходима аппаратная реализация доверенными средствами. Следует также отметить, что виртуализация представляет собой еще один уровень абстракции компьютерных систем, который с одной стороны создает изолированную среду, обеспечивающую эффективную защиту от ряда угроз несанкционированного воздействия на компьютерную систему, а с другой стороны имеет собственные уязвимости. В настоящее время разработка методов защиты виртуальных машин находится еще в развитии, и пока недостаточно изучены новые угрозы, связанные с атаками на саму систему виртуализации.

На базе данного устройства предлагается защищенная система удаленного управления серверами, которая удовлетворяет отечественным требованиям обработки и передачи информации с грифом до «совершенно секретно».

Технический результат достигается тем, что в известную компьютерную систему с удаленным управлением сервером, включающую сервер с интеллектуальным интерфейсом управления платформой и автоматизированное рабочее место администратора, связанные защищенным каналом передачи данных и снабженные и устройствами создания доверенной среды, причем устройство создания доверенной среды, установленное на сервер, включает в свой состав модуль удаленного управления и модуль удаленной многофакторной взаимной аутентификации, а на рабочее место администратора устанавливаются модуль удаленной многофакторной взаимной аутентификации и модуль удаленного администрирования, при этом защищенный канал передачи аутентифицирующих данных и команд управления создается установкой на сервер и рабочее место модулей доверенного соединения, включающих VPN-сервер и VPN-клиент, соответственно, между сервером и рабочим местом сформирован дополнительный защищенный канал связи для передачи секретной информации, образованный сетевыми аппаратными шифраторами, взаимодействующий с устройством создания доверенной среды по дополнительному интерфейсу связи и управляемый модулем удаленного управления, в состав которого включен блок коммутации, обеспечивающий направление секретной информации с жестких дисков сервера и видеоинформации в сетевой аппаратный шифратор.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения, изложенным в формуле изобретения.

Определение из перечня выявленных аналогов прототипа, как наиболее близкого по совокупности признаков аналога, позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленной компьютерной системы с удаленным управлением сервером и устройством создания доверенной среды. Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленной системы. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Графические изображения:

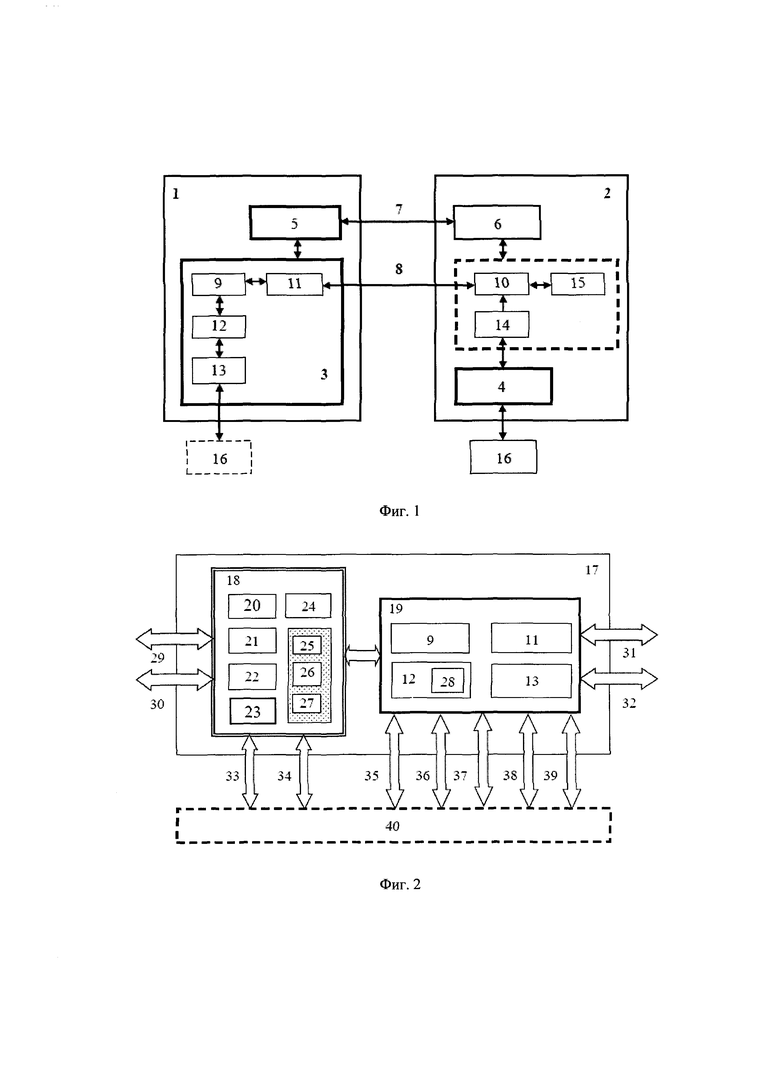

На фиг. 1 приведена схема компьютерной системы удаленного управления сервером с устройством создания доверенной среды, где:

1 - сервер;

2 - автоматизированное рабочее место (АРМ) администратора;

3 - устройство создания доверенной среды с удаленным управлением;

4 - АПМДЗ АРМ администратора;

5, 6 - сетевые аппаратные шифраторы;

7 - дополнительный канал связи для передачи секретной информации;

8 - основной канал VPN-соединения;

9, 10 - модули доверенного соединения (МДС);

11 - сетевой интерфейс Ethernet;

12 - модуль удаленного управления (МУУ);

13, 14 - модули удаленной многофакторной взаимной аутентификации (МУМВА);

15 - программное обеспечение администрирования (ПОА)

16 - аутентифицирующий носитель администратора (AHA).

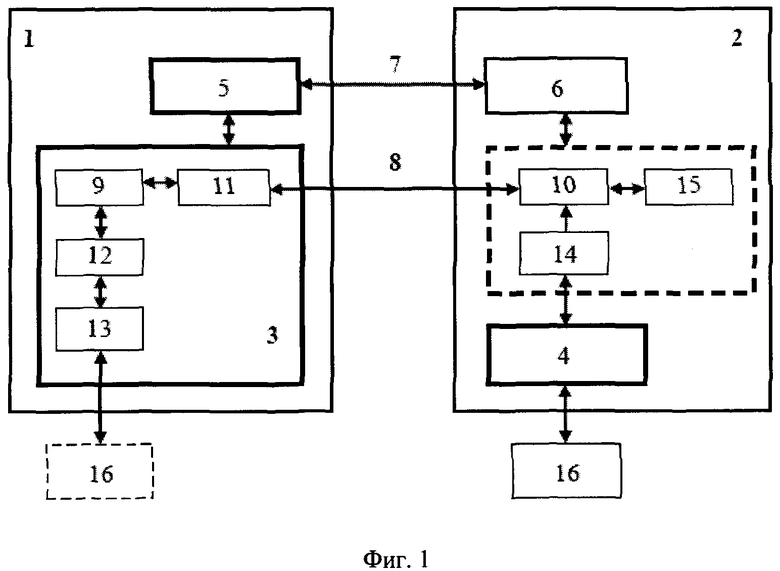

На фиг. 2 представлена структурная схема устройства создания доверенной среды 3 для сервера с удаленным управлением, где:

17 - общая плата устройства;

18 - блок АПМДЗ;

19 - блок удаленного управления; компоненты блока АПМДЗ 18:

20 - модуль локальной идентификации и аутентификации;

21 - блок функциональных модулей АПМДЗ;

22 - модуль управления питанием;

23 - блок модулей взаимодействия с внешними средствами защиты;

24 - ПО доверенной среды;

25 - блок настроек;

26 - электронный журнал;

27 - блок с учетными данными пользователей;

компоненты блока удаленного управления 19:

9 - модуль доверенного соединения (МДС);

11 - сетевой интерфейс Ethernet;

12 - модуль удаленного управления (МУУ);

13 - модуль удаленной многофакторной взаимной аутентификации (МУМВА);

28 - блок коммутации каналов связи;

интерфейсы устройства 3:

29 - интерфейс связи с аутентифицирующим носителем;

30 - интерфейс взаимодействия с внешними средствами защиты;

31 - интерфейс связи с сетевым шифратором;

32 - сетевой интерфейс основного канала связи с АРМ;

33 - интерфейс управления питанием компьютера и его блокировки;

34, 35 - интерфейсы связи с материнской платой компьютера;

36 - интерфейс проброса асинхронного последовательного интерфейса UART (Universal asynchronous receiver/transmitter) serial-over-IP;

37 - интерфейс передачи видеоизображений и команд (событий) с клавиатуры

и/или мыши KVM-over-IP;

38 - интерфейс эмуляции USB-устройств;

39 - интерфейс передачи показаний датчиков;

40 - материнская плата компьютера.

В соответствии с фиг. 1 предлагаемая компьютерная система с удаленным управлением сервером и устройством создания доверенной среды функционирует следующим образом.

На подготовительном этапе аналогично прототипу на сервер 1 и АРМ администратора 2 через интерфейсы взаимодействия с компьютером устанавливаются устройства создания доверенной среды, причем на сервер устанавливается устройство 3 с модулем доверенного соединения (МДС) 9, модулем удаленного управления (МУУ) 12 и модулем МУМВА 13, а на АРМ - один из известных аналогов АПМДЗ 4 (без функций удаленного управления), который осуществляет доступ (строгую аутентификацию пользователя) на АРМ 2 и его доверенную загрузку. При режиме удаленного управления АПМДЗ 4 также используется для контроля целостности аппаратных и программных компонентов АРМ, в частности, загружаемых на АРМ модулей МДС 10, МУМВА 14 и ПОА 15, а также в качестве считывателя аутентифицирующего носителя администратора (AHA) 16.

Модуль АПМДЗ 4 может устанавливаться опционно (в случае отсутствия необходимости защиты АРМ модулем доверенной загрузки), но в этом случае на АРМ должен быть установлен считыватель AHA, а загрузка модулей 10, 14 и 15 на АРМ осуществляется со специального дистрибутива или через интернет с сайта разработчика устройства создания доверенной среды с удаленным управлением с контролем целостности загружаемых модулей.

Для проведения удаленного управления на этапе инициализации устройства 3 на сервере 1 заранее проводится регистрация администратора с формированием разделяемого секрета, который размещается в базе учетных данных пользователей устройства 3 и на AHA 16 (не извлекаемый из AHA ключ удаленной аутентификации).

Для реализации функций удаленного управления проводится удаленная многофакторная взаимная аутентификация, для чего устанавливается защищенный канал связи между AHA 16, предъявляемым через АПМДЗ 4 АРМ 2 модулю МУМВА 14 (или через считыватель AHA, установленный непосредственно на АРМ 2 при отсутствии АПМДЗ 4), и устройством 3 сервера 1 с модулем МУМВА 13. Формирование защищенного канала осуществляется с помощью созданного при регистрации администратора на сервере разделяемого секрета (ключей удаленной аутентификации на AHA 16 и на устройстве 3 сервера 1). При предъявлении AHA 16 модулю МУМВА 14 АРМ администратора 2 модулями МДС 9 и 10 через сетевой интерфейс 11 формируется защищенный канал 8, обеспечивающий проведение многофакторной взаимной аутентификации между модулями МУМВА 13 и 14 с использованием специально разработанных алгоритмов и протоколов обмена аутентифицирующими данными.

Для обеспечения прозрачности канала для управляющего ПО и прозрачного шифрования трафика стандартных протоколов IPMI (независимого от типа сетевого трафика) модулями МДС реализуется технология VPN, позволяющая инкапсулировать в защищенный канал связи любые протоколы. МДС 9 и 10 представляют собой VPN-сервер и VPN-клиент, соответственно, прозрачно шифрующие трафик между сервером и АРМ. Используемая технология организации доверенного канала обеспечивает совместимость с различными платформами и устройствами, используемыми в существующих ИВС.

После успешной взаимной аутентификации по организованному модулями МДС 9 и 10 доверенному каналу связи 8 модулем МУУ 12 устройства 3 организуется передача управляющей информации между АРМ 2 и сервером 1 (в виде, в частности, различных команд и текстовых сообщений, а также видеоизображений). Процесс администрирования осуществляется с помощью специального ПО администрирования 15 АРМ 2.

При необходимости обработки и передачи секретной информации между АРМ и сервером создается дополнительный криптографически защищенный канал 7 с помощью сетевых шифраторов 5 и 6, выполняющих проходное шифрование передаваемых данных. В отличие от основного канала связи 8, по которому команды управления могут передаваться как при включенном, так и выключенном сервере, канал 7 функционирует только при включенном сервере и при необходимости передачи потенциально секретной информации с сервера (файлов, видеоизображений и т.п.). Управление потоками информации по каналам 7 и 8 осуществляет МУУ 12, отвечающий за обмен данными между сервером и АРМ администратора в рамках удаленного управления, который включает блок коммутации, с помощью которого текущая информация передается по соответствующему ей каналу 7 или 8.

В соответствии с фиг. 2 и выполняемыми им функциями устройство создания доверенной среды для сервера с удаленным управлением (поз. 3 фиг. 1) состоит из двух основных функциональных блоков, находящихся на общей плате 17: блока АПМДЗ 18, логически объединяющего функции, присущие аппаратно-программным модулям доверенной загрузки, и блока удаленного управления 19.

Блок АПМДЗ 2 выполнен на управляющем микроконтроллере (МК), работающем независимо от центрального процессора компьютера, и включает в себя следующие компоненты:

- модуль локальной идентификации и аутентификации пользователей 20, осуществляющий доверенную загрузку компьютера и допуск к нему пользователей;

- блок 21 функциональных модулей, обеспечивающих реализацию штатных функций АПМДЗ, включающий: модуль контроля целостности программного обеспечения; модуль диагностики состояния компонентов устройства; модуль контроля критичных интервалов времени процедуры запуска и загрузки компьютера; модуль настройки устройства; модуль идентификации модели материнской платы компьютера; датчик случайных чисел;

- модуль управления питанием 22, реализующий независимо от чипсета материнской платы компьютера управление основным питанием компьютера и блокировку компьютера в случае обнаружения системой защиты нарушений;

- блок 23 модулей взаимодействия с внешними средствами защиты, в состав которого (опционально) могут входить: модуль загрузки ключевой информации в шифраторы; модуль взаимодействия с установленной на компьютере системой разграничения доступа; модуль обеспечения сквозной аутентификации в операционной системе компьютера и др.;

- блок 24 программного обеспечения доверенной среды, включающий следующие программные модули: ПО проверки целостности программно-контролируемых объектов и диалога с оператором; ПО удаленного управления устройством; доверенная операционная система и др.;

- блок 25 настроек устройства, содержащий список контролируемых аппаратных и программных объектов, настройки и ключи централизованного администрирования, а также дополнительные настройки, предназначенные для размещения параметров настроек подключаемых к устройству дополнительных функций или устройств;

- электронный журнал 26, в который записываются критичные события и попытки несанкционированного доступа (НСД), зарегистрированные в системе;

- блок 27 с учетными данными зарегистрированных пользователей.

Блоки 25-27 размещены в энергонезависимой памяти устройства и доступны только микроконтроллеру блока АПМДЗ 18, работающему независимо от процессора компьютера.

Блок удаленного управления 19 также выполнен на микроконтроллере, работающем независимо от центрального процессора компьютера, и включает следующие компоненты:

- модуль доверенного соединения (МДС) 9, представляющий собой VPN-сервер, участвующий в формировании защищенного канала связи наряду с МДС 10 (VPN-клиент) в составе АРМ администратора (см. фиг 1);

- модуль 11, реализующий сетевой интерфейс Ethernet;

- модуль удаленного управления (МУУ) 12, отвечающий за обмен данными между сервером и АРМ администратора при удаленном управлении;

- модуль удаленной аутентификации 13, предназначенный для удаленной аутентификации пользователя (администратора) на сервере;

- блок коммутации 28, входящий в состав МУУ 12 и обеспечивающий направление секретной информации с жестких дисков сервера и видеоинформации в сетевой аппаратный шифратор дополнительного аппаратно шифруемого канала связи, а аутентифицирующей информации и команд управления - в канал связи, сформированный модулями МДС на основе VPN-соединений, с программной защитой сетевого трафика;

Часть перечисленных блоков может поставляться опционно в зависимости от используемых технологий, реализуемых функций защиты и используемых устройств конкретной ИВС.

Интерфейсы подключения устройства:

1. Интерфейс 29 для считывания аутентифицирующего носителя. Определяется типом носителя: iButton (для носителей типа Touch Memory), USB (флэш-носители типа ruToken и eToken), интерфейс считывателя смарт-карт (контактный или бесконтактный), бесконтактный интерфейс ближнего поля NFC (для мобильных устройств) и др.

2. Интерфейс 30 для взаимодействия с внешними средствами защиты. В качестве данного интерфейса могут быть использованы различные интерфейсы: межмодульный интерфейс (для загрузки ключей шифрования в устройства серии «КРИПТОН» фирмы «АНКАД»); USB host (может использоваться для подключения внешних устройств, в частности, считывателей смарт-карт или носителей eToken, ruToken и др.); асинхронный последовательный интерфейс UART, например, RS-232 (или СОМ-порт) или RS-485, и др.

3. Интерфейс 31 для связи с сетевым шифратором дополнительного аппаратно шифруемого канала и загрузки ключей шифрования; представляет собой межмодульный интерфейс.

4. Сетевой интерфейс Ethernet 32, на основе которого строится канал взаимодействия сервера с АРМ администратора.

5. Интерфейс 33 управления питанием компьютера и его блокировки, в качестве которого может использоваться любой проводной интерфейс.

6. Интерфейсы 34 и 35 взаимодействия с компьютером, в качестве которых может быть использован интерфейс взаимодействия периферийных компонентов PCI (Peripheral Component Interconnect), PCI Express (PCIe) или USB (Universal Serial Bus); через данный интерфейс устройство опосредованно связано с жесткими дисками и видеоадаптером сервера.

7. Интерфейсы, обеспечивающие применение технологий удаленного управления сервером: serial-over-IP 36, KVM-over-IP 37, эмуляции USB-устройств 38 и передачи информации датчиков состояний сервера (сенсоров) 39 через интернет.

Разъемы данных интерфейсов могут быть выполнены как на плате самого устройства, так и вынесены на материнскую плату 40 компьютера с целью минимизации габаритов устройства. В последнем случае коммутация устройства с материнской платой может быть осуществлена через универсальный разъем современного стандарта PCI Express М.2 Specification.

АПМДЗ с удаленным управлением серверами по схеме фиг. 2 работает следующим образом.

Перед началом эксплуатации компьютера с установленным на материнскую плату устройством (через интерфейс 34) и предустановленным заранее на специальном стенде ПО взаимодействия устройства с другими средствами защиты (модуль 23, часть ПО может устанавливаться опционно по желанию заказчика) производится идентификация модели материнской платы сервера с помощью модуля идентификации модели материнской платы (размещен в блоке функциональных модулей 21), после чего микроконтроллер блока АПМДЗ 18 осуществляет подборку ПО для данной модели платы и осуществляет его предварительную настройку.

Затем проводится настройка основных функций АПМДЗ и осуществляется регистрация пользователей, для чего в регистрационные файлы записывают переменные параметры - контрольную информацию, которая определяет права доступа каждого пользователя к ресурсам компьютера:

- в блок 25: список контролируемых объектов (подлежащих контролю программных модулей операционной системы и другого ПО, установленного в операционной системе), который для каждого контролируемого объекта содержит следующие сведения: полный путь к объекту и значение контрольной суммы (или вычисленное значение хэш-функции) содержимого объекта;

- в блок 27: учетные данные обо всех зарегистрированных пользователях, включающих в себя, как минимум, следующие: имя или регистрационный номер пользователя, его полномочия (права доступа), серийный номер АНП, контрольный образ пароля пользователя и прочую информацию, необходимую для его аутентификации, срок действия пароля пользователя, допустимое количество неудавшихся попыток входа и др.;

- в блок 21: контролируемые интервалы времени процедуры запуска, включая два основных (время на вход пользователя в систему (на ожидание и ввод пароля) и время на загрузку ключей шифрования).

Решения по всем вопросам, связанным с обеспечением безопасности, принимаются микроконтроллером блока АПМДЗ 18, который работает независимо от основного процессора компьютера по заложенному в его память программному обеспечению.

ПО устройства состоит из трех взаимодействующих частей: ПО управляющего микроконтроллера (МК) блока 18 (firmware); модулей программы начальной загрузки; ПО, выполняемого на основном процессоре компьютера (software), которое загружается в компьютер из энергонезависимой памяти устройства. ПО МК не может быть несанкционированно изменено, поскольку недоступно со стороны компьютера. Целостность ПО, выполняемого на центральном процессоре ПК, контролируется со стороны доверенного программного обеспечения программы начальной загрузки.

Существуют два основных режима штатной работы при эксплуатации сервера с установленным устройством:

- режим локального входа на сервер;

- режим удаленного управления сервера.

В режиме локального входа на сервер установленное устройство выполняет следующие действия:

1. На начальном этапе загрузки компьютера после подключения блока питания к электросети на устройство подается питание от дежурного блока (Stand-by), входящего в состав блока питания компьютера, после чего происходит старт МК блока 18.

2. Затем с помощью модуля диагностики состояния компонентов устройства выполняется контроль целостности программных компонентов МК, контроль целостности программы начальной загрузки, а также контроль целостности информации, находящейся в служебном разделе энергонезависимой памяти устройства (блоки 25, 26, 27). В случае успешного завершения всех описанных проверок устройство ожидает включения питания компьютера.

3. После нажатия кнопки «POWER» компьютера управляющий питанием сигнал проходит через чипсет и поступает на модуль управления питанием 22.

4. После включения основного питания проводится штатная загрузка компьютера: считывается программа начальной загрузки и, в соответствии с программой загрузки, производится инициализация всех необходимых для работы компьютера компонентов. При этом модуль проверки целостности ПО блока 21 осуществляет загрузку и проверку целостности программно-контролируемых объектов, размещенных в блоке 24, после чего ПО запускается на выполнение.

5. Загруженное ПО с помощью модуля 20 проводит идентификацию и аутентификацию пользователя, осуществляющего вход в систему. После успешного входа в систему производится загрузка ОС компьютера.

В процессе загрузки ПК осуществляется контроль интервалов времени процедур запуска и входа в систему, и в случае их отклонений от номинальных значений осуществляется блокировка доступа. Информация о контролируемых интервалах времени, по которым осуществляется блокировка доступа, поступает от соответствующего функционального модуля блока 21.

При обнаружении нарушений на любом из перечисленных этапов загрузки ПК или попыток НСД питание компьютера не будет включено, а при уже включенном - будет отключено, и последующие действия по загрузке компьютера будут блокированы. Кроме того, если в результате диагностики выявлены ошибки в работе компонентов устройства, нарушения целостности содержимого энергонезависимой памяти или попытки НСД в систему, на дисплей компьютера выдается предупреждение о выявленном нарушении, вход в систему пользователю запрещается, компьютер блокируется, а в журнале регистрации событий (блок 26 энергонезависимой памяти) регистрируется соответствующая запись.

Процесс проведения локальной идентификации и аутентификации пользователя проводится аналогично прототипу. На дисплей ПК выдается приглашение пользователю ввести информацию в компьютер с его АНП. Пользователь устанавливает свой АНП в соответствующий считыватель. В качестве АНП может использоваться идентификатор типа Touch Memory (ТМ), пластиковая карта, USB-идентификатор, биометрический идентификатор и др. Для считывания информации к интерфейсу 29 подключается контактирующее или считывающее устройство для конкретного носителя.

Проводится проверка регистрации предъявленного АНП среди АНП, зарегистрированных в устройстве. В случае, когда предъявленный АНП зарегистрирован в регистрационном файле, модуль 20 осуществляет аутентификацию пользователя, для чего выдает на дисплей ПК приглашение пользователю ввести свой пароль с клавиатуры ПК, после чего определяет образ введенного пароля и сравнивает его с контрольным образом пароля, зарегистрированным в блоке 27 энергонезависимой памяти.

После успешного прохождения проверки пароля пользователя выполняется проверка целостности контролируемых объектов для данного пользователя с помощью ПО, блока 24. Для этого указанное ПО вычисляет значения контрольных векторов объектов (значения контрольных сумм или значения хэш-функций файлов и/или загрузочных секторов жесткого диска компьютера), занесенных в список контролируемых объектов, размещенный в блоке 25, а затем сравнивает полученные значения с соответствующими значениями контрольных векторов, занесенных ранее в таблицу контрольных векторов контролируемых объектов. Данные действия выполняются в доверенной среде.

После успешного прохождения проверки целостности контролируемых объектов пользователю разрешается доступ к компьютеру и запуск его ОС. При этом запрещается возможность несанкционированной загрузки ОС со съемных носителей путем блокировки доступа к устройствам чтения соответствующих носителей при запуске ПК. Затем управление передается штатным аппаратно-программным средствам компьютера для загрузки ОС с жесткого диска ПК. После успешного завершения загрузки ОС восстанавливается доступ к устройствам чтения съемных носителей специальной программой-драйвером, входящей в состав ПО системы защиты от НСД, работающей на уровне ОС компьютера.

В случае, если какая-либо из перечисленных проверок на любом этапе дает отрицательный результат, пользователю запрещается доступ к компьютеру, при этом запуск ОС компьютера также блокируется. Исключением являются предъявление АНП и ввод пароля, которые можно попытаться предъявить или ввести повторно до достижения максимально разрешенного количества попыток, после чего доступ пользователя к компьютеру также запрещается, а запуск ОС блокируется.

Штатная работа в режиме удаленного управления сервером значительно отличается от работы в локальном режиме. Основное отличие состоит в том, что управляемый сервер может быть включен удаленно; в этом случае не выполняются все описанные выше действия, касающиеся локальной идентификации и аутентификации пользователя.

Процедура аутентификации в режиме удаленного управления также существенно отличается от локальной. Удаленная аутентификация становится возможной после того, как на этапе регистрации в режиме инициализации устройства администратор через интерфейс 29 предъявляет устройству свой AHA, после чего формируется разделяемый секрет, размещаемый частично на AHA и частично - в блоке 27 с учетными данными пользователей.

В рамках удаленного администрирования удаленная многофакторная взаимная аутентификация осуществляется модулем МУМВА 13 блока 19 при предъявлении AHA на АРМ администратора, на котором также установлен модуль МУМВА (см. фиг. 1). Обмен данными между АРМ и сервером в процессе аутентификации и удаленного управления осуществляется по сети с формированием с помощью модуля МДС 9 защищенного программным шифрованием VPN-соединения под управлением модуля МУУ 12 блока 3.

Таким образом, основные особенности функционирования предлагаемой компьютерной системы с удаленным управлением сервером и устройством создания доверенной среды следующие:

1. Обеспечение надежной защиты ИВС и ее компонентов (серверов, АРМ) на основе отечественных доверенных криптографических средств, позволяющей обрабатывать информацию с высоким грифом секретности.

2. Проведение удаленной многофакторной взаимной аутентификации.

3. Реализация удаленного управления серверами по защищенному прозрачно программно шифруемому каналу, обеспечивающему прохождение трафика с любыми стандартными протоколами и при использовании различных платформ и физических средств передачи и обработки информации.

4. Обеспечение передачи секретной информации по аппаратно шифруемому каналу.

В результате реализации предлагаемым устройством создания доверенной среды и удаленного управления перечисленных функций, а также известных функций прототипа, гарантируется доверенная среда, обеспечивающая повышение эффективности защиты компьютера от несанкционированных действий на всех этапах его работы, а также возможность удаленного администрирования и удаленной аутентификации в компьютерных сетях с различными протоколами передачи данных и используемыми платформами.

В отличие от прототипа, в предлагаемой компьютерной системе с удаленным управлением сервером и устройством создания доверенной среды сервер и АРМ администратора становятся связаны двумя защищенными каналами, используемыми следующим образом:

- основной канал связи, сформированный модулями МДС на основе VPN-соединений, с программной защитой сетевого трафика, используется в рамках удаленного управления сервером;

- дополнительный канал связи, сформированный устройствами с аппаратным проходным шифрованием сетевого трафика, используется для передачи различной информации (например, содержимого файлов, хранящихся на управляемом сервере) в рамках информационного обмена между сервером и АРМ администратора.

В качестве проходного сетевого шифратора для создания дополнительного криптографически защищенного канала передачи данных между сервером и АРМ администратора может быть использован сертифицированный шифратор «КРИПТОН AncNet». Данное устройство представляет собой криптографический сетевой адаптер, выполняющий проходное шифрование передаваемых через него данных.

Предлагаемое устройство создания доверенной среды с функциями удаленного управления может быть реализовано с помощью известных покупных комплектующих изделий. На базе отечественных и зарубежных компонентов заявителем реализован опытный образец устройства АПМДЗ-УС, реализующий описанные функции. Проведенные заявителем испытания опытного образца подтвердили возможность его реализации с достижением указанного положительного технического результата.

Изложенные выше сведения свидетельствуют о выполнении при использовании заявленного технического решения следующей совокупности условий:

- средства, воплощающие заявленную компьютерную систему с удаленным управлением сервером и устройство для создания доверенной среды, и осуществления удаленного управления, предназначены для использования в промышленности, а именно, в автоматизированных системах обработки информации на базе ЭВМ;

- для заявленной компьютерной системы и устройства создания доверенной среды и осуществления удаленного управления в том виде, как они охарактеризованы в независимом пункте изложенной формулы изобретения, подтверждена возможность его осуществления с помощью описанных в заявке средств.

Следовательно, заявленное техническое решение соответствует критерию «промышленная применимость».

Благодаря широкой функциональности, а также выполнению наиболее критичных операций непосредственно в устройстве создания доверенной среды и осуществлению удаленного управления, предлагаемое устройство сохранило достоинства прототипа, а именно, способность выполнять системообразующие функции и возможность построения комплексной системы для эффективной защиты компьютера (АРМ, сервера) и ИВС в целом. В то же время предлагаемое устройство обеспечивает возможность удаленного администрирования и управления серверами при реализации надежной многофакторной взаимной аутентификации, что повышает эффективность защиты и управления функционированием компьютерной сети.

На базе предлагаемого устройства целесообразно производить компьютеры для защищенных рабочих мест и серверов, построенные на специализированных доверенных материнских платах и автономном универсальном АПМДЗ, интегрирующем в себе все критичные компоненты, обеспечивающие реализацию защитных функций и администрирование.

Источники информации:

1. IPMI - Intelligent Platform Management Interface Specification Second Generation v2.0. - Document Revision 1.1, October 1, 2013. Intel, Hewlett-Packard, NEC, Dell.

2. Corey Minyard «IPMI - A Gentle Introduction with OpenIPMI». Montavista Software, 2006. - http://openipmi.sourceforge.net/IPMI.pdf.

3. Bruce Schneier. The Eavesdropping System in Your Computer. https://www.schneier.com/blog/archives/2013/01/the_eavesdroppi.html.

4. Dan Farmer. IPMI: Freight train to hell. http://fish2.com/ipmi/itrain.pdf.

5. Патент RU №2321055, кл. G06F 12/14, 12.05.2006 г., опубл. 27.03.2008 г.

6. Патент RU №2538329, кл. G06F 21/57, 11.07.2013 г., опубл. 10.01.2015 г.

7. Патент RU №2569577, МПК G06F 21/30, подана 06.08.2014 г., опубл. 06.08.2015 г.

8. Заявка на изобретение регистрационный №2016144763, поданная 16.11.2016 г., входящий №071845. - Прототип.

| название | год | авторы | номер документа |

|---|---|---|---|

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Система, способ и устройство непрерывной аутентификации пользователя и защиты ресурсов автоматизированного рабочего места от несанкционированного доступа | 2018 |

|

RU2691201C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| СРЕДСТВО ДОВЕРЕННОЙ ЗАГРУЗКИ СО ВСТРОЕННЫМ БИНАРНЫМ ТРАНСЛЯТОРОМ ОПЕРАЦИОННОЙ СИСТЕМЫ И БЕСПРОВОДНЫМ КАНАЛОМ УПРАВЛЕНИЯ | 2023 |

|

RU2820971C1 |

| Способ и устройство доверенной загрузки компьютера с контролем периферийных интерфейсов | 2020 |

|

RU2748575C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2014 |

|

RU2571372C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

Изобретение относится к компьютерной системе удаленного управления сервером и устройству создания доверенной среды для сервера с интеллектуальным интерфейсом управления платформой. Технический результат заключается в повышении надежности защиты информации от несанкционированного доступа. Компьютерная система содержит сервер с интеллектуальным интерфейсом управления платформой и автоматизированное рабочее место (АРМ) администратора, связанные защищенным каналом передачи данных и снабженные устройствами создания доверенной среды, причем устройство создания доверенной среды, установленное на сервер, содержит модуль удаленного управления и модуль удаленной многофакторной взаимной аутентификации, на АРМ администратора устанавливаются модуль удаленной многофакторной взаимной аутентификации и модуль удаленного администрирования, при этом между сервером и АРМ администратора сформирован дополнительный защищенный канал связи для передачи секретной информации, образованный сетевыми аппаратными шифраторами, расположенными на сервере и на АРМ администратора, взаимодействующими с устройством создания доверенной среды, расположенным на сервере, по дополнительному интерфейсу связи. 2 н.п. ф-лы, 2 ил.

1. Компьютерная система удаленного управления сервером, включающая сервер с интеллектуальным интерфейсом управления платформой и автоматизированное рабочее место администратора, связанные защищенным каналом передачи данных и снабженные устройствами создания доверенной среды, причем устройство создания доверенной среды, установленное на сервер, включает в свой состав модуль удаленного управления и модуль удаленной многофакторной взаимной аутентификации, а на автоматизированное рабочее место администратора устанавливаются модуль удаленной многофакторной взаимной аутентификации и модуль удаленного администрирования, при этом защищенный канал передачи аутентифицирующих данных и команд управления создается установкой на сервер и автоматизированное рабочее место администратора модулей доверенного соединения, включающих VPN-сервер и VPN-клиент соответственно, отличающаяся тем, что между сервером и автоматизированным рабочим местом администратора сформирован дополнительный защищенный канал связи для передачи секретной информации, образованный сетевыми аппаратными шифраторами, расположенными на сервере и на автоматизированном рабочем месте администратора, взаимодействующими с устройством создания доверенной среды, расположенным на сервере, по дополнительному интерфейсу связи, причем передача информации по дополнительному каналу инициируется командами, получаемыми по основному VPN-каналу, а распределение информации между каналами осуществляется блоком коммутации, введенным в модуль удаленного управления устройства создания доверенной среды, расположенного на сервере.

2. Устройство создания доверенной среды для сервера с интеллектуальным интерфейсом управления платформой, содержащее управляющий микроконтроллер, работающий независимо от центрального процессора сервера и включающий в свой состав аппаратно-программные функциональные модули, обеспечивающие идентификацию и аутентификацию пользователей, реализацию защитных функций устройства, управление питанием сервера и взаимодействие с внешними средствами защиты, а также модуль удаленной многофакторной взаимной аутентификации и модуль удаленного управления, отличающееся тем, что в состав устройства введен дополнительный интерфейс взаимодействия с сетевым аппаратным шифратором, а в состав модуля удаленного управления устройства введен блок коммутации, обеспечивающий направление потенциально секретной видеоинформации и информации с жестких дисков сервера в сетевой аппаратный шифратор по дополнительному интерфейсу взаимодействия с сетевым аппаратным шифратором.

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

Авторы

Даты

2019-06-05—Публикация

2017-02-07—Подача