Область техники

Изобретение относится к области информационной безопасности, а более конкретно к способам выявления вредоносных сетевых узлов или промежуточных сетевых узлов, через которые осуществляется распространение вредоносных программ.

Уровень техники

Вредоносное программное обеспечение (далее - ПО) постоянно развивается, побуждая поставщиков услуг информационной безопасности не отставать от постоянно меняющегося ландшафта угроз. В том числе злоумышленники развивают и пути распространения вредоносного ПО, используют новые уязвимости для проникновения в компьютерные системы (далее - компьютер).

В настоящий момент используются различные варианты атак на ресурсы компьютерной сети. Например, атака на ресурсы вычислительной сети, которая заключается в регистрации злоумышленником доменного имени для последующего распространения вредоносного ПО или использования этого доменного имени для фишинга (от англ. phishing).

Такие атаки могут использоваться для перенаправления пользователей на вредоносный, или фишинговый веб-сайт, или поддельный почтовый сервис по выбору злоумышленника. На страницах указанных веб-сайтов могут содержаться, например, троянские программы или вирусы, а поддельный почтовый сервис может запросить от пользователя логин и пароль к почтовому ящику и передать эти учетные данные злоумышленнику. Посетитель же фишингового веб-сайта не будет осведомлен о подмене и, вероятно, загрузит вредоносное ПО на свой компьютер.

Из уровня техники известно решение, представленное в патенте US10178121B2. В качестве решения представлена система оценки доменов на основе данных о регистрации доменного имени и схожести доменного имени с вредоносными доменными именами. Система включает динамическую базу данных доменов, сконфигурированную для предоставления данных регистрации доменов в режиме реального времени во всех доменных расширениях. Домены регулярно переоцениваются для согласованности оценок, помогая поддерживать безопасность посетителей размещенных веб-сайтов или автоматизированных подключений к инфраструктуре, присутствующей в домене.

Указанная технология довольно эффективно решает проблему классификации вредоносных доменов. Но несмотря на ряд преимуществ в указанном изобретении учитывают лишь схожесть на основании WHOIS и DNS-информации, но не учитывают другие факторы, например такие как связь с вредоносными доменными именами по URI и анализ связи доменных имен на основании связанных с ним однородных объектов, при этом объекты являются однородными при наличии общей информации об объекте. Поэтому остается актуальной техническая задача, заключающаяся в создании способа классификации объектов для предотвращения распространения вредоносной активности.

Раскрытие сущности изобретения

Задача предлагаемого решения заключается в классификации объектов для предотвращения распространения вредоносной активности.

Технический результат настоящего изобретения заключается в предотвращении распространения вредоносной активности в компьютерной сети.

В качестве одного варианта исполнения настоящего изобретения предлагается способ классификации объектов для предотвращения распространения вредоносной активности, выполненный с возможностью реализации шагов, согласно которым: выполняют поиск объектов в сети, которые имеют общую информацию с другими объектами; строят граф связей, содержащий классифицированные и неклассифицированные объекты в виде вершин, причем связь между объектами указывает на наличие общей информации между объектами, при этом классифицированными объектами являются вредоносные объекты; выделяют из сформированного графа связей по меньшей мере один подграф, включающий однородные объекты и содержащий по меньшей мере один неклассифицированный объект, на основании по меньшей мере одного из подходов: анализа групповой связи между объектами; анализа последовательной связи между объектами; выполняют классификацию каждого неклассифицированного объекта на каждом подграфе на основании анализа объектов при помощи правил классификации; ограничивают доступ к объекту, который классифицирован как вредоносный, для предотвращения распространения вредоносной активности.

В другом варианте исполнения способа другими объектами являются либо объекты, которые классифицированы как вредоносные, либо объекты, которые имеют общую связь с объектами, которые классифицированы как вредоносные.

В еще одном варианте исполнения способа правила классификации включают по меньшей мере один из следующих подходов: анализ на сходство объектов; анализ объектов при помощи модели машинного обучения.

В другом варианте исполнения способа анализ на сходство реализуется с помощью метрики Левенштейна.

В еще одном варианте исполнения способа граф связей содержит связи только между объектами разного типа.

В другом варианте исполнения способа объектами и информацией об объектах являются по крайней мере два из следующих типов информации: IP-адрес; полное доменное имя; URI информации; данные о доменном имени, включающие сведения о регистраторе доменного имени; данные о владельце доменного имени, в том числе наименование владельца, которому принадлежит доменное имя, адрес владельца доменного имени, диапазон IP-адресов, к которому относится доменное имя, в сети, и контактные данные владельца доменного имени; данные о владельце IP-адреса, в том числе наименование и адрес владельца IP-адрес; название диапазона компьютерной сети; месторасположение, соответствующее диапазону IP-адресов, включающее страну и город; контактные данные администратора; сведения об IP-адресе, к которому относится проверяемый объект; сведения о выпущенных для доменного имени сертификатах публичного ключа; хэш файла и путь к файлу; веб-адреса, содержащие доменное имя.

В еще одном варианте исполнения способа дополнительно информация об объектах включает одну из следующих составляющих URI информации: адрес страницы; параметры загрузки страницы; другие составляющие части URI-информации.

В другом варианте исполнения дополнительно после шага б) классифицируют неклассифицированные объекты, являющиеся доменными именами, как доверенные в случае, если количество запросов, полученное из системы доменных имен, превышает заранее заданный порог.

В еще одном варианте исполнения по меньшей мере из одного подграфа выделяют связанные компоненты, которые содержат информацию о связанных объектах, при этом по меньшей мере один объект является неклассифицированным.

В другом варианте исполнения каждый из указанных подходов анализа осуществляется с помощью по меньшей мере одной модели машинного обучения.

В еще одном варианте исполнения модель машинного обучения обучена методом «бустинга деревьев решений».

В другом варианте исполнения при анализе на основании последовательной связи используют по меньшей мере один соседний вредоносный объект.

В еще одном варианте исполнения при анализе групповой связи используют информацию по меньшей мере о четырех объектах, причем три из них имеют связь с четвертым.

В другом варианте исполнения ограничивают доступ к объекту, который классифицирован как вредоносный, для предотвращения распространения вредоносной активности одним из следующих действий: блокируют доступ к веб-сайту, с которым связан объект; открывают веб-сайт, с которым связан объект, в браузере, который работает в защищенном режиме; приостанавливают переход на веб-сайт и информируют пользователя о связи веб-сайта с вредоносным объектом.

Краткое описание чертежей

Прилагаемые чертежи иллюстрируют только примерные варианты осуществления изобретения, и поэтому не должны считаться ограничивающими его объем. Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

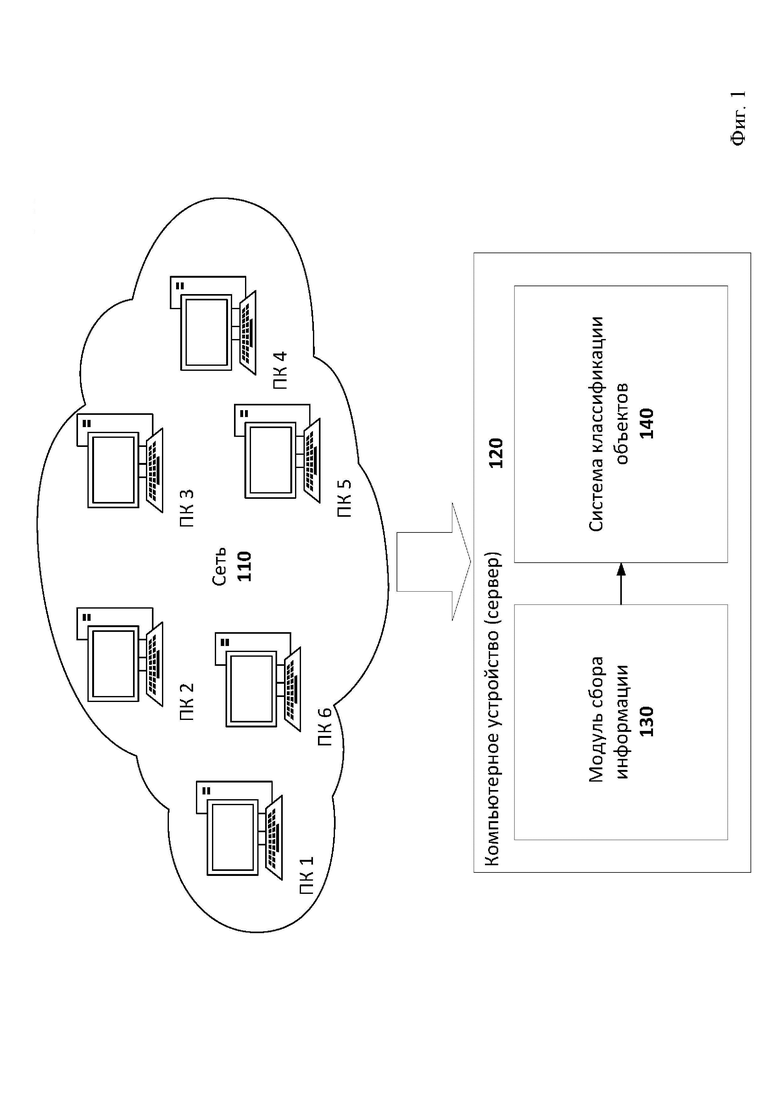

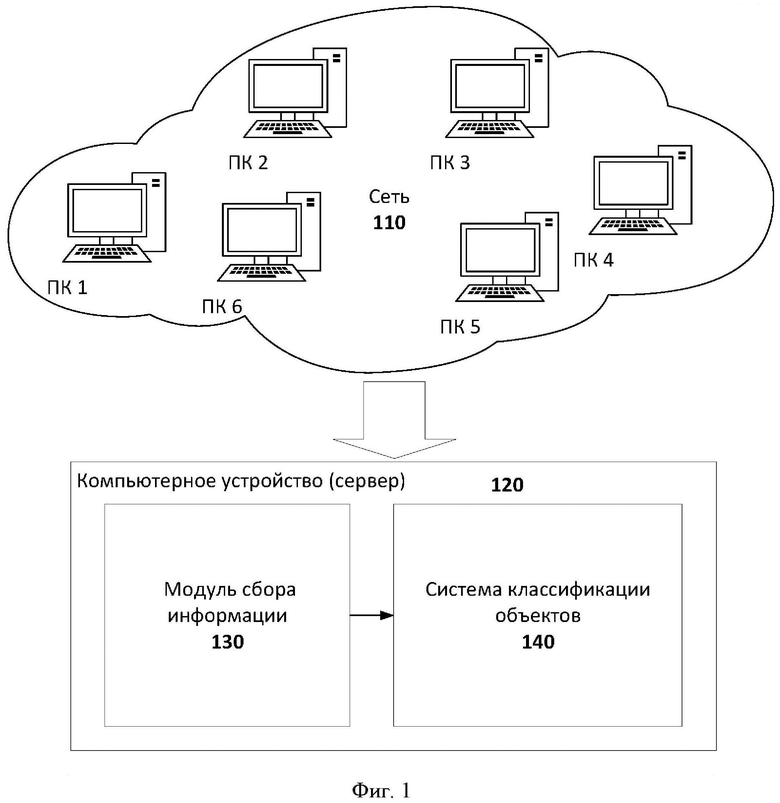

Фиг. 1 иллюстрирует пример компьютерной сети, в рамках которой реализуется система классификации объектов.

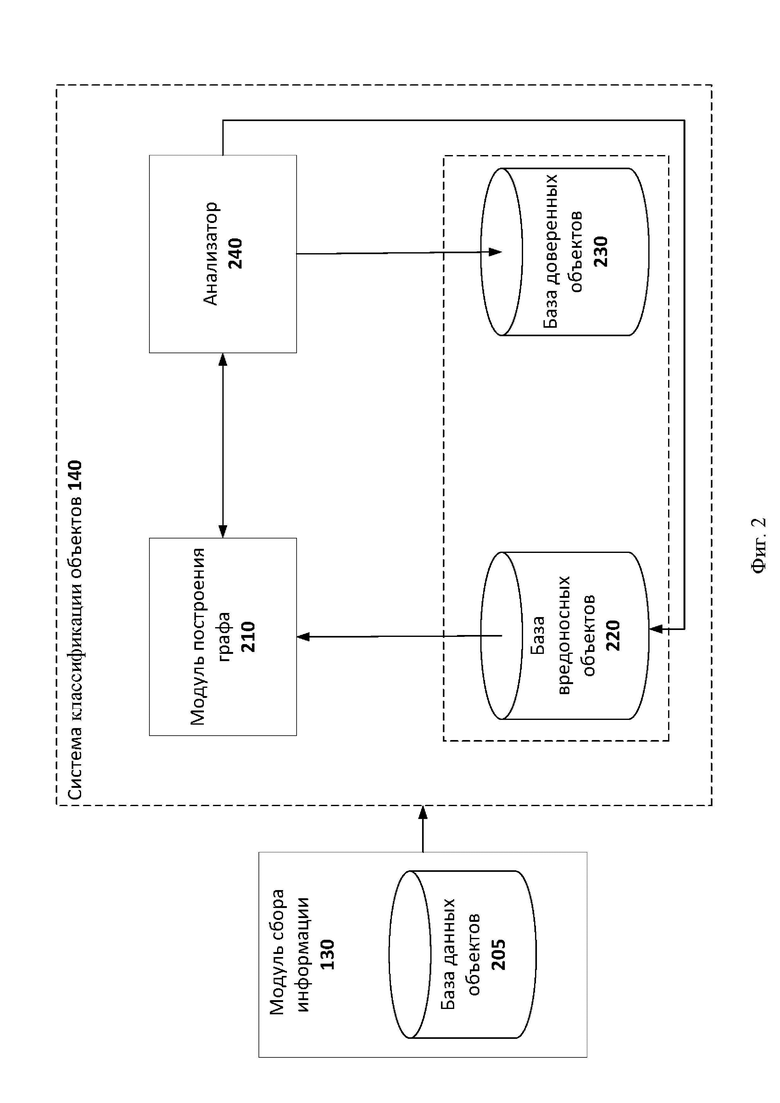

Фиг. 2 иллюстрирует пример состава системы классификации объектов.

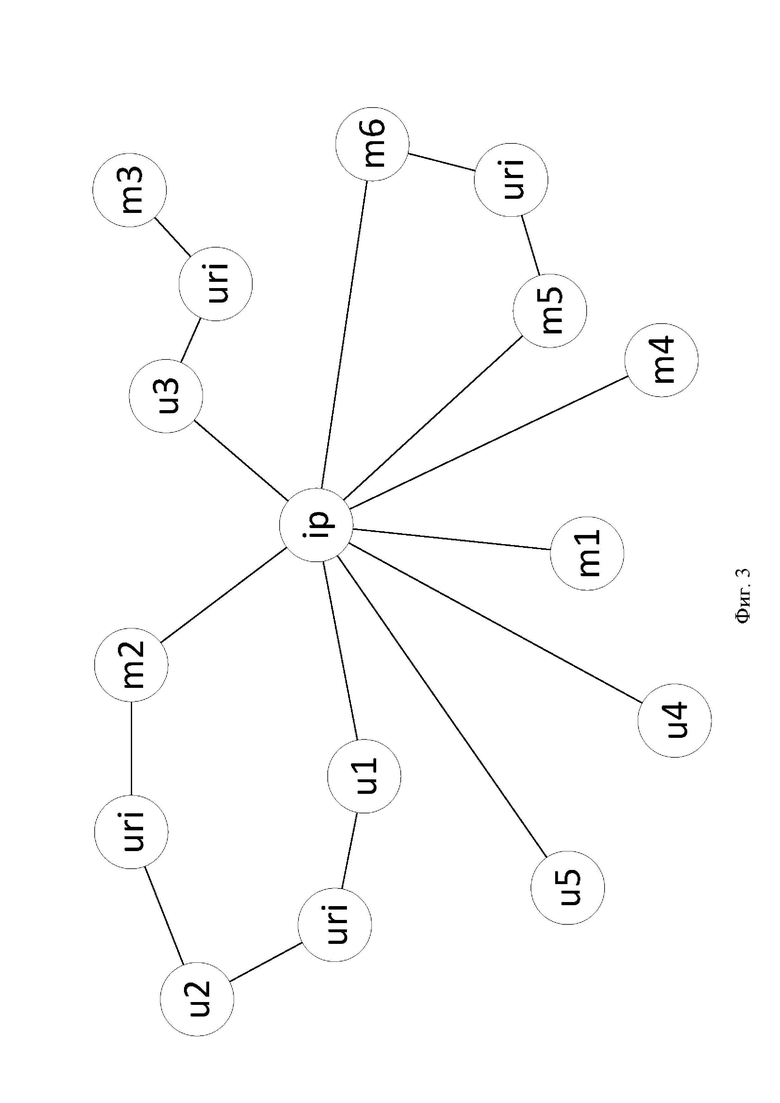

Фиг. 3 иллюстрирует пример построенного графа связей с подграфами, в которых вершины классифицированы при помощи анализа последовательной связи.

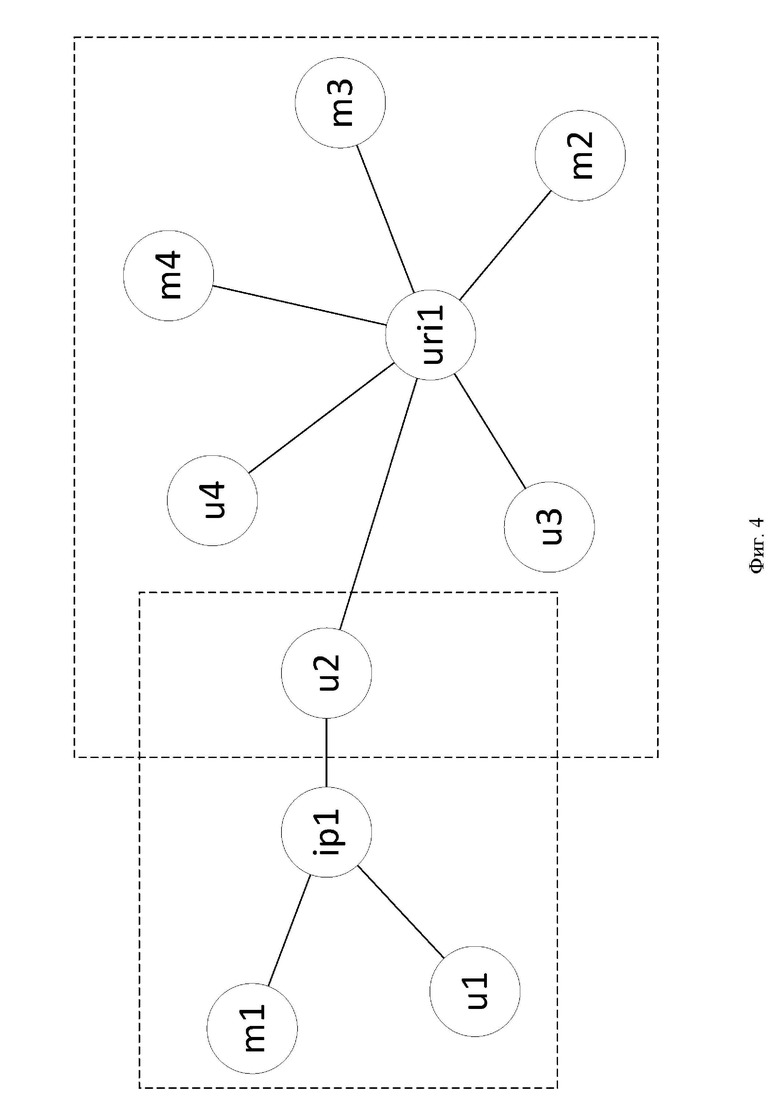

Фиг. 4 иллюстрирует пример построенного графа связей с подграфами, в которых вершины классифицированы при помощи анализа групповой связи.

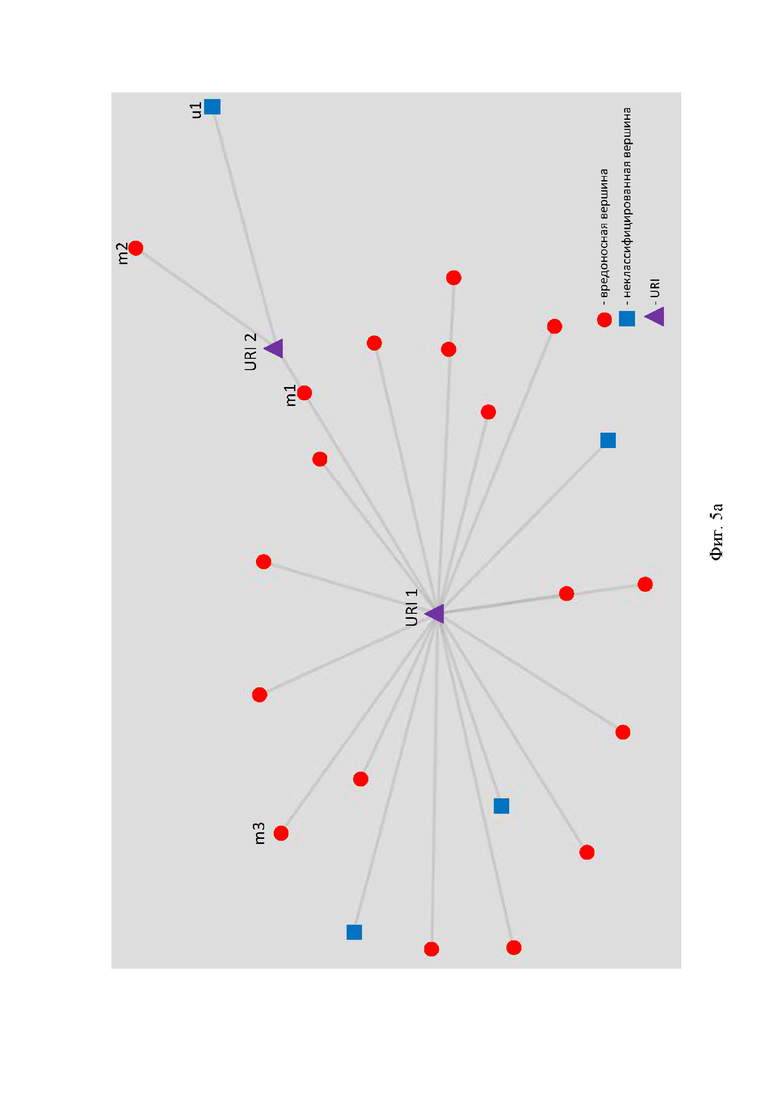

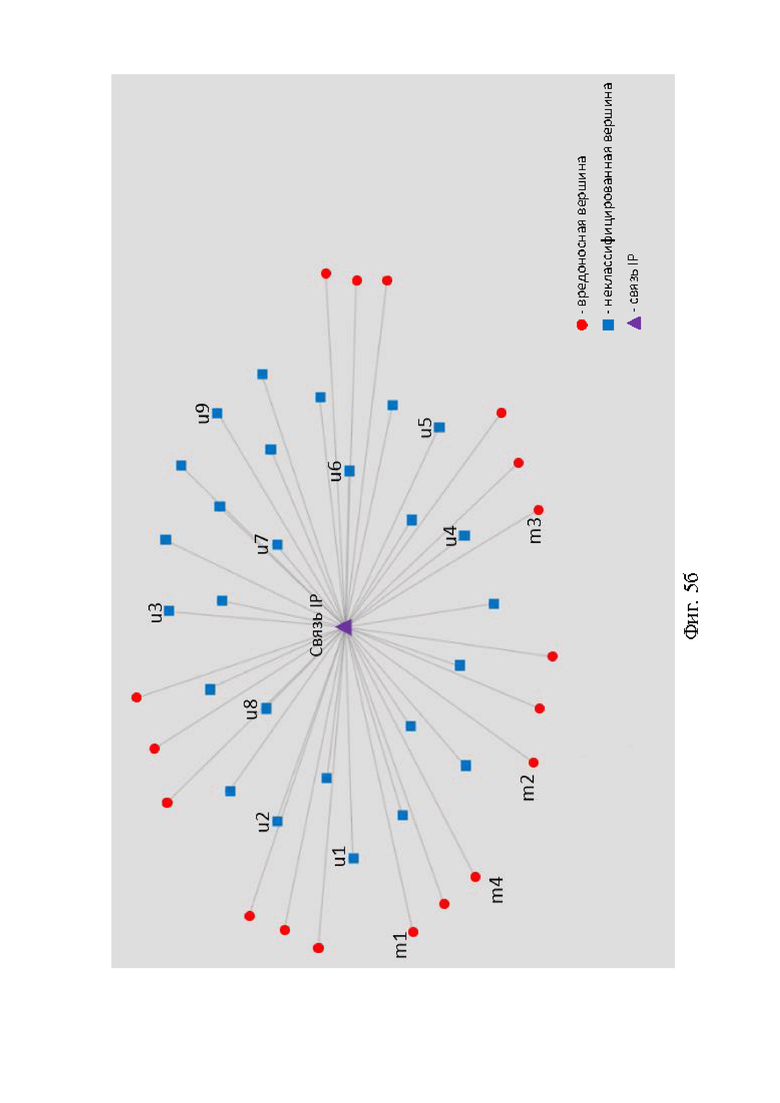

Фиг. 5а-5б иллюстрируют примеры графа связей и их анализ.

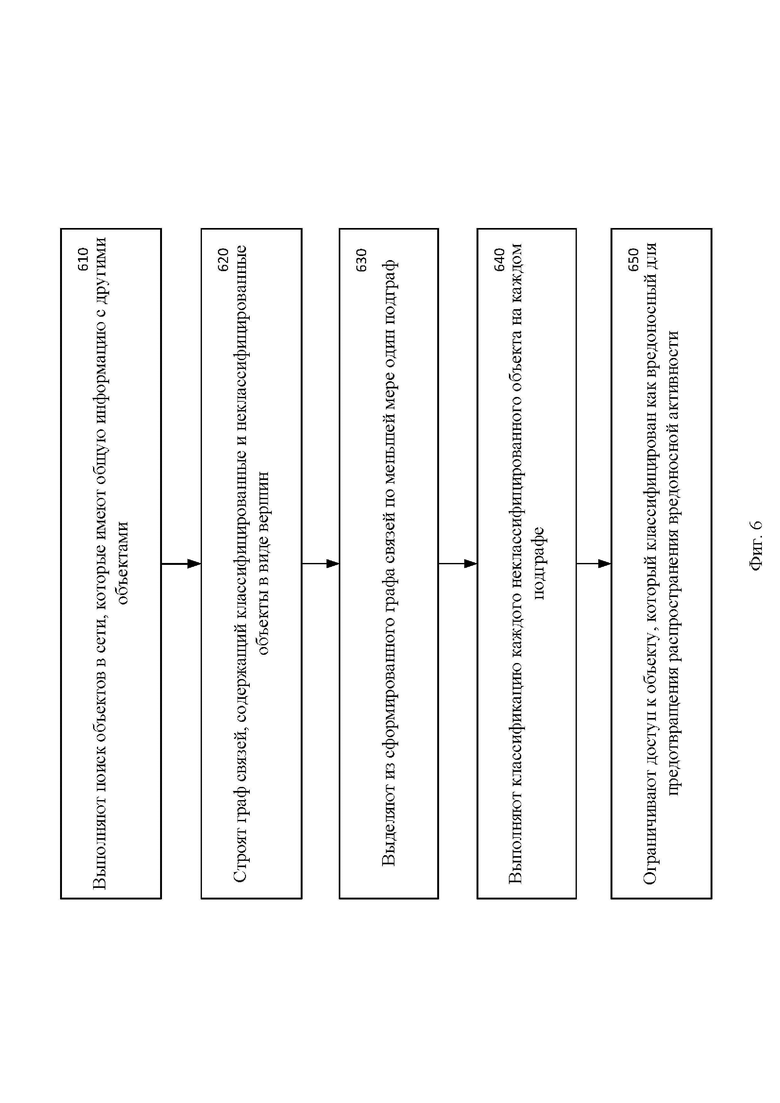

Фиг. 6 иллюстрирует способ классификации объектов для предотвращения распространения вредоносной активности.

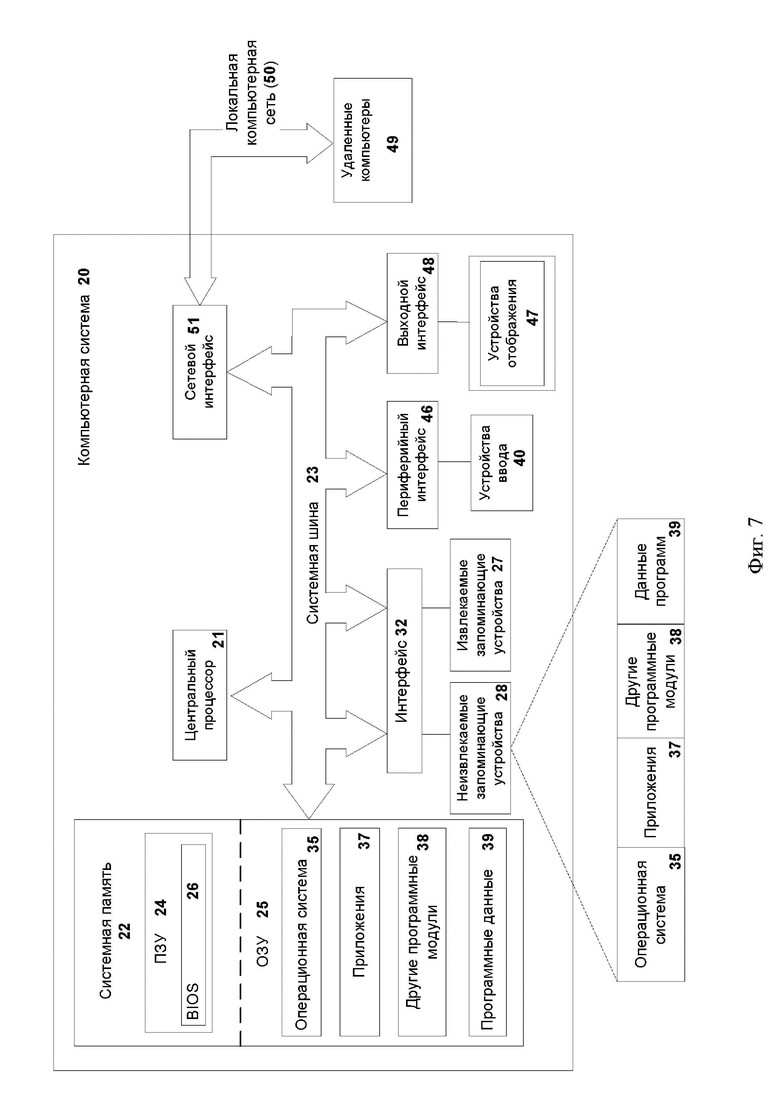

Фиг. 7 иллюстрирует пример компьютерной системы общего назначения.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг. 1 представлен пример компьютерной сети 110, включающей по меньшей мере шесть компьютеров (ПК1 - ПК6), и компьютерное устройство (сервер) 120, которое в свою очередь включает модуль сбора информации 130 и систему классификации объектов 140.

В одном из вариантов реализации компьютерная сеть 110 представляет собой один из сетевых узлов сети Интернет. Еще одним примером компьютерной сети 110 может являться и вся сеть Интернет.

В рамках данного изобретения под компьютером подразумевается любое вычислительное устройство, в частности персональный компьютер, ноутбук, смартфон, планшет, маршрутизатор, система хранения данных, сервер. Примером сервера 120, на котором реализуется система классификации 140, является компьютерная система, представленная при описании Фиг. 7.

Модуль сбора информации 130 предназначен для сбора информации об объектах и передачи собранной информации об объектах в систему классификации объектов 140. Во время сбора информации об объектах выполняется поиск объектов в сети 110, которые имеют общую информацию с объектами, которые ранее были классифицированы как вредоносные, либо с объектами, которые в свою очередь имеют общую информацию с объектами, которые классифицированы как вредоносные. Найденные в сети 110 объекты являются неклассифицированными объектами.

Система классификации объектов 140 предназначена для классификации объектов с целью последующего предотвращения распространения вредоносной активности на основании проведенной классификации. Объектами, над которыми осуществляется классификация, являются по меньшей мере одни из следующих объектов: полное доменное имя (далее - доменное имя); URI информация; IP-адрес; данные о доменном имени, включающие сведения о регистраторе доменного имени; данные о владельце доменного имени, в том числе и наименование владельца, которому принадлежит доменное имя, адрес владельца доменного имени, диапазон IP-адресов, к которому относится доменное имя в сети и контактные данные владельца доменного имени; данные о владельце IP-адреса, в том числе наименование и адрес владельца IP-адреса; название диапазона компьютерной сети; месторасположение, соответствующее диапазону IP-адресов, включающее страну и город; контактные данные администратора; сведения об IP-адресе, к которому относится проверяемый объект; сведения о выпущенных для доменного имени сертификатах публичного ключа; хэш файла и путь к файлу; веб-адреса, содержащие доменное имя. В зависимости от варианта реализации классификация объектов может осуществляться как для одного типа объекта, например, доменного имени, так и для двух и более типов объектов. Классификация осуществляется на основании правил классификации, которые учитывают различные признаки и связи объектов в подграфе. Стоит отметить, что в дальнейшем при упоминании какого-либо одного типа объекта может быть использованы и другие типы объектов.

В еще одном из вариантов реализации классификация осуществляется на два класса, а именно вредоносные и доверенные. В данном варианте реализации возможно отсутствие достаточного количества информации об объекте для однозначной классификации. В таком случае объект остается неклассифицированным до тех пор, пока информации об объекте не будет достаточное количество для однозначной классификации.

Стоит отметить, что в других вариантах реализации, классификация объектов может осуществляться на два и более класса, при этом могут быть выбраны другие классы. Например, объекты классифицируются на вредоносные, не вредоносные и доверенные.

На Фиг. 2 представлен пример состава системы классификации объектов 140, которая содержит модуль построения графа 210, базу данных объектов 205, базу вредоносных объектов 220, базу доверенных объектов 230 и анализатор 240.

Модуль построения графа 210 предназначен для построения графа связей на основании информации из базы вредоносных объектов 220 и информации об объектах, полученной от модуля сбора информации 130.

База вредоносных объектов 220 содержит информацию об известных вредоносных объектах, а также информацию о связанных с ними объектах. Под связью между объектами понимается наличие общей информации между этими объектами. Например, в базе вредоносных объектов 220 хранится IP-адрес 192.158.0.13, модуль сбора информации 130 осуществляет сбор информации о доменных именах, ссылающиеся на этот IP-адрес из компьютерной сети 110. В данном примере указанный IP-адрес является связующим звеном (связью) между объектами.

В одном из вариантов реализации, модуль сбора информации 130 содержит базу данных объектов 205. База данных объектов 205 содержит информацию о связях и классе собранных модулем сбора информации 130 объектах. В данном варианте реализации база вредоносных объектов 220 хранит по меньшей мере разметку для объектов. В применении к доменным именам в базе вредоносных объектов 220 хранятся маски для вредоносных и фишинговых доменных имен. Маска - ограниченные регулярные выражения, заменяющие звездочками часть доменного имени. Также в базе данных объектов 205 содержится дата добавления маски и прочие атрибуты, например, семейство вредоносного программного обеспечения (далее - ВПО), категория ВПО и т.д. В случае, например, файла, база вредоносных объектов 220 содержит md5 файла, имя ВПО и т. д. Другими словами, база вредоносных объектов 220 хранит ключи вредоносных объектов (например, маски и хэши), которые соответствуют нескольким объектам из базы данных объектов 205. В этом случае модуль построения графа 210 строит граф на основании информации из базы вредоносных объектов 220 и информации об объектах из базы данных объектов 205.

Примером информации, содержащейся в базе вредоносных объектов 220 и/или модуле сбора информации 130 (в зависимости от реализации), является:

• вредоносное доменное имя “malware.com”;

• IP-адрес 192.158.0.13;

• информация о том, что указанное доменное имя ссылается на указанный IP-адрес.

Информация об известных вредоносных объектах содержит по меньшей мере одно из:

• информацию об объекте, получаемую при помощи сервиса WHOIS;

• информацию об объекте, получаемую при помощи сервиса WHOIS IP;

• информацию об объекте, получаемую при помощи системы доменных имен;

• сведения о выпущенных для доменного имени сертификатах публичного ключа;

• веб-адреса, содержащие информацию о странице, параметрах ее загрузки и расположенных на ней файлов.

База вредоносных объектов 220 может получать информацию из различных источников. Таким источниками могут быть как внешние источники, например, сервис WHOIS, так и внутренние, а именно, анализатор 240.

В свою очередь информация об объекте, получаемая при помощи сервиса WHOIS, содержит по меньшей мере одно из:

• информацию о владельце доменного имени, в том числе наименование владельца, которому принадлежит доменное имя, название компании, адрес владельца доменного имени или контактные данные владельца доменного имени;

• контактные данные администратора доменного имени;

• сведения о регистраторе доменного имени;

• дату создания доменного имени;

• срок регистрации доменного имени;

• текущий статус доменного имени.

Информация об объекте, получаемая при помощи сервиса WHOIS IP, содержит информацию по меньшей мере об одном из:

• диапазоне IP-адресов, к которому относится проверяемый объект;

• название диапазона компьютерной сети;

• владельце IP-адреса, в том числе и наименование и адрес владельца IP-адреса;

• стране, которой соответствует данный диапазон IP-адресов;

• городе, которому соответствует данный диапазон IP-адресов.

Под информацией об объекте, получаемой при помощи системы доменных имен, понимаются сведения об IP-адресе, к которому относится проверяемый объект.

Сведения о выпущенных для доменного имени сертификатах публичного ключа содержат данные о сертификатах, выданных для доменного имени центрами сертификации. Примером таких сертификатов является SSL-сертификат (от англ. Secure Sockets Layer).

Информация о веб-адресе содержит информацию о протоколе, полном доменном имени, порте, а также хэш (от англ. hash) определенного файла на веб сервере, путь к определенному файлу на веб-сервере и URI-информацию (от англ. Uniform Resource Identifier) вида <схема>:[//<хост>[:<порт>]][/< адрес страницы>][?<параметры загрузки страницы>].

В частном случае реализации информация о каждом вредоносном объекте содержится в базе вредоносных объектов 220 до тех пор, пока система классификации объектов 120 не получит уведомление о блокировке соответствующего объекта. После получения информации о блокировке объекта система классификации объектов 120 актуализирует информацию при помощи анализатора 240 в базе вредоносных объектов 220.

В еще одном частном случае реализации база вредоносных объектов 220 дополнительно содержит сведения о времени хранения информации о каждом вредоносном объекте, например шесть месяцев, по истечении которого данная информация о вредоносном объекте удаляется из базы вредоносных объектов 220. Для наиболее эффективного хранения информации, а также для минимизации ложных срабатываний при анализе, время хранения информации может быть выбрано практическим путем. Например, злоумышленники часто используют недолговременные доменные имена, часто связывая новые доменные имена с ранее использовавшимся IP-адресами, после чего сайты, распространяющие вредоносное ПО, блокируются антивирусными решениями. Следовательно, для обновления информации о вредоносных объектах нужно периодически актуализировать базу вредоносных объектов 220.

В другом частном случае реализации как в базе вредоносных объектов 220, хранящей разметку объектов, так в базе данных объектов 205 осуществляют периодическую актуализацию данных, например, раз в полгода, на основании информации, полученной из внешних источников, например, сервиса WHOIS.

База доверенных объектов 230 содержит перечень доверенных объектов. Например, доверенное доменное имя - доменное имя, которое запрашивается у DNS-сервера с высокой частотой, то есть частота превышает заранее заданный порог. Также доверенными объектами являются объекты, заранее проанализированы и признанные правомерными.

В предпочтительном варианте реализации модуль построения графа 210 строит граф связей следующим образом:

На первом этапе формирует вершины, в качестве которых выступают объекты из базы вредоносных объектов 220 и информации об объектах, полученной от модуля сбора информации 130.

В частном варианте реализации формирует вершины при помощи информации об объектах из базы данных объектов 205. При этом объекты, которые не классифицированы, хранятся в базе данных объектов 205, а в базе вредоносных объектов 220 хранятся вредоносные объекты. Если информация об объекте из базы данных объектов 205 присутствует в базе вредоносных объектов 220, соответствующую вершину классифицируют как вредоносную.

На втором этапе модуль построения графа 210 соединяет две вершины ребром, в тех случаях, когда соответствующие им объекты связаны. Например, двум вершинам соответствуют два доменных имени, при этом они ссылаются на один и тот же IP-адрес. В этом случае в графе будут построены ребра между вершиной, являющейся IP-адресом и каждой из двух вершин, являющихся доменными именами. Другой пример, сорок вершин, соответствующих IP-адресам, принадлежат одному IP-диапазону. В этом случае в графе будут построены ребра между вершиной, являющейся IP-диапазоном с каждой из сорока вершин, являющихся IP-адресами. Таким образом, модуль построения графа 210 выстраивает все ребра на основании информации о связях между объектами.

В частном варианте реализации граф связей содержит связи только между объектами разного типа. То есть связь вида доменное имя и доменное имя не будет построена.

Изначально граф связей содержит два класса вершин: вредоносные и неклассифицированные. Вредоносные вершины соответствуют вредоносным объектам из базы вредоносных объектов 220. Неклассифицированные вершины соответствуют объектам, информация о которых была получена от модуля сбора информации 130. Стоит отметить, что в ходе описанного ниже анализа при достаточном количестве информации об объекте неклассифицированные вершины изменяются на один из двух классов вершин, а именно вредоносную или доверенную. Если информации об объекте недостаточно для однозначной классификации, вершина останется неклассифицированной. Класс, которому будет соответствовать вершина, зависит от результатов проведенного анализа.

В частном варианте реализации модуль построения графа 210 дополнительно соединяет вершины на основании URI-информации (например, адреса страницы, параметров загрузки страницы и других составляющих частей URI-информации), WHOISIP и WHOIS информации.

Анализатор 240 служит для выделения по меньшей мере одного подграфа из графа связей, а также для анализа неклассифицированных объектов подграфа. Стоит отметить, что все объекты, находящиеся в одном подграфе, являются однородными.

Анализатор 240 выделяет из графа связей по меньшей мере один подграф, включающий однородные объекты и содержащий по меньшей мере один неклассифицированный объект, на основании по меньшей мере одного из следующих подходов:

• анализ групповой связи между объектами;

• анализ последовательной связи между объектами.

Стоит отметить, что анализатор 240 для каждого подхода использует соответствующую модель машинного обучения, которая обучена для реализации соответствующего подхода. Каждая модель машинного обучения основывается на одном из вышеуказанных подходов.

В частном варианте реализации модель машинного обучения основана на принципе «бустинга деревьев решений». Дерево решений представляет собой иерархическую древовидную структуру, состоящую из правила вида «Если …, то …». Модель машинного обучения при обучении получает на вход выборку информации об объектах из троек объектов вида «вредоносный одного типа, промежуточный другого типа, вредоносная того же типа что и первый» и «вредоносный одного типа, промежуточный другого типа, доверенный того же типа что и первый». Стоит отметить, что промежуточный объект - это объект, связанный с первым и последним объектом тройки объектов.

В других частных вариантах реализации модель машинного обучения основана на таких принципах, как метод k-ближайших соседей (от англ. k Nearest Neighbors, kNN), нейронная сеть, метод опорных векторов и др.

В частном варианте реализации перед выделением подграфа из графа связей, анализатор 240 определяет для каждой неклассифицированной вершины в графе связей количество запросов соответствующих этим вершинам доменных имен к DNS-серверу. Если количество запросов к DNS-серверу превышает заданный порог, например 10000 запросов, тогда анализатор 240 классифицирует эту вершину как доверенную и добавляет соответствующее доменное имя в базу доверенных объектов 230. При этом указанное доменное имя исключается из дальнейшего анализа.

В еще одном частном варианте реализации перед выделением подграфа из графа связей анализатор 240 определяет для каждой неклассифицированной вершины в графе связей количество запросов соответствующих этим вершинам доменных имен к DNS-серверу. Если количество запросов к DNS-серверу превышает заданный порог, например 10000 запросов, тогда анализатор 240 исключает соответствующую вершину из графа связей.

В зависимости от варианта реализации указанные подходы анализа могут быть применены в различных сочетаниях и последовательностях. В одном из вариантов реализации анализатор 240 при анализе использует последовательно оба подхода, например, в следующем порядке: анализ последовательной связи, анализ групповой связи. В другом варианте реализации анализатор 240 параллельно использует подходы. В еще одном варианте реализации, анализатор 240 при последовательном использовании подходов после каждого подхода определяет необходимость использования последующего подхода. Необходимость использования последующего подхода определяется на основании результатов, полученных от предыдущего подхода. В другом варианте реализации анализатор 240 использует подходы параллельно и после получения результатов проводит формирование единого результата.

В том случае, когда анализатор 240 использует подход анализ последовательной связи, анализатор 240 анализирует тройки вершин на графе связей на основе информации об объектах при помощи модели машинного обучения, обученной для данной задачи. Стоит отметить, что при анализе с помощью подхода анализ последовательной связи анализатор 240 анализирует тройки вершин вида «вредоносная вершина одного типа, промежуточная вершина другого типа, неклассифицированная вершина того же типа что и первая».

В частном варианте реализации при анализе на основании последовательной связи используют по меньшей мере один соседний вредоносный объект, а также информацию по меньшей мере о трех объектах, имеющих связь.

Рассмотрим работу этого подхода на основании графа связей, построенного модулем построения графа 240 и представленного на Фиг. 3. Неклассифицированные вершины типа домен, обозначены как «u», вредоносные вершины типа домен - как «m», вершины, соответствующие uri информации как «uri», а вершины, соответствующие ip как «ip». Например, анализатор 240 передает модели машинного обучения информацию о вредоносном доменном имени, соответствующем вершине m2, и информацию о неклассифицированном доменном имени, соответствующем вершине u2. Вершины u2 и m2 связаны через вершину uri, которая соответствует общей части URI информации. Если модель машинного обучения решит, что информация об этих доменных именах похожа, то анализатор 240 добавит эту тройку вершин в подграф для дальнейшего анализа.

Рассмотрим ещё один пример. Анализатор 240 передает модели машинного обучения информацию о вредоносных доменных именах, соответствующих вершинам m3 и m1, а также информацию о неклассифицированном доменном имени, соответствующем вершине u3. Если модель машинного обучения решит, что вершины m1 и u3 похожи, то анализатор 240 добавит тройку вершин m1, ip, u3 в подграф для дальнейшего анализа. Если модель машинного обучения решит, что вершины m3 и u3 похожи, то анализатор 240 довит тройку вершин m3, uri, u3 в подграф для дальнейшего анализа, причем, так как вершина u3 уже находилась в подграфе, подграф дополнится новыми вершинами. Таким образом подграф будет состоять из следующих вершин: m1, ip, u3, uri, m3.

Анализатор 240 анализирует остальные связи в графе связей вида «вредоносная вершина, промежуточная вершина другого типа, неклассифицированная вершина того же типа, что и первая» аналогично примерам, которые были описаны ранее.

В том случае, когда анализатор 240 использует подход анализ групповой связи, анализатор 240 анализирует связи в графе связей на основе информации об объектах при помощи модели машинного обучения, обученной для данной задачи. Модель машинного обучения при обучении получает на вход объект, не являющийся доменным именем и агрегированную информацию обо всех объектах, связанных с анализируемым объектом. Рассмотрим работу этого подхода на основании графа связей, построенного модулем построения графа 210 и представленного на Фиг. 4. Неклассифицированная вершина обозначена как «u», вредоносная вершина - как «m», вершина, соответствующая общему IP-адресу - как «ip1», а вершина, соответствующая общей части URI - как «uri1». Вершины m1, u1 и u2 соединены с вершиной ip1, так как соответствующие им доменные имена имеют общий IP-адрес, а вершины u2, u3, u4, m2, m3, m4 соединены с вершиной uri1, так как соответствующие им доменные имена имеют общую часть URI. В данном подходе анализатор 240 анализирует вершины uri1 и ip1. Например, анализатор 240 передает модели машинного обучения объект uri1 и информацию обо всех вершинах, связанных ребром с вершиной uri1. Если модель машинного обучения предоставит на выходе анализатору 240 решение о том, что объект, соответствующий вершине uri1, похож на вредоносный объект URI информации, то анализатор 240 добавит вершину uri1 и все связанные с ней вершины в подграф для дальнейшего анализа. Аналогичным образом будет проведен анализ вершины ip1.

В частном варианте реализации при анализе на основании подхода анализ групповой связи используют информацию по меньшей мере о четырех объектах, причем три из них должны быть связаны с четвертым.

В частном варианте реализации, выделенные анализатором 240, объекты не добавляются в общий подграф, а анализируются только на основании соседних вершин.

После выделения подграфа из графа связей анализатор 240 классифицирует неклассифицированные объекты выделенного подграфа на основании анализа объектов при помощи правил классификации.

В частном варианте реализации, по меньшей мере из одного подграфа с помощью вышеописанных подходов анализа выделяют связанные компоненты, которые содержат информацию о связанных объектах, при этом по меньшей мере один объект является неклассифицированным.

Правила классификации включают по меньшей мере один из следующих подходов:

• анализа на сходство объектов;

• анализа объектов при помощи правил классификации.

При использовании подхода «анализ на сходство объектов» анализатор 240 анализирует вершины подграфа на основе информации об объектах одним из следующих способов:

a) сходство на основании метрики Левенштейна (В. И. Левенштейн, Двоичные коды с исправлением выпадений, вставок и замещений символов, Докл. АН СССР, 1965, том 163, номер 4, 845-848);

б) сходство на основании модели машинного обучения.

Анализатор 240 содержит по меньшей мере одну модель машинного обучения. Предварительно модель машинного обучения обучается на выборке данных, состоящей из пар объектов, а именно пар похожих объектов и пар непохожих объектов, причем объекты должны быть одного типа. Результатом обучения является модель, которая определяет схожесть полученных на вход объектов. Благодаря использованию подхода анализа на сходство с использованием модели машинного обучения анализатор 240 анализирует более сложные зависимости пар объектов. Например, два случайных доменных имени примерно одинаковой длины - jsidfjk.com и reuhuh.com - будут определены моделью машинного обучения как похожие. Другая пара доменных имен - jsidfjk.com и myaddress.com - будет определена моделью машинного обучения как непохожая, так как первое доменное имя состоит из случайного набора символов, а второе нет.

В одном из вариантов реализации модель машинного обучения, предоставляя решение о схожести информации об объектах вычисляет значение, указывающее, насколько объекты схожи или различны.

В частном варианте реализации значение, указывающее, насколько объекты схожи выражено в процентах.

В еще одном частном варианте реализации значение, указывающее, насколько объекты схожи представлено в виде числа от 0 до 1.

В другом варианте реализации, значение, указывающее, насколько объекты схожи выражено степенью похожести: «не похожи», «немного похожи», «похожи».

Если анализатор 240 на основании применения по меньшей мере одного из упомянутых способов классифицировал неклассифицированную вершину из подграфа как вредоносную, то анализатор 240 добавляет либо соответствующей объект, либо разметку объекта (маски, хэши) в базу вредоносных объектов 220.

При использовании подхода «анализа объектов при помощи правил классификации» анализатор 240 анализирует вершины подграфа с помощью заданных правил классификации. Обычно, правила классификации формируются с помощью пользователя, обладающего необходимой квалификацией и знаниями в области информационной безопасности. Например, если модель машинного обучения предоставит на выходе анализатору 240 решение о том, что объект, соответствующий вершине uri1, похож на вредоносный объект URI информации, но при этом количество неклассифицированных вершин подграфа больше определенного числа или количество неклассифицированных вершин меньше определенного процента от общего количества вершин, связанных с вершиной uri, анализатор 240 не будет классифицировать ранее неклассифицированные вершины как вредоносные. Подобные правила необходимы для минимизации ложноположительной классификации.

В частном варианте реализации анализатор 240 осуществляет анализ вершин подграфа с помощью модели машинного обучения, а именно, графовой нейронной сети.

Выше были представлены два основных подхода анализа для выделения подграфов на основе анализа графа связей анализатором 240 (анализ последовательной связи и анализ групповой связи). Стоит отметить, что результаты выделения подграфов из графа связей и последующая классификация с использованием этих подходов могут отличаться. Таким образом, анализатор 240 может анализировать вершины при помощи одного из представленных подходов анализа, однако при использовании обоих видов анализа количество обнаруженных вредоносных вершин становится больше, вследствие чего эффективность анализа возрастает.

На основании проведенной анализатором 240 классификации объектов предотвращают распространение вредоносной активности при помощи одного из средств защиты (на Фиг. 1 не представлено) компьютерного устройства пользователя от вредоносных объектов, среди прочих, одним из следующих способов:

• ограничивают доступ к объекту, который классифицирован как вредоносный;

• полностью блокируют доступ к веб-сайту, который относится к вредоносному объекту;

• открывают веб-сайт, относящийся к вредоносному объекту в браузере, который работает в защищенном режиме;

• приостанавливают переход на веб-сайт и информируют пользователя о связи веб-сайта с вредоносным объектом.

Для лучшего понимания работы настоящего изобретения рассмотрим пример его работы.

Модуль сбора информации 130, после сбора информации об объектах передает информацию об объектах в модуль построения графа 210. На основании полученной от модуля сбора информации 130 информации об объектах, а также информации, хранящихся в базе вредоносных объектов 220, модуль построения графа 210 строит граф связей. Анализатор 240 анализирует количество запросов для каждой неклассифицированной вершины типа доменное имя. Если количество запросов будет превышать определенное число, то анализатор 240 классифицирует вершину, к которой относится соответствующее неклассифицированное доменное имя, как доверенную и добавит соответствующее доменное имя и IP-адрес в базу доверенных объектов 230. Далее, анализатор 240 с помощью анализа последовательной связи и/или анализа групповой связи выделяет по меньшей мере один подграф, например такие, как представленные на фиг. 5а и фиг. 5б.

На фиг. 5а неклассифицированные вершины представлены в виде квадратов, вредоносные вершины - в виде кругов, а IP-адреса - в виде треугольников. Тройка вершин m2, URI 2, u1 была добавлена в подграф с помощью анализа последовательной связи. Вершина URI 1 и связанные с ней вершины были добавлены в подграф с помощью анализа групповой связи. Вершина URI 1 - вредоносная, вершина URI 2 - неклассифицированная.

После выделения по меньшей мере одного подграфа анализатор 240 анализирует информацию об объектах каждой пары вершин вида «вредоносный и неклассифицированный» с использованием анализа на сходство объектов с использованием модели машинного обучения. Если модель машинного обучения предоставит на выходе анализатору 240 решение о том, что неклассифицированный объект похож на вредоносный объект, анализатор 240 классифицирует ранее неклассифицированную вершину как вредоносную.

При анализе пары вершин URI 1 и URI 2 на фиг.5а анализатор 240 классифицировал вершину URI 2 как вредоносную и добавил соответствующий ей объект в базу вредоносных объектов 220.

На следующем этапе анализатор 240 применяет анализ объектов при помощи правил классификации. В данном примере сработало правило «Если количество вредоносных вершин больше 75% от общего количества вершин в подграфе, классифицировать все вершины как вредоносные» Таким образом, анализатор 240 классифицирует все неклассифицированные вершины как вредоносные и добавил соответствующие этим вершинам объекты в базу вредоносных объектов 220.

Рассмотрим ещё один пример работы изобретения. На Фиг. 5б представлен подграф, выделенный анализатором 240. Вершина связь IP и связанные с ней вершины были добавлены в подграф с помощью анализа групповой связи. Вершина связь IP - вредоносная.

На первом этапе анализатор 240 анализирует информацию об объектах каждой пары вершин вида «вредоносный и неклассифицированный» с использованием анализа на сходство объектов с использованием модели машинного обучения. Если модель машинного обучения предоставит на выходе анализатору 240 решение о том, что неклассифицированный объект похож на вредоносный объект, анализатор 240 классифицирует ранее неклассифицированную вершину как вредоносную и добавит соответствующей объект в базу вредоносных объектов 220. В данном примере при анализе пары вершин u1 и m3 анализатор 210 классифицировал вершину u1 как вредоносную и добавил соответствующий ей объект в базу вредоносных объектов 220.

На следующем этапе анализатор 240 применяет анализ объектов при помощи правил классификации. В данном примере ни одно из правил не сработало.

Фиг. 6 иллюстрирует частный случай реализации способа классификации объектов, а именно способ классификации доменных имен для предотвращения распространения вредоносной активности. Далее при описании этапов способа используется признак «доменное имя» в качестве признака «объект», при этом в зависимости от вариантов реализации может быть использован любой другой объект, указанный в рамках настоящего изобретения, или их совокупность.

На этапе 610 с помощью модуля сбора информации 130 выполняют сбор информации об объектах, в частности доменных именах, в сети 110. Во время сбора информации об объектах выполняется поиск объектов в сети 110, которые имеют общую информацию с:

• объектами, которые ранее были классифицированы как вредоносные,

• объектами, которые в свою очередь имеют общую информацию с объектами, которые классифицированы как вредоносные.

Найденные в сети 110 объекты являются неклассифицированными объектами.

На этапе 620 с помощью модуля построения графа 210 строят граф связей, содержащий классифицированные и неклассифицированные объекты в виде вершин, причем связь между объектами указывает на наличие общей информации между объектами, при этом классифицированными объектами являются вредоносные объекты.

В частном варианте реализации строят граф связей, в котором граф связей содержит связи только между объектами разного типа.

Объектами и информацией об объектах являются по крайней мере два из следующих типов информации: IP-адрес; полное доменное имя; URI информация; данные о доменном имени, включающие сведения о регистраторе доменного имени; данные о владельце доменного имени, в том числе наименование владельца, которому принадлежит доменное имя, адрес владельца доменного имени, диапазон IP-адресов, к которому относится доменное имя, в сети, и контактные данные владельца доменного имени; данные о владельце IP-адреса, в том числе наименование и адрес владельца IP-адрес; название диапазона компьютерной сети; месторасположение, соответствующее диапазону IP-адресов, включающее страну и город; контактные данные администратора; сведения об IP-адресе, к которому относится проверяемый объект; сведения о выпущенных для доменного имени сертификатах публичного ключа; хэш файла и путь к файлу; веб-адреса, содержащие доменное имя, а также одну из следующих составляющих URI информации: адрес страницы; параметры загрузки страницы; другие составляющие части URI-информации.

В ещё одном частном варианте реализации на этапе 620 дополнительно классифицируют неклассифицированные объекты, являющиеся доменными именами, как доверенные в случае, если количество запросов, полученное из системы доменных имен, превышает заранее заданный порог.

На этапе 630 с помощью анализатора 240 выделяют из сформированного графа связей по меньшей мере один подграф, включающий однородные объекты и содержащий по меньшей мере один неклассифицированный объект, на основании по меньшей мере одного из подходов: анализа групповой связи между объектами; анализа последовательной связи между объектами.

В частном варианте реализации каждый из указанных подходов анализа осуществляется с помощью по меньшей мере одной модели машинного обучения, обученной методом «бустинга деревьев решений».

В частном варианте реализации при анализе на основании последовательной связи используют по крайней мере один соседний вредоносный объект и информацию по меньшей мере о трех объектах, имеющих связь, а при анализе на основании групповой связи используют информацию по меньшей мере о четырех объектах, причем три из них имеют связь с четвертым.

На этапе 640 с помощью анализатора 240 выполняют классификацию каждого неклассифицированного объекта на каждом подграфе на основании анализа объектов при помощи правил классификации. В частных случаях реализации правила классификации включают по меньшей мере один из следующих подходов: анализ объектов при помощи модели машинного обучения и анализ на сходство объектов, который реализуется с помощью метрики Левенштейна.

На этапе 650 ограничивают доступ к объекту, который классифицирован как вредоносный, для предотвращения распространения вредоносной активности одним из следующих действий: блокируют доступ к веб-сайту, с которым связан объект; открывают веб-сайт, с которым связан объект, в браузере, который работает в защищенном режиме; приостанавливают переход на веб-сайт и информируют пользователя о связи веб-сайта с вредоносным объектом.

Таким образом, благодаря вышеописанному изобретению решается техническая проблема, заключающаяся в создании способа классификации объектов на вредоносные и доверенные объекты для предотвращения распространения вредоносной активности.

На Фиг. 7 представлена компьютерная система, на которой могут быть реализованы различные варианты систем и способов, раскрытых в настоящем документе. Компьютерная система 20 может представлять собой систему, сконфигурированную для реализации настоящего изобретения и может быть в виде одного вычислительного устройства или в виде нескольких вычислительных устройств, например, настольного компьютера, портативного компьютера, ноутбука, мобильного вычислительного устройства, смартфона, планшетного компьютера, сервера, мейнфрейма, встраиваемого устройства и других форм вычислительных устройств.

Как показано на Фиг. 7, компьютерная система 20 включает в себя: центральный процессор 21, системную память 22 и системную шину 23, которая связывает разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, способную взаимодействовать с любой другой шинной архитектурой. Примерами шин являются: PCI, ISA, PCI-Express, HyperTransport™, InfiniBand™, Serial ATA, I2C и другие подходящие соединения между компонентами компьютерной системы 20. Центральный процессор 21 содержит один или несколько процессоров, имеющих одно или несколько ядер. Центральный процессор 21 исполняет один или несколько наборов машиночитаемых инструкций, реализующих способы, представленные в настоящем документе. Системная память 22 может быть любой памятью для хранения данных и/или компьютерных программ, исполняемых центральным процессором 21. Системная память может содержать как постоянное запоминающее устройство (ПЗУ) 24, так и память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 включает в себя одно или несколько устройств хранения данных, таких как одно или несколько извлекаемых запоминающих устройств 27, одно или несколько неизвлекаемых запоминающих устройств 28, или комбинации извлекаемых и неизвлекаемых устройств. Одно или несколько извлекаемых запоминающих устройств 27 и/или неизвлекаемых запоминающих устройств 28 подключены к системной шине 23 через интерфейс 32. В одном из вариантов реализации извлекаемые запоминающие устройства 27 и соответствующие машиночитаемые носители информации представляют собой энергонезависимые модули для хранения компьютерных инструкций, структур данных, программных модулей и других данных компьютерной системы 20. Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28 могут использовать различные машиночитаемые носители информации. Примеры машиночитаемых носителей информации включают в себя машинную память, такую как кэш-память, SRAM, DRAM, ОЗУ не требующую конденсатора (Z-RAM), тиристорную память (T-RAM), eDRAM, EDO RAM, DDR RAM, EEPROM, NRAM, RRAM, SONOS, PRAM; флэш-память или другие технологии памяти, такие как твердотельные накопители (SSD) или флэш-накопители; магнитные кассеты, магнитные ленты и магнитные диски, такие как жесткие диски или дискеты; оптические носители, такие как компакт-диски (CD-ROM) или цифровые универсальные диски (DVD); и любые другие носители, которые могут быть использованы для хранения нужных данных и к которым может получить доступ компьютерная система 20.

Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28, содержащиеся в компьютерной системе 20 используются для хранения операционной системы 35, приложений 37, других программных модулей 38 и программных данных 39. Компьютерная система 20 включает в себя периферийный интерфейс 46 для передачи данных от устройств ввода 40, таких как клавиатура, мышь, стилус, игровой контроллер, устройство голосового ввода, устройство сенсорного ввода, или других периферийных устройств, таких как принтер или сканер через один или несколько портов ввода/вывода, таких как последовательный порт, параллельный порт, универсальная последовательная шина (USB) или другой периферийный интерфейс. Устройство отображения 47, такое как один или несколько мониторов, проекторов или встроенных дисплеев, также подключено к системной шине 23 через выходной интерфейс 48, такой как видеоадаптер. Помимо устройств отображения 47, компьютерная система 20 оснащена другими периферийными устройствами вывода (на Фиг. 7 не показаны), такими как динамики и другие аудиовизуальные устройства.

Компьютерная система 20 может работать в сетевом окружении, используя сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является рабочим персональным компьютером или сервером, который содержит большинство или все упомянутые компоненты, отмеченные ранее при описании сущности компьютерной системы 20, представленной на Фиг. 7. В сетевом окружении также могут присутствовать и другие устройства, например, маршрутизаторы, сетевые станции или другие сетевые узлы. Компьютерная система 20 может включать один или несколько сетевых интерфейсов 51 или сетевых адаптеров для связи с удаленными компьютерами 49 через одну или несколько сетей, таких как локальная компьютерная сеть (LAN) 50, глобальная компьютерная сеть (WAN), интранет и Интернет. Примерами сетевого интерфейса 51 являются интерфейс Ethernet, интерфейс Frame Relay, интерфейс SONET и беспроводные интерфейсы.

Варианты раскрытия настоящего изобретения могут представлять собой систему, способ, или машиночитаемый носитель (или носитель) информации.

Машиночитаемый носитель информации является осязаемым устройством, которое сохраняет и хранит программный код в форме машиночитаемых инструкций или структур данных, к которым имеет доступ центральный процессор 21 компьютерной системы 20. Машиночитаемый носитель может быть электронным, магнитным, оптическим, электромагнитным, полупроводниковым запоминающим устройством или любой подходящей их комбинацией. В качестве примера, такой машиночитаемый носитель информации может включать в себя память с произвольным доступом (RAM), память только для чтения (ROM), EEPROM, портативный компакт-диск с памятью только для чтения (CD-ROM), цифровой универсальный диск (DVD), флэш-память, жесткий диск, портативную компьютерную дискету, карту памяти, дискету или даже механически закодированное устройство, такое как перфокарты или рельефные структуры с записанными на них инструкциями.

Система и способ, настоящего изобретения, могут быть рассмотрены в терминах средств. Термин "средство", используемый в настоящем документе, относится к реальному устройству, компоненту или группе компонентов, реализованных с помощью аппаратного обеспечения, например, с помощью интегральной схемы, специфичной для конкретного приложения (ASIC) или FPGA, или в виде комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора машиночитаемых инструкций для реализации функциональности средства, которые (в процессе выполнения) превращают микропроцессорную систему в устройство специального назначения. Средство также может быть реализовано в виде комбинации этих двух компонентов, при этом некоторые функции могут быть реализованы только аппаратным обеспечением, а другие функции - комбинацией аппаратного и программного обеспечения. В некоторых вариантах реализации, по крайней мере, часть, а в некоторых случаях и все средство может быть выполнено на центральном процессоре 21 компьютерной системы 20. Соответственно, каждое средство может быть реализовано в различных подходящих конфигурациях и не должно ограничиваться каким-либо конкретным вариантом реализации, приведенным в настоящем документе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

Изобретение относится к области информационной безопасности, а более конкретно к способам выявления вредоносных узлов в сети и промежуточных узлов, через которые происходит распространение вредоносных программ. Технический результат настоящего изобретения заключается в предотвращении распространения вредоносной активности в компьютерной сети. Согласно варианту реализации, используется способ классификации объектов для предотвращения распространения вредоносной активности, выполненный с возможностью реализации шагов, согласно которым: выполняют поиск объектов в сети, которые имеют общую информацию с другими объектами; строят граф связей, содержащий классифицированные и неклассифицированные объекты в виде вершин, причем связь между объектами указывает на наличие общей информации между объектами, при этом классифицированными объектами являются вредоносные объекты; выделяют из сформированного графа связей по меньшей мере один подграф, включающий однородные объекты и содержащий по меньшей мере один неклассифицированный объект, на основании по меньшей мере одного из подходов: анализа групповой связи между объектами; анализа последовательной связи между объектами; выполняют классификацию каждого неклассифицированного объекта на каждом подграфе на основании анализа объектов при помощи правил классификации; ограничивают доступ к объекту, который классифицирован как вредоносный, для предотвращения распространения вредоносной активности. 14 з.п. ф-лы, 7 ил.

1. Способ классификации объектов для предотвращения распространения вредоносной активности, реализуемый на компьютерном устройстве, включающем память и аппаратный процессор, выполненный с возможностью реализации шагов, согласно которым:

а) выполняют поиск объектов в сети, которые имеют общую информацию с другими объектами;

б) строят граф связей, содержащий классифицированные и неклассифицированные объекты в виде вершин, причем связь между объектами указывает на наличие общей информации между объектами, при этом классифицированными объектами являются вредоносные объекты;

в) выделяют из сформированного графа связей по меньшей мере один подграф, включающий однородные объекты и содержащий по меньшей мере один неклассифицированный объект, на основании по меньшей мере одного из подходов:

• анализа групповой связи между объектами;

• анализа последовательной связи между объектами;

г) выполняют классификацию каждого неклассифицированного объекта на каждом подграфе на основании анализа объектов при помощи правил классификации;

д) ограничивают доступ к объекту, который классифицирован как вредоносный, для предотвращения распространения вредоносной активности.

2. Способ по п. 1, в котором другими объектами являются либо объекты, которые классифицированы как вредоносные, либо объекты, которые имеют общую связь с объектами, которые классифицированы как вредоносные.

3. Способ по п. 1, в котором правила классификации включают по меньшей мере один из следующих подходов:

• анализ на сходство объектов;

• анализ объектов при помощи модели машинного обучения.

4. Способ по п. 3, в котором анализ на сходство реализуется с помощью метрики Левенштейна.

5. Способ по п. 1, в котором граф связей содержит связи только между объектами разного типа.

6. Способ по п. 1, в котором объектами и информацией об объектах являются по крайней мере два из следующих типов информации:

• IP-адрес;

• полное доменное имя;

• URI информации;

• данные о доменном имени, включающие сведения о регистраторе доменного имени;

• данные о владельце доменного имени, в том числе наименование владельца, которому принадлежит доменное имя, адрес владельца доменного имени, диапазон IP-адресов, к которому относится доменное имя, в сети, и контактные данные владельца доменного имени;

• данные о владельце IP-адреса, в том числе наименование и адрес владельца IP-адрес;

• название диапазона компьютерной сети;

• месторасположение, соответствующее диапазону IP-адресов, включающее страну и город;

• контактные данные администратора;

• сведения об IP-адресе, к которому относится проверяемый объект;

• сведения о выпущенных для доменного имени сертификатах публичного ключа;

• хэш файла и путь к файлу;

• веб-адреса, содержащие доменное имя.

7. Способ по п. 6, в котором дополнительно URI информацией по меньшей мере являются:

• адрес страницы;

• параметры загрузки страницы.

8. Способ по п. 1, в котором дополнительно после шага б) классифицируют неклассифицированные объекты, являющиеся доменными именами, как доверенные в случае, если количество запросов, полученное из системы доменных имен, превышает заранее заданный порог.

9. Способ по п. 1, в котором по меньшей мере из одного подграфа выделяют связанные компоненты, которые содержат информацию о связанных объектах, при этом по меньшей мере один объект является неклассифицированным.

10. Способ по п. 1, в котором каждый из указанных подходов анализа осуществляется с помощью по меньшей мере одной модели машинного обучения.

11. Способ по п. 10, в котором модель машинного обучения обучена методом «бустинга деревьев решений».

12. Способ по п. 1, в котором при анализе на основании последовательной связи используют по меньшей мере один соседний вредоносный объект.

13. Способ по п. 1 в котором при анализе последовательной связи используют информацию по меньшей мере о трех объектах, имеющих связь.

14. Способ по п. 1 в котором при анализе групповой связи используют информацию по меньшей мере о четырех объектах, причем три из них имеют связь с четвертым.

15. Способ по п. 1, в котором ограничивают доступ к объекту, который классифицирован как вредоносный, для предотвращения распространения вредоносной активности одним из следующих действий:

• блокируют доступ к веб-сайту, с которым связан объект;

• открывают веб-сайт, с которым связан объект, в браузере, который работает в защищенном режиме;

• приостанавливают переход на веб-сайт и информируют пользователя о связи веб-сайта с вредоносным объектом.

| Система и способ обнаружения источника вредоносной активности на компьютерной системе | 2018 |

|

RU2724800C1 |

| СПОСОБ РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ И ПРЕДОТВРАЩЕНИЯ РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ В КОМПЬЮТЕРНОЙ СЕТИ | 2006 |

|

RU2408145C2 |

| US 8635694 B2, 21.01.2014 | |||

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| US 10178121 B2, 08.01.2019. | |||

Авторы

Даты

2023-11-28—Публикация

2023-06-19—Подача