Область техники, к которой относится изобретение

Данное изобретение относится к сетям связи, в том числе к способам и устройствам, предназначенным для оптимизации производительности и качества обслуживания, обеспечения целостности данных, максимального увеличения времени работы системы и стабильности сети, а также обеспечения конфиденциальности и защищенности.

Уровень техники

Совершенствование систем связи способствовало прогрессу цивилизации с самых ранних стадий развития человечества. От курьеров и посланников, пеших или на лошади; доставки почтовых отправлений на поезде, автомобиле и самолете; к появлению телеграммы и телеграфа, телефона, радио, телевидения, компьютеров, сотового телефона; Интернета, электронной почты и Всемирной паутины; а в последнее время через социальные сети, голосовую связь через Интернет, M2M-подключение, Интернет вещей (IoT) и Интернет всего (IoE), связь всегда прокладывала путь к использованию новейших технологий. С внедрением каждого нового поколения телефонного технологического оборудования число людей, между которыми устанавливалась связь, и скорость передачи информации между ними также увеличивались.

Эффект этой тенденции заключается в том, что человечество взаимосвязано более чем когда-либо в истории, при этом люди доверяют коммуникационным технологиям и полагаются на них как на средство безопасной и надежной доставки своей конфиденциальной, личной, семейной и финансовой информации только тем, с кем они намереваются связаться. Знания и информация сейчас могут в считанные секунды распространяться среди миллионов людей, а для друзей и членов семьи общаться друг с другом, попутно занимаясь другими делами, так же просто, как нажать кнопку. Часто говорят: "мир тесен".

Несмотря на то, что такой прогресс чрезвычайно полезен для всех, у нашей большой зависимости от технологий есть также и негативные последствия. Неудивительно, что, когда система связи не выполняет свои функции, например, во время землетрясения или при сложных погодных условиях, люди становятся дезориентированными или даже впадают в панику от того, что их "отключили", даже если это временно. Качество обслуживания, или QoS (англ. Quality of Service "качество обслуживания"), системы связи при этом является критически важным показателем эффективности сети связи. Душевное спокойствие, финансовое благополучие, самосознание и даже сама жизнь людей зависят от надежности и защищенности соединения.

Другим ключевым аспектом сети связи является ее способность обеспечить конфиденциальность, безопасность и защищенность для использующего ее клиента. По мере развития коммуникационных технологий также развивалась и изощренность преступников и "хакеров", намеревающихся наносить вред, разрушать системы, красть деньги и случайно или злонамеренно вредить другим. Мошенничество с кредитными картами, похищение паролей, кража личных данных и несанкционированная публикация конфиденциальной информации, личных фотографий, файлов, электронных писем, текстовых сообщений и частных твитов (украденных, чтобы скомпрометировать или шантажировать жертву) являются лишь несколькими примерами современной кибер-преступности.

Чтобы выделить эпидемическую долю проблемы защищенности в современных открытых сетях связи, ниже перечислены известные примеры нарушений конфиденциальности и кибер-преступности на момент оформления данной заявки на выдачу патента (приведены в хронологическом порядке):

● "Цель: похищение информации не менее чем у 70 млн. человек", - CNBC, 10 января 2014 г.

● "Хакеры отправляют вредоносные электронные письма на умный холодильник и телевизор", - BGR (www.bgr.com), 20 января 2014 г.

● "Nest возобновляет работу с Google после проблем с конфиденциальностью и взлома термостата", - Slash Gear (www.slashgear.com), 24 июня 2014 г.

● "Защищенность данных линии вызова под вопросом из-за пиратского захвата учетных записей. Линия, управляемая приложением бесплатного вызова и обмена сообщениями, была потрясена недавней чередой нарушений безопасности данных. Приложение обнаружило, что к сотням учетных записей пользователей получен несанкционированный доступ сторонами, не являющимися пользователями этих учетных записей", - Nikkei Asian Review, 2 июля 2014 г.

● "Обычные американцы, вовлеченные в проверку данных Агентством национальной безопасности, заявляют о претензиях", - AP, 6 июля 2014 г.

● "Утечка паролей Wi-Fi через умные светодиодные лампы", - BBC News, 8 июля 2014 г.

● "Шесть человек обвиняются в мошенничестве при продаже билетов на престижные мероприятия через StubHub. "StubHub был мишенью хакеров, которые использовали украденные пароли и номера кредитных карт для покупки и продажи тысячи билетов на концерты поп-музыки и игры "Нью-Йорк Янкиз", - заявили власти Нью-Йорка", - Bloomberg, 24 июля 2014 г.

● "Исследования показывают, что Интернет вещей" очень легко поддается взлому", - International Business Times (www.ibtimes.com), 4 августа 2014 г.

● "Российские хакеры украли более миллиарда интернет-паролей", - New York Times, 5 августа 2014 г.

● "Новая утечка информации, раскрывающая секреты США, -заключает правительство", - CNN, 6 августа 2014 г.

● "Хакеры получают доступ к корневому каталогу термостата Google Nest за 15 секунд", - Enquirer (www.theinquirer.net), 11 августа 2014 г.

● "Dairy Queen взломана тем же вредоносным ПО, которое поразило Target", - Christian Science Monitor, 29 августа 2014 г.

● "Жертвы среди знаменитостей в результате несанкционированного доступа к фотографиям в обнаженном виде - уязвимость защиты учетных записей iCloud", - CBS News, 1 сентября 2014 г.

● "Home Depot может стать новой целью несанкционированного доступа к кредитным картам... Взлом Home Depot может иметь намного более серьезные последствия, чем Target (40 млн. карт украдено в течение трех недель)", -Fortune, 2 сентября 2014 г.

● "Таинственные фейковые вышки сотовой телефонной связи перехватывают звонки на всей территории США", - Business Insider, 3 сентября 2014 г.

● "Хакерская атака: от банков до розничной торговли, признаки кибер-войны?" -Yahoo Finance, 3 сентября 2014 г.

● "Home Depot подтверждает взлом платежной системы в магазинах США и Канады", - Fox News, 9 сентября 2014 г.

● "Yahoo ведет судебную войну с правительством США из-за слежки", - CBS/AP, 11 сентября 2014 г.

● "Ваша медицинская карта для хакеров стоит больше, чем ваша кредитная карта", - Reuters, 24 сентября 2014 г.

● "Красный уровень тревоги: HTTPS взломан. Использование браузера для атаки на SSL/TLS (BEAST) будет считаться одним из худших взломов (worst hacks [орфография и пунктуация оригинала]), потому что ставит под угрозу соединения с браузером, на безопасность которого ежедневно полагаются сотни миллионов людей", - InfoWorld, 26 сентября 2014 г.

● "Кибер-атака Sony, начавшаяся с мелкой неприятности, стремительно переросшей в крупный скандал", - New York Times, 30 декабря 2014 г.

Глядя, как происходит эскалация темпов кибер-преступности, нарушений безопасности, кражи личных данных и вторжения в частную жизнь, возникает вопрос: "Почему все эти кибер-атаки возможны и что можно сделать, чтобы остановить их?" В то время как общество стремится к повышению конфиденциальности и защищенности, потребители также нуждаются в большей коммуникабельности, более дешевой связи повышенного качества и в повышении удобства проведения финансовых транзакций.

Чтобы понять, в чем заключаются ограничения качественных характеристик и уязвимость современных сетей связи, средств хранения данных и сетевых устройств, сначала нужно понять, как современная электронная, оптическая и радиосвязь работает, транспортирует и хранит данные, в том числе файлы, электронную почту, текст, аудиоинформацию и видеоизображения.

Работа телефонной сети с коммутацией каналов

Электронная связь включает в себя большое количество аппаратных компонентов или сетевых устройств, подключенных с помощью проводов, радиолиний, радиорелейных или волоконно-оптических линий связи. Информация передается с одного устройства на другое путем отправки электрической или электромагнитной энергии через эту сеть с использованием различных способов встраивания или кодирования информационного "контента" в поток данных. Теоретически законы физики устанавливают максимальную скорость передачи данных для таких сетей равной скорости света, но в большинстве случаев практические ограничения в кодировании данных, маршрутизации и управлении трафиком, отношение сигнал-шум, а также преодоление электрического, магнитного и оптического шума и нежелательных паразитных сигналов искажают поток информации или создают препятствия его прохождению, ограничивая возможности сети связи до какой-то части от ее идеальной производительности.

Исторически, электронная передача данных была впервые осуществлена с использованием выделенных "проводных" электрических соединений, образующих "сеть" связи между двумя или несколькими электрическими сетевыми устройствами. При работе телеграфа с помощью механического ключа вручную замыкают и размыкают электрическую сеть постоянного тока, намагничивая соленоид, который в свою очередь перемещает металлический рычаг, вызывая в слушающем устройстве или "реле" щелчки с такими же временными интервалами, с какими отправитель нажимает ключ. При этом отправитель использовал согласованный язык, например, азбуку Морзе, для кодирования информации и превращения ее в импульсный поток. Аналогично, слушатель также должен был понимать азбуку Морзе - последовательность длинных и коротких импульсов, называемых точками и тире, чтобы расшифровать сообщение.

Позже Александер Грэм Белл разработал первый телефон, пользуясь понятием "волнообразного тока", теперь называемого переменным током, чтобы переносить звук с помощью электрического соединения. Телефонная сеть состояла из двух магнитных преобразователей, соединенных электрической сетью, в которой каждый магнитный преобразователь состоял из подвижной диафрагмы и катушки, или "звуковой катушки", окруженной неподвижной оболочкой из постоянных магнитов. Во время разговора возле этого преобразователя, изменение давления воздуха, вызванное звуком, заставляет звуковую катушку выполнять возвратно-поступательное перемещение в окружающем магнитном поле, создавая переменный ток в катушке. На стороне слушателя изменяющийся во времени ток, протекая в звуковой катушке, создает идентичное колебание и изменяющееся во времени магнитное поле, противоположное окружающему магнитному полю, заставляя звуковую катушку выполнять возвратно-поступательное перемещение таким же образом, как и преобразователь, записывающий звук. Результирующее перемещение обеспечивает воспроизведение звука таким же образом, как и устройство, записывающее звук. Говоря современным простым языком, когда преобразователь преобразует звук в электрический ток, он работает как микрофон, а когда преобразователь преобразует электрический ток в звук, он работает как громкоговоритель. Кроме того, поскольку передаваемый электрический сигнал является аналогом звукового сигнала, который переносится как обычная волна давления в воздухе, то есть звук, в настоящее время такие электрические сигналы называют аналоговыми сигналами или аналоговыми колебаниями.

Поскольку преобразователь, как было описано выше, используется и для разговора, и для прослушивания, во время беседы обе стороны должны знать, когда говорить и когда слушать. Как в струне из соединенных жестяных банок, в такой системе вызывающий абонент не может одновременно говорить и слушать. Несмотря на то, что такая односторонняя работа, называемая "полудуплексным" режимом, может показаться архаичной, на самом деле она по-прежнему широко используется в радиосвязи в настоящее время в портативных радиостанциях, а в современной телефонии она называется "push-to-talk" (нажми и говори) или PTT.

Впоследствии широкое распространение получили полнодуплексные (т.е., двусторонние или приемопередающие) телефоны с отдельными микрофонами и громкоговорителями, где стороны могли говорить и слушать одновременно. Но даже сегодня при работе с полнодуплексной телефонной связью требуется надлежащее внимание для предотвращения обратной связи - состояния, при котором принимаемый звук поступает в микрофон и возвращается к вызывающему абоненту, создавая сбивающее с толку эхо, а иногда и неприятный свист - проблемы, которые особенно характерны для телефонной связи на большом расстоянии.

Ранние телеграфные и телефонные системы имели еще один недостаток - отсутствие конфиденциальности. В этих ранних реализациях сетей связи каждый, подключенный к этой сети, слышит все, что передается по данной сети, даже если он этого не хочет. В сельских телефонных сетях эти общие сети назывались "линиями коллективного пользования". Затем система телефонной связи быстро превратилась в многоканальные сети, в которых местный телефонный узел подключал выделенные каналы непосредственно к телефонам индивидуальных клиентов. В местном пункте связи системный оператор вручную соединял абонентов друг с другом через коммутатор с помощью перемычек, а также имел возможность подключаться к другому пункту связи, и впервые предоставлять услуги телефонных переговоров "на большом расстоянии". Крупные комплексы, содержащие большое количество реле, образующих телефонные "коммутационные" сети, постепенно заменяли человека-оператора, а впоследствии и они были заменены электронными переключателями на вакуумных лампах.

После того, как в конце 1950-х годов в компании Bell Laboratories разработали транзистор, автоматические и местные телефонные станции заменили хрупкие и сильно греющиеся вакуумные лампы холодными во время работы твердотельными устройствами на транзисторах, а затем - на интегральных схемах. По мере роста сети число цифр телефонного номера увеличивалось от семизначного префикса и личного номера, за счет добавления кодов регионов и, наконец, кодов стран для обработки международных вызовов. Медные кабели, передающие голосовые вызовы, быстро покрывали весь мир и пересекали океаны. Независимо от величины сети, принцип действия оставался неизменным - вызовы представляли собой прямое электрическое соединение или "сеть" между абонентами с передачей голоса аналоговыми сигналами и с маршрутизацией вызова, определяемой автоматической телефонной станцией. Такую телефонную систему в конечном итоге стали называть "телефонной сетью с коммутацией каналов" или в разговорной речи - обычной телефонной сети (POTS - Plain Old Telephone System). Пик развития телефонии с коммутацией каналов пришелся на 1980-е годы, а впоследствии происходила ее планомерная замена "телефонией с коммутацией пакетов", рассматриваемой в следующем разделе.

Почти параллельно с телефонной сетью происходило развитие регулярной радиосвязи, которое началась с радиовещания в 1920-х годах. Это вещание было однонаправленным, осуществлялось радиовещательными станциями на определенных частотах, предоставляемых по лицензии правительства, прием осуществлялся любым количеством радиоприемников, настроенных на эту частоту вещания или радиостанцию. Радиовещательный сигнал представлял собой аналоговый сигнал либо с амплитудной модуляцией (AM), либо позже с частотной модуляцией (ЧМ) в выделенном участке лицензионного радиоспектра. В США для управления предоставлением и регулированием таких лицензионных диапазонов была создана Федеральная комиссия по связи (FCC). Концепция вещания была распространена на эфирные телевизионные программы, использующие радиопередачу, изначально состоящую из черно-белого контента, а затем и цветного. Впоследствии также появились возможности доставлять телевизионные сигналы в дома людей либо с помощью радиорелейной спутниковой антенны, либо по коаксиальным кабелям. Поскольку любой слушатель, настроенный на конкретную частоту вещания, может принимать вещательный сигнал, термин "мультивещание" теперь используется для такой однонаправленной многопользовательской связи.

Одновременно с появлением радиовещания началось создание первых систем двухсторонней связи для торговых и военных океанских судов, и к началу Второй мировой войны радиостанции превратились в дуплексные переносные приемопередатчики, объединяющие передатчики и приемники в едином устройстве. Как и телефонные системы, первые системы полнодуплексной радиосвязи работали в "симплексном" режиме, позволяющем осуществлять передачу только одной радиовещательной станции по одному радиоканалу, в то время как остальные слушали. После объединения передатчиков и приемников, работающих на разных частотах, стали возможными одновременная передача и прием на каждом конце радиолинии, обеспечивая возможность полнодуплексного режима связи между двумя сторонами.

Однако для предотвращения перекрытия передачи от нескольких сторон для управления каналом обычно используется протокол, называемый полудуплексным или push-to-talk (нажми и говори), позволяющий осуществлять передачу исключительно по определенному каналу по принципу "первым пришел - первым обслужен". Стандартные промышленные типы радиостанций, использующие аналоговую модуляцию, включают любительские (лицензионные или общедоступные) радиостанции, морские УКВ-радиостанции, радиостанции универсальной объединенной системы связи UNICOM (Universal Integrated Communication) для управления воздушным движением и радиостанции FRS для личного общения. В этих сетях двухсторонней радиосвязи радиостанции отправляют свои данные по конкретным частотным "каналам" на центральную вышку радиосвязи, а вышка усиливает и ретранслирует сигнал, передавая его по всей сети радиосвязи. Количество доступных частот, передающих информацию в широковещательной области, определяет общую полосу пропускания системы и количество пользователей, которые могут одновременно независимо обмениваться данными в этой сети радиосвязи.

Чтобы расширить общую пропускную способность сети радиосвязи для работы большего числа абонентов, в 1970-х годах была продемонстрирована и в течение десятилетия получила широкое распространение концепция сотовой сети, в которой большая площадь разбита на более мелкие части или "соты" радиосвязи. Сотовая концепция заключалась в том, чтобы ограничить широковещательный диапазон вышки радиосвязи меньшим пространством, т.е. меньшей дальностью связи, и, следовательно, получить возможность использовать одни и те же полосы частот для одновременной работы разных абонентов, находящихся в разных сотах. Для этого было создано программное обеспечение для управления переключением вызова при переходе из одной соты в соседнюю соту без "пропадания сигнала" и внезапного отключения вызова. Так же, как и обычная телефонная сеть (POTS), полнодуплексная радиосвязь, а также радио- и телевизионное вещание, первоначально сети сотовой связи были аналоговыми по своей природе. Для управления маршрутизацией вызовов была принята система телефонных номеров для определения надлежащего беспроводного электрического соединения. Этот выбор также был полезен тем, что он позволил легко подключить новую беспроводную сотовую сеть к обычной телефонной "проводной" системе, обеспечив межсетевое соединение и совместную работу в рамках этих двух систем.

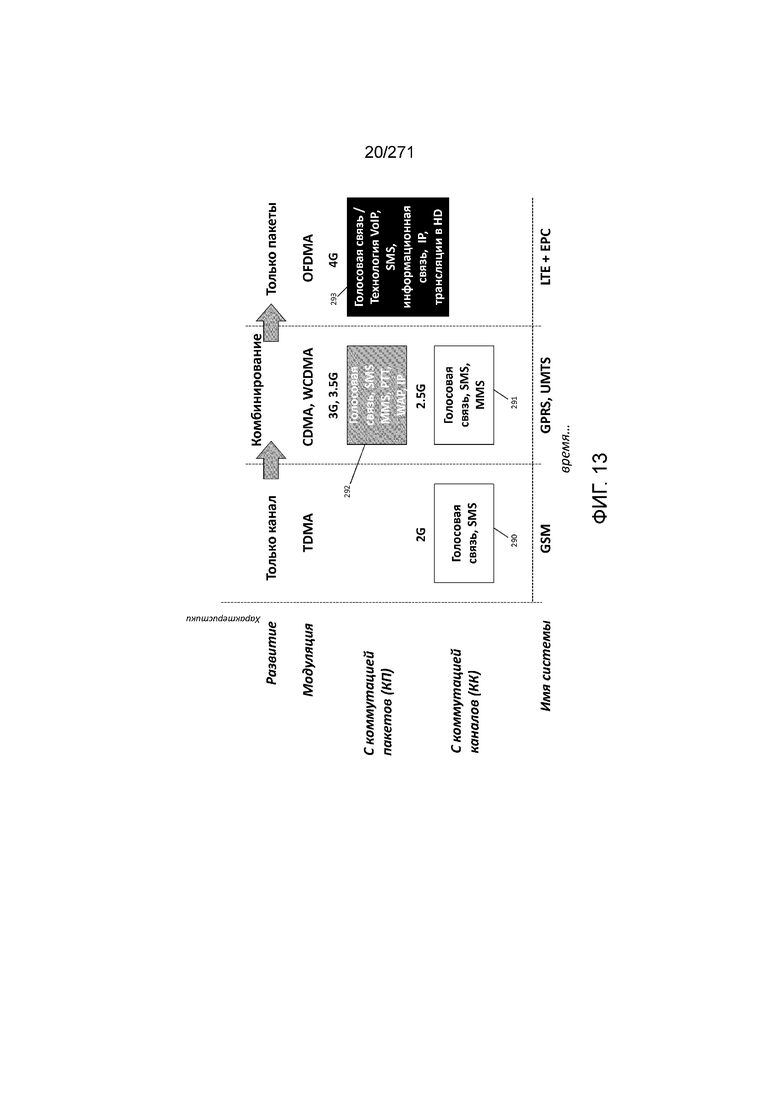

Начиная с 1980-х годов, телефонная и радиосвязь, наряду с радио и телевизионным вещанием, начали неумолимый переход с способов и форматов аналоговой связи на цифровые, что было обусловлено необходимостью снизить энергопотребление и увеличить срок службы аккумуляторов, улучшить качество за счет повышения отношения сигнал-шум, а также начать уделять внимание необходимости передачи данных и текста голосом. Появились такие форматы радиосвязи, как EDACS и TETRA, способные одновременно обеспечивать режимы связи "один-к-одному", "один-ко-многим" и "многие-ко-многим". Сотовая связь также быстро перешла на цифровые форматы, такие как GPRS, как и телевизионное вещание.

К 2010 году большинство стран прекратило или находилось в процессе прекращения всего аналогового телевизионного вещания. В отличие от вещательного телевидения, у провайдеров кабельного телевидения не было необходимости переходить на цифровой формат, и они поддерживали гибридный состав аналоговых и цифровых сигналов вплоть до 2013 года. Их окончательный переход на цифровые способы был мотивирован не государственными стандартами, а коммерческими причинами - необходимостью расширения количества доступных каналов сети, чтобы иметь возможность доставлять контент высокой (HD) и сверхвысокой (UHD) четкости, предлагать больше услуг платного телевидения (PPV, также известных как "односторонняя передача данных"), а также предоставлять услуги цифровой связи с высокой пропускной способностью для своих клиентов.

Несмотря на то, что принято сопоставлять переход глобальных сетей связи с аналогового формата на цифровой с появлением Интернета и, более конкретно, с принятием и широким распространением интернет-протокола (IP), переход на цифровой формат предшествовал коммерческому признанию IP в телефонии, обеспечивая, если не ускоряя, универсальный переход связи на IP и "сети с коммутацией пакетов" (рассматриваемые в следующем разделе).

Результирующая эволюция телефонной связи с коммутацией каналов схематически представлена на фигуре 1 как "абонентская сеть связи" (PSTN), включающая объединение радиосвязи, сотовой связи, мини-АТС, а также POTS-соединений и подсетей, каждая из которых включает разнородные технологии. Эта сеть включает в себя шлюзы абонентской сети связи 1A и 1B, соединенные магистральными линиями 2 с высокой пропускной способностью, а также, например, подключенные через проводные соединения 4 шлюз POTS 3, сеть сотовой связи 17, мини-АТС 8 и сеть двухсторонней радиосвязи 14. Каждая подсеть работает независимо, управляя устройствами соответствующего типа. Например, шлюз POTS 3, все еще распространенный в сельской местности, соединяется с помощью витой пары медных проводов 7 с обычными аналоговыми телефонами 6 или с портативными телефонами 5. Портативные телефоны 5 обычно используют технологию беспроводной связи (DECT), его вариант для сверхнизкой мощности DECT-ULE или предшествующий ему стандарт CT2 - все они распространяются на выделенные замкнутые радиосистемы, обычно с несущими частотами 0,9; 1,9; 2,4 и 5,8 ГГц. Телефоны, использующие классический DECT, не могут напрямую получать доступ к сетям сотовой связи, несмотря на то, что они являются беспроводными устройствами на радио основе.

Мини-АТС 8 управляет любым количеством устройств, используемых в офисах компании, в том числе проводными стационарными телефонами 9, устройствами громкой связи 10 для конференц-звонков, а также базовой станцией 11 частной беспроводной сети, связанной беспроводными соединениями 12 с портативными или беспроводными роуминговыми телефонами 13. Беспроводные роуминговые телефоны 13 представляют собой бизнес-ориентированное усовершенствование обычного портативного телефона, обеспечивающего доступ телефона к корпоративным Wi-Fi-соединениям или, в случае с системой сотовой связи Японии (PHS), для доступа к общедоступной микросотовой сети, расположенной за пределами компании в коридорах высокого трафика и в деловых районах густонаселенных городов, таких как Синдзюку в Токио. Полоса пропускания, дальность передачи и время автономной работы в продуктах PHS чрезвычайно ограничены.

Абонентская сеть связи также подключается к сотовым сетям с коммутацией каналов 17, используя аналоговые и цифровые протоколы AMPS, CDMA и GSM. Через вышку сотовой связи 18 сети сотовой связи с коммутацией каналов 17 соединяются с использованием стандартизованных частот сотовой радиосвязи 28 с такими мобильными устройствами, как сотовые телефоны 19А. В случае сетей GPRS, надстройки над технологией GSM, сети сотовой связи с коммутацией каналов 17 могут также соединяться с планшетами 19B, одновременно обеспечивая низкоскоростную передачу данных и голоса. Сети полнодуплексной радиосвязи 14, такие как TETRA и EDACS, соединяют абонентские сети связи с портативными радиостанциями 16A и более крупными встроенными и настольными радиостанциями 16B через вышки радиосвязи высокой мощности 15 и радиоподключения 28. Такие сети полнодуплексной радиосвязи, обычно используемые работниками полиции, скорой помощи, парамедиками, пожарными и даже работниками портовых учреждений, также считаются служебными сетями и службами связи, и предназначены для правительственных, муниципальных служб и ликвидаторов чрезвычайных ситуаций, а не для обычных потребителей. (Примечание. Используемые здесь термины "стационарный компьютер", "планшет" и "ноутбук" используются в качестве сокращенной ссылки на компьютеры соответствующего типа).

В отличие от шлюза POTS 3, сети сотовой связи 17 и мини-АТС 8, которые используют обычные телефонные номера для выполнения маршрутизации вызовов, сеть полнодуплексной радиосвязи 14 использует выделенные радиоканалы (а не номера телефонов) для организации радиолиний между вышкой 15 и мобильными устройствами, которые она обслуживает. Таким образом, системы служебной радиосвязи сохраняют явно выраженные и уникальные отличия от сетей сотовых телефонов для обычных потребителей.

Фигура 1 графически иллюстрирует гибкость абонентской сети связи для взаимного соединения подсетей, основанных на разных технологиях. Именно это разнообразие определяет внутреннюю слабость современных сетей с коммутацией каналов - возможность совместной работы подсетей. Поскольку разные подсети не осуществляют связь в соответствии с каким-либо общим протоколом управления или языком, и поскольку каждая технология обрабатывает передачу данных и голоса по-разному, эти разные системы, по сути, несовместимы, за исключением их ограниченной возможности поместить телефонный вызов через основную магистраль абонентской сети связи или междугородные магистральные линии. Например, во время террористической атаки 11 сентября в Центре международной торговли в Нью-Йорке многие спасатели из разных районов США толпились в Манхэттене, пытаясь помочь в борьбе с катастрофой, только чтобы узнать систему радиосвязи, их радиостанции были несовместимы с оборудованием добровольцев из других стран и городов, что делало невозможным управление централизованным командованием и контролем усилий по оказанию помощи. Из-за отсутствия стандартизации протоколов связи их радиостанций эти радиостанции просто не могли установить связь друг с другом.

Кроме того, при непосредственном электрическом и радиоподключении телефонных сетей с коммутацией каналов, особенно с использованием аналоговых или незащищенных цифровых протоколов, для хакера не составляет труда с помощью радиосканера находить активные каналы связи и анализировать, отбирать, прослушивать или перехватывать происходящие в это время разговоры. Поскольку абонентская сеть связи образует "постоянно включенный" канал или сеть связи между общающимися сторонами, у хакера достаточно времени, чтобы идентифицировать соединение и "использовать его" либо законным способом правительственными организациями, заказавшими прослушивание по решению федерального суда, либо преступным путем кибер-преступниками или правительственными организациями, осуществляющими незаконное, запрещенное или несанкционированное наблюдение. Определения законного и незаконного шпионажа и наблюдения и обязательства оператора сети по сотрудничеству в этой деятельности в разных странах резко отличаются и являются предметом горячих споров среди таких глобальных компаний, как Google, Yahoo и Apple, работающих пересекая многие международные границы. Сети связи и Интернет являются глобальными и не знают границ, но законы, регулирующие такую электронную информацию, являются местными и подчиняются юрисдикционному органу правительства, контролирующему в данное время внутреннюю и международную связь и торговлю.

Независимо от его законности или этики, электронное отслеживание и наблюдение сегодня являются обычным явлением, начиная от мониторинга с помощью вездесущих камер видеонаблюдения, расположенных на каждом углу улицы и над всеми автодорогами и линиями метрополитена, до сложного взлома и расшифровки кодов, выполняемого различными подразделениями и агентствами национальной безопасности государств. Несмотря на то, что уязвимые места имеют все сети, архаичные и недостаточные средства защиты абонентских сетей связи делают их особенно легкими для взлома. Таким образом, абонентская сеть связи, даже подключенная к защищенной современной сети, является слабым звеном в общей системе и создает уязвимое место, позволяющее преодолевать защиту и совершать кибер-преступления. Тем не менее, еще потребуется много лет, если не десятилетий, для выхода из глобальной абонентской сети связи и ее полной замены на сеть связи с коммутацией пакетов на основе IP. Такие сети с коммутацией пакетов (рассматриваемые ниже), хотя они и более современные, чем абонентская сеть связи, по-прежнему не защищены от преодоления средств защиты; взлома; атак, вызывающим отказ в обслуживании, и проникновения в зону конфиденциальной информации.

Работа сети связи с коммутацией пакетов

Если работу современной телефонной сети с коммутацией каналов можно образно представить, как две жестяные банки, соединенные струной, то аналогичным образным представлением работы сетей связи с коммутацией пакетов может служить работа почтового отделения. В таком подходе текст, данные, голос и видео преобразуются в файлы и потоки цифровых данных, и затем эти данные объединяются в квантованные "пакеты" данных, которые передаются по сети. Механизм передачи основан на электронных адресах, которые однозначно определяют, куда отправляется пакет данных и откуда он поступает. Формат и протокол связи также предусматривают включение информации о характере данных, содержащихся в пакете, в том числе о контенте, предназначенном для программы или приложения, в которых он будет использоваться; а также об оборудовании, обеспечивающем физические каналы связи и электрические или радиосоединения для передачи пакетов.

Предложенная в 1960-х годах концепция сетей с коммутацией пакетов была создана в в самый разгар холодной войны после запуска советского спутника. В то время Министерство обороны США (МО) выразило озабоченность в связи с тем, что нанесение ракетно-ядерных ударов с объектов космического базирования может уничтожить всю коммуникационную инфраструктуру США, подавив ее способность реагировать на упреждающий удар СССР, и что уязвимость к такой атаке может действительно спровоцировать ее. Поэтому МО профинансировало создание избыточной системы связи или решетчатой "сети", в которой способность сети передавать информацию между военными объектами не могла быть нарушена путем уничтожения какой-либо конкретного канала передачи данных или даже большого количества каналов передачи данных в сети. Эта система, названная АРПАНЕТ, стала родителем Интернета и пресловутой Евой современных цифровых коммуникаций.

Несмотря на создание сети с коммутацией пакетов, взрывной рост Интернета не происходил до 1990-х годов, пока в результате совместного воздействия первого простого в использовании веб-браузера Mosaic, появления веб-страниц на основе гипертекста, быстрого внедрения Всемирной паутины, а также широкого использования электронной почты не произошло глобальное принятие интернет-платформы. Один из основополагающих принципов - отсутствие централизованного контроля или необходимости в центральном компьютере - побуждали к повсеместному использованию Интернета отчасти потому, что никакая страна и никакое правительство не могли его остановить (или даже полностью осознать глобальные последствия этого), а также потому, что его пользовательскую базу составляли потребители, работающие на своих недавно приобретенных персональных компьютерах.

Еще одним далеко идущим последствием роста Интернета стала стандартизация интернет-протокола (IP), используемого для маршрутизации пакетов данных в сети. К середине 1990-х годов пользователи Интернета осознали, что та же сеть с коммутацией пакетов, которая передает данные, также может использоваться для передачи голоса, и вскоре после этого появилась технология VoIP. Несмотря на то, что концепция теоретически позволяла любому, у кого есть доступ к Интернету, осуществлять голосовую связь через Интернет бесплатно, задержки распространения в сети, т.е. задержку, снижали качество передачи речи и часто делали ее неразборчивой. Несмотря на то, что время задержки уменьшилось, благодаря внедрению высокоскоростных линий Ethernet, высокоскоростному подключению Wi-Fi и данным 4G, и на участке "последней мили" качество соединения улучшилось, сам по себе Интернет создавался для обеспечения точной доставки пакетов данных, а не для того, чтобы гарантировать доставку этих пакетов в заданное время, т.е. Интернет не создавался для работы в сети реального времени.

Таким образом, мечта об использовании Интернета вместо дорогостоящих услуг провайдера дальней связи осталась практически невыполненной, несмотря на наличие таких OTT-провайдеров (аббр. от англ. Over the Top), как Skype, Line, KakaoTalk, Viper и других. OTT-телефония страдает от качества связи QoS вследствие неконтролируемой задержки в сети, низкого качества звука, сброса вызова, эха, реверберации, обратного распространения, прерывистого звука и часто даже от неспособности совершить вызов. Низкое качество OTT-связи по своей сути является недостатком не технологии VoIP, а самой сети, в которой OTT-провайдеры не имеют возможности контролировать путь прохождения данных, или задержки, с которыми осуществляется связь. По сути, OTT-провайдеры не могут предоставить технологию QoS, потому что OTT-связь работает как автостоп в Интернете. По иронии судьбы, наилучшим образом использовать связь на основе технологии VoIP сегодня могут компании, являющиеся провайдерами международной телефонной связи с выделенными аппаратными сетями с малым временем задержки - именно те телефонные компании, которые имеют наименьшую мотивацию для этого.

Помимо внутренне присущей ей сетевой избыточности, одной из самых сильных сторон связи с коммутацией пакетов является ее способность передавать информацию от любого источника в любой пункт назначения, если данные упорядочены в пакетах, соответствующих Интернет-протоколу, и при условии, что устройства связи подключены к сети и связаны с Интернетом. Интернет-протокол управляет способностью сети доставлять полезную нагрузку в пункт назначения, не заботясь и не беспокоясь о том, какая информация передается, или о том, какое приложение будет ее использовать, исключая при этом необходимость в настраиваемых программных интерфейсах и дорогостоящем проприетарном оборудовании. Во многих случаях даже приложения, связанные с полезной нагрузкой, настраивают на заданные форматы, например, для чтения электронной почты, для открытия веб-страницы в браузере, для просмотра изображения или видео, просмотра файла прошивки или чтения PDF-документа и т.д.

Поскольку используемый им универсальный формат файлов позволяет избежать зависимости от проприетарного или фирменного программного обеспечения, Интернет можно рассматривать как коммуникационную платформу с "открытым исходным кодом", способную устанавливать связь с самым широким диапазоном сетевых устройств: от компьютеров до сотовых телефонов, от автомобилей до бытовой техники. Самое свежее меткое выражение, описывающее эту универсальную связность - это "Интернет всего" (IoE).

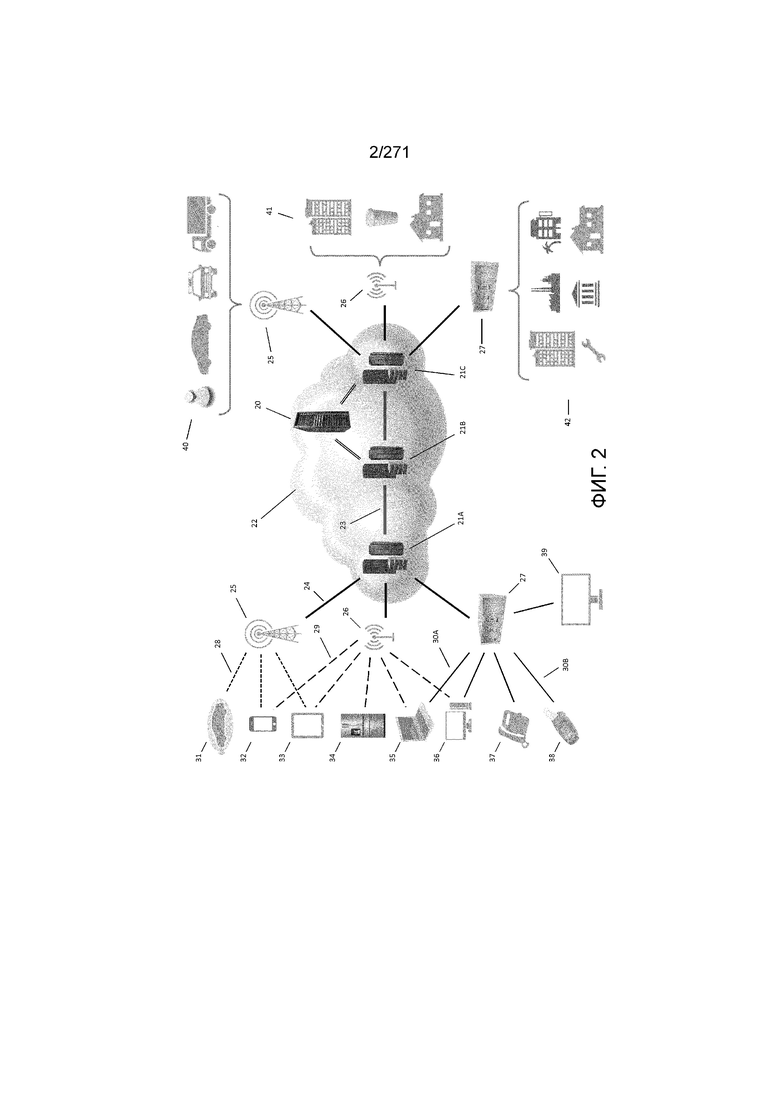

На фигуре 2 показано лишь несколько примеров таких сетевых устройств, подключенных к Интернету. Согласно фигуре, большое количество компьютеров, в том числе быстродействующих облачных серверов 21A, 21B и 21C, и облачное хранилище данных 20, соединены линиями связи 23 с высокой пропускной способностью, обычно оптоволоконными, наряду с бесчисленным множеством других серверов (не показаны), формирующим облако Интернета 22. Образное представление в виде облака в данном случае уместно, потому что нет четко обозначенной границы, определяющей, какие серверы считаются частью облака, а какие нет. Ежедневно и даже ежеминутно, одни серверы могут выходить в Интернет, а другие могут быть отключены для обслуживания, что не оказывает никакого влияния на функциональные возможности и производительность Интернета. Это преимущество действительно избыточной распределенной системы - нет единой точки управления и, следовательно, нет единой точки отказа.

Облако может быть подключено к пользовательскому или сетевому устройству с помощью любого соединения проводной, Wi-Fi или беспроводной линии связи. Согласно фигуре, облачный сервер 21A подключается с помощью проводной или волоконно-оптической линии 24 к вышке беспроводной связи 25, к точке доступа Wi-Fi 26 или к распределенному блоку проводной линии связи 27. Эти каналы "последней мили", в свою очередь, подключаются к любому количеству устройств связи или сетевых устройств. Например, вышка беспроводной связи 25 может соединяться сотовой радиосвязью 28 со смартфоном 32, с планшетом 33 или автомобилем с сетевым интерфейсом 31 и может использоваться для обслуживания пользователей мобильной связи 40, в том числе, например, пешеходов, водителей персональных транспортных средств, сотрудников правоохранительных органов и водителей-профессионалов отрасли грузоперевозок и доставки. Беспроводная телефонная связь с коммутацией пакетов использует сотовые протоколы 3G, включая HSUPA и HSDPA, а также 4G/LTE. Стандарт LTE или "долговременное развитие" относится к сетевым стандартам, для обеспечения совместимости с различными сотовыми протоколами, в том числе, возможность бесшовного переключения телефонных звонков из одной соты в другую, даже если эти соты работают с различными протоколами. Примечание. В контексте настоящего документа термином "последняя миля" называется канал передачи данных между любым типом клиентского устройства, например, планшетом, стационарным компьютером или мобильным телефоном, и облачным сервером. В зависимости от направления передачи данных также иногда используется термин "первая миля" для указания канала передачи данных между абонентским устройством, инициирующим передачу данных и облачным сервером. В таких случаях канал "последняя миля" также является и каналом "первая миля".

При меньшей дальности связи точка доступа Wi-Fi 26 соединяется Wi-Fi радиомодулем 29 со смартфоном 32, планшетом 33, ноутбуком 35, стационарным компьютером 36 или сетевым устройством бытовой техники 34 и может использоваться в локальных беспроводных устройствах в домах, кафе, ресторанах и офисах. Бренд Wi-Fi распространяется на связь, работающую в соответствии со стандартами IEEE для спецификаций 802.11a, 802.11b, 802.11g, 802.11n с одной несущей частотой, а в последнее время для формата 802.11ac с двухчастотным диапазоном. Средства защиты Wi-Fi на основе простого статического ключа входа в основном используются для предотвращения несанкционированного доступа к соединению, но не предназначены для защиты данных в течение неограниченного времени от прослушивания или взлома.

Распределенный блок проводных линий 27 может подключаться волоконно-оптическим кабелем, коаксиальным кабелем или по каналу Ethernet 30A к ноутбуку 35, стационарному компьютеру 36, телефону 37, телевизионному приемнику 39 или медной витой парой проводов 30B к телефонным линиям, идущим к кассовому терминалу торговой точки 38, обслуживающему стационарные или подключенные проводной линией связи центры торговли 42, в том числе гостиницы, заводы, офисы, центры обслуживания, банки и дома. Проводное подключение может включать распределение волоконно-оптическим или коаксиальным кабелем к дому, офису, заводу или коммерческой организации, подключенные локально с помощью модема для преобразования линий передачи высокоскоростных данных (HSD) в линии на основе Wi-Fi, Ethernet или медной витой пары проводов. В удаленных областях, где нет волоконно-оптического или коаксиального кабеля, все еще используется соединение по цифровой абонентской линии (DSL), но с существенным снижением скорости передачи данных и надежности соединения. В целом, учитывая доступ по беспроводным, Wi-Fi и проводным линиям связи прогнозируют, что к 2020 году количество объектов, подключенных к Интернету в глобальном масштабе, достигнет 20 миллиардов.

В отличие от сетей с коммутацией каналов, которые устанавливают и поддерживают непосредственное соединение между устройствами, связь с коммутацией пакетов использует адрес для "маршрутизации" пакета через Интернет к пункту назначения. Таким образом, в сетях связи с коммутацией пакетов нет отдельной выделенной сети, поддерживающей соединение между устройствами связи, и данные, проходя через Интернет, не идут по одному и тому же конкретному пути. Каждый пакет должен найти свой путь через лабиринт взаимосвязанных компьютеров, чтобы попасть в пункт назначения.

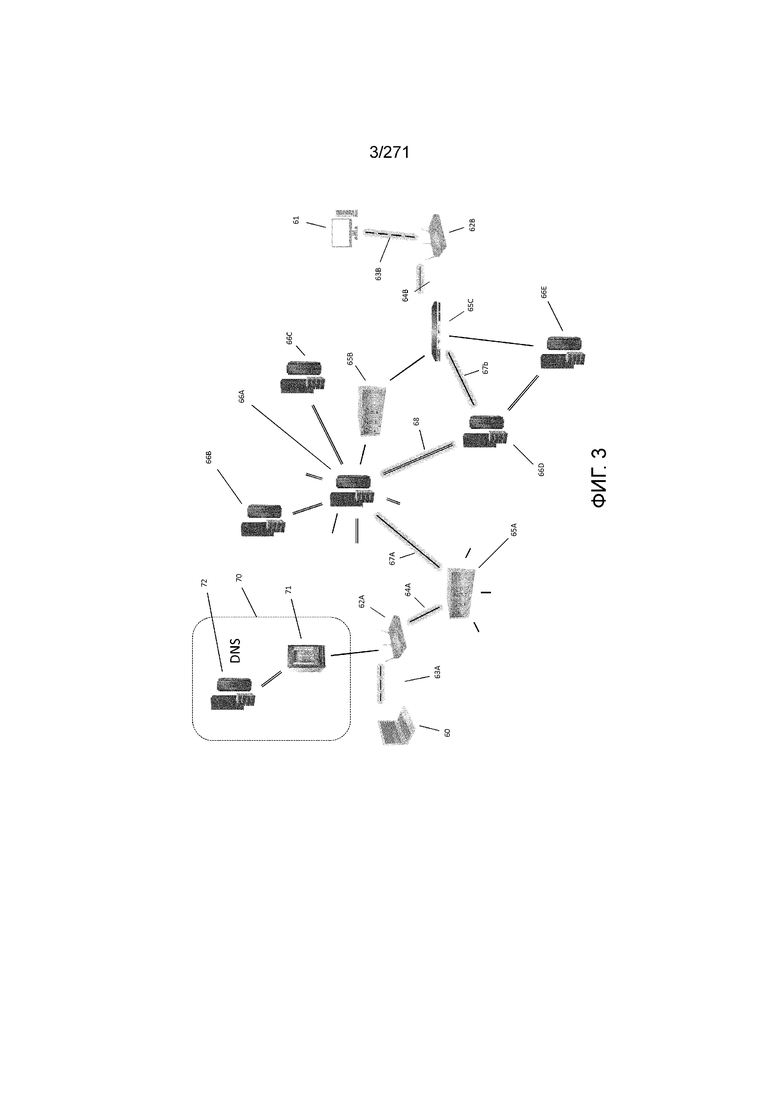

На фигуре 3 показан гипотетический пример маршрутизации IP-пакета от ноутбука 60 к стационарному компьютеру 61 при использовании сетевой связи с коммутацией пакетов. В процессе работы первый пакет данных, отправленный из ноутбука 60 в маршрутизатор Wi-Fi 62А через беспроводное соединение 63А, направляется в ряд DNS-серверов 70, где DNS (Domain Name Server) -сервер доменных имен. Задачей ряда DNS-серверов 70 является преобразование текстового имени или номера телефона устройства-адресата, в данном случае стационарного компьютера 61, в IP-адрес. Перед маршрутизацией пакета корневой сервер DNS 72 загружает большую таблицу адресов во вторичный сервер DNS 71. Когда поступает запрос от ноутбука 60, вторичный сервер DNS 71 выдает в ответ IP-адрес адресата, т.е. стационарного компьютера 61. В случае, когда вторичный сервер DNS 71 не знает адреса устройства-адресата, он может запрашивать недостающую информацию от корневого сервера DNS 72. В конечном счете, IP-адрес передается из ряда DNS-серверов 70 обратно на адрес отправителя, т.е. ноутбуку 60.

После этого ноутбук 60 собирает свои пакеты IP-данных и последовательно начинает их отправку адресату, сначала через Wi-Fi радиомодуль 63A к маршрутизатору Wi-Fi 62A, а затем через сеть маршрутизаторов и серверов, выступающих в качестве промежуточных маршрутизаторов к адресату. Например, ряд выделенных маршрутизаторов, согласно фигуре, включает устройства 65A, 65B и 65C, а ряд компьютерных серверов, работающих в качестве маршрутизаторов, включает устройства 66A-66E, которые вместе образуют сеть маршрутизаторов, работающую либо как узлы в Интернете, либо как точки присутствия (POP, англ. Point of presence), т.е. шлюзы с ограниченной связностью, способные осуществлять доступ к Интернету. В то время как некоторые маршрутизаторы или серверы, действующие как точки присутствия, подключаются к Интернету с помощью лишь небольшого количества соседних устройств, сервер 66A, согласно фигуре, соединен с большим количеством устройств и иногда называется "суперточкой присутствия". Для большей ясности следует заметить, что термин POP (точка присутствия) в сетевом языке не следует путать с именем приложения POP (англ. plain old post office) или обычным почтовым отделением, используемым в почтовых приложениях.

Каждый маршрутизатор или сервер, выступающий в роли маршрутизатора, содержит в своих файлах памяти таблицу маршрутизации, идентифицирующую IP-адреса, которые он может адресовать, и, возможно, также адреса, которые могут адресовать маршрутизаторы над ним. Эти таблицы маршрутизации автоматически загружаются и устанавливаются на каждом маршрутизаторе при первом Интернет-подключении и обычно не загружаются в процессе маршрутизации пакета через сеть. Когда IP-пакет входит в маршрутизатор, точку присутствия или суперточку присутствия, маршрутизатор считывает достаточную часть IP-адреса, как правило, цифры старших разрядов адреса, чтобы знать, куда дальше направлять пакет на его пути к адресату. Например, пакет, отправленный в Токио из Нью-Йорка, может проходить сначала через Чикаго, затем через серверы в Сан-Франциско, Лос-Анджелесе или Сиэтле, а затем отправляться в Токио.

В примере, показанном на фигуре 3, пакет, отправленный из ноутбука 60 в маршрутизатор Wi-Fi 62A, затем направляется в маршрутизатор 65А по маршруту 64А; последний, хотя у него есть множество вариантов, решает отправить пакет в суперточку присутствия 66А по маршруту 67А. Несмотря на то, что суперточка присутствия 66A также имеет много вариантов продолжения, она решает, что наилучший путь в этот конкретный момент - маршрут 68 к серверу-маршрутизатору 66D, отправляет его в локальный маршрутизатор 65C по маршруту 67B, который, в свою очередь, соединяется по маршруту 64B с маршрутизатором и точкой доступа Wi-Fi 62B, связывающей Wi-Fi радиомодуль 63B со стационарным компьютером 61. Таким образом, несмотря на то, что путь прохождения был проложен от суперточки присутствия 66A к серверу-маршрутизатору 66D и местному маршрутизатору 65C, он мог быть точно так же проложен от суперточки присутствия 66A к маршрутизатору 65B и местному маршрутизатору 65C, или от суперточки присутствия 66A к серверу-маршрутизатору 66D, серверу-маршрутизатору 66E к местному маршрутизатору 65C. И поскольку количество маршрутизаторов, через которые проходит пакет, и доступная скорость передачи данных для каждого из соединений между маршрутизаторами различаются по инфраструктуре, а также по сетевому трафику и загрузке, нет способа априори определить, какой путь является самым быстрым или лучшим.

В отличие от телефонной связи с коммутацией каналов, которая устанавливает и поддерживает непосредственное соединение между клиентами, для коммутации пакетов данных нет универсального интеллекта, просматривающего Интернет, чтобы решить, какой путь является наилучшим, оптимальным или самым быстрым для маршрутизации пакета, и нет никакой гарантии, что два последовательно отправляемых пакета пойдут по одному и тому же маршруту. Таким образом, пакет "определяет" свой путь через Интернет на основе приоритетов компаний, эксплуатирующих маршрутизаторы и серверы, через которые проходит этот пакет. Каждый маршрутизатор, по сути, содержит определенные таблицы маршрутизации и алгоритмы маршрутизации, которые определяют его предпочтительные маршруты на основе состояния сети. Например, предпочтения маршрутизатора могут установить высокий приоритет для отправки пакетов другим маршрутизаторам, принадлежащим той же компании, уравновешивая трафик среди подключений к соседним маршрутизаторам, находя самую короткую задержку для следующего маршрутизатора, заключая прямые сделки со стратегическими партнерами по бизнесу или создавая линию срочной отправки для VIP-клиентов за счет пропуска как можно большего количества промежуточных маршрутизаторов. Когда пакет поступает в маршрутизатор, нет способа узнать, были ли варианты маршрутизации выбраны конкретной точкой присутствия с максимальным учетом интересов отправителя или оператора сетевого сервера.

Таким образом, в каком-то смысле маршрут, по которому проходит пакет, зависит от времени и удачи. В предыдущем примере маршрутизации от Нью-Йорка до Токио сам маршрут и результирующее качество обслуживания могут существенно изменяться в зависимости даже от небольших отклонений в пути, т.е. в нелинейных уравнениях так называемого "эффекта бабочки". Рассмотрим случай, когда пакет из Нью-Йорка проходит через "маршрутизатор А" в Чикаго и из-за временно высокого трафика в Калифорнии, он будет отправлен скорее в Мехико, чем в Калифорнию. Затем маршрутизатор Мехико отправляет IP-пакет в Сингапур, откуда он, наконец, отправляется в Токио. Следующий пакет отправляется через "маршрутизатор B" в Чикаго, который при низком трафике в этот момент времени направляет пакет в Сан-Франциско, а затем прямо в Токио всего в два этапа. В таком случае второй пакет может прибыть в Токио раньше первого, направленного по более длинному пути. Этот пример наглядно иллюстрирует проблемный вопрос использования Интернета для связи в реальном времени, например, для передачи онлайн-видео или технологии VoIP в реальном времени, а именно то, что Интернет не предназначен для обеспечения гарантированного времени передачи или для контроля за задержками при передаче. Задержка может изменяться от 50 мс до 1 с и более только в зависимости от того, через два сервера проходит пакет или через пятнадцать.

Отсутствие контроля за маршрутизацией в Интернете является проблемой для приложений реального времени и, в частности, является причиной низкого качества обслуживания для OTT-провайдеров, которые пытаются организовать предоставление VoIP (Voice over Internet Protocol)-телефонии, используя Интернет как бесплатную инфраструктуру для своих сервисов. Поскольку OTT-провайдеры не контролируют маршрутизацию, они не могут контролировать задержку в сети. Еще одна проблема связи с коммутацией пакетов заключается в том, что можно легко завладеть данными, не будучи обнаруженным. Если пират перехватывает пакет и определяет IP-адрес его отправителя или получателя, он может различными способами перехватывать данные от взломанных маршрутизаторов и либо прослушивать их, либо перенаправлять трафик через свою собственную пиратскую сеть для осуществления шпионского прослушивания разговора и даже расшифровки зашифрованных файлов.

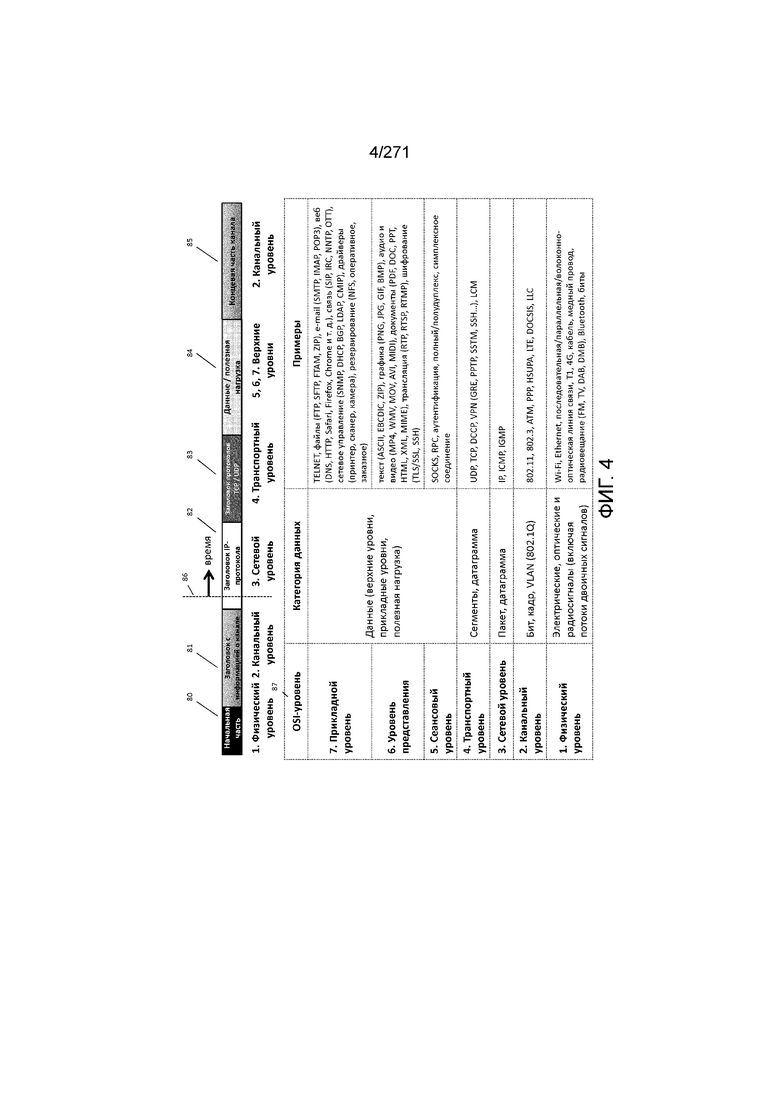

Исходные и целевые IP-адреса отправителя и получателя и другая важная информация, используемая для маршрутизации пакета (а также используемая пиратами для взлома пакета), указаны в виде строки цифровых данных на фигуре 4. IP-пакет содержит цифровую информацию, определяющую физическое соединение между устройствами, способ организации данных для связи устройств, сетевую маршрутизацию пакета, средства обеспечения точности передачи полезных данных (полезной нагрузки) и тип данных полезной нагрузки, а затем сами данные полезной нагрузки, предназначенные для использования различными прикладными программами.

IP-пакет отправляется и принимается последовательно в виде цепочки последовательных цифровых битов, отображаемых по ходу времени 86 слева направо, и организованных определенным образом, который называется Интернет-протоколом, и установлен различными комитетами по стандартизации, в том числе IETF (Internet Engineering Task Force - Инженерным советом Интернета) и другими. Стандарт гарантирует, что любой IP-пакет, соответствующий установленному протоколу, может быть передан и понят любым сетевым устройством, соответствующим этому же IP-стандарту. Обеспечение связи и совместной работы сетевых устройств и приложений, подключенных к Интернету, является характерной особенностью Интернета и руководящим принципом организации Open Source Initiative (OSI), не позволяющим какой-либо компании, правительству или отдельному лицу взять под контроль Интернет или ограничить его доступность или функциональные возможности.

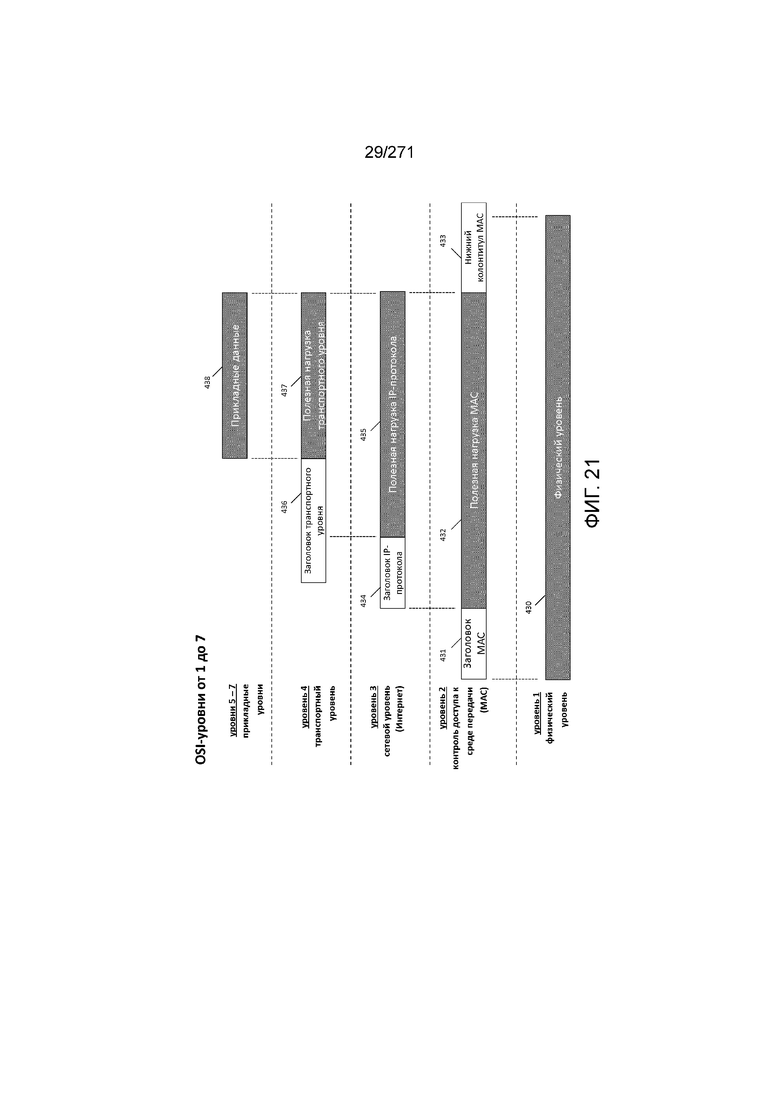

Модель OSI - это абстрактная конструкция, состоящая из семи уровней функциональных возможностей, которая точно определяет формат IP-пакета и каждого сегмента этого пакета. Каждая часть или "сегмент" IP-пакета соответствует данным, применяемым к функции конкретного уровня модели OSI, сведенным в таблицу 87 на фигуре 4. Эти семь уровней модели OSI выполняют следующие роли:

● Уровень 1 - физический уровень - содержит конкретную информацию об оборудовании, определяющую физическую природу связи как электрические, радио и оптические сигналы, а также способ преобразования этих сигналов в биты для использования в системе связи. Задачей уровня PHY (аббревиатура от англ. Physical layer - физический уровень) является преобразование в поток битов определенных носителей информации, таких как Wi-Fi-радио, Ethernet, последовательные порты, оптическое волокно, сотовая радиосвязь 3G или 4G, DSL на медной витой паре, USB, Bluetooth, кабельное или спутниковое телевидение, цифровое аудио-вещание, видео или мультимедиа контент. В IP-пакете преамбула 80 представляет данные уровня 1 и используется для синхронизации всего пакета данных или "кадра" с передающим и принимающим его оборудованием.

● Уровень 2 - канальный уровень, содержащий биты, расположенные в виде кадров, который определяет правила и средства, посредством которых потоки битов, переданные с физического уровня 1, преобразуются в интерпретируемые данные. Например, потоки битов, основанные на данных Wi-Fi радиомодуля, могут соответствовать любому заданному стандарту IEEE, в том числе 802.11a, b, g, n и ac; сигналы радиосвязи 3G могут быть модулированы с использованием высокоскоростных способов пакетного доступа HSDPA или HSUPA; модулированный световой сигнал в волоконно-оптической линии или электрические сигналы в коаксиальном кабеле могут быть декодированы в данные в соответствии со стандартом DOCSIS 3 и т.д. В IP-пакете данные уровня 2 охватывают оставшуюся часть пакета - сегменты 82, 83 и 84, с предшествующим "заголовком канала передачи данных" 81 и завершителем канала передачи данных 85, которые совместно определяют, когда начинается и заканчивается охватываемая полезная нагрузка, а также обеспечивают контроль за отсутствием потерь в процессе передачи. Одним из ключевых элементов данных уровня 2 является MAC-адрес или адрес доступа к среде, используемый для направления трафика данных на конкретные адреса Ethernet, радиолинии или конкретные аппаратные приемопередающие линии.

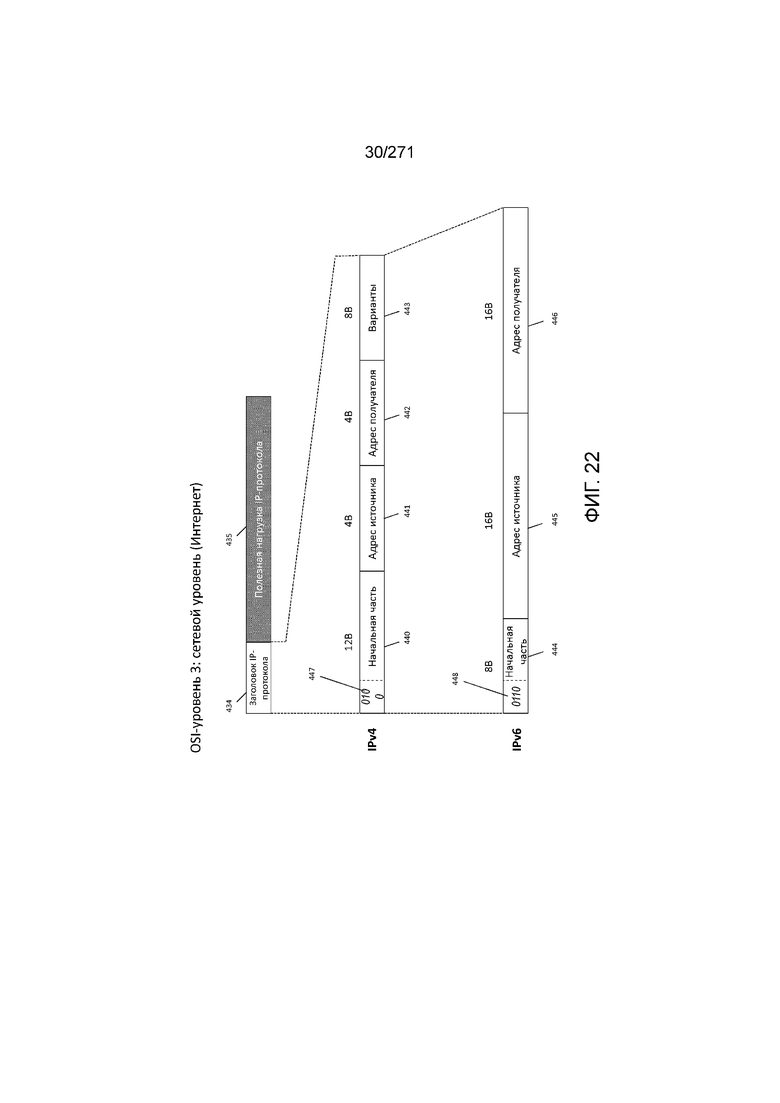

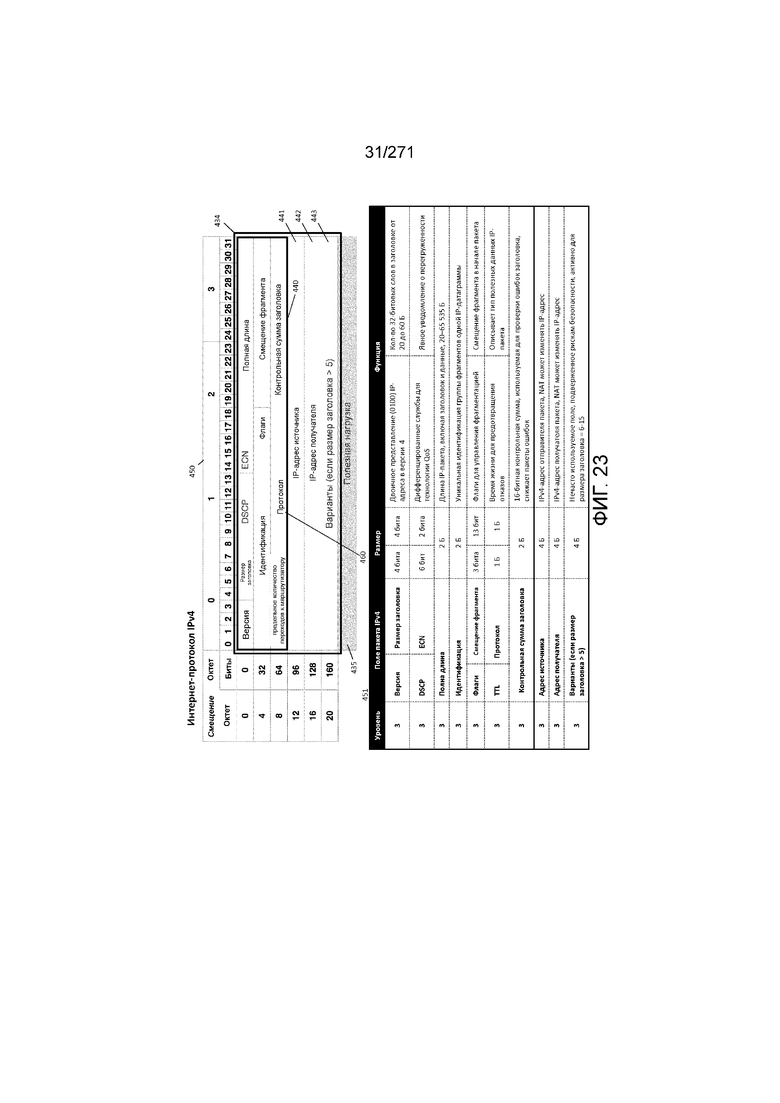

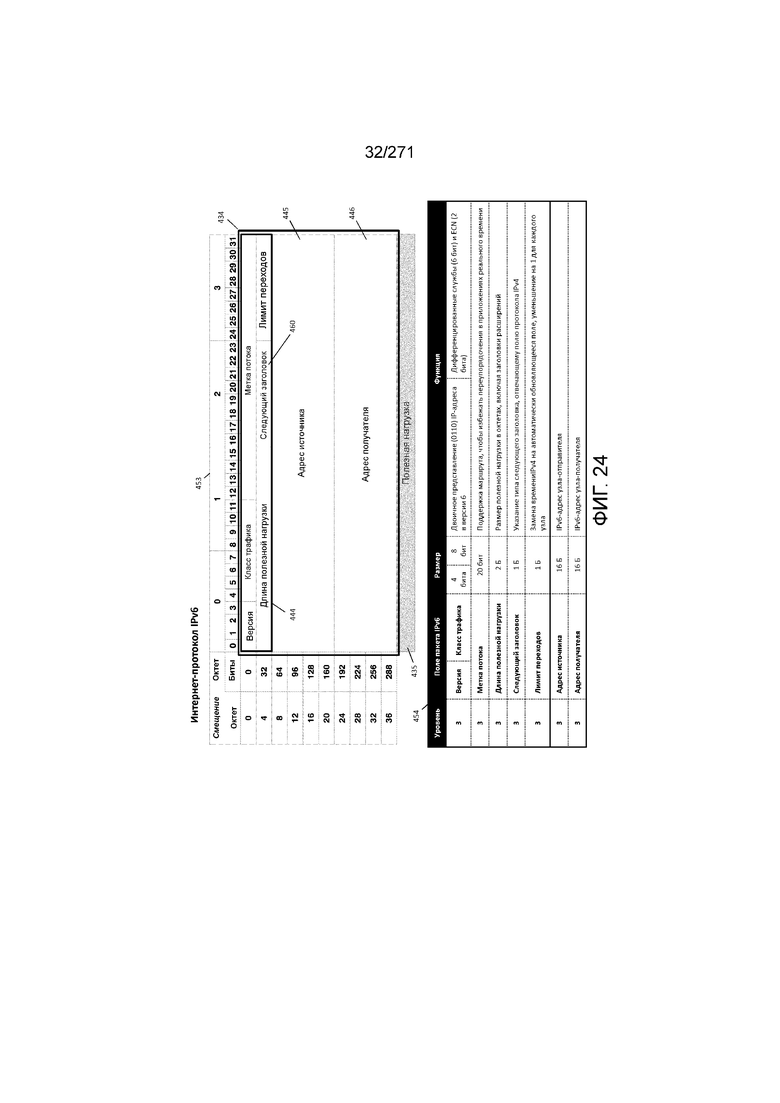

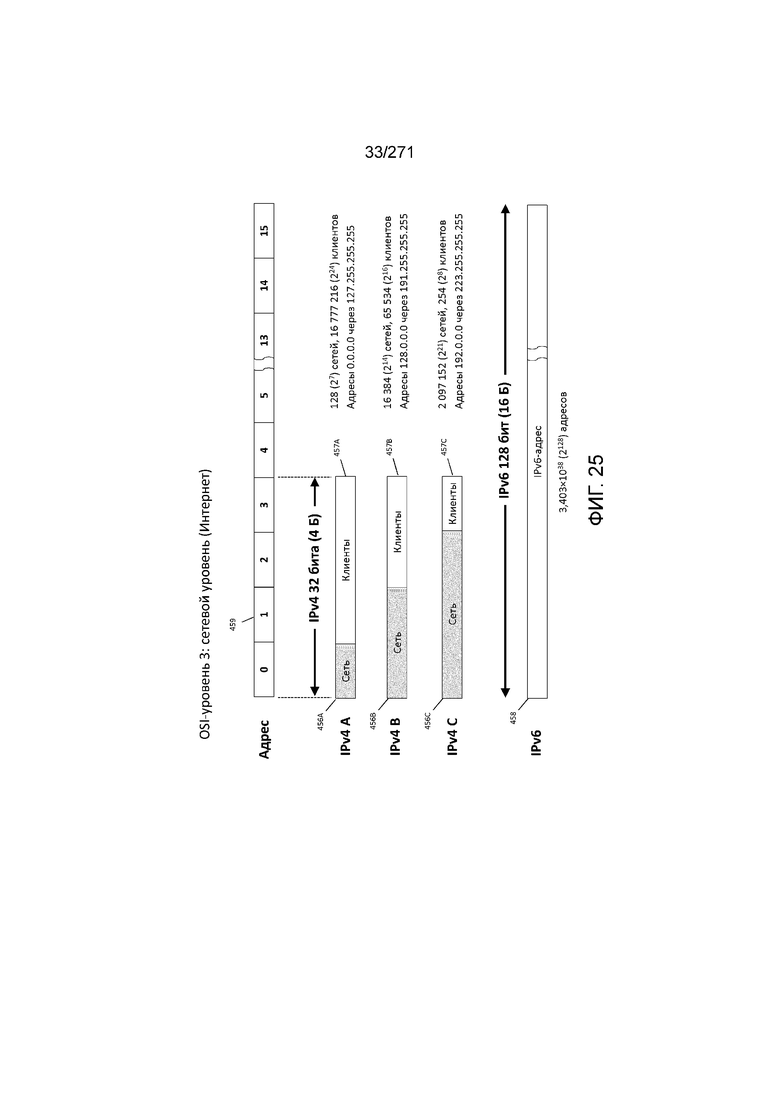

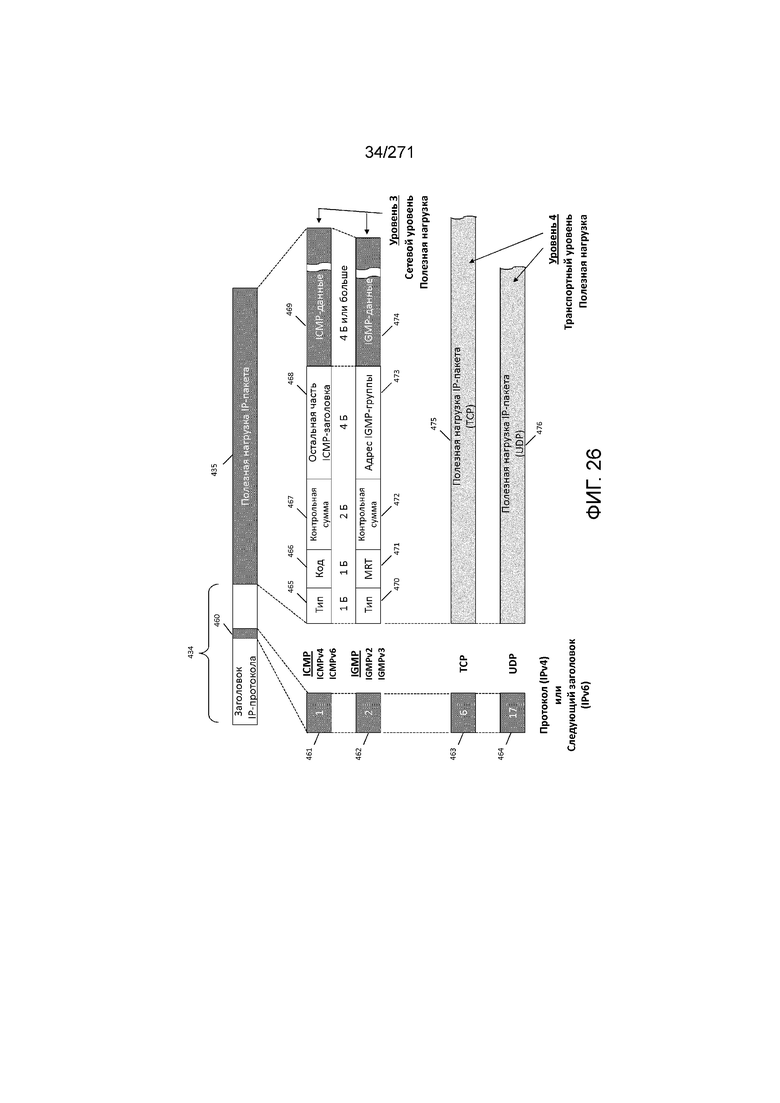

● Уровень 3 - сетевой уровень или уровень Интернета - содержит пакеты, называемые "датаграммами", содержащие информацию интернет-протокола (IP), используемую для маршрутизации IP-пакета, в том числе, содержит ли пакет данные IPv4 или IPv6 и соответствующие IP-адреса отправителя и получателя, а также информацию о характере полезных данных, содержащихся в пакете, например, использует ли данный тип протокола управления передачей TCP (англ. Transmission Control Protocol - протокол управления передачей), протокол пользовательских датаграмм UDP (англ. User Datagram Protocol) и др. Уровень 3 также включает функцию предотвращения образования "бессмертных" пакетов - IP-пакетов, которые никогда не доставляются, но и никогда не умирают. Специальный тип пакета уровня 3 - ICMP (протокол межсетевых управляющих сообщений) -используется для диагностики состояния сети, включая хорошо известную функцию "ping". В IP-пакете уровень 3 содержит "IP-заголовок" 82 и включает данные о полезной нагрузке, содержащейся в сегментах 83 и 84 транспортного и верхнего уровня.

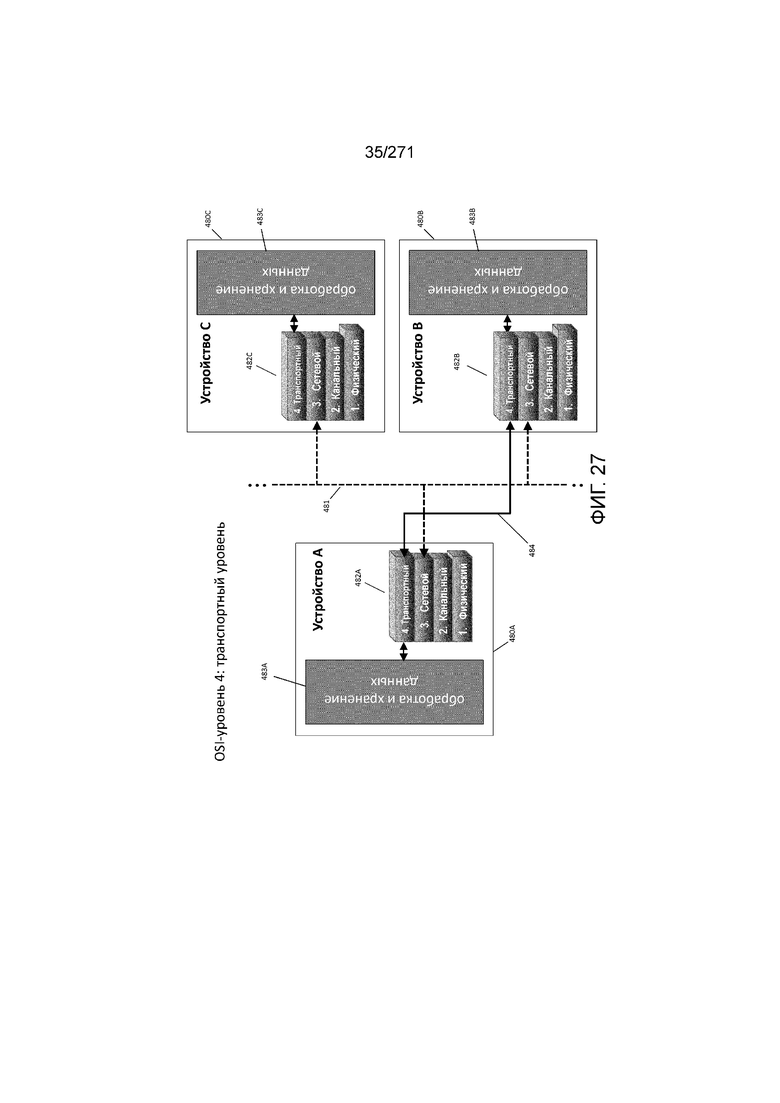

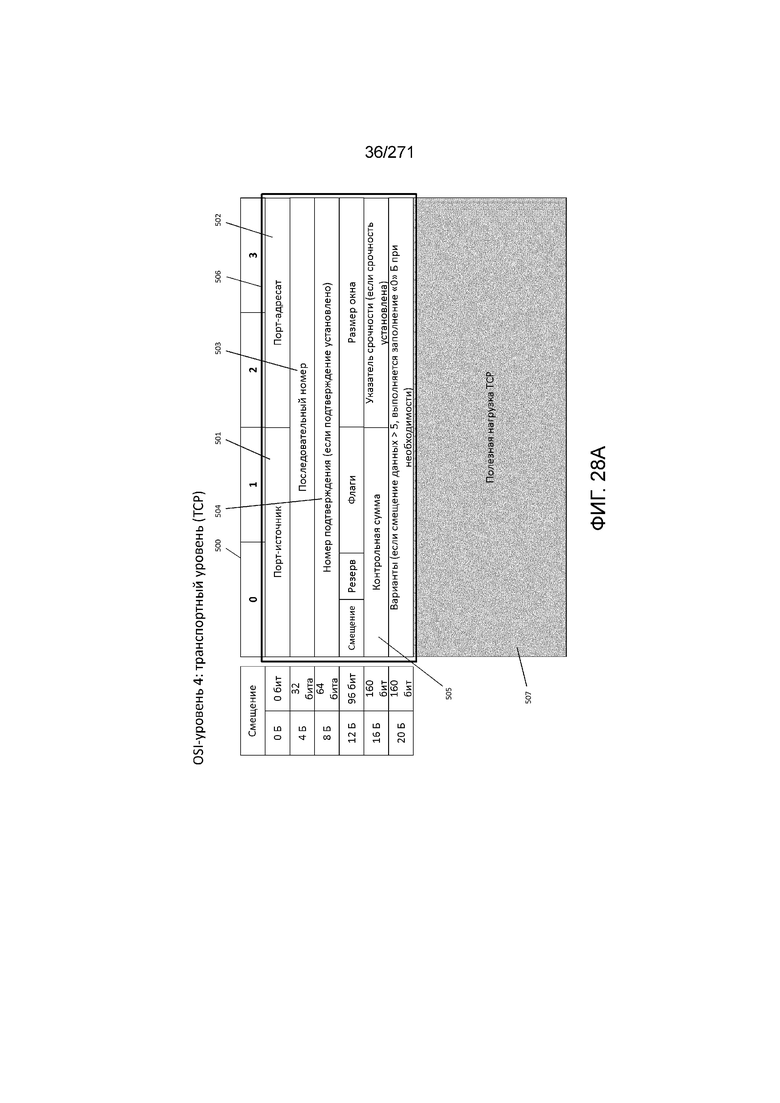

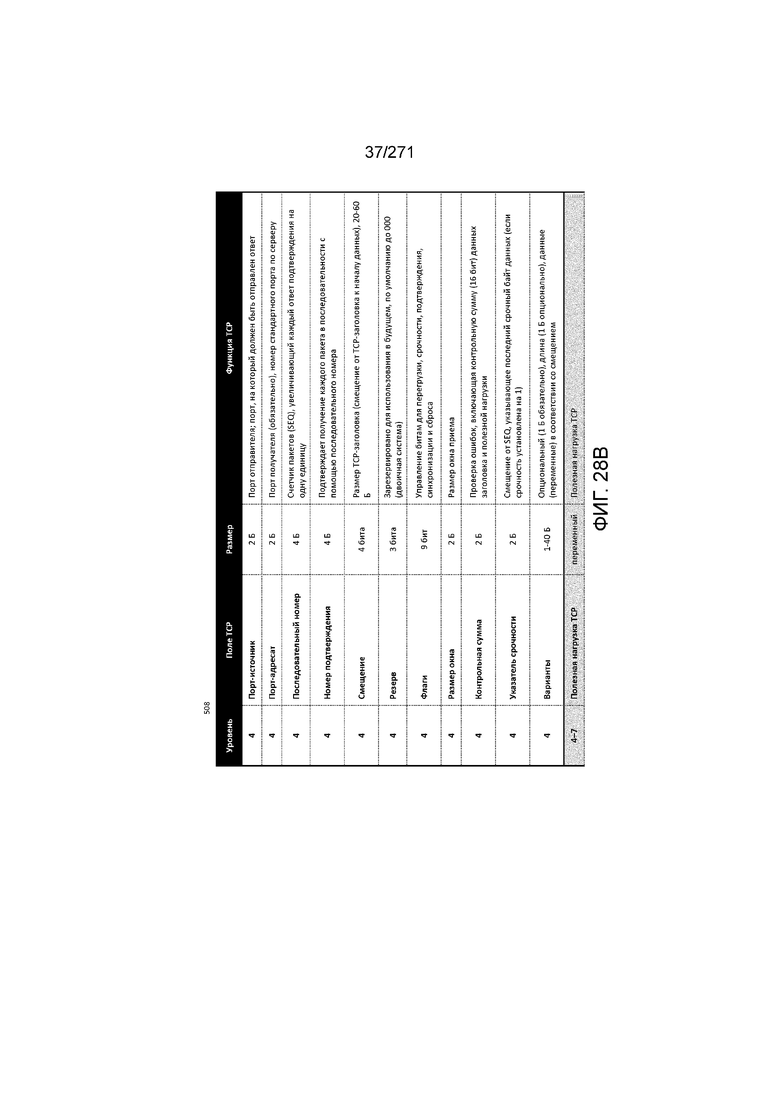

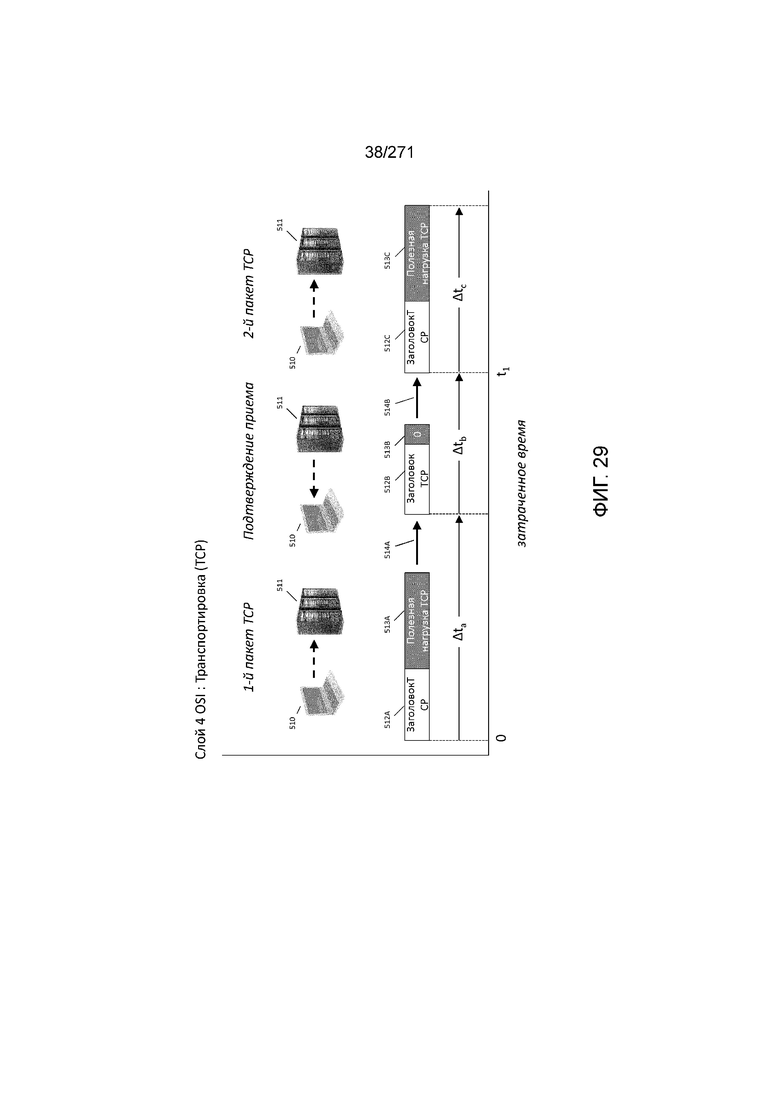

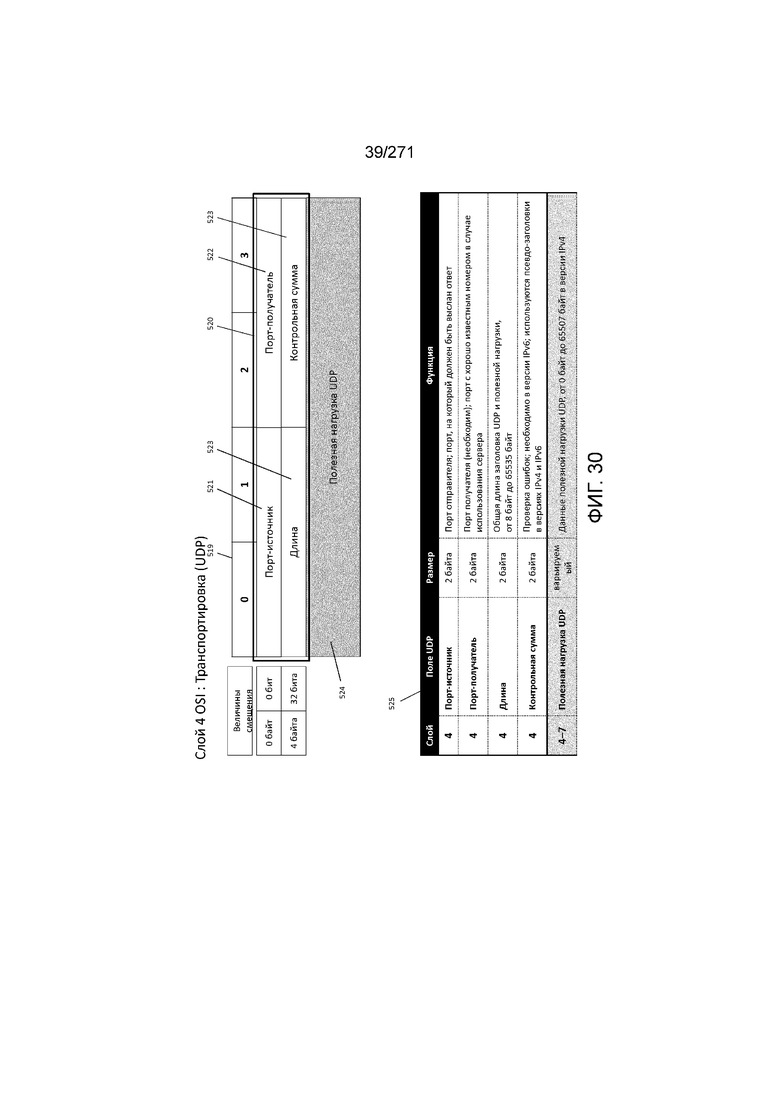

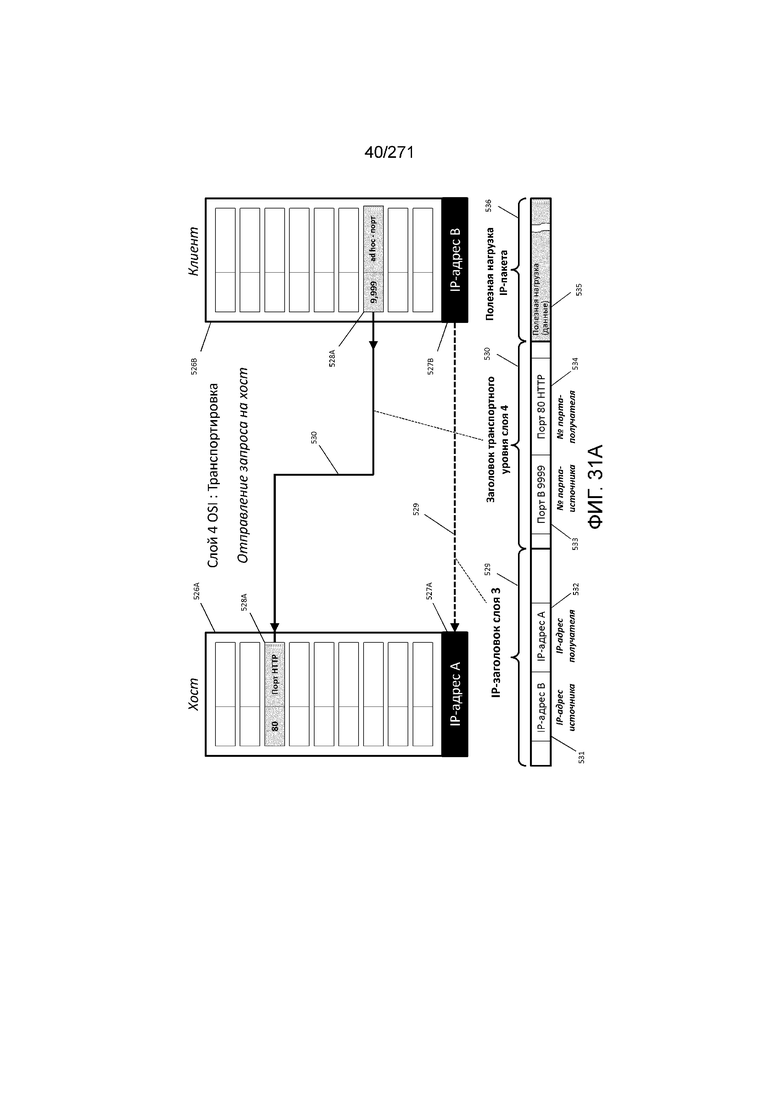

● Уровень 4 - транспортный уровень - содержит сегменты данных, определяющие характер соединения между коммуникационными устройствами, где протокол UDP определяет минимальное описание полезной нагрузки без установления соединения, а именно, насколько велик объем полезной нагрузки, есть ли потерянные биты и какая служба приложений (порт) будет использовать доставленные данные. Протокол UDP рассматривается без установления соединения, поскольку он не подтверждает доставку полезной нагрузки, вместо этого полагаясь на приложение для проверки наличия ошибок или потери данных. Обычно UDP используется для чувствительной ко времени связи, например, для широковещательной, мультивещательной и онлайн-передачи, где повторная отправка пакета не используется. Напротив, TCP обеспечивает виртуальное соединение, подтверждая, что пакет и полезная нагрузка достоверно доставлены до отправки следующего пакета и повторно отправляет недоставленные пакеты. TCP также проверяет целостность данных доставленных пакетов по контрольной сумме и включает средства повторной сборки несвоевременно доставленных пакетов в их первоначальном порядке. Как TCP, так и UDP определяют порты отправления и получения, описание службы или приложения верхнего уровня, например, веб-сервер или почтовый сервер, связанный с информацией, содержащейся в полезных данных уровня 4. В IP-пакете уровень 4 содержит заголовок TCP/UDP 83 и содержит сведения о данных/полезной нагрузки 84, включая контент, предназначенный для использования верхними уровнями 5, 6 и 7 модели OSI.

● Уровни 5, 6 и 7 - верхние или прикладные уровни - описывают контент, доставляемый через Интернет как данные/полезную нагрузку 84. Уровень 7 - прикладной уровень - представляет собой самый высокий уровень в модели OSI и опирается на шесть базовых уровней модели OSI для поддержки как ПО с открытым кодом, так и проприетарного прикладного программного обеспечения. К часто используемым приложениям уровня 7 относятся электронная почта с использованием SMTP, POP или IMAP; просмотр веб-страниц с использованием HTTP (Chrome, Safari, Explorer, Firefox); передача файлов с использованием FTP и эмуляция терминала с использованием Telnet. Проприетарные приложения включают набор продуктов Microsoft Office (Word, Excel, PowerPoint), Adobe Illustrator и Photoshop; приложения для работы с базами данных Oracle и SAP; финансовое программное обеспечение Quicken, Microsoft Money и QuickBooks; плюс аудио- и видеоплееры (например, iTunes, QuickTime, Real Media Player, Window Media Player, Flash), а также такие программы для чтения документов, как Adobe Acrobat Reader и Apple Preview. Приложения уровня 7 также обычно используют встроенные объекты, синтаксически определяемые уровнем 6 - представительским уровнем - включающим текст, графику и изображения, звук и видео, такие презентации документов, как XML или PDF, а также такие функции защиты, как шифрование. Уровень 5 - сеансовый уровень - устанавливает возможность подключения нескольких приложений, например, импорт одного объекта в файл другой программы и управление инициированием и завершением сеанса.

Как описано выше, семиуровневая модель OSI определяет функции каждого уровня, а соответствующий IP-пакет включает данные, относящиеся к каждому уровню, один внутри другого по принципу матрешки... Внешний пакет или физический уровень 1 определяет весь IP-кадр и содержит информацию, относящуюся ко всем более высоким уровням. В рамках этих физических данных кадр данных уровня 2 описывает канал передачи данных и содержит сетевую датаграмму уровня 3. Эта датаграмма, в свою очередь, описывает уровень Интернета как полезную нагрузку, а сегмент данных уровня 4 описывают транспортный уровень. Транспортный уровень передает данные верхнего уровня как полезную нагрузку, в том числе контент уровней 5, 6 и 7. Это семиуровневое вложение иногда также мнемонически соотносят с фразой на английском языке "all people seem to need data processing" (похоже, что все люди нуждаются в обработке данных), в которой первые буквы слов соответствуют первым буквам названий семи уровней, начиная с самого верхнего: application (прикладной), presentation (представительский), session (сеансовый), transport (транспортный), network (сетевой), data-link (канальный) и physical (физический).

В то время как нижние уровни - физический и канальный - связаны с оборудованием, средние уровни модели OSI, включаемые в IP-пакет для описания сетевой и транспортной информации, совершенно независимы от аппаратной платформы, используемой для осуществления связи и доставки IP-пакета. Более того, верхние слои, включаемые как полезная нагрузка транспортного уровня, специфичны только для приложений, для которых они предназначены, и работают совершенно независимо от маршрутизации пакета и его доставки через Интернет. Это разделение позволяет независимо контролировать каждый уровень, поддерживая огромное количество возможных комбинаций технологий и пользователей, не требующих организационного одобрения формата пакета или проверки жизнеспособности полезной нагрузки пакета. Неполные или неправильные IP-пакеты просто отбрасываются. Таким образом, сети с коммутацией пакетов способны маршрутизировать, транспортировать и передавать разнообразную информацию, связанную с приложениями, в разнородных коммуникационных средах согласованным образом между любыми сетевыми устройствами или объектами, подключенными к Интернету.

В заключение следует отметить, что сети с коммутацией каналов требуют одного непосредственного соединения между двумя или несколькими связывающимися сторонами (подобно обычной телефонной сети прошлого века), в то время как в сетях с коммутацией пакетов осуществляется распределение документов, звука, видео и текста по нескольким пакетам, передача этих пакетов по нескольким сетевым путям (аналогично почтовому отделению, использующему оптимальный вариант для обеспечения точной и своевременной доставки), а затем сборка исходного контента с подтверждением того, что на этом пути ничего не потеряно. Сравнение абонентской сети связи с коммутацией каналов и технологии VoIP с коммутацией пакетов представлено в следующей таблице:

Здесь следует отметить, что несмотря на то, что абонентская сеть связи (PSTN) работает в режиме реального времени, используя соединения электрической линии связи, используя способы "оптимального варианта" доставки пакета и полезной нагрузки, в отличие от почтового отделения, использующего любые автомобили и почтальонов, чтобы в конечном итоге доставить почту, даже если она уже опоздала. Чтобы лучше понять способ, с помощью которого сети с коммутацией пакетов достигают этой цели, необходимо глубже изучить функции и роль каждого уровня в семиуровневой модели OSI для сетей.

Уровень 1 модели OSI - физический (PHY) уровень

Физический уровень, описываемый уровнем 1 модели OSI, связан с работой оборудования, используемого для осуществления связи. Несмотря на то, что это самый главный уровень, описывающий только электрическую, радио и оптическую передачу, он также является самым разнородным, потому что каждое подробное описание имеет специфику, свойственную конкретному элементу оборудования. В широком смысле аппаратные системы связи могут быть разбиты на два типа: оборудование для связи с высокой пропускной способностью, используемое для каналов с большим объемом трафика, соединяющих серверы, образующие основную сеть Интернета, например, "облачные", и оборудование с более низкой пропускной способностью, завершающее местную связь между устройствами или подключающее линию связи "последней мили" от облака до потребителей, предприятий и машин.

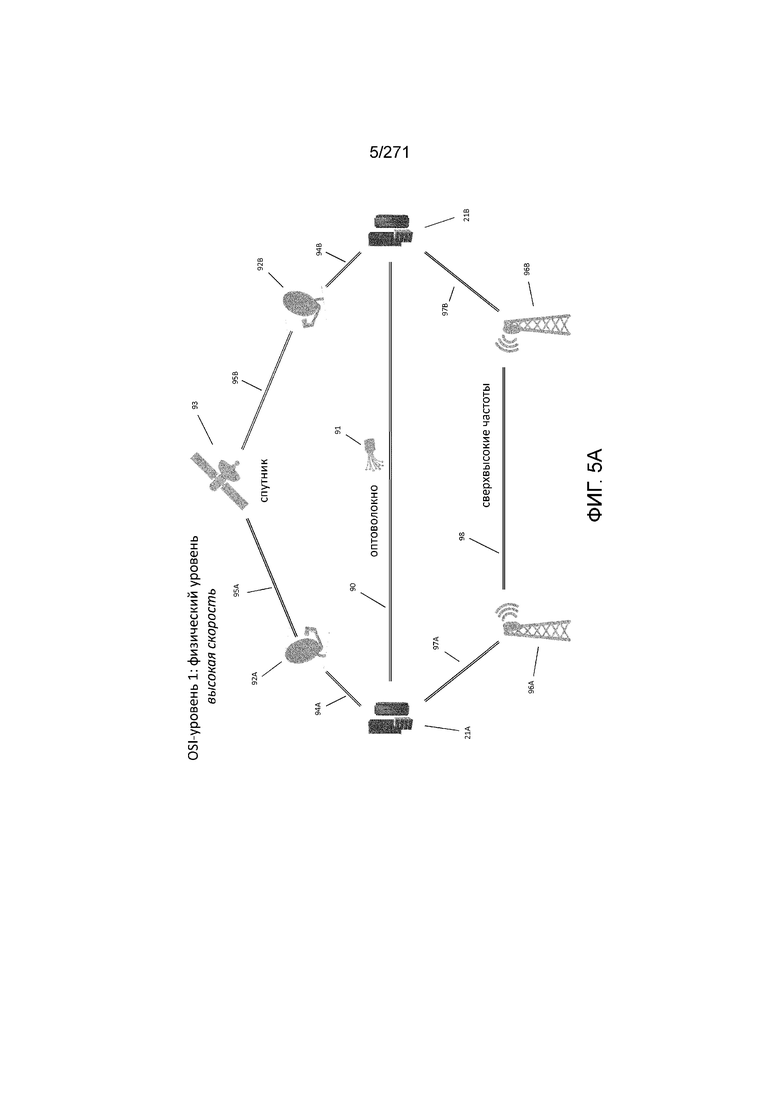

Фигура 5А, например, иллюстрирует связь с высокой пропускной способностью между POP-серверами 21A и 21B, подключенными через вышки радиорелейной связи 98, волоконно-оптические кабели 91 и спутники радиорелейной связи 93. Радиорелейная связь требует, чтобы вышки радиорелейной связи 96A и 96B находились на линии прямой видимости. Согласно фигуре, эти вышки соединены с POP-серверами 21A и 21B посредством проводных соединений 97A и 97B. Аналогично, спутниковая связь требует наличия радиорелейных восходящих (земля-борт) и нисходящих (борт-земля) линий связи 95А и 95В между спутником 93 и спутниковыми антеннами 92А и 92В, соединенными с POP-серверами 21А и 21В. Как и в предыдущем примере, серверы 21А и 21В соединяются со спутниковыми антеннами 92А и 92В проводными соединениями 94А и 94В. Серверы 21А и 21В также могут соединяться напрямую с использованием оптического соединения 90 с высокой пропускной способностью, обеспечиваемого волоконно-оптическими кабелями 91. Несмотря на то, что наземные и подводные кабели ранее содержали большое количество многожильных каналов из медного провода, ограниченная полоса пропускания и высокая стоимость меди ускорили глобальный переход на оптоволокно.

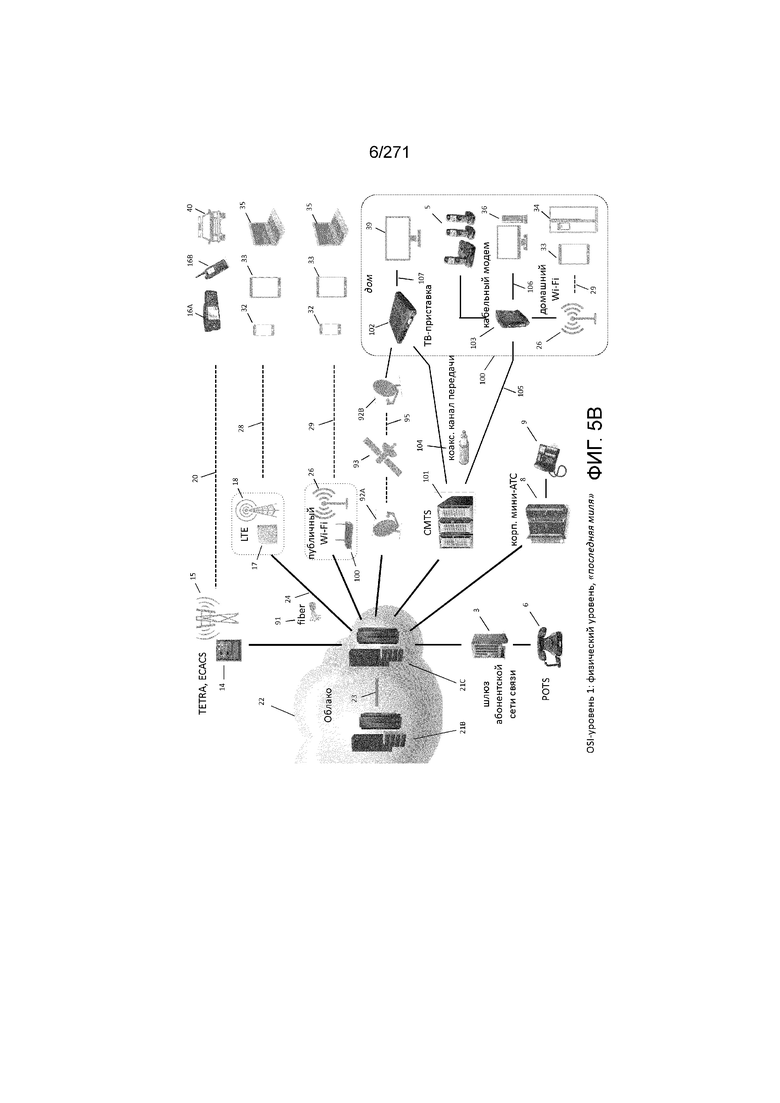

Фигура 5В иллюстрирует различные примеры канала "последней мили" между облаком 22, содержащим серверы 21B и 21C и соединение с высокой пропускной способностью 23, и большим количеством компьютеров, телефонов, радиостанций и других сетевых устройств. Согласно фигуре, проводные соединения могут содержать волоконно-оптический кабель 91 и коаксиальный кабель 105, и в меньшей степени витую пару медных проводов. Беспроводные соединения могут осуществляться с помощью ряда средств, включая вышку сотовой радиосвязи 18, вышку двунаправленной радиосвязи 15, точку доступа Wi-Fi 26 и спутник 93.

Как один из примеров сервер 21C, действующий в качестве облачного шлюза, соединяется волоконно-оптической линией связи 24 с базовой станцией LTE 17, управляющей радиовышкой 18 для осуществления сотовой связи 28 с сотовым телефоном 32, планшетом 33 или ноутбуком 35. Сервер 21C также подключается к общедоступному маршрутизатору Wi-Fi 100, связанному каналом Wi-Fi 29 с сотовым телефоном 32, планшетом 33 или ноутбуком 35.

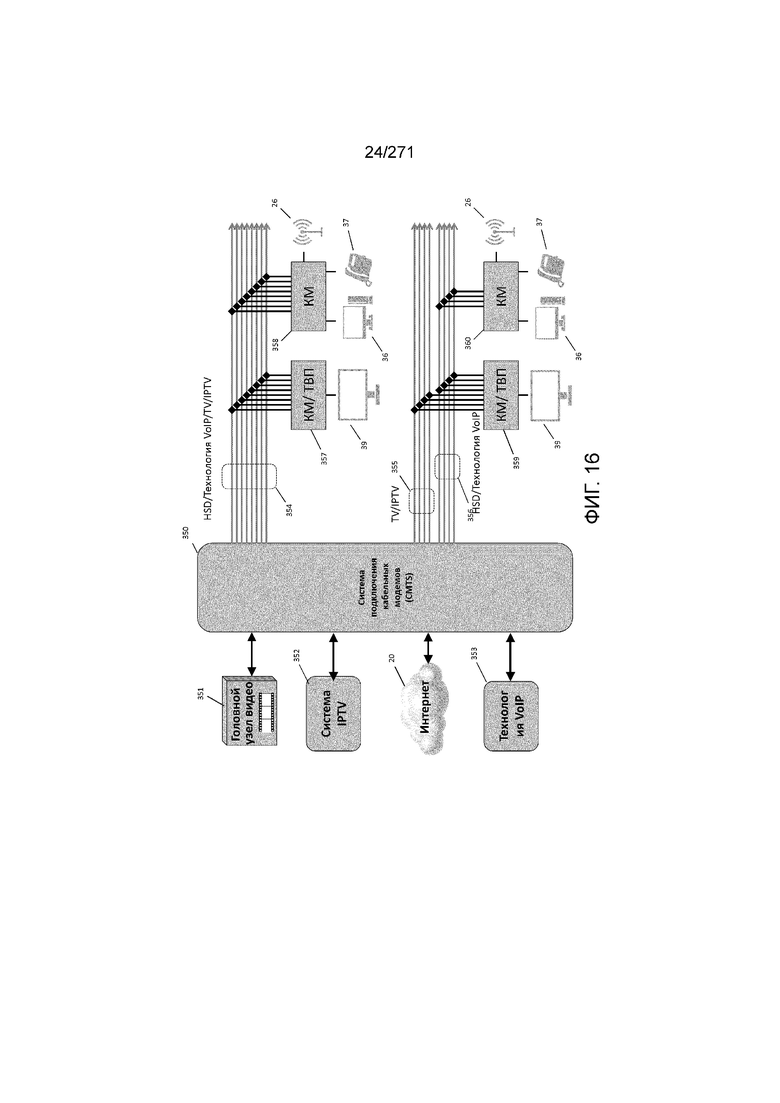

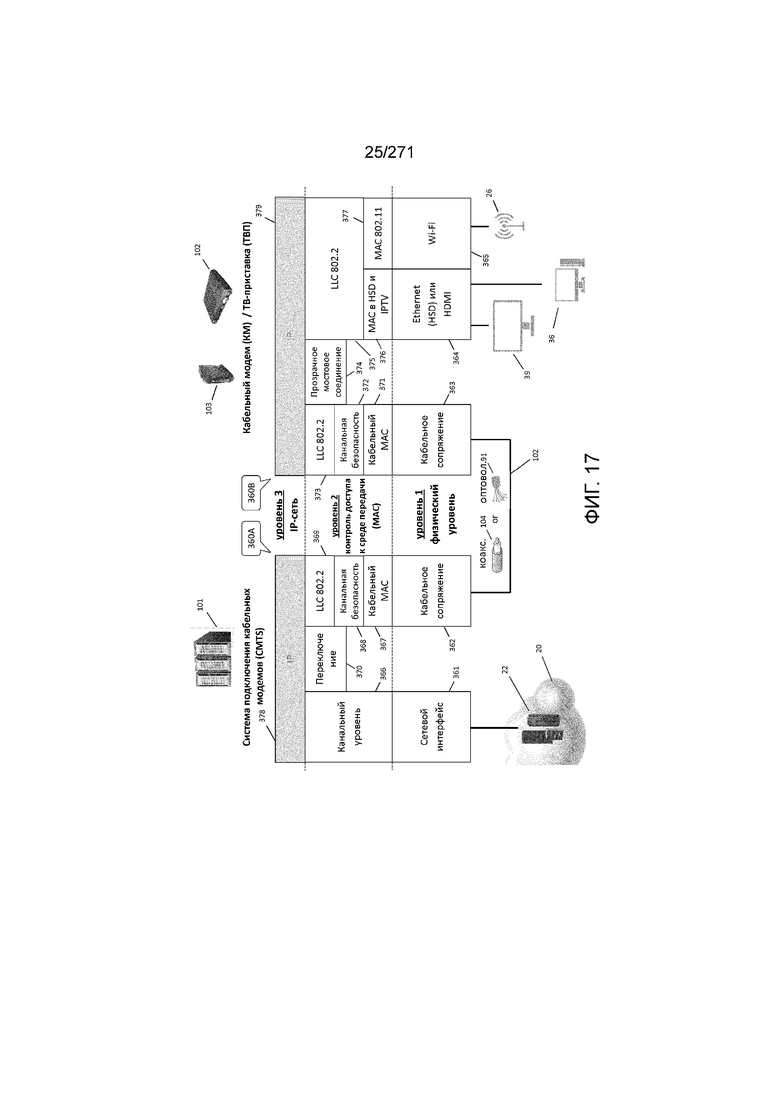

Сервер 21C подключается к передающей системе кабельного модема CMTS 101, которая, в свою очередь, соединяется коаксиальным кабелем 105 с телевизионной приставкой (TV STB) 102, управляющей телевизионным приемником 39 с использованием HDMI (High Definition Multimedia Interface - мультимедийного интерфейса высокой четкости) 107, и с кабельным модемом 103. Кабельный модем 103 генерирует два разных типа выходных сигналов - голосовой и высокоскоростной цифровой (HSD). Голосовой выходной сигнал может использоваться с портативным телефоном 5, а HSD управляет стационарным компьютером 36, а также планшетом 33, бытовым прибором 34 и сотовым телефоном (не показан) с помощью Wi-Fi сигнала 29, генерируемого домашней точкой доступа Wi-Fi 26. Кабельный модем 103 может в некоторых случаях формировать HSD сигнал как Ethernet 104, подключенный к стационарному компьютеру 36. С другой стороны, телевизионная приставка TV STB 102 может принимать свои сигналы по спутниковой линии связи 95, содержащей спутниковые антенны 92A и 92B со спутником 93. Совместно TV STB 102 и различные выходы кабельного модема 103 создают домашнюю сеть связи 100.

Сервер 21C также может подключаться к служебным устройствам связи с помощью сигналов радиостанции полнодуплексной связи 20, управляющих радиостанциями 16A и 16B от базовой станции 14 TETRA или EDACS и радиовышки 15, или через мини-АТС 8, управляющую стационарными телефонами 9. Поскольку большинство систем полнодуплексной радиосвязи и мини-АТС не поддерживают способы связи с коммутацией пакетов и не используют общедоступные телефонные номера для маршрутизации вызовов, информация теряется всякий раз, когда данные передаются между сервером 21C и мини-АТС 8 или базовой радиостанцией 14. То же относится и к мосту абонентской сети связи 3, подключенному к POTS (традиционной телефонной сети) 6, поскольку POTS не предназначена для одновременной обработки голосового сигнала и сигнала данных.

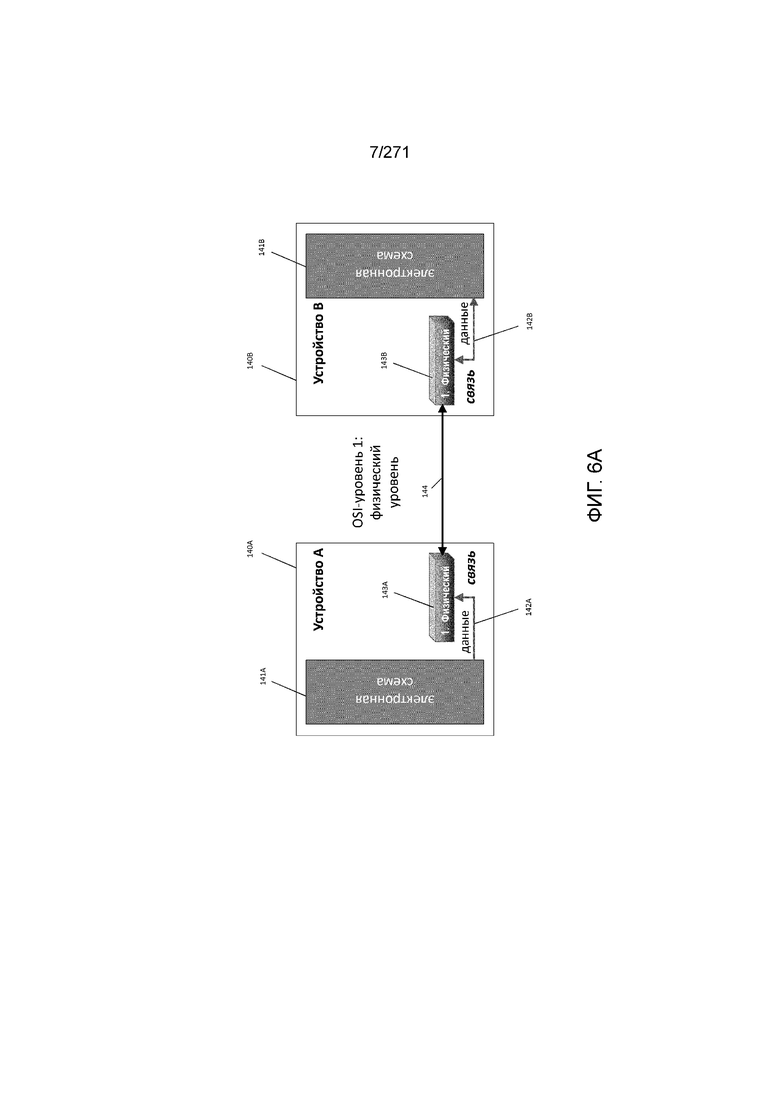

Роль физического (PHY) уровня изменяется в системах в зависимости от режима связи - "один-к-одному", "один-ко-многим" или "многие-ко-многим". В режиме связи "один-к-одному", принцип действия которого иллюстрируется на фигуре 6А, два и только два электронных устройства 140А и 140В непосредственно связываются друг с другом с использованием выделенного электрического, оптического или радиоподключения для реализации соединения "один-к-одному". Используя предписанный и предопределенный протокол связи, установленный в интерфейсных модулях 143A и 143B, между устройствами для осуществления связи может быть установлен только аппаратный интерфейс. Более конкретно, данные, генерируемые электронной схемой 141А, передаются в интерфейсный модуль связи на физическом уровне 143А, соединенный посредством электрических, радио или оптических сигналов 144 с интерфейсным модулем связи на физическом уровне 143B идентичной конструкции. Полученные данные обрабатываются электронной схемой 141B, и в некоторых случаях возвращают ответный сигнал интерфейсному модулю 143A в устройстве 140A.

Поскольку в режиме связи "один к одному" есть только два устройства, нет необходимости включать программное обеспечение, чтобы направлять трафик, идентифицировать устройства или решать, какие устройства реагируют на инструкции. Примеры такой выделенной связи "один к одному" включают в себя шины последовательного обмена, например, RS232, первоначально использовавшиеся для подключения принтеров к стационарным компьютерам, и шина простого последовательного управления (S2C) (патент США №7 921 320), использовавшаяся для управления яркостью светодиодной подсветки на дисплеях сотовых телефонов.

Выделенная связь "один к одному" обладает рядом преимуществ. Во-первых, ее легко реализовать и при желании можно полностью выполнить на аппаратных средствах, даже в пределах одной интегральной схемы, без ядра центрального процессора (ЦП). С другой стороны, этот интерфейс может быть реализован микропрограммно, т.е. в виде программы специального оборудования, требующей минимальной мощности обработки ЦП для выполнения ограниченного набора команд управления обменом данными. Во-вторых, нет необходимости управлять трафиком - такие интерфейсы могут работать с очень высокой скоростью передачи данных. Наконец, она обладает рядом преимуществ с точки зрения безопасности, поскольку ни одно другое устройство не пользуется этой линией и не может "прослушивать" происходящий по ней информационный обмен. В этом случае данный интерфейс может быть реализован для "проверки идентичности" или "аутентификации" любого устройства в момент подключения устройства к порту, а также для отключения порта, если соединение прерывается даже на мгновение. Устройства, которые не аутентифицированы, игнорируются, и порт остается отключенным до тех пор, пока устройство, подтвердившее идентичность, не заменит проблемное устройство.

Связью между двумя устройствами в режиме "один-к-одному" можно управлять двумя принципиально разными способами. В "одноранговой" системе связи каждое устройство имеет равные полномочия по принятию решений, и приоритет управления обменом информацией обычно устанавливается по принципу "первым пришел - первым обслужен". В качестве альтернативы, в конфигурации "ведущий-ведомый" ведущее устройство берет на себя управление процессом принятия решений, а ведомое устройство должно выполнять запросы и получать разрешение от ведущего устройства для осуществления любых действий.

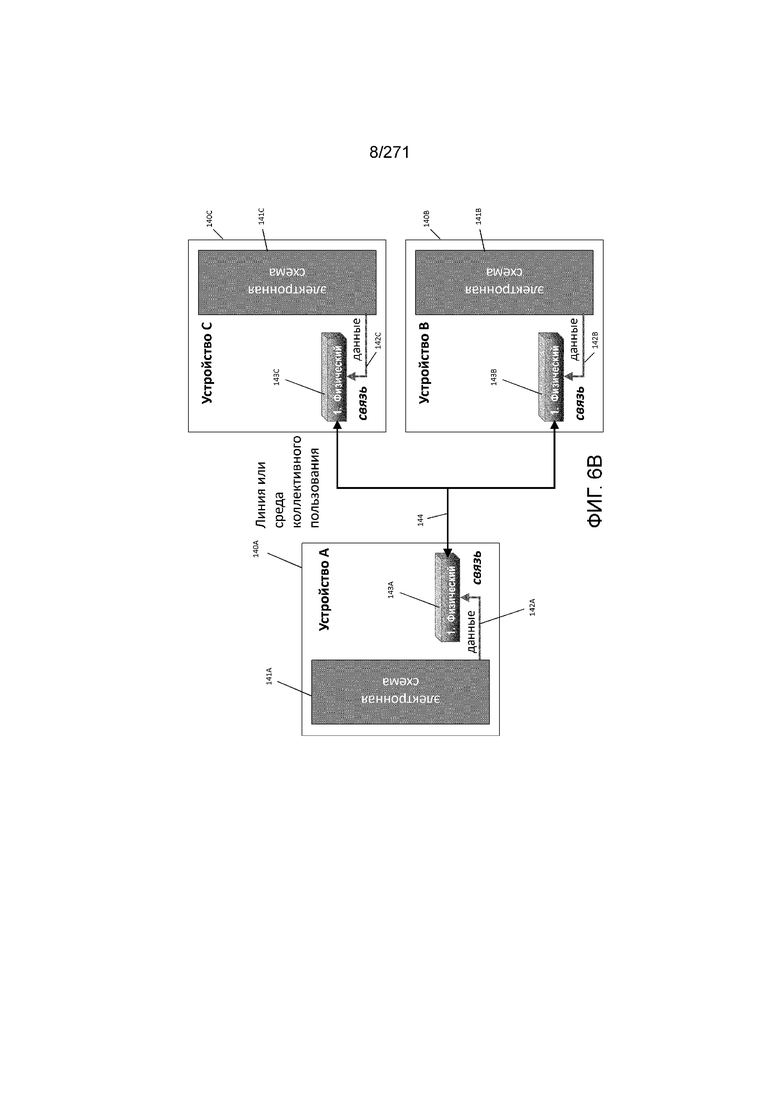

Только физический интерфейс "один-ко-многим" показан на фигуре 6В, где три устройства 140А, 140В и 140C или большее количество устройств соединены общей линией связи, показанной как "шина" данных 144. Каждое устройство включает в себя электронную схему 141А, 141В или 141C, соединенную соответствующей линией данных 142A, 142B или 142C с физическим интерфейсом 143A, 143B или 143C. В этой конфигурации данные, передаваемые с любого устройства, поступают на все остальные устройства, подключенные к шине или коммуникационной среде. Например, если устройство 140C отправляет данные на шину 144, оба устройства 140A и 140B будут принимать сообщение, если устройство 140B отправляет данные на шину 144, сообщение будут принимать устройства 140A и 140C и т.д. Связь, в которой слушают все, называется "широковещательной", она аналогична вещательным телевизионным станциям, передающим контент ко многим телевизионным приемникам.

На современном профессиональном жаргоне широковещательная передача "один-ко-многим" называется мультивещание. Только на физическом уровне 1 вещание по своей сути не является защищенной формой связи, потому что осуществляющее его устройство не знает, кто его слушает. Во время Второй мировой войны вещание использовалось для передачи информации войскам, флотам и подводным лодкам по незащищенным каналам с использованием "шифрования", предназначенного для лишения слушателя возможности интерпретировать сообщение, за счет использования секретного алгоритма для скремблирования информации. Если несанкционированный слушатель был способен "расшифровать код", это серьезно подрывало безопасность не только потому, что нарушитель мог перехватывать конфиденциальные сообщения, но и потому, что передающий информацию не знал, что это возможно. Таким образом, при реализации только на физическом уровне 1, связь "один-ко-многим" имеет несколько основных недостатков, а именно:

● любое устройство, способное подключаться к коммуникационной шине или среде, может принимать или контролировать контент сообщения, даже если оно является непреднамеренным получателем или угрозой безопасности;

● устройство, инициирующее передачу данных, не имеет представления о том, что слушают другие устройства;

● устройство, инициирующее передачу данных, не может подтвердить правильность и точность приема отправленных данных;

● Передача коммуникационного трафика случайным или незаинтересованным получателям бесполезно тратит значительную часть пропускной способности канала связи, вынуждая получателей принимать сообщения, которые они не хотят получать, не нуждаются в них и не интересуются ими.

Проблема подключения нескольких устройств с реализацией только на физическом уровне еще более усугубляется в конфигурации "один-ко-многим" и особенно в конфигурации "многие-ко-многим" из-за борьбы за пропускную способность канала и при определении приоритета устройств, которым разрешена передача. Чтобы предотвратить конфликты данных в случаях, когда несколько устройств пытаются осуществлять вещание одновременно, связь только на физическом уровне должна принимать определенную иерархическую форму с присвоением каждому устройству приоритетных прав на использование канала или систем связи. При разработке центрального процессора (ЦП) предусматривается несколько способов управления связью внутри ЦП и между ЦП и памятью. Эти концепции включают понятия "шины адреса", используемой для определения того, с каким устройством или областью памяти ЦП пытается установить связь; "шины данных", используемой для переноса данных отдельно от адреса, и одна или несколько линий "прерывания", используемых для определения того, когда должна выполняться какая-либо задача.

Таким образом, ЦП может динамически реагировать на требуемые задачи, что позволяет ЦП устанавливать связь и осуществлять работу с несколькими периферийными устройствами по мере необходимости, снимая с ЦП ответственность за постоянный опрос или обращения за информацией о статусе от подключенных периферийных устройств. Если во время работы периферийному устройству требуется внимание, оно генерирует сигнал "прерывания", то есть запрос на обслуживание путем кратковременного электрического замыкания общей сети (линии прерывания) на землю. После генерирования прерывания периферийное устройство ожидает, что процессор спросит у него, что ему нужно, таким же образом, как система "вызова бортпроводника" в самолете. Поскольку процедура обслуживания прерываний обычно позволяет ЦП завершить работу над тем, что он в данный момент делает, прежде чем обслуживать прерывающее устройство, такой способ не подходит для обработки в реальном времени приоритетных событий, требующих немедленного реагирования.

Чтобы расширить возможности обмена на основе прерываний для приложений реального времени, в архитектуре ЦП вводится понятие концепции приоритетной линии, называемой "немаскируемым прерыванием", которая позволяет заставить ЦП отменить все, что он делает, и немедленно обслужить высокоприоритетное событие или событие реального времени, например, сообщение, поступающее в маршрутизатор или вызов, поступающий в сотовый телефон. Подобно VIP-обслуживанию небольшого количества пассажиров в салоне первого класса, такие способы работы предусмотрены для ограниченного количества устройств, подключенных к центральному коммуникационному или ведущему устройству, но этот подход не распространяется на обслуживание большого числа пользователей и не поддерживает распределенные системы одноранговой связи без централизованного управления.

По принятому в ЦП принципу адресации устройств уровни 2, 3 и 4 модели OSI аналогичным образом используют "идентификатор" устройства в качестве ключевого компонента для направления трафика информационного обмена между устройствами. Например, уровень 2 - канальный уровень - идентифицирует входные и выходные соединения с использованием доступа к среде передачи данных или MAC-адресов; уровень 3 - сетевой уровень - маршрутизирует пакеты через сеть с использованием IP-адресов; а уровень 4 - транспортный уровень - использует адреса портов для определения типа переносимых данных, например, электронной почты, веб-страниц, файлов и т.д. В ЦП шина адреса, шины данных и линии прерывания выполнены в виде отдельных линий, также называемых "параллельным" портом. Несмотря на то, что параллельные порты эффективны с точки зрения повышения скорости передачи данных для линий связи внутри одной микросхемы или для высокоскоростных соединений на коротком расстоянии на материнской плате компьютера, для связи на более дальнем расстоянии большое количество линий является дорогостоящим и нецелесообразным.

Вместо этого самым распространенным способом электронной связи сегодня является последовательная связь с доставкой информации в пакетах, передаваемых в течение более продолжительного времени. Пакет IP, показанный ранее на фигуре 4, содержит все необходимые данные маршрутизации и связи для доставки контента - полезной нагрузки 84 - от отправителя к получателю через сеть связи, локально или глобально. Каждый IP-пакет содержит необходимые адреса, в том числе информацию канального уровня в заголовке канала передачи данных 81, информацию об IP-адресе в заголовке 82 IP и информацию об адресе порта в заголовке TCP/UDP 83, при этом они организованы последовательно и принимаются в определенном порядке в течение некоторого времени 86, а не отправляются одновременно и параллельно.

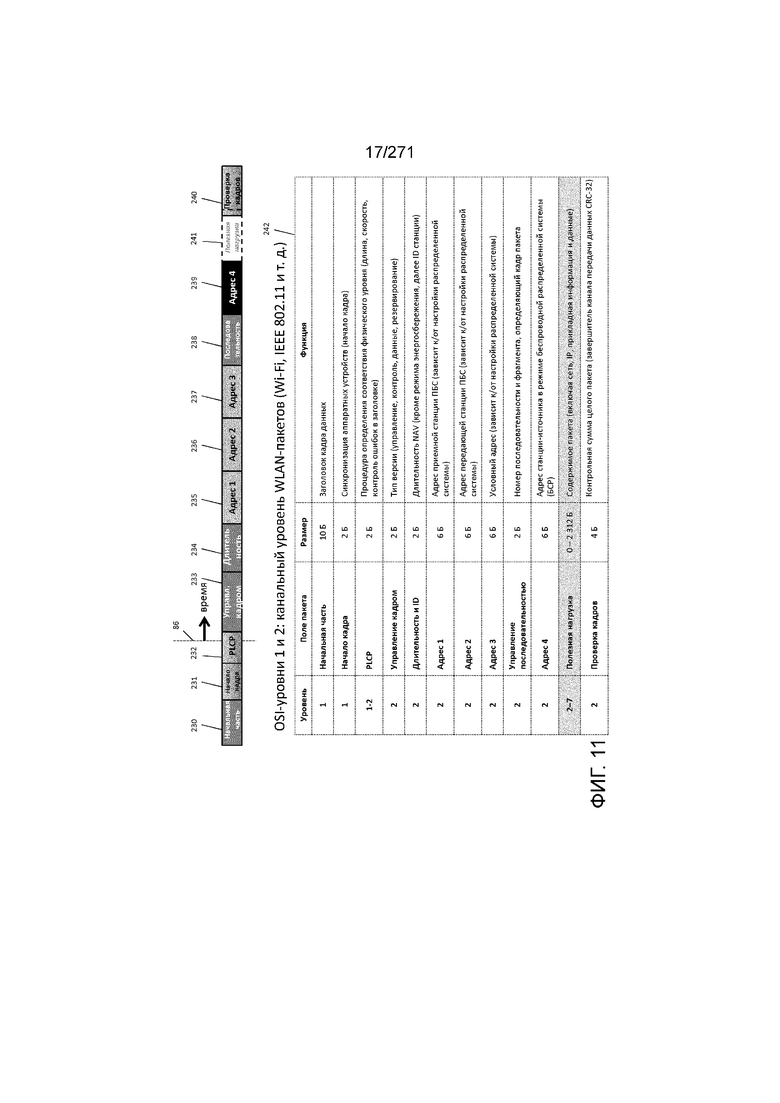

Уровень 2 модели OSI - канальный уровень

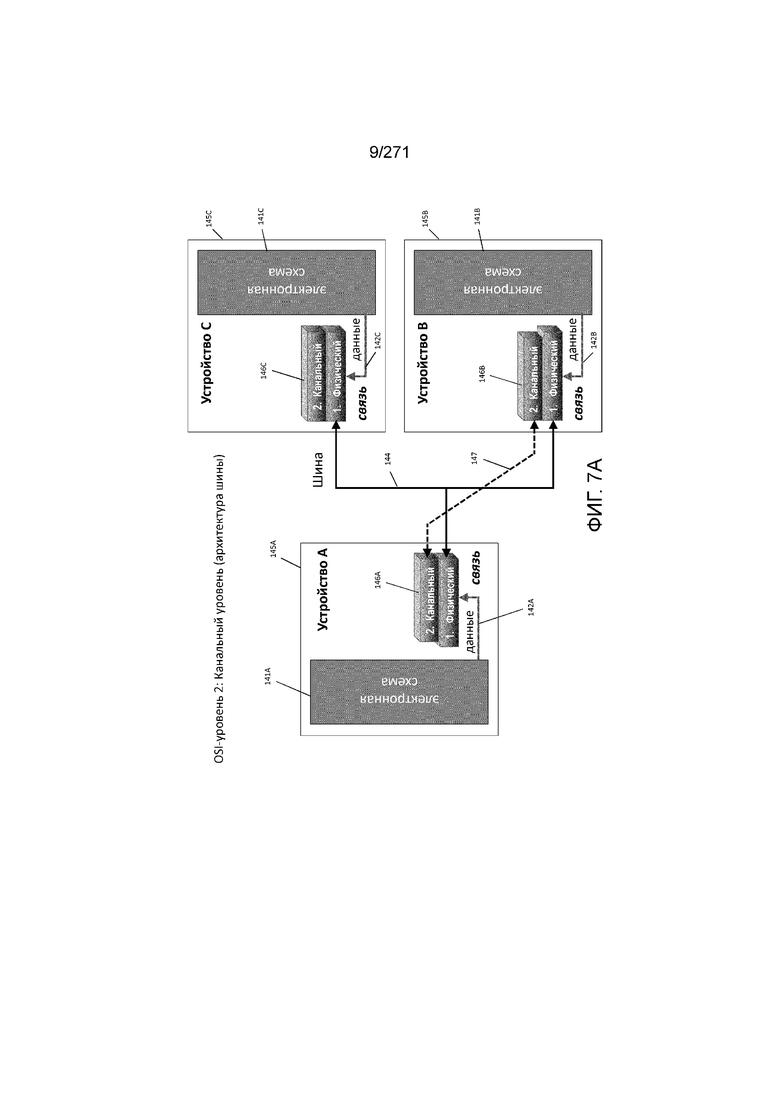

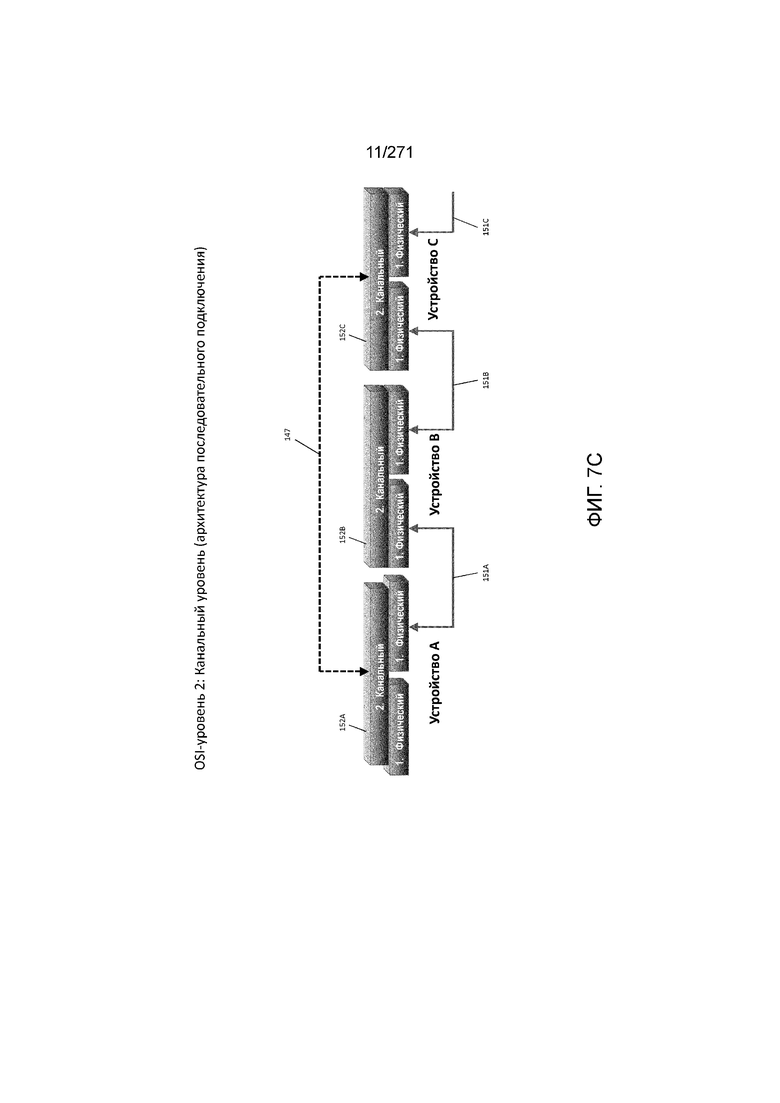

Чтобы преодолеть вышеупомянутые проблемы в управлении потоком информации при связи с несколькими устройствами только на физическом уровне, семиуровневая модель OSI включает в себя абстрактную конструкцию уровня 2 или "канальный" уровень. По сути,, канальный уровень выполняет обязанности координатора трафика, направляет поток данных и решает, какие данные на общей шине данных или в совместно используемой среде предназначены для конкретного устройства. Роль уровня 2 - канального уровня - иллюстрируется на примере, приведенном на фигуре 7A, где устройства 145A, 145B и 145C совместно используют общее соединение или "шину" 144, но каждое из них на канальном уровне имеет свой собственный интерфейс связи 146A, 146B и 146C, поддерживающий только один канал связи 147 в конкретный момент времени. Поэтому, несмотря на то, что многие устройства соединены друг с другом на физическом уровне, т.е. совместно используют общую аппаратную шину, на канальном уровне только два из них подключены друг к другу в конкретный момент времени. В частности, если устройство 145А желает установить связь исключительно с устройством 145В, то канал 147 образуется только между устройством А и устройством В, даже если устройство С подключено к ним обоим на физическом уровне.

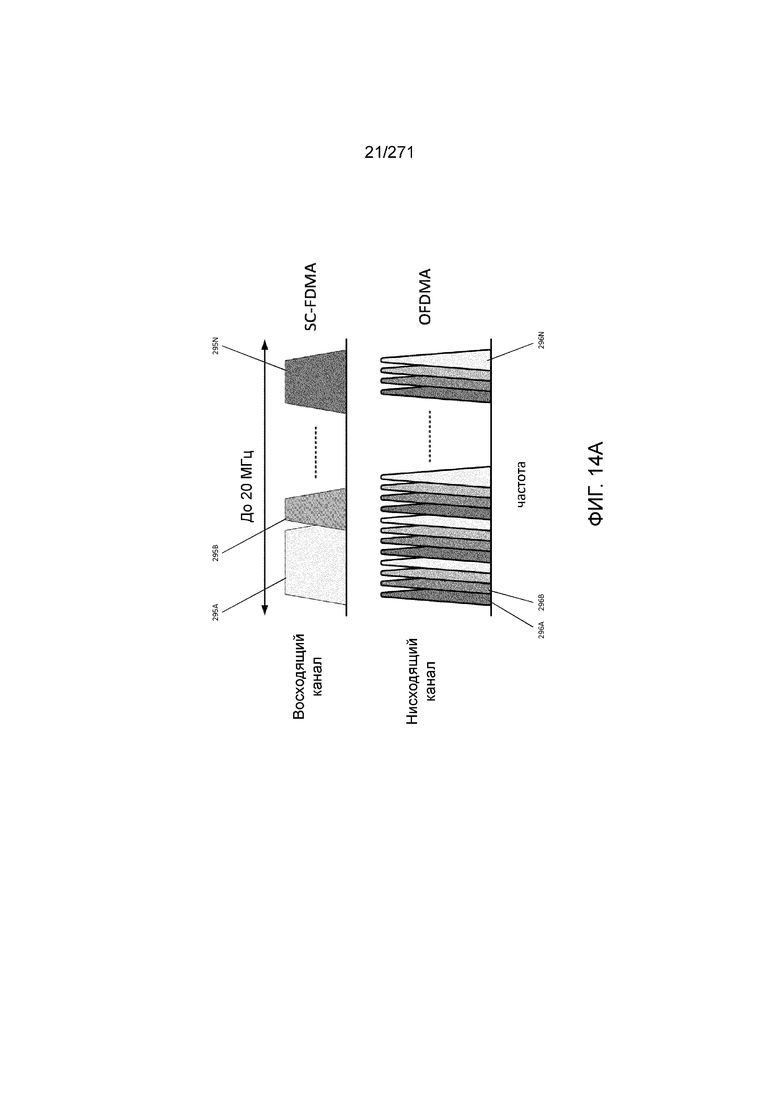

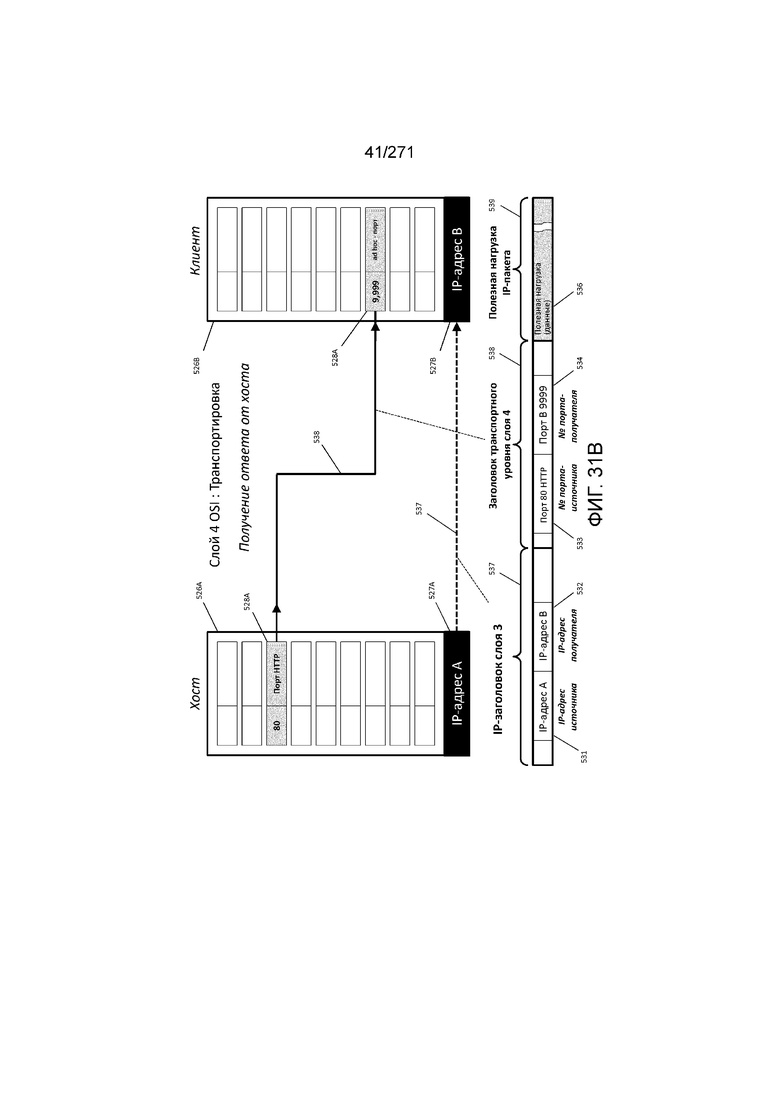

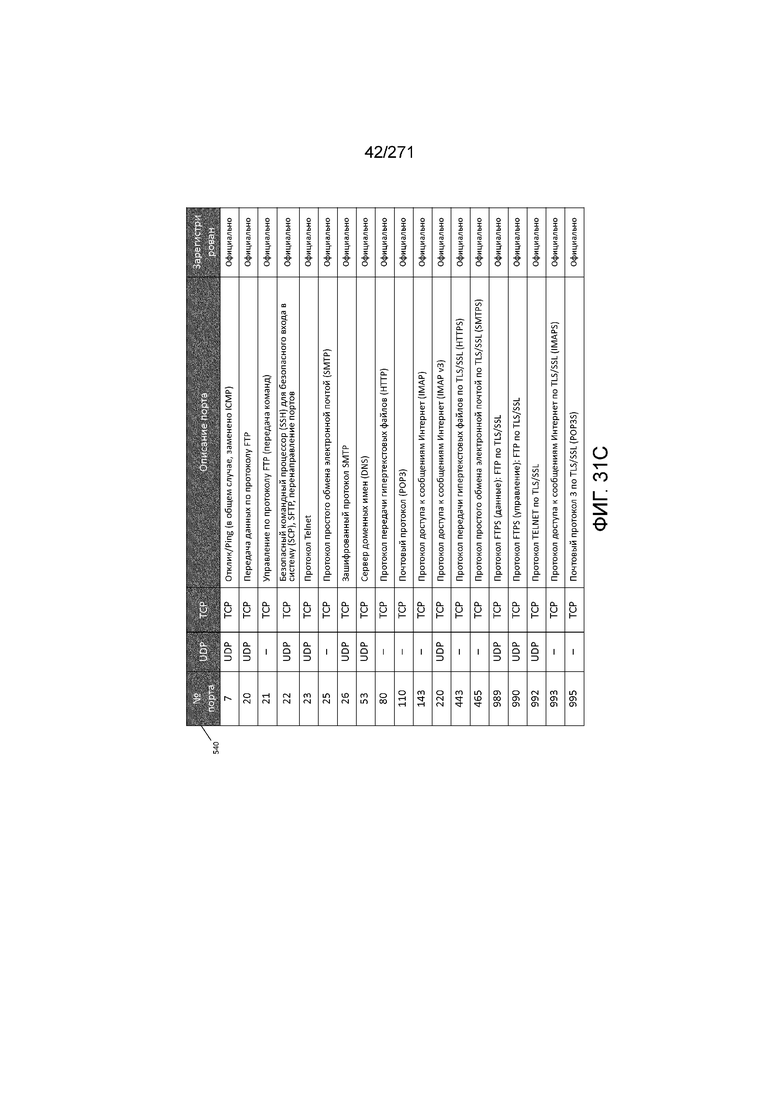

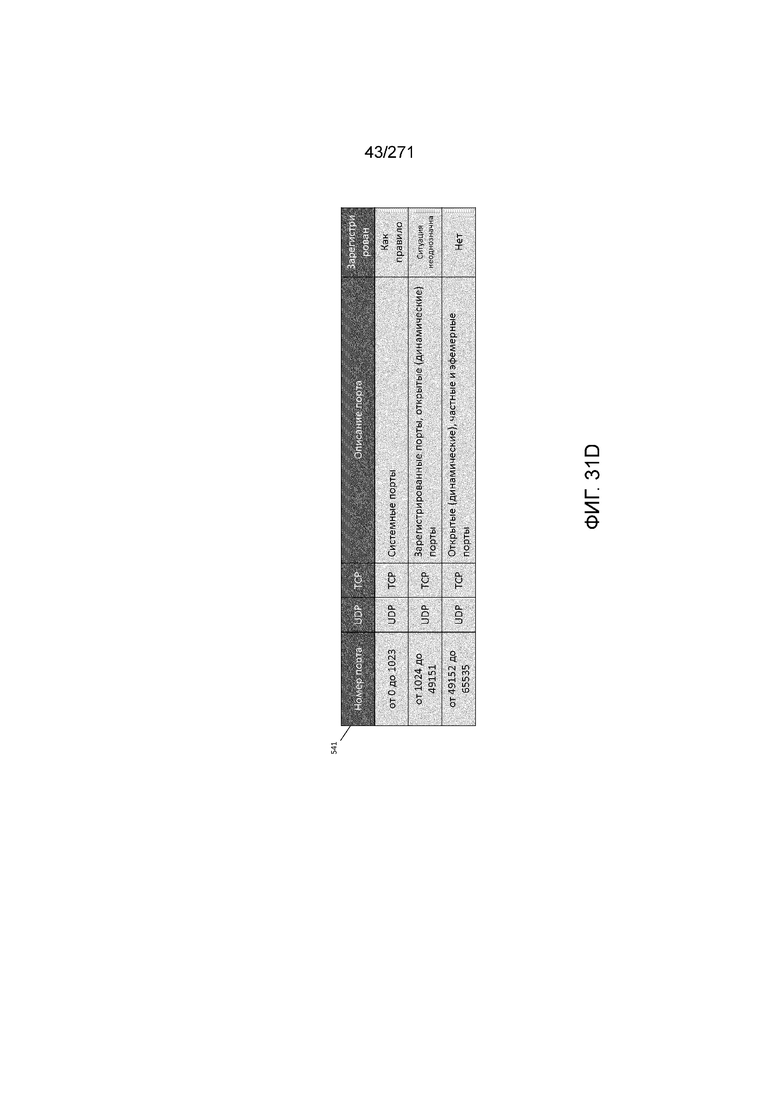

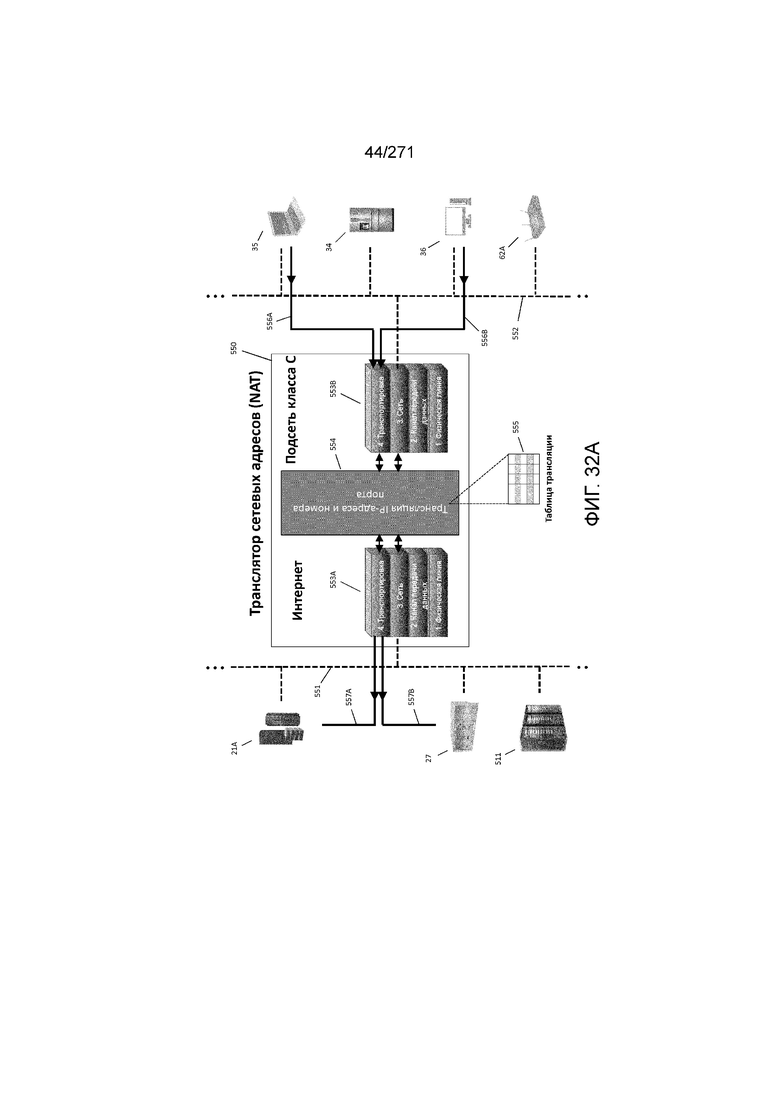

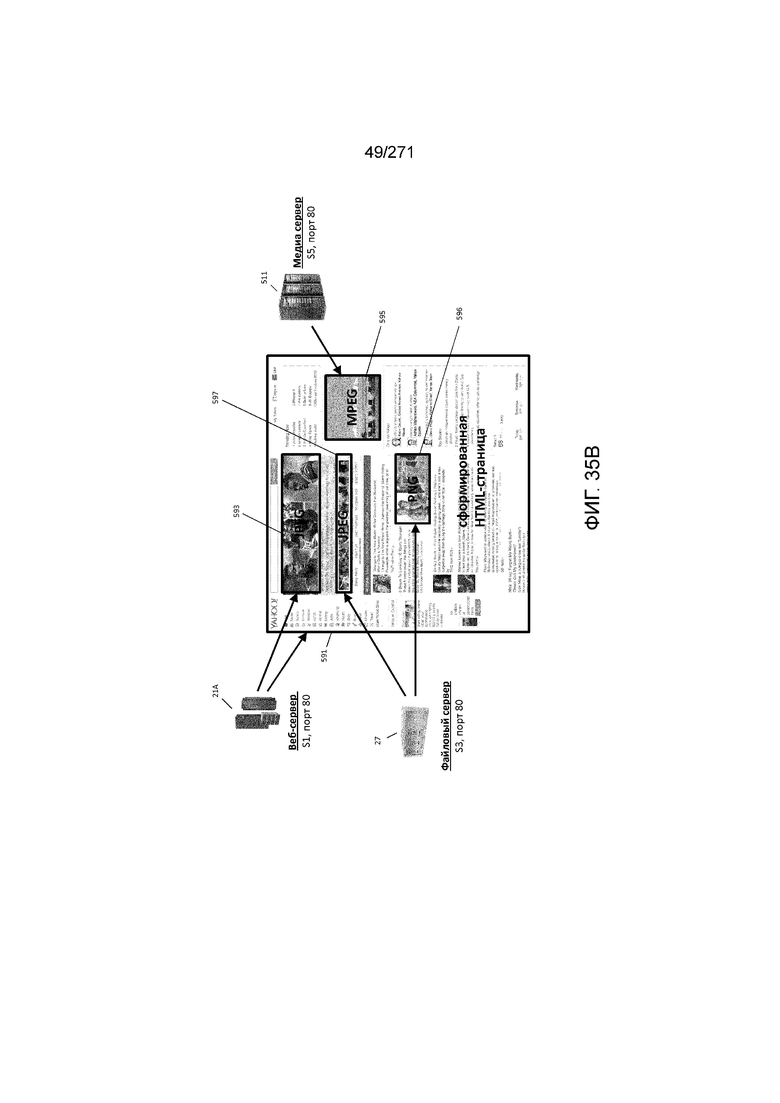

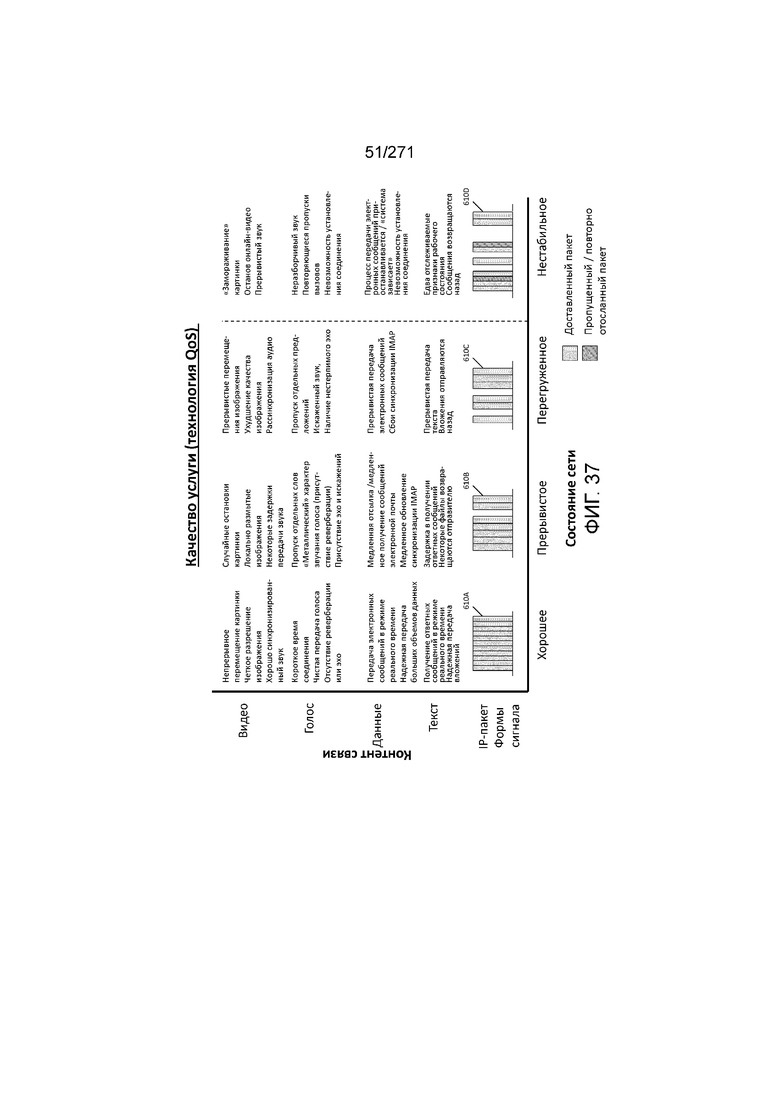

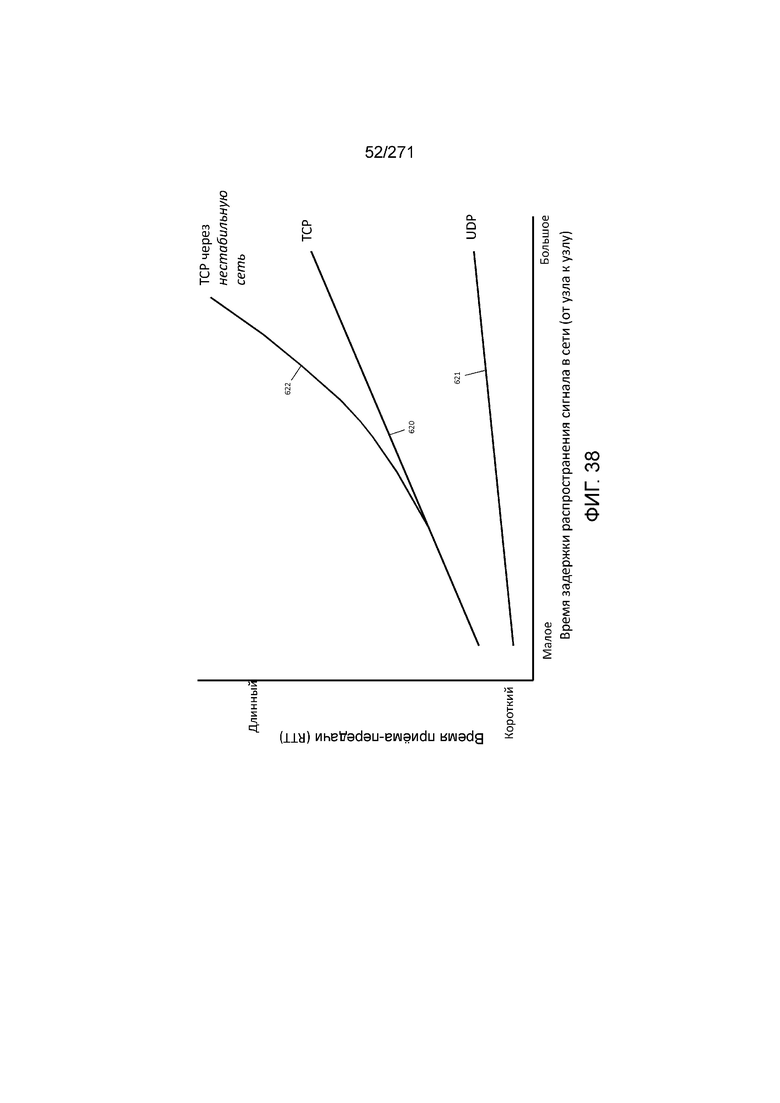

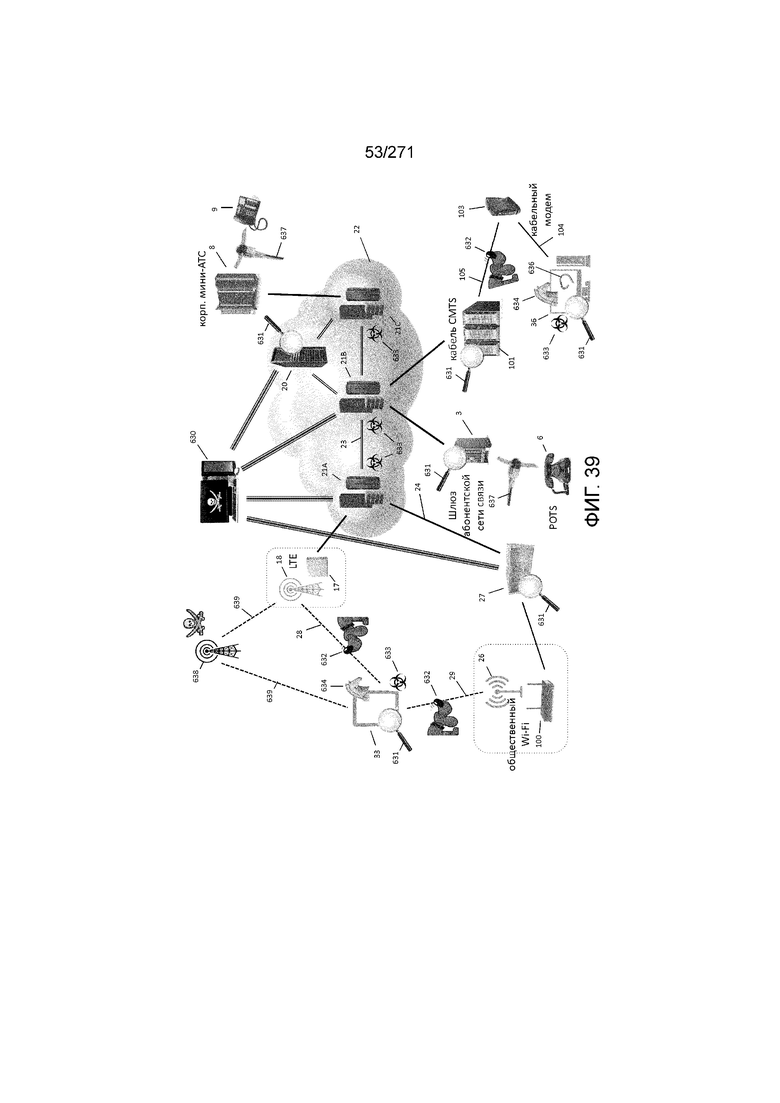

Внедрив связанное с уровнем 2 оборудование или программное обеспечение в качестве интерфейса канального уровня во всех трех устройствах, т.е. канальные интерфейсы 146A, 146B и 146C, данные, отправляемые по шине данных 144, можно проверять и отфильтровывать для ограничения объема информационного обмена между устройствами отправителя и предполагаемого получателя. Остальные сетевые устройства, подключенные к шине, несмотря на то, что они по-прежнему принимают те же данные, игнорируют их и не предпринимают никаких действий в результате приема входящего сообщения. Такой протокол используется последовательным периферийным интерфейсом (шиной SPI), где несколько устройств подключены к общей "шине данных", эта шина передает данные, но реагируют только те, чей адрес поступает по линии адреса. Таким образом, шина SPI используется для управления светодиодами в системе подсветки ЖК телевизоров, что позволяет независимо управлять каждой строкой светодиодов на экране телевизора, чтобы облегчить регулировку яркости и "местное затемнение" для видеоконтента HD и UHD с высокой контрастностью. Эта же концепция также используется в архитектуре шин компьютерной памяти для выбора банка памяти при чтении или записи в слотах расширения PCI Express на компьютерах и в шине CAN, используемой в автомобилях.