ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее техническое решение относится к области информационной безопасности и защиты данных от несанкционированной деятельности, в частности к способу зашифрованной связи с использованием децентрализованной вычислительной системы.

УРОВЕНЬ ТЕХНИКИ

Из уровня техники известен источник информации WO 2015/164521 A1, опубликованный 29.10.2015, в котором раскрыты способы управления защищенным контентом с управлением цифровыми правами (DRM) в сетевой защищенной среде коллективного обмена компьютерными данными через защищенное средство обмена, управляемое промежуточной организационной сущностью среди пользователей множества других организационных сущностей, где компьютерный контент данных и права доступа к компьютерному контенту данных совместно используются первым и вторым пользователем, компьютерный контент данных и права доступа к компьютерному контенту данных преобразуются в защищенный компьютерный контент данных с DRM посредством связи с механизмом DRM, где механизм DRM выбирается на основе типа контента компьютерного контента данных, и механизм DRM предоставляется сущностью, отличной от промежуточной организационной сущности и отличной от любой из множества других организационных сущностей.

Кроме того, из уровня техники известен источник информации RU 2707715 C2, опубликованный 28.11.2019, в котором раскрыт способ передачи пакетов, содержащих цифровые данные, через облако, которое содержит сеть медиаузлов. Способ содержит: скремблирование пакета путем изменения порядка сегментов данных в пакете в первом медиаузле в соответствии с первым алгоритмом скремблирования; передачу пакета во второй медиаузел; дескремблирование пакета во втором медиаузле, с целью восстановления порядка сегментов данных в упомянутом пакете до упомянутого скремблирования в упомянутом первом медиаузле; скремблирование пакета в упомянутом втором медиаузле в соответствии со вторым алгоритмом скремблирования после упомянутого дескремблирования в упомянутом втором медиаузле и передачу упомянутого пакета в третий медиаузел, причем упомянутый второй алгоритм скремблирования отличается от упомянутого первого алгоритма скремблирования, так что порядок сегментов данных в пакете, когда пакет поступает в третий медиаузел, отличается от порядка сегментов данных в пакете, когда пакет поступил на второй медиаузел.

Также в уровне техники известен источник информации US 2020/0274711 A1, опубликованный 27.08.2020, в котором раскрыты системы и способы для безопасного обмена данными. Процессор формирует два или более общих набора данных, зашифрованных симметричным ключом, набор данных связан с первым пользовательским устройством, и заставляет зашифрованные общие наборы данных храниться отдельно друг от друга по крайней мере в одном удаленном месте хранения. Процессор генерирует первый и второй зашифрованные ключи, шифруя данные, указывающие на симметричный ключ, первым асимметричным ключом первой и второй пар асимметричных ключей, связанных с первым пользовательским устройством и вторым пользовательским устройством соответственно, и заставляет зашифрованный ключ храниться по крайней мере в одном месте хранения. Для восстановления набора данных необходимо заранее определенное количество двух или более общих наборов зашифрованных данных и по крайней мере один из вторых асимметричных ключей первой и второй пар асимметричных ключей.

Из уровня техники известен источник информации WO 2012/021734 A1, опубликованный 16.02.2012, в котором раскрыты системы и способы передачи данных для безопасного хранения. Для каждого из двух или более наборов данных генерируется множество долей, содержащих распределение данных из зашифрованной версии набора данных. Затем доли сохраняются в общем запоминающем устройстве, в котором набор данных может быть восстановлен из порогового числа связанного множества долей с использованием связанного ключа. Также предоставляются системы и способы для предоставления доступа к защищенным данным. Множество долей, содержащих распределение данных из зашифрованной версии набора данных, сохраняются в запоминающем устройстве. Клиенту предоставляется виртуальная машина, которая указывает множество долей, и возможность восстановления набора данных из множества долей с использованием связанного ключа.

Из уровня техники известен источник информации WO 2012/024508 A2, опубликованный 23.02.2012, в котором раскрыты Системы и способы предоставляются для защиты данных в вычислительных средах виртуальных машин. Запрос на операцию безопасности поступает от первой виртуальной машины, работающей в операционной системе хоста первого устройства. В ответ на получение запроса первый модуль безопасности выполняет операцию безопасности, первый модуль безопасности, реализованный в ядре операционной системы хоста. Результат операции безопасности предоставляется первой виртуальной машине.

Наконец, из уровня техники известен источник информации US 2018/0309786 A1, опубликованный 25.10.2018, раскрывающий системы, способы и устройства для безопасной маршрутизации и шифрования сетевых потоков данных, проходящих через сетевой коммутатор и подключенные устройства IoT. В частности, раскрытие относится к системам, машиночитаемым носителям и способам обеспечения безопасности устройств на базе IoT с использованием защиты от движущихся целей путем периодической генерации и предоставления рандомизированных идентификаторов портов, которые действительны в течение ограниченного периода времени.

Общим недостатком известных из уровня техники решений является слабый уровень обеспечения защиты при осуществлении обмена данными через открытые и общедоступные сети передачи данных.

Таким образом, известные в уровне техники решения не позволяют абонентским устройствам осуществлять защищенный от несанкционированного доступа или перехвата обмен данными в публичной сети передачи данных, инфраструктура которой может оказаться не доверенной или скомпрометированной.

Предлагаемое решение отличается от известных из уровня техники решений тем, что в децентрализованной вычислительной системе для зашифрованной связи выполняется двойная замена IP-адресов абонентского устройства в двух первичных узлах-маршрутизаторах, разбиение задачи по действию с данными на подзадачи и назначение по меньшей мере двух исполнительных узлов на каждую подзадачу, а также в отслеживание в узле метаданных выполнение подзадачи в каждом из исполнительных узлов .

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Технической задачей, на решение которой направлено заявленное техническое решение, является устранение недостатков предшествующего уровня техники.

Техническим результатом, достигающимся при решении вышеуказанной технической задачи, является повышение защищенности данных в распределенной сети передачи данных.

В соответствии с одним вариантом осуществления изобретения предложен способ зашифрованной связи с использованием децентрализованной вычислительной системы. Согласно предложенному способу: передающим абонентским устройством устанавливается зашифрованное соединение с узлом метаданных через по меньшей мере два первичных узла-маршрутизатора и один вторичный узел-маршрутизатор децентрализованной вычислительной системы для передачи потока пакетов данных, при этом поток пакетов данных разделен на соответствующие части между первичными узлами-маршрутизаторами и длина каждого передаваемого пакета короче периода шифрования, в каждом из первичных узлов-маршрутизаторов IP-адрес передающего абонентского устройства заменен на первичный временный IP-адрес при маршрутизации пакетов данных, во вторичном узле-маршрутизаторе первичный временный IP-адрес заменен на вторичный временный IP-адрес, и узел метаданных является ближайшим из доступных узлов метаданных по отношению к вторичному узлу-маршрутизатору; в узле метаданных принимаются по установленному зашифрованному соединению пакеты данных с запросом на выполнение задачи от передающего абонентского устройства, задача разделятся на подзадачи, на каждую подзадачу назначается по меньшей мере два доступных исполнительных узла, принимаются относящиеся к задаче данные по установленному зашифрованному соединению от передающего абонентского устройства, принятые относящиеся к задаче данные распределяются между подзадачами, зашифрованная порция распределенных данных отправляется в каждый из исполнительных узлов согласно назначению подзадач; отслеживается выполнение каждой подзадачи соответствующим исполнительным устройством, и результат выполнения задачи на основе выполнения всех подзадач предоставляется либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных.

В частном варианте реализации предлагаемого способа задача включает в себя одно из: задачи на хранение данных, задачи на обработку данных или задачи на пересылку данных.

В частном варианте реализации предлагаемого способа предоставление результата выполнения задачи включает в себя по меньшей мере одно из: передачи результата выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных; или предоставление доступа к результату выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных.

В частном варианте реализации предлагаемого способа предоставление результата выполнения задачи осуществляется с использованием идентификаторов задачи.

В частном варианте реализации предлагаемого способа конкретное количество назначаемых исполнительных узлов задают в передающем абонентском устройстве через установку коэффициента избыточности.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Реализация изобретения будет описана в дальнейшем в соответствии с прилагаемыми чертежами, которые представлены для пояснения сути изобретения и никоим образом не ограничивает область изобретения. К заявке прилагаются следующие чертежи:

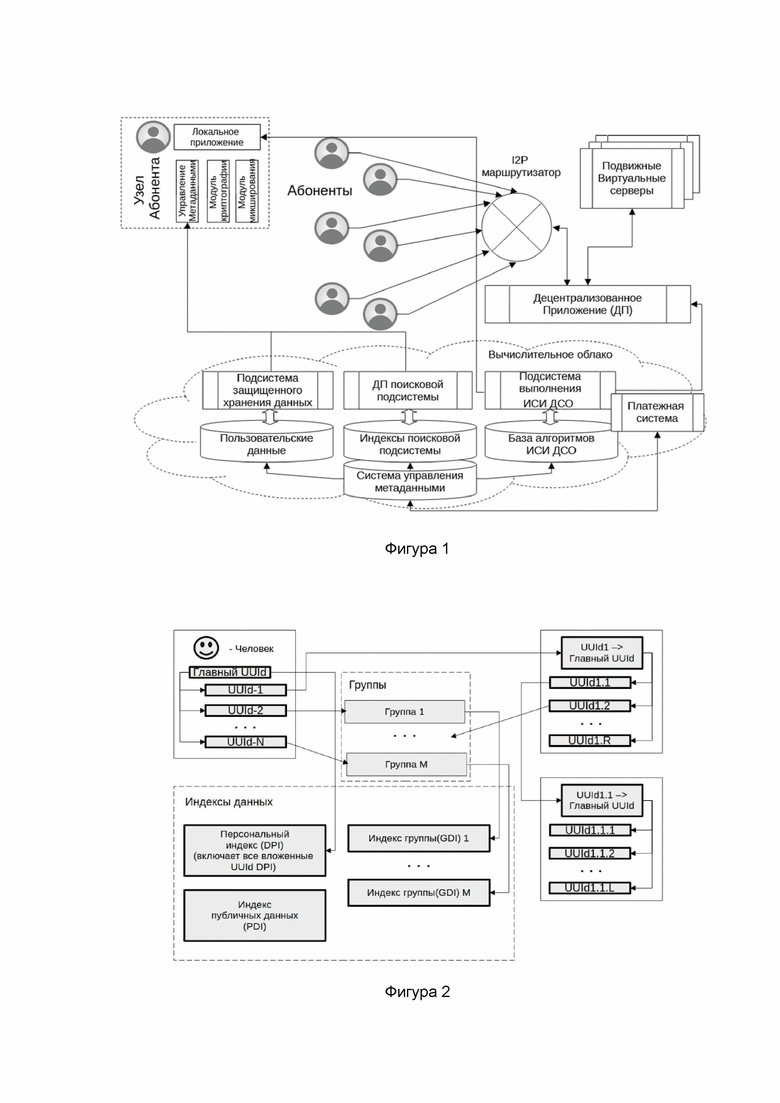

На Фиг. 1 проиллюстрирована блок-схема примерной децентрализованной вычислительной системы согласно одному варианту осуществления настоящего изобретения;

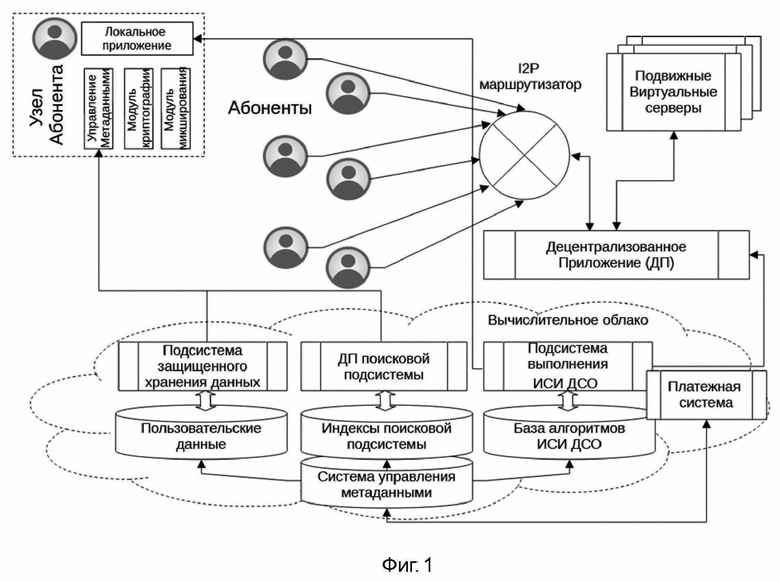

На Фиг. 2 проиллюстрирована блок-схема реализации управления пользователями и доступом в системе управления метаданными (СУМ) согласно одному варианту осуществления настоящего изобретения.

ОПИСАНИЕ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, будет очевидно каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не были описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

Кроме того, из приведенного изложения будет ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, будут очевидными для квалифицированных в предметной области специалистов.

Предлагаемый зашифрованной связи может быть применен в децентрализованной вычислительной системе. В частном варианте осуществления децентрализованная вычислительная система согласно настоящему изобретению может быть системой, показанной на Фиг. 1.

Децентрализованная вычислительная система может представлять собой одноранговую распределенную систему хранения и обработки защищаемой информации (систему), предназначенную в первую очередь для устранения угроз информационной безопасности (ИБ), нацеленных на серверы, центральные вычислительные узлы и абонентские места сети, и представляющую собой распределенную операционную систему, каждый узел которой отдает свои вычислительные ресурсы (подсистему хранения, центральный и графический процессоры, оперативную память) системе и не имеет самостоятельного значения. Однако различие между узлами присутствует по функциональному назначению: узел абонента (одновременно выполняет и функции узла хранения), узел хранения и узел метаданных. Назначение определяется на этапе имплементации узла системы. Хранение данных в системе осуществляется таким образом, что любой пользовательский блок данных (файл) разделяется на N одинаковых пакетов, шифруется и отправляется на хранение на K⋅N узлов сети (K - коэффициент избыточности) в зашифрованном виде. Перечень узлов хранения блоков помещается в блок метаданных, который в свою очередь шифруется и помещается на узлы метаданных. Никто, включая владельца, не знает, на каких узлах в конкретный момент времени хранятся части файла, кроме подсистемы, имеющей доступ к метаданным.

Система реализована так, что в каждый дискретный момент времени значительные объемы информации передаются между узлами системы с высокой скоростью, но и проходят процедуры шифрования и дешифрования. Следует отметить, так же, что дополнительный поток информации составляют служебные блоки распределенного реестра (метаданные), которые содержат сведения об узлах записи/чтения пакетов данных и сведениях системы управления доступом к данным. Система обеспечивает достаточную скорость доступа к данным, сопоставимую со средним быстродействием по чтению/записи относительно пользователя с существующими сетевыми системами хранения данных.

Децентрализованный вычислительная система для безопасных коммуникаций представляет собой децентрализованное высокоскоростное облако серверов (ДСО), на которых исполняются программные модули. Это облако реализует оверлейную среду обработки защищаемых сведений без доступа к данным со стороны провайдеров и владельцев серверов. Серверы в облако могут быть подключены любым владельцем. При подключении сервера к облаку осуществляется установка и настройка специальных программных модулей. Вместе сервер и должным образом настроенные программные модули образуют технический узел сервиса или системы. Абоненты коммуникационного сервиса представляют собой аппаратные устройства, сконфигурированные с программными модулями (Абонентские узлы сервиса). Абонентские устройства — это компьютеры и мобильные устройства (смартфоны, планшеты).

Основой ДСО является программное обеспечение (ПО) децентрализованного высокоскоростного облака серверов, которое реализует управляющие алгоритмы ДСО и является основой для функционирования открытого сообщества в организационной форме децентрализованной автономной организации (ДАО) с открытым участием, обслуживающей интересы объединений пользователей с распределенной географической и/или организационной структурой. Под открытым участием в ДАО ДСО понимается, что участником такой ДАО может стать любое лицо, независимо от организационно-правовой формы, географического положения и т.п., которое выполнило требования к участию, установленные алгоритмом ДАО ДСО. Т.е. ДАО ДСО в полной мере реализует идеологию, заложенную в концепциях Web3 и ДАО.

Архитектура ДСО, показанная на Фиг.1, реализует на серверах ДСО децентрализованные сервисы: вычислительное облако для выполнения пользовательских децентрализованных приложений (ПДП); хранилище данных; поисковую подсистему; встроенную платежную систему - систему управления метаданными (СУМ); технические подсистемы (автоматы поддержания целостности и доступности данных, автоматы оптимизации работы облака данных по производительности и надежности). Для обеспечения целостности метаданных используется технология распределенных реестров.

Система защиты информации ДСО (СЗИ ДСО) нацелена на исключение утечки защищаемых сведений пользователей при работе в ДСО. Под защищаемыми сведениями здесь понимаются любые данные и метаданные, размещаемые пользователями приватно (не для общего пользования) в ДСО осознанно или в результате использования ДСО (цифровой след).

Пользователи (участники) такой ДАО ДСО классифицируются по исполняемой роли на три категории:

1. владельцы вычислительных ресурсов (поставщики);

2. владельцы контента (заказчики);

3. потребители контента (абоненты).

Каждая из трех ролей порождает набор данных о пользователе, который, в соответствии с принятым выше определением, должен быть отнесен к защищаемым сведениям.

ДСО организовывает и поддерживает для своих участников из категорий заказчиков и абонентов, которые осуществляют взаимодействие в условиях географической удаленности, среду, обеспечивающую при работе с ней такой уровень безопасности, как если бы они работали в пределах одного здания в локальной сети, изолированной от сетей общего пользования (Интернет). При этом вся работа выполняется непосредственно через сети общего пользования без необходимости организовывать выделенные каналы передачи данных и/или применять какие-либо системы фильтрации и защиты трафика и обрабатываемых в ДСО данных. Иначе говоря, ДСО предоставляет участникам приватное сетевое пространство и полный контроль над своим цифровым следом.

Устройствам, включенным в ДСО, могут быть назначены две основные функции: пользовательского узла (абонентского устройства) и/или технического (исполнительного) узла. Эти две функции могут быть совмещены в рамках одного аппаратного устройства. Технические узлы образуют облако вычислительных ресурсов - одноранговую сеть узлов хранения, обработки и доступа к данным. Фактически ДСО выполняется на облаке вычислительных ресурсов, а абонентские узлы обращаются к нему, как к серверу. Поскольку ДСО предназначена, в первую очередь, для построения сверх безопасных географически распределенных корпоративных автоматизированных информационных систем с низкими затратами на информационную безопасность и содержание инфраструктуры, система обеспечивает производительность на уровне централизованных аналогов. Поэтому в ДСО встроены механизмы оценки производительности технических узлов и конкуренции между узлами за задания пользователей через систему биллинга, которая является неотъемлемой частью встроенной платежной системы. Их функционирование стимулирует владельцев технических узлов поставлять в ДСО высоко производительные аппаратные устройства (серверы) на широкополосных каналах передачи данных и поддерживать уровень доступности на высоком уровне.

Архитектура ДСО TheOoL включает в себя следующие компоненты:

1. Подсистему выполнения коммуникаций.

2. Подсистему децентрализованного защищенного хранения данных.

3. Децентрализованную поисковую подсистему.

4. Встроенную платежную систему - систему управления метаданными (СУМ) на блокчейне.

5. Технические подсистемы, выполняющие автоматические функции поддержания целостности и доступности данных и оптимизации работы облака данных по производительности и надежности.

Все данные ДСО хранятся и передаются в зашифрованном виде. ПО ДСО реализует четыре верхних уровня сетевой модели OSI: прикладной, представительский, сеансовый и транспортный уровни. В качестве транспортного протокола используется собственный маскирующий протокол транспортировки и маршрутизации данных, который обеспечивает скрытную передачу данных между узлами через сеть собственных маршрутизаторов, что осложняет идентификацию трафика узлов ДСО в общем потоке.

Вычислительное облако, показанное на Фиг.1, состоит из аппаратных серверов с установленным программным обеспечением ДСО – технических узлов, объединенных в пиринговую сеть. Технические узлы выполняют функции узлов - исполнителей заданий на хранение данных и выполнение вычислений и узлов СУМ, которые выполняют функцию управления ДСО. Неотъемлемой частью СУМ является блокчейн ДСО и платежная система ДСО. СУМ хранит и обрабатывает сведения обо всех выданных техническим узлам заданиях, их заказчиках и условиях их исполнения, включая оплату услуг узлов — исполнителей (биллинг). Данные каждого задания связаны в рамках индивидуального смарт-контракта, который включает в себя запрос на выполнение задачи или задания. Задания (задачи) подразделяются на два типа: задания на размещение и хранение данных и задания на выполнение вычислений. Во втором случае исполнительный узел получает исходные данные, и программный модуль, который выполняет вычисление, запускает выделенный программный поток, в котором выполняются необходимые вычисления и отдает результат узлу — заказчику, в роли которого может быть другой технический узел (либо узел метаданных), выполняющий процесс ДСО, который ожидает соответствующего результата, либо абонентский узел (устройство), если конкретная программная задача подготавливает данные для непосредственного отображения в графическом интерфейсе пользователя.

Утечка сведений может произойти через:

1. Внешние по отношению в ДСО каналы: провайдеров Интернета, операторов связи, которые обеспечивают передачу данных от абонента к ИСИ и их персонал;

2. Каналы внутри самой ДСО, а именно:

2.1. Владельцы вычислительных ресурсов и их персонал (Поставщики).

2.2. Разработчики ДСО.

Каналы утечки могут образоваться как в результате намеренных действий, так и в результате ошибок. Таким образом при проектировании и реализации СЗИ ДСО решается задача полного перекрытия каналов утечки 1, 2.1 и минимизации вероятности утечки через канал 2.2 при обработке контента в ДСО. Настоящее изобретение не касаемся рисков информационной безопасности, возникающих непосредственно на узлах пользователей всех категорий, включая сохранность ключевой информации пользователей, защиты их абонентских узлов от несанкционированного доступа и антивирусной защиты.

Перекрытие канала утечки 1 отчасти осуществляет криптографическая подсистема ДСО и транспортный протокол ДСО. Применение транспортного протокола ДСО обеспечивает маскировку трафика ДСО и выполняет собственный встроенный алгоритм перемены маршрута доставки (периодически меняет маршрутизаторы в рамках сеанса). Таким образом владельцы сетевой инфраструктуры (канал утечки 1) сталкиваются с проблемами идентификации трафика ДСО и его узлов, что затрудняет перехват трафика.

Для защиты трафика от прочтения в случае компрометации маршрутизаторов данные в ДСО подвергаются обработке встроенной криптографической подсистемой ДСО, которая является неотъемлемой частью СУМ. Одна из функций СУМ, как показано на Фиг.2, заключается в управлении аккаунтами пользователей и доступом к данным ДСО. С точки зрения СУМ пользователь это ничто иное как уникальный идентификатор (Unique User Identifier, UUId), который жестко привязан к паре ключей (закрытый/открытый). Пользователем может быть как абонент человек, так и любой программный модуль, исполняемой в ДСО. UUId генерируется путем хеширования открытого ключа функцией SHA256 (Secure Hash Algorithm Version 2 256 bit) или хеш-функцией ГОСТ 34.11-2018 для использования в России. Ключи генерируются на эллиптической кривой SECP521R1 и используются в криптографии эллиптических кривых (ECC). ДСО использует ECC в алгортимах цифровой подписи (ECDSA) и безопасной передачи ключей потокового шифрования алгоритмом Диффи — Хелмана (ECDH).

В качестве базовых алгоритмов шифрования при непосредственной передаче и хранении данных используются криптостойкие и отличающиеся низкой вычислительной сложностью блочные шифры (БШ) Advanced Encryption Standard (AES) и его российский аналог ГОСТ 34.12-2018 «Кузнечик», с использованием уникальных генерируемых разовых ключей шифрования. Относительно низкая вычислительная сложность применяемых БШ позволяет без существенных задержек передавать в ДСО потоки мультимедиа.

Как видно из архитектуры СУМ, показанной на Фиг.2, каждый пользователь имеет 1 основной и неограниченное количество вспомогательных UUId. К основному UUId привязан аккаунт встроенной платежной системы ДСО. Вспомогательные UUId генерируются для каждого группового (от двух участников) взаимодействия. При этом они подразделяются на постоянные и сеансовые. Постоянные сохраняются в ключевом наборе пользователя и используются в устойчивых повторяющихся взаимодействиях, например, при совместной работе с сохраненными в ДСО данными. Сеансовые используются в одноразовых взаимодействиях в реальном времени для генерации разовых ключей БШ в ECDH, например при осуществлении аудио-видеоконференций. Доступ к набору UUId и сопоставленных ключей осуществляется через файл, который пользователь хранит локально на ключевом носителе. Этот файл, помимо ключевой информации, содержит ссылки на индексы данных, доступных пользователю в облаке ДСО, счета и смарт-контракты платежной системы и подсистемы биллинга. Информация в файле защищена БШ шифрованием с постоянным, известным только пользователю, ключом — паролем. Соответственно для пользователя критически важно сохранять ключевой файл (КФ) и пароль доступа к нему, поскольку в случае утраты он полностью лишается доступа к данным, алгоритмам ИСИ и средствам, заблокированным на счету встроенной платежной системы ДСО. Не менее опасна компрометация КФ и пароля к нему.

Управление взаимодействиями через КФ позволяет пользователю маскировать свою деятельность в сети и полностью управлять своим цифровым следом в ДСО, поскольку связать его деятельность в разных группах возможно только в случае компрометации КФ и пароля. При условии создания сложного, длинного (512 бит и более) и оригинального (не входящего в известные словари) ключа — пароля, при компрометации только КФ, чтение содержимого КФ злоумышленником крайне затруднено. Это связано с высокой криптостойкостью БШ, единственным известным рабочим методом взлома которого является прямой перебор. Таким образом, пользователь получает, как минимум, достаточно времени для принятия мер по зачистке своего аккаунта и его следов в ДСО.

Доступ к контенту осуществляется через индексы (Фиг. 2), которые составляют основу для работы ДП поисковой подсистемы ДСО TheOoL (Фиг.1). В ДСО доступны три типа индексов контента: персональные индексы (Data Personal Index, DPI), групповые (Group Data Index, GDI) и единый для всех UUId публичный индекс (Public Data Intex, PDI).

DPI привязаны к конкретному UUId, содержат ссылки и теги контента, опубликованного для использования в монопольном режиме. DPI доступны исключительно владельцу связанного UUId. GDI содержат сведения о контенте, предназначенном для использования в конкретной группе пользователей и доступном только участникам этой группы. GDI так же содержит список участников группы и сведения об уровне доступа к контенту со стороны UUId — участников группы (чтение/изменение/владение). GDI доступны участникам связанных с ними групп. Соответственно для контента, публикуемого «для всех», используется PDI, который доступен всем без исключения UUId.

При публикации контента в ДСО, пользователь определяет режим использования контента и группы, из которых такой контент будет доступен. По умолчанию запись будет добавлена в DPI текущего UUId пользователя. В этот момент в соответствующие индексы добавляются новые записи. В запись вводится идентификатор единицы контента, ее пользовательское наименование (например, название документа), формируется автоматический список тегов для индексации, если это возможно и запрашиваются пользовательские теги. Затем запускается алгоритм авто индексирования. По завершении процедуры авто индексирования индексы DPI и GDI зашифровываются и отправляются на хранение в СУМ ДСО. Шифрование индексов выполняется БШ. Ключи шифрования генерирует владелец/создатель группы случайным образом и передает участникам с помощью ECDH. Ключи шифрования, связанные с индексами и группами UUId хранят в своих КФ.

Перед публикацией контент шифруется, затем разделяется на блоки равной длинны (не менее двух). Каждому блоку присваивается уникальный идентификатор, который помещается в индекс конкретной единицы контента. Далее формируется оферта на хранение блоков в виде смарт-контракта (мастер контракта), подписанного заказчиком. Он содержит параметры обработки и хранения блока данных: срок хранения, параметры исполнения (для исполняемого алгоритма), коэффициент избыточности (определяет количество одновременно существующих резервных копий), желаемую скорость доступа, количество одновременных обращений и т. п. Эту оферту принимают доступные технические узлы, для каждого из которых формируется отдельный, дочерний смарт-контракт, который не содержит никакой информации о владельце контента. Каждый технический узел может заключить не более одного дочернего смарт-контракта в рамках одного мастер-контракта. Таким же образом в ДСО размещаются индексы, с той только разницей, что идентификаторы блоков индекса типа DPI и GDI хранятся в КФ допущенных UUId. Смарт контракты исполняются ДП СУМ (Фиг. 1), одна из функций которого осуществление биллинга и передача вознаграждений от заказчиков к исполнителям. Дополнительной защитой от доступа к защищаемым сведениям конкретного UUId служат функции преобразования идентификаторов блоков и заданий, заложенные в СУМ, в результате работы которых исполнители и заказчики получают разные идентификаторы для одного и того же блока, что позволяет обеспечить полную абстракцию между контентом и обслуживающими его техническими узлами. Таким образом канал утечки 2.1 оказывается полностью перекрываемым при выполнении заданий на хранение и обработку контента.

При постановке техническому узлу задания на выполнение вычислительной задачи владелец технического узла в этом случае не сможет идентифицировать пользователя и/или программный процесс - заказчик вычислений, но, получит исходные данные вычислений и их результаты, поскольку вычисления предполагают обработку данных в дешифрованном виде. Для минимизации угрозы сбора данных о производимых вычислениях, либо подмены результатов вычислений в ДСО предусмотрен ряд защитных мер не требующих повышения вычислительной сложности заданий:

1. Программные модули публикуются как набор малых задач, оформленных в виде микросервисов. Основной процесс, осуществляющий заказ вычислений и сборку результата вычислений, выполняется на абонентском узле пользователя, который заказал вычисления. Таким образом владелец технического узла получает малую часть вычислений.

2.При выполнении конкретным микросервисом длительных по времени (более 10 минут) вычислений в ДСО встроена система «Подвижных виртуальных серверов» (Фиг. 1), которая по истечении отпущенного времени снимает моментальное состояние микросервиса и передает его выполнение другому техническому узлу.

3.Технические узлы для выполнения конкретных вычислительных задач выбираются по факту первенства при заключении смарт-контракта, т.е. фактически случайно. Чем больше технических узлов в вычислительном облаке ДСО и выше степень их децентрализации по владельцам технических узлов, тем ниже вероятность, что все вычислительные задачи в рамках одного мастер-контракта будут получены техническими узлами, принадлежащими одному владельцу.

4.В штатном ПО технического узла ДСО возможность сбора данных блокируется и дополнительно встроена защита от использования измененного ПО технического узла на уровне СУМ. Для доступа к пулу оферт (и получению награды за работу) технический узел при запуске регистрируется в подсистеме биллинга СУМ, для чего получает и запускает на выполнение микросервис СУМ, выполняющий проверку узла на соответствие оригиналу.

Таким образом осуществление канала утечки типа 2.1 недобросовестным владельцем технического узла принципиально возможно, однако связать полученные сведения с конкретным пользователем либо получить полный связный результат вычислений такой нарушитель не сможет. При чем вероятность реализации канала утечки типа 2.1 тем ниже, чем больше технических узлов и выше степень децентрализазации облака вычислительных ресурсов по владельцам технических узлов и географии их размещения. Идеальным вариантом является организация интернациональной сети технических узлов, в которой каждый технический узел имеет собственного независимого владельца.

Для полного исключения возможности перехвата данных вычислений недобросовестным владельцем сервера в ДСО встроена возможность применения алгоритмов полностью гомоморфного шифрования (ПГШ) для выполнения вычислений без расшифровки аргументов и непосредственного получения зашифрованного результата.

ДСО представляет собой проект с открытым исходным кодом, контроль за функционалом программного обеспечения ДСО, осуществляют участники ДАО ДСО.

Настройка ДАО реализуется через систему управления правилами работы (неотъемлемая часть СУМ) на основе консенсуса блокчейна ДСО, которая распределяет управление сетью между сообществом владельцев управляющих токенов ДСО и сообществом владельцев технических узлов ДСО. Эта система позволяет максимально децентрализовать управление ДСО и блокирует возможность нарушений правил безопасности со стороны разработчиков ДСО, поскольку любые изменения должны быть сначала приняты (проголосованы) сообществом.

Примерный вариант функционирования изобретения

Способ зашифрованной связи согласно настоящему изобретению выполняется в децентрализованной вычислительной системе.

Передающее абонентское устройство (абонентский узел) устанавливает зашифрованное соединение с узлом метаданных через по меньшей мере два первичных узла-маршрутизатора и один вторичный узел-маршрутизатор децентрализованной вычислительной системы для передачи потока пакетов данных.

Узлы-маршрутизаторы и узел метаданных являются техническими узлами и находятся в децентрализованной вычислительной системе, которая также может называться облаком.

Первый технический узел (узел-маршрутизатор), с которым устанавливается соединение, становится шлюзом для абонентского узла. Таких шлюзов выделяется по меньшей мере два для разнесения передачи данных, чтобы передача шла не по одному каналу, а по разным.

Технический узел в облаке выбирается случайно, при этом есть набор заранее известных узлов с известными IP-адресами (опорные IP), от которых можно получить список доступных для работы технических узлов. Абонентское устройство получает набор известных IP с сайта разработчика или от каких-либо других участников сети (из извечных источников). Например, при настройке абонентского узла.

Абонентское устройство само выбирает этот узел-маршрутизации, через который осуществляется связь.

Два узла маршрутизации необходимы, чтобы ни один из них не мог получить поток целиком, тем самым обеспечивая анонимизацию данных.

Таким образом абонентское устройство изначально устанавливает соединение с двумя такими узлами (от 2 до 5).

В абонентском устройстве поток пакетов данных шифруется и разделяется на соответствующие части между первичными узлами-маршрутизаторами, причем длина каждого передаваемого пакета короче периода шифрования.

Каждый узел-маршрутизатор получает пакеты, длина которых короче периода шифрования. Это делается для того, чтобы по получаемым блокам пакетов этот узел (в случае компрометации) не имел полных блоков и не мог восстановить ключ шифрования (по такому короткому пакету).

В каждом из первичных узлов-маршрутизаторов IP-адрес передающего абонентского устройства заменен на первичный временный IP-адрес при маршрутизации пакетов данных, во вторичном узле-маршрутизаторе первичный временный IP-адрес заменен на вторичный временный IP-адрес. Таким образом эти два узла-маршрутизатора закрывают от вычислительных узлов истинный (исходный или «белый») IP абонентского устройства.

Если облако достаточно большое (в нем есть свободные технические узлы), то в нем делается второй технический узел для пересылки. И у абонентского узла оказывается два «прыжка» до вычислительного узла (обработчика). Дублирование точнее (включение третьего узла-маршрутизатора) исключает вероятность того, что все три узла-маршрутизатора будут принадлежать одному скомпрометированному владельцу. После второго прыжка находятся вычислительные (исполнительные) узлы. Вычислительный узел может выполнять различные роли в зависимости от загрузки. В частности, может выполнять роль узла метаданных.

Узел метаданных является ближайшим из доступных узлов метаданных по отношению к вторичному узлу-маршрутизатору.

Узел метаданных принимает по установленному зашифрованному соединению пакеты данных с запросом на выполнение задачи от передающего абонентского устройства. Задача может включать в себя одно из: задачи на хранение данных, задачи на обработку данных или задачи на пересылку данных.

Узел метаданных содержит список узлов, которые способны выполнить требуемую задачу. Узлы метаданных собирает запросы и оферты (т.е. предложения по «продаже» вычислительных ресурсов от технических узлов). Узел метаданных формирует смарт-контракт между техническими узлами и абонентскими узлами. Например, передающий абонентский узел выставляет один смарт-контракт на требуемую задачу, такую как сохранить файл конкретного размера, условия доступа к файлу (одновременное количество абонентских устройств), произвести вычислительные операции.

Узел метаданных разделяет эту задачу на подзадачи и формирует мини-контракты с техническими узлами.

Узел метаданных назначает на каждую подзадачу по меньшей мере два доступных исполнительных узла. Конкретное количество назначаемых исполнительных узлов задается в передающем абонентском устройстве через установку коэффициента избыточности.

Технический узел в системе может выполнять роль узла-маршрутизатора, хранения и/или вычислений, или узла метаданных. Под метаданными понимаются смарт-контакты.

Узел маршрутизатор занимается маршрутизацией пакетов. Основная задача маршрутизации - это сокрытие истинных ip-адресов абонента и его метаданных для внешней цепи.

Узел метаданных работает с метаданными пользовательской задачи. Узел метаданных получает адрес абонента от узла маршрутизации в изменённом виде. Технические узлы работают только с узлом метаданных. Технический узел ещё указывает срок хранения данных, принимает пакеты в зашифрованном виде, подтверждает их получение системе метаданных (узлам метаданных) и дальше отчитывается в систему метаданных о своей активности.

Задача ставится с коэффициентом дублирования 2 (но может и больше, по желанию пользователя). Т.е. на выполнение задачи из 5 тех узлов, задача назначается 10-ти узлам, обеспечивая тем самым дублирование и гарантированное выполнение задачи. При отказе одного из исполнительных (технических) узлов его задача назначается другому техническому узлу и копируется с бэкапного узла.

Узел метаданных принимает относящиеся к задаче данные по установленному зашифрованному соединению от передающего абонентского устройства, распределяет принятые относящиеся к задаче данные между подзадачами, отправляет в каждый из исполнительных (технических) узлов зашифрованную порцию распределенных данных согласно назначению подзадач, отслеживает выполнение каждой подзадачи соответствующим исполнительным устройством и предоставляет результат выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных.

Предоставление результата выполнения задачи абонентским устройствам осуществляется в системе с использованием идентификаторов задачи.

Предоставление результата выполнения задачи включает в себя по меньшей мере одно из: передачи результата выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных; или предоставление доступа к результату выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных.

Система метаданных потом проверяет количество абонентских устройств, осуществляющих доступ к результату выполнения задачи (если было 5 возможных, то шестому уже будет отказано в доступе).

Допущенное абонентское устройство получает данные со скоростью согласно смарт-контракту. Владелец смарт-контракта может вносить изменения в контракт, в том числе и отмену, тогда ресурсы высвобождаются.

При сеансе связи (звонок) используются только узлы маршрутизации.

При широковещательном соединение опорный узел рассылает сообщения адресатам. Опорный узел периодически меняется случайным образом. Узлы метаданных тоже периодически «мигрируют», т.е. происходит передача обслуживания от одного узла метаданных к другому.

Когда разные порции данных отдаются разным техническим узлам, то там применяются и разные ключи шифрования.

Исполнительные узлы тоже могут «мигрировать», т.е. передавать выполнение задачи от одного исполнительного узла другому.

Каждый узел метаданных знает о всех доступных узлах в децентрализованной вычислительной системе. Все технические узлы знают о наличии друг друга. Как только узел начинает выполнять функцию узла метаданных, то ему поступают сведения обо всех текущих узлах метаданных.

Предлагаемое изобретение применяется для организации безопасной обработки данных аудио- видео- текстовых- коммуникаций в публичных сетях (в том числе коммуникаций между компонентами интернета вещей (IoT)) на не доверенной либо скомпрометированной инфраструктуре.

Предлагаемое изобретение предотвращает утечку (сбора) защищаемых сведений при организации коммуникаций (передача видео- аудио- и данных произвольных форматов, в том числе в сетях IoT) в сети интернет на элементах телекоммуникационной и вычислительной инфраструктуры (утечки со стороны провайдеров, операторов связи, владельцев коммуникационного сервиса, владельцев серверов, обслуживающих сервис). Иначе говоря, обеспечивается безопасная сетевая коммуникация с использованием небезопасной инфраструктуры для использования различными выделенными автономными распределенными структурированными группами (ВАРСГ) и организации защищенного взаимодействия между ними.

Предлагаемое изобретение обеспечивает повышение защищенности данных в распределенной сети передачи данных, что достигается за счет следующего:

Двойная замена IP-адресов абонентского устройства в двух первичных узлах-маршрутизаторах (что повышает анонимизацию и, следовательно, понижает риски перехвата сообщений потока)

Разбиение задачи на подзадачи и назначение по меньшей мере двух исполнительных узлов на каждую подзадачу (что также повышает надежность и безопасность обработки передаваемых данных)

Отслеживание в узле метаданных выполнение подзадачи в каждом из исполнительных узлов.

Технически гарантированное исключение доступа к данным со стороны владельцев сетевой инфраструктуры и владельцев исполнительных узлов, что позволяет осуществлять обработку и передачу данных на не доверенной либо скомпрометированной инфраструктуре

Контроля и обеспечения установленного уровня качества сервиса (QoS), что позволяет обеспечить заранее известный уровень производительности и доступности системы в отличие от других одноранговых систем;

Управления идентификаторами и ключами шифрования на уникальных идентификаторах и наборах ключей для каждой отдельной задачи, что позволяет существенно повысить сложность возможного перехвата данных и снизить вероятность демаскировки абонента;

Встроенной подсистемы поиска и доступа к информации на основе индивидуальных и групповых индексов и смарт-контрактов, которая позволяет организовать управление групповой работой с данными и задачами так же гибко и безопасно, как в централизованных системах;

Маскирующей маршрутизации и транспорта данных, которые исключают взаимное обнаружение или демаскировку абонентов и серверов по адресам;

Предварительной подготовки данных и вычислительных задач, в процессе которой данные и задачи шифруются криптостойкими алгоритмами, разбиваются на малые элементы, каждый из которых передается для хранения или исполнения отдельному серверу (ни один сервер не получает более 1 куска 1 задачи);

Защищенного выполнения вычислительных задач серверами, которая блокирует доступ владельца сервера к аргументам и результатам вычислений за счет применения алгоритмов гомоморфного шифрования (позволяют получать зашифрованный результат обработки непосредственно на зашифрованных аргументах без их расшифровки)

Алгоритма абстрагирования абонентов и серверов на смарт-контрактах, который не допускает взаимного раскрытия персональных данных (в том числе раскрытия «цифровых следов») при оплате услуг серверов абонентами, что позволяет владельцам серверов получать вознаграждения, а абонентам использовать сервис без возможности деанонимизации по платежным реквизитам;

Алгоритма взаимного преобразования метаданных серверов-исполнителей и абонентов-заказчиков, что предотвращает взаимную демаскировку по метаданным вычислительных задач;

Высокого уровня QoS, который достигается привлечением для обработки данных высокопроизводительных серверов и мотивацией их владельцев через систему биллинга;

Контроля за неизменностью прошивок серверов, который выполняется участниками сети сервиса (абонентами и владельцами серверов) через алгоритмы консенсуса встроенного блокчейн сервиса.

Сервер в контексте настоящего изобретения представляет собой электронно-вычислительное устройство обработки и хранения данных, на котором установлено и функционирует программное обеспечение и которое выполнено с возможностью обмениваться данными с другими электронно-вычислительными устройствами через сеть передачи данных.

Электронно-вычислительное устройство, включающее в себя абонентские устройства, представляет собой любое известное электронно-вычислительное устройство, включающее в себя пользовательское электронное устройство, мобильный телефон, планшетный компьютер, портативный компьютер, настольный компьютер и т.п., выполненное с возможностью исполнения пользовательских приложений, а также осуществления связи через сеть передачи данных с сервером.

Электронно-вычислительное устройство, обеспечивающие обработку данных, необходимую для реализации заявленного решения, в общем случае содержит такие компоненты, как: один или более процессоров, по меньшей мере одну память, средство хранения данных, интерфейсы ввода/вывода, средство ввода, средства сетевого взаимодействия.

При исполнении машиночитаемых команд, содержащихся в оперативно памяти, конфигурируют процессор устройства для выполнения основных вычислительные операции, необходимых для функционирования устройства или функциональности одного, или более его компонентов.

Память, как правило, выполнена в виде ОЗУ, куда загружается необходимая программная логика, обеспечивающая требуемый функционал. При осуществлении работы предлагаемого решения выделяют объем памяти, необходимы для осуществления предлагаемого решения.

Средство хранения данных может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти и т.п. Средство позволяет выполнять долгосрочное хранение различного вида информации, например, вышеупомянутых файлов с наборами данных пользователей, базы данных, содержащих записи измеренных для каждого пользователя временных интервалов, идентификаторов пользователей и т.п.

Интерфейсы представляют собой стандартные средства для подключения и работы периферийных и прочих устройств, например, USB, RS232, RJ45, COM, HDMI, PS/2, Lightning и т.п.

Выбор интерфейсов зависит от конкретного исполнения устройства, которое может представлять собой персональный компьютер, мейнфрейм, серверный кластер, тонкий клиент, смартфон, ноутбук и т.п.

В качестве средств ввода данных в любом воплощении системы, реализующей описываемый способ, может использоваться клавиатура. Аппаратное исполнение клавиатуры может быть любым известным: это может быть, как встроенная клавиатура, используемая на ноутбуке или нетбуке, так и обособленное устройство, подключенное к настольному компьютеру, серверу или иному компьютерному устройству. Подключение при этом может быть, как проводным, при котором соединительный кабель клавиатуры подключен к порту PS/2 или USB, расположенному на системном блоке настольного компьютера, так и беспроводным, при котором клавиатура осуществляет обмен данными по каналу беспроводной связи, например, радиоканалу, с базовой станцией, которая, в свою очередь, непосредственно подключена к системному блоку, например, к одному из USB-портов. Помимо клавиатуры, в составе средств ввода данных также может использоваться: джойстик, дисплей (сенсорный дисплей), проектор, тачпад, манипулятор мышь, трекбол, световое перо, динамики, микрофон и т.п.

Средства сетевого взаимодействия выбираются из устройства, обеспечивающий сетевой прием и передачу данных, например, Ethernet карту, WLAN/Wi-Fi модуль, Bluetooth модуль, BLE модуль, NFC модуль, IrDa, RFID модуль, GSM модем и т.п. С помощью средств обеспечивается организация обмена данными по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM.

Компоненты устройства сопряжены посредством общей шины передачи данных.

В настоящих материалах заявки было представлено предпочтительное раскрытие осуществление заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

Изобретение относится к способам зашифрованной связи. Технический результат заключается в повышении защищенности данных в распределенной сети передачи данных. Абонентским устройством устанавливается зашифрованное соединение с узлом метаданных через по меньшей мере два первичных узла-маршрутизатора и один вторичный узел-маршрутизатор децентрализованной вычислительной системы для передачи потока пакетов данных, при этом поток пакетов данных разделен на соответствующие части между первичными узлами-маршрутизаторами и длина каждого передаваемого пакета короче периода шифрования. В каждом из первичных узлов-маршрутизаторов IP-адрес передающего абонентского устройства заменен на первичный временный IP-адрес при маршрутизации пакетов данных. Во вторичном узле-маршрутизаторе первичный временный IP-адрес заменен на вторичный временный IP-адрес, и узел метаданных является ближайшим из доступных узлов метаданных по отношению к вторичному узлу-маршрутизатору. В узле метаданных принимаются по установленному зашифрованному соединению пакеты данных с запросом на выполнение задачи от передающего абонентского устройства, задача разделятся на подзадачи, на каждую подзадачу назначается по меньшей мере два доступных исполнительных узла, принимаются относящиеся к задаче данные по установленному зашифрованному соединению от передающего абонентского устройства, принятые относящиеся к задаче данные распределяются между подзадачами, зашифрованная порция распределенных данных отправляется в каждый из исполнительных узлов согласно назначению подзадач. Соответствующим исполнительным устройством отслеживается выполнение каждой подзадачи, и результат выполнения задачи на основе выполнения всех подзадач предоставляется либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных. 4 з.п. ф-лы, 2 ил.

1. Способ зашифрованной связи с использованием децентрализованной вычислительной системы, содержащий этапы, на которых:

посредством передающего абонентского устройства устанавливают зашифрованное соединение с узлом метаданных через по меньшей мере два первичных узла-маршрутизатора и один вторичный узел-маршрутизатор децентрализованной вычислительной системы для передачи потока пакетов данных, при этом поток пакетов данных разделен на соответствующие части между первичными узлами-маршрутизаторами и длина каждого передаваемого пакета короче периода шифрования, в каждом из первичных узлов-маршрутизаторов IP-адрес передающего абонентского устройства заменен на первичный временный IP-адрес при маршрутизации пакетов данных, во вторичном узле-маршрутизаторе первичный временный IP-адрес заменен на вторичный временный IP-адрес, и узел метаданных является ближайшим из доступных узлов метаданных по отношению к вторичному узлу-маршрутизатору;

в узле метаданных:

принимают по установленному зашифрованному соединению пакеты данных с запросом на выполнение задачи от передающего абонентского устройства;

разделяют задачу на подзадачи;

назначают на каждую подзадачу по меньшей мере два доступных исполнительных узла;

принимают относящиеся к задаче данные по установленному зашифрованному соединению от передающего абонентского устройства;

распределяют принятые относящиеся к задаче данные между подзадачами;

отправляют в каждый из исполнительных узлов зашифрованную порцию распределенных данных согласно назначению подзадач;

отслеживают выполнение каждой подзадачи соответствующим исполнительным устройством; и

предоставляют результат выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных.

2. Способ по п. 1, в котором задача включает в себя одно из: задачи на хранение данных, задачи на обработку данных или задачи на пересылку данных.

3. Способ по п. 1, в котором предоставление результата выполнения задачи включает в себя по меньшей мере один из следующих этапов, на которых:

передают результат выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных; или

предоставляют доступ к результату выполнения задачи на основе выполнения всех подзадач либо передающему абонентскому устройству по установленному зашифрованному соединению, либо другому абонентскому устройству, предварительно установившему новое зашифрованное соединение с узлом метаданных.

4. Способ по п. 1, в котором предоставление результата выполнения задачи осуществляют с использованием идентификаторов задачи.

5. Способ по п. 1, в котором конкретное количество назначаемых исполнительных узлов задают в передающем абонентском устройстве через установку коэффициента избыточности.

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

| ДИНАМИЧЕСКАЯ ЗАЩИЩЕННАЯ КОММУНИКАЦИОННАЯ СЕТЬ И ПРОТОКОЛ | 2016 |

|

RU2769216C2 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

Авторы

Даты

2025-04-22—Публикация

2024-10-29—Подача