Предпосылки создания изобретения

[0001] С быстрым увеличением сетей связи, и в частности сетей связи, осуществляемых полностью или частично через беспроводную среду, безопасность информации становится все более и более актуальной. Беспроводные коммуникационные технологии относительно новы по сравнению с сетевыми технологиями, реализуемыми по проводам. По существу, современные способы обеспечения безопасности беспроводных сетей были разработаны на основе способов, созданных для и используемых в проводных сетях. Например, одним способом обеспечения безопасности сети, независимо проводной или беспроводной, является шифрование сообщений. Это замедляет понимание сообщений несанкционированной стороной, стремящейся поставить сеть под угрозу. Современные способы шифрования удовлетворительны для прямых проводных сетевых линий, которые не включают никаких промежуточных беспроводных частей. Чтобы поставить под угрозу зашифрованную передачу, атакующий обычно должен прослушивать множественные входные сообщения, с тем чтобы вскрыть алгоритм шифрования. Например, для получения посторонней стороной доступа к входному сообщению через прямые кабельные соединения, посторонняя сторона может получить доступ к проводу или к серверу, соединенному с ним, и пристально контролировать потоки информации, пока не сможет определить, когда одно входное сообщение было получено или передано сервером. Альтернативно, посторонняя сторона может попробовать получить доступ к информации, содержавшейся на сервере, такой как любые безопасные (застрахованные) базы данных, хранящиеся на нем. После того как доступ получен и достаточная информация собрана, противоположная сторона может дешифровать информацию. Известны способы защиты информации, хранящейся на сервере, и относительная недоступность проводных сред делает доступ и прерывание проводного сообщения существенно затрудненными. Однако при передаче беспроводных сообщений беспроводные сигналы, несущие сообщения, часто передаются во всех направлениях, что делает их доступными для любого желающего прослушать в пределах дальности действия. Соответственно, способы, разработанные, чтобы защитить передачу на сервере или через средства передачи сообщений от нападения, недостаточны, чтобы защитить входные сообщения, идущие, по крайней мере, частично по беспроводным сетям, где информация не может быть защищена сервером и беспроводной сигнал не может быть надежно изолирован. Когда входное сообщение идет, по крайней мере, частично по беспроводным сетям, любой может попытаться прервать поток информации. Это увеличивает вероятность того, что данный алгоритм шифрования будет поставлен под угрозу атакующим.

[0002] В любом входном сообщении, использующем беспроводные сети, одной из основных проблем является способность посторонней стороны прервать сообщение и дешифровать его, если оно было зашифровано для защиты, получить персональную и/или секретную информацию, такую как номера кредитных карт, номера банковский счетов и номера общественной безопасности. Поэтому желательно защитить беспроводные входные сообщения, чтобы помешать посторонней стороне прервать и дешифровать их.

КРАТКОЕ ОПИСАНИЕ чертежей

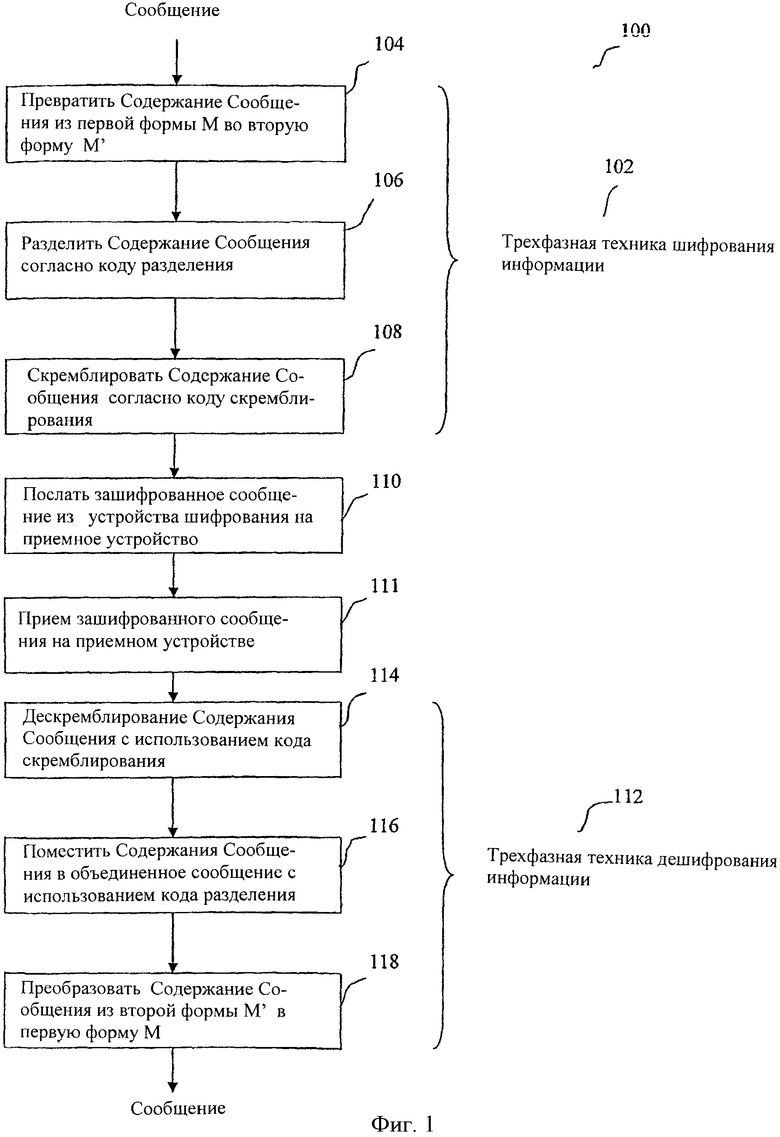

[0003] Фигура 1 представляет собой схему последовательности техники трехфазного шифрования и дешифрования в соответствии с одним вариантом изобретения;

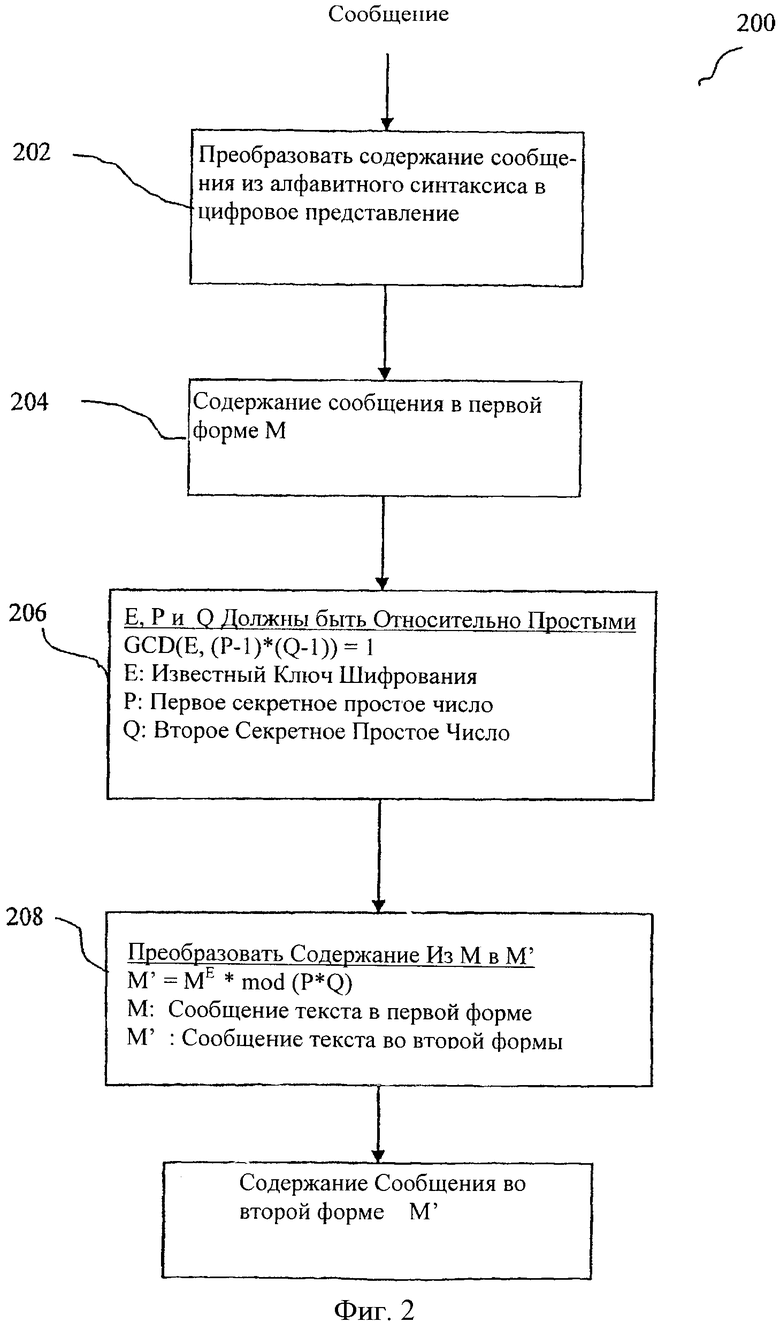

[0004] Фигура 2 - схему последовательности операций одного варианта фазы преобразования техники трехфазного шифрования;

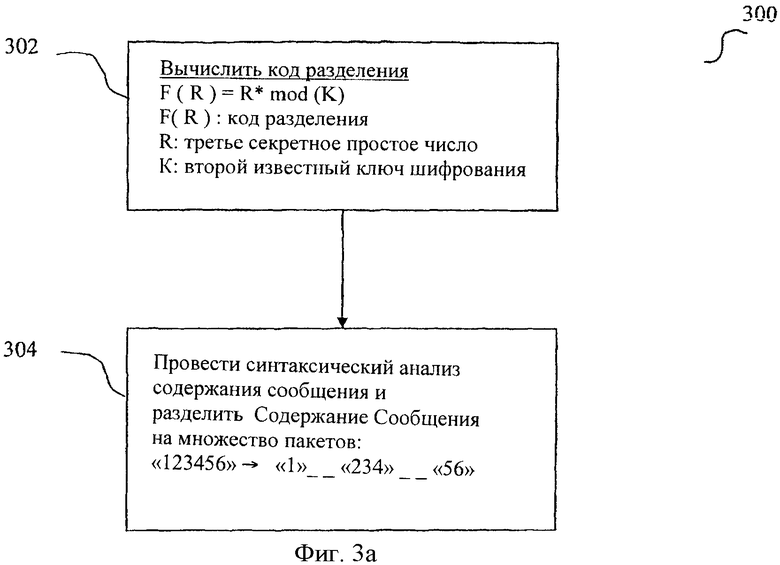

[0005] Фигура 3а - схему последовательности операций одного варианта стадии разделения техники трехфазного шифрования;

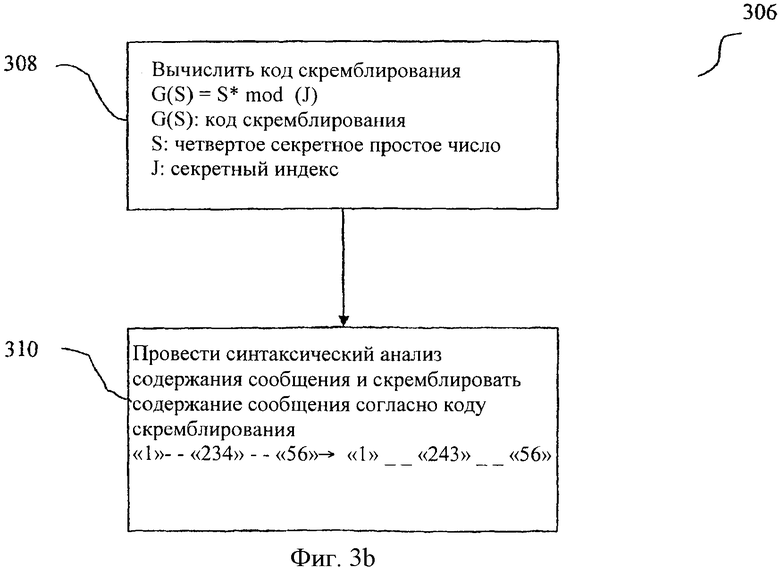

[0006] Фигура 3b - схему последовательности операций фазы скремблирования варианта техники трехфазного шифрования фигуры 3а;

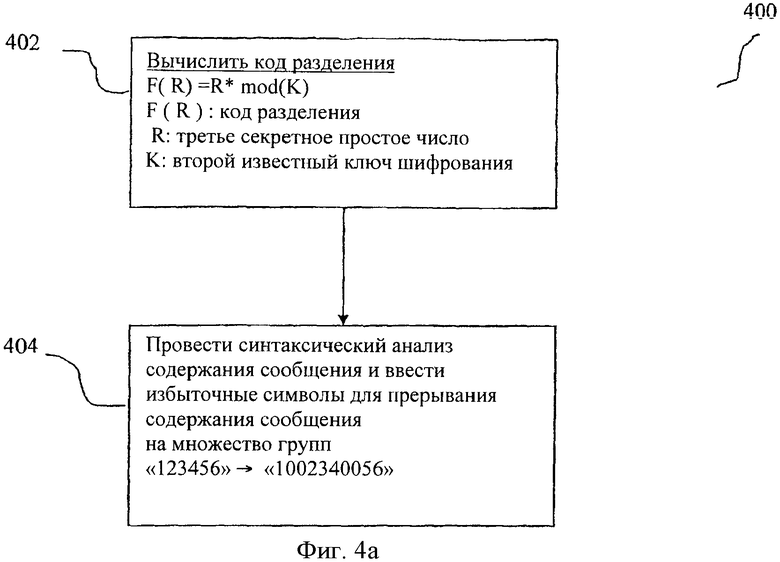

[0007] Фигура 4а - схему последовательности операций другого варианта фазы разделения техники трехфазного шифрования;

[0008] Фигура 4b - схему последовательности операций фазы скремблирования варианта техники трехфазного шифрования фигуры 4а;

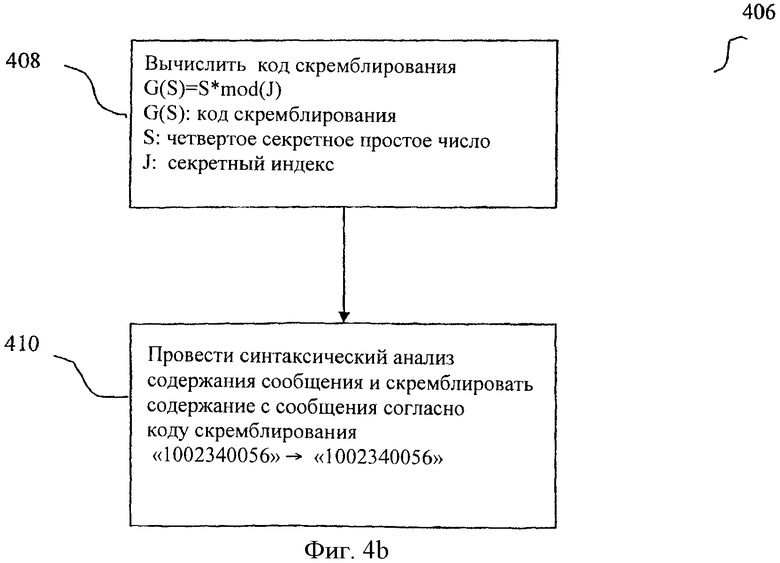

[0009] Фигура 5 - схему последовательности операций техники трехфазного дешифрования варианта техники трехфазного шифрования фигур 3а и 3b;

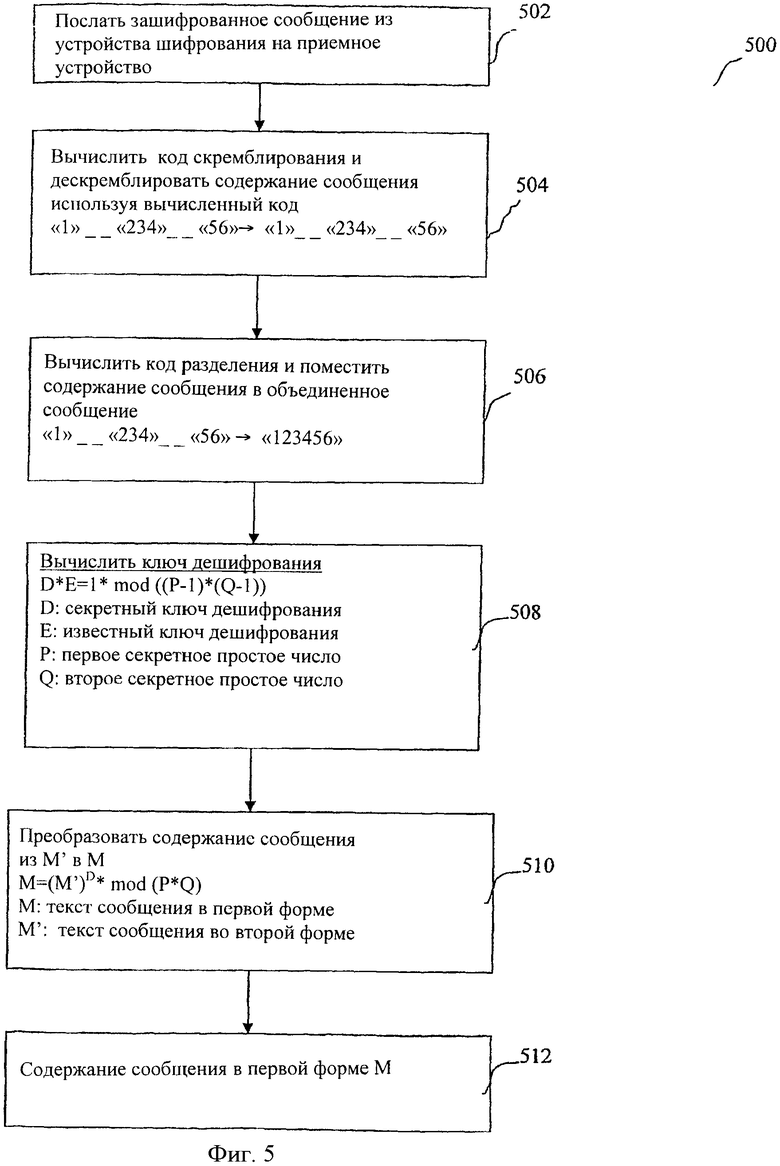

[0010] Фигура 6 - схему последовательности операций техники трехфазного дешифрования варианта техники трехфазного шифрования фигур 4а и 4b;

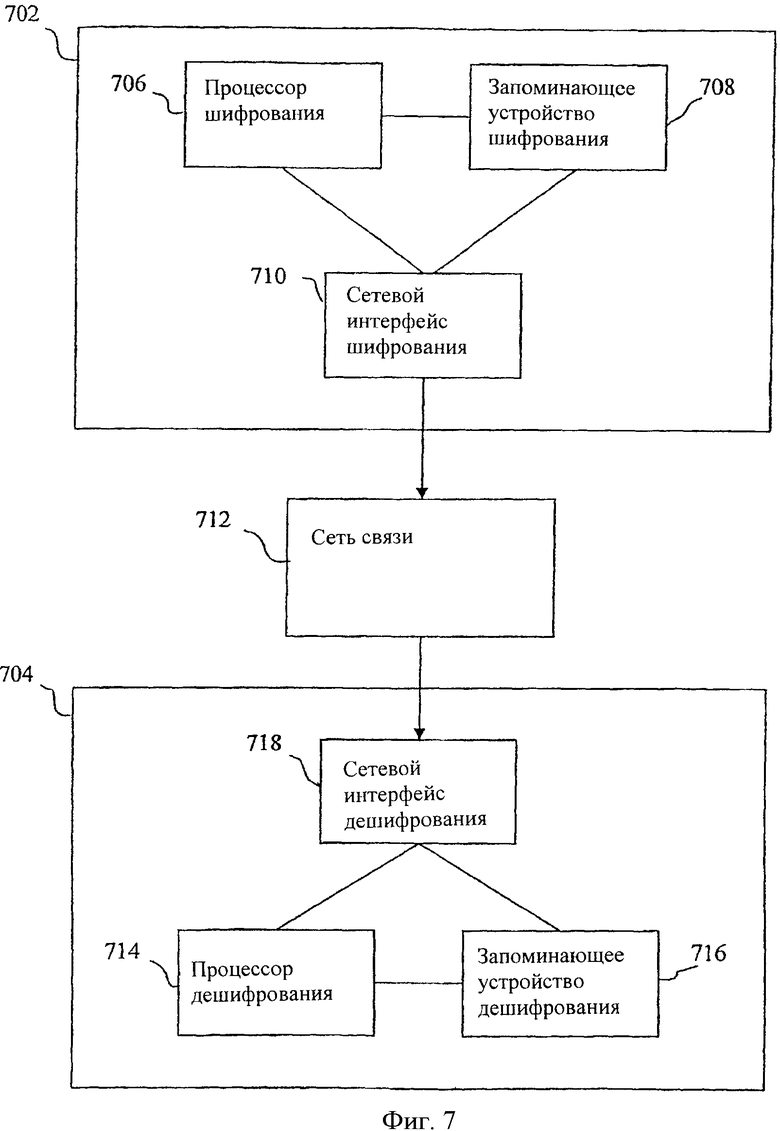

[0011] Фигура 7 - блок-схему одного варианта модуля шифрования и одного варианта модуля дешифрования;

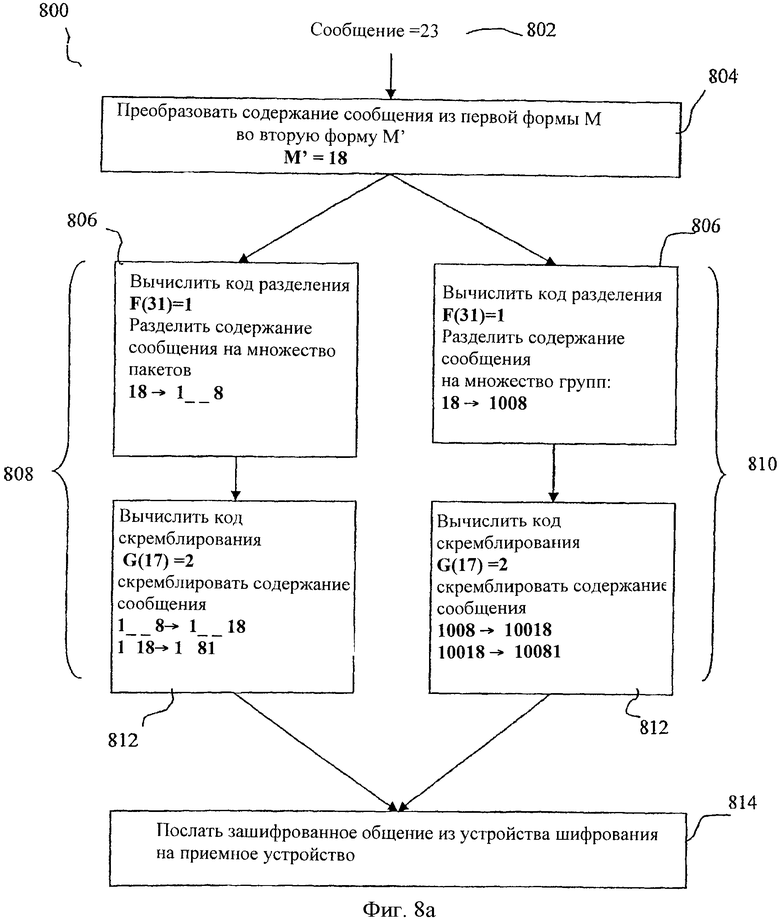

[0012] Фигура 8а - блок-схему примера варианта техники трехфазного шифрования;

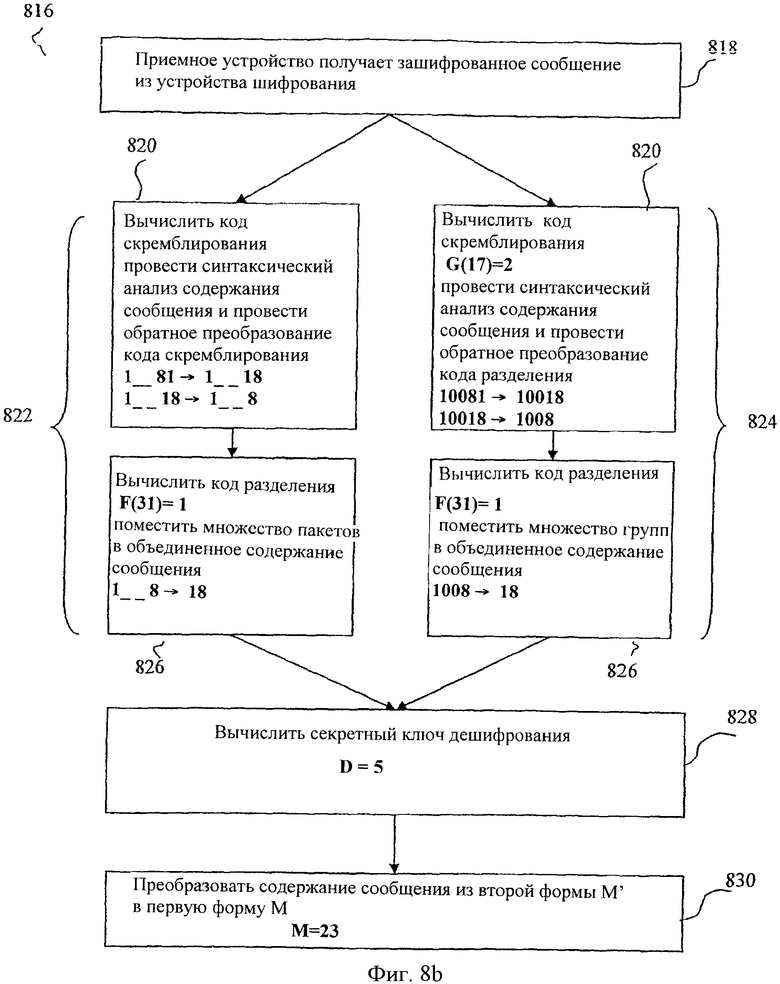

[0013] Фигура 8b - блок-схему примера техники трехфазного дешифрования варианта фигуры 8а; и

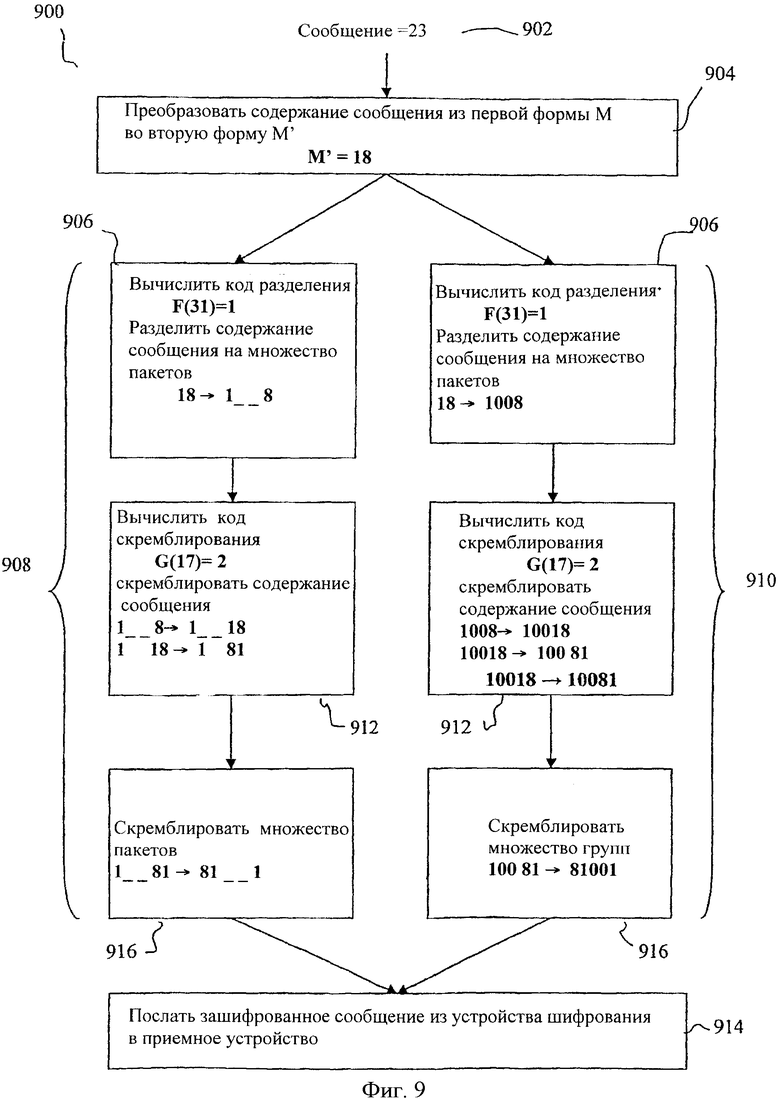

[0014] Фигура 9 - блок-схему примера варианта техники трехфазного шифрования с дополнительной четвертой фазой.

ДЕТАЛИЗИРОВАННОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0015] Фиг.1 - схема последовательности операций 100, изображающая один вариант техники трехфазового шифрования и один вариант трехфазного дешифрования. Будет принято, что любое единственное устройство может осуществлять технику трехфазного шифрования, технику трехфазного дешифрования или их комбинацию.

[0016] Вообще, раскрытая техника трехфазного шифрования и дешифрования может использоваться для защиты сообщений, имеющих место, по крайней мере, частично через беспроводную сеть. Однако специалисту будет понятно, что раскрытые методы трехфазного шифрования и дешифрования могут использоваться для передачи сообщений через среду с постоянной структурой или любой другой тип коммуникационной среды.

[0017] Техника трехфазного шифрования обычно используется передающим устройством для шифрования сообщения перед тем, как оно будет передано передающим устройством приемному устройству. Передающее устройство шифрует сообщение, чтобы предотвратить легкое прерывание посторонней стороной сообщения, передаваемого через коммуникационную среду к приемному устройству, и получение доступа к персональной и/или секретной информации, такой как номера кредитных карт, номера банковских счетов и номера общественной безопасности.

[0018] Трехфазная техника дешифрования обычно используется приемным устройством для дешифрования сообщения после того, как приемное устройство получает его от передающего устройства. Приемное устройство дешифрует сообщение, чтобы получить доступ к персональной и/или секретной информации, такой как номера кредитных карт, номера банковских счетов и номера общественной безопасности, которые защищает техника трехфазного шифрования.

[0019] В одном варианте посылающее/передающее устройство, способное шифровать, шифрует сообщение, используя раскрытую здесь трехфазную технику шифрования 102, и посылает сообщение приемному устройству 110. Следует иметь в виду, что такие сообщения могут быть двусторонними и что различные устройства могут быть способными и к посылке, и к получению. Соответственно, обозначение посылающего устройства или приемного устройства, используемое здесь, применяется контекстуально, и посылающее устройство для одних сообщений может быть приемным устройством для других, и т.д. Посылающее устройство может включать персональный компьютер; персональный цифровой помощник; сервер; автоматизированное рабочее место; электронное устройство, например прибор со встроенной логикой, такой как моечная машина/сушка, холодильник, система обработки воды или газовая плита, которые должны посылать или получать информацию по сети; или любой другой тип сетевого устройства, известный в технике, или их комбинации, включая несетевые модифицированные устройства или, другими словами, устройства, приспособленные для работы в сети. Приемное устройство получает сообщение 111 и дешифрует зашифрованное сообщение, используя раскрытую здесь трехфазную технику дешифрования 112. Подобно устройству шифрования, приемное устройство может включать персональный компьютер; персональный цифровой помощник; сервер; автоматизированное рабочее место; электронный прибор, например прибор со встроенной логикой, такой как моечная машина/сушка, холодильник, система обработки воды или газовая плита, которые должны послать или получать информацию по сети; или любой другой тип сетевого устройства, известного в технике; или их комбинации, включая несетевые модифицированные устройства или, другими словами, устройства, приспособленные для работы в сети.

[0020] Беспроводной протокол, используемый для передачи зашифрованного сообщения 110 от устройства шифрования к приемному устройству, может включать беспроводное радио ("Wi-Fi"), совместимое с IEEE 802.11 стандартным набором, таким как 802.11 (а), 802.11 (b) или 802.11 (g); радиосистемы передачи с пакетной коммуникацией ("GPRS"); Bluetooth, спутниковые или сотовые передачи; ультраширокополосные; WiMax; или любой другой тип беспроводного протокола, использующего радиочастотную, оптическую или другую передающую среду, и может, кроме того, включать комбинации различных беспроводных технологий по различным частям сети.

[0021] В действии трехфазной техники шифрования 102 на сообщение, которое должно быть передано по сети, его содержание преобразуется из первой формы М во вторую форму М' 104, обычно с использованием прайм-факторизации, для того чтобы скрыть первоначальное содержание сообщения в течение передачи.

[0022] Содержание сообщения затем разделяется 106, обычно на множество отдельных пакетов или множество групп, как подробно описано ниже, для обеспечения неоднородности интервалов, в которых содержание сообщения передается, таким образом, затрудняя третьему лицу прослушивание передачи и дешифрование содержания сообщения.

[0023] В одном варианте, чтобы разделить содержание сообщения, оно разбивается так, что часть содержания сообщения распределяется по множеству отдельных пакетов, которые отделены данным промежутком времени во время передачи. В другом варианте, чтобы разделить содержание сообщения, избыточные символы, такие как промежутки, вставляют по содержанию сообщения, чтобы распределить содержание сообщения в множество групп.

[0024] Наконец, множество отдельных пакетов или множество групп, включающих содержание сообщения, скремблируют согласно определяемому пользователем коду 108, примеры этого подробно описаны ниже.

[0025] Для дешифрования сообщения, которое было зашифровано с использованием описанной выше трехфазной техники шифрования 102, трехфазная техника шифрования 102 просто преобразуется в обратном направлении 112. Обычно для увеличения безопасности приемное устройство будет распознавать необходимые алгоритмы и переменные для того, чтобы дешифровать сообщение, которое было зашифровано, используя раскрытую здесь трехфазную технику шифрования 102. Однако в других вариантах необходимые алгоритмы и переменные для дешифрования сообщения могут быть переданы на приемное устройство, но за счет снижения безопасности.

[0026] Первоначально содержание сообщения в пределах множества отдельных импульсов или множества групп дешифруется 114 путем обратного преобразования определяемого пользователем кода. Затем множество пакетов, которые включают содержание сообщения, преобразуются назад в единственное сообщение, или избыточные символы между множеством группировок удаляются 116, в зависимости от способа, который использовался, чтобы разделить первоначальное сообщение. Как правило, способ, который используется для разбиения первоначального сообщения, обозначен во главе сообщения в форме одно- или двухзначного числа. Наконец, содержание сообщения преобразуется из второй формы М' в первую форму М 118.

[0027] Фиг.2 представляет собой схему последовательности операций, изображающую один вариант фазы преобразования 200 трехфазной техники шифрования. Как правило, прежде чем содержание сообщения шифруется, алфавитный синтаксис содержания сообщения преобразуется в численное представление 202. Например, буква "а" может быть преобразована так, чтобы численно представлять 01, буква "b" - 02, и так далее. Алфавитные преобразования могут соответствовать Американскому Стандарту по Информационному обмену ("ASCII") или Расширенным стандартам по двоично-десятичному кодированию, или могут представлять произвольное преобразование. Функция преобразования алфавитного синтаксиса в численное представление широко известна, и большинство языков программирования включает стандартную функцию для выполнения этого типа операции.

[0028] Для того чтобы преобразовать содержание сообщения из первой формы М во вторую форму М', узел шифрования и узел дешифрования передающего устройства и/или приемного устройства программируют с применением первого секретного простого числа Р, второго секретного простого числа Q, известного ключа шифрования Е и секретного ключа шифрования D. Дополнительно, произведение первого и второго секретных простых чисел определяется как N.

[0029] Для увеличения безопасности известный ключ шифрования должен быть относительно простым 206 по отношению к первому и второму секретным простым числам Р, Q, так что:

GCD(E,(P-1)·(Q-1))=1

где GCD - самый большой общий делитель или коэффициент. Как известно, два или больше целых числа считаются относительно простыми, если они не делятся ни на какие общие положительные коэффициенты (делители), кроме числа 1.

[0030] Секретный ключ D дешифрования обычно открыто не известен. Секретный ключ D дешифрования используется для дешифрования любого сообщения, полученного приемным устройством. После выбора первого секретного простого числа Р, второго секретного простого числа Q и известного ключа шифрования Е секретный ключ D шифрования может быть вычислен путем использования формулы:

D∙Е=1∙mod((Р-1)∙(Q-1)).

[0031] С использованием произведения N первого секретного простого числа Р и второго секретного простого числа Q и известного ключа шифрования Е содержание сообщения преобразуется 208 из первой формы М во вторую форму М' согласно формуле:

M'=ME mod N.

Следует обратить внимание, что для преобразования 208 из первой формы М во вторую форму М' для правильной работы численное значение N должно быть больше, чем численное значение содержания сообщения в первой форме М.

[0032] Фиг.3а и 4а представляют собой схемы последовательностей операций фазы разделения трехфазной техники шифрования. Обычно содержание сообщения разделяется после фазы преобразования, но в других вариантах содержание сообщения может быть разделено перед фазой преобразования.

[0033] В одном варианте, показанном на фиг.3а, для разделения содержания сообщения содержание сообщения разбивается 300 так, чтобы распределить его по множеству отдельных пакетов 304. Обычно чтобы определить код разделения для множества отдельных пакетов, выбираются третье секретное простое число R и второй известный ключ К шифрования. Величина открыто известного ключа К шифрования может быть любым коэффициентом, таким как 10, величиной секретного ключа шифрования D или любой другой рекомендованной величиной.

[0034] В одном варианте код разделения может быть рядом символов, которые устройство шифрования ожидает между множеством отдельных пакетов. Однако в других вариантах пользователь может выбыть, чтобы код разделения соответствовал другим значениям относительно интервала между множеством отдельных пакетов. Код разделения вычисляется 302 согласно формуле:

F(R)=R∙mod (K).

В некоторых вариантах код разделения может чередоваться между "R mod К" и "K-R mod К" или любой другой формулой, выбранной пользователем.

[0035] В другом варианте, показанном на фиг.4а, чтобы разделить содержание сообщения 400, оно разделяется путем введения по содержанию сообщения 404 избыточных символов, чтобы распределить содержание сообщения во множество групп. Избыточные символы могут быть промежутками или любым другим типом символов по желанию пользователя. Код разделения для ряда избыточных символов может быть определен согласно тому же самому процессу, который описан выше для определения кода разделения в варианте фиг.3а. Обычно выбирают третье секретное простое число R и второй известный ключ шифрования K. Величина второго известного ключа шифрования K может быть любым коэффициентом, таким как 10, величиной секретного ключа шифрования D или любой другой рекомендованной величиной. Код разделения может быть вычислен 402 согласно формуле:

F(R)=R·mod(K).

В некоторых вариантах код разделения может чередоваться между "R mod К" и "K-R mod К" или любой другой формулой, выбранной пользователем.

[0036] Как правило, после фазы разделения 300, 400 оставшиеся секции содержания сообщения скремблируют 306, 406. Однако в других вариантах порядок трехфазной техники шифрования может быть изменен так, что содержание сообщения скремблируют 306, 406 перед фазой разделения 300, 400 или фазой преобразования 200.

[0037] Фиг.3b представляет собой схему последовательности операций для фазы скремблирования 306 трехфазного способа шифрования информации варианта фиг.3а. Как правило, выбирают четвертое простое число S и секретный индекс J. Значение секретного индекса J может быть любым целым числом, таким как 10, одним из секретных ключей шифрования или рядом секретных целых чисел. Четвертое простое число S и секретный индекс J используются для вычисления 308 кода скремблирования согласно формуле:

G(S)=S∙mod(J).

[0038] В одном варианте код скремблирования может представлять, какой из множества отдельных пакетов будет скремблирован согласно заранее определенному способу. Например, если код скремблирования был равен числу 2, он может представлять операцию скремблирования, имеющую место на каждом другом отдельном пакете. Операция скремблирования может включать обратное изменение двух численных символов, добавление константы к численной величине сообщения или любую другую функцию, по желанию пользователя 310.

[0039] Фиг.4b представляет собой схему последовательности операций для фазы скремблирования 406 из варианта фиг.4а. Как описано выше для варианта фиг.3а и 3b, выбирают четвертое простое число S и секретный индекс J. Простое число S и секретный индекс J используют для вычисления 408 кода скремблирования согласно формуле:

G(S)=S∙mod(J).

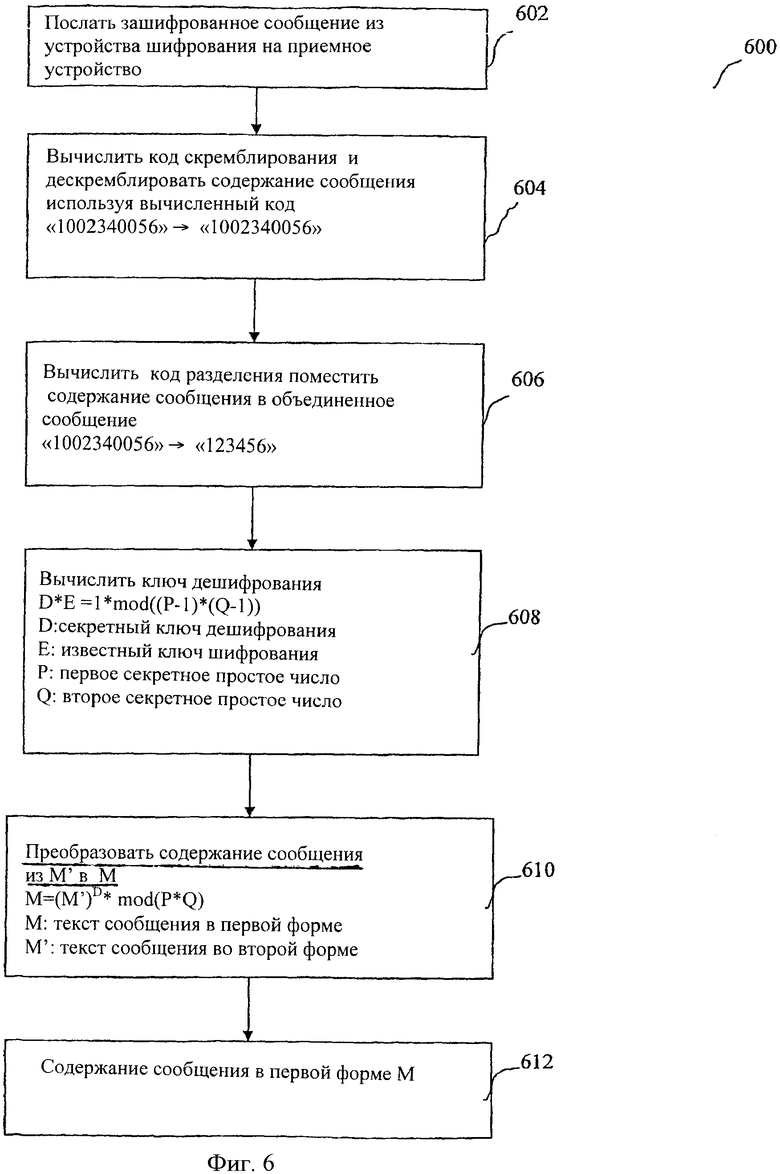

[0040] Фиг.5 представляет собой блок-схему дешифрования 500 зашифрованного сообщения, созданного согласно варианту фиг.3а и 3b. После того как устройство шифрования обработало сообщение посредством трехфазной техники шифрования, зашифрованное сообщение можно посылать приемному устройству 502. После получения приемное устройство осуществляет обратное преобразование трехфазной техники шифрования для дешифрования зашифрованного сообщения.

[0041] Как правило, содержание сообщения в пределах множества отдельных пакетов дескремблируют 504 путем простого обратного преобразования процесса, описанного на фиг.3b выше. Как правило, приемное устройство будет распознавать секретный индекс J и четвертое простое число S для того, чтобы вычислить код скремблирования и проанализировать зашифрованное содержание сообщения, чтобы осуществить обратное преобразование скремблирования 504.

[0042] После фазы дескремблирования 504 множество отдельных пакетов, которые включают сообщение, преобразуются обратно в единое сообщение 506. Как правило, приемное устройство будет распознавать третье секретное простое число R и второй известный ключ шифрования К так, чтобы вычислить код разделения и проанализировать сообщение для обратного преобразования процесса, описанного на фиг.3а выше 506.

[0043] После того как множество отдельных пакетов переформированы в единственное сообщение 506, содержание сообщения преобразуют из второй формы М' в первую форму М 510. Как правило, приемное устройство будет распознавать открыто известный ключ шифрования Е и первое и второе секретные простые числа Р, Q. Используя Е, Р и Q, приемное устройство вычисляет 508 секретный ключ дешифрования D, используя формулу:

D·Е=1·mod((P-1)·(Q-1)).

Приемное устройство затем преобразует 510 содержание сообщения из второй формы М' в первую форму М согласно формуле:

M=(M')D·mod(P · Q).

[0044] Фиг.6 - блок-схема дешифрования 600 зашифрованного сообщения, полученного от устройства шифрования 602 в соответствии с вариантом фиг.4а и 4b. Как правило, содержание сообщения, распределенного избыточными символами, дескремблируют 604 путем простого обратного преобразования процесса, описанного на фиг.4b выше. Как правило, приемное устройство будет распознавать секретный индекс J и четвертое простое число S для того, чтобы обеспечить вычисление кода скремблирования и проанализировать сообщение для обратного преобразования процесса скремблирования.

[0045] После фазы дескремблирования 604 множество отдельных пакетов, которые включают сообщение, преобразуют 606 назад в единственное сообщение. Как правило, приемное устройство будет распознавать простое число R и второй известный ключ шифрования K, чтобы быть в состоянии вычислить код разделения и проанализировать сообщение для обратного преобразования процесса разделения, описанного на фиг.4а выше.

[0046] После того как осуществлено обратное формирование множества отдельных пакетов 606 в единственное сообщение, содержание сообщения преобразуют 610 из второй формы М' в первую форму М. Как правило, приемное устройство будет распознавать известный ключ шифрования Е, первое секретное простое число Р и второе секретное простое число Q. Используя Е, Р и Q, приемное устройство вычисляет 608 секретный ключ шифрования D, используя формулу:

D·Е=1·mod((P-1)·(Q-I)).

Приемное устройство затем преобразует 610 содержание сообщения из второй формы М' в первую форму М согласно формуле:

М=(M')D·mod(P·Q).

Как это имело место с порядком фаз в процессе шифрования, порядок фаз в процессе дешифрования может быть изменен в обратном направлении в других вариантах.

[0047] Фиг.7 - блок-схема, показывающая один вариант блока шифрования 702 для шифрования сообщения с использованием трехфазной техники шифрования и один вариант блока дешифрования 704 для дешифрования сообщения с использованием трехфазной техники дешифрования. Блоки шифрования и дешифрования 702, 704 могут представлять собой любой тип технических средств или программного обеспечения, способных к осуществлению способов трехфазного шифрования и дешифрования. Одно устройство может включать как блок шифрования, так и блок дешифрования 702, 704, чтобы обеспечить двусторонние сообщения, или одно устройство может включать либо блок шифрования, либо блок дешифрования 702, 704, чтобы осуществлять связь в одном направлении.

[0048] Блок шифрования 702 обычно включает процессор шифрования 706, запоминающее устройство шифрования 708, связанное с процессором шифрования 706, и сетевой интерфейс шифрования, связанный с процессором шифрования 706, запоминающим устройством шифрования 708 и сетью связи 712. Здесь фраза "связанный с" означает прямо связанный или косвенно связанный через один или более промежуточных узлов. Такие промежуточные узлы могут включить узлы, основанные как на технических средствах, так и на программном обеспечении.

[0049] Процессор шифрования 706 может быть стандартным процессором Pentium, Intel - встроенным процессором, заказным процессором; или любым другим типом аппаратно реализованного процессора или способного к текущему программированию для выполнения функций описанного выше преобразования содержания сообщения из первой формы М во вторую форму М', разделения содержания сообщения согласно коду разделения и скремблированию содержания сообщения согласно коду скремблирования. Как правило, эти функции будут осуществляться как логика в программах, хранящихся в запоминающем устройстве шифрования 708 и осуществляемых процессором шифрования 706.

[0050] Запоминающее устройство шифрования 708 может представлять собой любой тип запоминающих устройств, таких как постоянное запоминающее устройство или флэш-устройство, или может быть любым типом постоянного или удаляемого диска или накопителя. Сетевой интерфейс шифрования 710 может быть любым типом сетевых интерфейсов, способным к передаче сообщений по беспроводной сети, аппаратной системе связи или любому другому типу коммуникационной среды.

[0051] Точно так же блок дешифрования 704, как правило, включает процессор дешифрования 714, запоминающее устройство дешифрования 71б, связанное с процессором дешифрования 714, и сетевой интерфейс дешифрования 718, связанный с процессором дешифрования 714, запоминающим устройством дешифрования 716 и сетью связи 712.

[0052] Процессор дешифрования 714 может быть стандартным процессором Pentium, Intel - встроенным процессором, заказным процессором; или любым другим типом аппаратно реализованного процессора или способного к текущему программированию для выполнения функций описанного выше дешифрования содержания сообщения согласно коду скремблирования шифрования, объединения разделенного содержания сообщения согласно коду разделения и преобразования содержания сообщения из второй формы М' в первую форму М. Как правило, эти функции будут осуществляться как логика в программах, хранящихся в запоминающем устройстве дешифрования 716 и реализуемых процессором дешифрования 714. Запоминающее устройство дешифрования 716 может быть любым типом запоминающего устройства, таким как постоянное запоминающее или флэш-устройство, или может быть любым типом постоянного или удаляемого диска или накопителя.

[0053] Запоминающее устройство дешифрования 716 может быть любым типом запоминающего устройства, таким как ПЗУ или флэш-устройством, или может быть любым типом постоянного или удаляемого диска или накопителя. Сетевой интерфейс дешифрования 718 может быть любым типом сетевого интерфейса, способного передавать сообщения через беспроводную сеть, аппаратную сеть связи или любой другой тип коммуникационной среды.

[0054] Фиг.8а и 8b - блок-схемы, показывающие пример зашифрованного сообщения (фиг.8а) и затем дешифрованного (фиг.8b) с использованием одного варианта техники трехфазного шифрования информации. Как видно на фиг.8а, принято, что сообщение в первой форме М имеет величину 23802. Далее принято, что первое секретное простое число имеет величину 5, второе секретное простое число - 7, а известный ключ шифрования Е - 29. Как объяснялось выше, величины первого и второго секретных простых чисел - простые числа, а известный ключ шифрования Е - относительно простое число по отношению к первому и второму секретным простым числам. Кроме того, вычислено произведение первого и второго простых чисел, которое равно 35, отвечая требованию, что произведение первого и второго простых чисел больше, чем величина сообщения в первой форме М.

[0055] Сообщение преобразуется 804 из первой формы М во вторую форму М', как описано выше, согласно формуле:

М'=ME·mod(P·Q)

М'=(23)29·mod(35).

При выполнении фазы преобразования 804 величина сообщения в первой форме М, равная 23, вычисляется как 18 во второй форме М'.

[0056] После фазы преобразования 804 выполняется фаза разделения 806. В примере третье секретное простое определено как 31, а второй известный ключ шифрования как 10. Код разделения вычисляется 806, как описано выше, согласно формуле:

F(R)=R·mod(K)

F(31)=31·mod(10),

с получением результата, равного 1. В примере величина 1 определена, как единственное пространство, "00".

[0057] В варианте, где сообщение разделяется на пакеты 808, величина 1 приводит к сообщению, разделенному из "18", к величине "1_ _8" с единственным пространством между отдельными пакетами.

Альтернативно, в варианте, где избыточные пространства размещены между множеством групп для распределения сообщения 810, сообщение разделяется из "18" до величины "1008" двумя избыточными символами, определенными как пространство между множеством групп.

[0058] После фазы разделения 806 вычисляется код скремблирования 812. В примере четвертое простое число определено как 17, а секретный индекс определен как 15. Код скремблирования вычисляется согласно формуле:

G(S)=S·mod(J)

G(17)=17·mod(15).

Результатом вычислений является значение 2. В примере устанавливается значение 2, что означает, что каждый другой пакет или группа скремблируются.

[0059] В примере при скремблировании группы или пакета было установлено, что это означает, что константа 10 прибавляется к численному значению, и два численных символа подвергаются обратному преобразованию. В варианте, где сообщение разделено на разные пакеты 808, сообщение "1_ _8" сначала изменяется на "1_ _18" и затем на "1_ _81". Поэтому величина сообщения 23 имеет зашифрованную величину "1_ _81".

[0060] В варианте, где избыточные пространства размещены между группами, чтобы распределить сообщение 810, сообщение "1008" сначала изменяется на "10018" и затем на "10081". Поэтому величина сообщения 23 имеет зашифрованную величину 10081.

[0061] Устройство шифрования может затем послать зашифрованную величину 10081 на приемное устройство 814. Со ссылкой на фиг.8b, приемное устройство получает это зашифрованное сообщение 818 и может сначала дешифровать содержание сообщения 820. Приемное устройство должно распознать, что каждая группа или пакет, которые шифруются, должны иметь два численных символа, обратно преобразованных, и добавленную к первоначальному сообщению величину 10. Дополнительно приемное устройство должно распознать, что четвертое простое число определено как 17, а секретный индекс определен как 15, так чтобы иметь возможность правильно вычислить, что величина кода скремблирования - 2, как описано выше.

[0062] В варианте, где сообщение разделено на отдельные пакеты 822, сообщение "1_ _81" сначала изменяется на "1_ _18" и затем на "1_ _8" 820. В варианте, где избыточные пространства размещены между множеством групп, чтобы распределить сообщение 824, сообщение "10081" сначала изменяется на "10018" и затем на "1008" 820.

[0063] После фазы дешифрования 820 приемное устройство помещает сообщение назад в объединенное сообщение 826. Приемное устройство должно распознать, что третье секретное простое число определено как 31, а открыто известный индекс определен как 10, так чтобы иметь возможность правильно вычислить код разделения 1 и распознать, что один промежуток, или "00", был введен между группами или пакетами содержания сообщения.

[0064] В варианте, где сообщение разделено на отдельные пакеты 822, сообщение "1_ _8" изменяется на "18". Далее в варианте, где избыточные пространства помещены между множеством групп, чтобы распределить сообщение 824, сообщение "1008" изменяется на "18".

[0065] Наконец, приемное устройство выполняет фазу преобразования 830, чтобы преобразовать содержание сообщения из второй формы М' назад в первую форму М. Приемное устройство должно распознать, что первое секретное простое число определено как 5, второе секретное простое число определено как 7, а известный Е ключ шифрования определен как 29. Используя эти величины, приемное устройство вычисляет 828 секретный ключ дешифрования D, как описано выше, согласно формуле:

D·Е=1·mod((P-1)·(Q-1))

D·29=1·mod(4·6),

в результате получая величину 5. Используя секретный D ключ дешифрования, приемное устройство преобразует 830 сообщение во второй форме М' в первую форму М согласно формуле:

М=(М')D·mod(P·Q)

M=(18)s·mod(7·5).

По вышеприведенной формуле 830 получают величину сообщения в первой форме М, равную 23, ту же самую, что и величина сообщения в первой форме до осуществления процесса трехфазного шифрования.

[0066] Устройства, осуществляющие трехфазную технику шифрования или трехфазную технику дешифрования, также могут интегрировать дополнительные фазы в трехфазную технику шифрования или трехфазную технику дешифрования. Например, как видно на фиг.9, в одном варианте устройство, осуществляющее трехфазную технику дешифрования фиг.8а, может выполнить четвертую фазу 916 скремблирования порядка множества пакетов или множества групп. Таким образом, любая дополнительная фаза может добавляться к трехфазной технике шифрования или трехфазной технике дешифрования, пока не исказит информацию до такой степени, что эта новая фаза не сможет быть точно преобразована в обратном направлении.

[0067] Следовательно, имеется в виду, что предшествующее детализированное описание расценивается как иллюстративное, а не ограничивающее, и понятно, что последующая формула изобретения, включающая все эквиваленты, предназначена для определения сущности и объема этого изобретения.

Изобретения относится к технике связи и предназначено для обеспечения конфедициальности сообщений, пересылаемых по линиям их передачи. Способ шифрования и дешифрования сообщения включает преобразование сообщения из первой формы М во вторую форму М', его разделение для дальнейшего шифрования сообщения согласно коду разделения, скремблирование сообщения для дальнейшего шифрования согласно коду скремблирования, передачу сообщения из устройства шифрования на приемное устройство, вычисление кода скремблирования и синтаксический анализ зашифрованного сообщения для обратного преобразования кода скремблирования и их размещение в объединенном сообщении, а также преобразование сообщения из второй формы М' в первую форму М. Система шифрования и дешифрования сообщения содержит соответствующие средства трехфазного шифрования сообщения, средства дескремблирования для вычисления кода скремблирования и синтаксического анализа зашифрованного сообщения для обратного преобразования комбинации скремблирования, средства объединения для вычисления кода разделения и синтаксического анализа зашифрованного сообщения для их размещения в объединенном сообщении, а также вторые средства преобразования сообщения из второй формы М' в первую форму М. Изобретение позволяет защитить входные сообщения и помешать посторонней стороне прервать и дешифровать их. 6 н. и 34 з.п. ф-лы, 9 ил.

1. Способ шифрования сообщения, включающий преобразование содержания сообщения из первой формы М во вторую форму М' как функция известного кода шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q, после преобразования содержания сообщения во вторую форму М' разделение преобразованного содержания сообщения для дальнейшего шифрования содержания сообщения согласно коду разделения, который является функцией по крайней мере третьего простого числа R и после преобразования содержания сообщения во вторую форму М' скремблирование преобразованного содержания сообщения для дальнейшего шифрования содержания сообщения согласно коду скремблирования, который является функцией по крайней мере четвертого секретного простого числа S.

2. Способ по п.1, который включает преобразование содержания сообщения из буквенного синтаксиса в числовое представление.

3. Способ по п.2, в котором содержание сообщения преобразовано из буквенного синтаксиса в числовое представление с использованием хеш-функции.

4. Способ по п.1, в котором известный ключ шифрования является относительно простым по отношению к первому секретному простому числу и второму секретному простому числу.

5. Способ по п.4, в котором содержание сообщения преобразуется из первой формы М во вторую форму М' согласно формуле: М'=MEmod(Р·Q).

6. Способ по п.1, в котором код разделения для разделения содержания сообщения является функцией третьего секретного простого числа R и модуля K, согласно формуле: F(R)=R*mod(K).

7. Способ по п.6, в котором фаза разделения содержания сообщения согласно коду разделения включает импульсное преобразование содержания сообщения во множество отдельных пакетов.

8. Способ по п.6, в котором фаза разделения содержания сообщения согласно коду разделения включает введение избыточных символов в содержание сообщения для распределения содержания сообщения во множество групп.

9. Способ по п.8, в котором избыточные символы представляют собой промежутки.

10. Способ по п.1, в котором код скремблирования представляет собой функцию секретного индекса J и упомянутого четвертого секретного простого числа S согласно формуле: G(S)=S·mod(J).

11. Способ по п.1, который включает после преобразования содержания сообщения, разделение содержания сообщения, скремблирование содержания сообщения и посылку зашифрованного сообщения на приемное устройство.

12. Способ по п.11, который включает прием зашифрованного сообщения в приемном устройстве, дескремблирование содержания сообщения, помещение разделенного содержания сообщения в объединенное сообщение и преобразование содержания сообщения из второй формы М' назад в первую форму М.

13. Способ по п.12, в котором фаза дескремблирования содержания сообщения включает вычисление кода скремблирования для содержания сообщения с использованием четвертого секретного простого числа и секретного индекса, синтаксический анализ зашифрованного сообщения и обратное преобразование кода скремблирования.

14. Способ по п.12, в котором фаза размещения разделенного содержания сообщения в объединенное сообщение включает вычисление кода разделения для содержания сообщения с использованием третьего секретного простого числа R и второго известного ключа шифрования К и синтаксический анализ разделенного сообщения для обратного преобразования кода разделения.

15. Способ по п.12, в котором фаза преобразования содержания сообщения из второй формы М' назад в первую форму М включает вычисление секретного ключа дешифрования D как функции известного ключа шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q согласно формуле:

D·E=1·mod((P-1)·(Q-1))

и использование секретного вычисленного ключа дешифрования D для преобразования содержания сообщения во второй форме М' назад в первую форму М согласно формуле: М=(М')D·mod(Р·Q).

16. Способ шифрования и дешифрования сообщения, включающий преобразование содержания сообщения из первой формы М во вторую форму М' как функции известного ключа шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q, после преобразования содержания сообщения во вторую форму М' разделение преобразованного содержания сообщения для дальнейшего шифрования сообщения согласно коду разделения, являющемуся функцией третьего секретного простого числа R и второго известного ключа шифрования К, после преобразования содержания сообщения во вторую форму М' скремблирование преобразованного содержания сообщения согласно коду скремблирования, при этом код скремблирования является функцией четвертого секретного простого числа S и секретного индекса J, передача зашифрованного сообщения из устройства шифрования на приемное устройство, вычисление кода скремблирования и синтаксический анализ зашифрованного сообщения, для обратного преобразования кода скремблирования, вычисление кода разделения и синтаксический анализ зашифрованного сообщения для размещения содержания сообщения в объединенном сообщении и преобразование содержания сообщения из второй формы М' в первую форму М как функции ключа дешифрования D, первого секретного простого числа Р и второго секретного простого числа Q.

17. Способ по п.16, в котором произведение первого секретного простого числа Р и второго секретного простого числа Q больше, чем численное значение содержания сообщения в первой форме М.

18. Способ по п.17, в котором известный ключ шифрования Е является относительно простым числом по отношению к первому секретному простому числу Р и второму секретному простому числу Q.

19. Способ по п.18, в котором содержание сообщения преобразуют из первой формы М во вторую форму М' согласно формуле: М'=ME·mod(P·Q).

20. Способ по п.16, в котором код разделения вычисляют согласно формуле:

F(R')=R·mod(K).

21. Способ по п.16, в котором код скремблирования вычисляют согласно формуле: G(S)=S·mod(J).

22. Способ по п.16, в котором ключ дешифрования вычисляют согласно формуле: D·E=I·mod((P-1)·(Q-1)).

23. Способ по п.22, в котором содержание сообщения преобразуют из второй формы М' в первую форму М согласно формуле:

M=(M')D·mod(P·Q).

24. Система шифрования сообщения, включающая блок шифрования, включающий первый процессор, первое запоминающее устройство, соединенное с первым процессором, и первый сетевой интерфейс, связанный с сетью связи, первым процессором, и первым запоминающим устройством, логику преобразования, сохраненную в первом запоминающем устройстве и реализуемую первым процессором для преобразования содержания сообщения из первой формы М во вторую форму М' как функции известного ключа шифрования Е, первого секретного простого числа Р и секретного простого числа Q, разделяющую логику, сохраненную в первом запоминающем устройстве и реализуемую первым процессором, который разделяет содержание сообщения согласно коду разделения для дальнейшего шифрования содержания сообщения, после того как содержание сообщения преобразуется во вторую форму М', логику скремблирования, сохраненную в первом запоминающем устройстве и реализуемую первым процессором, который скремблирует содержание сообщения согласно коду скремблирования для дальнейшего шифрования содержания сообщения, после того как содержание сообщения преобразуется во вторую форму М' и коммуникационную логику, сохраненную в первом запоминающем устройстве и реализуемую первым процессором, который посылает зашифрованное сообщение через сеть связи.

25. Система по п.24, в которой содержание сообщения преобразуется из первой формы М во вторую форму М' согласно формуле: М'=MEmod(Р·Q).

26. Система по п.24, в которой код разделения для разделения содержания сообщения представляет собой функцию третьего секретного простого числа R и индекса К согласно формуле: F(R)=R·mod(K).

27. Система по п.26, в которой фаза разделения содержания сообщения согласно коду разделения включает импульсное преобразование содержания сообщения во множество отдельных пакетов.

28. Система по п.26, в которой фаза разделения содержания сообщения согласно коду разделения включает введение избыточных символов в содержание сообщения для распределения содержания сообщения во множество групп.

29. Система по п.24, в которой код скремблирования представляет собой функцию секретного индекса J и четвертого секретного простого числа S согласно формуле: G(S)=S·mod(J).

30. Система по п.24, которая включает блок дешифрования, включающий второй процессор, второе запоминающее устройство, соединенное со вторым процессором, и второй сетевой интерфейс, связанный с сетью связи вторым процессором и вторым запоминающим устройством, вторую логику связи, сохраненную во втором запоминающем устройстве и реализуемую вторым процессором для получения зашифрованного сообщения через сеть связи, логику дескремблирования, сохраненную во втором запоминающем устройстве и реализуемую вторым процессором для дескремблирования содержания сообщения, объединяющую логику, сохраненную во втором запоминающем устройстве и реализуемую вторым процессором для помещения разделенного содержания сообщения в объединенное сообщение и вторую логику преобразования, сохраненную во втором запоминающем устройстве и реализуемую вторым процессором для преобразования содержания сообщения из второй формы М' назад в первую форму М.

31. Система по п.30, в которой вторая логика преобразования вычисляет секретный ключ дешифрования D, как функцию известного ключа шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q согласно формуле:

D·E=1·mod((P-1)·(Q-1))

и используя секретный вычисленный ключ дешифрования D, преобразует содержание сообщения во второй форме М' назад в первую форму М согласно формуле: М=(М')D·mod(Р·Q).

32. Система шифрования и дешифрования сообщения, включающая средства преобразования для преобразования содержания сообщения из первой формы М во вторую форму М' как функции известного ключа шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q, средства разделения для разделения содержания сообщения согласно коду разделения, для дальнейшего шифрования содержания сообщения, при этом код разделения является функцией третьего секретного простого числа R и второго известного ключа шифрования K, средства скремблирования для скремблирования содержания сообщения согласно коду скремблирования для дальнейшего шифрования содержания сообщения, при этом код скремблирования является функцией четвертого секретного простого числа S и секретного индекса J, средства дескремблирования для вычисления кода скремблирования и синтаксического анализа зашифрованного сообщения для обратного преобразования комбинации скремблирования, средства объединения для вычисления кода разделения и синтаксического анализа зашифрованного сообщения для размещения содержания сообщения в объединенное сообщение и вторые средства преобразования для преобразования содержания сообщения из второй формы М' в первую форму М как функции ключа дешифрования D, первого секретного простого числа Р и второго секретного простого числа Q.

33. Способ дешифрования сообщения, включающий получение зашифрованного сообщения, дескремблирование содержания сообщения, которое было зашифровано на основании кода скремблирования с использованием кода скремблирования, размещение разделенного содержания сообщения, которое было зашифровано на основании кода разделения в объединенное сообщение с использованием упомянутого кода разделения и после скремблирования содержания сообщения и размещения содержания сообщения в объединенное сообщение, преобразование содержания сообщения из второй формы М' обратно в первую форму М на основании ключа шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q.

34. Способ по п.33, в котором дескремблирование содержания сообщения включает вычисление кода скремблирования для содержания сообщения с использованием четвертого простого числа и секретного индекса и синтаксический анализ зашифрованного сообщения и обратное преобразование кода скремблирования, в котором код скремблирования вычисляется по формуле: G(S)=S·mod(J).

35. Способ по п.33, в котором размещение разделенного содержания сообщения в объединенное сообщение включает вычисление кода разделения для содержания сообщения с использованием третьего простого числа R и второго известного ключа шифрования К и синтаксический анализ разделенного содержания сообщения для обратного преобразования кода разделения, в котором код разделения вычисляется согласно формуле: F(R)=R·mod(K).

36. Способ по п.33, в котором преобразование содержания сообщения из второй формы М' обратно в первую форму М включает вычисление секретного ключа дешифрования D как функцию известного ключа шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q и использование секретного вычисленного ключа дешифрования D для преобразования содержания сообщения во второй форме М' обратно в первую форму М согласно формуле: M=(M')D·mod(P·Q), в котором секретный ключ дешифрования D вычисляется согласно формуле: D·E=1·mod((P-1)·(Q-1)).

37. Система дешифрования сообщения, включающая блок дешифрования, включающий процессор, запоминающее устройство, соединенное с процессором, и сетевой интерфейс, связанный с сетью связи, процессором, и запоминающим устройством, логику связи, сохраненную в запоминающем устройстве и реализуемую процессором для получения зашифрованного сообщения через сеть связи, логику дескремблирования, сохраненную в запоминающем устройстве и реализуемую процессором для дескремблирования содержания сообщения, которое было зашифровано на основании кода скремблирования с использованием кода скремблирования, объединяющую логику, сохраненную в запоминающем устройстве и реализуемую процессором для помещения разделенного содержания сообщения, которое было зашифровано на основании кода разделения, в объединенное сообщение с использованием упомянутого кода разделения и логику преобразования, сохраненную в запоминающем устройстве и реализуемую процессором для преобразования содержания сообщения из второй формы М' назад в первую форму М на основании известного ключа шифрования Е, первого секретного простого числа Р и секретного простого числа Q, после того как содержание сообщения дескремблирования и содержание сообщения помещено в объединенное сообщение.

38. Система по п.37, в которой логика дескремблирования вычисляет код скремблирования для содержания сообщения с использованием четвертого секретного простого числа и секретного индекса, осуществляет синтаксический анализ зашифрованного сообщения и обратное преобразование кода скремблирования, в котором логика дескремблирования вычисляет код скремблирования согласно формуле: G(S)=S·mod(J).

39. Система по п.37, в которой объединяющая логика вычисляет код разделения для содержания сообщения с использованием третьего секретного простого числа R и второго известного ключа шифрования К и осуществляет синтаксический анализ разделенного сообщения для обратного преобразования кода разделения, в котором объединяющая логика вычисляет код разделения согласно формуле: F(R)=R·mod(K).

40. Система по п.37, в которой логика преобразования вычисляет секретный ключ дешифрования D как функцию известного ключа шифрования Е, первого секретного простого числа Р и второго секретного простого числа Q и использует секретный вычисленный ключ дешифрования D для преобразования содержания сообщения во второй форме М' обратно в первую форму М согласно формуле:

М=(М')D·mod(Р·Q),

в которой логика преобразования вычисляет секретный ключ дешифрования D согласно формуле:

D*E=1·mod((P-1)·(Q-1)).

| RU 2002125304 A, 27.03.2004 | |||

| RU 2071180 C1, 27.12.1996 | |||

| Способ изготовления многослойной текстильной брони и многослойная текстильная броня | 2016 |

|

RU2640992C1 |

| RU 2002120476 A, 20.01.2004. | |||

Авторы

Даты

2009-12-20—Публикация

2006-02-21—Подача