Область техники, к которой относится изобретение

Настоящее изобретение относится к области беспроводных технологий связи, и в частности, к системе, устройству и способу генерирования ключа.

Уровень техники

Решением технической задачи обеспечения непрерывности голосовой услуги в сети «Долгосрочное развитие» (Long Term Evolution, LTE) является одномоментный сеанс голосовой связи и передачи данных (single radio voice call continuity, SRVCC). C целью недопущения прерывания голосовых услуг оконечного устройства после того, как оконечное устройство перемещается из области покрытия LTE сети, может быть использовано SRVCC решение для передачи обслуживания голосовой услуги из области с коммутацией пакетов (packet switched, PS) в область c коммутацией каналов (circuit switched, CS), чтобы гарантировать непрерывность голосовой услуги.

В сети связи следующего поколения, например, сети 5-го поколения (5th generation, 5G), с целью обеспечения непрерывности голосовой услуги оконечного устройства, после того, как оконечное устройство перемещается из область покрытия 5G сети, также может быть использовано SRVCC решение для передачи обслуживания голосовой услуги из PS области в CS область. В процессе передачи обслуживания голосовой услуги, узел функции управления доступа и мобильности (access and mobility management function, AMF) передает запрос передачи обслуживания в ММЕ, и ММЕ дополнительно генерирует ключ шифрования и ключ защиты целостности. Тем не менее, перед процессом передачи обслуживания голосовой услуги ММЕ не обслуживает оконечное устройство, которое должно выполнить передачу обслуживания голосовой услуги в 5G сети. Таким образом, MME не имеет контекста безопасности уровня без доступа оконечного устройства, то есть, ММЕ не имеет отсчета уровня без доступа нисходящей линии связи, используемое для генерирования ключа шифрования и ключа защиты целостности. Следовательно, MME не может сгенерировать ключ шифрования или ключ защиты целостности, таким образом, не может осуществлять защиту безопасности для голосовой услуги.

Раскрытие сущности изобретения

Варианты осуществления настоящего изобретения предлагают систему, устройство и способ генерирования ключа для решения технической задачи защиты безопасности голосовой услуги, которая не может быть реализована в процессе передачи обслуживания голосовой услуги из PS области в CS область после того, как оконечное устройство, которое выполняет голосовую услугу, перемещается из 5G сети.

В соответствии с первым аспектом, вариант осуществления настоящего изобретения обеспечивает способ генерирования ключа. Способ включает в себя: прием объектом управления мобильностью (MME) сообщения запроса перенаправления из узла функции управления доступа и мобильностью (AMF), где сообщение запроса перенаправления включает в себя информацию, относящуюся к ключу; и генерирование с помощью ММЕ ключа шифрования и ключа защиты целостности на основании информации, относящейся к ключу. Сообщение запроса переадресации используют для запроса передачи обслуживания голосовой услуги от области с коммутацией пакетов (PS) к области с коммутацией каналов (CS). В решении по варианту осуществления настоящего изобретения, узел AMF добавляет информацию, относящуюся к ключу, к сообщению запроса перенаправления, переданного в ММЕ, и ММЕ дополнительно может генерировать ключ шифрования и ключ защиты целостности на основании информации, относящейся к ключу. Кроме того, в процессе передачи обслуживания голосовой услуги, ключ шифрования и ключ защиты целостности может быть использован для выполнения защиты безопасности для голосовой услуги, тем самым, повышая безопасность.

В возможном варианте осуществления информация, относящаяся к ключу, включает в себя ключ привязки. Способ генерирования с помощью ММЕ ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, включает в себя: определение посредством ММЕ одной части ключа привязки в качестве ключа шифрования, и определение другой части ключа привязки в качестве ключа защиты целостности. С помощью способа, ММЕ может непосредственно определить ключ шифрования и ключ защиты целостности на основе ключа привязки. Таким образом, обеспечение безопасности для голосовой услуги может быть реализовано без получения отсчета уровня без доступа нисходящей линии связи, и реализация упрощается.

В примере, ключ привязки включает в себя 256 бит. MME может определить первые 128 бит ключа привязки в качестве ключа шифрования, и определить последние 128 бит ключа привязки в качестве ключа защиты целостности; или определить последние 128 бит ключа привязки в качестве ключа шифрования, и определить первые 128 бит ключа привязки в качестве ключа защиты целостности.

В другом возможном варианте осуществления информация, относящаяся к ключу, включает в себя ключ привязки и отсчет уровня без доступа нисходящей линии связи. Способ генерирования с помощью ММЕ ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, включает в себя: генерирование с помощью ММЕ ключа шифрования и ключа защиты целостности на основании ключа привязки и отсчета уровня без доступа нисходящей линии связи. При использовании способа, узел AMF может передать отсчет уровня без доступа нисходящей линии связи в ММЕ, и ММЕ дополнительно может генерировать ключ шифрования и ключ защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи, таким образом, осуществляет защиту безопасности для голосовой услуги.

ММЕ может генерировать новый ключ (KASME1’), основанный на ключе (КASME) привязки и отсчете уровня без доступа нисходящей линии связи, и дополнительно использовать часть KASME1’ в качестве ключа шифрования, и использовать другую часть KASME1’ в качестве ключа защиты целостности.

Возможно, во-первых, MME выполняет операцию отсчета уровня без доступа нисходящей линии связи, чтобы получить входной параметр, генерирует новый ключ (KASME2'), используя входной параметр и ключ привязки, и дополнительно использует часть KASME2’ в качестве ключа шифрования, и использует другую часть KASME2’ в качестве ключа защиты целостности.

В возможной реализации, MME может передать первую информацию инструкции в узел AMF. Первая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основании отсчета уровня без доступа нисходящей линии связи.

В другом возможном варианте осуществления информация, относящаяся к ключу, включает в себя ключ привязки и заданное значение или информация, относящаяся к ключу, включает в себя ключ привязки и случайное число. Способ генерирования, с помощью ММЕ, ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, включает в себя: генерирование, с помощью ММЕ, ключа шифрования и ключа защиты целостности на основе ключа привязки и заданного значения; или генерирование, с помощью ММЕ, ключа шифрования и ключа защиты целостности на основе ключа привязки и случайного числа. С помощью способа, ММЕ может генерировать ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения или случайного числа, которое генерируется AMF узлом, тем самым, реализуя защиту безопасности для голосовой услуги. Поскольку ММЕ принимает отсчет уровня без доступа нисходящей линии связи, даже если ММЕ взломан злоумышленником, корневой ключ AMF узла не может быть выведен в обратном порядке на основе ключа привязки, тем самым, обеспечивая безопасность AMF узла.

ММЕ может использовать заданное значение или случайное число в качестве входного параметра для генерирования нового ключа. Возможно, ММЕ генерирует новый ключ (КASME’) на основании ключа привязки и заданного значения (или на основе ключа привязки и случайного числа) и дополнительно использует часть КASME’ в качестве ключа шифрования, и использует другую часть КASME’ в качестве ключа защиты целостности.

В еще одной возможной реализации, информация, относящаяся к ключу, включает в себя ключ привязки. Способ генерирования, с помощью ММЕ, ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, включает в себя: генерирование с помощью ММЕ ключа шифрования и ключа защиты целостности на основании ключа привязки и заданного значения; или генерирование с помощью ММЕ ключа шифрования и ключа защиты целостности на основании ключа привязки и случайного числа.

В возможной реализации, ММЕ может передать вторую информацию инструкции в узел AMF. Вторая информация инструкции включает в себя заданное значение или случайное число. Вторая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основе заданного значения или случайного числа. С помощью способа, ММЕ может генерировать ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения или случайного числя, который генерируется с помощью ММЕ, тем самым, реализуя защиту безопасности для голосовой услуги. Поскольку ММЕ не принимает отсчет уровня без доступа нисходящей линии связи, даже если ММЕ взломан злоумышленником, корневой ключ AMF узла не может быть выведен в обратном порядке на основании ключа привязки, тем самым, обеспечивая безопасность AMF узла.

В соответствии со вторым аспектом, вариант осуществления настоящего изобретения обеспечивает способ генерирования ключа. Способ включает в себя: определение, посредством узла AMF функции управления доступа и мобильности, информации, относящейся к ключу, когда информация, относящаяся к ключу, используется для генерирования ключа шифрования и ключа защиты целостности; и передачу AMF узлом сообщения запроса перенаправления на объект MME управления мобильностью, где сообщение запроса перенаправления включает в себя информацию, относящуюся к ключу, и сообщение запроса перенаправления используются для запроса передачи обслуживания голосовой услуги из области с коммутацией пакетов PS в область с коммутацией каналов СS. С помощью способа, узел AMF добавляет информацию, относящуюся к ключу, в сообщение запроса перенаправления, переданного в ММЕ. Это позволяет избежать случая, в котором MME не может генерировать ключ шифрования или ключ защиты целостности в связи с отсутствием необходимого параметра, тем самым, повышая безопасность.

В возможном варианте осуществления информация, относящаяся к ключу, включает в себя ключ привязки и отсчет уровня без доступа нисходящей линии связи. Узел AMF может передать первую информацию инструкции на оконечное устройство. Первая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности, основанный на отсчете уровня без доступа нисходящей линии связи.

В возможной реализации, до того, как узел AMF передает первую информацию инструкции на оконечное устройство, узел AMF может генерировать первую информацию инструкции, или узел AMF принимает первую информацию инструкции от MME.

В другом возможном варианте осуществления информация, относящаяся к ключу, включает в себя ключ привязки. Узел AMF может принимать вторую информацию инструкции от MME, где вторая информация инструкции включает в себя заданное значение или случайное число, и вторая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основании заданного значения или случайного числа; и затем узел AMF передает вторую информацию инструкции в оконечное устройство.

В еще одной из возможных реализаций, информация, относящаяся к ключу, включает в себя ключ привязки и заданное значение, или информация, относящаяся к ключу, включает в себя ключ привязки и случайное число. Узел AMF может передавать третью информацию инструкции на оконечное устройство. Третья информация инструкции включает в себя заданное значение или случайное число. Третья информация инструкции используется, чтобы инструктировать оконечное устройство сгенерировать ключ шифрования и ключ защиты целостности на основе заданного значения или случайного числа.

В соответствии с третьим аспектом, вариант осуществления настоящего изобретения обеспечивает способ генерирования ключа. Способ включает в себя: прием оконечным устройством отсчета уровня без доступа нисходящей линии связи; генерирование оконечным устройством ключа привязки на основании корневого ключа узла AMF функции управления доступа и мобильности и отсчета уровня без доступа нисходящей линии связи; и определение оконечным устройством одной части ключа привязки в качестве ключа шифрования, и определение другой части ключа привязки в качестве ключа защиты целостности. Оконечное устройство может согласовать с MME заранее в способе для генерирования ключа шифрования и ключа защиты целостности. В этом случае, с помощью способа, оконечное устройство может генерировать тот же ключ шифрования и ключ защиты целостности как MME, так что оконечное устройство может расшифровать данные, принятые из сетевой стороны, тем самым, реализуя защиту безопасности для голосовой услуги.

В соответствии с четвертым аспектом, вариант осуществления настоящего изобретения обеспечивает способ генерирования ключа. Способ включает в себя: прием оконечным устройством отсчета уровня без доступа нисходящей линии связи и первой информации инструкции, где первая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основании отсчета уровня без доступа нисходящей линии связи; генерирование оконечным устройством ключа привязки на основании корневого ключа узла AMF функции управления доступа и мобильности и отсчета уровня без доступа нисходящей линии связи; и генерирование оконечным устройством ключа шифрования и ключа защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи. С помощью способа, оконечное устройство может определить, основываясь на первой информации инструкции, способ генерирования ключа шифрования и ключа защиты целостности. Кроме того, оконечное устройство может генерировать тот же ключ шифрования и ключ защиты целостности как MME на основе первой информации инструкции, так что оконечное устройство может расшифровать данные, принятые с сетевой стороны, тем самым, реализуя защиту безопасности для голосовой услуги.

В соответствии с пятым аспектом, вариант осуществления настоящего изобретения обеспечивает способ генерирования ключа. Способ включает в себя: прием оконечным устройством отсчета уровня без доступа нисходящей линии связи и второй информации инструкции, где вторая информация инструкции включает в себя заданное значение или случайное число, и вторая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основе заданного значения или случайного числа; генерирование оконечным устройством ключа привязки на основе корневого ключа узла AMF функции управления доступа и мобильности и отсчета уровня без доступа нисходящей линии связи; и генерирование оконечным устройством ключа шифрования и ключа защиты целостности на основе ключа привязки и заданного значения; или генерирование оконечным устройством ключа шифрования и ключа защиты целостности на основе ключа привязки и случайного числа. С помощью способа, оконечное устройство может определить, основываясь на второй информации инструкции, способ генерирования ключа шифрования и ключа защиты целостности. Кроме того, оконечное устройство может генерировать тот же ключ шифрования и ключ защиты целостности как MME на основе второй информации инструкции, так что оконечное устройство может расшифровать данные, принятые со стороны сети, тем самым, реализуя защиту безопасности для голосовой услуги.

В соответствии с шестым аспектом, вариант осуществления настоящего изобретения обеспечивает способ генерирования ключа. Способ включает в себя: генерирование посредством AMF узла ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу; и передачу посредством AMF узла сообщения запроса перенаправления в MME, где сообщение запроса перенаправления включает в себя ключ шифрования и ключ защиты целостности и сообщение запроса переадресации используется для запроса передачи обслуживания голосовой услуги из области с коммутацией пакетов PS в область с коммутацией каналов СS. По сравнению с предшествующим уровнем техники, в котором ММЕ не может генерировать ключ шифрования или ключ защиты целостности из-за отсутствия необходимого параметра, в данном варианте осуществления настоящего изобретения, с помощью способа, узел AMF может генерировать ключ шифрования и ключ целостности защиты, а также дополнительно передать ключ шифрования и ключ защиты целостности в ММЕ. MME не нужно сгенерировать ключ шифрования или ключ защиты целостности, но может непосредственно использовать ключ шифрования и ключ защиты целостности, тем самым, реализуя защиту безопасности для голосовой услуги.

В возможном варианте осуществления информация, относящаяся к ключу, включает в себя ключ привязки. Способ генерирования, с помощью AMF узла, ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, включает в себя: генерирование с помощью AMF узла ключа привязки на основе корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи; и определение, посредством AMF узла, одной части ключа привязки в качестве ключа шифрования, и определение другой части ключа привязки в качестве ключа защиты целостности.

В другом возможном варианте осуществления информация, относящейся к ключу, включает в себя ключ привязки и отсчет уровня без доступа нисходящей линии связи. Способ генерирования, с помощью AMF узла, ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, включает в себя: генерирование с помощью AMF узла ключа привязки на основе корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи; и генерирование с помощью AMF узла ключа шифрования и ключа защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи.

В одной из возможных реализаций, узел AMF может передать первую информацию инструкции на оконечное устройство. Первая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основании отсчета уровня без доступа нисходящей линии связи.

В другом возможном варианте осуществления информация, относящаяся к ключу, включает в себя ключ привязки и заданное значение, или информация, относящаяся к ключу, включает в себя ключ привязки и случайное число. Способ генерирования, с помощью AMF узла, ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, включает в себя: генерирование с помощью AMF узла ключа привязки на основе корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи; и генерирование с помощью AMF узла ключа шифрования и ключа защиты целостности на основании ключа привязки и заданного значения; или генерирование с помощью AMF узла ключа шифрования и ключа защиты целостности на основе ключа привязки и случайного числа.

В возможной реализации, узел AMF может передавать третью информацию инструкции на оконечное устройство. Третья информация инструкции включает в себя заданное значение или случайное число. Третья информация инструкции используется, чтобы инструктировать оконечное устройство сгенерировать ключ шифрования и ключ защиты целостности на основе заданного значения или случайного числа.

В соответствии с седьмым аспектом, вариант осуществления настоящего изобретения обеспечивает устройство. Устройство имеет функцию реализации поведения MME в реализации упомянутого способа. Эти функции могут быть реализованы с помощью аппаратных средств или могут быть реализованы аппаратными средствами исполняющие соответствующее программное обеспечение. Аппаратные средства или программное обеспечение включает в себя один или более модулей, соответствующих указанной выше функции. Например, устройство может быть ММЕ или может представлять собой микросхему в ММЕ.

В возможной реализации, устройство представляет собой ММЕ. ММЕ включает в себя процессор. Процессор выполнен с возможностью поддержки MME в выполнении соответствующей функции в предшествующем способе. Кроме того, MME может дополнительно включать в себя интерфейс связи. Интерфейс связи выполнен с возможностью поддерживать связь MME с сервером MSC или AMF узлом. Кроме того, MME может дополнительно включать в себя память. Память соединена с процессором. В памяти хранят программную инструкцию и данные, необходимые для MME.

В соответствии с восьмым аспектом, вариант осуществления настоящего изобретения обеспечивает устройство. Устройство имеет функцию реализации поведения AMF узла в реализации упомянутого способа. Эти функции могут быть реализованы с помощью аппаратных средств или могут быть реализованы аппаратными средствами, исполняющими соответствующее программное обеспечение. Аппаратные средства или программное обеспечение включает в себя один или более модулей, соответствующих указанные выше функции. Например, устройство может быть AMF узлом, или может представлять собой микросхему в AMF узле.

В возможной реализации, устройство представляет собой узел AMF. Узел AMF включает в себя процессор. Процессор выполнен с возможностью поддерживать узел AMF в выполнении соответствующей функции в предшествующем способе. Кроме того, узел AMF может включать в себя интерфейс связи. Интерфейс связи выполнен с возможностью поддерживать связи между AMF узлом и MME или gNB. Кроме того, узел AMF может включать в себя память. Память выполнена с возможностью соединения с процессором и хранить инструкции программы и данные, которые необходимы для AMF узла.

В соответствии с девятым аспектом, вариант осуществления настоящего изобретения обеспечивает устройство. Устройство имеет функцию реализации поведения оконечного устройства при реализации способов. Эти функции могут быть реализованы с помощью аппаратных средств или могут быть реализованы аппаратными средствами, исполняющими соответствующее программное обеспечение. Аппаратные средства или программное обеспечение включает в себя один или более модулей, соответствующих указанных выше функций. Например, устройство может быть оконечным устройством, или может представлять собой микросхему в оконечном устройстве.

В возможной реализации, устройство представляет собой оконечное устройство, и оконечное устройство включает в себя процессор. Процессор выполнен с возможностью поддержки оконечного устройства в выполнении соответствующей функции в предшествующем способе. Кроме того, оконечное устройство может дополнительно включать в себя передатчик и приемник. Передатчик и приемник выполнены с возможностью поддерживать связь между оконечное устройством и gNB. Кроме того, оконечное устройство может дополнительно включать в себя память. Память выполнена с возможностью соединения с процессором, и память хранит инструкцию программы и данные, которые необходимы для оконечного устройства.

В соответствии с десятым аспектом, вариант осуществления настоящего изобретения предоставляет систему связи. Система включает в себя узел AMF, ММЕ и оконечное устройство в указанных выше аспектах; или система может включать в себя gNB, MSC сервер и узел AMF, ММЕ и оконечное устройство в указанных выше аспектах.

В соответствии с одиннадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает машиночитаемый носитель информации. Машиночитаемый носитель информации выполнен с возможностью хранения инструкций компьютерного программного обеспечения, используемого в предшествующем MME. Инструкции компьютерной программы включают в себя программу, предназначенную для выполнения первого аспекта.

В соответствии с двенадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает машиночитаемый носитель информации. Машиночитаемый носитель информации выполнен с возможностью хранить инструкции компьютерного программного обеспечения, используемого в предшествующем MME. Инструкции компьютерной программы включают в себя программу, предназначенную для выполнения второго аспекта или шестого аспекта.

В соответствии с тринадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает машиночитаемый носитель информации, выполненный с возможностью хранения инструкций компьютерного программного обеспечения, используемых вышеизложенным оконечным устройством. Инструкции компьютерной программы включают в себя программу, предназначенную для выполнения третьего аспекта, четвертого аспекта или пятого аспекта.

В соответствии с четырнадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает компьютерный программный продукт, включающий в себя инструкции. Когда компьютерный программный продукт выполняется на компьютере, компьютер выполнен с возможностью выполнять способ в соответствии с первым аспектом.

В соответствии с пятнадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает компьютерный программный продукт, включающий в себя инструкции. Когда компьютерный программный продукт выполняется компьютером, компьютер выполнен с возможностью выполнять способ в соответствии со вторым аспектом или шестым аспектом.

В соответствии с шестнадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает компьютерный программный продукт, включающий в себя инструкции. Когда компьютерный программный продукт выполняется на компьютере, компьютер выполнен с возможностью выполнять способ согласно третьему аспекту, четвертому аспекту или пятому аспекту.

В соответствии с семнадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает систему микросхему, примененную к MME. Система микросхемы включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и, по меньшей мере, один процессор соединены друг с другом с помощью линии связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций ММЕ в способе в соответствии с первым аспектом.

В соответствии с восемнадцатым аспектом, вариант осуществления настоящего изобретения обеспечивает систему микросхем, применяемую к AMF узлу. Система микросхем включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и, по меньшей мере, один процессор соединены друг с другом с помощью линии связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций AMF узла в способе в соответствии со вторым аспектом или шестым аспектом.

Согласно девятнадцатому аспекту, вариант осуществления настоящего изобретения обеспечивает систему микросхем, применяемую к оконечному устройству. Система микросхем включает в себя, по меньшей мере, один процессор, память и приемопередатчик. Память, приемопередатчик и, по меньшей мере, один процессор соединены друг с другом с помощью линии связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций оконечного устройства в соответствии с третьим аспектом, согласно четвертому аспекту или пятому аспекту.

По сравнению с предшествующим уровнем техники, в котором защита безопасности для голосовой услуги не может быть реализована, потому что MME не может сгенерировать ключ шифрования или ключ защиты целостности из-за отсутствия параметра для генерирования ключа шифрования и ключа защиты целостности плоскости пользователя, узел AMF добавляет информацию, относящуюся к ключу, в сообщение запроса перенаправления, переданное на MME, и MME может дополнительно генерировать ключ шифрования и ключ защиты целостности на основе информации, относящейся к ключу. Кроме того, в процессе передачи обслуживания голосовой услуги, ключ шифрования и ключ защиты целостности могут быть использованы для выполнения защиты безопасности для голосовой услуги, тем самым, повышая уровень безопасности.

Краткое описание чертежей

Фиг. 1 представляет собой схему возможной архитектуры сети в соответствии с вариантом осуществления настоящего изобретения;

фиг. 2 представляет собой блок-схему алгоритма способа генерирования ключа согласно варианту осуществления настоящего изобретения;

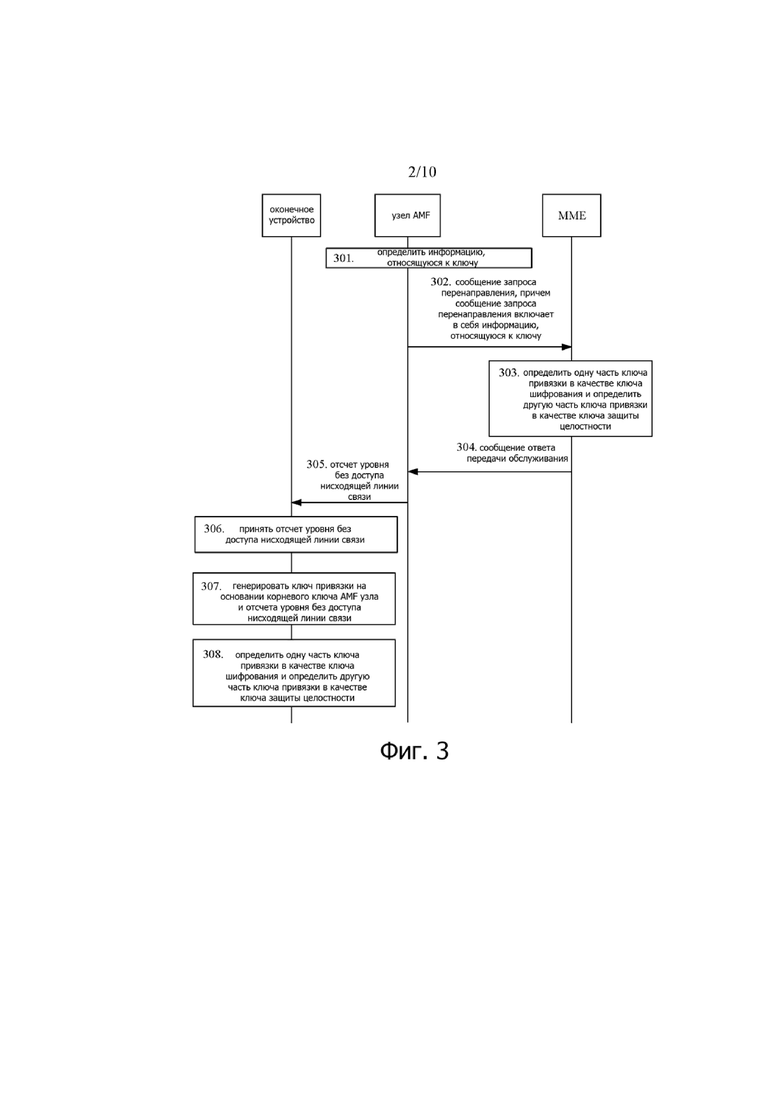

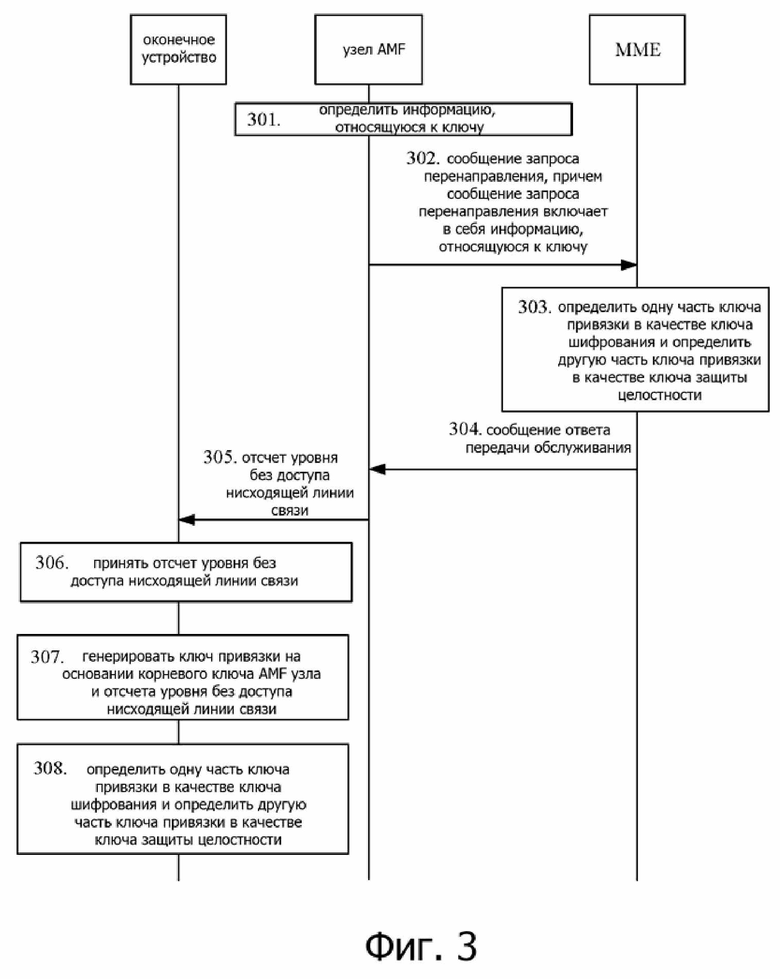

фиг. 3 представляет собой блок-схему алгоритма другого способа генерирования ключа в соответствии с вариантом осуществления настоящего изобретения;

фиг. 4 представляет собой блок-схему алгоритма еще одного способа генерирования ключа согласно варианту осуществления настоящего изобретения;

фиг. 5 представляет собой блок-схему алгоритма еще одного способа генерирования ключа согласно варианту осуществления настоящего изобретения;

фиг. 6 представляет собой блок-схему алгоритма еще одного способа генерирования ключа согласно варианту осуществления настоящего изобретения;

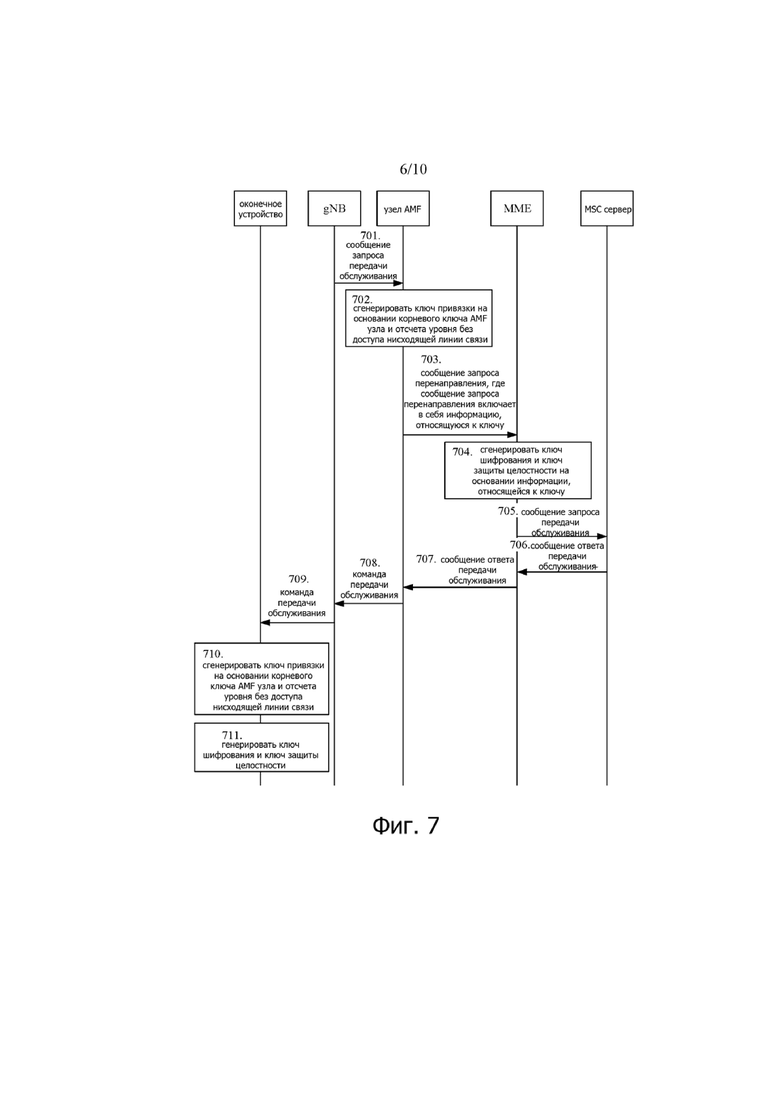

фиг. 7 представляет собой блок-схему алгоритма еще одного способа генерирования ключа согласно варианту осуществления настоящего изобретения;

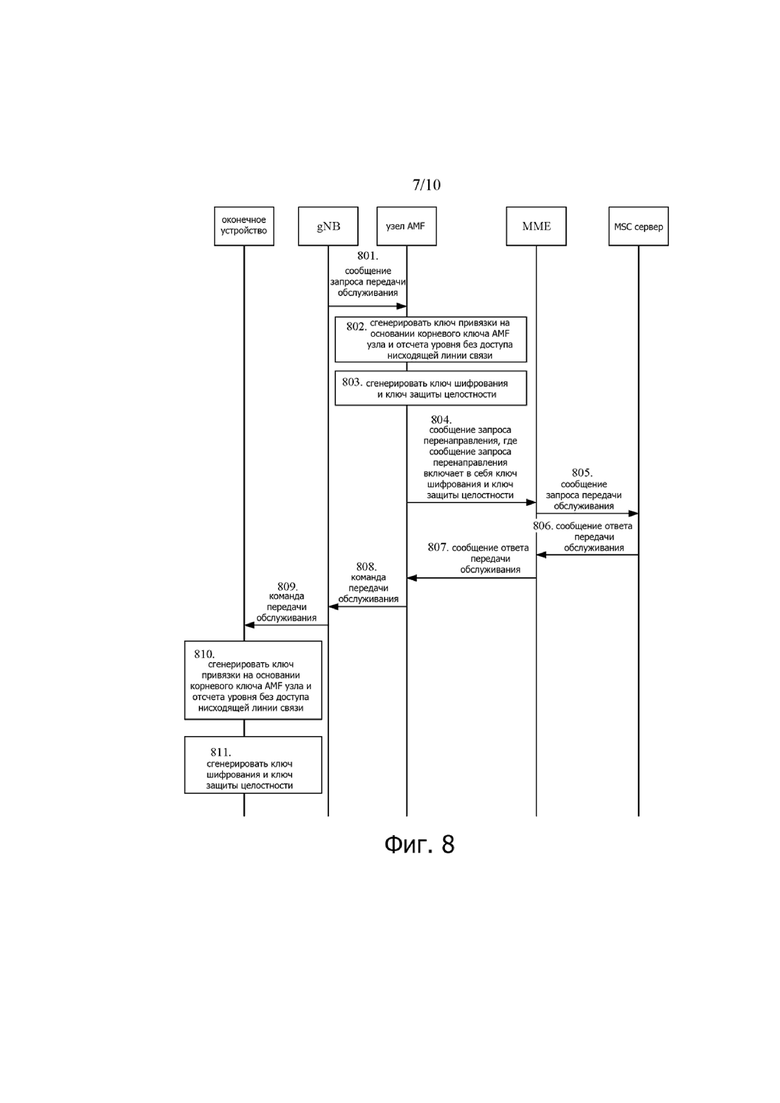

фиг. 8 представляет собой блок-схему алгоритма еще одного способа генерирования ключа согласно варианту осуществления настоящего изобретения;

фиг. 9 представляет собой блок-схему устройства в соответствии с вариантом осуществления настоящего изобретения;

фиг. 10 представляет собой блок-схему ММЕ, в соответствии с вариантом осуществления настоящего изобретения;

фиг. 11 представляет собой блок-схему другого устройства в соответствии с вариантом осуществления настоящего изобретения;

фиг. 12 представляет собой блок-схему AMF узла в соответствии с вариантом осуществления настоящего изобретения;

фиг. 13 представляет собой блок-схему еще одного устройства в соответствии с вариантом осуществления настоящего изобретения; и

фиг. 14 представляет собой блок-схему оконечного устройства в соответствии с вариантом осуществления настоящего изобретения.

Осуществление изобретения

Далее приведено подробное описание настоящего изобретения со ссылкой на прилагаемые чертежи. Конкретный способ работы в варианте осуществления способа также может быть применен к варианту осуществления устройства или варианту осуществления системы. В описании настоящего изобретения, если не указано иное, «множество» означает два или более двух.

Архитектура системы и сценарий службы, которые описаны в настоящем изобретении, предназначены для описания технических решений настоящего изобретения более четко, но не представляют никаких ограничений в отношении технических решений, представленных в настоящем изобретении. Специалист в данной области может знать, что с развитием архитектуры системы и появления новых сценариев службы, технические решения, представленные в настоящем изобретении, также применимы к подобным техническим решениям.

Фиг. 1 представляет собой схему возможной архитектуры сети в соответствии с настоящим изобретением. Сетевая архитектура включает в себя узел AMF и узел сети радиодоступа (например, узел базовой станции следующего поколения (gNB)) в системе связи 5G, ММЕ и узел сети радиодоступа (например, усовершенствованный NodeB (evolved NodeB, eNB)) в системе связи 4-го поколения (4th generation, 4G), центр коммутации мобильной связи (mobile switching center, MSC), сервер и узел сети радиодоступа (например, узел сети радиодоступа универсальной наземной системы мобильной связи сети радиодоступа (UMTS terrestrial radio access network, UTRAN) или узел сети радиодоступа GSM/EDGE сети радиодоступа (GSM/EDGE radio access network node of a GERAN)) в системе связи 2-го поколения (2nd generation, 2G) или 3-го поколения (3rd generation, 3G), и оконечное устройство поддерживает 5G связь, 4G связь, 2G и 3G связь.

Следует отметить, что количество устройств, показанных на фиг. 1, не ограничивается в настоящем изобретении. Так, например, на фиг. 1 показано три оконечных устройства, которые осуществляют беспроводную связь с сетевым узлом радиодоступа в системе связи 2G или 3G, еNB в системе связи LTE и gNB в системе связи 5G, соответственно. Конечно, настоящее изобретение не ограничивается ими. Сеть доступа может быть определена для каждого оконечное устройства на основе состояния покрытия сети.

Указанное в настоящем изобретении оконечное устройство представляет собой устройство с беспроводной приемо-передающей функцией; и может быть развернуто на земле, в том числе в помещениях, на открытом пространстве или в транспортном средстве или может быть развернуто на воде (например, на пароходе), или может быть развернуто в воздухе (например, на самолете, воздушном шаре или спутнике). Оконечное устройство может включать в себя различные типы устройств, например, устройство пользователя (user equipment, UE), мобильный телефон (mobile phone), планшетный компьютер (pad), компьютер с беспроводной приемо-передающей функцией, оконечное устройство виртуальной реальности (virtual reality, VR), оконечное устройство дополненной реальности (augmented reality, AR), оконечное устройство связи машинного типа (machine type communication, MTC), оконечное устройство, оконечное устройство в промышленных системах управления (industrial control), оконечное устройство с функцией голосового вызова в удаленном устройстве для оказания медицинской помощи (remote medical), оконечное устройстве с функцией голосового вызова в области транспортной безопасности (transportation safety), оконечное устройство с функцией голосового вызова в системе «умный город» (smart city) и носимое устройство (например, смарт-часы с функцией голосового вызова, а также смарт-повязка с функцией голосового вызова). Например, оконечное устройство, упомянутое в вариантах осуществления настоящего изобретения, может быть устройством с беспроводной приемо-передающей функцией и функцией голосового вызова.

Узел AMF является сетевым элементом, выполненным с возможностью управлять мобильностью в системе связи 5G, и может быть выполнен с возможностью реализации функций, например, законный перехват и авторизация доступа на MME, отличных от функций управления сеансом узел AMF в вариантах осуществления настоящего изобретения может быть узел AMF с якорной функцией безопасности (security anchor function, SEAF), или может представлять собой узел без функции SEAF. SEAF узел может быть размещен независимо друг от друга.

ММЕ представляет собой сетевой элемент, выполненный с возможностью управлять мобильностью в 4G системе связи, и дополнительно выполнен с возможностью реализовывать функции, такие как управление однонаправленного канала, аутентификация пользователей и выбор обслуживающего шлюза (serving gateway, SGW) и шлюза сети пакетной передачи данных (packet data network gateway, PGW).

MSC сервер имеет функцию управления вызовами и обработки. MSC сервер в вариантах осуществления настоящего изобретения является усовершенствованным MSC сервером, поддерживающий SRVCC.

Узлы сети радиодоступа в 5G, 4G, 3G и 2G каждый из них являются узлами, которые могут обеспечить функцию беспроводной связи для оконечного устройства.

Варианты осуществления настоящего изобретения применяются к SRVCC сценарию в 5G. На основе схемы сетевой архитектуры, показанной на фиг. 1, в процессе выполнения голосовой услуги оконечным устройством в 5G системе связи, если оконечное устройство перемещается из области покрытия 5G сети, может быть выполнена передача обслуживания голосовой услуги оконечного устройства из PS области в CS область, чтобы гарантировать непрерывность голосовой услуги оконечного устройства. Тем не менее, не существует прямой связи интерфейса между 5G системой связи и 2G или 3G системой связи. Таким образом, должен быть выполнена передача обслуживания голосовой услуги из 5G системы связи к 4G системе связи, и затем должен быть выполнена передача обслуживания из 4G системы связи к 2G или 3G системе связи.

В предшествующем уровне техники, в процессе выполнения голосовой услуги оконечное устройство в 4G системе связи, если оконечное устройство перемещается из области покрытия 4G сети, должен быть выполнена передача обслуживания голосовой услуги оконечного устройства из PS области в CS область, чтобы гарантировать непрерывность голосовой услуги оконечного устройства. В процессе передачи обслуживания, ММЕ может сгенерировать ключ шифрования и ключ защиты целостности на основании отсчет уровня без доступа нисходящей линии связи (downlink non-access stratum count. DL NAS count) поддерживаемый ММЕ, и передать ключ шифрования и ключ защиты целостности на MSC сервер. Аналогично, оконечное устройство может генерировать ключ шифрования и ключ защиты целостности на основании того же отсчета уровня без доступа нисходящей линии связи.

В процессе передачи обслуживания оконечного устройства из 5G сети в 4G сеть, а затем в 2G сеть или 3G сеть, узел AMF в 5G системе связи может передать сообщение запроса перенаправления в ММЕ в 4G системе связи и ММЕ дополнительно генерирует ключ шифрования и ключ защиты целостности и передает сгенерированный ключ шифрования и ключ защиты целостности на MSC сервер. Тем не менее, в процессе передачи обслуживания голосовой услуги, AMF выполняет передачу обслуживания голосовой услуги оконечного устройства от 5G сети к 2G или 3G сети через MME, и оконечное устройство выполняет голосовую услугу без взаимодействия с MME до начала процесса передачи обслуживания. Поэтому, ММЕ не хранит тот же отсчет уровня без доступа нисходящей линии связи, как оконечное устройство, то есть, ММЕ не имеет необходимого параметра для генерирования ключа шифрования и ключа целостности. Следовательно, MME не может сгенерировать ключ шифрования или ключ защиты целостности, тем самым, не может выполнить защиту безопасности для голосовой услуги.

Для решения вышеуказанной технической задачи в одном из вариантов настоящего изобретения представлено решение, которое включает в себя: передачу AMF узлом сообщение запроса перенаправления в ММЕ, где сообщение запроса перенаправления включает в себя информацию, относящуюся к ключу; и генерирование ММЕ ключа шифрования и ключа защиты целостности на основании информации, относящейся к ключу. При использовании решения, узел AMF передает в ММЕ в запросе передачи обслуживания, информацию, относящуюся к ключу, используемую для генерирования ключа шифрования и ключа защиты целостности, и ММЕ дополнительно может генерировать ключ шифрования и ключ защиты целостности. Это решает техническую задачу предшествующего уровня техники, в котором защита безопасности для голосовой услуги не может быть выполнена, потому что MME не может сгенерировать ключ шифрования или ключ защиты целостности.

Ниже подробно описаны технические решения, приведенные в настоящем изобретении.

На фиг. 2 показан способ генерирования ключа, предусмотренного в варианте осуществления настоящего изобретения. Способ включает в себя этапы 201-203.

Этап 201. узел AMF определяет информацию, относящуюся к ключу.

Информация, относящаяся к ключу, является информацией, используемой для генерирования ключа шифрования и ключа защиты целостности.

Информация, относящаяся к ключу, включает в себя ключ привязки. Например, узел AMF может генерировать ключ привязки на основании корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи.

В качестве примера, информация, относящаяся к ключу, включает в себя ключ привязки и отсчет уровня без доступа нисходящей линии связи.

Следует отметить, что отсчет уровня без доступа нисходящей линии связи является тем же, что и отсчет уровня без доступа нисходящей линии связи, используемое AMF узлом для генерирования ключа привязки.

В другом примере информация, относящаяся к ключу, включает в себя ключ привязки и заданное значение, или информация, относящаяся к ключу, включает в себя ключ привязки и случайное число.

Заданное значение может быть фиксированной величиной или может не быть фиксированной величиной. Например, заданное значение может быть увеличено на 1 каждый раз, когда узел AMF передает запрос передачи обслуживания в ММЕ. Случайное число, содержащееся в информации, относящейся к ключу, представляет собой случайное число, сгенерированное AMF узлом.

Этап 202. узел AMF передает сообщение запроса перенаправления в ММЕ, в котором сообщение запроса перенаправления включает в себя информацию, относящуюся к ключу. Соответственно, MME принимает информацию, относящуюся к ключу.

Сообщение запроса перенаправления используется для запроса передачи обслуживания голосовой услуги от PS области в CS область. Возможно, сообщение запроса перенаправления дополнительно включает в себя информацию инструкции SRVCC. Информации инструкции SRVCC используются для указания ММЕ запросить посредством отправки сообщения запроса передачи обслуживания, выполнить передачу обслуживания голосовой услуги из PS области в CS область.

Этап 203. ММЕ генерирует ключ шифрования и ключ защиты целостности на основании информации, относящейся к ключу.

По сравнению с предшествующим уровнем техники, в котором защита безопасности для голосовой услуги не может быть реализована, потому что MME не может сгенерировать ключ шифрования или ключ защиты целостности из-за отсутствия параметра для генерирования ключа шифрования и ключа защиты целостности плоскости пользователя, в способе генерирования ключа, представленном в данном варианте осуществления настоящего изобретения, узел AMF добавляет информацию, относящуюся к ключу, в сообщение запроса перенаправления, отправленное в ММЕ, и ММЕ дополнительно может генерировать ключ шифрования и ключ защиты целостности, на основании на информации, относящейся к ключу. Кроме того, в процессе передачи обслуживания голосовой услуги, ключ шифрования и ключ защиты целостности может быть использован для выполнения защиты безопасности для голосовой услуги, тем самым, повышая безопасность.

Следует понимать, что существует множество возможностей для контента, содержащегося в информации, относящейся к ключу, определяемой AMF узлом на этапе 201. Для каждой возможности также изменяется способ генерирования ММЕ узлом ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу, на этапе 203. Со ссылкой на четыре реализации, предусмотренных в данном варианте осуществления настоящего изобретения, ниже описаны четыре способа для генерирования ММЕ узлом ключа шифрования и ключа защиты целостности на основе информации, относящейся к ключу.

В первой возможной реализации, информация, относящаяся к ключу, включает в себя ключ привязки. Как показано на фиг. 3, способ включает в себя этапы 301-308.

Описание операций этапов 301 и 302 может быть сделано со ссылкой на описания этапов 201 и 202. Конечно, настоящее изобретение не ограничивается этим. Информация, относящаяся к ключу, на этапе 301 и этапе 302 включает в себя ключ привязки.

Этап 303. ММЕ определяет одну часть ключа привязки в качестве ключа шифрования, и определяет другую часть ключа привязки в качестве ключа защиты целостности.

Например, ключ привязки может включать в себя 256 бит. MME может определить первые 128 бит ключа привязки в качестве ключа шифрования, и определять последние 128 бит ключа привязки в качестве ключа защиты целостности; или MME определяет первые 128 бит ключа привязки в качестве ключа защиты целостности и определяет последние 128 бит ключа привязки в качестве ключа шифрования. Это не ограничивается в этом варианте осуществления настоящего изобретения.

После того, как ММЕ генерирует ключ шифрования и ключ защиты целостности, оконечное устройство также должно сгенерировать ключ шифрования и ключ защиты целостности. Ключ шифрования и ключ защиты целостности, сгенерированные оконечным устройством, являются такими же, как ключ шифрования и ключ защиты целостности, сгенерированные MME. Исходя из этого, после этапа 303 могут быть выполнены этапы 304-308.

Этап 304. ММЕ передает сообщение ответа передачи обслуживания в узел AMF. Соответственно, узел AMF принимает сообщение запроса передачи обслуживания.

После генерирования ключа шифрования и ключа защиты целостности, ММЕ может передать сообщение запроса передачи обслуживания на сервер MSC на основе информации инструкции SVRRC, и передает ответное сообщение передачи обслуживания в узел AMF после получения сообщения ответа передачи обслуживания от MSC сервера, чтобы побудить узел AMF выполнить этап 305.

Этап 305. узел AMF передает отсчет уровня без доступа нисходящей линии связи в оконечное устройство.

В качестве варианта, узел AMF может добавить отсчет уровня без доступа нисходящей линии связи в команду передачи обслуживания. узел AMF передает команду передачи обслуживания в gNB, и gNB дополнительно направляет команду передачи обслуживания в оконечное устройство.

Следует отметить, что отсчет уровня без доступа нисходящей линии связи, отправленное AMF узлом в оконечное устройство в этом варианте осуществления настоящего изобретения, может быть полным числом уровня без доступа нисходящей линии связи; либо уменьшить накладные расходы, узел AMF может передавать четыре наименее значимых бита отсчета уровня без доступа нисходящей линии связи в оконечное устройство, и оконечное устройство может восстановить полный отсчет уровня без доступа нисходящей линии связи после приема отсчета уровня без доступа нисходящей линии связи.

Отсчет уровня без доступа нисходящей линии связи представляет собой 24-битное значение. Шестнадцать наиболее значимых бита является битами переполнения и восемь младших битов являются порядковым номером. Например, полное отсчет уровня без доступа нисходящей линии связи, отправленное AMF узлом, может быть 0000000000000000 0011 1101. В качестве альтернативы, узел AMF передает только 1101, и оконечное устройство может восстановить полное отсчет уровня без доступа нисходящей линии связи 0000000000000000 0011 1101 после приема отсчета уровня без доступа нисходящей линии связи 1101.

Этап 306. Оконечное устройство принимает отсчет уровня без доступа нисходящей линии связи.

Этап 307. Оконечное устройство генерирует ключ привязки на основании корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи.

Этап 308. Оконечное устройство определяет одну часть ключа привязки в качестве ключа шифрования, и определяет другую часть ключа привязки в качестве ключа защиты целостности.

Например, оконечное устройство может определить, первые 128 бит ключа привязки в качестве ключа шифрования, и определить последние 128 бита ключа привязки в качестве ключа защиты целостности; или может определять последние 128 бит ключа привязки в качестве ключа шифрования, и определить первые 128 бит ключа привязки в качестве ключа защиты целостности. Это не только в настоящем изобретении.

Следует отметить, что оконечное устройство и MME должны согласовать заранее способ определения ключа шифрования и ключа защиты целостности на основе ключа привязки, чтобы убедиться, что ключ шифрования и ключ защиты целостности, определяемые оконечным устройством, являются такими же, как те, которые определены ММЕ.

С помощью способа, ММЕ может непосредственно определить ключ шифрования и ключ защиты целостности на основе ключа привязки. Таким образом, обеспечение безопасности для голосовой услуги может быть реализовано без получения отсчета уровня без доступа нисходящей линии связи, и реализация упрощена.

Во втором возможной реализации, информация, относящаяся к ключу, включает в себя ключ привязки и отсчет уровня без доступа нисходящей линии связи. Как показано на фиг. 4, способ включает в себя этапы 401-408.

Описание этапов 401 и 402 может быть сделано со ссылкой на описания этапов 201 и 202. Конечно, настоящее изобретение не ограничивается этим. Информация, относящаяся к ключу, на этапе 401 и этапе 402 включает в себя ключ привязки и отсчет уровня без доступа нисходящей линии связи.

Этап 403. ММЕ генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи.

В качестве варианта, ММЕ может генерировать новый ключ (KASME1’) на основании ключа (КASME) привязки и отсчета уровня без доступа нисходящей линии связи, и дополнительно использовать часть KASME1’ в качестве ключа шифрования, а также использовать другую часть KASME1' в качестве ключа защиты целостности. Например, KASME1' может включать в себя 256 бит. Первые 128 бит KASME1' могут быть использованы в качестве ключа шифрования, и последние 128 бит KASME1' могут быть использованы в качестве ключа защиты целостности. Это не только в настоящем изобретении.

В качестве варианта, ММЕ не напрямую использует принятый отсчет уровня без доступа нисходящей линии связи для генерирования ключа шифрования и ключа защиты целостности, но сначала выполняет операцию на отсчете уровня без доступа нисходящей линии связи, чтобы получить входной параметр, генерирует новый ключ (KASME2’), используя входной параметр и ключ привязки, и в дальнейшем использует часть KASME2’ в качестве ключа шифрования, и использует другую часть KASME2' в качестве ключа защиты целостности. Например, KASME2' может включать в себя 256 бит. Первые 128 бит KASME2' могут быть использованы в качестве ключа шифрования, и последние 128 бит KASME2' могут быть использованы в качестве ключа защиты целостности.

Этап 404. ММЕ передает первую информацию инструкции в узел AMF, где первая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основании отсчета уровня без доступа нисходящей линии связи. Соответственно, узел AMF принимает первую информацию инструкции.

Следует отметить, что, если ММЕ не напрямую использует отсчет уровня без доступа нисходящей линии связи для генерирования ключа шифрования и ключа защиты целостности, но сначала выполняет операцию на отсчете уровня без доступа нисходящей линии связи, чтобы получить входной параметр, и дополнительно генерирует ключ шифрования и ключ защиты целостности на основе входного параметра и ключа привязки. В этом случае, первая информация инструкции, отправленная MME, может указывать на способ получения оконечным устройством входного параметра на основании отсчета уровня без доступа нисходящей линии связи; и, кроме того, ключ шифрования и ключ защиты целостности генерируются на основании входного параметра и ключа привязки.

Этап 405. узел AMF передает первую информацию инструкции и отсчет уровня без доступа нисходящей линии связи в оконечное устройство.

В качестве варианта, первая инструкция информации, отправленная AMF узлом в оконечное устройство, может быть первой информацией инструкции, генерируемой AMF узлом, или может быть первой информацией инструкции, принятой от MME. Этап 404 не должен быть выполнен, когда первая информация инструкции является первой информацией инструкции, генерируемой AMF узлом.

Узел AMF может добавить первую информацию инструкции в команду передачи обслуживания. В качестве варианта, команда передачи обслуживания дополнительно включает в себя отсчет уровня без доступа нисходящей линии связи. узел AMF передает команду передачи обслуживания в gNB, gNB дополнительно передает команду передачи обслуживания в оконечное устройство.

Этап 406. Оконечное устройство принимает отсчет уровня без доступа нисходящей линии связи и первую информацию инструкции.

Этап 407. Оконечное устройство генерирует ключ привязки корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи.

Этап 408. Оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи.

Способ генерирования, с помощью оконечного устройства, ключа шифрования и ключа защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи, является таким же, как способ генерирования, с помощью ММЕ, ключа шифрования и ключа защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи на этапе 403. Оконечное устройство может генерировать новый ключ (KASME1'), основанный на ключе (КASME) привязки и отсчете уровня без доступа нисходящей линии связи и дополнительно использовать часть KASME1' в качестве ключа шифрования, и использовать другую часть KASME1' в качестве ключа защиты целостности. В качестве альтернативы, оконечное устройство выполняет операцию на отсчете уровня без доступа нисходящей линии связи на основании первой информации инструкции, чтобы получить входной параметр, генерируют новый ключ (KASME2'), используя входной параметр и ключ привязки, и дополнительно используют часть KASME2' в качестве ключа шифрования, и используют другую часть KASME2' в качестве ключа защиты целостности.

По сравнению с предшествующим уровнем техники, в котором ММЕ не может генерировать ключ шифрования или ключ защиты целостности из-за отсутствия отсчета уровня без доступа нисходящей линии связи, в данном варианте осуществления настоящего изобретения с помощью способа, узел AMF может передавать отсчет уровня без доступа нисходящей линии связи в MME, и MME может дополнительно генерировать ключ шифрования и ключ защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи, таким образом, реализуя защиту безопасности для голосовой услуги.

В третьей возможной реализации, информация, относящаяся к ключу, включает в себя ключ привязки и заданное значение, или информация, относящаяся к ключу, включает в себя ключ привязки и случайное число. Как показано на фиг. 5, способ включает в себя этапы 501-508.

Описание этапа 501 и этапа 502 может понятно из соответствующего описания на этапе 201 и этапе 202. Конечно, настоящее изобретение не ограничивается этим. Информация, относящаяся к ключу, на этапе 501 и этапе 502 включает в себя ключ привязки и заданное значение, или включает в себя ключ привязки и случайное число. Заданное значение или случайное число в информации, относящейся к ключу, генерируется AMF узлом.

Этап 503. ММЕ генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения, или ММЕ генерирует ключ шифрования и ключ защиты целостности на основании ключа привязки и случайного числа.

ММЕ может использовать заданное значение или случайное число в качестве входного параметра для генерирования нового ключа. В качестве варианта, ММЕ генерирует новый ключ (КASME’) на основе ключа привязки и заданного значения (или на основе ключа привязки и случайного числа), и дополнительно использует часть КASME’ в качестве ключа шифрования, и использует другую часть КASME’ в качестве ключа защиты целостности. Например, КASME’ может включать в себя 256 бит. Первые 128 бита КASME’ может быть использован в качестве ключа шифрования, и последние 128 бита КASME’ может быть использован в качестве ключа защиты целостности; или последние 128 бита КASME’ может быть использован в качестве ключа шифрования, и первые 128 бита КASME’ может быть использован в качестве ключа защиты целостности. Это не ограничивается в этом варианте осуществления настоящего изобретения.

Этап 504. ММЕ передает сообщение ответа передачи обслуживания в узел AMF. Соответственно, узел AMF принимает сообщение ответа передачи обслуживания.

После генерирования ключа шифрования и ключа защиты целостности, ММЕ может передать сообщение запроса передачи обслуживания в сервер MSC на основе информации инструкции SVRRC, и передает ответное сообщение передачи обслуживания в узел AMF после приема сообщения ответа передачи обслуживания от MSC сервера, чтобы побудить узел AMF выполнить этап 505.

Этап 505. узел AMF передает третью информацию инструкции и отсчет уровня без доступа нисходящей линии связи в оконечное устройство.

Третья информация инструкции включает в себя заданное значение или случайное число. Третья информация инструкции используется для инструктирования оконечное устройство сгенерировать ключ шифрования и ключ защиты целостности на основе заданного значения или случайного числа.

В качестве варианта, узел AMF добавляет третью информацию инструкции в команду передачи обслуживания, отправленную в оконечное устройство. Команда передачи обслуживания может дополнительно нести отсчет уровня без доступа нисходящей линии связи. В частности, узел AMF передает команду передачи обслуживания в gNB, и gNB дополнительно направляет команду передачи обслуживания в оконечное устройство.

Этап 506. Оконечное устройство принимает отсчет уровня без доступа нисходящей линии связи и третью информацию инструкции.

Этап 507. Оконечное устройство генерирует ключ привязки корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи.

Этап 508. Оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения, или оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и случайного числа.

Если ММЕ генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения на этапе 503, третья информация инструкции включает в себя заданное значение. Соответственно, оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения. Способ генерирования с помощью оконечное устройства ключа шифрования и ключа защиты целостности на основе ключа привязки и заданного значения является таким же, как способ генерирования с помощью ММЕ ключа шифрования и ключа защиты целостности на основании ключа привязки и заданного значения на этапе 503. подробности не описаны здесь еще раз.

Если ММЕ генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и случайного числа на этапе 503, третья информация инструкции включает в себя случайное число. Соответственно, оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и случайного числа. Способ генерирования с помощью оконечное устройства ключа шифрования и ключа защиты целостности на основе ключа привязки и случайного числа является таким же, как способ генерирования с помощью ММЕ ключа шифрования и ключа защиты целостности на основании ключа привязки и случайного числа на этапе 503. Детали, не описаны здесь еще раз.

При использовании способа, ММЕ может генерировать ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения или случайного числа, которое генерируется AMF узлом, тем самым, реализуя защиту безопасности для голосовой услуги. Поскольку, ММЕ не принимает отсчет уровня без доступа нисходящей линии связи, даже если ММЕ подвергается взлому злоумышленником, корневой ключ AMF узла не может быть выведен в обратном направлении на основе ключа привязки, тем самым, обеспечивая безопасность AMF узла.

В четвертой возможной реализации, информация, относящаяся к ключу, включает в себя ключ привязки. Разница между третьей реализацией и четвертой реализацией заключается в следующем: в третьей реализации заданное значение или случайное число, используемое в MME и оконечном устройстве для генерирования ключа шифрования и ключа защиты целостности, генерируется AMF узлом; в то время как в четвертой реализации заданное значение или случайное число, используемое ММЕ и оконечное устройство для генерирования ключа шифрования и ключа защиты целостности, генерируются с помощью ММЕ. Как показано на фиг. 6, способ включает в себя этапы 601-608.

Описание этапа 601 и этапе 602 может быть сделано со ссылкой на соответствующие описание на этапе 201 и этапе 202. Конечно, настоящее изобретение не ограничивается этим. Информация, относящаяся к ключу, на этапе 601 и этапе 602 включает в себя ключ привязки.

Этап 603. ММЕ генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения, или ММЕ генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и случайного числа.

Заданное значение или случайное число на этапе 603 генерируются с помощью ММЕ. Следует отметить, что конкретное заданное значение или случайное число, сгенерированное с помощью ММЕ в варианте осуществления на фиг. 6, могут быть одинаковыми или отличными от заданного значения или случайного числа, генерируемого AMF узлом в варианте осуществления по фиг. 5. Это не ограничено в настоящем изобретении.

Для способа генерирования с помощью ММЕ ключа шифрования и ключа защиты целостности на основе ключа привязки и заданного значения (или на основе ключа привязки и случайного числа) на этапе 603, см описания на этапе 503. Подробности не описаны здесь еще раз.

Этап 604. ММЕ передает вторую информацию инструкции в узел AMF. Соответственно, узел AMF получает вторую информацию инструкции.

Вторая информация инструкции включает в себя заданное значение или случайное число. Вторая информация инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основе заданного значения или случайного числа. Заданное значение в второй информации инструкции является заданным значением в MME. Случайное число во второй информации инструкции является случайным числом, сгенерированным в ММЕ.

Этап 605. узел AMF передает вторую информацию инструкции и отсчет уровня без доступа нисходящей линии связи в оконечное устройство.

В качестве варианта, узел AMF может добавить вторую информацию инструкции в команду передачи обслуживания, отправленную в оконечное устройство. Вторая информация инструкции может дополнительно включать в себя отсчет уровня без доступа нисходящей линии связи. В частности, узел AMF передает команду передачи обслуживания в gNB, и gNB передает команду передачи обслуживания в оконечное устройство.

Этап 606. Оконечное устройство принимает отсчет уровня без доступа нисходящей линии связи и вторую информацию инструкции.

Этап 607. Оконечное устройство генерирует ключ привязки корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи.

Этап 608. Оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения или оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и случайного числа.

Описание способа генерирования оконечным устройством ключа шифрования и ключа защиты целостности на основе ключа привязки и заданного значения на этапе 608 может быть сделано со ссылкой на соответствующие описание на этапе 507. Детали, не описанные здесь снова.

При использовании способа, ММЕ может генерировать ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения или случайного числа, который генерируется с помощью ММЕ, тем самым, реализуя защиту безопасности для голосовой услуги. Поскольку ММЕ не принимает отсчет уровня без доступа нисходящей линии связи, даже если ММЕ взламывается злоумышленником, корневой ключ AMF узла не может быть выведен в обратном направлении на основе ключа привязки, тем самым, обеспечивая безопасность AMF узла.

Как показано на фиг. 7, способ генерирования ключей, предоставленный в одном из вариантов настоящего изобретения, описан со ссылкой на фиг. 7 на конкретный сценарий, в котором выполняют передачу обслуживания голосовой услуги из PS области в CS область. Способ включает в себя этапы 701-711.

Этап 701. gNB передает сообщение запроса передачи обслуживания (требуется передача обслуживания) в узел AMF. Соответственно, узел AMF принимает сообщение запроса передачи обслуживания.

gNB может определить, на основании отчета об измерениях, сообщенного оконечным устройством, следует ли выполнить передачу обслуживания голосовой услуги. При определении, на основании отчета об измерениях, что сигнал 5G сети, принятый оконечным устройством, является относительно слабым, но сигнал 3G или 2G сети является относительно сильным, gNB может передать сообщение запроса передачи обслуживания в узел AMF.

Этап 702. узел AMF генерирует ключ привязки корневого ключа AMF узла и отсчета уровня без доступа нисходящей линии связи (DL NAS число).

В качестве варианта, узел AMF может дополнительно генерировать, для MME, параметр вычитания ключа, используемый для вычитания ключа шифрования и ключа целостности. Параметр вычитания ключа может быть заданным значением или случайным числом.

Этап 703. узел AMF передает сообщение запроса перенаправления (запрос направления на перемещение) в ММЕ, где сообщение запроса перенаправления включает в себя информацию, относящуюся к ключу. Соответственно, MME принимает сообщение запроса перенаправления.

Сообщение запроса перенаправления содержит информацию инструкции SRVCC. Информация инструкции SRVCC используются для указания ММЕ запросить посредством отправки сообщения запроса передачи обслуживания из PS области в CS область (PS to CS handover request), выполнить передачу обслуживания голосовой услуги из PS области в CS область.

Информация, относящаяся к ключу, может включать в себя ключ привязки, или информация, относящаяся к ключу, включает в себя ключ привязки и отсчет уровня без доступа нисходящей линии связи, или информация, относящаяся к ключу, включает в себя ключ привязки и заданное значение или информация, относящаяся к ключу, включает в себя ключ привязки и случайное число.

В качестве варианта, информация, относящаяся к ключу, может дополнительно включать в себя идентификатор набора ключей и возможности безопасности оконечного устройства, которые соответствуют ключу шифрования и ключу целостности.

Этап 704. ММЕ генерирует ключ шифрования и ключ защиты целостности на основании информации, относящейся к ключу.

ММЕ генерирует ключ шифрования и ключ защиты целостности на основании информации, относящейся к ключу, в четырех возможных реализациях. См соответствующие описания на этапах 303, 403, 503, 603 в предшествующих вариантах осуществления. Подробности не описаны здесь снова.

Этап 705. ММЕ передает сообщение запроса передачи обслуживания в сервер MSC, в котором сообщение запроса передачи обслуживания включает в себя ключ шифрования и ключ защиты целостности. Соответственно, MSC сервер принимает сообщение запроса передачи обслуживания.

Сообщение запроса передачи обслуживания используются для запроса передачи обслуживания голосовой услуги из PS области в CS область.

Этап 706. MSC сервер передает сообщение ответа передачи обслуживания в ММЕ. Соответственно, ММЕ принимает сообщение ответа передачи обслуживания.

Сообщение ответа передачи обслуживания является сообщением ответа передачи обслуживания из PS области в CS область (PS to CS handover response).

Этап 707. ММЕ передает сообщение ответа передачи обслуживания в узел AMF. Соответственно, узел AMF принимает сообщение ответа передачи обслуживания.

Этап 708. узел AMF передает команду передачи обслуживания (handover command) в gNB. Соответственно, gNB принимает команду передачи обслуживания.

Команда передачи обслуживания включает в себя полное отсчет уровня без доступа нисходящей линии связи, или включает в себя четыре наименее значимых бит в отсчете уровня без доступа нисходящей линии связи.

Команда передачи обслуживания может дополнительно включать в себя первую информацию инструкции, вторую информацию инструкции или третью информацию инструкции, описанную в вышеприведенных вариантах осуществления.

Этап 709. gNB передает команду передачи обслуживания в оконечное устройство. Соответственно, оконечное устройство принимает команду передачи обслуживания.

Этап 710. Оконечное устройство генерирует ключ привязки, основанный на корневом ключе AMF узла и отсчета уровня без доступа нисходящей линии связи.

В качестве варианта, в случае приема сигналов четыре младших бита отсчета уровня без доступа нисходящей линии связи, оконечное устройство восстанавливает полное отсчет уровня без доступа нисходящей линии связи, и затем генерирует ключ привязки, основанный на корневом ключе AMF узла и отсчета уровня без доступа нисходящей линии связи.

Этап 711. Оконечное устройство генерирует ключ шифрования и ключ защиты целостности.

Этот вариант выполнения настоящего изобретения обеспечивает четыре способа для генерирования ключа шифрования и ключа защиты целостности с помощью оконечное устройства. Для получения дополнительной информации см описания в вариантах осуществления, соответствующих фиг. 3 - фиг. 6. Детали не описаны здесь еще раз.

В описанном выше варианте осуществления, ММЕ генерирует ключ шифрования и ключ защиты целостности в процессе передачи обслуживания голосовой услуги из PS области в CS область. В другом возможном реализации, в качестве альтернативы, узел AMF может сгенерировать ключ шифрования и ключ защиты целостности, и затем передать ключ шифрования и ключ защиты целостности в ММЕ. Как показано на фиг. 8, способ включает в себя этапы 801-811.

Этап 801. gNB передает сообщение запроса передачи обслуживания в узел AMF. Соответственно, узел AMF принимает сообщение запроса передачи обслуживания.

Этап 802. узел AMF генерирует ключ привязки корневого ключа AMF узла и отсчет уровня без доступа нисходящей линии связи.

Этап 803. узел AMF генерирует ключ шифрования и ключ защиты целостности.

Узел AMF генерирует ключ шифрования и ключ защиты целостности с помощью следующих трех способов:

Способ 1: узел AMF определяет одну часть ключа привязки в качестве ключа шифрования, и определяет другую часть ключа привязки в качестве ключа защиты целостности.

Ключ привязки может включать в себя 256 бит. узел AMF может определить первые 128 бит ключа привязки в качестве ключа шифрования, и определить последние 128 бит ключа привязки в качестве ключа защиты целостности; или узел AMF определяет первые 128 бит ключа привязки в качестве ключа защиты целостности, и определяет последние 128 бит ключа привязки в качестве ключа шифрования. Это не ограничивается в этом варианте осуществления настоящего изобретения.

Способ 2: узел AMF генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи.

Способ генерирования AMF узлом ключа шифрования и ключа защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи аналогичен способу для генерирования с помощью ММЕ ключа шифрования и ключа защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи. Более подробную информацию см в соответствующем описании на этапе 403 на фиг. 4. Подробности не описаны здесь еще раз.

Способ 3: узел AMF генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения или узел AMF генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и случайного числа.

Способ генерирования AMF узлом ключа шифрования и ключа защиты целостности на основе ключа привязки и заданного значения (или на основе ключа привязки и случайного числа) аналогичен способу генерирования с помощью ММЕ ключа шифрования и ключа защиты целостности на основе ключа привязки и заданного значения (или на основе ключа привязки и случайного числа). Для получения дополнительной информации см описание на этапе 503 на фиг. 5. Детали не описаны здесь еще раз.

Этап 804. узел AMF передает сообщение запроса перенаправления в MME. Соответственно, MME принимает сообщение запроса перенаправления.

Сообщение запроса перенаправления включает в себя ключ шифрования и ключ защиты целостности, генерируемый узел AMFом.

Этап 805. ММЕ передает сообщение запроса передачи обслуживания в сервер MSC, в котором сообщение запроса передачи обслуживания включает в себя ключ шифрования и ключ защиты целостности. Соответственно, MSC сервер принимает сообщение запроса передачи обслуживания.

Этап 806. MSC сервер передает сообщение ответа передачи обслуживания в ММЕ. Соответственно, ММЕ принимает сообщение ответа передачи обслуживания.

Этап 807. ММЕ передает сообщение ответа передачи обслуживания в узел AMF. Соответственно, узел AMF принимает сообщение ответа передачи обслуживания.

Этап 808. узел AMF передает команду передачи обслуживания (handover command) в gNB. Соответственно, gNB принимает команду передачи обслуживания.

Команда передачи обслуживания включает в себя полный отсчет уровня без доступа нисходящей линии связи, или включает в себя четыре наименее значимых бита в отсчете уровня без доступа нисходящей линии связи.

В качестве варианта, если этап 803 выполняется с использованием способа 2, команда передачи обслуживания дополнительно включает в себя первую информацию инструкции, где первая информация инструкции используется для указания оконечному устройству для генерирования ключа шифрования и ключа защиты целостности на основании отсчета уровня без доступа нисходящей линии связи; или, если этап 803 осуществляется с использованием способа 3, команда передачи обслуживания дополнительно включает в себя третью информацию инструкции, где третья информация инструкции включает в себя заданное значение или случайное число, и третью информацию инструкции используется для указания оконечному устройству генерировать ключ шифрования и ключ защиты целостности на основе заданного значения или случайного числа.

Этап 809. gNB передает команду передачи обслуживания в оконечное устройство. Соответственно, оконечное устройство принимает команду передачи обслуживания.

Этап 810. Оконечное устройство генерирует ключ привязки, основанный на корневом ключе AMF узла и отсчета уровня без доступа нисходящей линии связи.

В качестве варианта, в случае приема сигналов четырех младших битов отсчета уровня без доступа нисходящей линии связи, оконечное устройство восстанавливает полное отсчет уровня без доступа нисходящей линии связи, и затем генерирует ключ привязки, основанный на корневом ключе AMF узла и отсчета уровня без доступа нисходящей линии связи.

Этап 811. Оконечное устройство генерирует ключ шифрования и ключ защиты целостности.

В качестве варианта, в способе 1 на этапе 803, узел AMF может согласовать с оконечным устройством заранее для генерирования ключа шифрования и ключа защиты целостности на основании ключа привязки. Кроме того, после приема команды передачи обслуживания, оконечное устройство определяет одну часть ключа привязки в качестве ключа шифрования, и определяет другую часть ключа привязки в качестве ключа защиты целостности.

Если команда передачи обслуживания, принятая оконечным устройством, включает в себя первую информацию инструкции, оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и отсчета уровня без доступа нисходящей линии связи. Способ конкретный такой же, как в способе 2 на этапе 803. Детали, не описанных здесь снова.

Если команда передачи обслуживания, принятая оконечным устройством, включает в себя третью информацию инструкции, оконечное устройство генерирует ключ шифрования и ключ защиты целостности на основе ключа привязки и заданного значения (или на основании ключа привязки и случайного числа). Способ конкретный такой же, как способ 3 на этапе 803. Детали, не описанных здесь снова.

По сравнению с предшествующим уровнем техники, в котором ММЕ не может генерировать ключ шифрования или ключ защиты целостности из-за отсутствия необходимого параметра, в данном варианте осуществления настоящего изобретения, с помощью способа, узел AMF может генерировать ключ шифрования и ключ защиты целостности, и дополнительно передать ключ шифрования и ключ защиты целостности в ММЕ. MME не нужно сгенерировать ключ шифрования или ключ защиты целостности, но может непосредственно использовать ключ шифрования и ключ целостности для защиты, тем самым, реализуя защиту безопасности для голосовой услуги.

Решение, предлагаемое в вариантах осуществления настоящего изобретения, в основном, описаны выше с точки зрения взаимодействия между различными сетевыми элементами. Это может быть понятно, что, для реализации, приведенной выше функции, узел AMF, ММЕ и оконечное устройство включает в себя соответствующую аппаратную структуру и/или программные модули для выполнения функций. Со ссылкой на блоки и этапы алгоритма, описанные в вариантах осуществления, раскрытых в настоящем изобретении, варианты осуществления настоящего изобретения могут быть реализованы в виде аппаратных средств или аппаратных средств и программного обеспечения. Если функция выполняется аппаратными средствами или аппаратными средствами, управляемые компьютерными программами, зависит от конкретного применения и конструктивных ограничений технических решений. Специалист в данной области техники может использовать различные способы для выполнения описанных функций для каждого конкретного применения, но это не следует считать, что реализация выходит за рамки технических решений в вариантах осуществления настоящего изобретения.

В вариантах осуществления настоящего изобретения, узел AMF, ММЕ, оконечное устройство и тому подобное могут быть разделены на функциональные блоки, основанные на примерах упомянутых способов. Например, функциональные блоки могут быть получены путем деления на основе соответствующих функций, или два или более функций могут быть объединены в один блок обработки. Интегрированный блок может быть реализован в виде аппаратных средств, или может быть реализован в виде программного функционального блока. Следует отметить, что в вариантах осуществления настоящего изобретения, блочное деление является примером, и является лишь логической функцией деления. В ходе фактической реализации, может быть использован другой способ разделения.

При использовании интегрированного блока на фиг. 9, что представляет собой принципиальную блок-схему устройства в соответствии с вариантом осуществления настоящего изобретения. Устройство может быть реализовано в виде программного обеспечения или может быть ММЕ или микросхему в ММЕ. Устройство 900 включает в себя блок 902 обработки и блок 903 связи. Блок 902 обработки выполнен с возможностью контролировать и управлять действием устройства 900. Например, блок 902 обработки выполнен с возможностью поддерживать устройство 900 при выполнении этапа 203 на фиг. 2, этап 303 на фиг. 3, этап 403 на фиг. 4, этап 503 на фиг. 5, этап 603 на фиг. 6, этап 704 на фиг. 7 и/или другой процесс технологии, описанной в данном документе. Блок 903 связи выполнен с возможностью поддерживать связь между устройством 900 и другим сетевым элементом (например, узел AMF или MCS сервер). Например, блок 903 связи выполнен с возможностью поддерживать устройство 900 при выполнении этапа 304 на фиг. 3, этапа 404 на фиг. 4, этапа 504 на фиг. 5, этапа 604 на фиг. 6, этапа 705 и этапа 707 на фиг. 7 и этапа 805 и этапа 807 на фиг. 8. Устройство 900 может дополнительно включать в себя блок 901 хранения, выполненный с возможностью хранить программный код и данные устройства 900.