Область техники, к которой относится изобретение

Варианты осуществления настоящего изобретения относятся к области технологий беспроводной связи и, в частности, к способу и устройству обеспечения безопасности.

Уровень техники

В системе 5-го поколения (5th generation, 5G) оконечное устройство может получить доступ к узлу функции управления доступа и мобильностью (access and mobility management function, AMF) только посредством технологии доступа проекта партнерства 3-го поколения (3rd generation partnership project, 3GPP), либо только с помощью non-3GPP технологии доступа (non-3GPP), либо с помощью 3GPP технологии доступа и non-3GPP технологии доступа. Когда оконечное устройство получает доступ к AMF узлу посредством 3GPP технологии доступа и non-3GPP технологии доступа, между оконечным устройством и AMF узлом одновременно используют две линии соединения уровня без доступа (non-access stratum, NAS). Если оконечное устройство использует один набор NAS ключей и один набор NAS COUNTs (подсчет уровня без доступа, NAS count) для раздельной защиты двух линий соединения, может произойти следующий случай: AMF узел сначала принимает относительно небольшой NAS COUNT, переданный через одну линию связи, и затем принимает относительно большой NAS COUNT, переданный через другую линию связи. Следовательно, происходит атака повторением, приводящая к снижению безопасности данных при передаче по NAS линии соединения между оконечное устройством и AMF узлом. В этой связи, необходимо решить техническую задачу по обеспечении безопасности передачи данных между оконечным устройством и AMF узлом по множеству NAS линий соединения при их наличии.

Раскрытие сущности изобретения

Варианты осуществления настоящего изобретения обеспечивают способ и устройство реализации обеспечения безопасности для множества NAS линий соединения.

Для решения вышеупомянутых задач в вариантах осуществления настоящего изобретения обеспечиваются следующие технические решения:

Вариант осуществления настоящего изобретения обеспечивает способ обеспечения безопасности. Способ включает в себя: определение оконечным устройством первого параметра и затем выполнение обеспечения безопасности для NAS сообщения на основании первого параметра, NAS ключа и NAS COUNT, соответствующих технологии доступа, используемой для передачи NAS сообщения. Первый параметр является входным параметром, используемым, когда оконечное устройство выполняет обеспечение безопасности для NAS сообщения, и используется для указания технологии доступа, используемой для передачи NAS сообщения. Оконечное устройство может поддерживать, по меньшей мере, две технологии доступа и может отдельно поддерживать соответствующий NAS COUNT для каждой из по меньшей мере двух технологий доступа.

Например, по меньшей мере две технологии доступа, поддерживаемые оконечным устройством, могут включать в себя 3GPP технологию доступа и другую технологию доступа, которая может совместно использовать сетевое основное сетевое устройство 3GPP с 3GPP технологией доступа. Другая технология доступа может быть, например, non-3GPP технологией доступа или фиксированной технологией сетевого доступа.

В качестве варианта, первый параметр может дополнительно использоваться для указания тракта передачи, используемого оконечным устройством для передачи NAS сообщения, и оконечное устройство может отдельно поддерживать соответствующий NAS COUNT для каждого тракта передачи, используемого для передачи NAS сообщений.

Первый параметр может быть входным параметром, вновь добавленным в процессе шифрования/дешифрования, или процессе защиты целостности, например, ACCESS параметром. Бит ACCESS параметра может быть установлен на разные значения, чтобы представлять разные технологии доступа. Например, если первый параметр равен 00, то это указывает, что используется 3GPP технология доступа; или, если первый параметр равен 01, то это указывает, что используется non-3GPP технология доступа. Альтернативно, первый параметр может быть всеми или некоторыми битами текущего входного параметра COUNT в процессе шифрования/дешифрования или процессе защиты целостности, или первый параметр может быть всеми или некоторыми битами текущего входного параметра BEARER в процессе шифрования/дешифрования или процессе защиты целостности.

NAS ключ является общим, по меньшей мере, для двух технологий доступа, поддерживаемых оконечным устройством.

Согласно этому способу, оконечное устройство может отдельно поддерживать соответствующие NAS COUNTs для каждой из, по меньшей мере, двух технологий доступа. Оконечное устройство не использует один и тот же набор NAS COUNTs при передаче NAS сообщений через разные технологии доступа. Вместо этого, оконечное устройство выполняет обеспечение безопасности для NAS сообщения с использованием NAS COUNT, поддерживаемого для соответствующей технологии доступа. Может избежать атаки повторением, которая возникает, когда основное сетевое устройство сначала принимает относительно небольшой NAS COUNT, переданный по одной линии связи, и затем принимает относительно большой NAS COUNT, переданный по другой линии связи. Дополнительно, в настоящем изобретении первый параметр, используемый для различения различных технологий доступа, дополнительно используется при обеспечении защиты NAS сообщения. Следовательно, даже, если один и тот же NAS ключ и один и тот же NAS COUNT используются при выполнении обеспечения безопасности для NAS сообщения, передаваемого с использованием различных технологий доступа, результаты обеспечения безопасности для NAS сообщения различны, что уменьшает вероятность возникновения атаки повторением, тем самым, реализуя обеспечение безопасности для множества NAS линий соединений.

В возможной реализации, по меньшей мере, две технологии доступа включают в себя первую технологию доступа. Если технология доступа, используемая для передачи NAS сообщения, является первой технологией доступа, то перед тем, как оконечное устройство определит первый параметр, оконечное устройство может определить первый NAS COUNT восходящей линии связи, соответствующий первой технологии доступа, и затем оконечное устройство отправит первое сообщение в основное сетевое устройство, где обеспечение безопасности выполняется для первого сообщения с использованием первого NAS COUNT восходящей линии связи и NAS ключа, и первое сообщение содержит некоторые или все биты первого NAS COUNT восходящей линии связи.

Например, первая технология доступа может быть non-3GPP технологией доступа.

В возможной реализации, начальное значение первого NAS COUNT восходящей линии связи равно 0, при этом, некоторые или все биты первого NAS COUNT восходящей линии связи равны 0. Альтернативно, первый NAS COUNT восходящей линии связи является случайным числом. В частности, некоторые или все биты в первом NAS COUNT восходящей линии связи являются случайными числами. Например, часть с порядковым номером или часть с переполнением NAS в первом NAS COUNT восходящей линии связи является случайным числом. В этом случае, оставшаяся часть равна 0. В качестве альтернативы, по меньшей мере, две технологии доступа дополнительно включают в себя вторую технологию доступа, и первый NAS COUNT восходящей линии связи является NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT восходящей линии связи является наибольшим NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством. В качестве альтернативы, по меньшей мере, две технологии доступа дополнительно включают в себя вторую технологию доступа, и первый NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT восходящей линии связи, которая соответствует второй технологии доступа и которая сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT восходящей линии связи является суммой 1 и наибольшим NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством. Альтернативно, первый NAS COUNT восходящей линии связи является NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит по меньшей мере два NAS COUNTs восходящей линии связи, соответствующие первой технологии доступа, первый NAS COUNT восходящей линии связи является наибольшим NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством. Альтернативно, первый NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие первой технологии доступа, первый NAS COUNT восходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством.

В другой возможной реализации, по меньшей мере, две технологии доступа включают в себя первую технологию доступа и вторую технологию доступа. Если технология доступа, используемая для передачи NAS сообщения, является первой технологией доступа, прежде чем оконечное устройство определит первый параметр, оконечное устройство может отправить первое сообщение основному сетевому устройству при обеспечении безопасности первого сообщения с использованием NAS ключа и NAS COUNT восходящей линии связи, соответствующие второй технологии доступа, и первое сообщение содержит некоторые или все биты NAS COUNT восходящей линии связи, соответствующего второй технологии доступа.

Вторая технология доступа представляет собой 3GPP технологию доступа. В качестве варианта, предпосылкой для реализации этой реализации является то, что оконечное устройство получило доступ к основному сетевому устройству через 3GPP технологию доступа.

В возможной реализации первое сообщение может содержать первую информацию указания, и первая информация указания используется для указания технологии доступа, соответствующей некоторым или всем битам NAS COUNT восходящей линии связи, переносимой в первом сообщении. В качестве варианта, первая информация указания может быть дополнительно использована для указания тракта передачи, соответствующего некоторым или всем битам NAS COUNT восходящей линии связи, передаваемого в первом сообщении.

В возможной реализации оконечное устройство принимает второе сообщение из основного сетевого устройства, где второе сообщение включает в себя один или оба из второго NAS COUNT восходящей линии связи и первого NAS COUNT нисходящей линии связи, которые соответствуют первой технологии доступа.

В качестве варианта, второе сообщение может включать в себя первый NAS COUNT нисходящей линии связи, соответствующий первой технологии доступа. В качестве альтернативы, второе сообщение включает в себя как второй NAS COUNT восходящей линии связи, так и первый NAS COUNT нисходящей линии связи, которые соответствуют первой технологии доступа.

В качестве варианта, второй NAS COUNT восходящей линии связи и первый NAS COUNT нисходящей линии связи, которые соответствуют первой технологии доступа, являются одинаковыми.

В возможной реализации, начальное значение второго NAS COUNT восходящей линии связи равно 0, причем все или некоторые биты второго NAS COUNT восходящей линии связи равны 0. Альтернативно, второй NAS COUNT восходящей линии связи является случайным числом. В частности, некоторые или все биты во втором NAS COUNT восходящей линии связи являются случайными числами. Например, часть порядкового номера или часть переполнения NAS второго NAS COUNT восходящей линии связи является случайным числом. В этом случае, оставшаяся часть равна 0. Альтернативно, второй NAS COUNT восходящей линии связи является NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который сохраняется основным сетевым устройством. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие второй технологии доступа, второй NAS COUNT восходящей линии связи является самым большим NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который сохраняется основным сетевым устройством. Альтернативно, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, которая соответствует второй технологии доступа и который хранится основным сетевым устройством. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие второй технологии доступа, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, которая соответствует второй технологии доступа и которая хранится основным сетевым устройством. Альтернативно, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, который соответствует первой технологии доступа и который хранится основным сетевым устройством. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие первой технологии доступа, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, который соответствует первой технологии доступа и который сохраняется основным сетевым устройством. В качестве альтернативы, второй NAS COUNT восходящей линии связи является первым NAS COUNT восходящей линии связи; или второй NAS COUNT восходящей линии связи является суммой 1 и первый NAS COUNT восходящей линии связи.

В возможном варианте осуществления начальное значение первого NAS COUNT нисходящей линии связи равен 0, где все или некоторые биты первого NAS COUNT нисходящей линии связи равны 0. Альтернативно, первый NAS COUNT нисходящей линии связи является случайным числом. В частности, некоторые или все биты в первом NAS COUNT нисходящей линии связи являются случайными числами. Например, часть с порядковым номером или часть переполнения NAS первого NAS COUNT нисходящей линии связи является случайным числом. В этом случае, оставшаяся часть равна 0. В качестве альтернативы, первый NAS COUNT нисходящей линии связи является NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который хранится основным сетевым устройством. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT нисходящей линии связи является самым большим NAS COUNT нисходящей линии связи, которая соответствует второй технологией доступа и которая сохраняется основным сетевым устройством. В качестве альтернативы, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и которая хранится основным сетевым устройством. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, которое соответствует второй технологии доступа и которое хранится в основном сетевом устройстве. Альтернативно, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, которая соответствует первой технологии доступа и которая хранится в основном сетевом устройстве. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие первой технологии доступа, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, которое соответствует первой технологии доступа и которая хранится в основном сетевом устройстве.

В возможной реализации второе сообщение содержит вторую информацию указания, и вторая информация указания используется для указания технологии доступа, соответствующей первому NAS COUNT нисходящей линии связи, передаваемому во втором сообщении. В качестве варианта, второе сообщение может дополнительно содержать информацию указания, используемую для указания второго NAS COUNT восходящей линии связи, передаваемого во втором сообщении.

В качестве варианта, вторая информация указания используется для указания тракта передачи, соответствующего первому NAS COUNT нисходящей линии связи, передаваемому во втором сообщении. В качестве варианта, второе сообщение может дополнительно содержать информацию указания, которая используется для указания тракта передачи, соответствующего второму NAS COUNT восходящей линии связи, передаваемому во втором сообщении.

Согласно второму аспекту вариант осуществления настоящего изобретения обеспечивает способ обеспечения безопасности. Способ включает в себя:

определение основным сетевым устройством первого параметра; затем выполнение основным сетевым устройством обеспечения безопасности NAS сообщения на основании первого параметра, NAS ключа и NAS COUNT, соответствующие технологии доступа, используемой для передачи NAS сообщения. Первый параметр используется для указания технологии доступа, используемой для передачи NAS сообщения. Основное сетевое устройство может отдельно поддерживать соответствующий NAS COUNT для каждой, по меньшей мере, из двух технологий доступа, поддерживаемых оконечным устройством.

Например, по меньшей мере, две технологии доступа, поддерживаемые оконечным устройством, могут включать в себя 3GPP технологию доступа и другую технологию доступа. Указанная другая технология доступа может быть, например, non-3GPP технологией доступа или фиксированной технологией доступа к сети.

В качестве варианта, первый параметр может дополнительно использоваться для указания тракта передачи, используемого основным сетевым устройством для передачи NAS сообщения, и основное сетевое устройство может отдельно поддерживать соответствующий NAS COUNT для каждого тракта передачи, используемого для передачи NAS сообщений.

Первый параметр может быть входным параметром, вновь добавленным в процессе шифрования/дешифрования, или процессом защиты целостности, например, ACCESS параметром. Бит ACCESS параметра может быть установлен на разные значения, чтобы представлять разные технологии доступа. Например, если первый параметр равен 00, используется 3GPP технология доступа; или, если первый параметр равен 01, используется non-3GPP технология доступа. Альтернативно, первый параметр может дополнительно быть всеми или некоторыми битами текущего входного параметра COUNT в процессе шифрования/дешифрования, или процессе защиты целостности. Альтернативно, первый параметр может быть всеми или некоторыми битами текущего входного параметра BEARER в процессе шифрования/дешифрования, или процессе защиты целостности.

NAS ключ является общим, по меньшей мере, для двух технологий доступа, поддерживаемых оконечным устройством.

Согласно этому способу основное сетевое устройство может отдельно поддерживать соответствующие NAS COUNTs для каждой из, по меньшей мере, двух технологий доступа. Оконечное устройство не использует один набор NAS COUNTs при передаче NAS сообщения с использованием различных технологий доступа. Вместо этого, основное сетевое устройство обеспечивает безопасность NAS сообщения с помощью NAS COUNT, поддерживаемого для соответствующей технологии доступа. Это может предотвратить атаку повторением, которая возникает, когда оконечное устройство сначала принимает относительно небольшой NAS COUNT, переданный по одной линии связи, а затем принимает относительно большой NAS COUNT, переданный по другой линии связи. Дополнительно, в настоящем изобретении первый параметр, используемый для различения различных технологий доступа, дополнительно используется при обеспечении безопасности сообщения NAS. Следовательно, даже при использовании одного и того же NAS ключа и одного и того же NAS COUNT при обеспечении безопасности NAS сообщения, передаваемого с использованием различных технологий доступа, результаты защиты NAS сообщения различны, что уменьшает вероятность возникновения атаки повторением, тем самым, реализуя обеспечение безопасности для множества NAS линий соединений.

В возможной реализации, по меньшей мере, две технологии доступа включают в себя первую технологию доступа. Если технология доступа, используемая для передачи NAS сообщения, является первой технологией доступа, то до того, как основное сетевое устройство определит первый параметр, основное сетевое устройство может принять первое сообщение, обеспечивается безопасность для первого сообщения с использованием NAS ключа и первого NAS COUNT восходящей линии связи, соответствующий первой технологии доступа, и первое сообщение содержит первый NAS COUNT восходящей линии связи.

Например, первая технология доступа может быть non-3GPP технологией доступа.

В возможной реализации, начальное значение первого NAS COUNT восходящей линии связи равно 0, в котором, некоторые или все биты первого NAS COUNT восходящей линии связи равны 0. Альтернативно, первый NAS COUNT восходящей линии связи является случайным числом. В частности, некоторые или все биты в первом NAS COUNT восходящей линии связи являются случайными числами. Например, часть с порядковым номером или часть с переполнением NAS в первом NAS COUNT восходящей линии связи является случайным числом. В этом случае, оставшаяся часть равна 0. В качестве альтернативы, по меньшей мере, две технологии доступа дополнительно включают в себя вторую технологию доступа, и первый NAS COUNT восходящей линии связи является NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT восходящей линии связи является наибольшим NAS COUNT восходящей линии связи, который соответствует второй технологией доступа и который сохраняется оконечным устройством. В качестве альтернативы, по меньшей мере, две технологии доступа дополнительно включают в себя вторую технологию доступа, и первый NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT восходящей линии связи, которая соответствует второй технологии доступа и которая сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере два NAS COUNT восходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT восходящей линии связи является суммой 1 и наибольшим NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством. Альтернативно, первый NAS COUNT восходящей линии связи является NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие первой технологии доступа, первый СЧЕТ NAS восходящей линии связи является наибольшим СЧЕТОМ NAS восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством. Альтернативно, первый NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT восходящей линии связи, которая соответствует первой технологии доступа и которая сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие первой технологии доступа, первый NAS COUNT восходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством.

В другой возможной реализации, по меньшей мере, две технологии доступа включают в себя первую технологию доступа и вторую технологию доступа. Если технология доступа, используемая для передачи NAS сообщения, является первой технологией доступа, то до того, как основное сетевое устройство определит первый параметр, основное сетевое устройство может принять первое сообщение, где обеспечивается безопасность для первого сообщения с использованием NAS ключа и NAS COUNT восходящей линии связи, соответствующий второй технологии доступа, и первое сообщение содержит некоторые или все биты NAS COUNT восходящей линии связи, соответствующий второй технологии доступа.

Вторая технология доступа представляет собой 3GPP технологию доступа. В качестве варианта, предпосылкой для реализации этой реализации является то, что оконечное устройство получило доступ к основному сетевому устройству с использованием 3GPP технологии доступа.

В возможной реализации первое сообщение передает первую информацию указания, и первая информация указания используется для указания технологии доступа, соответствующей некоторым или всем битам NAS COUNT восходящей линии связи, передаваемого в первом сообщении. В качестве варианта, первая информация указания может быть дополнительно использована для указания тракта передачи, соответствующего некоторым или всем битам NAS COUNT восходящей линии связи, передаваемого в первом сообщении.

В возможной реализации после того, как основное сетевое устройство принимает первое сообщение из оконечного устройства, основное сетевое устройство проверяет, в соответствии с NAS COUNT восходящей линии связи, соответствующей технологии доступа, указанной первой информацией указания, некоторых или всех битов NAS COUNT, передаваемого в первом сообщении.

В этом варианте осуществления настоящего изобретения основное сетевое устройство может независимо поддерживать NAS COUNT для 3GPP технологии доступа и NAS COUNT для non-3GPP технологии доступа и дополнительно проверять принятый NAS COUNT восходящей линии связи согласно NAS COUNT восходящей линии связи, поддерживаемый основным сетевым устройством, тем самым, уменьшая вероятность возникновения атаки повторением.

В возможной реализации основное сетевое устройство определяет один или оба второй NAS COUNT восходящей линии связи и первый NAS COUNT нисходящей линии связи, которые соответствуют первой технологии доступа, и затем основное сетевое устройство отправляет второе сообщение в оконечное устройство, где второе сообщение включает в себя один или оба второй NAS COUNT восходящей линии связи и первый NAS COUNT нисходящей линии связи, которые соответствуют первой технологии доступа.

В качестве варианта, второе сообщение может включать в себя первый NAS COUNT нисходящей линии связи, соответствующий первой технологии доступа. В качестве альтернативы, второе сообщение включает в себя как второй NAS COUNT восходящей линии связи, так и первый NAS COUNT нисходящей линии связи, которые соответствуют первой технологии доступа.

В качестве варианта, второй NAS COUNT восходящей линии связи и первый NAS COUNT нисходящей линии связи, которые соответствуют первой технологии доступа, являются одинаковыми.

В возможной реализации, начальное значение второго NAS COUNT восходящей линии связи равно 0, причем все или некоторые биты второго NAS COUNT восходящей линии связи равны 0. Альтернативно, второй NAS COUNT восходящей линии связи является случайным числом. В частности, некоторые или все биты во втором NAS COUNT восходящей линии связи являются случайными числами. Например, часть порядкового номера или часть переполнения NAS второго NAS COUNT восходящей линии связи является случайным числом. В этом случае, оставшаяся часть равна 0. Альтернативно, второй NAS COUNT восходящей линии связи является NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который сохраняется основным сетевым устройством. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNT нисходящей линии связи, соответствующие второй технологии доступа, второй NAS COUNT восходящей линии связи является самым большим NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который сохраняется основным сетевым устройством. Альтернативно, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который хранится в основном сетевом устройстве. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие второй технологии доступа, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который хранится в основном сетевом устройстве. Альтернативно, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, который соответствует первой технологии доступа и который хранится в основном сетевом устройстве. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие первой технологии доступа, второй NAS COUNT восходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, который соответствует первой технологии доступа и который сохраняется основным сетевым устройством. В качестве альтернативы, второй NAS COUNT восходящей линии связи является первым NAS COUNT восходящей линии связи; или второй NAS COUNT восходящей линии связи является суммой 1 и первого NAS COUNT восходящей линии связи.

В возможной реализации, начальное значение первого NAS COUNT нисходящей линии связи равно 0, в котором все или некоторые биты первого NAS COUNT нисходящей линии связи равны 0. Альтернативно, первый NAS COUNT нисходящей линии связи является случайным числом. В частности, некоторые или все биты в первого NAS COUNT нисходящей линии связи являются случайными числами. Например, часть с порядковым номером или часть переполнения NAS первого NAS COUNT нисходящей линии связи является случайным числом. В этом случае, оставшаяся часть равна 0. В качестве альтернативы, первый NAS COUNT нисходящей линии связи является NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который хранится в основном сетевом устройстве. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT нисходящей линии связи является самый большим NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который сохраняется основным сетевым устройством. В качестве альтернативы, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который хранится в основном сетевом устройстве. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, который соответствует второй технологии доступа и который хранится в основном сетевом устройстве. Альтернативно, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и NAS COUNT нисходящей линии связи, который соответствует первой технологии доступа и который хранится в основном сетевом устройстве. Если основное сетевое устройство хранит, по меньшей мере, два NAS COUNTs нисходящей линии связи, соответствующие первой технологии доступа, первый NAS COUNT нисходящей линии связи представляет собой сумму 1 и наибольшего NAS COUNT нисходящей линии связи, который соответствует первой технологии доступа и который хранится в основном сетевом устройстве.

В возможной реализации второе сообщение содержит вторую информацию указания, и вторая информация указания используется для указания технологии доступа, соответствующей первому NAS COUNT нисходящей линии связи, передаваемому во втором сообщении. В качестве варианта, второе сообщение может дополнительно содержать информацию указания, используемую для указания второго NAS COUNT восходящей линии связи, передаваемого во втором сообщении.

В качестве варианта, вторая информация указания используется для указания тракта передачи, соответствующего первому NAS COUNT нисходящей линии связи, передаваемому во втором сообщении. В качестве варианта, второе сообщение может дополнительно содержать информацию указания, которая используется для указания тракта передачи, соответствующего второму NAS COUNT восходящей линии связи, передаваемому во втором сообщении.

В качестве варианта, вторая информация указания используется для указания тракта передачи, соответствующего первому NAS COUNT нисходящей линии связи, передаваемому во втором сообщении. В качестве варианта, второе сообщение может дополнительно содержать информацию указания, которая используется для указания тракта передачи, соответствующего второму NAS COUNT восходящей линии связи, передаваемому во втором сообщении.

Согласно третьему аспекту вариант осуществления настоящего изобретения предоставляет устройство, и устройство имеет функцию реализации действий оконечного устройства в вышеупомянутой реализации способа. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами, выполняющими соответствующее программное обеспечение. Аппаратное или программное обеспечение включает в себя один или несколько модулей, соответствующих вышеуказанной функции. Например, устройство может быть оконечным устройством или может быть микросхемой в оконечном устройстве.

В возможной реализации устройство является оконечным устройством, и оконечное устройство включает в себя процессор. Процессор выполнен с возможностью поддерживать оконечное устройство при выполнении соответствующей функции в вышеупомянутом способе. Кроме того, оконечное устройство может дополнительно включать в себя передатчик и приемник, где передатчик и приемник выполнены с возможностью поддерживать связь между оконечным устройством и основным сетевым устройством. Кроме того, оконечное устройство может дополнительно включать в себя память, и память выполнена с возможностью соединения с процессором и хранения необходимых программных инструкций и данных, которые необходимы для оконечного устройства.

Согласно четвертому аспекту вариант осуществления настоящего изобретения предоставляет устройство, и устройство имеет функцию реализации действий основного сетевого устройства в вышеупомянутой реализации способа. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами, выполняющими соответствующее программное обеспечение. Аппаратное или программное обеспечение включает в себя один или несколько модулей, соответствующих вышеуказанной функции. Например, устройство может быть основным сетевым устройством или может быть микросхемой в основном сетевом устройстве.

В возможной реализации устройство представляет собой основное сетевое устройство, и основное сетевое устройство включает в себя процессор. Процессор выполнен с возможностью поддержки основного сетевого устройства при выполнении соответствующей функции в вышеупомянутом способе. Дополнительно, основное сетевое устройство может дополнительно включать в себя передатчик и приемник, где передатчик и приемник выполнены с возможностью поддерживать связь между основным сетевым устройством и оконечным устройством. Дополнительно, основное сетевое устройство может дополнительно включать в себя память, и память выполнена с возможностью соединения с процессором и хранения программной инструкции и данных, которые необходимы для оконечного устройства.

Согласно пятому аспекту вариант осуществления настоящего изобретения обеспечивает систему связи, где система включает в себя оконечное устройство и основное сетевое устройство, описанные в предшествующих аспектах. В качестве варианта, система может дополнительно включать в себя базовую станцию, N3IWF узел и оконечное устройство и основное сетевое устройство, описанные в предшествующих аспектах.

В соответствии с шестым аспектом вариант осуществления настоящего изобретения предоставляет компьютерный носитель данных, выполненный с возможностью хранить инструкцию компьютерного программного обеспечения, используемую вышеупомянутым оконечным устройством, где инструкция компьютерного программного обеспечения включает в себя программу, предназначенную для выполнения первого аспекта.

В соответствии с седьмым аспектом вариант осуществления настоящего изобретения предоставляет компьютерный носитель данных, выполненный с возможностью хранить инструкцию компьютерного программного обеспечения, используемую вышеупомянутым устройством базовой сети. Инструкция компьютерного программного обеспечения включает в себя программу, предназначенную для выполнения второго аспекта.

Согласно восьмому аспекту вариант осуществления настоящего изобретения предоставляет компьютерный программный продукт, включающий в себя инструкцию. Когда компьютер выполняет инструкцию, компьютер выполнен с возможностью выполнять способ в первом аспекте.

Согласно девятому аспекту вариант осуществления настоящего изобретения предоставляет компьютерный программный продукт, включающий в себя инструкцию. Когда компьютер выполняет инструкцию, компьютер может выполнять способ во втором аспекте.

В соответствии с десятым аспектом вариант осуществления настоящего изобретения обеспечивает систему микросхем, применяемую к оконечное устройству, где система микросхем включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и, по меньшей мере, один процессор соединены друг с другом через линии связи. По меньшей мере, в одной памяти хранится инструкция. Инструкция выполняется процессором, чтобы выполнить операции оконечного устройства в способе, описанном в первом аспекте.

Согласно одиннадцатому аспекту вариант осуществления настоящего изобретения предоставляет систему микросхем, применяемую к основному сетевому устройству, где система микросхем включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и, по меньшей мере, один процессор соединены друг с другом через линии связи. По меньшей мере, в одной памяти хранится инструкция. Инструкция выполняется процессором, чтобы выполнить операции основного сетевого устройства способом, описанным во втором аспекте.

Согласно способу обеспечения безопасности, предусмотренному в вариантах осуществления настоящего изобретения, оконечное устройство может отдельно поддерживать соответствующий NAS COUNT для каждой, по меньшей мере, из двух технологий доступа. Оконечное устройство не использует один набор NAS COUNT при передаче NAS сообщения через разные технологии доступа. Вместо этого, оконечное устройство обеспечивает безопасность для NAS сообщения с использованием NAS COUNT, поддерживаемого для соответствующей технологии доступа. Это может предотвратить атаку повторением, которая возникает, когда основное сетевое устройство сначала принимает относительно небольшой NAS COUNT, переданный по одной линии связи, и затем принимает относительно большой NAS COUNT, переданный по другой линии связи. Дополнительно, в настоящем изобретении дополнительно используется первый параметр, используемый для различения различных технологий доступа, для обеспечения безопасности NAS сообщения. Следовательно, даже если используются один и тот же NAS ключ и один и тот же NAS COUNT, при обеспечении безопасности NAS сообщения, передаваемого с использованием различных технологий доступа, результаты защиты NAS сообщения различны, что уменьшает вероятность возникновения атаки повторением, тем самым, обеспечивая безопасность для множества NAS линий соединений.

Краткое описание чертежей

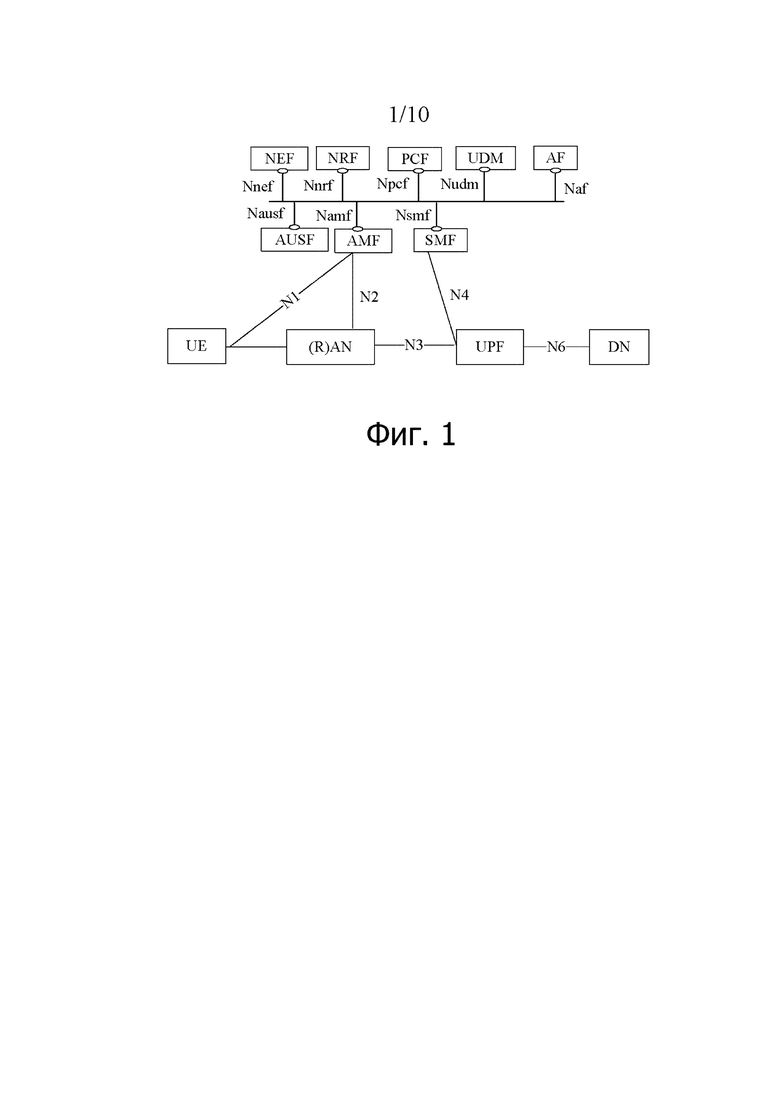

Фиг. 1 является схемой возможной сетевой архитектуры согласно варианту осуществления настоящего изобретения;

фиг. 2 является схемой другой возможной сетевой архитектуры согласно варианту осуществления настоящего изобретения;

фиг. 3 является примером схемы способа шифрования и дешифрования согласно варианту осуществления настоящего изобретения;

фиг. 4 является примерной схемой способа обеспечения безопасности целостности согласно варианту осуществления настоящего изобретения;

фиг. 5 является блок-схемой последовательности операций способа обеспечения безопасности в соответствии с вариантом осуществления настоящего изобретения;

фиг. 6 является примером схемы другого способа шифрования и дешифрования согласно варианту осуществления настоящего изобретения;

фиг. 7 является примером схемы еще одного способа шифрования и дешифрования согласно варианту осуществления настоящего изобретения;

фиг. 8 является примером схемы еще одного способа шифрования и дешифрования согласно варианту осуществления настоящего изобретения;

фиг. 9 является блок-схемой алгоритма другого способа обеспечения безопасности в соответствии с вариантом осуществления настоящего изобретения;

фиг. 10 является блок-схемой алгоритма еще одного способа обеспечения безопасности в соответствии с вариантом осуществления настоящего изобретения;

фиг. 11А и фиг. 11B являются блок-схемами алгоритма еще одного способа обеспечения безопасности в соответствии с вариантом осуществления настоящего изобретения;

фиг. 12 является структурной схемой устройства в соответствии с вариантом осуществления настоящего изобретения;

фиг. 13 является структурной схемой оконечного устройства в соответствии с вариантом осуществления настоящего изобретения;

фиг. 14 является структурной схемой другого устройства согласно варианту осуществления настоящего изобретения; и

фиг. 15 является структурной схемой основного сетевого устройства в соответствии с вариантом осуществления настоящего изобретения.

Осуществление изобретения

Далее подробно описывается настоящее изобретение со ссылкой на прилагаемые чертежи. Конкретный способ работы в вариантах осуществления способа может применяться к варианту осуществления устройства или варианту осуществления системы. В описаниях настоящего изобретения, если не указано иное, «множество» означает два или более двух.

Архитектура системы и сценарий обслуживания, описанные в настоящем документе, предназначены для более четкого описания технических решений настоящего изобретения, но не предназначены для ограничения технических решений, представленных в настоящем изобретении. Специалист в данной области техники может знать, что, по мере развития архитектуры системы и появления нового сценария обслуживания, технические решения, представленные в настоящем изобретении, также применимы к аналогичной технической задаче.

Следует отметить, что в настоящем изобретении термин, такой как «пример» или «например», используется в качестве примера для представления иллюстрации или описания. Любой вариант осуществления или конструктивное решение, описанное в качестве «примера» или «например» в настоящем изобретении, не должно объясняться как более предпочтительное или имеющее больше преимуществ, чем другой вариант осуществления или конструктивное решение. Конкретно, использование слова «пример», или «например» или тому подобного предназначено для представления соответствующей концепции определенным образом.

Варианты осуществления настоящего изобретения могут быть применены к системе беспроводной связи следующего поколения, например, к 5G системе связи. На фиг. 1 показана схема возможной архитектуры сети в соответствии с настоящим изобретением. Архитектура сети включает в себя следующее.

AMF узел является сетевым элементом, выполненным с возможностью управлять мобильностью, и может быть выполнен с возможностью реализации функции, отличной от управления сеансом, в функциях объекта управления мобильностью (mobility management entity, MME), например, такой функции, как законный перехват или авторизация доступа.

Узел функции управления сеансом (session management function, SMF) выполнен с возможностью выделять ресурс сеанса плоскости пользователя.

Узел функции сервера аутентификации (authentication server function, AUSF) выполнен с возможностью: когда AUSF узел выполняет аутентификацию на оконечном устройстве, верифицировать и передавать параметр, который должен быть аутентифицирован, и аутентифицировать аутентификацию оконечного устройства. Основные функции включают в себя: прием запроса аутентификации, отправленного узлом функции безопасности привязки (security anchor function, SEAF), и выбор способа аутентификации. При использовании способа расширяемого протокола аутентификации для соглашения об аутентификации и ключах 3-го поколения (extensible authentication protocol authentication and key agreement, EAP-AKA'), AUSF узел может завершить аутентификацию оконечного устройства со стороны сети.

SEAF узел может быть частью AMF узла или может быть независимым сетевым элементом и, в основном, выполнен с возможностью инициировать запрос аутентификации в AUSF узел и завершать аутентификацию оконечного устройства с сетевой стороны в процессе аутентификации усовершенствованной системы пакетной передачи для соглашения об аутентификации и ключах (Evolved Packet System authentication and key agreement, EPS-AKA*).

Узел функции пользовательской плоскости (user plane function, UPF) является выходом данных пользовательской плоскости и выполнен с возможностью соединения с внешней сетью.

Сеть передачи данных (Data Network, DN) является сетью, используемую для предоставления внешних данных, например, интернет (Internet).

Узел (радио) сети доступа ((radio) access network доступа, (R)AN) может использовать разные технологии доступа. В настоящее время существует два типа технологий радиодоступа: 3GPP технология доступа (например, технология радиодоступа, используемая в 3G, 4G или 5G системе) и non-3GPP технология доступа. 3GPP технология доступа представляет собой технологию доступа, которая соответствует спецификации 3GPP стандарта. Сеть доступа, использующая 3GPP технологию доступа, является сетью радиодоступа (RAN). Сетевое устройство доступа в 5G системе упоминается как узел базовой станции следующего поколения (next generation node base station, gNB). Non-3GPP технология доступа представляет собой технологию доступа, которая не соответствует спецификации 3GPP стандарта, например, технология радиосвязи, представленная WiFi точкой доступа (access point, AP).

Оконечное устройство в настоящем изобретении представляет собой устройство, которое имеет функции беспроводной передачи и приема. Оконечное устройство может быть развернуто на земле, например, устройство, находящееся в помещении, устройство, находящееся вне помещения, карманное устройство или устройство, установленное на транспортном средстве; или может быть развернуто на воде (например, на корабле); или может быть развернуто в воздухе (например, на самолете, воздушном шаре или спутнике). Оконечное устройство может включать в себя различные типы устройства пользователя (user equipment, UE), мобильные телефоны (mobile phone), планшетные компьютеры (pad), компьютеры с функциями беспроводной передачи и приема, беспроводные малогабаритные устройства для передачи данных, оконечное устройство виртуальной реальности (virtual reality, VR), оконечное устройство дополненной реальности (augmented reality, AR), оконечное устройство связи машинного типа (machine type communication, MTC), оконечное устройство в системе управления промышленного объекта (industrial control), оконечные устройства в системе автоматического управления (self-driving), оконечное устройство в системе дистанционной медицинской помощи (remote medical), оконечное устройство в системе «умные энергосети» (Smart Grid), оконечное устройство в системе обеспечения транспортной безопасности (transportation safety), оконечное устройство в системе «умный город» (Smart City), носимые устройства (такие как умные часы, умная повязка и шагомер) и тому подобное. Оконечные устройства, имеющие сходные функции беспроводной связи, могут иметь разные названия в системах, в которых используются разные технологии радиодоступа. Для простоты описания в вариантах осуществления настоящего изобретения вышеупомянутые устройства с функциями беспроводной передачи и приема совместно называются оконечными устройствами.

В частности, оконечное устройство в настоящем изобретении хранит ключ долговременного пользования и связанную функцию. При выполнении двусторонней аутентификации с основным сетевым узлом (таким как AMF узел, AUSF узел и SEAF узел) оконечное устройство может верифицировать подлинность сети с использованием ключа долговременного пользования и связанной функции.

Сетевое устройство доступа в вариантах осуществления настоящего изобретения представляет собой устройство, которое обеспечивает функцию беспроводной связи для оконечного устройства. Например, сетевое устройство доступа может быть базовой станцией (Base Station, BS), и базовая станция может включать в себя различные виды макробазовых станций, микро базовых станций, ретрансляционных станций, точек доступа и т.п. Устройства, имеющие функции базовой станции, могут иметь разные названия в системах, в которых используются разные технологии радиодоступа. Например, в 5G системе устройство, имеющее функции базовой станции, упоминается как базовая станция узла следующего поколения и может быть представлено как gNB; в системе долгосрочного развития (Long Term Evolution, LTE) устройство, имеющее функции базовой станции, называется усовершенствованным NodeB (evolved NodeB, eNB или eNodeB); в системе связи 3-го поколения (3rd generation, 3G) устройство, имеющее функции базовой станции, упоминается как узел B (Node B). Для простоты описания в вариантах осуществления настоящего изобретения вышеупомянутые устройства, которые обеспечивают функцию беспроводной связи для оконечного устройства, совместно называются сетевыми устройствами доступа.

Узел функции экспозиции сети (network exposure function, NEF) в основном выполнен с возможностью взаимодействия с третьей стороной, так что третья сторона может косвенно взаимодействовать с сетевым элементом в некоторых 3GPP сетях.

Узел функции хранилища сетевых функция (network function repository function, NRF) выполнен с возможностью обнаружения межсетевого элемента и поддержания функции сети (network function, NF).

Узел функции управления политикой (policy control function, PCF) хранит последнее правило качества обслуживания (quality of service, QoS). Базовая станция может выделять соответствующий ресурс для канала передачи плоскости пользователя в соответствии с правилом QoS, предоставленным SMF узлом.

Узел управления унифицированными данными (unified data management, UDM) выполнен с возможностью хранить информацию подписки пользователя.

Узел прикладной функции (application function, AF) может быть расположен внутри DN и является функциональным сетевым элементом, развернутым на третьей стороне. Этот сетевой элемент, в основном, выполнен с возможностью уведомлять PCF узел о последних требованиях к обслуживанию стороннего предприятия для приложения. PCF узел может генерировать соответствующее правило QoS на основе требования к услуге, чтобы гарантировать, что услуга, предоставляемая сетью, удовлетворяет требованию, указанному третьей стороной.

В вариантах осуществления настоящего изобретения оконечное устройство может осуществлять доступ к AMF узлу, используя, по меньшей мере, две технологии доступа. Рассмотрен пример, в котором, по меньшей мере, две технологии доступа включают в себя 3GPP технологию доступа и non-3GPP технологию доступа. Вариант осуществления настоящего изобретения дополнительно предоставляет схему возможной сетевой архитектуры. Как показано на фиг. 2, сетевая архитектура включает в себя AMF узел, AUSF узел, SMF узел, UPF узел, UDM узел (или узел хранилища учетных данных и функции обработки аутентификации (или узел функции обработки и хранилища подтверждения аутентификации (authentication credential repository and processing function, APRF)), оконечное устройство и узел non-3GPP функции взаимодействия (non-3GPP interworking function, N3IWF).

Для AMF узла, AUSF узла, SMF узла, UPF узла, UDM узла и оконечного устройства см. описание на фиг. 1. Подробности не описаны здесь снова.

N3IWF узел выполнен с возможностью поддержки оконечного устройства в доступе к AMF узлу с использованием non-3GPP технологии доступа.

Со ссылкой на сетевую архитектуру, показанную на фиг. 2, оконечное устройство может осуществлять доступ к AMF узлу как с помощью 3GPP технологии доступа, так и non-3GPP технологии доступа. 3GPP технология доступа может быть просто представлена как 3GPP, и non-3GPP технология доступа может быть просто представлена как non-3GPP. Тракт 1 на фиг. 2 представляет собой тракт, по которому оконечное устройство получает доступ к AMF узлу посредством 3GPP, и тракт 2 представляет собой тракт, по которому оконечное устройство получает доступ к AMF узлу посредством non-3GPP, другими словами, оконечное устройство может получить доступ к AMF узлу через узел N3IWF. Когда оконечное устройство обращается к AMF узлу через 3GPP и non-3GPP, если оконечному устройству необходимо отправить NAS сообщение в AMF узел, в возможной реализации NAS сообщение может быть разделено, по меньшей мере, на два блока сообщений, где один часть блоков сообщений передается через 3GPP, а другая часть блоков сообщений передается non-3GPP. Например, NAS сообщение может быть разделено на блок 1 сообщения, блок 2 сообщения, блок 3 сообщения, блок 4 сообщения и блок 5 сообщения. Блоки 2 и 4 сообщения передаются через 3GPP, и блоки 1, 3 и 5 сообщения передаются через non-3GPP. В другой возможной реализации оконечное устройство может передавать все NAS сообщение через 3GPP и передавать еще одно полное NAS сообщение через non-3GPP.

Сначала поясняются термины, относящиеся к вариантам осуществления настоящего изобретения.

(1) NAS COUNT

NAS COUNT включает в себя 24 бита, включающие в себя 16-битное переполнение NAS и 8-битный порядковый номер.

Начальное значение NAS COUNT равно 0. Значение NAS COUNT восходящей линии связи увеличивается на 1 каждый раз, когда оконечное устройство отправляет одно NAS сообщение в основное сетевое устройство, и значение NAS COUNT нисходящей линии связи увеличивается на 1 каждый раз, когда основное сетевое устройство отправляет одно NAS сообщение в оконечное устройство. После того, как процесс аутентификации из оконечного устройства к основному сетевому устройству завершен, и NAS COUNT восходящей линии связи, и NAS COUNT нисходящей линии связи устанавливаются на 0.

В качестве варианта, есть два способа для поддержания NAS COUNT:

Способ 1: после отправки NAS сообщения сохраненный NAS COUNT увеличивается на 1 и сохраняется; и, когда NAS сообщение необходимо отправить в следующий раз, обеспечивают безопасность для сообщения NAS с использованием сохраненного NAS COUNT.

Способ 2: после того, как NAS сообщение отправлено, когда NAS сообщение необходимо отправить в следующий раз, сохраненный NAS COUNT увеличивается на 1, чтобы получить новый NAS COUNT, и обеспечивать безопасность для NAS сообщения с использованием нового NAS COUNT.

После приема NAS сообщения оконечное устройство и основное сетевое устройство могут верифицировать, следует ли повторно использовать принятый NAS COUNT, а именно, верифицировать, превышает ли NAS COUNT, передаваемый в сообщении NAS, ранее принятый NAS COUNT. Например, если AMF узел принимает из оконечное устройства NAS COUNT восходящей линии связи, принятый NAS COUNT восходящей линии связи можно сравнить с ранее принятым NAS COUNT восходящей линии связи. Если принятый NAS COUNT восходящей линии связи больше, чем ранее принятый NAS COUNT восходящей линии связи, проверка безопасности, выполненная для NAS сообщения, завершается успешно.

Когда шифрование и дешифрование, и защита целостности выполняются с использованием NAS COUNT, NAS COUNT дополняется до 32 битов, другими словами, 8 бит дополняются перед исходным 24-битным NAS COUNT, где дополняется 8 битов могут быть все 0.

(2) Шифрование и дешифрование

На фиг. 3 показан процесс шифрования и дешифрования NAS сообщения.

Здесь ключ может быть NAS ключом.

COUNT, используемый для шифрования и дешифрования, включает в себя 32 бита, где первые 8 битов равны 0, средние 16 битов представляют собой переполнение NAS и последние 8 битов представляют собой порядковый номер.

Информация канала (BEARER) включает в себя 5 битов и все 5 битов равны 0.

Направление передачи данных (DIRECTION) используется для указания восходящей линии связи или нисходящей линии связи. Когда шифрование и дешифрование выполняются для NAS сообщения восходящей линии связи, DIRECTION указывает восходящую линию связи. Когда шифрование и дешифрование выполняются для NAS сообщения нисходящей линии связи, DIRECTION указывает нисходящую линию связи.

Длина (LENGTH) используется для указания длины данных NAS сообщения, которое необходимо зашифровать или расшифровать.

Развитый алгоритм шифрования пакетной системы (evolved packet system encryption algorithm, EEA) может упоминаться как EPS алгоритм шифрования и является алгоритмом, используемым для шифрования и дешифрования NAS сообщения.

Процесс шифрования является следующим: выполнение обработки EEA для входных параметров (KEY, COUNT, BEARER, DIRECTION и LENGTH), чтобы получить гамму (keystream); и выполняют сложение по модулю 2 для гаммы и открытого текста (NAS сообщение), чтобы получить зашифрованный текст (ciphertext). Процесс дешифрования заключается в следующем: выполнение обработки EEA на основе вышеуказанных входных параметров для получения гаммы; и выполнение сложения по модулю 2 для гаммы и зашифрованного текста для восстановления открытого текста.

(3) Защита целостности

Фиг. 4 показывает процесс выполнения защиты целостности и проверки защиты целостности NAS сообщения.

Сообщение (MESSAGE) является сообщением, для которого необходимо выполнить защиту целостности, и оно может быть, в частности, NAS сообщением.

Алгоритм целостности развитой пакетной системы (evolved packet system integrity algorithm, EPS integrity algorithm) показан на фиг. 4.

Способ защиты целостности заключается в следующем: передающая сторона выполняет обработку EIA для входных параметров (KEY, COUNT, MESSAGE, BEARER и DIRECTION), чтобы получить ожидаемый код аутентификации сообщения для целостности (message authentication code integrity, MAC-I) или NAS-MAC. Способ верификации защиты целостности заключается в следующем: выполнение обработки EIA для входных параметров (KEY, COUNT, MESSAGE, BEARER и DIRECTION) для получения ожидаемого кода аутентификации сообщения для целостности (expected message authentication code integrity, XMAC-I) или XNAS-MAC; дополнительное сравнение XMAC-I с MAC-I; и, если XMAC-I соответствует MAC-I, определение того, что верификация защиты целостности выполнено успешно.

Далее подробно описываются технические решения, представленные в настоящей изобретении.

На основании сетевых архитектур на фиг. 1 и фиг. 2, вариант осуществления настоящего изобретения обеспечивает способ обеспечения безопасности. В этом способе для процесса шифрования, дешифрования и защиты целостности обращайтесь к описаниям на фиг. 3 и фиг. 4. Как показано на фиг. 5, способ, в основном, включает в себя этап 501 и этап 502.

Этап 501: оконечное устройство определяет первый параметр.

Первый параметр является входным параметром, используемым, когда оконечное устройство выполняет обеспечение безопасности для NAS сообщения, и первый параметр используется для указания технологии доступа, используемой для передачи NAS сообщения. Оконечное устройство может поддерживать, по меньшей мере, две технологии доступа и может отдельно поддерживать соответствующий NAS COUNT для каждой из, по меньшей мере, двух технологий доступа. Например, по меньшей мере две технологии доступа содержат 3GPP технологию доступа и другую технологию доступа, которая может совместно использовать одно и то же основное сетевое устройство 3GPP сети с 3GPP технологией доступа, например, non-3GPP технология доступа или технология фиксированного доступа к сети. В качестве варианта, что первый параметр указывает технологию доступа, используемую для передачи NAS сообщения, может быть дополнительно понят как то, что первый параметр используется для указания тракта передачи, используемого оконечным устройством для передачи NAS сообщения. Например, оконечное устройство и AMF узел могут отдельно поддерживать соответствующий NAS COUNT для каждого тракта передачи без различения технологий доступа. Если путь передачи, используемый для передачи NAS сообщения, является трактом 1, используется NAS COUNT, соответствующий тракту 1. Если тракт передачи, используемый для передачи NAS сообщения, является трактом 2, используется NAS COUNT, соответствующий тракту 2. Понятно, что тракт передачи соответствует технологии доступа. Например, ссылаясь на фиг. 2, технология доступа, используемая, когда данные передаются по тракту 1, является 3GPP технологией доступа, и технология доступа, используемая, когда данные передаются по тракту 2, является non-3GPP технологией доступа.

Первый параметр может быть входным параметром, вновь добавленным в процессе шифрования и дешифрования или в процессе защиты целостности. Параметр включает в себя заданное количество битов. В качестве варианта, разные технологии доступа могут быть представлены установкой битов на разные значения.

В первой возможной реализации, как показано на фиг. 6, первый параметр может быть параметром ACCESS. Например, если первый параметр равен 00, это указывает, что используется 3GPP технология доступа; если первый параметр равен 01, это указывает, что используется non-3GPP технология доступа. Альтернативно, 001 представляет 3GPP технологию доступа, 010 представляет технологию беспроводной достоверности (Wireless-Fidelity, WiFi), и 011 представляет технологию фиксированной сети.

Альтернативно, 001 может использоваться для представления первой используемой технологии доступа, 010 может использоваться для представления второй используемой технологии доступа и 011 может использоваться для представления третьей используемой технологии доступа. Другими словами, каждый раз, когда используется используемая технология доступа, первый параметр увеличивается на 1, пока все биты первого параметра не станут равными 1, и затем первый параметр может быть пересчитан из 000. Например, если биты первого все параметры изменяются на 1 после того, как оконечное устройство многократно переключает используемую технологию доступа, когда оконечному устройству необходимо переключить используемую технологию доступа с первой технологии доступа на вторую технологию доступа, причем первый параметр генерируется для второй технологии доступа 001. В качестве варианта, в этом способе первая технология доступа, вторая технология доступа и третья технология доступа могут представлять собой одну и ту же технологию. Другими словами, когда технология доступа используется повторно, первый параметр увеличивается на 1, пока все биты первого параметра не станут равными 1, и затем первый параметр может быть пересчитан из 000.

В качестве варианта, каждый раз, когда параметр COUNT во входных параметрах сбрасывается на 0 или порядковый номер NAS сбрасывается на 0, первый параметр также может увеличиваться на 1.

В качестве варианта, когда все биты первого параметра равны 1, NAS ключ, используемый при передаче NAS сообщения в следующий раз, должен быть обновлен.

Во второй возможной реализации, как показано на фиг. 7, весь или некоторые биты параметра COUNT во входных параметрах может использоваться для указания технологии доступа, используемой для передачи NAS сообщения. Например, если COUNT включает в себя 8 битов заполнения со всеми 0 и NAS COUNT, первым параметром может быть несколько или все биты из 8 битов. Например, первые 3 бита могут быть выбраны, чтобы указать технологию доступа, используемую для передачи NAS сообщения. Чтобы узнать, как отличить разные технологии доступа с помощью битовых значений, обратитесь к соответствующим описаниям в первой реализации.

В третьей возможной реализации, как показано на фиг. 8, параметр BEARER во входных параметрах может использоваться для указания технологии доступа, используемой для передачи NAS сообщения, или для указания тракта доступа, используемого для передачи NAS сообщения, где первый параметр может быть некоторыми или всеми битами BEARER. Например, первые 3 бита могут быть выбраны, чтобы указать технологию доступа, используемую для передачи NAS сообщения. Чтобы узнать, как отличить разные технологии доступа с помощью битовых значений, обратитесь к соответствующим описаниям в первой реализации.

В четвертой возможной реализации количество битов COUNT может быть увеличено, и первый параметр является некоторыми из битов COUNT. Например, COUNT расширен с 32 бит до 64 бит (64-битный COUNT адаптирован к ключу длиной 256 бит). Часть расширенного COUNT используется для обозначения технологии доступа. Например, три бита зарезервированы для указания технологии доступа, где 000 представляет 3GPP технологию доступа, 001 представляет технологию доступа WiFi и 010 представляет технологию доступа к фиксированной сети.

В пятой возможной реализации, первый параметр может быть NAS COUNT, и бит NAS COUNT может быть удален. Количество удаленных битов используется для указания технологии доступа.

В качестве варианта, заданное количество бит переполнения NAS в существующем NAS COUNT удаляется, и количество удаленных битов используется для указания технологии доступа. Например, если один бит удален, это указывает, что технология доступа является 3GPP технологией доступа; если два бита удалены, это означает, что технология доступа является технологией доступа WiFi; если три бита удалены, это означает, что технология доступа является технологией фиксированного доступа к сети.

Альтернативно, предварительно установленное количество битов части порядкового номера существующего NAS COUNT удаляется, и количество удаленных битов используется для указания технологии доступа. Например, если один бит удален, это указывает, что технология доступа является 3GPP технологией доступа; если два бита удалены, это означает, что технология доступа является технологией доступа WiFi; если три бита удалены, это означает, что технология доступа является технологией фиксированного доступа к сети.

В качестве варианта, первый параметр, соответствующий каждой технологии доступа, может быть предварительно сконфигурирован в оконечном устройстве. После определения технологии доступа, используемой для передачи NAS сообщения, оконечное устройство может искать соответствующий первый параметр на основе технологии доступа, используемой для передачи NAS сообщения; или после определения технологии доступа, используемой для передачи NAS сообщения, оконечное устройство генерирует первый параметр на основе технологии доступа, используемой для передачи NAS сообщения.

Следует отметить, что, когда первый параметр представляет собой NAS COUNT, или первый параметр представляет собой некоторые биты NAS COUNT, оконечное устройство поддерживает разные NAS COUNTs для разных поддерживаемых технологий доступа. В других случаях, оконечное устройство может поддерживать один и тот же NAS COUNT или другой NAS COUNT для разных поддерживаемых технологий доступа.

Оконечное устройство может независимо определять первый параметр и уведомляет AMF узел о первом параметре. Альтернативно, AMF узел определяет первый параметр и уведомляет оконечное устройство о первом параметре. Альтернативно, первый параметр может быть предварительно сконфигурирован в оконечное устройстве и AMF узле. Например, если первый параметр определяется AMF узлом, оконечное устройство может принять первый параметр из AMF узла. Если первый параметр представляет собой несколько битов в NAS COUNT, после приема первого параметра оконечное устройство может заменить первым битом указанные биты в NAS COUNT, сохраненные оконечным устройством. Альтернативно, если первый параметр представляет собой несколько битов в BEARER, оконечное устройство может заменить указанные биты в BEARER первым параметром.

Этап 502: оконечное устройство выполняет обеспечение безопасности для NAS сообщения на основе первого параметра, NAS ключа и NAS COUNT, соответствующих технологий доступа, используемой для передачи NAS сообщения.

NAS COUNT может быть параметром, который имеет функцию предотвращения атаки повторением NAS сообщения. NAS ключ представляет собой NAS ключ, используемый, по меньшей мере, двумя технологиями доступа, которые могут поддерживаться оконечным устройством.

То, что оконечное устройство выполняет обеспечение безопасности NAS сообщения, указывает: шифрование NAS сообщения, которое должно быть передано в основное сетевое устройство, дешифрование принятого NAS сообщения и выполнение защиты целостности NAS сообщения, которое должно быть передано на основное сетевое устройство, или выполнение проверки защиты целостности принятого NAS сообщения. Соответственно, ключ, используемый для выполнения обеспечения безопасности NAS сообщения, может представлять собой ключ шифрования и ключ защиты целостности. В этом варианте осуществления настоящего изобретения ключ шифрования и ключ защиты целостности совместно называются NAS ключами. Последовательность выполнения шифрования, дешифрования, защиты целостности продукции и верификации защиты целостности не ограничена в этом варианте осуществления настоящего изобретения.

Может быть понятно, что оконечное устройство может поддерживать соответствующий NAS COUNT для каждой из, по меньшей мере, двух технологий доступа. Если оконечное устройство передает NAS сообщение с использованием 3GPP технологии доступа, выполняется обеспечение безопасности для NAS сообщения с использованием первого параметра, соответствующего 3GPP технологии доступа, NAS COUNT восходящей линии связи, поддерживаемого оконечным устройством для 3GPP технологии доступа, и NAS ключа.

В соответствии с тремя реализациями первого параметра способы шифрования NAS сообщения отдельно показаны на фиг. 6, фиг. 7 и фиг. 8.

В соответствии с вышеизложенным первым вариантом осуществления со ссылкой на фиг. 4, входной параметр, используемый, когда выполняется обеспечение безопасности NAS сообщение, также может быть использован.

В соответствии с вышеупомянутой второй реализацией со ссылкой на фиг. 4, COUNT во входном параметре, используемом при выполнении обеспечения безопасности NAS сообщения, включает в себя первый параметр.

В соответствии с вышеупомянутой третьей реализацией со ссылкой на фиг. 4, BEARER во входном параметре, используемом при выполнении обеспечения безопасности NAS сообщения, включает в себя первый параметр.

В качестве варианта, если оконечное устройство принимает NAS сообщение, оконечное устройство может определить первый параметр, соответствующий технологии доступа, используемой для передачи NAS сообщения, чтобы расшифровать и/или выполнить проверку защиты целостности NAS сообщения с использованием NAS COUNT нисходящей линии связи, переданный в NAS сообщении, первый параметр соответствует технологии доступа, используемой для передачи NAS сообщения, и NAS ключа.

Согласно способу обеспечения безопасности, предоставленному в этом варианте осуществления настоящего изобретения, оконечное устройство может отдельно поддерживать соответствующий NAS COUNT для каждой из, по меньшей мере, двух технологий доступа. Оконечное устройство не использует один набор NAS COUNTs при передаче NAS сообщения с использованием различных технологий доступа. Вместо этого, оконечное устройство выполняет обеспечение безопасности для NAS сообщения с помощью NAS COUNT, поддерживаемого для соответствующей технологии доступа. Это может предотвратить атаку повторением, которая возникает, когда основное сетевое устройство сначала принимает относительно небольшой NAS COUNT, переданный по одной линии связи, и затем принимает относительно большой NAS COUNT, переданный по другой линии связи. В настоящем изобретении первый параметр, используемый для различения различных технологий доступа, дополнительно используется, когда защита сообщения выполняется для NAS сообщения. Следовательно, даже, если используется один и тот же NAS ключ и один и тот же NAS COUNT, когда выполняется обеспечение безопасности для NAS сообщения, передаваемого с использованием разных технологий доступа, результаты защиты NAS сообщения различны, что уменьшает вероятность возникновения атаки повторением, тем самым, реализуя обеспечение безопасности для множества NAS линий соединения.

В соответствии с вариантом осуществления на фиг. 5, способ обеспечения безопасности для NAS сообщения основным сетевым устройством дополнительно предоставляется в другой реализации этого варианта осуществления настоящего изобретения. Основное сетевое устройство может быть AMF узлом, SEAF узлом, MME узлом, узлом, участвующим в процессе аутентификации оконечного устройства, или другим узлом, связанным с генерацией ключа и хранением ключа. В этом варианте осуществления настоящего изобретения то, что основное сетевое устройство является AMF узлом, используется в качестве примера. Как показано на фиг. 9, способ включает в себя следующие этапы.

Этап 901: AMF узел определяет первый параметр.

Первый параметр используется для указания технологии доступа, используемой для передачи NAS сообщения. AMF узел может отдельно поддерживать соответствующий NAS COUNT для каждой из, по меньшей мере, двух технологий доступа, поддерживаемых оконечным устройством.

Способ определения первого параметра AMF узлом аналогичен способу определения первого параметра оконечным устройством на этапе 501 на фиг. 5, и ссылка может быть сделана на соответствующее описание на этапе 501.

Этап 902. AMF узел выполняет защиту для NAS сообщения на основании первого параметра, NAS ключа и NAS COUNT, соответствующих технологии доступа, используемой для передачи NAS сообщения.

NAS COUNT может быть параметром, который имеет функцию предотвращения атаки повторением NAS сообщения.

То, что AMF узел выполняет защиту для NAS сообщения, может быть: шифрованием NAS сообщения, которое должно быть передано на оконечное устройство, дешифрованием принятого NAS сообщения и выполнение защиты целостности NAS сообщения, которое должно быть передано на оконечное устройство, или выполнение проверки защиты целостности принятого NAS сообщения.

Способ выполнения обеспечения безопасности NAS сообщения AMF узлом аналогичен способу выполнения обеспечения безопасности NAS сообщения оконечным устройством на этапе 502, и на этапе 502 может быть сделана ссылка на соответствующее описание.

Согласно способу обеспечения безопасности, предусмотренному в этом варианте осуществления настоящего изобретения, основное сетевое устройство может отдельно поддерживать соответствующий NAS COUNT для каждой из, по меньшей мере, двух технологий доступа. Оконечное устройство не использует один набор NAS COUNT при передаче NAS сообщения с использованием различных технологий доступа. Вместо этого, оконечное устройство выполняет защиту для NAS сообщения с помощью NAS COUNT, поддерживаемого для соответствующей технологии доступа. Это может предотвратить атаку повторения, которая возникает, когда основное сетевое устройство сначала принимает относительно небольшой NAS COUNT, переданный по одной линии связи, и затем принимает относительно большой NAS COUNT, переданный по другой линии связи. В настоящем изобретении первый параметр, используемый для различения различных технологий доступа, дополнительно используется, когда защита сообщения выполняется для NAS сообщения. Следовательно, даже, если используется один и тот же NAS ключ и один и тот же NAS COUNT, когда выполняется обеспечение безопасности для NAS сообщения, передаваемого с использованием разных технологий доступа, результаты защиты NAS сообщения различны, что уменьшает вероятность возникновения атаки повторением, тем самым, реализуя обеспечение безопасности для множества NAS линий соединения.

В качестве варианта, если технология доступа, используемая для передачи NAS сообщения, является первой технологией доступа, перед процедурами на фиг. 5 и фиг. 9, как показано на фиг. 10, способ может дополнительно включать в себя этапы 1001-1007.

Этап 1001: оконечное устройство определяет первый NAS COUNT восходящей линии связи, соответствующий первой технологии доступа.

Первый NAS COUNT восходящей линии связи равен 0 и, в частности, все или некоторые биты первого NAS COUNT восходящей линии связи равны 0.

В качестве альтернативы, первый NAS COUNT восходящей линии связи является случайным числом. В частности, некоторые или все биты в первом NAS COUNT восходящей линии связи являются случайными числами. Например, часть порядкового номера или часть переполнения NAS в первом NAS COUNT восходящей линии связи является случайным числом. В этом случае, оставшаяся часть равна 0.

Альтернативно, по меньшей мере, две технологии доступа дополнительно включают в себя вторую технологию доступа, и первый NAS COUNT восходящей линии связи является NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT восходящей линии связи является наибольшим NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством.

Альтернативно, по меньшей мере, две технологии доступа дополнительно включают в себя вторую технологию доступа, и первый NAS COUNT восходящей линии связи представляет собой сумму 1 и NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие второй технологии доступа, первый NAS COUNT восходящей линии связи является суммой 1 и наибольший NAS COUNT восходящей линии связи, который соответствует второй технологии доступа и который сохраняется оконечным устройством.

Альтернативно, первый NAS COUNT восходящей линии связи является NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством. Если оконечное устройство хранит, по меньшей мере, два NAS COUNTs восходящей линии связи, соответствующие первой технологии доступа, первый NAS COUNT восходящей линии связи является наибольшим NAS COUNT восходящей линии связи, который соответствует первой технологии доступа и который сохраняется оконечным устройством.