Область техники, к которой относится изобретение

Настоящее изобретение относится к области технологий связи и, в частности, к способу обновления ключа и устройству.

Уровень техники

В системе 5-го поколения (5th generation, 5G) оконечное устройство может получить доступ к узлу функции управления доступом и мобильностью (access and mobility management function, AMF), одновременно используя как технологию доступа проекта партнерства 3-го поколения (3rd generation partnership project, 3GPP), так и технологию доступа non-3GPP (non-3GPP). Когда оконечное устройство обращается к AMF узлу, используя одновременно технологию доступа 3GPP и технологию доступа non-3GPP, AMF узел поддерживает машину состояния управления регистрацией (registration management, RM) и машину состояния управления соединением (connection management, CM) для технологии доступа 3GPP и технологии доступа non-3GPP, соответственно.

Машина состояния управления регистрацией соответствует RM состоянию (RM state), и RM состояние включает в себя RM состояние регистрации (RM-registration state) и RM состояние отмены регистрации (RM-deregistration state). Машина состояния управления соединением соответствует CM состоянию (CM state), и CM состояние включает в себя CM подключенное состояние (CM-connected state) и CM состояние ожидания (CM-idle state). После входа в подключенное состояние из состояния ожидания оконечное устройство может инициировать процедуру регистрации. После завершения процедуры регистрации оконечное устройство может переключиться из состояния отмены регистрации в состояние регистрации. В этом случае оконечное устройство имеет контекстную информацию безопасности, такую как ключ уровня без доступа (non-access stratum, NAS) и алгоритм безопасности. Когда оконечное устройство возвращается в состояние ожидания или состояние отмены регистрации, оконечное устройство все еще имеет NAS ключ и алгоритм безопасности.

Хотя AMF узел может отдельно поддерживать машину состояния для 3GPP технологии доступа и машину состояния для non-3GPP технологии доступа, оконечное устройство и AMF узел могут совместно использовать набор NAS ключей при обмене данными с использованием двух технологий доступа. Когда AMF узлу необходимо выполнить повторную аутентификацию на оконечном устройстве с использованием любой из технологий доступа, процесс повторной аутентификации включает в себя обновление NAS ключа. Однако, когда оконечное устройство и AMF узел обмениваются данными с помощью другой технологии доступа, оконечному устройству и AMF по-прежнему необходимо использовать общий NAS ключ, или оконечное устройство и AMF узел обмениваются данными с помощью общего NAS ключа. В этом случае обновление NAS ключа в процессе, в котором AMF узел выполняет повторную аутентификацию на оконечном устройстве с использованием одной технологии доступа, может повлиять на нормальную связь, которая выполняется между оконечным устройством и AMF узлом с использованием другой технологии доступа.

Раскрытие сущности изобретения

Варианты осуществления настоящего раскрытия обеспечивают способ обновления ключа и устройство для решения технической задачи, заключающейся в том, что обновление NAS ключа в процессе, в котором AMF узел выполняет повторную аутентификацию на оконечном устройстве с использованием одной технологии доступа, влияет на обеспечение нормальной связи, которая выполняется между оконечным устройством и AMF узлом с использованием другой технологии доступа.

Согласно первому аспекту вариант осуществления настоящего раскрытия обеспечивается способ обновления ключа, применяемый к системе связи. Система связи включает в себя оконечное устройство и основное сетевое устройство. Оконечное устройство обращается к основному сетевому устройству, используя одновременно как первую технологию доступа, так и вторую технологию доступа. Способ включает в себя: выполнение основным сетевым устройством повторной аутентификации на оконечном устройстве через первое соединение, соответствующее первой технологии доступа; и, если условие запуска выполнено, обновление основным сетевым устройством ключа для второго соединения, соответствующего второй технологии доступа. Согласно этому способу, основное сетевое устройство может выполнять повторную аутентификацию на оконечном устройстве через первое соединение, и ключ для первого соединения может быть обновлен в процессе повторной аутентификации. Когда выполняется первое условие запуска, основное сетевое устройство может обновить ключ для второго соединения. Когда выполняется второе условие запуска, оконечное устройство может обновить ключ для второго соединения. Таким образом, когда оконечное устройство обращается к AMF узлу с использованием множества технологий доступа, повторная аутентификация может выполняться на оконечном устройстве через первое соединение при условии влияния на нормальную связь, которая выполняется между оконечным устройством и AMF узлом через второе соединение, и обновляются ключи двух соединений.

В возможной реализации условие запуска представляет собой состояние второго соединения, и состояние второго соединения является состоянием подключения или состоянием ожидания.

Согласно способу, если определение, что повторная аутентификация должна быть выполнена на оконечном устройстве через первое соединение, основное сетевое устройство дополнительно должно определить состояние второго соединения, выполнить повторную аутентификацию на оконечном устройстве через первое соединение только тогда, когда второе соединение находится в состоянии ожидания, и обновить ключи для первого соединения и второго соединения. Поскольку второе соединение находится в состоянии ожидания, процесс обновления ключа не влияет на нормальное использование второго соединения оконечным устройством и основным сетевым устройством.

В возможной реализации условием запуска является то, что второе соединение находится в состоянии ожидания; и, если основное сетевое устройство определяет выполнить повторную аутентификацию на оконечном устройстве через первое соединение, и второе соединение находится в подключенном состоянии, основное сетевое устройство передает первое сообщение на оконечное устройство через первое соединение, где первое сообщение используется для указания оконечному устройству приостановить использование первого соединения. Согласно этому способу, если оконечное устройство продолжает передавать NAS сообщение в основное сетевое устройство через первое соединение, NAS подсчет может циклически повторяться. В этом случае оконечное устройство вовремя уведомляется о приостановке использования первого соединения.

В возможной реализации условием запуска является то, что второе соединение находится в состоянии ожидания; и основное сетевое устройство получает первый идентификатор ключа в процессе выполнения повторной аутентификации на оконечном устройстве через первое соединение, где первый идентификатор ключа используется для идентификации обновленного ключа для первого соединения.

В возможной реализации, после выполнения повторной аутентификации на оконечном устройстве через первое соединение, соответствующее первой технологии доступа, основное сетевое устройство может передавать информацию инструкции в оконечное устройство через первое соединение, где информация инструкции используется для указания оконечному устройству обновить ключ, соответствующий второму подключению. Согласно этому способу, после обновления ключа, соответствующего второму соединению, основное сетевое устройство своевременно инструктирует оконечное устройство обновить ключ для второго соединения. Следовательно, можно гарантировать, что основное сетевое устройство и оконечное устройство выполняют защиту безопасности сообщения, используя один и тот же ключ при последующей передаче сообщения через второе соединение.

В качестве варианта, информация инструкции может быть первым идентификатором ключа. После приема первого идентификатора ключа оконечное устройство может обновить ключ для второго соединения до ключа, идентифицированного первым идентификатором ключа.

В возможной реализации условием запуска является то, что второе соединение находится в подключенном состоянии; и способ обновления с помощью основного сетевого устройства, ключ для второго соединения, соответствующего второй технологии доступа: приостановка основным сетевым устройством с использованием второго соединения; и затем обновление основным сетевым устройством ключа для второго соединения. Согласно этому способу, основное сетевое устройство приостанавливает использование второго подключения, и затем обновляет ключ для второго подключения. Это позволяет избежать влияния процедуры обновления ключа на нормальный обмен данными, который выполняется основным сетевым устройством через второе соединение.

В возможной реализации, в процессе, в котором основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение, основное сетевое устройство может получить первый идентификатор ключа и сохранить второй идентификатор ключа и ключ для второго соединения, которое используется перед обновлением, где первый идентификатор ключа используется для идентификации обновленного ключа для первого соединения, и второй идентификатор ключа используется для идентификации ключа для второго соединения, которое используется перед обновлением.

В возможной реализации, после выполнения повторной аутентификации на оконечном устройстве через первое соединение, соответствующее первой технологии доступа, основное сетевое устройство может запустить таймер.

В возможной реализации условием запуска является:

основное сетевое устройство принимает, до истечения таймера, второе сообщение, которое передается оконечным устройством через второе соединение, и верификацию безопасности, которая выполняется основным сетевым устройством во втором сообщении с использованием ключа для второго подключения, которое используется до успешного обновления;

время таймера истекает, и основное сетевое устройство не принимает, до истечения таймера, второе сообщение, которое передается оконечным устройством через второе соединение;

после истечения таймера основное сетевое устройство принимает второе сообщение, которое передается оконечным устройством через второе соединение и для которого защита безопасности не выполняется; или

после истечения таймера основное сетевое устройство принимает второе сообщение, которое передается оконечным устройством через второе соединение, и проверка безопасности, выполняемая основным сетевым устройством для второго сообщения с использованием обновленного ключа для второго соединения, завершается успешно.

В возможной реализации основное сетевое устройство может передавать третье сообщение на оконечное устройство через первое соединение, где третье сообщение включает в себя первый идентификатор ключа, второй идентификатор ключа или информацию инструкции, и информация инструкции используется для указания оконечному устройству указания запустить таймер. Согласно этому способу, когда основное сетевое устройство определяет, что повторная аутентификация должна быть выполнена через первое соединение, если второе соединение находится в подключенном состоянии, основное сетевое устройство может напрямую выполнить повторную аутентификацию на оконечном устройстве через первое соединение; в процессе повторной аутентификации может быть сохранен ключ для второго соединения, который использовался перед обновлением. Таким образом, даже, если основное сетевое устройство обновляет ключ для первого соединения, выполняя повторную аутентификацию на оконечном устройстве через первое соединение, когда основное сетевое устройство и оконечное устройство связываются друг с другом через второе соединение, ключ для второго соединения, которое использовалось до обновления, все еще может использоваться, и это не влияет на нормальную связь через второе соединение. Дополнительно, в этом способе первое соединение и второе соединение разъединены. При выполнении аутентификации на оконечном устройстве через первое соединение основному сетевому устройству не нужно определять состояние второго соединения. После истечения таймера и основное сетевое устройство, и оконечное устройство могут активно обновлять ключ для второго соединения, тем самым, уменьшая накладные расходы на сигнализацию взаимодействия между основным сетевым устройством и оконечным устройством и упрощая реализацию.

В возможной реализации после того, как основное сетевое устройство обновляет ключ для второго соединения, соответствующего второй технологии доступа, основное сетевое устройство может удалить ключ для второго соединения, которое используется перед обновлением, и второй идентификатор ключа.

В возможной реализации, если второе соединение находится в подключенном состоянии, после того, как основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение, соответствующее первой технологии доступа, основное сетевое устройство может установить первую метку, где первая метка используется для обозначения, что основное сетевое устройство повторно аутентифицировало оконечное устройство через первое соединение, или используется для указания обновить ключ для второго соединения.

В возможной реализации условием запуска является то, что второе соединение переключается в состояние ожидания, и основное сетевое устройство определяет, что существует первая метка.

В возможной реализации условием запуска является то, что основное сетевое устройство определяет, что первая метка существует; и способ обновления с помощью основного сетевого устройства ключа для второго соединения, соответствующего второй технологии доступа, включает в себя: если второе соединение находится в состоянии соединения, приостановку основным сетевым устройством с использованием второго соединения; и затем обновление основным сетевым устройством ключа для второго соединения.

В возможной реализации, после того, как основное сетевое устройство обновляет ключ для второго подключения, соответствующий второй технологии доступа, основное сетевое устройство может получить третий идентификатор ключа, где третий идентификатор ключа используется для идентификации обновленного ключа для первого подключения и обновленный ключ для второго подключения; и затем основное сетевое устройство передает третий идентификатор ключа в оконечное устройство.

В возможной реализации, после выполнения повторной аутентификации на оконечном устройстве через первое соединение, соответствующее первой технологии доступа, основное сетевое устройство передает информацию инструкции на оконечное устройство, где информация инструкции используется для указания оконечному устройству обновить ключ для второго подключения.

В возможной реализации условием запуска является то, что основное сетевое устройство определяет, что существует вторая метка, и второе соединение находится в состоянии ожидания; и после того, как основное сетевое устройство выполнит повторную аутентификацию на оконечном устройстве через первое соединение, основное сетевое устройство может установить вторую метку, где вторая метка используется для указания обновить ключ для второго соединения.

Согласно второму аспекту вариант осуществления настоящего раскрытия обеспечивает способ обновления ключа, применяемый к системе связи. Система связи включает в себя оконечное устройство и основное сетевое устройство. Оконечное устройство обращается к основному сетевому устройству, используя одновременно как первую технологию доступа, так и вторую технологию доступа. Способ включает в себя: выполнение оконечным устройством повторной аутентификации через первое соединение, соответствующее первой технологии доступа; и, если условие запуска выполнено, обновление оконечным устройством ключа для второго соединения, соответствующего второй технологии доступа. Согласно этому способу, оконечное устройство обновляет ключ для второго соединения, соответствующего второй технологии доступа, только когда выполняется условие запуска, так что повторная аутентификация может быть выполнена на оконечном устройстве через первое соединение при условии отсутствия влияния на нормальную связь, которая выполняется между оконечным устройством и AMF узлом через второе соединение.

В возможной реализации условием запуска является то, что состояние второго соединения является состоянием ожидания.

В возможной реализации выполнение оконечным устройством повторной аутентификации через первое соединение, соответствующее первой технологии доступа, включает в себя: в процессе выполнения повторной аутентификации через первое соединение, сохранение оконечным устройством идентификатора ключа и ключ для второго соединения, которое используется перед обновлением, где идентификатор ключа используется для определения ключа для второго соединения, которое используется перед обновлением.

В возможной реализации условием запуска является истечение таймера; и после выполнения повторной аутентификации через первое соединение, соответствующее первой технологии доступа, оконечное устройство может запустить таймер.

В возможной реализации, после запуска оконечным устройством таймера, способ дополнительно включает в себя: до истечения таймера отправку оконечным устройством сообщения основному сетевому устройству через второе соединение, где защита безопасности выполняется для сообщения с помощью ключа для второго соединения, которое используется перед обновлением; после истечения таймера, отправку оконечным устройством сообщения в основное сетевое устройство через второе соединение, при этом защита сообщения не выполняется; или после истечения таймера отправку оконечным устройством сообщения основному сетевому устройству через второе соединение, где для сообщения выполняется защита безопасности с использованием обновленного ключа для второго соединения.

В возможной реализации, после обновления оконечным устройством ключа для второго соединения, соответствующего второй технологии доступа, способ дополнительно включает в себя: удаление оконечным устройством ключа для второго соединения, которое использовалось до обновления и идентификатор ключа.

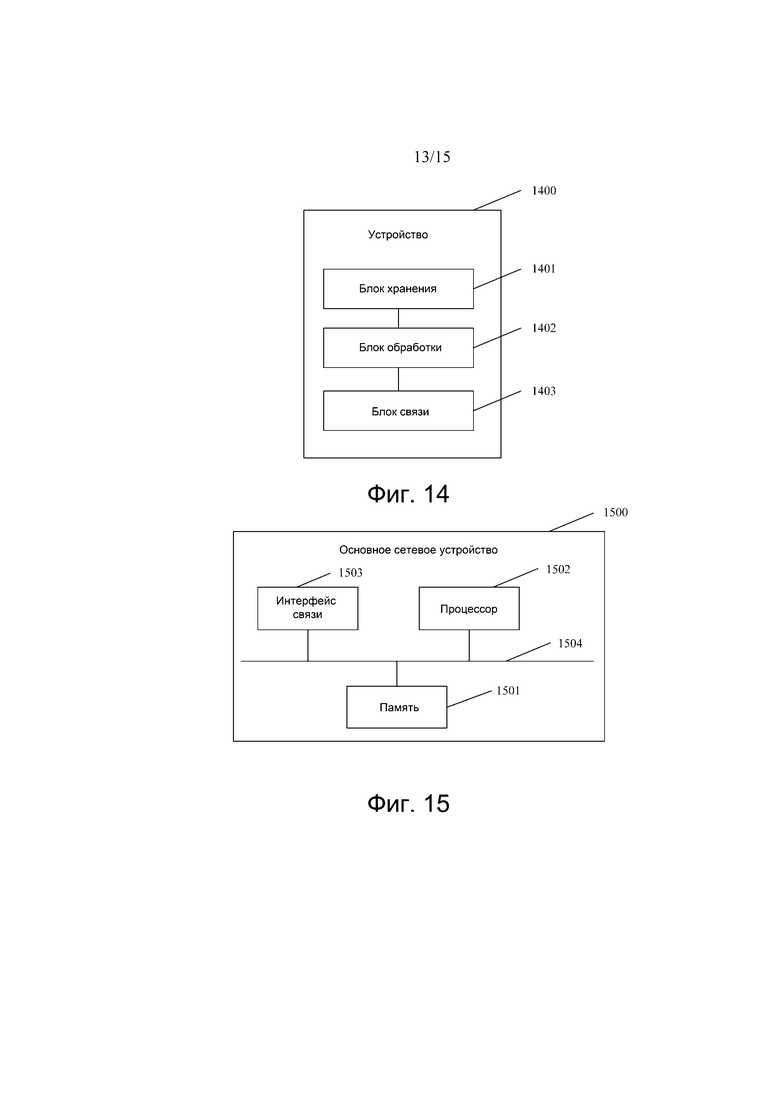

Согласно третьему аспекту вариант осуществления настоящего раскрытия обеспечивает устройство, и устройство имеет функцию реализации действий основного сетевого устройства в вышеупомянутой реализации способа. Функция может быть реализована аппаратным обеспечением или может быть реализована аппаратным обеспечением путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или несколько модулей, соответствующих вышеуказанной функции. Например, устройство может быть основным сетевым устройством или может быть микросхемой в основном сетевым устройстве.

В возможной реализации устройство является основным сетевым устройством, и основное сетевое устройство включает в себя процессор. Процессор выполнен с возможностью поддерживать основное сетевое устройство при выполнении соответствующей функции в вышеупомянутом способе. Кроме того, основное сетевое устройство может дополнительно включать в себя передатчик и приемник, при этом передатчик и приемник выполнены с возможностью поддерживать связь между основным сетевым устройством и оконечным устройством. Кроме того, основное сетевое устройство может дополнительно включать в себя память, и эта память выполнена с возможностью быть подключенной к процессору и хранить программные инструкции и данные, необходимые для оконечного устройства.

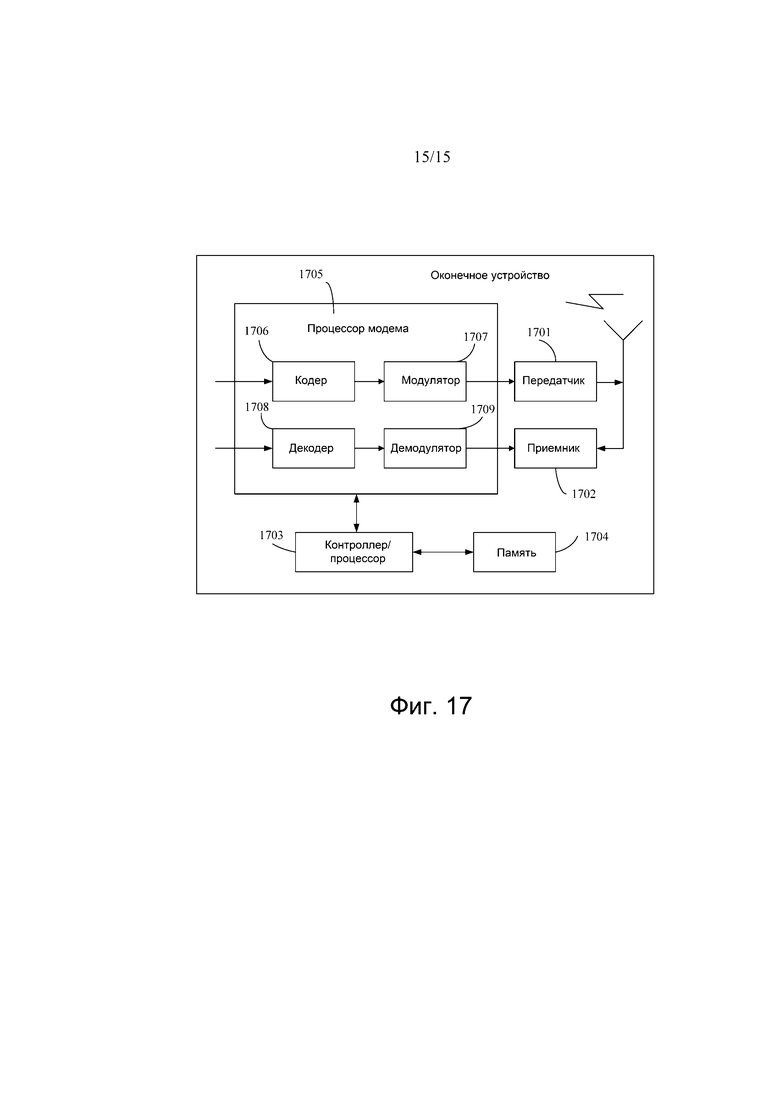

Согласно четвертому аспекту вариант осуществления настоящего раскрытия обеспечивает устройство, и устройство имеет функцию реализации действий оконечного устройства в вышеупомянутой реализации способа. Функция может быть реализована аппаратным обеспечением или может быть реализована аппаратным обеспечением путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или несколько модулей, соответствующих вышеуказанной функции. Например, устройство может быть оконечным устройством или может быть микросхемой в оконечном устройстве.

В возможной реализации устройство представляет собой оконечное устройство, и оконечное устройство включает в себя процессор. Процессор выполнен с возможностью поддерживать оконечное устройство в выполнении соответствующей функции в вышеупомянутом способе. Кроме того, оконечное устройство может дополнительно включать в себя передатчик и приемник, при этом передатчик и приемник выполнены с возможностью поддерживать связь между оконечным устройством и основным сетевым устройством. Кроме того, оконечное устройство может дополнительно включать в себя память, и память выполнена с возможностью подключаться к процессору и хранения программных инструкций и данных, необходимых для оконечного устройства.

Согласно пятому аспекту вариант осуществления настоящего раскрытия обеспечивает систему связи, в которой система включает в себя оконечное устройство и основное сетевое устройство, описанные в вышеупомянутых аспектах. В качестве варианта, система может дополнительно включать в себя базовую станцию, N3IWF узел и оконечное устройство, и основное сетевое устройство, описанные в вышеупомянутых аспектах.

Согласно шестому аспекту вариант осуществления настоящего раскрытия обеспечивает машиночитаемый носитель данных, выполненный с возможностью хранить инструкцию компьютерного программного обеспечения, используемую указанным выше основным сетевым устройством. Машиночитаемый носитель данных содержит программу, предназначенную для выполнения первого аспекта.

Согласно седьмому аспекту вариант осуществления настоящего раскрытия обеспечивает машиночитаемый носитель данных, выполненный с возможностью хранить инструкции компьютерного программного обеспечения, используемые вышеупомянутым оконечным устройством. Инструкции компьютерного программного обеспечения включают в себя программу, предназначенную для выполнения второго аспекта.

Согласно восьмому аспекту вариант осуществления настоящего раскрытия обеспечивает машиночитаемый программный продукт, включающий в себя инструкции. Когда машиночитаемый программный продукт запущен на компьютере, компьютер получает возможность выполнять способ, описанный в первом аспекте.

Согласно девятому аспекту вариант осуществления настоящего раскрытия обеспечивает машиночитаемый программный продукт, включающий в себя инструкции. Когда машиночитаемый программный продукт запускается на компьютере, компьютер получает возможность выполнять способ, описанный во втором аспекте.

Согласно десятому аспекту вариант осуществления настоящего раскрытия обеспечивает систему микросхем, применяемую к основному сетевому устройству. Система микросхем включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и, по меньшей мере, один процессор соединены друг с другом линиями связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняется процессором для выполнения операций основного сетевого устройства в способе, описанном в первом аспекте.

Согласно одиннадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает систему микросхем, применяемую в оконечном устройстве. Система микросхем включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и, по меньшей мере, один процессор соединены друг с другом линиями связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций оконечного устройства в способе, описанном во втором аспекте.

Согласно способу, обеспеченному в вариантах осуществления настоящего раскрытия, основное сетевое устройство может выполнять повторную аутентификацию на оконечном устройстве через первое соединение, и ключ для первого соединения может быть обновлен в процессе повторной аутентификации. Когда выполняется первое условие запуска, основное сетевое устройство может обновить ключ для второго соединения. Когда выполняется второе условие запуска, оконечное устройство может обновить ключ для второго соединения. Таким образом, когда оконечное устройство обращается к AMF узлу с использованием множества технологий доступа, повторная аутентификация может выполняться на оконечном устройстве через первое соединение при условии влияния на нормальную связь, которая выполняется между оконечным устройством и AMF узлом через второе соединение, и ключи двух соединений обновляются.

Краткое описание чертежей

Фиг. 1 является схемой возможной сетевой архитектуры согласно варианту осуществления настоящего раскрытия;

Фиг. 2 является схемой другой возможной сетевой архитектуры согласно варианту осуществления настоящего раскрытия;

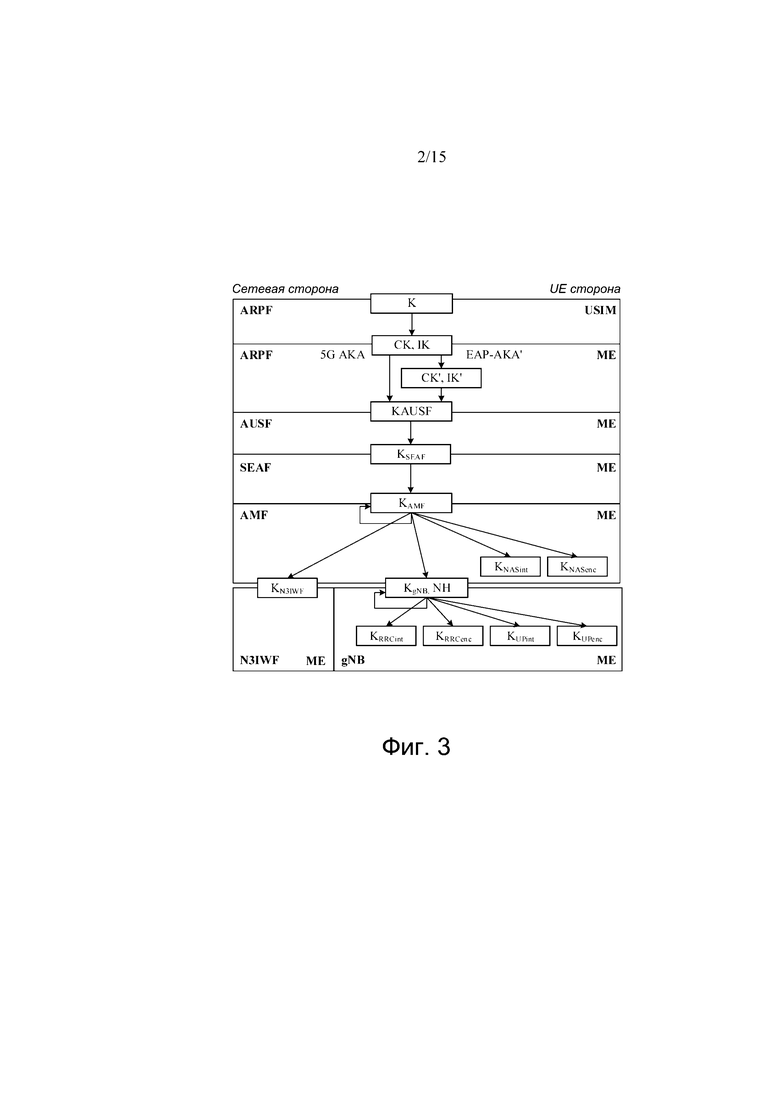

Фиг. 3 является схемой архитектуры ключа согласно варианту осуществления настоящего раскрытия;

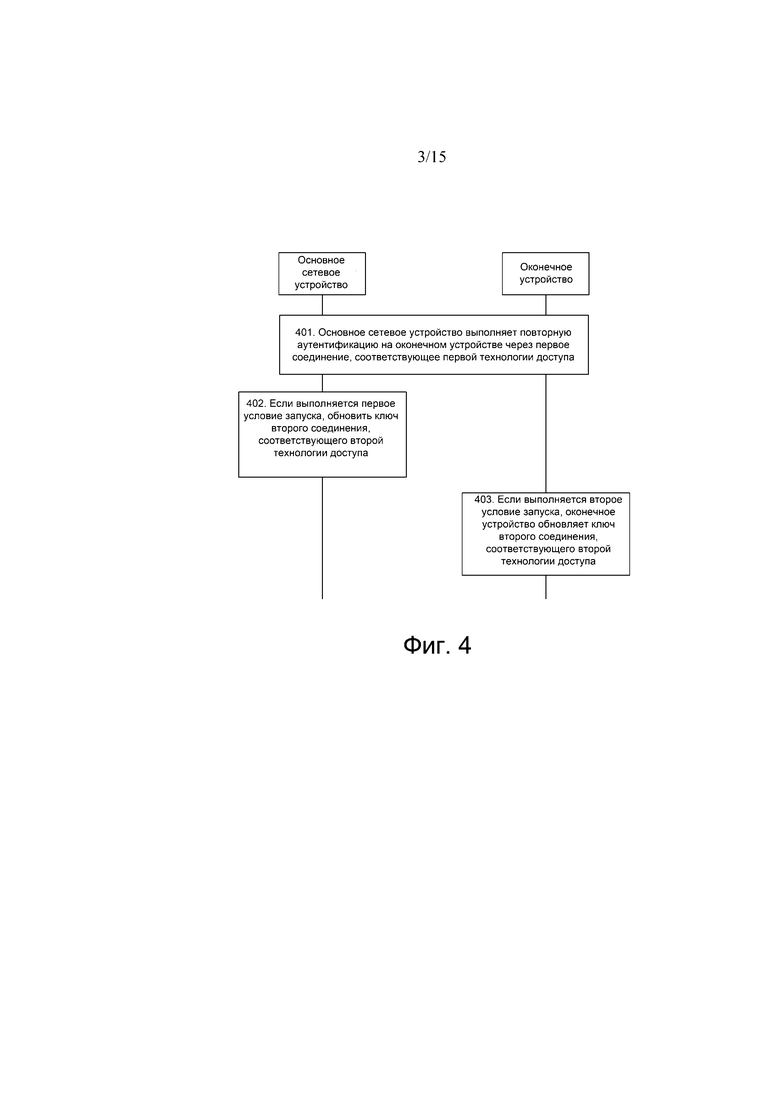

Фиг. 4 является блок-схемой алгоритма способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

Фиг. 5 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

Фиг. 6 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

Фиг. 7 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

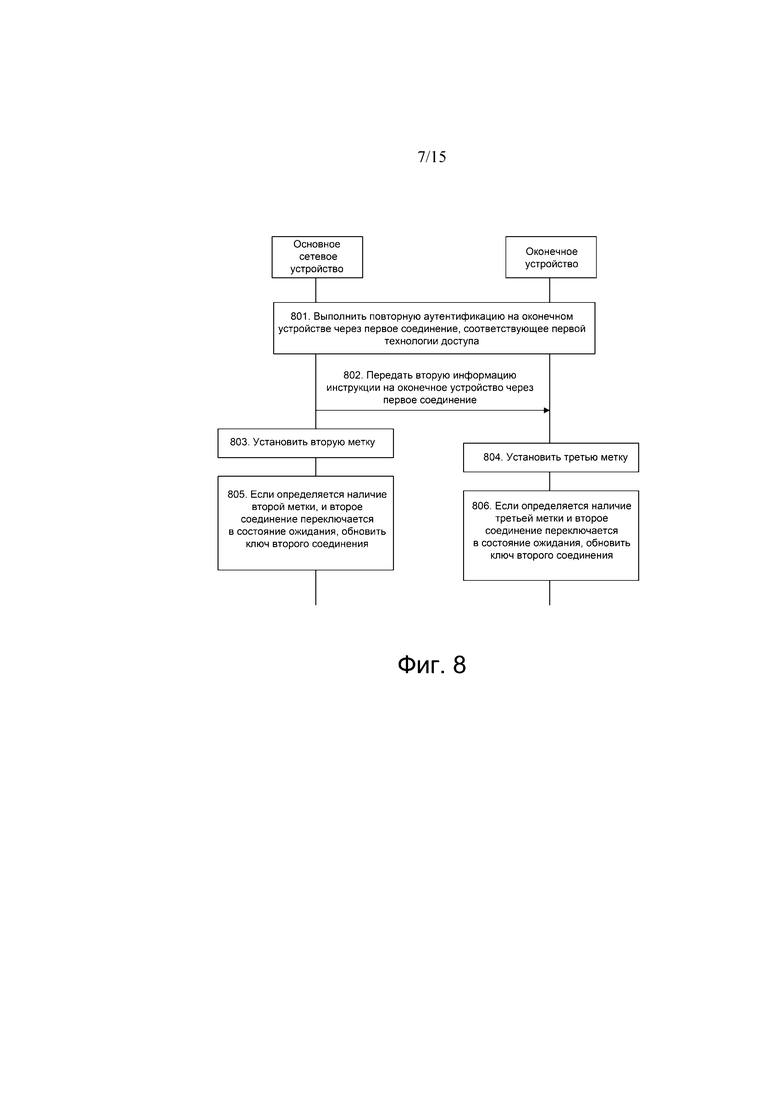

Фиг. 8 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

Фиг. 9 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

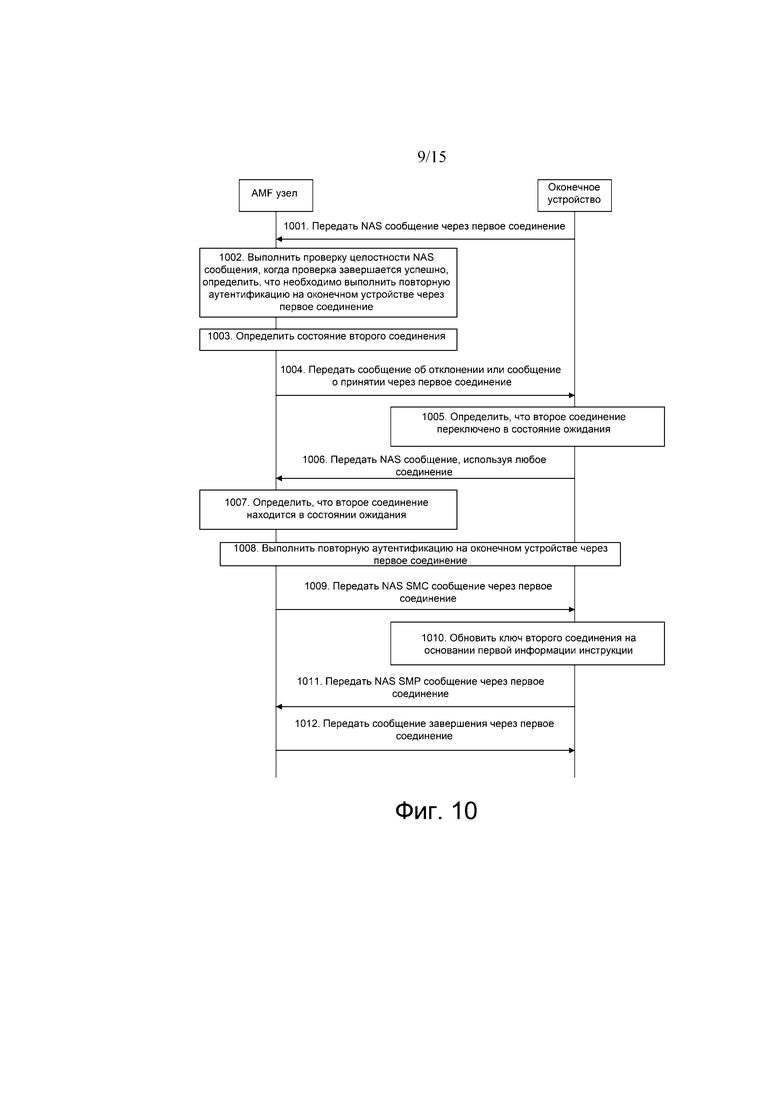

Фиг. 10 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

Фиг. 11 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

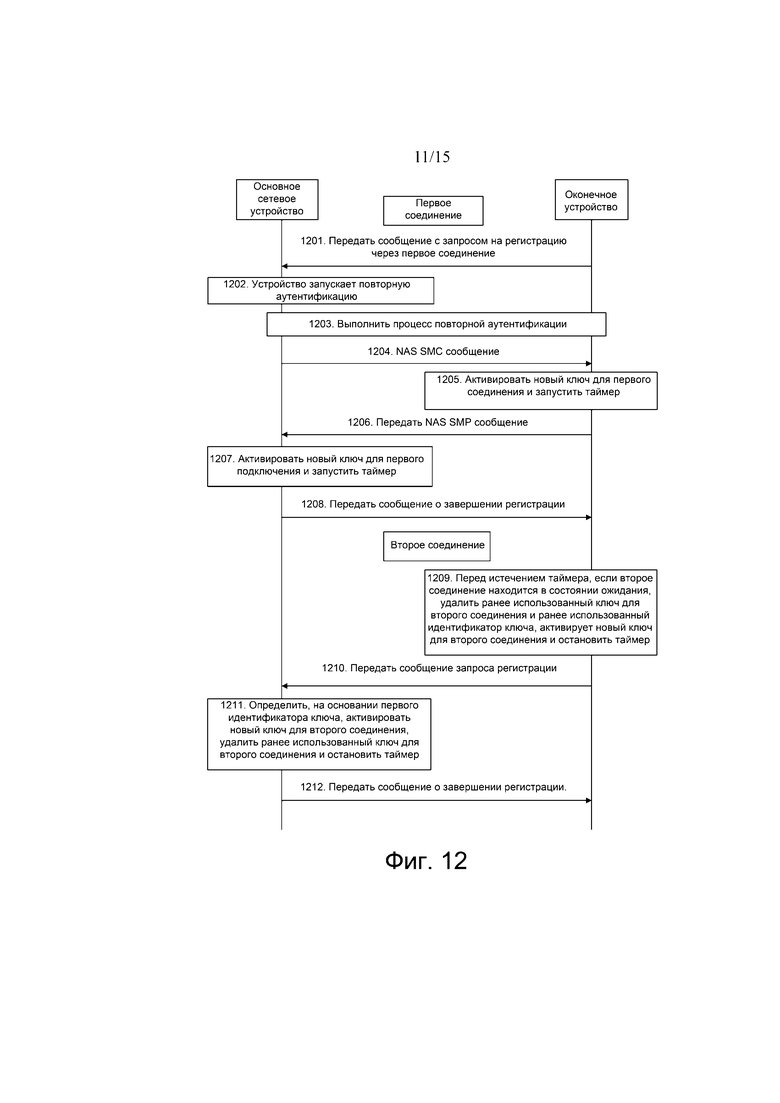

Фиг. 12 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

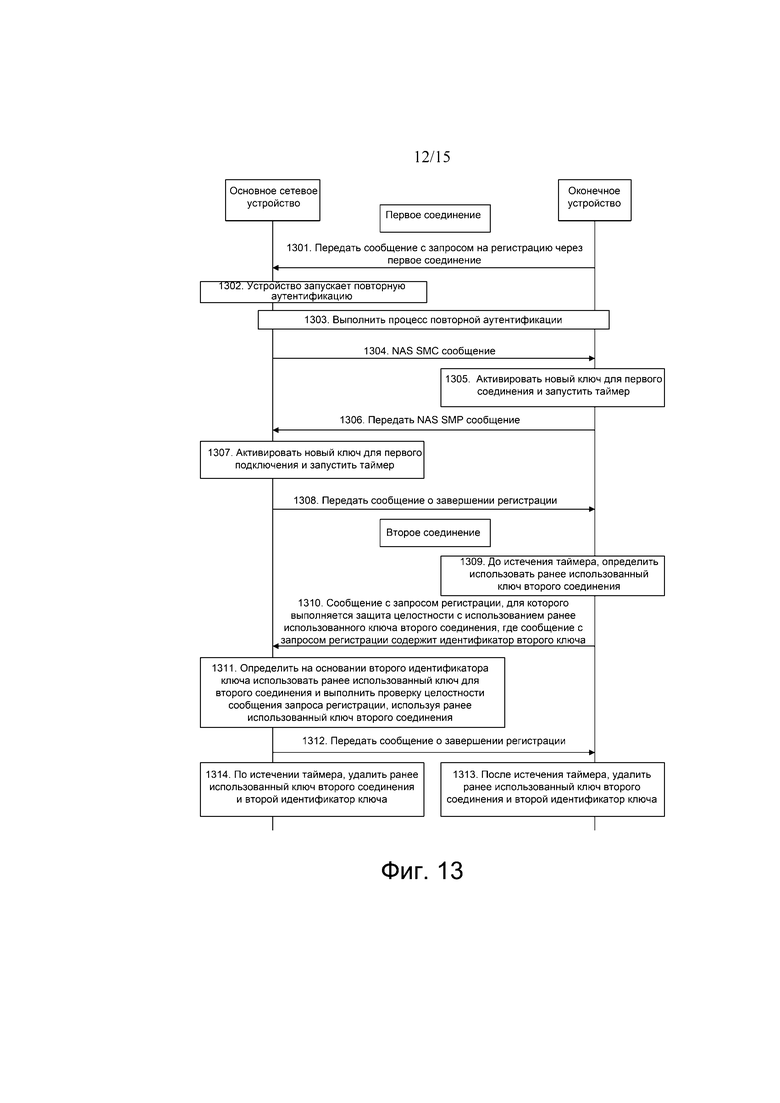

Фиг. 13 является блок-схемой алгоритма другого способа генерирования ключа согласно варианту осуществления настоящего раскрытия;

Фиг. 14 является блок-схемой устройства согласно варианту осуществления настоящего раскрытия;

Фиг. 15 является блок-схемой основного сетевого устройства согласно варианту осуществления настоящего раскрытия;

Фиг. 16 является блок-схемой другого устройства согласно варианту осуществления настоящего раскрытия; и

Фиг. 17 является блок-схемой устройства согласно варианту осуществления настоящего раскрытия.

Осуществление изобретения

Нижеследующее дополнительно подробно описывает настоящее изобретение со ссылкой на прилагаемые чертежи. Конкретный способ работы в вариантах осуществления способа также может применяться к варианту осуществления устройства или варианту осуществления системы. В описании настоящего раскрытия, если не указано иное, «множество» означает два или более двух.

Системные архитектуры и сценарии обслуживания, описанные в настоящем документе, предназначены для более четкого описания технических решений в настоящем изобретении, но не предназначены для ограничения технических решений, представленных в этом документе. Специалист в данной области техники может знать, что по мере развития архитектуры системы и появления нового сценария обслуживания технические решения, представленные в настоящем документе, применимы к аналогичной технической задаче.

Следует отметить, что в настоящем изобретении слова «пример» или «например» используются для представления примера, иллюстрации или описания. Любой вариант осуществления или реализации, описанные как «пример» или «например» в настоящем изобретении, не следует объяснять как более предпочтительные или имеющие больше преимуществ, чем другой вариант осуществления или реализация. Точнее, использование слова «пример» или «например» или тому подобное предназначено для представления относительной концепции особым образом.

Варианты осуществления настоящего раскрытия могут быть применены к системе связи, которая поддерживает доступ оконечного устройства к сети с использованием, по меньшей мере, двух технологий доступа. Например, система связи может быть системой беспроводной связи следующего поколения, например, 5G системой связи. Фиг. 1 является схемой возможной архитектуры сети в соответствии с настоящим изобретении. Архитектура сети включает в себя следующее:

AMF узел: AMF узел является сетевым элементом, ответственным за управление мобильностью, и может быть выполнен с возможностью реализации функций, отличных от управления сеансом, в функциях объекта управления мобильностью (mobility management entity, MME), например, таких функций, как законный перехват и авторизация доступа.

Узел функции управления сеансом (session management function, SMF): SMF узел выполнен с возможностью выделения ресурса сеанса плоскости пользователя.

Узел функции сервера аутентификации (authentication server function, AUSF): при выполнении аутентификации на оконечном устройстве AUSF выполнен с возможностью выполнять аутентификацию и передачу параметра, подлежащего аутентификации, и выполнять аутентификацию на аутентичность оконечного устройства. Основные функции включают в себя прием запроса аутентификации, отправленного узлом функции привязки безопасности (security anchor function, SEAF), и выбор способа аутентификации. Когда используется способ аутентификации с расширяемым протоколом аутентификации и согласованием ключей (extensible authentication protocol authentication and key agreement, EAP-AKA'), AUSF узел может завершить аутентификацию, выполняемую сетевой стороной на оконечном устройстве.

SEAF узел: SEAF узел может быть частью AMF узла или может быть независимым сетевым элементом. SEAF узел, в основном, выполнен с возможностью инициировать запрос аутентификации для AUSF и завершать аутентификацию, выполняемую сетевой стороной на оконечном устройстве в процессе аутентификации усовершенствованной пакетной системы и согласованием ключей (evolved packet system authentication and key agreement, EPS-AKA*).

Узел функции плоскости пользователя (user plane function, UPF): UPF узел является выходом данных плоскости пользователя и выполнен с возможностью подключения к внешней сети.

Сеть передачи данных (data network, DN): DN является сетью, используемая для предоставления внешних данных, например, интернет (internet).

Узел сети (радио) доступа ((radio) access network (R)AN)): (R)AN может использовать разные технологии доступа. В настоящее время существует два типа технологий радиодоступа: 3GPP технология доступа (например, технология радиодоступа, используемая в 3G, 4G или 5G системах) и технология доступа non-3GPP. 3GPP технология доступа является технологией доступа, соответствующая спецификации 3GPP стандарта. Сеть доступа, использующая 3GPP технологию доступа, называется сетью радиодоступа (RAN), и сетевое устройство доступа в 5G системе упоминается как узловая базовая станция следующего поколения (next generation node base-station, gNB). Non-3GPP технология доступа является технологией доступа, которая не соответствует спецификации 3GPP стандарта, например, технология радиоинтерфейса, представленная WiFi точкой доступа (access point, AP).

Оконечное устройство: оконечное устройство в настоящем изобретении представляет собой устройство, имеющее функции приема и отправки по беспроводной связи, и может быть развернуто на суше, в том числе в помещении или на открытом воздухе, портативном или в транспортном средстве. Его также можно развернуть на воде (например, на кораблях) или в воздухе (например, на самолетах, воздушных шарах и спутниках). Оконечное устройство может включать в себя различные типы устройства пользователя (user equipment, UE), мобильные телефоны (mobile phone), планшетные компьютеры (pad), компьютеры с функциями беспроводного приема и отправки, беспроводные карты данных, оконечное устройство виртуальной реальности (virtual reality, VR) устройства дополненной реальности (augmented reality, AR), оконечные устройства машинного типа связи (machine type communication, MTC), оконечные устройства в промышленном управлении (industrial control), оконечные устройства в системе автономного управления (self-driving), оконечные устройства в системе удаленного медицинского обслуживания (remote medical), оконечные устройства в интеллектуальной энергосети (smart grid), оконечные устройства в системе транспортной безопасности (transportation safety), оконечные устройства в системе «умный город» (smart city), носимые устройства (такие как умные часы, смарт-браслет и шагомер) и тому подобное. В системах, использующих разные технологии радиодоступа, названия оконечных устройств, имеющих аналогичные функции беспроводной связи, могут быть разными. Только для простоты описания в вариантах осуществления настоящего раскрытия вышеупомянутые устройства, имеющие функции беспроводной связи для приема и отправки, все вместе называются оконечными устройствами.

В частности, оконечное устройство в настоящем изобретении хранит ключ долговременного использования и связанную функцию. При выполнении двунаправленной аутентификации с основным сетевым устройством (например, AMF узлом, AUSF узлом или SEAF узлом) оконечное устройство может проверять подлинность сети с помощью пары ключа долговременного использования и связанной функции.

Сетевое устройство доступа: сетевое устройство доступа в вариантах осуществления настоящего раскрытия представляет собой устройство, которое обеспечивает функцию беспроводной связи для оконечное устройства. Например, сетевое устройство доступа может быть базовой станцией (base station, BS), и базовая станция может включать в себя различные формы макробазовых станций, микробазовых станций, ретрансляционных станций, точек доступа и тому подобное. В системах, использующих разные технологии радиодоступа, названия устройств, выполняющих функцию базовой станции, могут быть разными. Например, в 5G системе устройство упоминается, как узловая базовая станция следующего поколения, которая может быть представлена как gNB. В системе долгосрочного развития (Long Term Evolution, LTE) устройство называется развитым NodeB (evolved NodeB, eNB или eNodeB). В системе связи 3-го поколения (3rd generation, 3G) устройство упоминается как узел B (Node B) и так далее. Для простоты описания в вариантах осуществления настоящего раскрытия вышеупомянутые устройства, которые обеспечивают функцию беспроводной связи для оконечного устройства, совместно именуются сетевыми устройствами доступа.

Узел функции экспозиции сети (network exposure function, NEF): NEF узел, в основном, выполнен с возможностью взаимодействовать с третьей стороной, так что третья сторона может косвенно взаимодействовать с некоторыми сетевыми элементами в 3GPP сети.

Узел функции сетевого хранилища (network repository function, NRF): NRF узел выполнен с возможностью обнаружения конкретного сетевого элемента и поддержания сетевой функции (network function, NF).

Узел функции управления политикой (policy control function, PCF): PCF узел хранит последнее правило качества обслуживания (quality of service, QoS). Базовая станция может выделять соответствующий ресурс каналу передачи плоскости пользователя на основании правила QoS, предоставленного SMF узлом.

Узел управления унифицированными данными (unified data management, UDM): UDM узел выполнен с возможностью хранить информацию подписки пользователя.

Узел прикладной функции (application function, AF): AF узел может быть расположен в пределах DN и принадлежит функциональному сетевому элементу, развернутому в третьей стороне. Этот сетевой элемент, в основном, используется для уведомления PCF узла о последних сервисных требованиях для приложения третьей стороны. PCF узел может генерировать соответствующее правило QoS на основании сервисного требования, чтобы гарантировать, что услуга, предоставляемая сетью, соответствует требованию, предложенному третьей стороной.

В вариантах осуществления настоящего раскрытия оконечное устройство может получить доступ к AMF узлу, используя, по меньшей мере, две технологии доступа. Например, по меньшей мере, две технологии доступа включают в себя 3GPP технологию доступа и non-3GPP технологию доступа. Варианты осуществления настоящего раскрытия дополнительно обеспечивают схему возможной сетевой архитектуры, как показано на фиг. 2. Сетевая архитектура включает в себя AMF узел, AUSF узел, SMF узел, UPF узел, UDM узел (или узел функции хранения и обработки учетных данных аутентификации (authentication credential storage and processing function, APRF)), оконечное устройство, и non-3GPP узел функции межсетевого взаимодействия (non-3GPP interworking function, N3IWF).

Для AMF узла, AUSF узла, SMF узла, UPF узла, UDM узла и оконечного устройства см. описание на фиг. 1. Подробности здесь снова не описываются.

N3IWF узел выполнен с возможностью поддержки оконечного устройства в доступе к AMF узлу с использованием non-3GPP технологии доступа.

Что касается сетевой архитектуры, показанной на фиг. 2, оконечное устройство может получить доступ к AMF узлу, используя одновременно 3GPP технологию доступа и non-3GPP технологию доступа. Сетевое устройство доступа в 3GPP технологии доступа может быть базовой станцией в 5G сети, базовой станцией в 4G сети или базовой станцией, используемой в будущей телекоммуникационной сети. non-3GPP технология доступа может быть технологией доступа к сети, используемой нетелекоммуникационной сетью, такой как сеть Wi-Fi или фиксированная сеть. 3GPP технология доступа может быть просто представлена как 3GPP, и non-3GPP технология доступа может быть просто представлена как non-3GPP. Путь 1 на фиг. 2 является маршрутом, по которому оконечное устройство обращается к AMF узлу с использованием 3GPP технологии доступа, и путь 2 является маршрутом, по которому оконечное устройство обращается к AMF узлу с использованием non-3GPP технологии доступа. Оконечное устройство может получить доступ к AMF узлу с использованием шлюза, соответствующего соответствующей технологии доступа, функционального объекта, совместно развернутого со шлюзом, или объекта, имеющего функцию шлюза. Шлюз, соответствующий non-3GPP технологии, может быть N3IWF узлом или может быть шлюзом, используемым, когда оконечное устройство обращается к AMF узлу, используя технологию доступа к фиксированной сети, например BNG (шлюз широкополосной сети, шлюз фиксированной сети). Объект, выполняющий функцию шлюза, является одноранговым концом, подключенным к AMF узлу, например, другим концом интерфейса N2 в 5G сети и другим концом интерфейса S1 в 4G сети.

Когда оконечное устройство обращается к AMF узлу, используя одновременно 3GPP и non-3GPP технологию доступа, если оконечному устройству необходимо отправить NAS сообщение в AMF узел, в возможной реализации NAS сообщение может быть разделено на, по меньшей мере, два блока сообщений. Некоторые блоки сообщений передаются с использованием 3GPP технологии доступа, и некоторые другие блоки сообщений передаются с использованием non-3GPP технологии доступа. Например, NAS сообщение может быть разделено на пять блоков сообщений: 1, 2, 3, 4 и 5. Блоки 2 и 4 сообщений передаются с использованием 3GPP технологии доступа, и блоки 1, 3 и 5 сообщений передаются с использованием non-3GPP технологии доступа. В другой возможной реализации оконечное устройство может передавать все NAS сообщение, используя 3GPP технологию доступа, и передавать другое полное NAS сообщение, используя non-3GPP технологию доступа.

Сначала объясняются термины, относящиеся к вариантам осуществления настоящего раскрытия.

(1) RM состояние

RM используется для управления оконечным устройством и сетью. RM состояние включает в себя два состояния: состояние регистрации и состояние отмены регистрации.

Когда оконечное устройство находится в состоянии отмены регистрации, оконечное устройство может попытаться войти в состояние регистрации, посылая процедуру регистрации на основное сетевое устройство (например, AMF узел). После приема сообщения подтверждения регистрации (registration accept), на которое отвечает AMF узел, оконечное устройство переходит в состояние регистрации. Когда оконечное устройство выключено или не проходит в состояние регистрации, оконечное устройство возвращается в состояние отмены регистрации.

Когда оконечное устройство находится в состоянии регистрации, AMF узел имеет информацию о местоположении, информацию о маршрутизации и информацию о контексте безопасности оконечного устройства и оконечное устройство имеет информацию о контексте безопасности.

Когда оконечное устройство находится в состоянии отмены регистрации, AMF узел не имеет информации о местоположении или информации о маршрутизации оконечного устройства, и как AMF узел, так и оконечное устройство имеют информацию о контексте безопасности. Информация о контексте безопасности включает в себя NAS ключ и связанный алгоритм. Если оконечное устройство возвращается из состояния регистрации в состояние отмены регистрации, то не только сохраняет информацию о контексте безопасности, но также сохраняет временную идентификационную информацию, выделенную AMF узлом во время предшествующей регистрации, чтобы оконечное устройство не могло инициировать процедуру аутентификации, когда оконечное устройство снова регистрируется в сети, тем самым, сокращая задержку доступа к сети.

(2) CM состояние

CM состояние включает в себя подключенное состояние и состояние ожидания.

Когда оконечное устройство находится в подключенном состоянии, между оконечным устройством и сетью существует коммуникационное соединение, то есть, происходит обмен данными между оконечным устройством и AMF узлом.

Когда оконечное устройство находится в состоянии ожидания, между оконечным устройством и сетью отсутствует коммуникационное соединение, то есть, в настоящее время между оконечным устройством и AMF узлом не происходит обмен данными.

(3) Переключение состояний

Когда оконечное устройство не получил доступа к сети, оконечное устройство находится в состоянии ожидания и состоянии отмены регистрации. В этом случае между оконечное устройством и AMF узлом отсутствует информация о контексте безопасности. Оконечное устройство сначала переключается из состояния ожидания в состояние подключения, а затем оконечное устройство может инициировать процедуру регистрации и переключается из состояния отмены регистрации в состояние регистрации. В этом случае у оконечного устройства есть NAS ключ и алгоритм безопасности. Если оконечному устройству не требуется впоследствии обмениваться данными с сетью, оконечное устройство может вернуться в состояние ожидания, и оконечное устройство все еще находится в состоянии регистрации после возврата в состояние ожидания.

Когда оконечное устройство возвращается из подключенного состояния в состояние ожидания, информация о контексте безопасности, хранимая оконечным устройством, представляет собой NAS ключ и алгоритм безопасности. Когда оконечное устройство возвращается из состояния регистрации в состояние отсутствия регистрации, оконечное устройство сохраняет NAS ключ, алгоритм безопасности и временную идентификационную информацию, выделенную AMF во время предшествующей регистрации.

Следует отметить, что переключение состояний в настоящем изобретении означает, что СМ состояние оконечного устройства в основном сетевым устройстве возвращается из одного состояния в другое состояние. Например, переключение из состояния подключения в состояние ожидания означает, что СМ состояние оконечного устройства в основном сетевым устройстве возвращается из состояния подключения в состояние ожидания. Например, когда оконечное устройство передает сообщение запроса регистрации в основное сетевое устройство, оконечное устройство находится в подключенном состоянии. После того, как основное сетевое устройство передает в оконечное устройство сообщение о завершении регистрации, если оконечное устройство не передает сразу сообщение в основное сетевое устройство или оконечное устройство не передает сообщение в основное сетевое устройство в течение определенного периода времени, контролируемого таймером, оконечное устройство возвращается в состояние ожидания.

Дополнительно, время, используемое для действия «переключения», не ограничено в вариантах осуществления настоящего раскрытия. В частности, время, необходимое для переключения второго соединения из подключенного состояния в состояние ожидания, может контролироваться таймером или может контролироваться процедурой переключения. Это не ограничено в настоящем изобретении.

(4) Первая технология доступа и вторая технология доступа.

Оконечное устройство поддерживает доступ к сети, используя одновременно как первую технологию доступа, так и вторую технологию доступа. Первая технология доступа представляет собой 3GPP технологию доступа, и вторая технология доступа является non-3GPP технологией доступа. В качестве альтернативы первая технология доступа является non-3GPP технологией доступа, и вторая технология доступа является 3GPP технологией доступа. Разумеется, настоящее изобретение этим не ограничивается. Первая технология доступа и вторая технология доступа могут альтернативно быть другой технологией доступа, поддерживаемой, когда оконечное устройство обменивается данными с основным сетевым устройством.

Первое соединение является соединением, через которое оконечное устройство получает доступ к первому основному сетевому устройству с использованием первой технологии доступа.

Второе соединение является соединением, через которое оконечное устройство получает доступ ко второму основному сетевому устройству с использованием второй технологии доступа.

Оконечное устройство, использующее первое соединение и второе соединение, является одним и тем же оконечным устройством, но первое основное сетевое устройство и второе основное сетевое устройство могут быть одинаковыми или разными. В этом документе используется пример, в котором оконечное устройство поддерживает доступ к одному и тому же основному сетевому устройству, используя одновременно первое и второе соединение.

Дополнительно, первое соединение и второе соединение в настоящем изобретении могут быть прямыми соединениями или косвенными соединениями между оконечным устройством и основным сетевым устройством. Например, второе соединение является соединением, через которое оконечное устройство получает доступ к шлюзовому устройству с использованием второй технологии доступа и обращается к элементу базовой сети с помощью шлюзового устройства. Фиг. 2 используется в качестве примера. Оконечное устройство может получить доступ к AMF узлу, используя 3GPP технологию доступа. Первое соединение может пониматься как маршрут связи между оконечным устройством и AMF узлом, когда оконечное устройство использует 3GPP технологию доступа, то есть, путь 1. В качестве альтернативы оконечное устройство может получить доступ к AMF узлу, используя non-3GPP технологию доступа/ Когда оконечное устройство обращается к AMF узлу с использованием non-3GPP технологии доступа, оконечное устройство не взаимодействует напрямую с AMF узлом, и связывается с AMF узлом с помощью N3IWF узла. Второе соединение является соединением между оконечным устройством и N3IWF узлом и соединение между N3IWF узлом и AMF узлом, и его также можно рассматривать, как путь 2.

(5) Повторная аутентификация

Повторная аутентификация означает, что: когда основное сетевое устройство обнаруживает, что тип параметра ожидается быть недоступным, например, NAS COUNT собирается зацикливаться, или условие запуска выполняется на основе требования конфигурации оператора, основное сетевое устройство снова выполняет аутентификацию на оконечном устройстве. В процессе, в котором основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве, основное сетевое устройство обменивается сообщением с оконечным устройством. Оконечное устройство сравнивает подлежащий проверке параметр, предоставленный базовой сетью, с другим параметром, сгенерированным оконечным устройством, и основное сетевое устройство сравнивает подлежащий проверке параметр, предоставленный оконечным устройством, с другим параметром, сгенерированным основным сетевым устройством. Если параметр, подлежащий проверке, предоставленный основным сетевым устройством, совпадает с параметром, сгенерированным оконечным устройством, или, если параметр, подлежащий проверке, предоставленный оконечным устройством, совпадает с параметром, сгенерированным основным сетевым устройством проверка аутентификации, выполняемая между оконечным устройством и основным сетевым устройством, завершается успешно.

Например, процедура проверки аутентификации может быть 5G AKA процедурой в 5G сети, EAP-AKA' процедурой или EPS AKA процедурой в LTE сети.

В качестве варианта, процедура повторной аутентификации в вариантах осуществления настоящего раскрытия может включать в себя процедуру проверки аутентификации и процедуру активации ключа. В частности, в процедуре проверки аутентификации основное сетевое устройство и оконечное устройство могут проверять правильность информации, подлежащей проверке, отправленной друг другом. В процедуре активации ключа основное сетевое устройство передает в оконечное устройство сообщение команды режима безопасности NAS (security mode command, SMC) и принимает сообщение о завершении режима безопасности NAS (security mode complete, SMP) из оконечного устройства.

(6) Основное сетевое устройство

Основное сетевое устройство представляет собой устройство в 3GPP сети, отличное от устройства сети доступа. Основное сетевое устройство может быть AMF узлом, SMF узлом или может быть сетевым устройством, таким как SEAF узел, AUSF узел или UDM узел.

Основное сетевое устройство не ограничивается устройством, которое проверяет оконечное устройство, например, AUSF узел в 5G сети. В качестве альтернативы основное сетевое устройство может быть устройством, участвующим в процедуре аутентификации, например, устройством (например, AMF узлом), выполненным с возможностью пересылать сообщения в процедуре аутентификации. В качестве варианта, основное сетевое устройство может дополнительно иметь независимую функцию, например функцию SEAF, развернутую вместе с основным сетевым устройством.

Дополнительно, основное сетевое устройство, которое инициирует процедуру повторной аутентификации для оконечного устройства, может быть таким же или отличаться от основного сетевого устройства, которое выполняет проверку аутентификации на оконечном устройстве. Проверка аутентификации означает, что основное сетевое устройство проверяет правильность информации, подлежащей аутентификации, отправленной оконечным устройством. Например, в сценарии 5G AKA основным сетевым устройством, которое инициирует процедуру повторной аутентификации, является AMF узел или SEAF узел, развернутый вместе с AMF узлом. В этом сценарии основное сетевое устройство, которое инициирует процедуру повторной аутентификации, может быть AMF узлом, и основное сетевое устройство, которое выполняет проверку аутентификации на оконечном устройстве, является SEAF узлом в AMF узле. В этом случае можно считать, что основное сетевое устройство, которое инициирует процедуру повторной аутентификации для оконечного устройства, такое же, как основное сетевое устройство, которое выполняет проверку аутентификации на оконечном устройстве, и оба являются AMF узлами. В этом сценарии, если SEAF узел не развернут вместе с AMF узлом, то есть, SEAF узел также является независимым основным сетевым устройством, основное сетевое устройство, которое инициирует процедуру повторной аутентификации для оконечного устройства, отличается от устройства. которое выполняет проверку аутентификации на оконечном устройстве.

Для другого примера, в сценарии 5G EAP-AKA', основное сетевое устройство, которое инициирует процедуру повторной аутентификации, может быть AMF узлом, и устройство, которое выполняет проверку аутентификации на оконечном устройстве, является AUSF узлом. В этом случае основное сетевое устройство, которое инициирует процедуру повторной аутентификации для оконечного устройства, отличается от основного сетевого устройства, которое выполняет проверку аутентификации на оконечном устройстве.

(7) Ключ

И ключ для первого соединения и ключ для второго соединения являются NAS ключами. NAS ключ включает в себя ключ шифрования и ключ защиты целостности. Ключ для первого соединения используется для защиты сообщения, которое передается между оконечным устройством и основным сетевым устройством через первое соединение, и ключ для второго соединения используется для защиты передаваемого сообщения между оконечным устройством и основным сетевым устройством через второе соединение.

Ключевая архитектура в вариантах осуществления настоящего раскрытия показана на фиг. 3. На фиг. 3, ключ верхнего уровня может использоваться как параметр генерирования ключа нижнего уровня. В качестве варианта, в процессе повторной аутентификации могут быть сгенерированы ключ для первого соединения и другой ключ, используемый для получения первого соединения. Например, на фиг. 3, все ключи, кроме ключа первого уровня, K, обновляются в процессе повторной аутентификации. Например, ключ для первого подключения может быть KNASint, KNASenc, KRRCint, KRRCenc, KUPint, KUPenc и т.п.

В качестве варианта, если старый ключ необходимо сохранить в процессе обновления ключа, сохраненный старый ключ может быть, по меньшей мере, одним из KNASint, KNASenc, KgNB, NH, KRRCint, KRRCenc, KUPint, KUPenc или KN3IWF. Возможно также сохраняются KAMF, KSEAF или KAUSF.

Со ссылкой на фиг. 1-фиг. 3 вариант осуществления настоящего раскрытия обеспечивает способ обновления ключей, применяемый к системе связи. Система связи включает в себя основное сетевое устройство и оконечное устройство. Оконечное устройство обращается к основному сетевому устройству, используя одновременно как первую технологию доступа, так и вторую технологию доступа. Как показано на фиг. 4, способ включает в себя следующие этапы.

Этап 401. Основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение, соответствующее первой технологии доступа; соответственно, оконечное устройство выполняет повторную аутентификацию на основном сетевым устройстве через первое соединение, соответствующее первой технологии доступа.

В процессе, в котором основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение, как основное сетевое устройство, так и оконечное устройство могут обновлять ключ для первого подключения. Например, основное сетевое устройство и оконечное устройство могут генерировать новые ключи для первого соединения, например такие ключи, как KAUSF, KSEAF, KAMF, KNASint или KNASenc.

В качестве варианта, в процессе, в котором основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение, основное сетевое устройство может дополнительно получить первый идентификатор ключа, где первый идентификатор ключа используется для идентификации обновленного ключа для первого подключения. Когда основной сетевой узел является AMF узлом, существуют следующие три способа для получения первого идентификатора ключа AMF узлом:

Способ 1: AMF узел генерирует первый идентификатор ключа.

Способ 2: AMF узел получает идентификатор первого ключа из другого основного сетевого устройства. Например, первый идентификатор ключа получается из SEAF узла.

Способ 3: AMF узел получает из другого основного сетевого устройства информацию, используемую для генерирования идентификатора первого ключа, и затем генерирует идентификатор первого ключа на основании информации, используемой для генерирования идентификатора первого ключа.

В качестве варианта, в процессе повторной аутентификации, основное сетевое устройство может отправить первый идентификатор ключа в оконечное устройство.

Можно понять, что после приема первого идентификатора ключа оконечное устройство может обновить ключ для первого соединения до ключа, идентифицированного первым идентификатором ключа.

Этап 402. Если выполняется первое условие запуска, основное сетевое устройство обновляет ключ для второго соединения, соответствующего второй технологии доступа.

В качестве варианта, первое условие запуска может быть состоянием второго соединения, и состояние второго соединения может быть состоянием ожидания или состоянием подключения.

В качестве варианта, первое условие запуска может альтернативно состоять в том, что второе соединение находится в состоянии отмены регистрации. Если основное сетевое устройство определяет, что второе соединение находится в состоянии отмены регистрации, это указывает, что основное сетевое устройство и оконечное устройство в настоящее время не используют второе соединение. В этом случае ни процесс повторной аутентификации, выполняемый на оконечном устройстве, ни процесс обновления ключа для второго соединения не влияют на использование второго соединения основным сетевым устройством и оконечным устройством.

Этап 403. Если выполняется второе условие запуска, оконечное устройство обновляет ключ для второго соединения, соответствующего второй технологии доступа.

Согласно способу, предоставленному в этом варианте осуществления настоящего раскрытия, основное сетевое устройство может выполнять повторную аутентификацию на оконечном устройстве через первое соединение, и ключ для первого соединения может обновляться в процессе повторной аутентификации. Когда выполняется первое условие запуска, основное сетевое устройство может обновить ключ для второго соединения. Когда выполняется второе условие запуска, оконечное устройство может обновить ключ для второго соединения. Таким образом, когда оконечное устройство обращается к AMF узлу с использованием множества технологий доступа, повторная аутентификация может выполняться на оконечном устройстве через первое соединение при условии отсутствия влияния на нормальную связь, которая выполняется между оконечным устройством и AMF узлом через второе соединение, и ключи двух соединений обновляются.

Можно понять, что оконечное устройство или основное сетевое устройство могут выполнять некоторые или все этапы в вышеупомянутом варианте осуществления. Эти этапы или операции являются просто примерами. В вариантах осуществления настоящего раскрытия могут быть дополнительно выполнены другие операции или варианты различных операций. Дополнительно, этапы могут выполняться в последовательности, отличной от последовательности, представленной в предшествующем варианте осуществления и, в качестве варианта, не все операции в предшествующем варианте осуществления необходимо выполнять.

Что касается варианта осуществления, показанного на фиг. 4, в возможном сценарии реализации первое условие запуска состоит в том, что второе соединение находится в состоянии ожидания. Если основное сетевое устройство определяет, что основному сетевому устройству необходимо выполнить повторную аутентификацию на оконечном устройстве через первое соединение, но второе соединение в это время находится в состоянии подключения, как показано на фиг. 5, способ включает в себя этапы с 501 по 505.

501. Основное сетевое устройство передает первое сообщение в оконечное устройство через первое соединение, где первое сообщение используется для указания оконечному устройству приостановить использование первого соединения. Соответственно, оконечное устройство принимает первое сообщение от основного сетевого устройства через первое соединение.

Можно понять, что, когда второе соединение находится в подключенном состоянии, чтобы избежать воздействия процесса повторной аутентификации на связь, которая выполняется между оконечным устройством и основным сетевым устройством через второе соединение, повторная аутентификация оконечное устройство через первое соединение может быть приостановлена. После того, как второе соединение переключается из подключенного состояния в состояние ожидания, повторная аутентификация выполняется на оконечном устройстве через первое соединение. Из-за таких причин, как то, что NAS COUNT, используемый оконечным устройством, вот-вот изменится, основному сетевому устройству необходимо выполнить повторную аутентификацию на оконечном устройстве. Если оконечное устройство продолжает передавать NAS сообщение в основное сетевое устройство через первое соединение, NAS COUNT может продолжаться. В этом случае основное сетевое устройство может дать оконечному устройству команду приостановить работу с использованием первого соединения. В качестве варианта, если контекст безопасности первого соединения может быть дополнительно использован один раз, основное сетевое устройство может дать команду оконечному устройству отправить в основное сетевое устройство только через первое соединение или второе соединение, NAS сообщение, защищенное с помощью контекста безопасности, существующего первого подключения до выполнения повторной аутентификации.

Этап 502. После того, как второе соединение переключается из состояния подключения в состояние ожидания, основное сетевое устройство выполняет повторную аутентификацию в оконечном устройстве через первое соединение, соответствующее первой технологии доступа. Соответственно, оконечное устройство выполняет повторную аутентификацию через первое соединение, соответствующее первой технологии доступа.

В качестве варианта, после того как второе соединение переключается из состояния подключения в состояние ожидания, если первое соединение все еще находится в подключенном состоянии, выполняется способ этапа 502.

В качестве варианта, после того, как второе соединение переключается из состояния подключения в состояние ожидания, если первое соединение находится в состоянии ожидания, основное сетевое устройство может выполнить повторную аутентификацию на оконечном устройстве через первое соединение, соответствующее первой технологии доступа или второе соединение, соответствующее второй технологии доступа. Можно понять, что, поскольку оба соединения находятся в состоянии ожидания, оконечное устройство может снова получить доступ к сети, используя любое соединение. Когда возникает этот случай, можно считать, что второе соединение становится первым соединением в этом варианте осуществления настоящего раскрытия, и исходное первое соединение становится вторым соединением.

В качестве варианта, в процессе выполнения повторной аутентификации на оконечном устройстве через первое соединение, основное сетевое устройство может дополнительно обновить ключ для второго соединения и получить третий идентификатор ключа, где третий идентификатор ключа используется для определения обновленного ключа для второго подключения. Следует отметить, что, если первое соединение и второе соединение совместно используют набор NAS ключей, третий идентификатор ключа совпадает с идентификатором первого ключа, или можно понять, что основному сетевому устройству не нужно получать третий идентификатор ключа, и идентификатор первого ключа может дополнительно использоваться для идентификации обновленного ключа для второго соединения.

В другой возможной реализации, после обнаружения, что второе соединение возвращается в состояние ожидания, оконечное устройство может отправить сообщение в основное сетевое устройство через первое соединение или второе соединение, чтобы инициировать повторное инициирование основным сетевым устройством аутентификации на оконечном устройстве. В еще одной возможной реализации, когда первое соединение находится в состоянии ожидания, после того, как оконечное устройство принимает сообщение о завершении процедуры через второе соединение, и до того, как второе соединение переключается в состояние ожидания, оконечное устройство может отправить сообщение на основное сетевое устройство, чтобы запустить основное сетевое устройство для выполнения повторной аутентификации на оконечном устройстве через второе соединение. В этом случае можно считать, что второе соединение становится первым соединением в настоящем изобретении, и исходное первое соединение становится вторым соединением.

В качестве альтернативы, ключ для второго соединения может быть обновлен после того, как основное сетевое устройство выполнит повторную аутентификацию на оконечном устройстве через первое соединение, то есть, после этапа 502 может быть дополнительно выполнен этап 503.

Этап 503. Основное сетевое устройство обновляет ключ для второго соединения, соответствующего второй технологии доступа.

В частности, если второе соединение находится в состоянии ожидания, основное сетевое устройство может обновить ключ для второго соединения, соответствующего второй технологии доступа, после повторной аутентификации.

В качестве варианта, основное сетевое устройство может дополнительно получить третий идентификатор ключа.

Этап 504. Основное сетевое устройство передает первую информацию инструкции в оконечное устройство через первое соединение.

Первое соединение используется для указания оконечному устройству обновить ключ для второго соединения.

В качестве варианта, информация первой инструкции может быть идентификатором первого ключа или идентификатором второго ключа. В качестве альтернативы первая информация инструкции может быть идентификатором первого ключа и идентификатором второго ключа.

Этап 505. Оконечное устройство обновляет ключ для второго соединения.

Можно понять, что второе условие запуска состоит в том, что оконечное устройство принимает информацию о первой инструкции от основного сетевого устройства через первое соединение.

В качестве варианта, если информация первой инструкции является идентификатором первого ключа, оконечное устройство может обновить ключ для второго соединения до ключа, указанного первым идентификатором ключа; или, если первая информация инструкции является вторым идентификатором ключа, оконечное устройство может обновить ключ для второго соединения до ключа, указанного вторым идентификатором ключа.

Следует отметить, что в любом варианте осуществления настоящего раскрытия, если основное сетевое устройство дает команду оконечному устройству путем отправки идентификатора ключа в оконечное устройство обновить ключ для второго соединения, оконечное устройство может обновить ключ для второго соединения ключом, указанным идентификатором ключа, отправленным основным сетевым устройством.

Согласно способу обновления ключа, предоставленному в этом варианте осуществления настоящего раскрытия, если определяется, что повторная аутентификация должна быть выполнена на оконечном устройстве через первое соединение, основное сетевое устройство дополнительно должно определить состояние второго соединения, выполняет повторную аутентификацию на оконечном устройстве через первое соединение, только когда второе соединение находится в состоянии ожидания, и обновляет ключи для первого и второго соединения. Поскольку второе соединение находится в состоянии ожидания, процесс обновления ключа не влияет на нормальное использование второго соединения оконечным устройством и основным сетевым устройством.

Можно понять, что оконечное устройство или основное сетевое устройство могут выполнять некоторые или все этапы в вышеупомянутом варианте осуществления. Эти этапы или операции являются просто примерами. В вариантах осуществления настоящего раскрытия могут быть дополнительно выполнены другие операции или варианты различных операций. Кроме того, этапы могут выполняться в последовательности, отличной от последовательности, представленной в предшествующем варианте осуществления, и, в качестве варианта, не все операции в предшествующем варианте осуществления необходимо выполнять.

Что касается способа, показанного на фиг. 4, в качестве варианта, в другом возможном сценарии реализации, первое условие запуска состоит в том, что второе соединение находится в подключенном состоянии. Когда основное сетевое устройство определяет, что основное сетевое устройство должно выполнить повторную аутентификацию на оконечном устройстве через первое соединение, если второе соединение находится в подключенном состоянии, основное сетевое устройство может приостановить использование второго соединения, и затем выполнить повторную аутентификацию на оконечном устройстве через первое соединение, для обновления ключей для первого соединения и второго соединения.

В качестве варианта, в другом возможном сценарии реализации, таймер может быть предварительно сконфигурирован для AMF узла и оконечного устройства. После того, как основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение и обновляет ключ для первого соединения, если второе соединение находится в подключенном состоянии, основное сетевое устройство и оконечное устройство могут запустить таймер. После того, как базовая сеть и оконечное устройство определяют, что таймер истекает, старый ключ для второго соединения не может быть использован. С другой стороны,

после того, как основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение и обновляет ключ для первого соединения, если второе соединение находится в подключенном состоянии, основное сетевое устройство запускает таймер после завершения повторной аутентификации; и оконечное устройство автоматически запускает таймер. После того, как базовая сеть определит, что таймер истек, старый ключ для второго соединения больше не может использоваться. Аналогично, после определения того, что таймер истекает, оконечное устройство не может в дальнейшем использовать старый ключ для второго соединения. С другой стороны,

в процессе, в котором основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение или после завершения повторной аутентификации, основное сетевое устройство передает первый идентификатор ключа оконечному устройству, и затем основное сетевое устройство и оконечное устройство каждое устанавливает информацию метки, чтобы отметить, что если второе соединение переключается в состояние ожидания, основное сетевое устройство и оконечное устройство обновляют ключ для второго соединения.

Со ссылкой на фиг. 4, в качестве варианта, в другом возможном сценарии реализации, первое условие запуска представляет собой информацию таймера или метки. Как показано на фиг. 6, способ включает в себя следующие этапы.

Этап 601. Основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение, соответствующее первой технологии доступа. Соответственно, оконечное устройство выполняет повторную аутентификацию на основном сетевым устройстве через первое соединение, соответствующее первой технологии доступа.

В качестве варианта, в процессе, в котором основное сетевое устройство выполняет повторную аутентификацию на оконечном устройстве через первое соединение, основное сетевое устройство получает первый идентификатор ключа и сохраняет второй идентификатор ключа и ключ для второго подключения, которое используется перед обновлением, где первый идентификатор ключа используется для идентификации обновленного ключа для первого соединения, и второй идентификатор ключа используется для идентификации ключа для второго соединения, которое используется перед обновлением.

Соответственно, в процессе выполнения повторной аутентификации через первое соединение, оконечное устройство сохраняет второй идентификатор ключа и ключ для второго соединения, который используется перед обновлением, где второй идентификатор ключа используется для идентификации ключа для второго соединения, которое используется перед обновлением.

Следует отметить, что в этом варианте осуществления настоящего раскрытия ключ для второго соединения, который используется перед обновлением, является старым ключом для второго соединения, и обновленный ключ для второго соединения является новым ключом для второго соединения. Новый ключ для второго соединения связан с ключом, сгенерированным в процессе повторной аутентификации оконечного устройства через первое соединение.

Этап 602. Основное сетевое устройство запускает таймер.

Значение, которое побуждает таймер истекать, может быть значением таймера, который используется в данный момент, например, значением таймера, относящимся к non-3GPP технологии доступа, например, значением таймера отмены регистрации (deregistration timer), или может быть значением таймера, относящегося к 3GPP технологии доступа, например, значением таймера периодического обновления (periodic registration timer). При запуске таймера основное сетевое устройство может напрямую использовать значение таймера, который ведет обратный отсчет, может устанавливать значение меньше, чем значение таймера, который ведет обратный отсчет, или может устанавливать значение, не связанное со значением существующего таймера. В качестве альтернативы оператор может предварительно сконфигурировать значение, при котором истекает таймер, чтобы значение, при котором истекает таймер, представляло действительную продолжительность ключа для второго соединения, которое используется перед обновлением, то есть, продолжительность в которой ключ для второго соединения, которое использовалось до обновления, все еще можно использовать.

Этап 603. Основное сетевое устройство передает второе сообщение на оконечное устройство через первое соединение. Соответственно, оконечное устройство принимает второе сообщение.

В качестве варианта, второе сообщение передает информацию инструкции, и информация инструкции используется для указания оконечному устройству запустить таймер. В качестве варианта, второе сообщение может быть NAS SMC сообщением.

В качестве варианта, второе сообщение дополнительно передает идентификатор первого ключа или идентификатор второго ключа.

Этап 604. Оконечное устройство запускает таймер.

В качестве варианта, если второе сообщение, принятое оконечным устройством, передает идентификатор первого ключа или идентификатор второго ключа, оконечное устройство может определить, что ключ для второго соединения необходимо обновить, и затем запустить таймер; или, если второе сообщение, принятое оконечным устройством, передает информацию инструкции, оконечное устройство может запустить таймер в соответствии с информацией инструкции.

В качестве варианта, значение, при котором таймер, запущенный оконечным устройством, истекает, может быть таким же или отличаться от значения, при котором истекает таймер, запущенный основным сетевым устройством. Если значения различаются, значение, при котором таймер, запущенный оконечным устройством, истекает, может быть меньше, чем значение, при котором истекает таймер, запущенный основным сетевым устройством. Значение, при котором таймер, запущенный оконечным устройством, истекает, может быть значением таймера, который используется в данный момент, например, значением таймера, относящимся к non-3GPP технологии доступа, например, значением таймера отмены регистрации (deregistration timer), или может быть значением таймера, относящегося к 3GPP технологии доступа, например, значением таймера периодического обновления (periodic registration timer). При запуске таймера основное сетевое устройство может напрямую использовать значение таймера, который ведет обратный отсчет, может устанавливать значение меньше, чем значение таймера, который ведет обратный отсчет, или может устанавливать значение, не связанное со значением существующего таймера. В качестве альтернативы, оператор может предварительно сконфигурировать значение, при котором истекает таймер, чтобы значение, при котором истекает таймер, представляло действительную продолжительность ключа для второго соединения, которое используется перед обновлением, то есть, продолжительность, для которой ключ для второго соединение, которое использовалось до обновления, все еще можно использовать.

Этап 605. Если выполняется второе условие запуска, оконечное устройство обновляет ключ для второго соединения.

В качестве варианта, второе условие запуска может заключаться в том, что таймер оконечного устройства истекает. По истечении таймера, оконечное устройство может сбросить ключ для второго соединения, которое используется перед обновлением, или оконечное устройство обновляет на основании нового ключа, сгенерированного в процессе повторной аутентификации, ключ, используемого для второго соединения. Например, ключ NAS уровня, вновь созданный в процессе повторной аутентификации, используется в качестве нового ключа, или новый ключ NAS уровня выводится с использованием ключа, вновь созданного в процессе повторной аутентификации, например, Kamf.

Следует отметить, что последовательность выполнения этапа 605 и этапа 606 не ограничена в настоящем изобретении. Этап 605 может выполняться перед этапом 606 или может выполняться после этапа 606 и этапа 607. На фиг. 6, в качестве примера используется этап 605, который выполняется первым.

Этап 606. Оконечное устройство передает третье сообщение в основное сетевое устройство через второе соединение. Соответственно, основное сетевое устройство принимает третье сообщение от оконечного устройства через второе соединение.

Третье сообщение является NAS сообщением и может быть, например, сообщением запроса регистрации или сообщением запроса установления сеанса. Существует, по меньшей мере, несколько следующих случаев, в которых оконечное устройство передает третье сообщение основному сетевому устройству через второе соединение:

Случай 1. Перед тем, как таймер истечет, оконечное устройство передает третье сообщение основному сетевому устройству через второе соединение, где защита безопасности выполняется для третьего сообщения с использованием ключа для второго соединения, который используется перед обновлением.

Случай 2: по истечении таймера оконечное устройство передает третье сообщение основному сетевому устройству через второе соединение, где для третьего сообщения не выполняется защита безопасности. Можно понять, что в этом случае, если таймер истекает, оконечное устройство не может активно обновлять ключ для второго соединения. В качестве варианта, оконечное устройство может отправить третье сообщение через второе соединение, и затем выполнить этап 607. После этапа 607 основное сетевое устройство может отправить в оконечное устройство через второе соединение сообщение, используемое для обновления и активации нового ключа. Например, сообщение содержит информацию инструкции для указания оконечному устройству обновить ключ для второго соединения или третий идентификатор ключа, и затем оконечное устройство выполняет этап 605. В соответствии с этим случаем второе условие запуска на этапе 605 состоит в том, что оконечное устройство принимает информацию инструкции или третий идентификатор ключа. В качестве альтернативы, в этом случае оконечное устройство может обновить ключ для второго соединения после отправки третьего сообщения на основное сетевое устройство, то есть, второе условие запуска состоит в том, что таймер оконечного устройства истекает, то есть, оконечное устройство выполняет этап 605 после этапа 606.

Случай 3: после истечения таймера оконечное устройство передает третье сообщение основному сетевому устройству через второе соединение, где для третьего сообщения выполняется защита безопасности с использованием обновленного ключа для второго соединения.