Область техники

Изобретение относится к области информационной безопасности, а более конкретно к способу изменения правил обнаружения вредоносного кода.

Уровень техники

Бурное развитие компьютерных технологий в последнее десятилетие и широкое распространение компьютерных систем (персональных компьютеров, ноутбуков, планшетов, смартфонов и т.д.) стали мощным стимулом для использования упомянутых устройств в разнообразных сферах деятельности и для выполнения огромного количества задач (от интернет-серфинга до банковских переводов и ведения электронного документооборота). Параллельно с ростом количества компьютерных систем и программного обеспечения быстрыми темпами растет и количество вредоносных программ.

В настоящий момент существует огромное количество разновидностей вредоносных программ. Одни крадут с устройств пользователей их персональные и конфиденциальные данные (например, логины и пароли, банковские реквизиты, электронные документы). Другие формируют из устройств пользователей так называемые бот-сети (англ. botnet), которые используют для организации атак на стороннюю компьютерную систему, целью которых является доведение до отказа в обслуживании (англ. DDoS − Distributed Denial of Service) или перебор паролей методом грубой силы (англ. brute force). Третьи предлагают пользователям платный контент через навязчивую рекламу, отправку SMS-сообщений на платные номера и т.д.

Для обнаружения приложений, содержащих вредоносный код, используют различные технологии и методы, такие как: статический анализ, поведенческий анализ, анализ и сравнение баз данных доверенных приложений и приложений, содержащих вредоносный код, и т.д. Каждая технология подразумевает использование сигнатур или наборов условий для того, чтобы обнаружить наличие вредоносного кода. Упомянутые технологии или методы обладают своими плюсами и минусами, которые влияют на появление ошибок первого и второго рода при обнаружении вредоносных приложений (так называемую эффективность обнаружения или detection rate) и на использование вычислительных ресурсов для обнаружения вредоносных приложений (так называемую производительность). В свою очередь вредоносные приложения эволюционируют вслед за средствами их обнаружения и становятся более сложными для обнаружения.

В настоящее время существуют решения, предназначенные для анализа эффективности обнаружения вредоносного кода по той или иной технологии, а именно проверки корректности работы сигнатур, используемых в технологии. Например, в публикации US8819835B2 представлена система, в которой выполняют выявление сигнатур, работающих некорректно, путем использования скрытых сигнатур. Правила, построенные на статистике срабатываний сигнатур, позволяют определить качество работы сигнатуры. Если сигнатура работает корректно, то ее переводят в активное состояние, в противном случае - отменяют ее использование. Хотя описанный выше метод работы частично успешно справляется с выявлением некорректно работающей сигнатуры, но он не подразумевает выполнения анализа ошибки, к которой приводит использование сигнатуры, и возможности внесения изменений в сигнатуру, что может способствовать изменению эффективности обнаружения вредоносного кода при использовании упомянутой сигнатуры. Настоящее изобретение позволяет решать эту задачу.

Раскрытие изобретения

Изобретение относится к области информационной безопасности, а более конкретно к способам управления правилами обнаружения вредоносного кода. Изобретение предназначено для изменения правила обнаружения вредоносного кода. Технический результат настоящего изобретения заключается в обеспечении защиты информационной безопасности путем поддержания правил обнаружения вредоносного кода в актуальном состоянии за счет выявления ошибки при использовании правила обнаружения вредоносного кода и его изменения.

В одном из вариантов реализации предоставляют способ изменения правила обнаружения вредоносного кода, содержащий этапы, на которых: собирают данные об использовании правила обнаружения вредоносного кода; выявляют наличие ошибки при использовании правила обнаружения вредоносного кода при помощи правил определения ошибки; при выявлении ошибки при использовании правила обнаружения вредоносного кода вносят изменение в использованное правило обнаружения вредоносного кода.

В другом варианте реализации способа правилом обнаружения вредоносного кода понимают набор условий, при выполнении которых, анализируемый объект считают содержащим вредоносный код.

Еще в одном варианте реализации способа под данными об использовании правила обнаружения вредоносного кода понимают следующие данные: время использования правила обнаружения вредоносного кода; дату создания правила обнаружения вредоносного кода; результат работы правила обнаружения вредоносного кода; данные об объекте анализа; настройки антивирусной программы, которая использовала правило обнаружения вредоносного кода; данные о программном обеспечении компьютерной системы, на которой активна антивирусная программа, которая использовала правило обнаружения вредоносного кода; данные об оборудования компьютерной системы, на которой активна антивирусная программа, которая использовала правило обнаружения вредоносного кода; данные о политике безопасности, примененной на компьютерной системе, на которой активна антивирусная программа, которая использовала правило обнаружения вредоносного кода; реакцию пользователя на результат использования правила.

Еще в другом варианте реализации способа выявляют ошибку первого рода.

В одном из вариантов реализации способа выявляют ошибку второго рода.

В другом варианте реализации способа при выявлении ошибки изменяют значение по крайней мере одного из условий, использованных в правиле обнаружения вредоносного кода.

Еще в одном варианте реализации способа при выявлении ошибки изменяют перечень условий использованного правила обнаружения вредоносного кода.

Еще в другом варианте реализации способа хранят правила определения ошибки в базе данных правил.

В одном варианте реализации способа хранят правила обнаружения вредоносного кода в базе данных эвристических правил.

Краткое описание чертежей

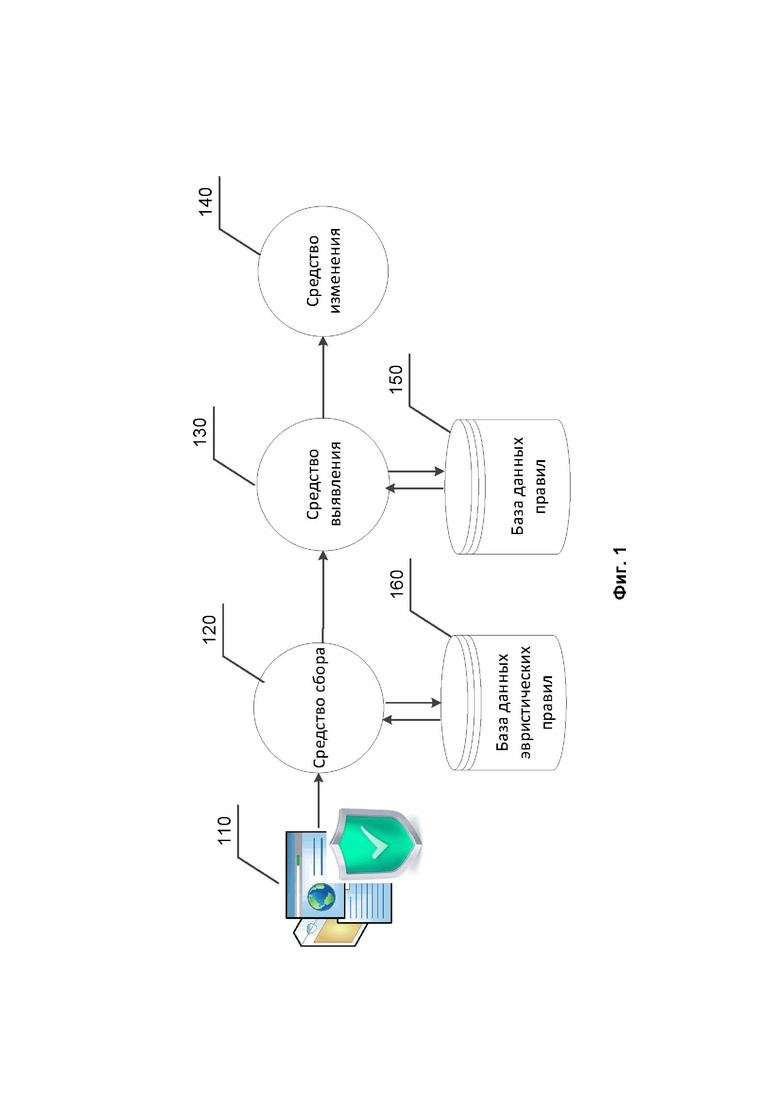

Фиг. 1 иллюстрирует структуру системы изменения правила обнаружения вредоносного кода.

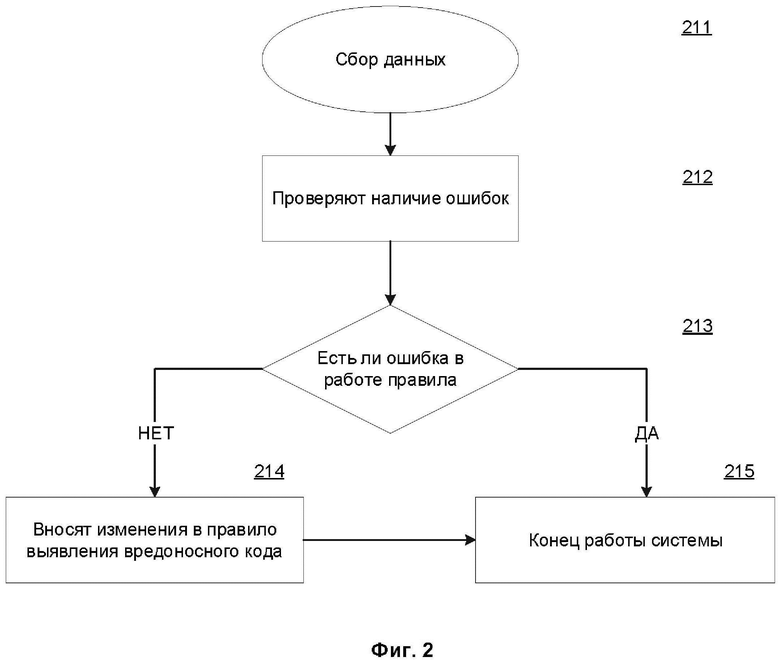

Фиг. 2 иллюстрирует способ изменения правила обнаружения вредоносного кода.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведённая в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Антивирусная программа в ходе анализа наличия вредоносного кода использует методы, применение которых подразумевает использование правил обнаружения вредоносного кода.

В общем виде эвристический анализатор в антивирусной программе представляет собой определенный набор правил. Упомянутый анализатор использует правила, чтобы на основе получаемых при анализе данных вынести решение о том, содержит ли анализируемое приложение вредоносный код (https://xakep.ru/static/re-malware/18_avresearch.pdf). Правило обнаружения вредоносного кода – набор условий, при выполнении которых анализируемый объект считают содержащим вредоносный код. В зависимости от объекта анализа выделяют различные виды условий, на основе которых формируют правила. Например, вредоносный код в объектах типа файл может быть обнаружен при помощи эвристики, построенной на основе анализа известного файла, содержащего вредоносный код. Упомянутая эвристика является частным случаем правила обнаружения вредоносного кода (http://dspace.nbuv.gov.ua/bitstream/handle/123456789/6920/10-Ruvinskaya.pdf?sequence=1). В качестве условий могут быть использованы условия и признаки, характерные для файлов, например: части файла в виде файловой сигнатуры, содержащиеся в файле команды, уникальные строки, тип файла, размер файла, структура файла. Помимо этого, вредоносный код в файлах может быть обнаружен при помощи поведенческой сигнатуры (Ю. М. Туманов, «ОБНАРУЖЕНИЕ ВРЕДОНОСНЫХ СЦЕНАРИЕВ JAVASCRIPT НА ОСНОВЕ ПОВЕДЕНЧЕСКИХ СИГНАТУР», https://bit.mephi.ru/index.php/bit/article/download/828/818). В этом случае в качестве условий могут выступать действия приложения по отношению к другим программам, к оборудованию компьютерной системы, к операционной системе и т.д.

Объектом анализа может быть не только файл, но и, например, сообщение, отправленное по электронной почте. В этом случае частным случаем правил является спам эвристика, в качестве условий выступают параметры и признаки, характерные для сообщения, отправленного по электронной почте, например: текст темы сообщения, заголовок текста тела сообщения, язык текста сообщения и т.д.

В ходе анализа одного объекта могут быть использованы различные правила обнаружения вредоносного кода. В ходе использования правила определяют, с какой вероятностью анализируемый объект содержит вредоносный код. При превышении предельного значения вероятности объект может быть причислен к объектам, содержащим вредоносный код. Если предельное значение вероятности не превышено, объект может быть причислен к объектам, не содержащим вредоносный код. В том или другом случае существует вероятность возникновения ошибки. Ошибкой первого рода или ложноположительным срабатыванием считают ситуацию, когда объект, который в действительности не является вредоносным, после использования правила признан объектом, содержащим вредоносный код. Ошибкой второго рода считают ситуацию, когда объект, который в действительности является вредоносным приложением, после использования правила признан объектом, не содержащим вредоносный код. Ошибки первого и второго рода необходимо выявлять и использовать данные об ошибках для изменения соответствующих правил обнаружения вредоносного кода. Для этого используют систему изменения правила обнаружения вредоносного кода.

Фиг 1. иллюстрирует структуру системы изменения правила обнаружения вредоносного кода, которая включает в себя антивирусную программу 110, средство сбора 120, средство выявления 130, средство изменения 140, базу данных правил 150, базу данных эвристических правил 160.

Антивирусная программа 110 выполняет поиск и обнаружение вредоносного кода на компьютерных системах пользователей известными из уровня техники методами и технологиями с использованием правил обнаружения вредоносного кода из базы данных эвристических правил 160.

Средство сбора 120 предназначено для сбора данных об использовании правила обнаружения вредоносного кода из базы данных эвристических правил 160. В момент, когда антивирусная программа 110 в ходе анализа объектов использовала правило обнаружения вредоносного кода базы данных эвристических правил 160, средство сбора 120 выполняет сбор данных об использовании правила обнаружения вредоносного кода, а именно по меньшей мере одного из:

• время использования правила обнаружения вредоносного кода;

• дата создания правила обнаружения вредоносного кода;

• результат работы правила обнаружения вредоносного кода – решение о признании объекта анализа содержащим или не содержащим вредоносный код после использования правила обнаружения вредоносного кода;

• данные об объекте анализа, например, в случае, если объектом является файл, то могут быть получены следующие данные:

- имя,

- размер,

- расширение,

- контрольная сумма участка кода,

- контрольная сумма секции и т.д.;

• настройки антивирусной программы 110, которая использовала правило обнаружения вредоносного кода, например, глубина эмуляции, время и дата последнего обновления антивирусных баз, частота обновления антивирусных баз, набор файлов для проверки и т.д.;

• данные о программном обеспечении компьютерной системы и ее настройки, на которой активна антивирусная программа 110, которая использовала правило обнаружения вредоносного кода, например, список установленных программ, название программы, данные о разработчике программы, версия программы, период времени использования программы и т.д.;

• данные об оборудовании компьютерной системы и ее настройках, на которой активна антивирусная программа 110, которая использовала правило обнаружения вредоносного кода, например, список установленного оборудования, модель процессора, модель материнской платы, модель сетевой карты;

• данные о политике безопасности, примененной на компьютерной системе, на которой активна антивирусная программа 110, которая использовала правило обнаружения вредоносного кода, например, список пользователей и их роли, разрешения на использование программного обеспечения, разрешения на использование оборудования и т.д.;

• реакция пользователя на результат использования правила – это действие пользователя над объектом анализа после использования правил обнаружения вредоносного кода.

Помимо этого, средство сбора 120 предназначено для передачи данных об использовании правила обнаружения вредоносного кода средству выявления 130.

Средство выявления 130 предназначено для выявления наличия ошибки при использовании правила обнаружения вредоносного кода при помощи правил определения ошибки.

Выявление наличия ошибки выполняют при помощи правил определения ошибки из базы данных правил 150. Правило определения ошибки — это набор условий, при выполнении которых средство выявления 130 определяет коэффициент наличия ошибки после использования правила обнаружения вредоносного кода. Предельное значение коэффициента ошибки, при превышении которого считают ошибку выявленной, может быть определено эмпирически, статистически, и изменяться в соответствии с обнаружением новых объектов анализа, содержащих вредоносный код.

Примером одного из правил определения ошибки может быть следующий набор условий: результат использования правила обнаружения вредоносного кода – объект анализа содержит вредоносный код, отмена 10 разными пользователями результата использования правила обнаружения вредоносного кода при анализе одного и того же объекта, политика безопасности, оборудование и программное обеспечение компьютерных систем, на которых был отменено правило, совпадают на 80 процентов, период времени использования правила – 7 дней. При выполнении этих условий считают коэффициент наличия ошибки первого рода равным 9. В случае если предельное значение коэффициента определено как 9, считают, что выявлена ошибка первого рода.

Другим примером одного из правил определения ошибки может быть следующий набор условий: результат использования правила обнаружения вредоносного кода – объект анализа содержит вредоносный код, во время использования правила список оборудования сократился на одно устройство, объект анализа обнаружен на 10 компьютерных системах, список оборудования и ПО которых совпадает на 80 процентов, список оборудования упомянутых устройств так же сократился на одно устройство, упомянутое ранее. При выполнении этих условий считают коэффициент наличия ошибки первого рода равным 9. В случае если предельное значение коэффициента определено как 9, считают, что выявлена ошибка первого рода.

Другим примером одного из правил определения ошибки может быть следующий набор условий: результат использования правила обнаружения вредоносного кода – объект анализа не содержит вредоносный код, объект анализа схож с ранее известным объектом анализа, содержащим вредоносный код на 80 процентов, дата создания правила обнаружения вредоносного кода больше 90 дней, настройки антивирусной программы, которая использовала правило обнаружения вредоносного кода, совпадают на 90 процентов. При выполнении этих условий считают коэффициент наличия ошибки второго рода равным 9. В случае если предельное значение коэффициента определено как 9, считают, что выявлена ошибка второго рода.

Ещё одним примером одного из правил определения ошибки может быть следующий набор условий: результат использования правила обнаружения вредоносного кода – объект анализа не содержит вредоносный код, результат использования правила обнаружения вредоносного кода подтвержден на 10 компьютерных системах, объект анализа извлечен из архива объектов, содержащих вредоносный код. При выполнении этих условий считают коэффициент наличия ошибки второго рода равным 9. В случае если предельное значение коэффициента определено как 9, считают, что выявлена ошибка второго рода.

Пример 1 реализации правил определения ошибки первого рода при анализе файла поведенческой сигнатурой. Под условиями понимают следующие условия:

• файл 1, выявленный поведенческой эвристикой 1, содержит вредоносный код (a);

• за последние 2 часа количество пользователей, добавивших файл 1 в исключения, превысило значение 1 (b).

При выполнении этих условий считают коэффициент наличия ошибки первого рода равным Y, где Y = f(a, b). В данном случае коэффициент наличия ошибки первого рода равен 9. В случае если предельное значение коэффициента определено как 9, считают, что выявлена ошибка первого рода.

Пример 2 реализации правил определения ошибки первого рода при анализе файла поведенческой сигнатурой. Используют следующие условия:

• файл, выявленный поведенческой эвристикой 1, содержит вредоносный код (a);

• поведенческая сигнатура выпущена в тестовом режиме менее 2 часов назад (c).

При выполнении этих условий считают коэффициент наличия ошибки первого рода равным Y, где Y = f(a, c). В данном случае коэффициент наличия ошибки первого рода равен 9. В случае если предельное значение коэффициента определено как 9, считают, что выявлена ошибка первого рода.

Пример 1 реализации правила определения ошибки второго рода при анализе файла поведенческой эвристикой. Используют следующие условия:

файл 2, проверенный поведенческой эвристикой 2, содержит вредоносный код (p);

файл 2, проверенный поведенческой эвристикой 2, выполняет 3 действия с операционной системой (ОС) таким же образом, что и известный файл, содержащий вредоносный код (q);

файл 2, проверенный поведенческой эвристикой 2, использует родительский процесс запуска таким же образом, что и известный файл, содержащий вредоносный код (r);

источник распространения файла 2 является таким же, что и источник распространения известного файла, содержащего вредоносный код(s).

При выполнении этих условий считают коэффициент наличия ошибки второго рода равным Y, где Y = f(p, q, r, s). В данном случае коэффициент наличия ошибки первого рода равен 9. В случае если предельное значение коэффициента определено как 9, считают, что выявлена ошибка второго рода.

Если одно из условий не выполняется, то коэффициент наличия ошибки снижается в зависимости от влияния условия на определение ошибки. Если одно из условий имеет высокое влияние на определение ошибки дополнительно, то коэффициент наличия ошибки увеличивается. Коэффициент влияния условия может быть вычислен эмпирически, статистически или путем использования машинного обучения.

Помимо этого, средство выявления 130 предназначено для передачи данных о выявленной ошибке при использовании правила обнаружения вредоносного кода средству изменения 140.

Средство изменения 140 предназначено для внесения изменения в использованное правило обнаружения вредоносного кода при выявлении ошибки при использовании правила обнаружения вредоносного кода.

При выявлении ошибки первого рода использованное правило обнаружения вредоносного кода изменяют. В одном из вариантов реализации в зависимости от объекта анализа подвергают изменению перечень условий, из которых состоит правило, а именно увеличивают их количество. Например, правило 1 содержало 3 условия. После использования правила 1 и выявления ошибки первого рода, правило 1 изменяют путем добавления по меньшей мере одного дополнительного условия. В итоге измененное правило 1 содержит уже 4 условия, что приведет к снижению вероятности появления ошибки первого рода.

В другом варианте реализации в зависимости от объекта анализа подвергают изменению значение по меньшей мере одного из условий, из которых состоит правило, а именно сокращают или уменьшают его значение. Например, правило 1 содержало 3 условия, одно условие имело диапазон значений 10-20 единиц. После использования правила и выявления ошибки первого рода правило изменяют путем сокращения диапазона значений условия до 10 единиц. В итоге измененное правило 1 содержит 3 условия, одно условие уже имеет значение 10, что приведет к снижению вероятности появления ошибки первого рода.

При появлении ошибки второго рода использованное правило обнаружения вредоносного кода подвергают изменению. В одном из вариантов реализации в зависимости от объекта анализа подвергают изменению перечень условий, из которых состоит правило, а именно сокращают их количество. Например, правило 3 содержало 4 условия. После использования правила и выявления ошибки второго рода правило 3 изменяют путем сокращения по меньшей мере одного дополнительного условия высокой важности. В итоге измененное правило 3 содержит уже 3 условия, что приведет к снижению вероятности появления ошибки второго рода.

В другом варианте реализации в зависимости от объекта анализа подвергают изменению значение по меньшей мере одного из условий, из которых состоит правило, а именно увеличивают или добавляют его значение. Например, правило 4 содержало 3 условия, одно условие имело диапазон значений 5-10 единиц. После использования правила 4 и выявления ошибки второго рода правило изменяют путем увеличения значения условия до 10 единиц. В итоге измененное правило 4 содержит 3 условия, одно условие уже имеет значение 10, что приведет к снижению вероятности появления ошибки второго рода.

База данных правил 150 предназначена для хранения правил определения ошибки. База данных эвристических правил 160 предназначена для хранения правил обнаружения вредоносного кода. Для хранения и обработки данных могут быть использованы различные виды баз данных, а именно: иерархические (IMS, TDMS, System 2000), сетевые (Cerebrum, Сronospro, DBVist), реляционные (DB2, Informix, Microsoft SQL Server), объектно-ориентированные (Jasmine, Versant, POET), объектно-реляционные (Oracle Database, PostgreSQL, FirstSQL/J, функциональные и т.д. Правила могут быть созданы при помощи алгоритмов машинного обучения и автоматизированной обработки больших массивов данных.

Фиг. 2 иллюстрирует способ изменения правила обнаружения вредоносного кода.

На этапе 211 средство сбора 120 осуществляет сбор данных об использовании правила обнаружения вредоносного кода из базы данных эвристических правил 160 и передает собранные данные средству выявления 130.

На этапах 212 и 213 средство выявления 130 выполняет проверку того, возникли ли ошибки в ходе использования правила обнаружения вредоносного кода при помощи правил определения ошибки из базы данных правил 150. Далее средство выявления 130 передает данные о выявленной ошибке средству изменения 140.

При выявлении ошибки в работе правила обнаружения вредоносного кода на этапе 214 средство изменения 140 вносит изменения в использованное правило выявления вредоносного кода. При отсутствии ошибок на этапе 215 система завершает работу.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жёсткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жёсткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жёсткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жёсткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединён к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединён к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащён другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удалёнными компьютерами 49. Удалённый компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключён к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключён к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведённые в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определённого формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ УВЕЛИЧЕНИЯ КАЧЕСТВА ОБНАРУЖЕНИЙ ВРЕДОНОСНЫХ ОБЪЕКТОВ С ИСПОЛЬЗОВАНИЕМ ПРАВИЛ И ПРИОРИТЕТОВ | 2012 |

|

RU2514140C1 |

| Система и способ создания антивирусной записи | 2018 |

|

RU2697954C2 |

| Устранение ложных срабатываний антивирусных записей | 2016 |

|

RU2625053C1 |

| СПОСОБ УВЕЛИЧЕНИЯ НАДЕЖНОСТИ ОПРЕДЕЛЕНИЯ ВРЕДОНОСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2485577C1 |

| СПОСОБ ВЫЯВЛЕНИЯ НЕИЗВЕСТНЫХ ПРОГРАММ С ИСПОЛЬЗОВАНИЕМ ЭМУЛЯЦИИ ПРОЦЕССА ЗАГРУЗКИ | 2011 |

|

RU2472215C1 |

| Система и способ антивирусной проверки объектов на мобильном устройстве | 2023 |

|

RU2818877C1 |

| Способ выявления угроз информационной безопасности (варианты) | 2023 |

|

RU2802539C1 |

| СИСТЕМА И СПОСОБ ФОРМИРОВАНИЯ ЗАПИСЕЙ ДЛЯ ОБНАРУЖЕНИЯ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2491615C1 |

| Система и способ выбора средства обнаружения вредоносных файлов | 2019 |

|

RU2739830C1 |

| СИСТЕМА И СПОСОБ ДЛЯ ИСПРАВЛЕНИЯ АНТИВИРУСНЫХ ЗАПИСЕЙ | 2011 |

|

RU2487405C1 |

Изобретение относится к области информационной безопасности. Технический результат заключается в обеспечении информационной безопасности путем изменения набора условий правила обнаружения вредоносного кода при выявлении ошибки в ходе использования правила обнаружения вредоносного кода. Способ изменения правила обнаружения вредоносного кода содержит этапы, на которых: используют и хранят по крайней мере одно правило обнаружения вредоносного кода в виде набора условий, при выполнении которого анализируемый объект считают содержащим вредоносный код; собирают данные об использовании хранимого правила обнаружения вредоносного кода; выявляют наличие ошибки первого рода или ошибки второго рода при использовании правила обнаружения вредоносного кода при помощи правил определения ошибки на основании собранных данных; при выявлении ошибки при использовании правила обнаружения вредоносного кода вносят изменение в использованное правило обнаружения вредоносного кода путем по крайней мере изменения одного условия из набора условий использованного правила обнаружения вредоносного кода в соответствии с выявленной ошибкой. 7 з.п. ф-лы, 3 ил.

1. Способ изменения правила обнаружения вредоносного кода, содержащий этапы, на которых:

а) используют и хранят по крайней мере одно правило обнаружения вредоносного кода в виде набора условий, при выполнении которого анализируемый объект считают содержащим вредоносный код;

б) собирают данные об использовании хранимого правила обнаружения вредоносного кода;

в) выявляют наличие ошибки первого рода или ошибки второго рода при использовании правила обнаружения вредоносного кода при помощи правил определения ошибки на основании собранных данных;

г) при выявлении ошибки при использовании правила обнаружения вредоносного кода вносят изменение в использованное правило обнаружения вредоносного кода путем по крайней мере изменения одного условия из набора условий использованного правила обнаружения вредоносного кода в соответствии с выявленной ошибкой.

2. Способ по п. 1, в котором под данными об использовании правила обнаружения вредоносного кода понимают следующие данные:

• время использования правила обнаружения вредоносного кода;

• дату создания правила обнаружения вредоносного кода;

• результат работы правила обнаружения вредоносного кода;

• данные об объекте анализа;

• настройки антивирусной программы, которая использовала правило обнаружения вредоносного кода;

• данные о программном обеспечении компьютерной системы, на которой активна антивирусная программа, которая использовала правило обнаружения вредоносного кода;

• данные об оборудования компьютерной системы, на которой активна антивирусная программа, которая использовала правило обнаружения вредоносного кода;

• данные о политике безопасности, примененной на компьютерной системе, на которой активна антивирусная программа, которая использовала правило обнаружения вредоносного кода;

• реакцию пользователя на результат использования правила.

3. Способ по п. 1, в котором под правилом определения ошибки понимают набор условий, при выполнении которых определяют коэффициент наличия ошибки после использования правила обнаружения вредоносного кода.

4. Способ по п. 3, в котором определяют предельное значение коэффициента ошибки, при превышении которого считают ошибку первого или второго рода выявленной.

5. Способ по п. 1, в котором при выявлении ошибки сокращают диапазон значений по крайней мере одного условия из набора условий использованного правила обнаружения вредоносного кода.

6. Способ по п. 1, в котором при выявлении ошибки расширяют диапазон значений по крайней мере одного условия из набора условий использованного правила обнаружения вредоносного кода.

7. Способ по п. 1, в котором при выявлении ошибки добавляют по меньшей мере одно дополнительное условие в набор условий использованного правила обнаружения вредоносного кода.

8. Способ по п. 1, в котором при выявлении ошибки удаляют по меньшей мере одно условие из набора условий использованного правила обнаружения вредоносного кода.

| СИСТЕМА И СПОСОБ ДЛЯ ИСПРАВЛЕНИЯ АНТИВИРУСНЫХ ЗАПИСЕЙ | 2011 |

|

RU2487405C1 |

| Устранение ложных срабатываний антивирусных записей | 2016 |

|

RU2625053C1 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОГО РАССЛЕДОВАНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ | 2011 |

|

RU2481633C2 |

| RU 111920 U1, 27.12.2011 | |||

| WO 2007117635 A2, 18.10.2007 | |||

| US 20110173698 A1, 14.07.2011. | |||

Авторы

Даты

2022-07-28—Публикация

2021-03-15—Подача