Область техники

Изобретение относится к области информационной безопасности, а более конкретно к способам выявления угроз информационной безопасности, таких как вредоносное программное обеспечение и компьютерные атаки.

Уровень техники

В современном обществе компьютерные информационные системы (также ИС — совокупность вычислительных устройств и используемых для их связи коммуникаций, информационную систему также называют корпоративной инфраструктурой) играют важную роль. Вместе с тем в настоящее время наблюдается резкое увеличение количества угроз информационной безопасности (ИБ), к числу которых может относиться различное вредоносное программное обеспечение (ВПО) и компьютерные атаки (кибератаки). ВПО может включать сетевые черви, компьютерные вирусы, троянские программы, хакерские утилиты, нежелательное ПО. Широкое распространение получили компьютерные атаки со стороны злоумышленников и, в частности, направленные атаки (целевые атаки, целенаправленные атаки, от англ. targeted attack — TA), а также постоянные атаки повышенной сложности (англ. Advanced Persistent Threat — APT) на информационную систему. Злоумышленники могут преследовать различные цели — от кражи личных данных сотрудников до промышленного шпионажа.

Современные средства защиты реализуют большое разнообразие способов обнаружения ВПО и компьютерных атак — сигнатурный и эвристический методы анализа, проактивные технологии защиты, поведенческий анализ, системы обнаружения вторжения (англ. IDS, intrusion detection system), сетевой экран, эмулятор и песочницу. Кроме того, в средствах защиты используются различные облачные технологии и современные способы обнаружения ВПО и компьютерных атак с использованием методов машинного обучения. Таким образом, современные детектирующие технологии в основном направлены на определение активного заражения. Антивирусы позволяют превентивно блокировать выполнение вредоносного кода, IDS-системы системы позволяют детектировать вторжение в компьютерную сеть и оповещать об этом владельца конфиденциальной информации.

Возможны различные пути заражения компьютера ВПО — например, при посещении зараженного веб-сайта, при открытии вредоносного вложения в электронной почте, при подключении съемного накопителя, по локальной сети и другие. Одним из способов заражения компьютера ВПО является использование загрузчиков (англ. downloader) или дропперов (англ. dropper). Загрузчик — программное обеспечение (ПО) для загрузки по сети ВПО. Дроппер — программное обеспечение для доставки на компьютер или смартфон жертвы другого ВПО. Таким образом, основная задача загрузчика и дроппера — незаметно установить на целевое устройство другое ВПО, так называемую полезную нагрузку. Тем не менее могут остаться следы заражения — любая информация о том, как произошло заражение ВПО, например индикаторы компрометации (англ. indicator of compromise, IOC), информация о дроппере или загрузчике, которые установили вредоносный файл.

В отличие от загрузчика, который скачивает необходимые компоненты с сервера злоумышленников, дроппер содержит их в себе. При запуске он извлекает полезную нагрузку (ВПО) и сохраняет на устройство. Полезная нагрузка может содержать сами файлы ВПО или их части, например библиотеки. Также дроппер и загрузчик могут запускать установочные файлы ВПО. Еще одной особенностью загрузчиков и дропперов является то, что после загрузки и установки полезной нагрузки сам загрузчик или дроппер может быть удален из файловой системы компьютера, таким образом удалив следы своего присутствия. Поэтому средство защиты (например, антивирус), не всегда может определить, каким образом ВПО появилось на компьютере. Такая проблема особенно актуальна, если средство защиты (антивирус) было установлено на компьютере после удаления загрузчика или дроппера. То есть средство защиты не сможет найти следы заражения и определить цепочку заражения, а также не сможет найти те заражения ВПО, которые были осуществлены до момента анализа. Цепочка заражения (англ. infection chain) — в индустрии информационной безопасности так называют совокупность инструментов многоступенчатой атаки, последовательно загружающихся в зараженную систему. Конечной целью злоумышленников при этом является установка и запуск полезной нагрузки. Стоит отметить, что элементы цепочки заражения могут присутствовать на нескольких компьютерах информационной системы. Например, один из компьютеров может быть промежуточной точкой компьютерной атаки на другие компьютеры информационной системы.

Аналогичным образом могут осуществляться и компьютерные атаки. Хотя злоумышленники и стремятся скрыть следы заражения, на компьютере жертвы все равно могут оставаться индикаторы компрометации, в том числе среди удаленных файлов. Например, после начала компьютерной атаки злоумышленник может удалить журнал системных событий, который содержит событие установки службы с шаблоном имени, совпадающим с семейством ВПО, также журнал системных вызовов может содержать индикаторы компрометации.

Злоумышленник может использовать ВПО для автоматической кражи паролей (англ. password stealer). Для этого злоумышленник устанавливает дроппер на компьютер жертвы, который в свою очередь устанавливает ВПО для кражи паролей, после чего дроппер удаляется. После получения паролей от учетных записей на других компьютерах ВПО для кражи паролей отправляет полученные пароли в центр управления и также удаляется на первом компьютере. И если средство защиты или антивирус были установлены только после возникновения инцидента ИБ, они не смогут обнаружить цепочку заражения и следы компьютерной атаки, которая привела к инциденту ИБ, заключающемуся в краже паролей учетных записей.

Кроме того, антивирус может отсутствовать на компьютере долгое время либо быть отключенным пользователем, а к моменту установки антивируса часть или вся информация об угрозах ИБ может быть удалена из файловой системы компьютера, что усложнит выявление угроз ИБ.

Еще одним вызовом ИБ является новое ранее неизвестное ВПО, в том числе ВПО, эксплуатирующее уязвимости, в частности уязвимости нулевого дня. Для таких угроз ИБ еще не созданы сигнатуры или шаблоны поведения для средства проактивной защиты или поведенческие эвристики для эвристической защиты, а другие технологии защиты также могут пропустить новую угрозу. Причем такое ВПО может быть вскоре удалено с компьютера после выполнения вредоносной полезной нагрузки. Даже если спустя некоторое время средство защиты получит обновленные антивирусные базы, содержащие правила для обнаружения ранее неизвестного ВПО, то средство защиты не сможет установить факт прошлого заражения компьютера и не сможет уведомить пользователя о нанесенном ущербе информационной безопасности компьютера.

Также на предприятии злоумышленник может проникнуть в ИС путем эксплуатации уязвимостей и использовать ВПО и техники/процедуры, для которых отсутствует детектирующая логика в системах детектирования предприятия (например, антивирусные технологии, IDS, EDR, SIEM и другие) на момент его активных действий. По завершению своей операции по краже конфиденциальных данных злоумышленники зачастую удаляют следы своего присутствия, например чистят журналы и удаляют с диска системы ВПО, которое они использовали для продвижения по сети (англ. lateral movement) от точки входа к месту хранения конфиденциальной информации.

Со временем разработчики систем детектирования могут добавить детектирующую логику в системы детектирования (например, в антивирусные технологии, IDS, EDR, SIEM и другие), однако ввиду того, что злоумышленник уже удалил своё ВПО, обнаружить компьютерную атаку постфактум эти средства уже не могут. Аналогичная проблема характерна и для сервисов и систем, таких как система обнаружения следов проникновения в систему (англ. compromise assessment), сервис реагирования на инциденты (англ. incident response), сервис поиска угроз (англ. threat hunting).

Таким образом, возникает техническая проблема, заключающаяся в низком уровне обнаружения угроз информационной безопасности, которые возникли до момента анализа компьютера на наличие информации об угрозах информационной безопасности или были пропущены при предшествующем анализе.

Из уровня техники известны технологии создания и сканирования резервных копий файлов. Например, в патенте US8220053B1 описан метод антивирусного сканирования резервной копии диска компьютера. Однако резервную копию создают в момент времени перед началом антивирусного сканирования с целью избежать блокировки файлов ВПО. Поэтому такая резервная копия не будет содержать удаленных файлов, ведь она была создана непосредственно перед началом антивирусного сканирования. Поэтому известная технология не позволит обнаружить те заражения ВПО, следы которых были удалены с компьютера.

Таким образом, известные технологии имеют недостатки, препятствующие полноценному решению заявленной технической проблемы, поэтому возникает необходимость в заявленном изобретении, решающем указанную техническую проблему.

Раскрытие сущности изобретения

Первый технический результат заключается в повышении уровня обнаружения угроз ИБ, в частности ВПО, компьютерных атак.

Второй технический результат заключается в сокращении времени обнаружения угроз ИБ, в частности ВПО, компьютерных атак.

Третий технический результат заключается в повышении уровня обнаружения цепочки заражения компьютера ВПО.

Четвертый технический результат заключается в повышении уровня обнаружения следов заражения компьютера ВПО.

Пятый технический результат заключается в повышении уровня обнаружения тех заражений ВПО, следы которых были удалены из файловой системы компьютера.

Шестой технический результат заключается в улучшении качества работы технологий для выявления ВПО и компьютерных атак, в частности системы обнаружения следов проникновения в систему, сервиса реагирования на инциденты, сервиса поиска угроз.

Согласно варианту реализации используется реализуемый компьютером способ выявления угроз информационной безопасности (ИБ), включающий этапы, на которых: на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу; проверяют при помощи условий анализа возможность проведения анализа найденных данных; при выполнении условий анализа считывают по меньшей мере часть данных, соответствующих удаленному файлу, в оперативную память компьютера; выполняют анализ считанных данных на наличие информации об угрозах ИБ; при обнаружении информации об угрозах ИБ формируют уведомление об обнаруженной угрозе ИБ.

Согласно одному из частных вариантов реализации угрозами ИБ являются по меньшей мере одна из: вредоносное программное обеспечение (ВПО), компьютерная атака; причем информация о ВПО включает данные ВПО, а информация о компьютерной атаке включает индикаторы компрометации.

Согласно другому частному варианту реализации информация о компьютерной атаке дополнительно включает данные ВПО.

Согласно еще одному частному варианту реализации условия анализа включают по меньшей мере одно из следующих: возможно считать путь к удаленному файлу; возможно считать по меньшей мере часть содержимого удаленного файла; удаленный файл отсутствует среди актуальных файлов.

Согласно одному из частных вариантов реализации условие анализа дополнительно включает следующее: возможно считать по меньшей мере часть содержимого удаленного файла, причем удаленный файл не был перезаписан или испорчен.

Согласно другому частному варианту реализации условие анализа дополнительно включает следующее: возможно считать по меньшей мере часть содержимого удаленного файла, причем удаленный файл был перезаписан или испорчен при условии, что считанных данных удаленного файла достаточно, чтобы произвести анализ на наличие информации об угрозах ИБ, или метаданные указанного удаленного файла позволяют получить исходный файл и произвести анализ исходного файла на наличие информации об угрозах ИБ.

Согласно еще одному частному варианту реализации на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, когда на компьютере или на удаленном сервере, связанном с компьютером, была ранее обнаружена информация о второй угрозе ИБ.

Согласно одному из частных вариантов реализации при обнаружении информации об угрозе ИБ по итогам анализа считанных данных включают в формируемое уведомление об обнаруженной угрозе ИБ информацию о второй угрозе ИБ.

Согласно другому частному варианту реализации на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, когда на компьютере или на удаленном сервере, связанном с компьютером, была ранее обнаружена информация о второй угрозе ИБ, причем в случае, если угроза ИБ является ВПО и вторая угроза ИБ является вторым ВПО, после обнаружения второго ВПО проверяют связь между ВПО и вторым ВПО, причем в случае выявления такой связи ВПО и второе ВПО относят к одной цепочке заражения, а информацию о выявленной цепочке заражения включают в уведомление об обнаруженной угрозе ИБ.

Согласно еще одному частному варианту реализации ВПО и второе ВПО относят к одной цепочке заражения, если интервал времени между операциями с удаленными файлами, в данных которых было найдено ВПО и второе ВПО, находится в заданных пределах, где операции с файлами включают по меньшей мере одну из: создание, удаление, модификацию, открытие, запуск на исполнение.

Согласно одному из частных вариантов реализации ВПО и второе ВПО относят к одной цепочке заражения, если ранее известная компьютерная атака использует ВПО и второе ВПО, причем в уведомление об обнаруженной угрозе ИБ дополнительно включают информацию об упомянутой компьютерной атаке.

Согласно другому частному варианту реализации на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, когда на компьютере или на удаленном сервере, связанном с компьютером, была ранее обнаружена информация о второй угрозе ИБ, причем в случае, если информация об угрозе ИБ является индикатором компрометации и информация о второй угрозе ИБ является вторым индикатором компрометации, а также если после обнаружения второго индикатора компрометации проверяют связь между индикатором компрометации и вторым индикатором компрометации, причем в случае выявления такой связи индикатор компрометации и второй индикатор компрометации относят к одной угрозе ИБ — компьютерной атаке, а информацию о выявленной компьютерной атаке включают в уведомление об обнаруженной угрозе ИБ.

Согласно еще одному частному варианту реализации индикатор компрометации и второй индикатор компрометации относят к одной компьютерной атаке, если интервал времени между операциями с удаленными файлами, в данных которых был найден индикатор компрометации и второй индикатор компрометации, находится в заданных пределах, где операции с файлами включают по меньшей мере одну из: создание, удаление, модификацию, открытие, запуск на исполнение.

Согласно одному из частных вариантов реализации индикатор компрометации и второй индикатор компрометации относят к одной компьютерной атаке, если ранее известная компьютерная атака использует индикатор компрометации и второй индикатор компрометации, причем в уведомление об обнаруженной угрозе ИБ дополнительно включают информацию об упомянутой компьютерной атаке.

Согласно другому частному варианту реализации выполняют анализ считанных данных удаленного файла с использованием баз антивируса, обновленных с момента времени удаления файла.

Согласно еще одному частному варианту реализации осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, по меньшей мере одним из следующих способов: путем низкоуровневого анализа файловой системы, путем сравнения актуальных файлов с файлами из по меньшей мере одной резервной копии файлов, с использованием технологий “file carving”, с использованием технологии “file slack space extraction”, путем выполнения покластерного анализа.

Согласно одному из частных вариантов реализации при низкоуровневом анализе файловой системы осуществляют поиск свободных ячеек на машиночитаемом носителе в главной файловой таблице, после чего анализируют найденные ячейки на наличие структуры, соответствующей структуре ячейки файла, осуществляют разбор структуры ячейки и признают ячейку как содержащую информацию по удаленному файлу, причем содержимое ячейки используют для поиска блоков машиночитаемого носителя, хранящих содержимое файла, и для считывания содержимого файла.

Согласно другому частному варианту реализации выполняют анализ выбранных удаленных файлов путем отправки на удаленное устройство метаданных выбранных удаленных файлов и получения обратной связи от удаленного устройства.

Согласно еще одному частному варианту реализации осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, путем осуществления по меньшей мере одного прохода по машиночитаемому носителю на компьютере.

Согласно одному из частных вариантов реализации данные удаленного файла включают по меньшей мере одно из следующего: метаданные, содержимое.

Согласно другому варианту реализации проверка условий анализа осуществляется во всех найденных данных удаленного файла или только в метаданных файла.

Согласно варианту реализации используется реализуемый компьютером способ выявления угроз информационной безопасности, включающий этапы, на которых: на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу; считывают по меньшей мере часть найденных данных, соответствующих удаленному файлу, в оперативную память компьютера; выполняют анализ считанных данных на наличие информации об угрозах ИБ; при обнаружении информации об угрозах ИБ формируют уведомление об обнаруженной угрозе ИБ.

Согласно одному из частных вариантов реализации угрозами ИБ являются по меньшей мере одна из: ВПО, компьютерная атака; причем информация о ВПО включает данные ВПО, а информация о компьютерной атаке включает индикаторы компрометации.

Согласно другому частному варианту реализации информация о компьютерной атаке дополнительно включает данные ВПО.

Согласно еще одному частному варианту реализации на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, когда на компьютере или на удаленном сервере, связанном с компьютером, была ранее обнаружена информация о второй угрозе ИБ.

Согласно одному из частных вариантов реализации при обнаружении информации об угрозе ИБ по итогам анализа считанных данных включают в формируемое уведомление об обнаруженной угрозе ИБ информацию о второй угрозе ИБ.

Согласно другому частному варианту реализации на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, когда на компьютере или на удаленном сервере, связанном с компьютером, была ранее обнаружена информация о второй угрозе ИБ, причем в случае, если угроза ИБ является ВПО и вторая угроза ИБ является вторым ВПО, после обнаружения второго ВПО проверяют связь между ВПО и вторым ВПО, причем в случае выявления такой связи ВПО и второе ВПО относят к одной цепочке заражения, а информацию о выявленной цепочке заражения включают в уведомление об обнаруженной угрозе ИБ.

Согласно еще одному частному варианту реализации ВПО и второе ВПО относят к одной цепочке заражения, если интервал времени между операциями с удаленными файлами, в данных которых было найдено ВПО и второе ВПО, находится в заданных пределах, где операции с файлами включают по меньшей мере одну из: создание, удаление, модификацию, открытие, запуск на исполнение.

Согласно одному из частных вариантов реализации ВПО и второе ВПО относят к одной цепочке заражения, если ранее известная компьютерная атака использует ВПО и второе ВПО, причем в уведомление об обнаруженной угрозе ИБ дополнительно включают информацию об упомянутой компьютерной атаке.

Согласно другому частному варианту реализации на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, когда на компьютере или на удаленном сервере, связанном с компьютером, была ранее обнаружена информация о второй угрозе ИБ, причем в случае, если информация об угрозе ИБ является индикатором компрометации и информация о второй угрозе ИБ является вторым индикатором компрометации, а также если после обнаружения второго индикатора компрометации проверяют связь между индикатором компрометации и вторым индикатором компрометации, причем в случае выявления такой связи индикатор компрометации и второй индикатор компрометации относят к одной угрозе ИБ — компьютерной атаке, а информацию о выявленной компьютерной атаке включают в уведомление об обнаруженной угрозе ИБ.

Согласно еще одному частному варианту реализации индикатор компрометации и второй индикатор компрометации относят к одной компьютерной атаке, если интервал времени между операциями с удаленными файлами, в данных которых был найден индикатор компрометации и второй индикатор компрометации, находится в заданных пределах, где операции с файлами включают по меньшей мере одну из: создание, удаление, модификацию, открытие, запуск на исполнение.

Согласно одному из частных вариантов реализации индикатор компрометации и второй индикатор компрометации относят к одной компьютерной атаке, если ранее известная компьютерная атака использует индикатор компрометации и второй индикатор компрометации, причем в уведомление об обнаруженной угрозе ИБ дополнительно включают информацию об упомянутой компьютерной атаке.

Согласно другому частному варианту реализации выполняют анализ считанных данных удаленного файла с использованием баз антивируса, обновленных с момента времени удаления файла.

Согласно еще одному частному варианту реализации осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, по меньшей мере одним из следующих способов: путем низкоуровневого анализа файловой системы, путем сравнения актуальных файлов с файлами из по меньшей мере одной резервной копии файлов, с использованием технологий “file carving”, с использованием технологии “file slack space extraction”, путем выполнения покластерного анализа.

Согласно одному из частных вариантов реализации при низкоуровневом анализе файловой системы осуществляют поиск свободных ячеек на машиночитаемом носителе в главной файловой таблице, после чего анализируют найденные ячейки на наличие структуры, соответствующей структуре ячейки файла, осуществляют разбор структуры ячейки и признают ячейку как содержащую информацию по удаленному файлу, причем содержимое ячейки используют для поиска блоков машиночитаемого носителя, хранящих содержимое файла, и для считывания содержимого файла.

Согласно другому частному варианту реализации выполняют анализ выбранных удаленных файлов путем отправки на удаленное устройство метаданных выбранных удаленных файлов и получения обратной связи от удаленного устройства.

Согласно еще одному частному варианту реализации осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу, путем осуществления по меньшей мере одного прохода по машиночитаемому носителю на компьютере.

Согласно одному из частных вариантов реализации данные удаленного файла включают по меньшей мере одно из следующего: метаданные, содержимое.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

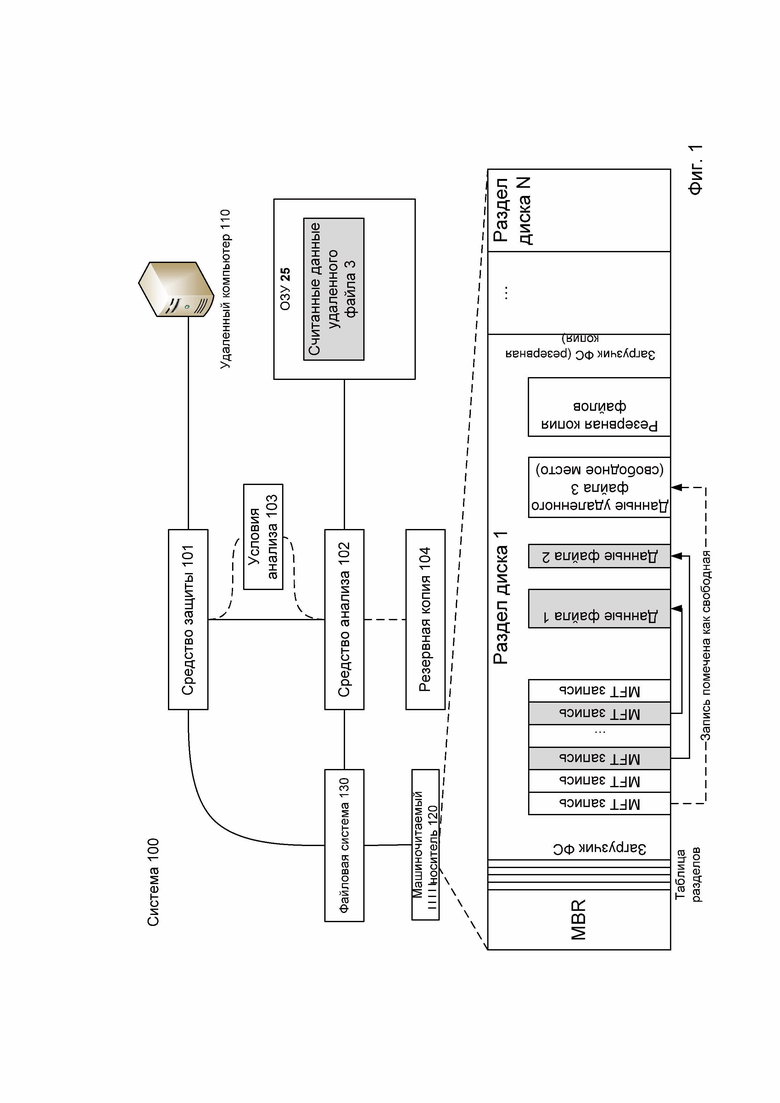

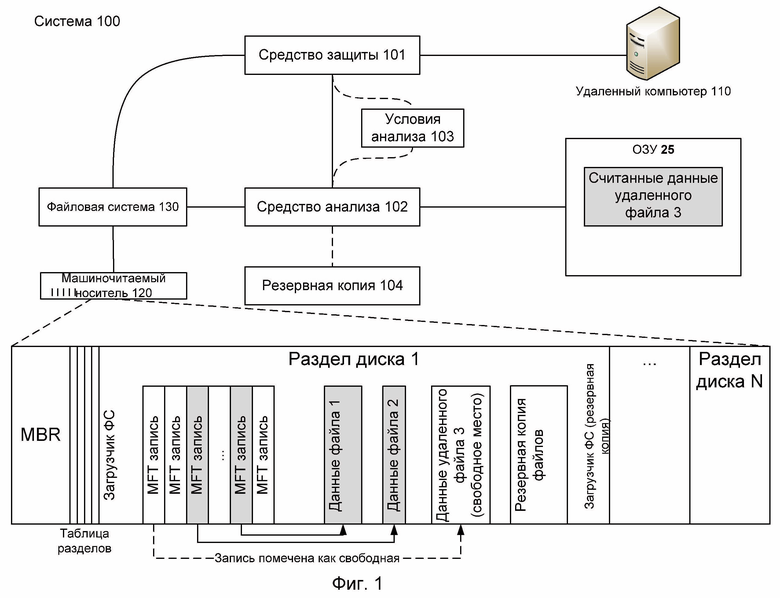

На Фиг. 1 представлена система выявления угроз ИБ.

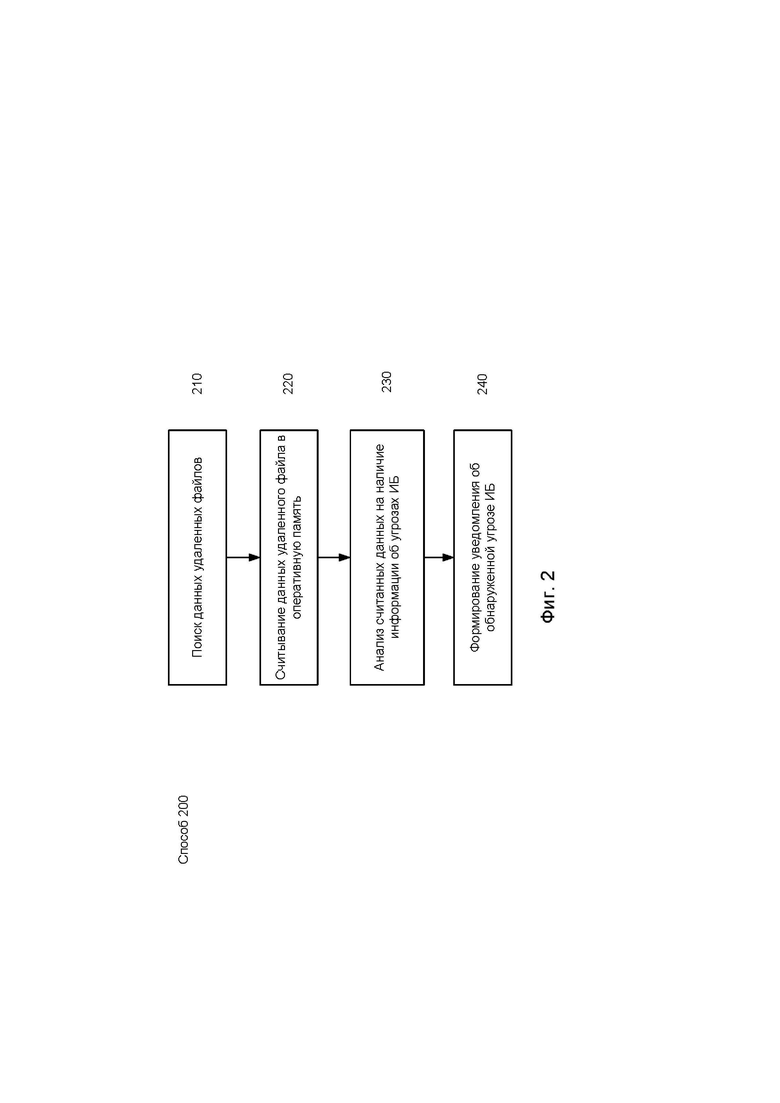

На Фиг. 2 представлен способ выявления угроз ИБ.

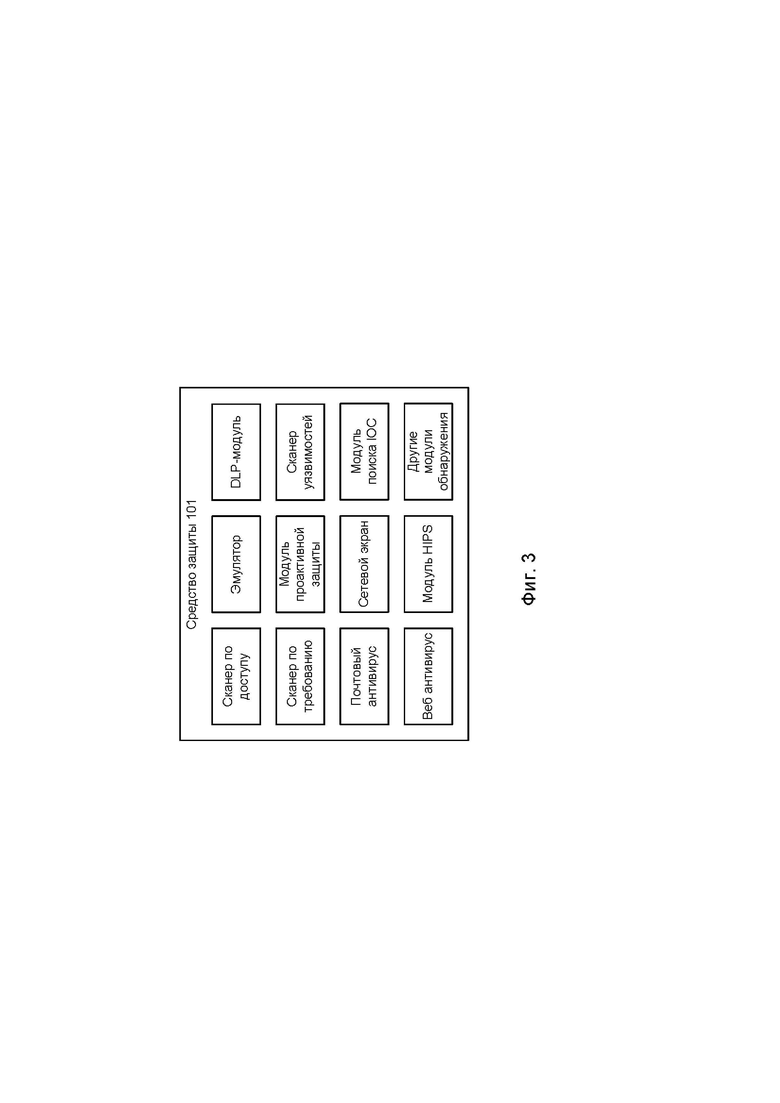

На Фиг. 3 приведен возможный пример средства защиты.

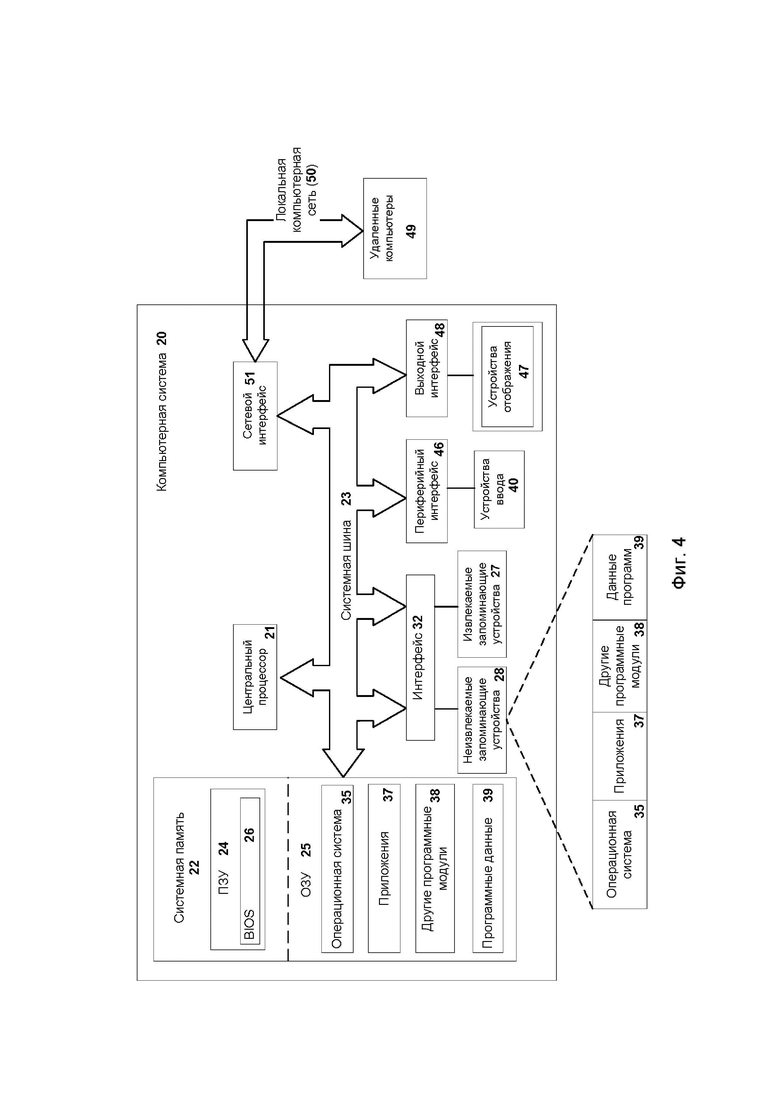

Фиг. 4 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Глоссарий

Файл (англ. file) — совокупность связанных записей, хранящихся на машиночитаемом носителе информации компьютера и рассматриваемых как единое целое. Однозначно идентифицируется указанием имени файла, его расширения и пути доступа к файлу. Каждый файл состоит из метаданных (также — атрибутов) и содержимого (также — тела файла). К метаданным файла в первую очередь относятся его имя, тип содержимого, дата и время создания, имя создателя, размер, условия предоставления разрешений на его использование, метод доступа. Содержимым файла могут быть программы, данные, тексты и любая другая информация.

Файловая система (англ. file system) — часть операционной системы (ОС), обеспечивающая запись и чтение файлов на машиночитаемых носителях. Определяет логическую и физическую структуру файла, идентификацию и сопутствующие данные файла.

Удаление файла (англ. file delete) — процедура исключения файла из каталога и/или из файловой системы на машиночитаемом носите информации компьютера. Удаление файла не означает его физическое стирание с носителя данных. В момент удаления файла стирается только информация о нем в каталоге и/или в файловой системе. В настоящем изобретении под удаленным файлом понимается совокупность данных, оставшаяся на машиночитаемом носителе и соответствующая файлу после удаления этого файла. Данные, соответствующие удаленному файлу, — часть или все данные, соответствующие файлу после удаления этого файла. Данные, соответствующие удаленному файлу, бывают двух типов — метаданные, содержимое.

Индикаторы компрометации (англ. indicator of compromise, IOC, реже — индикаторы заражения, показатели компрометации, индикаторы компьютерной атаки) — в компьютерно-технической экспертизе так называют артефакты или остаточные признаки вторжения в информационную систему, например компьютерной атаки, наблюдаемые на компьютере или в сети. Типичными индикаторами компрометации являются, например, антивирусные сигнатуры (сигнатуры ВПО), IP-адреса, контрольные суммы файлов, URL-адреса, доменные имена командных центров ботнетов, которые были замечены в известных компьютерных атаках. Существует ряд стандартов индикаторов компрометации, в частности: OpenIOC, STIX, CybOX и др.

Компьютерная атака — множество скрытых и продолжительных мероприятий, проводимых злоумышленником и направленных на информационную систему организации или физического лица с целью проникновения в сеть и нанесения различного рода ущерба организации или физическому лицу.

Направленная атака (также целевая или целенаправленная атака, от англ. targeted attack — TA) — компьютерная атака на информационную систему конкретной организации или конкретного физического лица с целью проникновения в сеть и нанесения различного рода ущерба организации или физическому лицу.

Постоянная атака повышенной сложности (англ. Advanced Persistent Threat — APT, также развитая устойчивая угроза) — сложная, продолжительная, хорошо спланированная многоходовая компьютерная атака, использующая сложное вредоносное программное обеспечение (ПО), методы социальной инженерии и данные об информационной системе атакуемого.

Вредоносное программное обеспечение (ВПО) — любая программа, созданная для выполнения любого несанкционированного, вредоносного, нежелательного действия на компьютерном устройстве. ВПО может быть использовано в рамках компьютерной атаки либо без нее.

Ниже представлены примеры ВПО:

• вирусы;

• макровирусы для Word и Excel;

• загрузочные вирусы;

• скрипт-вирусы, включая batch-вирусы, заражающие оболочку ОС Windows, Java-приложения и т.д.;

• клавиатурные шпионы;

• программы для кражи паролей;

• троянцы-бэкдоры;

• crimeware — вредоносные программы, созданные для автоматизации совершения финансовых преступлений;

• шпионские программы;

• рекламные программы и другие типы вредоносных программ;

• хакерские утилиты;

• нежелательное ПО.

Угроза информационной безопасности (ИБ) — совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Угроза ИБ является по меньшей мере одним из следующих: вредоносное программное обеспечение (ВПО), компьютерная атака, причем информация о ВПО включает данные ВПО (например, вердикт средства защиты, хэш-суммы (хэши) файлов, пути расположения файлов, даты появления на компьютере указанных файлов, сигнатуры и другую информацию об обнаруженном ВПО, в частности вредоносных файлах). Информация о компьютерной атаке включает индикаторы компрометации. В частном варианте реализации информация о компьютерной атаке дополнительно включает данные ВПО.

На Фиг. 1 представлена система выявления угроз информационной безопасности 100, которая реализована на компьютере 20 (пример компьютерной системы общего назначения представлен на Фиг. 4). Система 100 содержит средство защиты 101 и средство анализа 102. Средство анализа 102 предназначено для осуществления поиска (сканирования) данных, соответствующих по меньшей мере одному удаленному файлу, на машиночитаемом носите 120 компьютера 20 (данных удаленных файлов), а при нахождении данных удаленного файла — для считывания по меньшей мере части данных удаленного файла в оперативную память (оперативное запоминающее устройство — ОЗУ) 25 компьютера 20. В качестве машиночитаемого носителя 120 может быть любой машиночитаемый носитель информации, например, неизвлекаемое запоминающее устройство 28, извлекаемое запоминающее устройство 27, которые представлены на Фиг. 4. Заявленное изобретение также работает для любого количества и любой комбинации из машиночитаемых носителей 120. Данные удаленного файла включают по меньшей мере одно из следующего: метаданные (все или часть метаданных), содержимое (все или часть содержимого удаленного файла, также — тело удаленного файла). То есть данные удаленного файла могут включать только метаданные, только содержимое или совокупность из метаданных и содержимого удаленного файла. В одном варианте реализации при нахождении данных удаленного файла проверяют при помощи условий анализа 103 возможность проведения анализа найденных данных. Условия анализа 103 будут раскрыты далее. Причем в случае выполнения условий анализа 103 осуществляется считывание по меньшей мере части данных удаленного файла в оперативную память 25.

Стоит отметить, что проверка при помощи условий анализа возможности проведения анализа найденных данных также подразумевает считывание в оперативную память 25 (например, во временный буфер, в кэш) тех данных, над которым осуществляется указанная проверка, причем объем таких данных может быть меньше объема всех найденных данных, соответствующих удаленному файлу. Причем после проверки считанные для проверки данные высвобождаются из оперативной памяти 25, после чего осуществляется считывание данных удаленного файла в оперативную память 25 в объеме, необходимом для последующего анализа. Причем объем данных, необходимых для анализа, может превышать объем данных, необходимых для проверки условий анализа. Например, для проверки может быть достаточно только метаданных удаленного файла, в то время как анализ будет проводиться с использованием метаданных и содержимого удаленного файла. В другом примере для проверки может быть достаточно метаданных удаленного файла и части содержимого файла, в то время как анализ будет проводиться с использованием метаданных и всего найденного содержимого удаленного файла.

В другом варианте реализации считывание по меньшей мере части данных удаленного файла в оперативную память 25 происходит всегда при нахождении данных удаленного файла. В этом варианте реализации условия анализа 103 не проверяются.

Средство защиты 101 предназначено для анализа (детектирования, обнаружения) считанных данных удаленного файла на наличие угроз ИБ (подробнее о работе средства защиты 101 раскрыто на Фиг. 3) — то есть информации об указанных угрозах ИБ. Указанный анализ может заключаться в сканировании считанных данных удаленного файла модулями средства защиты 101 (см. Фиг. 3) и/или в поиске в считанных данных удаленного файла индикаторов компрометации. В случае обнаружения информации об угрозе ИБ результат анализа содержит найденную (обнаруженную) во время анализа информацию об обнаруженной угрозе ИБ.

Уведомление, которое формируется в случае обнаружения угрозы ИБ, может содержать информацию (метаинформацию) об обнаруженной угрозе ИБ (ВПО или компьютерной атаке). Информация (данные) о ВПО может включать такие данные, как, например, вердикт средства защиты 101, хэш-суммы (хэши) файлов, пути расположения файлов, даты появления на компьютере 20 указанных файлов, сигнатуры и другую информацию об обнаруженном ВПО, в частности вредоносных файлах. Информация о компьютерной атаке может включать индикаторы компрометации. Информация о компьютерной атаке также может включать данные ВПО, если обнаруженное ВПО свидетельствует о компьютерной атаке. Сформированные уведомления могут быть переданы на удаленный компьютер 110 для дальнейшего анализа, в частности для выявления и расследования инцидентов ИБ и принятия мер по обеспечению ИБ.

В случае, когда угрозой ИБ является ВПО, анализ считанных данных удаленного файла на наличие ВПО может включать проверку (сканирование) с использованием сигнатурного и эвристического методов анализа, проактивных технологий защиты, сканера уязвимостей, сетевого экрана, эмулятора, песочницы, методов машинного обучения и других методов (см. подробнее на Фиг. 3). При этом по результатам анализа сам удаленный файл может быть признан вредоносным файлом, или потенциально вредоносным файлом, или хакерской утилитой двойного назначения (то есть такой, которая может быть использована как в легитимных целях, так и во вредоносных целях), или содержащим несколько вредоносных файлов, если удаленный файл является архивом. Кроме того, удаленный файл может являться хакерской утилитой или одним из файлов, используемых хакерской утилитой (например, динамической библиотекой или базой данных).

Также удаленный файл может содержать информацию об угрозе ИБ, являющуюся теми или иными индикаторами компрометации, например вредоносные URL-адреса, хэш-суммы вредоносных компонентов, записи журналов, которые могут оказаться на компьютере 20 после его заражения ВПО или проведения компьютерной атаки. Также удаленный файл может содержать такие индикаторы компрометации, как, например, конфигурации хакерских утилит, временные файлы хакерских утилит или вывод (отчет) работы хакерской утилиты, удаленный журнал системных событий, который содержит событие установки службы с паттерном имени, совпадающим с семейством ВПО. Таким образом, в одном из вариантов реализации анализ считанных данных удаленного файла на наличие угроз ИБ (как ВПО, так и компьютерных атак) включает обнаружение в считанных данных индикаторов компрометации. В этом примере заявленное изобретение позволяет выявить следы заражения, а также цепочку заражения и, следовательно, выявить те заражения ВПО, следы которых были удалены из файловой системы. Кроме того, заявленное изобретение позволяет выявить компьютерные атаки по обнаруженным индикаторам компрометации.

Например, из отчетов, опубликованных антивирусными компаниями для известной атаки APT Carbanak, может быть взят список MD5-хэшей или Yara-правил всех вредоносных компонентов, которые могут оказаться на компьютере 20 после его заражения в ходе указанной атаки. В данном примере указанные MD5-хэши или Yara-правила являются индикаторами компрометации. Причем отдельно взятые такие компоненты могут причинять или наоборот не причинять непосредственный вред компьютеру 20, однако они свидетельствуют об угрозе ИБ — о компьютерной атаке APT Carbanak, которая будет выявлена заявленным изобретением. При этом анализ считанных данных удаленного файла будет включать проверку хэша удаленного файла по упомянутому списку, поиск в файле хэшей из упомянутого списка или сканирование Yara-правилом. А при обнаружении хэша из упомянутого списка в уведомление об обнаруженной угрозе ИБ включат информацию о возможной атаке APT Carbanak.

Доступ средства защиты 101 и средства анализа 102 к файлам и удаленным файлам на машиночитаемом носителе 120 компьютера 20 осуществляется посредством файловой системы 130. На Фиг. 1 представлен возможный способ организации дискового пространства на примере файловой системы NTFS. Машиночитаемый носитель содержит главную загрузочную запись (англ. master boot record, MBR), один или несколько логических разделов машиночитаемого носителя 120 и соответствующую таблицу разделов машиночитаемого носителя 120 (англ. partition table). В рассматриваемом примере раздел 1 машиночитаемого носителя 120 содержит несколько файлов, а для каждого файла — запись в главной файловой таблице (англ. master file table, MFT). В случае удаления файла запись в MFT помечается как свободная — то есть указывает на дисковое пространство, свободное для записи. Однако содержимое удаленного файла остается на машиночитаемом носителе 120. В то же время содержимое удаленного файла в будущем может быть частично или полностью перезаписано новыми данными. Таким образом, после удаления существует возможность считать всё, или часть содержимого удаленного файла, или же метаданные удаленного файла, особенно в компьютерных системах с низкой активностью файловой системы. Стоит также отметить, что подобная структура организации дискового пространства, а также возможность считывания данных удаленных файлов характерны не только для файловой системы NTFS, но и для большинства других файловых систем. В частности, для файловых систем FAT (FAT16, FAT32), exFAT, HPFS, ext2, ext4, HFS и других. Поэтому настоящее изобретение может быть реализовано для большинства файловых систем, в частности для перечисленных выше.

Одним из преимуществ заявленного изобретения является выполнение анализа удаленных файлов «на лету/на потоке/в режиме реального времени» — то есть без восстановления или иной записи удаленных файлов в файловой системе 130 на машиночитаемом носителе 120. При этом данные удаленного файла считывают в оперативную память 25. В частном варианте реализации после анализа считанных данных удаленного файла на наличие информации об угрозах ИБ считанные данные будут удалены из оперативной памяти 25. Такой способ анализа позволяет существенно сократить время анализа за счет использования быстрой оперативной памяти 25 вместо медленной памяти машиночитаемого носителя 120, а также за счет своевременного высвобождения лишних данных (считанных данных удаленного файла) из оперативной памяти 25. Кроме того, такой способ исключает восстановление самого удаленного файла, потенциально содержащего ВПО, на машиночитаемый носитель 120 компьютера пользователя, таким образом не подвергая угрозе ИБ компьютер 20. А считывание данных в оперативную память 25 происходит таким образом, чтобы исключить выполнение вредоносной функциональности удаленного файла. Например, осуществляется считывание данных без запуска на выполнение, считывание только части данных и другими способами. Указанная особенность также позволяет сократить время обнаружения ВПО по сравнению, например, с анализом заранее сохраненного образа машиночитаемого носителя 120. Сохранение образа машиночитаемого носителя 120 с целью его анализа на наличие ВПО обычно используют при проведении криминалистического анализа. Кроме того, заявленное изобретение может быть масштабировано для работы на большом количестве компьютеров 20, что позволит повысить ИБ всей информационной системы, а также найти цепочку заражения, элементы которой присутствуют на нескольких компьютерах 20 информационной системы.

Кроме того, работа в режиме реального времени на компьютерной системе 20 имеет существенное преимущество перед существующими подходами, основанными на снятии образа диска или другого машиночитаемого носителя системы и транспортировкой образа к центральному серверу, который восстанавливает удаленные файлы из образа диска криминалистическими методами на отдельной системе и в дальнейшем сканирует их антивирусом. Ведь такие подходы не могут быть эффективными в масштабах предприятия, т.к. они требуют снятие образов со всех систем предприятия и транспортировку всех их к центральному серверу. Образы могут достигать сотни или тысячи гигабайт, и только их снятие и транспортировка может занять десятки часов и даже более в случае, если пользователи подключены к сети предприятия через VPN и/или работают удаленно через канал с низкой полосой пропускания. Поэтому использование заявленного изобретения, которое в определенной мере объединяет работу антивируса, который работает в режиме реального времени на компьютерной системе, в комбинации с системой поиска данных удаленных файлов и их анализа на наличие угроз ИБ позволяет обойти эти технологические препятствия.

Еще одним преимуществом заявленного изобретения является то, что считывание данных удаленных файлов в оперативную память 25 лишено того недостатка, который возникает при восстановлении или иной записи удаленных файлов в файловой системе 130 на машиночитаемом носителе 120. А именно возможности записи восстановленного файла поверх другого удаленного файла, который после этого не сможет быть восстановлен/считан и проанализирован на наличие угроз ИБ.

Многие известные из уровня техники антивирусные средства отправляют подозрительные файлы на удаленный сервер для детального анализа и на основе вердикта удаленного сервера принимают решение о вызове сигнала тревоги. Критерий подозрительности файла основан на детектирующей логике, которая может отсутствовать на момент наличия вредоносного файла в системе и появится в базе антивируса уже после того, как вредоносный файл удалился. Поэтому объедение антивируса с системой поиска данных удаленных файлов и их анализа на наличие угроз ИБ позволяет сканировать удаленные файлы новой детектирующей логикой, искать среди них подозрительные файлы, отправлять их на удаленный сервер (например, на удаленный компьютер 110) для детального анализа, после которого удаленный файл будет признан вредоносным, и таким образом обнаруживать новое, ранее неизвестное ВПО. Выпущенная сигнатура на это, ранее неизвестное ВПО, может обнаружить другие ранее неизвестные образцы ВПО, таким образом повышая уровень обнаружения (англ. detaction rate).

Помимо прочего, комбинирование работы антивируса и системы поиска данных удаленных файлов позволяет обнаружить другие индикаторы компрометации и следы заражения. Например, система поиска данных удаленных файлов может обнаружить и считать данные системного журнала, преднамеренно удаленного злоумышленником. Журнал может содержать события, просканировав которые антивирус может принять решение о том, что в файле выполнялось ВПО. Например, при перемещении из системы в систему ВПО “cobaltstrike” устанавливает вредоносную службу в целевой системе, факт установления службы в системе генерирует событие 7045 в системном журнале Windows со следующими шаблонами:

• Service Name: <7-alphanumeric-characters>;

• Service File Name: %COMSPEC% /b /c start /b /min powershell -nop -w hidden -encodedcommand <base64-encoded-command>.

Если злоумышленник удалит журнал, то заявленное изобретение позволит обнаружить факт компрометации и установки ВПО за счет считывания данных удаленного журнала и поиска в них описанного выше индикатора компрометации и других индикаторов компрометации.

Другим примером могут быть индикаторы компрометации, содержащие артефакты, оставляемые ВПО. Например утилита “mimikatz” при дампе Kerberos-билетов создает файлы с расширением «.kirbi» на машиночитаемом носителе. Наличие такого файла или удаленного файла является индикатором компрометации.

Настоящая система 100 может начать поиск данных удаленных файлов на основании данных (например, команды, инструкции), полученных от пользователя компьютера 20, в том числе от офицера безопасности или аналитика ИБ (SOC-аналитика, от англ. security operation center), по расписанию, после установки системы 100 на компьютер 20, после установки на компьютер 20 средства защиты 101 или антивируса, после обновления антивирусных баз средства защиты 101, при изменении условий анализа 103, при обнаружении угрозы ИБ на компьютере 20 средством защиты 101 или при выполнении других условий. Таким образом, согласно частному варианту реализации на машиночитаемом носителе 120 компьютера начинают поиск данных, соответствующих удаленным файлам, при выполнении условия, согласно которому на компьютере или на удаленном сервере, связанном с компьютером, была обнаружена информация об угрозе ИБ (первая угроза ИБ), причем в случае обнаружения информации об угрозе ИБ по итогам анализа считанных данных (вторая угроза ИБ) включают в уведомление об обнаруженной угрозе ИБ информацию о первой угрозе ИБ и о второй угрозе ИБ.

В еще одном примере реализации первую угрозу ИБ и вторую угрозу ИБ относят к одной цепочке заражения (или к одной компьютерной атаке), если известна компьютерная атака, использующая первую угрозу ИБ и вторую угрозу ИБ в той последовательности, в которой упомянутые угрозы ИБ возникли. Например, дроппер может содержать в себе ВПО, которое будет установлено на компьютере и которое настраивает ОС, после чего удаляется ВПО и дроппер. В еще одном примере дроппер извлекает загрузчик, после чего загрузчик скачивает ВПО и устанавливает его на компьютере. В еще одном примере несколько дропперов извлекают на компьютер части ВПО (например, библиотеки, файлы) или части файлов (например, не содержащих заголовки исполняемых файлов), после чего на последнем этапе происходит сборка ВПО из нескольких файлов. В еще одном примере загрузчик анализирует легальные конструкторы ПО на компьютере и скачивает для найденных конструкторов определенные компоненты, которые затем будут собраны в определенное ВПО. Во всех указанных примерах дропперы, загрузчики, части ВПО могут быть обнаружены среди данных удаленных файлов как информация об угрозах ИБ, а совокупность такой информации об угрозах ИБ будет собрана в одну цепочку заражения, соответствующую одной из ранее известных компьютерных атак, которая является угрозой ИБ. Информация о ранее известных компьютерных атаках может содержаться на компьютере 20, например, в виде списка, базы данных или перечня известных компьютерных атак, в котором также содержатся соответствующие указанным компьютерным атакам индикаторы компрометации и, в случае наличия, соответствующего им ВПО.

В одном из частных вариантов реализации, например, если средство защиты 101 обнаружило ВПО (первое ВПО), затем система 100 осуществит поиск данных удаленных файлов, считывание данных удаленного файла в оперативную память 25 и выявление ВПО в считанных данных. При этом если система 100 найдет ВПО в считанных данных (второе ВПО), то может быть восстановлена цепочка заражения (совокупность из первого ВПО и второго ВПО), а также обнаружены следы заражения ВПО. Стоит также отметить, что хотя первое ВПО было обнаружено раньше, чем второе ВПО, тем не менее второе ВПО могло появиться на компьютере 20 прежде, чем первое ВПО. В этом случае в уведомление об обнаруженном заражении компьютера ВПО включают информацию о первом ВПО и о втором ВПО, а также о выявленной цепочке заражения.

В еще одном частном варианте реализации выполняют анализ считанных данных удаленного файла с использованием баз антивируса, обновленных с момента времени удаления файла (актуальных баз антивируса). Такой вариант реализации позволит выявить новое ВПО, сигнатуры (или другие правила) для обнаружения которого были созданы или получены после удаления файла. Кроме того, могут быть выявлены компьютерные атаки, использующие такое новое ВПО. Также, анализ может включать первичный и вторичный анализы. Причем для первичного анализа могут использоваться базы, имеющие высокий риск ошибок второго рода, а вторичный анализ использует уже все базы. Стоит также отметить, что в цепочке заражения могут присутствовать и легитимные файлы/приложения, например использующиеся для сборки из нескольких файлов одного вредоносного файла. В этом случае указанные легитимные файлы могут быть идентифицированы как индикаторы компрометации.

В еще одном частном варианте реализации после обнаружения ВПО в считанных данных удаленного файла проверяют связь между ВПО, обнаруженным до начала поиска удаленных файлов, и ВПО, обнаруженном в считанных данных.

Например, проверяют интервал времени между операциями с удаленными файлами, в данных которых было найдено ВПО, и если интервал времени находится в заданном пределе, найденные ВПО относят к одной цепочке заражения. Кроме того, может быть определен тип ВПО, например дроппер, в случае, если показано, что файл, который был удален, но его данные сохранились на машиночитаемом носителе 120, до своего удаления запустил процесс, из которого был создан новый файл, в котором было обнаружено ВПО. Операции с удаленными файлами включают по меньшей мере одну из: создание, удаление, модификацию, открытие, запуск на исполнение.

В другом примере первое ВПО и второе ВПО относят к одной цепочке заражения, если известна компьютерная атака, использующая первое ВПО и второе ВПО. Например, данные первого ВПО и второго ВПО могут содержаться в информации об известной компьютерной атаки. В этом случае в уведомление об обнаруженной угрозе ИБ дополнительно включают информацию об упомянутой компьютерной атаке.

В еще одном примере ВПО было обнаружено на удаленном сервере информационной системы (который является другим компьютером, не указанным на фигуре), например, путем ручного криминалистического анализа удаленного сервера. После этого была создана одна или несколько сигнатур для средства защиты 101, позволяющих обнаружить обнаруженное ВПО. Затем указанные сигнатуры были доставлены средству защиты 101 на компьютере 20, который также может быть сервером. Далее на компьютере 20 был осуществлен поиск данных, соответствующих удаленным файлам, и выполнен анализ считанных данных с учетом новых сигнатур. И если в результате анализа на компьютере 20 было обнаружено второе ВПО с использованием новых сигнатур, то ВПО, обнаруженное на удаленном сервере и второе ВПО, обнаруженное на компьютере 20, будут отнесены к одной цепочке заражения.

В еще одном частном варианте реализации в случае, если информация о первой угрозе ИБ является индикатором компрометации (первый индикатор компрометации) и информация о второй угрозе ИБ является индикатором компрометации (второй индикатор компрометации), а также если после обнаружения второго индикатора компрометации проверяют связь между первым индикатором компрометации и вторым индикатором компрометации, причем в случае выявления такой связи первый индикатор компрометации и второй индикатор компрометации относят к одной угрозе ИБ — являющейся компьютерной атакой, то информацию о выявленной компьютерной атаке (угрозе ИБ) включают в уведомление об обнаруженной угрозе ИБ.

В другом частном варианте реализации первый индикатор компрометации и второй индикатор компрометации относят к одной компьютерной атаке, если интервал времени между операциями с удаленными файлами, в данных которых был найден первый индикатор компрометации и второй индикатор компрометации, находится в заданных пределах, где операции с удаленными файлами включают по меньшей мере одну из: создание, удаление, модификацию, открытие, запуск на исполнение.

В еще одном частном варианте реализации первый индикатор компрометации и второй индикатор компрометации относят к одной компьютерной атаке, если известна компьютерная атака, использующая первый индикатор компрометации и второй индикатор компрометации, причем в уведомление об обнаруженной угрозе ИБ дополнительно включают информацию об упомянутой компьютерной атаке.

В заявленном изобретении могут быть использованы различные методы поиска данных удаленных файлов. Например, поиск данных удаленного файла может быть произведен путем сравнения актуальных файлов (присутствующих на машиночитаемом носителе 120) с файлами из по меньшей мере одной резервной копии 104 (перебор файлов). Резервная копия 104 может быть любой копией содержимого машиночитаемого носителя 120. На компьютере 20 может быть сохранена как одна, так и несколько резервных копий 104. Кроме того, резервная копия 104 может храниться как на самом машиночитаемом носителе 120, так и на любом другом носителе информации, в том числе на удаленном компьютере 110. Например, в ОС Windows реализация резервной копии 104 осуществлена с использованием технологии теневого копирования (англ. volume shadow copy service, VSS). Другими примерами служат мобильные ОС, например Android, iOS, в которых резервные копии 104 хранятся в облачном хранилище на удаленных устройствах. Таким образом, заявленное изобретение может использовать любую реализацию резервной копии 104, в том числе сохраненные как недавно (например, менее 24 часов), так и давно (например, месяц или год назад). Стоит также отметить, что заявленное изобретение позволяет анализировать предыдущие версии актуальных файлов, если предыдущие версии были удалены.

Другим способом поиска данных удаленных файлов служит технология “file carving” — способ нахождения (с возможным восстановлением, считыванием) данных удаленных файлов из фрагментов при отсутствии метаданных файловой системы. Еще одним способом служит технология “file slack space extraction” — анализ незанятого места в ячейках данных файлов на машиночитаемом носителе 120. Указанные способы поиска данных удаленных файлов могут применять совместно, в том числе совместно с поиском файлов в резервной копии 104, или без него, если резервные копии 104 отсутствуют. Например, в резервную копию 104 операционная система может регулярно добавлять и удалять файлы из определенных каталогов. В этом случае будут дополнительно использованы другие методы поиска данных удаленных файлов.

В еще одном частном варианте реализации поиск данных удаленных файлов осуществляют на машиночитаемом носителе без привязки к файловой системе. Например, если информация о файле удалена из файловой системы, а часть данных файла перезаписана, но остались кластеры, содержащие старую информацию, тогда может быть осуществлен покластерный анализ, в результате которого будут найдены данные ВПО или другая информация об угрозах ИБ.

В частном варианте реализации поиск данных удаленных файлов происходит последовательно различными перечисленными способами в зависимости от приоритета применения того или иного способа. Причем приоритет может определяться, например, скоростью работы способа или доступностью применения способа для анализируемой файловой системы.

Еще один способ поиска данных удаленных файлов заключается в низкоуровневом анализе файловой системы. На примере файловой системы NTFS в процессе этого анализа осуществляют поиск свободных ячеек в главной файловой таблице MFT, после чего анализируют найденные ячейки на наличие структуры, соответствующей структуре ячейки удаленного файла, осуществляют разбор (парсинг) структуры ячейки и извлечение атрибутов из ячейки, после чего признают ячейку как содержащую информацию по удаленному файлу. Причем содержимое ячейки используют для поиска блоков машиночитаемого носителя 120, хранящих (содержащих) содержимое удаленного файла, и для считывания содержимого удаленного файла. Также может быть проверена корректность и безошибочность выполнения упомянутого разбора структуры для содержимого файла и считывания содержимого в оперативную память 25. Удаленный файл может быть считан лишь частично (если на машиночитаемом носителе 120 находится часть содержимого удаленного файла), однако даже в таком виде данные удаленного файла (считанная часть) могут быть проанализированы. Из частично считанного архива или дроппера может быть извлечена часть упакованных файлов. Считанные данные из начала удаленного файла могут содержать метаданные, такие как информацию о формате удаленного файла в целом, имя удаленного файла и другие. Кроме того, в начале удаленного файла может содержаться заголовок известного формата, что послужит дополнительной информацией о самом удаленном файле.

В одном варианте реализации проверка условий анализа 103 осуществляется средством защиты 101 во всех найденных данных удаленного файла. В другом частном варианте реализации проверка условий анализа 103 осуществляется только в метаданных удаленного файла, содержащихся в найденных данных удаленного файла.

Условия анализа 103 могут включать одно или несколько из следующих:

возможно считать путь к удаленному файлу;

возможно считать по меньшей мере часть содержимого удаленного файла (удаленный файл может быть частично или полностью считан);

удаленный файл отсутствует среди актуальных файлов (присутствующих на машиночитаемом носителе 120).

Использование таких условий позволяет сократить время обнаружения ВПО. Например, актуальные файлы компьютера 20 обычно заранее проанализированы средством защиты 101 на наличие ВПО. Поэтому, если удаленный файл совпадает с одним из актуальных файлов, то повторный анализ считанных данных удаленного файла на ВПО избыточен. Аналогичная ситуация с известными легитимными файлами — они были проанализированы ранее и вердикт для них известен (если он не менялся со временем). Проверка известности удаленного файла может быть осуществлена по списку известных файлов или путем отправки запроса об удаленном файле удаленному компьютеру 110, который содержит актуальный список известных файлов.

В частном варианте реализации упомянутое выше условие анализа 103 а) проверяют при низкоуровневом анализе файловой системы. В другом варианте реализации указанное условие проверяют также когда низкоуровневый анализ файловой системы не проводится.

В частном варианте реализации в упомянутом выше условии анализа 103 б) дополнительно проверяется, что удаленный файл не был перезаписан или испорчен.

В еще одном частном варианте реализации в упомянутом выше условии анализа 103 б) дополнительно проверяется, что удаленный файл был перезаписан или испорчен при условии, что считанных данных удаленного файла достаточно, чтобы произвести анализ на наличие информации об угрозах ИБ, или метаданные указанного удаленного файла позволяют получить исходный файл и произвести анализ исходного файла на наличие информации об угрозах ИБ.

В еще одном частном варианте реализации упомянутое выше условие анализа 103 в) проверяют в случае анализа резервной копии 104. В другом варианте реализации указанное условие проверяют также когда анализ резервной копии 104 не проводится.

В еще одном частном варианте реализации для этого средство защиты 101 отправляет на удаленный компьютер 110 считанные метаданные или части удаленного файла, а удаленный компьютер 110 осуществляет поиск соответствующего исходного файла путем сравнения полученных данных и отправляет в качестве обратной связи метаинформацию об исходном файле средству защиты 101 или сам исходный файл.

В еще одном частном варианте реализации поиск данных, соответствующих по меньшей мере одному удаленному файлу, осуществляется путем по меньшей мере одного прохода по машиночитаемому носителю 120 компьютера 20. Под проходом по машиночитаемому носителю 120 понимают просмотр (обычно однократный) всех или части данных на машиночитаемом носителе 120. Такой вариант реализации позволяет исключить ситуацию, когда в процессе первого прохода была найдена часть данных одного удаленного файла, которая затем была считана в оперативную память 25, после чего было обнаружено, что оставшаяся часть данных одного удаленного файла была полностью перезаписана новым файлом и поэтому считанные данные не могут быть проанализированы. Два или более проходов по машиночитаемому носителю 120 на компьютере позволят решить указанную проблему, исключив из анализа данные, соответствующие удаленным файлам, перезаписанным настолько, что они оказались непригодны для дальнейшего анализа. Тем не менее в заявленном изобретении также используется один проход по машиночитаемому носителю 120 — в этом случае повышается скорость работы способа выявления угроз ИБ.

На Фиг. 1 также представлен пример поиска данных, соответствующих по меньшей мере одному удаленному файлу (в данном примере будут найдены данные, соответствующие удаленному файлу 3) и считывания данных удаленного файла 3, данные которого остались на машиночитаемом носителе 120, в то время как запись в MFT была помечена как свободная. При этом удаленный файл 3 был считан в ОЗУ 25 средством анализа 102.

На Фиг. 2 представлен способ выявления угроз ИБ 200. На этапе 210 на машиночитаемом носителе 120 компьютера 20 осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу. Затем на этапе 220 при нахождении данных удаленного файла считывают по меньшей мере часть найденных данных, соответствующих удаленному файлу, в оперативную память 25 компьютера 20. Далее на этапе 230 выполняют анализ считанных данных на наличие информации об угрозах ИБ. В итоге на этапе 240 при обнаружении информации об угрозах ИБ формируют уведомление об обнаруженной угрозе ИБ.

В одном варианте реализации на этапе 220 при нахождении данных удаленного файла при помощи условий анализа 103 проверяют возможность проведения анализа найденных данных. А при выполнении условий анализа считывают по меньшей мере часть данных, соответствующих удаленному файлу, в оперативную память 25 компьютера 20 и продолжают работу способа 200 на этапе 230.

Частные варианты реализации, описанные для системы 100 на Фиг. 1, также применимы и к способу 200 по Фиг. 2.

Таким образом, новизна заявленного изобретения, заключающаяся в особой комбинации этапов поиска данных удаленных файлов и анализа найденных данных удаленный файлов средствами антивируса, позволяет обнаружить угрозы ИБ, такие так пропущенные заражения ВПО и компьютерные атаки. Например, в случае предприятия в события журнала антивируса и в уведомление об обнаруженной угрозе ИБ может быть добавлена информация о метках времени, когда удаленный вредоносный файл был создан в системе, хэшах, атрибутах, а также другая метаинформация об удаленном файле — анализируя подобные метки времени и метаинформацию с нескольких систем, аналитик ИБ может делать обоснованные предположения о связи между заражениями и о том, в какой последовательности злоумышленник заражал системы одним и тем же ВПО, и, соответственно, восстанавливать цепочку заражения.

На примере ВПО для автоматической кражи паролей (англ. password stealer), заявленное изобретение позволит проследить цепочку заражения для более детального расследования инцидентов ИБ, связанных с заражением ВПО или компьютерной атакой, и принятия мер, направленных на повышение ИБ. Кроме того, заявленное изобретение может применяться для улучшения качества работы технологий для выявления ВПО и компьютерных атак, например, таких как: система обнаружения следов проникновения в систему (англ. compromise assessment), сервис реагирования на инциденты (англ. incident response), сервис поиска угроз (англ. threat hunting).

Таким образом, заявленное изобретение позволяет решить техническую проблему, заключающуюся в низком уровне обнаружения угроз ИБ, которые возникли до момента анализа компьютера на наличие информации об угрозах ИБ или были пропущены при предшествующем анализе. Кроме того, будут достигнуты заявленные технические результаты, а именно повышен уровень обнаружения угроз ИБ, в частности ВПО, компьютерных атак, сокращено время обнаружения угроз ИБ, в частности ВПО, компьютерных атак, повышен уровень обнаружения цепочки заражения компьютера ВПО, повышен уровень обнаружения следов заражения компьютера ВПО, повышен уровень обнаружения тех заражений ВПО, следы которых были удалены из файловой системы компьютера. Также будет улучшено качество работы технологий для выявления ВПО и компьютерных атак, в частности системы обнаружения следов проникновения в систему, сервиса реагирования на инциденты, сервиса поиска угроз.

На Фиг. 3 приведен возможный пример средства защиты 101. Средство защиты 101 (антивирус или другое средство защиты) компьютера 20 может содержать модули, предназначенные для обеспечения безопасности устройства, например: сканер по доступу, сканер по требованию, почтовый антивирус, веб антивирус, модуль проактивной защиты, модуль HIPS (англ. Host Intrusion Prevention System — система предотвращения вторжений), DLP-модуль (англ. data loss prevention — предотвращение утечки данных), сканер уязвимостей, эмулятор, сетевой экран, модуль поиска индикаторов компрометации (IOC) и другие. Стоит отметить, что в одном частном варианте реализации средство анализа 102 является одним из модулей средства защиты 101. В частном варианте реализации указанные модули могут быть составной частью средства защиты 101. В еще одном варианте реализации данные модули могут быть реализованы в виде отдельных программных компонент.

Сканер по доступу содержит функционал определения вредоносной активности всех открываемых, запускаемых и сохраняемых файлов на компьютерной системе пользователя. Сканер по требованию отличается от сканера по доступу тем, что сканирует заданные пользователем файлы и директории по требованию пользователя.

Почтовый антивирус необходим для контроля входящей и исходящей электронной почты на предмет содержания вредоносных объектов. Веб-антивирус служит для предотвращения исполнения вредоносного кода, который может содержаться на веб-сайтах, посещаемых пользователем, а также для блокирования открытия веб-сайтов. Модуль HIPS служит для определения нежелательной и вредоносной активности программ и блокирования её в момент исполнения. DLP-модуль служит для определения и предотвращения утечки конфиденциальных данных за пределы компьютера или сети. Сканер уязвимостей необходим для определения уязвимостей на устройстве (например, отключены некоторые компоненты средства защиты, используются не актуальные вирусные базы, открыт сетевой порт и пр.). Сетевой экран осуществляет контроль и фильтрацию сетевого трафика в соответствии с заданными правилами. Работа эмулятора заключается в имитации гостевой системы во время исполнения инструкций файла в эмуляторе. Модуль проактивной защиты использует поведенческие сигнатуры для определения поведения приложений и их классификации по уровню доверия.

Модуль поиска индикаторов компрометации выполняет поиск следов компрометации, например, с использованием сигнатур YARA (открытый формат сигнатур), с использованием сканера Loki, с использованием форматов STIX и JSON.

На Фиг. 4 представлена компьютерная система, на которой могут быть реализованы различные варианты систем и способов, раскрытых в настоящем документе. Компьютерная система 20 может представлять собой систему, сконфигурированную для реализации настоящего изобретения и может быть представлена в виде одного вычислительного устройства или в виде нескольких вычислительных устройств, например, настольного компьютера, портативного компьютера, ноутбука, мобильного вычислительного устройства, смартфона, планшетного компьютера, сервера, мейнфрейма, встраиваемого устройства и других форм вычислительных устройств.

Как показано на Фиг. 4, компьютерная система 20 включает в себя: центральный процессор 21, системную память 22 и системную шину 23, которая связывает разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, способную взаимодействовать с любой другой шинной архитектурой. Примерами шин являются: PCI, ISA, PCI-Express, HyperTransport™, InfiniBand™, Serial ATA, I2C и другие подходящие соединения между компонентами компьютерной системы 20. Центральный процессор 21 содержит один или несколько процессоров, имеющих одно или несколько ядер. Центральный процессор 21 исполняет один или несколько наборов машиночитаемых инструкций, реализующих способы, представленные в настоящем документе. Системная память 22 может быть любой памятью для хранения данных и/или компьютерных программ, исполняемых центральным процессором 21. Системная память может содержать как постоянное запоминающее устройство (ПЗУ) 24, так и память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 включает в себя одно или несколько устройств хранения данных, таких как одно или несколько извлекаемых запоминающих устройств 27, одно или несколько неизвлекаемых запоминающих устройств 28, или комбинации извлекаемых и неизвлекаемых устройств. Одно или несколько извлекаемых запоминающих устройств 27 и/или неизвлекаемых запоминающих устройств 28 подключены к системной шине 23 через интерфейс 32. В одном из вариантов реализации извлекаемые запоминающие устройства 27 и соответствующие машиночитаемые носители информации представляют собой энергонезависимые модули для хранения компьютерных инструкций, структур данных, программных модулей и других данных компьютерной системы 20. Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28 могут использовать различные машиночитаемые носители информации. Примеры машиночитаемых носителей информации включают в себя машинную память, такую как кэш-память, SRAM, DRAM, ОЗУ не требующую конденсатора (Z-RAM), тиристорную память (T-RAM), eDRAM, EDO RAM, DDR RAM, EEPROM, NRAM, RRAM, SONOS, PRAM; флэш-память или другие технологии памяти, такие как твердотельные накопители (SSD) или флэш-накопители; магнитные кассеты, магнитные ленты и магнитные диски, такие как жесткие диски или дискеты; оптические носители, такие как компакт-диски (CD-ROM) или цифровые универсальные диски (DVD); и любые другие носители, которые могут быть использованы для хранения нужных данных и к которым может получить доступ компьютерная система 20.

Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28, содержащиеся в компьютерной системе 20 используются для хранения операционной системы 35, приложений 37, других программных модулей 38 и программных данных 39. Компьютерная система 20 включает в себя периферийный интерфейс 46 для передачи данных от устройств ввода 40, таких как клавиатура, мышь, стилус, игровой контроллер, устройство голосового ввода, устройство сенсорного ввода, или других периферийных устройств, таких как принтер или сканер через один или несколько портов ввода/вывода, таких как последовательный порт, параллельный порт, универсальная последовательная шина (USB) или другой периферийный интерфейс. Устройство отображения 47, такое как один или несколько мониторов, проекторов или встроенных дисплеев, также подключено к системной шине 23 через выходной интерфейс 48, такой как видеоадаптер. Помимо устройств отображения 47, компьютерная система 20 оснащена другими периферийными устройствами вывода (на Фиг. 4 не показаны), такими как динамики и другие аудиовизуальные устройства.

Компьютерная система 20 может работать в сетевом окружении, используя сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является рабочим персональным компьютером или сервером, который содержит большинство или все упомянутые компоненты, отмеченные ранее при описании сущности компьютерной системы 20, представленной на Фиг. 4. В сетевом окружении также могут присутствовать и другие устройства, например, маршрутизаторы, сетевые станции или другие сетевые узлы. Компьютерная система 20 может включать один или несколько сетевых интерфейсов 51 или сетевых адаптеров для связи с удаленными компьютерами 49 через одну или несколько сетей, таких как локальная компьютерная сеть (LAN) 50, глобальная компьютерная сеть (WAN), интранет и Интернет. Примерами сетевого интерфейса 51 являются интерфейс Ethernet, интерфейс Frame Relay, интерфейс SONET и беспроводные интерфейсы.

Варианты раскрытия настоящего изобретения могут представлять собой систему, способ, или машиночитаемый носитель (или носитель) информации.

Машиночитаемый носитель информации является осязаемым устройством, которое сохраняет и хранит программный код в форме машиночитаемых инструкций или структур данных, к которым имеет доступ центральный процессор 21 компьютерной системы 20. Машиночитаемый носитель может быть электронным, магнитным, оптическим, электромагнитным, полупроводниковым запоминающим устройством или любой подходящей их комбинацией. В качестве примера, такой машиночитаемый носитель информации может включать в себя память с произвольным доступом (RAM), память только для чтения (ROM), EEPROM, портативный компакт-диск с памятью только для чтения (CD-ROM), цифровой универсальный диск (DVD), флэш-память, жесткий диск, портативную компьютерную дискету, карту памяти, дискету или даже механически закодированное устройство, такое как перфокарты или рельефные структуры с записанными на них инструкциями.

Система и способ настоящего изобретения, могут быть рассмотрены в терминах средств. Термин «средство», используемый в настоящем документе, относится к реальному устройству, компоненту или группе компонентов, реализованных с помощью аппаратного обеспечения, например, с помощью интегральной схемы, специфичной для конкретного приложения (ASIC) или FPGA, или в виде комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора машиночитаемых инструкций для реализации функциональности средства, которые (в процессе выполнения) превращают микропроцессорную систему в устройство специального назначения. Средство также может быть реализовано в виде комбинации этих двух компонентов, при этом некоторые функции могут быть реализованы только аппаратным обеспечением, а другие функции — комбинацией аппаратного и программного обеспечения. В некоторых вариантах реализации, по крайней мере, часть, а в некоторых случаях и все средство может быть выполнено на центральном процессоре 21 компьютерной системы 20. Соответственно, каждое средство может быть реализовано в различных подходящих конфигурациях и не должно ограничиваться каким-либо конкретным вариантом реализации, приведенным в настоящем документе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что при разработке любого реального варианта осуществления настоящего изобретения необходимо принять множество решений, специфических для конкретного варианта осуществления, для достижения конкретных целей, и эти конкретные цели будут разными для разных вариантов осуществления. Понятно, что такие усилия по разработке могут быть сложными и трудоемкими, но, тем не менее, они будут обычной инженерной задачей для тех, кто обладает обычными навыками в данной области, пользуясь настоящим раскрытием изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Система и способ определения вредоносного файла | 2017 |

|

RU2673407C1 |

| Способ применения больших языковых моделей при реагировании на инциденты информационной безопасности | 2023 |

|

RU2825972C1 |

| Способ формирования запросов к большой языковой модели при мониторинге безопасности и реагировании на инциденты | 2023 |

|

RU2825973C1 |

| Способ комбинирования большой языковой модели и агента безопасности | 2023 |

|

RU2825975C1 |

| Система и способ создания антивирусной записи | 2018 |

|

RU2697954C2 |

| Способ фильтрации событий для передачи на удаленное устройство | 2022 |

|

RU2813239C1 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

Изобретение относится к области информационной безопасности. Технический результат заключается в повышении уровня обнаружения угроз информационной безопасности (ИБ), следов заражения компьютера вредоносным программным обеспечением (ВПО), в улучшении качества выявления ВПО и компьютерных атак. Способ выявления угроз ИБ включает этапы, на которых: на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу; проверяют при помощи условий анализа возможность проведения анализа найденных данных; при выполнении условий анализа считывают по меньшей мере часть данных, соответствующих удаленному файлу, в оперативную память компьютера; выполняют анализ считанных данных на наличие информации об угрозах ИБ; при обнаружении информации об угрозах ИБ формируют уведомление об обнаруженной угрозе ИБ. 2 н. и 36 з.п. ф-лы, 4 ил.

1. Реализуемый компьютером способ выявления угроз информационной безопасности (ИБ), включающий этапы, на которых:

а) на машиночитаемом носителе компьютера осуществляют поиск данных, соответствующих по меньшей мере одному удалённому файлу;

б) проверяют при помощи условий анализа возможность проведения анализа найденных данных;

в) при выполнении условий анализа считывают по меньшей мере часть данных, соответствующих удаленному файлу, в оперативную память компьютера;

г) выполняют анализ считанных данных на наличие информации об угрозах ИБ;

д) при обнаружении информации об угрозах ИБ формируют уведомление об обнаруженной угрозе ИБ.

2. Способ по п. 1, в котором угрозами ИБ являются по меньшей мере одна из: вредоносное программное обеспечение (ВПО), компьютерная атака; причем информация о ВПО включает данные ВПО, а информация о компьютерной атаке включает индикаторы компрометации.

3. Способ по п. 2, в котором информация о компьютерной атаке дополнительно включает данные ВПО.

4. Способ по п. 1, в котором условия анализа включают по меньшей мере одно из следующих:

а) возможно считать путь к удаленному файлу;

б) возможно считать по меньшей мере часть содержимого удаленного файла;

в) удаленный файл отсутствует среди актуальных файлов.

5. Способ по п. 4, в котором условие анализа дополнительно включает следующее: возможно считать по меньшей мере часть содержимого удаленного файла, причем удаленный файл не был перезаписан или испорчен.

6. Способ по п. 4, в котором условие анализа дополнительно включает следующее: возможно считать по меньшей мере часть содержимого удаленного файла, причем удаленный файл был перезаписан или испорчен при условии, что считанных данных удаленного файла достаточно, чтобы произвести анализ на наличие информации об угрозах ИБ, или метаданные указанного удаленного файла позволяют получить исходный файл и произвести анализ исходного файла на наличие информации об угрозах ИБ.