Область техники, к которой относится изобретение

Настоящее изобретение относится к области технологий связи и, в частности, к способу защиты безопасности и устройству, и сетевому устройству доступа.

Уровень техники

В архитектуре с двойным соединением оконечное устройство может осуществлять доступ как к главной станции, так и к вторичной станции. В стандарте «Долгосрочное развитие» (long term evolution, LTE) архитектуры двойного соединения, и главная станция и вторичная станция являются усовершенствованными узлами NodeB (evolved NodeB, eNB или eNodeB) в сети 4-го поколения (4th generation, 4G). В этой архитектуре главная станция может быть представлена как главный eNodeB или MeNB, и вторичная станция может быть представлена как вторичный eNodeB или SeNB. Подобно LTE, сеть 5-го поколения (5th generation, 5G) также может поддерживать технологию двойного соединения. В архитектуре с двойным соединением в 5G сети и главная станция, и вторичная станция могут быть базовыми станциями следующего поколения (next generation node base station, gNB) в 5G сети. В качестве альтернативы главная станция является gNB в 5G сети и вторичная станция является eNB в 4G сети. В качестве альтернативы главная станция является eNB в 4G сети, и вторичная станция является gNB в 5G сети.

В архитектуре с двойным соединением сетевое устройство может передавать данные плоскости пользователя в оконечное устройство, используя главную станцию и вторичную станцию. В 4G сети, следует ли использовать защиту безопасности плоскости пользователя, является фиксированным аспектом. Следовательно, в LTE архитектуре двойного соединения определяется, следует ли использовать вторичную станцию для защиты безопасности плоскости пользователя. Однако в 5G сети при необходимости может быть использована защита безопасности плоскости пользователя. Следовательно, в архитектуре сети 5G двойного соединения, если в 5G сети по-прежнему используется 4G технология двойного соединения, защита безопасности плоскости пользователя не может быть применена надлежащим образом.

Раскрытие сущности изобретения

Настоящее изобретение обеспечивает способ защиты безопасности и устройство, и сетевое устройство доступа для решения технической задачи, заключающейся в том, что защита безопасности плоскости пользователя предшествующего уровня техники не может быть использована надлежащим образом.

Согласно первому аспекту вариант осуществления настоящего раскрытия обеспечивает способ защиты безопасности. Настоящий способ применяется к сценарию с двойным соединением. Сценарий включает в себя первое сетевое устройство доступа и второе сетевое устройство доступа, первое сетевое устройство доступа является вторичной станцией в двойном соединении, и второе сетевое устройство доступа является главной станцией в двойном соединении. Способ включает в себя:

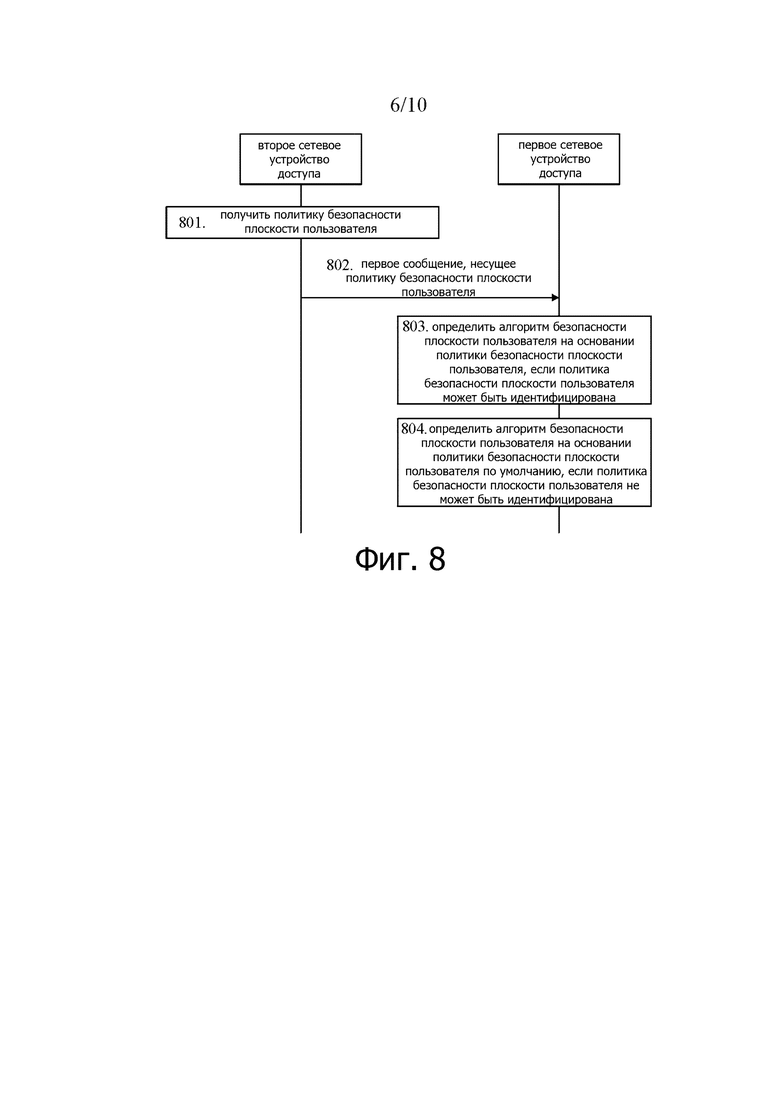

прием первым сетевым устройством доступа первого сообщения от второго сетевого устройства доступа, где первое сообщение передает политику безопасности плоскости пользователя, и политика безопасности плоскости пользователя используется для указания типа защиты безопасности плоскости пользователя, которая должна быть инициирована первым сетевым устройством доступа; и затем определение первым сетевым устройством доступа алгоритма безопасности плоскости пользователя на основании политики безопасности плоскости пользователя, если первое сетевое устройство доступа может идентифицировать политику безопасности плоскости пользователя; или определение первым сетевым устройством доступа алгоритма безопасности плоскости пользователя на основании политики безопасности плоскости пользователя по умолчанию, если первое сетевое устройство доступа не может идентифицировать политику безопасности плоскости пользователя. В качестве варианта, первое сетевое устройство доступа может дополнительно определять ключ плоскости пользователя, соответствующий алгоритму безопасности плоскости пользователя. Согласно этому способу, когда первое сетевое устройство доступа может идентифицировать политику безопасности плоскости пользователя из второго сетевого устройства доступа, первое сетевое устройство доступа может определять алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя из второго сетевого устройства доступа, чтобы использовать алгоритм безопасности плоскости пользователя, как требуется. Если первое сетевое устройство доступа не может идентифицировать политику безопасности плоскости пользователя из второго сетевого устройства доступа, первое сетевое устройство доступа может дополнительно определить алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя по умолчанию. Это обеспечивает безопасность данных плоскости пользователя, передаваемых между первым сетевым устройством доступа и оконечным устройством.

Первое сетевое устройство доступа может быть SN, и SN является вторичной станцией с двойным соединением или множественными соединениями. SN может быть 5G базовой станцией gNB или 4G базовой станцией eNB; или может быть non-3GPP технологией доступа, например, технологией доступа Wi-Fi или технологией доступа к фиксированной сети; или сетевой элемент, который имеет функцию шлюза и который относится к non-3GPP технологии доступа, например, N3IWF сетевой элемент в 5G сети, ePDG в 4G сети или FMIF, доступ к которому осуществляется 5G фиксированной сетью. еNB может быть дополнительно классифицирован на усовершенствованный eNB или исходный eNB. Усовершенствованный eNB также может называться обновленным eNB, и исходный eNB также может называться унаследованным eNB. Усовершенствованный eNB означает, что eNB может идентифицировать сигнализацию, которая может быть идентифицирована 5G gNB, а также имеет связанную функцию 5G gNB. Например, усовершенствованный eNB поддерживает интерфейс Xn и может идентифицировать весь контент интерфейса Xn. В качестве другого примера усовершенствованный eNB поддерживает защиту целостности плоскости пользователя и может идентифицировать политику безопасности.

Второе сетевое устройство доступа может быть MN, и MN является главной станцией (то есть, master station) с двойным соединением или множественным соединением. Функция второго сетевого устройства доступа может заключаться в определении, следует ли использовать режим двойного соединения или множественного соединения для обслуживания оконечного устройства для пересылки данных. MN дополнительно может быть станцией, которая однозначно взаимодействует с основным сетевым элементом плоскости управления. В качестве варианта, MN может быть 5G базовой станцией gNB, 4G базовой станцией LTE eNB или усовершенствованной 4G базовой станцией e-eNB или NR-eNB; или может быть non-3GPP технологией доступа, например, технологией доступа Wi-Fi или технологией доступа к фиксированной сети; или сетевой элемент, который имеет функцию шлюза и который относится к non-3GPP технологии доступа, например, сетевой элемент N3IWF в 5G сети, ePDG в 4G сети или FMIF, доступ к которому осуществляется 5G фиксированной сетью.

В возможной реализации, первое сообщение дополнительно передает информацию гранулярности, соответствующую политике безопасности плоскости пользователя. В этом случае, первое сетевое устройство доступа и второе сетевое устройство доступа выполняют защиту безопасности данных плоскости пользователя с одинаковой гранулярностью, используя один и тот же тип алгоритма безопасности плоскости пользователя. Следовательно, отсутствует случай, в котором оконечному устройству необходимо выполнить проверку безопасности данных плоскости пользователя с одинаковой гранулярностью с использованием различных типов алгоритмов безопасности плоскости пользователя, и сложность обработки оконечного устройства не увеличивается.

В качестве варианта, информация гранулярности, соответствующая политике безопасности плоскости пользователя, представляет гранулярность, на которой может использоваться политика безопасности плоскости пользователя. Информация гранулярности может быть любым одним или более из PDU идентификатора сеанса, QoS параметра (например, QFI), информации сегмента (например, идентификатор сегмента), 5-кортежной информации и информация DN.

В возможной реализации первое сетевое устройство доступа может дополнительно передавать второе сообщение второму сетевому устройству доступа, где второе сообщение является сообщением ответа для первого сообщения, второе сообщение передает первую информацию указания, и первая информация указания используется для указания типа защиты безопасности плоскости пользователя, которая должна быть инициирована оконечным устройством. Согласно этому способу, после определения алгоритма безопасности плоскости пользователя, первое сетевое устройство доступа уведомляет оконечное устройство о типе защиты безопасности плоскости пользователя, подлежащий инициированию, так что оконечное устройство и первое сетевое устройство доступа могут использовать один и то же тип защиты безопасности плоскости пользователя, и оконечное устройство может выполнять проверку безопасности данных плоскости пользователя, на которых выполняется защита безопасности, с использованием первого сетевого устройства доступа.

В качестве варианта, тип защиты безопасности плоскости пользователя, подлежащий инициированию оконечным устройством, указанным первой информацией указания, может быть таким же или отличаться от типа защиты безопасности плоскости пользователя, подлежащий инициированию первым сетевым устройством доступа, указанный политикой безопасности плоскости пользователя. Если первое сетевое устройство доступа определяет алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя, то тип защиты безопасности плоскости пользователя, подлежащий инициированию оконечным устройством, указанный первой информацией указания, будет таким же, как тип защиты безопасности плоскости пользователя, подлежащий инициированию первым сетевым устройством доступа, указанным политикой безопасности плоскости пользователя. Если первое сетевое устройство доступа не определяет алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя, то тип защиты безопасности плоскости пользователя, подлежащий инициированию оконечным устройством, указанным первой информацией указания, отличается от типа защиты безопасности плоскости пользователя, подлежащий инициированию первым сетевым устройством доступа, указанным политикой безопасности плоскости пользователя.

В возможной реализации второе сообщение дополнительно передает один или оба из алгоритма безопасности плоскости пользователя, определенного первым сетевым устройством доступа, и информацию гранулярности, которая соответствует первой информации указания. Можно понять, что после приема второго сообщения второе сетевое устройство доступа может передать оконечному устройству один или оба из алгоритма безопасности плоскости пользователя, определенного первым сетевым устройством доступа, и информацию гранулярности, которая соответствует первой информации указания. Следовательно, оконечное устройство может сгенерировать ключ плоскости пользователя, используя тот же алгоритм безопасности плоскости пользователя, что и алгоритм первого сетевого устройства доступа, и выполнить проверку безопасности на принятых данных плоскости пользователя на основании информации гранулярности.

В возможной реализации первое сообщение дополнительно передает тип разгрузки двойного соединения, и тип разгрузки представляет собой разгрузку на основании вторичной станции или разгрузку на основании двух станций.

Разгрузка на основании вторичной станции означает, что защита безопасности выполняется с использованием ключа плоскости пользователя вторичной станции для данных плоскости пользователя, которые должны быть переданы UPF сетевым элементом на оконечное устройство. Разгрузка на основании двух станций означает, что защита безопасности выполняется с использованием плоскости пользователя главной станции для данных, пересылаемых главной станцией на оконечное устройство, и защита безопасности выполняется с использованием плоскости пользователя вторичной станции, на данных, переданных вторичной станцией на оконечное устройство.

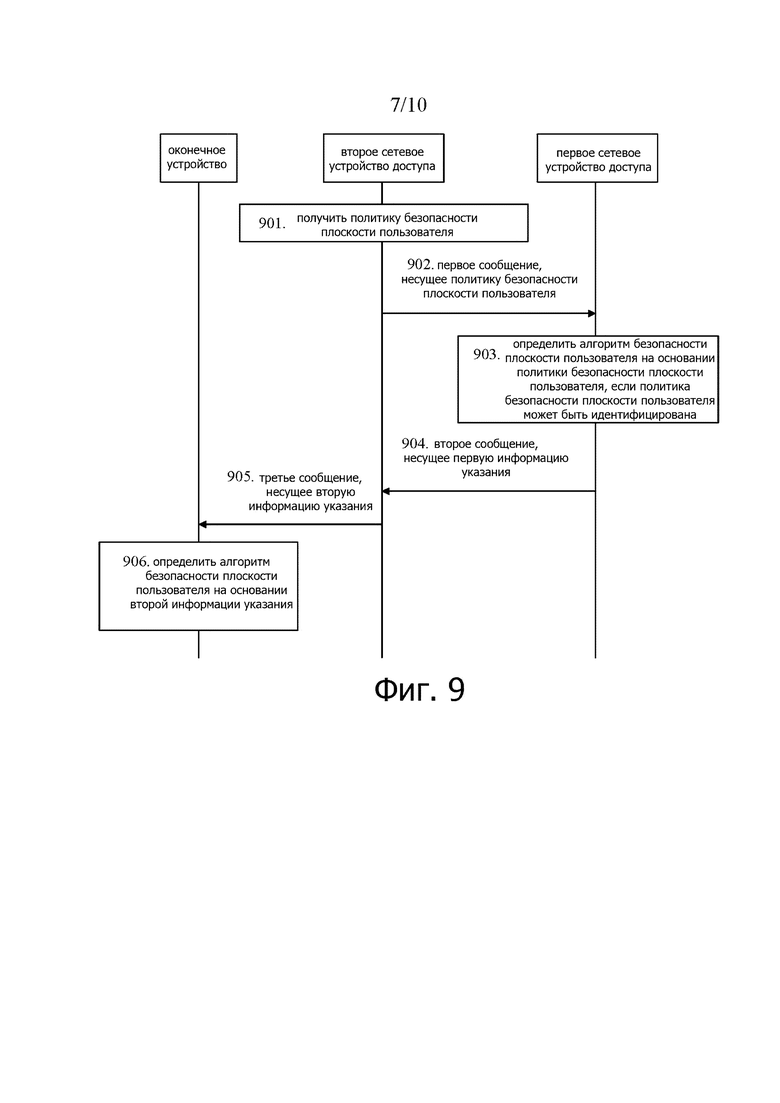

В возможной реализации первое сетевое устройство доступа может дополнительно передавать третье сообщение на оконечное устройство, где третье сообщение передает вторую информацию указания, и вторая информация указания используется для указания типа защиты безопасности плоскости пользователя, инициируемый оконечным устройством. Согласно этому способу, первое сетевое устройство доступа может напрямую уведомлять оконечное устройство о типе защиты безопасности плоскости пользователя, подлежащем инициированию, при этом тип защиты безопасности плоскости пользователя, подлежащий инициированию, не требует пересылки вторым сетевым устройством доступа, тем самым, снижая объем служебной сигнализации. Дополнительно, оконечное устройство и первое сетевое устройство доступа обеспечивают один и тот же тип защиты безопасности плоскости пользователя, так что оконечное устройство может выполнять проверку безопасности для данных плоскости пользователя, на которых выполняется защита безопасности, с использованием первого сетевого устройства доступа.

В возможной реализации третье сообщение дополнительно передает один или оба из алгоритма безопасности плоскости пользователя, определенного первым сетевым устройством доступа, и информацию гранулярности, которая соответствует второй информации указания.

В возможной реализации тип разгрузки представляет собой разгрузку главной станции, и первое сетевое устройство доступа может принять четвертое сообщение из второго сетевого устройства доступа, где четвертое сообщение передает тип разгрузки. Разгрузка главной станции означает, что главная станция выполняет защиту данных плоскости пользователя, которые должны быть переданы UPF сетевым элементом на оконечное устройство. Согласно способу, второе сетевое устройство доступа может уведомить, используя четвертое сообщение, первое сетевое устройство доступа, что тип разгрузки является разгрузкой главной станции, так что первому сетевому устройству доступа не нужно определять алгоритм безопасности плоскости пользователя.

Согласно второму аспекту вариант осуществления настоящего раскрытия обеспечивает способ защиты безопасности. Этот способ применяется к сценарию с двойным соединением. Сценарий включает в себя первое сетевое устройство доступа и второе сетевое устройство доступа. Первое сетевое устройство доступа является вторичной станцией при двойном соединении, и второе сетевое устройство доступа является главной станцией при двойном соединении. Способ включает в себя:

получение вторым сетевым устройством доступа политики безопасности плоскости пользователя и передачу вторым сетевым устройством доступа первого сообщения первому сетевому устройству доступа, где первое сообщение передает политику безопасности плоскости пользователя. Политика безопасности плоскости пользователя используется для указания типа защиты безопасности плоскости пользователя, который подлежит инициированию вторым сетевым устройством доступа. Согласно способу, второе сетевое устройство доступа может указывать тип защиты безопасности плоскости пользователя, который подлежит инициированию первым сетевым устройством доступа, путем передачи первого сообщения в первое сетевое устройство доступа. Затем первое сетевое устройство доступа может определять алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя из второго сетевого устройства доступа, так что алгоритм безопасности плоскости пользователя инициируется, как требуется.

В возможной реализации первое сообщение дополнительно передает информацию гранулярности, соответствующую политике безопасности плоскости пользователя. В этом случае, первое сетевое устройство доступа и второе сетевое устройство доступа выполняют защиту данных плоскости пользователя с одинаковой гранулярностью, используя один и тот же тип алгоритма безопасности плоскости пользователя. Следовательно, не возникает случай, в котором оконечному устройству необходимо выполнить проверку безопасности для данных плоскости пользователя с одинаковой гранулярностью, с использованием различных типов алгоритмов безопасности плоскости пользователя, и сложность обработки оконечного устройства не увеличивается.

В возможной реализации первое сообщение дополнительно передает тип разгрузки двойного соединения, и тип разгрузки представляет собой разгрузку на основании вторичной станции или разгрузку на основании двух станций.

В возможной реализации второе сетевое устройство доступа может дополнительно принимать второе сообщение из первого сетевого устройства доступа, где второе сообщение является сообщением ответа для первого сообщения, второе сообщение передает первую информацию указания, и первая информация указания используется для указания типа защиты безопасности плоскости пользователя, подлежащего инициированию оконечным устройством.

В возможной реализации, после того, как второе сетевое устройство доступа принимает второе сообщение из первого сетевого устройства доступа, второе сетевое устройство доступа может передать третье сообщение на оконечное устройство, где третье сообщение передает вторую информацию указания, и вторая информация указания используется для указания типа защиты безопасности плоскости пользователя, подлежащего инициированию оконечным устройством. Согласно этому способу, после определения алгоритма безопасности плоскости пользователя первое сетевое устройство доступа уведомляет оконечное устройство о типе защиты безопасности плоскости пользователя, подлежащий инициированию, так что оконечное устройство и первое сетевое устройство доступа используют один и тот же тип защиты безопасности плоскости пользователя, и оконечное устройство может выполнять проверку безопасности данных плоскости пользователя, на которых выполняется защита безопасности, с использованием первого сетевого устройства доступа.

В возможной реализации, прежде чем второе сетевое устройство доступа передаст третье сообщение на оконечное устройство, второе сетевое устройство доступа определяет первую информацию указания как вторую информацию указания, если первая информация указания согласуется с политикой безопасности плоскости пользователя. В качестве альтернативы второе сетевое устройство доступа отклоняет доступ первого сетевого устройства доступа, если первая информация указания несовместима с политикой безопасности плоскости пользователя. Согласно этому способу, перед тем как уведомить оконечное устройство о типе защиты безопасности плоскости пользователя, подлежащнм инициированию, второе сетевое устройство доступа проверяет первую информацию указания, чтобы можно было гарантировать, что оконечное устройство и первое сетевое устройство доступа использует тот же тип защиты безопасности плоскости пользователя.

В возможной реализации, прежде чем второе сетевое устройство доступа передаст третье сообщение в оконечное устройство, второе сетевое устройство доступа проверяет, принята ли первая информация указания из первого сетевого устройства доступа, и определяет первую информацию указания как вторую информацию указания, если второе сетевое устройство доступа принимает первую информацию указания из первого сетевого устройства доступа; или определяет, на основании первого сообщения, является ли первое сетевое устройство доступа унаследованным eNB, если второе сетевое устройство доступа не принимает вторую информацию указания из первого сетевого устройства доступа, и проверяет политику безопасности плоскости пользователя, если первое сетевое устройство доступа является унаследованным eNB.

Если политика безопасности плоскости пользователя предоставляет защиту шифрования плоскости пользователя и не обеспечивает защиту целостности плоскости пользователя, второе сетевое устройство доступа генерирует вторую информацию указания на основании политики безопасности плоскости пользователя. Вторая информация указания используется, чтобы указать оконечному устройству использовать защиту шифрования плоскости пользователя, но не использовать защиту целостности плоскости пользователя.

В качестве альтернативы, если политика безопасности плоскости пользователя не предоставляет защиту шифрования плоскости пользователя, но обеспечивает защиту целостности плоскости пользователя, второе сетевое устройство доступа отклоняет доступ первого сетевого устройства доступа.

В качестве альтернативы, если политика безопасности плоскости пользователя не обеспечивает защиту шифрования плоскости пользователя, но обеспечивает защиту целостности плоскости пользователя, второе сетевое устройство доступа изменяет политику безопасности плоскости пользователя, чтобы предоставить защиту шифрования плоскости пользователя и не использовать защиту целостности плоскости пользователя, и дополнительно генерирует вторую информацию указания на основании измененной политики безопасности плоскости пользователя. Вторая информация указания используется для указания оконечному устройству инициировать защиту шифрования плоскости пользователя, но не инициировать защиту целостности плоскости пользователя.

В другой возможной реализации, прежде чем второе сетевое устройство доступа передаст третье сообщение в оконечное устройство, второе сетевое устройство доступа определяет, разрешено ли политике безопасности плоскости пользователя быть несовместимой с первой информацией указания.

Если второе сетевое устройство доступа позволяет политике безопасности плоскости пользователя быть несовместимой с первой информацией указания, второе сетевое устройство доступа использует первую информацию указания в качестве второй информации указания.

В качестве альтернативы, если второе сетевое устройство доступа не позволяет политике безопасности плоскости пользователя быть несовместимой с первой информацией указания, и второе сетевое устройство доступа определяет, что первая информация указания согласуется с политикой безопасности плоскости пользователя, второе сетевое устройство доступа использует первую информацию указания в качестве второй информации указания.

В качестве альтернативы, если второе сетевое устройство доступа не позволяет политике безопасности плоскости пользователя быть несовместимой с первой информацией указания, и второе сетевое устройство доступа определяет, что первая информация указания несовместима с политикой безопасности плоскости пользователя, второе сетевое устройство доступа отклоняет доступ первого сетевого устройства доступа.

В возможной реализации тип разгрузки является разгрузкой на основании вторичной станции, и после того, как второе сетевое устройство доступа принимает второе сообщение из первого сетевого устройства доступа, второе сетевое устройство доступа может использовать первую информацию указания в качестве второй информация указания.

В возможной реализации, прежде чем второе сетевое устройство доступа передаст первое сообщение первому сетевому устройству доступа, второе сетевое устройство доступа может определить, что тип разгрузки двойного соединения является разгрузкой на основании вторичной станции.

Согласно третьему аспекту вариант осуществления настоящего раскрытия обеспечивает способ защиты безопасности. Этот способ применяется к сценарию с двойным соединением. Сценарий включает в себя первое сетевое устройство доступа и второе сетевое устройство доступа. Первое сетевое устройство доступа является вторичной станцией в двойном соединении, и второе сетевое устройство доступа является главной станцией в двойном соединении. Способ включает в себя: передачу первым сетевым устройством доступа первого сообщения в основное сетевое устройство, где первое сообщение используется для запроса получения политики безопасности плоскости пользователя, политика безопасности плоскости пользователя используется для указания типа защиты безопасности плоскости пользователя, подлежащего инициированию. Затем первое сетевое устройство доступа принимает второе сообщение из основного сетевого устройства, где второе сообщение передает политику безопасности плоскости пользователя, и первое сетевое устройство доступа определяет алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя. Согласно способу, первое сетевое устройство доступа может запросить получение политики безопасности плоскости пользователя из основного сетевого устройства, и затем определить алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя. Чтобы быть конкретным, первое сетевое устройство доступа определяет тип защиты безопасности плоскости пользователя, подлежащий инициированию, на основании политики безопасности плоскости пользователя вместо прямого использования фиксированного типа защиты безопасности плоскости пользователя, так что инициируется защита безопасности плоскости пользователя, как требуется.

В качестве варианта, первое сетевое устройство доступа является SN, второе сетевое устройство доступа является MN и основное сетевое устройство является SMF сетевой элемент.

Конкретная реализация, в которой первое сетевое устройство доступа передает первое сообщение основному сетевому устройству, выглядит следующим образом: первое сетевое устройство доступа передает первое сообщение в AMF сетевой элемент, и затем AMF сетевой элемент пересылает первое сообщение в SMF сетевой элемент.

Конкретная реализация, в которой основное сетевое устройство передает второе сообщение первому сетевому устройству доступа, выглядит следующим образом: SMF сетевой элемент передает второе сообщение в AMF сетевой элемент, и AMF сетевой элемент пересылает второе сообщение в первое сетевое устройство доступа.

В возможной реализации первое сетевое устройство доступа определяет ключ плоскости пользователя на основании алгоритма безопасности плоскости пользователя.

В возможной реализации, прежде чем первое сетевое устройство доступа передаст первое сообщение в основное сетевое устройство, первое сетевое устройство доступа принимает третье сообщение от второго сетевого устройства доступа, и третье сообщение передает информацию гранулярности защиты безопасности плоскости пользователя.

В качестве варианта, основное сетевое устройство может выбрать на основании информации гранулярности политику безопасности плоскости пользователя, соответствующую информации гранулярности. Другими словами, политика безопасности плоскости пользователя во втором сообщении является политикой безопасности плоскости пользователя, соответствующей информации гранулярности.

В возможной реализации, после того, как первое сетевое устройство доступа определяет алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя, первое сетевое устройство доступа может передавать информацию указания в оконечное устройство, и информация указания используется для указания типа защиты безопасности плоскости пользователя, подлежащего инициированию оконечным устройством.

В качестве варианта, тип защиты безопасности плоскости пользователя, подлежащий инициированию первым сетевым устройством доступа, указанный политикой безопасности плоскости пользователя, является таким же, как тип защиты безопасности плоскости пользователя, подлежащий инициированию оконечным устройством, указанный информацией указания, но способ указания политики безопасности плоскости пользователя и способ указания информации указания могут быть одинаковыми или могут быть разными.

Согласно четвертому аспекту вариант осуществления настоящего раскрытия обеспечивает способ защиты безопасности. Этот способ применяется к сценарию с двойным соединением. Сценарий включает в себя первое сетевое устройство доступа и второе сетевое устройство доступа, первое сетевое устройство доступа является вторичной станцией в двойном соединении, и второе сетевое устройство доступа является главной станцией в двойном соединении. Способ включает в себя: прием основным сетевым устройством первого сообщения из первого сетевого устройства доступа, где первое сообщение используется для запроса получения политики безопасности плоскости пользователя, и политика безопасности плоскости пользователя используется для указания типа защиты безопасности плоскости пользователя, подлежащего инициированию; и затем передачу основным сетевым устройством политики безопасности плоскости пользователя в первое сетевое устройство доступа. Согласно этому способу, первое сетевое устройство доступа может запросить получение политики безопасности плоскости пользователя из основного сетевого устройства, и основное сетевое устройство может предоставить политику безопасности плоскости пользователя для первого сетевого устройства доступа, так что первое сетевое устройство может определять алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя. Другими словами, первое сетевое устройство доступа определяет тип защиты безопасности плоскости пользователя, подлежащий инициированию, на основании политики безопасности плоскости пользователя вместо прямого инициирования фиксированного типа защиты безопасности плоскости пользователя, чтобы была инициирована защита безопасности плоскости пользователя, как требуется.

В возможной реализации первое сообщение дополнительно передает информацию гранулярности, и основное сетевое устройство может определять политику безопасности плоскости пользователя на основании информации гранулярности и дополнительно передавать второе сообщение в первое сетевое устройство доступа, где второе сообщение передает политику безопасности плоскости пользователя, соответствующую информации гранулярности.

Согласно пятому аспекту вариант осуществления настоящего раскрытия обеспечивает способ защиты безопасности. Этот способ применяется к сценарию с двойным соединением. Сценарий включает в себя первое сетевое устройство доступа и второе сетевое устройство доступа, первое сетевое устройство доступа является вторичной станцией в двойном соединении, и второе сетевое устройство доступа является главной станцией в двойном соединении. Способ включает в себя: прием оконечным устройством информации указания из первого сетевого устройства доступа или второго сетевого устройства доступа, где информация указания используется для указания типа защиты безопасности плоскости пользователя, подлежащий инициированию оконечным устройством; и затем определение оконечным устройством алгоритма безопасности плоскости пользователя на основании информации указания. Согласно этому способу оконечное устройство может определять алгоритм безопасности плоскости пользователя на основании информации указания, так что оконечное устройство использует тот же алгоритм безопасности, что и алгоритм первого сетевого устройства доступа, и дополнительно может выполнять проверку безопасности на данных плоскости пользователя, на которых инициируется защита безопасности с использованием первого сетевого устройства доступа.

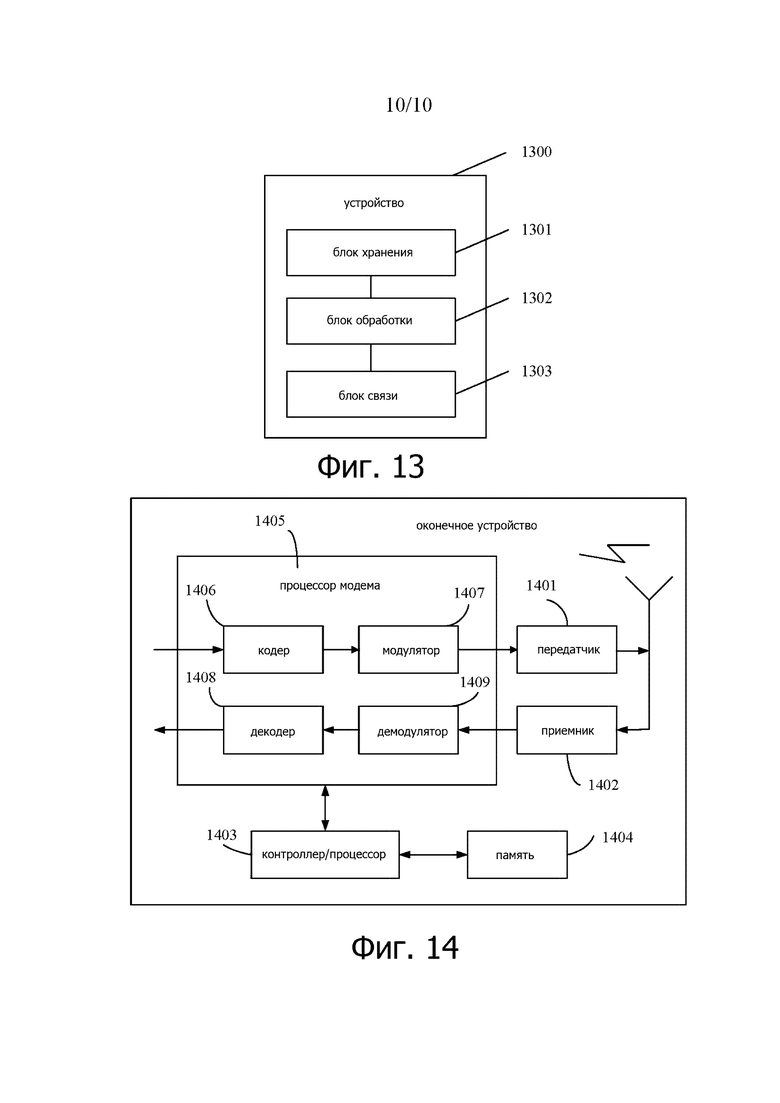

Согласно шестому аспекту вариант осуществления настоящего раскрытия обеспечивает устройство. Устройство имеет функцию реализации поведения первого сетевого устройства доступа в вышеупомянутых реализациях способа. Функция может быть реализована аппаратным обеспечением или может быть реализована аппаратным обеспечением, выполняющим соответствующее программное обеспечение. Аппаратное обеспечение или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанной функции. Например, устройство может быть первым сетевым устройством доступа или микросхемой в первом сетевом устройстве доступа.

В возможной реализации устройство является сетевым устройством доступа, и сетевое устройство доступа является первым сетевым устройством доступа. Первое сетевое устройство доступа включает в себя процессор, и процессор выполнен с возможностью поддерживать первое сетевое устройство доступа при выполнении соответствующих функций в вышеупомянутых способах. Кроме того, первое сетевое устройство доступа может дополнительно включать в себя передатчик и приемник. Передатчик и приемник выполнены с возможностью поддерживать связь между первым сетевым устройством доступа и оконечным устройством и связь между вторым сетевым устройством доступа и основным сетевым устройством. Кроме того, первое сетевое устройство доступа может дополнительно включать в себя память, и эта память выполнена с возможностью: быть подключенной к процессору и хранить программные инструкции и данные, необходимые для оконечного устройства.

Согласно седьмому аспекту вариант осуществления настоящего раскрытия обеспечивает устройство. Устройство имеет функцию реализации поведения второго сетевого устройства доступа в вышеупомянутых конструкциях способа. Функция может быть реализована аппаратным обеспечением или может быть реализована аппаратным обеспечением, выполняющим соответствующее программное обеспечение. Аппаратное обеспечение или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанной функции. Например, устройство может быть вторым сетевым устройством доступа или микросхемой во втором сетевом устройстве доступа.

В возможной реализации устройство является сетевым устройством доступа, и сетевое устройство доступа является вторым сетевым устройством доступа. Второе сетевое устройство доступа включает в себя процессор, и процессор выполнен с возможностью поддерживать второе сетевое устройство доступа в выполнении соответствующих функций в вышеупомянутых способах. Кроме того, второе сетевое устройство доступа может дополнительно включать в себя передатчик и приемник. Передатчик и приемник выполнены с возможностью поддерживать связь между вторым сетевым устройством доступа и оконечным устройством и связь между первым сетевым устройством доступа и основным сетевым устройством. Кроме того, второе сетевое устройство может дополнительно включать в себя память, и память выполнена с возможностью: быть подключенной к процессору и хранить программные инструкции и данные, необходимые для оконечного устройства.

Согласно восьмому аспекту вариант осуществления настоящего раскрытия обеспечивает устройство. Устройство имеет функцию реализации поведения основного сетевого устройства в вышеупомянутых конструкциях способов. Функция может быть реализована аппаратным обеспечением или может быть реализована аппаратным обеспечением, выполняющим соответствующее программное обеспечение. Аппаратное обеспечение или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанной функции. Например, устройство может быть основным сетевым устройством или может быть микросхемой в основном сетевом устройстве.

В возможной реализации устройство является основным сетевым устройством, и основное сетевое устройство включает в себя процессор. Процессор выполнен с возможностью поддерживать основное сетевое устройство при выполнении соответствующих функций в вышеупомянутых способах. Кроме того, основное сетевое устройство может дополнительно включать в себя передатчик и приемник. Передатчик и приемник выполнены с возможностью поддерживать связь между основным сетевым устройством и первым сетевым устройством доступа и связь между основным сетевым устройством и вторым сетевым устройством доступа. Кроме того, основное сетевое устройство может дополнительно включать в себя память, и эта память выполнена с возможностью: быть подключенной к процессору и хранить программные инструкции и данные, необходимые для оконечного устройства.

Согласно девятому аспекту вариант осуществления настоящего раскрытия обеспечивает устройство. Устройство имеет функцию реализации поведения оконечного устройства в вышеупомянутых реализациях способов. Функция может быть реализована аппаратным обеспечением или может быть реализована аппаратным обеспечением, выполняющим соответствующее программное обеспечение. Аппаратное обеспечение или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанной функции. Например, устройство может быть оконечным устройством или может быть микросхемой в оконечном устройстве.

В возможной реализации устройство представляет собой оконечное устройство, и оконечное устройство включает в себя процессор. Процессор выполнен с возможностью поддерживать оконечного устройства при выполнении соответствующих функций в вышеупомянутых способах. Кроме того, оконечное устройство может дополнительно включать в себя передатчик и приемник. Передатчик и приемник выполнены с возможностью поддерживать связь между оконечным устройством и первым сетевым устройством доступа и связь между оконечным устройством и вторым сетевым устройством доступа. Кроме того, оконечное устройство может дополнительно включать в себя память, и память выполнена с возможностью: быть подключенной к процессору и хранить программные инструкции и данные, необходимые для оконечного устройства.

Согласно десятому аспекту вариант осуществления настоящего раскрытия обеспечивает систему связи. Система включает в себя оконечное устройство, первое сетевое устройство доступа и второе сетевое устройство доступа в вышеупомянутых аспектах. В качестве варианта, система может дополнительно включать в себя основное сетевое устройство и оконечное устройство, первое сетевое устройство доступа и второе сетевое устройство доступа в вышеупомянутых аспектах.

Согласно одиннадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный носитель данных, выполненный с возможностью хранить инструкцию компьютерного программного обеспечения, используемую вышеупомянутым первым сетевым устройством доступа. Инструкция компьютерного программного обеспечения включает в себя программу, предназначенную для выполнения первого и третьего аспектов.

Согласно двенадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный носитель данных, выполненный с возможностью хранить инструкцию компьютерного программного обеспечения, используемую вышеупомянутым вторым сетевым устройством доступа. Инструкция компьютерного программного обеспечения включает в себя программу, предназначенную для выполнения второго аспекта.

Согласно тринадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный носитель данных, выполненный с возможностью хранить инструкцию компьютерного программного обеспечения, используемую вышеупомянутым основным сетевым устройством. Инструкция компьютерного программного обеспечения включает в себя программу, предназначенную для выполнения четвертого аспекта.

Согласно четырнадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный носитель данных, выполненный с возможностью хранить инструкции компьютерного программного обеспечения, используемую вышеупомянутым оконечным устройством. Инструкции компьютерного программного обеспечения включают в себя программу, предназначенную для выполнения пятого аспекта.

Согласно пятнадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный программный продукт, включающий в себя инструкции. Когда компьютерный программный продукт выполняется на компьютере, компьютер выполняет способы согласно первому аспекту и третьему аспекту.

Согласно шестнадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный программный продукт, включающий в себя инструкции. Когда компьютерный программный продукт выполняется на компьютере, компьютер выполняет способ в соответствии со вторым аспектом.

Согласно семнадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный программный продукт, включающий в себя инструкции. Когда компьютерный программный продукт выполняется на компьютере, компьютер выполняет способ в соответствии с четвертым аспектом.

Согласно восемнадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает компьютерный программный продукт, включающий в себя инструкции. Когда компьютерный программный продукт выполняется на компьютере, компьютер выполняет способ в соответствии с пятым аспектом.

Согласно девятнадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает систему микросхем, применяемую к первому сетевому устройству доступа. Система микросхем включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и по меньшей мере один процессор соединены друг с другом линиями связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций первого сетевого устройства доступа в способах согласно первому аспекту и третьему аспекту.

Согласно двадцатому аспекту вариант осуществления настоящего раскрытия обеспечивает систему микросхем, применяемую ко второму сетевому устройству доступа. Система микросхем включает в себя, по меньшей мере, один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и по меньшей мере один процессор соединены друг с другом линиями связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций второго сетевого устройства доступа в способе согласно второму аспекту.

Согласно двадцать первому аспекту вариант осуществления настоящего раскрытия обеспечивает систему микросхем, применяемую к основному сетевому устройству, где система микросхем включает в себя по меньшей мере один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и, по меньшей мере, один процессор соединены друг с другом линиями связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций основного сетевого устройства в способе согласно четвертому аспекту.

Согласно двадцать второму аспекту вариант осуществления настоящего раскрытия обеспечивает систему микросхем, применяемую к оконечному устройству, где система микросхем включает в себя по меньшей мере один процессор, память и схему приемопередатчика. Память, схема приемопередатчика и по меньшей мере один процессор соединены друг с другом линиями связи. По меньшей мере, одна память хранит инструкции. Инструкции выполняются процессором для выполнения операций оконечного устройства в способе согласно пятому аспекту.

Согласно способу защиты безопасности, обеспечиваемому в вариантах осуществления настоящего раскрытия, второе сетевое устройство доступа может передавать политику безопасности плоскости пользователя первому сетевому устройству доступа, и затем первое сетевое устройство доступа может определять алгоритм безопасности плоскости пользователя на основании политики безопасности плоскости пользователя. Чтобы быть конкретным, первое сетевое устройство доступа определяет тип защиты безопасности плоскости пользователя, подлежащий инициированию, на основании политики безопасности плоскости пользователя вместо прямой активации фиксированного типа защиты безопасности плоскости пользователя, так что используется защита плоскости пользователя как требуется.

Краткое описание чертежей

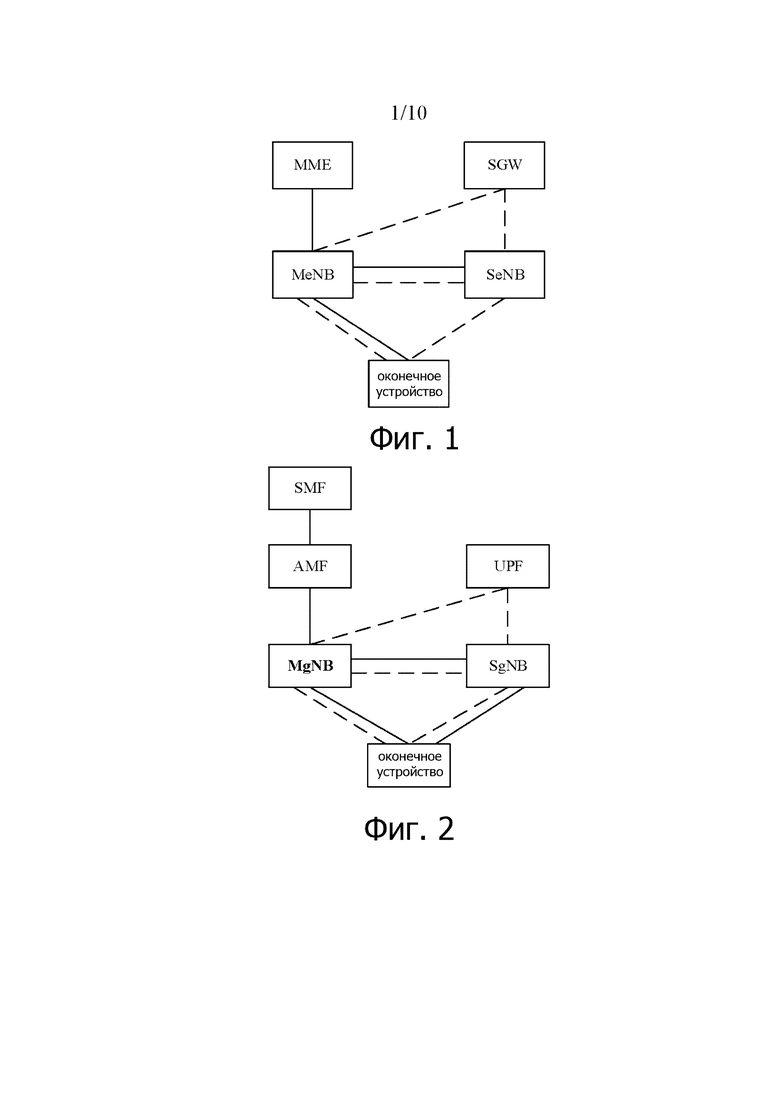

Фиг. 1 является схемой архитектуры LTE двойного соединения согласно варианту осуществления настоящего раскрытия;

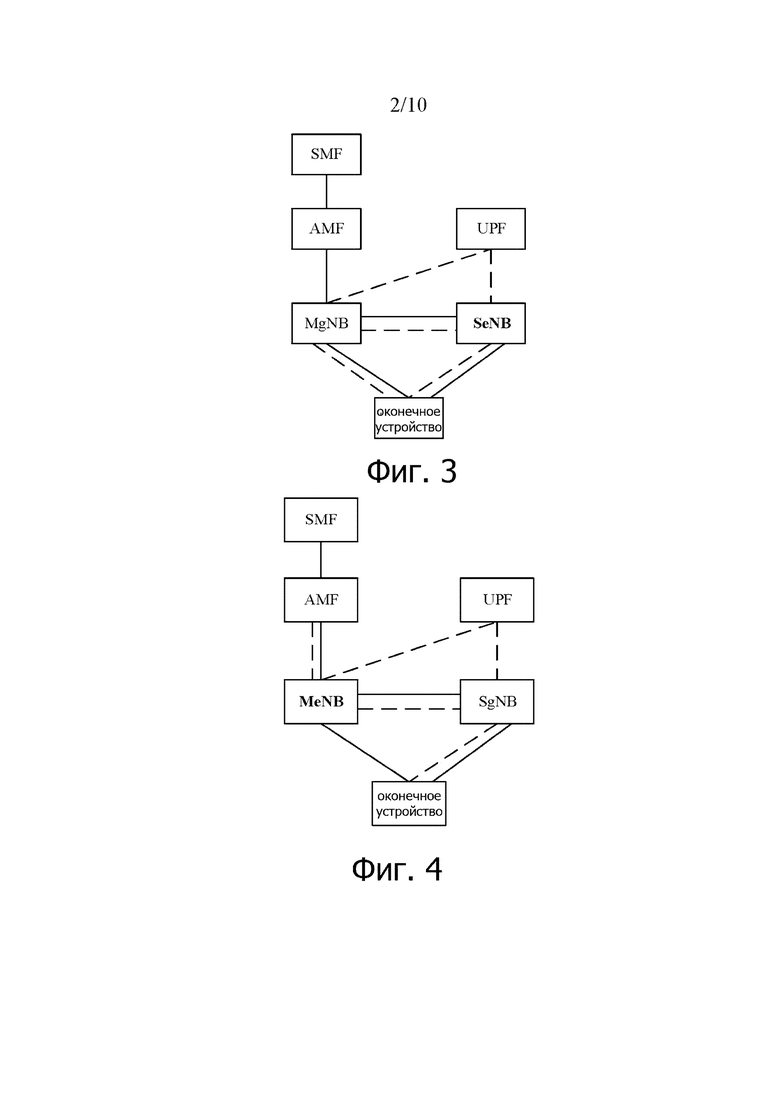

Фиг. 2 является схемой архитектуры 5G двойного соединения согласно варианту осуществления настоящего раскрытия;

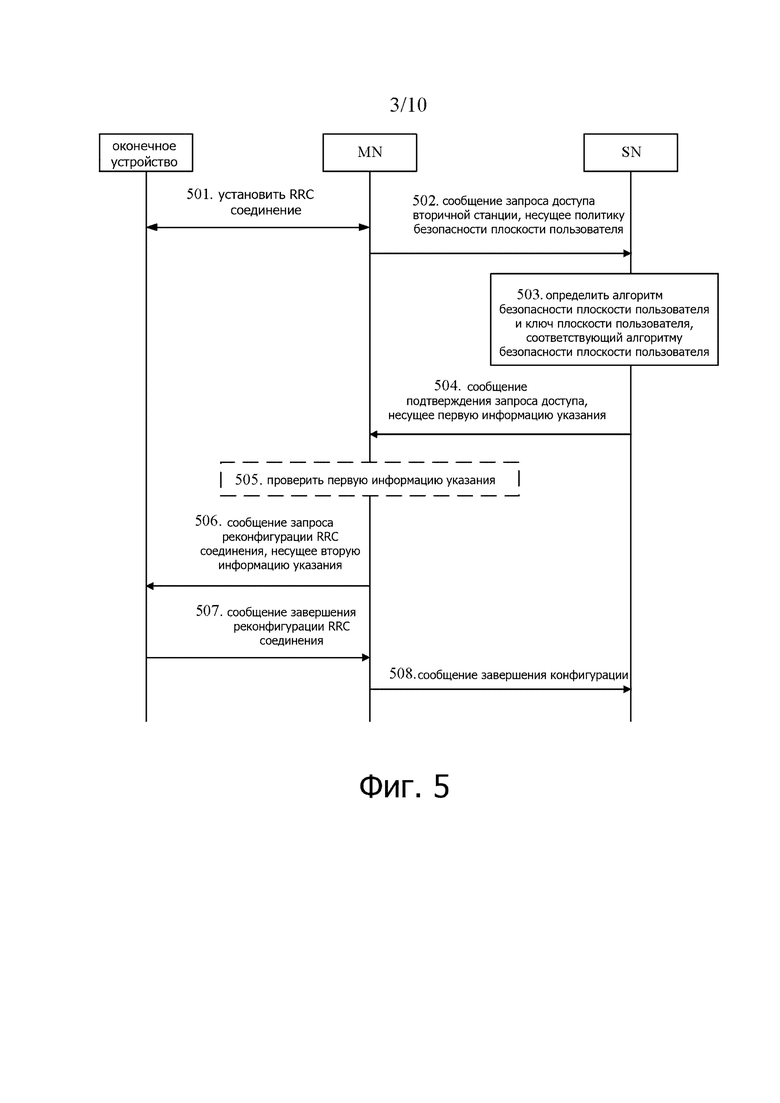

Фиг. 3 является схемой другой архитектуры 5G двойного соединения согласно варианту осуществления настоящего раскрытия;

Фиг. 4 является схемой еще одной архитектуры 5G двойного соединения согласно варианту осуществления настоящего раскрытия;

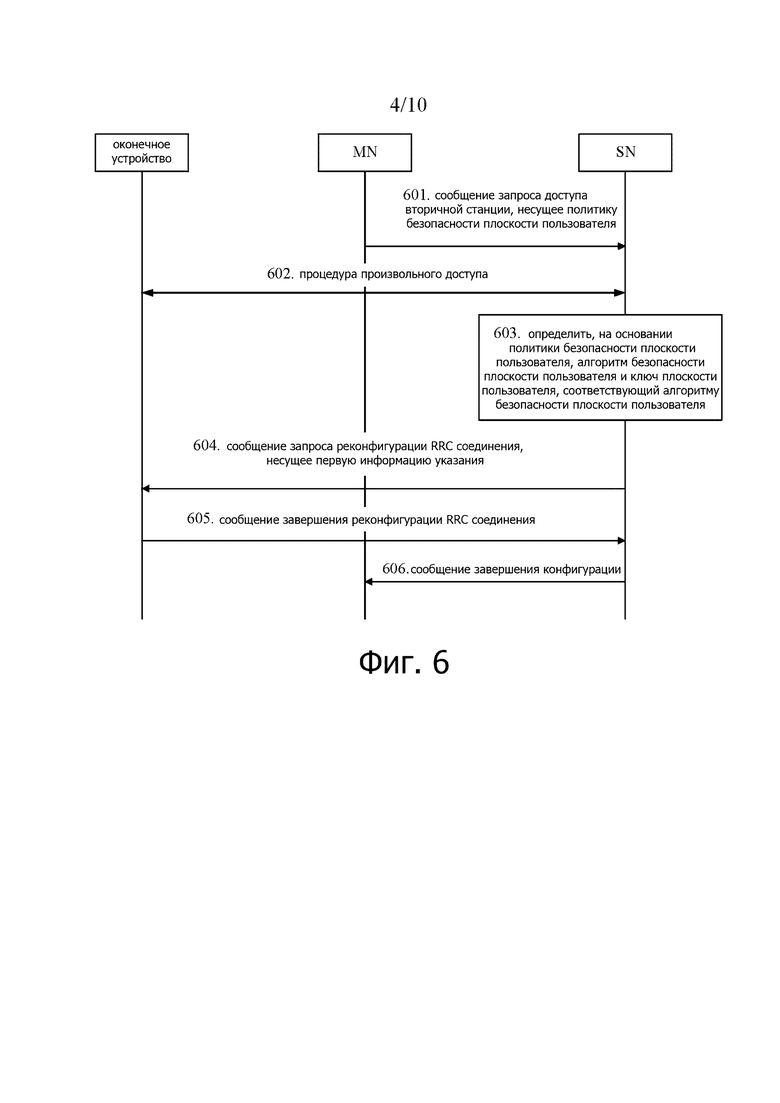

Фиг. 5 является блок-схемой алгоритма способа защиты безопасности согласно варианту осуществления настоящего раскрытия;

Фиг. 6 является блок-схемой алгоритма другого способа защиты безопасности согласно варианту осуществления настоящего раскрытия;

Фиг. 7 является блок-схемой алгоритма другого способа защиты безопасности согласно варианту осуществления настоящего раскрытия;

Фиг. 8 является блок-схемой алгоритма другого способа защиты безопасности согласно варианту осуществления настоящего раскрытия;

Фиг. 9 является блок-схемой алгоритма другого способа защиты безопасности согласно варианту осуществления настоящего раскрытия;

Фиг. 10 является блок-схемой алгоритма другого способа защиты безопасности согласно варианту осуществления настоящего раскрытия;

Фиг. 11 является схемой устройства согласно варианту осуществления настоящего раскрытия;

Фиг. 12 является схемой сетевого устройства доступа согласно варианту осуществления настоящего раскрытия;

Фиг. 13 является схемой другого устройства согласно варианту осуществления настоящего раскрытия; и

Фиг. 14 является схемой оконечного устройства согласно варианту осуществления настоящего раскрытия.

Описание вариантов осуществления

Далее настоящее изобретение подробно описывается со ссылкой на прилагаемые чертежи. Конкретный способ работы в вариантах осуществления способа может также применяться к варианту осуществления устройства или варианту осуществления системы. В описаниях настоящего раскрытия, если не указано иное, «по меньшей мере, один» означает один или более, и «множество» означает два или более. «/» означает «или». Например, A/B может представлять A или B. «и/или» в этой спецификации описывает только отношения ассоциации для описания связанных объектов и представляет, что могут существовать три отношения. Например, A и/или B могут представлять следующие три случая: существует только A, существуют и A, и B, и существует только B. А и В могут быть в единственном или множественном числе. «По меньшей мере, один (один фрагмент) из следующего» или аналогичное его выражение относится к любой комбинации этих элементов, включающую в себя любую комбинацию отдельных элементов (фрагментов) или множественных элементов (фрагментов). Например, по меньшей мере, один (один фрагмент) a, b и c может представлять: a, b, c, a и b, a и c, b и c, или a, b и c, где a, b и c может быть в единственном или множественном числе. Дополнительно, чтобы четко описать технические решения в вариантах осуществления настоящего раскрытия, в вариантах осуществления настоящего раскрытия используются такие термины, как «первый» и «второй», чтобы различать одинаковые элементы или аналогичные элементы, которые имеют в основном одинаковые функции и назначения. Специалист в данной области техники может понять, что такие термины, как «первый» и «второй», не предназначены для ограничения количества или последовательности выполнения; и такие термины, как «первый» и «второй», не указывают на определенное различие.

Сетевая архитектура и сценарий обслуживания, описанные в вариантах осуществления настоящего раскрытия, предназначены для более ясного описания технических решений в вариантах осуществления настоящего раскрытия и не представляют собой ограничения технических решений, представленных в вариантах осуществления настоящего раскрытия. Специалист в данной области техники может знать, что: с развитием сетевой архитектуры и появлением новых сценариев обслуживания технические решения, представленные в вариантах осуществления настоящего раскрытия, также применимы к аналогичным техническим задачам.

Следует отметить, что в настоящем изобретении слово «пример» или «например» используется для представления примера, иллюстрации или описания. Любой вариант осуществления или схема реализации, описанные как «пример» или «например» в настоящем изобретении, не следует объяснять как более предпочтительные или имеющие больше преимуществ, чем другой вариант осуществления или схема реализации. Точно, использование слов «пример», «например» и т.п. предназначено для представления связанной концепции определенным образом.

Следует отметить, что в настоящем изобретении «из (английский: of)», «соответствующий (английский: corresponding, relevant)» и «соответствующий (английский corresponding)» могут иногда использоваться взаимозаменяемо. Следует отметить, что последовательные значения используются, когда различия не подчеркиваются.

Перед тем, как технические решения настоящего раскрытия будут подробно описаны, для простоты понимания, сначала описывается сценарий, к которому применяются варианты осуществления настоящего раскрытия.

Как показано на фиг. 1, фиг. 1 является архитектурой с LTE двойным соединением (dual connectivity, DC). Архитектура включает в себя объект управления мобильностью (mobility management entity, MME), обслуживающий шлюз (serving gateway, SGW), MeNB, SeNB и оконечное устройство. На фиг. 1 сплошная линия представляет взаимодействие плоскости сигнализации, и пунктирная линия представляет взаимодействие плоскости пользователя.

Оконечное устройство в настоящем изобретении представляет собой устройство, имеющее функцию беспроводного приемопередатчика, и может быть развернуто на суше, включающее в себя внутреннее или наружное устройство, портативное устройство или установленное на транспортном средстве устройство. Его также можно развернуть на поверхности воды (например, на корабле) или в воздухе (например, на самолетах, воздушных шарах, спутниках и т.д.). Оконечное устройство может включать в себя различные типы устройства пользователя (user equipment, UE), мобильный телефон (mobile phone), планшет (pad), компьютер с функцией беспроводного приемопередатчика, беспроводную карту данных, оконечное устройство виртуальной реальности (virtual reality, VR), оконечное устройство с дополненной реальностью (augmented reality, AR), оконечное устройство связи машинного типа (machine type communication, MTC), оконечное устройство в промышленном управлении (industrial control), оконечное устройство в автономном режиме управления (self-driving), оконечное устройство в удаленной медицине (remote medical), оконечное устройство в интеллектуальной сети (smart grid), оконечное устройство в транспортной безопасности (transportation safety), оконечное устройство в системе «умный город» (smart city)), носимое устройство (например, умные часы, умный браслет или шагомер) и т. п. В системах, использующих разные технологии радиодоступа, названия устройств, имеющих аналогичные функции беспроводной связи, могут быть разными. Только для простоты описания в вариантах осуществления настоящего раскрытия вышеупомянутые устройства, имеющие функции связи беспроводного приемопередатчика, все вместе называются оконечными устройствами.

В частности, оконечное устройство хранит долгосрочный ключ и связанную с ним функцию. При выполнении двунаправленной аутентификации с помощью основного сетевого элемента (например, MME в 4G) оконечное устройство может проверять подлинность сети, используя долгосрочный ключ и связанную функцию.

MeNB является главной станцией в LTE DC архитектуре. Главная станция может выполнять взаимодействие сигнализации плоскости управления с MME или может выполнять взаимодействие данных плоскости пользователя с SGW.

SeNB является вторичной станцией в LTE DC архитектуре, и главная станция может определять, активировать ли вторичную станцию. Вторичная станция не выполняет сигнальное взаимодействие с MME. Следовательно, вторичная станция не может получить доступ к MME. Между вторичной станцией и главной станцией существует взаимодействие плоскости сигнализации и взаимодействие плоскости пользователя, и вторичная станция может дополнительно напрямую выполнять взаимодействие плоскости пользователя с SGW.

MME является основным сетевым элементом в 4G сети и, в основном, выполнен с возможностью осуществлять доступ к оконечному устройству, управлять мобильностью и управлять сеансом. В LTE DC архитектуре существует соединение плоскости управления между MME и главной станцией, и отсутствует соединение плоскости управления между MME и вторичной станцией.

SGW представляет собой сетевой элемент, выполненный с возможностью пересылать данные плоскости пользователя. В LTE DC архитектуре SGW может быть подключен только к главной станции или может быть подключен как к главной станции, так и к вторичной станции. Если SGW подключен только к главной станции, SGW передает данные плоскости пользователя в главную станцию, главная станция пересылает некоторые данные плоскости пользователя на вторичную станцию, и вторичная станция пересылает данные в оконечное устройство. Когда SGW подключен как к главной станции, так и к вторичной станции, SGW может передавать некоторые данные плоскости пользователя в главную станцию и передавать некоторые другие данные плоскости пользователя во вторичную станцию.

В дополнение к LTE DC архитектуре, показанной на фиг. 1, варианты осуществления настоящего раскрытия дополнительно обеспечивают три возможных 5G архитектуры двойного соединения:

Первая архитектура с 5G двойным соединением показана на фиг. 2. И главная, и вторичная станция являются 5G gNB сети. Главная станция может быть представлена как главный gNB или MgNB, и вторичная станция может быть представлена как вторичный gNB или SgNB.

Вторая архитектура с 5G двойным соединением показана на фиг. 3. Главная станция является 5G gNB сети, и главная станция может быть представлена как главный gNB или MgNB. Вторичная станция является eNB LTE сети, и вторичная станция может быть представлена как вторичный eNB или SeNB.

Третья архитектура с 5G двойным соединением показана на фиг. 4. Главная станция является eNB в LTE сети, и главная станция может быть представлена как главный eNB или MeNB. Вторичная станция является 5G gNB сети, и вторичная станция может быть представлена как второй gNB или SgNB.

eNB в архитектуре с 5G двойным соединением может быть исходным eNB в LTE сети и может упоминаться как унаследованный eNB. Унаследованный eNB не может идентифицировать случай, когда 5G модернизируется по сравнению с 4G, например, не может идентифицировать сигнализацию, специфичную для 5G.

В качестве альтернативы, eNB в архитектуре с 5G двойным соединением может быть усовершенствованным eNB, адаптированным к 5G сети, и может называться обновленным eNB. В качестве варианта, обновленный eNB может идентифицировать 5G формат сигнализации, но не может синхронно обновлять способ защиты безопасности. За исключением различий в спектре функции обновленного eNB и gNB одинаковы.

Следует отметить, что сплошные линии на фиг. 2, фиг. 3 и фиг. 4 все представляют взаимодействие плоскости сигнализации, и пунктирные линии представляют взаимодействие плоскости пользователя. В качестве варианта, на фиг. 2, может быть соединение плоскости сигнализации между SgNB и оконечным устройством, или может не быть соединение плоскости сигнализации. На фиг. 3, может быть соединение плоскости сигнализации между SeNB и оконечным устройством, или может не быть соединением плоскости сигнализации. На фиг. 4, может существовать соединение плоскости сигнализации между SgNB и оконечным устройством, или может не быть соединения плоскости сигнализации. Фиг. 2, фиг. 3 и фиг. 4 все используют пример, в котором существует соединение плоскости сигнализации между оконечным устройством и вторичной станцией для описания. Помимо главных и второстепенных станций, вышеупомянутые три архитектуры 5G двойного соединения также включают в себя следующие сетевые элементы:

Сетевой элемент функции управления доступом и мобильностью (access and mobility management function, AMF) является сетевым элементом, выполненный с возможностью управлять мобильностью и реализации другой функции, отличной от управления сеансом, в объекте управления мобильностью (mobility management entity, MME), например, такие функции, как законный перехват и авторизация доступа.

Сетевой элемент функции управления сеансом (session management function, SMF) выполнен с возможностью выделять ресурс сеанса плоскости пользователя.

Сетевой элемент функции плоскости пользователя (user plane function, UPF) является выходом для данных плоскости пользователя и выполнен с возможностью соединять с внешней сетью.

Оконечное устройство хранит долгосрочный ключ и связанную с ним функцию. Когда оконечное устройство выполняет взаимную аутентификацию с основным сетевым элементом (например, AMF сетевой элемент в 5G, сетевой элемент функции сервера аутентификации (authentication server function, AUSF), сетевой элемент принимающей функции привязки безопасности (security anchor function, SEAF) и т.п.), подлинность сети может быть проверена с помощью долгосрочного ключа и соответствующей функции.

В архитектуре с 5G двойным соединением данные плоскости пользователя UPF сетевого элемента необходимо передавать в оконечное устройство с использованием главной станции и вторичной станции. Этот вариант осуществления настоящего раскрытия обеспечивает три способа для передачи данных плоскости пользователя в оконечное устройство, то есть, три типа разгрузки. Каждому типу разгрузки может соответствовать один сценарий реализации.

Сценарий 1: тип разгрузки является разгрузкой главной станции, и может упоминаться как канал передачи основной группы сот (master cell group bearer, MCG). Особенностью разгрузки главной станции является то, что защита безопасности выполняется с использованием плоскости пользователя главной станции, то есть, UPF сетевой элемент передает данные плоскости пользователя в главную сеть доступа (master access network, MN). MN выполняет защиту безопасности данных плоскости пользователя, используя плоскость пользователя MN, и передает данные плоскости пользователя, которые должны быть переадресованы вторичной сетью доступа (secondary access network, SN) в SN. В этом сценарии данные плоскости пользователя, отправленные MN и SN в оконечное устройство, являются данными плоскости пользователя, для которых защита безопасности выполняется с использованием плоскости пользователя MN, и оконечное устройство выполняет проверку безопасности для принятых данных плоскости пользователя с использованием используя только плоскость пользователя MN.

Следует отметить, что MN является главной станцией с двойным соединением или множественным соединением. Функция MN может заключаться в определении, инициировать ли режим двойного соединения или режим множественного соединения для обслуживания оконечного устройства для пересылки данных. MN дополнительно может быть станцией, которая однозначно взаимодействует с основным сетевым элементом плоскости управления.

В качестве варианта, MN может быть 5G базовой станцией gNB, 4G базовой станцией LTE eNB или усовершенствованной 4G базовой станцией e-eNB или NR-eNB; или может быть технологией доступа проектом партнерства non-3 поколения (non-3rd generation partnership project, non-3GPP), например, технологией доступа Wi-Fi или технологией доступа к фиксированной сети; или сетевой элемент, который имеет функцию шлюза и который находится в non-3GPP технологии доступа, например, сетевой элемент с функцией взаимодействия non-3GPP (non-3GPP interworking function, N3IWF) в 5G сети, или усовершенствованный шлюз пакетных данных (evolved packaged data gateway, ePDG) в 4G сети или функция 5G фиксированного мобильного взаимодействия (FMIF) c доступом 5G фиксированной сетью.

SN может быть 5G базовой станцией gNB или 4G базовой станцией eNB. еNB может быть дополнительно классифицирована на усовершенствованный eNB или исходный eNB. Усовершенствованный eNB также может называться обновленным eNB, и исходный eNB также может называться унаследованным eNB. Усовершенствованный eNB означает, что eNB может идентифицировать сигнализацию, которая может быть идентифицирована 5G gNB, и также имеет связанную функцию 5G gNB. Например, усовершенствованный eNB поддерживает интерфейс Xn и может идентифицировать весь контент интерфейса Xn. В качестве другого примера усовершенствованный eNB поддерживает защиту целостности плоскости пользователя и может идентифицировать политику безопасности. SN также может быть технологией доступа проектом партнерства non-3 поколения (non-3rd generation partnership project, non-3GPP), например, технологией доступа Wi-Fi или технологией доступа к фиксированной сети; или сетевой элемент, который имеет функцию шлюза и который находится в non-3GPP технологии доступа, например, сетевой элемент с функцией взаимодействия non-3GPP (non-3GPP interworking function, N3IWF) в 5G сети, ePDG в 4G сети или FMIF с доступом 5G фиксированной сетью.

В качестве варианта, MN может пониматься, как общий термин главной станции (например, MgNB или MeNB), и SN может пониматься, как общий термин вторичной станции (например, SgNB или SeNB).

Сценарий 2: Тип разгрузки является разгрузкой на основании вторичной станции и может упоминаться как канал вторичной группы сот (secondary cell group bearer, SCG bearer). Особенностью разгрузки на основании вторичной станции является то, что защита безопасности выполняется с использованием плоскости пользователя вторичной станции, то есть, UPF сетевой элемент передает данные плоскости пользователя в SN. SN выполняет защиту безопасности данных плоскости пользователя, используя плоскость пользователя SN, и передает данные плоскости пользователя, которые должны быть переданы MN в оконечное устройство, в MN. В этом сценарии, данные плоскости пользователя, отправленные MN и SN в оконечное устройство, являются данными плоскости пользователя, для которых защита безопасности выполняется с использованием плоскости пользователя SN, и оконечное устройство выполняет проверку безопасности на принятых данных плоскости пользователя, используя только плоскость пользователя SN.

Сценарий 3: тип разгрузки представляет собой разгрузку на основании двух станций и может упоминаться как разделенный канал (SPLIT bearer). Особенностью разгрузки на основании двух станций является то, что защита безопасности выполняется с использованием плоскости пользователя MN для данных плоскости пользователя, отправленных MN в оконечное устройство, и защита безопасности выполняется с использованием плоскости пользователя SN на данных плоскости пользователя, отправленных SN в оконечное устройство. Во-первых, UPF сетевой элемент передает данные плоскости пользователя в MN. MN не выполняет защиту безопасности для некоторых данных плоскости пользователя, которые должны быть переданы SN в оконечное устройство, и передает данные плоскости пользователя в SN. В качестве альтернативы UPF сетевой элемент передает данные плоскости пользователя в SN, и SN не выполняет защиту безопасности для некоторых данных плоскости пользователя, которые должны быть переданы MN в оконечное устройство, и передает данные плоскости пользователя в MN. В качестве альтернативы UPF сетевой элемент передает данные плоскости пользователя, которые должны быть переданы MN оконечному устройству, в MN, и передает данные плоскости пользователя, которые должны быть переданы SN в оконечное устройство, в SN. Затем MN выполняет защиту безопасности некоторых данных плоскости пользователя, используя плоскость пользователя MN, и передает данные плоскости пользователя в оконечное устройство. SN выполняет защиту безопасности для некоторых других данных плоскости пользователя, используя плоскость пользователя SN, и передает данные другой плоскости пользователя в оконечное устройство. Соответственно, оконечное устройство выполняет проверку безопасности для данных плоскости пользователя из MN, используя плоскость пользователя MN, и выполняет проверку безопасности для данных плоскости пользователя из SN, используя плоскость пользователя SN.

Со ссылкой на фиг.1-фиг.4, вариант осуществления настоящего раскрытия обеспечивает способ защиты безопасности. Этот способ используется для инициирования безопасности плоскости пользователя, как требуется. В этом варианте осуществления настоящего раскрытия 5G сетевая архитектура используется только в качестве примера для описания того, как инициировать безопасность плоскости пользователя в соответствии с требованиями сетевой архитектуры с двойным или множественным соединением. Инициирование безопасности плоскости пользователя, как требуется, означает, что конкретный тип защиты безопасности плоскости пользователя определяется на основании информации, имеющей функцию указания. В настоящем изобретении для описания используется пример, в котором информация, имеющая функцию указания, является политикой безопасности плоскости пользователя. Способ может применяться к сценарию двойного соединения и может быть специально применен к процедуре установления двойного соединения. Сценарий двойного соединения включает в себя первое сетевое устройство доступа и второе сетевое устройство доступа. Первое сетевое устройство доступа является вторичной станцией в архитектурах с двойным соединением на фиг. 2 - фиг. 4 и далее именуется SN. Второе сетевое устройство доступа является главной станцией в архитектурах с двойным соединением на фиг. 2 - фиг. 4, и далее именуется MN.

В возможной реализации способ может применяться к вышеупомянутому сценарию 2 и сценарию 3. Как показано на фиг. 5, способ включает следующие этапы.

Этап 501: установить соединение управления радиоресурсами (radio resource control, RRC) между оконечным устройством и MN.

Этап 502: MN передает сообщение запроса доступа вторичной станции в SN. Соответственно, SN принимает сообщение запроса доступа вторичной станции из MN.

Сообщение запроса доступа вторичной станции передает корневой ключ, используемый SN, и возможности безопасности оконечного устройства. В качестве варианта, сообщение запроса доступа вторичной станции может дополнительно передавать любую одну или более политику безопасности плоскости пользователя, информацию гранулярности, соответствующую политике безопасности плоскости пользователя, и тип разгрузки. В качестве варианта, может существовать одна или более групп политик безопасности плоскости пользователя и информации гранулярности, которые соответствуют политикам безопасности плоскости пользователя. В качестве варианта, сообщение запроса доступа вторичной станции может дополнительно передавать информацию указания, указывающую, может ли SN не соответствовать политике безопасности плоскости пользователя.

Если SN является SgNB, сообщение запроса доступа является запросом добавления SgNB, корневой ключ SN является S-KgNB, и возможность безопасности оконечного устройства является возможностью безопасности 5G оконечного устройства.

Если SN является SeNB, сообщение запроса доступа представляет собой запрос добавления SeNB, корневой ключ SN является S-KeNB, и возможность безопасности оконечного устройства представляет собой возможности безопасности развитой системы пакетной передачи (evolved packet system, EPS) оконечного устройства.

Если SN является WLAN завершением (WT), сообщение запроса доступа является запросом добавления S-WT, корневой ключ SN является S-KWT, и возможность безопасности оконечного устройства является 5G возможностью безопасности оконечного устройства.

Возможности безопасности оконечного устройства включают в себя, по меньшей мере, алгоритм безопасности, поддерживаемый оконечным устройством, и алгоритм безопасности может быть любым симметричным алгоритмом или асимметричным алгоритмом, поддерживаемым 5G сетью или будущей сетью. Алгоритм безопасности, поддерживаемый оконечным устройством, включает в себя, по меньшей мере, алгоритм безопасности плоскости пользователя, который может использоваться для защиты безопасности плоскости пользователя.

Алгоритм безопасности плоскости пользователя является алгоритмом безопасности, используемым для безопасности плоскости пользователя. Если алгоритм безопасности используется для безопасности плоскости пользователя, алгоритм безопасности может быть алгоритмом безопасности плоскости пользователя. Алгоритм безопасности плоскости пользователя включает в себя один или оба из алгоритма шифрования плоскости пользователя и алгоритма безопасности целостности плоскости пользователя.

Политика безопасности плоскости пользователя используется для указания типа защиты безопасности плоскости пользователя, подлежащий инициированию посредством SN. Тип защиты безопасности плоскости пользователя включает в себя защиту шифрования плоскости пользователя и защиту целостности плоскости пользователя. Гранулярность защиты безопасности на уровне пользователя, которую необходимо инициировать, является информацией гранулярности, соответствующей политике безопасности. В частности, политика безопасности плоскости пользователя используется для указания, инициирует ли SN шифрование в плоскости пользователя и/или инициирует ли SN защиту целостности плоскости пользователя. Политика безопасности плоскости пользователя может быть отправлена SMF сетевым элементом в MN или может быть получена MN с использованием другого способа. Например, оператор может предварительно сконфигурировать политику безопасности плоскости пользователя для MN. MN может пересылать в SN без каких-либо изменений политику безопасности плоскости пользователя, отправленную SMF сетевым элементом в MN, или политику безопасности плоскости пользователя, предварительно сконфигурированную оператором, или может переслать политику безопасности плоскости пользователя, которая находится в другой форме, полученную после обработки. Функция политики безопасности плоскости пользователя в другой форме является такой же, как функция политики безопасности, отправляемой SMF сетевым элементом в MN. В этом варианте настоящего раскрытия предусмотрены следующие три способа указания:

Способ 1: указать, используя бит информации указания, инициированы ли защита шифрования плоскости пользователя и защита целостности плоскости пользователя.

Например, «01» указывает, что защита шифрования плоскости пользователя отключена, и защита целостности плоскости пользователя включена. «10» указывает, что защита шифрования плоскости пользователя включена, и защита целостности плоскости пользователя отключена. «11» указывает, что защита шифрования плоскости пользователя включена и включена защита целостности плоскости пользователя. «00» указывает, что защита шифрования плоскости пользователя отключена и защита целостности плоскости пользователя отключена.

Способ 2: указать, используя информацию алгоритма, инициирована ли защита шифрования плоскости пользователя и защита целостности плоскости пользователя.

Например, SN поддерживает восемь алгоритмов шифрования плоскости пользователя и восемь алгоритмов безопасности целостности плоскости пользователя. Идентификаторы восьми алгоритмов шифрования плоскости пользователя соответствуют соответственно EEA1 – EEA8, и IDs восьми алгоритмов безопасности целостности плоскости пользователя, соответственно, равны EIA1 – EIA8. Если политикой безопасности плоскости пользователя является «EEA1, EIA7», это означает, что SN необходимо инициировать защиту шифрования плоскости пользователя и защиту целостности плоскости пользователя, используемый алгоритм шифрования плоскости пользователя является EEA1 или алгоритм шифрования плоскости пользователя, аналогичный EEA1, и алгоритм безопасности целостности плоскости пользователя является EIA7 или алгоритм безопасности целостности плоскости пользователя подобен EIA7. Например, если EEA1 представляет 128-битный алгоритм шифрования плоскости пользователя, и EIA7 представляет 256-битный алгоритм безопасности целостности плоскости пользователя, если SN не может использовать EEA1, может использоваться другой 128-битный алгоритм шифрования плоскости пользователя или, если SN не может использовать EIA7, может использоваться другой 256-битный алгоритм безопасности целостности плоскости пользователя.

Дополнительно, в качестве варианта, EEA0 представляет, что защита шифрования плоскости пользователя не инициирована, а EIA0 представляет, что защита целостности плоскости пользователя не инициирована. В другом способе реализации, если политика безопасности плоскости пользователя содержит только один EEA, например EEA1, и не содержит никакого идентификатора EIA, политика безопасности плоскости пользователя используется для указания использования безопасности шифрования плоскости пользователя, но не для инициирования защиты целостности плоскости пользователя. Если политика безопасности плоскости пользователя содержит только один EIA, например EIA1, и не передает никакого идентификатора EEA, политика безопасности плоскости пользователя указывает не инициировать защиту шифрования плоскости пользователя, но инициировать защиту целостности плоскости пользователя.

Способ 3: указать, используя конкретный алгоритм, следует ли инициировать защиту шифрования плоскости пользователя и защиту целостности плоскости пользователя.

Следует отметить, что как способ 1, так и способ 2 описывают политику безопасности плоскости пользователя, принятую MN из SMF сетевого элемента, то есть, MN напрямую пересылает в SN политику безопасности плоскости пользователя, доставленную SMF сетевым элементом. Однако в способе 3, MN определяет алгоритм шифрования плоскости пользователя и/или алгоритм безопасности целостности плоскости пользователя на основании политики безопасности плоскости пользователя, предоставленной SMF сетевым элементом, и затем использует в качестве политики безопасности, отправленной в SN, алгоритм шифрования плоскости пользователя и/или алгоритм безопасности целостности плоскости пользователя, определенные на основании политики безопасности плоскости пользователя, которая доставляется SMF сетевым элементом.

Если политика безопасности плоскости пользователя, отправленная MN в SN, включает в себя алгоритм шифрования плоскости пользователя и алгоритм безопасности целостности плоскости пользователя, политика безопасности плоскости пользователя используется для указания SN инициировать защиту шифрования плоскости пользователя и защиту целостности плоскости пользователя и использовать алгоритм шифрования плоскости пользователя и алгоритм безопасности целостности плоскости пользователя в политике безопасности плоскости пользователя или аналогичный алгоритм.

Если политика безопасности плоскости пользователя, отправленная MN в SN, включает в себя только алгоритм шифрования плоскости пользователя, то политика безопасности плоскости пользователя используется для указания SN инициировать только защиту шифрования плоскости пользователя, но не инициировать только защиту целостности плоскости пользователя и использовать алгоритм шифрования плоскости пользователя в политике безопасности плоскости пользователя или алгоритм, аналогичный алгоритму шифрования плоскости пользователя.

Если политика безопасности плоскости пользователя, отправленная MN в SN, включает в себя только алгоритм безопасности целостности плоскости пользователя, политика безопасности плоскости пользователя используется для указания SN инициировать только защиту целостности плоскости пользователя, но не инициировать только защиту шифрования плоскости пользователя и использовать алгоритм безопасности целостности плоскости пользователя в политике безопасности плоскости пользователя или алгоритм, аналогичный алгоритму безопасности целостности плоскости пользователя. Информация гранулярности, соответствующая политике безопасности плоскости пользователя, представляет гранулярность, с которой может использоваться политика безопасности плоскости пользователя, и информация гранулярности может быть любым одним или несколькими из идентификатор сеанса блока пакетных данных (packet data unit, PDU), параметр качества обслуживания (quality of service, QoS), например, идентификатор потока обслуживания (quality of service flow identifier, QFI)), информация сегмента (например, a slice identifier), информация 5-кортежа и информация данных сети (data network, DN).

Очевидно, что, если информация гранулярности является идентификатором сеанса PDU, это означает, что политика безопасности плоскости пользователя применима к этому PDU сеансу. Если информация гранулярности представляет собой QFI, это означает, что политика безопасности плоскости пользователя применима к потоку QoS, соответствующему QFI. Если информация гранулярности представляет собой информацию 5-кортежа, это означает, что политика безопасности плоскости пользователя применима к потоку службы данных, соответствующему информации 5-кортежа. Если информация гранулярности является идентификатором сегмента, это означает, что политика безопасности плоскости пользователя применима к сегменту, соответствующему идентификатору сегмента. Если информация гранулярности является информацией DN, политика безопасности плоскости пользователя применима к DN, соответствующему информации DN. Если информация гранулярности представляет собой идентификационную информацию сегмента и идентификатор PDU сеанса, это означает, что политика безопасности плоскости пользователя применима к PDU сеансу в сегменте.

Следует отметить, что существует два возможных случая взаимосвязи между политикой безопасности плоскости пользователя и информацией гранулярности.

Случай 1: взаимосвязь между политикой безопасности плоскости пользователя и информацией гранулярности динамически изменяется. Например, каждый раз, когда SMF сетевой элемент устанавливает PDU сеанс, SMF сетевой элемент передает MN соответствие между политикой безопасности плоскости пользователя и информацией гранулярности. Можно понять, что в этом случае MN может передавать политику безопасности плоскости пользователя и информацию гранулярности, которые соответствуют выгружаемым данным плоскости пользователя, в SN, чтобы SN выполнял на основании политики безопасности плоскости пользователя и информация гранулярности защиту безопасности на выгружаемых данных плоскости пользователя. В качестве альтернативы MN передает множество политик безопасности плоскости пользователя и информацию гранулярности, соответствующую каждой из политик безопасности плоскости пользователя, в SN. Например, если между базовой станцией и оконечным устройством установлены три PDU сеанса, и каждый PDU сеанс соответствует одной политике безопасности плоскости пользователя, MN передает идентификаторы (то есть, информацию гранулярности) трех PDU сеансов и политику безопасности плоскости пользователя, соответствующую каждому из идентификаторов PDU сеанса, в SN.

Случай 2: взаимосвязь между политикой безопасности плоскости пользователя и информацией гранулярности фиксируется в пределах указанного периода времени. Например, информация гранулярности, соответствующая политике безопасности плоскости пользователя, является информацией DN, и оператор может сконфигурировать и доставить в указанный период времени с помощью системы управления сетью. Если конфигурация остается неизменной, политика безопасности плоскости пользователя применима к DN, соответствующему информации DN, в течение указанного периода времени. В качестве альтернативы указанный период времени может быть определен с помощью таймера. До истечения таймера соответствие между политикой безопасности плоскости пользователя и информацией гранулярности не меняется. Можно понять, что, если взаимосвязь между политикой безопасности плоскости пользователя и информацией гранулярности фиксирована в течение указанного периода времени, MN может передать фиксированную взаимосвязь между политикой безопасности плоскости пользователя и информацией гранулярности в SN.

Дополнительно, в варианте осуществления на фиг. 5, тип разгрузки является разгрузкой на основании вторичной станции или разгрузкой на основании двух станций.